Область техники, к которой относится изобретение

Настоящее изобретение относится к общей области аутентификации личности и более конкретно к ситуациям, в которых необходимо осуществить аутентификацию некоторого лица, не разглашая при этом его основных данных идентификации.

В частности, изобретение относится к ситуациям, в которых одно и то же лицо имеет несколько «идентификаций», принадлежащих к разным группам.

Под «идентификацией» здесь и во всем тексте настоящей заявки понимают один или несколько элементов идентификационных данных, индивидуальных для лица. Идентификационные данные каждой из идентификаций зависят от группы, к которой принадлежит данная идентификация.

Таким образом, конкретное лицо может иметь несколько идентификаций разных уровней, т.е. идентификаций более или менее «сильных» в том смысле, что предварительное наличие идентификации некоторого определенного уровня должно быть необходимо для возможности получения другой идентификации, принадлежащей к группе уровня, зависящего от предыдущего уровня. Например, для открытия банковского счета или получения карты социального страхования необходимо иметь общегосударственное удостоверение личности.

Уровень техники

Как было показано выше, приписка некоторого лица к определенной группе для получения идентификации данной группы часто может быть произведена только при условии наличия другой более сильной идентификации. Например, наличие адреса электронной почты часто бывает необходимым условием для подписки на услуги интернет-провайдера.

Однако при этом могут возникать некоторые проблемы, в частности, если передача информации, относящейся к сильной идентификации, позволяет члену или администратору новой группы получить доступ к личным данным лица, разглашение которых для данного лица нежелательно.

Например, при использовании интернет-сайтов все большее число лиц попадает в ситуацию, в которой их личные данные (интернет-адрес или другая личная информация) неконтролируемым образом могут поступать сначала к администратору, а затем от администратора к другим участникам процесса.

Таким образом, существует потребность в обеспечении возможности идентификации лица, чтобы позволить лицу вступить в новую группу таким образом, чтобы данные, использованные при такой идентификации, не открывали доступа к основным личным данным, которые данное лицо не желает сообщать.

В патентном документе ЕР 1164745 был предложен способ администрирования группы, описывающий создание групповой подписи и ее присвоение отдельному лицу с идентификацией данного лица при помощи такой подписи.

Однако в соответствии с данным документом присоединение лица к группе требует сообщения основных личных данных такого лица, например его имени. Документ не описывает также возможности идентификации лица без использования его основных личных данных.

В патентном документе FR 2925732 также был предложен способ биометрической аутентификации, обеспечивающий возможность анонимной аутентификации некоторого лица посредством комбинированного использования биометрических и криптографических данных.

Данный способ может быть использован совместно с групповыми подписями, например, в соответствии со схемами групповых подписей, описанными в следующих работах:

- D. Boneh and Η. Shacham; "Group signatures with verifier-local revocation", IN V. Atluri, B. Pzistmann, and P.D. McDaniel, editors, ACM Conference on Computer and Communications Security, pages 168-177, ACM, 2004,

и/или

L. Chen and J. Li. "VLR group signatures with indisputable exculpability and efficient revocation"; in Α.Κ. ΕImagarmid and D. Agrawal, editors, SocialCom/PASSAT, pages 727-734, IEEE Computer Society, 2010,

- J. Bringer and A. Patey, «Backward unlinkability for a VLR group signature scheme with efficient revocation check. Cryptology ePrint Archive - Report 2011/376.

Данные схемы групповых подписей обеспечивают возможность аутентификации лица с сохранением его анонимности посредством доказательства его принадлежности к некоторой группе.

Таким образом, данный способ обеспечивает возможность создания идентификации на основе биометрической информации, индивидуальной для данного лица, и аутентификации лица с сохранением его анонимности.

Раскрытие изобретения

В соответствии с настоящим изобретением предлагается способ использования существующей идентификации для формирования так называемой «производной» идентификации, связанной с родительской идентификацией, причем связь между такими двумя идентификациями остается тем не менее скрытой таким образом, что проследить данную связь, начиная с аутентификации посредством одной или другой идентификации, невозможно, но такая связь может тем не менее быть использована, например, при аннулировании «производной» идентификации лица в случае аннулирования родительской идентификации этого лица.

В частности, в соответствии с настоящим изобретением предлагается способ управления и контроля различных данных идентификации некоторого лица, соответствующих нескольким доменам идентификации, организованным в структурированное множество, в котором предусмотрена возможность использования по меньшей мере одной системы контроля для заданного домена идентификации с целью осуществления аутентификации лица на основе данных идентификации указанного лица, связанных с этим доменом.

Для формирования данных идентификации домена производной идентификации, для которого необходимо наличие данных идентификации для одного или более родительского домена, для каждого из родительских доменов идентификации на основе данных идентификации указанного лица для родительского домена осуществляют аутентификацию данного лица на сервере управления домена производной идентификации, в процессе которой

- на сервер управления домена производной идентификации передают информацию, основанную на данных идентификации в родительском домене, и по меньшей мере один элемент информации подтверждения действительности таких данных,

- сервер управления производной идентификации производит аутентификацию указанного лица для родительского домена и контролирует действительность переданной информации с использованием указанной информации подтверждения.

По результатам аутентификации и контроля:

- сервер управления производной идентификации формирует для указанного лица, основываясь на переданной информации, по меньшей мере некоторую часть данных идентификации, позволяющих указанному лицу осуществить свою аутентификацию у поставщика услуг для домена производной идентификации,

- указанный сервер управления производной идентификации сохраняет производную информацию, включающую всю информацию, переданную в операции аутентификации, или ее часть, для возможного позднейшего установления связи между данными идентификации домена производной идентификации и данными идентификации родительского домена, основываясь на связующей информации, переданной родительским доменом, при необходимости, причем операция формирования, выполняемая различными серверами идентификации, организована таким образом, что в отсутствие такой связующей информации невозможно установить какую-либо связь на основе аутентификации в двух разных доменах.

Такой способ обеспечивает возможность создания некоторым лицом производной идентификации, т.е. формирования идентификации на основе второй более сильной идентификации, без отказа от анонимности данного лица.

Кроме того, он исключает возможность мошеннических действий при аутентификации некоторого лица, несмотря на связь между двумя идентификациями двух разных уровней одного и того же лица.

В соответствии с одним из вариантов осуществления для аутентификации некоторого лица у поставщика услуг для домена идентификации такому поставщику услуг передают информацию, определенную на основе данных идентификации домена, причем операция, осуществляемая для такого определения, обеспечивает анонимность передаваемой таким образом информации для всех сторон за исключением сервера управления домена и лица, проходящего аутентификацию.

Кроме того, данные идентификации лица могут содержать биометрические данные указанного лица и/или данные, полученные в результате обработки биометрических данных.

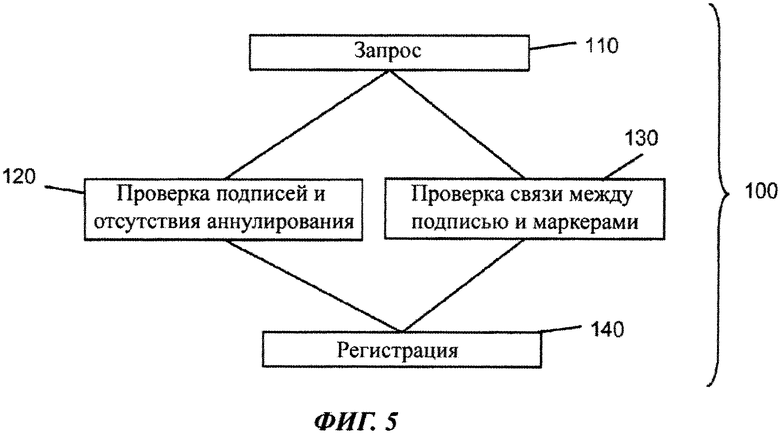

В соответствии с возможными вариантами осуществления изобретения предлагаемый способ также обеспечивает возможность аннулирования идентификации. Таким образом, в случае аннулирования идентификации некоторого лица такое лицо теряет возможность своей аутентификации с использованием данной идентификации. Данный способ, в частности, обеспечивает возможность каскадного аннулирования, т.е. позволяет аннулировать идентификацию некоторого лица на некотором уровне (домене) идентификации в случае аннулирования идентификации лица на вышележащем уровне (домене) идентификации (например, можно аннулировать полис автомобильного страхования в случае потери водительского удостоверения).

Таким образом, для каждого сервера управления домена идентификации может быть предусмотрена операция аннулирования идентификации, в рамках которой он публикует информацию об аннулировании, используемую поставщиками услуг для предотвращения аутентификации лица, идентификация которого была аннулирована в данном домене, с использованием данных идентификации, связанных с данным доменом.

Таким образом, возможность формирования данных производной идентификации на основе данных идентификации, связанных с этим доменом, может быть исключена.

Например, в процессе операции аннулирования идентификации сервером родительского домена такой сервер передает каждому из серверов управления производной идентификации связующую информацию, относящуюся к лицу, идентификация которого была аннулирована, причем указанный сервер обрабатывает данную информацию для осуществления операции аннулирования идентификации указанного лица, если указанное лицо имеет данные идентификации для указанного домена производной идентификации.

В некоторых случаях также может быть предусмотрена возможность аннулирования идентификации некоторого лица в данном домене, если его идентификация была аннулирована в домене производной идентификации.

В частности, в процессе операции аннулирования идентификации сервером производного домена такой сервер передает выбранному серверу управления родительской идентификации производную информацию, относящуюся к лицу, идентификация которого была аннулирована, причем указанный сервер опционально обрабатывает указанную информацию для осуществления операции аннулирования идентификации указанного лица для данного родительского домена.

В рамках настоящего изобретения также предлагается система управления и контроля, использующая способ по изобретению.

Краткое описание чертежей

Другие особенности, задачи и преимущества настоящего изобретения станут ясны из нижеследующего подробного описания вариантов его осуществления, содержащего ссылки на прилагаемые чертежи, приведенные в качестве примера и не накладывающие каких-либо ограничений.

- На фиг. 1 представлен пример частично упорядоченного множества идентификаций, к которому может быть применен способ создания производных идентификаций по изобретению.

- Фиг. 2 схематически иллюстрирует пример осуществления управления идентификацией.

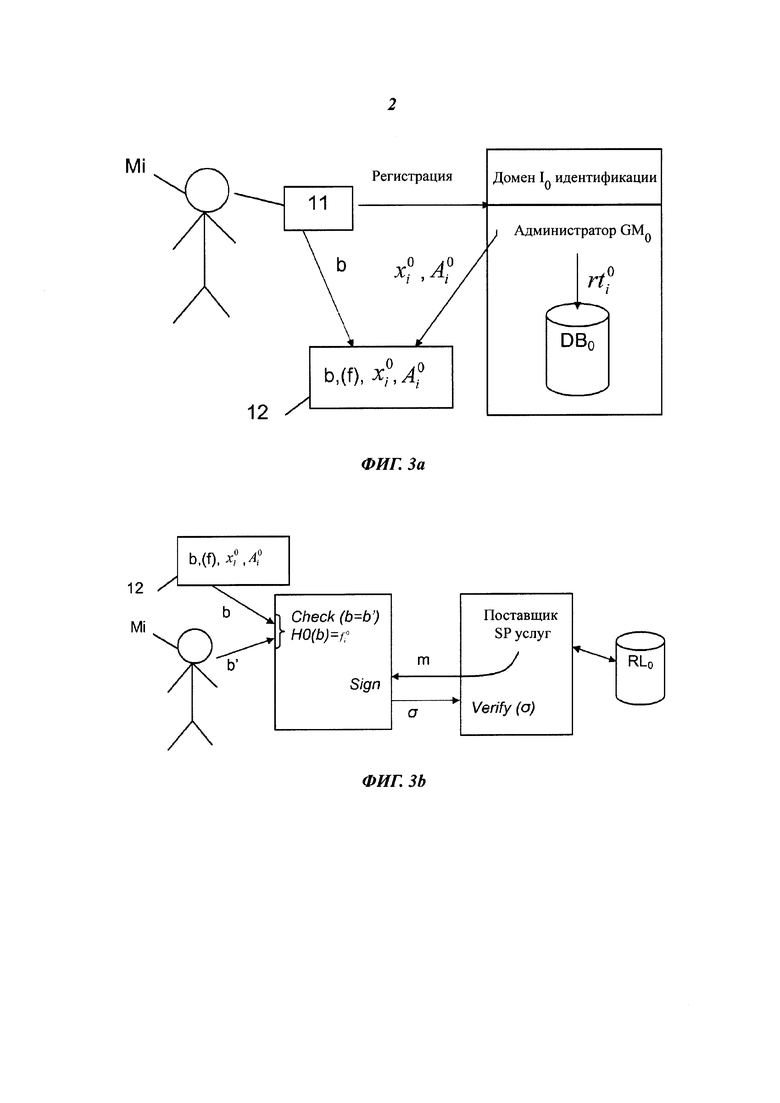

- На фиг. 3а и 3b представлены соответственно пример осуществления способа получения идентификации и пример аутентификации.

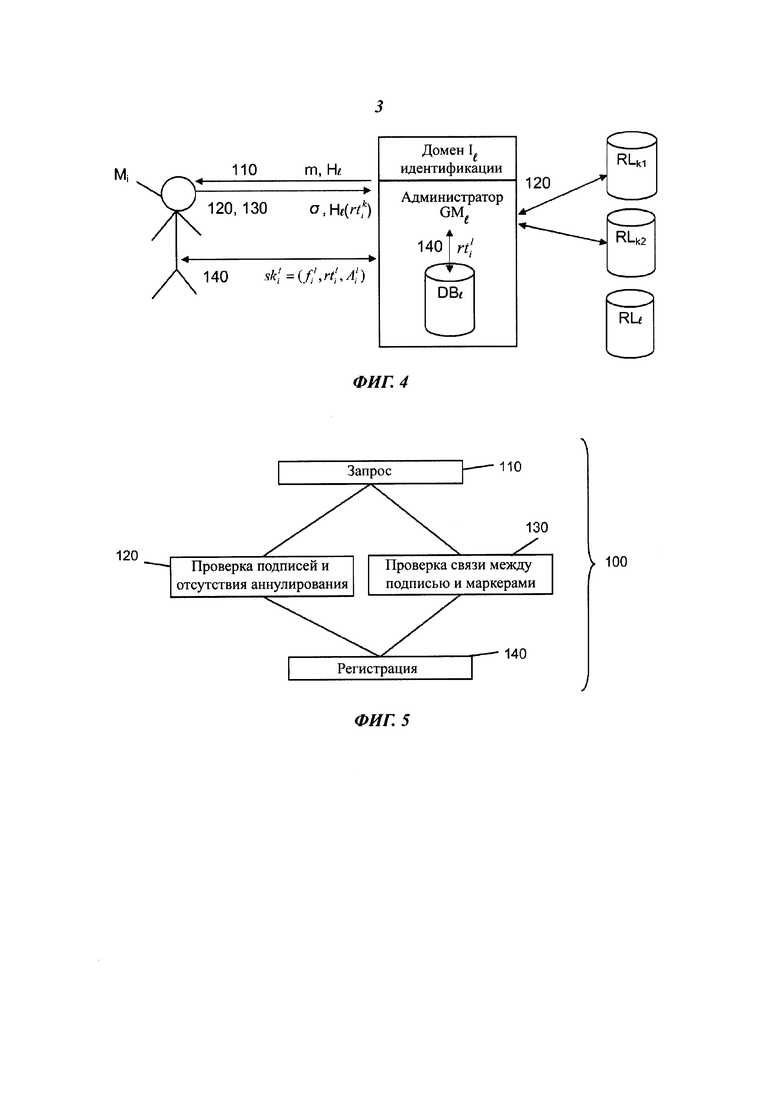

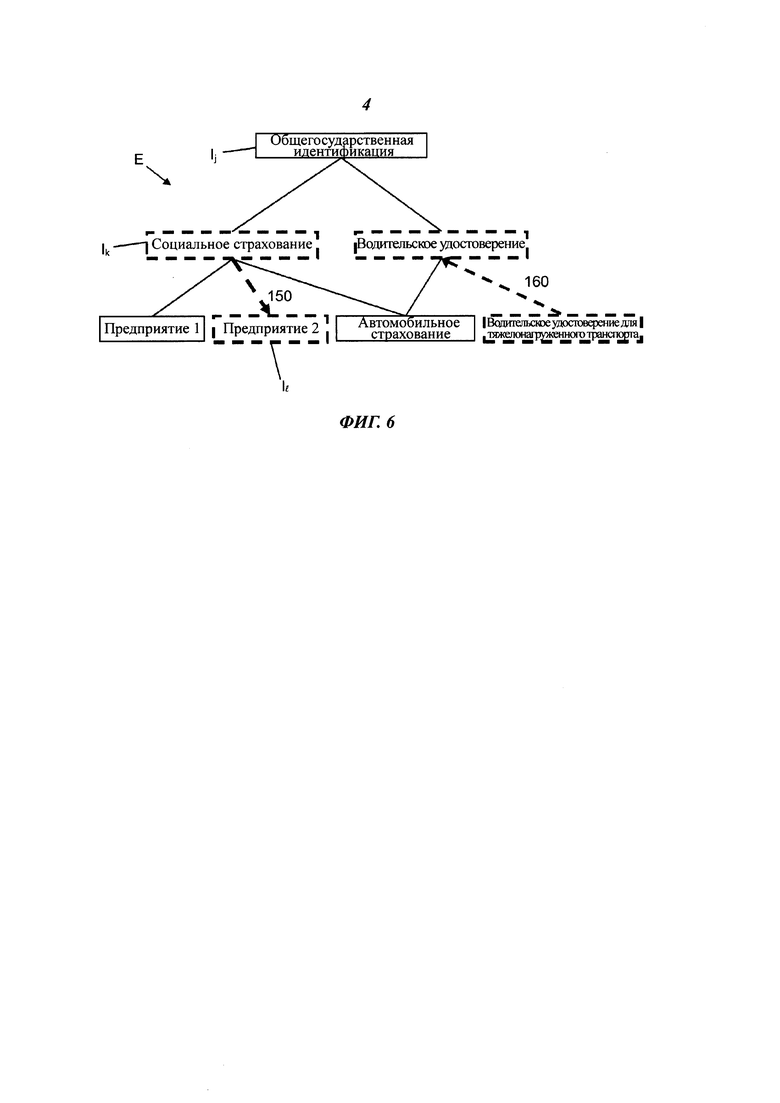

- Фиг. 4 схематически иллюстрирует пример создания производных идентификаций по одному из возможных вариантов осуществления изобретения.

- Фиг. 5 схематически иллюстрирует различные этапы создания производных идентификаций по фиг. 4.

- Фиг. 6 иллюстрирует пример осуществления каскадного аннулирования.

Осуществление изобретения

Контекст и формализм

На фиг. 1 представлено упорядоченное множество Ε доменов идентификации.

В данном примере общегосударственная идентификация Ij соответствует домену самого высокого уровня. Она необходима для регистрации в системе социального страхования (домен Ik идентификации) и получения водительского удостоверения. При подтверждении регистрации в системе социального страхования или при получении водительского удостоверения данному лицу передают секретные данные идентификации, например, сохраненные в модуле памяти типа смарт-карты (карты с электронной микросхемой).

Данные идентификации, переданные в процессе регистрации в системе социального страхования, могут быть необходимы работодателю для найма работников и присвоения им аккредитации в домене Il предприятия.

Данное множество организовано таким образом, что является частично упорядоченным, причем в нем реализованы следующие отношения:

- рефлективность: ∀x∈E,x≤x

- транзитивность: ∀x,y,z∈E,(x≤y∩y≤z)⇒(x≤z)

- антисимметричность: ∀x,y∈E,(x≤y∩y≤x)⇒(х=y),

где отношение x≤y означает, что домен x идентификации x расположен ниже домена у идентификации.

Во всем дальнейшем изложении говорят, что домен x идентификации частично упорядоченного множества Ε является родительским по отношению к другому домену y, если y≤x и ∀z∈Ε,(z≤x∩y<z)⇒(x=z∪y=z).

Например, в примере, представленном на фиг. 1, домен идентификации «водительское удостоверение» является родительским по отношению к домену «автомобильное страхование», а домен общегосударственной идентификации является родительским по отношению к домену «социальное страхование».

Связи между двумя различными доменами, представленные на схеме, указывают, какую идентификацию (идентификации) должно иметь лицо Mi для возможности получения идентификации в домене, расположенном непосредственно ниже. Например, для получения идентификации домена Il «автомобильное страхование» лицо Mi должно иметь идентификацию социального страхования и водительское удостоверение.

В описываемом ниже примере осуществления изобретения используют групповую подпись, предложенную в вышеуказанной работе Bringer и Patey. В подробно описанном ниже примере осуществления изобретения использованы обозначения, введенные в данной статье, которую можно использовать для справки.

В соответствии с протоколом, предложенным в данной статье, для каждой из групп:

- администратор GM имеет секретный ключ msk,

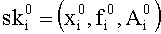

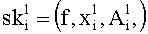

- каждое лицо Mi, являющееся членом группы, имеет секретный ключ ski=(fi,xi,Ai), где элемент fi выбран лицом Mi, а элементы xi и Ai предоставлены администратором,

- для каждого лица существует маркер rti аннулирования, определенный на основании ski и сохраняемый администратором в базе DB данных; в описываемом примере rti=xi.

- администратор публикует список RL аннулирования, в котором перечислены маркеры аннулирования лиц, членство которых в группе аннулировано.

В данном протоколе используют, в частности, два алгоритма:

- Sign («подпись»), который позволяет члену группы подписать сообщение с использованием его секретного ключа ski,

- Verify («проверка»), который позволяет любому лицу проверять действительность подписи, т.е. принадлежность подписи к данной группе, с использованием только списка аннулирования.

Пример осуществления

В частности, в примере осуществления, описываемом ниже со ссылками на фиг. 2, для каждого из доменов I идентификации предусмотрен управляющий им соответствующий администратор GMl идентификации, который обладает полномочиями на выдачу идентификации лицу Mi и является администратором группы в смысле, определенном в вышеуказанной статье.

Администратор GMl может представлять собой компьютерную программу, установленную на сервере управления идентификацией, связанном со средствами хранения данных и, в частности, с базой DBl данных, в которой сохранены данные регистрации лиц, имеющих идентификацию в данном домене, а также маркеры аннулирования, индивидуальные для каждого из таких лиц. Такая программа управляет регистрацией и аннулированием так, как описано ниже. Она не принимает участия в аутентификации, которую осуществляют собственные программы поставщиков услуг, требующих наличия идентификации в данном домене.

Регистрация

Для получения первой идентификации I0, т.е. в данном случае общегосударственной идентификации Ij, лицо Mj может использовать способ регистрации, аналогичный описанному в патентном документе FR 2925732, как показано на фиг. 3а. В частности, оно может, например, при помощи датчика 11 получить биометрический параметр b, сохраняемого затем в личной карте 12, которая может представлять собой смарт-карту или флеш-накопитель USB. Информация биометрического параметра также может быть распечатана на бумаге.

Такой биометрический параметр b может представлять собой биометрический параметр любого используемого в настоящее время типа, например биометрические данные, относящиеся к радужной оболочке глаза, чертам лица, оцифрованному отпечатку пальца и т.д.

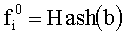

В случае такой процедуры регистрации лицо Mi также обеспечивает защиту биометрического параметра с использованием криптографической функции, в качестве которой может быть использована, например, хеш-функция «Hash».

Биометрический параметр также сохраняют в карте 12 в такой защищенной форме

В таком случае в личной карте 12 лица Mi также могут быть сохранены другие два элемента ключа групповой подписи:

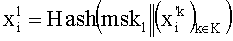

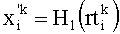

- элемент

- элемент

Полный секретный ключ, необходимый для аутентификации лица Mi, представляет собой ключ групповой подписи,

Таким образом, личная карта 12 лица Mi может содержать данные b,

Аутентификация

Способ аутентификации схематически проиллюстрирован на фиг. 3b. Для осуществления аутентификации лица Mi для поставщика SP услуг контрольное устройство 21 получает биометрический параметр b′ данного лица, считывает биометрический параметр b, сохраненный в карте, и производит сравнение двух биометрических параметров.

Для этого контрольное устройство 21 может быть оборудовано, например, датчиком биометрических данных и средствами чтения личного устройства 12 хранения информации (например, считывателем смарт-карт), не представленными на чертеже.

В альтернативном варианте устройство 21 содержит только средства чтения личного устройства 12 хранения информации, а получение и сравнение осуществляют в личном устройстве 12 хранения информации.

В случае совпадения параметров b и b′ контрольное устройство 21 (или устройство 12 хранения информации) применяет к биометрическому параметру b имеющуюся в нем хеш-функцию Hash и получает данные

В альтернативном варианте, если данные

Наконец, если данная операция аутентификации предполагает использование групповых подписей, поставщик SP услуг может отправить сообщение m в контрольное устройство 21, которое отвечает путем передачи подписи сообщения. Такая подпись может быть сформирована контрольным устройством, которое содержит средства 21 чтения, или картой 12 с использованием алгоритма Sign посредством секретного ключа, сохраненного в карте лица Mi. Затем поставщик услуг проверяет действительность подписи при помощи алгоритма Verify проверки с использованием на входе подписи сообщения и списка аннулирования соответствующего домена. Такая проверка позволяет подтвердить, что членство данного лица в соответствующем домене идентификации не аннулировано.

Данный принцип аутентификации также описан в патентном документе FR 2925732. Он основан на алгоритмах групповой подписи (в том числе Sign и Verify), описанных в статьях, упомянутых во введении в настоящее описание.

Подпись, передаваемая на сервер поставщика услуг, реализована так, что передаваемая при этом информация остается анонимной для всех за исключением лица, осуществляющего свою аутентификацию, и сервера управления домена (группы), к которому принадлежит данное лицо.

Формирование производной идентификации на основе базовой

Ниже следует описание способа формирования производных идентификаций, приведенное со ссылками на фиг. 4 и 5.

В нижеследующем описании рассмотрен пример лица Mi, которое имеет общегосударственную идентификацию I0, а также множество идентификаций Ik, необходимое для получения идентификации Il, и желающего получить идентификацию Il, например, «автомобильное страхование». Для примера на фиг. 4 представлены две идентификации Ik1 и Ik2, управление каждой из которых осуществляет сервер или администратор GMk1 и GMk2 группы, соответственно.

Лицо Μi, желающее получить идентификацию Il, инициирует способ 100 регистрации.

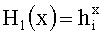

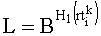

На этапе 110 администратор GMl группы отправляет лицу Mi сообщение m запроса, а также функцию Hl формирования производной идентификации, индивидуальную для идентификации Il. Данная функция может быть открытой.

В ответ на такой запрос лицо подписывает сообщение m запроса при помощи своего секретного ключа

На данном этапе используют вышеописанную процедуру аутентификации, причем в качестве поставщика услуг, запрашивающего идентификации домена Ik, выступает сервер управления администратора домена Il.

В ходе данного этапа лицо отправляет помимо групповой подписи для каждой идентификации Ik свои так называемые маркеры формирования производной идентификации,

Так же, как и в случае аутентификации, вычисления и передачу информации производят контрольное устройство 21 и/или карта 12.

Использование функции формирования производной идентификации, Hl, гарантирует конфиденциальность маркеров

Данная функция Hl предпочтительно представляет собой так называемую однонаправленную функцию. Это означает, что исходный сигнал, закодированный функцией, не может быть восстановлен, в результате чего маркер

Доказательство действительности маркера формирования производной идентификации.

Кроме того, подпись формируют так, чтобы обеспечить действительность маркеров формирования производных идентификаций, в частности, обеспечивая возможность восстановления связи между так называемыми маркерами формирования производной идентификации,

Для этого, в частности, может быть использована схема авторов Bringer и Patey, которая обеспечивает возможность формирования групповой подписи типа VLR (Verifier-Local Revocation - «локальное для проверяющего аннулирование»), обладающей так называемым свойством Backward Unlinkability (английский термин, обычно используемый специалистами в данной области, «обратная непрослеживаемость»).

В контексте обычного практического применения данное свойство подразумевает, что операции аутентификации привязаны к определенным временным периодам. Таким образом, идентификация некоторого лица может быть аннулирована в определенные периоды, но не аннулирована в другие периоды, с использованием одних и тех же ключей подписи.

В рассматриваемом случае маркеры аннулирования каждого периода аналогичны вышеупомянутым маркерам формирования производных идентификаций, т.е. для каждого периода l существует однонаправленная функция Ηl, а маркер аннулирования лица Mi для периода l равен Hl(rtj), где rtj - его глобальный маркер аннулирования. Знания периодического маркера аннулирования недостаточно, чтобы узнать глобальный маркер аннулирования. Кроме того, без знания этого глобального маркера аннулирования невозможно установить, является ли исходным для двух периодических маркеров для двух разных периодов один и тот же глобальный маркер аннулирования.

Использование подписи со свойством Backward Unlinkalibilty позволяет легко проверить, связан ли данный маркер формирования производной идентификации с автором подписи.

Так, в процессе генерирования новой идентификации лицо использует для подписи свой ключ

В операциях аутентификации, проводимых в других случаях, в частности в операциях аутентификации для поставщиков услуг, которые не являются администраторами идентификации, данное свойство не используют.

Проверка действительности маркера формирования производной идентификации

Таким образом, для проверки действительности маркера формирования производной идентификации,

Если это равенство истинно для каждого из родительских доменов Ik, администратор может перейти κ следующему этапу регистрации.

Другие этапы

Сгенерированные таким образом групповые подписи позволяют администратору GMl идентификации инициировать этап 120 проверки наличия у лица Mi множества идентификаций Ik и связи отправленного маркера

Для этого администратор GMl идентификации применяет вышеописанный алгоритм Verify, дополненный этапом проверки связи между подписью и принятым маркером формирования производной идентификации для каждой из идентификаций Ik. Такая операция может быть осуществлена, например, при помощи алгоритма Verify из схемы, предложенной авторами Bringer и Patey.

Администратор GMl идентификации также проверяет на этапе 130, частично используя алгоритм и открытые списки RLk аннулирования, не была ли какая-либо из идентификаций Ik лица Mi аннулирована. В альтернативном варианте такая проверка может быть полностью включена в этап 120.

В случае выполнения обеих условий этапов 120 и 130 администратор GMl идентификации может создать на этапе 140 регистрации для лица Mi элемент данных в домене Il производной идентификации.

Данный этап аналогичен способу, описанному выше со ссылками на фиг. 3а с тем отличием, что администратор идентификации не выбирает случайным образом элемент

Например, следующим образом может быть получен элемент

Данный элемент

Первую часть секретного ключа

Третью часть секретного ключа,

Таким образом, для последующей аутентификации лица Mi в домене Il для поставщика SPl услуг ему достаточно осуществить процедуру аутентификации, описанную выше со ссылками на фиг. 3b, с использованием своего секретного ключа

Таким образом, сервер GMl управления домена производной идентификации формирует для данного лица в соответствии с информацией, переданной в процессе аутентификации, по меньшей мере некоторую часть данных идентификации, которые позволяют такому лицу осуществить аутентификацию у поставщика услуг в домене производной аутентификации.

Кроме того, сервер GMl полностью или частично сохраняет в закрытой базе данных информацию, переданную в процессе операции аутентификации (производную информацию) для возможного позднейшего формирования связи между данными идентификации домена производной идентификации и данными идентификации родительского домена, в соответствии со связующими данными, переданными родительским доменом (в частности, маркерами аннулирования).

Тем не менее, вышеописанные операции формирования, проводимые различными серверами идентификации, организованы таким образом, чтобы между двумя аутентификациями в двух разных доменах в отсутствие такой связующей информации невозможно было бы установить какую-либо связь.

Процедура аннулирования

При необходимости аннулирования идентификации некоторого лица администратору GMl идентификации (родительскому администратору) достаточно опубликовать в открытом списке RLl аннулирования маркер

Нисходящее аннулирование

Таким образом, серверы GMm администраторов идентификации для идентификаций Im, расположенных непосредственно ниже уровня l (администраторы производной идентификации домена Il) инициируют способ 150 нисходящего аннулирования (Downwards Revocation), за счет обеспечения возможности передачи связующей информации (маркеров аннулирования) между различными уровнями.

Маркер

В то же время, свойства функции Hl формирования производной идентификации таковы, что какая бы то ни было связь между подписями для разных идентификаций отсутствует. В частности, невозможно установить, были ли две подписи, выполненные для двух разных уровней, выполнены одним и тем же лицом или разными лицами.

В частности, в случае аннулирования, подпись остается полностью анонимной для администраторов идентификаций, не затронутых аннулированием. Кроме того, необходимо отметить, что в случае публикации данных аннулирования в виде маркеров аннулирования невозможно сформировать данные производной идентификации.

Восходящее аннулирование

Если администратор идентификации уровня l считает, что администратор идентификации на родительском уровне должен также аннулировать идентификацию лица Mi, может быть предусмотрен дополнительный способ 160 «восходящего аннулирования» (Upwards Revocation).

В этом случае администратор GMl идентификации отправляет администратору GMk идентификации маркер формирования производной идентификации,

Таким образом, администратор GMk получает возможность аннулировать идентификацию данного лица, если он этого желает.

Данный способ управления идентификацией обладает интересными свойствами нисходящего и восходящего аннулирования, сохраняя в то же время личную анонимность.

Кроме того, он совместим с применением групповых подписей VLR со свойством Backward Unlinkability, аналогичных описанным в вышеупомянутых статьях. В последнем случае способ формирования производной идентификации по изобретению позволяет дополнительно осуществлять проверку всех требуемых параметров безопасности, точности, отслеживаемости, невозможности обвинения (exculpability) и анонимности (selfless-anonymity, также описанных в данных публикациях.

Наконец, хотя в описанном примере использованы принципы формирования групповой подписи, предложенные в упомянутой во введении статье авторов Bringer и Patey, способ по изобретению применим к любой групповой подписи VLR (Verifier-Local Revocation), обладающей так называемым свойством Backward-Unlinkability (в соответствии с английской терминологией, обычно используемой специалистами в данной области).

| название | год | авторы | номер документа |

|---|---|---|---|

| УСЛУГА ОПРЕДЕЛЕНИЯ, БЫЛ ЛИ АННУЛИРОВАН ЦИФРОВОЙ СЕРТИФИКАТ | 2006 |

|

RU2430412C2 |

| СПОСОБ И СИСТЕМЫ ДЛЯ ОБЕСПЕЧЕНИЯ БЕЗОПАСНОГО РАСПРЕДЕЛЕНИЯ ДАННЫХ ЧЕРЕЗ СЕТИ ОБЩЕГО ПОЛЬЗОВАНИЯ | 2003 |

|

RU2300845C2 |

| Способ заверения документа необратимой шифрованной цифровой подписью | 2017 |

|

RU2647642C1 |

| СИСТЕМЫ И СПОСОБЫ БЕЗОПАСНОГО ОБРАЩЕНИЯ С БИОМЕТРИЧЕСКИМИ ДАННЫМИ | 2016 |

|

RU2718226C2 |

| СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ИНФОРМАЦИИ, СОДЕРЖАЩЕЙ СВЕДЕНИЯ, СОСТАВЛЯЮЩИЕ ГОСУДАРСТВЕННУЮ ТАЙНУ | 2012 |

|

RU2504834C1 |

| РАЗДЕЛЕННЫЕ ПРАВА В АВТОРИЗОВАННОМ ДОМЕНЕ | 2003 |

|

RU2385491C2 |

| СПОСОБ И УСТРОЙСТВО ДЛЯ САНКЦИОНИРОВАНИЯ ОПЕРАЦИЙ С КОНТЕНТОМ | 2003 |

|

RU2352985C2 |

| СПОСОБ И СИСТЕМА ДЛЯ ОБРАБОТКИ КОНТЕНТА | 2007 |

|

RU2413980C2 |

| СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ИНФОРМАЦИИ, СОДЕРЖАЩЕЙ СВЕДЕНИЯ, СОСТАВЛЯЮЩИЕ ГОСУДАРСТВЕННУЮ ТАЙНУ | 2012 |

|

RU2504835C1 |

| СПОСОБЫ И УСТРОЙСТВО ДЛЯ КРУПНОМАСШТАБНОГО РАСПРОСТРАНЕНИЯ ЭЛЕКТРОННЫХ КЛИЕНТОВ ДОСТУПА | 2013 |

|

RU2595904C2 |

Изобретение относится к управлению и контролю различных данных личной идентификации. Технический результат - создание производной идентификации на базе родительской идентификации, при этом между этими двумя идентификациями невозможно отследить на практике. Способ управления и контроля различных данных идентификации некоторого лица, при этом указанные данные соответствуют нескольким доменам идентификации, организованным в структурированное множество, при этом для формирования данных идентификации домена производной идентификации, для которого необходимо наличие данных идентификации для одного или более родительского домена, для каждого из родительских доменов идентификации осуществляют операцию аутентификации указанного лица на сервере управления домена производной идентификации на основе данных идентификации указанного лица для родительского домена, причем в ходе такой операции:

- на сервер управления домена производной идентификации передают информацию, основанную на данных идентификации в родительском домене, и по меньшей мере один элемент информации подтверждения действительности таких данных,

- сервер управления производной идентификации производит аутентификацию указанного лица для родительского домена и контролирует действительность переданной информации с использованием указанной информации подтверждения,

и по результатам аутентификации и контроля:

- сервер управления производной идентификации формирует для указанного лица, основываясь на переданной информации, по меньшей мере некоторую часть данных идентификации, позволяющих указанному лицу осуществить свою аутентификацию у поставщика услуг для домена производной идентификации,

- указанный сервер управления производной идентификации сохраняет производную информацию, включающую всю информацию, переданную в операции аутентификации, или ее часть, для возможного позднейшего установления связи между данными идентификации домена производной идентификации и данными идентификации родительского домена, основываясь на связующей информации, переданной родительским доменом, причем операция формирования, выполняемая различными серверами идентификации, организована таким образом, что в отсутствие такой связующей информации невозможно установить какую-либо связь на основе аутентификации в двух разных доменах, при этом данные идентификации лица для домена аутентификации содержат секретный ключ и маркер аннулирования для указанного домена аутентификации; в ходе аутентификации лица на сервере управления домена производной идентификации на указанный сервер управления домена производной идентификации передают элемент информации

1. Способ управления и контроля различных данных идентификации некоторого лица, при этом указанные данные соответствуют нескольким доменам идентификации, организованным в структурированное множество,

в котором предусмотрена возможность использования по меньшей мере одной системы контроля для заданного домена идентификации с целью осуществления аутентификации лица на основе данных идентификации указанного лица, связанных с этим доменом,

при этом для формирования данных идентификации домена производной идентификации, для которого необходимо наличие данных идентификации для одного или более родительского домена, для каждого из родительских доменов идентификации осуществляют операцию аутентификации указанного лица на сервере управления домена производной идентификации на основе данных идентификации указанного лица для родительского домена, причем в ходе такой операции

- на сервер управления домена производной идентификации передают информацию, основанную на данных идентификации в родительском домене, и по меньшей мере один элемент информации подтверждения действительности таких данных,

- сервер управления производной идентификации производит аутентификацию указанного лица для родительского домена и контролирует действительность переданной информации с использованием указанной информации подтверждения,

и по результатам аутентификации и контроля

- сервер управления производной идентификации формирует для указанного лица, основываясь на переданной информации, по меньшей мере некоторую часть данных идентификации, позволяющих указанному лицу осуществить свою аутентификацию у поставщика услуг для домена производной идентификации,

- указанный сервер управления производной идентификации сохраняет производную информацию, включающую всю информацию, переданную в операции аутентификации, или ее часть, для возможного позднейшего установления связи между данными идентификации домена производной идентификации и данными идентификации родительского домена, основываясь на связующей информации, переданной родительским доменом, причем операция формирования, выполняемая различными серверами идентификации, организована таким образом, что в отсутствие такой связующей информации невозможно установить какую-либо связь на основе аутентификации в двух разных доменах,

при этом данные идентификации лица для домена аутентификации содержат секретный ключ и маркер аннулирования для указанного домена аутентификации,

в ходе аутентификации лица на сервере управления домена производной идентификации на указанный сервер управления домена производной идентификации передают элемент информации

2. Способ по п. 1, отличающийся тем, что для аутентификации лица у поставщика услуг для домена идентификации такому поставщику услуг передают информацию, определенную на основе данных идентификации домена, причем операция, осуществляемая для такого определения, обеспечивает анонимность передаваемой таким образом информации для всех сторон за исключением сервера управления домена и лица, проходящего аутентификацию.

3. Способ по п. 1 или 2, отличающийся тем, что данные идентификации лица содержат биометрические данные указанного лица и/или данные, полученные в результате обработки биометрических данных.

4. Способ по п. 1, отличающийся тем, что каждый из серверов управления домена идентификации осуществляет операцию аннулирования идентификации лица, в процессе которой публикует информацию об аннулировании, используемую поставщиками услуг для предотвращения аутентификации лица, идентификация которого была аннулирована в данном домене, с использованием данных идентификации, связанных с данным доменом.

5. Способ по п. 4, отличающийся тем, что в процессе операции аннулирования идентификации сервером родительского домена такой сервер передает каждому из серверов управления производной домена идентификации связующую информацию, относящуюся к лицу, идентификация которого была аннулирована, причем указанный сервер производит обработку такой информации для осуществления операции аннулирования идентификации указанного лица, если указанное лицо обладает данными идентификации для указанного домена производной идентификации.

6. Способ по п. 5, отличающийся тем, что в процессе операции аннулирования идентификации сервером производного домена такой сервер передает выбранному серверу управления родительской идентификации производную информацию, относящуюся к лицу, идентификация которого была аннулирована, причем указанная информация может быть опционально обработана указанным сервером для осуществления операции аннулирования идентификации указанного лица для данного родительского домена.

7. Способ по п. 1, отличающийся тем, что в операции аутентификации у поставщика услуг используют алгоритм типа групповой подписи, причем данные идентификации домена содержат ключ групповой подписи, индивидуальный для этого домена.

8. Способ по п. 4, отличающийся тем, что каждый из доменов идентификации связан с открытой базой данных, содержащей открытый список аннулирования, причем операция аннулирования идентификации, осуществляемая сервером управления домена для аннулирования идентификации некоторого лица, добавляет к указанному списку маркер аннулирования, сформированный указанным сервером на основе данных идентификации указанного лица, причем такой маркер аннулирования служит информацией об аннулировании, используемой поставщиками услуг для предотвращения аутентификации указанного лица, идентификация которого была аннулирована, с использованием данных идентификации, связанных с данным доменом.

9. Способ по п. 5 или 8, отличающийся тем, что маркеры аннулирования представляют собой связующую информацию, передаваемую каждому из серверов производной идентификации.

10. Способ по п. 1, отличающийся тем, что производную информацию вычисляют на основе связующей информации, связанной с данным лицом, при помощи так называемой однонаправленной функции, связанной с доменом производной идентификации.

11. Способ по п. 1, отличающийся тем, что сервер управления домена производной идентификации

- в процессе формирования новых данных идентификации вычисляет данные идентификации на основе производной информации для каждого из родительских доменов идентификации и

- сохраняет в закрытой базе данных как производную информацию, так и новые данные идентификации с обеспечением возможности нахождения таких данных по производной информации.

12. Способ по любому из пп. 5, 10 и 11, отличающийся тем, что в процессе операции аннулирования идентификации некоторого лица сервер управления родительского домена идентификации передает связующую информацию, а север управления домена производной идентификации вычисляет производную информацию на основе переданной таким образом связующей информации, получая при этом возможность нахождения соответствующих данных идентификации в случае наличия у указанного лица идентификации для домена производной идентификации и, следовательно, аннулирования идентификации соответствующего лица.

13. Способ по п. 7, отличающийся тем, что используемая групповая подпись представляет собой подпись типа VLR со свойством Backward Unlinkability согласно стандартно используемой английской терминологией.

14. Способ по п. 13, отличающийся тем, что различные домены идентификации связаны уникальным образом с различными временными периодами обработки групповой подписи так, что

- однонаправленные функции, связанные с различными доменами идентификации, представляют собой однонаправленные функции, связанные с временными периодами соответствующей групповой подписи, и

- аутентификация, осуществляемая в процессе формирования новой идентификации, использует соответствующую групповую подпись с временным периодом, соответствующим домену производной идентификации, причем групповая подпись также служит в качестве информации подтверждения действительности данных, а операции аутентификации, производимые в других случаях, не используют свойство Backward Unlinkability.

15. Способ по п. 1, отличающийся тем, что данные идентификации, сформированные сервером производной идентификации, сохраняют на личном портативном носителе информации, выдаваемом данному лицу.

16. Способ по п. 15, отличающийся тем, что система контроля дополнительно содержит считывающий модуль, выполненный с возможностью чтения данных идентификации, сохраненных на портативном носителе информации, причем считывающий модуль и/или портативный носитель информации содержат средства обработки для формирования аутентификаций и/или для сравнения биометрических данных.

17. Способ по п. 16, отличающийся тем, что считывающий модуль и/или портативный носитель информации содержат средства считывания биометрических параметров лица.

18. Способ по п. 3, отличающийся тем, что данные идентификации для домена производной идентификации содержат для каждого лица данные, соответствующие биометрическому параметру указанного лица, полученному в процессе операции аутентификации, используемой для формирования данных идентификации указанного лица в данном домене производной идентификации, и/или принятому в ходе получения, произведенного в процессе операции аутентификации, осуществленной для формирования данных идентификации для указанного лица в родительском домене идентификации.

19. Система управления и контроля различных данных идентификации некоторого лица, при этом указанные данные соответствуют нескольким доменам идентификации, организованным в структурированное множество, а данные идентификации лица для домена содержат секретный ключ и маркер аннулирования для указанного домена аутентификации,

содержащая по меньшей мере один сервер управления домена производной идентификации и по меньшей мере один сервер управления родительского домена идентификации,

причем лицо имеет для каждого домена идентификации персональное устройство идентификации, содержащее модуль памяти, в котором сохранены данные указанного лица, соответствующие данному домену,

причем такой модуль памяти выполнен с возможностью его чтения контрольным устройством,

при этом система дополнительно содержит средства передачи информации, основанной на данных идентификации родительского домена, и по меньшей мере одного элемента информации подтверждения действительности таких данных, включая элемент информации

причем сервер управления домена производной идентификации содержит средства обработки, выполненные с возможностью

- аутентификации указанного лица для родительского домена,

- контроля действительности переданной информации с использованием информации подтверждения и

- формирования для данного лица по результатам аутентификации и контроля и на основе переданной информации по меньшей мере части данных идентификации, позволяющих данному лицу осуществить свою аутентификацию у поставщика услуг для домена производной идентификации,

при этом указанные данные идентификации содержат секретный ключ

причем указанный сервер управления производной идентификации содержит базу данных, служащую для сохранения производной информации, включающей всю информацию, переданную в операции аутентификации, или ее часть, для возможного позднейшего установления связи между данными идентификации домена производной идентификации и данными идентификации родительского домена, основываясь на связующей информации, переданной родительским доменом, причем операция формирования, выполняемая различными серверами идентификации, организована таким образом, что в отсутствие такой связующей информации невозможно установить какую-либо на основе аутентификации в двух разных доменах.

| Колосоуборка | 1923 |

|

SU2009A1 |

| BRINGER et al ";Backward Unlinkability for a VLR Group Signature Scheme with Efficient Revocation Check";, опубл | |||

| Способ гальванического снятия позолоты с серебряных изделий без заметного изменения их формы | 1923 |

|

SU12A1 |

Авторы

Даты

2016-11-20—Публикация

2012-08-02—Подача