ПЕРЕКРЕСТНАЯ ССЫЛКА НА РОДСТВЕННУЮ ЗАЯВКУ

Настоящая заявка испрашивает приоритет предварительной заявки на патент Южно-Африканской Республики № 2015/00962, поданной 11 февраля 2015 г., которая включена в настоящий документ посредством ссылки.

ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

Настоящее изобретение относится к системам и способам безопасного обращения с биометрическими данными.

ПРЕДПОСЫЛКИ ИЗОБРЕТЕНИЯ

Участилось использование биометрической информации для выполнения аутентификации. Биометрические устройства считывания, такие как считывающие устройства отпечатков пальцев, использовались на протяжении некоторого времени для авторизации доступа пользователя к устройствам или ресурсам. В последнее время некоторые мобильные телефоны оснащаются биометрическими считывающими устройствами для ограничения доступа определенными предварительно зарегистрированными пользователями.

Биометрическая аутентификация обеспечивает преимущества, которые заключаются в том, что пользователям может быть проще предоставить биометрическую информацию для аутентификации, чем, например, вводить имя пользователя и пароль.

Тем не менее, в отличие от имени пользователя и пароля, биометрическая информация не может быть изменена и в случае нарушения безопасности не должна повторно использоваться. Это может существенно ограничить применение биометрической аутентификации, поскольку, например, после получения мошенником отпечатка пальца пользователя, зарегистрированного службой биометрической аутентификации, регистрация отпечатка пальца должна быть отменена, и скомпрометированный отпечаток пальца не должен использоваться для выполнения последующей аутентификации.

Этот недостаток биометрической аутентификации может быть усугублен существующими системами и способами, которые недостаточным образом защищают биометрическую информацию на этапах биометрической регистрации и биометрической проверки.

Соответственно, существует необходимость в системе для биометрической аутентификации, которая по меньшей мере в некоторой степени устранит эти и/или другие недостатки.

Приведенное выше обсуждение предпосылок изобретения предназначено всего лишь для облегчения понимания настоящего изобретения. Следует понимать, что данное обсуждение не является подтверждением или признанием того, что какой-либо упомянутый материал является частью общеизвестных знаний в данной области техники на дату приоритета настоящей заявки.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Согласно настоящему изобретению предложен способ безопасного обращения с биометрическими данными, причем способ выполняют на элементе безопасности, который непосредственно соединен с элементом биометрического ввода, и он включает: прием биометрических данных непосредственно от элемента биометрического ввода; получение биометрической подписи на основе биометрических данных; осуществление доступа к начальному значению, характерному для биометрических данных, посредством получения начального значения из биометрических данных или биометрической подписи; кодирование биометрической подписи с использованием закрытого алгоритма и начального значения для генерирования маркера; и вывод маркера для безопасного сохранения в элементе безопасности или безопасной передачи на защищенный сервер для регистрации или аутентификации биометрических данных.

Дополнительный признак может предусматривать, что способ включает стирание биометрических данных и биометрической подписи после вывода маркера.

Еще один дополнительный признак может предусматривать, что получение начального значения из биометрических данных или биометрической подписи можно повторять надежно для получения одного и того же начального значения.

Получение начального значения может включать одно из следующего: оценивание предопределенных точек данных биометрических данных или биометрической подписи для генерирования начального значения или применение предопределенного преобразования к биометрическим данным или биометрической подписи для генерирования начального значения. Оценивание предопределенных точек данных может включать применение функции маскировки к биометрическим данным или биометрической подписи. Оцениваемые предопределенные точки данных или применяемое предопределенное преобразование могут быть изменены для изменения начального значения.

Дополнительный признак может предусматривать, что начальное значение представляет собой переменную, вводимую в закрытый алгоритм, которая может быть изменена для изменения алгоритма.

Кодирование биометрической подписи с использованием закрытого алгоритма и начального значения может включать одно из следующего: использование начального значения в качестве отдельного ввода в закрытый алгоритм, объединение начального значения вместе с биометрической подписью в качестве единого ввода в закрытый алгоритм или выбор закрытого алгоритма на основе начального значения и кодирование биометрической подписи с использованием выбранного алгоритма.

Дополнительные признаки могут предусматривать, что закрытый алгоритм представляет собой алгоритм шифрования, и начальное значение используют в качестве ключа шифрования.

Еще одни дополнительные признаки могут предусматривать, что способ включает передачу маркера на защищенный сервер по защищенному каналу связи для выполнения на нем регистрации или аутентификации. Передача маркера на защищенный сервер может включать передачу одного или обоих из начального значения и вспомогательной информации вместе с маркером.

Еще одни дополнительные признаки могут предусматривать, что способ включает прием от защищенного сервера сообщения с подтверждением или отклонением аутентификации.

Еще одни дополнительные признаки могут предусматривать, что способ включает: прием от защищенного сервера маркера для использования во время аутентификации пользователя; сравнение выводимого маркера с сохраненным маркером; и аутентификацию биометрических данных, если выводимый маркер по существу соответствует сохраненному маркеру.

Дополнительный признак может предусматривать, что способ включает: безопасное сохранение маркера в элементе безопасности для использования во время локальной аутентификации биометрических данных; сравнение выводимого впоследствии маркера с сохраненным маркером; и аутентификацию биометрических данных, если выводимый маркер по существу соответствует сохраненному маркеру.

Еще один дополнительный признак может предусматривать, что вспомогательная информация включает одно или оба из: идентифицирующей информации элемента биометрического ввода и идентифицирующей информации пользователя, связанной с биометрическими данными.

Еще одни дополнительные признаки могут предусматривать, что способ включает установление защищенного канала связи с защищенным сервером, включая: получение случайного ключа шифрования; шифрование маркера с использованием случайного ключа шифрования для генерирования зашифрованных данных; шифрование случайного ключа шифрования с использованием открытого ключа защищенного сервера; и передачу зашифрованных данных и зашифрованного ключа на защищенный сервер. Защищенный канал связи может использовать идентификатор взаимодействия.

Настоящее изобретение относится к способу безопасного обращения с биометрическими данными, при этом способ выполняют на защищенном сервере, и он включает: прием маркера от элемента безопасности, непосредственно соединенного с элементом биометрического ввода, при этом маркер генерируют на элементе безопасности посредством получения биометрических данных и кодирования биометрической подписи с использованием закрытого алгоритма и начального значения, при этом начальное значение получают из биометрических данных или биометрической подписи, и сохранение принятого маркера в базе данных при принятии маркера вместе с запросом регистрации или аутентификацию принятого маркера при принятии маркера вместе с запросом аутентификации.

Прием маркера может включать прием одного или обоих из начального значения и вспомогательной информации вместе с маркером.

Дополнительные признаки могут предусматривать, что маркер принимают вместе со вспомогательной информацией и начальным значением, и аутентификация принятого маркера включает: идентификацию сохраненного маркера и сохраненного начального значения, связанных с принятой вспомогательной информацией; декодирование принятого маркера и сохраненного маркера с использованием закрытого алгоритма и принятого начального значения для получения биометрической подписи; сравнение полученных биометрических подписей; и передачу подтверждения аутентификации на элемент безопасности, если биометрические подписи по существу соответствуют друг другу.

Еще одни дополнительные признаки могут предусматривать, что маркер принимают вместе со вспомогательной информацией, и аутентификация принятого маркера включает: идентификацию сохраненного маркера, связанного с принятой вспомогательной информацией; сравнение сохраненного маркера с принятым маркером; и передачу подтверждения аутентификации на элемент безопасности, если сохраненный маркер по существу соответствует принятому маркеру.

Еще одни дополнительные признаки могут предусматривать, что способ включает извлечение сохраненного маркера из базы данных и передачу извлеченного маркера на элемент безопасности для использования во время выполнения на нем аутентификации пользователя.

Маркер может быть принят от элемента безопасности по защищенному каналу связи, включая: прием зашифрованных данных и зашифрованного ключа; расшифровку зашифрованного ключа с использованием закрытого ключа защищенного сервера; и использование расшифрованного ключа для расшифровки зашифрованных данных и получения маркера.

Настоящее изобретение относится к системе для безопасного обращения с биометрическими данными, причем система содержит элемент безопасности, который непосредственно соединен с элементом биометрического ввода, содержащим: компонент приема биометрических данных для приема биометрических данных непосредственно от элемента биометрического ввода; компонент получения биометрической подписи для получения биометрической подписи на основе биометрических данных; компонент осуществления доступа к начальному значению для осуществления доступа к начальному значению, характерному для биометрических данных, посредством получения начального значения из биометрических данных или биометрической подписи; компонент кодирования для кодирования биометрической подписи с использованием закрытого алгоритма и начального значения для генерирования маркера; и компонент вывода для вывода маркера для безопасного сохранения в элементе безопасности или безопасной передачи на защищенный сервер для регистрации или аутентификации биометрических данных.

Элемент безопасности может содержать компонент сброса для сброса биометрических данных и биометрической подписи после вывода маркера.

Дополнительный признак может предусматривать, что компонент осуществления доступа к начальному значению выполнен с возможностью надежного получения одного и того же начального значения из биометрических данных или биометрической подписи.

Еще одни дополнительные признаки могут предусматривать, что компонент осуществления доступа к начальному значению содержит одно или оба из: компонента оценивания для оценивания предопределенных точек данных биометрических данных или биометрической подписи для генерирования начального значения и компонента преобразования для применения предопределенного преобразования к биометрическим данным или биометрической подписи для генерирования начального значения.

Компонент оценивания может применять функцию маскировки к биометрическим данным или биометрической подписи.

Еще одни дополнительные признаки могут предусматривать, что компонент осуществления доступа к начальному значению выполнен с возможностью изменения оцениваемых предопределенных точек данных или применяемого предопределенного преобразования для изменения начального значения.

Начальное значение представляет собой переменную, вводимую в закрытый алгоритм, которая может быть изменена для изменения алгоритма.

Дополнительные признаки могут предусматривать, что компонент кодирования выполнен с возможностью: использования начального значения в качестве отдельного ввода в закрытый алгоритм, или объединения начального значения вместе с биометрической подписью в качестве единого ввода в закрытый алгоритм, или выбора закрытого алгоритма на основе начального значения и кодирования биометрической подписи с использованием выбранного алгоритма.

Еще одни дополнительные признаки могут предусматривать, что закрытый алгоритм представляет собой алгоритм шифрования, и начальное значение используют в качестве ключа шифрования.

Еще одни дополнительные признаки могут предусматривать, что элемент безопасности содержит компонент связи для передачи маркера на защищенный сервер по защищенному каналу связи для выполнения на нем регистрации или аутентификации.

Еще один дополнительный признак может предусматривать, что компонент связи передает одно или оба из начального значения и вспомогательной информации вместе с маркером.

Дополнительный признак может предусматривать, что компонент связи принимает от защищенного сервера сообщение с подтверждением или отклонением аутентификации.

Еще один дополнительный признак может предусматривать, что элемент безопасности содержит: компонент связи для приема от защищенного сервера маркера для использования во время аутентификации пользователя и компонент аутентификации для сравнения выводимого маркера с сохраненным маркером и для аутентификации биометрических данных, если выводимый маркер по существу соответствует сохраненному маркеру.

Еще один дополнительный признак может предусматривать, что элемент безопасности содержит: компонент сохранения для безопасного сохранения маркера в элементе безопасности для использования во время локальной аутентификации биометрических данных; и компонент аутентификации для сравнения выводимого впоследствии маркера с сохраненным маркером и для аутентификации биометрических данных, если выводимый маркер по существу соответствует сохраненному маркеру.

Настоящее изобретение относится к системе для безопасного обращения с биометрическими данными, причем система содержит защищенный сервер, содержащий: компонент связи для приема маркера от элемента безопасности, непосредственно соединенного с элементом биометрического ввода, при этом маркер генерируют на элементе безопасности посредством получения биометрических данных и кодирования биометрической подписи с использованием закрытого алгоритма и начального значения, при этом начальное значение получают из биометрических данных или биометрической подписи; и компонент сохранения для сохранения принятого маркера в базе данных при принятии маркера вместе с запросом регистрации; или компонент аутентификации для аутентификации принятого маркера при принятии маркера вместе с запросом аутентификации.

Дополнительные признаки могут предусматривать, что компонент связи принимает маркер вместе со вспомогательной информацией и начальным значением, и компонент аутентификации содержит: компонент поиска в базе данных для идентификации сохраненного маркера и сохраненного начального значения, связанных с принятой вспомогательной информацией; компонент декодирования для декодирования принятого маркера и сохраненного маркера с использованием закрытого алгоритма и принятого начального значения для получения биометрической подписи; и компонент сравнения для сравнения полученных биометрических подписей, и компонент связи передает подтверждение аутентификации на элемент безопасности, если биометрические подписи по существу соответствуют друг другу.

Еще одни дополнительные признаки могут предусматривать, что компонент связи принимает маркер вместе со вспомогательной информацией, и компонент аутентификации содержит: компонент поиска в базе данных для идентификации сохраненного маркера, связанного с принятой вспомогательной информацией, и компонент сравнения для сравнения сохраненного маркера с принятым маркером, и компонент связи передает подтверждение аутентификации на элемент безопасности, если сохраненный маркер по существу соответствует принятому маркеру.

Еще одни дополнительные признаки могут предусматривать, что защищенный сервер содержит компонент поиска в базе данных для извлечения сохраненного маркера из базы данных, и компонент связи передает извлеченный маркер на элемент безопасности для использования во время выполнения на нем аутентификации пользователя.

Настоящее изобретение относится к компьютерному программному продукту для безопасного обращения с биометрическими данными, причем компьютерный программный продукт содержит машиночитаемый носитель, на котором хранится машиночитаемый программный код для выполнения этапов: приема биометрических данных непосредственно от элемента биометрического ввода; получения биометрической подписи на основе биометрических данных; осуществления доступа к начальному значению, характерному для биометрических данных, посредством получения начального значения из биометрических данных или биометрической подписи; кодирования биометрической подписи с использованием закрытого алгоритма и начального значения для генерирования маркера; и вывода маркера для безопасного сохранения в элементе безопасности или безопасной передачи на защищенный сервер для регистрации или аутентификации биометрических данных.

Настоящее изобретение относится к компьютерному программному продукту для безопасного обращения с биометрическими данными, причем компьютерный программный продукт содержит машиночитаемый носитель, на котором хранится машиночитаемый программный код для выполнения этапов: приема маркера от элемента безопасности, непосредственно соединенного с элементом биометрического ввода, при этом маркер генерируют на элементе безопасности посредством получения биометрических данных и кодирования биометрической подписи с использованием закрытого алгоритма и начального значения, при этом начальное значение получают из биометрических данных или биометрической подписи, и сохранения принятого маркера в базе данных при принятии маркера вместе с запросом регистрации или аутентификации принятого маркера при принятии маркера вместе с запросом аутентификации.

Дополнительные признаки могут предусматривать, что машиночитаемый носитель представляет собой постоянный машиночитаемый носитель, и что машиночитаемый программный код подлежит исполнению устройством обработки.

Варианты осуществления настоящего изобретения будут далее описаны исключительно в качестве примера со ссылкой на сопроводительные графические материалы.

КРАТКОЕ ОПИСАНИЕ ГРАФИЧЕСКИХ МАТЕРИАЛОВ

На графических материалах:

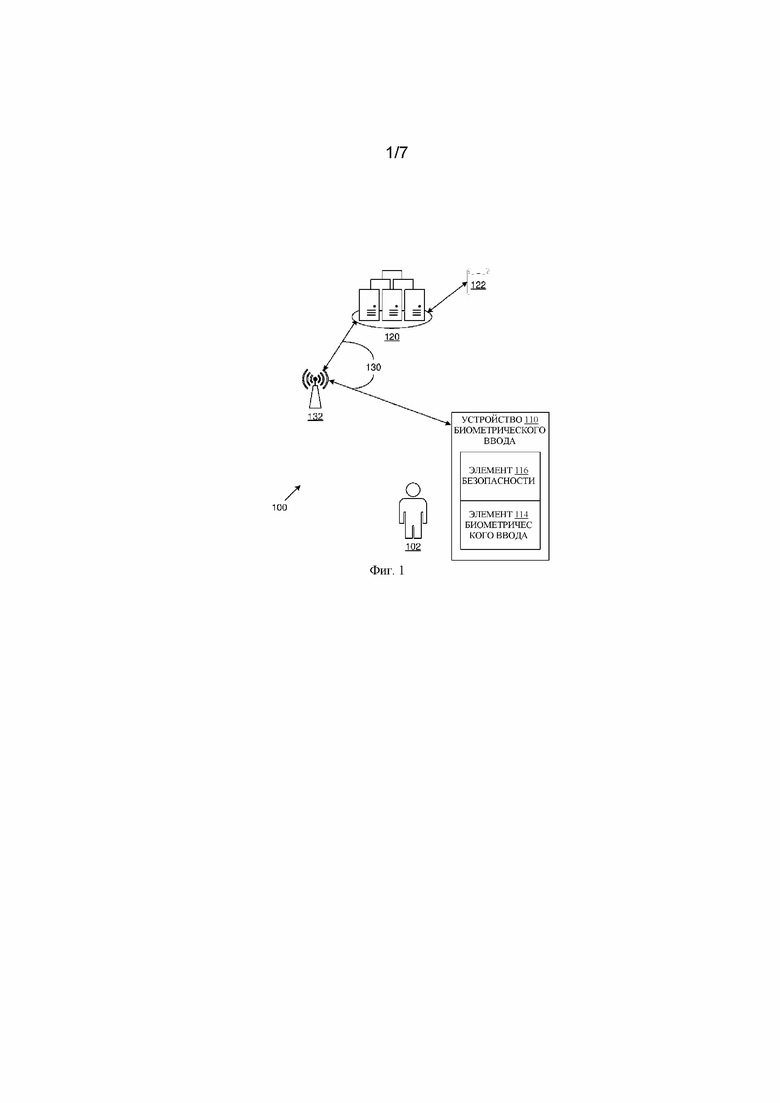

фиг. 1 представляет собой схему, демонстрирующую приведенную для примера систему для безопасного обращения с биометрическими данными;

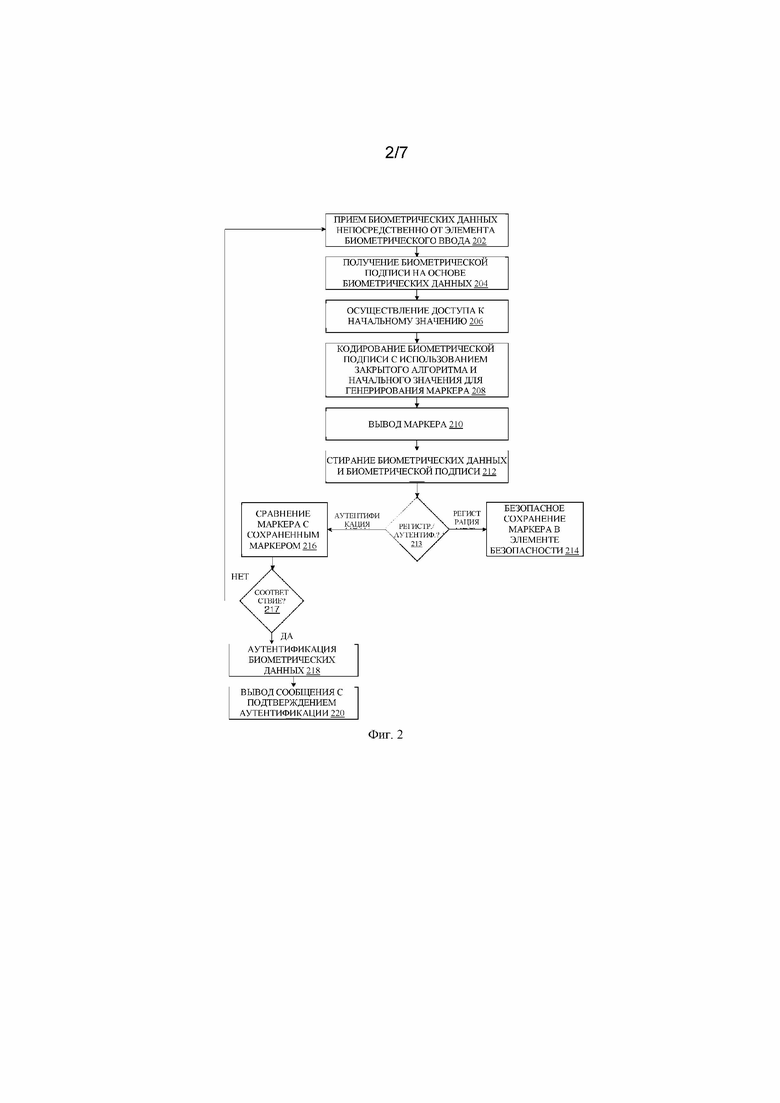

фиг. 2 представляет собой блок-схему, демонстрирующую один приведенный для примера вариант осуществления способа безопасного обращения с биометрическими данными;

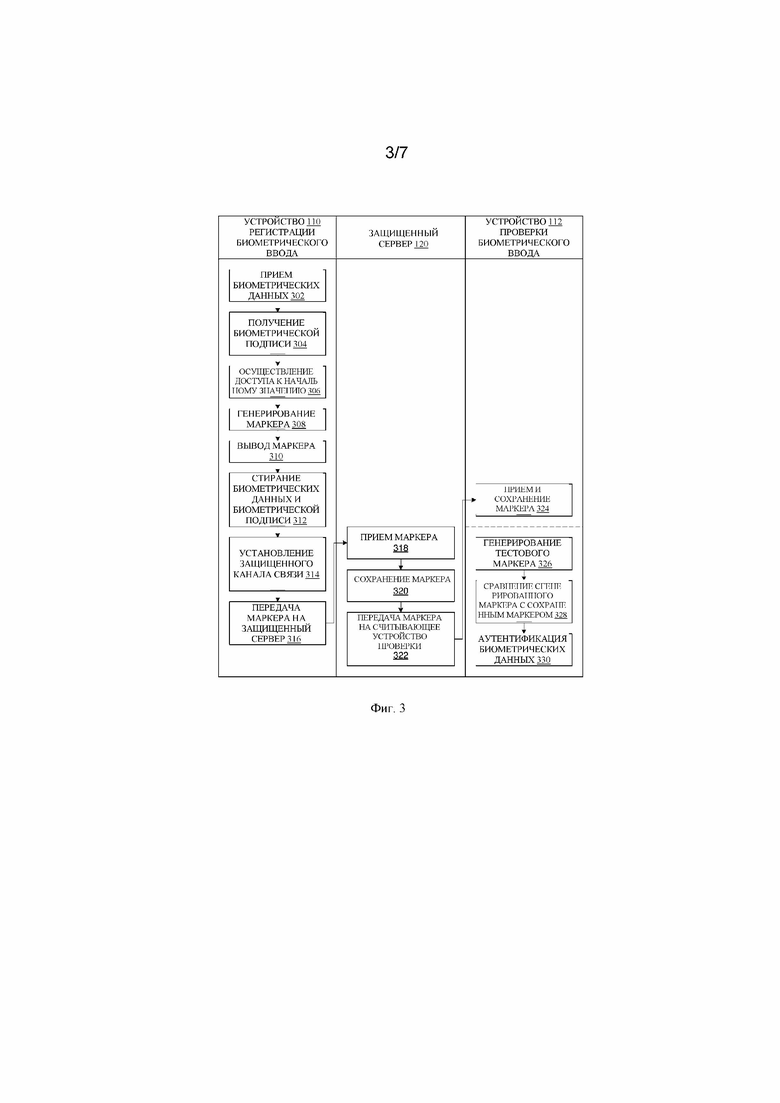

фиг. 3 представляет собой блок-схему типа «плавательной дорожки», демонстрирующую еще один приведенный для примера вариант осуществления способа безопасного обращения с биометрическими данными;

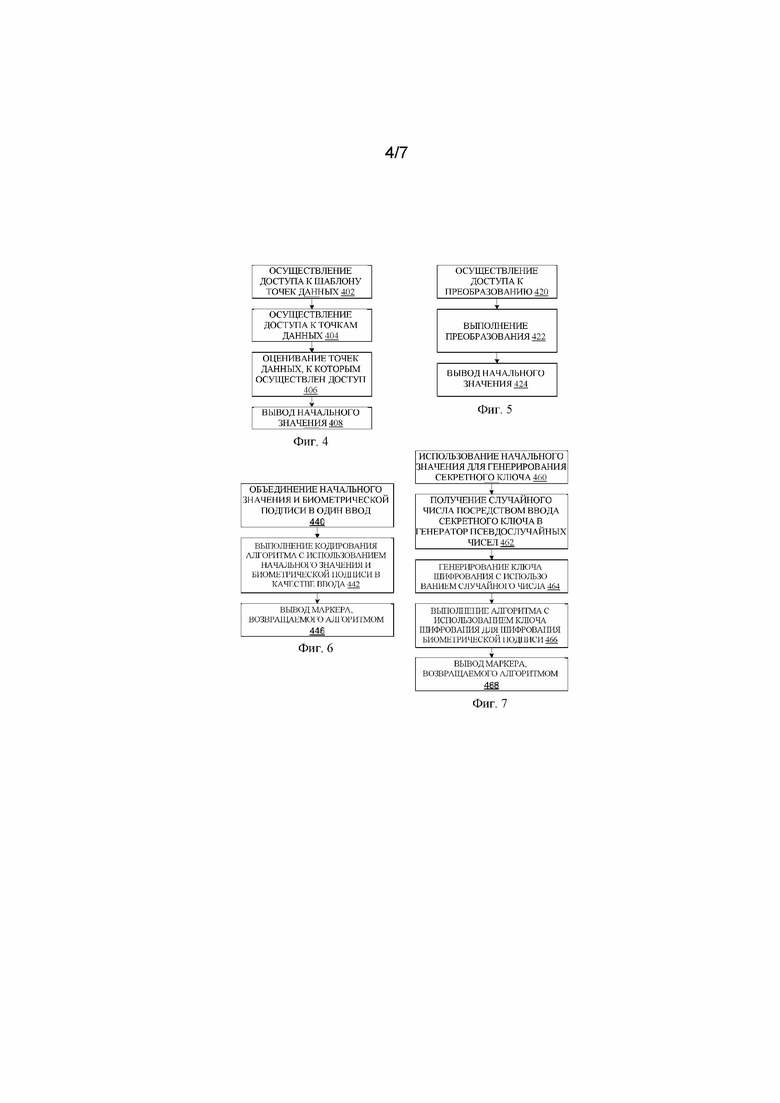

фиг. 4 представляет собой блок-схему, демонстрирующую операции, которые могут быть выполнены для получения доступа к начальному значению, характерному для биометрических данных, согласно первому приведенному для примера варианту осуществления;

фиг. 5 представляет собой блок-схему, демонстрирующую операции, которые могут быть выполнены для получения доступа к начальному значению, характерному для биометрических данных, согласно второму приведенному для примера варианту осуществления;

фиг. 6 представляет собой блок-схему, демонстрирующую операции, которые могут быть выполнены для кодирования биометрической подписи в вариантах осуществления, описанных в настоящем документе;

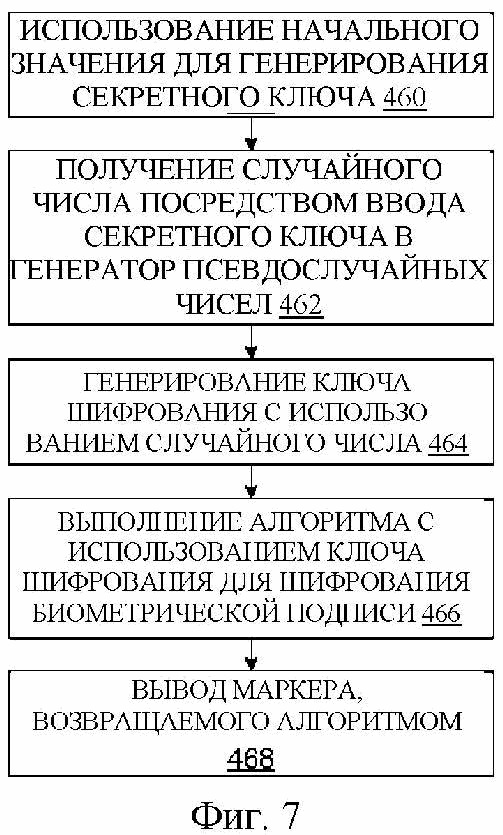

фиг. 7 представляет собой блок-схему, демонстрирующую дополнительные операции, которые могут быть выполнены для кодирования биометрической подписи в вариантах осуществления, описанных в настоящем документе;

фиг. 8 представляет собой блок-схему, демонстрирующую операции, которые могут быть выполнены для кодирования биометрической подписи в вариантах осуществления, описанных в настоящем документе;

фиг. 9 представляет собой блок-схему, демонстрирующую приведенный для примера вариант осуществления способа безопасного обращения с биометрическими данными, который может быть выполнен защищенным сервером;

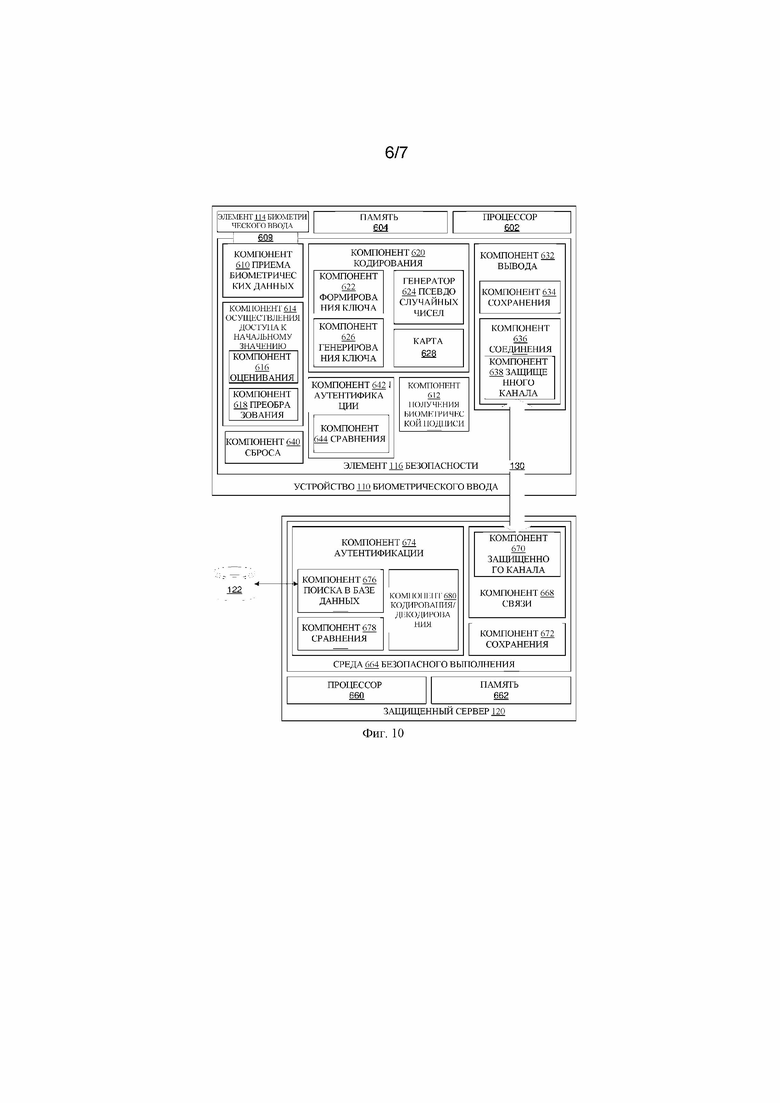

фиг. 10 представляет собой структурную схему, демонстрирующую компоненты приведенного для примера устройства биометрического ввода и защищенного сервера, описанных в настоящем документе;

на фиг. 11 проиллюстрирован пример вычислительного устройства, в котором могут быть реализованы различные аспекты настоящего изобретения; и

на фиг. 12 представлена структурная схема устройства связи, которое может быть использовано в вариантах осуществления настоящего изобретения.

ПОДБРОБНОЕ ОПИСАНИЕ СО ССЫЛКАМИ НА ГРАФИЧЕСКИЕ МАТЕРИАЛЫ

Фиг. 1 представляет собой схему, демонстрирующую приведенную для примера систему (100) для безопасного обращения с биометрическими данными.

Система (100) содержит устройство (110) биометрического ввода, имеющее элемент (114) биометрического ввода, непосредственно соединенный с элементом (116) безопасности, и защищенный сервер (120). Устройство (110) биометрического ввода может представлять собой устройство регистрации для регистрации пользователей в системе (100) или устройство проверки для аутентификации пользователя. В некоторых вариантах осуществления одно устройство может служить и устройством регистрации, и устройством проверки. Хотя представлено только одно устройство (110), следует понимать, что может быть множество устройств регистрации и аутентификации.

Устройство (110) биометрического ввода может быть выполнено с возможностью получения биометрических данных пользователя в любой подходящей форме. Примеры биометрических данных включают отпечаток пальцев, отпечаток большого пальца или отпечатки ладони, записи зрачка или сетчатки глаза, записи для распознавания черт лица, записи ДНК, записи голоса, записи походки и т. п. Биометрические данные могут быть любыми подходящими представлениями данных (например, изображениями, последовательностями, видеоданными, звуковыми записями и т. п.) биометрии пользователя, из которых можно извлечь уникальные признаки, характеристики и/или образы.

Устройство (110) биометрического ввода может представлять собой специально созданное устройство. В некоторых вариантах осуществления устройство (110) биометрического ввода может представлять собой надлежащим образом выполненное мобильное устройство связи, такое как мобильный телефон, имеющее элемент биометрического ввода, который непосредственно соединен с элементом безопасности.

Элемент (116) безопасности устройства (110) биометрического ввода выполнен с возможностью получения биометрических данных, основанных на биометрической подписи, принятых на элементе биометрического ввода. Элемент (116) безопасности устройства (110) может извлекать признаки (такие как узоры или минуции, например, в случае отпечатков пальцев) биометрических данных на основе надлежащего алгоритма и генерировать биометрическую подпись. В некоторых вариантах осуществления биометрическая подпись может представлять собой вектор чисел или изображение с определенными признаками. Биометрическая подпись может представлять собой сочетание уместных характеристик, извлеченных из биометрических данных. Биометрическая подпись может содержать информацию, относящуюся к узорам, характеристикам и/или минуциям, которые можно надежно обнаружить в биометрических данных и которые можно использовать для уникальной идентификации биометрических данных и, в свою очередь, связанного с ними пользователя (102). Элементы биометрических данных, которые не используют в алгоритме сравнения, в биометрической подписи могут быть удалены.

Элемент (116) безопасности устройства (110) дополнительно выполнен с возможностью осуществления доступа к начальному значению, характерному для биометрической подписи, и кодирования биометрической подписи с использованием алгоритма, который является запутанным или спрятанным в элементе безопасности, и начального значения для генерирования маркера. Этот маркер по существу представляет собой полученный с использованием начального значения защищенный биометрический признак, который при нарушении его безопасности может быть отменен, изменен или отозван.

Начальное значение является характерным для биометрической подписи и может быть изменено или поменяно так, чтобы изменить алгоритм и/или маркер таким образом, чтобы никакие две биометрические подписи не имели одинакового начального значения. Начальное значение также может быть характерным для конкретного экземпляра биометрических данных. Варианты осуществления предусматривают наличие у одной и той же биометрической подписи двух соответствующих маркеров, каждый из которых был зарегистрирован в разное время, и при этом каждый маркер имеет уникальное начальное значение. Таким образом, разные системы могут использовать разные начальные значения для генерирования разных маркеров, которые затем могут быть использованы в рамках их соответствующих систем для аутентификации и авторизации. В случае нарушения безопасности одного из маркеров он может быть отозван или отменен, не оказывая негативного влияния на использование других маркеров, соответствующих одной и той же биометрической подписи, в других системах.

В одном варианте осуществления начальное значение получают из биометрических данных. Например, биометрические данные могут представлять собой отпечаток пальца, и получение начального значения по отпечатку пальца может оценивать установленные координаты отпечатков пальцев и присваивать 1 или 0 в зависимости от того, имеется ли там линия. Следовательно, когда это выполняют при регистрации, т. е., когда устанавливают определенные ряды точек или координат, может быть определено подлежащее использованию начальное значение.

После этого, на устройстве проверки известные ряды точек будут использованы для идентификации подлежащего использованию начального значения. Таким образом, начальное число не нужно вводить на устройстве проверки, поскольку его можно сгенерировать/определить по биометрическим данным или подписи. В некоторых случаях это может потребовать наличия доступной для устройства проверки базы данных, сопоставляющей ряд точек в биометрических данных со списком начальных чисел, используемых для всех вводимых данных.

После генерирования маркера элемент (116) безопасности может удалять или сбрасывать все записи биометрических данных и биометрической подписи. Элемент (116) безопасности устройства (110) может быть выполнен с возможностью передачи маркера на защищенный сервер (120) по защищенному каналу (130) связи. В некоторых вариантах осуществления элемент (116) безопасности может передавать одно или оба из начального значения и вспомогательной информации на защищенный сервер (120) вместе с маркером. В зависимости от того, связан маркер с регистрацией или аутентификацией биометрических данных пользователя, по ситуации, запрос регистрации или запрос авторизации также может быть передан на защищенный сервер (120) вместе с маркером. Варианты осуществления дополнительно предусматривают применение устройства (110) для приема маркера и необязательно начального значения с защищенного сервера (120) для предоставления возможности устройству (110) выполнять у себя аутентификацию биометрических данных.

Вспомогательная информация, на которую производится ссылка в настоящем документе, может содержать одно или оба из идентификатора устройства (110) и идентификатора пользователя. В некоторых вариантах осуществления вспомогательная информация содержит идентификатор устройства проверки, который будет использован для аутентификации биометрической информации, дату и время, когда был сгенерирован запрос аутентификации/регистрации, информацию о продолжительности существования, связанную с маркером, и т. п. Вспомогательная информация может также содержать другую информацию, связанную с пользователем, такую как номер счета в финансовой организации или телефонный номер пользователя, номер профиля и другая подходящая персональная информация пользователя.

Защищенный канал (130) связи может быть установлен по сети (132) связи между элементом (116) безопасности и защищенным сервером (120) до осуществления передачи какой-либо закрытой информации между элементом безопасности и защищенным сервером (120). Защищенный канал связи может быть установлен с использованием шифрования Pretty Good Privacy (PGP), протокола безопасности транспортного уровня (TLS), уровня защищенных сокетов (SSL) или т. п. Передача маркера с элемента безопасности устройства (110) биометрического ввода на защищенный сервер (120), таким образом, является полностью безопасной. Это может минимизировать поверхность атаки маркера и, следовательно, повысить безопасность биометрической подписи пользователя.

Защищенный сервер (120) имеет доступ к защищенной базе (122) данных, в которой безопасным образом могут храниться маркеры и другие данные (например, вспомогательная информация), и из которой маркеры и другие данные могут быть извлечены сервером (120). Маркеры могут быть сохранены в защищенной базе (122) данных в связи с соответствующими идентификаторами пользователя.

Сервер (120) выполнен с возможностью приема маркера от элемента безопасности устройства (110) биометрического ввода. Маркер может быть принят вместе или с запросом регистрации, или с запросом аутентификации, и необязательно с одним или обоими из вспомогательной информации и начального значения.

При принятии маркера вместе с запросом регистрации защищенный сервер (120) может сохранять принятый маркер и необязательно вспомогательную информацию и начальное значение в базе (122) данных в связи с профилем пользователя.

При принятии маркера вместе с запросом аутентификации защищенный сервер (120) может извлекать соответствующий сохраненный маркер и сравнивать принятый маркер («тестовый» маркер) с сохраненным маркером, чтобы устанавливать, совпадают ли маркеры. Варианты осуществления также предусматривают возможность применения защищенного сервера (120) для передачи маркера и необязательно соответствующего начального значения, хранимых в базе (122) данных, на устройство проверки, чтобы предоставлять этому устройству возможность выполнения локальной биометрической аутентификации.

В других вариантах осуществления устройство (110) безопасным образом хранит маркер для локальной аутентификации у себя генерируемых впоследствии маркеров и не передает маркер на защищенный сервер (120). Тестовый маркер, сгенерированный с использованием принятых впоследствии биометрических данных, может быть затем сравнен с сохраненным маркером для аутентификации биометрической информации.

После аутентификации биометрической информации пользователю, предоставившему биометрическую информацию, может быть разрешен доступ или локально на устройстве (110), или удаленно на сервере (120).

Следует понимать, что система, описанная в настоящем документе, может иметь множество приложений. Примеры приложений включают уникальную идентификацию пользователем себя в организации, такой как банк, для предоставления пользователю возможности проведения закрытых транзакций, например, по своему банковскому счету. Другие приложения могут включать управление доступом, например, доступом к ресурсам с ограниченным доступом, таким как гостиничные номера, офисы, заводы и т. п. В другом приложении устройства мобильной связи, такие как мобильные телефоны, могут включать в себя устройство биометрического ввода, такое как описано в настоящем документе, для регулирования доступа к закрытой информации, хранимой на них.

На фиг. 2 представлена блок-схема, демонстрирующая один приведенный для примера вариант осуществления способа безопасного обращения с биометрическими данными. Способ выполняют на элементе (116) безопасности устройства (110) биометрического ввода. Как упомянуто выше, элемент безопасности непосредственно соединен с элементом (114) биометрического ввода устройства (110).

Элемент (116) безопасности принимает (202) биометрические данные непосредственно с элемента (114) биометрического ввода. В случае отпечатка пальца, например, биометрические данные могут представлять собой изображение или битовую карту, представляющую отпечаток пальца, тогда как для биометрии голоса, например, биометрические данные могут представлять собой звуковую запись голоса пользователя, возможно, произносящего предопределенное слово или последовательность слов. Биометрические данные могут быть приняты для целей регистрации биометрических данных или для их аутентификации. Элемент (116) безопасности может соответственно принимать от устройства (110) команду/запрос регистрации или аутентификации.

Элемент (116) безопасности получает (204) биометрическую подпись на основе биометрических данных. Это может включать извлечение из биометрических данных определенных признаков, которые могут быть использованы для надежного различения биометрических данных одного пользователя от биометрических данных другого пользователя. В случае отпечатка пальца, например, биометрическая подпись может представлять собой информацию, связанную с узорами и/или минуциями, которые можно обнаружить на отпечатке пальца и которые можно использовать для уникальной идентификации отпечатка пальца. В случае биометрии голоса подпись может представлять собой цифровое представление звука, образа и/или ритма, излеченных из звуковой записи.

Элемент (116) безопасности осуществляет доступ (206) к начальному значению, характерному для биометрических данных, посредством получения начального значения из биометрических данных или биометрической подписи. В некоторых вариантах осуществления получение начального значения из биометрических данных или биометрической подписи можно повторять надежно для постоянного получения одного и того же начального значения при использовании одних и тех же биометрических данных или биометрической подписи.

Элемент (116) безопасности может получать начальное число, например, путем оценивания предопределенных точек данных биометрических данных или биометрической подписи для генерирования начального значения. Оценивание предопределенных точек данных может, например, включать применение функции маскировки к биометрическим данным или биометрической подписи (например, путем оценивания особых координат изображения отпечатка пальца для определения того, имеется или нет выступ по указанной координате). Альтернативно или дополнительно, элемент (116) безопасности может применять предопределенное преобразование к биометрическим данным или биометрической подписи для генерирования начального значения. В некоторых вариантах осуществления оцениваемые предопределенные точки данных или применяемое предопределенное преобразование могут быть изменены для изменения начального значения.

Элемент (116) безопасности кодирует (208) биометрическую подпись с использованием закрытого алгоритма и начального значения для генерирования маркера. Начальное значение может представлять собой переменную, вводимую в закрытый алгоритм, которая может быть изменена для изменения алгоритма и/или маркера, возвращаемого алгоритмом. Например, путем изменения начального значения можно изменить алгоритм и/или маркер, генерируемый алгоритмом.

Предусмотрены различные формы кодирования. Например, к биометрической подписи могут быть применены хеш-функция или алгоритм шифрования. Алгоритм или функция, используемые для кодирования биометрической подписи, могут быть закрыты в элементе (116) безопасности и могут быть неизвестны общественности. Благодаря устойчивой ко взлому природе элемента (116) безопасности, как более подробно будет описано ниже, общественный доступ к алгоритму может быть ограничен и предпочтительно предотвращен.

Начальное значение используют для генерирования маркера. Начальное значение может, например, быть использовано в качестве отдельного ввода в закрытый алгоритм (например, в качестве ключа шифрования в случае алгоритма шифрования). В некоторых случаях начальное значение может быть объединено предопределенным образом вместе с биометрической подписью для формирования единого ввода в закрытый алгоритм. Также предусмотрено, что начальное значение может быть использовано для выбора алгоритма, с применением которого необходимо кодировать биометрическую подпись и генерировать маркер.

Элемент (116) безопасности выдает (210) маркер для безопасного сохранения в элементе безопасности для регистрации или аутентификации биометрических данных, в зависимости от ситуации. В других вариантах осуществления маркер выдают для защищенной передачи на защищенный сервер для регистрации или аутентификации биометрических данных.

Элемент (116) безопасности может стирать (212) биометрические данные и биометрическую подпись. Это может, например, быть выполнено после выдачи маркера или, возможно, после генерирования маркера. Стирание биометрических данных и биометрической подписи может включать стирание или сбрасывание временной памяти, в которой были сохранены биометрические данные и/или биометрическая подпись во время выполнения различных операций, описанных выше. Таким образом, при выдаче маркера биометрическую подпись и биометрические данные будет невозможно получить от элемента (116) безопасности.

Если (213) биометрические данные принимают для их регистрации, элемент (116) безопасности безопасно сохраняет (214) маркер в элементе (116) безопасности для использования во время локальной аутентификации биометрических данных.

Если (213) биометрические данные принимают для их аутентификации, в случае чего биометрические данные предварительно были бы зарегистрированы и маркер был бы сохранен, элемент (116) безопасности сравнивает (216) маркер (т. е., «тестовый маркер») с сохраненным маркером. Если (217) тестовый маркер по существу соответствует сохраненному маркеру, элемент (116) безопасности может аутентифицировать (218) биометрические данные. Если (217) тестовый маркер не соответствует сохраненному маркеру, элемент (116) безопасности может отклонить аутентификацию биометрических данных, и пользователю может быть отправлен запрос на повторное представление своей биометрии.

В реализациях, в которых закрытый алгоритм производит необратимый маркер (такой как хеш-функция), элемент (116) безопасности может сравнивать непосредственно тестовый маркер с сохраненным маркером и для аутентификации (218) биометрических данных может ожидать точного соответствия.

В других случаях, например, когда алгоритм представляет собой алгоритм шифрования, который является обратимым, для аутентификации (218) биометрических данных сравнение (216) маркеров может включать декодирование маркеров и сравнение биометрических подписей декодированных маркеров друг с другом для порогового соответствия (например, некоторой предопределенной схожести или предопределенной степени достоверности). В некоторых случаях это может быть выполнено после получения биометрической подписи тестовых данных. Декодирование маркеров может включать расшифровку маркеров с использованием подходящего ключа (например, ключа, полученного из начального значения, или самого начального значения) для получения биометрических подписей.

Элемент безопасности может выдавать (220) на устройство (110) сообщение с подтверждением или отклонением аутентификации, указывающее на аутентификацию или отклонение биометрических данных. Это может позволить устройству (110) после приема сообщения аутентификации от элемента (116) безопасности разрешать пользователю доступ к запрошенному ресурсу, и т. п.

Фиг. 3 представляет собой блок-схему типа «плавательной дорожки», на которой показан другой приведенный для примера вариант осуществления способа безопасного обращения с биометрическими данными, в котором маркер отправляют на защищенный сервер для регистрации или аутентификации на нем.

Процесс регистрации, который может представлять собой часть размещения в гостинице, регистрации в банке и т. п., может быть выполнен с использованием первого устройства (110) биометрического ввода (устройства регистрации). После завершения процесса регистрации пользователь может затем использовать свою биометрию для получения доступа к своей комнате или другим службам в гостинице, для выполнения транзакций со своим банком и т. п. Последующее использование зарегистрированной биометрической информации может быть осуществлено на устройстве (112) проверки, которое может представлять собой устройство (110) регистрации или другое устройство биометрического ввода. Устройство (112) проверки может, например, быть расположено на двери гостиничной комнаты или, для связанного с финансами случая, представлять собой банкомат, устройство мобильной связи пользователя или т. п.

Как и в способе, описанном выше со ссылкой на фиг. 2, элемент (116) безопасности устройства (110) регистрации принимает (302) биометрические данные непосредственно с элемента (114) биометрического ввода и получает (304) биометрическую подпись на основе биометрических данных. Элемент (116) безопасности осуществляет доступ (306) к начальному значению, которое является характерным для биометрических данных, путем получения начального значения из биометрических данных или биометрической подписи и генерирует (308) маркер путем кодирования биометрической подписи с использованием закрытого алгоритма и начального значения. Элемент (116) безопасности выдает (310) маркер для защищенной передачи на защищенный сервер для регистрации или аутентификации биометрических данных на нем. Элемент (116) безопасности стирает (312) биометрические данные и биометрическую подпись. Эти первоначальные операции (302-312) подобны тем операциям (202-212), которые описаны выше со ссылкой на фиг. 2, и их описание с соответствующими изменениями применимо к этому варианту осуществления.

Элемент (116) безопасности устанавливает (314) защищенный канал (130) связи с защищенным сервером (120). Это может включать получение случайного ключа шифрования и шифрование данных, подлежащих передаче, с использованием случайного ключа шифрования и алгоритма симметричного шифрования для генерирования зашифрованных данных. Данные, подлежащие передаче, могут содержать маркер, команду/запрос регистрации или аутентификации и в некоторых вариантах осуществления одно или оба из начального значения и вспомогательной информации. Случайный ключ шифрования может быть зашифрован с использованием открытого ключа защищенного сервера (120).

Элемент (116) безопасности передает (316) маркер на защищенный сервер (120) по защищенному каналу (130) связи для регистрации или аутентификации на нем. В этом варианте осуществления маркер включают в зашифрованные данные, которые отправляют на защищенный сервер (120) вместе с зашифрованным ключом. В некоторых вариантах осуществления защищенный канал связи может дополнительно использовать идентификатор взаимодействия, который является уникальным для канала между устройством (110) и защищенным сервером (120), для предотвращения атак с повторным воспроизведением.

Защищенный сервер (120) принимает (318) маркер по защищенному (130) каналу связи. Прием маркера по защищенному каналу связи может включать прием зашифрованных данных и зашифрованного ключа. Сервер (120) может расшифровывать зашифрованный ключ с использованием закрытого ключа защищенного сервера (120) и может затем использовать расшифрованный ключ для расшифровки зашифрованных данных. Маркер может быть принят вместе с запросом/командой регистрации, а также с начальным значением и/или вспомогательной информацией. Дополнительные данные и/или сообщения, передаваемые между элементом (116) безопасности и защищенным сервером (120), могут быть зашифрованы с использованием случайного ключа шифрования, теперь известного как элементу (116) безопасности, так и защищенному серверу (120).

Маркер, принятый вместе с запросом регистрации, сохраняют (320) на защищенном сервере (120). Маркер может быть сохранен в защищенной базе (122) данных. В некоторых случаях маркер сохраняют в связи с профилем пользователя, который может уже существовать или который может быть создан во время регистрации. С профилем пользователя могут быть связаны и другие характерные данные о пользователе. Маркер может быть сохранен в связи с начальным значением и/или вспомогательной информацией и может быть использован для последующей аутентификации маркера, принятого с элемента (116) безопасности устройства (110) или с другого устройства.

В представленном варианте осуществления маркер может быть передан (322) на другое устройство (112) биометрического ввода (т. е., устройство проверки). Устройство (112) проверки может быть идентифицировано с использованием вспомогательной информации. Например, вспомогательная информация может содержать список ресурсов, к которым пользователь имеет доступ, где каждый ресурс связан с устройством проверки. Маркер и другие данные могут быть переданы по защищенному каналу связи, который может быть установлен образом, подобным описанному ранее. В других вариантах осуществления, в которых маркер принимают вместе с запросом аутентификации, принятый маркер для его аутентификации может быть сравнен с сохраненным маркером.

В представленном варианте осуществления устройство (112) проверки принимает маркер и необязательно начальное значение и вспомогательную информацию по защищенному каналу связи, установленному между защищенным сервером (120) и устройством (112) проверки. Устройство (112) проверки безопасно сохраняет (324) маркер и необязательно начальное значение и вспомогательную информацию в своем элементе безопасности, чтобы предоставить возможность устройству (112) проверки выполнить локальную аутентификацию в последующем принимаемых биометрических данных.

Устройство (112) проверки может, например, в последующем быть использовано пользователем, который хочет аутентифицировать свои биометрические данные для получения доступа к ресурсу (такому как гостиничная комната или банковский счет). Устройство (112) проверки может генерировать (326) тестовый маркер на основе биометрических данных, принятых (вместе с запросом аутентификации) от элемента биометрического ввода, непосредственно соединенного с элементом безопасности устройства проверки. Это может включать выполнение операций, подобных операциям (302-310), выполняемым устройством (110) регистрации для генерирования маркера для регистрации. Устройство (112) проверки может затем сравнивать (328) тестовый маркер с сохраненным маркером. Если тестовый маркер и сохраненный маркер соответствуют, устройство (112) проверки может аутентифицировать (330) биометрические данные. Это может включать передачу сообщения аутентификации на защищенный сервер (120) и выдачу элементом безопасности устройства (112) проверки сообщения аутентификации на устройство (112) для предоставления возможности устройству разрешать пользователю доступ к ресурсу.

Маркер может иметь время завершения срока действия или другое условие, связанное с ним, достижение или удовлетворение которого приводит к удалению маркера с устройства (112) проверки.

В другом варианте осуществления защищенный сервер (120) передает на устройство (112) проверки только начальное значение, чтобы предоставить возможность устройству (112) проверки генерировать маркер на основе принятых биометрических данных, например, путем выполнения операций (302-312), описанных выше, и передавать маркер на защищенный сервер (120) для аутентификации на нем.

Дополнительно предусмотрено, что в других вариантах осуществления устройство проверки не принимает зарегистрированный маркер с защищенного сервера, но после приема биометрических данных для аутентификации генерирует маркер и затем передает сгенерированный маркер вместе с запросом аутентификации на защищенный сервер (например, путем выполнения операций (302-316) генерирования и передачи маркера, описанных со ссылкой на устройство (110) регистрации) для сравнения с сохраненным маркером и аутентификации на нем. Защищенный сервер (120) может затем сравнивать принятый маркер с соответствующим сохраненным маркером и может затем передавать сообщение с подтверждением или отклонением аутентификации на устройство проверки, в зависимости от того, соответствуют ли маркеры.

Аспекты способов, описанных выше, теперь раскрываются более конкретно.

Фиг. 4 и 5 представляют собой блок-схемы, которые иллюстрируют приведенные для примера варианты осуществления операций, которые могут быть выполнены для осуществления доступа к начальному значению, являющемуся характерным для биометрических данных. Операции могут быть выполнены элементом (116) безопасности устройства биометрического ввода и могут образовывать часть операции (206, 306) осуществления доступа к начальному значению, описанной выше со ссылкой на фиг. 2 и 3.

В приведенном для примера варианте осуществления, представленном на фиг. 4, элемент (116) безопасности получает начальное значение из биометрических данных или биометрической подписи путем оценивания предопределенных точек данных биометрических данных или биометрической подписи для генерирования начального значения.

Элемент (116) безопасности осуществляет доступ (402) к шаблону точек данных, который определяет, какие точки данных биометрических данных или биометрической подписи следует анализировать. Шаблон может быть изменен для изменения получаемого начального значения. Шаблон может, например, определять координаты изображения, которые следует оценить, моменты времени, в которые следует анализировать звуковую запись, и т. п. В некоторых случаях шаблон представляет собой маску, которая при применении к биометрическим данным или биометрической подписи раскрывает начальное значение. Элемент (116) безопасности осуществляет доступ (404) к точкам данных, определенным шаблоном точек данных, и затем оценивает (406) точки данных, к которым осуществлен доступ.

Оценивание точек данных может включать записывание значений, связанных с этими координатами (например, в случае цветного изображения отпечатка пальца, сетчатки глаза и т. п. значения могут быть связаны с цветом пикселя). В других случаях оценивание точек данных может определять, что (например, в случае отпечатка пальца) обозначенная точка данных соответствует выступу или не соответствует, и присваивать или 1, или 0 соответственно.

Оцененные точки данных или данные, связанные с оцененными точками данных, затем выдают (408) в виде структуры данных, которая представляет начальное значение. Это может, например, включать объединение значений, связанных с оцененными точками данных, в строку или другую подходящую структуру.

В приведенном для примера варианте осуществления, представленном на фиг. 5, элемент (116) безопасности применяет предопределенное преобразование к биометрическим данным или биометрической подписи для генерирования начального значения. Элемент (116) безопасности осуществляет доступ (420) к преобразованию. Преобразование может, например, представлять собой матричную операцию, которую выполняют на биометрических данных или биометрической подписи (например, любое подходящее преобразование в векторную форму, построчное суммирование, суммирование по столбцам и т. п.). Элемент безопасности затем выполняет (422) преобразование по отношению к биометрическим данным или биометрической подписи и выдает (424) начальное значение.

Фиг. 6-8 представляют собой блок-схемы, демонстрирующие различные приведенные для примера варианты осуществления операций, которые могут быть выполнены для кодирования биометрической подписи с применением закрытого алгоритма и начального значения для генерирования маркера. Операции могут быть выполнены элементом (116) безопасности устройства (110) биометрического ввода и могут образовывать часть операций (208, 308, 326) генерирования маркера, описанных выше со ссылкой на фиг. 2 и 3.

В варианте осуществления, представленном на фиг. 6, элемент безопасности объединяет (440) начальное значение и биометрическую подпись в один ввод. Начальное значение и биометрическая подпись могут быть объединены или иным образом слиты или соединены вместе предопределенным образом для ввода в алгоритм кодирования.

В некоторых вариантах осуществления алгоритм кодирования может представлять собой алгоритм, который выдает необратимый маркер на основе ввода. Алгоритм может, например, представлять собой хеш-функцию (например, криптографическую хеш-функцию), которая возвращает маркер в форме цифро-буквенной строки фиксированного размера. Для одного и того же ввода хеш-функция будет производить один и тот же вывод и, следовательно, маркер может быть сравнен с сохраненным маркером для аутентификации биометрических данных, использованных для генерирования маркера. Следовательно, маркер для одной и той же биометрической подписи может быть поменян или изменен путем смены или изменения начального значения.

В других вариантах осуществления алгоритм кодирования представляет собой алгоритм шифрования, который использует ключ шифрования для шифрования начального значения и биометрической подписи и возвращает маркер в форме зашифрованного текста. Ключ шифрования может представлять собой общий ключ шифрования, известный как защищенному серверу, так и элементу безопасности, или может представлять собой асимметричный ключ (например, открытый ключ защищенного сервера, известный элементу безопасности).

Элемент безопасности выполняет (442) алгоритм кодирования с начальным значением и биометрической подписью в качестве ввода и затем выдает (446) маркер, возвращаемый алгоритмом. В вариантах осуществления, в которых алгоритм представляет собой хеш-функцию, маркер может быть необратимым, что означает, что биометрическая подпись из маркера получена быть не может. В вариантах осуществления, в которых алгоритм представляет собой алгоритм шифрования, биометрическая подпись может быть получена из маркера путем расшифровки маркера с использованием подходящего ключа. В некоторых вариантах осуществления может быть необходимо декодировать тестовый маркер и сохраненный маркер, прежде чем их можно будет сравнить друг с другом.

Следует понимать, что может быть использован любой подходящий алгоритм. В некоторых вариантах осуществления алгоритм является запатентованным и неизвестным общественности. Путем сокрытия алгоритма в устойчивом ко взлому элементе безопасности можно получить дополнительный уровень безопасности, поскольку недобросовестные третьи стороны не могут узнать алгоритм, который был использован для кодирования маркера.

В варианте осуществления, представленном на фиг. 7, начальное значение используют в качестве отдельного ввода в закрытый алгоритм. Алгоритм может, например, представлять собой алгоритм шифрования, и начальное значение может быть использовано в качестве ключа шифрования.

Для того, чтобы получить подходящий ключ, элемент (116) безопасности может использовать начальное значение для генерирования (460) секретного ключа с использованием подходящей функции формирования ключа. Использование функции формирования ключа может гарантировать, что сформированные ключи обладают желаемыми признаками, например, путем исключения слабых ключей. В некоторых случаях функция формирования ключа может быть сделана преднамеренно медленной для создания препятствий атакам с использованием метода грубого подбора.

Элемент (116) безопасности может получать (462) случайное число путем введения секретного ключа в генератор псевдослучайных чисел. В этом приведенном для примера варианте осуществления элемент (116) безопасности может затем использовать случайное число, выданное генератором псевдослучайных чисел, для генерирования (464) ключа шифрования (или пары ключей). Сгенерированный ключ шифрования может затем быть предоставлен в качестве отдельного ввода в закрытый алгоритм. Алгоритм выполняют (466) с использованием ключа шифрования для шифрования биометрической подписи и возвращают маркер, который затем выдает (468) элемент (116) безопасности. В других вариантах осуществления секретный ключ, выдаваемый функцией формирования ключа, может быть использован в качестве ввода в алгоритм шифрования.

В варианте осуществления, представленном на фиг. 8, начальное значение используют для выбора алгоритма, с помощью которого необходимо кодировать биометрическую подпись и генерировать маркер. Элемент (116) безопасности может, например, быть выполнен с возможностью выполнения ряда закрытых алгоритмов и может иметь отображение, связывающее начальные значения с алгоритмами, хранимое в нем.

Элемент (116) безопасности может сначала преобразовывать (480) начальное значение в подходящую форму (например, численное значение) и может затем производить поиск (482) и выбор алгоритма, связанного в отображении с преобразованным начальным значением. Отображение может, например, присваивать начальные значения из определенного диапазона соответствующему алгоритму таким образом, что преобразованное начальное значение, попадающее в конкретный диапазон, отображается в конкретный алгоритм. Элемент (116) безопасности затем использует выбранный алгоритм для кодирования (484) биометрической подписи и выдает (486) маркер, возвращаемый алгоритмом.

Фиг. 9 представляет собой блок-схему, демонстрирующую приведенный для примера вариант осуществления способа безопасного обращения с биометрическими данными, который может быть выполнен защищенным сервером (120).

Защищенный сервер (120) принимает (488) тестовый маркер и начальное значение вместе с запросом аутентификации и вспомогательной информацией с устройства (112) проверки. Тестовый маркер может быть сгенерирован на устройстве (112) проверки в ответ на представление пользователем своей биометрии для аутентификации (например, для доступа к ресурсу). Тестовый маркер может быть сгенерирован путем кодирования биометрической подписи, полученной из биометрических данных, с использованием алгоритма, закрытого в устройстве (112) проверки, и начального значения. Начальное значение может быть получено из биометрических данных или биометрической подписи способом, который может быть надежно повторен для получения такого же начального значения.

Защищенный сервер (120) идентифицирует (490) сохраненный маркер и сохраненное начальное значение, связанные с принятой вспомогательной информацией. Вспомогательная информация может, например, содержать идентификатор пользователя, чтобы позволять серверу (120) идентифицировать соответствующий профиль пользователя, хранимый в защищенной базе (122) данных и содержащий начальное значение, полученное во время регистрации маркера, связанного с ним. Сохраненное начальное значение может быть получено из биометрических данных или биометрической подписи, полученной во время регистрации. При рассмотрении одной и той же биометрии (например, одного и того же отпечатка пальца или записи голоса) принятое начальное значение и сохраненное начальное значение являются одинаковыми.

Защищенный сервер (120) затем сравнивает тестовый маркер с сохраненным маркером. В этом варианте осуществления сравнение маркеров включает декодирование (492) тестового маркера и сохраненного маркера с использованием сохраненного начального значения и закрытого алгоритма. Начальное значение может, например, быть использовано для определения подходящего алгоритма декодирования или может быть использовано в качестве ключа шифрования/расшифровки или для его получения, как описано выше со ссылкой на фиг. 6-8.

Результатом декодирования маркеров является биометрическая подпись, которая была закодирована в каждом маркере. Защищенный сервер (120) сравнивает (494) биометрическую подпись тестового маркера с биометрической подписью сохраненного маркера. В другом варианте осуществления сравнение маркеров может включать сравнение маркеров на точное соответствие.

Если (495) биометрические подписи соответствуют (например, если имеются вышеуказанные пороговые схожесть или степень достоверности), защищенный сервер (120) может передавать (496) сообщение с подтверждением аутентификации на устройство (112) проверки. Если (495) биометрические подписи не соответствуют, защищенный сервер (120) может передавать (498) сообщение с отклонением аутентификации на устройство (112) проверки.

Теперь со ссылкой на структурную схему, представленную на фиг. 10, показаны компоненты приведенных для примера устройства (110) биометрического ввода и защищенного сервера (120), описанных выше.

Устройство (110) биометрического ввода может представлять собой устройство регистрации или устройство проверки. В некоторых вариантах осуществления одно и то же биометрическое устройство может быть выполнено как устройство регистрации и как устройство проверки, тогда как в других вариантах осуществления устройство может обладать только функциональными возможностями или устройства регистрации, или устройства проверки.

Устройство (110) биометрического ввода может содержать процессор (602) для выполнения функций компонентов, описанных ниже, которые могут быть представлены аппаратными или программными блоками, работающими на устройстве (110) биометрического ввода. Программные блоки могут храниться в компоненте (604) памяти, и команды могут передаваться на устройство (602) обработки для осуществления функциональных возможностей описанных компонентов.

Устройство (110) биометрического ввода содержит элемент (114) биометрического ввода для получения биометрических данных от пользователя и элемент (116) безопасности, который непосредственно соединен с элементом (114) биометрического ввода.

Элемент (114) биометрического ввода представляет собой любой пригодный элемент ввода, применяемый для получения, например, одного или более из следующего: отпечатка пальца, отпечатка большого пальца или записей ладони; записей зрачка или сетчатки глаза; записей ДНК; записей голоса; записей походки и т. п. Элемент (114) биометрического ввода может представлять собой одно или более из следующее: дактилоскопический сканер для получения отпечатка пальца или отпечатка большого пальца; микрофон для записи голоса пользователя; фотоаппарат или фотоаппарат с высоким разрешением для фотографирования лица, ладони, сетчатки глаза, зрачка и т. д. пользователя или для записи движений пользователя для определения информации о походке; сканер сетчатой оболочки глаза для сканирования сетчатки глаза пользователя; акселерометр для записи информации, связанной с походкой пользователя; и т. п.

Элемент (114) биометрического ввода выполнен с возможностью получения биометрической информации от пользователя (102) и выдачи биометрических данных, связанных с биометрической информацией. Биометрические данные могут быть выданы в любой подходящей структуре данных. Одна или более линий (609) передачи данных непосредственно соединяют выход элемента (114) биометрического ввода с элементом (116) безопасности.

Элемент (116) безопасности представляет собой устойчивую к взлому платформу (например, защищенный микроконтроллер), выполненную с возможностью безопасного размещения приложений и их конфиденциальных и криптографических данных (например, управления ключами) в соответствии с определенными правилами и требованиями безопасности, такими как 2 или более высокий уровень стандарта FIPS 140-2.

Элемент (116) безопасности имеет хранимый в нем алгоритм для генерирования маркера, использующий начальное значение и биометрическую подпись в качестве вводов. Алгоритм может быть защищен в элементе (116) безопасности так, что он является недоступным снаружи элемента безопасности.

Элемент (116) безопасности применяет аппаратное обеспечение для кодирования данных вместо одного лишь выполнения кодирования в программном обеспечении и соответственно обеспечивает улучшенную защиту по сравнению с программными технологиями кодирования. Например, элемент (116) безопасности обеспечивает безопасное управление ключами для генерирования криптографических ключей, устанавливает возможности и пределы защиты ключей, осуществляет резервирование и восстановление ключей, подготавливает ключи для хранения, генерирует маркеры, выполняет шифрование и выполняет отзыв и уничтожение ключей.

В некоторых вариантах осуществления элемент (116) безопасности реализован в виде устройства с двумя процессорами, которое содержит защищенный процессор с устройством памяти и общий процессор с устройством памяти. Алгоритм генерирования маркеров, закрытый ключ защищенного сервера (120) и одно или более начальных значений могут быть сохранены в защищенном устройстве памяти защищенного процессора.

Элемент (116) безопасности также может иметь физическое или логическое разделение между интерфейсами, используемыми для осуществления передачи критических параметров безопасности, и другими интерфейсами, используемыми для осуществления передачи других данных. Элемент (116) безопасности также может предусматривать механизм защиты от взлома, который обеспечивает высокую вероятность уничтожения элемента (116) безопасности и криптографических ключей, начальных значений и алгоритмов генерирования маркеров, хранимых на нем, при осуществлении каких-либо попыток снять элемент (116) безопасности или осуществить к нему доступ извне.

Элемент (116) безопасности может содержать компонент (610) приема биометрических данных, выполненный с возможностью приема биометрических данных непосредственно с элемента (114) биометрического ввода. В некоторых вариантах осуществления элемент биометрического ввода и элемент безопасности физически расположены рядом друг с другом для сведения к минимуму какой-либо возможности перехвата биометрических данных, передаваемых с элемента (114) биометрического ввода на элемент (116) безопасности.

Элемент (116) безопасности содержит компонент (612) получения биометрической подписи, который выполнен с возможностью получения биометрической подписи на основе биометрических данных. Компонент (612) получения биометрической подписи может, например, извлекать из биометрических данных определенные признаки, которые могут быть использованы для надежного различения биометрических данных пользователя от биометрических данных другого пользователя.

Элемент (116) безопасности может также содержать компонент (614) осуществления доступа к начальному значению, который выполнен с возможностью осуществления доступа к начальному значению, характерному для биометрических данных. Компонент (614) осуществления доступа к начальному значению осуществляет доступ к начальному значению путем получения начального значения из биометрических данных или биометрической подписи. В некоторых вариантах осуществления получение начального значения из биометрических данных или биометрической подписи можно повторять надежно для постоянного получения одного и того же начального значения при использовании одних и тех же биометрических данных или биометрической подписи.

Компонент (614) осуществления доступа к начальному значению может содержать компонент (616) оценивания, который выполнен с возможностью оценивания предопределенных точек данных биометрических данных или биометрической подписи для генерирования начального значения. Оценивание предопределенных точек данных может, например, включать применение функции маскировки к биометрическим данным или биометрической подписи (например, путем оценивания особых координат изображения отпечатка пальца для определения того, имеется или нет выступ по указанной координате). Компонент (614) осуществления доступа к начальному значению может содержать компонент (618) преобразования, выполненный с возможностью преобразования биометрических данных или биометрической подписи для генерирования начального значения. Оцениваемые предопределенные точки данных или применяемое предопределенное преобразование могут быть изменены для изменения начального значения.

Некоторые варианты осуществления предусматривают, что устройства проверки, применяемые для приема начального значения вместе с маркером для использования во время аутентификации биометрических данных и для осуществления доступа к начальному значению, включают осуществление доступа к начальному значению, хранимому в памяти элемента безопасности.

Элемент (116) безопасности может дополнительно содержать компонент (620) кодирования, который выполнен с возможностью кодирования биометрической подписи с использованием закрытого алгоритма и начального значения для генерирования маркера.

Алгоритм кодирования может представлять собой алгоритм, который выдает необратимый маркер на основе ввода. Алгоритм может, например, представлять собой хеш-функцию (например, криптографическую хеш-функцию), которая возвращает маркер в форме цифро-буквенной строки фиксированного размера. Для одного и того же ввода хеш-функция будет производить один и тот же вывод и, следовательно, маркер может быть сравнен с сохраненным маркером для аутентификации биометрических данных, использованных для генерирования маркера. Следовательно, маркер для одной и той же биометрической подписи может быть поменян или изменен путем смены или изменения начального значения.

Альтернативно, алгоритм кодирования может представлять собой алгоритм шифрования, который использует ключ шифрования для шифрования начального значения и биометрической подписи и возвращает маркер в форме зашифрованного текста. Ключ шифрования может представлять собой общий ключ шифрования, известный как защищенному серверу, так и элементу безопасности, или может представлять собой асимметричный ключ (например, открытый ключ защищенного сервера, известный элементу безопасности).

В некоторых вариантах осуществления компонент (620) кодирования выполнен с возможностью объединения начального значения и биометрической подписи в один ввод. Начальное значение и биометрическая подпись могут быть объединены или иным образом слиты или соединены вместе предопределенным образом для ввода в алгоритм кодирования.

Варианты осуществления дополнительно предусматривают, что компонент (620) кодирования может содержать компонент (622) формирования ключа, который выполнен с возможностью генерирования секретного ключа из начального значения с использованием подходящей функции формирования ключа. Компонент (620) кодирования может также содержать генератор (624) псевдослучайных чисел, который может иметь криптографическую защиту и выполнен с возможностью генерирования случайного числа с использованием секретного ключа в качестве начального числа. Компонент (620) кодирования может дополнительно содержать компонент (626) генерирования ключа, который выполнен с возможностью генерирования ключа шифрования (или пары ключей). Сгенерированный ключ шифрования может затем быть предоставлен в качестве отдельного ввода в закрытый алгоритм. Компонент (620) кодирования выполняет алгоритм, в данном случае представляющий собой алгоритм шифрования, использующий ключ шифрования для шифрования биометрической подписи и возвращающий маркер, который затем выдает компонент (620) кодирования. В других вариантах осуществления секретный ключ, выдаваемый функцией формирования ключа, может быть использован в качестве ввода в алгоритм шифрования.

В некоторых вариантах осуществления ряд разных алгоритмов кодирования может быть сохранен в элементе (116) безопасности, и компонент (620) кодирования может содержать карту (628), которая производит отображение начальных значений из определенного диапазона на соответствующий алгоритм так, что начальное значение, попадающее в конкретный диапазон, отображается на конкретный алгоритм. Компонент (620) кодирования может затем использовать выбранный алгоритм для кодирования биометрической подписи и выдает маркер, возвращаемый алгоритмом. Это может требовать от компонента (620) кодирования преобразовывать начальное значение в подходящую форму (например, в численное значение) перед выполнением поиска и выбором алгоритма.

В реализациях, в которых алгоритм производит обратимый маркер (например, в случае алгоритма шифрования), компонент (620) кодирования может быть применимым для декодирования маркеров с получением из них биометрической подписи. Декодирование маркеров может включать расшифровку маркеров с использованием подходящего ключа (например, ключа, полученного из начального значения, или самого начального значения) для получения биометрических подписей.

Элемент (116) безопасности содержит компонент (632) вывода, выполненный с возможностью вывода маркера для безопасного сохранения или передачи на защищенный сервер (120). Компонент (632) вывода может содержать компонент (634) сохранения, выполненный с возможностью безопасного сохранения маркера в элементе (116) безопасности для регистрации или аутентификации биометрических данных. Сохранение маркера для аутентификации может сохранять маркер временно, тогда как сохранение маркера для регистрации может сохранять маркер на период длительности регистрации. Маркер, соответственно, может быть сохранен в связи с условием продолжительности существования или т. п.

Компонент (632) вывода может содержать компонент (636) связи, выполненный с возможностью передачи и приема сообщений и данных на защищенный сервер (120) и с него. Компонент (636) связи может осуществлять связь с защищенным сервером с использованием любой подходящей сети проводной или беспроводной связи. Компонент (636) связи может дополнительно содержать компонент (638) защищенного канала, выполненный с возможностью установления защищенного канала (130) связи с защищенным сервером (120). В некоторых вариантах осуществления компонент (638) защищенного канала использует шифрование PGP.

Компонент (636) связи может быть выполнен с возможностью передачи сообщения на основе маркера, которая для устройств регистрации может включать передачу маркера по защищенному каналу связи на защищенный сервер для сохранения на нем. Маркер может быть передан с одним или обоими из начального значения и вспомогательной информации. В одном варианте осуществления для устройств проверки сообщение на основе маркера, передаваемое компонентом (636) связи, может включать передачу маркера на защищенный сервер (120) для аутентификации на нем. Компонент (636) связи может дополнительно быть выполнен с возможностью приема с защищенного сервера (120) сообщения с подтверждением или отклонением аутентификации.

Элемент (116) безопасности может содержать компонент (640) сброса, который выполнен с возможностью сброса или стирания (212) биометрических данных и биометрической подписи из элемента (116) безопасности. Это может, например, быть выполнено после выдачи маркера или, возможно, после генерирования маркера.

Элемент (116) безопасности может дополнительно содержать компонент (642) аутентификации, который выполнен с возможностью аутентификации биометрических данных локально.

Компонент (642) аутентификации может содержать компонент (644) сравнения, который выполнен с возможностью сравнения тестового маркера с сохраненным маркером. В реализациях, в которых закрытый алгоритм производит необратимый маркер (например, хеш-функция), компонент (644) сравнения может сравнивать непосредственно тестовый маркер с сохраненным маркером и для аутентификации биометрических данных может ожидать точного соответствия. В других случаях, например, когда алгоритм представляет собой алгоритм шифрования, который является обратимым, компонент (644) сравнения может декодировать тестовый маркер и сохраненный маркер и может затем для аутентификации биометрических данных сравнивать биометрические подписи, полученные из декодированных маркеров, друг с другом на пороговое соответствие (например, некоторую предопределенную схожесть или предопределенную степень достоверности).

Если тестовый маркер по существу соответствует сохраненному маркеру, компонент (642) аутентификации может аутентифицировать биометрические данные и может выдавать на устройство (110) сообщение с подтверждением или отклонением аутентификации, указывающее на аутентификацию или отклонение биометрических данных. Устройство (110) может быть выполнено с возможностью действия в ответ на это сообщение для разрешения или запрещения доступа к запрошенному ресурсу.

В других вариантах осуществления компонент (642) аутентификации может быть выполнен с возможностью приема маркера с защищенного сервера (120) и безопасного сохранения его для целей аутентификации позднее принятых биометрических данных. Прием маркера может включать прием одного или обоих из начального значения и вспомогательной информации. Компонент (642) аутентификации может дополнительно быть выполнен с возможностью использования компонента (644) сравнения для сравнения тестового маркера с сохраненным маркером и, если сгенерированный маркер по существу соответствует сохраненному маркеру, для аутентификации биометрических данных. Тестовый маркер может быть сгенерирован с использованием начального значения, к которому был получен доступ из одного из: памяти элемента безопасности или самих биометрических данных. Компонент (642) аутентификации может передавать сообщение с подтверждением аутентификации на одно или оба из защищенного сервера (120), с использованием компонента (636) связи, и самого устройства (110).

Защищенный сервер (120) может представлять собой любой подходящий серверный компьютер или распределенный серверный компьютер. Защищенный сервер (120) может содержать один или несколько процессоров (660) для выполнения функций компонентов, описанных далее, которые могут быть предоставлены аппаратными или программными блоками, работающими на защищенном сервере (120). Программные блоки могут храниться в компоненте (662) памяти, и команды могут передаваться на устройство (660) обработки для осуществления функциональных возможностей описанных компонентов.

Защищенный сервер (120) может содержать среду (664) безопасного выполнения. Среда (664) безопасного выполнения может быть предоставлена аппаратным модулем безопасности и может содержать алгоритм для генерирования маркеров, которые используют начальное значение и биометрическую подпись в качестве элементов ввода, сохраненных в них. Алгоритмы, используемые в настоящем документе, могут быть закрытыми и могут быть известны только устройствам безопасности системы, например, устройствам регистрации, устройствам проверки и защищенному серверу (120).

Среда (664) безопасного выполнения может содержать компонент (668) связи. Компонент (668) связи может содержать компонент (670) защищенного канала для установления защищенного канала (130) связи с элементом (116) безопасности устройства (110) биометрического ввода.

Компонент (668) связи выполнен с возможностью приема по защищенному каналу (130) связи маркера от элемента (116) безопасности. Маркер может быть принят вместе с запросом аутентификации или запросом регистрации. Маркер может быть дополнительно принят с одним или обоими из начального значения и вспомогательной информации.

Защищенный сервер (120) имеет доступ к защищенной базе (122) данных и содержит компонент (672) сохранения, который выполнен с возможностью сохранения принятого маркера в базе (122) данных при принятии маркера вместе с запросом регистрации. Это может включать сохранение маркера в связи с профилем пользователя, связанным с маркером, и, необязательно, одним или обоими из начального значения и вспомогательной информации.