Родственная заявка

Данная заявка основана на заявке AU №2012901495, поданной 17 апреля 2012 г., и в ней испрашивается приоритетное право по регистрации или по дате подачи заявки AU №2012901495, содержание которой, как заявлено, включено здесь в качестве ссылки во всей своей полноте.

Область техники изобретения

Изобретение относится к области безопасности информационных технологий (ITS), и, в частности, но не исключительно, к мультиэмитентной архитектуре для обеспечения сосуществования разделов элемента безопасности, выделенных для каждого эмитента карты в устройстве с поддержкой NFC, таких как мобильные смарт-телефоны.

Предпосылки создания изобретения

Стандарт Near Field Communications (NFC-коммуникация ближнего поля или ближняя бесконтактная связь - прим. переводчика) (18000-3) определяет протокол связи между одноуровневыми активными устройствами NFC, а также между активными устройствами NFC и пассивными радиочастотными метками NFC с точки зрения управления потоком, форматов сообщений, скорости (с модуляцией 100% при 106 кБит/с с кодированием Миллераис 1% модуляцией при 424 кБит/с и манчестерским кодированием) и частоты (13,56 МГц), но не методологию управления несколькими разделами элемента безопасности (SE).

SE - это чип /SIM-карта/ микро-SD модуль на основе интеллектуальной карты с интегральными микросхемами (ICC) с элементами безопасности (типа PCI/PED) со встроенными приложениями для смарт-карты (например, для оплаты, заказа билетов, контроля доступа и т.д.), обеспечивающими безопасность. Элемент безопасности SE подключен к микросхеме NFC, которая выступает в качестве бесконтактного внешнего интерфейса радиочастотной идентификации (RFID) и содержит среди прочего данные управления доступом к домену безопасности эмитента карты(используется для управления несколькими доменами безопасности приложения, которые в свою очередь содержат данные управления доступом домена безопасности разработчика приложения).

Технология NFC обеспечивает высокую скорость передачи данных, простоту протокола связи и низкую стоимость, но для NFC-технологии присуща уязвимость безопасности, что позволяет, например: i) несанкционированное подслушивание (′слежка′), модификацию данных или внесение изменений, ii) манипулирование данными, повреждение и внесение изменений другим лицом («фишинг-мошенничество»), и iii) отказ в обслуживании (′создание помех′) и вирусные атаки якобы доверенными лицами.

Для безопасности обмена данными NFC, обработки и сохранения конфиденциальности и целостности основные эмитенты карт создали объединения либо с разработчиками мобильных операционных систем, либо с производителями устройств NFC и реализовали проприетарные протоколы «proof-of-endpoint» с использованием подписей с открытым ключом, и шифрования и аутентификации сообщений.

Тем не менее, устройство с поддержкой NFC (например, смарт-телефон), как правило, находится в собственности или, по крайней мере, в случае исключительного использования, является собственностью отдельного потребителя. У такого потребителя может быть несколько кредитных карт, электронных кошельков и т.п., предоставляемых множеством финансовых или других учреждений, но текущие специализированные решения безопасности и методологии управления элемента безопасности SE не допускают существование множества элементов безопасности SE на одном устройстве с поддержкой NFC.

Краткое изложение сущности изобретения

В соответствии с первым широким аспектом настоящего изобретения предложен способ создания разделов элемента безопасности устройства с поддержкой NFC для множества эмитентов карт, при этом способ состоит в следующем:

- создание в элементе безопасности (а в некоторых случаях более чем в одном элементе безопасности) устройства с поддержкой NFC множества разделов элемента безопасности; и

- выделение упомянутых разделов элемента безопасности (или элементов безопасности) соответствующим эмитентам карт.

Способ может включать в себя создание и размещение в памяти устройства с поддержкой NFC элемента безопасности (или элементов безопасные).

Следует иметь в виду, что в некоторых случаях уже будет создан элемент или элементы безопасности в устройстве с поддержкой NFC, и, следовательно, в соответствии со способом этот элемент безопасности должен располагаться таким образом, чтобы затем создать в элементе безопасности (элементах) разделы элемента безопасности.

Способ может включать в себя один или несколько наборов данных и программ элементов безопасности, загружаемых эмитентами карт (подлинность которых может быть удостоверена, которые могут быть сертифицированы и подписаны) в соответствующие разделы элемента безопасности, выделенные соответствующим эмитентам карт.

Например, данные эмитента карты могут быть загружены как часть виртуального бумажника группы покупателей на любом устройстве с поддержкой NFC под управлением соответствующего приобретателя сделки/процессора или службы Trusted Service Manager (TSM) (TSM - служба дистанционного управления бесконтактными приложениями и сервисами для самостоятельной реализации функции бесконтактных платежей NFC через SIM-карту - прим. переводчика).

Способ может включать в себя создание 8, 16 или 32 (или большего числа) разделов элемента безопасности, по крайней мере, в одном элементе безопасности.

Способ может включать в себя выделение разделов элемента безопасности в соответствующих картах соответствующих эмитентов карт.

Способ может включать в себя создание, по крайней мере, в одном из разделов элемента безопасности множества доменов безопасности приложения для хранения соответствующих программных приложений.

Способ может включать в себя создание 2, 4 или 8 (или большего числа) доменов безопасности приложения для одного или нескольких эмитентов карт.

Способ может предусматривать создание в разделах элемента безопасности соответствующих наборов из одного или большего числа криптографических ключей, при этом каждый из наборов криптографических ключей является уникальным для одного из эмитентов карт.

В одном варианте осуществления настоящего изобретения каждый из наборов криптографических ключей включает в себя 256 ключей случайных наборов байт. Каждый из ключей может содержать 8 бит. В действительности, каждый из ключей может содержать символы ASCII.

Память может быть в сим-карте устройства, в микро-SD устройства или в кэш-памяти устройства.

Способ может предусматривать наличие загрузчика раздела элемента безопасности, менеджера раздела элемента безопасности и криптографического модуля раздела элемента безопасности в устройстве с поддержкой NFC для реализации способа.

В соответствии с этим аспектом настоящего изобретения предлагается также устройство с поддержкой NFC, снабженное разделами элемента безопасности в соответствии с описанным выше способом.

В соответствии со вторым широким аспектом настоящего изобретения, предлагается устройство с поддержкой NFC, в состав которого входит:

- элемент безопасности, содержащий множество разделов элемента безопасности;

- загрузчик раздела элемента безопасности для обновления или загрузки исполняемого кода и данных в каждом из разделов элемента безопасности; и

- менеджер раздела элемента безопасности для идентификации и выбора одного из разделов элемента безопасности, выделенного конкретному эмитенту карты;

- при этом в состав каждого из разделов элемента безопасности входит домен безопасности, включающий мастера приложения правил доступа с правилами доступа и криптографическими ключами; и

- устройство с поддержкой NFC дополнительно содержит криптографический модуль раздела элемента безопасности для контроля доступа к соответствующим доменам безопасности разделов элемента безопасности.

В соответствии с третьим широким аспектом настоящего изобретения предусмотрен компьютерный программный продукт, который при выполнении компьютером:

- создает, по крайней мере, в одном элементе безопасности (и в некоторых случаях более чем в одном элементе безопасности) устройства с поддержкой NFC множество разделов элемента безопасности; и

- выделяет упомянутые разделы элемента безопасности соответствующим эмитентам карт.

Компьютерный программный продукт может также создать или выделить в памяти устройства с поддержкой NFC, по крайней мере, один элемент безопасности.

Компьютерный программный продукт может также создать, по крайней мере, в одном из разделов элемента безопасности множество доменов безопасности для хранения соответствующих программных приложений или данных или как программных приложений, так и данных.

В соответствии с четвертым широким аспектом настоящего изобретения предложен машиночитаемый носитель хранения данных с компьютерным программным продуктом в соответствии с третьим широким аспектом.

Следует отметить, что любая из различных индивидуальных особенностей каждого из упомянутых выше аспектов изобретения и любая из различных индивидуальных особенностей вариантов осуществления, описанных в данном документе, в том числе в формуле изобретения, могут быть объединены, как подходящие и желательные.

Краткое описание чертежей

Для более ясного понимания изобретения с помощью примеров будут описаны варианты его осуществления со ссылкой на прилагаемые чертежи.

На фигуре 1 представлена блок-схема смартфона с поддержкой NFC в соответствии с вариантом осуществления настоящего изобретения.

На фигуре 2 представлена блок-схема некоторых из функциональных компонентов операционной системы и микро-SD смартфона, изображенного на фигуре 1.

На фигуре 3 представлена блок-схема операционной системы и микро-SD смартфона, изображенного на фигуре 1, и их связи с системами различных внешних сторон.

На фигуре 4 представлена блок-схема архитектуры смартфона, изображенного на фигуре 1.

На фигуре 5A представлена технологическая схема установки программных модулей, реализующих данное изобретение, в смартфон, изображенный на фигуре 1.

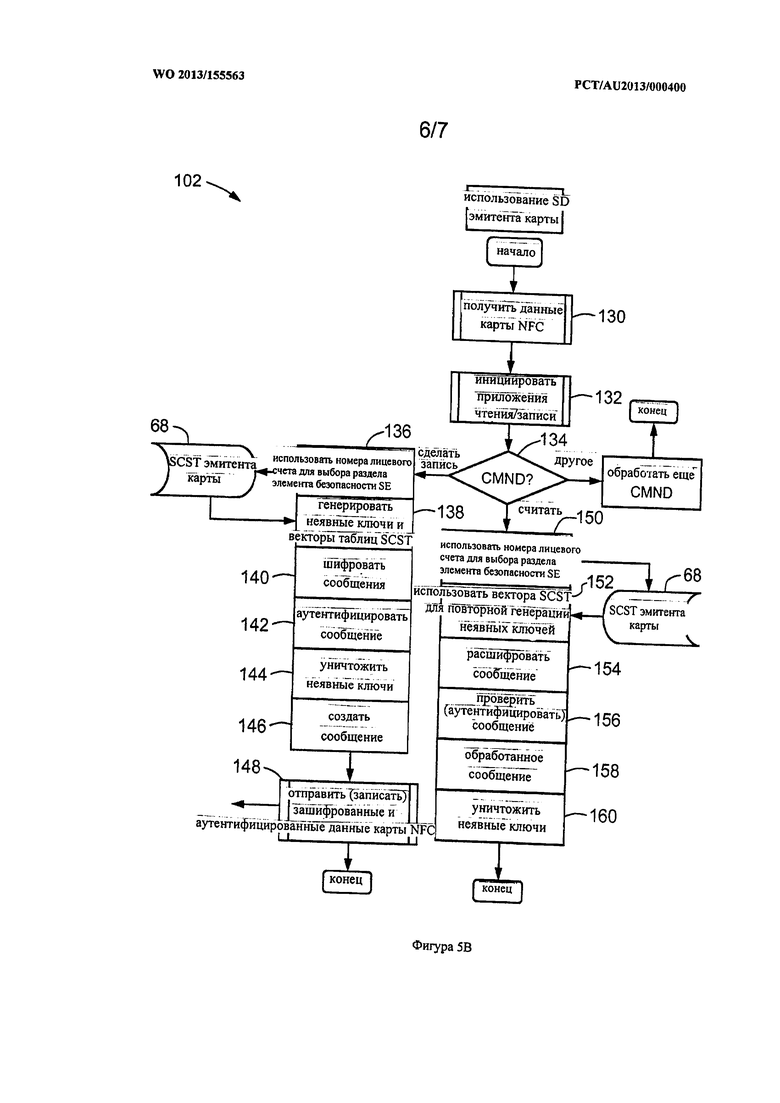

На фигуре 5B представлена технологическая схема использования программных модулей, реализующих данное изобретение в смартфоне, изображенном на фигуре 1.

На фигуре 6 представлена блок-схема архитектуры менеджера разделов мультиэмитентного элемента безопасности операционной системы смартфона, изображенного на фигуре 1.

Подробное описание фигур

На фигуре 1 представлена блок-схема устройства с поддержкой NFC в соответствии с вариантом осуществления настоящего изобретения, в данном примере - смартфона 10. Для ясности показаны на фигуре и описаны ниже только характерные признаки, имеющие особое значение для понимания настоящего изобретения.

В состав смартфона 10 входит процессор 12, операционная система 14 (например, Android (торговая марка), iOS (торговая марка), Symbian (торговая марка), Black Berry OS (торговая марка) или Windows 8 (торговая марка)), и память двух видов: устройство памяти 16 и съемная микро-SD (Secure Digital) карта памяти 18 (далее «микро-SD 18»). Кроме того, в состав смартфона 10 входит SIM-карта 20 со встроенной памятью, а также пользовательский интерфейс 22, изображенный схематично, который включает в себя сенсорный экран 24, микрофон 26 и динамик 28. В состав смартфона 10 также входит чип NFC 30.

На фигуре 2 представлена блок-схема некоторых из функциональных компонентов операционной системы 14 и микро-SD 18 в соответствии с данным вариантом осуществления настоящего изобретения. Операционная система 14 включает в себя ядро операционной системы (ОС) 30, которое включает в себя одно или несколько приложений устройства 32 (из которых только первая заявка на устройство показана для ясности), менеджер приложений 34, модуль сервисных утилит 36, модуль коммуникационных сервисов 38, и доступ к элементу безопасности (SE) API 40. Каждое приложение устройства 32 включает в себя цифровую подпись 42 и цифровой сертификат 44 и обменивается данными с менеджером приложений 34, модулем сервисных утилит 36 и модулем коммуникационных сервисов 38.Доступ API 40 к элементу безопасности SE включает в себя инфорсер управления доступом 46 (API - Global Platform (товарный знак)) и программные модули, реализующие различные функции в соответствии с данным вариантом осуществления настоящего изобретения, включая менеджер разделов элемента безопасности SE 48, основной задачей которого является определение и выбор раздела элемента безопасности SE, выделенного конкретной карте для конкретного эмитента карты, загрузчик раздела элемента безопасности SE 50, основная роль которого заключается либо в обновлении (или замене), либо в загрузке исполняемого кода и данных (правил, SCST и т.д.) в выбранный раздел элемента безопасности SE, и криптографический модуль раздела элемента безопасности SE 52, основная роль которого заключается в обеспечении только авторизованного доступа к правилам доступа к домену безопасности (SD) и таблиц SCST, загружаемых в ARA-М выбранного эмитента карты конкретного раздела элемента безопасности SE.

Микро-SD 18 включает в себя один или несколько многораздельных элементов безопасности 60 (из которых для ясности показан только первый типичный многораздельный элемент безопасности SE). Каждый многораздельный элемент безопасности SE 60 разделен на множество разделов 62 (1), 62 (2), …, 62 (n); каждый раздел 62 (1), 62 (2), …62 (n) выделен соответствующему эмитенту карты 1, 2, …, n. В этом варианте осуществления настоящего изобретения каждый из элементов безопасности SE60 разбит на 8, 16 или 32 разделов 62 (1), 62 (2), …, 62 (n).

Каждый раздел 62 (1), 62 (2), …, 62 (n) имеет мастера приложения правил доступа (АРА-М) 64, который включает на примере раздела элемента безопасности SE 62 (1) первый регистр 66, в котором хранятся правила доступа и управления данными соответствующего эмитента карты, и второй регистр 68, в котором хранится уникальная таблица безопасности смарт-карты (SCST), состоящая из случайных ключей, генерируемых соответствующим эмитентом карты для безопасности карт NFC этого эмитента карты. Каждый раздел элемента безопасности SE 62 (1), 62 (2), …, 62 (n) также имеет номер регистра версия SCST (позиция 69 для раздела 62 (1)) с номером версии SCST, используемой соответствующим эмитентом карты. Каждая карта NFC, выпущенная эмитентом карты, инициализируется уникальной таблицей SCST во втором регистре этого эмитента карты, поэтому каждое устройство NFC загружается соответствующими таблицами SCST и номерами версий SCST, связанными с картами NFC, которые, как ожидается, будут использоваться с данным устройством (в этом примере со смартфоном 10).

Таким образом, каждый эмитент карты может предусмотреть свои соответствующие правила доступа и данные управления, свой собственный набор правил доступа для управления и контроля данных в своем выделенном разделе в рамках многораздельного элемента безопасности SE 60. Доступом к ARA-M 64 управляет инфорсер управления доступом (АСЕ) 46 операционной системы 14.

В таблице SCST каждой секции элемента безопасности SE 62 (1), 62 (2), …, 62 (n) хранятся различные наборы ключей безопасности для обеспечения безопасности данных в каждом соответствующем разделе элемента безопасности SE62 (1), 62 (2), …, 62 (n). Для генерации ключей безопасности может быть использован любой подходящий способ, но в этом варианте осуществления настоящего изобретения каждая таблица SCST генерируется соответствующим эмитентом карты и используется при помощи модуля неявного управления ключами (IKM) 70, в соответствии с методом IKM, раскрытым в заявке на патент Австралии №2012901149, поданной 22 марта 2012 г., и в международной патентной заявке №PCT/AU2013/000299, поданной 22 марта 2013 г., содержание которых включено в данное описание в качестве ссылки во всей своей полноте. Таким образом, таблица SCST в разделе элемента безопасности SE62 (1) содержит 256 ключей случайных наборов байт, каждый из которых состоит из 8 бит, используемых для шифрования/дешифрования данных, хранящихся в соответствующем разделе элемента безопасности SE, как описано в этих патентных заявках, в соответствии с правилами модуля IKM 70, чтобы обеспечить целостность данных, конфиденциальность и воспрепятствование отказу от авторства для сообщений, которыми обмениваются с другими активными (равноуровневыми смартфонами, EFTPOS и другими устройствами) или пассивными устройствами (например, контактными и бесконтактными смарт-картами и TAG). Остальные разделы элемента безопасности SE содержат сопоставимые таблицы SCST с различными наборами ключей.

Кроме того, каждый раздел элемента безопасности SE 62 (1), 62 (2), …, 62 (n) может использовать один или несколько доменов безопасности приложений (SD). Каждый домен безопасности приложений SD в конкретном разделе элемента безопасности SE62 (1), 62 (2), …, 62 (n) может содержать приложение, авторизованное эмитентом карты, которому выделен соответствующий раздел элемента безопасности SE; каждое приложение обеспечивается соответствующим провайдером приложения.

На фигуре 2 изображены примеры доменов безопасности приложений SD 72 (1), 72 (2), …, 72 (i), связанных с разделом элемента безопасности SE62 (1) эмитента карты 1, но следует понимать, что в каждом разделе элемента безопасности SE62 (1), 62 (2), …, 62 (n) может не быть ни одного домена безопасности приложений SD, может быть один или более чем один домен безопасности приложений SD. В этом варианте осуществления настоящего изобретения каждый раздел элемента безопасности SE 62 (1), 62 (2), …, 62 (n) содержит 2, 4 или 8 доменов безопасности приложений SD 72 (1), 72 (2), 72 (i) и, следовательно, как правило, 2, 4 или 8 приложений (хотя в других вариантах может приходиться больше доменов безопасности приложений SD на каждый раздел элемента безопасности SE и, следовательно, соответственно больше приложений). Как и с количеством разделов для эмитентов карты на каждый элемент безопасности SE, число доменов безопасности приложений SD на каждый раздел элемента безопасности SE для эмитента карты ограничено размером памяти носителя, используемого для хранения элемента безопасности SE, в данном примере - микро-SD 18, и предполагается, что большее число разделов элемента безопасности SE для эмитента карт на элемент безопасности SE и доменов безопасности приложений SD на раздел элемента безопасности SE для эмитента карты будет возможно по мере увеличения размера памяти доступных носителей.

Ниже в качестве примера описан домен безопасности приложений SD 72 (1) раздела элемента безопасности SE 62 (1), но другие домены безопасности приложений SD раздела элемента безопасности SE 62 (1) имеют аналогичные возможности (хотя и различные соответствующие приложения). В этом примере приложением, сохраняемым в домене безопасности приложений SD 72 (1), является щит Cyber Security Shield (CSS) 74, используемый для защиты содержимого NFC и других смарт-карт, а также для связи между такими смарт-картами и устройствами с поддержкой NFC с точки зрения целостности данных, конфиденциальности и воспрепятствования отказу от авторства. Домен безопасности приложений SD 72 (1) также включает в себя клиента приложений правил доступа (ARA-C) 76, который управляется ARA-M 64 раздела элемента безопасности SE эмитента карты 62 (1), и регистр приложений 77, который содержит идентификаторы эмитентов любой другой карты, у которой есть общее приложение (CSS 74) с эмитентом карты, которому выделен раздел элемента безопасности SE62 (1). ARA-C 76 включает в себя набор правил доступа и управления данными 78.

Регистр 77 общих приложений (и соответствующие регистры приложений в других доменах безопасности приложений SD) поддерживается менеджером разделов элемента безопасности SE48. Как уже упоминалось выше, эти регистры приложений включают данные о других авторизованных эмитентах карт, так что инфорсер управления доступом 46, который, как описано выше, контролирует доступ к ARA-M 64 раздела элемента безопасности SE 62 (1) и к ARA-M других разделов элемента безопасности SE эмитента карты, может гарантировать, что только авторизованные (другие) эмитенты карт могут использовать такие приложения.

В этом примере домен безопасности приложений SD 72 (2) раздела элемента безопасности SE 62 (1) содержит EMV (что расшифровывается как "Europay, MasterCard, Visa") - приложение, которое обеспечивает повышенную безопасность кредитных и/или дебетовых платежных смарт-карт. У домена безопасности приложений SD 72 (2) есть свой собственный клиент правил доступа приложений (ARA-C 76 домена безопасности приложений SD 72 (1)), который включает в себя набор правил доступа и управления данными и который также управляется ARA-M 64 раздела элемента безопасности SE эмитента карты 62 (1), и регистр приложений (регистр приложений домена безопасности приложений SD 72 (1)), который содержит идентификаторы эмитентов карт, у которых есть общее приложение с эмитентом карты, которому выделен раздел элемента безопасности SE 62 (1).

Один дополнительный домен безопасности приложений SD или большее их число могут быть созданы для дальнейшего применения по желанию.

В этом варианте осуществления настоящего изобретения элементы безопасности SE 60 содержатся в микро-SD 18, но в других вариантах они могут располагаться в SIM-карте 20, в кэш-памяти устройства (например, в памяти устройства 16) или в каком-нибудь другом встроенном модуле безопасности PCIPED.

На фигуре 3 представлена блок-схема операционной системы 14 и микро-SD 18 и их взаимосвязи с системами различных участников, таких как эмитенты карт и программные модули, обозначенные (на фигуре обозначены "АРР") в соответствии с настоящим воплощением, включая менеджера разделов элемента безопасности SE 48, загрузчика разделов элемента безопасности SE 50 и криптографический модуль разделов элемента безопасности SE 52. На фигуре 3 отмечено, что контролирующий орган (СА) 80 выдает сертификаты провайдеру NFC-приложений 82, который поставляет программные модули (и который получает их от разработчиками владельца NFC-приложений 84). Провайдер NFC-приложений 82 поставляет программные модули, сертификаты и криптографические ключи (для SCST во втором регистре 68) для устройств с поддержкой NFC через эквайера транзакции устройства (который выполняет управление SSD) или активатора карты (cardenabler) 86, под управлением эмитента карты NFC 88 (который также авторизует разработчика или владельца NFC-приложений 84 программных модулей).

На фигуре 4 представлена блок-схема 90 архитектуры программного обеспечения смартфона 10 и интеграция элемента безопасности SE 60, выпущенного эмитентом карты с операционной системой 14. Выполнение различных функций безопасности NFC является прозрачным для смартфона 10 и пользователей карт. Фирменный интерфейс APINFC-безопасности позволяет приложениям, таким как бизнес-приложения 92, резидентным для смартфона 10, выполнять криптографические функции, необходимые для обеспечения целостности данных, конфиденциальности и воспрепятствованию отказу от авторства.

На фигурах 5A и 5B представлены технологические карты 100, 102 по установке и использованию, соответственно, программных модулей, которые представляют собой вариант фигур 1-3 применительно к смартфону 10; на технологических картах 100, 102 показано, как новые разделы элемента безопасности SE 60 выделяются новым эмитентам карт или заменяются для существующих эмитентов карт, и как особенности раздела элемента безопасности SE (данные, программы и т.д.) используются для обеспечения безопасности сообщений, которыми обмениваются с активными или пассивными устройствами третьей стороны.

На технологической карте 100 фигуры 5 видно, как NFC-устройства, такие как смартфон 10, загружаются уникальными таблицами SCST, предназначенными для каждого эмитента карты, и программными модулями, реализующими воплощение фигур 1-3, которые составляют программный продукт безопасности NFC для защиты смартфонов 10 от атаки на безопасность, и как каждый из разделов элемента безопасности SE 62 (1), 62 (2), …, 62 (n), выделенный эмитентам карт, используется для обработки входящих и исходящих сообщений между смартфоном 10 и либо NFC-картой, либо другим устройством с поддержкой NFC. На технологической карте 102 фигуры 5B показано использование раздела элемента безопасности SE карты эмитента (разделов элемента безопасности SE 62 (1), 62 (2), … или 62 (n)).

На технологической карте 100 фигуры 5А показано, как таблицы SCST и вышеупомянутые программные модули загружаются либо непосредственно производителем оборудования (смартфон 10, микро-SD 18 или, если элемент безопасности SE 60 должен быть установлен в SIM-карту, а не в микро-SD-SIM карту 20), под руководством эмитента карты, или дистанционно с помощью выбранных эквайеров транзакций (процессоров). Следовательно, на этапах 104 программные модули для создания и управления разделом элемента безопасности SE эмитента карты "m" (далее на этой фигуре для условного эмитента карты "m" - под общим названием «SEAPP») загружаются в микро-SD 18, а на этапе 106 проверяются подпись и сертификат элемента безопасности SE АРР эмитента карты "m". Эти две операции могут быть выполнены с помощью стандартных функций любого устройства с поддержкой NFC, которое приспособлено для валидации источника (доказательство правильности конечной точки - proof-of-end-point) и сертификатов любого приложения, загружаемого в устройство через интерфейс любого типа (например, Wi-Fi, NFC, WAN, LAN) или с любого носителя (например, SIM, SAM, микро-SD, кэш-память).

На этапе 108 в целях обеспечения функций безопасности раздела элемента безопасности SE эмитента карты SE 60 устанавливается SEAPP эмитента карты "m". На этапе 110 загрузчик 50 раздела элемента безопасности SE проверяет ID эмитента карты для определения, является ли эмитент карты существующим эмитентом карты (т.е. раздел элемента безопасности SE уже выделен в элементе безопасности SE 60 эмитента карты "m") или новым эмитентом карты.

Если загрузчик 50 раздела элемента безопасности SE определяет, что ID эмитента карты свидетельствует о наличии эмитента карты, обработка продолжается на этапе 112, где SEAPP заменяет старое содержимое элемента безопасности SE (приложения, правила, SCST и т.д.) эмитента карты "m" на новое и при этом применяется строгий контроль версий, что означает, например, что новая версия должна иметь более высокий номер версии, что текущая версия сохраняется во втором регистре 68 раздела элемента безопасности SE, выделенного эмитенту карты "m". После этого обработка переходит на этап 114, где сообщение о завершении задания отображается с помощью программы отчета об активности. После этого обработка завершается.

Если загрузчик 50 раздела элемента безопасности SE определяет на этапе 110, что ID эмитента карты свидетельствует о новом эмитенте карты, обработка продолжается на этапе 116, где загрузчик 50 раздела элемента безопасности SE определяет, имеет ли элемент безопасности SE 60 достаточный объем памяти для выделения нового раздела в элементе безопасности SE для эмитента карты "m". Если нет, то обработка продолжается на этапе 114, где сообщение о завершении задания отображается с помощью программы отчета об активности (что указывает на то, что недостаточно места), после этого обработка завершается. Если на этапе 116 загрузчик раздела элемента безопасности SE определяет, что элемент безопасности SE 60 имеет достаточный объем памяти, обработка продолжается на этапе 118, где загрузчик 50 раздела элемента безопасности SE выделяет новый раздел в элементе безопасности SE 60 для эмитента карты "m". Во втором регистре 68 обновляется контрольный номер версии таблицы SCST эмитента карты. Впоследствии на этапе 120 одно или большее число новых прошедших валидацию авторизованных приложений эмитентов карт могут быть загружены в раздел элемента безопасности SE 60, выделенный эмитенту карты "m", если в каждом случае имеется достаточный объем свободной памяти для данного нового эмитента карты. После этого обработка переходит на этап 114, где сообщение о завершении задания отображается с помощью программы отчета об активности, после этого обработка завершается.

Технологическая карта 102 на фигуре 5B иллюстрирует работу типичного приложения чтения/записи, настроенного выдавать NFC-команды. На этапе 130 данные NFC-карты считываются, и менеджер разделов элемента безопасности SE 48 определяет ID эмитента карты с префикса карты номера лицевого счета NFC-карты (PAN). На этапе 132 менеджер разделов элемента безопасности SE48 инициирует приложение чтения/записи, которое на этапе 134 проверяет, прошла ли команда чтения или команда записи.

Если определяется команда записи, то обработка продолжается на этапе 136, где приложение чтения/записи выбирает соответствующий раздел элемента безопасности SE, выделенный идентифицированному эмитенту карты. Функция записи NFC-карты требует, чтобы перед передачей на NFC-карту данные, которые должны быть записаны, прошли аутентификацию и были зашифрованы. Используя на этапе 138 таблицы SCST эмитента карты во втором регистре 68, программные модули генерируют набор неявных ключей и связанные с ними вектора. На этапе 140 сообщение шифруется с помощью вновь сгенерированного шифровального ключа 1 (ENCRYPT-ключа), а на этапе 142 выполняется аутентификация с помощью ключа 2 (AUTH-ключа). На этапе 144 ключи шифрования и аутентификации уничтожаются, а на этапе 146 с помощью добавления к зашифрованному и аутентифицированному сообщению префикса из векторов, связанных с неявными ключами, создается сообщение. На этапе 148 полученное сообщение отправляется (т.е. записывается) на микро-SD 18 (или, в других примерах, записывается на другую NFC-карту или запоминающее устройство или отправляется (переносится) на равноуровневое устройство с поддержкой NFC). После этого обработка завершается.

Если на этапе 134 приложение чтения/записи определяет, что была передана команда чтения, обработка продолжается на этапе 150, где приложение чтения/записи выбирает соответствующий домен элемента безопасности SE, выделенный идентифицированному эмитенту карты. Далее, на этапе 152 функция чтения NFC-карты использует векторы, приложенные к сообщению/записи, для повторной генерации неявного ключа, используемого для шифрования и аутентификации сообщения. После повторной генерации ключей DES/3DES (ключи CRYPTO и AUTH) на этапе 154 сообщение расшифровывается с помощью ключа 1 (CRYPTO-ключа), а на этапе 156 проверяется целостность аутентификации сообщения с помощью ключа 2 (AUTH-ключа). На этапе 158 обрабатывается (т.е. читается) содержимое сообщения, а на этапе 160 ключи и векторы уничтожаются. После этого обработка завершается.

Таким образом, под управлением резидента АСЕ 46 устройство с поддержкой NFC может выбрать правильный раздел эмитента карты после предъявления его с действующим PAN, или когда пользователь выбирает из меню: карта/метода оплаты, виртуальную карту, а именно:

- префикс LOOKPAN (таблица префиксов эмитентов карты)

- множество значений префиксов COMPAREPAN

- {ДА} домен (т.е. раздел) ДОСТУП CI-SE

- {НЕТ} Неверный PAN, ВЫХОД

Подписанные и заверенные данные и программы могут быть загружены в разделы карты эмитента и поддерживаться до проверки идентичности отправителя и аутентификации содержимого полученных данных, следующим образом:

- POEPUNSIGN (подписанный CI-ID)

- Значение СРАВНИТЬ CI-ID (таблица префиксов эмитентов карты)

{ДА} проверить подлинность сертификата (CA)

{ДА} проверить подлинность сообщения (MAC)

{ДА} расшифровать сообщение (DATA, Программы)

Хранить ДАННЫЕ и/или программы в CI-SE, ВЫХОД

{NO} Неверный CI-ID, или СА или MAC, ВЫХОД

Содержимое раздела эмитента карты может быть расшифровано до использования информации по конкретному эмитенту карты, и данные могут быть зашифрованы и записаны обратно в раздел эмитента карты:

Процесс записи карты/записи

- РАСШИФРОВАТЬ содержимое CI-SE с использованием управления неявными ключами

- ГЕНЕРИРОВАТЬ случайный номер для создания фактора кода карты (CCF)

- ЗАШИФРОВАТЬ сообщение данных с помощью ключа CCF

- ЗАПИСАТЬ HaNFC-карту, ВЫХОД

Процесс чтения карты/записи

- РАСШИФРОВАТЬ содержимое CI-SEc использованием управления неявными ключами

- ПОЛУЧИТЬ случайный номер (вызов) для создания фактора кода карты (CCF)

- РАСШИФРОВАТЬ сообщение данных с помощью ключа CCF, ВЫХОД

На фигуре 6 представлена блок-схема 170 архитектуры менеджера мультиэмитентного раздела элемента безопасности SE 48 операционной системы 14 согласно этому варианту осуществления настоящего изобретения. Инфорсер управления доступом 46 использует сервисы менеджера разделов элемента безопасности SE 48 для управления загрузкой, техническим обслуживанием, доступом и использованием раздела элемента безопасности SE каждого отдельного эмитента карты в смартфоне 10.

В этом варианте осуществления настоящего изобретения размер таблицы SCST во втором регистре 68 раздела элемента безопасности SE 62 (1) составляет только 256 байтов, и программные компоненты этого варианта настоящего изобретения обладают небольшим размером в исполняемой форме (порядка 1 кБ) и совместно используется всеми разделами элемента безопасности SE. Как уже говорилось выше, регистр приложения 77 содержит лишь список идентификаторов эмитентов карты и уровней полномочий (выполнить, обновить, удалить) для совместного использования определенных приложений в домене безопасности приложений SD 72 (1). Следовательно, объем памяти, необходимый в этом варианте, очень мал по сравнению с объемом памяти микро-SD 10 (т.е. 32 ГБ) или запоминающего устройства 16 (т.е. 16 ГБ) смартфона 10, или даже по сравнению с активными картами NFC (которые обычно имеют, по крайней мере, 8 кБ).

В пределах объема настоящего изобретения специалисты в данной области техники могут легко выполнить соответствующие модификации.

Например, очевидно, что специалисту в данной области техники ясно, что варианты осуществления настоящего изобретения могут применяться во многих случаях, где требуется безопасное хранение данных и безопасная связь между двумя устройствами NFC, и что многочисленные изменения и модификации могут вноситься в способ и архитектуру безопасности вышеописанных вариантов осуществления, не допуская отступления при этом от основных концепций изобретения. Поэтому следует понимать, что данное изобретение не ограничивается конкретными вариантами осуществления, описанными в качестве примера выше.

Кроме того, любая ссылка в настоящем документе на уровень техники не подразумевает, что этот уровень техники составляет или составлял общее знание в любой стране.

Изобретение относится к области безопасности информационных технологий (ITS). Технический результат заключается в обеспечении сосуществования разделов элемента безопасности, выделенных для каждого эмитента карты, в устройстве с поддержкой NFC. Способ, в котором создают в элементе безопасности устройства с поддержкой NFC множество разделов элемента безопасности; выделяют упомянутые разделы элемента безопасности соответствующим эмитентам карт; обеспечивают в элементе безопасности для множества разделов элемента безопасности один или более доменов безопасности приложения; при этом разделы элемента безопасности включают мастер приложения правил доступа с правилами доступа и управления данными соответствующего эмитента карты и уникальную таблицу безопасности смарт-карты случайных ключей, генерируемых соответствующим эмитентом карты для защиты карт NFC этого эмитента карты; домен безопасности приложения, соответствующий определенному разделу элемента безопасности, включает приложение, клиента приложения правил доступа с набором правил доступа и управления данными и регистр приложений, который содержит идентификаторы эмитентов карт, у которых есть общее приложение с эмитентом карты, которому выделен соответствующий раздел элемента безопасности. 3 н. и 9 з.п. ф-лы, 7 ил.

1. Способ создания разделов элемента безопасности для устройства с поддержкой NFC для множества эмитентов карт, включающий:

- создание в элементе безопасности (60) устройства с поддержкой NFC множества разделов (62) элемента безопасности; и

- выделение упомянутых разделов (62) элемента безопасности (60) соответствующим эмитентам карт; и

- обеспечение в элементе безопасности (60) для множества разделов (62) элемента безопасности, соответственно, одного или более доменов безопасности приложения (72); при этом разделы (62) элемента безопасности включают, соответственно, мастер приложения правил доступа (64) с правилами доступа и управления данными (66) соответствующего эмитента карты и уникальную таблицу безопасности смарт-карты (68) случайных ключей, генерируемых соответствующим эмитентом карты для защиты карт NFC этого эмитента карты, и

один или более доменов безопасности приложения, соответствующих определенному разделу (62) элемента безопасности, включают, соответственно, приложение (74), клиента приложения правил доступа (76) с набором правил доступа и управления данными (78) и регистр приложений (77), который содержит идентификаторы эмитентов карт, у которых есть общее приложение (74) с эмитентом карты, которому выделен соответствующий раздел (62) элемента безопасности.

2. Способ по п. 1, включающий создание или размещение элемента безопасности (60) в памяти (18) устройства с поддержкой NFC (10).

3. Способ по любому из пп. 1 или 2, включающий загрузку данных и программ элемента безопасности одного или нескольких эмитентов карт в соответствующие разделы (62) элемента безопасности, выделенные соответствующим эмитентам карт.

4. Способ по любому из пп. 1 или 2, включающий создание 8, 16 или 32 разделов (62) элемента безопасности, по крайней мере, в одном из элементов безопасности (60).

5. Способ по любому из пп. 1 или 2, включающий выделение разделов (62) элемента безопасности соответствующим картам соответствующих эмитентов карт.

6. Способ по п. 1, включающий снабжение первого домена безопасности приложения из упомянутого множества доменов безопасности приложения (72) приложением безопасности и данными по безопасности.

7. Способ по любому из пп. 1 или 2, включающий создание 2, 4 или 8 доменов безопасности (72) для одного или нескольких эмитентов карт.

8. Способ по любому из пп. 1 или 2, отличающийся тем, что память располагается в SIM-карте устройства, микро-SD (18) устройства (10) или кэш-памяти устройства (10).

9. Способ по любому из пп. 1 или 2, включающий создание загрузчика (50) разделов элемента безопасности, менеджера (48) разделов элемента безопасности и криптографического модуля (52) разделов элемента безопасности в устройстве с поддержкой NFC (10) для реализации способа.

10. Устройство с поддержкой NFC, включающее

разделы (62) элемента безопасности, созданные в элементе безопасности (60) устройства с поддержкой NFC (10) с выделеными упомянутыми разделами (62) элемента безопасности (60) соответствующим эмитентам карт и обеспеченные в элементе безопасности (60) для множества разделов (62) элемента безопасности, соответственно, одного или более доменов безопасности приложения (72),

при этом разделы (62) элемента безопасности включают, соответственно, мастер приложения правил доступа (64) с правилами доступа и управления данными (66) соответствующего эмитента карты и уникальную таблицу безопасности смарт-карты (68) случайных ключей, генерируемых соответствующим эмитентом карты для защиты карт NFC этого эмитента карты, и

один или более доменов безопасности приложения, соответствующих определенному разделу (62) элемента безопасности, включают, соответственно, приложение (74), клиента приложения правил доступа (76) с набором правил доступа и управления данными (78) и регистр приложений (77), который содержит идентификаторы эмитентов карт, у которых есть общее приложение (74) с эмитентом карты, которому выделен соответствующий раздел (62) элемента безопасности.

11. Устройство с поддержкой NFC по п. 10, включающее также:

загрузчик (50) раздела элемента безопасности для обновления или загрузки исполняемого кода и данных в каждом из разделов (62) элемента безопасности; и

менеджер (48) раздела элемента безопасности для идентификации и выбора одного из разделов (62) элемента безопасности, выделенных для конкретного эмитента карты;

при этом устройство с поддержкой NFC (10) содержит также криптографический модуль (62) раздела элемента безопасности для контроля доступа к соответствующим доменам безопасности (72) разделов (62) элемента безопасности.

12. Машиночитаемый носитель с компьютерным программным продуктом, который при выполнении на компьютере создает, как минимум, в одном элементе безопасности устройства с поддержкой NFC (10) множество разделов (62) элемента безопасности;

выделяет упомянутые разделы (62) элемента безопасности (60) соответствующим эмитентам карт; и

в элементе безопасности (60) для множества разделов (62) элемента безопасности обеспечивается, соответственно, один или более доменов безопасности приложения (72);

при этом разделы (62) элемента безопасности включают, соответственно, мастер приложения правил доступа (64) с правилами доступа и управления данными (66) соответствующего эмитента карты и уникальную таблицу безопасности смарт-карты (68) случайных ключей, генерируемых соответствующим эмитентом карты для защиты карт NFC этого эмитента карты, и

один или более доменов безопасности приложения, соответствующих определенному разделу (62) элемента безопасности, включают, соответственно, приложение (74), клиента приложения правил доступа (76) с набором правил доступа и управления данными (78) и регистр приложений (77), который содержит идентификаторы эмитентов карт, у которых есть общее приложение (74) с эмитентом карты, которому выделен соответствующий раздел (62) элемента безопасности.

| Колосоуборка | 1923 |

|

SU2009A1 |

| Способ приготовления лака | 1924 |

|

SU2011A1 |

| Очаг для массовой варки пищи, выпечки хлеба и кипячения воды | 1921 |

|

SU4A1 |

| Способ очистки нефти и нефтяных продуктов и уничтожения их флюоресценции | 1921 |

|

SU31A1 |

Авторы

Даты

2016-11-20—Публикация

2013-04-17—Подача