Область техники, к которой относится изобретение

Настоящее изобретение относится к способу, устройству и защищенному элементу для выполнения безопасной транзакции в устройстве, в частности, безопасной финансовой транзакции.

Уровень техники

Данный раздел предназначен для представления для читателя различных аспектов уровня техники, которые могут быть связаны с различными аспектами настоящего раскрытия, которые описаны и/или заявлены ниже. Считается, что данное описание поможет предоставить читателю информацию в отношении предшествующего уровня техники с тем, чтобы способствовать лучшему пониманию различных аспектов настоящего изобретения. В соответствии с этим, следует понимать, что данные утверждения следует рассматривать в этом свете, а не как допущение предшествующего уровня техники.

Коммерсанты часто используют терминалы для оплаты, для выполнения безопасных финансовых транзакций с клиентами. Такие клиенты обычно имеют платежные карты, выдаваемые финансовыми учреждениями или учреждениями, выдающими платежные карты. В некоторых случаях платежные карты включают в себя магнитную полосу и/или микросхему смарт-карты, что позволяет инициировать транзакцию путем протягивания карты в считывателе магнитной полосы платежного терминала или путем введения платежной карты в считыватель смарт-карты платежного терминала. В других случаях платежная карта также может быть выполнена с возможностью бесконтактных транзакций, что обеспечивает возможность выполнения транзакции путем представления платежной карты рядом с платежным терминалом. Для того чтобы обеспечить безопасность во время финансовых транзакций, были разработаны стандарты обеспечения безопасности, такие как Europay, MasterCard и Visa (EMV), стандартная транзакция была разработана и использовалась для сертификации, как платежных терминалов, так и платежных карт. Однако ввиду различных факторов, включающих в себя техническую сложность, требуемую для удовлетворения стандартов обеспечения безопасности, платежные терминалы, которые используются для выполнения защищенных финансовых транзакций, обычно представляют собой устройства, которые предназначены исключительно для выполнения финансовых транзакций.

Поэтому в уровне техники существует потребность в способе, устройстве и защищенном элементе для выполнения безопасных транзакций, используя любые устройства, в частности, устройства, которые предлагают другие функции, чем просто выполнение финансовых транзакций.

Раскрытие изобретения

Цель настоящего изобретения состоит в том, чтобы обеспечить способ выполнения безопасной финансовой транзакции в устройстве, используемом в качестве платежного терминала, содержащем центральное процессорное устройство и защищенный элемент. Способ содержит этапы, на которых: получают сумму покупки, подлежащую внесению в дебет, с финансового счета, получают данные, относящиеся к финансовому счету, через устройство, и получают авторизацию транзакции из финансового учреждения, относящегося к финансовому счету. Авторизация основана по меньшей мере частично на данных, обрабатываемых исключительно защищенным элементом, независимо от данных, обрабатываемых центральным процессорным устройством. Данные, обрабатываемые исключительно защищенным элементом, включают в себя по меньшей мере часть полученных данных, относящихся к финансовому счету.

Другая цель настоящего изобретения состоит в том, чтобы обеспечить устройство, используемое, как платежный терминал, для выполнения безопасной финансовой транзакции. Устройство содержит центральное процессорное устройство, интерфейс связи, выполненный с возможностью установки связи между устройством и финансовым учреждением, относящимся к финансовому счету, интерфейс для получения данных, относящихся к финансовому счету, защищенный элемент для обработки по меньшей мере части данных, относящихся к финансовому счету, полученных через интерфейс, и логическую схему управления, выполненную с возможностью получения суммы покупки, подлежащей внесению в дебет из финансового счета, и для получения авторизации транзакции от финансового учреждения, относящегося к финансовому счету. Авторизация транзакции основывается по меньшей мере частично на данных, обрабатываемых исключительно защищенным элементом, независимо от данных, обрабатываемых центральным процессорным устройством. Данные, обрабатываемые исключительно защищенным элементом, включают в себя по меньшей мере часть полученных данных, относящихся к финансовому счету.

Другая цель настоящего изобретения состоит в том, чтобы обеспечить защищенный элемент для установки в устройстве, используемом в качестве платежного терминала.

Защищенный элемент выполнен с возможностью обработки данных, полученных через интерфейс устройства, в соответствии со стандартами сертификации и содержит инструкции по работе с модулем транзакции Europay, MasterCard и Visa (EMV); и операционной системой (OS), выполненной с возможностью обработки данных, предоставляемых модулем транзакции EMV, в соответствии с уровнем 1 стандарта EMVCo.

Другая цель настоящего изобретения состоит в том, чтобы обеспечить компьютерный программный продукт, предназначенный для исполнения в устройстве, используемом в качестве платежного терминала, при этом устройство имеет считываемый компьютером носитель информации, в котором содержится компьютерная программная логика. Компьютерная программная логика при выполнении устройством обеспечивает работу модуля транзакции Europay, MasterCard и Visa (EMV), выполненный с возможностью обработки данных, получаемых через интерфейс устройства, в соответствии со стандартом сертификации; и операционной системы (OS), выполненной с возможностью обработки данных, предоставляемых модулем транзакции EMV, в соответствии с уровнем 1 стандарта EMVCo.

Другая цель настоящего изобретения состоит в том, что модуль транзакции, работающий в защищенном элементе устройства, используемом в качестве платежного терминала, выполняет прием из приложения управления платежом, работающего в устройстве, запроса для выполнения финансовой транзакции, получение через интерфейс устройства данных, относящихся к финансовому счету из устройства оплаты, установку безопасного канала связи с сервером финансового учреждения, относящегося к финансовому счету через интерфейс связи устройства, передачу через безопасный канал связи, на сервер, запроса на авторизацию для выполнения безопасной финансовой транзакции, запрос на авторизацию, содержащий по меньшей мере часть данных, относящихся к финансовому счету, прием через безопасный канал связи от сервера, ответа на запрос на авторизацию, обработку ответа на запрос на авторизацию для генерирования статуса финансовой транзакции, и передачу в приложение управления платежом статуса финансовой транзакции.

Краткое описание чертежей

Настоящее изобретение будет описано ниже со ссылкой на чертежи, приложенные к нему, на которых:

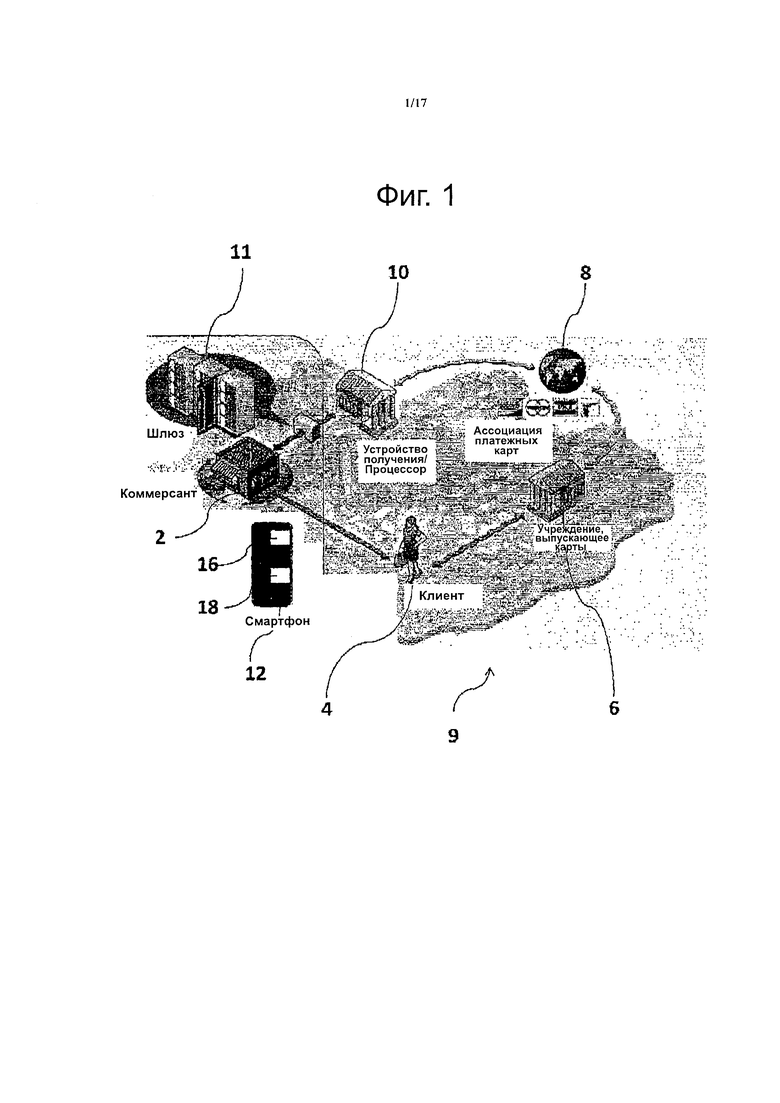

На фиг. 1 схематично представлена система для выполнения финансовой транзакции из защищенного устройства, в соответствии с одним вариантом осуществления настоящего изобретения;

На фиг. 2 схематично представлена бесконтактная транзакция, выполняемая в соответствии с одним вариантом осуществления настоящего изобретения;

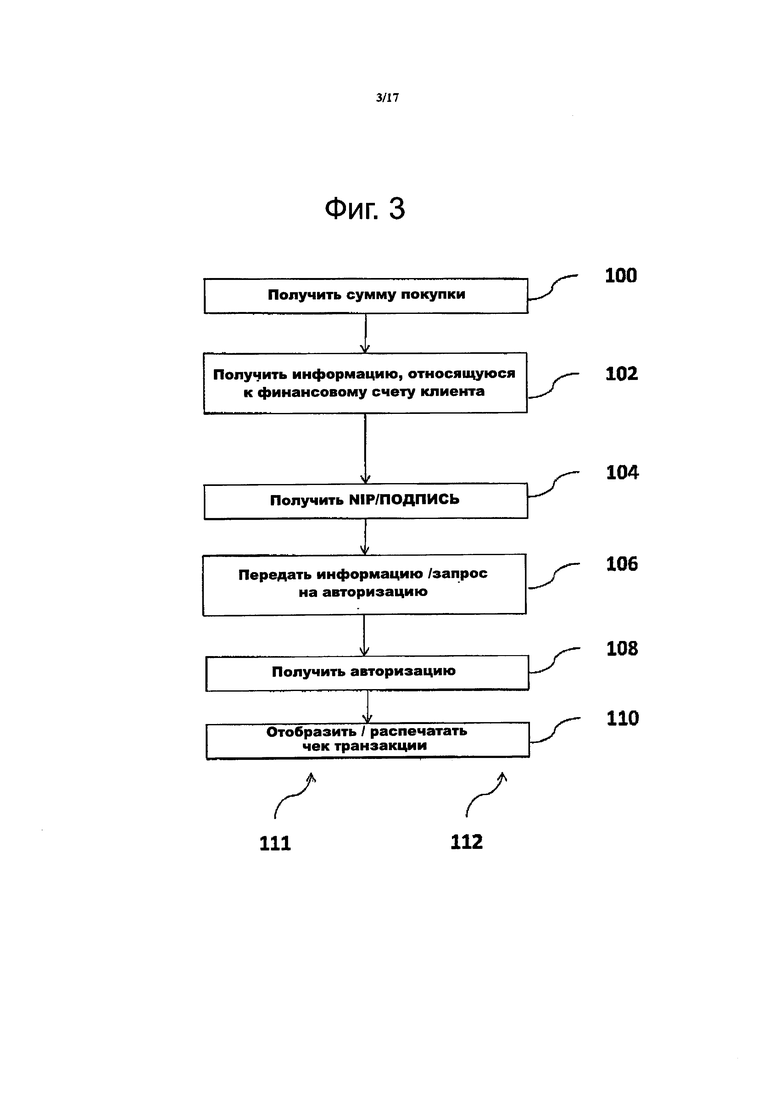

На фиг. 3 показана блок-схема последовательности операций, представляющая способ выполнения безопасной финансовой транзакции в соответствии с одним вариантом осуществления настоящего изобретения;

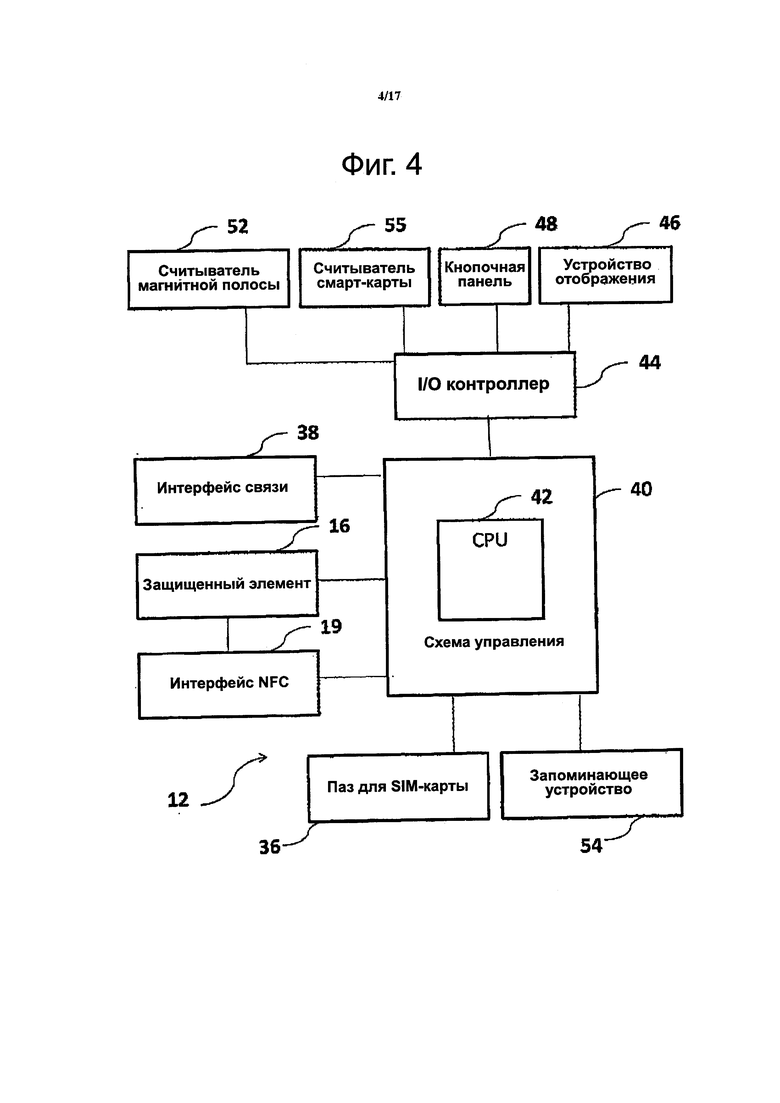

На фиг. 4 показана упрощенная блок-схема устройства, в котором может выполняться безопасная финансовая транзакция в соответствия с одним вариантом осуществления настоящего изобретения;

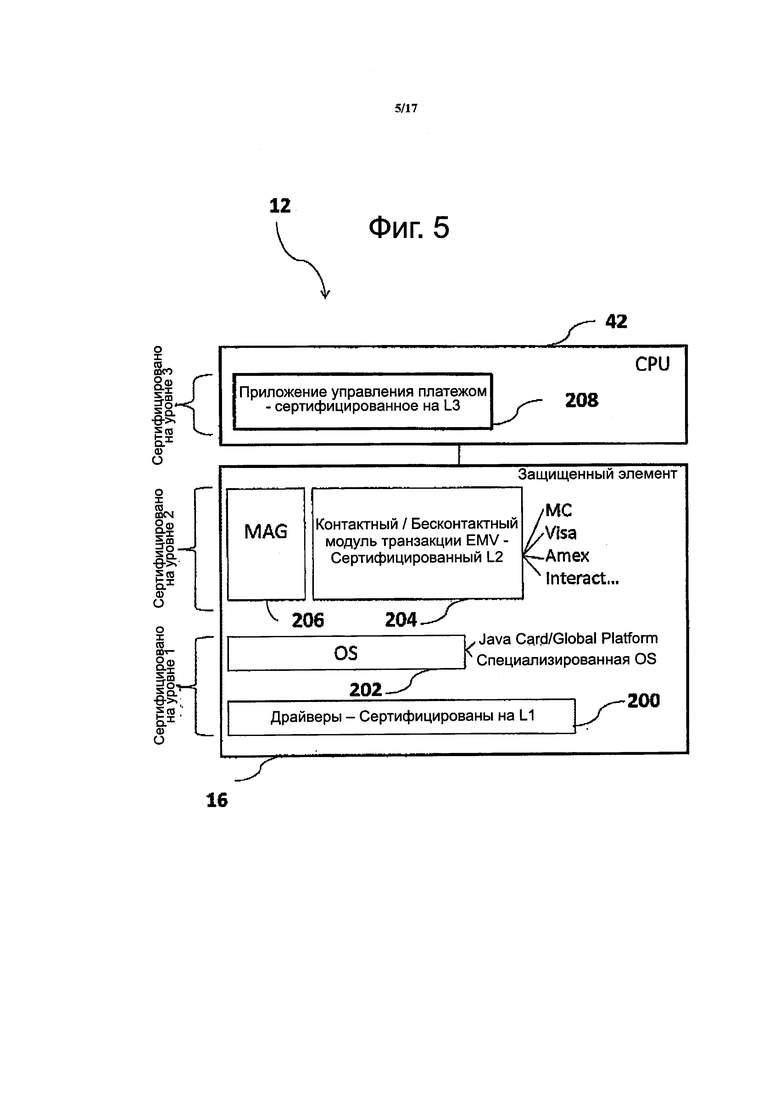

На фиг. 5 схематично представлен защищенный элемент, встроенный в устройство по фиг. 4, в соответствии с одним вариантом осуществления настоящего изобретения;

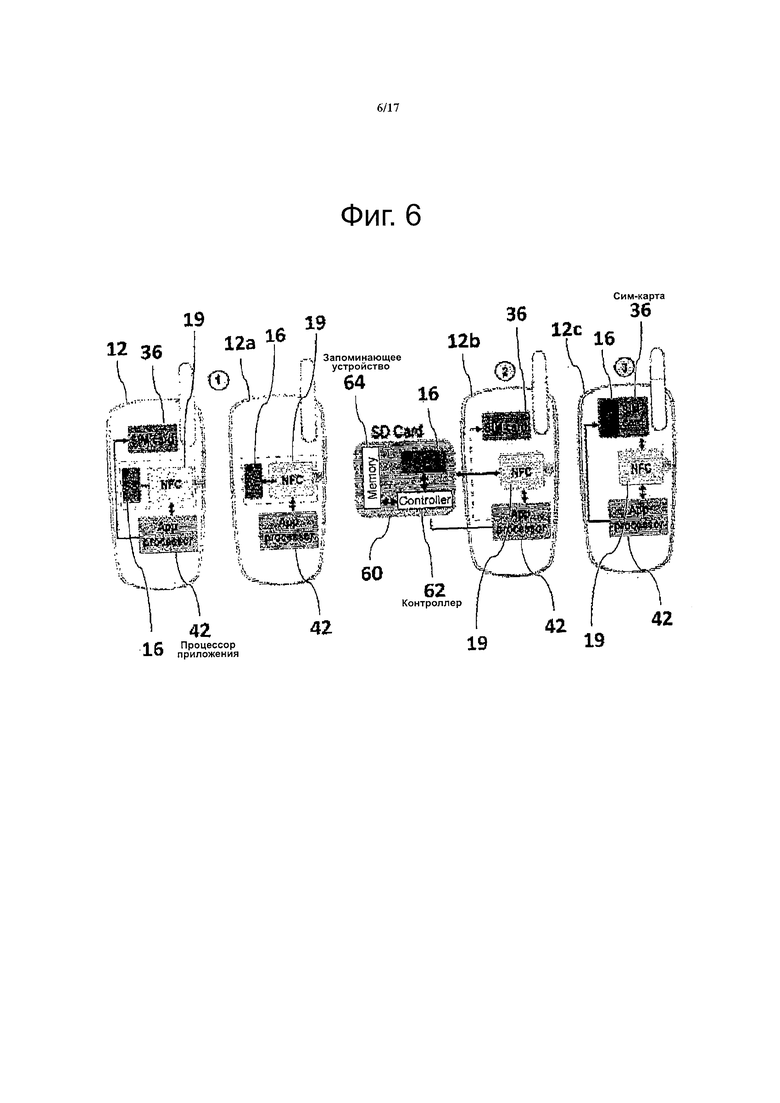

На фиг. 6 схематично представлены различные архитектуры устройства, в которое встроен защищенный элемент, в соответствии с различными вариантами осуществления настоящего изобретения;

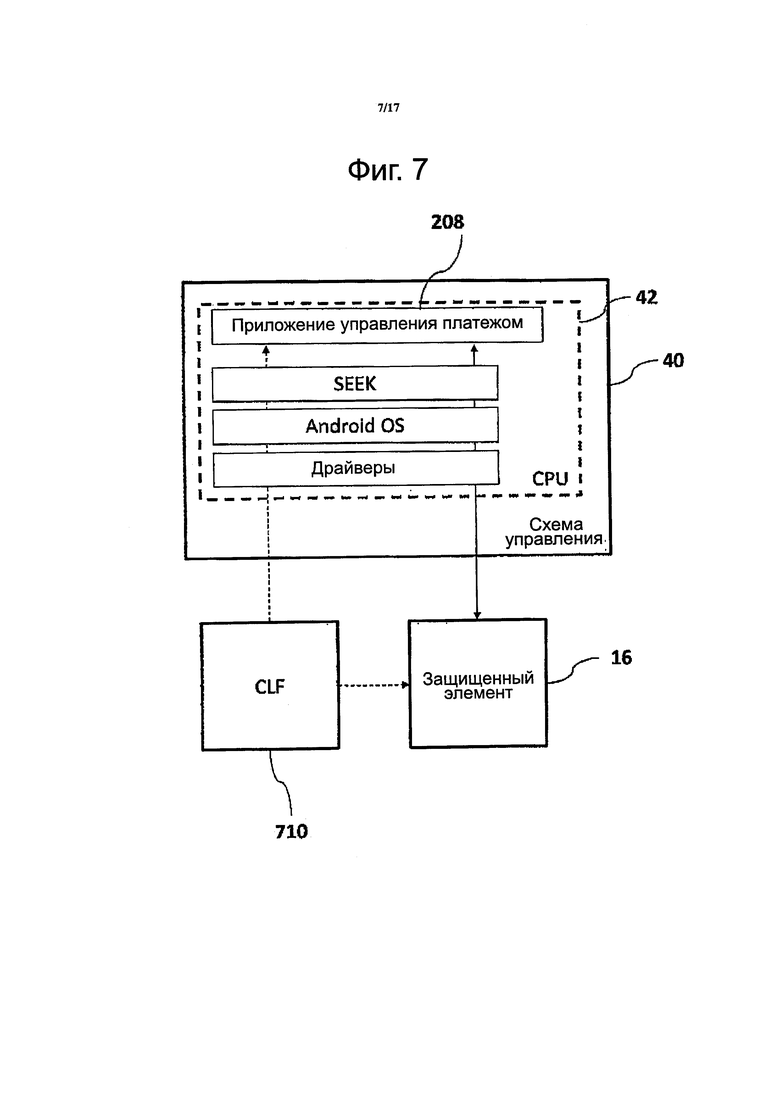

На фиг. 7 схематично представлены программные стеки, обеспечивающие возможность для приложения управления платежом связываться с программными средствами защищенного элемента в одном варианте осуществления настоящего изобретения;

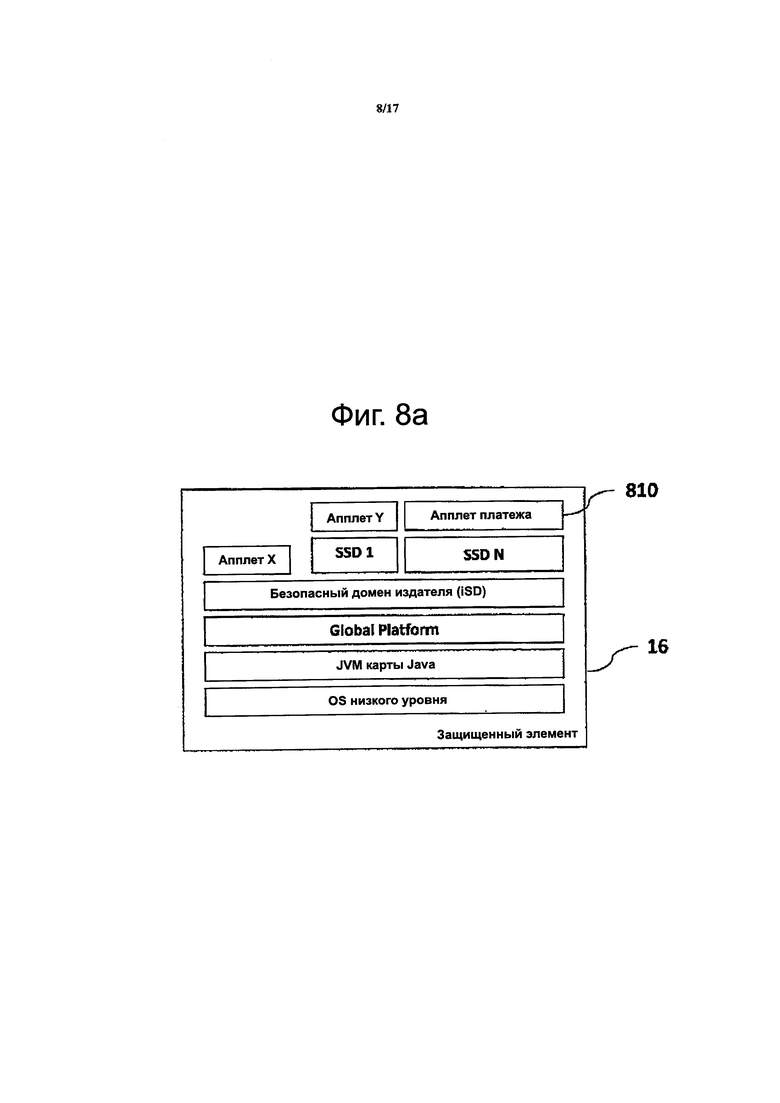

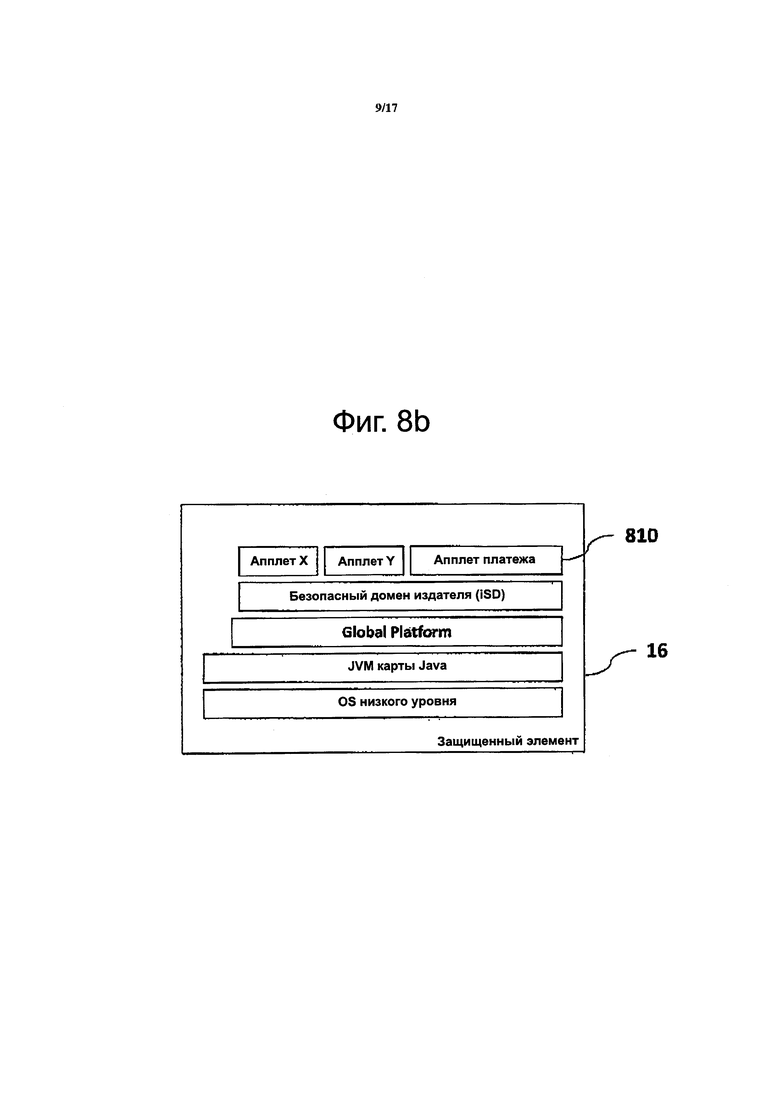

На фиг. 8а, 8b и 8с схематично представлена программная архитектура защищенного элемента в различных вариантах осуществления настоящего изобретения;

На фиг. 9а, 9b и 9с показана блок-схема последовательности операций, представляющая поток при обмене информацией между защищенным элементом и рядом других объектов для выполнения безопасной финансовой операции в устройстве в соответствии с одним вариантом осуществления настоящего изобретения;

На фиг. 10 схематично представлен безопасный канал связи между защищенным элементом и финансовым учреждением;

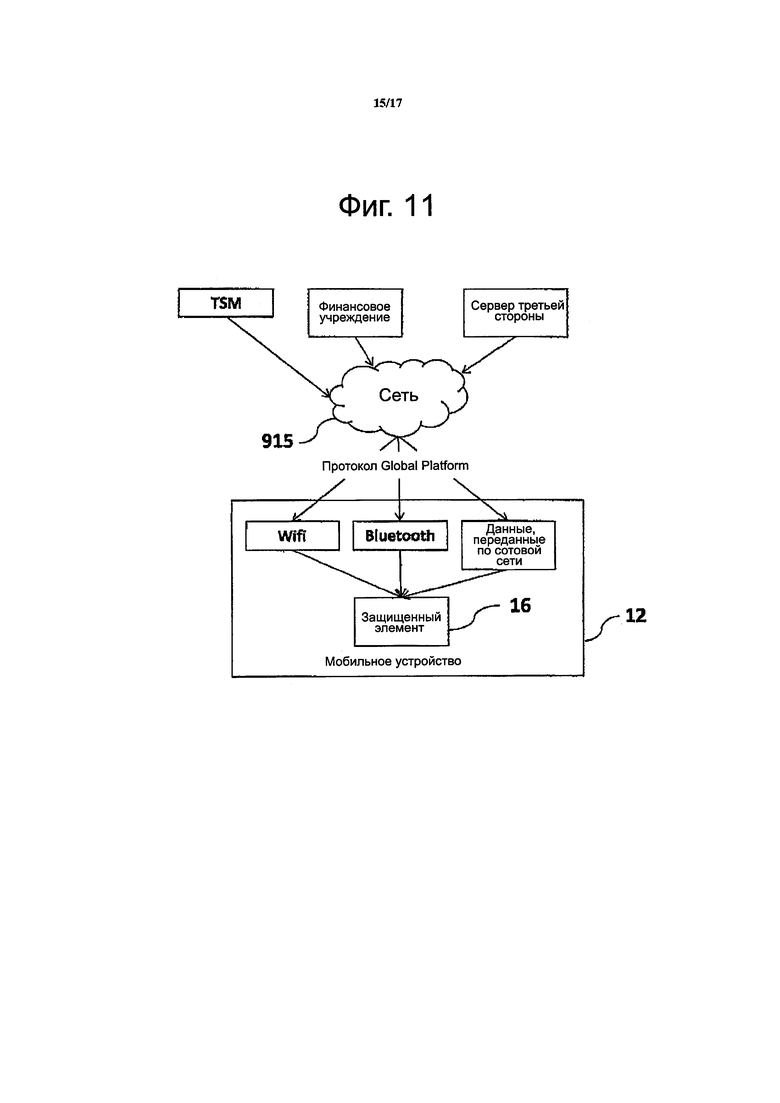

На фиг. 11 схематично представлен процесс загрузки обновления и конфигурирования программного обеспечения для оплаты в защищенном элементе, в соответствии с одним вариантом осуществления настоящего изобретения;

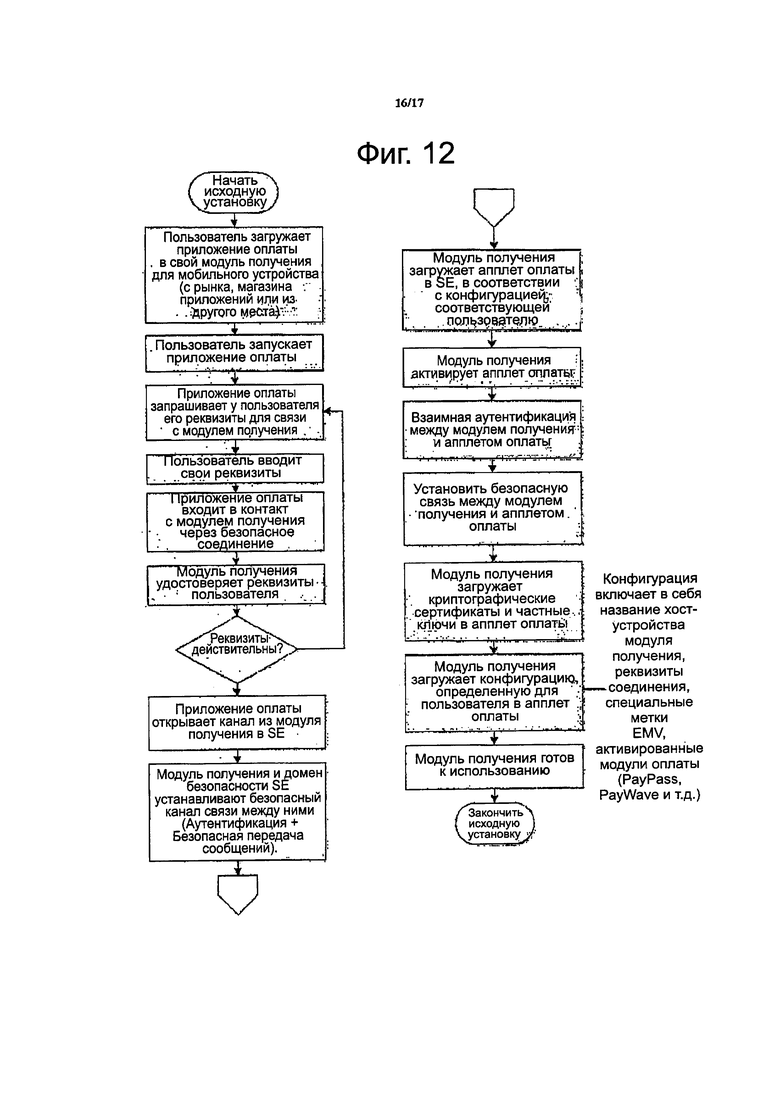

На фиг. 12 показана блок-схема последовательности операций, представляющая процесс загрузки обновления и конфигурирования программного обеспечения для оплаты в защищенном элементе, в соответствии с одним вариантом осуществления настоящего изобретения; и

На фиг. 13 показана блок-схема последовательности операций, представляющая приложение управления платежом, связывающимся с программным обеспечением защищенного элемента в одном варианте осуществления настоящего изобретения.

На чертежах варианты осуществления изобретения представлены в качестве примера. Следует определенно понимать, что описание и чертежи предназначены только для иллюстрации и как средство для понимания. Они не предназначены для использования в качестве определения пределов изобретения.

Осуществление изобретения

Настоящее изобретение будет описано ниже со ссылкой на один или больше рассматриваемых вариантов осуществления. Описанные варианты осуществления предназначены для использования в качестве примера настоящего изобретения, а не для ограничения его объема. Другими словами, в то время, как внимание фокусируется на конкретных вариантах осуществления настоящего изобретения, эти варианты осуществления не предназначены для ограничения настоящего изобретения. Наоборот, представленные ниже примеры предназначены для иллюстрации широкого объема настоящего изобретения.

Терминология

Во всем настоящем раскрытии делается ссылка на защищенные транзакции (например, но без ограничений, контактные и бесконтактные транзакции), защищенные элементы (например, но без ограничений, набор микросхем, защищенный набор микросхем, аппаратный, встроенный защищенный компонент, программный, встроенный защищенный компонент или защищенный компонент с постоянно установленным программным обеспечением) и стандарты защиты. Примеры стандартов защиты включают в себя, без ограничений, стандарты сертификации от Europay, MasterCard и Visa (EMV), EMVCo, MasterCard®, Visa®, American Express®, JCB®, Discover® и PCI SSC (Payment Card Industry Security Standards Council (Совет по стандартам промышленной безопасности платежных карт) (основан MasterCard®, Visa®, American Express®, Discover® и JCB® и)), относящихся, в частности, к определению стандартов безопасности для финансовых операций). Ссылка на безопасные транзакции, защищенные элементы и стандарты безопасности сделана с целью иллюстрации и предназначена для использования в качестве примера настоящего изобретения, а не для ограничения его объема.

Защищенный элемент: объект обработки отличается тем, что определенные аппаратные средства и/или программные компоненты подлежат сертификации, обеспечивающей определенный уровень безопасности, в соответствии с конкретными стандартами безопасности. С точки зрения аппаратных средств, защищенный элемент включает в себя обычные компоненты, которые можно найти в вычислительном устройстве: по меньшей мере, один микроконтроллер (например, CPU), запоминающее устройство (например, запоминающее устройство типа RAM или флэш), интерфейсы передачи данных и т.д. Конкретные аппаратные компоненты также могут быть включены для воплощения специфичных функций, специфичных для защищенного элемента. Например, в устройство может быть включен криптографический ускоритель. Кроме того, модуль, обеспечивающий RF и электростатическую изоляцию, может быть включен для защиты защищенного элемента 16 от перехвата. В контексте финансовых транзакций сертификация защищенного элемента обеспечивает то, что различные финансовые объекты будут готовы использовать защищенный элемент для хранения и обработки критических финансовых данных и для выполнения защищенных финансовых транзакций, используя критические финансовые данные.

Информация/данные: термины "информация" и "данные" используются взаимозаменяемо и имеют аналогичное значение с целью настоящего раскрытия.

Стандарты защиты могут содержать множество уровней защиты, такие как, но без ограничений, уровень 1, уровень 2 или уровень 3. В качестве примера, но без ограничений, уровень 1 может соответствовать более высокому уровню безопасности, чем уровень 2, который, в свою очередь, может соответствовать более высокому уровню безопасности, чем уровень 3. Например, но без ограничений, стандарт ЕМСо может представлять примеры уровней безопасности и утверждения и стандарты сертификации, такие как процесс утверждения типа терминала, процесс оценки безопасности, процесс утверждения типа карты или процесс утверждения мобильного типа.

Например, процесс утверждения типа терминала может представлять собой механизм для тестирования соответствия спецификациям Europay, MasterCard и Visa (EMV). Утверждение типа терминала может обеспечить уровень доверительности, при котором могут быть достигнуты возможности взаимодействия и непротиворечивое поведение между совместимыми приложениями. В одном примере тестирование для утверждения типа терминала может быть разделено на два уровня, уровень 1 и уровень 2. В процессе утверждения типа уровень 1 может производиться тестирование соответствия электромеханическим характеристикам, логическому интерфейсу и требованиям протокола передачи, определенным в спецификациях EMV. В процессе утверждения типа уровня 2 производиться тестирование соответствия требованиям приложения дебетования/кредитования, как определено в спецификациях EMV. Кроме того, тестирование на одобрение типа терминала может включать в себя утверждение уровня 3, которое гарантирует безопасный обмен данными между приложением, выполняемым в терминале, и финансовым учреждением.

Например, процесс оценки безопасности может быть предназначен для предоставления членам EMVCo проблем с информацией, относящейся к общим рабочим характеристикам, связанным с безопасностью и пригодностью использования для смарт-карты соответствующих продуктов и интегральных схем (IC), то есть, маркеров на основе микросхемы. Процесс оценки защиты EMVCo может быть разработан для обеспечения надежной основы безопасности для этих продуктов в семействе продуктов и на уровне компонента. В качестве альтернативы, процесс оценки безопасности может быть предназначен для представления для членов PCI SSC проблем с информацией, относящихся к общим рабочим характеристикам, связанным с безопасностью и соответствием использования, для продуктов, относящихся к смарт-картам, и к маркерам на основе интегральных схем (IC). В случае PCI SSC программные уровни также охватываются стандартами и требованиями безопасности.

Например, в процессе утверждения типа карты может быть создан механизм для тестирования соответствия EMV и общим спецификациям приложений, используемых для оплаты (CPA). Процесс утверждения типа карты может обеспечивать уровень доверительности, в соответствии с которым могут быть достигнуты возможность взаимодействия и непротиворечивое поведение между соответствующими приложениями. Отдельные процессы утверждения типа карты могут быть определены для карт, воплощающих спецификации общих основных определений (CCD), или карт, воплощающих спецификации CPA.

Например, процесс одобрения мобильного типа может содержать процесс утверждения продукта типа бесконтактного мобильного платежа (СМР) для формирования механизма для тестирования соответствия со спецификациями EMV. В процессе утверждения типа продукта СМР может быть сформирован уровень доверительности, в соответствии с которым могут быть достигнуты возможность взаимодействия и непротиворечивое поведение между соответствующими приложениями.

Бесконтактный интерфейс: бесконтактный интерфейс представляет собой интерфейс между двумя объектами (например, мобильным телефоном и кредитной картой, в контексте настоящего раскрытия), который позволяет выполнять обмен данными между двумя объектами без физического контакта. Хотя интерфейсы, работающие на основе связи в ближнем поле (NFC), упомянуты в настоящем раскрытии, любая технология и протоколы передачи данных, обеспечивающие бесконтактный обмен данными между двумя объектами, соответствуют настоящему раскрытию.

Система и способ для выполнения безопасной финансовой транзакции в устройстве

На фиг. 1 иллюстрируется схематичное представление системы 9 для выполнения безопасной финансовой операции из устройства 12, в соответствии с одним вариантом осуществления настоящего изобретения. В одном варианте осуществления настоящего изобретения клиент 4 находится в договорной взаимосвязи с финансовым учреждением 6, которое содержит финансовый счет клиента. Финансовое учреждение 6 может представлять собой банк, который содержит текущий чековый счет клиента или счет для кредитной карты. Финансовое учреждение 6 предоставляет клиенту 4 маркер, который обеспечивает сильную аутентификацию во время финансовых операций. Такой маркер может, например, представлять собой платежную карту и/или защищенный уникальный компонент идентификации, который может быть встроен в устройство клиента 4 (например, мобильный телефон). Платежная карта поддерживается компанией 8, которая занимается платежными картами, и может, например, но без ограничений, представлять собой дебетовую карту компании Interac® или кредитную карту одной из компаний, выпускающих кредитные карты, таких как MasterCard®, Visa®, American Express®, JCB® и Discover®. Платежная карта может воплощать данные, относящиеся к финансовом учету клиента, через магнитную полосу, микросхему смарт-карты и/или используя метку, имеющую схему радиочастотной идентификации (RFID). Метка, включающая в себя схему RFID, может обеспечивать возможность бесконтактной транзакции, в частности, возможность бесконтактной транзакции, совместимую со стандартами безопасности Europay, MasterCard и Visa (EMV) (например, Visa Paywave®, MasterCard PayPass®, American Express ExpressPay®, Interac Flash®, Discover Zip®). В альтернативных вариантах осуществления метка, включающая в себя схему RFID, может быть внедрена на другом носителе, кроме платежной карты, например, в устройство, такое как мобильный телефон (например, модуль Google Wallet®, который внедряется в устройство клиента). Данные, относящиеся к финансовому счету клиента, могут представлять собой данные любого вида, которые позволяют идентифицировать финансовый счет во время транзакции. Например, но без ограничений, такие данные могут включать в себя кнопки, сертификаты и номера платежных карт.

Коммерсант 2 находится в договорной взаимосвязи с финансовым учреждением 10, которое содержит финансовый счет коммерсанта. Финансовое учреждение 10 может представлять собой банк, который поддерживает текущий расчетный счет коммерсанта или счет по кредитной карте. Финансовое учреждение 10 позволяет коммерсанту 2 проводить финансовые транзакции с клиентами через шлюз 11, например, с клиентом 4. Хотя на фиг. 1 показан шлюз 11, следует понимать, что финансовые транзакции могут возникать непосредственно между коммерсантом 2 и финансовым учреждением 10 без шлюза между ними. В одном варианте осуществления настоящего изобретение коммерсант 2 может инициировать и выполнять безопасную финансовую транзакцию с клиентом 4 через устройство 12. Устройство 12 содержит защищенный элемент 16 и интерфейс 18. В одном варианте осуществления настоящего изобретения интерфейс 18 может представлять собой, например, но без ограничений, считыватель магнитной полосы, считыватель смарт-карты или интерфейс для обмена данными в ближнем поле (NFC). Интерфейс 18 позволяет выполнять контактные и/или бесконтактные транзакции между платежной картой клиента 4 и/или устройством клиента 4, которые происходят в устройстве 12. Следует понимать, что контактная транзакция может представлять собой, например, но без ограничений, протяжку магнитной полосы в считывателе магнитной полосы или контакт микросхемы смарт-карты со считывателем смарт-карты. Кроме того, следует понимать, что бесконтактная транзакция может содержать транзакцию, в которой платежная карта или мобильное устройство могут входить в физический контакт с бесконтактным считывателем. Как таковая, бесконтактная транзакция может относиться к обмену данными, который можно было бы выполнить бесконтактно, но во время которого платежная карта или мобильное устройство физически входит в контакт с бесконтактным считывателем. В одном варианте осуществления настоящего изобретения транзакция представляет собой финансовую транзакцию, которая защищена и которая совместима со стандартом транзакций EMV и применимыми стандартами PCI SSC. Применимые стандарты PCI SSC могут представлять собой один из стандартов Payment Application Data Security Standard (PA-DSS), PIN Transaction Security (PTS) и/или Point-to-Point Encryption (P2PE). В других вариантах осуществления транзакция может соответствовать другим стандартам безопасной транзакции.

Одновременно с этим ссылка теперь будет сделана на фиг. 1 и 2, где на фиг. 2 представлена схема бесконтактной транзакции, возникающей между клиентом 4 и коммерсантом 2 по фиг. 1. В одном варианте осуществления настоящего изобретения транзакция представляет собой безопасную финансовую транзакцию и инициируется коммерсантом 2, используя устройство 12, которое осуществляет обмен данными с финансовым учреждением 10 и компанией 8, выпустившей платежную карту. Коммерсант 2 инициирует транзакцию путем ввода суммы покупки в устройстве 12. Затем клиент 4 представляет свою платежную карту, например, Visa Paywave® бесконтактную кредитную карту 13, поднося ее к интерфейсу 18, в этом примере интерфейс NFC устройства 12 устанавливает связь между бесконтактной кредитной картой 13 Visa Paywave® и защищенным элементом 16 устройства 12. После того, как защищенный элемент 16 закончит считывание данных с бесконтактной кредитной карты 13 Visa Paywave®, устройство 12 может подсказать клиенту 4 ввести персональный идентификационный номер (PIN), подпись, пароль, биометрические данные или любые другие данные, обеспечивающие возможность подтверждения идентичности клиента. После того, как запрашиваемая информация будет введена клиентом 4, устройство 12 запрашивает авторизацию финансовой транзакции в финансовом учреждении 6 клиента 4 и/или в компании 8, выпустившей платежную карту. В свою очередь, финансовое учреждение 6 клиента 4 и/или компания 8, выпустившая платежную карту, авторизует или отклоняет (в зависимости от обстоятельств) финансовую транзакцию и связывается с устройством 12 для уведомления о статусе авторизации. После того, как статус финансовой операции будет принят устройством 12, клиента 4 уведомляют о том, что финансовая транзакция будет принята или отклонена финансовым учреждением 6 клиента 4 и/или компанией 8, выпустившей платежную карту. В других вариантах осуществления настоящего изобретения клиент 4 может инициировать финансовую транзакцию, используя бесконтактную кредитную карту 15 MasterCard PayPass®, мобильный телефон (или планшетный компьютер) 17, содержащий схему RFID, обеспечивающую возможность безопасной бесконтактной транзакции. В других вариантах осуществления настоящего изобретения защищенный элемент 16 и интерфейс 18 могут быть внедрены в другие устройства, кроме устройства 12. Например, но без ограничений, защищенный элемент 16 и интерфейс 18 могут быть внедрены в такие устройства, как планшетный компьютер 14, кассовый аппарат 20, принтер 22, торговый автомат 24, платежный терминал 26 и/или банкомат (ATM) 28 (в этом случае, клиент 4 может выполнять транзакцию без необходимости взаимодействия с коммерсантом 2, то есть, может в одиночку взаимодействовать со своей компанией 8, выпустившей платежную карту или со своим финансовым учреждением 6). Другие примеры устройств, в которых могут быть внедрены защищенньш элемент 16 и интерфейс 18, включают в себя, но без ограничений, телевидение, систему видеоигр, приставку для доступа к Интернет или Apple TV® производства Apple Inc.

На фиг. 3 показана блок-схема последовательности операций, представляющая способ выполнения транзакции 111 в соответствии с одним вариантом осуществления настоящего изобретения. Способ 111 может использоваться для проведения транзакций разного типа, таких как, но без ограничений, безопасные контактные и/или бесконтактные финансовые транзакции. Способ 111 может быть воплощен в программном приложении, таком как приложение 112 торговой точки, которое работает в устройстве 12. Приложение 112 торговой точки может содержать различные программные компоненты, обеспечивающие выполнение транзакции между клиентом 4 и коммерсантом 2 в соответствии со способом 111. В частности, некоторые из различных программных компонентов могут быть выполнены в защищенном элементе 16 устройства 12, в то время как другие программные компоненты выполняются CPU в устройстве 12.

С целью иллюстрации, интерфейс 18 устройства 12 представляет собой интерфейс NFC, выполненный с возможностью считывания данных в бесконтактной платежной карте. Способ 111 может начинаться на этапе 100, когда коммерсант 2 вводит сумму покупки в устройство 12. Затем, на этапе 102, клиент 4 представляет свою платежную карту, например, бесконтактную кредитную карту 13 Visa Paywave®, поднося ее к интерфейсу 18 NFC устройства 12 для установления обмена данными между бесконтактной кредитной картой 13 Visa Paywave® и защищенным элементом 16 устройства 12. Как только защищенный элемент 16 закончит считывание данных с бесконтактной кредитной карты 13 Visa Paywave® устройство 12 может подсказать, на этапе 104, клиенту 4, ввести персональный идентификационный номер (PIN), подпись, пароль, биометрические данные или любые другие данные, обеспечивающие возможность подтверждения идентичности клиента. Как только запрашиваемая информация будет введена клиентом 4, на этапе 106 запрашивается авторизация финансовой транзакции устройством 12 в финансовом учреждении 6 клиента 4 и/или в компании 8, выпустившей платежную карту. В свою очередь, финансовое учреждение 6 клиента 4 и/или компания 8 платежной карты авторизует или отклоняет (в зависимости от обстоятельств) финансовую транзакцию и связывается с устройством 12, на этапе 108, для уведомления о статусе авторизации. После того, как статус финансовой транзакции будет принят устройством 12, клиента 4 уведомляют, на этапе 110, о том, что финансовая транзакция была принята или отклонена финансовым учреждением 6 клиента 4 и/или компанией 8, выпустившей платежную карту. Статус финансовой транзакции может быть предоставлен клиенту 4 в форме квитанции транзакции. Квитанция транзакции может представлять собой электронную квитанцию, отображаемую в устройстве 12 или передаваемую клиенту через электронное средство (например, по электронной почте, через мультимедийную службу сообщений (MMS), и/или службу коротких сообщений (SMS)). Квитанция транзакции также может представлять собой физическую квитанцию (например, бумажную квитанцию), генерируемую принтером, которая сообщается с устройством 12.

В другом варианте осуществления настоящего изобретения устройство 12 может надежно считывать данные с дисконтной карты, подарочной карты, предварительно оплаченной карты, карты - купона, карты - вознаграждения, карты с очками, карты преимущества, клубной карты и т.д.; и выполнять безопасную транзакцию с учреждением, относящимся к карте (учреждением, которое идентифицирует владельца карты, как члена дисконтной программы). Обмен данными между устройством 12 и картой может представлять собой бесконтактную транзакцию, используя, например, интерфейс 18 NFC устройства 12. Безопасная транзакция с учреждением, относящимся к карте, может состоять в удостоверении доступности достаточного количества очков лояльного клиента на счету клиента.

Устройство для проведения безопасной финансовой транзакции

Дополнительные детали устройства 12 будут более понятны со ссылкой на фиг. 4, на которой показана блок-схема, иллюстрирующая различные примерные компоненты и свойства представленного устройства 12 в соответствии с одним вариантом осуществления настоящего изобретения. Устройство может включать в себя защищенный элемент 16, интерфейс 19 NFC, считыватель 55 смарт-карты, паз 36 карты модуля идентификации абонента (SIM), интерфейс 38 передачи данных, модуль 40 управления, центральное процессорное устройство (CPU) 42, в котором работает операционная система (OS) устройства 12, контроллер 44 ввода-вывода (I/O), дисплей 46, кнопочную панель 48, принтер (не показан на фиг. 4), считыватель 52 магнитной полосы и запоминающее устройство 54. Примеры OS, работающей в CPU 42, включают в себя, но не ограничены этим, версию iOS®, или ее производные, поставляемую компанией Apple Inc.; версию Android OS®, или ее производные, поставляемую компанией Google Inc.; версию PlayBook OS®, или ее производные, поставляемую компанией RTM Inc. Следует понимать, что другие частные OS или специализированные OS могут в равной степени использоваться, без выхода за пределы объема настоящего изобретения.

В одном варианте осуществления настоящего изобретения устройством 12 управляет CPU 42 и модуль 40 управления, которые обеспечивают возможность обработки, требуемой для исполнения OS устройства 12. CPU 42 может включать в себя один процессор или множество процессоров. Например, CPU 42 может включать в себя микропроцессоры "общего назначения", комбинацию микропроцессоров общего и специального назначения, процессоры набора инструкций, графические процессоры или процессоры специального назначения. Модуль 40 управления может включать в себя одну или больше шин передачи данных для передачи данных и инструкций между компонентами устройства 12. Схема 40 управления может также включать в себя установленное запоминающее устройство, используемое, как кэш.

В определенных вариантах осуществления настоящего изобретения информация, используемая CPU 42, может быть размещена в запоминающем устройстве 54. Запоминающее устройство 54 может представлять собой энергонезависимое запоминающее устройство, такое как постоянное запоминающее устройство, запоминающее устройство флэш, привод жесткого диска или любой другой соответствующий оптический, магнитный или твердотельный, считываемый компьютером носитель информации, а также их комбинации. Запоминающее устройство 54 может использоваться для сохранения данных, требуемых для работы CPU 42, а также других данных, требуемых для устройства 12. Например, запоминающее устройство 54 может содержать встроенное программное обеспечение устройства 12. Встроенное программное обеспечение может включать в себя OS, а также другие программы, которые включают различные функции электронного устройства 12, функции графического интерфейса пользователя (GUI) или функции процессора. Запоминающее устройство 54 может содержать компоненты для GUI, такие как графические элементы, экраны и шаблоны. Запоминающее устройство 54 может также включать в себя файлы данных, такие как информация для соединения (например, информация, используемая для установления передачей данных), или данные, обеспечивающие возможность для устройства 12 работать с приложениями управления платежом. Приложения управления платежом представляют собой один из компонентов программных средств (выполняемых CPU 42 в устройстве 12) приложения 112 торговой точки. Данные, сохраненные в запоминающем устройстве 54, которые позволяют устройству 12 работать с приложением управления платежом, включают в себя данные для генерирования GUI в дисплее 46, используемые для выполнения безопасной финансовой транзакции, и требуемые возможности обработки для выполнения безопасной финансовой операции. Кроме того, в запоминающем устройстве 54 могут содержаться данные для управления включением/выключением интерфейса 19 NFC и, когда их активируют, для управления режимом операции интерфейса 19 NFC (например, пассивного или активного). Например, интерфейс 19 NFC может работать в пассивном режиме, если только работает приложение 112 в торговой точке.

Интерфейс 38 связи может обеспечивать дополнительные каналы связи для приема и передачи информации. Например, интерфейс 38 связи может обеспечивать функции по обмену данными, которые позволяют устройству 12 связываться с объектом, обрабатывающим информацию 8 кредитной карты, через шлюз 11 и банковский сервер финансового учреждения 10. Интерфейс 38 связи может представлять собой, например, одну или больше карт сетевого интерфейса (NIC) или сетевого контроллера, а также соответствующие протоколы передачи данных. Интерфейс 38 связи может включать в себя несколько типов интерфейсов, включая в себя, но без ограничений, интерфейс беспроводной локальной вычислительной сети (WLAN), интерфейс локальной вычислительной сети (LAN), интерфейс глобальной вычислительной сети (WAN), службу передачи мультимедийных сообщений (MMS), и интерфейс службы коротких сообщений (SMS).

В определенных вариантах осуществления устройство 12 может использовать сетевой протокол идентификации устройства для установления соединения с внешним устройством через сетевой интерфейс. Например, как устройство 12, так и внешнее устройство могут выполнять широковещательную передачу идентификационной информации, используя протокол Интернет (IP). Устройства могут затем использовать идентификационную информацию, для установления сетевого соединения, такого как соединение LAN, между устройствами.

Интерфейс 19 NFC может позволять выполнять обмен данными на близком расстоянии с разной скоростью передачи данных, который соответствует, например, стандартам, таким как ISO 14443, ISO 15693, ISO 18092 или ISO 21481. Интерфейс 19 NFC может быть воплощен через устройство NFC, воплощенное в наборе микросхем, который составляет часть устройства 12. В качестве альтернативы, интерфейс 19 NFC может быть воплощен через устройство NFC, которое представляет собой отдельный компонент, и которое связывается через интерфейс 38 связи с устройством 12, или через дополнительный порт устройства 12 (не представлен на фиг. 4). Интерфейс 19 NFC может включать в себя один или больше протоколов, таких как интерфейс и протоколы для обмена данными в ближнем поле (NFCIP-1), для обмена данными с другим устройством, имеющим функцию NFC. Протоколы могут использоваться для адаптации скорости обмена данными и для обозначения одного из подключенных устройств, в качестве устройства - инициатора, которое управляет обменом данными в ближнем поле. В определенных вариантах осуществления интерфейс 19 NFC может использоваться для приема информации, такой как идентификатор набора услуг (SSID), канал и ключ шифрования, используемые для связи через другой интерфейс передачи данных. В одном варианте осуществления настоящего изобретения интерфейс 19 NFC находится в непосредственной связи, как с защищенным элементом 16, так и со схемой 40 управления. В альтернативных вариантах осуществления настоящего изобретения интерфейс 19 NFC может быть соединен, например, но без ограничений, со схемой 40 управления, контроллером 44 I/O или с ними обоими.

Интерфейс 19 NFC может управлять режимом обмена данными в ближнем поле устройства 12. Например, интерфейс 19 NFC может быть выполнен с возможностью переключать устройство 12 между режимом блока считывания/записи, для считывания меток NFC, в пиринговым режиме, для обмена данными с другим устройством с функцией NFC, и режимом эмуляции карты, который обеспечивает для другого устройства с функцией NFC возможности считывания данных. Интерфейс 19 NFC также может быть выполнен с возможностью переключения устройства 12 между активным режимом, в котором устройство 12 генерирует свое собственное RF поле, и пассивным режимом, в котором устройство 12 использует модуляцию нагрузки для передачи данных в другое устройство, генерирующее RF поле. Работа в пассивном режиме может продлить срок службы батареи устройства 12. В определенных вариантах осуществления режимами интерфейса 19 NFC можно управлять на основе предпочтений пользователя или производителя.

В варианте осуществления обмен данными NFC может возникать в пределах диапазона приблизительно 2-4 см. Обмен данными на близком расстоянии с интерфейсом 19 NFC может происходить через индукцию магнитного поля, обеспечивая для интерфейса 19 NFC возможность связи с другими устройствами NFC или для получения данных из меток, имеющих схему RFID. Как описано выше со ссылкой на фиг. 2, интерфейс 19 NFC можно использовать для получения данных, в частности, данных, обеспечивающих безопасную бесконтактную финансовую транзакцию, из кредитных карт 13 и 15 или из мобильных устройств (смартфон или планшетный компьютер) 17.

Защищенный элемент 16 выполнен с возможностью обеспечения работы приложения 112 торговой точки в устройстве при обеспечении достаточного уровня безопасности, для удовлетворения стандартов безопасности, установленных для транзакций EMV. В варианте осуществления элемент 16 безопасности воплощен в наборе микросхем, соединенных со схемой 40 управления, которая взаимодействует с интерфейсом 19 NFC для обеспечения функции бесконтактной оплаты. В другом варианте осуществления защищенный элемент 16 воплощен в наборе микросхем, соединенном со схемой 40 управления, которая взаимодействует со считывателем 55 смарт-карты для обеспечения функции оплаты. В еще одном, другом варианте осуществления, защищенный элемент 16 воплощен в наборе микросхем, соединенном со схемой 40 управления, которая взаимодействует со считывателем 52 магнитной полосы для обеспечения функции оплаты. Например, но без ограничений, набор микросхем, в котором воплощен защищенный элемент 16, может представлять собой модель из семейства наборов микросхем ST32® или ST33® или их производных, поставляемых компанией STMicroelectronics Inc. Защищенный элемент 16 будет более подробно описан ниже со ссылкой на фиг. 5.

Паз 36 для SIM-карты позволяет вводить SIM-карту в устройство 12. SIM-карта, введенная в паз 36 SIM-карты, содержит Международную идентичность мобильного абонента (IMSI) и соответствующий ключ, используемый для идентификации и аутентификации пользователя устройства 12.

Контроллер 44 I/O может обеспечивать инфраструктуру для обмена данными между схемой 40 управления, CPU 42 и устройствами ввода-вывода. Контроллер 44 I/O может содержать одну или больше интегральных схем и может быть интегрирован со схемой 40 управления или может существовать, как отдельный компонент. Контроллер 44 I/O может обеспечивать инфраструктуру для связи с устройством 46 отображения, кнопочной панелью 48, принтером (не показан на фиг. 4), считывателем 52 магнитной полосы или считывателем 55 смарт-карты. Хотя считыватель 52 магнитной полосы и считыватель 55 смарт-карты показаны на фиг. 4, соединенными с контроллером 44 I/O, следует понимать, что считыватель 52 магнитной полосы и считыватель смарт-карты 55 могут, например, но без ограничений, находиться в прямом соединении со схемой 40 управления и/или защищенным элементом 16.

Контроллер 44 I/O может также обеспечивать инфраструктуру для связи с внешними устройствами и может использоваться для соединения устройства 12 с внешним компьютером, сканнером штрих-кода, акустическими головными телефонами и т.п.

В варианте осуществления изобретения устройство 12 представляет собой мобильное устройство, портативность которого делает его особенно пригодным для выполнения транзакций при мобильных продажах. Например, мобильное устройство может, но не ограничено этим, представлять собой мобильный телефон (например, модель iPhone®, или ее производные, поставляемую компанией Apple Inc.; модель Blackberry®, или ее производные, поставляемую компанией RTM Inc.; модель Galaxy® или ее производные, поставляемые компанией Samsung Inc.), планшетный компьютер (например, модель iPad®, или ее производные, поставляемая компанией Apple Inc.; модель Galaxy Tab®, или ее производные, поставляемые компанией Samsung Inc.; модель PlayBook®, или ее производные, поставляемые компанией RIM Inc.) и переносной компьютер. С тем, чтобы способствовать транспортировке и легкости движения, устройство 12 может включать в себя встроенный источник питания для питания устройства 12. Источник питания может включать в себя одну или больше аккумуляторных батарей, таких как литий-ионная батарея, которые пользователь может менять или которые постоянно могут быть закреплены в устройстве 12.

Благодаря портативности устройства 12, транзакции, связанные с продажами, могут быть проведены в самых разнообразных окружающих средах. Например, транзакции при продаже могут осуществляться в автомобилях такси, или при доставке изделия к двери дома заказчика. Кроме того, настоящее изобретение обеспечивает для продавца возможность проводить финансовые транзакции, используя другое устройство, кроме специализированного платежного терминала, например, используя мобильный телефон, в который встроен защищенный элемент 16, интерфейс 19 NFC, считыватель 55 смарт-карты, считыватель 52 магнитной полосы или различные их комбинации.

В альтернативном варианте осуществления изобретения защищенный элемент 16, интерфейс 19 NFC, считыватель 55 смарт-карты, считыватель 52 магнитной полосы или их комбинации может быть встроен в немобильные устройства, с тем, чтобы обеспечить работу, например, приложения 112 торговой точки, в принтере, персональном компьютере, кассовом аппарате, платежном терминале, банкомате (ATM), торговом автомате, TV, системе видеоигр, в приставке для доступа к Интернет или в Apple TV®, поставляемом Apple Inc. Благодаря широкому разнообразию устройств, в которые может быть встроен защищенный элемент 16 и интерфейс 18, может быть проведено широкое разнообразие безопасных транзакций. Например, клиент может заказать кинофильм из своего TV и может провести безопасную транзакцию непосредственно из своего TV, в котором встроен защищенный элемент 16 и интерфейс 18.

Приложение торговой точки для проведения безопасной финансовой транзакции в устройстве

На фиг. 5 иллюстрируется схематичное представление архитектуры, обеспечивающей возможность работы приложения 112 для торговой точки в устройстве 12 и проводить безопасную транзакцию сертифицированной EMV. В варианте осуществления настоящего изобретения архитектура воплощена, как комбинация предварительно запрограммированных аппаратных средств или элементов встроенного программного обеспечения (например, специализированных интегральных схем (ASIC), работающих с набором микросхем, которые воплощают защищенный элемент 16 и программный компонент, сохраненный в запоминающем устройстве 54, работающий на основе CPU 42 при активации приложения 112 торговой точки. Следует понимать, что в равной степени возможно, чтобы компоненты, работающие в защищенном элементе 16, были единственными предварительно запрограммированными аппаратными элементами или, в качестве альтернативы, единственными элементами программного обеспечения или встроенного программного обеспечения. В варианте осуществления настоящего изобретения набор микросхем, в котором воплощен защищенный элемент 16, включает в себя запоминающее устройство и возможности обработки (например, контроллер и/или микропроцессор).

Программный компонент, сохраненный в запоминающем устройстве 54, работающий в CPU 42 при активации приложения 112 торговой точки, включает в себя приложение 208 управления платежами. Также предусматривается, что приложение 208 управления платежами может быть сохранено в другом месте, кроме запоминающего устройства 54. В варианте осуществления изобретения приложение 208 управления платежами работает с OS, которая работает в CPU 42. Приложение 208 управления платежами включает в себя инструкции для управления защищенным элементом 16 с тем, чтобы инициировать и закончить финансовую транзакцию, совместимую со стандартами транзакции EMV (например, MasterCard®, Visa®, American Express®, Interac®), в определенных бесконтактных транзакциях, в соответствии со стандартами бесконтактных транзакций EMV (Visa Paywave®, MasterCard PayPass®, American Express ExpressPay®, Interac Flash®, Discover Zip®). Приложение 208 управления платежами администрирует обмен данными между клиентом 4 и, по меньшей мере, одним коммерсантом 2, финансовым учреждением 10, финансовым учреждением 6 и компанией 8, которая выпустила платежную карту. Приложение 208 управления платежами администрирует прямо или опосредованно отображением выполняемых транзакций на дисплее 46, через контроллер 44 I/O. Приложение 208 управления платежами может также администрировать через защищенный элемент 16, обработку данных, считываемых интерфейсом 19 NFC с платежных карт или из устройств с функцией RFID. Приложение 208 управления платежами также может администрировать через защищенный элемент 16, обработку данных, считываемых с помощью считывателя 55 смарт-карты с платежных карт. Приложение 208 управления платежами также может администрировать через защищенный элемент 16, обработку данных, считываемых считывателем 52 магнитной полосы с платежных карт. Кроме того, приложение 208 управления платежами также может администрировать через защищенный элемент 16, обработку данных, таких как, например, персональный идентификационный номер (PIN), подпись пользователя, пароль, биометрические данные пользователя или любые другие данные, позволяющие обеспечить безопасную идентификацию пользователя. Приложение 208 управления платежами разработано таким образом, чтобы оно было сертифицировано на уровне 3 для безопасной обработки данных платежной карты в соответствии со стандартами основных брендов, обеспечивающих платежи, например, но без ограничений, MasterCard®, Visa®, American Express®, JCB® и Discover®.

Компоненты защищенного элемента 12, в которых воплощено приложение 112 торговой точки, будут дополнительно подробно описаны ниже, со ссылкой на описание защищенного элемента.

Далее, на фиг. 7 показана иллюстрация программных стеков, обеспечивающих возможность для приложения 208 управления платежами связываться с программным обеспечением, которое воплощает приложение 112 торговой точки в защищенном элементе 16, как представлено на чертеже. В одном варианте осуществления изобретения, представленном на фиг. 7, приложение 208 управления платежами, выполняемое в CPU 42 схемы 40 управления, непосредственно связывается с защищенным элементом 16, через следующие программные стеки: SEEK (набор оценки защищенного элемента), операционную систему (например, Android OS), и драйверы низкого уровня. SEEK представляет собой библиотеку программных средств для Android OS, которая обеспечивает для приложения Android возможность связи с защищенным элементом, SIM-картой или картой MicroSD. Физическая связь между защищенным элементом 16 и схемой 40 управления воплощается через соединение ISO7816 (не представлено на фиг. 7). В другом варианте осуществления изобретения, показанном на фиг. 7, приложение 208 управления платежами, выполняемое в CPU 42 схемы 40 управления, связывается с защищенным элементом 16 через бесконтактный внешний интерфейс (CLF) 710, используя те же программные стеки, как и в предыдущем варианте осуществления. Физический обмен данными между CLF 710 и схемой 40 управления воплощается через соединение I2C (не представлено на фиг. 7).

На фиг. 13 показана блок-схема последовательности операций, иллюстрирующая обмен данными между приложением 208 управления платежами и апплетом терминала, исполняемым в защищенном элементе 16 через упомянутые выше программные стеки. В представленном примере, в блок-схеме последовательности операций используется соединение ISO7816. В качестве альтернативы, обмен данными может осуществляться через CLF 710.

Защищенный элемент для проведения безопасной финансовой транзакции в устройстве

Обращаясь снова к фиг. 5, защищенный элемент 16 содержит первый модуль 200, второй модуль 202 и третий модуль EMV модуля 204 контактной/бесконтактной транзакции, и/или третий модуль MAG 206. Хотя в настоящем раскрытии делается ссылка на модуль или модули, следует понимать, что модуль может включать в себя, например, но без ограничений, логическую компьютерную программу, компьютерные программные инструкции, программное обеспечение, стек, встроенное программное обеспечение, аппаратные схемы или их комбинации, которые обеспечивают требуемые свойства. Первый модуль 200 содержит драйверы из набора микросхем, на котором работает защищенный элемент 16, и обеспечивает доступ к аппаратному уровню защищенного элемента 16. Первый модуль 200 разработан так, чтобы он был сертифицирован на уровне 1 для безопасной обработки данных платежной карты, в соответствии со стандартами контактных и бесконтактных платежей уровня 1 EMVCo. Хотя были сделана ссылка на данные платежной карты, следует понимать, что также рассматриваются любые данные, размещенные на платежной карте или на каком-либо другом носителе (например, в мобильном устройстве, в которое встроены функции RFID для безопасной обработки бесконтактных платежей). Второй модуль 202 содержит операционную систему (OS) на наборе микросхем, которая воплощает защищенный элемент 16. В одном варианте осуществления настоящего изобретения OS представляет собой карту Java Card® производства Oracle Inc. В другом варианте осуществления настоящего изобретения OS соответствует стандарту Global Platform. В еще одном, другом варианте осуществления настоящего изобретения OS представляет собой специально составленную OS, сертифицированную или нет. В еще одном, другом варианте осуществления OS применяется поверх первого модуля 200. В одном варианте осуществления настоящего изобретения OS второго модуля 202 работает поверх первого модуля 200 и также уровня 1, сертифицированного для безопасной обработки данных платежной карты, в соответствии со стандартами контактных и бесконтактных платежей уровня 1 EMVCo.

Третий модуль EMV в модуле 204 контактной/бесконтактной транзакции работает поверх второго модуля 202 и разработан, как сертифицированный на уровне 2 (в случае необходимости, также сертифицированный на уровне 3) в соответствии со стандартами основных брендов, осуществляющих платежи, таких как, например, но без ограничений, MasterCard®, Visa®, American Express®, JCB® и Discover®. Модуль 204 контактной/бесконтактной транзакции третьего модуля EMV содержит инструкции для обработки данных, считываемых интерфейсом 19 NFC с платежных карт и/или из устройств, выполненных с функцией RFID, или используя считыватель смарт-карты 55 с платежных карт. В варианте осуществления настоящего изобретения данные, считываемые интерфейсом 19 NFC, считывателя 55 смарт-карты или считывателя 52 магнитной полосы могут быть прямо переданы в защищенный элемент 16, не проходя через схему управления 40. В альтернативном варианте осуществления настоящего изобретения данные, считываемые интерфейсом NFC 19 или считывателем смарт-карты 55, проходят через схему управления 40 прежде, чем они будут переданы в защищенный элемент 16. Модуль 204 контактной/бесконтактной транзакции третьего модуля EMV обеспечивает возможность безопасной обработки данных, считываемых в соответствии со стандартами транзакции EMV. Данные, обрабатываемые модулем 204 контактной/бесконтактной транзакции EMV, содержат данные, считываемые из интерфейса 19 NFC или считывателем 55 смарт-карты, но также могут включать в себя информацию, такую как, например, персональный идентификационный номер (PIN), подпись пользователя, пароль, биометрические данные пользователя или любые другие данные, обеспечивающие безопасную идентификацию клиента. Такая информация может быть предоставлена через контроллер 44 I/O клиентом, который вводит информацию через кнопочную панель 48, дисплей 46 (например, через сенсорный экран), или может представлять собой любой другой интерфейс, позволяющий клиенту взаимодействовать с устройством 12. Хотя показан модуль 204 контактной / бесконтактной транзакции третьего модуля EMV, в который встроены возможности выполнения как контактной, так и бесконтактной транзакции, следует понимать, что возможности контактной транзакции и бесконтактной транзакции могут быть внедрены в два разных модуля EMV, без выхода за пределы объема настоящего изобретения. Следует также понимать, что в модуль 204 контактной/бесконтактной транзакции третьего модуля EMV можно внедрять дополнительные возможности такие как, например, но без ограничений, возможности обработки данных, считываемых из считывателя 52 магнитной полосы.

В качестве альтернативы, защищенный элемент 16 может включать в себя, в дополнение к или взамен контактного/бесконтактного модуля 203 третьего модуля EMV магнетик (MAG) 206 третьего модуля. MAG 206 третьего модуля работает с OS, предоставляемой вторым модулем 202, и разработан для сертификации уровня 2 (в случае необходимости также может быть сертифицирован на уровне 3), в соответствии со стандартами основных платежных брендов, таких, как например, но без ограничений, MasterCard®, Visa®, American Express®, JCB® и Discover®. Третий модуль MAG 206 содержит инструкции для обработки данных, считываемых считывателем 52 магнитной полосы с платежных карт. Третий модуль MAG 206 обеспечивает безопасную обработку данных, считываемых в соответствии со стандартами транзакции EMV. Данные, обработанные третьим модулем MAG 206, содержат данные, считываемые со считывателя 52 магнитной полосы, но также могут включать в себя информацию, такую как, например, персональный идентификационный номер (PIN), подпись пользователя, пароль, биометрические данные пользователя или любые данные, обеспечивающие безопасную идентификацию пользователя. Такая информация может быть предоставлена через контроллер I/O, когда пользователь вводит информацию из клавиатуры 48, через дисплей 46 (например, через дисплей с сенсорным экраном), или любой другой интерфейс, позволяющий пользователю взаимодействовать с устройством 12.

Архитектура, включающая в себя модуль 204 контактной/бесконтактной транзакции третьего модуля EMV и третий модуль NAG 206, встроенные в защищенный элемент 16, воплощенный в наборе микросхем, обеспечивает возможность быстрой обработки данных при обеспечении безопасных транзакций в устройстве 12 в соответствии со стандартами транзакции EMV. Кроме того, в одном варианте осуществления настоящего изобретения, такая архитектура позволяет устройству 12 обеспечивать обработку данных исключительно в защищенном элементе 16, независимо от данных, обрабатываемых CPU 42. Другими словами, защищенный элемент 16 может обрабатывать данные, к которым не может получить доступ CPU 42 или схема 40 управления. В одном варианте осуществления настоящего изобретения такая архитектура позволяет устройству 12 получать авторизацию транзакции из финансового учреждения на основе, по меньшей мере, частично, данных, обрабатываемых исключительно защищенным элементом 16, независимо от данных, обрабатываемых CPU 42 или схемой 40 управления.

В еще одном другом варианте осуществления настоящего изобретения только защищенный элемент 16 получает доступ к данным, считываемым интерфейсом 19 NFC с платежных карт или из устройств с функцией RFID, данных, считываемых считывателем 55 смарт-карты, и данных, считываемых считывателем 52 магнитной полосы с платежных карт. При этом приложение 208 управления платежами администрирует транзакцию путем взаимодействия с защищенным элементом 16, без необходимости доступа, по меньшей мере, к некоторым из уязвимых данных (например, ключам, сертификатам и номерам платежных карт), обработка которых выполняется исключительно и сохраняется в запоминающем устройстве защищенного элемента 16. Защищенный элемент 16, разработанный, как сертифицированный набор уровня 2 (в случае необходимости также, как сертифицированный уровень 3) для безопасной обработки данных платежной карты в соответствии со стандартами EMVCo и стандартами основных платежных брендов, таких, как например, но без ограничений, MasterCard®, Visa®, American Express®, JCB® и Discover®, обеспечивает более высокий уровень безопасности, исключая работу любых приложений в CPU 42 или в схеме 40 управления (например, приложения 208 управления платежами), для получения доступа к данным, обработанным и сохраненным в запоминающем устройстве защищенного элемента 16. Кроме того, защищенный элемент 16 разработан и предварительно загружен в отдельном наборе микросхем, таким образом, что защищенный элемент 16 может быть сертифицирован для транзакций EMV, независимо от устройства 12. Также, в варианте осуществления настоящего изобретения интеграция защищенного элемента 16 в схему 40 управления делает устройство 12 сертифицированным для транзакций EMV, без необходимости пропуска других компонентов устройства 12 через процесс сертификации транзакции EMV. В альтернативном варианте осуществления интеграция защищенного элемента 16 в схеме 40 управления все еще требует, чтобы устройство 12 прошло через, по меньшей мере, частично, процесс сертификации EMV для сертификации для выполнения транзакции EMV. Защищенный элемент 16 также может быть разработан для сертификации на уровне 3 для обработки данных безопасной платежной карты в соответствии со стандартами основных платежных брендов, таких как, например, но без ограничений, MasterCard®, Visa®, American Express®, JCB® и Discover®. Благодаря сертификации на уровне 3, обеспечивается безопасный обмен данными между программным обеспечением, выполняемым в защищенном элементе 16 и финансовым учреждением.

На фиг. 6 иллюстрируется схематичное представление устройства 12 вместе с альтернативными вариантами осуществления устройств 12а, 12b и 12с, в которые встроен защищенный элемент 16. Представление устройств 12а, 12b и 12с иллюстрирует, без ограничений, различные места расположения защищенного элемента 16. Устройство 12а содержит защищенный элемент 16, интерфейс 19 NFC, CPU 42, но не включает в себя паз для SIM-карты, и поэтому не включает в себя SIM-карту, уникальную идентификацию устройства для пользователя, предоставляемую с помощью альтернативной схемы или встроенного программного обеспечения/программного обеспечения, установленного в устройстве 12а. Устройство 12b содержит интерфейс 19 NFC, CPU 42, паз 36 для SIM-карты и безопасную цифровую (SD) карту 60. Хотя показана карта 60 SD, следует понимать, что можно использовать любые карты энергонезависимого запоминающего устройства, без выхода за пределы объема настоящего изобретения. Карта 60 SD содержит контроллер 62 и запоминающее устройство 64. Как показано на фиг. 6, защищенный элемент 16 встроен в карту 60 SD, которая может быть внедрена в или может быть удалена из устройства 12b. Архитектура, в соответствии с вариантом осуществления изобретения, представленным в 12b, позволяет устанавливать защищенный элемент 16 в устройство, которое не включает в себя какие-либо защищенные элементы в его исходной схеме, придавая, таким образом, устройству 12b возможность выполнения бесконтактной транзакции EMV без первоначальной сертификации устройства 12b для бесконтактных транзакций EMV. Устройство 12 с содержит интерфейс 19 NFC, CPU 42 и паз 36 для SIM-карты. Как показано, защищенный элемент 16 встроен в SEM-карту, установленную в пазу 36 SIM-карты, которая может быть вставлена в или извлечена из устройства 12с. В варианте осуществления настоящего изобретения SIM-карта, установленная в пазу 36 SIM-карты, соответствует стандарту Универсального модуля идентичности абонента (USIM). Архитектура, в соответствии с вариантом осуществления изобретения, представленная в 12с, позволяет устанавливать защищенный элемент 16 в устройстве, которое не включает в себя какие-либо защищенные элементы в его исходной схеме, придавая, таким образом, устройству 12 с возможность выполнения бесконтактных транзакций EMV, без необходимости первоначальной сертификации устройства 12с в отношении бесконтактных транзакций EMV. В еще одном альтернативном варианте осуществления, который не представлен на фиг. 6, защищенный элемент 16 может быть расположен в корпусе, который подключают к устройству 12.

Далее будет сделана ссылка одновременно на фиг. 5, и на фиг. 8а, и 8b, на которых иллюстрируется архитектура программного обеспечения защищенного элемента 16, который обеспечивает функции безопасности. Защищенный элемент 16, представленный на фиг. 8а и 8b, включает в себя OS низкого уровня, Java Card Java Virtual Machine (JVM) и компонент Global Platform, который соответствует драйверам 200 сертифицированным L1 и OS 202. Защищенный элемент 16 дополнительно содержит безопасный домен издателя (ISD), и необязательные вспомогательные домены безопасности (SSD). Поверх этих компонентов апплеты java выполняются в безопасной среде. В частности, апплет 810 платежа может воплощать модуль, сертифицированный на уровне 2 (в случае необходимости, также сертифицированный на уровне 3): модуль 204 контактной/бесконтактной транзакции EMV и/или модуль 206 MAG. Каждый домен безопасности (SD) изолирован друг от друга. Владелец домена безопасности не может осуществлять доступ к данным/программам, находящимся в другом домене безопасности. Каждый домен безопасности защищен ключами шифрования и процедурой аутентификации. Для доступа к определенному домену безопасности (добавление/модификация/удаление апплетов, находящихся в определенном Домене Безопасности), используются ключи шифрования, защищающие определенный домен безопасности. Домен безопасности издателя (ISD) находится под управлением издателя защищенного элемента 16 (банк для платежной карты, сотовый оператор для SIM-карты в телефоне, или изготовитель телефона для встроенного защищенного элемента в телефоне). Издатель может формировать, например, вспомогательные домены безопасности (SSD), например, для использования партнером. Издатель затем передает ключи шифрования, управляющие этим вспомогательным доменом безопасности партнеру, которому предоставлен доступ к вспомогательному домену безопасности и может управлять тем, что загружено в этот SSD. Кроме того, ISD может устанавливать ограничения для SSD, которые он формирует (например, максимальное пространство, занимаемое во флэш-памяти SSD). И иерархия доменов безопасности может быть сформирована, где ISD содержит нуль, один или более SSD.

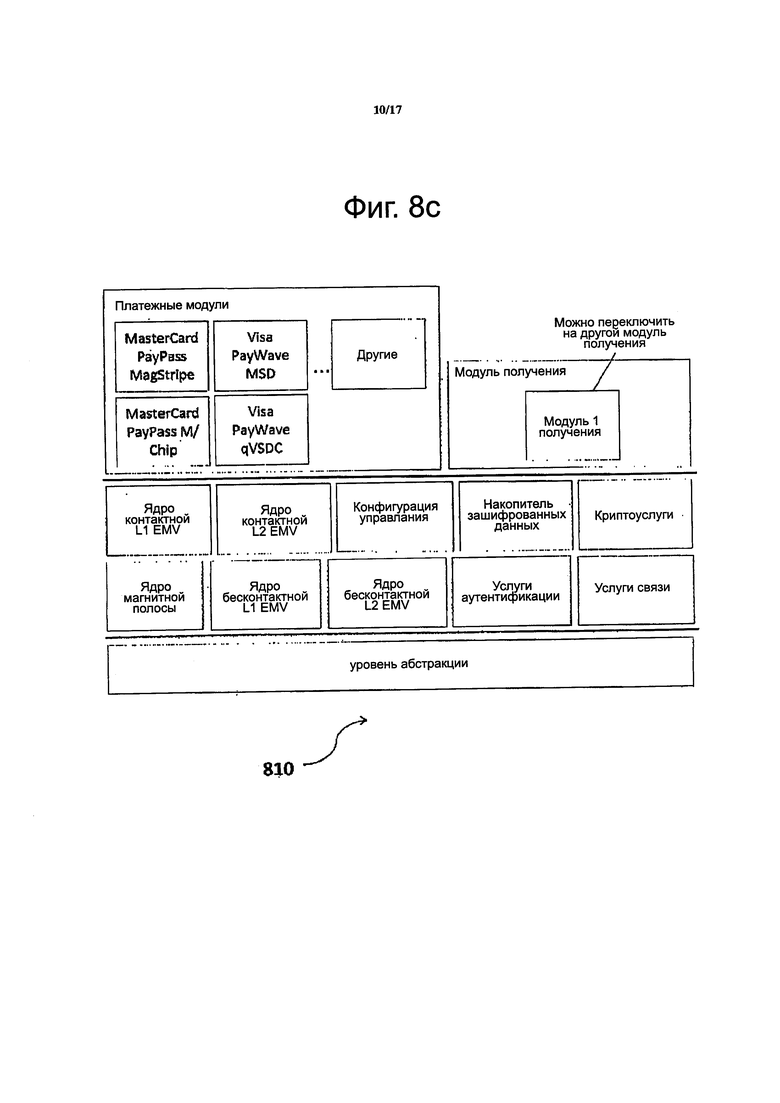

Далее будет сделана ссылка на фиг. 8с, на которой иллюстрируется архитектура программного обеспечения апплета 810 платежа, представленного на фиг. 8а и 8b. Апплет 810 платежа включает в себя уровень экстракции, предназначенный для формирования интерфейса, в общем случае, с программными компонентами более низкого уровня (например, OS) защищенного элемента 16. Апплет 810 платежа включает в себя модули интерфейса, предназначенные для формирования интерфейса с разными контактными и бесконтактными интерфейсами устройства 12: контактным ядром L1 EMV и контактным ядром L2 EMV, для взаимодействия со считывателем 55 смарт-карты, бесконтактным ядром L1 EMV и бесконтактным ядром L2 EMV, для взаимодействия с интерфейсом 19 NFC, ядром магнитной полосы, для взаимодействия со считывателем 52 магнитной полосы. Апплет 810 платежа содержит службы передачи данных, которые выполняют обмен данными с внешними объектами (например, финансовым учреждением) через интерфейс 38 передачи данных устройства 12. Апплет 810 платежа дополнительно содержит безопасное устройство для защиты обмена данных с внешними объектами (например, финансовым учреждением): службы аутентификации, криптографические службы и службы сохранения зашифрованных данных. Апплет 810 платежа также включает в себя модуль получения. И апплет 810 платежа включает в себя несколько модулей платежа (например, MasterCard PayPass MagStripe, Visa PayWave MSD, MasterCard PayPass M/Chip, Visa PayWave qVSDC), для поддержки разных типов приложений платежа, предоставляемых разными типами платежных средств (например, контактные или бесконтактные кредитные карты, мобильный телефон с возможностью бесконтактной оплаты и т.д.).

Исполнение безопасной финансовой транзакции защищенным элементом в устройстве

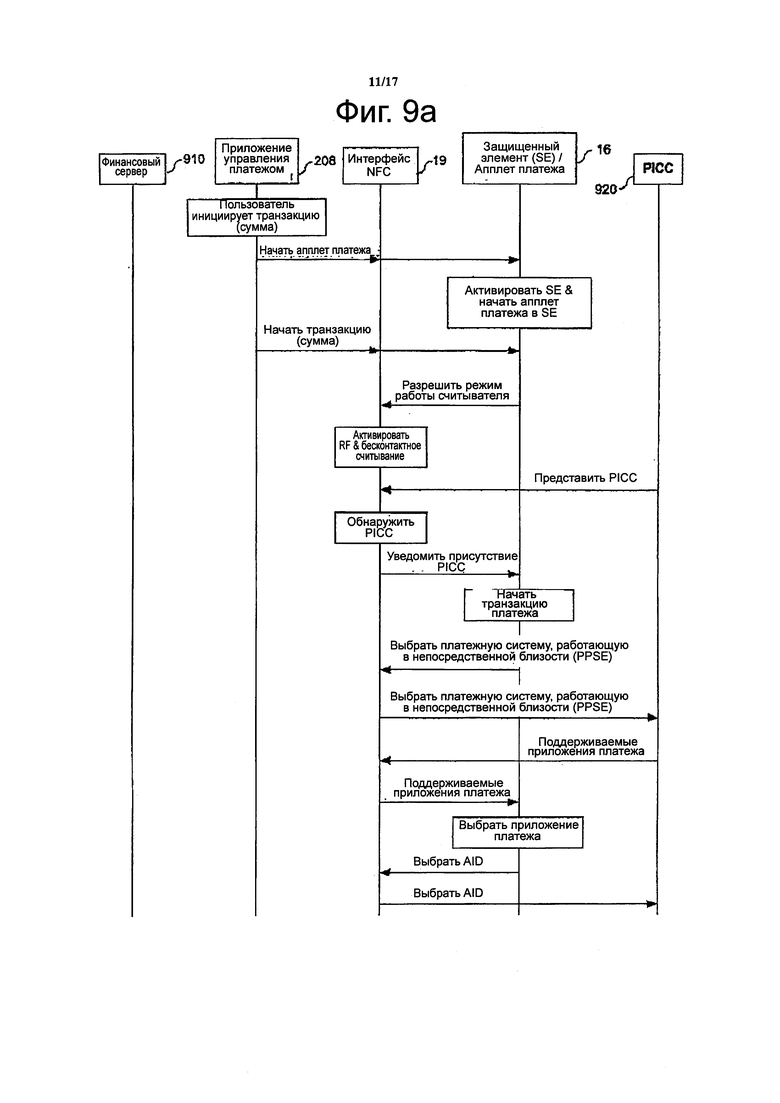

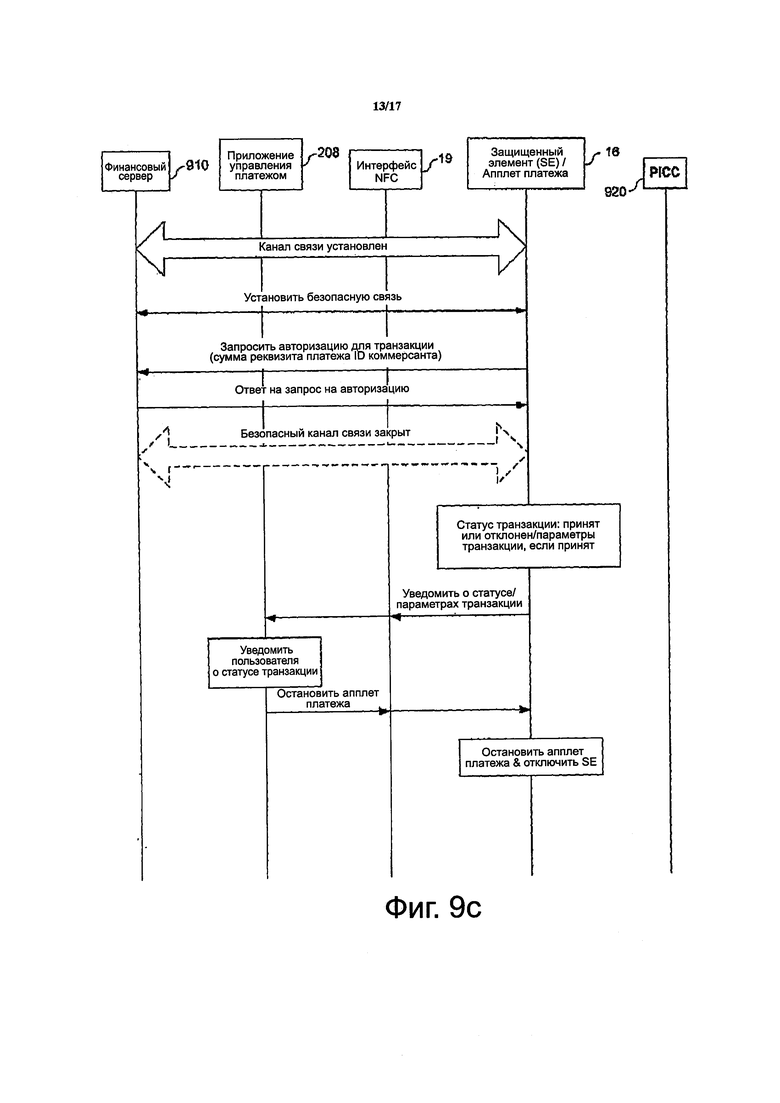

Далее ссылка будет сделана одновременно на фиг. 1, 2, 4, 5, и на фиг. 9а-с, на которых представлены блок-схемы последовательности операций потока обмена данными между защищенным элементом и несколькими другими объектами, для проведения безопасной финансовой операции в устройстве, в соответствии с ранее описанными вариантами осуществления настоящего изобретения. В частности, представлен финансовый сервер 910 финансового учреждения 10 или компании 8, выпускающей платежные карты. Здесь представлено приложение 208 управления платежом, исполняемое в CPU 42 устройства 12. Представлен интерфейс 19 NFC. Представлен защищенный элемент 16 устройства 12 (апплет 810 платежа, который должен быть выполнен в защищенном элементе 16). И представлена карта с интегрированной микросхемой 920 схемы для связи в ближней зоне (PICC). PICC 920 интегрирована в устройстве с возможностью бесконтактного платежа (таком, как мобильный телефон 17 или кредитная карта 13), и содержит данные, относящиеся к финансовому счету.

Финансовый счет относится к финансовому учреждению 10 или компании 8, выпустившей платежную карту.

В варианте осуществления, показанном на фиг. 9а-с, обмен данными между приложением 208 управления платежом и защищенным элементом 16 выполняют через интерфейс 19 NFC (например, через бесконтактный внешний интерфейс CLF). Также могут быть применимы альтернативные варианты осуществления. Например, обмен данными может быть выполнен через схему 40 управления.

Кроме того, в варианте осуществления, показанном на фиг. 9а-с, интерфейс 18 устройства 12 для считывания данных, относящихся к финансовому счету, представляет собой интерфейс 19 NFC устройства 12. В качестве альтернативы, интерфейс может представлять собой считыватель 55 смарт-карты или считыватель 52 магнитной полосы в устройстве 12.

Пользователь инициирует финансовую транзакцию через приложение 208 управления платежом, и указывают сумму, соответствующую финансовой транзакции. Приложение 208 управления платежом передает начальное сообщение апплета платежа в защищенный элемент 16 через интерфейс 19 NFC. Защищенный элемент 16 активируют, и апплет 810 платежа запускают в защищенном элементе 16. Защищенный элемент 16 может подтверждать запуск апплета 810 платежа (не представлено на фиг. 9а-с). Затем приложение 208 управления платежом передает сообщение о транзакции (с указанием суммы к оплате) в защищенный элемент 16 через интерфейс 19 NFC.

Защищенный элемент 16 передает запрос в интерфейс 19 NFC для включения режима считывателя интерфейса 19 NFC. При этом активируются радиочастотные (RF) и бесконтактные функции интерфейса 19 NFC. PICC 920 объявляет о своем присутствии, и интерфейс 19 NFC детектирует присутствие PICC 920. Интерфейс 19 NFC уведомляет о присутствии PICC 920 защищенный элемент 16.

Защищенный элемент 16 начинает транзакцию платежа с детектированным PICC 920. Первый этап состоит в передаче (через интерфейс 19 NFC) запроса окружающей среды выбора системы платежа на малом расстоянии (PPSE) в PICC 920. PICC 920 отвечает (через интерфейс 19 NFC) на этот запрос ответом, обозначающим платежные приложения, поддерживаемые PICC 920. Защищенный элемент 16 выбирает одно из приложений платежа среди доступных, и передает (через интерфейс 19 NFC) запрос на выбор идентификатора приложения (выбрать AID) в PICC 920. PICC 920 отвечает (через интерфейс 19 NFC) на этот запрос ответом, обозначающим статус выбора приложения платежа (ok/nok), и варианты выбора конфигурации, относящиеся к выбранному приложению платежа.

Второй этап состоит в считывании реквизитов платежа (например, ключа (ключей), сертификата (сертификатов), номера платежной карты) для выбранного приложения платежа из PICC 920. Обмен протоколами возникает между защищенным элементом 16 и PICC 920 через интерфейс 19 NFC для считывания реквизитов платежа. Такой обмен протоколом соответствует EMV для обеспечения безопасного считывания реквизитов платежа. После этого второго этапа защищенному элементу 16 не требуется больше выполнять обмен данными с PICC 920. Таким образом, защищенный элемент 16 передает запрос в интерфейс 19 NFC для деактивации функции RF и бесконтактной работы интерфейса 19 NFC.

Необязательный этап состоит в обмене между защищенным элементом 16 и приложением 208 управления платежом (через интерфейс 19 NFC), для удостоверения реквизитов платежа. Например, приложение 208 управления платежом может получать номер PIN, ассоциированный с PICC 920 (в ходе взаимодействия с владельцем PICC 920, через дисплей 46 и клавиатуру 48 устройства 12). Номер PIN передают в защищенный элемент 16 и используют для удостоверения реквизитов платежа.

Третий этап состоит в инициировании обмена данными с финансовым сервером 910. Защищенный элемент 16 передает запрос (через интерфейс 19 NFC) в приложение 208 управления платежом, для установления канала обмена данными с финансовым сервером 910. Приложение 208 управления платежом использует сетевые ресурсы устройства 12 для установления канала передачи данных между защищенным элементом 16 и финансовым сервером 910, через интерфейс 38 передачи данных устройства. Затем защищенный элемент 16 и финансовый сервер 910 устанавливают безопасную передачу данных через канал передачи данных; например, путем обмена сертификатами, ключами шифрования и т.д.

Четвертый этап состоит в запросе авторизации из финансового учреждения. Защищенный элемент 16 передает запрос на авторизацию транзакции в финансовый сервер 910 через безопасный канал передачи данных. Запрос на авторизацию включает в себя несколько параметров, используемых для авторизации транзакции; например, сумму, реквизиты платежа, ID коммерсанта (ID коммерсанта может быть сохранен в защищенном элементе 16, для идентификации коммерсанта, используя приложение торговой точки, воплощенное в устройстве 12). Финансовый сервер 910 обрабатывает запрос на авторизацию, определяет, следует ли авторизовать финансовую транзакцию или нет, и передает ответ на запрос на авторизацию через безопасный канал передачи данных. В этот момент безопасный канал передачи данных надо закрывать, поскольку больше нет необходимости выполнять обмен данными между защищенным элементом 16 и финансовым сервером 910.

На пятом этапе, защищенный элемент 16 обрабатывает ответ финансового учреждения и определяет статус финансовой транзакции: принят или отклонен. Защищенный элемент 16 дополнительно обрабатывает параметры, которые могли быть переданы финансовым сервером 910 вместе со статусом транзакции. Например, защищенный элемент 16 может генерировать пиктограмму платежа. Затем защищенный элемент 16 передает (через интерфейс 19 NFC) уведомление о статусе транзакции в приложение 208 управления платежом, вместе с параметрами, если присутствуют (например, пиктограмму платежа).

На шестом этапе приложение 208 управления платежом уведомляет пользователя о статусе транзакции. И приложение 208 управления платежом передает (через интерфейс 19 NFC) сообщение об остановке апплета платежа в защищенный элемент 16. Апплет 810 платежа останавливают в защищенном элементе 16, и защищенный элемент 16 отключается.

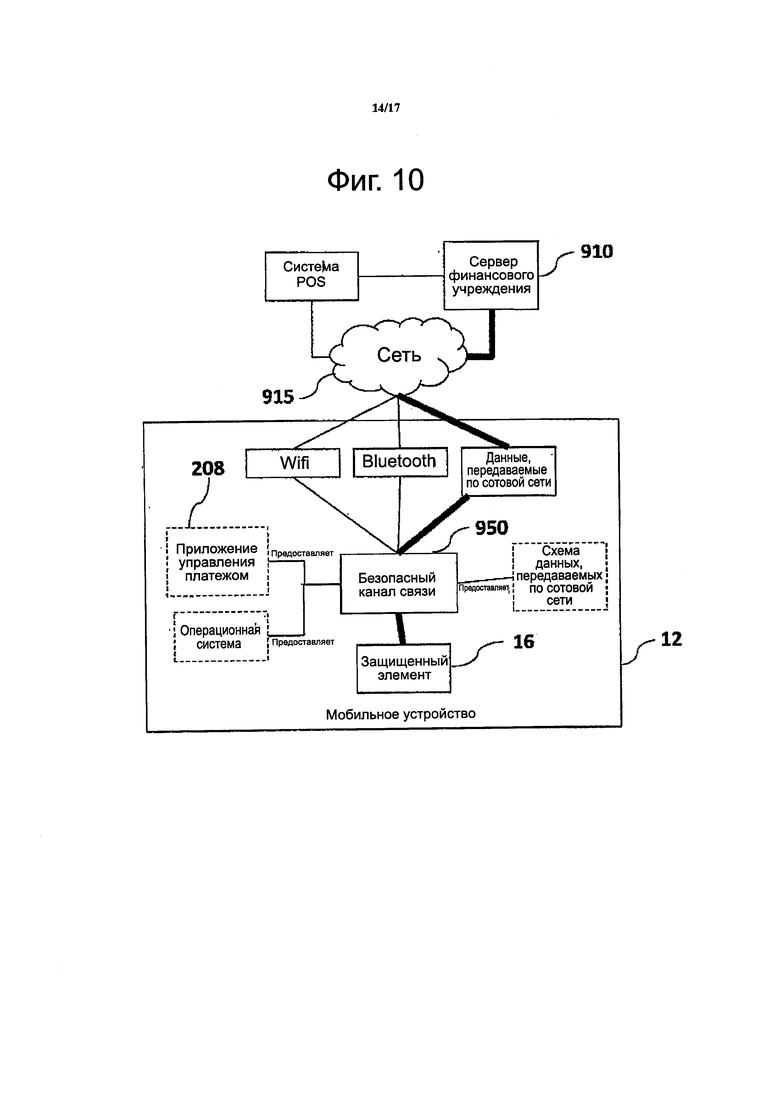

Далее будет сделана ссылка на фиг. 10, на которой схематично показано представление безопасного канала передачи данных между защищенным элементом и финансовым учреждением. Безопасный канал 950 связи установлен между защищенным элементом 16 мобильного устройства 12 и сервером 910 финансового учреждения, и здесь иллюстрируется безопасный канал связи, описанный ранее в отношении фиг. 9а-с. Безопасный канал 950 связи устанавливается различными объектами мобильного устройства 12, включая в себя, например, приложение 208 управления платежом, и операционную систему CPU (не представлено на фиг. 10) мобильного устройства 12. Безопасный канал 950 связи устанавливается через один из интерфейсов связи, поддерживаемых мобильным устройством 12. С целью иллюстрации три интерфейса связи представлены на фиг. 10 (Wi-Fi, Bluetooth и сотовая передача данных); и интерфейс сотовой связи используется для установления канала 950 связи. Безопасный канал 950 связи устанавливают через, в общем, не безопасную сеть 915 (сотовая сеть связи в данной иллюстрации) между мобильным устройством 12 и сервером 910 финансового учреждения. Безопасный канал 950 связи первоначально является незащищенным или частично защищенным каналом связи. Безопасность обеспечивается (как показано на фиг. 9а-с) на второй фазе защищенным элементом 16 и сервером 910 финансового учреждения (например, путем обмена и использования ключей шифрования, сертификата и т.д.), для воплощения соответствующего уровня безопасности, требуемого для выполнения безопасной финансовой транзакции через безопасный канал 950 связи.

Безопасная загрузка, конфигурация и обновление программного обеспечения платежа защищенного элемента

Теперь будет сделана ссылка на фиг. 11, на которой схематично представлен процесс загрузки, обновления и конфигурирования программного обеспечения платежа в защищенном элементе в соответствии с одним вариантом осуществления настоящего изобретения. Защищенный элемент 16 мобильного устройства 12 может связываться с несколькими объектами для загрузки, обновления и конфигурирования программного обеспечения платежа (например, апплета 810 платежа, представленного на фиг. 8с), выполняемого защищенный элементом 16. Такие объекты включают в себя доверенный менеджер услуги (TSM), финансовое учреждение и сервер третьей стороны.

Доверенный менеджер услуги (TSM) представляет собой третью сторону, которая управляет доменом безопасности (ISD или SSD) для клиента в защищенном элементе (например, SIM-карта, встроенный защищенный элемент, карта MicroSD). TSM имеет соответствующую инфраструктуру для безопасного сохранения и использования ключей шифрования для доступа к доменам безопасности, для сохранения программного обеспечения и данных, и для дистанционного доступа к защищенным элементам. TSM обеспечивает доверенное и дистанционное развертывание программного обеспечения и данных в защищенном элементе 16, без необходимости физического доступа к устройству 12. Вместо TSM, сервер финансового учреждения или сервер третьей стороны можно использовать для управления безопасным сохранением и безопасным развертыванием программного обеспечения и данных, которые должны быть загружены в защищенный элемент 16. В частности, сервер третьей стороны, по существу, аналогичен TSM с точки зрения функциональности, но может не иметь все ограничения в отношении безопасности, и обязательства, связанные с полноценно работающим TSM. На первом этапе канал передачи данных открывают между приложением 208 управления платежом, исполняемым в устройстве 12, и TSM/сервером финансового учреждения/сервером третьей стороны. На втором этапе TSM/сервер финансового учреждения/ сервер третьей стороны открывает канал безопасной передачи данных с защищенным элементом 16 в устройстве 12, формирует интерфейсы с соответствующим доменом безопасности в защищенном элементе 16, и безопасно загружает программное обеспечение и данные в защищенный элемент 16.

Процессы загрузки/обновления/конфигурирования выполняют через, в общем, незащищенную сеть 915 (например, сотовую сеть передачи данных), используя один из интерфейсов передачи данных (например, Wi-Fi, Bluetooth или сотовая передача данных) мобильного устройства 12. Таким образом, процессы загрузки/обновления/конфигурирования должны быть защищены, как будет дополнительно представлено со ссылкой на фиг. 12. Процессы загрузки/обновления/конфигурирования обычно выполняют в соответствии с определенным (безопасным) протоколом, например, протоколом GlobalPlatform.

В альтернативном варианте осуществления (который не показан на фиг. 11), вместо использования сети 915 связи, может использоваться карта MicroSD, содержащая программное обеспечение и данные, которые должны быть загружены в защищенный элемент 12.

Далее будет сделана ссылка на фиг. 12, на которой представлена блок-схема последовательности операций, представляющая процесс загрузки, обновления и конфигурирования программного обеспечения платежа в защищенном элементе в соответствии с одним вариантом осуществления настоящего изобретения. В блок-схеме последовательности операций иллюстрируется полная установка всего необходимого программного обеспечения и данных мобильного устройства, в которое встроен защищенный элемент для воплощения приложения торговой точки.

На первом этапе пользователь мобильного устройства загружает приложение платежа для его получателя (например, TSM, сервер финансового учреждения или сервер третьей стороны, представленный на фиг. 12) в мобильное устройство (например, на рынке, в магазине программных приложений и т.д.). Пользователь запускает приложение платежа, которое исполняется CPU мобильного устройства. Приложение платежа запрашивает пользователя ввести свои реквизиты для контакта с получателем. Пользователь вводит свои реквизиты. Приложение платежа входит в контакт с получателем через безопасное соединение. Получатель удостоверяет реквизиты пользователя. Если реквизиты не будут действительны, приложение платежа просит пользователя повторно ввести свои реквизиты.

На втором этапе (после удостоверения реквизитов), приложение платежа открывает канал связи между получателем и защищенным элементом. Процедура для открытия этого канала связи аналогична описанной со ссылкой на фиг. 10. Получатель и безопасный домен защищенного элемента дополнительно устанавливают безопасный обмен данными через канал связи, обеспечивая аутентификацию и безопасный обмен сообщениями между ними.

На третьем этапе получатель загружает определенный апплет платежа в защищенный элемент, определенный апплет платежа выбирает мобильное устройство в соответствии с соответствующей конфигурацией для пользователя (выполненный с возможностью работы в торговой точке). Затем получатель активирует апплет платежа.

На четвертом этапе выполняется взаимная аутентификация между получателем и апплетом платежа; и устанавливается безопасный обмен данными между ними (через безопасный канал передачи данных, уже установленный между получателем и защищенным элементом). Затем получатель загружает криптографические сертификаты и закрытые ключи в апплет платежа. И получатель загружает данные конфигурации, специфичные для пользователя мобильного устройства (выполненного с возможностью работы в торговой точке) в апплет платежа. Данные конфигурации могут включать в себя наименования хост устройства получателя, реквизиты соединения, специальные метки пользователя EMV, активированные модули платежа (например, PayPass, PayWave), коды страны и банкноты и т.д. Апплет платежа теперь готов к использованию.

Обновление апплета платежа может выполняться в соответствии с ранее описанными вторым, третьим и четвертым этапами.

В то время, как описанные выше варианты осуществления настоящего изобретения были описаны и представлены со ссылкой на определенные этапы, выполняемые в определенном порядке, следует понимать, что эти этапы могут быть скомбинированы, подразделены или повторно упорядочены, без выхода за пределы описания настоящего изобретения. В соответствии с этим, порядок и группировка этапов не являются ограничением настоящего изобретения.