ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

[01] Настоящее решение относится к компьютерным системам и способам анонимной авторизации пользователя сервиса, который обладает учетной записью, связанной с системой веб-сервиса.

УРОВЕНЬ ТЕХНИКИ

[02] Последние разработки в области систем веб-сервисов и, конкретнее, систем сервисов социальных сетей, таких как Facebook™, позволяют системе базового веб-сервиса взаимодействовать с системой внешнего веб-сервиса, который является внешним по отношению к системе базового веб-сервиса. Подобные системы внешнего веб-сервиса могут также называться системами стороннего веб-сервиса. Механизмы, которые позволяют системе базового веб-сервиса взаимодействовать с системой стороннего веб-сервиса, развивались и включают в себя, например, возможность позволять пользователю авторизоваться в системе стороннего веб-сервера путем предоставления своего логина, связанного с системой базового веб-сервиса. В подобном случае, после того как пользователь авторизовался в системе стороннего веб-сервиса, устанавливается канал связи между системой стороннего веб-сервиса и системой базового веб-сервиса. Канал связи позволяет системе стороннего веб-сервиса получить доступ к данным, связанным с учетной записью пользователя, расположенной в системе базового веб-сервиса. Патент US 8,504,910 (опубликовано 6 авг. 2013) описывает варианты осуществления подобного канала связи. Конкретнее, в патенте US 8,504,910 описан, как сервер запроса интерфейса программирования (API) позволяет одному или нескольким внешним веб-сайтам получать доступ к информации от систем социальных сетей путем обращения к одному или нескольким API. Например, в ответ на запрос API, сервер запроса API собирает данные, связанные с пользователем, и связывает собранные данные с внешним веб-сайтом.

[03] Несмотря на то что существующие механизмы позволяют системе базового веб-сервиса взаимодействовать с системой стороннего веб-сервиса (например, механизм, описанный в заявке US 8,504,910), улучшают пользовательский опыт путем упрощения взаимодействия между системой базового веб-сервиса и системой стороннего веб-сервиса, остается необходимость улучшений, и конкретные улучшения направлены на контроль за доступом к данным, связанным с учетной записью пользователя в системе базового веб-сервиса, эти данные расположены в памяти системы базового веб-сервиса.

РАСКРЫТИЕ ИЗОБРЕТЕНИЯ

[04] В некоторых случаях желательно ограничить или избежать предоставления данных, связанных с учетной записью пользователя системы базовой веб-сервиса, системе стороннего веб-сервиса. Например, пользователь сервиса может стараться улучшить контроль за обменом данных, относящихся к персональной информации, которая связана с его учетной записью в системе базового веб-сервиса, подобные данные хранятся в памяти системы базового веб-сервиса. Проблема лучшего контроля за обменом данными, которые относятся к персональной информации, может быть важной в тех случаях, где система базового веб-сервиса взаимодействует с одной или несколькими системами сторонних веб-сервисов, о которых пользователь может не быть осведомлен и/или которым пользователь может не доверять до той же степени, что и системе базового веб-сервиса.

[05] Настоящее решение проистекает из предположения изобретателя(ей) о том, что маркер, созданный системой базового веб-сервиса для анонимной авторизации пользователя сервиса, может быть использован системой стороннего веб-сервиса для авторизации действия, связанного с пользователем сервиса, которое будет выполнено системой стороннего веб-сервиса. После выполнения действия сторонней системой веб-сервиса, данные, которые связаны с выполнение действия, могут быть получены системой базового веб-сервиса и связаны с учетной записью пользователя в системе базового веб-сервиса. Соответственно, настоящее решение позволяет пользователю сервиса системы базового веб-сервиса выполнять действие в системе стороннего веб-сервиса, исключая доступ системы стороннего веб-сервиса к данным, относящимся к персональной информации пользователя сервиса, которая хранится в памяти системы базового веб-сервиса.

[06] Таким образом, одним объектом решения является компьютерный способ анонимной авторизации пользователя сервиса, у которого есть учетная запись, связанная с системой первого веб-сервиса, способ выполняется процессором системы второго веб-сервиса, причем система второго веб-сервиса отличается от системы первого веб-сервиса, и способ включает в себя:

- получение метки, созданной системой первого веб-сервиса в ответ на авторизацию запроса, исходящего от электронного устройства пользователя сервиса, причем метка включает в себя первые данные, которые анонимно авторизуют пользователя сервиса, и вторые данные, идентифицирующие действие, которое система второго веб-сервиса авторизована выполнить для пользователя сервиса;

- хранение в постоянном машиночитаемом носителе системы второго веб-сервиса первых и вторых данных этой метки;

- получение доступа по меньшей мере к первым и вторым данных этой метки в ответ на попытку системы второго веб-сервиса выполнить действие, связанное с пользователем сервиса; и

- определение на основе по меньшей мере одних из первых и вторых данных метки, является ли система второго веб-сервиса авторизованной выполнять действия для пользователя сервиса.

[07] В некоторых вариантах, после определения того, что система второго веб-сервиса авторизована выполнять действие для пользователя сервиса, способ включает создание данных, связанных с действием, выполненным системой второго веб-сервиса.

[08] В некоторых вариантах осуществления, способ включает передачу одному из системы первого веб-сервиса и электронного устройства данных, связанных с действием, выполненным системой второго веб-сервиса.

[09] В некоторых вариантах осуществления, определение того, является ли система второго веб-сервиса авторизованной выполнять действие для пользователя сервиса, включает предоставление авторизации для выполнения действия системой второго веб-сервиса, если действие, которое пытается выполнить система второго веб-сервиса, соответствует действию, определенному вторыми данными метки.

[10] В некоторых других вариантах осуществления, определение того, является ли система второго веб-сервиса авторизованной выполнять действие для пользователя сервиса, включает в себя отказ в авторизации для выполнения действия системой второго веб-сервиса, если действие, которое пытается выполнить система второго веб-сервиса, не соответствует действию, определенному вторыми данными метки.

[11] В некоторых вариантах осуществления, после определения того, что система второго веб-сервиса не авторизована для выполнения действия для пользователя сервиса, способ дополнительно включает в себя:

- передачу от системы второго веб-сервиса системе первого веб-сервиса указания на то, что действие для пользователя сервиса, не авторизовано.

[12] В некоторых дополнительных вариантах осуществления, получение метки, созданной системой первого веб-сервиса в ответ на запрос авторизации от электронного устройства пользователя сервиса, осуществляется после:

- получения системой второго веб-сервиса запроса на авторизацию от электронного устройства пользователя сервиса, причем запрос на авторизацию содержит данные, идентифицирующие учетную запись пользователя сервиса, связанную с системой первого веб-сервиса; и

- передачи от системы второго веб-сервиса запроса на авторизацию системе первого веб-сервиса.

[13] Другим объектом настоящего решения является компьютерный способ анонимной авторизации пользователя сервиса, у которого есть учетная запись, связанная с системой первого веб-сервиса, способ выполняется процессором системы первого веб-сервиса, и способ включает в себя:

- получение запроса на авторизацию от электронного устройства пользователя сервиса, причем запрос на авторизацию содержит данные, идентифицирующие учетную запись пользователя сервиса, связанную с системой первого веб-сервиса;

- создание на основе данных, связанных с учетной записью пользователя сервиса, которая соответствует системе первого веб-сервиса, метки, содержащей первые данные для анонимной авторизации пользователя сервиса и вторые данные для идентификации действия, которое пытается выполнить система второго веб-сервиса для пользователя сервиса, причем система второго веб-сервиса отличается от системы первого веб-сервиса;

- хранение в постоянном машиночитаемом носителе системы первого веб-сервиса по меньшей мере одного из первых и вторых данных этой метки; и

- передачу созданной метки системе второго веб-сервиса.

[14] В некоторых вариантах осуществления способ включает получение от системы второго веб-сервиса данных, связанных с действием, которое выполняет система второго веб-сервиса для пользователя сервиса, причем действие, выполняемое системой второго веб-сервиса, соответствует действию, идентифицируемому вторыми данными метки.

[15] В вариантах осуществления, данные, связанные с действием, которое выполняется вторым веб-сервисом, создаются к определению, осуществленному системой второго веб-сервиса на основе вторых данных метки, что система второго веб-сервиса авторизована выполнять действие для пользователя сервиса.

[16] В некоторых вариантах осуществления, вторые данные метки создаются, по меньшей мере, частично, на основе списка действий, которые авторизована выполнять система второго веб-сервиса для пользователя сервиса.

[17] В некоторых вариантах осуществления получение запроса на авторизацию от электронного устройства пользователя сервиса выполняется после: создания пользователем сервиса списка действий, которые авторизован выполнять второй веб-сервис.

[18] В некоторых вариантах осуществления получение запроса на авторизацию и от электронного устройства пользователя сервиса выполняется до: определения того, соответствует ли запрос на авторизацию данным, связанным с учетной записью пользователя сервиса, которая соответствует системе первого веб-сервиса.

[19] В некоторых дополнительных вариантах осуществления способ включает в себя:

- установление связи данных, связанных с действием, которое выполняет система второго веб-сервиса, с учетной записью пользователя сервиса, который связан с системой первого веб-сервиса; и

- хранение на постоянном машиночитаемого носителе системы первого веб-сервиса данных, связанных с действием, которое выполняет система второго веб-сервиса.

[20] В некоторых вариантах осуществления способ дополнительно включает:

- определение первых данных метки, связанной с данными, которые связаны с действием, выполняемым системой второго веб-сервиса;

- считывание с постоянного машиночитаемого носителя системы первого веб-сервиса вторых данных метки, соответствующих первым данным метки, которые были определены как связанные с данными, которые связаны с действием, выполняемым системой второго веб-сервиса; и

- определение того, соответствует ли действие, выполненное системой второго веб-сервиса, действию, идентифицированному во вторых данных метки, которая была считана с постоянного машиночитаемого носителя системы первого веб-сервиса.

[21] В некоторых вариантах осуществления способ включает в себя после определения того, соответствует ли действие, выполненное системой второго веб-сервиса, действию, идентифицированному во вторых данных метки, которые были считаны с постоянного машиночитаемого носителя системы первого веб-сервиса:

- установление связи данных, связанных с действием, которое выполняет система второго веб-сервиса, с учетной записью пользователя сервиса, который связан с системой первого веб-сервиса; и

- хранение на постоянном машиночитаемого носителе системы первого веб-сервиса данных, связанных с действием, которое выполняет система второго веб-сервиса.

[22] В некоторых вариантах осуществления, способ включает получение от системы второго веб-сервиса указания на то, что действие для пользователя сервиса не авторизовано, причем указание создается системой второго веб-сервиса после определения того, что система второго веб-сервиса не авторизована выполнять действие для пользователя сервиса.

[23] В некоторых вариантах осуществления метка представляет собой первый пакет данных и второй пакет данных, причем первый пакет данных содержит первые данные метки, а второй пакет данных содержит вторые данные метки, и оба пакета данных создаются и передаются независимо друг от друга.

[24] В некоторых вариантах осуществления система первого веб-сервиса обладает доменным именем, отличным от системы второго веб-сервиса.

[25] В некоторых вариантах осуществления система первого веб-сервиса представляет собой одну из системы сервиса социальных сетей, системы сервиса электронных сообщений, системы сервиса управлением учетной записью, сервиса записи информации, системы сервиса сетевого блога и системы сервиса электронной коммерции; и в которых система второго веб-сервиса представляет собой одну из системы сервиса социальных сетей, системы сервиса электронных сообщений, системы сервиса управлением учетной записью, сервиса записи информации, системы сервиса сетевого блога и системы сервиса электронной коммерции.

[26] В некоторых вариантах осуществления данные, связанные с действием, которое было выполнено системой второго веб-сервиса относится к процедурам, проводимым между пользователем сервиса и системой второго веб-сервиса.

[27] Другим объектом настоящего решения является постоянный машиночитаемый носитель, хранящий программные инструкции (машиночитаемые коды) для анонимной авторизации пользователя сервиса, обладающего учетной записью, связанной с системой первого веб-сервиса, программные инструкции выполняются процессором компьютерной системы для осуществления одного или нескольких указанных способов.

[28] Другим объектом решения является компьютерная система, включающая в себя по меньшей мере один процессор и память, хранящую программные инструкции для анонимной авторизации пользователя сервиса, обладающего учетной записью, связанной с системой первого веб-сервиса, программные инструкции выполняются одним или несколькими процессорами компьютерной системы для осуществления одного или нескольких упомянутых выше способов.

[29] В контексте описания, если четко не указано иное, "электронное устройство", "компьютерная система" и "система веб-сервиса" подразумевает под собой аппаратное и/или системное обеспечение, подходящее к решению соответствующей задачи. Таким образом, некоторые неограничивающие примеры аппаратного и/или программного обеспечения включают в себя компьютеры (серверы, настольные компьютеры, ноутбуки, нетбуки и так далее), смартфоны, планшеты, сетевое оборудование (маршрутизаторы, коммутаторы, шлюзы и так далее) и/или их комбинацию.

[30] В контексте настоящего описания, если четко не указано иное, "машиночитаемый носитель" и "память" подразумевает под собой носитель абсолютно любого типа и характера, не ограничивающие примеры включают в себя ОЗУ, ПЗУ, диски (компакт диски, DVD-диски, дискеты, жесткие диски и т.д.), USB-ключи, флеш-карты, твердотельные накопители и накопители на магнитной ленте.

[31] В контексте настоящего описания, если четко не указано иное, "признак" информационного элемента может представлять собой сам информационный элемент или указатель, отсылку, ссылку или другой косвенный способ, позволяющий получателю указания найти сеть, память, базу данных или другой машиночитаемый носитель, из которого может быть извлечен информационный элемент. Например, признак файла может включать в себя сам файл (т.е. его содержимое), или же он может являться уникальным дескриптором файла, идентифицирующим файл по отношению к конкретной файловой системе, или каким-то другими средствами передавать получателю указание на сетевую папку, адрес памяти, таблицу в базе данных или другое место, в котором можно получить доступ к файлу. Как будет понятно специалистам в данной области техники, степень точности, необходимая для такого указания, зависит от степени первичного понимания того, как должна быть интерпретирована информация, которой обмениваются получатель и отправитель указателя. Например, если до установления связи между отправителем и получателем понятно, что признак информационного элемента принимает вид ключа базы данных для записи в конкретной таблице заранее установленной базы данных, содержащей информационный элемент, то передача ключа базы данных - это все, что необходимо для эффективной передачи информационного элемента получателю, несмотря на то, что сам по себе информационный элемент не передавался между отправителем и получателем указания.

[32] В контексте описания, если конкретно не указано иное, слова «первый», «второй», «третий» и и т.д. используются в виде прилагательных исключительно для того, чтобы отличать существительные, к которым они относятся, друг от друга, а не для целей описания какой-либо конкретной связи между этими существительными. Так, например, следует иметь в виду, что использование терминов "первый сервер" и "третий сервер " не подразумевает какого-либо порядка, отнесения к определенному типу, хронологии, иерархии или ранжирования (например) серверов/между серверами, равно как и их использование (само по себе) не предполагает, что некий "второй сервер" обязательно должен существовать в той или иной ситуации. В дальнейшем, как указано здесь в других контекстах, упоминание "первого" элемента и "второго" элемента не исключает возможности того, что это один и тот же фактический реальный элемент. Так, например, в некоторых случаях, "первый" сервер и "второй" сервер могут являться одним и тем же программным и/или аппаратным обеспечением, а в других случаях могут являться разным программным и/или аппаратным обеспечением.

[33] Каждый вариант осуществления включает по меньшей мере одну из вышеупомянутых целей и/или объектов. Следует иметь в виду, что некоторые объекты данного решения, полученные в результате попыток достичь вышеупомянутой цели, могут удовлетворять другим целям, отдельно не указанным здесь.

[34] Дополнительные и/или альтернативные характеристики, аспекты и преимущества вариантов осуществления станут очевидными из последующего описания, прилагаемых чертежей и прилагаемой формулы технологии.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

[35] Для лучшего понимания настоящего решения, а также других его аспектов и характерных черт сделана ссылка на следующее описание, которое должно использоваться в сочетании с прилагаемыми чертежами, где:

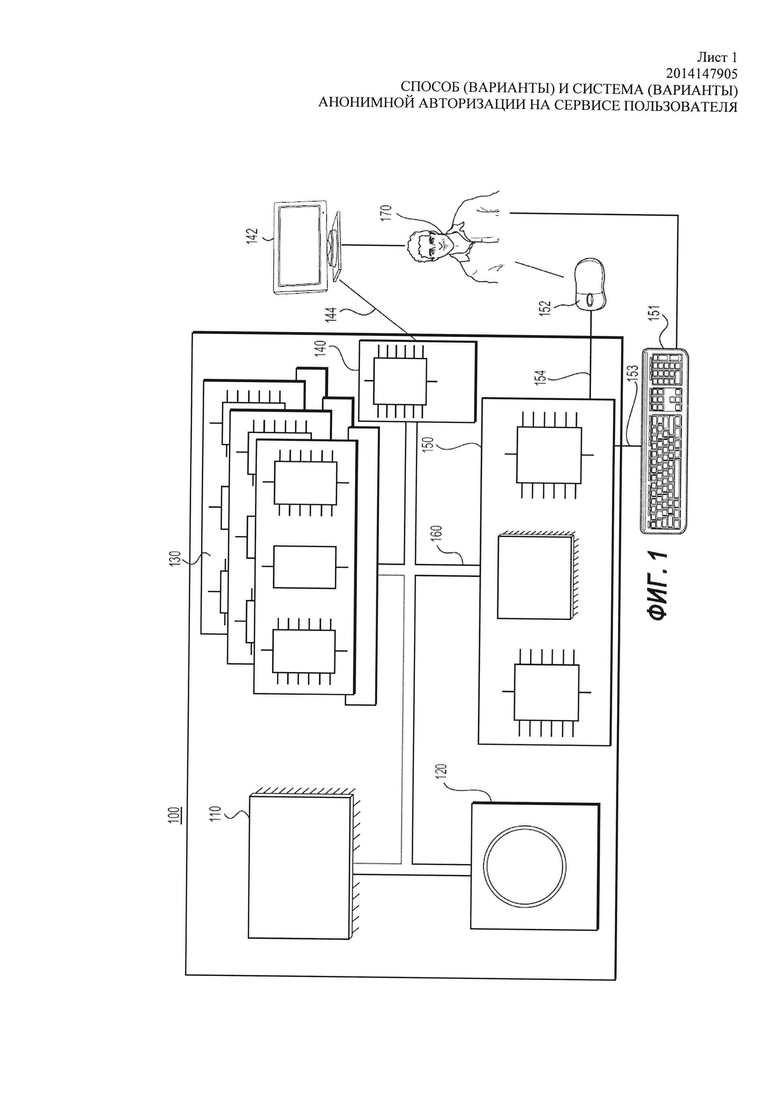

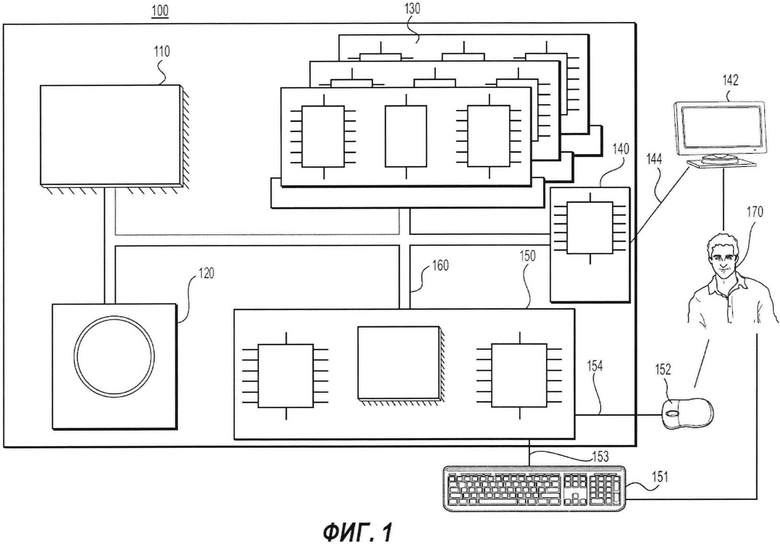

[36] На Фиг. 1 представлена диаграмма компьютерной системы, которая подходит для реализации решения, и/или которая используется в сочетании с вариантами осуществления решения.

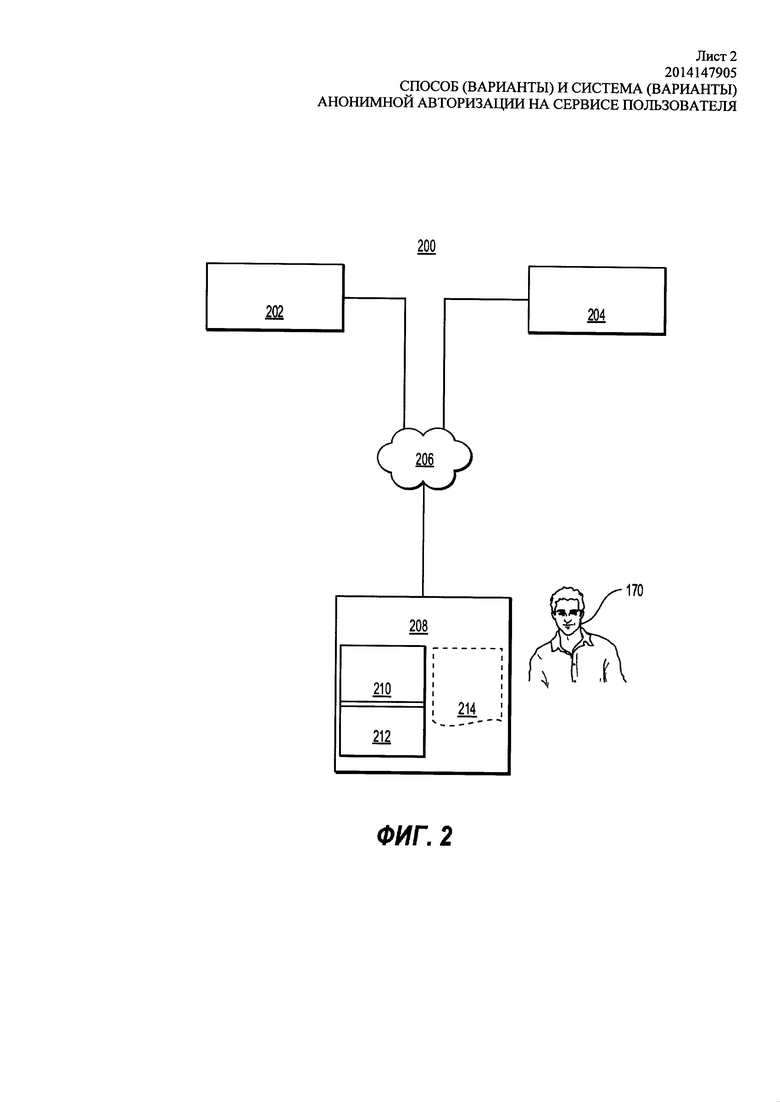

[37] На Фиг. 2 представлена схема сетевой вычислительной среды, подходящей для использования совместно с вариантами осуществления;

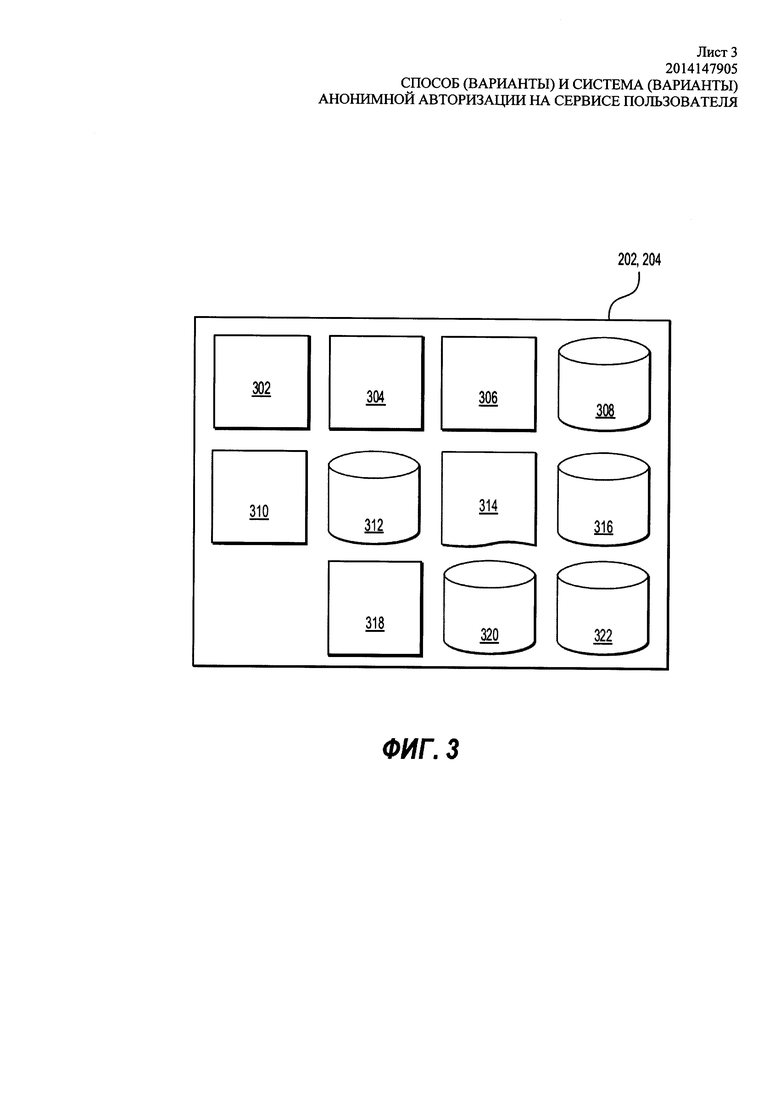

[38] На Фиг. 3 представлена схема системы веб-сервиса, подходящего для использования совместно с некоторыми вариантами осуществления; и

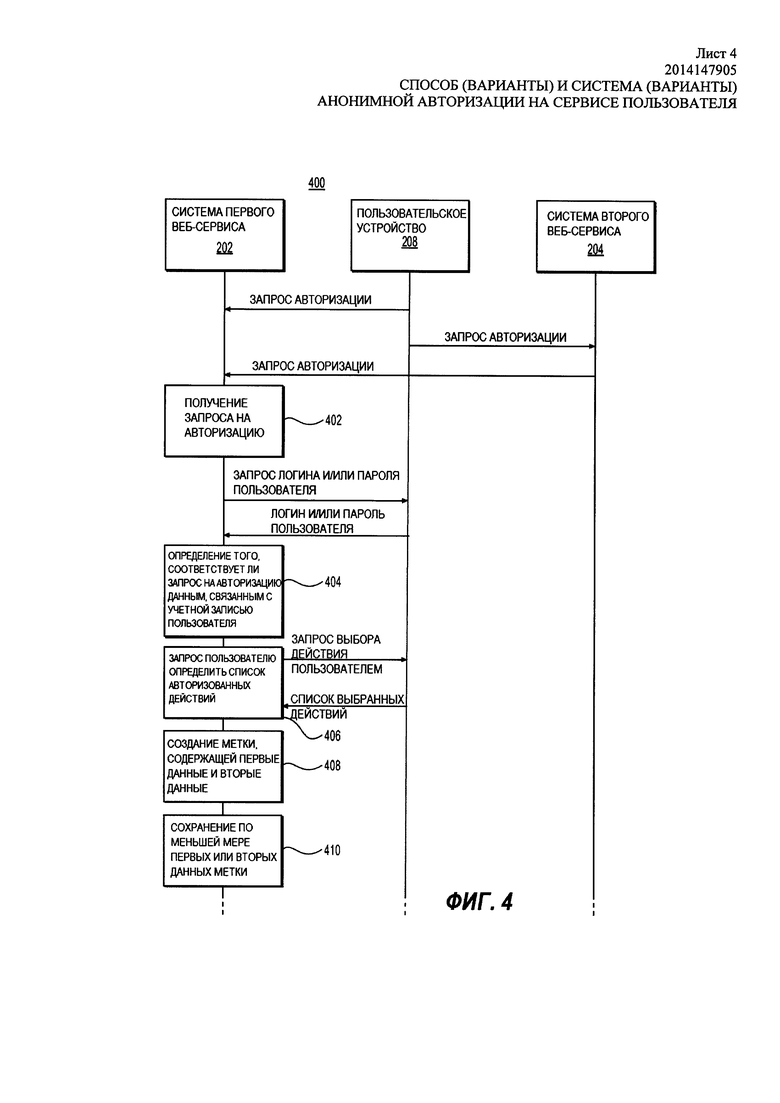

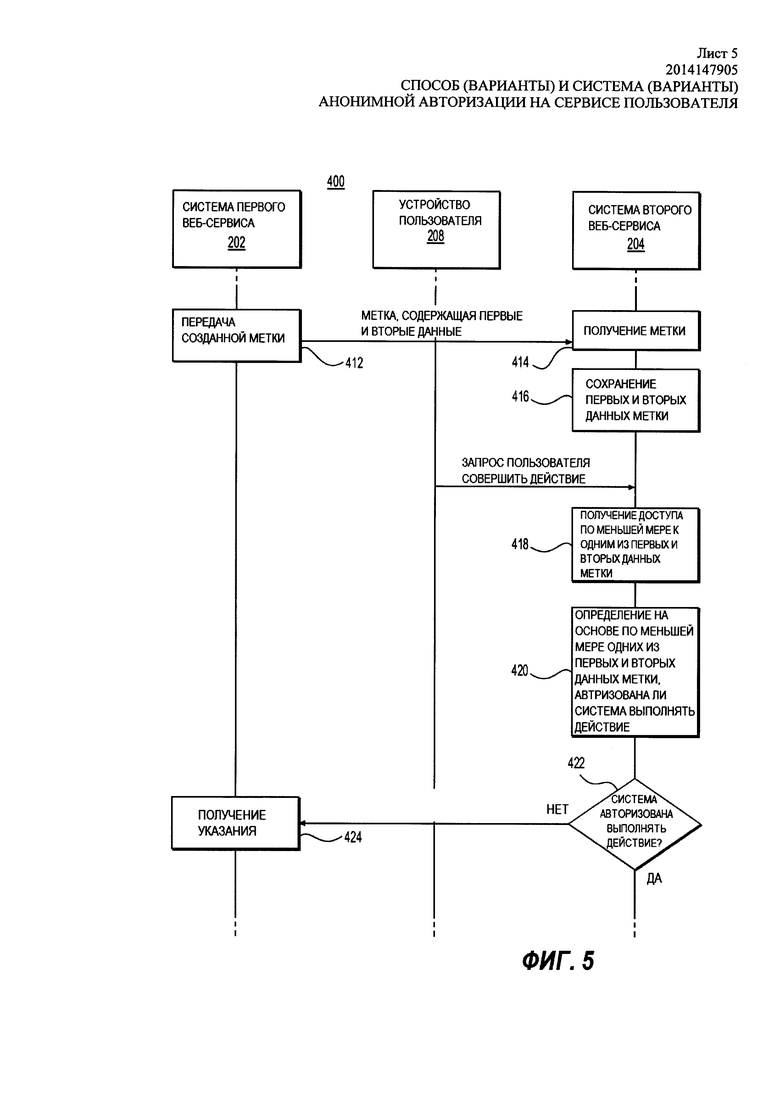

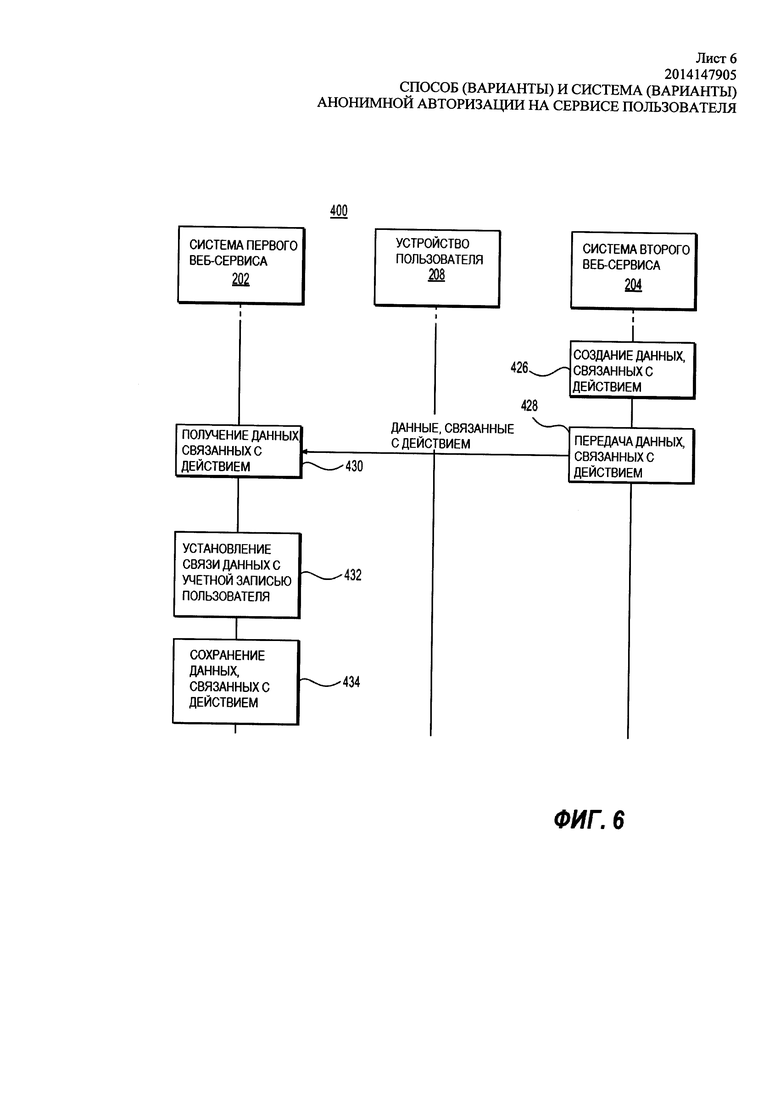

[39] На Фиг. 4-6 представлены диаграммы взаимодействия в рамках исполняемого на компьютере способа анонимной авторизации пользователя сервиса для выполнения на системе первого веб-сервиса и/или системе второго веб-сервиса, в соответствии с вариантом осуществления.

[40] Также следует отметить, что чертежи выполнены не в масштабе, если не специально указано иное.

ОСУЩЕСТВЛЕНИЕ ИЗОБРЕТЕНИЯ

[41] Все примеры и используемые здесь условные конструкции предназначены, главным образом, для того, чтобы помочь читателю понять принципы настоящего решения, а не для установления границ его объема. Следует также отметить, что специалисты в данной области техники могут разработать различные схемы, отдельно не описанные и не показанные здесь, но которые, тем не менее, воплощают собой принципы решения и находятся в границах его объема.

[42] Кроме того, для ясности в понимании, следующее описание касается достаточно упрощенных вариантов осуществления. Как будет понятно специалисту в данной области техники, многие варианты будут обладать гораздо большей сложностью.

[43] Некоторые полезные примеры модификаций решения также могут быть охвачены нижеследующим описанием. Целью этого является также исключительно помощь в понимании, а не определение объема и границ. Эти модификации не представляют собой исчерпывающего списка, и специалисты в данной области техники могут создавать другие модификации, остающиеся в границах объема решения. Кроме того, те случаи, где не были представлены примеры модификаций, не должны интерпретироваться как то, что никакие модификации невозможны, и/или что то, что было описано, является единственным вариантом осуществления.

[44] Более того, все заявленные здесь принципы, аспекты и варианты осуществления, равно как и конкретные их примеры, предназначены для обозначения их структурных и функциональных основ, вне зависимости от того, известны ли они на данный момент или будут разработаны в будущем. Таким образом, например, специалистами в данной области техники будет очевидно, что представленные здесь блок-схемы представляют собой концептуальные иллюстративные схемы, отражающие принципы решения. Аналогично, любые блок-схемы, диаграммы переходного состояния, псевдокоды и т.п.представляют собой различные процессы, которые могут быть представлены на машиночитаемом носителе и, таким образом, использоваться компьютером или процессором, вне зависимости от того, показан явно подобный компьютер или процессор или нет.

[45] Функции различных элементов, показанных на фигурах, включая функциональный блок, обозначенный как "процессор", могут быть обеспечены с помощью специализированного аппаратного обеспечения или же аппаратного обеспечения, способного использовать подходящее программное обеспечение. Когда речь идет о процессоре, функции могут обеспечиваться одним специализированным процессором, одним общим процессором или множеством индивидуальных процессоров, причем некоторые из них могут являться общими. Более того, использование термина "процессор" или "контроллер" не должно подразумевать исключительно аппаратное обеспечение, способное поддерживать работу программного обеспечения, и может включать в себя, без установления ограничений, цифровой сигнальный процессор (DSP), сетевой процессор, интегральная схема специального назначения (ASIC), программируемую пользователем вентильную матрицу (FPGA), постоянное запоминающее устройство (ПЗУ) для хранения программного обеспечения, оперативное запоминающее устройство (ОЗУ) и энергонезависимое запоминающее устройство. Также может быть включено другое аппаратное обеспечение, обычное и/или специальное.

[46] Программные модули или простые модули, представляющие собой программное обеспечение, которое может быть использовано здесь в комбинации с элементами блок-схемы или другими элементами, которые указывают на выполнение этапов процесса и/или текстовое описание. Подобные модели могут быть выполнены на аппаратном обеспечении, показанном напрямую или косвенно.

[47] С учетом этих примечаний, далее будут рассмотрены некоторые не ограничивающие варианты осуществления настоящего решения.

[48] На Фиг. 1 представлена диаграмма компьютерной системы 100, которая подходит для некоторых вариантов осуществления, компьютерная система 100 включает в себя различные аппаратные компоненты, включая один или несколько одно- или многоядерных процессоров, которые представлены процессором 110, твердотельный накопитель 120, ОЗУ 130, интерфейс 140 монитора, и интерфейс 150 ввода/вывода.

[49] Связь между различными компонентами компьютерной системы 100 может осуществляться с помощью одной или несколько внутренних и/или внешних шин 160 (например, шины PCI, универсальной последовательной шины, высокоскоростной шины IEEE 1394, шины SCSI, шины Serial ATA и так далее), с которыми электронно соединены различные аппаратные компоненты. Интерфейс 140 монитора может быть соединен с монитором 142 (например, через HDMI-кабель 144), видимом пользователю 170 сервиса (также упоминаемому как пользователь сервиса), интерфейс 150 ввода/вывода может быть соединен с клавиатурой 151 (например, через USB-кабель 153) и мышью 152 (например, через USB-кабель 154), как клавиатура 151, так и мышь 152 используются пользователем 170 сервиса.

[50] В соответствии с вариантами осуществления твердотельный накопитель 120 хранит программные инструкции, подходящие для загрузки в ОЗУ 130, и использующиеся процессором 110 для анонимной идентификации того, что пользователь сервиса обладает учетной записью, связанной с системой первого веб-сервиса. Например, программные инструкции (машиночитаемые коды) могут представлять собой часть библиотеки или приложение.

[51] На Фиг. 2 представлена сетевая вычислительная среда 200, подходящая для использования в рамках некоторых вариантов осуществления настоящей технологи, сетевая вычислительная среда 200 включает в себя систему 202 первого веб-сервиса, систему 204 второго веб-сервиса, пользовательское устройство 208 и сеть 206, которая позволяет этим системам связываться.

[52] Система 202 первого веб-сервиса и система 204 второго веб-сервиса могут являться системами, предоставляющими веб-сервис одному или нескольким пользователям 170 сервиса, взаимодействующим с системой 202 первого веб-сервиса и/или системой 204 второго веб-сервиса через устройство пользователя 208. Система 202 первого веб-сервиса и/или система 204 второго веб-сервиса может включать в себя, среди прочего, систему сервиса социальных сетей (например, Facebook, VK), систему сервиса электронных сообщений (например, Gmail, Yandex. Mail), систему сервиса управлением учетной записью (например, Yandex. Passport), сервис записи информации (например, Evernote), систему сервиса сетевого блога (например, Twitter) и системы сервиса электронной коммерции (например, Amazong, Expedia).

[53] Следует иметь в виду, что в некоторых примерных вариантах осуществления технологии, система 202 первого веб-сервиса и система 204 второго веб-сервиса могут обе являться частями общей системы веб-сервиса, отвечающими по меньшей мере за два разных веб-сервиса. В настоящем примере, системы 202, 204 первого и второго веб-сервиса могут принадлежать и/или управляться одним и тем же лицом и/или отвечать за два различных веб-сервиса, размещенных под общим доменным именем (например, система сервиса электронных сообщений Yandex.Mail является первым веб-сервисом, а сервис управления учетной записью Yandex. Passport является вторым веб-сервисом, и оба сервиса размещены под общим доменным именем "Yandex").

[54] С другой стороны, в некоторых вариантах осуществления, каждая из системы 202 первого веб-сервиса и системы 204 второго веб-сервиса может представлять отдельный веб-сервис систем, отвечающим по меньшей мере за два различных веб-сервиса. В настоящем примере, системы 202, 204 первого и второго веб-сервиса могут принадлежать и/или управляться различными лицами и/или отвечать за два различных веб-сервиса, размещенных под различными доменными именами (например, система сервиса электронных сообщений Yandex.Mail является первым веб-сервисом, а система сервиса электронной коммерции Amazon является вторым веб-сервисом, и сервисы размещены под разными доменными именами "Yandex" и "Amazon").

[55] Также следует иметь в виду, что в некоторых других вариантах осуществления, системы 202, 204 первого и второго веб-сервисов могут размещать один или несколько веб-сервисов. Например, система 202 первого веб-сервиса может размещать систему электронных сообщений (Yandex.Mail) и сервис управления учетной записью (например, Yandex.Passport), а система 204 второго веб-сервиса может размещать сервис записи информации (например, Evernote) и/или систему сервиса электронной коммерции (например, Expedia). Также следует иметь в виду, что в некоторых вариантах осуществления система 202 первого веб-сервиса может упоминаться как система базового веб-сервиса, а система 204 второго веб-сервиса может упоминаться как система стороннего веб-сервиса, в то время как в других примерных вариантах осуществления технологии система 202 первого веб-сервиса может упоминаться как система стороннего веб-сервиса, а система 204 второго веб-сервиса может упоминаться как система базового веб-сервиса.

[56] Системы 202, 204 первого и второго веб-сервисов могут включать в себя один или несколько серверов. Каждый сервер может включать в себя внутренние аппаратные компоненты, такие как один или несколько многоядерных процессоров, которые представлены на чертеже в виде процессора 110, ОЗУ 130, каждый компонент является аналогом к соответственно пронумерованным компонентам компьютерной системы 100, показанным на Фиг. 1, также как и сетевого интерфейса (не показан) для связи через сеть 206.

[57] Пользовательское устройство 208 может взаимодействовать с первым веб-сервисом 202 и/или вторым веб-сервисом 208 путем получения ввода от пользователя 170 сервиса и получения и передачи данных через сеть 206. Пользовательское устройство 208 может, в качестве неограничивающего примера, представлять собой настольный компьютер, ноутбук, смартфон (например, Apple iPhone or a Samsung Galaxy S5), персональный цифровой помощник (PDA) или другое устройство, включающее в себя функциональность вычисления и возможности коммуникации. Пользовательское устройство 208 может включать в себя внутренние аппаратные компоненты, такие как один или несколько многоядерных процессоров, которые представлены на чертеже в виде процессора 110, ОЗУ 130, каждый компонент является аналогом к соответственно пронумерованным компонентам компьютерной системы 100, показанным на Фиг. 1, также как и сетевого интерфейса (не показан) для связи с первым и вторым веб-сервисами 202, 204 через сеть 206.

[58] В одном варианте осуществления пользовательское устройство 208 отображает содержание одной из систем 202, 204 первого или второго веб-сервиса путем обработки документа 214 на языке разметки, полученного от системы 202, 204 первого и/или второго веб-сервиса. Документ 214 на языке разметки определяет содержимое и одну или несколько инструкций, описывающих форматирование или представление содержимого. Путем выполнения инструкций, включенных в документ 214 на языке разметки браузерное приложение 210 отображает и определяет содержимое с помощью формата или представления, описанного в документе 214 на языке разметки. В различных вариантах осуществления технологии, документ 214 на языке разметки включает в себя файл данных, включая данные на расширяемом языке разметки (XML), данные на расширяемом языке гипертекстовой разметки (XHTML) или данные на любом другом языке разметки.

[59] В других вариантах осуществления, пользовательское устройство 208 может также включать в себя куки 212, содержащие данные, которые указывают на то, зашел ли пользователь 170 сервиса, относящийся к пользовательскому устройству 208, в систему 202 первого веб-сервера. Куки 212 могут указывать на то, участвует ли пользователь 170 сервиса в активном сеансе, в котором пользовательское устройство 208 обменивается данными с системой 202 первого веб-сервиса, тем самым указывая на то, что пользователь 170 сервиса обладает учетной записью, связанной с системой 202 первого веб-сервиса.

[60] На Фиг. 3 представлена схема системы веб-сервиса, подходящего для использования совместно с некоторыми вариантами осуществления. Диаграмма на Фиг. 3 иллюстрирует варианты осуществления системы 202 первого веб-сервиса и/или системы 204 второго веб-сервиса. Для целей упрощения описания примерных вариантов осуществления технология здесь сделана ссылка на системы 202, 204 первого и второго веб-сервисов, но это не означает, что системы 202, 204 первого и второго веб-сервисов должны быть аналогичны, чтобы подходить для использования в других вариантах осуществления настоящей технологии. Система 202 первого веб-сервиса и система 204 второго веб-сервиса могут быть различными и/или отличаться (полностью или частично) от системы веб-сервиса, представленной на Фиг. 3, это не выходит за границы решения.

[61] Системы 202, 204 первого и второго веб-сервисов могут включать в себя веб-сервер 302, сервер 304 запроса на интерфейс программирования приложений (API), сервер 306 авторизации, хранилище 308 профилей пользователя, регистратор 310 действий, хранилище 312 шаблонов, журнал 312 действий, хранилище 316 связей, генератор 318 меток, хранилище 320 меток и/или хранилище 322 папки "входящие". В других вариантах осуществления технологии, системы 202, 203 первого и второго веб-сервисов могут включать меньшее количество модулей или другие модули для различных приложений. Обычные компоненты, например, сетевые интерфейсы, механизмы безопасности, распределители нагрузки, отказоустойчивые консоли и т.д. не показаны для того, чтобы сфокусироваться на подробностях строения системы.

[62] Веб-сервер 302 первой системы 202 первого веб-сервиса может связывать систему 202 первого веб-сервиса с одним или несколькими пользовательскими устройствами и/или одним или несколькими внешними веб-сайтами, такими как пользовательское устройство 208 и/или систему 204 второго веб-сервиса, через сеть 206. Веб-сервер 302 обслуживает веб-страницы, а также другой веб-контент, например, Java, Flash, XML и так далее. Веб-сервер 302 может включать в себя почтовый сервер или другую функциональность обмена сообщениями для получения и передачи сообщений между системой 202 первого веб-сервиса и одного или нескольких пользовательских устройств 208. Сообщения могут включать в себя мгновенные сообщения, сообщения, находящиеся в очереди (например, электронные сообщения), текстовые и SMS-сообщения или любые другие форматы сообщений.

[63] Сервер 304 запроса API системы 202 первого веб-сервиса позволяет одной или несколькими системам внешних веб-сервисов, таким как система 204 второго веб-сервиса обменивать информацию через первый веб-сервис 202 путем вызова одного или нескольких API. Такой обмен информацией может быть представлять собой отправку информации от системы 202 первого веб-сервиса системе 204 второго веб-сервиса и/или передачу информации от системы 204 второго веб-сервиса системе 202 первого веб-сервиса. Такой обмен информацией может быть, среди прочего, запросом на авторизацию, меткой, которая используется для анонимной идентификации пользователя 170 сервиса и/или данных, связанных с действием, которое было выполнено в системе 204 второго веб-сервиса, что будет подробнее описано ниже. Сервер 304 запроса API системы 202 первого веб-сервиса может также позволять системе 204 второго веб-сервиса передавать информацию с помощью вызова API. Например, система 204 второго веб-сервиса передает запрос API системе 202 первого веб-сервиса через сеть 206, и сервер 304 запроса API получает запрос API. Сервер 304 запроса API обрабатывает запрос путем вызова API, связанного с запросом API, для создания подходящего ответа, и сервер 304 запроса API связывается с системой 204 веб-сервиса через сеть 206.

[64] Сервер 306 авторизации системы 202 первого веб-сервиса может включать в себя логику определения того, доступна ли друзьям пользователя, внешним веб-сайтам, таким как система 204 второго веб-сервиса и/или другим приложениям и лицам конкретная информация, связанная с пользователем. Сервер 306 авторизации может применять одну или несколько настроек приватности пользователей системы 202 первого веб-сервиса. Настройки приватности пользователя определяют то, как именно будет происходить обмен информацией, связанной с пользователей. Настройка приватности включает в себя указание на конкретную информацию, связанную с пользователем, и указание на лицо или лица, с которыми происходит обмен информацией. Примерами таких лиц, с которыми может происходить обмен информацией, могут включать в себя других пользователей, приложения, систему 204 второго веб-сервиса или любое лицо, которое потенциально может получать доступ к информации. Информация, обмен которой может происходить, может включать в себя информацию о профиле пользователя, например фотографию профиля, телефонные номера, связанные с пользователем, соединения пользователя, действия, которые были предприняты пользователем, такие как, добавление соединения, изменение информации о профиле пользователя и так далее.

[65] В некоторых вариантах сервер 306 авторизации системы 202 первого веб-сервиса может управлять одним или несколькими списками действий, которые система 204 второго веб-сервиса может быть авторизована выполнять в системе 204 второго веб-сервиса. В некоторых вариантах один или несколько списков действий могут храниться в хранилище 308 профилей пользователя, хранилище 316 связей, хранилище 320 меток и/или хранилище 322 папки "входящие". Другие хранилища данных также могут быть использованы, это не выходит за границы решения.

[66] Список действий может быть связан с учетной записью пользователя системы 202 веб-сервиса и может быть создан далее для определения списка действий, которые пользователь позволяет выполнять системе 204 второго веб-сервиса. Например, подобные действия могут включать в себя проведение транзакции (например, финансовой транзакции в тех случаях, когда система 204 второго веб-сервиса является системой сервиса электронной коммерции), передачу данных, созданных для проведения транзакции (например, передачу подтверждения покупки билета на самолет для тех случаев, когда система 204 второго веб-сервиса является системой веб-сервиса турагентства), передачу данных, созданных для взаимодействия пользователя с системой 204 второго веб-сервиса и так далее.

[67] В альтернативных вариантах сервер 306 авторизации системы 204 второго веб-сервиса может содержать логику определения того, может ли быть выполнено действие для пользователя сервиса, на основе конкретных параметров того, например, метки, которая была получена от системы 202 первого веб-сервиса. Как было указано выше в связи с сервером 306 авторизации систем 202 первого веб-сервиса, действие может включать проведение транзакции (например, финансовой транзакции в тех случаях, когда система 204 второго веб-сервиса является системой сервиса электронной коммерции), передачу данных, созданных для проведения транзакции (например, передачу подтверждения покупки билета на самолет для тех случаев, когда система 204 второго веб-сервиса является системой веб-сервиса турагентства), передачу данных, созданных для взаимодействия пользователя с системой 204 второго веб-сервиса и т.д.

[68] Регистратор 310 действий может быть способен получать сообщения от веб-сервера 302 о действиях пользователя в системе 202 первого веб-сервиса и/или в системе 204 второго веб-сервиса. Регистратор 310 действий может заполнять журнал 314 действий информацией о действиях пользователя, что позволяет системе 202 первого веб-сервиса отслеживать различные действия, предпринимаемые пользователями в рамках первого веб-сервиса 202 и/или за пределами первого веб-сервиса 202, например, во втором веб-сервисе 204. Любое действие, которое предпринимает конкретный пользователь может быть связано с каждым профилем пользователя благодаря информации, содержащейся в журнале 230 действий или в аналогичной базе данных или другом хранилище данных.

[69] Примерами действий, предпринятых пользователем в системе 202 первого веб-сервиса, и которые были определены и сохранены, могут быть, например, добавление связи с другим пользователем, передача сообщения другому пользователем, прочтение сообщения от другого пользователя, просмотр содержимого, связанного с другим пользователем, подписка на мероприятие, информация о котором была размещена другим пользователем, или другие взаимодействия с другим пользователем. Когда пользователь предпринимает действие в рамках системы 202 первого веб-сервиса, действие записывается в журнале 314 действий. В одном варианте осуществления система 202 первого веб-сервиса включает в себя журнал 230 действий в виде базы данных записей. Когда пользователь предпринимает действие в рамках системы 202 первого веб-сервиса, запись добавляется в журнал 230 действий.

[70] Кроме того, действия пользователя могут быть связаны с записью вне системы 202 первого веб-сервиса, такого как система 202 второго веб-сервиса, которая отделена от системы 202 первого веб-сервиса. Регистратор 310 действий получает данные, описывающие взаимодействие пользователя с системой 204 второго веб-сервиса, полученного от веб-сервера 302. Примеры действий, в котором пользователь взаимодействует с системой 204 второго веб-сервиса или объектом, связанным с ней, включают указание пользователя на интерес к другому веб-сайту или другому лицу, размещение пользователем комментария в системе 204 второго веб-сервиса, размещение пользователем в системе 202 первого веб-сервиса единого указателя ресурса (URL) или другого идентификатора, связанного с системой 204 второго веб-сервиса, подписка пользователя на мероприятие, связанное с системой 204 второго веб-сервиса, проведение пользователем транзакции в системе 204 второго веб-сервиса или другое действие пользователя, которое связано с системой 204 второго веб-сервиса или объектов, связанным с ней. Журнал 240 действий может включать в себя действия, описывающие взаимодействия между системой 202 первого веб-сервиса и системой 204 второго веб-сервиса, которая отделена от системы 202 первого веб-сервиса.

[71] Генератор 318 меток может быть способен создавать метку, которая анонимно авторизует пользователя сервиса, относящегося к системе 202 первого веб-сервиса. В некоторых вариантах метка может являться указанием, которое позволяет уникально идентифицировать пользователя сервиса системы 202 первого веб-сервиса без предоставления какой-либо информации, связанной с учетной записью пользователя. В некоторых вариантах осуществления метка может являться указанием, которое позволяет уникально идентифицировать пользователя системы 202 первого веб-сервиса с предоставлением некоторой, но не всей информации, связанной с учетной записью пользователя. В некоторых вариантах осуществления метка может являться указанием, которое позволяет уникально идентифицировать группу из одного или нескольких пользователей сервиса системы 202 первого веб-сервиса без предоставления какой-либо или с предоставлением некоторой, но не всей информации, связанной с учетными записями пользователей из группы одного или нескольких пользователей сервиса. Метка может быть создана на основе данных, связанных с учетной записью пользователя 170 сервиса, например, данных, сохраненных в хранилище 308 профилей пользователей, хранилище 316 связей и/или хранилище 320 меток. В некоторых вариантах метка может включать в себя первые данные, анонимно авторизующие пользователя 170 сервиса, и вторые данные, идентифицирующие действия, которые система 204 второго веб-сервиса авторизована выполнять для пользователя 170 сервиса. В некоторых вариантах осуществления технологии метка, созданная системой 202 первого веб-сервиса может храниться в хранилище 320 меток системы 202 первого веб-сервиса и/или хранилище 320 меток системы 204 второго веб-сервиса.

[72] Кроме того, система 202 первого веб-сервиса размещает данные об объектах, с которыми может взаимодействовать пользователь с помощью системы 202 первого веб-сервиса. Для размещения этих данных хранилище 308 профилей пользователя и хранилище 316 связей хранят экземпляры соответствующих типов объектов, размещенных на системе 202 первого веб-сервиса. Каждый тип объекта обладает информационными полями, которые подходят для хранения информации, соответствующими типу объекта. Например, хранилище 308 профилей пользователя содержит структуры данных и поля, подходящие для описания профиля пользователя. Когда создается новый объект конкретного типа, система 202 первого веб-сервиса инициализирует новую структуру данных соответствующего типа, назначает ей уникальный идентификатор объекта и начинает добавлять данные к объекту по мере необходимости. Такая ситуация может возникнуть, например, когда пользователь становится пользователем системы 202 первого веб-сервиса, система 202 первого веб-сервиса создает новый экземпляр профиля пользователя в хранилище 308 профилей пользователей, назначает уникальный идентификатор профилю пользователя, и начинает заполнять поля профиля пользователя информацией, предоставляемой пользователем.

[73] Как описано со ссылкой на Фиг. 2, для экземпляров, в которых пользователь 170 сервиса обладает учетной записью, связанной с системой 202 первого веб-сервиса и/или системой 204 второго веб-сервиса, учетная запись, которая связана с системой 202 первого веб-сервиса и/или системой 204 второго веб-сервиса, может содержать персональную информацию о пользователе 170 сервиса, среди прочего, имя пользователя, адрес пользователя, финансовую информацию пользователя (например, информацию о банковском счете, информацию по кредитной карте и так далее).

[74] В вариантах осуществления, учетная запись может не содержать личную информацию как таковую, но может содержать одну или несколько ссылок на личную информацию. Таким образом, в вариантах осуществления учетная запись может содержать другую информацию, например, если речь идет о веб-сервисе социальной сети, то социальную сеть или социальный граф, идентифицирующий других пользователей и лиц, с которыми поддерживает отношения пользователь 170 сервиса. В некоторых вариантах личная информация и другая информация может храниться в хранилище 308 профилей пользователя. Могут быть использованы другие места для хранения личной информации и другой информации.

[75] В одном варианте осуществления пользователь 170 сервиса может иметь доступ к учетной записи, связанной с системой 202 первого веб-сервиса путем предоставления, например, имени пользователя и/или пароля, уникально идентифицирующих пользователя 170 сервиса в системе 202 первого веб-сервиса. Следует иметь в виду, что другие средства уникальной идентификации пользователя 170 сервиса в системе 202 первого веб-сервиса могут быть использованы, не выходя за границы решения. Подобные средства включают в себя, например, биометрическую информацию, такую как распознавание по отпечаткам пальцев, радужной оболочке глаза и/или чертам лица.

[76] В одном варианте осуществления тип объекта может быть использован для идентификации шаблона из хранилища 312 шаблонов, которое используется для отображения полученного контента, например, с веб-страницы от системы 204 второго веб-сервиса. Например, шаблон может быть использован для отображения контента с веб-страницы, связанного с объектом, который является подтверждением получения, созданного дополнительно к транзакции, проведенной пользователем 170 второго веб-сервиса 204 (например, получение подтверждения покупки билета на самолет).

[77] Хранилище 316 связей включает структуры данных, подходящие для описания связей пользователя с другими пользователями, связей с системой 204 второго веб-сервиса или связей с другими лицами. Хранилище 316 связей может также связывать тип связи со связями пользователя, которые могут быть использованы в сочетании с пользовательскими настройками приватности, описанными выше, для контроля за доступом к информации о пользователе. Данные, хранящиеся в хранилище 245 связей, хранилище 240 профилей пользователя и журнале 230 действий, позволяют системе 202 первого веб-сервиса идентифицировать отношения между различными объектами.

[78] Хранилище 322 папки "входящие" может включать в себя структуры данных, подходящие для хранения данных, которые получены от системы 204 второго веб-сервиса как результат действия, предпринятого системой 204 второго веб-сервиса. Примеры данных, полученных от системы 204 второго веб-сервиса, могут включать в себя данные, связанные с проведением транзакции (например, финансовой транзакции для случаев, когда система 204 второго веб-сервиса представляет собой систему сервиса электронной коммерции). Как будет ясно специалисту, хранилище 322 папки "входящие" может предоставлять централизованное хранилище для данных, полученных от систем веб-сервисов, являющихся внешними по отношению к системе 202 первого веб-сервиса, такой как система 204 второго веб-сервиса.

[79] Хранилище 322 папки "входящие" в сочетании со способом анонимной идентификации пользователя сервиса, изложенном ниже, позволяет предоставлять решение, в котором "все яйца лежат в одной корзине", т.е. централизованное хранилище данных, связанное с системами веб-сервисов, которые являются внешними по отношению к системе 202 первого веб-сервиса, без требования к пользователю поделиться частью или всей его личной информацией или информацией об учетной записи с внешними системами веб-сервиса. Хранилище 322 папки "входящие" является только вариантом осуществления, и следует отметить, что данные, полученные от системы 204 второго веб-сервиса в результате действия, предпринятого системой 204 второго веб-сервиса могут храниться в различных хранилищах, например, среди прочего, хранилище 308 профилей пользователя, хранилище 316 связей и/или хранилище 322 меток, без выхода за границы решения.

[80] Со ссылками на Фиг. 1-3 описаны некоторые неограничивающие примеры вариантов осуществления систем 202, 204 первого и второго веб-сервисов для использования в связи с проблемной анонимной авторизации пользователя сервиса, связанной с системой 202 первого веб-сервиса, далее будет описано общение решение этой проблемы со ссылками на Фиг. 4-6.

[81] Конкретнее, на Фиг. 4-6 представлены диаграммы взаимодействия в рамках исполняемого на компьютере способа анонимной авторизации пользователя сервиса для выполнения на системе 202 первого веб-сервиса и/или системе 204 второго веб-сервиса, в соответствии с вариантом осуществления. Выполняемый на компьютере способ 400 может включать первый выполняемый на компьютере способ, реализуемый процессором системы 202 первого веб-сервиса, способ включает в себя первую серию этапов, выполняемых системой 202 первого веб-сервиса. Выполняемый на компьютере способ 400 также может включать в себя второй выполняемый на компьютере способ, реализуемый процессором системы 204 второго веб-сервиса, способ включает в себя вторую серию этапов, которая может отличаться от первой серии этапов, выполняемых системой 204 второго веб-сервиса.

[82] Выполняемый на компьютере способ 400 может выполняться, например, в контексте системы 202 первого веб-сервиса и/или системы 204 второго веб-сервиса, показанных на Фиг. 2 и Фиг. 3, процессорами 110, которые выполняют программные инструкции, загруженные в ОЗУ 130 с твердотельных накопителей 120 системы 202 первого веб-сервиса и/или системы 204 второго веб-сервиса.

[83] На этапе 402 система 202 первого веб-сервиса может получать запрос на авторизацию, который может приходить от пользовательского устройства 208 пользователя 170 сервиса. Пользователь 170 сервиса может обладать учетной записью, связанной с системой 202 первого веб-сервиса. Запрос на авторизацию может включать в себя данные, идентифицирующую учетную запись пользователя 170 сервиса, которая связана с системой 202 первого веб-сервиса. В одном варианте запрос на авторизацию может быть получен от пользовательского устройства 208. Альтернативно, запрос на авторизацию может быть получен системой 204 второго веб-сервиса от пользовательского устройства 208. В свою очередь, система 204 второго веб-сервиса может передавать запрос на авторизацию системе 202 первого веб-сервиса. После получения запроса на авторизацию системой 202 первого веб-сервиса, система 202 первого веб-сервиса может запрашивать у пользователя 170 сервиса предоставление информации для авторизации, например, имя пользователя и/или пароль.

[84] На этапе 404 система 202 первого веб-сервиса может определять, соответствует ли запрос на авторизацию данным, связанным с учетной записью пользователя 170 сервиса, которая соответствует системе 202 первого веб-сервиса, например, на основе информации для авторизации, предоставленной пользователем 170 сервиса.

[85] На этапе 406 система 202 первого веб-сервиса может запросить пользователя 170 сервиса определить список действий, которые авторизован выполнять второй веб-сервис 204. Пользователь 170 может создать список действий путем получения на пользовательское устройство 208 запроса, позволяющего пользователю 170 выбирать действия, которые авторизован выполнять второй веб-сервис 204. После того как действия были выбраны пользователем 170 сервиса, пользовательское устройство 208 может передавать список действий системе 202 первого веб-сервиса. Список действий может быть связан с профилем пользователя 170 сервиса и может храниться в системе 202 первого веб-сервиса.

[86] На этапе 408 система 202 первого веб-сервиса может создавать метку, анонимно идентифицирующую пользователя 170 сервиса. В одном варианте осуществления технологии, метка может быть создана генератором 318 меток системы 202 первого веб-сервиса. Метка может позволить системе 204 второго веб-сервиса выполнять действие, связанное с пользователем 170 сервиса без получения доступа к данным, относящимся к личной информации, касающейся пользователя 170 сервиса. Данные, относящиеся к личной информации, касающейся пользователя 170 сервиса, могут храниться в памяти системы 202 первого веб-сервиса, и в доступе к ней может быть отказано системе 204 второго веб-сервиса. В одном варианте осуществления память, в которой могут храниться данные, относящиеся к личной информации, касающейся пользователя 170 сервиса, может представлять собой хранилище 308 профилей пользователей системы 202 первого веб-сервиса. Таким образом, метка может позволить системе 204 второго веб-сервиса выполнять действие, связанное с пользователем 170 сервиса с одновременным запретом системе 204 второго веб-сервиса идентифицировать пользователя 170 сервиса и/или получать доступ к личной информации, касающейся пользователя 170 сервиса. Метка может быть создана на основе данных, связанных с учетной записью пользователя сервиса, которая связана с системой 202 первого веб-сервиса. Метка может включать в себя первые данные, анонимно авторизующие пользователя 170 сервиса, и/или вторые данные, идентифицирующие действия, которые система 204 второго веб-сервиса может быть авторизована выполнять для пользователя 170 сервиса. Вторые данные метки могут быть созданы, по меньшей мере, частично, на основе списка действий, которые авторизована выполнять система 204 второго веб-сервиса для пользователя сервиса. В некоторых примерах список действий может быть тем списком, который был создан на этапе 406, списком действий, созданным другими способами или списком, ранее сохраненным в памяти системы 202 первого веб-сервиса.

[87] На этапе 410 система 202 первого веб-сервиса может хранить в памяти первого веб-сервиса 202, например в хранилище 320 меток, первые и/или вторые данные метки.

[88] Далее, на этапе 412 (Фиг. 5) первый веб-сервис 202 может передавать метку второму веб-сервису 204. В некоторых примерах метка может быть передана на пользовательское устройство 208, которое может хранить метку и/или передавать ее системе 204 второго веб-сервиса.

[89] В некоторых примерах метка может быть представлять собой первый пакет данных и второй пакет данных. Первый пакет данных может включать в себя первые данные метки и второй пакет данных может включать в себя вторые данные метки. Первый пакет данных и второй пакет данных могут быть созданы и переданы системой 202 первого веб-сервиса независимо друг от друга. В других примерах метка может быть представлять собой один пакет данных.

[90] Обращаясь к системе 204 второго веб-сервиса метка, созданная системой 202 первого веб-сервиса, была получена системой 204 второго веб-сервиса на этапе 414. Далее на этапе 416 первые данные и/или вторые данные метки хранятся в памяти второго веб-сервиса 204.

[91] На этапе 418 система 204 второго веб-сервиса может получать доступ к первым данным и/или вторым данным метки путем получения доступа к памяти системы 204 второго веб-сервиса. В одном варианте осуществления память, в которой может быть получен доступ к первым данным и/или вторым данным, может представлять собой хранилище 320 меток системы 204 второго веб-сервиса. В некоторых примерах, этап 418 может выполняться системой 204 второго веб-сервиса в результате получения запроса от пользовательского устройства 208.

[92] На этапах 420 и 422 система 204 второго веб-сервиса может определять, на основе первых и/или вторых данных метки, доступ к которой был получен на этапе 418, авторизована ли система 204 второго веб-сервиса выполнять действие для пользователя 170 сервиса. В некоторых примерах определение того, авторизована ли система 204 второго веб-сервиса действие для пользователя 170 сервиса, может включать предоставление авторизации на выполнение действие системой 204 второго веб-сервиса, если действие, которое система 204 второго веб-сервиса пытается выполнить, соответствует действию, определенному вторыми данными метки. В некоторых других примерах определение того, авторизована ли система 204 второго веб-сервиса выполнять действие для пользователя 170 сервиса, может включать в себя отказ в авторизации на выполнение действие системой 204 второго веб-сервиса, если действие, которое система 204 второго веб-сервиса пытается выполнить, не соответствует действию, определенному вторыми данными метки.

[93] В других примерах, если система 204 второго веб-сервиса определяет на этапе 422, что система 204 второго веб-сервиса не авторизована выполнять действие, система 204 второго веб-сервиса переходит к отправке системе 202 первого веб-сервиса указания на то, что выполнение действия не авторизовано вторым веб-сервисом 204. На этапе 424 указание получено системой 202 первого веб-сервиса, которая может хранить указание в памяти системы 202 первого веб-сервиса. В некоторых примерах, если система 204 первого примера определяет на этапе 422, что система 204 второго веб-сервиса авторизована выполнять действие, то система 204 второго веб-сервиса переходит к выполнению этапа 426.

[94] На этапе 426 (Фиг. 6) система 204 второго веб-сервиса может создавать данные, связанные с действием, выполняемым системой 204 второго веб-сервиса. В некоторых примерах данные могут включать данные, созданные дополнительно к проведению транзакции в системе 204 второго веб-сервиса (например, получение подтверждения, которое было создано дополнительно при покупке билета на самолет пользователем 170 сервиса, в тех случаях, когда система 204 второго веб-сервиса представляет собой систему веб-сервиса турагентства). Как будет понятно специалисту, границы решения предусматривают многочисленные вариации данных, связанных с действием, и/или вариации самих действий. В некоторых примерах данные, связанные с действием, которое выполнено системой 204 второго веб-сервиса, могут храниться в памяти системы 204 второго веб-сервиса.

[95] На этапе 428 данные, созданные на этапе 426, могут быть переданы системе 202 первого веб-сервиса. В других примерах данные, созданные на этапе 426, могут быть переданы пользовательскому устройству 208.

[96] На этапе 430 система 202 первого веб-сервиса может получать от системы 204 второго веб-сервиса данные, созданные на этапе 426. Далее, на этапе 432 система 202 первого веб-сервиса может связывать данные с учетной записью пользователя 170 сервиса, которая связана с системой 202 первого веб-сервиса. В некоторых вариантах после получения данных на этапе 430, но до выполнения этапа 432, система 202 первого веб-сервиса может идентифицировать первые данные метки, которые связаны с полученными данными. Далее, система 202 первого веб-сервиса может считывать из памяти системы 202 первого веб-сервиса вторые данные метки, соответствующие первым данным метки, которые были определены как связанные с данными, которые связаны с действием, выполняемым системой 204 второго веб-сервиса.

[97] Далее, система 202 первого веб-сервиса может определять, соответствует ли действие, выполненное системой 204 второго веб-сервиса, действию, идентифицированному во вторых данных метки, которые были считаны из памяти системы 202 первого веб-сервиса. В некоторых других примерах данные могут храниться на этапе 434 в памяти системы 202 первого веб-сервиса, например, в хранилище 322 папки "входящие" системы 202 первого веб-сервиса.

[98] С учетом вышеописанных вариантов осуществления, которые были описаны и показаны со ссылкой на конкретные этапы, выполненные в определенном порядке, следует иметь в виду, что эти этапы могут быть совмещены, разделены, обладать другим порядком выполнения - все это не выходит за границы настоящей технологии. Соответственно, порядок и группировка этапов не является ограничением.

[99] Специалисты в данной области техники поймут, что в настоящем описании выражение "получение данных" от пользователя подразумевает получение электронным устройством данных от пользователя в виде электронного (или другого) сигнала. Кроме того, специалисты поймут, что отображение данных пользователю через графический интерфейс пользователя (например, экран электронного устройства и т.п.) может включать в себя передачу сигнала графическому интерфейсу пользователя, содержащего данные, которые могут быть обработаны, и хотя бы часть этих данных может отображаться через графический интерфейс пользователя.

[100] Некоторые из этапов, а также передача-получение сигнала хорошо известны в данной области техники и поэтому для упрощения были опущены в конкретных частях данного описания. Сигналы могут быть переданы-получены с помощью оптических средств (например, оптоволконного соединения), электронных средств (например, проводного или беспроводного соединения) и механических средств (например, на основе давления, температуры или другого подходящего параметра).

[101] Модификации и улучшения вышеописанных вариантов осуществления будут ясны специалистам в данной области техники. Предшествующее описание представлено только в качестве примера и не несет никаких ограничений. Таким образом, объем решения ограничен только объемом прилагаемой формулы изобретения.

| название | год | авторы | номер документа |

|---|---|---|---|

| Способы и системы для аутентификации возможного пользователя первого и второго электронных сервисов | 2022 |

|

RU2805537C2 |

| Способ и система для авторизации пользователя для выполнения действия в электронном сервисе | 2017 |

|

RU2693330C2 |

| КОНТЕКСТ УСТОЙЧИВОЙ АВТОРИЗАЦИИ НА ОСНОВЕ ВНЕШНЕЙ АУТЕНТИФИКАЦИИ | 2008 |

|

RU2390838C2 |

| СИСТЕМЫ И СПОСОБЫ ДЛЯ СООБЩЕНИЯ РИСКОВ С ИСПОЛЬЗОВАНИЕМ ДАННЫХ ДОСТОВЕРНОСТИ МАРКЕРА | 2014 |

|

RU2681366C2 |

| СПОСОБ АВТОРИЗАЦИИ ПОЛЬЗОВАТЕЛЯ В СЕТИ И СЕРВЕР, ИСПОЛЬЗУЕМЫЙ В НЕМ | 2014 |

|

RU2610280C2 |

| КОНТЕКСТ УСТОЙЧИВОЙ АВТОРИЗАЦИИ НА ОСНОВЕ ВНЕШНЕЙ АУТЕНТИФИКАЦИИ | 2003 |

|

RU2337399C2 |

| СИСТЕМЫ И СПОСОБЫ ДЛЯ ФУНКЦИОНАЛЬНО СОВМЕСТИМОЙ ОБРАБОТКИ СЕТЕВЫХ МАРКЕРОВ | 2014 |

|

RU2669081C2 |

| ПЛАТФОРМА ОБЕСПЕЧЕНИЯ ДЛЯ МЕЖМАШИННЫХ УСТРОЙСТВ | 2015 |

|

RU2707939C2 |

| СИСТЕМА И СПОСОБ ИДЕНТИФИКАЦИИ И/ИЛИ АУТЕНТИФИКАЦИИ | 2015 |

|

RU2670031C2 |

| СПОСОБ ДЛЯ ОБРАБОТКИ ЗАПРОСА ОТ ПОТЕНЦИАЛЬНОГО НЕСАНКЦИОНИРОВАННОГО ПОЛЬЗОВАТЕЛЯ НА ДОСТУП К РЕСУРСУ И СЕРВЕРУ, ИСПОЛЬЗУЕМЫЙ В НЕМ | 2014 |

|

RU2580432C1 |

Изобретение относится к системе первого веб-сервиса для анонимной авторизации пользователя сервиса, который обладает учетной записью, связанной с системой первого веб-сервиса. Технический результат – улучшения контроля за доступом к данным, связанным с учетной записью пользователя в системе базового веб-сервиса и расположенным в памяти системы базового веб-сервиса. Для этого способ включает в себя: получение запроса на авторизацию от электронного устройства пользователя сервиса, причем запрос на авторизацию содержит данные, идентифицирующие учетную запись пользователя сервиса; создание на основе данных, связанных с учетной записью пользователя сервиса, метки, содержащей первые данные для анонимной авторизации пользователя сервиса и вторые данные для идентификации действия, которое пытается выполнить система второго веб-сервиса для пользователя сервиса; хранение в постоянном машиночитаемом носителе системы первого веб-сервиса по меньшей мере одного из первых и вторых данных этой метки; и передачу созданной метки системе второго веб-сервиса. Выполняемый на компьютере способ выполняется системой второго веб-сервиса, система второго веб-сервиса также описана. 4 н. и 38 з.п. ф-лы, 6 ил.

1. Способ анонимной авторизации на сервисе пользователя, имеющего учетную запись, связанную с системой первого веб-сервиса, выполняемый процессором системы второго веб-сервиса, отличной от системы первого веб-сервиса, и включающий:

получение метки, сформированной системой первого веб-сервиса в ответ на авторизацию запроса, исходящего от электронного устройства пользователя сервиса, причем метка содержит первые данные, анонимно авторизующие пользователя сервиса, и вторые данные, идентифицирующие действие, которое система второго веб-сервиса авторизована выполнить для пользователя сервиса;

хранение на постоянном машиночитаемом носителе системы второго веб-сервиса первых и вторых данных этой метки;

получение доступа по меньшей мере к первым и вторым данным этой метки в ответ на попытку системы второго веб-сервиса выполнить действие, связанное с пользователем сервиса; и

определение на основе по меньшей мере одних из первых и вторых данных метки, является ли система второго веб-сервиса авторизованной выполнять действия для пользователя сервиса.

2. Способ по п. 1, в котором при определении того, что система второго веб-сервиса авторизована выполнять действие для пользователя сервиса, создают данные, связанные с действием, выполненным второй системой веб-сервиса.

3. Способ по п. 2, в котором передают одному из: системе первого веб-сервиса и электронному устройству, данные, связанные с действием, выполненным системой второго веб-сервиса.

4. Способ по любому из пп. 1-3, в котором определяют, является ли система второго веб-сервиса авторизованной выполнять действие для пользователя сервиса, посредством предоставления авторизации для выполнения действия системой второго веб-сервиса, при соответствии действия, которое пытается выполнить система второго веб-сервиса, действию, определенному вторыми данными метки.

5. Способ по любому из пп. 1-3, в котором определяют, является ли система второго веб-сервиса авторизованной выполнять действие для пользователя сервиса, посредством получения отказа в авторизации для выполнения действия системой второго веб-сервиса при несоответствии действия, которое пытается выполнить система второго веб-сервиса, действию, определенному вторыми данными метки.

6. Способ по любому из пп. 1-3, в котором после определения того, что система второго веб-сервиса не авторизована для выполнения действия для пользователя сервиса, осуществляют передачу от системы второго веб-сервиса системе первого веб-сервиса указания, что действие для пользователя сервиса, не авторизовано.

7. Способ по любому из пп. 1-3, в котором получают метку, сформированную системой первого веб-сервиса в ответ на запрос авторизации от электронного устройства пользователя сервиса, осуществляют после:

получения системой второго веб-сервиса запроса на авторизацию от электронного устройства пользователя сервиса, причем запрос на авторизацию содержит данные, идентифицирующие учетную запись пользователя сервиса, связанную с системой первого веб-сервиса; и

передачи от системы второго веб-сервиса запроса на авторизацию системе первого веб-сервиса.

8. Способ анонимной авторизации на сервисе пользователя, имеющего учетную запись, связанную с системой первого веб-сервиса, выполняемый процессором системы первого веб-сервиса, и включающий:

получение запроса на авторизацию от электронного устройства пользователя сервиса, содержащего данные, идентифицирующие учетную запись пользователя сервиса, связанную с системой первого веб-сервиса;

формирование на основе данных, связанных с учетной записью пользователя сервиса, соответствующей системе первого веб-сервиса, метки, содержащей первые данные для анонимной авторизации пользователя сервиса и вторые данные для идентификации действия, которое пытается выполнить система второго веб-сервиса для пользователя сервиса, причем система второго веб-сервиса отличается от системы первого веб-сервиса;

хранение на постоянном машиночитаемом носителе системы первого веб-сервиса по меньшей мере одного из первых и вторых данных этой метки; и

передачу созданной метки системе второго веб-сервиса для определения процессором второго веб-сервиса на основе по меньшей мере одних из первых и вторых данных метки, является ли система авторизованной выполнять действия для пользователя сервиса.

9. Способ по п. 8, в котором получают от системы второго веб-сервиса данные, связанные с действием, которое выполняет система второго веб-сервиса для пользователя сервиса, причем действие, выполняемое системой второго веб-сервиса, соответствует действию, идентифицируемому вторыми данными метки.

10. Способ по п. 9, в котором данные, связанные с действием, которое выполняется вторым веб-сервисом, создают дополнительно к определению, осуществленному системой второго веб-сервиса на основе вторых данных метки, что система второго веб-сервиса авторизована выполнять действие для пользователя сервиса.

11. Способ по п. 9, в котором вторые данные метки создают, по меньшей мере, частично, на основе списка действий, которые авторизована выполнять система второго веб-сервиса для пользователя сервиса.

12. Способ по п. 11, в котором получают запрос на авторизацию от электронного устройства пользователя сервиса после создания пользователем сервиса списка действий, которые авторизован выполнять второй веб-сервис.

13. Способ по п. 9, в котором получают запрос на авторизацию от электронного устройства пользователя сервиса до определения того, соответствует ли запрос на авторизацию данным, связанным с учетной записью пользователя сервиса, соответствующей системе первого веб-сервиса.

14. Способ по любому из пп. 9-13, в котором:

устанавливают связь данных, связанных с действием, которое выполняет система второго веб-сервиса, с учетной записью пользователя сервиса, связанной с системой первого веб-сервиса; и

сохраняют на постоянном машиночитаемом носителе системы первого веб-сервиса данные, связанные с действием, выполняемым системой второго веб-сервиса.

15. Способ по любому из пп. 9-13, в котором:

определяют первые данные метки, связанной с данными, связанными с действием, выполняемым системой второго веб-сервиса;

считывают с постоянного машиночитаемого носителя системы первого веб-сервиса вторых данных метки, соответствующих первым данным метки, определенных как связанные с данными, связанными с действием, выполняемым системой второго веб-сервиса; и

определяют, соответствует ли действие, выполненное системой второго веб-сервиса, действию, идентифицированному во вторых данных метки, считанных с постоянного машиночитаемого носителя системы первого веб-сервиса.

16. Способ по п. 15, в котором после определения того, соответствует ли действие, выполненное системой второго веб-сервиса, действию, идентифицированному во вторых данных метки, считанных с постоянного машиночитаемого носителя системы первого веб-сервиса:

устанавливают связь данных, связанных с действием, выполняемым системой второго веб-сервиса, с учетной записью пользователя сервиса, связанной с системой первого веб-сервиса; и

сохраняют на постоянном машиночитаемого носителе системы первого веб-сервиса данные, связанные с действием, выполняемым системой второго веб-сервиса.

17. Способ по любому из пп. 8-13, в котором получают от системы второго веб-сервиса указание, что действие для пользователя сервиса не авторизовано, причем указание формируют посредством системы второго веб-сервиса после определения, что система второго веб-сервиса не авторизована выполнять действие для пользователя сервиса.

18. Способ по любому из пп. 8-13, в котором в качестве метки используют первый пакет данных и второй пакет данных, причем первый пакет данных содержит первые данные метки, а второй пакет данных содержит вторые данные метки, и оба пакета данных создают и передают независимо друг от друга.

19. Способ по любому из пп. 8-13, в котором в качестве системы первого веб-сервиса используют систему с доменным именем, отличным от системы второго веб-сервиса.

20. Способ по любому из пп. 8-13, в котором в качестве системы первого веб-сервиса используют одну из систем сервиса социальных сетей, систем сервиса электронных сообщений, систем сервиса управлением учетной записью, сервис записи информации, систем сервиса сетевого блога и систем сервиса электронной коммерции; и в котором в качестве системы второго веб-сервиса используют одну из систем сервиса социальных сетей, систем сервиса электронных сообщений, систем сервиса управлением учетной записью, сервис записи информации, систем сервиса сетевого блога и систем сервиса электронной коммерции.

21. Способ по любому из пп. 8-13, в котором данные, связанные с действием, которое было выполнено системой второго веб-сервиса, относится к процедурам, проводимым между пользователем сервиса и системой второго веб-сервиса.

22. Система анонимной авторизации на сервисе пользователя, имеющего учетную запись, связанную с системой первого веб-сервиса, отличной от системы, и включающая:

интерфейс сетевой связи;

процессор, связанный с интерфейсом сетевой связи и выполненный с возможностью:

получения метки, созданной системой первого веб-сервиса в ответ на авторизацию запроса, исходящего от электронного устройства пользователя сервиса, причем метка содержит первые данные, которые анонимно авторизуют пользователя сервиса, и вторые данные, идентифицирующие действие, которое система авторизована выполнить для пользователя сервиса;

хранения на постоянном машиночитаемом носителе системы первых и вторых данных указанной метки;

получения доступа по меньшей мере к первым и вторым данным указанной метки в ответ на попытку системы выполнить действие, связанное с пользователем сервиса; и

определения на основе по меньшей мере одних из первых и вторых данных метки, является ли система авторизованной выполнять действия для пользователя сервиса.

23. Система по п. 22, в которой процессор выполнен с возможностью после определения того, что система авторизована выполнять действие для пользователя сервиса, создавать данные, связанные с действием, которое выполнено системой.

24. Система по п. 23, в которой процессор выполнен с возможностью передавать одному из системы первого веб-сервиса и электронного устройства данные, связанные с действием, которое выполнено системой.

25. Система по любому из пп. 22-24, в которой для определения на основе по меньшей мере одних из первых и вторых данных метки, является ли система авторизованной выполнять действия для пользователя сервиса, процессор выполнен с возможностью предоставлять авторизацию для выполнения действия системой, если действие, которое пытается выполнить система, соответствует действию, определенному вторыми данными метки.

26. Система по любому из пп. 22-24, в котором для определения на основе по меньшей мере одних из первых и вторых данных метки, является ли система авторизованной выполнять действия для пользователя сервиса, процессор выполнен с возможностью запрета авторизации для выполнения действия системой, при несоответствии действия, которое пытается выполнить система, действию, определенному вторыми данными метки.

27. Система по любому из пп. 22-24, в которой процессор выполнен с возможностью после определения того, что система второго веб-сервиса не авторизована выполнять действие для пользователя сервиса, передачи от системы второго веб-сервиса системе первого веб-сервиса указания на то, что действие для пользователя сервиса не авторизовано.

28. Система по любому из пп. 22-24, в которой для получения метки, созданной системой первого веб-сервиса в ответ на запрос авторизации от электронного устройства пользователя сервиса, процессор выполнен с возможностью:

получения системой второго веб-сервиса запроса на авторизацию от электронного устройства пользователя сервиса, причем запрос на авторизацию содержит данные, идентифицирующие учетную запись пользователя сервиса, связанную с системой первого веб-сервиса; и

передачи запроса на авторизацию от системы системе первого веб-сервиса.

29. Система анонимной авторизации на сервисе пользователя, имеющего учетную запись, связанную с системой второго веб-сервиса, отличной от системы, включающая:

интерфейс сетевой связи;

процессор, связанный с интерфейсом сетевой связи и выполненный с возможностью:

получения запроса на авторизацию от электронного устройства пользователя сервиса, причем запрос на авторизацию содержит данные, идентифицирующие учетную запись пользователя сервиса, связанную с системой;

формирование на основе данных, связанных с учетной записью пользователя сервиса, соответствующей системе, метки, содержащей первые данные для анонимной авторизации пользователя сервиса и вторые данные для идентификации действия, которое пытается выполнить система второго веб-сервиса для пользователя сервиса; сохранения на постоянном машиночитаемом носителе системы по меньшей мере одного из первых и вторых данных этой метки; и передачи сформированной метки второй системе веб-сервиса для определения процессором второго веб-сервиса на основе по меньшей мере одних из первых и вторых данных метки, является ли система авторизованной выполнять действия для пользователя сервиса.

30. Система по п. 29, в которой процессор выполнен с возможностью получения от системы второго веб-сервиса данных, связанных с действием, выполняемым системой второго веб-сервиса для пользователя сервиса, причем действие, выполняемое системой второго веб-сервиса, соответствует действию, идентифицируемому вторыми данными метки.

31. Система по п. 30, в которой процессор выполнен с возможностью формирования данных, связанных с действием, которое выполняется системой второго веб-сервиса, дополнительно к определению, осуществленному системой второго веб-сервиса на основе вторых данных метки, что система второго веб-сервиса авторизована выполнять действие для пользователя сервиса.

32. Система по п. 30, в которой процессор выполнен с возможностью формирования вторых данных метки по меньшей мере частично на основе списка действий, которые авторизована выполнять система второго веб-сервиса для пользователя сервиса.

33. Система по п. 32, в которой для получения запроса на авторизацию от электронного устройства пользователя сервиса процессор выполнен с возможностью формирования пользователем сервиса списка действий, которые авторизован выполнять второй веб-сервис.

34. Система по п. 32, в которой для получения запроса на авторизацию от электронного устройства пользователя сервиса процессор выполнен с возможностью определения того, соответствует ли запрос на авторизацию данным, связанным с учетной записью пользователя сервиса, соответствующей системе.

35. Система по любому из пп. 30-33, в которой для этапа определения процессор выполнен с возможностью:

установления связи данных, связанных с действием, которое выполняет система второго веб-сервиса, с учетной записью пользователя сервиса, который связан с системой; и

сохранения на постоянном машиночитаемого носителе системы данных, связанных с действием, выполняемым системой второго веб-сервиса.

36. Система по любому из пп. 30-33, в которой для этапа определения процессор выполнен с возможностью: