1. Область техники, к которой относится изобретение

[0001] Варианты осуществления, раскрытия в данном документе, относятся к CRUM-модулю и устройству формирования изображений для аутентификации и связи и к способам для этого, а более конкретно, к модулю для мониторинга заменяемых пользователем блоков (CRUM) и устройству формирования изображений для аутентификации и связи для определения того, являются или нет данные целостными, с использованием данных определения целостности в процессе связи, и к способу для этого.

2. Уровень техники

[0002] По мере того, как компьютеры становятся все более распространенными, также повышается скорость распространения периферийных устройств компьютеров. Компьютерные периферийные устройства включают в себя устройства формирования изображений, к примеру, принтеры, факсы, сканеры, копировальные аппараты и многофункциональные принтеры.

[0003] Устройства формирования изображений могут использовать чернила или тонер для того, чтобы печатать изображения на бумаге. Чернила или тонер используются каждый раз, когда выполняется операция формирования изображений, и в силу этого полностью расходуются при использовании дольше предварительно определенного периода времени. В таком случае, блок, в котором сохраняются чернила или тонер, должен быть заменен. Такие части или компоненты, которые являются сменными в процессе использования устройства формирования изображений, могут определяться как расходные блоки или сменные блоки. Для удобства пояснения они упоминаются как расходные блоки в этом документе.

[0004] В дополнение к этим блокам, которые должны быть заменены вследствие истощения чернил или тонера, как пояснено выше, существуют также расходные блоки, имеющие характеристики, которые изменяются, когда блоки используются дольше определенного периода времени, и в силу этого заменяются, чтобы достигать удовлетворительного качества печати. Расходные блоки включают в себя сменный цветной тонер для проявочных машин и такие части, как ремни промежуточного переноса.

[0005] В случае лазерных устройств формирования изображений могут быть использованы электрические блоки, промежуточные блоки или стабилизирующие блоки, в которых различные типы валиков и ремней, используемых в каждом блоке, могут изнашиваться или снижать свою эффективность при использовании в течение срока, превышающего предельный срок использования. Соответственно, качество изображения может существенно снижаться. Пользователь должен заменять каждый компонент, т.е. каждый расходный блок в надлежащий период замены, так чтобы операция печати могла выполняться таким образом, чтобы формировать четкие изображения.

[0006] Чтобы более эффективно управлять расходными блоками, запоминающие устройства могут быть присоединены к расходным блокам с тем, чтобы обмениваться информацией с корпусом устройства формирования изображений.

[0007] Иными словами, можно записывать различную информацию использования, такую как число отпечатанных листов бумаги, число выводимых точек и период использования, в запоминающее устройство расходного блока для управления временем для того, чтобы заменять расходный блок.

[0008] В качестве примера, крупные организации, к примеру, государственные учреждения, университеты и организации, используют службы управления печатью (MPS) для того, чтобы обеспечивать управление множеством устройств формирования изображений с простотой. Услуга предоставления интегрированных решений с использованием MSP позволяет предоставлять функции вычисления расходов на использование расходных материалов для каждой группы или каждого пользователя и их соответствующей оплаты, а также функции проверки сроков использования расходных материалов и заказа расходных материалов до того, как они изнашиваются. Такие функции могут предоставляться на основе точной информации использования расходных блоков и материалов.

[0009] Для управления этой информацией контроллер, предоставляемый в корпусе устройства формирования изображений, и запоминающее устройство, предоставляемое в расходном блоке, обмениваются данными друг с другом. Тем не менее, в процессе связи существуют множество переменных. Например, может происходить атака хакера, который пытается управлять контроллером или запоминающим устройством в злоумышленных целях.

[0010] Помимо этого, может возникать прерывание вследствие шума, вызываемое, например, посредством электронной схемы или электромотора, предоставляемого в устройстве формирования изображений. Могут возникать неожиданные события, такие как проникновение посторонних веществ в соединительную часть между основным корпусом и расходным блоком устройства формирования изображений, обрыв соединения вследствие вибрации в ходе работы и/или применения электрического сигнала помех через соединительную часть.

[0011] Передаваемые данные могут изменяться вследствие этих переменных. Например, когда задание завершается, расходный блок может передавать такую информацию, как число печатаемых страниц, число точек и оставшийся объем тонера, в контроллер и копирует информацию в энергонезависимое запоминающее устройство контроллера. При считывании данных в качестве некорректного значения, например, такого как 0xFFFFFFFF, существует риск того, что контроллер может воспринимать, что ресурс соответствующего расходного блока исчерпан. В этом случае, расходный блок более не может использоваться.

[0012] Помимо этого, расходный блок устройства формирования изображений может иметь конструкцию, которая может быть съемной. К запоминающему устройству расходного блока доступ обычно не осуществляется, и только запоминающее устройство устройства формирования изображений используется в ходе операции печати в устройстве формирования изображений вследствие, например, вибрации электромотора и шума в схеме, который может возникать в ходе работы. Таким образом, связь между запоминающим устройством расходного блока и устройством формирования изображений может выполняться только в ограниченные периоды, например, когда расходный блок установлен в устройстве формирования изображений, так что запоминающее устройство расходного блока и запоминающее устройство устройства формирования изображений синхронизируются между собой, либо когда расходный блок обновляется для изменений после того, как завершается операция печати, и останавливается электромотор.

[0013] Поскольку может быть значительный объем данных, сохраненных и управляемых в расходном блоке, могут требоваться различные дополнительные функции, что приводит к длительному времени на осуществление связи. Соответственно, когда расходный блок заменяется в ходе связи, могут возникать проблемы. В качестве примера, информация использования расходных блоков и материалов расходного блока 1 указывает, например, 100 печатаемых страниц, 200 выводимых точек и 300 приведений в действие электромотора, а информация использования расходных блоков и материалов расходного блока 2 указывает, например, 200 печатаемых страниц, 300 выводимых точек и 400 приведений в действие электромотора. В этом примерном случае, если расходный блок 1 установлен в устройстве формирования изображений, расходный блок 1 может синхронизироваться с запоминающим устройством и данными устройства формирования изображений. Если расходный блок 1 заменяется расходным блоком 2 в процессе синхронизации, т.е. только данные по 100 печатаемых страниц и 200 выводимых точек расходного блока 1 сохраняются в запоминающем устройстве устройства формирования изображений, а затем расходный блок 1 заменяется расходным блоком 2, аутентификация может выполняться снова. После этого, данные 400 приведений в действие электромотора могут быть скопированы в запоминающее устройство устройства формирования изображений. Как результат, запоминающее устройство устройства формирования изображений указывает, например, 100 печатаемых страниц, 200 выводимых точек и 400 приведений в действие электромотора, что не является корректными значениями. В этом примерном случае, если расходный блок 2 обновляется для изменений после того, как операция печати завершается в устройстве формирования изображений, данные в 100 печатаемых страниц и 200 выводимых точек, сохраненные в запоминающем устройстве устройства формирования изображений, могут быть сохранены в расходном блоке 2, в то время как фактические данные расходного блока 2 указывают 200 печатаемых страниц и 300 выводимых точек. Когда печатаемых страниц становится 100 вместо 200, соответствующий расходный блок имеет некорректные значения данных и, таким образом, может вызывать проблемы.

[0014] Помимо этого, устройство формирования изображений может иметь и использовать множество расходных блоков в одном канале на основе интерфейсной интегральной схемы (I2C), при этом расходные блоки могут классифицироваться посредством адреса ведомого устройства в I2C-канале. В этом случае, если адрес ведомого устройства модифицируется на идентификатор другого расходного блока вследствие некоторых временных проблем, неправильные данные могут быть сохранены в запоминающем устройстве другого расходного блока.

[0015] Дополнительно, что касается расходного блока, срок использования которого завершен, хакер может пытаться сбрасывать пользовательскую информацию по расходным блокам и материалам, например, до значения "0" со злоумышленной целью, чтобы повторно использовать расходный блок ненадлежащим образом. Соответственно, пользователь может пытаться использовать расходный блок, ресурс которого исчерпан, что вызывает такие проблемы, как отказ устройства формирования изображений или снижение разрешения, и пользователю может не предоставляться точная информация в отношении расходных блоков, и кроме того, услуга предоставления интегрированных решений может быть недоступна вследствие проблем MPS, вызываемых посредством некорректной информации расходных блоков и материалов.

[0016] Соответственно, требуется технология, которая эффективно определяет ошибки связи между расходным блоком и устройством формирования изображений, чтобы стремиться к обеспечению безопасности данных.

Сущность изобретения

[0017] Дополнительные аспекты и/или преимущества частично изложены в описании, которое приводится ниже, и частично являются очевидными из описания либо могут распознаваться посредством практического использования изобретения.

[0018] Аспект примерных вариантов осуществления связан с CRUM-модулем и устройством формирования изображений для обеспечения безопасности связи с использованием данных определения целостности, а также со способом связи для этого.

[0019] Устройство формирования изображений согласно примерному варианту осуществления включает в себя основной корпус, который включает в себя главный контроллер, допускающий управление операциями устройства формирования изображений, расходный блок, который установлен в основном корпусе с возможностью обмениваться данными с главным контроллером, и модуль для мониторинга заменяемых пользователем блоков (CRUM), который предоставляется в расходном блоке и сохраняет информацию в отношении расходного блока, и главный контроллер и CRUM-модуль выполняют обмен данными, если аутентификация завершается удачно, при этом аутентификация выполняется через множество процессов аутентификации, и данные определения целостности, которые формируются посредством отражения предыдущих данных определения целостности, используются, по меньшей мере, в двух процессах аутентификации из множества процессов аутентификации.

[0020] Главный контроллер и CRUM-модуль могут формировать конечные данные определения целостности посредством отражения накапливающимся образом всех данных определения целостности, которые переданы или приняты в предыдущих процессах аутентификации, в конечном процессе аутентификации из множества процессов аутентификации.

[0021] Главный контроллер и CRUM-модуль могут передавать/принимать сигнал, включающий в себя данные определения целостности, в процессе аутентификации для формирования сеансового ключа и в процессе аутентификации для верификации совместимости из множества процессов аутентификации.

[0022] Главный контроллер и CRUM-модуль могут выполнять, по меньшей мере, один процесс аутентификации между процессом аутентификации для формирования сеансового ключа и процессом аутентификации для верификации совместимости.

[0023] Когда начинается процесс аутентификации для формирования сеансового ключа, главный контроллер может передавать сигнал, включающий в себя первые данные и первые данные определения целостности, в CRUM-модуль, и CRUM-модуль может формировать вторые данные определения целостности с использованием вторых данных и первых данных определения целостности и передавать сигнал, включающий в себя вторые данные и вторые данные определения целостности, в главный контроллер, и каждые из первых данных и вторых данных могут включать в себя данные, связанные с сеансовым ключом, чтобы формировать сеансовый ключ.

[0024] Когда начинается процесс аутентификации для верификации совместимости, главный контроллер может формировать третьи данные определения целостности с использованием третьих данных, первых данных обеспечения целостности и вторых данных обеспечения целостности и передавать сигнал, включающий в себя третьи данные и третьи данные определения целостности, в CRUM-модуль, CRUM-модуль может формировать четвертые данные определения целостности с использованием четвертых данных и первых-третьих данных определения целостности и передавать сигнал, включающий в себя четвертые данные и четвертые данные определения целостности, и третьи данные могут включать в себя информацию индекса в таблице, предварительно сохраненной в устройстве формирования изображений, и четвертые данные могут включать в себя значение, соответствующее информации индекса.

[0025] Каждый из главного контроллера и CRUM-модуля, когда сигнал, включающий в себя данные определения целостности, принимается из другого элемента, может отделять данные определения целостности от принимаемого сигнала и сравнивать отделенные данные определения целостности с данными определения целостности, которые формируются независимо от оставшихся данных, чтобы верифицировать целостность сигнала.

[0026] Устройство формирования изображений согласно примерному варианту осуществления включает в себя интерфейсный блок, который соединяется с CRUM-модулем, установленным в расходном блоке, встроенном в устройство формирования изображений, и контроллер, который, когда возникает событие, при котором требуется аутентификация, аутентифицирует CRUM-модуль посредством выполнения множества процессов аутентификации CRUM-модуля, и контроллер передает/принимает сигнал, включающий в себя данные определения целостности, в процессе аутентификации для формирования сеансового ключа и в процессе аутентификации для верификации совместимости из множества процессов аутентификации, и данные определения целостности формируются посредством отражения накапливающимся образом, по меньшей мере, одних данных определения целостности, включенных в ранее принятый сигнал.

[0027] CRUM-модуль, устанавливаемый в расходном блоке устройства формирования изображений согласно примерному варианту осуществления, включает в себя интерфейсный блок, который принимает сигнал, включающий в себя первые данные и первые данные определения целостности, связанные с первыми данными, из основного корпуса устройства формирования изображений, блок тестирования, который отделяет первые данные определения целостности от принимаемого сигнала, чтобы верифицировать целостность сигнала, блок формирования, который формирует вторые данные определения целостности с использованием вторых данных для аутентификации в основном корпусе устройства формирования изображений и первые данные определения целостности, и контроллер, который выполняет аутентификацию посредством передачи сигнала, включающего в себя вторые данные и вторые данные определения целостности, в основной корпус устройства формирования изображений через интерфейсный блок.

[0028] Каждые из первых данных и вторых данных могут включать в себя данные, связанные с сеансовым ключом, чтобы формировать сеансовый ключ, и контроллер может формировать сеансовый ключ с использованием первых данных и вторых данных и выполнять множество последующих процессов аутентификации.

[0029] Множество последующих процессов аутентификации может содержать второй процесс аутентификации для синхронизации первой таблицы, сохраненной в каждом из основного корпуса устройства формирования изображений и CRUM-модуля, третий процесс аутентификации для синхронизации второй таблицы, сохраненной в каждом из основного корпуса устройства формирования изображений и CRUM-модуля, и четвертый процесс аутентификации для определения совместимости между устройством формирования изображений и CRUM-модулем на основе, по меньшей мере, одной из первой и второй таблиц.

[0030] Контроллер может формировать и передавать конечные данные определения целостности посредством отражения всех данных определения целостности, которые переданы и приняты в четвертом процессе аутентификации.

[0031] Способ для аутентификации устройства формирования изображений согласно примерному варианту осуществления включает в себя определение того, возникает или нет событие, которое требует аутентификации расходного блока, установленного в устройстве формирования изображений, и после возникновения события, выполнение аутентификации CRUM-модуля, установленного в расходном блоке, посредством главного контроллера устройства формирования изображений, для аутентификации CRUM-модуля, и аутентификация выполняется через множество процессов аутентификации, и данные определения целостности, сформированные посредством отражения предыдущих данных определения целостности, используются, по меньшей мере, в двух процессах аутентификации из множества процессов аутентификации.

[0032] Данные определения целостности, которые передаются/принимаются в конечном процессе аутентификации из множества процессов аутентификации, могут быть сформированы посредством отражения накапливающимся образом всех данных определения целостности, которые переданы или приняты в предыдущих процессах аутентификации.

[0033] Аутентификация может содержать первую операцию аутентификации, в которой главный контроллер передает сигнал, включающий в себя первые данные и первые данные определения целостности, в CRUM-модуль, и CRUM-модуль формирует вторые данные определения целостности с использованием вторых данных и первых данных определения целостности и передает сигнал, включающий в себя вторые данные и вторые данные определения целостности, в главный контроллер, и вторую операцию аутентификации, в которой главный контроллер формирует третьи данные определения целостности с использованием третьих данных, первых данных определения целостности и вторых данных определения целостности и передает сигнал, включающий в себя третьи данные и третьи данные определения целостности, в CRUM-модуль, и CRUM-модуль формирует четвертые данные определения целостности с использованием четвертых данных и первых-третьих данных определения целостности и передает сигнал, включающий в себя четвертые данные и четвертые данные определения целостности, в главный контроллер, при этом каждые из первых данных и вторых данных включают в себя данные, связанные с сеансовым ключом, чтобы формировать сеансовый ключ, при этом третьи данные включают в себя информацию индекса в таблице, предварительно сохраненной в устройстве формирования изображений, и четвертые данные включают в себя значение, соответствующее информации индекса

[0034] Способ для аутентификации CRUM-модуля, устанавливаемого в расходном блоке устройства формирования изображений согласно примерному варианту осуществления, включает в себя прием сигнала, включающего в себя первые данные и первые данные определения целостности для аутентификации, из основного корпуса устройства формирования изображений, тестирование целостности сигнала посредством отделения первых данных определения целостности от принимаемого сигнала, формирование вторых данных определения целостности с использованием вторых данных и первых данных определения целостности для аутентификации в основном корпусе устройства формирования изображений и выполнение аутентификации посредством передачи сигнала, включающего в себя вторые данные и вторые данные определения целостности, в основной корпус устройства формирования изображений.

[0035] Способ может включать в себя выполнение множества последующих процессов аутентификации после передачи сигнала, включающего в себя вторые данные и вторые данные определения целостности, в основной корпус устройства формирования изображений, и данные определения целостности, которые передаются/принимаются в конечном процессе аутентификации из множества последующих процессов аутентификации, могут быть сформированы посредством отражения накапливающимся образом всех данных определения целостности, которые передаются или принимаются в предыдущих процессах аутентификации.

[0036] Конечный процесс аутентификации может включать в себя прием третьих данных, первых данных определения целостности и сигнала, включающего в себя третьи данные определения целостности, сформированные с использованием вторых данных определения целостности и третьих данных, из основного корпуса устройства формирования изображений, и формирование четвертых данных и четвертых данных определения целостности с использованием первых-третьих данных определения целостности и передачу сигнала, включающего в себя четвертые данные и четвертые данные определения целостности, в основной корпус устройства формирования изображений, и каждые из первых данных и вторых данных могут включать в себя данные, связанные с сеансовым ключом, чтобы формировать сеансовый ключ, и третьи данные могут включать в себя информацию индекса в таблице, предварительно сохраненной в устройстве формирования изображений, и четвертые данные могут включать в себя значение, соответствующее информации индекса.

[0037] Устройство формирования изображений согласно примерному варианту осуществления включает в себя основной корпус, который включает в себя главный контроллер, допускающий управление операциями устройства формирования изображений, и расходный блок, в котором установлен модуль для мониторинга заменяемых пользователем блоков (CRUM), и главный контроллер, когда возникает событие, при котором требуется аутентификация CRUM-модуля, передает первый сигнал, включающий в себя первые данные и первые данные определения целостности, в CRUM-модуль, и CRUM-модуль формирует вторые данные определения целостности с использованием вторых данных и первых данных определения целостности и передает вторые данные и второй сигнал, включающий в себя вторые данные и вторые данные определения целостности, в главный контроллер, чтобы выполнять процесс аутентификации для того, чтобы формировать сеансовый ключ, и главный контроллер передает третий сигнал, включающий в себя третьи данные определения целостности и третьи данные, которые формируются с использованием первых данных определения целостности и вторых данных определения целостности, в CRUM-модуль, формирует четвертые данные определения целостности с использованием первых-третьих данных определения целостности и передает четвертый сигнал, включающий в себя четвертые данные и четвертые данные определения целостности, в главный контроллер, чтобы выполнять процесс аутентификации для того, чтобы определять совместимость.

[0038] Первые данные могут включать в себя первую команду, первые данные аутентификации и первый блок назначения для назначения первых данных определения целостности, и вторые данные могут включать в себя вторые данные аутентификации и второй блок назначения для назначения вторых данных определения целостности на основе результата выполнения операции согласно первой команде, третьи данные могут включать в себя вторую команду, третьи данные аутентификации и третий блок назначения для назначения третьих данных определения целостности, и четвертые данные могут включать в себя четвертые данные аутентификации и четвертый блок назначения для назначения четвертых данных определения целостности на основе результата выполнения операции согласно второй команде.

[0039] Как упомянуто выше, согласно различным примерным вариантам осуществления настоящего раскрытия сущности, можно добиваться обеспечения безопасности всей связи посредством использования накапливающимся образом данных определения целостности, используемых при предыдущей связи. Соответственно, информация расходных блоков и устройств формирования изображений может управляться безопасно.

Краткое описание чертежей

[0040] Вышеуказанные и/или другие аспекты настоящего раскрытия сущности должны быть более очевидными посредством описания определенного настоящего раскрытия сущности со ссылкой на прилагаемые чертежи, на которых:

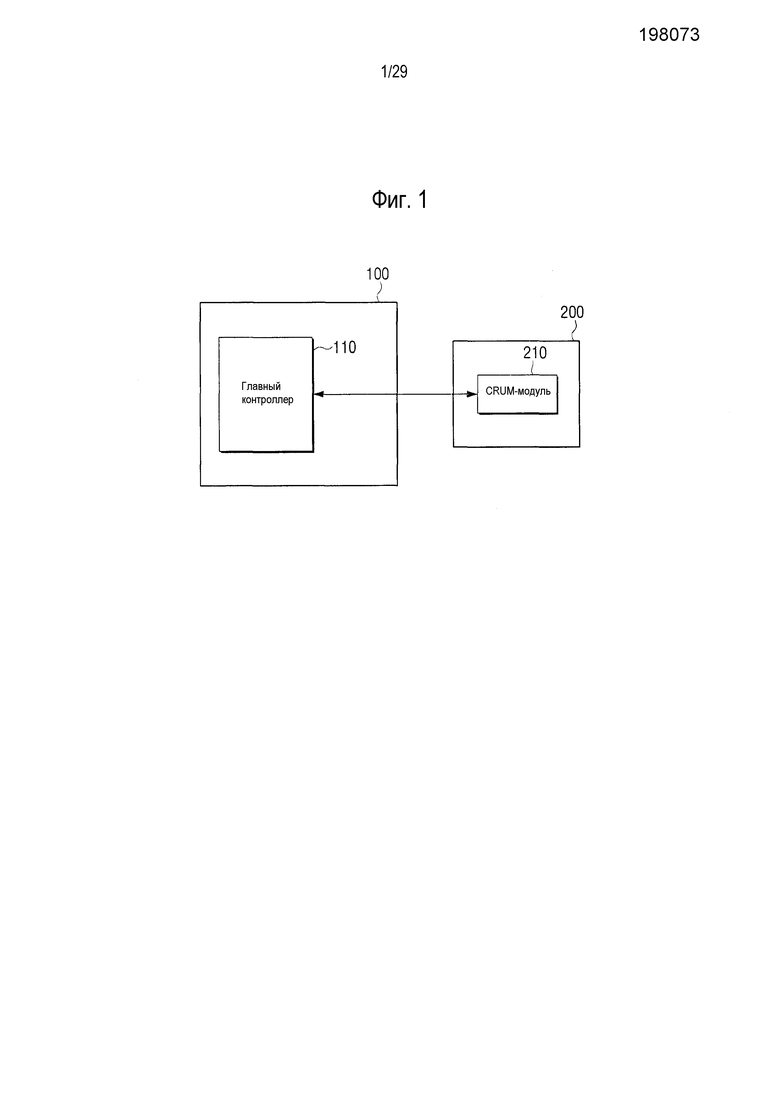

Фиг. 1 иллюстрирует устройство формирования изображений согласно примерному варианту осуществления;

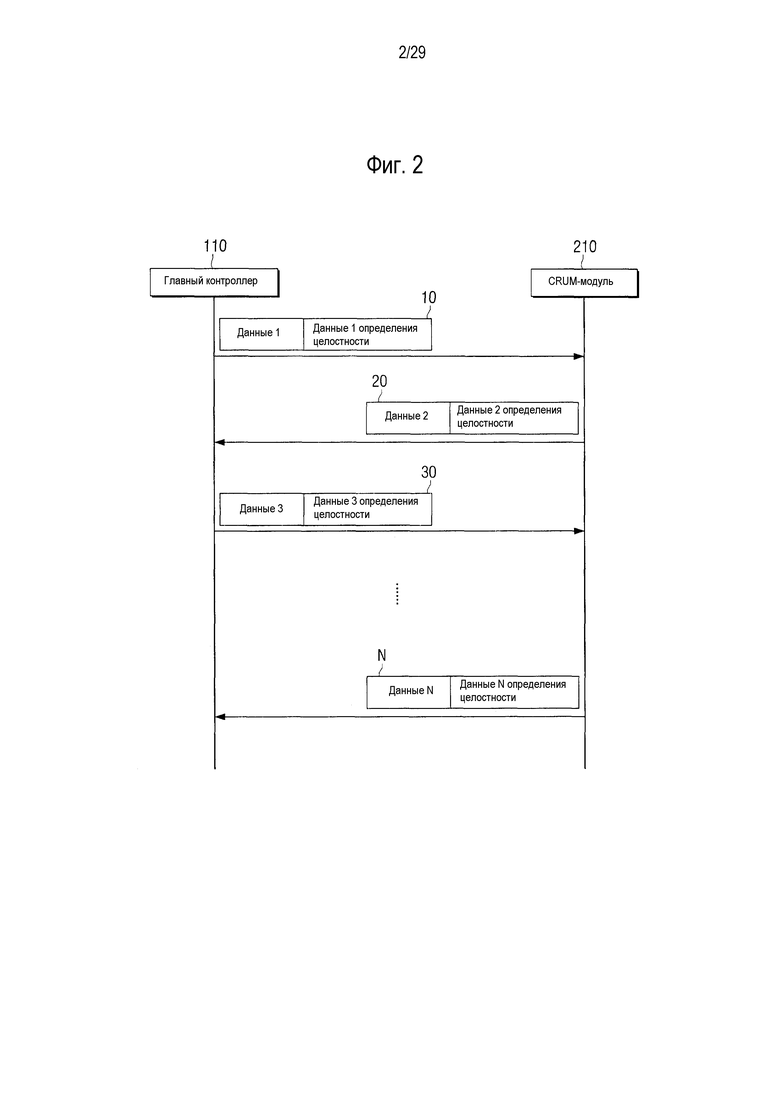

Фиг. 2 является временной диаграммой, иллюстрирующей процесс связи между контроллером и CRUM-модулем в устройстве формирования изображений согласно примерному варианту осуществления;

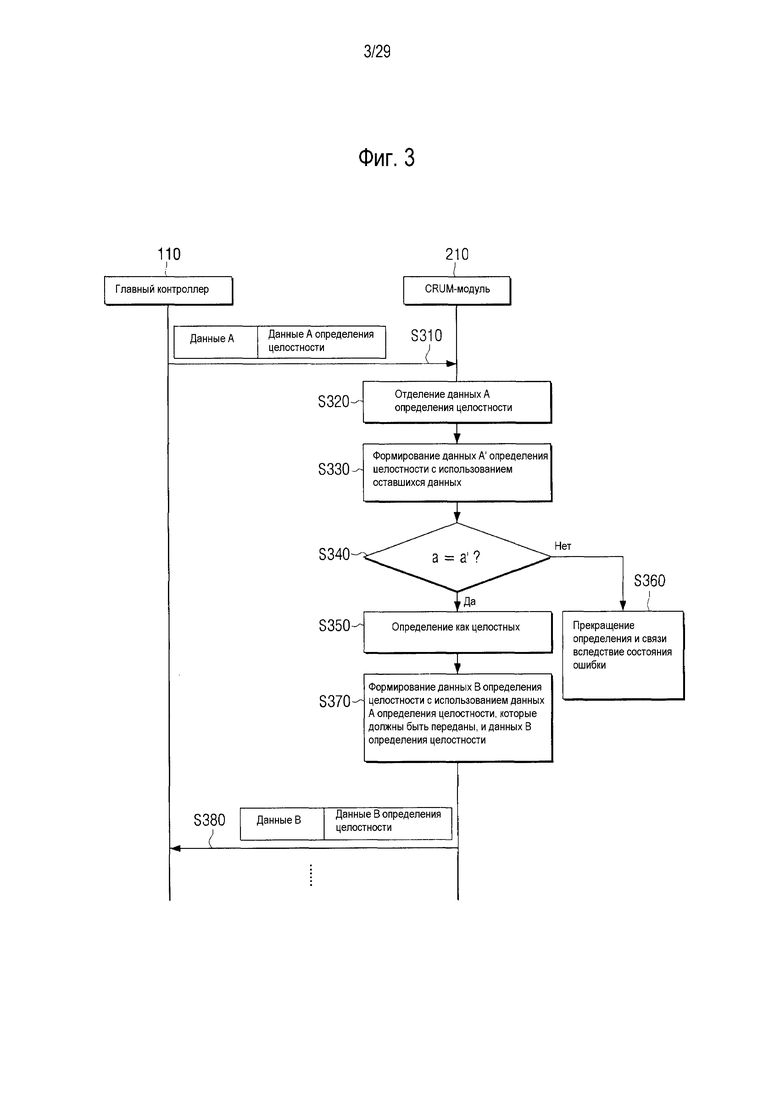

Фиг. 3 является временной диаграммой, иллюстрирующей процесс анализа целостности сигнала с использованием данных определения целостности;

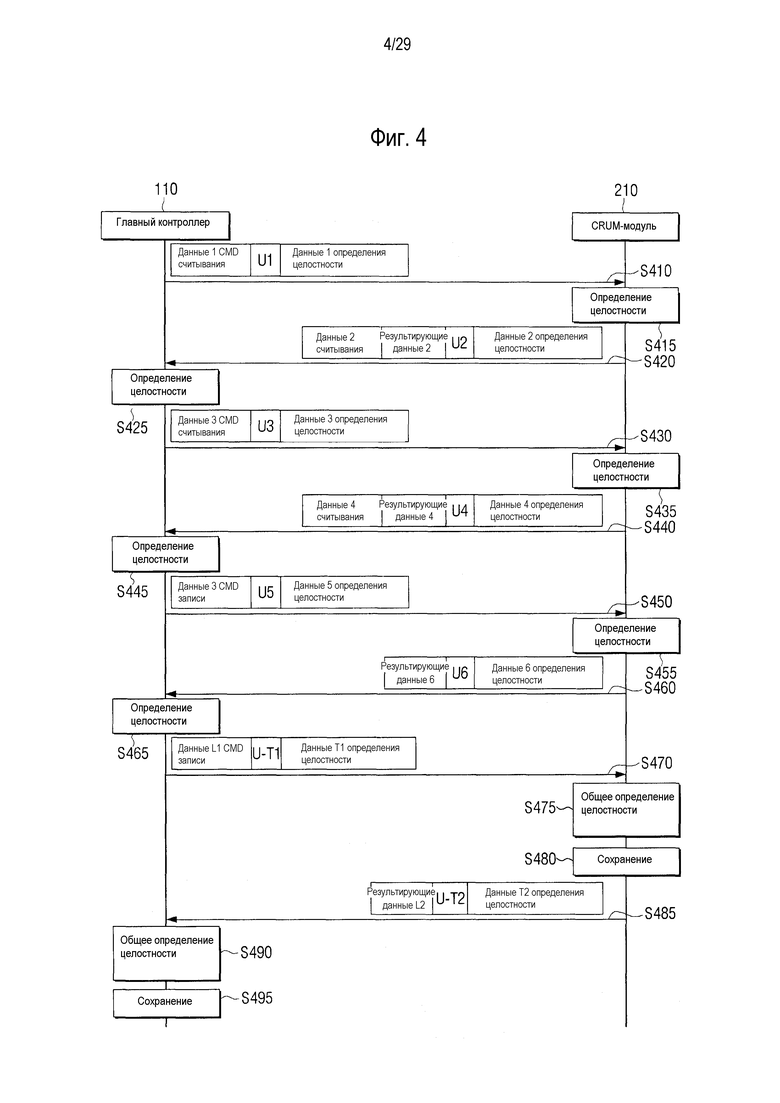

Фиг. 4 является временной диаграммой, иллюстрирующей процесс связи между контроллером и CRUM-модулем в устройстве формирования изображений согласно примерному варианту осуществления;

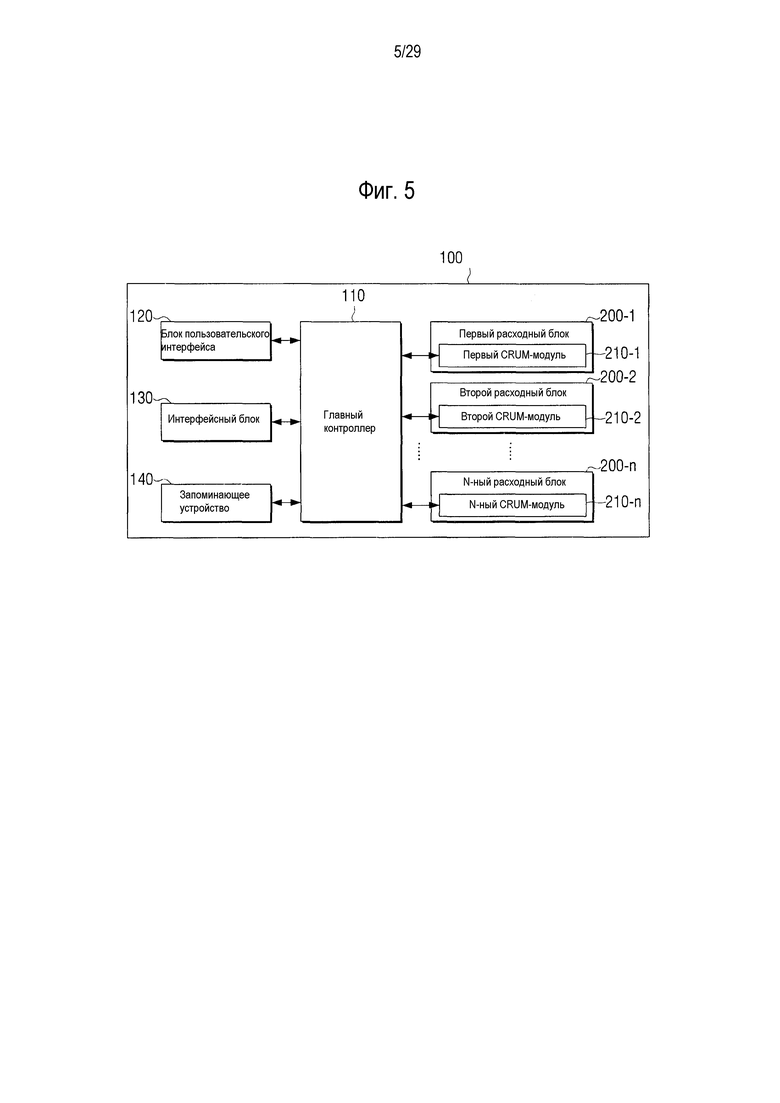

Фиг. 5 является блок-схемой, иллюстрирующей примерное устройство формирования изображений, установленное в расходном блоке;

Фиг. 6 и 7 представляют примерное устройство формирования изображений согласно различным примерным вариантам осуществления;

Фиг. 8 иллюстрирует конфигурацию CRUM-модуля согласно примерному варианту осуществления настоящего раскрытия сущности;

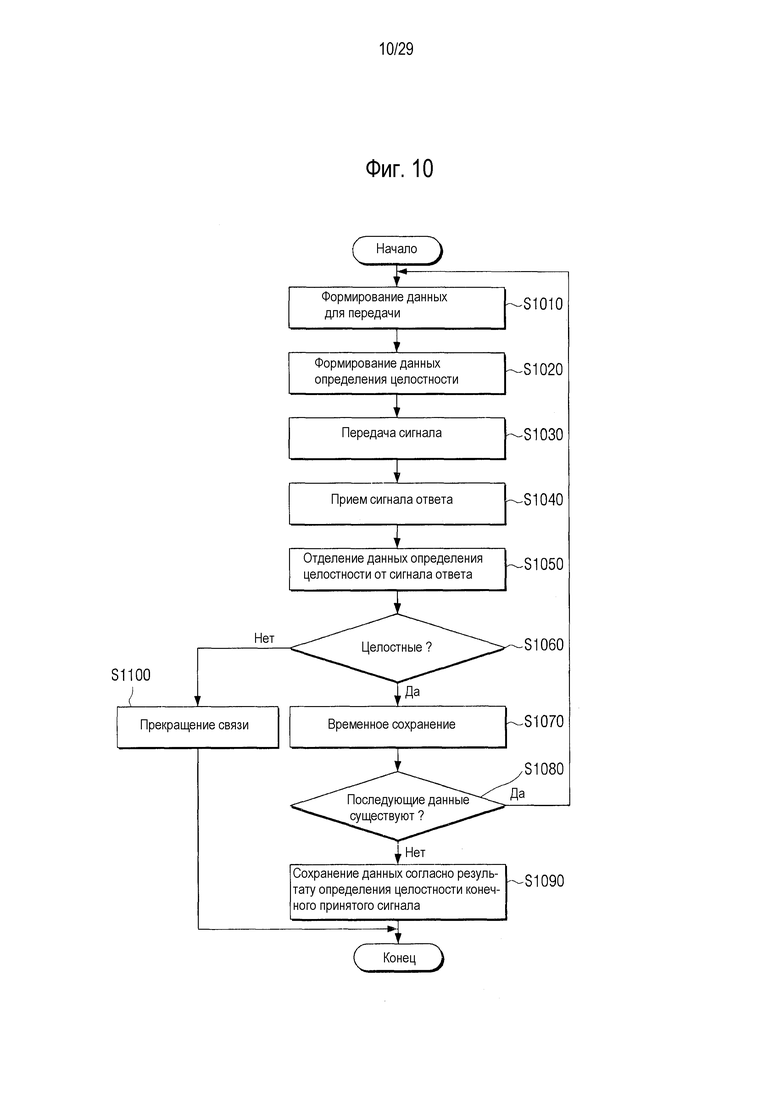

Фиг. 9 и 10 иллюстрируют способ связи согласно различным примерным вариантам осуществления;

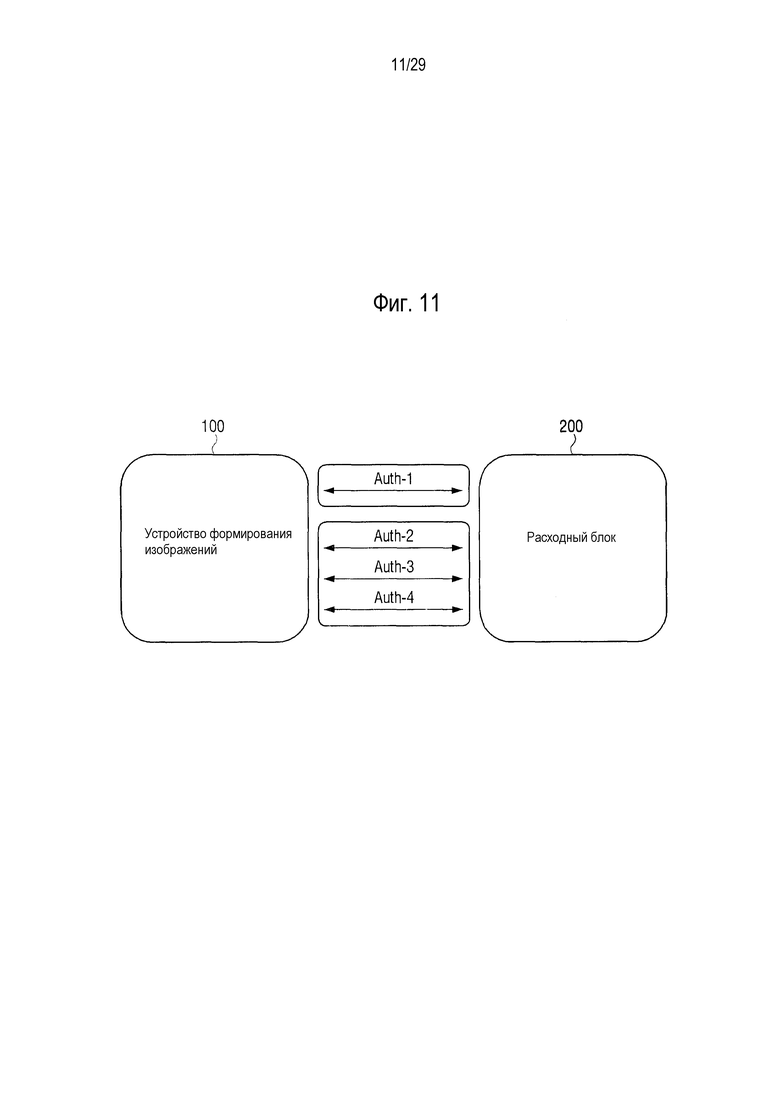

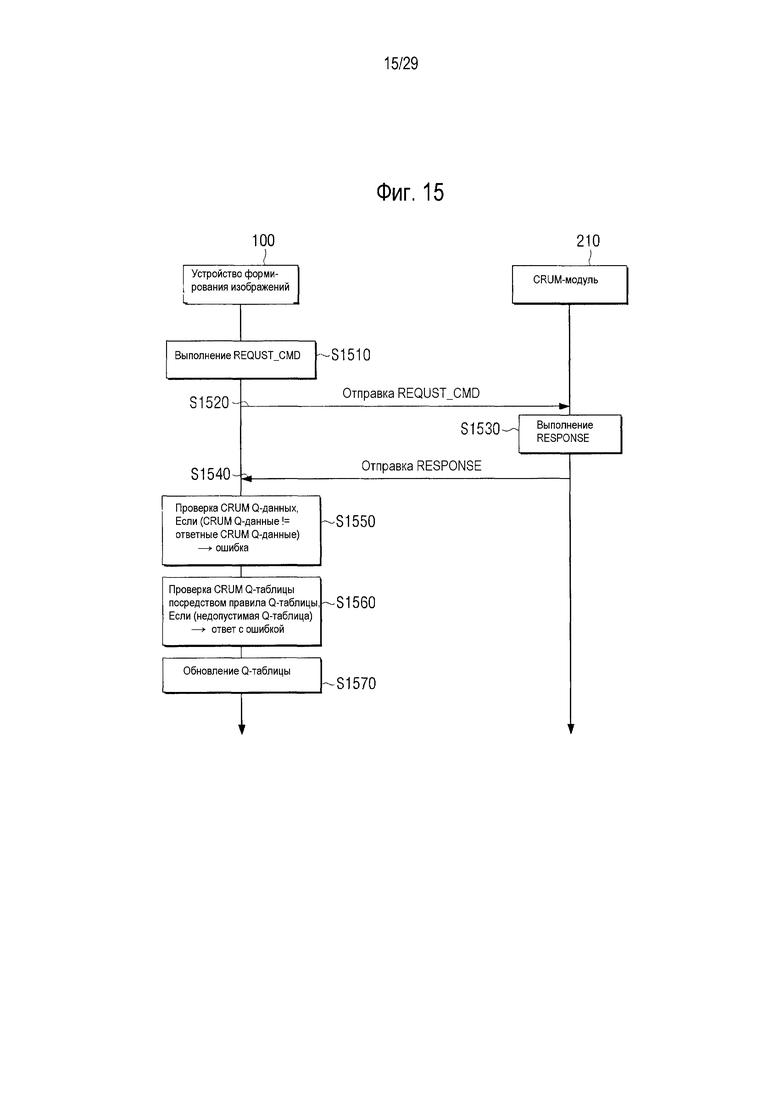

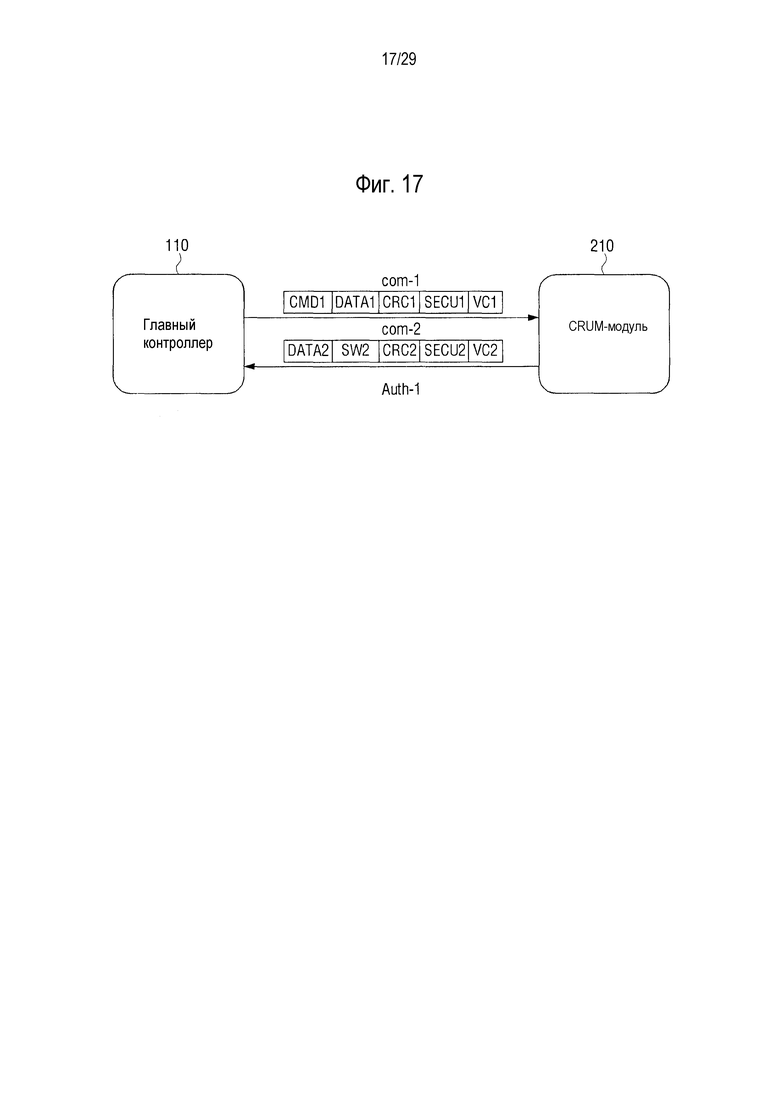

Фиг. 11-18 являются видами, иллюстрирующими способ аутентификации устройства формирования изображений согласно примерному варианту осуществления;

Фиг. 19 является блок-схемой, иллюстрирующей конфигурацию CRUM-модуля согласно примерному варианту осуществления;

Фиг. 20 является временной диаграммой, иллюстрирующей процесс аутентификации;

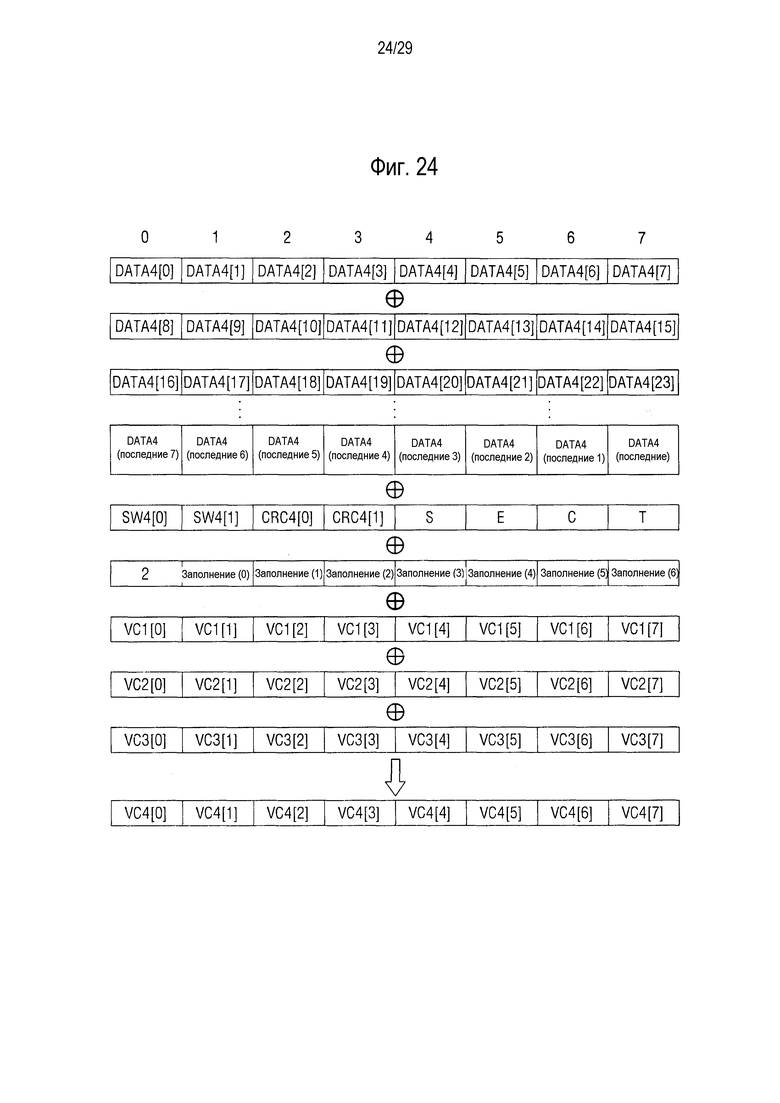

Фиг. 21-24 иллюстрируют примерный способ для формирования данных определения целостности, используемых для каждого процесса аутентификации;

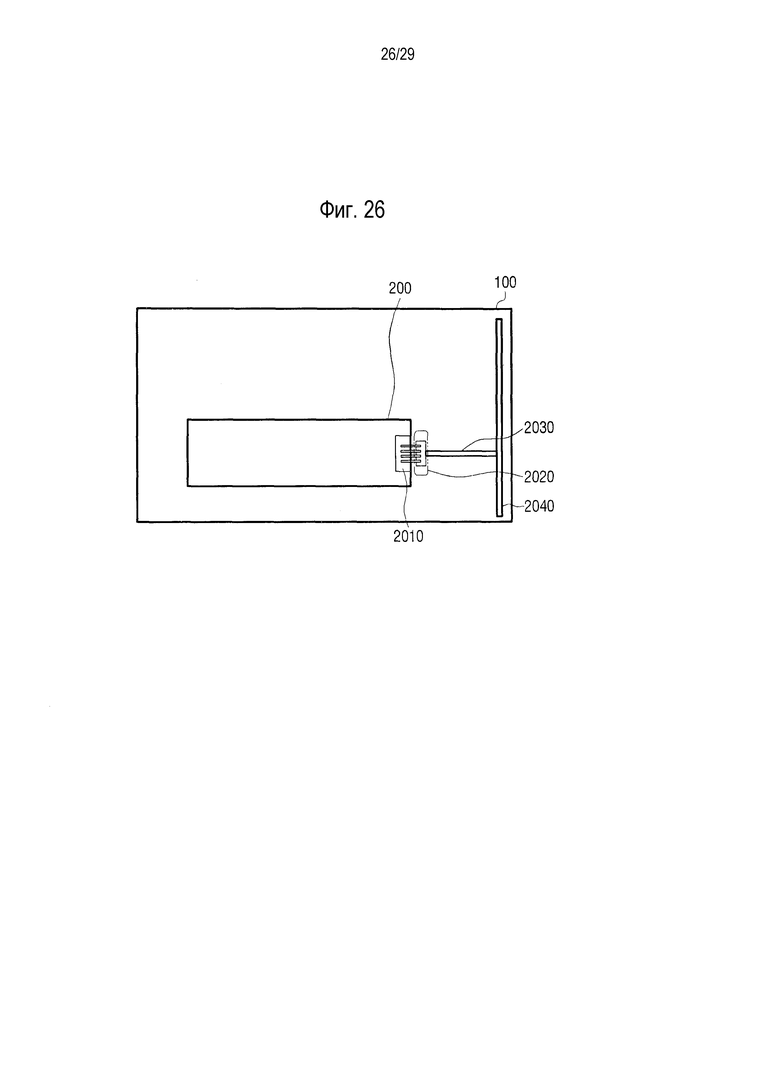

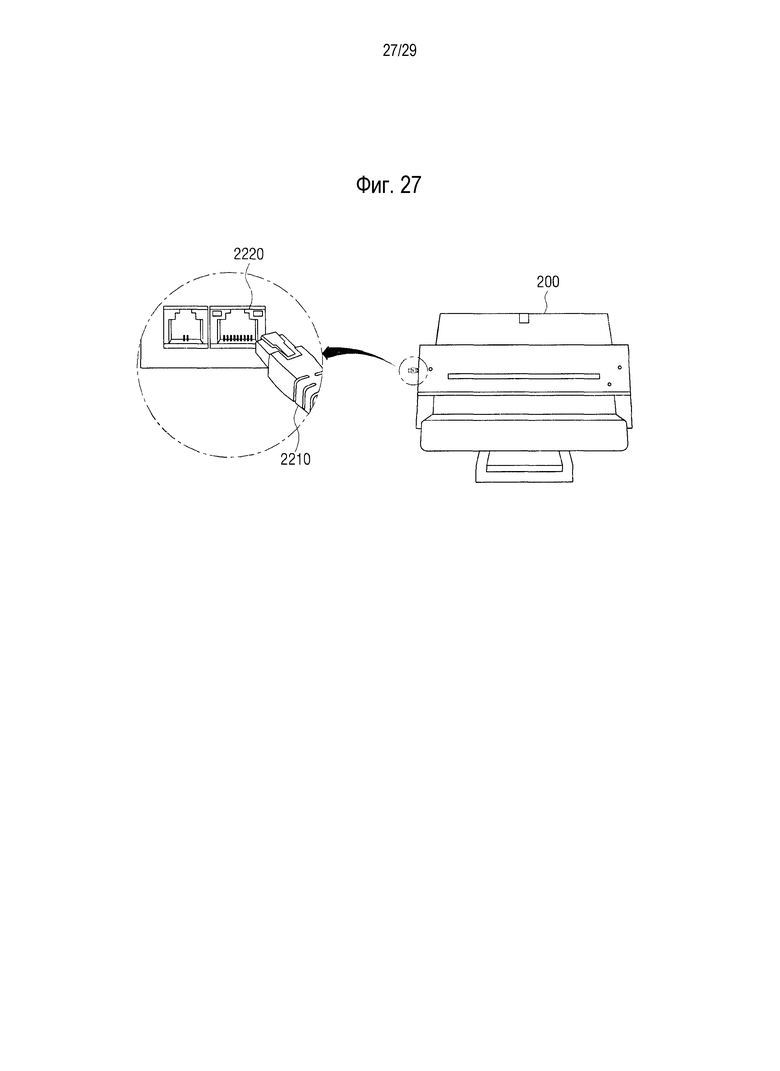

Фиг. 25-27 иллюстрируют примерное подключение расходного блока к основному корпусу устройства формирования изображений;

Фиг. 28 иллюстрирует примерную форму сигнала, который передается и принимается согласно способу I2C-интерфейса; и

Фиг. 29 является видом в увеличении примерной части сигнала на фиг. 28.

Подробное описание изобретения

[0041] Далее приводится подробная ссылка на варианты осуществления, примеры которых проиллюстрированы на прилагаемых чертежах, на которых аналогичные ссылки с номерами ссылаются на аналогичные элементы по всему описанию. Варианты осуществления описаны ниже для того, чтобы пояснять настоящее изобретение со ссылками на чертежи.

[0042] Примерные варианты осуществления подробно поясняются ниже со ссылкой на прилагаемые чертежи.

[0043] В нижеприведенном описании, аналогичные ссылки с номерами на чертежах используются для аналогичных элементов. Аспекты, указываемые в описании, такие как детальная конструкция и элементы, предоставляются для того, чтобы помогать в исчерпывающем понимании примерных вариантов осуществления.

[0044] Фиг. 1 иллюстрирует конфигурацию устройства формирования изображений согласно примерному варианту осуществления. Как проиллюстрировано на фиг. 1, например, устройство формирования изображений включает в себя корпус 100, контроллер 110, предоставляемый в корпусе 100, и расходный блок 200, который может устанавливаться в корпусе 100. Устройство формирования изображений может быть осуществлено в качестве различных типов устройств, таких как принтер, сканер, многофункциональное устройство, факсимильный или копировальный аппарат, которые могут формировать изображения на бумаге или на других различных носителях записи. Согласно примерному варианту осуществления, корпус 100 может быть основным корпусом устройства формирования изображений, и контроллер 110 может быть главным контроллером.

[0045] Контроллер 110 может устанавливаться в корпусе 100 устройства формирования изображений для того, чтобы управлять функциями устройства формирования изображений. Согласно примерному варианту осуществления, контроллер 110 является главным контроллером, который управляет всеми функциями устройства формирования изображений.

[0046] Расходный блок 200 может устанавливаться в корпусе 100 устройства формирования изображений и может быть одним из различных типов блоков, которые включаются в устройство формирования изображений напрямую или косвенно. Например, в случае лазерного устройства формирования изображений, электрические блоки, блоки оптического экспонирования, проявочные блоки, блоки переноса, стабилизирующие блоки, различные типы валиков, ремней и фотобарабанов могут быть расходными блоками. Кроме того, различные типы блоков, которые должны быть заменены при использовании устройства формирования изображений, могут задаваться как расходный блок 200.

[0047] Каждый расходный блок 200 может иметь предварительно определенный срок использования. Следовательно, расходный блок 200 может включать в себя микропроцессор и/или схему, такую как CRUM-модуль 210 (модуль для мониторинга заменяемых пользователем блоков), которая обеспечивает замену в надлежащее время.

[0048] CRUM-модуль 210 может устанавливаться в расходном блоке 200 и записывать различную информацию. CRUM-модуль 210 включает в себя запоминающее устройство. Следовательно, CRUM-модуль 210 может упоминаться под различными терминами, к примеру, запоминающее устройство или запоминающее устройство CRUM (запоминающее устройство мониторинга заменяемых пользователем блоков), но для удобства пояснения, используется термин "CRUM-модуль".

[0049] В запоминающем устройстве, предоставляемом в CRUM-модуле, может быть сохранена различная характеристическая информация в отношении расходного блока 200, самого CRUM-модуля или устройства формирования изображений, а также информация использования или программы, связанные с осуществлением задания формирования изображений.

[0050] Различные программы, сохраненные в CRUM-модуле, могут включать в себя не только общие приложения, но также и программы O/S (операционной системы) и программы шифрования. Информация относительно изготовителя расходного блока 200, информация относительно изготовителя устройства формирования изображений, названия устанавливаемых устройств формирования изображений, информация относительно даты изготовления, серийного номера, названия модели, информация электронной подписи, ключа шифрования и индекса ключа шифрования может быть включена в характеристическую информацию. Информация использования может включать в себя такую информацию, как то, сколько листов бумаги отпечатано к настоящему моменту, сколько листов бумаги может быть отпечатано с этого момента, и сколько тонера осталось. Вместо этого, характеристическая информация также может упоминаться как уникальная информация.

[0051] Согласно примерному варианту осуществления, информация, как проиллюстрировано ниже в таблице 1, может быть сохранена в CRUM-модуле 210.

USB-подключение (высокоскоростное)

[0052] В запоминающем устройстве CRUM-модуля 210 может быть сохранена приблизительная информация расходного блока 200 и информация относительно ресурса, меню информации и настроек расходного блока 200. Помимо корпуса устройства формирования изображений, O/S, предоставляемая для использования в расходном блоке, может быть сохранена в запоминающем устройстве.

[0053] CRUM-модуль может включать в себя CPU (не проиллюстрирован), который может управлять запоминающим устройством, выполнять различные программы, сохраненные в запоминающем устройстве, и осуществлять связь с корпусом устройства формирования изображений или контроллером других устройств.

[0054] CPU может приводить в действие O/S, сохраненную в запоминающем устройстве CRUM-модуля, и выполнять инициализацию самого расходного блока 200, помимо инициализации устройства формирования изображений. CPU может выполнять аутентификацию между корпусом устройства формирования изображений, когда инициализация завершена, или во время инициализации. Когда инициализация завершена, он может выполнять обмен данными шифрования с корпусом устройства формирования изображений. Различные команды и данные, передаваемые из корпуса устройства формирования изображений, могут шифроваться согласно произвольному алгоритму шифрования и передаваться.

[0055] В конкретном случае, например, когда питание устройства формирования изображений, имеющего расходный блок 200, включено, или когда расходный блок 200 отсоединяется, а затем снова присоединяется к корпусу 100 устройства формирования изображений, CPU может выполнять инициализацию себя, помимо инициализации контроллера 100. Инициализация включает в себя различные процессы, такие как начальная активация различных прикладных программ, используемых в расходном блоке 200, вычисление секретной информации, необходимой при обмене данными с контроллером 110 после инициализации, установление канала связи, инициализация значения запоминающего устройства, проверка того, когда заменять себя, настройка внутреннего значения регистра расходного блока 200 и настройка внутреннего-внешнего синхросигнала.

[0056] Настройка значения регистра может задаваться как операция настройки функциональных значений регистра в расходном блоке 200 так, что расходный блок 200, может работать согласно различным функциональным состояниям, которые предварительно определил пользователь. Настройка внутреннего-внешнего синхросигнала означает операцию корректировки частоты внешнего синхросигнала, предоставляемого из контроллера 110 устройства формирования изображений, так что он соответствует внутреннему синхросигналу, который использует CPU в расходном блоке 200.

[0057] Проверка, когда заменять себя, может быть операцией идентификации оставшегося объема тонера или чернил, используемых к настоящему моменту, прогноз, когда чернила или тонер полностью расходуются, и уведомление контроллера 110. После определения в процессе инициализации того, что объем тонера уже полностью расходован, расходный блок 200 может быть осуществлен с возможностью уведомлять контроллер 110 о том, что он находится в неработоспособном состоянии. Поскольку сам расходный блок 200 имеет O/S, различные типы инициализации могут быть выполнены согласно типам и характеристикам расходного блока 200.

[0058] При установленном CPU и предоставленной O/S, может быть идентифицирован оставшийся объем расходного блока, сохраненный в запоминающем устройстве 210, или число пополнений до того, как контроллер 110 запрашивает связь с блоком 200, когда устройство формирования изображений включается. Соответственно, время уведомления о необходимости замены расходного блока может задаваться раньше, чем до этого. Например, когда тонер подходит к концу, пользователь может включать питание и затем проводить корректировки для перехода в режим экономии тонера, после чего выполнять формирование изображений. Кроме того, то же применимо, когда только конкретный тонер подходит к концу.

[0059] CPU может не отвечать на команду контроллера 110 до тех пор, пока инициализация не будет осуществлена и затем завершена. Контроллер 110 ожидает ответа при одновременной периодической передаче команды до тех пор, пока не будет предоставлен ответ.

[0060] Соответственно, когда принимается ответ, т.е. подтверждение приема, аутентификация может выполняться между контроллером 110 и CPU. В этом случае, вследствие самой O/S, установленной в CRUM-модуле 210, можно выполнять аутентификацию через взаимодействие между CRUM-блоком 210 и контроллером 110.

[0061] Контроллер 110 шифрует данные или команду для аутентификации и передает ее в CRUM-модуль 210. В передаваемые данные может быть включено произвольное значение R1. В данном документе, R1 может быть случайным значением, которое изменяется при каждой аутентификации, или предварительно определенным фиксированным значением. CRUM-модуль, который принимает данные, формирует частичный ключ с использованием произвольного значения R2 и принимаемого R1 и затем формирует MAC (код аутентификации сообщения) с использованием сформированного частичного ключа.

[0062] Сигнал, включающий в себя сформированный MAC и R2, как упомянуто выше, передается в контроллер 110. Контроллер 110 формирует частичный ключ с использованием принимаемых R2 и R1, формирует MAC с использованием сформированного частичного ключа и затем сертифицирует CRUM-модуль 210 посредством сравнения сформированного MAC и MAC в принимаемом сигнале. Согласно различным примерным вариантам осуществления, информация электронной подписи или информация ключей может быть передана в таком процессе аутентификации и использована при аутентификации.

[0063] Когда аутентификация выполнена успешно, контроллер 110 и CRUM-модуль выполняют обмен данными шифрования для управления данными. Иными словами, когда введена пользовательская команда, или когда инициировано или завершено задание формирования изображений, контроллер 110 шифрует команду или данные для выполнения считывания, записи данных или дополнительных функций с использованием алгоритма шифрования и затем передает их в CRUM-модуль 210.

[0064] CRUM-модуль 210 может декодировать принимаемую команду или данные и выполнять такие операции, как считывание или запись данных, согласно декодированной команде. Алгоритм шифрования, используемый в CRUM-модуле 210 или контроллере 110, может быть стандартизированным алгоритмом шифрования. Такой алгоритм шифрования является изменяемым, когда ключ шифрования раскрыт, или когда существует необходимость повышения безопасности. Могут быть использованы различные алгоритмы шифрования, такие как алгоритм с асимметричным ключом RSA, алгоритм с симметричным ключом ARIA, TDES, SEED, AES.

[0065] В связи с этим, между CRUM-модулем 210 и контроллером 110 связь для аутентификации и обмена данными может выполняться множество раз. При каждой связи сигналы передаются из контроллера 110 в CRUM-модуль 210 или наоборот. В этом случае, передаваемый сигнал включает в себя данные обнаружения ошибок для определения целостности данных, включенных в соответствующий сигнал. Такие данные обнаружения ошибок являются данными, сформированными посредством накопления данных обнаружения ошибок, включенных в передаваемый или принимаемый сигнал, из предыдущей связи.

[0066] Иными словами, между контроллером 110 и CRUM-модулем 210, может быть выполнено множество обменов данными, к примеру, аутентификация 1, аутентификация 2, аутентификация 3,..., аутентификация n, обмен 1 данными, обмен 2 данными,..., обмен m данными. Согласно примерному варианту осуществления, в сигнал, передаваемый при каждой связи или в некотором процессе связи, могут быть включены данные определения целостности. В таких данных определения целостности, данные определения целостности, используемые при предыдущей связи, отражаются накапливающимся образом.

[0067] Сторона, которая принимает сигнал, определяет целостность соответствующего сигнала с использованием данных определения целостности в сигнале. Соответственно, когда соответствующие данные определяются как целостные, выполняется следующая операция или последующая связь. Если необходимо записывать принимаемые данные, данные и данные определения целостности, включенные в этот сигнал, могут быть временно сохранены. Новые данные определения целостности могут быть сформированы с использованием последующих данных, которые должны быть переданы на сторону, которая передала сигнал, и данных определения целостности, принятых из предыдущей связи и временно сохраненных. Соответственно, сигнал, в который добавлены новые данные определения целостности, может быть передан в последующих данных. Между контроллером 110 и CRUM-модулем 210 может быть многократно выполнена такая связь, которая включает в себя такие данные определения целостности. Когда осуществляется связь, включающая в себя последние данные определения целостности, конечное определение может быть выполнено с использованием данных определения целостности, включенных в последний принимаемый сигнал. Если все корректно при конечном определении, все данные, которые временно сохранены к настоящему моменту, могут записываться.

[0068] Фиг. 2 иллюстрирует примерный процесс связи между контроллером 110 и CRUM-модулем 210 согласно примерному варианту осуществления настоящего раскрытия сущности. Согласно фиг. 2, контроллер 110 передает первый сигнал 10, который включает в себя данные 1 и данные 1 определения целостности. CRUM-модуль 210, который принимает первый сигнал 10, формирует данные 2 определения целостности с использованием данных 1 определения целостности, включенных в первый сигнал 10, и данных 2. CRUM-модуль 210 передает второй сигнал, который включает в себя данные 2 и данные 2 обеспечения целостности, в контроллер 110. В связи с этим, сигналы (30,..., N), которые включают в себя данные определения целостности, сформированные с использованием данных определения целостности из предыдущей связи, выполняются многократно.

[0069] Результирующее значение логического вычисления для данных, которые должны быть переданы, результирующее значение, сформированное посредством применения предварительно определенной математической формулы к данным, или результирующее значение шифрования данных, т.е. MAC, может быть использовано в качестве данных определения целостности.

[0070] Фиг. 3 иллюстрирует способ определения с использованием данных определения целостности. Согласно фиг. 3, когда принимается сигнал, который включает в себя данные a и данные a определения целостности (S310), CRUM-модуль 210 отделяет данные a определения целостности (S320).

[0071] CRUM-модуль 210 формирует данные a’ определения целостности с использованием оставшихся данных и данных определения целостности, которые он передал в ходе предыдущей связи (S330). CRUM-модуль 210 затем сравнивает данные a’ определения целостности, сформированные соответствующим образом, с отделенными данными a определения целостности (S340), и если они являются идентичными, определяет как целостные (S350). Если они не являются идентичными, CRUM-модуль 210 определяет то, что данные находятся в состоянии ошибки, и прекращает связь (S360). Для удобства пояснения в дальнейшем в этом документе, данные a’ определения целостности упоминаются как данные, подлежащие сравнению.

[0072] Когда определяется то, что соответствующие данные являются целостными, данные b определения целостности формируются посредством использования данных b, которые должны быть переданы, и данных a определения (S370). Соответственно, сигнал, который включает в себя данные b и данные b определения целостности, передается в контроллер 110 (S380).

[0073] Фиг. 3 иллюстрирует примерный процесс определения, выполняемый, например, в CRUM-модуле 210, но идентичный процесс также может быть выполнен в контроллере 110. Иными словами, когда контроллер 110 принимает сигнал, который включает в себя данные b и данные b определения целостности, он отделяет данные b определения целостности и выполняет определение. Этот способ определения является аналогичным (S330)-(S370), и в силу этого повторное пояснение и иллюстрация опускаются.

[0074] Конфигурация сигналов, передаваемых и принимаемых между контроллером 110 и CRUM-модулем 210, может быть спроектирована для различных типов. Иными словами, данные, включенные в сигналы, могут включать в себя, по меньшей мере, одно из команды, информации, которая должна записываться, результирующей информации по операциям согласно команде, результирующей информации по определению целостности в отношении ранее принимаемых сигналов и информации индикатора для уведомления местоположения данных определения целостности. Результирующая информация по определению целостности может исключаться из сигналов, первоначально передаваемых и принимаемых между контроллером 110 и CRUM-модулем 210. Способ для определения данных обеспечения целостности может использоваться для каждой операции связи в вышеуказанном процессе связи, но также при необходимости может применяться только к некоторым или важным операциям связи в ходе всего процесса связи.

[0075] Фиг. 4 иллюстрирует примерный вариант осуществления процесса определения целостности с использованием сигналов, имеющих других форматы, например, отличные от форматов по фиг 2. Согласно фиг. 4, контроллер 110 передает сигнал, который включает в себя данные и данные 1 определения целостности (S410). В данном документе, данные включают в себя данные 1 команды считывания (CMD) и индикатор U1. Данные 1 команды считывания (CMD) включают в себя не только команду, но также и цель считывания или адрес ячейки запоминающего устройства. U1 означает информацию индикатора, которая предоставляется после данных 1 команды считывания (CMD). Информация U1 индикатора означает символ для уведомления местоположения синтаксического анализа данных определения целостности в сигнале. Информация индикатора может выражаться как фиксированное число байтов. Например, пять байтов могут использоваться для информации индикатора. С другой стороны, данные 1 команды считывания (CMD) являются переменными согласно контенту данных, и тем самым размер данных 1 определения целостности также является переменным.

[0076] Когда принимается сигнал, CRUM-модуль 210 выполняет определение целостности с использованием данных 1 определения целостности, включенных в сигнал (S415). CRUM-модуль 210 допускает формирование данных определения целостности 2 с использованием данных, которые должны быть переданы, и данных 1 определения целостности и передает сигнал, который включает в себя их (S420). Как проиллюстрировано на фиг. 4, в сигнал, который должны быть переданы, включаются данные 1 считывания, которые являются данными, считываемыми из запоминающего устройства, предоставляемого в расходном блоке 100, согласно данным 1 команды считывания (CMD), результирующие данные 2, которые указывают результат операции, выполняемой согласно данным 1 команды считывания (CMD), индикатор U2 и данные 2 определения целостности.

[0077] Контроллер 110 отделяет данные 2 определения целостности от принимаемого сигнала и выполняет определение целостности (S425). Затем, если имеются последующие данные 3 команды считывания (CMD), контроллер 110 формирует данные 3 определения целостности с использованием данных 3 команды считывания (CMD) и данных 2 определения целостности и затем передает сигнал, который включает в себя данные 3 команды считывания (CMD), индикатор U3 и данные 3 определения целостности, в CRUM-модуль 210 (S430).

[0078] Как проиллюстрировано на фиг. 4, например, осуществляется связь с использованием множества данных 4, 5, 6, T1 и T2 определения целостности (S440, S450, S460, S470, S485), после чего выполняется определение целостности, соответственно (S435, W445, S455, S465). Когда конечный сигнал связи принимается из CRUM-модуля 210 (S470), CRUM-модуль 210 определяет целостность данных, которые переданы и приняты во всем процессе связи и временно сохранены, с использованием данных T1 определения целостности, включенных в конечный сигнал связи (S475). Если в результате конечного определения определено то, что данные являются целостными, данные, которые временно сохранены, сохраняются в энергонезависимом запоминающем устройстве (не проиллюстрировано) (S480). Аналогично, когда конечный сигнал связи передается из CRUM-модуля 210, контроллер 110 также выполняет общее определение целостности с использованием данных T2 определения целостности, включенных в конечный сигнал связи (S490). Соответственно, данные, которые временно сохранены, сохраняются в энергонезависимом запоминающем устройстве, если определено то, что данные являются целостными (S495).

[0079] Данные определения целостности, используемые в этих процессах связи, формируются посредством накопления данных определения целостности, используемых при предыдущей связи.

[0080] Согласно примерному варианту осуществления, данные определения целостности могут быть обработаны следующим образом:

Данные 1 определения целостности=E (данные 1 CMD считывания | U1)

Данные 2 определения целостности=E (данные 2 CMD считывания | результирующие данные 2 | U2 | данные 1 определения целостности)

Данные 3 определения целостности=E (данные 3 CMD считывания | U3 | данные 2 определения целостности)

Данные 4 определения целостности=E (данные 4 CMD считывания | результирующие данные 4 | U4 | данные 3 определения целостности)

Данные 5 определения целостности=E (данные 5 CMD записи | U5 | данные 4 определения целостности)

Данные 6 определения целостности=E (данные 6 считывания | U6 | данные 5 определения целостности)

Данные T1 определения целостности=E (данные L1 CMD записи | U-T1 | данные T1-1 определения целостности)

Данные T2 определения целостности=E (результирующие данные L2 | U-T2 | данные T1 определения целостности)

[0081] В вышеуказанных формулах член "E()" указывает функцию применения предварительно определенной формулы для того, чтобы получать результирующее значение. В связи с этим, данные определения целостности могут быть сформированы из суммирования предыдущих данных определения целостности и всех данных, которые должны быть переданы, применения различных логических вычислений, таких как XOR (исключающее OR), из результирующего значения при подстановке данных в другие известные формулы между контроллером 110 и CRUM-модулем 210, и из результирующего значения при шифровании посредством применения различных вышеуказанных различных алгоритмов шифрования.

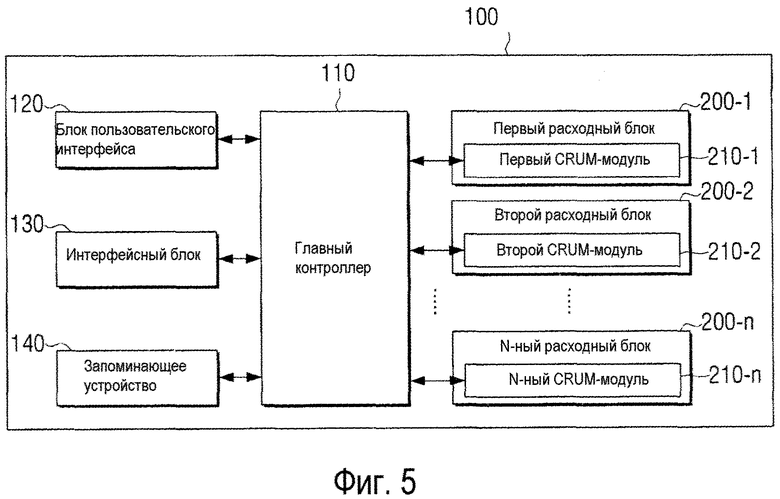

[0082] Фиг. 5 иллюстрирует примерное устройство формирования изображений, в котором предоставляется множество расходных блоков 200-1, 200-2,..., 200-n в корпусе 500, согласно примерному варианту осуществления настоящего раскрытия сущности.

[0083] Как проиллюстрировано на фиг. 5, устройство формирования изображений включает в себя контроллер 510, блок 120 пользовательского интерфейса, интерфейсный блок 130, запоминающее устройство 140 и множество расходных блоков 200-1, 200-2,..., 200-n.

[0084] Блок 120 пользовательского интерфейса служит для приема различных команд от пользователя либо показа и уведомления различной информации. Блок 120 пользовательского интерфейса может включать в себя ЖК-дисплей или светодиодный дисплей, по меньшей мере, одну кнопку или динамик. Он также может включать в себя сенсорный экран в зависимости от обстоятельств.

[0085] Интерфейсный блок 130 означает конфигурацию, которая позволяет соединяться с помощью проводного подключения и/или в беспроводном режиме с хост-PC либо различными внешними устройствами с тем, чтобы осуществлять связь. Интерфейсный блок 130 может включать в себя различные типы интерфейсов, такие как локальный интерфейс, интерфейс USB (универсальной последовательной шины) и беспроводной сетевой интерфейс.

[0086] Запоминающее устройство 140 служит для сохранения различных программ или данных, необходимых для приведения в действие устройства формирования изображений.

[0087] Контроллер 510 служит для управления всеми операциями устройства формирования изображений. Контроллер 510 обрабатывает данные, принятые через интерфейсный блок 130, и преобразует обработанные данные в формат, в котором может формироваться изображение.

[0088] Контроллер 510 выполняет задание формирования изображений для преобразованных данных с использованием множества расходных блоков 200-1, 200-2,..., 200-n. Расходный блок может предоставляться различными способами в зависимости от типа устройства формирования изображений.

[0089] В случае лазерного принтера электрические блоки, блоки оптического экспонирования, проявочные блоки, блоки переноса, стабилизирующие блоки, различные типы валиков, ремней и фотобарабанов могут быть расходными блоками.

[0090] В каждый расходный блок 200-1, 200-2,..., 200-n, могут быть включены от первого CRUM-модуля до n-ного CRUM-модуля 210-1, 210-2,..., 210-n.

[0091] Каждый CRUM-модуль может включать в себя запоминающее устройство и CPU и т.д. Может быть включено, по меньшей мере, одно из криптомодуля, детектора несанкционированного вмешательства, интерфейсного блока, блока синхросигнала (не проиллюстрирован), который выводит синхросигналы, или блока формирования случайных значений (не проиллюстрирован), который формирует случайное значение для аутентификации.

[0092] Криптоблок (не проиллюстрирован) поддерживает алгоритм шифрования, так что CPU (не проиллюстрирован) может выполнять аутентификацию или зашифрованную связь с контроллером 510. Криптоблок может поддерживать определенный алгоритм из множества алгоритмов шифрования, к примеру, алгоритм с асимметричным ключом RSA, ECC и алгоритм с симметричным ключом ARIA, TDES, SEED и AES. Контроллер 510 также может поддерживать соответствующий алгоритм из множества алгоритмов шифрования. Соответственно, контроллер 510 может идентифицировать то, какой алгоритм шифрования используется в расходном блоке 200, продолжать выполнение алгоритма шифрования и выполнять связь при шифровании.

[0093] Следовательно, даже когда выдается ключ, независимо от вида алгоритма шифрования, применяемого к расходному блоку 200, ключ может быть легко установлен в корпусе 100, и осуществляется связь при шифровании.

[0094] Детектор несанкционированного вмешательства (не проиллюстрирован) является блоком для защиты от различных попыток физического взламывания, т.е. несанкционированного вмешательства. Детектор несанкционированного вмешательства отслеживает рабочее окружение, такое как напряжение, температура, давление, свет и частота, и когда возникает попытка, к примеру, снятия защитного колпачка, стирает либо физически блокирует данные. В этом случае, детектор несанкционированного вмешательства может иметь отдельное питание.

[0095] Запоминающее устройство, предоставляемое в CRUM-модуле 210, может включать в себя запоминающее устройство O/S, энергонезависимое запоминающее устройство или энергозависимое запоминающее устройство. Запоминающее устройство O/S (не проиллюстрировано) может сохранять O/S для приведения в действие расходного блока 200. Энергонезависимое запоминающее устройство (не проиллюстрировано) может сохранять различную энергонезависимость данных. В энергонезависимом запоминающем устройстве может быть сохранена различная информация, к примеру, информация электронной подписи, различная информация алгоритма шифрования, информация относительно состояния расходного блока 200 (например, оставшийся объем тонера, когда заменять тонер, оставшееся число листов для печати и т.д.), уникальная информация (например, информация об изготовителе, информация даты изготовления, серийный номер, название модели продукта и т.д.) и информация A/S. Данные, принятые в процессе связи с контроллером, могут быть сохранены в энергонезависимом запоминающем устройстве.

[0096] Энергозависимое запоминающее устройство (не проиллюстрировано) может быть использовано в качестве пространства для временного хранения, необходимого для работы. В энергозависимом запоминающем устройстве могут быть временно сохранены данные, определенные как целостные при каждой связи, и данные определения целостности, используемые при каждом определении.

[0097] Интерфейсный блок (не проиллюстрирован) служит для соединения CPU с контроллером и может быть осуществлен в качестве последовательного интерфейса или беспроводного интерфейса. Поскольку последовательный интерфейс использует меньшее число сигналов, чем параллельный интерфейс, он имеет эффект снижения затрат и, дополнительно, является предпочтительным в рабочем окружении, в котором существует сильный шум, к примеру, в принтере.

[0098] CRUM-модуль может предоставляться в каждом расходном блоке. Каждый CRUM-модуль может осуществлять связь с контроллером и другими CRUM-модулями. В ходе связи передаются новые данные определения целостности, сформированные посредством накопления данных определения целостности, используемых при предыдущей связи.

[0099] Фиг. 6 иллюстрирует устройство формирования изображений согласно примерному варианту осуществления настоящего изобретения. Как проиллюстрировано на фиг. 6, например, устройство формирования изображений включает в себя контроллер 610 и интерфейсный блок 630, и контроллер 610 включает в себя процессор 111 данных, блок 112 формирования, блок 113 определения и блок 114 управления.

[00100] Процессор 111 данных формирует данные, которые должны быть переданы в CRUM-модуль, установленный в расходном блоке, который может устанавливаться в устройстве формирования изображений. Данные включают в себя, по меньшей мере, одно из команды и информации, которая должна быть обработана посредством этой команды. Иными словами, в случае команды считывания, адрес запоминающего устройства, который должен быть считан, или информация относительно объекта, которая должна быть считана, может передаваться совместно. В случае команды записи информация, которая должна записываться, может быть передана совместно. Процессор 111 данных может выводить данные как есть либо может шифровать данные и затем выводить их. Различные команды, к примеру, команда для аутентификации и информация, связанная с этими командами, могут быть сформированы в процессоре 111 данных. Эти команды и информация могут часто формироваться до, во время или после выполнения задания формирования изображений. Например, когда устройство формирования изображений включается, либо когда расходный блок 200 отсоединяется, а затем снова присоединяется, либо когда вводится команда инициализации для задания формирования изображений, контроллер 110 может передавать команду аутентификации или команду считывания для аутентификации в расходном блоке 200. Соответственно, контроллер 610 может идентифицировать различную информацию, управляемую в самом расходном блоке 200, либо сохранять ее в запоминающем устройстве 140 корпуса устройства 100 формирования изображений.

[00101] Во время или после завершения выполнения задания формирования изображений, процессор 111 данных может формировать команду записи и соответствующую информацию, чтобы записывать информацию в отношении расходуемого элемента, т.е. информацию относительно чернил или тонера, числа отпечатанных страниц, числа отпечатанных точек и информацию предыстории в отношении пользователя, который выполняет печать, в расходный блок 200.

[00102] Блок 112 формирования формирует данные определения целостности с использованием данных, выводимых из процессора 111 данных. Блок 112 формирования может просто суммировать данные, выводимые из процессора 111 данных, выполнять логическое вычисление, такое как XOR, выполнять подстановку в предварительно определенную математическую формулу или шифровать данные с использованием алгоритма шифрования и выводить результирующее значение в качестве данных определения целостности. Если существуют данные определения целостности, используемые при предыдущей связи, блок 112 формирования совместно накапливает и отражает даже эти предыдущие данные определения целостности и формирует данные определения целостности.

[00103] Данные определения целостности, сформированные в блоке 112 формирования, суммируются с данными, сформированными в процессоре 111 данных, и передаются в интерфейсный блок 630. На фиг. 6 проиллюстрировано, что только вывод процессора 111 данных предоставляется в блок 112 формирования, но вывод процессора 111 данных может предоставляться непосредственно в интерфейсный блок 630 или предоставляться в мультиплексор (не проиллюстрирован). В случае если предоставляется мультиплексор, вывод блока 112 формирования также предоставляется в мультиплексор и может быть передан в интерфейсный блок 630 в форме сигнала, в который данные и данные определения целостности включаются совместно.

[00104] Интерфейсный блок 630 передает сигнал, который включает в себя данные и первые данные определения целостности, в CRUM-модуль 210.

[00105] Интерфейсный блок 630 может принимать сигнал ответа из CRUM-модуля 210. Для удобства пояснения сигнал, передаваемый из интерфейсного блока, упоминается как первый сигнал, а сигнал, передаваемый из CRUM-модуля, упоминается как второй сигнал.

[00106] Вторые данные определения целостности, включенные во второй сигнал, являются данными, в которых накоплены и отражены первые данные определения целостности.

[00107] Блок 113 определения отделяет вторые данные определения целостности, включенные во второй сигнал, принимаемый через интерфейсный блок 630, и определяет целостность данных, включенных во второй сигнал. Более конкретно, блок 113 определения применяет известный способ между CRUM-модулем 210 в отношении оставшихся данных после отделения вторых данных определения целостности и данных определения целостности, которые контроллер 610 передал до этого, и формирует данные определения целостности.

[00108] Блок 113 определения сравнивает данные определения целостности, сформированные соответствующим образом, со вторыми данными определения целостности, отделенными от второго сигнала, и определяет то, являются они идентичными или нет. Если они являются идентичными, блок 113 определения определяет то, что соответствующие данные являются целостными, а если они не являются идентичными, блок 113 определения определяет то, что соответствующие данные находятся в состоянии ошибки.

[00109] Блок 114 управления осуществляет последующую связь согласно результату определения посредством блока определения 114. Иными словами, если определено то, что второй сигнал включает в себя данные в состояние ошибки, блок 114 управления может прекращать последующую связь или предпринимать другую попытку. Если определено то, что второй сигнал находится в обычном состоянии, т.е. в целостном состоянии, блок 114 управления осуществляет последующую связь.

[00110] Согласно примерному варианту осуществления, после определения того, что соответствующие данные находятся в целостном состоянии, блок 114 управления может сохранять соответствующие данные непосредственно в запоминающее устройство 140.

[00111] Согласно примерному варианту осуществления, блок 114 управления может временно сохранять данные, полученные при каждой связи, и данные определения целостности, и когда конечная связь завершена, записывать временно сохраненные данные в запоминающем устройстве 140.

[00112] Фиг. 7 иллюстрирует устройство формирования изображений согласно примерному варианту осуществления. Как проиллюстрировано на фиг. 7, корпус 700 включает в себя запоминающее устройство 740 помимо контроллера 710, который включает в себя процессор 711 данных, блок 712 формирования и блок 713 определения, и блок 714 управления и интерфейсный блок 730. Запоминающее устройство 740 включает в себя блок 741 временного хранения и блок 742 хранения.

[00113] Соответственно, в блоке 741 временного хранения могут быть временно сохранены данные, определенные как целостные, и данные определения целостности. Временно сохраненные данные определения целостности могут быть использованы в ходе определения целостности в последующем процессе связи.

[00114] Иными словами, когда второй сигнал, связанный с первым сигналом, передается после того, как первый сигнал, который включает в себя первые данные определения целостности, передается в CRUM-модуль 210, блок 713 определения отделяет вторые данные определения целостности от второго сигнала и формирует новые данные определения целостности, т.е. данные, подлежащие сравнению, с использованием оставшихся данных и данных определения целостности, сохраненных в блоке 741 временного хранения. После этого, блок 713 определения сравнивает новые сформированные данные определения целостности со вторыми данными определения целостности в блоке 741 временного хранения и может определять целостность второго сигнала или данных, включенных во второй сигнал.

[00115] Блок 712 формирования может формировать, например, третьи данные определения целостности на основе последующих данных и вторых данных определения целостности, если имеются последующие данные, которые должны быть переданы в CRUM-модуль 210, в состоянии, в котором второй сигнал является целостным. Соответственно, интерфейсный блок 730 передает третьи данные определения целостности и третий сигнал, который включает в себя последующие данные, в CRUM-модуль 210. Иными словами, как проиллюстрировано на фиг. 2-4, контроллер и CRUM-модуль осуществляют связь множество раз.

[00116] Блок 713 определения может выполнять конечное определение для целостности всех сигналов, принимаемых в ходе связи, с использованием конечных данных определения целостности, включенных в сигнал, принимаемый в процессе связи. Иными словами, как упомянуто выше, данные определения целостности, передаваемые и принимаемые в ходе связи, формируются посредством накопления и анализа предыдущих данных определения целостности, и тем самым конечные данные определения целостности включают в себя все данные от самых первых данных определения целостности вплоть до данных непосредственно перед текущими данными. Следовательно, если определено то, что данные являются целостными, с использованием конечных данных определения целостности, все временно сохраненные данные сохраняются в блоке 742 хранения в запоминающем устройстве 740, когда осуществляется связь, требующая записи, на основе определения того, что весь контент связи является надежным.

[00117] В ходе первой связи контроллер 710 и CRUM-модуль 210 включают в себя индикатор, который уведомляет о том, что она представляет собой первую связь, и затем передают сигнал, а в ходе конечной связи, включают в себя индикатор, который уведомляет о том, что она представляет собой конечную связь, и затем передают сигнал. Соответственно, когда данное определение осуществляется из сигнала, принимаемого из другого элемента, контроллер 710 и CRUM-модуль 210 выполняют вышеуказанное конечное определение и сохраняют данные в блок 742 хранения.

[00118] Такое конечное определение может быть выполнено, когда одно задание формирования изображений закончено, или в каждую единицу периода времени, предварительно определенную согласно примерным вариантам осуществления. Оно также может быть выполнено, когда вводится пользовательская команда для хранения данных, когда вводится команда выключения, связанная с устройством формирования изображений, либо в процессе аутентификации устройства формирования изображений и расходного блока.

[00119] Фиг. 6 и 7 иллюстрируют то, что примерный процессор данных, блок формирования, блок определения и блок управления включаются в контроллер, но это не обязательно ограничивается таким вариантом осуществления. Иными словами, по меньшей мере, одно из процессора данных, блока формирования, блока определения и блока управления может предоставляться, помимо контроллера. В этом случае, в отличие от того, что проиллюстрировано на фиг. 1-4, контроллер может выполнять только исходную функцию, и связь с CRUM-модулем 210 может быть выполнена посредством процессора данных, блока формирования, блока определения и блока управления.

[00120] Фиг. 8 иллюстрирует конфигурацию CRUM-модуля 810 согласно примерному варианту осуществления настоящего раскрытия сущности. Как проиллюстрировано на фиг. 8, CRUM-модуль 810 включает в себя интерфейсный блок 811, блок 812 определения, блок 2813 формирования, процессор 814 данных, блок 815 управления, блок 816 временного хранения и блок 817 хранения.

[00121] Интерфейсный блок 811 принимает первый сигнал, который включает в себя первые данные и первые данные определения целостности, из корпуса устройства формирования изображений, в частности, контроллера, установленного в корпусе.

[00122] Блок 812 определения отделяет первые данные определения целостности от первого сигнала и определяет целостность первого сигнала. Способ определения блока 812 определения является аналогичным способу, проиллюстрированному выше, и в силу этого повторное пояснение опускается.

[00123] Блок 816 временного хранения временно сохраняет первые данные и первые данные определения целостности, когда определяется то, что первый сигнал является целостным.

[00124] Процессор 814 данных формирует вторые данные, когда существуют вторые данные, которые должны быть переданы в корпус устройства формирования изображений.

[00125] Блок 813 формирования формирует вторые данные определения целостности с использованием сформированных вторых данных и первых данных определения целостности.

[00126] Блок 815 управления управляет интерфейсным блоком, чтобы передавать второй сигнал, который включает в себя вторые данные и вторые данные определения целостности, в корпус устройства формирования изображений. Кроме того, блок 815 управления управляет всеми операциями CRUM-модуля. Иными словами, как упомянуто выше, когда сам CRUM-модуль имеет O/S, блок 815 управления может приводить в действие CRUM-модуль с использованием O/S. При сохранении программы инициализации инициализация может быть выполнена отдельно от корпуса устройства формирования изображений.

[00127] Блок 815 управления выполняет операцию, соответствующую каждой команде, принимаемой из корпуса устройства формирования изображений. Иными словами, когда принимается команда считывания, блок 815 управления считывает данные, сохраненные в блоке 817 хранения, согласно этой команде и передает данные в устройство формирования изображений через интерфейсный блок 811. В этом процессе могут добавляться данные определения целостности.

[00128] Между тем, блок 812 определения выполняет определение целостности для третьего сигнала, когда третий сигнал, который включает в себя третьи данные определения целостности, сформированные посредством накопления и анализа вторых данных определения целостности.

[00129] Когда связь завершается, блок 812 определения определяет все сигналы, принятые в процессе выполнения задания формирования изображений, с использованием конечных данных определения целостности, включенных в сигнал, принимаемый в процессе связи. Когда связь завершается в состоянии целостности, блок 816 временного хранения при необходимости сохраняет данные, которые временно сохранены в блоке 817 хранения.

[00130] Иными словами, когда связь завершается, блок 815 управления управляет блоком 812 определения так, чтобы выполнять конечное определение с использованием конечных данных определения целостности. Соответственно, когда в результате конечного определения в блоке 812 определения определяется то, что соответствующие данные являются целостными, блок 815 управления при необходимости сохраняет данные, которые временно сохранены в блоке 816 временного хранения, в блоке 817 хранения.

[00131] Операции CRUM-модуля 810 на фиг. 8 являются аналогичными операциям устройства формирования изображений на фиг. 7. Иными словами, контроллер устройства формирования изображений и CRUM-модуль расходного блока выполняют операции, которые аналогично соответствуют друг другу, как проиллюстрировано на фиг. 1-4. Следовательно, обе стороны должны формировать данные определения целостности и должны иметь алгоритмы, которые выполняют определения с использованием сформированных данных определения целостности.

[00132] Фиг. 9 иллюстрирует способу согласно примерному варианту осуществления настоящего раскрытия сущности. Способ связи, проиллюстрированный на фиг. 9, может быть выполнен в контроллере, предоставляемом в корпусе устройства формирования изображений, или в CRUM-модуле, предоставляемом в расходном блоке.

[00133] Как проиллюстрировано на фиг. 9, когда формируются данные, которые должны быть переданы (S910), данные определения целостности формируются с использованием этих сформированных данных (S920).

[00134] После этого, передаются сформированные данные определения целостности и сигнал, который включает в себя данные (S930).

[00135] Соответственно, сигнал ответа, соответствующий передаваемому сигналу, принимается из другого элемента (S940). В сигнал ответа включаются новые данные определения целостности, сформированные посредством накопления и анализа данных определения целостности, передаваемых из S930.

[00136] Определение целостности выполняется с использованием данных определения целостности, включенных в сигнал ответа (S950).

[00137] Таким образом, согласно примерному варианту осуществления, можно определять целостность каждой связи с использованием предыдущих данных определения целостности накапливающимся образом.

[00138] Фиг. 10 иллюстрирует способ связи согласно примерному варианту осуществления. Как проиллюстрировано на фиг. 10, когда формируются данные, которые должны быть переданы (S1010), данные определения целостности формируются на основе этих данных (S1020). После этого, передается сигнал, который включает в себя данные и данные определения целостности (S1030), и принимается сигнал ответа, связанный с этим сигналом (S1040). Соответственно, данные определения целостности отделяются от сигнала ответа (S1050).

[00139] То, являются данные целостными или нет, может быть определено с использованием оставшихся данных, от которых отделены данные определения целостности, и существующих данных определения целостности (S1060).

[00140] Если определено то, что данные являются целостными, в результате определения, данные временно сохраняются (S1070), тогда как если определено то, что данные находятся в состоянии ошибки, связь прекращается (S1100), или может быть выполнена другая попытка.

[00141] Если имеются последующие данные во временно сохраненном состоянии (S1080), вышеуказанная стадия может многократно выполняться. Если отсутствуют последующие данные, временно сохраненные данные сохраняются согласно результату определения целостности принимаемого сигнала (S1090).

[00142] В вышеуказанных примерных вариантах осуществления, кроме данных определения целостности, передаваемых из контроллера устройства формирования изображений в ходе первой инициализации обмена данными, данные определения целостности формируются посредством накопления и анализа данных определения целостности в ходе предыдущей связи. Как результат, данные определения целостности в ходе конечной связи включают в себя все данные определения целостности, используемые в некоторых, например, важных процессах связи. Следовательно, точные данные могут записываться.

[00143] Таким образом, можно безопасно защищать информацию относительно контроллера и CRUM-модуля от внешних воздействий, таких как шум, плохая контактная точка, анормальные изменения в расходных материалах, намеренная модификация и взламывание.

[00144] Согласно примерному варианту осуществления, может быть основан на устройстве формирования изображений и CRUM-модуле, установленном в расходном блоке, используемом в устройстве формирования изображений, но вышеуказанный способ также связи может применяться к другим типам устройств. Например, примерный вариант осуществления включает в себя, может применяться к случаю связи между устройством, изготовленным для связи с CRUM-модулем, а не с устройством формирования изображений, а также к случаю связи между обычным электронным устройством и запоминающим устройством, установленным в компоненте, используемом в этом устройстве.

[00145] Данные определения целостности могут быть использованы, например, только для некоторых процессов аутентификации. Иными словами, главный контроллер, предоставляемый в основном корпусе устройства формирования изображений, может выполнять аутентификацию в CRUM-модуле расходного блока в различных случаях, к примеру, когда заменяется расходный блок, в котором установлен CRUM-модуль, когда выполняется начальная загрузка устройства формирования изображений, когда требуется обновление данных, когда наступает предварительно определенный период времени, и т.п.

[00146] CRUM-модуль может быть спроектирован с возможностью выполнять аутентификацию в устройстве формирования изображений и выполнять такие операции, как считывание или запись данных из CRUM-модуля только тогда, когда подтверждается, что CRUM-модуль является подходящим для соответствующего устройства формирования изображений. Могут быть различные типы аутентификации, которая может быть выбрана в зависимости от обстоятельств. Например, в случае, если информация предыдущего CRUM-модуля не может быть использована вследствие начальной загрузки или замены расходного блока, может быть использован способ аутентификации, который имеет высокий уровень шифрования, но требует относительно большего времени для выполнения. В случае если требуется аутентификация для обновления части данных в процессе печати, может быть выполнена более быстрая и более простая аутентификация. Хотя аутентификация, выполняемая в процессе печати, является относительно простой, она представляет собой строгий способ аутентификации с точки зрения шифрования, поскольку она основана на данных, сформированных во время предыдущей аутентификации с высоким уровнем шифрования.

[00147] Фиг. 11 иллюстрирует примерный процесс аутентификации между основным корпусом устройства формирования изображений и CRUM-модулем, установленным в расходном блоке. Ссылаясь на фиг. 11, основной корпус 100 устройства формирования изображений и CRUM-модуля 210 выполняет конечную аутентификацию после прохождения через несколько процессов аутентификации (Auth-1~4). Число и порядок процессов аутентификации (Auth-1~4) могут варьироваться в различных примерных вариантах осуществления. Основной корпус 100 устройства формирования изображений и CRUM-модуль 210 может выполнять процесс аутентификации для формирования сеансового ключа и процесс аутентификации для верификации совместимости CRUM-модуля, и один или более процессов аутентификации могут быть выполнены до, после или между процессами аутентификации.

[00148] Как проиллюстрировано на фиг. 11, аутентификация может быть разделена на базовую аутентификацию и дополнительную аутентификацию. Базовая аутентификация включает в себя первый процесс аутентификации (Auth-1) для выполнения внутренней аутентификации, а дополнительная аутентификация включает в себя несколько операций, к примеру, Auth-2, Auth-3 и Auth-4.

[00149] Первый процесс аутентификации (Auth-1) выполняет аутентификацию между устройством 100 формирования изображений и CRUM-модулем 210 и выполняет операцию, чтобы создавать общий сеансовый ключ. Устройство 100 формирования изображений и CRUM-модуль 210 обмениваются данными друг с другом посредством шифрования всех или части данных, которые передаются между ними в ходе связи, с использованием такого алгоритма шифрования, как симметричный ключ или асимметричный ключ, так что данные не могут быть видны снаружи.

[00150] Устройство 100 формирования изображений и CRUM-модуль 210 создают общий сеансовый ключ с использованием данных, передаваемых в ходе первого процесса аутентификации (Auth-1), и используют сеансовый ключ для того, чтобы шифровать данные для последующей связи.

[00151] Второй процесс аутентификации (Auth-2) означает операцию, чтобы синхронизировать таблицу комбинаций (C-таблицу) устройства 100 формирования изображений с таблицей комбинаций CRUM-модуля 210. C-таблица является информацией, которая используется для аутентификации друг друга посредством устройства 100 формирования изображений и CRUM-модуля 210. Иными словами, C-таблица означает таблицу, в которой записывается значение, которое должно управляться при отправке кода запроса, и также может упоминаться как первая таблица.