СВЯЗАННЫЕ ЗАЯВКИ

Настоящая заявка испрашивает приоритет предварительной заявки США №61/482,684, названной "Discovery of NAT Public Reachability Using IKEv2 Signaling” и поданной 5 мая 2011, раскрытие которой тем самым полностью включено в настоящее описание посредством ссылки.

ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ НАСТОЯЩЕЕ ИЗОБРЕТЕНИЕ

Настоящее раскрытие направлено на связь и, более конкретно, на сетевую связь и связанные устройства и системы.

ПРЕДШЕСТВУЮЩИЙ УРОВЕНЬ ТЕХНИКИ

В обычной системе сотовой связи беспроводные терминалы (также называемые беспроводными мобильными терминалами, терминалами пользователя и/или узлами пользовательского оборудования или оборудованиями UE, мобильными станциями и т.д.) связываются с помощью сети беспроводной связи (также называемой беспроводной сетью, сетью радио доступа и/или RAN) с одной или более базовыми сетями. Беспроводная сеть охватывает географическую область, которая делится на области ячейки, где каждая область ячейки обслуживается узлом RAN, например базовой станцией (BS), которая в некоторых сетях также называется "NodeB" или расширенным NodeB, "eNodeB". Область ячейки является географической областью, в которой радио охват обеспечивается оборудованием базовой станции на месте базовой станции. Каждая базовая станция связывается по воздушному интерфейсу, используя каналы радиосвязи, с оборудованиями UE в области охвата базовой станции. Тип каналов радиосвязи, используемых между базовой станцией и UE, определяет технологию радио доступа (RAT). Существуют технологии радио доступа с коммутацией схем, которые поддерживают операции с коммутацией схем, например CDMA (множественный доступ с кодовым разделением каналов) или GSM (глобальная система мобильной связи), и существуют технологии радио доступа с пакетными данными, которые поддерживают операции пакетных данных, например высокоскоростную передачу пакетных данных (HRPD), проект долгосрочного развития (LTE) и/или проект партнерства третьего поколения (3GPP/3GFP2). Сеть радио доступа может обеспечить передачу голоса и/или данных для абонентских беспроводных терминалов.

Базовые станции беспроводной сети могут быть скомпонованы для обеспечения перекрывающихся областей ячейки по географической области охвата. Обычные внешние базовые станции, однако, могут обеспечивать недостаточный охват в закрытом помещении. Соответственно, базовые станции в помещении абонента (также называемые узлами eNodeB в помещении абонента) могут быть использованы для увеличения охвата во внутренних средах. Базовая станция в помещении абонента, например, может быть подсоединена к беспроводной сети, например, через широкополосную сеть, чтобы облегчить беспроводную связь и/или эстафетные передачи на/от обычных внешних базовых станций.

Например, абонент может установить базовую станцию в помещении абонента в доме, используя постоянное Интернет-соединение по широкополосной сети, чтобы обеспечить связь между базовой станцией в помещении абонента и беспроводной сетью. В то время как базовая станция в помещении абонента имеет необычное подсоединение к беспроводной сети (по сравнению с обычными внешними базовыми станциями, непосредственно управляемыми беспроводной сетью), базовая станция в помещении абонента может обеспечить беспроводной интерфейс, который прозрачен относительно беспроводного терминала или терминалов абонента (например, сотовый радиотелефон(ы), смартфон(ы), планшет/нетбук/ноутбук/компьютер(ы) и т.д.). Соответственно, беспроводная сеть может поддерживать связь с беспроводным терминалом абонента (например, телефонный разговор, сеанс Интернет-просмотра и т.д.), когда беспроводной терминал перемещается между внутренней и внешней окружающей средой посредством эстафетной передачи обслуживания между базовыми станциями в помещении абонента и обычными базовыми станциями.

Более конкретно, маршрутизатор в помещении абонента может обеспечить канал связи данных между помещением абонента (например, домом абонента) и широкополосной сетью (например, используя модем, такой как цифровая абонентская линия или модем DSL, кабельный модем и т.д.), чтобы обеспечивать широкополосный доступ к данным для множественных устройств в помещении абонента. В дополнение к базовой станции в помещении абонента, маршрутизатор в помещении абонента может быть подсоединен к дополнительным другим устройствам в помещении абонента (например, вычислительным устройствам, телефонам VoIP, устройствам для видеоигр и т.д.). Соответственно, адреса общественной доступности могут быть использованы широкополосной сетью для адресации передачи данных на устройства в помещении абонента, и маршрутизатор может затем использовать частные адреса для адресации связи на различные устройства в помещении абонента. Более конкретно, адрес общественной доступности может включать в себя Интернет-протокол или IP-адрес для маршрутизатора (например, адрес IPv4), и номер порта протокола пользовательских дейтаграмм (UDP) маршрутизатора, ассоциированного с устройством в помещении абонента. Другими словами, маршрутизатор может действовать как устройство трансляции сетевых адресов (NAT), и базовая станция в помещении абонента, таким образом, может не знать адрес общественной доступности, который используется широкополосной сетью для направления связи для базовой станции в помещении абонента.

В такой ситуации базовая станция в помещении абонента может действовать как клиент/хост позади маршрутизатора, который действует как устройство NAT, и базовой станции в помещении абонента может быть необходимо передать свой адрес общественной доступности (например, свой общественный адрес IPv4 NAT и исходный номер порта UDP) на узел или узлы широкополосной и/или беспроводной сети(ей). Например, базовой станции в помещении абонента может быть необходимо обеспечить свой адрес общественной доступности контроллеру политики в широкополосной и/или беспроводной сети(ей).

Базовой станции в помещении абонента, работающей через маршрутизатор в помещении абонента, таким образом, может быть необходимо знать свой адрес общественной доступности. Кроме того, базовой станции в помещении абонента, работающей через маршрутизатор в помещении абонента, может быть необходимо постоянно посылать подтверждающие активность сообщения в интервале, который меньше, чем интервал перерыва маршрутизатора в помещении абонента, таким образом, чтобы один и тот же адрес общественной доступности базовой станции в помещении абонента мог поддерживаться, и/или таким образом, чтобы базовая станция в помещении абонента была непрерывно доступна для принятия связи беспроводного терминала, эстафетных передач, вызовов и т.д. Если подсоединение связи между базовой станцией в помещении абонента и сетью беспроводной связи прервано (например, из-за неактивности), новый адрес общественной доступности для базовой станции в помещении абонента может быть назначен, когда восстановлена связь для базовой станции в помещении абонента, и/или вызовы могут быть прерваны и/или пропущены.

Базовая станция в помещении абонента, таким образом, может быть подсоединена к сети беспроводной связи (например, к усовершенствованному ядру пакета 3GPP) через маршрутизатор в помещении абонента и через широкополосную сеть, и базовой станции в помещении абонента, таким образом, может быть необходимо передать свой адрес общественной доступности на сервер политики и функции правил учета стоимости (PCRF) беспроводной сети. Более конкретно, базовая станция в помещении абонента может быть подсоединена к шлюзу безопасности беспроводной сети, используя туннель IPsec, через широкополосную сеть. Сервер PCRF, в свою очередь, может использовать адрес общественной доступности для идентификации фиксированного соединения через широкополосную сеть, которая назначена на базовую станцию в помещении абонента для усовершенствования политики. Обычно нет никакого интерфейса управления между шлюзом безопасности и объектом управления мобильностью (MME) беспроводной сети, и базовая станция в помещении абонента может передавать свой адрес общественной доступности на MME с помощью интерфейса управления, который маршрутизируется через туннель IPsec.

В то время как протокол STUN IFTF может разрешить хосту/клиенту позади устройства NAT обнаружить общественный адрес IPv4 NAT и исходный порт UDP, которые используются для сеанса связи хоста (см. Rosenberg и др. Session Traversal Utilities for NAT (STUN), RFC 5389, октябрь 2008), протоколы STUN IFTF и IKE являются отдельными протоколами. С другой стороны, 4306 и 5996 RFC IFTF может разрешить одноранговому узлу IKEv2 (например, базовой станции в помещении абонента и/или шлюзу безопасности беспроводной сети) обнаружить, находится ли он позади устройства NAT, используя сигнализацию IKEv2. См. Kaufman, Internet Key Exchange (IKEv2) Protocol, RFC 4306, декабрь 2005, и Kaufman et al. Internet Key Exchange Protocol Version 2 (IKEv2), RFC 5996, сентябрь, 2010. Протоколы IFTF, однако, могут не обеспечивать подходящую возможность для устройства хоста/клиента, такого как базовая станция в помещении абонента позади устройства NAT, чтобы надежно обнаружить и/или передать свой адрес общественной доступности IPv4 и исходный порт UDP, который назначен на его текущий сеанс связи.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

В соответствии с некоторыми вариантами осуществления, способ получения информации адресации может включать в себя установление канала связи через сеть между первым и вторым одноранговыми устройствами через маршрутизатор, подсоединенный между первым одноранговым устройством и трактом связи через сеть. Связь может быть принята в первом одноранговом устройстве от второго однорангового устройства через тракт связи и маршрутизатор. Более конкретно, полезная нагрузка связи, принятой в первом одноранговом устройстве от второго однорангового устройства, может включать в себя адрес общественной доступности, используемый вторым одноранговым устройством для передачи связи через сеть и маршрутизатор на первое одноранговое устройство. Посредством примера тракт связи может включать в себя туннель безопасности Интернет-протокола (IP) (IPsec) между маршрутизатором и вторым одноранговым устройством. Хотя такой туннель IPsec может быть эффективным между первым и вторым одноранговыми устройствами посредством туннеля IPsec, являющего NATed (транслируемым сетевым адресом) через маршрутизатор, туннель IPsec (или его части) могут называться находящимися между маршрутизатором и вторым одноранговым устройством. Другими словами, тракт связи может быть обеспечен как часть туннеля Psec между маршрутизатором и вторым одноранговым устройством.

Второе одноранговое устройство знает адрес общественной доступности первого однорангового устройства, так как второе одноранговое устройство использует этот адрес общественной доступности в поле адреса любой передачи, которая передана на первое устройство связи. Соответственно, посредством обеспечения адреса общественной доступности в элементе(ах)/поле(ях) полезной нагрузки передачи (который также включает адрес общественной доступности в поле адреса или поля), адрес общественной доступности первого однорангового устройства может быть эффективно передан на первое одноранговое устройство, и адрес общественной доступности (в элементе полезной нагрузки) достигнет первого однорангового устройства, имеет ли место трансляция сетевого адреса (например, в участвующем маршрутизаторе) или нет. В дополнение, безопасность передачи может быть усилена посредством передачи адреса общественной доступности в связи по туннелю IPsec. Как только первое одноранговое устройство приняло свой адрес общественной доступности, первое одноранговое устройство может передать свой адрес общественной доступности на другие сетевые элементы (например, объект управления мобильностью, сервер PCRF, сервер BPCF и т.д.), которые могут быть полезны, например, для обеспечения ресурсов сети для тракта связи между маршрутизатором и вторым одноранговым устройством. Второе одноранговое устройство, например, может передать передачу, включающую в себя адрес общественной доступности, в ответ на запрос от первого однорангового устройства и/или в ответ на определение, что изменился адрес общественной доступности для первого однорангового устройства.

В соответствии с некоторыми другими вариантами осуществления, способ обеспечения информации адресации включает в себя установление тракта связи через сеть между первым и вторым одноранговыми устройствами с маршрутизатором, подсоединенным между вторым одноранговым устройством и трактом связи через сеть. Передача может быть передана от первого однорангового устройства на второе одноранговое устройство через тракт связи и маршрутизатор. Более конкретно полезная нагрузка передачи может включать в себя адрес общественной доступности, используемый первым одноранговым устройством для передачи передачи через сеть и маршрутизатор на второе одноранговое устройство. Посредством примера тракт связи может включать в себя туннель безопасности Интернет-протокола (IP) (IPsec) между первым одноранговым устройством и маршрутизатором. Хотя такой туннель IPsec может быть эффективным между первым и вторым одноранговыми устройствами посредством туннеля IPsec, являющегося NATed (транслируемый сетевой адрес) через маршрутизатор, туннель IPsec (или его части) могут называться находящимися между первым одноранговым устройством и маршрутизатором. Другими словами, тракт связи может быть обеспечен как часть туннеля IPsec между первым одноранговым устройством и маршрутизатором.

В соответствии с другими вариантами осуществления, первое одноранговое устройство может быть сконфигурировано для связи со вторым одноранговым устройством через маршрутизатор и сеть, и первое одноранговое устройство может включать в себя сетевой интерфейс и процессор, подсоединенный к этому сетевому интерфейсу. Сетевой интерфейс может быть сконфигурирован для установления тракта связи через сеть между первым и вторым одноранговыми устройствами с маршрутизатором, подсоединенным между первым одноранговым устройством и трактом связи через сеть. Процессор может быть сконфигурирован для приема передачи от второго однорангового устройства через тракт связи через маршрутизатор и через сетевой интерфейс. Более конкретно, полезная нагрузка передачи может включать в себя адрес общественной доступности, используемый вторым одноранговым устройством для передачи передачи через сеть и маршрутизатор на первое одноранговое устройство. Посредством примера тракт связи может включать в себя туннель безопасности Интернет-протокола (IP) (IPsec) между маршрутизатором и вторым одноранговым устройством. Хотя такой туннель IPsec может быть эффективным между первым и вторым одноранговыми устройствами посредством туннеля IPsec, являющегося NATed (транслируемый сетевой адрес) через маршрутизатор, туннель IPsec (или его части) может называться находящимся между маршрутизатором и вторым одноранговым устройством. Другими словами, тракт связи может быть обеспечен как часть туннеля IPsec между маршрутизатором и вторым одноранговым устройством.

В соответствии с еще другими вариантами осуществления, первое одноранговое устройство может быть сконфигурировано для связи со вторым одноранговым устройством через сеть и маршрутизатор, и первое одноранговое устройство может включать в себя сетевой интерфейс и процессор, подсоединенный к этому сетевому интерфейсу. Сетевой интерфейс может быть сконфигурирован для установления тракта связи через сеть между первым и вторым одноранговыми устройствами с маршрутизатором, подсоединенным между вторым одноранговым устройством и трактом связи через сеть. Процессор может быть сконфигурирован для передачи передачи через сетевой интерфейс через тракт связи и через маршрутизатор на второе одноранговое устройство. Более конкретно, полезная нагрузка передачи может включать в себя адрес общественной доступности, используемый процессором для передачи передачи через сетевой интерфейс через сеть и через маршрутизатор на второе одноранговое устройство. Посредством примера тракт связи может включать в себя туннель безопасности Интернет-протокола (IP) (IPsec) между первым одноранговым устройством и маршрутизатором. Хотя такой туннель Psec может быть эффективным между первым и вторым одноранговыми устройствами посредством туннеля IPsec, являющегося NATed (транслируемым сетевым адресом) через маршрутизатор, туннель IPsec (или его части) может называться находящимся между первым одноранговым устройством и маршрутизатором. Другими словами, тракт связи может быть обеспечен как часть туннеля IPsec между первым одноранговым устройством и маршрутизатором.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Сопроводительные чертежи, которые включены для обеспечения дополнительного понимания настоящего раскрытия, и составляют часть настоящей заявки, иллюстрируют некоторый неограничивающий вариант(ы) осуществления настоящего изобретения. На чертежах;

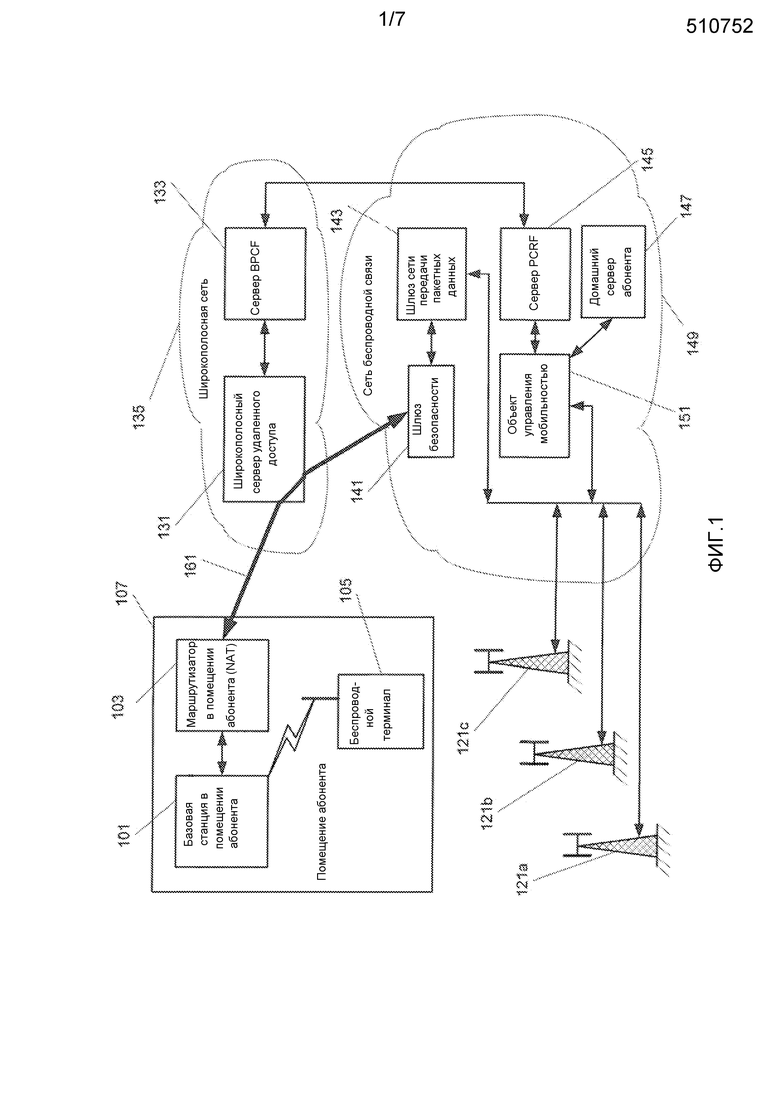

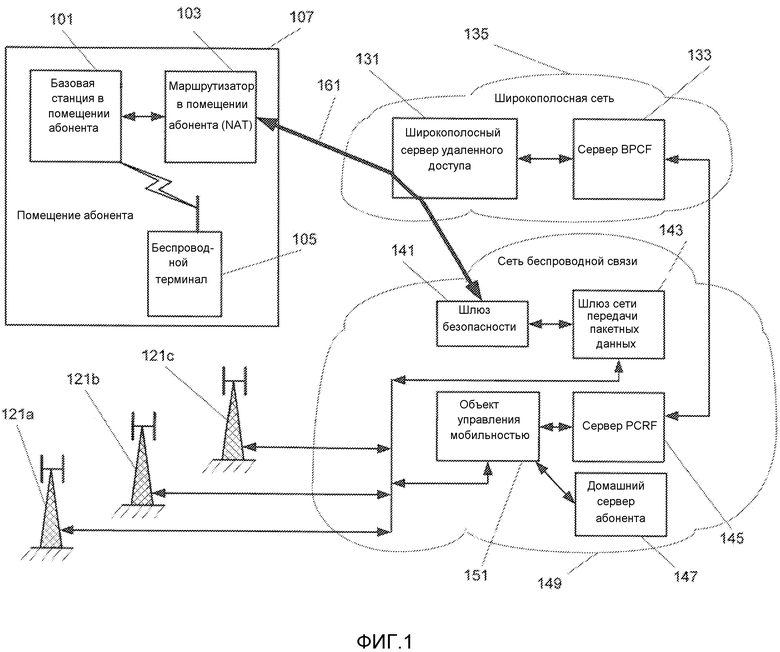

Фиг. 1 является блок-схемой сетей и устройств связи в соответствии с некоторыми вариантами осуществления;

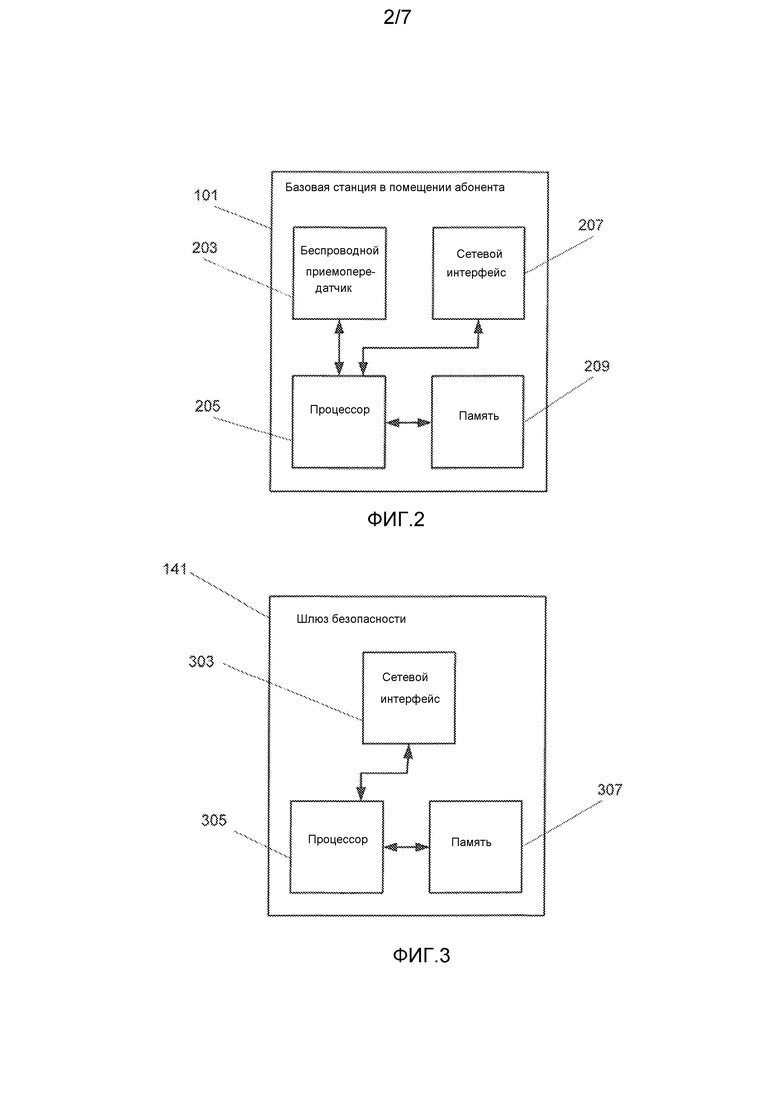

Фиг. 2 является блок-схемой, иллюстрирующей NodeB в помещении абонента Фиг. 1, в соответствии с некоторыми вариантами осуществления;

Фиг. 3 является блок-схемой, иллюстрирующей шлюз безопасности Фиг. 1, в соответствии с некоторыми вариантами осуществления;

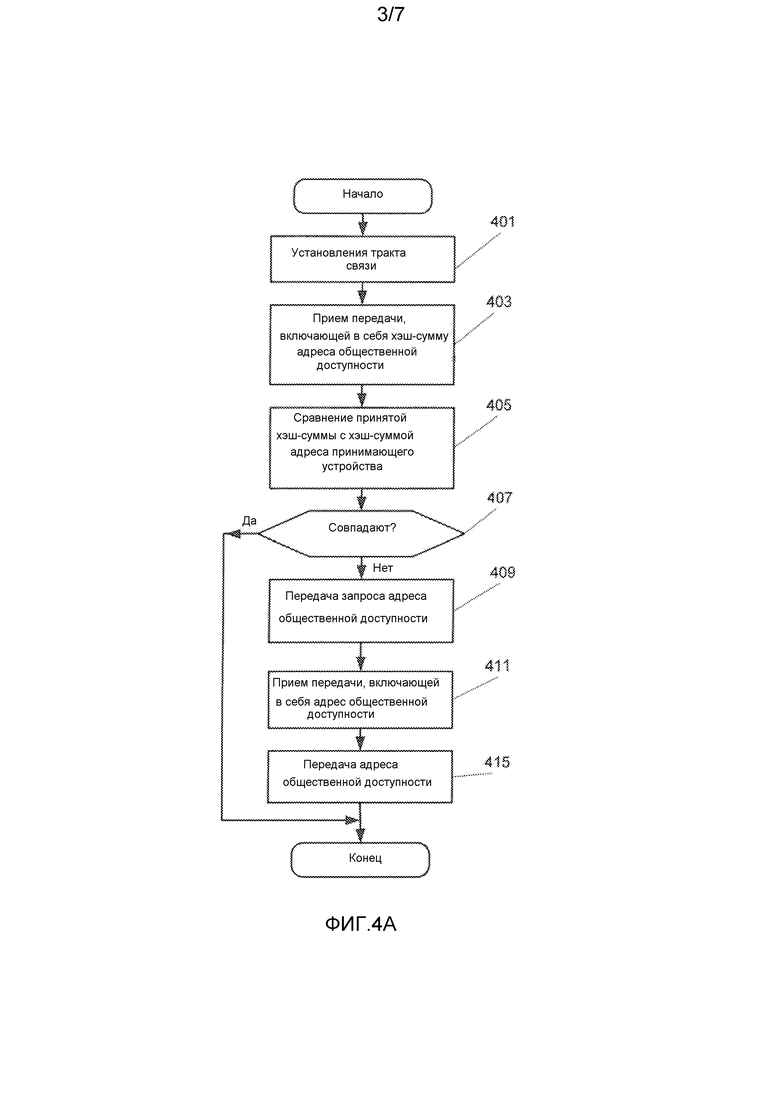

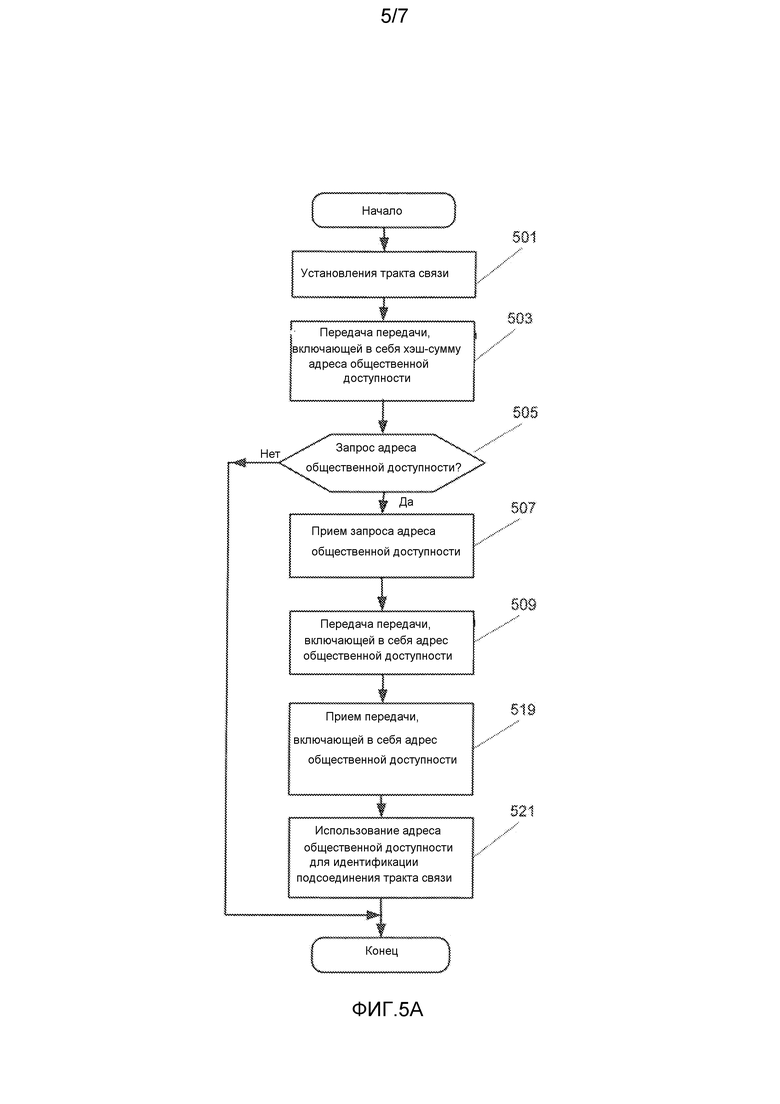

Фиг. 4A и 5А являются схемами последовательности операций, иллюстрирующими операции элементов Фиг. 1-3, в соответствии с некоторыми вариантами осуществления; и

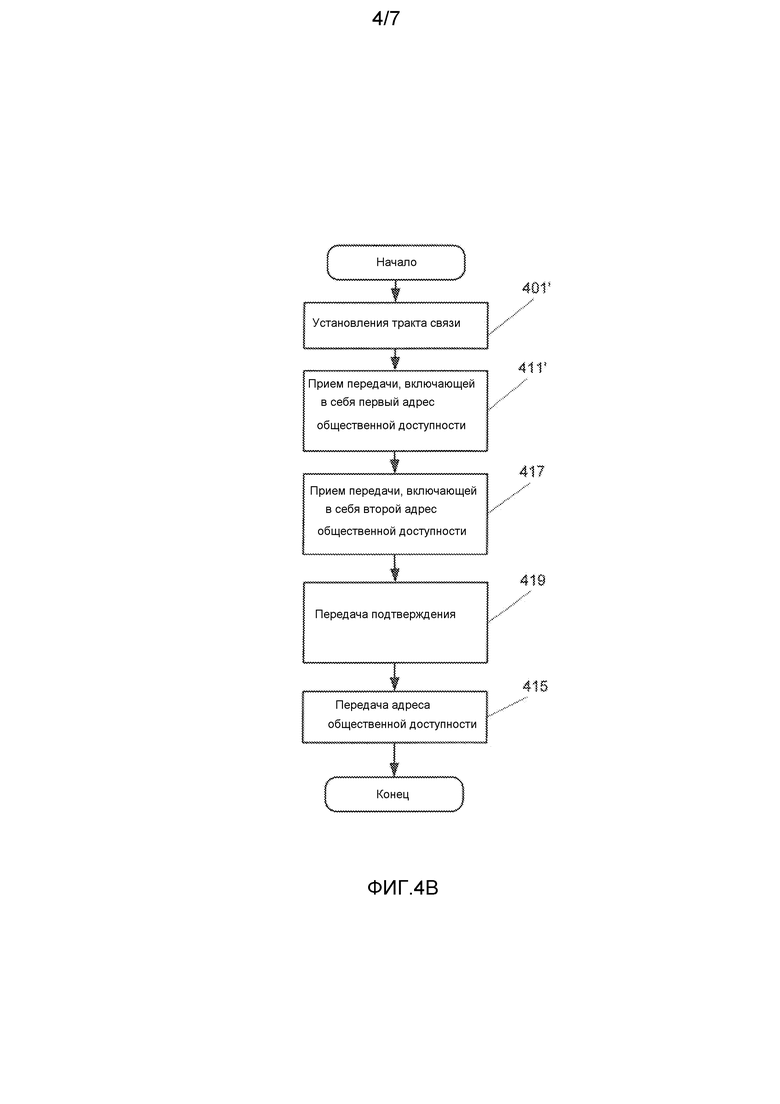

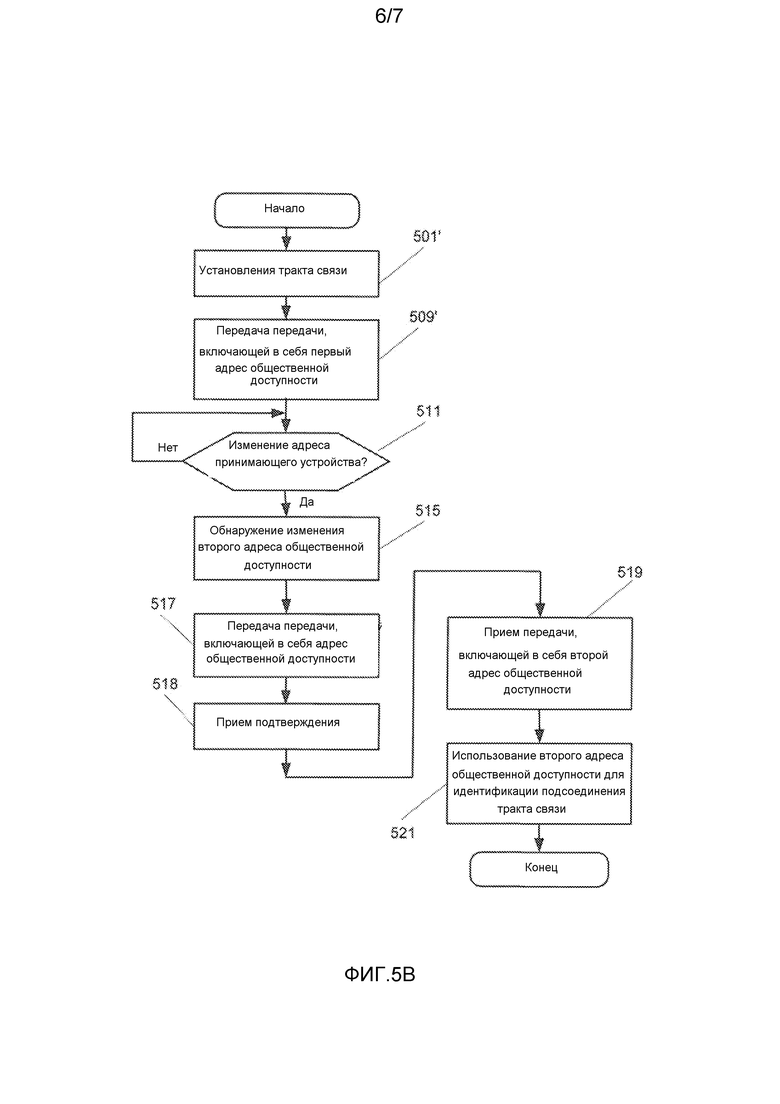

Фиг. 4B и 5B являются схемами последовательности операций, иллюстрирующими операции элементов Фиг. 1-3, в соответствии с некоторыми другими вариантами осуществления.

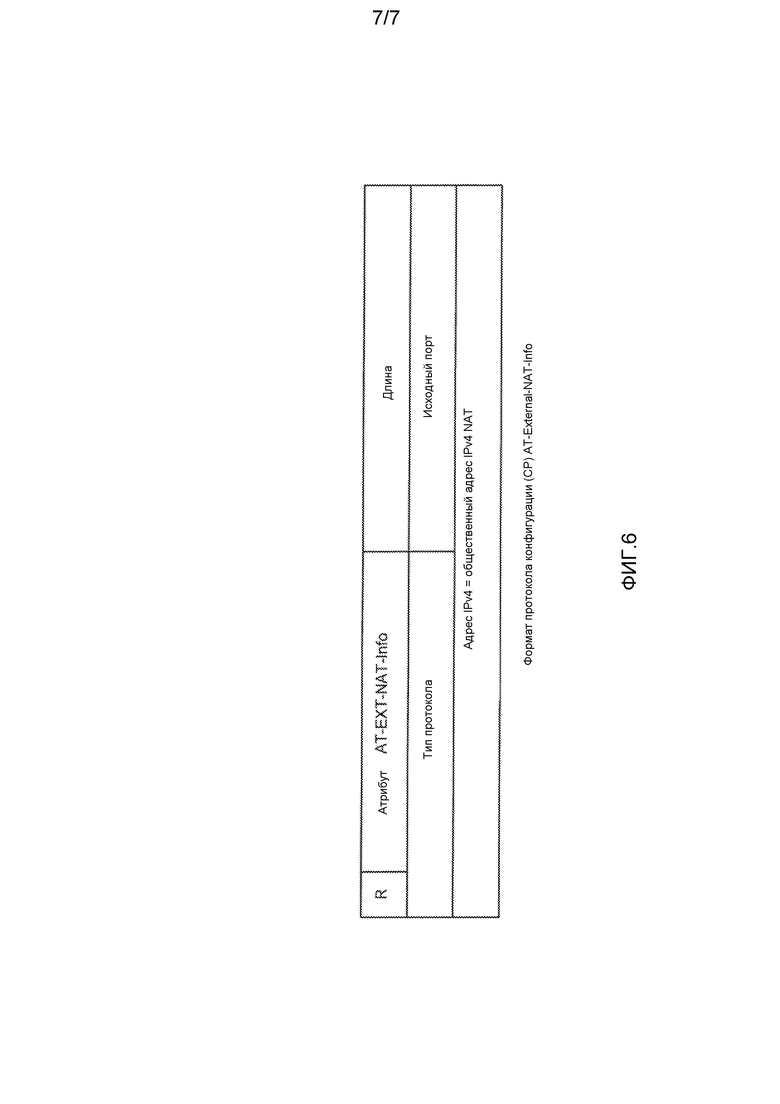

Фиг. 6 является блок-схемой, иллюстрирующей формат атрибута CP AT-External-NAT-Info в соответствии с некоторыми вариантами осуществления.

ПОДРОБНОЕ ОПИСАНИЕ

Варианты осуществления настоящего изобретения описаны ниже более полно со ссылками на сопроводительные чертежи, на которых показаны примеры вариантов осуществления настоящего изобретения. Однако настоящее изобретение может осуществляться во многих различных формах и не должно быть истолковано как ограниченное этими вариантами осуществления, сформулированными в настоящем описании. Также должно быть отмечено, что эти варианты осуществления не являются взаимоисключающими. Компоненты из одного варианта осуществления, как может негласно предполагаться, должны быть представлены/использованы в одном или более других вариантах осуществления.

Только в целях иллюстрации и объяснения, эти и другие варианты осуществления настоящего изобретения описаны в настоящем описании в контексте операции с беспроводной сетью, которая связывается по каналам радиосвязи с беспроводными терминалами (также называемыми беспроводными мобильными терминалами, терминалами пользователя, узлами пользовательского оборудования или оборудованиями UE, мобильными станциями и т.д.). Однако будет понятно, что настоящее изобретение не ограничено такими вариантами осуществления и может осуществляться в целом в любом типе сети передачи данных. Используемый в настоящем описании беспроводной терминал может включать в себя любое устройство, которое принимает данные от и/или передает данные по сети передачи данных, и может включать в себя, но не ограничиваться, мобильный радиотелефон ("сотовый" телефон), ноутбук/портативный компьютер, карманный компьютер, портативный компьютер и/или настольный компьютер.

В некоторых вариантах осуществления беспроводной сети несколько базовых станций могут быть соединены (например, наземными линиями связи или радио каналами) с объектом управления мобильности и/или шлюзом пакетной сети передачи данных беспроводной сети. Элементы беспроводной сети могут контролировать и координировать различные действия множественных базовых станций, соединенных с ней, и ее элементы могут быть соединены с одной или более базовыми сетями.

Универсальная система мобильной связи (UMTS) является системой мобильной связи третьего поколения, которая развилась из глобальной системы мобильной связи (GSM) и предназначена, чтобы предоставлять усовершенствованные услуги мобильной связи на основании технологии доступа с широкополосным множественным доступом с кодовым разделением каналов (WCDMA). UTRAN, аббревиатура для наземной сети радио доступа UMTS, является собирательным термином для Узла В и контроллеров радио сети, которые составляют сеть радио доступа UMTS. Таким образом, UTRAN, по существу, является сетью радиосвязи, использующей широкополосный множественный доступ с кодовым разделением каналов для беспроводных терминалов.

Проект партнерства третьего поколения (3GPP) обязался дополнительно усовершенствовать UTRAN и основанные на GSM технологии сети радио доступа. В этом отношении спецификации для усовершенствованной универсальной наземной сети радио доступа (Е-UTRAN) продолжаются в рамках 3GPP. Усовершенствованная универсальная наземная сеть радио доступа (Е-UTRAN) содержит проект долгосрочного развития (LTE) и проект развития архитектуры системы(SAE).

Должно быть отмечено, что хотя терминология из LTE (проекта долгосрочного развития) 3GPP (проекта партнерства третьего поколения) используется в настоящем раскрытии, чтобы иллюстрировать варианты осуществления настоящего изобретения, она не должна рассматриваться как ограничивающая область настоящего изобретения только этими системами. Другие системы сети радио доступа, включающие в себя WCDMA (широкополосный множественный доступ с кодовым разделением каналов), WiMax (глобальную совместимость для микроволного доступа), GDMA2000 и GSM (глобальную систему мобильной связи), могут также извлечь выгоду из использования вариантов осуществления настоящего изобретения, раскрытых в настоящем описании.

Также должно быть отмечено, что терминология, такая как eNodeB (усовершенствованный Узел B) и UE (пользовательское оборудование) должна рассматриваться как неограничивающая и не подразумевает некоторое иерархическое соотношение между этими двумя терминами. В целом "eNodeB" и "UE" могут быть рассмотрены как примеры соответствующих различных устройств связи, которые связываются друг с другом по каналам радиосвязи. В то время как варианты осуществления, рассмотренные в настоящем описании, могут быть сфокусированы на устройстве обслуживания, инициирующем связь с сервером приложения, могут быть применены варианты осуществления, например, в которых сервер приложения инициирует связь с устройством обслуживания.

Фиг. 1 является блок-схемой, иллюстрирующей сети передачи данных, устройства и их элементы, в соответствии с некоторыми вариантами осуществления. Сеть 149 беспроводной связи, например, может предоставлять услуги связи для беспроводных терминалов по воздушному интерфейсу, обеспеченному с помощью множества базовых станций, включающих в себя базовые станции 121a-c, и сеть 149 беспроводной связи может включать в себя шлюз 141 безопасности, шлюз 143 сети передачи пакетных данных, сервер 145 политики и функции правила учета стоимости (PCRF), домашний сервер 147 абонента и объект 151 управления мобильностью (MME). Беспроводная сеть 149 охватывает географическую область, которая разделена на области ячейки, с каждой областью ячейки, обслуживаемой соответствующей базовой станцией (например, включающей в себя базовые станции 121a-c), и каждая базовая станция связывается по воздуху через каналы радиосвязи с беспроводными терминалами в области ячейки базовой станции.

Обычные внешние базовые станции 121а-с, однако, могут не предоставлять адекватную услугу для беспроводного терминала 105 в пределах помещения 107 абонента (например, в доме, офисе или другом здании/структуре), и базовая станция 101 в помещении абонента может предоставлять усовершенствованную услугу для беспроводного терминала 105, работающего в помещении 107 абонента. Базовая станция 101 в помещении абонента связывается с беспроводным терминалом 105, используя тот же воздушный интерфейс и тот же канал(ы) радиосвязи, используемый базовыми станциями 121a-c, непосредственно управляемыми беспроводной сетью 143. Соответственно, базовая станция 101 в помещении абонента может предоставлять услугу беспроводному терминалу 105, когда беспроводной терминал 105 находится в/около помещения 107 абонента, и базовые станции 121a-c могут предоставлять услугу беспроводному терминалу 105, когда беспроводной терминал находится снаружи и/или далеко от помещения 107 абонента. Работа базовой станции 101 в помещения абонента может быть прозрачной по отношению к беспроводному терминалу 105 таким образом, чтобы беспроводной терминал 105 мог использовать обычные способы для выбора обычной базовой станции 121a-c и/или беспроводного терминала 105 для связи. Другими словами, базовая станция 101 в помещении абонента и базовые станции 121a-c беспроводной сети могут работать в соответствии с одной и той же технологией радио доступа или RAT.

Соединение между базовой станцией 101 в помещении абонента и беспроводной сетью 149, однако, может отличаться от соединений между базовыми станциями 121a-c и беспроводной сетью 149. Базовые станции 121a-c, например, могут быть подсоединены непосредственно к беспроводной сети 149 и/или ее элементам, но базовая станция 101 в помещении абонента может быть непосредственно подсоединена к сети 149 беспроводной связи через маршрутизатор 103 в помещении абонента и/или широкополосную сеть 135. Более конкретно, широкополосная сеть 135 может включать в себя сервер 131 широкополосного удаленного доступа, который сконфигурирован для обеспечения тракта 161 связи между маршрутизатором 103 в помещении абонента и шлюзом 141 безопасности от беспроводной сети 149. Например, сервер 131 широкополосного удаленного доступа может быть сконфигурирован для обеспечения тракта 161 связи как туннеля безопасности Интернет-протокола (IPsec) в соответствии с протоколом обмена ключами по Интернету IKE, таким как IKEv2, между маршрутизатором 103 в помещении абонента и шлюзом 141 безопасности. Хотя такой туннель IPsec может быть эффективен между базовой станцией 101 в помещении абонента (первым одноранговым устройством IKBv2) и шлюзом 141 безопасности (вторым одноранговым устройством IKEv2) посредством туннеля IPsec, являющегося NATed (транслированным сетевым адресом) через маршрутизатор 103 в помещении абонента, туннель IPsec (или его части) может называться находящимся между маршрутизатором 103 в помещении абонента и шлюзом 141 безопасности. Другими словами, тракт 161 связи может быть обеспечен как часть туннеля IPsec между маршрутизатором 103 в помещении абонента и шлюзом 141 безопасности.

Соответственно, безопасный тракт связи может быть обеспечен между базовой станцией 101 в помещении абонента и беспроводной сетью 149. В дополнение, широкополосная сеть 133 может включать в себя сервер 133 функции учета стоимости политики обеспечения широкополосного доступа (BPCF), который сконфигурирован для обеспечения доступных ресурсов широкополосной сети. Соответственно, сервер 133 BPCF может обеспечить доступные ресурсы широкополосной сети для базовой станции 101 в помещении абонента, и, более конкретно, сервер 133 BPCF может обеспечить доступные ресурсы широкополосной сети для базовой станции 101 в помещении абонента в ответ на запросы/передачи от сервера 145 PCRF беспроводной сети 149.

Беспроводная сеть 149 может, таким образом, связываться с и/или управлять работой базовой станции 101 в помещении абонента, используя линию связи через тракт 161 связи и маршрутизатор 103 в помещении абонента. Во время активной связи (например, во время разговора по радиотелефону, сеанса Интернет-просмотра и т.д.) с беспроводным терминалом 105, работающим в помещении 107 абонента, связь может быть передана по тракту 161 связи, например, используя шлюз 143 сети передачи пакетных данных, объект 151 управления мобильностью и т.д. для поддержания связи с другими устройствами (например, серверами, беспроводными терминалами, радиотелефонами, проводными телефонами и т.д.), через сеть 149 беспроводной связи, другие сети беспроводной связи, обычные проводные телефонные сети, Интернет и т.д. В дополнение, объект 151 управления мобильностью может использовать линию связи через тракт 161 связи и маршрутизатор 103 в помещении абонента, чтобы управлять передачами обслуживания для беспроводного терминала 105 между базовой станцией 101 в помещении абонента и базовыми станциями беспроводной сети 121a-c для маршрутизации входящих вызовов для беспроводного терминала 105 и т.д. таким образом, чтобы работа базовой станции 301 в помещении абонента могла быть прозрачной относительно беспроводного терминала 105.

В целях дополнительного рассмотрения базовая станция 101 в помещении абонента может включать в себя сетевой интерфейс 207, процессор 205, память 209 и беспроводной приемопередатчик 203, как показано на Фиг. 2. Сетевой интерфейс 207 может быть сконфигурирован для обеспечения интерфейса связи маршрутизатором 103 в помещении абонента (и/или другим элементом или элементами сети), беспроводной приемопередатчик 203 может быть сконфигурирован для обеспечения связи с беспроводным терминалом 105 по воздушному интерфейсу, используя канал(ы) радиосвязи в соответствии с технологией радио доступа или RAT, используемой базовыми станциями беспроводной сети, и процессор 205 может быть сконфигурирован для управления операциями сетевого интерфейса 207 и беспроводного приемопередатчика 203 в ответ на программные команды и/или информацию, поддерживаемую в памяти 209. Шлюз 141 безопасности может включать в себя сетевой интерфейс 303, процессор 305 и память 307. Более конкретно, сетевой интерфейс 303 может быть сконфигурирован для обеспечения интерфейсов связи с широкополосной сетью 135 и шлюзом 143 сети передачи пакетных данных, и процессор 305 может быть сконфигурирован для управления операциями сетевого интерфейса 303 в ответ на программные команды и/или информацию, поддерживаемую в памяти 307.

Связь между и операции базовой станции 101 в помещении абонента и шлюза 141 безопасности рассмотрены в настоящем описании посредством примера в соответствии с некоторыми вариантами осуществления. Базовая станция 101 в помещении абонента и шлюз 141 безопасности, однако, рассмотрены в настоящем описании как примеры двух различных одноранговых устройств, которые подсоединены через тракт связи. Соответственно, одноранговые устройства и соединения/передачи между ними и их операции могут быть реализованы, используя другие устройства, в соответствии с другими вариантами осуществления.

В соответствии с некоторыми вариантами осуществления настоящего изобретения одноранговое устройство (например, базовая станция 101 в помещении абонента), работающее позади или связывающееся через устройство NAT (например, маршрутизатор 103 в помещении абонента), может быть в состоянии обнаружить адрес общественной доступности (например, адрес IPv4 и исходный порт UDP), используемый для направления передач через широкополосную сеть и через устройство NAT на одноранговое устройство. Одноранговое устройство (например, базовая станция 101 в помещении абонента) может затем выдать свой адрес общественной доступности элементу или элементам других сетей (например, элементу или элементам беспроводной сети 149 и/или широкополосной сети 135). Адрес общественной доступности затем может быть использован, например, для предоставления ресурсов широкополосной сети одноранговому устройству. Операции базовой станции 101 в помещении абонента и шлюза 141 безопасности (как примеры одноранговых устройств) будут теперь рассмотрены более конкретно относительно блок-схем согласно Фиг. 4A, 4B, 5A, и 5B.

В соответствии с некоторыми вариантами осуществления операции базовой станции 101 в помещении абонента и шлюза 141 безопасности могут быть обеспечены, как показано на Фиг. 4А и 5А, с операциями базовой станции в помещении абонента, показанной в Фиг. 4A, и с операциями шлюза 141 безопасности, показанного на Фиг. 5 A. На этапе 401 на Фиг. 4A и на этапе 501 на Фиг. 5A базовая станция 101 в помещении абонента и шлюз 141 безопасности могут установить тракт 161 связи через широкополосную сеть 135 с маршрутизатором 103 в помещении абонента, подсоединенным между базовой станцией 101 в помещении абонента и трактом 161 связи. Более конкретно, тракт 161 связи может быть туннелем безопасности Интернет-протокола (IPsec) между маршрутизатором 103 в помещении абонента и шлюзом 141 безопасности в соответствии с протоколом обмена ключами по Интернету (IKE) (например, IKEv2). Хотя такой туннель IPsec может быть эффективен между базовой станцией 101 в помещении абонента (первым одноранговым устройством IKEv2) и шлюзом 141 безопасности (вторым одноранговым устройством IKEv2) посредством туннеля IPsec, являющегося NATed (транслированным сетевым адресом) через маршрутизатор 103 в помещении абонента, туннель IPsec (или его части) может называться находящимся между маршрутизатором 103 в помещении абонента и шлюзом 141 безопасности. Другими словами, тракт 161 связи может быть обеспечен как часть туннеля IPsec между маршрутизатором 103 в помещении абонента и шлюзом 141 безопасности.

На этапе 503 согласно Фиг. 5A шлюз 141 безопасности может передавать первую передачу через тракт 161 связи и маршрутизатор 103 в помещении абонента на базовую станцию 101 в помещении абонента. Первая передача может быть адресована базовой станции 101 в помещении абонента, используя адрес общественной доступности для базовой станции 101 в помещении абонента, включающий в себя адрес Интернет-протокола (IP) (например, адрес IPv4) маршрутизатора 103 в помещении абонента и номер исходного порта UDP маршрутизатора 103, ассоциированного с базовой станцией 101. В дополнение, полезная нагрузка первой передачи может включать в себя хэш-сумму адреса общественной доступности, который сгенерирован, используя хэш-функцию. Другими словами, часть заголовка адреса первой связи может включать в себя адрес общественной доступности, и полезная нагрузка первой передачи включает в себя хэш-сумму адреса общественной доступности.

Как сформулировано в RFC 4306, например, полезная нагрузка первой передачи может включать информацию AT_DETECTION_SOURCE_IP и AT_DETECTION_DESTINATION_IP в пакет IKE-SA-INIT. AT_DETECTION_SOURCE_IP может включать в себя обзор хэш-сумму (хэш) хэш-алгоритма безопасности SHA-1 индекса параметров безопасности (SPI) для шлюза 141 безопасности, включающего в себя адрес общественной доступности шлюза 141 безопасности, и AT_DETECTION_DESTINATION_IP может включать в себя обзор хэш-сумму (хэш) хэш-алгоритма безопасности SHA-1 индекса параметров безопасности (SPI) для базовой станции 101, включающей в себя адрес общественной доступности базовой станции 101 (например, включая IP-адрес маршрутизатора 103 и номер исходного порта UDP маршрутизатора 103, ассоциированного с базовой станцией 101). В более общем виде, заголовок адреса первой передачи может включать в себя адрес общественной доступности базовой станции 101, и производная адреса общественной доступности (например, хэш-сумму адреса общественной доступности, вычисленного, используя хэш-функцию) может быть включена в полезные данные первой передачи.

Первая передача может быть передана шлюзом 141 безопасности по тракту 161 связи через широкополосную сеть 135 на маршрутизатор 103, который может повторно передавать первую передачу на базовую станцию 101. Маршрутизатор 103, однако, может действовать как устройство трансляции сетевых адресов (NAT), преобразовывая адрес общественной доступности в частный адрес базовой станции 101, используемый для различения различных устройств в помещении абонента, подсоединенных к маршрутизатору 103 в помещении 107 абонента. Более конкретно, частный адрес может быть обеспечен базовой станции 101 посредством маршрутизатора 103, и маршрутизатор 103 может обеспечить различные частные адреса каждому устройству в помещении абонента, подсоединенному к нему. Когда первая передача транслируется от маршрутизатора 103, адрес общественной доступности может больше не быть включен в поле адреса. Производная (например, хэш-сумма) адреса общественной доступности, однако, может поддерживаться в полезных данных первой передачи, которая передается от маршрутизатора 103 на базовую станцию 101.

Первая передача, включающая в себя производную (например, хэш-сумму) адреса общественной доступности, таким образом, может быть принята в базовой станции 101 через сетевой интерфейс 207 на этапе 403 согласно Фиг. 4A. На этапах 405 и 407 согласно Фиг. 4A процессор 205 базовой станции 101 может сравнить адрес общественной доступности (используемый шлюзом 141 безопасности для первой передачи) и адрес или адреса базовой станции 101 из памяти 209. Более конкретно, процессор 205 базовой станции 101 может генерировать производную (например, хэш-сумму) своего адреса (или адресов) из памяти 209, и производная(ые) его адреса (или адресов) может быть сравнена с производной (например, хэш-суммой) адреса общественной доступности, который был включен в полезные данные первой передачи (например, хэш-сумма от информации AT_DETECTION_DESTINATION_IP), сгенерированной шлюзом 141 безопасности. Если процессор 208 базовой станции 101 определяет, что есть совпадение между производными адресов на этапе 407 согласно Фиг. 4A, никакая трансляция адреса не имела место между шлюзом 141 безопасности и маршрутизатором 103, и дополнительные операции на Фиг. 4A и 5A могут быть опущены (как указано посредством "Нет" из этапов 407 и 505 согласно Фиг. 4А и 5А).

Если процессор 205 базовой станции 101 определяет, что нет совпадения между производными на этапе 407 согласно Фиг. 4A, процессор 205 может определить, что имела место трансляция адреса, и что маршрутизатор 103, таким образом, присутствует между базовой станцией 101 и шлюзом 141 безопасности. В ответ на такое определение процессор 205 базовой станции 101 может генерировать запрос адреса общественной доступности, и процессор 205 может передавать этот запрос через сетевой интерфейс 207 через маршрутизатор 103 и через тракт 161 связи на шлюз 141 безопасности на этапе 409 согласно Фиг. 4A. Например, запрос может быть передан как передача, включающая в себя индикацию "Запроса конфигурации" в части полезных данных конфигурации (CP) связи.

Запрос адреса общественной доступности может, таким образом, быть принят через сетевой интерфейс 303 от шлюза 141 безопасности на этапах 505 и 507 согласно Фиг. 5. В ответ на прием запроса процессор 305 шлюза 141 безопасности может генерировать передачу ответа, в которой полезные данные передачи ответа включают в себя адрес общественной доступности, используемый шлюзом 141 безопасности для передачи передачи на базовую станцию 101, и передача ответа может быть передана через сетевой интерфейс 303 от шлюза 141 безопасности через тракт связи 161 и через маршрутизатор 103 на базовую станцию 101 на этапе 509 Фиг. 5A. Например, передача ответа может включать адрес общественной доступности в сообщение "Ответ конфигурации" части полезных данных конфигурации (CP) передачи ответа. Соответственно, процессор 305 может включать адрес общественной доступности как в часть заголовка адреса передачи ответа, так и в часть полезных данных передачи ответа таким образом, чтобы адрес общественной доступности мог быть принят в базовой станции 101 даже при том, что трансляция адреса имеет место в маршрутизаторе 103.

Передача ответа, включающая в себя адрес общественной доступности, затем может быть принята через сетевой интерфейс 207 от базовой станции 101 на этапе 411 согласно Фиг. 4A. Поскольку адрес общественной доступности включен в часть полезных данных передачи ответа, процессор 205 базовой станции 101 может принять адрес общественной доступности даже при том, что трансляция адреса имела место в маршрутизаторе 103, и процессор 205 может сохранить адрес общественной доступности в памяти 209 для будущего использования. На этапе 415 согласно Фиг. 4A, например, процессор 205 может передавать передачу, включающую в себя адрес общественной доступности для базовой станции 101, через сетевой интерфейс 207, маршрутизатор 103, тракт 161 связи и шлюз 141 безопасности на другие элементы беспроводной сети 149. Передача, включающая в себя адрес общественной доступности для базовой станции 101, может быть принята через сетевой интерфейс 303 от шлюза 141 безопасности на этапе 519 Фиг. 5, и процессор 305 может повторно передавать передачу через сетевой интерфейс 303 на другой элемент или элементы беспроводной сети 149, такие как объект 151 управления мобильностью и/или сервер 145 PCRF. На этапе 521 согласно Фиг. 5A, например, передача, включающая в себя адрес общественной доступности для базовой станции 101, может быть использована объектом 151 управления мобильности и/или сервером 145 PCRF для идентификации подсоединения тракта 161 связи через широкополосную сеть 135 между базовой станцией 101 и шлюзом 141 безопасности и обеспечения доступных ресурсов широкополосной сети базовой станции 101 в помещении абонента посредством передачи команд/информации на сервер 133 BPCF от широкополосной сети 135.

Как рассмотрено выше относительно Фиг. 4A и 5A, посредством примера, первое одноранговое устройство (например, базовая станция 101) может обнаружить, что оно работает позади устройства NAT (например, маршрутизатора 103), посредством сравнения производной (например, хэш-суммы) своего собственного адреса (например, частного адреса, если первое одноранговое устройство работает позади устройства NAT, такого как маршрутизатор 103) с производной (например, хэш-суммой) адреса общественной доступности, обеспеченного как элемент полезных данных в передаче от второго однорангового устройства (например, шлюза 141 безопасности). После обнаружения, что оно работает позади устройства NAT, первое одноранговое устройство может передать запрос своего адреса общественной доступности, и второе одноранговое устройство может ответить передачей, включающей в себя адрес общественной доступности как элемент полезных данных ответа. Первое одноранговое устройство, таким образом, может сохранить свой адрес общественной доступности в памяти для будущего использования, например, чтобы облегчить последующее обеспечение сетевых ресурсов.

В соответствии с другими вариантами осуществления, обеспечение адреса общественной доступности может быть инициировано событиями/операциями, кроме тех, которые показаны на Фиг. 4А и 5А. Посредством примера шлюз 141 безопасности может инициировать обеспечение адреса общественной доступности для базовой станции 101 в ответ на обнаружение изменения адреса общественной доступности для базовой станции 101, как рассмотрено более конкретно ниже относительно Фиг. 4B и 5B.

На этапе 401’ на Фиг. 4B и на этапе 501’ на Фиг. 5B базовая станция 101 в помещении абонента и шлюз 141 безопасности могут устанавливать тракт 161 связи через широкополосную сеть 135 посредством маршрутизатора 103 в помещении абонента, подсоединенного между базовой станцией 101 в помещении абонента и трактом 161 связи. Более подробно, тракт 161 связи может быть туннелем безопасности Интернет-протокола (IPsec) между маршрутизатором 103 в помещении абонента и шлюзом 141 безопасности в соответствии с протоколом обмена ключами по Интернету (IKE) (например, IKEv2), как рассмотрено выше относительно Фиг. 4A и 5A. Хотя такой туннель IPsec может быть эффективен между базовой станцией 101 в помещении абонента (первым одноранговым устройством IKEv2) и шлюзом 141 безопасности (вторым одноранговым устройством IKEv2) посредством туннеля IPsec, являющегося NATed (транслированным сетевым адресом) через маршрутизатор 103 в помещении абонента, туннель IPsec (или его части) может называться находящимся между маршрутизатором 103 в помещении абонента и шлюзом 141 безопасности. Другими словами, тракт 161 связи может быть обеспечен как часть туннеля IPsec между маршрутизатором 103 в помещении абонента и шлюзом 141 безопасности.

Процессор 305 шлюза 141 безопасности может генерировать передача, в которой полезная нагрузка передачи включает в себя первый адрес общественной доступности, используемый шлюзом 141 безопасности для передачи передачи на базовую станцию 101. Передача может быть передана через сетевой интерфейс 303 от шлюза 141 безопасности через тракт 161 связи и через маршрутизатор 103 на базовую станцию 101 на этапе 509' Фиг. 5B, и передача, включающая в себя первый адрес общественной доступности, может быть принята через сетевой интерфейс 207 от базовой станции 101 на этапе 411’ Фиг. 4B. Посредством примера операции этапов 401’ и 411' согласно Фиг. 4B могут быть выполнены, как рассмотрено выше относительно этапов 401 - 411 согласно Фиг. 4A, и операции этапов 501’ и 509' на Фиг. 5 могут быть выполнены, как рассмотрено выше относительно этапов 501 - 509 на Фиг. 5A. Другими словами, передача, включающая в себя первый адрес общественной доступности, может быть инициирована в ответ на процессор 205 базовой станции 101, обнаруживающий наличие устройства NAT (например, маршрутизатора 103) и запрашивающий адрес общественной доступности.

Передачи между шлюзом 141 безопасности и базовой станцией 101 могут продолжаться, используя первый адрес общественной доступности до тех пор, пока адрес общественной доступности для базовой станции 101 не изменится на этапе 511 на Фиг. 5B. Адрес общественной доступности для базовой станции 101 может изменяться, например, если изменяется IP-адрес маршрутизатора 103 и/или если изменяется исходный порт UDP маршрутизатора 103, который назначен на базовую станцию 101. Такое изменение может иметь место, когда предыдущий сеанс связи между базовой станцией 101 в помещении абонента и шлюзом 141 безопасности теряется/заканчивается, и инициируется новый сеанс связи. Предыдущий сеанс связи может быть потерян, например, из-за предыдущего сеанса связи, превышающего время ожидания (например, из-за неактивности), из-за потери мощности (например, в базовой станции 101, маршрутизаторе 103, шлюзе 141 безопасности и т.д.), и/или из-за другой потери обслуживания.

В ответ на процессор 305 шлюза 141 безопасности, обнаруживающий изменение второго общественного адреса доступности, используемого для передачи передачи на базовую станцию 101 на этапе 515 на Фиг. 5B, процессор 305 шлюза 141 безопасности может генерировать вторую передачу, в которой полезные данные второй передачи включают в себя второй адрес общественной доступности, используемый шлюзом 141 безопасности для передачи передачи на базовую станцию 101. Вторая передача может быть передана через сетевой интерфейс 303 шлюза 141 безопасности через тракт 161 связи и через маршрутизатор 103 на базовую станцию 101 на этапе 517 Фиг. 5B, и передача, включающая в себя второй адрес общественной доступности, может быть принята через сетевой интерфейс 207 базовой станции 101 на этапе 417 Фиг. 4B. Вторая передача может включать в себя пакет IKE INFORMATIONAL в соответствии с протоколом IKEV2, включающем в себя тип "Установление конфигурации" полезных данных конфигурации (CP), и атрибутатрибут AT-External-NAT-Info CP может быть включен во второй адрес общественной доступности базовой станции 101, например, включающий в себя IP адрес (например, IPv4) маршрутизатора 103, тип протокола (например, UDP) и исходный порт маршрутизатора 103, ассоциированного с базовой станцией 101.

Процессор 205 базовой станции 101 может генерировать сообщение подтверждения в ответ на прием второй передачи, включающей второй адрес общественной доступности, и процессор 205 может передавать сообщение подтверждения через сетевой интерфейс 207, маршрутизатор 103 и тракт 161 связи на шлюз 141 безопасности на этапе 419 согласно Фиг. 4B. В соответствии с некоторыми вариантами осуществления, сообщение подтверждения может быть обеспечено как информационное сообщение IKE с типом "CONFIG-ACK" полезных данных конфигурации (CP) без любых других атрибутов CP. В этом случае базовая станция 101 может подтвердить прием передачи, включающей в себя второй адрес общественной доступности, в то же время отклоняя обновление. Процессор 205 может затем передать запрос второго адреса общественной доступности, например, используя операции, рассмотренные выше относительно этапов 409 и 411 согласно Фиг. 4A и этапов 507 и 509 согласно Фиг. 5A, или процессор 205 может не предпринимать дальнейших мер относительно изменения адреса общественной доступности со знанием/риском, что его общественная достижимость может быть разрушена.

В соответствии с некоторыми другими вариантами осуществления сообщение подтверждения может быть обеспечено как информационное сообщение IKE с типом "CONFIG-ACK" полезных данных конфигурации (CP) и включать в себя атрибут "AT-External-NAT-Info" CP с тем же вторым адресом общественной доступности, который принят от шлюза 141 безопасности. В этом случае базовая станция 301 может подтвердить принятие второго адреса общественной доступности, переданного от шлюза 141 безопасности. Атрибут "AT-External-NAT-Info" CP может иметь значение типа из значений, которые зарезервированы для Интернет-нумерующего агентства IANA (из диапазона: 16-36383), и этот атрибут CP может включать в себя: общественный адрес IPv4 NAT (например, IP-адрес для маршрутизатора 103); тип протокола NAT (например, UDP); и адрес исходного порта NAT (например, исходный порт маршрутизатора 103, ассоциированного с базовой станцией 101).

Любое сообщение подтверждения может быть принято в шлюзе 141 безопасности через сетевой интерфейс 303 на этапе 518 согласно Фиг. 5B, и передачи могут продолжаться соответственно. При условии, что процессор 205 базовой станции 101 принимает второй адрес общественной доступности (сразу и/или используя дополнительный запрос/ответ), базовая станция 101 может передать второй адрес общественной доступности через шлюз 141 безопасности на объект 151 управления мобильности на этапе 415 согласно Фиг. 4B. Объект 151 управления мобильностью может принимать второй адрес общественной доступности на этапе 519 согласно Фиг. 5B, и объект управления мобильностью может использовать второй адрес общественной доступности для идентификации подсоединения тракта 161 связи через широкополосную сеть 135 на этапе 521 на Фиг. 5B. Операции этапов 415, 519 и 521 согласно Фиг. 4B и 5B могут совпасть с операциями, рассмотренными выше относительно таким же образом пронумерованных этапов на Фиг. 4А и 4B.

Когда одноранговое устройство (например, базовая станция 101) запрашивает свой адрес общественной доступности, используя основанную на IETF реализацию, новый атрибут CP IETF может иметь имя "AT-External-NAT-INFO", и этот атрибут может использовать значение типа из значений, которые зарезервированы для IANA (Интернет-нумерующее агентство) [из диапазона; 16-16383]. Кроме того, этот атрибут может включать в себя общественный адрес IPv4 NAT устройства NAT (например, маршрутизатора 103), тип протокола NAT устройства NAT (например, UDP) и исходный порт NAT устройства NAT (например, исходный порт UDP маршрутизатора 103, ассоциированного с базовой станцией 101).

Когда одноранговое устройство (например, шлюз 141 безопасности) посылает обновление общественного адреса доступности, используя основанную на IETF реализацию, одноранговое устройство может послать информационный пакет IKE, следуя существующим процедурам протокола IKE, и информационный пакет IKE может включать в себя тип CP, установленный в "CONFIG-SET", вместе с атрибутом "AT-External-NAT-INFO" CP IETF. Содержимое атрибута может включать в себя обновленный адрес общественной доступности, включающий в себя новый IP адрес (например, IPv4) и/или исходный порт NAT UDP устройства NAT (например, маршрутизатора 103).

Когда одноранговое устройство (например, базовая станция 101) запрашивает свой адрес общественной доступности, используя специфичную для продавца реализацию, новая SDO или организация развития стандартов может быть обеспечена (например, для 3GPP, 3GPP2 и т.д.) со специфичным атрибутом полезных данных конфигурации (CP), например, называющимся AT-External-NAT-INFO. Этот атрибут может использовать значение типа из значений, которые зарезервированы для частного использования, но являются уникальными в пределах специфичной SDO [диапазон частного использования: 1634-32767], и атрибут может включать в себя общественный адрес IPv4 NAT устройства NAT (например, маршрутизатора 103), тип протокола NAT устройства NAT (например, UDP) и исходный порт NAT устройства NAT (например, исходный порт UDP маршрутизатора 103, ассоциированного с базовой станцией 101). Чтобы обеспечить, чтобы одноранговое устройство (например, шлюз 141 безопасности и базовая станция 101) понимало, что новый атрибут определен в пределах специфичной области SDO, идентификация (ID) продавца полезных данных IKE должна быть включена со значением, установленным равным специфичному ID SDO, например, 3GPP, 3GPP2 и т.д.

Когда одноранговое устройство (например, шлюз 141 безопасности) посылает обновление адреса общественной доступности, используя специфичное для продавца решение, одноранговое устройство может послать информационный пакет IKE, как рассмотрено выше, используя специфичные для продавца правила, таким образом, чтобы было использовано значение типа из значений, зарезервированных для частного использования, но уникальных в пределах специфичного SDO [диапазон частного использования; 1634-327673], и таким образом, чтобы идентификация (ID) продавца полезных данных IKE была включена со значением, установленным в специфичную ID SDO, например, 3GPP, 3GPP2 и т.д. В дополнение, поскольку использование типа "CFG_SET" CP в настоящее время не определено в стандартах IETF, тип CP, который является специфичным для продавца, может быть использован для достижения одних и тех же функциональных возможностей. Кроме того, одноранговые устройства IKE должны включать полезные данные ID продавца в информационный обмен IKE со специфичной для продавца ID, включенной в поле VID (ID продавца).

В соответствии с некоторыми вариантами осуществления, адрес общественной доступности NAT может быть запрошен, используя полезные данные конфигурации (CP) IKE во время обмена IKE-AUTH. Одноранговое устройство IKE (например, базовая станция 101) может запрашивать свой адрес общественной доступности от другого однорангового устройства IKE (например, шлюза 141 безопасности), используя новый атрибут полезных данных конфигурации IKE, как рассмотрено более подробно ниже.

После того, как одноранговый узел клиента/хоста блока инициации IKEv2 (например, базовая станция 101) обнаруживает, что он находится позади устройства NAT (например, маршрутизатора 103) после обмена IKE-SA-INIT с полезными данными уведомления о AT_DETECTlON_SOURCE_IP и AT_DETECTION_DESTINATION_IP, одноранговый узел блока инициации lKEv2 (например, базовая станция 101) может использовать следующую процедуру для обнаружения своего адреса общественной доступности NAT. Сначала одноранговый узел блока инициации IKEv2 (например, базовая станция 101) будет включать в себя атрибут AT-External-NAT-Info в дополнение к другим атрибутам конфигурации (например, Внутренний-lP4-Адрес) с типом CP, установленным в "Запросить конфигурации" внутри запроса IKE-AUTH. Затем, одноранговый узел блока инициации lKEv2 (например, базовая станция 101) установит значения полей AT-External-NAT-Info во все нули, чтобы указывать запрос своего адреса общественной доступности NAT. После того как одноранговый узел блока ответа IKEv2 (например, шлюз 141 безопасности) проверит достоверность запроса IKE-AUTH, одноранговый узел блока ответа IKEv2 (например, шлюз 141 безопасности) отвечает в ответе IKE-AUTH посредством включения CP с типом "Ответ конфигурации" и включения AT-External-NAT-Info в дополнение к другим атрибутам CP и/или функциональным возможностям IKEv2. Одноранговый узел блока ответа IKEv2 (шлюз 141 безопасности) устанавливает значения AT-External-NAT-Info в следующие значения: тип протокола NAT=тип протокола пакета запроса IKE-SA-INIT NATed (UDP); исходный порт UDP NAT=исходный порт пакета запроса IKE-SA-INIT; и адрес IPv4 NAT=исходный адрес пакета запроса IPv4 IKE-SA-INIT, принятый от блока инициации IKEv2. После того, как одноранговый узел блока инициации IKEv2 (например, базовая станция 101) принимает и проверяет достоверность ответа IKE-AUTH, он извлекает адрес IPv4 NAT и исходный порт из AT-External-NAT-Info и передает эти значения на другой сетевой элемент (например, объект 151 управления мобильностью и/или сервер 145 PCRF), используя другое средство между хостом и другим сетевым элементом.

В соответствии с некоторыми вариантами осуществления, адрес общественной доступности NAT может быть запрошен, используя CP IKE во время информационного обмена IKE. Этот вариант осуществления аналогичен вариантам осуществления, рассмотренным выше, использующим CP IKE во время обмена IKE-AUTH, кроме того, что: одноранговые узлы IKE (например, базовая станция 101 и шлюз 141 безопасности) используют CP IKE (CFG_REQUEST/CFG_REPLY) и атрибут AT-External-NAT-Info CP во время информационного обмена IKE; и любой одноранговый узел IKE (например, базовая станция 101 или шлюз 141 безопасности) могут инициировать этот информационный обмен IKE для запроса общественной доступности. Посредством обмена IKE-ATH, рассмотренного выше, инициирующий одноранговый узел IKE (например, базовая станция 101) может только использовать обмен IKE-AUTH после обнаружения, что он находится позади устройства NAT (например, маршрутизатора 103) после обмена IKE-SA-INIT, как описано в протоколе IKEv2.

В соответствии с некоторыми вариантами осуществления, адрес общественной доступности NAT может быть обновлен, используя полезные данные конфигурации (CP) IKE с типом "CFG_SET". В последующем рассмотрении обновляющий одноранговый узел IKE (например, шлюз 141 безопасности), который обеспечивает обновление, может инициировать обновление адреса общественной доступности NAT, и обновленный одноранговый узел IKE (например, базовая станция 301) может быть устройством, для которого обновляется адрес общественной доступности NAT. После того, как одноранговые узлы IKEv2 (например, шлюз 141 безопасности и базовая станция 101) выполнили процедуру запроса адреса общественной доступности NAT, как описано выше, обновляющий одноранговый узел IKE (например, шлюз 141 безопасности) может обнаружить изменение адреса общественной доступности NAT для обновленного однорангового узла IKE (например, базовой станции 101). Например, обновляющее одноранговое устройство (например, шлюз 141 безопасности) может обнаружить, что адрес IPv4 общественной безопасности NAT и/или номер исходного порта UDP NAT для обновленного однорангового устройства (например, базовой станции 101) изменились. Обновляющий одноранговый узел IKE (например, шлюз 141 безопасности) может возобновить обновление, как рассмотрено ниже.

Обновляющий одноранговый узел IKEv2 (например, шлюз 141 безопасности) может послать первоначальный информационный пакет IKE с типом полезных данных конфигурации IKE, установленной в "CFG_SET" и включая атрибут AT-External-NAT-Info CP с новым адресом общественной доступности NAT для обновленного однорангового узла IKE (например, базовой станции 101). После того, как обновленный одноранговый узел IKEv2 (например, базовая станция 101) принимает и проверяет достоверность первоначального информационного пакета IKE, обновленный одноранговый узел IKE (например, базовая станция 101) отвечает посредством посылки информационного пакета IKE ответа. Информационный пакет IKE ответа может выполнить текущие процедуры lKEv2, и информационный пакет IKE ответа может включать в себя CP с типом, установленным в "CFG_ACK", и атрибут "AT-External-NAT-Info" CP со значениями адреса общественной доступности, которые совпадают с принятыми в первоначальном информационном пакете IKE, чтобы указать принятие нового адреса обновленной общественной доступности NAT. В альтернативе информационный пакет IKE ответа может включать в себя тип "CFG-ACK" CP и атрибут "AT-External-NAT-Info" CP со всеми полями, установленными в нуль, чтобы указать, что обновленный одноранговый узел (например, базовая станция 101) не принимает новый адрес общественной доступности NAT информационного обмена IKE. Обновленный одноранговый узел IKE (например, базовая станция 101) может затем инициировать процедуру запроса общественной доступности, как рассмотрено выше. Если обновленный одноранговый узел IKE (например, базовая станция 101) принимает обновленный адрес общественной доступности NAT, обновленный одноранговый узел IKE может обновить любые сетевые элементы, которые отслеживают его общественную доступность NAT с новым адресом общественной доступности NAT.

Формат атрибута CP AT-External-NAT-Info иллюстрирован на Фиг. 6 посредством примера, соответствующего некоторым вариантам осуществления. Как показано, первый ряд может включать в себя зарезервированный бит R, 7 битов для идентификации атрибута (Атрибут AT-EXT-NAT-Info) и 8 битов, идентифицирующих длину атрибута. Второй ряд может включать в себя 8 битовых полей для идентификации типа протокола (например, UDP) и еще 8 битовых полей для идентификации номера исходного порта. Третий ряд может включать в себя 16 битовых полей для идентификации адреса IPv4 устройства NAT (например, маршрутизатора 103).

Дополнительные варианты осуществления, которые разрешают одноранговому устройству IKEv2 (например, базовой станции 101) обнаружить свой адрес общественной доступности (например, общественный адрес IPv4 маршрутизатора/устройства NAT 103 и номер исходного порта UDP маршрутизатора/устройства NAT 103, ассоциированного с базовой станцией 101), рассмотрены ниже.

В соответствии с первыми примерами вариантов осуществления, одноранговое устройство блока инициации IKEv2 (например, базовая станция 101) может принимать атрибут полезных данных конфигурации IETF со значением типа из диапазона, зарезервированного для lANA [16-16383]. В этом варианте осуществления одноранговое устройство IKEv2 (например, базовая станция 101) находится позади устройства NAT (например, маршрутизатора 103) и подсоединено к другому одноранговому узлу IKEv2 (например, шлюзу 141 безопасности, который не находится позади устройства NAT и с общественным IP-адресом) по туннелю IPsec IKEv2. Одноранговое устройство блока инициации IKEv2 (например, базовая станция 101) может использовать атрибут AT-External-NAT-Info CP со значением типа, выбранным из одного, зарезервированного для IAN A [16-16383]. В этом случае одноранговый узел блока инициации lKEv2 (например, базовая станция 101) может быть в состоянии сообщить и использовать эти функциональные возможности с любым другим одноранговым узлом IKEv2 (например, шлюзом 141 безопасности), который совместим со стандартом IETF IKE. После того, как одноранговый узел блока инициации IKEv2 (например, базовая станция 101) обнаруживает, что он находится позади устройства NAT (например, маршрутизатора 103), используя механизм обнаружения NAT lKEv2, одноранговый узел блока инициации IKEv2 (например, базовая станция 101) может включать атрибут CP AT-External-NAT-Info в тип "CFG_REQUEST" CP с полем протокола, полем порта и полем IP-адреса NAT, установленными в нули. Когда одноранговый узел блока инициации IKEv2 (например, базовая станция 101) принимает ответ IKE-AUTH от однорангового узла блока ответа IKEv2 (например, шлюза 141 безопасности) с типом "CFG-REPLY" CP, одноранговый узел блока инициации IKEv2 (базовая станция 101) может проверить достоверность ответа IKE-AUTH и проверить, включает ли CP в себя AT-External-NAT-Info. Затем одноранговый узел блока инициации IKEv2 (например, базовая станция 101) может извлечь и сохранить адрес общественной доступности NAT. Одноранговый узел блока инициации IKEv2 (например, базовая станция 101) может использовать один и тот же адрес общественной доступности NAT для IKEv2, протокол ESP (безопасного закрытия полезных данных) и/или трафик протокола АХ (заголовка аутентификации), если возможно. Одноранговый узел блока инициации IKEv2 (например, базовая станция 101) может передавать свой адрес общественной доступности NAT на другой сетевой элемент или элементы. Например, базовая станция 101 в помещении абонента (например, домашний eNodeB) может передавать свой адрес общественной доступности на объект 151 управления мобильности (MME), чтобы быть переданной на сервер 145 PCRF и/или сервер 133 BPCF.

В соответствии со вторыми примерами вариантов осуществления одноранговый узел блока инициации IKEv2 (например, базовая станция 101) может получать свой адрес общественной доступности NAT, используя специфичный для продавца атрибут полезных данных конфигурации (CP) со значением типа из частного диапазона [16384-32767], Различия в этих вторых примерах вариантов осуществления относительно первых примеров вариантов осуществления описаны следующим образом. Тип AT-External-NAT-Info используется из диапазона, который зарезервирован для частного использования [16384-32767], Кроме того, зарезервированный тип (например, [16384-32767]) может быть специфичным для продавца (организация развития стандартов), который выполняет резервирование, и он должен быть уникальным в рамках этой организации; например, 3GPP, 3GPP2 и т.д. В дополнение, когда одноранговый узел блока инициации IKEv2 (например, базовая станция 101) использует атрибут AT-External-NAT-Info частного использования, одноранговый узел блока инициации IKEv2 должен включать в себя полезные данные ID продавца IKEv2 со значением полезных данных, установленным в зарезервированное значение для SDO, которая выполнила резервирование типа AT-External-NAT-Info; (например, 3GPP, 3GPP2 и т.д.). ID продавца IKEv2 используется для указания блоку ответа IKEv2, что это значение типа атрибута CP принадлежит SDO и что ее ID включена в полезные данные ID продавца. Если одноранговый узел блока ответа IKEv2 (например, шлюз 141 безопасности) поддерживает определение AT-External-NAT-Info и логики согласно спецификации организации, чья ID передается внутри полезных данных ID продавца, одноранговый узел блока ответа lKEv2 может обработать IKE-AUTH и CP для каждой стандартизации SDO и вариантов осуществления, рассмотренных в настоящем описании, и может передать обратно адрес общественной доступности NAT в AT-External-NAT-Info. В этом случае одноранговый узел блока ответа IKEv2 (например, шлюз 141 безопасности) может включать в себя ID продавца IKE с той же ID, как ID, принятая в запросе IKE-AUTH.

В соответствии с третьими примерами вариантов осуществления, одноранговый узел блока инициации IKEv2 (например, базовая станция 101) может получить свой адрес общественной доступности NAT, используя полезные данные уведомления о IKE-AUTH со значением типа из диапазона, зарезервированного для IANA [16396-40959]. Различия в этих третьих примерах вариантов осуществления относительно первых примеров вариантов осуществления описаны следующим образом. Новые полезные данные уведомления о IKE IETF [AT-NAT-Reachability-Info] могут быть использованы одноранговым узлом блока ответа IKEv2 (например, шлюзом 141 безопасности), чтобы передать адрес общественной доступности NAT, и этот тип полезных данных уведомления может быть выбран из таковых, зарезервированных для IANA [16396-40959]. Эти полезные данные уведомления должны быть включены в ответ IKE-AUTH с собственными значениями, как рассмотрено выше относительно первых примеров вариантов осуществления. Эти полезные данные уведомления могут послать одноранговый узел блока ответа IKEv2 (например, шлюз 141 безопасности), не принимая одни и те же полезные данные уведомления от однорангового узла блока инициации IKEv2 (например, базовой станции 101) со всеми значениями полей в полезных данных уведомления, установленными в нули в запросе IKE-AUTH.

В соответствии с четвертыми примерами вариантов осуществления, одноранговый узел блока инициации IKEv2 (например, базовая станция 101) может получать свой адрес общественной доступности NAT, используя специфичные для продавца полезные данные уведомления со значением типа, выбранным из диапазона, зарезервированного для IANA [40960-65535]. Различия в этих четвертых примерах вариантов осуществления относительно третьих примеров вариантов осуществления описаны следующим образом. Новые специфичные для продавца полезные данные уведомления о IKE могут быть использованы одноранговым узлом блока ответа IKEv2 (например, шлюзом 141 безопасности), чтобы передать адрес общественной доступности NAT, и этот тип полезных данных уведомления может быть выбран из таковых, зарезервированных для IANA [40960-65535]. В дополнение, специфичная для продавца зарезервированная ID должна быть включена в полезные данные ID продавца.

В соответствии с пятыми примерами вариантов осуществления, одноранговый узел IKEv2 (например, шлюз 141 безопасности) может обновить свой соответствующий одноранговый узел IKEv2 (например, базовую станцию 101), используя запрос информационного пакета IKE с типом "CFG_SET" CP и совместимым с IETF атрибутом AT-External-NAT-Info CP со значением типа атрибута, выбранным из диапазона, зарезервированного для IANA [16-16383]. В пятых примерах вариантов осуществления, одноранговый узел IKEv2 обновления (например, шлюз 141 безопасности) инициирует процедуру обновления общественной доступности NAT IKEv2, а также обеспечивает обновленный адрес общественной доступности для обновленного однорангового узла IKEv2 (например, базовой станции 101). После выполнения процедуры запроса общественной доступности одноранговый узел IKE обновления (например, шлюз 141 безопасности) может обнаружить, что был изменен адрес общественной доступности NAT (например, общественный адрес IPv4 NAT или номер исходного порта UDP NAT, или и то, и другое) для его однорангового узла IKE (например, базовой станции 101). Одноранговый узел IKEv2 обновления (например, шлюз 141 безопасности) посылает информационный пакет IKE (запрос), включающий в себя тип "CFG_SET" CP и совместимый с IETF атрибут AT-External-NAT-Info CP (со значением типа атрибута из диапазона, зарезервированного для IANA [16-16383]) со всеми значениями всех полей, установленных в новый адрес общественной доступности NAT его однорангового узла IKE (например, базовой станции 101), который был обнаружен.

После того, как обновленный одноранговый узел IKEv2 (например, базовая станция 101) принимает и проверяет достоверность информационного пакета IKE (запроса), он извлекает обновленный адрес общественной доступности NAT из атрибута "AT-EXTERNAL-NAT-INFO" CP, который выполняет следующее. Обновленный одноранговый узел IKEv2 (например, базовая станция 101) может следовать текущей процедуре IKEv2 для посылки информационного пакета IKE (ответа). Ответ может включать в себя CP с типом, установленным в "CFG_ACK", и атрибут "AT-External-NAT-Info" CP со значениями адреса общественной доступности NAT, установленными так, как в информационном пакете IKE (запросе), для указания приема новой обновленной информации об общественной доступности NAT. В альтернативе, ответ может включать в себя тип "CFG_AC" CP. Кроме того, ответ может включать в себя атрибут "AT-External-NAT-Info" CP со всеми полями, установленными в нуль, или ответ может не включать "AT-External-NAT-Info" атрибута CP в CP, или ответ может опустить CP все вместе, чтобы указать, что новый адрес общественной доступности NAT не принимается согласно этому информационному обмену IKE. Обновленный одноранговый узел IKE (например, базовая станция 101) может затем инициировать процедуру запроса общественной доступности согласно первым примерам вариантов осуществления, если обновленный одноранговый узел IKE (например, базовая станция 101) принимает новый обновленный адрес общественной доступности NAT, обновленный одноранговый узел IKE (например, базовая станция 101) может обновить любые сетевые элементы, которые отслеживают его общественную доступность NAT с новым адресом общественной доступности NAT.

В соответствии с шестыми примерами вариантов осуществления, обновляющий одноранговый узел IKEv2 (например, шлюз 141 безопасности) может обновить соответствующий обновленный одноранговый узел IKEv2 (например, базовую станцию 101), используя запрос информационного пакета IKE с типом CFG_SET CP и специфичным для продавца атрибутом AT-EXTERNAL-NAT-Info CP, например, используя значение типа из частного диапазона [16384-32767]. Различия в этих шестых примерах вариантов осуществления относительно пятых примеров вариантов осуществления описаны следующим образом. Тип AT-External-NAT-Info будет выбран из диапазона, который зарезервирован для частного использования [16384-3.2767], и этот зарезервированный тип будет специфичным для организации развития стандартов, которая выполняет резервирование, и должен быть уникальным с областью этой организации (например, 3GPP, 3GPP2 и т.д.). При использовании специфичного для продавца атрибута AT-External-NAT-Info обновляющий одноранговый узел IKEv2 (например, шлюз 141 безопасности) включает в себя полезные данные ID продавца lKEv2 со значением полезных данных, установленным в зарезервированное значение для SDO, которая выполнила резервирование AT-External-NAT-Info (например, 3GPP, 3GPP2 и т.д.). ID продавца IKEv2 используется для указания одноранговому узлу IKEv2, что это значение типа CP может интерпретироваться согласно спецификациям SDO (чья ID включена в полезные данные ID продавца). Если одноранговый узел IKEv2 поддерживает определение AT-External-NAT-Info и логику согласно спецификации этого продавца/организации, чья ID обеспечена в полезных данных ID продавца, обновленный одноранговый узел IKEv2 (базовая станция 101) обрабатывает информационный пакет IKE (запрос) и CP для каждой стандартизации SDO и вариантов осуществления, рассмотренных в настоящем описании, и отвечает информационным пакетом (ответом,) включающим в себя тип CP, установленный в "CFG ACK" и AT-External-NAT-Info. В этом случае обновленный одноранговый узел IKEv2 (например, базовая станция 101) должен включать в себя ID продавца IKE с той же ID, как ID, принятая в информационном пакете (запросе).

В соответствии с седьмыми примерами вариантов осуществления, инициирующий одноранговый узел IKEv2 (например, базовая станция 101) может запросить обновление от однорангового узла IKEv2 ответа (например, шлюза 141 безопасности), используя запрос информационного пакета IKE с типом CFG_SET CP и специфичным для продавца атрибутом CP AT-External-NAT-Info, например, используя значение типа из частного диапазона [16384-32767]. Инициирующий одноранговый узел IKEv2 (например, базовая станция 101) может передавать запрос своего адреса общественной доступности, используя информационный пакет IKE (запрос) с типом CFG _REQUEST CP и совместимым с IETF атрибутом CP AT-External-NAT-Info (например, со значением типа из диапазона, зарезервированного для IANA [16-16383]). После того, как инициирующий одноранговый узел IKE (например, базовая станция 101) обнаруживает, что он находится позади NAT, использующего текущие процедуры обнаружения NAT IKEv2 в соответствии со стандартами IETF IKE, инициирующий одноранговый узел IKEv2 (например, базовая станция 101), может инициировать информационный обмен IKE посредством посылки информационного пакета IKEv2 (запроса) с типом "CFG_REQUEST" CP и включая совместимый с IETF атрибут CP AT-External-NAT-Info (значение типа из диапазона, зарезервированного для меня IANA [1-1 383]) с полем протокола типа, полем порта и полем IP-адреса NAT, установленных в нули. Все нулевые значения используются для указания другому (отвечающему) одноранговому узлу IKE (например, шлюзу 141 безопасности), что этот запрос предназначен адресу общественной доступности NAT.

Отвечающий одноранговый узел IKEv2 (например, шлюз 141 безопасности) принимает и проверяет достоверность информационного пакета IKE (запроса). После проверки достоверности, что поля адреса общественной доступности, включенные в атрибут "AT-External-NAT-Info" CP равны нулю, отвечающий одноранговый узел IKE (например, шлюз 141 безопасности) следует текущим процедурам IKEv2 для посылки информационного пакета IKE (ответа), и он включает в информационный пакет IKE (ответ) CP с типом, установленным в "CFG_REPLY", и атрибутом "AT-External-NAT-Info" CP со значениями адреса общественной доступности, назначенными на инициирующий одноранговый узел IKE (например, базовую станцию 101), согласно внешнему заголовку пакетов IKE и как рассмотрено в настоящем описании.

Когда инициирующий одноранговый узел IKEv2 (например, базовая станция 101) принимает информационный пакет IKE (ответ) от отвечающего однорангового узла IKE (например, шлюза 141 безопасности) с типом "CFG-REPLY" CP, он проверяет информационный пакет IKE (ответ) и проверяет, включает ли CP в себя AT-External-NAT-Info. Затем инициирующий одноранговый узел IKEv2 (например, базовая станция 101) извлекает и сохраняет адрес общественной доступности NAT. Инициирующий одноранговый узел IKEv2 (например, базовая станция 101) может затем использовать один и тот же адрес общественной доступности NAT для IKEv2, ESP и/или трафика АХ до той степени, которая применима. Инициирующий одноранговый узел IKEv2 (например, базовая станция 101) может передать свой адрес общественной доступности NAT на любые другие сетевые элементы, которые могут отслеживать его доступность для инициированного управления/связи.

В соответствии с восьмыми примерами вариантов осуществления, инициирующий одноранговый узел IKEv2 (например, базовая станция 101) может запросить обновление от однорангового узла IKEv2 (например, шлюза 141 безопасности), используя запрос информационного пакета IKE с типом CFG_REQUEST CP и специфичным для продавца атрибутом CP AT-External-NAT-Info (например, значением типа из частного диапазона [16384-32767]). Различия в этих восьмых примерах вариантов осуществления относительно седьмых примеров вариантов осуществления описаны следующим образом. Тип AT-External-NAT-Info используется из диапазона, который зарезервирован для частного использования [16384-32767]. Зарезервированный тип может быть специфичным для продавца (организация развития стандартов), который выполняет резервирование, и он должен быть уникальным в рамках этой организации (например, 3GPP, 3GPP2 и т.д.). Когда инициирующий одноранговый узел IKEv2 (например, базовая станция 101) использует атрибут AT-External-NAT-Info частного использования, инициирующий одноранговый узел IKEv2 может включать в себя полезные данные ID продавца IKEv2 со значением полезных данных, установленным в зарезервированное значение для SDO, которая выполнила резервирование типа AT-External-NAT-Info (например, 3GPP, 3GPP2 и т.д.). ID Продавца IKEv2 используется для указания отвечающему одноранговому узлу IKEv2 (например, шлюзу 141 безопасности), что это значение типа атрибута CP принадлежит SDO, чья ID включена в полезные данные ID продавца. Если отвечающий одноранговый узел IKEv2 (например, шлюз 141 безопасности) поддерживает определение AT-External-NAT-Info и логику согласно спецификации организации, чья ID передается в полезных данных продавца, отвечающий одноранговый узел IKEv2 может обработать информационный пакет IKE (запрос) и CP для каждой стандартизации SDO и вариантов осуществления, рассмотренных в настоящем описании, и может передать обратно адрес общественной доступности NAT в AT-External-NAT-Info. В этом случае отвечающий одноранговый узел IKEv2 включает в себя ID Продавца IKE с одной и той же ID, как ID, принятая в информационном пакете IKE (запрос).