Область техники

Изобретение относится к антивирусным технологиям, а более конкретно к способам предотвращения работы программ, которые содержат нежелательный для пользователей функционал.

Уровень техники

На текущий момент многие пользователи уже столкнулись с последствиями работы вредоносных программ, которые выражаются в блокировке компьютера, краже персональных данных, рассылке спама и других незаконных действиях. В то же время антивирусная индустрия не стояла на месте и разрабатывала технологии, которые позволяют эффективно бороться даже с неизвестными вредоносными программами, например эмуляция, поведенческий анализ и контроль программ (англ. application control). Подобные технологии позволяют во много раз снизить риск заражения компьютеров пользователей или причиняемый им ущерб.

Вместе с развитием вредоносных программ в последнее время получили популярность и приложения, которые не осуществляют вредоносных действий напрямую, но зачастую могут досаждать пользователю или вынуждать делать его необязательные действия, например, оплачивать лицензию программ, функционал которых бесполезен. Такие приложения часто называют unwanted programs, pestware или junkware. Далее будем называть их нежелательными программами (программным обеспечением, ПО).

Приведем примеры их действий (также будем называть эти действия нежелательными):

Несанкционированные изменения стартовой страницы браузера, службы поиска, установка всевозможных браузерных дополнений (плагинов), зачастую приводящих к нестабильной работе браузера. Это наиболее популярные нежелательные действия.

Несанкционированные изменения стартовой страницы браузера, службы поиска, установка всевозможных браузерных дополнений (плагинов), зачастую приводящих к нестабильной работе браузера. Это наиболее популярные нежелательные действия.

Такой класс приложений часто называется FakeAV - т.е. поддельный антивирус. С одной стороны, он не причиняет никакого вреда пользователю и его данным, но с другой -настоятельно предлагает купить лицензию за бесполезный функционал (который работает, но фактически не несет никакой пользы).

Такой класс приложений часто называется FakeAV - т.е. поддельный антивирус. С одной стороны, он не причиняет никакого вреда пользователю и его данным, но с другой -настоятельно предлагает купить лицензию за бесполезный функционал (который работает, но фактически не несет никакой пользы).

Программы-оптимизаторы. Помимо действительно полезных утилит, которые оптимизируют работу операционной системы (удаляют временные файлы, неиспользуемые ветки реестра и т.д.) существует много платных программ-оптимизаторов, которые не осуществляют никаких полезных действий, а лишь содержат интерфейс, который информирует пользователя о выполненных "полезных" действиях.

Программы-оптимизаторы. Помимо действительно полезных утилит, которые оптимизируют работу операционной системы (удаляют временные файлы, неиспользуемые ветки реестра и т.д.) существует много платных программ-оптимизаторов, которые не осуществляют никаких полезных действий, а лишь содержат интерфейс, который информирует пользователя о выполненных "полезных" действиях.

Также часто в список нежелательного ПО попадают программы-шпионы (англ. spyware), которые без ведома пользователя могут осуществлять сбор данных о нем и его компьютере. Возможны ситуации, когда пользователь добровольно устанавливает подобное ПО-чаще всего по невнимательности.

Также часто в список нежелательного ПО попадают программы-шпионы (англ. spyware), которые без ведома пользователя могут осуществлять сбор данных о нем и его компьютере. Возможны ситуации, когда пользователь добровольно устанавливает подобное ПО-чаще всего по невнимательности.

Подобные программы не выполняют никаких преступных действий, за которые в большинстве стран предусмотрено наказание вплоть до уголовного (например, распространение вредоносных программ или рассылка спама), а также они имеют все признаки легитимных программ - графический интерфейс, лицензионное соглашение. Тем не менее пользователи зачастую недовольны их работой - программы постоянно показывают окна своего интерфейса, не выполняют нужного функционала, что приводит к тому, что пользователи хотят удалить подобные программы и не устанавливать их больше.

В настоящий момент известны методы по обнаружению и удалению подобных программ. В патенте US 7765592 приведен способ обнаружения нежелательных программ по типу их активности, а также на основании внесенных ими изменений в компьютерной системе (например, на основании информации по изменению файлов). Также предоставляется пользовательский интерфейс для выбора нежелательных программ, фильтр для программ из доверенного списка (англ. trusted company list), определение различных видов программ типа Spyware по вносимым изменениям в системе. Компания Microsoft в своих утилитах по удалению нежелательных программ предоставляет своим пользователям возможность выделять нежелательные программы с указанием их признаков "нежелательности": недостатком графического интерфейса пользователя (англ. GUI, Graphical User Interface), недостаточностью информации о работе программы, показом рекламы и т.д.

Однако зачастую такие технологии не лишены определенных недостатков - например, не могут предотвратить установку нежелательных программ или отменить ("откатить") сделанные изменения.

Анализ предшествующего уровня техники позволяет сделать вывод о неэффективности и в некоторых случаях о невозможности применения предшествующих технологий, недостатки которых решаются настоящим изобретением, а именно способом предотвращения работы программ, которые содержат нежелательный для пользователей функционал.

Раскрытие изобретения

Технический результат настоящего изобретения заключается в обеспечении отмены установки приложений, которые выполняют нежелательные действия приложения.

Согласно одному из вариантов реализации, предлагается способ отмены установки приложений, которые содержат нежелательные действия: а) обнаруживают попытку установки приложения; б) запускают установку обнаруженного приложения в защищенной среде, где защищенная среда включает по меньшей мере одно из: эмулятор; песочница; установка с отслеживанием всех изменений в операционной системе; в) определяют нежелательные действия во время установки приложения в защищенной среде, при этом нежелательные действия приложения включают по меньшей мере одно из: изменение стартовой страницы браузера; изменение браузера по умолчанию; изменение параметров прокси-сервера; добавление новой панели инструментов в браузере; создание ключа автозапуска в реестре; добавление иконок на рабочий стол; попытка доступа к файлам из личных папок пользователя; наличие большого количества всплывающих окон в интерфейсе приложения; наличие в коде приложения ссылок на недоверенные сайты, где от пользователя требуют оплатить ключ для дальнейшей работы приложения или предоставить личную информацию; г) отменяют установку приложения, если определено по меньшей мере одно нежелательное действие.

Согласно еще одному варианту реализации нежелательное действие совершается без ведома пользователя.

Согласно другому варианту реализации нежелательное действие имеет вес нежелательности, выраженный в виде числа.

Согласно иному варианту реализации вес нежелательности увеличивается, если нежелательное действие совершается без ведома пользователя.

Согласно еще одному варианту отменяют установку приложения, если вес нежелательности превышает заданное пороговое значение.

Согласно еще одному варианту реализации заданное пороговое значение равно 100.

Согласно другому варианту реализации веса нежелательности нежелательных действий суммируются.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

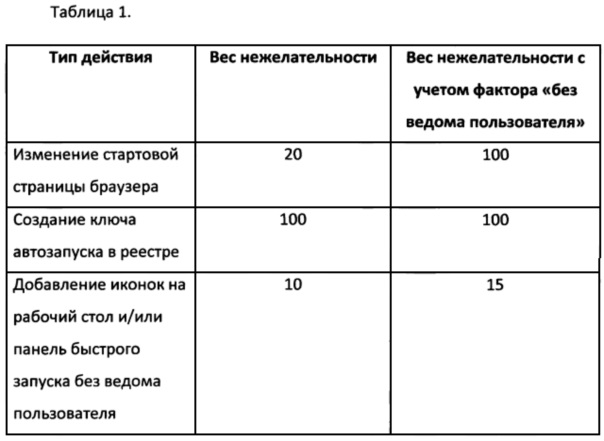

Фиг. 1 представляет способ работы настоящего изобретения в рамках компьютерной системы пользователя.

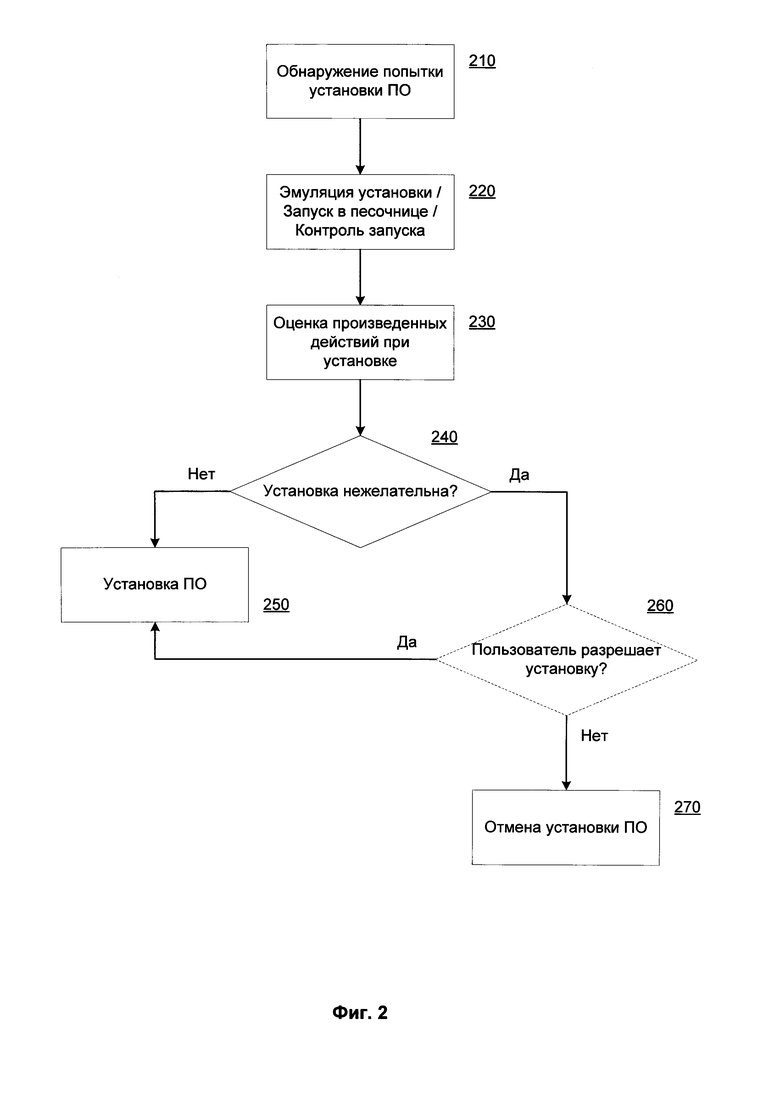

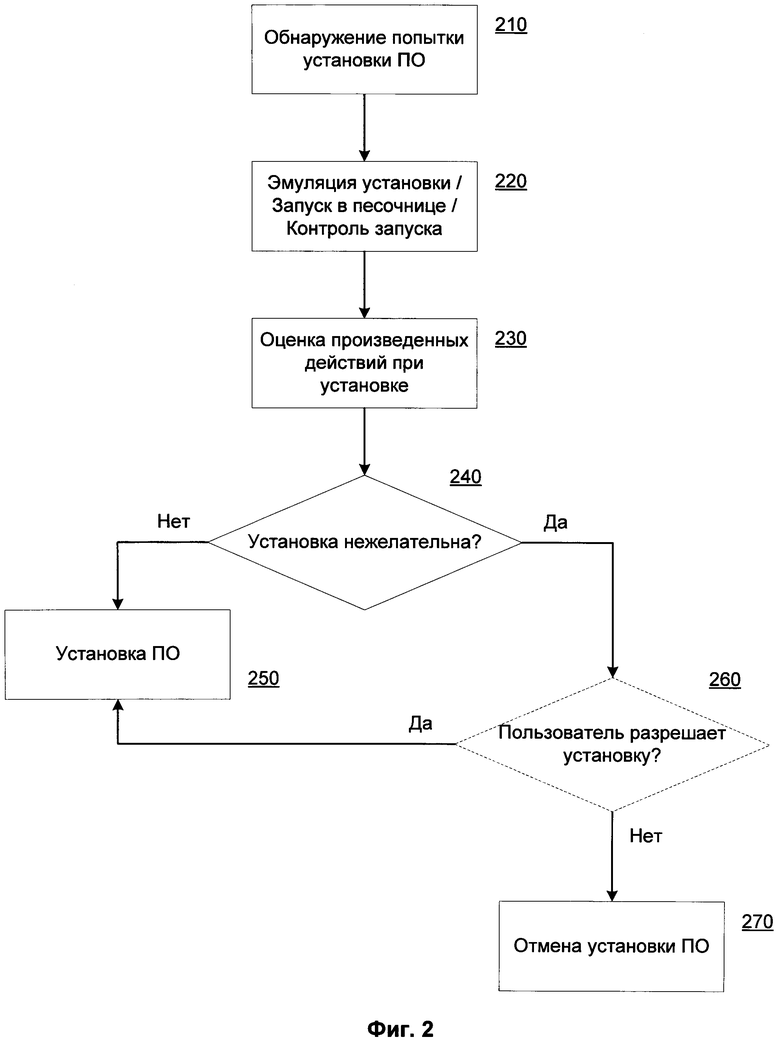

Фиг. 2 отображает способ работы настоящего изобретения при попытке установки нежелательного программного обеспечения.

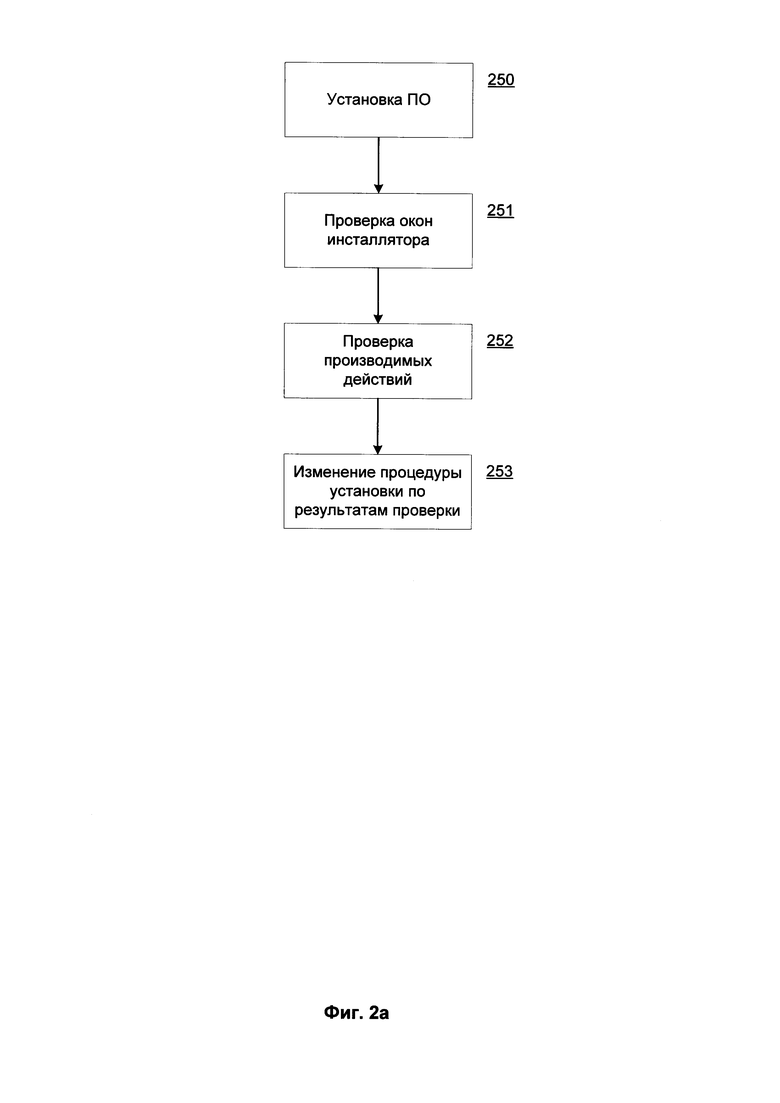

Фиг. 2а отображает подход к установке ПО с отменой нежелательных действий.

Фиг. 2б приводит пример окна инсталлятора потенциально нежелательного ПО.

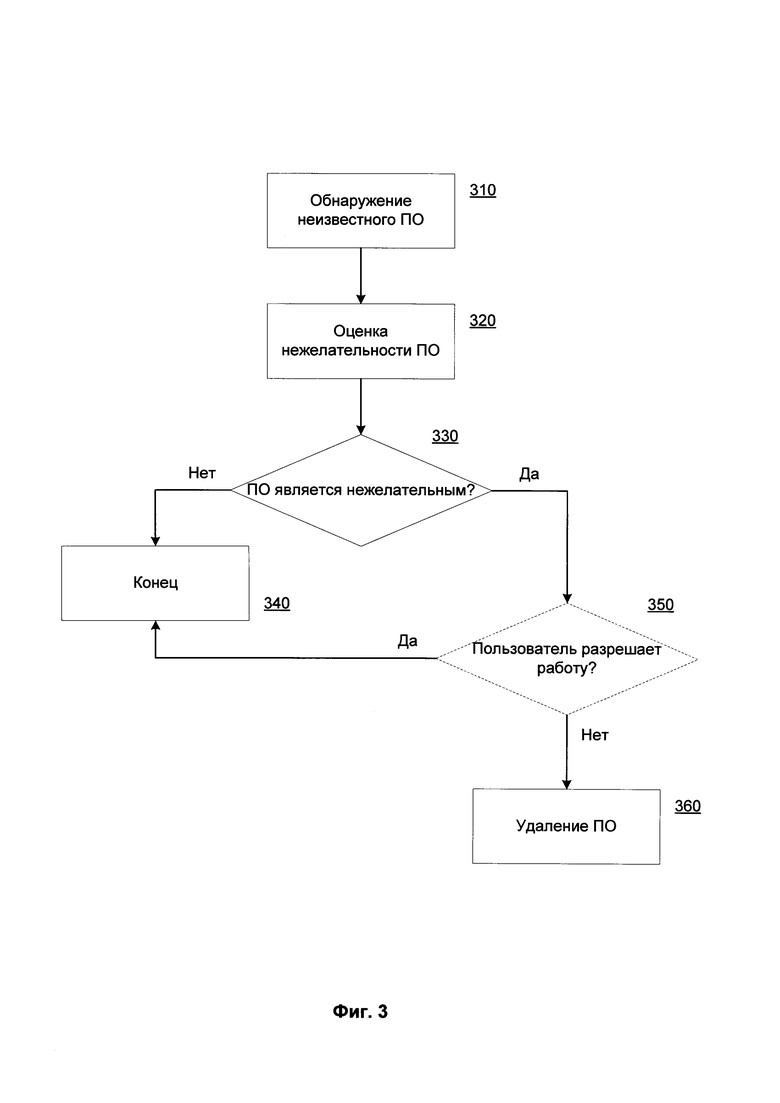

Фиг. 3 отображает способ работы настоящего изобретения уже при установленном нежелательном программном обеспечении.

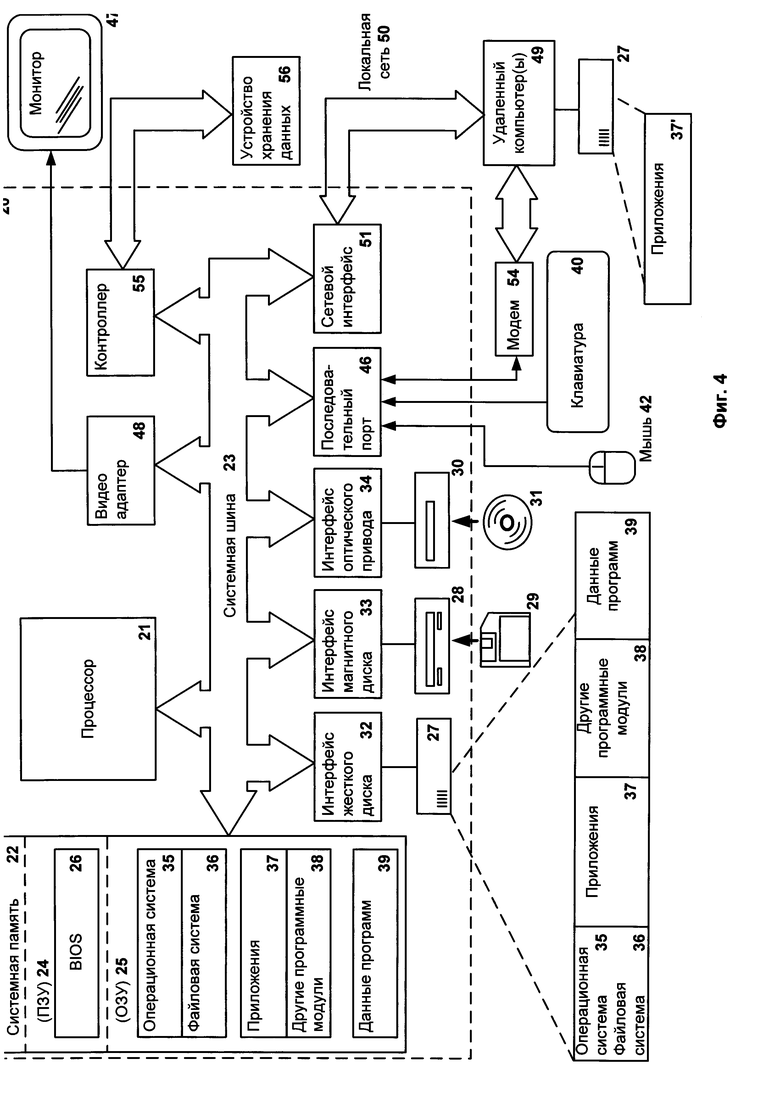

Фиг. 4 представляет пример компьютерной системы общего назначения, на которой может быть реализовано настоящее изобретение.

Описание вариантов осуществления изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, необходимыми для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется в объеме приложенной формулы.

Фиг. 1 представляет способ работы настоящего изобретения в рамках компьютерной системы пользователя. Пользователь 150 использует различное ПО 110 (например, браузеры Chrome или Internet Explorer, текстовые редакторы Notepad или Word и другие), установленное в компьютерной системе 100. Также помимо ПО 110 в системе 100 есть компоненты операционной системы (ОС) 120, которые отвечают за взаимодействие программ и пользователя с различным аппаратным обеспечением (например, служба печати, сетевые службы и т.д.).

Также в системе 100 может присутствовать нежелательное ПО 130, которое может модифицировать стороннее ПО 110 и его настройки (например, в виде плагина для браузера изменив стартовую страницу), внести изменения в компоненты ОС 120 (например, путем установки драйвер-фильтра для осуществления сбора информации) или же периодически отображать пользователю 150 различную информацию (например, в случае программ FakeAV). Для удаления нежелательного ПО 130 используется средство обнаружения 140, которое определяет изменения в стороннем ПО 110, компонентах ОС 120 и работе пользователя 150 с графическим интерфейсом операционной системы. В одном из вариантов реализации средство обнаружения 140 является антивирусным программным обеспечением или входит в его состав в виде отдельного компонента.

Фиг. 2 отображает способ работы настоящего изобретения при попытке установки нежелательного программного обеспечения. На этапе 210 происходит обнаружение попытки установки неизвестного ПО. Неизвестным ПО может быть любое ПО, которое имеет один из следующих признаков:

не имеет цифровой подписи производителя ПО;

не имеет цифровой подписи производителя ПО;

не содержится ни в базе разрешенных приложений (англ. whitelist), ни в базе вредоносных программ (англ. malware) по крайней мере одного из производителей антивирусного ПО.

не содержится ни в базе разрешенных приложений (англ. whitelist), ни в базе вредоносных программ (англ. malware) по крайней мере одного из производителей антивирусного ПО.

В одном из вариантов реализации обнаруженной попыткой установки неизвестного ПО является перехват запуска любого исполняемого файла (установщика) с помощью средства обнаружения 140. В еще одном варианте реализации проверяются атрибуты запускаемого файла - имя (например, setup.exe), размер, цифровая подпись, дата появления на диске и другие. В зависимости от подобных атрибутов определяется необходимость проверки данного файла (пример реализации технологии рассмотрен в патенте US 7392544). Перехват запуска исполняемого файла может быть реализован с помощью перехвата загрузки через загрузчик (англ. image loader).

После обнаружения попытки установки неизвестного ПО на этапе 220 происходит запуск в защищенной среде (эмуляция файла также может считаться запуском в защищенной среде, так как все изменения не выходят за рамки эмулятора). Примером защищенной среды может служить песочница (англ. sandbox), которая представляет контролируемый набор ресурсов (таких как виртуальная память, файлы, ветки реестра, сетевые соединения) для исполнения. Еще одним вариантом установки неизвестного ПО является установка с отслеживанием всех изменений в системе 100 с возможностью последующего отката (пример подобной технологии описан в патенте US 8181247). По мере выполнения действий (при эмуляции или выполнении в защищенной среде) кода исполняемого файла на этапе 230 происходит оценка произведенных действий с точки зрения нежелательности.

Как уже было упомянуто, нежелательными действиями в общем являются действия приложения, которые досаждают пользователю или вынуждают делать его необязательные действия. Нежелательные действия производят изменения в стороннем ПО 110, компонентах ОС 120 и затрагивают работу пользователя 150 с графическим интерфейсом операционной системы. Конкретными примерами нежелательных действий могут быть (отметим, что действий может быть гораздо больше):

изменение стартовой страницы браузера;

изменение стартовой страницы браузера;

изменение браузера по умолчанию;

изменение браузера по умолчанию;

изменение параметров сети (в том числе прокси-сервера и технологии LSP, Layered Service Provider);

изменение параметров сети (в том числе прокси-сервера и технологии LSP, Layered Service Provider);

добавление новой панели инструментов (англ. toolbar) в браузере без ведома пользователя;

добавление новой панели инструментов (англ. toolbar) в браузере без ведома пользователя;

создание ключа автозапуска в реестре;

создание ключа автозапуска в реестре;

добавление иконок на рабочий стол и/или панель быстрого запуска (англ. taskbar) без ведома пользователя;

добавление иконок на рабочий стол и/или панель быстрого запуска (англ. taskbar) без ведома пользователя;

попытка доступа к файлам из личных папок пользователя (например, из «C:/Users/<user_name>/My Documents») без ведома пользователя;

попытка доступа к файлам из личных папок пользователя (например, из «C:/Users/<user_name>/My Documents») без ведома пользователя;

наличие большого количества всплывающих окон в интерфейсе приложения (может быть характерно для FakeAV);

наличие большого количества всплывающих окон в интерфейсе приложения (может быть характерно для FakeAV);

наличие в коде URL-ссылок на недоверенные сайты, где от пользователя требуют оплатить ключ для дальнейшей работы приложения или предоставить личную информацию. Если какое-либо действие выполняется без ведома пользователя - это означает, что перед его выполнением не было отображения каких-либо элементов графического интерфейса приложения, где пользователю предлагается сделать выбор (например, добавить иконку приложения на рабочий стол). Таким образом, основные критерии нежелательности действия - это выполнение его без ведома пользователя или же внесение изменений в систему, которые напрямую окажут влияние на работу пользователя с операционной системой и приложениями (например, с браузером).

наличие в коде URL-ссылок на недоверенные сайты, где от пользователя требуют оплатить ключ для дальнейшей работы приложения или предоставить личную информацию. Если какое-либо действие выполняется без ведома пользователя - это означает, что перед его выполнением не было отображения каких-либо элементов графического интерфейса приложения, где пользователю предлагается сделать выбор (например, добавить иконку приложения на рабочий стол). Таким образом, основные критерии нежелательности действия - это выполнение его без ведома пользователя или же внесение изменений в систему, которые напрямую окажут влияние на работу пользователя с операционной системой и приложениями (например, с браузером).

Стоит отметить, что установка неизвестного ПО часто состоит из установки нескольких компонент, в этом случае установка каждого компонента может рассматриваться как установка отдельного ПО и соответственно решение о нежелательности принимается по каждому компоненту отдельно.

Отметим, что в одном из вариантов реализации каждому действию присваивается определенный вес в зависимости от его нежелательности (с помощью средства обнаружения 140).

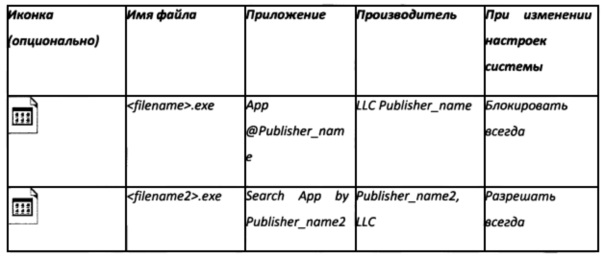

Например, в Таблице 1 приведены примеры весов нежелательности действий.

На примере приведенной таблицы видно, что если пользователь сам согласился с изменением стартовой страницы браузера (например, еще при установке неизвестного ПО), то вес нежелательности такого действий достаточно небольшой - всего 20 единиц, в то время как подобное действие без подтверждения самого пользователя сразу повысит нежелательность до 100 единиц. В данном примере считается, что при достижении нежелательности до 100 единиц, устанавливаемое(?) приложение (исполняемый файл) признается нежелательным (с помощью средства обнаружения 140), и его установка нежелательна (этап 240 на Фиг. 2). При нескольких действиях суммарный вес нежелательности может считаться в виде простой суммы весов нежелательности каждого действия, но более сложные варианты подсчета веса нежелательности учитывают также количество действий одного типа, используют корректировочные коэффициенты (например, для того, чтобы много действий с небольшим весом нежелательности не могли в сумме дать вес равный 100). В еще одном варианте реализации суммарный вес нежелательности равен максимальному весу нежелательности одного из действий.

Таким образом, на этапе 240 проверяется, является ли установка нежелательной с учетом проведенной оценки на этапе 230. Например, одним из критериев проверки может служить обязательное появление одного из действий в процессе эмуляции (выполнении в защищенной среде), такого как "Изменение стартовой страницы браузера". Другой вариант реализации предусматривает сравнение суммарного веса нежелательности с некоторым пороговым значением (например, 100). При выполнении критерия проверки или при превышении суммарного веса нежелательности на этапе 260 у пользователя все равно может быть запрошено разрешение на установку. В одном из вариантов реализации это может быть сделано для того, чтобы снизить риск ложных срабатываний (в данном случае подразумеваются ошибки первого рода, когда ошибочно блокируется легитимное приложение). Примером подобного подхода является одна из частей технологии UAC (англ. User Account Control) в Windows, когда пользователь все равно может установить неизвестное приложение даже при отсутствии цифровой подписи. Если пользователь соглашается на установку или в случае не выполнения условия на этапе 240 - происходит установка ПО на этапе 250. В ином случае установка отменяется на этапе 270. Выбор пользователя по установке ПО (или его отмене) может быть запомнен (с помощью средства обнаружения 140) и в будущем при обнаружении похожего нежелательного ПО этап 260 будет пропускаться автоматически, учитывая заранее сформированный выбор пользователя.

Одним из вариантов отмены установки может быть перевод нежелательного ПО в неактивное состояние - например, отключение плагина в браузере. Это может быть более безопасным способом, т.к. минимизируется риск негативно повлиять на работу стороннего ПО 110 полагающегося на данный компонент, а также дает возможность пользователю поменять свое решение в будущем, т.е. включить плагин в настройках браузера, если он ему действительно нужен.

Отметим, что установка ПО на этапе 250 может быть выполнена с учетом отмены ряда нежелательных действий, что позволит произвести установку нужной пользователю программы. На Фиг. 2а отображен подход к установке ПО с отменой нежелательных действий. На этапе 251 производится проверка окон программы установки (англ. installer) при установке ПО - например, проверяются все активные элементы в окне (такие как RadioButton), их описание. На Фиг. 2б приведен пример окна инсталлятора потенциально нежелательного ПО. Снятие галочек с элементов типа Checkbox, которые приведут к смене стартовой страницы в браузере и установят нежелательную панель инструментов, позволит избежать указанных нежелательных действий. В одном из вариантов реализации изменение статуса элементов выполняется с помощью средства обнаружения 140. На этапе 252 (который может выполняться параллельно с этапом 251) также производится проверка изменений в системе по результатам работы инсталлятора - прежде всего, это отслеживание файловых и реестровых операций. На этапе 253 все найденные нежелательные действия отменяются или откатываются, если изменения уже произошли в ОС.Отмена нежелательных действий может быть реализована, например, в рамках одного из следующих вариантов:

использование утилит вроде Unchecky для изменения активных элементов в окнах инсталлятора (Radiobutton, Checkbox и другие);

использование утилит вроде Unchecky для изменения активных элементов в окнах инсталлятора (Radiobutton, Checkbox и другие);

запрет на выполнение определенных файловых или реестровых операций, таких как установка флага автозапуска или запись файлов в папку «C:/Windows/system32»;

запрет на выполнение определенных файловых или реестровых операций, таких как установка флага автозапуска или запись файлов в папку «C:/Windows/system32»;

выполнение установки в защищенной среде позволит "проэмулировать" ряд нежелательных действий при установке ПО, не выполнив их в реальной ОС, но вернув положительные результаты вызова функций во время установки. Например, при создании файла в системной папке файл реально создан не будет, но установщику будет возвращен результат вызова функции, отображающий успешное создание файла. С одной стороны, это позволит корректно выполнить установку ПО, но с другой - не позволит гарантировать его стабильную работу. Также стоит упомянуть об возможном использовании статистики по этапам на Фиг. 2, ее последующем хранении в облачном сервисе для более раннего (до самого факта запуска инсталлятора или совершения изменений в системе) предотвращения запуска инсталляторов таких нежелательных программ 130 или для более раннего предупреждения пользователя 150. За счет информации полученной от других пользователей и накопления ее в облачном сервисе можно на раннем этапе определить факт запуска такого инсталлятора (используя хэш или другую ключевую информацию из запускаемого файла). Также за счет информации полученной от других пользователей об источниках скачивания этих инсталляторов мы можем на раннем этапе заблокировать скачивание или предупредить пользователя 150 перед закачкой такой программы. Таким образом, можно не только предотвращать запуск таких программ 130, но и экономить пользователю 150 трафик и время.

выполнение установки в защищенной среде позволит "проэмулировать" ряд нежелательных действий при установке ПО, не выполнив их в реальной ОС, но вернув положительные результаты вызова функций во время установки. Например, при создании файла в системной папке файл реально создан не будет, но установщику будет возвращен результат вызова функции, отображающий успешное создание файла. С одной стороны, это позволит корректно выполнить установку ПО, но с другой - не позволит гарантировать его стабильную работу. Также стоит упомянуть об возможном использовании статистики по этапам на Фиг. 2, ее последующем хранении в облачном сервисе для более раннего (до самого факта запуска инсталлятора или совершения изменений в системе) предотвращения запуска инсталляторов таких нежелательных программ 130 или для более раннего предупреждения пользователя 150. За счет информации полученной от других пользователей и накопления ее в облачном сервисе можно на раннем этапе определить факт запуска такого инсталлятора (используя хэш или другую ключевую информацию из запускаемого файла). Также за счет информации полученной от других пользователей об источниках скачивания этих инсталляторов мы можем на раннем этапе заблокировать скачивание или предупредить пользователя 150 перед закачкой такой программы. Таким образом, можно не только предотвращать запуск таких программ 130, но и экономить пользователю 150 трафик и время.

Относительно этапа 253 также можно дополнить, что для определения опций, подлежащих переключению или блокировке с предупреждением при установке, можно использовать следующие подходы:

предварительный анализ инсталляторов популярных программ, с занесением результатов в базу данных, обновляемую через Интернет.

предварительный анализ инсталляторов популярных программ, с занесением результатов в базу данных, обновляемую через Интернет.

анализ текстов интерфейса (GUI) инсталлятора и эвристическое определение «нежелательности» тех или иных элементов управления на основе его результатов (например, анализ по ключевым словам). Фиг. 3 отображает способ работы настоящего изобретения уже при установленном нежелательном программном обеспечении. На этапе 310 происходит обнаружение неизвестного установленного ПО в системе 100. Как правило, такое обнаружение может быть связано с проведением полнодисковой антивирусной проверки (например, с помощью средства обнаружения 140) или во время запуска неизвестного установленного ПО. Еще один вариант может быть связан с поиском окна приложения, которое периодически показывается пользователю на переднем плане (например, в случае FakeAV), с последующим определением процесса, который владеет данным окном. На этапе 320 производится оценка нежелательности ПО.

анализ текстов интерфейса (GUI) инсталлятора и эвристическое определение «нежелательности» тех или иных элементов управления на основе его результатов (например, анализ по ключевым словам). Фиг. 3 отображает способ работы настоящего изобретения уже при установленном нежелательном программном обеспечении. На этапе 310 происходит обнаружение неизвестного установленного ПО в системе 100. Как правило, такое обнаружение может быть связано с проведением полнодисковой антивирусной проверки (например, с помощью средства обнаружения 140) или во время запуска неизвестного установленного ПО. Еще один вариант может быть связан с поиском окна приложения, которое периодически показывается пользователю на переднем плане (например, в случае FakeAV), с последующим определением процесса, который владеет данным окном. На этапе 320 производится оценка нежелательности ПО.

Данная оценка связана с нежелательными действиями, которые производит неизвестное установленное ПО. Примеры подобных действий приведены в рамках описания Фиг. 2. Кроме того, оценка может происходить и во время работы самого ПО в режиме реального времени (например, используя технологию, описанную в патенте US 8566943). Оценка нежелательности также может включать использование весов нежелательности при оценке действий неизвестного установленного ПО. Более подробно примеры также приведены в рамках описания Фиг. 2. Если на этапе 330 неизвестное установленное ПО признается нежелательным, то на этапе 350 (который является опциональным в предпочтительном варианте реализации) у пользователя может быть запрошено разрешение на продолжение работы неизвестного установленного ПО. Если пользователь разрешит работу, то на этапе 340 неизвестное установленное ПО более не будет анализироваться как нежелательное ПО. В противном случае на этапе 360 происходит удаление неизвестного установленного ПО. Выбор пользователя по удалению подобного ПО (или его отмене) может быть запомнен и в будущем при обнаружении нежелательного ПО с аналогичными нежелательными действиями этап 350 будет пропускаться автоматически, учитывая заранее сформированный выбор пользователя.

Удаление неизвестного установленного ПО может быть произведено одним из следующих способов:

стандартное удаление приложения из Programs and Features (вызов деинсталлятора приложения);

стандартное удаление приложения из Programs and Features (вызов деинсталлятора приложения);

автоматическое удаление всех файлов и веток реестра, относящихся к неизвестному установленному ПО (в одном из вариантов реализации средство обнаружения 140 отслеживает подобную файловую и реестровую активность);

автоматическое удаление всех файлов и веток реестра, относящихся к неизвестному установленному ПО (в одном из вариантов реализации средство обнаружения 140 отслеживает подобную файловую и реестровую активность);

оповещение пользователя о том, что в системе присутствует нежелательное ПО, которое желательно удалить.

оповещение пользователя о том, что в системе присутствует нежелательное ПО, которое желательно удалить.

Отметим также еще одно дополнение для шагов оценки нежелательности - этапы 240 на Фиг. 2 и 330 на Фиг. 3. Нежелательность также может учитывать производителя ПО, который чаще всего идентифицируется по цифровой подписи. Если для некоторых типов ПО одной и той же цифровой подписи был вынесен вердикт о нежелательности, то в будущем это может учитываться на перечисленных этапах, например, в виде увеличения веса нежелательности новых типов ПО с конкретной цифровой подписью. Подобная обратная связь может собираться с пользователей, на чьи компьютеры впервые попадает подобное ПО. Также пользователи могут сами указывать нежелательное ПО, запрещая установку (или удаляя) определенных приложений, отмечая их как нежелательные, что будет учитываться средством обнаружения 140, формируя в конечном счете некоторый рейтинг по нежелательности приложений исходя из их метаданных (таких как цифровая подпись, размер, иконка и т.д.).

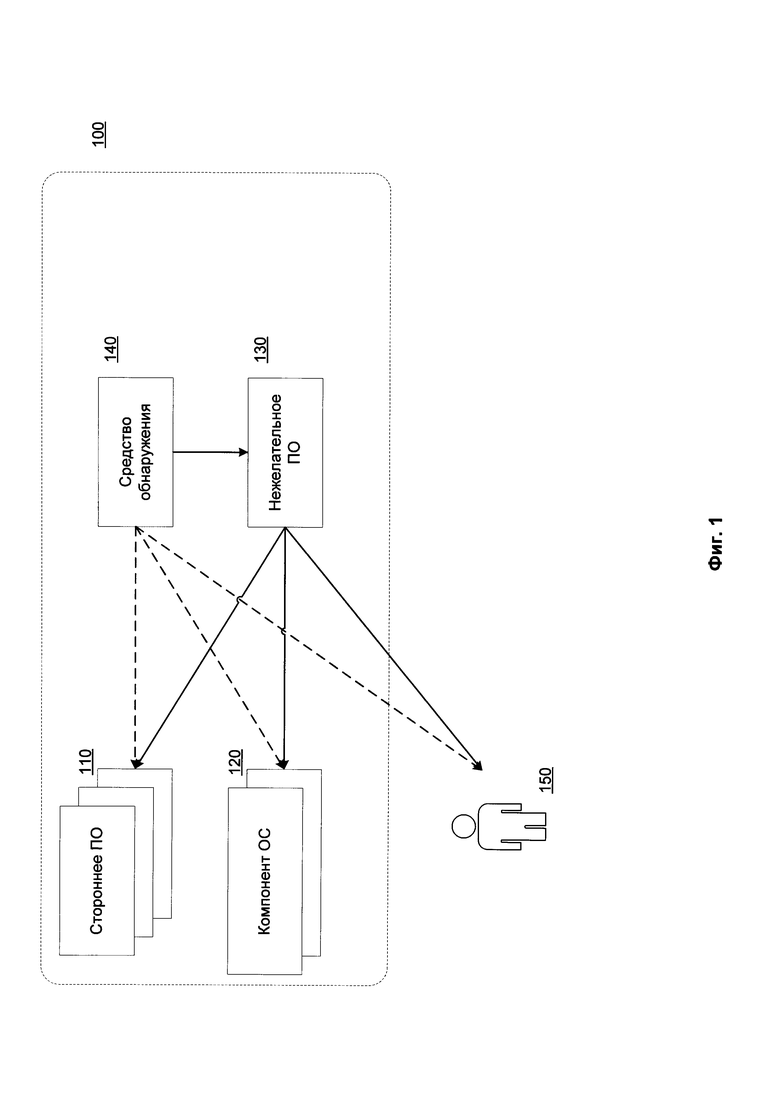

В одном из вариантов реализации средство обнаружения 140 имеет заранее сформированный список нежелательного ПО, которое позволит сразу обнаружить уже установленное подобное ПО на компьютере пользователя. Примером подобного списка может являться следующая таблица:

Фиг. 4 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26, содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканнер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например, колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг. 4. В вычислительной сети могут присутствовать также и другие устройства, например, маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой.

| название | год | авторы | номер документа |

|---|---|---|---|

| Система и способ выявления скрытого поведения расширения браузера | 2018 |

|

RU2697950C2 |

| Система и способ обнаружения нежелательного программного обеспечения | 2016 |

|

RU2634177C1 |

| СИСТЕМА И СПОСОБ ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ ОНЛАЙН-ТРАНЗАКЦИЙ | 2013 |

|

RU2587423C2 |

| СПОСОБ АВТОМАТИЧЕСКОЙ УСТАНОВКИ ПРИЛОЖЕНИЯ БЕЗ УЧАСТИЯ ЧЕЛОВЕКА | 2013 |

|

RU2568294C2 |

| Способ определения неизвестных атрибутов фрагментов веб-данных при запуске веб-страницы в браузере | 2018 |

|

RU2697960C1 |

| Система и способ определения измененных веб-страниц | 2015 |

|

RU2610254C2 |

| Система и способ анализа содержимого зашифрованного сетевого трафика | 2018 |

|

RU2706894C1 |

| СИСТЕМА И СПОСОБ АДАПТИВНОГО УПРАВЛЕНИЯ И КОНТРОЛЯ ДЕЙСТВИЙ ПОЛЬЗОВАТЕЛЯ НА ОСНОВЕ ПОВЕДЕНИЯ ПОЛЬЗОВАТЕЛЯ | 2012 |

|

RU2534935C2 |

| Способ блокировки доступа к данным на мобильных устройствах с использованием API для пользователей с ограниченными возможностями | 2015 |

|

RU2618946C1 |

| СИСТЕМА И СПОСОБ СОХРАНЕНИЯ СОСТОЯНИЯ ЭМУЛЯТОРА И ЕГО ПОСЛЕДУЮЩЕГО ВОССТАНОВЛЕНИЯ | 2013 |

|

RU2553056C2 |

Изобретение относится к области предотвращения работы программ, которые содержат нежелательный для пользователей функционал. Техническим результатом является обеспечение отмены установки приложений, которые выполняют нежелательные действия приложения. Способ отмены установки приложений, которые выполняют нежелательные действия, заключается в следующем: а) обнаруживают попытку установки приложения; б) запускают установку обнаруженного приложения в защищенной среде, где защищенная среда включает эмулятор; в) определяют окна программы установки приложения и связанные с этими окнами элементы графического интерфейса; г) определяют нежелательные действия во время установки приложения в защищенной среде, при этом нежелательные действия приложения совершаются без ведома пользователя, перед выполнением нежелательного действия не происходит отображения каких-либо элементов графического интерфейса приложения, связанных с определенными на этапе ранее окнами программы установки приложения, и нежелательные действия включают по меньшей мере одно из: изменение стартовой страницы браузера; изменение браузера по умолчанию; изменение параметров прокси-сервера; добавление новой панели инструментов в браузере; создание ключа автозапуска в реестре; добавление иконок на рабочий стол; попытка доступа к файлам из личных папок пользователя; наличие в коде приложения ссылок на недоверенные сайты, где от пользователя требуют оплатить ключ для дальнейшей работы приложения или предоставить личную информацию; д) отменяют установку приложения, если определено по меньшей мере одно нежелательное действие. 2 з.п. ф-лы, 6 ил., 2 табл.

1. Способ отмены установки приложений, которые выполняют нежелательные действия:

а) обнаруживают попытку установки приложения;

б) запускают установку обнаруженного приложения в защищенной среде, где защищенная среда включает эмулятор;

в) определяют окна программы установки приложения и связанные с этими окнами элементы графического интерфейса;

г) определяют нежелательные действия во время установки приложения в защищенной среде, при этом нежелательные действия приложения совершаются без ведома пользователя, перед выполнением нежелательного действия не происходит отображения каких-либо элементов графического интерфейса приложения, связанных с определенными на этапе ранее окнами программы установки приложения, и нежелательные действия включают по меньшей мере одно из:

- изменение стартовой страницы браузера;

- изменение браузера по умолчанию;

- изменение параметров прокси-сервера;

- добавление новой панели инструментов в браузере;

- создание ключа автозапуска в реестре;

- добавление иконок на рабочий стол;

- попытка доступа к файлам из личных папок пользователя;

- наличие в коде приложения ссылок на недоверенные сайты, где от пользователя требуют оплатить ключ для дальнейшей работы приложения или предоставить личную информацию;

д) отменяют установку приложения, если определено по меньшей мере одно нежелательное действие.

2. Способ по п. 1, в котором нежелательное действие имеет вес нежелательности, выраженный в виде числа.

3. Способ по п. 2, в котором веса нежелательности нежелательных действий суммируются.

| Колосоуборка | 1923 |

|

SU2009A1 |

| Устройство для закрепления лыж на раме мотоциклов и велосипедов взамен переднего колеса | 1924 |

|

SU2015A1 |

| US 8763125 B1, 24.06.2014 | |||

| US 8555385 B1, 08.10.2013 | |||

| 0 |

|

SU91205A1 | |

Авторы

Даты

2017-05-11—Публикация

2015-06-30—Подача