Область техники

Изобретение относится к системам контроля и ограничения действий, совершаемых пользователем на персональном компьютере, более конкретно, к системам адаптивной настройки контроля и ограничения действий пользователя, совершаемых на персональном компьютере, в зависимости от поведения пользователя.

Уровень техники

В настоящее время для большинства пользователей персональных компьютеров (далее - ПК) Интернет стал неотъемлемой частью жизни. С помощью Интернета пользователи проводят поиск необходимой информации, а также обмениваются информацией с другими пользователями с помощью социальных сетей, различных чатов, систем мгновенного обмена сообщениями (например, ICQ) и электронной почты. Также при помощи Интернета пользователи оплачивают счета, производят различные покупки, играют в компьютерные игры, просматривают различные видеозаписи и т.д. Кроме того, Интернет содержит различную информацию, ориентированную прежде всего на взрослую пользовательскую аудиторию, другими словами, не предназначенную для детей и подростков. Такой информацией являются материалы порнографического характера, которые могут находиться на различных сайтах, например сайтах знакомств. Очевидно, что такие информационные ресурсы должны быть закрыты для посещения детьми.

При этом с каждым годом все больше и больше посетителей Интернета являются детьми и подростками, которые стремятся освоить и пользоваться его возможностями. Интернет позволяет им обучаться, развиваться, осуществлять виртуальное общение. В то же время юные Интернет-пользователи часто не готовы адекватно воспринимать найденные или полученные данные, которые могут быть некачественными, непроверенными или опасными и, следовательно, могут причинить вред не только компьютеру, но и самим пользователям. Поэтому существует необходимость как контроля детей, так и их защиты в Интернет-среде.

В настоящее время данные задачи в том или ином виде решают различные системы, известные под названием «родительский контроль». Основными задачами таких систем являются защита детей от угроз, связанных с работой на ПК и в Интернете, а также ограничение их времени работы на ПК. Родительский контроль позволяет установить гибкие правила использования как ресурсов Интернета, так и программ, установленных на ПК пользователя. Кроме того, родительский контроль может формировать отчет о действиях, совершенных контролируемым пользователем. Данный отчет предоставляется пользователю-администратору (например, родителю) с целью ознакомления и дальнейшего проведения настройки правил ограничения доступа в случае необходимости.

Так, в патенте US 7809797 B2 описывается система контроля детей, имеющих учетные записи в социальных сетях. Данная система направлена на контроль, блокирование, ограничение работы в сетях во время общения с другими пользователями, например с незнакомыми людьми. Еще одним типом контроля является контроль времени просмотра видео. Например, система, описанная в патенте US 7739707 B2, блокирует просмотр видео, когда превышено пороговое время. Также существуют патентные публикации, описывающие родительский контроль при работе с медиа-файлами, например, заявка US 20100235923 A1. В заявке US 20110034242 А1 описана система родительского контроля для игровых приложений, которая ограничивает доступ к тому или иному игровому приложению или Интернет-ресурсу данного приложения.

Также можно отметить, что в современном мире дети и подростки становятся все более изобретательными при попытках попасть на закрытый ресурс или установить и запустить неизвестное приложение. Такие попытки заключаются в использовании специальных приложений и устройств для получения прав доступа к нужным ресурсам или в удалении приложения (систем) родительского контроля для получения общих прав доступа. Для решения данной проблемы создаются все более сложные системы родительского контроля, которые позволяют контролировать действия ребенка с помощью наблюдения за активностями (процессами) в операционной системе и в случае необходимости нейтрализовать эти действия.

Так, в патенте US 7046139 B2 описана система, которая позволяет накладывать ограничения на использование любого устройства, подключенного к домашней сети, или приложения, установленного на устройстве. Особенностью данной системы является модуль слежения за действиями пользователя. Если пользователь при помощи какого-либо приложения пытается осуществить одно из запрещенных действий, система полностью ограничивает доступ пользователя к данному приложению.

В патенте US 7600019 B2 описывается система, содержащая ряд модулей, отвечающих за наблюдение (контроль), формирование отчета, хранение информации о действиях пользователя и уведомление администратора. Система также может настраиваться под каждого пользователя администратором, который вводит необходимые правила ограничения того или иного пользователя.

Однако у вышеперечисленных изобретений есть один недостаток - большое время реагирования на действия пользователя (например, ребенка), которые контролируются представленными системами, в случае совершения пользователем аномального действия. Представленные системы ограничивают доступ на основе изначально сформированного перечня правил ограничения доступа и предоставляют информацию о совершенных действиях в виде отчета администратору. После этого администратор принимает решение о регулировке правил. Таким образом, если контролируемый пользователь обойдет правила ограничения, то время реагирования на аномальное действие может быть велико, т.к. зависит от реакции администратора. Под аномальным действием понимается действие, запрещенное для контролируемого пользователя, но которое при этом не было заблокировано с помощью правил ограничения пользователя. Другими словами, администратор заблокировал бы подобное действие, но по разным причинам не сделал этого. Примерами таких причин могут быть:

1. администратор забыл это сделать;

2. администратор недостаточно досконально проработал правила ограничения;

3. администратор не знает про возможности блокировки запрещенного приложения или контента.

Еще одной проблемой является то, что администратор должен быть компетентен в понимании полученного от системы отчета, на основе которого должен будет вносить соответствующие изменения в правила ограничения доступа или формировать новые правила.

Также указанные изобретения не способны решать задачу учета внешних данных. В случае полной автоматизации различных систем обучения внешние данные могут предоставляться, например, из школы либо других образовательных учреждений или обучающих организаций. Примером внешних данных может служить информация в виде отзыва от учителя школы или оценки, полученной пользователем в школе. На основе полученной информации могут также регулироваться права доступа пользователя в сторону ужесточения или ослабления.

Перечисленные задачи можно решить с помощью адаптивной регулировки правил ограничения доступа к ресурсам ПК и Интернета в зависимости от выявленных аномальных действий ребенка.

Таким образом, требуется создать решение, которое позволит производить автоматическую настройку правил ограничения пользователя с помощью анализа его поведения на ПК или в сети. Система адаптивного управления и контроля действий пользователя на основе поведения пользователя, которая будет описана далее, позволяет решить поставленные задачи.

Сущность изобретения

Настоящее изобретение предназначено для адаптивной настройки прав доступа к ресурсам ПК и Интернета под каждого пользователя с целью ограничения пользователя от нежелательного контента и времени использования ПК.

Технический результат данного изобретения заключается в повышении эффективности работы родительского контроля за счет настройки базы правил, содержащей правила ограничения пользователя, на основе выявленных аномальных действий пользователя.

Настоящий результат достигается за счет использования способа настройки базы правил ограничения родительского контроля, содержащий этапы, на которых: отслеживают произошедшие события в операционной системе, инициированные действиями пользователя на персональном компьютере; формируют контекст, содержащий действия, совершенные пользователем, и события, инициированные совершенными действиями; анализируют сформированный контекст с помощью правил регулирования; выявляют действие, совершенное пользователем на основе указанного анализа, при этом выявленное действие является запрещенным действием для пользователя, но при этом данное действие не было заблокировано с помощью правил ограничения пользователя из упомянутой базы правил; настраивают базу правил ограничения родительского контроля, в зависимости от выявленного действия.

В одном из вариантов реализации в качестве настройки упомянутой базы правил является регулировка правил ограничения, содержащихся в упомянутой базе правил, или создание нового правила ограничения, которое блокирует упомянутое выявленное действие.

В еще одном из вариантов реализации отрегулированному или новому правилу присваивается статус временного правила.

В другом варианте реализации собирают статистику по работе временных правил ограничения.

В одном из вариантов реализации корректируют временные правила на основе собранной статистики.

В еще одном из вариантов реализации корректировка проводится в случае ложного срабатывания.

В другом варианте реализации выявленным действием является действие, направленное на обучение пользователя или иллюстрирующее отсутствие запуска развлекательных приложений.

В одном из вариантов реализации правила регулирования содержат в себе признаки выявленных действий и решение о типе совершенного действия.

В другом варианте реализации средства контроля и блокировки поведения пользователя входят в состав родительского контроля.

Система настройки базы правил ограничения действий пользователя, которая включает в себя: средство наблюдения, предназначенное для сбора информации о произошедших событиях в операционной системе, инициированные действиями пользователя, и передает упомянутую информацию средству анализа; средство анализа, предназначенное для формирования контекста на основе обработки полученной информации от средства наблюдения и информации, предоставляемой от внешних средств контроля за действиями пользователя, и предоставляет сформированный контекст средству регулирования; базу правил регулирования, предназначенную для хранения правил регулирования и их предоставления средству регулирования; средство регулирования, предназначенное для анализа предоставленного контекста, на основе которого выявляет, по крайней мере, одно действие пользователя, которое является запрещенным, но при этом не сработало ни одно правило ограничения из базы правил ограничения, настройки базы правил ограничения на основе выявленного действия, где настройка базы правил ограничения является регулировкой правил ограничения из базы правил ограничения для блокирования выявленного действия, созданием нового правила ограничения, которое будет блокировать выявленное действие.

В одном из вариантов реализации система содержит средство анализа результатов работы правил, которое предназначено для сбора статистики по отрегулированным и новым правилам ограничения из базы правил ограничения, анализа собранной статистики, выявления ложных срабатываний на основе проведенного анализа и информирования средства регулирования о ложном срабатывании.

В еще одном из вариантов реализации в качестве внешних средств контроля за действиями пользователя являются, по крайней мере, средства контроля и блокирования системы родительского контроля.

В другом варианте реализации правилами регулирования являются правила содержащие критерии определения типа совершенных действий, решение о виде действия и шаблон правил ограничения, с помощью которого может быть создано правило ограничения для определенного типа действия.

В одном из вариантов реализации в качестве выявленного с помощью средства регулирования действия является действие направленное, по крайней мере, на обучение пользователя.

Краткое описание прилагаемых чертежей

Заявленное изобретение поясняется следующими чертежами, на которых:

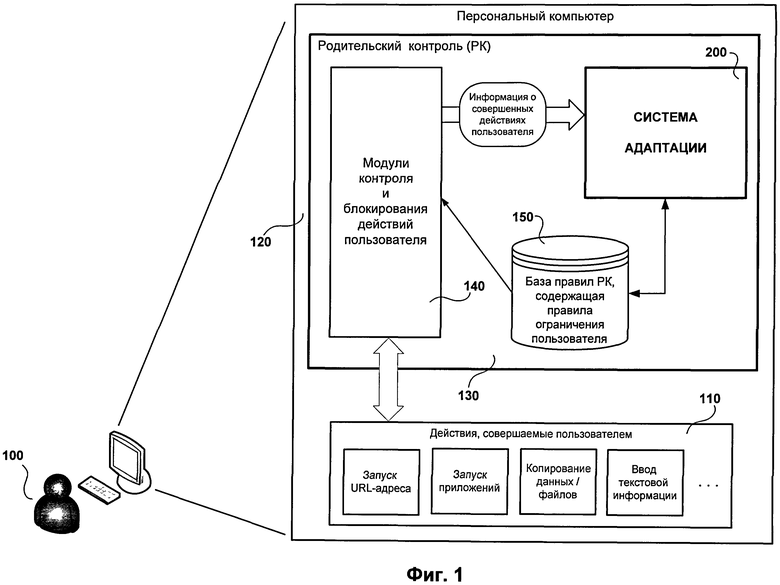

Фиг.1 иллюстрирует пример системы родительского контроля, для которой реализуется данное изобретение.

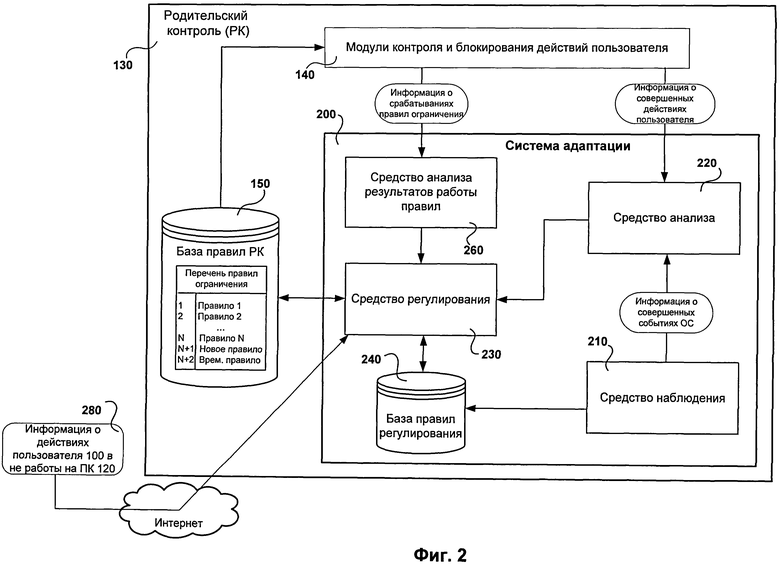

Фиг.2 иллюстрирует пример реализации системы адаптивной настройки правил ограничения на основе анализа поведения пользователя.

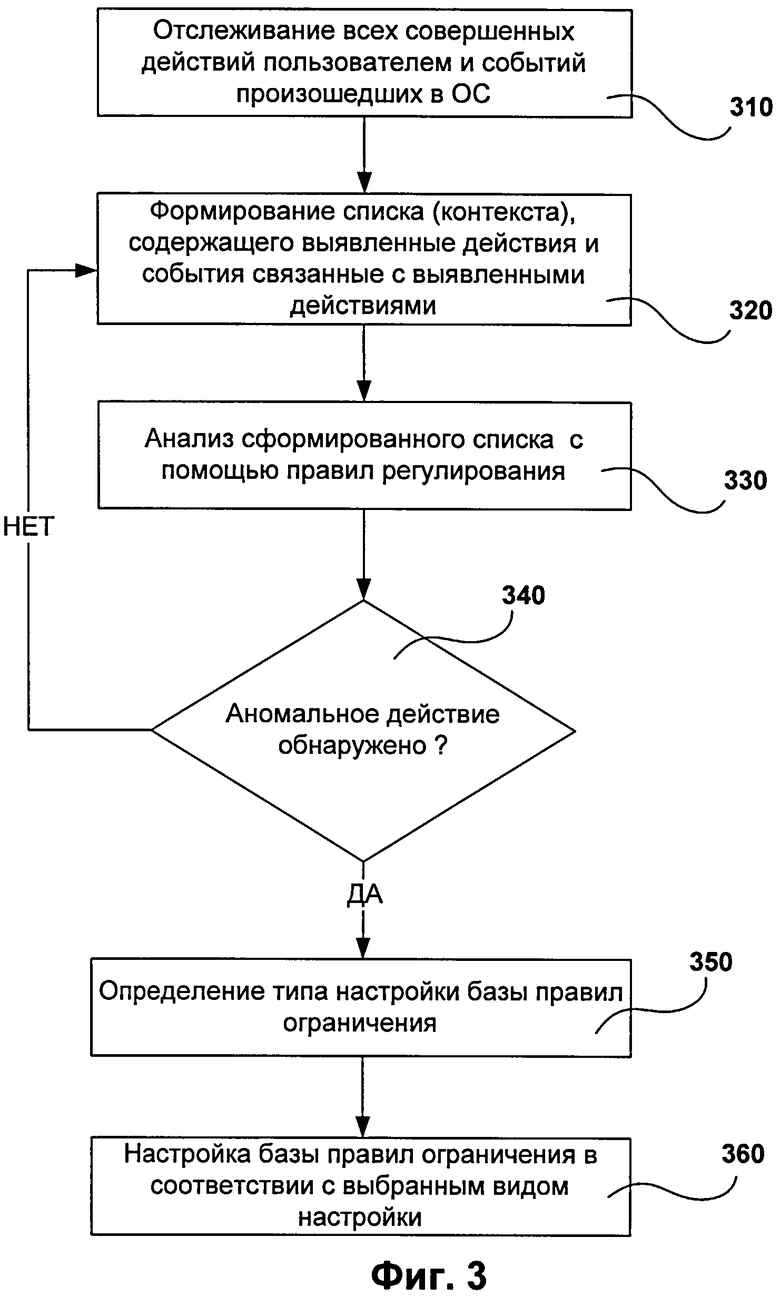

Фиг.3 иллюстрирует алгоритм адаптивной настройки базы правил родительского контроля, содержащей правила ограничения пользователя, на основе анализа поведения пользователя.

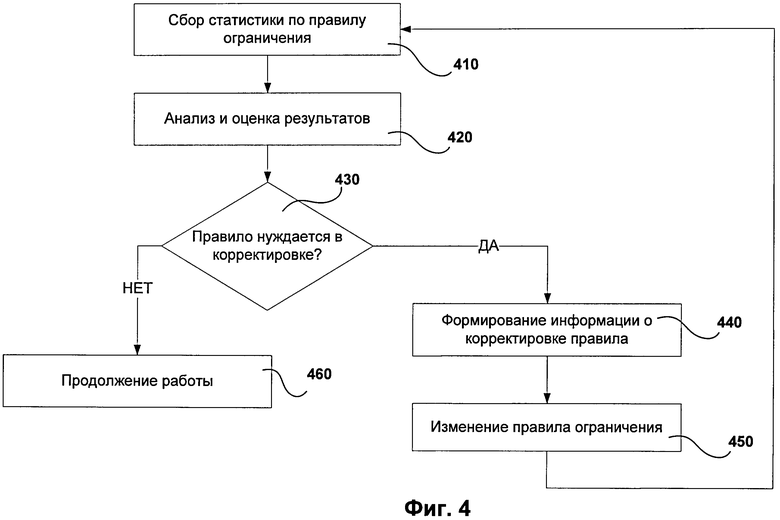

Фиг.4 показывает схему алгоритма работы средства анализа результатов работы правил в системе адаптивной настройки правил ограничения на основе анализа поведения пользователя.

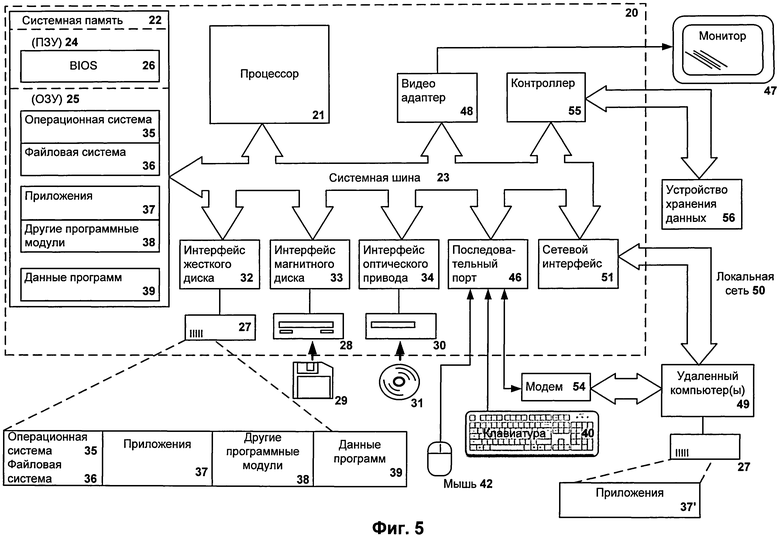

Фиг.5 показывает пример компьютерной системы общего назначения, на которой может быть реализовано данное изобретение.

Описание вариантов реализации

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, обеспеченными для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется только в объеме приложенной формулы.

Описанная ниже система адаптивного управления и контроля действий пользователя на основе поведения пользователя (далее - система адаптации) входит в состав системы родительского контроля.

Все современные изобретения, связанные с родительским контролем, предоставляют целый комплекс компонентов по контролю действий, совершаемых на компьютере пользователем (как правило, ребенком) или событий, произошедших вследствие указанных действий, и, в случае необходимости, блокированию указанных действий и событий.

На Фиг.1 представлен пример системы родительского контроля (далее - система) 130, для которой может быть реализовано настоящее изобретение.

Система 130 контролирует все действия 110, совершенные пользователем 100 на ПК 120. Пользователем 100 может быть любой пользователь, действия которого необходимо контролировать или который не имеет прав доступа администратора к системе 130. Наиболее распространенными действиями, которые совершает пользователь (например, ребенок) 100, являются:

- действия, совершаемые во время работы в Интернете (например, просмотр веб-страниц или общение в чате),

- запуск приложений (например, запуск компьютерной игры),

- действия, совершаемые во время работы с данными (например, чтение, запись, редактирование файлов), просмотр видео или музыкального контента.

Для контроля действий, совершенных пользователем 100, система 130 содержит в себе совокупность модулей 140, которые отвечают за различные виды контроля. Один модуль отвечает за регулярное создание и сохранение снимков экрана для последующего их предоставления администратору (например, родителю). Другой модуль контролирует разговоры (переписку), которые ведутся с помощью клиентов обмена мгновенными сообщениями, например путем прослушивания портов, анализа протоколов, таких как MSNP, AIM/ICQ, и ХМРР (Jabber) и др. Еще один модуль отвечает за контроль сайтов, которые посещает или может посещать пользователь 100, например, путем слежения за протоколами HTTP и HTTPS. Другой модуль контролирует появление нежелательной информации на посещаемых пользователем 100 сайтах, например, выявляет слово «эротика» и производит блокирование сайта, если слово входит в правило блокирования контента. Модуль контроля запускаемых приложений может ограничивать запуск приложений, например, по имени приложения или хеш-сумме исполняемого файла. Система 130 также содержит еще ряд модулей, которые выявляют и контролируют различные события (активности), происходящие на ПК, например печать файлов, запись файлов на оптические носители, открытие веб-страниц и т.д. Примером модулей могут служить различные счетчики производительности, которые содержатся в операционной системе.

Во время контроля действий вышеуказанные модули, как правило, работают с упреждением, не давая ребенку 100 совершить за компьютером 120 запрещенные действия (например, посещение запрещенного сайта или запуск запрещенного приложения), т.к. имеют функционал блокирования действий. Блокирование действия происходит в случае срабатывания правила ограничения, отвечающего за блокирование выявленного запрещенного действия. Все правила ограничения хранятся в базе правил родительского контроля (далее - РК) 150, которая наполняется с помощью пользователя - администратора. Администратор может создавать правила ограничения как самостоятельно, так и использовать различные базы данных. Примером таких баз является база данных, содержащая список запрещенных или разрешенных сайтов. Еще одним примером является база данных, которая содержит правила разрешения или ограничения действий пользователя во время работы на ПК или в Интернете (компьютерной сети). Такая база данных может быть создана с помощью компании - разработчика ПО. Во время работы системы 130 база правил РК 150 предоставляет весь содержащийся перечень правил ограничения модулям 140.

Стоит отметить, что во время работы система 130 формирует отчет - уведомление обо всех совершенных действиях и событиях, произошедших на основе совершенных действий, а также о попытках нарушения правил ограничения из базы правил РК 150. Как следствие, администратор всегда в курсе, чем занимается тот или иной пользователь 100 за компьютером 120, и всегда может среагировать на совершенные действия 110, а именно отрегулировать имеющееся правило или создать новое правило ограничения.

Система 130 для автоматизации процесса реагирования на действия, совершенные пользователем 100, содержит систему адаптации 200, которая производит настройку правил ограничения на основе анализа поведения пользователя 100. Указанная система представлена на Фиг.2. Система адаптации 200 предназначена для анализа поведения пользователя 100 с целью выявления аномальных или запрещенных действий, которые не были обнаружены с помощью правил ограничения, содержащихся в базе правил РК 150, и последующей настройки базы правил РК 150. Настройка базы правил РК 150 проводится путем регулирования правил ограничения, содержащихся в указанной базе, или создания новых правил ограничения на основе выявленных действий. Во время работы система адаптации 200 взаимодействует с модулями контроля 140 с целью получения информации обо всех действиях, совершенных пользователем 100 на ПК 120, и событиях в операционной системе (далее - ОС), произошедших во время работы пользователя 100, а также имеет доступ к базе правил РК 150, содержащей правила ограничения действий пользователя 100.

На Фиг.2 представлена система адаптивной настройки правил ограничения на основе анализа поведения пользователя (далее - система адаптации). В одном из вариантов реализации система адаптации 200 содержит средство наблюдения 210, средство анализа 220, средство регулирования 230 и базу правил регулирования 240.

Средство наблюдения 210 предназначено для сбора информации обо всех событиях (активностях), произошедших в ОС во время работы пользователя 100 на ПК 120 (т.е. событиях, инициированных действиями пользователя 100). После этого собранную информацию средство наблюдения 210 предоставляет средству анализа 220.

Средство анализа 220 предназначено для формирования контекста на основе обработки информации, полученной от модулей 140 и средства наблюдения 210. Информация, полученная от модулей 140, содержит сведения обо всех действиях, совершенных пользователем 100 на ПК 120, и обо всех правилах ограничения из базы правил РК 150, которые сработали (т.е. заблокировали действия пользователя 100). Информация, полученная от средства наблюдения 210, содержит сведения обо всех событиях (активностях), произошедших в ОС во время и после совершения указанных действий пользователем 100 (т.е. события были инициированы действиями пользователя 100). Примерами совершенных действий и произошедших событий являются: возрастание нагрузки на центральный процессор (CPU), увеличение объема использования физической памяти, возрастание нагрузки на графический процессор (GPU), наличие запущенного полноэкранного приложения, обмен сетевыми пакетами, запуск приложения, загрузка файла из сети, загрузка Интернет-страницы, использование устройств ввода (например, мыши), вывод звука, наличие файловой активности, определение загрузки определенного контента (HTML, Hash и т.д.) и т.д. Обработка информации заключается в определении связи между совершенными действиями пользователя 100 и произошедшими событиями в ОС. Определение связи между действием пользователя и произошедшим событием может производиться в рамках определенного промежутка времени. Например, если пользователь 100 запустил приложение - игру, то средство анализа 220 получит информацию от модулей 140 о данном совершенном действии пользователя 100, а также информацию от средства наблюдения 210 о происходящих активностях, таких как файловая активность, возрастание нагрузки на CPU и GPU. Так как в течение небольшого промежутка времени было зафиксировано действие пользователя (например, двойное нажатие кнопки мыши по иконке файла) и последующие вышеописанные события, то средство анализа 220 определит связь между ними, т.е. события произошли от указанного действия. Еще одним способом определения связи между действиями и событиями может быть определение связи с помощью информации, предоставленной различными счетчиками производительности. Счетчики производительности предоставляют информацию о различных метриках использования ресурсов в ОС. Средство анализа 220 на основе анализа получаемой информации формирует контекст в виде списка, который предоставляет средству регулирования 230. Стоит отметить, что контекст будет формироваться и предоставляться по мере поступления новых данных (событий и/или действий). В зависимости от варианта реализации контекст может также содержать информацию о действии пользователя с различными уровнями детализации, информацию о связанных с действием событиях, информацию о продолжительности событий (например, загрузки CPU), дополнительную информацию о событиях. Примерами дополнительной информации могут быть: информация о файле, из которого был запущен процесс, исполнение которого нагружает CPU и GPU; информация о посещенных сайтах и о контенте на этих сайтах (например, адреса сайтов, контакты в социальных сетях и т.д.); информация о подключенных устройствах и действиях, совершенных с ними.

Средство регулирования 230 предназначено для настройки базы правил РК 150. В рамках представленной заявки под настройкой базы правил РК 150 понимается регулировка содержащихся в ней правил ограничения или создание новых правил ограничения с последующим их добавлением в базу правил РК 150. Средство регулирования 230 проводит анализ предоставленного контекста с целью выявления аномальных действий пользователя 100. Аномальным действием является действие, которое запрещено для контролируемого пользователя (например, ребенка) 100, но при этом не было заблокировано с помощью правил ограничения, содержащихся в базе правил РК 150 (другими словами, имел место обход защиты родительского контроля). Примерами аномальных действий являются следующие типы действий:

1. Действия, направленные на получение контроля над операционной системой, т.к. данные действия, как правило, возможны только при наличии прав администратора. Примерами таких действий являются:

- попытка запустить или установить программное обеспечение (далее - ПО), которое относится к категории системных программ;

- попытка изменения процесса загрузки ОС или внесение изменений в BIOS;

- создание новых разделов на диске;

- установка драйвера;

- попытка удалить приложение родительского контроля, если это отдельная программа, или изменить его настройки.

- попытка добавить нового пользователя в системе или изменить уже имеющийся;

- попытка загрузки операционной системы в безопасном режиме.

2. Действия, направленные на работу с ПО, которое является неизвестным, т.е. родительский контроль 130 не смог отнести ее к какой-либо категории ПО. В случае отсутствия запрета на запуск неизвестного ПО пользователь 100 сможет получить доступ в Интернет или поиграть в компьютерную игру. Примером таких действий является попытка запустить измененные или специальные программы, например, игры или браузеры.

3. Действия, выявленные по косвенным признакам или их совокупности. Примерами косвенных признаков запуска приложения-игры являются: доступ к веб-сайтам игры, доступ к файлам игры, создание уникальных для игры объектов синхронизации, отслеживание длительной работы одной из программ в полноэкранном режиме, высокая загрузка ресурсов, например центрального процессора (CPU) или графического процессора (GPU).

4. Действия, совершаемые в Интернете. Примерами таких действий служат:

- действия, совершаемые на неизвестных сайтах, например ввод информации в различные поля ввода (общение в чате или с использованием IM приложений);

- действия, направленные на заполнения анкет, регистрацию на неизвестном сайте с вводом личных/конфиденциальных данных, например ввод паспортных данных;

- периодические запросы к неизвестному/запрещенному сайту;

- работа в Интернете через прокси-серверы или использование ПО для обеспечения анонимности (например. Tor). Анализ контекста осуществляется с помощью правил регулирования из базы правил регулирования 240. Правила регулирования содержат критерии определения типа совершенных действий, решение о типе действия и шаблон правил ограничения, с помощью которого может быть создано правило ограничения для определенного типа действия. Например, правило регулирования может содержать вывод о том, что неизвестное приложение (которое не было категоризировано с помощью базы правил РК 150) следует отнести к категории "Игры", если выполняются, по крайней мере, два из следующих критериев (действий):

- приложение работает в полноэкранном режиме;

- исполнение приложения приводит к высокой нагрузке CPU и GPU;

- присутствует определенный профиль работы со средством ввода (например, использование клавиш W, S, A, D, пробел, Е, Ctrl);

- используются определенные API-приложения, например Direct 3D, OpenGL.

Приведем примеры других типов (категорий) приложений:

"Браузеры":

- ввод с клавиатуры,

- наличие нескольких окон,

- использование проигрывателя flash,

- использование интерпретатора сценариев (например, Javascript),

- сетевая активность (загрузка данных по сети) "Видеопроигрыватели":

- частые обращения к диску (на чтение), при этом может происходит чтение больших по размеру файлов,

- приложение работает в полноэкранном режиме,

- отсутствие ввода в течение длительного периода,

- запрет отображения экранной заставки (screensaver).

Таким образом, средство регулирования 230 сравнивает полученный контекст с правилами регулирования. В том случае, если какое-либо правило регулирования сработало, и при этом на выявленное действие не среагировало ни одно правило ограничения из базы правил РК 150, то данное действие является потенциально аномальным действием. В такой ситуации средство регулирования 230 определяет наличие какого-либо правила ограничения в базе правил РК 150, которое будет соответствовать шаблону из сработанного правила регулирования. Если правило ограничения из базы правил РК 150 не выявлено, то потенциальное аномальное действие является разрешенным действием и пропускается. Средство регулирования 230 возвращается к анализу предоставленного средством анализа 220 контекста. Если правило ограничения из базы правил РК 150 выявлено, то потенциальное аномальное действие становится аномальным действием, т.к. выявленное правило ограничения не сработало. В этом случае средство регулирования 230 принимает решение о настройке базы правил РК 150 в соответствии с аномальным действием. В качестве решения может быть как регулировка существующих правил ограничения в базе правил РК 150, так и создание нового правила ограничения и его добавление в базу правил РК 150. Решение о дальнейшей настройке базы правил РК 150 зависит от типа выявленного аномального действия и правила ограничения, которое не сработало.

Стоит отметить, что настройку базы правил РК 150 на основе анализа поведения пользователя можно проводить как непосредственно во время работы пользователя 100 на ПК 120, так и по завершению его работы.

В том случае, если регулируется правило ограничения, которое было выявлено в базе правил РК 150, средство регулирования 230 подстраивает правило так, чтобы данное правило сработало в следующий раз при выявлении указанного аномального действия. Например, в правило может быть введен признак выявленной аномалии для того, чтобы при последующем обнаружении данного признака правило сработало и заблокировало соответствующее действие. Рассмотрим примеры такой настройки:

Пример 1.

База правил РК 150 содержит правило, которое запрещает запуск всех типов браузеров до 7 часов вечера, т.е. правило будет ограничивать работу всех известных ему браузеров. Во время работы пользователя 100 на ПК 120 сработало правило регулирования, которое обнаружило совокупность аномальных действий (аномальное поведение), указывающую на работу в неизвестном браузере. Совокупность аномальных действий была определена с помощью следующих критериев (действий и событий): было запущено неизвестное приложение, которое повысило сетевую активность; многократно увеличился обмен сетевыми пакетами; были выявлены запросы на информационные ресурсы по различным URL-адресам, которые, например, содержали GET или POST запросы. Следовательно, средство регулирования 230 должно принять решение отрегулировать правило ограничения, отвечающее за указанное ограничение, на основе выявленного аномального действия. В данном случае регулировка будет заключаться в добавлении признака выявления нового браузера (например, хеш-сумма исполняемого файла браузера) в соответствующее правило ограничения.

Пример 2.

По аналогии с примером 1 с той разницей, что в данном случае правило регулирования определило работу в неизвестном браузере с помощью выявления HTTP-трафика (например, GET и/или POST запросы) при анализе сетевого графика. Также был определен путь (например, URL-адрес) откуда был скачан неизвестный браузер.

Пример 3.

База правил РК 150 содержит правило, которое запрещает доступ к определенным сайтам (т.е. в правиле приведен исчерпывающий список таких сайтов), при этом данные сайты могут быть отнесены к одной и той же категории (например, сайты с содержанием эротики). В том случае, если определяется посещение сайта пользователем 100 и категория сайта определяется как категория сайтов с содержанием эротики, то средство регулирования 230 может занести данный сайт в список сайтов, заблокированных с помощью уже заданного правила.

В том случае, если средство регулирования 230 приняло решение о создании нового правила, новое правило формируется на основе выявленного аномального действия и с помощью правила ограничения, которое не сработало (т.е. правило, которое должно было отвечать за блокирование выявленного аномального действия). Данное решение может быть принято в случае, когда логика существующего правила ограничения не позволяет охватить все возможные варианты по блокированию соответствующих действий пользователя 100 (например, в том случае, если существующее правило из базы данных РК 150 приходится обновлять регулярно, т.е. его постоянно обходят). После формирования нового правила ограничения, которое содержит более жесткое ограничение по сравнению с не сработавшим правилом ограничения, средство регулирования 230 добавляет его в базу правил РК 150. Примерами случаев, когда средством регулирования 230 может быть принято такое решение, являются:

Пример 1.

База правил РК 150 содержит правило, запрещающее играть пользователю 100 в онлайн игры. При этом сработало правило регулирования, которое обнаружило аномальное действие, указывающее на запущенную неизвестную онлайн игру. Данное аномальное действие было выявлено на основе следующих событий: наблюдается сильная загрузка графического процессора (GPU), запущено полноэкранное приложение, производится большой обмен сетевыми пакетами. Также не может быть определена категория приложения. Следовательно, средство регулирования 230 создает более жесткое правило ограничения для ограничения данного аномального действия, например, правило, запрещающее запуск приложений, процессы которых будут сильно нагружать графический процессор, например, более 70%.

Пример 2.

База правил РК 150 содержит правило ограничения, запрещающее запуск каких-либо веб-браузеров. При этом принцип работы данного правила основан на запрете запуска всех приложений, хеш-суммы которых находятся в базе, содержащей хеш-суммы исполняемых файлов. Однако данное правило ограничения работает неэффективно, т.к. средство регулирования 230 постоянно выявляет новые версии веб-браузеров. Тогда средство регулирования 230 принимает решение о создании нового правила ограничения по блокировке приложений, которые отправляют запросы по URL-адресам.

Пример 3.

По аналогии с примером 2. В том случае, если средством регулирования 230 также определяется, что существующее правило из базы правил РК 150 постоянно модифицируется, например, постоянно добавляется информация о новых браузерах, запуск которых следует запретить до 7 часов вечера, принимается решение о создании более жесткого правила, которое позволит пресечь любое дальнейшее использование браузеров. С этой целью в базу правил РК 150 добавляется правило, которое будет блокировать любую сетевую активность, связанную с передачей данных по портам, которые используются браузерами - обычно это порты 80 или 8080. Таким образом, несмотря на то что новые браузеры будут запущены, используя их, нельзя будет отправлять стандартные http-запросы.

Пример 4.

База правил РК 150 содержит правило, которое запрещает доступ к определенным сайтам (т.е. в правиле приведен исчерпывающий список таких сайтов), при этом данные сайты могут быть отнесены к одной и той же категории (например, сайты с содержанием эротики). Определение категории может быть основано на ряде правил по анализу загруженных на веб-странице данных: например, наличие большого количества изображений, flash видео и малого количества текста может указывать на сайт с содержанием эротических или порнографических материалов или на развлекательный сайт, а наличие большого количества обновляемого текста с частым вводом со стороны пользователя может указывать на чат и т.д. Кроме того, категоризация на основании данных (например, текстовых) может быть основана и на методах нечеткой логики, использовании регулярных выражений и других способов получить вероятное заключение о категории того или иного сайта.

В том случае, если периодически определяется посещение сайта пользователем 100 и категория сайта определяется как категория сайтов с содержанием эротики, средство регулирования 230 может изменить существующее правило блокировки контента (сайтов), сделав правило более строгим - запретив загрузку вообще всех сайтов из категории сайтов с содержанием эротики. Данный пример хорошо иллюстрирует дополнение незаконченной конфигурации родительского контроля.

Пример 5.

База правил РК 150 имеет правило ограничения, запрещающее общение с рядом контактов в социальной сети (чате, IM приложении). При этом принцип работы данного правила основан на использовании как белых (whitelist), так и черных списков (blacklist) для разрешения/запрета общения с контактом. Подобные списки могут пополняться на основании ряда низкоуровневых правил, которые берут в учет анализ текста от неизвестного контакта, его возраст и другие данные, времени общения и т.д.

В одном из вариантов реализации система регулирования 230 создает новые временные правила. Временные правила предназначены для ограничения действий пользователя 100, которые направлены на выполнения запрещенных действий с некой периодичностью. Примерами реализации данного варианта являются:

Пример 1.

Средство регулирования 230 определяет с некой периодичностью действия, направленные на запуск запрещенного приложения, и попытки обхода правила ограничения из базы правил РК 150, отвечающего за блокирование указанного приложения. В этом случае средство регулирования 230 принимает решение о создании нового временного правила, которое, например, будет блокировать все действия контролируемого пользователя 100 до тех пор, пока пользователь - администратор не отменит данное правило. Следовательно, будет создано временное правило, которое затем будет добавлено в базу правил РК 150 с пометкой временное. После этого для пользователя - администратора будет создано уведомление о добавлении в базу правил РК 150 временного правила.

Пример 2.

В первый раз средство регулирования 230 определило аномальное действие, направленное на запуск приложения, например, проигрывателя медиа-файлов, хотя существует правило, ограничивающее открытие любого медиа-файла. Также средство регулирования 230 определило, что правило, отвечающее за данное ограничение, не содержит признак запущенного проигрывателя медиа-файлов. Следовательно, средство регулирования 230 принимает решение о регулировке правила ограничения, отвечающего за запрет данного действия. Регулировка будет произведена путем добавления хеш-суммы неизвестного проигрывателя в правило ограничения. Далее при работе пользователя 100 на ПК 120 средство 230 определило еще одно аномальное действие, направленное на запуск еще одного неизвестного проигрывателя медиа-файлов. В этом случае средство 230 принимает решение о создании правила ограничения с более жестким ограничением, которое будет добавлено в базу правил РК 150. Если впоследствии средство 230 обнаружит еще одно аномальное действие, направленное на запуск проигрывателя медиа-файлов, то примет решение о создании временного правила, которое существенно ограничит действия пользователя 100 на ПК 120, например ограничит работу на ПК 120 до возможности доступа только к ряду образовательных сайтов с использованием лишь одного браузера.

В одном из вариантов реализации созданное новое правило ограничения на начальном этапе может иметь статус временного правила.

Еще один вариант реализации предусматривает создание профиля пользователя 100 на основании данных от средства наблюдения 210. В профиль можно заносить информацию о типе используемых приложений, времени использования компьютера, загружаемых/просматриваемых медиаданных, посещенных веб-страниц и т.д. На основании этих данных средство регулирования 230 может формировать новые правила ограничения, которые будут добавлены в базу правил РК 150. Примером такого правила может служить оповещение родителей/администратора системы, в том случае, если пользователь 100 ранее использовал компьютер с 7 до 9 вечера и запускал лишь определенный тип приложений (например, браузеры), изменил время использования и начал использовать другие приложения (например, игры).

В частном варианте реализации средство регулирования 230 при анализе предоставленного контента средством 220 выявляет разрешенные или положительные действия, совершенные пользователем 100. Положительными действиями являются действия, направленные на обучение пользователя (ребенка) 100 или свидетельствующие об отсутствии запуска развлекательных приложений. Например, пользователь 100 не играл в течение нескольких дней в компьютерные игры или не превышал лимитированное время на использование Интернета. Другим примером положительных действий является использование определенных программ, которые администратор выделил как полезные для пользователя 100 (например, приложение, обучающее иностранному языку). Далее средство регулирования 230 может принять решение о поощрении пользователя 100. Таким поощрением может быть отмена некоторых правил ограничения или корректировка правил ограничения с целью увеличения прав доступа пользователя (ребенка) 100, например увеличение времени использования игровых приложений.

Еще в одном частном случае реализации средство регулирования 230 анализирует информацию 280, полученную от внешних источников через Интернет. Информация 280 содержит сведения о действиях/поведении пользователя 100 вне работы на ПК 120. Примером такой информации 280 служит информация в виде отзыва от учителя школы, где описывается поведение ребенка и/или его оценки. Предполагается, что данная информация может быть оформлена как в виде отдельного сообщения (например, электронного письма), так и поступать в родительский контроль 130 с помощью специального интерфейса передачи данных (т.е. родительский контроль 130 может иметь реализованный интерфейс со списком API-функций для получения или предоставления данных). Действия могут быть как положительными (например, получена хорошая оценка), так и отрицательными (например, учитель сообщил о плохом поведении в классе). В зависимости от действий, совершенных вне работы на ПК 120, средство регулирования 230 будет принимать решения о настройке правил ограничения с целью их ужесточения или ослабления.

Также в частном варианте реализации система адаптации 200 содержит средство анализа результатов работы правил 260, которое проводит сбор статистики об эффективности работы добавленных в базу данных РК 150 отрегулированных, новых или временных правил ограничения в течение испытательного срока. После сбора статистики средство 260 проводит анализ по выявлению ложных срабатываний. В том случае, если для определенного правила не было выявлено ложных срабатываний, данное правило становится постоянным правилом. В том случае, если была обнаружена некорректная работа правил ограничения, средство регулирования 230 проводит дополнительную регулировку соответствующего правила ограничения. Испытательный срок регулируется пользователем - администратором или устанавливается по умолчанию. Еще одной задачей средства 260 может являться информирование средства регулирования 230 о сработавших правилах ограничения из базы правил РК 150.

В частном случае реализации, средство 260 может запрашивать статистику по анализируемым правилам в облачном сервисе. Облачным сервисом может являться сервис Kaspersky Security Network. Облачный сервис содержит статистическую информацию о правилах ограничения, которая добавляется различными пользователями и компаниями - разработчиками ПО.

В еще одном частном варианте реализации система адаптации 200 может быть связана с аналогичными системами на других устройствах пользователя. Связь может осуществляться как через Интернет, так и посредством технологий беспроводной связи, например Bluetooth-соединения, Wi-Fi-соединения, NFC-соединения. В этом случае правила базы правил РК 150 распространяются на все устройства пользователя 100. Следовательно, в том случае, если какие-то действия будут ограничены на одном устройстве пользователя, аналогичные действия будут ограничены и на остальных устройствах. Например, если правило ограничения на одном устройстве (например, на ПК) заблокировало использование социальных сетей, т.к. было превышено время дневного использования, то соответствующее блокирование произойдет и на других устройствах (например, на смартфоне).

На Фиг.3 показан алгоритм адаптивной настройки базы правил родительского контроля, содержащей правила ограничения пользователя на основе анализа поведения пользователя. На этапе 310 система адаптации 200 проводит сбор информации обо всех действиях, совершенных контролируемым пользователем 100, и событиях, произошедших в ОС во время работы контролируемого пользователя 100, а именно о событиях, инициированных действиями пользователя 100. Информацию о совершенных действиях система адаптации 200 получает от модулей 140, а информацию о произошедших событиях формирует средство наблюдения 210. Далее вся информация передается средству анализа 220. На этапе 320 средство анализа 220 проводит анализ полученной информации и формирует контекст в виде списка, который содержит все совершенные действия пользователя 100 и все произошедшие события в ОС, связанные с совершенными действиями. По мере формирования контекста средство анализа 220 будет предоставлять его средству регулирования 230 в виде списка. На этапе 330 средство регулирования 230 проводит анализ предоставленного контекста с помощью правил регулирования из базы правил регулирования 240. Правила регулирования содержат критерии определения типа совершенных действий, решение о типе действия и шаблон правил ограничения, с помощью которого может быть создано правило ограничения для определенного типа действия. После определения типа совершенного действия средство регулирования 230 проверяет информацию о сработавших правилах ограничения из базы правил РК 150. В том случае, если данное действие было заблокировано одним из правил ограничения из базы правил РК 150, действие пропускается. Это свидетельствует о том, что правила родительского контроля работают эффективно. В противном случае, если ни одно из правил ограничения не сработало, на этапе 340 средство регулирования 230 проверяет в базе правил РК 150 наличие правила ограничения, которое должно было заблокировать выявленное действие.

Рассмотрим пример анализа контекста с помощью правила регулирования и последующего выявления соответствующего правила ограничения. База правил РК 150 содержит правило ограничения, которое заключается в блокировке запуска приложений из категории "Игры" после 8 часов вечера. Средство регулирования 230 выявляет в анализируемом контексте следующие события и действия: запущено приложение (определить категорию не удалось), высокое использование ресурсов CPU и GPU, используется API Direct3D, приложение работает в полноэкранном режиме. Далее средство регулирования 230 из базы правил регулирования 240 находит следующее правило регулирования: Если контекст = <описанному выше контексту>, ТО приложение входит в категорию "Игры".

Также правило может иметь дополнительные условия, например:

- Если подобное аномальное действие встречается впервые (т.е. первый раз РК пропустил игру), ТО приложение добавляется в категорию "Игры";

- Если подобное аномальное действие встречается больше одного раза, ТО создается временное правило по блокировке запуска всех приложений кроме ряда разрешенных (если таковые имеются) и отправляется отчет администратору о срабатывании данного условия;

- Если пользователь пытается многократно (например, более пяти раз) запустить запрещенное приложение, ТО указанное выше временное правило переводится в постоянное правило и отправляется отчет администратору о срабатывании данного условия.

В том случае, если правило ограничения в базе правил РК 150 не было найдено, выявленное действие пропускается, т.к. администратором не было введено ограничение соответствующего действия, и средство регулирования 230 возвращается к этапу 320 за следующим контекстом. В том случае, если правило ограничения было обнаружено, выявленное действие считается аномальным действием, т.к. правило ограничения не заблокировало выявленное действие. Аномальным действием является действие, которое запрещено для контролируемого пользователя, но не было заблокировано с помощью правил ограничения пользователя. На этапе 350 определяется тип настройки базы правил РК 150. Тип настройки определяется в соответствии с оценкой возможности подстройки не сработавшего правила ограничения. Например, оценка указывает, что правило ограничения может быть отрегулировано с помощью добавления в него признака выявленного действия, которое впоследствии будет выявлять данное действие и, соответственно, блокировать его. Если оценка подстройки правила ограничения показала, что данное правило ограничения не может быть отрегулировано, то будет создано новое правило ограничения. Примером такой оценки является следующий вариант реализации: родительский контроль содержит, например, как минимум два признака оценки контроля пользователя: «сильное ограничение» и «слабое ограничение». Тип ограничения накладывается на пользователя в соответствии с изначально введенными администратором правилами ограничения. Если правила ограничения блокируют все действия, которые не соответствую перечню разрешенных действий, то это «сильное ограничение». Если правила ограничения блокируют только сайты, содержащие порнографические материалы, а остальные действия на компьютере разрешены, то это «слабое ограничение». Таким образом, решение о регулировки правил ограничения будут приниматься и на основе ранее определенного типа ограничения. Так, если тип ограничения определен как «сильное ограничение», то в случае обнаружения аномального действия будет создано новое более жесткое правило. Если же тип ограничения определен как «слабое ограничение», то будет только отрегулировано правило ограничения, которое отвечает за ограничение выявленного аномального действия.

Как было описано в примере, новое правило ограничения будет иметь более жесткие параметры ограничения (блокирования действий), которые охватят выявленное аномальное действие. Таким образом, настройка базы правил РК 150 будет произведена с помощью регулировки содержащихся в ней правил ограничения или создания нового правила ограничения, которое позволит ограничить аномальное действие, с последующим его добавлением в базу правил РК 150.

Стоит отметить, что настройку базы правил РК 150 на основе анализа поведения пользователя можно проводить как непосредственно во время работы пользователя 100 на ПК 120, так и по завершению его работы.

В частном варианте реализации новые правила ограничения могут формироваться как временные правила ограничения. В этом случае средство регулирования 230 будет также направлять администратору уведомление о наличии созданного временного правила ограничения. Администратор, в свою очередь, сможет проверить правильность наложенного ограничения и, в случае корректного создания правила ограничения, отметит его как основное (обычное) правило ограничения.

В еще одном частном варианте реализации проводится анализ корректности работы отредактированного, нового или временного правила ограничения с помощью средства анализа результатов работы правил 260. Другими словами, будет проводиться проверка правил ограничения на наличие ложных срабатываний. Данный случай реализации рассмотрен на Фиг.4.

Стоит отметить, что в одном из вариантов реализации на этапе 340 при анализе предоставленного контекста в качестве аномального поведения средство регулирования 230 будет также определять и положительные действия, совершенные пользователем 100. Положительными действиями являются действия, направленные на обучение пользователя (ребенка) 100 или свидетельствующие об отсутствии запуска развлекательных приложений (например, пользователь 100 не играл в течение нескольких дней в компьютерные игры). В том случае, если средство регулирования 230 определило положительное действие, также будет проведена настройка базы правил РК 150, но с целью увеличения прав доступа пользователя 100. Таким образом, база правил РК 150 будет изменена так, что содержащиеся в ней правила ограничения будут ослаблены (т.е. уменьшится количество блокирующих критериев) или удалены. Например, настройка базы правил РК 150 приведет к увеличению допустимого времени использования ПК 120 пользователем (ребенком) 100 или разрешению пользователю 100 использовать веб-ресурсы, которое были ранее заблокированы.

В еще одном варианте реализации, пример работы системы, приведенный на Фиг.3 также можно заранее задать правила в базе правил РК 150, основываясь на модели поведения некоторого "идеального" пользователя 100. Подобная модель может основываться на статистике усредненных действий всех известных пользователей 100, что позволит создать такие правила РК, которые будут подходить с разной долей вероятности для всех будущих пользователей 100.

На Фиг.4 показана схема алгоритма работы средства анализа результатов работы правил 260 в системе адаптивной настройки правил ограничения на основе анализа поведения пользователя. На этапе 410 средство анализа результатов работы правил 260 собирает статистику по результатам работы правил ограничения, которые были добавлены в базу правил РК 150. Добавленными правилами являются отрегулированные, новые или временные правила. Информация о добавленных правилах может собираться как за счет наблюдения за реагированием соответствующих правил ограничения на действия, совершаемые пользователем 100 на ПК 120, так и за счет запроса в облачный сервис. После сбора статистики на этапе 420 проводится анализ собранной информации, на основе которого дается оценка работе добавленного правила. Оценка заключается в определении ложного срабатывания, т.е. случая, когда добавленное правило блокирует разрешенные действия пользователя 100. Определение ложного срабатывания может происходить путем обратной связи пользователя 100 с администратором. В таком случае администратор может помечать данное правило как некорректное. Другим способом определения ложного срабатывания является сравнение заблокированных приложений со списками легитимных приложений с помощью хеш-сумм. На этапе 430 средство анализа результатов работы правил 260 определяет, необходима ли корректировка добавленного правила. В случае? если было определено, что добавленному правилу необходима корректировка, то на этапе 440 определяются критерии правила ограничения, которые необходимо исправить или удалить. Указанные критерии передаются средству регулирования 230. На этапе 450 средство регулирования 230 корректирует соответствующее правило ограничения согласно полученной информации, после чего заменяет соответствующее правило из базы правил РК 150 на откорректированное правило. В том случае, если было определено, что добавленное правило не нуждается в корректировке, на этапе 460 с добавленного правила снимается статус - «отрегулированное», «временное» или «новое», данное правило становится постоянным правилом, а средство анализа результатов работы правил 260 продолжает работу.

Фиг.5 представляет пример компьютерной системы общего назначения (может быть как персональным компьютер, так и сервером) 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26, содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флэш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканнер и т.п.

Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг.5. В вычислительной сети могут присутствовать также и другие устройства, например маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В заключение следует отметить, что приведенные в описании сведения являются только примерами, описывающими основной изобретательский замысел автора, которые не ограничивают объем настоящего изобретения теми примерами, которые упоминались ранее. Приведенные сведения, прежде всего, предназначены для решения узкой задачи. С течением времени и с развитием технического прогресса такая задача усложняется или эволюционирует. Появляются новые средства, которые способны выполнить новые требования. Специалисту в данной области становится понятным, что могут существовать и другие варианты осуществления настоящего изобретения, согласующиеся с сущностью и объемом настоящего изобретения.

Изобретение относится к системам контроля и ограничения действий, совершаемых пользователем на персональном компьютере. Техническим результатом является повышение эффективности контроля за доступом к сетевым ресурсам. Способ настройки базы правил ограничения родительского контроля включает в себя этап отслеживания произошедших событий в операционной системе, инициированных действиями пользователя на персональном компьютере. Далее, согласно способу, формируют контекст, содержащий действия, совершенные пользователем, и события, инициированные совершенными действиями. А также осуществляют анализ сформированного контекста с помощью правил регулирования. Кроме того, выявляют действие, совершенное пользователем на основе указанного анализа, при этом выявленное действие является запрещенным действием для пользователя, но при этом данное действие не было заблокировано с помощью правил ограничения пользователя из базы правил ограничения родительского контроля. 2 н. и 11 з.п. ф-лы, 5 ил.

1. Способ настройки базы правил ограничения родительского контроля, содержащий этапы, на которых:

а) отслеживают произошедшие события в операционной системе, инициированные действиями пользователя на персональном компьютере;

б) формируют контекст, содержащий действия, совершенные пользователем, и события, инициированные совершенными действиями;

в) анализируют сформированный контекст с помощью правил регулирования;

г) выявляют действие, совершенное пользователем на основании указанного анализа, при этом выявленное действие является запрещенным действием для пользователя, но в то же время данное действие не было заблокировано с помощью правил ограничения пользователя из упомянутой базы правил ограничения родительского контроля;

д) настраивают базу правил ограничения родительского контроля, в зависимости от выявленного действия,

- где в качестве настройки базы правил ограничения родительского контроля, по крайней мере, является регулировка правил ограничения, содержащихся в упомянутой базе правил ограничения родительского контроля, или создание нового правила ограничения, которое блокирует упомянутое выявленное действие.

2. Способ по п.1, в котором отрегулированному или новому правилу присваивается статус временного правила.

3. Способ по п.2, в котором собирают статистику по работе временных правил ограничения.

4. Способ по п.3, в котором корректируют временные правила на основе собранной статистики.

5. Способ по п.4, в котором корректировка проводится в случае ложного срабатывания.

6. Способ по п.1, в котором выявленным на этапе г) действием является действие, направленное на обучение пользователя или иллюстрирующее отсутствие запуска развлекательных приложений.

7. Способ по п.1, в котором правила регулирования содержат в себе признаки выявленных на этапе г) действий и решение о типе совершенного действия.

8. Способ по п.1, в котором средства контроля и блокировки поведения пользователя входят в состав родительского контроля.

9. Система настройки базы правил ограничения родительского контроля, которая включает в себя:

а) средство наблюдения, предназначенное для сбора информации о произошедших событиях в операционной системе, инициированных действиями пользователя, и передает упомянутую информацию средству анализа;

б) по крайней мере, одно внешнее средство контроля за действиями пользователя, предназначенное для сбора информации обо всех действиях, совершенных пользователем, и обо всех правилах ограничения, которые сработали на указанные действия, и передает упомянутую информацию средству анализа;

в) средство анализа, предназначенное для формирования контекста на основе обработки полученной информации от средства наблюдения и информации, предоставляемой, по крайней мере, одним внешним средством контроля за действиями пользователя, и предоставляет сформированный контекст средству регулирования,

где под обработкой понимается анализ полученной информации с целью определения связи между совершенными действиями пользователя и произошедшими событиями в операционной системе,

где в качестве контекста является, по крайней мере, информация о действиях пользователя и произошедших событиях, связанных с указанными действиями;

г) базу правил регулирования, предназначенную для хранения правил регулирования и их предоставления средству регулирования;

д) средство регулирования, предназначенное для:

- анализа предоставленного контекста, на основе которого выявляется, по крайней мере, одно действие пользователя, которое является запрещенным, но при этом не сработало ни одно правило ограничения из базы правил ограничения родительского контроля,

- настройки базы правил ограничения родительского контроля на основе выявленного действия,

- где настройка базы правил ограничения родительского контроля, по крайней мере, является:

- регулировка правил ограничения из базы правил ограничения родительского контроля для блокирования выявленного действия,

- создания нового правила ограничения, которое будет блокировать выявленное действие.

10. Система по п.9, которая содержит средство анализа результатов работы правил, которое предназначено для сбора статистики по отрегулированным и новым правилам ограничения из базы правил ограничения родительского контроля, анализа собранной статистики, выявления ложных срабатываний на основе проведенного анализа и информирования средства регулирования о ложном срабатывании.

11. Система по п.9, в которой в качестве внешних средств контроля за действиями пользователя являются, по крайней мере, средства контроля и блокирования системы родительского контроля.

12. Система по п.9, в которой правилами регулирования являются правила, содержащие критерии определения типа совершенных действий, решение о виде действия и шаблон правил ограничения, с помощью которого может быть создано правило ограничения для определенного типа действия.

13. Система по п.9, в которой в качестве выявленного с помощью средства регулирования действия является действие, направленное, по крайней мере, на обучение пользователя.

| НАСТРОЙКА СРЕДСТВ ОГРАНИЧЕНИЯ ДОСТУПА И УВЕДОМЛЕНИЕ О НИХ | 2003 |

|

RU2326439C2 |

| СПОСОБ ПОЛУЧЕНИЯ КОНСЕРВОВ "ВИНЕГРЕТ С СЕЛЬДЬЮ" | 2007 |

|

RU2350211C1 |

| Способ приготовления мыла | 1923 |

|

SU2004A1 |

| Способ обработки целлюлозных материалов, с целью тонкого измельчения или переведения в коллоидальный раствор | 1923 |

|

SU2005A1 |

| Станок для изготовления деревянных ниточных катушек из цилиндрических, снабженных осевым отверстием, заготовок | 1923 |

|

SU2008A1 |

| СПОСОБ ПРОВЕРКИ ПОЛНОМОЧИЙ ДОСТУПА ПОЛЬЗОВАТЕЛЯ В БЕСПРОВОДНОЙ ЛОКАЛЬНОЙ СЕТИ | 2004 |

|

RU2316903C2 |

Авторы

Даты

2014-12-10—Публикация

2012-12-25—Подача