ОБЛАСТЬ ТЕХНИКИ

Раскрытие изобретения в этом документе относится в целом к устройству обработки информации, системе обработки информации и способу обработки информации.

УРОВЕНЬ ТЕХНИКИ

В предшествующем уровне техники раскрывается технология, в которой устройство формирует журналы, включающие в себя ID пользователей, и изменяет операции устройства и т. п. для каждого из пользователей (например, Выложенная публикация патента Японии № 2011-059631: Патентный документ 1). То есть Патентный документ 1 раскрывает технологию, в которой для каждого из пользователей записывается объем использования устройства на основе соответствующего журнала среди журналов, сформированных устройством, и использующего устройство (обращающегося к нему) пользователя ограничивают, когда объем использования (обращения) устройства достигает предварительно определенного условия.

Кроме того, в раскрытой технологии использование устройства можно оценивать для каждого из пользователей или каждой из групп, например отделов или управлений, с помощью хранения и накопления таких журналов.

Однако трудовые нормативные документы и т. п. в некоторых странах или областях запрещают постоянное хранение таких журналов, ассоциирующих ID пользователей и т. п., которые могут точно определять людей в журналах, чтобы предотвратить неблагоприятные последствия оценок персонала.

Соответственно, в таких странах или областях можно хранить журналы, которые формируются без связи с ID пользователей.

Однако даже в этих странах или областях по-прежнему существует потребность использования функций устройства, использующих ID пользователей, ассоциированные с журналами, которые формируются устройством, например ограничений использования устройства или ограничений обращения к устройству или т. п., на основе объема использования.

В таком случае может быть сложно предоставлять удобные услуги пользователям устройства в вышеупомянутых странах или областях путем простого формирования журналов без связи с ID пользователей.

ДОКУМЕНТЫ ПРЕДШЕСТВУЮЩЕГО УРОВНЯ ТЕХНИКИ

ПАТЕНТНЫЙ ДОКУМЕНТ

Патентный документ 1: Выложенная публикация патента Японии № 2011-059631

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Основная цель по меньшей мере одного варианта осуществления настоящего изобретения – предоставить устройство обработки информации, систему обработки информации и способ обработки информации, которые в значительной степени устраняют одну или несколько проблем, вызванных ограничениями и недостатками предшествующего уровня техники.

В частности, варианты осуществления настоящего изобретения могут предоставить устройство обработки информации, систему обработки информации и способ обработки информации, в которых можно защитить пользователей без снижения удобства обслуживания, ассоциированного с устройством.

В соответствии с одним вариантом осуществления настоящего изобретения предоставляется устройство обработки информации, которое включает в себя блок определения, сконфигурированный для определения, удовлетворяют ли условию для сокрытия идентификационной информации данные, включающие в себя идентификационную информацию о пользователе, причем данные формируются, когда пользователь использует устройство, причем условие хранится в хранилище условий; блок сокрытия, сконфигурированный для исполнения процесса сокрытия, чтобы скрыть идентификационную информацию, включенную в данные, когда данные удовлетворяют условию; и хранилище данных, сконфигурированное для хранения одних из данных, включающих в себя идентификационную информацию, и данных, включающих в себя скрытую идентификационную информацию.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

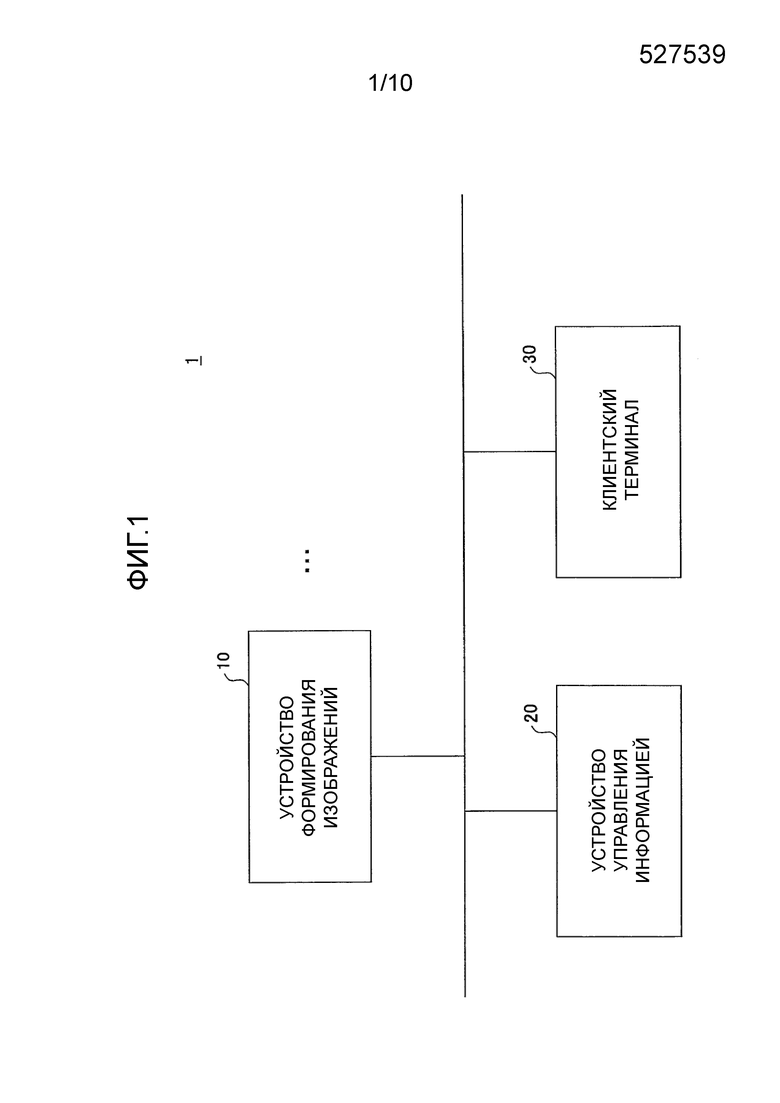

Фиг. 1 – схема, иллюстрирующая пример конфигурации системы обработки информации в варианте осуществления настоящего изобретения;

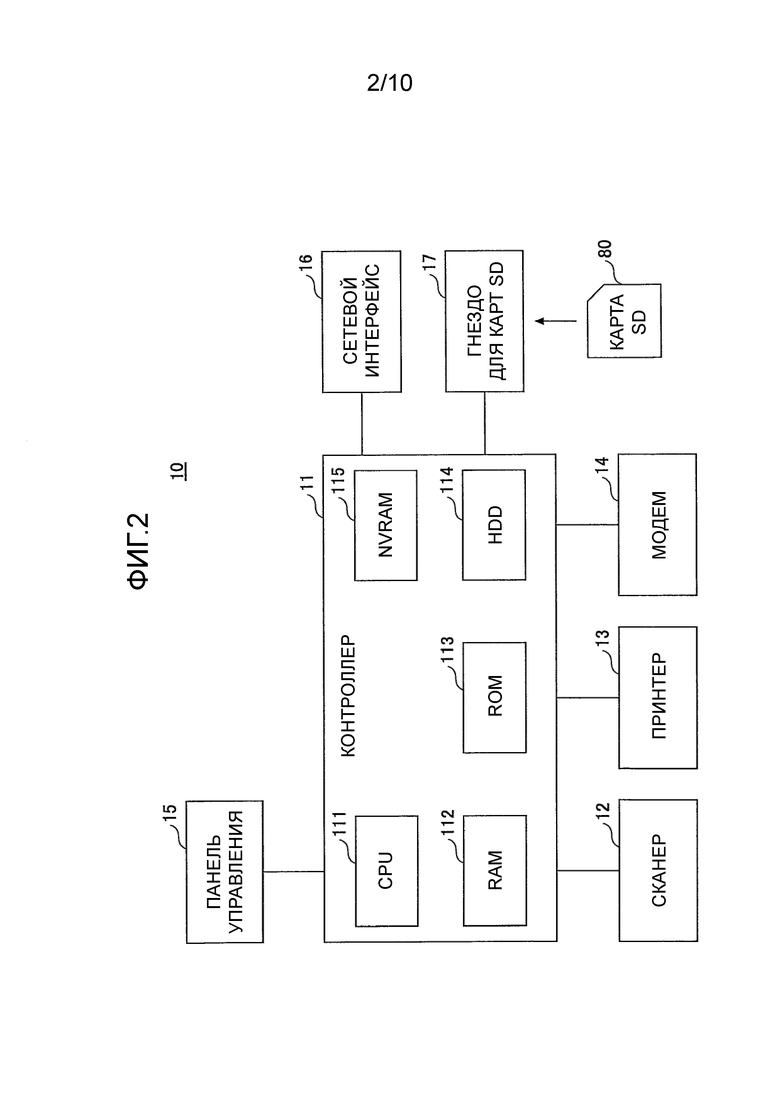

Фиг. 2 – схема, иллюстрирующая пример аппаратной конфигурации устройства формирования изображений в варианте осуществления настоящего изобретения;

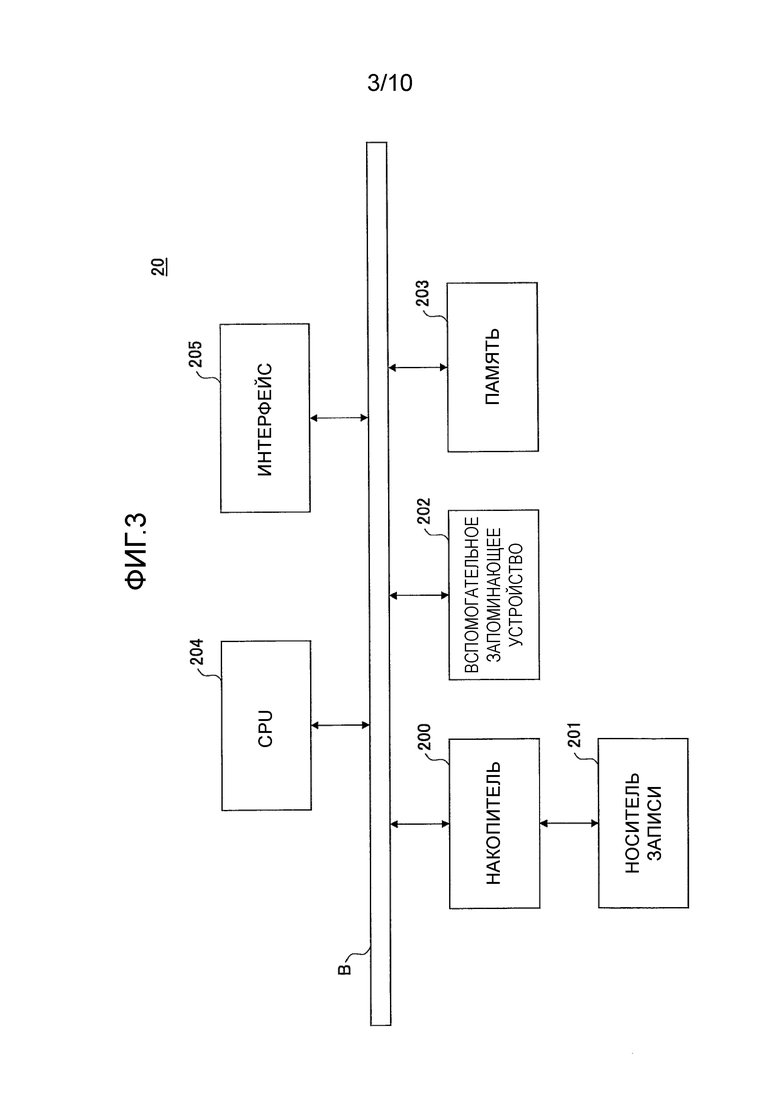

Фиг. 3 – схема, иллюстрирующая пример аппаратной конфигурации устройства управления информацией в варианте осуществления настоящего изобретения;

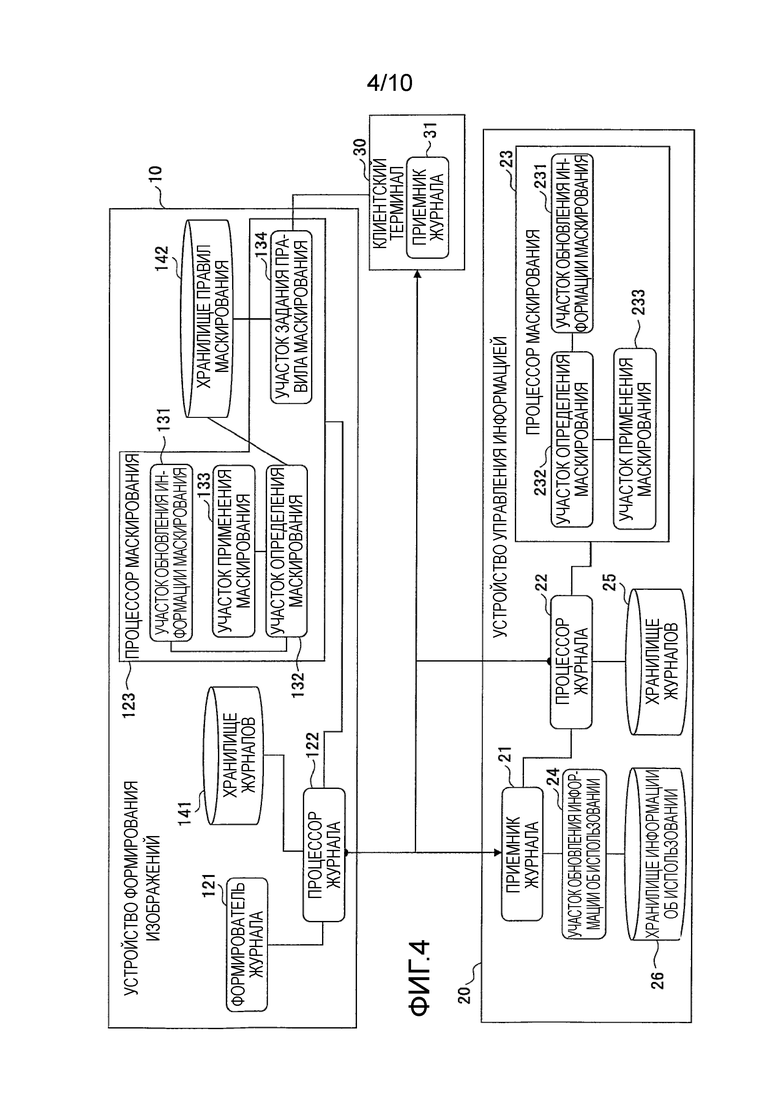

Фиг. 4 – схема, иллюстрирующая примеры функциональной конфигурации устройств в варианте осуществления настоящего изобретения;

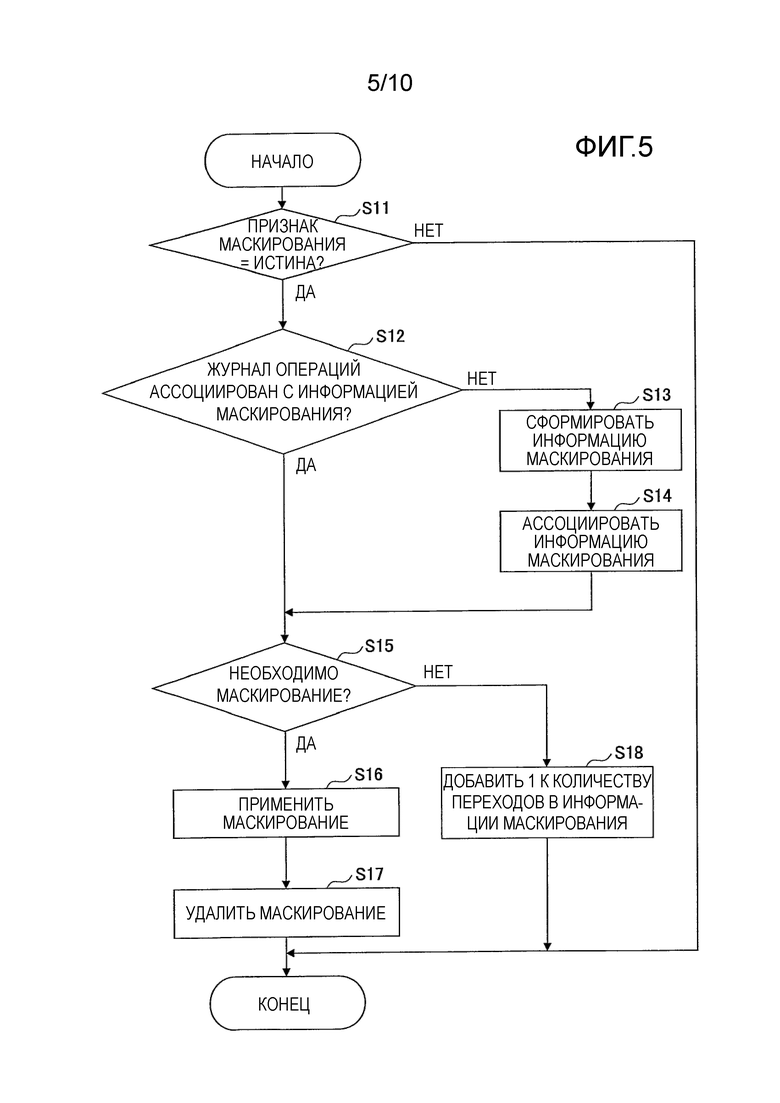

Фиг. 5 – блок-схема алгоритма, иллюстрирующая пример процесса маскирования по отношению к журналу операций;

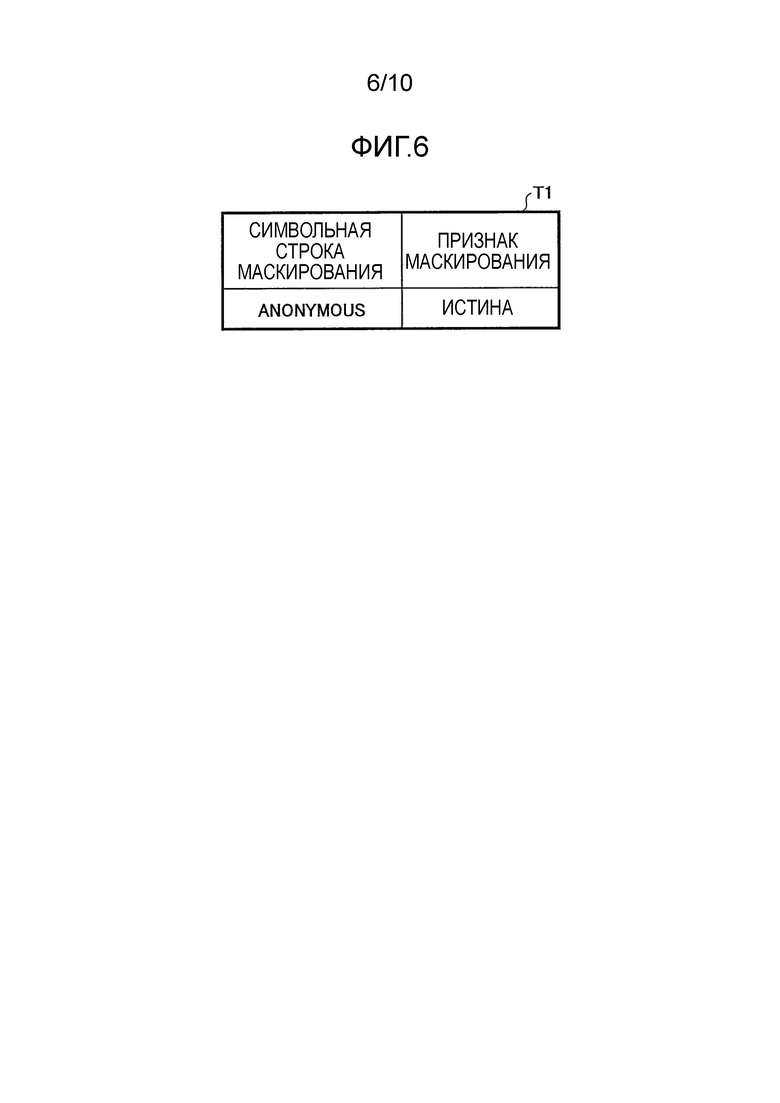

Фиг. 6 – схема, иллюстрирующая пример конфигурации таблицы исполнения маскирования;

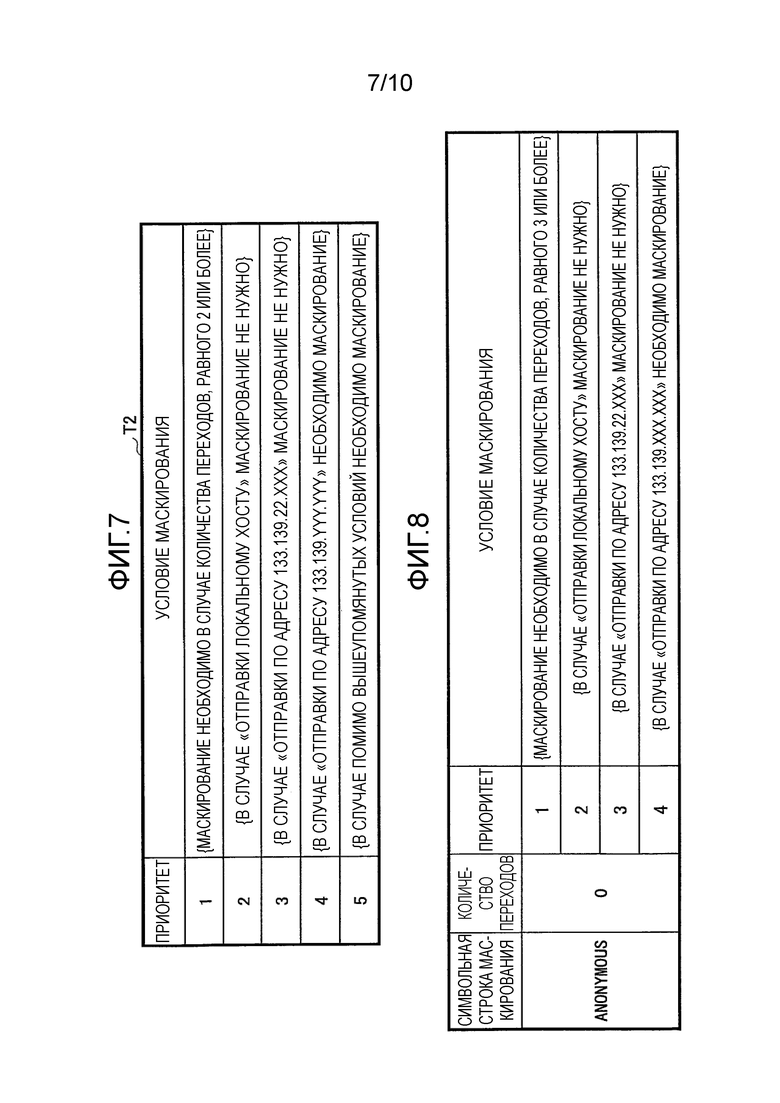

Фиг. 7 – схема, иллюстрирующая пример конфигурации таблицы условий маскирования;

Фиг. 8 – схема, иллюстрирующая пример конфигурации информации маскирования;

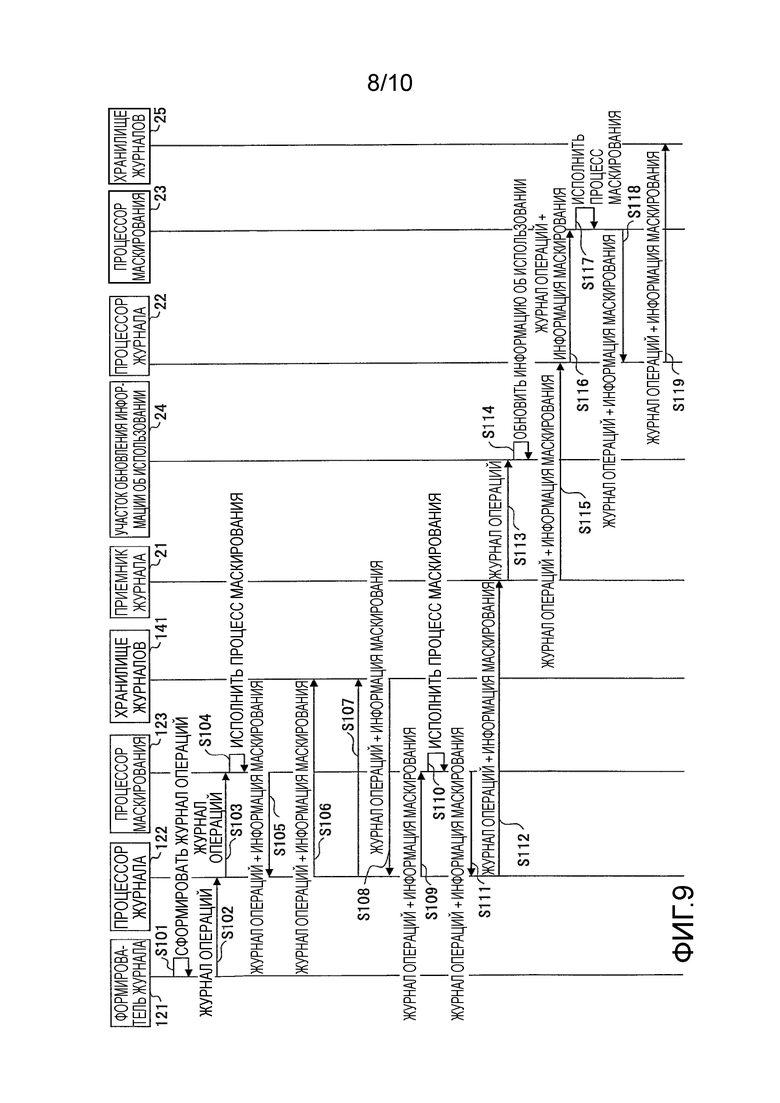

Фиг. 9 – диаграмма последовательности, иллюстрирующая пример процесса, ассоциированного с журналом операций;

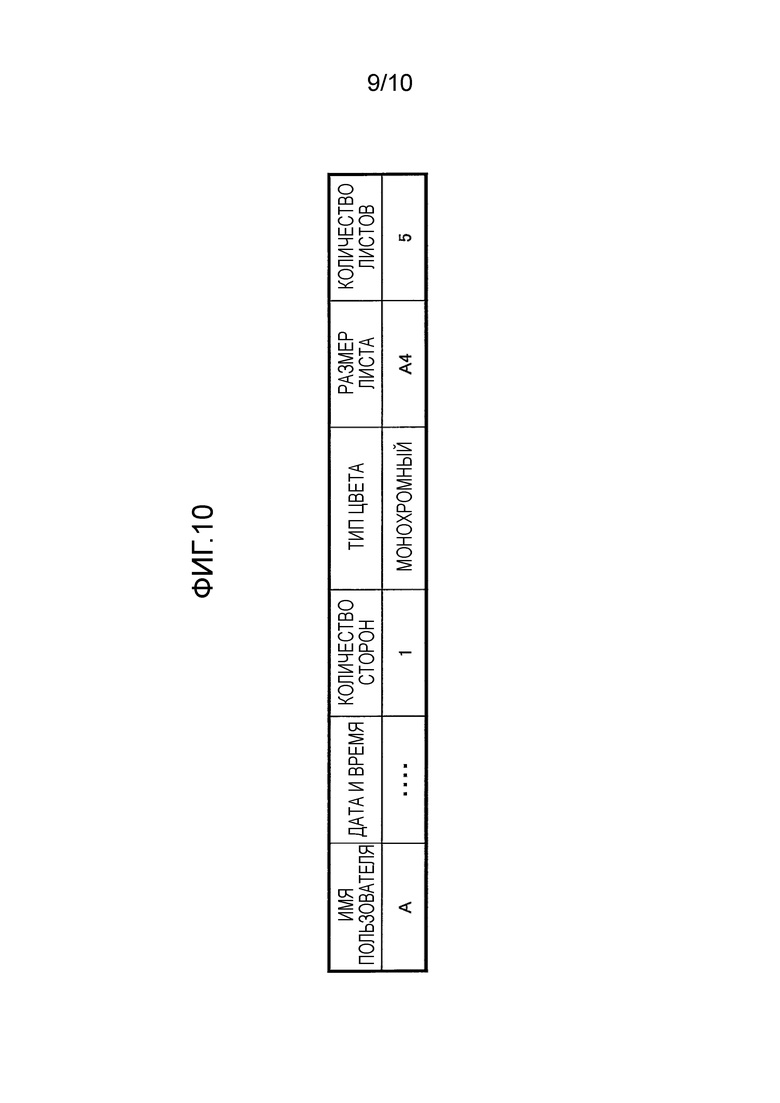

Фиг. 10 – схема, иллюстрирующая пример конфигурации журнала операций;

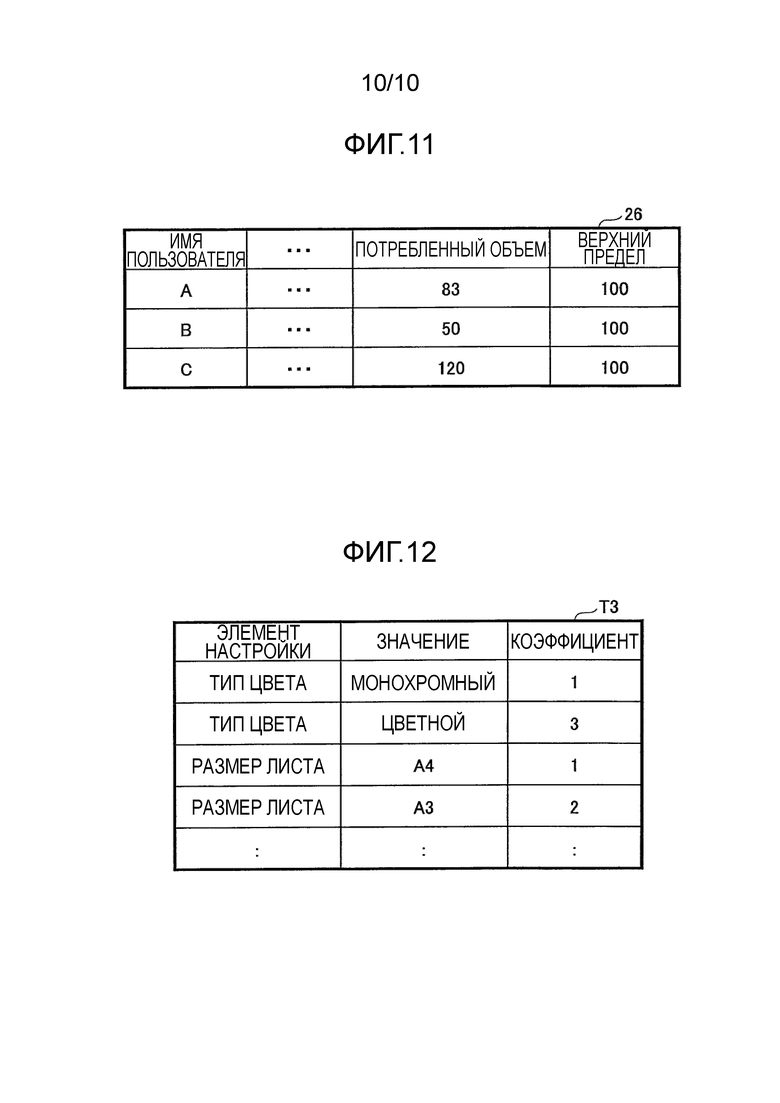

Фиг. 11 – схема, иллюстрирующая пример конфигурации хранилища информации об использовании; и

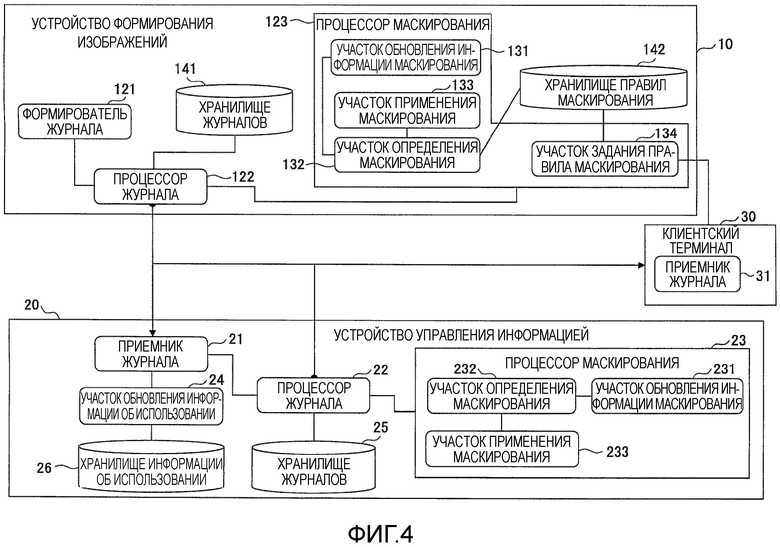

Фиг. 12 – схема, иллюстрирующая пример конфигурации таблицы коэффициентов.

ВАРИАНТ ОСУЩЕСТВЛЕНИЯ ИЗОБРЕТЕНИЯ

Ниже приводится описание предпочтительных вариантов осуществления настоящего изобретения со ссылкой на прилагаемые чертежи. Фиг. 1 – схема, иллюстрирующая пример конфигурации системы обработки информации в варианте осуществления настоящего изобретения. Как проиллюстрировано на фиг. 1, система 1 обработки информации включает в себя одно или несколько устройств 10 формирования изображений, устройство 20 управления информацией и клиентский терминал 30. Каждое из устройств 10 формирования изображений и устройства 20 управления информацией соединяется так, что устройства 10 формирования изображений и устройство 20 управления информацией могут осуществлять связь друг с другом по сети, например LAN (локальная сеть) или Интернет, независимо от проводных или беспроводных соединений.

Устройство 10 формирования изображений является многофункциональным периферийным устройством, которое реализует две или более функций в одном устройстве, например печать, сканирование, копирование, передачу-прием факсов. Однако устройство, обладающее любой из вышеупомянутых функций, может использоваться в качестве устройства 10 формирования изображений.

Устройство 20 управления информацией конфигурируется для единообразного управления информацией, ассоциированной с состоянием использования одного или нескольких устройств 10 формирования изображений. Например, устройство 20 управления информацией единообразно управляет данными журнала (в дальнейшем называемыми "журналами операций"), сформированными устройством 10 формирования изображений на основе рабочих характеристик устройства формирования изображений в соответствии с операциями пользователя (то есть пользователя, обращающегося к устройству 10 формирования изображений или использующего его), информацией, выведенной из журналов операций, или т. п.

Клиентский терминал 30 используется для просмотра информации, сохраненной в устройстве 10 формирования изображений, информации, управляемой устройством 20 управления информацией, и т. п. Например, оконечное устройство 30 может быть ПК (персональный компьютер), планшетным терминалом, смартфоном или мобильным телефоном.

Фиг. 2 – схема, иллюстрирующая пример аппаратной конфигурации устройства 10 формирования изображений в варианте осуществления настоящего изобретения. Как проиллюстрировано на фиг. 2, устройство 10 формирования изображений включает в себя аппаратные средства, например контроллер 11, сканер 12, принтер 13, модем 14, панель 15 управления, сетевой интерфейс 16 и гнездо 17 для карт SD (Secure Digital).

Контроллер 11 включает в себя CPU 111 (центральный процессор), RAM 112 (оперативное запоминающее устройство), ROM 113 (постоянное запоминающее устройство), NVRAM 114 (энергонезависимое оперативное запоминающее устройство) и HDD 115 (накопитель на жестком диске). ROM 113 конфигурируется для хранения данных, используемых различными программами, и т. п. RAM 112 конфигурируется для работы в качестве области памяти для загрузки программ, рабочей области для загруженных программ, и т. п. CPU 111 конфигурируется для реализации различных функций путем исполнения программ, загруженных в RAM 112. HDD 114 конфигурируется для хранения различных типов данных, используемых программами, и т. п. NVRAM 115 конфигурируется для хранения различной информации о настройках и т. п.

Сканер 12 служит в качестве аппаратных средств (то есть блока считывания изображений) для считывания данных изображения из документа. Принтер 13 является аппаратными средствами (то есть блоком печати) для печати данных печати на листах. Модем 14 является аппаратными средствами для соединения устройства 10 формирования изображений с телефонной линией и используется для передачи и приема данных изображения посредством факсимильной связи. Панель 15 управления является аппаратными средствами, имеющими блок ввода, например кнопку для приема ввода от пользователя, блок отображения, например жидкокристаллическую панель, и т. п. Сетевой интерфейс 16 является аппаратными средствами для соединения устройства 10 формирования изображений с сетью, например LAN (локальная сеть), независимо от проводных или беспроводных соединений. Гнездо 17 для карт SD используется для считывания программ, записанных на карте 80 SD (Secure Digital). То есть в устройстве 10 формирования изображений в RAM 112 загружаются не только программы, записанные в ROM 113, но также программы, записанные на карту SD, могут загружаться в RAM 112. Те загруженные программы могут исполняться. Отметим, что карту 80 SD можно заменить другим носителем записи, например CD-ROM (постоянное запоминающее устройство на компакт-диске) или запоминающим устройством USB (универсальная последовательная шина). То есть соответствующий карте 80 SD носитель записи не ограничивается предварительно определенным типом.

В этом случае гнездо 17 для карт SD можно заменить любым типом носителя записи.

Фиг. 3 – схема, иллюстрирующая пример аппаратной конфигурации устройства управления информацией в варианте осуществления настоящего изобретения. Как проиллюстрировано на фиг. 3, устройство 20 управления информацией включает в себя накопитель 200, вспомогательное запоминающее устройство 202, память 203, CPU 204 (центральный процессор) и интерфейс 205, которые соединяются друг с другом посредством шины B.

Программы, которые реализуют процессы в устройстве 20 управления информацией, могут предоставляться в виде носителя 201 записи, например CD-ROM. Когда носитель 201 записи, хранящий программы, помещается в накопитель 200, программы устанавливаются во вспомогательное запоминающее устройство 202 посредством накопителя 200. Отметим, что программы не обязательно устанавливаются посредством носителя 201 записи. Программы могут загружаться с другого компьютера по сети. Вспомогательное запоминающее устройство 202 конфигурируется для хранения установленных программ, а также хранения необходимых файлов или данных.

Память 203 конфигурируется для извлечения некоторой программы из вспомогательного запоминающего устройства 202 и сохранения извлеченной программы при приеме команды активизировать программу (то есть команды активизации программы). CPU 204 конфигурируется для исполнения функции, ассоциированной с устройством 20 управления информацией, в соответствии с сохраненной в памяти 203 программой. Интерфейс 205 конфигурируется для работы в качестве интерфейса для соединения устройства 20 управления информацией с сетью.

Фиг. 4 – схема, иллюстрирующая пример функциональной конфигурации каждого из устройств в варианте осуществления настоящего изобретения. На фиг. 4 устройство 10 формирования изображений включает в себя формирователь 121 журнала, процессор 122 журнала и процессор 123 маскирования. Вышеупомянутые компоненты устройства 10 формирования изображений можно реализовать путем побуждения CPU 111 исполнить программы, установленные в устройстве 10 формирования изображений.

Устройство 10 формирования изображений дополнительно включает в себя хранилище 141 журналов, хранилище 142 правил маскирования и т. п.

Каждое из вышеупомянутых хранилищ можно реализовать с использованием запоминающего устройства, соединенного с HDD 14 или устройством 10 формирования изображений по сети.

Формирователь 121 журнала конфигурируется для формирования журнала операций. Например, журнал операций может формироваться каждый раз, когда устройство 10 формирования изображений исполняет некий процесс в ответ на запрос от пользователя (например, для каждого задания). Журнал операций включает в себя имя пользователя, служащее в качестве примера идентификационной информации о пользователе. Процессор 122 журнала конфигурируется для передачи журнала операций в устройство 20 управления информацией. Однако в этом варианте осуществления журналы операций могут передаваться одновременно по предварительно определенному расписанию.

Процессор 122 журнала сохраняет в хранилище 141 журналов журналы операций, сформированные по предварительно определенному расписанию передачи журналов. Процессор 122 журнала просит процессор 123 маскирования исполнить процесс, ассоциированный с маскированием каждого из журналов операций, подлежащих сохранению или подлежащих передаче, перед сохранением журнала операций в хранилище 141 журналов или перед передачей журнала операций в устройство 20 управления информацией.

Процессор 123 маскирования исполняет над журналом операций процесс, ассоциированный с маскированием. Маскирование в этом варианте осуществления можно задать как процесс для сокрытия имени пользователя, содержащегося в журнале операций. В настоящем варианте осуществления имя пользователя маскируется (то есть скрывается) путем замены имени пользователя в журнале операций предварительно определенной символьной строкой. Однако способ для процесса маскирования или маскирования не ограничивается процессом, в котором имя пользователя в журнале операций заменяется предварительно определенной символьной строкой. Например, процесс маскирования или маскирование можно реализовать путем удаления имени пользователя из журнала операций. В качестве альтернативы маскирование может быть обратимым или необратимым в соответствии с необходимым уровнем сокрытия. Например, маскирование пользователя можно реализовать с помощью обратимого процесса, например шифрования имени пользователя, в такой мере, что человек, который просматривает исходные (необработанные) журналы операций, не может точно определить связь между каждым из журналов операций и соответствующим одним из пользователей (имен пользователей). С другой стороны, когда имя пользователя нельзя восстановить после маскирования, процесс маскирования или маскирование можно реализовать с помощью необратимого процесса.

На фиг. 4 процессор 123 маскирования включает в себя участок 131 обновления информации маскирования, участок 132 определения маскирования, участок 133 применения маскирования и участок 134 задания правила маскирования.

Участок 131 обновления информации маскирования конфигурируется для ассоциации информации маскирования с неассоциированной с журналом операций информацией маскирования или для обновления содержания информации маскирования, которая уже ассоциирована с журналом операций. То есть участок 131 обновления информации маскирования конфигурируется для ассоциации информации маскирования с каждым из журналов операций. Информация маскирования указывает информацию, включающую в себя правило маскирования, сохраненное в хранилище 142 правил маскирования. Правило маскирования указывает информацию, включающую в себя условие, при котором применяется маскирование (в дальнейшем называемое "условием маскирования"), и символьную строку для применения к маске. Отметим, что ассоциация информации маскирования с журналом операций отличается от применения маскирования к имени пользователя, содержащемуся в журнале операций.

Участок 132 определения маскирования на основе информации маскирования, с которой ассоциируется соответствующий журнал операций, определяет, необходимо ли применение маскирования. Участок 133 применения маскирования применяет маскирование к имени пользователя в журнале операций, относительно которого участок 133 определения маскирования определяет, что необходимо применение маскирования. Участок 134 задания правила маскирования на основе, например, команды от клиентского терминала 30 задает правило маскирования в хранилище 142 правил маскирования.

Устройство 20 управления информацией включает в себя приемник 21 журнала, процессор 22 журнала, процессор 23 маскирования и участок 24 обновления информации об использовании. Вышеупомянутые компоненты устройства 20 управления информацией можно реализовать путем побуждения CPU 204 исполнять программы, установленные в устройстве 20 управления информацией. Устройство 20 управления информацией дополнительно включает в себя хранилище 25 журналов, хранилище 26 информации об использовании и т. п. Каждое из вышеупомянутых хранилищ можно реализовать с использованием запоминающего устройства, соединенного со вспомогательным запоминающим устройством 202 или устройством 20 управления информацией по сети.

Приемник 21 журнала конфигурируется для приема журнала операций, переданного от устройства 10 формирования изображений. Приемник 21 журнала конфигурируется для дополнительного ввода принятого журнала операций в каждый из процессора 22 журнала и участка 24 обновления информации об использовании.

Функции процессора 22 журнала, процессора 23 маскирования и хранилища 25 журналов аналогичны функциям процессора 122 журнала, процессора 123 маскирования и хранилища 141 журналов. Однако процессор 23 маскирования не включает в себя участок 134 задания правила маскирования. Поскольку устройство 20 управления информацией не включает в себя хранилище, соответствующее хранилищу 142 правил маскирования, устройство 20 управления информацией не требует задания правила маскирования.

Кроме того, хранилище 141 журналов отличается от хранилища 25 журналов в следующем. А именно, тогда как хранилище 141 журналов конфигурируется для временного хранения журналов операций, хранилище 25 журналов конфигурируется для хранения журналов операций постоянно или в течение длительного периода времени. В настоящем варианте осуществления журналам операций разрешено содержать имена пользователей, когда журналы операций хранятся временно (например, в течение нескольких часов или нескольких дней), и журналам операций не разрешено содержать имена пользователей, когда журналы операций хранятся постоянно или в течение длительного периода времени. Поэтому, когда журнал операций сохраняется в хранилище 141 журналов, этому журналу операций разрешено содержать соответствующее имя пользователя. С другой стороны, когда журнал операций сохраняется в хранилище 25 журналов, этому журналу операций не разрешено содержать соответствующее имя пользователя.

Участок 24 обновления информации об использовании обновляет информацию об использовании, сохраненную в хранилище 26 информации об использовании, на основе журнала операций. Информация об использовании указывает состояние использования устройства 10 формирования изображений. Хранилище 26 информации об использовании конфигурируется для хранения информации об использовании для каждого из имен пользователей.

Клиентский терминал 30 включают в себя приемник 31 журнала. Приемник 31 журнала можно реализовать путем побуждения CPU 30 в клиентском терминале 30 исполнить программы, установленные в клиентском терминале 30. Приемник 31 журнала конфигурируется для приема журнала операций, сохраненного в хранилище 141 журналов в устройстве 10 формирования изображений или в хранилище 25 журналов в устройстве 20 управления информацией. Принятый журнал операций может отображаться, например, на устройстве отображения в клиентском терминале 30.

Ниже будет приведено описание процесса, исполняемого системой 1 обработки информации.

Сначала описывается процесс маскирования, исполняемый процессорами 123 или 23 маскирования по отношению к журналу операций.

Фиг. 5 – блок-схема алгоритма, иллюстрирующая пример процесса маскирования по отношению к журналу операций. Проиллюстрированный на фиг. 5 процесс исполняется, когда процессоры 122 или 22 журнала запрашивают процессоры 123 или 23 маскирования исполнить процесс маскирования по отношению к журналу операций. На фиг. 5 для удобства иллюстрации процессор 123 маскирования представляется в качестве исполняющего объекта; однако процессор 23 маскирования также может исполнять процесс маскирования на основе такой же логики, которая используется процессором 123 маскирования.

На этапе S11 участок 131 обновления информации маскирования определяет, является ли "истиной" признак маскирования, обращаясь к таблице T1 исполнения маскирования, сохраненной в хранилище 142 правил маскирования (этап S11).

Фиг. 6 – схема, иллюстрирующая пример конфигурации таблицы T1 исполнения маскирования. На фиг. 6 информация маскирования включает в себя значение для каждого из элементов, например символьную строку маскирования, признак и т. п. Значение символьной строки маскирования является символьной строкой, которая заменяется именем пользователя. На фиг. 6 в качестве символьной строки маскирования устанавливается, например, значение "ANONYMOUS" (аноним). Маскирование применяется путем замены имени пользователя, содержащегося в каждом из журналов операций, на "ANONYMOUS". Значение признака маскирования указывает, необходим ли процесс маскирования. Значение "истина" указывает, что процесс маскирования необходим, а значение "ложь" указывает, что процесс маскирования не нужен.

Таким образом, на этапе S11 определяется, необходим ли процесс маскирования. Когда признаком маскирования является "ложь" ("НЕТ" на этапе S11), этапы после этапа S11 исполняться не будут. В этом случае журнал операций, подлежащий процессу маскирования, возвращается процессору 123 маскирования как есть, без примененного процесса маскирования.

С другой стороны, когда признаком маскирования является "истина" ("ДА" на этапе S11), участок 131 обновления информации маскирования определяет, ассоциирована ли уже информация маскирования с журналом операций, подлежащим процессу маскирования (в дальнейшем называемым "целевым журналом операций") (этап S12). Когда журнал операций, сформированный в устройстве 10 формирования изображений, служит в качестве первого целевого журнала операций (то есть первого журнала операций, подлежащего процессу маскирования), (первый) целевой журнал операций не ассоциируется с информацией маскирования.

Когда информация маскирования не ассоциируется с целевым журналом операций ("НЕТ" на этапе S12), участок 131 обновления информации маскирования формирует информацию маскирования по отношению к целевому журналу операций (этап S13). Информация маскирования формируется на основе таблицы T1 исполнения маскирования, проиллюстрированной на фиг. 6, и таблицы T2 условий маскирования, сохраненной в хранилище 142 правил маскирования.

Фиг. 7 – схема, иллюстрирующая пример конфигурации таблицы T2 условий маскирования. На фиг. 7 таблица T2 условий маскирования хранит одно или несколько условий маскирования в порядке приоритета. Условие маскирования, имеющее приоритет "1", указывает, что "маскирование необходимо в случае количества переходов, равного двум или более". В этом варианте осуществления количество переходов указывает переменную, ассоциированную с каждым из журналов операций, содержащихся в информации маскирования.

Количество переходов может увеличиваться каждый раз, когда определяется необходимость или отсутствие необходимости применения маскирования. Поэтому количество переходов может быть эквивалентно количеству раз, когда определяется необходимость или отсутствие необходимости применения маскирования. Таким образом, "количество переходов, равное двум или более", может быть эквивалентно выражению "необходимость или отсутствие необходимости применения маскирования определяется два или более раза".

Условие маскирования, имеющее приоритет "2", указывает, что "в случае отправки локальному хосту (localhost) маскирование не нужно". Отметим, что "локальный хост" указывает устройство 10 формирования изображений, служащее в качестве источника формирования журналов операций. Поэтому "случай отправки локальному хосту" соответствует "случаю, где журнал операций хранится в хранилище 141 журналов".

Условие маскирования, имеющее приоритет "3", указывает, что "в случае отправки по адресу 133.139.22.xxx маскирование не нужно". То есть в случае, где журнал операций передается внешнему устройству, имеющему IP-адрес "133.139.22.xxx", маскирование не нужно. Отметим, что "xxx" указывает определенное число. Однако IP-адрес, заданный в условиях маскирования, может включать в себя подстановочные знаки или заданный диапазон. В этом варианте осуществления IP-адрес устройства управления информацией соответствует "133.139.22.xxx".

Условие маскирования, имеющее приоритет "4", указывает, что "в случае отправки по адресу 133.139.yyy.yyy необходимо маскирование". То есть в случае, где журнал операций передается внешнему устройству, имеющему IP-адрес "133.139.yyy.yyy", необходимо маскирование. В этом варианте осуществления IP-адрес клиентского терминала 30 соответствует "133.139.yyy.yyy".

Условие маскирования, имеющее приоритет "5", указывает, что "в случае помимо вышеупомянутых условий необходимо маскирование". То есть в случае помимо вышеописанных условий маскирования, имеющих соответствующие приоритеты с 1 по 4, необходимо маскирование. Это условие подготовлено для предотвращения утечки имен пользователей в случае, где журнал операций передается на непредвиденный адрес.

Отметим, что в вышеупомянутых условиях чем меньше значение, тем выше будет приоритет. То есть условие маскирования, имеющее приоритет "1", обладает приоритетом выше условия маскирования, имеющего приоритет "2". Когда случай соответствует двум или более условиям маскирования, применяется условие маскирования с более высоким приоритетом.

Информация маскирования может формироваться, как проиллюстрировано на фиг. 8, на основе вышеописанной таблицы T2 условий маскирования и таблицы T1 исполнения маскирования, проиллюстрированной на фиг. 6.

Фиг. 8 – схема, иллюстрирующая пример конфигурации информации маскирования. На фиг. 8 информация маскирования включает в себя символьную строку маскирования, количество переходов, условие маскирования и т. п. Символьную строку маскирования можно получить из таблицы T1 исполнения маскирования.

Условие маскирования можно получить из таблицы T2 условий маскирования. Количество переходов является переменной, сконфигурированной для обновления на основе определения, необходимо ли применение маскирования. Отметим, что в этом варианте осуществления начальное значение для количества переходов во время формирования информации маскирования может быть равно 0 (ноль).

Потом участок 131 обновления информации маскирования ассоциирует сформированную информацию маскирования с целевым журналом операций (этап S14). Например, информацию маскирования можно добавить в конец журнала операций.

С другой стороны, когда журнал операций уже ассоциирован с информацией маскирования ("ДА" на этапе S12), этапы S13 и S14 исполняться не будут.

Потом участок 132 определения маскирования определяет, необходимо ли применение маскирования, на основе условия маскирования, содержащегося в информации маскирования, с которой ассоциируется целевой журнал операций (этап S15). Отметим, что количество переходов, содержащееся в информации маскирования, подлежит сравнению с количеством переходов в условии маскирования, имеющем приоритет "1".

Когда определяется, что необходимо маскирование ("ДА" на этапе S15), участок 133 обновления информации маскирования применяет маскирование к целевому журналу операций (этап S16). То есть имя пользователя, содержащееся в целевом журнале операций, заменяется символьной строкой маскирования, содержащейся в информации маскирования, ассоциированной с целевым журналом операций. Потом участок 133 обновления информации маскирования удаляет информацию маскирования, ассоциированную с целевым журналом операций (этап S17). А именно, информация маскирования удаляется из целевого журнала операций. Поэтому, когда исполняются этапы S16 и S17, имя пользователя заменяется символьной строкой маскирования, и журнал операций, который больше не ассоциирован с информацией маскирования, возвращается процессору 122 журнала.

С другой стороны, когда определяется, что маскирование не нужно ("НЕТ" на этапе S15), участок 131 обновления информации маскирования добавляет единицу к количеству переходов, содержащемуся в информации маскирования, ассоциированной с целевым журналом операций (этап S18). В этом случае имя пользователя не маскируется, и информация маскирования, ассоциированная с целевым журналом операций, возвращается процессору 122 журнала.

Далее описывается весь процесс, ассоциированный с журналом операций, в системе 1 обработки информации. Фиг. 9 – диаграмма последовательности, иллюстрирующая пример процесса, ассоциированного с журналом операций.

Например, когда устройство 10 формирования изображений на основе запроса от пользователя исполняет процесс, например некоторый вид задания или т. п., формирователь 121 журнала формирует журнал операций, ассоциированный с таким процессом (этап S101). Отметим, что запрос от пользователя не обязательно вводится посредством панели 15 управления. Например, журнал операций формируется по отношению к заданию печати, которое исполняется в ответ на прием данных печати.

Фиг. 10 – схема, иллюстрирующая пример конфигурации журнала операций. Фиг. 10 иллюстрирует пример журнала операций, соответствующего заданию. На фиг. 10 журнал операций включает в себя значение для каждого из элементов, например имени пользователя, даты и времени, количества сторон, типа цвета, размера листа и т. п. Имя пользователя является именем пользователя, который является источником запроса процесса (задания), ассоциированного с журналом операций. Например, когда журнал операций ассоциируется с процессом в ответ на запрос, введенный посредством панели 15 управления, журнал операций включает в себя регистрационное имя пользователя (то есть имя пользователя, зарегистрированного в устройстве 10 формирования изображений). Например, когда журнал операций ассоциируется с процессом в ответ на запрос, введенный посредством панели 15 управления, журнал операций включает в себя регистрационное имя пользователя (то есть имя пользователя, зарегистрированного в устройстве 10 формирования изображений). Отметим, что журнал операций на фиг. 10 указывает, что монохромная печать выполняется на одной стороне каждого из пяти листов размера A4.

Потом формирователь 121 журнала просит процессор 122 журнала обработать сформированный журнал операций (этап S102). Процессор 122 журнала просит процессор 123 маскирования исполнить процесс маскирования для сохранения журнала операций в хранилище 141 журналов (этап S103). Этот запрос указывает журнал операций и "локальный хост", указывающий хранилище 141 журналов в качестве адреса журнала операций.

Процессор 123 маскирования исполняет процесс маскирования над журналом операций (этап S104). Подробности процесса маскирования иллюстрируются на фиг. 5. На этом этапе информация маскирования не ассоциируется с журналом операций, подлежащим обработке. Поэтому формируется информация маскирования, проиллюстрированная на фиг. 8, и сформированная информация маскирования ассоциируется с журналом операций.

Кроме того, количество переходов в информации маскирования на этапе S15 на фиг. 5 равно десяти. Следовательно, это не удовлетворяет условию маскирования, имеющему приоритет "1". С другой стороны, адресом журнала операций является "локальный хост" (то есть хранилище 141 журналов), что удовлетворяет условию маскирования, имеющему приоритет "2". Таким образом, определяется, что маскирование не нужно. В результате количество переходов в информации маскирования увеличивается на единицу. То есть в этом варианте осуществления условие маскирования, имеющее приоритет "2", используется для предотвращения применения маскирования, когда журнал операций сохраняется в хранилище 141 журналов.

Потом процессор 123 маскирования возвращает процессору 122 журнала ответ, включающий в себя журнал операций, с которым ассоциируется информация маскирования (этап S105).

Затем процессор 122 журнала сохраняет в хранилище 141 журналов журнал операций, с которым ассоциируется информация маскирования (этап S106). Как понятно из вышеизложенного, маскирование не применяется к журналу операций, сохраненному в хранилище 141 журналов, и информация маскирования, имеющая количество переходов "1", ассоциируется с журналом операций, сохраненным в хранилище 141 журналов.

Впоследствии этапы после этапа S107 исполняются каждый раз, когда журнал операций передается в устройство 20 управления информацией. Например, момент, в который передается журнал операций, может быть каждым разом, когда зарегистрированный пользователь выходит из системы, либо передача может происходить систематически. В качестве альтернативы момент, в который передается журнал операций, может быть предварительно определенным моментом.

На этапе S107 процессор 122 журнала получает журнал операций, сохраненный в хранилище 141 журналов (этапы S107 и S108). Отметим, что каждый из полученных журналов операций ассоциируется с информацией маскирования. Также отметим, что на этапе S107 можно получить все журналы операций, сохраненные в хранилище 141 журналов, либо часть журналов операций. В любом случае полученные журналы операций удаляются из хранилища 141 журналов процессором 122 журнала.

Отметим, что на фиг. 9, пока не указано иное, информация маскирования ассоциируется с журналом операций на этапах после этапа S109.

На этапе S109 процессор 122 журнала просит процессор 123 маскирования исполнить процесс маскирования для передачи журнала операций в устройство 20 управления информацией. Этот запрос указывает журнал операций и IP-адрес устройства 20 управления информацией, служащий в качестве адреса журнала операций. Отметим, что IP-адрес устройства 20 управления информацией может, например, заранее сохраняться на HDD 114.

Процессор 123 маскирования исполняет процесс маскирования над журналом операций (этап S110). Подробности процесса маскирования иллюстрируются на фиг. 5. Отметим, что подлежащий обработке журнал операций ассоциируется с информацией маскирования. Поэтому результатом определения на этапе S12 является "ДА", а затем исполняется этап S15, как проиллюстрировано на фиг. 5. На этапе S15 количество переходов в информации маскирования равно одному, что не удовлетворяет условию маскирования, имеющему приоритет "1". Кроме того, адресом журнала операций является устройство 20 управления информацией, что не удовлетворяет условию маскирования, имеющему приоритет "2", но удовлетворяет условию маскирования, имеющему приоритет "3". Таким образом, определяется, что маскирование не нужно. В результате количество переходов в информации маскирования увеличивается на единицу, что приводит к количеству переходов в информации маскирования, равному двум. То есть в этом варианте осуществления условие маскирования, имеющее приоритет "3", используется для предотвращения применения маскирования, когда журнал операций передается в устройство 20 управления информацией.

Отметим, что в случае, где сохраненный в хранилище 141 журналов журнал операций передается в клиентский терминал 30, маскирование применяется к журналу операций на основе условия маскирования, имеющего приоритет "2". То есть условие маскирования, имеющее приоритет "2", используется для применения маскирования, когда журнал операций передается в клиентский терминал 30. Условие маскирования, имеющее приоритет "2", используется для предотвращения точной идентификации пользователя для каждого из журналов операций посредством клиентского терминала 30, на котором можно просматривать журналы операций.

Таким образом, получается журнал операций, сохраненный в хранилище 141 журналов, и процесс маскирования исполняется над полученным журналом операций каждый раз, когда журнал операций является объектом исполнения некоторого вида процесса.

Потом процессор 123 маскирования возвращает процессору 122 журнала ответ, включающий в себя журнал операций, с которым ассоциируется информация маскирования, имеющая обновленное до "двух" количество переходов (этап S111). Затем процессор 122 журнала передает журнал операций в устройство 20 управления информацией (этап S112).

Когда приемник 21 журнала в устройстве 20 управления информацией принимает журнал операций, переданный в устройство 10 формирования изображений, приемник 21 журнала вводит принятый журнал операций в каждый из участка 24 обновления информации об использовании и процессора 22 журнала (этапы S113 и S115). Отметим, что из журнала операций, который вводится в участок 24 обновления информации об использовании, можно удалить информацию маскирования.

Участок 24 обновления информации об использовании обновляет содержимое хранилища 26 информации об использовании на основе принятого (введенного) журнала операций (этап S114).

Фиг. 11 – схема, иллюстрирующая пример конфигурации хранилища 26 информации об использовании. Как проиллюстрировано на фиг. 11, хранилище 26 информации об использовании хранит для каждого из пользователей имя пользователя, потребленный объем, верхний предел и т. п.

Потребленный объем соответствует количеству потребленных баллов. Балл является индексом, представляющим степень использования устройства 10 формирования изображений. Верхний предел является верхним пределом баллов в предварительно определенном периоде. Отметим, что потребленный объем можно инициализировать нулем "0" в каждом предварительно определенном периоде (например, каждый месяц). То есть верхний предел является верхним пределом по отношению к предварительно определенному периоду.

На этапе S114 потребленный объем (количество потребленных баллов) вычисляется на основе введенного журнала операций, и вычисленный результат добавляется к потребленному объему, соответствующему имени пользователя, содержащемуся в журнале операций. Вычисление количества потребленных баллов (потребленного объема) на основе журнала операций может, например, осуществляться путем обращения к таблице T3 коэффициентов, сохраненной во вспомогательном запоминающем устройстве 202.

Фиг. 12 – схема, иллюстрирующая пример конфигурации таблицы T3 коэффициентов. Как проиллюстрировано на фиг. 12, таблица T3 коэффициентов хранит коэффициент для каждого из значений элементов настроек для задания печати. В этом варианте осуществления количество потребленных баллов (потребленный объем) вычисляется на основе следующей формулы.

Количество листов × количество сторон × коэффициент типа цвета × коэффициент размера листа

Например, количество потребленных баллов (потребленный объем) по отношению к журналу операций, проиллюстрированному на фиг. 10, можно вычислить следующим образом.

5×1×1×1=5.

В этом случае можно добавить пять (5) к потребленному объему (количеству потребленных баллов), соответствующих пользователю A.

Поэтому, поскольку не допускается применение маскирования по отношению к журналу операций до тех пор, пока участок 24 обновления информации об использовании не использует журнал операций, участок 24 обновления информации об использовании может осуществлять процесс с использованием имени пользователя, содержащегося в журнале операций.

Отметим, что потребленный объем (количество потребленных баллов) и верхний предел, соответствующий пользователю, можно получить от устройства 10 формирования изображений, когда пользователь регистрируется в устройстве 10 формирования изображений. Устройство 10 формирования изображений может, например, ограничить использование пользователем устройства 10 формирования изображений, когда потребленный объем и верхний предел имеют предварительно определенную связь (например, потребленный объем > верхнего предела).

С другой стороны, процессор 22 журнала просит процессор 123 маскирования исполнить процесс маскирования для сохранения журнала операций в хранилище 25 журналов (этап S116). Этот запрос указывает журнал операций и идентификационную информацию, указывающую хранилище 25 журналов в качестве адреса журнала операций. Отметим, что идентификационной информацией не является "локальный хост". В этом варианте осуществления "локальный хост" указывает устройство 10 формирования изображений, служащее в качестве источника формирования журналов операций; однако устройство 20 управления информацией не служит в качестве источника формирования журналов операций.

Процессор 23 маскирования исполняет процесс маскирования над журналом операций (этап S117). Подробности процесса маскирования иллюстрируются на фиг. 5. Отметим, что подлежащий обработке журнал операций ассоциируется с информацией маскирования. Поэтому результатом определения на этапе S12 является "ДА", а затем исполняется этап S15, как проиллюстрировано на фиг. 5. На этапе S15 количество переходов в информации маскирования равно двум, что удовлетворяет условию маскирования, имеющему приоритет "1". Таким образом, определяется, что необходимо маскирование. В результате маскирование применяется к журналу операций, а затем информация маскирования удаляется из журнала операций. То есть в этом варианте осуществления условие маскирования, имеющее приоритет "1", используется для применения маскирования к журналу операций, сохраняемому в хранилище 25 журналов в устройстве 20 управления информацией.

Потом процессор 23 маскирования возвращает процессору 122 журнала ответ, включающий в себя журнал операций, по отношению к которому применяется маскирование, и информация маскирования удаляется (этап S118).

Затем процессор 22 журнала сохраняет журнал операций в хранилище 25 журналов (этап S119). Как понятно из вышеизложенного, маскирование применяется ко всем журналам операций, сохраненным в хранилище 25 журналов. Поэтому можно выполнить требование, которое не позволит журналам операций, сохраненным в хранилище 25 журналов, включать в себя имена пользователей.

Отметим, что устройство 20 управления информацией может быть структурировано иерархически. В этом случае журналы операций могут храниться постоянно в устройстве 20 управления информацией, находящемся на высшем уровне, и журналы операций могут храниться временно в устройстве 20 управления информацией, находящемся на промежуточном уровне. Отметим, что журналы операций можно удалять из устройства 20 управления информацией, находящегося на промежуточном уровне, когда журналы операций передаются в устройство 20 управления информацией, находящееся на высшем уровне. То есть маскирование применяется к устройству 20 управления информацией на высшем уровне, и маскирование не применяется к устройству 20 управления информацией на промежуточном уровне. Поэтому значение количества переходов в условии маскирования, имеющем приоритет "1", можно регулировать на основе количества уровней иерархической структуры.

Кроме того, каждый из журналов операций не обязательно ассоциируется с информацией маскирования. В этом случае участок 132 определения маскирования может определить, применять ли маскирование к журналу операций, путем прямого обращения к таблице T2 условий маскирования. Кроме того, устройство 20 управления информацией также может включать в себя таблицу T2 условий маскирования. В качестве альтернативы таблица T2 условий маскирования может совместно использоваться между устройством 20 управления информацией и устройством 10 формирования изображений. В этой конфигурации, где совместно используется таблица T2 условий маскирования, таблицу T2 условий маскирования можно хранить на одном из устройства 20 управления информацией и устройства 10 формирования изображений, а другое может обращаться к таблице T2 условий маскирования по сети. В качестве альтернативы таблицу T2 условий маскирования можно хранить в запоминающем устройстве, к которому может обращаться устройство 20 управления информацией и устройство формирования изображений. В любом из вышеупомянутых случаев участок 232 определения маскирования в устройстве 20 управления информацией может определить, применять ли маскирование к журналу операций, путем обращения к таблице T2 условий маскирования. Условие маскирования, имеющее приоритет "1", можно исключить из таблицы T2 условий маскирования.

Отметим, что предпочтительно ассоциировать каждый из журналов операций с информацией маскирования, включающей в себя условие маскирования, в устройствах 10 формирования изображений в случае, где в устройство 20 управления информацией передаются журналы операций от многочисленных устройств 10 формирования изображений, находящихся во взаимно разных странах или областях, и имена пользователей в тех журналах операций обрабатываются по-разному в каждой из таких стран или областей.

Например, предполагается, что устройство 10a формирования изображений (не проиллюстрировано) находится в стране или области, которая не разрешает ассоциировать имя пользователя с журналом операций, сохраненным в хранилище 25 журналов. Кроме того, устройство 10b формирования изображений (не проиллюстрировано) и устройство 20 управления информацией находятся в стране или области, в которой нет такого ограничения или нормы.

При этом условии, когда журнал операций от устройства 10a формирования изображений ассоциируется с информацией маскирования, проиллюстрированной на фиг. 8, маскирование может применяться к журналу операций в устройстве 20 управления информацией, как описано выше. С другой стороны, когда журнал операций от устройства 10b формирования изображений не ассоциируется с информацией маскирования или ассоциируется с информацией маскирования, включающей в себя условие маскирования, указывающее, что в любых случаях маскирование не нужно, то маскирование не будет применяться к журналу операций в устройстве 20 управления информацией. В результате можно применить маскирование только к журналу операций от устройства 10a формирования изображений.

Вышеописанное управление может быть особенно эффективным в международных компаниях, которые распространяют свою коммерческую деятельность на большое количество стран и областей.

Отметим, что может применяться другой способ, чтобы различать определение, применять ли маскирование, для каждого из устройств 10 формирования изображений. Например, устройство 20 управления информацией может включать в себя таблицу T2 условий маскирования, хранящую условия маскирования, которые вместо адресов указывают определение, применять ли маскирование к каждому из адресатов отправки. В этом случае определение, применять ли маскирование, можно различать на основе того, от какого из устройств 10 формирования изображений передается журнал операций, независимо от того, ассоциируется ли информация маскирования с журналом операций. Отметим, что каждый из журналов операций может включать в себя идентификационную информацию, задающую устройство 10 формирования изображений, служащее в качестве адресата отправки, либо идентификационную информацию, задающую страну или область, которой принадлежит устройство 10 формирования изображений. В качестве альтернативы таблица T2 условий маскирования в устройстве 20 управления информацией может включать в себя условие маскирования для каждой идентификационной информации.

Как описано выше, в соответствии с настоящим вариантом осуществления можно предотвратить применение маскирования к журналу операций перед процессом, выполняемым участком 24 обновления информации об использовании или т. п., который обращается к имени пользователя в журнале операций, на основе содержания настроек (приоритета) в условии маскирования, и маскирование может применяться к журналу операций, когда журнал операций хранится постоянно.

В результате пользователей можно защитить без снижения удобства обслуживания, ассоциированного с устройствами, например с устройством 10 формирования изображений.

Настоящий вариант осуществления может применяться к устройствам помимо устройства 10 формирования изображений, например к проектору, устройству для видеоконференций или цифровой камере.

Отметим, что в настоящем варианте осуществления устройство 10 формирования изображений может быть примером устройства. Каждое из устройства 10 формирования изображений (или контроллера 11 в устройстве 10 формирования изображений) и устройства 20 управления информацией может быть примером устройства обработки изображений. Каждый из участков 132 и 232 определения маскирования может быть примером блока определения. Каждый из участков 133 и 233 применения маскирования может быть примером блока сокрытия.

Каждый из участков 131 и 231 обновления информации маскирования может быть примером блока записи. Процессор 122 журнала может быть примером передатчика. Хранилище 142 правил маскирования может быть примером хранилища условий. Каждое из хранилищ 141 и 25 журналов может быть примером хранилища данных. Журнал операций может быть примером данных.

В соответствии с раскрытыми вариантами осуществления пользователей можно защитить без снижения удобства обслуживания, ассоциированного с устройствами.

Несмотря на то, что выше описаны некоторые предпочтительные варианты осуществления настоящего изобретения, настоящее изобретение не ограничивается этими вариантами осуществления, и можно внести многочисленные изменения и модификации без отклонения от объема настоящего изобретения.

Настоящая заявка основывается и испрашивает приоритет по заявке на патент Японии № 2013-031063, поданной 20 февраля 2013 г., все содержание которой настоящим включается в этот документ посредством ссылки.

Группа изобретений относится к средствам обработки информации. Технический результат – создание средств обработки информации, обеспечивающих защиту данных пользователей. Для этого предложено устройство обработки информации, которое включает в себя блок определения, сконфигурированный для определения, удовлетворяют ли условию для сокрытия идентификационной информации данные, включающие в себя идентификационную информацию о пользователе, причем данные формируются, когда пользователь использует устройство, причем условие хранится в хранилище условий; блок сокрытия, сконфигурированный для исполнения процесса сокрытия, чтобы скрыть идентификационную информацию, включенную в данные, когда данные удовлетворяют условию; и хранилище данных, сконфигурированное для хранения одних из данных, включающих в себя идентификационную информацию, и данных, включающих в себя скрытую идентификационную информацию, а также устройство подсчитывает количество раз выполнения указанного процесса определения и на основании этого принимает решение о скрытии данных пользователя. 3 н. и 7 з.п. ф-лы, 12 ил.

1. Устройство обработки информации, содержащее:

блок определения, сконфигурированный для определения, удовлетворяют ли условию для сокрытия идентификационной информации данные, включающие в себя идентификационную информацию о пользователе, причем данные формируются, когда пользователь использует устройство, причем упомянутое условие хранится в хранилище условий;

блок сокрытия, сконфигурированный для исполнения процесса сокрытия, чтобы скрыть идентификационную информацию, включенную в данные, когда данные удовлетворяют упомянутому условию;

хранилище данных, сконфигурированное для хранения одних из данных, включающих в себя идентификационную информацию, и данных, включающих в себя скрытую идентификационную информацию; и

блок записи, сконфигурированный для записи количества раз определения, которое блок определения определяет, удовлетворяют ли данные упомянутому условию, для каждых данных, при этом

блок определения определяет, удовлетворяют ли данные упомянутому условию, каждый раз, когда обрабатываются данные, которые получаются из хранилища данных, и блок сокрытия исполняет процесс сокрытия в отношении полученных данных на основе результата определения, полученного блоком определения, и при этом

упомянутое условие включает в себя количество раз определения, равное предварительно определенному значению или больше.

2. Устройство обработки информации по п. 1, дополнительно содержащее:

передатчик, сконфигурированный для передачи данных, сохраненных в хранилище данных, предварительно определенному компьютеру по сети, при этом

блок определения определяет, удовлетворяют ли упомянутому условию данные, переданные передатчиком предварительно определенному компьютеру, и при этом

данные перед передачей предварительно определенному компьютеру с помощью передатчика не удовлетворяют упомянутому условию.

3. Устройство обработки информации по п. 1, дополнительно содержащее:

приемник, сконфигурированный для приема данных по сети, при этом

блок определения определяет, удовлетворяют ли упомянутому условию данные, принятые приемником и сохраненные в хранилище данных, и при этом

данные, принятые приемником и сохраненные в хранилище данных, удовлетворяют упомянутому условию.

4. Система обработки информации, содержащая:

устройство формирования изображений и

устройство управления информацией, при этом

упомянутое устройство включает в себя

первый блок определения, сконфигурированный для определения, удовлетворяют ли условию для сокрытия идентификационной информации данные, включающие в себя идентификационную информацию о пользователе, причем данные формируются, когда пользователь использует устройство, причем упомянутое условие хранится в хранилище условий;

первый блок сокрытия, сконфигурированный для исполнения процесса сокрытия, чтобы скрыть идентификационную информацию, включенную в данные, когда данные удовлетворяют упомянутому условию; и

передатчик, сконфигурированный для передачи данных в устройство управления информацией, и при этом

устройство управления информацией включает в себя

приемник, сконфигурированный для приема данных, переданных от передатчика;

второй блок определения, сконфигурированный для определения, удовлетворяют ли упомянутому условию принятые данные;

второй блок сокрытия, сконфигурированный для исполнения процесса сокрытия, чтобы скрыть идентификационную информацию, включенную в принятые данные, когда принятые данные удовлетворяют упомянутому условию; и

хранилище данных, сконфигурированное для хранения одних из данных, включающих в себя идентификационную информацию, и данных, включающих в себя скрытую идентификационную информацию.

5. Система обработки информации по п. 4, дополнительно содержащая:

блок записи, сконфигурированный для записи количества раз определения, которое блок определения определяет, удовлетворяют ли данные упомянутому условию, для каждых данных, при этом

блок определения определяет, удовлетворяют ли данные упомянутому условию, каждый раз, когда обрабатываются данные, которые получаются из хранилища данных, и блок сокрытия исполняет процесс сокрытия над полученными данными на основе результата определения, полученного блоком определения, и при этом

упомянутое условие включает в себя количество раз определения, равное предварительно определенному значению или больше.

6. Система обработки информации по п. 4, дополнительно содержащая:

передатчик, сконфигурированный для передачи данных, сохраненных в хранилище данных, предварительно определенному компьютеру по сети, при этом

блок определения определяет, удовлетворяют ли упомянутому условию данные, переданные передатчиком предварительно определенному компьютеру, и при этом

данные перед передачей предварительно определенному компьютеру с помощью передатчика не удовлетворяют упомянутому условию.

7. Система обработки информации по п. 4, дополнительно содержащая:

приемник, сконфигурированный для приема данных по сети, при этом

блок определения определяет, удовлетворяют ли упомянутому условию данные, принятые приемником и сохраненные в хранилище данных, и при этом

данные, принятые приемником и сохраненные в хранилище данных, удовлетворяют упомянутому условию.

8. Способ обработки информации, содержащий этапы, на которых:

определяют, удовлетворяют ли условию для сокрытия идентификационной информации данные, включающие в себя идентификационную информацию о пользователе, причем данные формируются, когда пользователь использует устройство, причем упомянутое условие хранится в хранилище условий;

исполняют процесс сокрытия, чтобы скрыть идентификационную информацию, включенную в данные, когда данные удовлетворяют упомянутому условию;

сохраняют в хранилище данных одни из данных, включающих в себя идентификационную информацию, и данных, включающих в себя скрытую идентификационную информацию;

записывают количество раз определения, когда определяется, удовлетворяют ли данные упомянутому условию, для каждых данных;

определяют, удовлетворяют ли данные упомянутому условию, каждый раз, когда обрабатываются данные, которые получаются из хранилища данных; и

исполняют процесс сокрытия над полученными данными на основе результата определения, удовлетворяют ли упомянутому условию данные, при этом

упомянутое условие включает в себя количество раз определения, равное предварительно определенному значению или больше.

9. Способ обработки информации по п. 8, дополнительно содержащий этапы, на которых:

передают данные, сохраненные в хранилище данных, предварительно определенному компьютеру по сети; и

определяют, удовлетворяют ли упомянутому условию данные, переданные предварительно определенному компьютеру, при этом

данные перед передачей предварительно определенному компьютеру с помощью передатчика не удовлетворяют упомянутому условию.

10. Способ обработки информации по п. 8, дополнительно содержащий этапы, на которых:

принимают данные по сети; и

определяют, удовлетворяют ли упомянутому условию данные, принятые и сохраненные в хранилище данных, при этом

данные, принятые и сохраненные в хранилище данных, удовлетворяют упомянутому условию.

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

| Способ обработки целлюлозных материалов, с целью тонкого измельчения или переведения в коллоидальный раствор | 1923 |

|

SU2005A1 |

| US 5771354 A, 23.06.1998 | |||

| Прибор для анализа газов, например, дымовых | 1939 |

|

SU59857A1 |

Авторы

Даты

2017-10-11—Публикация

2014-01-15—Подача