ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

[0001] Настоящее изобретение относится к установке функции безопасности в устройстве обработки информации, которое передает захваченное изображение на клиентское устройство через сеть.

УРОВЕНЬ ТЕХНИКИ

[0002] В общем, известен способ выполнения установки для функции безопасности устройства формирования изображения на устройстве формирования изображения клиентским устройством, соединенным с устройством формирования изображения через сеть.

[0003] Например, клиентское устройство может инструктировать устройство формирования изображения генерировать ключ и устанавливать сертификат, которые используются для процесса связи, использующего протокол уровня безопасных сокетов (соединений) (SSL).

[0004] В качестве команды для установки функции безопасности на устройство формирования изображения клиентским устройством, известна группа команд, определенная спецификацией, разработанной форумом по сетевому видео интерфейсу (ONVIF). В ONVIF, настройки SSL, IEEE802.1X и аутентификация клиента стандартизованы в ассоциации с функцией безопасности.

[0005] Например, команда, определенная в службе управления устройством ONVIF (NPL 1), может передаваться от клиентского устройства на устройство формирования изображения, так что генерация ключа и настройка сертификата выполняются в устройстве формирования изображения, которое поддерживает службу управления устройством.

[0006] Кроме того, например, команда, определенная в расширенной службе безопасности ONVIF (NPL 2), может передаваться от клиентского устройства на устройство формирования изображения, так что генерация ключа и установка сертификата выполняются в устройстве формирования изображения, которое поддерживает расширенную службу безопасности.

Список цитированных документов

Непатентные документы

[0007] NPL 1: ONVIF-Core-Specification-v242(http://www.onvif.org/specs/core/ONVIF-Core-Specification-v242.pdf)

NPL 2: ONVIF-AdvancedSecurity-Service-Spec-v102(http://www.onvif.org/specs/srv/security/ONVIF-AdvancedSecurity-Service-Spec-v102.pdf)

РАСКРЫТИЕ ИЗОБРЕТЕНИЯ

ТЕХНИЧЕСКАЯ ЗАДАЧА

[0008] В случае, когда множество процедур связи (протоколов) может быть использовано клиентским устройством для установки функции безопасности на устройство обработки информации (устройство формирования изображения, например), вероятно, что возникает следующая проблема. Более конкретно, к содержанию установки, ассоциированной с функцией безопасности, выполненной в устройстве обработки информации первой процедурой связи, не может обращаться клиентское устройство, которое использует вторую процедуру связи, отличающуюся от первой процедуры связи.

РЕШЕНИЕ ПРОБЛЕМЫ

[0009] Для решения задачи, описанной выше, настоящее изобретение обеспечивает устройство обработки информации, включающее в себя первое средство обработки для выполнения установки для выполнения зашифрованной связи на устройстве обработки информации в ответ на команду, основанную на первой процедуре связи, второе средство обработки для выполнения установки для выполнения зашифрованной связи на устройстве обработки информации в ответ на команду, основанную на второй процедуре связи, и средство передачи для передачи информации, указывающей, что установка для выполнения зашифрованной связи, осуществлена в ответ на команду, основанную на первой процедуре связи, к устройству приема, если команда, основанная на второй процедуре связи, принята от устройства приема после того, как первое средство обработки выполняет настройку для выполнения зашифрованной связи на устройстве обработки информации в ответ на команду, основанную на первой процедуре связи.

ПОЛЕЗНЫЕ РЕЗУЛЬТАТЫ ИЗОБРЕТЕНИЯ

[0010] При этой конфигурации, к содержанию установки, ассоциированной с функцией безопасности, выполненной на устройстве обработки информации с использованием первой процедуры связи, не может обращаться клиентское устройство, которое использует вторую процедуру связи, отличающуюся от первой процедуры связи.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

[0011]

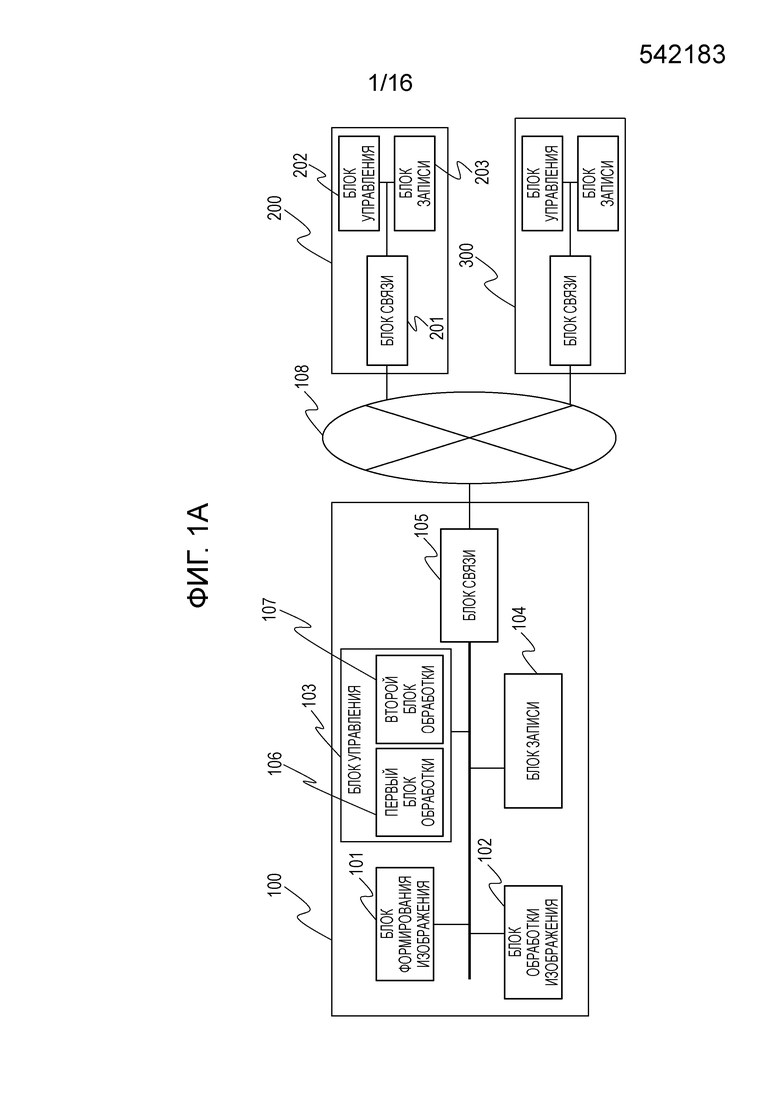

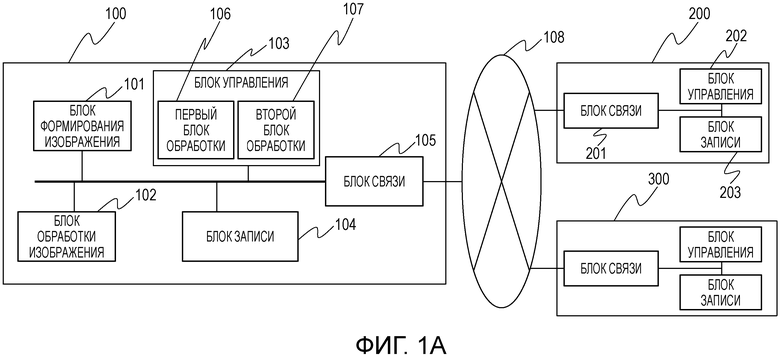

Фиг. 1A является блок-схемой, иллюстрирующей систему безопасной связи в соответствии с первым вариантом осуществления.

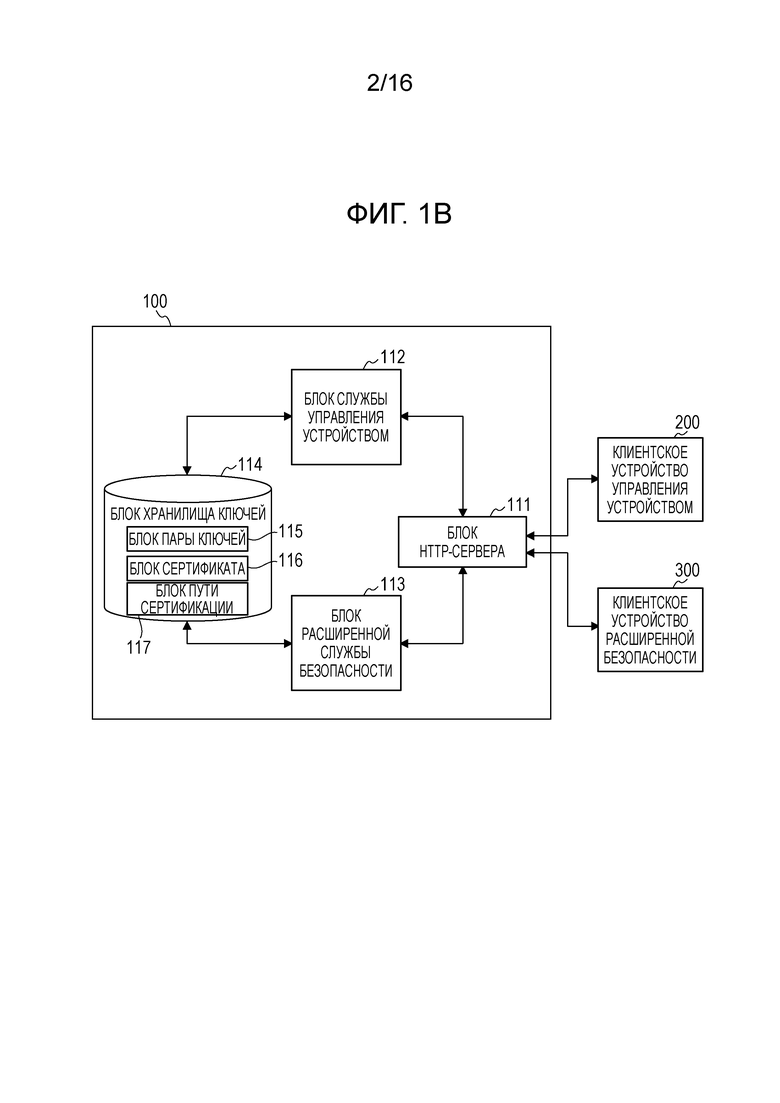

Фиг. 1B является блок-схемой, иллюстрирующей систему безопасной связи в соответствии с первым вариантом осуществления.

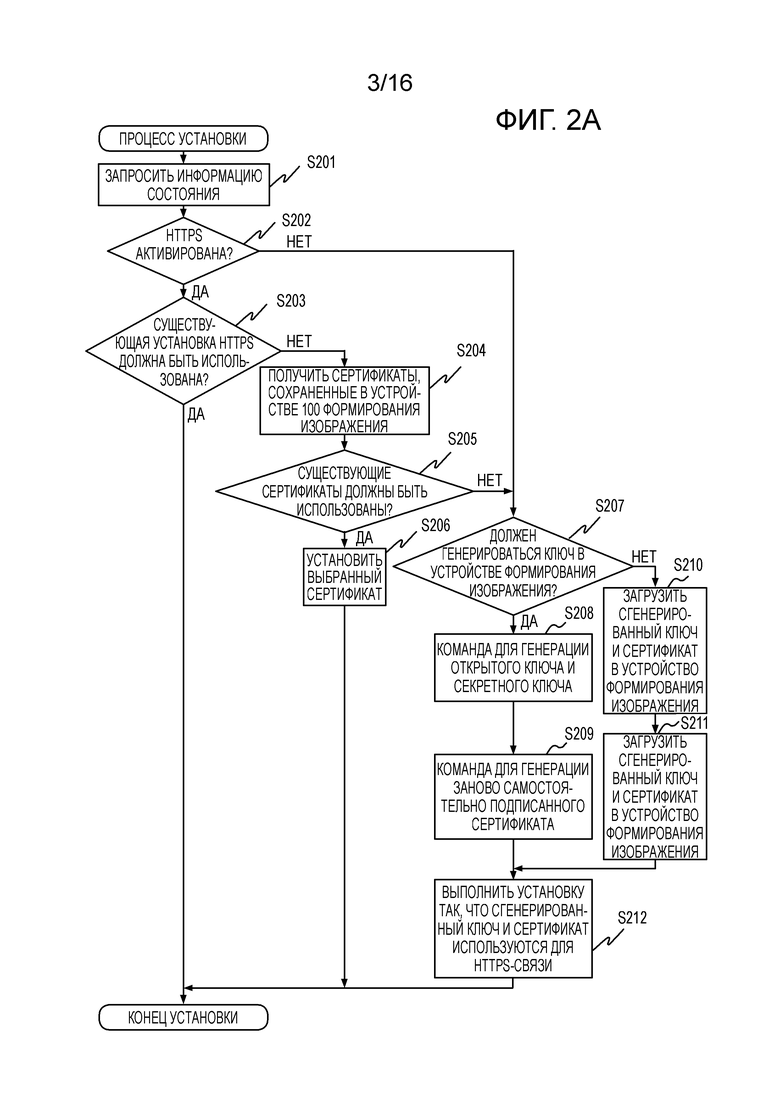

Фиг. 2A является диаграммой, иллюстрирующей процесс установки сертификата и т.д.

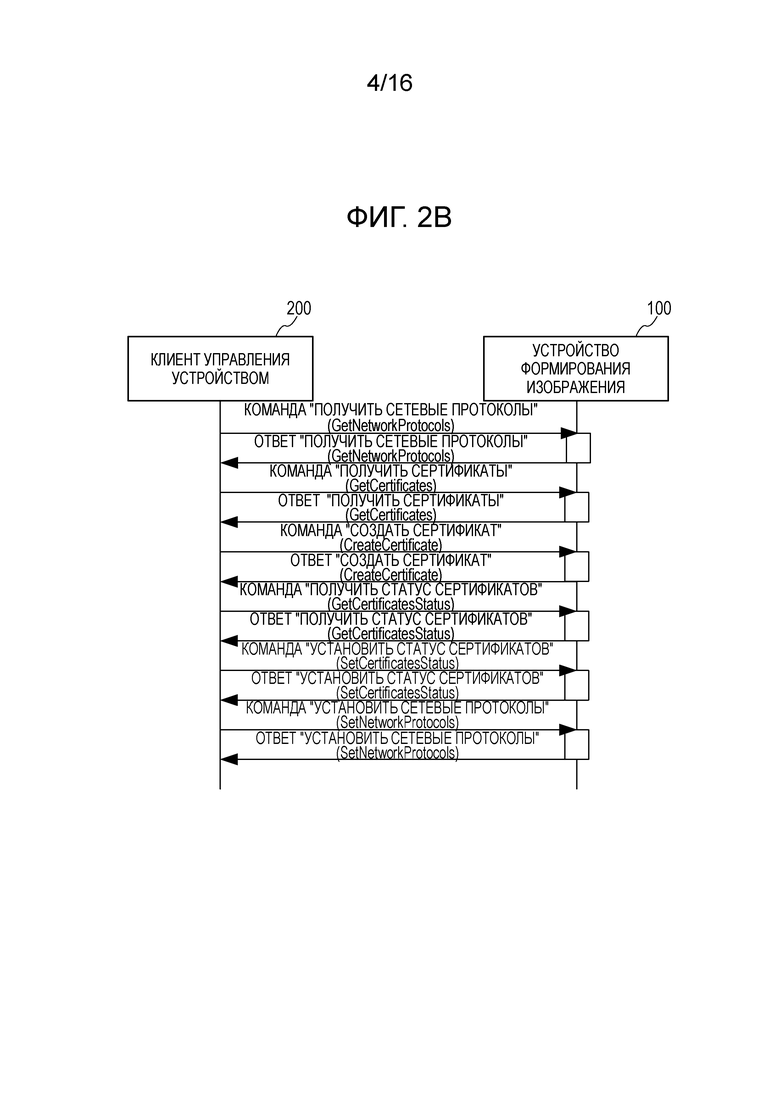

Фиг. 2B является диаграммой, иллюстрирующей процесс установки сертификата и т.д.

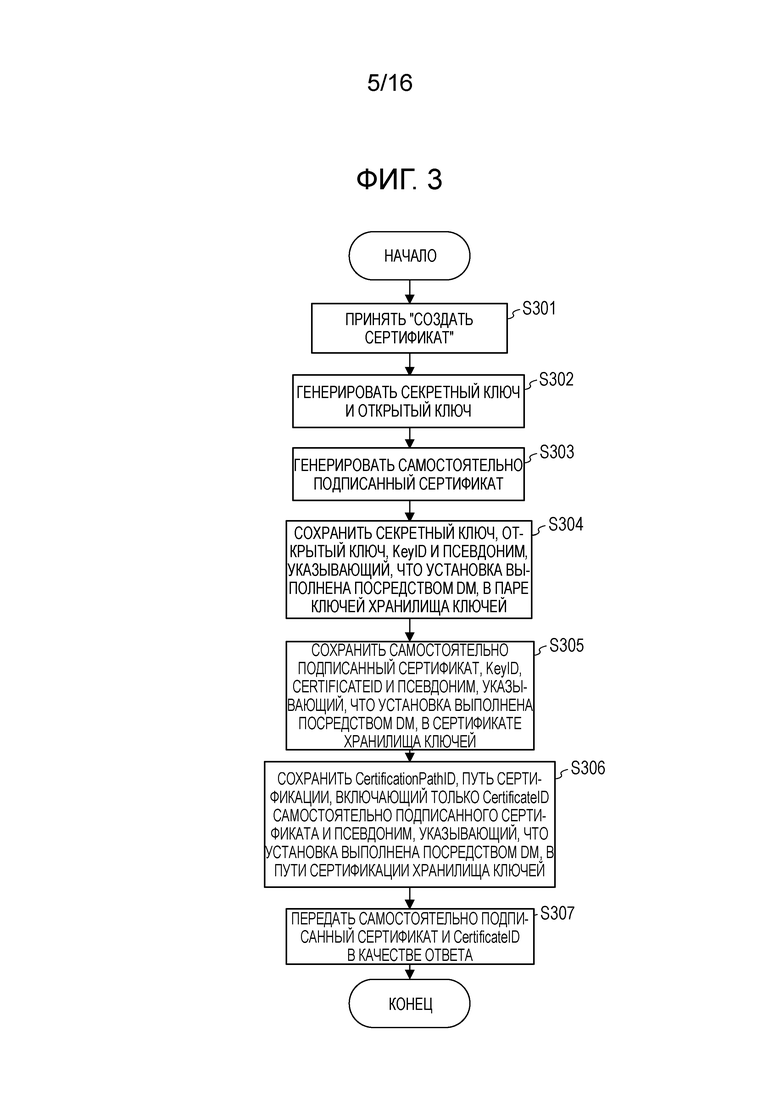

Фиг. 3 является блок-схемой последовательности операций, иллюстрирующей процесс генерации сертификата.

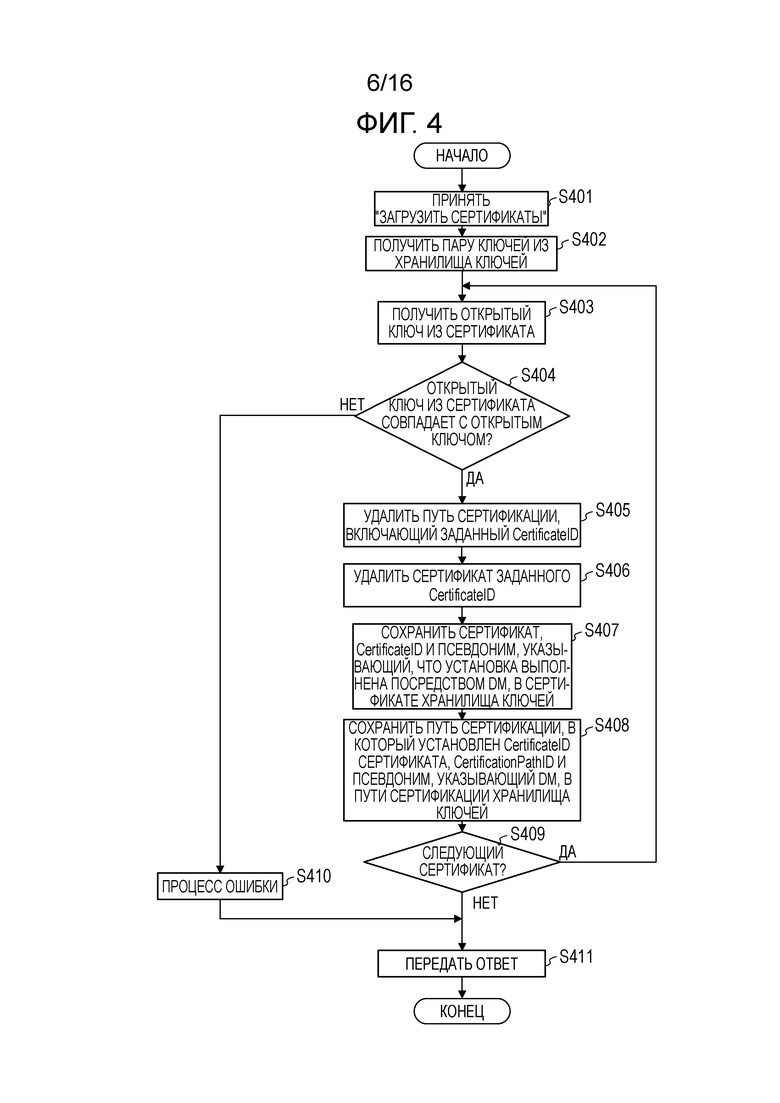

Фиг. 4 является блок-схемой последовательности операций, иллюстрирующей процесс загрузки сертификата.

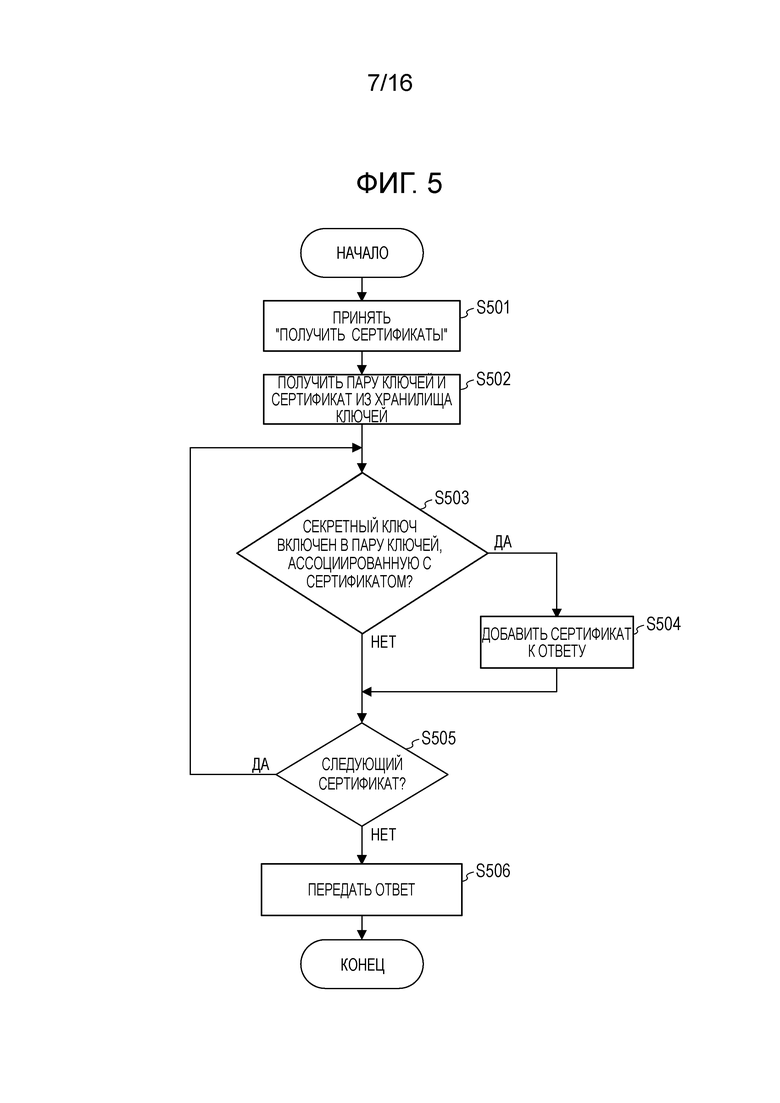

Фиг. 5 является блок-схемой последовательности операций, иллюстрирующей процесс получения сертификата.

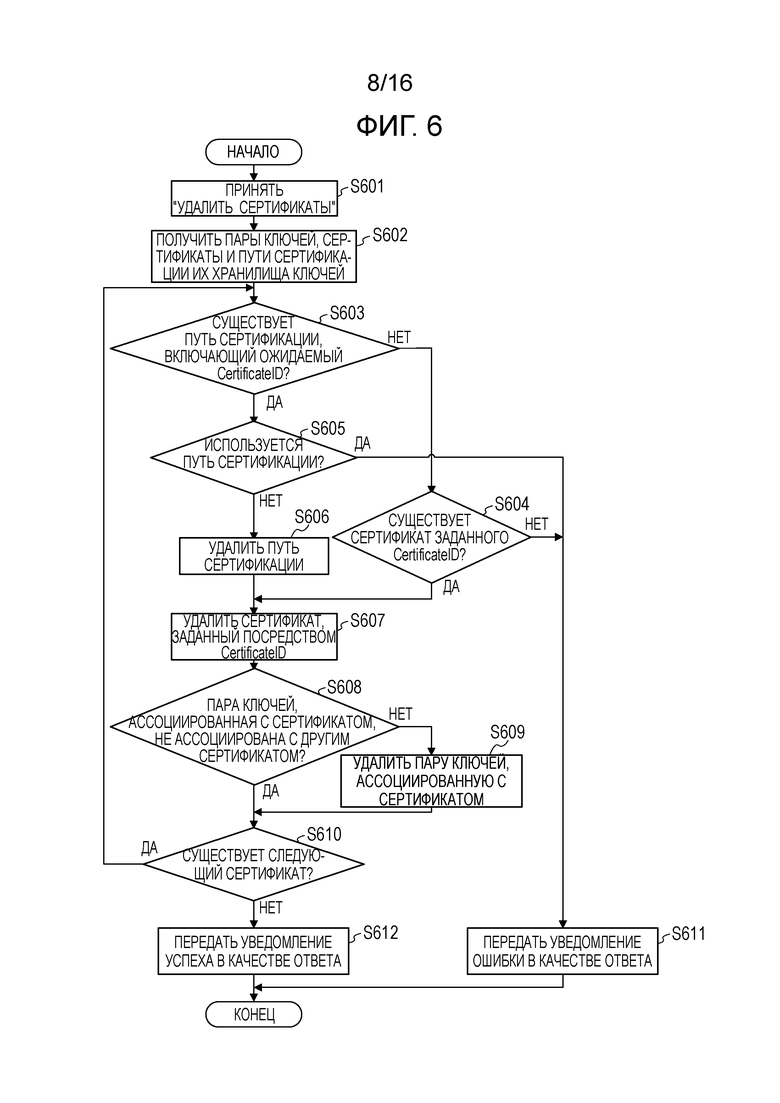

Фиг. 6 является блок-схемой последовательности операций, иллюстрирующей процесс удаления сертификата.

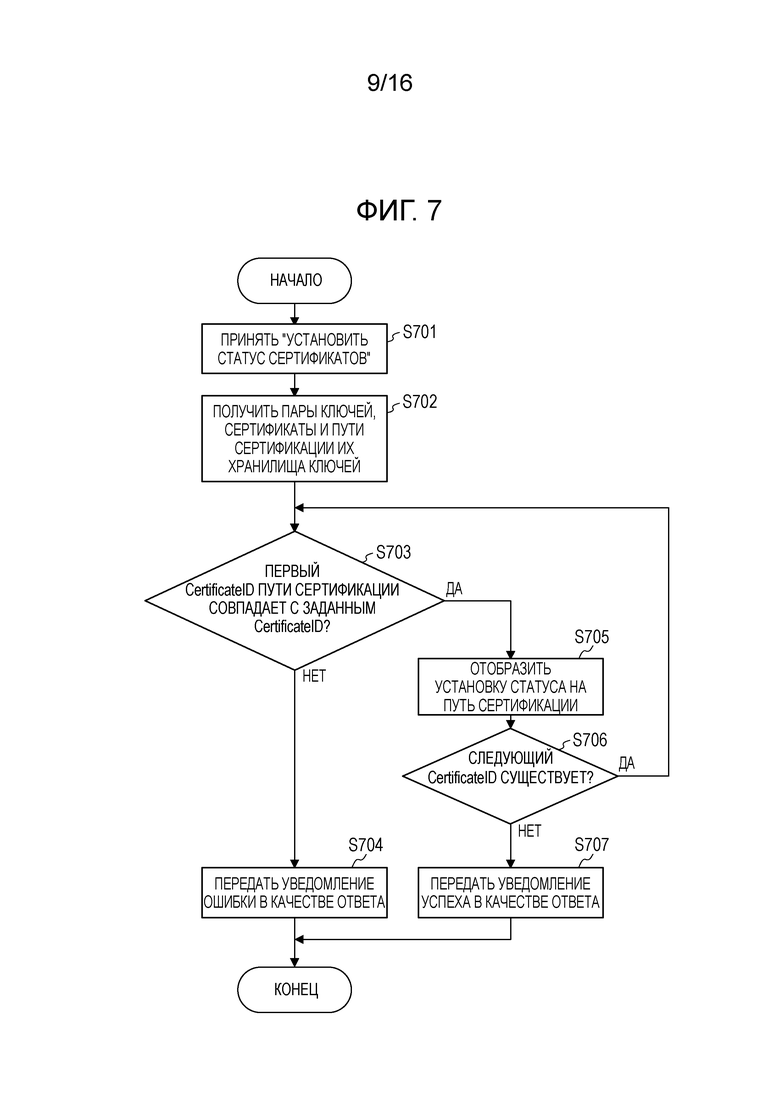

Фиг. 7 является блок-схемой последовательности операций, иллюстрирующей процесс установки статуса сертификата.

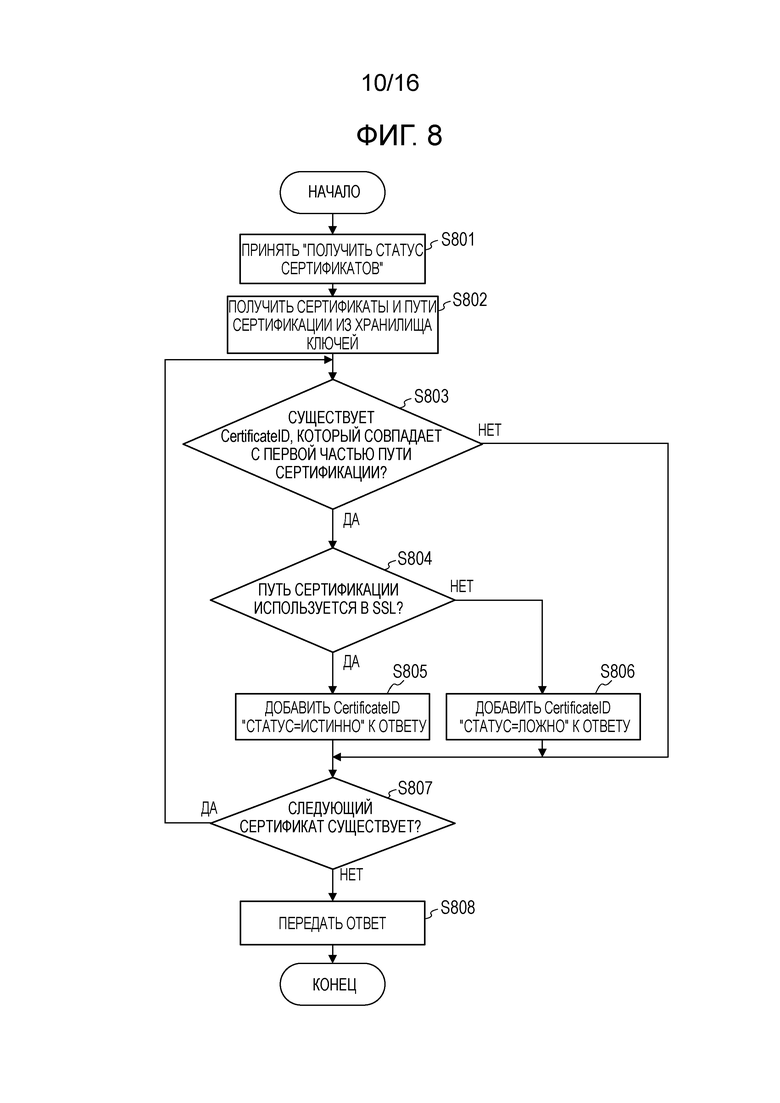

Фиг. 8 является блок-схемой последовательности операций, иллюстрирующей процесс получения статуса сертификата.

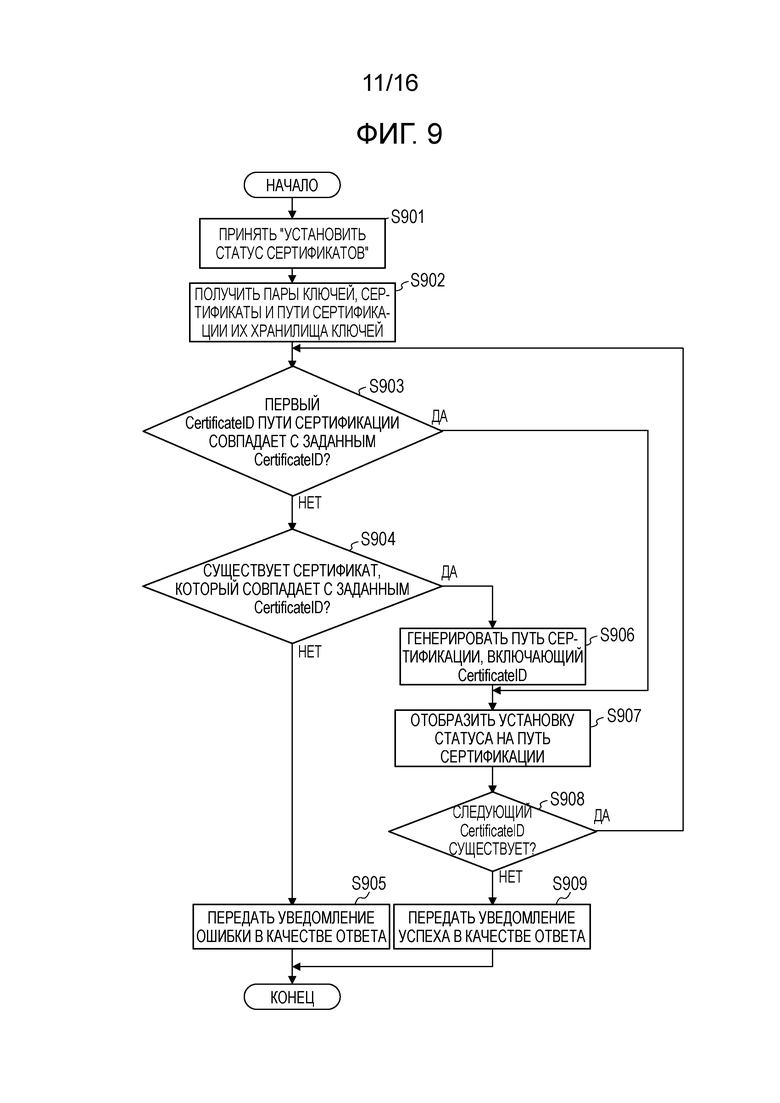

Фиг. 9 является блок-схемой последовательности операций, иллюстрирующей процесс установки статуса сертификата.

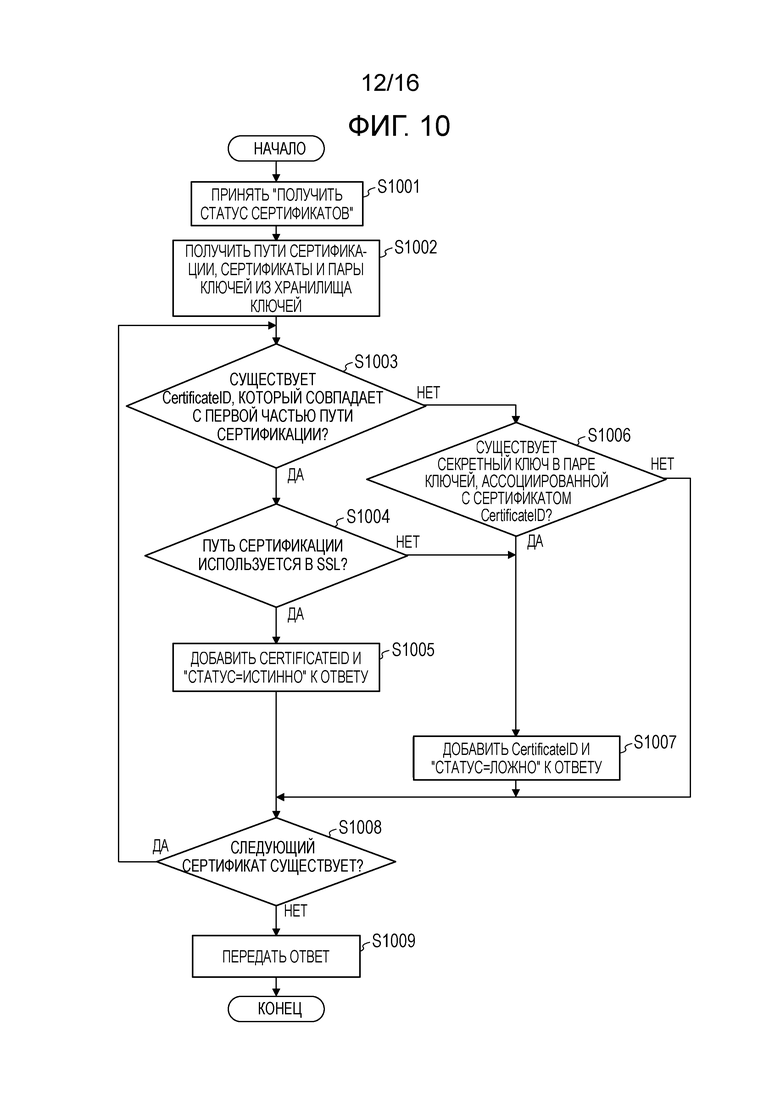

Фиг. 10 является блок-схемой последовательности операций, иллюстрирующей процесс получения статуса сертификата.

Фиг. 11 является блок-схемой, иллюстрирующей систему безопасной связи в соответствии со вторым вариантом осуществления.

Фиг. 12 является диаграммой, иллюстрирующей пользовательские интерфейсы страницы установки SSL.

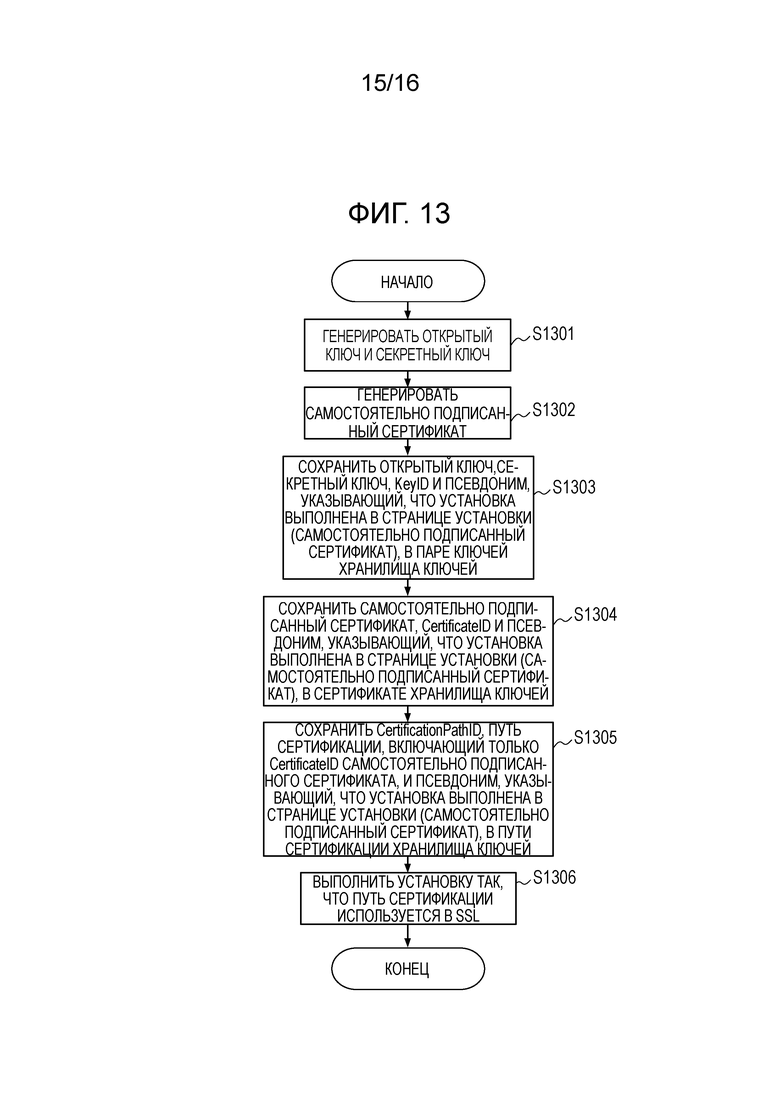

Фиг. 13 является блок-схемой последовательности операций, иллюстрирующей процесс генерации самостоятельно подписанного сертификата.

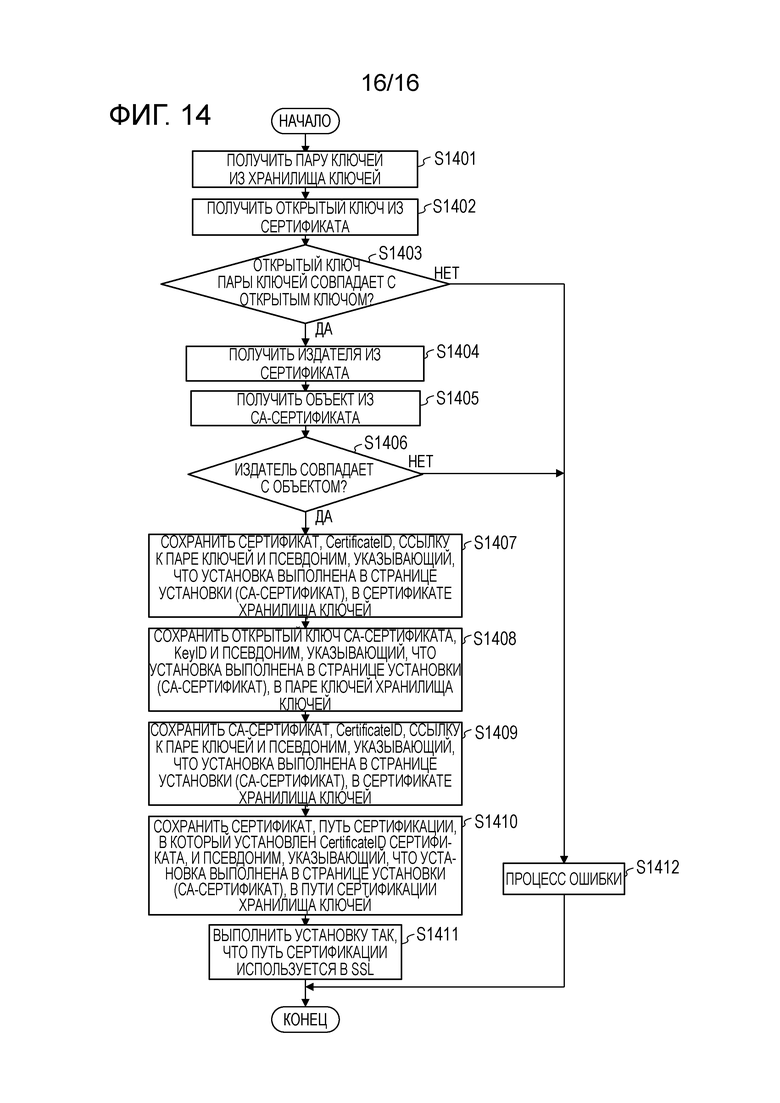

Фиг. 14 является блок-схемой последовательности операций, иллюстрирующей процесс использования сертификата, подписанного посредством CA.

ОСУЩЕСТВЛЕНИЕ ИЗОБРЕТЕНИЯ

[0012] Далее, варианты осуществления настоящего изобретения будут подробно описаны со ссылкой на приложенные чертежи.

Первый вариант осуществления

[0013] В этом варианте осуществления в качестве примера будет описан случай, в котором первое и второе клиентские устройства выполняют установки функции безопасности на устройстве формирования изображения, служащем в качестве устройства обработки информации в соответствии с процедурами, предписываемыми посредством ONVIF,.

[0014] В этом варианте осуществления первое клиентское устройство выполняет установку функции безопасности на устройстве формирования изображения на основе службы управления устройством (далее упоминается как ʺDM-службаʺ), предписанной посредством ONVIF (первая процедура). Кроме того, второе клиентское устройство выполняет установку функции безопасности на устройстве формирования изображения на основе расширенной службы безопасности (далее упоминается как ʺAS-службаʺ), предписанной посредством ONVIF (вторая процедура).

[0015] Здесь, DM-служба и AS-служба, предписанные посредством ONVIF, являются независимыми службами. Клиентское устройство, осуществляющее связь с устройством формирования изображения посредством одной из служб, не может обращаться к содержанию установки, установленной на устройстве формирования изображения на основе другой из служб.

[0016] Например, первое клиентское устройство выполняет установку функции безопасности на устройстве формирования изображения на основе DM-службы. Затем второе клиентское устройство пытается обратиться к установке функции безопасности, установленной в устройстве формирования изображения, с использованием команды, предписанной AS-службой. В этом случае второе клиентское устройство не может обращаться к содержанию установки безопасности, осуществленной на основе DM-службы посредством первого клиентского устройства.

[0017] Поэтому, даже в случае, когда первое клиентское устройство выполнило установку безопасности на устройстве формирования изображения, второе клиентское устройство не может распознать, что установка была выполнена на устройстве формирования изображения. Соответственно, вероятно, что пользователь второго клиентского устройства вновь выполняет установку безопасности на устройстве формирования изображения, и существующая установка заменяется новой установкой безопасности.

[0018] Соответственно, устройство формирования изображения согласно этому варианту осуществления записывает информацию, указывающую, что установка была выполнена на устройстве формирования изображения с использованием команды, предписанной DM-службой, в устройстве формирования изображения в качестве информации Alias (альтернативного имени, псевдонима), предписанной посредством AS-службы. При этом даже клиентское устройство, использующее AS-службу, может распознать, что установка функции безопасности была выполнена на основе DM-службы. Таким путем клиентское устройство, которое выполняет установку на устройстве формирования изображения с использованием одного из протоколов, может распознать, что установка была выполнена с использованием другого из протоколов.

[0019] Кроме того, если установка безопасности выполняется на основе DM-службы, устройство формирования изображения в этом варианте осуществления автоматически генерирует и записывает, с использованием содержания установки, содержание установки, основанной на AS-службе. Затем устройство формирования изображения записывает информацию, указывающую, что содержание установки, основанной на AS-службе, было сгенерировано в ответ на команду для установки безопасности посредством DM-службы, в качестве информации псевдонима.

[0020] Например, устройство формирования изображения принимает команду, побуждающую устройство формирования изображения генерировать сертификат, подлежащий использованию для зашифрованной связи на основе DM-службы. В этом случае устройство формирования изображения автоматически выполняет установку пути сертификации и установку пары ключей, которые требуются для установки безопасности, основанной на AS-службе, и которые не предписаны в установке безопасности, основанной на DM-службе. Затем устройство формирования изображения записывает информацию, указывающую, что установка пути сертификации и установка пары ключей были выполнены в ответ на прием команды, основанной на DM-службе, в качестве информации псевдонима.

[0021] За счет этого пользователь может распознать, что установка безопасности, основанная на AS-службе, была выполнена в ответ на команду, основанную на DM-службе.

[0022] Пример конфигурации аппаратных средств системы формирования изображения в соответствии с первым вариантом осуществления будет описан со ссылкой на фиг. 1A. В первом варианте осуществления в качестве примера описан случай, в котором устройство 100 формирования изображения соединено с клиентскими устройствами 200 и 300 через сеть 108. В этом варианте осуществления устройство 100 формирования изображения передает захваченное изображение на клиентские устройства 200 и 300 через сеть. Хотя блок 101 формирования изображения встроен в устройство 100 формирования изображения в этом варианте осуществления, настоящее изобретение не ограничено этим. Любая конфигурация может быть использована, поскольку установка безопасности для передачи захваченного изображения является управляемой, и вместо устройства 100 формирования изображения может использоваться устройство обработки информации, которое принимает захваченное изображение от внешнего устройства формирования изображения и ретранслирует захваченное изображение на клиентские устройства 200 и 300.

[0023] Данные изображения, захваченные блоком 101 формирования изображения устройства 100 формирования изображения, обрабатываются блоком 102 обработки изображения, описанным ниже, и затем передаются на клиентские устройства 200 и 300 через сеть 108.

[0024] Блок 101 формирования изображения захватывает изображение объекта и генерирует сигнал изображения. Блок 101 формирования изображения образован линзой и элементом формирования изображения, таким как комплементарная структура металл-оксид-полупроводник (CMOS). Элемент формирования изображения преобразует изображение объекта, сформированное линзой, в сигнал изображения.

[0025] Блок 102 обработки изображения выполняет обработку изображения на сигнале изображения, сгенерированном блоком 101 формирования изображения. Блок 102 обработки изображения, например, кодирует изображение, захваченное блоком 101 формирования изображения. Блок 102 обработки изображения является процессором, таким, например, как центральный процессор (CPU). Альтернативно, блок 102 обработки изображения является, например, процессором, выполняющим обработку изображения, таким как блок обработки графики (GPU).

[0026] Блок 103 управления устройства 100 формирования изображения управляет компонентами, включенными в устройство 100 формирования изображения, показанное на фиг. 1A. Блок 103 управления является процессором, например, таким как CPU. В случае, когда блок 103 управления сконфигурирован как процессор, блок 103 управления исполняет программы, записанные в блоке 104 записи, описанном ниже, чтобы управлять компонентами, включенными в устройство 100 формирования изображения.

[0027] Блок 103 управления выполняет управление так, чтобы реализовать функции устройства 100 формирования изображения, описанного ниже со ссылкой на фиг. 1B. В частности, блок 103 управления включает в себя первый блок 106 обработки, который реализует функцию блока 112 службы управления устройством (далее упоминается как ʺблок 112 DM-службыʺ), описанного ниже со ссылкой на фиг. 1B. Кроме того, блок 103 управления включает в себя второй блок 107 обработки, который реализует функцию блока 113 расширенной службы безопасности (далее упоминается как ʺблок 113 AS-службыʺ), описанного ниже. Блок 103 управления выполняет управление так, что информация, указывающая, что установка выполнена на устройстве 100 формирования изображения в ответ на команду на основе одной из различных процедур связи, записывается в блок 104 записи.

[0028] Блок 104 записи записывает изображение, которое было захвачено блоком 101 формирования изображения и которое подвергалось обработке изображения, выполняемой блоком 102 обработки изображения. Кроме того, блок 104 записи записывает программы и управляющие параметры, подлежащие использованию блоком 103 управления. Кроме того, блок 104 записи записывает содержание различных настроек, подлежащих записи в блок 114 хранилища ключей, описанный ниже.

[0029] Блок 104 записи может представлять собой память, например, такую как оперативная память (RAM) или постоянная память (ROM). Альтернативно, блок 104 записи может быть носителем записи, таким как накопитель на жестком диске (HDD). Кроме того, блок 104 записи может быть съемным носителем, таким как флэш-память или карта памяти.

[0030] Блок 105 связи передает изображение, которое захвачено блоком 101 формирования изображения и которое подвергнуто процессу обработки, выполненному блоком 102 обработки изображения, на клиентские устройства 200 и 300. Когда захваченное изображение передается, используется передача, зашифрованная в соответствии с информацией установки, записанной в блоке 104 записи. Кроме того, блок 105 связи передает информацию, указывающую, что установка была выполнена на устройстве формирования изображения 100 в соответствии с командой, основанной на одной из первой и второй процедур связи, на клиентское устройство 200 или клиентское устройство 300 в соответствии с командой, основанной на другой из первой и второй процедур связи. Кроме того, блок 105 связи принимает команды управления, выданные клиентскими устройствами 200 и 300, на устройство 100 формирования изображения.

[0031] В случае, когда блок 105 связи принимает команду, основанную на второй процедуре связи, от клиентского устройства 300 после того, как первый блок обработки выполняет установку для зашифрованной связи на устройстве 100 формирования изображения, блок 105 связи передает следующую информацию. Более конкретно, блок 105 связи передает информацию, указывающую, что установка для выполнения зашифрованной связи была выполнена в ответ на команду, основанную на первой процедуре связи, к клиентскому устройству 300.

[0032] Клиентские устройства 200 и 300 выполняют установки безопасности связи на устройстве 100 формирования изображения. Клиентское устройство 200 включает в себя блок 201 связи, используемый, например, для выполнения связи с устройством 100 формирования изображения. Клиентское устройство 200 дополнительно включает в себя блок 202 управления, используемый для управления компонентами клиентского устройства 200. Блок 202 управления представляет собой процессор, такой, например, как CPU. В случае, когда блок 202 управления выполнен в виде процессора, блок 202 управления исполняет программы, записанные в блоке 203 записи, описанном ниже, чтобы управлять компонентами, включенными в клиентское устройство 200. Клиентское устройство 200 дополнительно включает в себя блок 203 записи, который записывает программы и управляющие параметры, подлежащие использованию блоком 202 управления. Блок 203 записи представляет собой память, такую, например, как RAM или ROM. Альтернативно, блок 203 записи может представлять собой носитель записи, такой как HDD. Кроме того, блок 203 записи может быть съемным носителем, таким как флэш-память или карта памяти.

[0033] Конфигурация клиентского устройства 200 не ограничена особым образом и не ограничена тем, как описано выше. Части конфигурации, описанной выше, могут заменяться другими компонентами, или другие компоненты могут добавляться к конфигурации, описанной выше. Конфигурация клиентского устройства 300 является такой же, как конфигурация клиентского устройства 200, и поэтому ее описание здесь опущено.

[0034] Клиентские устройства 200 и 300 представляют собой, например, персональные компьютеры (PC). Альтернативно, клиентские устройства 200 и 300 могут быть мобильными терминалами, такими как планшетные терминалы и смартфоны.

[0035] Сеть 108 образована посредством Интернета, локальной сети (LAN) и беспроводной LAN, сети широкого охвата (WAN), аналоговой кабельной сети и т.п. Стандарт связи, размер и конфигурация сети 108 не ограничены. В качестве стандарта связи может использоваться, например, LAN, Ethernet (зарегистрированный товарный знак).

[0036] Далее функции устройства 100 формирования изображения и клиентских устройств 200 и 300 этого варианта осуществления будут описаны со ссылкой на функциональный блок на фиг. 1B.

[0037] Клиентское устройство 200, показанное на фиг. 1B, имеет функцию передачи команды, ассоциированной с безопасностью DM-службы, на устройство 100 формирования изображения. Клиентское устройство 300 имеет функцию передачи команды AS-службы на устройство 100 формирования изображения. Клиентские устройства 200 и 300 имеют функцию установки ключа (Key) и сертификата (Certificate) для устройства 100 формирования изображения через сеть 108. Сертификат указывает, что ключ, включенный в сертификат, был зарегистрирован в органе сертификации. Сертификат указывает, что ключ, описанный в сертификате, был зарегистрирован в органе сертификации и включает в себя, например, информацию об открытом ключе, зарегистрированном в органе сертификации, информацию о владельце открытого ключа, информацию об органе сертификации, который издал сертификат, и подпись органа сертификации, который издал сертификат.

[0038] Устройство 100 формирования изображения поддерживает DM-службу и AS-службу, предписываемые ONVIF. Более конкретно, устройство 100 формирования изображения в этом варианте осуществления выполняет установку функции безопасности, если принимается команда, используемая в DM-службе. Кроме того, устройство 100 формирования изображения в этом варианте осуществления может выполнять установку функции безопасности, если принимается команда, используемая в AS-службе.

[0039] Блок 111 HTTP-сервера устройства 100 формирования изображения принимает SOAP-сообщение, передаваемое от клиентского устройства 200 или клиентского устройства 300. SOAP-сообщение передается и принимается с использованием простого протокола доступа к объектам (SOAP).

[0040] Блок 111 HTTP-сервера принимает SOAP-сообщение, передаваемое от клиентских устройств 200 и 300. Затем блок 111 HTTP-сервера передает принятое сообщение в блок 112 DM-службы или блок 113 AS-службы.

Клиентские устройства 200 и 300 отправляют SOAP-сообщение на унифицированный идентификатор ресурса (URI), который задает блок 112 DM-службы или блок 113 AS-службы устройства 100 формирования изображения. SOAP-сообщение может, таким образом, передаваться. Отправка сообщения выполняется с использованием способа отправки согласно протоколу передачи гипертекста (HTTP). В этом варианте осуществления функция блока 111 HTTP-сервера реализована блоком 105 связи, показанным на фиг. 1A.

[0041] Каждый из блока 112 DM-службы и блока 113 AS-службы анализирует принятое SOAP-сообщение и возвращает установку безопасности или установленное содержание устройства 100 формирования изображения в соответствии с командой и установленным содержанием в качестве ответа. В этом варианте осуществления функции блока 112 DM-службы и блока 113 AS-службы реализованы блоком 103 управления, показанным на фиг. 1A.

[0042] В случае, когда блок 103 управления реализует функцию блока 112 DM-службы, блок 103 управления функционирует как первое средство обработки, которое выполняет команду, основанную на DM-службе (первой процедуре связи), выданную клиентским устройством 200 на устройство 100 формирования изображения. В случае, когда блок 103 управления реализует функцию блока 113 AS-службы, блок 103 управления функционирует как второе средство обработки, которое выполняет команду, основанную на AS-службе (второй процедуре связи, отличающейся от первой процедуры связи), выданную клиентским устройством 300 на устройство 100 формирования изображения.

[0043] Блок 112 DM-службы выполняет команду, основанную на DM-службе, выполняемой клиентским устройством 200, на устройстве 100 формирования изображения. Команда, основанная на DM-службе, включает в себя команду для установки открытого ключа (первую информацию открытого ключа), используемую для выполнения зашифрованной передачи на устройство формирования изображения 100, и команду для установки секретного ключа (первую информацию секретного ключа), соответствующую первой информации открытого ключа, на устройство 100 формирования изображения. Команда, основанная на DM-службе, дополнительно включает в себя команду для установки сертификата (первую информацию сертификата), указывающую, что открытый ключ является действительной информацией ключа, на устройство 100 формирования изображения. Не требуется, чтобы блок 112 DM-службы выполнял все команды, и блок 112 DM-службы выполняет по меньшей мере одну из команд.

[0044] Блок 113 AS-службы выполняет команду, основанную на AS-службе, выполняемой клиентским устройством 300, на устройстве 100 формирования изображения. Команда, основанная на AS-службе, включает в себя команду для установки информации пары ключей, указывающую, что открытый ключ (вторая информация открытого ключа), используемый для выполнения зашифрованной связи, соответствует секретному ключу (второй информации секретного ключа), на устройство 100 формирования изображения. Команда, основанная на AS-службе, дополнительно включает в себя команду для установки сертификата (вторую информацию сертификата), указывающую, что открытый ключ является действительной информацией ключа, на устройство 100 формирования изображения. Команда, основанная на AS-службе, дополнительно включает в себя команду для установки пути сертификации (информацию пути сертификации), указывающую другую информацию сертификата, ассоциированную с сертификатом, на устройство 100 формирования изображения. Не требуется, чтобы блок 113 AS-службы выполнял все команды, а блок 113 AS-службы выполняет по меньшей мере одну из команд.

[0045] Блок 114 хранилища ключей является базой данных, которая хранит информацию хранилища ключей для хранилища ключей (Keystore), определенного в расширенной безопасности ONVIF. В этом варианте осуществления функция блока 114 хранилища ключей реализована блоком 104 записи, показанным на фиг. 1A. Блок 114 хранилища ключей включает в себя следующие блоки записи.

[0046] Блок 115 пары ключей: записаны KeyID (ID ключа), который уникальным образом указывает секретный ключ (Privatekey), открытый ключ (Publickey), псевдоним (Alias), для которого произвольная строка символов установлена клиентом, и пара ключей (Keypair), которые ассоциированы друг с другом.

[0047] Блок 116 сертификата: записаны информация CertificateID (ID сертификата), которая уникальным образом указывает сертификат (Certificate), псевдоним и KeyID пары ключей (Keypair), в которой сохранен открытый ключ сертификата, которые ассоциированы друг с другом.

[0048] Блок 117 пути сертификации: записаны информация CertificationPathID (ID пути сертификации), которая уникальным образом указывает ID пути сертификации, псевдоним и путь сертификации (CertificationPath), которые ассоциированы друг с другом. ID пути сертификации (CertificationPathID) указывает порядок множества сертификатов посредством по меньшей мере одного CertificateID.

[0049] Путь сертификации указывает порядок ссылки на сертификаты, выполняемой устройством 100 формирования изображения для зашифрованной связи, и иерархическую структуру множества сертификатов. Например, в связи по протоколу SSL и т.п., чтобы подтвердить, что первый орган сертификации, который издал первый сертификат, является надежным, второй орган сертификации издает второй сертификат. Кроме того, чтобы подтвердить, что второй орган сертификации является надежным, корневой орган сертификации издает третий сертификат. В этом примере, сертификаты с первого по третий составляют иерархическую структуру. Путь сертификации является информацией, указывающей такую иерархическую структуру сертификатов. Хотя в предшествующем примере описан случай, в котором иерархическая структура имеет три уровня сертификатов, количество уровней не ограничено тремя, и произвольное количество уровней может быть использовано. Устройство 100 формирования изображения ссылается на первый сертификат, если выполняется зашифрованная связь с использованием сертификата. Затем устройство 100 формирования изображения ссылается на подпись органа сертификации, включенную в первый сертификат, и ссылается на второй сертификат. Кроме того, устройство 100 формирования изображения ссылается на подпись органа сертификации, включенную во второй сертификат, и ссылается на третий сертификат. Таким путем, устройство 100 формирования изображения ссылается на сертификаты с первого по третий в этом порядке. Хотя в приведенном выше примере был описан порядок из трех сертификатов, количество сертификатов не ограничено тремя, и может быть использовано произвольное количество сертификатов.

[0050] Каждый из блока 115 пары ключей, блока 116 сертификата и блока 117 пути сертификации имеет область записи (Alias), используемую для записи произвольной строки символов.

[0051] Процесс установки открытого ключа, секретного ключа и сертификата в устройстве 100 формирования изображения посредством клиентского устройства 200 на основе DM-службы будет описан далее со ссылкой на фиг. 2A и 2B. Открытый ключ, секретный ключ и сертификат должны быть записаны заранее в устройство 100 формирования изображения, прежде чем устройство 100 формирования изображения и клиентское устройство 200 будут выполнять безопасную связь с использованием HTTPS.

[0052] Сначала будет описан процесс, выполняемый клиентским устройством 200, со ссылкой на блок-схему последовательности операций согласно фиг. 2A. Процесс определения, показанный на фиг. 2A, может быть выполнен клиентским устройством 200 в ответ на команду пользователя. Альтернативно, блок 202 управления считывает и выполняет программу, сохраненную в блоке 203 записи, чтобы выполнять процесс, проиллюстрированный на фиг. 2A.

[0053] Клиентское устройство 200 получает информацию о статусе, указывающую, разрешена ли служба безопасности протокола передачи гипертекста (HTTPS) в устройстве 100 формирования изображения (S201).

[0054] Статус, в котором установка посредством HTTPS разрешена, является статусом, в котором может быть начата HTTPS-связь с использованием SSL, безопасности транспортного уровня (TLS) и т.п. Более конкретно, открытый ключ, секретный ключ и сертификат, которые должны быть использованы при HTTPS-связи, установлены в устройстве 100 формирования изображения.

[0055] С другой стороны, состояние, в котором установка посредством HTTPS блокирована, является статусом, в котором открытый ключ, секретный ключ и сертификат, которые должны быть использованы при HTTPS-связи, не установлены в устройстве 100 формирования изображения. Статус, в котором установка посредством HTTPS блокирована, включает в себя, например, статус, в котором сертификат истек, аннулирован или временно недоступен, и поэтому HTTPS-связь не может быть выполнена с использованием сертификата.

[0056] На этапе S201, the клиентское устройство 200 передает команду GetNetworkProtocols (получить сетевые протоколы) к устройству 100 формирования изображения. Путем передачи команды GetNetworkProtocols, клиентское устройство 200 запрашивает получение информации о статусах служб HTTP, HTTPS и протокола потоковой передачи реального времени (RTSP), предоставляемых устройством 100 формирования изображения. Информация статуса включает в себя информацию, указывающую, что каждая из служб разрешена или блокирована. Кроме того, клиентское устройство 200 запрашивает получение информации о номерах портов, используемых службами, посредством команды GetNetworkProtocols Устройство 100 формирования изображения передает ответ GetNetworkProtocols к клиентскому устройству 200.

[0057] Затем клиентское устройство 200 проверяет ответ GetNetworkProtocols и определяет, разрешена ли установка посредством HTTPS (S202). Если установка HTTPS блокирована (ʺНетʺ на этапе S202), процесс переходит к этапу S207 описанному ниже.

[0058] Если установка посредством HTTPS разрешена (ʺДаʺ на этапе S202), клиентское устройство 200 определяет, следует ли использовать существующие установки посредством HTTPS, или установки посредством HTTPS следует выполнить заново (S203). Если существующие установки посредством HTTPS следует использовать (ʺдаʺ на этапе S203), установка открытого ключа, секретного ключа и сертификата, выполняема на устройстве 100 формирования изображения в текущее время, завершается.

[0059] С другой стороны, установка посредством HTTPS должна быть выполнена заново (ʺНетʺ на этапе S203), клиентское устройство 200 получает все сертификаты, включенные в устройство 100 формирования изображения (S204).

[0060] На этапе S204, клиентское устройство 200 передает команду GetCertificates (получить сертификаты) на устройство 100 формирования изображения. Устройство 100 формирования изображения передает ответ GetCertificates на клиентское устройство 200. Команда GetCertificates выдается клиентским устройством 200, чтобы запросить получение информации, указывающей все сертификаты, включенные в устройство 100 формирования изображения.

[0061] В качестве ответа GetCertificates, получают сертификаты (Certificates), включенные в устройство 100 формирования изображения. Клиентское устройство 200 определяет, следует ли использовать один из полученных сертификатов, или сертификат должен генерироваться заново (S205). Определение на этапе S205 может быть выполнено в соответствии с командой для определения сертификата, подлежащего использованию, выданной пользователем.

[0062] Если выбранный один из сертификатов, полученных от устройства 100 формирования изображения, должен использоваться для HTTPS-связи (ʺДаʺ на этапе S205), клиентское устройство 200 устанавливает выбранный сертификат на устройстве формирования изображения 100 (S206). Для установки сертификата, может быть использована команда SetCertificatesStatus (установить статус сертификатов). Команда SetCertificatesStatus является командой для записи информации установки, используемой для зашифрованной связи, в блок 104 записи. Команда SetCertificatesStatus является командой, выданной на основе DM-службы (первой процедуры связи) клиентским устройством 200 на устройство 100 формирования изображения.

[0063] На этапе S205, если определено, что сертификат должен быть сгенерирован заново (ʺНетʺ на этапе S205), то клиентское устройство 200 определяет, должны ли открытый ключ, секретный ключ и сертификат заново генерироваться в устройстве 100 формирования изображения (S207).

[0064] Если открытый ключ, секретный ключ и сертификат должны заново генерироваться в устройстве 100 формирования изображения (ʺДаʺ на этапе S207), то клиентское устройство 200 инструктирует устройство 100 формирования изображения генерировать открытый ключ, секретный ключ и самостоятельно подписанный сертификат. Самостоятельно подписанный сертификат упоминается как ʺSelfSignedCertificateʺ, где это уместно.

[0065] Клиентское устройство 200 запрашивает устройство 100 формирования изображения генерировать открытый ключ и секретный ключ посредством команды CreateCertificate (создать сертификат) и запрашивает устройство 100 формирования изображения генерировать самостоятельно подписанный сертификат с использованием открытого ключа и секретного ключа.

[0066] Если определено, что открытый ключ, секретный ключ и сертификат не следует заново генерировать в устройстве 100 формирования изображения (ʺНетʺ на этапе S207), то клиентское устройство 200 само генерирует открытый ключ, секретный ключ и сертификат (S210). Затем клиентское устройство 200 загружает сгенерированный секретный ключ и сгенерированный сертификат в устройство 100 формирования изображения с использованием команды LoadCertificateWithPrivateKey (загрузить сертификат с секретным ключом) (S211). Процесс загрузки секретного ключа и сертификата с клиентского устройства 200 в устройство 100 формирования изображения будет описан ниже детально со ссылкой на фиг. 4.

[0067] После того как процесс на этапе S209 или процесс на этапе S211 завершен, клиентское устройство 200 выполняет установку в устройстве 100 формирования изображения, так что сгенерированный открытый ключ, сгенерированный секретный ключ и сгенерированный сертификат подлежат использованию для HTTPS-связи.

[0068] Клиентское устройство 200 получает информацию статуса, указывающую, доступен ли сертификат для HTTPS-связи с использованием команды GetCertificatesStatus (получить статус сертификатов). В случае, когда сертификат генерировался с использованием команды CreateCertificate, установка для использования сгенерированного сертификата в HTTPS-связи не выполнялась. Поэтому клиентское устройство 200 передает команду SetCertificatesStatus на устройство 100 формирования изображения, чтобы установить ʺистинноʺ для статуса. Таким путем может выполняться установка для использования сгенерированного сертификата в HTTPS-связи.

[0069] Команда SetNetworkProtocols (установить сетевые протоколы) используется для установки статусов разрешения/блокирования HTTP-службы, HTTPS-службы и RTSP-службы и номеров портов служб. Если HTTPS разрешено, устройство 100 формирования изображения выполняет установку блока 111 HTTP-сервера, так что сертификат, в котором статус установлен как ʺистинноʺ, должен использоваться для HTTPS-связи.

[0070] Отметим, что последовательность установки для выполнения HTTP-связи между устройством 100 формирования изображения и клиентским устройством 200 иллюстрируется на фиг. 2B. Таким путем клиентское устройство 200 выполняет установку в устройстве 100 формирования изображения на основе DM-службы.

[0071] С другой стороны, если клиентское устройство 300 выполняет установку для HTTPS-связи на основе AS-службы, клиентское устройство 300 устанавливает пару ключей (KeyPair), сертификат (Certificate) и путь сертификации (CertificationPath) на устройстве 100 формирования изображения. Клиентское устройство 300 устанавливает путь сертификации, используемый для HTTPS-связи, в устройстве 100 формирования изображения с использованием команды AddServerCertificateAssignment (добавить назначение сертификата сервера). Пара ключей и путь сертификации являются концепциями AS-службы, которые не включены в DM-службу.

[0072] Здесь, в случае, когда клиентское устройство 300 выполняет установку для HTTPS-связи на устройстве 100 формирования изображения с использованием AS-службы, и затем клиентское устройство 200 начинает установку для HTTPS-связи на устройстве 100 формирования изображения с использованием DM-службы, выполняется следующая операция.

[0073] Например, после того как клиентское устройство 300 выполняет установку, клиентское устройство 200 выполняет команду GetNetworkProtocols на этапе S201 согласно фиг. 2A, чтобы проверить, была ли выполнена установка для HTTPS на устройстве 100 формирования изображения. В этом случае поскольку установка для HTTPS была разрешена клиентским устройством 300, устройство 100 формирования изображения передает информацию, указывающую, что установка для HTTPS-связи включена (Enable), на клиентское устройство 200 в качестве ответа. Более конкретно, информация, указывающая, что открытый ключ, секретный ключ и сертификат, подлежащие использованию в HTTPS-связи, были установлены в устройстве 100 формирования изображения, передается в качестве ответа.

[0074] Однако, даже если клиентское устройство 200 запрашивает сертификат на этапе S204, сертификат, установленный клиентским устройством 300, не передается к клиентскому устройству 200. Это объясняется тем, что сертификат, установленный в устройстве 100 формирования изображения с использованием команды AS-службы, не может передаваться в качестве ответа на команду GetCertificates DM-службы.

[0075] Соответственно, пользователь клиентского устройства 200 может быть приведен в замешательство, поскольку пользователь не может распознать причину того, что, хотя сертификат был установлен в устройстве 100 формирования изображения, сертификат не может быть передан в ответ на команду запроса сертификата.

[0076] Кроме того, даже если клиентское устройство 200 исполняет команду GetCertificatesStatus на этапе S212, сертификат, имеющий статус ʺпустойʺ, передается на клиентское устройство 200. Это объясняется тем, что DM-служба не имеет концепций пути сертификации и пары ключей AS-службы, и, соответственно, ничто не может передаваться в ответ на GetCertificatesStatus.

[0077] Кроме того, поскольку DM-служба не имеет концепции CACertificate (промежуточного сертификата, CA-сертификата или перекрестно-корневого сертификат), который может быть установлен в AS-службе, его установка не может указываться в DM-службе.

[0078] Кроме того, в случае, когда клиентское устройство 200 выполняет установку для HTTPS-связи на основе DM-службы, поскольку AS не имеет концепции статуса сертификата, AS-служба не может ссылаться на содержание установки, выполненной на основе DM-службы.

[0079] Соответственно, устройство 100 формирования изображения согласно данному варианту осуществления использует предписанное хранилище ключей (Keystore) в качестве AS-службы, так что обеспечивается непротиворечивость между содержанием установки устройства 100 формирования изображения, на которое ссылается клиентское устройство 200, и установки устройства 100 формирования изображения, на которое ссылается клиентское устройство 300. Детальная конфигурация, которая гарантирует непротиворечивость между установкой устройства 100 формирования изображения, на которую ссылается клиентское устройство 200, и установкой устройства 100 формирования изображения, на которую ссылается клиентское устройство 300, будет описана со ссылкой на блок-схему последовательности операций согласно фиг. 3.

[0080] Фиг. 3 является блок-схемой последовательности операций, иллюстрирующей процесс, выполняемый устройством 100 формирования изображения. В режиме, в котором блок 103 управления устройства 100 формирования изображения включает в себя процессор и память, процесс, иллюстрируемый на фиг. 3, реализуется, когда блок 103 управления выполняет процедуру, проиллюстрированную на фиг. 3, путем исполнения программы, сохраненной в блоке 104 записи. Альтернативно, часть процесса или весь процесс, иллюстрируемый на фиг. 3, может выполняться аппаратными средствами.

[0081] Фиг. 3 является блок-схемой последовательности операций, иллюстрирующей процесс, выполняемый блоком 112 DM-службы, когда выдается команда CreateCertificate, как иллюстрируется на фиг. 2A. Команда CreateCertificate выдается таким образом, что клиентское устройство 200 инструктирует устройство 100 формирования изображения генерировать сертификат.

[0082] Устройство 100 формирования изображения принимает команду для инструктирования генерации сертификата от клиентского устройства 200 (S301). В этом варианте осуществления на этапе S301, устройство 100 формирования изображения принимает команду CreateCertificate от клиентского устройства 200.

[0083] В этом варианте осуществления будет описан случай, когда клиентское устройство 200 устанавливает следующее содержание на устройстве 100 формирования изображения на этапе S301.

[0084]

CertificateID 123456

Subject CN=sample.com

ValidNOtBefore 01-01-2015T01:00:00Z

ValidNOtAfter 12-31-2020T23:59:59Z

[0085] При приеме команды CreateCertificate посредством блока 111 HTTP-сервера, блок 112 DM-службы генерирует открытый ключ и секретный ключ (S302). В соответствии с командой CreateRSAKeyPair (создать пару RSA-ключей) AS-службы, длина ключа RSA может быть установлена путем специфицирования Keylength. Однако такая установка не может быть выполнена посредством команды CreateCertificate DM-службы, и поэтому ключи генерируются с фиксированной длиной ключа, например, 2048 битов.

[0086] Затем блок 112 DM-службы генерирует самостоятельно подписанный сертификат с использованием сгенерированного открытого ключа и сгенерированного секретного ключа (S303). Самостоятельно подписанный сертификат представляет собой информацию сертификата, которая подтверждает, что открытый ключ является действительной информацией ключа, и информация подписи добавляется блоком 112 DM-службы к информации сертификата. В спецификации DM-службы, Subject (объект) является типом строки, и метод для установки имени страны (Country) и общего имени (CommonName) не определен. В этом варианте осуществления общее имя установлено после ʺCN=ʺ. Строка символов ʺsample.comʺ после ʺCN=ʺ установлена на объект (Subject) и издателя (Issuer) самостоятельно подписанного сертификата, ʺValidNOtBeforeʺ установлено на начальную дату периода действительности, и ʺValidNOtAfterʺ установлено на конечную дату периода действительности.

[0087] Затем содержание установки записывается в блок 115 пары ключей блока 114 хранилища ключей (S304). На этапе S304 открытый ключ, секретный ключ и самостоятельно подписанный сертификат сохраняются в блоке 115 пары ключей. Кроме того, на этапе S304, уникальная строка символов, которая не была записана в блоке 115 пары ключей, генерируется как KeyID (информация пары ключей) и сохраняется в блоке 115 пары ключей. KeyID ассоциируется со сгенерированным открытым ключом и сгенерированным секретным ключом на этапе S304 и указывает, что открытый ключ и секретный ключ соответствуют друг другу. Кроме того, на этапе S304 информация, указывающая, что информация пары ключей была сгенерирована в ответ на команду, основанную на DM-службе, записывается в псевдоним (Alias) блока 115 пары ключей. Информация, записанная в псевдоним блока 115 пары ключей, может быть строкой символов, такой как ʺONVIFDeviceManagementʺ (управление устройством ONVIF).

[0088] Таким путем, информация пары ключей, которая не включена в DM-службу в качестве концепции, может автоматически генерироваться в ответ на команду для генерации сертификата, обеспечиваемого DM-службой. Кроме того, информация, указывающая, что информация пары ключей была сгенерирована в ответ на команду DM-службы, может быть записана в блок 104 записи.

[0089] Аналогичным образом, на этапе S304 строка символов, указывающая, что самостоятельно подписанный сертификат был сгенерирован в ответ на команду DM-службы, записывается в псевдоним блока 115 пары ключей.

[0090] Затем, содержание установки записывается в блок 116 сертификата блока 114 хранилища ключей (S305). На этапе S305 сгенерированный самостоятельно подписанный сертификат сохраняется в блоке 116 сертификата. Кроме того, на этапе S305, уникальная строка символов, которая не была включена в блок 116 сертификата, генерируется в качестве CertificateID, подлежащего записи в блок 116 сертификата. Кроме того, на этапе S305, строка символов, указывающая, что установка, ассоциированная с HTTPS, была установлена в устройстве 100 формирования изображения в ответ на команду DM-службы, записывается в псевдоним блока 116 сертификата. Кроме того, на этапе S305 KeyID, записанный в блоке 115 пары ключей, также сохраняется в блоке 116 сертификата, так что информация, записанная в блоке 116 сертификата, и информация, записанная в блоке 115 пары ключей, ассоциированы друг с другом.

[0091] Затем, содержание установки записывается в блок 117 пути сертификации (certificationpath) блока 114 хранилища ключей (S306). Если сертификат сгенерирован в ответ на команду CreateCertificate, то используется самостоятельно подписанный сертификат, и поэтому число уровней иерархии равно 1. Поэтому, на этапе S306, только CertificateID, сгенерированный на этапе S305, устанавливается в блоке 117 пути сертификации как CertificationPathID. Кроме того, информация, указывающая, что информация пути сертификации была сгенерирована в ответ на команду DM-службы, в псевдониме блока 117 пути сертификации записывается в блок 104 записи.

[0092] Таким образом, информация пути сертификации, которая не включена в AS-службе в качестве концепции, может автоматически генерироваться в ответ на команду для генерации сертификата, предусмотренную DM-службой. Кроме того, информация, указывающая, что информация пути сертификации была сгенерирована в ответ на команду DM-службы, может быть записана в блоке 104 записи.

[0093] Наконец, CertificateID, сгенерированный на этапе S305, и самостоятельно подписанный сертификат назначаются CertificatеID и сертификату, которые включены в ответ на CereateCertitificate. Затем CertificateID и самостоятельно подписанный сертификат передаются на клиентское устройство 200 (S307).

[0094] Таким образом, клиентское устройство 300 может ссылаться на открытый ключ и секретный ключ, которые установлены клиентским устройством 200 на устройство 100 формирования изображения в качестве пары ключей. В этом варианте осуществления клиентское устройство 300 передает команду GetAllKeys (получить все ключи) на устройство 100 формирования изображения, чтобы ссылаться на пару ключей (Keypair). Строка символов, указывающая, что открытый ключ и секретный ключ установлены в ответ на команду DM-службы, записана в псевдониме блока 115 пары ключей. Содержание псевдонима передается от устройства 100 формирования изображения на клиентское устройство 300 в качестве ответ на команду GetAllKeys. Соответственно, пользователь клиентского устройства 300 может распознать, что открытый ключ и секретный ключ были установлены в устройстве 100 формирования изображения клиентским устройством 200, которое использует DM-службу.

[0095] Кроме того, строка символов, указывающая, что сертификат и путь сертификации были установлены в ответ на команду DM-службы, описана в псевдониме блока 116 сертификата. Содержание псевдонима передается от устройства 100 формирования изображения на клиентское устройство 300.

[0096] Соответственно, пользователь клиентского устройства 300 может распознать, что сертификат и путь сертификации были установлены клиентским устройством 200, которое использует DM-службу. Клиентское устройство 300 задает CertificationPathID посредством команды AddServerCertificateAssignment, так что самостоятельно подписанный сертификат, сгенерированный клиентским устройством 200, должен использоваться в HTTPS-связи.

[0097] Далее, процесс, выполняемый устройством 100 формирования изображения, когда секретный ключ и сертификат загружены из клиентского устройства 200 в устройство 100 формирования изображения в процессе этапа S211, иллюстрируемого на фиг. 2A, будет описан со ссылкой на фиг. 4. Процесс, иллюстрируемый на фиг. 4, выполняется устройством 100 формирования изображения. В режиме, в котором блок 103 управления устройства 100 формирования изображения включает в себя процессор и память, процесс, иллюстрируемый на фиг. 4, реализуется, когда блок 103 управления выполняет процедуру, иллюстрируемую на фиг. 4, путем исполнения программы, сохраненной в блоке 104 записи. Альтернативно, часть процесса или весь процесс, иллюстрируемый на фиг. 4, может быть выполнен посредством аппаратных средств.

[0098] Устройство 100 формирования изображения принимает команду (Load Certificates) для загрузки сертификата с клиентского устройства 200 (S401). Команда LoadCertificates включает в себя следующее содержание.

CertificateID: ID сертификата, задаваемый, когда запрос подписи сертификата (CertificateSigningRequest: CSR) генерируется посредством GetPkcs10Request

Certificate: сертификат, подписанный (Sign) органом сертификации (CertificationAuthority: CA)

При приеме команды LoadCertificates, блок 112 DM-службы получает информацию (информацию пары ключей), сохраненную в блоке 115 пары ключей блока 114 хранилища ключей (S402). Затем, блок 112 DM-службы получает открытый ключ от блока 116 сертификата (S403).

[0099] Что касается самостоятельно подписанного сертификата, генерируемого устройством 100 формирования изображения в ответ на команду CreateCertificate, открытый ключ и секретный ключ сохранены в блоке 115 пары ключей блока 114 хранилища ключей. Аналогично, сертификат, подписанный в ответ на запрос подписи сертификата (CertificateSigningRequest: CSR), генерируемый на основе CertificateID собственного сертификата, имеет ассоциированную пару ключей. Устройство 100 формирования изображения определяет, совпадает ли один из открытых ключей, записанных в блоке 115 пары ключей, с открытым ключом, полученным на этапе S403 (S404).

[0100] Если любой из открытых ключей, записанных в блоке 115 пары ключей блока 114 хранилища ключей, не совпадает с открытым ключом в блоке 116 сертификата (ʺНетʺ на этапе S404), сертификат не может быть использован, и, соответственно, выполняется процесс обработки ошибки (S410).

[0101] С другой стороны, если один из открытых ключей, записанных в блоке 115 пары ключей блока 114 хранилища ключей, совпадает с открытым ключом в блоке 116 сертификата (ʺДаʺ на этапе S404), путь сертификации, включающий в себя CertificateID, удаляется (S405). Таким образом, путь сертификации, установленный для самостоятельно подписанного сертификата, может быть удален.

[0102] Затем сертификат, имеющий CertificateID, указанный информацией, записанной в блоке 116 сертификата блока 114 хранилища ключей, удаляется (S406). После этого устанавливается путь сертификации, включающий в себя сертификат, загруженный из клиентского устройства 200. В дополнение к загруженному сертификату псевдоним, указывающий, что установка была выполнена в ответ на команду DM-службы, сохраняется в блоке 117 пути сертификации блока 114 хранилища ключей (S407). После этого генерируется путь сертификации, в который установлен CertificateID. Затем уникальный CertificationPathID и псевдоним, указывающий, что установка была выполнена с использованием DM-службы, сохраняются в блоке 117 пути сертификации блока 114 хранилища ключей.

[0103] Поскольку команда LoadCertificates может задавать множество сертификатов, подлежащих загрузке, определяется, следует ли загружать другой сертификат (S409). Если определено, что другой сертификат должен быть загружен (ʺДаʺ на этапе S409), то процесс возвращается на этап S403. Если все сертификаты обработаны (ʺНетʺ на этапе S409), то ответ на команду LoadCertificates передается на клиентское устройство 200 (S411).

[0104] В этот момент, сертификат, загруженный клиентским устройством 200, может быть установлен как сертификат, подлежащий использованию, когда зашифрованная связь выполняется клиентским устройством 300 с устройством 100 формирования изображения в соответствии со следующей процедурой. Более конкретно, если клиентское устройство 300 задает CertificationPathID посредством команды AddServerCertificateAssignment, сертификат может быть использован в HTTPS-связи (например, SSL).

[0105] Если блок 112 DM-службы обрабатывает команду LoadCACertificates (загрузить СА-сертификаты), секретный ключ CA-сертификата не включен в блок 115 пары ключей блока 114 хранилища ключей. Поэтому пару ключей получают от блока 114 хранилища ключей. Тогда пара ключей, в которой открытый ключ загруженного сертификата и секретный ключ, сохраненный в блоке 115 пары ключей, совпадают друг с другом, может быть определена как ошибка. Если совпадение не обнаружено, то открытый ключ, полученный от блока 116 сертификата, и уникальный KeyID сохраняются в блоке 115 пары ключей блока 114 хранилища ключей, и информация, указывающая, что установка была выполнена в ответ на команду DM-службы, устанавливается в его псевдониме. Кроме того, сертификат и уникальный CertificateID сохраняются в блоке 116 сертификата блока 114 хранилища ключей, и информация, указывающая, что установка была выполнена в ответ на команду DM-службы, устанавливается в его псевдониме.

[0106] Далее процесс, выполняемый, когда устройство 100 формирования изображения принимает GetCertificates от клиентского устройства 200, будет описан со ссылкой на фиг. 5. Процесс на фиг. 5 реализуется блоком 112 DM-службы, иллюстрируемым на фиг. 2B.

[0107] При приеме GetCertificates от клиентского устройства 200 (S501) блок 112 DM-службы получает пару ключей и сертификат от блока 114 хранилища ключей (S502).

[0108] Затем блок 112 DM-службы обращается к блоку 115 пары ключей, ассоциированному с полученным сертификатом, чтобы определить, включен ли секретный ключ в блок 115 пары ключей (S503). Если секретный ключ обнаружен (ʺДаʺ на этапе S503), то сертификат добавляется к NVTCertificate, служащему в качестве ответа (S504).

[0109] Если секретный ключ не включен в блок 115 пары ключей (ʺНетʺ на этапе S503), сертификат не включается в ответ. Это объясняется тем, что если секретный ключ не включен, то может быть обнаружен CACertificate.

[0110] В случае, когда множество сертификатов получено на этапе S502, определяется, должен ли каждый из сертификатов быть включен в ответ (S505). Если следующий сертификат существует, процесс на этапе S503 выполняется вновь. Если определение выполнено по всем сертификатам (ʺНетʺ на этапе S505), ответ передается на клиентское устройство 200 (S506).

[0111] В случае, когда команда GetCACertificates обработана в блоке 112 DM-службы, сертификат, в котором негативное определение выполнено на этапе S503 на фиг. 5, может быть передан в качестве ответа, так как CA-сертификат не имеет секретного ключа.

[0112] Фиг. 6 является блок-схемой последовательности операций, иллюстрирующей процесс удаления сертификата, выполняемый блоком 112 DM-службы. Команды, ассоциированные с безопасностью DM-службы, не имеют концепций пути сертификации (CertificationPath) и пары ключей (Keypair). В этом варианте осуществления в случае, когда сертификат удаляется посредством команды DeleteCertificates (удалить сертификаты), основанной на DM-службе, путь сертификации и пара ключей, основанные на AM-службе, также удаляются.

[0113] Команда DeleteCertificates выдается на основе DM-службы, чтобы запросить удаление информации сертификата, записанной в блоке 104 записи. Хотя в этом варианте осуществления описан процесс удаления сертификата, сертификат может быть блокирован. Старый сертификат может быть блокирован путем замены на новый сертификат.

[0114] При приеме команды DeleteCertificates (S601), блок 112 DM-службы получает пары ключей, сертификаты и пути сертификации из блока 114 хранилища ключей (S602).

[0115] Затем определяется, включен ли путь сертификации, включающий в себя CertificateID, заданный посредством команды DeleteCertificates (S603). Если такой путь сертификации не включен (ʺНетʺ на этапе S603), путь сертификации сертификата, заданного посредством CertificateID, не требуется удалять. Определяется, включен ли сертификат, имеющий тот же самый CertificateID, в блок 116 сертификата блока 114 хранилища ключей (S604). Если такой сертификат не включен, то есть, заданный сертификат не включен, то блок 113 AS-службы передает уведомление об ошибке на клиентское устройство 200 в качестве ответа (S611). Если такой сертификат включен, то сертификат, соответствующий заданному CertificateID, удаляется (S607).

[0116] Если на этапе S603 определено, что путь сертификации, включающий в себя заданный CertificateID, включен (ʺДаʺ на этапе S603), то определяется, используется ли путь сертификации в SSL или т.п. Если путь сертификации используется (ʺДаʺ на этапе S605), то сертификат не может быть удален, и поэтому блок 113 AS-службы передает уведомление об ошибке на клиентское устройство 200 в качестве ответа (S611).

[0117] Если путь сертификации не используется (ʺНетʺ на этапе S605), путь сертификации удаляется (S606), и сертификат, заданный посредством CertificateID, удаляется (S607). Затем удаляется пара ключей, ассоциированная с сертификатом. Пара ключей не может быть удалена посредством любой команды безопасности DM-службы, и поэтому требуется, чтобы пара ключей была удалена посредством команды DeleteCertificates.

[0118] Однако поскольку пара ключей может быть ассоциирована с другим сертификатом, определяется, ассоциирована ли пара ключей с другим сертификатом, на этапе S610. Если пара ключей не ассоциирована с другим сертификатом (ʺНетʺ на этапе S608), пара ключей, ассоциированная с сертификатом, который является целью удаления, удаляется (S609). Если пара ключей ассоциирована с другим сертификатом (ʺДаʺ на этапе S608), то пара ключей не удаляется. Поскольку команда DeleteCertificates может задавать множество CertificateID, если следующий CertificateID существует (ʺДаʺ на этапе S610), то процесс удаления выполняется над следующим CertificateID (процесс возвращается к этапу S603). После того как все CertificateID обработаны (ʺНетʺ на этапе S610), блок 112 DM-службы передает информацию, указывающую, что процесс успешно завершен, на клиентское устройство 200.

[0119] Таким образом, блок 112 DM-службы удаляет информацию о паре ключей, соответствующую информации о сертификате, заданном посредством команды DeleteCertificates (первой команды) от блока 104 записи. Кроме того, блок 112 DM-службы удаляет информацию о пути сертификации, соответствующем сертификату, заданному посредством команды DeleteCertificates от блока 104 записи. Как описано выше, сертификат может быть блокирован путем замены другим или добавления информации, указывающей недоступность сертификата.

[0120] Далее будет описан процесс установки статуса сертификата. Команда SetCertificatesStatus является командой, выполняемой на основе DM-службы, и выдается, чтобы задать сертификат, используемый для HTTPS-связи, такой как SSL. Далее в варианте осуществления зашифрованная связь с использованием SSL принята в качестве примера. В этом варианте осуществления информация статуса (Status) сертификата разрешена (enable), так что установка с использованием сертификата в SSL может быть выполнена, и Status блокируется (disable), так что установка может выполняться так, чтобы не использовать сертификат в SSL.

[0121] Однако в DM-службе, только статус одного сертификата может быть изменен, и DM-служба не имеет пути сертификации в качестве концепции, в отличие от AS-службы, и поэтому сертификаты во множестве стадий могут не быть заданы. Соответственно, в этом варианте осуществления в случае, когда CertificateID задан посредством команды SetCertificatesStatus (установить статус сертификатов), могут быть выполнены следующие два процесса.

[0122] Во-первых, в случае, когда идентификационная информация сертификата, заданного посредством команды SetCertificatesStatus, совпадает с идентификационной информацией первого сертификата в порядке сертификатов, указанном посредством пути сертификации, путь сертификации используется для установки в SSL. Идентификационная информация сертификата указана как CertificateID в ONVIF.

[0123] Во-вторых, другим из процессов является процесс, выполняемый, когда путь сертификации, в котором идентификационная информация сертификата, которая совпадает с идентификационной информацией сертификата, заданной командой SetCertificatesStatus, установлена в качестве идентификационной информации первого (начального) сертификата в порядке сертификатов, не записан в блоке 104 записи. В этом случае установка выполняется так, что путь сертификации в одной стадии генерируется с использованием сертификата, соответствующего CertificateID, заданному посредством команды SetCertificatesStatus, и записывается в блок 104 записи в качестве пути сертификации, подлежащего использованию в SSL. Отдельные методы для выполнения процессов будут описаны детально ниже.

[0124] Далее процесс выполнения команды SetCertificatesStatus в блоке 112 DM-службы будет описан со ссылкой на фиг. 7. В блок-схеме последовательности операций процесса, иллюстрируемого на фиг. 7, если обнаружено совпадение CertificationID первой (начальной) части пути сертификации, соответствующий путь сертификации используется для установки SSL. При приеме SetCertificatesStatus (S701), блок 112 DM-службы получает пары ключей, сертификаты и пути сертификации из блока 114 хранилища ключей (S702). Затем осуществляется поиск пути сертификации, имеющего первый CertificateID, который совпадает с заданным CertificateID (S703). Если совпадение не обнаружено (ʺНетʺ на этапе S703), блок 112 DM-службы передает уведомление об ошибке на клиентское устройство 200 (S704). Если совпадение обнаружено (ʺДаʺ на этапе S703) и если статус (Status) соответствует ʺистинноʺ, то устанавливается путь сертификации, подлежащий использованию в SSL, в то время как если статус соответствует ʺложноʺ, то устанавливается путь сертификации, который не может быть использован в SSL (S705). Поскольку команда SetCertificatesStatus может задавать множество CertificateIDs, если существует следующий CertificateID (ʺДаʺ на этапе S706), процесс возвращается к этапу S703, и процесс на этапе S703 выполняется вновь. После того как все CertificateID обработаны (ʺНетʺ на этапе S706), блок 112 DM-службы передает информацию, указывающую, что процесс успешно завершен, на клиентское устройство 200.

[0125] Таким образом, в случае, когда клиентское устройство 300 устанавливает путь сертификации, включающий в себя множество CertificateIDs, заранее, клиентское устройство 200 может установить путь сертификации, включающий в себя множество CertificateID, для SSL.

[0126] Далее, процесс, выполняемый блоком 112 DM-службы, когда устройство 100 формирования изображения принимает команду GetCertificatesStatus (получить статус сертификатов) от клиентского устройства 200, будет описан со ссылкой на фиг. 8. Команда GetCertificatesStatus является командой, основанной на DM-службе. Команда GetCertificatesStatus является командой для запроса передачи информации, указывающей статус сертификата (информации, указывающей, может ли сертификат использоваться для зашифрованной связи), записанной в блок 104 записи.

[0127] Со ссылкой на пример согласно фиг. 8, будет описан случай, в котором путь сертификации, имеющий первый сертификат, соответствующий CertificateID, заданному командой SetCertificatesStatus, записан в блоке 104 записи в качестве пути сертификации, используемого для установки в SSL.

[0128] Команда GetCertificatesStatus, обеспечиваемая посредством DM-службы, возвращает статус одного сертификата и поэтому не может указать путь сертификации AS-службы. В информации пути сертификации, основанной на AS-службе, указана идентификационная информация (CertificateID) множества сертификатов. Поэтому в случае, когда принимается команда GetCertificatesStatus, основанная на DM-службе, следует определить статус одного из множества сертификатов, который должен быть возвращен. Поэтому, в этом варианте осуществления среди множества сертификатов, указываемых путем сертификации, информация (например, информация статуса) о первом сертификате в порядке обращения (ссылки), выполняемого устройством 100 формирования изображения для зашифрованной связи, передается в качестве ответа.

[0129] При приеме команды GetCertificatesStatus (S801) блок 112 DM-службы получает сертификаты и пути сертификации из блока 114 хранилища ключей (S802). Если какой-либо из CertificateID сертификатов в блоке 114 хранилища ключей не совпадает с первым CertificateID пути сертификации (ʺНетʺ на этапе S803), сертификат не может быть использован для установки SSL. Поэтому, ничто не добавляется к ответу на команду GetCertificatesStatus, и процесс переходит к этапу S807. Если один из CertificateID сертификатов в блоке 114 хранилища ключей совпадает с первым CertificateID пути сертификации, то определяется, используется ли данный путь сертификации в SSL (S804). Если путь сертификации используется в SSL (ʺДаʺ на этапе S804), то представляющий интерес CertificateID и статус, для которого установлено ʺистинноʺ, добавляются к ответу. Если путь сертификации не используется в SSL (ʺНетʺ на этапе S804), то представляющий интерес CertificateID и статус, для которого установлено ʺложноʺ, добавляются к ответу. Если существует другой сертификат, то процесс возвращается к этапу S803 для процесса ответа (ʺДаʺ на этапе S807). Если все сертификаты обработаны (ʺНетʺ на этапе S807), блок 113 AS-службы передает ответ на клиентское устройство 200 (S808).

[0130] Фиг. 9 является блок-схемой последовательности операций, иллюстрирующей процесс, выполняемый блоком 112 DM-службы в ответ на команду SetCertificatesStatus. В процессе, иллюстрируемом на фиг. 9, если обнаружено совпадение CertificateID первой части пути сертификации, то путь сертификации используется для установки SSL. С другой стороны, если установка пути сертификации не была выполнена, путь сертификации одной стадии, включающий в себя сертификат, соответствующий заданному CertificateID, генерируется и используется для установки SSL.

[0131] При приеме команды SetCertificatesStatus (S901) блок 112 DM-службы получает пары ключей, сертификаты и пути сертификации от блока 114 хранилища ключей (S902).

[0132] Затем определяется, совпадает ли заданный CertificateID с первым CertificateID одного из путей сертификации (S903). Если обнаружено совпадение (ʺДаʺ на этапе S903), путь сертификации используется в SSL, если значение заданного статуса соответствует ʺистинноʺ, в то время как путь сертификации не используется в SSL, если значение заданного статуса соответствует ʺложноʺ.

[0133] Если определено, что путь сертификации, включающий в себя первый CertificateID, соответствующий заданному CertificateID, не обнаружен на этапе S903 (ʺНетʺ на этапе S903), то определяется, включен ли сертификат, соответствующий заданному CertificateID, в сертификаты в блоке 114 хранилища ключей (S904). Если сертификат не обнаружен, то в качестве ответа передается уведомление об ошибке (S905).

[0134] Если определение положительно, то генерируется путь сертификации в одной стадии с использованием CertificateID (S906), и заданный статус отображается (S907). Поскольку команда SetCertificatesStatus может задавать множество CertificateID, если следующий CertificateID существует (ʺДаʺ на этапе S908), то процесс возвращается к этапу S903, и обрабатывается следующий CertificateID. После того как все CertificateID обработаны, (ʺНетʺ на этапе S908), блок 112 DM-службы передает информацию, указывающую, что процесс успешно завершен, на клиентское устройство 200.

[0135] Блок 112 DM-службы согласно этому варианту осуществления выполняет следующий процесс, чтобы генерировать путь сертификации, даже если CertificateID, который не совпадает с первыми частями путей сертификации, задан посредством команды SetCertificatesStatus. Более конкретно, CertificateID, который не совпадает первыми частями путей сертификации, также передается в ответе на команду GetCertificatesStatus.

[0136] Далее, процесс, выполняемый блоком 112 DM-службы в ответ на команду GetCertificatesStatus, будет описан со ссылкой на фиг. 10. В примере согласно фиг. 10 описан случай, в котором сертификат и путь сертификации установлены в соответствии с процессом, иллюстрируемым на фиг. 9.

[0137] При приеме команды GetCertificatesStatus (S1001) блок 112 DM-службы получает пути сертификации, сертификаты и пары ключей от блока 114 хранилища ключей (S1001). Затем осуществляется поиск сертификата, имеющего CertificateID, который задан командой GetCertificatesStatus и который совпадает с первым CertificateID в порядке, указанном путем сертификации. Если совпадение обнаружено (ʺДаʺ на этапе S1003), то определяется, используется ли путь сертификации в SSL (S1004).

[0138] Если путь сертификации используется в SSL (ʺДаʺ на этапе S1004), его CertificateID добавляется к ответу, и его статус устанавливается в ʺистинноʺ (S1005). Если путь сертификации не используется в SSL (ʺНетʺ на этапе S1004), то его CertificateID добавляется к ответу и его статус устанавливается в «ложно» (S1007).

[0139] Таким образом, блок 112 DM-службы обрабатывает третью команду для запроса получения информации, указывающей, установлена ли информация сертификата, записанная в блоке 104 записи, как информация сертификата, подлежащая использованию для выполнения зашифрованной связи. Затем, в соответствии с третьей командой, информация, указывающая, что четвертая информация сертификата, указывающая, что информация пути сертификации находится в первой части в порядке, установлена в качестве информации сертификата, подлежащей использованию для выполнения зашифрованной связи (например, статус соответствует ʺистинноʺ), записывается в блок 104 записи. Кроме того, блок 112 DM-службы записывает информацию, указывающую, что пятая информация сертификата, отличающаяся от четвертой информации сертификата, не установлена, чтобы использоваться для выполнения зашифрованной связи (например, статус соответствует ʺложноʺ), в блоке 104 записи.

[0140] Затем, в случае, если CertificateID не обнаружен в блоке 117 пути сертификации (ʺНетʺ на этапе S1003), сертификат, используемый как самостоятельно подписанный сертификат, генерируется в качестве ответа. Секретный ключ устанавливается для пары ключей, ассоциированной с сертификатом, используемым в качестве самостоятельно подписанного сертификата. Если определено, что секретный ключ включен в блок 115 пары ключей (ʺДаʺ на этапе S1006), CertificateID сертификата добавляется к ответу, и его статус устанавливается в ʺложноʺ. Если секретный ключ не включен в блок 115 пары ключей (ʺНетʺ на этапе S1006), то его CertificateID не включается в ответ.

[0141] Таким образом, если блок 112 DM-службы выполняет GetCertificatesStatus (третью команду), информация о сертификатах, которые не ассоциированы с информацией пары ключей, среди множества сертификатов, указанных посредством пути сертификации, может не передаваться.

[0142] Поскольку команда SetCertificatesStatus может задавать множество CertificateID, если следующий CertificateID существует (ʺДаʺ на этапе S1008), то процесс возвращается этапу S1003, и обрабатывается следующий CertificateID. После того как все CertificateID обработаны (ʺНетʺ на этапе S1008), блок 112 DM-службы передает ответ на клиентское устройство 200.

[0143] Команда LoadCertificatesWithPrivatekey (загрузить сертификаты с секретным ключом) используется для загрузки сертификата, секретного ключа и открытых ключей, соответствующих сертификату и секретному ключу, в устройство 100 формирования изображения. При приеме этой команды, блок 112 DM-службы получает открытые ключи отдельно от сертификата и секретного ключа, и если совпадение не обнаружено, то выполняется процесс обработки ошибки. Если совпадение обнаружено, то секретный ключ, открытый ключ и уникальный KeyID сохраняются в блоке 114 хранилища ключей, и информация, указывающая, что установка была выполнена командой DM-службы, устанавливается в его псевдоним. Кроме того, сертификат и CertificateID сохраняются в блоке 116 сертификата блока 114 хранилища ключей, и информация, указывающая, что установка была выполнена командой DM-службы, устанавливается в его псевдоним.

[0144] Как описано выше, в случае, когда блок 112 DM-службы обрабатывает команду, ассоциированную с безопасностью, установки пары ключей и пути сертификации могут не выполняться с использованием команд, ассоциированных с безопасностью DM. Поэтому, в этом варианте осуществления установки, соответствующие паре ключей, сертификату и пути сертификации, записываются в блок 114 хранилища ключей. Таким образом, состояние установки может совместно использоваться клиентским устройством 200, которое использует команды безопасности DM, и клиентским устройством 300, которое выполняет установки с использованием команд AS-службы.

[0145] Кроме того, если пара ключей, сертификат и путь сертификации сохранены в блоке 114 хранилища ключей, информация, указывающая, что установки выполнены на основе DM-службы, записывается в псевдоним. Тогда блок 105 связи может передавать информацию, указывающую, что установки были выполнены на устройстве 100 формирования изображения в соответствии с командами, основанными на DM-службе, в соответствии с командой, основанной на AS-службе (командой, используемой для ссылки на установки). Таким образом, даже если клиентское устройство 200 выполняет установки безопасности, клиентское устройство 300 может распознать эти установки.

[0146] Выше был описан первый вариант осуществления настоящего изобретения. Однако настоящее изобретение не ограничено этим вариантом осуществления, и различные модификации и изменения могут быть выполнены в рамках объема настоящего изобретения. Блок 105 связи может записывать информацию, указывающую, что установка была выполнена на устройстве 100 формирования изображения в соответствии с командой, основанной на AS-службе, и передавать информацию в соответствии с командой, основанной на DM-службе (командой, используемой для ссылки на установку). Таким образом, даже если клиентское устройство 300 выполняет установки безопасности, клиентское устройство 200 может распознать установки.

Второй вариант осуществления

[0147] Устройство формирования изображения, имеющее функцию установки функции безопасности в соответствии со вторым вариантом осуществления настоящего изобретения, будет описано ниже со ссылкой на фиг. 11-15.

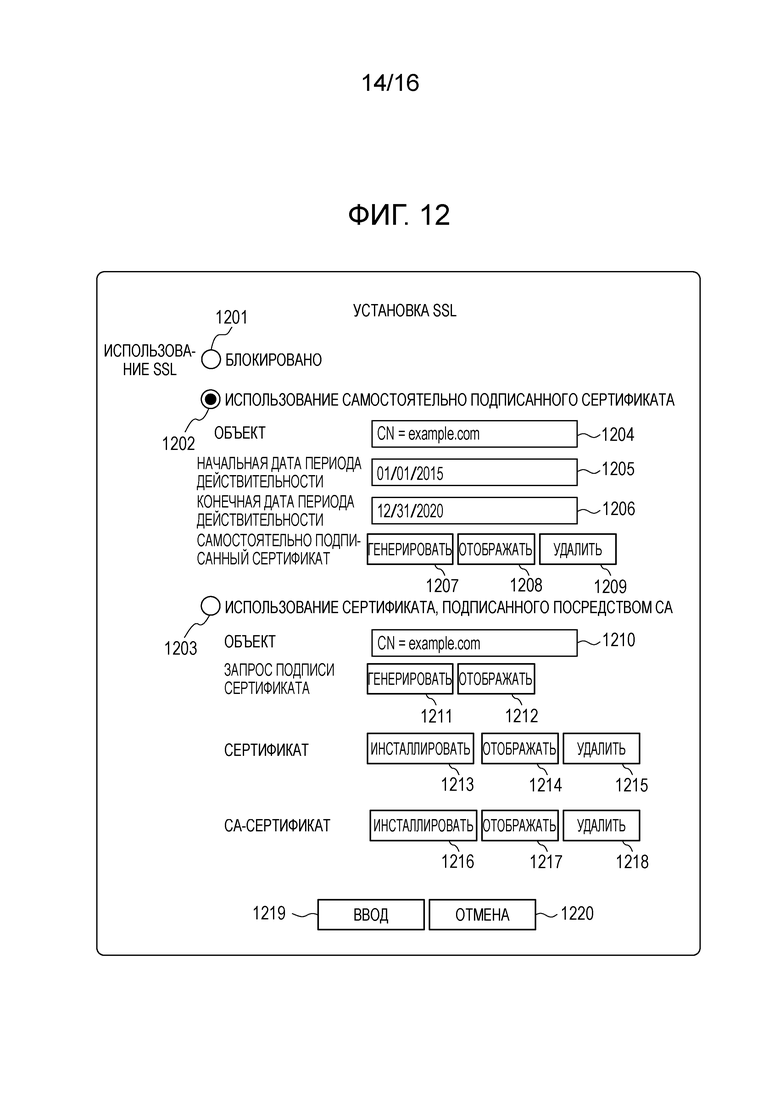

[0148] Устройство 100 формирования изображения согласно этому варианту осуществления способно выполнять установку устройства 100 формирования изображения с использованием средства, иного, чем процедура связи ONVIF. В этом варианте осуществления устройство 100 формирования изображения, служащее в качестве устройства обработки информации, активирует WEB-страницу, подлежащую использованию клиентским устройством 1100, чтобы выполнять установку на устройстве 100 формирования изображения. Пользователь может получить доступ к камере через WEB-браузер с использованием клиентского устройства 1100, чтобы изменить установку.

[0149] Кроме того, в случае установки SSL, например, устройство 100 формирования изображения обеспечивает WEB-страницу для установки в SSL, и установка сертификата и управление началом и концом SSL-службы выполняются с использованием WEB-страницы. Далее WEB-страница для установки упоминается как ʺстраница установкиʺ.

[0150] В этом варианте осуществления будет описано устройство 100 формирования изображения, в котором на функцию, ассоциированную с безопасностью, настроенную в странице установки, можно ссылаться посредством команд безопасности DM-службы ONVIF и команд безопасности AS-службы ONVIF. Более конкретно, содержание установки, выполненной клиентским устройством 1100 на устройстве 100 формирования изображения с использованием страницы установки, может быть проверено посредством клиентских устройств 200 и 300 первого варианта осуществления.

[0151] В ONVIF предписаны группа команд для установки секретного ключа, открытого ключа и сертификата, группа команд для выполнения установки таким образом, что секретный ключ, открытый ключ и сертификат используются в SSL и IEEE802.1X, и команда для установки начала и конца службы.

[0152] Например, хотя CertificateID получают, когда сертификат генерируется или загружается, использование сертификата не определено в этот момент. В случае SSL, использование сертификата определяется командой SetCertificatesStatus среди команд безопасности, используемых в DM-службе. Кроме того, использование сертификата определяется командой Add/ReplaceServerCertificateAssignment (добавить/ заменить назначение сертификата сервера) среди команд, используемых в AS-службе.

[0153] В случае, когда должна быть обеспечена страница установки, подходящая для команды для установки безопасности ONVIF, ожидается, что различные страницы используются для установки сертификата и для применения сертификата к услуге SSL или т.п. В этом случае выполняется установка сертификата, и сертификат задается в другой странице. Однако, если установка сертификата и начало и конец службы завершаются на странице установки SSL, то реализуется удобная для пользователя страница установки.

[0154] Кроме того, хотя блок 114 хранилища ключей может устанавливать множество сертификатов в общем случае, в случае страницы установки SSL, достаточно, что установлен один сертификат для сервера SSL или один сертификат для сервера SSL и пара сертификатов в промежуточном уровне.

[0155] В этом варианте осуществления в качестве примера описан случай, когда установка SSL выполняется на устройстве 100 формирования изображения, способном выполнять установку с использованием страницы установки. В частности, будет описан способ для взаимного отображения страницы установки, установки команды безопасности DM-службы и установки команды AS-службы с использованием псевдонима блока 114 хранилища ключей.

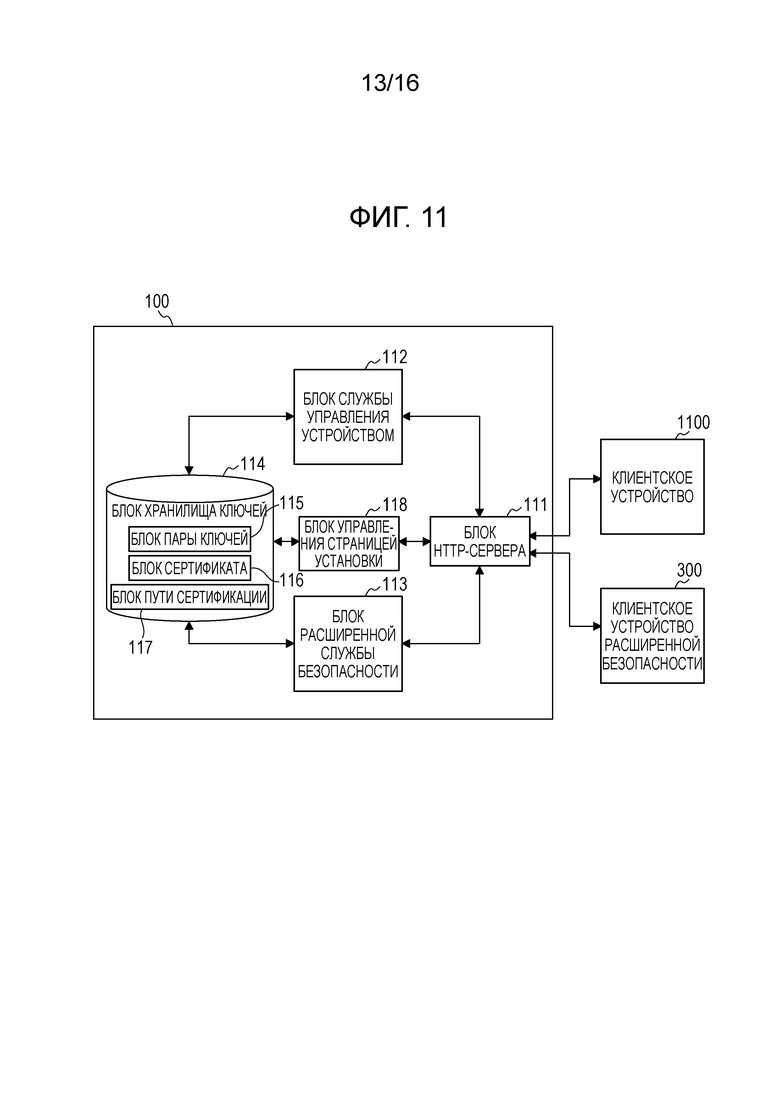

[0156] Блок 103 управления устройства 100 формирования изображения согласно этому варианту осуществления выполняет, в дополнение к функциям блока 112 DM-службы и блока 113 AS-службы, функцию блока 118 управления страницей установки, описанного ниже. Например, первый блок 106 обработки может выполнять функцию блока 118 управления страницей установки. Другие конфигурации являются теми же самыми, что и показанные на фиг. 2A, и поэтому их описания опущены. Фиг. 11 является диаграммой, иллюстрирующей устройство 100 формирования изображения и клиентское устройство 1100, которое выполняет установку безопасности на устройстве 100 формирования изображения с использованием страницы установки.

[0157] Кроме того, функциональная конфигурация устройства 100 формирования изображения этого варианта осуществления описана со ссылкой на фиг. 11. Устройство 100 формирования изображения этого варианта осуществления включает в себя, как в первом варианте осуществления, блок 111 HTTP-сервера, блок 112 DM-службы, блок 113 AS-службы и блок 114 хранилища ключей. Устройство 100 формирования изображения во втором варианте осуществления отличается от такового в первом варианте осуществления по своей конфигурации тем, что блок 114 хранилища ключей может управляться блоком 118 управления страницей установки.