Область техники

Изобретение относится к области контроля выставления оценок приложений, а именно к способам противодействия несправедливым оценкам приложений.

Уровень техники

В настоящее время огромное число людей пользуется смартфонами и другими мобильными вычислительными устройствами. Пользователи устанавливают самое разнообразное программное обеспечение (ПО, программы) на свои смартфоны. В большинстве таких случаев установка производится путем загрузки необходимого приложения из магазина приложений, например Google Play или Арр Store. Помимо загрузки приложений магазины предоставляют пользователем мобильных вычислительных устройств возможность ознакомиться с описанием того или иного приложения, оценить его (поставить оценку) и оставить отзыв.

Существует ряд приложений, направленных на ограничение использования устройства, на котором они установлены. К таким приложениям можно отнести, например, приложения типа "родительский контроль" (англ. Parental Control), например Kaspersky Safe Kids, или KES for Android. В общем случае подобные ограничивающие приложения предназначены для того, чтобы пользователь устройства, например ребенок, не смог слишком долго пользоваться приложениями-играми или, например, не посещал определенные сайты. Специфика предназначения таких приложений заключается в том, что пользователь мобильного устройства, возможности которого ограничены (посещение веб-страниц или запуск приложений), не доволен присутствием такого ограничивающего приложения на вычислительном устройстве. Соответственно, такие недовольные пользователи могут оставлять множество негативных отзывов в магазинах приложений, что негативно сказывается на доверии такому приложению со стороны других пользователей. При этом негативный отзыв от пользователя, возможности которого ограничены (в данном случае речь идет о возможности использования вычислительного устройства), может говорить лишь о том, что ограничивающее приложение хорошо справляется со своей задачей. Важно отметить, что возможность оценить такое приложение в магазине приложений должна быть не у пользователя устройства, который ограничен и недоволен приложением, а у человека, который устанавливает (или инициирует установку) ограничивающее приложение (например, для приложения Kaspersky Safe Kids - это родитель ребенка, пользующегося устройством, в то время как именно возможности использования устройства ребенком ограничены приложением). Для противодействия несправедливым оценкам, которые негативно сказываются на доверии приложениям, используются различные методы, в том числе и анализирующие характер изменения оценок: похож ли он на оценки, производимые при помощи бот-сетей или нет.

Например, в публикации US 20140230053 А1 описано изобретение, которое предназначено для анализа оценок приложения с целью обнаружения мошеннических (несправедливых) оценок. После обнаружения мошеннической оценки применяются различные сценарии в отношении учетной записи пользователя, от имени которого была заявлена мошенническая оценка. Однако использование такого изобретения подразумевает то, что несправедливая оценка уже передана в магазин приложений. И по крайней мере до момента использования изобретения оценка приложения будет занижена с учетом этой несправедливой оценки.

Хотя подходы, известные из уровня техники, направлены на решение определенных задач в области контроля выставления оценок приложений, они не решают задачу противодействия несправедливым оценкам приложений или решают не достаточно эффективно. Настоящее изобретение позволяет более эффективно решить упомянутую задачу.

Раскрытие изобретения

Настоящее изобретение предназначено для блокирования доступа к элементам интерфейса страницы приложения в магазине приложений для неавторизованных пользователей вычислительного устройства.

Технический результат настоящего изобретения заключается в обеспечении защиты от неавторизированной оценки приложения в магазине приложений при помощи вычислительного устройства, которое достигается путем предоставления доступа к элементам интерфейса на странице приложения в магазине приложений, если данные для авторизации удовлетворяют условию разблокирования.

Способ блокирования доступа к элементам интерфейса страницы приложения в магазине приложений, согласно которому определяют при помощи средства перехвата, что на дисплее вычислительного устройства отображается страница приложения в магазине приложений; блокируют при помощи средства блокирования доступ к элементам интерфейса страницы приложения в магазине приложений; получают при помощи средства блокирования данные для авторизации, введенные по меньшей мере при помощи устройств ввода вычислительного устройства; при этом данными для авторизации является по меньшей мере пароль; предоставляют при помощи средства блокирования доступ к элементам интерфейса страницы приложения в магазине приложений, если данные для авторизации удовлетворяют условию разблокирования.

В частном случае реализации способа магазином приложений является удаленный сервер для распространения по меньшей мере приложений для операционных систем Android, при этом каждому приложению соответствует отдельная страница.

В еще одном частном случае реализации способа магазином приложений является Google Play.

В другом частном случае реализации способа определение, что на дисплее вычислительного устройства отображается страница приложения в магазине приложений, осуществляется при помощи эвристических правил.

В еще одном частном случае реализации способа эвристическое правило применяется к данным, которые формируются операционной системой вычислительного устройства при возникновении события, предназначенного для обработки службой предоставления услуг для пользователей с ограниченными возможностями (AccessibilityService).

В другом частном случае реализации способа элементами интерфейса страницы приложения являются по меньшей мере кнопка и текстовое поле.

В еще одном частном случае реализации способа страница приложения содержит по меньшей мере:

- название приложения;

- рейтинг приложения.

В другом частном случае реализации способа приложение, чья страница отображается пользователю, является ограничивающим; при этом ограничивающее приложение - приложение, которое ограничивает возможности использования вычислительного устройства.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

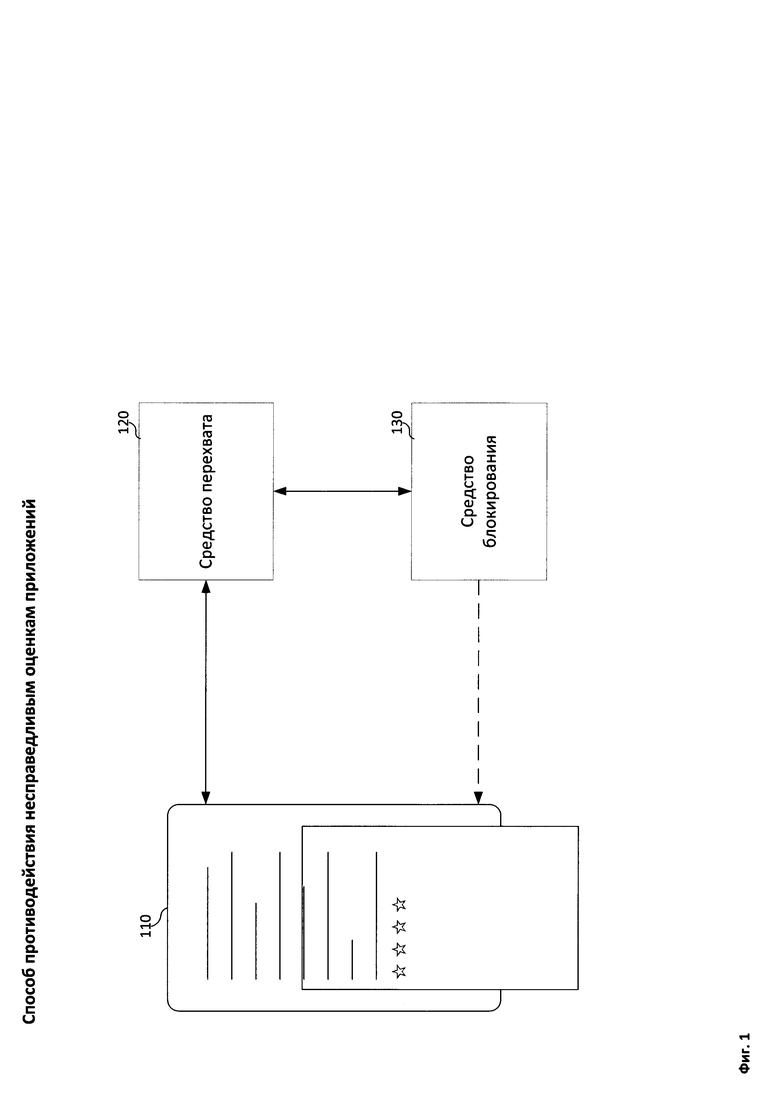

Фиг. 1 иллюстрирует примерные компоненты системы блокирования доступа к элементам интерфейса страницы приложения в магазине приложений.

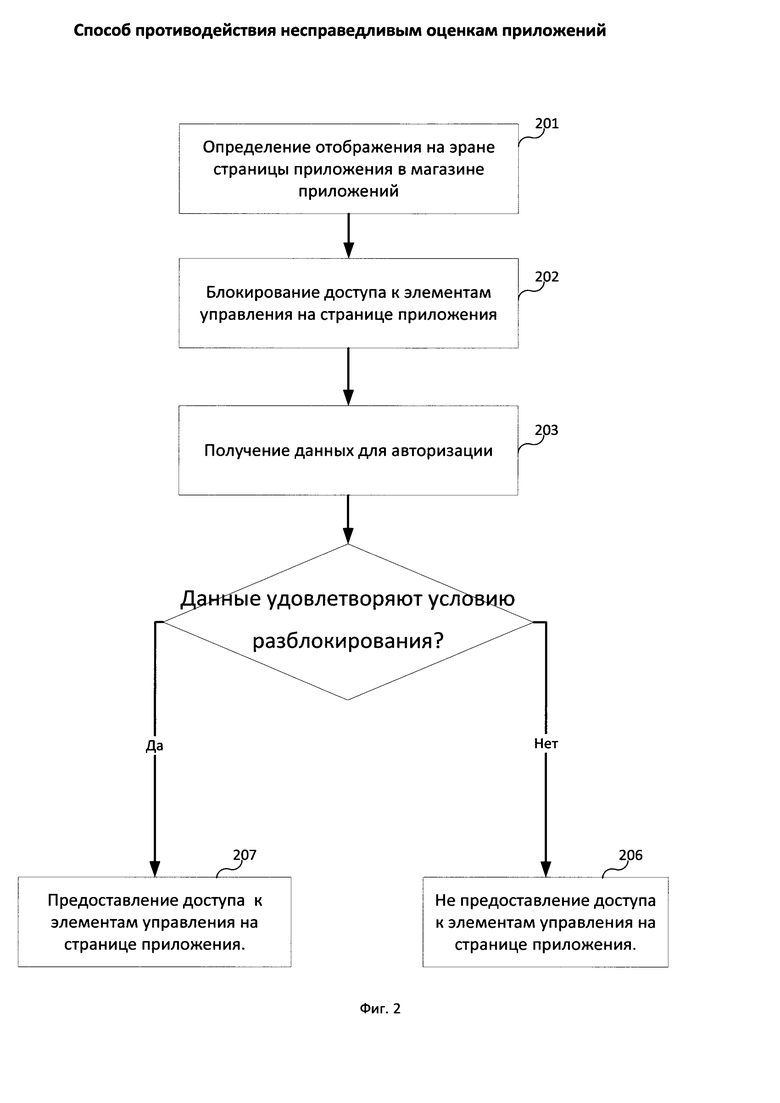

Фиг. 2 показывает вариант реализации способа блокирования доступа к элементам интерфейса страницы приложения в магазине приложений.

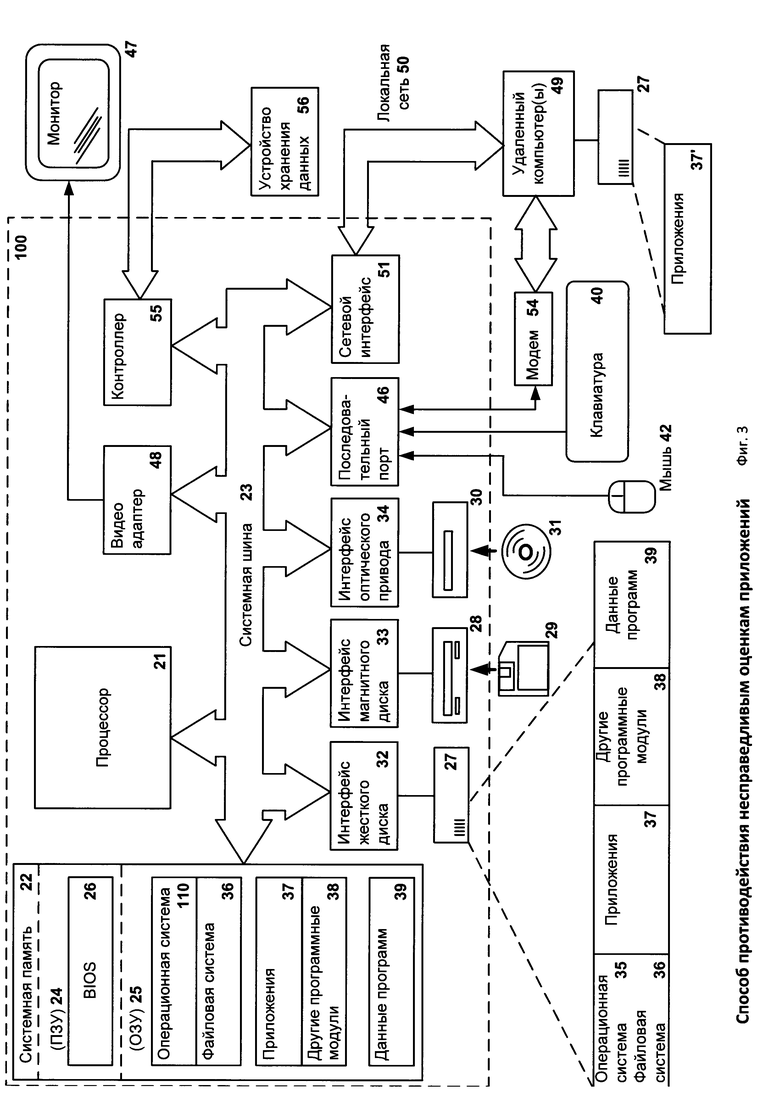

Фиг. 3 показывает пример компьютерной системы общего назначения.

Хотя изобретение может иметь различные модификации и альтернативные формы, характерные признаки, показанные в качестве примера на чертежах, будут описаны подробно. Следует понимать, однако, что цель описания заключается не в ограничении изобретения конкретным его воплощением. Наоборот, целью описания является охват всех изменений, модификаций, входящих в рамки данного изобретения, как это определено приложенной формуле.

Описание вариантов осуществления изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является не чем иным, как конкретными деталями, необходимыми для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется в объеме приложенной формулы.

Введем ряд определений и понятий, которые будут использоваться при описании вариантов осуществления изобретения.

Данные для авторизации (авторизационные данные) - данные, используемые для авторизации пользователя вычислительного устройства. Данными для авторизации являются по меньшей мере пароль, жест (англ. - gesture или lock pattern), вводимые при помощи сенсорного экрана, голосовая команда или любые другие данные, известные из уровня техники, которые позволяют идентифицировать пользователя вычислительного устройства (а также могут быть введены при помощи устройств ввода вычислительного устройства).

Магазин приложений - удаленный сервер для распространения по меньшей мере приложений для операционных систем Android, iOS и Windows Phone, при этом приложению (или группе приложений) соответствует отдельная страница в магазине приложений, которая может быть отображена на вычислительном устройстве (например, web-страница, соответствующая приложению, которая может быть отображена Интернет-браузером на вычислительном устройстве, или страница приложения, отображаемая в приложении для доступа к магазину приложений). Примерами магазинов приложений могут быть: Google Play, Арр Store, Windows Store и т.п. При этом страница приложения содержит по меньшей мере: название приложения, рейтинг приложения. Страница также может содержать наименование разработчика приложения (или владельца приложения), информацию о возрастных ограничениях для приложения (возрастная категория), а также категорию приложения («спорт», «бизнес», «финансы» и т.п.). Страница приложения может дополнительно отображать описание соответствующего приложения, а также количество загрузок приложения с удаленного сервера на вычислительные устройства.

Ограничивающее приложение - приложение, которое ограничивает возможность использования вычислительного устройства. Например доступ к удаленным сетевым ресурсам или приложениям, установленным на вычислительном устройстве. Примером такого приложения является Kaspersky Safe Kids или KES for Android.

Под средствами системы, реализующими способ в рамках изобретения, в настоящем изобретении понимаются реальные устройства, системы, компоненты, группы компонентов, реализованные с использованием аппаратных средств, таких как интегральные микросхемы (англ. application-specific integrated circuit, ASIC) или программируемые вентильные матрицы (англ. field-programmable gate array, FPGA) или, например, в виде комбинации программных и аппаратных средств, таких как микропроцессорная система и набор программных инструкций, а также на нейроморфных чипах (англ. neurosynaptic chips) Функциональность указанных средств системы может быть реализована исключительно аппаратными средствами, а также в виде комбинации, где часть функциональности средств системы реализована программными средствами, а часть аппаратными. В некоторых вариантах реализации часть средств, или все средства, могут быть исполнены на процессоре компьютера общего назначения (например, который изображен на Фиг. 3). При этом компоненты системы могут быть реализованы в рамках как одного вычислительного устройства, так и разнесены между несколькими, связанными между собой вычислительными устройствами.

На Фиг. 1 изображены компоненты системы блокирования доступа к элементам интерфейса страницы приложения в магазине приложений. Система блокирования доступа к элементам интерфейса страницы приложения в магазине приложений включает в себя средство перехвата 120 и средство блокирования 130. Дополнительно на Фиг. 1 отображено вычислительное устройство 110, детальная схема варианта реализации вычислительного устройства 110 - компьютерная система общего назначения - приведена на Фиг. 3.

Средство перехвата 120 предназначено для определения того, что на экране вычислительного устройства 110 отображается страница приложения в магазине приложений (для удобства далее по тексту может быть упомянуто как «страница приложения»). В частном случае реализации средство перехвата 120 может быть компонентом ограничивающего приложения. Упомянутая страница приложения может быть отображена на экране вычислительного устройства 110 при помощи, например, приложения для доступа к магазину приложений - для операционных систем (ОС) семейства Android такими приложениями могут являться приложения Android Market или Play Market (Play Маркет). В еще одном частном случае реализации для отображения страницы приложения используется любое другое программное обеспечение, установленное на вычислительном устройстве 110 и способное отображать web-страницы. В частном случае средство перехвата 120 определяет факт отображения на экране вычислительного устройства 110 страницы приложения из магазина приложений в два этапа. В другом частном случае первый этап, описанный ниже, пропускается.

На первом этапе средство перехвата 120 определяет, что на экране вычислительного устройства отображается приложение, способное отображать страницы приложений. В одном варианте реализации определение осуществляется в случае, если имя процесса (или имя пакета, иногда «имя сборки», - package name), окно (в ОС Android - активность) которого отображено пользователю (англ. foreground activity), совпадает с именем одного из приложений для доступа к магазину приложений (примеры приведены ранее, а полный список приложений для доступа к магазину приложений может храниться как в средстве перехвата 120, так и в связанной со средством 120 базой данных или на удаленном сервере, в частном случае реализации разработчики ограничивающих приложений могут править этот список).

После определения, что на экране вычислительного устройства отображается приложение, способное отображать страницы приложений, средство перехвата 120 на втором этапе определяет, что на экране вычислительного устройства 110 отображается страница приложения на основании данных, отображаемых на экране вычислительного устройства. Средство перехвата 120 использует интерфейс программирования приложений для пользователей с ограниченными возможностями (англ. Accessibility API) с целью получения данных, отображаемых на экране вычислительного устройства. Для получения данных, отображаемых на экране, средство перехвата 120 получает у ОС права на доступ к обработке событий (например, путем указания соответствующих прав в манифесте - англ. manifest -, при этом упомянутые права могут быть предоставлены средству 120, например, при его установке на вычислительном устройстве 110), которые описаны в ОС Android в рамках структуры AccessibilityEvent и предназначены для обработки со стороны служб предоставления услуг для пользователей с ограниченными возможностями (англ. AccessibilityService). В частном случае реализации права на обработку упомянутый событий предоставляются пользователем вычислительного устройства 110, в еще одном частном случае реализации таким пользователем является администратор устройства 110 или же пользователь ограничивающего приложения (который имеет права для использования такого приложения, например знает пароль для доступа к нему). В частном случае реализации такими событиями в ОС Android являются события, обозначенные в ОС Android следующим образом (список событий может быть расширен и не ограничивается представленными примерами):

- TYPE_VIEW_CLICKED,

- TYPE_VIEW_LONG_CLICKED,

- TYPE_VIEW_FOCUSED,

- TYPEVIEWSELECTED,

- TYPE_VIEW_SCROLLED.

При наступлении одного из упомянутых выше событий в ОС Android операционная система передает зарегистрированным системным службам, а именно средству перехвата 120 данные, описывающие отображаемую на экране информацию, например отображаемый текст. В общем случае средство перехвата 120 получает от ОС данные, которые формируются операционной системой вычислительного устройства 110 при возникновении события, предназначенного для обработки службой предоставления услуг для пользователей с ограниченными возможностями (англ. AccessibilityService). В частном случае под такими данными понимается текстовое представление отображаемой на экране вычислительного устройства 110 информации - как текста, так и некоторых пиктограмм. В частном случае реализации упомянутые данные также содержат имя события (одном из вышеупомянутых вида "TYPE_VIEW…"), имя приложения, при работе которого наступило одно из вышеупомянутых событий, а также имя класса (англ. Class Name) элемента интерфейса работающего приложения (например, "android.widget.ImageView" или "ImageView"), где упомянутый элемент интерфейса связан с наступившим событием (например, для события TYPE VIEW CLICKED такими элементами могут быть кнопки - англ. Button, а связанные события и элементы представлены в описании класса AccessibilityEvent для ОС Android), при этом в общем случае элемент интерфейса связан с событием, если взаимодействие пользователя с упомянутым элементом (например, нажатие) порождает упомянутое событие (в частном случае при помощи средств ОС). Стоит отметить, что в частном случае реализации элементами интерфейса приложения являются по меньшей мере кнопка и текстовое поле. В еще одном частном случае реализации упомянутые данные также содержат атрибуты связанного с наступившим событием элемента интерфейса (например, содержащийся в элементе текст или полный список атрибутов, предоставляемый операционной системой). Средство перехвата 120 использует вышеописанные данные (далее «Данные»), полученные со стороны ОС, для определения факта отображения на экране вычислительного устройства 110 страницы приложения. В частном случае реализации для этого используется по меньшей мере одно из следующих эвристических правил, применяемых к Данным:

- если Данные содержат атрибуты элементов интерфейса, при этом среди атрибутов есть имена приложений из заранее сформированного списка приложений, то средство перехвата 120 определяет (обнаруживает, признает), что на дисплее вычислительного устройства 110 отображается страница приложения;

- если Данные содержат атрибуты элементов интерфейса, при этом среди атрибутов есть имена приложений из заранее сформированного списка приложений, при этом имена являются атрибутами элементов интерфейса, класс которых является одним из: "Button", "ImageView", "TextView", то средство перехвата 120 определяет, что на дисплее вычислительного устройства 110 отображается страница приложения;

- если Данные содержат атрибуты элементов интерфейса, при этом среди атрибутов есть имена приложений из заранее сформированного списка приложений, а также наименования разработчиков из заранее сформированного списка разработчиков, при этом упомянутые имена и наименования являются атрибутами элементов интерфейса, класс которых является одним из: "Button", "ImageView", "TextView", то средство перехвата 120 определяет, что на дисплее вычислительного устройства 110 отображается страница приложения;

- если Данные содержат атрибуты элементов интерфейса, при этом среди атрибутов есть имена приложений из заранее сформированного списка приложений, а также наименования разработчиков из заранее сформированного списка разработчиков, при этом упомянутые имена и наименования являются атрибутами элементов интерфейса, класс которых является одним из: "Button", "ImageView", "TextView", а также Данные содержат имя события, связанное с одним из вышеперечисленных элементов интерфейса, при этом именем события является одно из: TYPEVIEWCLICKED, TYPEVIEWSCROLLED, то средство перехвата 120 определяет, что на дисплее вычислительного устройства 110 отображается страница приложения.

В частном случае реализации к вышеописанным правилам добавляется условие, в соответствии с которым средство перехвата 120 не определяет, что на дисплее вычислительного устройства 110 отображается страница приложения, если Данные содержат атрибуты элементов интерфейса, при этом среди атрибутов есть имена приложений из заранее сформированного списка приложений, при этом эти имена являются атрибутами элементов интерфейса, класс которых "SearchBox".

При этом заранее сформированный список приложений (а также заранее сформированный список разработчиков) формируется специалистом в области информационных технологий или предоставляется удаленным сервером (не показан на Фиг. 1) и передается средству перехвата 120. В частном случае реализации заранее сформированный список приложений содержит по меньшей мере наименования ограничивающих приложений, таким образом средство перехвата 120 определяет отображение на экране вычислительного устройства страницы ограничивающего приложения в магазине приложений. В частном случае реализации средство перехвата 120 определяет, что на дисплее вычислительного устройства 110 отображается страница, если выполнены условия по меньшей мере двух вышеупомянутых эвристических правил. После определения отображения на дисплее вычислительного устройства 110 страницы приложения средство перехвата 120 передает средству блокирования 130 соответствующее уведомление об упомянутом определении.

Средство блокирования 130 предназначено для блокирования доступа к элементам интерфейса страницы приложения, отображенной на экране вычислительного устройства 110, для получения данных для авторизации, введенных по меньшей мере при помощи устройств ввода вычислительного устройства 110, а также для предоставления доступа к элементам интерфейса страницы приложения, отображенной на экране вычислительного устройства 110, например, в случае, если доступ был предварительно заблокирован средством 130.

Средство блокирования 130 блокирует доступ (со стороны, например, пользователя) к элементам интерфейса страницы приложения путем помещения на передний план элементов интерфейса (например, принадлежащих другой активности - англ. Activity в ОС Android), которые не позволяют использовать (например, перекрывают) элементы интерфейса страницы приложения, при этом такими элементами на странице приложения (которые перекрываются) могут являться текстовые поля ввода комментариев к соответствующему приложению или элементы интерфейса для ввода оценки приложения - например кнопки или пиктограммы, соответствующие выставляемой приложению оценке: от 1 до 5.

В частном случае реализации средство блокирования 130 в дополнении к упомянутому блокированию размещает на экране вычислительного устройства 110 по меньшей мере элемент интерфейса (например, текстовое поле) для ввода данных для авторизации. В еще одном частном случае реализации элемент интерфейса не требует отображения на экране вычислительного устройства и средство блокирования 130 считывает вводимые при помощи устройств ввода вычислительного устройства 110 данные (например, жесты, вводимые при помощи сенсорного экрана). Средство блокирования 130 получает данные для авторизации одним из вышеупомянутых способов (либо с использованием элемента интерфейса, либо со стороны по меньшей мере одного из устройств ввода вычислительного устройства 110). В частном случае реализации изобретения данные для авторизации вводятся пользователем вычислительного устройства 110.

После получения данных для авторизации средство блокирования 130 способно предоставить доступ к элементам интерфейса страницы приложения. В частном случае реализации предоставление доступа осуществляется путем удаления с переднего плана элементов интерфейса (ранее добавленных, например вышеупомянутая активность), которые ранее не позволяли использовать (т.е. блокировали) элементы интерфейса страницы приложения. В частном случае реализации средство блокирования 130 предоставляет доступ к элементам интерфейса страницы приложения, если введенные данные для авторизации удовлетворяют по меньшей мере одному условию разблокирования, в противном случае средство блокирования 130 не предоставляет доступ к элементам управления на странице приложений. Условием разблокирования может быть по меньшей мере:

- введенные данные для авторизации совпадают с паролем для разблокирования;

- введенный данные для авторизации совпадают с жестом для разблокирования;

- введенные данные для авторизации совпадают с голосовой командой для разблокирования.

При этом пароль, жест или команда для разблокирования могут храниться в средстве блокирования 130, а также могут быть изменены соответствующей командой извне, например со стороны ограничивающего приложения, например Kaspersky Safe Kids, или со стороны администратора вычислительного устройства 110. В частном случае реализации пароль, жест или команда для разблокирования совпадает с соответствующим паролем, жестом или командой для доступа к ограничивающему приложению (таком как Kaspersky Safe Kids).

Фиг. 2 показывает вариант реализации способа блокирования доступа к элементам интерфейса страницы приложения в магазине приложений. На этапе 201 средство перехвата 120 определяет, что на дисплее вычислительного устройства 110 отображается страница приложения. Средство перехвата 120 определяет, что на экране вычислительного устройства 110 отображается страница приложения на основании данных, которые передаются средству 120, зарегистрированному в качестве системной службы предоставления услуг для пользователей с ограниченными возможностями, со стороны ОС при наступлении ряда событий. В частном случае реализации определение, что на дисплее вычислительного устройства 110 отображается страница приложения, осуществляется при помощи эвристических правил. Если средство перехвата 120 определило, что на экране вычислительного устройства 110 отображается страница приложения, то соответствующее уведомление средство перехвата 120 передает средству блокирования 130. На этапе 202 средство блокирования 130 блокирует доступ к элементам интерфейса страницы приложения. Далее, на этапе 203, средство блокирования 130 получает данные для авторизации, введенные по меньшей мере при помощи устройств ввода вычислительного устройства 110. Если данные для авторизации удовлетворяют условию разблокирования, на этапе 207 средство блокирования 130 предоставляет доступ к элементам интерфейса страницы приложения. В противном случае средство блокирования 130 на этапе 206 не предоставляет доступ к элементам интерфейса страницы приложения (доступ остается заблокированным с момента этапа 202).

Фиг. 3 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26, содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20, в свою очередь, содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканнер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг. 3. В вычислительной сети могут присутствовать также и другие устройства, например маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой.

Изобретение относится к области контроля выставления оценок приложений, а именно к способам противодействия несправедливым оценкам приложений. Техническим результатом является обеспечение защиты от неавторизированной оценки приложения в магазине приложений при помощи вычислительного устройства, которое достигается путем предоставления доступа к элементам интерфейса на странице приложения в магазине приложений, если данные для авторизации удовлетворяют условию разблокирования. Раскрыт способ блокирования доступа к элементам интерфейса страницы приложения в магазине приложений, согласно которому: определяют при помощи средства перехвата, что на дисплее вычислительного устройства отображается страница приложения в магазине приложений; блокируют при помощи средства блокирования доступ к элементам интерфейса страницы приложения в магазине приложений; получают при помощи средства блокирования данные для авторизации, введенные по меньшей мере при помощи устройств ввода вычислительного устройства; при этом данными для авторизации является по меньшей мере пароль; предоставляют при помощи средства блокирования доступ к элементам интерфейса страницы приложения в магазине приложений, если данные для авторизации удовлетворяют условию разблокирования. 7 з.п. ф-лы, 3 ил.

1. Способ блокирования доступа к элементам интерфейса страницы приложения в магазине приложений, согласно которому:

- определяют при помощи средства перехвата, что на дисплее вычислительного устройства отображается страница приложения в магазине приложений;

- блокируют при помощи средства блокирования доступ к элементам интерфейса страницы приложения в магазине приложений;

- получают при помощи средства блокирования данные для авторизации, введенные по меньшей мере при помощи устройств ввода вычислительного устройства; при этом данными для авторизации является по меньшей мере пароль;

- предоставляют при помощи средства блокирования доступ к элементам интерфейса страницы приложения в магазине приложений, если данные для авторизации удовлетворяют условию разблокирования.

2. Способ по п. 1, в котором магазином приложений является удаленный сервер для распространения по меньшей мере приложений для операционных систем Android, при этом каждому приложению соответствует отдельная страница.

3. Способ по п. 2, в котором магазином приложений является Google Play.

4. Способ по п. 1, в котором определение, что на дисплее вычислительного устройства отображается страница приложения в магазине приложений, осуществляется при помощи эвристических правил.

5. Способ по п. 4, в котором эвристическое правило применяется к данным, которые формируются операционной системой вычислительного устройства при возникновении события, предназначенного для обработки службой предоставления услуг для пользователей с ограниченными возможностями (AccessibilityService).

6. Способ по п. 1, в котором элементами интерфейса страницы приложения являются по меньшей мере кнопка и текстовое поле.

7. Способ по п. 1, в котором страница приложения содержит по меньшей мере:

- название приложения;

- рейтинг приложения.

8. Способ по п. 1, в котором приложение, чья страница отображается пользователю, является ограничивающим;

при этом ограничивающее приложение - приложение, которое ограничивает возможности использования вычислительного устройства.

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

| Перекатываемый затвор для водоемов | 1922 |

|

SU2001A1 |

| Способ приготовления мыла | 1923 |

|

SU2004A1 |

| Способ приготовления лака | 1924 |

|

SU2011A1 |

| СПОСОБ И СИСТЕМА ФИЛЬТРАЦИИ ВЕБ-КОНТЕНТА | 2010 |

|

RU2446460C1 |

Авторы

Даты

2017-10-24—Публикация

2016-12-12—Подача