Область техники

Изобретение относится к решениям для распространения обновлений компьютерам, а более конкретно к способам рассылки обновлений посредством активных и пассивных агентов обновлений.

Уровень техники

В настоящее время значительная часть программного обеспечения, установленного на компьютерах, имеет механизмы обновления. Операционные системы и различные приложения имеют в своем составе средства (например, Windows Update), позволяющие обращаться с целью проверки наличия новых версий своих компонентов к удаленным компьютерам (например, серверам в сети Интернет). После обнаружения новых версий, упомянутые средства скачивают необходимые файлы и выполняют установку новых версий.

Стоит отметить, что в настоящее время операционные системы и приложения могут устанавливать не только обновленные версии отдельных компонентов, но и обновляться целиком. Например, переход с «Windows 8» на «Windows 10» возможен с помощью средства «Windows update».

Различные сторонние приложения также имеют средства для обновлений. Часть приложений обновляются с использованием патчей (файлов, содержащих только новые версии компонентов). Другие приложения (зачастую не очень большие по объему) скачивают дистрибутивы с обновленной версией целиком. Некоторые приложения кроме исполняемых компонентов могут обновлять и другие данные для корректной работы. Так, например, антивирусные приложения могут обновлять отдельные модули, обновляться целиком при переходе на новую версию и неоднократно в течение суток обновлять базы данных, необходимые для обнаружения вредоносного программного обеспечения.

Стоит отметить, что наряду с вышеописанным в настоящее время сети организаций постоянно растут, имеют множество возможных топологий и зачастую подключены к глобальной сети (имеют выход в Интернет). Также возможна ситуация, когда организация имеет несколько локальных офисов, в каждом офисе организована своя локальная сеть, а связаны офисы посредством сети Интернет. И программное обеспечение каждого компьютера, входящего в состав сети организации, желательно обновлять по крайней мере для того, чтобы снизить риски потери конфиденциальных данных путем использования злоумышленниками уязвимостей старых версий программного обеспечения.

Многообразие возможных топологий сетей и необходимость обновления программного обеспечения зачастую создает неудобства и дополнительные финансовые потери для организаций. Так, если программное обеспечение каждого компьютера локальной сети организации обновляется с использованием удаленного сервера, это в разы, а зачастую и на порядок (если в сети 100 и более компьютеров) увеличивает потребляемый трафик и, соответственно, финансовые расходы на его оплату. Кроме того, скорость получения данных (в данном случае обновлений) с удаленного сервера обычно много ниже скорости получения данных с других компьютеров внутри локальной сети.

Частично описанная проблема решается серверами обновлений, размещенными внутри локальной сети. Такие сервера в некоторых случаях позволяют сократить объем потребляемого трафика и повысить скорость распространения обновлений программного обеспечения по локальной сети. Так, публикация US 8838635 описывает использование сервера, распространяющего обновления внутри локальной сети. Использование упомянутого сервера снижает нагрузку на сервера производителя программного обеспечения (с них получает обновления только сервер, а не каждый компьютер в локальной сети). Кроме того, системный администратор сети определяет, какие обновления доступны для какой группы компьютеров, находящихся в локальной сети. Также частично решается задача снижения объема потребляемого трафика, так как компьютеры групп получают обновления с локального сервера.

Стоит отметить, что зачастую компьютеры сети разделяются на группы администрирования системным администратором. Такое разделение не учитывает топологию сети (например, группа менеджеров, группа тестирования). В результате, если для группы администрирования назначен сервер обновления, все равно возможна ситуация, когда компьютер из данной группы будет обновляться с указанного сервера обновления, однако не будет находиться с сервером в одной локальной сети, что также приведет к расходованию трафика.

Для более эффективного распределения трафика внутри сетей со сложной топологией необходимо кроме локального сервера обновлений формировать списки других компьютеров (активных и пассивных агентов обновлений), которые могут распространять обновления внутри широковещательного домена (сегмента сети). Настоящее изобретение описывает способ рассылки обновлений посредством активных и пассивных агентов обновлений.

Сущность изобретения

Технический результат настоящего изобретения заключается в распространении обновлений программного обеспечения в сети, которое достигается путем назначения активных и пассивных агентов обновлений внутри широковещательных доменов с учетом критериев, характеризующих конечные узлы сети.

Согласно одному из вариантов реализации предлагается способ рассылки обновлений, в котором: с помощью сервера сетевого администрирования назначают каждому конечному узлу сети идентификатор; с помощью приложения безопасности, установленного на каждом конечном узле сети, выполняют широковещательную рассылку, при этом рассылка содержит упомянутый идентификатор; с помощью упомянутого приложения безопасности с каждого конечного узла сети отсылают на сервер сетевого администрирования данные, содержащие критерии, характеризующие упомянутый конечный узел сети, и набор полученных в результате широковещательной рассылки идентификаторов других конечных узлов сети; с помощью сервера сетевого администрирования формируют таблицу записей о широковещательных доменах сети на основании полученных от каждого приложения безопасности данных, содержащих набор идентификаторов других конечных узлов сети, при этом широковещательным доменом является сегмент сети, содержащий по меньшей мере два конечных узла сети, и запись о каждом широковещательном домене в таблице содержит идентификаторы видимых друг другу конечных узлов сети сегмента сети, при этом два конечных узла сети считаются видимыми друг другу в случае, если сервер сетевого администрирования получил идентификатор второго конечного узла сети от первого конечного узла сети и идентификатор первого конечного узла сети от второго конечного узла сети; с помощью сервера сетевого администрирования на основании полученных данных, содержащих критерии, характеризующие конечные узлы сети, формируют список, содержащий идентификаторы активных и пассивных агентов обновлений, где агентом обновлений является конечный узел сети каждого широковещательного домена, идентификатор которого содержится в записи сформированной таблицы, и который предназначен для распространения обновлений активным агентам обновлений, пассивным агентам обновлений и конечным узлам сети внутри широковещательного домена, при этом активный агент обновлений получает обновления от сервера сетевого администрирования и других агентов обновлений, а пассивный агент обновлений получает обновления только от других агентов обновлений, как активных, так и пассивных; с помощью сервера сетевого администрирования рассылают по меньшей мере одно обновление приложению безопасности активного агента обновлений, при этом упомянутое обновление не рассылается приложениям безопасности других активных агентов обновлений; с помощью приложения безопасности активного агента обновлений рассылают упомянутое обновление по меньшей мере одному приложению безопасности пассивного агента обновлений.

Согласно другому частному варианту реализации предлагается способ, в котором сервер удаленного администрирования является компонентом корпоративного антивирусного программного обеспечения.

Согласно еще одному частному варианту реализации предлагается способ, в котором широковещательная рассылка выполняется посредством протокола UDP.

Согласно еще одному частному варианту реализации предлагается способ, в котором приложение безопасности отсылает данные на сервер сетевого администрирования посредством протокола TCP.

Согласно еще одному частному варианту реализации предлагается способ, в котором критерием, характеризующим конечный узел сети, является быстродействие центрального процессора.

Согласно еще одному частному варианту реализации предлагается способ, в котором критерием, характеризующим конечный узел сети, является количество свободного места на жестких дисках.

Согласно еще одному частному варианту реализации предлагается способ, в котором критерием, характеризующим конечный узел сети, является доменный суффикс имени конечного узла сети.

Согласно еще одному частному варианту реализации предлагается способ, в котором критерием, характеризующим конечный узел сети, является уязвимость программного обеспечения, установленного на конечном узле сети.

Согласно еще одному частному варианту реализации предлагается способ, в котором критерием, характеризующим конечный узел сети, является время непрерывной работы конечного узла сети.

Согласно еще одному частному варианту реализации предлагается способ, в котором критерием, характеризующим конечный узел сети, является аккаунт пользователя, использующего конечный узел сети.

Согласно еще одному частному варианту реализации предлагается способ, в котором критерием, характеризующим конечный узел сети, является наличие встроенной батареи.

Согласно еще одному частному варианту реализации предлагается способ, в котором полученные в результате широковещательной рассылки идентификаторы других конечных узлов сети сортируются по возрастанию или убыванию.

Согласно еще одному частному варианту реализации предлагается способ, в котором широковещательным доменом является сегмент сети, ограниченный шлюзом.

Согласно еще одному частному варианту реализации предлагается способ, в котором обновлением является файл, содержащий новую версию компонента операционной системы.

Согласно еще одному частному варианту реализации предлагается способ, в котором обновлением является файл, содержащий новую версию компонента приложения безопасности.

Согласно еще одному частному варианту реализации предлагается способ, в котором обновлением является файл, содержащий новую версию компонента приложения, установленного на конечном узле сети

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

Фиг. 1 изображает пример топологии локальной сети организации.

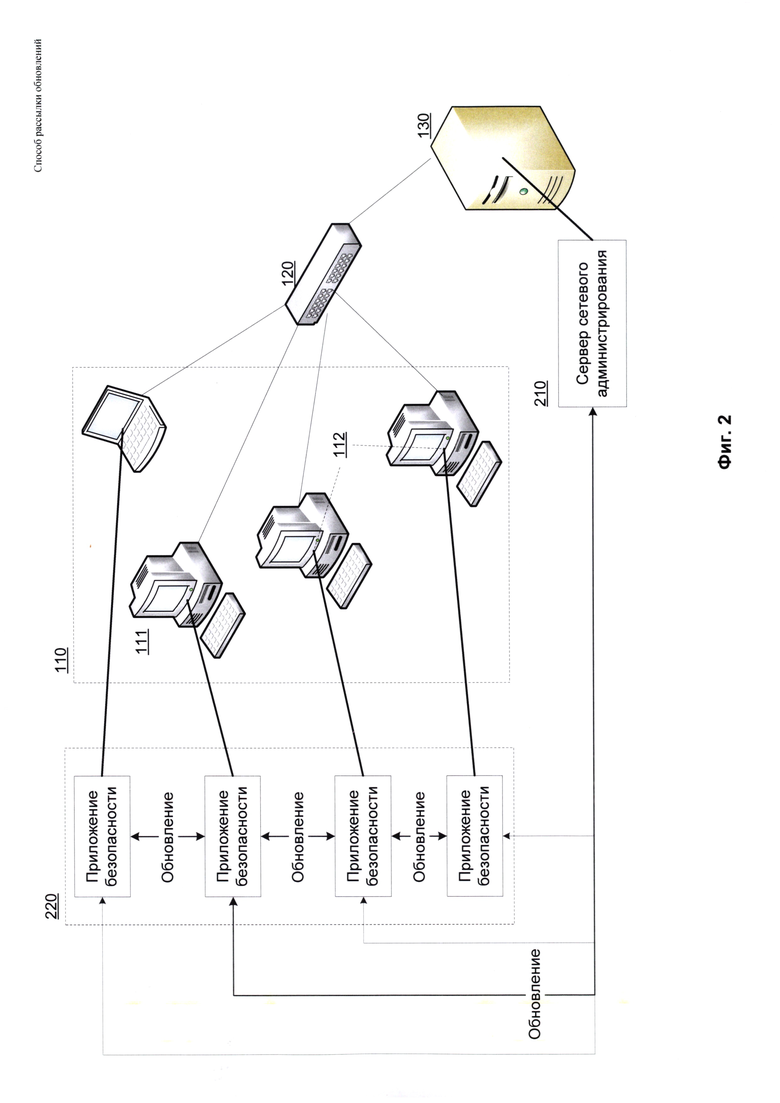

Фиг. 2 изображает схему работы настоящего изобретения внутри сети организации.

Фиг. 3 изображает способ формирования списка агентов обновлений схему работы настоящего изобретения внутри сети организации.

Фиг. 4 представляет пример компьютерной системы общего назначения, на которой может быть реализовано настоящее изобретение.

Описание вариантов осуществления изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, обеспеченными для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется только в объеме приложенной формулы.

Фиг. 1 изображает пример топологии локальной сети организации.

В общем случае сеть содержит конечные узлы сети 110, которыми являются вычислительные устройства (сервера, стационарные компьютеры, ноутбуки, мобильные телефоны), соединенные между собой посредством коммутаторов 120 (свитчи, точки доступа, маршрутизаторы). Каждая сеть и подсеть (часть сети) обладает своей топологией. В общем случае топология сети - это конфигурация графа, вершинам которого соответствуют конечные узлы сети 110 и коммутаторы 120, а ребрам - связи между вершинами. Сети и подсети в общем случае связаны с помощью шлюзов 130 (англ. gateway) и сети Интернет 140. В некоторых вариантах реализации шлюзы 130 - это отдельные компьютеры, в других - отдельные устройства, например, маршрутизаторы (англ. router).

Стоит отметить, что в рамках настоящего изобретения понятия конечные узлы сети и конечные узлы равнозначны.

Посредством сети Интернет 140 конечные узлы сети 110 разных локальных сетей организации могут обмениваться данными, при этом локальные сети могут быть расположены как в разных частях одного города, так и в разных регионах одной страны, а также в различных странах.

При получении обновлений (обновление компонентов программного обеспечения) конечными узлами сети 110 линейно возрастает трафик между конечными узлами и серверами, распространяющими обновления, так как каждый конечный узел сети 110 (в общем случае, например, компьютеры какой-либо подсети организации имеют типовой набор установленных операционных систем и программ) получает одни и те же обновления, которые зачастую хранятся на серверах в сети Интернет 140.

Фиг. 2 изображает схему работы настоящего изобретения внутри сети организации.

В настоящее время из уровня техники известны сервера сетевого администрирования 210. Они зачастую являются частью программного обеспечения, обеспечивающего безопасность компьютеров, входящих в состав сети организации (например, в состав антивирусного программного обеспечения для корпоративных пользователей, такого как Kaspersky Endpoint Security). Сервер сетевого администрирования 210 - это компонент корпоративного программного обеспечения, в общем случае работающий на сервере сети организации, который обменивается данными с приложениями безопасности 220, установленными на конечных узлах сети 110. Данные, передаваемые сервером сетевого администрирования 210 приложениям безопасности 220, содержат, например, политики безопасности сети (а именно, когда проверять конечные узлы сети 110 на наличие вредоносного программного обеспечения, в какое время выполнять обновления и другие). Данные приложений безопасности 220, передаваемые серверу сетевого администрирования 210, содержат, например, данные об обнаружении на конечном узле сети 110 вредоносного программного обеспечения, а также отчеты о работе приложения безопасности 220.

Стоит отметить, что данные, которыми обмениваются сервер сетевого администрирования 210 с приложениями безопасности 220, не ограничиваются вышеописанными примерами. Так, в одном из вариантов реализации сервер сетевого администрирования 210 может рассылать (передавать по сети) обновления приложениям безопасности 220. В другом варианте реализации сетевого администрирования 210 может рассылать приложениям безопасности 220 данные, содержащие списки обновлений и адреса, откуда обновления могут быть получены.

В рамках работы настоящего изобретения сервер сетевого администрирования 210 назначает каждому конечному узлу сети 110 (например, компьютеру сети) уникальный идентификатор. Стоит отметить, что в общем случае сервер сетевого администрирования 210 и приложение безопасности 220 связываются и отправляют друг другу данные посредством протокола TCP. Идентификатор в рамках настоящего изобретения - целое число. Все конечные узлы сети 110 с помощью приложения безопасности 220 периодически выполняют широковещательную рассылку. Широковещательная рассылка в общем случае - это отсылка в сеть широковещательного сообщения, которая может быть реализована любым известным из уровня техники способом (например, использование пакетной передачи посредством протокола UDP, при которой каждый переданный пакет предназначен для приема всеми участниками сети). Стоит отметить, что рассылаемое широковещательное сообщение в этом случае может быть получено только теми конечными узлами сети 110, которые находятся в этом же широковещательном домене. Широковещательный домен - это сегмент (подсеть) какой-либо (например, глобальной или локальной) сети, которая объединяет конечные узлы сети 110, между которыми отсутствует шлюз 130. В общем варианте реализации широковещательная рассылка выполняется посредством протокола UDP и содержит упомянутый, назначенный сервером сетевого администрирования 210, идентификатор. В одном из вариантов реализации рассылка происходит периодически. Период рассылки задается сервером сетевого администрирования 210. В одном из вариантов реализации он имеет неизменное значение (например, 2 часа), в другом - рассчитывается сервером сетевого администрирования 210 в зависимости от размера сети. Например, период рассылки увеличивается на 10 минут на каждые 10 конечных узлов сети 110. Таким образом, если в сети 100 конечных узлов сети 110, то рассылка выполняется каждым конечным узлом сети 110 один раз в 1 час и 40 минут. Общее количество конечных узлов сети 110 в сети известно серверу сетевого администрирования 210, и после расчета период рассылки может быть передан приложениям безопасности 220.

Приложение безопасности 220 периодически отправляет на сервер сетевого администрирования 210 набор полученных в результате широковещательной рассылки идентификаторов других конечных узлов сети 110. Период отправки определен сервером сетевого администрирования 210 (может быть равен периоду рассылки или рассчитан сервером сетевого администрирования 210 на основании количества конечных узлов сети 110).

Кроме того, приложение безопасности 220 периодически собирает о конечном узле сети 110 данные, содержащие критерии, характеризующие упомянутый конечный узел сети 110. Критерий - это характеристика конечного узла сети 110, которая отражает по меньшей мере его быстродействие, расположение в сети, цель использования.

Критериями, характеризующими конечный узел сети 110, могут являться (но не ограничиваются):

- быстродействие центрального процессора конечного узла сети 110;

- количество свободного места на жестких дисках конечного узла сети 110;

- доменный суффикс имени конечного узла сети 110;

- наличие уязвимостей программного обеспечения, установленного на конечном узле сети 110;

- время непрерывной работы (англ. uptime) конечного узла сети 110;

- аккаунт пользователя, использующего конечный узел сети 110.

- наличие встроенной батареи в конечном узле сети 110.

После сбора данных, приложение безопасности 220 отсылает данные, содержащие критерии, характеризующие конечный узел сети 110, на сервер сетевого администрирования 210. В одном из вариантов реализации приложение безопасности 220 отсылает критерии вместе с набором идентификаторов других конечных узлов сети 110.

Сервер сетевого администрирования 210 формирует таблицу записей о широковещательных доменах сети на основании полученных от каждого приложения безопасности 220 данных, содержащих набор идентификаторов других конечных узлов сети 110. Широковещательный домен в рамках настоящего изобретения содержит два и более конечных узла сети 110. В рамках широковещательного домена конечные узлы сети 110 являются видимыми друг другу, при этом первый и второй конечные узлы сети 110 считаются видимыми друг другу в случае, если сервер сетевого администрирования 210 получил идентификатор второго конечного узла сети 110 от первого конечного узла сети 110 и идентификатор первого конечного узла сети 110 от второго конечного узла сети 110. Запись о каждом широковещательном домене в таблице содержит идентификаторы всех видимых друг другу конечных узлов сети 110 сегмента сети.

Кроме того, сервер сетевого администрирования 210 на основании полученных от приложений безопасности 220 данных, содержащих критерии, характеризующие конечные узлы 110, формирует список агентов обновлений для каждого широковещательного домена. Агент обновлений - это один из конечных узлов сети 110 широковещательного домена, идентификатор которого содержится в записи сформированной таблицы, и который предназначен для распространения (передачи) обновлений другим конечным узлам сети 110 внутри широковещательного домена. В рамках настоящего изобретения агенты обновлений могут быть активными 111 и пассивными 112. Активным агентом обновлений 111 является конечный узел сети 110 широковещательного домена, который предназначен для получения обновлений от сервера сетевого администрирования 210 и других агентов обновлений (как активных 111, так и пассивных 112). Пассивным агентом обновлений 112 является конечный узел сети 110 широковещательного домена, который предназначен для получения обновлений только от активных агентов обновлений 111 и других пассивных агентов обновлений 112. Агенты обновлений (и активные 111, и пассивные 112) распространяют (рассылают) обновления другим активным агентам обновлений 111, другим пассивным агентам обновлений 112 и конечным узлам сети 110 (не являющимся агентами обновлений) внутри широковещательного домена.

Критерии могут учитываться сервером сетевого администрирования 210 при формировании списка согласно различным правилам. Так, например, в одном из вариантов реализации нельзя назначать агентом обновлений компьютер с процессором недостаточной мощности. В другом варианте реализации нельзя назначать агентом обновлений компьютер, на котором недостаточно свободного места на жестком диске (например, менее 50 Гб). Также нежелательно назначать агентом обновлений компьютер, который является, например, почтовым сервером (что может быть определено по доменному суффиксу), является уязвимым (например, имеет большое количество зарегистрированных инцидентов с заражением вредоносными приложениями), постоянно выключен (включен в среднем менее трех часов в сутки), или является рабочим компьютером некоторых лиц организации (например, бухгалтера, администратора сети или генерального директора). Назначать агентом обновлений ноутбук (определяется по наличию встроенной батареи) также зачастую некорректно, это мобильный конечный узел сети 110, нагрузка на вычислительные ресурсы которого зачастую не желательна.

В одном из вариантов реализации обновлением является файл, содержащий новую версию компонента операционной системы. В другом варианте реализации обновлением является файл, содержащий новую версию компонента приложения безопасности. В еще одном варианте реализации обновлением является файл, содержащий новую версию компонента приложения, установленного на конечном узле сети 110.

Стоит отметить, что в одном из вариантов реализации количество агентов обновлений в сформированном сервером сетевого администрирования 210 списке рассчитывается на основании количества конечных узлов сети 110, находящихся в данном широковещательном домене. В одном из вариантов реализации количество агентов обновлений ограничено пороговым значением (например, минимальное число агентов обновлений в широковещательном домене - 6).

В одном из вариантов реализации список агентов обновлений формируется периодически. В случае, если агент обновлений «пропал» из сети (перестал отвечать на запросы, например, в результате выключения), или если агент обновлений перестал соответствовать вышеописанным критериям, сервер сетевого администрирования 210 формирует новый список, при этом упомянутый агент обновлений становится обычным конечным узлом сети 110, то есть перестает выполнять функции распространения обновлений, а вместо него сервером сетевого администрирования 210 назначается другой агент обновлений.

Сервер сетевого администрирования 210 рассылает приложениям безопасности 220 список идентификаторов пассивных 112 и активных 111 агентов обновлений, которые находятся в том же широковещательном домене, в котором находится конечный узел сети 110 с установленным приложением безопасности 220.

В одном из вариантов реализации активным агентом обновлений 111 назначается агент обновлений, который первым запросил обновление у сервера сетевого администрирования 210. В другом варианте реализации активным агентом обновлений 111 сервер сетевого администрирования 210 назначает конечный узел 110 с учетом критериев (например, наиболее мощный или обладающий наибольшим свободным местом на жестких дисках).

В общем случае внутри широковещательного домена сервером сетевого администрирования 210 может быть назначен по меньшей мере один активный агент обновлений 111. В частном случае внутри широковещательного домена может быть назначен по меньшей мере один пассивный агент обновлений 112. Сервер сетевого администрирования 210 рассылает обновление, то есть передает файл обновления по сети, приложению безопасности 220 активного агента обновлений 111. В одном из вариантов реализации упомянутое обновление не рассылается сервером сетевого администрирования 210 приложениям безопасности 220 других активных агентов обновлений 111 (если назначено более одного активного агента обновлений 111) внутри широковещательного домена.

В общем случае активные агенты обновлений 111 могут получать обновления с других агентов обновлений или с сервера сетевого администрирования 210 и одновременно рассылать обновления другим агентам обновлений или конечным узлам сети 110.

Приложение безопасности 220 активного агента обновлений 111 рассылает обновление приложениям безопасности 220 других активных агентов обновлений 111, приложениям безопасности 220 пассивных агентов обновлений 112 и приложениям безопасности 220 других конченых узлов сети 110, не являющимся ни активными 111, ни пассивным 112 агентами обновлений.

В свою очередь приложение безопасности 220 пассивного агента обновлений 112 рассылает упомянутое обновление приложениям безопасности 220 других активных агентов обновлений 111 (которые не получили упомянутое обновление от сервера сетевого администрирования 210 и других активных агентов обновлений 111), приложениям безопасности 220 пассивных агентов обновлений 112 и приложениям безопасности 220 других конченых узлов сети 110, не являющихся ни активными 111, ни пассивными 112 агентами обновлений.

В одном из вариантов реализации сервер сетевого администрирования 210 может назначать активного агента обновлений 111 пассивным агентом обновлений 112, а пассивного агента обновлений 112 активным агентом обновлений 111. Например, если активный агент обновлений 111 «пропал» из сети (выключен, или неисправен), вместо него может быть назначен другой активный агент обновлений 111 из числа пассивных агентов обновлений 112 или других конченых узлов сети 110.

Кроме того, в одном из вариантов реализации сервер сетевого администрирования 210 назначает агенты обновлений так, чтобы одновременно несколько агентов обновлений не были активными агентами обновлений 111 без необходимости. В случае, например, редкого поступления новых обновлений на сервер сетевого администрирования 210 (например, одно новее обновление в течение трех суток) все активные агенты обновлений 111 назначаются пассивными агентами обновлений 112. Если какой-то пассивный агент обновлений 112 получает запрос от другого конечного узла сети 110 на передачу нового обновления, при отсутствии или недоступности активных агентов обновлений 111 он информирует об этом сервер сетевого администрирования 210. Сервер сетевого администрирования 210 в свою очередь передает адрес другого активного агента обновлений 111 (если до этого был назначен другой активный агент обновлений 111), либо пассивный агент обновлений 112 сам назначается активным агентом обновлений 111 и получает новое обновление от сервера сетевого администрирования 210.

В еще одном из вариантов реализации сервер сетевого администрирования 210 при назначении нового активного агента обновлений 111 инициирует (например, передает команду по протоколу TCP) проверку на других активных агентах обновлений 111. Проверка выполняется активными агентами обновлений 111 и определяет возможность использования нового активного агента обновлений 111 в качестве источника при получении обновлений (например, по видимости конечных узлов сети 110 внутри широковещательного домена). В случае, если упомянутая возможность имеется, активный агент обновлений 111 назначается сервером сетевого администрирования 210 пассивным агентом обновлений 112.

Стоит отметить, что настоящее изобретение применимо не только для широковещательных доменов. Так, например, если конченые узлы сети 110 объединены в группы администрирования, внутри таких групп также возможно назначение агентов обновлений (как активных 111, так и пассивных 112). Группа администрирования - набор конечных узлов сети 110, для которого назначаются одинаковые политики безопасности сети. Формироваться подобные группы также могут с использованием сервера сетевого администрирования 210 (как вручную администратором, так и автоматически, например, по доменным именам конечных узлов или IP-адресам).

Фиг. 3 изображает способ формирования списка агентов обновлений схему работы настоящего изобретения внутри сети организации.

На этапе 310 с помощью сервера сетевого администрирования 210 назначают каждому конечному узлу сети 110 уникальный идентификатор. В одном из вариантов реализации сервер удаленного администрирования является компонентом корпоративного антивирусного программного обеспечения.

На этапе 320 с помощью приложения безопасности 220, установленного на конечном узле сети 110, выполняют широковещательную рассылку, при этом рассылка содержит упомянутый идентификатор. В одном из вариантов реализации широковещательная рассылка выполняется посредством протокола UDP.

На этапе 330 с помощью приложения безопасности 220, установленного на конечном узле сети 110, отсылают на сервер сетевого администрирования 210 данные, содержащие критерии, характеризующие упомянутый конечный узел 110, и набор полученных в результате широковещательной рассылки идентификаторов других конечных узлов сети 110, при этом количество идентификаторов в упомянутом наборе ограничено пороговым значением. В одном из вариантов реализации приложение безопасности 220 отсылает данные на сервер сетевого администрирования 210 посредством протокола TCP.

Критериями, характеризующими конечный узел сети 110, являются:

- быстродействие центрального процессора конечного узла сети 110;

- количество свободного места на жестких дисках конечного узла сети 110;

- является доменный суффикс имени конечного узла сети 110;

- уязвимость программного обеспечения, установленного на конечном узле сети 110;

- является время непрерывной работы конечного узла сети 110;

- аккаунт пользователя, использующего конечный узел сети 110;

- наличие встроенной батареи в конечном узле сети 110.

На этапе 340 с помощью сервера сетевого администрирования 210 формируют таблицу записей о широковещательных доменах сети на основании полученных от каждого приложения безопасности 220 данных, содержащих набор идентификаторов других конечных узлов сети 110, при этом широковещательным доменом является сегмент сети, содержащий по меньшей мере два конечных узла 110, и запись о каждом широковещательном домене в таблице содержит идентификаторы видимых друг другу конечных узлов сети 110. В общем случае реализации два конечных узла сети 110 считаются видимыми друг другу, если сервер сетевого администрирования 210 получил идентификатор второго конечного узла сети 110 от первого конечного узла сети 110 и идентификатор первого конечного узла сети 110 от второго конечного узла сети 110.

На этапе 350 с помощью сервера сетевого администрирования 210 на основании полученных данных, содержащих критерии, характеризующие конечные узлы сети 110, формируют список, содержащий идентификаторы активных 111 и пассивных 112 агентов обновлений, где агентом обновлений является конечный узел сети 110 каждого широковещательного домена, идентификатор которого содержится в записи сформированной таблицы, и который предназначен для распространения обновлений активным агентам обновлений 111, пассивным агентам обновлений 112 и конечным узлам сети 110 внутри широковещательного домена, при этом активный агент обновлений 111 получает обновления от сервера сетевого администрирования 210 и других агентов обновлений, а пассивный агент обновлений 112 получает обновления только от других агентов обновлений, как активных 111, так и пассивных 112. В одном из вариантов реализации обновлением является файл, содержащий новую версию компонента операционной системы. В другом варианте реализации обновлением является файл, содержащий новую версию компонента приложения безопасности. В еще одном варианте реализации обновлением является файл, содержащий новую версию компонента приложения, установленного на конечном узле сети 110.

На этапе 360 с помощью сервера сетевого администрирования 210 рассылают по меньшей мере одно обновление приложению безопасности 220 активного агента обновлений 111. В одном из вариантов реализации упомянутое обновление не рассылается приложениям безопасности 220 других активных агентов обновлений 111.

На этапе 370 с помощью приложения безопасности 220 активного агента обновлений 111 рассылают упомянутое обновление приложению безопасности 220 пассивного агента обновлений 112.

Фиг. 4 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26, содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканнер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например, колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг. 4. В вычислительной сети могут присутствовать также и другие устройства, например, маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой. Специалисту в данной области становится понятным, что могут существовать и другие варианты осуществления настоящего изобретения, согласующиеся с сущностью и объемом настоящего изобретения.

| название | год | авторы | номер документа |

|---|---|---|---|

| Способ формирования списка агентов обновлений | 2016 |

|

RU2649292C2 |

| СИСТЕМА И СПОСОБ РАЗВЕРТЫВАНИЯ ПРЕДВАРИТЕЛЬНО СКОНФИГУРИРОВАННОГО ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ | 2012 |

|

RU2541935C2 |

| УСТРОЙСТВО СВЯЗИ ДЛЯ ОБЕСПЕЧЕНИЯ МУЛЬТИМЕДИА В СЕТИ ГРУППОВОЙ СВЯЗИ | 2003 |

|

RU2335854C2 |

| СИСТЕМА И СПОСОБ ЦЕЛЕВОЙ УСТАНОВКИ СКОНФИГУРИРОВАННОГО ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ | 2012 |

|

RU2523113C1 |

| УПРАВЛЕНИЕ СПЕЦИАЛЬНОЙ И ОБЩЕЙ СИСТЕМНОЙ ИНФОРМАЦИЕЙ | 2018 |

|

RU2724647C1 |

| КОНТРОЛЬ ПРИСУТСТВИЯ АГЕНТА ДЛЯ САМОВОССТАНОВЛЕНИЯ | 2014 |

|

RU2667598C1 |

| Компьютерное устройство для определения нежелательного звонка | 2021 |

|

RU2780046C1 |

| Система и способ защиты данных абонента при нежелательном звонке | 2021 |

|

RU2774054C1 |

| Система и способ автоматического развертывания системы шифрования для пользователей, ранее работавших на ПК | 2013 |

|

RU2618684C2 |

| СИСТЕМА И СПОСОБ АВТОМАТИЧЕСКОЙ РЕГУЛИРОВКИ ПРАВИЛ КОНТРОЛЯ ПРИЛОЖЕНИЙ | 2013 |

|

RU2589852C2 |

Изобретение относится к способам распространения обновлений. Техническим результатом является распространение обновлений программного обеспечения в сети, которое достигается путем назначения активных и пассивных агентов обновлений внутри широковещательных доменов с учетом критериев, характеризующих конечные узлы сети. Раскрыт способ распространения обновлений программного обеспечения в сети, в котором: а) с помощью сервера сетевого администрирования назначают каждому конечному узлу сети идентификатор; б) с помощью приложения безопасности, установленного на каждом конечном узле сети, выполняют широковещательную рассылку, при этом рассылка содержит упомянутый идентификатор; в) с помощью упомянутого приложения безопасности с каждого конечного узла сети отсылают на сервер сетевого администрирования данные, содержащие критерии, характеризующие упомянутый конечный узел сети, и набор полученных в результате широковещательной рассылки идентификаторов других конечных узлов сети; г) с помощью сервера сетевого администрирования формируют таблицу записей о широковещательных доменах сети на основании полученных от каждого приложения безопасности данных, содержащих набор идентификаторов других конечных узлов сети; д) с помощью сервера сетевого администрирования на основании полученных данных, содержащих критерии, характеризующие конечные узлы сети, формируют список, содержащий идентификаторы активных и пассивных агентов обновлений для каждого широковещательного домена; е) с помощью сервера сетевого администрирования рассылают по меньшей мере одно обновление приложению безопасности активного агента обновлений, при этом упомянутое обновление не рассылается приложениям безопасности других активных агентов обновлений; ж) с помощью приложения безопасности активного агента обновлений рассылают упомянутое обновление по меньшей мере одному приложению безопасности пассивного агента обновлений. 15 з.п. ф-лы, 4 ил.

1. Способ распространения обновлений программного обеспечения в сети, в котором:

а) с помощью сервера сетевого администрирования назначают каждому конечному узлу сети идентификатор;

б) с помощью приложения безопасности, установленного на каждом конечном узле сети, выполняют широковещательную рассылку, при этом рассылка содержит упомянутый идентификатор;

в) с помощью упомянутого приложения безопасности с каждого конечного узла сети отсылают на сервер сетевого администрирования данные, содержащие критерии, характеризующие упомянутый конечный узел сети, и набор полученных в результате широковещательной рассылки идентификаторов других конечных узлов сети;

г) с помощью сервера сетевого администрирования формируют таблицу записей о широковещательных доменах сети на основании полученных от каждого приложения безопасности данных, содержащих набор идентификаторов других конечных узлов сети, при этом широковещательным доменом является сегмент сети, содержащий по меньшей мере два конечных узла сети, и запись о каждом широковещательном домене в таблице содержит идентификаторы видимых друг другу конечных узлов сети сегмента сети, при этом два конечных узла сети считаются видимыми друг другу в случае, если сервер сетевого администрирования получил идентификатор второго конечного узла сети от первого конечного узла сети и идентификатор первого конечного узла сети от второго конечного узла сети;

д) с помощью сервера сетевого администрирования на основании полученных данных, содержащих критерии, характеризующие конечные узлы сети, формируют список, содержащий идентификаторы активных и пассивных агентов обновлений для каждого широковещательного домена, где агентом обновлений является конечный узел сети широковещательного домена, идентификатор которого содержится в записи сформированной таблицы записей о широковещательных доменах сети и который предназначен для распространения обновлений активным агентам обновлений, пассивным агентам обновлений и конечным узлам сети внутри широковещательного домена, при этом активный агент обновлений предназначен для получения обновлений от сервера сетевого администрирования и других агентов обновлений, а пассивный агент обновлений предназначен для получения обновлений только от других агентов обновлений как активных, так и пассивных;

е) с помощью сервера сетевого администрирования рассылают по меньшей мере одно обновление приложению безопасности активного агента обновлений, при этом упомянутое обновление не рассылается приложениям безопасности других активных агентов обновлений;

ж) с помощью приложения безопасности активного агента обновлений рассылают упомянутое обновление по меньшей мере одному приложению безопасности пассивного агента обновлений.

2. Способ по п. 1, в котором сервер удаленного администрирования является компонентом корпоративного антивирусного программного обеспечения.

3. Способ по п. 1, в котором широковещательная рассылка выполняется посредством протокола UDP.

4. Способ по п. 1, в котором приложение безопасности отсылает данные на сервер сетевого администрирования посредством протокола TCP.

5. Способ по п. 1, в котором критерием, характеризующим конечный узел сети, является быстродействие центрального процессора.

6. Способ по п. 1, в котором критерием, характеризующим конечный узел сети, является информация о количестве свободного места на жестких дисках.

7. Способ по п. 1, в котором критерием, характеризующим конечный узел сети, является доменный суффикс имени конечного узла сети.

8. Способ по п. 1, в котором критерием, характеризующим конечный узел сети, является уязвимость программного обеспечения, установленного на конечном узле сети.

9. Способ по п. 1, в котором критерием, характеризующим конечный узел сети, является время непрерывной работы (uptime) конечного узла сети.

10. Способ по п. 1, в котором критерием, характеризующим конечный узел сети, является аккаунт пользователя, использующего конечный узел сети.

11. Способ по п. 1, в котором критерием, характеризующим конечный узел сети, является наличие встроенной батареи.

12. Способ по п. 1, в котором полученные в результате широковещательной рассылки идентификаторы других конечных узлов сети сортируются по возрастанию или убыванию.

13. Способ по п. 1, в котором широковещательным доменом является сегмент сети, ограниченный шлюзом (gateway).

14. Способ по п. 1, в котором обновлением является файл, содержащий новую версию компонента операционной системы.

15. Способ по п. 1, в котором обновлением является файл, содержащий новую версию компонента приложения безопасности.

16. Способ по п. 1, в котором обновлением является файл, содержащий новую версию компонента приложения, установленного на конечном узле сети.

| АРХИТЕКТУРА СИСТЕМЫ РАСПРОСТРАНЕНИЯ ОБНОВЛЕНИЙ И СПОСОБ РАСПРОСТРАНЕНИЯ ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ | 2005 |

|

RU2408063C2 |

| СИСТЕМА И СПОСОБ УПРАВЛЕНИЯ И ПЕРЕДАЧИ ОБНОВЛЕНИЙ ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ | 2004 |

|

RU2357279C2 |

| ПРОГРАММНЫЙ ИНТЕРФЕЙС ПРИЛОЖЕНИЙ ДЛЯ АДМИНИСТРИРОВАНИЯ РАСПРЕДЕЛЕНИЕМ ОБНОВЛЕНИЙ ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ В СИСТЕМЕ РАСПРЕДЕЛЕНИЯ ОБНОВЛЕНИЙ | 2005 |

|

RU2386218C2 |

| Устройство циклового фазирования для волоконно-оптических систем передачи | 1989 |

|

SU1628212A1 |

| Колосоуборка | 1923 |

|

SU2009A1 |

Авторы

Даты

2017-10-24—Публикация

2016-09-08—Подача