ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

[0001] Настоящее изобретение относится к методу беспроводной связи.

УРОВЕНЬ ТЕХНИКИ

[0002] Используя технологию связи, обеспечивающей реализацию низкого энергопотребления и удаленной связи, наряду с методами связи, позволяющими устройствам осуществлять связь непосредственно друг с другом, был разработан механизм, способный обеспечить различные услуги в зависимости от расстояния между устройствами. В качестве примера такого метода связи существует метод, называемый Bluetooth (зарегистрированный товарный знак) с низким энергопотреблением (BLE).

[0003] Примером механизма, использующего BLE, является IBeacon (зарегистрированный товарный знак). В этом механизме, во-первых, отправитель с помощью широковещательной передачи с использованием BLE посылает сигнал, называемый маяком, который включает в себя информацию устройства об отправителе. Затем приемник может обеспечивать различные услуги, используя информацию устройства, содержащуюся в принятом сигнале, и информацию о расстоянии, полученную, основываясь на интенсивности сигнала. Используя этот механизм, например, если конкретный магазин посылает сигнал-маяк, и мобильный терминал заказчика обнаруживает указанный сигнал из магазина, возможно обеспечить услугу, заключающуюся в сообщении заказчику информации о продажах в соответствии с расстоянием между мобильным терминалом и магазином.

[0004] Помимо этого в заявке на патент Японии №2013-236255 обсуждается в качестве стандартного подхода для информирования пользователя о расстоянии между терминалами метод, использующий как беспроводную связь, так и генератор ультразвуковых сигналов, и приемник ультразвуковых сигналов терминалов.

[0005] Существуют различные возможные применения вышеупомянутого механизма, использующего сигнал посредством беспроводной связи, такой как BLE. Например, если пользователю необходимо выполнить аутентификацию для прохода в офис, пользователь всегда носит карту-пропуск или мобильный терминал. Если на такой карте-пропуске или мобильном терминале установлен отправитель для отправки сигнала, такого как сигнал-маяк, то имеется возможность захватить положение пользователя и обеспечить различные услуги в соответствии с положением пользователя.

[0006] Однако, при непрерывной отправке сигнала, прямо или косвенно относящегося к пользователю, выходящему из или входящему в область, в которой пользователь должен выполнить аутентификацию через карту-пропуск или мобильный терминал пользователя, возникают вопросы, связанные с рисками безопасности, даже если информация в сигнале зашифрована.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

[0007] Настоящее изобретение направлено на мобильное устройство и способ, которые способны, в соответствии с условием, таким как аутентификация, осуществлять гибкое управление отправкой сигнала, такого как сигнал-маяк, и изменять содержимое этого сигнала.

[0008] В соответствии с одним из аспектов настоящего изобретения мобильное устройство для осуществления связи с внешней системой аутентификации для аутентификации включает в себя блок передачи, выполненный с возможностью передачи информации аутентификации в систему аутентификации, блок приема, выполненный с возможностью приема от системы аутентификации запроса в соответствии с аутентификацией, используя информацию аутентификации, и блок управления, выполненный с возможностью управления, в соответствии с принятым запросом, по меньшей мере, одним из начала или остановки функции отправки сигнала на заданной частоте или с заданной цикличностью, используя беспроводную связь.

[0009] Дополнительные признаки настоящего изобретения будут очевидны из нижеследующего описания иллюстративных вариантов осуществления со ссылками на прилагаемые чертежи.

КРАТКОЕ ОПИСАНИЕ РИСУНКОВ

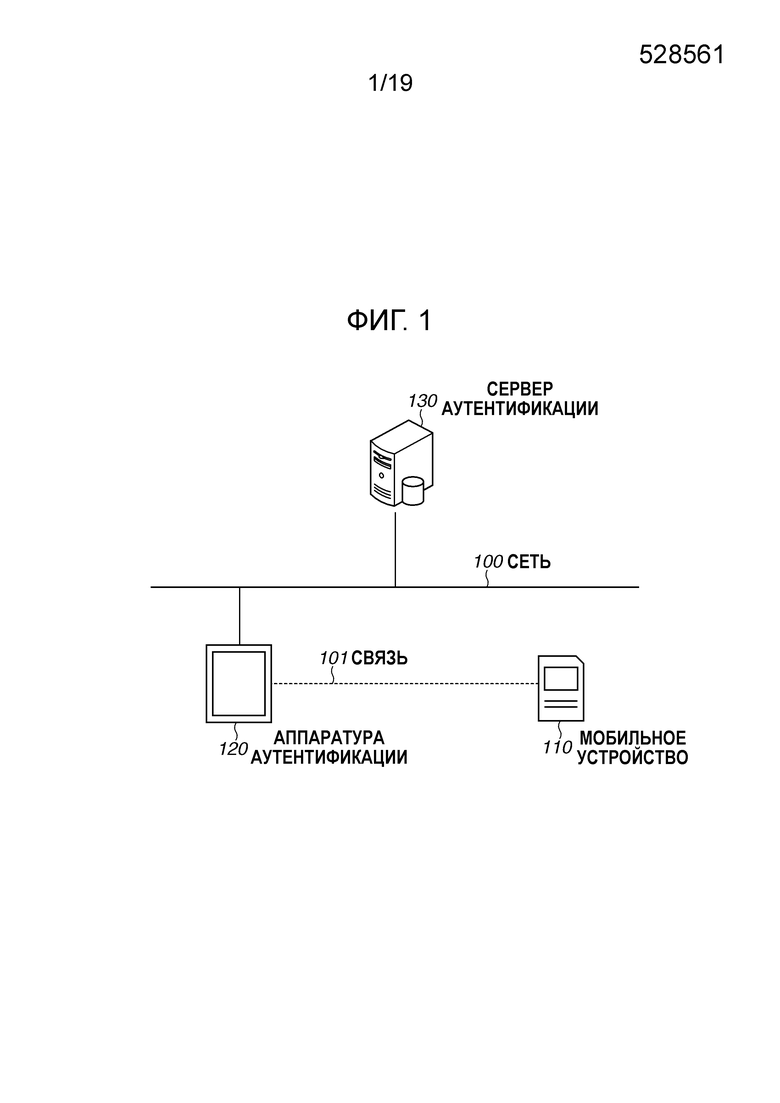

[0010] Фиг. 1 представляет собой диаграмму, иллюстрирующую конфигурацию сетевой системы в соответствии с иллюстративными вариантами осуществления.

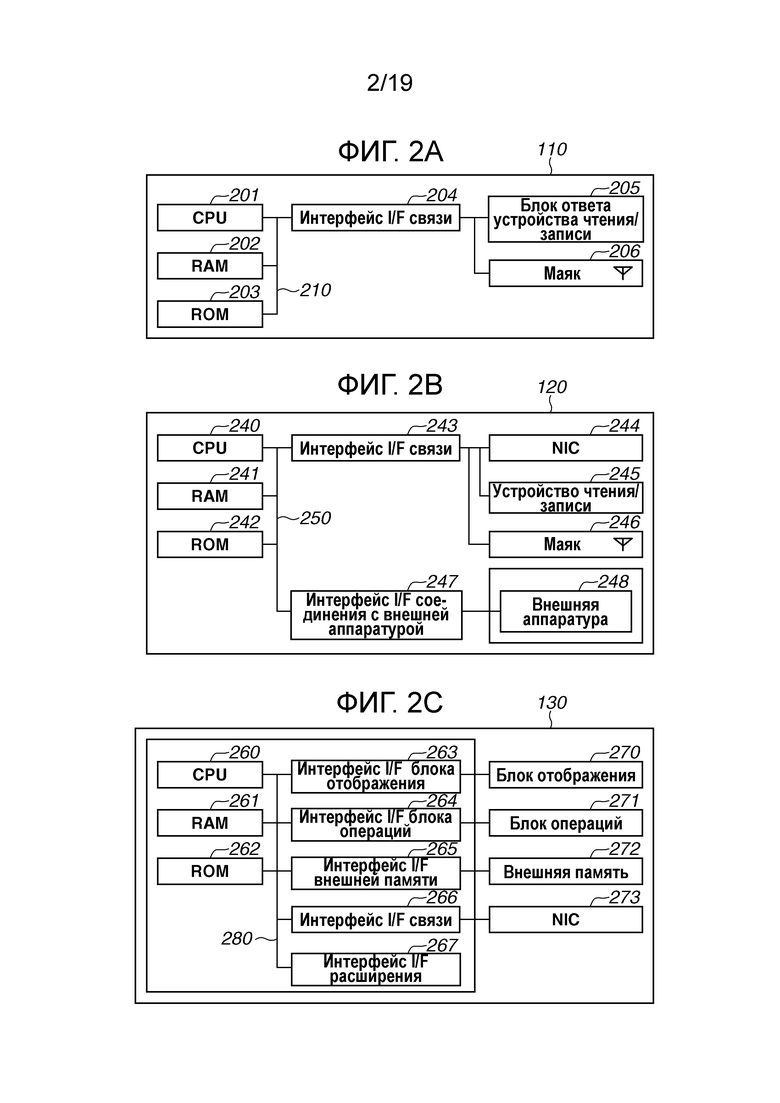

[0012] Фиг. 2А, 2В и 2С представляют собой блок-схемы, иллюстрирующие примеры конфигураций аппаратных средств аппаратов в соответствии с иллюстративными вариантами осуществления.

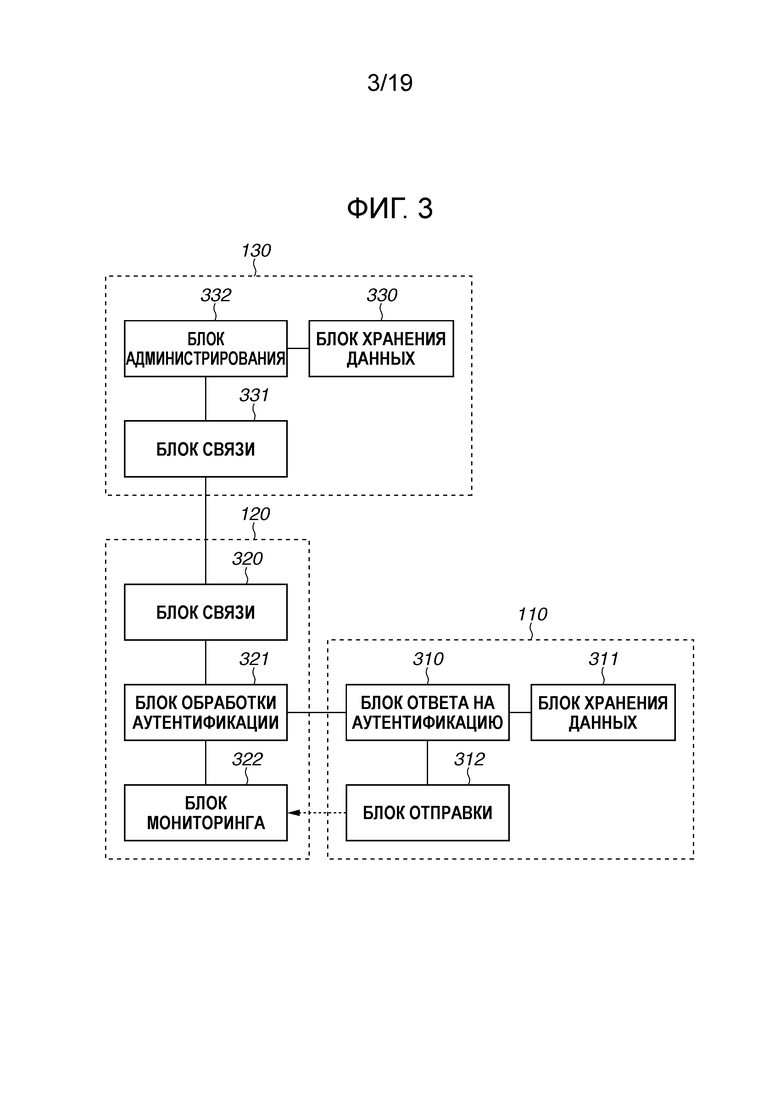

[0012] Фиг. 3 представляет собой диаграмму, иллюстрирующую примеры конфигураций программных средств устройств в соответствии с иллюстративными вариантами осуществления.

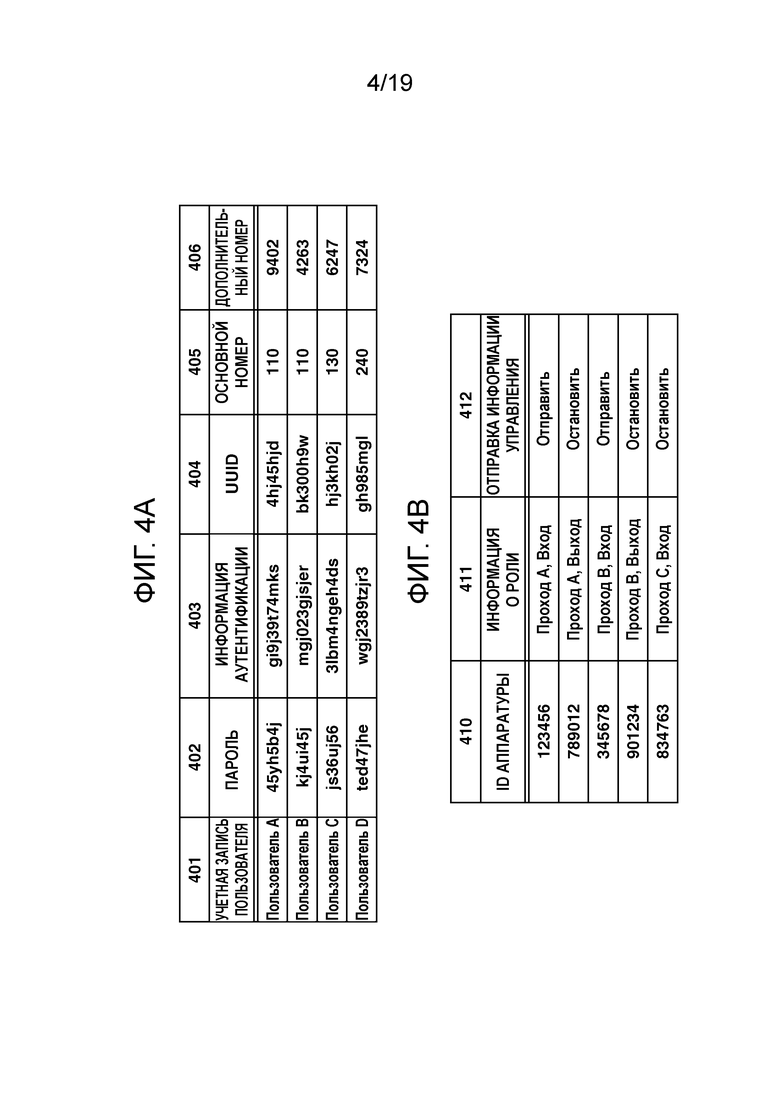

[0013] Фиг. 4А и 4В представляют собой диаграммы, иллюстрирующие примеры различных таблиц данных, используемых сервером аутентификации в процессе аутентификации.

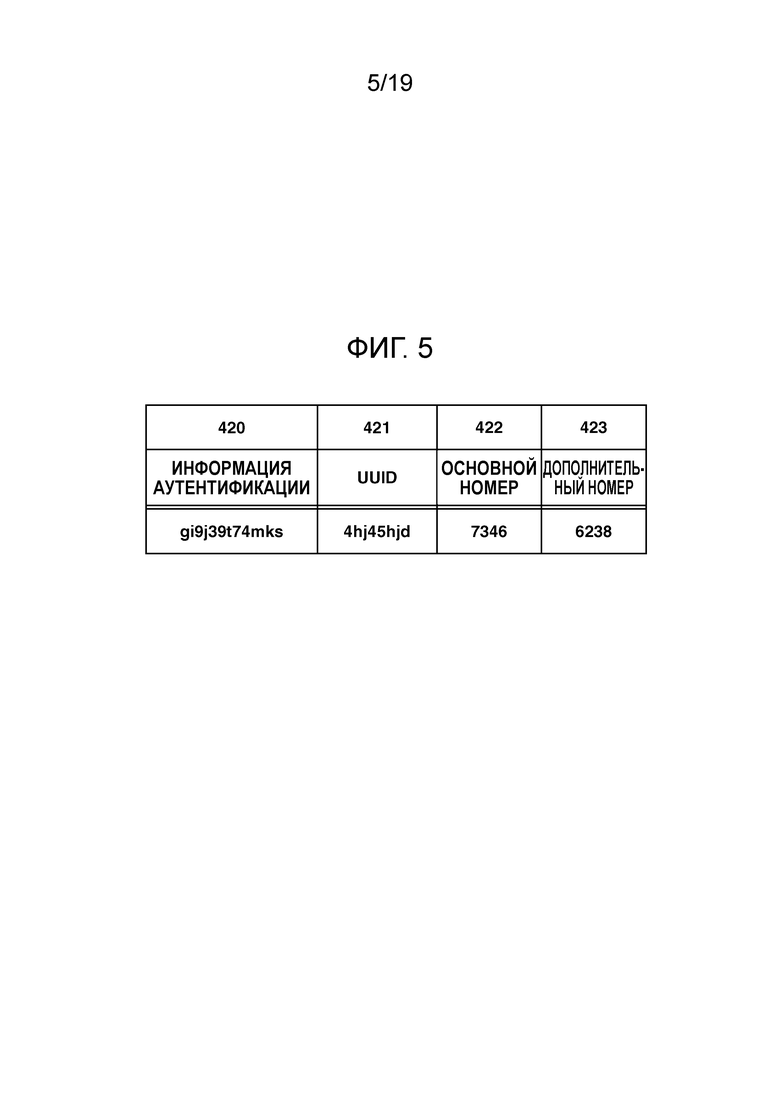

[0014] Фиг. 5 представляет собой диаграмму, иллюстрирующую пример таблицы данных, используемой мобильным устройством.

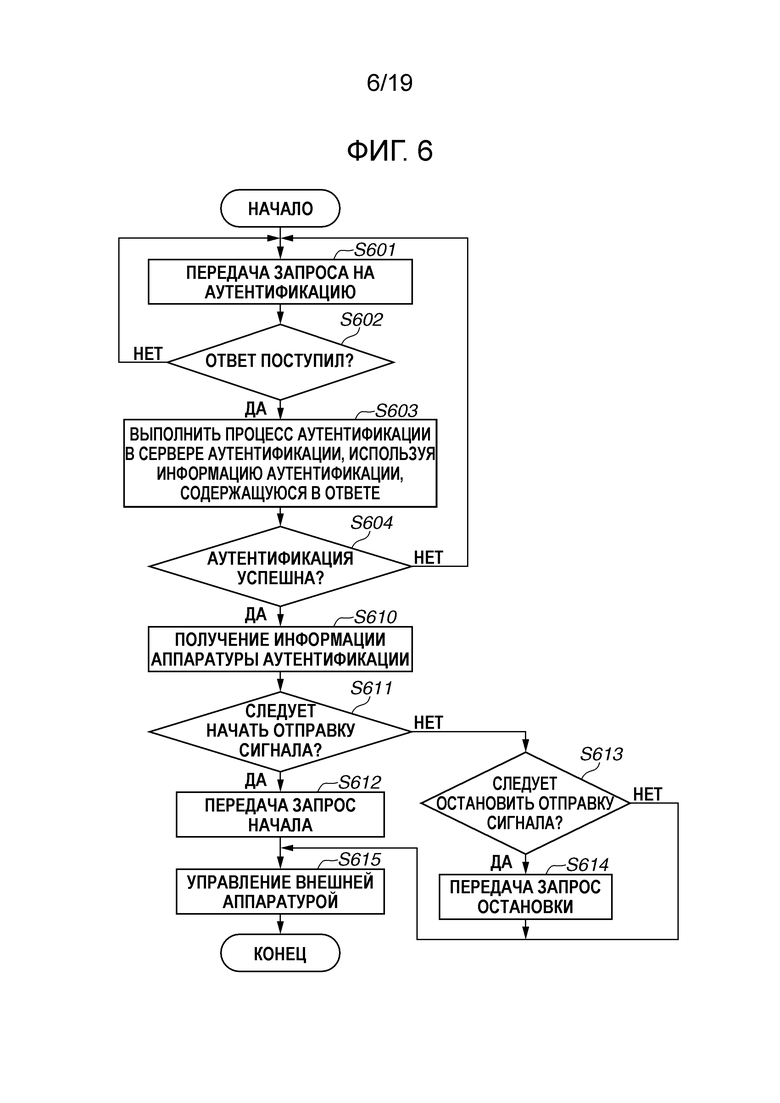

[0015] Фиг. 6 представляет собой схему, иллюстрирующую процесс, выполняемый аппаратурой аутентификации, в соответствии с первым иллюстративным вариантом осуществления.

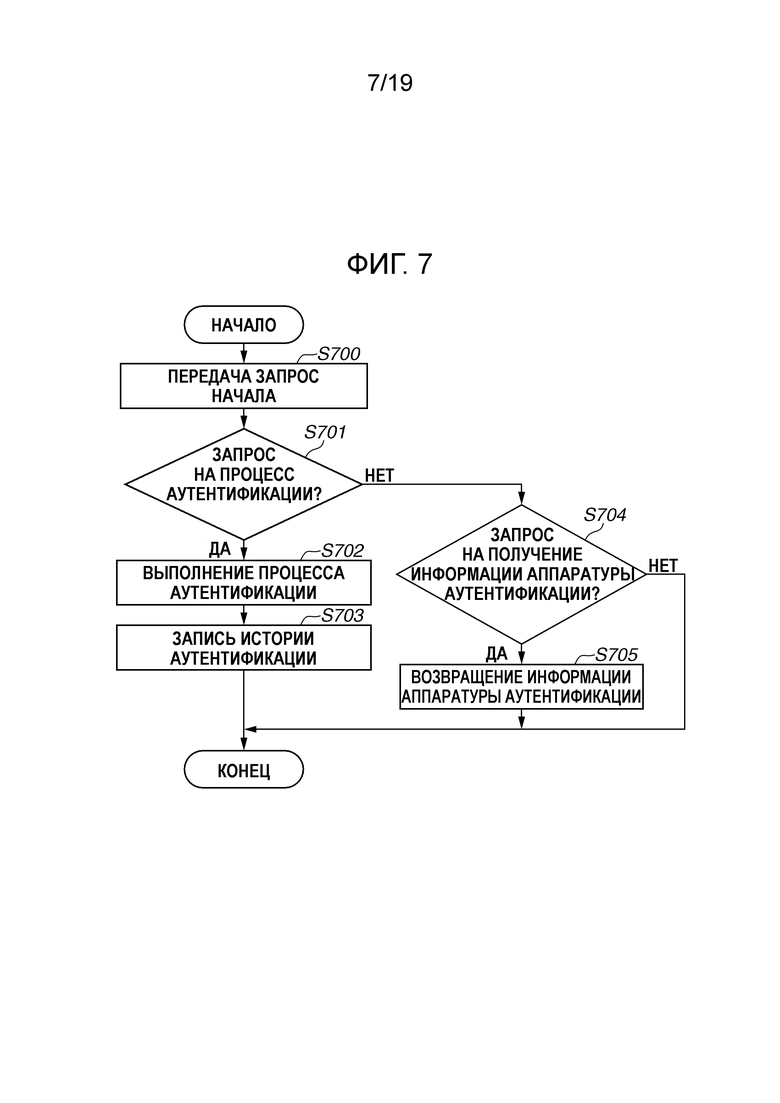

[0016] Фиг. 7 представляет собой схему, иллюстрирующую процесс, выполняемый сервером аутентификации, в соответствии с первым иллюстративным вариантом осуществления.

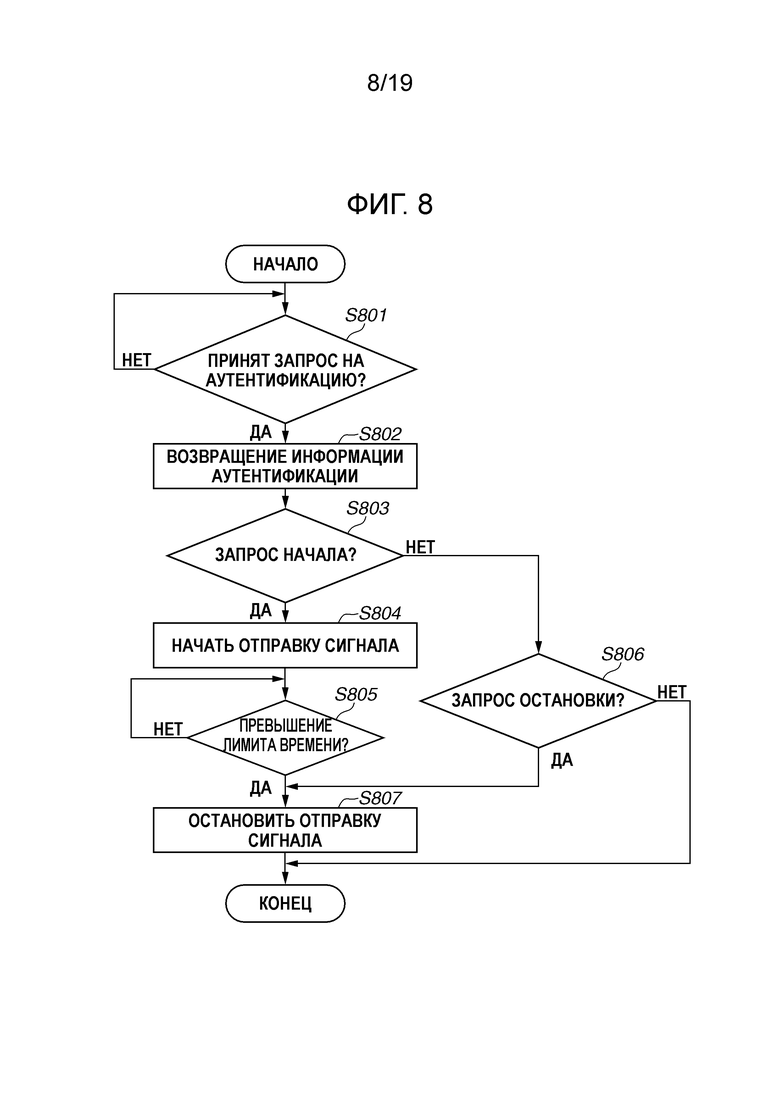

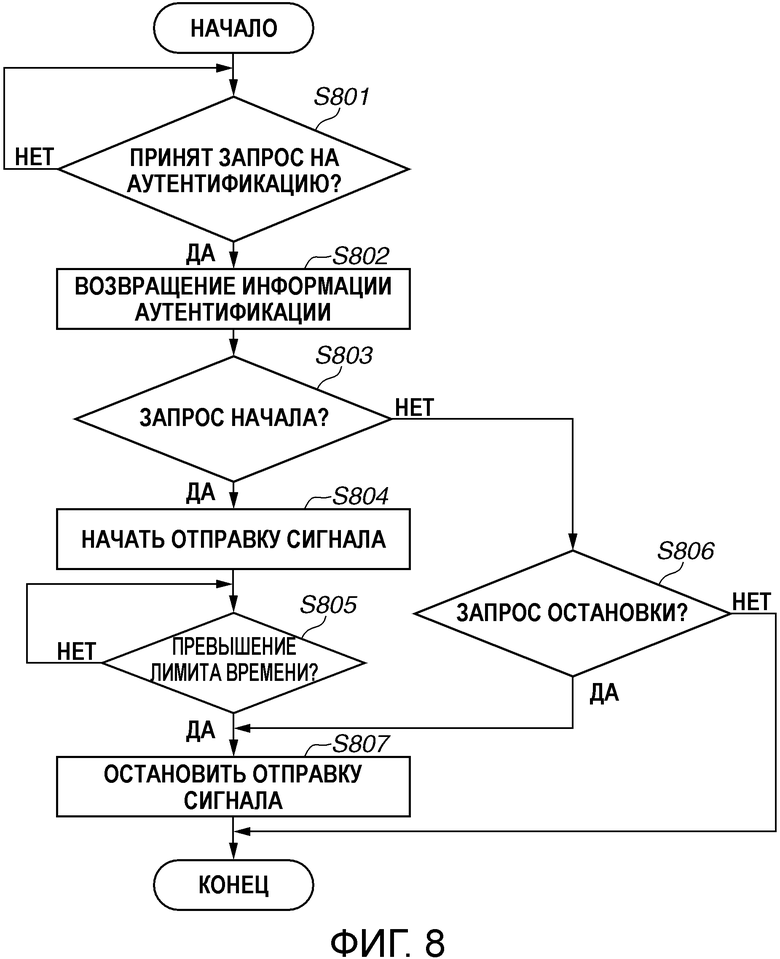

[0017] Фиг. 8 представляет собой схему, иллюстрирующую процесс, выполняемый мобильным устройством, в соответствии с первым иллюстративным вариантом осуществления.

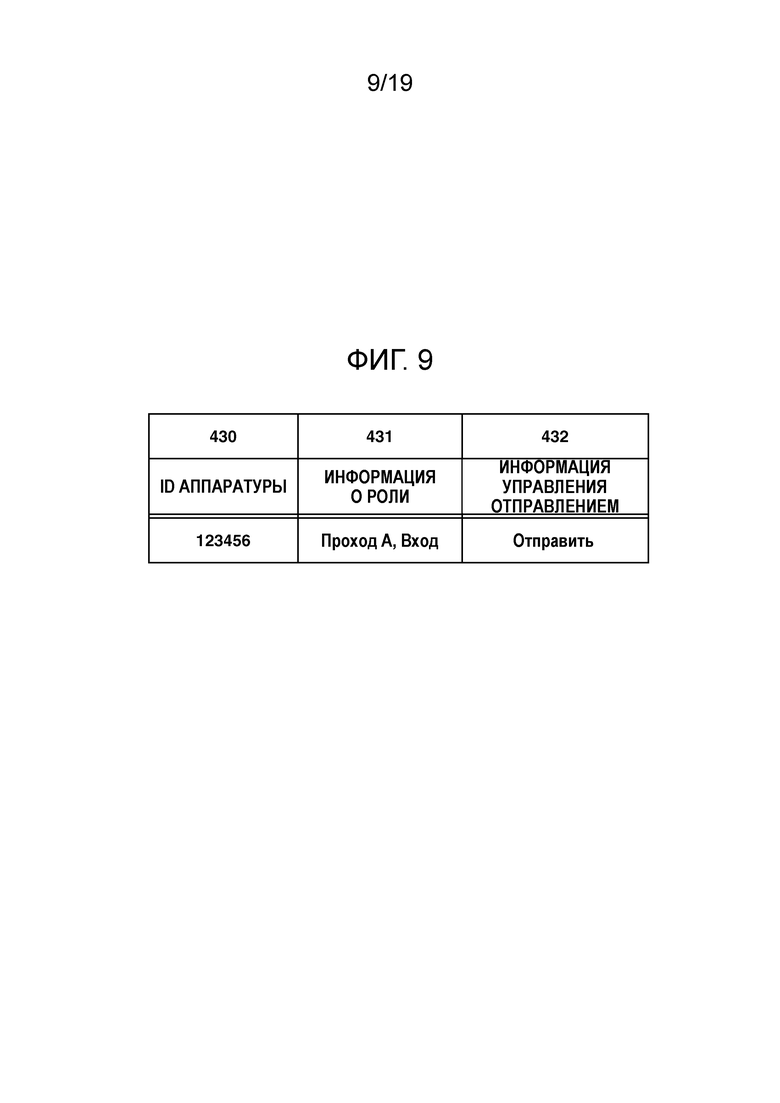

[0018] Фиг. 9 представляет собой диаграмму, иллюстрирующую пример информации аппаратуры аутентификации, используемой аппаратурой аутентификации, в соответствии с первым иллюстративным вариантом осуществления.

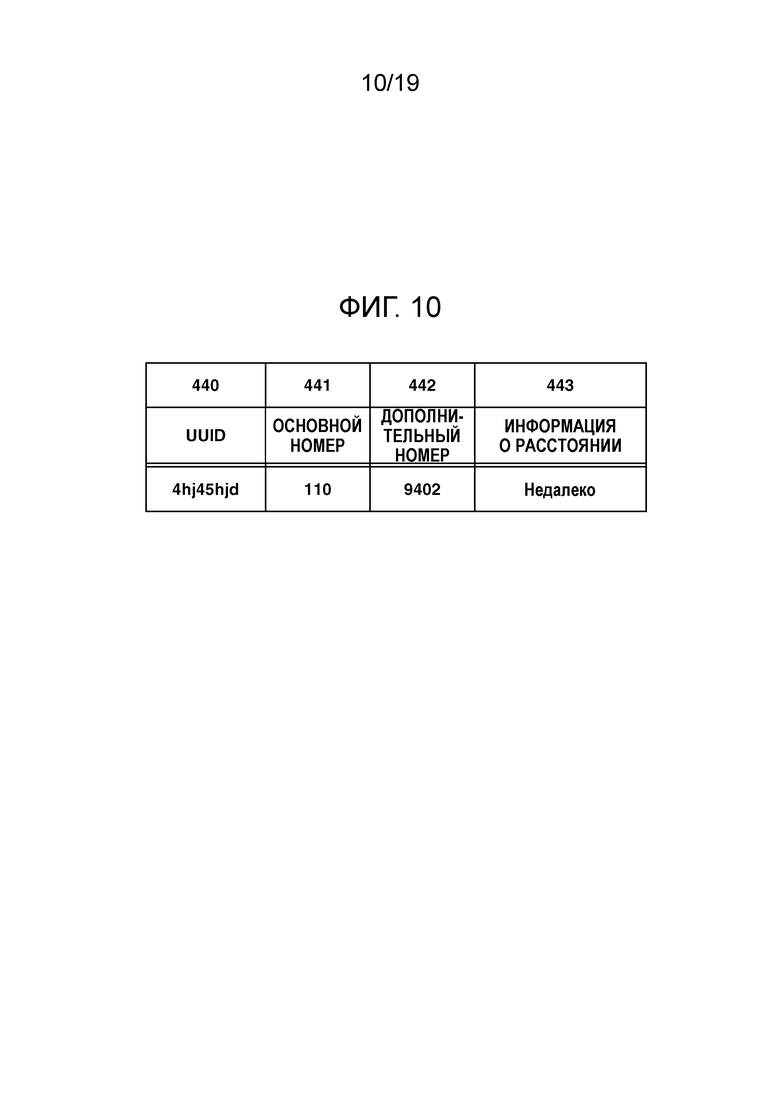

[0019] Фиг. 10 представляет собой диаграмму, иллюстрирующую пример информации мониторинга, использующей информацию маяка, в соответствии с первым иллюстративным вариантом осуществления.

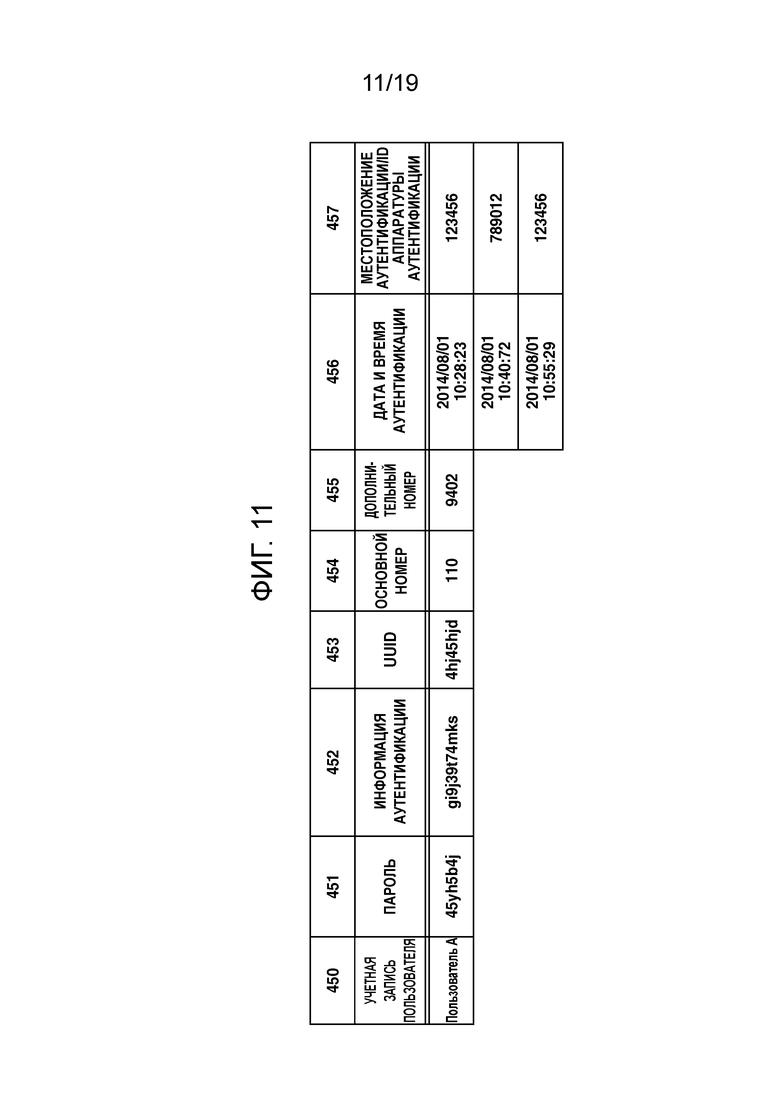

[0020] Фиг. 11 представляет собой диаграмму, иллюстрирующую пример информации истории аутентификации, хранящейся в блоке хранения данных, в соответствии с первым иллюстративным вариантом осуществления.

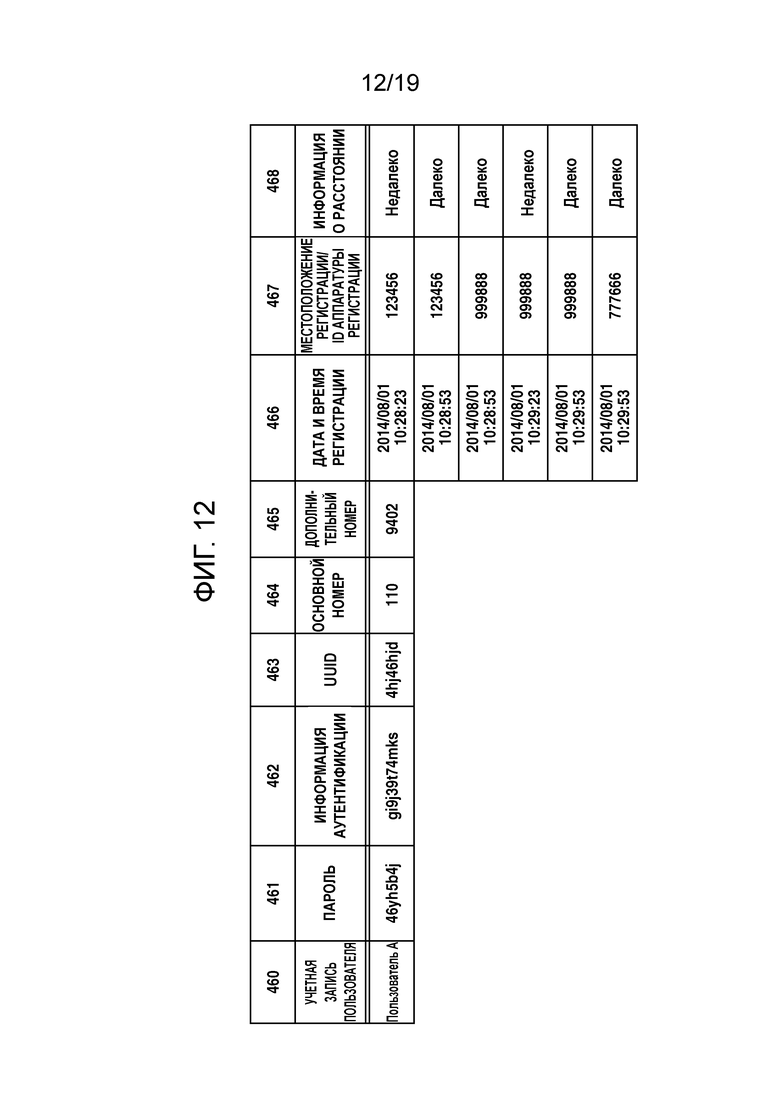

[0021] Фиг. 12 представляет собой диаграмму, иллюстрирующую пример информации истории, включающей в себя информацию о расстоянии, в соответствии с первым иллюстративным вариантом осуществления.

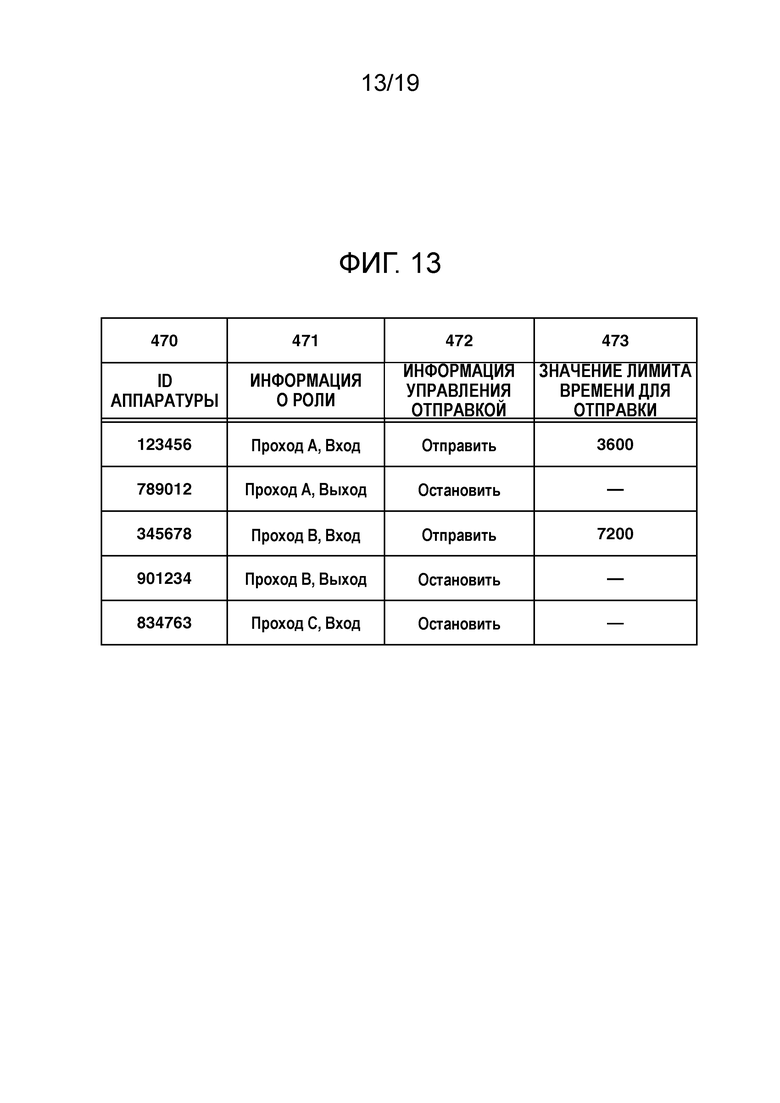

[0022] Фиг. 13 представляет собой диаграмму, иллюстрирующую пример таблицы данных, управляемой сервером аутентификации, в соответствии со вторым примером применения.

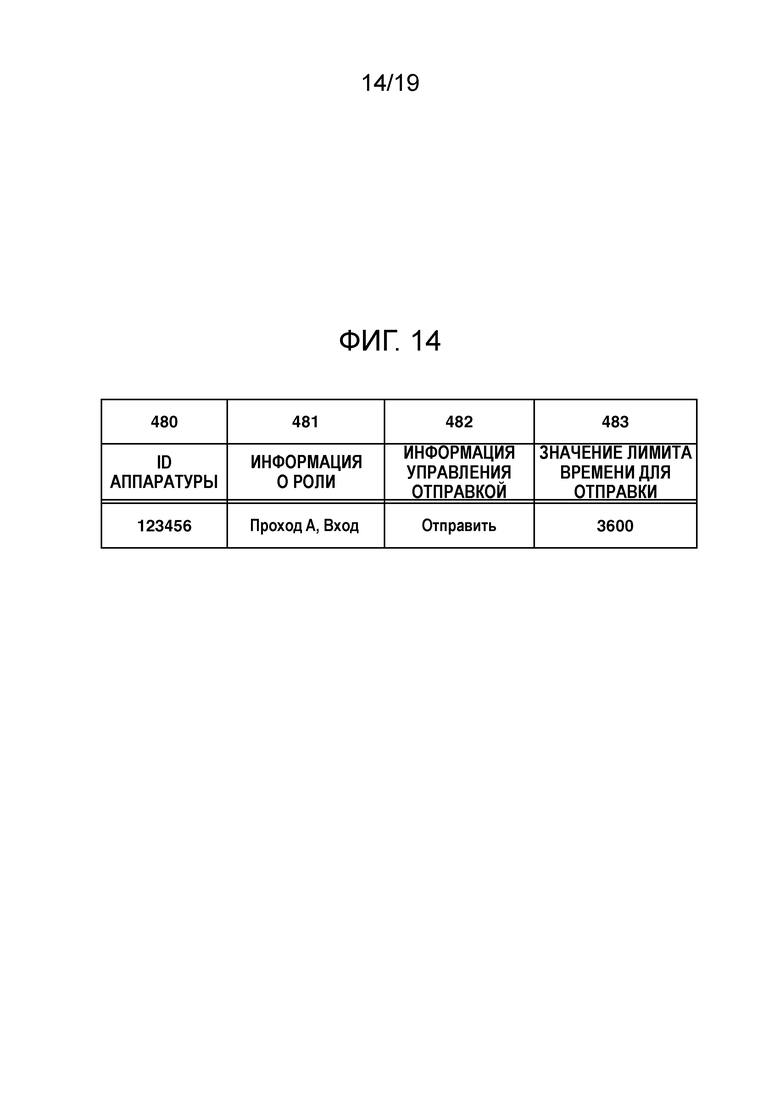

[0023] Фиг. 14 представляет собой диаграмму, иллюстрирующую пример информации аппаратуры аутентификации, используемой аппаратурой аутентификации в соответствии со вторым примером применения.

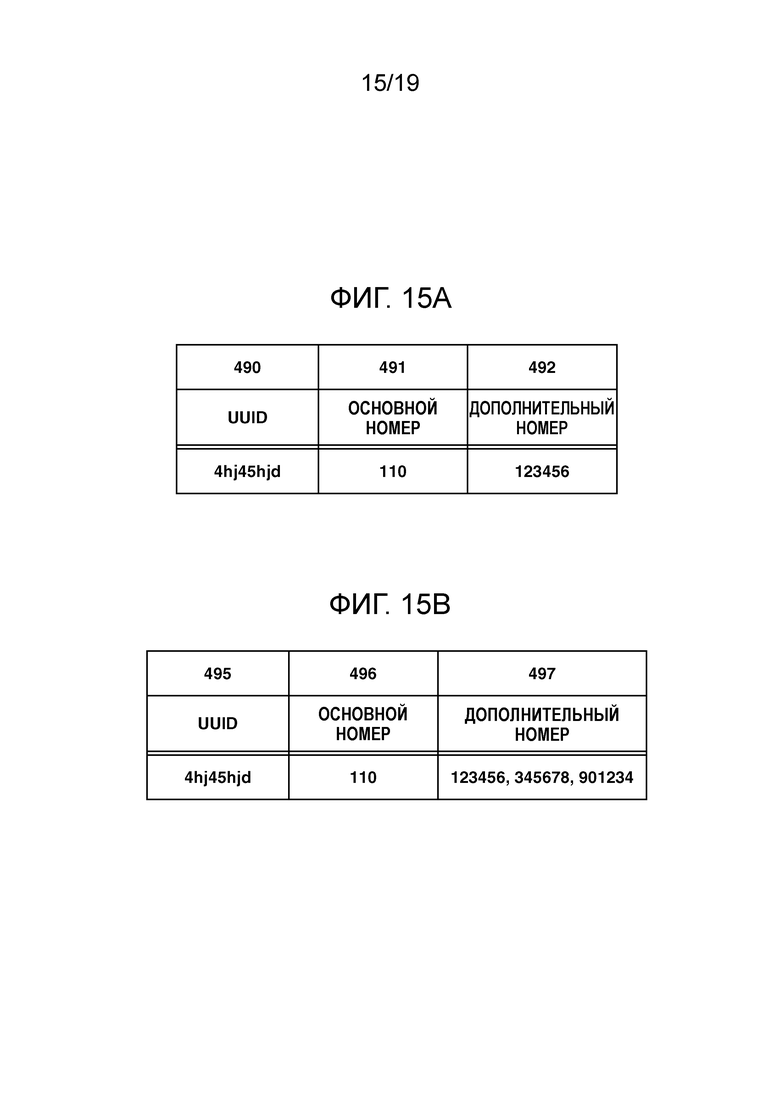

[0024] Фиг. 15А и 15В представляют собой диаграммы, иллюстрирующие примеры различных таблиц данных, в соответствии с третьим примером применения.

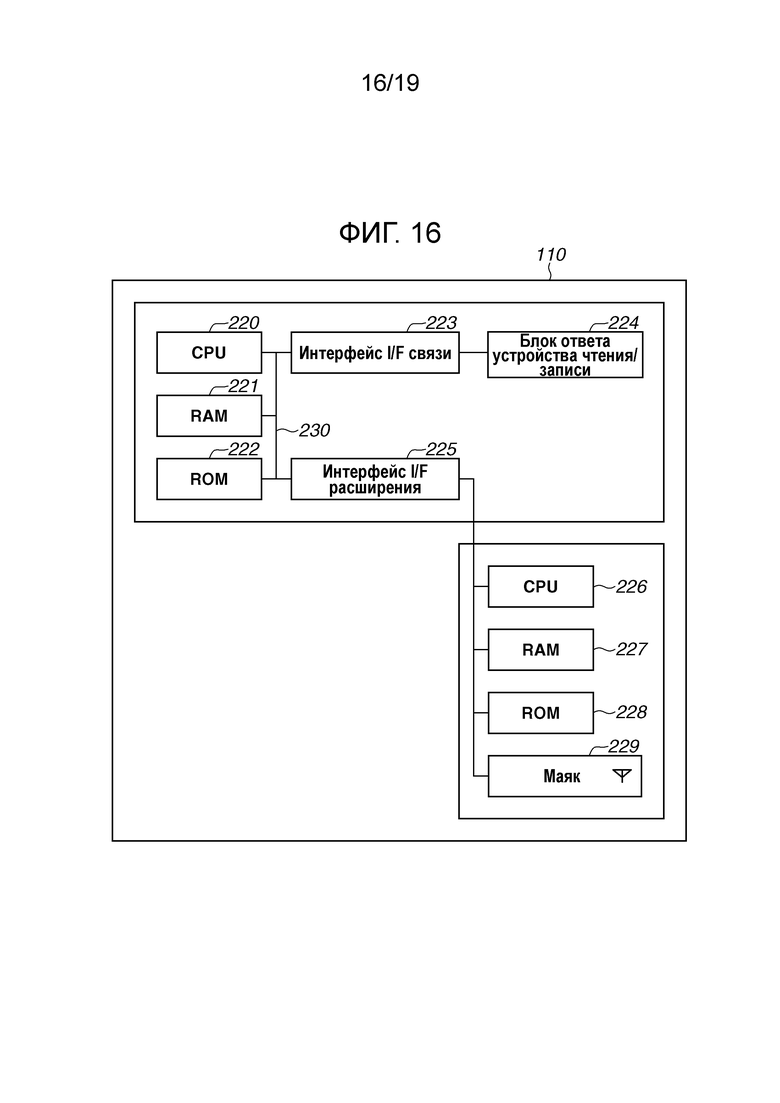

[0025] Фиг. 16 представляет собой диаграмму, иллюстрирующую вариант мобильного устройства, на котором может осуществляться настоящее изобретение.

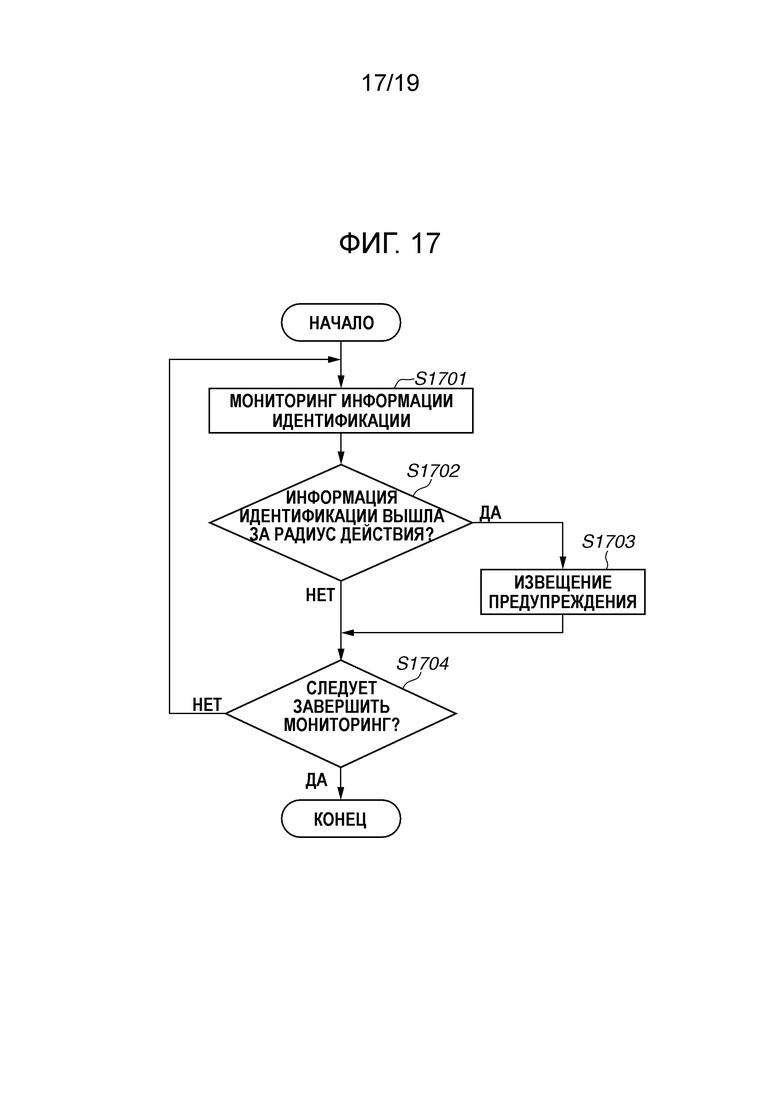

[0026] Фиг. 17 представляет собой схему, иллюстрирующую процесс, выполняемый сервером аутентификации, в соответствии со вторым иллюстративным вариантом осуществления.

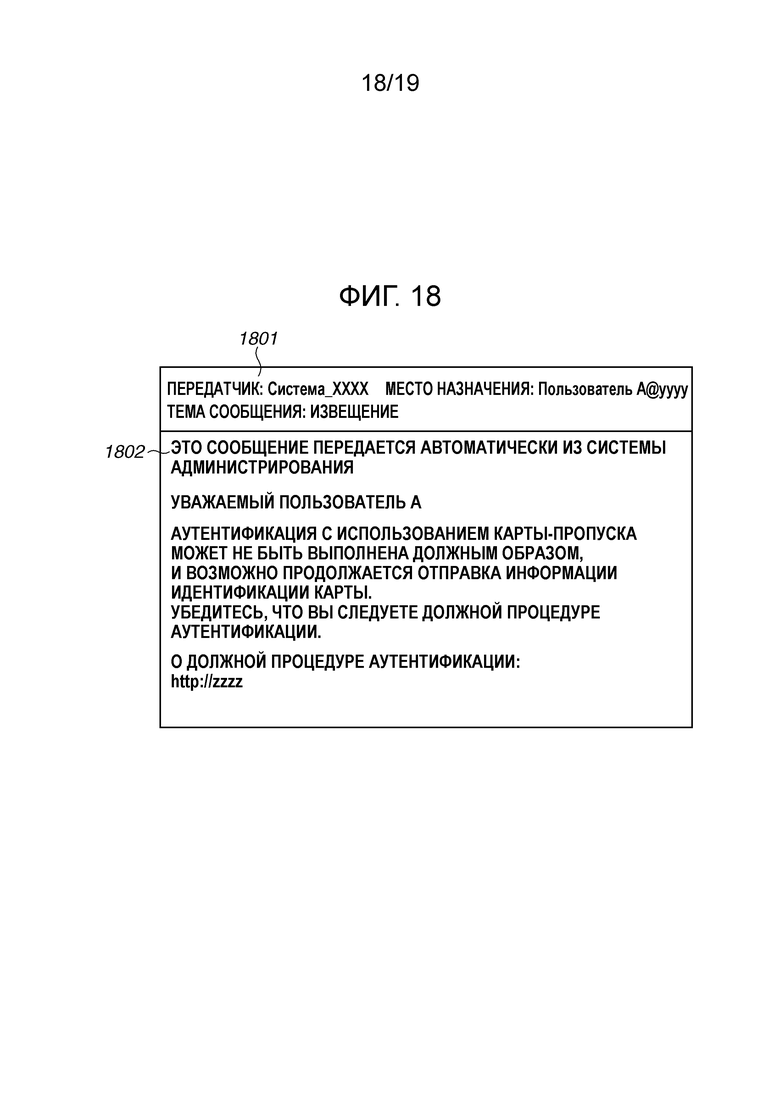

[0027] Фиг. 18 представляет собой диаграмму, иллюстрирующую пример содержимого извещения предупреждения, в соответствии со вторым иллюстративным вариантом осуществления.

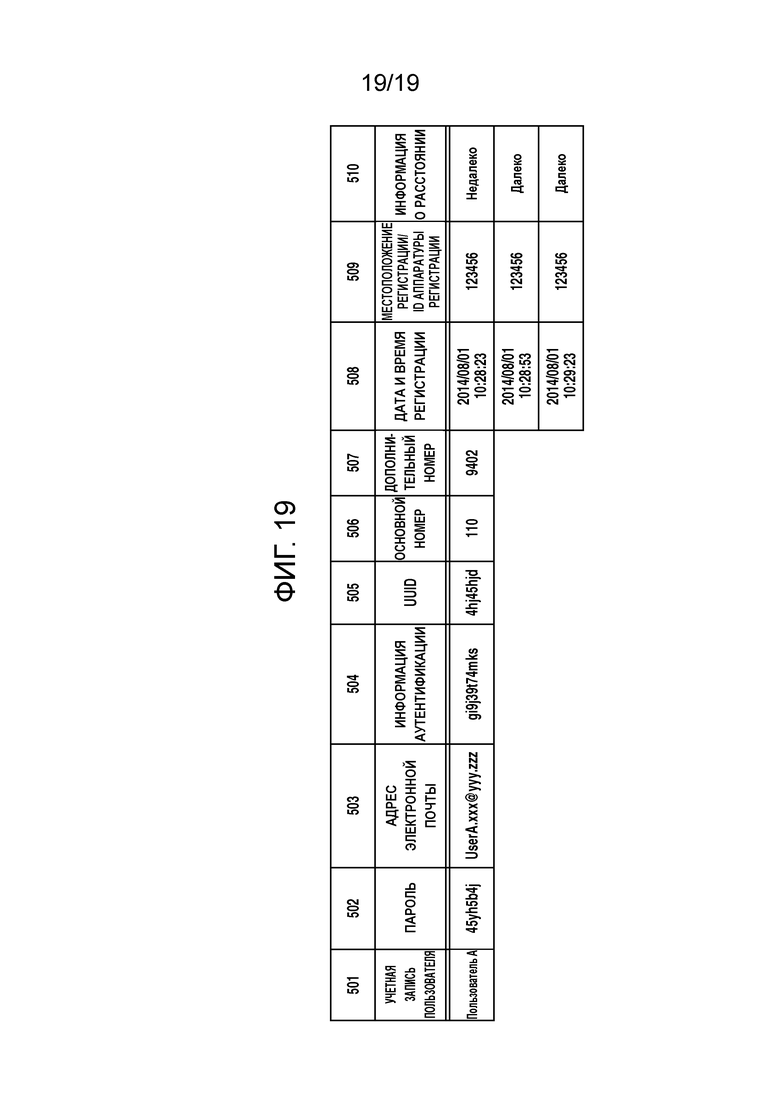

[0028] Фиг. 19 представляет собой диаграмму, иллюстрирующую пример таблицы управления информации истории, в соответствии со вторым иллюстративным вариантом осуществления.

ОПИСАНИЕ ВАРИАНТОВ ОСУЩЕСТВЛЕНИЯ

[0029] Далее будут рассмотрены иллюстративные варианты осуществления настоящего изобретения со ссылкой на прилагаемые чертежи.

[0030] Фиг. 1 представляет собой диаграмму, иллюстрирующую пример конфигурации основной сетевой системы в соответствии с первым иллюстративным вариантом осуществления. Сетевая система включает в себя аппаратуру120 аутентификации и сервер 130 аутентификации. Аппаратура120 аутентификации и сервер 130 аутентификации образуют систему аутентификации, размещенную в окружении пользователя для выполнения процесса аутентификации. Аппаратура120 аутентификации и сервер 130 аутентификации соединены вместе через сеть 100 и могут обмениваться данными друг с другом. Помимо этого аппаратура 120 аутентификации и мобильное устройство 110 могут обмениваться данными друг с другом, используя связь 101. При выполнении аутентификации связь может осуществляться, используя связь 101 различным образом, таким как контактная связь и бесконтактная связь. В настоящем иллюстративном варианте осуществления сетевая система включает в себя одно мобильное устройство 110, одну аппаратуру 120 аутентификации и один сервер 130 аутентификации. В качестве альтернативы, в сетевую систему могут быть включены множество мобильных устройств 110, множество аппаратур120 аутентификации и множество серверов 130 аутентификации.

[0031] Фиг. 2A, 2B и 2C представляют собой схемы, иллюстрирующие примеры конфигурации аппаратного обеспечения аппаратуры, устройства и сервера, включенных в настоящий иллюстративный вариант осуществления.

[0032] Фиг. 2А представляет собой блок-схему, иллюстрирующую пример конфигурации аппаратного обеспечения мобильного устройства 110.

[0033] Центральное процессорный блок (CPU) 201 осуществляет общее управление устройствами, подсоединенными к системной шине 210, в соответствии с программой, хранящейся в постоянном запоминающем устройстве 203 (ROM), представляющем собой блок хранения. Оперативное запоминающее устройство 202 (RAM) выполняет функции как основной памяти, так и рабочей области CPU 201. ROM 203 хранит различные программы и различные типы данных. Интерфейс 204 связи (I/F) управляет обменом данными блока 205 ответа устройства чтения/записи и обмен данными маяка 206. Блок 205 ответа устройства чтения/записи отвечает на запрос передачи/приема данных от аппаратуры 120 аутентификации и осуществляет передачу и прием данных между двумя точками. Блок 205 ответа устройства чтения/записи представляет собой устройство контактного типа, которое передает и принимает данные, входя в непосредственный контакт с двумя точками, или устройство бесконтактного типа, которое передает и принимает данные, используя беспроводную сеть. Маяк 206, служащий в качестве блока управления сигналом, представляет собой интерфейс для отправки сигнала и управляет циклической отправкой сигнала, включающего в себя идентификатор, который позволяет внешней системе идентифицировать индивидуальное устройство мобильного устройства 110 или пользователя мобильного устройства 110. Сигнал отправляется через беспроводную сеть. Цикл и частота отправки сигнала могут быть фиксированными или, необязательно, изменяемыми. В настоящем иллюстративном варианте осуществления информация маяка будет описана в качестве примера отправляемого сигнала, управляемого блоком управления сигналом. Обработка, описанная в рамках настоящего иллюстративного варианта осуществления, достигается посредством CPU 201, загружающего в RAM 202 программу, записанную в ROM 203, и выполняющего эту программу. Помимо этого мобильное устройство 110 может дополнительно включать в себя блок отображения для управления отображением, основываясь на содержащихся в нем данных, и соединительный блок для создания проводного или беспроводного соединения наружу. Примеры проводного или беспроводного соединения включают в себя соединение, с использованием универсальной последовательной шины (USB) и “WirelessFidelity”, также известную как “Wi-Fi”.

[0034] Фиг. 16 иллюстрирует модифицированный пример конфигурации аппаратных средств, проиллюстрированной на Фиг. 2А, и иллюстрирует мобильное устройство 110, имеющее конфигурацию аппаратных средств, отличную от показанной на Фиг. 2А. Настоящий иллюстративный вариант осуществления также применим к мобильному устройству 110, имеющему конфигурацию, проиллюстрированную на Фиг. 16.

[0035] CPU 220, RAM 221 и ROM 222 аналогичны CPU 201, RAM 202 и ROM 203, соответственно. Интерфейс 223 I/F связи управляет блоком 224 ответа устройства чтения/записи. Блок 224 ответа устройства чтения/записи аналогичен блоку 205 ответа устройства чтения/записи.

[0036] Интерфейс 225 I/F расширения представляет собой интерфейс I/F расширения модуля. Путем подсоединения к нему модуля для отправки информации маяка (далее "модуля отправки информации маяка") можно осуществлять и управление модулем. Другими словами, модуль дополнительно соединен с устройством, которое не имеет функции отправки информации маяка, позволяя тем самым устройству служить в качестве мобильного устройства, способного выполнять функции управления, эквивалентные изображенным на Фиг. 2А.

[0037] Модуль отправки информации маяка включает в себя CPU 226, RAM 227, ROM 228 и маяк 229. CPU 226 осуществляет общее управление устройствами в соответствии с программой, хранящейся в ROM 228, которая представляет собой блок хранения. RAM 227 выполняет функции как основной памяти, так и рабочей области CPU 226. ROM 228 хранит различные программы и различные типы данных для модуля отправки информации маяка. Маяк 229 аналогичен маяку 206.

[0038] В настоящем иллюстративном варианте осуществления в последующем описании используется Фиг. 2А. В качестве примера мобильного устройства 110, проиллюстрированного на Фиг. 2А или 16, рассматривается устройство для выполнения индивидуальной аутентификации, выполненное в виде карты с интегральной схемы (IC) для идентификации индивида. Примеры мобильного устройства 110 могут также включать в себя смартфон, информационное устройство типа очков, информационное устройство типа наручных часов, навигационную систему автомобиля и робот. Помимо этого, также предполагается, что в дополнение к индивидуальной аутентификации описанная ниже аутентификация представляет собой аутентификацию устройства и аутентификацию транспортного средства.

[0039] Фиг. 2В представляет собой блок-схему, иллюстрирующую пример конфигурации аппаратных средств устройства 120 аутентификации.

[0040] CPU 240 управляет работой всей аппаратуры 120 аутентификации. CPU 240 выполняет общее управление устройствами, подсоединенными к системной шине 250, в соответствии с программой, хранящейся в ROM 242. RAM 241 выполняет функцию основной памяти и рабочей области для CPU 240, а также используется в качестве области хранения входной информации и области хранения данных окружающей среды. ROM 242 хранит управляющую программу, предназначенную для исполнения CPU 240, и различные типы данных. Интерфейс I/F 243 связи управляет обменом данными между картой 244 сетевого интерфейса (NIC), устройством 245 чтения/записи и маяком 246. NIC 244 представляет собой интерфейс I/F соединения с сетью 100 и управляет передачей и приемом данных между аппаратурой 120 аутентификации и сервером 130 аутентификации. Устройство 245 чтения/записи передает запрос передачи/приема данных и передает и принимает данные между двумя точками в соответствии с ответом от мобильного устройства 110. Устройство 245 чтения/записи представляет собой устройство контактного типа, которое передает и принимает данные, входя в непосредственный контакт с двумя точками, или устройство бесконтактного типа, которое передает и принимает данные, используя беспроводную сеть.

[0041] Маяк 246 в качестве блока приема сигнала представляет собой интерфейс для приема сигнала, такого как информация маяка, и управляет приемом информации маяка, которая позволяет идентификацию мобильного устройства 110. Интерфейс I/F 247 соединения с внешним устройством управляет интерфейсом внешней аппаратуры 248, такой как автоматическая дверь или замок. Обработка, описанная в рамках настоящего иллюстративного варианта осуществления, выполняется CPU 240, который, при необходимости, считывает в RAM 241 программу, записанную в ROM 242, и выполняет эту программу.

[0042] Маяк 246 и интерфейс I/F 247 соединения с внешней аппаратурой встроены в аппаратуру управления (не показано), отличную от аппаратуры120 аутентификации в системе. Может быть установлено множество аппаратур управления, имеющих различные функции. В этом случае, естественно, каждая из аппаратур управления имеет конфигурацию аппаратных средств, включающую в себя ROM, RAM и CPU, и может выполнять заданную программу управления. В частности, при приеме информации маяка, позволяющей идентификацию мобильного устройства 110, аппаратура управления управляет интерфейсом для любого внешней аппаратуры через интерфейс I/F 247 соединения с внешней аппаратурой. Более точно, если аппаратура управления принимает сигнал маяка, включающий в себя заданную информацию идентификации, обеспечивается возможность управления предоставлением услуги, такой как вызов лифта, после указания места назначения лифта, запуск двигателя автомобиля или начало или окончание съемки сетевой камерой. В качестве альтернативы также возможно, в соответствии с приемом информации маяка, осуществлять управление для включения целевого устройства управления, вывода сообщения или выполнения команды. В качестве еще одной альтернативы, в случае, если пользователь вошел в магазин клубного типа, в котором требуется такая операция как аутентификация, аппаратура управления в магазине также может принимать сигнал, отправленный из мобильного устройства в соответствии с операцией, и предоставлять рекомендуемый продукт и заданное сообщение.

[0043] Аппаратура120 аутентификации или аппаратура управления, отличные от аппаратуры120 аутентификации, также может переключать управление внешней аппаратурой в соответствии с содержимым информации маяка (информацией идентификации) или информацией о расстоянии, подтвержденной на основе интенсивности сигнала информации маяка. Например, осуществление управления таким образом, чтобы передача изображения была запущена с использованием сетевой камеры на конкретном этаже, возможно только в том случае, если некоторая аппаратура управления принимает информацию маяка, включающую в себя информацию о расстоянии, указывающую на относительно небольшое расстояние и также включающую в себя конкретный идентификатор.

[0044] В настоящем иллюстративном варианте осуществления пользователь, имеющий мобильное устройство 110, выполняет аутентификацию в отношении каждого из множества аппаратур аутентификации в диапазоне активности в доме или компании пользователя и тем самым может автоматически принимать предложение услуг от различных устройств, основываясь на сигнале (информации маяка), отправленном из мобильного устройства 110 после аутентификации.

[0045] Фиг. 2С представляет собой блок-схему, иллюстрирующую пример конфигурации аппаратных средств сервера 130 аутентификации.

[0046] CPU 260 управляет работой всего сервера 130 аутентификации. CPU 260 выполняет общее управление устройствами, подсоединенными к системной шине 280, в соответствии с программой, хранящейся в ROM 262. RAM 261 выполняет функцию основной памяти и рабочей области для CPU 260, а также используется в качестве области хранения входной информации и области хранения данных окружающей среды. RAM 261 также включает в себя область энергонезависимой RAM (NVRAM) и выполнена с возможностью расширения емкости памяти, используя дополнительную RAM, подсоединенную к дополнительному порту (не показано). ROM 262 хранит управляющую программу, предназначенную для исполнения CPU 260, и различные типы данных. Интерфейс I/F 263 блока отображения управляет интерфейсом блока 270 отображения. Интерфейс I/F 264 блока операций управляет интерфейсом блока 271 операций, который включает в себя кнопку, сенсорную панель, клавиатуру и указывающее устройство. Интерфейс I/F 265 внешней памяти управляет доступом к и из внешней памяти 272, такой как флэш-память и твердотельный диск (SSD). Внешняя память 272 выполняет функцию среды хранения с возможностью записи и считывания и хранит операционную систему (OS) и приложение. Интерфейс I/F 266 связи управляет связью, осуществляемой NIC 273. NIC 273 представляет собой интерфейс I/F соединения с сетью 100 и управляет передачей и приемом данных между сервером 130 аутентификации и аппаратурой 120 аутентификации. Обработка, описанная в рамках настоящего иллюстративного варианта осуществления, выполняется CPU 260, который, при необходимости, считывает в RAM 261 программу, записанную во внешней памяти 272, и выполняет эту программу. Программа может храниться в RAM 261 или ROM 262, а не во внешней памяти 272.

[0047] Фиг. 3 представляет собой блок-схему, иллюстрирующую примеры конфигурации программных модулей и функции аппаратуры, устройства и сервера в соответствии с настоящим изобретением. Программы для осуществления функций, проиллюстрированных на Фиг. 3, хранятся в ROM 203 мобильного устройства 110, ROM 242 аппаратуры120 аутентификации и ROM 262 сервера 130 аутентификации. Эти функции осуществляются CPU 201, CPU 240 и CPU 260, загружающими программы в RAM 202, RAM 241 и RAM 261, соответственно, и исполняющими эти программы.

[0048] Сервер 130 аутентификации включает в себя блок 330 хранения данных, блок 331 связи и блок 332 администрирования.

[0049] Блок 331 связи включает в себя модуль связи, поддерживающий способ связи для осуществления связи с аппаратурой 120 аутентификации. Модуль связи соответствует интерфейсу обмена данными с аппаратурой 120 аутентификации и может осуществлять обмен данными с модулем связи, включенным в состав аппаратуры 120 аутентификации. Блок 332 администрирования сопоставляет информацию аутентификации, передаваемую из аппаратуры 120 аутентификации через блок 331 связи, со списком информации пользователя в блоке 330 хранения данных, выполняя тем самым процесс аутентификации. Помимо этого, в соответствии с запросом из аппаратуры 120 аутентификации, устройство 332 администрирования получает информацию аппаратуры аутентификации из блока 330 хранения данных и передает информацию аппаратуры аутентификации в аппаратуру 120 аутентификации. Блок 330 хранения данных хранит список информации пользователя и список информации аппаратуры аутентификации.

[0050] Фиг. 4А и 4В иллюстрируют примеры таблиц данных, хранящихся в блоке 330 хранения данных. Фиг. 4А иллюстрирует пример списка информации пользователя. В этом списке администрируются учетная запись (401) пользователя, пароль (402), информация (403) аутентификации, универсальный уникальный идентификатор(UUID) (404), основной номер (405) и дополнительный номер (406). Учетная запись (401) пользователя и пароль (402) представляют собой информацию, используемую, если пользователь осуществляет доступ к сети 100 с сетевой системе, использующей терминал (не показано). Информация (403) аутентификации представляет собой информацию аутентификации, используемую, когда пользователь аутентифицируется, используя мобильное устройство (110). Соответствующая информация аутентификации также хранится в мобильном устройстве 110. При выполнении аутентификации информация аутентификации шифруется с предназначенным для использования ключом. UUID (404) представляет собой информацию идентификации информации маяка, посылаемую из мобильного устройства 110. Основной номер (405) и дополнительный номер (406) представляют собой номера для идентификации мобильного устройства, имеющего такой же UUID.

[0051] Фиг. 4В иллюстрирует пример информации об (списке) аппаратурах аутентификации, которая хранится в блоке 330 хранения данных. В этом списке администрируется ID (410) аппаратуры, информация (411) о роли и информацию (412) управления отправкой. ID (410) аппаратуры представляет собой информацию идентификации, которая позволяет уникальною идентификацию присутствия аппаратуры аутентификации в сети 100. В таблице данных, проиллюстрированной на Фиг. 4В, предполагается, что в сети 100 помимо аппаратуры аутентификации 120 также присутствует другая аппаратура аутентификации. Информация (411) о роли представляет собой информацию, указывающую роль аппаратуры аутентификации. Например, информация (411) о роли хранит информацию, которая указывает проход и местоположение, где установлена аппаратура аутентификации. В информации (412) управления отправкой хранится информация управления о том, начало или закончило мобильное устройство 110 отправку информации маяка, основываясь на аутентификации, выполняемой аппаратурой аутентификации. Часть данных или все данные, администрируемые в блоке 330 хранения данных, могут администрироваться на внешнем запоминающем устройстве.

[0052] Аппаратура 120 аутентификации включает в себя блок 320 связи, блок 321 обработки аутентификации и блок 322 мониторинга.

[0053] В соответствии с инструкцией из блока 321 обработки аутентификации, блок 320 связи осуществляет обмен данными с сервером 130 аутентификации через NIC 244. Блок 320 связи включает в себя модуль связи, поддерживающий способ связи для осуществления связи с сервером 130 аутентификации. Модуль связи соответствует интерфейсу обмена данными с сервером 130 аутентификации и может осуществлять обмен данными с модулем связи, входящим в состав сервера 130 аутентификации.

[0054] Блок 321 обработки аутентификации управляет блоком 320 связи для выполнения процесса аутентификации через NIC 244 или устройство 245 чтения/записи, используя информацию аутентификации, полученную из мобильного устройства 110. Помимо этого, блок 321 обработки аутентификации передает в мобильное устройство 110 управляющий запрос на начало или остановку отправки информации маяка. Блок 321 обработки аутентификации включает в себя модуль связи, поддерживающий способ связи для осуществления связи с блоком 310 ответа на аутентификацию мобильного устройства 110. Модуль связи соответствует интерфейсу для обмена данными с блоком 310 ответа на аутентификацию мобильного устройства 110 и может осуществлять обмен данными с модулем связи, входящим в состав блока 310 ответа на аутентификацию мобильного устройства 110. Блок 322 мониторинга выполняет мониторинг информации маяка, отправленной из мобильного устройства 110. Блок 322 мониторинга включает в себя модуль связи, поддерживающий способ связи для осуществления связи с блоком 312 отправки мобильного устройства 110 через маяк 246. Модуль связи соответствует интерфейсу для приема информации маяка, отправленной из модуля связи, входящего в состав блока 312 отправки мобильного устройства 110.

[0055] Мобильное устройство 110, которое представляет собой устройство для аутентификации индивида или корпуса устройства, включает в себя блок 310 ответа на аутентификацию, блок 311 хранения данных и блок 312 отправки.

[0055] Блок 310 ответа на аутентификацию управляет, например, при ответе на запрос аутентификации от аппаратуры120 аутентификации, передачей информации аутентификации из блока 311 хранения данных через блок 205 ответа устройства чтения/записи. Помимо этого, блок 310 ответа на аутентификацию принимает, в результате передачи информации аутентификации, управляющий запрос на начало или остановку отправки информации маяка из аппаратуры 120 аутентификации. Блок 310 ответа на аутентификацию управляет блоком 312 отправки для начала или остановки отправки информации маяка в соответствии с принятым управляющим запросом. Блок 310 ответа на аутентификацию включает в себя модуль связи, поддерживающий способ связи для осуществления связи с блоком 321 обработки аутентификации аппаратуры120 аутентификации. Модуль связи соответствует интерфейсу обмена данными с блоком 321 обработки аутентификации аппаратуры120 аутентификации и может осуществлять обмен данными с модулем связи, входящим в состав блока 321 выполнения аутентификации аппаратуры120 аутентификации. Блок 311 хранения данных хранит информацию аутентификации и информацию маяка.

[0057] В соответствии с инструкцией из блока 310 ответа на аутентификацию, блок 312 отправки начинает или заканчивает отправку сигнала, включающего в себя информацию идентификации для идентификации мобильного устройства 110 или пользователя мобильного устройства 110. Более точно, блок 312 отправки управляет началом или окончанием отправки информации маяка, используя BLE через маяк 206.

[0058] Фиг. 5 иллюстрирует пример информации аутентификации и информации маяка, хранящейся в блоке 311 хранения данных. Эта таблица включает в себя информацию (420) аутентификации, UUID (421), основной номер (422) и дополнительный номер (423). Информация (420) аутентификации, UUID (421), основной номер (422) и дополнительный номер (423) аналогичны элементам данных, имеющим такие же обозначения, описанным со ссылкой на Фиг. 4А.

[0059] Ниже со ссылками на блок-схему, проиллюстрированную на Фиг. 6, описывается процесс аутентификации мобильного устройства 110 и процесс выполнения управляющего запроса на начало и окончание отправки информации маяка, которые выполняются аппаратурой 120 аутентификации.

[0060] Во-первых, на этапе S601 блок 321 обработки аутентификации передает запрос на аутентификацию. В этом запросе на аутентификацию не указано место назначения запроса. Например, если имеется мобильное устройство, приближающееся к аппаратуре 120 аутентификации, мобильное устройство принимает запрос на аутентификацию. На этапе S602 блок 321 обработки аутентификации определяет, предоставило ли ответ на запрос мобильное устройство 110, которое приняло указанный запрос на аутентификацию. Если установлено, что мобильное устройство 110 предоставило ответ ("ДА" на этапе S602), обработка переходит к этапу S603.

[0061] На этапе S603 блок 321 обработки аутентификации идентифицирует информацию аутентификации, входящую в состав ответа из мобильного устройства 110, и выдает инструкцию по аутентификации в блок 320 связи. Если блок 320 связи получает инструкцию по аутентификации, блок 320 связи передает идентифицированную информацию аутентификации вместе с запросом аутентификации в сервер 130 аутентификации и принимает результат аутентификации. На этапе S604, основываясь на результате аутентификации, полученном из блока 320 связи, блок 321 обработки аутентификации определяет, был ли процесс аутентификации успешным. Если установлено, что процесс аутентификации успешен ("ДА" на этапе S604), обработка переходит к этапу S610. Если установлено, что процесс аутентификации неуспешен ("НЕТ" на этапе S604), обработка возвращается к этапу S601.

[0062] На этапе S610 блок 321 обработки аутентификации передает в сервер 130 аутентификации через блок 320 связи запрос на получение информации аппаратуры аутентификации, используя идентификатор (ID аппаратуры) аппаратуры120 аутентификации, администрируемый в блоке хранения в аппаратуре 120 аутентификации. Затем блок 321 обработки аутентификации получает информацию аппаратуры аутентификации, возвращаемую в качестве ответа на запрос. Информация аппаратуры аутентификации может не быть получена из сервера 130 аутентификации, однако она может храниться в блоке хранения аппаратуры 120 аутентификации или администрироваться другим выделенным сервером.

[0063] На Фиг. 9 проиллюстрирован пример информации аппаратуры аутентификации, получаемой на этапе S610. Эта информация включает в себя ID (430) аппаратуры, информацию (431) о роли и информацию (432) управления отправкой. ID (430) аппаратуры, информация (431) о роли и информация (432) управления отправкой аналогичны ID (410) аппаратуры, информации (411) о роли и информации (412) управления отправкой, соответственно, описанным со ссылкой на Фиг. 4В.

[0064] На этапе S611, основываясь на информации управления отправкой, входящей в состав информации аппаратуры аутентификации, принятой на этапе S610, блок 321 обработки аутентификации определяет, следует ли начать передачу сигнала (информацию маяка в настоящем иллюстративном варианте осуществления), включающего в себя конкретную информацию идентификации. В примере по Фиг. 9 в качестве информации (432) управления отправкой хранится информация, указывающая "отправить". Таким образом, определено, что следует начать отправку сигнала. Если было определено, что следует начать отправку ("ДА" на этапе S611), обработка переходит к этапу S612. Если не было определено, что отправку следует начинать ("НЕТ" на этапе S611), обработка переходит к этапу S613. На этапе S612 блок 321 обработки аутентификации передает в мобильное устройство 110 запрос на отправку для начала отправки сигнала (информации маяка).

[0065] На этапе S613, основываясь на информации управления отправкой, входящей в состав информации аппаратуры аутентификации, принятой на этапе S610, блок 321 обработки аутентификации определяет, следует ли остановить передачу сигнала (информацию маяка в настоящем иллюстративном варианте осуществления), включающего в себя конкретную информацию идентификации. Если было определено, что следует остановить отправку ("ДА" на этапе S614), обработка переходит к этапу S614. Если не было определено, что отправку следует останавливать ("НЕТ" на этапе S614), обработка переходит к этапу S615. На этапе S614 блок 321 обработки аутентификации передает в мобильное устройство 110 запрос на остановку для остановки отправки сигнала (информации маяка).

[0066] На этапе S615 блок 321 обработки аутентификации осуществляет управление внешней аппаратурой. Управление внешней аппаратурой может осуществляться с использованием информации о роли, входящей в состав информации аппаратуры аутентификации, полученной на этапе S610. В примере по Фиг. 9 указано, что аппаратура 120 аутентификации установлена на "входе" "прохода А", который представляет собой внешнюю аппаратуру. Таким образом, блок 321 обработки аутентификации инструктирует "проход А" открыть замок.

[0067] В соответствии с примером процессов, описанных выше со ссылкой на Фиг. 6, если пользователь выполняет операцию аутентификации на аппаратуре120 аутентификации, используя мобильное устройство 110 для открытия "входа" "прохода А", как проиллюстрировано на Фиг. 9, мобильное устройство 110 автоматически начинает отправку информации маяка.

[0068] Блок 322 мониторингааппаратуры120 аутентификации принимает информацию маяка и информацию о расстоянии, отправленные из мобильного устройства 110, и передает информацию маяка и информацию о расстоянии в сервер 130 аутентификации, осуществляя, таким образом, мониторинг мобильного устройства 110 или информации маяка.

[0069] Фиг. 10 иллюстрирует пример информации мониторинга, основанной на информации маяка, принятой из мобильного устройства 110. UUID (440), основной номер (441) и дополнительный номер (442) аналогичны UUID (404), основному номеру (405) и дополнительному номеру (406), соответственно, описанным со ссылкой на Фиг. 4А. Информация (443) о расстоянии, входящая в состав информации мониторинга, представляет собой информацию, указывающую расстояние между аппаратурой120 аутентификации и мобильным устройством 110, другими словами, расстояние между двумя точками на передающем конце и принимающем конце информации маяка. Например, информация о расстоянии указывает одно из следующих значений в качестве расстояния между двумя точками: "в непосредственной близости", "недалеко", "далеко" и "вне радиуса действия". Эта информация анализируется, основываясь на интенсивности сигнала, принимаемого на принимающем конце информации маяка.

[0070] Как описывалось выше, можно осуществлять мониторинг информации маяка одной или более аппаратурами управления (не показано), отличающимися от аппаратуры 120 аутентификации. В таком случае процесс мониторинга, выполняемый каждой аппаратурой управления, обеспечивает управление предоставлением отдельной услуги пользователю, имеющему мобильное устройство 110 в соответствии с содержимым информации маяка и информации о расстоянии, указывающей расстояние от мобильного устройства 110.

[0071] Ниже со ссылками на блок-схему, показанную на Фиг. 7, описан процесс аутентификации, выполняемый сервером 130 аутентификации. В начале процесса, во-первых, как показано на этапе S700, блок 332 администрирования принимает внешний по отношению к серверу 130 запрос аутентификации через блок 331 связи.

[0072] На этапе S701 блок 332 администрирования определяет, является ли запрос, принятый через блок 331 связи, запросом на процесс аутентификации из аппаратуры 120 аутентификации. Если установлено, что принят запрос на аутентификацию ("ДА" на этапе S701), обработка переходит к этапу S702. Если нет ("НЕТ" на этапе S701), обработка переходит к этапу S704. На этапе S702 блок 332 администрирования принимает информацию аутентификации вместе с запросом на аутентификацию из аппаратуры 120 аутентификации и выполняет процесс аутентификации. Процесс аутентификации выполняется посредством сопоставления информации аутентификации, принятой из аппаратуры120 аутентификации, со списком информации пользователя, хранящейся в блоке 330 хранения данных. Блок 332 администрирования возвращает результат выполнения процесса аутентификации в аппаратуру120 аутентификации через блок 331 связи.

[0073] На Фиг. 4А показан пример списка информации пользователя, хранящийся в устройстве 330 хранения данных. Фиг. 4А описана выше. В примере по Фиг. 4А, если информация аутентификации, принятая из аппаратуры120 аутентификации, представляет собой "gi9j39t74mks", информация (403) аутентификации включает в себя информацию, которая соответствует принятой информации аутентификации. Таким образом, аутентификация учетной записи пользователя ("Пользователь А"), связанной с информацией аутентификации, является успешной. Информация аутентификации шифруется с использованием (криптографического) ключа, предназначенного для использования. Способ аутентификации в настоящем иллюстративном варианте осуществления следует рассматривать исключительно в качестве примера. В качестве альтернативы также может использоваться другая технология аутентификации пользователя или устройства.

[0074] На этапе S703 блок 332 администрирования записывает результат выполнения процесса аутентификации в виде информации истории аутентификации, связанной с информацией пользователя.

[0075] На Фиг. 11 показан пример информации истории аутентификации, сохраненной в блоке 330 хранения данных на этапе S703. В информации истории аутентификации хранится информация об учетной записи пользователя ("Пользователь А"), аутентифицированного как описано выше, дата и время (456) аутентификации и местоположение/ID (457) аппаратуры аутентификации. В качестве даты и времени (456) аутентификации сохранены дата и время выполнения процесса аутентификации. В качестве местоположения/ID (457) аппаратуры аутентификации сохранена информация, позволяющая идентифицировать аппаратуру 120 аутентификации, выполнившую аутентификацию.

[0076] На этапе S704 блок 332 администрирования определяет, является ли запрос, принятый через блок 331 связи, запросом на прием от аппаратуры 120 аутентификации для приема информации аппаратуры аутентификации. Если установлено, что принят запрос на прием ("ДА" на этапе S704), обработка переходит к этапу S705. Если установлено, что запрос на прием не был получен ("НЕТ" на этапе S704), обработка завершается. На этапе S705 блок 332 администрирования сопоставляет ID устройства, принятый вместе с запросом на прием из аппаратуры 120 аутентификации через блок 331 связи, со списком информации аппаратуры аутентификации (Фиг. 4В), хранящимся в блоке 330 хранения данных. Если присутствует информация аппаратуры аутентификации, связанная с принятым ID устройства, блок 332 администрирования возвращает информацию аппаратуры аутентификации в аппаратуру 120 аутентификации. Примером информации аппаратуры аутентификации, возвращаемой в качестве результата сопоставления ID устройства, является описанный выше пример со ссылками на Фиг. 9.

[0077] Блок 332 администрирования выполняет мониторинг информации маяка, отправленной из мобильного устройства 110. Например, блок 332 администрирования принимает информацию маяка и информацию о расстоянии, проиллюстрированную на Фиг. 10, из аппаратуры 120 аутентификации или аппаратуры управления (не показано), способного принимать информацию маяка. В соответствии с результатами регистрации, блок 332 администрирования сохраняет информацию о расстоянии в качестве информации истории, связанной с информацией о пользователе, в блоке 330 хранения данных. В это время информация от пользователя, которую следует связать с информацией о расстоянии, может быть идентифицирована на основе информации идентификации в информации маяка.

[0078] На Фиг. 12 показан пример информации истории, хранящийся в блоке 330 хранения данных, предназначенной для осуществления мониторинга блоком 332 администрирования и включающей в себя информацию о расстоянии. В качестве даты и времени (466) регистрации сохраняется дата и время приема информации маяка. В качестве местоположения регистрации/зарегистрированного ID (467) устройства сохранена информация, позволяющая идентифицировать аппаратуру120 аутентификации или аппаратуру управления (не показано), принявшую информацию маяка. Информация (468) о расстоянии аналогична информации (443) о расстоянии на Фиг. 10. Таким образом, сервер 130 аутентификации осуществляет мониторинг информации маяка в целом и, следовательно, может захватывать как текущее положение, так и историю перемещения мобильного устройства 110.

[0079] Ниже со ссылками на блок-схему, показанную на Фиг. 8, будет описан процесс, относящийся к аутентификации, и процесс, относящийся к управлению отправкой информации маяка, которые выполняются мобильным устройством 110.

[0080] На этапе S801 блок 310 ответа на аутентификацию определяет, был ли принят запрос на аутентификацию из аппаратуры120 аутентификации. Если установлено, что принят запрос на аутентификацию ("ДА" на этапе S801), обработка переходит к этапу S802. На этапе S802 блок 310 ответа на аутентификацию получает информацию аутентификации из блока 311 хранения данных и передает информацию аутентификации в аппаратуру 120 аутентификации. Фиг. 5 иллюстрирует примеры информации аутентификации и информации маяка, хранящейся в блоке 311 хранения данных. Блок 310 ответа на аутентификацию получает и возвращает информацию (420) аутентификации в этой информации.

[0081] На этапе S803 блок 310 ответа на аутентификацию определяет, был ли принят запрос на начало отправки сигнала (информации маяка), включающего в себя заданную информацию идентификации, вместе с результатом аутентификации из аппаратуры 120 аутентификации. Если установлено, что принят запрос на начало ("ДА" на этапе S803), обработка переходит к этапу S804. Если нет ("НЕТ" на этапе S803), обработка переходит к этапу S806.

[0082] На этапе S804 блок 310 ответа на аутентификацию выдает инструкцию о начале в блок 312 отправки для начала отправки сигнала, полученного из блока 311 хранения данных. Более точно, информация маяка, включающая в себя UUID (421), основной номер (422) и дополнительный номер (423), как показано на Фиг. 5, периодически отправляется с использованием технологии беспроводной связи, например, BLE. Если отправка информации маяка уже началась, отправка продолжается.

[0083] На этапе S805 блок 310 ответа на аутентификацию определяет превышение лимита времени, относящегося к отправке сигнала. Определение факта превышения лимита времени осуществляется следующим образом. Блок 310 ответа на аутентификацию отсчитывает время, прошедшее после начала отправки информации маяка. Затем, основываясь на том, превышает ли прошедшее время заданное значение лимита времени, хранящееся в блоке 311 хранения данных, блок 310 ответа на аутентификацию определяет факт наличия превышения лимита времени. Если установлено, что имеется превышение лимита времени ("ДА" на этапе S805), обработка переходит к этапу S807.

[0084] На этапе S806 блок 310 ответа на аутентификацию определяет, был ли принят запрос на остановку отправки сигнала (информации маяка), включающего в себя заданную информацию идентификации вместе с результатом аутентификации из аппаратуры 120 аутентификации. Если установлено, что принят запрос на остановку ("ДА" на этапе S806), обработка переходит к этапу S807. Если установлено, что запрос на остановку не был получен ("НЕТ" на этапе S806), обработка завершается. На этапе S807 блок 310 ответа на аутентификацию выдает инструкцию остановки в блок 312 отправки для остановки отправки сигнала.

(ПРИМЕР 1 ПРИМЕНЕНИЯ)

[0085] На этапе S805 может не быть установлен факт превышения лимита времени. В этом случае мобильное устройство 110 продолжает отправку информации маяка до тех пор, пока мобильное устройство 110 не примет из аппаратуры 120 аутентификации запрос на остановку для остановки отправки информации маяка.

(ПРИМЕР 2 ПРИМЕНЕНИЯ)

[0086] В качестве определения превышения лимита времени на этапе S805 также возможна форма, когда определение выполняют не в соответствии с предопределенным значением превышения лимита времени, предварительно сохраненным в блоке 311 хранения данных мобильного устройства 110, а в соответствии с отправляемым значением лимита времени, переданного из аппаратуры120 аутентификации. Этот вариант будет описан ниже.

[0087] В этом примере блок 330 хранения данных сервера 130 аутентификации хранит список элементов информации аппаратуры аутентификации, как показано на Фиг. 13. В этом списке в качестве значения (473) лимита времени для отправки установлены значения для нескольких элементов информации устройств аутентификации. ID (470) устройства, информация (471) о роли и информация (412) управления отправкой аналогичны описанным выше элементам информации, имеющим такие же обозначения. В качестве ответа на запрос на получение из аппаратуры120 аутентификации для получения информации аппаратуры аутентификации, блок 332 управления сервера 130 аутентификации возвращает информацию аппаратуры аутентификации, содержащуюся в списке.

[0088] На этапе S610 блок 321 обработки аутентификации устройства 120 аутентификации получает информацию аппаратуры аутентификации, включающую в себя значение лимита времени для отправки, как показано на Фиг. 14.

[0089] Информация аппаратуры аутентификации, показанная на Фиг. 14, включает в себя ID (480) аппаратуры, информацию (481) о роли, информацию (482) управления отправкой и значение (483) лимита времени для отправки. ID (480) аппаратуры, информация (481) о роли и информация (482) управления отправкой аналогичны элементам данных, имеющим такие же обозначения, описанным со ссылкой на Фиг. 4В. В качестве значения (483) лимита времени для отправки хранится значение лимита времени в секундах после отправки запроса на отправку информации маяка. На этапе S612 блок 321 обработки аутентификации передает в мобильное устройство 110 значение лимита времени для отправки вместе с запросом на отправку для отправки информации маяка. При определении факта превышения лимита времени на этапе S805 мобильное устройство 110 использует значение лимита времени для отправки.

(ПРИМЕР 3 ПРИМЕНЕНИЯ)

[0090] Также возможен вариант, при котором содержимое информации маяка, отправленное из мобильного устройства 110, перенаправляется в соответствии с инструкцией из устройства 120 аутентификации. Этот вариант будет описан ниже.

[0091] На этапе S612 блок 321 обработки аутентификации аппаратуры120 аутентификации передает в мобильное устройство 110 ID аппаратуры 120 аутентификации вместе с запросом на начало для начала отправки сигнала. ID аппаратуры, передаваемый в это время, является таким же как и информация, входящая в состав информации аппаратуры аутентификации, полученной на этапе S610.

[0092] На этапе S803 блок 310 ответа на аутентификацию мобильного устройства 110 определяет, были ли приняты запрос на начало и ID аппаратуры вместе с результатом аутентификации из аппаратуры 120 аутентификации. Если установлено, что были приняты запрос на начало и ID аппаратуры, обработка переходит на этап S804. Затем, на этапе S804, блок 310 ответа на аутентификацию выдает инструкцию блоку 312 отправки начать отправку информации маяка. Информация маяка, отправка которой начинается в этот момент, представляет собой информацию, полученную путем соотнесения ID аппаратуры, принятого из аппаратуры 120 аутентификации, с дополнительным номером в информации маяка, полученной из блока 311 хранения данных.

[0093] На Фиг. 15А показан пример информации маяка, отправляемой в рассматриваемом примере из блока 312 отправки. Информация маяка включает в себя UUID (490), основной номер (491) и дополнительный номер (492). В качестве дополнительного номера (492) сохраняется ID аппаратуры, полученный из аппаратуры 120 аутентификации.

[0094] Все ID аппаратуры, принятые в прошлом от множества аппаратур аутентификации, включая аппаратуру 120 аутентификации, могут быть сохранены по порядку и подвергнуты администрированию. На Фиг. 15В показан пример, в котором все ID аппаратуры, принятые в прошлом, сохранены в порядке, как дополнительный номер(497). Помимо этого, место хранения ID аппаратуры не ограничивается дополнительным номером и также может представлять собой основной номер или другую область хранения в информации маяка.

[0095] Информация, сохраняемая в информации маяка, не ограничена ID аппаратуры и может представлять собой любую информацию, которая передается из аппаратуры 120 аутентификации. Таким образом, в соответствии с услугой, использующей этот сигнал (информацию маяка), информация идентификации, требуемая для управления предоставляемой услугой, может быть должным образом описана и отправлена из мобильного устройства 110.

[0096] Когда аппаратура 120 аутентификации передает результат аутентификации и запрос на начало в мобильное устройство 110, аппаратура 120 аутентификации может передать информацию, конкретизирующую содержимое сигнала, предназначенного для передачи, вместо ID аппаратуры. В этом случае блок 311 хранения данных мобильного устройства 110 хранит множество элементов информации маяка, имеющих различное содержимое. Затем, в соответствии с переданной конкретизирующей информацией, мобильное устройство 110 выполняет выборочное управление началом отправки сигнала на этапе S804.

(ПРИМЕР 4 ПРИМЕНЕНИЯ)

[0097] На этапе S802 блок 310 ответа на аутентификацию мобильного устройства 110 также может принимать запрос на начало для начала отправки множества сигналов (элементов информации маяка), имеющих различное содержимое, вместе с результатом аутентификации из аппаратуры 120 аутентификации, и может осуществлять управление. В этом случае блок 310 ответа на аутентификацию настраивает временные периоды и цикл отправки информации маяка, имеющей содержимое, хранящееся в блоке 311 хранения данных мобильного устройства 110, и информацию маяка, основанную на инструкции из аппаратуры 120 аутентификации, описанной в примере 3 приложения, и отправляет эти элементы информации маяка в одно и то же время или со сдвигом во времени.

[0098] Помимо этого, на этапе S802 блок 310 ответа на аутентификацию мобильного устройства 110 также может принимать как запрос на начало отправки сигнала (информации маяка), так и запрос на остановку для остановки передачи сигнала (информации маяка) вместе с результатом аутентификации из аппаратуры 120 аутентификации и может осуществлять управление. В этом случае, основываясь на описании, включенном в запрос на начало, блок 310 ответа на аутентификацию выполняет этап S804 в отношении информации маяка, отправку которой следует начать, и начинает отправку сигнала. Помимо этого, основываясь на описании, включенном в запрос на остановку, блок 310 ответа на аутентификацию выполняет этап S807 в отношении информации маяка, отправку которой следует остановить, и останавливает отправку сигнала.

[0099] В соответствии с первым иллюстративным вариантом осуществления, пользователь, имеющий мобильное устройство 110, выполняет аутентификацию в системе, используя аппаратуру 120 аутентификации, управляя тем самым началом и остановкой отправки сигнала (информации маяка). Затем, сервер 130 аутентификации может отслеживать путь аутентификации пользователя, основываясь на информации маяка, отправленной из мобильного устройства 110 и отслеживаемой сервером 130 аутентификации. Помимо этого, в соответствии с операцией аутентификации пользователя, использующего мобильное устройство 110, пользователю автоматически предоставляется устройством управления (не показано) услуга, соответствующая сигналу (информации маяка), отправленной из мобильного устройства 110.

[0100] В первом иллюстративном варианте осуществления был описан вариант, при котором, если время, прошедшее после того как мобильное устройство 110 отправило сигнал (информацию маяка) в соответствии с процессом аутентификации, превышает заданное значение лимита времени, отправка сигнала прекращается. Во втором варианте осуществления, принимая во внимание проблему безопасности, был описан вариант, при котором после отправки мобильным устройством сигнала, и если было обнаружено, что мобильное устройство переместилось за пределы заданного расстояния, сервер 130 аутентификации выдает пользователю извещение предупреждения.

[0101] Конфигурация системы в соответствии с рассматриваемым иллюстративным вариантом осуществления, и конфигурация аппаратных средств, и конфигурация программных средств каждого устройства, входящего в состав системы, аналогичны таковым в первом варианте осуществления.

[0102] Ниже со ссылками на схему, показанную на Фиг. 17, описан процесс мониторинга, выполняемый сервером 130 аутентификации.

[0103] На этапе S1701 для мониторинга сигнала (информации маяка), отправленного из мобильного устройства 110, блок 332 администрирования обращается к таблице администрирования информации истории (Фиг. 19). На этапе S1702, основываясь на результатах указанного обращения, блок 332 администрирования определяет, вышла ли предназначенная для отслеживания информация маяка за заданную границу. Если установлено, что предназначенная для отслеживания информация маяка вышла за границу ("ДА" на этапе S1702), обработка переходит на этап S1703. Если установлено, что предназначенная для отслеживания информация маяка не вышла за границу ("НЕТ" на этапе S1702), обработка переходит на этап S1704.

[0104] На Фиг. 19 показан пример таблицы администрирования, хранящейся в блоке 330 хранения данных, с информацией истории, включающей в себя информацию о расстоянии. В этой таблице учетная запись (501) пользователя, информация (504) аутентификации, UUID (505), основной номер (506), дополнительный номер (507), дата и время (508) регистрации, местоположение регистрации/зарегистрированный ID устройства (509) и информация (510) о расстоянии аналогичны элементам информации, имеющим такие же обозначения на фиг. 12.

[0105] Адрес (503) электронной почты представляет собой адрес электронной почты пользователя мобильного устройства 110. В примере по Фиг. 19, если информация о расстоянии, указывающая расстояние от места регистрации/регистрации ID аппаратуры (509), которая представляет собой "123456" (аппаратура120 аутентификации), имеет значение "далеко" или "вне радиуса действия" (нет приема), и информация маяка не принимается в устройстве регистрации, указанном другой информацией маяка, то считается, что информация маяка, предназначенная для мониторинга, вышла за радиус действия.

[0106] В это время примеры состояний нахождения вне заданного радиуса действия также включают случай, где информация о расстоянии, указывающая расстояние от всех аппаратур аутентификации в системе, имеет значение "далеко" или "вне радиуса действия". Помимо этого, примеры могут включать в себя случай, когда информация о расстоянии, указывающая расстояние от конкретной аппаратуры аутентификации, имеет значение "далеко" или "вне радиуса действия". Определение состояния нахождения вне заданного радиуса действия может быть должным образом установлено оператором системы, принимая во внимание вопросы безопасности.

[0107] На этапе S1703 блок 332 администрирования передает извещение предупреждения на адрес электронной почты, идентифицированный информацией о пользователе, связанной с информацией маяка, который вышел за заданный радиус действия в соответствии с указанным определением. Если мобильное устройство является не картой-пропуском, а терминалом, способным принимать электронную почту, такой как смартфон, блок 332 администрирования может выдать это извещение предупреждения в мобильное устройство 110.

[0108] На Фиг. 18 показан пример содержимого извещения предупреждения. В области 1801 отображается информация об отправителе электронного сообщения, адрес назначения электронной почты и тема сообщения. В области 1802 отображается содержимое извещения предупреждения. Извещение предупреждения включает в себя содержимое, предупреждающее пользователя о том, что заданный сигнал (информация маяка) продолжает неумышленно передаваться из мобильного устройства (карты-пропуска). Содержимое также включает в себя подходящий путь аутентификации для прекращения сигнала.

[0109] На этапе S1704 блок 332 администрирования определяет, следует ли прекратить мониторинг. Если администратор сервера 130 аутентификации дает инструкцию серверу 130 аутентификации прекратить мониторинг, то блок мониторинга определяет, что мониторинг следует прекратить. Если установлено, что мониторинг следует прекратить ("ДА" на этапе S1704), процесс прекращается. Если блок 332 администрирования устанавливает, что мониторинг прекращать не следует ("НЕТ" на этапе S1704), обработка возвращается на этап S1701.

[0110] Соответственно, даже если мобильное устройство 110 выйдет за заданный радиус действия, например за пределы офиса, в то время как мобильное устройство будет продолжать отправлять информацию маяка, пользователь получит извещение предупреждения и, таким образом, будет осведомлен о сложившейся ситуации.

[0111] Настоящее изобретение также включает в себя аппаратуру, систему и способ, сконфигурированные посредством подходящего сочетания приведенных выше иллюстративных примеров.

[0112] Варианты осуществления настоящего изобретения также могут быть выполнены с помощью компьютера системы или аппаратуры, которая считывает и исполняет машиночитаемые инструкции, записанные на носителе данных (например, на неизменном во времени машиночитаемом носителе данных) для выполнения функций одного или более описанных выше вариантов осуществления настоящего изобретения, а также с помощью способа, осуществляемого компьютером системы или аппаратурой, которая считывает и исполняет машиночитаемые инструкции, записанные на носителе данных для выполнения функций одного или более описанных выше вариантов осуществления. Компьютер может содержать один или более центральных процессорных блоков (CPU), микропроцессорных блоков (MPU) или других электронных схем, а также может включать в себя сеть отдельных компьютеров или отдельных процессоров. Машиночитаемые инструкции могут предоставляться в компьютер, например, из сети или носителя данных. Носитель данных может включать в себя, например, одно или несколько из следующих устройств: жесткий диск, оперативное запоминающее устройство (RAM), постоянное запоминающее устройство (ROM), хранилище распределенных компьютерных систем, оптический диск (например, компакт диск (CD), цифровой универсальный диск (DVD), или Blu-ray диск (BD)™), запоминающее устройство на основе флэш-памяти, карту памяти и т.п.

[0113] Хотя настоящее изобретение было описано со ссылками на иллюстративные варианты осуществления, его не следует рассматривать как ограниченное раскрытыми иллюстративными вариантами осуществления. Объем нижеследующей формулы изобретения соответствует наиболее широкой интерпретации и охватывает все подобные модификации, эквивалентные структуры и функции.

Изобретение относится к области беспроводной связи. Технический результат изобретения заключается в гибком управлении отправкой сигнала и изменении содержимого этого сигнала, используя аутентификацию. Мобильное устройство связи содержит средство передачи информации аутентификации во внешнюю систему аутентификации, средство приема из упомянутой системы запроса в соответствии с аутентификацией, средство управления, по меньшей мере одним из начала и остановки функции отправки сигнала на предопределенной частоте или с предопределенной цикличностью. А в случае, когда запрос принимается от внешней системы аутентификации в соответствии с успехом аутентификации, упомянутое средство управления начинает упомянутую функцию. При этом сигнал, отправленный с использованием упомянутой функции, включает в себя UUID, основной номер и дополнительный номер. 5 н. и 9 з.п. ф-лы, 23 ил.

1. Система связи, включающая в себя мобильное устройство, систему аутентификации и аппаратуру управления, способную управлять предоставлением услуги в соответствии с приемом сигнала, отправленного из упомянутого мобильного устройства,

при этом мобильное устройство содержит:

средство передачи для передачи информации аутентификации в упомянутую систему аутентификации;

средство приема для приема из упомянутой системы аутентификации запроса в соответствии с аутентификацией, используя информацию аутентификации; и

средство управления для управления, в соответствии с принятым запросом, по меньшей мере одним из начала и остановки функции отправки сигнала на предопределенной частоте или с предопределенной цикличностью, используя беспроводную связь,

причем, в случае, когда запрос принимается от системы аутентификации в соответствии с успехом аутентификации посредством использования информации аутентификации, средство управления начинает упомянутую функцию,

причем в случае, когда упомянутая аппаратура управления принимает сигнал, отправленный из упомянутого мобильного устройства в соответствии с началом упомянутой функции, управляемой средством управления, упомянутая аппаратура управления предоставляет услугу, соответствующую содержимому сигнала, и

при этом сигнал, отправленный с использованием упомянутой функции, включает в себя UUID, основной номер и дополнительный номер.

2. Способ связи в системе, включающей в себя мобильное устройство, систему аутентификации и аппаратуру управления, способную управлять предоставлением услуги в соответствии с приемом сигнала, отправленного из упомянутого мобильного устройства,

при этом способ содержит:

этап передачи, на котором передают информацию аутентификации в упомянутую систему аутентификации упомянутым мобильным устройством;

этап приема, на котором принимают из упомянутой системы аутентификации запрос в соответствии с аутентификацией, используя упомянутую информацию аутентификации упомянутым мобильным устройством; и

этап управления, на котором управляют упомянутым мобильным устройством, в соответствии с принятым запросом, по меньшей мере одним из начала и остановки функции отправки сигнала на предопределенной частоте или с предопределенной цикличностью, используя беспроводную связь,

причем, в случае, когда запрос принимается от системы аутентификации в соответствии с успехом аутентификации посредством использования информации аутентификации, упомянутая функция начинается,

причем в случае, когда упомянутая аппаратура управления принимает сигнал, отправленный из упомянутого мобильного устройства в соответствии с началом упомянутой функции, аппаратура управления предоставляет услугу, соответствующую содержимому упомянутого сигнала, и

при этом сигнал, отправленный с использованием упомянутой функции, включает в себя UUID, основной номер и дополнительный номер.

3. Мобильное устройство для осуществления связи для аутентификации с внешней системой аутентификации, при этом упомянутое мобильное устройство содержит:

средство передачи для передачи информации аутентификации в упомянутую внешнюю систему аутентификации;

средство приема для приема из упомянутой внешней системы аутентификации запроса в соответствии с аутентификацией, используя упомянутую информацию аутентификации; и

средство управления для управления, в соответствии с принятым запросом, по меньшей мере одним из начала и остановки функции отправки сигнала на предопределенной частоте или с предопределенной цикличностью, используя беспроводную связь,

причем, в случае, когда запрос принимается от внешней системы аутентификации в соответствии с успехом аутентификации посредством использования информации аутентификации, упомянутое средство управления начинает упомянутую функцию,

при этом сигнал, отправленный с использованием упомянутой функции, включает в себя UUID, основной номер и дополнительный номер.

4. Мобильное устройство по п. 3, в котором, в случае, когда запрос на остановку функции принимается в качестве запроса из упомянутой внешней системы аутентификации, упомянутое средство управления останавливает функцию.

5. Мобильное устройство по п. 3, в котором, в случае, когда после начала упомянутой функции проходит конкретное время, упомянутое средство управления останавливает упомянутую функцию.

6. Мобильное устройство по п. 5, в котором упомянутое конкретное время конкретизируется упомянутой внешней системой аутентификации.

7. Мобильное устройство по п. 3, в котором, в соответствии с содержимым запроса из упомянутой внешней системы аутентификации, упомянутое средство управления изменяет содержимое сигнала, предназначенного для отправки с использованием упомянутой функции.

8. Мобильное устройство по п. 3, в котором, используя упомянутую функцию, упомянутое средство управления отправляет сигнал, имеющий содержимое, основанное на информации, выбранной в соответствии с содержимым запроса из упомянутой внешней системы аутентификации и прошедшей администрирование упомянутым мобильным устройством.

9. Мобильное устройство по п. 3, в котором сигнал, отправленный с использованием упомянутой функции, включает в себя информацию идентификации для идентификации мобильного устройства или пользователя мобильного устройства.

10. Мобильное устройство по п. 3, в котором, в случае, когда обнаружено, что упомянутое мобильное устройство перемещается за пределы предопределенного радиуса действия на основании сигнала, отправленного из упомянутой внешней системы аутентификации с использованием упомянутой функции, выдается извещение предупреждения в место назначения, соответствующее мобильному устройству или пользователю мобильного устройства, идентифицированному с помощью упомянутой информации идентификации.

11. Мобильное устройство по п. 3, в котором упомянутая функция использует в качестве беспроводной связи Bluetooth с низким энергопотреблением.

12. Способ в мобильном устройстве для осуществления связи для аутентификации с внешней системой аутентификации, при этом способ содержит:

этап передачи, на котором передают информацию аутентификации в упомянутую внешнюю систему аутентификации;

этап приема, на котором принимают из упомянутой внешней системы аутентификации запрос в соответствии с аутентификацией, используя упомянутую информацию аутентификации; и

этап управления, на котором управляют, в соответствии с принятым запросом, по меньшей мере одним из начала и остановки функции отправки сигнала на предопределенной частоте или с предопределенной цикличностью, используя беспроводную связь,

причем, в случае, когда запрос принимается от внешней системы аутентификации в соответствии с успехом аутентификации посредством использования информации аутентификации, упомянутая функция начинается, и

при этом сигнал, отправленный с использованием упомянутой функции, включает в себя UUID, основной номер и дополнительный номер.

13. Способ по п. 12, в котором упомянутая функция использует в качестве беспроводной связи Bluetooth с низким энергопотреблением.

14. Машиночитаемый носитель данных, на котором хранится компьютерная программа для вынуждения компьютера исполнять способ в мобильном устройстве для осуществления связи для аутентификации с внешней системой аутентификации, при этом способ содержит:

этап передачи, на котором передают информацию аутентификации в упомянутую внешнюю систему аутентификации;

этап приема, на котором принимают из упомянутой внешней системы аутентификации запрос в соответствии с аутентификацией, используя упомянутую информацию аутентификации; и

этап управления, на котором управляют, в соответствии с принятым запросом, по меньшей мере одним из начала и остановки функции отправки сигнала на предопределенной частоте или с предопределенной цикличностью, используя беспроводную связь,

причем, в случае, когда запрос принимается от внешней системы аутентификации в соответствии с успехом аутентификации посредством использования информации аутентификации, упомянутая функция начинается, и

при этом сигнал, отправленный с использованием упомянутой функции, включает в себя UUID, основной номер и дополнительный номер.

| Аппарат для очищения воды при помощи химических реактивов | 1917 |

|

SU2A1 |

| Колосоуборка | 1923 |

|

SU2009A1 |

| Аппарат для очищения воды при помощи химических реактивов | 1917 |

|

SU2A1 |

| Печь для непрерывного получения сернистого натрия | 1921 |

|

SU1A1 |

| Способ обработки целлюлозных материалов, с целью тонкого измельчения или переведения в коллоидальный раствор | 1923 |

|

SU2005A1 |

Авторы

Даты

2017-12-21—Публикация

2015-09-23—Подача