ОБЛАСТЬ ТЕХНИКИ

Изобретение относится к области связи, а точнее к способу, устройству и системе поддержания активности сессии доступа на основе протокола 802.1Х.

ПРЕДПОСЫЛКИ ИЗОБРЕТЕНИЯ

Стремительное развитие интернет-приложений и интеллектуальных терминалов обуславливает широкое применение Беспроводных локальных вычислительных сетей (WLAN). WLAN развертывают во многих общественных местах, таких как предприятия, школы, кафе и/или тому подобное. Web-доступ через WLAN стал одним из самых важных средств доступа абонента к сетевым ресурсам. Абонент может подключаться к интернету для осуществления такой деятельности, как бизнес в режиме онлайн или развлечения, в любом месте и в любое время при помощи различных оконечных устройств, таких как мобильный телефон, компьютер и/или тому подобное. В связи с постоянно растущим спросом со стороны населения на интернет-доступ через WLAN в любом месте и в любое время, правительство и операторы запускают проекты по сооружению публичных точек доступа и зон доступа WLAN. В некоторых городах широкого охвата WLAN-покрытия удается достичь в районах, в которые входят бизнес-центры, университеты и институты и тому подобное, что также способствует росту частоты обращений абонента терминала к WLAN, так что количество одновременно подключенных WLAN-терминалов быстро растет.

В настоящее время сетевой доступ, осуществляемый WLAN-абонентом, главным образом сводится к управлению в режимах, включающих режим 802.1Х, и через абонентскую опцию 60 по Протоколу динамической настройки конфигурации хост-машин (DHCP), проверку подлинности сети и тому подобное. Ни один из подобных режимов по своей исходной структуре не предусматривает варианта, при котором доступ к WLAN одновременно получает очень большое количество абонентов, и в этом случае у подобных режимов доступа проявляется общий недостаток, состоящий в неспособности вовремя отследить, не произошла ли у абонента онлайн-услуги ненормальная потеря связи с сетью, т.е. подобные режимы не обеспечивают механизма поддержания статуса абонента активным или актуальным. По различным причинам у абонента часто может происходить ненормальная потеря соединения, которая не сопровождается отправкой сообщения о потере соединения на устройство управления доступом. В случае зоны доступа WLAN со множеством абонентов, которые постоянно подключаются к WLAN и отключаются от WLAN, не объявляя об этом WLAN-устройству, бывает, что сетевому устройству на уровне управления WLAN приходится обслуживать постоянно растущее количество абонентов онлайн-услуг, вследствие чего сетевое устройство на уровне управления WLAN, в частности устройство проверки подлинности и управления абонентами (т.е. шлюз), может постепенно перегружаться, что ведет к потере ресурсов и определенным рискам в плане безопасности.

Использование 802.1Х + ЕАР для доступа абонентов к WLAN приобретает все большую популярность, особенно в качестве основного режима в ситуации доступа к WLAN для проверки подлинности без ведома абонента. Обычно абонент может подключаться, проходить проверку подлинности и получать адреса трех уровней при помощи таких связок: 802.1Х + Расширяемый протокол проверки подлинности (ЕАР) + Протокол динамической настройки конфигурации хост-машин, версия 4/Протокол динамической настройки конфигурации хост-машин версия 6 (DHCPv4/DHCPv6), 802.1Х + ЕАР + Статический интернет протокол (Статический IP) / Автоконфигурация адреса без сохранения состояния (SLAAC). Для протокола доступа между абонентом и узлом проверки подлинности /шлюзом не существует механизма контроля активности, вследствие чего при ошибке соединения или при ненормальной потере соединения абонентом узел проверки подлинности /шлюз не может вовремя распознать, что абонент отсоединился, что влияет на точность расчета оплаты абонента и потребление ресурсов памяти узла проверки подлинности /шлюза. Хотя узел проверки подлинности /шлюз может распознавать, произошла ли у абонента ненормальная потеря соединения с сетью, путем отслеживания соединения абонента при помощи таких вспомогательных средств, как одноадресный запрос по Протоколу разрешения адресов (ARP) или отслеживание холостого трафика абонента, такие способы не подходят для протокола доступа 802.1Х и могут потребовать дополнительной поддержки протокола, и в целом потребляют больше ресурсов, ухудшая рабочие характеристики узла проверки подлинности /шлюза.

Подводя итоги, можно сказать, что на предшествующем уровне техники не существует решения таких проблем, как потеря ресурсов узла проверки подлинности, риски безопасности и/или ошибки в расчетах оплаты, вызванные тем, что большое количество абонентов отключается от сети, не посылая сообщения о потере соединения.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Варианты осуществления данной заявки предоставляют способ, устройство и систему поддержания активности сессии доступа для подтверждения и поддержания статуса абонента онлайн-услуги, при помощи которых можно решить такие проблемы, как потеря ресурсов узла проверки подлинности, риски безопасности и/или ошибки в расчетах оплаты, вызванные тем, что большое количество абонентов отключается от сети, не посылая сообщения о потере соединения.

Согласно аспекту варианта осуществления данного изобретения, способ поддержания активности сессии доступа 802.1Х может включать:

пока клиент 802.1Х подсоединен к сети, отсылку клиенту 802.1Х узлом проверки подлинности для проверки подлинности доступа согласно периоду контроля активности узла проверки подлинности запроса контроля активности по Расширяемому протоколу аутентификации по ЛВС (EAPOL), чтобы определить, произошла ли у клиента 802.1Х ненормальная потеря соединения;

если в течение периода времени, заданного для узла проверки подлинности, узел проверки подлинности не получает ответа контроля активности, отправленного клиентом 802.1Х в ответ на EAPOL-запрос контроля активности, отправленный узлом проверки подлинности 802.1Х-клиенту, определение узлом проверки подлинности, что у клиента 802.1Х произошла ненормальная потеря соединения с сетью; в противном случае, если в течение периода времени, заданного для узла проверки подлинности, узел проверки подлинности получает ответ на запрос контроля активности, отправленный клиентом 802.1Х в ответ на EAPOL-запрос контроля активности, отправленный узлом проверки подлинности клиенту 802.1Х, определение узлом проверки подлинности, что клиент 802.1Х подсоединен к сети.

Способ может дополнительно включать:

пока клиент 802.1Х подсоединен к сети, отсылку клиентом 802.1Х узлу проверки подлинности, согласно периоду контроля активности клиента 802.1Х, EAPOL-запроса контроля активности, чтобы определить, находится ли узел проверки подлинности в ненормальном состоянии;

если в течение периода времени, заданного для клиента 802.1Х, клиент 802.1Х не получает ответа контроля активности, отправленного узлом проверки подлинности в ответ на EAPOL-запрос контроля активности, отправленный клиентом 802.1Х узлу проверки подлинности, определение клиентом 802.1Х, что узел проверки подлинности находится в ненормальном состоянии; в противном случае, если в течение периода времени, заданного для клиента 802.1Х, клиент 802.1Х получает ответ на запрос контроля активности, отправленный узлом проверки подлинности в ответ на EAPOL-запрос контроля активности, отправленный клиентом 802.1Х узлу проверки подлинности, определение, что узел проверки подлинности находится в нормальном состоянии.

Способ может дополнительно включать: перед отсылкой узлом проверки подлинности /клиентом 802.1Х EAPOL-запроса контроля активности по клиенту 802.1Х /узлу проверки подлинности

получение узлом проверки подлинности запроса на EAPOL-оповещение о запуске, отправленного клиентом 802.1Х, и отсылку клиенту 802.1Х EAPOL-EAP-сообщения о запросе идентификационных данных;

получение узлом проверки подлинности EAPOL-сообщения об ответе на запрос идентификационных данных, отправленного клиентом 802.1Х в ответ на EAPOL-сообщение о запросе идентификационных данных, упаковку сообщения о EAPOL-ответе на запрос идентификационных данных в запрос доступа, и отсылку запроса доступа на сервер проверки подлинности;

определение сервером проверки подлинности с клиентом 802.1Х через узел проверки подлинности режима проверки подлинности согласно запросу доступа, и проверку подлинности клиента 802.1Х согласно режиму проверки подлинности;

упаковку сервером проверки подлинности результата "проверка подлинности пройдена/ не пройдена" в сообщение "доступ открыт/ в доступе отказано", и отсылку сообщения "доступ открыт/ в доступе отказано" на узел проверки подлинности.

При проверке подлинности доступа клиента 802.1Х, если EAPOL-запрос на оповещение о запуске, отправленный клиентом 802.1Х, не включает рекомендованного периода контроля активности, клиент 802.1Х может упаковать рекомендованный период контроля активности в запрос на оповещение и отправить запрос на оповещение на узел проверки подлинности, с тем чтобы узел проверки подлинности мог определить период контроля активности узла проверки подлинности.

Узел проверки подлинности может приобретать атрибут авторизации для активации опции контроля активности в полученном сообщении "доступ открыт" путем разрешения полученного сообщения "доступ открыт" и, согласно атрибуту авторизации для активации опции контроля активности, активировать опцию контроля активности клиента 802.1Х, соответствующего определенным идентификационным данным или идентификатору домена управления услугой, с тем чтобы сессия доступа 802.1Х могла оставаться активной.

Узел проверки подлинности может определять период контроля активности узла проверки подлинности путем:

разрешения полученного EAPOL-запроса на оповещение о запуске или полученного запроса на оповещение и получения рекомендованного периода контроля активности в разрешенном сообщении;

разрешения полученного сообщения "доступ открыт" и получения санкционированного периода контроля активности в разрешенном сообщении "доступ открыт"; и

определения периода контроля активности узла проверки подлинности с использованием рекомендованного периода контроля активности и/или санкционированного периода контроля активности и/или локального периода контроля активности, локально настроенного в узле проверки подлинности.

Период контроля активности клиента 802.1Х может быть по умолчанию периодом контроля активности, локальным для клиента 802.1Х.

802.1Х-клиент может приобретать принудительный период контроля активности в ответе контроля активности, полученном клиентом 802.1Х, путем разрешения ответа контроля активности, полученного клиентом 802.1Х. Клиент 802.1Х может настраивать период контроля активности клиента 802.1Х в соответствии с принудительным периодом контроля активности.

Согласно другому аспекту варианта осуществления данного изобретения, система поддержания активности сессии доступа 802.1Х может включать клиент 802.1 и узел проверки подлинности для проверки подлинности доступа.

Узел проверки подлинности может иметь такую конфигурацию, чтобы: пока клиент 802.1Х подсоединен к сети, отправлять клиенту 802.1Х, согласно периоду контроля активности узла проверки подлинности, запрос контроля активности по Расширяемому протоколу аутентификации по ЛВС (EAPOL), чтобы определить, произошла ли у клиента 802.1Х ненормальная потеря соединения; если в течение периода времени, заданного для узла проверки подлинности, узел проверки подлинности не получает ответа контроля активности, отправленного клиентом 802.1Х в ответ на EAPOL-запрос контроля активности, отправленный узлом проверки подлинности клиенту 802.1Х, определять, что у клиента 802.1Х произошла ненормальная потеря соединения с сетью; в противном случае, если в течение периода времени, заданного для узла проверки подлинности, узел проверки подлинности получает ответ на запрос контроля активности, отправленный клиентом 802.1Х в ответ на EAPOL-запрос контроля активности, отправленный узлом проверки подлинности клиенту 802.1Х, определять, что клиент 802.1Х подсоединен к сети.

Клиент 802.1Х может быть сконфигурирован так, чтобы: пока клиент 802.1Х подсоединен к сети, отправлять узлу проверки подлинности, согласно периоду контроля активности клиента 802.1Х, EAPOL-запрос контроля активности, чтобы определить, находится ли узел проверки подлинности в ненормальном состоянии; если в течение периода времени, заданного для клиента 802.1Х, клиент 802.1Х не получает ответа контроля активности, отправленного узлом проверки подлинности в ответ на EAPOL-запрос контроля активности, отправленный клиентом 802.1Х на узел проверки подлинности, определение, что узел проверки подлинности находится в ненормальном состоянии; в противном случае, если в течение периода времени, заданного для клиента 802.1Х, клиент 802.1Х получает ответ на запрос контроля активности, отправленный узлом проверки подлинности в ответ на EAPOL-запрос контроля активности, отправленный клиентом 802.1Х на узел проверки подлинности, определение, что узел проверки подлинности находится в нормальном состоянии.

Система может дополнительно включать сервер проверки подлинности.

Узел проверки подлинности может дополнительно быть сконфигурирован так, чтобы: перед отправкой узлом проверки подлинности /клиентом 802.1Х EAPOL-запроса контроля активности клиента 802.1Х /узла проверки подлинности получать EAPOL-запрос на оповещение о запуске, отправленный клиентом 802.1Х, и отправлять клиенту 802.1Х EAPOL-EAP-сообщение о запросе идентификационных данных; получать EAPOL-EAP-сообщение об ответе на запрос идентификационных данных, отправленном клиентом 802.1Х в ответ на EAPOL-EAP-сообщение о запросе идентификационных данных, упаковывать EAPOL-EAP-сообщение об ответе на запрос идентификационных данных в запрос доступа и отправлять запрос доступа на сервер проверки подлинности.

Сервер проверки подлинности может быть сконфигурирован так, чтобы: определять режим проверки подлинности клиентом 802.1Х через узел проверки подлинности в соответствии с запросом доступа и проверять подлинность клиента 802.1Х согласно режиму проверки подлинности; упаковывать результат "проверка подлинности пройдена/не пройдена" в сообщение "доступ открыт/ в доступе отказано" и отправлять сообщение "доступ открыт/ в доступе отказано" на узел проверки подлинности.

Клиент 802.1Х может быть дополнительно сконфигурирован так, чтобы: при проверке подлинности доступа клиента 802.1Х, если EAPOL-запрос на оповещение о запуске, отправленный клиентом 802.1Х, не включает рекомендованного периода контроля активности, упаковывать рекомендованный период контроля активности в запрос на оповещение и отправлять запрос на оповещение на узел проверки подлинности, с тем чтобы узел проверки подлинности определял период контроля активности узла проверки подлинности.

Узел проверки подлинности может дополнительно быть сконфигурирован так, чтобы: получать атрибут авторизации для активации опции контроля активности в полученном сообщении "доступ открыт" путем разрешения полученного сообщения "доступ открыт" и, согласно атрибуту авторизации для активации опции контроля активности, активировать опцию контроля активности клиента 802.1Х, соответствующего определенным идентификационным данным или идентификатору домена управления услугой, с тем чтобы сессия доступа 802.1Х могла оставаться активной.

Узел проверки подлинности может дополнительно быть сконфигурирован так, чтобы: разрешать полученный EAPOL-запрос на оповещение о запуске или полученный запрос на оповещение и получать рекомендованный период контроля активности в разрешенном сообщении;

разрешать полученное сообщение "доступ открыт" и получать санкционированный период контроля активности в разрешенном сообщении "доступ открыт"; и

определять период контроля активности узла проверки подлинности с использованием рекомендованного периода контроля активности и/или санкционированного периода контроля активности и/или локального периода контроля активности, локально настроенного в узле проверки подлинности.

период контроля активности клиента 802.1Х может быть периодом контроля активности по умолчанию, локальным для клиента 802.1Х.

Клиент 802.1Х может дополнительно быть сконфигурирован так, чтобы: путем разрешения ответа контроля активности, полученного клиентом 802.1Х, получать принудительный период контроля активности в ответе на запрос контроля активности, полученном клиентом 802.1Х, и настраивать период контроля активности клиента 802.1Х в соответствии с принудительным периодом контроля активности.

Согласно аспекту варианта осуществления данного изобретения, узел проверки подлинности может включать:

модуль обмена сообщениями узла проверки подлинности, сконфигурированный так, чтобы: пока клиент 802.1Х подсоединен к сети, отправлять клиенту 802.1Х, согласно периоду контроля активности узла проверки подлинности, запрос контроля активности по Расширяемому протоколу аутентификации по ЛВС (EAPOL), чтобы определить, произошла ли у клиента 802.1Х ненормальная потеря соединения;

модуль определения статуса клиента, сконфигурированный так, чтобы: если в течение периода времени, заданного для узла проверки подлинности, узел проверки подлинности не получает ответа контроля активности, отправленного клиентом 802.1Х в ответ на EAPOL-запрос контроля активности, отправленный узлом проверки подлинности клиенту 802.1Х, определять, что у клиента 802.1Х произошла ненормальная потеря соединения с сетью; в противном случае, если в течение периода времени, заданного для узла проверки подлинности, узел проверки подлинности получает ответ на запрос контроля активности, отправленный клиентом 802.1Х в ответ на EAPOL-запрос контроля активности, отправленный узлом проверки подлинности клиенту 802.1Х, определять, что клиент 802.1Х подсоединен к сети.

Согласно аспекту варианта осуществления данного изобретения, клиент 802.1 может включать:

модуль обмена сообщениями клиента, сконфигурированный так, чтобы: пока клиент 802.1Х подсоединен к сети, отправлять на узел проверки подлинности, согласно периоду контроля активности клиента 802.1Х, запрос контроля активности по Расширяемому протоколу аутентификации по ЛВС (EAPOL), чтобы определить, находится ли узел проверки подлинности в ненормальном состоянии;

модуль определения статуса узла проверки подлинности, сконфигурированный так, чтобы: если в течение периода времени, заданного для клиента 802.1Х, клиент 802.1Х не получает ответа контроля активности, отправленного узлом проверки подлинности в ответ на EAPOL-запрос контроля активности, отправленный узлу проверки подлинности, определять, что узел проверки подлинности находится в ненормальном состоянии; в противном случае, если в течение периода времени, заданного для клиента 802.1Х, клиент 802.1Х получает ответ на запрос контроля активности, отправленный узлом проверки подлинности в ответ на EAPOL-запрос контроля активности, отправленный узлу проверки подлинности, определять, что узел проверки подлинности находится в нормальном состоянии.

По сравнению с предшествующим уровнем техники у варианта осуществления данного изобретения имеются следующие преимущества:

1) согласно варианту осуществления данного изобретения, благодаря осуществлению контроля активности клиента 802.1Х, узел проверки подлинности может вовремя распознавать, происходит ли у абонента ненормальная потеря соединения с сетью, вследствие чего повышается скорость использования ресурсов сети, в частности доступа к сети WLAN. Данное изобретение удобно в осуществлении, которое может быть гибким образом расширено.

2) благодаря варианту осуществления данного изобретения можно снизить риск ошибки во времени и расчете оплаты, а также помочь решению проблем безопасности, связанных с перегрузкой узла проверки подлинности, имеющего такую конфигурацию, чтобы проверять подлинность доступа.

3) благодаря варианту осуществления данного изобретения, путем осуществления контроля активности узла проверки подлинности, клиент 802.1Х может вовремя распознавать статус узла проверки подлинности и вовремя выбирать другой эффективный узел, если состояние узла проверки подлинности становится ненормальным, тем самым повышая качество обслуживания абонента.

КРАТКОЕ ОПИСАНИЕ ГРАФИЧЕСКИХ МАТЕРИАЛОВ

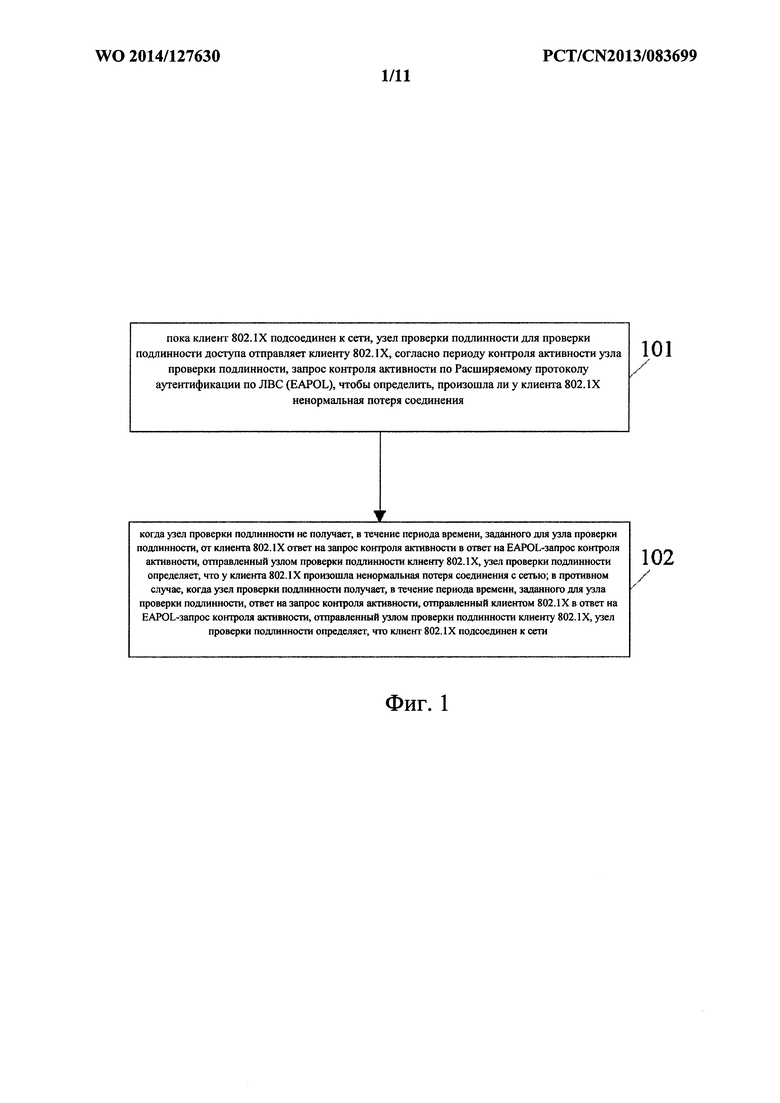

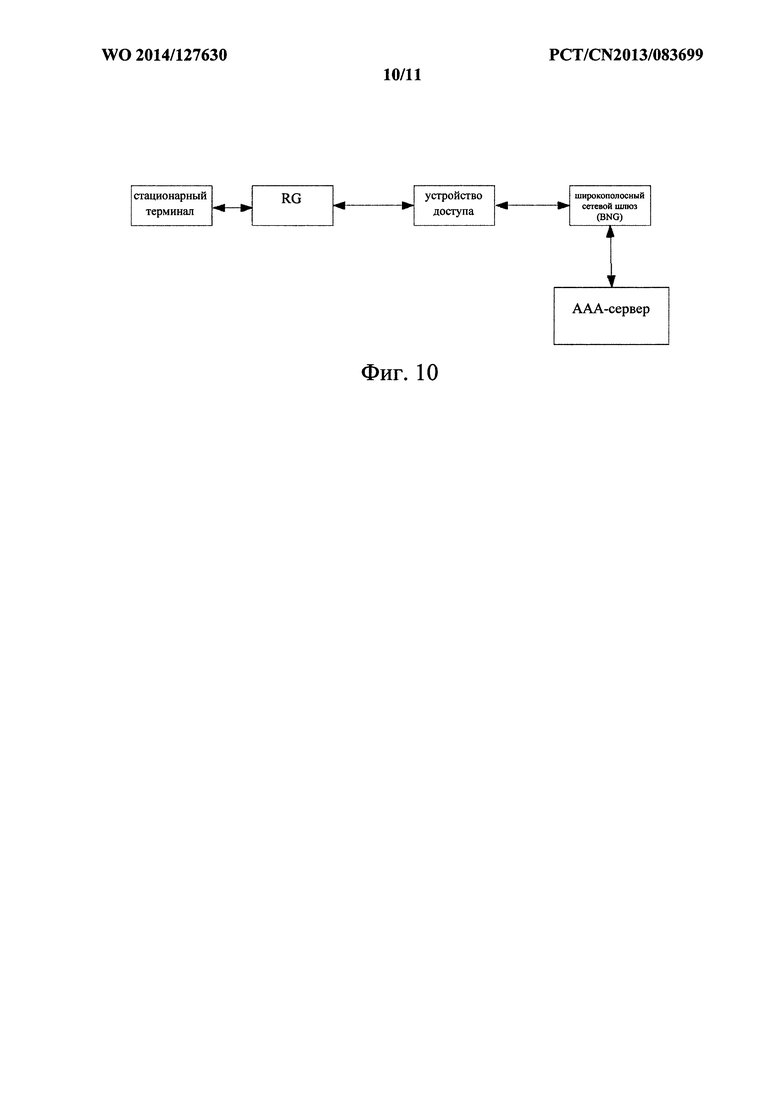

Фиг. 1 представляет собой блок-схему способа поддержания активности сессии доступа 802.1Х согласно варианту осуществления данного изобретения.

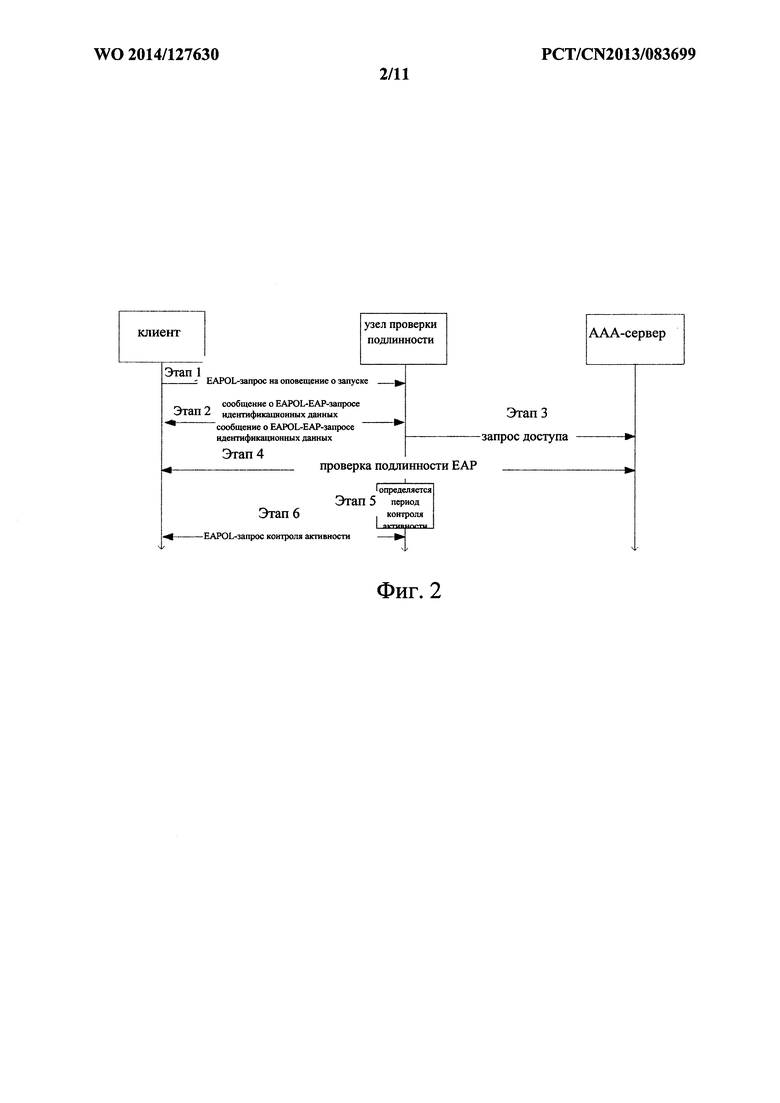

Фиг. 2 представляет собой структурную схему способа поддержания активности сессии доступа 802.1Х согласно варианту осуществления данного изобретения.

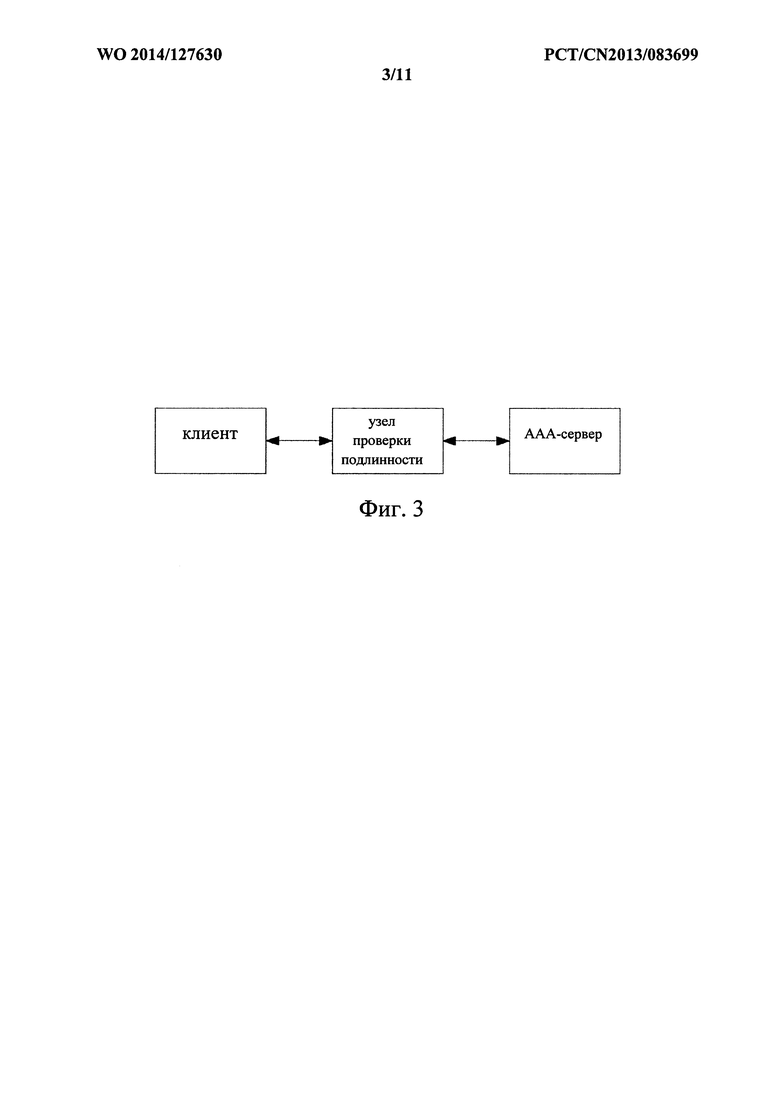

Фиг. 3 представляет собой схему системы поддержания активности сессии доступа 802.1Х согласно варианту осуществления данного изобретения.

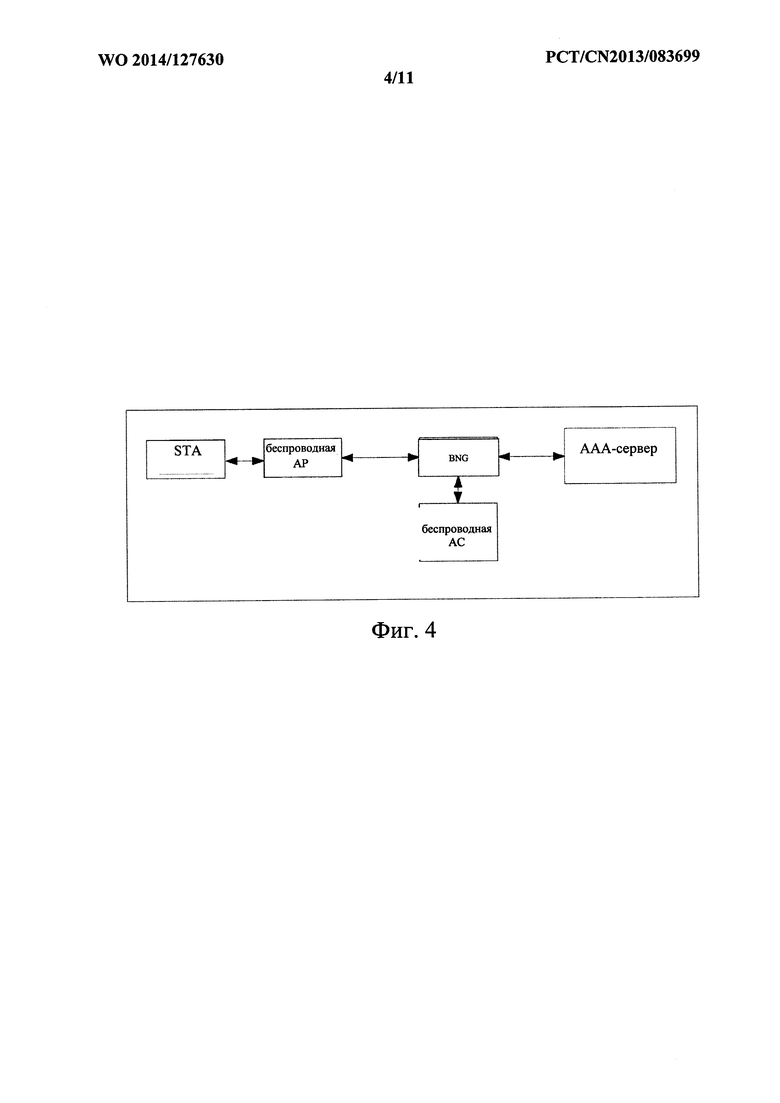

Фиг. 4 представляет собой топологическую схему системы поддержания активности сессии доступа 802.1Х согласно первому варианту осуществления данного изобретения.

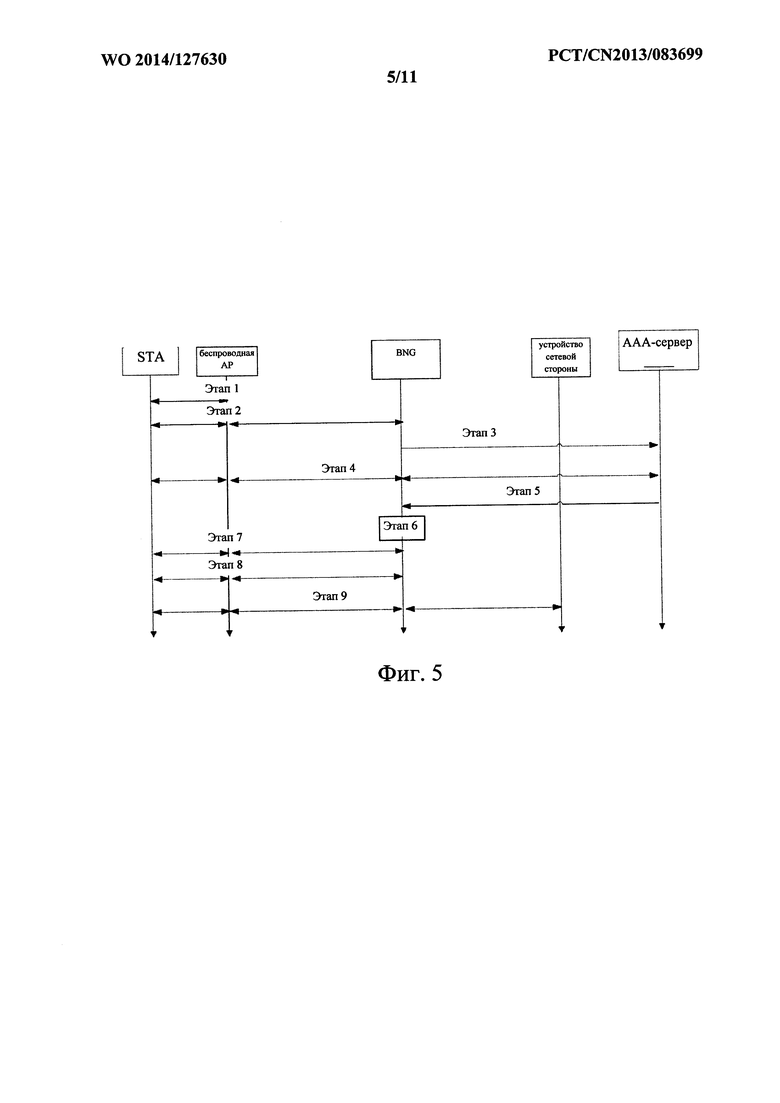

Фиг. 5 представляет собой структурную схему способа поддержания активности сессии доступа 802.1Х согласно первому варианту осуществления данного изобретения.

Фиг. 6 представляет собой схему расширенного сообщения о запуск-оповещении согласно варианту осуществления данного изобретения.

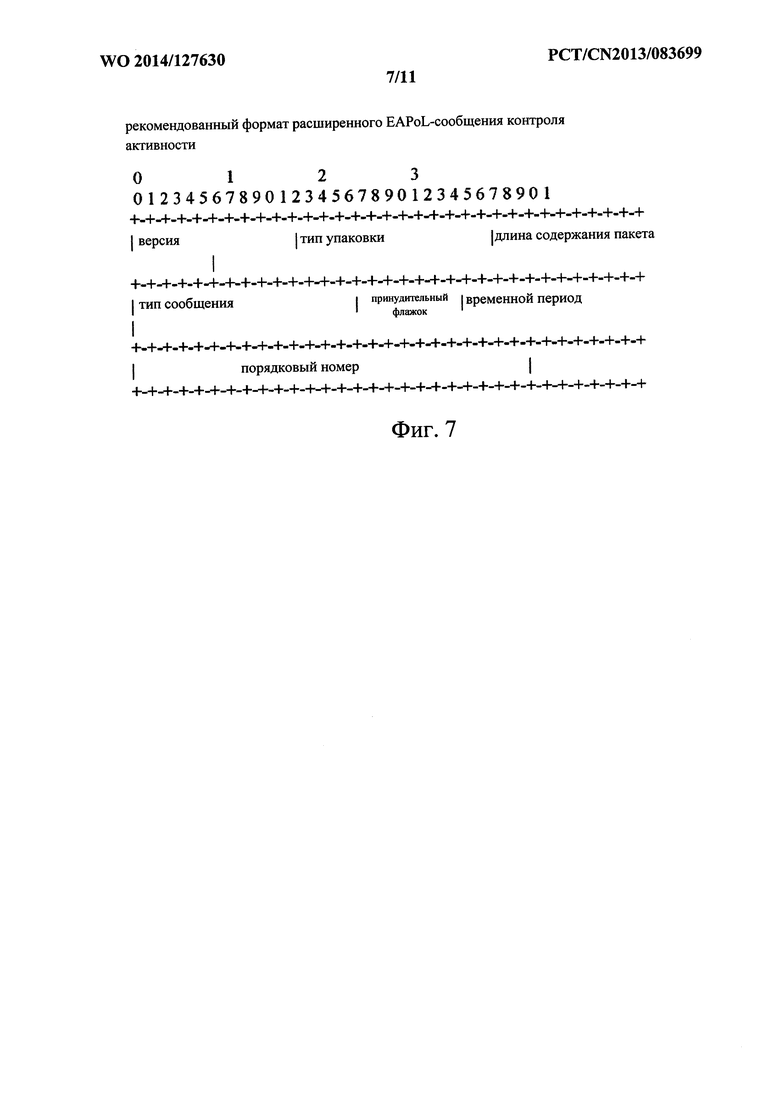

Фиг. 7 представляет собой схему EAPOL-запроса контроля активности согласно варианту осуществления данного изобретения.

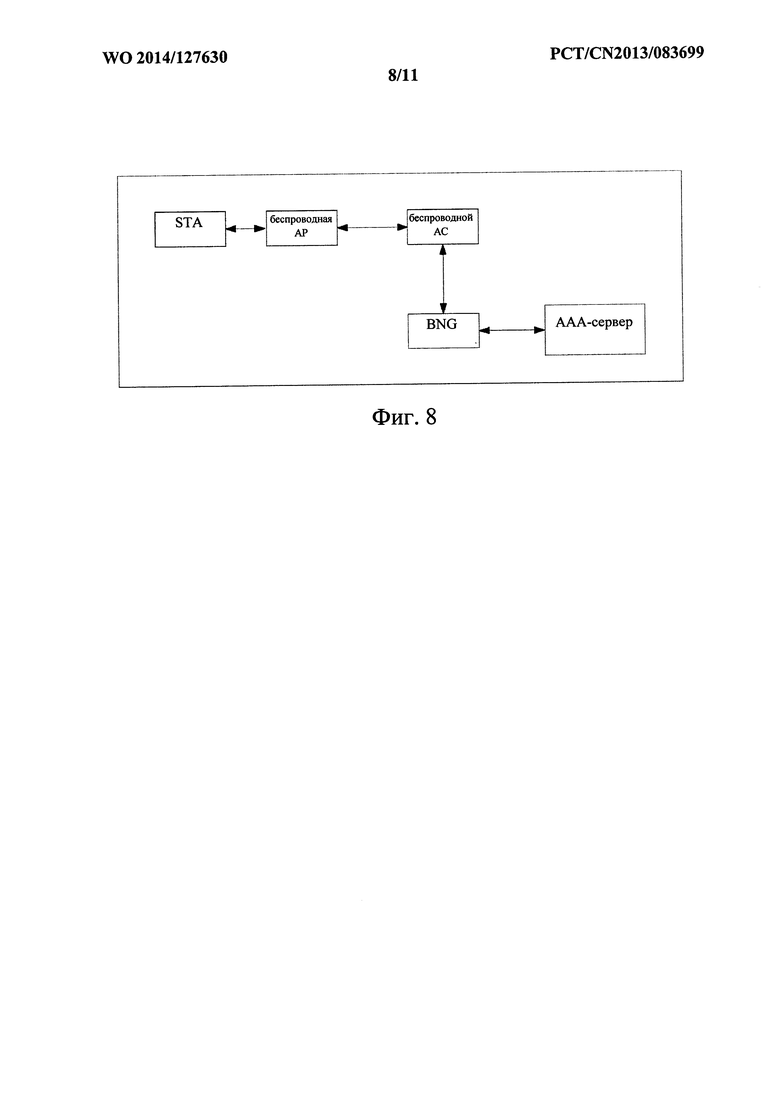

Фиг. 8 представляет собой топологическую схему системы поддержания активности сессии доступа 802.1Х согласно второму варианту осуществления данного изобретения.

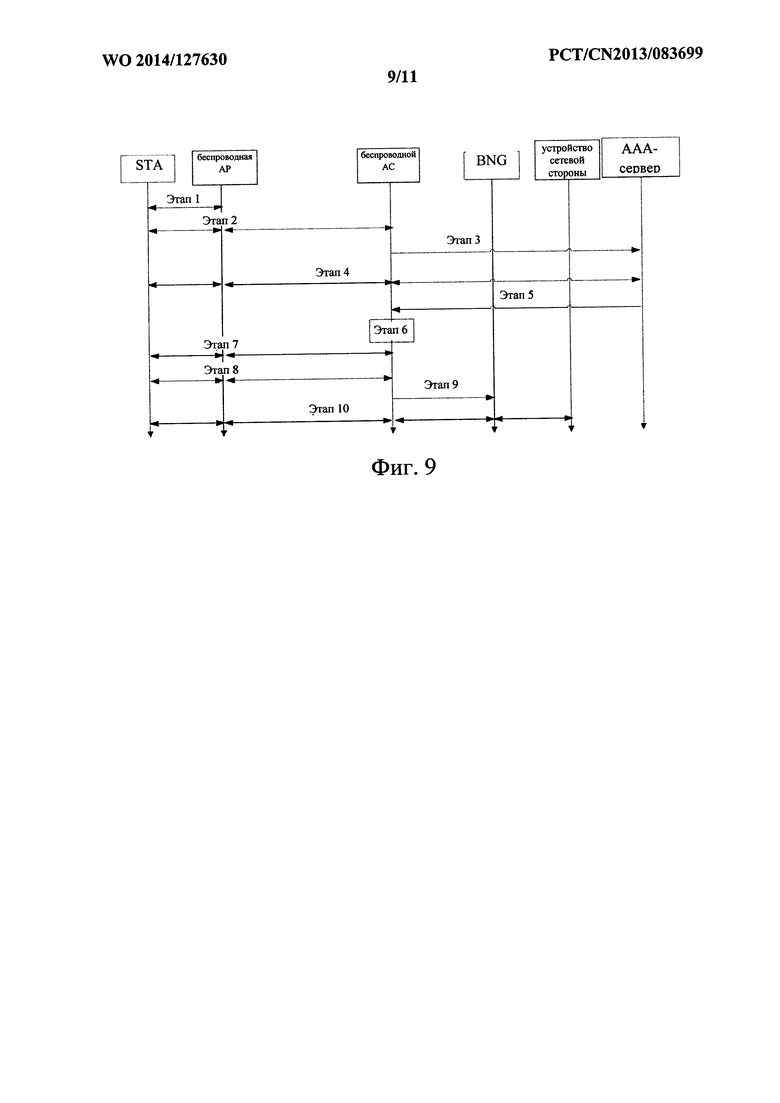

Фиг. 9 представляет собой структурную схему способа поддержания активности сессии доступа 802.1Х согласно второму варианту осуществления данного изобретения.

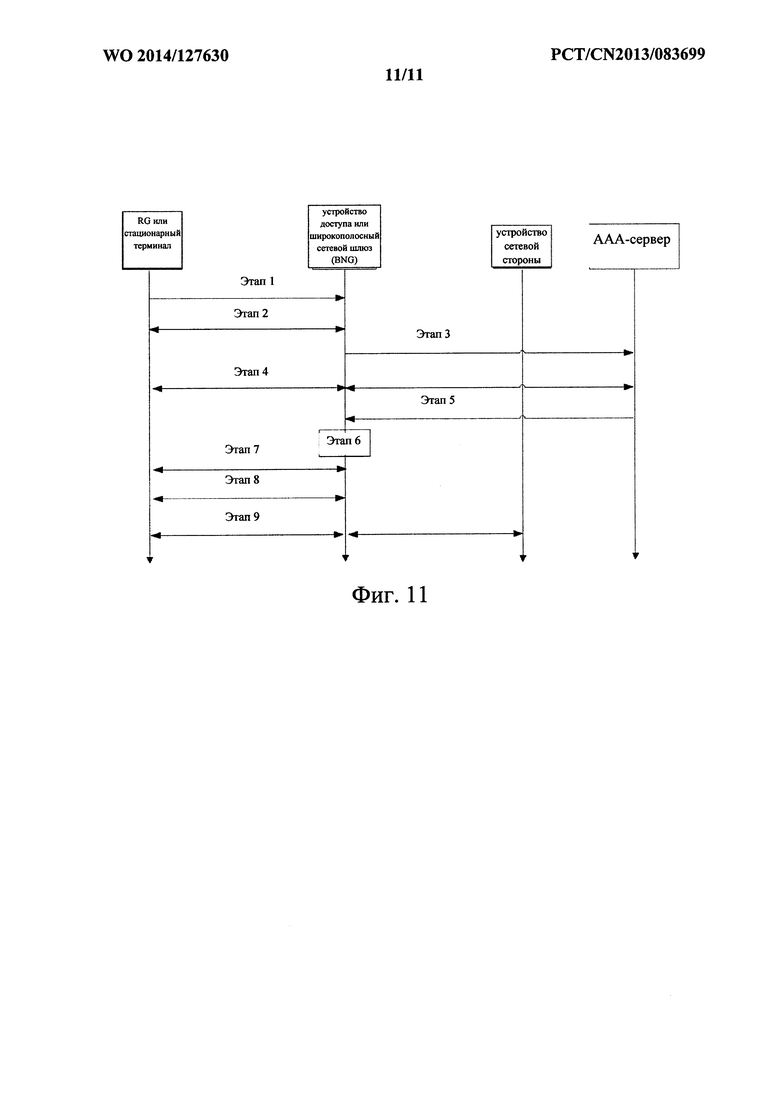

Фиг. 10 представляет собой топологическую схему системы поддержания активности сессии доступа 802.1Х согласно третьему варианту осуществления данного изобретения.

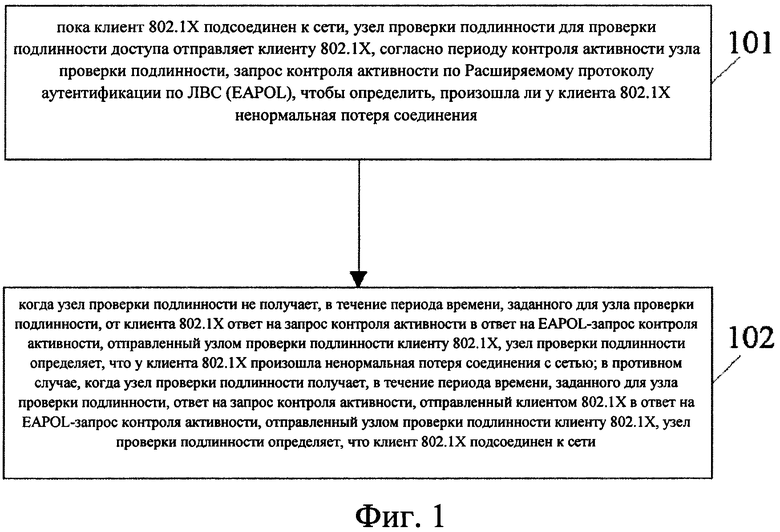

Фиг. 11 представляет собой структурную схему способа поддержания активности сессии доступа 802.1Х согласно третьему варианту осуществления данного изобретения.

ПОДРОБНОЕ ОПИСАНИЕ

Далее варианты осуществления данного изобретения подробно описываются со ссылкой на графические материалы. Следует отметить, что варианты осуществления, описанные ниже, использованы только для описания и пояснения изобретения, а не ограничения изобретения.

Согласно варианту осуществления данного изобретения, при условии, что в существующей WLAN устройством, непосредственно осуществляющим обмен сообщениями с клиентом по стандарту 802.1Х, может быть узел проверки подлинности 802.1Х, и процесс проверки подлинности может быть запущен сообщением по Расширяемому протоколу аутентификации по ЛВС (EAPOL), EAPOL-сообщение можно расширить, применив двунаправленный механизм контроля активности между клиентом и узлом проверки подлинности. Подобный механизм также может применяться для проверки подлинности доступа абонента клиентом 802.1Х в проводной сети. EAPOL может относиться к ЕАР, работающему в локальной вычислительной сети, т.е. к протоколу 802.1Х.

Фиг. 1 представляет собой блок-схему способа поддержания активности сессии доступа 802.1Х согласно варианту осуществления данного изобретения. Как показано на Фиг. 1, способ может включать следующие этапы.

На этапе 101, пока клиент 802.1Х подсоединен к сети, узел проверки подлинности для проверки подлинности доступа посылает, согласно периоду контроля активности узла проверки подлинности, клиенту 802.1Х запрос контроля активности по Расширяемому протоколу аутентификации по ЛВС (EAPOL), чтобы определить, произошла ли у клиента 802.1Х ненормальная потеря соединения.

На этапе 102, если в течение периода времени, заданного для узла проверки подлинности, узел проверки подлинности не получает ответа контроля активности, отправленного клиентом 802.1Х в ответ на EAPOL-запрос контроля активности, отправленный узлом проверки подлинности клиенту 802.1Х, узел проверки подлинности определяет, что у клиента 802.1Х произошла ненормальная потеря соединения с сетью; в противном случае, если в течение периода времени, заданного для узла проверки подлинности, узел проверки подлинности получает ответ на запрос контроля активности, отправленный клиентом 802.1Х в ответ на EAPOL-запрос контроля активности, отправленный узлом проверки подлинности клиенту 802.1Х, узел проверки подлинности определяет, что клиент 802.1Х подсоединен к сети.

Кроме этапов 101 и 102, способ может дополнительно включать следующие этапы. Пока клиент 802.1Х подсоединен к сети, клиент 802.1Х может отправлять, согласно периоду контроля активности клиента 802.1Х, узлу проверки подлинности EAPOL-запрос контроля активности, чтобы определить, находится ли узел проверки подлинности в ненормальном состоянии. Если в течение периода времени, заданного для клиента 802.1Х, клиент 802.1Х не получает ответа контроля активности, отправленного узлом проверки подлинности в ответ на EAPOL-запрос контроля активности, отправленный клиентом 802.1Х на узел проверки подлинности, клиент 802.1Х может определить, что узел проверки подлинности находится в ненормальном состоянии. Если в течение периода времени, заданного для клиента 802.1Х, 802.1Х-клиент получает ответ на запрос контроля активности, отправленный узлом проверки подлинности в ответ на EAPOL-запрос контроля активности, отправленный клиентом 802.1Х на узел проверки подлинности, 802.1Х-клиент может определить, что узел проверки подлинности находится в нормальном состоянии.

То есть между клиентом 802.1Х и узлом проверки подлинности можно установить такой механизм контроля активности, чтобы любая из взаимодействующих сторон сессии по протоколу 802.1Х могла эффективно и вовремя распознавать, является ли состояние второй стороны ненормальным. Например, на этапе 101 и 102 узел проверки подлинности может при помощи механизма контроля активности распознать, что у клиента 802.1Х произошла ненормальная потеря соединения.

Фиг. 2 представляет собой структурную схему способа поддержания активности сессии доступа 802.1Х согласно варианту осуществления данного изобретения. Как показано на Фиг. 2, способ может включать следующие этапы.

На этапе 1 802.1Х пункт STA может отправлять на узел проверки подлинности EAPOL-запрос на оповещение о запуске для проверки подлинности доступа. Расширенная опция Тег, Длина, Значение (TLV) EAPOL-сообщения оповещения о запуске может включать информацию об идентификаторе контроля активности и рекомендованном периоде контроля активности. Формат расширенной TLV-опции таков, как показано на Фиг. 6, где "Reserved" может означать зарезервированное поле, которому по умолчанию присвоено значение "0"; "IsEnable" может быть меткой включения контроля активности, причем "0" означает отключенное состояние, а "1" включенное состояние; "Period" может быть рекомендованным периодом контроля активности, причем значение "0" для "Period" - это недопустимый период, значение "65535" для "Period" - это отключенный контроль активности, а любое другое значение является действующим значением.

На этапе 2 узел проверки подлинности может сохранять информацию о рекомендованном периоде контроля активности, рекомендованном STA, и может отправлять EAPOL-EAP-сообщение о запросе идентификационных данных на STA, запрашивая информацию проверки подлинности. После получения EAPOL-EAP-сообщения о запросе идентификационных данных STA может обратно направлять узлу проверки подлинности EAPOL-EAP-сообщение об ответе на запрос идентификационных данных.

На этапе 3 узел проверки подлинности может включать EAPOL-EAP-сообщение об ответе на запрос идентификационных данных в сообщение о запросе доступа и отправлять сообщение о запросе доступа на сервер проверки подлинности, т.е. на сервер Проверки подлинности, Авторизации, Ведения учета (ААА-сервер).

На этапе 4 AAA-сервер может согласовывать режим проверки подлинности с STA через узел проверки подлинности и проверять подлинность STA. Результат проверки подлинности может быть отправлен на узел проверки подлинности при помощи сообщения об ЕАР-успехе или ЕАР-неудаче.

Сообщение об ЕАР-успехе или ЕАР-неудаче может быть упаковано в сообщение "доступ открыт/ в доступе отказано" и отправлено на узел проверки подлинности.

Протокол ЕАР-проверки подлинности между STA и AAA-сервером может включать ЕАР-РЕАР, EAP-SIM, ЕАР-АКА, EAP-TLS и EAP-TTLS.

Протокол проверки подлинности между узлом проверки подлинности и AAA-сервером может включать протокол RADIUS, протокол DIAMETER и/или тому подобное.

На этапе 5 узел проверки подлинности может исчерпывающим образом определять период контроля активности узла проверки подлинности для STA в соответствии с рекомендованным периодом контроля активности, рекомендованным STA, локальный период контроля активности, настроенный локально в узле проверки подлинности, и/или санкционированный период контроля активности, который AAA-сервер санкционирует для STA.

По умолчании санкционированный период контроля активности, отправленный AAA-сервером, может иметь наивысший приоритет. Локальный период контроля активности, настроенный локально в узле проверки подлинности, может иметь второй приоритет. Рекомендованный период контроля активности, рекомендованный STA, может иметь самый низкий приоритет. Такой порядок приоритетов может настраиваться в соответствии с заданной стратегией.

То есть во время операции по контролю активности/обновлению статуса, осуществляемой узлом проверки подлинности по отношению к клиенту 802.1Х, трем сторонам модели проверки подлинности 802.1Х (т.е. клиенту 802.1Х, узлу проверки подлинности и серверу проверки подлинности) может быть разрешено принимать участие в согласовании периода контроля активности для сессии по протоколу 802.1Х. В конечном итоге, узел проверки подлинности может определять эффективный период контроля активности узла проверки подлинности в соответствии с заданной стратегией выбора. Контроль активности может осуществляться по отношению к сессии по протоколу 802.1Х в соответствии с определенным периодом контроля активности узла проверки подлинности. С разрешения трех сторон 802.1Х-модели проверки подлинности узлу проверки подлинности может быть позволено динамическим образом настраивать период контроля активности для 802.1Х-сессии в соответствии с такими обстоятельствами, как нагрузка на узел проверки подлинности или тому подобное.

На этапе 6 узел проверки подлинности может отправлять на STA, согласно периоду контроля активности узла проверки подлинности для STA, Eapol-запрос контроля активности. После получения такого сообщения STA может обратно направлять ответ на запрос контроля активности.

EAPOL-запрос контроля активности и ответ на запрос контроля активности могут собирательно называться EAPOL-сообщением контроля активности, включающим следующие поля, где

"Версией протокола" может быть версия протокола (EAPOL), которая может занимать длину 1 байт, или длину 3 в номерах более поздних выпусков;

"Типом пакета" может быть тип EAPOL-сообщения, который согласно рекомендации должен быть 0xf для EAPOL-сообщения о поддержании активности, которое может занимать длину 1 байт;

"Длиной тела пакета" может быть длина сообщения, которая может занимать длину 2 байта;

"Типом сообщения" может быть тип EAPOL-сообщения о поддержании активности, который может занимать длину 1 байт, причем "0" означает эхо-запрос EAPOL-запроса контроля активности, а "1" означает эхо-ответ ответа контроля активности;

"Флаг вынужденности" может занимать 1 байт, указывая, вынужден ли противоположный пункт менять период контроля активности противоположного пункта на эффективный период контроля активности, рекомендованный локальным пунктом. По умолчанию противоположный пункт не вынужден этого делать.

"Периодом контроля" может быть период контроля активности, который может занимать длину 2 байта, причем "0" означает недопустимый период, "65535" означает отключенный контроль активности, или любое другое значение в качестве эффективного значения при рекомендованном значении 180 секунд;

"Порядковым номером" может быть порядковый номер, который может занимать длину 4 байта, обозначающий группу EAPOL-запроса и ответа контроля активности с произвольным исходным значением. Когда EAPOL-запрос контроля активности повторно отсылается из-за истечения срока ожидания ответа, его порядковый номер может оставаться прежним. Когда отсылается новый EAPOL-запрос контроля активности, его порядковый номер может последовательно увеличиваться.

В процессе, EAPOL-оповещение о запуске может не отправлять на узел проверки подлинности такой информации, как информация о том, включен ли контроль активности для STA, и/или о рекомендованном периоде контроля активности. При проверке подлинности STA может отдельно отправлять узлу проверки подлинности EAPOL-запрос на оповещение, включающий такую информацию, пока узел проверки подлинности вовремя получает данные о том, включен ли контроль активности для STA, и о рекомендованном периоде контроля активности, до проверки подлинности STA. То есть во время проверки подлинности доступа клиента 802.1Х клиент 802.1Х может включать соответствующую расширенную опцию в EAPOL-оповещение о запуске или в EAPOL-запрос на оповещение, сообщая узлу проверки подлинности такую информацию, как рекомендованный период контроля активности, рекомендованный клиентом 802.1Х. Если клиент 802.1Х успешно проходит проверку подлинности, сервер проверки подлинности может передавать такую информацию, как санкционированный период контроля активности, санкционированный сервером проверки подлинности, на узел проверки подлинности в сообщении "доступ открыт" с использованием расширенного атрибута авторизации. Узел проверки подлинности может существовать для локального периода контроля активности, локально настроенного для абонента определенного управляющего домена или с определенными идентификационными данными. После получения сообщения "доступ открыт", отправленного сервером проверки подлинности, узел проверки подлинности может выбирать из таких периодов контроля активности в соответствии с локально заданной стратегией выбора период контроля активности в качестве периода контроля активности узла проверки подлинности, и может запускать обмен сообщениями для поддержания активности сессии по протоколу 802.1Х.

Этапы по осуществлению контроля активности могут выполняться узлом проверки подлинности по отношению к STA. STA также может выполнять контроль активности по отношению к узлу проверки подлинности, что может быть рекомендованной опцией, отключенной в общем случае. Узел проверки подлинности может быть обязанным отвечать на EAPOL-запрос контроля активности от STA. STA может инициировать EAPOL-запрос контроля активности, обращенный к узлу проверки подлинности, используя клиентский период контроля активности по умолчанию, и получать новый принудительный период контроля активности в ответе контроля активности, отправленном узлом проверки подлинности. То есть при контроле активности, осуществляемом по отношению к узлу проверки подлинности клиентом 802.1Х, узлу проверки подлинности может быть позволено рекомендовать или навязывать клиенту 802.1Х настройку периода контроля активности клиента 802.1Х в соответствии с результатом согласования между тремя сторонами модели проверки подлинности 802.1Х. Принудительный период контроля активности, используемый в качестве периода контроля активности клиента, может быть отправлен клиенту 802.1Х в ответе контроля активности.

Можно видеть, что после успешной проверки подлинности доступа клиента 802.1Х клиент 802.1Х и/или узел проверки подлинности может отправлять устройству противоположного пункта сессии по протоколу 802.1Х EAPOL-запрос контроля активности; устройство противоположного пункта сессии по протоколу 802.1Х может отвечать ответом контроля активности. Тот же процесс может быть повторен в определенный период контроля активности клиента и/или узла проверки подлинности. Такой механизм контроля активности может быть двусторонним и может быть активирован или деактивирован в одном направлении. Например, может быть активирован только режим контроля активности/статус-обновления, выполняемый узлом проверки подлинности по отношению к клиенту 802.1Х, т.е. узел проверки подлинности может отправлять EAPOL-запрос контроля активности, а соответствующий клиент 802.1Х может отвечать ответом контроля активности.

Активация или деактивация механизма контроля активности может быть независимой от процесса проверки подлинности доступа 802.1Х и может быть выполнена только после успешной проверки подлинности клиента 802.1Х. Узел проверки подлинности может активировать или деактивировать опцию контроля активности клиента 802.1Х, имеющего определенные идентификационные данные или идентификатор домена. Такие идентификационные данные могут представлять собой информацию, такую как адрес управления доступом в среде (МАС-адрес) абонента, счет абонента, или международный идентификатор абонента мобильной связи (IMSI). Такой идентификатор домена может представлять собой доменное имя домена управления услугами узла проверки подлинности или сервер проверки подлинности группы абонентов. Узел проверки подлинности может активировать или деактивировать опцию контроля активности для такого определенного абонента, клиент 802.1Х может указывать, является ли доступной опция контроля активности (путем включения соответствующей расширенной опции в EAPOL-запросе на оповещение о запуске или запросе на оповещение, уведомляя узел проверки подлинности о том, является ли доступной опция контроля активности; узел проверки подлинности может принять по умолчанию, что клиент 802.1Х делает опцию контроля активности недоступной). В случае доступности, может быть выбрано, можно ли активировать опцию контроля активности. Сервер проверки подлинности может выбрать, в соответствии с непосредственно заданной стратегией, абонентов, в отношении которых может быть выполнен контроль активности. В случае успешной проверки подлинности доступа клиента 802.1Х, сервер проверки подлинности может отправлять узлу проверки подлинности соответствующий атрибут авторизации для активации опции контроля активности посредством сообщения "доступ открыт". Узел проверки подлинности может активировать или реактивировать опцию контроля активности.

Такой 802.1Х STA может относиться к клиенту 802.1Х и может представлять собой компьютер, оснащенный беспроводной сетевой картой или смартфон с модулем беспроводного интернета (WiFi). STA может быть мобильным или стационарным, и может представлять собой основной компонент WLAN.

Фиг. 3 представляет собой схему системы поддержания активности сессии доступа 802.1Х согласно варианту осуществления данного изобретения. Как показано на Фиг. 3, система может включать узел проверки подлинности и клиента 802.1Х. Система может дополнительно включать сервер проверки подлинности.

Узел проверки подлинности может отвечать за: во время проверки подлинности доступа клиента 802.1Х, выбор сервера проверки подлинности и конвертацию обмена сообщениями проверки подлинности, передаваемых клиенту 802.1Х и серверу проверки подлинности; получение рекомендации контроля активности клиента 802.1Х и атрибута авторизации сервера проверки подлинности (который может включать авторизацию параметра, относящегося к контролю активности, направленному на клиента 802.1Х), и выбор подходящего периода контроля активности в конечном итоге, когда клиент 802.1Х прошел успешную проверку подлинности, и инициирование контроля активности относительно клиента 802.1Х.

- Клиент 802.1Х может отвечать за: взаимодействие с проверкой подлинности доступа по протоколу 802.1Х; сообщение в активном режиме, согласно настройкам, параметра, относящегося к опции контроля активности (включающего, доступен ли контроль активности, рекомендованный период контроля активности, или тому подобное); после успешной проверки подлинности, ответ на EAPOL-запрос контроля активности, отправленный узлом проверки подлинности. В случае необходимости, клиент 802.1Х может в активном режиме осуществлять контроль активности в отношении узла проверки подлинности, согласно конфигурации, посредством отсылки EAPOL-запроса контроля активности и получения ответа контроля активности, отправленного узлом проверки подлинности.

Сервер проверки подлинности может отвечать за: взаимодействие для проверки подлинности ЕАР клиента 802.1Х и передачу атрибута авторизации; при успешной проверке подлинности, передачу, согласно по сути известной стратегии, параметра, относящегося к контролю активности, направленному на клиента 802.1Х, узлу проверки подлинности.

Узел проверки подлинности может включать:

модуль обмена сообщениями узла проверки подлинности, сконфигурированный так, чтобы: пока клиент 802.1Х подсоединен к сети, отправлять клиенту 802.1Х, согласно периоду контроля активности узла проверки подлинности, запрос контроля активности по Расширяемому протоколу аутентификации по ЛВС (EAPOL), чтобы определить, произошла ли у клиента 802.1Х ненормальная потеря соединения;

модуль определения статуса клиента, сконфигурированный так, чтобы: если в течение периода времени, заданного для узла проверки подлинности, узел проверки подлинности не получает ответа контроля активности, отправленного клиентом 802.1Х в ответ на EAPOL-запрос контроля активности, отправленный узлом проверки подлинности клиенту 802.1Х, определять, что у клиента 802.1Х произошла ненормальная потеря соединения с сетью; в противном случае, если в течение периода времени, заданного для узла проверки подлинности, узел проверки подлинности получает ответ на запрос контроля активности, отправленный клиентом 802.1Х в ответ на EAPOL-запрос контроля активности, отправленный узлом проверки подлинности клиенту 802.1Х, определять, что клиент 802.1Х подсоединен к сети.

В реальном применении, и модуль обмена сообщениями узла проверки подлинности, и модуль определения статуса клиента могут быть осуществлены центральным процессором (ЦП), а цифровым сигнальным процессором (ЦСП), или программируемой логической интегральной схемой типа FPGA в узле проверки подлинности.

Клиент 802.1 может включать:

модуль обмена сообщениями клиента, сконфигурированный так, чтобы: пока клиент 802.1Х подсоединен к сети, отправлять на узел проверки подлинности, согласно периоду контроля активности клиента 802.1Х, запрос контроля активности по Расширяемому протоколу аутентификации по ЛВС (EAPOL), чтобы определить, находится ли узел проверки подлинности в ненормальном состоянии;

модуль определения статуса узла проверки подлинности, сконфигурированный так, чтобы: если в течение периода времени, заданного для клиента 802.1Х, клиент 802.1Х не получает ответа контроля активности, отправленного узлом проверки подлинности в ответ на EAPOL-запрос контроля активности, отправленный узлу проверки подлинности, определять, что узел проверки подлинности находится в ненормальном состоянии; в противном случае, если в течение периода времени, заданного для клиента 802.1Х, клиент 802.1Х получает ответ на запрос контроля активности, отправленный узлом проверки подлинности в ответ на EAPOL-запрос контроля активности, отправленный узлу проверки подлинности, определять, что узел проверки подлинности находится в нормальном состоянии.

В реальном применении, и модуль обмена сообщениями клиента, и модуль определения статуса узла проверки подлинности могут быть осуществлены ЦП, ЦСП или FPGA в клиенте 802.1.

В описании ниже основное внимание уделено контролю активности/статус-обновлению, осуществляемому узлом проверки подлинности относительно клиента 802.1Х, со ссылками на Фиг. 4-11.

Фиг. 4 представляет собой топологическую схему системы поддержания активности сессии доступа 802.1Х согласно первому варианту осуществления данного изобретения. Как показано на Фиг. 4, в случае, когда широкополосный сетевой шлюз (BNG) служит в качестве узла проверки подлинности, точка беспроводного доступа (АР) находится в режиме локальной передачи данных, а BNG сообщается с AAA-сервером с использованием протокола Radius системы проверки подлинности вызова удаленного абонента. В таком случае, контроллер беспроводного доступа (АС) может быть объединен с или отделен от BNG.

Фиг. 5 представляет собой структурную схему способа поддержания активности сессии доступа 802.1Х согласно первому варианту осуществления данного изобретения. Структурная схема системы по Фиг. 4 может включать следующие этапы.

На этапе 1, после соединения STA с АР, информация об идентификаторе доступа к контролю активности и рекомендованном периоде контроля активности может быть включена в расширенное EAPOL-сообщение оповещения о запуске. Такое сообщение может быть отправлено на BNG посредством АР.

Схема расширенного EAPOL-сообщения оповещения о запуске показана на Фиг. 6.

Информация об идентификаторе доступа к контролю активности может быть выполнена с возможностью указания, доступна ли опция контроля активности.

На этапе 2, после получения EAPOL-сообщения оповещения о запуске, отправленного STA, BNG может извлечь из него и сохранить информацию о рекомендованном периоде контроля активности, рекомендованном STA; и отправить STA, посредством АР, EAPOL-EAP-сообщение о запросе идентификационных данных. После получения EAPOL-EAP-сообщения о запросе идентификационных данных, STA может отправить BNG, посредством АР, EAPOL-EAP-сообщение об ответе на запрос идентификационных данных.

На этапе 3, BNG может упаковывать EAPOL-EAP-ответ в запрос доступа на RADIUS протокол, и отправить запрос доступа на ААА-сервер.

На этапе 4, AAA-сервер может согласовать режим проверки подлинности с STA. AAA-сервер может проверить подлинность STA.

На этапе 5, AAA-сервер может отправить BNG ЕАР-сообщение со значением «SUCCESS», указывающее на успешную проверку подлинности или ЕАР-сообщение со значением «FAILURE», указывающее на неудачное завершение проверки подлинности, упакованное в сообщение о разрешении/отказе в доступе сообщения протокола RADIUS.

Если информация об абонементе абонента включает информацию о санкционированном периоде контроля активности, AAA-сервер может отправлять BNG такую информацию в сообщении о разрешении доступа.

На этапе 6, BNG может определить, согласно информации о рекомендованном периоде контроля активности, рекомендованном STA, локальном периоде контроля активности, настроенном локально, а также санкционированном периоде контроля активности, отправленном AAA-сервером, период контроля активности узла проверки подлинности для того, чтобы узел проверки подлинности выполнил контроль активности относительно STA.

На этапе 7, BNG может отправить, согласно периоду контроля активности узла проверки подлинности, STA EAPOL-запрос контроля активности. После получения такого сообщения STA может обратно направить ответ на запрос контроля активности. Рекомендованный формат EAPOL-запроса контроля активности и ответа контроля активности может быть таким, как показано на Фиг. 7.

На этапе 8, STA может отправить сообщение DHCP Discover, в котором запрашивается IP-адрес, BNG, посредством АР. Присвоение IP-адреса STA может быть осуществлено между BNG и STA через протокол DHCP. Необязательно, BNG может служить в качестве ретранслятора/прокси-сервера DHCP и обеспечить процесс присвоения адреса вместо сервера DHCP.

В частности, этап 8 не образует какую-либо временную последовательность с этапами 1-7.

На этапе 9, BNG может определить, что проверка подлинности STA прошла успешно, и разрешить направление информации, передаваемой по каналу земля-борт ЛА/борт ЛА-земля, для того, чтобы STA получил доступ к устройству сетевой стороны.

Фиг. 8 представляет собой топологическую схему системы поддержания активности сессии доступа 802.1Х согласно второму варианту осуществления данного изобретения. Как показано на Фиг. 8, по сравнению с первым вариантом осуществления, второй вариант осуществления таков, что АС служит в качестве узла проверки подлинности. АС подсоединен к AAA-серверу через BNG. Процесс, как показано на Фиг. 9, может включать следующие этапы.

На этапе 1, после соединения STA с АР, информация об идентификаторе доступа контроля активности и рекомендованном периоде контроля активности может быть включена в расширенное EAPOL-сообщение оповещения о запуске. Такое сообщение может быть отправлено АС, посредством АР.

Схема расширенного EAPOL-сообщения оповещения о запуске показана на Фиг. 6.

На этапе 2, после получения EAPOL-сообщения оповещения о запуске, отправленного STA, АС может извлечь из него и сохранить информацию о рекомендованном периоде контроля активности, рекомендованном STA; и отправить STA, посредством АР, EAPOL-EAP-сообщение о запросе идентификационных данных. После получения EAPOL-EAP-сообщения о запросе идентификационных данных, STA может отправлять АС, посредством АР, EAPOL-EAP-сообщение об ответе на запрос идентификационных данных.

На этапе 3, АС может упаковать EAPOL-EAP-сообщение об ответе на запрос идентификационных данных в запрос доступа протокола RADIUS, и отправить запрос доступа на ААА-сервер.

Когда BNG служит в качестве Radius-прокси сетевого элемента между АС и AAA, BNG может понадобиться распаковать сообщение протокола Radius.

На этапе 4, AAA-сервер может согласовать режим проверки подлинности с STA. AAA-сервер может проверить подлинность STA.

На этапе 5, AAA-сервер может отправить АС ЕАР-сообщение со значением «SUCCESS», указывающее на успешную проверку подлинности или ЕАР-сообщение со значением «FAILURE», указывающее на неудачное завершение проверки подлинности, упакованное в сообщение о разрешении/отказе в доступе сообщения протокола RADIUS.

Если информация об абонементе абонента включает информацию о санкционированном периоде контроля активности, AAA-сервер может отправить АС такую информацию в сообщении о разрешении доступа.

На этапе 6, АС может определить, согласно информации о рекомендованном периоде контроля активности, рекомендованном STA, локальном периоде контроля активности, настроенном локально, а также санкционированном периоде контроля активности, отправленном AAA-сервером, период контроля активности узла проверки подлинности для того, чтобы узел проверки подлинности выполнил контроль активности относительно STA.

На этапе 7, АС может отправить, согласно периоду контроля активности узла проверки подлинности, STA EAPOL-запрос контроля активности. После получения такого сообщения STA может обратно направить ответ на запрос контроля активности.

Рекомендованный формат EAPOL-запроса контроля активности и ответа контроля активности может быть таким, как показано на Фиг. 7.

На этапе 8, STA может отправить сообщение DHCP Discover, в котором запрашивается IP-адрес, АС, посредством АР. Присвоение IP-адреса STA может быть осуществлено между АС и STA через протокол DHCP.

В частности, этап 8 не образует какую-либо временную последовательность с этапами 1-7.

На этапе 9, АС может определить, что проверка подлинности STA прошла успешно, и что присвоение адреса является успешным, и отправить BNG сообщение оповещения подключенного абонента.

Когда BNG служит в качестве Radius-прокси сетевого элемента между АС и AAA-сервером, такое сообщение может представлять собой сообщение запуска расчета оплаты.

На этапе 10, после получения сообщение оповещения подключенного абонента, BNG может разрешить направление информации, передаваемой по каналу земля-борт ЛА/борт ЛА-земля, для того, чтобы STA получил доступ к устройству сетевой стороны.

Фиг. 10 представляет собой топологическую схему системы поддержания активности сессии доступа 802.1Х согласно третьему варианту осуществления данного изобретения. Как показано на Фиг. 10, в третьем варианте осуществления, абонентский шлюз (RG) или стационарный терминал служит в качестве клиента 802.1Х, и устройство доступа или BNG служит в качестве узла проверки подлинности, последовательность его операций, как показано на Фиг. 11, может включать следующие этапы.

На этапе 1, RG или стационарный терминал может отправить устройству доступа или BNG информацию об идентификаторе доступа контроля активности и рекомендованном периоде контроля активности, включенную в расширенное EAPOL-сообщение оповещения о запуске.

Схема расширенного EAPOL-сообщения оповещения о запуске показана на Фиг. 6.

На этапе 2, после получения EAPOL-сообщения оповещения о запуске, отправленного RG или стационарным терминалом, устройство доступа или BNG может извлечь из него и сохранить информацию о рекомендованном периоде контроля активности, рекомендованном RG или стационарным терминалом; и отправить RG или стационарному терминалу EAPOL-EAP-сообщение о запросе идентификационных данных. После получения EAPOL-EAP-сообщения о запросе идентификационных данных, RG или стационарный терминал может отправить устройству доступа или BNG EAPOL-EAP-сообщение об ответе на запрос идентификационных данных.

На этапе 3, устройство доступа или BNG может упаковать EAPOL-EAP-сообщение об ответе на запрос идентификационных данных в запрос доступа протокола RADIUS, и отправить запрос доступа на ААА-сервер.

На этапе 4, AAA-сервер может согласовать режим проверки подлинности с RG или стационарным терминалом. AAA-сервер может проверить подлинность RG или стационарного терминала.

На этапе 5, AAA-сервер может отправить устройству доступа или BNG ЕАР-сообщение со значением «SUCCESS», указывающее на успешную проверку подлинности или ЕАР-сообщение со значением «FAILURE», указывающее на неудачное завершение проверки подлинности, упакованное в сообщение о разрешении/отказе в доступе сообщения протокола RADIUS.

Если информация об абонементе абонента включает информацию о санкционированном периоде контроля активности, AAA-сервер может отправить устройству доступа или BNG такую информацию в сообщении о разрешении доступа.

На этапе 6, устройство доступа или BNG может определить, согласно информации о рекомендованном периоде контроля активности, рекомендованном RG или стационарным терминалом, локальном периоде контроля активности, настроенном локально в устройстве доступа или BNG, а также санкционированном периоде контроля активности, санкционированном для RG или стационарного терминала, период контроля активности устройства доступа или BNG для того, чтобы устройство доступа или BNG выполнило контроль активности относительно RG или стационарного терминала.

На этапе 7, устройство доступа или BNG может отправить, согласно периоду контроля активности узла проверки подлинности, RG или стационарному терминалу EAPOL-запрос контроля активности. После получения такого сообщения RG или стационарный терминал может обратно направить ответ на запрос контроля активности. Рекомендованный формат EAPOL-запроса контроля активности и ответа контроля активности может быть таким, как показано на Фиг. 7.

На этапе 8, RG или стационарный терминал может отправить BNG сообщение DHCP Discover, в котором запрашивается IP-адрес. Присвоение IP-адреса RG или стационарного терминала может быть осуществлено между BNG и RG или стационарным терминалом через протокол DHCP.

В частности, этап 8 не образует какую-либо временную последовательность с этапами 1-7.

На этапе 9, устройство доступа или BNG может определить, что проверка подлинности RG или стационарного терминала прошла успешно, и разрешить направление информации, передаваемой по каналу земля-борт ЛА/борт ЛА-земля, для того, чтобы RG или стационарный терминал получил доступ к устройству сетевой стороны.

Части или этапы данного изобретения могут быть осуществлены с использованием универсального вычислительного устройства, и могут быть объединены в одном вычислительном устройстве или распределены в сети, образованной несколькими вычислительными устройствами. Необязательно, они могут быть осуществлены с использованием программных кодов, исполняемых вычислительным устройством, и, таким образом, могут храниться в устройстве хранения данных и выполняться вычислительным устройством. В некоторых случаях, этапы могут выполняться в порядке, отличном от порядка, проиллюстрированного или описанного в данной заявке, или каждый из них может быть представлен в интегральном модуле. Несколько частей или этапов данного изобретения могут быть осуществлены путем представления в одном интегральном модуле. Таким образом, вариант осуществления данного изобретения не ограничен конкретной комбинацией аппаратного и программного обеспечения.

Хотя выше приведены конкретные примеры осуществления, изобретение ими не ограничено. Специалист в данной области может осуществить различные модификации согласно принципу, раскрытому в данной заявке. Таким образом, необходимо понимать, что любая модификация, осуществленная согласно принципу, раскрытому в данной заявке, должна быть включена в объем изобретения, описанного в данной заявке.

Изобретение относится к области связи. Технический результат изобретения заключается в улучшении использования сетевого ресурса, снижении проблемы защиты, вызванной перегруженностью узла проверки подлинности, и снижении риска возникновения ошибок в начислении абонементской платы за время подключения. Способ включает этапы, на которых: во время сетевого доступа клиента 802.1Х узел проверки подлинности, используемый для проверки подлинности доступа, отправляет клиенту 802.1Х, согласно действующему периоду поддержания активности узла проверки подлинности, сообщение о запросе контроля активности, используемое, чтобы определить, произошла ли у клиента 802.1Х потеря соединения с сетью; и если в течение периода времени, заданного для узла проверки подлинности, узел проверки подлинности не получает от клиента 802.1Х сообщение об ответе на запрос контроля активности в ответ на сообщение о запросе контроля активности, узел проверки подлинности определяет, что у клиента 802.1Х произошла потеря соединения с сетью; в противном случае, определяет, что клиент 802.1Х подсоединен к сети. 4 н. и 8 з.п. ф-лы, 11 ил.

1. Способ поддержания активности сессии доступа 802.1Х, включающий:

пока клиент 802.1Х подсоединен к сети, отправку клиенту 802.1Х узлом проверки подлинности для проверки подлинности доступа, согласно периоду контроля активности узла проверки подлинности, запроса контроля активности по Расширяемому протоколу аутентификации по ЛВС (EAPOL), чтобы определить, произошла ли у клиента 802.1Х ненормальная потеря соединения с сетью;

если в течение периода времени, заданного для узла проверки подлинности, узел проверки подлинности не получает ответа на запрос контроля активности, отправленного клиентом 802.1Х в ответ на EAPOL-запрос контроля активности, отправленный узлом проверки подлинности клиенту 802.1Х, определение узлом проверки подлинности, что у клиента 802.1Х произошла ненормальная потеря соединения с сетью; в противном случае, если в течение периода времени, заданного для узла проверки подлинности, узел проверки подлинности получает ответ на запрос контроля активности, отправленный клиентом 802.1Х в ответ на EAPOL-запрос контроля активности, отправленный узлом проверки подлинности клиенту 802.1Х, определение узлом проверки подлинности, что клиент 802.1Х подсоединен к сети;

при этом способ дополнительно включает: перед отправкой узлом проверки подлинности клиенту 802.1Х EAPOL-запроса контроля активности, получение узлом проверки подлинности EAPOL-запроса на оповещение о запуске, отправленного клиентом 802.1Х, и отправку клиенту 802.1Х EAPOL-ЕАР-сообщения о запросе идентификационных данных; получение узлом проверки подлинности EAPOL-EAP-сообщения об ответе на запрос идентификационных данных, отправленного клиентом 802.1Х в ответ на EAPOL-EAP-сообщение о запросе идентификационных данных, упаковку EAPOL-EAP-сообщения об ответе на запрос идентификационных данных в запрос доступа, и отправку запроса доступа на сервер проверки подлинности; определение сервером проверки подлинности с клиентом 802.1Х, через узел проверки подлинности, режима проверки подлинности согласно запросу доступа, и проверку подлинности клиента 802.1Х согласно режиму проверки подлинности; упаковку сервером проверки подлинности результата "проверка подлинности пройдена/не пройдена" в сообщение "доступ открыт/ в доступе отказано", и отправку сообщения "доступ открыт/ в доступе отказано" на узел проверки подлинности;

при этом во время проверки подлинности доступа клиента 802.1Х, когда EAPOL-запрос на оповещение о запуске, отправленный клиентом 802.1Х, не содержит рекомендованный период контроля активности, осуществляется упаковка клиентом 802.1Х рекомендованного периода контроля активности в запрос на оповещение, и отправка запроса на оповещение узлу проверки подлинности, так что узел проверки подлинности определяет период контроля активности узла проверки подлинности;

при этом способ дополнительно включает: определение узлом проверки подлинности периода контроля активности узла проверки подлинности путем: разрешения полученного EAPOL-запроса на оповещение о запуске или полученного запроса на оповещение и получения рекомендованного периода контроля активности в разрешенном сообщении; разрешения полученного сообщения "доступ открыт" и получения санкционированного периода контроля активности в разрешенном сообщении "доступ открыт"; и определения периода контроля активности узла проверки подлинности с использованием рекомендованного периода контроля активности и/или санкционированного периода контроля активности и/или локального периода контроля активности, локально настроенного в узле проверки подлинности.

2. Способ по п. 1, дополнительно включающий:

пока клиент 802.1Х подсоединен к сети, отправку клиентом 802.1Х узлу проверки подлинности, согласно периоду контроля активности клиента 802.1Х, EAPOL-запроса контроля активности, чтобы определить, находится ли узел проверки подлинности в ненормальном состоянии;

если в течение периода времени, заданного для клиента 802.1Х, клиент 802.1Х не получает ответа на запрос контроля активности, отправленного узлом проверки подлинности в ответ на EAPOL-запрос контроля активности, отправленный клиентом 802.1Х узлу проверки подлинности, определение клиентом 802.1Х, что узел проверки подлинности находится в ненормальном состоянии; в противном случае, если в течение периода времени, заданного для клиента 802.1Х, клиент 802.1Х получает ответ на запрос контроля активности, отправленный узлом проверки подлинности в ответ на EAPOL-запрос контроля активности, отправленный клиентом 802.1Х узлу проверки подлинности, определение, что узел проверки подлинности находится в нормальном состоянии.

3. Способ по п. 1, дополнительно включающий: получение узлом проверки подлинности атрибута авторизации для активации опции контроля активности в полученном сообщении "доступ открыт" путем разрешения полученного сообщения "доступ открыт" и, согласно атрибуту авторизации для активации опции контроля активности, активирование опции контроля активности клиента 802.1Х, соответствующего определенным идентификационным данным или идентификатору домена управления услугой, с тем чтобы сессия доступа 802.1Х оставалась активной.

4. Способ по п. 3, отличающийся тем, что период контроля активности клиента 802.1Х представляет собой по умолчанию период контроля активности, локальный для клиента 802.1Х.

5. Способ по п. 4, дополнительно включающий: получение клиентом 802.1Х, путем разрешения ответа на запрос контроля активности, полученного клиентом 802.1Х, принудительного периода контроля активности в ответе на запрос контроля активности, полученном клиентом 802.1Х, и настраивание периода контроля активности клиента 802.1Х в соответствии с принудительным периодом контроля активности.

6. Система для поддержания активности сессии доступа 802.1Х, содержащая клиента 802.1 и узел проверки подлинности для проверки подлинности доступа, отличающаяся тем, что

узел проверки подлинности сконфигурирован так, чтобы: пока клиент 802.1Х подсоединен к сети, отправлять клиенту 802.1Х, согласно периоду контроля активности узла проверки подлинности, запрос контроля активности по Расширяемому протоколу аутентификации по ЛВС (EAPOL), чтобы определить, произошла ли у клиента 802.1Х ненормальная потеря соединения; если в течение периода времени, заданного для узла проверки подлинности, узел проверки подлинности не получает ответа на запрос контроля активности, отправленного клиентом 802.1Х в ответ на EAPOL-запрос контроля активности, отправленный узлом проверки подлинности клиенту 802.1Х, определять, что у клиента 802.1Х произошла ненормальная потеря соединения с сетью; в противном случае, если в течение периода времени, заданного для узла проверки подлинности, узел проверки подлинности получает ответ на запрос контроля активности, отправленный клиентом 802.1Х в ответ на EAPOL-запрос контроля активности, отправленный узлом проверки подлинности клиенту 802.1Х, определять, что клиент 802.1Х подсоединен к сети;

при этом система дополнительно содержит сервер проверки подлинности,

при этом узел проверки подлинности дополнительно сконфигурирован так, чтобы: перед тем, как узел проверки подлинности отправит клиенту 802.1Х EAPOL-запрос контроля активности, получать EAPOL-запрос на оповещение о запуске, отправленный клиентом 802.1Х, и отправлять клиенту 802.1Х EAPOL-EAP-сообщение о запросе идентификационных данных; получать EAPOL-EAP-сообщение об ответе на запрос идентификационных данных, отправленное клиентом 802.1Х в ответ на EAPOL-EAP-сообщение о запросе идентификационных данных, упаковывать EAPOL-EAP-сообщение об ответе на запрос идентификационных данных в запрос доступа, и отправлять запрос доступа серверу проверки подлинности;

сервер проверки подлинности сконфигурирован так, чтобы: определять режим проверки подлинности с клиентом 802.1Х через узел проверки подлинности в соответствии с запросом доступа и проверять подлинность клиента 802.1Х согласно режиму проверки подлинности; упаковывать результат "проверка подлинности пройдена/не пройдена" в сообщение "доступ открыт/ в доступе отказано" и отправлять сообщение "доступ открыт/ в доступе отказано" на узел проверки подлинности;

при этом клиент 802.1Х дополнительно сконфигурирован так, чтобы: во время проверки подлинности доступа клиента 802.1Х, если EAPOL-запрос на оповещение о запуске, отправленный клиентом 802.1Х, не содержит рекомендованного периода контроля активности, упаковывать рекомендованный период контроля активности в запрос на оповещение, и отправлять запрос на оповещение узлу проверки подлинности, так что узел проверки подлинности определяет период контроля активности узла проверки подлинности;

при этом узел проверки подлинности дополнительно сконфигурирован так, чтобы: разрешать полученный EAPOL-запрос на оповещение о запуске или полученный запрос на оповещение и получать рекомендованный период контроля активности в разрешенном сообщении; разрешать полученное сообщение "доступ открыт" и получать санкционированный период контроля активности в разрешенном сообщении "доступ открыт"; и определять период контроля активности узла проверки подлинности с использованием рекомендованного периода контроля активности и/или санкционированного периода контроля активности и/или локального периода контроля активности, локально настроенного в узле проверки подлинности.

7. Система по п. 6, отличающаяся тем, что

клиент 802.1Х сконфигурирован так, чтобы: пока клиент 802.1Х подсоединен к сети, отправлять узлу проверки подлинности, согласно периоду контроля активности клиента 802.1Х, EAPOL-запрос контроля активности, чтобы определить, находится ли узел проверки подлинности в ненормальном состоянии; если в течение периода времени, заданного для клиента 802.1Х, клиент 802.1Х не получает ответа на запрос контроля активности, отправленного узлом проверки подлинности в ответ на EAPOL-запрос контроля активности, отправленный клиентом 802.1Х на узел проверки подлинности, определять, что узел проверки подлинности находится в ненормальном состоянии; в противном случае, если в течение периода времени, заданного для клиента 802.1Х, клиент 802.1Х получает ответ на запрос контроля активности, отправленный узлом проверки подлинности в ответ на EAPOL-запрос контроля активности, отправленный клиентом 802.1Х на узел проверки подлинности, определять, что узел проверки подлинности находится в нормальном состоянии.

8. Система по п. 6, отличающаяся тем, что

узел проверки подлинности дополнительно сконфигурирован так, чтобы: получать атрибут авторизации для активация опции контроля активности в полученном сообщении "доступ открыт" путем разрешения полученного сообщения "доступ открыт", и активировать, согласно атрибуту авторизации для активации опции контроля активности, опцию контроля активности клиента 802.1Х, соответствующего определенным идентификационным данным или идентификатору домена управления услугой, с тем, чтобы сессия доступа 802.1Х оставалась активной.

9. Система по п. 8, отличающаяся тем, что период контроля активности клиента 802.1Х представляет собой по умолчанию период контроля активности, локальный для клиента 802.1Х.

10. Система по п. 9, отличающаяся тем, что

клиент 802.1Х дополнительно сконфигурирован так, чтобы: путем разрешения ответа на запрос контроля активности, полученного клиентом 802.1Х, получать принудительный период контроля активности в ответе на запрос контроля активности, полученном клиентом 802.1Х, и настраивать период контроля активности клиента 802.1Х в соответствии с принудительным периодом контроля активности.

11. Узел проверки подлинности, содержащий:

модуль обмена сообщениями узла проверки подлинности, сконфигурированный так, чтобы: пока клиент 802.1Х подсоединен к сети, отправлять клиенту 802.1Х, согласно периоду контроля активности узла проверки подлинности, запрос контроля активности по Расширяемому протоколу аутентификации по ЛВС (EAPOL), чтобы определить, произошла ли у клиента 802.1Х ненормальная потеря соединения с сетью;

модуль определения статуса клиента, сконфигурированный так, чтобы: если в течение периода времени, заданного для узла проверки подлинности, узел проверки подлинности не получает ответа на запрос контроля активности, отправленного клиентом 802.1Х в ответ на EAPOL-запрос контроля активности, отправленный узлом проверки подлинности клиенту 802.1Х, определять, что у клиента 802.1Х произошла ненормальная потеря соединения с сетью; в противном случае, если в течение периода времени, заданного для узла проверки подлинности, узел проверки подлинности получает ответ на запрос контроля активности, отправленный клиентом 802.1Х в ответ на EAPOL-запрос контроля активности, отправленный узлом проверки подлинности клиенту 802.1Х, определять, что клиент 802.1Х подсоединен к сети;

модуль проверки подлинности, сконфигурированный так, чтобы: перед тем, как модуль обмена сообщениями узла проверки подлинности отправит клиенту 802.1Х EAPOL-запрос контроля активности, получать EAPOL-запрос на оповещение о запуске, отправленный клиентом 802.1Х, и отправлять клиенту 802.1Х EAPOL-EAP-сообщение о запросе идентификационных данных; получать EAPOL-EAP-сообщение об ответе на запрос идентификационных данных, отправленное клиентом 802.1Х в ответ на EAPOL-EAP-сообщение о запросе идентификационных данных, упаковывать EAPOL-EAP-сообщение об ответе на запрос идентификационных данных в запрос доступа, и отправлять запрос доступа серверу проверки подлинности; и затем получать сообщение "доступ открыт/ в доступе отказано" от сервера проверки подлинности;

при этом во время проверки подлинности доступа клиента 802.1Х, получать от клиента 802.1Х запрос на оповещение, в который упакован рекомендованный период контроля активности, если EAPOL-запрос на оповещение о запуске, отправленный клиентом 802.1Х, не содержит рекомендованного периода контроля активности; и

модуль определения периода контроля активности, сконфигурированный так, чтобы: разрешать полученный EAPOL-запрос на оповещение о запуске или полученный запрос на оповещение и получать рекомендованный период контроля активности в разрешенном сообщении; разрешать полученное сообщение "доступ открыт" и получать санкционированный период контроля активности в разрешенном сообщении "доступ открыт"; и определять период контроля активности узла проверки подлинности с использованием рекомендованного периода контроля активности и/или санкционированного периода контроля активности и/или локального периода контроля активности, локально настроенного в узле проверки подлинности.

12. Клиент 802.1Х, содержащий:

модуль обмена сообщениями клиента, сконфигурированный так, чтобы: пока клиент 802.1Х подсоединен к сети, получать запрос контроля активности по Расширяемому протоколу аутентификации по ЛВС (EAPOL), отправленный узлом проверки подлинности, согласно периоду контроля активности узла проверки подлинности, при этом EAPOL-запрос контроля активности предназначен для того, чтобы определить, произошла ли у клиента 802.1Х ненормальная потеря соединения с сетью;

отправлять, в течение периода времени, заранее заданного для узла проверки подлинности, в узел проверки подлинности ответ на EAPOL-запрос контроля активности, отправленный узлом проверки подлинности;

при этом модуль обмена сообщениями клиента дополнительно сконфигурирован так, чтобы перед приемом EAPOL-запроса контроля активности от узла проверки подлинности отправлять EAPOL-запрос на оповещение о запуске в узел проверки подлинности и принимать EAPOL-EAP-сообщение о запросе идентификационных данных от узла проверки подлинности; отправлять EAPOL-EAP-сообщение об ответе на запрос идентификационных данных в узел проверки подлинности в ответ на EAPOL-EAP-сообщение о запросе идентификационных данных;

при этом во время проверки подлинности доступа клиента 802.1Х, если EAPOL-запрос на оповещение о запуске не содержит рекомендованного периода контроля активности, упаковывать рекомендованный период контроля активности в запрос на оповещение, и отправлять запрос на оповещение узлу проверки подлинности, так что узел проверки подлинности определяет период контроля активности узла проверки подлинности;

при этом период контроля активности узла проверки подлинности определяется узлом проверки подлинности согласно по меньшей мере одному из следующего: рекомендованному периоду контроля активности, полученному путем разрешения EAPOL-запроса на оповещение о запуске или запроса на оповещение, локальному периоду контроля активности, локально настроенному в узле проверки подлинности и санкционированному периоду контроля активности, полученному путем разрешения сообщения "доступ открыт", отправленного сервером проверки подлинности.

| Способ обработки целлюлозных материалов, с целью тонкого измельчения или переведения в коллоидальный раствор | 1923 |

|

SU2005A1 |

| CN 101232372 A, 30.07.2008 | |||

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

| Способ приготовления лака | 1924 |

|

SU2011A1 |

| Аппарат для очищения воды при помощи химических реактивов | 1917 |

|

SU2A1 |

Авторы

Даты

2017-12-21—Публикация

2013-09-17—Подача