ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

Настоящее изобретение в целом относится к компьютерным сетям и, в частности, к методам защиты от атак типа «отказ в обслуживании» в компьютерных сетях путем выбора (корректировки) контрмер в зависимости от типа трафика.

УРОВЕНЬ ТЕХНИКИ

Интернет - это глобальная общедоступная сеть взаимосвязанных компьютерных сетей, в которой используется стандартный набор протоколов связи и конфигураций сетевого оборудования. Интернет состоит из многих частных, общественных, коммерческих, образовательных и правительственных сетей.

Информационно-вычислительные сети (ИБС) подвержены атакам со стороны злоумышленников. Большое распространение в сети Интернет получили атаки типа «распределенный отказ в обслуживании» (Distributed Denial of Service, DDoS), характеризующихся тем, что злоумышленники создают такие условия работы атакуемой системе, при которых обычные легальные пользователи системы не могут получить доступ к предоставляемым системным ресурсам, либо этот доступ значительно затруднен. Архитектура Интернета делает сети и сетевые устройства уязвимыми для постоянно усовершенствующихся технологий реализации DDoS-атак.

Примерами DDoS-атак могут служить (но не ограничиваются ими): направление больших объемов генерируемого трафика, предназначенных для исчерпания вычислительных ресурсов устройств и пропускной способности каналов передачи данных; генерация специфического трафика для вывода из строя определенных приложений и сервисов, отраженный и/или усиленный трафик, компрометирующий легитимные устройства; трафик, исходящий из скомпрометированных источников или от поддельных IP-адресов.

Различают, в частности, следующие наиболее распространенные виды DDoS-атак [1-3]:

- HTTP-flood атака - отправка множества HTTP-пакетов, на которые сервер отвечает пакетами с размерами во много раз больше полученных, исчерпывая свои вычислительные ресурсы;

- SYN-flood атака - отправка большого количества SYN-запросов на подключение по протоколу TCP в достаточно короткий срок;

- UDP-flood атака - отправка большого количества UDP-пакетов на случайные порты атакуемого компьютера, в результате чего атакуемый компьютер генерирует ответные ICMP-сообщения;

- ICMP-flood атака - отправка множества эхо-запросов, требующих от атакуемого компьютера принятия пакета, его обработки и формирования/отправки пакета с ответом на запрос. Объем выполняемых действий при этом многократно превышает объем работы по маршрутизации обычного пакета. В результате при формальном сохранении небольшого трафика возникает перегрузка по количеству пакетов;

- TCP-flood атака - отправка на конкретный адрес большого количества TCP-пакетов, что в результате приводит к «связыванию» ресурсов атакуемого компьютера.

Классический подход, применяемый в типовых системах защиты, включает в себя следующие этапы обнаружения DDoS-атак: фильтрацию, активную верификацию, классификацию аномалий и противодействие им.

Фильтрация. На этом этапе используют статические и динамические фильтры DDoS. Статические фильтры, которые блокируют второстепенный трафик, не пропуская его к атакуемой жертве, обычно конфигурируются пользователем. Например, Cisco поставляет эти фильтры с предварительно заданными параметрами, действующими по умолчанию [4]. Динамические фильтры вводятся в действие на базе наблюдаемого поведения и подробного анализа потоков трафика, формируя обновления, которые повышают уровень верификации, применяемой к подозрительным потокам, или блокируют источники и потоки, которые по результатам верификации признаны злоумышленными.

Активная верификация. На этом этапе проверяются на спуфинг все пакеты, поступающие в систему. Например, Cisco Guard XT предлагает целый ряд уникальных запатентованных механизмов аутентификации источников, которые не позволяют поддельным пакетам добраться до жертвы атаки. Кроме этого, предлагается ряд механизмов, которые помогают правильно идентифицировать благонадежный трафик и фактически устраняют риск уничтожения корректных пакетов.

Классификация аномалий и противодействия им. На этом этапе выполняется мониторинг всего трафика, который не был остановлен на этапах фильтрации и активной верификации, и этот трафик сопоставляется с базовым поведением, зафиксированным в течение определенного периода времени. Ведется контроль за отклонениями, которые указывают на источник появления подозрительных пакетов. Базовый принцип, на котором основано распознавание аномалий, основан на том, что закономерности поведения трафика в аномальном состоянии существенно отличаются от закономерностей поведения в режиме нормальной работы. Этот принцип применяется для идентификации источника и вида атаки, а также для формирования рекомендаций по блокировке трафика или проведению более детального анализа подозрительной информации. На этом этапе применяются все рассмотренные выше подходы, описанные в аналогах и прототипе.

Рассматриваемые ниже способы реализуют этап классификации аномалий и противодействия им.

Известен способ, используемый в системе обнаружения сетевых атак, заключающийся в том, что рассматривают заголовки пакетов трафика, наблюдают значения одного или нескольких предварительно заданных полей в заголовках пакетов, подсчитывают количество пакетов, переданных за определенный промежуток времени, а также количество бит в этих пакетах, а в случае, когда количество отдельных значений, наблюдаемых в заранее заданных полях, или их отношений, достигает заранее заданных порогов в течение заданного интервала времени, считают, что происходит DDoS-атака [5].

Недостатками данного способа являются отсутствие процедуры регулярной автоматической настройки пороговых значений и как следствие - принципиальная невозможность оценивания уровня ошибок при обнаружении атак, что связано также с детерминированным подходом к проблеме обнаружения.

Известен способ защиты ИВС от DDoS-атак [6], заключающийся в том, что формируют и запоминают эталонные значения параметров выделенных полей пакетов данных, сравнивают эталонные значения полей данных со значениями полей данных из полученного пакета, устанавливают факт отсутствия атаки, если эталонные значения полей данных совпадают со значениями полей данных из полученного пакета, устанавливают факт наличия атаки, если эталонные значения полей данных не совпадают со значениями полей данных из полученного пакета, при отсутствии компьютерной атаки передают очередной пакет сообщения в ИВС, в случае обнаружения компьютерной атаки принимают решение о запрете передачи пакета в ИВС.

Недостатками данного способа являются невозможность обнаружения атак разных типов, а также невозможность обнаружения комбинированных/вероятностных одновременных атак и определения их типов, что обусловлено манипулированием лишь параметрами выделенных адресных полей заголовков пакетов данных, а также детерминированными правилами сравнения параметров полей заголовков пакетов данных на полное совпадение.

Известен способ защиты ИВС [7], в котором задают множество эталонных наборов появлений несанкционированных информационных потоков, отличающихся друг от друга идентификаторами, а также задают пороговое значение коэффициента совпадения

последовательности появлений несанкционированного информационного потока с соответствующим эталонным набором, после выделения идентификаторов из заголовка очередного принятого пакета сообщений и их сравнения с опорными идентификаторами при несовпадении адреса получателя в принятом пакете сообщений несанкционированного информационного потока с заданными адресами абонентов ИВС дополнительно добавляют его в список предварительно заданных ложных адресов абонентов ИВС, затем передают пакет сообщения на заданные ложные адреса абонентов ИВС, сравнивают идентификаторы появления принимаемого несанкционированного потока со значениями, имеющимися в эталонных наборах появлений несанкционированных информационных потоков, при несовпадении формируют новый эталонный набор и запоминают его, после сравнивают значения полученного коэффициента совпадения с пороговым значением, и при превышении им порогового значения блокируют несанкционированный информационный поток.

Недостатками данного способа являются невозможность обнаружения атак разных типов, а также невозможность обнаружения комбинированных/вероятностных одновременных атак и определения их типов, что обусловлено манипулированием лишь параметрами выделенных адресных полей заголовков пакетов данных, а также детерминированными правилами сравнения параметров адресных полей заголовков пакетов данных на полное совпадение.

Известен способ обнаружения сетевых атак [8], в котором для анализа получаемых из сети пакетов данных выбирают определенные характеристики, на основе которых вычисляют значения признаков, которые затем сравнивают по определенным условиям с пороговыми значениями признаков, после чего факт наличия одиночной или комбинированной одновременной атаки и виды атак определяют по сочетанию значений признаков и их пороговых значений в рамках установленных условий.

Недостатками данного способа являются отсутствие процедуры регулярной автоматической настройки пороговых значений признаков на стадии обучения; принципиальная невозможность оценки ошибок при обнаружении атак, что связано с детерминированным подходом к проблеме обнаружения.

Известен также способ настройки защиты от DDoS-атак на основе типа трафика [9], в котором определяют, принадлежат ли полученные пакеты к одному из множества классов, выборочно применяют по меньшей мере одну из контрмер первой или второй категории к полученным пакетам для предотвращения атаки на защищенные устройства, причем контрмеры, относящиеся к первой категории, применяют к полученным пакетам на индивидуальной основе, а контрмеры, принадлежащие ко второй категории, применяют к потоку полученных пакетов, при этом первая категория содержит множество заранее заданных контрмер, а вторая категория содержит множество определяемых событиями контрмер, при этом применение контрмер к полученному пакету или полученному потоку пакетов зависит от результата классификации.

Описанный выше способ был принят в качестве ближайшего аналога (прототипа) настоящего изобретения.

В способе, согласно прототипу, классификация осуществляется детерминированным образом по информации, содержащейся в соответствующих полях заголовков пакетов (например, протокол, IP-адреса) на основе их совпадения.

Существенным недостатком способа, принятого за прототип, является детерминированная классификация типов трафика, что не позволяет оценивать ошибки при обнаружении атак, а также ограничивает его функциональные возможности, не позволяя обнаруживать комбинированные одновременные атаки (смешанные атаки).

РАСКРЫТИЕ ИЗОБРЕТЕНИЯ

Техническим результатом настоящего изобретения является расширение функциональных возможностей способов детектирования DDoS-атак и противодействия им. Технический результат достигается благодаря тому, что способ обеспечивает возможность детектирования сетевых атак разных типов (в том числе, комбинированных/ вероятностных одновременных) на основе совместного учета вероятностных статистик, формируемых раздельно по значениям параметров как адресных полей заголовков пакетов данных, так и нагрузочных полей, использования этих статистик для сравнения параметров и характеристик полей заголовков эталонных и полученных пакетов, детектирования атак с заранее заданными значениями ошибок 1-го и 2-го родов, а также применения контрмер к полученному пакету или полученному потоку пакетов, классифицированных как принадлежащие по вероятности к различным множествам.

Для достижения указанного технического результата предлагается способ защиты от DDoS-атак, выполняемый компьютерной системой, включающей в себя один или несколько процессоров и память, хранящую одну или несколько программ для выполнения одним или несколькими процессорами для обработки запросов к защищенной сети. Предложенный способ включает в себя этапы, на которых:

- принимают пакеты или потоки пакетов от внешних устройств, пытающихся получить доступ к защищаемым устройствам в защищаемой сети;

- классифицируют принятые пакеты, определяя, относятся ли они к одному или нескольким из множества типов трафика;

- применяют контрмеры в зависимости от результата классификации;

при этом способ отличается тем, что

на этапе классификации:

- формируют раздельно вероятностные статистики по значениям pk (k=1, 2, …, K) параметров как адресных полей заголовков пакетов данных, так и значениям chj (j=1, 2, …, J) характеристик их нагрузочных полей, при этом

- формируют по потокам пакетов значения адресных информативных признаков F1(р1, …, pk, …, pK) как функций изменчивости значений pk параметров адресных полей (l=1, 2, …, L; k=1, 2, …, K) заголовков пакетов данных;

- оценивают по репрезентативным выборкам и запоминают для всех заданных типов трафика частоты (эмпирические вероятности) w(F1|r) всех сформированных адресных информативных признаков (l=1, 2, …, L; r=0, 1, …, R), условно считая, что 0-й тип трафика относится к легитимному типу;

- формируют по потокам пакетов значения нагрузочных информативных признаков Zn (ch1, …, chi, …, chI) как функций изменчивости значений chi параметров нагрузочных полей (n=1, 2, …, N; l=1, 2, …, I) заголовков пакетов данных;

- оценивают по репрезентативным выборкам и запоминают для всех заданных типов трафика частоты (эмпирические вероятности) w(Zn|r) всех сформированных нагрузочных информативных признаков (n=1, 2, …, N; r=0, 1, …, R);

- формируют значения правдоподобий N(F,Z|r)=W(F|г)*W(Z|r) принадлежности совокупностей значений F=(F1, …, Fl, …, FL)T и Z=(Z1, …, Zn, …, ZN)T адресных и нагрузочных информативных признаков к заданному r-му типу трафика (r=0, 1, …, R) на основании их оцененных частот w(Fl|r) и w(Zn|r) соответственно;

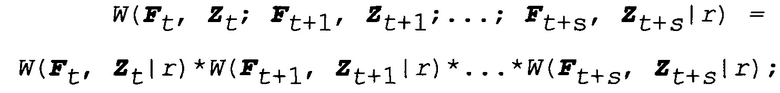

- регистрируют поток пакетов трафика в каждый момент t (t=1, 2, …) и производят последовательное добавление к нему s (s=1, 2, …) дополнительных пакетов, формируя последовательность Ft, Zt; Ft+1; Zt+1; …; Ft+s, Zt+s совокупностей значений адресных и нагрузочных информативных признаков;

- оценивают значения правдоподобий принадлежности последовательности совокупностей значений адресных и нагрузочных информативных признаков к заданному r-му типу трафика

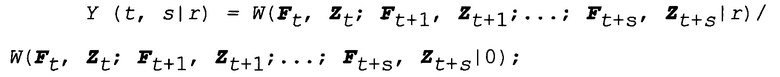

- оценивают R отношений правдоподобий отнесения трафика к заданному r-му типу атаки (r=1, …, R)

- производят выбор максимального значения smax из минимальных значений smin[r] количеств наблюдений, обеспечивающих наперед заданные значения ошибок детектирования 1-го и 2-го родов для всех R оцененных отношений Y(t,s|r) правдоподобий (r=1, …, R), варьируя количество s добавляемых пакетов трафика;

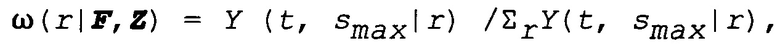

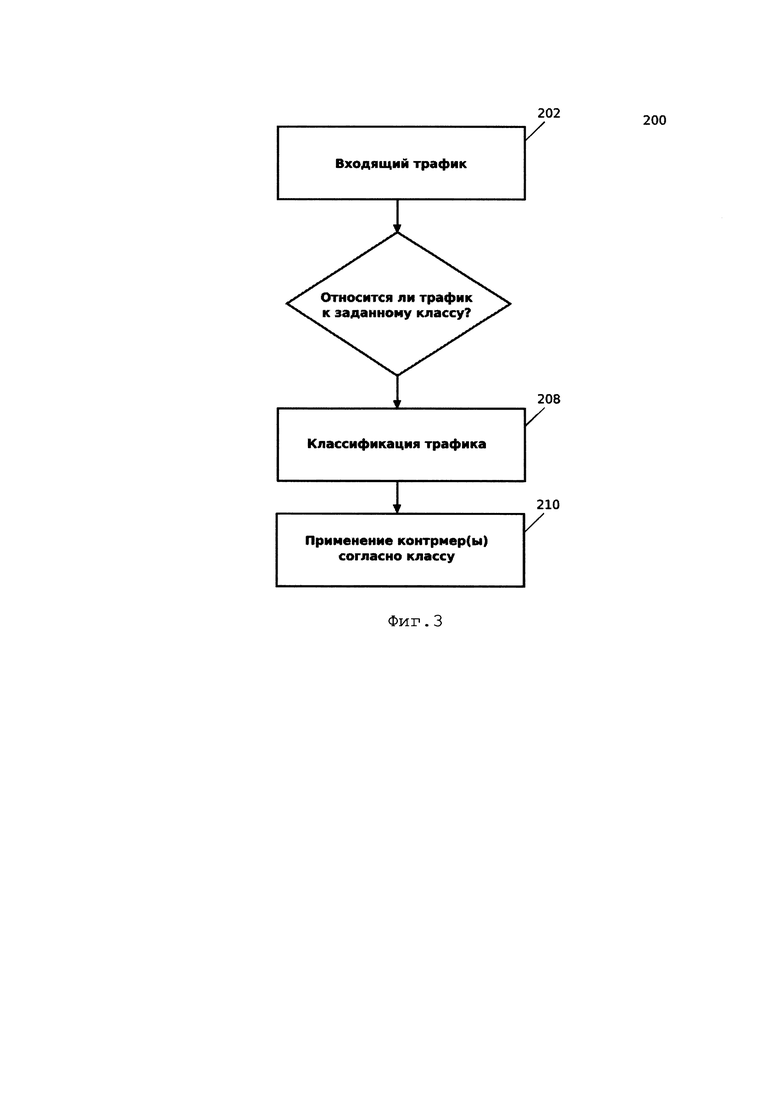

- оценивают для каждого полученного потока пакетов апостериорные вероятности заданных r-х типов трафика (r=1, …, R)

а на этапе применения множества контрмер учитывают для каждого полученного потока пакетов оцененные апостериорные вероятности ω(r|F, Z) заданных r-х типов трафика (r=1, …, R).

Далее в настоящем описании раскрытое техническое решение будет изложено более детально со ссылкой на прилагаемые фигуры чертежей.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Сопроводительные чертежи иллюстрируют примеры различных аспектов изобретения, не ограничивая его замысел:

Фиг. 1 иллюстрирует примерную схему сетевой инфраструктуры, в которой может быть реализован вариант осуществления настоящего изобретения.

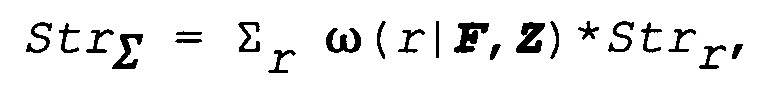

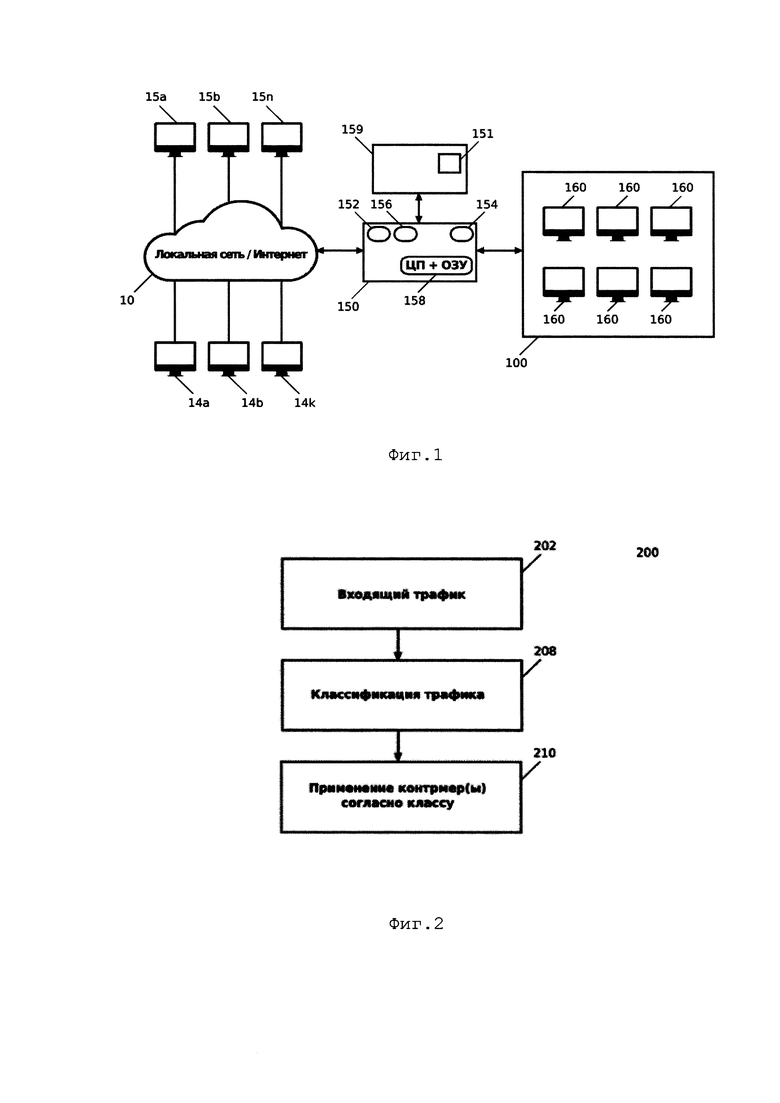

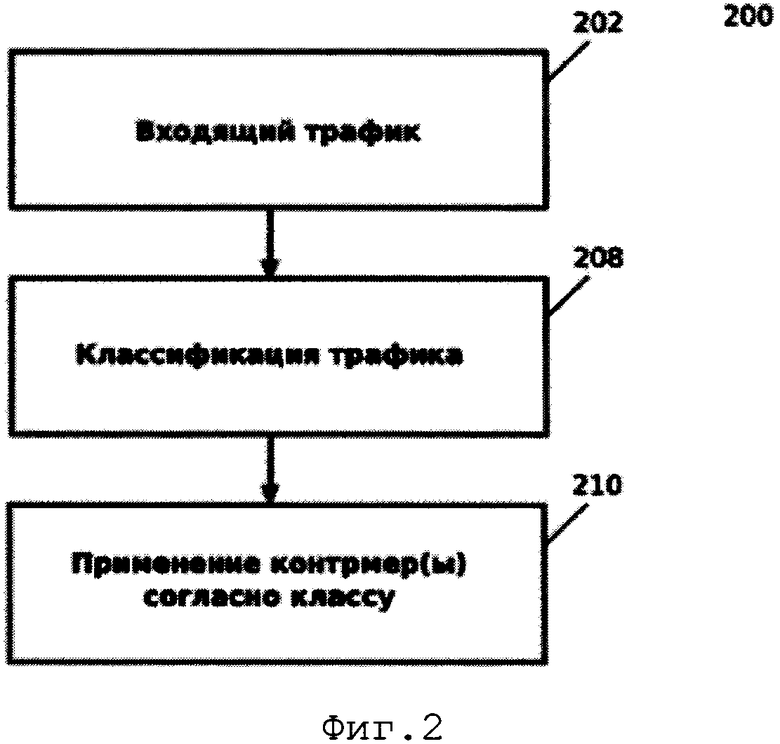

Фиг. 2, 3 иллюстрируют примерный способ защиты от DDoS-атаки в соответствии с настоящим изобретением.

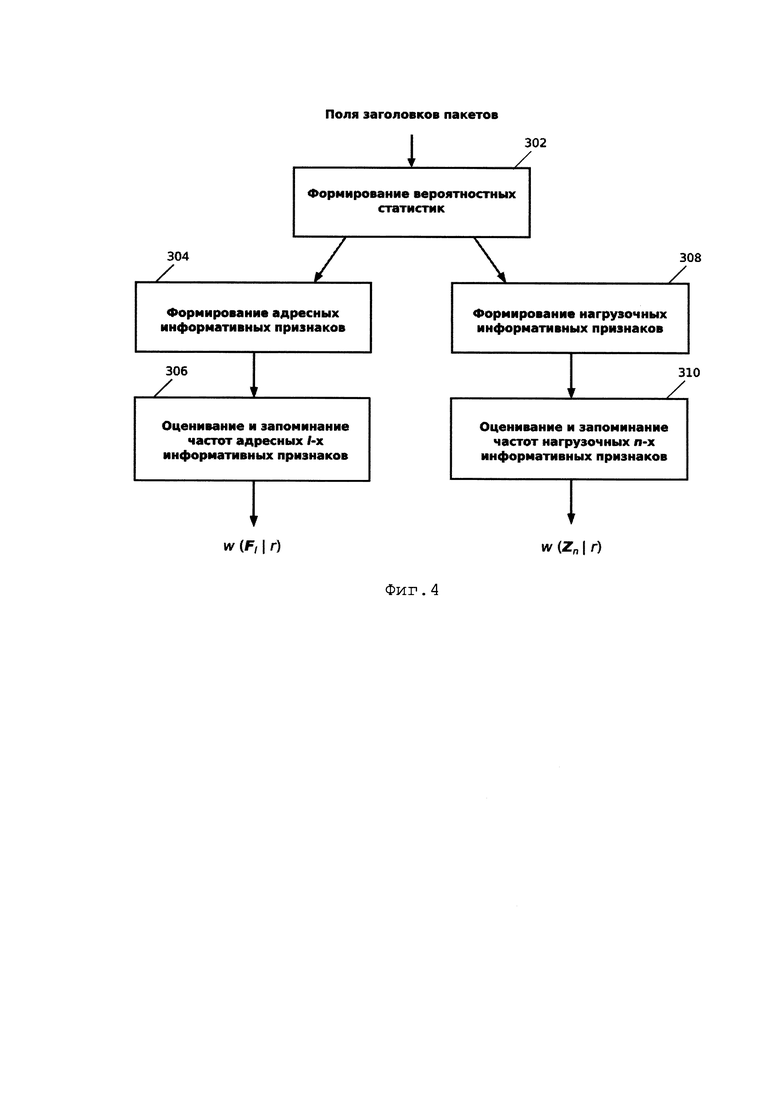

Фиг. 4 иллюстрирует последовательность действий при формировании статистик в соответствии с одним из вариантов осуществления изобретения.

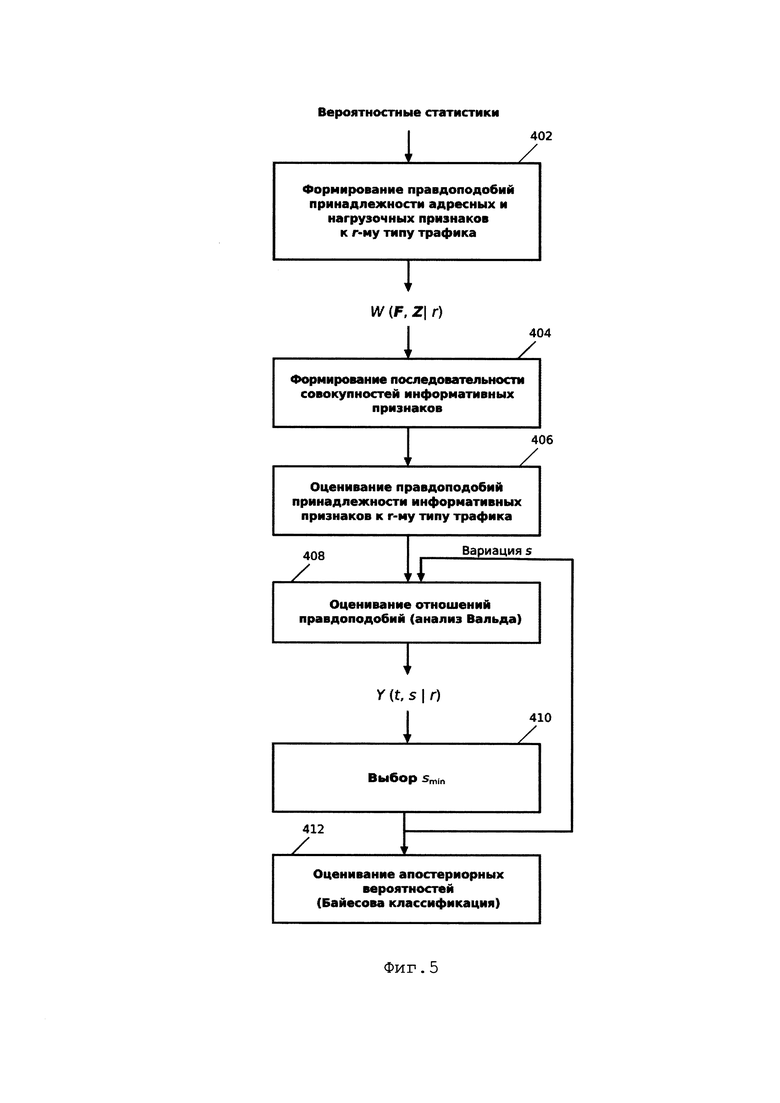

Фиг. 5 иллюстрирует последовательность действий при вероятностной классификации атак в соответствии с одним из вариантов осуществления изобретения.

При этом на фигурах показаны: Интернет 10, включающий внешние хост-устройства 15а, 15b, …, 15n, генерирующие легитимный трафик, хост-устройства 14а, 14b, …, 14k, генерирующие нелегитимный трафик; защищенная сеть 100, включающая защищенные устройства 160; система 150 защиты, включающая внешний высокоскоростной сетевой интерфейс 152; защищенный высокоскоростной сетевой интерфейс 154; процессоры 156, которые предпочтительно обрабатывают пакеты, принятые на интерфейсах 152 и 154; центральный процессор (ЦП) и оперативное запоминающее устройство (ОЗУ) 158; запоминающее устройство 159 с хост-таблицей 151. Все устройства 158, 159 соединенные шинами и используются для дополнительной обработки принятых пакетов.

ОСУЩЕСТВЛЕНИЕ ИЗОБРЕТЕНИЯ

При сеансе связи внешние хост-устройства 15а, 15b, …, 15n осуществляют попытку подключения к защищенным устройствам 160 в защищенной сети 100, как правило, через частную сеть или общедоступную компьютерную сеть, такую как Интернет 10. Примерами внешних хост-устройств являются серверы, ноутбуки, настольные компьютеры, планшетные устройства, мобильные телефоны, игровые приставки, телевизоры и другие подобные устройства и системы, имеющие подключение к Интернету.

В предпочтительном варианте осуществления изобретения защищенная сеть 100 снабжена системой 150 защиты, расположенной между Интернетом 10 и защищенной сетью 100. Обычно защищенная сеть 100 является корпоративной сетью, примерами могут служить образовательная, коммерческая или правительственная сети.

В других вариантах осуществления настоящего изобретения система 150 защиты расположена в инфраструктуре Интернета, сети провайдера или корпоративной сети предприятия, а не на границе сетей, как показано на Фиг. 1. Следует принять во внимание, что в случае размещения системы защиты внутри защищенной сети 100, трафик, предназначенный для защищаемой сети 100, переадресуется в систему 150 защиты.

В предлагаемом изобретении система 150 защиты аутентифицирует все внешние хост-устройства 15а, 15b, …, 15n, прежде чем позволить им обращаться к защищенным устройствам 160 в защищенной сети 100.

Во время атаки система 150 защиты идентифицирует трафик атаки, генерируемый хост-устройствами 14а, 14b, …, 14k и легитимный трафик, создаваемый внешними хост-устройствами 15а, 15b,..., 15n, путем анализа трафика для последующей классификации трафика (пакетов), которая впоследствии используется для определения контрмер (предпочтительно различной сложности для ослабления атаки), применяемых к принятым пакетам до предоставления доступа к защищенным устройствам 160 в пределах защищенной сети 100. Таким образом, целью системы 150 защиты является выборочное применение/модификация одной или нескольких контрмер к определенному классу трафика для предотвращения передачи трафика, принятого с хост-устройств 14а, 14b, …, 14k, на защищенную сеть 100.

Следует понимать, что контрмерами называют различные защитные механизмы, разработанные для определения и фильтрации нелегитимного трафика, позволяющие сети продолжать нормальную работу. Различные DDoS-атаки могут порождать разные типы трафика, к которым могут применяться различные контрмеры. Контрмеры обычно подразделяются на перманентные и триггерные, при этом для каждого пакета, передаваемого через систему 150 защиты, предпочтительно применяются перманентные контрмеры. Триггерные контрмеры не применяются к каждому пакету, который передается через систему 150 защиты. Система 150 защиты преимущественно связывает поток трафика с приложением по идентификатору приложения перед тем как предпринять триггерные контрмеры, отличающиеся тем, что система 150 защиты может собрать поток трафика (из нескольких пакетов) и применить соответствующую контрмеру для проверки полученного потока трафика.

Для достижения целей настоящего изобретения перманентные контрмеры могут включать в себя (но не ограничиваться ими): глобальное исключение (глобальный список исключений) с применением черных/белых списков; блокировку зомби-устройств; проверку процедуры TCP SYN аутентификации; аутентификацию DNS; сброс ТСР-соединения; фильтрацию DNS-запросов; SIP-фильтрацию; ограничение скорости передачи данных.

Что касается триггерных контрмер, то они могут включать в себя (но не ограничиваться ими): фильтрацию DNS-запросов, НТТР-фильтрацию; ограничение скорости HTTP-трафика; ограничение количества запросов; фильтрацию регулярных выражений; SIP-фильтрацию; ограничение скорости передачи данных.

На Фиг. 2, 3 изображена схема реализации способа, позволяющая системе 150 защиты осуществлять защиту от DDoS-атаки посредством выборочной обработки сетевого трафика. Следует отметить, что в этом описании предполагается, что в предлагаемом способе используется один пограничный маршрутизатор для защиты от DDoS-атаки. Однако допускается, что в сети существует множество граничных маршрутизаторов, которые могут функционально взаимодействовать для выполнения способа в соответствии с настоящим изобретением.

Способ защиты от DDoS-атак включает в себя прием 202 трафика системой 150 защиты.

Затем в некоторых вариантах осуществления изобретения дополнительно предварительно анализируют трафик любым из известных способов, с помощью системы 150 защиты для определения принадлежности трафика к одному из множества классов, предварительно сохраненных на запоминающем устройстве 158.

Если в результате анализа трафика определено, что он относится к одному из ранее указанных классов трафика, то применяется (не показано) заданный набор контрмер и политик безопасности. Например, такие контрмеры и политики безопасности могут включать в себя применение черных списков в отношении доступа к защищенному устройству 160 в защищенной сети 100.

Если в результате анализа трафика определено, что он не относится ни к одному из ранее указанных классов трафика, то проводится классификация 208 пакетов, а затем применяется 210 одна или несколько контрмер согласно заданной классификации трафика. Следует понимать, что выбор и применение 210 контрмер зависит от результата классификации 208 пакетов, что из множества применяемых контрмер могут исключаться некоторые контрмеры (например, не вносить в черные списки и т.п.).

В качестве примера может быть указан вариант осуществления, в котором система 150 защиты может осуществлять поиск HTTP-заголовков в принятом трафике, чтобы определить, является ли отправитель прокси-сервером. Если отправитель определен как прокси-сервер, то трафик/пакет классифицируется 208 как прокси-трафик, после чего контрмеры применяются 210 таким образом, чтобы исключить применение черных списков (во избежание блокировки всех легитимных хост-устройств, расположенных за прокси-сервером, если за этим прокси-сервером расположено одно нелегитимное хост-устройство). Следует понимать, что некоторые из контрмер, определенных в системе 150 защиты, также не будут применяться в этом случае, поскольку они определены как неприменимые к прокси-трафику.

В другом варианте осуществления, если определено, что принятый трафик получен с IP-адресов, принадлежащих поисковым системам (например, GOOGLE, YAHOO и т.д.), поток пакетов классифицируется 208 как трафик поисковой системы. После этого контрмеры применяются 210 так, чтобы исключить любые контрмеры, которые могут блокировать трафик, генерируемый поисковой системой.

В еще одном варианте осуществления способа запоминающее устройство 159 содержит список IP-адресов узлов, которые проявили признаки «сомнительного поведения» (по данным предыдущего анализа или определения). Поэтому, когда определено, что принятый трафик поступает с IP-адресов узлов, которые проявили «сомнительное поведение», система 150 защиты классифицирует 208 этот трафик как «сомнительный». После этого система 150 защиты применяет 210 дополнительные контрмеры к этому «сомнительному» трафику для предотвращения атаки на устройства 160 в защищенной сети 100.

Запоминающие устройство 159 может предпочтительно включать в себя ассоциативное запоминающее устройство (АЗУ), которое является видом машинной памяти, предназначенным для использования в приложениях с высокой скоростью поиска. В отличие от ОЗУ 158, при обращении к которому пользователь задает адрес памяти, и оно возвращает слово данных, хранящееся по этому адресу, АЗУ работает таким образом, чтобы пользователь задавал слово данных, и АЗУ осуществляла поиск, чтобы выяснить, хранится ли оно где-либо в памяти. Если слово данных найдено, АЗУ возвращает список одного или более адресов хранения, где слово было найдено. Запоминающее устройство 159 предпочтительно также хранит хост-таблицу 151, используемую в описанном ниже процессе аутентификации внешних хост-устройств 15а, 15b, …, 15n, а также другую возможную информацию, например, предопределенные правила фильтрации.

Классификацию 208 пакетов и применение 210 контрмер согласно настоящему изобретению осуществляют следующим образом (Фиг. 4).

Формируют 302 вероятностные статистики по значениям pk (k=1, 2, …, K) параметров как адресных полей заголовков пакетов данных, так и значениям chj (j=1, 2, …, J) характеристик их нагрузочных полей (длина пакета (байт), количество пакетов и их емкость (для протокола NetFlow)).

Формирование 302 вероятностных статистик осуществляют путем сохранения на запоминающем устройстве 159 заголовков пакетов в последовательности репрезентативных выборок, для которых известны их принадлежности к тому или иному заданному типу r трафика (r=0, 1, …, R). Для определенности будем считать, что для легитимного трафика тип маркирован индексом r=0.

Чтобы получить вероятностные статистики как функции значений параметров адресных полей заголовков пакетов данных, осуществляют следующие действия (Фиг. 4).

Формируют 304 по потоку пакетов значения адресных информативных признаков Fl(р1, …, pk, …, pK) как функций изменчивости значений pk параметров адресных полей (l=1, 2, …, L; k=1, 2, …, K).

В качестве таких адресных информативных признаков могут быть выбраны: количества изменений различных значений поля/полей, наблюдаемых в течение заранее заданного временного интервала с различными моментами времени; отношения количеств различных значений поля/полей, наблюдаемых в течение заранее заданного временного интервала с различными моментами времени; отношение количества различных октетов или бит в пакетах к количеству пакетов, переданных в течение заданного интервала времени [5].

Оценивают 306 по репрезентативным выборкам и запоминают для всех заданных типов трафика частоты или эмпирические вероятности w(Fl|r) всех адресных информативных признаков (l=1, 2, …, L; r=0, 1, …, R).

Оценивание 306 частот (эмпирических вероятностей) всех адресных информативных признаков осуществляют через гистограммы или непараметрическим методом [10].

Чтобы получить вероятностные статистики как функции значений параметров нагрузочных полей заголовков пакетов данных, осуществляют следующие действия (Фиг. 4).

Формируют 308 по потокам пакетов значения нагрузочных информативных признаков Zn (ch1, …, chi, …, chI) как функций изменчивости значений chi параметров нагрузочных полей (n=1, 2, …, N; i=1, 2, …, I).

Оценивают 310 по репрезентативным выборкам и запоминают для всех заданных типов трафика частоты (эмпирические вероятности) w(Zn|r) всех нагрузочных информативных признаков (n=1, 2, …, N; r=0, 1, …, R).

Оценивание 310 частот (эмпирических вероятностей) всех нагрузочных информативных признаков проводят также как гистограммным, так и непараметрическим методами [10].

Заметим, что формирование 304 и 306 адресных статистик, а также формирование 308 и 310 нагрузочных статистик, могут осуществляться как последовательно, так и одновременно, как показано на Фиг. 4.

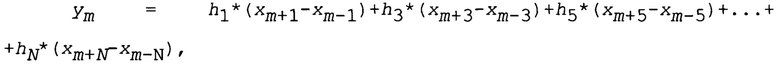

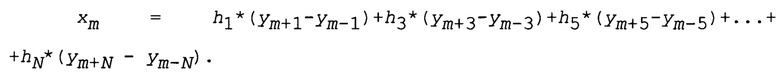

В качестве информативных признаков (как адресных, так и нагрузочных) возможно использовать также взаимно сопряженные величины X и Y, где множество значений величины X формируют по потоку пакетов (для выборок, обучающих и получаемых для анализа) в виде дискретной последовательности значений xm (m=1, 2, …) функций значений определенных полей заголовков пакетов. Так, например, для адресного информативного признака X формируют как количество изменений значений определенных полей; а для нагрузочного информативного признака X формируют как отношение количества октетов (бит) к количеству пакетов (средняя нагрузка на пакет). Далее по дискретной последовательности значений xm величины X путем нерекурсивной фильтрации формируют дискретную последовательность значений ym (m=1, 2, …) величины Y, описывающей обобщенную скорость изменения X

где коэффициенты hn КИХ-фильтра (фильтра с конечной импульсной характеристикой) выбирают, решая уравнение Σmxmym=0, определяющее ортогональность последовательностей xm и ym при ограничении hn-2<hn, ∀n=3, 5, …, N и условии сопряженности

На Фиг. 5 показаны действия при классификации 208 с использованием последовательного анализа Вальда [11] и Байесовой классификации, в соответствии с которыми:

- Формируют 402 значения правдоподобий W(F,Z|r)=W(F|r)*W(Z|r) принадлежности совокупностей значений F=(F1, …, Fl, …, FL)Т и Z=(Z1, …, Zn, …, ZN)T адресных и нагрузочных информативных признаков к заданному r-му типу трафика (r=0, 1, …, R) на основании оценивания 306 и 310 частот w(Fl|r) и w(Zn|r) соответственно.

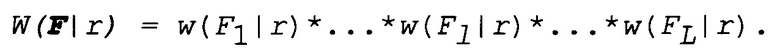

Для независимых адресных информативных признаков значения правдоподобий W(F|r) их принадлежностей к r-му типу трафика (r=0, 1, …, R) формируют на основании соответствующих оцененных 306 частот w(Fl|r) в факторизованном виде

Вариант формирования нагрузочных информативных признаков и оценивания соответствующих им значений правдоподобий W(Z|r) известен, например, из [12].

- Регистрируют поток пакетов трафика в каждый момент t (t=1, 2, …) и производят последовательное добавление к нему s (s=1, 2, …) дополнительных пакетов, формируя 404 последовательность Ft, Zt; Ft+1, Zt+1; …; Ft+s, zt+s совокупностей значений адресных и нагрузочных информативных признаков.

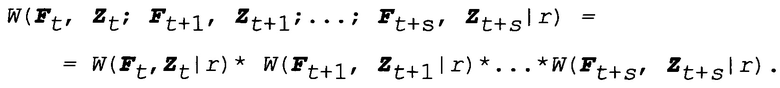

- Оценивают 406 значения правдоподобий принадлежности сформированной последовательности совокупностей значений адресных и нагрузочных информативных признаков к заданному r-у типу трафика (r=0, 1, …, R)

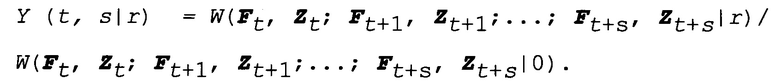

- Оценивают 408 R отношений правдоподобий отнесения трафика к заданному r-му типу (r=1, …, R) в соответствии с последовательным анализом Вальда [11]

Заметим, что из-за помех, обусловленных как фоновой активностью канала передачи данных, так и вариативностью нормального трафика, все R отношений правдоподобий Y(t,s|r) являются случайными величинами, так как все правдоподобия W (Ft, Zt; Ft+1, Zt+1; …, Ft+s, zt+s|r) зависят от помех (hindrances) и, строго говоря, должны записываться как W(Ft, Zt; Ft+1, zt+1; …; Ft+s, zt+s|r,hindrances). Однако, для простоты записи мы не будем явно выделять зависимость отношений правдоподобий от помех.

Для реализации действий 404, 406, 408 и 410 необходимо рассматривать 1+R гипотез: H0 - трафик относятся к легитимному; Hr - трафик относятся к атаке r-го типа (r=1, …, R). Из-за наличия помех решение принимается на основании сравнения отношений правдоподобий Y (t, s|r) с порогами А=(1-β)/α и В=β/(1-α), где α - вероятность того, что гипотеза H0 будет отвергнута, когда она верна (уровень значимости гипотезы или вероятность ошибки 1-го рода), а β - вероятность принятия гипотезы H0, когда верна гипотеза Hr (вероятность ошибки 2-го рода).

В соответствии с последовательным анализом Вальда [11] используют следующее правило принятия решения:

- если Y (t, s|r)≥А, то принимается гипотеза Hr;

- если Y (t, s|r)≤В, то принимается гипотеза H0;

- если В<Y (t, s|r)<А, то проводятся дополнительные исследования: увеличение s и пересчет Y (t, s|r).

- Производят выбор 410 минимального значения smin[r] количества наблюдений, обеспечивающих наперед заданные значения ошибок детектирования 1-го и 2-го родов для всех R отношений Y(t, s|r) правдоподобий (r=1, …, R), используя репрезентативные обучающие выборки и варьируя количество s добавляемых пакетов трафика.

- Оценивают 412 для каждого полученного потока пакетов апостериорные вероятности заданных r-х типов трафика (r=1, …, R) в соответствии с Байесовым методом

При применении 210 множества контрмер для каждого полученного потока пакетов трафика учитывают апостериорные вероятности ω(r|F, Z) r-х типов трафика (r=1, …, R).

Применение 210 множества контрмер при вероятностной классификации целесообразно проводить в виде рандомизированной комбинации вышеописанных детерминированных стратегий. Такую стратегию возможно представить, например, формальным выражением

где ω(r|F, Z) - апостериорная вероятность r-й атаки, a Strr - детерминированная r-я стратегия контрмер для r-й атаки (r=1, …, R). В данном выражении сумму надо понимать как объединение взвешенных по вероятности детерминированных стратегий из заранее определенного множества контрмер: применяют r-ю стратегию контрмер с вероятностью ω(r|F,Z) [13]. В частности, если какие-то апостериорные вероятности близки и превышают заданные для них эмпирические пороги, то предпочтительно применять контрмеры именно к соответствующим им типам атак.

В описании приведены частные варианты осуществления данного изобретения. Описанные в данных вариантах действия приведены в полных, четких и точных терминах, позволяющих любому специалисту в области техники, к которой относится изобретение, создавать и использовать указанные действия.

На основе описанного способа могут быть созданы программные и аппаратные системы обнаружения и противодействия DDoS-атакам разных типов (например, одновременных комбинированных). Указанные средства будут обладать дополнительными возможностями по выявлению видов атак как по динамике адресных параметров заголовков пакетов трафика, так и по его нагрузочным характеристикам с автоматической настройкой порогов принятия решений при заданных вероятностях ошибок 1-го и 2-го родов. Особенно это важно при анализе трафика сверхбольших объемов (свыше 100 Гбит/с) в режиме близкому к реальному времени.

ИСТОЧНИКИ ИНФОРМАЦИИ

1. Компания Cisco. Аналитический материал: борьба с атаками DDoS.https://www.cisco.com/web/RU/products/ps5887/products_white_paper0900aecd8011e927_.htm

2. База данных по видам DDoS-атак: https://security.radware.com/ddos-knowledge-center/ddospedia/rudy-r-u-dead-yet/

3. Александр Халимоненко, Олег Купреев, Тимур Ибрагимов. Отчеты по ddos-атакам: DDoS-атаки во втором квартале 2017 года. АО Kaspersky Lab. Август 1, 2017. https://securelist.ru/ddos-attacks-in-q2-2017/79062/

4. Cisco Anomaly Guard Module Configuration Guide for the Catalyst 6500 Series Switch and Cisco 7600 Series Router. Software Release 6.1 and 6.1-XG. 2008. https://www.cisco.com/c/en/us/td/docs/interfaces_modules/services_modules/anomaly_guard/v6-1/configuration/guide/GrdMod_v6_1.pdf

5. Заявка на патент US №20080016562, приоритет от 2.02.2004 г.

6. Патент РФ №2472211, приоритет от 23.11.2011 г.

7. Патент РФ №2475836, приоритет от 03.12.2012 г.

8. Патент РФ №2538292, приоритет от 24.07.2013 г.

9. Заявка на патент US №20140325634, приоритет от 24.04.2013 г.

10. Alexandr Dobrovidov, Gennady Koshkin, Vycheslav Vasiliev. Non-parametric State Space Models. Kendrick Press, Inc., Heber, UT 84032, USA. 2012. - 501 pp.

11. Wald, A., 1947, "Sequential analysis", J. Wiley & Sons, Incorporated, P. 212.

12. Galyaev V.S., Krasnov A.E., Nikol'skii D.N., Repin D.S. The space of structural features for increasing the effectiveness of algorithms for detecting network attacks, based on the detection of deviations in traffic of extremely large volumes // International Journal of Applied Engineering Research, ISSN 0973-4562 Volume 12, Number 21(2017), pp. 10781-10790.

13. Граничин O.H. Рандомизированные алгоритмы в задачах обработки данных и принятия решений // Системное программирование. Вып. 6. 2012. Стр. 141-162.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ОБНАРУЖЕНИЯ СЕТЕВЫХ АТАК НА ОСНОВЕ АНАЛИЗА ВРЕМЕННОЙ СТРУКТУРЫ ТРАФИКА | 2017 |

|

RU2680756C1 |

| Способ обнаружения дестабилизирующих воздействий на вычислительные сети | 2015 |

|

RU2611243C1 |

| Способ обнаружения сетевых атак на основе анализа фрактальных характеристик трафика в информационно-вычислительной сети | 2019 |

|

RU2713759C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2680038C1 |

| Способ выявления нормальных реакций узлов компьютерной сети на сетевые пакеты, относящиеся к неизвестному трафику | 2022 |

|

RU2802164C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2690749C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2696330C1 |

| Система и способ защиты от Volume DDoS атак | 2022 |

|

RU2791869C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2686023C1 |

| СПОСОБ И СИСТЕМА ПРЕДОТВРАЩЕНИЯ ВРЕДОНОСНЫХ АТАК НА СЕТЕВУЮ ИНФРАСТРУКТУРУ С ПРИМЕНЕНИЕМ КАСКАДОВ САМООБУЧАЮЩИХСЯ НЕЙРОННЫХ СЕТЕЙ | 2024 |

|

RU2841480C1 |

Изобретение относится к вычислительной технике. Техническим результатом является расширение функциональных возможностей способов детектирования DDoS-атак и противодействия им за счет обеспечения возможности детектирования сетевых атак разных типов на основе совместного учета вероятностных статистик, формируемых раздельно по значениям параметров как адресных полей заголовков пакетов данных, так и нагрузочных полей. Раскрыт способ защиты от DDoS-атак на основе классификации трафика, включающий в себя этапы, на которых: принимают пакеты или потоки пакетов от внешних устройств, пытающихся получить доступ к защищаемым устройствам в защищенной сети; классифицируют принятые пакеты, определяя, относятся ли они к одному или нескольким из множества типов трафика; применяют контрмеры в зависимости от результата классификации. При этом на этапе классификации: формируют раздельно вероятностные статистики по значениям параметров как адресных полей заголовков пакетов данных, так и значениям характеристик их нагрузочных полей, при этом формируют по потокам пакетов значения адресных информативных признаков как функций изменчивости значений параметров адресных полей заголовков пакетов данных; оценивают по репрезентативным выборкам и запоминают для всех заданных типов трафика частоты (эмпирические вероятности) всех сформированных адресных информативных признаков; формируют по потокам пакетов значения нагрузочных информативных признаков как функций изменчивости значений параметров нагрузочных полей заголовков пакетов данных; оценивают по репрезентативным выборкам и запоминают для всех заданных типов трафика частоты (эмпирические вероятности) всех сформированных нагрузочных информативных признаков; формируют значения правдоподобий принадлежности совокупностей значений адресных и нагрузочных информативных признаков к заданному типу трафика на основании их оцененных частот; регистрируют поток пакетов трафика и производят последовательное добавление к нему дополнительных пакетов, формируя последовательность совокупностей значений адресных и нагрузочных информативных признаков; оценивают значения правдоподобий принадлежности последовательности совокупностей значений адресных и нагрузочных информативных признаков к заданному типу трафика; оценивают отношения правдоподобий отнесения трафика к заданному типу атаки; производят выбор минимального значения количества наблюдений, обеспечивающих наперед заданные значения ошибок детектирования 1-го и 2-го родов для всех оцененных отношений правдоподобий, варьируя количество добавляемых пакетов трафика; оценивают для каждого принятого потока пакетов апостериорные вероятности заданных типов трафика; при этом на этапе применения множества контрмер учитывают для каждого принятого потока пакетов оцененные апостериорные вероятности заданных типов трафика. 3 з.п. ф-лы, 5 ил.

1. Способ защиты от DDoS-атак на основе классификации трафика, выполняемый компьютерной системой, включающей в себя один или несколько процессоров и память, хранящую одну или несколько программ для выполнения одним или несколькими процессорами для обработки запросов к защищенной сети, включающий в себя этапы, на которых:

- принимают пакеты или потоки пакетов от внешних устройств, пытающихся получить доступ к защищаемым устройствам в защищаемой сети;

- классифицируют принятые пакеты, определяя, относятся ли они к одному или нескольким из множества типов трафика;

- применяют контрмеры в зависимости от результата классификации;

отличающийся тем, что

на этапе классификации:

- формируют раздельно вероятностные статистики по значениям pk (k=1, 2, …, K) параметров как адресных полей заголовков пакетов данных, так и значениям chj (j=1, 2, …, J) характеристик их нагрузочных полей, при этом

- формируют по потокам пакетов значения адресных информативных признаков F1(p1, …, pk, …, pK) как функций изменчивости значений pk параметров адресных полей (l=1, 2, …, L; k=1, 2, …, K) заголовков пакетов данных;

- оценивают по репрезентативным выборкам и запоминают для всех заданных типов трафика частоты (эмпирические вероятности) w(Fl|r) всех сформированных адресных информативных признаков (l=1, 2, …, L; r=0, 1, …, R), условно считая, что 0-й тип трафика относится к легитимному типу;

- формируют по потокам пакетов значения нагрузочных информативных признаков Zn(chl, …, chi, …, chI) как функций изменчивости значений chi параметров нагрузочных полей (n=1, 2, …, N; i=1, 2, …, I) заголовков пакетов данных;

- оценивают по репрезентативным выборкам и запоминают для всех заданных типов трафика частоты (эмпирические вероятности) w(Zn|r) всех сформированных нагрузочных информативных признаков (n=1, 2, …, N; r=0, 1, …, R);

- формируют значения правдоподобий W(F,Z|r)=W(F|r)*W(Z|r) принадлежности совокупностей значений F=(F1, …, Fl, …, FL)T и Z=(Z1, …, Zn, …, ZN)T адресных и нагрузочных информативных признаков к заданному r-му типу трафика (r=0, 1, …, R) на основании их оцененных частот w(Fl|r) и w(Zn|r) соответственно;

- регистрируют поток пакетов трафика в каждый момент t (t=1, 2, …) и производят последовательное добавление к нему s (s=1, 2, …) дополнительных пакетов, формируя последовательность Ft, Zt; Ft+1, Zt+1; …; Ft+s, Zt+s совокупностей значений адресных и нагрузочных информативных признаков;

- оценивают значения правдоподобий принадлежности последовательности совокупностей значений адресных и нагрузочных информативных признаков к заданному r-му типу трафика

W(Ft, Zt; Ft+1, Zt+1; …; Ft+s, Zt+s|r)=W(Ft, Zt|r)*W(Ft+1, Zt+1|r)*…*W(Ft+s, Zt+s|r);

- оценивают R отношений правдоподобий отнесения трафика к заданному r-му типу атаки (r=1, …, R)

Y (t, s|r)=W(Ft, Zt; Ft+1, Zt+1; …; Ft+s, Zt+s|r) / W(Ft, Zt; Ft+1, Zt+1; …; Ft+s, Zt+s|0);

- производят выбор максимального значения smax из минимальных значений smin[r] количеств наблюдений, обеспечивающих наперед заданные значения ошибок детектирования 1-го и 2-го родов для всех R оцененных отношений Y(t,s|r) правдоподобий (r=1, …, R), варьируя количество s добавляемых пакетов трафика;

- оценивают для каждого полученного потока пакетов апостериорные вероятности заданных r-х типов трафика (r=1, …, R)

ω(r|F,Z)=Y(t, smax|r)/ΣrY(t, smax|r),

при этом на этапе применения множества контрмер учитывают для каждого полученного потока пакетов оцененные апостериорные вероятности ω(r|F,Z) заданных r-х типов трафика (r=1, …, R).

2. Способ по п. 1, отличающийся тем, что в качестве информативных признаков (как адресных, так и нагрузочных) используют взаимно сопряженные величины X и Y, где множество значений величины X формируют по потоку пакетов (для выборок, обучающих и получаемых для анализа) в виде дискретной последовательности значений xm (m=1, 2, …) функций значений определенных полей заголовков пакетов, а затем формируют путем нерекурсивной фильтрации в виде дискретной последовательности значений ym (m=1, 2, …) величины Y, описывающей обобщенную скорость изменения X

ym=h1*(xm+1-xm-1)+h3*(xm+3-xm-3)+h5*(xm+5-xm-5)+…+hN*(xm+N-xm-N),

где коэффициенты КИХ-фильтра hn (фильтра с конечной импульсной характеристикой) выбирают, решая уравнение Σmxmym=0, определяющее ортогональность последовательностей xm и ym при ограничении hn-2<hn, ∀n=3, 5, …, N и условии сопряженности

xm=h1*(ym+1-ym-1)+h3*(ym+3-ym-3)+h5*(ym+5-ym-5)+…+hN*(ym+N-ym-N).

3. Способ по п. 1, отличающийся тем, что оценивание частот (эмпирических вероятностей) всех адресных и нагрузочных информативных признаков проводят гистограммным или непараметрическим методом.

4. Способ по п. 1, отличающийся тем, что для независимых адресных информативных признаков значения правдоподобий W(F|r) их принадлежностей к r-му типу трафика (r=0, 1, …, R) формируют на основании соответствующих оцененных частот w(F1|r) в факторизованном виде

W(F|r)=W(F1|r)*…*w(F1|r)*…*w(FL|r).

| Способ защиты переносных электрических установок от опасностей, связанных с заземлением одной из фаз | 1924 |

|

SU2014A1 |

| Станок для изготовления деревянных ниточных катушек из цилиндрических, снабженных осевым отверстием, заготовок | 1923 |

|

SU2008A1 |

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ ОТ КОМПЬЮТЕРНЫХ АТАК | 2011 |

|

RU2472211C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2012 |

|

RU2475836C1 |

| СПОСОБ ОБНАРУЖЕНИЯ КОМПЬЮТЕРНЫХ АТАК НА СЕТЕВУЮ КОМПЬЮТЕРНУЮ СИСТЕМУ | 2013 |

|

RU2538292C1 |

Авторы

Даты

2019-10-30—Публикация

2018-03-16—Подача