ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

Изобретение относится к области защиты информационных систем и, в частности, к способам обнаружения компьютерных атак на информационно-вычислительные сети с использованием интеллектуального анализа сетевого трафика.

УРОВЕНЬ ТЕХНИКИ

Информационно-вычислительные сети (ИВС) подвержены атакам со стороны злоумышленников. Большое распространение в сети Интернет получили атаки типа «Распределенный отказ в обслуживании» (Distributed Denial of Service, DDoS), характеризующиеся тем, что злоумышленники создают такие условия работы атакуемой системе, при которых обычные легальные пользователи системы не могут получить доступ к предоставляемым системным ресурсам, либо этот доступ значительно затруднен.

Различают, в частности, следующие характерные виды DDoS-атак [1, 2]:

- HTTP-flood - атака (отправка множества HTTP-пакетов, на которые сервер отвечает пакетами с размерами во много раз больше полученных, исчерпывая свои вычислительные ресурсы);

- SYN-flood - атака (отправка большого количества SYN-запросов на подключение по протоколу TCP в достаточно короткий срок);

- UDP-flood - атака (отправка большого количества UDP-пакетов на случайные порты атакуемого компьютера, в результате чего атакуемый компьютер генерирует ответные ICMP-сообщения);

- ICMP-flood - атака (отправка множества эхо-запросов, требующих от атакуемого компьютера принятия пакета, его обработки и формирования/отправки пакета с ответом на запрос. Объем выполняемых действий при этом многократно превышает объем работы по маршрутизации обычного пакета. В результате при формальном сохранении небольшого трафика возникает перегрузка по количеству пакетов);

- TCP-flood - атака (отправка на конкретный адрес большого количества TCP пакетов, что в результате приводит к "связыванию" ресурсов атакуемого компьютера).

Классический подход, применяемый в типовых системах, включает в себя следующие этапы для обнаружения DDoS-атак: фильтрацию, активную верификацию и распознавание аномалий.

Фильтрация. На этом этапе используют статические и динамические фильтры DDoS. Статические фильтры, которые блокируют второстепенный трафик, не пропуская его к атакуемой жертве, обычно конфигурируются пользователем. Например, Cisco поставляет эти фильтры с предварительно заданными параметрами, действующими по умолчанию [6]. Динамические фильтры вводятся в действие на базе наблюдаемого поведения и подробного анализа потоков трафика, формируя обновления, которые повышают уровень верификации, применяемой к подозрительным потокам, или блокируют источники и потоки, которые по результатам верификации признаны злоумышленными.

Активная верификация. На этом этапе проверяются на спуфинг все пакеты, поступающие в систему. Например, Cisco Guard XT предлагает целый ряд уникальных запатентованных механизмов аутентификации источников, которые не позволяют поддельным пакетам добраться до жертвы атаки. Кроме этого, предлагается ряд механизмов, которые помогают правильно идентифицировать благонадежный трафик и фактически устраняют риск уничтожения корректных пакетов [6].

Распознавание аномалий. На этом этапе выполняется мониторинг всего трафика, который не был остановлен на этапах фильтрации и активной верификации, и этот трафик сопоставляется с базовым поведением, зафиксированным в течение определенного периода времени. Ведется контроль за отклонениями, которые указывают на источник появления подозрительных пакетов. Базовый принцип, на котором основано распознавание аномалий, основан на том, что закономерности поведения трафика в аномальном состоянии существенно отличаются от закономерностей поведения в режиме нормальной работы. Этот принцип применяется для идентификации источника и вида атаки, а также для формирования рекомендаций по блокировке трафика или проведению более детального анализа подозрительной информации. На этом этапе применяются все рассмотренные выше подходы, описанные в аналогах и прототипе.

Рассматриваемые ниже способы реализуют этап распознавания аномалий.

Известен способ защиты информационно-вычислительных сетей от компьютерных атак [3], заключающийся в следующем: принимают пакеты данных/сообщений из канала связи, запоминают их; выделяют из запомненных пакетов данных их характеристики, сравнивают их и по результатам сравнения принимают решение о факте наличия или отсутствия компьютерной атаки. При обнаружении фрагментированных пакетов данных запоминают их в предварительно созданном массиве и определяют правильность сборки выявленных фрагментированных пакетов данных. В случае невозможности правильной сборки фрагментированных пакетов данных принимают решение о наличии компьютерной атаки (атака вида "Teardrop") и запрещают передачу выявленных пакетов данных в защищаемую компьютерную сеть.

Недостатком этого способа является специализация только на одном виде атак и, соответственно, невозможность обнаружения атак других видов.

Известен также способ защиты информационно-вычислительных сетей от компьютерных атак [4], заключающийся в следующем:

- формируют массив для запоминания фрагментированных пакетов данных и массивы для запоминания параметров, выделенных из запомненных пакетов данных;

- в качестве выделенных полей из запомненных пакетов данных используют поля данных: "Время жизни пакета" {Т}, "Опции" {О}, "IP-адрес назначения" {D}, "IP-адрес источника" {I}, которые запоминают в сформированных для них массивах;

- дополнительно формируют список доверенных адресов получателя и отправителя пакетов данных, которые запоминают в массивах эталонных параметров значений полей данных: "IP-адрес назначения" {D эт} и "IP-адрес источника" {I эт};

- адаптируют информационно-вычислительную сеть путем измерения в тестовом режиме значений полей данных пакета "Время жизни пакета" и "Опции" для всех маршрутов между доверенными получателями и отправителем пакетов данных;

- запоминают измеренные значения параметров в соответствующих массивах эталонных параметров значений полей данных: "Время жизни пакета" {Т эт}, "Опции" {О эт}, после чего судят о факте наличия атаки или ее отсутствия;

- принимают очередной пакет данных из канала связи, запоминают его;

- выделяют из заголовка данного пакета значения полей данных: "Время жизни пакета" Т, "Опции" О, "IP-адрес назначения" D и "IP-адрес источника" I и запоминают их в соответствующих массивах {Т}, {О}, {D} и {I};

- сравнивают эталонные значения полей данных "Время жизни пакета", "Опции", "IP-адрес назначения" и "IP-адрес источника" со значениями полей данных из полученного пакета;

- анализируют запомненный пакет на обнаружение факта наличия или отсутствия компьютерной атаки;

- устанавливают факт отсутствия атаки, если эталонные значения полей данных: "Время жизни пакета", "Опции", "IP-адрес назначения" и "IP-адрес источника" совпадают со значениями полей данных из полученного пакета;

- устанавливают факт наличия атаки, если эталонные значения полей данных: "Время жизни пакета", "Опции", "IP-адрес назначения" и "IP-адрес источника" не совпадают со значениями полей данных из полученного пакета;

- при отсутствии компьютерной атаки передают очередной пакет сообщения в информационно-вычислительную сеть;

- в случае обнаружения компьютерной атаки принимают решение о запрете передачи пакета в информационно-вычислительную сеть и удаляют ранее запомненные пакеты сообщений из массивов.

Недостатками данного способа являются невозможность обнаружения атак разных видов, а также невозможность обнаружения комбинированных одновременных атак и определения их вида.

Известен также способ обнаружения сетевых атак [5], в котором для анализа получаемых из сети пакетов данных выбирают определенные характеристики, на основе которых вычисляют значения признаков, которые затем сравнивают по определенным условиям с пороговыми значениями признаков, после чего, факт наличия одиночной или комбинированной одновременной атаки и виды атак определяют по сочетанию значений признаков и их пороговых значений в рамках установленных условий.

Известный способ был принят в качестве ближайшего аналога (прототипа) настоящего изобретения.

В способе, согласно прототипу, осуществляют анализ ряда признаков, сформированных по различным характеристикам пакетов данных трафика, и последующее сравнение этих признаков на стадии обнаружения с их эталонными (пороговыми) значениями, полученными на стадии обучения, принимают решение о наличии или отсутствии сетевой атаки, определяют тип одиночной сетевой атаки по сочетанию сформированных значений признаков и их пороговых значений.

Недостатками способа, принятого за прототип, являются: отсутствие процедуры регулярной автоматической настройки пороговых значений признаков на стадии обучения, что относит настройку пороговых значений к ручному регулированию; принципиальную невозможность оценивания ошибок 1-го и 2-го родов при обнаружении атак, что связано с детерминированным подходом к проблеме обнаружения; отсутствие учета динамического характера поведенческой структуры трафика, что связано с рассмотрением трафика лишь как детерминированной совокупности статических характеристик.

РАСКРЫТИЕ ИЗОБРЕТЕНИЯ

Техническим результатом настоящего изобретения является расширение функциональных возможностей способов обнаружения DDoS-атак. Технический результат достигается благодаря тому, что способ обеспечивает возможность обнаружения сетевых атак разных видов (в том числе, комбинированных одновременных) при дополнительных возможностях учета динамического характера поведенческой структуры трафика, автоматической настройки порогов принятия решений и оценивания ошибок 1-го и 2-го родов на стадии обнаружении атак.

Для достижения указанного технического результата предлагается способ обнаружения сетевых атак на основе анализа временной структуры трафика, включающий в себя этапы, на которых

принимают из сети последовательность пакетов данных,

запоминают принятые пакеты данных,

выделяют из запомненных пакетов данных их характеристики,

на основании этих характеристик формируют значения признаков,

на стадии обучения устанавливают пороговые значения признаков,

на стадии обнаружения сравнивают сформированные значения признаков с их пороговыми значениями и

принимают решение о наличии или отсутствии сетевой атаки,

определяют тип одиночной сетевой атаки по сочетанию сформированных значений признаков и их пороговых значений.

При этом способ отличается от прототипа тем, что

выделение из запомненных пакетов данных их характеристик осуществляют путем логической фильтрации параметров этих пакетов, выделяя пакеты с различными совокупностями параметров и отбирая для них лишь динамические характеристики;

формирование значений признаков осуществляют путем генерирования значений первых и вторых опорных сигналов трафика, при этом первые опорные сигналы трафика генерируют в виде временных отсчетов статистик отобранных характеристик, а вторые опорные сигналы трафика генерируют ортогональными первым, преобразуя их фильтром с конечной импульсной характеристикой таким образом, что временные отсчеты вторых опорных сигналов зависят только от центральных разностей отсчетов первых опорных сигналов;

формируют фазовые портреты трафика в нормальном и атакуемых состояниях в виде двумерных диаграмм разброса взаимных значений отсчетов первых и вторых опорных сигналов трафика;

пороговые значения признаков устанавливают, исходя из задаваемых вероятностей принадлежности взаимных значений отсчетов первых и вторых опорных сигналов сформированным фазовым портретам, а также вероятностей ошибок первого рода и второго рода.

Далее в настоящем описании раскрытое техническое решение будет описано более детально со ссылкой на прилагаемые фигуры чертежей.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

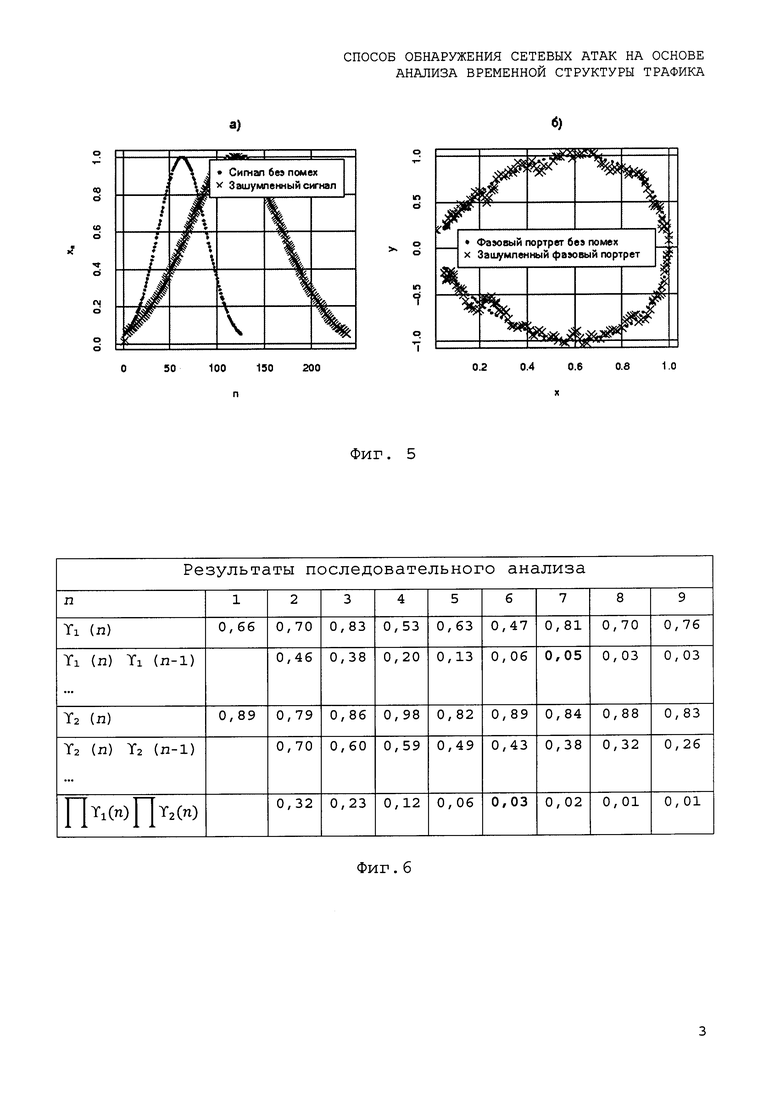

На фиг. 1 приведена поясняющая процесс реализации изобретения блок-схема, где:

- блок 1 соответствует приему пакетов данных трафика, поступающих из сети;

- блок 2 соответствует запоминанию пакетов данных трафика;

- блок 3 соответствует выделению характеристик пакетов данных трафика путем логической фильтрации их параметров и отбору динамических характеристик;

- блок 4 соответствует генерированию первых опорных сигналов трафика в виде временных отсчетов статистик отобранных характеристик;

- блок 5 соответствует генерированию вторых опорных сигналов трафика путем преобразования первых опорных сигналов трафика фильтром с конечной импульсной характеристикой;

- блок 6 соответствует формированию фазовых портретов трафика в нормальном и атакуемых состояниях в виде двумерных диаграмм разброса взаимных значений отсчетов первых и вторых опорных сигналов трафика;

- блок 7 соответствует установлению пороговых значений признаков путем задания уровней вероятностей принадлежности взаимных значений отсчетов первых и вторых опорных сигналов сформированным фазовым портретам, а также вероятностей ошибок первого и второго родов.

На фиг. 2 показаны первые опорные сигналы для нормального и аномального состояний трафика (SYN-flood атака).

На фиг. 3 показаны примеры фазовых портретов нормального  состояния трафика и его аномального состояния

состояния трафика и его аномального состояния  (SYN-flood атака).

(SYN-flood атака).

На фиг. 4, а показаны примеры первых опорных сигналов, образующих нормализованный треугольный сигнал в отсутствии помех, и нормализованный масштабированный треугольный сигнал в присутствии помехи с равномерным распределением (стандартное отклонение принято 0,05).

На фиг. 4, б приведен пример фазовых портретов W(1)[x(1),y(1)] и W(2)[х(1),y(1)] треугольных сигналов.

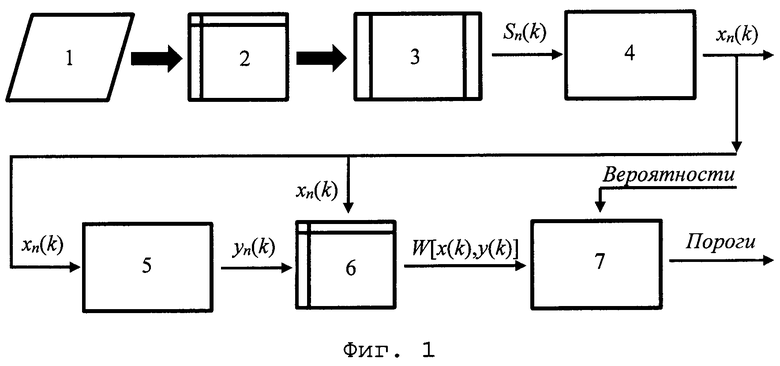

На фиг. 5, а показаны примеры первых опорных сигналов, образующих нормализованный Гауссов сигнал в отсутствии помех, и нормализованный масштабированный Гауссов сигнал в присутствии помехи с равномерным распределением (стандартное отклонение = 0,05).

На фиг. 5, б приведен пример фазовых портретов W(1)[x(2),y(2)] и W(2)[x(2),y(2)] Гауссовых сигналов.

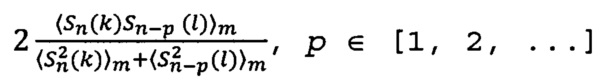

На фиг. 6 приведена таблица результатов последовательного анализа в виде отношений правдоподобий для отдельных сигналов и их совокупности в зависимости от числа испытаний n.

ОСУЩЕСТВЛЕНИЕ ИЗОБРЕТЕНИЯ

Для реализации предполагаемого способа осуществляют следующие действия, как показано на фиг. 1.

На стадии обучения в каждом известном состоянии трафика принимают из сети последовательность пакетов данных, запоминают принятые пакеты данных, выделяют из запомненных пакетов характеристики запомненных пакетов данных с различными k-совокупностями параметров (k=1, 2, 3, …, K) путем их логической фильтрации.

В одном из вариантов осуществления настоящего изобретения логическую фильтрацию при выделении пакетов с различными совокупностями параметров и соответствующими им динамическими характеристикам могут осуществлять, составляя логические выражения из условий и предикатов, зависящих от таких параметров пакетов, как адреса (IP) и порты (Port) источников (s) и приемников (d) объектов сетевой связи:

условия

- IPs ∈ [IP1, IP2];

- IPd ∈ [IP3, IP4];

- Ports ∈ [Port1, Port2];

- Portd ∈ [Port3, Port4];

предикаты

условие 1 AND условие 2;

условие 1 OR условие 2;

примеры составления предикатов

- IPs = 1.2.3.4 AND Portd = 80;

- IPs = 1.2.3.4 OR Portd = 8080.

В дальнейшем динамику сетевого трафика описывают вектором Sn=[Sn(1), Sn(2), … Sn(K)]' его характеристик Sn(k), где n - дискретные отсчеты (n=1, 2, …, N) текущего реального времени t (t=Δt, 2Δt, …, nΔt, …, NΔt), []' - операция транспонирования, а k - номер характеристики трафика, выделенной k-м (k=1, 2, …, K) логическим фильтром.

Далее, в соответствии с настоящим изобретением выполняют формирование значений признаков осуществляют путем генерирования значений первых и вторых опорных сигналов трафика, при этом первые опорные сигналы трафика генерируют в виде временных отсчетов статистик отобранных характеристик, а вторые опорные сигналы трафика генерируют ортогональными первым, преобразуя их фильтром с конечной импульсной характеристикой таким образом, что временные отсчеты вторых опорных сигналов зависят только от центральных разностей отсчетов первых опорных сигналов.

В некоторых вариантах осуществления изобретения первые опорные сигналы трафика могут генерироваться в виде различных значений последовательностей вторичных признаков xn(k) (n=1, 2, …, N), сформированных из динамических характеристик Sn(k) пакетов данных, которые выделены различными k-совокупностями параметров (k=1, 2, …, K). Так, например, эти значения возможно генерировать пропорциональными:

a) значениям Sn(k);

b) нормированным значениям

c) приращениям ΔSn,p(k)=Sn(k)-Sn-p(k) за интервал р ∈ [1, 2, …];

d) относительным приращениям ΔSn,p(k)/[Sn(k)+Sn-p(k)]=[Sn(k)-Sn-p(k)]/[Sn(k)+Sn-p(k)] за интервал р ∈ [1, 2, …];

e) усредненным значениям по некоторому скользящему интервалу с длительностью m:

f) усредненным значениям по неперекрывающимся интервалам с длительностью m:

, где n=2m, 3m, …;

, где n=2m, 3m, …;

g) кумулятивным суммам:

h) автокорреляционным и кросскорреляционным мерам сходства на интервале m исходных Sn(k) и сдвинутых Sn-p(l) последовательностей значений характеристик:

, р ∈ [1, 2, …];

, р ∈ [1, 2, …];

k) индикаторам пиковой нагрузки сетевого канала передачи данных:

, где <S*(k)> - среднее значение пиковой нагрузки канала по k-й характеристике, а σk - разброс значений пиковой нагрузки.

, где <S*(k)> - среднее значение пиковой нагрузки канала по k-й характеристике, а σk - разброс значений пиковой нагрузки.

Выбор данных вторичных признаков, как и других статистик, может осуществляться опытным путем. Значения этих признаков могут быть скомбинированы, в результате чего составляют различные их функции. Так, например, при суммировании значений из а), с) и е) вторичные признаки аналогичны сигналам ПИД-регуляторов. Из значений k) можно построить степени пиковой нагрузки сетевого канала передачи данных по k-ой характеристике:

Из (1) следует, что 0≤xn(k)≤1. При этом, если х(k)≤0,5, то сетевой канал передачи данных находится в нормальном состоянии, если 0,5<xn(k), то степень пиковой нагрузки аномальна.

Далее, для определенности, будем использовать значения последовательностей вторичных признаков из случая f), который минимизирует влияние сетевых помех, оставляя отсчеты <Sn(k)>m для различных n некоррелированными.

Наряду со значениями первых опорных сигналов генерируют значения вторых опорных сигналов трафика, ортогональных первым. При этом отсчеты yn(k) вторых опорных сигналов трафика (n=1, 2, …, N; k=1, 2, …, K) формируют, преобразуя первые опорные сигналы фильтром с конечной импульсной характеристикой с нечетными коэффициентами hn:

Коэффициенты hn фильтра выбирают, решая уравнение, определяющее ортогональность последовательностей xn(k) и yn(k):

при ограничении hl-2<hl, ∀l=3, 5, …, L.

Вторые опорные сигналы yn(k) трафика описывают его динамику, т.к. зависят от производных высших (L-х) порядков первых опорных сигналов. При этом для линейной независимости вторичных признаков в (2) должны использоваться именно центральные разности, чтобы каждый yn(k) не зависел от xn(k), ∀n=1, 2, …, N.

Таким образом, введенная совокупность первых и вторых опорных сигналов трафика позволяет рассматривать функционирование сетевого канала передачи данных как поведение динамической системы L-го порядка с обобщенными координатами X и обобщенными скоростями Y.

В соответствии с подходом Людвига Больцмана, Анри Пуанкаре и Уилларда Гиббса [7] состояния динамической системы с обобщенными координатами Х(k) и обобщенными скоростями Y(k) описываются семейством фазовых портретов, которые не содержат время в явном виде, но описывают изменение состояний системы, т.е. ее динамику в виде фазовых траекторий в соответствующих фазовых пространствах {х,y}k.

Далее, в соответствии с настоящим изобретением формируют фазовые портреты трафика в нормальных и аномальных r-х состояниях (r=0, 1, …, R) в виде двумерных диаграмм разброса взаимных значений отсчетов первых и вторых опорных сигналов трафика:

где  - количество точек на k-й двумерной диаграмме разброса с координатами

- количество точек на k-й двумерной диаграмме разброса с координатами  , N(k,r) - общее количество точек на k-й двумерной диаграмме разброса для r-го состояния трафика, а δ[…] - дельта-функция Дирака. К r-м состояниям трафика могут относиться как состояния нормальных режимов работы, так и состояния аномальных (в присутствии атак) режимов.

, N(k,r) - общее количество точек на k-й двумерной диаграмме разброса для r-го состояния трафика, а δ[…] - дельта-функция Дирака. К r-м состояниям трафика могут относиться как состояния нормальных режимов работы, так и состояния аномальных (в присутствии атак) режимов.

Таким образом, в соответствии с настоящим изобретением фазовые портреты трафика формируют как в нормальных, так и аномальных состояниях в виде двумерных диаграмм разброса взаимных значений отсчетов первых и вторых опорных сигналов трафика.

Для описания фазового портрета можно взять различные статистики в зависимости от характера динамики обобщенной координаты X. Так, если все отсчеты xn (n=1, 2, …, N) случайной величины X распределены по нормальному закону и статистически не связаны межу собой, то в качестве статистик целесообразно взять средние значения  ,

,  и ковариационную матрицу Σ векторов-столбцов zn=(xn,yn)'.

и ковариационную матрицу Σ векторов-столбцов zn=(xn,yn)'.

Тогда на основании критериев Фишера для любого трафика возможно судить о том, относятся ли значения его вторичных признаков Х(k) и Y(k) к соответствующим заданным распределениям W(r)[x(k),y(k)], которые описывают r-е состояния трафика (r=0, 1, …, R).

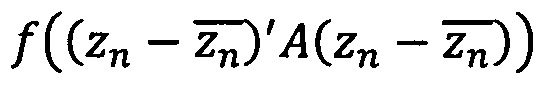

Определить степень статистической связи значений отсчетов последовательностей xn(k) возможно по значениям их автокорреляций на основе f). Если все отсчеты xn, yn (n=1, 2, …, N) случайной величины Z=(X,Y) распределены с некоторой нормированной плотностью вероятности  , где А - действительная симметрическая и положительно определенная матрица весов, но между xn существует детерминированная зависимость, то в качестве основных статистик целесообразно взять сами размытые фазовые портреты:

, где А - действительная симметрическая и положительно определенная матрица весов, но между xn существует детерминированная зависимость, то в качестве основных статистик целесообразно взять сами размытые фазовые портреты:

В этом случае на основе различных мер сходства возможно судить, принадлежат ли взаимные значения отсчетов первых и вторых опорных сигналов Х(k) и Y(k) трафика к соответствующим заданным распределениям Wr[x(k),y(k)] из (5), непосредственно учитывая сами значения (5), которые косвенно определяют и пороговые значения принадлежности признаков.

Тем самым, пороговые значения признаков устанавливают, исходя из задаваемых вероятностей принадлежности взаимных значений отсчетов первых и вторых опорных сигналов сформированным фазовым портретам, а также вероятностей ошибок первого и второго рода.

В соответствии с настоящим изобретением решение о состоянии трафика могут принимать, агрегируя решения, сформированные ранее на основании анализа опорных сигналов, которые сформированы по пакетам, выделенным каждым логическим фильтром.

Описания статистической взаимосвязи или агрегирования характеристик сетевого трафика в r-м состоянии (r=1, 2, …, R) формируются на основе фазовых портретов Wr[x(k),y(k)] для каждой k-й характеристики (k=1, 2, …, K) пакетов данных в виде:

Выражение (6) справедливо при независимости характеристик пакетов данных.

Описание агрегирования характеристик может быть также учтено и на уровне первичных признаков. Так, например, если известны значения xn(1) и xn(2) вторичных признаков от 1-го и 2-го фильтров, то их совместное значение может быть сформировано в виде нечеткого предиката:

где μ1, μ2 - степени значимостей признаков.

Описание статистической взаимосвязи или агрегирования зависимых характеристик сетевого трафика на основе их кросскорреляций  дано в работе [8].

дано в работе [8].

Далее, в соответствии с настоящим изобретением на стадии обнаружения сравнивают сформированные значения признаков с их пороговыми значениями, принимают решение о наличии или отсутствии сетевой атаки, а также определяют тип одиночной сетевой атаки по сочетанию сформированных значений признаков и их пороговых значений.

Для сравнения используют различные статистики фазовых портретов. Так, если все отсчеты xn (n=1, 2, …, N) случайной величины X распределены по нормальному закону, то в качестве статистик целесообразно взять средние значения  ,

,  и ковариационную матрицу Σ векторов-столбцов zn=(xn,yn)', на основании которой возможно определить пороги (в виде расстояний Махаланобиса) принятия решения о принадлежности взаимных значений отсчетов xn,yn первых и вторых опорных сигналов фазовому портрету с наперед заданными вероятностью принадлежности и вероятностями ошибок первого рода и второго рода.

и ковариационную матрицу Σ векторов-столбцов zn=(xn,yn)', на основании которой возможно определить пороги (в виде расстояний Махаланобиса) принятия решения о принадлежности взаимных значений отсчетов xn,yn первых и вторых опорных сигналов фазовому портрету с наперед заданными вероятностью принадлежности и вероятностями ошибок первого рода и второго рода.

Как правило, принятие решений о том, относятся ли взаимные значения отсчетов первых и вторых опорных сигналов Х(k) и Y(k) к соответствующим заданным фазовым портретам W(r)[x(k),y(k)], осуществляют на основании критерия Фишера χ2 для любого r-го состояния трафика (r=0, 1, …, R).

Практическая реализация предложенного способа возможна для ИВС с различной архитектурой. Рассмотрим пример практической реализации способа для распространенного варианта ИВС, содержащей одиночный Web-сервер, который обслуживает запросы пользователей в сети Интернет. Для обработки получаемых из сети пакетов данных используется компьютерная система анализа трафика, дополняющая типовые штатные системы. Данная компьютерная система позволяет вычислять признаки временной структуры трафика и принимать решение о его состоянии в реальном масштабе времени.

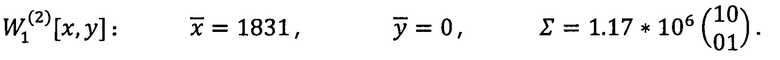

Рассматривались различные режимы работы сетевого канала передачи данных с различными первыми опорными сигналами трафика, показанными на фиг. 2. В качестве вторичных признаков, на основании которых формировались опорные сигналы, были взяты признаки из случая f). В предположении, что все отсчеты первых опорных сигналов трафика распределены по нормальному закону и слабо статистически связаны между собой, получены следующие статистики фазовых портретов трафика в нормальном и аномальном состояниях (фиг. 3):

для

для

На основании этих статистик по методу Фишера χ2 рассчитывались Махаланобисовы расстояния для определения границ доверительных областей отнесения экспериментальных выборок к нормальному или аномальному состоянию трафика с вероятностью 95%. Границы этих доверительных областей, определяющие пороги принятия решений о нормальном или аномальном состоянии трафика, показаны на фиг. 3 в виде эллипсов с соответствующими Махаланобисовыми расстояниями D1=772 и D2=2122.

Как видно из представленных иллюстраций, попадание большинства точек при анализе состояния неизвестного трафика в соответствующие доверительные области гарантирует обнаружение атаки с вероятностью не менее 95% при уровне значимости или вероятности ложного срабатывания 5%.

Другой вариант реализации предложенного способа использует различение первых опорных сигналов трафика, отсчеты которых связаны строго детерминированными зависимостями (фиг. 4, 5). В качестве вторичных признаков, на основании которых формировались опорные сигналы, были использованы признаки из случая b).

На фиг. 4, а приведены первые опорные сигналы в виде последовательностей, образующих нормализованный треугольный сигнал в отсутствии помех и нормализованный масштабированный треугольный сигнал в присутствии помехи с равномерным распределением (стандартное отклонение равно 0,05).

На фиг. 5, а приведены первые опорные сигналы в виде последовательностей, образующих нормализованный Гауссовый сигнал в отсутствии помех и нормализованный масштабированный Гауссовый сигнал в присутствии помехи с равномерным распределением (стандартное отклонение равно 0,05).

Ставилась задача различения детерминированных сигналов, наблюдаемых на фоне аддитивных равномерно распределенных помех, для их разных стандартных отклонений. В приведенных примерах стандартные отклонения помех равны 0,05.

На фиг. 4, б приведен пример фазовых портретов W(1)[x(1),y(1)] и W(2)[x(1),y(1)] треугольных сигналов, показанных на фиг. 4, а.

На фиг. 5, б приведен пример фазовых портретов W(1)[x(2),y(2)] и W(2)[x(2),y(2)] Гауссовых сигналов, показанных на фиг. 5, а.

Различение сигналов проводилось путем сравнения фазовых портретов, формируемых по формуле (5), но при учете вклада в сумму для каждого значения х и y лишь ближайшего к ним соседа. Плотность вероятности  из (5) оценивалась на основе меры сходства, аналогичной потенциальной функции 1/(1 + квадрат расстояния до ближайшего соседа). Далее полученные величины W(r)[x(k),y(k)] (r=1, 2; k=1, 2) принимались за правдоподобия, а по отношениям правдоподобий судили о принадлежности зашумленных и масштабированных сигналов к их незашумленным версиям. При этом рассматривались две гипотезы: Н0 - зашумленный сигнал относится к треугольному сигналу; H1 - зашумленный сигнал относится к Гауссову сигналу. Решение принималось на основании сравнения отношения правдоподобий ϒk=W(2)[x(k),y(k)]/W(1)[x(k),y(k)] с порогами А=(1-α)/β и В=β/(1-α), где α - вероятность того, что гипотеза Н0 будет отвергнута, когда она верна (уровень значимости гипотезы или вероятность ошибки первого рода), а β - вероятность принятия гипотезы Н0, когда верна гипотеза H1 (вероятность ошибки второго рода).

из (5) оценивалась на основе меры сходства, аналогичной потенциальной функции 1/(1 + квадрат расстояния до ближайшего соседа). Далее полученные величины W(r)[x(k),y(k)] (r=1, 2; k=1, 2) принимались за правдоподобия, а по отношениям правдоподобий судили о принадлежности зашумленных и масштабированных сигналов к их незашумленным версиям. При этом рассматривались две гипотезы: Н0 - зашумленный сигнал относится к треугольному сигналу; H1 - зашумленный сигнал относится к Гауссову сигналу. Решение принималось на основании сравнения отношения правдоподобий ϒk=W(2)[x(k),y(k)]/W(1)[x(k),y(k)] с порогами А=(1-α)/β и В=β/(1-α), где α - вероятность того, что гипотеза Н0 будет отвергнута, когда она верна (уровень значимости гипотезы или вероятность ошибки первого рода), а β - вероятность принятия гипотезы Н0, когда верна гипотеза H1 (вероятность ошибки второго рода).

Использовалось следующее правило принятия решения: если ϒ≥A, то принималась гипотеза H1; если ϒ≤B, то принималась гипотеза Н0. Если B<ϒ<A, то проводились дополнительные испытания с изменением реализации случайного сигнала и вычислением отношения правдоподобий как произведения отношений правдоподобий в соответствии с последовательным анализом Вальда [9].

В эксперименте получено, что для равномерного распределения помех со стандартным отклонением в 5% необходимо проводить около 10 повторных испытаний, когда α и β лежат в диапазоне 0,01-0,05.

Было экспериментально установлено, что при вычислении отношений правдоподобий наибольший выигрыш в эффективности различения сигналов наблюдается при использовании формулы (5). Для этого случая отношение правдоподобий для одной реализации помехи рассчитывается как ϒ12=W(2)[x(1),y(1)]W(2)[x(2),y(2)]/W(1)[x(1),y(1)]W(1)[x(2),y(2)]. Поэтому условие ϒ12=ϒ1 ϒ2≤B, необходимое для принятия решения, значительно усиливается. Так, например, для α=0,05 и β=0,05 (пороги принятия решения А=19 и В=0,05) в таблице на Фиг. 6 приведены результаты последовательного анализа в виде отношений правдоподобий для отдельных сигналов и их совокупности в зависимости от числа испытаний n.

Из анализа данных таблицы следует, что для принятия решения о принадлежности зашумленного трафика к нормальному состоянию с вероятностью 95% по одному сигналу необходимо 7 испытаний, по другому сигналу необходимо продолжать испытания, а по совокупности двух сигналов требуется лишь 6 испытаний.

Полученные качественные теоретические результаты и количественные данные экспериментальных исследований показали принципиальную возможность применения разработанных методов в системах обнаружения DDoS-атак. Данные методы дополняют известные методы, широко применяемые в существующих системах защиты. Приведенные примеры наглядно показывают преимущества предлагаемого способа по сравнению с прототипом, заключающиеся в возможности автоматической настройки порогов принятия решений по статистикам фазовых портретов, и в обнаружении DDoS-атак с заданной наперед достоверностью.

ПРОМЫШЛЕННАЯ ПРИМЕНИМОСТЬ

На основе описанного способа могут быть созданы программные и аппаратные системы обнаружения сетевых атак разных видов (одновременных комбинированных). Указанные средства будут обладать дополнительными возможностями по выявлению видов атак по профилю трафика с автоматической настройкой порогов принятия решений при заданных вероятностях ошибок 1-го и 2-го родов. Особенно это важно при анализе трафика сверхбольших объемов (свыше 100 Гбит/с) в режиме реального времени.

Источники информации

1. UDP Port Denial-of-Service Attack, 1997, CERT Coordination Center, статья в сети Интернет по адресу http://vnvw.cert.org/advisorie

3. Патент РФ №2285287, приоритет от 04.04.2005 г.

4. Патент РФ №2472211, приоритет от 23.11.2011 г.

5. Патент РФ №2538292, приоритет от 24.07.2013 г.

6. Cisco Anomaly Guard Module Configuration Guide for the Catalyst 6500 Series Switch and Cisco 7600 Series Router, статья в сети Интернет по адресу https://www.cisco.com/c/en/us/td/docs/interfaces_modules/services_modules/anomaly_guard/v6-1/configuration/guide/GrdMod_v6_1.pdf (февраль 2008).

7. Nolte, D.D. The tangled tale of phase space (англ.) // Physics Today: журнал. - 2010. - Vol. 63, no. 4. - P. 31-33. - DOI:10.1063/1.3397041.

8. Galyaev V.S., Krasnov A.E., Nikol'skii D.N., Repin D.S. "The space of structural features for increasing the effectiveness of algorithms for detecting network attacks, based on the detection of deviations in traffic of extremely large volumes" // International Journal of Applied Engineering Research, ISSN 0973-4562 Volume 12, Number 21 (2017), pp. 10781-10790.

9. Wald A. Sequential analysis. 1947 // Zbl0029. - 1947. - T. 15805.

Настоящее изобретение было подробно описано со ссылкой на отдельные варианты его осуществления, однако очевидно, что оно может быть осуществлено в различных вариантах, не выходя за рамки заявленного объема правовой охраны, определяемого формулой изобретения.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ЗАЩИТЫ ОТ DDoS-АТАК НА ОСНОВЕ КЛАССИФИКАЦИИ ТРАФИКА | 2018 |

|

RU2704741C2 |

| Способ выявления аномалий в работе высоконагруженной сети автоматизированной телекоммуникационной системы | 2021 |

|

RU2787078C1 |

| Система и способ защиты от Volume DDoS атак | 2022 |

|

RU2791869C1 |

| Способ обнаружения дестабилизирующих воздействий на вычислительные сети | 2015 |

|

RU2611243C1 |

| СПОСОБ ОБНАРУЖЕНИЯ КОМПЬЮТЕРНЫХ АТАК НА СЕТЕВУЮ КОМПЬЮТЕРНУЮ СИСТЕМУ | 2013 |

|

RU2538292C1 |

| СПОСОБ ОБНАРУЖЕНИЯ КОМПЬЮТЕРНЫХ АТАК В ИНФОРМАЦИОННО-ТЕЛЕКОММУНИКАЦИОННОЙ СЕТИ | 2013 |

|

RU2531878C1 |

| СИСТЕМА АНАЛИЗА СЕТЕВОГО ТРАФИКА | 2007 |

|

RU2364933C2 |

| СПОСОБ ПОВЫШЕНИЯ УСТОЙЧИВОСТИ ПЕРЕДАЧИ ИНФОРМАЦИИ ПО КАНАЛАМ СВЯЗИ ВИРТУАЛЬНЫХ ЧАСТНЫХ СЕТЕЙ | 2021 |

|

RU2755684C1 |

| Способ защиты систем управления транспортных средств от вторжений | 2019 |

|

RU2737229C1 |

| СПОСОБ ОБНАРУЖЕНИЯ КОМПЬЮТЕРНЫХ АТАК | 2017 |

|

RU2683631C1 |

Изобретение относится к области защиты информационных систем, а именно к обнаружению компьютерных атак. Технический результат – расширение функциональных возможностей обнаружения DDoS-атак. Способ обнаружения сетевых атак на основе анализа временной структуры трафика включает в себя этапы, на которых принимают из сети последовательность пакетов данных, запоминают принятые пакеты данных, выделяют из запомненных пакетов данных их характеристики, на основании этих характеристик формируют значения признаков, на стадии обучения устанавливают пороговые значения признаков, на стадии обнаружения сравнивают сформированные значения признаков с их пороговыми значениями, принимают решение о наличии или отсутствии сетевой атаки и определяют тип одиночной сетевой атаки по сочетанию сформированных значений признаков и их пороговых значений, при этом выделение из запомненных пакетов данных их характеристик осуществляют путем логической фильтрации параметров этих пакетов, выделяя пакеты с различными совокупностями параметров и отбирая для них лишь динамические характеристики, формируют значение признаков путем генерирования значений первых и вторых опорных сигналов трафика, при этом первые опорные сигналы трафика генерируют в виде временных отсчетов статистик отобранных характеристик, а вторые опорные сигналы трафика генерируют ортогональными первым, преобразуя их фильтром с конечной импульсной характеристикой таким образом, что временные отсчеты вторых опорных сигналов зависят только от центральных разностей отсчетов первых опорных сигналов, формируют фазовые портреты трафика в нормальном и атакуемых состояниях, и устанавливают пороговые значения признаков. 10 з.п. ф-лы, 6 ил.

1. Способ обнаружения сетевых атак на основе анализа временной структуры трафика, включающий в себя этапы, на которых

принимают из сети последовательность пакетов данных,

запоминают принятые пакеты данных,

выделяют из запомненных пакетов данных их характеристики,

на основании этих характеристик формируют значения признаков,

на стадии обучения устанавливают пороговые значения признаков,

на стадии обнаружения сравнивают сформированные значения признаков с их пороговыми значениями, и

принимают решение о наличии или отсутствии сетевой атаки,

определяют тип одиночной сетевой атаки по сочетанию сформированных значений признаков и их пороговых значений,

при этом способ отличается тем, что

выделение из запомненных пакетов данных их характеристик осуществляют путем логической фильтрации параметров этих пакетов, выделяя пакеты с различными совокупностями параметров и отбирая для них лишь динамические характеристики;

формирование значений признаков осуществляют путем генерирования значений первых и вторых опорных сигналов трафика, при этом первые опорные сигналы трафика генерируют в виде временных отсчетов статистик отобранных характеристик, а вторые опорные сигналы трафика генерируют ортогональными первым, преобразуя их фильтром с конечной импульсной характеристикой таким образом, что временные отсчеты вторых опорных сигналов зависят только от центральных разностей отсчетов первых опорных сигналов;

формируют фазовые портреты трафика в нормальных и аномальных состояниях в виде двумерных диаграмм разброса взаимных значений отсчетов первых и вторых опорных сигналов трафика;

пороговые значения признаков устанавливают исходя из задаваемых вероятностей принадлежности взаимных значений отсчетов первых и вторых опорных сигналов сформированным фазовым портретам, а также вероятностей ошибок первого и второго рода.

2. Способ обнаружения сетевых атак на основе анализа временной структуры трафика по п. 1, отличающийся тем, что

логическую фильтрацию при выделении пакетов с различными совокупностями параметров и соответствующими им динамическими характеристикам осуществляют, составляя предикаты из условий на параметры, такие, например, как адреса и порты источников и приемников сообщений.

3. Способ обнаружения сетевых атак на основе анализа временной структуры трафика по пп. 1 и 2, отличающийся тем, что

значения xn(k) (n=1, 2, 3, …, N) временных отсчетов первых опорных сигналов трафика формируют пропорциональными значениям отсчетов его характеристик Sn(k), выделенных К логическими фильтрами (k=1, 2, …, K).

4. Способ обнаружения сетевых атак на основе анализа временной структуры трафика по пп. 1 и 2, отличающийся тем, что

значения xn(k) (n=1, 2, 3, …, N) временных отсчетов первых опорных сигналов трафика формируют пропорциональными приращениям ΔSn,p(k)=Sn(k)=Sn-p(k) за интервал р∈[1, 2, …] значений отсчетов его характеристик, выделенных К логическими фильтрами (k=1, 2, …, К).

5. Способ обнаружения сетевых атак на основе анализа временной структуры трафика по пп. 1 и 2, отличающийся тем, что

значения xn(k) (n=1, 2, 3,…, N) временных отсчетов первых опорных сигналов трафика формируют пропорциональными относительным приращениям ΔSn,p(k)/[Sn(k)+Sn-p(k)]=[Sn(k)-Sn-p(k)]/[Sn(k)+Sn-p(k)] за интервал р∈[1, 2, …] значений отсчетов его характеристик, выделенных К логическими фильтрами (k=1, 2, …, К).

6. Способ обнаружения сетевых атак на основе анализа временной структуры трафика по пп. 1 и 2, отличающийся тем, что

значения xn(k) (n=1, 2, 3,…, N) временных отсчетов первых опорных сигналов трафика формируют пропорциональными значениям статистик (средних значений)

(m - интервал усреднения)

(m - интервал усреднения)

отсчетов его характеристик, выделенных К логическими фильтрами (k=1, 2, …, К).

7. Способ обнаружения сетевых атак на основе анализа временной структуры трафика по пп. 1 и 2, отличающийся тем, что

значения xn(k) (n=1, 2, 3, …, N) временных отсчетов первых опорных сигналов трафика формируют пропорциональными значениям статистик (средних значений)

(n=2m, 3m; …; m - интервал усреднения)

(n=2m, 3m; …; m - интервал усреднения)

отсчетов его характеристик, выделенных К логическими фильтрами (k=1, 2, …, К).

8. Способ обнаружения сетевых атак на основе анализа временной структуры трафика по пп. 1 и 2, отличающийся тем, что

значения xn(k) (n=1, 2, 3, …, N) временных отсчетов первых опорных сигналов трафика формируют пропорциональными значениям статистик (автокорреляционным и кросскорреляционным мерам сходства) на интервале m исходных Sn(k) и сдвинутых Sn-p(k) последовательностей значений

отсчетов его характеристик, выделенных JC логическими фильтрами (k=1, 2, …, К).

9. Способ обнаружения сетевых атак на основе анализа временной структуры трафика по пп. 1 и 2, отличающийся тем, что

значения xn(k) (n=1, 2, 3, …, N) временных отсчетов первых опорных сигналов трафика формируют пропорциональными значениям  , где

, где  - среднее значение пиковой нагрузки канала, а σk - разброс значений пиковой нагрузки для его характеристик, выделенных К логическими фильтрами (k=1, 2, …, К).

- среднее значение пиковой нагрузки канала, а σk - разброс значений пиковой нагрузки для его характеристик, выделенных К логическими фильтрами (k=1, 2, …, К).

10. Способ обнаружения сетевых атак на основе анализа временной структуры трафика по пп. 1 и 2, отличающийся тем, что

каждый отсчет уn(k) вторых опорных сигналов трафика формируют из отсчетов xn(k) первых опорных сигналов с помощью нечетных коэффициентов hn фильтра с конечной импульсной характеристикой в виде

где коэффициенты hn фильтра выбирают, решая уравнение, определяющее ортогональность последовательностей xn(k) и уn(k):

Σnxn(k)уn(k)=0

при ограничении  .

.

11. Способ обнаружения сетевых атак на основе анализа временной структуры трафика по пп. 1 и 2, отличающийся тем, что

решение о состоянии трафика принимают, агрегируя решения, сформированные ранее на основании анализа опорных сигналов, которые сформированы по пакетам, выделенным каждым логическим фильтром.

| СПОСОБ ОБНАРУЖЕНИЯ КОМПЬЮТЕРНЫХ АТАК НА СЕТЕВУЮ КОМПЬЮТЕРНУЮ СИСТЕМУ | 2013 |

|

RU2538292C1 |

| Способ обнаружения дестабилизирующих воздействий на вычислительные сети | 2015 |

|

RU2611243C1 |

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ ОТ КОМПЬЮТЕРНЫХ АТАК | 2011 |

|

RU2472211C1 |

| US 7483972 B2, 27.01.2009. | |||

Авторы

Даты

2019-02-26—Публикация

2017-12-14—Подача