ПЕРЕКРЕСТНАЯ ССЫЛКА НА СООТВЕТСТВУЮЩУЮ ЗАЯВКУ

[0001] Настоящая заявка основана на и испрашивает приоритет по китайской заявке на патент №201410498743.6, поданной 25 сентября 2014 г., полное содержание которой включено сюда посредством ссылки.

ОБЛАСТЬ ТЕХНИКИ

[0002] Настоящее изобретение относится к области техники связи, а более конкретно, к способу информационного взаимодействия, устройству информационного взаимодействия и электронному устройству.

УРОВЕНЬ ТЕХНИКИ

[0003] Пользователь может войти в терминал путем ввода зарегистрированного идентификатора и пароля для входа в терминал, а затем пользователь может осуществлять информационное взаимодействие на основе введенного идентификатора. Однако в случаях, требующих более высокого уровня безопасности, идентификатор пользователя должен пройти дополнительную проверку. В предшествующем уровне техники обычно требуется ввести пароль для проверки идентификатора пользователя.

[0004] Однако при вводе пароля для проверки идентификатора его легко увидеть другому лицу. Если пароль сложный, с одной стороны, пользователю требуется много времени для ввода пароля, а с другой стороны могут возникнуть проблемы ручного ввода (например, ошибка ввода), что влияет на эффективность информационного взаимодействия.

КРАТКОЕ ОПИСАНИЕ ИЗОБРЕТЕНИЯ

Варианты осуществления настоящего изобретения предлагают способ информационного взаимодействия, устройство информационного взаимодействия и электронное устройство для решения проблемы низкой эффективности информационного взаимодействия в предшествующем уровне техники.

[0005] Согласно первому аспекту вариантов осуществления настоящего изобретения, предусмотрен способ информационного взаимодействия, включающий:

установление соединения с носимым устройством;

передачу информации для взаимодействия, в соответствии с введенным идентификатором в носимом устройстве посредством соединения;

получение первого зашифрованного результата, возвращаемого носимым устройством, в котором первый зашифрованный результат получается посредством шифрования информации, подлежащей взаимодействию с носимым устройством с предварительно сохраненным ключом шифрования, уникально соответствующим введенному идентификатору;

генерирование первого проверочного фактора, соответствующего первому зашифрованному результату с заданным алгоритмом;

отправку информации для взаимодействия и первого проверочного фактора соответствующим образом на сервер;

получение сообщения, отправленного сервером, указывающего об окончании взаимодействия, при котором сообщение посылается, если сервер определяет, что второй проверочный фактор соответствует первому проверочному фактору, при котором второй проверочный фактор генерируется с заданным алгоритмом и соответствует второму зашифрованному результату, при котором второй зашифрованный результат получается посредством шифрования информации, подлежащей взаимодействию с сервером с заранее сохраненным ключом шифрования.

[0006] Альтернативно, способ дополнительно включает в себя:

получение предварительно сохраненного ключа шифрования, отправляемого носимым устройством;

отправку предварительно сохраненного ключа шифрования на сервер, для хранения на сервере предварительно сохраненного ключа шифрования и введенного идентификатора в соответствующем порядке.

[0007] Альтернативно, способ дополнительно включает в себя:

получение предварительно сохраненного ключа шифрования, отправляемого сервером;

передачу предварительно сохраненного ключа шифрования на носимое устройство посредством соединения, для хранения на носимом устройстве предварительно сохраненного ключа шифрования и введенного идентификатора в соответствующем порядке.

[0008] Согласно второму аспекту вариантов осуществления настоящего изобретения, предусмотрен способ информационного взаимодействия, включающий:

установление соединения с носимым устройством;

передачу информации для взаимодействия, в соответствии с введенным идентификатором в носимом устройстве посредством соединения;

получение зашифрованного результата, возвращаемого носимым устройством, в котором зашифрованный результат получается посредством шифрования информации, подлежащей взаимодействию с носимым устройством с предварительно сохраненным первым ключом шифрования, уникально соответствующим введенному идентификатору;

отправку зашифрованного результата на сервер;

получение сообщения, отправленного сервером, указывающего об окончании взаимодействия, при котором сообщение посылается после операции дешифровки зашифрованного результата, выполняемой сервером с использованием второго ключа шифрования, соответствующего первому ключу шифрования.

[0009] Альтернативно, способ дополнительно включает в себя:

получение первого ключа шифрования, отправляемого сервером;

передачу первого ключа шифрования на носимое устройство посредством соединения, для хранения на носимом устройстве первого ключа шифрования и введенного идентификатора в соответствующем порядке.

[0010] Альтернативно, способ дополнительно включает в себя:

получение второго ключа шифрования, отправляемого носимым устройством;

передачу второго ключа шифрования на сервер, для хранения на сервере второго ключа шифрования и введенного идентификатора в соответствующем порядке.

[0011] Альтернативно, способ дополнительно включает в себя:

генерирование первого проверочного фактора, соответствующего подлежащей взаимодействию информации с заданным алгоритмом;

отправку первого проверочного фактора и зашифрованного результата в соответствующем порядке на сервер, чтобы сервер вернул сообщение, указывающее о завершении взаимодействия, если сервер определит, что второй проверочный фактор соответствует первому проверочному фактору, при этом второй проверочный фактор генерируется с заданным алгоритмом и соответствует результату операции дешифровки.

[0012] Согласно третьему аспекту вариантов осуществления настоящего изобретения, предусмотрен способ информационного взаимодействия, включающий:

установление соединения с терминалом;

получение подлежащей взаимодействию информации, отправленной терминалом через соединение, при котором подлежащая взаимодействию информация соответствует введенному идентификатору на терминале;

шифрование информации, подлежащей взаимодействию, посредством предварительно сохраненного ключа шифрования, уникально соответствующего введенному идентификатору, для получения зашифрованного результата;

отправку зашифрованного результата на терминал через соединение, чтобы терминал отправил зашифрованный результат на сервер или отправил проверочный фактор и информацию, подлежащую взаимодействию, в соответствующем порядке на сервер, на котором генерируется проверочный фактор посредством заранее заданного алгоритма и соответствует зашифрованному результату.

[0013] Согласно четвертому аспекту вариантов осуществления настоящего изобретения, предусмотрено устройство информационного взаимодействия, включающее:

модуль установления соединения, сконфигурированный для установления соединения с носимым устройством;

первый отправляющий модуль, сконфигурированный для передачи информации для взаимодействия, в соответствии с введенным идентификатором, на носимое устройство посредством соединения;

первый принимающий модуль, сконфигурированный для получения первого зашифрованного результата, возвращаемого носимым устройством, в котором первый зашифрованный результат получается посредством шифрования информации, подлежащей взаимодействию с носимым устройством с предварительно сохраненным ключом шифрования, уникально соответствующим введенному идентификатору;

генерирующий модуль, сконфигурированный для генерирования первого проверочного фактора, соответствующего первому зашифрованному результату с заданным алгоритмом;

второй отправляющий модуль, сконфигурированный для отправки информации для взаимодействия и первого проверочного фактора соответствующим образом на сервер;

второй принимающий модуль, сконфигурированный для получения сообщения, отправленного сервером, указывающего об окончании взаимодействия, при котором сообщение посылается, если сервер определяет, что второй проверочный фактор соответствует первому проверочному фактору, при котором второй проверочный фактор генерируется с заданным алгоритмом и соответствует второму зашифрованному результату, при котором второй зашифрованный результат получается посредством шифрования информации, подлежащей взаимодействию с сервером с заранее сохраненным ключом шифрования.

[0014] Альтернативно, устройство дополнительно включает в себя:

модуль приема первого ключа шифрования, сконфигурированный для приема предварительно сохраненного ключа шифрования, отправленного носимым устройством;

модуль передачи первого ключа шифрования, сконфигурированный для отправки предварительно сохраненного ключа шифрования на сервер, для хранения на сервере предварительно сохраненного ключа шифрования и введенного идентификатора в соответствующем порядке.

[0015] Альтернативно, устройство дополнительно включает в себя:

модуль приема второго ключа шифрования, сконфигурированный для приема предварительно сохраненного ключа шифрования, отправленного сервером;

модуль передачи второго ключа шифрования, сконфигурированный для передачи предварительно сохраненного ключа шифрования на носимое устройство посредством соединения, для хранения на носимом устройстве предварительно сохраненного ключа шифрования и введенного идентификатора в соответствующем порядке.

[0016] Согласно пятому аспекту вариантов осуществления настоящего изобретения, предусмотрено устройство информационного взаимодействия, включающее:

модуль установления соединения, сконфигурированный для установления соединения с носимым устройством;

первый отправляющий модуль, сконфигурированный для передачи информации для взаимодействия, в соответствии с введенным идентификатором, на носимое устройство посредством соединения;

первый принимающий модуль, сконфигурированный для получения зашифрованного результата, возвращаемого носимым устройством, в котором зашифрованный результат получается посредством шифрования информации, подлежащей взаимодействию с носимым устройством с предварительно сохраненным первым ключом шифрования, уникально соответствующим введенному идентификатору;

второй отправляющий модуль, сконфигурированный для отправки зашифрованного результата на сервер;

второй принимающий модуль, сконфигурированный для получения сообщения, отправленного сервером, указывающего об окончании взаимодействия, при котором сообщение посылается после операции дешифровки зашифрованного результата, выполняемой сервером с использованием второго ключа шифрования, соответствующего первому ключу шифрования.

[0017] Альтернативно, устройство дополнительно включает в себя:

модуль приема первого ключа шифрования, сконфигурированный для приема первого ключа шифрования, отправленного сервером;

модуль передачи первого ключа шифрования, сконфигурированный для передачи первого ключа шифрования на носимое устройство посредством соединения, для хранения на носимом устройстве первого ключа шифрования и введенного идентификатора в соответствующем порядке.

[0018] Альтернативно, устройство дополнительно включает в себя:

модуль приема второго ключа шифрования, сконфигурированный для приема второго ключа шифрования, отправленного носимым устройством;

модуль передачи второго ключа шифрования, сконфигурированный для передачи второго ключа шифрования на сервер, для хранения на сервере второго ключа шифрования и введенного идентификатора в соответствующем порядке.

[0019] Альтернативно, устройство дополнительно включает в себя:

генерирующий модуль, сконфигурированный для генерирования первого проверочного фактора, соответствующего информации, подлежащей взаимодействию, с заданным алгоритмом;

третий отправляющий модуль, сконфигурированный для отправки первого проверочного фактора и зашифрованного результата в соответствующем порядке на сервер, чтобы сервер вернул сообщение, указывающее о завершении взаимодействия, если сервер определит, что второй проверочный фактор соответствует первому проверочному фактору, при этом второй проверочный фактор генерируется с заданным алгоритмом и соответствует результату операции дешифровки.

[0020] Согласно шестому аспекту вариантов осуществления настоящего изобретения, предусмотрено устройство информационного взаимодействия, включающее:

модуль установления соединения, сконфигурированный для установления соединения с терминалом;

принимающий модуль, сконфигурированный для получения подлежащей взаимодействию информации, отправленной терминалом через соединение, при котором подлежащая взаимодействию информация соответствует введенному идентификатору на терминале;

модуль шифрования, сконфигурированный для шифрования информации, подлежащей взаимодействию, посредством предварительно сохраненного ключа шифрования, уникально соответствующего введенному идентификатору, для получения зашифрованного результата;

отправляющий модуль, сконфигурированный для отправки зашифрованного результата на терминал через соединение, чтобы терминал отправил зашифрованный результат на сервер или отправил проверочный фактор и информацию, подлежащую взаимодействию, в соответствующем порядке на сервер, на котором генерируется проверочный фактор посредством заранее заданного алгоритма и соответствует зашифрованному результату.

[0021] Согласно седьмому аспекту вариантов осуществления настоящего изобретения, предусмотрено электронное устройство, включающее:

процессор;

память, сконфигурированную для хранения инструкций, исполняемых процессором; в котором процессор сконфигурирован на:

установление соединения с носимым устройством;

передачу информации для взаимодействия, в соответствии с введенным идентификатором в носимом устройстве посредством соединения;

получение первого зашифрованного результата, возвращаемого носимым устройством, в котором первый зашифрованный результат получается посредством шифрования информации, подлежащей взаимодействию с носимым устройством с предварительно сохраненным ключом шифрования, уникально соответствующим введенному идентификатору;

генерирование первого проверочного фактора, соответствующего первому зашифрованному результату с заданным алгоритмом;

отправку информации для взаимодействия и первого проверочного фактора соответствующим образом на сервер;

получение сообщения, отправленного сервером, указывающего об окончании взаимодействия, при котором сообщение посылается, если сервер определяет, что второй проверочный фактор соответствует первому проверочному фактору, при котором второй проверочный фактор генерируется с заданным алгоритмом и соответствует второму зашифрованному результату, при котором второй зашифрованный результат получается посредством шифрования информации, подлежащей взаимодействию с сервером с заранее сохраненным ключом шифрования.

[0022] Согласно восьмому аспекту вариантов осуществления настоящего изобретения, предусмотрено электронное устройство, включающее:

процессор;

память, сконфигурированную для хранения инструкций, исполняемых процессором;

в котором процессор сконфигурирован на:

установление соединения с носимым устройством;

передачу информации для взаимодействия, в соответствии с введенным идентификатором в носимом устройстве посредством соединения;

получение зашифрованного результата, возвращаемого носимым устройством, в котором зашифрованный результат получается посредством шифрования информации, подлежащей взаимодействию с носимым устройством с предварительно сохраненным первым ключом шифрования, уникально соответствующим введенному идентификатору;

отправку зашифрованного результата на сервер;

получение сообщения, отправленного сервером, указывающего об окончании взаимодействия, при котором сообщение посылается после операции дешифровки зашифрованного результата, выполняемой сервером с использованием второго ключа шифрования, соответствующего первому ключу шифрования.

[0023] Согласно девятому аспекту вариантов осуществления настоящего изобретения, предусмотрено электронное устройство, включающее:

процессор;

память, сконфигурированную для хранения инструкций, исполняемых процессором;

в котором процессор сконфигурирован на:

установление соединения с терминалом;

получение подлежащей взаимодействию информации, отправленной терминалом через соединение, при котором подлежащая взаимодействию информация соответствует введенному идентификатору на терминале;

шифрование информации, подлежащей взаимодействию, посредством предварительно сохраненного ключа шифрования, уникально соответствующего введенному идентификатору, для получения зашифрованного результата;

отправку зашифрованного результата на терминал через соединение, чтобы терминал отправил зашифрованный результат на сервер или отправил проверочный фактор и информацию, подлежащую взаимодействию, в соответствующем порядке на сервер, на котором генерируется проверочный фактор посредством заранее заданного алгоритма и соответствует зашифрованному результату.

[0024] Техническое решение, описанное в вариантах осуществления данного изобретения, предлагает следующие преимущества.

[0025] Путем предварительной установки пары ключей шифрования, соответствующих идентификатору пользователя, и сохранения пары ключей шифрования на носимом устройстве и на сервере, соответственно, ключ шифрования, сохраненный на носимом устройстве, может быть проверен на сервере посредством шифрования информации, подлежащей взаимодействию, носимым устройством. Таким способом, может быть подтверждена идентичность пользователя, и можно избежать операции, при которой пользователь вводит пароль для проверки идентичности вручную, таким образом, повышая эффективность информационного взаимодействия.

[0026] Следует понимать, что предшествующее общее описание и последующее подробное описание являются только иллюстративными и пояснительными, и не ограничивают изобретения, как заявлено.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

[0027] Прилагаемые чертежи, включенные в документ и составляющие часть данного описания, иллюстрируют варианты осуществления в соответствии с изобретением, и вместе с описанием служат для объяснения принципов изобретения.

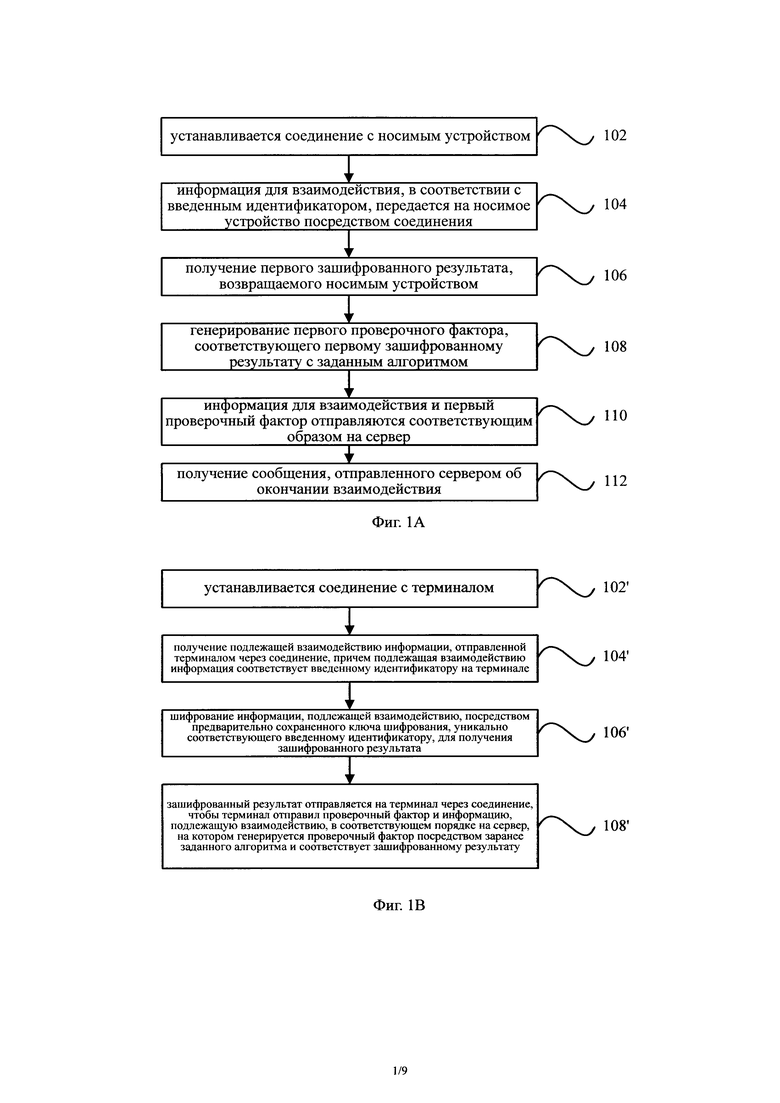

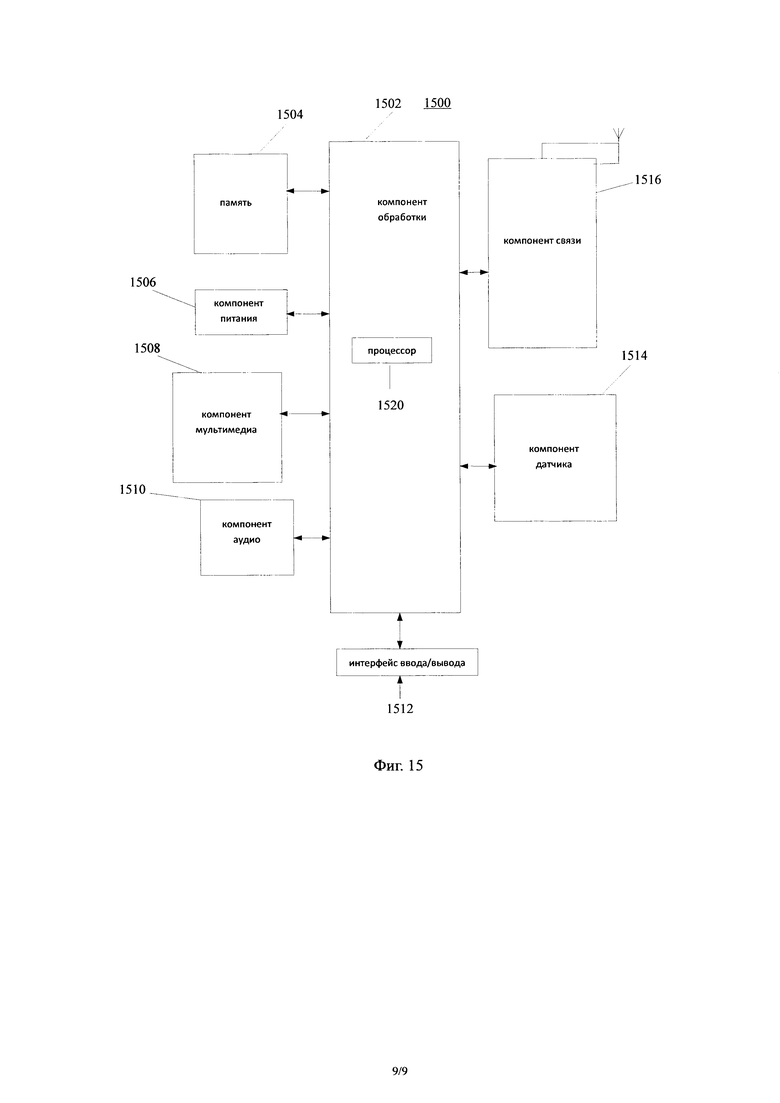

[0028] На Фиг. 1А показана блок-схема, иллюстрирующая способ информационного взаимодействия на основе терминала, согласно примерному варианту осуществления настоящего изобретения;

[0029] На Фиг. 1 В показана блок-схема, иллюстрирующая способ информационного взаимодействия на основе носимого устройства, согласно примерному варианту осуществления настоящего изобретения;

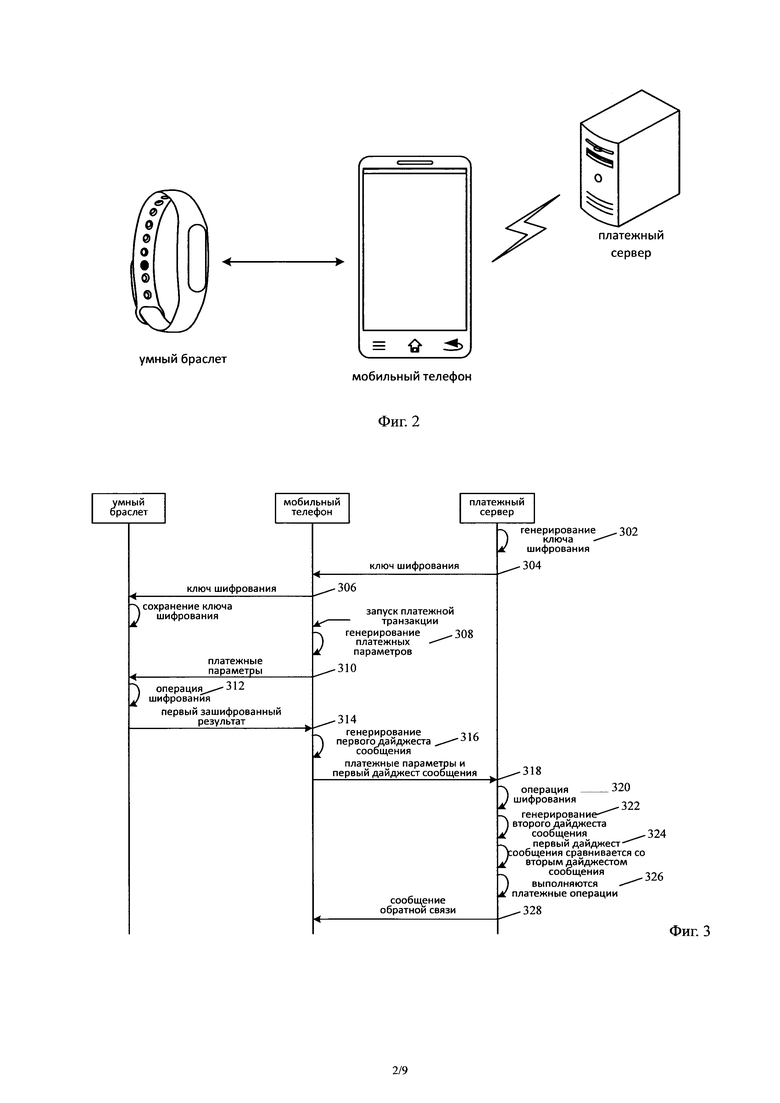

[0030] Фиг. 2 представляет собой принципиальную схему, иллюстрирующую процесс информационного взаимодействия, в соответствии с примерным вариантом осуществления данного изобретения;

[0031] На Фиг. 3 показана блок-схема, иллюстрирующая способ информационного взаимодействия при процессе оплаты, согласно примерному варианту осуществления настоящего изобретения;

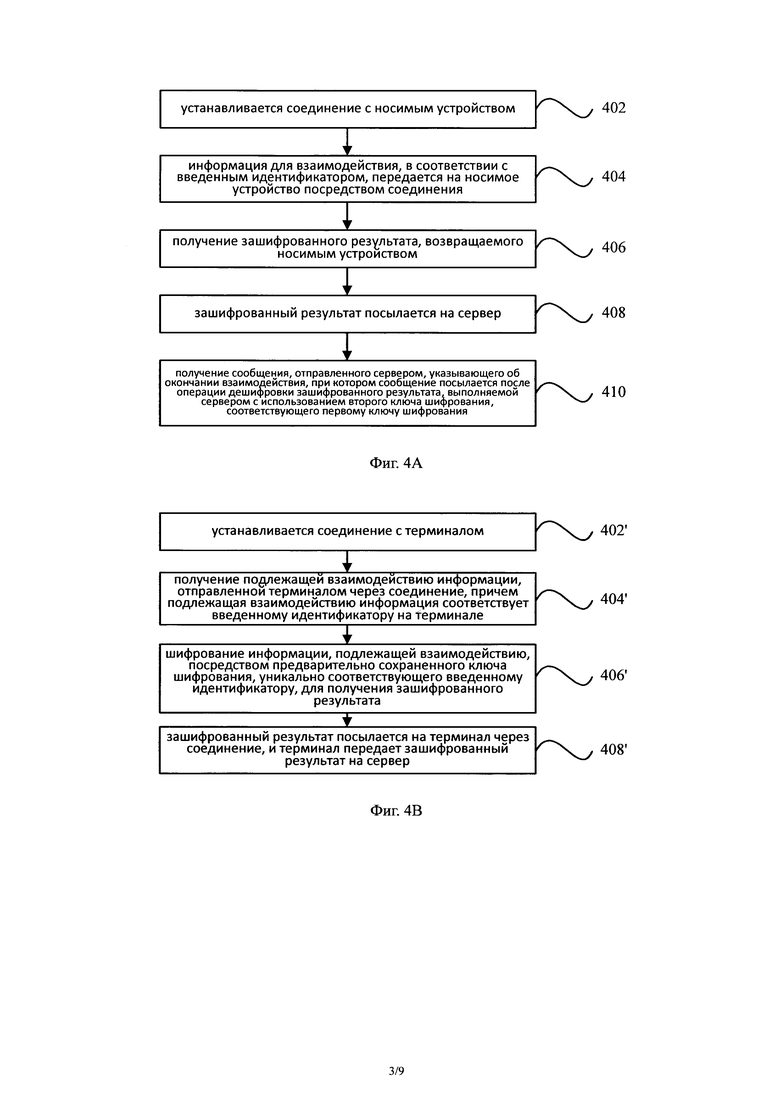

[0032] На Фиг. 4А показана блок-схема, иллюстрирующая другой способ информационного взаимодействия на основе терминала, согласно примерному варианту осуществления настоящего изобретения;

[0033] На Фиг. 4В показана блок-схема, иллюстрирующая другой способ информационного взаимодействия на основе носимого устройства, согласно примерному варианту осуществления настоящего изобретения;

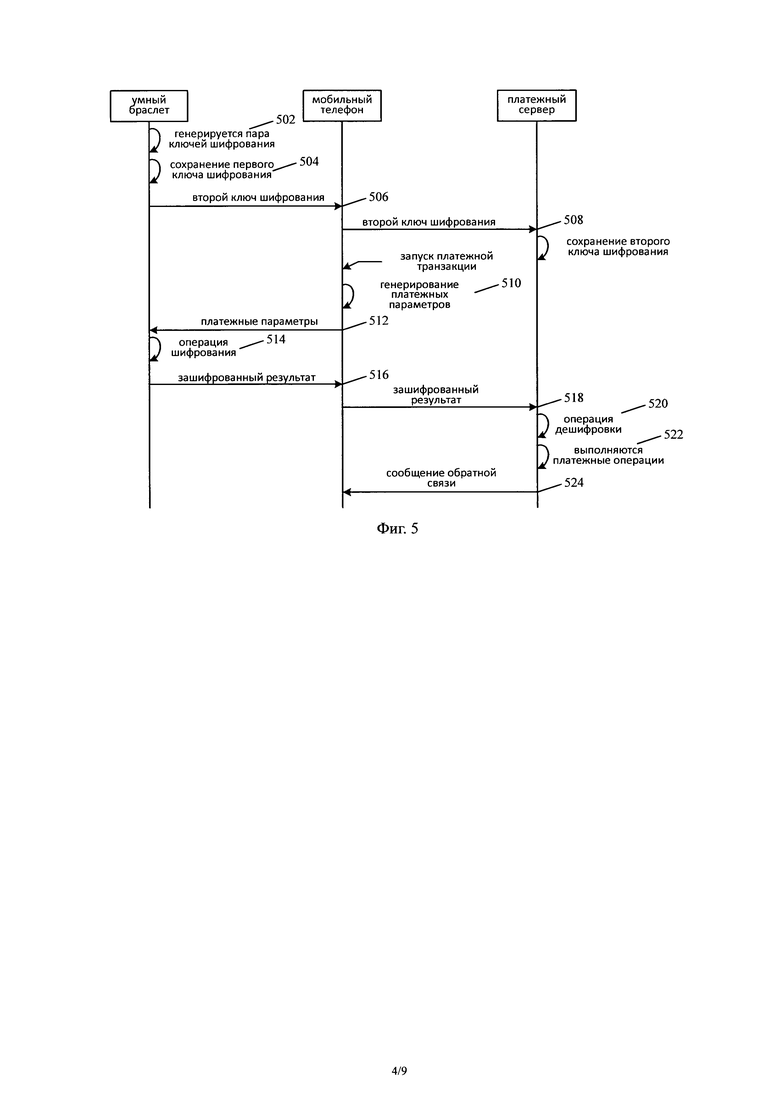

[0034] На Фиг. 5 показана блок-схема, иллюстрирующая другой способ информационного взаимодействия при процессе оплаты, согласно примерному варианту осуществления настоящего изобретения;

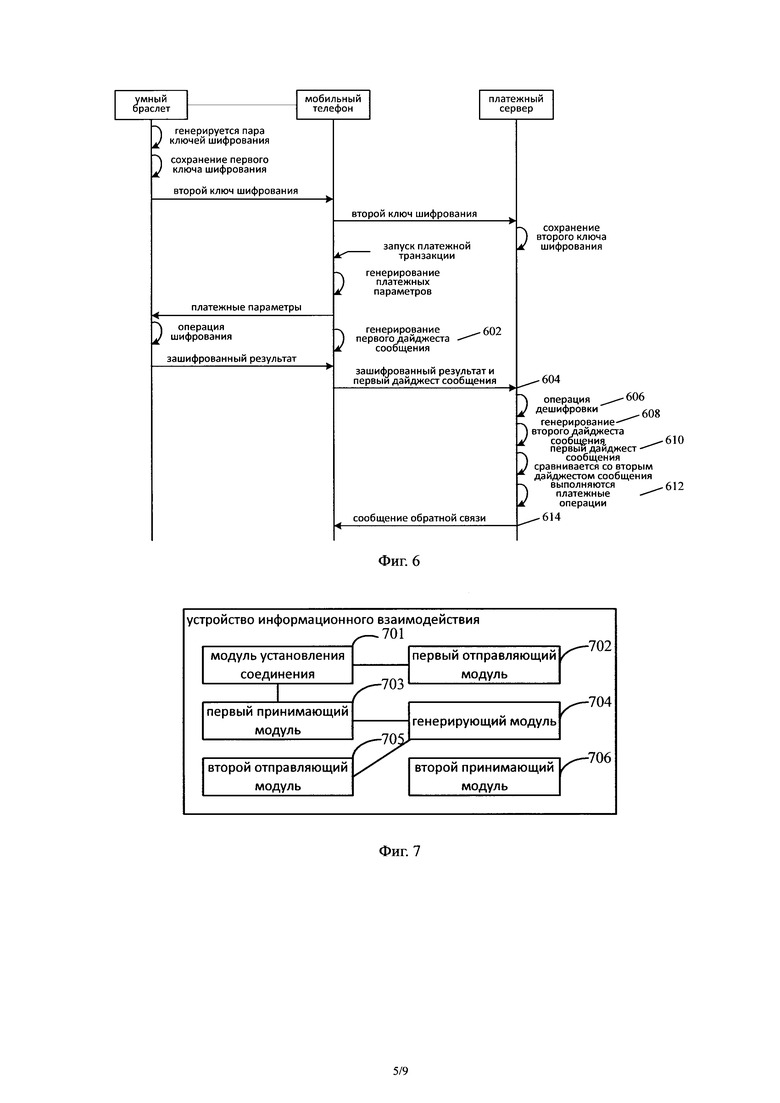

[0035] На Фиг. 6 показана блок-схема, иллюстрирующая другой способ информационного взаимодействия при процессе оплаты, согласно примерному варианту осуществления настоящего изобретения;

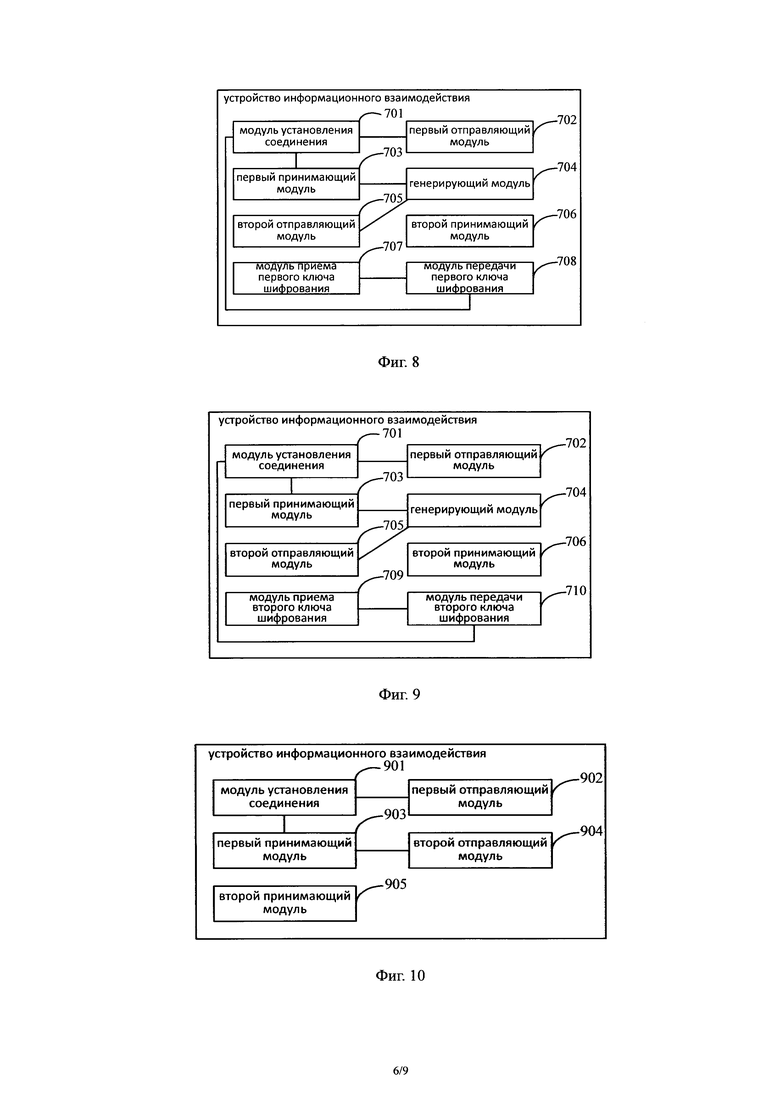

[0036] На Фиг. 7 показана структурная схема, иллюстрирующая устройство информационного взаимодействия на основе терминала, согласно примерному варианту осуществления настоящего изобретения;

[0037] На Фиг. 8 показана структурная схема, иллюстрирующая другое устройство информационного взаимодействия на основе терминала, согласно варианту осуществления настоящего изобретения;

[0038] На Фиг. 9 показана структурная схема, иллюстрирующая другое устройство информационного взаимодействия на основе терминала, согласно примерному варианту осуществления настоящего изобретения;

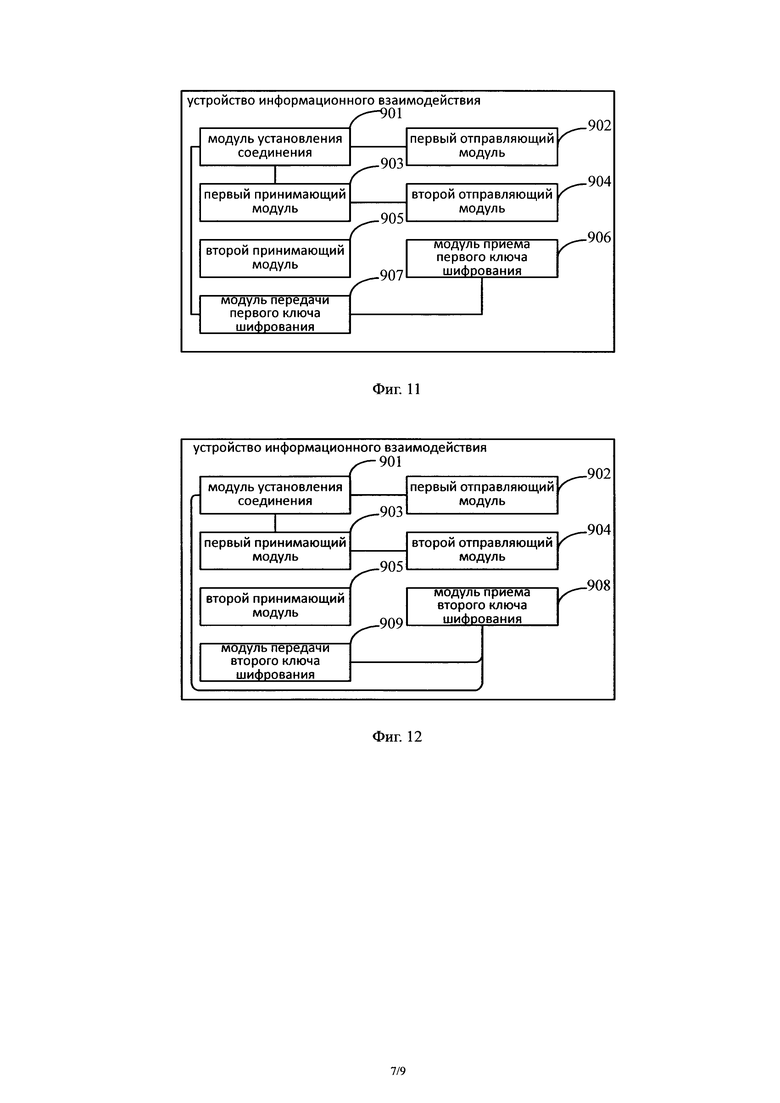

[0039] На Фиг. 10 показана структурная схема, иллюстрирующая другое устройство информационного взаимодействия на основе терминала, согласно примерному варианту осуществления настоящего изобретения;

[0040] На Фиг. 11 показана структурная схема, иллюстрирующая другое устройство информационного взаимодействия на основе терминала, согласно примерному варианту осуществления настоящего изобретения;

[0041] На Фиг. 12 показана структурная схема, иллюстрирующая другое устройство информационного взаимодействия на основе терминала, согласно примерному варианту осуществления настоящего изобретения;

[0042] На Фиг. 13 показана структурная схема, иллюстрирующая другое устройство информационного взаимодействия на основе терминала, согласно примерному варианту осуществления настоящего изобретения;

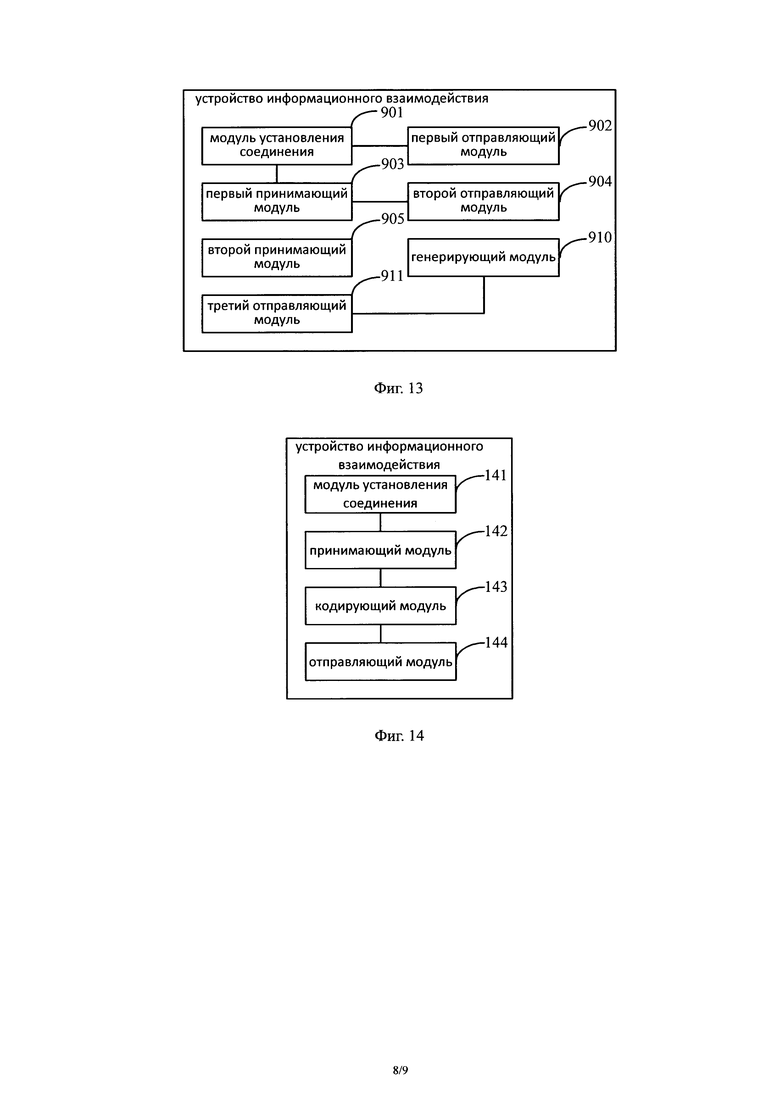

[0043] На Фиг. 14 показана структурная схема, иллюстрирующая другое устройство информационного взаимодействия на основе носимого устройства, согласно примерному варианту осуществления настоящего изобретения; и

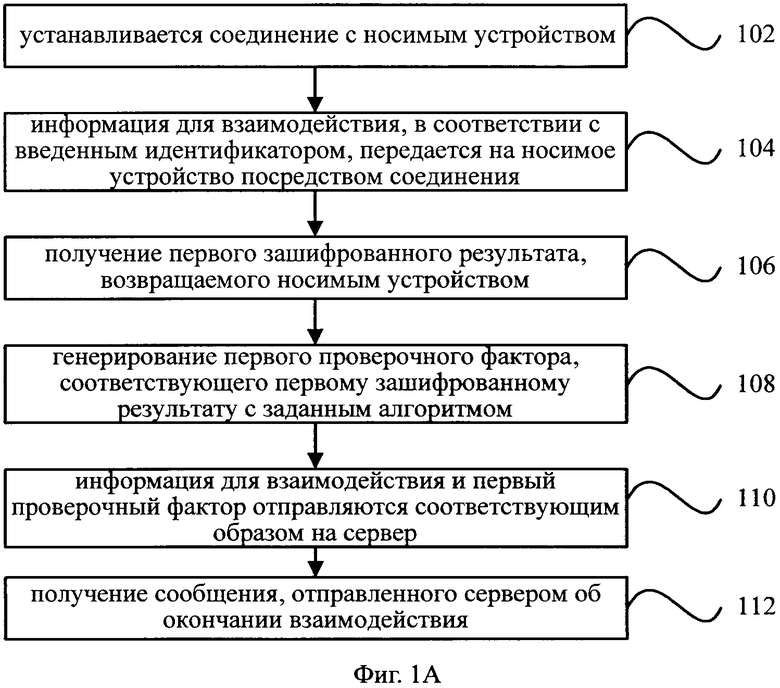

[0044] На Фиг. 15 показана структурная схема, иллюстрирующая устройство, сконфигурированное для информационного взаимодействия, согласно примерному варианту осуществления настоящего изобретения;

ПОДРОБНОЕ ОПИСАНИЕ

[0045] Ниже будет приведено подробное описание иллюстративных вариантов осуществления, примеры которых проиллюстрированы на прилагаемых чертежах. Следующее описание ссылается на прилагаемые чертежи, на которых одинаковые номера на разных чертежах представляют собой одинаковые или аналогичные элементы, если не указано иное. Реализации, изложенные в последующем описании примерных вариантов осуществления, не являются всеми реализациями, соответствующими изобретению. Они являются просто примерами устройств и способов, которые соответствуют аспектам, связанным с изобретением, как изложено в прилагаемой формуле изобретения.

[0046] Что касается Фиг. 1А, на нем показана блок-схема, иллюстрирующая способ информационного взаимодействия на основе терминала, согласно примерному варианту осуществления настоящего изобретения. Метод информационного взаимодействия используется в терминале, и может включать в себя следующие этапы.

[0047] На этапе 102 устанавливается соединение с носимым устройством.

[0048] В этом варианте осуществления носимое устройство может включать в себя портативное устройство, пригодное для носки или для интеграции в одежду и аксессуары пользователя, например, умные очки, умные часы, умный браслет, умная обувь и т.д., но конкретный тип носимого устройства не ограничивается в данном документе.

[0049] В этом варианте осуществления соединение с носимым устройством может быть реализовано терминалом различными способами. В качестве примерного осуществления, соединение может представлять собой проводное соединение, такое как соединение через кабель Micro USB. В качестве примерного осуществления, соединение может представлять собой беспроводное соединение, например, Blue Tooth, соединение через ИК-порт, WiFi, и т.д., но конкретный тип соединения не ограничивается в данном документе.

[0050] На этапе 104 информация для взаимодействия, в соответствии с введенным идентификатором, передается на носимое устройство посредством соединения.

[0051] На этапе 106 происходит получение первого зашифрованного результата, возвращаемого носимым устройством, в котором первый зашифрованный результат получается посредством шифрования информации, подлежащей взаимодействию с носимым устройством с предварительно сохраненным ключом шифрования, уникально соответствующим введенному идентификатору.

[0052] В этом варианте осуществления пользователь может выполнить соответствующие операции (например, просмотр данных, активация заранее определенной функции и т.д.), войдя в терминал с помощью зарегистрированного идентификатора. В случае, требующем более высокого уровня безопасности, если должен быть проверен идентификатор пользователя, пароль для проверки идентификатора не требуется вводить вручную, а терминал передает информацию, подлежащую взаимодействию, на носимое устройство после определения этой информации пользователем и ее шифрования носимым устройством, другими словами, информация для взаимодействия снабжается цифровой подписью.

[0053] В этом варианте осуществления пользователю нужно только определить информацию для взаимодействия, а передача информации между терминалом и носимым устройством, а также операции шифрования носимого устройства, являются прозрачными для пользователя. Другими словами, процедура проверки идентификатора не существует с точки зрения пользователя, а операции и действия пользователя в этом процессе будет упрощены, тем самым облегчая и улучшая взаимодействие с пользователем и ускоряя скорость информационного взаимодействия.

[0054] На этапе 108 происходит генерирование первого проверочного фактора, соответствующего первому зашифрованному результату с заданным алгоритмом.

[0055] В этом варианте осуществления, благодаря предварительной установке одинаковых алгоритмов на носимом устройстве и на сервере, соответственно, проверочный фактор, генерируемый носимым устройством, соответствует проверочному фактору, генерируемому сервером, если идентификатор пользователя является правильным. Таким образом, может быть проверен идентификатор пользователя.

[0056] В этом варианте осуществления заранее определенный алгоритм может быть необратимым алгоритмом. Другими словами, первый проверочный фактор генерируется согласно первому зашифрованному результату, но первый зашифрованный результат не может быть определен в соответствии с первым проверочным фактором, что обеспечивает безопасность. Заранее определенный алгоритм может быть алгоритмом генерации дайджеста сообщения (Message-Digest Generating Algorithm), например, Message-Digest Algorithm 5 (MD5), Secure Hash Algorithm (SHA) и т.д. Путем генерирования первого проверочного фактора сервером может быть выполнена проверка целостности полученной информации для взаимодействия, и может быть отражен предварительно сохраненный ключ шифрования, применяемый носимым устройством, благодаря чему объем обмена данными может быть снижен, а эффективность информационного взаимодействия может быть повышена.

[0057] На этапе 110 информация, подлежащая взаимодействию, и первый проверочный фактор передаются в соответствующем порядке на сервер, чтобы сервер мог зашифровать информацию, подлежащую взаимодействию, используя предварительно сохраненный ключ шифрования, для получения второго зашифрованного результата.

[0058] На этапе 112 принимается сообщение, посланное сервером, указывающее на окончание взаимодействия, если сервером было определено, что второй проверочный фактор, генерируемый с заранее заданным алгоритмом и соответствующий второму зашифрованному результату, аналогичен первому проверочному фактору. Другими словами, сообщение отправляется, если сервер определяет, что второй проверочный фактор генерируемый с заданным алгоритмом и соответствующий второму зашифрованному результату, аналогичен первому проверочному фактору, в котором второй зашифрованный результат получается посредством шифрования информации для взаимодействия сервером с заранее сохраненным ключом шифрования.

[0059] В этом варианте осуществления ключ шифрования, применяемый носимым устройством, и ключ шифрования, применяемый сервером, являются одинаковыми, т.е. симметричными ключами шифрования. Ключ шифрования может быть передан терминалом на носимое устройство и может храниться в устройстве после генерирования сервером ключа шифрования. В этом варианте осуществления один ключ шифрования уникально соответствует одному введенному идентификатору, и если первый проверочный фактор аналогичен второму проверочному фактору, что свидетельствует о том, что носимое устройство и сервер применяют один и тот же ключ шифрования, идентификатор пользователя будет подтвержден.

[0060] В соответствии с Фиг. 1А, на Фиг. 1В показана блок-схема, иллюстрирующая способ информационного взаимодействия на основе носимого устройства, согласно примерному варианту осуществления. Способ информационного взаимодействия может включать следующие шаги.

[0061] На этапе 102' устанавливается соединение с терминалом.

[0062] На этапе 104' происходит получение подлежащей взаимодействию информации, отправленной терминалом через соединение, при котором подлежащая взаимодействию информация соответствует введенному идентификатору на терминале.

[0063] На этапе 106' происходит шифрование информации, подлежащей взаимодействию, посредством предварительно сохраненного ключа шифрования, уникально соответствующего введенному идентификатору, для получения зашифрованного результата.

[0064] В этом варианте осуществления предварительно сохраненный ключ шифрования, применяемый носимым устройством, уникально соответствует введенному на терминале идентификатору. Другими словами, пользователь отправляет информацию для взаимодействия на носимое устройство, используя введенный идентификатор. Тем временем, подходящий ключ шифрования, соответствующий введенному идентификатору сохраняется на сервере. Предварительно сохраненный ключ шифрования, сохраняемый на носимом устройстве, и подходящий ключ шифрования, сохраняемый на сервере, могут быть симметричными ключами шифрования.

[0065] На этапе 108' зашифрованный результат отправляется на терминал через соединение, чтобы терминал отправил проверочный фактор и информацию, подлежащую взаимодействию, в соответствующем порядке на сервер, на котором генерируется проверочный фактор посредством заранее заданного алгоритма и соответствует зашифрованному результату.

[0066] В этом варианте осуществления, в соответствии с описанием на Фиг. 1А, после получения проверочного фактора и информации для взаимодействия, отправленной терминалом, сервер шифрует информацию для взаимодействия в соответствии с предварительно сохраненным ключом шифрования, соответствующим введенному идентификатору, чтобы получить другой зашифрованный результат, и генерирует другой проверочный фактор, соответствующий другому зашифрованному результату с заранее определенным алгоритмом, аналогичным заданному алгоритму, применяемому терминалом. Если другой проверочный фактор аналогичен принятому проверочному фактору, сервер и носимое устройство применяют одинаковый ключ шифрования для подтверждения идентификатора пользователя и проверки целостности данных проверочного фактора и информации, подлежащей взаимодействию, полученной сервером в процессе передачи данных.

[0067] В соответствии с вышеуказанным вариантом осуществления настоящего изобретения, путем сохранения ключей шифрования, соответствующих введенному идентификатору, на носимом устройстве и сервере, соответственно, а также путем использования отношения сильной ассоциации между носимым устройством и пользователем (поскольку носимое устройство является устройством для удовлетворения ежедневных потребностей, и, как правило, носимое устройство используется только самим пользователем), и путем проверки того, применяют ли носимое устройство и сервер одинаковый ключ для шифрования информации, подлежащей взаимодействию, идентификатор пользователя может быть проверен быстро, без ручного ввода пароля для проверки идентификатора пользователя, таким образом, повышая эффективность информационного взаимодействия.

[0068] Техническое решение, в соответствии с настоящим изобретением, может быть применено в процессе взаимодействия информации в любых обстоятельствах, тип которых не ограничивается в данном документе. В примерном варианте осуществления на Фиг. 2 показан типичный пример применения, включающий: умный браслет, мобильный телефон и платежный сервер. Если пользователь производит платежную транзакцию по мобильному телефону, идентификатор пользователя может быть быстро проверен с использованием предварительно согласованного умного браслета, чтобы платежная операция была выполнена на платежном сервере. На Фиг. 3 показана блок-схема способа информационного взаимодействия, соответствующего последовательности операций, показанной на Фиг. 1 и применяемой при осуществлении платежа, как показано на Фиг. 2. Способ информационного взаимодействия включает следующие шаги.

[0069] 1) Процесс согласования

[0070] На этапе 302 платежным сервером генерируется ключ шифрования в ответ на запрос согласования, отправленный пользователем с использованием мобильного телефона. Ключ шифрования уникально соответствует введенному на мобильном телефоне идентификатору пользователя.

[0071] В этом варианте осуществления пользователь может инициировать запрос согласования в любое время, чтобы установить отношение ассоциации между умным браслетом и идентификатором пользователя. Кроме того, пользователь может изменять отношение ассоциации между умным браслетом и идентификатором пользователя.

[0072] В этом варианте осуществления, для удобства пользователя, в особенности если пользователь регистрирует несколько идентификаторов пользователя или умный браслет будет использоваться несколькими членами семьи, умный браслет может быть согласован с несколькими идентификаторами пользователя, и несколько идентификаторов и ключей шифрования, соответствующих нескольким идентификаторам пользователя, могут быть сохранены в умном браслете в соответствующем порядке. Конечно, пользователь может ограничить число ключей шифрования, разрешенных для сохранения в браслете, чтобы повысить конфиденциальность умного браслета.

[0073] Этот вариант осуществления иллюстрируется на примере, в котором сервер генерирует ключ шифрования. Однако в некоторых вариантах осуществления ключ шифрования, соответствующий введенному идентификатору, может генерироваться с помощью носимого устройства и посылаться на терминал, а терминал передает ключ шифрования на сервер.

[0074] На этапе 304 сгенерированный ключ шифрования, соответствующий введенному идентификатору, посылается платежным сервером на мобильный телефон.

[0075] На этапе 306 полученный ключ шифрования посылается мобильным телефоном на умный браслет, чтобы умный браслет сохранил ключ шифрования и введенный идентификатор в соответствующем порядке.

[0076] На основании этапов 302-306, умный браслет и сервер, соответственно, сохраняют ключ шифрования и идентификатор пользователя в соответствующем порядке, и в отношении одного идентификатора пользователя умный браслет и сервер применяют один ключ шифрования, уникально соответствующий идентификатору пользователя, таким образом, облегчая последующие операции проверки идентичности.

[0077] 2) Проверка идентичности

[0078] На этапе 308 генерируются соответствующие параметры платежа (например, назначение платежа, сумма платежа, расчетный счет и т.д.) на основе запущенной по мобильному телефону платежной транзакции.

[0079] На этапе 310 сгенерированные параметры платежа посылаются мобильным телефоном на умный браслет.

[0080] В этом варианте осуществления беспроводное соединение между мобильным телефоном и умным браслетом может быть реализовано любым образом (например, по Blue Tooth, инфракрасной связи, связи малого радиуса действия) для беспроводной передачи данных.

[0081] На этапе 312 полученные платежные параметры шифруются умным браслетом на основе предварительно сохраненного ключа шифрования.

[0082] На этапе 314 сгенерированный первый зашифрованный результат посылается умным браслетом на мобильный телефон.

[0083] На этапе 316 происходит генерирование мобильным телефоном с алгоритмом MD5 первого дайджеста сообщения (хэша), соответствующего первому зашифрованному результату.

[0084] В этом варианте осуществления, конечно, могут быть использованы другие типы алгоритмов дайджеста сообщения (например, алгоритм SHA).

[0085] На этапе 318 исходные параметры платежа (т.е. параметры платежа, не обработанные процедурами, например, процедурами шифрования) и первый дайджест сообщения посылаются мобильным телефоном на платежный сервер в соответствующем порядке.

[0086] На этапе 320 полученные исходные параметры платежа шифруются платежным сервером посредством ключа шифрования, соответствующего текущему введенному идентификатору, чтобы сгенерировать второй зашифрованный результат.

[0087] На этапе 322 генерируется второй дайджест сообщения, соответствующий второму зашифрованному результату, сгенерированному посредством алгоритма дайджеста сообщения (например, алгоритма MD5), аналогичного применяемому на умном браслете.

[0088] На этапе 324 первый дайджест сообщения сравнивается со вторым дайджестом сообщения.

[0089] В этом варианте осуществления, если в процессе передачи данных между мобильным телефоном и платежным сервером не возникает ошибка, умный браслет и платежный сервер получают те же параметры платежа. Таким образом, если идентификатор пользователя является правильным, ключ шифрования, применяемый умным браслетом, соответствует ключу шифрования, применяемому платежным сервером; алгоритм построения дайджест сообщения, применяемый умным браслетом соответствует алгоритму построения дайджест сообщения, применяемому платежным сервером, и первый дайджест сообщения аналогичен второму дайджесту сообщения. Если первый дайджест сообщения и второй дайджест сообщения отличаются, идентичность пользователя не была подтверждена или произошла ошибка в процессе передачи данных. Это может означать, что среда, в которой происходит платежная операция, не является безопасной, и платежная операция должна быть прекращена.

[0090] На этапе 326, если первый дайджест сообщения аналогичен второму дайджесту сообщения, что указывает на подтверждение идентичности пользователя, соответствующие платежные операции могут быть выполнены платежным сервером в соответствии с полученными параметрами платежа.

[0091] На этапе 328 платежным сервером на мобильный телефон посылается сообщение обратной связи, указывающее на окончание платежной транзакции.

[0092] На Фиг. 4 показана блок-схема, иллюстрирующая другой способ информационного взаимодействия, согласно примерному варианту осуществления. Способ информационного взаимодействия используется в терминале, и может включать в себя следующие этапы.

[0093] На этапе 402 устанавливается соединение с носимым устройством.

[0094] В этом варианте осуществления носимое устройство может включать в себя портативное устройство, пригодное для носки или для интеграции в одежду и аксессуары пользователя, например, умные очки, умные часы, умный браслет, умная обувь и т.д., но конкретный тип носимого устройства не ограничивается в данном документе.

[0095] В этом варианте осуществления соединение с носимым устройством может быть реализовано терминалом различными способами. В качестве примерного осуществления, соединение может представлять собой проводное соединение, такое как соединение через кабель Micro USB. В качестве примерного осуществления, соединение может представлять собой беспроводное соединение, например, Blue Tooth, соединение через ИК-порт, WiFi, и т.д., но конкретный тип соединения не ограничивается в данном документе.

[0096] На этапе 404 информация для взаимодействия, в соответствии с введенным идентификатором, передается на носимое устройство посредством соединения.

[0097] На этапе 406 происходит получение зашифрованного результата, возвращаемого носимым устройством, в котором зашифрованный результат получается посредством шифрования информации, подлежащей взаимодействию с носимым устройством с предварительно сохраненным первым ключом шифрования, уникально соответствующим введенному идентификатору.

[0098] В этом варианте осуществления пользователь может выполнить соответствующие операции (например, просмотр данных, активация заранее определенной функции и т.д.), войдя в терминал с помощью зарегистрированного идентификатора. В случае, требующем более высокого уровня безопасности, если должен быть проверен идентификатор пользователя, пароль для проверки идентификатора не требуется вводить вручную, а терминал передает информацию, подлежащую взаимодействию, на носимое устройство после определения этой информации пользователем и ее шифрования носимым устройством, другими словами, информация для взаимодействия снабжается цифровой подписью.

[0099] В этом варианте осуществления пользователю нужно только определить информацию для взаимодействия, а передача информации между терминалом и носимым устройством, а также операции шифрования носимого устройства, являются прозрачными для пользователя. Другими словами, процедура проверки идентификатора не существует с точки зрения пользователя, а операции и действия пользователя в этом процессе будет упрощены, тем самым облегчая и улучшая взаимодействие с пользователем и ускоряя скорость информационного взаимодействия.

[00100] На этапе 408 зашифрованный результат посылается на сервер.

[00101] На этапе 410 происходит получение сообщения, отправленного сервером, указывающего об окончании взаимодействия, при котором сообщение посылается после операции дешифровки зашифрованного результата, выполняемой сервером с использованием второго ключа шифрования, соответствующего первому ключу шифрования.

[00102] В этом варианте осуществления, поскольку носимое устройство использует ключ шифрования (т.е. первый ключ шифрования) и сервер использует ключ шифрования (т.е. второй ключ шифрования), соответствующий ключу шифрования носимого устройства, если сервер может расшифровать зашифрованный результат с терминала, это означает, что зашифрованный результат генерируется путем шифрования с первым ключом шифрования. Так первый ключ шифрования уникально соответствует идентификатору пользователя, идентификатор пользователя может быть подтвержден.

[00103] В соответствии с Фиг. 4А, на Фиг. 4В показана блок-схема, иллюстрирующая другой способ информационного взаимодействия на основе носимого устройства, согласно примерному варианту осуществления. Способ информационного взаимодействия может включать следующие шаги.

[00104] На этапе 402' устанавливается соединение с терминалом.

[00105] На этапе 404' происходит получение подлежащей взаимодействию информации, отправленной терминалом через соединение, при котором подлежащая взаимодействию информация соответствует введенному идентификатору на терминале.

[00106] На этапе 406' происходит шифрование информации, подлежащей взаимодействию, посредством предварительно сохраненного ключа шифрования, уникально соответствующего введенному идентификатору, для получения зашифрованного результата.

[00107] В этом варианте осуществления предварительно сохраненный ключ шифрования, применяемый носимым устройством, соответствует введенному на терминале идентификатору. Пользователь отправляет информацию для взаимодействия на носимое устройство, используя введенный идентификатор. Между тем, ключ шифрования, согласованный с введенным идентификатором, сохраняется на сервере, а предварительно сохраненный ключ шифрования, хранимый на носимом устройстве, и соответствующий ключ шифрования, хранимый на сервере, могут быть симметричными ключами шифрования или асимметричными ключами шифрования.

[00108] На этапе 408' зашифрованный результат посылается на терминал через соединение, и терминал передает зашифрованный результат на сервер.

[00109] В этом варианте осуществления, в соответствии с описанием на Фиг. 4, сервер может попытаться выполнить операцию дешифровки зашифрованного результата, в соответствии с предварительно сохраненным ключом шифрования, соответствующим введенному идентификатору, после получения зашифрованного результата, посланного терминалом. Если идентичность пользователя проходит проверку на подлинность, ключ шифрования, выбранный сервером и соответствующий введенному идентификатору, согласуется с ключом шифрования, применяемым носимым устройством, и на сервере может быть успешно выполнена операция дешифровки, для получения информации, подлежащей взаимодействию.

[00110] В соответствии с вышеуказанным вариантом осуществления настоящего изобретения, путем сохранения первого ключа шифрования, соответствующего введенному идентификатору, на носимом устройстве и второго ключа шифрования, соответствующего введенному идентификатору, на сервере, соответственно, а также путем использования отношения сильной ассоциации между носимым устройством и пользователем (поскольку носимое устройство является устройством для удовлетворения ежедневных потребностей, и, как правило, носимое устройство используется только самим пользователем), и путем проверки того, соответствует ли первый ключ шифрования, применяемый носимым устройством для шифрования информации, подлежащей взаимодействию, второму ключу шифрования, применяемому сервером для выполнения операции дешифровки, идентификатор пользователя может быть проверен быстро, без ручного ввода пароля для проверки идентификатора пользователя, таким образом, повышая эффективность информационного взаимодействия.

[00111] Как и в варианте осуществления, показанном на Фиг. 1, этот вариант может быть применен в процессе взаимодействия информации в любых обстоятельствах, тип которых не ограничивается в данном документе. В соответствии с последовательностью операций, показанной на Фиг. 4, на Фиг. 5 показана блок-схема способа информационного взаимодействия, применяемого при осуществлении платежа, показанного на Фиг. 2, в соответствии с вариантом осуществления. Способ информационного взаимодействия включает следующие шаги.

[00112] 1) Процесс согласования

[00113] На этапе 502 умным браслетом генерируется пара ключей шифрования, используемых для шифрования информации.

[00114] В этом варианте осуществления умный браслет может генерировать пару ключей шифрования в любой момент, например, пара ключей шифрования может быть сгенерирована автоматически после активации умного браслета, или в ответ на запрос согласования, отправленный пользователем.

[00115] В этом варианте осуществления пара ключей шифрования могут быть асимметричными ключами шифрования. Первый ключ шифрования, сохраняемый в умном браслете, является секретным ключом, а второй ключ шифрования, сохраняемый на платежном сервере, является открытым ключом.

[00116] Конечно, в качестве примера реализации могут быть использованы симметричные ключи шифрования. Пара симметричных ключей шифрования, таких как первый ключ шифрования и второй ключа шифрования, который аналогичен первому ключу шифрования, генерируется сервером. Первый ключ шифрования посылается сервером на мобильный телефон, мобильный телефон передает первый ключ шифрования на умный браслет, а затем умный браслет сохраняет первый ключ шифрования.

[00117] На этапе 504 первый ключ шифрования в паре ключей шифрования сохраняется умным браслетом.

[00118] На этапе 506 второй ключ шифрования в паре ключей шифрования, посылаемый умным браслетом, принимается мобильным телефоном. Первый ключ шифрования согласуется со вторым ключом шифрования.

[00119] В этом варианте осуществления умный браслет может отправить второй ключ шифрования на мобильный телефон в ответ на запрос согласования, отправленный пользователем с помощью мобильного телефона. Если мобильный телефон посылает запрос согласования, текущий введенный идентификатор может быть отправлен на умный браслет, чтобы установит ассоциацию между введенным идентификатором и первым ключом шифрования, и ассоциацию между введенным идентификатором и вторым ключом шифрования. Фактически устанавливается отношение ассоциации между введенным идентификатором и парой ключей шифрования.

[00120] На этапе 508 второй ключ шифрования посылается мобильным телефоном на платежный сервер, чтобы платежный сервер сохранил второй ключ шифрования.

[00121] В этом варианте осуществления мобильный телефон может послать соответствующий запрос согласования на платежный сервер (т.е. пользователь посылает запрос согласования, используя текущий введенный идентификатор), чтобы платежный сервер сохранил полученный второй ключ шифрования и введенный идентификатор в соответствующем порядке.

[00122] 2) Проверка идентичности

[00123] На этапе 510 генерируются соответствующие параметры платежа (например, назначение платежа, сумма платежа, расчетный счет и т.д.) на основе запущенной по мобильному телефону платежной транзакции.

[00124] На этапе 512 сгенерированные параметры платежа посылаются мобильным телефоном на умный браслет.

[00125] В этом варианте осуществления беспроводное соединение между мобильным телефоном и умным браслетом может быть реализовано любым образом (например, по Blue Tooth, инфракрасной связи, связи малого радиуса действия) для беспроводной передачи данных.

[00126] На этапе 514 полученные платежные параметры шифруются умным браслетом на основе предварительно сохраненного первого ключа шифрования.

[00127] На этапе 516 сгенерированный зашифрованный результат посылается умным браслетом на мобильный телефон.

[00128] На этапе 518 сгенерированный результат посылается мобильным телефоном на платежный сервер.

[00129] На этапе 520 выполняется операция дешифровки зашифрованного результата платежным сервером с соответствующим вторым ключом шифрования, на основании текущего введенного идентификатора.

[00130] На этапе 522, если была успешно выполнена операция дешифровки зашифрованного результата, второй ключ шифрования соответствует первому ключу шифрования, применяемому умным браслетом, чтобы проверить идентичность текущего введенного идентификатора, и могут быть выполнены соответствующие платежные операции.

[00131] На этапе 524 платежным сервером на мобильный телефон посылается сообщение обратной связи, указывающее на окончание платежной транзакции.

[00132] В соответствии с последовательностью операций, показанной на Фиг. 4, на Фиг. 6 показана блок-схема способа информационного взаимодействия, применяемого при осуществлении платежа, показанного на Фиг. 2, в соответствии с другим вариантом осуществления. Этапы, начиная с этапа генерации пары ключей шифрования умным браслетом в процессе согласования 1) до этапа шифрования параметров платежа умным браслетом и возвращения зашифрованного результат при проверке идентичности 2) аналогичны этапам 502-516, показанным на Фиг. 5, со следующими исключениями.

[00133] На этапе 602 мобильным телефоном генерируется соответствующий первый дайджест сообщения с помощью заранее определенного алгоритма, основанного на сгенерированных исходных параметрах оплаты. Заранее определенный алгоритм может представлять собой алгоритм MD5, алгоритм SHA и т.д.

[00134] В этом варианте осуществления мобильный телефон генерирует первый дайджест сообщения, а умный браслет генерирует зашифрованный результат. Конкретный порядок генерации первого дайджеста сообщения и зашифрованного результат не ограничивается, и конкретный порядок не влияет на результат обработки.

[00135] На этапе 604 зашифрованный результат и первый дайджест сообщения отправляются мобильным телефоном в соответствующем порядке на платежный сервер.

[00136] На этапе 606 выполняется операция дешифровки полученного зашифрованного результата платежным сервером с соответствующим вторым ключом шифрования, на основании текущего введенного идентификатора. Если операция дешифровки выполнена успешно, это означает, что второй ключ шифрования соответствует первому ключу шифрования, применяемому умным браслетом, и идентификатор пользователя проходит проверку.

[00137] На этапе 608 платежным сервером с заранее заданным алгоритмом генерируется второй дайджест сообщения, соответствующий платежным параметрам, полученным в соответствии с операцией дешифровки.

[00138] На этапе 610 полученный первый дайджест сообщения сравнивается со сгенерированным вторым дайджестом сообщения, для подтверждения целостности зашифрованного результата в процессе передачи данных на этапе S604. [00139] На этапе 612, если идентичность пользователя и целостность подтверждены, а текущая среда платежной операции является безопасной, могут быть выполнены соответствующие платежные операции.

[00140] На этапе 614 платежным сервером на мобильный телефон посылается сообщение обратной связи, указывающее на окончание платежной транзакции. [00141] В соответствии с вариантом осуществления способа информационного взаимодействия, показанного на Фиг. 1А, настоящее изобретение дополнительно предлагает вариант исполнения устройства информационного взаимодействия.

[00142] На Фиг. 7 показана структурная схема, иллюстрирующая устройство информационного взаимодействия на основе терминала, согласно примерному варианту осуществления. Как показано на Фиг. 7, устройство информационного взаимодействия может включать в себя модуль установления соединения 701, первый отправляющий модуль 702, первый принимающий модуль 703, генерирующий модуль 704, второй отправляющий модуль 705 и второй принимающий модуль 706;

модуль установления соединения 701 сконфигурирован для установления соединения с носимым устройством;

первый отправляющий модуль 702 сконфигурирован для передачи информации для взаимодействия, в соответствии с введенным идентификатором, на носимое устройство посредством соединения;

первый принимающий модуль 703 сконфигурирован для получения первого зашифрованного результата, возвращаемого носимым устройством, в котором первый зашифрованный результат получается посредством шифрования информации, подлежащей взаимодействию с носимым устройством с предварительно сохраненным ключом шифрования, уникально соответствующим введенному идентификатору;

генерирующий модуль 704 сконфигурирован для генерирования первого проверочного фактора, соответствующего первому зашифрованному результату с заданным алгоритмом;

второй отправляющий модуль 705 сконфигурирован для отправки информации для взаимодействия и первого проверочного фактора соответствующим образом на сервер;

второй принимающий модуль 706 сконфигурирован для получения сообщения, отправленного сервером, указывающего об окончании взаимодействия, при котором сообщение посылается, если сервер определяет, что второй проверочный фактор соответствует первому проверочному фактору, при котором второй проверочный фактор генерируется с заданным алгоритмом и соответствует второму зашифрованному результату, при котором второй зашифрованный результат получается посредством шифрования информации, подлежащей взаимодействию с сервером с заранее сохраненным ключом шифрования.

[00143] В приведенном выше варианте осуществления путем предварительной установки пары ключей шифрования, соответствующих идентификатору пользователя, и сохранения пары ключей шифрования на носимом устройстве и на сервере, соответственно, ключ шифрования сохраненный на носимом устройстве может быть проверен на сервере посредством шифрования информации, подлежащей взаимодействию, носимым устройством. Таким способом может быть подтверждена идентичность пользователя, и можно избежать операции, при которой пользователь вводит пароль для проверки идентичности вручную, таким образом, повышая эффективность информационного взаимодействия.

[00144] В качестве альтернативы заранее определенный алгоритм может включать в себя алгоритм построения дайджест сообщения (Message-Digest Generating Algorithm).

[00145] На Фиг. 8 показана структурная схема, иллюстрирующая другое устройство информационного взаимодействия на основе терминала, согласно примерному варианту осуществления. На основе варианта осуществления, показанного на Фиг. 7, устройство информационного взаимодействия может дополнительно включать в себя первый модуль приема ключа шифрования 707 и первый модуль передачи ключа шифрования 708;

модуль приема первого ключа шифрования сконфигурирован для приема ключа шифрования, отправленного носимым устройством;

модуль передачи первого ключа шифрования сконфигурирован для отправки ключа шифрования на сервер, для хранения на сервере предварительно сохраненного ключа шифрования и введенного идентификатора в соответствующем порядке.

[00146] В вышеупомянутом варианте осуществления ключ шифрования может быть сгенерирован носимым устройством и отправлен на сервер с помощью терминала, чтобы носимое устройство и сервер сохранили ключ шифрования, и ключ шифрования уникально соответствовал введенному идентификатору.

[00147] На Фиг. 9 показана структурная схема, иллюстрирующая другое устройство информационного взаимодействия на основе терминала, согласно примерному варианту осуществления. На основе варианта осуществления, показанного на Фиг. 7, устройство информационного взаимодействия может дополнительно включать в себя второй модуль приема ключа шифрования 709 и второй модуль передачи ключа шифрования 710;

модуль приема второго ключа шифрования 709 сконфигурирован для приема ключа шифрования, отправленного сервером;

модуль передачи второго ключа шифрования 710 сконфигурирован для передачи ключа шифрования на носимое устройство посредством соединения, для хранения на носимом устройстве ключа шифрования и введенного идентификатора в соответствующем порядке.

[00148] В этом варианте осуществления ключ шифрования может быть сгенерирован сервером и отправлен на носимое устройство с помощью терминала, чтобы носимое устройство и сервер сохранили ключ шифрования, и ключ шифрования уникально соответствовал введенному идентификатору.

[00149] В вариантах осуществления, показанных на Фиг. 8 и Фиг. 9, если пара ключей шифрования являются симметричными ключами шифрования, объем обмена данными может быть уменьшен, а целостность информации для взаимодействия, получаемой сервером может быть проверена путем генерирования дайджеста сообщения, соответствующего зашифрованному результату, и отправки дайджеста сообщения и информации для взаимодействия на сервер, что повышает безопасность данных.

[00150] В соответствии с вариантом осуществления способа информационного взаимодействия, показанного на Фиг. 4А, настоящее изобретение дополнительно предлагает вариант исполнения устройства информационного взаимодействия.

[00151] На Фиг. 10 показана структурная схема, иллюстрирующая устройство информационного взаимодействия на основе терминала, согласно примерному варианту осуществления. Как показано на Фиг. 10, устройство информационного взаимодействия может включать в себя модуль установления соединения 901, первый отправляющий модуль 902, первый принимающий модуль 903, второй отправляющий модуль 904 и второй принимающий модуль 905;

модуль установления соединения 901 сконфигурирован для установления соединения с носимым устройством;

первый отправляющий модуль 902 сконфигурирован для передачи информации для взаимодействия, в соответствии с введенным идентификатором, на носимое устройство посредством соединения;

первый принимающий модуль 903 сконфигурирован для получения зашифрованного результата, возвращаемого носимым устройством, в котором зашифрованный результат получается посредством шифрования информации, подлежащей взаимодействию с носимым устройством с предварительно сохраненным первым ключом шифрования, уникально соответствующим введенному идентификатору;

второй отправляющий модуль 904 сконфигурирован для отправки зашифрованного результата на сервер;

второй принимающий модуль 905 сконфигурирован для получения сообщения, отправленного сервером, указывающего об окончании взаимодействия, при котором сообщение посылается после операции дешифровки зашифрованного результата, выполняемой сервером с использованием второго ключа шифрования, соответствующего первому ключу шифрования.

[00152] В приведенном выше варианте осуществления путем предварительной установки пары ключей шифрования, соответствующих идентификатору пользователя, и сохранения пары ключей шифрования на носимом устройстве и на сервере, соответственно, чтобы ключ шифрования, сохраненный на носимом устройстве, мог быть проверен на сервере посредством шифрования информации, подлежащей взаимодействию, носимым устройством. Таким способом может быть подтверждена идентичность пользователя, и можно избежать операции, при которой пользователь вводит пароль для проверки идентичности вручную, таким образом, повышая эффективность информационного взаимодействия.

[00153] На Фиг. 11 показана структурная схема, иллюстрирующая другое устройство информационного взаимодействия на основе терминала, согласно примерному варианту осуществления. На основе варианта осуществления, показанного на Фиг. 10, устройство информационного взаимодействия может дополнительно включать в себя первый модуль приема ключа шифрования 906 и первый модуль передачи ключа шифрования 907;

модуль приема первого ключа шифрования 906 сконфигурирован для приема первого ключа шифрования, отправленного сервером;

модуль передачи первого ключа шифрования 907 сконфигурирован для передачи первого ключа шифрования на носимое устройство посредством соединения, для хранения на носимом устройстве первого ключа шифрования и введенного идентификатора в соответствующем порядке.

[00154] В качестве альтернативы первый ключ шифрования и второй ключ шифрования являются симметричными ключами шифрования.

[00155] В вышеупомянутом варианте осуществления, если пара ключей шифрования являются симметричными ключами шифрования, путем отправки зашифрованного результата непосредственно на сервер, сервер может определить, соответствует ли ключ шифрования, хранящийся на носимом устройстве, текущему введенному идентификатору, на основе результата дешифровки принятого зашифрованного результата, чтобы проверить идентичность пользователя.

[00156] На Фиг. 12 показана структурная схема, иллюстрирующая другое устройство информационного взаимодействия на основе терминала, согласно примерному варианту осуществления. На основе варианта осуществления, показанного на Фиг. 10, устройство информационного взаимодействия может дополнительно включать в себя второй модуль приема ключа шифрования 908 и второй модуль передачи ключа шифрования 909;

модуль приема второго ключа шифрования 908 сконфигурирован для приема второго ключа шифрования, отправленного носимым устройством;

модуль передачи второго ключа шифрования 909 сконфигурирован для передачи второго ключа шифрования на сервер, для хранения на сервере второго ключа шифрования и введенного идентификатора в соответствующем порядке.

[00157] В качестве альтернативы первый ключ шифрования и второй ключ шифрования являются асимметричными ключами. Первый ключ шифрования является секретным, а второй ключ шифрования является открытым.

[00158] В вышеупомянутом варианте осуществления, если пара ключей шифрования являются асимметричными ключами шифрования, путем отправки зашифрованного результата непосредственно на сервер, сервер может определить, соответствует ли ключ шифрования, хранящийся на носимом устройстве, текущему введенному идентификатору, на основе результата дешифровки принятого зашифрованного результата, чтобы проверить идентичность пользователя.

[00159] На Фиг. 13 показана структурная схема, иллюстрирующая другое устройство информационного взаимодействия, согласно примерному варианту осуществления. На основе варианта осуществления, показанного на Фиг. 10, устройство информационного взаимодействия может дополнительно включать в себя генерирующий модуль 910 и третий отправляющий модуль 911;

генерирующий модуль 910 сконфигурирован для генерирования первого проверочного фактора, соответствующего информации, подлежащей взаимодействию, с заданным алгоритмом;

третий отправляющий модуль 911 сконфигурирован для отправки первого проверочного фактора и зашифрованного результата в соответствующем порядке на сервер, чтобы сервер вернул сообщение, указывающее о завершении взаимодействия, если сервер определит, что второй проверочный фактор соответствует первому проверочному фактору, при этом второй проверочный фактор генерируется с заданным алгоритмом и соответствует результату операции дешифровки.

[00160] В вышеупомянутом варианте осуществления сервер может, с одной стороны, проверить ключ шифрования, хранящийся на носимом устройстве, а с другой стороны, проверить целостность расшифрованного результата операции дешифровки, генерируя дайджест сообщения, соответствующий информации для взаимодействия, чтобы повысить безопасность данных.

[00161] Следует отметить, что генерирующий модуль 910 и третий отправляющий модуль 911 в варианте осуществления устройства информационного взаимодействия, показанном на Фиг. 12 может быть включен в варианты осуществления устройства информационного взаимодействия, показанные на Фиг. 9-11, которые не ограничиваются в данном документе.

[00162] В качестве альтернативы в вариантах осуществления устройства информационного взаимодействия, показанных на Фиг. 9-12, заранее определенный алгоритм включает в себя алгоритм построения дайджеста сообщения (Message-Digest Generating Algorithm).

[00163] В соответствии со способами информационного взаимодействия, показанными на Фиг. 1В и Фиг. 4В, настоящее изобретение дополнительно предлагает вариант исполнения устройства информационного взаимодействия.

[00164] На Фиг. 14 показана структурная схема, иллюстрирующая устройство информационного взаимодействия на основе носимого устройства, согласно примерному варианту осуществления. Как показано на Фиг. 14, устройство информационного взаимодействия может включать в себя модуль установления соединения 141, принимающий модуль 142, модуль шифрования 143 и отправляющий модуль 144;

модуль установления соединения сконфигурирован для установления соединения с терминалом;

принимающий модуль сконфигурирован для получения подлежащей взаимодействию информации, отправленной терминалом через соединение, при котором подлежащая взаимодействию информация соответствует введенному идентификатору на терминале;

модуль шифрования сконфигурирован для шифрования информации, подлежащей взаимодействию, посредством предварительно сохраненного ключа шифрования, уникально соответствующего введенному идентификатору, для получения зашифрованного результата;

отправляющий модуль сконфигурирован для отправки зашифрованного результата на терминал через соединение, чтобы терминал отправил зашифрованный результат на сервер или отправил проверочный фактор и информацию, подлежащую взаимодействию, в соответствующем порядке на сервер, на котором генерируется проверочный фактор посредством заранее заданного алгоритма и соответствует зашифрованному результату.

[00165] Что касается устройств в вышеописанных вариантах осуществления, конкретные способы выполнения операций для отдельных модулей в них относятся к способам, подробно описанным в вариантах осуществления, и которые не описываются здесь снова.

[00166] Варианты осуществления устройств соответствуют вариантам осуществления способов. Для связанного содержания делается ссылка на частичные описания вариантов осуществления способов. Вышеуказанные варианты осуществления устройств являются иллюстративными. Узлы, описанные в виде отдельных компонентов, могут быть физически разделены. Компоненты, показанные как узлы (блоки) могут быть физическими блоками, другими словами, могут быть интегрированы в одном месте или распределены по множеству сетевых узлов. Некоторые (или все) модули могут быть выбраны для решения вариантов осуществления, в соответствии с фактическими потребностями. Специалисты в данной области могут понять и осуществить настоящее изобретение без творческих усилий.

[00167] На Фиг. 15 показана структурная схема устройства 1500 для информационного взаимодействия, согласно примерному варианту осуществления настоящего изобретения. Например, устройство 1500 может быть мобильным телефоном, компьютером, терминалом цифрового вещания, оборудованием для приема и отправки сообщений, игровым контроллером, планшетом, медицинским оборудованием, спортивным оборудованием, карманным компьютером и так далее.

[00168] Как показано на Фиг. 15, устройство 1500 может включать в себя один или несколько следующих компонентов: компонент обработки 1502, память 1504, компонент питания 1506, компонент мультимедиа 1508, компонент аудио 1510, интерфейс ввода/вывода (I/O) 1512, компонент сенсора 1514, и компонент связи 1516.

[00169] Компонент обработки 1502 обычно управляет всеми операциями устройства 1500, например, операциями, связанными с дисплеем, телефонными звонками, передачей данных, работой камеры и записи. Компонент обработки 1502 может включать в себя один или несколько процессоров 1520 для выполнения инструкций, связанных со всеми или некоторыми этапами вышеописанных способов на основе терминала, или способов на основе носимого устройства. Кроме того, компонент обработки 1502 может включать в себя один или несколько модулей, которые облегчают взаимодействие между компонентом обработки 1502 и другими компонентами. Например, компонент обработки 1502 может включать в себя мультимедийный модуль для облегчения взаимодействия между компонентом мультимедиа 1508 и компонентом обработки 1502.

[00170] Память 1504 сконфигурирована для хранения различных типов данных для поддержки работы устройства 1500. Примеры таких данных включают в себя инструкции для любых типов применения или способов эксплуатации устройства 1500, контактные данные, данные телефонной книги, сообщения, фотографии, видео и т.д. Память 1504 может быть реализована с использованием любого типа энергозависимых или энергонезависимых запоминающих устройств, или их комбинации, например, статического оперативного запоминающего устройства (SRAM), электрически стираемого программируемого ПЗУ (EEPROM), стираемого программируемого ПЗУ (EPROM), программируемого ПЗУ (PROM), ПЗУ (ROM), магнитной памяти, флэш-памяти, магнитного или оптического диска. [00171] Компонент питания 1506 обеспечивает питание различным компонентам устройства 1500. Компонент питания 1506 может включать в себя систему управления электропитанием, один или более источников питания, а также любые другие компоненты, связанные с производством, управлением и распределением электроэнергии в устройстве 1500.

[00172] Компонент мультимедиа 1508 включает в себя экран, обеспечивающий выходной интерфейс между устройством 1500 и пользователем. В некоторых вариантах осуществления экран может включать в себя жидкокристаллический дисплей (LCD) и сенсорную панель (TP). Если экран включает в себя сенсорную панель, экран может быть выполнен в виде сенсорного экрана для получения входных сигналов от пользователя. Сенсорная панель включает в себя один или несколько сенсорных датчиков для определения прикосновений и жестов на сенсорной панели. Сенсорные датчики могут определять не только границу прикосновения или движения пальца, но также и продолжительность и давление, связанные с прикосновением или движением. В некоторых вариантах осуществления компонент мультимедиа 1508 включает переднюю и/или заднюю камеры. Передняя и/или задняя камера могут получать внешние мультимедийные данные, когда устройство 1500 находится в режиме работы, например, в режиме фотографирования или в режиме видео. Каждая из камер может представлять собой систему фиксированных оптических линз, или иметь фокус и возможность оптического увеличения.

[00173] Компонент аудио 1510 сконфигурирован для вывода и/или ввода звукового сигнала. Например, компонент аудио 1510 включает в себя микрофон («MIC»), сконфигурированный для приема внешнего аудио сигнала, когда устройство 1500 находится в режиме работы, например, в режиме вызова, режиме записи и в режиме распознавания голоса. Принятый аудио сигнал может в дальнейшем сохраняться в памяти 1504 или передаваться с помощью компонента связи 1516. В некоторых вариантах осуществления компонент аудио 1510 дополнительно включает в себя динамик для вывода аудио сигналов.

[00174] Интерфейс ввода/вывода 1512 обеспечивает интерфейс между компонентом обработки 1502 и модулем интерфейса периферийного устройства, такого как клавиатура, колесо управления, кнопки и тому подобное. Кнопки могут включать в себя, помимо прочего, кнопку «домой», кнопку громкости, кнопку пуска и кнопку блокировки.

[00175] Компонент датчика 1514 включает в себя один или несколько датчиков для оценки состояния различных аспектов устройства 1500. Например, компонент датчика 1514 может обнаружить состояние включения/выключения устройства 1500, относительное положение компонента (например, дисплея и клавиатуры) устройства 1500, изменение положения устройства 1500 или компонента устройства 1500, наличие или отсутствие контакта пользователя с устройством 1500, ориентацию или ускорение/замедление устройства 1500 и изменение температуры устройства 1500. Компонент датчика 1514 может включать в себя бесконтактный датчик, сконфигурированный для обнаружения присутствия близлежащих объектов без физического контакта. Компонент датчика 1514 может также включать в себя датчик света, такой как датчик изображения CMOS или CCD, для использования в получении изображений. В некоторых вариантах осуществления компонент датчика 1514 может также включать в себя акселерометр, гиродатчик, магнитный датчик, датчик давления или датчик температуры.

[00176] Компонент связи 1516 сконфигурирован для обеспечения проводной или беспроводной связи между устройством 1500 и другими устройствами. Устройство 1500 может получить доступ к беспроводной сети на основе стандарта связи, такого как WIFI Netword, 2G Netword, 3G Netword или их комбинации. В одном примерном варианте осуществления компонент связи 1516 принимает широковещательный сигнал или трансляцию связанной информации от внешней системы управления вещанием по широковещательному каналу. В одном примерном варианте осуществления компонент связи 1516 дополнительно включает в себя модуль связи малого радиуса действия (NFC) для обеспечения связи ближнего радиуса действия. Например, модуль NFC может быть реализован на основе таких технологий, как технология радиочастотной идентификации (RFID), технология ассоциации инфракрасной передачи данных (IrDA), технология ультра-широкополосного вещания (UWB), технологии Bluetooth (ВТ) и других технологий.

[00177] В примерных вариантах осуществления устройство 1500 может быть реализовано с по меньшей мере одним устройством, выбранным из группы, состоящей из: специализированной интегральной схемы (ASIC), цифрового процессора сигналов (DSP), устройства цифровой обработки сигналов (DSPD), программируемого логического устройства (PLD), программируемых вентильных матриц (FPGA), контроллера, микроконтроллера, микропроцессора или других электронных компонентов, для реализации описанных выше способов, согласно вариантам осуществления настоящего изобретения.

[00178] В примерных вариантах осуществления предусмотрен также энергонезависимый машиночитаемый носитель данных с инструкциями, такой как память 1504 с инструкциями, и инструкции выполняются процессором 1520 устройства 1500 для реализации описанных выше способов. Например, энергонезависимый машиночитаемый носитель данных может представлять собой ПЗУ, оперативное запоминающее устройство (ОЗУ), CD-ROM, магнитную ленту, гибкий диск, оптическое устройство хранения данных и тому подобное.

[00179] Другие варианты осуществления изобретения будут очевидны для специалистов в данной области при рассмотрении описания и изучении изобретения. Предполагается, что эта заявка охватывает любые изменения, варианты применения или адаптацию изобретения, согласно изложенным общим принципам, и включая такие отклонения от настоящего изобретения, которые известны или являются обычной практикой в данной области. Предполагается, что описание и примеры будут рассматриваться только в качестве примера, с истинной сущностью и объемом изобретения, указанным в прилагаемой формуле изобретения.

[00180] Следует понимать, что настоящее изобретение не ограничивается точной конструкцией, описанной выше и проиллюстрированной на сопроводительных чертежах, и что различные модификации и изменения могут быть сделаны без отступления от объема изобретения. Предполагается, что объем изобретения ограничивается только прилагаемой формулой изобретения.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ И СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ИСПОЛЬЗОВАНИЯ (ЕЕ ВАРИАНТЫ) | 2013 |

|

RU2560810C2 |

| ФУНКЦИЯ ВЫРАБОТКИ КЛЮЧА НА ОСНОВЕ ИЗОБРАЖЕНИЯ | 2014 |

|

RU2676231C2 |

| СПОСОБЫ БЕЗОПАСНОГО ГЕНЕРИРОВАНИЯ КРИПТОГРАММ | 2015 |

|

RU2710897C2 |

| СПОСОБ И УСТРОЙСТВО ОФЛАЙНОВОЙ ОПЛАТЫ | 2017 |

|

RU2727158C1 |

| СИСТЕМА И СПОСОБЫ ПРЕДОСТАВЛЕНИЯ ЗАШИФРОВАННЫХ ДАННЫХ УДАЛЕННОГО СЕРВЕРА | 2015 |

|

RU2698762C2 |

| СПОСОБ И СИСТЕМА ПОДБОРА ПРЕДЛОЖЕНИЙ ДЛЯ ПОЛЬЗОВАТЕЛЯ НА ОСНОВАНИИ АНАЛИЗА ЕГО ДЕЙСТВИЙ | 2018 |

|

RU2693646C1 |

| СПОСОБ И СИСТЕМА МАРКИРОВКИ ДЕЙСТВИЙ ПОЛЬЗОВАТЕЛЯ ДЛЯ ПОСЛЕДУЮЩЕГО АНАЛИЗА И НАКОПЛЕНИЯ | 2018 |

|

RU2702275C1 |

| СПОСОБ И СИСТЕМА ДЛЯ ЗАЩИЩЕННОЙ ПЕРЕДАЧИ СООБЩЕНИЙ СЕРВИСА УДАЛЕННЫХ УВЕДОМЛЕНИЙ В МОБИЛЬНЫЕ УСТРОЙСТВА БЕЗ ЗАЩИЩЕННЫХ ЭЛЕМЕНТОВ | 2014 |

|

RU2642821C2 |

| СПОСОБ И СИСТЕМА ДЛЯ ЗАЩИЩЕННОЙ ПЕРЕДАЧИ СООБЩЕНИЙ СЕРВИСА УДАЛЕННЫХ УВЕДОМЛЕНИЙ В МОБИЛЬНЫЕ УСТРОЙСТВА БЕЗ ЗАЩИЩЕННЫХ ЭЛЕМЕНТОВ | 2014 |

|

RU2661910C1 |

| БИОМЕТРИЧЕСКОЕ СРАВНЕНИЕ ДЛЯ ЗАЩИТЫ ПРИВАТНОСТИ С ПОМОЩЬЮ СЕРВЕРА | 2018 |

|

RU2776258C2 |

Изобретение относится к области техники связи, а именно к информационному взаимодействию. Технический результат – повышение эффективности информационного взаимодействия. Способ информационного взаимодействия включает установление соединения с носимым устройством, передачу информации для взаимодействия, соответствующей введенному идентификатору, на носимое устройство посредством связи, получение первого зашифрованного результата, возвращаемого носимым устройством, генерирование первого проверочного фактора, соответствующего первому зашифрованному результату с заданным алгоритмом, отправку информации для взаимодействия и первого проверочного фактора в соответствующем порядке на сервер, получение сообщения, отправленного сервером, указывающего об окончании взаимодействия, при котором сообщение посылается, если сервер определяет, что второй проверочный фактор соответствует первому проверочному фактору, причем второй проверочный фактор генерируется с заданным алгоритмом и соответствует второму зашифрованному результату, причем второй зашифрованный результат получается посредством шифрования информации, подлежащей взаимодействию с сервером с заранее сохраненным ключом шифрования. 9 н. и 8 з.п. ф-лы, 17 ил.

1. Способ информационного взаимодействия, включающий:

установление соединения с носимым устройством;

передачу информации для взаимодействия в соответствии с введенным идентификатором в носимом устройстве посредством соединения;

получение первого зашифрованного результата, возвращаемого носимым устройством, в котором первый зашифрованный результат получается посредством шифрования информации, подлежащей взаимодействию с носимым устройством с предварительно сохраненным ключом шифрования, уникально соответствующим введенному идентификатору;