Изобретение относится к способам безопасной передачи информации и ее защиты от несанкционированного использования.

Известны различные способы и устройства, призванные повысить надежность передачи информации и ее защищенность от несанкционированного использования.

Известен способ осуществления многофакторной строгой аутентификации держателя банковской карты с использованием мобильного телефона в среде мобильной связи при осуществлении межбанковских финансовых транзакций в международной платежной системе по протоколу спецификации 3-D Secure (варианты) и реализующая его система (патент РФ №2301449, опубл. 20.06.2007), в котором при осуществлении межбанковской финансовой транзакции в международной платежной системе по протоколу спецификации 3-D Secure последовательно выполняются четыре фазы транзакции с условием многофакторной строгой аутентификации клиента с использованием мобильного телефона в среде мобильной связи: инициация операции; генерация и доставка аутентификационного запроса; генерация и доставка ответа на аутентификационный запрос; выполнение операции, генерация и доставка извещения о результатах операции. При выполнении каждой фазы осуществляют передачу сообщений-сигналов между участниками системы с использованием компонентов спецификации 3-D Secure.

Недостатком данного способа является невысокая защищенность проводимых финансовых транзакций, связанная с недостаточной защитой мобильного телефона клиента от атак злоумышленников, связанных с возможностью подключения злоумышленника к каналу связи между пользователем и банком. Такие атаки могут быть реализованы несколькими путями. Во-первых, троянская программа может перехватить персональный пароль пользователя и использовать его как код подтверждения нелегальной транзакции. Во-вторых, троянская программа может подменить адрес платежа и сумму платежа, скрыв изменения от пользователя, после чего пользователь подтверждает такой платеж своим персональным паролем. В-третьих, в том случае, если злоумышленнику с помощью методов социальной инженерии удается узнать у пользователя номер его телефона, привязанного к счету банковской карты, он получает возможность дублирования сим-карты пользователя и дальнейшего нелегального снятия денег со счета.

Известен также способ обеспечения проведения безопасных мобильных финансовых транзакций в сетях подвижной связи и система для его осуществления (патент РФ №2446467, опубл. 27.03.2012 г.), заключающийся в том, что инициируют подключение клиента к упомянутой услуге в мобильной платежной системе, для чего его авторизуют и идентифицируют в мобильной платежной системе с использованием публичного идентификатора в сети, регистрируют реквизиты клиента в базе данных информационной системы провайдера услуг мобильной платежной системы и по каналам связи передают клиенту код активации, регистрируют платежный инструмент клиента, к которому относят, в частности, банковский счет, или карточный счет, или счет в небанковском учреждении, путем передачи в базу данных оператора мобильной платежной системы минимально необходимого числа параметров для совершения удаленной платежной операции с участием клиента, которые безопасным образом сохраняются оператором мобильной платежной системы, инициируют проведение мобильной финансовой транзакции, в случае если проведение мобильной финансовой транзакции инициируется клиентом, средствами клиентского мобильного устройства формируют запрос, содержащий параметры финансовой транзакции и платежного инструмента, который по каналам связи оператора связи передают оператору мобильной платежной системы, в которой осуществляют аутентификацию клиента с использованием одного фактора аутентификации, проводят финансовую транзакцию с применением реквизитов платежного инструмента клиента и по каналам связи оператора связи передают клиенту информацию о результатах выполнения финансовой транзакции, в случае, если проведение мобильной финансовой транзакции инициируется торгово-сервисным предприятием, посредством информационно-технических средств формируют платежную оферту и направляют ее по каналам связи оператора связи оператору мобильной платежной системы, который идентифицирует клиента и передает сообщение-запрос, содержащее аутентификационный запрос и платежную оферту, средствами клиентского мобильного устройства формируют сигнал с информацией, содержащей параметры финансовой операции и платежного инструмента, и по каналам связи передают оператору мобильной платежной системы, в которой осуществляют аутентификацию клиента с использованием одного фактора аутентификации, проводят финансовую транзакцию с применением реквизитов платежного инструмента клиента и по каналам связи оператора связи передают клиенту информацию о результатах выполнения финансовой транзакции, далее средствами клиентского мобильного устройства формируют запрос на отключение платежного инструмента и передают по каналам связи оператора связи провайдеру услуг мобильной платежной системы, который осуществляет аутентификацию клиента с использованием одного фактора аутентификации, на основании запроса в базе данных информационной системы провайдера услуг мобильной платежной системы отключают платежный инструмент, сигнал с информацией об отключении платежного инструмента передают клиенту по каналам связи оператора связи, средствами клиентского мобильного устройства формируют запрос на отключение услуги мобильной платежной системы, осуществляют авторизацию и идентифицируют в мобильной платежной системе с использованием публичного идентификатора в сети, изменяют статус клиента путем блокировки учетной записи в базе данных информационной системы провайдера и сигнал с информацией об отключении услуг мобильной платежной системы по каналам связи оператора связи передают клиенту.

Недостаток этого способа заключается также в том, что связь с абонентом осуществляется таким образом, что не исключается подключение злоумышленника в канал связи между пользователем и банком. Таким образом, как и в описанном выше аналоге, злоумышленник получает возможность подмены банковского приложения вредоносным, а также клонирования сим-карты с дальнейшим использованием ее для снятия денег со счета пользователя.

Наиболее близким аналогом для заявленного способа является способ идентификации и аутентификации пользователя (патент РФ №2469391, опубл. 10.12.2012 г.), в котором информация зашифровывается с помощью процессора и закрытого криптографического ключа, хранящегося в устройстве пользователя, формируется зашифрованный пакет данных, содержащий информацию, относящуюся к оказываемой услуге, одноразовый код аутентификации пользователя, идентификатор пользователя, проверочный код, составленный с возможности проверки целостности пакета данных, затем зашифрованный пакет данных отправляется на сервер обслуживающего лица, затем пакет данных расшифровывается на сервере обслуживающего лица, затем сервер обслуживающего лица проверяет одноразовый код аутентификации пользователя и проверочный код и по результатам проверки принимает решение об аутентификации пользователя.

Использование указанного способа позволяет повысить надежность аутентификации пользователя после проверки на сервере службы одноразового идентификационного кода. Кроме того, надежность идентификации пользователя в ближайшем аналоге повышается за счет того, что криптографический процессор выполнен таким образом, что не может быть перепрограммирован злоумышленником.

Однако недостатком данного способа является отсутствие двусторонней аутентификации, вследствие чего способ аутентификации остается уязвимым для встраивания злоумышленника в сеанс связи между пользователем и сервером службы, оказывающей услугу.

Задачей заявляемого изобретения является разработка способа создания безопасной среды для защиты информации от несанкционированного использования, позволяющего повысить уровень безопасности при организации связи пользователя и лица, обслуживающего его.

Технический результат заключается в повышении уровня безопасности при аутентификации пользователя и быстродействия в организации связи между пользователем и обслуживающим лицом.

Технический результат достигается тем, что в известном способе защиты информации от несанкционированного использования, характеризующемся формированием с помощью процессора и процессора и закрытого криптографического ключа, хранящегося в устройстве пользователя пакета данных, включающего одноразовый код аутентификации пользователя, отправкой пакета данных на сервер обслуживающего лица, расшифровыванием пакета данных на сервере обслуживающего лица и проверкой на сервере одноразового кода аутентификации пользователя, причем пакет данных состоит из зашифрованной и незашифрованной частей, при этом незашифрованная часть содержит проверочный код, составленный с возможностью проверки целостности всего пакета данных, а также идентификатор пользователя, а расшифровывание пакета данных на сервере обслуживающего лица осуществляют с помощью криптографического ключа, сопряженного с закрытым криптографическим ключом устройства пользователя и хранящимся на сервере обслуживающего лица, при этом в случае положительного результата проверки направляют пользователю зашифрованный с помощью процессора сервера и криптографического ключа пакет данных с ответной информацией, включающей одноразовый код аутентификации пользователя, а в случае отрицательного результата проверки сервер обслуживающего лица направляет пользователю зашифрованный пакет данных, содержащий код ошибки, после чего пользователь с помощью процессора и закрытого криптографического ключа расшифровывает пакет данных, полученный с сервера, и формирует для отправки новый пакет данных, включающий новый одноразовый код аутентификации пользователя.

Рационально включать в пакет данных идентификатор пользователя, одноразовый код аутентификации пользователя, проверочный код, составленный с возможностью проверки целостности пакета данных, и информацию, относящуюся к оказываемой услуге.

Предпочтительно осуществлять проверку одноразового кода аутентификации пользователя по базе данных использованных ранее одноразовых кодов аутентификации пользователя, и в случае совпадения одноразового кода аутентификации пользователя с имеющимися в базе данных, отправлять пользователю код ошибки.

Целесообразно формировать проверочный код, составленный с возможностью проверки целостности пакета данных, с помощью хэш-функции.

Рекомендуется снабжать зашифрованный пакет данных константой верификации пакета, проверяемой устройством пользователя и сервером обслуживающего лица.

Оптимально добавлять к зашифрованной части пакета текущее географическое положение устройства и прочую мета-информацию.

Предпочтительно в качестве оказываемой услуги выполнять финансовые операции.

Целесообразно в качестве оказываемой услуги выполнять услуги продажи в Интернет-магазинах.

Рекомендуется организовать связать серверов Интернет-магазинов с устройством пользователя через серверы платежных систем.

Рационально со стороны платежных систем направлять пользователю информацию о выбранных товарах, адресе доставки, сумме платежа и о тех банках, со счета которых могут быть списаны средства пользователя.

Предпочтительно со стороны пользователя подтверждать получение данных и направлять пакет данных на сервер платежной системы.

Целесообразно со стороны сервера обслуживающего лица фиксировать результаты связи с устройством пользователя в виде записей в базе данных.

В заявляемом способе устройство пользователя может быть выполнено с возможностью биометрической верификации пользователя устройства.

Устройство пользователя может быть также выполнено с возможностью сопряжения с внешним устройством биометрической верификации пользователя.

В одном из вариантов реализации способа устройство пользователя может быть выполнено с возможностью хранения контрольного биометрического образца пользователя для идентификации пользователя.

Предпочтительно использовать в способе устройство пользователя, выполненное в виде смартфона или мобильного телефона, обеспечивающих возможность соединения с компьютером через USB-кабель.

В одном из вариантов реализации способа устройство пользователя может быть выполнено в виде модуля, установленного в смартфоне или телефоне.

Совокупность признаков, представленная в отличительной части независимого пункта формулы, позволяет повысить уровень безопасности при аутентификации пользователя и быстродействия в организации связи между пользователем и обслуживающим лицом.

Так зашифрованная часть позволяет безопасным образом передавать данные с устройства на сервер и обратно по незащищенным каналам, а незашифрованная часть позволяет идентифицировать клиента и оперативно проверить целостность зашифрованного пакета данных. В случае отсутствия идентификатора клиента, серверу придется искать ключ шифрования методом перебора, пытаясь расшифровать всеми существующими ключами в системе с последующей верификацией. В случае отсутствия кода проверки целостности пакета в незашифрованной части придется расшифровывать пакет целиком для того, чтобы проверить его целостность, что предполагает дополнительное время в случае, если пакет передан некорректно, и также дополнительное время, даже в случае корректности пакета.

Краткое описание чертежей

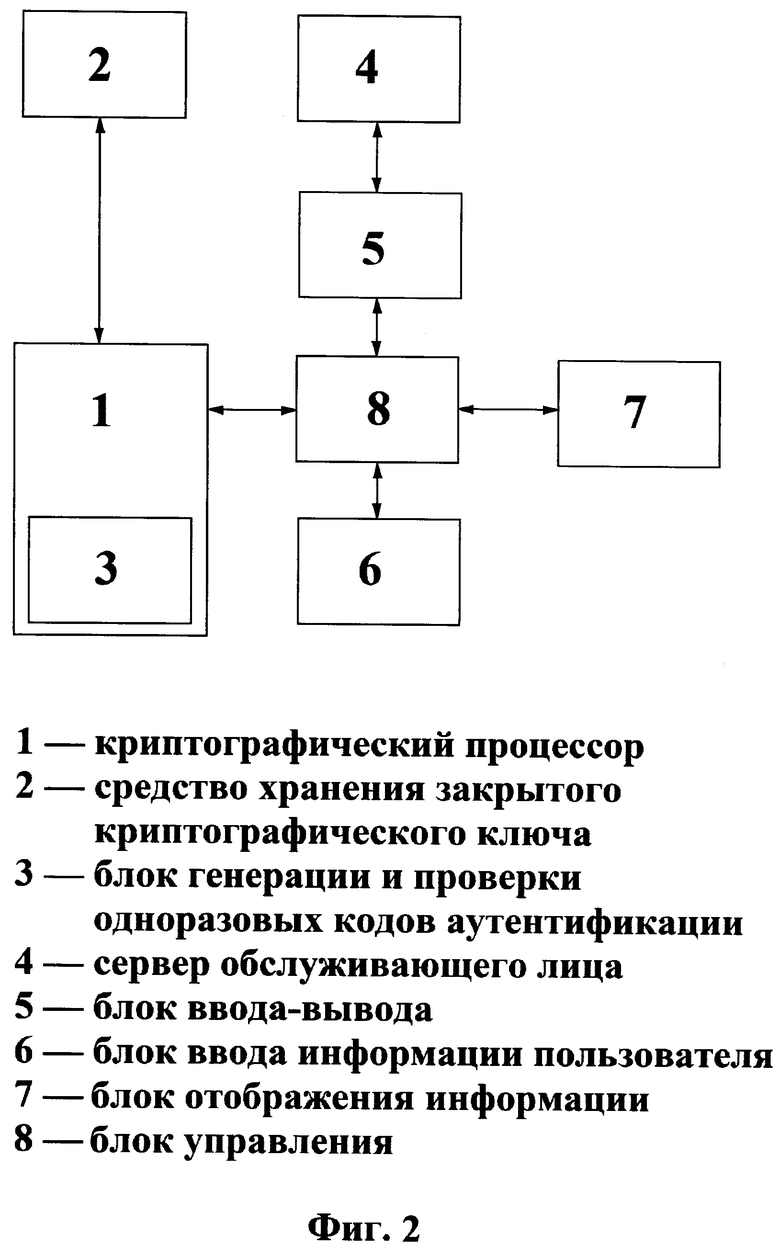

На фиг. 1 приведена блок-схема устройства, реализующая заявляемый способ в одном из вариантов применения.

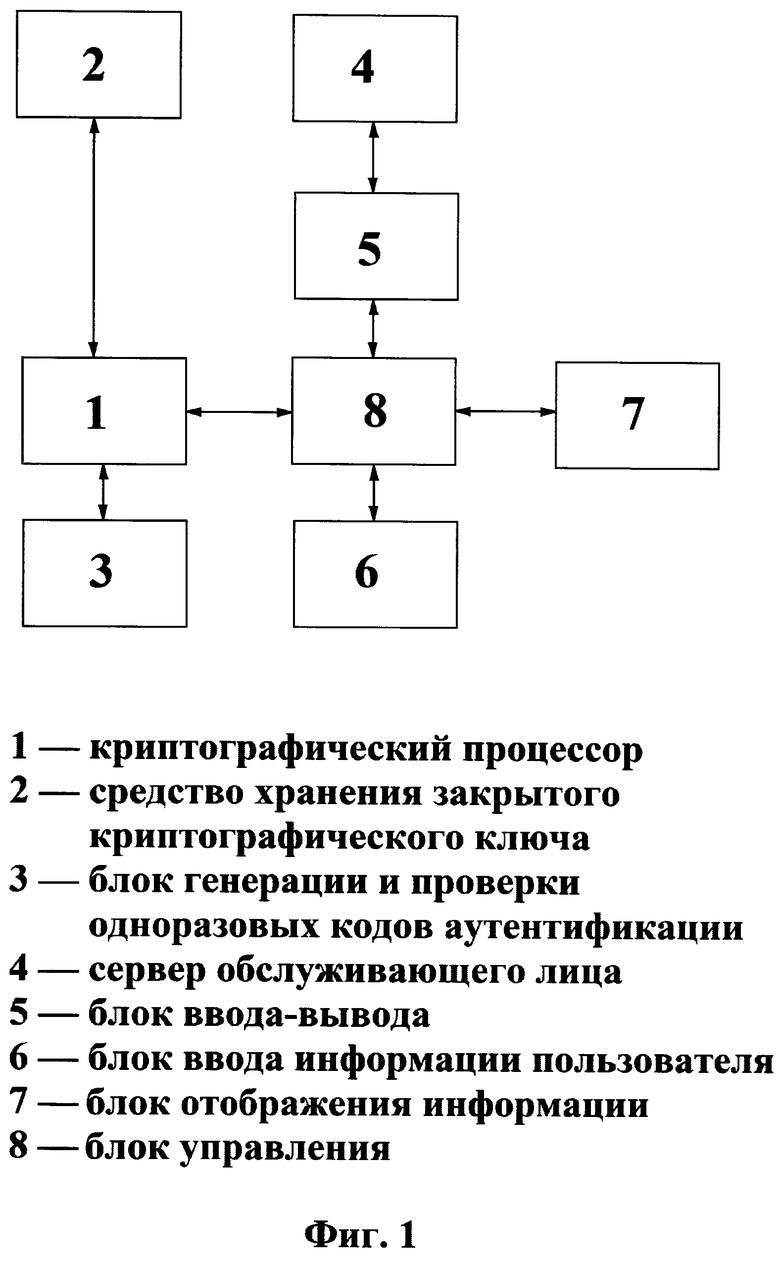

На фиг. 2 приведена блок-схема устройства, реализующая заявляемый способ в другом варианте применения способа.

Устройство защиты информации от несанкционированного использования по одному из вариантов реализации способа состоит из криптографического процессора 1, связанного со средством хранения закрытого криптографического ключа 2, блоком генерации и проверки одноразовых кодов аутентификации 3 и блоком управления 8, который соединен с блоком ввода-вывода 5, выполненным с возможностью соединения с сервером обслуживающего лица 4, а также с блоком ввода информации пользователя 6 и блоком отображения информации 7.

Особенностью этого варианта реализации способа с помощью вышеописанного устройства является то, что злоумышленник, вскрыв украденное устройство, не сможет извлечь информацию об уже использованных одноразовых паролях, что повышает уровень безопасности при использовании устройства.

Способ в другом из вариантов исполнения может быть реализован с помощью устройства, состоящего т из криптографического процессора 1, связанного со средством хранения закрытого криптографического ключа 2 и блоком управления 8, который соединен с блоком ввода-вывода 5, выполненным с возможностью соединения с сервером обслуживающего лица 4, а также с блоком ввода информации пользователя 6, блоком отображения информации 7 и блоком генерации и проверки одноразовых кодов аутентификации 3.

Особенностью реализации способа в данном варианте с помощью этого устройства является то, что злоумышленник, вскрыв украденное устройство, сможет извлечь информацию об уже использованных одноразовых паролях, поскольку она в этом варианте хранится в энергонезависимой памяти блока управления, который, в отличие энергонезависимой памяти криптографического процессора, не защищен от такого вскрытия. Однако, такой вариант устройства представляется более дешевым в изготовлении.

Способ защиты информации от несанкционированного использования в предпочтительном варианте реализуется следующим образом. Пользователь инициализирует устройство (либо запускает соответствующее приложение на устройстве) и с помощью блока ввода информации пользователя 6 посылает сигнал на блок управления 8. Блок управления 8 загружает нужные данные из своей энергонезависимой памяти в свой блок памяти и выводит на блок отображения информации 7 информацию, извещающую пользователя о готовности устройства к работе. Затем пользователь с помощью блока ввода информации пользователя 6 посылает выбранную им команду на блоку управления 8, который формирует пакет данных для удаленной аутентификации на сервере обслуживающего лица (СОЛ) 4 с использованием одноразового кода аутентификации пользователя (ОКАП) и посылает его на криптографический процессор 1, который создает новый ОКАП путем извлечения из энергонезависимой памяти ОКАП, изменения его таким образом, чтобы измененный ОКАП не был использован при формировании предыдущих пакетов данных, посылает его в энергонезависимую память, извлекает из средства хранения закрытого криптографического ключа 2 закрытый криптографический ключ и с использованием закрытого криптографического ключа зашифровывает пакет данных и пересылает его обратно на блок управления 8, который помещает его в блок памяти и пересылает его на блок ввода-вывода 6, который передает его на СОЛ 4.

Пакет данных, шифруемый криптографическим процессором 1, в предпочтительном варианте состоит из информации, относящейся к услуге, оказываемой пользователю (к примеру, предоставлению банком баланса счета пользователя либо продаже интернет-магазином того или иного товара пользователю), ОКАП, идентификатора пользователя, хеш-суммы, позволяющей проверить целостность пакета данных, константы верификации, позволяющей провести быструю проверку правильности расшифровки пакета данных путем ее сравнения с константой верификации, хранящейся на СОЛ 4, кроме того, дополнительная хэш-сумма может быть добавлена в незашифрованном виде к пакету данных блоком управления 8, что позволяет обеспечить проверку целостности зашифрованного пакета без его расшифровки. Добавление идентификатора пользователя к незашифрованной части пакета данных необходимо для осуществления корректного поиска соответствующего ключа для расшифровки пакета на стороне сервера.

Выполнение криптографического процессора 1 как отдельного специализированного процессора позволяет повысить скорость и надежность шифрования пакета данных за счет того, что специализированный криптографический процессор проводит процесс шифрования и расшифровывания быстрее универсального процессора. Кроме того, использование двух процессоров повышает общую надежность и быстродействие устройства, в том числе за счет обеспечения неизвлекаемости закрытого криптографического ключа из устройства. Средство хранения закрытого криптографического ключа 2 может быть выполнено, в частности, в виде энергонезависимой памяти.

Закрытый криптографический ключ, используемый криптографическим процессором 1, записывается в средство хранения закрытого криптографического ключа 2 перед передачей устройства пользователю и используется во всех сеансах связи устройства с СОЛ 4. При этом закрытый криптографический ключ уникален для каждого устройства и выполнен сопряженным с криптографическим ключом, хранящимся на СОЛ 4, что позволяет обеспечить шифрование и расшифрование пакетов данных, которыми обмениваются устройство пользователя и СОЛ 4. Поскольку при использовании заявленного способа используется асимметричное шифрование, а оба криптографических ключа хранятся таким образом, что не могут быть извлечены злоумышленником, использование одного и того же закрытого криптографического ключа в устройстве пользователя в течение долгого времени позволяет не ставить под угрозу безопасность среды, создаваемой в заявленном способе.

Получив пакет данных, СОЛ 4 проверяет целостность пакета с помощью хеш-суммы, расположенной в незашифрованой части пакета, идентифицирует пользователя с помощью идентификатора пользователя, записанного в незашифрованной части пакета, расшифровывает его зашифрованную часть с помощью криптографического ключа, проверяет целостность пакета данных с помощью константы верификации, содержащейся в пакете данных, а также хэш-суммы, содержащейся в зашифрованой части пакета, проверяет идентификацию пользователя с помощью идентификатора пользователя, находящегося в зашифрованой части пакета, проверяет ОКАП на предмет того, что он не использовался ранее, и в случае положительного результата проверки оказывает пользователю ту услугу, которую тот запрашивал в пакете данных. Для этого СОЛ 4 формирует пакет данных, содержащий информацию об оказываемой услуге, константу верификации, идентификатор пользователя, ОКАП, полученный при расшифровке пакета данных, присланного устройством пользователя, а также хэш-сумму. Затем этот пакет данных шифруется СОЛ 4 с использованием криптографического ключа и отправляется пользователю. Аналогично пакету данных, отправляемому устройством пользователя, к зашифрованной части пакета данных, отправляемого СОЛ 4, в предпочтительном варианте добавляется дополнительная хеш-сумма для проверки целостности зашифрованной части пакета без расшифровки на стороне устройства пользователя, а также идентификатор пользователя. В случае отрицательного результата проверки СОЛ 4 формирует пакет данных, включающий код ошибки и хеш-сумму, шифрует его с помощью криптографического ключа и отправляет на устройство пользователя. Код ошибки позволяет устройству пользователя идентифицировать причину, по которой СОЛ 4 отказывается оказать пользователю запрошенную им услугу: использование некорректного ОКАП, отсутствие пользователя с указанным идентификатором в базе данных, некорректная хеш-сумма, некорректная константа верификации либо иная ошибка.

После того как пакет данных, полученный устройством пользователя после успешной проверки пакета данных, высланного устройством пользователя, поступает на блок ввода-вывода 5 устройства пользователя, он передается в блок управления 8, где в предпочтительном варианте происходит проверка идентификатора пользователя и хеш-суммы, затем зашифрованная часть поступившего пакета данных отправляется на криптографический процессор 1, где расшифровывается с помощью закрытого криптографического ключа, хранящегося в средстве хранения закрытого криптографического ключа 2. Расшифрованный пакет данных затем поступает на блок управления 8, где анализируется на соответствие хеш-суммы содержанию пакета данных и константы верификации той, которая записана в энергонезависимой памяти, а также на совпадение ОКАП отправленному ранее устройством пользователя. После этого информация, присланная СОЛ 4, выводится на блок отображения информации 7 для ознакомления пользователя. В случае отрицательного результата проверки блок управления 8 формирует новый пакет данных, содержащий код ошибки, новый ОКАП (отправляемый при этом в энергонезависимую память), и хеш-сумму, который отправляется на криптографический процессор 1 для шифрования, после шифрования - на блок управления 8, где к нему в предпочтительном варианте добавляется незашифрованная хеш-сумма и идентификатор пользователя), затем пакет данных отправляется на блок ввода-вывода 5 и затем - на СОЛ 4.

Возможен вариант реализации заявленного способа, в котором СОЛ 4 в случае ошибки наряду с кодом ошибки дополнительно генерирует одноразовый код ошибки и добавляет его к пакету данных, высылаемому устройству пользователя, после чего устройство пользователя проверяет присланный код одноразовый код ошибки, сравнивая его с хранящимися в энергонезависимой памяти использованными ранее одноразовыми кодами ошибки, и помещает его в энергонезависимую память. В том случае, если присланный одноразовый код ошибки не встречался ранее, устройство пользователя обрабатывает пакет данных, присланный СОЛ 4, в противном случае игнорирует. Такой вариант заявленного способа позволяет противостоять злоумышленникам, присылающим на устройство ранее использованные коды ошибки с целью заблокировать канал связи СОЛ 4 и устройства пользователя путем загрузки устройства пользователя ложными пакетами.

В случае если пакет данных, присланный СОЛ 4, содержит код ошибки, блок управления 8 анализирует код ошибки и выводит сообщение об ошибке на блок отображения информации 7 для ознакомления пользователя. Возможен вариант, при котором блок управления 8 в зависимости от кода ошибки предпринимает некоторое количество попыток отправки пакета данных на СОЛ 4, каждый раз с новым ОКАП, сохраняемым при этом в энергонезависимой памяти.

В случае успешного обмена пакетами данных между устройством пользователя и СОЛ 4 устанавливается безопасная среда, исключающая внедрение злоумышленника в установленный канал связи. В дальнейшем устройство пользователя и СОЛ 4 могут продолжать обмен пакетами данных заявленным способом, т.е. с шифрованием и обменом ОКАП. При этом СОЛ 4 в предпочтительном варианте фиксирует результаты сеансов связи с устройством пользователя в виде записей в базе данных, что позволяет реализовать систему планирования ресурсов лица, оказывающего услугу (типа ERP, Enterprise Resource Planning).

В некоторых вариантах реализации способа, можно применить устройство пользователя, выполненное с возможностью биометрической верификации пользователя устройства и с возможностью сопряжения с внешним устройством биометрической верификации пользователя, либо устройство пользователя может быть выполнено с возможностью хранения контрольного биометрического образца пользователя для идентификации пользователя.

Возможно также выполнение устройства пользователя в виде смартфона или мобильного телефона, соединенного с компьютером через USB-кабель, либо соединенного с сетью предприятия напрямую через стандартный сетевой разъем, либо в виде модуля, установленного в смартфоне или телефоне, и соединенного с удаленным средством приема и передачи информации и экраном.

В качестве примера реализации заявляемого способа может быть рассмотрен вариант проверки баланса счета пользователя в банке. В этом случае пользователь подключает к своему персональному компьютеру устройство пользователя, выполненное в виде безопасной зоны смартфона или подобного ему устройства, через USB-вход. Затем устройство инициализируется и выдает пользователю на своем экране начальное меню для работы. После этого пользователь выбирает пункт «Работа со счетом онлайн», приложение на смартфоне обращается к безопасной зоне внутри смартфона через вызов процедуры удаленной аутентификации, безопасная зона выводит на доверенный дисплей предложение пользователю идентифицировать себя, введя пин-код с помощью блока ввода информации пользователя 6 либо произведя биометрическую аутентификацию. Затем процедура удаленной аутентификации, выполняемая блоком управления 8, генерирует пакет данных, состоящий из идентификатора устройства (который прошивается при изготовлении безопасной среды; в данном варианте играет роль идентификатора пользователя), ОКАП, выполненного в виде числа, увеличивающегося на единицу при каждом обращении к нему, константы верификации, идентификатора операции (такой операцией в данном случае является аутентификация пользователя), собираемых в определенную для данной операции последовательность (алгоритм такого сбора прошивается при изготовлении устройства), в ее начало добавляется идентификатор пользователя и хеш-сумма пакета данных (без учета поля хеш-суммы), эта последовательность зашифровывается при помощи закрытого криптографического ключа (который помещается в средство хранения закрытого криптографического ключа 2, выполненное в виде энергонезависимой памяти, при изготовлении безопасной зоны), затем впереди зашифрованного пакета устанавливается идентификатор устройства и хеш-сумма этого пакета данных (без учета поля хеш-суммы), после чего такой пакет отправляется обратно на процессор блока управления 8. Затем процессор бока управления 8 через USB-вход блока ввода-вывода 5 отправляет пакет данных на персональный компьютер, добавляя к нему URL сервера банка. При этом приложение на компьютере получает уведомление о получении пакета данных и переправляет его с помощью блока ввода-вывода персонального компьютера на сервер банка в соответствии с принятым URL-ом. После этого банковский сервер принимает пакет данных, проводит проверку хеш-суммы, прописанной в пакете, и хеш-суммы самого пакета (без учета поля хеш-суммы). В случае положительного результата проверки пакет расшифровывается банковским сервером согласно идентификатору пользователя из незашифрованной части пакета с помощью криптографического ключа, который ассоциирован на сервере банка с идентификатором устройства. Затем проверяется константа верификации, после чего проверяется хеш-сумма, прописанная в пакете данных и хеш-сумма пакета данных (без учета поля хеш-суммы), затем проводится проверка ОКАП на уникальность (для положительного результата проверки необходимо, чтобы он был больше последнего использованного ОКАП).

В случае положительного результата всех проверок банковский сервер формирует ответный пакет данных, содержащий идентификатор устройства, константу верификации, ОКАП, полученный при расшифровке пакета данных от смартфона пользователя, номер сессии на банковском сервере, генерируемый сервером, идентификатор операции (в данном случае, это «работа со счетом»), html-код, который будет продемонстрирован пользователю, затем в начало пакета дописывается хеш-сумма пакета (без учета поля хеш-суммы), весь этот пакет шифруется сервером с помощью криптографического ключа, в начало пакета добавляются поле идентификатора устройства и хеш-сумма получившегося пакета данных (без учета поля хеш-суммы), после чего пакет отправляется на блок ввода-вывода персонального компьютера, приложение которого передает полученный пакет данных на смартфон пользователя по USB, а смартфон передает пакет данных в безопасную зону. Процессор блока управления 8 сверяет идентификатор устройства в пакете данных и тот, который прошит в безопасной зоне, проводит проверку хеш-суммы пакета (без учета поля хеш-суммы), затем расшифровывает пакет данных с помощью криптографического процессора 1 и закрытого криптографического ключа, хранящегося в средстве хранения второго криптографического ключа 2, в расшифрованном пакете данных сверяет ОКАП с тем, который был отправлен ранее в пакете данных на сервер банка, отправляется расшифрованный пакет на процессор блока управления 8 и оттуда - на энергозависимую память, затем процессор блока управления 8 сверяет константу верификации внутри пакета с той, которая хранится в энергонезависимой памяти. Затем процессор блока управления 8 сверяет хеш-сумму, прописанную в расшифрованном пакете, с хеш-суммой пакета (без учета поля хеш-суммы), определяет идентификатор операции (в данном случае - «работа со счетом») и формирует данные (расшифрованный html-код из пакета данных, например, меню работы со счетом) для отображения их пользователю на блоке отображения информации 7, выполненном в виде безопасного дисплея, после чего пользователь продолжает дальнейшую работу со счетом способом, описанным выше. При этом пользователь получает возможность создавать и удалять записи в базе данных на стороне СОЛ 4, а также группировать записи и отдавать команды по работе со своим счетом (такие как «Оплатить все», «Оплатить группу» или просто «Оплатить»).

Заявляемый способ создания безопасной среды для защиты информации от несанкционированного использования позволяет повысить безопасность аутентификации пользователя и канала связи пользователя с лицом, оказывающим услугу.

Изобретение относится к защите информации от несанкционированного использования. Технический результат - повышение уровня безопасности при аутентификации пользователя. В способе создания безопасной среды для защиты информации от несанкционированного использования шифруют информацию с помощью криптографического процессора и закрытого криптографического ключа, хранящегося в устройстве пользователя, формируют и отправляют пакет данных, содержащий одноразовый код аутентификации пользователя, на сервер обслуживающего лица, расшифровывают пакет данных на сервере обслуживающего лица и проверяют на сервере одноразовый код аутентификации пользователя и проверочный код, в случае положительного результата проверки сервер отправляет пользователю пакет данных, одноразовый код аутентификации пользователя, полученный при расшифровке пакета данных пользователя, затем устройство пользователя формирует новый пакет данных, характеризующийся новым одноразовым кодом аутентификации пользователя, пакет данных состоит из зашифрованной и незашифрованной частей, а незашифрованная часть содержит проверочный код, составленный с возможностью проверки целостности всего пакета данных, и идентификатор пользователя. 16 з.п. ф-лы, 2 ил.

1. Способ защиты информации от несанкционированного использования, характеризующийся формированием с помощью процессора и закрытого криптографического ключа, хранящегося в устройстве пользователя, пакета данных, включающего одноразовый код аутентификации пользователя, отправкой пакета данных на сервер обслуживающего лица, расшифровыванием пакета данных на сервере обслуживающего лица и проверкой на сервере одноразового кода аутентификации пользователя, отличающийся тем, что пакет данных состоит из зашифрованной и незашифрованной частей, при этом незашифрованная часть содержит проверочный код, составленный с возможностью проверки целостности всего пакета данных, и идентификатор пользователя, а расшифровывание пакета данных на сервере обслуживающего лица осуществляют с помощью криптографического ключа, сопряженного с закрытым криптографическим ключом устройства пользователя и хранящимся на сервере обслуживающего лица, причем в случае положительного результата проверки направляют пользователю зашифрованный с помощью процессора сервера и криптографического ключа пакет данных с ответной информацией, включающей одноразовый код аутентификации пользователя, а в случае отрицательного результата проверки сервер обслуживающего лица направляет пользователю пакет данных, содержащий код ошибки, после чего пользователь с помощью процессора и закрытого криптографического ключа расшифровывает пакет данных, полученный с сервера, и формирует для отправки новый пакет данных, включающий новый одноразовый код аутентификации пользователя.

2. Способ по п. 1, отличающийся тем, что пакет данных содержит идентификатор пользователя, одноразовый код аутентификации пользователя, проверочный код, составленный с возможностью проверки целостности пакета данных, и информацию, относящуюся к оказываемой услуге.

3. Способ по п. 1, отличающийся тем, что проверку одноразового кода аутентификации пользователя осуществляют по базе данных использованных ранее одноразовых кодов аутентификации пользователя, и в случае совпадения одноразового кода аутентификации пользователя с имеющимся в базе данных отправляют пользователю код ошибки.

4. Способ по п. 2, отличающийся тем, что проверочный код, составленный с возможностью проверки целостности пакета данных, формируют с помощью хэш-функции.

5. Способ по п. 1, отличающийся тем, что зашифрованная часть пакета данных содержит константу верификации пакета, проверяемую устройством пользователя и сервером обслуживающего лица.

6. Способ по п. 1, отличающийся тем, что зашифрованная часть пакета данных содержит географическое положение устройства и прочую мета-информацию.

7. Способ по п. 1, отличающийся тем, что оказываемой услугой являются финансовые операции.

8. Способ по п. 1, отличающийся тем, что оказываемой услугой являются услуги продажи в Интернет-магазинах.

9. Способ по п. 8, отличающийся тем, что серверы Интернет-магазинов связаны с устройством пользователя через серверы платежных систем.

10. Способ по п. 9, отличающийся тем, что серверы платежных систем направляют пользователю информацию о выбранных товарах, адресе доставки, сумме платежа и о тех банках, со счета которых могут быть списаны средства пользователя.

11. Способ по п. 9 или 10, отличающийся тем, что пользователь подтверждает получение данных и направляет пакет данных на сервер платежной системы.

12. Способ по п. 1, отличающийся тем, что сервер обслуживающего лица фиксирует результаты связи с устройством пользователя в виде записей в базе данных.

13. Способ по п. 1, отличающийся тем, что устройство пользователя выполнено с возможностью биометрической верификации пользователя устройства.

14. Способ по п. 1, отличающийся тем, что устройство пользователя выполнено с возможностью сопряжения с внешним устройством биометрической верификации пользователя.

15. Способ по п. 1, отличающийся тем, что устройство пользователя выполнено с возможностью хранения контрольного биометрического образца пользователя для идентификации пользователя.

16. Способ по п. 1, отличающийся тем, что устройство пользователя выполнено в виде смартфона или мобильного телефона, выполненного с возможностью соединения с компьютером через USB-кабель.

17. Способ по п. 1, отличающийся тем, что устройство пользователя выполнено в виде модуля, установленного в смартфоне или телефоне.

| Изложница с суживающимся книзу сечением и с вертикально перемещающимся днищем | 1924 |

|

SU2012A1 |

| Приспособление для суммирования отрезков прямых линий | 1923 |

|

SU2010A1 |

| Колосоуборка | 1923 |

|

SU2009A1 |

| Станок для изготовления деревянных ниточных катушек из цилиндрических, снабженных осевым отверстием, заготовок | 1923 |

|

SU2008A1 |

| Изложница с суживающимся книзу сечением и с вертикально перемещающимся днищем | 1924 |

|

SU2012A1 |

| Многоступенчатая активно-реактивная турбина | 1924 |

|

SU2013A1 |

| УСТРОЙСТВО И СПОСОБ ДЛЯ ИДЕНТИФИКАЦИИ И АУТЕНТИФИКАЦИИ | 2007 |

|

RU2469391C2 |

Авторы

Даты

2015-08-20—Публикация

2013-11-01—Подача