ОБЛАСТЬ ТЕХНИКИ

[0001] Настоящее изобретение относится к вычислительной технике, и более конкретно, к способам и системам проверки ресурсов при помощи сбора и преобразования URL ссылок и предназначено для обнаружения фишинговых ресурсов.

УРОВЕНЬ ТЕХНИКИ

[0002] В связи с бурным развитием компьютерной техники и компьютерных сетей все большие размеры принимает проблема, связанная с обнаружением, выявлением, распознаванием и идентификацией фишинговых веб-ресурсов, в частности, веб-страниц, java-апплетов, флеш-приложений и т.д., и их составных частей (например, скриптов, исполняемого кода или его частей, изображений или частей изображений и т.д.), а также фишинговых сервисов, включая программное обеспечение и приложения для вычислительных устройств, включая, но не ограничиваясь, мобильные устройства (сотовые-телефоны, смартфоны, планшеты, ноутбуки), персональные компьютеры, серверы, хранилища данных, включая, но не ограничиваясь, сетевые хранилища данных, например, системы SAN, NAS и другие, устройства для коммутации устройств (в частности, wi-fi-роутеры, (сетевые) коммутаторы типа "свитч", "хаб" и т.д.) и других устройств, способных обрабатывать и/или передавать данные.

[0003] Фишинг (от англ. phishing, произошедшего от и созвучного с английским словом fishing, которое, в свою очередь, переводится как лов рыбы, рыбалка, выуживание) представляет собой особый вид интернет-мошенничества, направленного на получение личных и конфиденциальных данных пользователей, в частности, логинам, паролям, ПИН-кодам банковских карт, срокам действия банковских карт, кодам проверки подлинности банковских карт (например, CVV2 или CVC2), номерам банковских карт, именам и фамилиям держателей банковских карт, телефонным номерам, кодовым, словам, кодам подтверждения операций (например, банковских переводов, оплаты услуг) и т.д.

[0004] Фишинговые веб-ресурсы, представляют собой поддельный веб-ресурс (поддельную веб-страницу, поддельный веб-сайт и т.д.), копирующий внешний вид известного/оригинального веб-ресурса (целевого веб-ресурса, веб-ресурс, т.е. веб-ресурс, на котором проводится проверка на возможность его атаки различными способами фишинга, т.е. веб-ресурс, который может являться целью фишинг атаки), так, например, фишинговые (поддельные) веб-страницы (интернет-страницы) могут копировать внешний вид оригинальной веб-страницы банка, системы электронных платежей, веб-страницы авторизации пользователя веб-ресурса и т.д., на которых требуется ввести конфиденциальные данные, личную/персональную или приватную информацию и другую информацию, которая может представлять ценность для пользователя (его клиентов, знакомых, родственников и т.д.) и/или злоумышленников. Такие фишинговые веб-страницы (в общем случае, фишинговые веб-ресурсы) создаются злоумышленниками (мошенниками) с целью получить важные для посетителя сайта/пользователя данные, а также конфиденциальную информацию пользователя/посетителя веб-ресурса.

[0005] Собранные в результате фишинга (фишинг-атак) данные могут быть использованы мошенниками, например, для кражи денежных средств держателя банковской карты (например, путем вывода денежных средств с банковского счета), а также с целью получения прибыли за возврат украденных логина и пароля (пароль пользователя изменяется мошенниками, что делает невозможным пользователю использовать связку логин-пароль, например, для авторизации на веб-ресурсе/входа на веб-сайт), с целью получения денежных средств у жертвы фишинга за неразглашение какой-либо информации и так далее.

[0006] Ссылки (веб-ссылки, URL, URI и т.д.) на фишинговые веб-ресурсы могут рассылаться через CMC-сообщения, так называемый, SMS-фишинг, также известный как сминшнг/SMiShing - от английских "SMS" (Short Message Service - «служба коротких сообщений») и "Phishing". Ссылки на фишинговые веб-ресурсы могут также содержаться в рассылаемых письмах электронной почты (e-mail), размещаться на различных сайтах, включая веб-страницы социальных сетей, а также содержаться в компьютерных программах (например, офисных приложениях), включая компьютерные программы/приложения для мобильных платформ, например, Android, iOS и др.

[0007] В настоящее время ссылки, в частности, веб-ссылки, (или любые другие данные и информация, позволяющие провести анализ таких данных или ссылок на причастность к фишингу) для проверки на возможную фишинг-атаку (фишинг) могут быть получены различными способами, например, посредством:

[0008] - анализа почтового трафика, например, получением полных ссылок в тексте письма;

[0009] - анализа веб-трафика с использованием различных служб, программного обеспечения и т.д., позволяющих фиксировать URL-адреса (веб-ссылки), на которые отправляются интернет-запросы по протоколу HTTP/HTTPS.

[0010] - анализа SMS/MMS трафика или трафика различных мессенджеров, так, например, злоумышленники способны отправлять сообщения, которые могут сообщать пользователю и побуждать его к оплате несуществующих услуг. Так, например, в качестве такого фишингового предложения может выступать сообщение (или ссылка на подобное сообщение с других устройств, например, полученное от знакомых или не знакомых пользователю контактов) о том, что учетная запись (аккаунт) пользователя заблокирован и для его разблокировки необходимо перейти по веб-ссылке, указанной в тексте сообщения (SMS/MMS сообщениия);

[0011] - проверки доменных имен (например, адресов веб-ресурсов, веб-адресов, вебсайтов, URL, URI и т.д.) схожих по написанию (или визуально воспринимаемыми пользователями, с популярными веб-ресурсами, брендами и т.д. Так, например, вместо оригинального доменного имени "original-bankname.ru" может быть использовано одно из «фейковых»/поддельных доменных имен: original-bankname.tk, original-bankname.fake-domainname.es, original-banknameonline.pe.hu, original-bankname.online.hol.es, original-bankname…etc…in и другие, а также могут быть использованы завуалированные ссылки, включая веб-ссылки, на подобные веб-ресурсы.

[0012] Описанные выше способы позволяют выявить, идентифицировать и/или обнаружить, в той или иной степени, фишинговые веб-ресурсы под разные бренды, компании, веб-ресурсы и т.д. Одним из возможных затруднений/сложностей при определении фишинговых веб-ресурсов и фишинговых атак является ограниченное видение каждого типа трафика, например, HTTP-трафика, почтового (электронного) трафика и т.д., т.е. переданной и/или полученной информации, данных. Ограниченность видения такого трафика, как правило, заключается в отсутствии к нему доступа. Так, например, при отсутствии доступа к мобильному трафику (данным, передаваемым посредством мобильной/сотовой связи) системе анализа на фишинг может быть ничего не известно (или известно в ограниченном объеме) о том какие фишинговые ссылки, в том числе веб-ссылки, распространяются по мобильной сети. Другим примером ограниченности видения трафика может являться пример, когда анализируется российский трафик на предмет выявления фишинга, однако трафик, например, из США, не видим или видим в ограниченном количестве, так что фишинг под американские бренды детектируется слабо.

[0013] Кроме того, описанными выше способами могут быть выявлены фишинговые веб-ресурсы (в частности, веб-сайты), эксплуатирующие различные бренды, но не фишинговые веб-ресурсы под определенный бренд. Например, существует необходимость регистрировать (в том числе, определять, детектировать фишинг-атаки и т.д.) фишинг под бренд «Бренд-1». В этом случае, перед системой обнаружения фшинга стоит задача в детектировании фишинга, направленного на данный бренд (в частности, на веб-ресурсы данного бренда). Система определения фишинга способна анализировать веб-трафик, SMS-трафик и почтовый трафик (e-mail-трафик) по таким брендам, как «Бренд-2», «Бренд-3», «Бренд-4» и т.д., однако такой анализ, как правило, не позволяет обнаружить фишинг, направленный против бренда ''Бренд 1'', либо обнаружить слабые следы фишинга из-за ограничений, описанных выше.

[0014] Другими словами, если, например, необходимо детектировать фишинг под «Бренд-1». Анализируя различные источники ссылок (описанные выше) могут быть обнаружены фишинговые веб-ресурсы под различные бренды, например, под «Бренд-2», «Бренд-3», «Бренд-4» и т.д., но не под «Бренд-1».

[0015] Для упрощения создания фишинговых страниц (в частности, веб-страниц) интернет-мошенниками используются, так называемые, фишинговые наборы или фишинг киты (от английского - phishing kits), которые представляют собой готовый набор страниц, скриптов, конфигурационных файлов и т.д., в которых указывается то, как необходимо обрабатывать собираемую с помощью фишинга информацию. Подобные фишинговые наборы, как и фишинговые веб-страницы, могут быть созданы таким образом (и содержать информацию/данные), что позволяют загружать элементы веб-ресурсов (например, фишинговых веб-ресурсов, фишинговых скриптов, фишинговых файлов и т.д.) с официальных веб-ресурсов (например, веб-сайтов платежных систем, банков, терминалов, сетевых устройств и т.д.) такие как, например, изображение (изображения), которые могут содержать изображения, например, логотипы с официальных сайтов, иконки (от англ. icon), элементы анимации (например, GIF-анимации, Flash-анимации, исполняемых посредством кода или скриптами анимаций и т.д.), скрипты, части скриптов, анимаций, исполняемый код или его часть и т.д.

[0016] Существуют различные технологии и способы обнаружения фишинговых веб-ресурсов путем анализа URL-адресов по URL-маскам (от англ. URL - Uniform Resource Locator/Universal Resource Locator - Единый Указатель Ресурса), доменных имен по вхождению ключевых слов, а также путем проверки наличия загружаемого содержимого с официальных веб-сайтов, наличия на веб-сайтах изображений, характерных для определенного бренда, и, включая, репутацию веб-ресурса. Такие способы и технологии борьбы с фишингом, интернет мошенничеством и получением неправомерного доступа к конфиденциальной информации пользователя (посетителя интернет страниц, пользователя приложений, включая мобильные приложения, например, для Android, iOS и т.д.) и, в частности, способы и технологии обнаружения фишинговых веб-страниц также могут включать определение даты регистрации доменного имени (включая срок окончания регистрации доменного имени), способы вычисления хэш-сумм(ы) веб-страниц с последующим сравнением полученной хэш-суммы (полученными хэш-суммами) с ранее полученными и сохраненными хэш-суммами веб-страниц. Хэш-сумма (хэш, хэш-код) является результатом обработки данных хэш-функцией. Функция, выполняющая преобразование массива входных данных в битовую строку определенной длины посредством выполнения заданного алгоритма, называется хэш-функцией.

[0017] Для обхода обнаружения попыток фишинга, описанными выше способами, интернет-мошенники используют различные способы, например:

[0018] - размещают фишинговые веб-страницы на скомпрометированных веб-сайтах, с хорошей репутацией и историей существования домена, что позволяет интернет-мошенникам эффективно бороться со способами обнаружения фишинга, основанными на репутации и истории веб-ресурса;

[0019] - создают URI-пути (от англ. URI - Uniform Resource Identifier/Universal Resource Identifier - Унифицированный Идентификатор Ресурса) до фишинговой страницы без упоминания бренда, названия компании, названия системы, что позволяет эффективно бороться со способами обнаружения фишинговых веб-страниц путем анализа URL-адресов по маскам;

[0020] - создают фишинговые веб-страницы с динамическим контентом, что не позволяет обнаруживать фишинговые веб-страницы путем создания хэш-сумм таких фишинговых веб-страниц и сравнения полученных и сохраненных хеш-сумм вебстраниц.

[0021] Соответственно, основываясь на анализе существующего уровня техники и возможностей, существует потребность в данной области техники в системе и способе для обнаружения фишинговых ресурсов с целью предотвращения фишинговых атак. Результат данного способа и системы заключается в определении фишинговых ресурсов с целью предотвращения доступа мошенников к информации пользователей посредством сбора, преобразования и передачи URL-ссылок на анализ с целью определения фишинга.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

[0022] Технический результат настоящего изобретения заключается в определении фишинговых ресурсов с целью предотвращения доступа мошенников к информации пользователей посредством сбора, преобразования и передачи URL-ссылок на анализ с целью определения фишинга.

[0023] Согласно одному из вариантов реализации предлагается способ для обнаружения фишинговых ресурсов при помощи сбора URL ссылок, включающий следующие шаги: получение на веб-сервере, на котором располагается веб-ресурс, запроса по протоколу http/https на получение ресурса, расположенного на данном веб-ресурсе; извлечение из поля referrer запроса URL-ссылки, указывающей на источник запроса; генерирование на основании извлеченной URL-ссылки, по крайней мере, одной преобразованной URL-ссылки, ссылающейся на другой ресурс, расположенный на том же хосте; передача на анализ наличия фишинга, по крайней мере, одной преобразованной URL-ссылки.

[0024] В одном из частных вариантов реализации поле referrer содержится в журнале событий веб-сервера.

[0025] В одном из частных вариантов реализации в процессе генерирования преобразованных URL-ссылок используется дерево директорий веб-ресурса.

[0026] В одном из частных вариантов реализации преобразование URL-ссылки включает установление путей, содержащихся в URL-ссылке и/или добавление имен ресурсов, которые могут содержаться на веб-ресурсе.

[0027] В одном из частных вариантов реализации ресурс представляет собой изображение или скрипт или web-страницу или java-апплет или css-файл или текстовый файл или XML-файл или php-файл скрипт или HTML-файл или HTMLs-файл или asp-файл или aspx-файл или веб-документ или файл, содержащий исполняемый вычислительным устройством код, включая файлы с данными, к которым применен механизм сжатия данных.

[0028] В одном из частных вариантов реализации путь, содержащийся в URL-ссылке указывает на директории, которые могут содержаться на веб-ресурсе.

[0029] В одном из частных вариантов реализации ресурсы содержат имена файлов, которые могут использоваться для фишинг атак веб-ресурсов.

[0030] В одном из частных вариантов реализации имена файлов получаются с использованием масок имен файлов.

[0031] В одном из частных вариантов реализации имена директорий получаются с использованием масок имен директорий.

[0032] В одном из частных вариантов реализации имена файлов хранятся в базе данных имен файлов или в базе данных имен и директорий, или базе данных URL-ссылок.

[0033] В одном из частных вариантов реализации имена директорий хранятся в базе данных имен директорий или в базе данных URL-ссылок.

[0034] В одном из частных вариантов реализации преобразование URL-ссылки включает установление директорий, которые могут содержаться на веб-ресурсе.

[0035] В одном из частных вариантов реализации доступ к данным журнала событий веб-сервера осуществляется посредством одного из способов: передача файла журнала веб-сервера с веб-сервера на сервер, на котором осуществляется сбор и/или преобразование URL-ссылок; установление удаленного доступа к журналу веб-ресурсу сервером, на котором осуществляется сбор и/или преобразование URL-ссылок.

[0036] В одном из частных вариантов реализации преобразованные URL-ссылки хранятся в базе данных URL-ссылок.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

[0037] Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

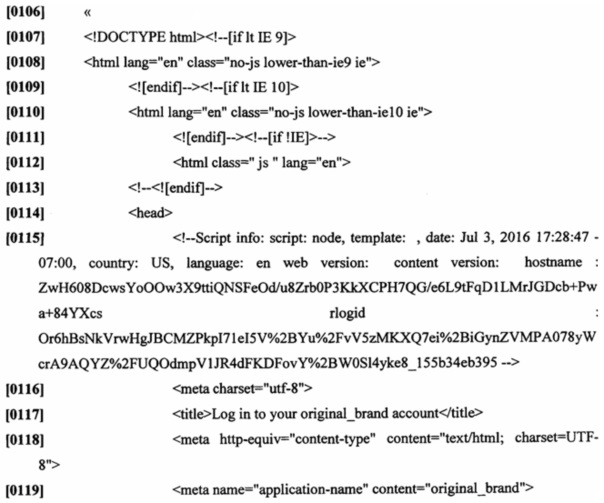

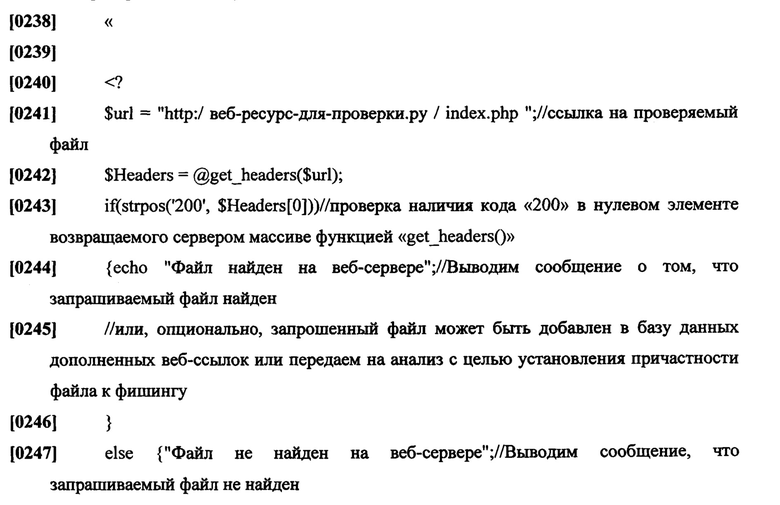

[0038] ФИГ. 1 иллюстрирует пример фишинговой веб-страницы;

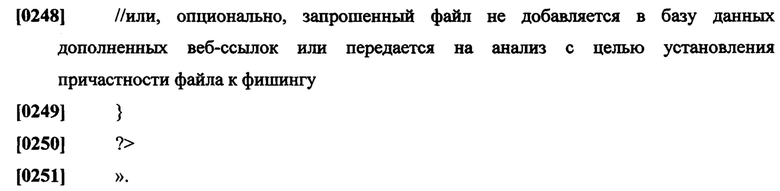

[0039] ФИГ. 2 иллюстрирует блок-схему примерного варианта сбора информации для обнаружения фишинга;

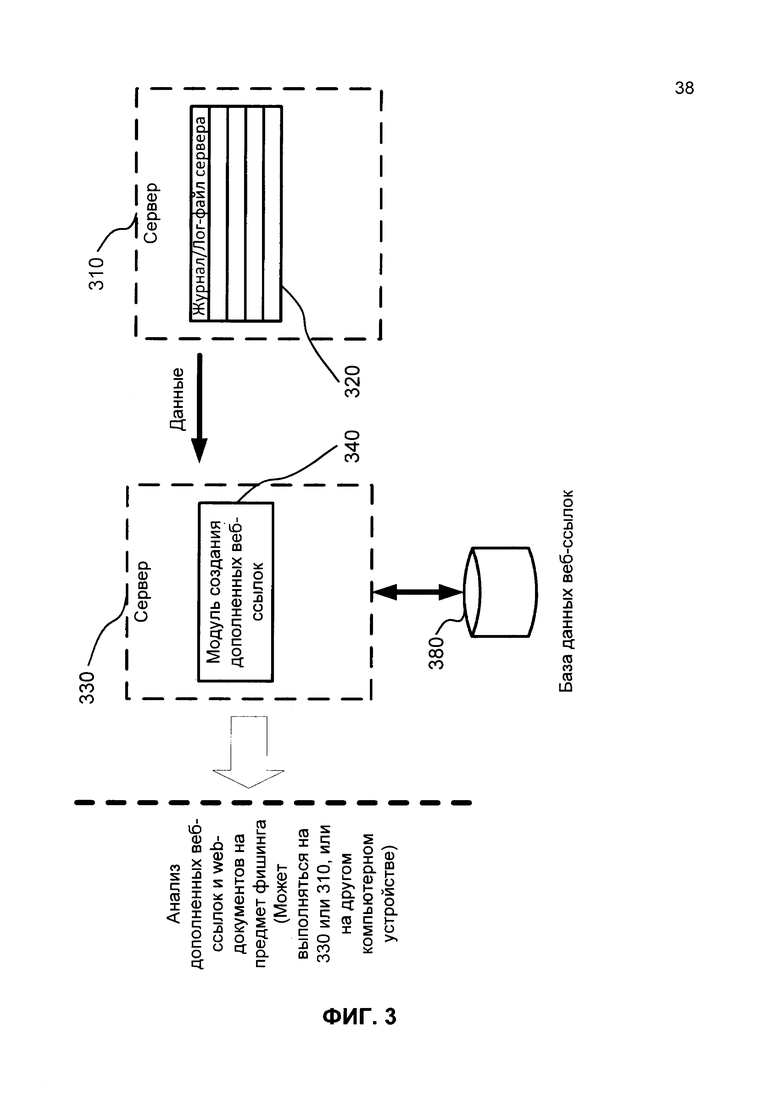

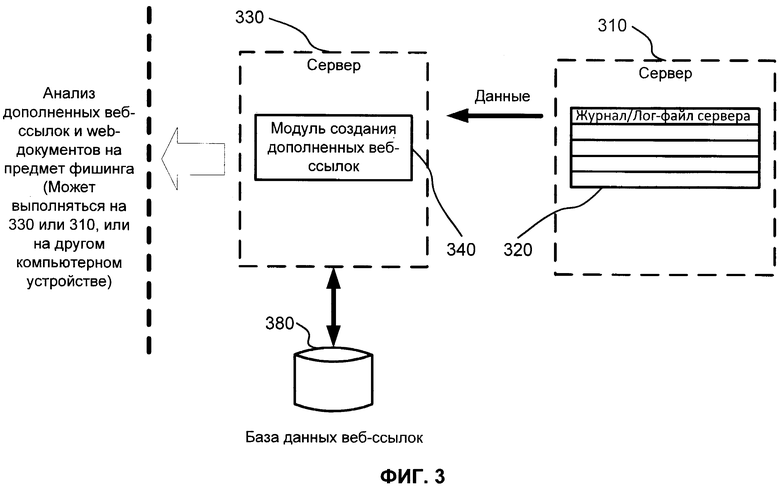

[0100] ФИГ. 3 показан примерный вариант системы, реализующей настоящее изобретение;

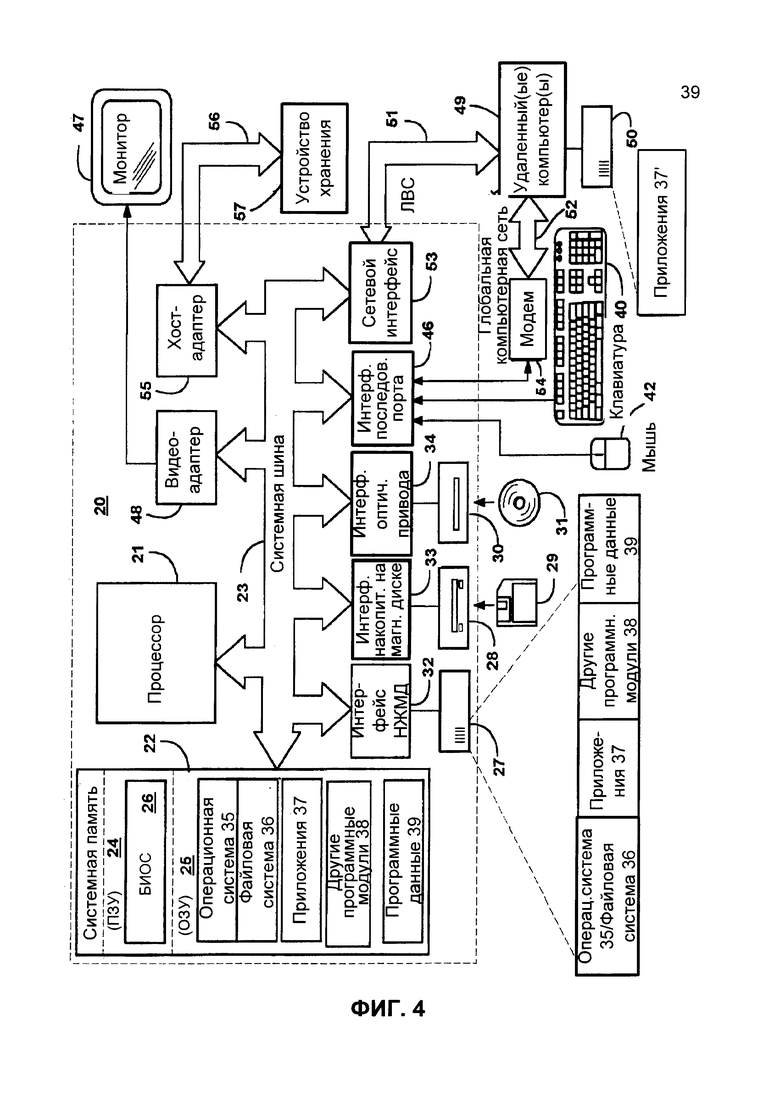

[0101] ФИГ. 4 иллюстрирует пример компьютерной системы общего назначения.

ОПИСАНИЕ ВАРИАНТОВ ОСУЩЕСТВЛЕНИЯ ИЗОБРЕТЕНИЯ

[0102] Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, она может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, обеспеченными для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется только в объеме приложенной формулы.

[0103] На ФИГ. 1 показан пример фишинговой веб-страницы, копирующей одну из веб-страниц бренда, компании и т.д., например, системы электронных платежей, банковского перевода и т.д. Ссылки/веб-ссылки (в виде URL, UPI и т.д.) на веб-ресурсы, которые необходимо проверить на наличие фишинга, и фишинговые веб-ресурсы (в том числе, подозрительные веб-ресурсы, например, которые часто обращаются к веб-серверу, для которого обнаружение фишинговых веб-ресурсов, т.е. веб-ресурс, на который нацелена фишинговая атака) могут быть получены на анализ различными способами, в частности, в рамках данного изобретения, ссылки могут быть получены, например, из журнала/журналов (логов) сервера/веб-сервера (создаваемых веб-сервером 310 на ФИГ. 3 для веб-ресурсов на веб-сервере, на которых расположены/развернуты веб-ресурсы, и хранящихся на веб-сервере или хранилище данных, связанном с веб-сервером), в частности лог-файлов, файлов журнала сервера, например, веб-сервера. URL (Единый указатель ресурса от англ. Uniform Resource Locator; ранее - универсальный указатель ресурса от англ. Universal Resource Locator) представляет собой единообразный определитель местонахождения (локатор) ресурса и является стандартизированным способом записи адреса ресурса в сети Интернет. Пример формы записи URL: «<схема>://<логин>:<пароль>@<хост>:<порт>/<URL-путь>?<параметры>#<якорь>», где «схема» представляет собой схему обращения к ресурсу, причем в большинстве случаев мод схемой понимают сетевой протокол, например, HTTP, HTTPS, FTP и т.д.; «логин» является именем пользователя, используемым для доступа к ресурсу; «пароль» определяет пароль указанного пользователя; «хост» представляет собой полностью прописанное доменное имя хоста в системе DNS или IP-адрес хоста в форме четырех групп десятичных чисел (целые числа в интервале от 0 до 255), разделенных точками; «порт» - порт хоста для подключения; «URL-путь» (или просто путь) является уточняющей информацией о местонахождении ресурса и зависит от протокола; «параметры» представляют собой строку запроса с передаваемыми на сервер (методом GET) параметрами, причем, начинается с символа «?», а в качестве разделителя параметров используется знак «&», например, «?параметр1=значение2&параметр2=значение3&параметр3=значение1»; «якорь» представляет собой идентификатор «якоря» с предшествующим символом «#». Якорем может быть указан заголовок внутри документа/веб-документа или атрибут «id» элемента, по которому веб-браузер откроет веб-страницу и переместит фокус веб-окна веб-браузера в позицию, определенную якорем.

[0104] Стоит отметить, что, лог-файлы, файлы журнала веб-сервера и другие файлы и данные содержащие могут быть переданы (например, посредством электронной почты, посредством FTP-протокола, НТТР-протокола, системы мгновенного обмена сообщениями, а также с использованием сетевых/облачных хранилищ данных и т.д.) с веб-сервера веб-сайта на сервер, на котором реализуется способ, описываемый в рамках настоящего изобретения, в виде файлов или потоковых данных, пакетов данных и т.д. Файлы, содержащие веб-ссылки, получаемые сервером (на котором выполняется способ, описываемый в рамках настоящего изобретения) не обязательно хранятся на веб-сервере веб-сайта, но могут храниться на любом хранителе данных, связанным, например, по сети Интернет, посредством локальной вычислительной сети или любым другим способом с веб-сайтом, в частности, веб-сервером, на котором размещается веб-сайт. Также стоит отметить, что доступ к лог-файлам, журналам сервера и другим данным, содержащим веб-ссылки для преобразования (модифицирования, в частности, веб-ссылки, содержащие пути, и дополнения веб-ссылок, содержащих указания на файлы, расположенные на веб-ресурсе), описываемые в рамках настоящего изобретения, может быть осуществлен удаленно, например, при помощи папок/директорий с общим доступом, программ удаленного доступа к вебсерверу, в том числе посредством VPN (от англ. Virtual Private Network - виртуальная частная сеть), на котором располагаются данные, содержащие упомянутые веб-ссылки. Журнал сервера (в частности, веб-сервера), также называемый журналом событий, файлом событий, протоколом событий, журналом событий, логом (от английского log) представляет собой набор записей о событиях, происходящих на каком вычислительном/компьютерном устройстве, например, устройстве пользователя, либо сервере бренда/компании и т.д., например, в хронологическом порядке. Лог-файлы (файлы логов) сервера файлы журнала сервера представляют собой файлы, в которых может храниться запротоколированная информация/данные, операции и/или действия пользователя, оператора, разработчика программного обеспечения, а также события программ, установленных на сервере или связанных с ними, а также сервисов, которые запущены на сервере или вызываются сервером. Стоит отметить, что журнал сервера может быть представлен набором журналов сервера, каждый из которых может храниться в отдельном файле или наборе файлов, например, хранимым на сервере и/или устройстве пользователя, либо удаленно, включая возможность кодирования и сжатия данных, сохраненных в таких журналах/логах.

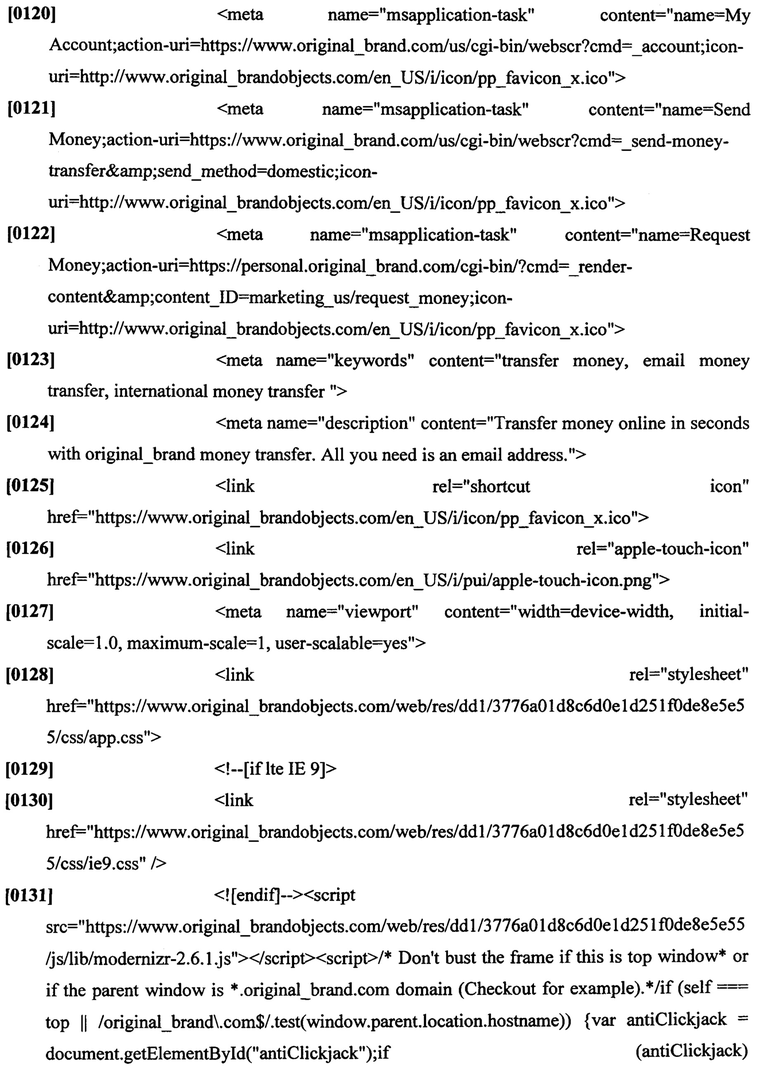

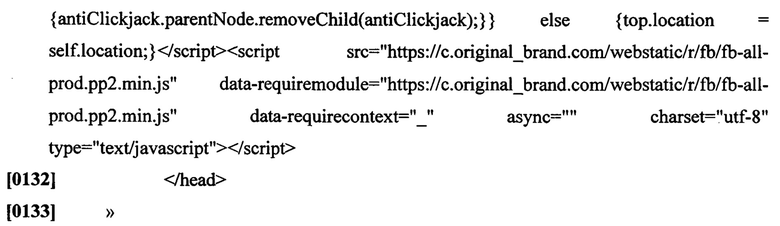

[0105] Ниже приведена часть примерного HTML-кода фишинговой веб-страницы:

[0134] В приведенном выше HTML-коде такой фишинговой веб-страницы указано

что изображение (в данном случае, изображение иконки) с именем "pp_favicon_x.ico" загружается (т.е. содержится код, определяющий загрузку изображения, в данном случае, иконки) с официального веб-сайта бренда с доменом "original_brandobjects.com".

что изображение (в данном случае, изображение иконки) с именем "pp_favicon_x.ico" загружается (т.е. содержится код, определяющий загрузку изображения, в данном случае, иконки) с официального веб-сайта бренда с доменом "original_brandobjects.com".

[0135] При посещении фишинговой веб-страницы с официального веб-ресурса (например, веб-сайта) бренда («orisinal_brandobjects.com») загружается изображение с именем «pp_favicon_x.ico». Стоит также отметить, что при использовании кеширования элементов веб-ресурсов (например, изображений, скриптов, расположенных или связанных с веб-ресурсами и т.д.), упомянутое изображение не обязательно будет загружаться с официального веб-ресурса бренда, а может быть использовано изображение из закешированных данных. Однако чтобы изображение было закешировано, необходимо, чтобы к нему хотя бы один раз обратились, например, чтобы пользователь зашел на фишинговую веб-страницу, либо веб-браузер, приложение и т.д. пользователя хотя бы один раз запросили загрузку такого изображения (расположенного, например, на официальном/оригинальном веб-ресурсе либо расположенном на веб-ресурсе, связанном с оригинальным веб-ресурсом). При, как минимум, одном запросе изображения, обращении к изображению посредством веб-ссылки, URI, URL и т.д., получении инструкции и/или ссылки на загрузку изображения либо при получении запроса на доступ к такому изображению, в веб-браузере, приложении, сервисе (и/или при любом другом виде обращения к изображению с официального сайта/домена бренда, компании, сервиса и т.д.) и т.д. с фишингового веб-ресурса или из приложения, с веб-ресурса и т.д., связанного с фишингом, в журнале событий/логах (которые были описаны выше и будут описаны ниже), например, логах веб-сервера компании, официальным доменом которой является «original_brandobject.com», может быть зафиксирован/установлен адрес веб-ресурса (в частности, веб-страницы), с которого было запрошено упомянутое изображение. Так, например, адрес веб-ресурса, с которого было запрошено упомянутое выше изображение, может быть отражен в поле «Referer» журнала вебсервера.

[0136] Стоит отметить, что в рамках описания настоящего изобретения изображение (и доступ, обращение к изобюражению, ссылки на изображение и т.д.) используется в качестве примера, поскольку такие обращения и т.д. могут относиться и запрашивать загрузку, отображение, выполнение/исполнение различных компонентов, в частности, скриптов (java-скриптов, Java скриптов), css-файлов, php-кода/php-файлов, XML-файлов, HTML-файлов, HTMLS-файлов, asp-файлов, aspx-файлов, веб-документов, файлов, содержащих исполняемый вычислительным устройством код, включая файлы с данными, к которым применен механизм сжатия данных и т.д.

[0137] Стоит также отметить, что рассматриваемое здесь изображение не обязательно должно полностью загрузиться и отобразиться в браузере пользователя, в рамках настоящего изобретения для вариантов реализации изобретения достаточно запроса к данному изображению. Если изображение не загрузилось на устройство пользователя, то запрос к такому изображению будет зафиксирован в логе, например, с кодом ошибки. Так, например, загрузка подобного изображения может быть заблокировано, например, антивирусным программным обеспечением, но такая блокировка загрузки изображения не отразится на регистрацию факта обращения к такому изображению.

[0138] Поле «Referer» (HTTP-Referer) в HTTP-протоколе является одним из заголовков запроса клиента. Поле «Referer» содержит URL источника запроса. Если поле «Referer» остается пустым, это означает, что пользователь набрал адрес веб-ресурса в веб-браузере, открыл страницу из закладок браузера, перешел по текстовой неактивной ссылке, перешел со страницы, на которой указан мета-тег referer со значением попе или never, перешел со страницы HTTPS, на которой указан мета-тег referer на страницу HTTP, перешел по ссылке с атрибутом rel="noreferer", перешел со страницы с редиректом (перенаправлением), использует веб-браузер или дополнение, при котором Referer возвращается пустым/измененным Таким образом веб-сайт, с которого произошло обращение к одному из компонентов (например, изображению, скрипту и т.д.) веб-сервера (на котором ведется журнал событий и регистрируется обращение к элементам веб-сервера) может скрывать себя как источник обращения к веб-серверу. Также стоит отметить, что адрес для поля «Referer» может быть умышленно изменено злоумышленниками.

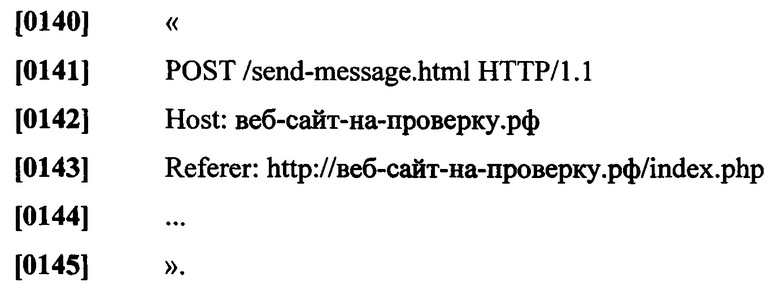

[0139] Веб-ссылка (например, URL-ссылка) на источник запроса к веб-ресурсу (целевому веб-серверу, например, веб-серверу банка, платежной системы и т.д.) отправляется с веб-сервера (веб-сервера, который будет проверен на наличие фишинга, т.е. веб-сервера потенциально причастного к фишингу), например, посредством метода POST:

[0146] Строка «Referer: http://веб-сайт-на-проверку.рф/index.php» передает на целевой веб-ресурс веб-ссылку, которая будет записана в поле «Referer» лог-файла целевого веб-ресурса.

[0147] Стоит отметить, что вместо метода POST может быть использован метод GET либо другие методы и способы передачи на целевой веб-ресурс (получения целевым веб-ресурсом) веб-ссылки, с которой был осуществлен запрос к содержимому/элементам веб-ресурса.

[0148] При переходе с одного ресурса на другой (например, с одной веб-страницы на другую веб-страницу) поле «Referer» будет содержать адрес первой веб-страницы.

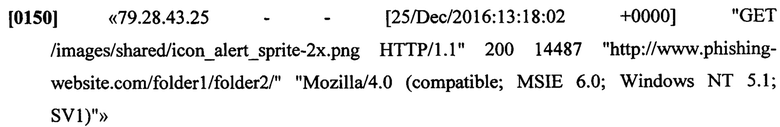

[0149] Пример строки из журнала Веб-сервера:

[0151] , где:

[0152] «79.28.43.25» представляет собой IP-адрес пользователя, которому показывается фишинговая веб-страница;

[0153] «[25/Dec/2016:13:18:02+0000]» - дата и время, когда фишинговая вебстраница была показана пользователю;

[0154] «GET» - метод HTTP запроса;

[0155] «/images/shared/icon_alert_sprite-2x.png» - путь к иконке на официальном сервере;

[0156] «НТТР/1.1» - версия HTTP протокола;

[0157] «200» - год ответа Веб-сервера;

[0158] «14487» - размер загружаемой иконки;

[0159] «http://www.phishing-website.com/folder1/folder2/» - адрес источника запроса изображения, иконки, скрипта и т.д., т.е., в частном случае, адрес фипшнгового веб-ресурса;

[0160] «Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1)» - версия браузера, используемого пользователем, посетившем фишинговую страницу.

[0161] Представленный выше код включен в описание настоящего изобретения в качестве примера и может содержать различную информацию, включая информацию об источнике (например, веб-сервере, на который указывает веб-ссылка в поле «Referer»), отправившем запрос к изображению (находящемся на оригинальном источнике), а также может быть записан в любом формате хранения информации и на любом языке программирования, в текстовом виде и т.д.

[0162] После получения из поля «Referer» ссылки на веб-ресурс, который будет проанализирован на фишинг, (в данном примере - «http://www.phishing-website.com/folder1/folder2/»), с которого было запрошено изображение, она (ссылка) может быть использована для анализа на фишинг, т.е. использована в качестве установления по ней причастности веб-ресурса (с которого она была перенаправлена) к фишингу. Однако, как правило, по одной лишь полученной и сохраненной в поле «Referer» веб-ссылке, содержащей путь (URI, URL и т.д.) вида http://www.phishing-website.com/folder1/folder2/ (без указания файла, к которому зафиксировано обращение целевым веб-ресурсом) или вида http://www.phishing-website.com/folder1/folder2/index.php (с указанием файла, к которому зафиксирвоано обращение веб-ресурсом), не всегда удается установить факт наличия фишинга и/или связь данного веб-ресурса (в данном конкретном случае, приведенном в качестве примера, «phishing-website.com») с фишингом, поскольку злоумышленниками могут быть использованы связанные между собой веб-страницы, включая возможную загрузку пользователю веб-страницы с отображением сообщения об ошибке, например, «Неправильно введены данные учетной записи» и т.д. Так, например, фишинговый комплект, фишинговый веб-ресурс, фишинговая веб-страница и т.д., могут сообщить пользователю об ошибке на веб-странице, ошибке в полях ввода информации/данных, после чего они могут перенаправлять пользователя на различные веб-страницы, веб-ресурсы и/или автоматически отображать пользователю новый контент (содержание веб-страниц, в частности), обновленный контент, включая выполнение различных скриптов, причем, обращение к официальному изображению может находиться, как на первой, так и на последней странице в такой цепочке перенаправления пользователя через веб-ресурсы (в частности, веб-страницы). Так, например, пользователь может зайти на веб-страницу «примерный-веб-сайт.рф/score.php» веб-сайта, на которой пользователю демонстрируется текст примерного содержания «Если хотите пополнить баланс своей банковской карты, нажмите на кнопку ниже.» с кнопкой «Пополнить баланс банковской карты», причем такая веб-страница может не содержать изображения, загруженного по веб-ссылке с целевого веб-ресурса (веб-сайта банка, платежной системы и т.д.). При нажатии на кнопку пользователь может быть перенаправлен на страницу «примерный-веб-сайт.рф/pay.php» того же веб-сайта (или на веб-страницу другого веб-сайта, например, «пример-другого-веб-сайта.рф/pay.php».), которая может содержать изображение с целевого веб-ресурса и поля для заполнения пользователем: номер банковской карты, ПИН-код, номер счета банковской карты и т.д., которые могут быть использованы злоумышленниками. Таким образом, в поле «Referer» лог-файла целевого веб-ресурса будет записана веб-ссылка «пример-другого-веб-сайта.рф/pay.php», как источник запроса к изображению, хранящемуся на целевом веб-ресурсе, и такая веб-ссылка будет обработана с целью выявления фишинговых веб-ресурсов, согласно способу описываемому в рамках настоящего изобретения.

[0163] Стоит отметить, что веб-сайт «примерный-веб-сайт.рф/pay.php» может также содержать изображение с целевого веб-ресурса, загруженного на такой веб-сайт с использованием веб-ссылки, ведущей на целевой веб-ресурс. В таком случае в лог-файле целевого веб-ресурса будут зафиксированы два обращения к целевому веб-ресурсу и поле «Referer» для одного запроса будет содержать запись «примерный-веб-сайт.рф/pay.php», а для второго запроса запись «Referer» будет содержать «пример-другого-веб-сайта.рф/рау.php». Таким образом, в данном случае будут обработаны с целью выявления фишинговых веб-ресурсов, согласно способу описываемому в рамках настоящего изобретения, две веб-ссылки «примерный-веб-сайт.рф/pay.php» и «пример-другого-веб-сайта.рф/pay.php».

[0164] Стоит также отметить, что система, реализующая способ, описываемый в рамках настоящего изобретения, может включать хранение доверенных доменных имен и поддоменов в хранилище данных, например, в Оперативном Запоминающем Устройстве (ОЗУ), на жестком диске веб-ресурса или сервера, на котором реализуется способ, описываемый в рамках настоящего изобретения и других устройствах хранения данных, причем доверенные имена доменов и поддоменов могут храниться в базах данных, в формате текстовых файлов и т.д. Сохраненные доверенные имена доменов и поддоменов могут быть использованы для фильтрации записей в полях «Referer» лог-файла веб-ресурса с целью разграничения веб-ссылок, которые будут обрабатываться системой, реализующий описываемый в рамках настоящего изобретения способ выявления фишинга, а какие - нет. Так, например, целевым веб-ресурсом является «сайт-банка.ру», а сохраненными доверенными именем домена - «сайт-банка.ру» и поддомена - «поддомен.сайт-банка.ру». Если в поле «Referer» лог-файла веб-сайта «сайт-банка.ру» содержится веб-ссылка «сайт-банка.ру/pay.php» или «подцомен.сайт-банка.ру/pay.php», то такие ссылки могут не обрабатываться системой, описываемой в рамках настоящего изобретения. А если в поле «Referer» лог-файла того же веб-сайта «сайт-банка.ру» содержится веб-ссылка «сайт-не-банка.ру/pay.php» или «поддомен.не-сайт-банка.ру/pay.php», то такие веб-ссылки будут обработаны системой, описываемой в рамках настоящего изобретения, и в дальнейшем проанализированы на фишинг.

[0165] Стоит отметить, что веб-ссылка из поля «Referer» может указывать на какой-либо файл (в рамках описания настоящего изобретения под файлом понимаются веб-документы или web-документы, или скрипты и т.д., расположенные на целевом веб-ресурсе, т.е. веб-ресурсе на котором ведется лог-файл, который используется для выявления фишинговых веб-сайтов), например, веб-ссылка (URL, URI и т.д.) «http://www.phishing-website.com/folder1/folder2/config-file.php» указывает на файл «config-file.php», расположенный в поддиректории «folder2» поддиректории «folder1» корневой директории веб-сайта. В этом случае, такая веб-ссылка может быть отправлена на анализ на причастность к фишингу, а также ссылка из поля «Referer» может быть приведена к виду, когда веб-ссылка не содержит ссылки на файл (т.е. ссылка из поля «Referer» может быть приведена к виду, когда такая веб-ссылка будет указывать на директорию, в которой располагается файл, на который она указывает), в частности, путем отсечения от веб-ссылки названия файла. Например, ссылка «http://www.phishing-website.com/folder1/folder2/config-file.php» может быть приведена к виду «http://www.phishing-website.com/folder1/folder2/». Также стоит отметить, что веб-ресурсы, связанные с фишингом/фишинг атаками, могут использовать несколько связанных веб-страниц, скриптов и т.д., не обязательно, расположенных на одном веб-ресурсе. Промежуточные веб-страницы, скрипты и т.д., задействованные в процессе фишинга могут не содержать ссылки на оригинальное изображение, таким образом, ссылки с таких веб-страниц не будут зарегистрированы в журнале веб-сервера, в частности, в поле Refer.

[0166] Таким образом, анализ на фишинг одной лишь полученной ссылки, в частности, из поля Referer может не вернуть фишинговый контент, либо это будет одна из вебстраниц фишингового комплекта (фишингового набора/кита), по которой крайне сложно определить, что веб-ресурс используется для фишинга или связан с фишинг-атаками.

[0167] Для минимизации риска, связанного с использованием всего лишь одной полученной описанной выше веб-ссылки, и повышения вероятности идентификации фишинга, полученная веб-ссылка может быть преобразована в несколько веб-ссылок (преобразованные веб-ссылки) с целью определения (с использованием сервисов и/или программного обеспечения, отвечающего за выявление причастности веб-ресурса к фишингу, например, посредством анализа контента, полученного с использованием полученного множества веб-ссылок) причастности веб-ресурса к фишингу. Каждая из таких преобразованных веб-ссылок, набор преобразованных веб-ссылок и/или идентификаторов веб-ресурсов (т.е. полученных веб-ссылок, описанным ниже способом) может быть запрошена (или отправлена в) антифипшнговым программным обеспечением и/или сервисом и/или оператором,/пользователем, отвечающим за проверку на фишинг, с целью определения факта причастности веб-ресурса к фишингу, и, в частности, причастности, размещенного на веб-ресурсе программного кода, ссылок и т.д. к фишингу, а также наличия фишингового контента в коде/скриптах, размещенных на проверяемом веб-ресурсе.

[0168] Стоит отметить, что в ходе проверки полученных преобразованных веб-ссылок может выполняться как проверка всех таких веб-ссылок, так и проверка ссылок одна-за-другой, т.е., например, пока не будет установлен факт наличия фишинга по анализируемым ссылкам. Таким обозначением наличия фишинга может выступать, как минимум, один флаг (событие), обозначающий наличие фишинга. Такое событие обнаружения фишинга может содержать дополнительную информацию о том или ином виде фишинга, бренде, веб-ресурсе, компании и т.д., на которые направлен фишинг.

[0169] Стоит отметить, что анализ полученных системой анализа веб-ссылок на причастность к фишингу преобразованных веб-ссылок на предмет отношения к фишингу может быть выполнен с использованием различных систем и способов, например, анализ на фишинг может быть выполнен путем анализа содержимого файлов, на которые указывают преобразованные веб-ссылки, поиск схожих частей содержимого файлов (на которые указывают преобразованные, в частности, дополненные веб-ссылки) с содержимым фишинговых страниц или фишинговых наборов, или путем сравнения доменных имен веб-сайтов, на которые указывают преобразованные (дополненные) веб-ссылки с официальными доменными именами брендов или фишинговых веб-ресурсов, проверку доменных имен по базам данных фишинговых веб-ресурсов и т.д.

[0170] Полученные данные в ходе проверок набора преобразованных веб-ссылок может быть сохранен, например, в базу данных, в ОЗУ и т.д., с целью дальнейшего анализа других веб-ресурсов и установления связи между фишинговыми веб-ресурсами.

[0171] Процесс преобразования ссылок/веб-ссылок, описанный выше и далее, может быть представлен двумя этапами, которые могут выполняться параллельно друг другу и не зависеть друг от друга. Первый этап включает как минимум анализ полученной выше веб-ссылки и выявление возможных директорий/каталогов/папок в полученной веб-ссылке. Так, например, показанная выше веб-ссылка «http://www.phishing-website.com/folder1/folder2/», полученная из поля «Referer», содержит корневую директорию «phishing-website.com», вложенную в нее директорию «folder1», располагающуюся по адресу «http://www.phishing-website.com/folder1/», а также директорию «/folder2/», расположенную по адресу «http://www.phishing-website.com/folder1/folder2/», и являющееся поддиректорией для директории «folder1». Таким образом, из одной веб-ссылки могут быть получен набор из нескольких веб-ссылок (модифицированных веб-ссылок, являющимися одним из типов преобразованных веб-ссылок, в частности, содержащих путь в вею-адресе):

[0172] - «http://www.phishing-website.com»

[0173] - «http://www.phishing-website.com/folder1/»

[0174] «http://www.phishing-website.com/folder1/folder2/»

[0175] Стоит отметить, что расположение директорий на сервере (фишинговом веб-ресурсе) и их названия могут отличаться и могут быть записаны различными способами в различных кодировках с использованием спецсимволов.

[0176] Далее как минимум к одной из веб-ссылок из полученного набора модифицированных веб-ссылок, могут быть добавлены названия файлов, содержащих программный код, например, скрипты, код разметки веб-страниц и т.д., т.е., например, названия файлов, возможно, расположенных на фишинговом веб-ресурсе, в частности, к именам таких файлов могут относиться файлы с расширением или без расширения файлов, например, файлы «index.php», «index.html», «index.htm», «login.php», «login.htm», «login.htm», «login.js», «LoginVerification.php», «reg.html» и т.д. (и/или названия файлов с html-кодом, php-кодом и др., которые могут содержаться в каталогах и подкаталогах веб-ресурсов, в частности, фишинговых веб-ресурсов), например, имена/названия часто встречающихся файлов или часто используемых файлов, которые используются для поддержания функционирования/работоспособности веб-сайта.

[0177] Таким образом, к указанному набору веб-ссылок (полученному в процессе преобразования из, как минимум, одной веб-ссылки) «http://www.phishing-website.com/», «http://www.phishing-website.com/folder1/», «http://www.phishing-website.com/folder1/folder2/» может быть добавленная указанная выше информация в виде имен файлов, обычно располагающихся на хостинге фишингового веб-ресурса.

[0178] Подобное добавление имен скриптов и имен файлов (которые потенциально могут располагаться на веб-сайтах) может производится, как было сказано выше, ко всем директориям/каталогам верхнего и нижнего уровня (например, с использованием возможного доступа к списку всех директорий и/или файлов, расположенных на фишинговом веб-ресурсе), например, определенным в исходной веб-ссылке (исходных веб-ссылках) и директориям.

[0179] Так, например, для приведенной выше исходной ссылки «http://www.phishing-website.com/folder1/folder2/» примерный вариант модифицированных и дополненных веб-ссылок может выглядеть так:

[0180] - для «http://www.phishing-website.com/»:

[0181] - «http://www.phishing-website.com/index.php»;

[0182] - «http://www.phishing-website.com/login.php»;

[0183] - «http://www.phishing-website.com/LoginVerification.php»;

[0184] - «http://www.phishing-website.com/index.html»;

[0185] - и т.д.

[0186] - для «http://www.phishing-website.com/folder1/»:

[0187] - «http://www.phishing-website.com/folder1/index.php»;

[0188] - «http://www.phishing-website.com/folder1/login.php»;

[0189] - «http://www.phishing-website.com/folder1/LoginVerification.php»

[0190] - «http://www.phishing-website.com/folder1/index.html»;

[0191] - и т.д.

[0192] - для «http://www.phishing-website.com/folder1/folder2/»:

[0193] - «http://www.phishing-website.com/folder2/index.php»;

[0194] - «http://www.phishing-website.com/folder2/login.php»;

[0195] - «http://www.phishing-website.com/folder2/LoginVerification.php»;

[0196] - «http://www.phishing-website.com/folder2/index.html»;

[0197] - и т.д.

[0198] Как было сказано выше, анализ веб-ссылки возможен не только вверх по директориям, как было продемонстрировано выше, но и ниже, например, могут быть выявлены директория 3 (folder3), директория 4 (folder4) и т.д. В данном случае для вложенных директорий, включая, как минимум, одну директорию, являющуюся вложенной по отношению к главной/рутовой директории веб-сайта или ее поддиректориям, может быть использован способ создания преобразованных (модифицированных и/или дополненных) веб-ссылок, в частности, с указанием возможных имен файлов, расположенных на фишинговом веб-ресурсе и/или связанных с ним. Стоит отметить, что после установления, как минимум, одной директории в веб-ссылке из поля «Referer» на основе данной директории может быть создана маска директорий (маска имен директорий), которая позволит определить наличие на вебсервере (от которого пришел запрос к изображению) схожих директорий согласно созданной упомянутой маске. Так, например, если на сайте была обнаружена директория «Folder1» (и/или директория «Folder2»), то может быть создана маска имени директории вида «Folder?» или «Folder*», где символ «?» - один произвольный символ в маске, «*» - набор произвольных символов в маске, и другие виды масок. Такая маска директорий может быть использована для поиска имен директорий, схожих с найденной директорией.

[0199] Также стоит отметить, что для поиска схожих файлов в директориях также может быть использована маска файлов (маска имен файлов), созданная по тому же принципу, что и маска имен директорий. Маска имени файла представляет собой комбинацию специальных символов, позволяющую производить массовый отбор или поиск файлов по общим признакам, по типу и/или схожести имен.

[0200] Стоит также отметить, что вместо поиска и/или вместе с поиском часто использующихся файлов и/или директорий на веб-сервере (веб-ссылка на который была записана в лог-файл веб-ресурса) могут быть использованы различные маски файлов и/или директорий.

[0201] Такие маски имен могут быть использованы для генерирования имен файлов и/или директорий для подстановки в обрабатываемые веб-ссылки с целью выявления наличия на веб-сайте (с которого была получена ссылка, записанная в поле «Referer») файлов, которые могут быть отправлены на анализ на фишинг, или директорий, которые могут содержать такие файлы.

[0202] На ФИГ. 2 показана блок-схема сбора информации для обнаружения фишинга. Процесс сбора информации начинается в шаге 210. В шаге 220 осуществляется получение веб-ссылки на веб-ресурс (например, фишинговый веб-ресурс, в частности, фишинговый веб-сайт, например, одну из его веб-страниц, на которой потенциально могут присутствовать следы фишинга, либо такая веб-страница потенциально связана с другими фишинговыми веб-ресурсами, или другими ресурсами), из поля «Referer» журнала веб-сервера после чего процесс переходит к шагу 230, в котором веб-ссылке добавляется дополнительная информация, как было описано выше, в частности, названия файлов, например, имена/названия стандартных (создаваемых по умолчанию в директориях и поддиректориях веб-сайтов) и/или имен часто использующихся (вебсерверами, веб-сервисами, веб-сайтами и т.д.) файлов, которые потенциально могут находиться на веб-сервере по пути, на который указывает веб-ссылка и т.д., таким образом получая, как минимум, одну дополненную веб-ссылку или набор дополненных веб-ссылок. Стоит также отметить, что система, реализующая способ, описываемый в рамках настоящего изобретения, может включать хранение имен директорий, подставляемых в полученную веб-ссылку из поля «Referer» и/или преобразованную такую веб-ссылку, а также имен файлов для добавления к веб-ссылке с целью получения, как минимум одной, дополненной веб-ссылки, могут использоваться (выбираться) из хранилища данных имен директорий и имен файлов. Имена директорий и имена файлов могут добавляться в хранилище данных в процессе анализа фишинговых веб-ресурсов, фишинговых наборов/фишинговых китов, а также из баз данных фишинговых сайтов, фишинговых наборов, фишинговых веб-страниц и т.д. В качестве хранилища данных может быть использовано ОЗУ, жесткий диск веб-ресурса или сервера, на котором реализуется способ, описываемый в рамках настоящего изобретения, например, на сервере 330 или на сервере 310, флеш-карта и другие устройства хранения данных, причем имена файлов и директорий могут храниться в базах данных, в формате текстовых файлов и т.д.

[0203] Как было сказано выше, полученная веб-ссылка из поля «Referrer» может быть преобразована до веб-ссылки, которая ссылается не на файл, а на директорию, в которой располагается файл, указанный в полной веб-ссылке из поля «Referer».

[0204] Стоит отметить, что в зависимости от уровня пути (уровня вложенности директории, на который указывает веб-ссылка) набор файлов, который может добавляться к веб-ссылке может отличаться. Так, например, служебные директории веб-сайта (например, public_ftp, public_html, mail, tmp, cache и т.д.) могут содержать набор файлов со стандартными, задаваемыми по умолчанию именами (например, автоматически при создании веб-сайта при помощи конструкторов веб-сайтов), в частности, about.php, admin.php, credits.php, 404.shtml и т.д. В этом случае может быть достаточным добавить к веб-ссылке лишь имена стандартных файлов, которые могут содержаться в таких директориях и не добавлять имена файлов, которые по определению не могут в них содержаться.

[0205] Стоит отметить, что в зависимости от операционной системы, установленной на веб-сервере (ссылка на который содержится в поле «Referer») имена и расширения могут отличаться, так, например, вместо файла «index.html» и «index.htmls» на вебсайте может располагаться файл «index.asp» или «index.aspx». Таким образом, дополненная веб-ссылка может быть создана путем добавления файлов с расширениями, соответствующими операционной системе, установленной на вебсервере. Операционная система, установленная на веб-сервере, может быть определена различными программным обеспечением, средствами и способами, например, посредством опроса стека TCP/IP веб-сервера.

[0206] Полученный набор таких дополненных веб-ссылок (или, как минимум, одна дополненная веб-ссылка) может быть сохранен в базу данных веб-ссылок, как описано ниже, либо может храниться в оперативном запоминающем устройстве (ОЗУ) компьютерного устройства, на котором выполняется настоящий процесс, прежде чем будет сохранен в базу данных веб-ссылок или передан на анализ на предмет фишинга, как описано ниже.

[0207] После шага 230 процесс переходит к шагу 240. В шаге 240 процесс проверяет, указывает ли полученная веб-ссылка на корневую директорию веб-сайта, на который ссылается веб-ссылка.

[0208] Если в шаге 240 веб-ссылка указывает на корневую директорию веб-сайта, то процесс переходит к шагу 250, в котором происходит передача набора дополненных веб-ссылок (или, как минимум, одной дополненной веб-ссылки) для проведения анализа на фишинг, например, в приложение для анализа веб-ссылок и файлов (включая анализ исходного кода файла) на предмет их отношения к фишингу.

[0209] Стоит отметить, что после получения, как минимум, одной дополненной веб-ссылки, она может быть добавлена в базу данных веб-ссылок. Дополненные веб-ссылки, сохраненные в базе данных дополненных веб-ссылок (базе данных веб-ссылок) в дальнейшем могут быть отправлены на анализ на предмет отношению к фишингу, наличию фишинга и т.д.

[0210] Стоит отметить, что перед сохранением в базе данных дополненных веб-ссылок, они могут быть проанализированы на предмет фишинга. Если в ходе проверки будет установлено, что файл, на который ссылается дополненная веб-ссылка, имеет отношение к фишингу, то такая дополненная веб-ссылка может быть сохранена в базу данных веб-ссылок (или в отдельную базу данных фишинговых веб-ссылок/веб-ресурсов) с пометкой о том, что она имеет отношение к фишингу (например, файл, на который она ссылается, содержит фишинговый код), например, в виде «название-фишингового-ресурса.рф/index.php обнаружен-фишинг тип-фишинга цель-фишинга бренд-фишинг-атаки», или может быть указано лишь доменное имя фишингового веб-ресурса и т.д.

[0211] Стоит отметить, что дополненная ссылка, доменное имя веб-ресурса, факт наличия фишинга, связанное с фишингом доменное имя, бренд (например, название банка, платежной системы и т.д.), и т.д. могут представлять собой добавление в конец созданного и опционально сохраненного в файл, базу данных и т.д. либо хранимого в ОЗУ, регулярного выражения, например, в виде «http://пример-веб-сайта-банка.ру/index.php<title>((перевод\sc\sкарты)).*?bank-name.*?b-card-payment-creditcard bank-name, пример-веб-сайта-банка.ру, bank-name-domain-name.com, обнаружен-фишинг, тип-фишинга цель-фишинга бренд-фишинг-атаки», где «http.//пример-веб-сайта-банка.ру/index.php» является дополненной веб-ссылкой, «<title>((Перевод\sc\sкарты)).*?bank-name.*?b-card-payment-creditcard» - правило, по которому определяется факт наличия фишинга в коде дополненной веб-страницы, «пример-веб-сайта-банка.ру» и «bank-name-domain-name.com» - доверенные домены веб-ресурса, «обнаружен-фишинг» - факт того, что на данной веб-странице обнаружен фишинг, «тип-фишинга» - тип обнаруженного фишинга, «цель-фишинга» цель обнаруженного фишинга, «бренд-фишинг-атаки» - бренд, на который направлен фишинг.

[0212] Стоит также отметить, что указанные выше данные, которые могут быть сохранены, могут представлять собой связанные между собой ячейки таблицы. Такие данные могут храниться, как минимум в одной базе данных в одной таблице базы данных или в нескольких таблицах базы данных. Так, например, при хранении таких данных одной таблице, правило обнаружения может храниться в одной ячейке таблицы базы данных, а в, как минимум одной ячейке, связанной или соответствующей ячейке таблицы с сохраненным специальным правилом, может храниться как минимум одно значение, соответствующее бренду, доменному имени, цели фишинга и т.д. При хранении правил обнаружения фишинга в одной таблице, а привязанных к ним брендов, доменных имен и т.д. - в той же или другой, как минимум одной, таблице той же базы данных или, как минимум одной, другой базе данных, то между таблицами и ячейками таблиц соответствующих специальному правилу и связанным с ним брендов, доменных имен и т.д., может быть установлена связь, например, в виде ссылок или при помощи любых других механизмов баз данных. Так, одна ячейка с сохраненным правилом обнаружения фишинга первой таблицы базы данных может ссылаться на, как минимум, одну ячейку второй таблицы с, как минимум одним, сохраненной дополненной веб-ссылкой, брендом, доменным именем, целью фишинга и т.д. Также одна ячейка с сохраненным правилом обнаружения фишинга в таблице первой базы данных специальных ссылок может ссылаться на, как минимум одну ячейку с, как минимум одним, значением для бренда, доменного имени и т.д., как минимум одной таблицы базы данных брендов, доменных имен и т.д. Также возможен вариант, когда ячейка таблицы из базы/баз данных брендов, доменных имен и т.д. ссылается на, как минимум одну ячейку с сохраненным правилом обнаружения фишинга таблицы базы данных специальных правил.

[0213] Если в ходе проверки не было установлен факт причастности дополненной веб ссылки к фишингу, то она может не сохраняться в базу данных веб-ссылок, либо может быть сохранена в базу данных веб-ссылок, не имеющих отношение к фишингу, либо такая веб-ссылка может быть сохранена в базу данных дополненных веб-ссылок с пометкой (или совсем без пометки, что будет означать о ее непричастности к фишингу) о том, что данная дополненная веб-ссылка не имеет отношение к фишингу, например, «название-веб-ресурса, рф/index.php фишинга-нет».

[0214] Стоит отметить, что передача дополненных веб-ссылок на анализ на предмет фишинга может осуществляться, например, в приложения для проверки такой дополненной веб-ссылки (в частности, контента файла, на который она ссылается) на причастность к фишингу параллельно процессу сбора таких веб-ссылок (информации для выявления фишинга), тем самым обеспечивая анализ фишинговых веб-ресурсов «на лету».

[0215] Стоит также отметить, что на анализ на наличие фишинга может быть отправлен набор дополненных веб-ссылок (т.е. набор дополненных ссылок, полученный для одной директории).

[0216] Если в шаге 240 было установлено, что веб-ссылка указывает не на корневую директорию веб-сайта (к которой веб-ссылка относится), то процесс переходит к шагу 245, в котором выполняется преобразование веб-ссылки, как было описано выше, в частности осуществляется переход на одну директорию вверх по дереву каталогов вебсайта Стоит отметить, что шаг преобразование веб-ссылки может включать в себя переход на одну директорию выше по дереву каталогов веб-сайта (который в дальнейшем может быть проверен на причастность к фишингу), например, если из поля «Referer» была получена веб-ссылка «http://www.phishing-website.com/folder1/folder2/», указывающая на директорию «folder2» (которая является поддиректорией директории «folder1»), то в процессе одного шага преобразования (перехода на одну директорию выше) будет получена веб-ссылка «http://www.phishing-website.com/folder1/», указывающая на директорию «folder1» (которая, в свою очередь является поддриректорией корневой директории веб-сайта). В ходе следующего шага преобразования будет преобразована уже ссылка «http://www.phishing-website.com/folder1/» в ссылку «http://www.phishing-website.com/». Переход по директориям/папкам выше может быть выполнен/произведен/исполнен оператором (лицом, отвечающим за реализацию способа, описываемого настоящим изобретением) или автоматически с использованием алгоритмов. Например, в строке, содержащей ссылку на поддиректорию веб-сайта, может быть определена позиция предыдущего символа «/» или «\», либо любого другого символа, разделяющего директории в строке веб-ссылки (либо соответствующие ASCII-коды символов-разделителей директорий), определяющего категорию поддиректории, после чего все символы в строке веб-ссылки, находящиеся после обнаруженного символа «/» (или любого другого символа-разделителя директорий, в зависимости от операционной системы, установленной на веб-сервере, на который была получена веб-ссылка из поля «Referer», например, символа-разделителя «\») могут быть удалены.

[0217] Также стоит отметить, что преобразование веб-ссылки может включать переход по дереву каталогов ниже, если известна структура дерева каталогов веб-сайта, либо для перехода вниз по дереву директорий/каталогов/папок веб-сайта (или на том же уровне, на который указывает текущая веб-ссылка) могут быть использованы общеиспользуемые или стандартные имена/названия директорий, например, «/admin/», «/config/» и т.д. для создания преобразованных веб-ссылок. Стоит также отметить, что система, реализующая способ, описываемый в рамках настоящего изобретения, может включать хранение имен таких директорий, как минимум в одном, хранилище данных, как было описано выше.

[0218] После шага 245 процесс возвращается к шагу 230.

[0219] После шага 250 процесс завершается в шаге 260.

[0220] Стоит отметить, что шаги или часть шагов, например, шаги 230, 240, 245 могут быть выполнены как оператором и/или пользователем и т.д. (в том числе, с использованием программного обеспечения и/или сервисов, позволяющих проводить добавление имен файлов к веб-ссылкам и преобразования веб-ссылок и т.д.), так и быть автоматизированным, например, посредством обработки полученных на анализ данных компьютерными системами без вмешательства оператора и/или с его минимальным участием (к таким компьютерным устройствам/системам можно отнести самообучающиеся системы, способные обрабатывать полученные данные на базе первоначально загруженных оператором системы данных, например, в виде исходных данных и алгоритмов анализа и обработки данных/ссылок с целью получения набора дополненных веб-ссылок).

[0221] Как было отмечено выше, дополненные веб-ссылки могут быть сохранены, например, в базу данных (например, связанной с модулем создания дополненных ссылок), в ОЗУ (например, компьютерной системы, на которой выполняется создание дополненных правил, либо на устройстве, с которого отправлен запрос на анализ данных, либо в пределах сервиса, который запросил анализ данных, а также на устройствах, сервисах, в программном обеспечении, связанных с устройством, задействованном тем или иным способом в отправке запроса на анализ данных).

[0222] Стоит отметить, что описанные на блок-схеме сбора информации для обнаружения фишинга могут быть выполнены как оператором (администратором сервера, на котором выполняется способ, описываемый в настоящем изобретении, либо любым другим лицом, ответственным за упомянутый способ), так и автоматически с использованием алгоритмов, реализующих описанные шаги (а также связанные операции, описываемые в рамках настоящего изобретения) посредством программного обеспечения, выполняемом на компьютерном устройстве, в частности, на сервере 330, либо сервере 310.

[0223] На ФИГ. 3 показан вариант системы, реализующей настоящее изобретение. Как видно на ФИГ. 3, примерная система для реализации настоящего изобретения включает сервер 310 (сервер сбора, анализа и преобразования информации для анализа на фишинг), который содержит, как минимум, один лог-файл/файл журнала сервера 320. Также система включает сервер 330 (или любое другое вычислительное/компьютерное устройство), предназначенный для обработки данных из файла журнала сервера 310. Сервер (330) для обработки данных включает модуль создания дополненных веб-ссылок 340, как было описано выше. Стоит отметить, что вместо сервера 330 может быть использован сервер 310, т.е. сбор информации для анализа на фишинг может проводиться на сервере 310 (т.е. модуль создания дополнительных веб-ссылок может также располагаться на сервере 310), и база данных 380 может быть подключена к серверу 310, так что передача данных для сбора информации для обнаружения фишинга может не производиться на сервер 330. В таком случае в сервере 330 нет необходимости и он может быть исключен из системы либо он может быть использован для передачи данных в систему анализа на фишинг, полученных в ходе сбора информации на фишинг, дополненных веб-ссылок. Также проиллюстрированная система содержит базу данных для созданных дополненных ссылок 380. Стоит также отметить, что база данных 380 может быть представлена набором баз данных, расположенных на одном или нескольких компьютерных устройствах, устройствах для хранения данных и т.д. Формат, в котором могут храниться данные включает, но не ограничивается, таблицы, текстовые документы, наборы данных, хеш-таблицы, Б-деревья и т.д.

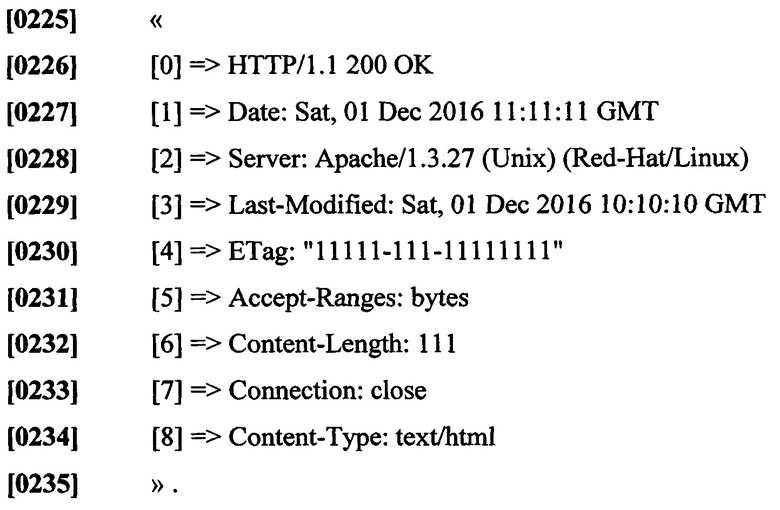

[0224] Стоит отметить, что перед сохранением дополненных веб-ссылок в базу данных дополненных веб-ссылок или перед отправкой дополненных веб-ссылок на анализ с целью установления их причастности к фишингу, дополненные веб-ссылки (как минимум, одна дополненная веб-ссылка), могут быть проверены на факт наличия файла, на который указывает дополненная веб-ссылка, на веб-сервере, веб-ссылка на который была получена из поля «Referer». Проверка наличия указанного выше файла (а, следовательно и валидность дополненной веб-ссылки, т.е. дополненная веб-ссылка не указывает на несуществующий на веб-сервере файл) может быть проведена различными способами, например, посредством исполнения на сервере 330 php-файла, содержащим функцию «get_headers()», возвращающую все заголовки с веб-сервера, например, в виде массива со следующими элементами:

[0236] Нулевой элемент данного массива содержит код ответа «200», который означает, что запрошенный файл на сервере существует.

[0237] Ниже приведен пример кода на php-языке, который может быть использован для проверки наличия файла "index.php" на веб-сервере «веб-ресурс-для-проверки.ру»:

[0252] На ФИГ. 4 показан пример компьютерной системы общего назначения, которая включает в себя многоцелевое вычислительное устройство в виде компьютера 20 или сервера, включающего в себя процессор 21, системную память 22 и системную шину 23, которая связывает различные системные компоненты, включая системную память с процессором 21.

[0253] Системная шина 23 может быть любого из различных типов структур шин, включающих шину памяти или контроллер памяти, периферийную шину и локальную шину, использующую любую из множества архитектур шин. Системная память включает постоянное запоминающее устройство (ПЗУ) 24 и оперативное запоминающее устройство (ОЗУ) 25. В ПЗУ 24 хранится базовая система ввода/вывода 26 (БИОС), состоящая из основных подпрограмм, которые помогают обмениваться информацией между элементами внутри компьютера 20, например, в момент запуска.

[0254] Компьютер 20 также может включать в себя накопитель 27 на жестком диске для чтения с и записи на жесткий диск, не показан, накопитель 28 на магнитных дисках для чтения с или записи на съемный магнитный диск 29, и накопитель 30 на оптическом диске для чтения с или записи на съемный оптический диск 31 такой, как компакт-диск, цифровой видео-диск и другие оптические средства. Накопитель 27 на жестком диске, накопитель 28 на магнитных дисках и накопитель 30 на оптических дисках соединены с системной шиной 23 посредством, соответственно, интерфейса 32 накопителя на жестком диске, интерфейса 33 накопителя на магнитных дисках и интерфейса 34 оптического накопителя. Накопители и их соответствующие читаемые компьютером средства обеспечивают энергонезависимое хранение читаемых компьютером инструкций, структур данных, программных модулей и других данных для компьютера 20.

[0255] Хотя описанная здесь типичная конфигурация использует жесткий диск, съемный магнитный диск 29 и съемный оптический диск 31, специалист примет во внимание, что в типичной операционной среде могут также быть использованы другие типы читаемых компьютером средств, которые могут хранить данные, которые доступны с помощью компьютера, такие как магнитные кассеты, карты флеш-памяти, цифровые видеодиски, картриджи Бернулли, оперативные запоминающие устройства (ОЗУ), постоянные запоминающие устройства (ПЗУ) и т.п.

[0256] Различные программные модули, включая операционную систему 35, могут быть сохранены на жестком диске, магнитном диске 29, оптическом диске 31, ПЗУ 24 или ОЗУ 25. Компьютер 20 включает в себя файловую систему 36, связанную с операционной системой 35 или включенную в нее, одно или более программное приложение 37, другие программные модули 38 и программные данные 39. Пользователь может вводить команды и информацию в компьютер 20 при помощи устройств ввода, таких как клавиатура 40 и указательное устройство 42. Другие устройства ввода (не показаны) могут включать в себя микрофон, джойстик, геймпад, спутниковую антенну, сканер или любое другое.

[0257] Эти и другие устройства ввода соединены с процессором 21 часто посредством интерфейса 46 последовательного порта, который связан с системной шиной, но могут быть соединены посредством других интерфейсов, таких как параллельный порт, игровой порт или универсальная последовательная шина (УПШ). Монитор 47 или другой тип устройства визуального отображения также соединен с системной шиной 23 посредством интерфейса, например, видеоадаптера 48. В дополнение к монитору 47, персональные компьютеры обычно включают в себя другие периферийные устройства вывода (не показано), такие как динамики и принтеры.

[0258] Компьютер 20 может работать в сетевом окружении посредством логических соединений к одному или нескольким удаленным компьютерам 49. Удаленный компьютер (или компьютеры) 49 может представлять собой другой компьютер, сервер, роутер, сетевой ПК, пиринговое устройство или другой узел единой сети, а также обычно включает в себя большинство или все элементы, описанные выше, в отношении компьютера 20, хотя показано только устройство хранения информации 50. Логические соединения включают в себя локальную сеть (ЛВС) 51 и глобальную компьютерную сеть (ГКС) 52. Такие сетевые окружения обычно распространены в учреждениях, корпоративных компьютерных сетях, Интранете и Интернете.

[0259] Компьютер 20, используемый в сетевом окружении ЛВС, соединяется с локальной сетью 51 посредством сетевого интерфейса или адаптера 53. Компьютер 20, используемый в сетевом окружении ГКС, обычно использует модем 54 или другие средства для установления связи с глобальной компьютерной сетью 52, такой как Интернет.

[0260] Модем 54, который может быть внутренним или внешним, соединен с системной шиной 23 посредством интерфейса 46 последовательного порта. В сетевом окружении программные модули или их части, описанные применительно к компьютеру 20, могут храниться на удаленном устройстве хранения информации. Надо принять во внимание, что показанные сетевые соединения являются типичными, и для установления коммуникационной связи между компьютерами могут быть использованы другие средства.

[0261] В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, описанного формулой. Специалисту в данной области становится понятным, что могут существовать и другие варианты осуществления настоящего изобретения, согласующиеся с сущностью и объемом настоящего изобретения.

Изобретение относится к вычислительной технике, а именно к обнаружению фишинговых ресурсов. Технический результат – повышение эффективности определения фишинговых ресурсов. Способ для обнаружения фишинговых ресурсов при помощи сбора URL ссылок включает получение на веб-сервере, на котором располагается веб-ресурс, запроса по протоколу http/https на получение ресурса, расположенного на данном веб-ресурсе, извлечение из поля referrer запроса URL-ссылки, указывающей на источник запроса, генерирование на основании извлеченной URL-ссылки по крайней мере одной преобразованной URL-ссылки, ссылающейся на другой ресурс, расположенный на том же хосте, передачу на анализ наличия фишинга по крайней мере одной преобразованной URL-ссылки, анализ полученной по крайней мере одной ссылки на наличие фишинга. 13 з.п. ф-лы, 4 ил.

1. Способ для обнаружения фишинговых ресурсов при помощи сбора URL ссылок, включающий следующие шаги:

- получение на веб-сервере, на котором располагается веб-ресурс, запроса по протоколу http/https на получение ресурса, расположенного на данном веб-ресурсе;

- извлечение из поля referrer запроса URL-ссылки, указывающей на источник запроса;

- генерирование на основании извлеченной URL-ссылки по крайней мере одной преобразованной URL-ссылки, ссылающейся на другой ресурс, расположенный на том же хосте, где хост представляет полностью прописанное доменное имя или IP-адрес;

- передачу на анализ наличия фишинга по крайней мере одной преобразованной URL-ссылки;

- анализ полученной по крайней мере одной ссылки, на наличие фишинга.

2. Способ по п. 1, характеризующийся тем, что поле referrer содержится в журнале событий веб-сервера.

3. Способ по п. 1, характеризующийся тем, что в процессе генерирования преобразованных URL-ссылок используется дерево директорий веб-ресурса.

4. Способ по п. 1, характеризующийся тем, что преобразование URL-ссылки включает установление путей, содержащихся в URL-ссылке и/или добавление имен ресурсов, которые могут содержаться на веб-ресурсе.

5. Способ по п. 5, характеризующийся тем, что ресурс представляет собой изображение или скрипт или web-страницу или java-апплет или css-файл или текстовый файл или XML-файл или php-файл скрипт или HTML-файл или HTMLs-файл или asp-файл или aspx-файл или веб-документ или файл, содержащий исполняемый вычислительным устройством код, включая файлы с данными, к которым применен механизм сжатия данных.

6. Способ по п. 5, характеризующийся тем, что путь, содержащийся в URL-ссылке, указывает на директории, которые могут содержаться на веб-ресурсе.

7. Способ по п. 6, характеризующийся тем, что ресурсы содержат имена файлов, которые могут использоваться для фишинг атак веб-ресурсов.

8. Способ по п. 8, характеризующийся тем, что имена файлов получаются с использованием масок имен файлов.

9. Способ по п. 7, характеризующийся тем, что имена директорий получаются с использованием масок имен директорий.

10. Способ по п. 8, характеризующийся тем, что имена файлов хранятся в базе данных имен файлов, или в базе данных имен и директорий, или базе данных URL-ссылок.

11. Способ по п. 7, характеризующийся тем, что имена директорий хранятся в базе данных имен директорий или в базе данных URL-ссылок.

12. Способ по п. 1, характеризующийся тем, что преобразование URL-ссылки включает установление директорий, которые могут содержаться на веб-ресурсе.

13. Способ по п. 1, характеризующийся тем, что доступ к данным журнала событий веб-сервера осуществляется посредством одного из способов:

- передача файла журнала веб-сервера с веб-сервера на сервер, на котором осуществляется сбор и/или преобразование URL-ссылок;

- установление удаленного доступа к журналу веб-ресурсу сервером, на котором осуществляется сбор и/или преобразование URL-ссылок.

14. Способ по п. 1, характеризующийся тем, что преобразованные URL-ссылки хранятся в базе данных URL-ссылок.

| Приспособление для суммирования отрезков прямых линий | 1923 |

|

SU2010A1 |

| Многоступенчатая активно-реактивная турбина | 1924 |

|

SU2013A1 |

| Способ измерения поперечных деформаций | 1955 |

|

SU103643A1 |

| СИСТЕМА И СПОСОБ ПРОВЕРКИ ВЕБ-РЕСУРСОВ НА НАЛИЧИЕ ВРЕДОНОСНЫХ КОМПОНЕНТ | 2010 |

|

RU2446459C1 |

| СИСТЕМА И СПОСОБ ФОРМИРОВАНИЯ ПРАВИЛ ПОИСКА ДАННЫХ, ИСПОЛЬЗУЕМЫХ ДЛЯ ФИШИНГА | 2014 |

|

RU2580027C1 |

Авторы

Даты

2018-11-08—Публикация

2016-12-29—Подача