ОБЛАСТЬ ТЕХНИКИ

[0001] Настоящее изобретение относится к вычислительной технике и, более конкретно, к обнаружению веб-страниц посредством создания правил обнаружения фишинга с последующей идентификацией фишинговых веб-страниц и предназначено для обнаружения фишинга.

УРОВЕНЬ ТЕХНИКИ

[0002] В связи с бурным развитием компьютерной техники и компьютерных сетей все большие размеры принимает проблема выявления/обнаружения фишинговых сервисов и ресурсов (веб-сайтов, веб-страниц, приложений, включая приложения для мобильных платформ, например, Android-приложения, iOS-приложения и другие) с целью обеспечения защиты от интернет-мошенничества. Фишинг (от англ. phishing, произошедшего от и созвучного с английским словом fishing, которое, в свою очередь, переводится как лов рыбы, рыбалка, выуживание) представляет собой особый вид интернет-мошенничества, направленного на получение личных и конфиденциальных данных пользователей, в частности, логинам, паролям, ПИН-кодам банковских карт, срокам действия банковских карт, кодам проверки подлинности банковских карт (например, CVV2 или CVC2), номерам банковских карт, именам и фамилиям держателей банковских карт, телефонным номерам, кодовым, словам, кодам подтверждения операций (например, банковских переводов, оплаты услуг) и т.д.

[0003] Фишинговые ресурсы (веб-ресурсы, в частности, веб-сайты, веб-страницы и др.), представляют собой поддельный ресурс (поддельную веб-страницу, поддельный веб-сайт и т.д.), копирующий внешний вид известного/оригинального ресурса, так, например, фишинговые (поддельные) веб-страницы могут копировать внешний вид оригинальной интернет-страницы (веб-страницы) банка, системы электронных платежей, веб-страницы авторизации пользователя ресурса и т.д., на которых требуется ввести конфиденциальные данные, личную/персональную или приватную информацию и другую информацию, которая может представлять ценность для пользователя (его клиентов, знакомых, родственников и т.д.) и/или злоумышленников. Такие фишинговые веб-страницы (фишинговые ресурсы) создаются злоумышленниками (мошенниками) с целью получить важные для посетителя сайта/пользователя данные, а также конфиденциальную информацию пользователя/посетителя ресурса.

[0004] Собранные в результате фишинга (фишинг-атак) данные могут быть использованы мошенниками, например, для кражи денежных средств держателя банковской карты (например, путем вывода денежных средств с банковского счета), а также с целью получения прибыли за возврат украденных логина и пароля (пароль пользователя изменяется мошенниками, что делает невозможным пользователю использовать связку логин-пароль, например, для авторизации на ресурсе/входа на веб-сайт), с целью получения денежных средств у жертвы фишинга за неразглашение какой-либо информации и так далее.

[0005] Ссылки на фишинговые ресурсы могут рассылаться через CMC-сообщения, так называемый, SMS-фишинг, также известный как смишинг/SMiShing - от английских "SMS" (Short Message Service - «служба коротких сообщений») и "Phishing". Ссылки на фишинговые ресурсы могут также содержаться в рассылаемых письмах электронной почты (e-mail), размещаться на различных сайтах, включая веб-страницы социальных сетей, а также содержаться в компьютерных программах (например, офисных приложениях), включая компьютерные программы/приложения для мобильных платформ, например, Android, iOS и др.

[0006] На текущий момент существуют различные технологии и способы обнаружения фишинговых ресурсов (например, веб-страниц) путем анализа URL-адресов по URL-маскам (от англ. URL - Uniform Resource Locator/Universal Resource Locator - Единый Указатель Ресурса), доменных имен по вхождению ключевых слов, а также путем проверки наличия загружаемого содержимого с официальных веб-сайтов, наличия на веб-сайтах изображений, характерных для определенного бренда (например, названия банка, платежной системы, ресурса/веб-ресурса, веб-страницы, сервиса, услуге, типу услуг и т.д.), и, включая, репутацию ресурса. Такие способы и технологии борьбы с фишингом, интернет мошенничеством и получением неправомерного доступа к конфиденциальной информации пользователя (посетителя интернет-страниц, веб-страниц, пользователя приложений, включая мобильные приложения, например, для Android, iOS и т.д.) и, в частности, способы и технологии обнаружения фишинговых веб-страниц также могут включать определение даты регистрации доменного имени (включая срок окончания регистрации доменного имени), способы вычисления хэш-сумм(ы) веб-страниц с последующим сравнением полученной хэш-суммы (полученными хэш-суммами) с ранее полученными и сохраненными хэш-суммами веб-страниц. Хэш-сумма (хэш, хэш-код) является результатом обработки данных хэш-функцией. Функция, выполняющая преобразование массива входных данных в битовую строку определенной длины посредством выполнения заданного алгоритма, называется хэш-функцией.

[0007] Для обхода обнаружения попыток фишинга, описанными выше способами, интернет-мошенники используют различные способы, например:

[0008] - размещают фишинговые веб-страницы на скомпрометированных веб-сайтах, с хорошей репутацией и историей существования домена, что позволяет интернет-мошенникам эффективно бороться со способами обнаружения фишинга, основанными на репутации и истории веб-ресурса;

[0009] - создают URI-пути (от англ. URI - Uniform Resource Identifier/Universal Resource Identifier - Унифицированный Идентификатор Ресурса) до фишинговой веб-страницы без упоминания бренда, названия компании, названия системы, что позволяет эффективно бороться со способами обнаружения фишинговых веб-страниц путем анализа URL-адресов по маскам;

[0010] - создают фишинговые веб-страницы с динамическим контентом, что не позволяет обнаруживать фишинговые веб-страницы путем создания хэш-сумм таких фишинговых веб-страниц и сравнения полученных и сохраненных хеш-сумм веб-страниц;

[0011] - создают автономные фитиновые веб-страницы, которые не загружают элементы веб-страниц с официальных веб-сайтов (например, с сайтов компаний, платежных систем и т.д.), а загружают для таких фишинговых веб-страниц элементы, хранящиеся локально (либо элементы таких фишинговых веб-страниц могут быть загружены с файловых хостингов, включая фото-хостинги, и т.д.), т.е. не с официальных ресурсов, что позволяет избежать обнаружения таких фишинговых веб-страниц и не позволяет установить факт фишинга по источникам загрузки контента (содержания) на фишинговой веб-странице.

[0012] Для упрощения создания фишинговых веб-страниц интернет-мошенниками используются, так называемые, фишинговые наборы или фишинг киты (от английского - phishing kits), которые представляют собой готовый набор веб-страниц, скриптов, конфигурационных файлов и т.д., в которых указывается то, как необходимо обрабатывать собираемую с помощью фишинга информацию. Подобные фишинговые наборы, как и фишинговые веб-страницы, имеют уникальные характеристики (уникальные признаки, сигнатуры/фишинговые сигнатуры), по которым имеется возможность создавать специальные правила, по которым существует возможность идентифицировать такие фишинговые наборы, фишинговые ресурсы, фишинговые веб-страницы и т.д.

[0013] Соответственно, основываясь на анализе существующего уровня техники и возможностей, существует потребность в данной области техники в обнаружении фишинговых веб-страниц. Результат заключается в обнаружении фишинговой веб-страницы посредством создания, по крайней мере, одного правила обнаружения фишинговой веб-страницы с использованием, по крайней мере, одного уникального признака, идентифицирующего веб-страницу как фишинговую.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

[0014] Технический результат настоящего изобретения заключается в обнаружении фишинговых веб-страниц посредством создания правил обнаружения фишинговых веб-страниц с использованием, по крайней мере, одного уникального признака, идентифицирующего веб-страницу как фишинговую.

[0015] Согласно одному из вариантов реализации предлагается способ для обнаружения фишинговой веб-страницы, включающий следующие шаги: загрузку на сервер фишинговой веб-страницы; выявление, по крайней мере, одного уникального признака, идентифицирующего загруженную веб-страницу как фишинговую; создание, по крайней мере, одного правила обнаружения фишинга с использованием, по крайней мере, одного уникального признака, идентифицирующего загруженную веб-страницу как фишинговую;; формирование привязки дополнительных данных, включающих идентификацию цели фишинга, к, по крайней мере, одному правилу обнаружения фишинга; сохранение, по крайней мере, одного правила обнаружения фишинга вместе с привязкой дополнительных данных, идентифицирующих цель фишинга в хранилище данных; загрузку на сервер, по крайней мере, одной веб-страницы для проверки наличия фишинга; загрузку, по крайней мере, одного правила из хранилища данных; проверку в коде загруженной веб-страницы признаков фишинга, по крайней мере, одним загруженным правилом обнаружения фишинга и идентификацию загруженной веб-страницы, как фишинговой веб-страницы, в случае обнаружения признаков фишинга в коде загруженной веб-страницы.

[0016] В одном из частных вариантов реализации загрузка веб-страницы включает загрузку кода веб-страницы и кода, содержащегося в файлах, связанных с загруженной веб-страницей.

[0017] В одном из частных вариантов реализации код загруженной веб-страницы включает html-код и/или php-код, и/или java-скрипт, и/или css-код, и/или код Java-апплетов.

[0018] В одном из частных вариантов реализации код, содержащийся в файлах, связанных с загруженной веб-страницей, включает html-код и/или php-код, и/или java-скрипт, и/или css-код, и/или код Java-апплетов.

[0019] В одном из частных вариантов реализации выявление уникального признака осуществляется в коде загруженной веб-страницы и коде, содержащемся в файлах, связанных с загруженной веб-страницей.

[0020] В одном из частных вариантов реализации уникальные признаки представляют собой последовательность байтов и/или части кода загруженной веб-страницы и кода, содержащегося в файлах, связанных с загруженной веб-страницей.

[0021] В одном из частных вариантов реализации в коде загруженной веб-страницы уникальные признаки определяются частотой содержания последовательности байтов и/или частей кода, соответствующих уникальным признакам, в, по крайней мере, двух фишинговых наборах, и/или на, по крайней мере, двух веб-страницах, содержащих фишинг или связанных с фишингом.

[0022] В одном из частных вариантов реализации правило обнаружения фишинга описывается регулярным выражением.

[0023] В одном из частных вариантов реализации идентифицированные фишинговые веб-страницы сохраняются в базу данных фишинговых веб-страниц.

[0024] В одном из частных вариантов реализации дополнительные признаки включают бренд, на который направлен фишинг и/или официальный домен бренда, и/или направление фишинга, и/или объект фишинга, и/или вектор фишинга.

[0025] В одном из частных вариантов реализации выявляются два и более уникальных признака, идентифицирующих загруженную страницу как фишинговую при невозможности формирования правила обнаружения фишинга на основе одного уникального признака.

[0026] В одном из частных вариантов реализации хранилище данных представляет собой оперативное запоминающее устройство (ОЗУ) и/или жесткий диск, и/или сетевая система хранения данных и/или онлайн хранилище.

[0027] В одном из частных вариантов реализации загрузка веб-страницы включает загрузку содержимого, определяемого плавающим фреймом "iframe" веб-страницы.

[0028] В одном из частных вариантов реализации уникальные признаки определяются вручную оператором, ответственным за создание правила обнаружения фишинга.

[0029] В одном из частных вариантов реализации фишинговая веб-страница может быть загружена из базы данных фишинговых веб-страниц и/или из базы данных ссылок на фишинговые веб-страницы, и/или с фишинговых веб-сайтов, и/или с веб-сайтов, связанных с фишингом, и/или с компьютерного устройства пользователя, и/или из сетевых сенсоров, и/или из журналов-событий приложений, и/или из систем оповещений, электронных писем, приложений и веб-сервисов для обмена сообщениями, и/или посредством формы обратной связи.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

[0030] Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

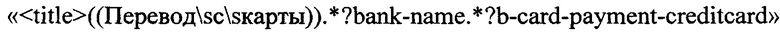

[0031] ФИГ. 1 иллюстрирует пример веб-страницы, которая может являться фишинговой веб-страницей или является эталонной фишинговой веб-страницей;

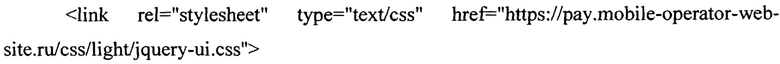

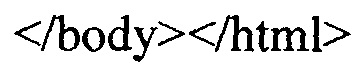

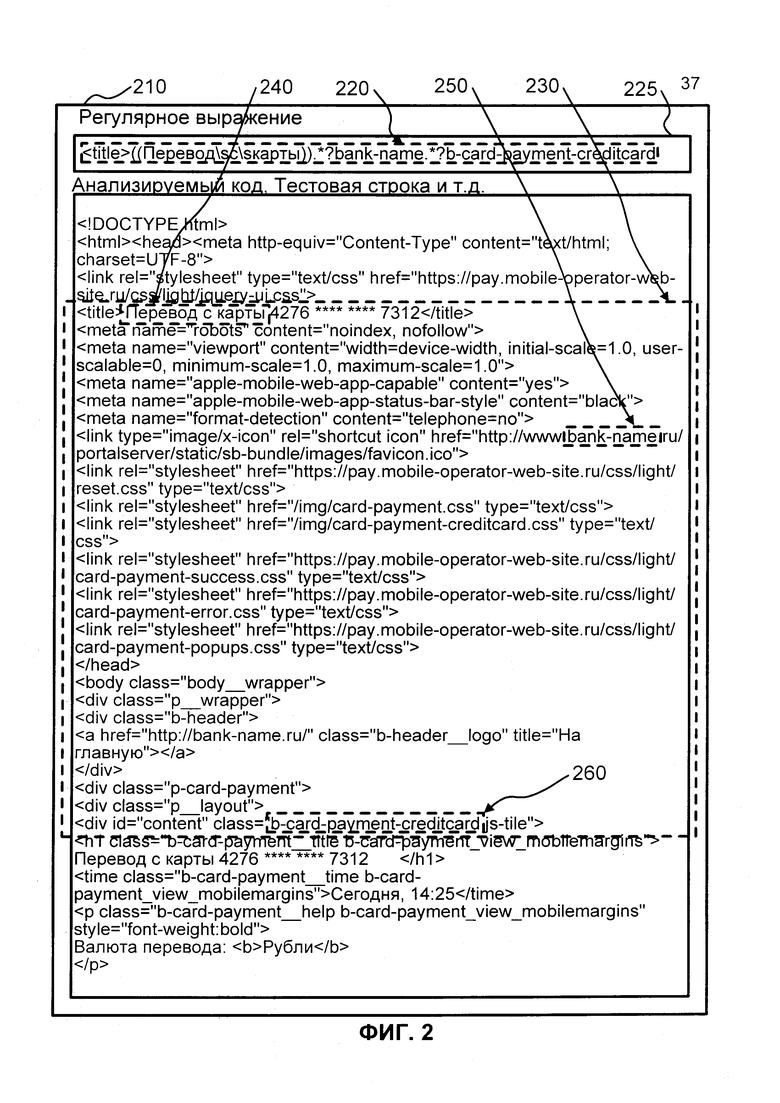

[0032] ФИГ. 2 иллюстрирует пример поиска уникальных признаков в HTML-коде фишинговой веб-страницы с использованием специального правила;

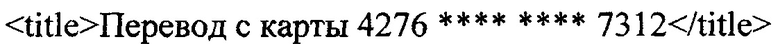

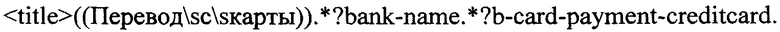

[0100] ФИГ. 3 иллюстрирует пример визуального отображения сохраненного правила;

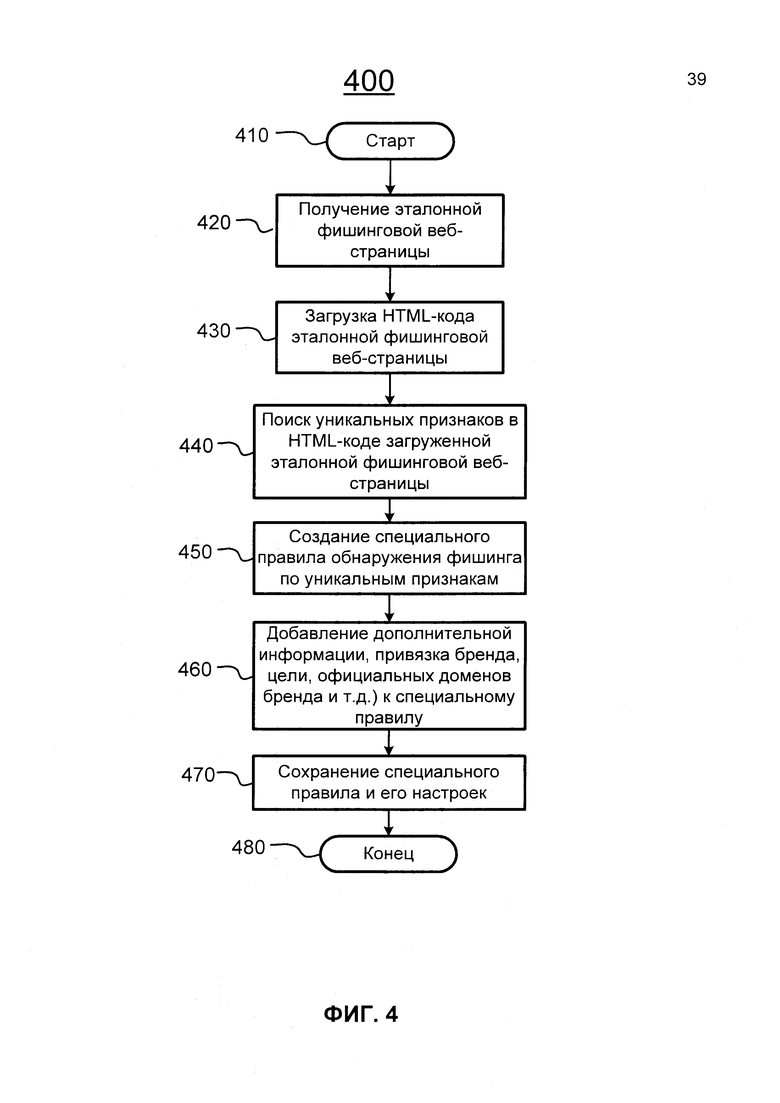

[0101] ФИГ. 4 иллюстрирует блок-схему создания специального правила для идентификации фишинговых ресурсов, в частности, фишинговой веб-страницы, касательно настоящего изобретения;

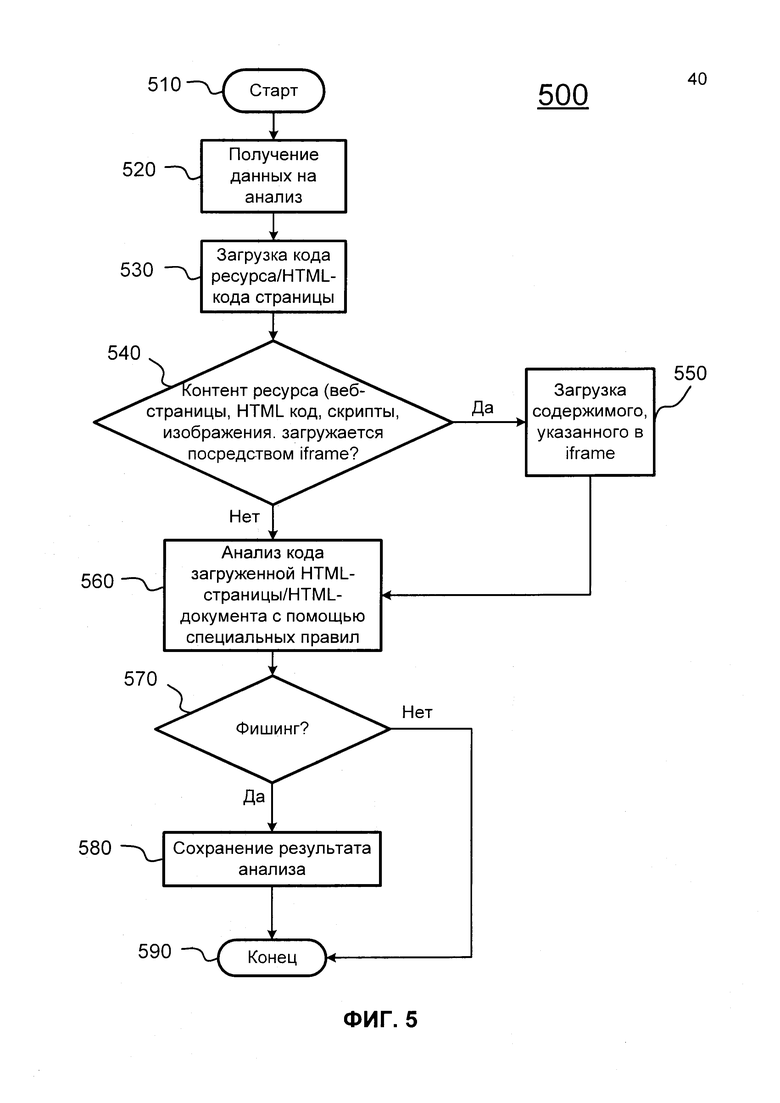

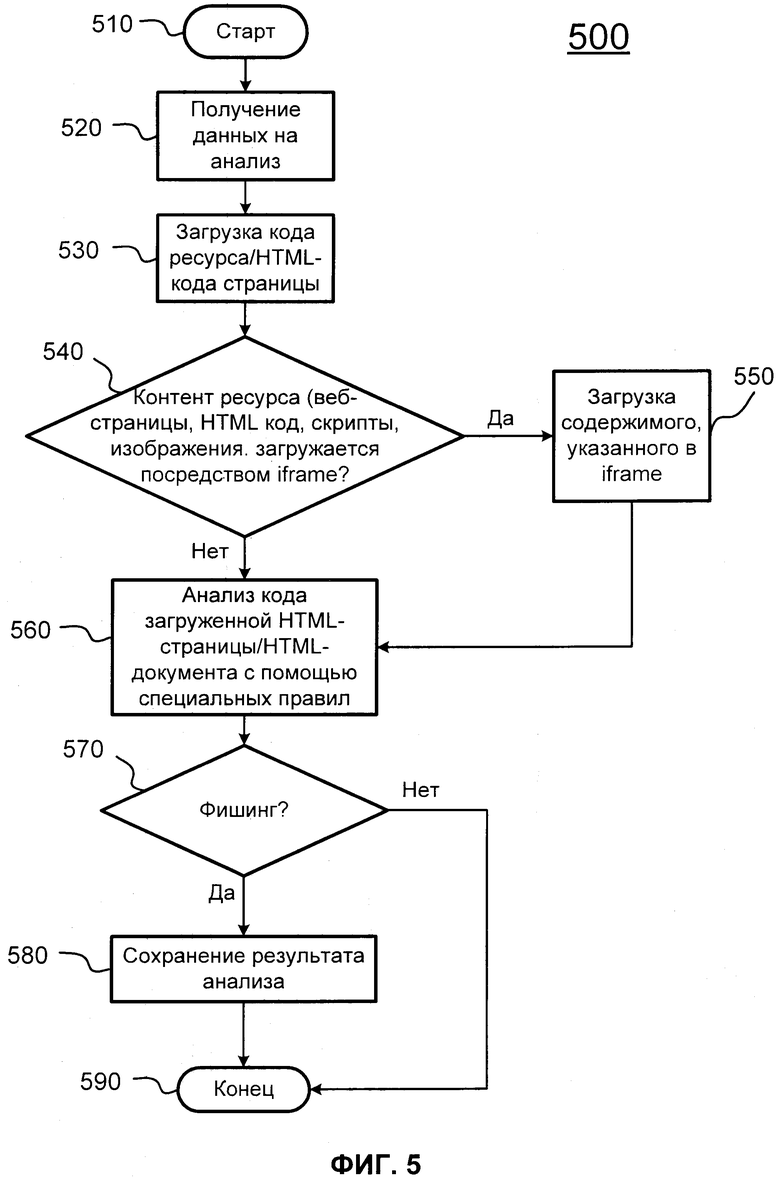

[0102] ФИГ. 5 иллюстрирует блок-схему идентификации фишинговых ресурсов на примере анализа HTML-кода фишинговой веб-страницы касательно настоящего изобретения;

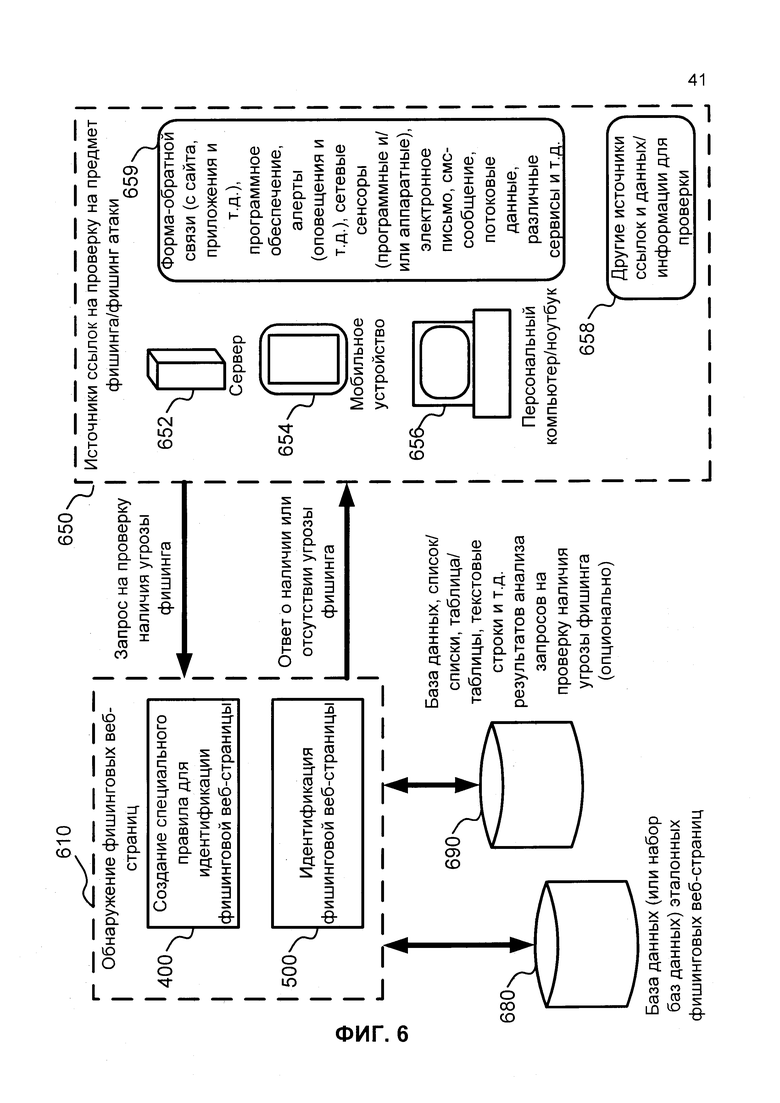

[0103] ФИГ. 6 иллюстрирует вариант системы, реализующей настоящее изобретение;

[0104] ФИГ. 7 иллюстрирует пример компьютерной системы общего назначения.

ОПИСАНИЕ ВАРИАНТОВ ОСУЩЕСТВЛЕНИЯ ИЗОБРЕТЕНИЯ

[0033] Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется только в объеме приложенной формулы.

[0034] Процесс обнаружения/выявления фишинговых веб-страниц условно можно разделить на два этапа:

[0035] - создание специального правила для идентификации фишинговой веб-страницы;

[0036] - идентификация фишинговой веб-страницы.

[0037] Создание специального правила для идентификации фишинговой веб-страницы включает в себя получение для анализа на фишинг фишинговой веб-страницы (эталонной фишинговой веб-страницы или ссылки на подобные фишинговые веб-страницы), на основе которой создаются специальные правила, при помощи которых имеется возможность распознавать полученную веб-страницу как фишинговую, или другие фишинговые веб-страницы. Фишинговая веб-страница может быть загружена в, например, систему для создания, по крайней мере, одного специального правила (правило обнаружения фишинга) для загруженной веб-страницы. Стоит отметить, что загрузка веб-страницы может включать загрузку файлов, связанных с веб-страницей, так, например, для загруженной веб-страницы «index.html» могут быть загружены файлы таблиц стилей «css» (например, «style.css»), а также файлы типа «html» и/или «php», и/или java-скрипты, и/или код Java-апплетов. Стоит также отметить, что загрузка кода загруженной веб-страницы может включать загрузку кода, связанных с загруженной веб-страницей файлов, описанных выше. Также фишинговая веб-страница может быть получена на рабочее место (в компьютерную системы, например, сервер, персональный компьютер, терминал и т.д.) оператора, который занимается написанием специальных правил. Стоит также отметить, что фишинговая веб-страница может быть загружена в компьютерную систему, которая способна отображать полученную веб-страницу оператору для создания специальных правил, в том числе в удобочитаемом для оператора виде, например, в виде HTML-кода. В качестве эталонной фишинговой веб-страницы может быть использовала любая веб-страница, потенциально содержащая в себе следы фишинга или связанная с фишинг атакой, фишинговыми ресурсами и т.д. либо ранее распознанная как фишинговая. Эталонная фишинговая веб-страница (или ссылка на фишинговый ресурс, веб-страницу) может быть получена, например, из существующих баз данных фишинговых веб-страниц и/или баз данных ссылок на фишинговые веб-страницы, с фишинговых веб-сайтов, а также фишинговые веб-страницы или ссылки на них могут быть получены с устройства пользователя, сервера, персонального компьютера, например, от клиентов или сотрудников банка, администраторов ресурса или сервиса, посредством известных технологий и способов, включая упомянутые в описании настоящего изобретения. Также источниками ссылок на фишинговые ресурсы могут быть получены от сетевых сенсоров, из журналов-событий приложений, алертов (от англ. - alerts - сигналы, оповещения) от различных систем, из электронных писем, из мессенджеров (он англ. Messenger - программа, мобильное приложение или веб-сервис для обмена сообщениями) либо могут быть получены путем формы обратной связи, например, в виде ссылки на такую фишинговую веб-страницу, а также любые другие источники ссылок, указателей на фишинговые ресурсы. Ссылки на фишинговые ресурсы также могут быть определены в данных, переданных на анализ на предмет наличия возможного фишинга.

[0038] Как было сказано ранее, фишинговые веб-страницы могут копировать любые оригинальные веб-страницы или выдавать себя за них. В качестве примера здесь будет рассмотрена фишинговая веб-страница перевода денежных средств с банковской карты или на банковскую карту.

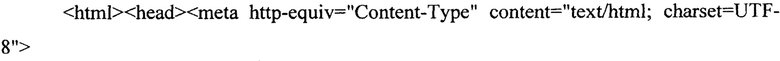

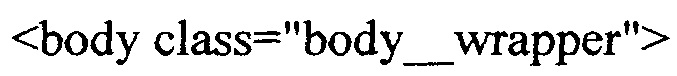

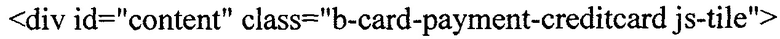

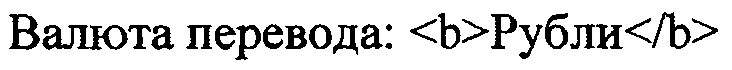

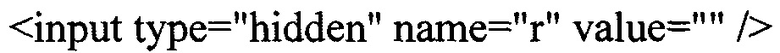

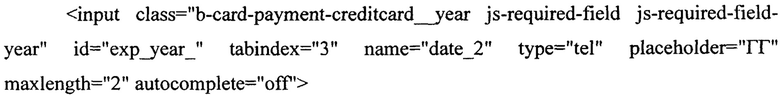

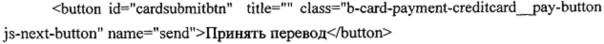

[0039] На ФИГ. 1 показан пример фишинговой веб-страницы (эталонной фишинговой веб-страницы) 100. Эталонная фишинговая веб-страница, как правило, внешним видом не отличается или мало отличается от оригинальной веб-страницы. Стоит отметить, что фишинговые веб-страницы могут отличаться (частично или полностью) от оригинальных веб-страниц и других ресурсов, как визуально, так и программным кодом.

[0040] Процесс получения эталонной фишинговой веб-страницы включает загрузку HTML-кода в программное обеспечение, способное отображать загруженный код, в том числе в удобочитаемом для оператора виде. Таким программным обеспечением может являться веб-браузер и встроенные в него инструменты разработчика (позволяющие просматривать загруженный код), консольные приложения, текстовый редактор (например, Notepad++), в специальное программное обеспечение, способное визуализировать HTML-код и/или анализировать его, HTML-редактор и т.д., а также стандартными приложениями, поставляющимися вместе с операционными системами, например, как Блокнот (Notepad) в операционной системе Windows.

[0041] После загрузки HTML-кода осуществляется анализ загруженного HTML-кода веб-страницы для выявления в нем уникальных признаков фишинговой веб-страницы, по которым можно однозначно идентифицировать подобные фишинговые веб-страницы. Уникальные признаки могут быть представлены набором (последовательностью) байтов в коде HTML-страницы. Стоит отметить, что уникальные признаки могут содержать последовательность байтов, относящихся к бренду, к цели фишинга или направлению фишинга. Анализ загруженного HTML-кода эталонной фишинговой веб-страницы может выполняться вручную, например, программистом/разработчиком программного обеспечения, системным администратором, оператором компьютерного устройства и т.д., на который была передана эталонная фишинговая веб-страница и HTML-код которой был загружен. Также анализ загруженного HTML-кода эталонной фишинговой веб-страницы может выполняться автоматически, например, специально написанным для этого программным обеспечением, способным выявлять уникальные признаки фишинговой веб-страницы.

[0042] Подобные уникальные признаки, содержащиеся в HTML-коде фишинговой веб-страницы, могут включать идентификаторы различных операций (например, с банковскими картами, системами электронных платежей и т.д.), различные зарезервированные или часто использующиеся слова и словосочетания (например, название организации/компании, название операции с денежными средствами, название сервиса или продукта, включая программные продукты и приложения), код или части кода, использующиеся для идентификации пользователя или действий, совершаемых им. К идентификаторам различных операций (по перечислению денежных средств, оплаты услуг и т.д.) можно отнести "Номер карты получателя" денежного перевода, "Подписать платежное поручение", "Принять перевод" и т.д.

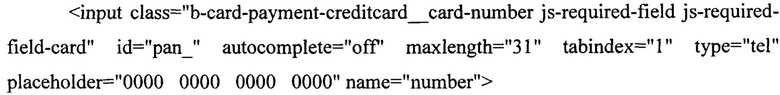

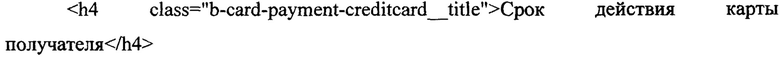

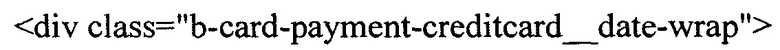

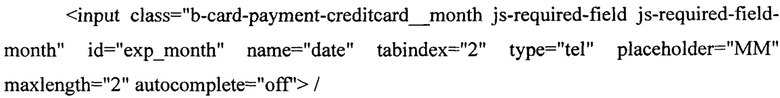

[0043] Ниже приведен пример HTML-кода примерной фишинговой веб-страницы (примерной эталонной фишинговой веб-страницы):

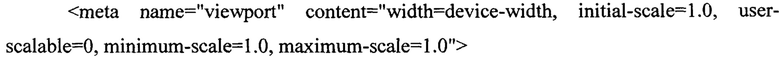

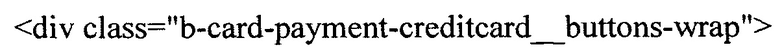

[0044]

[0045]

[0046]

[0047]

[0048]

[0049]

[0050]

[0051]

[0052]

[0053]

[0054]

[0055]

[0056]

[0057]

[0058]

[0059]

[0060]

[0061]

[0062]

[0063]

[0064]

[0065]

[0066]

[0067]

[0068]

[0069]

[0070]

[0071]

[0072]

[0073]

[0074]

[0075]

[0076]

[0077]

[0078]

[0079]

[0080]

[0081]

[0082]

[0083]

[0084]

[0085]

[0086]

[0087]

[0088]

[0089]

[0090]

[0091]

[0092]

[0093]

[0094]

[0095]

[0096]

[0097]

[0098]

[0099]

[00100]

[00101]

[00102]

[00103]

[00104]

[00105]

[00106]

[00107]

[00108] Строки, подстроки, другие составные части приведенного выше кода могут отличаться, например, в зависимости от ресурса, с которых они получены или распространяются, типа фишинговых-атак, использования дополнительных скриптов загрузки данных, связанных или возможно относящихся к фишинговым ресурсам и т.д. Хотя выше приведенный код является HTML-кодом, стоит отметить, что вместо HTML-кода могут использоваться скрипты (например, php-скрипты, Java-код, ява-скрипты/js.java-скрипты), код разметки веб-страниц, подгружаемый код, а также поток данных/ потоковые данные, которые могут быть использованы с различными преобразованиями и/или без них, и т.д..

[00109] Для примерного варианта фишинговой веб-страницы (или потенциально фишинговой веб-страницы), приведенной на на ФИГ. 1, в ходе анализа приведенного выше примерного варианта HTML-кода могут быть выявлены уникальные признаки, например:

[00110] - заголовок «Перевод с карты» (<title>Перевод с карты) или просто набор слов/символов и т.д., например, «Перевод с карты», который соответствует данным 110, отображенным на полученной веб-странице на ФИГ. 1;

[0105] - блок с меткой «b-card-payment-creditcard» (в частности, часть кода, например, HTML-кода, который может включать сочетание слов/набор символов, ссылок, тегов и т.д.);

[0106] - наличие слова «bank-name», например, между упомянутым заголовком и блоком с меткой «b-card-payment-creditcard», причем такое слово может относиться, например, к бренду (названию банка, сервиса, сайта, типу услуги и т.д.). Названия официальных имен/названий брендов (названий брендов, принадлежащих соответствующим владельцам: компаниям, веб-ресурсам, приложениям и т.д.), которые могут быть использованы для установления факта их использования на веб-страницах, в частности, фишинговых веб-страницах (а также в HTML-коде таких веб-страниц), могут храниться в памяти оператора, отвечающего за идентификацию веб-страниц, а также могут храниться в словарях (хранящихся на цифровых или бумажных носителях информации), таблицах, базах данных брендов и в любых других форматах и формах, позволяющих использовать их для установления факта их наличия на анализируемых веб-страницах на предмет их отношения к фишингу.

[0107] Уникальность описываемых в рамках настоящего изобретения признаков фишинга (уникальных признаков фишинга) может быть установлена/выявлена оператором (отвечающим за анализ HTML-кода) либо с использованием программного обеспечения, способного самостоятельно или при некоторой помощи оператора выявлять подобные уникальные признаки. Уникальность таких признаков может определяться (как оператором, так и программным обеспечением с или без помощи оператора или пользователя, например, пользователя, владельца веб-ресурса и т.д., на которого направлена фишинг-атака или который подозревает какой-то ресурс, веб-страницу в вовлеченности в фишинг) частотой использования некоторых слов, словосочетаний, частей HTML-кода и т.д., которые, например, могут быть связаны с брендом, названием официального или фишингового ресурсов и т.д. Так, например, название банка «bank-name» может встречаться несколько раз на одной HTML-странице или других веб-страницах, в фишинговых китах и т.д. Также такие уникальные признаки или их части могут быть связаны с фишинговыми наборами, например, встречаться в нескольких фишинговых наборах, на нескольких фишинговых веб-страницах или любых других веб-страницах, потенциально связанных с фишинг-атаками. Уникальность таких признаков может устанавливаться эмпирическим способом либо путем использования правил обнаружения подобных уникальных признаков, реализованных различными алгоритмами, учитывающими, например, наличие уникальных признаков в фишинговых наборах, базах данных фишинговых веб-страниц, и позволяющих находить такие уникальные признаки в коде HTML-страницы без участия оператора, отвечающего за выявление таких уникальных признаков. Такие правила обнаружения уникальных признаков могут храниться вместе с фишинговыми веб-страницами (например, эталонными фишинговыми веб-страницами) и/или с результатами анализа запросов на проверку ресурса на фишинг и/или с сохраненными уникальными признаками либо могут храниться в отдельной базе данных.

[0108] Уникальность выбранных признаков определяется набором установленных (оператором/пользователем устройства или с использованием компьютерных систем, включая установленное на нем программное обеспечение) признаков, поскольку каждый упомянутый признак в отдельности или в совокупности с остальными признаками и правилами, определяющими их, не обязательно является уникальным. Стоит также отметить, что если фишинговый ресурс копирует содержимое официального ресурса, то в качестве уникальных признаков могут выступать и использоваться элементы (например, скрипты, текст, изображения, теги и т.д.), отсутствующие на официальном ресурсе.

[0109] Такие найденные уникальные признаки, в данном случае, три уникальных признака, могут быть описаны специальным правилом (регулярным выражением), например:

[0110] Стоит отметить, что специальные правила могут включать теги, спецсимволы, код, относящийся к разметке страницы, а также ссылки и части скриптов и ресурсов, на которые ссылается код анализируемого ресурса. При построении специального правила могут быть использованы дополнительные специальные символы и/или коды или их сочетание, специальная комбинация символов, например, для обозначения пробелов между словами или частями кода, коды начала новой строки, табуляции и т.д. В данном случае, примером такой комбинации символов может служить «/s», которая здесь используется для обозначения пробела между словами и буквами, так «Перевод\sc\sкарты» есть ни что иное, как запись «Перевод с карты» в формате определенного специального правила. «*?» в приведенном выше правиле обозначает ленивую квантификацию. Ленивая квантификация позволяет искать наиболее короткие строки, т.е. представляет собой стремление захватить максимально короткую строку, которая соответствует шаблону. Ленивый квантификатор является противоположностью жадного квантификатора и означает «повторять минимальное количество раз». Жадный квантификатор представляет собой стремление (интерпретатором) захватить максимально длинную строку, которая соответствует шаблону. Регулярное выражение представляет собой средство для обработки строк или последовательность символов/байтов определяющее шаблон текста. Примером ленивого квантификатора в регулярных выражениях могу выступать следующие квантификаторы вида «*?», «+?», «{n,}?» и т.д..

[0111] Стоит отметить, что приведенный пример записи специального правила является иллюстративным, поскольку подобные специальные правила могут быть построены и записаны любым способом и в любом виде, в частности, в том виде, который может быть «понят», обработан, распознан программным обеспечением, позволяющим производить поиск по данным (записанным, например, в виде HTML-кода) с использованием подобных специальных правил/регулярных выражений. Специальные правила/правило поиска/регулярные выражения (англ. regular expressions) представляют собой формальный язык поиска и осуществления манипуляций со строками и их составляющими в наборе данных, который, как правило, использует метасимволы, символы подстановки.

[0112] Специальное правило использует строку-шаблон/строку-маску (в приведенном здесь примере -  , которая состоит из символов и метасимволов и определяет особенности поиска в наборе данных.

, которая состоит из символов и метасимволов и определяет особенности поиска в наборе данных.

[0113] Таким образом, в одном из вариантов изобретения составление специального правила представляет собой объединение уникальных признаков в специальное правило.

[0114] После создания подобного специального правила оно может быть использовано для проверки наличия подобных уникальных признаков в фишинговых наборах, в HTML-коде веб-страниц, например, полученных для анализа на предмет фишинга.

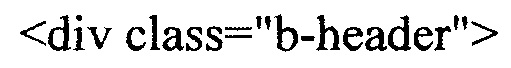

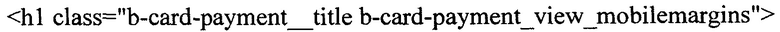

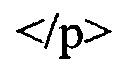

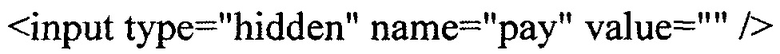

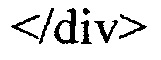

[0115] Результат применения специального правила к исходному коду той же самой веб-страницы, на которой были найдены уникальные признаки наличия фишинга и по которым создавалось специальное правило, показан на ФИГ. 2.

[0116] На ФИГ. 2 показан пример поиска уникальных признаков в HTML-коде фишинговой веб-страницы с использованием специального правила. Также на ФИГ. 2 показан пример найденных уникальных признаков (в данном случае, 240, 250 и 260), определенных специальным правилом 220 в строке поиска 225 по специальному правилу.

[0117] Блок 230 представляет собой блок найденной информации, характеризующий однозначно или тем или иным способом (например, частично) фишинг, при применении упомянутого выше специального правила  220 на исходном HTML-коде эталонной фишинговой веб-страницы, приведенной на ФИГ. 1. В каждом отдельном случае, в зависимости от специального правила, размер блока найденных данных, частей данных и так далее может отличаться от, в зависимости от признаков фишинга, показанных на ФИГ. 2, т.е. блок данных зависит от специального правила, т.е. при использовании разных специальных правил будут найдены различные блоки данных.

220 на исходном HTML-коде эталонной фишинговой веб-страницы, приведенной на ФИГ. 1. В каждом отдельном случае, в зависимости от специального правила, размер блока найденных данных, частей данных и так далее может отличаться от, в зависимости от признаков фишинга, показанных на ФИГ. 2, т.е. блок данных зависит от специального правила, т.е. при использовании разных специальных правил будут найдены различные блоки данных.

[0118] В ходе составления/написания специального правила и/или его проверки и/или использования на известных (или не известных) фишинговых ресурсах может возникнуть ситуация ложного «срабатывания» специального правила, например, веб-страница, которая не имеет отношения к фишингу может быть расценена написанным специальным правилом как фишинговая. Так, например, если использовать специальное правило  (т.е. с отсутствием, например, одного из уникальных признаков) вместо

(т.е. с отсутствием, например, одного из уникальных признаков) вместо  , то, скорее всего, будет найдена, как минимум, одна веб-страница, которая не имеет отношения к фишинг-атакам.

, то, скорее всего, будет найдена, как минимум, одна веб-страница, которая не имеет отношения к фишинг-атакам.

[0119] Фон, иконки, источники загружаемых элементов веб-страниц, и другие параметры, например, стили веб-страницы, шрифты и т.д. могут меняться от ресурса к ресурсу, но наличие упомянутых специальных признаков позволяет идентифицировать аналогичные фишинговые ресурсы (в частности, веб-страницы).

[0120] Таким образом, использование созданного специального правила с определенными уникальными признаками позволяет определить тот факт, что ресурс является фишинговым ("поддельным", "фейковым", потенциально опасным для пользователя и/или компании, сайта и т.д.) ресурсом. В случае неоднозначности в идентификации фишинговых ресурсов, используемое специальное правило может быть изменено, например, дополнено дополнительными уникальными признаками. Так, специальное правило позволяет определить, является ли запрошенная для анализа на фишинг веб-страница фишинговой, т.е. тем или иным способом связанной с фишинг-атаками, либо любым другим видом мошеннической деятельности, охватываемой данным изобретением или придуманной в будущем.

[0121] Описанные выше специальные правила могут быть использованы для идентификации фишинговых страниц в качестве правил идентификации фишинговых веб-страниц.

[0122] Такие правила идентификации, как правило, создаются под совокупность фишинговых наборов (или один фишинговый набор, который в свою очередь может быть связан тем или иным способом с другими подобными фишинговыми наборами и/или веб-страницами, веб-ресурсами и т.д.), фишинговый ресурс (например, веб-ресурс, мобильный ресурс и т.д.), фишинговую веб-страницу, в том числе, конкретный фишинговый набор, конкретную веб-страницу, конкретный ресурс/веб-ресурс. Такие "поддельные" ресурсы (фишинговые наборы, веб-страницы, веб-ресурсы, приложения и т.д.), как правило, соответствуют используемым мошенниками целям проведения фишинговых атак (фишинга, включая косвенный фишинг, где используются сторонние ресурсы или средства для возможного фишинга, а также связи с фишинговыми ресурсами, возможностью их запуска, включая веб-ссылки, использование различных скриптов, в том числе написанных на различных языках программирования, включая С#, Java, JavaScript и т.д.), названиям организаций, доменным именам, названиям сайтов, брендов, ключевым признакам сайта или приложениям, отличительным знакам, изображениям, слоганам, фразам, касающимся регистрации пользователя или касающимся совершению той или иной операции, включая финансовые операции, операции по передаче данных, получение информации о банковских картах и т.п.

[0123] Используя описанный выше подход и связанный с ними возможные подходы реализации настоящего изобретения все последующие фишинговые ресурсы, веб-страницы и т.д., выявленные с использованием такого специального правила могут быть использованы не только для выявления фишинга, но и для выявления цели фишинга, например, используемого/эксплуатируемого злоумышленниками известного бренда, названия веб-ресурса, доменного имени, названия организации, который подвергается или может использован в процессе фишинговой атаки. Также стоит отметить, что описанный выше подход позволяет идентифицировать назначение фишинговой веб-страницы/ресурса, например, как было описано выше, получение информации об идентификационных, регистрационных данных пользователя, посетителя ресурса (логине и пароле), сбор персональных данных, получение информации о банковских картах и счетах и т.д.

[0124] После определения эксплуатируемого (с целью фишинга) ресурса, бренда, связанных с ним электронных устройств и/или размещенных посредством цифровых технологий, официальные (легитимные) домены (доменные имена) эксплуатируемого бренда могут быть привязаны к созданным специальным правилам (специальному правилу), включая сохранение таких привязанных/связанных ресурсов, доменных имен, бренда и т.д. в базе данных, что позволяет минимизировать вероятность ложного срабатывания при анализе официальных ресурсов, веб-сайтов. Стоит отметить, что привязка доменного имени, бренда, официальных доменов и т.д. может представлять собой добавление в конец созданного и опционально сохраненного в файл, базу данных и т.д. либо хранимого в ОЗУ регулярного выражения, например,

либо представлять собой связанные между собой ячейки таблицы, в которой могут быть сохранены регулярные выражения и связанная с ней упомянутая информация, включающая, например, название бренда, доменное имя бренда и т.д. Специальные правила могут храниться, как минимум в одной базе данных в одной таблице базы данных или в нескоьких таблицах базы данных. Так, например, при хранении правил и связанных с ним связанных ресурсов, доменных имен, брендов и т.д. в одной таблице, правило может храниться в одной ячейке таблицы базы данных, а в, как минимум одной ячейке, связанной или соответствующей ячейке таблицы с сохраненным специальным правилом, может храниться как минимум одно значение, соответствующее бренду, доменному имени, цели фишинга и т.д. При хранении специальных правил в одной таблице, а привязанных к ним брендов, доменных имен и т.д. - в той же или другой, как минимум одной, таблице той же базы данных или, как минимум одной, другой базе данных, то между таблицами и ячейками таблиц соответствующих специальному правилу и связанным с ним брендов, доменных имен и т.д., может быть установлена связь, например, в виде ссылок или при помощи любых других механизмов баз данных. Так, одна ячейка с сохраненным правилом первой таблицы базы данных может ссылаться на, как минимум, одну ячейку второй таблицы с, как минимум одним, сохраненным брендом, доменным именем, целью фишинга и т.д. Также одна ячейка с сохраненным специальным правилом в таблице первой базы данных специальных ссылок может ссылаться на, как минимум одну ячейку с, как минимум одним, значением для бренда, доменного имени и т.д., как минимум одной таблицы базы данных брендов, доменных имен и т.д. Также возможен вариант, когда ячейка таблицы из базы/баз данных брендов, доменных имен и т.д. ссылается на, как минимум одну ячейку с сохраненным специальным правилом таблицы базы данных специальных правил. Подобным образом устанавливается соответствие между специальными правилами и брендами, доменными именами и т.д., а также устанавливается связь между брендами, доменными именами и т.д. и специальными правилами. Стоит также отметить, что поскольку фишинговые веб-страницы дублируют (в той или иной степени) содержание/контент или часть официальных ресурсов, то может возникнуть ситуация, когда при анализе на фишинг специальное правило может дать положительный результат на официальный сайт (когда анализ на фишинг идентифицирует официальную страницу бренда, оригинальный ресурс как фишинговый или связанный с фишинг-атаками). В связи с этим с целью исключения возникновения подобных ситуаций специальные правила могут быть связаны с легитимными доменами, которые не будут участвовать или будут участвовать частично при анализе с использованием специальных правил (при анализе специальными правилами) или набором специальных правил.

либо представлять собой связанные между собой ячейки таблицы, в которой могут быть сохранены регулярные выражения и связанная с ней упомянутая информация, включающая, например, название бренда, доменное имя бренда и т.д. Специальные правила могут храниться, как минимум в одной базе данных в одной таблице базы данных или в нескоьких таблицах базы данных. Так, например, при хранении правил и связанных с ним связанных ресурсов, доменных имен, брендов и т.д. в одной таблице, правило может храниться в одной ячейке таблицы базы данных, а в, как минимум одной ячейке, связанной или соответствующей ячейке таблицы с сохраненным специальным правилом, может храниться как минимум одно значение, соответствующее бренду, доменному имени, цели фишинга и т.д. При хранении специальных правил в одной таблице, а привязанных к ним брендов, доменных имен и т.д. - в той же или другой, как минимум одной, таблице той же базы данных или, как минимум одной, другой базе данных, то между таблицами и ячейками таблиц соответствующих специальному правилу и связанным с ним брендов, доменных имен и т.д., может быть установлена связь, например, в виде ссылок или при помощи любых других механизмов баз данных. Так, одна ячейка с сохраненным правилом первой таблицы базы данных может ссылаться на, как минимум, одну ячейку второй таблицы с, как минимум одним, сохраненным брендом, доменным именем, целью фишинга и т.д. Также одна ячейка с сохраненным специальным правилом в таблице первой базы данных специальных ссылок может ссылаться на, как минимум одну ячейку с, как минимум одним, значением для бренда, доменного имени и т.д., как минимум одной таблицы базы данных брендов, доменных имен и т.д. Также возможен вариант, когда ячейка таблицы из базы/баз данных брендов, доменных имен и т.д. ссылается на, как минимум одну ячейку с сохраненным специальным правилом таблицы базы данных специальных правил. Подобным образом устанавливается соответствие между специальными правилами и брендами, доменными именами и т.д., а также устанавливается связь между брендами, доменными именами и т.д. и специальными правилами. Стоит также отметить, что поскольку фишинговые веб-страницы дублируют (в той или иной степени) содержание/контент или часть официальных ресурсов, то может возникнуть ситуация, когда при анализе на фишинг специальное правило может дать положительный результат на официальный сайт (когда анализ на фишинг идентифицирует официальную страницу бренда, оригинальный ресурс как фишинговый или связанный с фишинг-атаками). В связи с этим с целью исключения возникновения подобных ситуаций специальные правила могут быть связаны с легитимными доменами, которые не будут участвовать или будут участвовать частично при анализе с использованием специальных правил (при анализе специальными правилами) или набором специальных правил.

[0125] После создания специального правила для обнаружения фишинговой веб-страницы оно может быть сохранено, например, в базу данных или оперативную память устройства, на котором выполняется идентификация фишинговых ресурсов. Специальное правило может быть сохранено в ту же базу данных, где хранятся эталонные фишинговые веб-страницы и/или в отдельную базу данных, а также могут храниться в ОЗУ или на жестком диске устройства, на котором проводилась и/или проводится проверка на возможные фишинг-атаки, например, на сервере, где установлено программное обеспечение или сервис для создания специальных правил, или на устройстве пользователя/сервере, сетевом оборудовании, с которого отправлен запрос на проверку факта фишинга.

[0126] Такие специальные правила могут храниться в любых известных форматах, например, в виде текстового файла, набора текстовых файлов, захешированных данных, таблиц, SQL-таблиц, набором данных, в том числе, в виде хеш-кодов для правил, которые в дальнейшем могут быть с высокой скоростью запрошены по запросу, например, в базу данных, включая реляционные базы данных, куда они были сохранены, в частности, по ключевому значению/ключевому слову/ключу, позволяющему определить нахождение сохраненного специального правила. Подобные специальные правила могут храниться в отдельной базе данных или могут храниться с другими данными, например, эталонными фишинговыми веб-страницами, ресурсами и т.д., в частности, но не ограничиваясь, описанными в данном изобретениями способами хранения данных, специальных правил, дополнительной информации, касающейся специальных правил и/или фишинговых ресурсов и т.д.

[0127] Также стоит отметить, что специальные правила могут сохраняться, как минимум, как одно регулярное выражение, а также, связанные с этим правилом/правилами признаки, например: бренд, цель и/или направление фишинга/фишинг атаки, официальные домены бренда и т.д. Так, например, целью фишинга может быть получение доступа к конфиденциальной информации/данным пользователей, например, паролям и регистрационным данным пользователей. К направлениям фишинга можно отнести направления, использующие такие способы как атака посредника «Маn-in-the-middle»; нападения подмены URL-адресов/веб-адресов; нападения, использующие межсайтовый скриптинг «Cross-site Scripting»; направления, использующие предварительно установленные сессии атак, подмену клиентских данных, использование уязвимостей на стороне клиента и так далее.

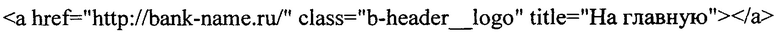

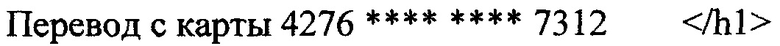

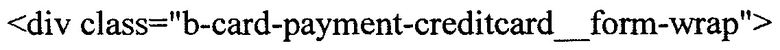

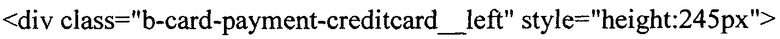

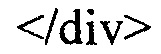

[0128] На ФИГ. 3 показан пример визуального отображения сохраненного правила. Как было описано выше, специальное правило может включать название бренда, либо имя ресурса и т.д., которое или которые связаны с составляемым/составленным/созданным специальным правилом, или скомпрометированным ресурсом. Также специальное правило может включать цель фишинга, объект фишинг-атаки, вектор мошеннических действий (определяемыми, например, направленностью и типами распространения вредоносного кода или намерений, а также целевыми объектами и технологиями, используемыми средствами и т.д.). Домен (доменное имя) может быть представлено, как минимум, одним легитимным доменом или списком легитимных доменов, ассоциированных с атакуемым брендом.

[0129] Название специального правила на ФИГ. 3 используется для возможности его поиска, например, в базах данных, включая базы данных сохраненных правил, эталонных фишинговых страниц и т.д. (как описано в рамках данного изобретения, но не ограничиваясь ими).

[0130] Созданное специальное правило может быть проверено, как описано в рамках данного изобретения, например, посредством нажатия кнопки (выбора манипулятором "Мышь") "Проверить".

[0131] Оператор также может отменить создание специального правила, или подтвердить сохранение специального правила посредством выбора кнопки "Сохранить".

[0132] На ФИГ. 4 показана блок-схема создания специального правила для идентификации фишинговых ресурсов, в частности, фишинговой веб-страницы.

[0133] Процесс начинается в шаге 410. В шаге 420 происходит получение эталонной фишинговой веб-страницы. В качестве эталонной фишинговой веб-страницы может быть получена любая веб-страница, указанными выше способами. Такая полученная веб-страница может считаться эталонной фишинговой веб-страницей после ее анализа и создания для нее специального правила с возможностью последующей идентификации фишинговых веб-страниц, а также с возможностью сохранения такой фишинговой веб-страницы в базу данных (эталонных) фишинговых страниц. Созданное правило также может быть сохранено для такой проанализированной веб-страницы, вне зависимости от того, была она в данный момент признана фишинговой веб-страницей или только может быть признана фишинговой веб-страницей в дальнейшем.

[0134] После получения фишинговой веб-страницы процесс переходит к шагу 430, в котором происходит загрузка HTML-кода эталонной фишинговой веб-страницы, как было описано выше. После загрузки HTML-кода фишинговой веб-страницы в шаге 440 выполняется поиск уникальных признаков, которые могут использоваться для определения фишинга, в том числе, фишинговых ресурсов, веб-страниц и т.д.

[0135] Далее процесс переходит к шагу 450, в котором выполняется процесс создания специального правила обнаружения фишинга по уникальным признакам. Например, оператор может создать/написать регулярные выражения согласно правилам построения регулярных выражения, используя в качестве параметров регулярных выражения, Такие уникальные признаки могут быть установлены, например, оператором (отвечающим за выявление уникальных признаков, создание специальных правил, выявление фишинга) посредством ручного анализа HTML-кода (или любого другого набора данных, структурированных, частично структурированных, неструктурированных, включая компилированные, зашифрованные, закэшированные, захэшированные, обфусцированные данные и т.д. с возможностью предварительного дополнительного преобразования данных в "читаемый" формат, например, которые могут быть проанализированы упомянутым выше программным обеспечением для анализа таких данных с целью выявления уникальных признаков и подобных им) с целью выявления последовательности байтов/символов, частей кода, например, HTML кода, характеризующих, как минимум, одну фишинговую атаку. Упомянутые выше данные могут быть получены в виде потока данных (включая получаемые онлайн данные веб-страниц) от упомянутых в данном изобретении источников данных, включая внешние (например, в виде программных или аппаратных средств, в том числе упомянутых выше, но не ограничиваясь ими) и внутренние источники данных, например, источники данных, которые входят в состав устройства (и/или подключенные к ним посредством интерфейса для передачи данных), на котором производится анализ данных для выявления уникальных признаков и/или для создания специальных правил.

[0136] После шага 450 процесс переходит к шагу 460, в котором происходит привязка дополнительных данных, например, бренда, цели фишинга, официальных доменов и т.д., описанных в рамках данного изобретения, но не ограниченных данным описанием. Данная привязка дополнительной информации позволяет установить, что при использовании правила устанавливается не только факт наличия фишинг-атаки, но и определить и предоставить (например, оператору, пользователю, бренду и т.д.) дополнительную информацию, например, факт того, что данный бренд, веб-сайт, ресурс и т.д. эксплуатируется мошенниками для получения информации, как описано выше и далее по тексту описания изобретения.

[0137] После шага 460 процесс переходит к шагу 470, в котором происходит сохранение специального правила, в частности, для каждой веб-страницы создается отдельное специальное правило.

[0138] После шага 470 процесс создания специального правила для идентификации ресурса, в частности, фишингового ресурса, включая фишинговую веб-страницу завершается в шаге 480.

[0139] Как было сказано выше, после создания специального правила оно может быть использовано для идентификации фишингового ресурса (в частности, веб-ресурса, веб-страницы и т.д.). Примерный вариант идентификации фишингового ресурса показан на ФИГ. 5.

[0140] Процесс идентификации фишингового ресурса начинается в шаге 510. В шаге 520 происходит получение на анализ данных, потенциально содержащих данные, относящиеся к мошеннической деятельности, в том числе, фишингу, фишинг-атакам и т.д. Стоит отметить, что данные на проведение анализа/проверки на фишинг могут поступать из любых источников, например, указанных выше, а также журнала прокси-сервера, базы данных обмена вредоносными ссылками и т.д.

[0141] После шага 520 процесс переходит к шагу 530, в котором производится загрузка содержимого ресурса (веб-страницы и т.д.) с целью проведения анализа полученных данных, в частности, проводится анализ ссылок на веб-сайты, а именно, HTML-кода полученных данных, ссылок на мошеннические ресурсы и т.д.).

[0142] Далее процесс переходит к шагу 540, в котором осуществляется проверка факта загрузки контента/содержимого (например, содержимого веб-страницы) посредством "iframe" (плавающим фреймом), поскольку некоторые (атакующие) фишинговые ресурсы, сервисы, программы, скрипты и т.д. используют загрузку фишингового содержимого через "iframe", задействуя алгоритмы и механизмы включения, дополнения основного содержания веб-страницы другим подгружаемым или загружаемым содержимым (веб-страницы, подгружаемых скриптов, исполняемых вычислительными устройствами кодов и т.д.). Также, в процессе загрузки веб-страницы могут быть использованы средства и способы перенаправления на другой ресурс, в частности, веб-страницу, включая, так называемые, «короткие ссылки» (короткие URL-адреса, альтернативные URL, полученные путем сокращения URL с использованием различных сервисов/служб), и т.д. Таким образом, контент ресурса, в частности, содержание веб-страницы, не обязательно собирается из различных источников (например, с различных веб-сайтов, или папок/подпапок веб-сайта), в частности, клиент, оператор, например, из описанного в данном изобретении источника данных, может получить короткую ссылку (включая веб-ссылку или ссылку между базами данных, таблицами баз данных и т.д.), которая, в свою очередь, способна перенаправлять на другой, сторонний, вторичный или другой возможный ресурс с использованием и/или подключением/загрузкой дополнительных ресурсов, скриптов и т.д., а также активировать различные скрытые компьютерными системами и сервисами программные коды, в частности, связанные со злоумышленниками тем или иным способом. В этом случае, при посещении ссылки (например, URL) перенаправляется средствами браузера, скиптов, фишинговых программ, программ, которые установлены на устройстве пользователя и т.д., на фишинговый ресурс и/или ресурс, связанный с таким ресурсом.

[0143]. Тег <iframe> в HTML-документах используется для создания "плавающего" фрейма, расположенного внутри HTML-документа, который позволяет загружать содержимое (например, HTML-код) в область заданных размеров (включая полноразмерное окно в веб-браузере) другие документы, в частности, HTML-документы. Стоит отметить, что загрузка и/или дополнительная загрузка дополнительного фишингового контента (или связанного с ним контента, скриптов, ссылок и т.д.) возможно не только посредством "ifame", но и с использованием подобных или отличных от «iframe» способов загрузки/"скачивания" контента ресурсов и т.д..

[0144] Если в шаге 540 был установлен факт загрузки фишингового контента посредством iframe, то процесс переходит к шагу 550, в котором происходит загрузка содержимого, определяемого/указанного в iframe-теге или подобном инструменте, позволяющем загружать и/или подгружать дополнительные данные (контент веб-страницы, скрипты, исполняемый код и т.д.). В данном случае могут быть проанализированы, как загруженные в шаге 530 данные с ресурса, так и код (например, HTML-код), указанный/определенный в iframe. Наличие контента, дополнительно загружаемого, например, посредством тега «iframe» может быть установлено оператором путем обнаружения в коде HTML-страницы такого тега, либо посредством использования программного обеспечения, способного обнаружить тег «iframe» в коде HTML-страницы. В том случае когда HTML-код страницы содержит данные, загружаемые с использованием iframe-тега, может быть использован дополнительный обработчик наличия в коде веб-страницы тега <iframe>. Такой дополнительный обработчик способен идентифицировать наличие тега <iframe> (а также других элементов веб-страницы или связанных элементов с веб-страницей/ресурсом) и который способен определять необходимость загрузки таких данных совместно или отдельно от кода HTML-страницы, в которых он был обнаружен. Стоит также отметить, что загруженная страница (в частности, ее HTML-код) может содержать лишь данные, загружаемые при помощи тега <iframe> (или подобными и другими способами загрузки, дозагрузки данных/контента), т.е. веб-страница не содержит контента, кроме контента, загружаемого посредством тега «iframe», так что может потребоваться загрузить данные, определенные таким iframe-тегом отдельно. В этом случае будет проанализирован HTML-код, загружаемый посредством «iframe», а страница, содержащая тег «iframe» может быть идентифицирована как фишинговая, как и веб-страница, которая загружается посредством тега «iframe».

[0145] Как было сказано выше, для загрузки веб-страницы и, в частности, ее HTML-кода, (а также ее частей и связанных с ней других ресурсов, например, посредством скриптов, исполняемого кода либо других технологий) могут быть использованы веб-браузер, консольные утилиты или инструменты собственной реализации.

[0146] После шага 550 процесс переходит к шагу 560. Если в шаге 540 не был установлен факт загрузки фишингового контента посредством iframe-тега (и/или кода, способного обеспечивать дозагрузку и/или замену существующего контента веб-страниц, а также способного изменять ссылки на изображения, веб-ресурсы, веб-страницы и т.д., включая подмену реальных ссылок на фишинговые ссылки), то процесс также переходит к шагу 560.

[0147] В шаге 560 выполняется анализ загруженного кода (HTML-кода, кода скриптов, исполняемого кода и т.д.) с применением созданных и описанных выше специальных правил, причем загрузка HTML-кода выполняется одним из ранее описанных способов. Анализ HTML-кода загруженной веб-страницы по ранее созданным правилам заключается в проверке загруженного кода (HTML-кода загруженной веб-страницы, подгружаемого контента и т.д.) проверяемого ресурса (в частности, веб-страницы) на наличие характерных признаков. Для осуществления проверки может быть использован исполняемый вычислительными устройствами код, написанный на компилируемых, в том числе, промежуточных языках программирования, например, С++, С#, Phyton, а также различные прикладные и вспомогательные компьютерные программы для выполнения определенных задач, поддерживающие обработку и работу со специальными регулярными выражениями.

[0148] В том случае, если в анализируемом коде будет установлен факт наличия участков кода, подходящих под одно из специальных правил, то ресурс, которому принадлежит данных код (или код связан с данным ресурсом тем или иным способом, например, описанным выше), то такой ресурс может быть идентифицирован как фишинговый.

[0149] После анализа в шаге 560 процесс переходит к шагу 570, в котором устанавливается факт того, является ли ресурс фишинговым. В том случае, если анализируемый ресурс (веб-страница, часть полученных и анализируемых данных и т.д.) в шаге 570 не идентифицирован как фишинговый ресурс, то процесс переходит к шагу 590, в котором процесс идентификации фишингового ресурса завершается.

[0150] Если в шаге 570 было установлено, что анализируемый ресурс/данные имеют отношению к фишингу/фишинг-атакам, то процесс переходит к шагу 580, в котором осуществляется сохранение результатов анализа данных и ресурсов (в частности, веб-ресурсов) и факта того, что проверяемый ресурс имеет отношение к фишингу.

[0151] Сохранение результатов анализа данных, идентифицированных как имеющих отношение к фишингу, включает, но не ограничивается такими данными, как дата обнаружения фишинга, адрес фишингового ресурса, фишинговой веб-страницы, бренд, назначение/цель фишинга, HTML-код фишинговой страницы, снимок экрана (скриншот).

[0152] После шага 580 процесс идентификации завершается в шаге 590.

[0153] На ФИГ. 6 показан вариант системы, реализующей настоящее изобретение.

[0154] Как видно на ФИГ. 6, примерная система для реализации настоящего изобретения включает, процесс обнаружения фишинговых ресурсов 610. Процесс 610 включает, как минимум, один процесс, отвечающий за создание специальных правил для идентификации фешинговых ресурсов 400, и, как минимум, один процесс, отвечающий за идентификацию фишинговых ресурсов 500.

[0155] В частном случае, процессы 400 и 500 не зависят друг от друга, например, специальные правила (результат работы процесса 400) уже могут быть известны для фишингового ресурса (ссылка на который поступила, например, в виде ссылки, из источника данных для анализа 650), в таком случае продемонстрированный на ФИГ. 6 пример системы, может относиться к варианту идентификации фишинговых ресурсов, продемонстрированном на ФИГ. 5. Стоит также отметить, что пример представленной на ФИГ. 6 системы может быть реализован без идентификации фишингового ресурса, например, для создания специальных правил для идентификации фишингового ресурса, например, с целью пополнения, обновления базы данных 680 (или нескольких баз данных, в частности, связанных между собой) фишинговых ресурсов. В этом случае, продемонстрированный на ФИГ. 6 пример системы может являться примером осуществления варианта создания специального правила для идентификации фишинговых ресурсов, показанного на ФИГ. 4. Специальные правила могут быть сохранены, например, в ОЗУ, на устройстве хранения источника "запроса на фишинг" (запроса на проверку наличия фишинга, вредоносного кода и т.д.), в ПЗУ, ППЗУ, на устройстве, на котором происходит обработка запроса на фишинг, либо на подключаемых к таким устройствам и/или компьютерным системам хранилищам данных (жестким дискам, сетевым хранилищам, картам памяти и т.д.), например в базу данных 690 и/или 680. Созданные специальные правила могут быть использованы в дальнейшем при поступлении данных (например, представленных веб-страницей или ссылкой на веб-страницу и т.д.) на анализ на возможную причастность к фишингу, что означает совокупность использования совокупности операций, изображенных на ФИГ. 4 и ФИГ. 5.

[0156] Каждый из процессов (400, 500) может быть представлен независимым модулем, т.е. могут представлять собой два и более модулей, а не объединены в один модуль 610. Так, например, наличие нескольких модулей обнаружения фишинговых ресурсов 610 может быть задействован для обработки определенных типов фишинга, целей фишинга, различных брендов и т.д.

[0157] Примерами источников данных для создания специальных правил и/или для идентификации фишинговых ресурсов на могут служить серверы (652), мобильные устройства (654), персональный компьютер, ноутбук (656). Также в качестве источников данных, как было описано выше, могут выступать формы обратной связи на веб-сайтах, в приложениях (включая мобильные приложения на базе Android, iOS и других мобильных операционных систем), различные оповещения от различных устройств и программного обеспечения, включая, но не ограничиваясь ими, сетевые фильтры, сетевые сенсоры, сетевые экраны, антивирусные приложения, смс-сообщения, электронные письма (e-mail) и сообщения, потоковые данные, различные сервисы, включая веб-сервисы, блокировщики рекламной информации (659) и другие источники данных, ссылок и прочей информации, возможно связанной (или не связанной) с фишинговыми ресурсами 658.

[0158] Источник данных способен своими средствами или дополнительными средствами, например, с использованием интерфейсов, систем обмена данными, потоками данных, информацией, сообщениями, ссылками (например, URL-ссылками) в любых известных формах, форматах (включая текстовые форматы или их интерпретацию) и любыми известными способами отправлять данные (650) на анализ в 610.

[0159] Стоит отметить, что процесс 610 может быть выполнен как оператором и/или пользователем и т.д. (в том числе, с использованием программного обеспечения и/или сервисов, позволяющих проводить анализ полученных данных с целью обнаружения фишинговых ресурсов), так и быть автоматизированным, например, посредством обработки полученных на анализ данных компьютерными системами без вмешательства оператора и/или с его минимальным участием (к таким компьютерным системам можно отнести самообучающиеся системы, способные обрабатывать полученные данные на базе первоначально загруженных оператором системы данных, например, в виде исходных данных и алгоритмов обработки данных, создания специальных правил, сохранения специальных правил, результатов проведения анализа, например, на причастность к фишингу и другим фактам возможных мошеннических действий или наличия в полученных данных вредоносного кода).

[0160] Как было отмечено выше, результаты обработки данных на анализ могут быть сохранены, например, в базу данных (690 и/или 680), в ОЗУ (например, компьютерной системы, на которой выполняется проверка данных на предмет фишинга, либо на устройстве, с которого отправлен запрос на анализ данных, либо в пределах сервиса, который запросил анализ данных на предмет наличия фишинга, вредоносного кода, а также на устройствах, сервисах, в программном обеспечении, связанных с устройством, задействованном тем или иным способом с отправке запроса на анализ данных на предмет фишинга/фишинг-атаки). Стоит также отметить, что база данных 680 и база данных 690 могут быть представлены набором баз данных, расположенных на одном или нескольких компьютерных устройствах, устройствах для хранения данных и т.д. Формат, в котором могут храниться данных включает, но не ограничивается, таблицы, текстовые документы, наборы данных, хеш-таблицы, Б-деревья и т.д.

[0161] Также стоит отметить, что между упомянутыми базами данных может быть установлен обмен информацией, включая синхронизацию данных, дополнение одной базы данных данными из другой базы данных (баз данных), например, посредством дополнительного программного обеспечения, вычислительного устройства и/или посредством общего интерфейса.

[0162] После процесса идентификации фишингового ресурса (500) источнику ссылок может быть отправлен ответ, уведомление, смс-сообщение, инструкции (в виде исполняемого кода, инструкций для компьютерных систем и устройств), программный код и т.д. о том, что проанализированный ресурс является фишинговым или не является фишинговым, содержащим вредоносный код и т.д., включая наличие или отсутствие его связи с подобными мошенническими ресурсами.

[0163] Стоит отметить, что подобное уведомление может быть отправлено владельцу ресурса, на котором был замечен вредоносный код, например, посредством адреса электронной почты, который может быть найден вручную или с использованием автоматических средств поиска информации, например, на веб-страницах.

[0164] Также может быть подана команда (например, установленному программному обеспечению или встроенному программному обеспечению на источнике данных, отправленных на проверку) на блокировку загрузки контента с подозрительного ресурса, открытия идентифицированной фишинговой веб-страницы и т.д. Так, например, после установления фишинга, такой фишинговый ресурс может быть добавлен в базу данных антивирусных программ, сетевых фильтров, сетевых экранов и другого программного обеспечения, способного заблокировать доступ к ресурсам, определенным как фишинговым на основе предоставленной информации, а также подобный ответ, уведомление, смс-сообщение, инструкции, программный код от Z10 может использовать средства компьютерного устройства или сервисы, посредством которых возможно ограничение и/или блокирование пользователю/сервису/устройству доступа к определенному фишинговому ресурсу.

[0165] На ФИГ. 7 показан пример компьютерной системы общего назначения, которая включает в себя многоцелевое вычислительное устройство в виде компьютера 20 или сервера, включающего в себя процессор 21, системную память 22 и системную шину 23, которая связывает различные системные компоненты, включая системную память с процессором 21.

[0166] Системная шина 23 может быть любого из различных типов структур шин, включающих шину памяти или контроллер памяти, периферийную шину и локальную шину, использующую любую из множества архитектур шин. Системная память включает постоянное запоминающее устройство (ПЗУ) 24 и оперативное запоминающее устройство (ОЗУ) 25. В ПЗУ 24 хранится базовая система ввода/вывода 26 (БИОС), состоящая из основных подпрограмм, которые помогают обмениваться информацией между элементами внутри компьютера 20, например, в момент запуска.

[0167] Компьютер 20 также может включать в себя накопитель 27 на жестком диске для чтения с и записи на жесткий диск, не показан, накопитель 28 на магнитных дисках для чтения с или записи на съемный магнитный диск 29, и накопитель 30 на оптическом диске для чтения с или записи на съемный оптический диск 31 такой, как компакт-диск, цифровой видеодиск и другие оптические средства. Накопитель на 27 жестком диске, накопитель 28 на магнитных дисках и накопитель 30 на оптических дисках соединены с системной шиной 23 посредством, соответственно, интерфейса 32 накопителя на жестком диске, интерфейса 33 накопителя на магнитных дисках и интерфейса 34 оптического накопителя. Накопители и их соответствующие читаемые компьютером средства обеспечивают энергонезависимое хранение читаемых компьютером инструкций, структур данных, программных модулей и других данных для компьютера 20.

[0168] Хотя описанная здесь типичная конфигурация использует жесткий диск, съемный магнитный диск 29 и съемный оптический диск 31, специалист примет во внимание, что в типичной операционной среде могут также быть использованы другие типы читаемых компьютером средств, которые могут хранить данные, которые доступны с помощью компьютера, такие как магнитные кассеты, карты флеш-памяти, цифровые видеодиски, картриджи Бернулли, оперативные запоминающие устройства (ОЗУ), постоянные запоминающие устройства (ПЗУ) и т.п.

[0169] Различные программные модули, включая операционную систему 35, могут быть сохранены на жестком диске, магнитном диске 29, оптическом диске 31, ПЗУ 24 или ОЗУ 25. Компьютер 20 включает в себя файловую систему 36, связанную с операционной системой 35 или включенную в нее, одно или более программное приложение 37, другие программные модули 38 и программные данные 39. Пользователь может вводить команды и информацию в компьютер 20 при помощи устройств ввода, таких как клавиатура 40 и указательное устройство 42. Другие устройства ввода (не показаны) могут включать в себя микрофон, джойстик, геймпад, спутниковую антенну, сканер или любое другое.

[0170] Эти и другие устройства ввода соединены с процессором 21 часто посредством интерфейса 46 последовательного порта, который связан с системной шиной, но могут быть соединены посредством других интерфейсов, таких как параллельный порт, игровой порт или универсальная последовательная шина (УПШ). Монитор 47 или другой тип устройства визуального отображения также соединен с системной шиной 23 посредством интерфейса, например, видеоадаптера 48. В дополнение к монитору 47, персональные компьютеры обычно включают в себя другие периферийные устройства вывода (не показано), такие как динамики и принтеры.

[0171] Компьютер 20 может работать в сетевом окружении посредством логических соединений к одному или нескольким удаленным компьютерам 49. Удаленный компьютер (или компьютеры) 49 может представлять собой другой компьютер, сервер, роутер, сетевой ПК, пиринговое устройство или другой узел единой сети, а также обычно включает в себя большинство или все элементы, описанные выше, в отношении компьютера 20, хотя показано только устройство хранения информации 50. Логические соединения включают в себя локальную сеть (ЛВС) 51 и глобальную компьютерную сеть (ГКС) 52. Такие сетевые окружения обычно распространены в учреждениях, корпоративных компьютерных сетях, Интранете и Интернете.

[0172] Компьютер 20, используемый в сетевом окружении ЛВС, соединяется с локальной сетью 51 посредством сетевого интерфейса или адаптера 53. Компьютер 20, используемый в сетевом окружении ГКС, обычно использует модем 54 или другие средства для установления связи с глобальной компьютерной сетью 52, такой как Интернет.

[0173] Модем 54, который может быть внутренним или внешним, соединен с системной шиной 23 посредством интерфейса 46 последовательного порта. В сетевом окружении программные модули или их части, описанные применительно к компьютеру 20, могут храниться на удаленном устройстве хранения информации. Надо принять во внимание, что показанные сетевые соединения являются типичными, и для установления коммуникационной связи между компьютерами могут быть использованы другие средства.

[0174] В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой. Специалисту в данной области становится понятным, что могут существовать и другие варианты осуществления настоящего изобретения, согласующиеся с сущностью и объемом настоящего изобретения.

Изобретение относится к способам для обнаружения фишинговой веб-страницы. Техническим результатом является обнаружение фишинговых веб-страниц посредством создания правил обнаружения фишинговых веб-страниц с использованием по крайней мере одного уникального признака, идентифицирующего веб-страницу как фишинговую. Способ обнаружения фишинговой веб-страницы включает следующие шаги: загрузку на сервер фишинговой веб-страницы; выявление по крайней мере одного уникального признака, идентифицирующего загруженную веб-страницу как фишинговую; создание по крайней мере одного правила обнаружения фишинга с использованием по крайней мере одного уникального признака, идентифицирующего загруженную веб-страницу как фишинговую; формирование привязки дополнительных данных, включающих идентификацию цели фишинга, к по крайней мере одному правилу обнаружения фишинга; сохранение по крайней мере одного правила обнаружения фишинга вместе с привязкой дополнительных данных, идентифицирующих цель фишинга в хранилище данных; загрузку на сервер по крайней мере одной веб-страницы для проверки наличия фишинга; загрузку по крайней мере одного правила из хранилища данных; проверку в коде загруженной веб-страницы признаков фишинга по крайней мере одним загруженным правилом обнаружения фишинга; и идентификацию загруженной веб-страницы, как фишинговой веб-страницы, в случае обнаружения признаков фишинга в коде загруженной веб-страницы. 14 з.п. ф-лы, 7 ил.

1. Способ обнаружения фишинговой веб-страницы, включающий следующие шаги:

- загрузку на сервер фишинговой веб-страницы;

- выявление по крайней мере одного уникального признака, идентифицирующего загруженную веб-страницу как фишинговую;

- создание по крайней мере одного правила обнаружения фишинга с использованием по крайней мере одного уникального признака, идентифицирующего загруженную веб-страницу как фишинговую;

- формирование привязки дополнительных данных, включающих идентификацию цели фишинга, к по крайней мере одному правилу обнаружения фишинга;

- сохранение по крайней мере одного правила обнаружения фишинга вместе с привязкой дополнительных данных, идентифицирующих цель фишинга в хранилище данных;

- загрузку на сервер по крайней мере одной веб-страницы для проверки наличия фишинга;

- загрузку по крайней мере одного правила из хранилища данных;

- проверку в коде загруженной веб-страницы признаков фишинга по крайней мере одним загруженным правилом обнаружения фишинга; и

- идентификацию загруженной веб-страницы как фишинговой веб-страницы в случае обнаружения признаков фишинга в коде загруженной веб-страницы.

2. Способ по п. 1, характеризующийся тем, что загрузка веб-страницы включает загрузку кода веб-страницы и кода, содержащегося в файлах, связанных с загруженной веб-страницей.

3. Способ по п. 2, характеризующийся тем, что, код загруженной веб-страницы включает html-код и/или php-код, и/или java-скрипт, и/или css-код, и/или код Java-апплетов.

4. Способ по п. 2, характеризующийся тем, что код, содержащийся в файлах, связанных с загруженной веб-страницей, включает html-код и/или php-код, и/или java-скрипт, и/или css-код, и/или код java-апплетов.

5. Способ по п. 2, характеризующийся тем, что выявление уникального признака осуществляется в коде загруженной веб-страницы и коде, содержащемся в файлах, связанных с загруженной веб-страницей.

6. Способ по п. 5, характеризующийся тем, что уникальные признаки представляют собой последовательность байтов и/или части кода загруженной веб-страницы и кода, содержащегося в файлах, связанных с загруженной веб-страницей.

7. Способ по п. 6, характеризующийся тем, что в коде загруженной веб-страницы уникальные признаки определяются частотой содержания последовательности байтов и/или частей кода, соответствующих уникальным признакам, в по крайней мере двух фишинговых наборах, и/или на по крайней мере двух веб-страницах, содержащих фишинг или связанных с фишингом.

8. Способ по п. 1, характеризующийся тем, что правило обнаружения фишинга описывается регулярным выражением.

9. Способ по п. 1, характеризующийся тем, что идентифицированные фишинговые веб-страницы сохраняются в базу данных фишинговых веб-страниц.

10. Способ по п. 1, характеризующийся тем, что дополнительные признаки включают бренд, на который направлен фишинг и/или официальный домен бренда, и/или направление фишинга, и/или объект фишинга, и/или вектор фишинга.

11. Способ по п. 1, характеризующийся тем, что выявляются два и более уникальных признака, идентифицирующих загруженную страницу как фишинговую при невозможности формирования правила обнаружения фишинга на основе одного уникального признака.

12. Способ по п. 1, характеризующийся тем, что хранилище данных представляет собой оперативное запоминающее устройство (ОЗУ) и/или жесткий диск, и/или сетевая система хранения данных и/или онлайн хранилище.

13. Способ по п. 1, характеризующийся тем, что загрузка веб-страницы включает загрузку содержимого, определяемого плавающим фреймом "iframe" веб-страницы.

14. Способ по п. 1, характеризующийся тем, что уникальные признаки определяются вручную оператором, ответственным за создание правила обнаружения фишинга.

15. Способ по п. 1, характеризующийся тем, что фишинговая веб-страница может быть загружена из базы данных фишинговых веб-страниц и/или из базы данных ссылок на фишинговые веб-страницы, и/или с фишинговых веб-сайтов, и/или с веб-сайтов, связанных с фишингом, и/или с компьютерного устройства пользователя, и/или из сетевых сенсоров, и/или из журналов-событий приложений, и/или из систем оповещений, электронных писем, приложений и веб-сервисов для обмена сообщениями, и/или посредством формы обратной связи.

| Многоступенчатая активно-реактивная турбина | 1924 |

|

SU2013A1 |

| Устройство для закрепления лыж на раме мотоциклов и велосипедов взамен переднего колеса | 1924 |

|

SU2015A1 |

| Многоступенчатая активно-реактивная турбина | 1924 |

|

SU2013A1 |

| Устройство для закрепления лыж на раме мотоциклов и велосипедов взамен переднего колеса | 1924 |

|

SU2015A1 |

| СИСТЕМА И СПОСОБ РАСЧЕТА ИНТЕРВАЛА ПОВТОРНОГО ОПРЕДЕЛЕНИЯ КАТЕГОРИЙ СЕТЕВОГО РЕСУРСА | 2014 |

|

RU2589310C2 |

Авторы

Даты

2017-12-04—Публикация

2016-12-29—Подача