Уровень техники

[0001] Конфиденциальность и безопасность стали высоким приоритетом и для потребителей и для компаний, которые используют вычислительные устройства, которые содержат персональную или высоко конфиденциальную информацию/данные. В то время как многие пользователи рады по поводу возможностей, открытых посредством совместного использования подробных записей данных их активности с системой, способной на логический вывод по этим записям, многие другие пользователи беспокоятся по поводу воспринимаемого вторжения в конфиденциальность, с которым они должны "смириться", для того чтобы иметь улучшенные впечатления. Некоторые пользователи решают совсем отказаться от совместного использования их данных, воздерживаясь от улучшенных впечатлений ради сохранения их конфиденциальности.

[0002] Кроме того, в различных ситуациях различные ограничения в отношении записей активности могут быть желательны. Однако текущие технологии имеют тенденцию к обеспечению бескомпромиссного способа для блокировки записей активности в данных ситуациях, и пользователь должен вручную переключаться между этими режимами. Примером этого является ручной запуск Интернет-браузера в частном режиме или в нечастном режиме.

Сущность изобретения

[0003] Эта сущность обеспечена для представления выбора концепций в упрощенной форме, которые дополнительно описываются ниже по тексту в подробном описании. Эта сущность не предназначена для идентификации ключевых признаков или существенных признаков заявленного объекта изобретения, а также не предназначена, чтобы быть использованной для ограничения объема заявленного объекта изобретения.

[0004] Обеспечены способы, системы и компьютерные программные продукты, которые решают вопросы, связанные с конфиденциальностью данных, посредством обеспечения возможности пользователям выбирать из различных уровней совместного использования данных, включающих в себя уровни конфиденциальности между полностью конфиденциальным и полностью публичным режимами. Пользователь пользовательского устройства обеспечен возможностью указывать свой комфортный уровень касательно совместного использования, передачи или иного предоставления индивидуальных записей активности в отношении различных категорий/типов активности. Предоставлением записей активности можно управлять в отношении компонентов на устройстве и компонентов вне устройства. Кроме того, профили конфиденциальности могут быть автоматически сгенерированы для пользователя и профили конфиденциальности могут быть автоматически активированы в соответствующих ситуациях. Совместное использование данных может быть адаптировано на основе различных факторов, таких как физические активности, местоположение или взаимодействия с заданным пользователем классом индивидов.

[0005] В одной реализации, в пользовательском устройстве обеспечивается способ для задания совместного использования данных для типа активности. Принимается назначение типа активности. Обеспечивается возможность выбора ограничения доступа для доступа к объектам данных упомянутого типа активности из предварительно заданного множества ограничений доступа. Монитор активности конфигурируется с возможностью обеспечения доступа к объектам данных упомянутого типа активности согласно выбранному ограничению доступа. Кроме того, ограничение доступа может быть сконфигурировано с фильтром, который фильтрует поднабор объектов данных, ассоциированных с типом активности.

[0006] В другой реализации, в пользовательском устройстве обеспечивается другой способ для обработки запросов предоставления записей активности. Принимается запрос типа активности от запрашивающей стороны. Запрос точно определяет целевую аудиторию раскрытия. Проверяется ограничение доступа для типа активности. Запрос типа активности разрешается, когда целевая аудитория раскрытия находится в пределах ограничения доступа. Тип активности может быть отклонен, если целевая аудитория раскрытия, точно определенная в запросе, попадает за пределы ограничения доступа для типа активности.

[0007] Может быть обнаружено появление объекта данных запрашиваемого типа активности (вследствие пользовательской активности). Запрашивающая сторона обеспечена возможностью осуществлять доступ к объекту данных. Необязательно может быть определено, проходит ли объект данных один или более пользовательских фильтров, сконфигурированных для запрашиваемого типа активности, до обеспечения возможности запрашивающей стороне осуществлять доступ к объекту данных.

[0008] В еще одной реализации, в пользовательском устройстве обеспечивается способ для выведения профилей конфиденциальности. Собираются записи активности, соответствующие принятым объектам данных. Записи активности анализируются для корреляции. Профиль конфиденциальности и ассоциированная ситуация выводятся на основе анализа. Пользователю предлагается профиль конфиденциальности с указанием ассоциированной ситуации. Пользователь обеспечен возможностью утверждать, отклонять или модифицировать предложенный профиль конфиденциальности и ассоциированную ситуацию. Предложенный профиль конфиденциальности и ассоциированная ситуация включаются в набор профилей конфиденциальности для пользователя, когда пользователь утверждает предложенный профиль конфиденциальности.

[0009] Могут быть собраны дополнительные записи активности к дополнительным принятым объектам данных. Дополнительные записи активности могут быть проанализированы. Триггер ситуации может быть выведен на основе анализа собранных дополнительных записей активности. Профиль конфиденциальности, имеющий ассоциированную ситуацию, указанную выведенным триггером ситуации, может быть выбран из набора профилей конфиденциальности. Выбранный профиль конфиденциальности может быть введен в действие для пользователя. Дополнительные записи активности могут быть собраны согласно введенному в действие профилю конфиденциальности.

[0010] Также в этом документе раскрыт считываемый компьютером носитель данных, имеющий инструкции компьютерной программы, сохраненные на нем, который обеспечивает возможность ограничению доступа для типа активности быть сконфигурированным, обеспечивает возможность запросам типа активности быть обработанными, обеспечивает возможность объектам данных быть обеспеченными согласно сконфигурированным ограничениям доступа и обеспечивает возможность профилям конфиденциальности быть автоматически сгенерированными и введенными в действие согласно вариантам осуществления, описанным в этом документе.

[0011] Дополнительные признаки и преимущества изобретения, так же как структура и операция различных вариантов осуществления изобретения, описаны подробно ниже по тексту со ссылкой на сопроводительные чертежи. Следует отметить, что изобретение не ограничено специфическими вариантами осуществления, описанными в этом документе. Такие варианты осуществления представлены в этом документе только для иллюстративных целей. Дополнительные варианты осуществления будут очевидными для специалистов в существующей области (областях) техники, основанной на идеях, содержащихся в этом документе.

Краткое описание чертежей

[0012] Сопроводительные чертежи, которые включены в этом документе и формируют часть описания, иллюстрируют варианты осуществления настоящей заявки и вместе с описанием дополнительно служат для объяснения принципов вариантов осуществления и для обеспечения возможности специалисту в релевантной области техники создавать и использовать варианты осуществления.

[0013] ФИГ. 1 показывает блок-схему системы, в которой электронный персональный помощник администрирует конфиденциальность данных, совместно используемых между источниками данных активности и запрашивающими сторонами согласно различным уровням конфиденциальности совместного использования данных, сконфигурированным для пользователя согласно примерному варианту осуществления.

[0014] ФИГ. 2 показывает блок-схему администратора конфиденциальности данных, сконфигурированного с возможностью администрирования конфиденциальности совместного использование данных согласно примерному варианту осуществления.

[0015] ФИГ. 3 показывает блок-схему последовательности операций, обеспечивающую процесс в пользовательском устройстве для конфигурирования совместного использования данных для типа активности согласно примерному варианту осуществления.

[0016] ФИГ. 4 показывает блок-схему модуля конфигурации типа активности, сконфигурированного с возможностью обеспечения возможности совместного использования данных для типа активности согласно примерному варианту осуществления.

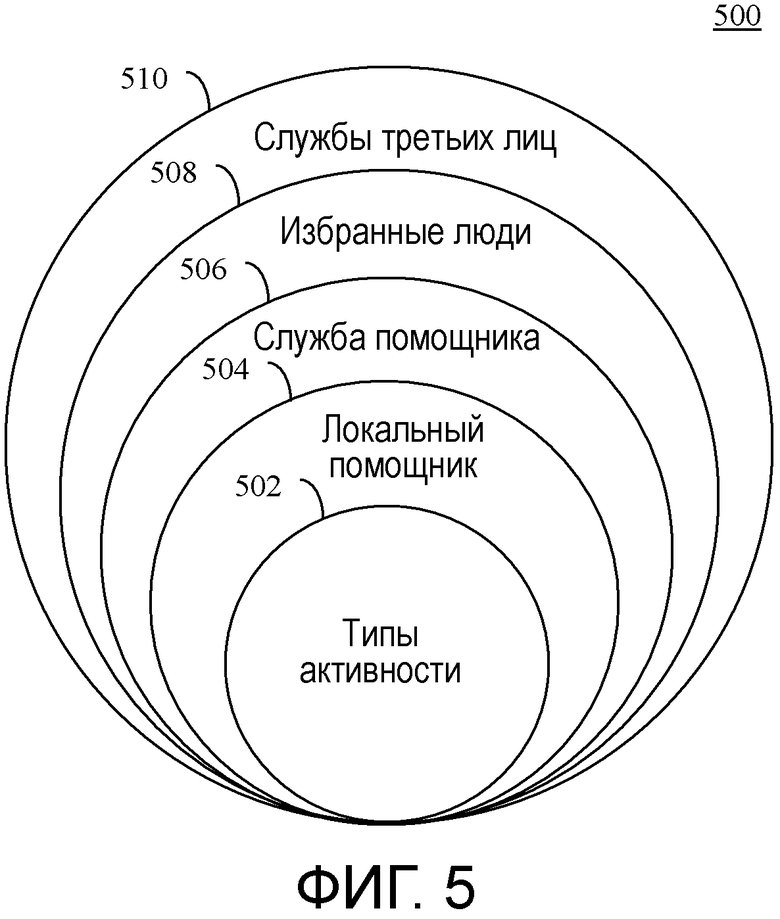

[0017] ФИГ. 5 показывает схему серии вложенных окружностей, задающих различные концептуальные границы доверия, согласно примерному варианту осуществления.

[0018] ФИГ. 6 показывает блок-схему системы связи, в которой пользовательское устройство осуществляет связь с различными другими сетевыми объектами согласно конфигурируемым уровням конфиденциальности данных, согласно примерному варианту осуществления.

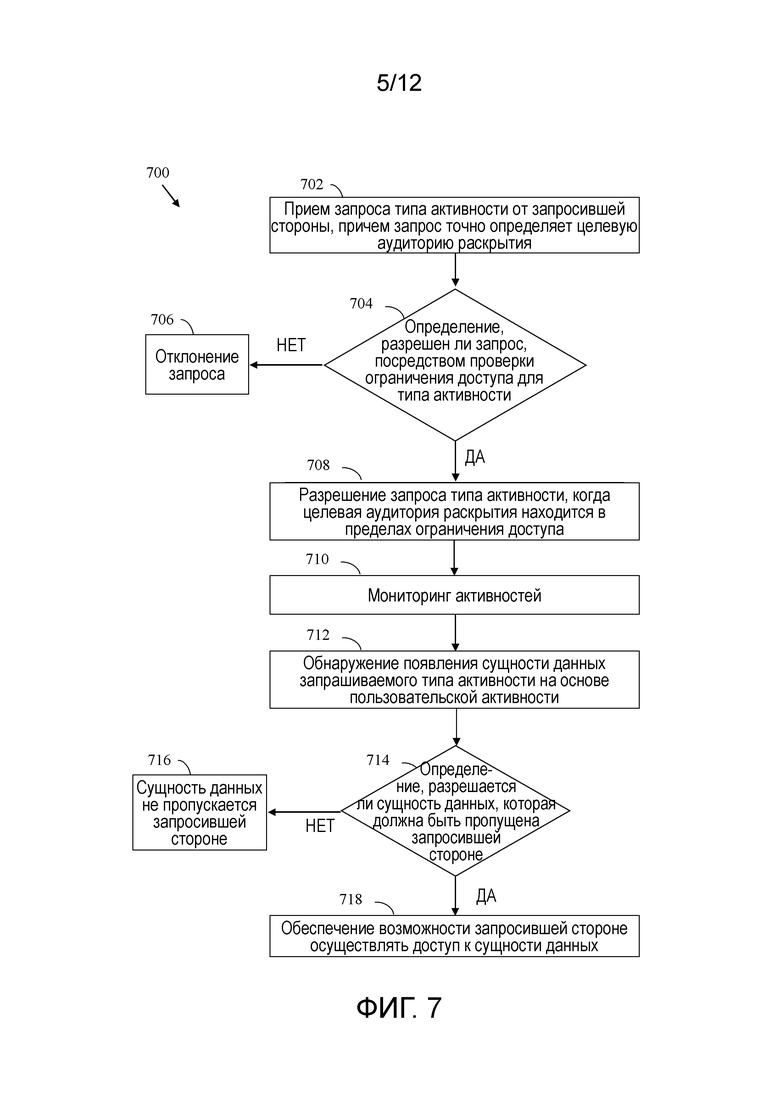

[0019] ФИГ. 7 показывает блок-схему последовательности операций, обеспечивающую процесс в пользовательском устройстве для обработки запросов предоставления записей активности согласно примерному варианту осуществления.

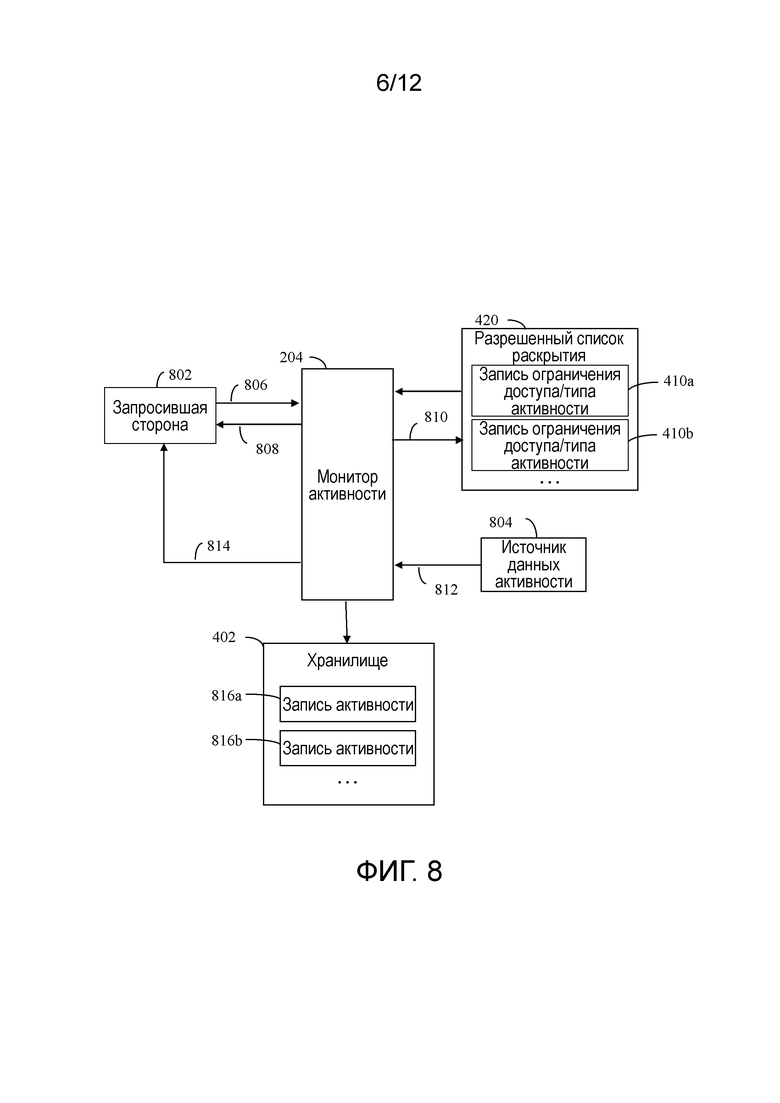

[0020] ФИГ. 8 показывает блок-схему монитора активности, сконфигурированного с возможностью обработки запросов предоставления записей активности согласно примерному варианту осуществления.

[0021] ФИГ. 9 показывает процесс в пользовательском устройстве для фильтрации принятого объекта данных согласно примерному варианту осуществления.

[0022] ФИГ. 10 показывает блок-схему последовательности операций, обеспечивающую процесс в пользовательском устройстве для обработки запроса предоставления записи активности, имеющего целевую аудиторию раскрытия, которая попадает за пределы ограничения доступа для типа активности, согласно примерному варианту осуществления.

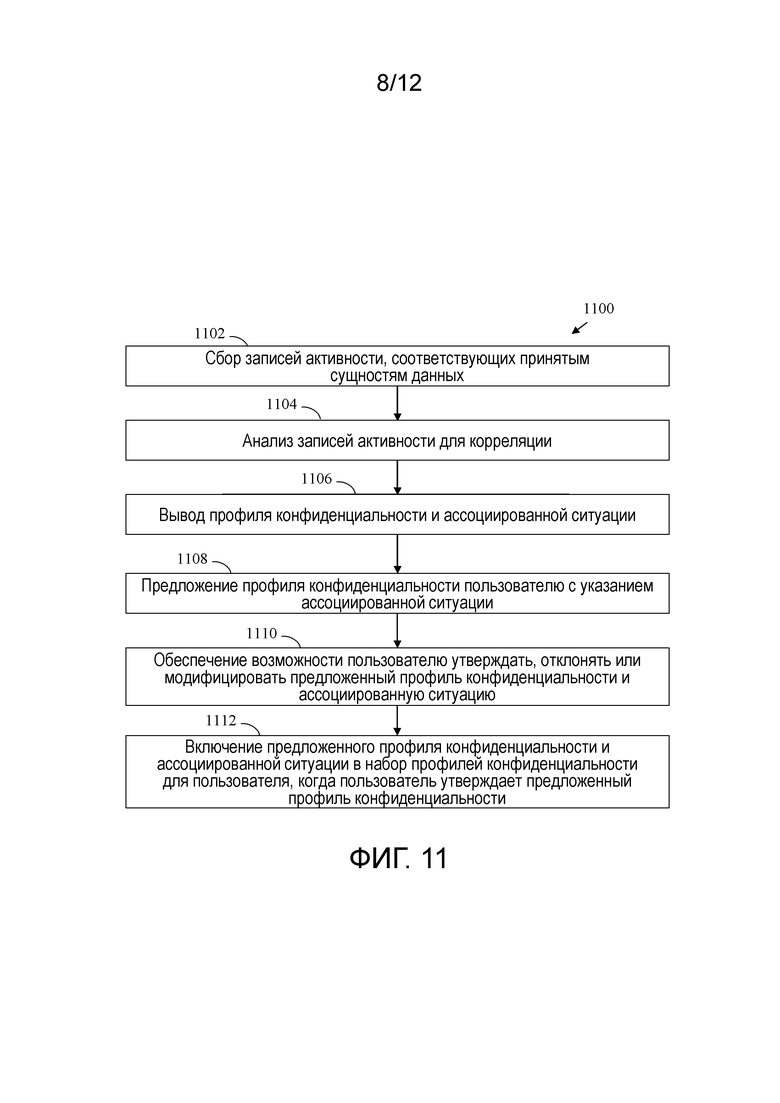

[0023] ФИГ. 11 показывает блок-схему последовательности операций, обеспечивающую процесс в пользовательском устройстве, чтобы автоматически генерировать профиль конфиденциальности для пользователя согласно примерному варианту осуществления.

[0024] ФИГ. 12 показывает блок-схему администратора профилей, сконфигурированного с возможностью автоматического генерирования и введения в действие профилей конфиденциальности для пользователя, согласно примерному варианту осуществления.

[0025] ФИГ. 13 показывает блок-схему последовательности операций, обеспечивающую процесс в пользовательском устройстве, чтобы автоматически вводить в действие профиль конфиденциальности для пользователя согласно примерному варианту осуществления.

[0026] ФИГ. 14 показывает блок-схему примерного пользовательского устройства, в котором могут быть реализованы варианты осуществления.

[0027] ФИГ. 15 показывает блок-схему примерного вычислительного устройства, которое может быть использовано для реализации вариантов осуществления.

[0028] Признаки и преимущества настоящего изобретения станут более очевидными из подробного описания, изложенного ниже по тексту, при рассмотрении совместно с чертежами, на которых одинаковые ссылочные позиции идентифицируют соответствующие элементы. На чертежах, одинаковые номера для ссылок в общем указывают идентичные, функционально аналогичные и/или структурно аналогичные элементы. Чертеж, на котором элемент появляется первый раз, указывается крайней левой цифрой (цифрами) в соответствующем номере для ссылки.

Подробное описание

I. Введение

[0029] Настоящее описание и сопроводительные чертежи раскрывают один или более вариантов осуществления, которые включают признаки настоящего изобретения. Объем настоящего изобретения не ограничивается раскрытыми вариантами осуществления. Раскрытые варианты осуществления лишь служат примером настоящего изобретения и модифицированные версии раскрытых вариантов осуществления также охвачены настоящим изобретением. Варианты осуществления настоящего изобретения заданы прилагаемой к ним формулой изобретения.

[0030] Ссылки в описании на "один вариант осуществления", "вариант осуществления", "примерный вариант осуществления" и так далее указывают, что описанный вариант осуществления может включать в себя конкретный признак, структуру или характеристику, но каждый вариант осуществления может не обязательно включать в себя конкретный признак, структуру или характеристику. Более того, такие фразы не обязательно ссылаются на один и тот же вариант осуществления. Дополнительно, когда конкретный признак, структура или характеристика описана в связи с вариантом осуществления, предполагается, что специалист в данной области техники знает, как осуществить такой признак, структуру или характеристику в связи с другими вариантами осуществления, описано ли явно или нет.

[0031] Многочисленные примерные варианты осуществления описаны следующим образом. Следует отметить, что любые заголовки разделов/подразделов, обеспеченные в этом документе, не предназначены для ограничения. Варианты осуществления описаны по всему этому документу, и любой тип варианта осуществления может быть включен в любой раздел/подраздел. Кроме того, варианты осуществления, раскрытые в любом разделе/подразделе могут быть объединены с какими-либо другими вариантами осуществления, описанными в том же разделе/подразделе и/или другом разделе/подразделе, любым способом.

[0032] Варианты осуществления, описанные в этом документе, обеспечивают возможность нескольких профилей конфиденциальности, обеспечивающих различные уровни от грубой до детально настроенной блокировки в отношении конфиденциальности, связанной с совместным использованием данных пользователя. Варианты осуществления обеспечивают возможность использования специфических типов записей данных специфическими для пользователя объектами, и обеспечивают возможность автоматического переключения в и из различных профилей предоставления на основе атрибутов, таких как физические пользовательской активности, местоположение или взаимодействия с заданным пользователем классом индивидов.

[0033] Например, ФИГ. 1 показывает блок-схему системы 100 согласно примерному варианту осуществления. В системе 100 пользовательское устройство 102 включает в себя электронный персональный помощник 110, который администрирует конфиденциальность данных, совместно используемых между источниками данных активности и запрашивающими сторонами данных. Как показано на ФИГ. 1, пользовательское устройство 102 включает в себя пользовательский интерфейс 108, электронный персональный помощник 110, сетевой интерфейс 112, первый источник 114a данных активности, второй источник 114b данных активности, первую запрашивающую сторону 116a данных активности и вторую запрашивающую сторону 116b данных активности. Пользователь 106 взаимодействует с пользовательским интерфейсом 108 пользовательского устройства 102. Сетевой интерфейс 112 обеспечивает возможность осуществления связи пользовательским устройством 102 с удаленными объектами по сети 104, такими как третья запрашивающая сторона 118 данных активности и третий источник 122 данных активности. Электронный персональный помощник 110 включает в себя администратор 120 конфиденциальности данных. Система 100 описана дополнительно подробно следующим образом.

[0034] Пользовательское устройство 102 может быть любым типом стационарного или мобильного вычислительного устройства, включающего в себя мобильный компьютер или мобильное вычислительное устройство (например, устройство Microsoft ® Surface®, персональный цифровой помощник (PDA), переносной компьютер, ноутбук, планшетный компьютер, такой как Apple iPad™, нетбук и так далее), мобильный телефон (например, сотовый телефон, смартфон, такой как телефон Microsoft Windows®, Apple iPhone, телефон, реализующий операционную систему Google® Android™, устройство Palm®, устройство Blackberry® и так далее), носимое вычислительное устройство (например, умные часы, одеваемое на голову устройство, включающее в себя умные очки, такие как Google® Glass™ и так далее) или другой тип мобильного устройства (например, автомобиль) или стационарное вычислительное устройство, такое как настольный компьютер или PC (персональный компьютер). Еще дополнительно пользовательское устройство 102 может быть переносным мультимедийным проигрывателем, стационарной или карманной игровой консолью, персональным навигационным помощником, камерой или другим типом стационарного или мобильного устройства.

[0035] Сетевой интерфейс 112 пользовательского устройства 102 обеспечивает возможность пользовательскому устройству 102 осуществлять связь по сети 104. Примеры сети 104 включают в себя локальную сеть (LAN), глобальную сеть (WAN), персональную сеть (PAN) и/или комбинацию сетей связи, например Интернет. Сетевой интерфейс 112 может включать в себя один или более из какого-либо типа сетевого интерфейса (например, сетевую интерфейсную плату (NIC)), проводного или беспроводного, такого как беспроводной интерфейс беспроводной LAN (WLAN) IEEE 802.11, интерфейса общемировой совместимости широкополосного беспроводного доступа (Wi-MAX), интерфейса Ethernet, интерфейса универсальной последовательной шины (USB), интерфейса сотовой сети, интерфейса Bluetooth™, интерфейса связи ближнего поля (NFC) и так далее.

[0036] Пользовательский интерфейс 108 пользовательского устройства 102 обеспечивает возможность пользователю, такому как пользователь 106, взаимодействовать с пользовательским устройством 102 для выполнения функций. Пользовательский интерфейс 108 может включать в себя один или более элементов физического пользовательского интерфейса (UI) и/или может включать в себя графический пользовательский интерфейс (GUI), который включает в себя один или более отображаемых/виртуальных элементов UI и/или может включать в себя слышимый пользовательский интерфейс, который включает в себя один или более произнесенных и/или слышимых элементов UI. Пользовательский интерфейс 108 может обеспечивать возможность пользователю взаимодействовать различными способами, например посредством печатания на виртуальной или физической клавишной панели, посредством разговора (например, распознавания речи), посредством одного или более жестов и/или посредством другого механизма ввода пользовательского интерфейса, описанного в другом месте в этом документе, или другого известного.

[0037] Электронный персональный помощник 110 является приложением (например, одной или более компьютерными программами, которые исполняются в процессоре (процессорах) пользовательского устройства 102), с которым пользователь, такой как пользователь 106, может взаимодействовать через пользовательский интерфейс 108. Электронный персональный помощник 110 сконфигурирован с возможностью обеспечения общей помощи пользователю посредством обработки запросов, обеспечиваемых пользователем, таких как запросы на выполнение задач и/или служб. Например, в вариантах осуществления, электронный персональный помощник 110 может быть сконфигурирован с возможностью ответа на вопросы, создания рекомендаций и/или выполнения действий. Электронный персональный помощник 110 может полностью содержаться в пользовательском устройстве 102 или может дополнительно включать в себя сетевую/облачную серверную часть для обработки запросов и/или для делегирования запросов набору веб-служб.

[0038] Например, электронный персональный помощник 110 может обрабатывать запросы на основе пользовательского ввода, а также на основе функций, таких как осведомленность о местоположении и возможность осуществлять доступ к информации из разнообразия источников, включающих в себя онлайн источники (такой как условия погоды или дорожного движения, новости, курсы акций, графики пользователя, розничные цены и так далее). Примеры задач, которые могут быть выполнены электронным персональным помощником 110 от имени пользователя, могут включать в себя, но не ограничены установлением телефонного вызова специфическому для пользователя человеку, запуском специфического для пользователя приложения, отправкой специфического для пользователя электронного сообщения или текстового сообщения специфическому для пользователя получателю, проигрыванием специфической для пользователя музыки, планированием собрания или другого события в календаре пользователя, получением направлений к специфическому для пользователя местоположению, получением счета, ассоциированного со специфическим для пользователя спортивным событием, размещением специфического для пользователя контента на социальном информационном веб-сайте или службе микроблога, записью специфических для пользователя напоминаний или заметок, получением прогноза погоды, получением текущего времени, установкой будильника в специфическое для пользователя время, получением курса акций для специфической для пользователя компании, поиском ближайшего торгового предприятия, выполнением поиска в Интернет или подобным. Электронный персональный помощник 110 может использовать любые из разнообразия технологий искусственного интеллекта для улучшения своей производительности со временем посредством непрерывного взаимодействия с пользователем. Электронный персональный помощник 110 также может упоминаться как цифровой персональный помощник, интеллектуальный персональный помощник, интеллектуальный программный помощник, виртуальный персональный помощник или подобный.

[0039] Пользовательский интерфейс 106 обеспечивает возможность пользователю передавать на рассмотрение вопросы, команды или другие речевые вводы и доставляет ответы на такой ввод пользователю. В одном варианте осуществления ввод может содержать речь пользователя, которая захватывается одним или более микрофонами пользовательского устройства 102, хотя этот пример не предназначен для ограничения и пользовательский ввод может быть также обеспечен другими способами. Ответы, сгенерированные электронным персональным помощником 110, могут быть сделаны видимыми для пользователя в форме текста, изображений или другого визуального контента, показанного пользовательским интерфейсом 106 на устройстве отображения пользовательского устройства 102 (например, в пределах графического пользовательского интерфейса). Ответы также могут содержать сгенерированную компьютером речь или другой аудиоконтент, который воспроизводится через один или более громкоговорителей пользовательского устройства 102.

[0040] Администратор 120 конфиденциальности данных, показанный включенным в электронном персональном помощнике 110 в варианте осуществления с ФИГ. 1, сконфигурирован с возможностью обеспечения возможности электронному персональному помощнику 110 администрировать конфиденциальность обмена данными между источниками данных активности, такими как источники 114a, 114b и 122 данных активности, и запрашивающими сторонами данных активности, такими как запрашивающие стороны 116a, 116b и 118 данных активности, а также конфиденциальность данных из источников активности в отношении самого электронного персонального помощника 110. Источники 114a и 114b данных активности каждый являются какой-либо формой компонента, процесса, приложения (например, мобильного приложения или "App", классического приложения и так далее), их комбинации и так далее, которая оперирует на пользовательском устройстве 102 и которая генерирует данные активности, связанные с пользовательскими активностями. Пример таких сгенерированных данных активности упоминается в этом документе как "объект данных", который может иметь любую форму (например, пакета данных, файла, элемента базы данных, записи данных и так далее). Объект данных является записью данных активности, ассоциированной с пользователем, такой как изменение местоположения пользователя (например, новое местоположение, направление, скорость и так далее), сообщение принятое/отправленное пользователем, встреча пользователя, напоминание/предупреждение о задаче для пользователя, обновление информации профиля пользователем, метаданные, ассоциированные с медиаобъектом (например, время/дата, местоположение захвата, длина записи и так далее), другая активность, упомянутая в другом месте в этом документе и так далее. Источник 122 данных активности является какой-либо формой компонента, процесса, приложения, веб-сайта, веб-службы, их комбинациями и так далее, которая оперирует вне пользовательского устройства 102 на одном или более устройствах (например, серверах, других устройствах пользователя и так далее), которые могут генерировать данные активности, связанные с пользовательскими активностями, и обеспечивать такие сгенерированные данные активности пользовательскому устройству 102 по сети 104. Следует отметить, что в некоторых случаях источник данных активности может включать в себя первый компонент, расположенный на пользовательском устройстве 102 (например, "app") и второй компонент, который удален от пользовательского устройства 102 (например, внутренний сервер для "app").

[0041] Примеры источников 114a, 114b и 122 данных активности включают в себя приложение определения местоположения, которое определяет данные местоположения касательно пользователя (например, приложение системы глобального позиционирования (GPS), инструмент картографирования и так далее), приложение передачи сообщений, которое принимает/передает сообщения для пользователя (например, приложение электронной почты, приложение передачи текстовых сообщений и так далее), приложение календаря, которое администрирует встречи касательно пользователя, приложение социальной сети, которое генерирует и/или ретранслирует данные социальной сети, такие как посты, сообщения, твиты и так далее, ассоциированные с пользователем (например, Facebook®, оперируемой Facebook Inc. из Пало-Альто, Калифорния, Google+, оперируемой Google Inc. из Маунтин-Вью, Калифорния, Twitter®, оперируемой Twitter Inc. из Сан-Франциско, Калифорния и так далее), приложение игры, которое генерирует связанные с игрой данные, ассоциированные с пользователем, медиа-приложение, которое захватывает/принимает медиаобъект, имеющий метаданные (например, изображение, видео, аудиозапись и так далее) и так далее. Дополнительные примеры источника 120 данных активности включают в себя обмен данными решения партнера третьего лица, например, Facebook® Checkins и так далее. Пользовательское устройство 102 может содержать и/или осуществлять связь с любым количеством источников данных активности, в том числе с десятками, сотнями, тысячами и так далее источников данных активности, которые генерируют объекты данных. Такие источники данных активности могут обеспечивать любое количество и тип данных активности, ассоциированных с пользователем. Пользовательское устройство 102 может содержать любое количество источников данных активности и любое количество удаленных (вне устройства, сетевых/облачных) источников данных активности может быть представлено.

[0042] Запрашивающие стороны 116a, 116b, и 118 данных активности могут каждая быть любой формой компонента, процесса, приложения и так далее, которая желает/использует данные активности, ассоциированные с пользователем, и поэтому запрашивает объекты данных, ассоциированные с пользователем. Запрашивающие стороны 116a, 116b, и 118 данных активности могут каждая быть любой формой приложения, упомянутого в другом месте в этом документе (например, определения местоположения, приложения передачи сообщений, приложения календаря, приложения социальной сети, приложения игры, медиа-приложения и так далее), а также любым дополнительным типом приложения, которое может желать данные пользователя. Дополнительные примеры запрашивающих сторон 116a, 116b и 118 данных активности могут включать в себя приложения новостей, которые желают данные пользователя, чтобы подготовить новости для пользователя, приложения рекомендации, которые желают данные пользователя, чтобы подготовить рекомендации для пользователя (например, рекомендации ресторана на основе местоположения, предпочтения в еде и так далее; рекомендации поездки на основе местоположения, предпочтения в путешествии и так далее) и так далее. Пользовательское устройство 102 может содержать любое количество запрашивающих сторон данных активности, и любое количество удаленных (вне устройства) запрашивающих сторон данных активности может быть представлено (так же как запрашивающих сторон данных активности, которые имеют и компоненты серверной части на основе пользовательского устройства и удаленные компоненты серверной части). Следует отметить, что электронный персональный помощник 110 может быть рассмотрен как сама запрашивающая сторона данных активности.

[0043] Администратор 120 конфиденциальности данных сконфигурирован с возможностью обеспечения возможности электронному персональному помощнику 110 администрировать конфиденциальность обмена данными между источниками данных активности и запрашивающими сторонами данных активности. Следует отметить, что хотя администратор 120 конфиденциальности данных, показанный на ФИГ. 1, расположен в электронном персональный помощнике 110, в других вариантах осуществления администратор 120 конфиденциальности может быть отделен от электронного персонального помощника 110.

[0044] Администратор 120 конфиденциальности данных обеспечивает возможность высоко используемого и детально настроенного управления пользователя для пользователя для указания его комфортного уровня по совместному использованию, передаче или другому предоставлению индивидуальных записей активности, и общих категорий активности, которые может потреблять система логического вывода электронного персонального помощника 110. Это предоставление может быть для внутреннего компонента логического вывода электронного персонального помощника 110, для внешних компонентов логического вывода (например, для сетевой серверной части электронного персонального помощника 110), для систем вторых и/или третьих лиц, для других пользователей и/или их устройств и так далее посредством этого создавая границы доверия, в пределах которых конкретные активности разрешаются или не разрешаются.

[0045] Администратор 120 конфиденциальности данных адресует ограничения доступа различными способами, например посредством блокировки запрашивающих сторон данных активности, которые потребляют конкретные данные активности, или даже посредством предотвращения конкретного типа данных активности от сбора в первую очередь. Таким образом, администратор 120 конфиденциальности данных обеспечивает гибкость за пределами простого включения или выключения доступа конкретным типам сигналов, таким как сигналы местоположения.

[0046] Администратор 120 конфиденциальности данных дополнительно обеспечивает возможность конфигурации различных профилей предоставления. Такие профили предоставления обеспечивают возможность пользователю делить на категории его жизнь (например, предоставление трудовой жизни, предоставление семейной жизни и так далее) посредством управления кто/что может осуществлять доступ или запрашивать информацию в пределах каждого профиля.

[0047] Кроме того, администратор 120 конфиденциальности данных обеспечивает автоматическое обнаружение ситуаций, которые указывают на использование конкретного профиля предоставления, и внедрение/конфигурацию надлежащего профиля предоставления, который должен быть введен в действие, в то время как пользователь остается в этой ситуации. Например, одной ситуацией может быть, когда пользователь находится на работе (например, посредством местоположения, времени дня, дня недели и так далее). Администратор 120 конфиденциальности данных может обнаруживать такую ситуацию и в ответ может активировать предварительно заданный профиль предоставления трудовой жизни. Когда администратор 120 конфиденциальности данных обнаруживает ситуацию, где пользователь не находится на работе, может быть активирован профиль предоставления семейной жизни.

[0048] Еще дополнительно администратор 120 конфиденциальности данных обеспечивает возможность пользователям стирать ранее записанную активность, которую они не хотят включать в систему, или посредством категории активности, или посредством идентификации записей активности, связанных со специфическими критериями.

[0049] Администратор 120 конфиденциальности данных может быть сконфигурирован различными способами для обеспечения возможности этих функций. Например, ФИГ. 2 показывает блок-схему администратора 200 конфиденциальности данных, сконфигурированного с возможностью администрирования конфиденциальности совместного использование данных согласно примерному варианту осуществления. Администратор 200 конфиденциальности данных с ФИГ. 2 является примерным вариантом осуществления администратора 120 конфиденциальности данных с ФИГ. 1. Как показано на ФИГ. 2, администратор 200 конфиденциальности данных включает в себя модуль 202 конфигурации типа активности, монитор 204 активности и администратор 206 профилей.

[0050] Модуль 202 конфигурации типа активности сконфигурирован с возможностью обеспечения возможности пользователю задавать ограничения доступа для конкретных типов пользовательской активности. Монитор 204 активности сконфигурирован с возможностью обработки запросов предоставления записей активности от запрашивающих сторон данных активности и обеспечения объектов данных запрашивающим сторонам согласно сконфигурированным ограничениям доступа. Администратор 206 профилей сконфигурирован с возможностью автоматического генерирования профилей предоставления и обнаружения ситуаций, когда профиль предоставления автоматически вводится в действие.

[0051] Дополнительные подробности касательно вариантов осуществления, включающие в себя дополнительные подробности касательно модуля 202 конфигурации типа активности, монитора 204 активности и администратора 206 профилей, описываются в следующих разделах. Например, раздел II, который следует за этим разделом, описывает примерные способы и системы для задания ограничений доступа для типов активности. Раздел III описывает примерные способы и системы для обработки запросов предоставления записей активности и для совместного использования объектов данных согласно сконфигурированным ограничениям доступа. Раздел IV описывает примерные способы и системы для автоматического генерирования и введения в действие профилей предоставления. Раздел V описывает примерные мобильные и настольные вычислительные устройства, которые могут быть использованы для реализации администрирования конфиденциальности данных в соответствии с вариантами осуществления, описанными в этом документе. Раздел VI обеспечивает некоторые заключительные замечания.

II. Примерные варианты осуществления для задания ограничений доступа для типов активности

[0052] Как описано выше по тексту, модуль 202 конфигурации типа активности сконфигурирован с возможностью обеспечения возможности пользователю задавать ограничения доступа для конкретного типа пользовательской активности. Модуль 202 конфигурации типа активности может выполнять эти функции различными способами. Например, ФИГ. 3 показывает блок-схему последовательности операций 300, обеспечивающую процесс в пользовательском устройстве для конфигурирования совместного использования данных для типа активности согласно примерному варианту осуществления. Модуль 202 конфигурации типа активности может оперировать согласно блок-схеме последовательности операций 300 в варианте осуществления. Блок-схема последовательности операций 300 описана следующим образом в отношении ФИГ. 4. ФИГ. 4 показывает блок-схему модуля 202 конфигурации типа активности, сконфигурированного с возможностью задания ограничений доступа для данных, сгенерированных из пользовательских активностей, согласно примерному варианту осуществления. Дополнительные структурные и операционные варианты осуществления будут очевидными для специалистов в существующей области (областях) техники, основанной на следующем описании.

[0053] Блок-схема последовательности операций 300 начинается с этапа 302. На этапе 302 принимается назначение типа активности. Например, со ссылкой на ФИГ. 4, пользователь 106 может быть обеспечен возможностью взаимодействовать с пользовательским интерфейсом 108 для задания типа активности, чтобы иметь заданные ограничения доступа. Например, в варианте осуществления пользовательский интерфейс 108 может обеспечивать средство 404 выбора типа активности. Средство 404 выбора типа активности является элементом пользовательского интерфейса (UI), сконфигурированным с возможностью обеспечения возможности пользователю выбирать тип активности, например, посредством отображения списка типов активности, из которого пользователь может выбирать тип активности, посредством обеспечения возможности пользователю вводить тип активности (например, посредством печатания, посредством голоса и так далее), и/или другим способом. Выбранный тип активности принимается модулем 202 конфигурации типа активности от пользовательского интерфейса 108 во входной информации 412.

[0054] Следует отметить, что "тип активности" является категорией активности, связанной с пользователем (например, активностью, которую пользователь может выполнять или которая выполняется в отношении пользователя), для которого собираются или могут быть собраны данные активности. Примеры типов активности включают в себя связанную с местоположением активность (например, текущее местоположение, изменения местоположения и так далее), активность по передаче сообщений (отправленное или принятое сообщение, дата/время сообщения, отправитель сообщения и/или получатели и так далее), активность по календарю/составлению расписания (например, встречи, напоминания и так далее), активность социальной сети, активности по играм, связанную с медиаобъектами активность (захват изображений, видео, аудио и так далее), обеденную активность (например, обеденные предпочтения пользователя, фактические примеры обеда вне дома пользователя и так далее), связанную с работой активность и так далее.

[0055] Следует отметить, что в варианте осуществления пользовательский интерфейс 108 может необязательно отображать элемент 406 фильтра типа доступа. Пользователь может взаимодействовать с элементом 406 фильтра типа доступа, чтобы отфильтровывать один или более поднаборов объектов данных для выбранного типа активности. Например, элемент 406 фильтра типа активности может обеспечивать возможность пользователю отфильтровывать объекты данных для выбранного типа активности на основе местоположения, времени, человека (например, связи с конкретным человеком) и так далее. Пользовательские фильтры принимаются модулем 202 конфигурации типа активности во входной информации 412 с соответствующим типом активности.

[0056] Например, в одном примере пользователь может выбирать тип активности "всех активностей", это означает, что пользователь желает совместно использовать все данные активности, которые собираются источниками данных активности (при условии ограничений доступа, дополнительно описанных в отношении этапа 304 ниже по тексту). Однако, пользователь может устанавливать пользовательский фильтр, чтобы отфильтровывать данные активности, собранные когда пользователь (и пользовательское устройство 102) находится в конкретном местоположении, таком как город (например, Лас-Вегас), страна или другая область, от совместного использования. В примере пользовательского фильтра местоположения Лас-Вегаса, когда пользователь находится в Лас-Вегасе, местоположение, сообщения пользователя, рестораны, в которых питается пользователь и так далее, совместно не используются (отфильтровываются). Дополнительно или в качестве альтернативы, пользователь может устанавливать пользовательский фильтр, чтобы отфильтровывать данные активности, собранные во время рабочих часов (например, с 9:00 до 17:00) в течение недели. Таким образом, объекты данных с учетом работы совместно не используются. Еще дополнительно пользователь может устанавливать пользовательский фильтр, чтобы отфильтровывать активности связи (например, сообщения) с частным контактом. Может быть сконфигурировано любое число, тип и комбинация пользовательских фильтров.

[0057] На этапе 304 обеспечивается возможность создания выбора ограничения доступа для доступа к объектам данных упомянутого типа активности из предварительно заданного множества ограничений доступа. Например, пользователь 106 может быть обеспечен возможностью взаимодействовать с пользовательским интерфейсом 108 для задания ограничения доступа для типа активности, выбранного на этапе 302. В варианте осуществления, пользовательский интерфейс 108 может обеспечивать средство 408 выбора ограничения доступа, с которым пользователь 106 может взаимодействовать для выбора ограничений доступа. Например, средство 408 выбора доступа может отображать список предварительно заданных ограничений доступа, из которого пользователь может выбирать ограничение доступа, может обеспечивать возможность пользователю вводить ограничение доступа (например, посредством печатания, посредством голоса и так далее) и/или может обеспечивать возможность ограничению доступа быть сконфигурированным другим способом. Выбранное ограничение доступа может быть принято модулем 202 конфигурации типа активности во входной информации 412 (наряду с соответствующим типом активности).

[0058] Следует отметить, что "ограничение доступа" является границей доверия, которая задает конкретный набор пользователей и/или служб, которые могут осуществлять доступ к объектам данных, подпадающим под соответствующий тип активности. Любое количество ограничений доступа может быть сконфигурировано и/или предварительно задано, что каждое охватывает конкретный набор пользователей и/или служб на устройстве и/или сетевых служб.

[0059] Например, ФИГ. 5 показывает схему 500 доверия, которая сформирована из серии вложенных окружностей, задающих различные границы доверия согласно примерному варианту осуществления. На примере с ФИГ. 5, схема 500 доверия включает в себя пять границ или ограничений, включающих в себя ограничение 502 типа активности, ограничение 504 службы помощника на устройстве, ограничение 506 сетевой службы помощника, ограничение 508 избранных людей и ограничение 510 служб третьих лиц. Любое одно или более из ограничений 502-510 доступа может быть представлено и/или другой тип ограничений доступа может быть представлен, что может быть выбран из них.

[0060] Ограничения 502-510 доступа описаны следующим образом в отношении ФИГ. 6. ФИГ. 6 показывает блок-схему системы 600 связи, в которой пользовательское устройство 102 может совместно использовать данные с различными другими сетевыми объектами согласно конфигурируемым уровням конфиденциальности данных, согласно примерному варианту осуществления. Как показано на ФИГ. 6, система 600 связи включает в себя пользовательское устройство 102, облачный сервер 602, который включает в себя сетевую службу 610 помощника, второе пользовательское устройство 604, сервер 606a, который включает в себя службу 612 третьего лица, и сервер 606b, который включает в себя службу 614 третьего лица.

[0061] Ограничение 502 типа активности является ограничением доступа или границей в отношении самих типов активности. Если ограничение 502 типа активности выбирается для конкретного типа активности, объекты данных типа активности могут быть собраны (или могут быть предотвращены от сбора), но совместно не используются для любого набора пользователей/служб.

[0062] Ограничение 504 службы помощника на устройстве является другим типом ограничения доступа, который в примере с ФИГ. 5 включает в себя и является шире, чем ограничение 502 типа доступа. Когда ограничение 504 службы помощника на устройстве выбирается пользователем для типа активности, электронный персональный помощник на пользовательском устройстве имеет доступ к объектам данных, которые подпадают под тип активности. Например, служба 608 помощника на устройстве (например, электронный персональный помощник 110 с ФИГ 1) пользовательского устройства 102 на ФИГ. 6 может осуществлять доступ к объектам данных, но другие пользователи/службы не могут осуществлять доступ к объектам данных. Если служба 608 помощника на устройстве осуществляет доступ к объектам данных, служба 608 помощника на устройстве может выполнять логический вывод по поводу объектов данных для обеспечения улучшенной помощи пользователю на основе увеличенного понимания пользователя, обеспеченного объектами данных.

[0063] Ограничение 506 сетевой службы помощника является другим типом ограничения доступа, который в примере с ФИГ. 5 включает в себя и является шире, чем ограничение 504 службы помощника на устройстве. Когда ограничение 506 сетевой службы помощника выбирается пользователем для типа активности, сетевая служба помощника на пользовательском устройстве может дополнительно иметь доступ к объектам данных, которые подпадают под тип активности. Например, сетевая служба 610 помощника на сервере 602 (так же как служба 608 помощника на устройстве на пользовательском устройстве 102) может иметь доступ к объектам данных, но другие пользователи/службы не могут осуществлять доступ к объектам данных. Следует отметить, что сетевая служба 610 помощника может быть частью серверной части службы электронного персонального помощника, которая включает в себя и службу 608 помощника на устройстве и сетевую службу 610 помощника. Если сетевая служба 610 помощника обеспечивается доступом к конкретным объектам данных, сетевая служба 610 помощника может обеспечивать возможность выполнения дополнительного логического вывода по поводу объектов данных для обеспечения еще более улучшенной помощи пользователю на основе обеспеченного увеличенного понимания пользователя.

[0064] Например, сетевая служба 610 помощника может быть обеспечена объектом данных (например, календарной встречей пользователя), указывающим, что пользователь находится на собрании (и указывающим, что пользователь не хочет, чтобы его беспокоили), но может обеспечивать предупреждение для пользователя о направлении домой с собрания вследствие проблемы с транспортом, обнаруженной сетевой службой 610 помощника. Такая помощь может быть невозможна с одной службой 608 помощника на устройстве.

[0065] Как показано на ФИГ. 6, второе пользовательское устройство 604, служба 612 третьего лица на сервере 606a и служба 614 третьего лица на сервере 606b являются соединенной с возможностью связи сетевой службой 610 помощника. Таким образом, электронный персональный помощник (сформированный из службы 608 помощника на устройстве и сетевой службы 610 помощника) может обеспечивать доступ к этим пользователям/службам с возможностью доступа к сети. Электронный персональный помощник может отвечать на вопросы, делать рекомендации/предложения и/или иначе обеспечивать службы пользователю на пользовательском устройстве 102 на основе этих пользователей/служб с возможностью доступа к сети.

[0066] Ограничение 508 избранных людей является другим типом ограничения доступа, который в примере с ФИГ. 5 включает в себя и является шире, чем ограничение 506 сетевой службы помощника. Когда ограничение 508 избранных людей выбирается пользователем для типа активности, избранные люди пользователя (например, друзья, члены семьи и так далее) могут дополнительно иметь доступ к объектам данных, которые подпадают под тип активности. Например, второе пользовательское устройство 604 может быть устройством, используемым другом или членом семьи, заданным как избранный человек пользователем, и таким образом аппаратное обеспечение и процессы/приложения на втором пользовательском устройстве 604 могут иметь доступ к объектам данных (так же как службы 608 и 610), но другие пользователи/службы не могут осуществлять доступ к объектам данных. В варианте осуществления пользователь может быть обеспечен возможностью взаимодействовать со средством 408 выбора ограничения доступа для задания набора избранных людей, которые обеспечиваются доступом к типу активности под ограничением 508 избранных людей (в то время как другие люди исключаются из доступа).

[0067] Ограничение 510 служб третьих лиц является другим типом ограничения доступа, который в примере с ФИГ. 5 включает в себя и является шире, чем ограничение 508 избранных людей. Когда ограничение 510 служб третьих лиц выбирается пользователем для типа активности, одна или более сетевых служб третьих лиц и/или служб на устройстве могут дополнительно иметь доступ к объектам данных, которые подпадают под тип активности. Например, служба 612 третьего лица на сервере 606a и служба 614 третьего лица на сервере 606b могут каждая быть обеспечена доступом к объектам данных (так же как второе пользовательское устройство 604 и службы 608 и 610), но другие пользователи/службы не могут осуществлять доступ к объектам данных. В варианте осуществления пользователь может быть обеспечен возможностью верифицировать конкретные службы третьих лиц, которые разрешены. Например, пользователь может взаимодействовать со средством 408 выбора ограничения доступа для задания набора служб третьих лиц, которые обеспечиваются доступом к типу активности под ограничением 510 служб третьих лиц (в то время как другие службы третьих лиц исключаются из доступа).

[0068] Например, служба 612 третьего лица может быть службой рекомендации ресторана. Когда служба 612 третьего лица обеспечивается доступом к объектам данных, подпадающим под тип активности местоположения пользователя, служба 612 третьего лица может обеспечивать рекомендации местного ресторана пользователю через службу 608 помощника на устройстве на основе объекта данных, указывающего текущее местоположение пользователя.

[0069] Следует отметить, что пример с ФИГ. 5 обеспечен в целях иллюстрации и не предназначены для ограничения. Хотя, как показано на ФИГ. 5, ограничения доступа могут быть заданы как последовательно более широкие, содержащие другие заданные полностью в пределах ограничения доступа (то есть, поднаборы), в других вариантах осуществления ограничения доступа могут быть заданы как отдельные и отличающиеся от других ограничений доступа. Например, ограничение доступа для служб третьих лиц может быть задано как отдельное от ограничения доступа, заданного для друзей пользователя. В таком примере пользователь обеспечен возможностью использовать ограничение доступа службы третьего лица для совместного использования данных со службами третьих лиц без совместного использования данных с друзьями и обеспечен возможностью использовать ограничение доступа друзей для совместного использования данных с друзьями без совместного использования данных со службами третьих лиц. Кроме того, ограничения доступа, показанные на ФИГ. 5, могут иметь объемы, которые отличаются относительно друг друга, нежели чем показано на ФИГ. 5. Например, вместо ограничения 508 избранных людей, являющегося поднабором ограничения 510 служб третьих лиц, ограничение 510 служб третьих лиц может быть сконфигурировано как поднабор ограничения 508 избранных людей. Еще дополнительно могут быть представлены несколько ограничений доступа аналогичного типа, таких как первое ограничение служб третьих лиц и вторые ограничения служб третьих лиц, оба являющиеся представленными для обеспечения возможности совместного использования данных с различными группами служб третьих лиц и так далее.

[0070] Возвращаясь назад к блок-схеме последовательности операций 300 на ФИГ. 3, на этапе 306 монитор активности сконфигурирован с возможностью обеспечения доступа к объектам данных упомянутого типа активности согласно выбранному ограничению доступа. В варианте осуществления для каждого сконфигурированного типа активности/ограничения доступа модуль 202 конфигурации типа активности сконфигурирован с возможностью сохранения записи ограничения доступа/типа активности в разрешенном списке 420 раскрытия в хранилище 402. Как показано на ФИГ. 4, разрешенный список 420 раскрытия включает в себя множество записей 410a, 410b и так далее ограничений доступа/типов активности. Каждая запись ограничения доступа/типа активности указывает выбранный тип активности, выбранное ограничение доступа для типа активности и какие-либо (необязательные) пользовательские фильтры, заданные для типа активности. Группа типов активности/ограничений доступа/пользовательских фильтров может быть сохранена вместе как профиль конфиденциальности для пользователя. Такой профиль конфиденциальности может быть сконфигурирован вручную, как описано в отношении блок-схемы последовательности операций 300, и/или может быть автоматически сгенерирован (или модифицирован) как дополнительно описано в разделе IV ниже по тексту.

[0071] Как описано дополнительно ниже по тексту, монитор 204 активности с ФИГ. 2 сконфигурирован с возможностью обеспечения доступа к объектам данных типов активности согласно соответствующим выбранным ограничениям доступа. Например, монитор 204 активности может осуществлять доступ к записям, сохраненным в разрешенном списке 420 раскрытия для того, чтобы администрировать доступ к объектам данных.

[0072] Хранилище 402 может включать в себя один или более из какого-либо типа носителя данных/устройства для хранения данных, включая магнитный диск (например, в жестком дисководе), оптический диск (например, в оптическом дисководе), магнитную ленту (например, в ленточном накопителе), устройство памяти, такое как устройство RAM, устройство ROM и так далее, и/или какой-либо другой подходящий тип носителя данных/устройства.

III. Примерные варианты осуществления для обработки запросов предоставления записей активности

[0073] Как описано выше по тексту, монитор 204 активности сконфигурирован с возможностью обработки запросов предоставления записей активности от запрашивающих сторон данных активности. Монитор 204 активности может выполнять эти функции различными способами. Например, ФИГ. 7 показывает блок-схему последовательности операций 700, обеспечивающую процесс в пользовательском устройстве для обработки запросов предоставления записей активности согласно примерному варианту осуществления. Монитор 204 активности может оперировать согласно блок-схеме последовательности операций 700 в варианте осуществления. Блок-схема последовательности операций 700 описана следующим образом в отношении ФИГ. 8. ФИГ. 8 показывает блок-схему монитора 204 активности, сконфигурированного с возможностью обработки запросов предоставления записей активности согласно примерному варианту осуществления. Дополнительные структурные и операционные варианты осуществления будут очевидными для специалистов в существующей области (областях) техники, основанной на следующем описании.

[0074] Блок-схема последовательности операций 700 начинается с этапа 702. На этапе 702 принимается запрос типа активности от запрашивающей стороны, причем запрос точно определяет целевую аудиторию раскрытия. Например, ссылаясь на ФИГ. 8, запрашивающая сторона 802 может обеспечивать запрос 806 типа активности, который принимается монитором 204 активности. Запрашивающая сторона 802 может быть реализована электронным персональным помощником 110 (ФИГ. 1) для извлечения объектов данных посредством администратора 204 активности (защищенной методикой конфиденциальности). Объекты данных могут быть обработаны непосредственно электронным персональным помощником 110 (ФИГ. 1) для обеспечения пользователя помощью и/или могут быть обеспечены другим службам для обеспечения пользователя помощью посредством электронного персонального помощника 110. Примеры таких других служб показаны на ФИГ. 1 в качестве запрашивающих сторон 116a, 116b и 118 данных активности с ФИГ. 1.

[0075] В варианте осуществления запрашивающая сторона 802 может быть реализована в качестве процесса или приложения, которое реализует правило или вывод. Правило является предопределенным выражением или другой структурой, которая обрабатывает объекты данных в качестве вводов. Вывод является вычисленным пониманием пользователя на основе их сигналов (объектов данных). В любом случае, правило или вывод запрашивающей стороны 802 может желать конкретные объекты данных, сгенерированные на основе пользовательской активности для одного или более конкретных типов активности для того, чтобы обеспечивать пользователя помощью.

[0076] Запрос 806 типа активности идентифицирует тип активности, для которого запрашивающая сторона 802 желает принимать объекты данных. Кроме того, запрос 806 типа активности может идентифицировать целевую аудиторию раскрытия, которая включает в себя одного или более пользователей и/или служб. Например, целевая аудитория раскрытия может включать в себя сам электронный персональный помощник 110, а также одно или более других приложений на устройстве или сетевых приложений, служб третьих лиц, конкретных пользователей, конкретных групп пользователей и так далее. Операция переходит на этап 704.

[0077] На этапе 704, разрешен ли запрос, определяется посредством проверки ограничения доступа для типа активности. Например, монитор 204 активности может осуществлять доступ к разрешенному списку 420 раскрытия для записи типа активности/ограничения доступа, соответствующей типу активности, указанному в запросе 806 типа активности. Монитор 204 активности может сравнивать целевую аудиторию раскрытия, принятую в запросе для ограничения доступа, заданного в соответствующей записи типа активности/ограничения доступа, для определения, разрешать ли запрос. Ограничение доступа, заданное в соответствующей записи типа активности/ограничения доступа, может быть ограничением по умолчанию для типов активности (например, ограничением 506 с ФИГ. 6) или может быть ограничением доступа, заданным пользователем (например, согласно блок-схеме последовательности операций 300, описанной выше по тексту). Если целевая аудитория раскрытия находится за пределами заданного ограничения доступа, операция переходит на этап 706. Если целевая аудитория раскрытия находится в пределах заданного ограничения доступа, операция переходит на этап 708.

[0078] Например, в одном примере запрашивающая сторона 802 может быть установлена для обеспечения информации о местоположении пользователя облачному приложению рекомендации ресторана. В этом случае, запрашивающая сторона 802 может запрашивать тип активности местоположения. Если ограничение доступа для типа активности местоположения для пользователя является ограничением 510 служб третьих лиц, которое включает в себя приложение рекомендации ресторана, приложение рекомендации ресторана может быть разрешено для приема объектов данных, подпадающих под тип активности местоположения для пользователя. Если приложение рекомендации ресторана попадает за пределы заданного ограничения доступа, запрос может быть отклонен.

[0079] Следует отметить, что в альтернативном варианте осуществления для этапа 704, даже если запрос 806 указывает целевую аудиторию раскрытия, которая попадает за пределы ограничения доступа для типа активности, некоторый ограниченный доступ может все же быть разрешен запрашивающей стороне 802 для объектов данных, подпадающих под активность. Например, ФИГ. 10 показывает блок-схему последовательности операций 1000, обеспечивающую процесс в пользовательском устройстве для обработки, например ситуации, согласно примерному варианту осуществления. Блок-схема последовательности операций 1000 описана следующим образом.

[0080] На этапе 1002 блок-схемы последовательности операций 1000 целевая аудитория раскрытия, точно определяемая в запросе, определяется для попадания за пределы ограничения доступа для типа активности. Как описано выше по тексту, монитор 204 активности может сравнивать целевую аудиторию раскрытия, принятую в запросе 802 для ограничения доступа, заданного в соответствующей записи типа активности/ограничения доступа. Целевая аудитория раскрытия может попадать частично или полностью за пределы заданного ограничения доступа, который в варианте осуществления, описанном выше по тексту, побудил запрос 802 к полному отклонению.

[0081] Однако, на этапе 1004 обеспечивается возможность доступа запрашивающей стороной к объектам данных, которые подпадают под ограничение доступа для типа активности, но не к объектам данных, которые попадают за пределы ограничения доступа для типа активности. По существу, в варианте осуществления монитор 204 активности может разрешать доступ к объекту данных типа активности запрашивающей стороне 802, когда аудитория раскрытия для объекта данных является пользователем/службой, которая подпадает под ограничение доступа, заданное для типа активности. Это может иметь преимущество устранения запросов вперед и назад для увеличения уровней аудитории раскрытия.

[0082] Возвращаясь назад к ФИГ. 7, на этапе 706 запрос отклоняется. Когда запрос 806 отклоняется монитором 204 активности, монитор 204 активности может необязательно обеспечивать ответ 808 на запрос запрашивающей стороне 802, указывающий, что запрос 806 был отклонен. В любом событии, когда запрос 806 отклоняется, монитор 204 активности не обеспечивает объекта данных запрашивающей стороне 802, которые подпадают под указанный тип активности.

[0083] На этапе 708, запрос типа активности разрешается, когда целевая аудитория раскрытия находится в пределах ограничения доступа. Когда запрос 806 разрешается монитором 204 активности, монитор 204 активности может необязательно обеспечивать ответ 808 на запрос запрашивающей стороне 802, указывающий, что запрос 806 был разрешен. В варианте осуществления монитор 204 активности может записывать элемент 810 в разрешенном списке 420 раскрытия (например, в соответствующей одной из записей 410a, 410b и так далее) или в другом месте, указывая, что объекты данных могут быть обеспечены запрашивающей стороне 802 для конкретного типа активности. Операция переходит на этап 710.

[0084] На этапе 710 осуществляется мониторинг активностей. В варианте осуществления монитор 204 активности сконфигурирован с возможностью мониторинга объектов данных, сгенерированных различными источниками данных (например, источниками 114a, 114b и 122 активности с ФИГ. 1). Монитор 204 активности определяет тип активности любых принятых объектов данных (например, посредством конкретного источника, посредством метаданных (например, полей данных), включенных в объект данных и так далее). Монитор 204 активности сконфигурирован с возможностью сравнения типов активности принятых объектов данных с записями разрешенного списка 420 раскрытия для определения того, когда объект данных должен быть обеспечен запрашивающей стороне. Операция переходит на этап 712.

[0085] Следует отметить, что в варианте осуществления монитор 204 активности может быть сконфигурирован с возможностью остановки прослушивания объектов данных, которые попадают за пределы разрешаемых условий (например, остановки прослушивания объектов данных, которые не могут быть пропущены запрашивающим сторонам вследствие сдерживающих ограничений доступа и/или вследствие пользовательских фильтров). В другом варианте осуществления источник данных активности может быть проинструктирован, чтобы вообще не уведомлять монитор 204 активности об объектах данных, которые не разрешаются вследствие сдерживающих ограничений доступа и/или предотвращения пользовательских фильтров, и/или такие объекты данных могут быть предотвращены от обеспечения монитору 204 активности другими способами.

[0086] На этапе 712 обнаруживается объект данных запрашиваемого типа активности, которая происходит на основе пользовательской активности. В варианте осуществления монитор 204 активности может определять, что принятый объект данных имеет конкретный тип активности, который имеет запись в разрешенном списке 420 раскрытия. Например, как показано на ФИГ. 8, источник 804 данных активности может генерировать объект 812 данных, который включает в себя данные активности конкретного типа активности. Тип активности, ассоциированный с объектом 812 данных, может быть типом активности, который был возможен для запрашивающей стороны 802, как описано выше по тексту. Операция переходит на этап 714.

[0087] На этапе 714 определяется, разрешается ли объект данных, который должен быть пропущен запрашивающей стороне. Посредством сравнения определенного типа активности с записями, сохраненными в разрешенном списке 420 раскрытия, монитор 204 активности может определять, что запрашивающая сторона 802 (и потенциально дополнительные запрашивающие стороны) обеспечена возможностью принимать объекты данных конкретного типа активности и таким образом разрешается для обеспечения принятым объектом данных. В таком случае, операция переходит на этап 718. Если запрашивающая сторона 802 не обеспечена возможностью принимать объект данных типа активности, операция переходит на этап 716.

[0088] Следует отметить, что в другом варианте осуществления для этапа 714, даже если объект 812 данных подпадает под тип активности, возможный для запрашивающей стороны 802, объект 812 данных может быть не пропущен запрашивающей стороне 802 вследствие пользовательского фильтра. Например, ФИГ. 9 показывает этап 902 в пользовательском устройстве для фильтрации принятого объекта данных согласно примерному варианту осуществления. На этапе 902 определяется, проходит ли объект данных один или более пользовательских фильтров, сконфигурированных для запрашиваемого типа активности. Как описано выше по тексту в отношении ФИГ. 3 и 4, пользователь может конфигурировать пользовательские фильтры, чтобы отфильтровывать один или более поднаборов объектов данных для выбранного типа активности. Например, пользовательский фильтр может быть сконфигурирован с возможностью отфильтровывать объекты данных на основе местоположения, времени, человека (например, связи с конкретным человеком) и так далее.

[0089] Соответственно, в варианте осуществления, когда монитор 204 активности определяет, что объект 812 данных подпадает под тип активности, назначенный для запрашивающей стороны 802, монитор 204 активности также может оценивать объект 812 данных для определения, отфильтрована ли она посредством каких-либо пользовательских фильтров, ассоциированных с типом активности. Если монитор 204 активности определяет, что объект 812 данных не отфильтрован, операция переходит на этап 718. Если монитор 204 активности определяет, что объект 812 данных отфильтрован, операция переходит на этап 716.

[0090] На этапе 716 объект данных не пропускается запрашивающей стороне. Когда объект 812 данных не подпадает под тип активности, возможный для запрашивающей стороны 802, или когда она отфильтрована пользовательским фильтром для типа активности, объект 812 данных не пропускается запрашивающей стороне 802.

[0091] На этапе 718 запрашивающая сторона обеспечена возможностью осуществлять доступ к объекту данных. Когда объект 812 данных подпадает под тип активности, возможный для запрашивающей стороны 802 (и не является отфильтрованной какими-либо пользовательскими фильтрами), объект 812 данных проходит запрашивающей стороне 802. В таком случае, запрашивающая сторона 802 может быть обеспечена содержимым самого объекта 812 данных, может быть обеспечена указателем к объекту 812 данных в хранилище или может быть обеспечена возможностью осуществлять доступ к объекту 812 данных некоторым другим способом. Например, как показано на ФИГ. 8, хранилище 402 может сохранять одну или более записей активности, таких как записи 816a, 816b и так далее активности. Каждая запись активности является записью конкретного объекта данных, захваченного и сохраненного монитором 204 активности. В варианте осуществления запрашивающая сторона 802 может быть обеспечена указателем к записи активности в хранилище 402 для обеспечения конкретным объектом данных. Запись активности может содержать различную информацию, ассоциированную с объектом данных, в том числе указание идентификатора для объекта данных, метаданные, ассоциированные с объектом данных (например, поле времени для даты/времени появления объекта данных, местоположение пользователя во время появления и так далее), указатель к объекту данных в другом месте в хранилище, содержимое самого объекта данных и так далее.

[0092] Как показано на ФИГ. 8, когда объект данных разрешается для прохождения запрашивающей стороне 802, монитор 204 активности передает сигнал 814 доступа объекту данных, который принимается запрашивающей стороной 802. Сигнал 814 доступа объекта данных может включать в себя объект 812 данных, может включать в себя указатель к записи активности для объекта 812 данных в хранилище 402 или может обеспечивать доступ к объекту 812 данных другим способом.

[0093] Следует отметить, что как описано выше по тексту, когда запрос типа активности разрешен (на этапе 708), запрашивающая сторона 802 обеспечена возможностью принимать объект данных, который подпадает под тип активности запроса. В одном варианте осуществления, запрашивающая сторона 802 обеспечена возможностью принимать один объект данных, который подпадает под запрос типа активности, и должна передавать на рассмотрение другой запрос типа активности, который должен быть разрешен, чтобы принимать следующий объект данных, подпадающий под тип активности (например, между запросом типа активности и принятым объектом данных существует связь один к одному). В другом варианте осуществления, когда запрос типа активности разрешен, запрашивающая сторона 802 может быть обеспечена возможностью принимать несколько объектов данных (например, поток впоследствии принятых объектов данных), которые подпадают под тип активности запроса.

[0094] Кроме того, когда запрос типа активности разрешен (на этапе 708), запрашивающая сторона данных активности, от имени которой запрашивающая сторона 802 сделала запрос типа активности, может быть обеспечена объектами данных, принятыми запрашивающей стороной 802, которые подпадают под тип активности. В одном варианте осуществления запрашивающая сторона данных активности может быть уведомлена об объекте данных, принятом запрашивающей стороной 802, и может запрашивать запрашивающую сторону 802 об объекте данных (режим pull). В другом варианте осуществления запрашивающая сторона 802 может автоматически обеспечивать принятый объект данных запрашивающей стороне данных активности (режим push).

[0095] В еще одном варианте осуществления инициатор запроса данных активности может вступать в подписку на объекты данных, которые подпадают под тип активности. Подписка может обеспечивать возможность запрашивающей стороне данных активности осуществлять доступ к объектам данных, принятым запрашивающей стороной 802 согласно режиму push или режиму pull. Подписка может устанавливать ограничение на количество объектов данных, которые должны быть обеспечены, может устанавливать интервал времени, в пределах которого объекты данных могут быть обеспечены, или может устанавливать другое ограничение в отношении обеспечения объектов данных запрашивающей стороне данных активности.

IV. Примерные варианты осуществления для автоматического генерирования и введения в действие профилей предоставления

[0096] Как описано выше по тексту, администратор 206 профилей сконфигурирован с возможностью автоматического генерирования профилей предоставления и обнаружения ситуаций, когда профиль предоставления может быть автоматически введен в действие. Администратор 206 профилей может выполнять эти функции различными способами. Например, ФИГ. 11 показывает блок-схему последовательности операций 1100, обеспечивающую процесс в пользовательском устройстве, чтобы автоматически генерировать профиль конфиденциальности для пользователя согласно примерному варианту осуществления. Администратор 206 профилей может оперировать согласно блок-схеме последовательности операций 1100 в варианте осуществления. Блок-схема последовательности операций 1100 описана следующим образом в отношении ФИГ. 12. ФИГ. 12 показывает блок-схему администратора 206 профилей, сконфигурированного с возможностью автоматического генерирования и введения в действие профилей конфиденциальности для пользователя, согласно примерному варианту осуществления. Дополнительные структурные и операционные варианты осуществления будут очевидными для специалистов в существующей области (областях) техники, основанной на следующем описании.

[0097] Блок-схема последовательности операций 1100 начинается с этапа 1102. На этапе 1102, собираются записи активности, соответствующие принятым объектам данных. Например, как описано выше по тексту, монитор 204 активности может быть сконфигурирован с возможностью захвата и сохранения записей активности, таких как записи 816a, 816b и так далее активности в хранилище 402. Записи активности каждая соответствует соответствующему объекта данных, принятому монитором 204 активности.

[0098] На этапе 1104 записи активности анализируются для корреляции. В варианте осуществления, как показано на ФИГ. 12, администратор 206 профилей может включать в себя анализатор 1202 записей, генератор 1204 профилей и средство 1206 выбора профилей. Анализатор 1202 записей сконфигурирован с возможностью осуществления доступа к записям активности, сохраненным в хранилище 402, агрегации доступных записей активности и анализа агрегированных записей активности. Например, анализатор 1202 записей может анализировать записи активности для определения корреляций между ними. Например, анализатор 1202 записей может сравнивать записи активности, которые были сгенерированы приблизительно в такое же время и/или во время конкретного периода времени в таком же местоположении в отношении такого же набора из одного или более вовлеченных людей и/или на основе какого-либо другого сходства. Анализатор 1202 записей может генерировать информацию корреляции, которая указывает любую определенную корреляцию между записями активности.

[0099] На этапе 1106, выводятся профиль конфиденциальности и ассоциированная ситуация. В варианте осуществления на основе информации корреляции, сгенерированной анализатором 1202 записей генератор 1204 профилей может определять ситуацию для пользователя и может генерировать профиль конфиденциальности, соответствующий этой конкретной ситуации. Сгенерированный профиль конфиденциальности может указывать один или более типов активности для пользователя и предложенное ограничение доступа для каждого указанного типа активности.

[0100] Например, информация корреляции может указывать, что пользователь работает c воскресенья по четверг во время периода времени с 6:00 до 14:00 каждый день на основе местоположения пользователя на каждый из этих дней во время этого периода времени, календарные встречи пользователя во время этого периода времени и/или дополнительные записи активности. В ответ генератор 1204 профилей может сгенерировать первый профиль 1210a конфиденциальности для пользователя, который может быть сохранен в хранилище 402 в наборе 1208 профилей конфиденциальности для пользователя (если профиль конфиденциальности сохраняется пользователем, как описано ниже по тексту). Первый профиль 1210a конфиденциальности может быть рабочим профилем конфиденциальности, который специально приспособлен для вопросов конфиденциальности, связанных с местом работы. Например, первый профиль 1210a конфиденциальности может устанавливать сокращенные ограничения доступа (например, ограничения 502, 504 или 506) в отношении типов активности по передаче сообщений, типов активности календаря и так далее для обеспечения пользователя улучшенной конфиденциальностью во время работы.

[0101] В другом примере информация корреляции может указывать, что пользователь находится в отпуске на Гавайях на основе местоположения пользователя, отсутствие календарных встреч пользователя, но не одной встречи, длящейся несколько дней, социальные сообщения, которые включают в себя слова, ассоциированные с Гавайями, обзоры ресторанов, обеспеченные пользователем на Гавайях, и/или дополнительные записи активности. В ответ генератор 1204 профилей может генерировать второй профиль 1210b конфиденциальности для пользователя, сохраненный в наборе 1208 профилей конфиденциальности для пользователя. Второй профиль 1210b конфиденциальности может быть профилем конфиденциальности для отпуска, который специально приспособлен для вопросов конфиденциальности, связанных с отпуском. Например, первый профиль 1210a конфиденциальности может устанавливать сокращенные ограничения доступа (например, ограничения 502, 504 или 506) в отношении типов активности по передаче сообщений, чтобы избегать беспокойства пользователя, более высокие ограничения доступа в отношении активностей, связанных с местоположением и социальной сетью (например, ограничения 508 или 510), чтобы произвести впечатление на друзей и/или обеспечить возможность электронному персональному помощнику обеспечивать рекомендации ресторана и другие связанные с активностью рекомендации и так далее. Может быть сгенерирован любой тип профиля конфиденциальности, в том числе домашний профиль конфиденциальности, профиль конфиденциальности для упражнений, профиль конфиденциальности для покупок и так далее.

[0102] На этапе 1108, пользователю предлагается профиль конфиденциальности с указанием ассоциированной ситуации. В варианте осуществления, как показано на ФИГ. 12, может быть отображен пользовательский интерфейс 108 для показа профиля конфиденциальности, сгенерированного генератором 1204 профилей для пользователя 106.

[0103] На этапе 1110 пользователь обеспечен возможностью утверждать, отклонять или модифицировать предложенный профиль конфиденциальности и ассоциированную ситуацию. В варианте осуществления пользователь 106 может быть обеспечен возможностью взаимодействовать с редактором 1212 профилей, обеспеченным в пользовательском интерфейсе 108, для обзора, утверждения, отклонения и/или модификации предложенного профиля конфиденциальности. Например, в варианте осуществления редактор 1212 профилей может отображать один или более типов активности и ограничений доступа, предложенных для профиля конфиденциальности, а также указание ассоциированной ситуации (например, работу, отпуск, дом, упражнения, покупки, поход в кино и так далее). Редактор 1212 профилей может обеспечивать один или более элементов пользовательского интерфейса для обеспечения возможности пользователю добавлять или удалять типы активности и конфигурировать соответствующие ограничения доступа для отображенных типов активности. Редактор 1212 профилей может дополнительно обеспечивать варианты выбора "утвердить" и "отклонить" (например, виртуальные кнопки и так далее), с которыми пользователь 106 может взаимодействовать для утверждения или отклонения предложенного профиля конфиденциальности.

[0104] На этапе 1112, предложенный профиль конфиденциальности и ассоциированная ситуация включаются в набор профилей конфиденциальности для пользователя, когда пользователь утверждает предложенный профиль конфиденциальности. Когда пользователь 106 утверждает предложенный профиль конфиденциальности посредством взаимодействия с пользовательским интерфейсом 108, пользовательский интерфейс 108 обеспечивает указание 1214 сохранения, которое принимается генератором 1204 профилей. В ответ на указание 1214 сохранения профиль конфиденциальности может быть сохранен в наборе 1208 профилей конфиденциальности.

[0105] Как описано выше по тексту, администратор 206 профилей сконфигурирован с возможностью введения в действие профилей конфиденциальности, когда возникают их соответствующие ситуации. Например, ФИГ. 13 показывает блок-схему последовательности операций 1300, обеспечивающую процесс в пользовательском устройстве, чтобы автоматически вводить в действие профиль конфиденциальности для пользователя согласно примерному варианту осуществления. Администратор 206 профилей может оперировать согласно блок-схеме последовательности операций 1300 в варианте осуществления. Блок-схема последовательности операций 1300 описана следующим образом в отношении ФИГ. 12.