В настоящем изобретении раскрыты и описаны новые усовершенствования и особенности технологии токенизации конфиденциальности платежей (далее "изобретение") и содержатся сведения, подлежащие охране законами об авторском праве, о правах на топологию и/или другими законами о защите интеллектуальной собственности. Соответствующие владельцы такой интеллектуальной собственности не возражают против факсимильного воспроизведения изобретения путем публикации в досье/документах патентных ведомств, но в остальном резервирует все права.

Притязания на приоритет

Заявитель настоящим притязает на приоритет предварительной патентной заявки США 61/494402 под названием "PAYMENT PRIVACY TOKENIZATION APPARATUSES, METHODS AND SYSTEMS", поданной 7 июня 2011 г. (досье № Р-42304PRV|20270-167PV), на основании статьи 119 раздела 35 Свода законов США. Все содержание упомянутой заявки в прямой форме в порядке ссылки включено в настоящую заявку.

Область техники, к которой относится изобретение

Настоящее изобретение относится в целом к устройствам, способам и системам осуществления транзакций покупки, более точно, к устройствам, способам и системам токенизации конфиденциальности платежей (РРТ).

Предпосылки создания изобретения

Для осуществления транзакций покупки по карте от покупателя обычно требуется вводит множества подробностей кредитной или дебетовой карты или использовать такой способ расчета, как наличные или чек. Для осуществления транзакций по карте требуется передача персональной информации сторонним торговцам.

Краткое описание чертежей

Различные неограничивающие примеры особенностей настоящего изобретения проиллюстрированы на сопровождающих чертежах, на которых:

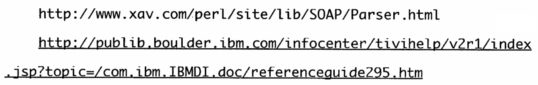

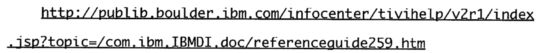

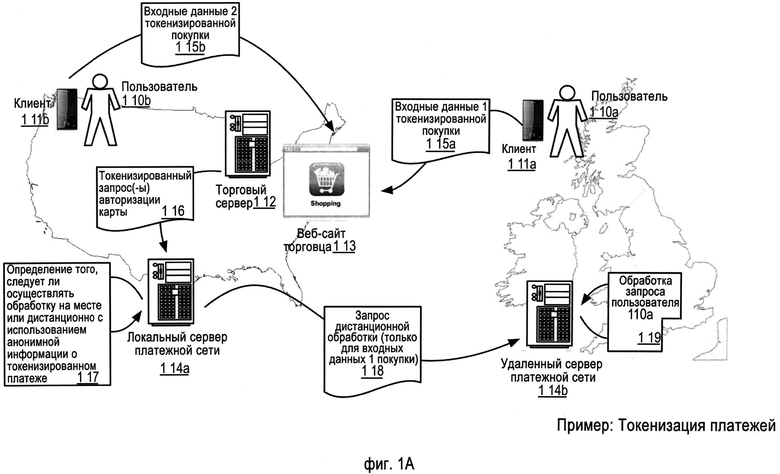

на фиг.1А-Б показаны блок-схемы, иллюстрирующие примеры особенностей токенизации платежей в некоторых вариантах осуществления РРТ,

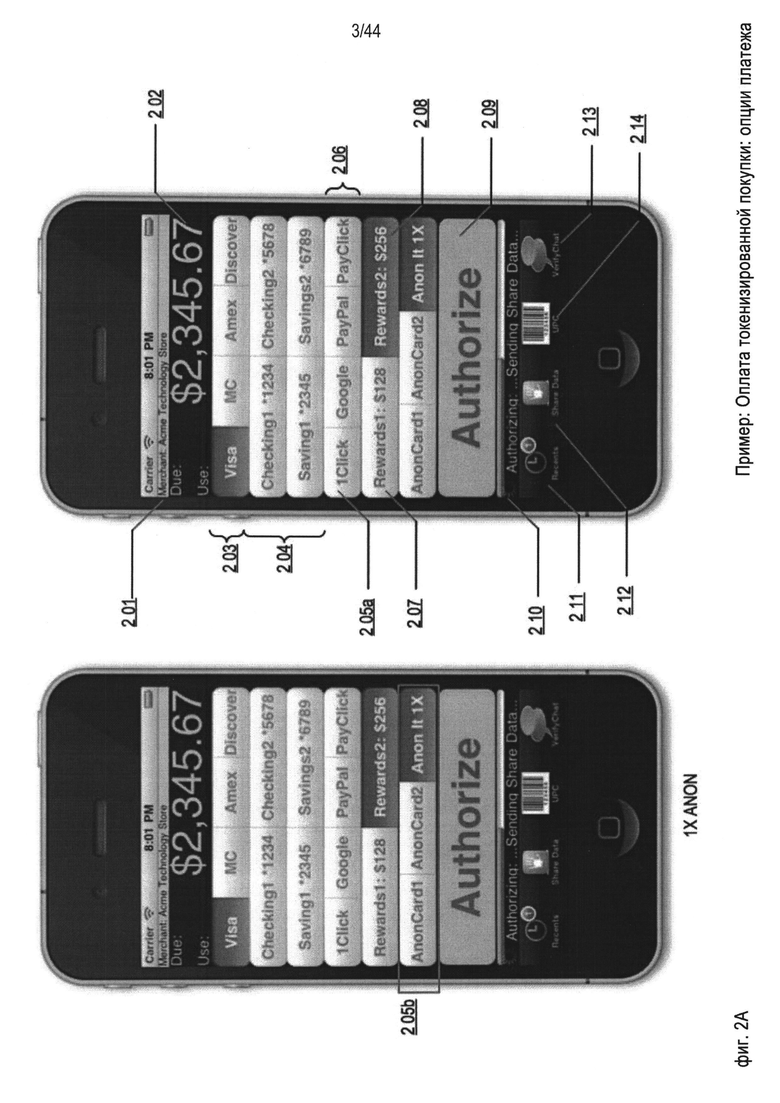

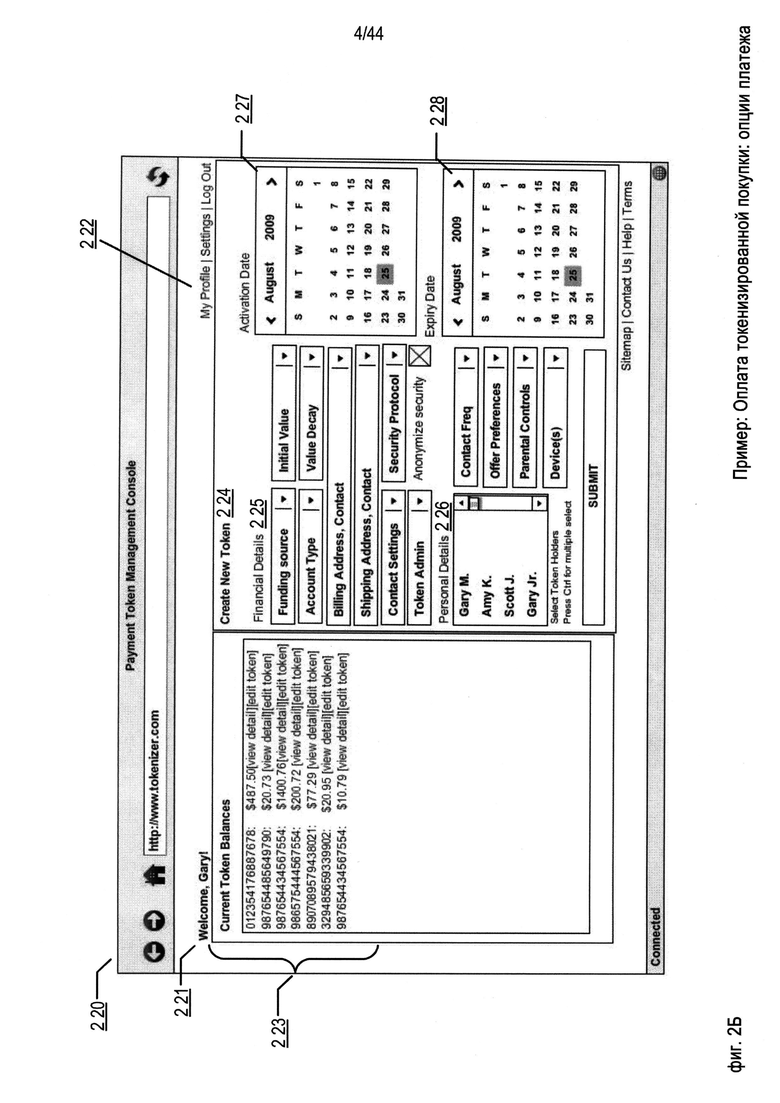

на фиг.2А-Б схематически показаны интерфейсы приложений пользователя, иллюстрирующие примеры возможностей интерфейсов приложения для управления токенизированными платежами по транзакциям покупки в некоторых вариантах осуществления РРТ,

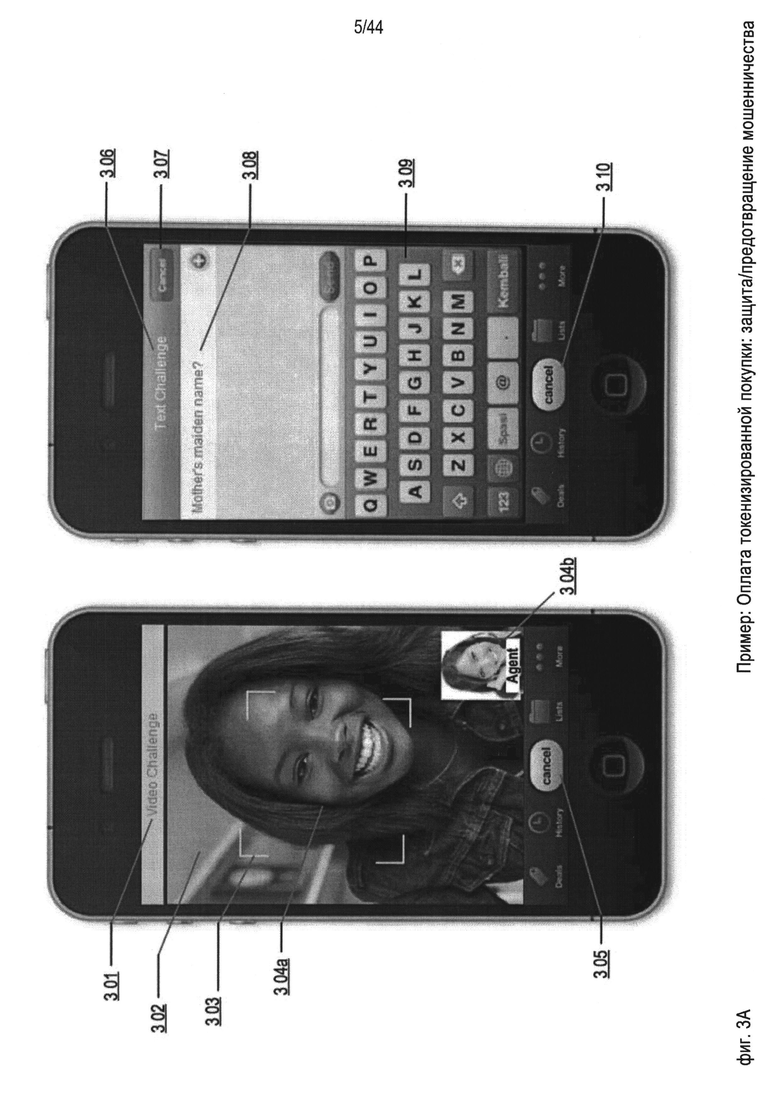

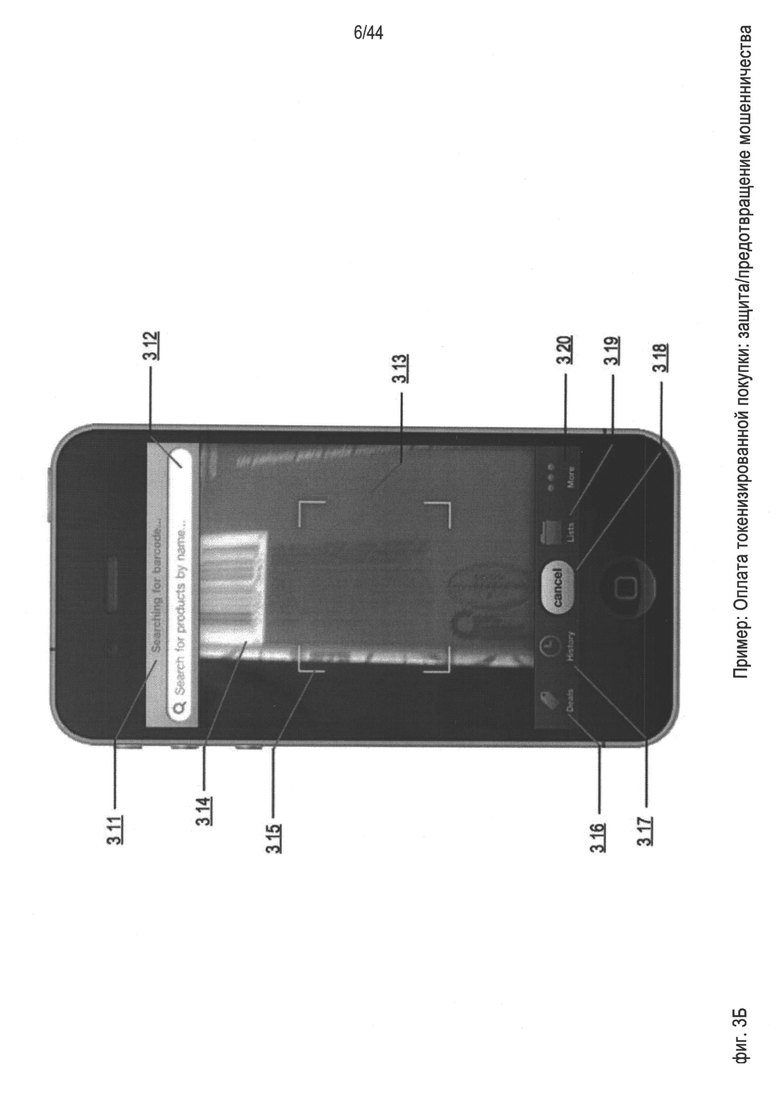

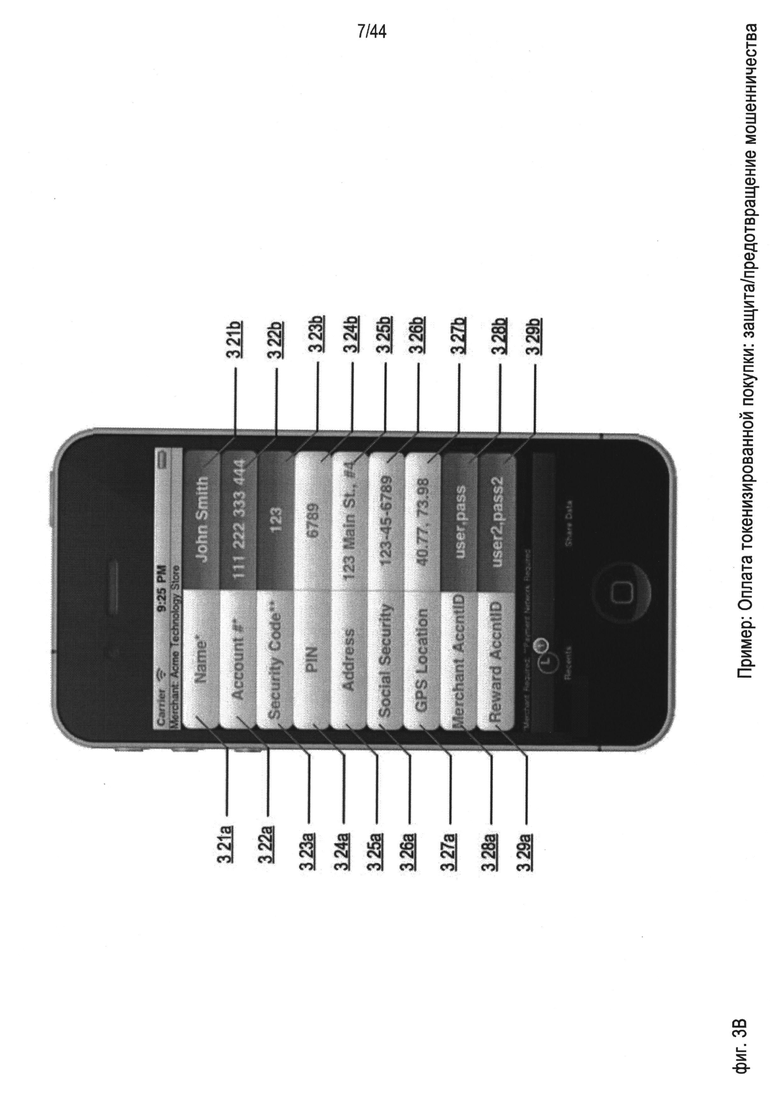

на фиг.3А-В схематически показаны интерфейсы приложений пользователя, иллюстрирующие примеры возможностей мобильного приложения для токенизации платежей с целью защиты пользовательских данных и предотвращения мошенничества в некоторых вариантах осуществления РРТ,

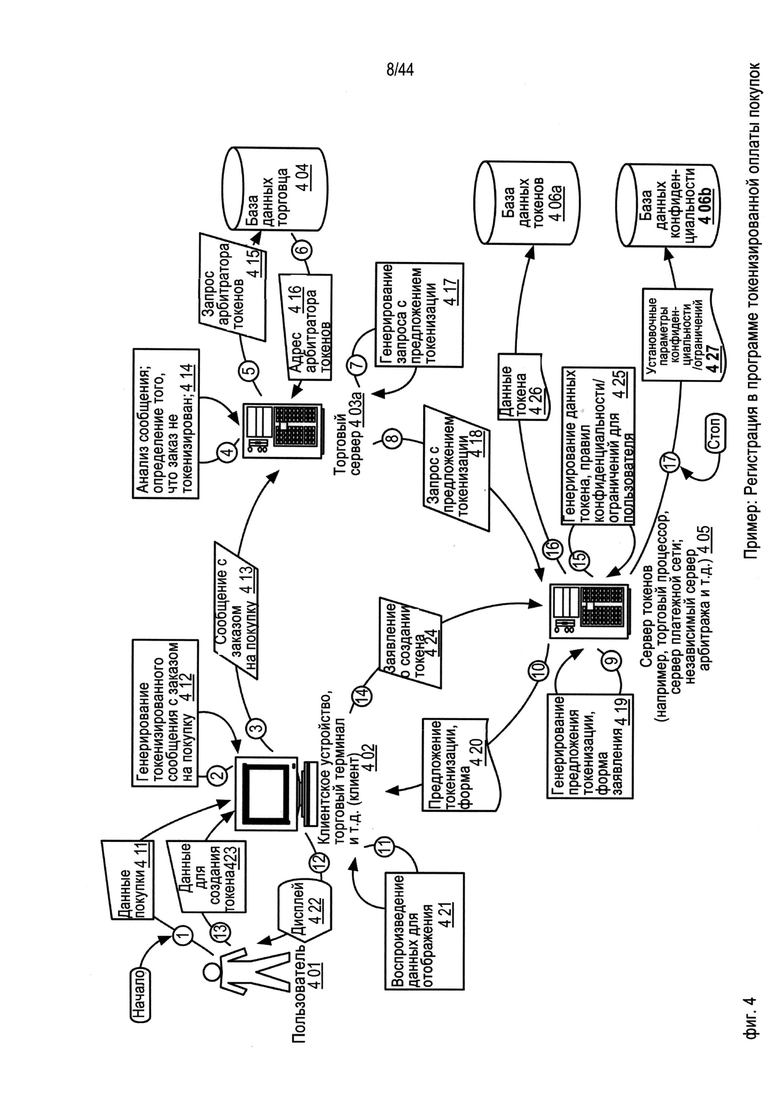

на фиг.4 показана схема потоков данных, иллюстрирующая один из примеров процедуры регистрации в программе токенизированной оплаты покупок в некоторых вариантах осуществления РРТ,

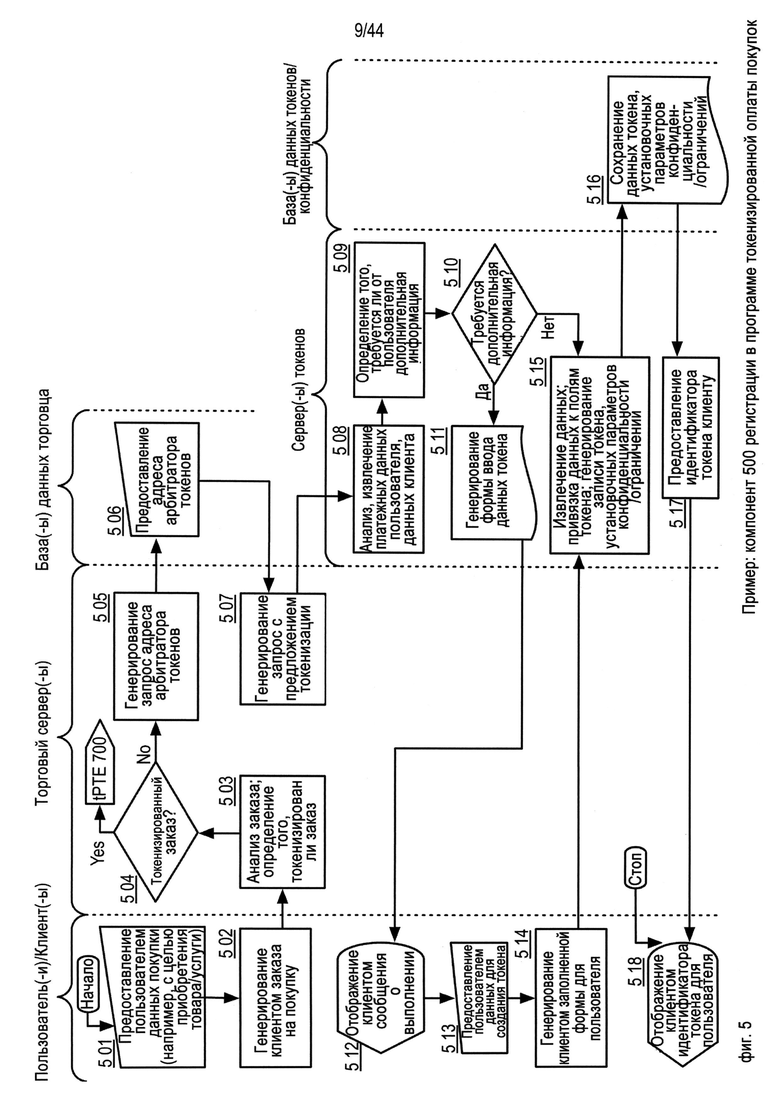

на фиг.5 показана логическая блок-схема, иллюстрирующая примеры особенностей регистрации в программе токенизированной оплаты покупок в некоторых вариантах осуществления РРТ, например, компонент 500 регистрации в программе токенизированной оплаты покупок (ТРЕ),

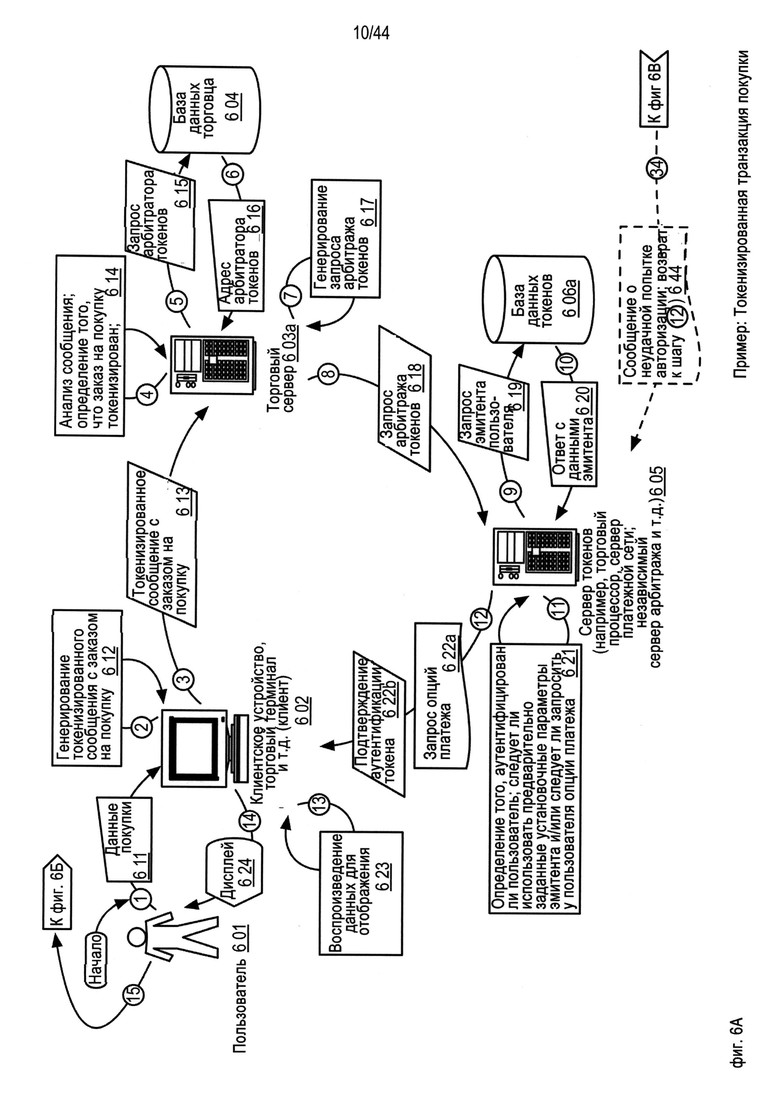

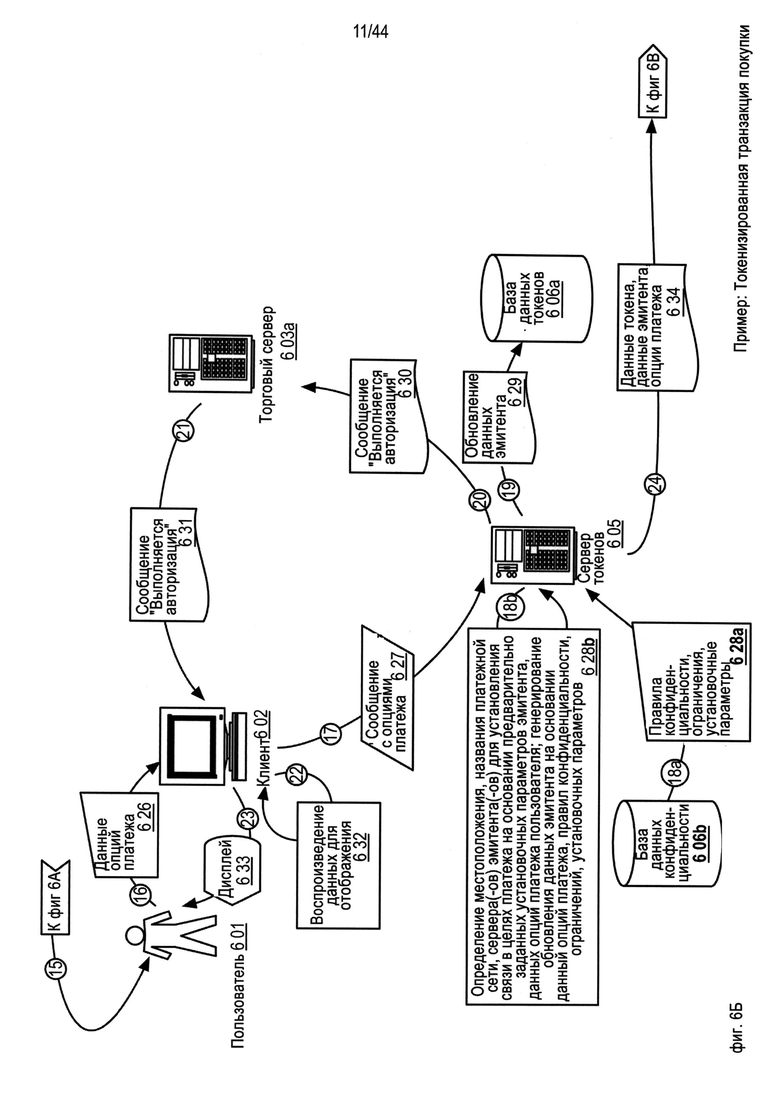

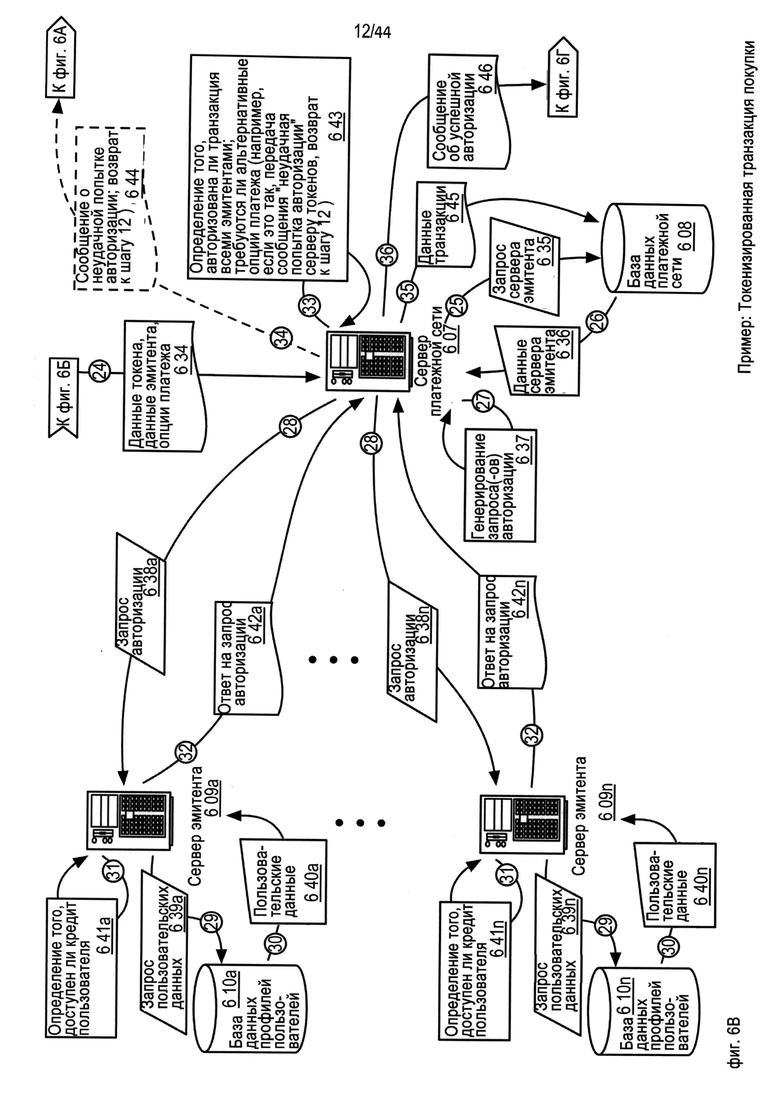

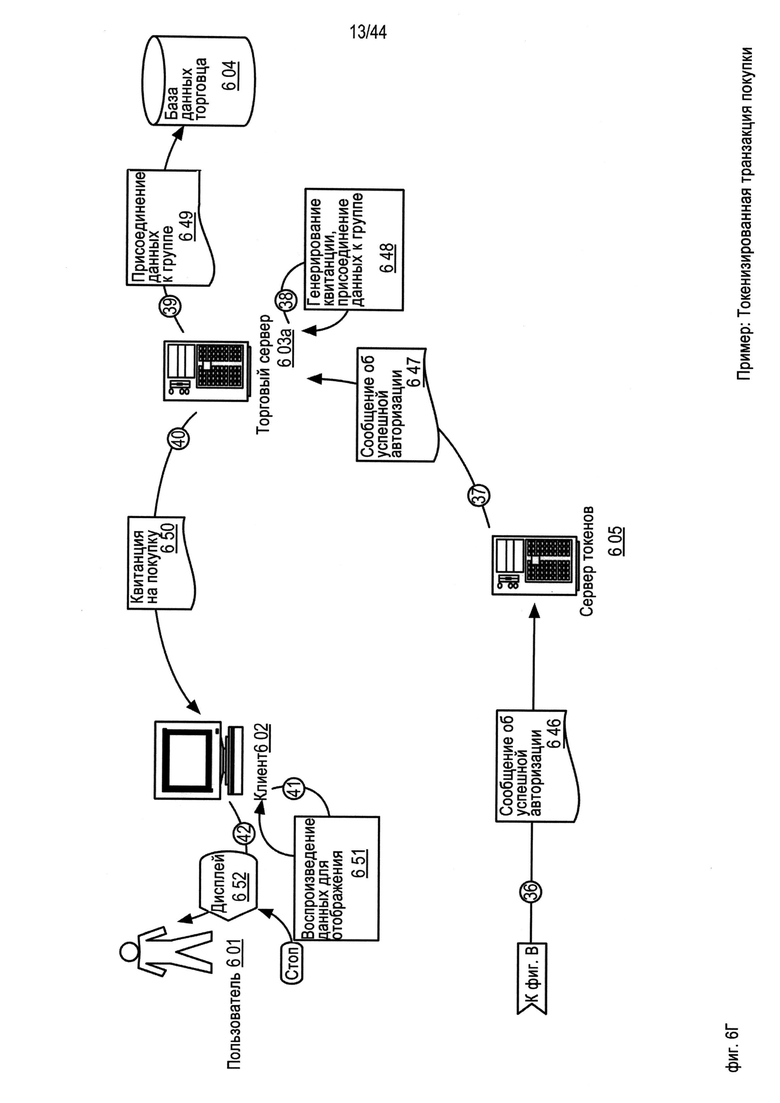

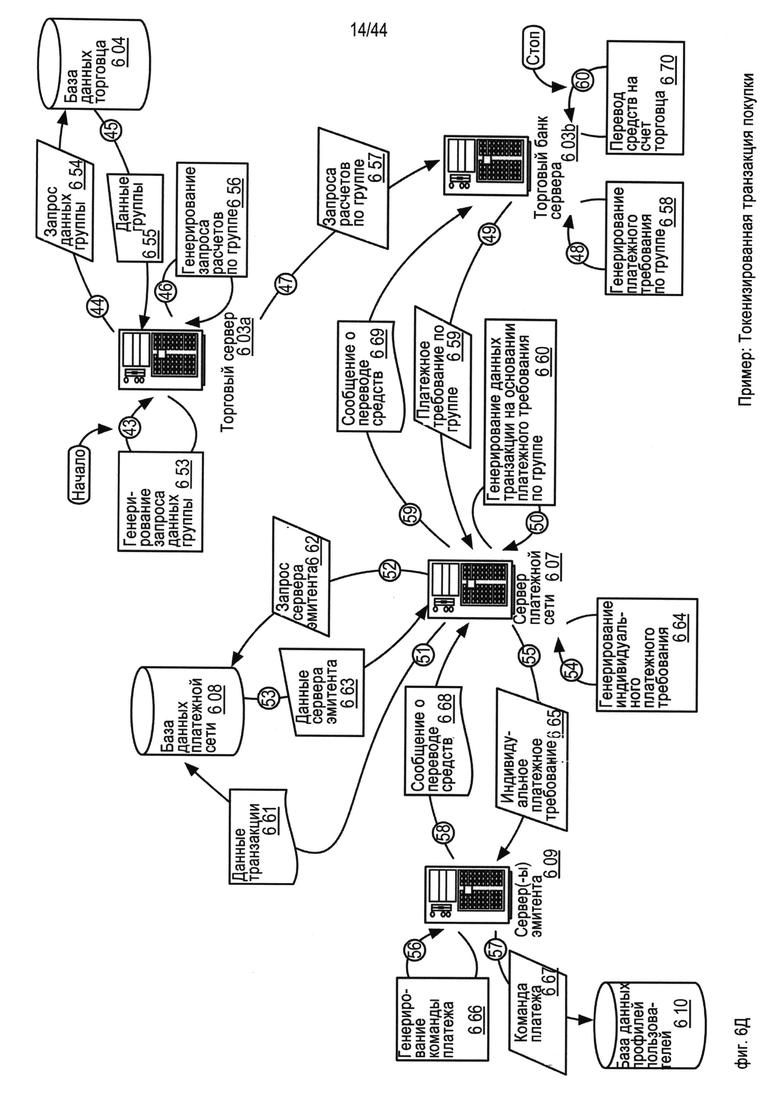

на фиг.6А-Д показаны схемы потоков данных, иллюстрирующие один из примеров процедуры выполнения токенизированной транзакции покупки в некоторых вариантах осуществления РРТ,

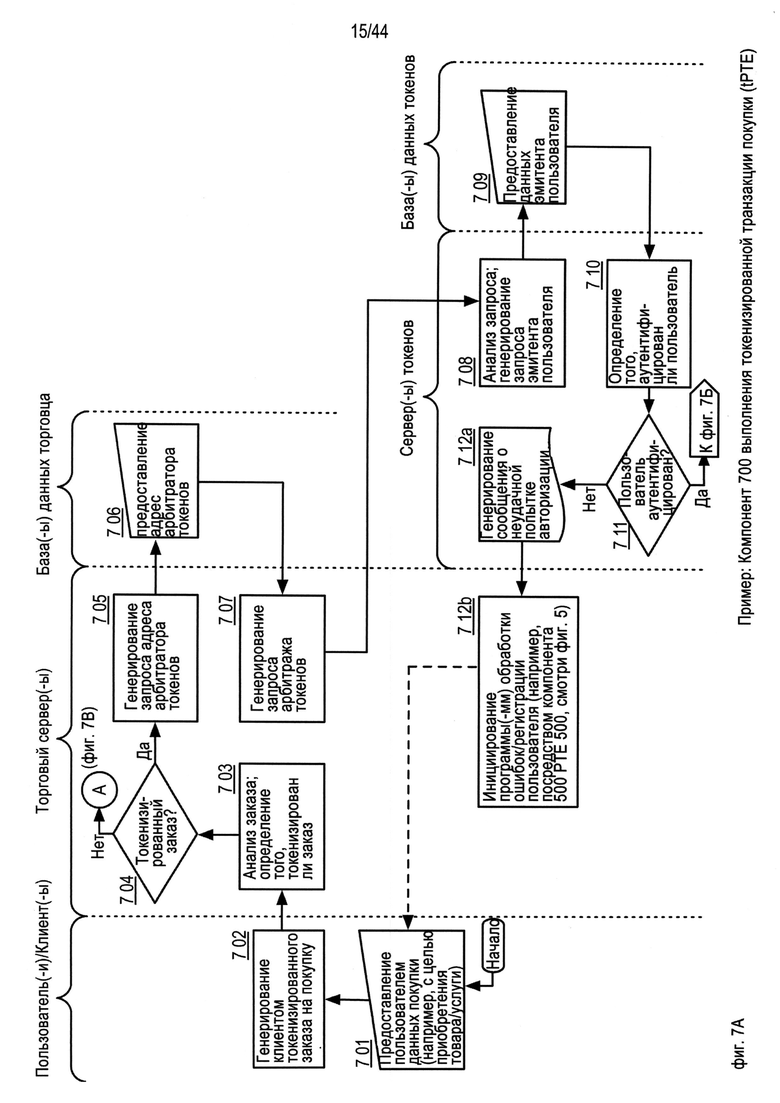

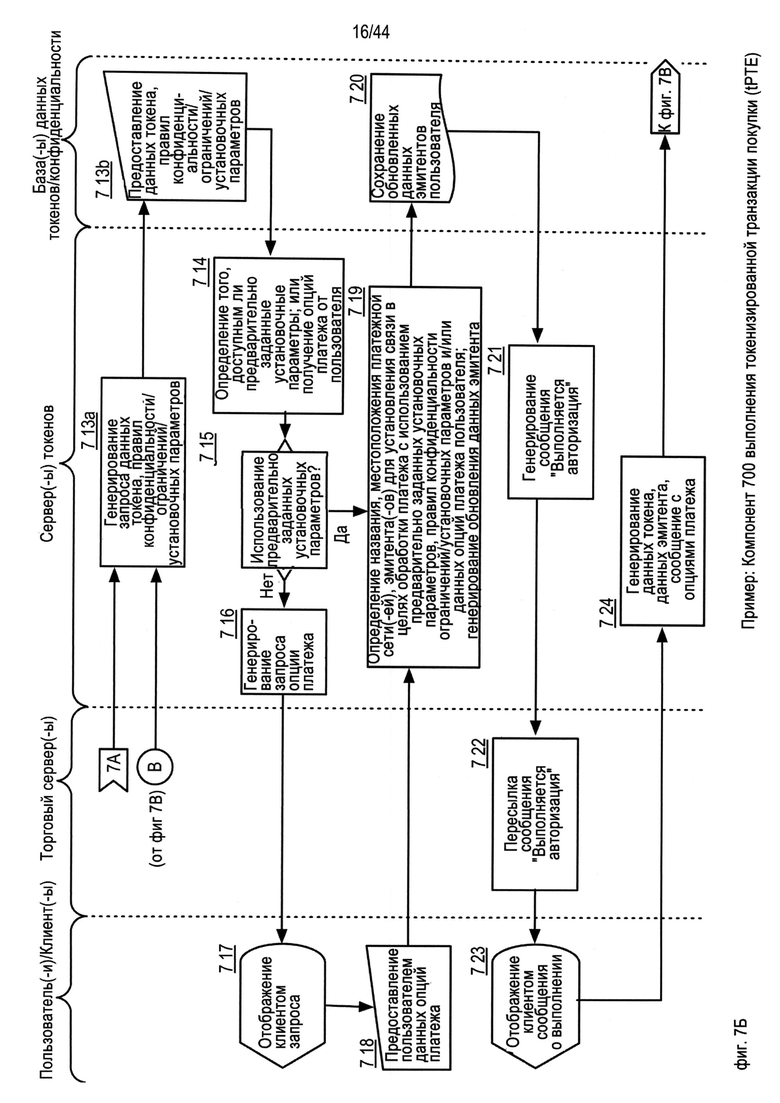

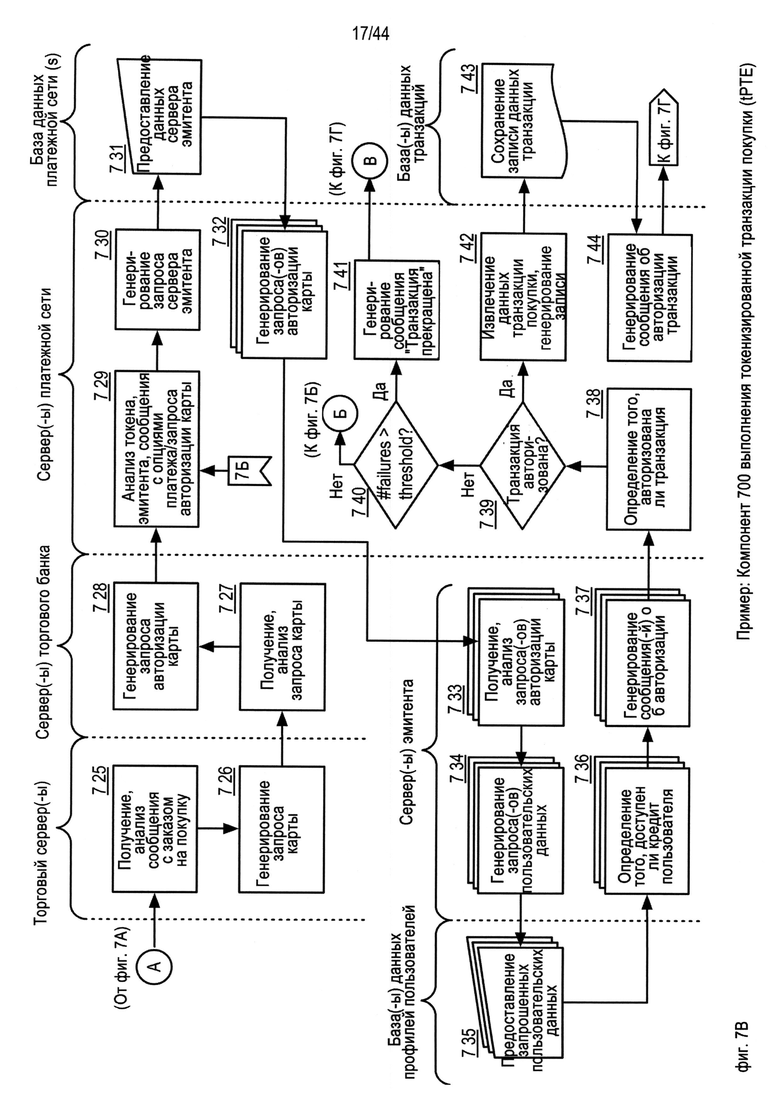

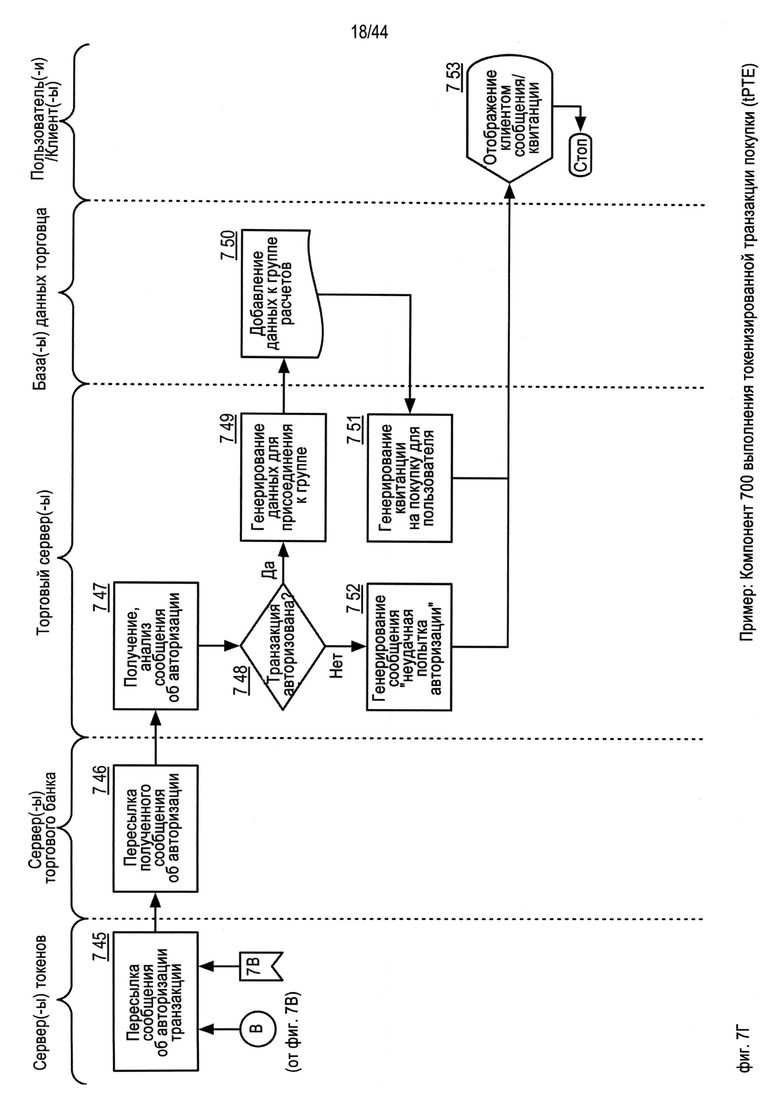

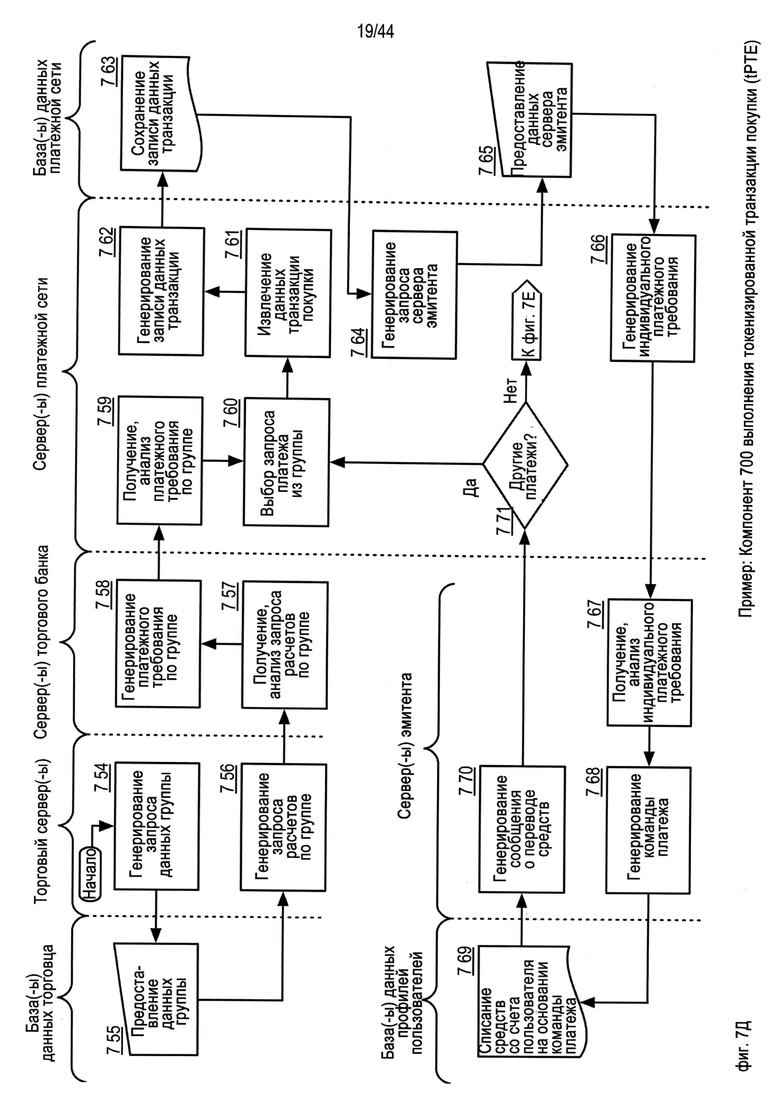

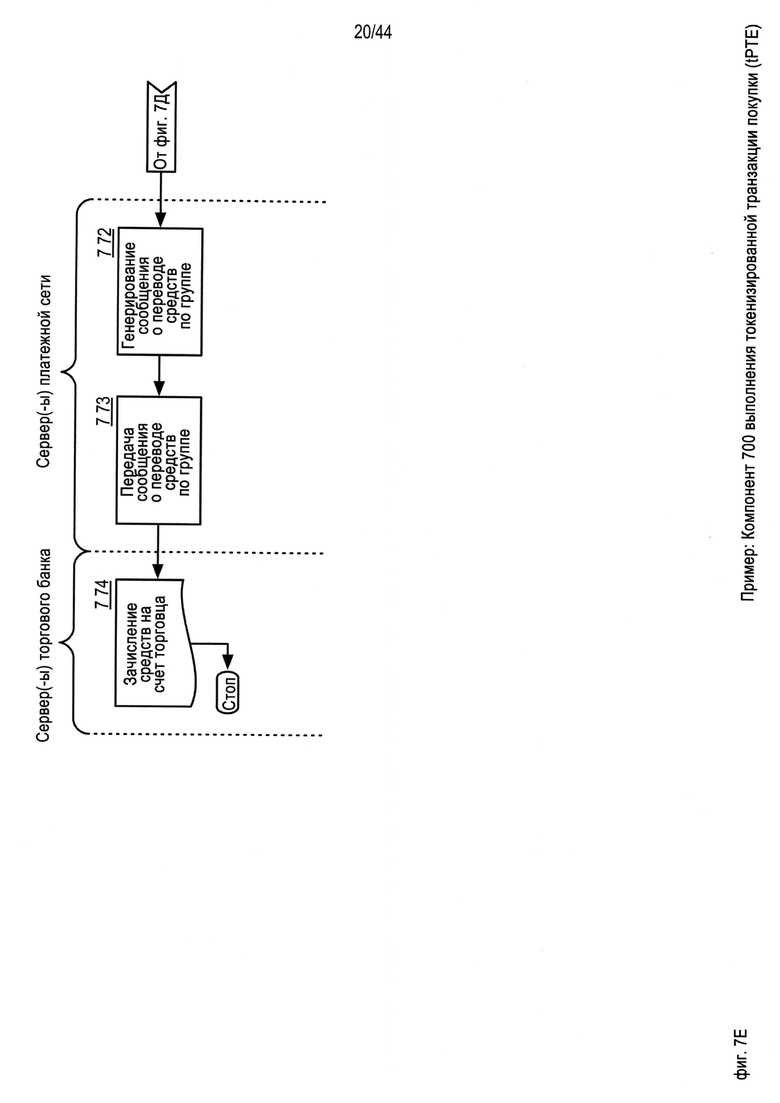

на фиг.7А-Е показаны логические блок-схемы, иллюстрирующие примеры особенностей выполнения токенизированной транзакции покупки в некоторых вариантах осуществления РРТ, например, компонент 700 выполнения токенизированной транзакции покупки (tPTE),

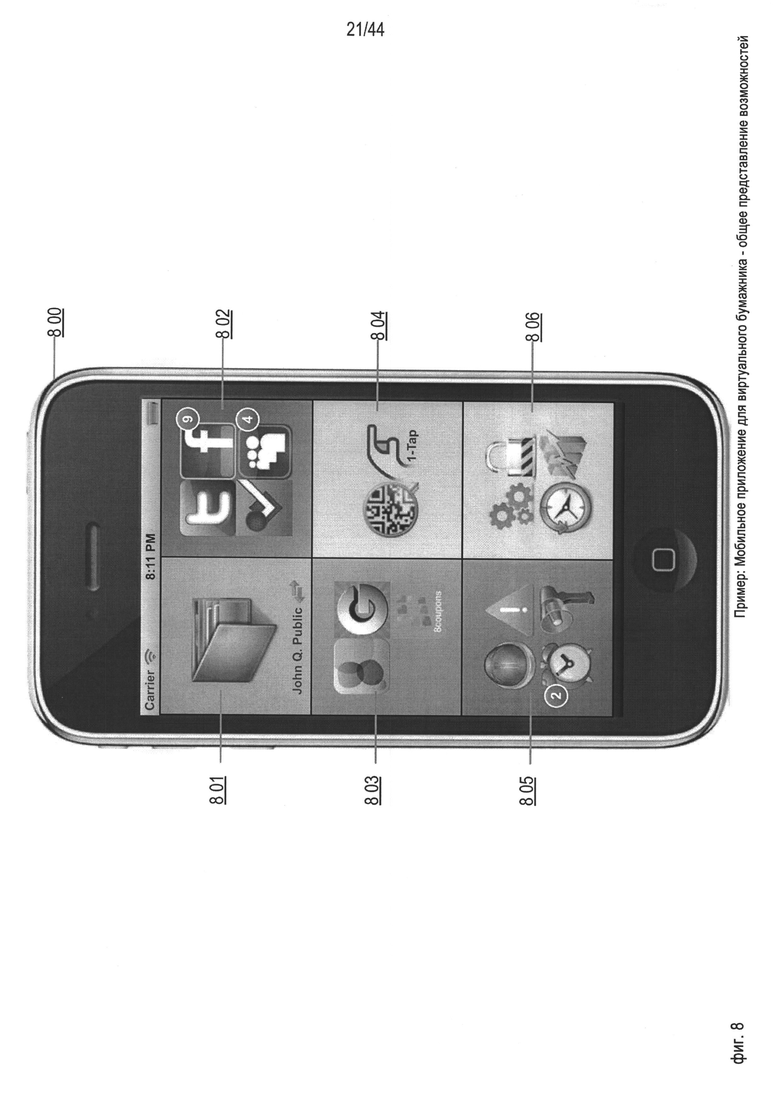

на фиг.8 схематически показан интерфейс пользователя, иллюстрирующий общее представление примеров возможностей приложений для виртуального бумажника в некоторых вариантах осуществления РРТ,

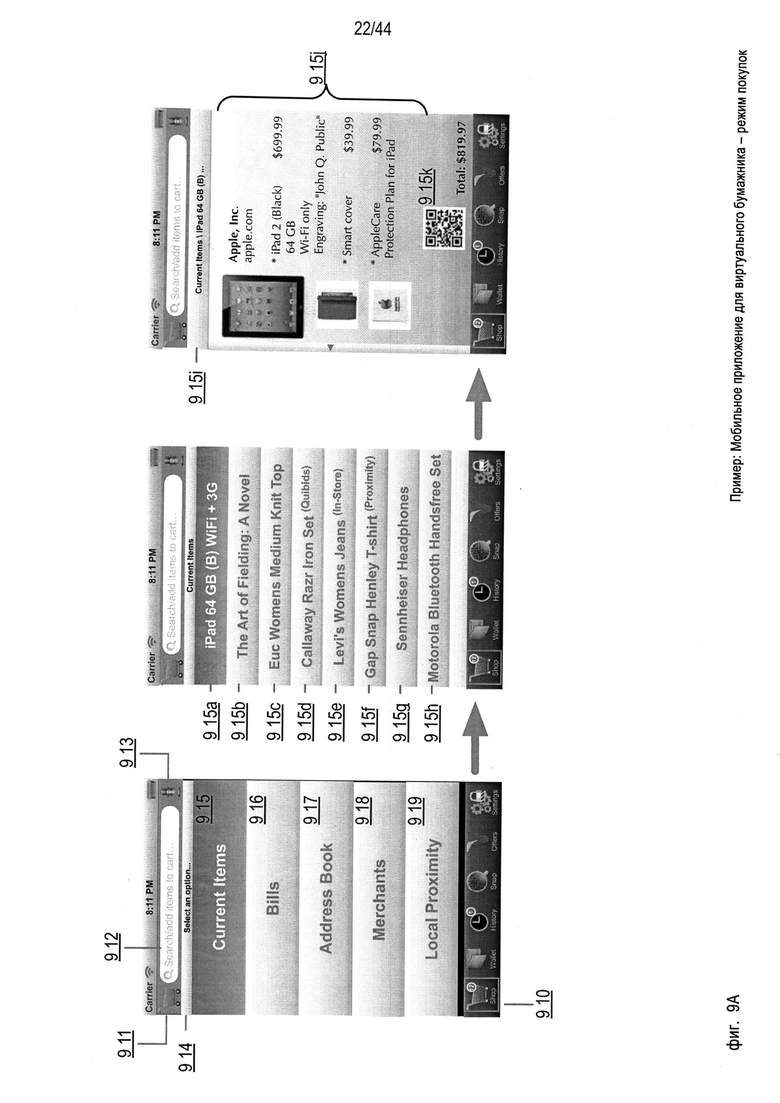

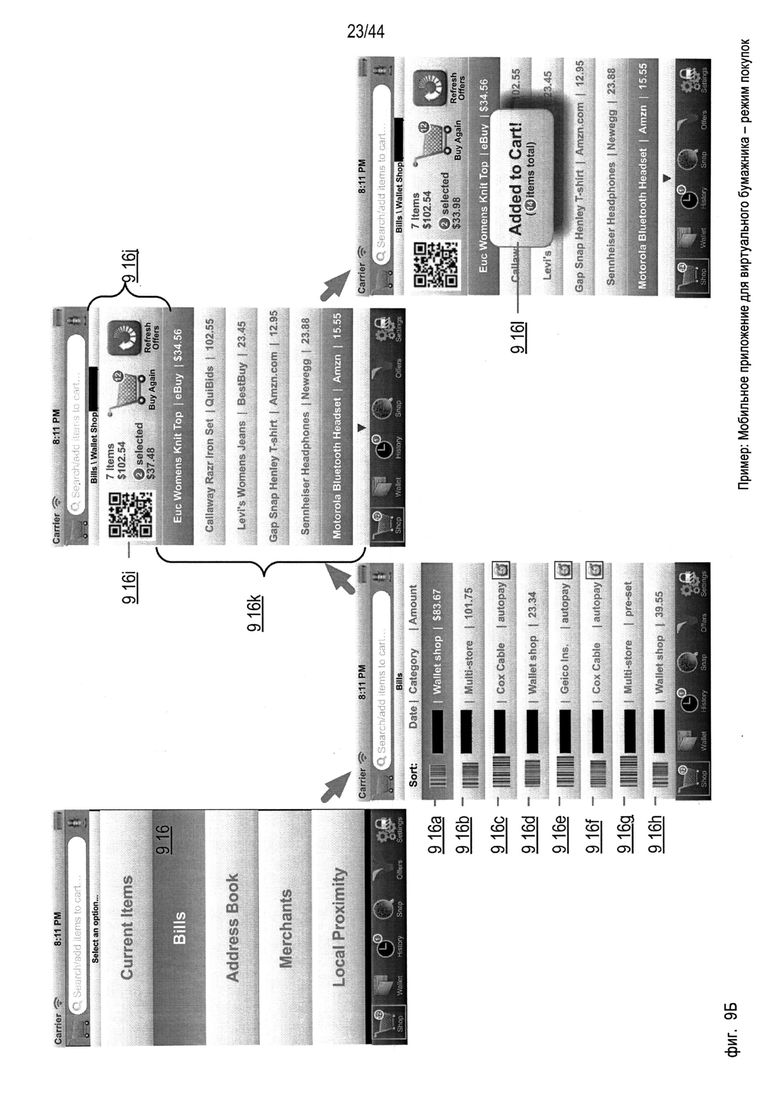

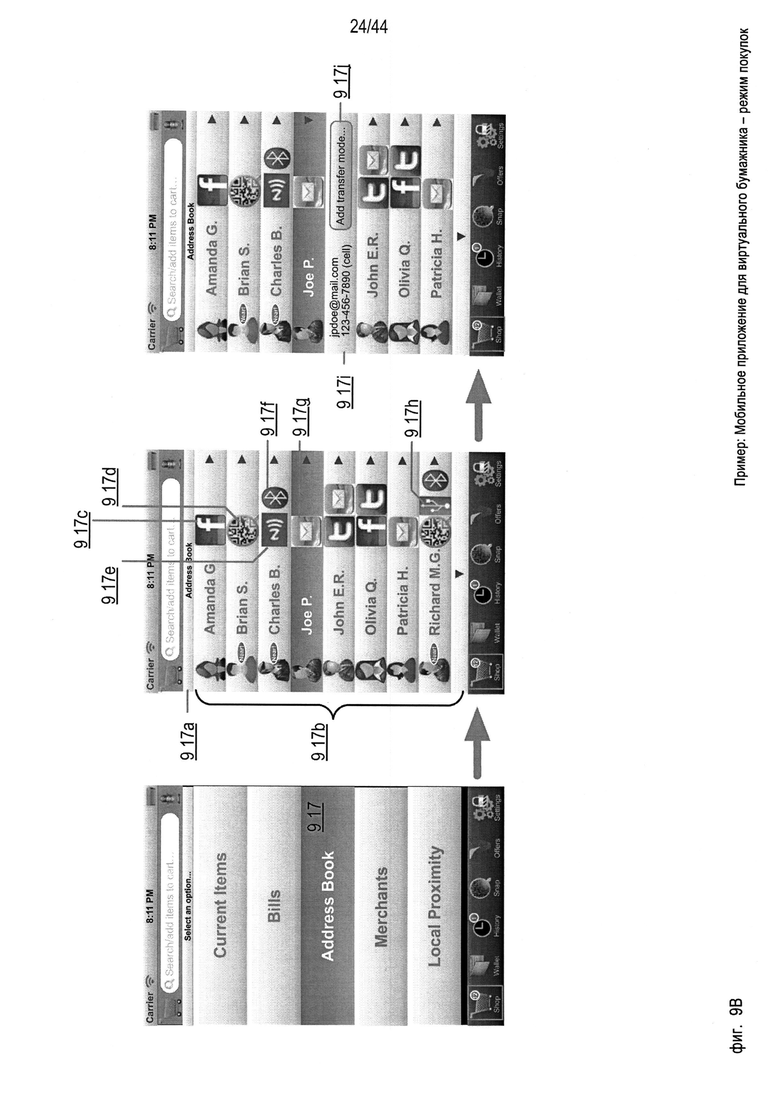

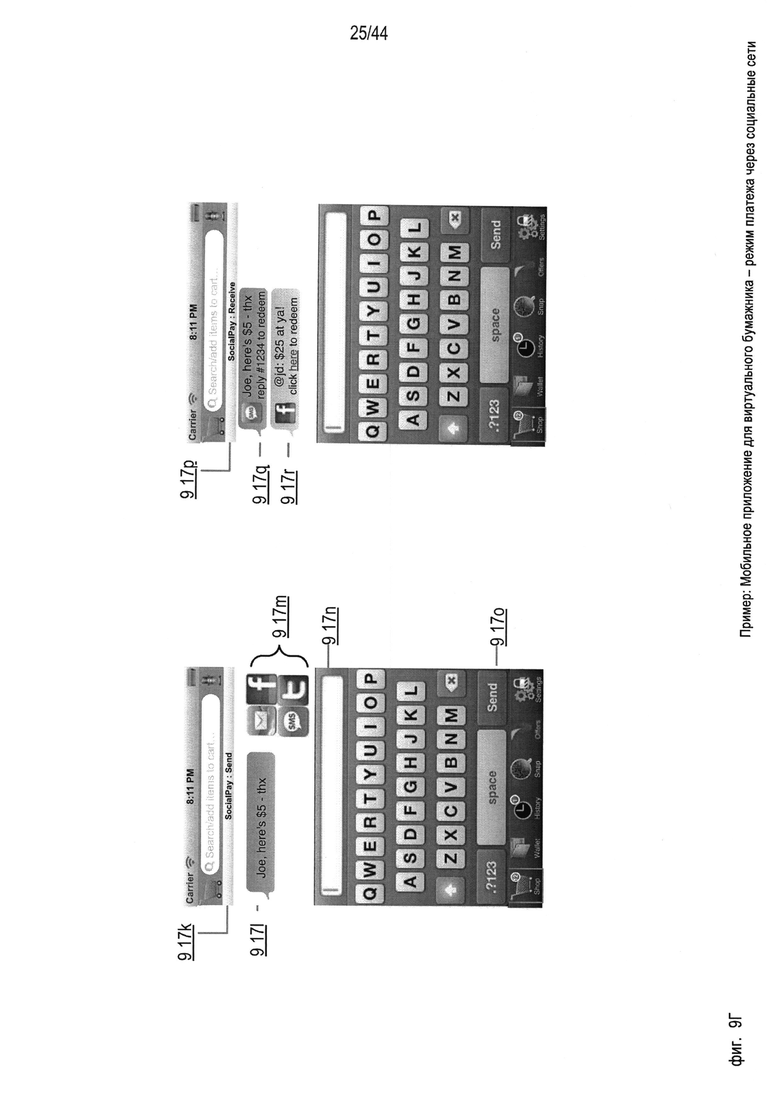

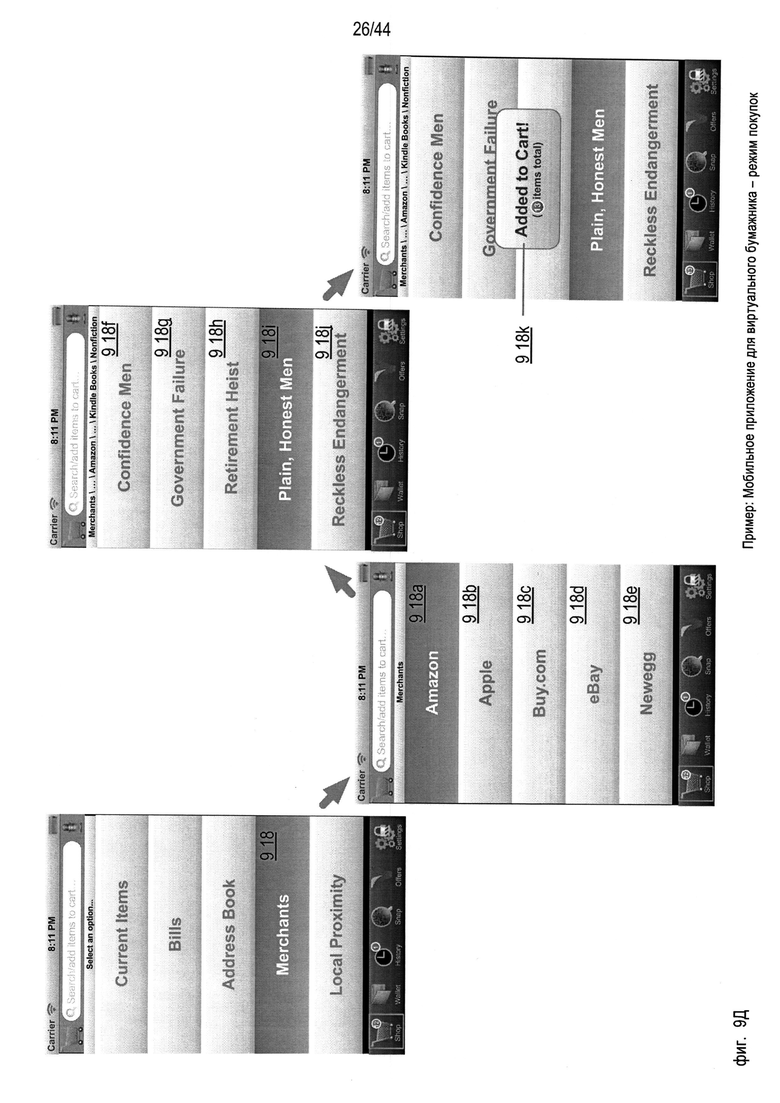

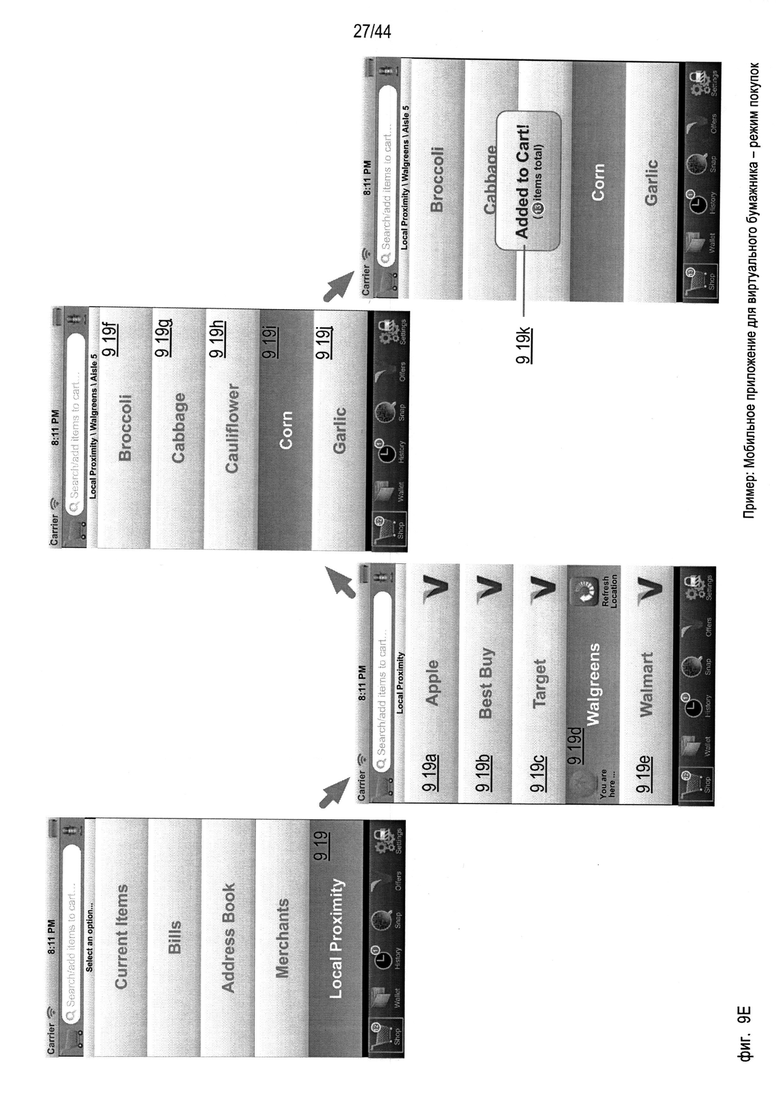

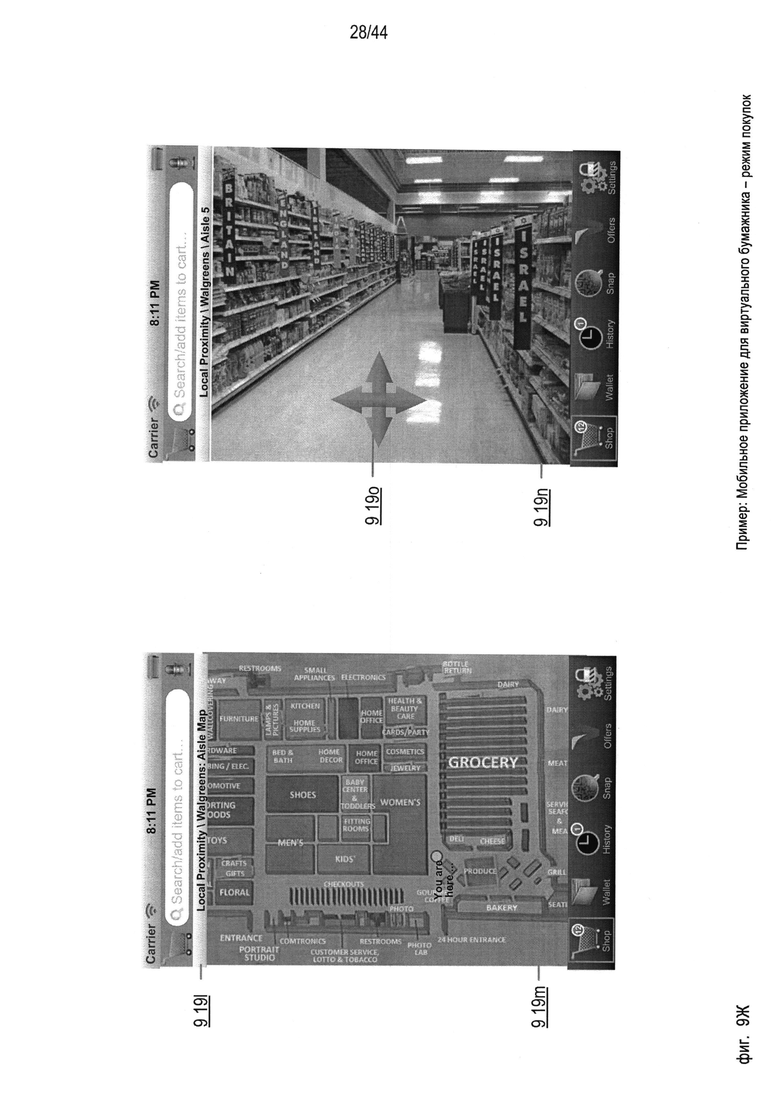

на фиг.9А-Ж схематически показаны интерфейсы пользователя, иллюстрирующие примеры возможностей приложений для виртуального бумажника в режиме совершения покупок в некоторых вариантах осуществления РРТ,

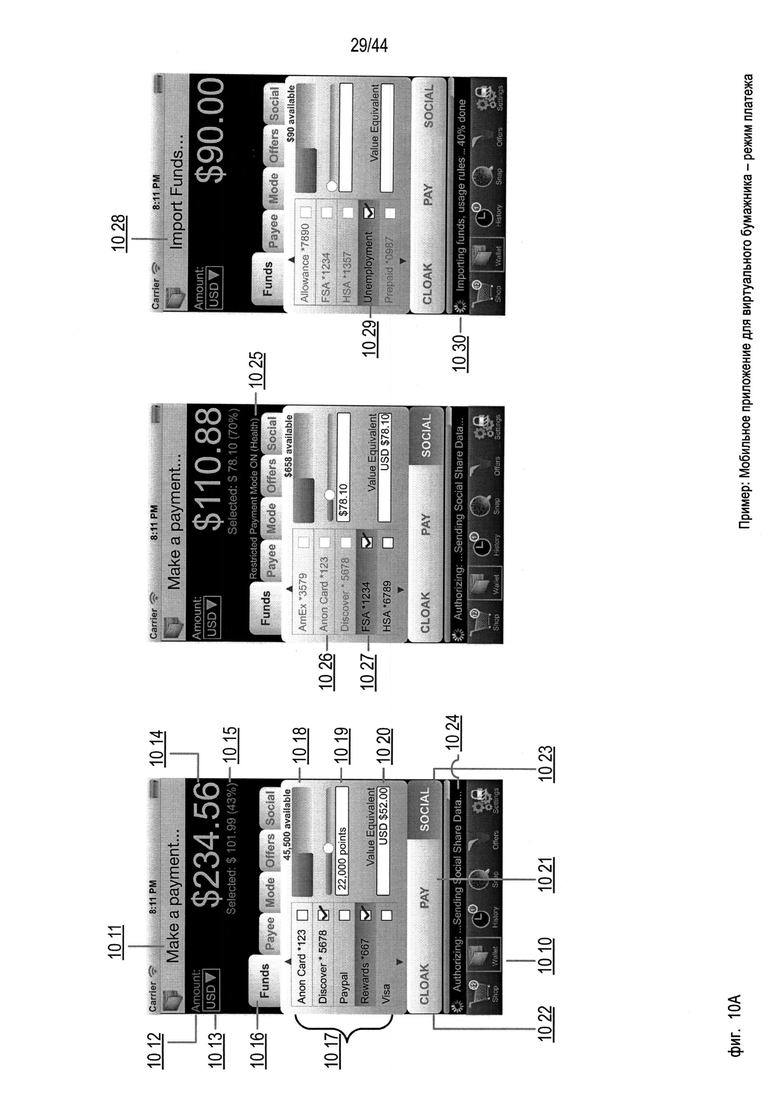

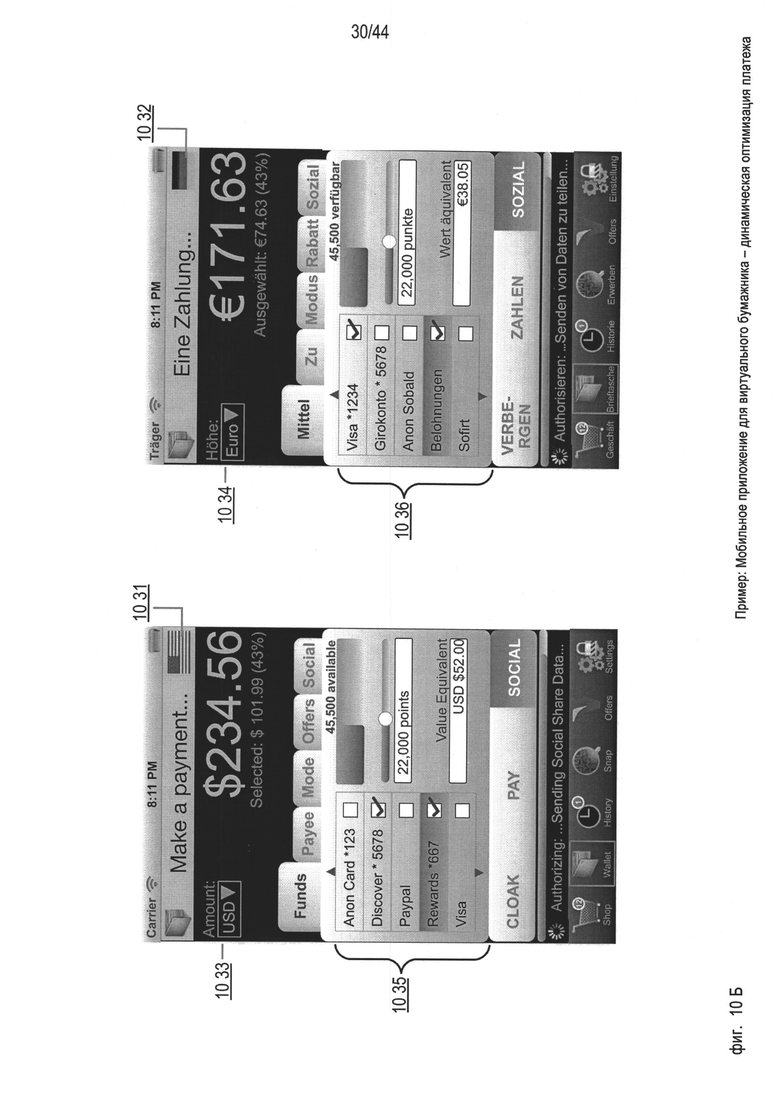

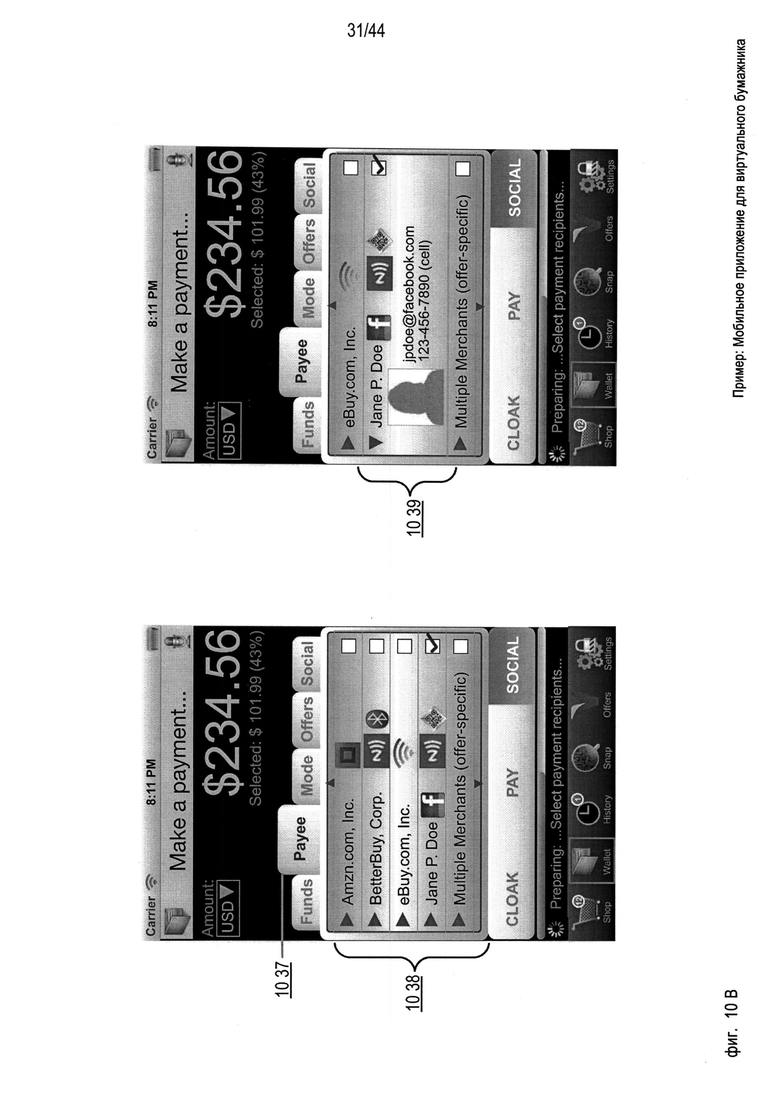

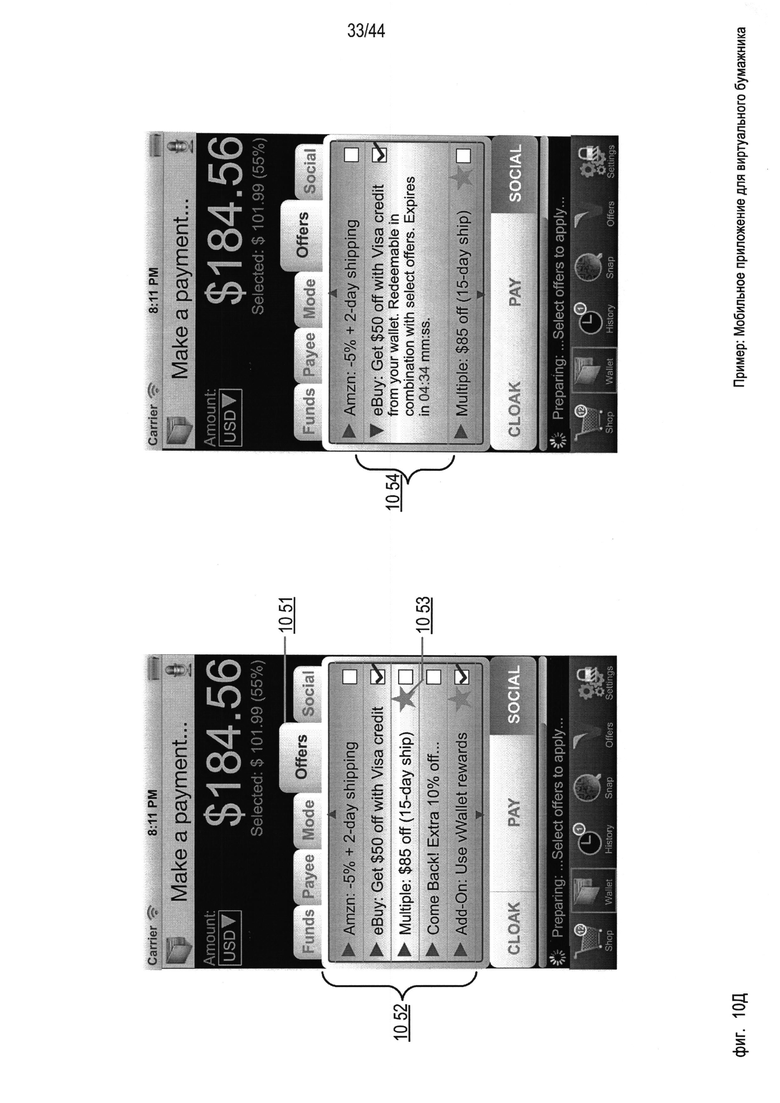

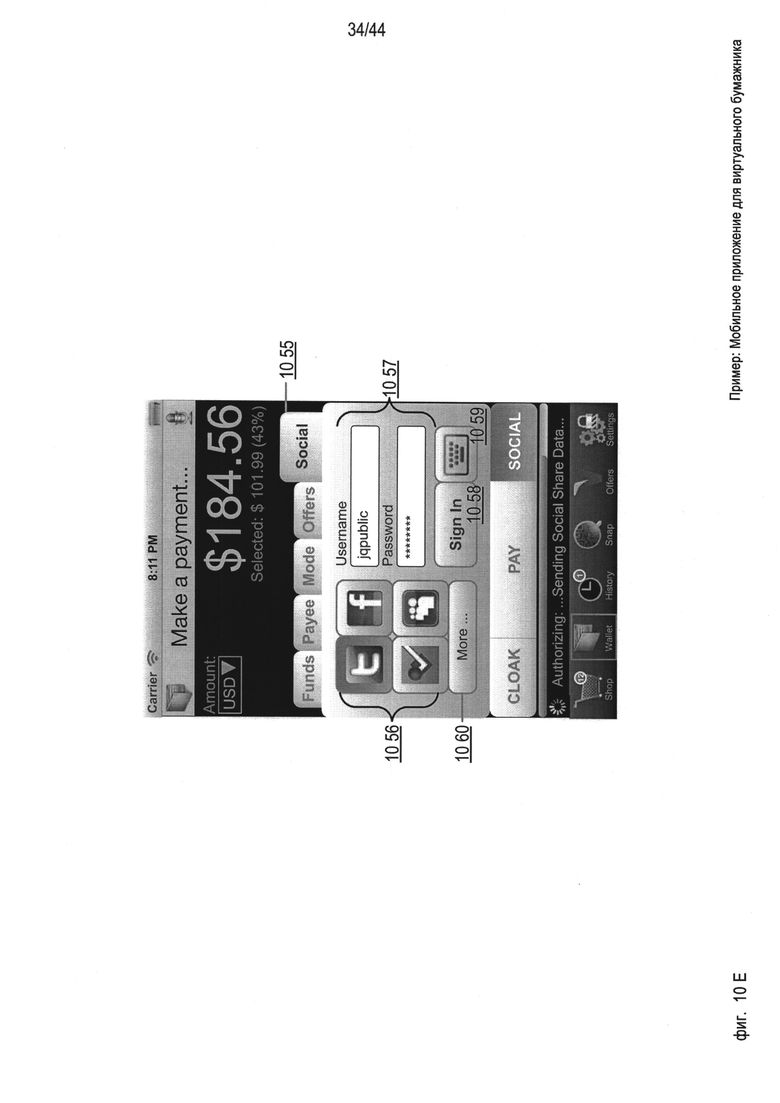

на фиг.10А-Е схематически показаны интерфейсы пользователя, иллюстрирующие примеры возможностей приложений для виртуального бумажника в режиме платежа в некоторых вариантах осуществления РРТ,

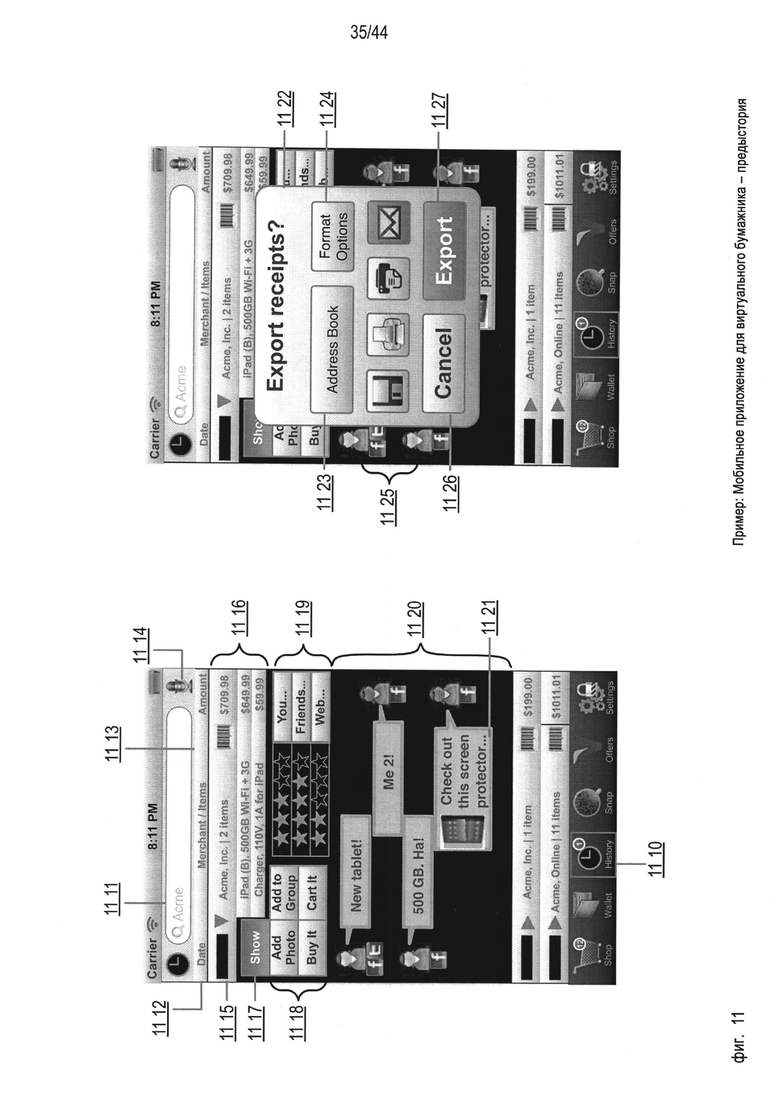

на фиг.11 схематически показан интерфейс пользователя, иллюстрирующий примеры возможностей приложений для виртуального бумажника в режиме предыстории в некоторых вариантах осуществления РРТ,

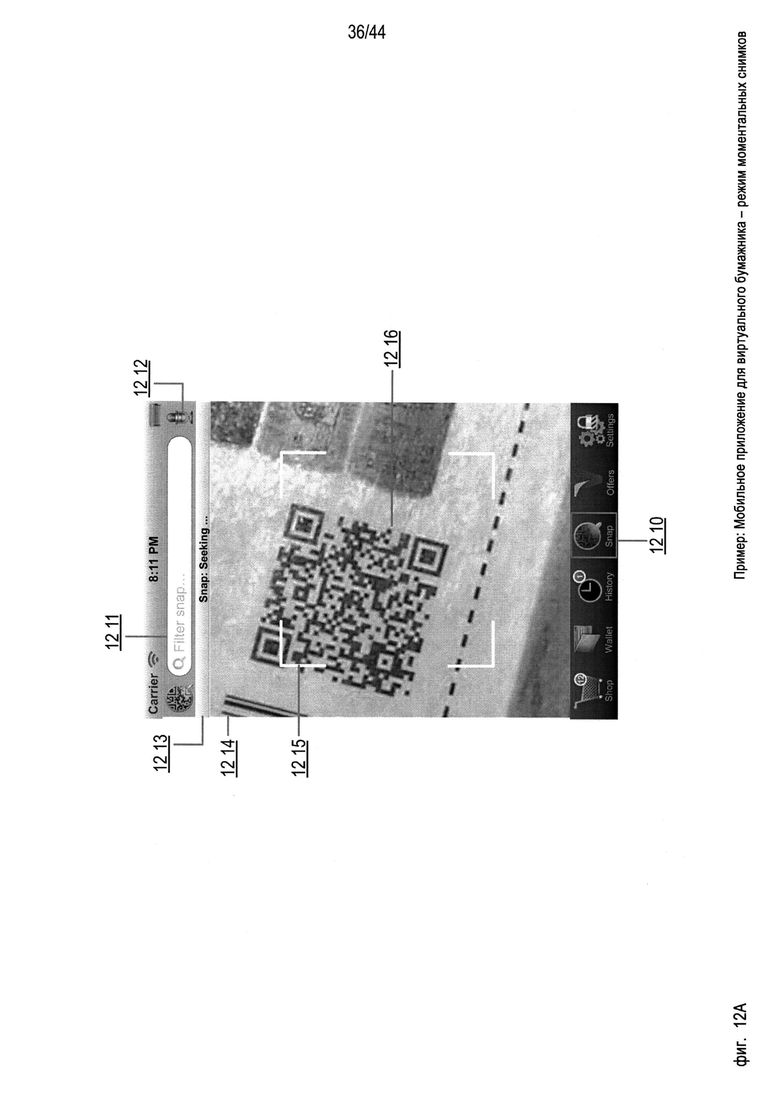

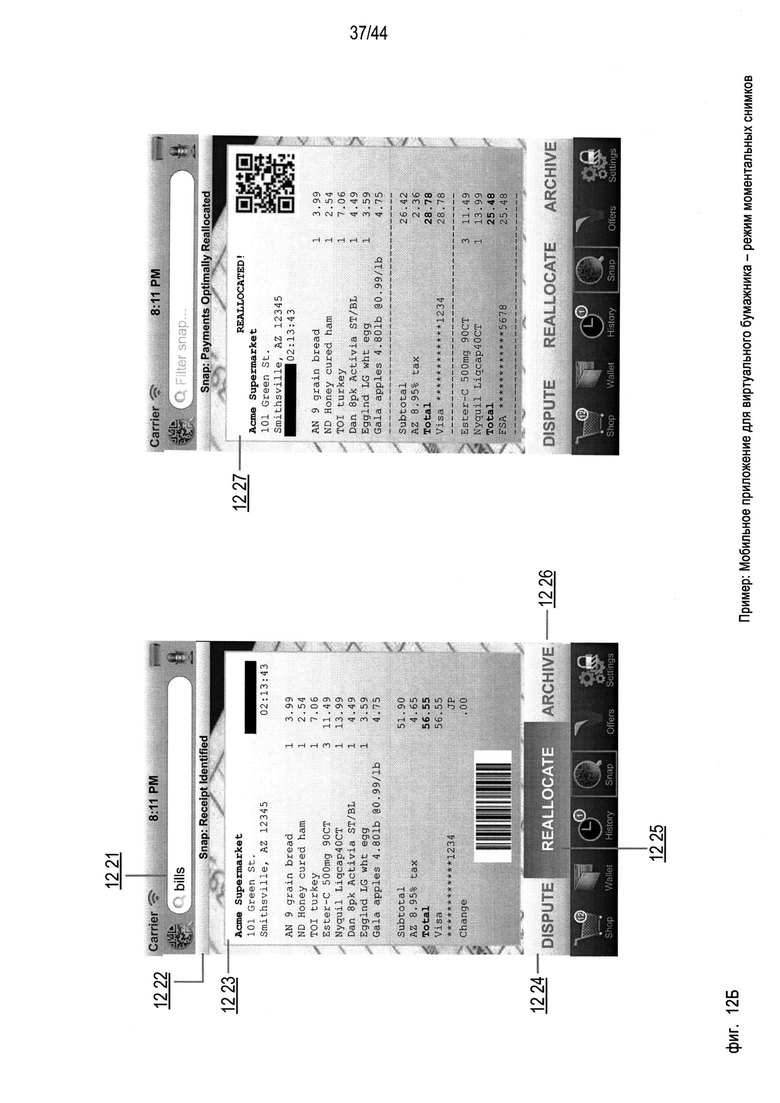

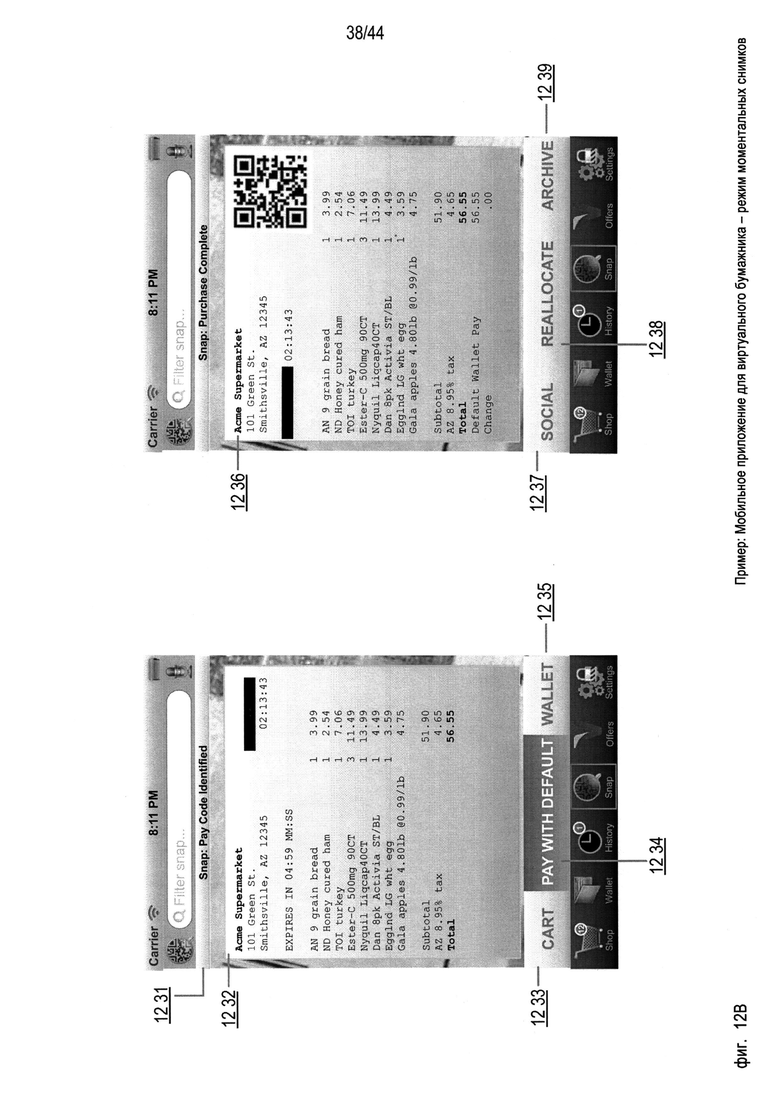

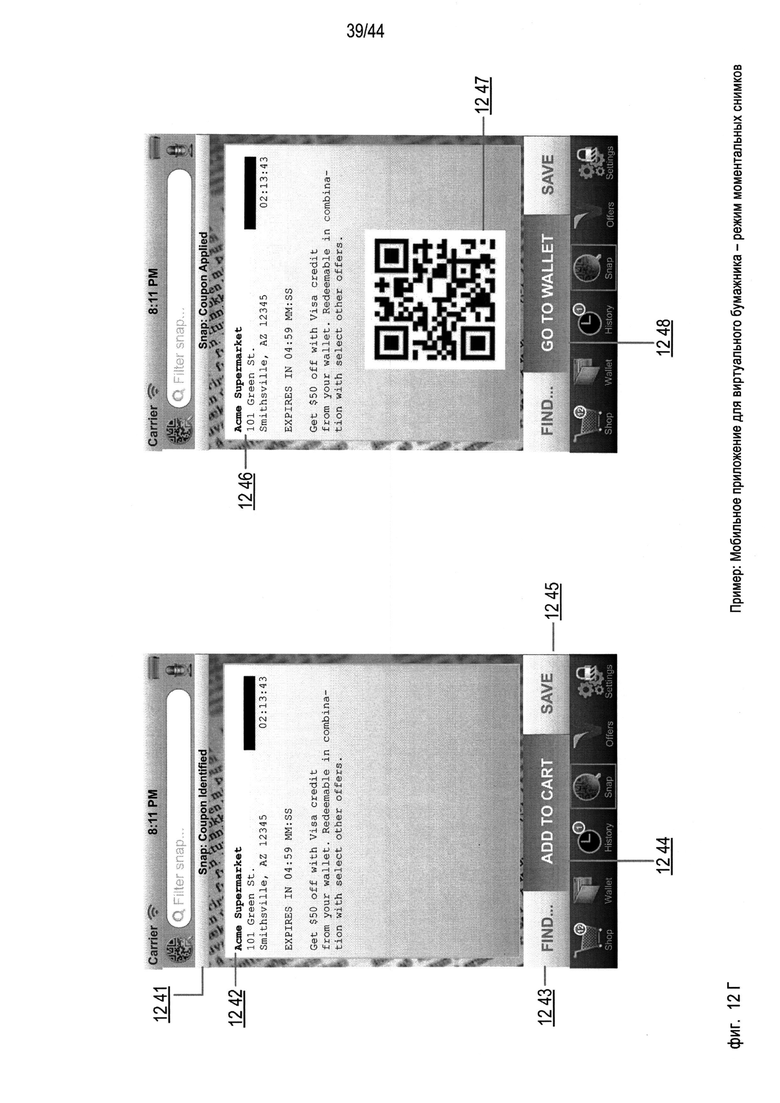

на фиг.12А-Д схематически показаны интерфейсы пользователя, иллюстрирующие примеры возможностей приложений для виртуального бумажника в режиме моментальных снимков в некоторых вариантах осуществления РРТ,

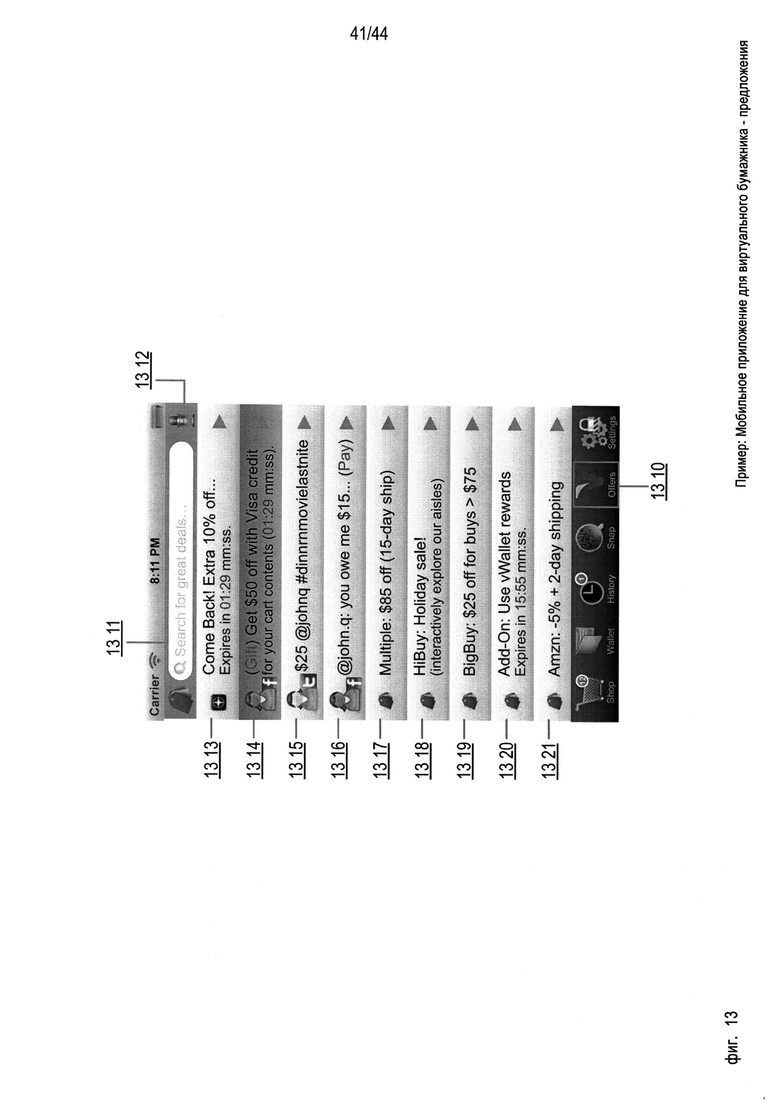

на фиг.13 схематически показан интерфейс пользователя, иллюстрирующий примеры возможностей приложений для виртуального бумажника в режиме предложений в некоторых вариантах осуществления РРТ,

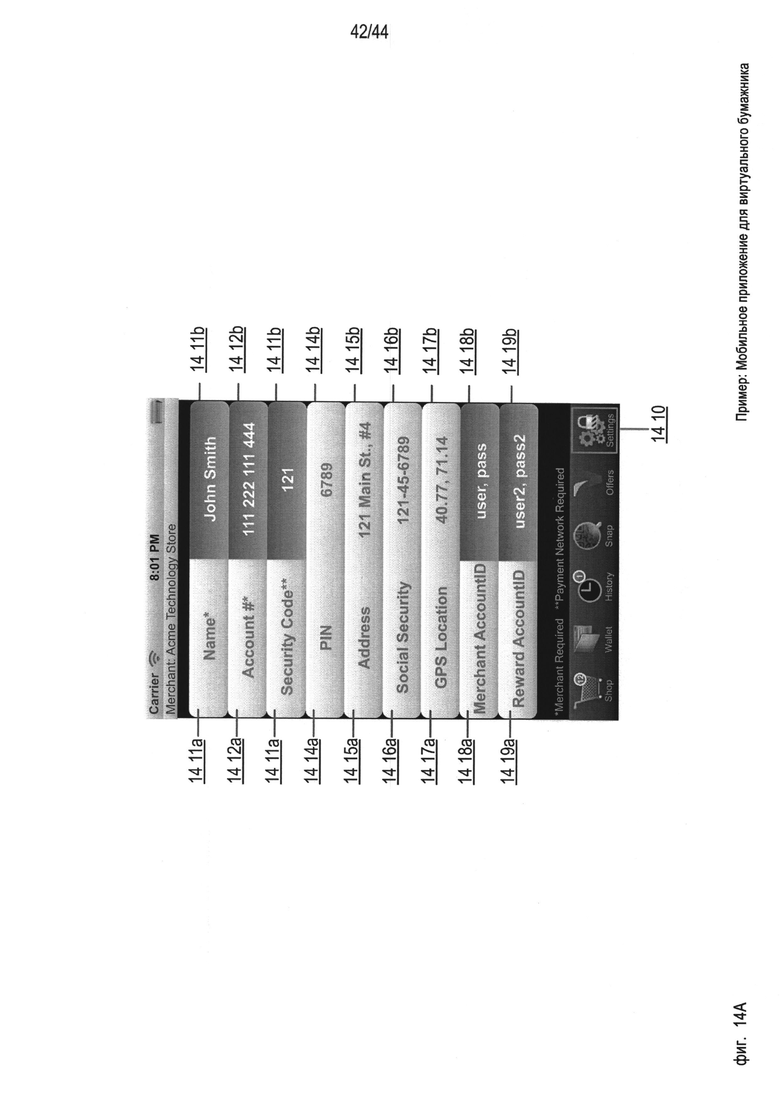

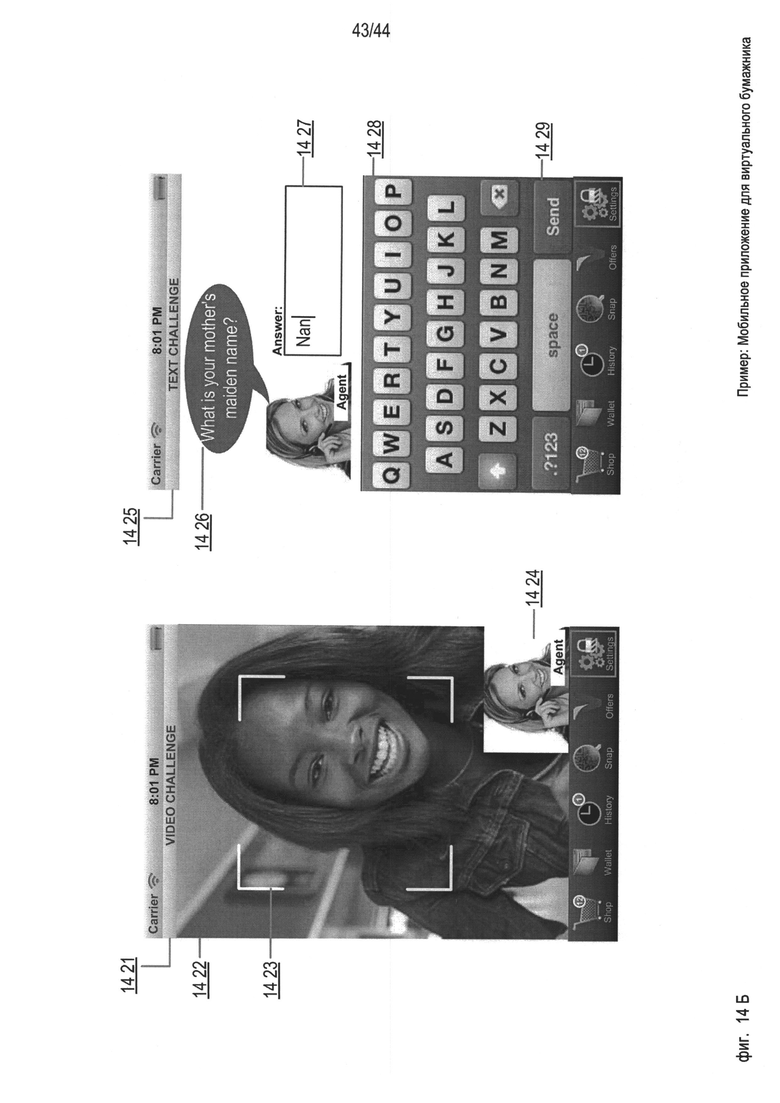

на фиг.14А-Б схематически показаны интерфейсы пользователя, иллюстрирующие примеры возможностей приложений для виртуального бумажника в защищенном и конфиденциальном режиме в некоторых вариантах осуществления РРТ, и

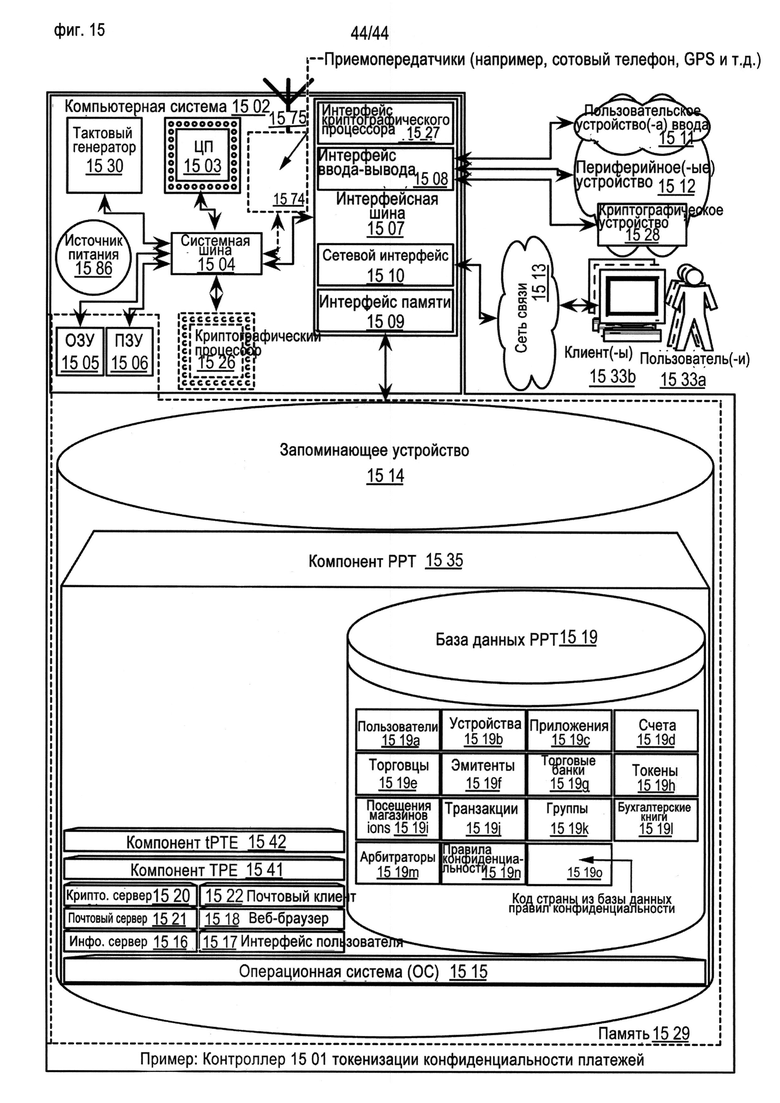

на фиг.15 показана блок-схема, иллюстрирующая варианты осуществления контроллера РРТ.

Первая цифра, используемая в каждой позиции на чертежах, соответствует номеру фигуры, на которой эта позиция представлена и/или подробно показана. Так, позиция 101 подробно показана и/или представлена на фиг.1. Позиция 201 представлена на фиг.2 и т.д.

Подробное описание

Токенизация конфиденциальности платежей (РРТ)

Устройства, способы и системы токенизации конфиденциальности платежей (далее - РРТ) компонентов РРТ преобразуют поручения токенизированной оплаты покупок в движение средств для оплаты покупок между счетами множества эмитентов.

На фиг.1А-Б показаны блок-схемы, иллюстрирующие примеры особенностей токенизации платежей в некоторых вариантах осуществления РРТ. Как показано на фиг.1А, чтобы определять, следует ли обрабатывать транзакцию покупки, в некоторых вариантах осуществления может требоваться сетевая платежная система, состоящая из серверов, размещающихся в географически отдаленных местоположениях (например, локальный сервер 114а платежной сети и удаленный сервер 114b платежной сети). Например, пользователь 110а может находиться в географически отдаленном местоположении и может осуществлять доступ к веб-сайту, например, 113, торговца, например, 112, находящего в другом географическом местоположении. В некоторых вариантах осуществления пользователь 110а может использовать клиента 111а, чтобы передать данные покупки (например, 115а) торговому серверу 112. Например, клиент 111а может предоставлять платежный токен (например, посредством объекта Playspan UltimatePay Lightbox, выполняемого в просмотровой среде клиента 111а) с целью сохранения анонимности пользователя. Например, платежный токен может представлять собой однонаправленную криптографическую хеш-функцию MD5 финансовой информации о платеже и может не содержать какой-либо информации, идентифицирующей личность пользователя. Хотя токен может не содержать идентифицирующей информации, в его основе может лежать идентифицирующая информация (например, уникальный идентификатор), что выгодно, поскольку позволяет заполнять таблицу данных повышенной секретности такими хеш-функциями с информацией о коде страны пользователя, при этом получаемой таблице сохраняется анонимность пользователя, поскольку хеш-функция и код страны не могут использоваться для установления личности пользователя, тем не менее, затем такая таблица может использоваться для применения правил конфиденциальности в зависимости от кода страны, чтобы тем маршрутизировать токен и обработку платежа в платежные серверы в соответствующей стране и предотвращать огласку личной информации пользователя в ненадлежащих юрисдикциях. В некоторых вариантах осуществления пользователь 110а может пожелать использовать посредством платежного токена платежный механизм (например, кредитную карту, дебетовую карту, предоплаченную карту, счет с хранимой суммой и т.д.), который в целом предназначен для использования в географически отдаленном местоположении. Так, согласно некоторым сценариям пользователь из географически отдаленного местоположения может пожелать использовать платежный механизм, рассчитанный на использование в географически отдаленном местоположении, чтобы оплатить покупку, совершенную у торговца, находящегося в локальном географическом местоположении, без разглашения торговцу или серверу платежной системы, находящейся в локальном географическом местоположении, какой-либо информации, идентифицирующей личность пользователя.

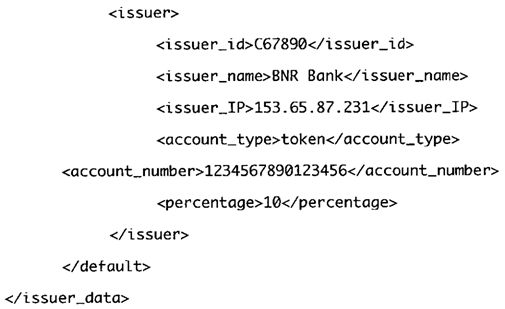

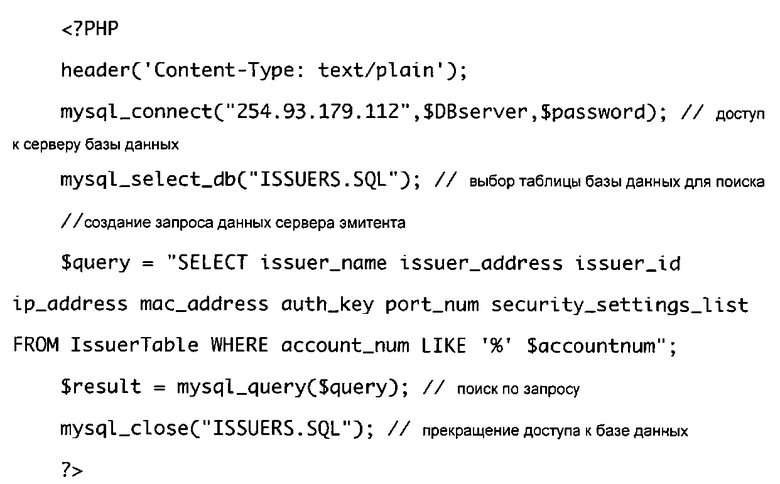

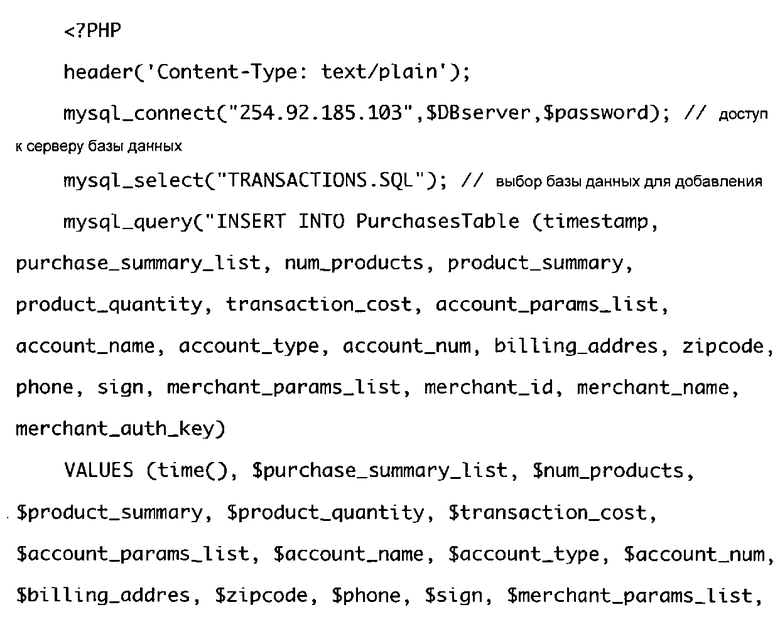

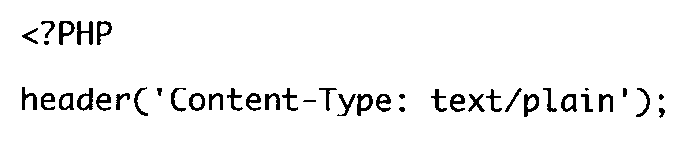

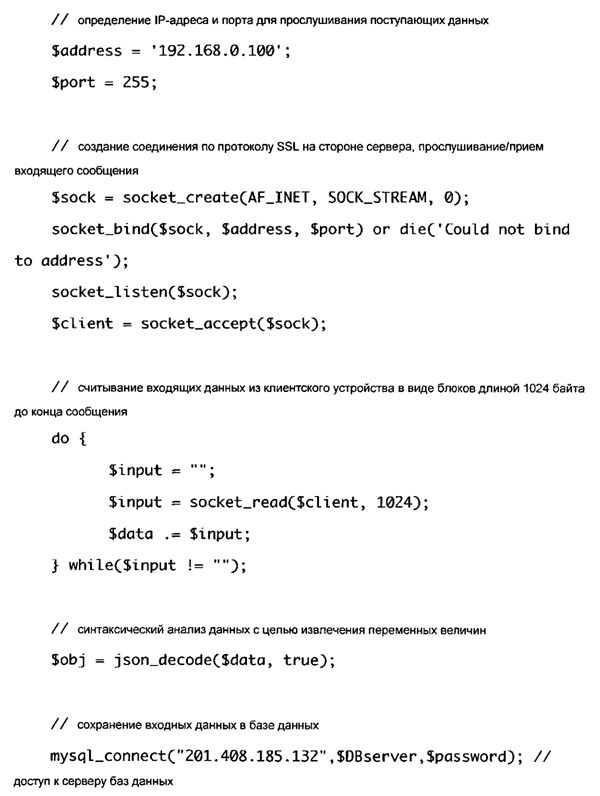

Например, этому сценарию может быть противопоставлен случай, когда пользователь 111b использует клиента 110b и находится в локальном географическом местоположении. Например, пользователь 110b может использовать клиента 111b для предоставления данных покупки тому же веб-сайту 113 торговца 112, находящегося в локальном географическом местоположении. В некоторых вариантах осуществления торговый сервер 112 может предоставлять поступающие от обоих пользователей запросы на совершение покупки тому же локальному серверу платежной системы, например, 114а. Так, в некоторых вариантах осуществления локальному серверу 114а платежной сети может требоваться определять, следует ли обрабатывать платеж по входящему запросу авторизации карты на месте или пересылать запрос удаленному серверу платежной сети, например, 114b. В некоторых вариантах осуществления локальному серверу 114а платежной сети может требоваться определять это без использования какой-либо информации, идентифицирующей личность пользователя. В некоторых вариантах осуществления локальный сервер 114а платежной сети может использовать предоставленный клиентом пользователя платежный токен в качестве элемент поиска для запроса базы данных. Например, локальный сервер платежной сети может использовать сценарий гипертекстовой предобработки (РНР), содержащий команды на языке структурированных запросов (SQL) (например, такие как в приведенных далее примерах), чтобы запрашивать базу данных с использованием сохраняющего анонимность обеспечивающего секретность платежного токена. В ответ база данных может предоставлять переменную величину, указывающую, следует ли обрабатывать запрос локально или дистанционно. В некоторых вариантах осуществления база данных может предоставлять IP-адрес удаленного сервера платежной сети (такого как, например, удаленный сервер 114b платежной сети), которому должен переслать запрос локальный сервер платежной сети. Так, в некоторых вариантах осуществления запрос обработки платежного токена пользователя может передаваться для обработки (например, 119) соответствующему серверу платежной сети в зависимости от местоположения пользователя, типа платежного токена, используемого пользователем, счета(-ов), к которому привязан обеспечивающий секретность, сохраняющий анонимность платежный токен, и/или т.п. По существу, РРТ позволяет маршрутизировать запросы серверам платежной сети, являющимся локальными по отношению к таким запросам. Преимуществом этого может являться повышение безопасности и конфиденциальности за счет того идентифицирующая информация пользователя широко рассылается без необходимости. Преимуществом этого также может являться потенциальное выравнивание нагрузки, связанной с обработкой запросов платежей. В некоторых вариантах осуществления платежному серверу торговца может быть известно о другом региональном платежном сервере, и в нем может содержаться набор правил, регулирующих место происхождения покупки, при этом некоторые юрисдикции могут быть отмечены как требующие поддержание различных уровней конфиденциальности. В таких вариантах осуществления, например, когда платежное требование происходит из страны (например, Европейского Союза), в которой требуется поддержание конфиденциальности на самом высоком уровне, РРТ может передавать токены и маршрутизировать транзакцию покупки в соответствующее местоположение относительно места происхождения покупки. Тем не менее, в качестве альтернативы, когда в месте происхождения покупки отсутствуют строги требования конфиденциальности, запрос может обрабатывать наиболее легкодоступный сервер платежной сети (например, текущий сервер, наименее загруженный альтернативный сервер и т.д.).

Как показано на фиг.1Б, в некоторых вариантах осуществления пользователь может пожелать приобрести товар, услугу и/или иное предложение (далее - продукт) у торговца, например, 106. Пользователь может пожелать использовать карту (например, дебетовую, кредитную, предварительно оплаченную и т.д.), например, 101а, наличные (или их эквивалент), например, 102а, ценные бумаги, например, 103а, виртуальную валюту, бонусы, баллы, мили и т.д., например, 104а и/или другие опции платежа. Тем не менее, пользователь может пожелать сохранить анонимность, чтобы предотвратить получение торговцем персональной информации пользователя. В качестве другого примера, пользователь может опасаться злоупотребления данными своей карты в целях мошеннических транзакций. В некоторых вариантах осуществления пользователь может быть способен использовать псевдонимы или токены вместо платежной информации. Например, пользователь может быть способен передавать токен, например, 101b, 102b, 103b, 104b торговцу вместо полных данных о карте, наличных или счете. На фиг.9А-14Б проиллюстрированы различные неограничивающие выгодные особенности использования пользователем для виртуального бумажника, чтобы инициировать транзакцию покупки, включая возможность "маскирования" транзакции с использованием платежного токена вместо платежной информации. С целью обработки транзакции с торговцем может взаимодействовать безопасный арбитратор токенов. Например, после приема платежного токена от пользователя торговец может передавать его арбитратору транзакций. Безопасный арбитратор транзакций может быть способен проводить синтаксический анализ поступающего токена и устанавливать личность пользователя для этого токена токен. Арбитратор транзакций также может определять финансовую платежную информацию для использования при обработке транзакции. В некоторых вариантах осуществления арбитратор транзакций также может иметь только другой токен, хранящийся в качестве платежной информации. В таких вариантах осуществления эмитент токена может являться единственным лицом помимо пользователя, которому известна действительная персональная и/или финансовая информация пользователя. Так, в некоторых вариантах осуществления токен может представлять собой сочетание с другим токеном. Например, токен арбитратора транзакций, может указывать на другой токен арбитратора транзакций и/или эмитента. Так, в некоторых вариантах осуществления путем соответствующей структуризации платежных токенов может формироваться множество уровней защиты персональной и финансовой информации. В некоторых вариантах осуществления токен может представлять собой комбинацию из других платежных токенов. Например, платежный токен 105 может указывать, что транзакция может быть обработана путем присвоения определенной доли в процентах (например, 55%) суммы транзакция токену 101b (например, в конечном итоге привязанному к данным 101а кредитной карты) и другой доли в процентах (например, 45%) другому токену 102b (например, в конечном итоге привязанному к счету 102а хранящихся средств). В некоторых вариантах осуществления доли в процентах могут определяться в реальном или почти реальном времени. Например, арбитраторы токенов могут взаимодействовать с эмитентами, у которых счета пользователей привязаны к платежным токенам, чтобы определять, со счетов каких пользователей должны списываться средства, и какие суммы должны списываться с каждого счета (например, в соответствии с заранее заданным алгоритмом). В качестве другого примера, доли в процентах могут определяться только при обработке транзакция, например, токенов 103b, 104b, например, путем предложения пользователя указать опции платежа при обработке транзакция покупки.

В некоторых вариантах осуществления могут обеспечиваться дополнительные уровни защиты путем использования методов аутентификации. В качестве примера пользователю может быть предложено представить имя пользователя и пароль, чтобы активировать платежный токен. В качестве другого примера, пользователю может быть предложено представить цифровой сертификат, удостоверяющий личность, до использования платежного токена при транзакции покупки. В качестве другого примера, может использоваться считыватель отпечатков пальцев. Например, клиентским устройством пользователя может являться устройство, которое используется исключительно пользователем, такое как смартфон, планшетный компьютер, портативный компьютер и/или т.п. В некоторых вариантах осуществления может быть предусмотрена заказная аппаратная микросхема аутентификации, например, 103, которая поддерживает связь с клиентом. В различных вариантах осуществления микросхема может быть встроена в клиента, поставляться предварительно установленной в клиенте, подключена к клиенту в качестве периферийного устройства и/или т.п. В некоторых вариантах осуществления пользователь может выполнять процедуру аутентификации с использованием клиента и карты пользователя, привязанной к платежному токену пользователя. Например, микросхема аутентификации может быть сконфигурирован на распознавание физической карты платежного токена пользователя при нахождении карты вблизи микросхемы аутентификации. Например, микросхема аутентификации и карта могут обмениваться сигналами с использованием Bluetooth™, Wi-Fi™, RFID-меток, возможностей установления сотовой связи (например, 3G, 4G) и/или т.п. Так, в некоторых вариантах осуществления пользователю при совершении покупки с использованием платежного токена пользователю может предлагаться поднести физическую карту платежного токена к микросхеме аутентификации, поддерживающей связь с клиентом, после чего пользователь может сделать заказ на покупку с использованием токена. Таким образом, система обеспечивает защиту аутентичности, чтобы не позволить тем, кому может быть известен платежный токен пользователя, использовать его для мошеннической транзакции.

На фиг.2А-Б схематически показаны интерфейсы приложений пользователя, иллюстрирующие примеры возможностей интерфейсов приложения для управления токенизированными платежами по транзакциям покупки в некоторых вариантах осуществления РРТ. В некоторых вариантах осуществления приложение, выполняемое в устройстве пользователя, может содержать интерфейс приложения, обеспечивающий различные возможности для пользователя. В некоторых вариантах осуществления приложение может содержать указание местоположения пользователя, например, 201 (например, название магазина торговца, географическое местоположение, проход между полками в магазине торговца и т.д.). Приложение может содержать указание суммы, причитающейся за продукт, например, 202. В некоторых вариантах осуществления приложение может предоставлять пользователю различные опции оплаты приобретенного продукта(-ов). Например, приложение может использовать координаты GPS, чтобы определять магазин торговца, в котором находится пользователь, и адресовать пользователя на веб-сайт торговца. В некоторых вариантах осуществления РРТ может предоставлять API участвующим торговцам, чтобы непосредственно облегчать обработку транзакций. В некоторых вариантах осуществления может быть разработано фирменное приложение РРТ торговца с функциональными возможностями РРТ, которое может непосредственно подключать пользователя к системе обработки транзакций торговца. Например, пользователь может выбирать одну из нескольких карт (например, кредитных карт, дебетовых карт, предоплаченных карт и т.д.) различных эмитентов, например, 203. В некоторых вариантах осуществления приложение может предоставлять пользователю возможность оплаты суммы покупки с использованием средств на банковском счете пользователя, например, чековом, сберегательном, депозитном счете денежного рынка, текущем счете и т.д., например, 204. В некоторых вариантах осуществления пользователь может по умолчанию устанавливать, какая карта, банковский счет и т.д. должна использоваться для транзакции покупки посредством приложения. В некоторых вариантах осуществления такие установки по умолчанию могут позволять пользователю инициировать транзакцию покупки путем одного клика, нажатия, проведения карты через считывающее устройство и/или иного входного воздействия, например, 205. Когда в некоторых вариантах осуществления пользователь использует такую возможность, приложение может использовать пользовательские установки по умолчанию, чтобы инициировать транзакцию покупки. В некоторых вариантах осуществления приложение может позволять пользователю использовать другие счета (например, Google™ Checkout, Paypal™ и т.д.) для оплаты покупки, например, 206. В некоторых вариантах осуществления приложение может позволять пользователю использовать бонусы, баллы, начисляемые авиакомпаниями мили, баллы, начисляемые гостиницами, электронные купоны, печатные купоны (например, путем сбора печатных купонов, аналогичных идентификатору продукта) и т.д. для оплаты покупки, например, 207-208. В некоторых вариантах осуществления приложение может предоставлять возможность использовать прямую авторизацию до инициации транзакции покупки, например, 209. В некоторых вариантах осуществления приложение может использовать индикатор индикатор состояния, указывающий состояние транзакции после того, как пользователь решил инициировать транзакцию покупки, например, 210. В некоторых вариантах осуществления приложение может предоставлять пользователю информацию о предыдущих покупках, например, 211. В некоторых вариантах осуществления приложение может предоставлять пользователю возможность совместно использовать информацию о покупке (например, посредством электронной почты, SMS, сообщений в Facebook®, Twitter™ и т.д.) с другими пользователями, например, 212. В некоторых вариантах осуществления приложение может предоставлять пользователю возможность отображать идентифицирующую продукт информацию, собранную клиентским устройством (например, чтобы показать сотруднику отдела по работе с покупателями на выходе из магазина), например, 214. В некоторых вариантах осуществления пользователь, приложение, устройство и РРТ могут совершить ошибку в процессе обработки. В таких случаях пользователь может иметь возможность обмениваться информацией в реальном времени с сотрудником отдела по работе с покупателями (например, VerifyChat 213), чтобы устранить затруднения в ходе процедуры выполнения транзакции покупки.

В некоторых вариантах осуществления пользователь может выбрать совершение транзакция с использованием одноразового токена, например, сохраняющего анонимность кредитной карты номера, например, 205b. Например, РРТ может использовать токенизированый и сохраняющий анонимность набор данных карты (например, "AnonCard1", "AnonCard2"). В качестве другого примера, РРТ может генерировать, например, в реальном времени одноразовый анонимный набор данных карты с целью безопасного завершения транзакции покупки (например, "Anon It 1X"). В таких вариантах осуществления приложение может автоматически задавать установку параметров профиля пользователя таким образом, чтобы персональная идентифицирующая информация пользователя не предоставлялась торговцу и/или другим лицам. Например, приложение может автоматически передавать только токен или псевдонимы вместо платежной информации. Платежная система может обрабатывать токен с целью получения связанной с ним платежной информации для обработки транзакции покупки. В некоторых вариантах осуществления пользователю может предлагаться ввести имя пользователя и пароль, чтобы активировать функции сохранения анонимности.

В некоторых вариантах осуществления пользователь может быть способен управлять атрибутами каждого токен, связанного с пользователем, посредством веб-интерфейса, например, 220. Например, пользователь может быть способен входить в систему веб-интерфейса, например, 221, и визуализировать платежные токены, связанные с пользователем, например, 223. Пользователю также могут предоставляться элементы элементы интерфейса пользователя для генерирования новых токенов. Например, интерфейс пользователя может предоставлять элементы для создания нового токена, например, 224. Например, интерфейс пользователя может позволять пользователю выбирать финансовые данные 225, включая без ограничения источник финансирования для получения токена, тип счета для токена, начальное значение токена (например, для предварительного финансирования и/или предварительной авторизации), опцию снижения стоимости (например, для облегчения регулируемого по времени контроля расходов для пользователя), адрес для выставления счета, адрес доставки, контактные параметры, протокол безопасной пересылки данных, администратор токенов, опцию сохранения анонимности пользователя (в целях защиты) и/или т.п. В некоторых вариантах осуществления веб-интерфейс может позволять пользователю выбирать персональные данные 226, включая без ограничения владельцев токенов, периодичность контактов (например, для предложения токенов), предпочтения для предложения токенов, контроль со стороны родителей, активированные устройства и/или т.п. В некоторых вариантах осуществления веб-интерфейс может позволять пользователю указывать даты 227 активации и дату 228 истечения срока действия токенов.

На фиг.3А-В схематически показаны интерфейсы приложений пользователя, иллюстрирующие примеры возможностей мобильного приложения для токенизации платежей с целью защиты пользовательских данных и предотвращения мошенничества в некоторых вариантах осуществления РРТ. В некоторых вариантах осуществления приложение, выполняемое в устройстве пользователя, может предоставлять возможность "VerifyChat" предотвращения мошенничества (например, путем активации элемента UI 213 на фиг.2). Например, РРТ может обнаруживать необычную и/или подозрительную транзакцию. РРТ может использовать возможность VerifyChat для связи с пользователем и проверки подлинности инициатора транзакции покупки. В различных вариантах осуществления РРТ может передавать сообщение электронной почты, текстовые (SMS) сообщения, сообщения Facebook®, Twitter™, текстовый диалог в реальном времени, речевой диалог в реальном времени, видеодиалог в реальном времени (например, Apple FaceTime) и/или т.п. для связи с пользователем. Например, РРТ может инициировать видеозапрос пользователя, например, 301. Например, от пользователя может потребоваться представиться посредством видеодиалога в реальном времени, например, 302. В некоторых вариантах осуществления сотрудник отдела по работе с покупателями, например, 304b, может вручную устанавливать подлинность пользователя с использованием видеоизображения пользователя. В некоторых вариантах осуществления РРТ может использовать распознавание лица, биометрическую и/или подобную идентификацию (например, с использованием методов классификации образов), чтобы устанавливать личность пользователя, например, 304а. В некоторых вариантах осуществления приложение может предоставлять контрольную отметку (например, перекрестие, целевой прямоугольник и т.д.), например, 303, чтобы пользователь мог использовать видео с целью облегчения автоматического распознания пользователя для РРТ. В некоторых вариантах осуществления пользователь мог не инициировать транзакцию, например, если транзакция является мошеннической. В таких вариантах осуществления пользователь может аннулировать запрос, например, 305. Затем РРТ может аннулировать транзакцию и/или инициировать процедуру расследования мошенничества от имени пользователя.

В некоторых вариантах осуществления РРТ может использовать процедуру тестового запроса с целью проверки подлинности пользователя, например, 306. Например, РРТ поддерживать связь с пользователем посредством текстового диалога в реальном времени, SMS-сообщений, электронной почты, сообщений Facebook®, Twitter™ и/или т.п. РРТ может задавать вопрос пользователю, например, 308. Приложение может обеспечивать пользователя элементом(-ами) ввода (например, виртуальной клавиатурой 309) для ответа на вопрос, заданный РРТ. В некоторых вариантах осуществления вопрос может произвольным образом автоматически выбираться РРТ; в некоторых вариантах осуществления сотрудник отдела по работе с покупателями может вручную связываться с пользователем. В некоторых вариантах осуществления пользователь мог не инициировать транзакцию, например, если транзакция является мошеннической. В таких вариантах осуществления, пользователь может аннулировать, например, на шагах 307, 310 текстовой запрос. Затем РРТ может аннулировать транзакцию и/или инициировать процедуру расследования мошенничества от имени пользователя.

В некоторых вариантах осуществления приложение может быть сконфигурировано на распознавание идентификаторов продукта (например, штриховых кодов, QR-кодов (от английского - Quick Response Code, матричный или двухмерный код) и т.д.). Например, для предотвращения мошенничества приложение может предлагать пользователю использовать пользовательское устройство для получения копии экрана с изображением приобретаемых товаров, чтобы тем самым гарантировать, что лицо, проводящее карту через считывающее устройство, также имеет пользовательское устройство и осведомлено о приобретаемых товарах. В некоторых вариантах осуществления пользователю может предлагаться подписаться зарегистрироваться, чтобы активизировать возможности приложения. После этого камера может предоставлять пользователю персональные возможности совершения покупок одним нажатием. Например, клиентское устройство может иметь камеру, посредством которой приложение может получать изображения, видеоданные, потоковое видео в реальном времени и/или т.п., например, 313. Приложение может быть сконфигурировано на анализ поступающих данных, например, 311 и поиск идентификатора продукта, например, 314. В некоторых вариантах осуществления приложение может накладывать перекрестие, целевой прямоугольник и/или аналогичные контрольные отметки для совмещения, например, 315, чтобы пользователь мог совместить идентификатор продукта с использованием контрольных отметок для облегчения распознавания и интерпретации идентификатора продукта. В некоторых вариантах осуществления приложение может содержать элементы интерфейса, позволяющие пользователю переключать между режимом идентификации продукта и экранами, отображающими предлагаемые наименования (например, 316), чтобы пользователь мог точно изучить доступные предложения до выбора идентификатора продукта. В некоторых вариантах осуществления приложение может предоставлять пользователю возможность просмотра до выбора идентификаторов продуктов (например, 317), чтобы помочь пользователю решить, какой идентификатор продукта он желает выбрать. В некоторых вариантах осуществления пользователь может пожелать аннулировать приобретение продукта, и приложение может предоставлять пользователю элемент интерфейса пользователя (например, 318), чтобы аннулировать процедуру распознавания идентификатора продукта и возвращаться к предыдущему экрану интерфейса, который использовал пользователь. В некоторых вариантах осуществления пользователю может предоставляться информация о продуктах, установленных пользователем значениях, торговцах, предложениях и т.д. в виде списка (например, 319), чтобы пользователь мог лучше разобраться в возможностях совершения покупки. Приложение может предоставлять различные другие возможности (например, 320).

В некоторых вариантах осуществления пользователь может быть способен просматривать и/или изменять профиль пользователя и/или установочные параметры пользователя, например, путем активации элемента 309 интерфейса пользователя (смотри фиг.3А). Например, пользователь может быть способен просматривать/изменять имя пользователя (например, 321А-В), номер счета(например, 322А-В), код защиты доступа пользователя (например, 323А-В), ПИН-код пользователя (например, 324А-В), адрес пользователя (например, 325А-В), номер социального страхования пользователя (например, 326А-В), текущее местоположение устройства согласно данным GPS (например, 327А-В), счет пользователя у торговца, в магазине которого в данный момент находится пользователь (например, 328А-В), поощрительные счета пользователя (например, 329А-В), и/или т.п. В некоторых вариантах осуществления пользователь может быть способен выбирать, какие поля данных и соответствующие значения следует передавать для совершения транзакции покупки, и тем самым обеспечивать улучшенную защиту данных. Например, в примере, проиллюстрированном на фиг.3В, пользователь выбрал имя 312а, номер 322а счета, код 323а в системе защиты, ID 328а счета у торговца и ID 329а поощрительного счета в качестве полей для передачи в составе уведомления для обработки транзакции покупки. В некоторых вариантах осуществления пользователь может переключать поля и/или значения данных, передаваемые в составе уведомления для обработки транзакции покупки. В некоторых вариантах осуществления приложение может обеспечивать множество экранов полей данных и/или соответствующих значений, хранящихся для пользователя, с целью выбора для передачи в составе заказа на покупку. В некоторых вариантах осуществления приложение может обеспечивать РРТ с указанием местоположения пользователя согласно данным GPS. На основании местоположения пользователя согласно данным GPS РРТ может определять контекст пользователя (например, находится ли пользователь в магазине, на приеме у врача, в больнице, в почтовом отделении и т.д.). На основании контекста пользователя приложение может представлять пользователю соответствующие поля, из которых пользователь может выбирать поля и/или значения для передачи в составе заказа на покупку.

Например, пользователь может пойти на прием к врачу и пожелать осуществить дополнительную оплату медицинских услуг. Помимо базовой информации о транзакции, такой как номер и название счета, приложение может предоставлять пользователю возможность передачи медицинской документации, сведений о здоровье, которые могут предоставляться организации, предоставляющей медицинские услуги, страховой компании, а также процессору транзакций для согласования платежей между сторонами. В некоторых вариантах осуществления документация может передаваться в совместимом с Законом о преемственности и подотчетности системы страхования здоровья (HIPAA) формате и в зашифрованном виде, при этом соответствующие ключи для дешифрования и просмотра, не подлежащих огласке сведений о пользователе могут иметь только получатели, уполномоченные просматривать такую документацию.

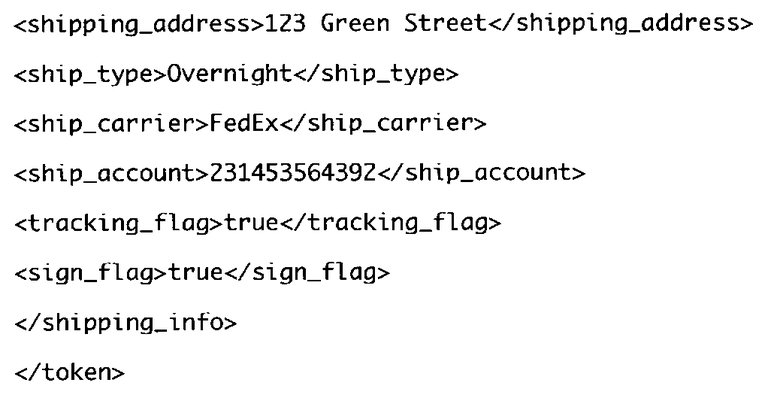

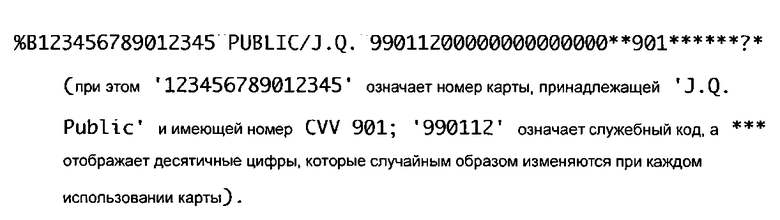

На фиг.4 показана схема потоков данных, иллюстрирующая один из примеров процедуры регистрации в программе токенизированной оплаты покупок в некоторых вариантах осуществления РРТ. В некоторых вариантах осуществления пользователь, например, на шаге 401, может пожелать приобрести товар, услугу, рыночное изделие и/или т.п. (продукт) у торговца. Пользователь может связаться с сервером торговца, например, 403а посредством клиента, включая без ограничения персональный компьютер, мобильное устройство, телевизионный приемник, торговый терминал, киоск, банкомат и/или т.п. (например, 402). Например, пользователь может вводить в клиента данные, например, данные покупки на шаге 411 с указанием желания пользователя приобрести продукт. В различных вариантах осуществления ввод данных пользователем может включать без ограничения ввод с клавиатуры, считывание карты, активацию поддерживающего RFID/NFC аппаратного устройства (например, электронной карты с множеством счетов, смартфона, планшета и т.д.), щелчки клавишей мыши, нажатие кнопок на джойстике/игровой приставке, речевые команды, одно/многоточечные жесты на сенсорном интерфейсе, касание пользователем элементов интерфейса на сенсорном дисплее и/или т.п. Например, пользователь может адресовать просмотровое приложение, выполняемое в клиентском устройстве, на веб-сайт торговца и может выбирать продукт с веб-сайт путем щелчка по гиперссылке, представляемой пользователю посредством веб-сайта. В качестве другого примера, клиент может извлекать дорожку 1 данных из карты пользователя (например, кредитной карты, дебетовой карты, предоплаченной карты, платежной карты и т.д.), такие как дорожка 1 данных согласно приведенному далее примеру: %B123456789012345 PUBLIC/J.Q. 99011200000000000000**901******?* (при этом '123456789012345' означает номер карты, принадлежащей 'J.Q. Public' и имеющей номер CVV 901; '990112' означает служебный код, а *** отображает десятичные цифры, которые случайным образом изменяются при каждом использовании карты).

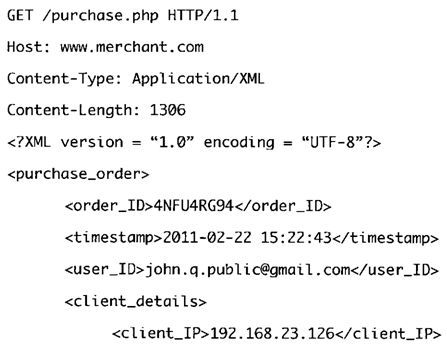

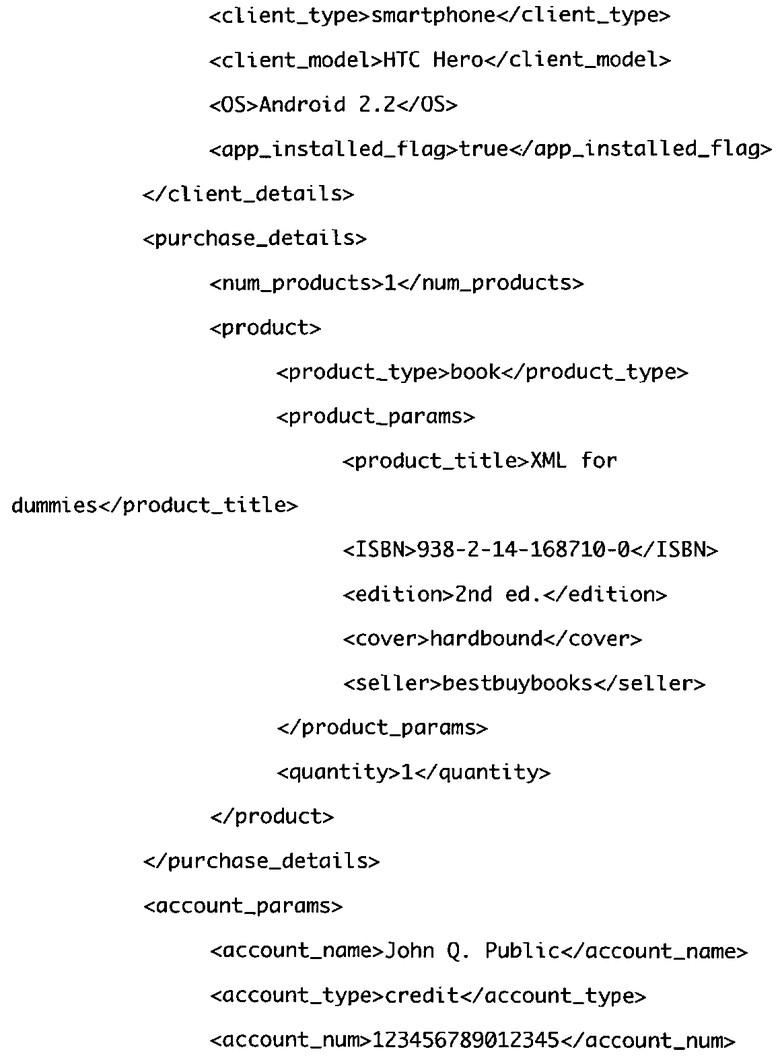

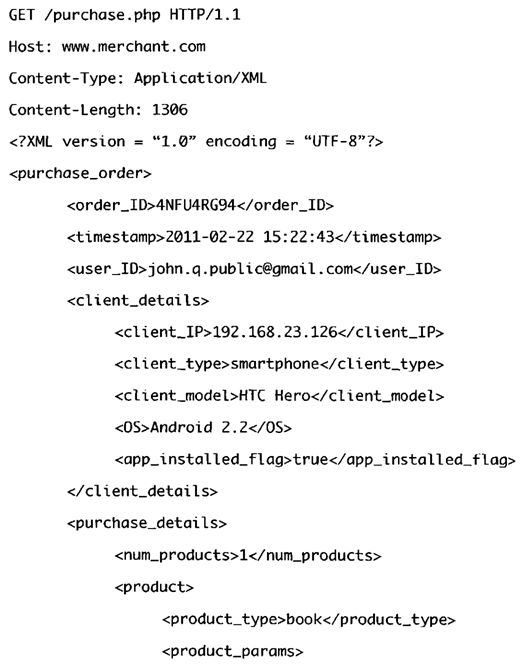

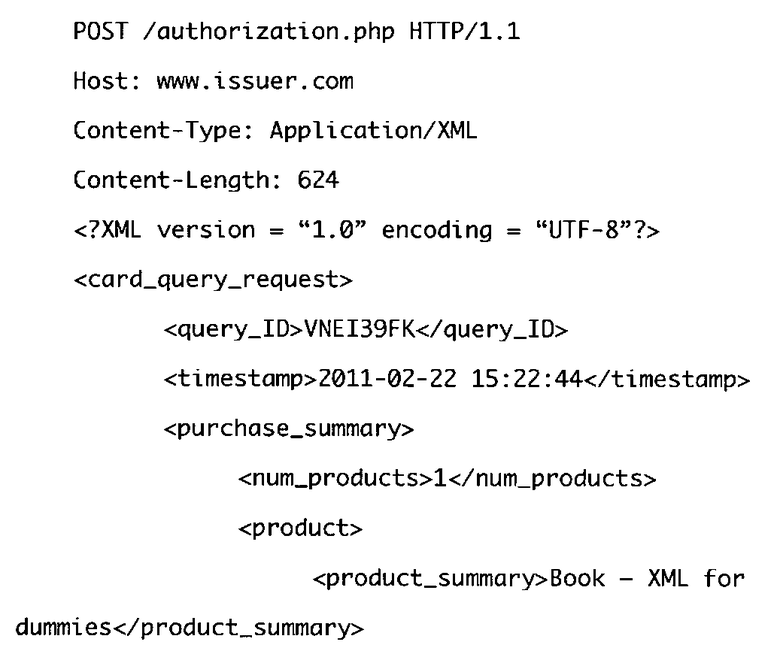

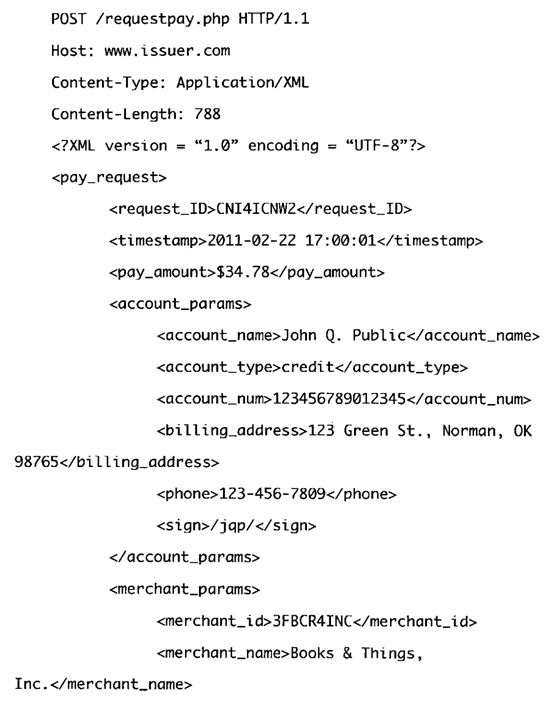

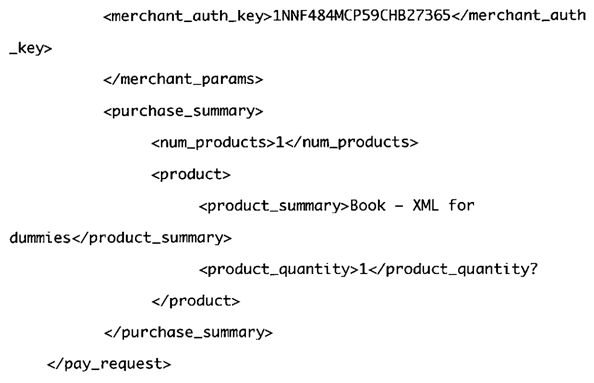

В некоторых вариантах осуществления клиент может генерировать сообщение с заказом на покупку, например, на шаге 412 и передавать, например, на шаге 413 генерированное сообщение с заказом на покупку серверу торговца. Например, просмотровое приложение, выполняемое в клиенте, может от лица пользователя передавать серверу торговца сообщение GET по протоколу (защищенной) передачи гипертекстов (HTTP(S)), содержащее подробности заказа продукта, в виде данных расширяемого языка разметки гипертекста (XML). Далее приведен пример сообщения GET по протоколу HTTP(S), содержащего сообщение на языке XML с заказом на покупку для сервера торговца:

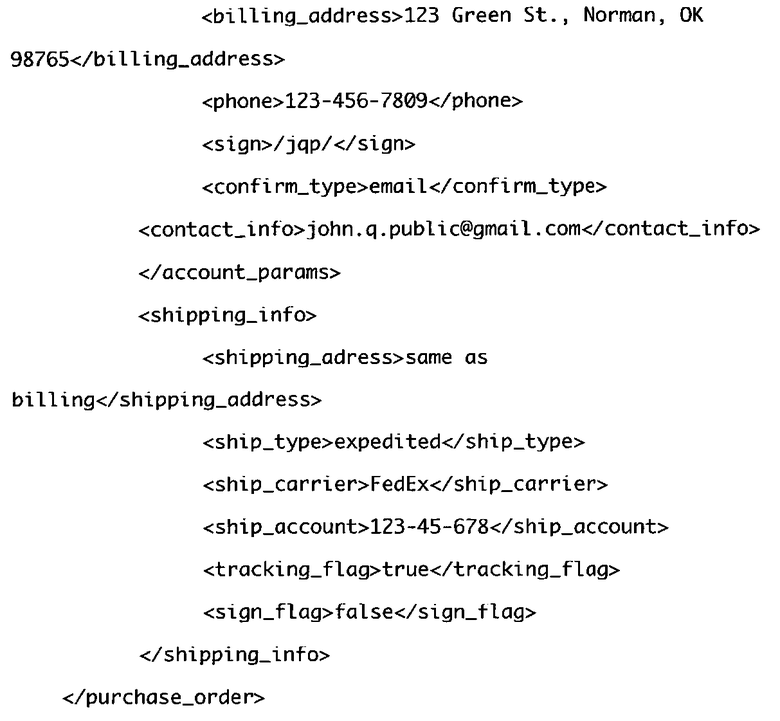

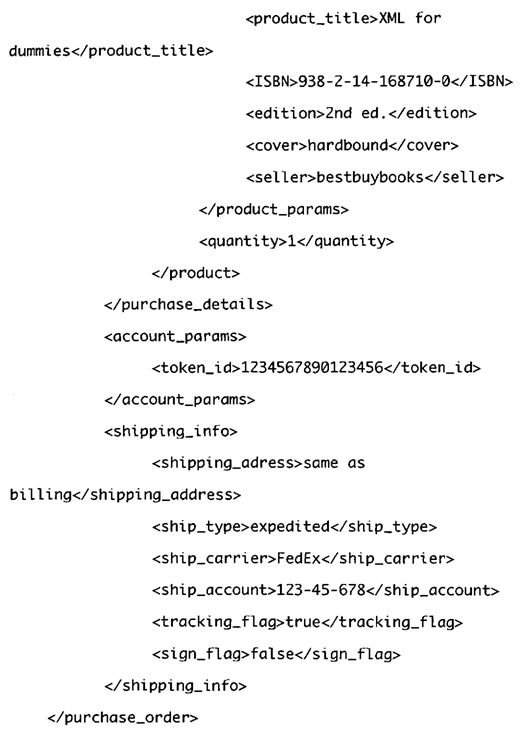

В некоторых вариантах осуществления сервер торговца может получать сообщение с заказом на покупку от клиента и может проводить его синтаксический анализ с целью извлечения подробностей поступившего от пользователя заказа на покупку. На основании анализа сервер торговца может определять, что сообщение с заказом на покупку не токенизировано, например, на шаге 414. После определения того, что сообщение с заказом на покупку не токенизировано, сервер торговца может определять, что пользователю требуется предоставить возможность зарегистрироваться с целью получения услуг токенизации платежей. Сервер торговца может попытаться идентифицировать арбитратора токенов для предоставления пользователю услуг токенизации платежей. Например, сервер торговца может запрашивать, например, на шаге 415 в базе данных торговца, например, 404 адрес арбитратора токенов. Например, сервер торговца может использовать сценарий гипертекстовой предобработки (РНР), содержащий команды на языке структурированных запросов (SQL), для запроса адреса арбитратора токенов в реляционной базе данных. Далее приведен один из примеров листинга команд PHP/SQL с целью запроса адреса арбитратора токенов в базе данных:

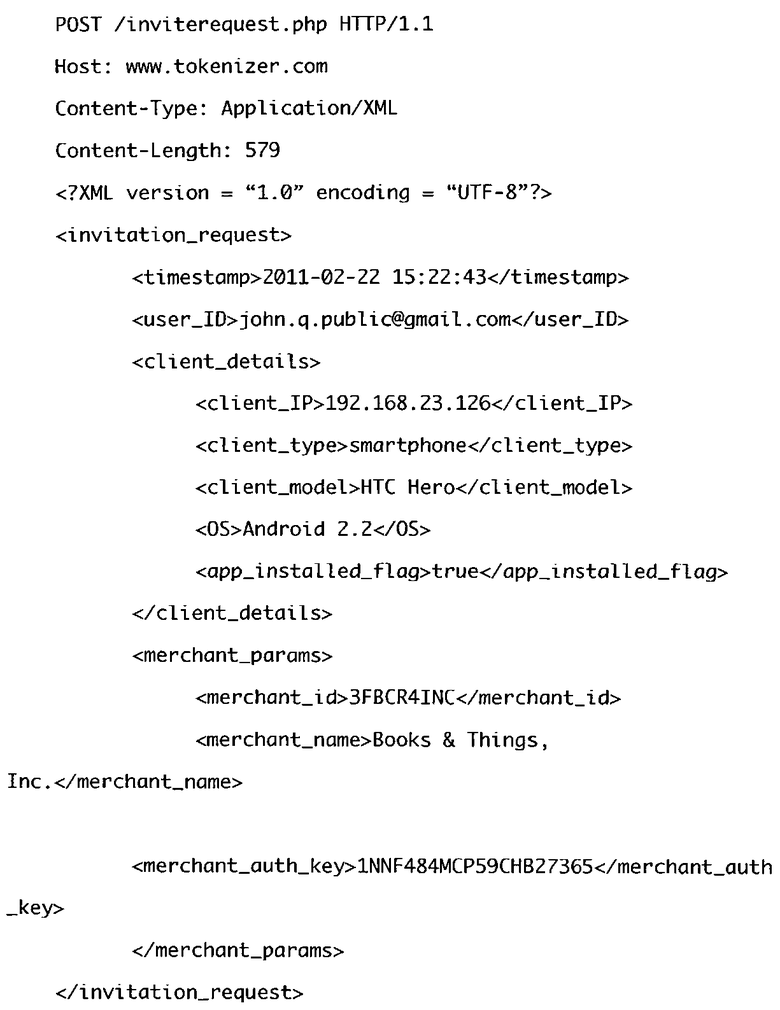

В ответ база данных торговца может предоставить адрес арбитратора токенов, например, на шаге 416. Сервер торговца может генерировать запрос с предложением токенизации от имени пользователя, например, на шаге 417 и передавать запрос с предложением токенизации серверу токенов, например, 405. Например, сервер торговца может передавать сообщение POST по протоколу HTTP(S), содержащее запрос с предложением токенизации согласно приведенному далее примеру:

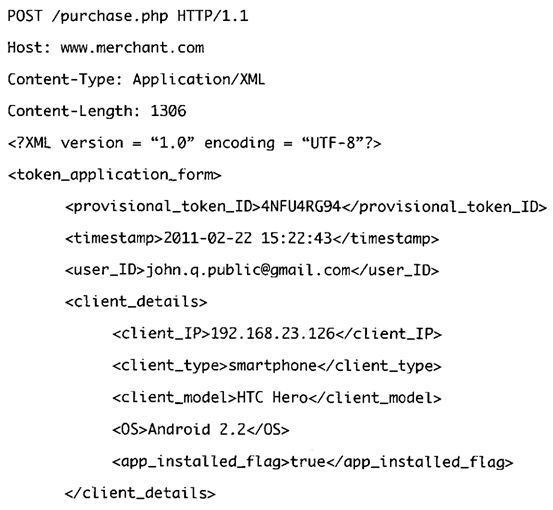

В некоторых вариантах осуществления сервер токенов может проводить синтаксический анализ сообщения, содержащего запрос с предложением токенизации, с целью извлечения из него подробностей, касающихся пользователя и клиента. Сервер токенов может генерировать, например, на шаге 419, предложение токенизации и форму заявления для заполнения пользователем с целью подписки на услуги токенизации. Сервер токенов может передавать клиенту (непосредственно клиенту или через сервер торговца), например, предложение токенизации и форму 420 заявления. Например, сервер токенов передавать сообщение HTTP(S) POST, содержащее данные на языке XML, отображающие форму 420 ввода токенизации, такое как сообщение HTTP(S) POST согласно приведенному далее примеру:

Клиент может воспроизводить, например, на шаге 421, предложение токенизации и форму заявления и отображать для пользователя, например, на шаге 422 предложение токенизации и форму заявления о создании токена, например, 423.

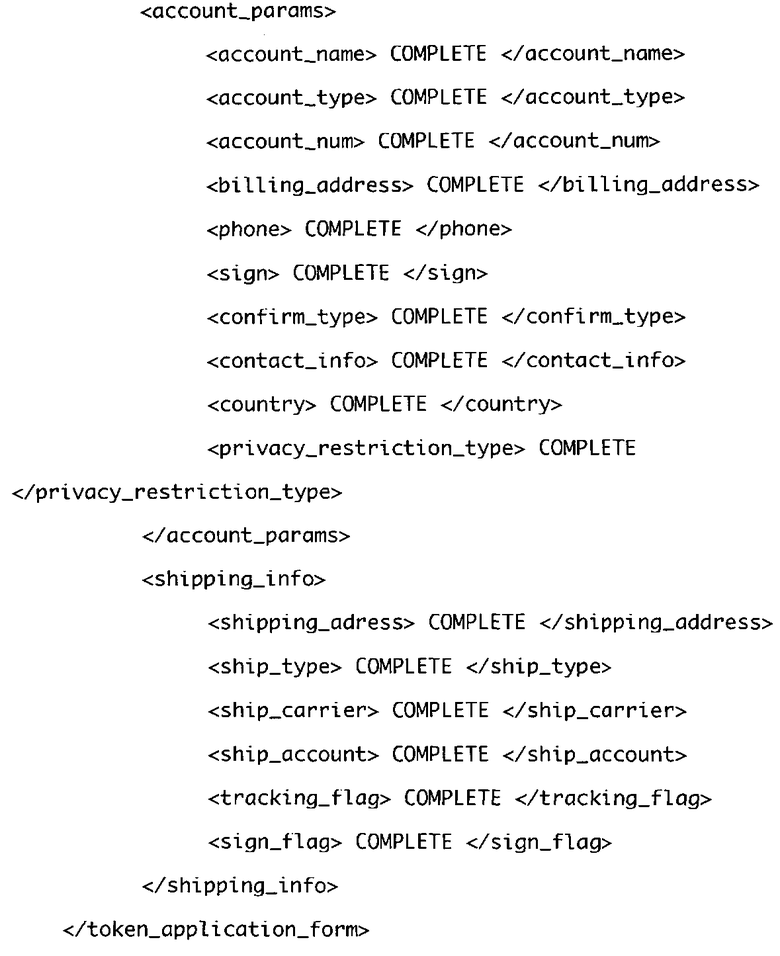

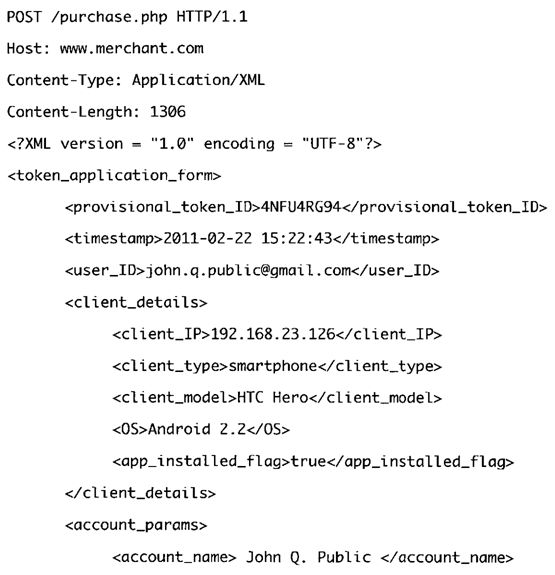

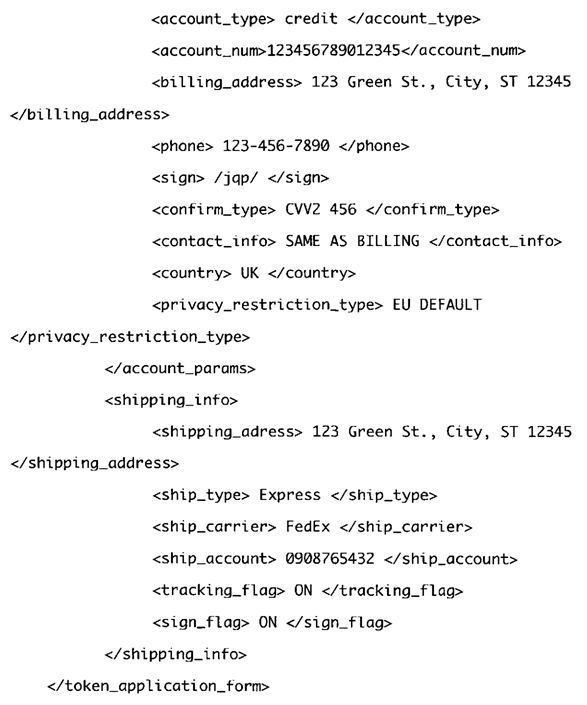

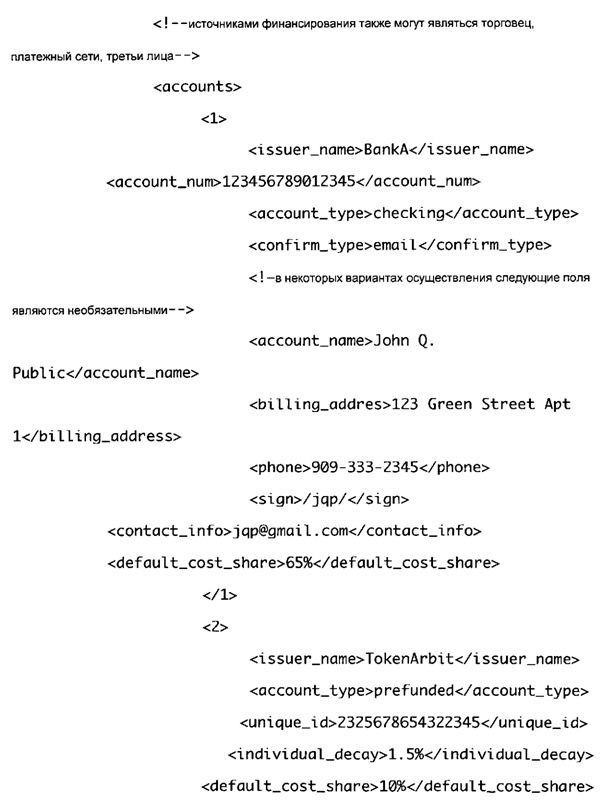

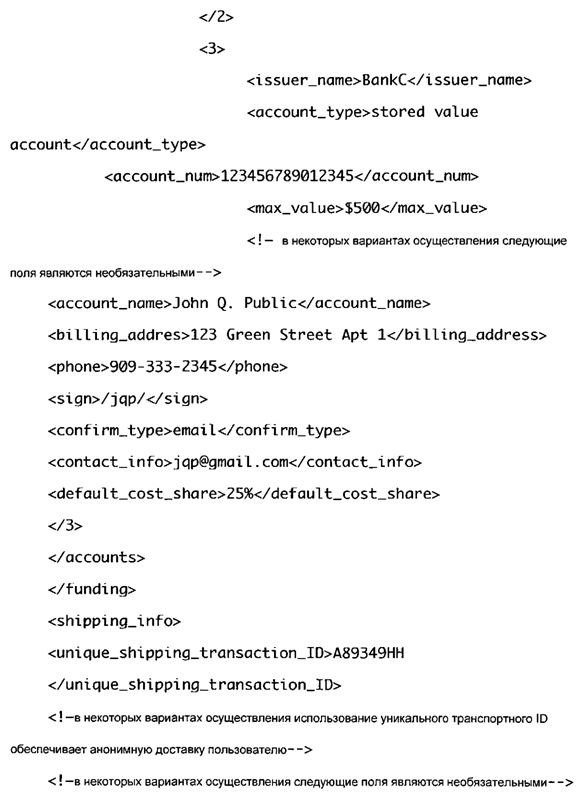

В некоторых вариантах осуществления пользователь может пожелать зарегистрироваться с целью подписки на услуги токенизации платежей и может заполнить форму 423 заявления о создании токена путем ввода данных. Клиент может генерировать заполненную форму заявления и передать серверу токенов (непосредственно или через сервер торговца) заявление о создании токена, например 424. Например, клиент может использовать сообщение HTTP(S) POST для заявления 424 о создании токена согласно приведенному далее примеру:

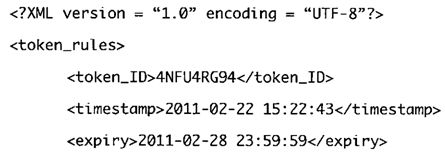

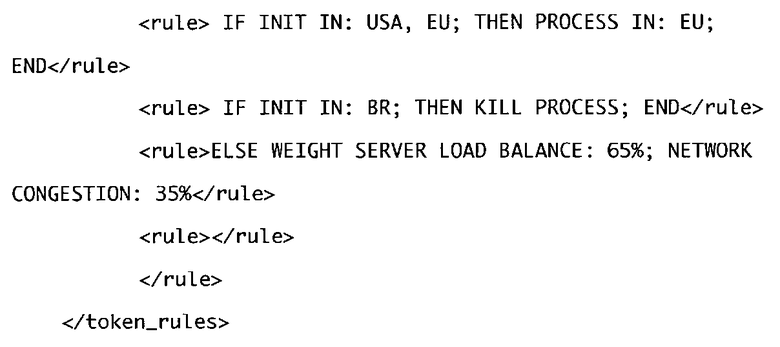

Сервер токенов может получать форму заявления и проводить ее синтаксический анализ, чтобы извлечь из нее поля и значения данных для генерирования записи данных токена, например, 425. Сервер токенов также может задавать набор правил конфиденциальности, ограничений, правил обработки транзакций (например, в какой стране должны находиться серверы, участвующие в обработке транзакций) и т.д., применимых к токену, созданному для пользователя. Например, такими ограничениями может быть установлено, что все транзакции с использованием токена могут обрабатываться только серверами (например, платежей), находящимися на территории определенной страны. В качестве другого примера, ограничения могут обновляться (например, периодически, автоматически, по требованию) в соответствии с законами о неприкосновенности личной жизни и/или другими законами, регламентирующими обработку транзакций в этой стране. В качестве другого примера, ограничениями могут устанавливаться весовые коэффициенты для различных факторов (например, выравнивания связанной с обработкой транзакций нагрузки на сервер, перегрузки сети, ограничений по конфиденциальности, ограничений по защите и т.д.), и может требоваться взвешивание факторов (например, путем вычисления средневзвешенного показателя на основании факторов), чтобы определять страну, в которой должна выполняться обработка транзакции с использованием токена. В качестве другого примера, для токена может быть установлен набор стран, в которых (не) может обрабатываться транзакция. Лишь в качестве неограничивающего пояснения, в приведенной далее структуре данных на языке проиллюстрирован пример правил 427, которые могут создаваться для токена и храниться в таблице (смотри, например, таблицу правил 1519n конфиденциальности на фиг.15) в базе 406b данных правил конфиденциальности:

Например, правилами может устанавливаться, где должны совершаться платежные операции, чтобы предотвратить использование не подлежащей огласке платежной информации пользователя вне территорий, предписанных правилами конфиденциальности. Например, в некоторых странах с жесткими мерами контроля конфиденциальности требуется, чтобы обработка платежей совершалась только в стране, в которой у пользователя имеется счет (смотри далее правило 1); в других странах мерами контроля конфиденциальности может требоваться, чтобы обработка платежей совершалась только в определенном регионе (например, в любой стране ЕС, смотри далее правило 2); в других странах могут отсутствовать ограничения по конфиденциальности, и обработка платежей может совершаться по существу где угодно (например, смотри далее правило 3) и могут существовать правила, способствующие выравниванию нагрузку и повышению производительности сетей за счет делегирования обработки менее загруженным серверам (например, смотри далее правило 4).

В некоторых вариантах осуществления пользователь может задавать собственные установочные параметры, отменяющие установки по умолчанию, которые могут использоваться сервером токенов на основании местоположения эмитента(-ов) источников финансирования, лежащих в основе токена. Если пользователь использует собственные установочные параметры для отмены установок по умолчанию, используемых сервером токенов, в некоторых вариантах осуществления сервер токенов может осуществлять их проверку на наличие ошибок, чтобы гарантировать их внутреннюю непротиворечивость, соответствие применимым законам и правилам и/или согласованность с установленной по умолчанию перегрузкой сети и правилами выравнивания нагрузки на серверы при обработке транзакций в платежных сетях, активизируемых источниками финансирования, лежащими в основе токена. Кроме того, в некоторых вариантах осуществления для токена могут отсутствовать правила конфиденциальности, но он может иметь уникальный идентификатор, который может использоваться РРТ для запроса базы данных защитных кодов стран с целью идентификации страны постоянного местожительства и установленных в ней ограничений по конфиденциальности на основании владельца токена; например, на основании однозначно идентифицирующей пользователя информации (например, идентификатора счета, сочетаний уникального имени/адреса/возраста/и т.д., номера социального страхования, и/или т.п.) может генерироваться хеш-токена, который по существу является уникальным для этого пользователя и служит основой запроса, который может использоваться для идентификации страны постоянного местожительства пользователя, и впоследствии правила конфиденциальности, релевантные для этой страны постоянного местожительства, могут применяться для маршрутизации платежной разрешающей способности токена.

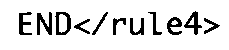

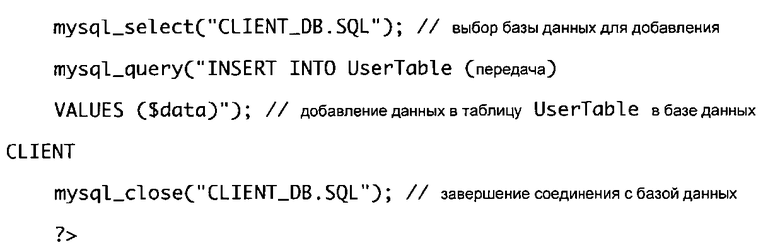

Сервер токенов может сохранять данные, извлеченные из формы заявления, в базе данных токенов, например, 406а, а установочные параметры 427 конфиденциальности/ограничений - в базе 406b данных правил конфиденциальности. Например, сервер токенов подавать команды PHP/SQL согласно приведенному далее примеру:

На фиг.5 показана логическая блок-схема, иллюстрирующая примеры особенностей регистрации в программе токенизированной оплаты покупок в некоторых вариантах осуществления РРТ, например, компонент 500 регистрации в программе токенизированной оплаты покупок (ТРЕ). В некоторых вариантах осуществления пользователь может пожелать приобрести товар, услугу, рыночное изделие, и/или т.п. (продукт) у торговца. Пользователь может вводить в клиента данные, например, данные покупки на шаге 501 с указанием желания пользователя приобрести продукт. В некоторых вариантах осуществления клиент может генерировать сообщение с заказом на покупку, например, на шаге 502, и передавать генерированное сообщение с заказом на покупку серверу торговца. Сервер торговца может получать сообщение с заказом на покупку от клиента и проводить его синтаксический анализ с целью извлечения подробностей поступившего от пользователя заказа на покупку, например, на шаге 503. Например, сервер торговца может использовать синтаксические анализаторы, аналогичные примерам синтаксических анализаторов, рассмотренных далее со ссылкой на фиг.15. На основании синтаксического анализа сервер торговца может определять, что сообщение с заказом на покупку не токенизировано, например, на шаге 504, опция "Нет". Если сервер торговца установит, что сообщение с заказом на покупку токенизировано, сервер торговца может инициировать процедуру обработки транзакции, такую как компонент tPTE 700, дополнительно описанный далее со ссылкой на фиг.7. После определения того, что сообщение с заказом на покупку не токенизировано, сервер торговца может определять, что пользователю требуется предоставить возможность зарегистрироваться с целью получения услуг токенизации платежей. Сервер торговца может попытаться идентифицировать арбитратора токенов для предоставления пользователю услуг токенизации платежей. Например, сервер торговца может запрашивать, например, на шаге 505 в базе данных торговца адрес арбитратора токенов. В ответ база данных торговца может предоставлять адрес арбитратора токенов, например, на шаге 506. Сервер торговца может генерировать запрос с предложением токенизации от лица пользователя, например, на шаге 507 и передавать запрос с предложением токенизации серверу токенов.

В некоторых вариантах осуществления сервер токенов может проводить синтаксический анализ запроса с предложением токенизации и извлекать из него данные пользователя и клиента, например, на шаге 508. Сервер токенов может определять, требуется ли от пользователя дополнительная информация, чтобы генерировать структуру данных токена и/или запись данных токен, например, на шаге 509. Если требуется дополнительная информация (например, не все поля записи данных токена могут быть заполнены доступной информацией), сервер токенов может генерировать форму ввода данных токена, например, на шаге 511 и предоставить ее пользователю. Сервер токенов предоставлять форму ввода данных токена клиенту (непосредственно клиенту или посредством сервера торговца). Клиент может воспроизводить форму и отображать ее, например, на шаге 512 для пользователя. В некоторых вариантах осуществления пользователь может получать форму, такую как проиллюстрированный на фиг.2Б пример интерфейса пользователя.

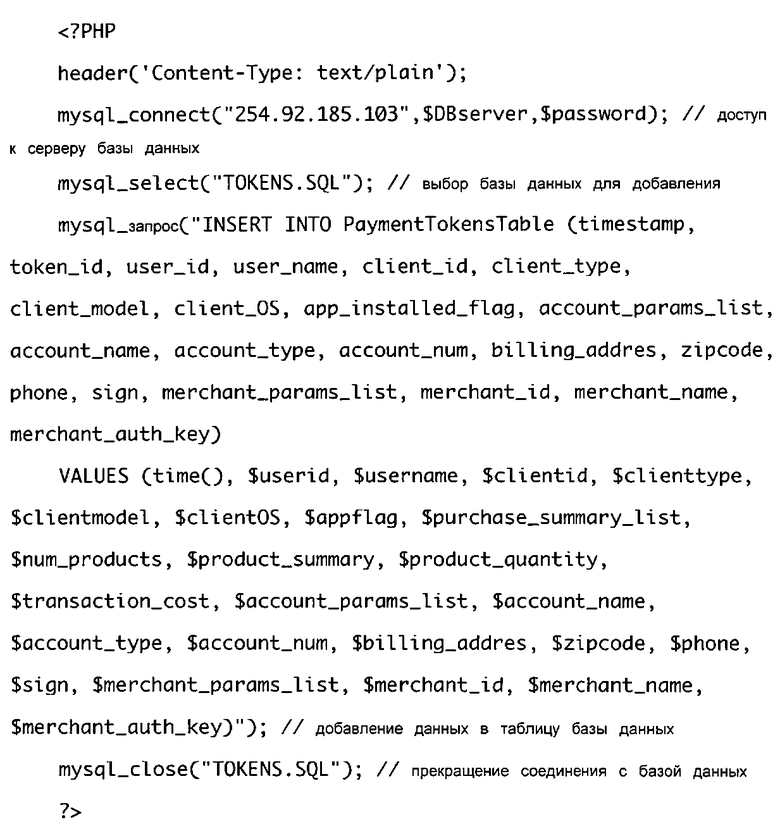

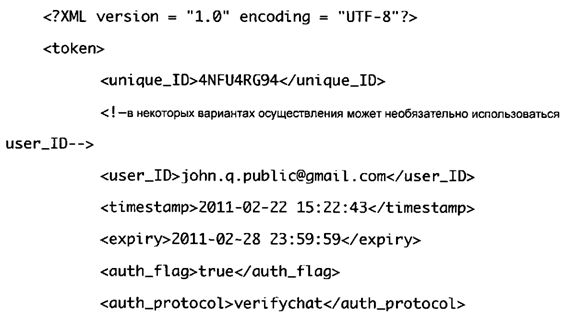

В некоторых вариантах осуществления пользователь может пожелать подписаться на услуги токенизации платежей и может ввести данные, например, 513 для создания токена, чтобы заполнить форму (например, в одном из примеров пользователь может использовать "маскирование" 1022, смотри фиг.10А или может иным способом указывать, что он желает повысить конфиденциальность данных транзакции) (в одном из альтернативных примеров пользователь может делать это путем запрашивания и/или приобретения иным способом предоплаченной карты, смарт-карты, карты одноразового использования, кредитной карты, дебетовой карты, смартфона, PDA с включенными в них данными токена). Клиент может генерировать заполненную форму и предоставлять ее, например, на шаге 514 серверу токенов (непосредственно или посредством сервера торговца). Сервер токенов может получать форму и проводить ее синтаксический анализ с целью извлечения из нее полей и значений данных и генерирования записи данных токена, например, на шаге 515. Например, сервер токенов может генерировать однозначно разрешимый идентификатор токена независимо от того, какой источник запрашивает токен (например, торговец, эмитент, торговый банк, платежная сеть, пользователь и т.д.). В некоторых вариантах осуществления сервер токенов отслеживает все генерированные токены посредством идентификаторов токенов, и после создания каждого токена требует, чтобы не допускалось создание токена с таким же идентификатором. В некоторых вариантах осуществления создание записей токенов может осуществляться последовательно. Например, может создаваться последовательность идентификаторов токенов для каждого эмитента, торговца, торгового банка и/или платежной сети. Например, каждая последовательность может содержать диапазон чисел, уникальный для каждого источника. В других вариантах осуществления вместо последовательного создания идентификаторов токенов они могут присваиваться путем случайного распределения. В некоторых вариантах осуществления каждый токен может быть предварительно профинансирован. Например, источник токена (например, эмитент, торговый банк, незавимый арбитратор токенов) может сначала получать гарантии однозначного и исключительного выделения средств токену из источника, на который указывает токен. Так, в некоторых вариантах осуществления токен может быть предварительно профинансирован и обеспечен средствами на сумму вплоть до (или в качестве альтернативы, точно) заданной суммы транзакции покупки. Например, сервер токенов может генерировать структуру данных токена, аналогичную структуре данных на языке XML согласно приведенном далее примеру:

Сервер токенов также может задавать набор правил конфиденциальности, ограничений, правил обработки транзакций (например, в какой стране должны находиться серверы, участвующие в обработке транзакций) и т.д., применимых к токену, созданному для пользователя. Сервер токенов может сохранять структуру данных токена в базе данных токенов, а установочные параметры конфиденциальности/ограничения/ - в базе данных правил конфиденциальности, например, на шаге 516. Сервер токенов также может предоставлять клиенту идентификатор токена, например, на шаге 517. Токен может предоставляться клиентскому устройству в виде структуры данных посредством сообщения POST по протоколу HTTP(S), в виде файла (по протоколам передачи файлов), в виде вложения (например, по электронной почте) и/или иным способом для последующего использования. Клиент сохранять идентификатор токена и/или отображать идентификатор токена для пользователя, например, на шаге 518.

На фиг.6А-Д показаны схемы потоков данных, иллюстрирующие один из примеров процедуры выполнения токенизированной транзакции покупки в некоторых вариантах осуществления РРТ. В некоторых вариантах осуществления пользователь, например, 601, может пожелать приобрести товар, услугу, рыночное изделие, и/или т.п. (продукт) у торговца. Пользователь может связываться с сервером торговца, например, 603а посредством клиента, включая без ограничения персональный компьютер, мобильное устройство, телевизионный приемник, торговый терминал, киоск, банкомат, и/или т.п. (например, 602). Например, пользователь может вводить в клиента данные, например, данные покупки на шаге 611 с указанием желания пользователя приобрести продукт. В различных вариантах осуществления ввод данных пользователем может включать без ограничения: ввод с клавиатуры, считывание карты, активацию поддерживающего RFID/NFC аппаратного устройства (например, электронной карты с множеством счетов, смартфона, планшета и т.д.), щелчки клавишей мыши, нажатие кнопок на джойстике/игровой приставке, речевые команды, одно/многоточечные жесты на сенсорном интерфейсе, касание пользователем элементов интерфейса на сенсорном дисплее и/или т.п. Например, пользователь может адресовать просмотровое приложение, выполняемое в клиентском устройстве, на веб-сайт торговца и может выбирать продукт с веб-сайт путем щелчка по гиперссылке, представляемой пользователю посредством веб-сайта. В качестве другого примера, клиент может извлекать дорожку 1 данных из карты пользователя (например, кредитной карты, дебетовой карты, предоплаченной карты, платежной карты и т.д.), такие как дорожка 1 данных согласно приведенному далее примеру:

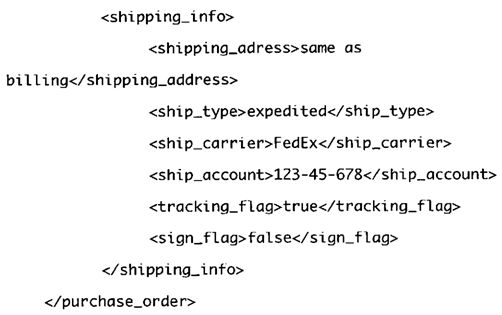

В некоторых вариантах осуществления клиент может генерировать сообщение с заказом на покупку, например, на шаге 612 и передавать, например, на шаге 613 генерированное сообщение с заказом на покупку серверу торговца. Например, просмотровое приложение, выполняемое в клиенте, может от лица пользователя передавать серверу торговца сообщение GET по протоколу протоколу (защищенной) передачи гипертекстов (HTTP(S)), содержащее подробности заказа продукта, в виде данных расширяемого языка разметки гипертекста (XML). Далее приведен пример сообщения GET по протоколу HTTP(S), содержащего сообщение на языке XML с заказом на покупку для сервера торговца:

В некоторых вариантах осуществления сервер торговца может получать от клиента сообщение с заказом на покупку и проводить его синтаксический анализ с целью извлечения подробностей поступившего от пользователя заказа на покупку. На основании анализа сервер торговца может определять, что сообщение с заказом на покупку токенизировано. Сервер торговца запросить на шаге 615 базу данных, например, базу данных торговца, например, 604 с целью определения арбитратора для обработки токенизированного заказа на покупку. Например, сервер торговца может использовать сценарий гипертекстовой предобработки (РНР), содержащий команды на языке структурированных запросов (SQL), для запроса адреса арбитратора токенов в реляционной базе данных. Далее приведен один из примеров листинга команд PHP/SQL с целью запроса адреса арбитратора токенов в базе данных:

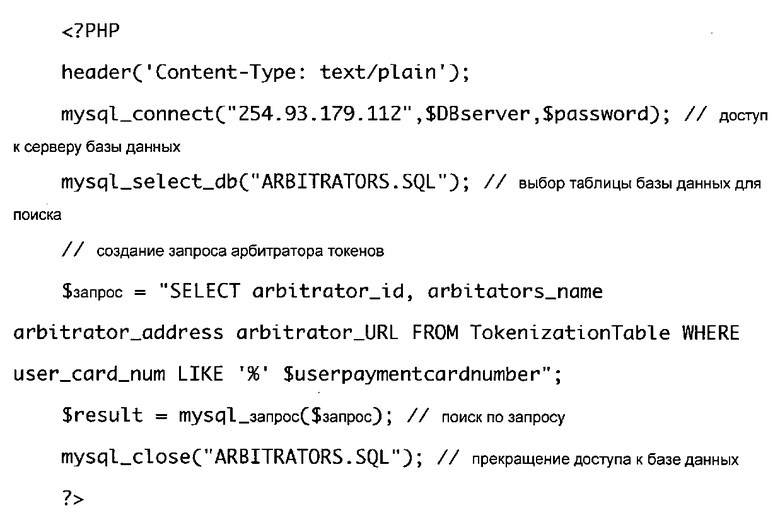

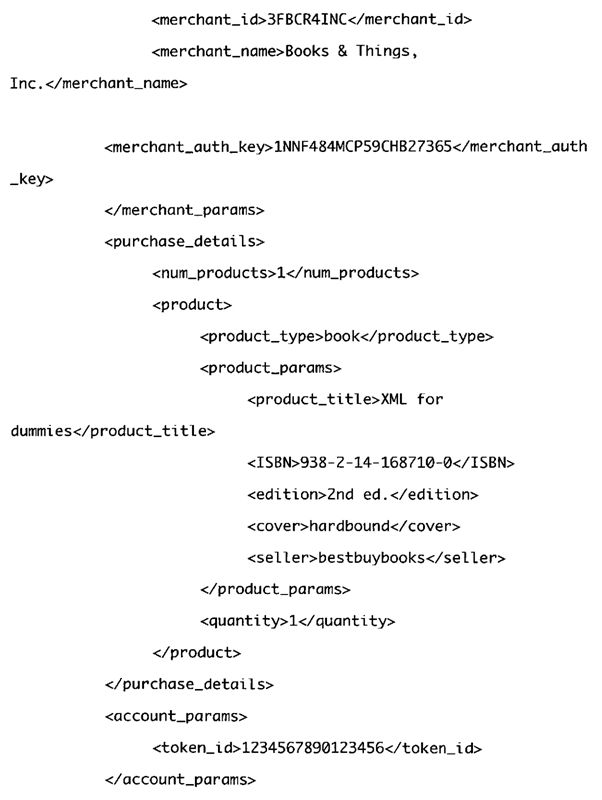

В ответ база данных торговца может предоставить адрес арбитратора токенов, например, 616. Сервер торговца генерировать запрос арбитража токенов, например, на шаге 617 и передать запрос арбитража токенов, например, на шаге 618 серверу токенов, например, 605. Например, сервер торговца может передавать сообщение POST по протоколу HTTP(S), содержащее запрос арбитража токенов, согласно приведенному далее примеру:

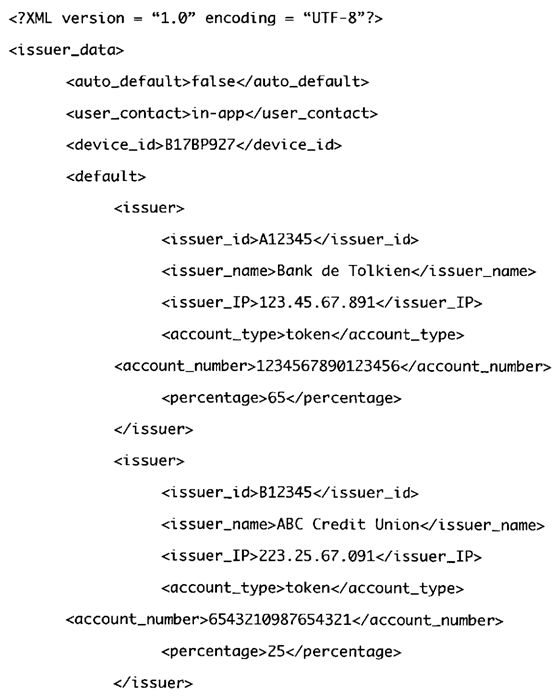

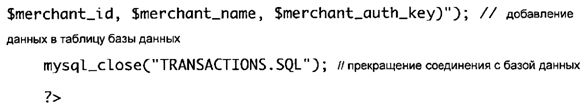

В различных вариантах осуществления сервер токенов может являться частью системы торговца (например, процесса торговли) или частью платежной сети (например, сервера платежной сети) или может представлять собой независимый сервер, взаимодействующий с торговцем, эмитентом, торговым банком и платежной сетью. В целом, подразумевается, что арбитратором токенов может служить любой объект и/или компонент, входящий в РРТ. В некоторых вариантах осуществления сервер токенов может проводить синтаксический анализ сообщения с запросом арбитража токенов и извлекать из него платежный токен. Сервер токенов может определять опции платежа для использования (или определять, следует ли запросить у пользователя подробности опций платежа) при обработке транзакция с использованием платежного токена. Например, сервер токенов может передавать, например, на шаге 619 базе данных, например, базе 606 данных токенов запрос эмитента пользователя с использованием в запросе платежного токена в качестве элемент поиска. Например, сервер токенов может использовать команды PHP/SQL по аналогии с описанными выше примерами. В ответ база данных токенов может предоставлять, например, на шаге 620, данные эмитентов, с которыми следует связаться в связи с платежом. Например, в ответе с данными эмитентов может содержаться файл данных на языке XML с предназначенными для сервера токенов указаниями по обработке платежей по транзакции. Далее приведен один из примеров файла данных эмитента на языке XML:

В некоторых вариантах осуществления сервер токенов может определять, например, на шаге 621, аутентифицирован ли пользователь токен. Например, если связанные с платежным токеном данные на языке XML недоступны, сервер токенов может определять, что пользователь не подписался на услуги токенизации платежей. В качестве другого примера, если данные на языке XML указывают, что у пользователя должна быть запрошена аутентификация (например, регистрация и пароль), сервер токенов может определять, что необходима проверка аутентификации. Сервер токенов может инициировать сеанс проверки пользователя. Например, приложение, выполняемое в пользовательском устройстве, может обеспечивать возможность "VerifyChat" предотвращения мошенничества (например, путем активации элемента UI 213 на фиг.2). Сервер токенов может использовать VerifyChat для связи с пользователем и проверки подлинности инициатора транзакции покупки. В различных вариантах осуществления сервер токенов может передавать сообщение электронной почты, текстовые (SMS) сообщения, сообщения Facebook®, Twitter™, текстовый диалог в реальном времени, речевой диалог в реальном времени, видеодиалог в реальном времени (например, Apple FaceTime) и/или т.п. для связи с пользователем. Например, сервер токенов может инициировать видеозапрос пользователя. Например, от пользователя может потребоваться представиться посредством видеодиалога в реальном времени. В некоторых вариантах осуществления сотрудник отдела по работе с покупателями может вручную устанавливать подлинность пользователя с использованием видеоизображения пользователя. В некоторых вариантах осуществления РРТ может использовать распознавание лица, биометрическую и/или подобную идентификацию (например, с использованием методов классификации образов), чтобы устанавливать личность пользователя. В некоторых вариантах осуществления приложение может предоставлять контрольную отметку (например, перекрестие, целевой прямоугольник и т.д.), чтобы пользователь мог использовать видео с целью облегчения автоматического распознания пользователя для РРТ. В качестве другого примера, сервер токенов может запросить у пользователя цифровой сертификат для проверки подлинности. В качестве другого примера, сервер может запросить у пользователя имя и пароль, чтобы активировать токен при обработке платежей.

Если сервер токенов установил, что пользователь аутентифицирован, сервер токенов может передать подверждение аутентификации токена, например, на шаге 622а. Кроме того, если сервер токенов определил, что у пользователя следует запросить опции платежа (например, вместо использования только предварительно заданных установочных параметров из ответа с данными эмитента на шаге 620), сервер токенов может запросить опции платежа у пользователя. Например, сервер токенов может передавать может передавать клиенту 602 сообщение POST по протоколу HTTP(S) по аналогии с приведенными выше примерами. Клиент может воспроизводить, например, на шаге 623 подтверждение токена аутентификация и/или запрос опций платежа и отображать сообщение(-я) для пользователя, например, на шаге 624.

В некоторых вариантах осуществления пользователь может пожелать ввести собственные опции платежа для обработки текущей транзакции покупки. В таких вариантах осуществления на шаге 626 пользователь может вводить данные опций платежа, например, такие как рассмотрены выше со ссылкой на фиг.2. Клиент может генерировать сообщение с опциями платежа путем ввода данных и передавать сообщение с опциями платежа, например, 627 серверу токенов. В некоторых вариантах осуществления, сервер токенов может извлекать из базы данных правил конфиденциальности установочные параметры конфиденциальности/ограничений, например, 628a, на основании которых сервер токенов может определять местоположение и идентифицировать сервер, которому сервер токенов должен передать данные токена, данные эмитента, опции платежа и т.д. для обработки транзакции. В некоторых вариантах осуществления сервер токенов может определять, например, на шаге 628b эмитентов для установления связи с целью обработки платежей с использованием предварительно заданных установочных параметров эмитента, правил конфиденциальности/ограничений/установочных параметров и/или опций платежа, введенных пользователем. В некоторых вариантах осуществления сервер токенов может обновлять, например, на шаге 629 данные эмитента, хранящиеся в базе данных токенов, с использованием опции платежа, введенных пользователем.

В некоторых вариантах осуществления сервер токенов может представлять, например, на шаге 634 данные токена, данные эмитента и/или введенные пользователем опции платежа серверу платежной сети (например, если сервер токенов реализован отдельно от системы платежной сети). Например, сервер токенов может передавать серверу платежной сети сообщение POST по протоколу HTTP(S) по аналогии с приведенными выше примерами. Сервер платежной сети может обрабатывать транзакцию с тем, чтобы перевести средства для совершения покупки на счет в торговом банке торговца. Например, торговым банком может являться финансовое учреждение, в котором имеет счет торговец. Например, поступления от транзакций, обрабатываемых торговцем, могут депонироваться на счет в сервере сервер торгового банка.

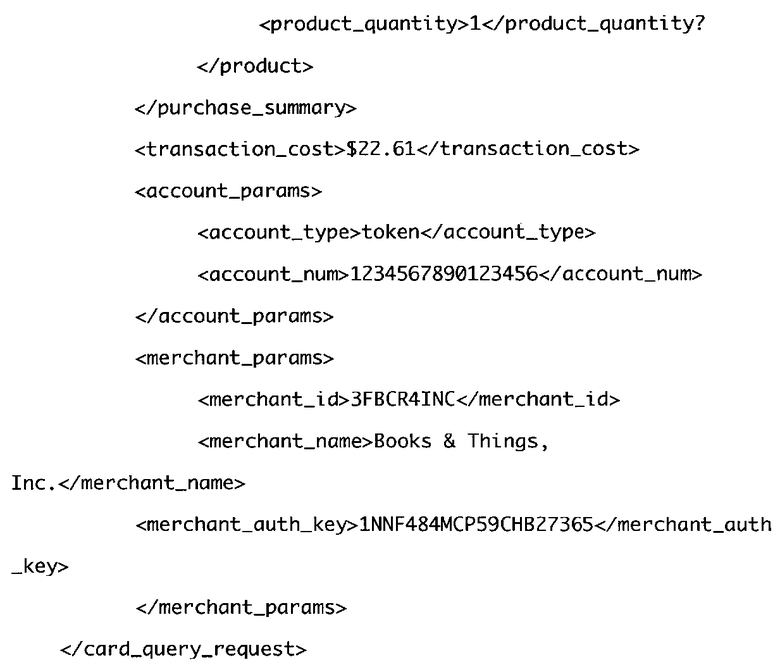

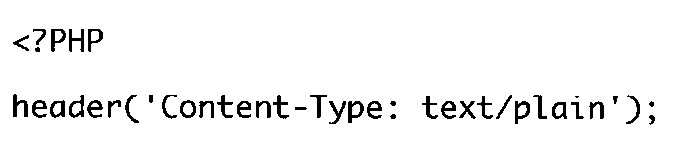

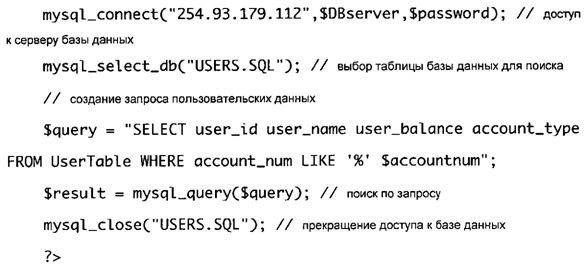

В некоторых вариантах осуществления сервер платежной сети может генерировать запрос, например, 635 сервера(-ов) эмитента, соответствующего платежному токену и выбранным пользователем опциям платежа. Например, платежный токен пользователя может быть привязан к одному или нескольким финансовым учреждениям-эмитентам (эмитентам), таким как банковские учреждения, которые открыли для пользователя счет(-а), привязанный платежный к токену. Например, такие счета могут включать без ограничения кредитную карту, дебетовую карту, предоплаченную карту, чековый счет, сберегательный счет, депозитный счет денежного рынка, депозитные сертификаты, счета хранимой суммой и/или т.п. В сервере(-ах), например, 609a-n эмитента(-ов) могут храниться подробности счета пользователя, привязанного к платежному токену. В некоторых вариантах осуществления подробности сервера(-ов) эмитента(-ов) могут храниться в базе данных, например, базе 608 данных платежной сети. База данных может являться, например, реляционной базой данных, реагирующей на команды на языке структурированных запросов (SQL). Сервер платежной сети может запрашивать подробности сервера(-ов) эмитентов в базе данных платежной сети. Например, сервер платежной сети может выполнять сценарий гипертекстовой предобработки (РНР), содержащий команды с целью запроса подробностей сервера(-ов) эмитентов в базе данных. Далее приведен один из примеров листинга команд PHP/SQL, иллюстрирующий существенные особенности запросов базы данных:

В ответ на запрос сервера эмитента, например, 635 база данных платежной сети может передавать, например, на шаге 636 серверу платежной сети запрошенные данные сервера эмитента. В некоторых вариантах осуществления сервер платежной сети может использовать данные сервера эмитента, чтобы генерировать, например, на шаге 637, запрос(-ы) авторизации каждого из серверов эмитентов, выбранного на основании предварительно заданных установочных параметров, связанных с токеном, и/или введенных пользователем опций платежа, и передавать запрос(-ы) авторизации карты, например, 638a-n, серверу(-ам) эмитентов, например, 609a-n. В некоторых вариантах осуществления запрос(-ы) авторизации может содержать подробности, включающие без ограничения расходы пользователя, участвующего в транзакции, подробности карточного счета пользователя, сведения о выставлении счетов пользователю и/или отправке и/или т.п. Например, сервер платежной сети может передавать сообщение POST по протоколу HTTP(S), содержащее запрос авторизации на языке XML, согласно приведенному далее примеру:

В некоторых вариантах осуществления сервер эмитента может проводить синтаксический анализ запроса(-ов) авторизации и на основании подробностей запроса может запрашивать в базе данных, например, базе 610a-n данных профилей пользователей данные, касающиеся счета, привязанного к платежному токену пользователя. Например, сервер эмитента может передавать команды PHP/SQL согласно приведенному далее примеру:

В некоторых вариантах осуществления после получения пользовательских данных, например, 640a-n сервер эмитента может определять, например, на шаге 641a-n, может ли пользователь оплатить транзакцию с использованием средств, доступных на счете. Например, сервер эмитента может определять, достаточен ли остаток на счете пользователе, достаточен кредит по счету и/или т.п. В зависимости от результата сервер(-ы) эмитентов может передавать, например, на шаге 642a-n ответ на запрос авторизации серверу платежной сети. Например, сервер(-ы) эмитентов может передавать сообщение POST по протоколу HTTP(S) по аналогии с приведенными выше примерами. Если, по меньшей мере, один сервер эмитента установит, что пользователь не способен оплатить транзакцию с использованием средств, доступных на счете, например, на шагах 643, 644, в некоторых вариантах осуществления сервер платежной сети может снова запросить у пользователя опции платежа (например, путем передачи серверу токенов сообщения 644 о неудачной попытке авторизации, чтобы сервер токенов снова получил от пользователя опции платежа) и может повторить попытку авторизации для совершения транзакция покупки. Если число неудачных попыток авторизации превысит определенный предел, в некоторых вариантах осуществления сервер платежной сети может отказаться от выполнения процедуры авторизации и передать серверу торговца, серверу токенов и/или клиенту сообщение "авторизация не удалась".

В некоторых вариантах осуществления сервер платежной сети может получать сообщение об авторизации, содержащее уведомление об успешной авторизации, например, на шагах 643, 646 и проводить синтаксический анализ сообщения с целью извлечения подробностей авторизации. После того, как установлено, что пользователь имеет достаточно средств для совершения транзакции, сервер платежной сети может генерировать запись данных транзакции, например, 645 на основании запроса авторизации и/или ответа на запрос авторизации и сохранять подробности транзакции и авторизации, связанной с транзакцией, в базе данных транзакций. Например, чтобы сохранить данные транзакции базе данных, сервер платежной сети может передавать команды PHP/SQL согласно приведенном далее примеру:

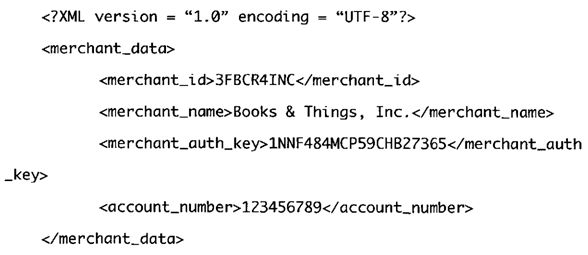

В некоторых вариантах осуществления сервер платежной сети может пересылать сообщение об успешной авторизации, например, 646 серверу токенов, который в свою очередь может пересылать сообщение об успешной авторизации, например, 647 серверу торговца. Торговец может получать сообщение об авторизации и на его основании определять, что пользователь имеет достаточно средств на карточном счете для совершения транзакции. Сервер торговца может вносить дополнительную запись о транзакции пользователя в данные группы транзакций авторизованных транзакций. Например, торговец может присоединять, например, на шаге 648 данные на языке XML, касающиеся транзакции пользователя, к файлу данных на языке XML, содержащему данные группы транзакций, которые были авторизованы для различных пользователей, и сохранять, например, на шаге 649 файл данных на языке XML в базе данных, например, базе 604 данных торговца. Например, файл данных на языке XML может иметь структуру, сходную с приведенным далее примером образца структуры данных на языке XML:

В некоторых вариантах осуществления сервер также может генерировать, например, на шаге 648 квитанцию об оплате покупки и предоставлять ее клиенту, например, на шаге 650. Клиент может воспроизводить и отображать, например, на шагах 651-652, квитанцию об оплате покупки для пользователя. Например, клиент может воспроизводить веб-страницу, электронное сообщение, текстовое/SMS-сообщение, поместить в буфер речевое сообщение, передать сигнал вызова и/или воспроизводить звуковое сообщение и т.д. и отображать выходные данные, включающие без ограничения звуковые сигналы, музыку, аудио, видео, изображения, тактильную обратную связь, вибрационные уведомления (например, на поддерживающих вибрационные уведомления клиентских устройствах, таких как смартфон и т.д.) и/или т.п.

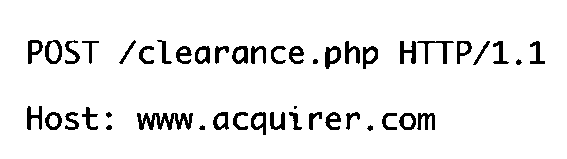

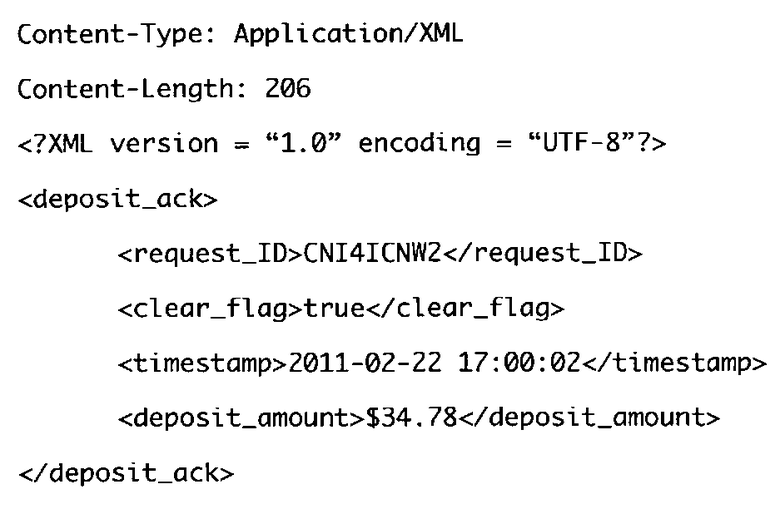

Как показано на фиг.6Д, в некоторых вариантах осуществления сервер торговца может инициировать расчеты по группе авторизованных транзакций. Например, сервер торговца может генерировать, например, на шаге 653 запрос данных группы транзакций и передавать его, например, на шаге 654 базе данных, например, базе 604 данных торговца. Например, сервер торговца может использовать команды PHP/SQL согласно приведенным выше примерам для запроса реляционной базы данных. В ответ на запрос данных группы транзакций база данных может предоставлять, например, на шаге 655 запрошенные данные группы транзакций. Сервер может генерировать, например, на шаге 656 запрос расчетов по группе транзакций с использованием данных группы транзакций, полученных от базы данных, и передавать, например, на шаге 657 запрос расчетов по группе транзакций торговому банку сервера, например, 603b. Например, сервер торговца может передавать торговому банку сервер сообщение POST по протоколу HTTP(S), в теле которого содержатся данные группы транзакций на языке XML. Сервер торгового банка может генерировать, например, на шаге 658, платежное требование по группе транзакций с использованием полученного запроса расчетов по группе транзакций и передавать его серверу платежной сети, например, на шаге 659. Сервер платежной сети может проводить синтаксический анализ платежного требования по группе транзакций и извлекать данные каждой транзакции из платежного требования по группе транзакций, например, на шаге 660. Сервер платежной сети может сохранять данные, например, на шаге 661, каждой транзакции в базе данных, например, базе 608 данных платежной сети. Сервер платежной сети может запрашивать, например, на шагах 662-663 в базе данных, например, базе 608 данных платежной сети адрес сервера эмитента для извлеченных данных каждой транзакции. Например, сервер платежной сети может использовать команды PHP/SQL согласно приведенным выше примерам. Сервер платежной сети может генерировать индивидуальное платежное требование, например, на шаге 664 в отношении каждой транзакции, для которой у него имеются извлеченные данные, и передавать индивидуальное платежное требование, например, на шаге 665 серверу эмитента, например, 609. Например, сервер платежной сети может передавать запрос POST по протоколу HTTP(S) согласно приведенному далее примеру:

В некоторых вариантах осуществления сервер эмитента может генерировать команду оплаты, например, на шаге 666. Например, сервер эмитента может передавать команду снятия средств со счета пользователя (или списания со счета кредитной карты пользователя). Сервер эмитента может передавать команду оплаты, например, на шаге 667 базе данных, в которой хранятся данные счета пользователя, например, базе 610 данных профилей пользователей. Сервер эмитента может передавать сообщение о переводе средств, например, на шаге 668 серверу платежной сети, который может пересылать его, например, на шаге 669 торговому банку сервер. Далее приведено один из примеров сообщения POST о переводе средств по протоколу HTTP(S):

В некоторых вариантах осуществления сервер торгового банка может проводить синтаксический анализ сообщения о переводе средств и сопоставлять увязывать (например, с использованием поля request_ID из приведенного выше примера) с торговцем. Затем сервер торгового банка может переводить средства, указанные в сообщении о переводе средств, на счет торговца, например, на шаге 670.

На фиг.7А-Е показаны логические блок-схемы, иллюстрирующие примеры особенностей выполнения токенизированной транзакции покупки в некоторых вариантах осуществления РРТ, например, компонент 700 выполнения токенизированной транзакции покупки (tPTE). В некоторых вариантах осуществления пользователь может пожелать приобрести товар, услугу, рыночное изделие и/или т.п. (продукт) у торговца. Пользователь может связываться с сервером торговца посредством клиента. Например, пользователь может вводить в клиента, например, на шаге 701 данные покупки с указанием желания пользователя приобрести продукт. В некоторых вариантах осуществления клиент может генерировать токенизированное сообщение с заказом на покупку, например, на шаге 702 и передавать его серверу торговца. Сервер торговца может получать от клиента сообщение с заказом на покупку и может проводить его синтаксический анализ с целью извлечения подробностей из полученного от покупателя заказа на покупку. На основании анализа сообщения торговец может определять, например, на шаге 703, что заказ на покупку токенизирован. Если сервер торговца установит, например, на шаге 704, опция "Нет", что заказ на покупку не токенизирован, сервер торговца может обрабатывать транзакцию как нормальную транзакцию по карте в обход процесса интерпретации токена. Если сервер торговца установит, например, на шаге 704, опция "Да", что заказ на покупку токенизирован, сервер торговца может запросить, например, на шаге 705 базу данных торговца определить арбитратора для обработки токенизированного заказа на покупку. В ответ база данных торговца может предоставить адрес арбитратора токенов, например, на шаге 707. Сервер торговца может генерировать запрос арбитража токенов, например, на шаге 708 и передавать его серверу токенов.

В некоторых вариантах осуществления сервер токенов может проводить синтаксический анализ запроса арбитража токенов и извлекать из него платежный токен. Сервер токенов может определять опции платежа для использования (или определять, следует ли запросить у пользователя подробности опций платежа) при обработке транзакции с использованием платежного токена. Например, сервер токенов может передавать, например, на шаге 708 базе данных токенов запрос эмитента пользователя с использованием в запросе платежного токена в качестве элемента поиска. В ответ база данных токенов может предоставлять, например, на шаге 709 данные эмитентов для установления связи в целях платежа. В некоторых вариантах осуществления сервер токенов может определять, например, на шаге 710, аутентифицирован ли пользователь токен. Если сервер токенов установит, например, на шаге 711, опция "Нет", что пользователь не аутентифицирован, сервер токенов может генерировать сообщение о неудачной аутентификации, например, на шаге 712a и инициировать, например, на шаге 712b, программу обработки ошибок и/или программу регистрации пользователя, такую как компонент РТЕ 500, рассмотренные выше со ссылкой на фиг.5. Если сервер токенов установит, например, на шаге 711, опция "Да", что пользователь аутентифицирован, сервер токенов может продолжать обработку на шаге 713a. Сервер токенов может генерировать на шаге 713a запрос данных токена из базы данных токенов, а также правил конфиденциальности, ограничений, установочных параметров и т.д., связанных с токеном, из базы данных правил конфиденциальности. Например, такими ограничениями может быть установлено, что все транзакции с использованием токена могут обрабатываться только серверами, находящимися на территории определенной страны. В качестве другого примера, ограничения могут обновляться (например, периодически, автоматически, по требованию) в соответствии с законами о неприкосновенности личной жизни и/или другими законами, регламентирующими обработку транзакций в этой стране. В качестве другого примера, ограничениями могут устанавливаться весовые коэффициенты для различных факторов (например, выравнивания связанной с обработкой транзакций нагрузки на сервер, перегрузки сети, ограничений по конфиденциальности, ограничений по защите и т.д.), и может требоваться взвешивание факторов (например, путем вычисления средневзвешенного показателя на основании факторов), чтобы определять страну, в которой должна выполняться обработка транзакции с использованием токена. В качестве другого примера, для токена может быть установлен набор стран, в которых (не) может обрабатываться транзакция. База данных правил конфиденциальности может предоставлять запрошенные данные серверу токенов на шаге 713b. Как описано выше, в одном из вариантов осуществления, в котором токен не содержит код страны, для установления страны постоянного местожительства пользователя, кода страны и/или соответствующих ограничений может использоваться табличная база данных конфиденциальности, например, 1519o с использованием токена в качестве основы для запроса такой табличной базы данных. Сервер токенов может использовать данные токена и/или правила конфиденциальности, ограничения, установочные параметры и т.д., чтобы определять, например, на шаге 714, следует ли запросить у пользователя опции платежа (например, вместо использования только предварительно заданных установочных параметров в полученных данных эмитента). Если сервер токенов установит, например, на шаге 715, опция "Нет", что у пользователя следует запросить установочные параметры опций платежа, сервер токенов может запросить у пользователя опции платежа, например, на шаге 716. Клиент может воспроизводить запрос опций платежа и отображать его, например, на шаге 717.

В некоторых вариантах осуществления пользователь может пожелать ввести собственные опции платежа для обработки текущей транзакции покупки. В таких вариантах осуществления пользователь может вводить опции платежа на шаге 718. Клиент может генерировать сообщение, содержащее опции платежа, с использованием данных пользователя и передавать его серверу токенов. В некоторых вариантах осуществления сервер токенов может идентифицировать, например, на шаге 719 (например, определять IP-адрес, МАС-адрес, URL и т.д.) сервер(-ы) платежной сети(-ей), эмитента(-ов) для установления связи в целях обработки платежей с использованием предварительно заданных установочных параметров эмитента, правил конфиденциальности, ограничений на обработку транзакций, установочных параметров и т.д. (полученных в базе данных правил конфиденциальности) и/или опций платежа, предоставленных пользователем. В некоторых вариантах осуществления сервер токенов может обновлять, например, на шаге 720 данные эмитента, хранящиеся в базе данных токенов, с использованием опций платежа, предоставленных пользователем. В некоторых вариантах осуществления сервер токенов может генерировать, например, на шаге 721 сообщение "выполняется авторизация" и передавать его серверу торговца, который в свою очередь может пересылать, например, на шаге 722, сообщение клиенту. Клиент может воспроизводить и отображать, например, на шаге 723 для пользователя сообщение "выполняется авторизация".