Изобретение относится к области электросвязи и вычислительной техники и может быть использовано в вычислительных сетях (ВС) для оперативного обнаружения и защиты от дестабилизирующих воздействий (ДВ).

Известен способ обработки сетевых пакетов для обнаружения компьютерных атак [1], в котором межсетевой экран изначально блокирует сетевые пакеты, инициирующие новые сеансы связи с защищаемой сетью, обрабатывая их самостоятельно, а в случае корректности запросов проводит принудительное установление сеанса связи отправителя сетевых пакетов с их получателем и осуществляет прозрачную ретрансляцию корректных пакетов.

Недостатки данного способа связаны с возможностью определения одного типа атак («отказ в обслуживании») и, следовательно, низкой защищенностью защищаемой сети от других типов ДВ, а также использованием единственного межсетевого экрана, обрабатывающего сетевые пакеты, что снижает общую надежность системы защиты.

Существует способ контроля информационных потоков (ИП) в цифровых сетях связи [2], состоящий в том, что принимают из канала связи последовательно пакеты сообщений, запоминают их, выделяют из заголовков принятых пакетов сообщений идентификаторы, сравнивают их, а по результатам сравнения принимают решение о наличии несанкционированного ИП, предварительно запоминают T≥1 опорных идентификаторов санкционированных ИП, M≥1 наименований санкционированных процессов, задают максимально допустимое количество Kmax появлений каждого из несанкционированных ИП из всей совокупности принимаемых несанкционированных ИП, первоначальное число k0 появлений каждого из которых принимают Ki=0, где i=1,2,3,… - номера последовательно принимаемых отличающихся друг от друга несанкционированных ИП. Затем принимают из канала связи K-й пакет сообщения, где K=1,2,3,…, выделяют из его заголовка поля, содержащие идентификаторы ИП, а после выделения идентификаторов сравнивают их с опорными идентификаторами N санкционированных ИП из заданного множества и при совпадении принимают очередной пакет сообщения и повторяют цикл сравнения. А при отсутствии совпадения запоминают идентификаторы принятого несанкционированного ИП, присваивают ему очередной i-й идентификационный номер и число его появлений К увеличивают на единицу, а выделенные идентификаторы очередного принятого пакета сравнивают с опорными идентификаторами ранее запомненного i-го несанкционированного ИП и при их совпадении число появлений Ki увеличивают на единицу, а при несовпадении запоминают идентификаторы очередного несанкционированного ИП, присваивают ему очередной идентификационный номер i+1 и число его появлений Ki+1 увеличивают на единицу. После этого действия, начиная с выделения из заголовка (k+1)-го пакета идентификаторов, повторяют до тех пор, пока количество появлений i-го несанкционированного ИП не достигнет значения Ki≥Kmax, а при выполнении этого условия принимают решение о наличии i-го несанкционированного ИП. Выявив несанкционированный ИП, сравнивают сетевой адрес отправителя i-го несанкционированного ИП с сетевыми адресами, находящимися в предварительно запомненных опорных идентификаторах санкционированных ИП и при отсутствии совпадения блокируют источник несанкционированных ИП, а при совпадении формируют пакет с запросом отправителю i-го несанкционированного ИП на предоставление наименования процесса Mi. Инициатор несанкционированного ИП формирует пакет с ответом, содержащим наименование процесса Mi, и передает его, после чего происходит сравнение наименования процесса инициатора несанкционированного ИП с предварительно запомненными наименованиями санкционированных процессов M. В случае совпадения наименования процесса Mi с наименованием предварительно запомненного санкционированного процесса запоминают в предварительно запомненную совокупность опорных идентификаторов санкционированных ИП (N+1)-й идентификатор нового санкционированного ИП, а в случае отсутствия совпадения блокируют источник несанкционированных ИП, принимают очередной пакет сообщения и повторят цикл сравнений и принятия решения.

Недостатком данного способа является невозможность защиты информационных потоков от атак типа «человек посередине», что может привести к невозможности функционирования всей ВС в случае искажения содержимого ответных пакетов с наименованиями санкционированных процессов.

Наиболее близким по технической сущности к заявленному является способ защиты автоматизированных систем [3], принятый за прототип, заключающийся в том, что предварительно задают максимально допустимое количество совпадений Kсовп. доп и количество N≥1 запоминаемых пакетов сообщений, принимают последовательно совокупность N пакетов и после их запоминания принимают (N+1)-й пакет сообщения, выделяют из заголовков всех принятых пакетов сообщений признаки запроса на установление соединения, последовательно сравнивают признаки i-го, где i=1,2,...,N, принятого пакета сообщений с выделенными признаками (N+1)-го пакета сообщения, запоминают (N+1)-й пакет сообщений и исключают из ранее принятой совокупности N пакетов сообщений первый пакет сообщений, затем последовательно принимают (N+2)-й, (N+3)-й и так далее пакеты сообщений и после приема очередного пакета сообщения выделяют из заголовка каждого из них признаки запроса на установление соединения, сравнивают их с признаками ранее запомненных N пакетов сообщений, при этом перечисленные действия выполняют до тех пор, пока не будет выполнено условие Kсовп≥Kсовп. доп, при выполнении которого делают вывод о наличии атаки, дополнительно осуществляют следующие процедуры: предварительно задают KΣ - количество принимаемых и запоминаемых пакетов за время tK (KΣ<N - минимальное, но достаточное количество пакетов сообщений для осуществления прогноза с учетом требуемой достоверности), tK - интервал времени, на котором осуществляется прием совокупности KΣ пакетов, Δt - интервал времени, за который подсчитывается количество принятых пакетов с одинаковыми признаками из принятой совокупности KΣ пакетов, принимают и запоминают совокупность пакетов KΣ, выделяют и запоминают из первого принятого пакета заданные признаки, данные значения заданных признаков записывают в ячейки памяти оперативно-запоминающего устройства ЭВМ, считывают записанные значения из ячеек памяти и последовательно сравнивают значения признаков каждого принятого пакета из совокупности KΣ пакетов с выделенными признаками первого пакета, подсчитывают для каждого из выделенных признаков Kсовп, причем Kсовп - количество принятых пакетов с одинаковыми признаками, подсчитанных за время Δt на заданном временном интервале tK, строят кривые (тренды), описывающие функции распределения численных значений принятых пакетов сообщений на заданном временном промежутке tK, определяют уравнения Kсовп=f(t), описывающие кривые (тренды) для каждого признака пакета сообщений, рассчитывают прогнозируемые значения Kсовп n(t)=f(Δt) количества пакетов с выделенными признаками пакетов сообщений на заданном промежутке времени (где n=1,2,…,5 - порядковые номера выделенных признаков), запоминают их, сравнивают численные значения Kсовп n(t) прогнозного количества пакетов с повторяющимися признаками пакетов сообщений с допустимым значением Kсовп. доп, если прогнозируемое количество пакетов сообщений с повторяющимися признаками (любым из выделенных) достигло или превысило допустимое значение Kсовп. доп, делают вывод о наличии атаки и осуществляют предварительное переключение абонентов автоматизированной системы на резервную автоматизированную систему.

Недостатками способа-прототипа являются использование для принятия решения об атаке условия Kсовп ≥ Kсовп. доп, т.к. значение Kсовп. доп изменяется в зависимости от текущих условий функционирования ВС (нагрузка на ВС, выход из строя отдельных узлов и т.п.), а также единственно возможная реакция на обнаружение атаки - переключение на резервную автоматизированную систему.

Техническим результатом предлагаемого способа является повышение защищенности ВС от ДВ, снижение времени и затрат на обнаружение и устранение последствий ДВ, повышение достоверности [4, с. 379-386] контроля и прогнозирования и, как следствие, повышение надежности работы ВС, а также расширение возможностей способа-прототипа.

Этот результат достигается благодаря увеличению количества классифицируемых ситуаций (их конкретизации) на ВС, увеличению числа существенных признаков (СП), характеризующих классифицируемые ДВ на ВС и используемых для контроля и прогнозирования, принятию решения о наличии ДВ на ВС с использованием методов непараметрического распознавания образов [5, с. 98] с учетом всех используемых СП, обучению системы распознаванию ДВ (в том числе не предусмотренных на этапе развертывания системы), учету накопленной статистики функционирования ВС при прогнозировании изменения значений СП, что позволит принять упреждающие адекватные меры по минимизации последствий воздействий, включающие в себя не только возможность переключения на резервную ВС, но и передачу отдельных функций от одних узлов другим, перекоммутацию связей или выключение подвергшихся ДВ узлов (проведение реконфигурации ВС).

Заявленный технический результат достигается тем, что способ, заключающийся в том, что предварительно задают максимально допустимое количество совпадений Kсовп. доп и KΣ - количество принимаемых и запоминаемых пакетов за время tK (KΣ - минимальное, но достаточное количество пакетов сообщений для осуществления прогноза с учетом требуемой достоверности), tK - интервал времени, на котором осуществляется прием совокупности KΣ пакетов, Δt - интервал времени, за который подсчитывается количество принятых пакетов с одинаковыми признаками из принятой совокупности KΣ пакетов, принимают и запоминают совокупность пакетов KΣ, выделяют и запоминают из первого принятого пакета заданные признаки, данные значения заданных признаков записывают в ячейки памяти оперативно-запоминающего устройства ЭВМ, считывают записанные значения из ячеек памяти и последовательно сравнивают значения признаков каждого принятого пакета из совокупности KΣ пакетов с выделенными признаками первого пакета, подсчитывают для каждого из выделенных признаков Kсовп, причем Kсовп - количество принятых пакетов с одинаковыми признаками, подсчитанных за время Δt на заданном временном интервале tK, строят кривые (тренды), описывающие функции распределения численных значений принятых пакетов сообщений на заданном временном промежутке, определяют уравнения Kсовп=f(t), описывающие кривые (тренды) для каждого признака пакета сообщений, рассчитывают прогнозируемые значения Kсовп n(t)=f(Δt) количества пакетов с выделенными признаками пакетов сообщений на заданном промежутке времени (где n=1,2,…,5 - порядковые номера выделенных признаков), запоминают их, сравнивают численные значения Kсовп n(t) прогнозного количества пакетов с повторяющимися признаками пакетов сообщений с допустимым значением Kсовп. доп, если прогнозируемое количество пакетов сообщений с повторяющимися признаками (любым из выделенных) достигло или превысило допустимое значение Kсовп. доп, делают вывод о наличии атаки и осуществляют предварительное переключение абонентов автоматизированной системы на резервную автоматизированную систему, отличается тем, что дополнительно задают порог принятия решения алгоритмом распознавания о наличии дестабилизирующего воздействия С, размерность признакового пространства из H≥1 существенных признаков для анализа, I≥1 длительность прогноза, проводят обучение системы, заключающееся в том, что задают необходимое количество классифицируемых ситуаций B≥2, вектора средних прецедентов ab, минимальное количество итераций Q, требуемую достоверность ε, количество обучающих K и контрольных выборок U, объемы обучающих m и контрольных выборок g, генерируют нужное для обучения количество обучающих выборок значений существенных признаков, вычисляют выборочные оценки векторов средних и ковариационной матрицы, характеризующих классы дестабилизирующих воздействий, генерируют контрольные выборки значений признаков, вычисляют значения логарифмов отношений правдоподобия, рассчитывают вероятности ошибок 1-го и 2-го рода и завершают обучение системы распознавания после выполнения всех итераций генерации выборок или по достижении требуемой достоверности распознавания, кроме того, определяют конкретный вид дестабилизирующего воздействия по всему множеству классифицируемых ситуаций В, для чего вычисляют значения отношений правдоподобия для всех пар состояний «нормальный режим работы - дестабилизирующее воздействие» и сравнивают их с заданным порогом принятия решения С, делают вывод о текущем состоянии вычислительной сети и в случае необходимости формируют команду адаптивной системе защиты по реконфигурации сети, заключающейся в перекоммутации связей, включении/выключении узлов сети, передаче части функций от одних узлов другим и т.п., выполняют сформированную команду, в случае нормальной работы системы осуществляют прогнозирование изменения значений существенных признаков на время, достаточное для выполнения наиболее длительной по времени выполнения команды адаптивной системой защиты, по достижении требуемой длительности прогнозирования повторно вычисляют значения отношений правдоподобия с учетом спрогнозированных значений, делают вывод о состоянии вычислительной сети с учетом спрогнозированных значений признаков и в случае необходимости формируют соответствующую команду реконфигурации адаптивной системе защиты и исполняют ее.

Из проведенного анализа уровня техники следует, что аналоги, описываемые признаками, сходными с признаками заявленного способа, отсутствуют, что свидетельствует о соответствии заявленного способа критерию «новизна».

Результаты поиска известных решений для выявления признаков, совпадающих с отличительными от прототипа, показали, что они не следуют явным образом из уровня техники. Следовательно, заявленное изобретение соответствует критерию «изобретательский уровень».

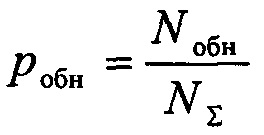

Заявленный способ поясняется чертежами, на которых показаны:

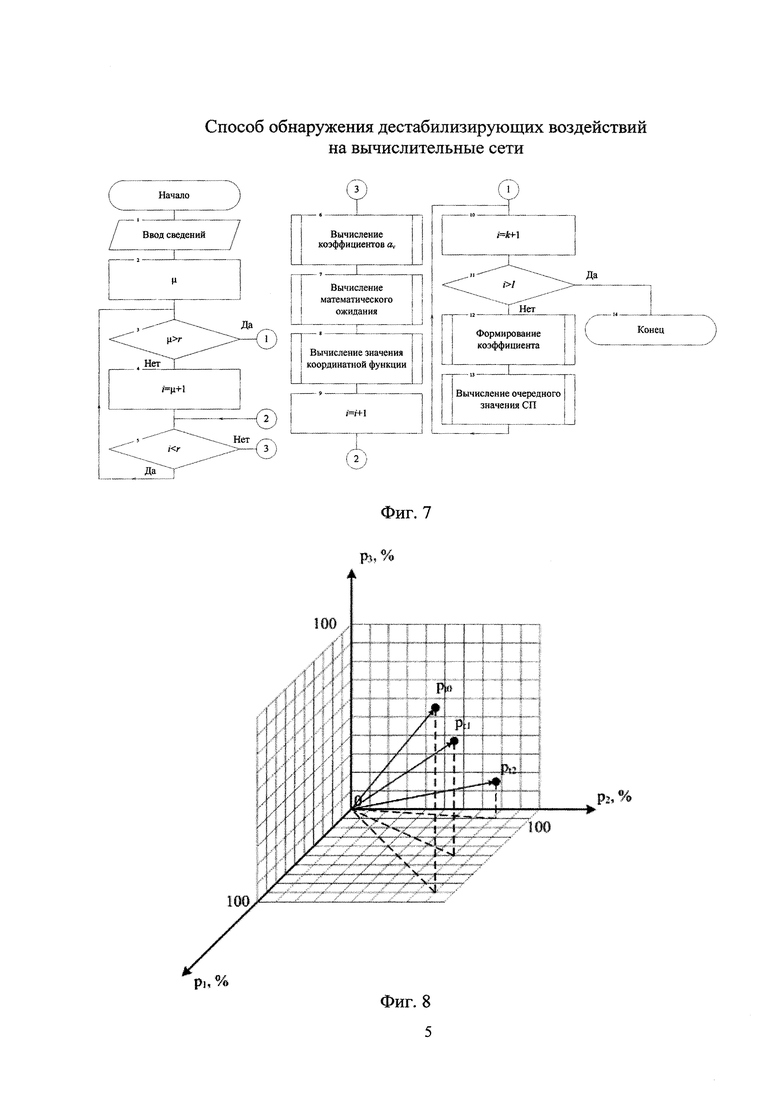

фиг. 1 - алгоритм обнаружения дестабилизирующих воздействий на вычислительные сети;

фиг. 2 - алгоритм обучения системы распознавания ДВ;

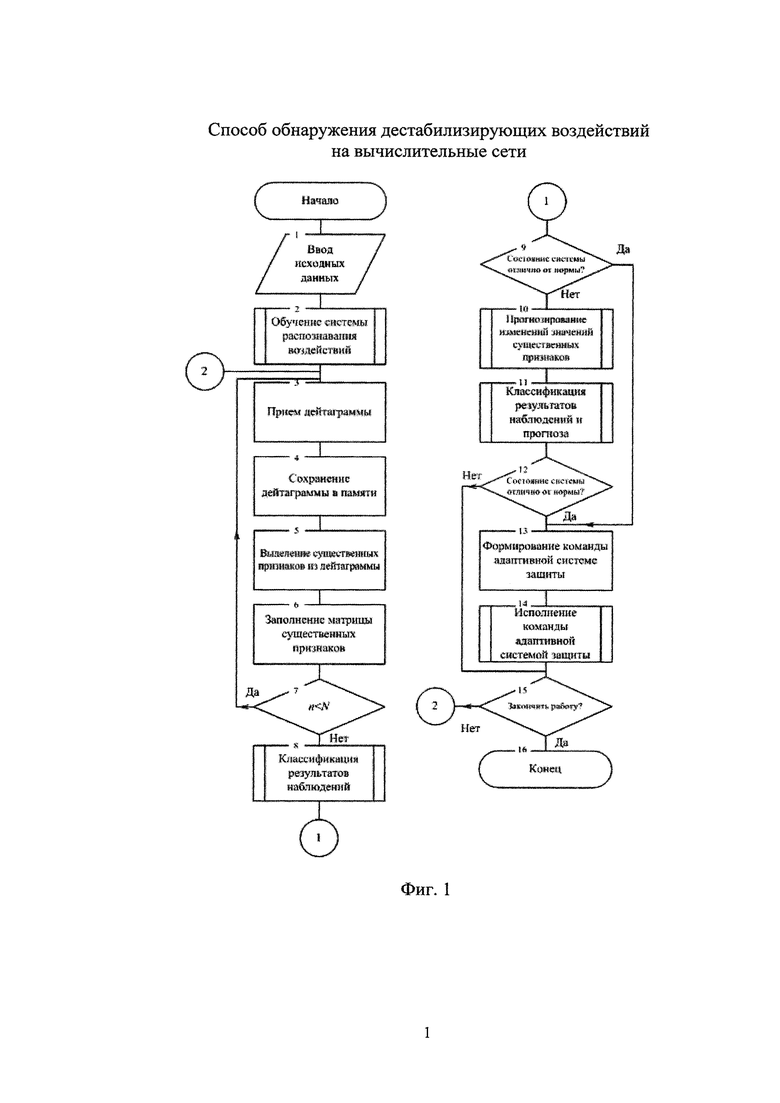

фиг. 3 - зависимость задержки прохождения дейтаграмм в сети от времени при атаке типа «человек посередине»;

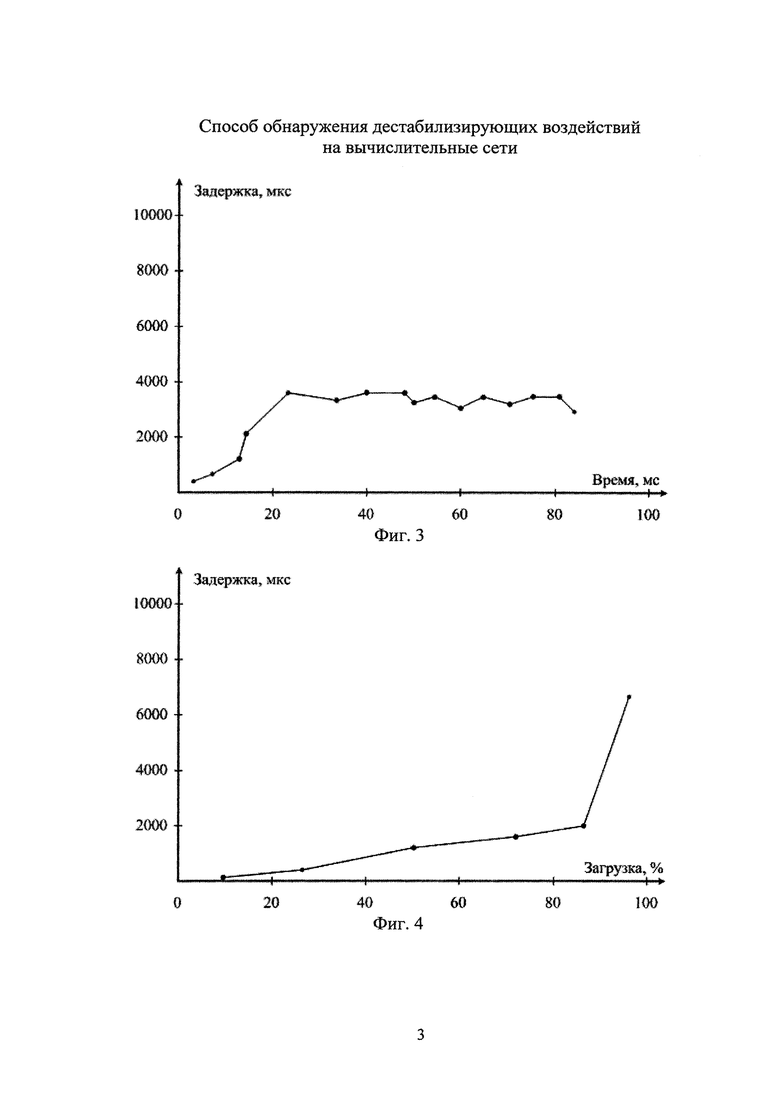

фиг. 4 - зависимость задержки прохождения дейтаграмм от загрузки сети во время атаки типа «отказ в обслуживании»;

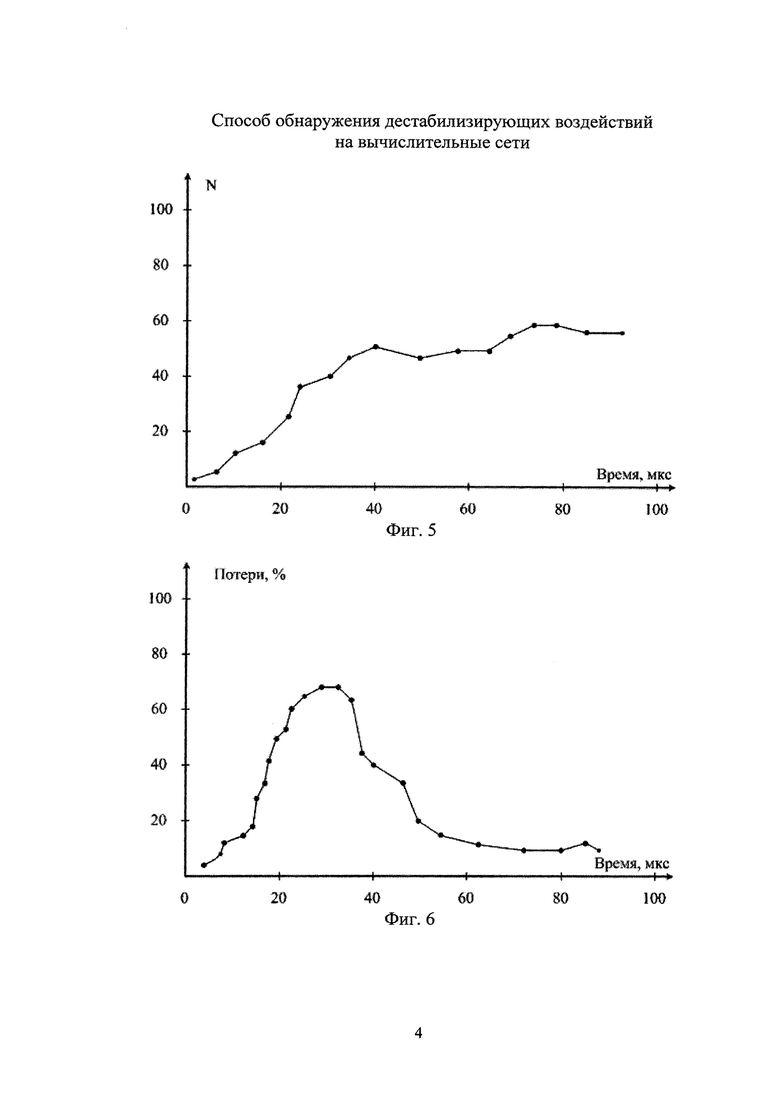

фиг. 5 - зависимость числа ICMP-дейтаграмм в ВС от времени при атаке типа «Smurf»;

фиг. 6 - зависимость количества потерянных дейтаграмм от времени при обнаружении воздействия, ухудшающего качество каналов передачи;

фиг. 7 - алгоритм прогнозирования изменения значений СП;

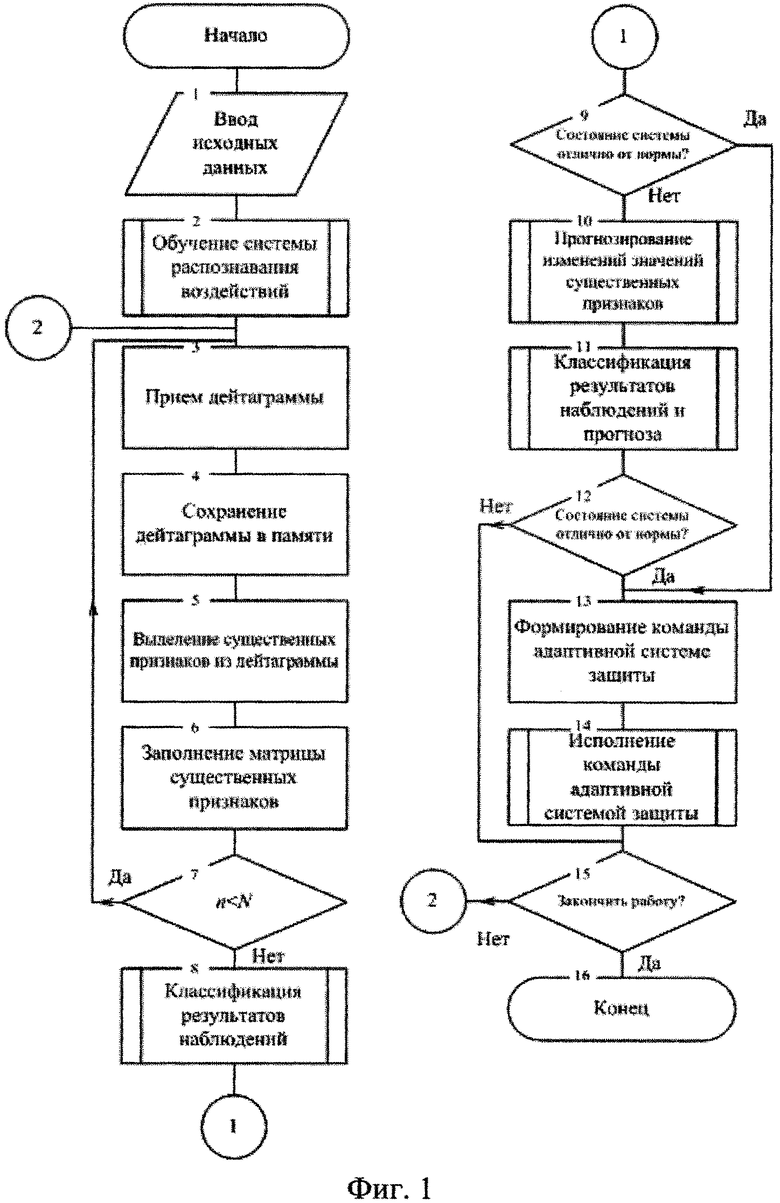

фиг. 8 - пример 3-мерного признакового пространства и «дрейф» результатов классификации состояния ВС в момент измерения (pt0) и при различных длительностях прогноза (pt1, pt2, t1<t2).

Заявленный способ поясняется алгоритмами (фиг. 1, 2, 7) и достигается следующим образом.

После задания исходных данных (фиг. 1): N≥1 - количество принимаемых дейтаграмм, H≥1 - количество СП (размерность признакового пространства), I≥1 - длительность прогноза, В≥2 - количество классифицируемых ситуаций (классов дестабилизирующих воздействий), С - порог принятия решения, проводят обучение алгоритма распознавания, для чего в алгоритме обучения системы распознавания воздействий для рассмотрения всех пар ситуаций «нормальный режим работы - ДВ» (фиг. 2) после инициализации счетчика пар ситуаций «нормальный режим - ДВ» задают необходимые исходные данные: вектора средних прецедентов a1 и ab, размерность признакового пространства H, минимальное количество итераций Q для получения требуемой достоверности, требуемая достоверность ε, количество используемых обучающих K и контрольных выборок U, объемы обучающих m и контрольных выборок g, порог принятия решения C. Затем осуществляют подготовку к оценке векторов средних и ковариационной матрицы каждой пары «нормальный режим - ДВ», для чего обнуляют счетчик цикла q и значения коэффициентов ошибок I (α0) и II (β0) рода в «нулевой» итерации. Инициировав все исходные данные, в цикле по q=1,2,…,Q, в алгоритме генерируют заданное количество обучающих выборок и вычисляют вектора средних и ковариационные матрицы по обучающим выборкам в k-й генерации (k=1,2,…,K). После обнуления счетчиков ошибок I и II рода, необходимых для вычисления вероятности правильного определения состояния ВС, во вложенном цикле по количеству используемых контрольных выборок (u=1,2,…,U) генерируют контрольные выборки объемом g для нормального режима работы и ДВ, а затем вычисляют логарифмы отношения правдоподобия, сравнивают их с заданным порогом С и подсчитывают количество ошибочных решений I и II рода. Завершается этап оценки векторов средних подсчетом относительного числа ошибок в k-й генерации. Если было осуществлено оценивание всех К генераций обучающих выборок, то вычисляются вероятности ошибок I и II рода. Для этого усредняются полученные частоты по всему множеству обучающих выборок, а затем считаются итерированные оценки вероятностей ошибок. При достижении заданной достоверности ε (сравнение значений вероятностей ошибок с полученными в предыдущем цикле) или исчерпании количества итераций Q переходят к обучению распознаванию очередной пары «нормальный режим работы - ДВ» или завершают обучение системы распознавания.

После этого в цикле принимают N дейтаграмм, запоминают их в оперативном запоминающем устройстве, после чего осуществляют выделение из запомненных дейтаграмм Н существенных признаков и заполняют матрицу СП. После заполнения матрицы осуществляют классификацию результатов наблюдений СП путем вычисления нескольких значений отношения правдоподобия Fb по количеству пар «нормальный режим - ДВ» и последующего сравнения их (фиг. 3, 4, 5, 6) с предварительно заданным порогом принятия решения С. В случае нахождения системы в состоянии, отличном от нормы (Fb≥C), формируют команду адаптивной системе защиты ВС, адекватной наблюдаемому воздействию (перекоммутация связей, включение/выключение узлов сети и т.п.), а затем выполняют эту сформированную команду.

В случае когда не удалось определить наличие какого-либо ДВ на ВС, осуществляют прогнозирование состояния ВС (фиг. 7), заключающееся в последовательном вычислении сначала математического ожидания изменения значения СП, а затем значений случайных коэффициентов, некоррелированных между собой, и неслучайных функций времени (используя представление изменения значений СП в виде канонического разложения [6, с. 410-414]) и состоящее в следующем: после ввода априорных сведений о прогнозируемом изменении значений СП инициализируют момент прогноза (присваивают переменной μ индекс первого используемого известного отсчета), сравнивают значение момента прогноза с индексом последнего известного отсчета r и, если значение момента прогноза больше, то присваивают индексу текущего прогнозируемого отсчета i значение, на единицу большее индекса последнего известного отсчета, после чего проверяют выполнение условия соответствия текущего прогнозируемого отсчета i длительности прогноза I и в случае, если достигнута требуемая длительность, алгоритм завершает свою работу, в противном случае вычисляются значения случайных коэффициентов, некоррелированных между собой, и значение очередного отсчета СП. Если же значение момента прогноза μ меньше индекса последнего известного отсчета r, то присваивают индексу текущего прогнозируемого отсчета i значение индекса отсчета, следующего за моментом прогноза, проверяют выполнение условия соответствия текущего прогнозируемого отсчета i индексу последнего известного отсчета и, если индекс текущего отсчета меньше, переходят к вычислению неизвестных коэффициентов экстраполирующего выражения для математического ожидания при использовании метода наименьших квадратов. Далее производят преобразование значений математического ожидания по количеству известных значений СП. Одновременно с этим вычисляют значения координатных функций прогнозируемого значения СП. По окончании прогнозирования повторно осуществляют классификацию результатов прогноза, для чего вычисляют значения отношений правдоподобия по количеству пар «нормальный режим - ДВ» с учетом спрогнозированных значений, сравнивают их с заданным порогом принятия решения, делают вывод о состоянии ВС, после чего формируют соответствующую команду адаптивной системе защиты и исполняют ее. После этого алгоритм повторяется заново или завершает свою работу.

Варианты ДВ поясняются фиг. 3, 4, 5, 6, на которых представлены существенные признаки, характеризующие конкретные состояния ВС. При наблюдении в защищаемой ВС тенденций изменений значений СП, нормированных для нее, становится возможным диагностировать наличие атаки типа «человек посередине» (фиг. 3 - увеличение задержки прохождения дейтаграмм в ВС, вызванное перехватом и последующей их обработкой злоумышленником), «отказ в обслуживании» (фиг. 4 - увеличение загруженности ВС с одновременным ростом задержки обработки дейтаграмм, связанным с генерацией злоумышленником большого числа обращений к узлам ВС), «Smurf» (фиг. 5 - увеличение количества ICMP-дейтаграмм, передаваемых в ВС, вызванное ответами сетевых устройств на генерируемые злоумышленником широковещательные ICMP-запросы от имени устройства-жертвы, приводящее к снижению пропускной способности каналов передачи) или повреждений каналов передачи данных или отдельных устройств ВС (фиг. 6 - рост числа потерянных дейтаграмм, связанный с повреждением каналов или устройств ВС с последующим снижением из-за изменения таблиц маршрутизации оставшихся в работе устройств).

Достижение технического результата поясняется следующим образом: т.к. защищенность ВС характеризуется в т.ч. вероятностью обнаружения ДВ (робн), представляемой в виде  [7, с. 43], где Nобн - количество обнаруживаемых состояний ВС, NΣ - общее количество состояний, в которых может находиться ВС, то увеличение количества обнаруживаемых состояний ведет к росту защищенности ВС.

[7, с. 43], где Nобн - количество обнаруживаемых состояний ВС, NΣ - общее количество состояний, в которых может находиться ВС, то увеличение количества обнаруживаемых состояний ведет к росту защищенности ВС.

Увеличение числа распознаваемых ДВ и количества рассматриваемых СП позволяет снизить время принятия решения о принимаемых мерах реагирования на наблюдаемые ДВ и применять наиболее соответствующие ситуации меры, т.е. снизить затраты на устранение последствий ДВ.

Повышение достоверности контроля и прогнозирования достигается использованием методов непараметрического распознавания образов и обучения системы распознавания ДВ, а также учетом накопленной статистики функционирования ВС.

Расширением возможностей способа-прототипа является пригодность реализации предлагаемого способа для применения не только в ВС, но и, например, в системах передачи данных плезиохронных (ПЦИ) и синхронных (СЦИ) цифровых иерархий [8, с. 18-21]. Для этого необходимо сформировать другой набор СП и обнаруживаемых ДВ.

Источники информации

1. Аграновский А.В., Алиев А.Т., Репалов С.А., Селин Р.Н., Хади Р.А. Способ обработки сетевых пакетов для обнаружения компьютерных атак. - Патент РФ №2304302, кл. G06F 12/14, H04L 12/66, опубл. 10.08.2007.

2. Андриенко А.А., Куликов О.Е., Костырев А.Л., Максимов Р.В., Павловский А.В., Лебедев А.Ю., Колбасова Г.С. Способ контроля информационных потоков в цифровых сетях связи. - Патент РФ №2267154, кл. G06F 15/40, опубл. 27.12.2005.

3. Ровчак Ю.М., Иванов В.А., Белов А.С., Стародубцев Ю.И., Гречишников Е.В., Ерышов В.Г., Стукалов И.В., Иванов И.В. Способ защиты автоматизированных систем. - Патент РФ №2408927, кл. G06F 21/00, опубл. 10.01.2011.

4. Евланов Л.Г. Контроль динамических систем. - 2-е изд., перераб. и доп. / Л.Г. Евланов. - М.: Наука, 1979. - 432 с.

5. Дуда Р., Харт П. Распознавание образов и анализ сцен / Пер. с англ. под ред. В.Л. Стефанюка. - М.: Мир, 1976. - 511 с.

6. Вентцель Е.С. Теория вероятностей. - Изд. 4-е, стереотипное. - М.: Наука, 1969. - 576 с.

7. Теория вероятностей: учеб. для вузов. - 3-е изд., испр. / А.В. Печенкин, О.И. Тескин, Г.М. Цветкова и др. / Под ред. B.C. Зарубина, А.П. Крищенко. - М.: Изд-во МГТУ им. Н.Э. Баумана, 2004. - 456 с.

8. Гордиенко В.Н., Тверецкий М.С. Многоканальные телекоммуникационные системы: учеб. для вузов / В.Н. Гордиенко, М.С. Тверецкий. - М.: Горячая линия-Телеком, 2005. - 416 с.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ЗАЩИТЫ АВТОМАТИЗИРОВАННЫХ СИСТЕМ | 2009 |

|

RU2408927C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2012 |

|

RU2475836C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ НА ОСНОВЕ ЛЕГЕНДИРОВАНИЯ | 2023 |

|

RU2814463C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ ОТ КОМПЬЮТЕРНЫХ АТАК, НАПРАВЛЕННЫХ НА РАЗЛИЧНЫЕ УЗЛЫ И ИНФОРМАЦИОННЫЕ РЕСУРСЫ | 2021 |

|

RU2782704C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2696549C1 |

| СПОСОБ ОБНАРУЖЕНИЯ КОМПЬЮТЕРНЫХ АТАК | 2017 |

|

RU2683631C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2680038C1 |

| СПОСОБ (ВАРИАНТЫ) ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2006 |

|

RU2307392C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2017 |

|

RU2649789C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ НА ОСНОВЕ АДАПТИВНОГО ВЗАИМОДЕЙСТВИЯ | 2019 |

|

RU2715165C1 |

Изобретение относится к области электросвязи и вычислительной техники. Технический результат заключается в повышении защищенности вычислительных сетей от деструктивных воздействий и снижении времени на обнаружение и устранение последствий дестабилизирующих воздействий. Технический результат достигается за счет увеличения количества классифицируемых ситуаций на вычислительные сети, увеличения числа существенных признаков, характеризующих классифицируемые дестабилизирующие воздействия на вычислительные сети и используемых для контроля и прогнозирования, принятия решения о наличии дестабилизирующих воздействий на вычислительные сети с использованием методов непараметрического распознавания образов с учетом всех используемых существенных признаков, обучения системы распознавания дестабилизирующих воздействий, учета накопленной статистики функционирования вычислительных сетей при прогнозировании изменения значений существенных признаков, что позволит принять упреждающие меры по минимизации последствий воздействий, включающие в себя не только возможность переключения на резервные вычислительные сети, но и передачу отдельных функций от одних узлов другим, перекоммутации связей или выключение подвергшихся дестабилизирующим воздействиям узлов. 8 ил.

Способ обнаружения дестабилизирующих воздействий на вычислительные сети, заключающийся в том, что предварительно задают максимально допустимое количество совпадений Kсовп. доп и KΣ - количество принимаемых и запоминаемых пакетов за время tK (KΣ - минимальное, но достаточное количество пакетов сообщений для осуществления прогноза с учетом требуемой достоверности), tK - интервал времени, на котором осуществляется прием совокупности KΣ пакетов, Δt - интервал времени, за который подсчитывается количество принятых пакетов с одинаковыми признаками из принятой совокупности KΣ пакетов, принимают и запоминают совокупность пакетов KΣ, выделяют и запоминают из первого принятого пакета заданные признаки, данные значения заданных признаков записывают в ячейки памяти оперативно-запоминающего устройства ЭВМ, считывают записанные значения из ячеек памяти и последовательно сравнивают значения признаков каждого принятого пакета из совокупности KΣ пакетов с выделенными признаками первого пакета, подсчитывают для каждого из выделенных признаков Kсовп, причем Kсовп - количество принятых пакетов с одинаковыми признаками, подсчитанных за время Δt на заданном временном интервале tK, строят кривые (тренды), описывающие функции распределения численных значений принятых пакетов сообщений на заданном временном промежутке tK, определяют уравнения Kсовп=f(t), описывающие кривые (тренды) для каждого признака пакета сообщений, рассчитывают прогнозируемые значения Kсовп n(t)=f(Δt) количества пакетов с выделенными признаками пакетов сообщений на заданном промежутке времени (где n=1, 2, …, 5 - порядковые номера выделенных признаков), запоминают их, сравнивают численные значения Kсовп n(t) прогнозного количества пакетов с повторяющимися признаками пакетов сообщений с допустимым значением Kсовп. доп, если прогнозируемое количество пакетов сообщений с повторяющимися признаками (любым из выделенных) достигло или превысило допустимое значение Kсовп. доп, делают вывод о наличии атаки и осуществляют предварительное переключение абонентов автоматизированной системы на резервную автоматизированную систему, отличающийся тем, что дополнительно задают порог принятия решения алгоритмом распознавания о наличии дестабилизирующего воздействия С, размерность признакового пространства из Н≥1 существенных признаков для анализа, I≥1 длительность прогноза, проводят обучение системы, заключающееся в том, что задают необходимое количество классифицируемых ситуаций В≥2, вектора средних прецедентов ab, минимальное количество итераций Q, требуемую достоверность ε, количество обучающих K и контрольных выборок U, объемы обучающих m и контрольных выборок g, генерируют нужное для обучения количество обучающих выборок значений существенных признаков, вычисляют выборочные оценки векторов средних и ковариационной матрицы, характеризующих классы дестабилизирующих воздействий, генерируют контрольные выборки значений признаков, вычисляют значения логарифмов отношений правдоподобия, рассчитывают вероятности ошибок 1-го и 2-го рода и завершают обучение системы распознавания после выполнения всех итераций генерации выборок или по достижении требуемой достоверности распознавания, кроме того, определяют конкретный вид дестабилизирующего воздействия по всему множеству классифицируемых ситуаций В, для чего вычисляют значения отношений правдоподобия для всех пар состояний «нормальный режим работы - дестабилизирующее воздействие» и сравнивают их с заданным порогом принятия решения С, делают вывод о текущем состоянии вычислительной сети и в случае необходимости формируют команду адаптивной системе защиты по реконфигурации сети, заключающейся в перекоммутации связей, включении/выключении узлов сети, передаче части функций от одних узлов другим и т.п., выполняют сформированную команду, в случае нормальной работы системы осуществляют прогнозирование изменения значений существенных признаков на время, достаточное для выполнения наиболее длительной по времени выполнения команды адаптивной системой защиты, по достижении требуемой длительности прогнозирования повторно вычисляют значения отношений правдоподобия с учетом спрогнозированных значений, делают вывод о состоянии вычислительной сети с учетом спрогнозированных значений признаков и в случае необходимости формируют соответствующую команду реконфигурации адаптивной системе защиты и исполняют ее.

| Изложница с суживающимся книзу сечением и с вертикально перемещающимся днищем | 1924 |

|

SU2012A1 |

| Топчак-трактор для канатной вспашки | 1923 |

|

SU2002A1 |

| Способ защиты переносных электрических установок от опасностей, связанных с заземлением одной из фаз | 1924 |

|

SU2014A1 |

| СПОСОБ ОБНАРУЖЕНИЯ КОМПЬЮТЕРНЫХ АТАК НА СЕТЕВУЮ КОМПЬЮТЕРНУЮ СИСТЕМУ | 2013 |

|

RU2538292C1 |

| Способ получения тонкой базы | 1960 |

|

SU133954A1 |

Авторы

Даты

2017-02-21—Публикация

2015-10-05—Подача