Изобретение относится к области защиты информационных систем, а именно к обнаружению компьютерных атак.

Из уровня техники известен СПОСОБ ОБНАРУЖЕНИЯ СЕТЕВЫХ АТАК НА ОСНОВЕ АНАЛИЗА ВРЕМЕННОЙ СТРУКТУРЫ ТРАФИКА (патент RU 2680756 C1, МПК G06F 21/55, H04L 12/70, опубликовано 26.02.2019 г.) включает в себя этапы, на которых принимают из сети последовательность пакетов данных, запоминают принятые пакеты данных, выделяют из запомненных пакетов данных их характеристики, на основании этих характеристик формируют значения признаков, на стадии обучения устанавливают пороговые значения признаков, на стадии обнаружения сравнивают сформированные значения признаков с их пороговыми значениями, принимают решение о наличии или отсутствии сетевой атаки и определяют тип одиночной сетевой атаки по сочетанию сформированных значений признаков и их пороговых значений, при этом выделение из запомненных пакетов данных их характеристик осуществляют путем логической фильтрации параметров этих пакетов, выделяя пакеты с различными совокупностями параметров и отбирая для них лишь динамические характеристики, формируют значение признаков путем генерирования значений первых и вторых опорных сигналов трафика, при этом первые опорные сигналы трафика генерируют в виде временных отсчетов статистик отобранных характеристик, а вторые опорные сигналы трафика генерируют ортогональными первым, преобразуя их фильтром с конечной импульсной характеристикой таким образом, что временные отсчеты вторых опорных сигналов зависят только от центральных разностей отсчетов первых опорных сигналов, формируют фазовые портреты трафика в нормальном и атакуемых состояниях, и устанавливают пороговые значения признаков.

Недостатком данного изобретения следует считать множество алгоритмов при определении и блокировки хакерских атак, а также отсутствие задавать параметры превышения трафика на разных полосах.

Из уровня техники известен СПОСОБ ЗАЩИТЫ ОТ DDoS-АТАК НА ОСНОВЕ КЛАССИФИКАЦИИ ТРАФИКА (RU 2704741 C2, МПК H04L 12/26, H04L 12/853, опубликовано 30.10.2019 г.), включающий в себя этапы, на которых: принимают пакеты или потоки пакетов от внешних устройств, пытающихся получить доступ к защищаемым устройствам в защищенной сети; классифицируют принятые пакеты, определяя, относятся ли они к одному или нескольким из множества типов трафика; применяют контрмеры в зависимости от результата классификации.

Недостатком данного способа следует считать запоминание вредоносных атак, что исключит возможность защиты от нового вида атак, а также перераспределение вредоносного трафика, а не его блокировка.

Из уровня техники известен способ СПОСОБ УПРАВЛЕНИЯ ПОТОКАМИ ДАННЫХ РАСПРЕДЕЛЕННОЙ ИНФОРМАЦИОННОЙ СИСТЕМЫ ПРИ DDOS АТАКАХ (RU 2 684 575 C1, МПК G06F 21/00, опубликовано 09.04.2019 г.), в котором задают таблицу коммутации, выявляют события безопасности в принимаемом потоке данных, из которого выделяют сетевые адреса и номера портов, для анализа и принятия решения о допустимости передачи потока данных, связанного с этим событием, при этом дополнительно задают таблицу проверочных данных, при выявлении событий безопасности в принятом потоке данных сравнивают его с разрешенными потоками в соответствии с таблицей коммутации, при их несовпадении формируют и анализируют проверочные данные, для чего после выделения из этого потока сетевых адресов и номеров портов в соответствии с таблицей проверочных данных выбирают проверочные данные для выделенных адресов и номеров портов и передают их на соответствующий сетевой узел распределенной информационной системы, принимают ответные данные по проверке на легитимность потоков данных, сравнивают их значения с предварительно заданными в таблице проверочных данных и при их совпадении передают его по назначению, а при несовпадении блокируют нелегитимный поток данных.

Недостатком данного изобретения следует считать ограниченные возможности таблицы с заданными параметрами, которые применимы

Техническим результатом заявляемого изобретения является детектирование DDoS-атак и противодействия им за счет кольцевого анализатора потоков NetFlow, открытого программного обеспечения ExaBGP (программмная реализация маршрутизационного протокола BGP), а также открытого программного обеспечения RabbitMQ (брокера сообщений).

Технический результат заявляемой группы изобретений достигается за счет способа защиты от Volume DDoS атак, включающим в себя следующие этапы:

обозначают пороговые значения проходящего трафика для двух методов защиты, чьи значения задает оператор;

собирают о потоках с маршрутизаторов на NetFlow коллектор;

анализируют и подсчитывают объем трафика каждого потока при помощи NetFlow коллектора;

определяют отклонения, выраженного превышением порогового значения трафика при помощи брокера сообщений;

отправляют сетевые реквизиты через брокер сообщений обнаруженного потока программному обеспечению exabgp-consumer для осуществления блокировки или ограничения пропускной способности вредоносного трафика средствами BGP-FlowSpec, либо BGP BlackHole;

формируют правило блокировки при помощи exabgp-consumer для типов атак основанных на объеме вредоносного трафика: DNS(udp port 53), NTP(udp port 123, SSDP(udp port 1900), LDAP(udp port 389), MEMCACHE(udp port 11211), SNMP(udp port 161), CHARGEN(udp port 19), udp port 7 амплифицированных атак, если было превышение только BGP FlowSpec;

или составляют правило для блокировки трафика при помощи exabgp-consumer, подставляя указанный администратором автономной систем атрибут BGP community для блокировки вредоносного трафика, если было превышении порога и BGP FlowSpec и BGP Blackhole.

Согласно другому аспекту изобретения обеспечивается система защиты от Volume DDoS атак, содержащая:

как минимум один маршрутизатор, соединенными при помощи двусторонней связи, выполненной в виде программной реализации маршрутизационного протокола BGP, с сервером ExaBGP, а также путем двусторонней связи, выполненной при помощи eBGP, к сети Интернет;

как минимум один NetFlow коллектор, выполненный в виде кольцевого анализатора потоков NetFlow, анализирующий и подсчитывающий объем трафика каждого потока, соединенный путем двусторонней связи, выполненной с помощью NetFlow v9, с каждым пограничным маршрутизатором;

как минимум один брокер сообщений, выполненный при помощи программного обеспечения RabbitMQ, соединенный путем односторонней связи с коллектором, который отправляет собранные данные, превышающие пороговые значения трафика брокеру сообщений;

как минимум два сервера, соединенные путем односторонней связи, выполненной при помощи программного обеспечения exabgp-consumer, при помощи которого с брокера сообщений отправляются сетевые реквизиты обнаруженного потока для осуществления блокировки или ограничения пропускной способности вредоносного трафика средствами BGP-FlowSpec, либо BGP BlackHole.

Причем каждый сервер соединен с одним пограничным маршрутизатором путем двусторонней связи, выполненной при помощи BGP.

В контексте настоящего описания ниже представлены основные определения и термины, применяемые в описании:

пограничный маршрутизатор - устанавливает соединение между локальной сетью и Интернетом путем передачи информации в сети с пакетной коммутацией и из них;

Volume DDoS атака - Distributed Denial of Service (хакерская атака на вычислительную систему с целью довести её до отказа);

NetFlow коллектор (кольцевой анализатора потоков NetFlow) - программное обеспечение, которое собирает данные об IP-трафике, входящем / выходящем из устройства; он проверяет пакеты и группирует их в потоки, проверяя определенные поля: адреса источника и назначения, протоколы, порты и т. д. Получает записи о потоках от одного или множества экспортеров и обрабатывает полученные пакеты экспорта, разбирая и сохраняя информацию из записей о потоках.

RabbitMQ - брокер сообщений. Его основная цель ‒ принимать и отдавать сообщения.

exabgp-consumer (ExaBGP) - программное обеспечение для осуществления блокировки или ограничения пропускной способности вредоносного трафика средствами BGP-FlowSpec, либо BGP BlackHole;

BGP (Border Gateway Protocol) — основной протокол динамической маршрутизации в глобальной сети интернет. Позволяет маршрутизаторам обмениваться таблицами маршрутизации. Предоставляет гибкие средства для управления трафиком;

eBGP (External Border Gateway Protocol) — тип обмена маршрутами по протоколу BGP между маршрутизаторами разных AS (набор IP-сетей, управляемых одним оператором по установленным правилам глобальной сети Интернет);

BGP-FlowSpec - тип обмена маршрутами по протоколу BGP позволяет отсечь трафик тех протоколов и/или типов пакетов, которые не используются в сети клиента и которые используются в атаке DDoS.

BGP BlackHole - тип обмена маршрутами по протоколу BGP позволяет управлять трафиком на уровне провайдера,;

NetFlow v9 - протокол, собирающий в свою “таблицу” данные для заполнения такие как: заголовок пакета, за которым следует по меньшей мере один или несколько шаблонов или наборов потоков данных. Набор потоков шаблонов содержит описание полей, которые будут присутствовать в будущих наборах потоков данных. Эти наборы потоков данных могут появиться позже в том же пакете экспорта или в последующих пакетах экспорта.

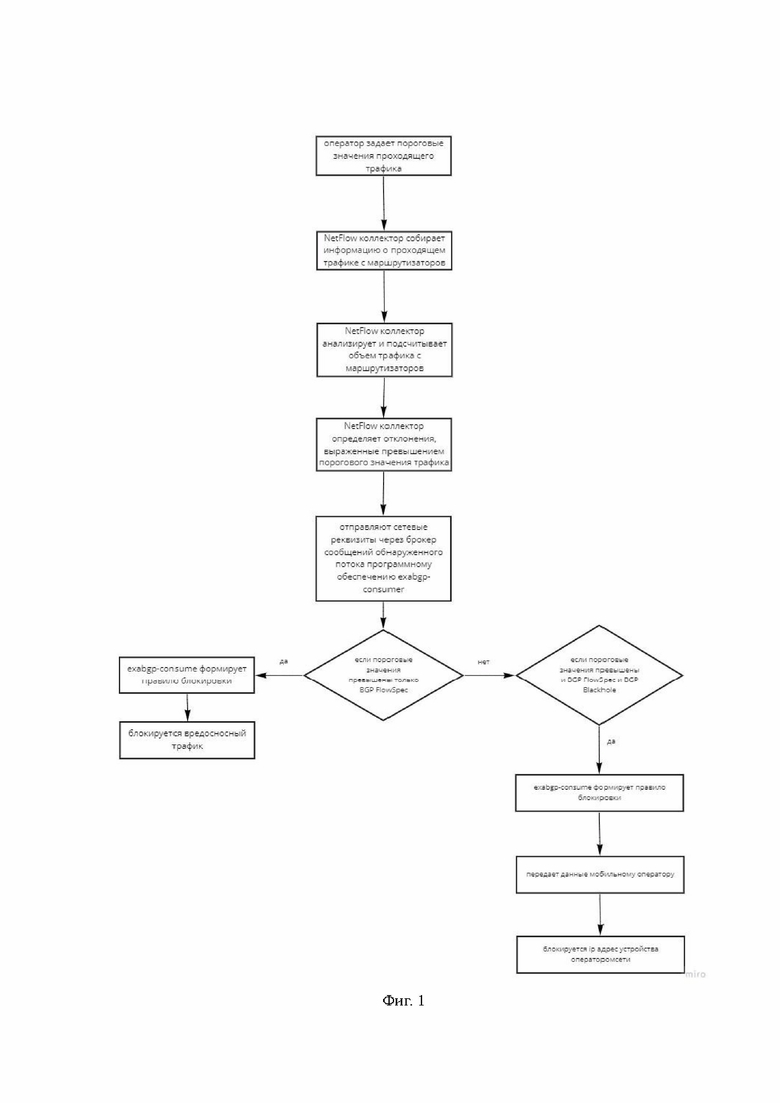

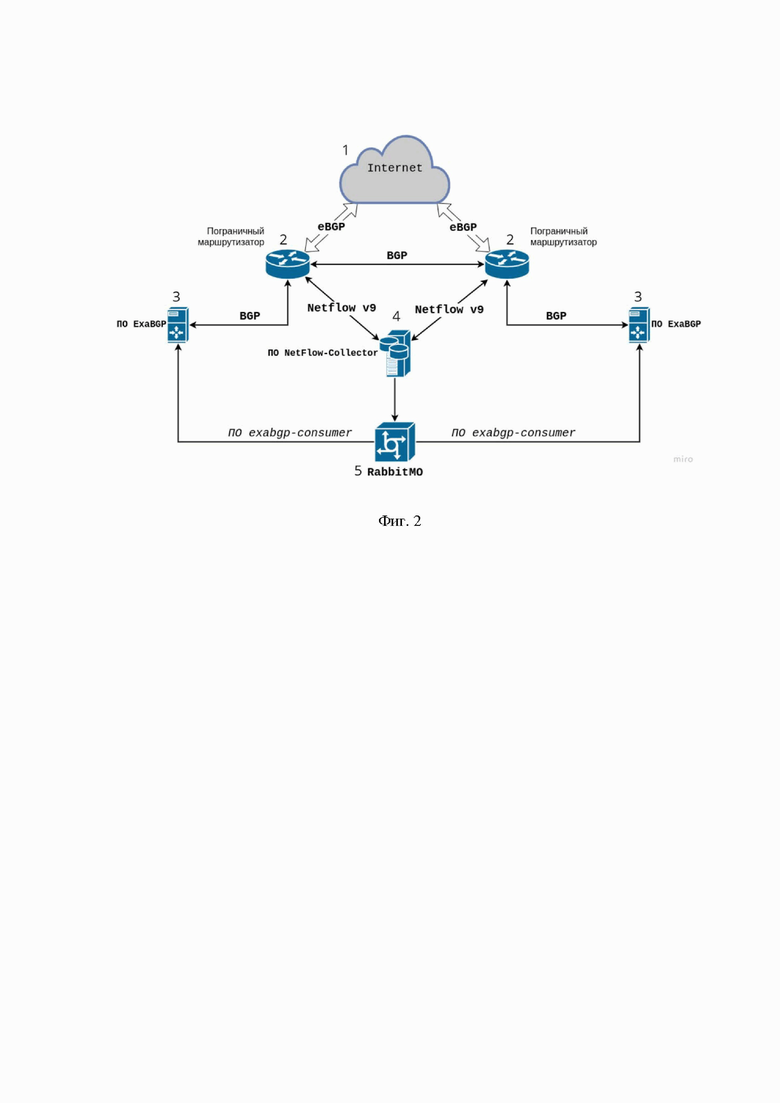

Сущность заявленной группы изобретений поясняется графическими материалами, где на фиг. 1 представлена блок-схема способа защиты от Volume DDoS атак, на фиг. 2 - блок-схема системы защиты от Volume DDoS атак. Причем конкретно на фиг. 2 представлены два пограничных маршрутизатора и два сервера ExaBGP.

На фиг. 2 обозначены следующие блоки и узлы системы защиты от Volume DDoS атак.

1 - Интернет;

2 - пограничный маршрутизатор;

3 - сервер ExaBGP;

4 - NetFlow коллектор;

5 - брокер сообщений RabbitMQ.

Способ защиты от Volume DDoS атак, выполняемый системой для защиты от Volume DDoS атак, осуществляется следующим образом.

Администратором задаются пороговые значения проходящего трафика для каждого потока, причем пороговые значения могут быть различными.

Через пограничные маршрутизаторы 2 проходит интернет трафик, который помимо самих маршрутизаторов поступает в NetFlow коллектор 4, выполненный в виде кольцевого анализатора потоков NetFlow, который на постоянной основе анализирует и подсчитывает объем трафика каждого потока.

Если NetFlow коллектор 4 обнаруживает, что в каком-либо потоке происходит превышение порогового значения, то данная информация через брокера сообщений 5 RabbitMQ при помощи программного обеспечения exabgp-consumer отправляет сетевые реквизиты обнаруженного потока для осуществления блокировки или ограничения пропускной способности вредоносного трафика.

При этом существует два пути блокировки вредоносного трафика:

1) если пороговые значения превышены только BGP FlowSpec, то данные с NetFlow коллектора 4, через брокер сообщений путем exabgp-consumer направляется на ExaBGP, расположенный на собственном сервере 3, после чего будет направлен сигнал на пограничный маршрутизатор о прерывании трафика, где пороговые значения были превышены, то есть он будет заблокирован;

2) если пороговые значения превышены и BGP FlowSpec и BGP Blackhole, то данные с NetFlow коллектора 4, через брокер сообщений RabbitMQ 5 путем exabgp-consumer направляется на ExaBGP, расположенный на собственном сервере 3, после чего будет направлен сигнал на исключение IP-адреса устройства из трафика. Данную операцию заканчивает интернет 1 провайдер. То есть интернет недоступен для утройства.

Таким образом происходит детектирование DDoS-атак и противодействия им за счет кольцевого анализатора потоков NetFlow, открытого программного обеспечения ExaBGP (программная реализация маршрутизационного протокола BGP), а также открытого программного обеспечения RabbitMQ (брокера сообщений).

| название | год | авторы | номер документа |

|---|---|---|---|

| СИСТЕМА И СПОСОБ УМЕНЬШЕНИЯ ЛОЖНЫХ СРАБАТЫВАНИЙ ПРИ ОПРЕДЕЛЕНИИ СЕТЕВОЙ АТАКИ | 2011 |

|

RU2480937C2 |

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНОЙ СЕТИ ОТ ВТОРЖЕНИЙ | 2021 |

|

RU2758997C1 |

| СПОСОБ ОБНАРУЖЕНИЯ КОМПЬЮТЕРНЫХ АТАК НА СЕТЕВУЮ КОМПЬЮТЕРНУЮ СИСТЕМУ | 2013 |

|

RU2538292C1 |

| СПОСОБ ЗАЩИТЫ ОТ DDoS-АТАК НА ОСНОВЕ КЛАССИФИКАЦИИ ТРАФИКА | 2018 |

|

RU2704741C2 |

| СПОСОБ ЗАЩИТЫ СЕРВЕРОВ УСЛУГ СЕТИ СВЯЗИ ОТ КОМПЬЮТЕРНЫХ АТАК | 2019 |

|

RU2718650C1 |

| СПОСОБ ЗАЩИТЫ СЕРВЕРА УСЛУГ ОТ DDoS АТАК | 2018 |

|

RU2679219C1 |

| СПОСОБ ПОСТРОЕНИЯ СЕТЕЙ ПЕРЕДАЧИ ДАННЫХ С ПОВЫШЕННЫМ УРОВНЕМ ЗАЩИТЫ ОТ DDоS-АТАК | 2015 |

|

RU2576488C1 |

| Способ и система предотвращения вредоносных автоматизированных атак | 2020 |

|

RU2740027C1 |

| Способ и система предотвращения вредоносных автоматизированных атак | 2021 |

|

RU2768567C1 |

| СПОСОБ ОБНАРУЖЕНИЯ СЕТЕВЫХ АТАК НА ОСНОВЕ АНАЛИЗА ВРЕМЕННОЙ СТРУКТУРЫ ТРАФИКА | 2017 |

|

RU2680756C1 |

Изобретение относится к области защиты информационных систем. Техническим результатом является обеспечение защиты от Volume DDoS атак. Способ включает в себя этапы, на которых: обозначают пороговые значения проходящего трафика для двух методов защиты, чьи значения задает оператор; собирают информацию о потоках с маршрутизаторов на NetFlow коллектор; анализируют и подсчитывают объем трафика каждого потока при помощи NetFlow коллектора; определяют отклонения, выраженные превышением порогового значения трафика при помощи NetFlow коллектора; отправляют сетевые реквизиты через брокер сообщений обнаруженного потока программному обеспечению exabgp-consumer, установленному на сервере ExaBGP, для осуществления блокировки или ограничения пропускной способности вредоносного трафика средствами BGP-FlowSpec либо BGP BlackHole; формируют правило блокировки при помощи exabgp-consumer для типов атак, основанных на объеме вредоносного трафика, если было превышение только BGP FlowSpec; или составляют правило для блокировки трафика при помощи exabgp-consumer, подставляя указанный администратором автономной системы атрибут BGP community для блокировки вредоносного трафика, если было превышение порога и BGP FlowSpec, и BGP Blackhole. 2 н.п. ф-лы, 2 ил.

1. Способ защиты от Volume DDoS атак, включающий в себя этапы, на которых: обозначают пороговые значения проходящего трафика для двух методов защиты, чьи значения задает оператор; собирают информацию о потоках с маршрутизаторов на NetFlow коллектор; анализируют и подсчитывают объем трафика каждого потока при помощи NetFlow коллектора; определяют отклонения, выраженные превышением порогового значения трафика при помощи NetFlow коллектора; отправляют сетевые реквизиты через брокер сообщений обнаруженного потока программному обеспечению exabgp-consumer, установленному на сервере ExaBGP, для осуществления блокировки или ограничения пропускной способности вредоносного трафика средствами BGP-FlowSpec либо BGP BlackHole; формируют правило блокировки при помощи exabgp-consumer для типов атак, основанных на объеме вредоносного трафика: DNS(udp port 53), NTP(udp port 123, SSDP(udp port 1900), LDAP(udp port 389), MEMCACHE(udp port 11211), SNMP(udp port 161), CHARGEN(udp port 19), udp port 7 амплифицированных атак, если было превышение только BGP FlowSpec; или составляют правило для блокировки трафика при помощи exabgp-consumer, подставляя указанный администратором автономной системы атрибут BGP community для блокировки вредоносного трафика, если было превышение порога и BGP FlowSpec, и BGP Blackhole.

2. Система защиты от Volume DDoS атак, содержащая: как минимум один маршрутизатор, соединенный при помощи двусторонней связи, выполненной в виде программной реализации маршрутизационного протокола BGP, с сервером ExaBGP, а также путем двусторонней связи, выполненной при помощи eBGP, к сети Интернет; как минимум один NetFlow коллектор, выполненный в виде кольцевого анализатора потоков NetFlow, анализирующий и подсчитывающий объем трафика каждого потока, соединенный путем двусторонней связи, выполненной с помощью NetFlow v9, с каждым пограничным маршрутизатором; как минимум один брокер сообщений, выполненный при помощи программного обеспечения RabbitMQ, соединенный путем односторонней связи с коллектором, который отправляет собранные данные, превышающие пороговые значения трафика брокеру сообщений; как минимум два сервера, соединенные путем односторонней связи, выполненной при помощи программного обеспечения exabgp-consumer, установленного на сервере ExaBGP, при помощи которого с брокера сообщений отправляются сетевые реквизиты обнаруженного потока для осуществления блокировки или ограничения пропускной способности вредоносного трафика средствами BGP-FlowSpec либо BGP BlackHole, причем каждый сервер соединен с одним пограничным маршрутизатором путем двусторонней связи, выполненной при помощи BGP.

| US 20190230118 A1, 25.07.2019 | |||

| US 10630719 B2, 21.04.2020 | |||

| EP 3595257 B1, 30.12.2020 | |||

| СПОСОБ ЗАЩИТЫ ОТ DDoS-АТАК НА ОСНОВЕ КЛАССИФИКАЦИИ ТРАФИКА | 2018 |

|

RU2704741C2 |

| Система и способ фильтрации трафика при обнаружении DDoS-атаки | 2017 |

|

RU2649290C1 |

| Система и способ настройки систем безопасности при DDoS-атаке | 2017 |

|

RU2659735C1 |

Авторы

Даты

2023-03-14—Публикация

2022-02-03—Подача