ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

Это изобретение относится к способу работы терминального устройства в сети сотовой связи, способу работы узла сети, и соответствующим терминальному устройству и узлу сети.

ПРЕДШЕСТВУЮЩИЙ УРОВЕНЬ ТЕХНИКИ

Интернет вещей в сетях сотовой связи (CIoT) является новой технологией радиосвязи, которая способна обеспечить расширенную рабочую зону для жестких внешних условий, например, подвальных помещений, и разработана для обслуживания огромного числа единиц пользовательского оборудования (UE) (более 50000 на одну базовую станцию) с использованием весьма ограниченной пропускной способности (например, 160 бит/с).

Существующее допущение в стандартизации 3GPP (Проект партнерства систем связи 3-го поколения) состоит в том, что механизм обеспечения безопасности для CIoT поверх Сети радиодоступа EDGE GSM (GERAN) будет основываться на расширениях поддержки безопасности обобщенных услуг пакетной радиосвязи (GPRS) как вводящих защиту целостности для плоскости управления в режиме (интерфейса) Gb между пользовательским оборудованием CIoT и обслуживающим узлом поддержки GPRS (SGSN).

Допущение для CIoT состоит в том, что процедура Аутентификации и согласования ключей (AKA) в универсальной системе мобильной связи (UMTS) исполнятся на уровне Управления мобильностью GPRS и Управления сеансом (GMM/SM), создающем материал ключа, и защиту целостности делают на уровне управления логическим каналом (LLC), используя ключ целостности (IK'), создаваемый с помощью функции выведения ключа из ключей сеанса связи AKA UMTS.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Согласно настоящему изобретению обеспечивается способ работы терминального устройства в сети сотовой связи. Способ содержит: посылку GMM сообщения Запрос подключения (Attach Request) в сеть, GMM сообщение Запрос подключения идентифицирует данные возможностей по безопасности (security capabilities) относительно терминального устройства; прием из сети эхо-сообщения (echo) на уровне GMM, включающего в себя информацию, идентифицирующую возможности по безопасности терминального устройства, причем эхо-сообщение принимается с защитой целостности.

В одном варианте осуществления защита целостности обеспечивается в эхо-сообщении Кодом аутентификации сообщения (Message Authentication Code).

В другом варианте осуществления эхо-сообщение является GMM сообщением Ответ на запрос аутентификации и шифрования (Authentication and Ciphering Response).

В дополнительном варианте осуществления, возможности по безопасности, идентифицированные в GMM сообщении Запрос подключения, включают в себя по меньшей мере одно из алгоритма защиты целостности, поддерживаемого терминальным устройством, и алгоритма шифрования, поддерживаемого терминальным устройством.

Согласно настоящему изобретению обеспечивается терминальное устройство для использования в сети сотовой связи. Терминальное устройство приспособлено для: посылки GMM сообщения Запрос подключения в сеть, причем GMM сообщение Запрос подключения идентифицирует возможности по безопасности терминального устройства; и прием из сети эхо-сообщения на уровне GMM, включающего в себя информацию, идентифицирующую возможности по безопасности терминального устройства, причем эхо-сообщение принимается с защитой целостности.

В одном варианте осуществления защита целостности обеспечивается в эхо-сообщении Кодом аутентификации сообщения.

В другом варианте осуществления эхо-сообщение является GMM сообщением Ответ на запрос аутентификации и шифрования.

В дополнительном варианте осуществления возможности по безопасности, идентифицируемые в GMM сообщении Запрос подключения, включают в себя по меньшей мере одно из алгоритма защиты целостности, поддерживаемого терминальным устройством, и алгоритма шифрования, поддерживаемого терминальным устройством.

Согласно настоящему изобретению обеспечивается способ работы узла сети в сети сотовой связи, содержащий: прием GMM сообщения Запрос подключения от терминального устройства, причем GMM сообщение Запрос подключения идентифицирует возможности по безопасности терминального устройства; и передачу на терминальное устройство эхо-сообщения на уровне GMM. Эхо-сообщение включает в себя информацию, идентифицирующую возможности по безопасности терминального устройства, соответствующие возможностям по безопасности, идентифицированным в GMM сообщении Запрос подключения, и способ дополнительно содержит передачу эхо-сообщения с защитой целостности.

В одном варианте осуществления защита целостности обеспечивается в эхо-сообщении Кодом аутентификации сообщения.

В другом варианте осуществления эхо-сообщение является GMM сообщением Ответ на запрос аутентификации и шифрования.

В дополнительном варианте осуществления возможности по безопасности, идентифицируемые в GMM сообщении Запрос подключения, включают в себя по меньшей мере одно из алгоритма защиты целостности, поддерживаемого терминальным устройством, и алгоритма шифрования, поддерживаемого терминальным устройством.

Согласно настоящему изобретению обеспечивается узел сети для использования в сети сотовой связи, выполненный с возможностью: приема GMM сообщения Запрос подключения от терминального устройства, причем GMM сообщение Запрос подключения идентифицирует возможности по безопасности терминального устройства; и передачу на терминальное устройство эхо-сообщения на уровне GMM. Эхо-сообщение включает в себя информацию, идентифицирующую возможности по безопасности терминального устройства, соответствующие возможностям по безопасности, идентифицированным в GMM сообщении Запрос подключения, и узел сети дополнительно приспособлен для передачи эхо-сообщения с защитой целостности.

В одном варианте осуществления защита целостности обеспечивается в эхо-сообщении Кодом аутентификации сообщения.

В другом варианте осуществления эхо-сообщение является GMM сообщением Ответ на запрос аутентификации и шифрования.

В дополнительном варианте осуществления возможности по безопасности, идентифицированные в GMM сообщении Запрос подключения, включают в себя по меньшей мере одно из алгоритма защиты целостности, поддерживаемого терминальным устройством, и алгоритма шифрования, поддерживаемого терминальным устройством.

Согласно настоящему изобретению обеспечивается компьютерный программный продукт, содержащий предположительно материальный носитель, содержащий команды для предписания процессору выполнять способ по любому из пп. 1-20 или 41-54 прилагаемой формулы изобретения.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Фиг.1 - иллюстрация части сети сотовой связи.

Фиг.2 - иллюстрация терминального устройства в сети по Фиг.1.

Фиг.3 - иллюстрация узла сети в сети по Фиг.1.

Фиг.4 - иллюстрация используемых протоколов в сети по Фиг.1.

Фиг.5 - структурная схема, иллюстрирующая способ.

Фиг.6 - структурная схема, иллюстрирующая способ.

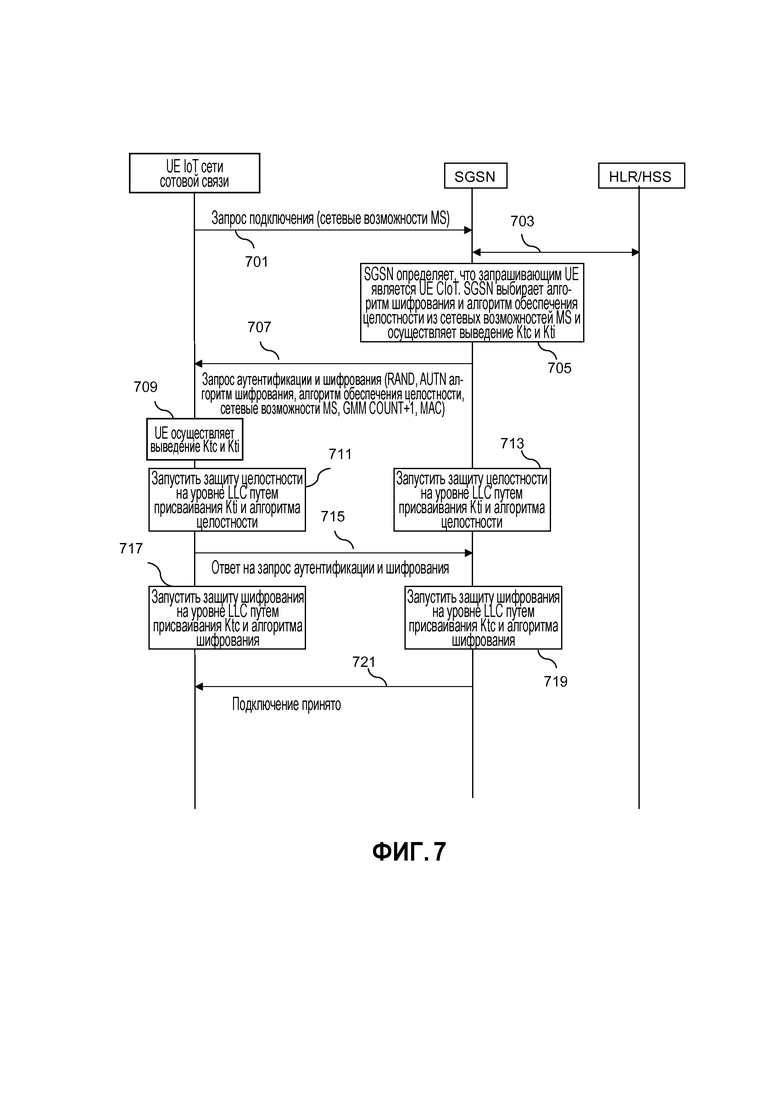

Фиг.7 - диаграмма сигнализации.

Фиг.8 - диаграмма сигнализации.

Фиг.9 - иллюстрация терминального устройства в сети по Фиг.1.

Фиг.10 - иллюстрация узла сети в сети по Фиг.1.

Фиг.11 - иллюстрация терминального устройства в сети по Фиг.1.

Фиг.12 - иллюстрация узла сети в сети по Фиг.1.

ПОДРОБНОЕ ОПИСАНИЕ СУЩНОСТИ ИЗОБРЕТЕНИЯ

Последующее представляет конкретные подробности, такие как конкретные варианты осуществления, с целью пояснения, а не ограничения. Но специалист в данной области техники оценит, что другие исполнения могут использоваться помимо этих конкретных подробностей. В некоторых случаях, подробные описания известных способов, узлов, интерфейсов, схем и устройств опускаются с тем, чтобы не затенять описание ненужной подробностью. Специалисты в данной области техники оценят, что описанные функции могут быть реализованы в одном или большем количестве узлов с использованием схем аппаратных средств (например, аналоговых и/или дискретных логических элементов, взаимосвязанных для выполнения специальной функции, единиц ASIC, PLA и т.д.), и/или с использованием программно-реализованных программ и данных вместе с одним или несколькими цифровыми микропроцессорами или универсальными компьютерами, которые конкретно приспособлены для выполнения обработки, раскрытой в документе, на основе исполнения таких программ. Узлы, которые осуществляют связь, используя радиоинтерфейс, также имеют подходящие схемы радиосвязи. Кроме того, можно дополнительно полагать, что технология осуществляется полностью в рамках читаемой компьютером памяти любого вида, такой как твердотельная память, магнитный диск или оптический диск, содержащей надлежащий набор машинных команд, которые заставят процессор выполнять способы, описанные в документе.

Аппаратная реализация может включать в себя или охватывать, без ограничения указанным, аппаратуру цифрового процессора сигналов (DSP), процессор с сокращенной системой команд, аппаратно-реализованную (например, цифровую или аналоговую) схему, включая, но без ограничения указанным, специализированную интегральную схему(ы) (ASIC) и/или базовый матричный кристалл(ы) (FPGA) и (когда целесообразно) конечные автоматы, способные выполнять такие функции.

В терминах компьютерной реализации компьютер обычно понимается содержащим один или более процессоров, один или более модулей обработки, или один или более контроллеров, и термины компьютер, процессор, модуль обработки и контроллер могут применяться взаимозаменяемо. Если обеспечиваются посредством компьютера, процессора или контроллера, функции могут обеспечиваться посредством одиночного выделенного компьютера или процессора или контроллера, одиночного совместно используемого компьютера или процессора или контроллера, или множества отдельных компьютеров или процессоров или контроллеров, некоторые из которых могут быть совместно используемыми или распределенными. Кроме того, термин "процессор" или "контроллер" также относится к другой аппаратуре, способной выполнять такие функции и/или исполнять программное обеспечение, такой как примерная аппаратура, перечисленная выше.

Хотя описание дается относительно пользовательского оборудования (UE), специалисту в данной области техники следует понять, что ʺUEʺ является неограничивающим термином, содержащим любое мобильное или беспроводное устройство или узел, оснащенный интерфейсом радиосвязи, позволяющим, по меньшей мере, одно из: передачи сигналов в восходящей линии связи (UL) и приема и/или измерения сигналов в нисходящей линии связи (DL). UE здесь может содержать UE (в его общем смысле), способное работать или, по меньшей мере, выполнять измерения, в одной или более частотах, несущих частотах, компонентных несущих или частотных диапазонах. Это может быть ʺUEʺ, работающее в режиме с одной или несколькими технологиями радиодоступа (RAT) или с несколькими стандартами. Так же как ʺUEʺ, термины "мобильное устройство" и ʺтерминальное устройствоʺ могут использоваться взаимозаменяемо в последующем описании, и будет цениться, что такое устройство не обязательно должно быть 'мобильным' в том смысле, что оно носится пользователем. Вместо этого термин "мобильное устройство" охватывает любое устройство, которое способно осуществлять связь с сетями связи, которые работают согласно одному или нескольким стандартам мобильной связи, таким как Глобальная система мобильной связи, GSM, UMTS, Долгосрочное развитие систем связи, LTE, и т.д.

Сота ассоциируется с базовой станцией, где базовая станция содержит в общем смысле любой узел сети, передающий радиосигналы в нисходящей линии связи (DL) и/или принимающий радиосигналы в восходящей линии связи (UL). Некоторыми примерными базовыми станциями, или терминами, используемыми для описания базовых станций, являются узлы eNodeB, eNB, NodeB, базовая макро/микро/пико/фемто радиостанция, домашний eNodeB (также известный как фемто базовая станция), ретранслятор, повторитель, приемная антенна, узлы радиосвязи только для передачи или узлы радиосвязи только для приема, или точка доступа к сети WLAN (AP). Базовая станция может работать или, по меньшей мере, выполнять измерения, в одной или более частотах, несущих частотах или частотных диапазонах, и может быть способной агрегировать несущие. Это также может быть узлом с одной технологией радиодоступа (RAT), несколькими RAT или с поддержкой многих стандартов, например, использующим одинаковые или различные модули основной полосы для различных RAT.

Фиг.1 иллюстрирует часть сети 10. Сеть 10 содержит базовую станцию 12, подключенную к терминальному устройству (UE) 20 с поддержкой Интернета вещей в сетях сотовой связи (CIoT) и обслуживающему узлу 30 поддержки GPRS (SGSN). Конечно, сеть обычно будет включать в себя много базовых станций и очень большое количество терминальных устройств, но данная Фиг.1 является достаточной для понимания настоящего изобретения. Терминальное устройство может быть устройством пользовательского оборудования или может быть устройством, которое автоматически подключается к сети по необходимости, и может быть стационарным или переносимым.

Фиг.2 показывает терминальное устройство (UE) 20, которое может быть приспособлено или сконфигурировано для работы согласно одному или нескольким неограничивающим примерам осуществления. UE 20 содержит процессор или блок 22 обработки, который управляет работой UE 20. Блок 22 обработки соединен с блоком 24 приемопередатчика (который содержит приемник и передатчик) со связанной с ним антенной(ами) 26, которая используется, чтобы передавать сигналы на базовую станцию 12 и принимать сигналы от нее в сети 10. UE 20 также содержит память или запоминающее устройство 28, которое соединено с процессором 22, и которое содержит команды или машинную программу, исполнимую блоком 22 обработки, и другую информацию или данные, требуемые для работы UE 20.

Фиг.3 показывает обслуживающий узел 30 поддержки GPRS (SGSN), который может быть приспособлен или сконфигурирован для работы согласно одному или нескольким неограничительным примерам осуществления. SGSN 30 содержит процессор или блок 32 обработки, который управляет работой SGSN 30. Блок 32 обработки соединен с блоком 34 приемопередатчика (который содержит приемник и передатчик) со связанной с ним антенной(ами) 36, которые используются, чтобы передавать сигналы на терминальное устройство(а) 20 и принимать сигналы от него через базовые станции 12 в сети 10. SGSN 30 также содержит память или запоминающее устройство 38, которое соединено с процессором 32, и которое содержит команды или машинную программу, исполнимую посредством блока 32 обработки, и другую информацию или данные, требуемые для работы SGSN 30.

Шифрование сигнализации управления и данных плоскости пользователя является факультативной в GPRS 2-го поколения (2G). В существующем GPRS 2G имеется несколько вопросов обеспечения безопасности, которые являются более проблематичными в контексте Интернета вещей в сетях сотовой связи (CIoT), чем в контексте обычных GSM/GPRS. Например, имеется проблема атаки «снижение уровня шифрования» (ʺbidding downʺ), которая потенциально может позволить злоумышленнику выключить шифрование. Это может вести к проблеме потери конфиденциальности, но также и к более серьезным проблемам, позволяющим злоумышленнику отсоединить UE CIoT от сети, и таким образом оставляющим UE CIoT без сетевого соединения. UE CIoT будет необходимо восстанавливаться из такой ситуации без помощи человека. Имеется также риск, что UE CIoT может быть обманом принужден выполнять атаку "отказ в обслуживании" в сети, если не предписаны усовершенствования в защите. Кроме того, злоумышленник может потенциально принудить UE CIoT и сеть выполнять аутентификацию более часто, чем абсолютно необходимо, и таким образом потреблять энергию аккумуляторной батареи UE CIoT. Предполагается, что некоторые UE CIoT работают с аккумуляторной батареей очень малой и небольшой емкости в течение десятка лет.

Решение для разрешения проблем атак, описанных выше, состоит в том, чтобы ввести защиту целостности. Функция обеспечения безопасности в защите целостности не была стандартизирована в GPRS 2G.

Защита целостности может поддерживаться уровнем LLC, чтобы быть способной защищать по целостности сообщения сигнализации управления уровня 3, такие как, например, GMM сообщения, SM сообщения, службы коротких сообщений (SMS), и данные плоскости пользователя.

Чтобы обеспечивать защиту целостности, UE CIoT и SGSN должны согласовывать, какой алгоритм обеспечения целостности и алгоритм шифрования использовать для обеспечения секретности информации сигнализации уровня 3 и данных плоскости пользователя, когда UE CIoT инициирует GMM процедуру Attach, чтобы зарегистрироваться в сети 3GPP. UE CIoT, следовательно, необходимо послать на SGSN идентификаторы поддерживаемых алгоритмов защиты целостности наряду с поддерживаемыми алгоритмами шифрования в его индикации возможностей по безопасности (данные возможностей по безопасности относительно UE CIoT), когда оно подключается к сети и инициирует GMM сообщение Запрос подключения. Возможности по безопасности для UE CIoT могут указываться, например, в 'сетевых возможностях MS (мобильной станции)' или в новой индикации возможностей UE.

Однако на настоящий момент GMM сообщение Запрос подключения не может быть защищено между UE CIoT и SGSN, поскольку SGSN еще не был способен аутентифицировать UE CIoT и установить какой-либо общий ключ защиты в SGSN и UE CIoT. Следовательно, для SGSN не является возможным обнаружить, была ли атака на идентификаторы поддерживаемого алгоритма безопасности, указанные в данные возможностей по безопасности UE CIoT, включенные UE CIoT в GMM сообщение Запрос подключения.

Следовательно, теперь предлагается, чтобы SGSN возвращал данные возможностей по безопасности для UE CIoT, принятые в GMM сообщении Запрос подключения, на UE CIoT в защищенном по целостности GMM сообщении (например, GMM сообщении Запрос аутентификации и шифрования или каком-либо новом GMM сообщении) с тем, чтобы UE CIoT было способно проверять, соответствуют ли принятые возможности по безопасности UE CIoT возможностям по безопасности UE CIoT, которые оно послало на SGSN в GMM сообщении Запрос подключения, чтобы сделать вывод, что атака снижения уровня шифрования не имела место.

SGSN также выбирает общий алгоритм шифрования и общий алгоритм защиты целостности на основе поддерживаемых алгоритмов, указанных в возможностях по безопасности UE CIoT, от UE CIoT в GMM сообщении Запрос подключения. Следовательно, SGSN может указывать выбранные алгоритмы в защищенном по целостности GMM сообщении (например, GMM сообщении Запрос аутентификации и шифрования или каком-либо новом сообщении GMM) на UE CIoT.

Однако на данный момент UE CIoT не имеет ключа целостности и выбранного сетью алгоритма целостности, доступного на уровне LLC, когда UE CIoT принимает GMM сообщение от SGSN, включающее возвращаемые данные возможностей по безопасности для UE CIoT и выбранные алгоритмы шифрования и защиты целостности (например, в GMM сообщении Запрос аутентификации и шифрования или каком-либо новом GMM сообщении). Это подразумевает, что уровень LLC в UE CIoT не является способным верифицировать какой-либо Код аутентификации сообщения (MAC), обеспеченный в протоколе LLC.

Фиг.4 иллюстрирует плоскость управления уровня протоколов в режиме (интерфейса) Gb.

Как можно видеть из этой фигуры, процедура Аутентификации и согласования ключей (AKA) универсальной системы мобильной связи (UMTS) исполняется на уровне Управления мобильностью GPRS и Управления сеансом (GMM/SM), создающем материал ключей (CK, IK). Защиту целостности делают на уровне Управления логическим каналом (LLC) с использованием ключа целостности (IK'), создаваемого с помощью функции выведения ключа из ключей сеанса связи AKA UMTS.

Фиг.5 является структурной схемой, показывающей способ работы терминального устройства в сети сотовой связи согласно варианту осуществления.

На этапе 501 терминальное устройство посылает GMM сообщение Запрос подключения в сеть, GMM сообщение Запрос подключения идентифицирует возможности по безопасности терминального устройства.

На этапе 502 терминальное устройство принимает из сети эхо-сообщение на уровне GMM, включающее информацию, идентифицирующую возможности по безопасности терминального устройства, причем эхо-сообщение принимается с защитой целостности.

Способ работы терминального устройства может дополнительно содержать любую из следующих функций.

Защита целостности может обеспечиваться в эхо-сообщении Кодом аутентификации сообщения.

Эхо-сообщение может быть GMM сообщением Ответ на запрос аутентификации и шифрования.

Возможности по безопасности, идентифицированные в GMM сообщении Запрос подключения, могут включать в себя по меньшей мере одно из алгоритма защиты целостности, поддерживаемого терминальным устройством и алгоритма шифрования, поддерживаемого терминальным устройством.

Эхо-сообщение может дополнительно включать в себя информацию, идентифицирующую по меньшей мере одно из алгоритма защиты целостности, выбранного сетью и поддерживаемого терминальным устройством, и алгоритма шифрования, выбранного сетью и поддерживаемого терминальным устройством.

Способ может содержать верификацию Кода аутентификации сообщений, включенного в эхо-сообщение.

Способ может содержать верификацию Кода аутентификации сообщений на уровне протокола GMM в терминальном устройстве.

Способ может содержать верификацию Кода аутентификации сообщений в терминальном устройстве с использованием значения счетчика. Значение счетчика может включать в себя биты RAND (случайного) значения.

Если Код аутентификации сообщения верифицируют, то способ может содержать определение, соответствуют ли возможности по безопасности терминального устройства, идентифицированные в эхо-сообщении, возможностям по безопасности терминального устройства, идентифицированным в GMM сообщении Запрос подключения; и поддержание соединения с сетью, только если возможности по безопасности терминального устройства, идентифицированные в эхо-сообщении, действительно соответствуют возможностям по безопасности терминального устройства, идентифицированным в GMM сообщении Запрос подключения.

Если возможности по безопасности терминального устройства, идентифицированные в эхо-сообщении, действительно соответствуют возможностям по безопасности терминального устройства, идентифицированным в GMM сообщении Запрос подключения, то способ может содержать выведение по меньшей мере одного ключа защиты; и активацию защиты целостности на уровне протокола LLC путем присваивания выведенного ключа защиты уровню протокола LLC.

Способ может содержать активацию защиты целостности на уровне протокола LLC после посылки в сеть отклика, указывающего успешную аутентификацию с сетью.

Способ может содержать активацию защиты целостности на уровне протокола LLC до посылки в сеть отклика, указывающего успешную аутентификацию с сетью. Отклик, указывающий успешную аутентификацию с сетью, может быть GMM сообщением.

Отклик, указывающий успешную аутентификацию с сетью, может быть GMM сообщением Ответ на запрос аутентификации и шифрования.

Ключ защиты, используемый для защиты целостности на уровне протокола LLC, может быть таким же, как ключ, используемый для защиты целостности на уровне GMM.

Ключ защиты, используемый для защиты целостности на уровне протокола LLC, может отличаться от ключа, используемого для защиты целостности на уровне GMM.

Ключ защиты, используемый на уровне протокола LLC для защиты целостности данных плоскости пользователя, может быть таким же, как ключ, используемый для защиты целостности сигнализации уровня 3.

Ключ защиты, используемый на уровне протокола LLC для защиты целостности данных плоскости пользователя, может отличаться от ключа, используемого для защиты целостности сигнализации уровня 3.

Способ может содержать хеширование ключа целостности для защиты данных плоскости пользователя, Kti-llc-up-128, из ключа - Kti128, с использованием статической строки, как изложено ниже:

Kti-llc-up-128=KDF(ʺint-llc-upʺ, Kti128); и

хеширование другого ключа целостности для защиты сообщений сигнализации уровня 3, Kti-llc-cp-128, из ключа - Kti128, с использованием статической строки, как изложено ниже:

Kti-llc-cp-128=KDF(ʺint-llc-cpʺ, Kti128).

Фиг.6 является структурной схемой, показывающей способ работы узла сети в сети сотовой связи согласно вариантам осуществления.

На этапе 601 узел сети принимает GMM сообщение Запрос подключения от терминального устройства, GMM сообщение Запрос подключения идентифицирует возможности по безопасности терминального устройства.

На этапе 602 узел сети передает на терминальное устройство эхо-сообщение на уровне GMM, причем эхо-сообщение включает в себя информацию, идентифицирующую возможности по безопасности терминального устройства, соответствующие возможностям по безопасности, идентифицированным в GMM сообщении Запрос подключения, и эхо-сообщение передается с защитой целостности.

Способ работы узла сети может дополнительно содержать любую из следующих функций.

Защита целостности может обеспечиваться в эхо-сообщении Кодом аутентификации сообщения.

Эхо-сообщение может быть GMM сообщением Ответ на запрос аутентификации и шифрования.

Возможности по безопасности, идентифицированные в GMM сообщении Запрос подключения, могут включать в себя по меньшей мере одно из алгоритма защиты целостности, поддерживаемого терминальным устройством, и алгоритма шифрования, поддерживаемого терминальным устройством.

Эхо-сообщение может дополнительно включать в себя информацию, идентифицирующую по меньшей мере одно из алгоритма защиты целостности, выбранного сетью и поддерживаемого терминальным устройством, и алгоритма шифрования, выбранного сетью и поддерживаемого терминальным устройством.

Способ может содержать активацию защиты целостности на уровне протокола LLC после приема от терминального устройства отклика, указывающего успешную аутентификацию с сетью.

Способ может содержать активацию защиты целостности на уровне протокола LLC после приема от терминального устройства отклика, указывающего успешную аутентификацию с сетью.

Отклик, указывающий успешную аутентификацию с сетью, может быть GMM сообщением.

Отклик, указывающий успешную аутентификацию с сетью, может быть GMM сообщением Ответ на запрос аутентификации и шифрования.

Ключ защиты, используемый для защиты целостности на уровне протокола LLC, может быть таким же, как ключ, используемый для защиты целостности на уровне GMM.

Ключ защиты, используемый для защиты целостности на уровне протокола LLC, может отличаться от ключа, используемого для защиты целостности на уровне GMM.

Ключ защиты, используемый на уровне протокола LLC для защиты целостности данных плоскости пользователя, может быть таким же, как ключ, используемый для защиты целостности сигнализации уровня 3.

Ключ защиты, используемый на уровне протокола LLC для защиты целостности данных плоскости пользователя, может отличаться от ключа, используемого для защиты целостности сигнализации уровня 3.

Способ может дополнительно содержать хеширование ключа целостности для защиты данных плоскости пользователя, Kti-llc-up-128, из ключа - Kti128, с использованием статической строки, как изложено ниже:

Kti-llc-up-128=KDF(ʺint-llc-upʺ, Kti128); и

хеширование другого ключа целостности для защиты сообщений сигнализации уровня 3, Kti-llc-cp-128, из ключа - Kti128, с использованием статической строки, как изложено ниже:

Kti-llc-cp-128=KDF(ʺint-llc-cpʺ, Kti128).

Обращаясь снова к UE CIoT и SGSN, обязанность уровня GMM должна состоять в запуске или активации защиты целостности на уровне LLC. Это применяется и к UE CIoT, и к SGSN. Уровень GMM в UE CIoT может запускать или активировать защиту целостности на уровне LLC, когда имело место успешное выполнение AKA UMTS на USIM. Может быть определена новая индикация с уровня GMM на уровень LLC, чтобы обрабатывать это. Эта индикация является внутренней по отношению к UE CIoT и SGSN. Это может применяться и к UE CIoT, и к SGSN.

Новая индикация с уровня GMM на уровень LLC может включать в себя ключ Kti целостности или ключ, выведенный из Kti, и выбранный алгоритм обеспечения целостности. Это может применяться и к UE CIoT, и к SGSN.

Если UE CIoT может подтвердить, что не было атаки на возвращаемые данные возможностей по безопасности для UE CIoT, посланные в GMM Запросе подключения, то уровень GMM в UE CIoT активирует защиту целостности на уровне LLC путем присваивания ключа Kti целостности или ключа, выведенного из Kti, и алгоритма целостности уровню LLC.

Активация защиты целостности на уровне LLC в UE CIoT и SGSN может происходить также: до того, как UE CIoT отправил успешный отклик на SGSN на уровне GMM (например, в GMM сообщении Ответ на запрос аутентификации и шифрования), уровень GMM в UE CIoT активирует защиту целостности на уровне LLC путем присваивания ключа Kti целостности или ключа, выведенного из Kti, и алгоритма целостности уровню LLC. После того, как SGSN отправил GMM сообщение, содержащее RAND и AUTN (аутентификация), на UE CIoT (например, в GMM сообщении Запрос аутентификации и шифрования), уровень GMM в SGSN активирует защиту целостности на уровне LLC путем присваивания уровню LLC ключа Kti целостности или ключа, выведенного из Kti, и алгоритма целостности; или после того, как UE CIoT отправил успешный отклик на SGSN на уровне GMM, (например, в GMM Ответе на запрос аутентификации и шифрования), уровень GMM в UE CIoT активирует защиту целостности на уровне LLC путем присваивания уровню LLC ключа Kti целостности или ключа, выведенного из Kti, и алгоритма целостности. Когда SGSN принял отклик от UE CIoT (например, в GMM Ответе на запрос аутентификации и шифрования, включающем RES (отклик)) и пришел к заключению, что SGSN и UE CIoT успешно установили ключи коллективной безопасности, то уровень GMM в SGSN активирует защиту целостности на уровне LLC путем присваивания уровню LLC ключа Kti целостности или ключа, выведенного из Kti, и алгоритма целостности.

Фиг.7 является диаграммой сигнализации, иллюстрирующей способ согласно некоторым вариантам осуществления. В этом варианте осуществления защита целостности активируется на уровне LLC до того, как UE CIoT отправил GMM сообщение Ответ на запрос аутентификации и шифрования. Защита целостности активируется на уровне LLC после того, как SGSN послал GMM сообщение Запрос аутентификации и шифрования на UE CIoT.

На этапе 701 UE CIoT посылает Запрос подключения на SGSN. Возможности по обеспечению безопасности UE, такие как алгоритмы шифрования и алгоритмы целостности, поддерживаемые UE IoT сети сотовой связи, могут быть включены в параметры сетевых возможностей MS, посылаемые наряду с этим запросом.

На этапе 703 SGSN получает информацию аутентификации (пятиразрядные байты AV (векторов аутентификации)) от Опорного регистра местоположений (HLR)/Сервера абонентских данных (HSS) на основе Международного идентификационного номера мобильного абонента (IMSI).

На этапе 705 SGSN определяет, что запрашивающим UE является UE CIoT, на основе принятых параметров сетевых возможностей MS. SGSN может затем выбирать алгоритм шифрования и алгоритм обеспечения целостности из возможностей по безопасности UE, посланных в виде части сетевых возможностей MS. SGSN осуществляет выведение ключа шифра (Ktc) и ключа целостности (Kti). Ktc и Kti могут составлять 128 битов по длине.

На этапе 707 SGSN посылает на UE IoT сети сотовой связи GMM сообщение, такое как Запрос аутентификации и шифрования, включающее в себя выбранный алгоритм шифрования и алгоритм обеспечения целостности наряду с возвращаемыми сетевыми возможностями MS. Сообщение Запрос аутентификации и шифрования является защищенным по целостности Кодом аутентификации сообщения (MAC), который вычисляется над сообщением Запрос аутентификации и шифрования посредством уровня GMM в сети. То есть, сообщение Запрос аутентификации и шифрования является защищенным по целостности на уровне GMM. В некоторых вариантах осуществления уровень GMM использует ключ Kti целостности или ключ, выведенный из Kti, и значение счетчика, чтобы вычислять MAC. Термин Код аутентификации сообщения (MAC) используется здесь, чтобы обращаться к любой порции информации, которая может использоваться для аутентификации сообщения, такой как результат функции хеширования по ключу. Термин Код целостности сообщения (MIC) также используется с таким же смыслом.

На этапе 709 UE IoT сети сотовой связи исполняет AKA UMTS с USIM (Универсальный модуль идентификации абонента) и выводит ключи Ktc и Kti из принятых ключей CK и IK. Уровень GMM в UE IoT сети сотовой связи верифицирует MAC, используя Kti или ключ, выведенный из Kti, и значение счетчика.

Если проверка MAC является успешной, то UE IoT сети сотовой связи проверяет возвращаемые сетевые возможности MS. UE CIoT может затем подтвердить, что не было какой-либо атаки на сетевые возможности MS, первоначально посланные посредством UE IoT сети сотовой связи в GMM Запросе подключения.

На этапе 711 уровень GMM в UE CIoT активирует защиту целостности на уровне LLC путем присваивания ключа Kti целостности или ключа, выведенного из Kti, и выбранного алгоритма целостности уровню LLC.

На этапе 713 уровень GMM в SGSN активирует защиту целостности на уровне LLC путем присваивания ключа Kti целостности или ключа, выведенного из Kti, и выбранного алгоритма целостности уровню LLC.

На этапе 715 UE CIoT посылает Ответ на запрос аутентификации и шифрования на SGSN, включающий RES. Это сообщение является защищенным по целостности на уровне LLC.

На этапе 717 уровень GMM в UE CIoT активирует шифрование на уровне LLC путем присваивания ключа Ktc шифрования или ключа, выведенного из Ktc, и выбранного алгоритма шифрования уровню LLC.

На этапе 719 уровень GMM в SGSN проверяет RES, принятый в сообщении Ответ на запрос аутентификации и шифрования. Если проверка является успешной, то уровень GMM в SGSN активирует шифрование на уровне LL путем присваивания ключа Ktc шифрования или ключа, выведенного из Ktc, и выбранного алгоритма шифрования уровню LLC.

Любая связь между UE IoT сети сотовой связи и SGSN может теперь быть защищенной конфиденциально и защищенной по целостности путем использования Ktc (или ключа, выведенного из Ktc) и Kti (или ключа, выведенного из Kti). На этапе 721 SGSN посылает на UE CIoT сообщение Подключение принято (Attach Accept).

Фиг.8 является диаграммой сигнализации, иллюстрирующей способ согласно некоторым вариантам осуществления. В этом варианте осуществления защита целостности активируется на уровне LLC после того, как UE CIoT послал на SGSN GMM сообщение Ответ на запрос аутентификации и шифрования.

На этапе 801 UE CIoT посылает на SGSN Запрос подключения. Возможности по безопасности UE, такие как алгоритмы шифрования и алгоритмы целостности, поддерживаемые UE IoT сети сотовой связи, могут быть включены в параметры сетевых возможностей MS, посланные наряду с этим запросом.

На этапе 803 SGSN получает информацию аутентификации (пятиразрядные байты векторов AV) из Опорного регистра местоположений (HLR)/Сервера абонентских данных (HSS) на основе Международного идентификационного номера мобильного абонента (IMSI).

На этапе 805 SGSN определяет, что запрашивающим UE является UE CIoT, на основе принятых параметров сетевых возможностей MS. SGSN может затем выбирать алгоритм шифрования и алгоритм обеспечения целостности из возможностей по безопасности UE, посланных как часть сетевых возможностей MS. SGSN осуществляет выведение ключа шифрования (Ktc) и ключа целостности (Kti). Ktc и Kti могут составлять 128 битов по длине.

На этапе 807 SGSN посылает на UE IoT сети сотовой связи GMM сообщение, такое как Запрос аутентификации и шифрования, включающее выбранный алгоритм шифрования и алгоритм обеспечения целостности наряду с возвращаемыми сетевыми возможностями MS. Сообщение Запрос аутентификации и шифрования является защищенным по целостности Кодом аутентификации сообщения (MAC), который вычисляется над сообщением Запрос аутентификации и шифрования посредством уровня GMM в сети. То есть, сообщение Запрос аутентификации и шифрования является защищенным по целостности на уровне GMM. В некоторых вариантах осуществления уровень GMM использует ключ Kti целостности или ключ, выведенный из Kti, и значение счетчика, чтобы вычислять MAC.

На этапе 809 UE IoT сети сотовой связи исполняет AKA UMTS с USIM и выводит ключи Ktc и Kti из принятых ключей CK и IK. Уровень GMM в UE IoT сети сотовой связи верифицирует MAC, используя Kti или ключ, выведенный из Kti, и значение счетчика.

Если проверка MAC является успешной, то UE IoT сети сотовой связи проверяет возвращаемые сетевые возможности MS. UE CIoT может затем подтвердить, что не было атаки на сетевые возможности MS, первоначально посланные посредством UE IoT сети сотовой связи в GMM Запросе подключения.

На этапе 811, если UE IoT сети сотовой связи успешно подтверждает, что не было атаки на сетевые возможности MS, то UE IoT сети сотовой связи посылает на SGSN сообщение Ответ на запрос аутентификации и шифрования, включающее RES.

На этапе 813 уровень GMM в UE CIoT активирует защиту целостности на уровне LLC путем присваивания ключа Kti целостности или ключа, выведенного из Kti, и выбранного алгоритма целостности уровню LLC.

На этапе 815 уровень GMM в SGSN проверяет RES, принятый в сообщении Ответ на запрос аутентификации и шифрования. Если проверка является успешной, то уровень GMM в SGSN активирует защиту целостности на уровне LLC путем присваивания ключа Kti целостности или ключа, выведенного из Kti, и выбранного алгоритма целостности уровню LLC.

На этапе 817 уровень GMM в UE CIoT активирует шифрование на уровне LLC путем присваивания ключа Ktc шифрования или ключа, выведенного из Ktc, и выбранного алгоритма шифрования уровню LLC.

На этапе 819 уровень GMM в SGSN активирует шифрование на уровне LLC путем присваивания уровню LLC ключа Ktc шифрования или ключа, выведенного из Ktc, и выбранного алгоритма шифрования.

Связь между UE IoT сети сотовой связи и SGSN может теперь быть защищенной конфиденциально и защищенной по целостности с использованием Ktc (или ключа, выведенного из Ktc) и Kti (или ключа, выведенного из Kti). На этапе 821 SGSN посылает на UE CIoT сообщение Подключение принято.

Значение счетчика, используемое в способах, описанных на Фиг.7 и 8, может быть реализовано различным образом. Например, уровень GMM в SGSN может иметь, например, 32-битовый счетчик или счетчик любой другой длины, в качестве входного для алгоритма защиты целостности, когда он вычисляет MAC или MIC. В некоторых вариантах осуществления только один счетчик в нисходящей линии связи будет требоваться на уровне GMM, и он должен быть доступным и в SGSN, и в UE CIoT.

Если новый счетчик нисходящей линии связи задается на уровне GMM, GMM COUNT, то этот счетчик может сбрасываться в нуль и увеличиваться на единицу на уровне GMM в SGSN всякий раз, когда имеет место новая процедура AKA UMTS и исполняется с UE CIoT.

Значение GMM COUNT может включаться вместе с MAC или MIC в сообщение GMM, содержащее возвращаемые возможности по безопасности для UE CIoT от SGSN на UE CIoT. Значение GMM COUNT может также использоваться в качестве входного для алгоритма верификации целостности при осуществлении верификации MAC или MIC.

После успешного подтверждения защиты целостности UE CIoT может обновить свой соответствующий локально сохраненный счетчик путем перезаписи старого, локально сохраненного счетчика принятым новым значением GMM COUNT.

Если GMM сообщение, содержащее возвращаемые данные возможностей по безопасности UE CIoT, используется для переключения алгоритма(ов) только без имеющей место новой AKA, то этот GMM COUNT может увеличиваться SGSN на единицу. Увеличенный GMM COUNT должен включаться SGSN в CIoT в сообщении GMM, содержащем возвращаемые данные возможностей по безопасности UE CIoT.

Альтернативно, уровень GMM в SGSN может делать копию некоторых битов из значения RAND (например, 32 бита, если используется 32-разрядный счетчик), и использовать эти биты в качестве счетчика всякий раз, когда имеет место новая AKA и исполняется с UE CIoT.

Этот счетчик может быть включен в виде отдельного параметра вместе с MAC или MIC в сообщение GMM, содержащее возвращаемые на UE CIoT данные возможностей по безопасности UE CIoT.

Уровень GMM в UE CIoT должен взять те же соответствующие биты из принятого RAND, когда новая AKA инициируется SGSN, и использовать их в качестве счетчика и в качестве входных данных для алгоритма верификации целостности. После успешного подтверждения защиты целостности UE CIoT может затем обновить свой соответствующий локально сохраненный счетчик путем перезаписи старого локально сохраненного счетчика.

Если GMM сообщение, содержащее возвращаемые данные возможностей по безопасности UE CIoT, используется только для переключения алгоритма(ов) без имеющей место новой AKA, то этот счетчик (скопированный из битов RAND) может быть увеличен на единицу. Счетчик нужно включать в GMM сообщение, содержащее возвращаемые данные возможностей по безопасности UE CIoT.

UE CIoT должен брать значение счетчика, принятого в сообщении GMM, содержащем возвращаемые данные возможностей по безопасности UE CIoT, и сравнивать его с локально сохраненным счетчиком. Если принятый счетчик меньше чем или равен соответствующему локально сохраненному счетчику, то CIoT может «тихо» отбросить GMM сообщение, поскольку оно может рассматриваться повторно воспроизведенным GMM сообщением.

Если принятый счетчик больше чем соответствующий локально сохраненный счетчик, то UE CIoT может использовать принятый счетчик в качестве входных данных для алгоритма верификации целостности. После успешного подтверждения защиты целостности UE CIoT может обновить свой соответствующий локально сохраненный счетчик путем перезаписи локально сохраненного счетчика значением принятого счетчика.

Дополнительной альтернативой может являться получение копии некоторого заданного числа битов из значения RAND (например, 32 битов, если должен использоваться 32-битовый счетчик), и хеширование этих битов, чтобы обеспечить хешированное значение, которое может затем использоваться в качестве счетчика в SGSN и UE CIoT на уровне GMM.

Уровню GMM в SGSN может требоваться ключ целостности в качестве входных данных в алгоритм защиты целостности, когда он вычисляет MAC или MIC.

Имеются различные возможные варианты для рассмотрения, чтобы обеспечивать этот ключ целостности.

Во-первых, ключ целостности на уровне GMM может быть тем же ключом, используемым для защиты целостности на уровне LLC. Альтернативно, различные ключи целостности могут использоваться для защиты целостности на уровне GMM и на уровне LLC.

Если принимается решение, что использованию подлежат различные ключи целостности для защиты целостности на уровне GMM и на уровне LLC, то один возможный вариант состоит в хешировании нового ключа целостности для использования на уровне GMM, Kti-gmm-128, из ключа - Kti128, с использованием статической строки, как изложено ниже:

Kti-gmm-128=KDF("int-gmm", Kti128);

и хешировании другого ключа целостности для использования на уровне LLC, Kti-llc-128, из ключа - Kti128, с использованием статической строки, как изложено ниже:

Kti-llc-128=KDF("int-llc", Kti128), где определение Kti128 дается в стандартах 3GPP (TR 33.860).

Уровню LLC в SGSN и в UE CIoT может требоваться ключ целостности в качестве входных данных в алгоритм защиты целостности, когда он вычисляет MAC или MIC.

Имеются различные варианты для рассмотрения, чтобы обеспечивать этот ключ целостности.

Во-первых, ключ целостности на уровне LLC может быть одинаковым ключом, используемым для защиты целостности сообщений сигнализации уровня 3 и данных плоскости пользователя. Альтернативно, разные ключи целостности могут использоваться для защиты целостности сообщений сигнализации уровня 3 и данных плоскости пользователя.

Если принимается решение, что различные ключи целостности будут использоваться для защиты целостности сообщений сигнализации уровня 3 и данных плоскости пользователя, то один возможный вариант состоит в том, чтобы хешировать новый ключ целостности для защиты данных плоскости пользователя, Kti-llc-up-128, из ключа - Kti128, с использованием статической строки, как изложено ниже:

Kti-llc-up-128=KDF(ʺint-llc-upʺ, Kti128);

и хешировать другой ключ целостности для защиты сообщений сигнализации уровня 3, Kti-llc-cp-128, из ключа - Kti128, с использованием статической строки, как изложено ниже:

Kti-llc-cp-128=KDF(ʺint-llc-cpʺ, Kti128), где определение Kti128 дается в стандартах 3GPP (TR 33.860).

На действующем уровне LLC одинаковый ключ шифрования используется для шифрования сообщений сигнализации уровня 3 и данных плоскости пользователя.

Различные ключи шифрования могут использоваться на уровне LLC для шифрования сообщений сигнализации уровня 3 и данных плоскости пользователя.

Один возможный вариант состоит в том, чтобы хешировать новый ключ шифрования для защиты данных плоскости пользователя, Ktc-enc-llc-up-128, из ключа - Ktc128, с использованием статической строки, как изложено ниже:

Ktc-enc-llc-up-128=KDF(ʺenc-llc-upʺ, Ktc128);

и хешировать другой ключ шифрования для защиты сообщений сигнализации уровня 3, Kti-enc-llc-cp-128, из ключа - Ktc128, с использованием статической строки, как изложено ниже:

Ktc-enc-llc-cp-128=KDF(ʺenc-llc-cpʺ, Ktc128), где определение Kti128 дается в стандартах 3GPP (TR 33.860).

Фиг.9 иллюстрирует терминальное устройство согласно вариантам осуществления.

Терминальное устройство 900 содержит процессор 901 и память 902, упомянутая память 902 содержит команды, исполнимые упомянутым процессором 901, посредством чего упомянутое терминальное устройство способно использоваться, чтобы: посылать GMM сообщение Запроса подключения в сеть, GMM сообщение Запрос подключения идентифицирует возможности по безопасности терминального устройства, и принимать из сети на уровне GMM эхо-сообщение, включающее информацию, идентифицирующую возможности по безопасности терминального устройства, причем эхо-сообщение принимается с защитой целостности.

Фиг.10 иллюстрирует узел сети 1000 согласно вариантам осуществления.

Узел сети 1000 содержит процессор 1001 и память 1002, упомянутая память 1002 содержит команды, исполнимые упомянутым процессором 1001, посредством чего упомянутый узел сети 1000 способен использоваться, чтобы: принимать GMM сообщение Запрос подключения от терминального устройства, GMM сообщение Запрос подключения идентифицирует возможности по безопасности терминального устройства; и передавать на терминальное устройство эхо-сообщение на уровне GMM, причем эхо-сообщение включает в себя информацию, идентифицирующую возможности по безопасности терминального устройства, соответствующие возможностям по безопасности, идентифицированным в GMM сообщении Запрос подключения, и дополнительно передавать эхо-сообщение с защитой целостности.

Узел сети дополнительно может быть выполнен с возможностью выполнять любой из факультативных этапов способов, описанных со ссылкой на Фиг.6.

Фиг.11 иллюстрирует терминальное устройство согласно вариантам осуществления.

Терминальное устройство 1100 содержит передающий модуль 1101 для посылки GMM сообщения Запрос подключения в сеть, GMM сообщение Запрос подключения идентифицирует возможности по безопасности терминального устройства, и приемный модуль 1103 для приема из сети эхо-сообщения на уровне GMM, включающего информацию, идентифицирующую возможности по безопасности терминального устройства, причем эхо-сообщение принимается с защитой целостности.

Терминальное устройство дополнительно может быть выполнено с возможностью выполнять любой из факультативных этапов способа, описанных со ссылкой на Фиг.5.

Фиг.12 иллюстрирует узел сети 1200 согласно вариантам осуществления.

Узел сети 1200 содержит приемный модуль для приема GMM сообщения Запрос подключения от терминального устройства, GMM сообщение Запрос подключения идентифицирует возможности по безопасности терминального устройства; и передающий модуль для передачи на терминальное устройство эхо-сообщения на уровне GMM, причем эхо-сообщение включает в себя информацию, идентифицирующую возможности по безопасности терминального устройства, соответствующие возможностям по безопасности, идентифицированным в GMM сообщении Запрос подключения, и дополнительно передачи эхо-сообщения с защитой целостности.

Таким образом, имеются описанные способы работы терминального устройства и узла сети, которые позволяют повышенную безопасность.

Следует отметить, что вышеупомянутые варианты осуществления предпочтительнее иллюстрируют, а не ограничивают изобретение, и что специалисты в данной области техники будут способны разработать много альтернативных вариантов осуществления без выхода за рамки объема прилагаемой формулы изобретения. Слово "содержащий" не исключает присутствия элементов или этапов, отличных от перечисленных в пункте формулы, единственное число не исключает множественного, и единственная функция или иной блок могут выполнять функции нескольких блоков, изложенных в формуле изобретения. Любые ссылочные знаки в формуле изобретения не должны рассматриваться ограничивающими ее объем.

| название | год | авторы | номер документа |

|---|---|---|---|

| БЕСПРОВОДНАЯ СВЯЗЬ | 2016 |

|

RU2712428C2 |

| СПОСОБ ЗАЩИТЫ СООБЩЕНИЙ И СООТВЕТСТВУЮЩЕЕ УСТРОЙСТВО И СИСТЕМА | 2015 |

|

RU2697645C1 |

| УПРАВЛЕНИЕ КЛЮЧАМИ | 2016 |

|

RU2702506C1 |

| СКРЫТЫЙ ИДЕНТИФИКАТОР ПОДПИСКИ АБОНЕНТА | 2018 |

|

RU2722508C1 |

| СПОСОБ ЗАЩИТЫ УСЕЧЕННОГО ПАРАМЕТРА, УСТРОЙСТВО, СЧИТЫВАЕМЫЙ КОМПЬЮТЕРОМ НОСИТЕЛЬ ДАННЫХ И МИКРОСХЕМА | 2019 |

|

RU2805219C1 |

| СПОСОБ, СИСТЕМА И УСТРОЙСТВО ДЛЯ СОГЛАСОВАНИЯ ВОЗМОЖНОСТЕЙ БЕЗОПАСНОСТИ ПРИ ПЕРЕМЕЩЕНИИ ТЕРМИНАЛА | 2008 |

|

RU2435319C2 |

| СПОСОБ УЛУЧШЕНИЯ КЛЮЧА СИСТЕМЫ GPRS, УСТРОЙСТВО SGSN, ПОЛЬЗОВАТЕЛЬСКОЕ УСТРОЙСТВО, HLR/HSS И СИСТЕМА GPRS | 2015 |

|

RU2683853C1 |

| ПЕРЕДАЧА ОБСЛУЖИВАНИЯ ВЫЗОВОВ МЕЖДУ УЗЛАМИ СИСТЕМЫ СОТОВОЙ СВЯЗИ, ПОДДЕРЖИВАЮЩИМИ РАЗЛИЧНЫЕ КОНТЕКСТЫ БЕЗОПАСНОСТИ | 2013 |

|

RU2630175C2 |

| ЗАЩИТА ИНФОРМАЦИИ О МЕСТОПОЛОЖЕНИИ | 2016 |

|

RU2711475C1 |

| СИСТЕМА РАДИОСВЯЗИ, УСТРОЙСТВО МТС И ШЛЮЗ | 2011 |

|

RU2552193C2 |

Изобретение относится к работе терминального устройства в сети сотовой связи. Технический результат – повышение эффективности предотвращения атак. Способ работы терминального устройства в сети сотовой связи содержит посылку GMM сообщения Запрос подключения в сеть, GMM сообщение Запрос подключения идентифицирует возможности по безопасности терминального устройства, терминальное устройство принимает из сети на уровне GMM эхо-сообщение, включающее в себя информацию, идентифицирующую возможности по безопасности терминального устройства, причем эхо-сообщение принимается с защитой целостности. 4 н. и 36 з.п. ф-лы, 12 ил.

1. Способ работы терминального устройства в сети сотовой связи, содержащий:

посылку GMM сообщения Запрос подключения в сеть, причем GMM сообщение Запрос подключения идентифицирует возможности по безопасности терминального устройства;

прием из сети эхо-сообщения на уровне GMM, включающего в себя информацию, идентифицирующую возможности по безопасности терминального устройства, причем эхо-сообщение принимается с защитой целостности.

2. Способ по п.1, в котором защита целостности обеспечивается в эхо-сообщении Кодом аутентификации сообщения.

3. Способ по п.1, в котором эхо-сообщение является GMM сообщением Ответ на запрос аутентификации и шифрования.

4. Способ по любому из пп.1-3, в котором возможности по безопасности, идентифицируемые в GMM сообщении Запрос подключения, включают в себя по меньшей мере одно из алгоритма защиты целостности, поддерживаемого терминальным устройством, и алгоритма шифрования, поддерживаемого терминальным устройством.

5. Способ по п.4, в котором эхо-сообщение дополнительно включает в себя информацию, идентифицирующую по меньшей мере одно из алгоритма защиты целостности, выбранного сетью и поддерживаемого терминальным устройством, и алгоритма шифрования, выбранного сетью и поддерживаемого терминальным устройством.

6. Способ по п.1, дополнительно содержащий верификацию Кода аутентификации сообщения, включенного в эхо-сообщение.

7. Способ по п.6, содержащий верификацию Кода аутентификации сообщения на уровне протокола GMM в терминальном устройстве.

8. Способ по п.7, содержащий верификацию Кода аутентификации сообщения в терминальном устройстве с использованием значения счетчика.

9. Способ по п.8, в котором значение счетчика включает в себя биты значения RAND.

10. Способ по п.8, дополнительно содержащий, если Код аутентификации сообщения верифицирован:

определение того, соответствуют ли возможности по безопасности терминального устройства, идентифицированные в эхо-сообщении, возможностям по безопасности терминального устройства, идентифицированным в GMM сообщении Запрос подключения; и

поддержание соединения с сетью, только если возможности по безопасности терминального устройства, идентифицированные в эхо-сообщении, действительно соответствуют возможностям по безопасности терминального устройства, идентифицированным в GMM сообщении Запрос подключения.

11. Способ по п.10, дополнительно содержащий, если возможности по безопасности терминального устройства, идентифицированные в эхо-сообщении, действительно соответствуют возможностям по безопасности терминального устройства, идентифицированным в GMM сообщении Запрос подключения:

выведение по меньшей мере одного ключа защиты; и

активацию защиты целостности на уровне протокола LLC путем присваивания выведенного ключа защиты уровню протокола LLC.

12. Способ по п.11, содержащий активацию защиты целостности на уровне протокола LLC после посылки в сеть отклика, указывающего успешную аутентификацию с сетью.

13. Способ по п.11, содержащий активацию защиты целостности на уровне протокола LLC до посылки в сеть отклика, указывающего успешную аутентификацию с сетью.

14. Способ по п.12, в котором отклик, указывающий успешную аутентификацию с сетью, является GMM сообщением.

15. Способ по п.14, в котором отклик, указывающий успешную аутентификацию с сетью, является GMM сообщением Ответ на запрос аутентификации и шифрования.

16. Способ по любому из пп.11-15, в котором ключ защиты, используемый для защиты целостности на уровне протокола LLC, является таким же, как ключ, используемый для защиты целостности на уровне GMM.

17. Способ по любому из пп.11-15, в котором ключ защиты, используемый для защиты целостности на уровне протокола LLC, является отличным от ключа, используемого для защиты целостности на уровне GMM.

18. Способ по любому из пп.11-15, в котором ключ защиты, используемый на уровне протокола LLC для защиты целостности данных плоскости пользователя, является таким же, как ключ, используемый для защиты целостности сигнализации уровня 3.

19. Способ по любому из пп.11-15, в котором ключ защиты, используемый на уровне протокола LLC для защиты целостности данных плоскости пользователя, является отличным от ключа, используемого для защиты целостности сигнализации уровня 3.

20. Способ по п.19, содержащий

хеширование ключа целостности для защиты данных плоскости пользователя, Kti-llc-up-128, из ключа - Kti128, с использованием статической строки, как изложено ниже:

Kti-llc-up-128=KDF(ʺint-llc-upʺ, Kti128); и

хеширование другого ключа целостности для защиты сообщений сигнализации уровня 3, Kti-llc-cp-128, из ключа - Kti128, с использованием статической строки, как изложено ниже:

Kti-llc-cp-128=KDF(ʺint-llc-cpʺ, Kti128).

21. Терминальное устройство для использования в сети сотовой связи, выполненное с возможностью:

посылки GMM сообщения Запрос подключения в сеть, причем GMM сообщение Запрос подключения идентифицирует возможности по безопасности терминального устройства; и

прием из сети эхо-сообщения на уровне GMM, включающего в себя информацию, идентифицирующую возможности по безопасности терминального устройства, причем эхо-сообщение принимается с защитой целостности.

22. Терминальное устройство по п.21, при этом защита целостности обеспечивается в эхо-сообщении Кодом аутентификации сообщения.

23. Терминальное устройство по п.21 или 22, при этом эхо-сообщение является GMM сообщением Ответ на запрос аутентификации и шифрования.

24. Способ работы узла сети в сети сотовой связи, содержащий:

прием GMM сообщения Запрос подключения от терминального устройства, причем GMM сообщение Запрос подключения идентифицирует возможности по безопасности терминального устройства; и

передачу на терминальное устройство эхо-сообщения на уровне GMM, причем эхо-сообщение включает в себя информацию, идентифицирующую возможности по безопасности терминального устройства, соответствующие возможностям по безопасности, идентифицированным в GMM сообщении Запрос подключения, и

при этом способ дополнительно содержит:

передачу эхо-сообщения с защитой целостности.

25. Способ по п.24, в котором защита целостности обеспечивается в эхо-сообщении Кодом аутентификации сообщения.

26. Способ по п.25, в котором эхо-сообщение является GMM сообщением Ответ на запрос аутентификации и шифрования.

27. Способ по п.26, в котором возможности по безопасности, идентифицированные в GMM сообщении Запрос подключения, включают в себя по меньшей мере одно из алгоритма защиты целостности, поддерживаемого терминальным устройством, и алгоритма шифрования, поддерживаемого терминальным устройством.

28. Способ по п.27, в котором эхо-сообщение дополнительно включает в себя информацию, идентифицирующую по меньшей мере одно из алгоритма защиты целостности, выбранного сетью и поддерживаемого терминальным устройством, и алгоритма шифрования, выбранного сетью и поддерживаемого терминальным устройством.

29. Способ по п.24, содержащий активацию защиты целостности на уровне протокола LLC после приема от терминального устройства отклика, указывающего успешную аутентификацию с сетью.

30. Способ по п.24, содержащий активацию защиты целостности на уровне протокола LLC после приема от терминального устройства отклика, указывающего успешную аутентификацию с сетью.

31. Способ по п.30, в котором отклик, указывающий успешную аутентификацию с сетью, является GMM сообщением.

32. Способ по п.31, в котором отклик, указывающий успешную аутентификацию с сетью, является GMM сообщением Ответ на запрос аутентификации и шифрования.

33. Способ по любому из пп.29-32, в котором ключ защиты, используемый для защиты целостности на уровне протокола LLC, является таким же, как ключ, используемый для защиты целостности на уровне GMM.

34. Способ по любому из пп.29-32, в котором ключ защиты, используемый для защиты целостности на уровне протокола LLC, является отличным от ключа, используемого для защиты целостности на уровне GMM.

35. Способ по любому из пп.29-32, в котором ключ защиты, используемый на уровне протокола LLC для защиты целостности данных плоскости пользователя, является таким же, как ключ, используемый для защиты целостности сигнализации уровня 3.

36. Способ по любому из пп.29-32, в котором ключ защиты, используемый на уровне протокола LLC для защиты целостности данных плоскости пользователя, является отличным от ключа, используемого для защиты целостности сигнализации уровня 3.

37. Способ по п.36, содержащий:

хеширование ключа целостности для защиты данных плоскости пользователя, Kti-llc-up-128, из ключа - Kti128, с использованием статической строки, как изложено ниже:

Kti-llc-up-128=KDF(ʺint-llc-upʺ, Kti128); и

хеширование другого ключа целостности для защиты сообщений сигнализации уровня 3, Kti-llc-cp-128, из ключа - Kti128, с использованием статической строки, как изложено ниже:

Kti-llc-cp-128=KDF(ʺint-llc-cpʺ, Kti128).

38. Узел сети для использования в сети сотовой связи, выполненный с возможностью:

приема GMM сообщения Запрос подключения от терминального устройства, причем GMM сообщение Запрос подключения идентифицирует возможности по безопасности терминального устройства; и

передачи на терминальное устройство эхо-сообщения на уровне GMM, причем эхо-сообщение включает в себя информацию, идентифицирующую возможности по безопасности терминального устройства, соответствующие возможностям по безопасности, идентифицированным в GMM сообщении Запрос подключения, и

при этом узел сети дополнительно выполнен с возможностью:

передачи эхо-сообщения с защитой целостности.

39. Узел сети по п.38, при этом защита целостности обеспечивается в эхо-сообщении Кодом аутентификации сообщения.

40. Узел сети по п.38 или 39, при этом эхо-сообщение является GMM сообщением Ответ на запрос аутентификации и шифрования.

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

| Газораспределительная станция Нуждина Ю.И. | 1990 |

|

SU1753183A1 |

| Пломбировальные щипцы | 1923 |

|

SU2006A1 |

| Способ приготовления лака | 1924 |

|

SU2011A1 |

| УСТРОЙСТВО И СПОСОБ ПЕРЕХОДА УСОВЕРШЕНСТВОВАННОГО КОНТЕКСТА БЕЗОПАСНОСТИ ОТ ОБСЛУЖИВАЮЩЕЙ СЕТИ НА ОСНОВЕ UTRAN/GERAN К ОБСЛУЖИВАЮЩЕЙ СЕТИ НА ОСНОВЕ E-UTRAN | 2011 |

|

RU2541110C2 |

Авторы

Даты

2019-05-21—Публикация

2016-10-04—Подача