Область техники

Настоящее изобретение относится к области связи и, в частности, к способу защиты сообщений, соответствующему устройству и системе.

Уровень техники

Обмен данными пользовательского оборудования (UE) связь в сотовой технологии "Интернета вещей" (IoT) имеет характеристики малого объема данных и низкой частоты отправки данных. Кроме того, в системе мобильной связи информация переносится посредством использования радиоканала. В результате взломщику легко подслушать, перехватить или исказить информацию. Данные в сотовой технологии IoT включают в себя много данных, которые очень чувствительны, очень конфиденциальны и имеют требование высокого уровня безопасности. Таким образом, люди ищут лучший способ гарантировать безопасность сотовой связи IoT.

На предшествующем уровне техники предполагается улучшение безопасности технологии общей службы пакетной радиосвязи (GPRS), чтобы гарантировать безопасность связи сотовой технологии IoT, которая, в частности, включает в себя: улучшение соглашения об алгоритме однонаправленной аутентификации (AKA) между пользовательским оборудованием и стороной сети на двунаправленную аутентификацию; и формирование ключа защиты целостности для защиты безопасности сигнализации между пользовательским оборудованием и узлом поддержки обслуживания GPRS (SGSN).

Фиг. 1 является блок-схемой последовательности этапов защиты целостности сигнализации на основе GPRS на предшествующем уровне техники, причем соглашение об аутентификации и ключах реализовано в одной процедуре, и в соответствии с требованием к защите сообщение запроса соглашения об аутентификации и ключах должно быть защищено посредством использования ключа защиты целостности "Интернета вещей" (сеансового ключа защиты целостности сотовой технологии IoT на основе Gb, Kti) и алгоритма защиты целостности. Пользовательское оборудование принимает сообщение запроса соглашения об аутентификации и ключах и выполняет верификацию целостности сообщения. После того, как верификация является успешной, пользовательское оборудование и узел SGSN отдельно разрешают защиту шифрования плоскости данных и защиту шифрования, и защиту целостности сигнальной плоскости.

Однако на предшествующем уровне техники не определено, каким образом реализовать защиту для всей процедуры сигнализации соглашения о ключе и алгоритме. Защита сигнальной плоскости между пользовательским оборудованием и узлом SGSN должна быть реализована на уровне протокола управления логической линии связи (LLC), но ключ и алгоритм должны быть согласованы на уровне управления мобильностью GPRS (GMM)/уровне протокола управления сеансами (SM). Когда пользовательское оборудование принимает на уровне протокола LLC сообщение запроса соглашения об аутентификации и ключах, отправленное посредством узла SGSN, пользовательское оборудование не получает ключ и алгоритм от уровня протокола GMM/SM, и не может выполнить верификацию целостности сообщения запроса соглашения об аутентификации и ключах. Таким образом, на предшествующем уровне техники отсутствует приемлемое решение реализации, что приводит к трудностям работы в реальном применении.

Сущность изобретения

Варианты осуществления настоящего изобретения обеспечивают способ защиты сообщений, соответствующее устройство и систему для получения поддержки в реальном применении, тем самым повышая безопасность решения и предотвращая атаку через демодернизацию от взломщика на алгоритм.

Ввиду этого, первый аспект настоящего изобретения обеспечивает способ защиты сообщений, включающий в себя:

прием посредством пользовательского оборудования посредством использования уровня протокола управления мобильностью GPRS (GMM)/управления сеансом (SM) пользовательского оборудования сообщения запроса соглашения об аутентификации и ключах, отправленного узлом поддержки обслуживания GPRS (SGSN), причем сообщение запроса соглашения об аутентификации и ключах несет первый код аутентификации сообщения и первый идентификатор алгоритма, и первый идентификатор алгоритма используется для указания первого алгоритма;

получение посредством пользовательского оборудования первого идентификатора алгоритма на уровне протокола GMM/SM пользовательского оборудования в соответствии с сообщением запроса соглашения об аутентификации и ключах и формирование первого ключа;

верификацию посредством пользовательского оборудования первого кода аутентификации сообщения на уровне протокола GMM/SM пользовательского оборудования в соответствии с первым ключом и первым алгоритмом;

формирование посредством пользовательского оборудования ответного сообщения соглашения об аутентификации и ключах на уровне протокола GMM/SM пользовательского оборудования в соответствии с первым ключом и первым алгоритмом, если пользовательское оборудование определяет, что верификация первого кода аутентификации сообщения является успешной, причем ответное сообщение соглашения об аутентификации и ключах несет второй код аутентификации сообщения; и

отправку посредством пользовательского оборудования ответного сообщения соглашения об аутентификации и ключах узлу SGSN посредством использования уровня протокола GMM/SM пользовательского оборудования, с тем чтобы узел SGSN выполнил верификацию второго кода аутентификации сообщения.

Со ссылкой на первый аспект вариантов осуществления настоящего изобретения в первом возможном методе реализации

первый ключ включает в себя первый ключ шифрования, и первый алгоритм включает в себя первый алгоритм шифрования; или

первый ключ включает в себя первый ключ целостности, и первый алгоритм включает в себя первый алгоритм защиты целостности; или

первый ключ включает в себя первый ключ шифрования и первый ключ целостности, и первый алгоритм включает в себя первый алгоритм шифрования и первый алгоритм защиты целостности.

Со ссылкой на первый возможный метод реализации первого аспекта вариантов осуществления настоящего изобретения во втором возможном методе реализации после формирования ответного сообщения соглашения об аутентификации и ключах на уровне протокола GMM/SM пользовательского оборудования в соответствии с первым ключом и первым алгоритмом способ дополнительно включает в себя:

шифрование посредством пользовательского оборудования ответного сообщения соглашения об аутентификации и ключах на уровне протокола GMM/SM пользовательского оборудования посредством использования первого ключа шифрования и первого алгоритма шифрования, указанного первым идентификатором алгоритма шифрования; или

выполнение посредством пользовательского оборудования защиты целостности для ответного сообщения соглашения об аутентификации и ключах на уровне протокола GMM/SM пользовательского оборудования посредством использования первого ключа целостности и первого алгоритма защиты целостности, указанного первым идентификатором алгоритма защиты целостности; или

шифрование посредством пользовательского оборудования ответного сообщения соглашения об аутентификации и ключах на уровне протокола GMM/SM пользовательского оборудования посредством использования первого ключа шифрования и первого алгоритма шифрования, указанного первым идентификатором алгоритма шифрования, и выполнение защиты целостности для ответного сообщения соглашения об аутентификации и ключах на уровне протокола GMM/SM пользовательского оборудования посредством использования первого ключа целостности и первого алгоритма защиты целостности, указанного первым идентификатором алгоритма защиты целостности.

Со ссылкой на первый аспект вариантов осуществления настоящего изобретения или первый, или второй метод реализации первого аспекта в третьем возможном методе реализации перед приемом посредством пользовательского оборудования посредством использования уровня протокола GMM/SM пользовательского оборудования сообщения запроса соглашения об аутентификации и ключах, отправленного узлом SGSN, способ дополнительно включает в себя:

отправку посредством пользовательского оборудования сообщения запроса прикрепления на уровень протокола GMM/SM узла SGSN посредством использования уровня протокола GMM/SM пользовательского оборудования, причем сообщение запроса прикрепления несет идентификатор пользовательского оборудования и информацию о сетевых возможностях пользовательского оборудования, с тем чтобы узел SGSN сформировал сообщение запроса соглашения об аутентификации и ключах на уровне протокола GMM/SM узла SGSN в соответствии с сообщением запроса прикрепления.

Со ссылкой на любой из первого аспекта вариантов осуществления настоящего изобретения или возможных методов реализации с первого по третий первого аспекта в четвертом возможном методе реализации после отправки посредством пользовательского оборудования ответного сообщения соглашения об аутентификации и ключах узлу SGSN посредством использования уровня протокола GMM/SM пользовательского оборудования способ дополнительно включает в себя:

отправку посредством пользовательского оборудования первого ключа и первого идентификатора алгоритма на уровень протокола управления логической линией связи (LLC) пользовательского оборудования посредством использования уровня протокола GMM/SM пользовательского оборудования.

Со ссылкой на четвертый возможный метод реализации первого аспекта вариантов осуществления настоящего изобретения в пятом возможном методе реализации после отправки посредством пользовательского оборудования первого ключа и первого идентификатора алгоритма на уровень протокола управления логической линией связи (LLC) пользовательского оборудования посредством использования уровня протокола GMM/SM пользовательского оборудования способ дополнительно включает в себя:

шифрование посредством пользовательского оборудования данных плоскости пользователя и сигнализации плоскости управления на уровне протокола LLC пользовательского оборудования посредством использования первого ключа шифрования и первого алгоритма шифрования, указанного первым идентификатором алгоритма шифрования; или

шифрование посредством пользовательского оборудования данных плоскости пользователя и сигнализации плоскости управления на уровне протокола LLC пользовательского оборудования посредством использования первого ключа шифрования и первого алгоритма шифрования, указанного первым идентификатором алгоритма шифрования, и выполнение защиты целостности для сигнализации плоскости управления на уровне протокола LLC пользовательского оборудования посредством использования первого ключа целостности и первого алгоритма защиты целостности, указанного первым идентификатором алгоритма защиты целостности.

Второй аспект настоящего изобретения обеспечивает способ защиты сообщений, включающий в себя:

получение посредством узла поддержки обслуживания GPRS (SGSN) второго идентификатора алгоритма на уровне протокола управления мобильностью GPRS (GMM)/управления сеансом (SM) узла SGSN и формирование второго ключа, причем второй идентификатор алгоритма используется для указания второго алгоритма;

формирование посредством узла SGSN сообщения запроса соглашения об аутентификации и ключах на уровне протокола GMM/SM узла SGSN посредством использования второго ключа и второго алгоритма и отправку сообщения запроса соглашения об аутентификации и ключах пользовательскому оборудованию, причем сообщение запроса соглашения об аутентификации и ключах несет первый код аутентификации сообщения и второй идентификатор алгоритма;

прием посредством узла SGSN посредством использования уровня протокола GMM/SM узла SGSN ответного сообщения соглашения об аутентификации и ключах, отправленного посредством пользовательского оборудования, причем ответное сообщение соглашения об аутентификации и ключах несет второй код аутентификации сообщения; и

выполнение посредством узла SGSN верификации второго кода аутентификации сообщения на уровне протокола GMM/SM узла SGSN посредством использования второго ключа и второго алгоритма.

Со ссылкой на второй аспект вариантов осуществления настоящего изобретения в первом возможном методе реализации,

второй ключ включает в себя второй ключ шифрования, и второй алгоритм включает в себя второй алгоритм шифрования; или

второй ключ включает в себя второй ключ целостности, и второй алгоритм включает в себя второй алгоритм защиты целостности; или

второй ключ включает в себя второй ключ шифрования и второй ключ целостности, и второй алгоритм включает в себя второй алгоритм шифрования и второй алгоритм защиты целостности.

Со ссылкой на второй аспект вариантов осуществления настоящего изобретения или первый возможный метод реализации второго аспекта во втором возможном методе реализации перед формированием сообщения запроса соглашения об аутентификации и ключах на уровне протокола GMM/SM узла SGSN и отправкой сообщения запроса соглашения об аутентификации и ключах пользовательскому оборудованию способ дополнительно включает в себя:

прием посредством узла SGSN посредством использования уровня протокола GMM/SM узла SGSN сообщения запроса прикрепления, отправленного пользовательским оборудованием, причем сообщение запроса прикрепления несет идентификатор пользовательского оборудования и информацию о сетевых возможностях пользовательского оборудования; и

получение посредством узла SGSN второго идентификатора алгоритма на уровне протокола GMM/SM узла SGSN и формирование второго ключа включает в себя:

получение посредством узла SGSN второго алгоритма в соответствии с информацией о сетевых возможностях пользовательского оборудования; и

получение посредством узла SGSN информации вектора авторизации пользовательского оборудования в соответствии с идентификатором пользовательского оборудования и формирование второго ключа в соответствии с информацией вектора авторизации.

Со ссылкой на второй аспект вариантов осуществления настоящего изобретения или первый или второй возможный метод реализации второго аспекта в третьем возможном методе реализации после верификации посредством узла SGSN второго кода аутентификации сообщения на уровне протокола GMM/SM узла SGSN посредством использования второго ключа и второго алгоритма способ дополнительно включает в себя:

отправку посредством узла SGSN второго ключа и второго идентификатора алгоритма на уровень протокола управления логической линией связи (LLC) узла SGSN посредством использования уровня протокола GMM/SM узла SGSN, если узел SGSN определяет, что верификация второго кода аутентификации сообщения является успешной.

Со ссылкой на третий возможный метод реализации второго аспекта вариантов осуществления настоящего изобретения в четвертом возможном методе реализации после отправки посредством узла SGSN второго ключа и второго идентификатора алгоритма на уровень протокола управления логической линией связи (LLC) узла SGSN посредством использования уровня протокола GMM/SM узла SGSN, если узел SGSN определяет, что верификация второго кода аутентификации сообщения является успешной, способ дополнительно включает в себя:

шифрование посредством узла SGSN данных плоскости пользователя и сигнализации плоскости управления на уровне протокола LLC узла SGSN посредством использования второго ключа шифрования и второго алгоритма шифрования, указанного вторым идентификатором алгоритма шифрования; или

шифрование посредством узла SGSN данных плоскости пользователя и сигнализации плоскости управления на уровне протокола LLC узла SGSN посредством использования второго ключа шифрования и второго алгоритма шифрования, указанного вторым идентификатором алгоритма шифрования, и выполнение защиты целостности для сигнализации плоскости управления на уровне протокола LLC узла SGSN посредством использования второго ключа целостности и второго алгоритма защиты целостности, указанного вторым идентификатором алгоритма защиты целостности.

Третий аспект настоящего изобретения обеспечивает способ защиты сообщений, включающий в себя:

прием посредством пользовательского оборудования посредством использования уровня протокола управления логической линией связи (LLC) пользовательского оборудования первого сообщения запроса соглашения об аутентификации и ключах, отправленного узлом поддержки обслуживания GPRS (SGSN), причем первое сообщение запроса соглашения об аутентификации и ключах несет первый код аутентификации сообщения и первый идентификатор алгоритма, и первый идентификатор алгоритма используется для указания первого алгоритма;

обработку посредством пользовательского оборудования первого сообщения запроса соглашения об аутентификации и ключах на уровне протокола LLC, чтобы получить второе сообщение запроса соглашения об аутентификации и ключах, и отправку второго сообщения запроса соглашения об аутентификации и ключах на уровень протокола управления мобильностью GPRS (GMM)/управления сеансом (SM) пользовательского оборудования;

получение посредством пользовательского оборудования первого идентификатора алгоритма на уровне протокола GMM/SM пользовательского оборудования в соответствии со вторым сообщением запроса соглашения об аутентификации и ключах, формирование первого ключа и отправку первого ключа и первого идентификатора алгоритма на уровень протокола LLC пользовательского оборудования;

формирование посредством пользовательского оборудования первого ответного сообщения соглашения об аутентификации и ключах на уровне протокола GMM/SM пользовательского оборудования, если пользовательское оборудование определяет на уровне протокола LLC пользовательского оборудования, что верификация первого кода аутентификации сообщения является успешной;

выполнение посредством пользовательского оборудования защиты шифрования и/или целостности для первого ответного сообщения соглашения об аутентификации и ключах на уровне протокола LLC пользовательского оборудования для получения второго ответного сообщения соглашения об аутентификации и ключах, причем второе ответное сообщение соглашения об аутентификации и ключах несет второй код аутентификации сообщения; и

отправку посредством пользовательского оборудования второго ответного сообщения соглашения об аутентификации и ключах узлу SGSN посредством использования уровня протокола LLC пользовательского оборудования, с тем чтобы узел SGSN выполнил верификацию второго кода аутентификации сообщения.

Со ссылкой на третий аспект вариантов осуществления настоящего изобретения в первом возможном методе реализации

первый ключ включает в себя первый ключ шифрования, и первый алгоритм включает в себя первый алгоритм шифрования; или

первый ключ включает в себя первый ключ целостности, и первый алгоритм включает в себя первый алгоритм защиты целостности; или

первый ключ включает в себя первый ключ шифрования и первый ключ целостности, и первый алгоритм включает в себя первый алгоритм шифрования и первый алгоритм защиты целостности.

Со ссылкой на первый возможный метод реализации третьего аспекта вариантов осуществления настоящего изобретения во втором возможном методе реализации выполнение посредством пользовательского оборудования защиты шифрования и/или защиты целостности для первого ответного сообщения соглашения об аутентификации и ключах на уровне протокола LLC пользовательского оборудования для получения второго ответного сообщения соглашения об аутентификации и ключах включает в себя:

шифрование посредством пользовательского оборудования первого ответного сообщения соглашения об аутентификации и ключах на уровне протокола LLC пользовательского оборудования посредством использования первого ключа шифрования и первого алгоритма шифрования, указанного первым идентификатором алгоритма шифрования, для получения второго ответного сообщения соглашения об аутентификации и ключах; или

выполнение посредством пользовательского оборудования защиты целостности для первого ответного сообщения соглашения об аутентификации и ключах на уровне протокола LLC пользовательского оборудования посредством использования первого ключа целостности и первого алгоритм защиты целостности, указанного первым идентификатором алгоритма защиты целостности, для получения второго ответного сообщение соглашения об аутентификации и ключах; или

шифрование посредством пользовательского оборудования первого ответного сообщения соглашения об аутентификации и ключах на уровне протокола LLC пользовательского оборудования посредством использования первого ключа шифрования и первого алгоритма шифрования, указанного первым идентификатором алгоритма шифрования, и выполнение защиты целостности для первого ответного сообщения соглашения об аутентификации и ключах на уровне протокола LLC пользовательского оборудования посредством использования первого ключа целостности и первого алгоритм защиты целостности, указанного первым идентификатором алгоритма защиты целостности, для получения второго ответного сообщение соглашения об аутентификации и ключах.

Со ссылкой на первый возможный метод реализации третьего аспекта вариантов осуществления настоящего изобретения в третьем возможном методе реализации после формирования посредством пользовательского оборудования первого ответного сообщения соглашения об аутентификации и ключах на уровне протокола GMM/SM пользовательского оборудования, если пользовательское оборудование определяет на уровне протокола LLC пользовательского оборудования, что верификация первого кода аутентификации сообщения является успешной, способ дополнительно включает в себя:

шифрование посредством пользовательского оборудования данных плоскости пользователя и сигнализации плоскости управления на уровне протокола LLC пользовательского оборудования посредством использования первого ключа шифрования и первого алгоритма шифрования, указанного первым идентификатором алгоритма шифрования; или

шифрование посредством пользовательского оборудования данных плоскости пользователя и сигнализации плоскости управления на уровне протокола LLC пользовательского оборудования посредством использования первого ключа шифрования и первого алгоритма шифрования, указанного первым идентификатором алгоритма шифрования, и выполнение защиты целостности для сигнализации плоскости управления на уровне протокола LLC пользовательского оборудования посредством использования первого ключа целостности и первого алгоритма защиты целостности, указанного первым идентификатором алгоритма защиты целостности.

Четвертый аспект настоящего изобретения обеспечивает способ защиты сообщений, включающий в себя:

получение посредством узла поддержки обслуживания GPRS (SGSN) второго идентификатора алгоритма на уровне протокола управления мобильностью GPRS (GMM)/управления сеансом (SM) узла SGSN и формирование второго ключа, причем второй идентификатор алгоритма используется для указания второго алгоритма;

отправку посредством узла SGSN второго идентификатора алгоритма и второго ключа на уровень протокола управления логической линией связи (LLC) узла SGSN посредством использования уровня протокола GMM/SM узла SGSN;

выполнение посредством узла SGSN защиты целостности для первого сообщения запроса соглашения об аутентификации и ключах на уровне протокола LLC узла SGSN и формирование первого кода аутентификации сообщения;

отправку посредством узла SGSN первого сообщения запроса соглашения об аутентификации и ключах на уровень протокола LLC пользовательского оборудования посредством использования уровня протокола LLC узла SGSN, причем первое сообщение запроса соглашения об аутентификации и ключах несет первый код аутентификации сообщения и второй идентификатор алгоритма;

прием посредством узла SGSN посредством использования уровня протокола LLC узла SGSN второе ответное сообщение соглашения об аутентификации и ключах, отправленное пользовательским оборудованием, если пользовательское оборудование определяет на уровне протокола LLC пользовательского оборудования, что верификация первого кода аутентификации сообщения является успешной, причем второе ответное сообщение соглашения об аутентификации и ключах несет второй код аутентификации сообщения; и

выполнение посредством узла SGSN верификации второго кода аутентификации сообщения на уровне протокола LLC узла SGSN посредством использования второго ключа и второго алгоритма.

Со ссылкой на четвертый аспект вариантов осуществления настоящего изобретения в первом возможном методе реализации,

второй ключ включает в себя второй ключ шифрования, и второй алгоритм включает в себя второй алгоритм шифрования; или

второй ключ включает в себя второй ключ целостности, и второй алгоритм включает в себя второй алгоритм защиты целостности; или

второй ключ включает в себя второй ключ шифрования и второй ключ целостности, и второй алгоритм включает в себя второй алгоритм шифрования и второй алгоритм защиты целостности.

Со ссылкой на четвертый аспект вариантов осуществления настоящего изобретения или первый возможный метод реализации четвертого аспекта во втором возможном методе реализации после выполнения посредством узла SGSN верификации второго кода аутентификации сообщения на уровне протокола LLC узла SGSN посредством использования второго ключа и второго алгоритма способ дополнительно включает в себя:

шифрование посредством узла SGSN данных и сигнализация на уровне протокола LLC узла SGSN посредством использования второго ключа шифрования и второго алгоритма шифрования, указанного вторым идентификатором алгоритма шифрования; или

шифрование посредством узла SGSN данных плоскости пользователя и сигнализации плоскости управления на уровне протокола LLC узла SGSN посредством использования второго ключа шифрования и второго алгоритма шифрования, указанного вторым идентификатором алгоритма шифрования, и выполнение защиты целостности для сигнализации плоскости управления на уровне протокола LLC узла SGSN посредством использования второго ключа целостности и второго алгоритма защиты целостности, указанного вторым идентификатором алгоритма защиты целостности.

Пятый аспект настоящего изобретения обеспечивает пользовательское оборудование, включающее в себя:

модуль приема, выполненный с возможностью принимать посредством использования уровня протокола управления мобильностью GPRS (GMM)/управления сеансом (SM) пользовательского оборудования сообщение запроса соглашения об аутентификации и ключах, отправленное узлом поддержки обслуживания GPRS (SGSN), причем сообщение запроса соглашения об аутентификации и ключах несет первый код аутентификации сообщения и первый идентификатор алгоритма, и первый идентификатор алгоритма используется для указания первого алгоритма;

модуль получения, выполненный с возможностью получать первый идентификатор алгоритма на уровне протокола GMM/SM пользовательского оборудования в соответствии с сообщением запроса соглашения об аутентификации и ключах, принятого модулем приема, и формировать первый ключ;

модуль верификации, выполненный с возможностью выполнять верификацию первого кода аутентификации сообщения на уровне протокола GMM/SM пользовательского оборудования в соответствии с первым ключом, полученным посредством модуля получения, и первым алгоритмом, сформированным модулем получения;

модуль формирования, выполненный с возможностью формировать ответное сообщение соглашения об аутентификации и ключах на уровне протокола GMM/SM пользовательского оборудования в соответствии с первым ключом и первым алгоритмом, если модуль верификации определяет, что верификация первого кода аутентификации сообщения является успешной, причем ответное сообщение соглашения об аутентификации и ключах несет второй код аутентификации сообщения; и

первый модуль отправки, выполненный с возможностью отправлять ответное сообщение соглашения об аутентификации и ключах, сформированное модулем формирования, узлу SGSN посредством использования уровня протокола GMM/SM пользовательского оборудования, с тес чтобы узел SGSN выполнил верификацию второго кода аутентификации сообщения.

Со ссылкой на пятый аспект вариантов осуществления настоящего изобретения в первом возможном методе реализации,

первый ключ включает в себя первый ключ шифрования, и первый алгоритм включает в себя первый алгоритм шифрования; или

первый ключ включает в себя первый ключ целостности, и первый алгоритм включает в себя первый алгоритм защиты целостности; или

первый ключ включает в себя первый ключ шифрования и первый ключ целостности, и первый алгоритм включает в себя первый алгоритм шифрования и первый алгоритм защиты целостности.

Со ссылкой на первый возможный метод реализации пятого аспекта вариантов осуществления настоящего изобретения во втором возможном методе реализации пользовательское оборудование дополнительно включает в себя:

модуль обработки сообщений, выполненный с возможностью: после того, как модуль формирования формирует ответное сообщение соглашения об аутентификации и ключах на уровне протокола GMM/SM пользовательского оборудования в соответствии с первым ключом и первым алгоритмом выполнять шифрование ответного сообщения соглашения об аутентификации и ключах на уровне протокола GMM/SM пользовательского оборудования посредством использования первого ключа шифрования и первого алгоритма шифрования, указанного первым идентификатором алгоритма шифрования; или

выполнять защиту целостности для ответного сообщения соглашения об аутентификации и ключах на уровне протокола GMM/SM пользовательского оборудования посредством использования первого ключа целостности и первого алгоритма защиты целостности, указанного первым идентификатором алгоритма защиты целостности; или

выполнять шифрование ответного сообщения соглашения об аутентификации и ключах на уровне протокола GMM/SM пользовательского оборудования посредством использования первого ключа шифрования и первого алгоритма шифрования, указанного первым идентификатором алгоритма шифрования, и выполнять защиту целостности для ответного сообщения соглашения об аутентификации и ключах на уровне протокола GMM/SM пользовательского оборудования посредством использования первого ключа целостности и первого алгоритма защиты целостности, указанного первым идентификатором алгоритма защиты целостности.

Со ссылкой на пятый аспект вариантов осуществления настоящего изобретения или на первый или второй метод реализации пятого аспекта в третьем возможном методе реализации пользовательское оборудование дополнительно включает в себя:

второй модуль отправки, выполненный с возможностью: прежде чем модуль приема принимает посредством использования уровня протокола GMM/SM пользовательского оборудования сообщение запроса соглашения об аутентификации и ключах, отправленное посредством узла SGSN, отправлять сообщение запроса прикрепления на уровень протокола GMM/SM узла SGSN посредством использования уровня протокола GMM/SM пользовательского оборудования, причем сообщение запроса прикрепления несет идентификатор пользовательского оборудования и информацию о сетевых возможностях пользовательского оборудования, с тем чтобы узел SGSN сформировал сообщение запроса соглашения об аутентификации и ключах на уровне протокола GMM/SM узла SGSN в соответствии с сообщением запроса прикрепления.

Со ссылкой на любой из пятого аспекта вариантов осуществления настоящего изобретения или возможных методов реализации с первого по третий пятого аспекта в четвертом возможном методе реализации пользовательское оборудование дополнительно включает в себя:

третий модуль отправки, выполненный с возможностью: после того, как первый модуль отправки отправляет ответное сообщение соглашения об аутентификации и ключах узлу SGSN посредством использования уровня протокола GMM/SM пользовательского оборудования, отправлять первый ключ и первый идентификатор алгоритма на уровень протокола управления логической линией связи (LLC) пользовательского оборудования посредством использования уровня протокола GMM/SM пользовательского оборудования.

Со ссылкой на четвертый возможный метод реализации пятого аспекта вариантов осуществления настоящего изобретения в пятом возможном методе реализации пользовательское оборудование дополнительно включает в себя:

модуль шифрования, выполненный с возможностью: после того, как третий модуль отправки отправляет первый ключ и первый идентификатор алгоритма на уровень протокола управления логической линией связи (LLC) пользовательского оборудования посредством использования уровня протокола GMM/SM пользовательского оборудования, выполнять шифрование данных плоскости пользователя и сигнализации плоскости управления на уровне протокола LLC пользовательского оборудования посредством использования первого ключа шифрования и первого алгоритма шифрования, указанного первым идентификатором алгоритма шифрования; или

выполнять посредством пользовательского оборудования шифрование данных плоскости пользователя и сигнализации плоскости управления на уровне протокола LLC пользовательского оборудования посредством использования первого ключа шифрования и первого алгоритма шифрования, указанного первым идентификатором алгоритма шифрования, и выполнять защиту целостности для сигнализации плоскости управления на уровне протокола LLC пользовательского оборудования посредством использования первого ключа целостности и первого алгоритма защиты целостности, указанного первым идентификатором алгоритма защиты целостности.

Шестой аспект настоящего изобретения обеспечивает узел поддержки обслуживания GPRS, включая:

модуль получения, выполненный с возможностью получать второй идентификатор алгоритма на уровне протокола управления мобильностью GPRS (GMM)/управления сеансом (SM) узла SGSN и формировать второй ключ, причем второй идентификатор алгоритма используется для указания второго алгоритма;

модуль формирования, выполненный с возможностью формировать сообщение запроса соглашения об аутентификации и ключах на уровне протокола GMM/SM узла SGSN посредством использования второго ключа и второго алгоритма, которые получены модулем получения, и отправлять сообщение запроса соглашения об аутентификации и ключах пользовательскому оборудованию, причем сообщение запроса соглашения об аутентификации и ключах несет первый код аутентификации сообщения и второй идентификатор алгоритма;

первый модуль приема, выполненный с возможностью принимать посредством использования уровня протокола GMM/SM узла SGSN ответное сообщение соглашения об аутентификации и ключах, отправленное модулем формирования, причем ответное сообщение соглашения об аутентификации и ключах несет второй код аутентификации сообщения; и

модуль верификации, выполненный с возможностью выполнять верификацию второго кода аутентификации сообщения, принятого первым модулем приема, на уровне протокола GMM/SM узла SGSN посредством использования второго ключа и второго алгоритма.

Со ссылкой на шестой аспект вариантов осуществления настоящего изобретения в первом возможном методе реализации

второй ключ включает в себя второй ключ шифрования, и второй алгоритм включает в себя второй алгоритм шифрования; или

второй ключ включает в себя второй ключ целостности, и второй алгоритм включает в себя второй алгоритм защиты целостности; или

второй ключ включает в себя второй ключ шифрования и второй ключ целостности, и второй алгоритм включает в себя второй алгоритм шифрования и второй алгоритм защиты целостности.

Со ссылкой на шестой аспект вариантов осуществления настоящего изобретения или первый возможный метода реализации шестого аспекта во втором возможном методе реализации устройство дополнительно включает в себя:

второй модуль приема, выполненный с возможностью: прежде чем модуль формирования формирует сообщение запроса соглашения об аутентификации и ключах на уровне протокола GMM/SM узла SGSN и отправляет сообщение запроса соглашения об аутентификации и ключах пользовательскому оборудованию, принимать посредством использования уровня протокола GMM/SM узла SGSN сообщение запроса прикрепления, отправленное посредством пользовательского оборудования, причем сообщение запроса прикрепления несет идентификатор пользовательского оборудования и информацию о сетевых возможностях пользовательского оборудования; и

модуль получения включает в себя:

блок получения, выполненный с возможностью получать второй алгоритм в соответствии с информацией о сетевых возможностях пользовательского оборудования; и

модуль формирования, выполненный с возможностью получать информацию вектора авторизации пользовательского оборудования в соответствии с идентификатором пользовательского оборудования и формировать второй ключ в соответствии с информацией вектора авторизации.

Со ссылкой на шестой аспект вариантов осуществления настоящего изобретения или первого или второго возможного метода реализации шестого аспекта в третьем возможном методе реализации устройство дополнительно включает в себя:

модуль отправки, выполненный с возможностью отправлять второй ключ и второй идентификатор алгоритма на уровень протокола управления логической линией связи (LLC) узла SGSN посредством использования уровня протокола GMM/SM узла SGSN, если модуль верификации определяет, что верификация второго кода аутентификации сообщения является успешной.

Со ссылкой на третий возможный метод реализации шестого аспекта вариантов осуществления настоящего изобретения в четвертом возможном методе реализации устройство дополнительно включает в себя:

модуль шифрования, выполненный с возможностью: после того, как модуль отправки отправляет второй ключ и второй алгоритм на уровень протокола управления логической линией связи (LLC) узла SGSN посредством использования уровня протокола GMM/SM узла SGSN, выполнять посредством узла SGSN шифрование данных плоскости пользователя и сигнализации плоскости управления на уровне протокола LLC узла SGSN посредством использования второго ключа шифрования и второго алгоритма шифрования, указанного вторым идентификатором алгоритма шифрования; или

выполнять шифрование данных плоскости пользователя и сигнализация плоскости управления на уровне протокола LLC узла SGSN посредством использования второго ключа шифрования и второго алгоритма шифрования, указанного вторым идентификатором алгоритма шифрования, и выполнять защиту целостности для сигнализации плоскости управления на уровне протокола LLC узла SGSN посредством использования второго ключа целостности и второго алгоритма защиты целостности, указанного вторым идентификатором алгоритма защиты целостности.

Седьмой аспект настоящего изобретения обеспечивает пользовательское оборудование, включающее в себя:

модуль приема, выполненный с возможностью принимать посредством использования уровня протокола управления логической линией связи (LLC) пользовательского оборудования первое сообщение запроса соглашения об аутентификации и ключах, отправленное узлом поддержки обслуживания GPRS (SGSN), причем первое сообщение запроса соглашения об аутентификации и ключах несет первый код аутентификации сообщения и первый идентификатор алгоритма, и первый идентификатор алгоритма используется для указания первого алгоритма;

модуль обработки, выполненный с возможностью обрабатывать первое сообщение запроса соглашения об аутентификации и ключах, принятое модулем приема, на уровне протокола LLC, чтобы получить второе сообщение запроса соглашения об аутентификации и ключах, и отправлять второе сообщение запроса соглашения об аутентификации и ключах на уровень протокола управления мобильностью GPRS (GMM)/управления сеансом (SM) пользовательского оборудования;

модуль получения, выполненный с возможностью: после того, как модуль обработки отправляет второе сообщение запроса соглашения об аутентификации и ключах на уровень протокола GMM/SM пользовательского оборудования, получать первый идентификатор алгоритма на уровне протокола GMM/SM пользовательского оборудования в соответствии со вторым сообщением запроса соглашения об аутентификации и ключах, формировать первый ключ и отправлять первый ключ и первый идентификатор алгоритма на уровень протокола LLC пользовательского оборудования;

модуль формирования, выполненный с возможностью формировать первое ответное сообщение соглашения об аутентификации и ключах на уровне протокола GMM/SM пользовательского оборудования, если на уровне протокола LLC пользовательского оборудования посредством использования первого алгоритма и первого ключа, которые получены модулем получения, определено, что верификация первого кода аутентификации сообщения является успешной;

модуль обработки сообщений, выполненный с возможностью выполнять защиту шифрования и/или защиту целостности для первого ответного сообщения соглашения об аутентификации и ключах, сформированного модулем формирования, на уровне протокола LLC пользовательского оборудования, чтобы получить второе ответное сообщение соглашения об аутентификации и ключах, причем второе ответное сообщение соглашения об аутентификации и ключах несет второй код аутентификации сообщения; и

модуль отправки, выполненный с возможностью отправлять второе ответное сообщение соглашения об аутентификации и ключах, полученное посредством модуля обработки сообщений посредством обработки, узлу SGSN посредством использования уровня протокола LLC пользовательского оборудования, с тем чтобы узел SGSN выполнил верификацию второго кода аутентификации сообщения.

Со ссылкой на седьмой аспект вариантов осуществления настоящего изобретения в первом возможном методе реализации

первый ключ включает в себя первый ключ шифрования, и первый алгоритм включает в себя первый алгоритм шифрования; или

первый ключ включает в себя первый ключ целостности, и первый алгоритм включает в себя первый алгоритм защиты целостности; или

первый ключ включает в себя первый ключ шифрования и первый ключ целостности, и первый алгоритм включает в себя первый алгоритм шифрования и первый алгоритм защиты целостности.

Со ссылкой на первый возможный метод реализации седьмого аспекта вариантов осуществления настоящего изобретения во втором возможном методе реализации модуль обработки сообщений включает в себя:

блок шифрования, выполненный с возможностью шифровать первое ответное сообщение соглашения об аутентификации и ключах на уровне протокола LLC пользовательского оборудования посредством использования первого ключа шифрования и первого алгоритма шифрования, указанного первым идентификатором алгоритма шифрования, для получения второго ответного сообщения соглашения об аутентификации и ключах; или

выполнять защиту целостности для первого ответного сообщения соглашения об аутентификации и ключах на уровне протокола LLC пользовательского оборудования посредством использования первого ключа целостности и первого алгоритм защиты целостности, указанного первым идентификатором алгоритма защиты целостности, для получения второго ответного сообщение соглашения об аутентификации и ключах; или

шифровать первое ответное сообщение соглашения об аутентификации и ключах на уровне протокола LLC пользовательского оборудования посредством использования первого ключа шифрования и первого алгоритма шифрования, указанного первым идентификатором алгоритма шифрования, и выполнять защиту целостности для первого ответного сообщения соглашения об аутентификации и ключах на уровне протокола LLC пользовательского оборудования посредством использования первого ключа целостности и первого алгоритм защиты целостности, указанного первым идентификатором алгоритма защиты целостности, для получения второго ответного сообщение соглашения об аутентификации и ключах.

Со ссылкой на первый возможный метод реализации седьмого аспекта вариантов осуществления настоящего изобретения в третьем возможном методе реализации пользовательское оборудование дополнительно включает в себя:

модуль шифрования, выполненный с возможностью: после того, как модуль формирования формирует первое ответное сообщение соглашения об аутентификации и ключах на уровне протокола GMM/SM пользовательского оборудования, выполнять шифрование данных плоскости пользователя и сигнализации плоскости управления на уровне протокола LLC пользовательского оборудования посредством использования первого ключа шифрования и первого алгоритма шифрования, указанного первым идентификатором алгоритма шифрования; или

шифровать данные плоскости пользователя и сигнализацию плоскости управления на уровне протокола LLC пользовательского оборудования посредством использования первого ключа шифрования и первого алгоритма шифрования, указанного первым идентификатором алгоритма шифрования, и выполнять защиту целостности для сигнализации плоскости управления на уровне протокола LLC пользовательского оборудования посредством использования первого ключа целостности и первого алгоритма защиты целостности, указанного первым идентификатором алгоритма защиты целостности.

Восьмой аспект настоящего изобретения обеспечивает узел поддержки обслуживания GPRS, включающий в себя:

модуль получения, выполненный с возможностью получать второй идентификатор алгоритма на уровне протокола управления мобильностью GPRS (GMM)/управления сеансом (SM) узла SGSN и формировать второй ключ, причем второй идентификатор алгоритма используется для указания второго алгоритма;

первый модуль отправки, выполненный с возможностью отправлять второй идентификатор алгоритма, полученный модулем получения, и второй ключ сформированный модулем получения, на уровень протокола управления логической линией связи (LLC) узла SGSN посредством использования уровня протокола GMM/SM узла SGSN;

модуль обработки сообщений, выполненный с возможностью выполнять защиту целостности для первого сообщения запроса соглашения об аутентификации и ключах на уровне протокола LLC узла SGSN посредством использования второго алгоритма и второго ключа, которые отправлены первым модулем отправки, и формировать первый код аутентификации сообщения;

второй модуль отправки, выполненный с возможностью отправлять первое сообщение запроса соглашения об аутентификации и ключах, обработанное модулем отправки сообщений, на уровень протокола LLC пользовательского оборудования посредством использования уровня протокола LLC узла SGSN, причем первое сообщение запроса соглашения об аутентификации и ключах несет первый код аутентификации сообщения и второй идентификатор алгоритма;

модуль приема, выполненный с возможностью принимать посредством использования уровня протокола LLC узла SGSN второе ответное сообщение соглашения об аутентификации и ключах, отправленное посредством пользовательского оборудования, если пользовательское оборудование определяет на уровне протокола LLC пользовательского оборудования, что верификация первого кода аутентификации сообщения, отправленного вторым модулем отправки, является успешной, причем второе ответное сообщение соглашения об аутентификации и ключах несет второй код аутентификации сообщения; и

модуль верификации, выполненный с возможностью выполнять верификацию второго кода аутентификации сообщения, принятого модулем приема на уровне протокола LLC узла SGSN посредством использования второго ключа и второго алгоритма.

Со ссылкой на восьмой аспект вариантов осуществления настоящего изобретения в первом возможном методе реализации

второй ключ включает в себя второй ключ шифрования, и второй алгоритм включает в себя второй алгоритм шифрования; или

второй ключ включает в себя второй ключ целостности, и второй алгоритм включает в себя второй алгоритм защиты целостности; или

второй ключ включает в себя второй ключ шифрования и второй ключ целостности, и второй алгоритм включает в себя второй алгоритм шифрования и второй алгоритм защиты целостности.

Со ссылкой на восьмой аспект вариантов осуществления настоящего изобретения или первый возможный метод реализации восьмого аспекта во втором возможном методе реализации устройство дополнительно включает в себя:

модуль шифрования, выполненный с возможностью: после того, как модуль верификации выполняет верификацию второго кода аутентификации сообщения на уровне протокола LLC узла SGSN посредством использования второго ключа и второго алгоритма, выполнять шифрование данных и сигнализации на уровне протокола LLC узла SGSN посредством использования второго ключа шифрования и второго алгоритма шифрования, указанного вторым идентификатором алгоритма шифрования; или

выполнять шифрование данных плоскости пользователя и сигнализация плоскости управления на уровне протокола LLC узла SGSN посредством использования второго ключа шифрования и второго алгоритма шифрования, указанного вторым идентификатором алгоритма шифрования, и выполнять защиту целостности для сигнализации плоскости управления на уровне протокола LLC узла SGSN посредством использования второго ключа целостности и второго алгоритма защиты целостности, указанного вторым идентификатором алгоритма защиты целостности.

Девятый аспект настоящего изобретения обеспечивает пользовательское оборудование, включающее в себя:

устройство ввода, устройство вывода, процессор и память, причем

устройство ввода исполняет следующую процедуру:

прием посредством использования уровня протокола управления мобильностью GPRS (GMM)/управления сеансом (SM) пользовательского оборудования сообщения запроса соглашения об аутентификации и ключах, отправленного узлом поддержки обслуживания GPRS (SGSN), причем сообщение запроса соглашения об аутентификации и ключах несет первый код аутентификации сообщения и первый идентификатор алгоритма, и первый идентификатор алгоритма используется для указания первого алгоритма;

процессор исполняет следующую процедуру:

получение первого идентификатора алгоритма на уровне протокола GMM/SM пользовательского оборудования в соответствии с сообщением запроса соглашения об аутентификации и ключах и формирование первого ключа;

верификация первого кода аутентификации сообщения на уровне протокола GMM/SM пользовательского оборудования в соответствии с первым ключом и первым алгоритмом; и

формирование посредством пользовательского оборудования ответного сообщения соглашения об аутентификации и ключах на уровне протокола GMM/SM пользовательского оборудования в соответствии с первым ключом и первым алгоритмом, если пользовательское оборудование определяет, что верификация первого кода аутентификации сообщения является успешной, причем ответное сообщение соглашения об аутентификации и ключах несет второй код аутентификации сообщения; и

устройство вывода исполняет следующую процедуру:

отправку ответного сообщения соглашения об аутентификации и ключах узлу SGSN посредством использования уровня протокола GMM/SM пользовательского оборудования, с тем чтобы узел SGSN выполнил верификацию второго кода аутентификации сообщения.

Десятый аспект настоящего изобретения обеспечивает узел поддержки обслуживания GPRS, включающий в себя:

устройство ввода, устройство вывода, процессор и память, причем

устройство ввода исполняет следующую процедуру:

прием посредством использования уровня протокола GMM/SM узла SGSN ответного сообщения соглашения об аутентификации и ключах, отправленного пользовательским оборудованием, причем ответное сообщение соглашения об аутентификации и ключах несет второй код аутентификации сообщения; и

процессор исполняет следующую процедуру:

получение второго идентификатора алгоритма на уровне протокола управления мобильностью GPRS (GMM)/управления сеансом (SM) узла SGSN и формирование второго ключа, причем второй идентификатор алгоритма используется для указания второго алгоритма;

формирование сообщения запроса соглашения об аутентификации и ключах на уровне протокола GMM/SM узла SGSN посредством использования второго ключа и второго алгоритма и отправка сообщения запроса соглашения об аутентификации и ключах пользовательскому оборудованию, причем сообщение запроса соглашения об аутентификации и ключах несет первый код аутентификации сообщения и второй идентификатор алгоритма; и

выполнение верификации второго кода аутентификации сообщения на уровне протокола GMM/SM узла SGSN посредством использования второго ключа и второго алгоритма.

Одиннадцатый аспект настоящего изобретения обеспечивает пользовательское оборудование, включающее в себя:

устройство ввода, устройство вывода, процессор и память, причем

устройство ввода исполняет следующую процедуру:

прием посредством использования уровня протокола управления логической линией связи (LLC) пользовательского оборудования первого сообщения запроса соглашения об аутентификации и ключах, отправленного узлом поддержки обслуживания GPRS (SGSN), причем первое сообщение запроса соглашения об аутентификации и ключах несет первый код аутентификации сообщения и первый идентификатор алгоритма, и первый идентификатор алгоритма используется для указания первого алгоритма;

процессор исполняет следующую процедуру:

обработка сообщения запроса первого соглашения об аутентификации и ключах на уровне протокола LLC, чтобы получить второе сообщение запроса соглашения об аутентификации и ключах, и отправка второго сообщения запроса соглашения об аутентификации и ключах на уровень протокола управления мобильностью GPRS (GMM)/управления сеансом (SM) пользовательского оборудования;

получение первого идентификатора алгоритма на уровне протокола GMM/SM пользовательского оборудования в соответствии со вторым сообщением запроса соглашения об аутентификации и ключах, формирование первого ключа и отправка первого ключа и первого идентификатора алгоритма на уровень протокола LLC пользовательского оборудования;

формирование посредством пользовательского оборудования первого ответного сообщения соглашения об аутентификации и ключах на уровне протокола GMM/SM пользовательского оборудования, если пользовательское оборудование определяет на уровне протокола LLC пользовательского оборудования, что верификация первого кода аутентификации сообщения является успешной;

формирование посредством пользовательского оборудования первого ответного сообщения соглашения об аутентификации и ключах на уровне протокола GMM/SM пользовательского оборудования, если пользовательское оборудование определяет на уровне протокола LLC пользовательского оборудования, что верификация первого кода аутентификации сообщения является успешной; и

выполнение защиты шифрования и/или целостности для первого ответного сообщения соглашения об аутентификации и ключах на уровне протокола LLC пользовательского оборудования для получения второго ответного сообщения соглашения об аутентификации и ключах, причем второе ответное сообщение соглашения об аутентификации и ключах несет второй код аутентификации сообщения; и

устройство вывода исполняет следующую процедуру:

отправка второго ответного сообщения соглашения об аутентификации и ключах узлу SGSN посредством использования уровня протокола LLC пользовательского оборудования, с тем чтобы узел SGSN выполнил верификацию второго кода аутентификации сообщения.

Двенадцатый аспект настоящего изобретения обеспечивает узел поддержки обслуживания GPRS, включающий в себя:

устройство ввода, устройство вывода, процессор и память, причем

устройство ввода исполняет следующую процедуру:

прием посредством узла SGSN посредством использования уровня протокола LLC узла SGSN второго ответного сообщения соглашения об аутентификации и ключах, отправленного посредством пользовательского оборудования, если пользовательское оборудование определяет на уровне протокола LLC пользовательского оборудования, что верификация первого кода аутентификации сообщения является успешной причем второе ответное сообщение соглашения об аутентификации и ключах несет второй код аутентификации сообщения;

процессор исполняет следующую процедуру:

получение второго идентификатора алгоритма на уровне протокола управления мобильностью GPRS (GMM)/управления сеансом (SM) узла SGSN и формирование второго ключа, причем второй идентификатор алгоритма используется для указания второго алгоритма;

выполнение защиты целостности для сообщения запроса первого соглашения об аутентификации и ключах на уровне протокола LLC узла SGSN и формирование первого кода аутентификации сообщения; и

выполнение верификации второго кода аутентификации сообщения на уровне протокола LLC узла SGSN посредством использования второго ключа и второго алгоритма; и

устройство вывода исполняет следующую процедуру:

отправка второго идентификатора алгоритма и второго ключа на уровень протокола управления логической линией связи (LLC) узла SGSN посредством использования уровня протокола GMM/SM узла SGSN; и

отправка первого сообщения запроса соглашения об аутентификации и ключах на уровень протокола LLC пользовательского оборудования посредством использования уровня протокола LLC узла SGSN, причем первое сообщение запроса соглашения об аутентификации и ключах несет первый код аутентификации сообщения и второй идентификатор алгоритма.

Тринадцатый аспект настоящего изобретения обеспечивает систему защиты сообщения, включающую в себя: пользовательский терминал и узел поддержки обслуживания GPRS, причем

пользовательский терминал представляет собой пользовательский терминал любого из пятого аспекта и возможного метода реализации с первого по пятый пятого аспекта; и

узел поддержки обслуживания GPRS является узлом поддержки обслуживания GPRS в любом из шестого аспекта и возможного метода реализации с первого по четвертый шестого аспекта.

Четырнадцатый аспект настоящего изобретения обеспечивает систему защиты сообщения, включающую в себя: пользовательский терминал и узел поддержки обслуживания GPRS, причем

пользовательский терминал представляет собой пользовательский терминал в любом методе реализации седьмого аспекта и в возможных методах реализации с первого по третий седьмого аспекта; и

узел поддержки обслуживания GPRS представляет собой узел поддержки обслуживания GPRS в любом из восьмого аспекта и первого и второго возможных методов реализации восьмого аспекта.

Возможно заметить по приведенным выше техническим решениям, что варианты осуществления настоящего изобретения имеют следующие преимущества:

В вариантах осуществления настоящего изобретения обеспечено решение по реализации для защиты сообщения между пользовательским оборудованием и узлом SGSN, которое состоит, в частности, в защите целостности для сообщения запроса соглашения об аутентификации и ключах и ответного сообщения соглашения об аутентификации и ключах на уровнях протокола GMM/SM и решает проблему на предшествующем уровне техники, состоящую в том, что функция защиты целостности не может быть реализована на уровнях протокола LLC пользовательского оборудования и узла SGSN. Защита целостности соответственно выполнена для сообщения запроса соглашения об аутентификации и ключах и ответного сообщения соглашения об аутентификации и ключах на уровнях протокола GMM/SM пользовательского оборудования и узла SGSN. Поддержка может быть получена в реальном приложении, тем самым повышая безопасность решения и предотвращая атаку через демодернизацию от взломщика на алгоритм.

Краткое описание чертежей

Для более ясного описания технических решений в вариантах осуществления настоящего изобретения далее кратко описаны прилагаемые чертежи, требуемые для описания вариантов осуществления. Очевидно, что прилагаемые чертежи в последующем описании показывают лишь некоторые варианты осуществления настоящего изобретения, и специалист в области техники может произвести другие чертежи из этих прилагаемых чертежей без творческих усилий.

Фиг. 1 - блок-схема последовательности этапов защиты целостности сигнализации на основе GPRS на предшествующем уровне техники;

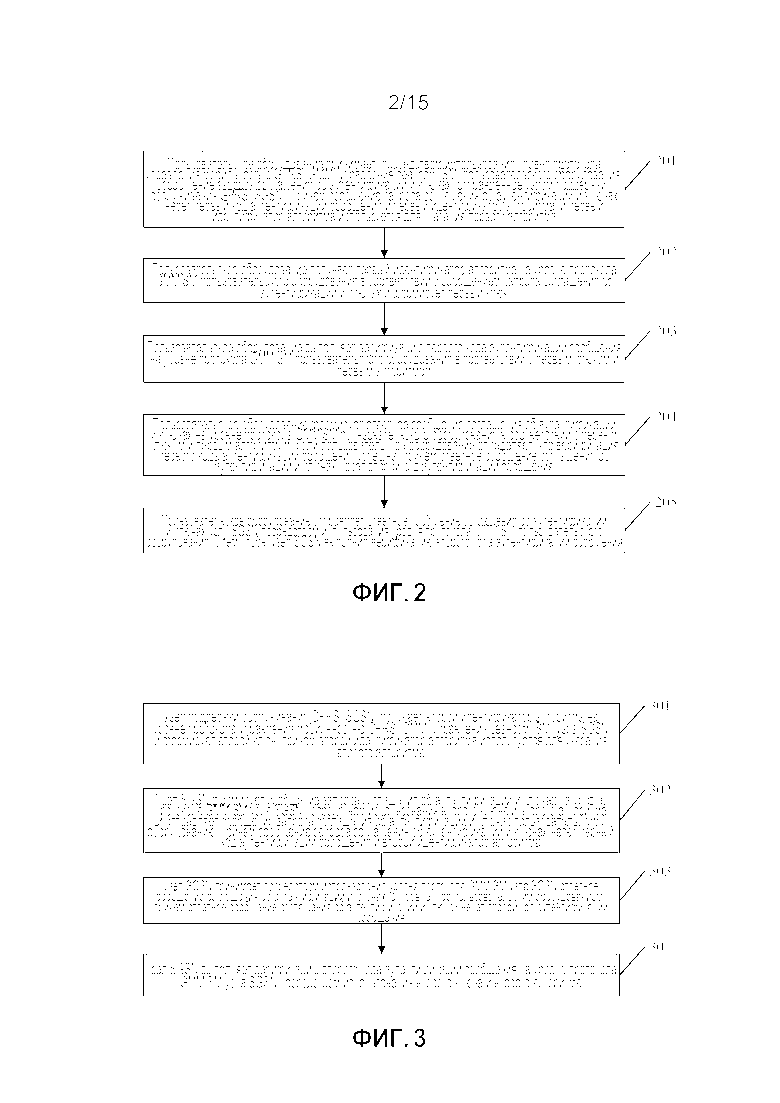

Фиг. 2 - схема варианта осуществления способа защиты сообщений в соответствии с вариантами осуществления настоящего изобретения;

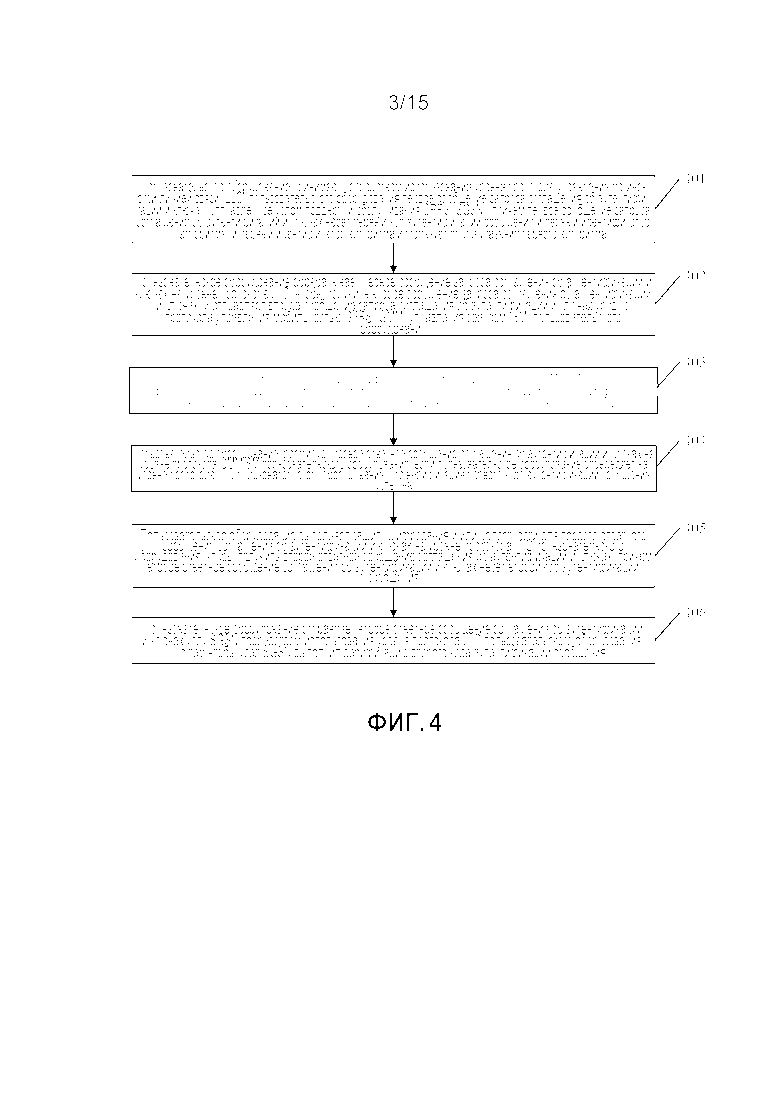

Фиг. 3 - схема другого варианта осуществления способа защиты сообщений в соответствии с вариантами осуществления настоящего изобретения;

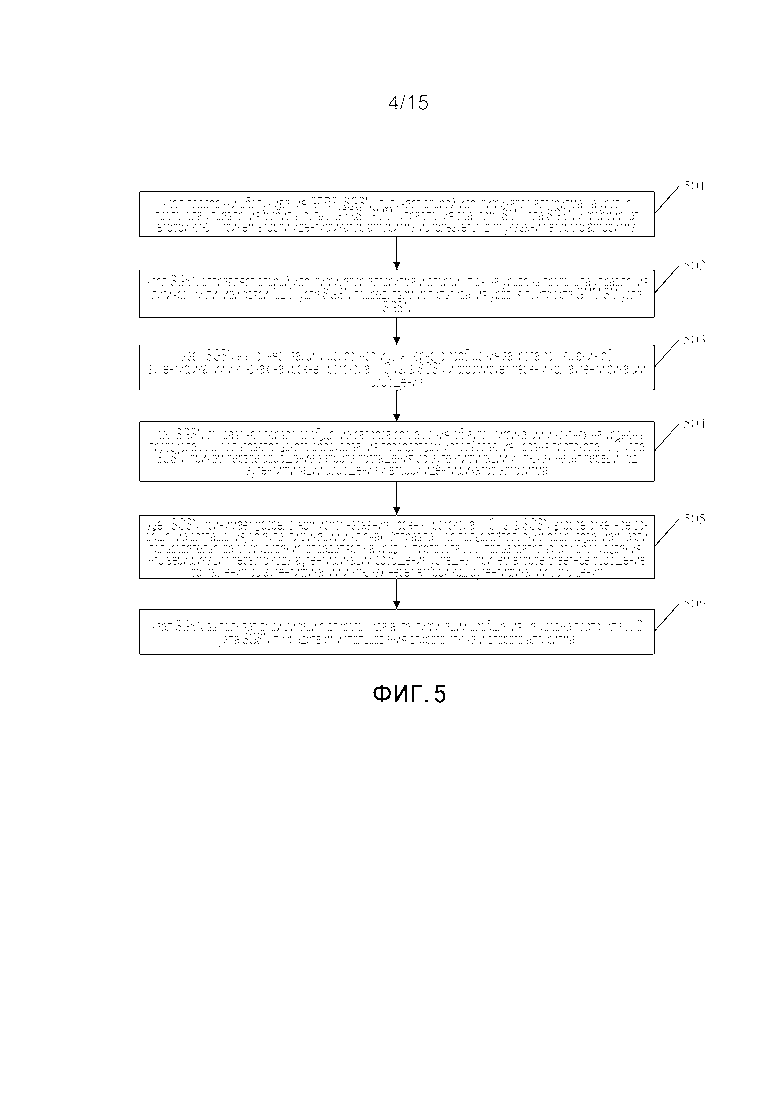

Фиг. 4 - схема варианта осуществления другого способа защиты сообщений в соответствии с вариантами осуществления настоящего изобретения;

Фиг. 5 - схема другого варианта осуществления другого способа защиты сообщений в соответствии с вариантами осуществления настоящего изобретения;

Фиг. 6 - блок-схема последовательности этапов способа защиты сообщений в сценарии применения в соответствии с вариантом осуществления настоящего изобретения;

Фиг. 7 - другая блок-схема последовательности этапов способа защиты сообщений в сценарии применения в соответствии с вариантом осуществления настоящего изобретения;

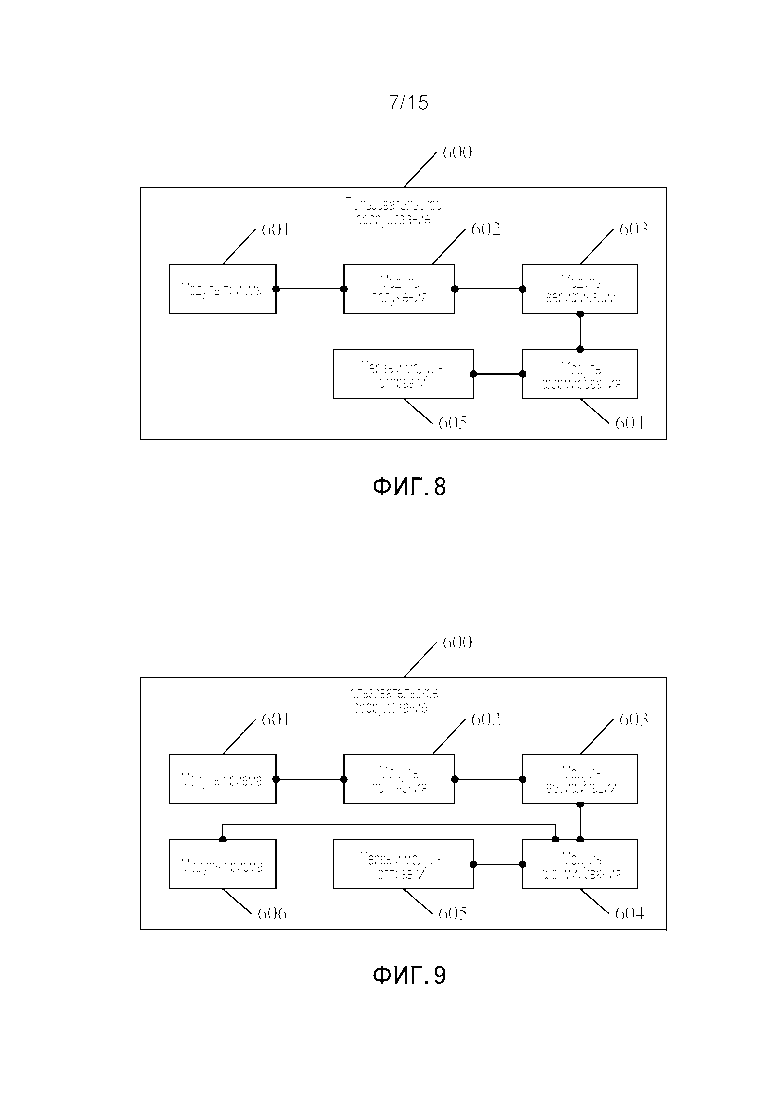

Фиг. 8 - схема варианта осуществления пользовательского терминала в соответствии с вариантами осуществления настоящего изобретения;

Фиг. 9 - схема другого варианта осуществления пользовательского терминала в соответствии с вариантами осуществления настоящего изобретения;

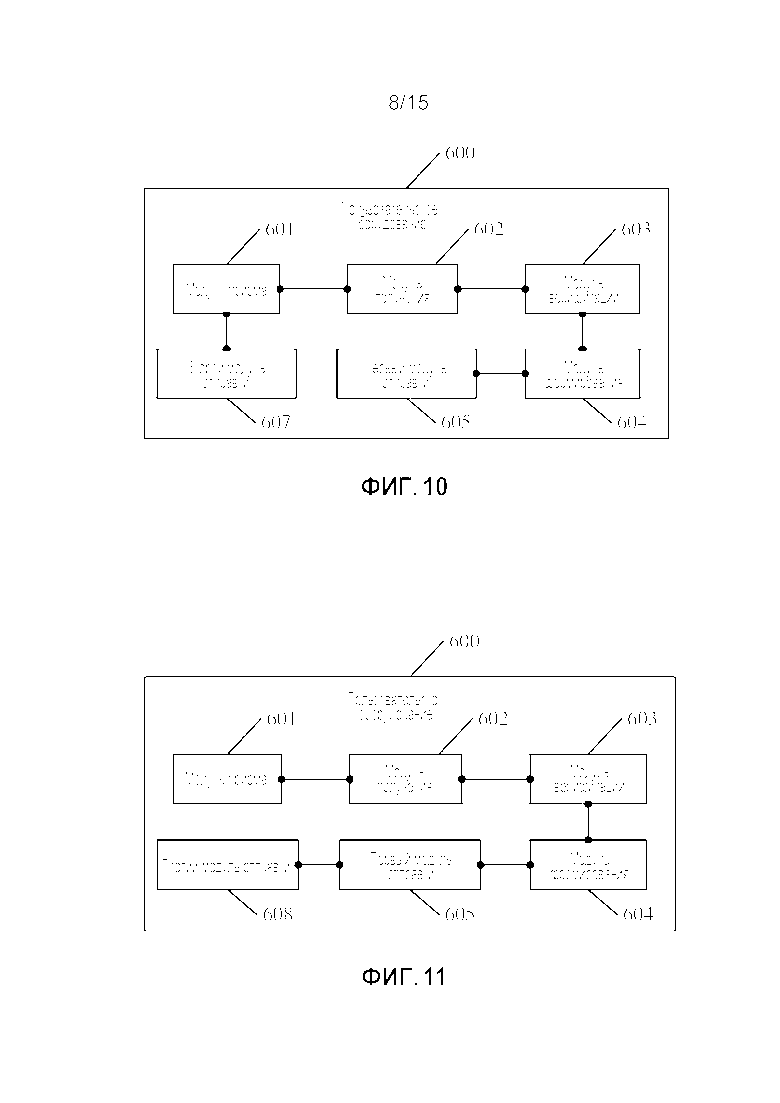

Фиг. 10 - схема другого варианта осуществления пользовательского терминала в соответствии с вариантами осуществления настоящего изобретения;

Фиг. 11 - схема другого варианта осуществления пользовательского терминала в соответствии с вариантами осуществления настоящего изобретения;

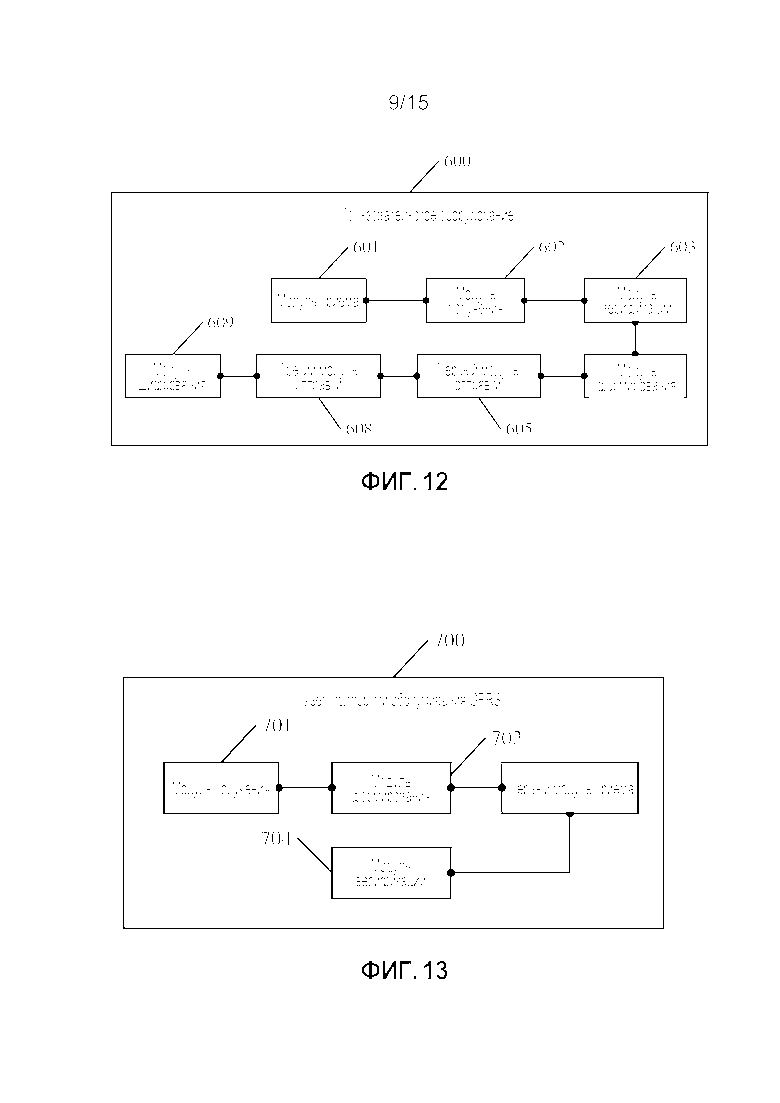

Фиг. 12 - схема другого варианта осуществления пользовательского терминала в соответствии с вариантами осуществления настоящего изобретения;

Фиг. 13 - схема варианта осуществления узла поддержки обслуживания GPRS в соответствии с вариантами осуществления настоящего изобретения;

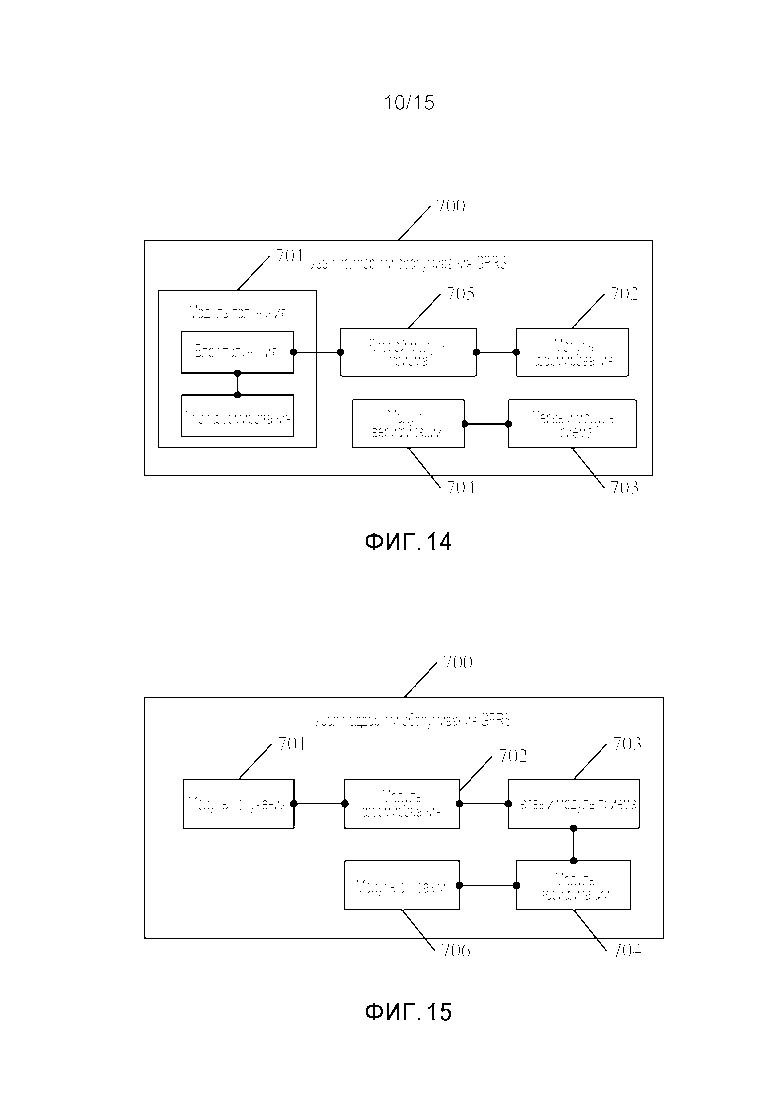

Фиг. 14 - схема другого варианта осуществления узла поддержки обслуживания GPRS в соответствии с вариантами осуществления настоящего изобретения;

Фиг. 15 - схема другого варианта осуществления узла поддержки обслуживания GPRS в соответствии с вариантами осуществления настоящего изобретения;

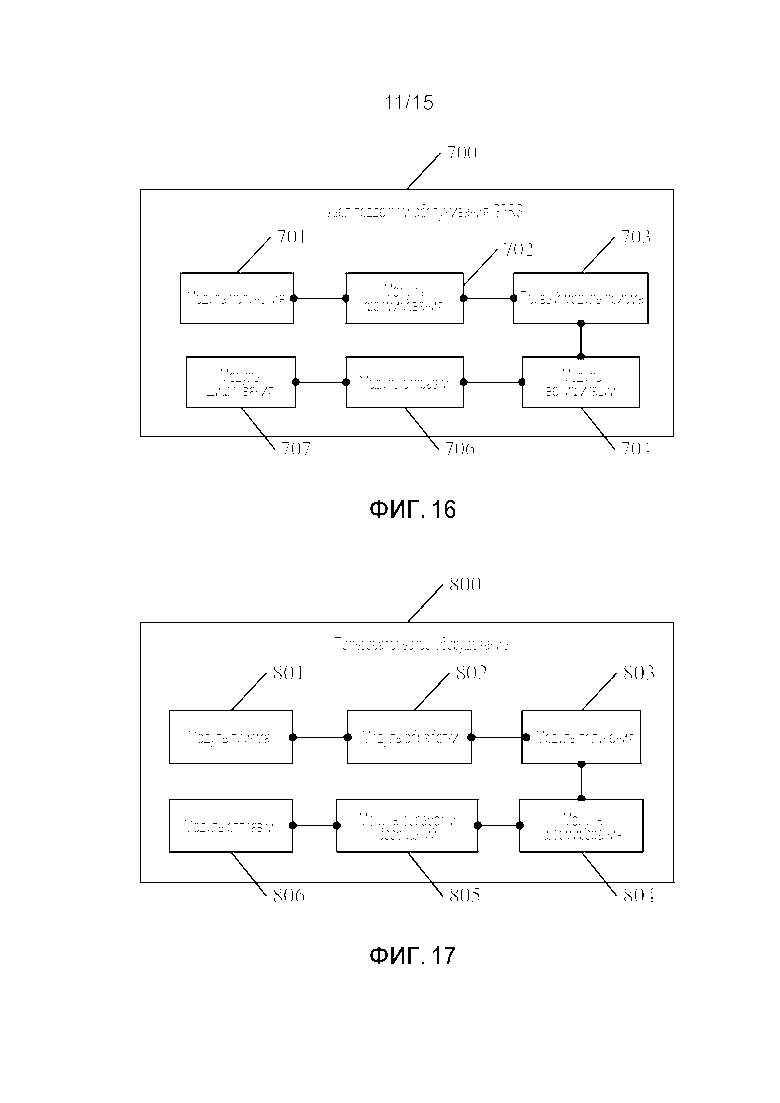

Фиг. 16 - схема другого варианта осуществления узла поддержки обслуживания GPRS в соответствии с вариантами осуществления настоящего изобретения;

Фиг. 17 - схема варианта осуществления другого пользовательского терминала в соответствии с вариантами осуществления настоящего изобретения;

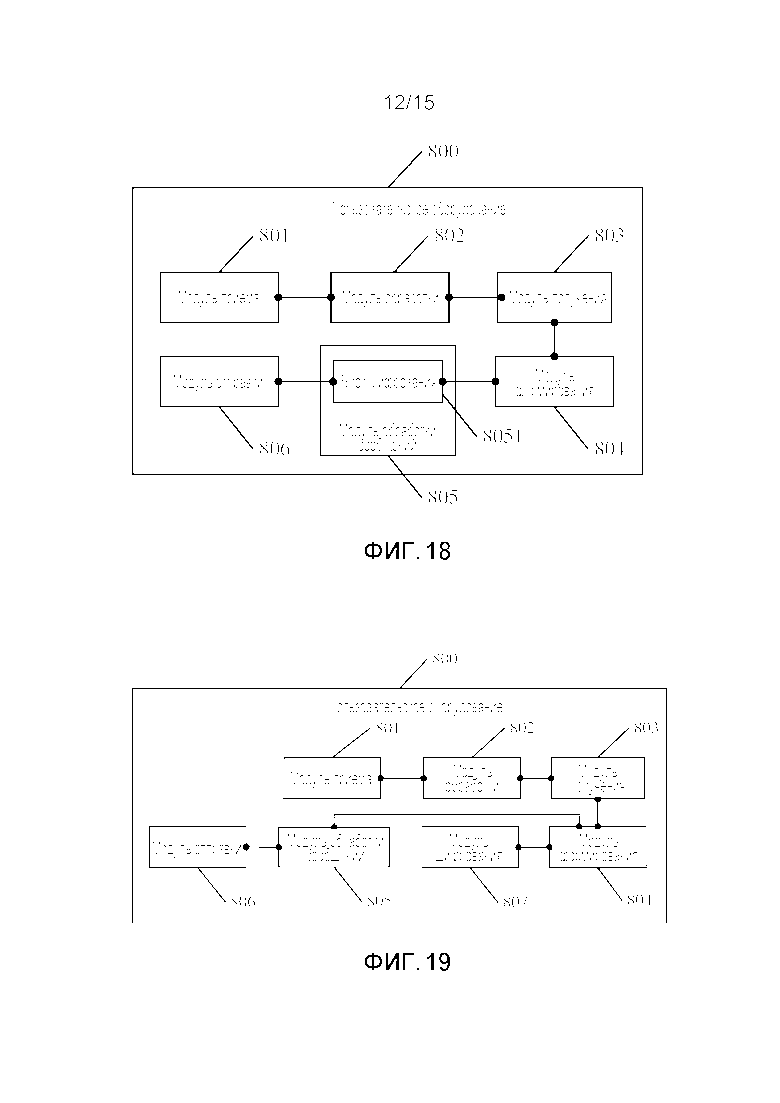

Фиг. 18 - схема другого варианта осуществления другого пользовательского терминала в соответствии с вариантами осуществления настоящего изобретения;

Фиг. 19 - схема другого варианта осуществления другого пользовательского терминала в соответствии с вариантами осуществления настоящего изобретения;

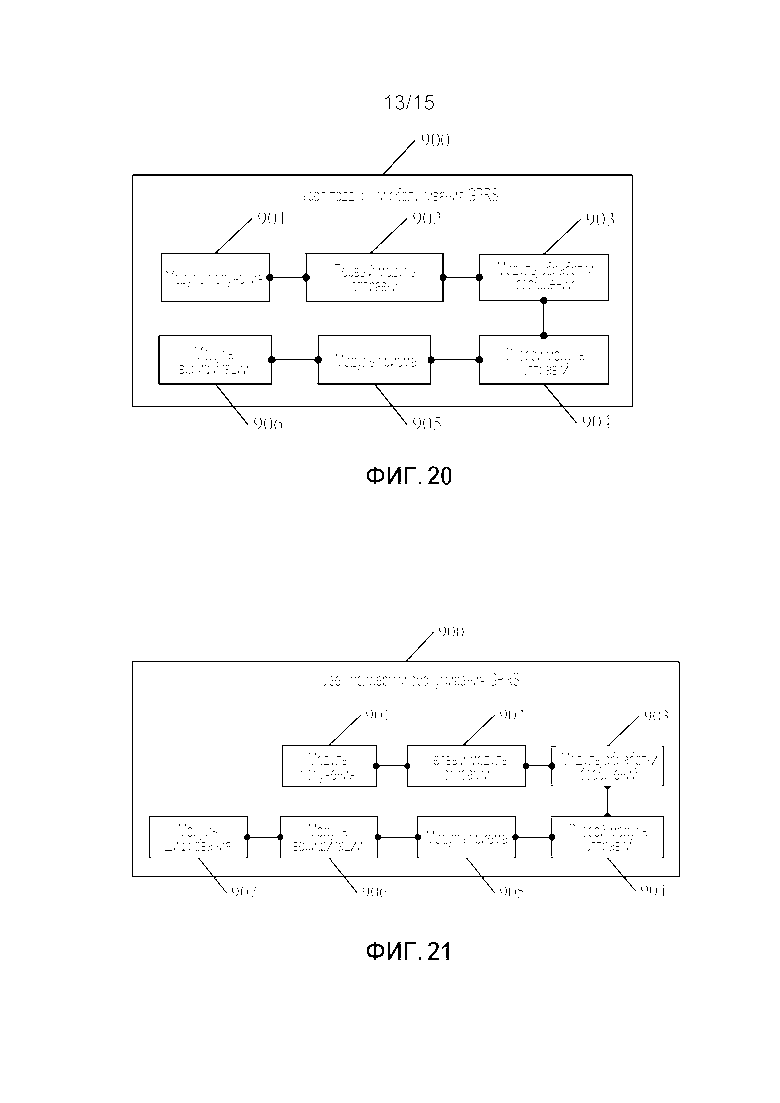

Фиг. 20 - схема варианта осуществления другого узла поддержки обслуживания GPRS в соответствии с вариантами осуществления настоящего изобретения;

Фиг. 21 - схема другого варианта осуществления другого узла поддержки обслуживания GPRS в соответствии с вариантами осуществления настоящего изобретения;

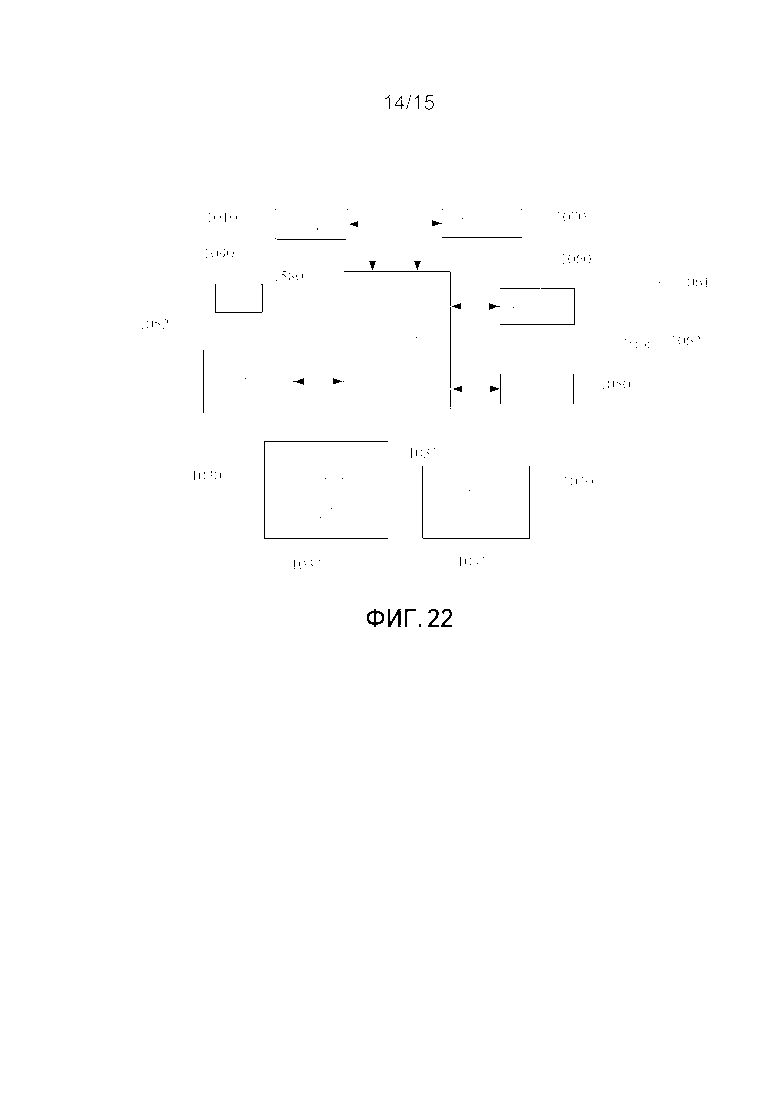

Фиг. 22 - структурная схема пользовательского терминала в соответствии с вариантом осуществления настоящего изобретения;

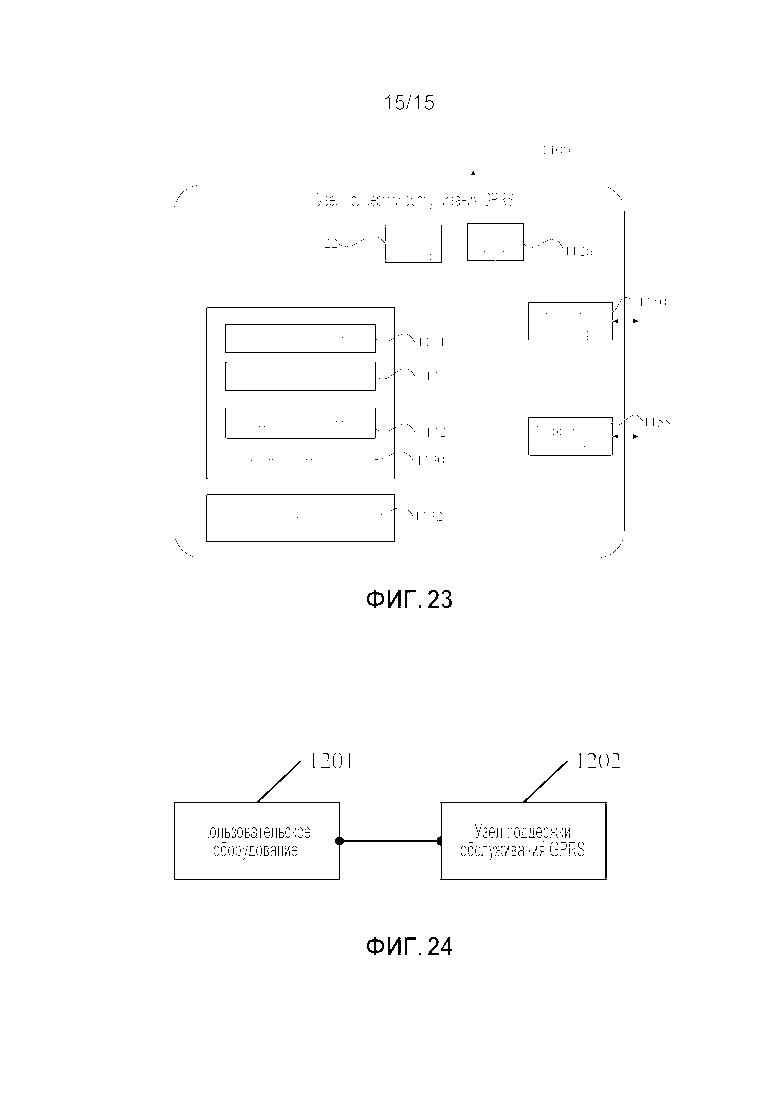

Фиг. 23 - структурная схема узла поддержки обслуживания GPRS в соответствии с вариантом осуществления настоящего изобретения; и

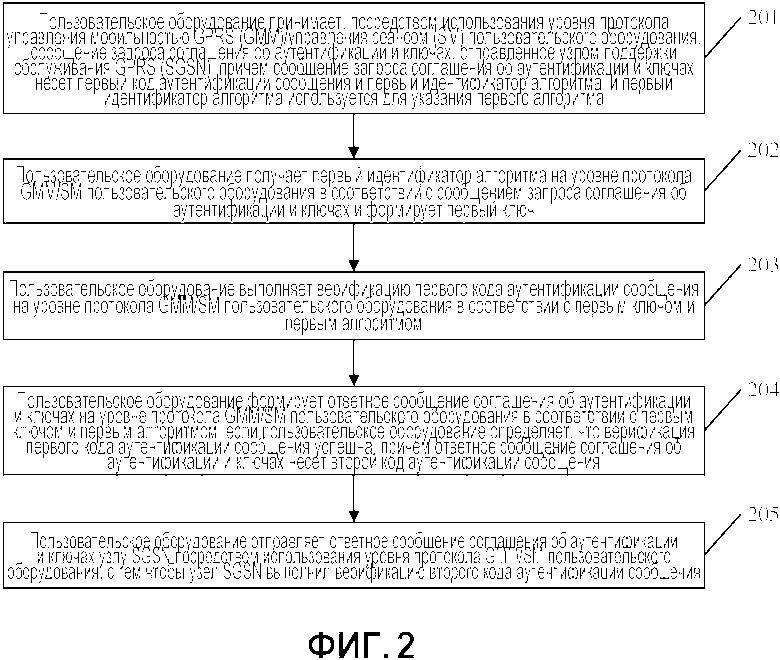

Фиг. 24 - схема системы защиты сообщений в соответствии с вариантами осуществления настоящего изобретения.

Описание вариантов осуществления

Далее ясно и полно описываются технические решения в вариантах осуществления настоящего изобретения со ссылкой на прилагаемые чертежи в вариантах осуществления настоящего изобретения. Очевидно, описанные варианты осуществления являются лишь некоторыми, но не всеми вариантами осуществления настоящего изобретения. Все другие варианты осуществления, без творческих усилий полученные специалистами в области техники на основе вариантов осуществления настоящего изобретения, должны находиться в рамках объема защиты настоящего изобретения.

В описании, в формуле изобретения и в прилагаемых чертежах настоящего изобретения термины "первый", "второй", "третий", "четвертый" и так далее (если имеются) предназначены для различения сходных объектов, но не обязательно указывают заданный порядок или последовательность. Следует понимать, что данные, названные таким образом, являются взаимозаменяемыми при надлежащих обстоятельствах, и, таким образом, варианты осуществления настоящего изобретения, описанного в настоящем документе, могут быть реализованы в порядке, отличающемся от порядка, проиллюстрированного или описанного в настоящем документе. Кроме того, термины "включает в себя", "содержит" и любые другие варианты обозначают охват не исключающего включения, например, процесс, способ, система, продукт или устройство, которые включают в себя список этапов или модулей, не обязательно ограничены этими модулями, но могут включать в себя другие модули, явно не перечисленные или присущие такому процессу, способу, системе, продукту или устройству.

Варианты осуществления настоящего изобретения обеспечивают способ защиты сообщений для получения поддержку в реальном применении, тем самым повышая безопасность решения и предотвращая атаку через демодернизацию от взломщика на алгоритм. Кроме того, обеспечены соответствующая система защиты сообщений и соответствующее устройство. Согласно фиг. 2-24 далее отдельно предоставлены подробные описания посредством использования конкретных вариантов осуществления.

Способ защиты сообщений, обеспеченный в вариантах осуществления настоящего изобретения, применим к системе беспроводной связи. В вариантах осуществления настоящего изобретения способ проанализирован и описан посредством использования примера, в котором способ применяется к системе беспроводной связи проекта долгосрочного развития (LTE)/усовершенствованного LTE (LTE-A), что не ограничивает настоящее изобретение.

Способ защиты сообщений в вариантах осуществления настоящего изобретения главным образом применяется к защите для информации на уровне протокола GMM/SM или защите для информации на уровне протокола LLC. Эти два решения подробно описаны отдельно в этом описании.

1. Защита для сообщения на уровне протокола GMM/SM.

Варианты осуществления настоящего изобретения обеспечивают способ защиты сообщений. Для простоты описания способ описан с точки зрения пользовательского оборудования.

Фиг. 2 является схемой варианта осуществления способа защиты сообщений в соответствии с вариантами осуществления настоящего изобретения. Способ защиты сообщений может включать в себя следующие этапы.

201: Пользовательское оборудование принимает посредством использования уровня протокола управления мобильностью GPRS (GMM)/управления сеансом (SM) пользовательского оборудования сообщение запроса соглашения об аутентификации и ключах, отправленное узлом поддержки обслуживания GPRS (SGSN), причем сообщение запроса соглашения об аутентификации и ключах несет первый код аутентификации сообщения и первый идентификатор алгоритма, и первый идентификатор алгоритма используется для указания первого алгоритма.

В этом варианте осуществления пользовательское оборудование принимает посредством использования уровня протокола GMM/SM пользовательского оборудования сообщение запроса соглашения об аутентификации и ключах, отправленное узлом SGSN, причем сообщение запроса соглашения об аутентификации и ключах несет первый код аутентификации сообщения, и первый код аутентификации сообщения может представлять собой код аутентификации сообщения о целостности (MAC-I). Сообщение запроса соглашения об аутентификации и ключах может дополнительно нести первый идентификатор алгоритма, первый идентификатор алгоритма используется для указания типа первого алгоритма, и заданный первый алгоритм может быть определен в соответствии с первым идентификатором алгоритма.

Протокол GMM, используемый на уровне протокола GMM, главным образом используется для поддержки функций управления мобильностью, например, прикрепления и открепления GPRS, безопасности, обновления области местоположения (LA) и обновления области маршрутизации (RA). Протокол SM, используемый на уровне протокола SM, главным образом используется для поддержки протокола пакетных данных (PDP), деактивации, модификации контекста PDP и т.п.

202: Пользовательское оборудование получает первый идентификатор алгоритма на уровне протокола GMM/SM пользовательского оборудования в соответствии с сообщением запроса соглашения об аутентификации и ключах и формирует первый ключ.

В этом варианте осуществления пользовательское оборудование принимает сообщение запроса соглашения об аутентификации и ключах на уровне протокола GMM/SM пользовательского оборудования, получает перенесенный первый идентификатор алгоритма из сообщения запроса соглашения об аутентификации и ключах, чтобы определить первый алгоритм в соответствии с идентификатором, и формирует первый ключ.

Следует отметить, что существуют несколько методов для формирования первого ключа. Когда карта универсального модуля идентификации абонента (USIM) осуществляет доступ к сети технологии мобильной связи третьего поколения (3G), первый ключ получается посредством выполнения вычисления функции над корневым ключом в карте USIM и случайным числом; или промежуточный ключ получается после того, как выполнено вычисление функции над коревым ключом в карте USIM и случайным числом, промежуточный ключ и первый идентификатор алгоритма используются в качестве входной информации, и первый ключ формируется посредством использования функция генерации ключей, причем функция генерации ключей может представлять собой хеш-алгоритм (хеш-код аутентификации сообщения - алгоритм безопасного хеширования 256, HMAC-SHA-256). В настоящем документе конкретный метод для формирования первого ключа специальным образом не ограничен.

203: Пользовательское оборудование выполняет верификацию первого кода аутентификации сообщения на уровне протокола GMM/SM пользовательского оборудования в соответствии с первым ключом и первым алгоритмом.

В этом варианте осуществления пользовательское оборудование выполняет верификацию первого кода аутентификации сообщения MAC-I на уровне протокола GMM/SM пользовательского оборудования посредством использования полученного первого алгоритма и сформированного первого ключа.

204: Пользовательское оборудование формирует ответное сообщение соглашения об аутентификации и ключах на уровне протокола GMM/SM пользовательского оборудования в соответствии с первым ключом и первым алгоритмом, если пользовательское оборудование определяет, что верификация первого кода аутентификации сообщения является успешной, причем ответное сообщение соглашения об аутентификации и ключах несет второй код аутентификации сообщения.

В этом варианте осуществления, когда пользовательское оборудование определяет, что верификация первого кода аутентификации сообщения является успешной, пользовательское оборудование формирует на уровне протокола GMM/SM пользовательского оборудования ответное сообщение соглашения об аутентификации и ключах, соответствующее сообщению запроса соглашения об аутентификации и ключах, и формирует второй код аутентификации сообщения MAC-I для ответного сообщения соглашения об аутентификации и ключах посредством использования первого ключа и первого алгоритма.

Способ для верификации первого кода аутентификации сообщения может состоять, в частности, в следующем: верификация посредством пользовательского оборудования маркера аутентификации (AUTN) "сеть-терминал" в квинтете аутентификации на уровне протокола GMM/SM в соответствии с предшествующим уровнем техники и формирование параметра аутентификации (ответ, RES) "терминал-сеть". Например, карта USIM вычисляет ожидаемое значение XMAC-I кода MAC-I в соответствии с сохраненным корневым ключом K, маркером AUTN и случайным числом (RAND), которые отправлены от стороны узла SGSN, выполняет верификацию первого кода аутентификации сообщения MAC-I, перенесенного в сообщении запроса соглашения об аутентификации и ключах. Если MAC-I=XMAC-I, и порядковый номер синхронизации (SQN) домашнего сервера подписчика (HSS) находится в диапазоне корректных значений, карта USIM формирует и возвращает RES стороне узла SGSN. Узел SGSN определяет, равен ли RES ожидаемому RES (XRES), чтобы реализовать аутентификацию карты USIM стороной сети. Если RES=XRES, карта USIM и узел SGSN выполняют передачу данных посредством использования ключа шифрования (CK) и ключа целостности (IK). Таким образом, двунаправленная аутентификация между картой USIM и стороной сети завершена.

205: Пользовательское оборудование отправляет ответное сообщение соглашения об аутентификации и ключах узлу SGSN посредством использования уровня протокола GMM/SM пользовательского оборудования, с тем чтобы узел SGSN выполнил верификацию второго кода аутентификации сообщения.

В этом варианте осуществления пользовательское оборудование отправляет ответное сообщение соглашения об аутентификации и ключах на уровень протокола GMM/SM узла SGSN посредством использования уровня протокола GMM/SM пользовательского оборудования и после приема ответного сообщения соглашения об аутентификации и ключах узел SGSN выполняет верификацию второго кода аутентификации сообщения MAC-I в сообщении.

В этом варианте осуществления настоящего изобретения обеспечено решение по реализации для защиты сообщения между пользовательским оборудованием и узлом SGSN, которое состоит, в частности, в защите целостности для сообщения запроса соглашения об аутентификации и ключах и ответного сообщения соглашения об аутентификации и ключах на уровнях протокола GMM/SM и разрешает проблему на предшествующем уровне техники, состоящую в том, что функция защиты целостности не может быть реализована на уровнях протокола LLC пользовательского оборудования и узла SGSN. Защита целостности соответственно выполнена для сообщения запроса соглашения об аутентификации и ключах и ответного сообщения соглашения об аутентификации и ключах на уровнях протокола GMM/SM пользовательского оборудования и узла SGSN. Поддержка может быть получена в реальном приложении, тем самым повышая безопасность решения и предотвращая атаку через демодернизацию от взломщика на алгоритм.

Факультативно на основе варианта осуществления, соответствующего фиг. 2, в первом факультативном варианте осуществления способа защиты сообщений, обеспеченного в вариантах осуществления настоящего изобретения,

первый ключ включает в себя первый ключ шифрования, и первый алгоритм включает в себя первый алгоритм шифрования; или

первый ключ включает в себя первый ключ целостности, и первый алгоритм включает в себя первый алгоритм защиты целостности; или

первый ключ включает в себя первый ключ шифрования и первый ключ целостности, и первый алгоритм включает в себя первый алгоритм шифрования и первый алгоритм защиты целостности.

В этом варианте осуществления первый ключ может включать в себя первый ключ шифрования и первый ключ целостности или может включать в себя только первый ключ шифрования или первый ключ целостности.

В настоящем документе первым ключом шифрования является ключ шифрования технологии "Интернета вещей" (сеансовый ключ Gb на основе сотовой технологии IoT для защиты конфиденциальности, Ktc), и первым ключом целостности является ключ защиты целостности технологии "Интернета вещей" (сеансовый ключ Gb на основе сотовой технологии IoT для защиты целостности, Kti).

Первый алгоритм включает в себя первый алгоритм шифрования и первый алгоритм защиты целостности или может включать в себя только первый алгоритм шифрования или первый алгоритм защиты целостности.

Алгоритм защиты целостности главным образом используется для защиты целостности подлежащих отправке данных на отправляющей стороне и проверки на принимающей стороне, разрушена ли целостность принятых данных. Код аутентификации сообщения MAC-I и ожидаемый код аутентификации сообщения XMAC-I соответственно получаются посредством выполнения операции над данными отправляющей стороны и принимающей стороны посредством использования алгоритма защиты целостности, и целостность данных может быть определена через сравнение их двух.

Далее, в этом варианте осуществления настоящего изобретения первый ключ и первый алгоритм сделаны конкретными, чтобы поддержать решение настоящего изобретения в сценарии реального приложения и улучшить гибкость решения, и заданный алгоритм выбран в заданном сценарии для включения данных, что также улучшает гибкость решения.

Факультативно на основе первого варианта осуществления, соответствующего фиг. 2, во втором факультативном варианте осуществления способа защиты сообщений, обеспеченного в вариантах осуществления настоящего изобретения, после формирования ответного сообщения соглашения об аутентификации и ключах на уровне протокола GMM/SM пользовательского оборудования в соответствии с первым ключом и первым алгоритмом способ может дополнительно включать в себя:

шифрование посредством пользовательского оборудования ответного сообщения соглашения об аутентификации и ключах на уровне протокола GMM/SM пользовательского оборудования посредством использования первого ключа шифрования и первого алгоритма шифрования, указанного первым идентификатором алгоритма шифрования; или

выполнение посредством пользовательского оборудования защиты целостности для ответного сообщения соглашения об аутентификации и ключах на уровне протокола GMM/SM пользовательского оборудования посредством использования первого ключа целостности и первого алгоритма защиты целостности, указанного первым идентификатором алгоритма защиты целостности; или

шифрование посредством пользовательского оборудования ответного сообщения соглашения об аутентификации и ключах на уровне протокола GMM/SM пользовательского оборудования посредством использования первого ключа шифрования и первого алгоритма шифрования, указанного первым идентификатором алгоритма шифрования, и выполнение защиты целостности для ответного сообщения соглашения об аутентификации и ключах на уровне протокола GMM/SM пользовательского оборудования посредством использования первого ключа целостности и первого алгоритма защиты целостности, указанного первым идентификатором алгоритма защиты целостности.

В этом варианте осуществления, после того, как пользовательское оборудование формирует ответное сообщение соглашения об аутентификации и ключах на уровне протокола GMM/SM пользовательского оборудования в соответствии с первым ключом и первым алгоритмом, пользовательскому оборудованию дополнительно требуется защитить ответное сообщение соглашения об аутентификации и ключах. В частности, могут иметься следующие три метода защиты:

пользовательское оборудование шифрует ответное сообщение соглашения об аутентификации и ключах на уровне протокола GMM/SM пользовательского оборудования посредством использования первого ключа шифрования Ktc и соответствующего первого алгоритма шифрования, что понимается как шифрование сообщения, и цель этого состоит в том, чтобы гарантировать безопасность сообщения, причем первый алгоритм шифрования определен в соответствии с первым идентификатором алгоритма шифрования, и первый идентификатор алгоритма шифрования может являться порядковым номером алгоритма шифрования; или

пользовательское оборудование может выполнить защиту целостности для ответного сообщения соглашения об аутентификации и ключах на уровне протокола GMM/SM пользовательского оборудования посредством использования первого ключа целостности Kti и соответствующего первого алгоритма защиты целостности, и цель этого состоит в том, чтобы гарантировать непрерывность и целостность сообщения, переданного на радиоинтерфейсе, причем первый алгоритм защиты целостности определен в соответствии с первым идентификатором алгоритма защиты целостности, и первый идентификатор алгоритма защиты целостности может являться порядковым номером алгоритма защиты целостности; или