ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

Настоящее изобретение относится к способу функционирования оконечного устройства и одному или нескольким сетевым узлам в сети сотовой связи.

УРОВЕНЬ ТЕХНИКИ

Сотовый интернет вещей (CIoT) является новой радиотехнологией, которая выполнена с возможностью обеспечивать расширенное покрытие для неблагоприятных сред, например подвальных помещений, и выполнена с возможностью обслуживать большое количество UE (более 50 000 на каждую базовую станцию) с использованием очень ограниченной полосы частот (например, 160 бит/с).

Текущим предположением в стандартизации 3GPP является то, что механизм безопасности для CIoT в сети радиодоступа EDGE GSM (GERAN) будет основываться на улучшениях безопасности пакетной радиосвязи общего пользования (GPRS), такой как представление защиты целостности для плоскости управления в режиме Gb между пользовательским оборудованием CIoT и обслуживающим узлом поддержки GPRS (SGSN).

Предположением для CIoT является то, что согласование аутентификации и ключей (AKA) универсальной мобильной телекоммуникационной системы (UMTS) запускается на уровне управления мобильностью и управления сеансами GPRS (GMM/SM), создавая материал ключей, и защита целостности выполняется на уровне управления логическими связями (LLC) с использованием ключа целостности (IK'), созданного посредством функции получения ключа из сеансовых ключей AKA UMTS.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Согласно настоящему изобретению, обеспечен способ функционирования оконечного устройства в сети сотовой связи. Способ содержит этап, на котором: активируют защиту целостности для данных плоскости пользователя, переносимых между оконечным устройством и первым узлом сети в сети сотовой связи.

Способ может содержать этап, на котором, перед активированием защиты целостности для данных плоскости пользователя: отправляют сообщение запроса от оконечного устройства во второй узел сети, причем сообщение запроса также указывает способность оконечного устройства использовать защиту целостности для данных плоскости пользователя. В таком случае сообщение запроса может также задавать по меньшей мере один алгоритм, который оконечное устройство выполнено с возможностью использовать для защиты целостности данных плоскости пользователя.

Сообщение может быть сообщением запроса на присоединение GMM, сообщением запроса на присоединение EMM, сообщением запроса обновления зоны маршрутизации GMM или сообщением запроса обновления отслеживаемой зоны EMM.

Сообщение запроса может дополнительно указывать, желает ли или нет оконечное устройство использовать защиту целостности для данных плоскости пользователя.

Способ может содержать этап, на котором активируют защиту целостности для данных плоскости пользователя в ответ на прием возвращаемого сообщения от второго узла сети, причем возвращаемое сообщение задает то, что защита целостности должна быть использована для данных плоскости пользователя.

Способ может содержать этап, на котором активируют защиту целостности для данных плоскости пользователя на уровне LLC в ответ на сообщение активации от уровня GMM.

Способ может содержать этап, на котором активируют защиту целостности для данных плоскости пользователя на уровне PDCP в ответ на сообщение активации от уровня RRC.

Способ может содержать этап, на котором активируют защиту целостности для данных плоскости пользователя на уровне RLC или MAC в ответ на сообщение активации от уровня GMM.

Когда способ содержит этап, на котором активируют защиту целостности для данных плоскости пользователя на уровне LLC в ответ на сообщение активации от уровня GMM, сообщение активации от уровня GMM к уровню LLC может задавать ключ целостности и алгоритм целостности, которые должны быть использованы.

Когда способ содержит этап, на котором активируют защиту целостности для данных плоскости пользователя на уровне PDCP в ответ на сообщение активации от уровня RRC, сообщение активации от уровня RRC к уровню PDCP может задавать ключ целостности и алгоритм целостности, которые должны быть использованы.

Когда способ содержит этап, на котором активируют защиту целостности для данных плоскости пользователя на уровне RLC или MAC в ответ на сообщение активации от уровня GMM, сообщение активации от уровня GMM к уровню RLC или MAC может задавать ключ целостности и алгоритм целостности, которые должны быть использованы.

Затем способ может содержать этап, на котором получают упомянутый ключ целостности посредством запуска AKA UMTS на USIM.

Алгоритм целостности, который должен быть использован, может задаваться в сообщении, принятом от второго узла сети.

Первый и второй сетевые узлы могут быть объединены в SGSN, или в eNB, или в узел-B (Node-B), или RNC, или первый узел сети может являться UPPE, а второй узел сети - ASME.

Объект, играющий роль UPPE, может быть узлом-B 3G или RNC 3G.

Способ может содержать этап, на котором используют пустое шифрование для данных плоскости пользователя.

Согласно настоящему изобретению, обеспечен способ функционирования узла сети в сети сотовой связи. Способ содержит этап, на котором: активируют защиту целостности для данных плоскости пользователя, переносимых между узлом сети и оконечным устройством сети сотовой связи.

Способ может содержать этап, на котором, перед активированием защиты целостности для данных плоскости пользователя: принимают сообщение запроса от оконечного устройства, причем сообщение запроса также указывает способность оконечного устройства использовать защиту целостности для данных плоскости пользователя. В таком случае сообщение запроса может также задавать по меньшей мере один алгоритм, который оконечное устройство выполнено с возможностью использовать для защиты целостности данных плоскости пользователя.

Сообщение может быть сообщением запроса на присоединение GMM, сообщением запроса на присоединение EMM, сообщением запроса обновления зоны маршрутизации GMM или сообщением запроса обновления отслеживаемой зоны EMM.

Сообщение запроса может дополнительно указывать, желает ли или нет оконечное устройство использовать защиту целостности для данных плоскости пользователя.

Способ может содержать этап, на котором активируют защиту целостности для данных плоскости пользователя после отправки возвращаемого сообщения в оконечное устройство, причем возвращаемое сообщение задает то, что защита целостности должна быть использована для данных плоскости пользователя. Возвращаемое сообщение в оконечное устройство может задавать ключ целостности и алгоритм целостности, которые должны быть использованы.

Способ может содержать этап, на котором активируют защиту целостности для данных плоскости пользователя на уровне LLC в ответ на сообщение активации от уровня GMM.

Способ может содержать этап, на котором активируют защиту целостности для данных плоскости пользователя на уровне PDCP в ответ на сообщение активации от уровня RRC.

Способ может содержать этап, на котором активируют защиту целостности для данных плоскости пользователя на уровне RLC или MAC в ответ на сообщение активации от уровня GMM.

Когда способ содержит этап, на котором активируют защиту целостности для данных плоскости пользователя на уровне LLC в ответ на сообщение активации от уровня GMM, сообщение активации от уровня GMM к уровню LLC может задавать ключ целостности и алгоритм целостности, которые должны быть использованы.

Когда способ содержит этап, на котором активируют защиту целостности для данных плоскости пользователя на уровне PDCP в ответ на сообщение активации от уровня RRC, сообщение активации от уровня RRC к уровню PDCP может задавать ключ целостности и алгоритм целостности, которые должны быть использованы.

Когда способ содержит этап, на котором активируют защиту целостности для данных плоскости пользователя на уровне RLC или MAC в ответ на сообщение активации от уровня GMM, сообщение активации от уровня GMM к уровню RLC или MAC может задавать ключ целостности и алгоритм целостности, которые должны быть использованы.

Ключ целостности и алгоритм целостности, заданные в сообщении активации, могут быть теми же самыми, что и ключ целостности и алгоритм целостности, заданные в возвращаемом сообщении.

Способ может содержать этап, на котором получают упомянутый ключ целостности перед заданием его в возвращаемом сообщении или сообщении активации.

Способ может содержать этап, на котором определяют алгоритм целостности, который должен быть использован, на основе сообщения, принятого от оконечного устройства, задающего по меньшей мере один алгоритм, который оконечное устройство выполнено с возможностью использовать для защиты целостности данных плоскости пользователя.

Способ может содержать этап, на котором активируют защиту целостности для данных плоскости пользователя, переносимых между узлом сети и оконечным устройством сети сотовой связи, в ответ на прием сообщения от дополнительного узла сети, указывающего желание дополнительного узла сети использовать защиту целостности для упомянутых данных плоскости пользователя. Дополнительный узел сети может быть HSS или SCEF.

Узел сети может быть SGSN, eNB, узлом-B или RNC.

Способ может содержать этап, на котором используют пустое шифрование для данных плоскости пользователя.

Согласно настоящему изобретению, обеспечен способ функционирования первого узла сети в сети сотовой связи. Способ содержит этап, на котором: активируют защиту целостности для данных плоскости пользователя, переносимых между первым узлом сети и оконечным устройством сети сотовой связи.

Способ может содержать этап, на котором активируют защиту целостности для данных плоскости пользователя в ответ на прием сообщения от второго узла сети, причем упомянутое сообщение задает то, что защита целостности должна быть использована для данных плоскости пользователя.

Сообщение от второго узла сети может задавать ключ целостности, который должен быть использован для упомянутой защиты целостности, и/или алгоритм целостности, который должен быть использован для упомянутой защиты целостности.

Способ может дополнительно содержать этап, на котором, перед активированием упомянутой защиты целостности, согласуют с оконечным устройством алгоритм целостности, который должен быть использован для упомянутой защиты целостности.

Способ может содержать этап, на котором активируют защиту целостности для данных плоскости пользователя на уровне LLC.

Первый узел сети может быть UPPE, или узлом-B 3G, или RNC 3G, или GGSN, или P-GW, или eNB, или S-GW.

Второй узел сети может быть ASME.

Способ может содержать этап, на котором используют пустое шифрование для данных плоскости пользователя.

Согласно настоящему изобретению, обеспечен способ функционирования второго узла сети в сети сотовой связи. Способ содержит этап, на котором: активируют защиту целостности для данных плоскости пользователя, переносимых между первым узлом сети и оконечным устройством сети сотовой связи.

Способ может содержать этап, на котором, перед активированием защиты целостности для данных плоскости пользователя: принимают сообщение запроса от оконечного устройства, причем сообщение запроса также указывает способность оконечного устройства использовать защиту целостности для данных плоскости пользователя.

Сообщение запроса может также задавать по меньшей мере один алгоритм, который оконечное устройство выполнено с возможностью использовать для защиты целостности данных плоскости пользователя.

Сообщение может быть сообщением запроса на присоединение GMM или сообщением запроса обновления зоны маршрутизации GMM.

Сообщение запроса может дополнительно указывать, желает ли или нет оконечное устройство использовать защиту целостности для данных плоскости пользователя.

Способ может содержать этап, на котором активируют защиту целостности для данных плоскости пользователя после отправки возвращаемого сообщения в оконечное устройство, причем возвращаемое сообщение задает то, что защита целостности должна быть использована для данных плоскости пользователя. Возвращаемое сообщение в оконечное устройство может затем задавать ключ целостности, который должен быть использован, и/или алгоритм целостности, который должен быть использован.

Способ может содержать этап, на котором активируют защиту целостности для данных плоскости пользователя посредством отправки сообщения в первый узел сети. Сообщение в первый узел сети может задавать ключ целостности, который должен быть использован, и/или может задавать алгоритм целостности, который должен быть использован.

Способ может содержать этап, на котором получают упомянутый ключ целостности перед заданием его в возвращаемом сообщении или упомянутом сообщении в первый узел сети.

Способ может содержать этап, на котором определяют алгоритм целостности, который должен быть использован, на основе сообщения, принятого от оконечного устройства, задающего по меньшей мере один алгоритм, который оконечное устройство выполнено с возможностью использовать для защиты целостности данных плоскости пользователя.

Способ может дополнительно содержать этап, на котором активируют защиту целостности для данных плоскости пользователя, переносимых между узлом сети и оконечным устройством сети сотовой связи, в ответ на прием сообщения от дополнительного узла сети, указывающего желание дополнительного узла сети использовать защиту целостности для упомянутых данных плоскости пользователя. Дополнительный узел сети может быть HSS или SCEF.

Второй узел сети может быть ASME.

Первый узел сети может быть UPPE, или узлом-B 3G, или RNC 3G, или GGSN, или P-GW, или eNB, или S-GW.

Согласно другим аспектам настоящего изобретения, обеспечены оконечные устройства и сетевые узлы, выполненные с возможностью функционировать в соответствии с этими аспектами.

Согласно другим аспектам настоящего изобретения, обеспечены компьютерные программы и компьютерные программные продукты, содержащие инструкции для побуждения устройств функционировать в соответствии с этими аспектами.

Таким образом, UE, такое как UE сотового IoT, и узел сети, такой как SGSN, имеют возможность использовать защиту целостности уровня LLC для данных обеих из плоскости управления и плоскости пользователя. Использование защиты целостности для пользовательских данных может быть согласовано. Узел сети может желать использовать защиту целостности пользовательских данных, если пустое шифрование используется. Она также может быть использована, например, если UE CIoT имеет ограниченные возможности безопасности или если желает HN.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

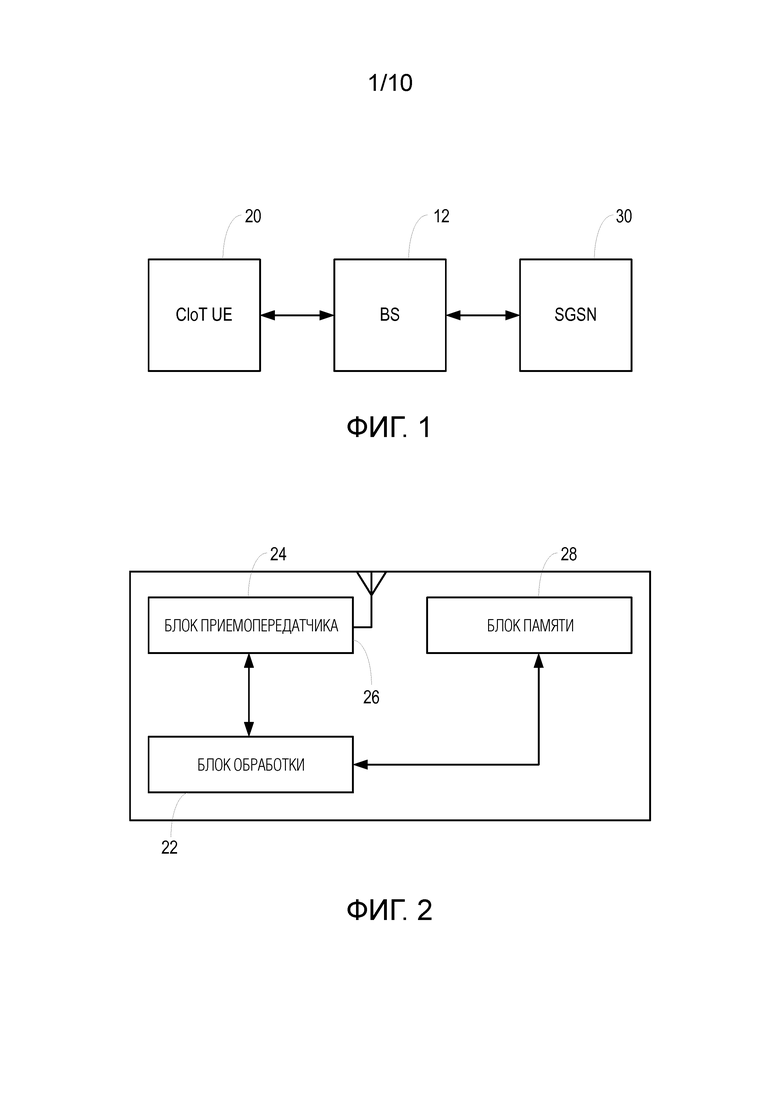

Фиг.1 изображает часть сети сотовой связи.

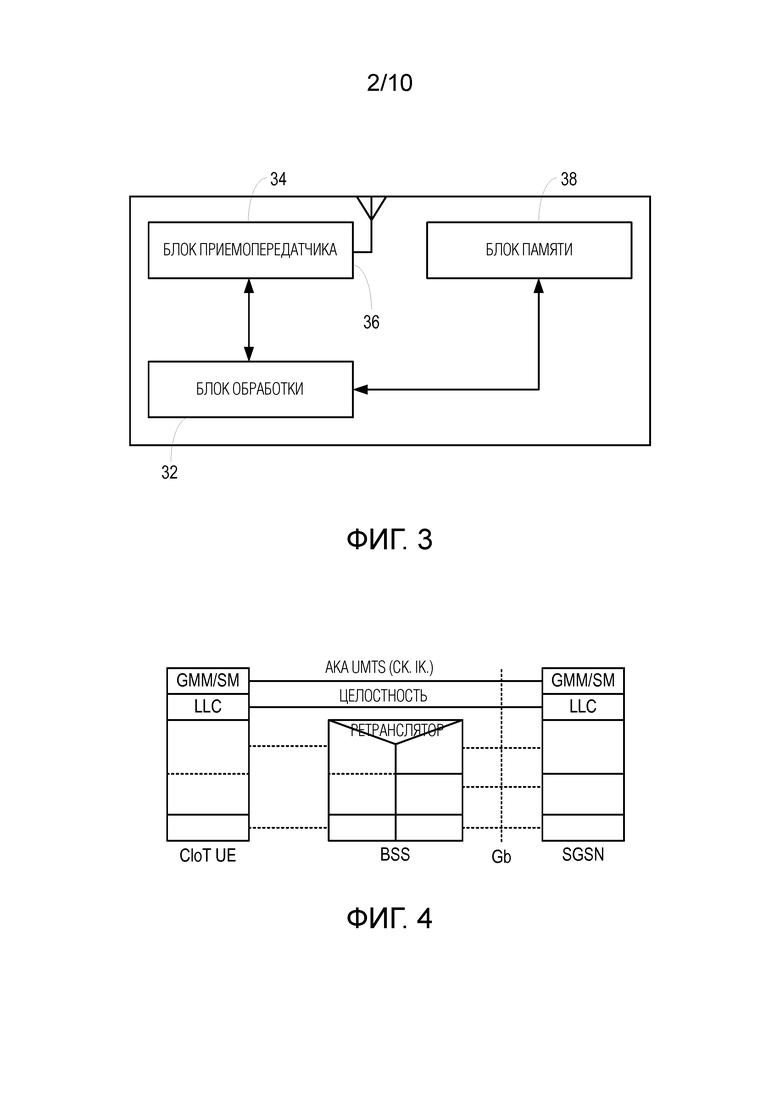

Фиг.2 изображает оконечное устройство в сети с фиг.1.

Фиг.3 изображает узел сети в сети с фиг.1.

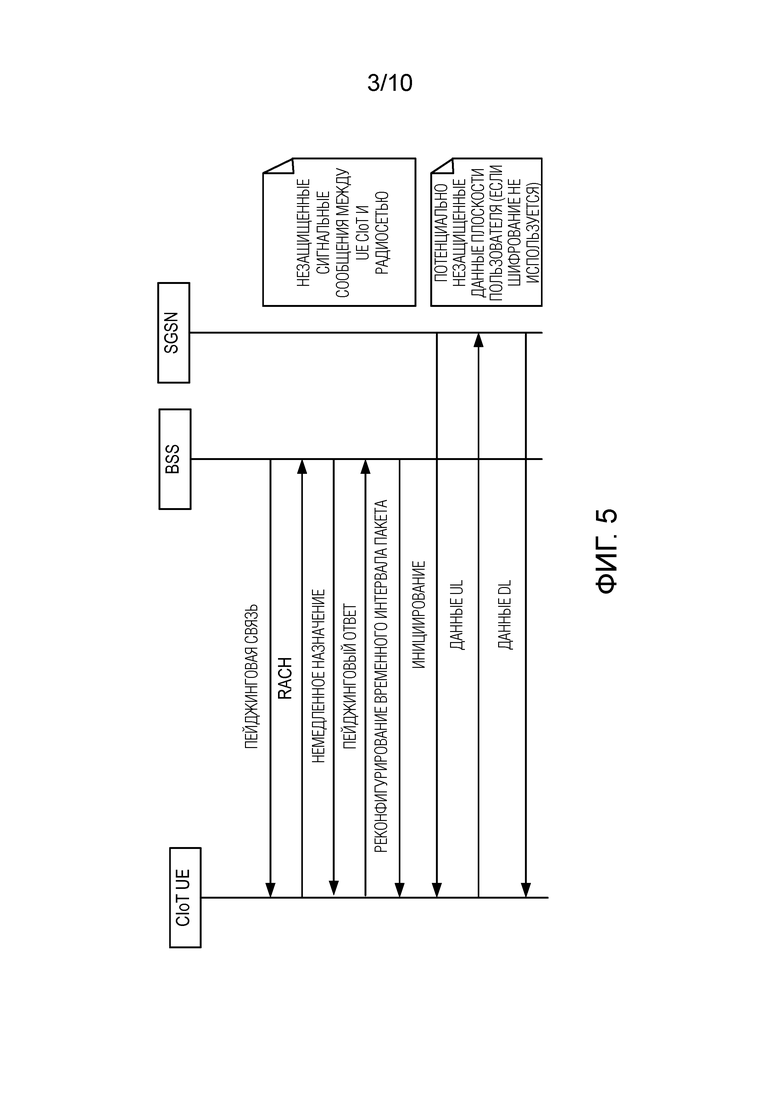

Фиг.4 изображает протоколы, используемые в сети с фиг.1.

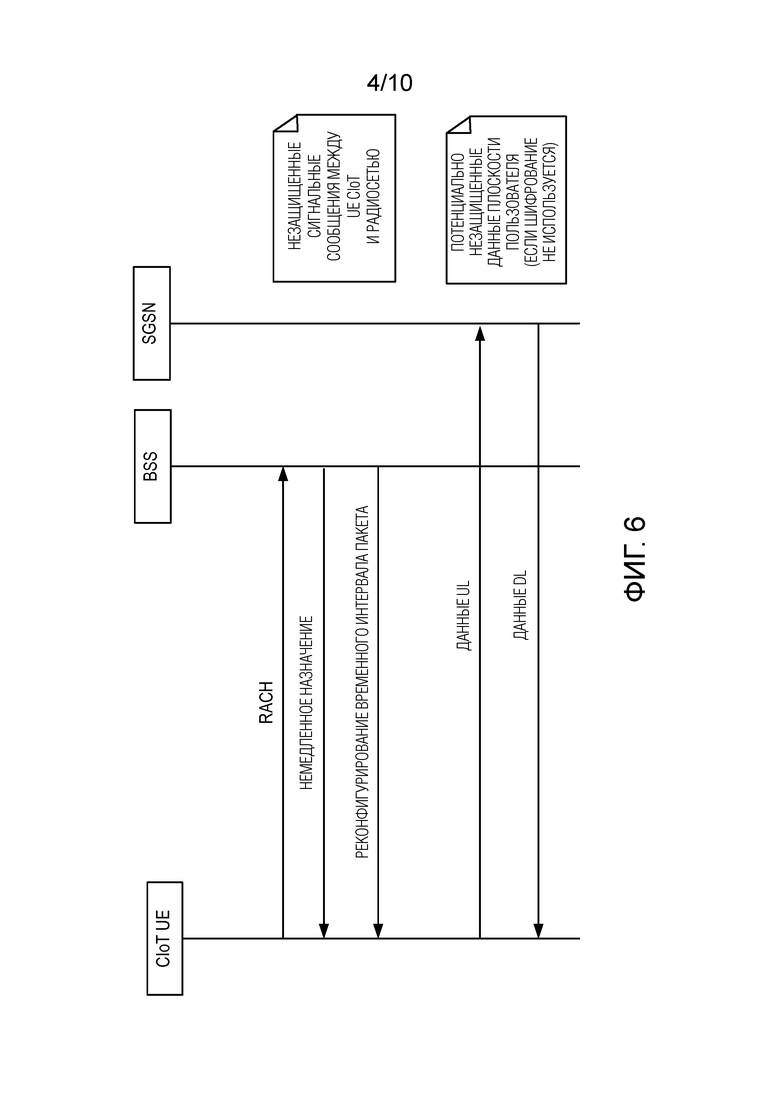

Фиг.5 изображает схему сигнализации.

Фиг.6 изображает схему сигнализации.

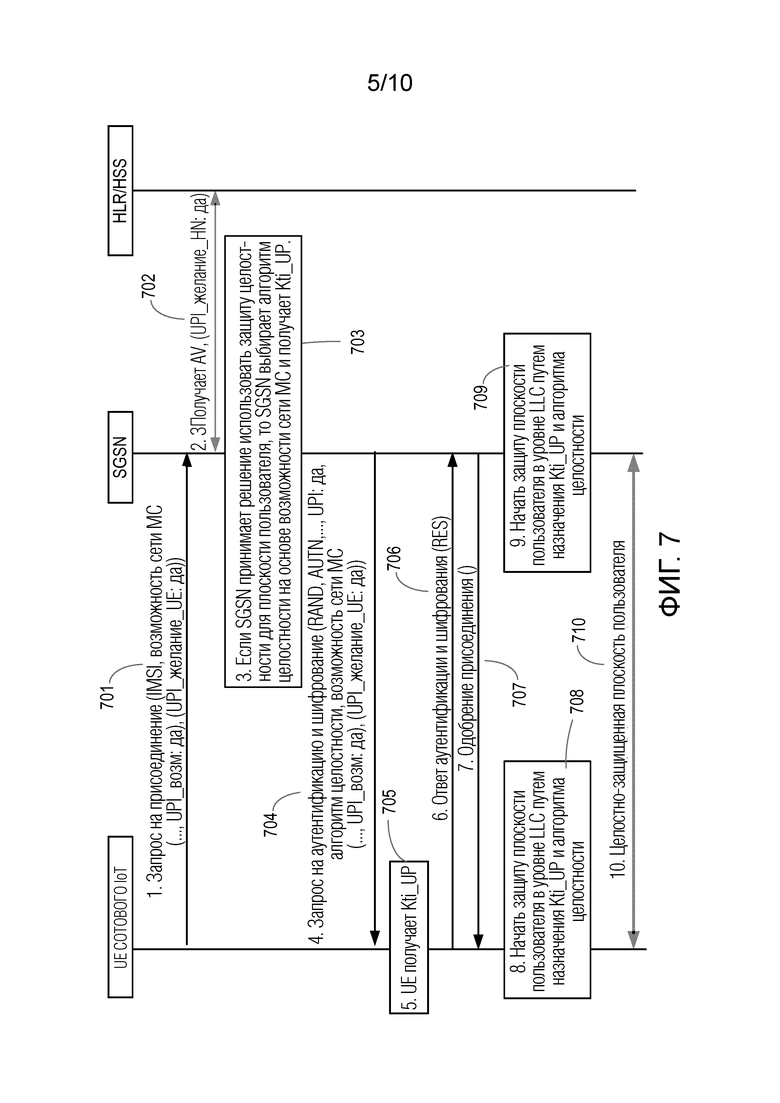

Фиг.7 изображает схему сигнализации.

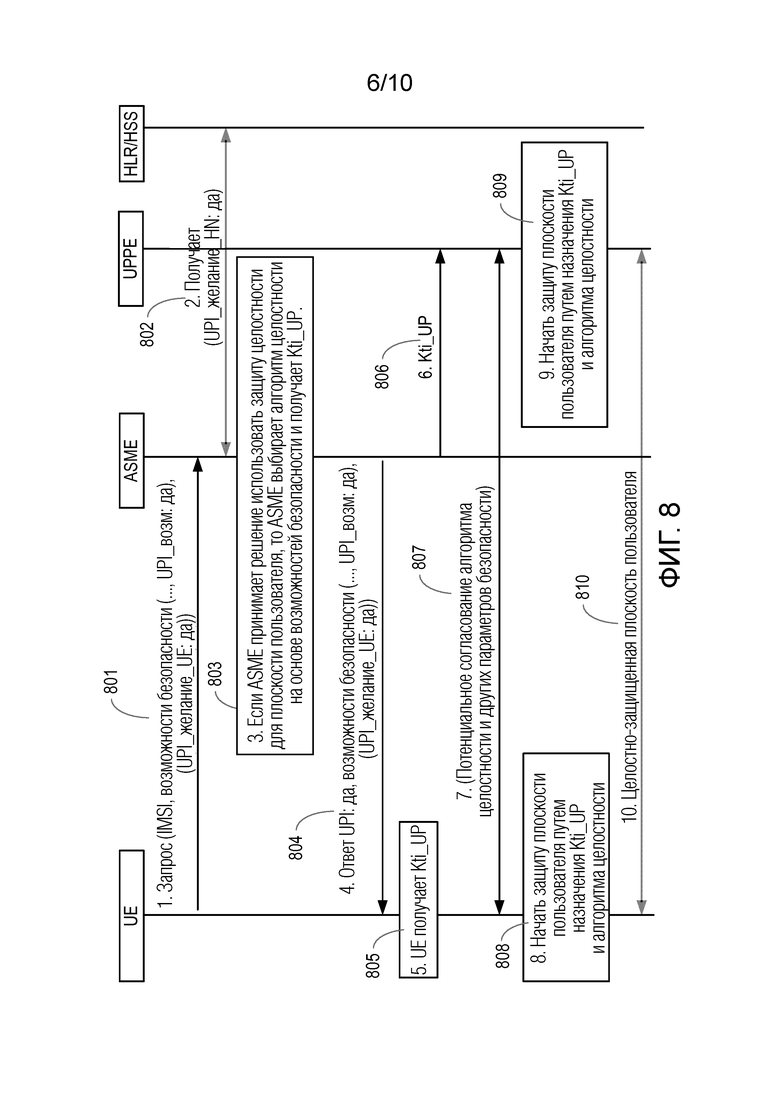

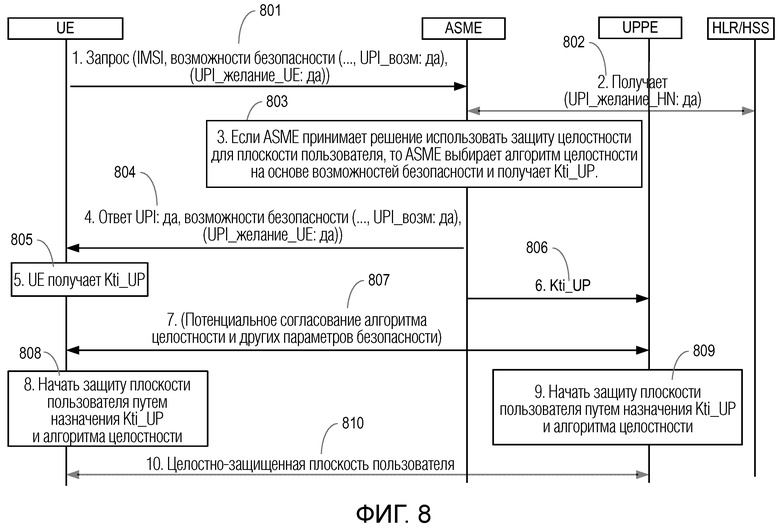

Фиг.8 изображает схему сигнализации.

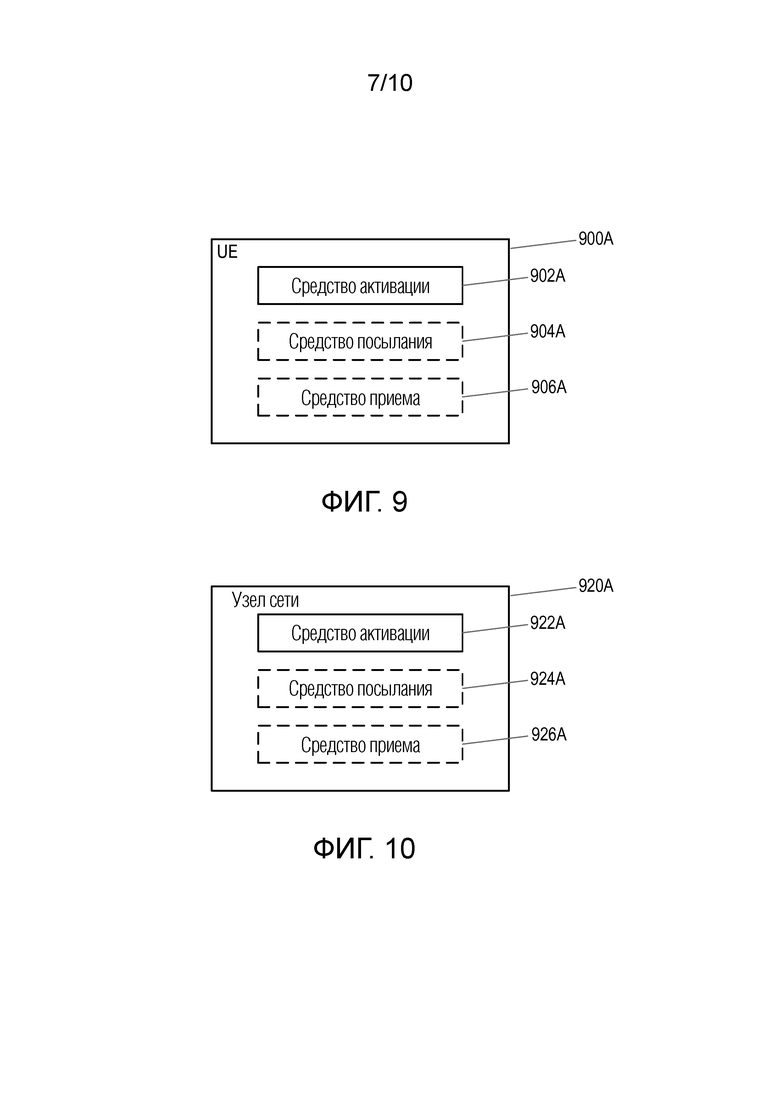

Фиг.9 изображает оконечное устройство в сети с фиг.1.

Фиг.10 изображает узел сети в сети с фиг.1.

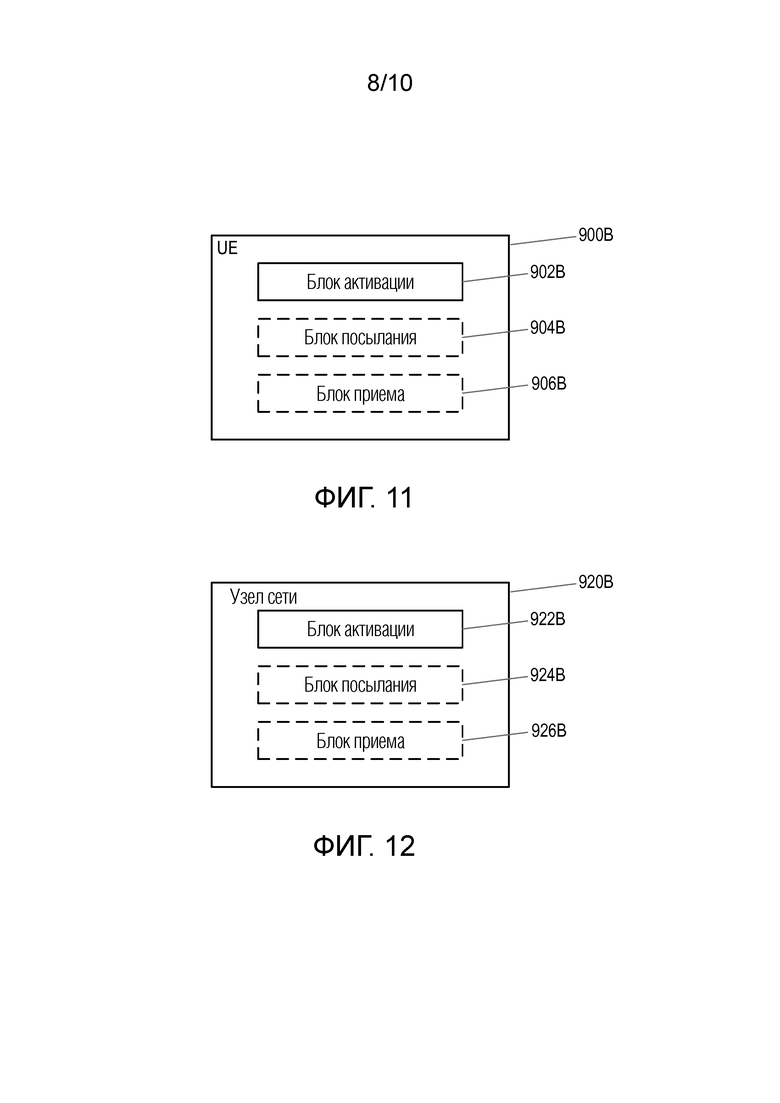

Фиг.11 изображает первый узел сети в сети сотовой связи.

Фиг.12 изображает второй узел сети в сети с фиг.1.

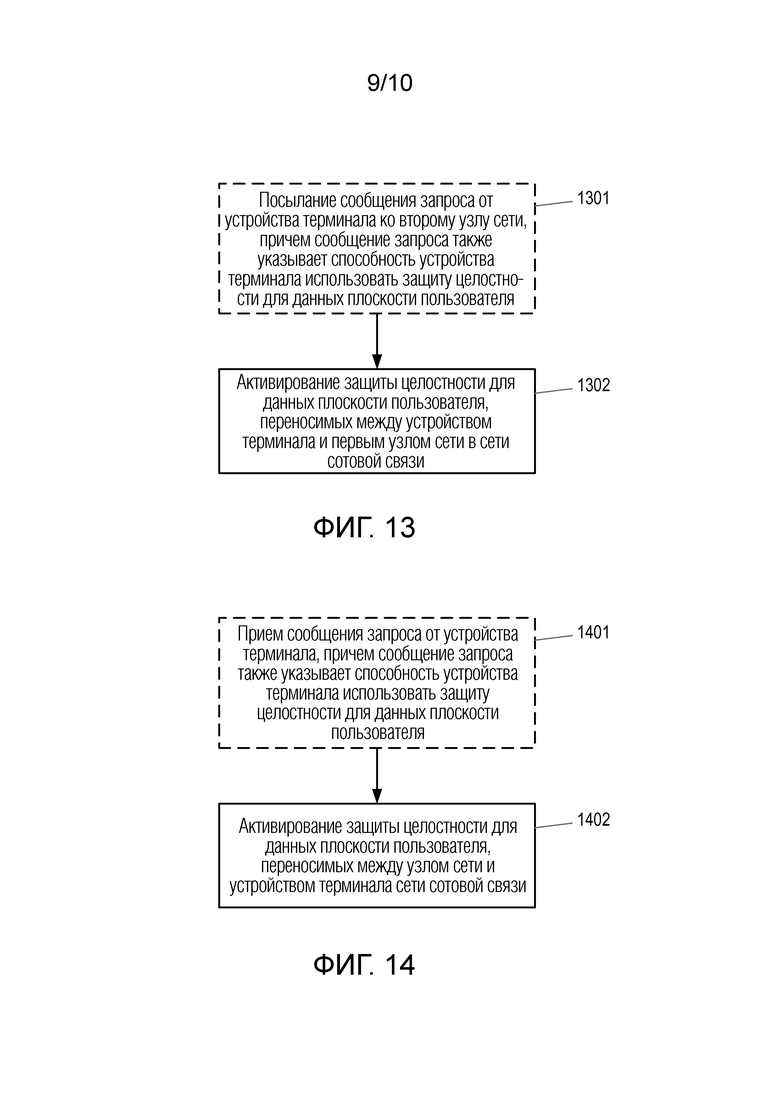

Фиг.13 изображает блок-схему, иллюстрирующую способ функционирования оконечного устройства в сети сотовой связи.

Фиг.14 изображает блок-схему, иллюстрирующую способ функционирования узла сети в сети сотовой связи.

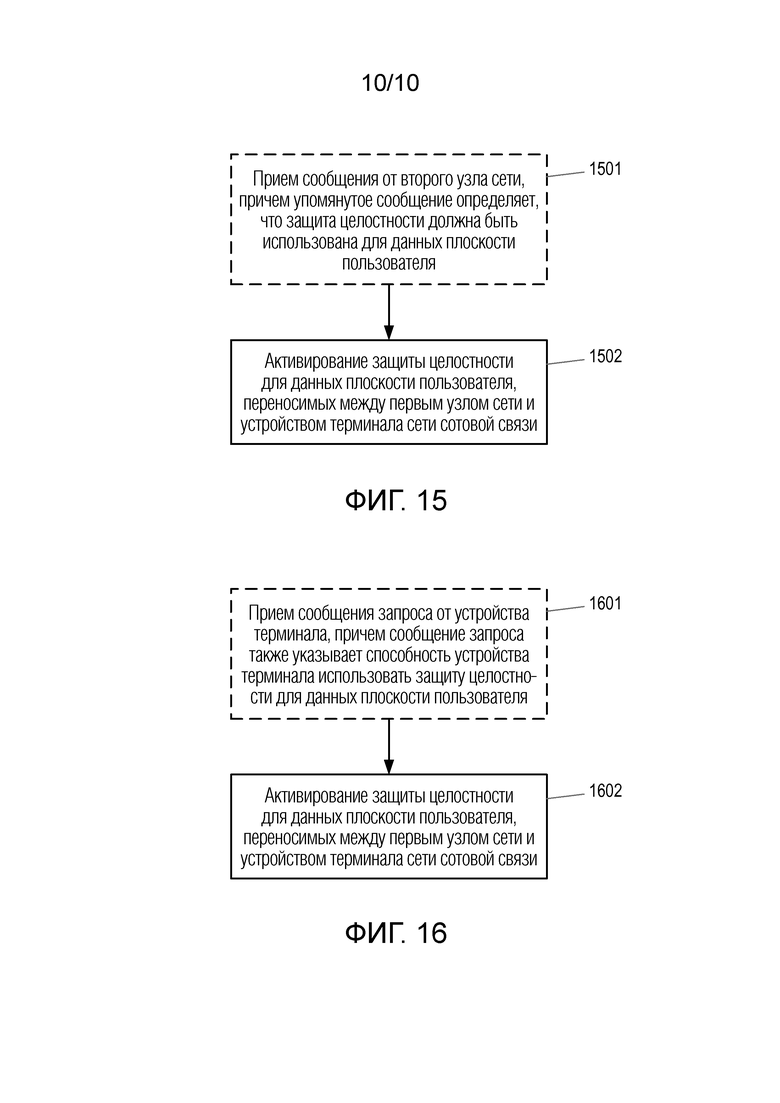

Фиг.15 изображает блок-схему, иллюстрирующую способ функционирования первого узла сети в сети сотовой связи.

Фиг.16 изображает блок-схему, иллюстрирующую способ функционирования второго узла сети в сети сотовой связи.

ПОДРОБНОЕ ОПИСАНИЕ

Далее излагаются конкретные подробности, такие как конкретные варианты осуществления, в целях объяснения и не ограничения. Но специалисту в данной области техники будет понятно, что могут быть задействованы другие варианты осуществления помимо этих конкретных подробностей. В некоторых случаях подробные описания хорошо известных способов, узлов, интерфейсов, цепей и устройств опускаются, чтобы не ухудшать ясность описания излишними подробностями. Специалисты в данной области техники поймут, что описанные функции могут осуществляться в одном или нескольких узлах с использованием аппаратных цепей (например, аналоговых и/или дискретных логических вентилей, взаимно соединенных, чтобы выполнять специализированную функцию, ASIC, PLA и т. д.) и/или с использованием программных продуктов и данных в сочетании с одним или несколькими цифровыми микропроцессорами или универсальными компьютерами, которые специальным образом выполнены с возможностью осуществлять обработку, раскрываемую здесь, на основе исполнения таких программ. Узлы, которые осуществляют связь с использованием эфирного интерфейса, также имеют подходящие цепи радиосвязи. Кроме того, технология может дополнительно рассматриваться как осуществляемая всецело внутри любой формы машиночитаемой памяти, такой как твердотельная память, магнитный диск или оптический диск, содержащей надлежащий набор компьютерных инструкций, которые будут побуждать процессор осуществлять методики, описанные здесь.

Аппаратное осуществление может включать в себя или охватывать, без ограничения, аппаратные средства процессора цифровых сигналов (DSP), процессор сокращенного набора инструкций, аппаратные (например, цифровые или аналоговые) цепи, включающие в себя, но не ограничивающиеся, специализированную интегральную цепь(-и) (ASIC) и/или программируемую пользователем вентильную матрицу(-ы) (FPGA), и (где уместно) машины состояний, выполненные с возможностью выполнения таких функций.

В отношении компьютерного осуществления, компьютер в общем случае понимается как содержащий один или несколько процессоров, один или несколько модулей обработки или одно или несколько средств управления, и термины компьютер, процессор, модуль обработки и средство управления могут использоваться взаимозаменяемым образом. При обеспечении компьютером, процессором или средством управления, функции могут быть обеспечены одиночным специализированным компьютером, или процессором, или средством управления, одиночным совместно используемым компьютером, или процессором, или средством управления, или множеством отдельных компьютеров, или процессоров, или средств управления, некоторые из которых могут быть совместно используемыми или распределенными. Кроме того, термин "процессор" или "средство управления" также ссылается на другие аппаратные средства, выполненные с возможностью выполнения таких функций и/или исполнения программных средств, такие как примерные аппаратные средства, описанные выше.

Несмотря на то, что описание обеспечено для пользовательского оборудования (UE), специалисты в данной области техники должны понимать, что "UE" является неограничивающим термином, содержащим любое устройство или узел мобильной или беспроводной связи , оборудованный радиоинтерфейсом, обеспечивающим возможность для по меньшей мере одного из: передачи сигналов в восходящей линии связи (UL) и приема и/или измерения сигналов в нисходящей линии связи (DL). UE здесь может содержать UE (в общем смысле), выполненное с возможностью функционирования или по меньшей мере выполнения измерений на одной или нескольких частотах, несущих частотах, компонентных несущих или полосах частот. Это может быть "UE", функционирующее в режиме технологии одиночного или множественного радиодоступа (RAT) или множества стандартов. Так же, как "UE", термины " устройство мобильной связи" и "оконечное устройство" могут быть использованы взаимозаменяемым образом в следующем описании, и следует понимать, что такое устройство не обязательно должно быть "мобильным" в том смысле, что оно переносится пользователем. Вместо этого термин " устройство мобильной связи" охватывает любое устройство, которое выполнено с возможностью осуществлять связь с сетями связи, которые функционируют согласно одному или нескольким стандартам мобильной связи, таким как глобальная система мобильной связи, GSM, UMTS, проект долгосрочного развития, LTE и т. д.

Сота ассоциирована с базовой станцией, где базовая станция содержит в общем смысле любой узел сети, передающий радиосигналы в нисходящей линии связи (DL) и/или принимающий радиосигналы в восходящей линии связи (UL). Некоторыми примерными базовыми станциями или терминами, используемыми для описания базовых станций, являются e-узел-B, eNB, узел-B, базовая макро-/микро-/пико-/фемто-радиостанция, домашний e-узел-B (также известный как базовая фемто-станция), ретранслятор, повторитель, датчик, радиоузлы, работающие только на передачу, или радиоузлы, работающие только на прием, или точка доступа (AP) WLAN. Базовая станция может функционировать или по меньшей мере выполнять измерения на одной или нескольких частотах, несущих частотах или полосах частот и может быть выполнена с возможностью агрегирования несущих. Она может также быть узлом одиночной технологии радиодоступа (RAT), множественной RAT или множественных стандартов, например, с использованием одних и тех же или различных модулей основной полосы для различных RAT.

Фиг.1 изображает часть сети 10. Сеть 10 содержит базовую станцию 12, соединенную с оконечным устройством 20 (UE) сотового интернета вещей (CIoT) и обслуживающим узлом 30 поддержки GPRS (SGSN). Разумеется, сеть обычно будет включать в себя множество базовых станций и очень большое количество устройств терминалов, но настоящая фиг.1 достаточна для понимания настоящего изобретения. Оконечное устройство может быть устройством пользовательского оборудования или может быть устройством, которое подключается автоматически к сети, как требуется, и может быть фиксированным или портативным.

Фиг.2 изображает оконечное устройство 20 (UE), которое может быть выполнено или сконфигурировано с возможностью функционировать согласно одному или нескольким из описанных неограничивающих примерных вариантов осуществления. UE 20 содержит процессор или блок 22 обработки, который управляет функционированием UE 20. Блок 22 обработки соединяется с блоком 24 приемопередатчика (который содержит приемник и передатчик) с ассоциированной антенной(-ами) 26, которые используются, чтобы передавать сигналы к и принимать сигналы от базовой станции 12 в сети 10. UE 20 также содержит память или блок 28 памяти, который соединяется с блоком 22 обработки и который содержит инструкции или компьютерный код, исполняемый блоком 22 обработки, и другую информацию или данные, требуемые для функционирования UE 20. В частности, память или блок 28 памяти может содержать инструкции, исполняемые упомянутым блоком 22 обработки, благодаря чему упомянутое оконечное устройство выполнено с возможностью активировать защиту целостности данных плоскости пользователя, переносимых между оконечным устройством и первым узлом сети в сети сотовой связи.

Ниже описаны варианты осуществления, в которых оконечное устройство является UE сотового интернета вещей. Те же самые способы могут быть использованы другими UE помимо UE сотового IoT.

Фиг.3 изображает узел 30 сети (который в этом иллюстрируемом варианте осуществления является обслуживающим узлом поддержки GPRS (SGSN)), который может быть выполнен или сконфигурирован с возможностью функционировать согласно одному или нескольким из описанных неограничивающих примерных вариантов осуществления. SGSN 30 содержит процессор или блок 32 обработки, который управляет функционированием SGSN 30. Блок 32 обработки соединяется с блоком 34 приемопередатчика (который содержит приемник и передатчик) с ассоциированной антенной(-ами) 36, которые используются чтобы передавать сигналы к и принимать сигналы от оконечного устройства (оконечных устройств) 20 посредством базовых станций 12 в сети 10. SGSN 30 также содержит память или блок 38 памяти, который соединяется с блоком 32 обработки и который содержит инструкции или компьютерный код, исполняемый блоком 32 обработки, и другую информацию или данные, требуемые для функционирования SGSN 30. В частности, память или блок 38 памяти содержит инструкции, исполняемые блоком 32 обработки, благодаря чему упомянутый узел сети выполнен с возможностью активировать защиту целостности для данных плоскости пользователя, переносимых между узлом сети и оконечным устройством сети сотовой связи. В других вариантах осуществления узел сети, имеющий в сущности ту же самую структуру, как показано на фиг.3, может принимать форму eNB, узла-B, или контроллера радиосети (RNC), или UPPE, которые могут тогда быть узлом-B 3G, RNC 3G, узлом поддержки шлюза GPRS (GGSN), шлюзом PDN (P-GW) или обслуживающим шлюзом (S-GW).

Фиг.4 изображает плоскость управления протокольного уровня в режиме Gb.

Как можно увидеть по этим чертежам, аутентификация и согласование ключей (AKA) универсальной мобильной телекоммуникационной системы (UMTS) запускается на уровне управления мобильностью и управления сеансами GPRS (GMM/SM), создавая материал ключей (CK, IK). Защита целостности выполняется на уровне управления логическими связями (LLC) с использованием ключа целостности (IK'), созданного посредством функции получения ключа из сеансовых ключей AKA UMTS.

Признак безопасности защиты целостности не был стандартизован в GPRS 2G. Это признак, который мог бы быть представлен в сотовом IoT через GERAN. Защита целостности могла бы поддерживаться уровнем LLC для того, чтобы иметь возможность защитить управляющие сигнальные сообщения уровня 3 как сообщения GMM, сообщения SM, а также SMS и т. д. Как описано здесь, она могла бы также быть использована, чтобы защитить пользовательские данные.

Пустое шифрование предполагается как требующееся на конкретных рынках CIoT, где шифрование не разрешено. Это, в сущности, означает, что данные плоскости пользователя будут отправляться незащищенными. Это может приводить к существенному увеличению в частоте аутентификации, и, таким образом, это сокращает ожидаемый срок эксплуатации аккумулятора в UE CIoT.

GERAN анализировала режимы сбережения мощности для устройств MTC, например, в TR 43.869 v13.0.0 3GPP. Исследование фокусируется на задании сбережения мощности таким образом, чтобы потребление энергии могло быть минимизировано, и, следовательно, десять лет более хорошей продолжительности эксплуатации для UE CIoT могут быть гарантированы. Исследование предполагает случай ограниченного использования, т.е. стационарные UE CIoT, которые используют расширенное покрытие, предлагаемое eGPRS, но которые ограничиваются в достижимости и емкости аккумулятора. Существует два режима функционирования: режим трафика, инициируемого сетью, и режим автономного мобильного отправки отчетов. Однако следует заметить, что они могут быть не единственными режимами трафика, которые актуальны для исследования EASE. Могут также существовать высокоподвижные UE CIoT, которые не имеют ограничений аккумулятора, которые получают преимущества от расширенного покрытия и которые требуют неограниченной достижимости.

В режиме трафика, инициируемого сетью, UE CIoT отправляет отчет в сетевой объект обычно только тогда, когда инициируется сетью для этого. Это требует того, что UE CIoT должно быть достижимым в результате сетевой пейджинговой связи. Существует две различных фазы в осуществлении достижимости. Первая происходит непосредственно после каждого периода отправки отчета, когда может быть гарантировано, что UE CIoT достижимо достаточно долго, чтобы принять инициирования от сети. Вторая предназначена для того, чтобы удостовериться, что UE CIoT достижимо позже в течение режима ожидания и пробуждается периодически, чтобы проверить, есть ли новые входящие пейджинговые сообщения. Чем дольше устройство может оставаться в состоянии сбережения мощности, тем больше мощности сберегается.

Фиг.5 изображает режим трафика, инициируемого сетью. Чертеж предполагает, что инициирующие пакеты являются данными плоскости пользователя; однако они могут также входить в состав плоскости управления. Можно увидеть по чертежу, что UE CIoT и BSS обмениваются некоторыми незащищенными сигнальными сообщениями перед тем, как UE CIoT начинает отправлять данные плоскости пользователя. Согласно всем текущим предложениям решения в TR 33.860 v0.3.0 3GPP, данные плоскости пользователя могут также быть отправлены незащищенными, если шифрование не используется.

В режиме автономной мобильной отправки отчетов UE CIoT отправляет данные автономно, например периодическим образом. Сеть может регулировать точное время для отправки отчетов для того, чтобы сбалансировать нагрузку сетевого трафика в конкретные моменты. Достижимость может все еще быть возможной посредством пейджинговой связи или непосредственно после событий отправки отчетов, но также возможно, что достижимость не необходима или не используется. В наиболее оптимизированном случае нет периодических RAU, если значение таймера RAU сконфигурировано с возможностью быть чуть больше периодического времени пробуждения/отправки отчетов UE.

Фиг.6 изображает автономную мобильную отправку отчетов. Можно увидеть по чертежу, что UE CIoT и BSS обмениваются некоторыми незащищенными сигнальными сообщениями перед тем, как UE CIoT начинает отправлять данные плоскости пользователя. Опять, согласно всем текущим предложениям решения в TR 33.860 v0.3.0, данные плоскости пользователя могут также быть отправлены незащищенными, если шифрование не используется.

Как описано более подробно ниже, механизм защиты целостности, который в текущий момент задается на уровне LLC, чтобы защитить плоскость управления, повторно используется, чтобы защитить плоскость пользователя. Это решение описывает, как защита целостности пользовательских данных согласуется между UE CIoT и SGSN.

Кратко резюмируя, в некоторых вариантах осуществления UE CIoT может указывать возможность использования защиты целостности для защиты плоскости пользователя к сети (например SGSN) в, например, запросе на присоединение GMM или запросе обновления зоны маршрутизации GMM вместе с другими возможностями безопасности UE CIoT. UE CIoT может также указывать желание использования или не использования защиты целостности пользовательских данных.

SGSN может отражать возможности безопасности UE CIoT, принятые в сообщении запроса на присоединение GMM или сообщении запроса обновления зоны маршрутизации GMM, обратно к UE CIoT в сообщении защищенной целостности GMM, так, что UE CIoT выполнен с возможностью проверять, совпадают ли принятые возможности безопасности UE CIoT с возможностью безопасности UE CIoT, которые оно отправило в сообщении запроса на присоединение GMM или сообщении запроса обновления зоны маршрутизации GMM к SGSN. В существующих решениях возможности безопасности UE CIoT включают в себя поддерживаемые алгоритмы защиты целостности и поддерживаемые алгоритмы шифрования в UE CIoT. Настоящее изобретение добавит поддержку заданных алгоритмов защиты целостности также для защиты плоскости пользователя. Если желание UE использовать защиту целостности пользовательских данных было также добавлено к исходному запросу присоединения GMM или запросу обновления зоны маршрутизации GMM от UE CIoT к SGSN, это желание также должно будет быть отражено обратно от SGSN к UE CIoT и целостно-защищено.

Решение включает в себя некоторые варианты также для сервера собственных абонентов (HSS) или функции представления функциональных возможностей служб (SCEF), чтобы указывать желание использования защиты целостности пользовательских данных к SGSN. Защита целостности может быть привязана к использованию пустого шифрования, в случае чего использование защиты целостности плоскости пользователя будет неотъемлемой частью использования алгоритма пустого шифрования GEA0.

Фиг.7 изображает способ, в котором защита целостности для данных плоскости пользователя установлена, в случае сети 3G.

Как рассмотрено более подробно ниже, ответственностью уровня GMM является начать или активировать защиту целостности плоскости пользователя на уровне LLC. Это применимо как к UE CIoT, так и к SGSN. Уровень GMM в UE CIoT должен начать или активировать защиту целостности плоскости пользователя на уровне LLC, когда успешный проход AKA UMTS на USIM произошел.

Уровень GMM отправляет указание на уровень LLC, чтобы обработать это. Это указание является внутренним по отношению к UE CIoT и SGSN. Это применимо как к UE CIoT, так и к SGSN. Указание от уровня GMM к уровню LLC может включать в себя ключ целостности Kti_UP и выбранный алгоритм целостности. Ключ целостности для плоскости пользователя Kti_UP может отличаться от ключа целостности для плоскости управления Kti_CP. Алгоритм может быть тем же самым, что и для защиты целостности плоскости управления, и может быть указан с использованием одиночного параметра. Это применимо как к UE CIoT, так и к SGSN.

Ниже описана процедура согласования алгоритма целостности, подобная согласованию алгоритма шифрования.

В этом иллюстрируемом варианте осуществления защита целостности плоскости пользователя активируется на уровне LLC после того, как UE CIoT приняло сообщение одобрения присоединения или одобрение обновления зоны маршрутизации от SGSN.

Иллюстрируемый вариант осуществления включает в себя четыре новых параметра:

- UPI_возм (возможность защиты целостности плоскости пользователя): это параметр в возможностях сети МС, указывающий, что UE CIoT выполнен с возможностью защиты целостности плоскости пользователя.

- UPI_желание_UE (желание использования защиты целостности плоскости пользователя со стороны UE): это опциональный параметр, который UE может добавлять к запросу на присоединение, указывающий, что UE желает использовать защиту целостности плоскости пользователя.

- UPI_желание_HN (желание использования защиты целостности плоскости пользователя со стороны домашней сети): это опциональный параметр, который домашняя сеть (например, HSS) может добавлять к AV, указывающий, что защита целостности плоскости пользователя должна быть использована. (Следует заметить, что в другом варианте это является не желанием, а обязательной командой для включения защиты целостности.)

- UPI (используемая защита целостности плоскости пользователя): это параметр в запросе аутентификации и шифрования, указывающий UE, что плоскость пользователя должна быть целостно-защищена; этот параметр добавляется от SGSN.

Следует заметить, что механизм, описанный для согласования возможности целостности и защиты целостности на фиг.7, применим к другим процедурам управления мобильностью, а также к процедуре обновления зоны маршрутизации.

На этапе 701 UE сотового IoT отправляет запрос на присоединение в SGSN. Алгоритмы шифрования и алгоритмы целостности, поддерживаемые UE сотового IoT, включаются в параметры возможности сети МС (не показано на чертеже). UE сотового IoT включает в себя его IMSI и следующие новые параметры: "UPI_возм: да", указывающий, что UE CIoT выполнен с возможностью защиты целостности плоскости пользователя, и, опционально, "UPI_желание_UE: да", указывающий, что UE CIoT желает защитить целостность плоскости пользователя. "UPI_возм" также является опциональным, если все UE поддерживают этот признак.

Если решение интегрировано в возможности функции представления функциональных возможностей служб (SCEF) 3GPP, владелец UE CIoT может конфигурировать использование защиты целостности для пользовательских данных для включения/выключения с использованием веб-интерфейса.

На этапе 702 SGSN получает AV (пятиразрядные байты) от HLR/HSS на основе IMSI. Это может включать в себя новый опциональный параметр "UPI_желание_HN: да", указывающий, что домашняя сеть желает, чтобы целостность плоскости пользователя была защищена между UE и SGSN.

SGSN определяет то, что запрашивающее UE является UE сотового IoT, на основе параметров возможности сети МС. На этапе 703 SGSN выбирает режим защиты плоскости управления: алгоритм шифрования и алгоритм целостности из возможности сети МС, и затем получает ключ шифрования (Ktc) и ключ целостности (Kti_CP) (не изображено на фиг.7). SGSN также принимает решение о том, должна ли плоскость пользователя быть защищена. Это является локальным решением и может основываться на нескольких факторах. Например, если SGSN не поддерживает другие алгоритмы шифрования помимо пустого шифрования, он может желать защитить целостность плоскости пользователя. Кроме того, он может принимать желания от UE или HN, указанные в "UPI_желание_UE" и "UPI_желание_HN", в расчет и принимать решение защитить целостность плоскости пользователя. Если SGSN принимает решение защитить целостность плоскости пользователя, он выбирает алгоритм целостности (который предполагается как являющийся тем же самым, что и для защиты целостности плоскости управления) и получает ключ целостности (Kti_UP). Он указывает использование защиты целостности для плоскости пользователя посредством добавления параметра "UPI: да". Kti_UP имеет длину минимум 128 бит.

На этапе 704 SGSN отправляет запрос на аутентификацию и шифрование в UE CIoT, включающий в себя 1) выбранные алгоритм шифрования и алгоритм целостности, 2) указание использования защиты целостности также для плоскости пользователя (UPI: да), 3) отражение возможностей сети МС (включающее в себя новый параметр UPI_возм), указанных ему от UE, и 4) если есть, отражение опционального параметра UPI_желание_UE. Сообщение запроса на аутентификацию и шифрование может быть целостно-защищенным.

На этапе 705 UE сотового IoT запускает AKA UMTS с USIM и получает Ktc, Kti_CP и Kti_UP из CK и IK. UE сотового IoT проверяет целостность сообщения, затем UE сотового IoT проверяет отраженные возможность сети МС и опциональный параметр UPI_желание_UE. UE CIoT проверяет, что не было атак на возможность сети МС или UPI_желание_UE, изначально отправленные от UE сотового IoT в запросе на присоединение GMM. Если отраженные параметры не совпадают с отправленными от UE CIoT, то UE CIoT может делать вывод, что атака через посредника произошла в воздушном интерфейсе, и разрывает соединение с сетью.

На этапе 706 UE сотового IoT отправляет сообщение ответа аутентификации и шифрования, включающее в себя RES, в SGSN.

Плоскость управления между UE сотового IoT и SGSN может теперь быть конфиденциально-защищенной и целостно-защищенной посредством Ktc и Kti_CP. На этапе 707 SGSN отправляет сообщение одобрения присоединения в UE CIoT.

На этапе 708 уровень GMM в UE CIoT активирует защиту целостности для плоскости пользователя на уровне LLC посредством назначения ключа целостности Kti_UP. Выбранный алгоритм является тем же самым, что и для защиты целостности плоскости управления.

На этапе 709 уровень GMM в SGSN активирует защиту целостности для плоскости пользователя на уровне LLC посредством назначения ключа целостности Kti_UP. Выбранный алгоритм является тем же самым, что и для защиты целостности плоскости управления.

Как показано на 710, UE CIoT и SGSN теперь могут отправлять целостно-защищенную плоскость пользователя.

Как описано выше, способ может быть использован с технологиями сетевого доступа 3GPP, такими как GPRS 2G. Однако подобный способ может также быть использован в других технологиях сетевого доступа 3GPP, таких как UTRAN и LTE. Он может потенциально быть использован также для безопасности от конца к середине, где конечная точка безопасности для безопасности плоскости пользователя будет объектом в домашней сети.

Фиг.8 изображает другой вариант осуществления, в котором согласование защиты целостности плоскости пользователя выполняется между UE и объектом управления безопасностью доступа (ASME), и плоскость пользователя между UE и объектом защиты плоскости пользователя (UPPE) целостно-защищена. Этот вариант осуществления применим, если изобретение используется в безопасности 3G или LTE, где роль UPPE играет узел-B, RNC, или GGSN (в случае 3G), или P-GW, e-узел-B или обслуживающий шлюз (S-GW) (в случае LTE). UPPE может также быть объектом в домашней сети, например конечной точкой безопасности HPLMN (HSE), рассмотренной в TR 33.863, 14.0.0 3GPP. HSE может совмещаться с GGSN/P-GW. Этот вариант осуществления не занимает какую-либо позицию в отношении того, как UE и UPPE согласуют то, какой алгоритм защиты целостности использовать. Он может входить в состав согласования возможности безопасности между UE и ASME (этапы 801 и 804 на фиг.8) или в состав обмена данными между UE и UPPE (этап 807 на фиг.8).

На этапе 801 UE отправляет запрос в ASME. Алгоритмы шифрования и алгоритмы целостности, поддерживаемые UE, включаются в параметр возможностей безопасности (не изображено на фиг.8). UE включает в себя его IMSI и следующие новые параметры: "UPI_возм: да", указывающий, что UE выполнено с возможностью защиты целостности плоскости пользователя, и опциональный параметр "UPI_желание_UE: да", указывающий, что UE желает защитить целостность плоскости пользователя. "UPI_возм" также опционален, если все UE поддерживают этот признак.

Если решение интегрировано в возможности функции раскрытия службы (SCEF) 3GPP, владелец UE CIoT может конфигурировать использование защиты целостности для пользовательских данных для включения/выключения с использованием веб-интерфейса.

На этапе 802 ASME может получать AV (пятиразрядные байты) от HLR/HSS на основе IMSI (или он мог осуществить эту фазу уже ранее в процессе). Ответ от HLR/HSS может включать в себя (или иметь включенным в него) новый опциональный параметр "UPI_желание_HN: да", указывающий, что домашняя сеть желает, чтобы целостность плоскости пользователя была защищена между UE и UPPE.

На этапе 803 ASME принимает решение о том, должна ли плоскость пользователя быть защищенной. Это может быть локальным решением и может основываться на нескольких факторах. Например, если ASME не поддерживает другие алгоритмы шифрования помимо пустого шифрования, он может хотеть защитить целостность плоскости пользователя. Также он может принимать желания от UE или HN, указанные в "UPI_желание_UE" и "UPI_желание_HN", в расчет и принимать решение защитить целостность плоскости пользователя. Если ASME принимает решение защитить целостность плоскости пользователя, он получает ключ целостности (Kti_UP). Он указывает использование защиты целостности для плоскости пользователя посредством добавления параметра "UPI: да".

На этапе 804 ASME отправляет ответ в UE, включающий в себя 1) указание использования защиты целостности также для плоскости пользователя (UPI: да), 2) возможности безопасности (включающие в себя новый параметр UPI_возм) и 3) опциональный параметр UPI_желание_UE. Сообщение ответа целостно-защищено средствами вне объема настоящего изобретения.

На этапе 805 UE удостоверяется в целостности сообщения, затем UE проверяет отраженные возможности безопасности и опциональный параметр UPI_желание_UE. UE удостоверяется, что не было атаки на возможности безопасности или UPI_желание_UE, изначально отправленное от UE в запросе. UE получает Kti_UP от CK и IK. Если отраженные параметры не совпадают с отправленными от UE CIoT, то UE CIoT может сделать вывод, что атака через посредника произошла в воздушном интерфейсе, и разрывает соединение с сетью.

На этапе 806 ASME перенаправляет алгоритм целостности и Kti_UP к UPPE.

Как показано на этапе 807, UE и UPPE могут согласовывать параметры безопасности, включающие в себя то, какой алгоритм целостности следует использовать. Алгоритм целостности, который должен быть использован, может также исходить от ASME, но не задается в этом варианте осуществления.

На этапе 808 UE активирует защиту целостности для плоскости пользователя посредством назначения ключа целостности Kti_UP и алгоритма защиты целостности.

На этапе 809 UPPE активирует защиту целостности для плоскости пользователя посредством назначения ключа целостности Kti_UP и алгоритма защиты целостности.

Как показано на 810, UE и UPPE теперь могут отправлять целостно-защищенную плоскость пользователя.

В другом варианте не является опциональным для SGSN/ASME следовать желанию HLR/HSS. Если HLR/HSS указывает, что плоскость пользователя должна быть защищена (UPI_желание_HN: да), SGSN/ASME обязан обеспечить возможность защиты целостности плоскости пользователя. Могут быть некоторые дополнительные условия, которые должны быть удовлетворены, например, если никакое шифрование не было использовано между UE и SGSN/ASME, удовлетворение желания HLR/HSS будет обязательным.

В другом варианте ни один из новых параметров UPI не необходим. Защита целостности пользовательских данных связана непосредственно с алгоритмом пустого шифрования GEA0. Когда используется GEA0, защита целостности пользовательских данных всегда включается.

Фиг.9 изображает функциональные блоки в оконечном устройстве, которое может исполнять любой из способов, описанных выше, например согласно машиночитаемым инструкциям, принятым от компьютерной программы. Будет понятно, что блоки, изображенные на фиг.9, являются программно осуществляемыми функциональными блоками и могут быть осуществлены в любой надлежащем сочетании программных модулей.

В частности, оконечное устройство 900A содержит средство 902A активации для активирования защиты целостности для данных плоскости пользователя, переносимых между оконечным устройством и узлом сети в сети сотовой связи. Оконечное устройство 900A может также содержать средство 904A отправки для отправки сообщений в узел сети, как описано выше. Оконечное устройство 900A может также содержать средство 906A приема для приема сообщений от узла сети, как описано выше.

Фиг.10 изображает функциональные блоки в узле сети для сети сотовой связи, которая может исполнять любой из способов, описанных выше, например согласно машиночитаемым инструкциям, принятым от компьютерной программы. Будет понятно, что блоки, изображенные на фиг.10, являются программно осуществляемыми функциональными блоками и могут быть осуществлены в любой надлежащем сочетании программных модулей.

В частности, узел 920A сети содержит средство 922A активации для активирования защиты целостности для данных плоскости пользователя, переносимых между оконечным устройством и узлом сети. Узел 920A сети может также содержать средство 924A отправки для отправки сообщений в узел сети, как описано выше. Оконечное устройство 920A может также содержать средство 926A приема для приема сообщений от узла сети, как описано выше.

Фиг.11 изображает функциональные блоки в другом варианте осуществления оконечного устройства, которое может исполнять любой из способов, описанных здесь, например, согласно машиночитаемым инструкциям, принятым от компьютерной программы. Будет понятно, что блоки, изображенные на фиг.11, являются аппаратно осуществляемыми функциональными блоками и могут быть осуществлены в любом надлежащем сочетании аппаратных элементов.

В частности, оконечное устройство 900B содержит блок 902B активации для активирования защиты целостности для данных плоскости пользователя, переносимых между оконечным устройством и узлом сети в сети сотовой связи. Оконечное устройство 900B может также содержать блок 904B отправки для отправки сообщений в узел сети, как описано выше. Оконечное устройство 900B может также содержать блок 906B приема для приема сообщений от узла сети, как описано выше.

Фиг.12 изображает функциональные блоки в другом варианте осуществления узла сети для сети сотовой связи, который может исполнять любой из способов, описанных здесь, например, согласно машиночитаемым инструкциям, принятым от компьютерной программы. Будет понятно, что блоки, изображенные на фиг.12, являются аппаратно осуществляемыми функциональными блоками и могут быть осуществлены в любом надлежащем сочетании аппаратных элементов согласно вариантам осуществления.

В частности, узел 920B сети содержит блок 922B активации для активирования защиты целостности для данных плоскости пользователя, переносимых между оконечным устройством и узлом сети. Узел 920B сети может также содержать блок 924B отправки для отправки сообщений в узел сети, как описано выше. Оконечное устройство 920B может также содержать блок 926B приема для приема сообщений от узла сети, как описано выше.

Фиг.13 изображает блок-схему, иллюстрирующую способ функционирования оконечного устройства в сети сотовой связи. Способ содержит, в качестве опционального первого этапа 1301, этап, на котором отправляют сообщение запроса от оконечного устройства во второй узел сети, причем сообщение запроса также указывает способность оконечного устройства использовать защиту целостности для данных плоскости пользователя. Затем способ содержит, в качестве этапа 1302, этап, на котором активируют защиту целостности для данных плоскости пользователя, переносимых между оконечным устройством и первым узлом сети в сети сотовой связи.

Оконечное устройство может содержать модуль активации для активирования защиты целостности для данных плоскости пользователя, переносимых между оконечным устройством и первым узлом сети в сети сотовой связи.

Фиг.14 изображает блок-схему, иллюстрирующую способ функционирования узла сети в сети сотовой связи. Способ содержит, в качестве опционального первого этапа 1401, этап, на котором принимают сообщение запроса от оконечного устройства сети сотовой связи, причем сообщение запроса также указывает способность оконечного устройства использовать защиту целостности для данных плоскости пользователя. Затем способ содержит, в качестве этапа 1402, этап, на котором активируют защиту целостности для данных плоскости пользователя, переносимых между узлом сети и оконечным устройством.

Узел сети может содержать модуль активации для активирования защиты целостности для данных плоскости пользователя, переносимых между узлом сети и оконечным устройством.

Фиг.15 изображает блок-схему, иллюстрирующую способ функционирования первого узла сети в сети сотовой связи. Способ содержит, в качестве опционального первого этапа 1501, этап, на котором принимают сообщение от второго узла сети, причем упомянутое сообщение задает то, что защита целостности должна быть использована для данных плоскости пользователя. Затем способ содержит, в качестве этапа 1502, этап, на котором активируют защиту целостности для данных плоскости пользователя, переносимых между первым узлом сети и оконечным устройством сети сотовой связи.

Первый узел сети может содержать модуль активации для активирования защиты целостности для данных плоскости пользователя, переносимых между первым узлом сети и оконечным устройством сети сотовой связи.

Фиг.16 изображает блок-схему, иллюстрирующую способ функционирования второго узла сети в сети сотовой связи. Способ содержит, в качестве опционального первого этапа 1601, этап, на котором принимают сообщение запроса от оконечного устройства сети сотовой связи, причем сообщение запроса также указывает способность оконечного устройства использовать защиту целостности для данных плоскости пользователя. Затем способ содержит этап, на котором активируют защиту целостности для данных плоскости пользователя, переносимых между первым узлом сети и оконечным устройством.

Второй узел сети может содержать модуль активации для активирования защиты целостности для данных плоскости пользователя, переносимых между первым узлом сети и оконечным устройством.

Существуют, таким образом, описанные способы функционирования оконечного устройства и узла сети, которые обеспечивают возможность для защиты целостности, а также само оконечное устройство и сам узел сети.

Следует заметить, что вышеупомянутые варианты осуществления иллюстрируют, а не ограничивают изобретение, и что специалисты в данной области техники будут иметь возможность спроектировать множество альтернативных вариантов осуществления без выхода за пределы объема прилагаемой формулы изобретения. Слово "содержащий" не исключает наличия других элементов или этапов, помимо перечисленных в пункте формулы изобретения, упоминание элемента в единственном числе не исключает множества, и одиночный признак или другой блок может выполнять функции нескольких блоков, перечисленных в формуле изобретения. Любые позиционные обозначения в формуле изобретения не должны толковаться каким-либо образом, ограничивающим их объем.

| название | год | авторы | номер документа |

|---|---|---|---|

| БЕСПРОВОДНАЯ СВЯЗЬ | 2016 |

|

RU2688251C1 |

| СПОСОБ ЗАЩИТЫ СООБЩЕНИЙ И СООТВЕТСТВУЮЩЕЕ УСТРОЙСТВО И СИСТЕМА | 2015 |

|

RU2697645C1 |

| УПРАВЛЕНИЕ КЛЮЧАМИ | 2016 |

|

RU2702506C1 |

| ЗАЩИТА ИНФОРМАЦИИ О МЕСТОПОЛОЖЕНИИ | 2016 |

|

RU2711475C1 |

| СПОСОБЫ ДЛЯ ЗАЩИТЫ ЦЕЛОСТНОСТИ ДАННЫХ ПОЛЬЗОВАТЕЛЬСКОЙ ПЛОСКОСТИ | 2018 |

|

RU2744323C2 |

| СПОСОБЫ ДЛЯ ЗАЩИТЫ ЦЕЛОСТНОСТИ ДАННЫХ ПОЛЬЗОВАТЕЛЬСКОЙ ПЛОСКОСТИ | 2018 |

|

RU2761445C2 |

| БЕЗОПАСНОСТЬ НА СВЯЗАННОМ С ПРЕДОСТАВЛЕНИЕМ ДОСТУПА УРОВНЕ В СИСТЕМЕ БЕСПРОВОДНОЙ СВЯЗИ | 2018 |

|

RU2743578C1 |

| СПОСОБ ЗАЩИТЫ УСЕЧЕННОГО ПАРАМЕТРА, УСТРОЙСТВО, СЧИТЫВАЕМЫЙ КОМПЬЮТЕРОМ НОСИТЕЛЬ ДАННЫХ И МИКРОСХЕМА | 2019 |

|

RU2805219C1 |

| УПРАВЛЕНИЕ РАЗРЫВОМ УСЛУГИ ДЛЯ БЕСПРОВОДНОГО УСТРОЙСТВА | 2018 |

|

RU2749750C1 |

| СПОСОБ ПЕРЕДАЧИ СООБЩЕНИЙ ОБ ИСПОЛЬЗОВАНИИ ИСКЛЮЧЕНИЙ УЗЛАМ ОПОРНОЙ СЕТИ СВЯЗИ | 2017 |

|

RU2696254C1 |

Изобретение относится к вычислительной технике. Технический результат заключается в повышении безопасности оконечного устройства в сотовой сети связи. Способ функционирования оконечного устройства в сотовой сети связи содержит этапы, на которых принимают от второго узла в сотовой сети связи сообщение, в котором задан алгоритм целостности, который должен использоваться, получают ключ целостности посредством выполнения AKA UMTS на USIM и активируют защиту целостности для данных плоскости пользователя, переносимых между оконечным устройством и первым узлом сети в сотовой сети связи, на уровне управления линиями радиосвязи (RLC) или управления доступом к среде (MAC) в ответ на сообщение активации от уровня управления мобильностью GPRS (GMM), причем сообщение активации от уровня GMM к уровню RLC или MAC задает упомянутые ключ целостности и алгоритм целостности, который должен использоваться. 2 н. и 10 з.п. ф-лы, 16 ил.

1. Способ функционирования оконечного устройства в сотовой сети связи, содержащий этапы, на которых:

принимают от второго узла в сотовой сети связи сообщение, в котором задан алгоритм целостности, который должен использоваться;

получают ключ целостности посредством выполнения AKA UMTS на USIM; и

активируют защиту целостности для данных плоскости пользователя, переносимых между оконечным устройством и первым узлом сети в сотовой сети связи, на уровне управления линиями радиосвязи (RLC) или управления доступом к среде (MAC) в ответ на сообщение активации от уровня управления мобильностью GPRS (GMM), причем сообщение активации от уровня GMM к уровню RLC или MAC задает упомянутые ключ целостности и алгоритм целостности, который должен использоваться.

2. Способ по п.1, содержащий, перед активированием защиты целостности для данных плоскости пользователя, этап, на котором отправляют сообщение запроса от оконечного устройства во второй узел сети, причем сообщение запроса также указывает способность оконечного устройства использовать защиту целостности для данных плоскости пользователя.

3. Способ по п.2, в котором сообщение запроса также задает по меньшей мере один алгоритм, который оконечное устройство выполнено с возможностью использовать для защиты целостности данных плоскости пользователя.

4. Способ по п.2, в котором защита целостности для данных плоскости пользователя активируется в ответ на прием возвращаемого сообщения от второго узла сети, причем возвращаемое сообщение задает то, что защита целостности должна быть использована для данных плоскости пользователя.

5. Способ по п.1, содержащий этап, на котором активируют защиту целостности для данных плоскости пользователя на уровне управления логическими связями (LLC) в ответ на сообщение активации от уровня управления мобильностью GPRS (GMM), и сообщение активации от уровня GMM к уровню LLC задает ключ целостности и алгоритм целостности, который должен использоваться.

6. Способ по п.1, содержащий этап, на котором активируют защиту целостности для данных плоскости пользователя на уровне протокола конвергенции пакетных данных (PDCP) в ответ на сообщение активации от уровня управления радиоресурсами RRC, и сообщение активации от уровня RRC к уровню PDCP задает ключ целостности и алгоритм целостности, который должен использоваться.

7. Способ по п.1, содержащий этап, на котором используют пустое шифрование для данных плоскости пользователя.

8. Способ функционирования второго узла сети в сотовой сети связи, содержащий этап, на котором:

передают в оконечное устройство в сотовой сети связи сообщение, в котором задан алгоритм целостности, который должен использоваться, с тем чтобы активировать защиту целостности для данных плоскости пользователя, переносимых между оконечным устройством и первым узлом сети в сотовой сети связи, на уровне управления линиями радиосвязи (RLC) или управления доступом к среде (MAC) в ответ на сообщение активации от уровня управления мобильностью GPRS (GMM), причем сообщение активации от уровня GMM к уровню RLC или MAC задает упомянутые ключ целостности и алгоритм целостности, который должен использоваться, при этом ключ целостности получен посредством выполнения AKA UMTS на USIM.

9. Способ по п.8, содержащий, перед активированием защиты целостности для данных плоскости пользователя, этап, на котором принимают сообщение запроса от оконечного устройства, причем сообщение запроса также указывает способность оконечного устройства использовать защиту целостности для данных плоскости пользователя.

10. Способ по п.9, в котором сообщение запроса также задает по меньшей мере один алгоритм, который оконечное устройство выполнено с возможностью использовать для защиты целостности данных плоскости пользователя.

11. Способ по п.9, в котором защита целостности для данных плоскости пользователя активируется после отправки возвращаемого сообщения в оконечное устройство, причем возвращаемое сообщение задает то, что защита целостности должна быть использована для данных плоскости пользователя.

12. Способ по п.8, содержащий этап, на котором определяют алгоритм целостности, который должен использоваться, на основе принятого от оконечного устройства сообщения, задающего по меньшей мере один алгоритм, который оконечное устройство выполнено с возможностью использовать для защиты целостности данных плоскости пользователя.

| ERICSSON: "Draft contribution on Integrity protection in LLC layer and GMM layer", S3b0003, опубл | |||

| Кипятильник для воды | 1921 |

|

SU5A1 |

| Способ приготовления лака | 1924 |

|

SU2011A1 |

| Многоступенчатая активно-реактивная турбина | 1924 |

|

SU2013A1 |

| US | |||

Авторы

Даты

2020-01-28—Публикация

2016-11-02—Подача