УРОВЕНЬ ТЕХНИКИ

[0001] В век информации надлежащее управление информацией является принципиальной, крайне важной задачей. Одним из аспектов такого управления является предотвращение потери данных или их раскрытия несанкционированным сторонам. Такая потеря и раскрытие часто упоминаются как "утечка данных". К примеру, случайные посторонние лица не должны иметь возможности получить доступ к номерам кредитных карт, паролям и другим конфиденциальным сведениям, которые не принадлежат им. Кроме того, организации часто обладают стратегической информацией, которую они предпочли бы в высшей степени оберегать от групп конкурентов.

[0002] Технологии предотвращения потери данных (или DLP - Data Loss Prevention) разрабатываются с целью предотвращения непреднамеренной утечки данных. В одной иллюстративной технологии DLP пользователь помогает идентифицировать, какой элемент данных (такой как файл или сообщение электронной почты) обычно является конфиденциальным, в то время, когда пользователь создает этот элемент данных. Другая традиционная технология DLP заключается в фоновой проверке элементов данных, которые ранее были созданы. К примеру, машина может считывать элементы данных, применяя регулярные выражения или более сложные методы сопоставления образцов. Если элемент данных признается конфиденциальным, может быть предпринят ряд действий, таких как защита элемента данных посредством шифрования.

[0003] Заявляемый настоящим предмет изобретения не ограничивается вариантами осуществления, которые устраняют какие-то недостатки или которые работают только в таких окружающих средах, как описанные выше. Вместо этого этот уровень техники приводится только для пояснения одной иллюстративной области технологий, в которой могут быть реализованы на практике некоторые описанные в данном документе варианты осуществления.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

[0004] По меньшей мере, некоторые варианты осуществления, описанные в данном документе, имеют отношение к снижению риска потери данных посредством автоматической фоновой проверки набора данных для обнаружения возможных конфиденциальных элементов данных. По меньшей мере, для некоторых возможных конфиденциальных элементов данных, которые не признаются однозначно классифицированными как конфиденциальные, к элементу данных применяется отменяемое шифрование, чтобы, по меньшей мере, временно защитить этот элемент данных.

[0005] По меньшей мере, некоторые варианты осуществления, описанные в данном документе, имеют отношение к использованию такого элемента данных. Когда пользователь запрашивает доступ к элементу данных, система определяет, что элемент данных был зашифрован с возможностью отмены, и что пользователь уполномочен устанавливать конфиденциальность элемента данных. К примеру, может быть, что любой пользователь, который уполномочен получать доступ к элементу данных, может считаться уполномоченным также и устанавливать конфиденциальность элемента данных. В ответ на это, пользователю предоставляется возможность дать указание системе относительно того, должен ли элемент данных быть однозначно зашифрован (например, если пользователь должен был подтвердить элемент данных как конфиденциальный), или должно ли отменяемое шифрование элемента данных быть отменено (например, если пользователь должен был подтвердить элемент данных как не конфиденциальный).

[0006] Настоящий раздел "Сущность изобретения" приводится для того, чтобы в упрощенной форме представить выбор концепций, которые ниже дополнительно описаны в разделе "Подробное описание изобретения". Настоящий раздел "Сущность изобретения" не предназначен для выявления ключевых признаков или существенных признаков заявленного предмета изобретения, а также не предназначен для использования в качестве вспомогательного средства при определении объема заявленного предмета изобретения.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

[0007] Для того чтобы описать, каким образом могут быть получены вышеперечисленные и другие преимущества и признаки настоящего изобретения, более обстоятельное описание настоящего изобретения, кратко описанного выше, будет представлено со ссылкой на его конкретные варианты осуществления, которые проиллюстрированы на прилагаемых чертежах. Подразумевая, что эти чертежи изображают лишь типичные варианты осуществления настоящего изобретения и, следовательно, не должны рассматриваться как ограничивающие его объем, настоящее изобретение будет описано и объяснено с дополнительной конкретикой и подробностями с использованием сопроводительных чертежей, на которых:

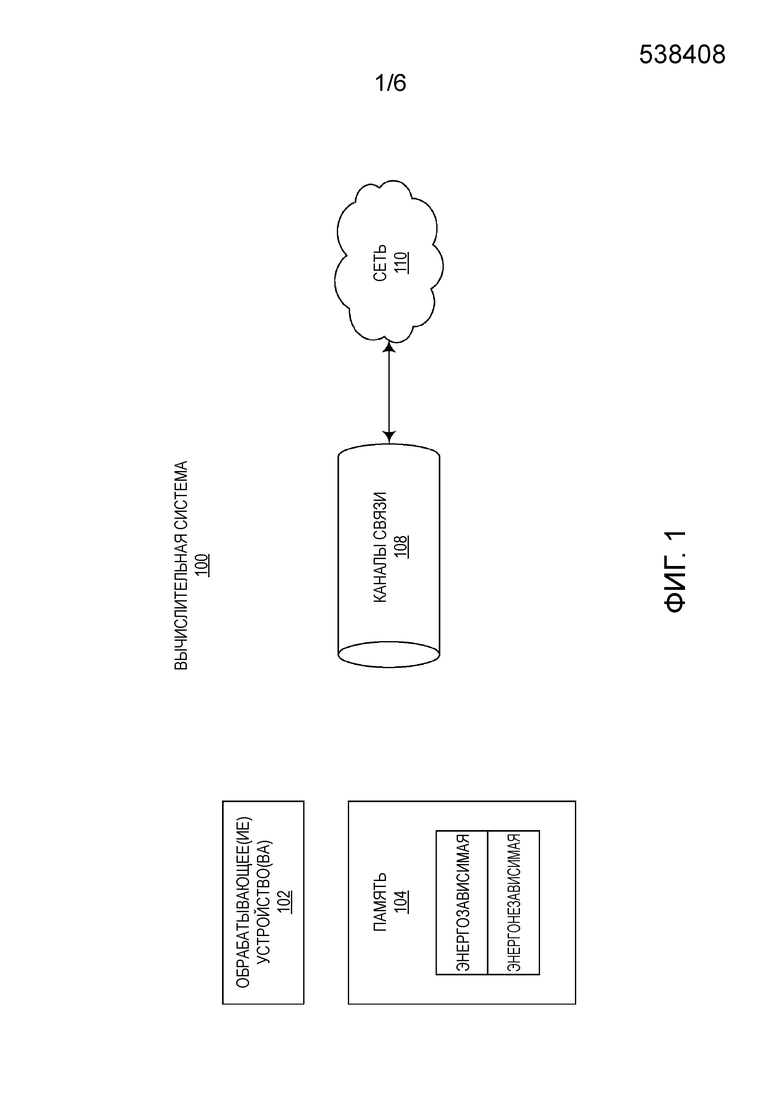

[0008] Фиг. 1 показывает иллюстративную вычислительную систему, в которой могут быть применены принципы, описанные в данном документе;

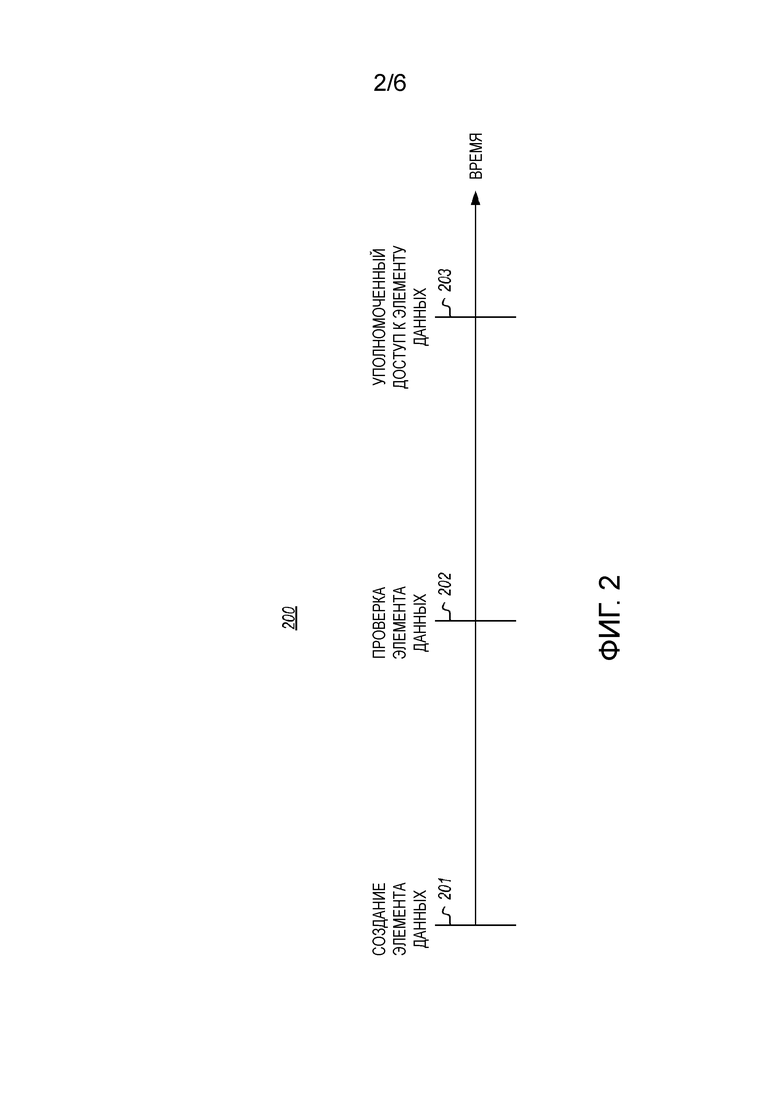

[0009] Фиг. 2 показывает схему жизненного цикла элемента данных, в котором элемент данных сначала создается, затем проверяется на конфиденциальность, и затем к нему получает доступ уполномоченный пользователь;

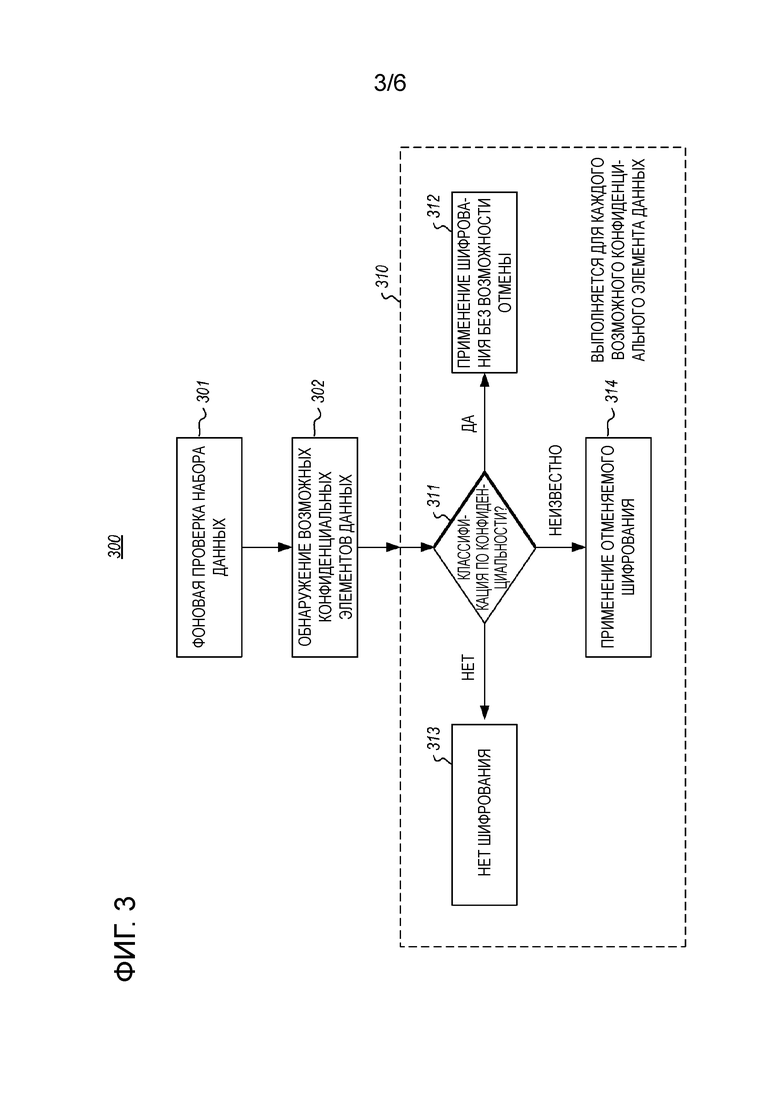

[0010] Фиг. 3 показывает блок-схему последовательности операций способа для классификации элементов данных в соответствии с принципами, описанными в данном документе, в котором элемент данных может принимать гриф конфиденциальный, гриф не конфиденциальный и гриф неизвестная конфиденциальность;

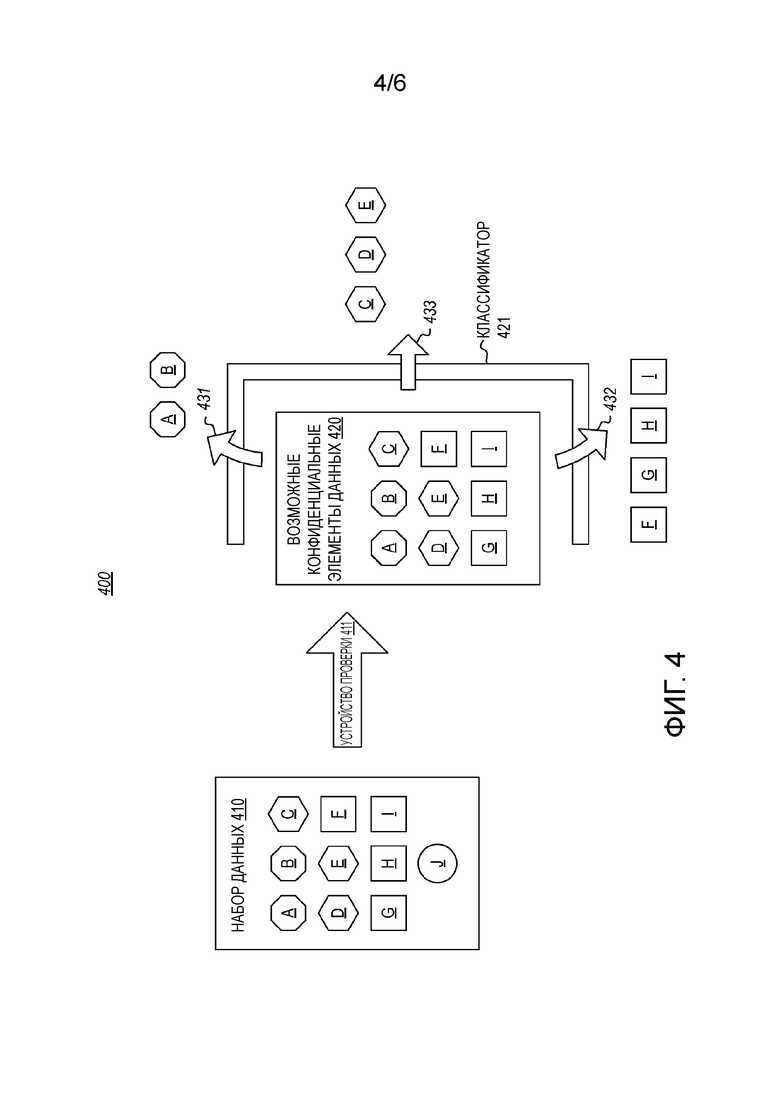

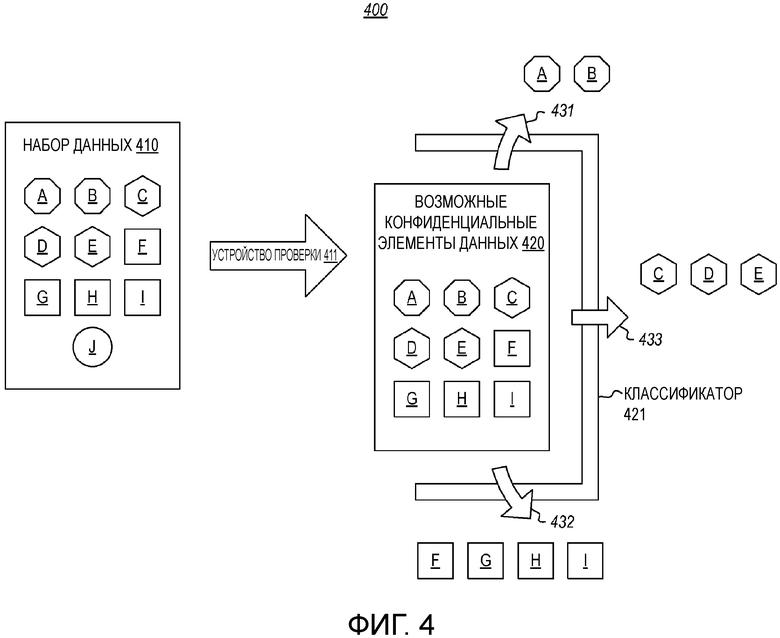

[0011] Фиг. 4 показывает иллюстративную среду, в которой набор данных проверяется и в остальном подвергается действию способа, показанного на Фиг. 3, чтобы посредством этого быть отнесенными к одной из категорий конфиденциальности;

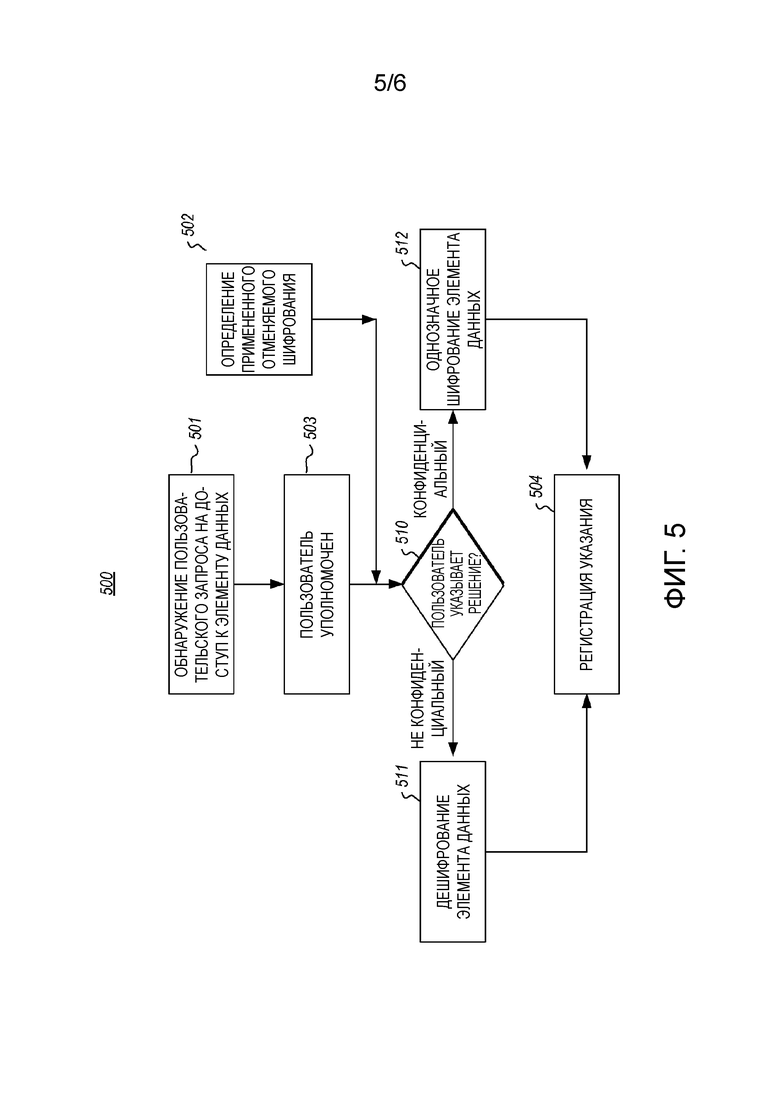

[0012] Фиг. 5 показывает блок-схему последовательности операций способа для использования элемента данных, для которого операция проверки ранее определила, что он не может быть однозначно классифицирован как конфиденциальный, и к которому, следовательно, было применено отменяемое шифрование; и

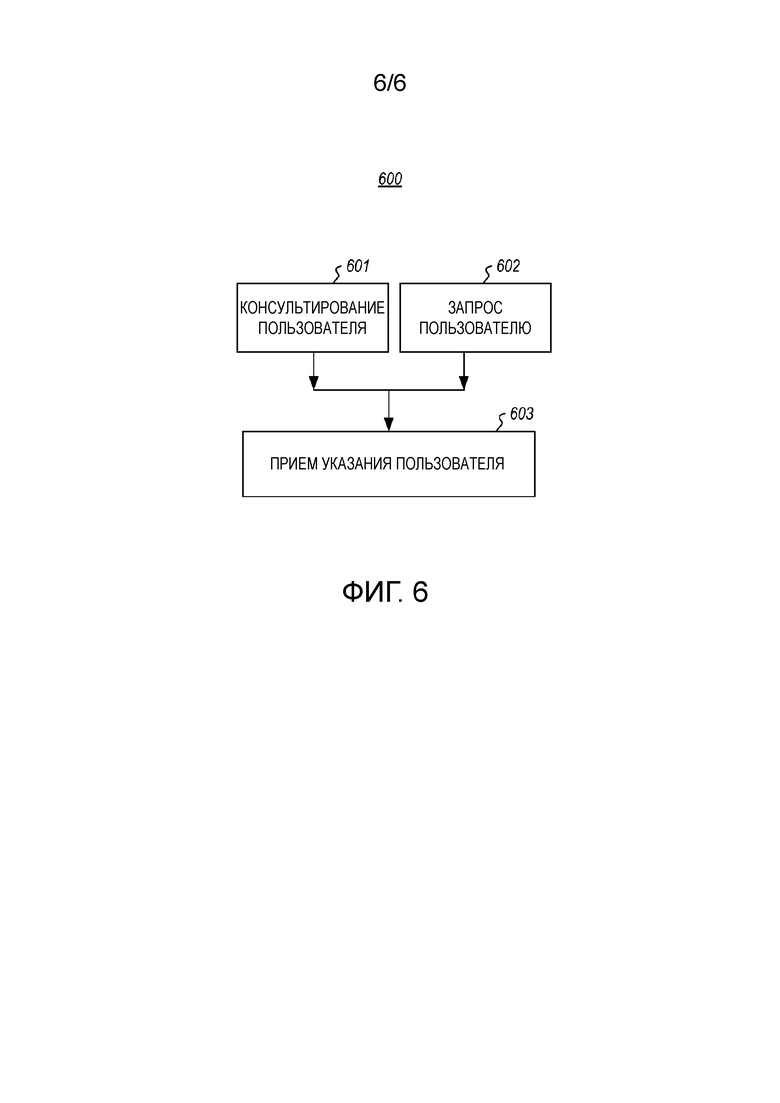

[0013] Фиг. 6 показывает блок-схему последовательности операций способа для предоставления пользователю возможности дать указание, как интерпретировать элемент данных.

ПОДРОБНОЕ ОПИСАНИЕ ИЗОБРЕТЕНИЯ

[0014] По меньшей мере, некоторые варианты осуществления, описанные в данном документе, имеют отношение к снижению риска потери данных посредством автоматической фоновой проверки набора данных для обнаружения возможных конфиденциальных элементов данных. По меньшей мере, для некоторых возможных конфиденциальных элементов данных, которые не признаются однозначно классифицированными как конфиденциальные, к элементу данных применяется отменяемое шифрование, чтобы, по меньшей мере, временно защитить этот элемент данных.

[0015] По меньшей мере, некоторые варианты осуществления, описанные в данном документе, имеют отношение к использованию такого элемента данных. Когда пользователь запрашивает доступ к элементу данных, система определяет, что элемент данных был зашифрован с возможностью отмены, и что пользователь уполномочен устанавливать конфиденциальность элемента данных. К примеру, может быть, что любой пользователь, который уполномочен получать доступ к элементу данных, может считаться уполномоченным также и устанавливать конфиденциальность элемента данных. В ответ на это, пользователю предоставляется возможность дать указание системе относительно того, должен ли элемент данных быть однозначно зашифрован (например, если пользователь должен был подтвердить элемент данных как конфиденциальный), или должно ли отменяемое шифрование элемента данных быть отменено (например, если пользователь должен был подтвердить элемент данных как не конфиденциальный).

[0016] Хоть настоящий предмет изобретения и был описан языком, характерным для структурных признаков и/или методологических этапов, следует понимать, что настоящий предмет изобретения, определяемый в прилагаемой формуле изобретения, не обязательно ограничивается описанными признаками или этапами, описанными выше, или порядком этапов, описанным выше. Вместо этого описанные признаки и этапы раскрыты в качестве иллюстративных форм реализации формулы изобретения.

[0017] Вычислительные системы в наши дни все чаще принимают самые разнообразные формы. Вычислительные системы могут, например, быть портативными устройствами, бытовыми приборами, дорожными компьютерами, настольными компьютерами, универсальными машинами, распределенными вычислительными системами, или даже устройствами, которые традиционно не считались вычислительной системой. В данном описании и в формуле изобретения, термин "вычислительная система" определяется в широком смысле, как включающий в себя любое устройство или систему (или их комбинацию), которые включают в себя, по меньшей мере, одно физическое и материальное обрабатывающее устройство, а также физическую и материальную память, способную содержать в себе исполняемые компьютером инструкции, которые могут быть исполнены обрабатывающим устройством. Вычислительная система может быть распределена по сетевой среде и может включать в себя несколько составляющих вычислительных систем.

[0018] Как показано на Фиг. 1, в своей самой базовой конфигурации, вычислительная система 100 обычно включает в себя, по меньшей мере, один блок 102 обработки и память 104. Память 104 может быть физической системной памятью, которая может быть энергозависимой, энергонезависимой, или некоторой комбинацией этих двух. Термин "память" также может быть использован в данном документе для обозначения энергонезависимого устройства хранения большой емкости, такого как физические информационные носители. Если вычислительная система является распределенной, функциональные возможности обработки, запоминания и/или хранения также могут быть распределены.

[0019] Как используется в данном документе, термин "исполняемый модуль" или "исполняемый компонент" может относиться к программным объектам, процедурам или способам, которые могут быть исполнены в вычислительной системе. Различные компоненты, модули, механизмы и службы, описанные в данном документе, могут быть реализованы в виде объектов или процессов, которые исполняются в вычислительной системе (например, как отдельные потоки).

[0020] В последующем описании варианты осуществления описаны со ссылкой на этапы, которые выполняются одной или несколькими вычислительными системами. Если такие этапы реализуются в программном обеспечении, одно или несколько обрабатывающих устройств соотнесенной вычислительной системы, которая выполняет этап, направляют работу вычислительной системы в ответ на имеющиеся исполняемые компьютером инструкции. Например, такие исполняемые компьютером инструкции могут быть воплощены на одном или нескольких машиночитаемых носителях, которые образуют компьютерный программный продукт. Пример такой работы подразумевает манипулирование данными. Исполняемые компьютером инструкции (и данные, которыми манипулируют) могут быть сохранены в памяти 104 вычислительной системы 100. Вычислительная система 100 также может содержать в себе каналы 108 связи, которые позволяют вычислительной системе 100 устанавливать связь с другими устройствами обработки сообщений, например, по сети 110.

[0021] Варианты осуществления, описанные в данном документе, могут содержать или задействовать компьютерную систему специального или общего назначения, которая включает в себя компьютерные аппаратные средства, такие как, например, одно или несколько обрабатывающих устройств и системная память, как обсуждается более подробно ниже. Системная память может быть включена в состав общей памяти 104. Системная память также может упоминаться как "основная память", и включает в себя ячейки памяти, которые доступны, по меньшей мере, для одного блока 102 обработки через шину памяти, при этом выборка по адресу ячейки утверждается на самой шине памяти. Системная память обычно бывает энергозависимой, но принципы, описанные в данном документе, также применяются и в тех случаях, когда системная память частично, или даже полностью, является энергонезависимой.

[0022] Варианты осуществления в рамках объема настоящего изобретения также включают в себя физические и другие машиночитаемые носители для переноса или хранения исполняемых компьютером инструкций и/или структур данных. Такие машиночитаемые носители могут быть любыми доступными носителями, к которым может получить доступ компьютерная система специального или общего назначения. Машиночитаемые носители, которые хранят исполняемые компьютером инструкции и/или структуры данных, являются компьютерными информационными носителями. Машиночитаемые носители, которые переносят исполняемые компьютером инструкции и/или структуры данных, являются средами передачи данных. Таким образом, в качестве примера, а не ограничения, варианты осуществления настоящего изобретения могут содержать, по меньшей мере, два совершенно разных видов машиночитаемых носителей: компьютерные информационные носители и среды передачи данных.

[0023] Компьютерные информационные носители являются физическими аппаратными информационными носителями, которые хранят исполняемые компьютером инструкции и/или структуры данных. Физические аппаратные информационные носители включают в себя компьютерные аппаратные средства, такие как ОЗУ, ПЗУ, ЭСППЗУ, твердотельные накопители ("SSD" - solid state drive), флэш-память, память на фазовых переходах ("PCM" - phase-change memory), хранилище на оптических дисках, хранилище на магнитных дисках либо другие магнитные устройства хранения, или любое другое аппаратное устройство(а) хранения, которое может использоваться для хранения программного кода в форме исполняемых компьютером инструкций или структур данных, к которым может получить доступ и исполнить компьютерная система специального или общего назначения, чтобы реализовать раскрытые функциональные возможности настоящего изобретения.

[0024] Среды передачи данных могут включать в себя сеть и/или каналы передачи данных, которые могут использоваться для переноса программного кода в форме исполняемых компьютером инструкций или структур данных, и к которым может получить доступ компьютерная система специального или общего назначения. "Сеть" определяется как один или несколько каналов передачи данных, которые позволяют транспортировать данные в электронном виде между компьютерными системами и/или модулями и/или другими электронными устройствами. Когда информация пересылается или предоставляется по сети или другому соединению связи (либо проводному, либо беспроводному, либо комбинации проводного или беспроводного) на компьютерную систему, компьютерная система может рассматривать это соединение как среду передачи данных. Комбинации из вышеперечисленного тоже должны подпадать под определение машиночитаемых носителей.

[0025] Дополнительно, при достижении различных компонентов компьютерной системы, программный код в форме исполняемых компьютером инструкций или структур данных может автоматически пересылаться из сред передачи на компьютерные информационные носители (или наоборот). Например, исполняемые компьютером инструкции или структуры данных, принятые по сети или каналу передачи данных, могут помещаться в буфер в ОЗУ в модуле сетевого интерфейса (например, "NIC"), а затем, в конечном итоге, пересылаться в ОЗУ компьютерной системы и/или на менее энергозависимые компьютерные информационные носители в компьютерной системе. Таким образом, следует понимать, что компьютерные информационные носители могут быть включены в состав компонентов компьютерной системы, которые тоже (или даже в первую очередь) задействуют среды передачи данных.

[0026] Исполняемые компьютером инструкции содержат, например, инструкции и данные, которые, при исполнении на одном или нескольких обрабатывающих устройствах, заставляют компьютерную систему общего назначения, компьютерную систему специального назначения или устройство обработки специального назначения выполнять некоторую функцию или группу функций. Исполняемые компьютером инструкции могут представлять собой, например, двоичные файлы, инструкции в промежуточном формате, таком как язык ассемблера, или даже исходный код.

[0027] Специалистам в данной области техники будет понятно, что принципы, описанные в данном документе, могут быть реализованы на практике в сетевых вычислительных средах со многими типами конфигураций компьютерных систем, включающих в себя персональные компьютеры, настольные компьютеры, дорожные компьютеры, устройства обработки сообщений, портативные устройства, системы с несколькими обрабатывающими устройствами, микропроцессорную или программируемую бытовую электронику, сетевые ПК, миникомпьютеры, универсальные компьютеры, подвижные телефоны, КПК, планшетные компьютеры, устройства персонального вызова, маршрутизаторы, коммутаторы, цифровые сканирующие устройства, и тому подобное. Настоящее изобретение также может быть реализовано на практике в распределенных системных средах, где и локальные и удаленные компьютерные системы, которые связаны (либо проводными каналами передачи данных, либо беспроводными каналами передачи данных, либо комбинацией проводных и беспроводных каналов передачи данных) через сеть, выполняют задачи. Соответственно, в распределенной системной среде компьютерная система может включать в себя множество составляющих компьютерных систем. В распределенной системной среде программные модули могут находиться как в локальных, так и в удаленных запоминающих устройствах для хранения данных.

[0028] Специалистам в данной области также будет понятно, что настоящее изобретение может быть реализовано на практике в облачной вычислительной среде. Облачные вычислительные среды могут быть распределенными, хотя это и не требуется. Будучи распределенными, облачные вычислительные среды могут быть распределены по всему миру в рамках организации и/или иметь компоненты, которыми владеют несколько организаций. В данном описании и последующей формуле изобретения, "облачное вычисление" определяется как модель для обеспечения возможности сетевого доступа по требованию к общему пулу настраиваемых вычислительных ресурсов (например, сети, обслуживающие узлы, хранилище, приложения и службы). Определение "облачное вычисление" не ограничивается каким-либо другим из многочисленных преимуществ, которые могут быть получены от такой модели при правильном развертывании.

[0029] Фиг. 2 показывает схему 200 жизненного цикла элемента данных. Сначала, элемент данных создается (событие 201). Далее, элемент данных проверяется (событие 202), чтобы попытаться идентифицировать конфиденциальность элемента данных. После того как элемент данных проверен, к элементу данных получает доступ (событие 203) уполномоченный пользователь. Пользователь также мог получить доступ к элементу данных до его проверки (событие 202), а один или несколько других пользователей могут получить доступ к элементу данных после его проверки, но в контексте принципов, описанных в данном документе, важен пользователь, который уполномочен устанавливать конфиденциальность элемента данных, первым получающий доступ к элементу данных (событие 203) после операции проверки (событие 202). Между событиями 201 и 202, а также между событиями 202 и 203, могут быть минуты, часы, дни, месяцы, годы, или даже десятилетия. В том случае, когда любой пользователь, имеющий доступ к элементу данных, уполномочен устанавливать конфиденциальность элемента данных, событием 203 может быть первый раз, когда уполномоченный пользователь получил доступ к элементу данных.

[0030] Во время создания (событие 201) может быть, что пользователь не указал статус конфиденциальности (например, конфиденциальный или не конфиденциальный) элемента данных, или может быть, что приложение, которое сгенерировало элемент данных, даже не предоставляет механизм для указания конфиденциальности. Со временем большое количество таких неуказанных элементов данных может накапливаться в заданном хранилище данных.

[0031] Фиг. 3 показывает блок-схему последовательности операций способа 300 для классификации элементов данных. Например, способ 300 может быть выполнен, чтобы таким образом сформировать событие 202 для большого количества ранее созданных элементов данных. Принципы, описанные в данном документе, работают независимо от того, когда и как были созданы различные элементы данных, в том числе, если элементы данных были созданы в разное время и разными приложениями. Фиг. 4 показывает иллюстративную среду 400, в которой набор данных проверяется и в остальном подвергается действию способа 300, показанного на Фиг. 3. Соответственно, способ 300 будет описан с частыми отсылками к среде 400, показанной на Фиг. 4.

[0032] Способ 300 включает в себя автоматическую фоновую проверку набора данных (этап 301) для обнаружения возможных конфиденциальных элементов данных (этап 302). Например, в иллюстративной среде 400, устройство 411 проверки данных проверяет набор 410 данных, чтобы сгенерировать список возможных конфиденциальных элементов 420 данных. Возможными конфиденциальными элементами 420 данных являются те элементы данных, которые должны быть дополнительно оценены, чтобы определить, может ли быть оценена конфиденциальность этих элементов данных.

[0033] Возможные конфиденциальные элементы 420 данных могут включать в себя все элементы данных в наборе 410 данных. Например, устройство 411 проверки данных может выполнить тривиальную операцию простого указания, что все элементы данных в наборе 410 данных должны быть возможными конфиденциальными элементами 420 данных. Тем не менее, устройство 411 проверки данных также может быть более усложненным, сравнивая критерии политики с одной или несколькими характеристиками каждого элемента данных, чтобы определить, должен ли соответствующий элемент данных быть возможным конфиденциальным элементом данных. В этом случае возможные конфиденциальные элементы 420 данных могут включать в себя меньше, чем все элементы данных в наборе 410 данных.

[0034] Набор 410 данных может включать в себя любое число элементов данных без ограничения. Принципы, описанные в данном документе, могут быть применены к любому числу элементов данных в пределах любого набора данных. Только для целей обсуждения, набор 410 данных показан как включающий в себя десять элементов от A до J данных. Возможные конфиденциальные элементы 420 данных показаны как включающие в себя девять элементов от A до I данных. В этом случае элемент J данных (абстрактно представленный в форме круга) не был выбран устройством 411 проверки как возможный конфиденциальный элемент данных, подлежащий последующей классификации. Например, может быть, что элемент J данных уже был классифицирован ранее к удовлетворению требований устройства 411 проверки. В качестве альтернативы, может быть, что элемент J данных не является файлом такого типа, который способно проверить устройство 411 проверки. В качестве альтернативы, может быть, что элемент J данных не является файлом такого типа, для которого существует заинтересованность в проверке.

[0035] Далее, содержимое рамки 310 выполняется для каждого возможного конфиденциального элемента данных. К примеру, каждый из возможных элементов данных классифицируется (блок 311 принятия решения). Заметим, что отсутствует требование, чтобы все возможные конфиденциальные элементы данных были идентифицированы (этап 302) до начала классификации (блок 311 принятия решения). Фактически, элемент данных может быть классифицирован (блок 311 принятия решения) сразу же после того, как он будет идентифицирован как возможный конфиденциальный элемент данных (этап 302). К примеру, на Фиг. 4, классификатор 421 классифицирует каждый из возможных конфиденциальных элементов 420 данных.

[0036] Необязательно, для каждого из, по меньшей мере, некоторых из множества возможных конфиденциальных элементов данных, способ классифицирует возможный элемент данных как конфиденциальный ("Да" в блоке 311 принятия решения). Для каждого из, по меньшей мере, некоторых из возможных конфиденциальных элементов данных, классифицированных как конфиденциальные, способ применяет шифрование без возможности отмены (этап 312) к соответствующему элементу данных. В данном описании и в формуле изобретения, шифрование без возможности отмены является шифрованием, которое не является отменяемым шифрованием. "Отменяемое шифрование" является шифрованием, которое может быть аннулировано, если дано одобрение от уполномоченного пользователя, который уполномочен получить доступ к шифрованию. В качестве примера, шифрование без возможности отмены может означать, что даже если зашифрованный элемент дешифруется, контейнер шифрования не будет давать разрешение на извлечение информации из контейнера шифрования. В этом случае отменяемое шифрование будет означать, что как только зашифрованный элемент дешифруется, информацию позволено извлечь при условии, что пользователь имеет разрешение на доступ к шифрованию. Например, на Фиг. 4, классификатор 421 применяет политику 431, чтобы назначить статус конфиденциальный элементам A и B данных. Каждый из конфиденциальных элементов данных абстрактно представлен на Фиг. 4 фигурой в форме восьмиугольника.

[0037] Необязательно, для каждого из, по меньшей мере, некоторых из множества возможных конфиденциальных элементов данных, элемент данных классифицируется как не конфиденциальный ("Нет" в блоке 303 принятия решения). Соответственно, к элементу данных шифрование не применяется (этап 313). Например, на Фиг. 4, классификатор 421 применяет политику 433, чтобы назначить статус не конфиденциальный элементам F, G, H и I данных. Не конфиденциальные элементы данных абстрактно представлены на Фиг. 4 фигурой в форме квадрата.

[0038] Остальные элементы данных не классифицируются как конфиденциальные или не конфиденциальные. Они лежат в той серой области, для которой классификатор не может с высокой степенью уверенности определить, является ли конфиденциальным элемент данных. Для каждого из, по меньшей мере, некоторых возможных конфиденциальных элементов данных, которые однозначно не классифицируются как конфиденциальные или не конфиденциальные, способ 300 характеризует элемент данных как являющийся неизвестной конфиденциальности ("Неизвестный" в блоке 311 принятия решения). Тогда способ 300 применяет отменяемое шифрование (этап 314) к соответствующему элементу данных, чтобы, по меньшей мере, временно защитить элемент данных. Например, на Фиг. 4, классификатор 421 применяет политику 432, чтобы назначить статус неизвестная конфиденциальность элементам C, D и E данных. Элементы данных неизвестной конфиденциальности абстрактно представлены на Фиг. 4 фигурой в форме шестиугольника.

[0039] В одном варианте осуществления классификатор всегда классифицирует возможные конфиденциальные элементы данных как являющиеся неизвестной конфиденциальности. Например, ни один из элементов данных не может быть классифицирован как конфиденциальный ("Да" в блоке 311 принятия решения) или не конфиденциальный ("Нет" в блоке 311 принятия решения). В этом случае уполномоченный пользователь может позже назначить конфиденциальность каждому элементу данных, по мере получения к нему доступа.

[0040] Соответственно, конечным результатом проверки является набор элементов данных (ноль или больше), классифицированных как конфиденциальные, набор элементов данных (ноль или больше), идентифицированных как не конфиденциальные, и набор элементов данных (от некоторых до всех), идентифицированных как имеющие неизвестную конфиденциальность. Обратимся снова к Фиг. 2, эта классификация происходит во время проверки элементов данных (событие 202).

[0041] Напомним, что в какой-то момент после времени проверки элементов данных, уполномоченный пользователь (который уполномочен назначать конфиденциальность для элемента данных) может затем получить доступ к элементу данных (событие 203 на Фиг. 2). Когда к элементу данных, которому ранее назначили статус неизвестная конфиденциальность, получает доступ такой уполномоченный пользователь, статус неизвестная конфиденциальность элемента данных может разрешаться так или иначе. В одном варианте осуществления любой пользователь, который уполномочен получить доступ к элементу данных, уполномочен также и устанавливать конфиденциальность элемента данных. В другом варианте осуществления пользователь, который уполномочен устанавливать конфиденциальность элемента данных, должен также иметь полномочия и для доступа к элементу данных. Наконец, почти во всех случаях, было бы полезным предоставить пользователю возможность получить доступ к элементу данных, по меньшей мере, в какой-то форме, чтобы получить корректные сведения относительно того, как классифицировать элемент данных.

[0042] Фиг. 5 показывает блок-схему последовательности операций способа 500 для использования элемента данных, для которого операция проверки ранее определила, что он не может быть однозначно классифицирован как конфиденциальный, и к которому, следовательно, было применено отменяемое шифрование. Способ 500 инициируется при обнаружении пользовательского запроса на доступ к элементу данных (этап 501). Способ 500 может инициироваться каждый раз, когда к элементу данных, которому назначен статус неизвестная конфиденциальность, впервые получает доступ уполномоченный пользователь после времени, когда элемент данных был проверен на конфиденциальность, и ему был назначен статус неизвестная конфиденциальность.

[0043] После того, как пользователь получает доступ к элементу данных неизвестной конфиденциальности, определяется, что пользователь уполномочен устанавливать конфиденциальность элемента данных (этап 503). Например, в некоторых вариантах осуществления, только пользователь, который создал элемент данных, уполномочен устанавливать конфиденциальность элемента данных. В облегченном варианте осуществления пользователи, которые уполномочены осуществлять запись в элемент данных, могут быть уполномочены устанавливать конфиденциальность элемента данных. В еще более облегченном варианте осуществления любой пользователь, вообще имеющий какие-либо привилегии доступа к элементу данных, может быть уполномочен устанавливать конфиденциальность элемента данных.

[0044] Способ 500 также определяет, что к элементу данных было применено отменяемое шифрование (этап 502). Этап 501 показан параллельно с этапами 501 и 503, чтобы подчеркнуть, что не существует логической или временной зависимости между этапом 502 и этапом 501, или между этапом 502 и этапом 503. Затем пользователю предоставляется возможность (блок 510 принятия решения) дать указание, должен ли элемент данных быть однозначно зашифрован (этап 511), чтобы больше не было возможности отмены этого, или должно ли отменяемое шифрование элемента данных быть отменено (этап 512), что даст в результате незащищенный элемент данных, который классифицируется как не конфиденциальный. Затем указание пользователя регистрируется (этап 504). Соответственно, пользователь может быть позже привлечен к ответственности, если он или она принял неправильное решение в отношении конфиденциальности элемента данных.

[0045] Фиг. 6 показывает блок-схему последовательности операций способа 600 для предоставления пользователю возможности дать указание, как интерпретировать элемент данных, и представляет собой пример того, как может быть реализован блок 510 принятия решения, показанный на Фиг. 5. Способ 600 может предусматривать консультирование пользователя (этап 601). К примеру, пользователь может быть уведомлен о том, что элемент данных был оценен на конфиденциальность, но конфиденциальность не может быть определена, что пользователь уполномочен устанавливать конфиденциальность элемента, и как в дальнейшем указание пользователя может быть зарегистрировано. У пользователя может быть дополнительно запрошено указание на установление конфиденциальности. Указание пользователя принимается (этап 603), и это указание используется для ветвления блока 510 принятия решения, показанного на Фиг. 5.

[0046] После установления конфиденциальности элемента данных пользователем (как результат блока 503 принятия решения), или системой (на участке "Да" или "Нет" блока 311 принятия решения), это установление конфиденциальности может сохраняться за элементом данных. Таким образом, при будущих фоновых проверках, устройство проверки может игнорировать этот элемент данных, поскольку его конфиденциальность уже установлена. К примеру, на Фиг. 4, элемент данных может быть одним из тех элементов данных в пределах набора 410 данных, которые игнорируются устройством 411 проверки. Выражая в абстрактных объектах, элемент данных становится круглым, что означает, как это было для элемента J данных, что устройство проверки не рассматривает этот элемент данных как возможный конфиденциальный элемент данных при будущих проверках. Принимая во внимание вышесказанное, изменение в политике конфиденциальности, которой придерживается классификатор 421, может привести к тому, что этот элемент данных будет оцениваться заново, несмотря на то, что он уже имел назначенный статус конфиденциальный. Таким образом, категория конфиденциальности может становиться устаревшей со временем, и поэтому оцениваться заново. Наконец, конфиденциальность элемента данных может изменяться со временем.

[0047] Описанные в данном документе принципы обеспечивают явные преимущества по сравнению с предшествующим уровнем техники в том отношении, что больше не нужно обеспечивать баланс между предотвращением раздражения клиентов и повышением безопасности. К примеру, при обычно применяемой фоновой проверке, эта проверка приводит к тому, что элемент данных помечается либо как конфиденциальный, либо как не конфиденциальный. Нет ничего промежуточного. Соответственно, обычно применяемая фоновая проверка привносит реальную возможность ложноположительных и ложноотрицательных срабатываний для элементов данных, находящихся вблизи порога принятия решения.

[0048] К примеру, ложноположительное срабатывание происходит, когда по элементу данных, который в действительности не является конфиденциальным, принимается решение, что он является конфиденциальным. Это приводит к раздражению пользователя, так как применяются дополнительные стандарты, задействуются ресурсы для обработки, а также ограничиваются действия, когда пользователь получает доступ к не конфиденциальным ресурсам. В качестве примера, пользователь может написать сообщение электронной почты с большим количеством чисел, которые кажутся для операции проверки номерами кредитной карты, но на самом деле они представляют собой просто номера деталей для автомобильного двигателя, который пользователь собирает в качестве хобби. Ложноположительное срабатывание может запретить получателю переправить сообщение электронной почты кому-либо, или отправителю может быть запрещено внесение кого-либо в поле получателей копии.

[0049] Ложноотрицательное срабатывание происходит, когда элемент данных является конфиденциальным, но проверка не распознает конфиденциальность. Это приводит к возможности для нарушения требований безопасности, поскольку доступ к элементу данных должным образом не ограничивается.

[0050] Если порог принятия решения является низким, то фоновая проверка интенсивно назначает статус конфиденциальный, и есть много ложноположительных срабатываний, пусть и с выгодой от повышенной безопасности. Если порог принятия решения является высоким, то фоновая проверка носит разрешительный характер, и может иметь место тенденция к допущению утечки конфиденциальных данных, хоть и с меньшим количеством случаев, когда пользователи лишены возможности работать с не конфиденциальными данными.

[0051] В соответствии с принципами, описанными в данном документе, существует промежуток между порогом принятия решения для назначения статуса конфиденциальный и порогом принятия решения для назначения статуса не конфиденциальный. Они представляют собой два различных порога принятия решения. Средняя область между порогами принятия решения является серой областью, где операция проверки просто не может однозначно определить, является элемент данных конфиденциальным или нет. Принципы, описанные в данном документе, интерпретируют эти неопределенные элементы данных по-другому, запрашивая помощь уполномоченного пользователя, когда уполномоченный пользователь в очередной раз получает доступ к элементу данных. Вместе с тем, между временем, когда происходит операция проверки (событие 202) и временем, когда пользователь получает доступ к элементу данных (этап 203), элемент данных существует в зашифрованном состоянии и в силу этого защищен, на всякий случай. Однако шифрование является отменяемым шифрованием, которое может быть аннулировано при одобрении уполномоченного пользователя.

[0052] Настоящее изобретение может быть воплощено в других конкретных формах без отступления от его существенных характеристик. Описанные варианты осуществления должны рассматриваться во всех отношениях только как иллюстративные, а не ограничительные. Объем настоящего изобретения, следовательно, задается прилагаемой формулой изобретения, а не предшествующим описанием. Все изменения, которые находятся в пределах смысла и диапазона эквивалентности формулы изобретения, должны содержаться в пределах объема притязаний.

| название | год | авторы | номер документа |

|---|---|---|---|

| Способ установки обновления модуля полнодискового шифрования | 2015 |

|

RU2623887C2 |

| УПРАВЛЕНИЕ КОНФИДЕНЦИАЛЬНОСТЬЮ ДЛЯ ОТСЛЕЖИВАЕМЫХ УСТРОЙСТВ | 2009 |

|

RU2506704C2 |

| ЗАБЛАГОВРЕМЕННАЯ АВТОРИЗАЦИЯ ЦИФРОВЫХ ЗАПРОСОВ | 2016 |

|

RU2713703C2 |

| УПРАВЛЕНИЕ ДАННЫМИ ДЛЯ СОЕДИНЕННЫХ УСТРОЙСТВ | 2014 |

|

RU2670573C2 |

| Способ предотвращения работы программ, содержащих нежелательный для пользователя функционал | 2015 |

|

RU2618947C2 |

| ФУНКЦИЯ ВЫРАБОТКИ КЛЮЧА НА ОСНОВЕ ИЗОБРАЖЕНИЯ | 2014 |

|

RU2676231C2 |

| ГОМОМОРФНОЕ ШИФРОВАНИЕ ДЛЯ ПРОВЕРКИ ПОДЛИННОСТИ С ПОМОЩЬЮ ПАРОЛЯ | 2018 |

|

RU2774807C2 |

| МЕХАНИЗМ ДЛЯ ОЦЕНКИ РИСКОВ БЕЗОПАСНОСТИ | 2003 |

|

RU2334363C2 |

| БЕЗОПАСНЫЙ ДОСТУП К ПЕРСОНАЛЬНЫМ ЗАПИСЯМ О СОСТОЯНИИ ЗДОРОВЬЯ В ЭКСТРЕННЫХ СИТУАЦИЯХ | 2012 |

|

RU2602790C2 |

| БЕЗОПАСНАЯ ОБРАБОТКА ДАННЫХ ВИРТУАЛЬНОЙ МАШИНОЙ | 2013 |

|

RU2648941C2 |

Изобретение относится к вычислительной технике. Технический результат заключается в снижении риска потери данных за счет автоматической фоновой проверки данных для обнаружения множества возможных конфиденциальных элементов данных. Способ защиты элементов данных содержит этапы, на которых в фоновом режиме проверяют набор данных; классифицируют один из множества возможных конфиденциальных элементов данных как имеющий неизвестную конфиденциальность; применяют отменяемое шифрование к упомянутому возможному конфиденциальному элементу данных; принимают заданное пользователем указание, является ли возможный конфиденциальный элемент данных конфиденциальным или неконфиденциальным, и выполняют одно из следующего: на основании заданного пользователем указания, указывающего, что возможный конфиденциальный элемент данных является конфиденциальным, шифруют возможный конфиденциальный элемент данных шифрованием без возможности отмены или на основании заданного пользователем указания, указывающего, что возможный конфиденциальный элемент данных является неконфиденциальным, отменяют отменяемое шифрование возможного конфиденциального элемента данных. 2 н. и 13 з.п. ф-лы, 6 ил.

1. Способ для защиты элементов данных, реализуемый в вычислительной системе, которая включает в себя одно или несколько обрабатывающих устройств и устройство хранения, при этом способ содержит этапы, на которых:

в фоновом режиме проверяют набор данных, чтобы обнаружить множество возможных конфиденциальных элементов данных в наборе данных, и причем менее чем все из элементов данных в наборе данных характеризуются как возможные конфиденциальные элементы данных, поскольку фоновая проверка использует один или несколько критериев каждого элемента данных, чтобы определить, должен ли соответствующий элемент данных быть возможным конфиденциальным элементом данных;

классифицируют один из множества возможных конфиденциальных элементов данных как имеющий неизвестную конфиденциальность, причем классификация неизвестной конфиденциальности содержит классификацию конфиденциальности, которая должна быть определена как конфиденциальная или неконфиденциальная авторизованным пользователем при доступе к упомянутому возможному конфиденциальному элементу данных авторизованным пользователем; и

на основании, по меньшей мере, возможного конфиденциального элемента данных, классифицированного как имеющего неизвестную конфиденциальность, применяют отменяемое шифрование к упомянутому возможному конфиденциальному элементу данных, причем применение отменяемого шифрования содержит использование контейнера отменяемого шифрования для шифрования возможного конфиденциального элемента данных так, что при дешифровании возможного конфиденциального элемента данных авторизованным пользователем возможный конфиденциальный элемент данных является извлекаемым из контейнера отменяемого шифрования авторизованным пользователем; и

после применения отменяемого шифрования к возможному конфиденциальному элементу данных принимают заданное пользователем указание, является ли возможный конфиденциальный элемент данных конфиденциальным или неконфиденциальным, и выполняют одно из следующего:

на основании, по меньшей мере, заданного пользователем указания, указывающего, что возможный конфиденциальный элемент данных является конфиденциальным, однозначно шифруют возможный конфиденциальный элемент данных шифрованием без возможности отмены, в том числе применяя контейнер шифрования без возможности отмены к возможному конфиденциальному элементу данных, которое отклоняет разрешение для пользователя извлекать возможный конфиденциальный элемент данных из контейнера шифрования без возможности отмены, даже если возможный конфиденциальный элемент данных был дешифрован; или

на основании, по меньшей мере, заданного пользователем указания, указывающего, что возможный конфиденциальный элемент данных является неконфиденциальным, отменяют отменяемое шифрование возможного конфиденциального элемента данных, что дает в результате незащищенный элемент данных, который классифицируется как неконфиденциальный.

2. Способ по п. 1, в котором прием заданного пользователем указания, является ли возможный конфиденциальный элемент данных конфиденциальным или неконфиденциальным, содержит этапы, на которых:

обнаруживают запрос от пользователя на доступ к возможному конфиденциальному элементу данных;

обнаруживают, что пользователь авторизован устанавливать конфиденциальность возможного конфиденциального элемента данных; и

в ответ на запрос и дополнительно в ответ на обнаружение, что пользователь авторизован, предоставляют пользователю возможность дать указание, должен ли возможный конфиденциальный элемент данных быть конфиденциальным и, следовательно, однозначно зашифрован шифрованием без возможности отмены или должен ли возможный конфиденциальный элемент данных быть неконфиденциальным, так что отменяемое шифрование возможного конфиденциального элемента данных должно быть отменено.

3. Способ по п. 2, дополнительно содержащий регистрацию указания пользователя.

4. Способ по п. 1, причем вычислительная система содержит одно из камеры, цифрового сканирующего устройства, планшетного компьютера или мобильного телефона.

5. Способ по п. 1, причем заданное пользователем указание указывает, что возможный конфиденциальный элемент данных является конфиденциальным, и при этом способ включает в себя выполнение однозначного шифрования возможного конфиденциального элемента данных.

6. Способ по п. 1, причем заданное пользователем указание указывает, что возможный конфиденциальный элемент данных является неконфиденциальным, и при этом способ включает в себя выполнение отмены отменяемого шифрования возможного конфиденциального элемента данных.

7. Вычислительная система для защиты элементов данных, содержащая:

одно или несколько обрабатывающих устройств;

устройство хранения и

один или несколько машиночитаемых носителей, доступных для одного или нескольких обрабатывающих устройств, при этом машиночитаемые носители хранят исполняемые компьютером инструкции, которые являются исполняемыми одним или несколькими обрабатывающими устройствами, для вынуждения вычислительной системы выполнять, по меньшей мере, следующее:

в фоновом режиме проверять набор данных, чтобы обнаруживать множество возможных конфиденциальных элементов данных в наборе данных, и причем менее чем все из элементов данных в наборе данных характеризуются как возможные конфиденциальные элементы данных, поскольку фоновая проверка использует один или несколько критериев каждого элемента данных, чтобы определять, должен ли соответствующий элемент данных быть возможным конфиденциальным элементом данных;

классифицировать один из множества возможных конфиденциальных элементов данных как имеющий неизвестную конфиденциальность, причем классификация неизвестной конфиденциальности содержит классификацию конфиденциальности, которая должна быть определена как конфиденциальная или неконфиденциальная авторизованным пользователем при доступе к возможному конфиденциальному элементу данных авторизованным пользователем; и

на основании, по меньшей мере, возможного конфиденциального элемента данных, классифицированного как имеющий неизвестную конфиденциальность, применять отменяемое шифрование к упомянутому возможному конфиденциальному элементу данных, применяя отменяемое шифрование, содержащее использование контейнера отменяемого шифрования для шифрования возможного конфиденциального элемента данных так, что при дешифровании возможного конфиденциального элемента данных авторизованным пользователем возможный конфиденциальный элемент данных является извлекаемым из контейнера отменяемого шифрования авторизованным пользователем; и

после применения отменяемого шифрования к возможному конфиденциальному элементу данных принимать заданное пользователем указание, является ли возможный конфиденциальный элемент данных конфиденциальным или неконфиденциальным, и выполнять одно из следующего:

на основании, по меньшей мере, заданного пользователем указания, указывающего, что возможный конфиденциальный элемент данных является конфиденциальным, однозначно шифровать возможный конфиденциальный элемент данных шифрованием без возможности отмены, в том числе применяя контейнер шифрования без возможности отмены к возможному конфиденциальному элементу данных, которое отрицает разрешение для пользователя извлекать возможный конфиденциальный элемент данных из контейнера шифрования без возможности отмены, даже если возможный конфиденциальный элемент данных был дешифрован; или

на основании, по меньшей мере, заданного пользователем указания, указывающего, что возможный конфиденциальный элемент данных является неконфиденциальным, отменять отменяемое шифрование возможного конфиденциального элемента данных, что дает в результате незащищенный элемент данных, который классифицируется как неконфиденциальный.

8. Вычислительная система по п. 7, причем вычислительная система является камерой.

9. Вычислительная система по п. 7, причем вычислительная система является цифровым сканирующим устройством.

10. Вычислительная система по п. 7, причем вычислительная система является планшетным компьютером.

11. Вычислительная система по п. 7, причем вычислительная система является мобильным телефоном.

12. Вычислительная система по п. 7, в которой прием заданного пользователем указания, является ли возможный конфиденциальный элемент данных конфиденциальным или неконфиденциальным, содержит:

обнаружение запроса от пользователя на доступ к возможному конфиденциальному элементу данных;

определение, что возможный конфиденциальный элемент данных имеет примененное шифрование без возможности отмены;

обнаружение, что пользователь авторизован устанавливать конфиденциальность возможного конфиденциального элемента данных; и

в ответ на запрос и дополнительно в ответ на обнаружение, что пользователь авторизован, предоставление пользователю возможности дать указание, должен ли возможный конфиденциальный элемент данных быть конфиденциальным и, следовательно, однозначно зашифрованным шифрованием без возможности отмены или должен ли возможный конфиденциальный элемент данных быть неконфиденциальным, так что отменяемое шифрование возможного конфиденциального элемента данных должно быть отменено.

13. Вычислительная система по п. 12, дополнительно содержащая регистрацию указания пользователя.

14. Вычислительная система по п. 7, причем заданное пользователем указание указывает, что возможный конфиденциальный элемент данных является конфиденциальным, и при этом вычислительная система выполняет однозначное шифрование возможного конфиденциального элемента данных.

15. Вычислительная система по п. 7, причем заданное пользователем указание указывает, что возможный конфиденциальный элемент данных является неконфиденциальным, и при этом вычислительная система выполняет отмену отменяемого шифрования возможного конфиденциального элемента данных.

| Способ защиты переносных электрических установок от опасностей, связанных с заземлением одной из фаз | 1924 |

|

SU2014A1 |

| Приспособление для суммирования отрезков прямых линий | 1923 |

|

SU2010A1 |

| Способ приготовления мыла | 1923 |

|

SU2004A1 |

| Способ и приспособление для нагревания хлебопекарных камер | 1923 |

|

SU2003A1 |

| ПОРТАТИВНОЕ УСТРОЙСТВО И СПОСОБ ДОСТУПА К АКТИВИРУЕМОМУ КЛЮЧЕВЫМИ ДАННЫМИ УСТРОЙСТВУ | 2001 |

|

RU2274899C2 |

Авторы

Даты

2019-06-11—Публикация

2015-06-02—Подача