Область техники

Изобретение относится к информационным технологиям, а именно, к компьютерно-реализуемым способам обеспечения криптографически защищенных групповых коммуникаций со свойствами совершенной прямой секретности и отказуемости.

Уровень техники

При общении, осуществляемом через различные каналы связи, в т.ч. с использованием общедоступной сети Интернет, может передаваться конфиденциальная информация. Для защиты такой информации, как правило, используют безопасное соединение передачи, предоставляемое системой шифрования. Однако обычные системы шифрования часто сложны в использовании. Известны методы асимметричного шифрования, которые основаны на сложной математике, применяемой для частных и открытых ключей, и по своей сути являются малоэффективным. Известны методы симметричного шифрования, которые являются значительно более эффективными, однако используют секретную информацию (например, пароль, кодовую фразу или закрытый ключ), которые должны оставаться конфиденциальными между всеми лицами или устройствами с авторизованным доступом к зашифрованным данным. Однако данные методы также не обеспечивают должной защиты передаваемой информации в случае, когда вся система шифрования становится скомпрометированной, например, в связи с публикацией паролей, кодовых фраз, закрытых ключей и т.д.

В частности, из уровня техники известен способ использования групповой коммуникации (US 20160197895 A1), включающий генерацию ключей отказуемости, загрузку зашифрованного массива двоичных данных с сервера, в который включены хранимые на стороне сервера симметричные ключи шифрования, зашифрованные паролем пользователя, дешифрование зашифрованного массива двоичных данных, хранимых локально симметричным ключом и паролем пользователя. Хранимые на стороне сервера симметричные ключи шифрования используют для шифрования сообщения перед передачей его предполагаемому получателю и расшифровки полученного сообщения. Ключ отказуемости используют для шифрования перед передачей его предполагаемому получателю. Сообщения и отказуемые сообщения передаются предполагаемому получателю в случайном порядке.

Однако данный способ ориентирован на защищенное общение двух пользователей и не поддерживает коммуникацию между группой пользователей. Также работа способа описывается в терминах клиент-серверной модели без указания возможности децентрализованных коммуникаций. Также в описании способа отсутствуют упоминания о наличии свойств совершенной прямой секретности (Perfect Forward Secrecy) и отказуемой аутентификации.

Из уровня техники также известен способ быстрого шифрования и дешифрования данных для обеспечения защищенной коммуникации, выполняемый на вычислительном устройстве, US 9621521B2. Согласно данному способу:

- вычислительное устройство определяет первый ключ шифрования (разделяемый между отправителем и получателем секрет) и второй ключ шифрования (поддельный ключ) для шифрования сообщения, когда вычислительное устройство намерено передать первое и второе сообщение другому вычислительному устройству по каналу связи;

- в случае если длина первого сообщения и длина второго сообщения различаются, длина одного из этих сообщений меняется так, чтобы быть равной другому;

- первое сообщение шифруется первым ключом шифрования для генерации первого шифротекста, второе сообщение шифруется вторым ключом шифрования для генерации второго шифротекста, при этом второй шифротекст совпадает с первым;

- зашифрованное первое сообщение (совпадающее с зашифрованным вторым сообщением) передается на другое вычислительное устройство через коммуникационный интерфейс вычислительного устройства-отправителя.

Данный способ позволяет зашифровать несколько различных сообщений и получить при этом одинаковый шифротекст. Отправитель и получатель сообщения могут отрицать факт того, что данная последовательность байт зашифрована ими, что они могут ее расшифровать, более того, существует возможность подобрать ключ таким образом, что шифротекст расшифруется в некоторый осмысленный текст, отличный от оригинального.

Однако данный способ не поддерживает свойств совершенной прямой секретности. Указанный способ также не поддерживает отказуемой аутентификации, то есть участники коммуникации не могут быть уверены в аутентичности и целостности полученного сообщения. Наконец, для случая групповых коммуникаций с количеством абонентов 3 и более, способ не обеспечивает согласованности текста переписки.

Следует отметить, что принципы традиционной криптографии были заложены в те времена, когда носимая электроника и мобильная техники не были распространены. К протоколам защищенных коммуникаций предъявлялись несколько иные требования, которые сегодня считаются классическими: обеспечение конфиденциальности, аутентичности и целостности. То есть передаваемые данные должны были быть защищены от несанкционированного чтения, модификации и подделки. На основе традиционных криптографических примитивов было создано множество программных и аппаратных средств шифрования, в том числе PGP и SSL/TLS (см., например, https://tools.ietf.org/html/rfc4880 -- RFC OpenPGP, https://tools.ietf.org/html/rfc5246 -- RFC TLS 1.2).

Однако данный подход не был лишен недостатков.

Во-первых, свойство конфиденциальности значительно опирается на надежность хранения закрытого ключа. При утере долговременного ключевого материала, например в случае кражи телефона, ноутбука или взлома информационной системы, все зашифрованные при их помощи сообщения становятся скомпрометированными. Криптографический протокол, способный обеспечить конфиденциальность данных в случае компрометации закрытого ключа, обладает свойством совершенной прямой секретности (Perfect Forward Secrecy).

Во-вторых, обеспечение аутентичности передаваемых сообщений при помощи цифровой подписи PGP и аналогичных средств несет в себе архитектурный недостаток: любое третье лицо может проверить авторство сообщения, что не всегда желательно. Вполне возможно, что автор сообщения может быть заинтересован в том, чтобы его участие в переписке не могло быть доказано математически. То есть необходимо, чтобы протокол обладал свойством отказуемости (англ. Deniability, а также Repudiation).

В этой связи, становится очевидной необходимость разработки и использования новых криптографических протоколов, поддерживающих свойства совершенной прямой секретности и отказуемости. Первой удачной попыткой создания такого протокола было создание протокола Off-the-record messaging (OTR), однако его существенным ограничением была возможность общения лишь двух участников. Основной проблемой являлось сложность отказуемой взаимной аутентификации пользователей: в оригинальном OTR пользователи имеют возможность подделывать сообщения друг друга, что при увеличении числа пользователей до трех и более может приводить к тому, что во время коммуникации первый участник не может достоверно отличать между собой, например, второго и третьего.

Известные программные средства отказуемого общения, например, протокол Signal от Open Whisper Systems, используют для организации групповой коммуникации попарные соединения между пользователями, что создает излишние накладные расходы и ограничивает масштабируемость подобных решений. Также большая часть аналогичных решений не поддерживает согласованной передачи сообщений при групповых коммуникациях. Иными словами, разные пользователи могут видеть существенно отличающуюся последовательность сообщений в тексте переписки. Это связано с тем, что традиционные способы обеспечения согласованности текста переписки в децентрализованной среде имеют экспоненциальный рост числа сообщений.

Раскрытие изобретения

Заявляемое изобретение преодолевает недостатки, перечисленные выше.

Задача, на решение которой направлено данное изобретение, заключается в обеспечении высокого уровня защищенности групповых коммуникаций в условиях записи трафика коммуникации третьими лицами на протяжении длительного срока, а также возможной компрометации долговременного ключевого материала.

Техническим результатом является обеспечение повышение уровня безопасности коммуникации и снижение рисков при компрометации долговременного ключевого материала за счет использования протокола отказуемой групповой взаимной аутентификации и выработки общего группового секрета отдельно для шифрования и отдельно для аутентификации сообщений, с реализацией согласованной передачей пользовательских сообщений.

Поставленная задача решается тем, что компьютерно-реализуемый способ защищенной групповой коммуникации между тремя и более абонентами сети интернет с использованием электронных устройств включает этапы инициирования коммуникации, непосредственного осуществления коммуникации и ее завершения, где

этап инициирования коммуникации осуществляют посредством реализации следующих шагов:

1. поиск и получение одним из абонентов IP-адресов остальных абонентов, участвующих в коммуникации, в сети интернет по известным идентификаторам, с последующим установлением попарных соединений между всеми абонентами;

2. направление одним из абонентов сообщения остальным абонентам о начале аутентификации, с последующим проведением всеми абонентами процедуры аутентификации с формированием пакета ключей, включающего групповой сессионный ключ для шифрования сообщений и индивидуальные эфемерные закрытые ключи абонентов для подписи сообщений;

этап непосредственного осуществления коммуникации осуществляют посредством реализации следующих шагов:

3. осуществление коммуникации между всеми абонентами посредством обмена сообщениями с использованием группового ключа и индивидуальных ключей, при этом в процессе обмена сообщениями обеспечивают синхронизацию сообщений по порядку их следования с обеспечением причинной согласованности

4. по достижении заданного количества сообщений инициируют смену группового ключа с согласованием нового группового ключа с использованием процедуры автоматического продвижения ключевого материала;

этап непосредственного завершения коммуникации осуществляют посредством реализации следующих шагов:

5. выход одного из абонентов из группы в процессе коммуникации осуществляют посредством направления сообщения остальным абонентам о начале процедуры завершения сеанса, после чего от каждого абонентского устройства направляют на остальные абонентские устройства группы собственный эфемерный закрытый ключ для подписи сообщений в незашифрованном виде (осуществляет публикацию индивидуальных ключей) и удаляют с каждого устройства групповой сеансовый ключ для шифрования сообщений, оставшиеся участники группы повторяют шаг по формированию нового пакета ключей - группового сеансового ключа для шифрования и индивидуальных эфемерных закрытых ключей для подписи сообщений с последующими этапами осуществления и завершения коммуникации в соответствии с шагами 2-5.

На этапе инициирования коммуникации поиск и получение одним из абонентов IP-адресов остальных абонентов в сети интернет осуществляют с использованием сервер-трекера IP-адреса или с использованием протокола DHT; процедуру аутентификации посредством формирования группового сессионного ключа шифрования и эфемерных закрытых ключей для подписи сообщений для данной коммуникации осуществляют в соответствии с протоколом IDSKE; соединение между абонентами группы устанавливают прямое или посредством использования централизованного сервера.

На этапе непосредственно коммуникации синхронизацию сообщений по порядку их следования осуществляют с использованием протокола OldBlue; согласование нового группового ключа с использованием процедуры автоматического продвижения ключевого материала осуществляют посредством использования протокола Бурместера-Десмедта.

На этапе завершения коммуникации удаление группового сеансового ключа для шифрования сообщений при завершении коммуникации осуществляют методом удаления ключа из памяти абонентского устройства и перезаписи его в виде последовательности нулей.

Краткое описание чертежей

Изобретение поясняется чертежами.

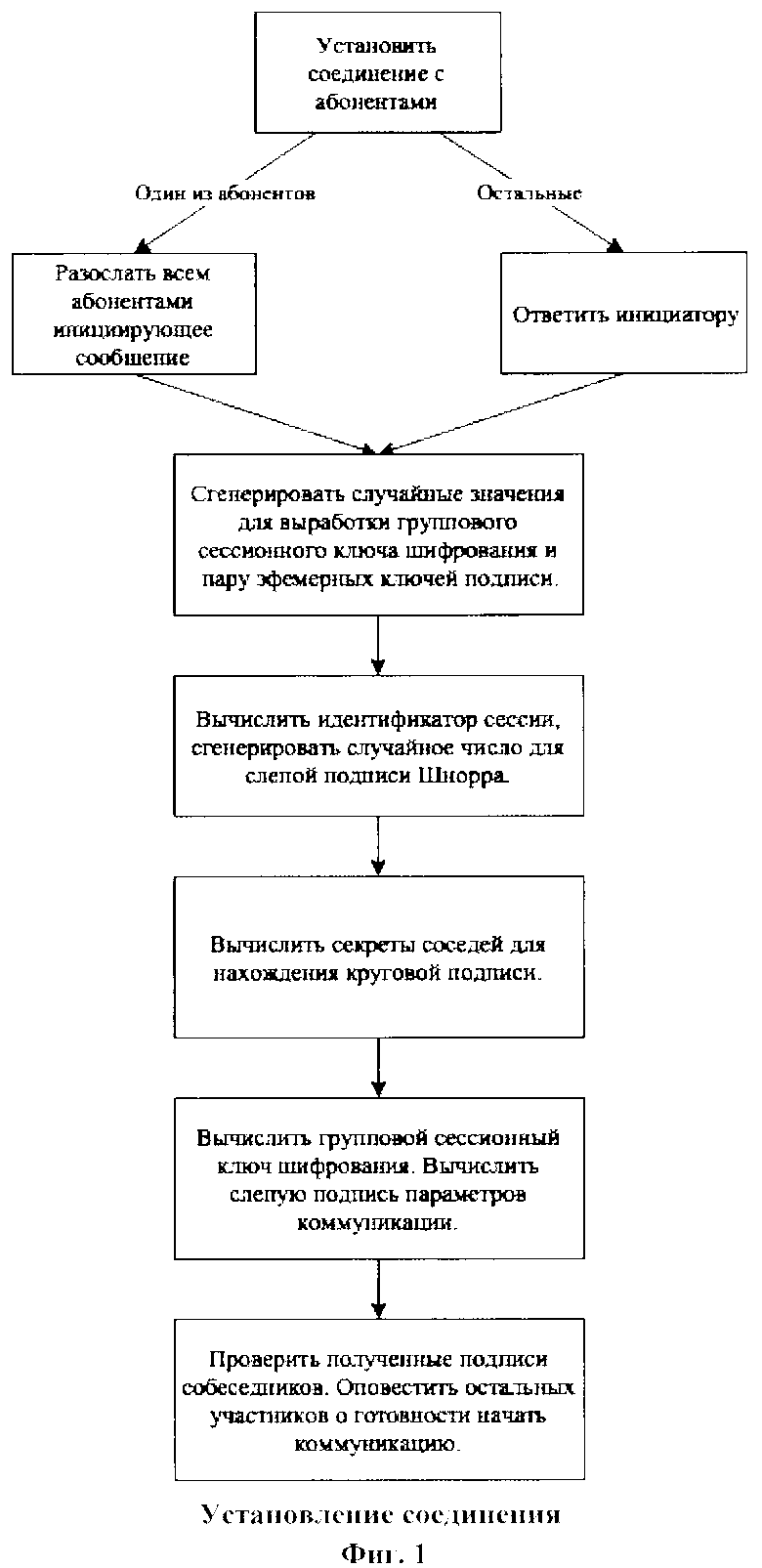

Фиг. 1 иллюстрирует работу процедуры аутентификации. Каждый участник выполняет описанную на схеме процедуру, прерывая ее в случае ошибки.

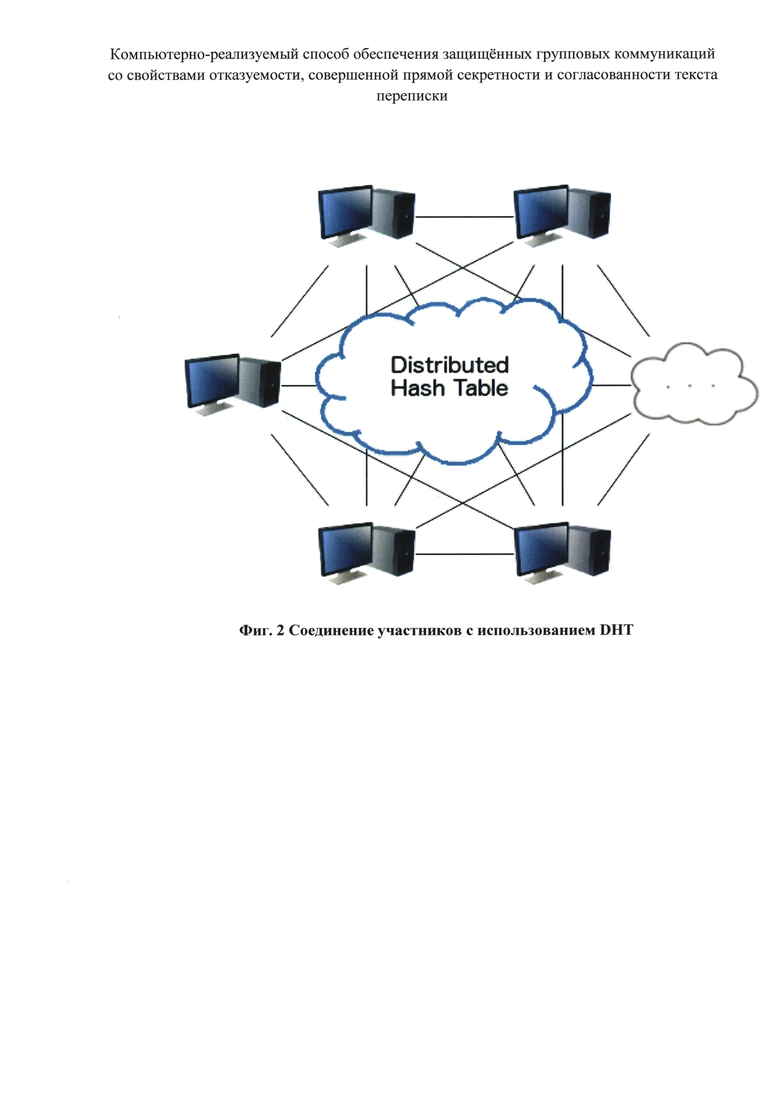

Фиг. 2 иллюстрирует схему соединения пользователей в случае использования распределенной хеш-таблицы (DHT). Пользователи передают сообщения друг другу напрямую, соединение происходит с использованием некоторого алгоритма DHT.

Фиг. 3 иллюстрирует схему соединения пользователей в случае использования сервер-трекера для установления первичного соединения между пользователями.

Фиг. 4-7 иллюстрируют работу протокола OldBlue, обеспечивающего причинную согласованность передачи данных. OldBlue описывает основные процедуры согласованного обмена сообщениями: отправку, запрос на получение утерянного сообщения, обработку запроса на получение утерянного сообщения.

Фиг. 8 иллюстрирует фазу завершения криптографического протокола. За счет публикации эфемерных закрытых ключей для подписи сообщений в эту фазу обеспечивается отказуемость.

Осуществление изобретения

Компьютерно-реализуемый способ осуществления групповых защищенных коммуникаций со свойствами отказуемости и совершенной прямой секретности состоит из этапов инициирования коммуникации, непосредственного осуществления коммуникации и ее завершения, и может быть реализован абонентами с использованием различных электронных устройств - телефонов, планшетов, смартфонов, ноутбуков, стационарных компьютеров, устройств интернета вещей и др. При этом количество абонентов может быть три и более.

Этап инициирования коммуникации включает первичное взаимное узнавание пользователей, генерацию группового сеансового ключа шифрования и обеспечение отказуемости участия в коммуникации, которое может быть реализовано, например, на основе протокола отказуемой групповой аутентификации IDSKE [Van Gundy М. Improved deniable signature key exchange for mpOTR //Unpublished. http://matt.singlethink.net/projects/mpotr/improved-dske. pdf. - 2013.].

Под групповым сеансовым ключом шифрования (групповым сеансовым ключом для шифрования сообщений) в рамках настоящего изобретения понимают ключ, который получают абоненты (пользователи) в ходе IDSKE для симметричного шифрования, который автоматически продвигается в ходе осуществления коммуникации (работы протокола).

На этапе непосредственного осуществления коммуникации обеспечение защищенной групповой коммуникации может быть реализовано с использованием продвижения группового сеансового ключа шифрования для обеспечения улучшенных свойств совершенной прямой секретности на основе протокола Бурместера-Десмедта [Burmester М., Desmedt Y. A secure and scalable group key exchange system // Information Processing Letters. - 2005. - T. 94. - №. 3. - C. 137-143.]. Кроме того, при осуществлении групповой коммуникации осуществляется согласованность передаваемых сообщений посредством синхронизации сообщений по порядку их следования, которая может быть реализована, например, на основе протокола OldBlue [Van Gundy М.D., Chen H. OldBlue: Causal Broadcast In A Mutually Suspicious Environment (Working Draft). - 2012.].

Обеспечение отказуемости передаваемых сообщений осуществляется посредством публикации эфемерных закрытых ключей для подписи сообщений по завершению сеанса коммуникации.

Под эфемерным закрытым ключом для подписи сообщений в рамках настоящего изобретения понимают ключ, который абонент использует для подписи своих сообщений в ходе коммуникации.

Заявляемый способ может иметь несколько различных вариантов исполнения.

Ниже подробно описано осуществление изобретения на примере трех абонентов - А, Б и В.

Вариант 1. Данный вариант описывает действия участников системы (абонентов или пользователей) А, Б и В по совершению защищенной групповой коммуникации со свойствами отказуемости.

1. Пользователь А желает установить соединение с пользователями Б и В. Для этого пользователь А запрашивает у сервера-трекера IP-адреса пользователей Б и В по известным пользователю А идентификаторам.

2. Пользователь А устанавливает прямое соединение с пользователями Б и В, использую IP-адреса, полученные на шаге 1.

3. При установлении соединения с участником В участник А сообщает ему о необходимости добавления участника Б. Участник В добавляет участника Б.

4. Пользователь А инициирует фазу аутентификации, рассылая участникам Б и В сообщение о ее начале.

5. Участники А, Б и В проводят процедуру аутентификации, в ходе которой согласно протоколу IDSKE формируется групповой сессионный ключ шифрования и эфемерные закрытые ключи для подписи сообщений для данной коммуникации.

6. Участники обмениваются зашифрованными мгновенными сообщениями. После того, как общее число отправленных сообщений достигнет заданного количестве, например, 100, участники А, Б и В рассылают друг другу свои части для проведения продвижения ключевого материала по протоколу Бурместера-Десмедта.

7. Один из участников инициирует окончание коммуникации путем рассылки участникам сообщения о начале процедуры завершения. В ходе процедуры завершения из памяти устройства автоматически стираются групповые сессионные ключи шифрования и публикуются эфемерные закрытые ключи для подписи сообщений, обеспечивая свойства совершенной прямой секретности.

Вариант 2. Данный вариант отличается от варианта 1 тем, что на шаге 1 IP-адреса участников Б и В участник А получает при помощи протокола DHT.

Вариант 3. Данный вариант отличается от варианта 1 тем, что вместо прямого соединения между участниками использованием соединение с использованием централизованного сервера.

Вариант 4. Данный вариант отличается от варианта 1 тем, что на шаге 6 продвижение ключевого материала наступает после того, с момента последней генерации группового сессионного ключа шифрования прошло 10 минут.

Вариант 5. Данный вариант описывает случай, когда участники А, Б и В уже находятся в фазе коммуникации. Возможен сценарий развития событий, при котором согласованность текста переписки могла бы нарушиться, однако протокол OldBlue позволяет отобразить сообщения в требуемом порядке:

1. Участника А посылает сообщение в чат, рассылая его участникам Б и В.

2. Участника Б получает сообщение от участника А, оно отображается в интерфейсе участника Б, он читает это сообщение и отправляет сообщение-ответ.

3. Участник В получает сообщение от участника Б раньше, чем сообщение от участника А. При этом сообщение от участника Б не отображается, так как еще не получено предшествующее ему сообщение от участника А.

4. Участник В получает сообщение от участника А. Теперь у участника В в интерфейсе отображаются сообщения от участников А и Б в исходном порядке: сначала от участника А, потом от участника Б.

Ниже представлен пример осуществления изобретения, который демонстрирует возможность достижения заявленного технического результата и не ограничивает сущность, представленную в независимом пункте формулы изобретения.

Заявляемый способ может быть осуществлен с помощью программы для ЭВМ, реализованной, например, на языке JavaScript, и предназначенной для функционирования в среде веб-браузера на любой платформе (электронном устройстве), поддерживающей WebRTC, в том числе мобильной. Программу размещают по известному абонентам адресу. Для соединения между абонентами используют браузерную технологию WebRTC [https://www.w3.org/TR/webrtc/]. Далее по тексту описания использован термин "приложение" для ссылки на индивидуальный экземпляр программы, запущенной на абонентском устройстве. Также этот термин также используется для уточнения факта того, что действия, реализующие заявляемый способ (алгоритм), производятся не абонентом (пользователем) вручную, а автоматически.

Ниже представлено описание проведения защищенной групповой коммуникации между тремя абонентами сети интернет А, Б и В с подробной характеристикой реализации каждого из этапов - инициирования, непосредственного осуществления коммуникации и ее завершения.

Этап инициирования осуществляется посредством реализации следующих шагов:

1. Абоненты А, Б и В открывают в веб-браузере страницу с описываемым приложением, где им предлагается ввести собственный идентификатор.

2. Абоненты А, Б и В вводят и подтверждают свои идентификаторы, после чего эта информация направляется к серверу-трекеру для регистрации соответствия между идентификаторами и пользователем. Результатом является установленное соединение между абонентами и сервером-трекером.

3. Абонент А желает добавить абонента Б. Для этого он нажимает соответствующую кнопку в графическом интерфейсе приложения, после чего приложение автоматически направляет серверу-трекеру информацию об абоненте А, необходимую для установления прямого соединения посредством WebRTC (SDP Offer). Сервер-трекер в свою очередь пересылает эту информацию абоненту Б.

4. Абонент Б получает SDP Offer абонента А от сервера-трекера, приложение при этом автоматически направляет серверу-трекеру в ответ аналогичную информацию об абоненте Б (SDP Answer).

5. Сервер-трекер направляет SDP Answer от абонента Б абоненту А. После чего в автоматическом режиме средствами WebRTC по протоколу Interactive Connectivity Establishment [https://tools.ietf.org/html/rfc5245] абоненты А и Б устанавливают друг с другом прямое соединение.

6. Далее абонент А повторяет шаги 3-5 для абонента В, а абонент В повторяет шаги 3-5 для абонента Б, в результате чего все три абонента устанавливают друг с другом прямое соединение. В случае, если число абонентов больше трех, шаги 3-5 выполняет каждый из абонентов, участвующих в коммуникации. В результате абоненты выстроены в топологию, изображенную на Фиг. 3: между абонентами установлены прямые соединения, которые далее используются для обмена данными между абонентами. Соединение же с сервером-трекером используются исключительно для установления прямого соединения и не участвует в передаче данных абонентов.

7. Абонент А, пользуясь графическим интерфейсом приложения, инициирует начало процедуры аутентификации. При этом приложение направляет абонентам Б и В сообщение о начале аутентификации, с последующим проведением всеми абонентами процедуры аутентификации по протоколу IDSKE (Фиг. 1), в ходе которой участники вырабатывают групповой сессионный ключ шифрования и эфемерные закрытые ключи для подписи сообщений. В качестве типа алгоритма шифрования сообщения приложение использует симметричный шифр AES-128 [https://nvlpubs.nist.gov/nistpubs/fips/nist.fips.197.pdf] с групповым сессионным ключом шифрования. Для подписи сообщений абонентов приложение использует алгоритм RSA с размером ключа 2048 бит [Rivest R.L., Shamir A., Adleman L. A method for obtaining digital signatures and public-key cryptosystems //Communications of the ACM. - 1978. - T. 21. - №. 2. - C. 120-126.], в качестве RSA ключа приложение использует эфемерный закрытый ключ для подписи сообщений.

Далее коммуникация абонентов осуществляется посредством реализации следующих шагов:

8. Отправка сообщений между абонентами. При необходимости отправить сообщение абонент набирает его текст в пользовательском интерфейсе и подтверждает отправление. Далее приложение направляет другим абонентам сообщения путем групповой рассылки с использованием установленных на этапе инициирования прямых соединений. При этом применяется процедуры алгоритма OldBlue по отправке и приему сообщений (Фиг. 4 - действия при получении сообщения, Фиг. 7 - действия при отправке сообщения), обеспечивающие синхронизацию порядка сообщений с обеспечением причинной согласованности. Сообщения, которые согласно OldBlue будут помечены, как доставленные, будут изображены в пользовательском интерфейсе.

9. Отправка запросов на получение утерянных сообщений. В случае если приложение абонента А обнаруживает, что одно из сообщений не было им получено, то оно автоматически запрашивает это сообщение у абонентов Б и В путем отправки им запроса на пересылку утеряного сообщения. Последовательность действий абонента А при этом представлена на Фиг. 5. При получении данного запроса приложения абонентов Б и В автоматически проводят у себя поиск запрошенного сообщения и при наличии направляют его абоненту А (Фиг. 6).

10. По достижении заданного количества сообщений (в частности, в реализации использована константа 100 сообщений) приложение одного из абонентов (любого, пусть абонента А) инициирует процедуру продвижения ключа с целью обновления группового сеансового ключа шифрования по протоколу Бурместера-Десмедта. Приложение абонента А рассылает свою часть ключа абонентам Б и В, абонент Б абонентам А и В, а абонент В абонентам А и Б. Далее приложения всех абонентов вычисляют промежуточные значения для формирования ключа путем смешивания своей части и частей абонента слева и абонента справа. При определении порядка абонент А будет считать абонентом слева абонента В, а абонентом справа Б; для абонента Б слева абонент А, справа абонент В; для абонента В слева абонент Б, справа абонент А. После получения промежуточных значений каждое приложение формирует у себя новый сеансовый групповой ключ шифрования, одинаковый для всех абонентов, что позволяет обеспечить улучшенные свойства совершенной прямой секретности. Рассылку сообщений и обработку потери сообщения приложения ведут согласно пп. 8-9.

Наконец, этап завершения коммуникации осуществляется путем реализации следующих шагов:

11. Абонент А желает завершить коммуникацию. Для этого он использует соответствующий элемент пользовательского интерфейса приложения, после чего приложение направляет абонентам Б и В сообщение о начале процедуры завершения сеанса. Получив это сообщение, приложение абонента Б отправляет аналогичное сообщение абонентам А и В, а приложение абонента В абонентам А и Б. При получении сообщений о начале процедуры завершении сеанса от всех других абонентов приложение автоматически направляет остальным собственный эфемерный закрытый ключ для подписи сообщений своего абонента в незашифрованном виде для обеспечения отказуемости коммуникации и удаляет групповой сеансовый ключ шифрования из памяти для обеспечения совершенной прямой секретности (Фиг. 8). Рассылку сообщений и обработку потери сообщения приложения ведут согласно пп. 8-9.

12. После завершения коммуникации абоненты переводят свои приложения в режим ожидания, либо проводят шаги с п. 1 при необходимости добавить других абонентов, либо с п. 7, если абоненты желают провести коммуникацию текущим составом участников.

Таким образом, заявляемый способ обеспечивает улучшенные свойства отказуемости (англ. deniability, также repudiation) при групповом общении и совершенной прямой секретности (Perfect Forward Secrecy), в т.ч. за счет использования протокола отказуемой групповой аутентификации Improved Deniable Signature Key Exchange (IDSKE) в комплексе с протоколом Бурместера-Десмедта, при синхронизации порядка сообщений с обеспечением причинной согласованности. Кроме того, использование децентрализованной передачи данных позволяет свести к минимуму использование промежуточных серверов в процессе коммуникации, исключая возможный риск их компрометации.

Изобретение относится к области обеспечения криптографически защищенных групповых коммуникаций. Технический результат – повышение уровня безопасности коммуникации и снижение рисков при компрометации долговременного ключевого материала. Способ защищенной групповой коммуникации между тремя и более абонентами сети, в котором осуществляют поиск и получение одним из абонентов IP-адресов остальных абонентов, участвующих в коммуникации, направление одним из абонентов сообщения остальным абонентам о начале аутентификации с последующим проведением всеми абонентами процедуры аутентификации с формированием пакета ключей, включающего групповой сессионный ключ для шифрования сообщений и индивидуальные эфемерные закрытые ключи абонентов для подписи сообщений, реализуют коммуникацию между всеми абонентами посредством обмена сообщениями с использованием группового ключа и индивидуальных ключей и по достижении заданного количества сообщений инициируют смену группового ключа с согласованием нового группового ключа с использованием процедуры автоматического продвижения ключевого материала, выход одного из абонентов из группы в процессе коммуникации осуществляют посредством направления сообщения остальным абонентам о начале процедуры завершения сеанса, после чего от каждого абонентского устройства направляют на остальные абонентские устройства группы собственный эфемерный закрытый ключ для подписи сообщений в незашифрованном виде и удаляют с каждого устройства групповой сеансовый ключ для шифрования сообщений. 6 з.п. ф-лы, 8 ил.

1. Компьютерно-реализуемый способ защищенной групповой коммуникации между тремя и более абонентами сети интернет с использованием электронных устройств, включающий этапы инициирования коммуникации, непосредственное осуществление коммуникации и ее завершение, где

на этапе инициирования коммуникации осуществляют:

1) поиск и получение одним из абонентов IP-адресов остальных абонентов, участвующих в коммуникации, в сети интернет по известным идентификаторам с последующим установлением попарных соединений между всеми абонентами;

2) направление одним из абонентов сообщения остальным абонентам о начале аутентификации с последующим проведением всеми абонентами процедуры аутентификации с формированием пакета ключей, включающего групповой сессионный ключ для шифрования сообщений и индивидуальные эфемерные закрытые ключи абонентов для подписи сообщений,

на этапе непосредственного осуществления коммуникации:

3) реализуют коммуникацию между всеми абонентами посредством обмена сообщениями с использованием группового ключа и индивидуальных ключей, при этом в процессе обмена сообщениями обеспечивают синхронизацию сообщений по порядку их следования с обеспечением причинной согласованности,

4) и по достижении заданного количества сообщений инициируют смену группового ключа с согласованием нового группового ключа с использованием процедуры автоматического продвижения ключевого материала;

на этапе завершения коммуникации

5) выход одного из абонентов из группы в процессе коммуникации осуществляют посредством направления сообщения остальным абонентам о начале процедуры завершения сеанса, после чего от каждого абонентского устройства направляют на остальные абонентские устройства группы собственный эфемерный закрытый ключ для подписи сообщений в незашифрованном виде и удаляют с каждого устройства групповой сеансовый ключ для шифрования сообщений, оставшиеся участники группы повторяют шаг по формированию нового пакета ключей - группового сеансового и индивидуальных эфемерных закрытых ключей для подписи сообщений с последующими этапами осуществления и завершения коммуникации в соответствии с шагами 2-5.

2. Способ по п. 1, характеризующийся тем, что на этапе инициирования коммуникации поиск и получение одним из абонентов IP-адресов остальных абонентов в сети интернет осуществляют с использованием сервер-трекера IP-адреса или с использованием протокола DHT.

3. Способ по п. 1, характеризующийся тем, что на этапе инициирования коммуникации процедуру аутентификации посредством формирования группового сессионного ключа шифрования и эфемерных закрытых ключей для подписи сообщений для данной коммуникации осуществляют в соответствии с протоколом IDSKE.

4. Способ по п. 1, характеризующийся тем, что на этапе инициирования коммуникации соединение между абонентами группы устанавливают прямое или посредством использования централизованного сервера.

5. Способ по п. 1, характеризующийся тем, что синхронизацию сообщений по порядку их следования осуществляют с использованием протокола OldBlue.

6. Способ по п. 1, характеризующийся тем, что согласование нового группового ключа с использованием процедуры автоматического продвижения ключевого материала осуществляют посредством использования протокола Бурместера-Десмедта.

7. Способ по п. 1, характеризующийся тем, что удаление группового сеансового ключа для шифрования сообщений при завершении коммуникации осуществляют методом удаления ключа из памяти абонентского устройства и перезаписи его в виде последовательности нулей.

| US 9705856 B2, 11.07.2017 | |||

| US 8379857 B1, 19.02.2013 | |||

| Токарный резец | 1924 |

|

SU2016A1 |

| УПРАВЛЕНИЕ СЕКРЕТАМИ ГРУППЫ ЧЛЕНАМИ ГРУППЫ | 2012 |

|

RU2596597C2 |

| RU 2015143666 A, 26.04.2017. | |||

Авторы

Даты

2019-07-01—Публикация

2018-03-22—Подача