Область техники, к которой относится изобретение

Предлагаемое изобретение относится к криптографии и средствам защиты информации и может быть использовано для реализации как аутентифицированного шифрования, так и просто аутентификации сообщения.

Уровень техники

Способы аутентифицированного шифрования работают с сообщениями, которые состоят из несекретной и секретной части. Они позволяют одновременно зашифровать секретную часть сообщения и получить для всего сообщения имитовставку.

Известны способы аутентифицированного шифрования сообщений, представленных в цифровом виде, а именно в виде двоичных данных, выполняемые с использованием блочного шифрования с секретным ключом и уникального вектора инициализации, например, способ аутентифицированного шифрования GCM (Galois/Counter Mode; NIST Special Publication 800-38D, November 2007, Recommendation for Block Cipher Modes of Operation: Galois/Counter Mode (GCM) and GMAC).

Для дальнейшего рассмотрения введем обозначения:

- операция конкатенации двух векторов А и В, результатом является вектор, в котором левая часть совпадает с вектором А, а правая часть совпадает с вектором В;

- операция конкатенации двух векторов А и В, результатом является вектор, в котором левая часть совпадает с вектором А, а правая часть совпадает с вектором В;

0[b] двоичная строка из b нулевых битов, где b - целое положительное число;

⊕ - операция покомпонентного сложения по модулю 2 двух двоичных строк одинаковой длины;

⊗ - операция умножения в конечном поле Галуа GF(2n) с порождающим многочленом этого поля;

Е(K, М) - алгоритм блочного зашифрования сообщения М с секретным ключом K;

n - длина блока;

K - ключ шифрования длины k бит;

F - ключ финализации длины k бит;

S - уникальный вектор инициализации длины S бит, т.е. для всех сообщений, зашифрованных на одном ключе шифрования K, значение S должно быть различным;

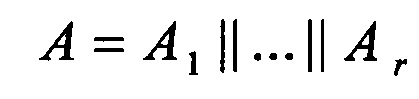

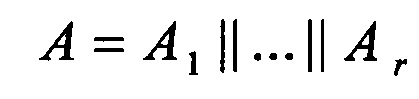

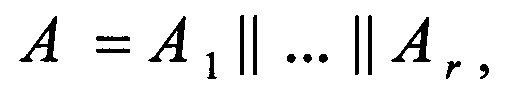

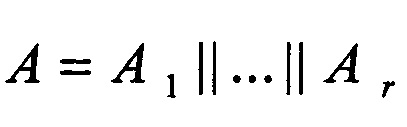

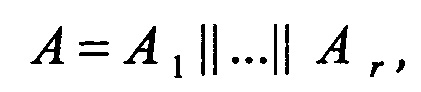

- ассоциированные данные (несекретная часть сообщения), состоящие из r блоков;

- ассоциированные данные (несекретная часть сообщения), состоящие из r блоков;

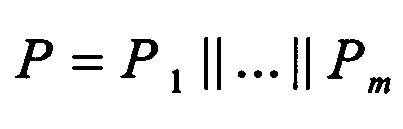

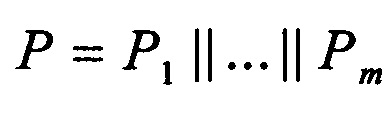

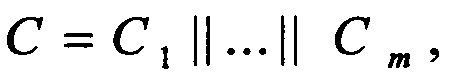

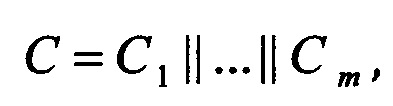

- открытый текст (секретная часть сообщения), состоящий из m блоков;

- открытый текст (секретная часть сообщения), состоящий из m блоков;

М - сообщение (двоичный вектор), которое состоит из ассоциированных данных А и открытого текста Р;

Т - имитовставка сообщения М длины t бит;

с16 - запись константы с в 16-ричной системе счисления;

len(M) - длина сообщения М(в байтах);

{ } - двоичная строка, длина которой равна нулю;

|М| - длина сообщения М (в битах);

Ld(u) - слово из первых d символов слова u, d≤|u|;

U mod N -для целого U и натурального N остаток от деления U на N;

incr(Y) - прибавление единицы к правым 32 битам слова Y и взятие результата по модулю 232.

Способ GCM включает два этапа использования: аутентифицированное шифрование и расшифрование с проверкой имитовставки. Для реализации способа необходимы алгоритм блочного шифрования Е с длиной блока 128 бит и с секретным ключом K длины k бит и синхропосылка S длины 5 бит, 1≤s≤264. Способ применяют к сообщению М, которое состоит из ассоциированных данных А и открытого текста Р, длина ассоциированных данных не должна превышать 264 бита, а длина открытого текста не должна превышать (239-256) бита, при этом суммарная длина ассоциированных данных и открытого текста, защищенных на одном ключе не должна превышать 271 бита.

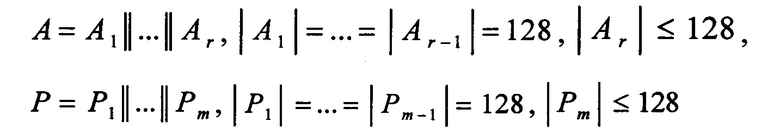

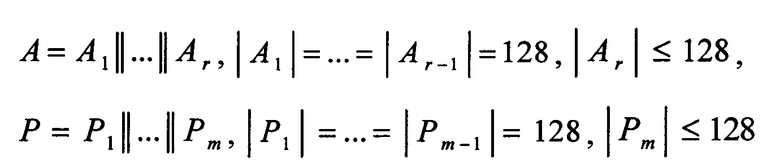

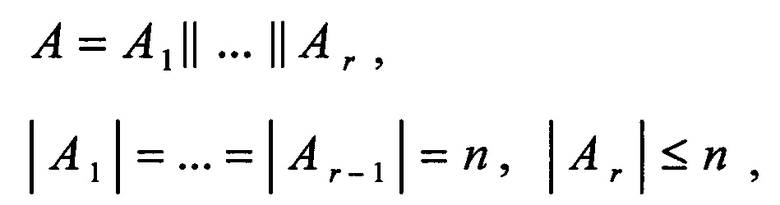

Перед началом реализации способа ассоциированные данные и открытый текст записывают в виде:

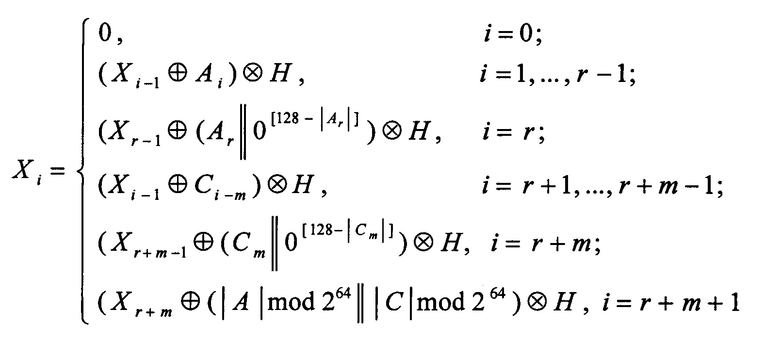

Для осуществления способа необходима вспомогательная функция GHASH: GHASH(Н, A, С) = Хr+m+1, где переменные Xi, i=0, …, r+m+1 определяют следующим образом:

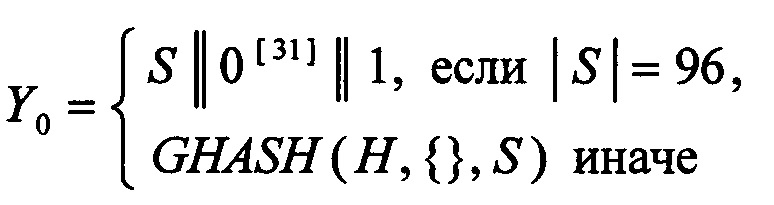

В результате этапа выполнения аутентифицированного шифрования получают шифртекст с, длина которого совпадает с длиной открытого текста, и имитовставку Т длины t бит, 64≤t≤128, для сообщения М. Аутентифицированное шифрование происходит следующим образом:

H=EK(0[128]),

Yi=incr(Yi-1), i=1, …, m,

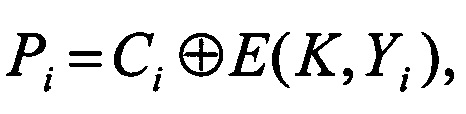

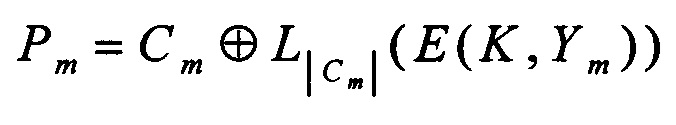

i=1, …, m-1,

i=1, …, m-1,

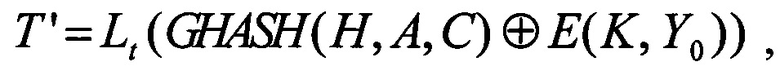

Этап расшифрования и проверки имитовставки для ассоциированных данных А, шифртекста С и имитовставки Т осуществляют следующим образом:

Н=ЕK(0[128]),

Yi=incr (Yi-1), i=1, …, m,

i=1, …, m,

i=1, …, m,

Если значения T и T' совпали, то в результате этого этапа получают открытый текст Р, иначе получают специальный признак ОШИБКА.

Недостатком способа GCM является снижение стойкости, возникающее из-за уязвимости к атакам на имитовставку, использующим свойства линейности (Ferguson N. Authentication weaknesses in GCM. Comments submitted to NIST Modes of Operation Process, 2005, статья по адресу: http://csrc.nist.gov/groups/ST/toolkit/BCM/documents/comments/CWC-GCM/Ferguson2.pdf) и свойства цикличности многочленов (Markku-Juhani Olavi Saarinen. Cycling Attacks on GCM, GHASH and Other Polynomial MACs and Hashes. In Anne Canteaut, editor, Fast Software Encryption, volume 7549 of Lecture Notes in Computer Science, Springer Berlin Heidelberg, 2012), кроме того, для алгоритма известен ряд атак с усеченной длиной имитовставки (рассмотрены в указанной выше статье Ferguson N.) и с повторяющимися векторами инициализации (Joux A. Authentication Failures in NIST version of GCM. Comments submitted to NIST Modes of Operation Process, 2006, статья по адресу: http://csrc.nist.gov/groups/ST/toolkit/BCM/documents/comments/800-38_Series-Drafts/GCM/Joux_comments.pdf).

Известен и другой способ аутентифицированного шифрования, согласно стандарту СТБ 34.101.31-2011 (Государственный стандарт Республики Беларусь СТБ 34.101.31-2011. Информационные технологии и безопасность. Защита информации. Криптографические алгоритмы шифрования и контроля целостности). Способ состоит из этапа установки защиты и этапа снятия защиты, для его реализации на обоих этапах необходимы одни и те же алгоритм блочного шифрования Е с длиной блока 128 бит и с секретным ключом K длины 256 бит и синхропосылка S длины 128 бит. Защиту устанавливают для сообщения М, которое состоит из ассоциированных данных А и открытого текста Р, длина открытого текста и ассоциированных данных не должна в сумме превышать 264 бита. В результате установки защиты получают шифртекст С, длина которого совпадает с длиной открытого текста, и имитовставку Т длиной 64 бита для сообщения М. Перед началом выполнения способа ассоциированные данные и открытый текст записывают в виде:

При шифровании блокам Рi ставятся в соответствие блоки Сi, |Сi|=|Pi|, из которых потом составляется шифртекст С.

На этапе установки защиты выполняют следующие действия:

1. Вычисляют Y0=E(K, S)

2. Для i=1, 2, …, m выполняют:

1) Yi=Yi-1+l(mod2128),

2)

3. Устанавливают

Н=Е(K, Е(K,S)), q0=B194BAC80A08F53B366D008E584A5DE416

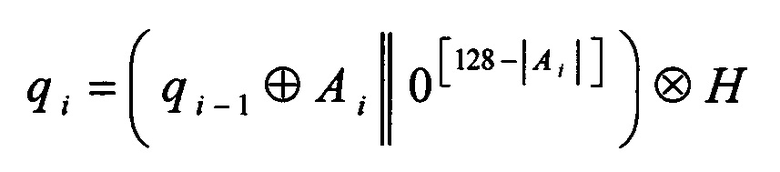

4. Для i=1, …, r вычисляют:

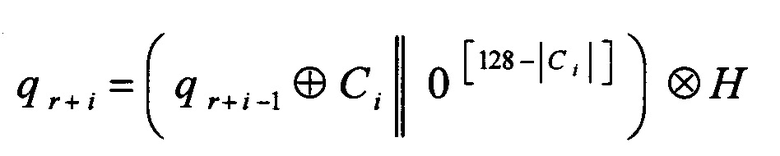

5. Для i=1, 2, …, m вычисляют:

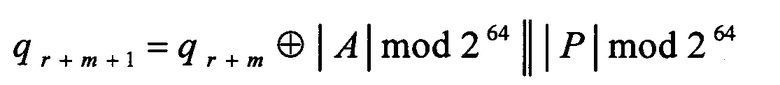

6. Вычисляют

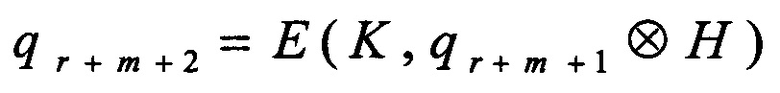

7. Вычисляют

8. Вычисляют Т=L64(qr+m+2)

9. Возвращают (С, Т)

Защиту снимают для ассоциированных данных А, шифртекста С и имитовставки Т. В результате этапа снятия защиты получают либо признак ОШИБКА, либо расшифрованный открытый текст Р, причем получение признака ОШИБКА означает нарушение целостности данных.

На этапе снятия защиты выполняют следующие действия:

1. Устанавливают

H=Е(K, Е(K, S)), q0=В194ВАC80А08F53B366D008Е584А5DE416

2. Для i=1, …, r вычисляют:

3. Для i=1, 2, …, m вычисляют:

4. Вычисляют

5. Вычисляют

6. Если Т≠L64(qr+m+2), то возвращают ОШИБКА.

7. Устанавливают Y0=Е (K, S)

8. Для i=1, 2, …, m выполняют:

1) Yi=Yi-1+1(mod2128),

2)

9. Возвращают Р

Для разных криптографических приложений зачастую требуется различная длина имитовставки, поэтому одним из недостатков способа СТБ является фиксированная длина имитовставки равная 64 битам.

Другим недостатком известного способа является недостаточная скорость выполнения в некоторых вариантах реализации. Кроме того, использование умножения длины сообщения на ключ имитозащиты, потенциально может привести к снижению стойкости способа к криптографическим атакам.

Способ аутентифицированного шифрования СТБ 34.101.31-2011 выбран в качестве прототипа.

Раскрытие изобретения

Технический результат заключается в повышении криптографической стойкости способа аутентифицированного шифрования и повышении скорости выполнения способа.

Для этого предлагается способ, ранее описанный (Бабуева А.А., Науменко А.П. О подходах к анализу схем аутентифицированного шифрования, построенных с использованием умножения в конечных полях. Конференция РусКрипто'2018, материал по адресу: https://www.ruscrypto.ru/resource/archive/rc2018/files/02_Babueva_Naumenko.pdf).

Для реализации способа необходимы способ блочного шифрования Е(K, М) с длиной блока n бит, n кратно 32, n≥64, ключ шифрования K длиной k бит, k≥128, ключ финализации F длиной k бит и вектор инициализации S длиной s бит,  Ключи K и F должны быть выработаны случайно (псевдослучайно), равновероятно и независимо друг от друга. Для вектора инициализации должно быть выполнено требование уникальности, т.е. он должен быть различен для всех сообщений, зашифрованных на одном и том же ключе.

Ключи K и F должны быть выработаны случайно (псевдослучайно), равновероятно и независимо друг от друга. Для вектора инициализации должно быть выполнено требование уникальности, т.е. он должен быть различен для всех сообщений, зашифрованных на одном и том же ключе.

Сообщение М включает в себя:

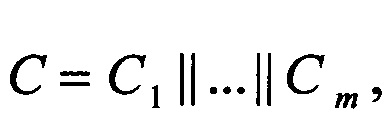

• ассоциированные данные А, разделенные на г блоков Ai, 0<i≤r, имеющие в составе хотя бы один ненулевой блок, причем r - целое положительное число

причем длина ассоциированных данных должна быть кратна 8 битам;

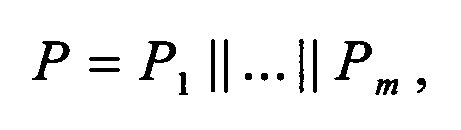

• и, возможно, открытый текст Р, разделенный на m блоков Рi, 0<i≤m, причем m - целое число,

|P1|=…=|Pm-1|=n, |Pm|≤n,

длина открытого текста должна быть кратна 8 битам;

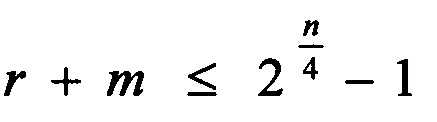

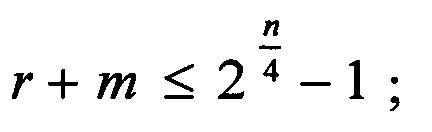

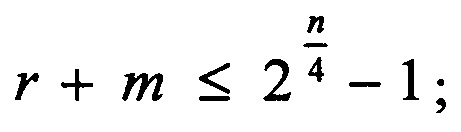

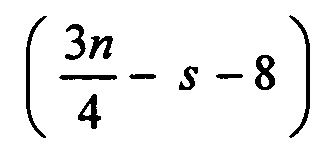

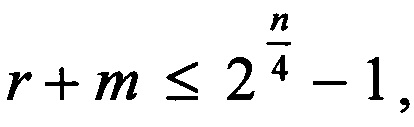

причем выполняется соотношение

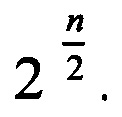

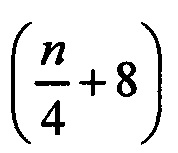

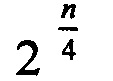

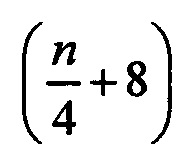

Суммарное количество блоков ассоциированных данных и открытого текста, обработанных на одном ключе не должно превышать

Способ состоит из 4-х этапов: шифрования, выработки имитовставки, расшифрования и проверки имитовставки. В результате шифрования и выработки имитовставки способ выдает неизмененные ассоциированные данные, зашифрованный текст, длина которого совпадает с длиной открытого текста, и имитовставку Т длины t бит, 1≤t≤n, значение t выбирают перед использованием способа и не меняют в процессе его использования;

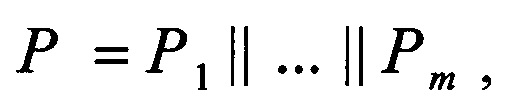

Шифрование происходит следующим образом:

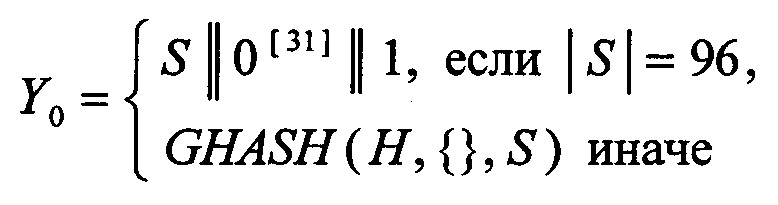

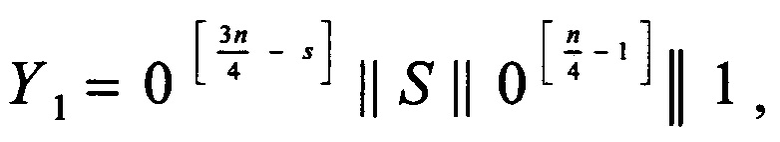

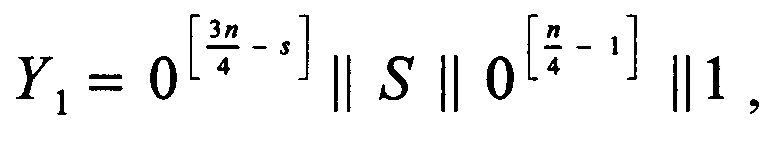

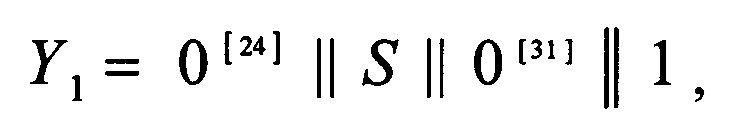

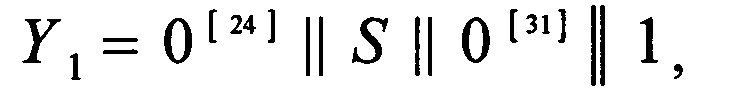

получают последовательность значений счетчиков:

получают последовательность значений счетчиков:

Yi =incr(Yi-1), 2≤i≤m

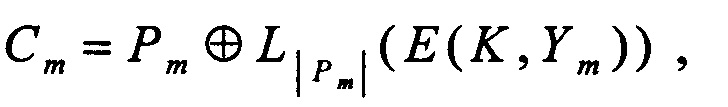

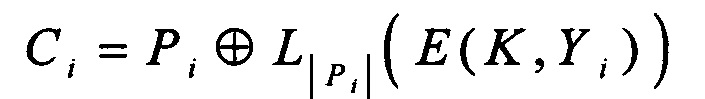

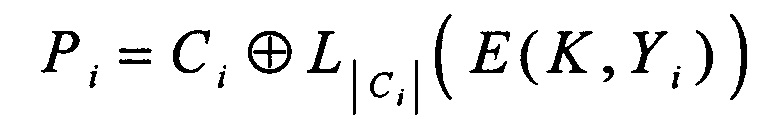

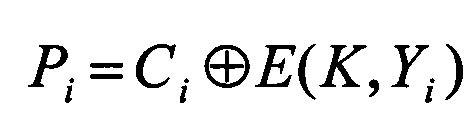

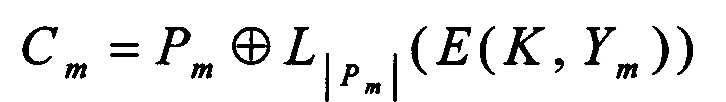

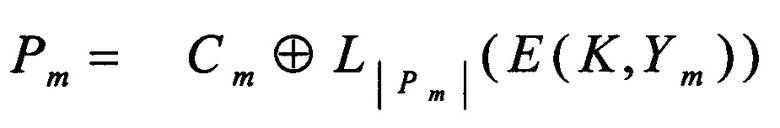

получают шифртекст

получают шифртекст  , длина которого совпадает с длиной открытого текста, выполняя следующие действия:

, длина которого совпадает с длиной открытого текста, выполняя следующие действия:

i=1, …, m-1,

i=1, …, m-1,

Заметим, что начальное значение счетчика получается как  , т.е. не нужно выполнять зашифрования вектора инициализации как в способе-прототипе, где Y0=E(K, S), что позволяет начать этап шифрования, как только получено сообщение.

, т.е. не нужно выполнять зашифрования вектора инициализации как в способе-прототипе, где Y0=E(K, S), что позволяет начать этап шифрования, как только получено сообщение.

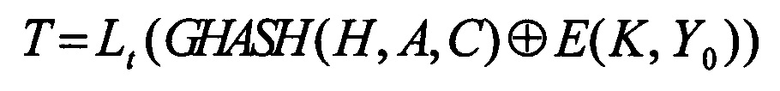

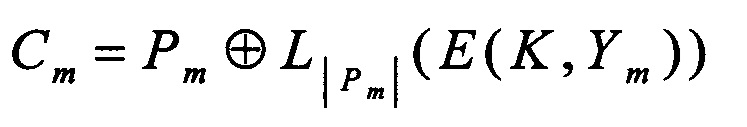

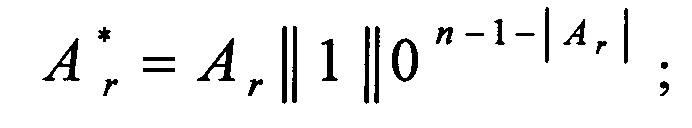

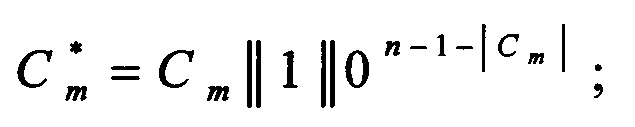

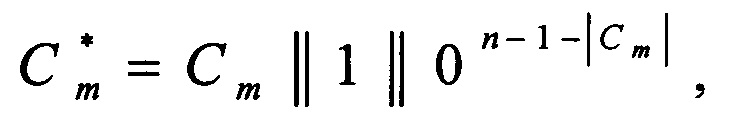

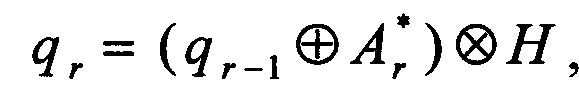

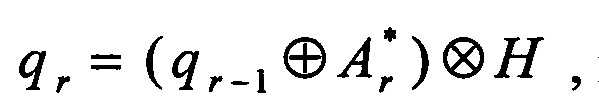

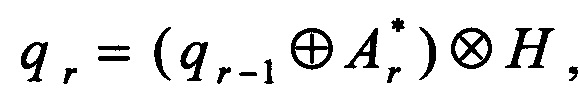

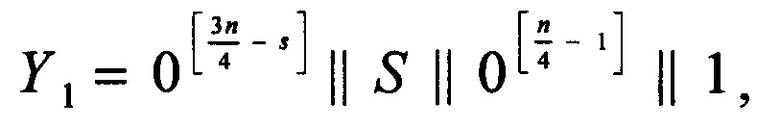

Выработка имитовставки для сообщения М происходит следующим образом:

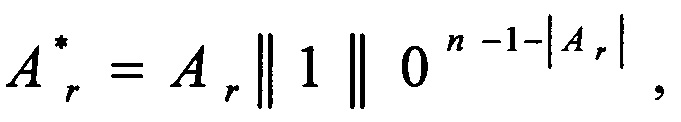

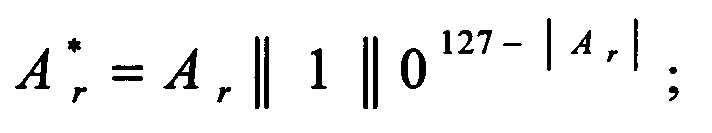

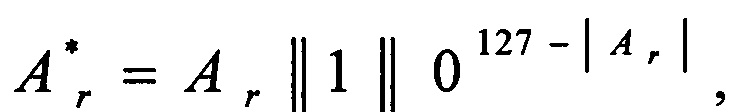

если длина последнего блока ассоциированных данных меньше n, то дополняют этот блок:

если длина последнего блока ассоциированных данных меньше n, то дополняют этот блок:

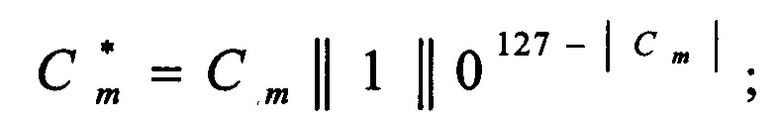

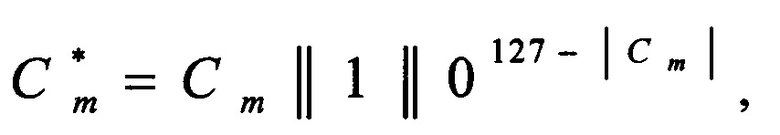

если длина последнего блока шифртекста меньше n, то дополняют этот блок:

если длина последнего блока шифртекста меньше n, то дополняют этот блок:

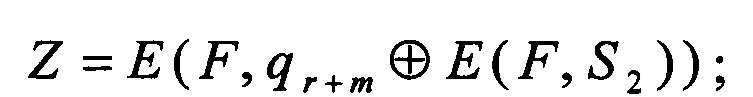

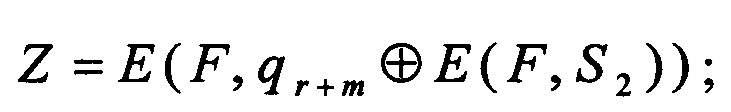

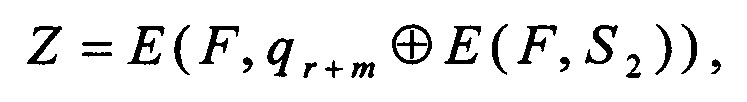

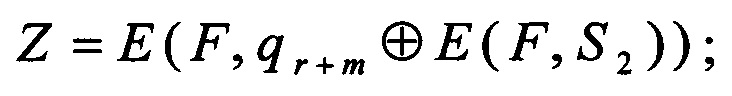

вычисляют значение имитозащитной группы Z:

вычисляют значение имитозащитной группы Z:

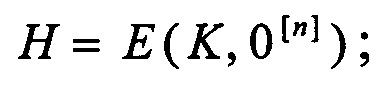

вычисляют ключ имитозащиты Н:

вычисляют ключ имитозащиты Н:

Н=Е(K, 0[n]);

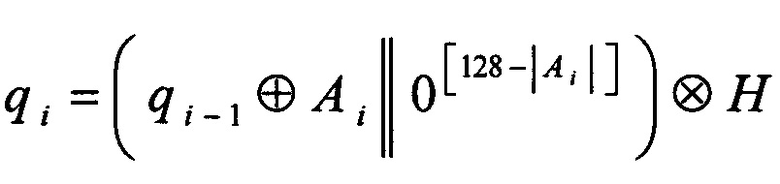

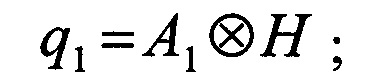

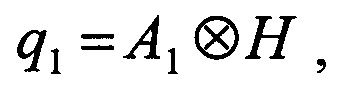

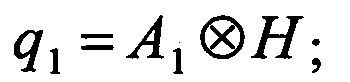

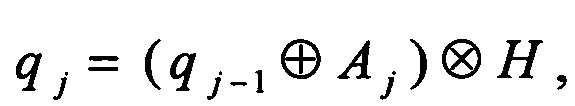

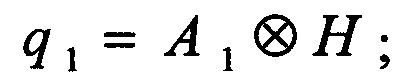

вычисляют значение вектора q1:

вычисляют значение вектора q1:

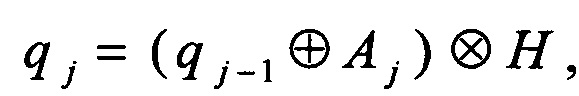

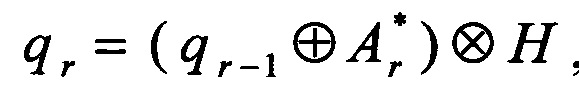

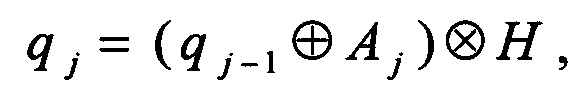

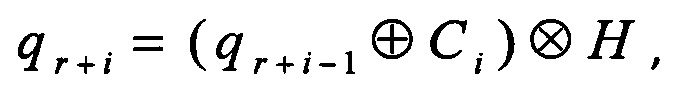

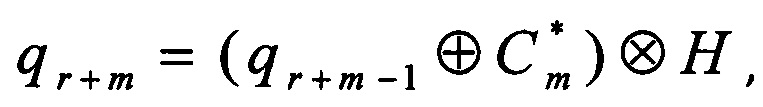

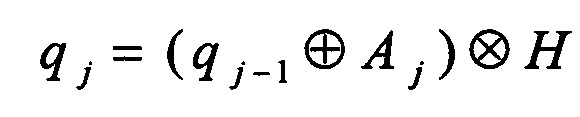

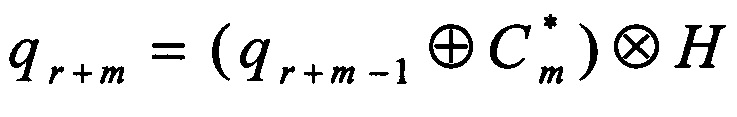

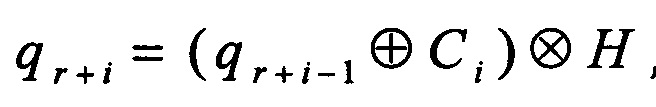

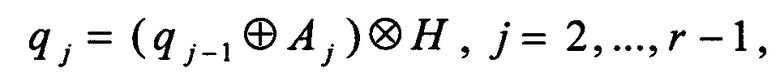

вычисляют значения векторов

вычисляют значения векторов

j=2, …, r-1,

j=2, …, r-1,

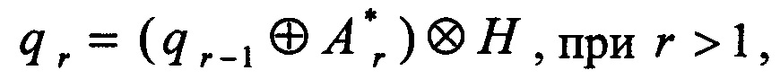

при r>1,

при r>1,

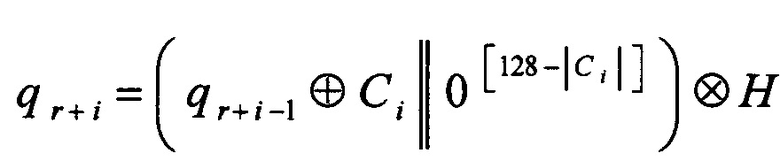

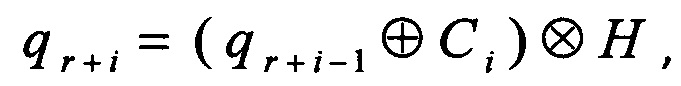

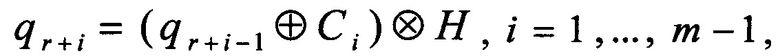

i=1, …, m-1,

i=1, …, m-1,

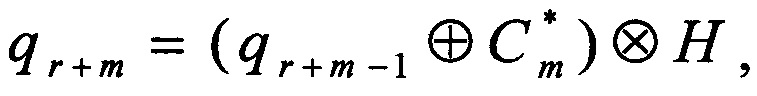

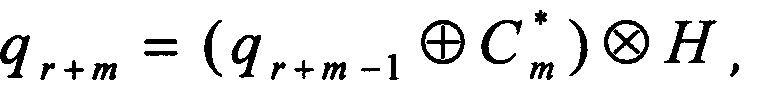

m>0,

m>0,

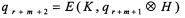

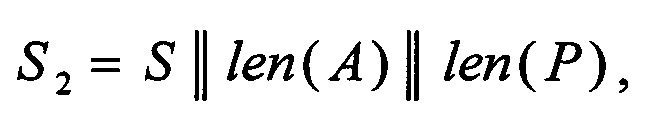

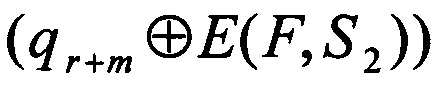

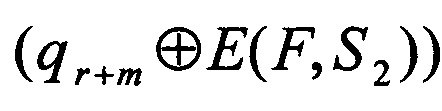

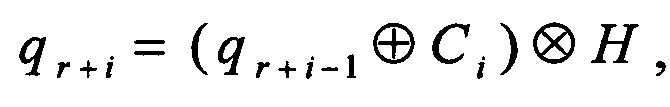

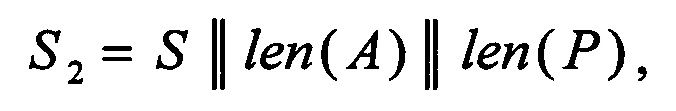

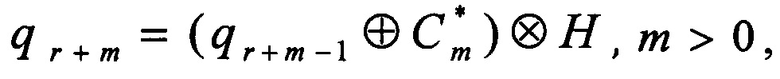

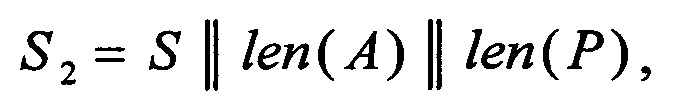

вычисляют

вычисляют

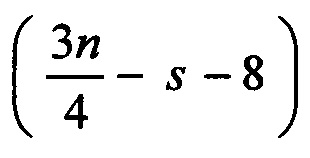

причем для размещения len(Р) выделяют  двоичных разрядов, а для размещения Len(A) выделяют

двоичных разрядов, а для размещения Len(A) выделяют  двоичных разрядов;

двоичных разрядов;

вычисляют значение имитозащитной группы Z:

вычисляют значение имитозащитной группы Z:

используют t младших бит имитозащитной группы Z в качестве имитовставки Т.

используют t младших бит имитозащитной группы Z в качестве имитовставки Т.

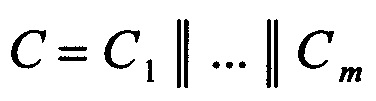

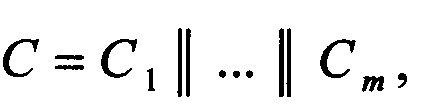

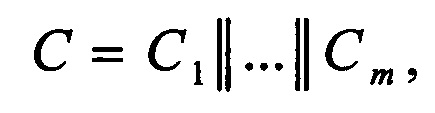

В результате этапа шифрования и выработки имитовставки формируют пакет данных, включающий в себя

• ассоциированные данные  , r≥1;

, r≥1;

• шифртекст  m≥0,

m≥0,

• имитовставку Т.

Заметим, что в способе-прототипе ключ имитозащиты Н вырабатывается как Е(K, Е(K, S)), т.е. используется два блочных зашифрования, кроме того, вычисление ключа имитозащиты возможно только при получении вектора инициализации. Это не позволяет сразу при получении сообщения начать вычислять значения qj, j=1, …, r+m. В предложенном способе ключ имитозащиты Н вырабатывается как Е(K, 0[n]), это значит, что он может быть вычислен заранее без знания вектора инициализации, более того, используется только одно зашифрование, что также позволяет увеличить скорость выработки Н.

Скорость вычисления последовательности, подающейся на вход финального шифрования, в новом способе выше, чем в способе-прототипе, поскольку отсутствует начальное умножение ключа имитозащиты на константу, кроме того, в новом способе вычисление qr+m и E(F, S2) могут быть выполнены параллельно, тогда как в способе-прототипе умножение длины сообщения на ключ имитозащиты происходит после вычисления всех значений qi, 1≤i≤r+m.

Два последних шифрования происходят с помощью ключа финализации. Это означает, что если значение  совпадет с одним из счетчиков Yi, 1≤i≤m, то использовать знание Е(K, Yi) для того, чтобы восстановить имитозащитную группу Z, нецелесообразно, поскольку

совпадет с одним из счетчиков Yi, 1≤i≤m, то использовать знание Е(K, Yi) для того, чтобы восстановить имитозащитную группу Z, нецелесообразно, поскольку  зашифровано на другом ключе. Невозможность реализации такой атаки позволяет говорить об увеличении криптографической стойкости предложенного способа по сравнению со способом-прототипом.

зашифровано на другом ключе. Невозможность реализации такой атаки позволяет говорить об увеличении криптографической стойкости предложенного способа по сравнению со способом-прототипом.

Для осуществления расшифрования и проверки имитовставки данных, полученных из пакета, необходимы ключ шифрования K, ключа финализации F и вектор инициализации S, которые использовались на этапе шифрования и выработки имитовставки.

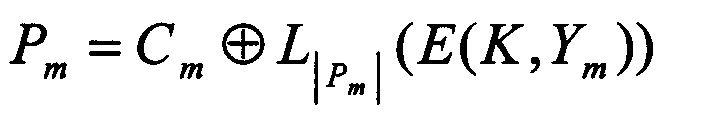

Этап расшифрования шифртекста, полученного из пакета, можно выполнять независимо от этапа проверки имитовставки, при этом расшифрованный открытый текст и ассоциированные данные могут использоваться далее только в случае успешного результата проверки имитовставки. Этап расшифрования состоит в следующем:

Yi=incr(Yi-1), 2≤i≤m,

, i=1, …, m-1;

, i=1, …, m-1;

Проверка имитовставки происходит следующим образом:

Е(K, 0[n]),

j=2, …, r-1,

j=2, …, r-1,

при r>1,

при r>1,

i=1, …, m-1,

i=1, …, m-1,

m>0,

m>0,

T'=Lt(Z)

Если значения имитовставок Т и T' не совпали, то полученный пакет удаляют, и результатом этапов расшифрования и проверки имитовставки считают отрицательный результат проверки имитовставки. Если значения имитовставок совпали, то значения ассоциированных данных и шифртекста признают истинными и результатом этапов расшифрования и проверки имитовставки считают полученный открытый текст  и ассоциированные данные А.

и ассоциированные данные А.

Таким образом, повышение стойкости достигается за счет использования блочного зашифрования длины сообщения, а также использования двух разных ключей для шифрования и аутентификации.

Зашифрование длины сообщения позволяет избавиться от возникновения доступных для анализа зависимостей последовательности, поступающей на финальное шифрование, от битов длины сообщения, поскольку операция шифрования является более стойкой операцией, чем операция умножения в поле Галуа.

Использование двух различных ключей для шифрования и аутентификации позволяет избавиться от потенциальной угрозы совпадения результата зашифрования одного из счетчиков с имитовставкой, полученной для сообщения.

Повышение скорости выполнения способа достигается за счет того, что не нужно производить дополнительных шифрований вектора инициализации, а ключ имитозащиты Н может быть вычислен заранее. Выработка имитовставки реализуется быстрее, чем в способе-прототипе, поскольку отсутствуют начальная обработка константы и умножение длины сообщения на ключ имитозащиты, при этом шифрование длины сообщения может производиться параллельно с другими вычислениями.

Кроме того, предлагаемый способ может быть использован с блочными шифрами, имеющими различные длины блоков, длины ключей и векторов инициализации. Длина имитовставки также может быть выбрана различной, в зависимости от предпочтительного баланса между уровнем стойкости и необходимостью передавать или хранить дополнительные байты имитовставки.

Осуществление изобретения

Рассмотрим осуществление предложенного способа с использованием алгоритма блочного шифрования "Кузнечик" (Национальный стандарт РФ. ГОСТ Р 34.12-2015. Информационная технология. Криптографическая защита информации. Блочные шифры) в качестве Е(K, М) с длиной блока n=128, длиной ключа k=256, а также с длиной вектора инициализации s=72 и с порождающим многочленом ƒ=1+α+α2+α7+α128 в поле GF(2128).

Для осуществления способа необходимы ключ шифрования K длиной 256 бит, ключ финализации F длиной 256 бит и вектор инициализации S длиной 72 бит. Ключи K и F должны быть выработаны случайно (псевдослучайно), равновероятно и независимо друг от друга. Для вектора инициализации должно быть выполнено требование уникальности, т.е. он должен быть различен для всех сообщений, зашифрованных на одном и том же ключе.

Сообщение М включает в себя:

• ассоциированные данные А, разделенные на r блоков Ai, 0<i≤r, имеющие в составе хотя бы один ненулевой блок, причем r - целое положительное число,

|A1|=…=|Ar-1|=128, |Аr|≤128

причем длина ассоциированных данных должна быть кратна 8 битам;

• и, возможно, открытый текст Р, разделенный на m блоков Pi, 0<i≤m, причем m - целое число,

|P1|=…=|Pm-1|=128, |Рm|≤128

длина открытого текста должна быть кратна 8 битам;

причем выполняется соотношение

r+m≤232-1

Способ состоит из 4-х этапов: шифрования, выработки имитовставки, расшифрования и проверки имитовставки. Шифрование происходит следующим образом:

получают последовательность значений счетчиков:

получают последовательность значений счетчиков:

Yi=incr(Yi-1), 2≤i≤m;

получают шифртекст

получают шифртекст  длина которого совпадает с длиной открытого текста, выполняя следующие действия:

длина которого совпадает с длиной открытого текста, выполняя следующие действия:

i=1, …, m-1;

i=1, …, m-1;

Выработка имитовставки для сообщения М происходит следующим образом:

• если длина последнего блока ассоциированных данных меньше 128, то дополняют этот блок:

• если длина последнего блока шифртекста меньше 128, то дополняют этот блок:

• вычисляют значение имитозащитной группы Z:

• вычисляют ключ имитозащиты Н:

Н=Е(K, 0[128]);

• вычисляют значение вектора q1:

• вычисляют значения векторов

j=2, …, r-1,

j=2, …, r-1,

при r>1,

при r>1,

i=1, …, m-1,

i=1, …, m-1,

, m>0;

, m>0;

• вычисляют

причем для размещения len(Р) выделяют 40 двоичных разрядов, а для размещения len(А) выделяют 16 двоичных разрядов;

• вычисляют значение имитозащитной группы Z:

• используют t младших бит имитозащитной группы Z в качестве имитовставки Т.

В результате этапа шифрования и выработки имитовставки формируют пакет данных, включающий в себя

• ассоциированные данные  , r≥1;

, r≥1;

• шифртекст  m≥0, r+m≤232-1;

m≥0, r+m≤232-1;

• имитовставку Т.

Для осуществления расшифрования и проверки имитовставки данных, полученных из пакета, необходимы ключ шифрования K, ключа финализации F и вектор инициализации S, которые использовались на этапе шифрования и выработки имитовставки.

Этап расшифрования шифртекста, полученного из пакета, можно выполнять независимо от этапа проверки имитовставки, при этом расшифрованный открытый текст и ассоциированные данные могут использоваться далее только в случае успешного результата проверки имитовставки. Этап расшифрования состоит в следующем:

Yi=incr(Yi-1), 2≤i≤m,

i=1, …, m-1,

i=1, …, m-1,

Проверка имитовставки происходит следующим образом:

Н=Е(K, 0[128]),

j=2, …, r-1,

j=2, …, r-1,

при r>1,

при r>1,

i=1, …, m-1,

i=1, …, m-1,

m>0,

m>0,

T'=Lt(Z)

Если значения имитовставок Т и T' не совпали, то полученный пакет удаляют, и результатом этапов расшифрования и проверки имитовставки считают отрицательный результат проверки имитовставки. Если значения имитовставок совпали, то значения ассоциированных данных и шифртекста признают истинными и результатом этапов расшифрования и проверки имитовставки считают полученный открытый текст  и ассоциированные данные А.

и ассоциированные данные А.

Отметим, что осуществление изобретения с другими значениями параметров способа, вообще говоря, требует дополнительных исследований криптографической стойкости.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ И УСТРОЙСТВО ФОРМИРОВАНИЯ КРИПТОКОДОВЫХ КОНСТРУКЦИЙ ДЛЯ ИМИТОУСТОЙЧИВОЙ ПЕРЕДАЧИ ДАННЫХ ПО КАНАЛАМ СВЯЗИ | 2021 |

|

RU2764960C1 |

| СПОСОБ И УСТРОЙСТВО ФОРМИРОВАНИЯ МОДИФИЦИРОВАННЫХ КРИПТОКОДОВЫХ КОНСТРУКЦИЙ ДЛЯ ПОМЕХОУСТОЙЧИВОЙ ПЕРЕДАЧИ ДАННЫХ ПО КАНАЛАМ СВЯЗИ | 2023 |

|

RU2812949C1 |

| СПОСОБ И УСТРОЙСТВО ОБЕСПЕЧЕНИЯ ПОМЕХОУСТОЙЧИВОСТИ ОБРАБОТКИ ДАННЫХ НА ОСНОВЕ КРИПТОКОДОВЫХ КОНСТРУКЦИЙ В КОМПЛЕКСНОЙ ПЛОСКОСТИ | 2022 |

|

RU2787941C1 |

| УСТРОЙСТВО АУТЕНТИФИЦИРОВАННОГО ШИФРОВАНИЯ, СПОСОБ АУТЕНТИФИЦИРОВАННОГО ШИФРОВАНИЯ И ПРОГРАММА ДЛЯ АУТЕНТИФИЦИРОВАННОГО ШИФРОВАНИЯ | 2014 |

|

RU2647685C2 |

| СПОСОБ И УСТРОЙСТВО ИМИТОУСТОЙЧИВОЙ ПЕРЕДАЧИ ИНФОРМАЦИИ ПО КАНАЛАМ СВЯЗИ | 2017 |

|

RU2669144C1 |

| СПОСОБ И УСТРОЙСТВО МНОГОМЕРНОЙ ИМИТОУСТОЙЧИВОЙ ПЕРЕДАЧИ ИНФОРМАЦИИ ПО КАНАЛАМ СВЯЗИ | 2018 |

|

RU2686024C1 |

| СПОСОБ СКРЫТОЙ ПЕРЕДАЧИ ЗАШИФРОВАННОЙ ИНФОРМАЦИИ ПО МНОЖЕСТВУ КАНАЛОВ СВЯЗИ | 2011 |

|

RU2462825C1 |

| СПОСОБ БЛОЧНОГО ПРЕОБРАЗОВАНИЯ ЦИФРОВЫХ ДАННЫХ НА ОСНОВЕ РЕГИСТРА СДВИГА ДЛИНЫ ВОСЕМЬ С 32-БИТОВЫМИ ЯЧЕЙКАМИ И С ТРЕМЯ ОБРАТНЫМИ СВЯЗЯМИ | 2022 |

|

RU2796629C1 |

| Способ обеспечения передачи зашифрованных данных со сменой ключей шифрования и имитозащиты в цифровой системе передачи данных | 2019 |

|

RU2718217C1 |

| СПОСОБ И УСТРОЙСТВО ФОРМИРОВАНИЯ МНОГОЗНАЧНЫХ КОДОВЫХ КОНСТРУКЦИЙ ДЛЯ ЗАЩИЩЕННОЙ ПЕРЕДАЧИ ДАННЫХ ПО КАНАЛАМ СВЯЗИ | 2023 |

|

RU2815193C1 |

Изобретение относится к криптографии и средствам защиты информации. Технический результат – повышение криптографической стойкости способа аутентифицированного шифрования. Способ аутентифицированного шифрования сообщения с использованием блочного шифрования, ключа шифрования K, ключа финализации F, вектора инициализации S, причем сообщение включает в себя ассоциированные данные, имеющие в составе хотя бы один ненулевой блок, и, возможно, открытый текст, способ заключается в том, что зашифровывают открытый текст, вычисляя значения счетчиков, вычисляют начальное значение счетчика, получают каждое последующее значение счетчика путем прибавления единицы по модулю к правым битам предыдущего значения счетчика, зашифровывают открытый текст в режиме гаммирования, формируют имитовставку, вычисляют значение имитозащитной группы, вычисляют ключ имитозащиты с использованием блочного шифрования и ключа K, вычисляют значение вектора с помощью операции умножения в конечном поле Галуа, вычисляют значение имитозащитной группы с использованием блочного шифрования и ключа F, расшифровывают шифртекст, полученный из пакета, в режиме гаммирования, проверяют имитовставку, если значения имитовставок совпали, расшифрованный открытый текст и ассоциированные данные признают истинными.

Способ аутентифицированного шифрования сообщения М с использованием блочного шифрования Е с длиной блока n бит, причем n кратно 32, n≥64, ключа шифрования К длиной k бит, k≥128, ключа финализации F длиной k бит, вектора инициализации S длиной s бит,

и с длиной имитовставки T, равной t бит, 1<t<n, причем сообщение М включает в себя ассоциированные данные А, разделенные на r блоков Аi, 0<i≤r длиной n бит, имеющие в составе хотя бы один ненулевой блок, причем r - целое положительное число

где символ  означает операцию конкатенации битовых векторов, причем длина ассоциированных данных должна быть кратна 8 битам, а последний блок Аr может иметь длину меньше n бит;

означает операцию конкатенации битовых векторов, причем длина ассоциированных данных должна быть кратна 8 битам, а последний блок Аr может иметь длину меньше n бит;

и, возможно, открытый текст Р, разделенный на m блоков Pi, 0<i<m длиной n бит, причем m - целое число,

длина открытого текста должна быть кратна 8 битам, а последний блок Рm может иметь длину меньше n бит;

причем выполняется соотношение

способ заключается в том, что

зашифровывают открытый текст, выполняя следующие действия: вычисляют значения счетчиков:

вычисляют начальное значение счетчика

причем верхний индекс в квадратных скобках означает разрядность двоичной записи значения;

получают каждое последующее значение счетчика Yi, i≤m, путем прибавления единицы по модулю  к правым n/4 битам предыдущего значения счетчика; зашифровывают открытый текст Р в режиме гаммирования, прибавляя к нему поразрядно зашифрованные с использованием блочного шифрования Е на ключе К значения счетчиков, получая шифртекст

к правым n/4 битам предыдущего значения счетчика; зашифровывают открытый текст Р в режиме гаммирования, прибавляя к нему поразрядно зашифрованные с использованием блочного шифрования Е на ключе К значения счетчиков, получая шифртекст

длина которого совпадает с длиной открытого текста; формируют имитовставку, выполняя следующие действия:

если длина ассоциированных данных не кратна n бит, то к последнему блоку Аr дописывают единицу и следом такое количество нулей, чтобы длина дополненного последнего блока  была равна n бит;

была равна n бит;

если длина шифртекста не кратна n бит, то к последнему блоку Сm дописывают единицу и следом такое количество нулей, чтобы длина дополненного последнего блока  была равна n бит;

была равна n бит;

вычисляют значение имитозащитной группы Z:

вычисляют ключ имитозащиты H с использованием блочного шифрования Е и ключа K:

вычисляют значение вектора q1 с помощью операции умножения ⊗ в конечном поле Галуа GF(2n):

вычисляют значения векторов

где ⊗ - операция покомпонентного сложения по модулю 2 двух двоичных строк одинаковой длины;

вычисляют

где len(А) - количество байт ассоциированных данных,

len(Р) - количество байт открытого текста,

причем для размещения len(Р) выделяют  двоичных разрядов, а для размещения len(А) выделяют

двоичных разрядов, а для размещения len(А) выделяют  двоичных разрядов;

двоичных разрядов;

вычисляют значение имитозащитной группы Z с использованием блочного шифрования Е и ключа F:

используют t младших бит имитозащитной группы Z в качестве имитовставки Т;

формируют пакет данных, включающий в себя ассоциированные данные  r≥1, шифртекст

r≥1, шифртекст  m≥0,

m≥0,  и имитовставку Т;

и имитовставку Т;

при необходимости, расшифровывают пакет, используя вектор инициализации S, ключ шифрования K и ключ финализации F, выполняя следующие действия:

расшифровывают шифртекст, полученный из пакета, в режиме гаммирования;

проверяют имитовставку, выполняя следующие действия:

вычисляют имитовставку, используя вектор инициализации S, ключ шифрования К, ключ финализации F и полученные из пакета ассоциированные данные А и шифртекст С;

сравнивают вычисленное значение имитовставки с значением имитовставки, полученной из пакета;

если значения имитовставок совпали, расшифрованный открытый текст и ассоциированные данные признают истинными.

| УСТРОЙСТВО АУТЕНТИФИЦИРОВАННОГО ШИФРОВАНИЯ, СПОСОБ АУТЕНТИФИЦИРОВАННОГО ШИФРОВАНИЯ И ПРОГРАММА ДЛЯ АУТЕНТИФИЦИРОВАННОГО ШИФРОВАНИЯ | 2014 |

|

RU2647685C2 |

| СПОСОБ ШИФРОВАНИЯ, УСТРОЙСТВО ШИФРОВАНИЯ, СПОСОБ ДЕШИФРИРОВАНИЯ И УСТРОЙСТВО ДЕШИФРИРОВАНИЯ | 2000 |

|

RU2257677C2 |

| US 8321675 B2, 27.11.2012 | |||

| Станок для изготовления деревянных ниточных катушек из цилиндрических, снабженных осевым отверстием, заготовок | 1923 |

|

SU2008A1 |

Авторы

Даты

2019-07-11—Публикация

2018-05-08—Подача