Данное изобретение относится к способу и устройству для маркировки готового изделия, содержащего контейнер и крышку для контейнера. В частности, изобретение направлено на решение проблемы обнаружения повторного заполнения контейнеров контрафактными продуктами .

Изготовление контрафактной продукции - это процесс мошеннического изготовления, замены или распространения продукта, который менее ценен, чем подлинный продукт. Все, что можно создать, может быть подделано. Поддельные товары включают в себя не только одежду, ювелирные изделия, дамские сумочки, компакт-диски и цифровые видеодиски, но и детское питание, лекарственные препараты, сигареты, электронное оборудование и его детали, детали самолетов и автомобилей, а также игрушки. Хотя некоторые уверены в том, что изготовление контрафактной продукции - это «преступление без жертв», оно имеет много далеко идущих последствий. Прежде всего, в зависимости от характера подделываемого продукта, возможны серьезные проблемы со здоровьем и безопасностью потребителей, такие, как в случаях поддельных смесей для детского питания, игрушек для детей, лекарственных препаратов, деталей автомобилей или электронных товаров. Почти в каждом случае, поддельные товары не изготовлены из столь же качественных материалов или по столь же жестким стандартам, как настоящие.

Кроме того, изготовление контрафактной продукции наносит ущерб репутациям владельцев брендов и снижает уровень уверенности потребителей в брендах, страдающих от подделок. Изготовление контрафактной продукции также наносит ущерб владельцам брендов и операторам розничной торговли, продающим подлинные продукты, поскольку обуславливают вероятности упущенных продаж и реальные потери заказов изготовителями и операторами розничной торговли. Уверенность потребителей и значение товарно-знаковой политики могут пострадать, когда покупатели обнаруживают, что продукт, который они приобрели, веря, что он был продан под признанным брендом, на деле оказался не подлинным. На владельцах и потребителях брендов убытки не заканчиваются, потому что изготовление контрафактной продукции также лишает национальные экономики таможенных сборов и налоговых поступлений.

Одна конкретная отрасль, в которой изготовление контрафактной продукции является проблемой, - это виноделие. Существует целый ряд решений для борьбы с изготовлением контрафактной продукции в виноделии. Один подход заключается в том, чтобы воспользоваться способом, который предусматривает анализ содержимого винной бутылки или другого контейнера с помощью спектрометрии или электрических полей с качающейся частотой. Однако этим подходы дороги и не подходят для всех типов крышек и продуктов, поскольку могут вызывать повреждения. Еще один подход заключается в том, чтобы воспользоваться специальными этикетками или акцизными марками на бутылке и/или крышке. Однако это не решает проблемы бутылок, используемых, а потом повторно заполняемых поддельным продуктом.

Как и изготовление контрафактной продукции, повторное дополнение контейнеров также можно использовать как средство уклонения от налогов. Повторное заполнение уже использованных контейнеров также может создавать риск для здоровья, потому что поддельные продукты могут быть низкого качества по сравнению с подлинными товарами.

Такие же проблемы существуют и в других отраслях, таких, как фармацевтическая промышленность.

Поэтому необходимо разработать способ и устройство для маркировки готовых изделий, включая контейнеры и связанные с ними крышки, такие, как винные бутылки, чтобы обеспечить проверку подлинности этих изделий и обеспечить обнаружение контейнеров, которые подверглись несанкционированному повторному заполнению.

В первом аспекте изобретения, предложен способ маркировки готового изделия, причем готовое изделие, содержит контейнер и съемную крышку для контейнера, при этом способ содержит этапы, на которых:

генерируют первый код для контейнера;

генерируют второй код для крышки;

маркируют контейнер первым кодом; и

маркируют крышку вторым кодом,

причем первый код и второй код являются разными, но взаимосвязанными так, что по меньшей мере участок одного из первого кода и второго кода можно вывести из другого из первого кода и второго кода.

Первый код и второй код можно генерировать из одного и того же конкретного идентификатора изделия с помощью разных процессов генерирования кодов или с помощью разных ключей шифрования в идентичном процессе генерирования кодов.

Вывод участка первого или второго кода возможен путем проведения криптографического процесса на другом из первого или второго кода. Криптографический процесс может включать в себя криптографическое хеширование, хеширование ключа, симметричное шифрование, асимметричное шифрование или любую комбинацию этих процессов. В альтернативном или дополнительном варианте, криптографический процесс может включать в себя объединение другого из первого или второго кода с секретной информацией. Секретную информацию можно вывести из по меньшей мере участка первого или второго кода.

Первый или второй код, либо и первый, и второй код, могут кодировать подробности производства готового изделия. Подробности производства могут индивидуально идентифицировать готовое изделие из объема партии готовых изделий.

По меньшей мере участок одного из первого кода и второго кода можно вывести путем поиска данных, связанных с другим из первого и второго кодов, в электронной базе данных.

Один из первого и второго кодов или их оба можно позиционировать так, что некоторый участок кода окажется на контейнере, а другой участок кода окажется на крышке. Тогда код нарушается при снятии крышки с контейнера.

Способ можно осуществить в технологической линии, где множество контейнеров заполняют и закрывают крышками. Способ может включать в себя маркировку контейнеров первым средством маркировки и маркировку крышек вторым средством маркировки. Способ может включать в себя оперативный контроль контейнеров по всей технологической линии и управление первым и вторым средствами маркировки, чтобы гарантировать, что соответствующие первый и второй коды нанесены на одно и то же готовое изделие. Иными словами, первым и вторым средствами маркировки можно управлять, гарантируя, что первый и второй коды на каждом конечном готовом изделии соответствуют друг другу. Крышку можно маркировать вторым средством маркировки до и после установки крышки на контейнере.

Несанкционированные повторные заполнения обнаруживаются, поскольку воспроизведение обоих взаимозависимых кодов оказывается логистически невозможным для тех, кто занимается повторным заполнением. Способ в соответствии с изобретением обеспечивает непосредственную и оперативную стерилизацию контейнеров во время процесса первого заполнения. И ее можно легко внедрить в существующие системы отслеживания и контроля прохождения, выполненного с возможностью отслеживания партий продуктов по всей цепочке поставок (на предмет соблюдения нормативных требований, возврата продуктов, и т.д.). Это также весьма дешевое решение, поскольку оно не требует специальных аппаратных средств, либо печати или нанесения специальных этикеток, таких, как акцизные марки. Способ в соответствии с данным изобретением можно осуществить с помощью стандартных промышленных систем печати и технического зрения, что делает этот способ доступным для фирм-изготовителей, участвующих в среднесерийном производстве.

Способ согласно данному изобретению также позволяет получить существенную экономию материалов и экологические выгоды по сравнению с некоторыми альтернативными решениями. За счет способа согласно данному изобретению устраняется необходимость перевозки, изготовления и согласования акцизных марок, а это означает сокращение потребления бумаги и ненужность химических ингредиентов, вредных для окружающей среды, которые используются в защитных типографских (маркировочных) красках.

По меньшей мере один из первого и второго кодов может быть кодом, удобным для восприятия человеком. По меньшей мере один из первого и второго кодов может быть машиночитаемым кодом.

Контейнер может включать в себя бутылку, а крышка может включать в себя пробку.

Во втором аспекте изобретения, предложен способ проверки подлинности готового изделия, содержащего контейнер и съемную крышку для контейнера, причем готовое изделие маркировано в соответствии с первым аспектом, при этом способ содержит этапы, на которых:

осуществляют считывание одного из первого кода и второго кода и по меньшей мере участка другого из первого кода и второго кода;

осуществляют вывод участка другого из первого кода и второго кода из упомянутого одного из первого кода и второго кода;

сравнивают выведенный участок другого из первого кода и второго кода со считанным участком другого из первого кода и второго кода; и

предоставляют указание, что готовое изделие является подлинным, если выведенный участок другого из первого кода и второго кода идентичен считанному участку другого из первого кода и второго кода.

В третьем аспекте изобретения, предложено устройство для маркировки готового изделия, причем это готовое изделие, содержит контейнер и съемную крышку для контейнера, а устройство содержит:

один или более процессоров компьютера для генерирования первого кода для контейнера и второго кода для крышки; и

по меньшей мере один блок маркировки, выполненный с возможностью маркировки контейнера первым кодом, а крышки - вторым кодом;

причем конфигурация или программное обеспечение упомянутого одного или более процессоров компьютера обеспечивает генерирование первого кода и второго кода таким образом, что первый код и второй код оказываются разными, но взаимосвязанными так, что по меньшей мере участок одного из первого кода и второго кода может быть выведен из другого из первого кода и второго кода.

Устройство может образовывать часть технологической линии, в множество контейнеров заполняют и закрывают крышкой для формирования готовых изделий. Устройство может включать в себя первое средство маркировки, предназначенное для маркировки контейнеров, и второе средство маркировки для маркировки крышек. Устройство может дополнительно содержать контроллер и один или более датчиков, выполненных с возможностью отслеживания контейнеров по всей технологической линии и управления первым и вторым средствами маркировки, чтобы гарантировать, что соответствующие первый и второй коды нанесены на одно и то же готовое изделие.

Контейнер может включать в себя бутылку, а крышка может включать в себя пробку.

Первый или второй код можно позиционировать на крышке или контейнере таким образом, что код нарушается при снятии крышки с контейнера.

В четвертом аспекте изобретения предложено готовое изделие, содержащее контейнер и крышку, причем контейнер маркирован первым кодом, а крышка маркирована вторым кодом, при этом первый код и второй код являются разными, но взаимосвязанными так, что по меньшей мере участок одного из первого кода и второго кода можно вывести из другого из первого кода и второго кода

Контейнер может включать в себя бутылку, а крышка может включать в себя пробку.

Первый или второй код можно позиционировать на крышке или контейнере таким образом, что код нарушается при снятии крышки с контейнера.

Признаки, описываемые в связи с одним аспектом изобретения, применимы к другим аспектам изобретения. В частности, конфигурация и программные средства упомянутого одного или более процессоров компьютера согласно третьему аспекту изобретения могут обеспечивать генерирование первого и второго кодов в соответствии с первым аспектом изобретения.

Теперь, лишь в качестве примера и со ссылками на прилагаемые чертежи, будут описаны варианты осуществления изобретения, при этом:

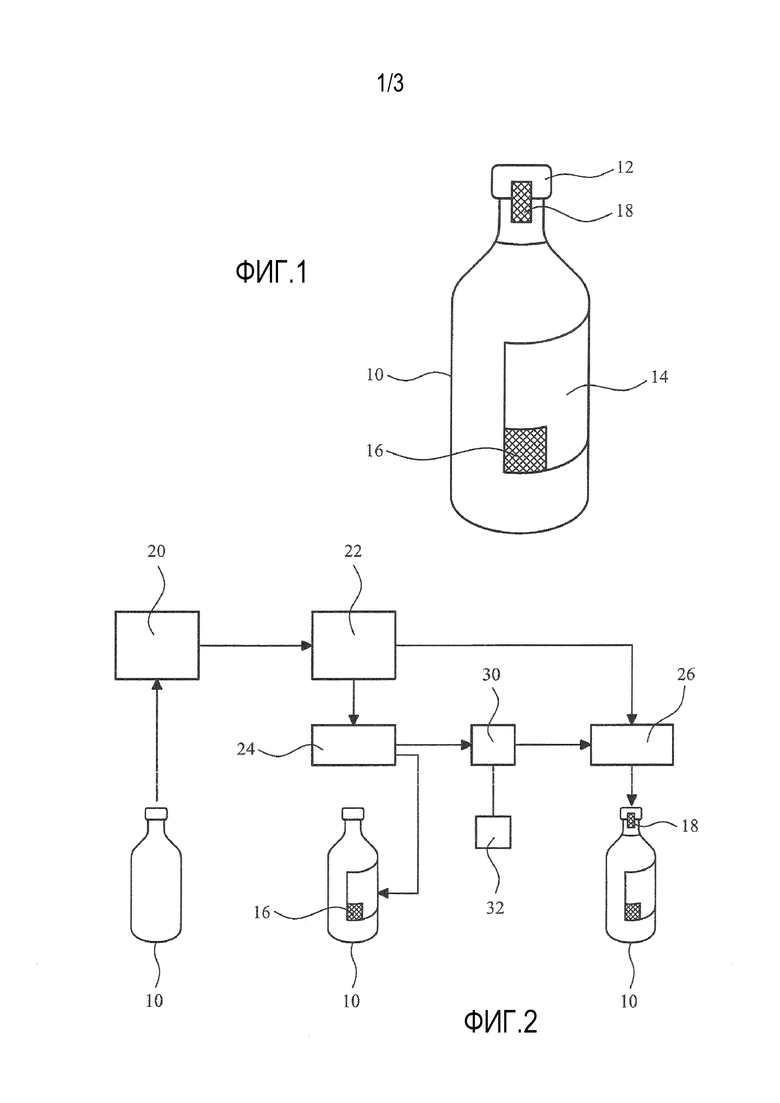

на фиг.1 представлено схематическое изображение контейнера и крышки, маркированных в соответствии с изобретением;

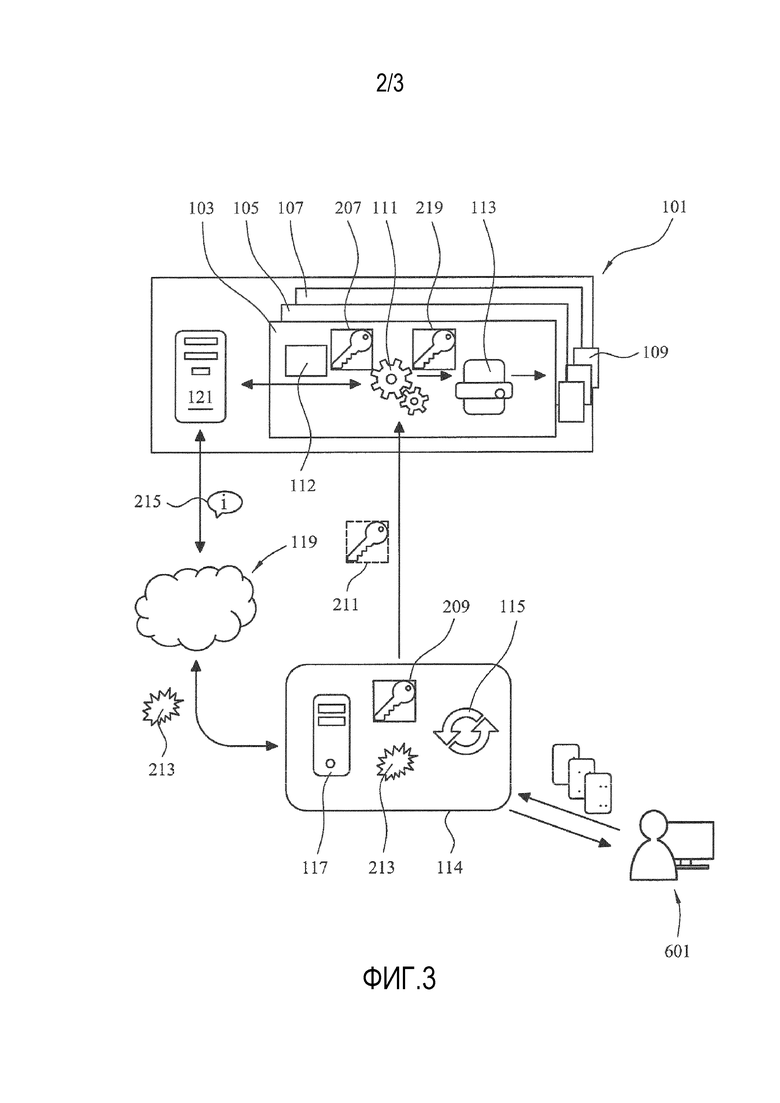

на фиг.2 представлено схематическое изображение системы маркировки в соответствии с изобретением;

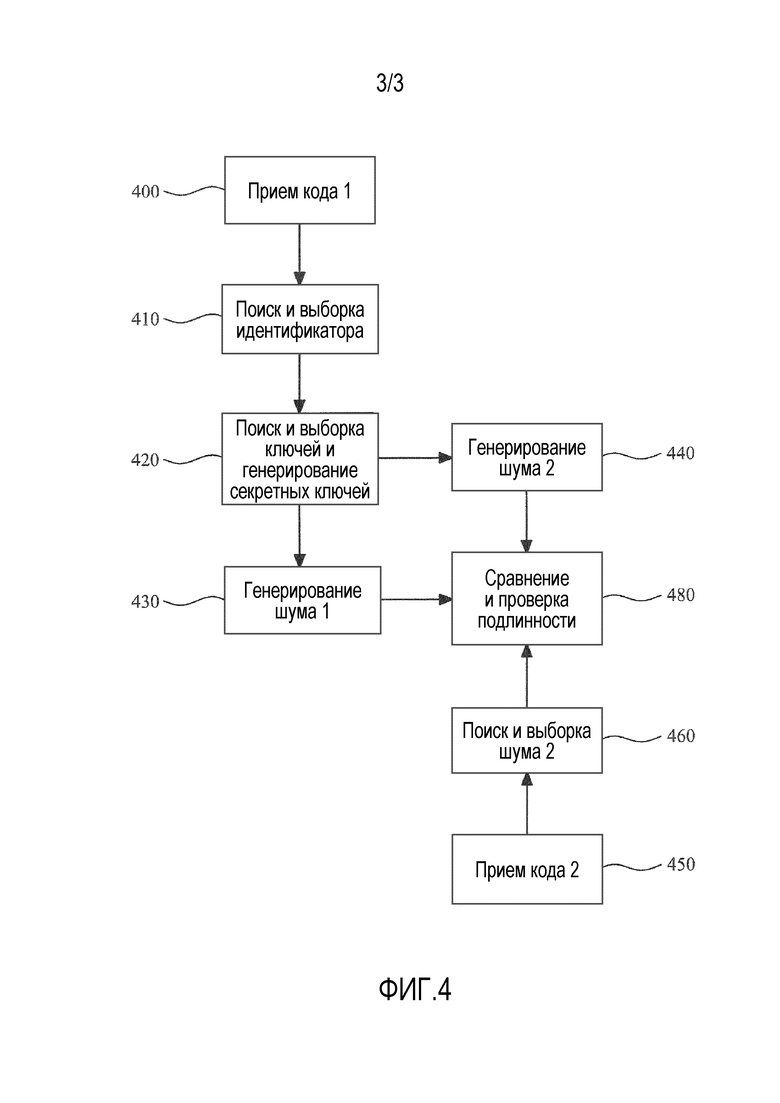

на фиг.3 представлено схематическое изображение системы маркировки и проверки подлинности в соответствии с изобретением; и

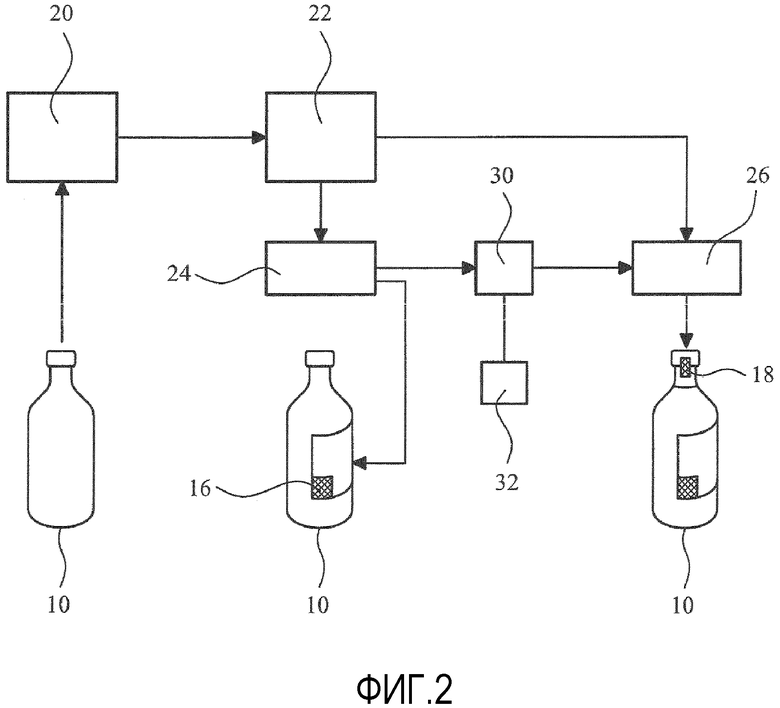

на фиг.4 представлена блок-схема последовательности операций, иллюстрирующая процесс проверки подлинности в соответствии с изобретением.

На фиг.1 изображен контейнер 10 для продукта, такого, как лекарственный препарат или алкогольный напиток. Контейнер 10 представляет собой бутылку с открытым горлышком, которое закрывают крышкой 12. На контейнер 10 наклеена первая этикетка 14, включающая в себя первый код 16. Первый код имеет машиночитаемый участок и участок, удобный для восприятия человеком, кодирующие одну и ту же информацию. На обертке, уплотняющей крышку 12, напечатан второй код 18. Второй код представляет собой машиночитаемый код, выведенный из первого кода 16 или связанный с ним. Чтобы снять крышку, надо разорвать обертку, вследствие чего второй код окажется нечитаемым.

На фиг.2 представлено схематическое изображение системы для маркировки контейнера того типа, который изображен на фиг.1, в пределах производственного центра. Заполняют бутылку 10, а в процессоре 20 генерируют индивидуальный идентификатор продукта. Индивидуальный идентификатор продукта может охватывать подробности производства продукта, заключенного в бутылку. Подробности производства могут включать в себя время изготовления, особенности продукта, номер партии и особенности производства или линии заполнения. Индивидуальный идентификатор продукта (ИИП) посылают в генератор 22 кодов, который генерирует первый код с помощью ИИП и секретной информации, известной фирме-изготовителю. Первый код можно генерировать с помощью любого подходящего метода, и ниже приводится описание нескольких примеров.

Первый код посылают в блок маркировки, в этом случае - принтер 24, и печатают этот код на этикетку 14, которую наносят на бутылку 10. Генератор 22 кодов генерирует второй код с помощью ИИП и другой секретной информации, известной только фирме-изготовителю. Второй код 18 наносят на крышку 12 посредством блока 26 маркировки.

В качестве альтернативы, первый код или участок первого кода можно последовательно считывать посредством устройства считывания, такого, как оптический сканер, а потом декодировать. Затем генератор второго кода использует считанный и декодированный первый код для генерирования второго кода 18. Генератор второго кода может выполнять функцию хеширования на участке первого кода или может генерировать второй код иным способом, примеры чего описываются ниже.

Чтобы гарантировать, что на конечное готовое изделие наносятся соответственные первый и второй коды, используют блок 30 управления вместе с одним или более датчиками 32 для отслеживания контейнеров и крышек в переделах производственного центра. Блок управления управляет принтером 26, гарантируя, что на каждую крышку наносится правильный код.

Чтобы гарантировать проведение операций отслеживания и контроля прохождения, можно обеспечить хранение ИИП или другой информации локально - в производственном центре, или дистанционно - на расстоянии от него.

Чтобы подтвердить, что контейнер является подлинным и не подвергался повторному заполнению, прибор подтверждения подлинности может восстановить второй код (или информацию, выведенную из второго кода) из первого кода сравнить восстановленный второй код со считанным вторым кодом. Если они не идентичны, то крышка и контейнер не совпадают, и можно сделать вывод, что контейнер заполнялся повторно. Кроме того, первый код или второй код, или их оба, можно проконтролировать, чтобы определить, являются ли они подлинными кодами, путем сравнения их или их участков с данными, хранимыми фирмой-изготовителем или посланными фирмой-изготовителем в центр проверки подлинности.

В этом варианте осуществления, второй код выводят непосредственно из ИИП, а не из первого кода, однако в альтернативном варианте первый и второй коды могут быть взаимосвязаны иными способами. Например, второй код можно генерировать непосредственно из первого кода. В качестве альтернативы, второй код можно вывести из того же ИИП и дополнительной информации, но - с помощью другого метода шифрования или с помощью дополнительного процесса шифрования. Можно использовать любую взаимосвязь, которая позволяет прибору подтверждения подлинности вывести второй код из первого кода.

В этом варианте осуществления, маркировка первым и вторым кодами заключается в их нанесении на контейнер и крышку. Первый код печатают на клейкую этикетку, а второй код печатают на уплотнении крышки, таком, как фольга, или на горлышке бутылки. Вместе с тем, можно использовать любые подходящие средства маркировки, например - но не в ограничительном смысле - струйный принтер непрерывного действия, голографический принтер, лазерный принтер или любой другой принтер или блок маркировки, который обеспечивает печать генерируемых кодов или маркировку ими на отдельных контейнерах и крышках. Печать генерируемых кодов или маркировку ими можно проводить непосредственно на каждом изделии, на этикетках или любым другим удобным образом. В одном варианте осуществления, генерируемые коды печатают лазерным лучом на слое материала, чувствительного к лазерному излучению, осажденного на контейнере или крышке. Этот способ позволяет впечатывать код сквозь прозрачный оберточный слой.

На фиг.3 представлено схематическое изображение системы, соответствующей одному варианту осуществления изобретения. В этом варианте осуществления, система 101 содержит один или более производственных центров 103, 105, 107 для производства контейнеров 109, которые заполняются. В предпочтительном варианте, производство осуществляют партиями, предназначая каждую партию для производства определенного количества индивидуальных контейнеров, которые заполняются. Если производственных центров два или больше, они физически могут находиться на одном и том же или разных производственных объектах. В этом предпочтительном варианте осуществления, система включает в себя производственные центры 103, 105, 107, но в действительности изобретение может быть осуществлено в пункте ввоза, пункте распределения, на территории фирмы-покупателя, на территории фирмы-оператора оптовой торговли или в любом другом месте в цепочке поставок.

Каждый производственный центр включает в себя генератор 111 кодов, предназначенный для генерирования кодов для готовых изделий 109, как описано со ссылками на фиг.2. В предпочтительном варианте, генераторы 111 кодов представляют собой полностью автономные компьютеры или микроконтроллеры, специально выделенные для конкретного производственного центра.

Система 101 дополнительно содержит центр 114 удостоверения подлинности, который включает в себя генератор 115 ключей, предназначенный для генерирования ключей 209, 211 с целью использования при маркировке и удостоверения подлинности контейнеров, которые заполняются, и центральный сервер 117. В этом варианте осуществления, генераторы 111 кодов могут осуществлять связь с центром 114 удостоверения подлинности через защищенное Internet-соединение 119 и сервер 121 по месту нахождения производственного центра, или с помощью другого средства обмена данными. В альтернативном варианте, генераторы 111 кодов могли бы осуществлять связь с центром удостоверения подлинности через портал по изготовлению, специально выделенный для одного или более производственных центров.

Генератор 115 ключей генерирует криптографический ключ, именуемый здесь статическим ключом. Генератор 115 ключей генерирует незашифрованную версию статического ключа и зашифрованную версию статического ключа. Незашифрованная версия статического ключа, именуемая здесь активным статическим ключом 209, показана со сплошной границей на фиг.3. Зашифрованная версия статического ключа, именуемая здесь неактивным статическим ключом 211, показана с пунктирной границей на фиг.3. Активный статический ключ 209, то есть, незашифрованная версия статического ключа, генерируется в генераторе 115 ключей и поэтому доступен центральному серверу 117. Генератор 115 ключей посылает неактивный статический ключ 211 в генераторы 111 кодов в производственных центрах 103, 105, 107.

Неактивный статический ключ 211 может быть послан из генератора 115 ключей в генераторы 111 кодов на энергонезависимом средстве информационной поддержки, например, постоянном запоминающем устройстве на компакт-диске (CD-ROM), постоянном запоминающем устройстве на цифровом видеодиске или съемном жестком диске. Средство информационной поддержки физически переносят в генератор 111 кодов в производственном центре 103, 105, 107. В альтернативном варианте, неактивный статический ключ 211 может быть послан из генератора 115 ключей в генератор 111 кодов чрез защищенное сетевое соединение, например - соединение, предусматривающее шифрование. Это может быть сделано по запросу из генератора 111 кодов. Это гарантирует подлинность, конфиденциальность и целостность статического ключа.

Генератор 115 ключей также генерирует код 213 активации, который содержит ключ или код для дешифрования неактивного статического ключа 211 с целью формирования активного статического ключа 209. Этот код 213 активации также доступен центральному серверу 117. В предпочтительном варианте, активный статический ключ 209 и код 213 активации хранятся вместе с обозначением производственного центра 103, 105, 107, которому оно присвоено.

В одном варианте осуществления, статический ключ содержит некоторое количество участков. Главный участок может представлять собой множество секретных кодов, например матрицу соли. Матрица соли может представлять собой, например, длинную строку случайных или псевдослучайных цифр или букв. Количество участков может дополнительно включать в себя индивидуальный идентификатор для статического ключа, сериализованный код, определяющий, как нужно объединить статический ключ с динамическим ключом (о котором речь пойдет ниже), цифровой криптографический сертификат, связанный с индивидуальным идентификатором статического ключа, политику статического ключа или лицензию на него, которая содержит цифровой криптографический сертификат, генерированный ранее.

В предпочтительном варианте, неактивный статический ключ, то есть, зашифрованную версию статического ключа, а в частности - множество секретных кодов, шифруют с помощью криптостойкого шифра. Примером подходящего шифра является блочный шифр Triple DES (Data Encryption Standard - стандарт обработки данных) или блочный шифр Triple DES/Rijandel. В обоих кодах алгоритм шифрования, соответствующий стандарту шифрования данных, применяется трижды к каждому блоку данных, а шифр Triple DES/Rijandel представляет собой незначительное изменение шифра Triple DES, которое разработано корпорацией IBM. В таком случае, ключ на основе Triple DES или Triple Des/Rijandel содержит код 213 активации. Таким образом, в предпочтительном варианте осуществления, активный статический ключ 209 не зашифрован, неактивный ключ 211 зашифрован ключом на основе Triple DES или Triple DES/Rijandel, а код 213 активации содержит этот ключ на основе Triple DES или Triple DES/Rijandel.

Неактивный статический ключ 211, принимаемый генератором 111 кодов, регистрируется. Это делается генератором 111 кодов, посылающим в центр 114 удостоверения подлинности информацию 215 о принятом статическом ключе и любую релевантную машинную информацию (не показана). Упомянутую информацию в предпочтительном варианте посылают через защищенное Internet-соединение 119, как показано на фиг.3, но можно посылать и по другому подходящему маршруту. Центр 114 удостоверения подлинности посылает код 213 активации обратно в генератор 111 кодов. Код 213 активации обеспечивает активацию неактивного статического ключа 211, и это условно обозначено позицией 217. Код 213 активации в предпочтительном варианте также посылают через защищенное Internet-соединение 119, как показано на фиг.3. Процедура регистрации в предпочтительном варианте организована так, что активный статический ключ 209 никогда не передается через Internet.

Процедура регистрации может принимать форму обычного механизма обмена парой открытого и закрытого ключей. При этом возможно использование пары асимметричных ключей, связанной с цифровым криптографическим сертификатом, образующим часть статического ключа, как говорилось выше. В таком случае, открытый ключ пары асимметричных ключей может быть в форме ключа, выдаваемого третьей стороной, например, органом власти. Информация 215 о принятом статическом ключе, который послан из генератора 111 кодов в центр 114 удостоверения подлинности, может включать в себя индивидуальный идентификатор для статического ключа, образующий часть статического ключа, как говорилось выше. Релевантная машинная информация (не показана), которая также посылается из генератора 111 кодов в центр 114 удостоверения подлинности, может включать в себя индивидуальный идентификатор или сертификат для генератора 111 кодов или производственного центра. Этот индивидуальный идентификатор может включать в себя информацию о местонахождении и идентификации генератора кодов или производственного центра, производство с помощью которого заранее санкционировано. В предпочтительном варианте, индивидуальный идентификатор статических ключей и идентификатор генератора кодов или производственного центра шифруют с помощью открытого ключа пары асимметричных ключей, связанной с сертификатом статического ключа.

Как только центр 114 удостоверения подлинности принимает зашифрованный индивидуальный идентификатор статического ключа и идентификатор генератора кодов или производственного центра, центр 114 удостоверения подлинности может проводить дешифрование с помощью закрытого ключа пары асимметричных ключей, связанной с сертификатом статического ключа. Затем центр проверки подлинности может проконтролировать, действительны ли индивидуальный идентификатор статического ключа и идентификатор генератора кодов или производственного центра. Потом центр 114 удостоверения подлинности посылает код 213 активации обратно в генератор 111 кодов. Как уже упоминалось, в предпочтительном варианте код 213 активации представлен в форме шифра Triple DES или Triple DES/Rijandel. Центр подтверждения подлинности шифрует код активации (например, шифр Triple DES или Triple DES/Rijandel) закрытым ключом пары асимметричных ключей, связанной с сертификатом статического ключа. Это позволяет генератору кодов дешифровать код активации (например, шифр Triple DES или Triple DES/Rijandel) с помощью закрытого ключа пары асимметричных ключей связанной с сертификатом статического ключа. Затем можно активировать неактивный статический ключ 211 может быть активирован с помощью дешифрованного кода 213 активации, чтобы сформировать активный статический ключ 209.

Как только активирован неактивный статический ключ 211 в генераторе 111 кодов, производственный центр получает возможность создавать коды для контейнеров и крышек в генераторе 111 кодов.

Генератор 111 кодов генерирует новый ключ, именуемый здесь динамическим ключом 219, для каждой партии контейнеров. Динамический ключ в предпочтительном варианте представляет собой случайный секретный код, такой, как случайное число. Генератор кодов использует динамический ключ 219 для партии вместе с активным статическим ключом 209 для генерирования секретного ключа 223. Потом секретный ключ 223 используется в комбинации с индивидуальным идентификатором продукта (ИИП) для каждого изделия, чтобы генерировать коды 221 (например, буквенно-цифровые коды) для нанесения маркировки на готовые изделия в той партии. В этом варианте осуществления, ИИП для каждого изделия содержит подробности производства, идентифицирующие время изготовления вместе с нарастающим значением отсчета для различения изделий, изготавливаемых в пределах некоторого одного периода времени одним и тем же производственным центром.

Генератор кодов использует криптографическую хеш-функцию на комбинации ИИП с секретным ключом. Это создает цифровой «отпечаток пальца», именуемый здесь «значением шума», для контейнера или крышки, а эти значения используются для генерирования кодов 221, которые наносят при маркировке на контейнерах и крышках. В дополнение к обычно используемым криптографическим хеш-функциям, имеется ряд методов для генерирования значений хеша или значений шума, включая - но не в ограничительном смысле - транспозицию, подстановку, табличную подстановку и индексирование.

Чтобы генерировать значение шума, соответствующее контейнеру, сначала выводят секретный ключ из активного статического ключа, динамического ключа для контейнера и ИИП. Динамический ключ 219 и активный статический ключ 209 известны только центру 114 удостоверения подлинности и генератору 111 кодов. Динамический ключ и ИИП используются для извлечения секретного ключа из матрицы соли, содержащейся в статическом ключе, в соответствии с сериализованным кодом в пределах статического ключа. Затем хешируют секретный ключ 223 и ИИП 221, чтобы получить значение шума для контейнера. Тот же самый процесс, но с отличающимся динамическим ключом, проводят для крышки. Хеш-функция, используемая с целью генерирования значения шума для контейнера, может быть такой же, как хеш-функция, используемая с целью генерирования значения шума для крышки.

Чтобы генерировать первый код, который размещают на контейнере, значение шума для контейнера и ИИП объединяют, а затем шифруют ключом 231 обфускации генератора кодов (КОГК), получая первый идентификатор. КОГК предназначается конкретно для генератора кодов и предварительно загружается в генератор кодов. Затем можно объединить первый идентификатор с идентификатором генератора кодов. Идентификатор генератора кодов (ИГК) дает возможность получить КОГК во время проверки подлинности. Потом комбинацию первого идентификатора и ИГК шифруют с помощью глобального ключа, получая первый код 16. Глобальный ключ 235 является общим для всех производственных центров и может быть частью пары симметричных или асимметричных ключей, известных центру удостоверения подлинности. Затем наносят первый код, маркируя контейнер с помощью блока маркировки 113.

Чтобы генерировать второй код, который размещают на контейнере, значение шума для крышки и ИИП объединяют, а затем шифруют ключом 231 обфускации генератора кодов (КОГК), получая второй идентификатор. КОГК предназначается конкретно для генератора кодов и предварительно загружается в генератор кодов. Потом второй идентификатор объединяют с ИГК. Затем комбинацию второго идентификатора и ИГК шифруют с помощью глобального ключа, получая второй код 18. Глобальный ключ 235 является общим для всех производственных центров и может быть частью пары симметричных или асимметричных ключей, известных центру проверки подлинности. Затем наносят второй первый код, маркируя контейнер.

Генератор 111 кодов или производственный центр 103, 105, 107 поддерживает отсчет кодов, которые наносят на контейнеры и/или крышки, маркируя их. Кроме того, генератор 111 кодов посылает динамический ключ 219 для каждой партии вместе с информацией об этой партии (не показана) в центр 114 удостоверения подлинности. Это можно сделать через защищенное Internet-соединение 119. Информация о партии может включать в себя различные фрагменты информации, например - но не в ограничительном смысле - бренд, предписываемое место торговли или назначения. Динамический ключ 219 не обязательно посылать в центр 114 удостоверения подлинности в реальном масштабе времени, а можно передавать в центр удостоверения подлинности в любой подходящий момент времени, например, ежемесячно. Динамические ключи 219, посланные в центр 114 удостоверения подлинности, хранятся в базе данных (например, на центральном сервере 117), находящейся в центе 114 удостоверения подлинности или доступной из него. Динамический ключ 219 для каждой партии в предпочтительном варианте хранится вместе с информацией о партии, одновременно посланной в центр 114 удостоверения подлинности.

В предпочтительном варианте, активный статический ключ 209 стирают, когда генератор 111 кодов в конкретном производственном центре 103, 105, 107 выводят из эксплуатации. Это предотвращает получение злоумышляющим пользователем доступа к активному статическому ключу 209 без надлежащей регистрации. Можно предусмотреть дополнительные средства для отключения генератора 111 кодов и предотвращения несанкционированного использования генератора 111 кодов и производственного центра.

В описанном варианте осуществления, коды для контейнера и соответствующей крышки основаны на одном и том же ИИП, но предусматривают использование разных динамическим ключей. Существуют и многие альтернативные способы генерирования первого и второго кодов на основе одного и того же ИИП. Например, второй код можно генерировать с помощью того же динамического ключа, что и первый код, но с помощью другой хеш-функции или другого метода обфускации. В альтернативном варианте, второй код может быть основан на том же ИИП и том же секретном ключе, что и первый код, иди другом секретном ключе, но может быть генерирован с помощью совершенно другого процесса шифрования. В альтернативном варианте, второй код можно генерировать непосредственно из первого кода с помощью дополнительного этапа шифрования или обфускации. В альтернативном варианте, второй код может соответствовать первому идентификатору, т.е., второй код может быть версией первого кода, которая подвергнута меньшему количеству стадий шифрования.

На фиг.4 представлена блок-схема последовательности операций процесса проверки подлинности в соответствии с изобретением. На этапе 400 пользователь 601 (показанный на фиг.3) считывает первый код с контейнера и посылает его в центр 114 удостоверения подлинности. Пользователь 601 может посылать код в центр 114 удостоверения подлинности с помощью любого подходящего средства, такого, как защищенное или незащищенное Internet-соединение.

Центр проверки подлинности принимает первый код. Первый код дешифруют с помощью глобального ключа (или соответствующего ключа в паре ключей, если используют асимметричные ключи) на этапе 410, выявляя первый идентификатор. Также выявляют ИГК. Затем, с помощью таблицы соответствия получают КОГК из ИГК. Потом дешифруют первый идентификатор с помощью КОГК, выявляя первый шум и ИИП. На этапе 420 осуществляют поиск и выборку активного статического ключом 209 и динамического ключа 219, как для контейнера, так и для крышки, на основе ИИП. На этапе 430 можно воссоздать первый шум, а на этапе 440 можно воссоздать второй шум. Чтобы проверить подлинность изделия, восстановленный первый шум можно сравнить с первым шумом, найденным и выбранным из считанного первого кода, на этапе 480. Кроме того, с целью обнаружения несанкционированного повторного заполнения, второй шум, восстановленный из считанного первого кода, можно сравнить со считанным значением второго шума. На этапе 450 в процессе подтверждения подлинности происходит прием считанного значения для второго кода от пользователя. Затем осуществляют поиск и выборку второго шума из считанного значения второго шума с помощью глобального ключа и КОГК. Если значение второго шума, полученное в результате считывания из второго кода, совпадает со значением второго шума, генерированным из первого кода, то контейнер и крышку можно считать совпавшими, а повторное заполнение - не производившимся.

Конечно, можно использовать и другие процессы проверки подлинности, а используемый процесс зависит от примененного процесса маркировки.

В том смысле, в каком он употребляется здесь, термин «шифрование» означает процесс преобразования информации с помощью некоторого алгоритма, делающего эту информацию нечитабельной для любого, за исключением тех, кто обладает конкретным знанием в форме ключа шифрования. Дешифрование представляет собой обратный процесс. «Ключ шифрования» - это фрагмент информации, используемый вместе с алгоритмом шифрования с целью шифрования или дешифрования информации. Ключ шифрования, как правило, представляет собой цифровую или буквенно-цифровую последовательность, либо цифровое или буквенно-цифровое значение.

В том смысле, в каком он употребляется здесь, термин «секретный ключ» используется для описания ключа, применяемого в защищаемом ключами хеше, генерируемом с помощью индивидуального идентификатора продукта и одного или более дополнительных ключей или фрагментов данных. В момент, когда он генерируется, секретный ключ неизвестен никому другому кроме того, кто этот секретный ключ создал. Термин «секретный ключ» в этом контексте не ограничивается закрытым ключом в контексте алгоритма асимметричного шифрования.

В том смысле, в каком он употребляется здесь, термин «хеш-функция» означает функцию, которая отображает входные данные в выходные данные фиксированного размера (обычно меньшего, чем у входных данных), называемые значением хеша. Хеш-функция в типичном случае обеспечивает подстановку или транспозицию, либо подстановку и транспозицию, информации для создания значения хеша или значения шума. В предпочтительном варианте, хеш-функция представляет собой криптографическую хеш-функцию. Криптографическая хеш-функция дает «отпечаток пальца» или контрольную сумму входных данных. Два фрагмента данных можно полагать идентичными, если при использовании одной и той же криптографической хеш-функции они дают одно и то же значение хеша. Хеш-функция преимущественно представляет собой одностороннюю хеш-функцию, и это значит, что вычислительными средствами невозможно вывести входные данные из значения хеша. Этими свойствами можно воспользоваться в процессе проверки подлинности, который будет описан. Хеш-функцию может защищать секретным ключом и входным сообщением, чтобы создать защищенное ключами значение хеша или шум.

В том смысле, в каком он употребляется здесь, термин «значение шума» имеет смысл значения хеша или защищенного ключами значения хеша, либо последовательности значений или букв, выведенной непосредственно из значения хеша и секретного ключа.

Изобретение относится к маркировке готового изделия, содержащего контейнер и крышку для контейнера. Технический результат - обеспечение проверки подлинности готовых изделий. Устройство для маркировки готового изделия, содержащего контейнер и съемную крышку для контейнера, содержит один или более процессоров компьютера для генерирования первого кода для контейнера и второго кода для крышки, блок маркировки, выполненный с возможностью маркировки контейнера первым кодом, а крышки - вторым кодом, причем первый код и второй код являются разными, но взаимосвязанными так, что по меньшей мере участок одного из первого кода и второго кода может быть выведен из другого из первого кода и второго кода, и при этом по меньшей мере участок первого или второго кода выводится путем проведения криптографического процесса на другом из первого или второго кода. 4 н. и 16 з.п. ф-лы, 4 ил.

1. Устройство для маркировки готового изделия, содержащего контейнер и съемную крышку для контейнера, содержащее:

один или более процессоров компьютера для генерирования первого кода для контейнера и второго кода для крышки;

по меньшей мере один блок маркировки, выполненный с возможностью маркировки контейнера первым кодом, а крышки - вторым кодом;

причем первый код и второй код являются разными, но взаимосвязанными так, что по меньшей мере участок одного из первого кода и второго кода может быть выведен из другого из первого кода и второго кода, и при этом по меньшей мере участок первого или второго кода выводится путем проведения криптографического процесса на другом из первого или второго кода.

2. Устройство по п. 1, в котором криптографический процесс включает в себя объединение другого из первого или второго кода с секретной информацией.

3. Устройство по п. 1, в котором либо первый или второй код, либо и первый, и второй код кодируют подробности производства готового изделия.

4. Устройство по п. 1, при этом устройство образует часть технологической линии, в которой множество контейнеров заполняют и закрывают крышкой для формирования готовых изделий, и содержит первое средство маркировки для маркировки контейнеров и второе средство маркировки для маркировки крышек, контроллер и один или более датчиков, выполненных с возможностью отслеживания контейнеров по всей технологической линии и управления первым и вторым средствами маркировки, чтобы гарантировать, что соответствующие первый и второй коды нанесены на одно и то же готовое изделие.

5. Способ маркировки готового изделия, содержащего контейнер и съемную крышку для контейнера, содержащий этапы, на которых:

генерируют первый код для контейнера;

генерируют второй код для крышки;

маркируют контейнер первым кодом; и

маркируют крышку вторым кодом, причем первый код и второй код являются разными, но взаимосвязанными так, что по меньшей мере участок одного из первого кода и второго кода можно вывести из другого из первого кода и второго кода, и при этом по меньшей мере участок первого или второго кода выводят путем проведения криптографического процесса на другом из первого или второго кода.

6. Способ по п. 5, в котором криптографический процесс включает в себя криптографическое хеширование, хеширование ключа, симметричное шифрование, асимметричное шифрование или любую комбинацию этих процессов.

7. Способ по п. 5, в котором криптографический процесс включает в себя объединение другого из первого или второго кода с секретной информацией.

8. Способ по п. 7, в котором секретную информацию выводят из по меньшей мере участка первого или второго кода.

9. Способ по п. 5, в котором либо первый или второй код, либо и первый, и второй код кодируют подробности производства готового изделия.

10. Способ по п. 9, в котором подробности производства уникально идентифицируют готовое изделие из партии готовых изделий.

11. Способ по п. 5, в котором контейнер содержит бутылку, а крышка содержит пробку.

12. Способ по п. 5, при этом способ дополнительно содержит этапы, на которых:

считывают один из первого кода и второго кода и по меньшей мере участок другого из первого кода и второго кода;

выводят участок другого из первого кода и второго кода из одного из первого кода и второго кода;

сравнивают выведенный участок другого из первого кода и второго кода со считанным участком другого из первого кода и второго кода; и

предоставляют указание, что готовое изделие является подлинным, если выведенный участок другого из первого кода и второго кода идентичен считанному участку другого из первого кода и второго кода.

13. Готовое изделие, содержащее контейнер и крышку, причем контейнер маркирован первым кодом, а крышка маркирована вторым кодом, при этом первый код и второй код являются разными, но взаимосвязанными так, что по меньшей мере участок одного из первого кода и второго кода можно вывести из другого из первого кода и второго кода, и при этом по меньшей мере участок первого или второго кода выводится путем проведения криптографического процесса на другом из первого или второго кода.

14. Готовое изделие по п. 13, в котором контейнер содержит бутылку, а крышка содержит пробку.

15. Готовое изделие по п. 13, в котором первый или второй код расположен на крышке или контейнере таким образом, что код нарушается при снятии крышки с контейнера.

16. Готовое изделие по п. 13, в котором криптографический процесс включает в себя объединение другого из первого или второго кода с секретной информацией.

17. Готовое изделие по п. 13, в котором либо первый или второй код, либо и первый, и второй код кодируют подробности производства готового изделия.

18. Способ проверки подлинности готового изделия, содержащего контейнер и съемную крышку для контейнера, при этом способ содержит этапы, на которых:

генерируют первый код для контейнера;

генерируют второй код для крышки;

маркируют контейнер первым кодом;

маркируют крышку вторым кодом,

при этом по меньшей мере участок первого или второго кода выводят путем проведения криптографического процесса на другом из первого или второго кода так, что по меньшей мере участок одного из первого кода и второго кода можно вывести из другого из первого кода и второго кода;

считывают один из первого кода и второго кода и по меньшей мере участок другого из первого кода и второго кода;

выводят участок другого из первого кода и второго кода из одного из первого кода и второго кода;

сравнивают выведенный участок другого из первого кода и второго кода со считанным участком другого из первого кода и второго кода; и

предоставляют указание, что готовое изделие является подлинным, если выведенный участок другого из первого кода и второго кода идентичен считанному участку другого из первого кода и второго кода.

19. Способ по п. 18, в котором криптографический процесс включает в себя объединение другого из первого или второго кода с секретной информацией.

20. Способ по п. 18, в котором либо первый или второй код, либо и первый, и второй код кодируют подробности производства готового изделия.

| Изложница с суживающимся книзу сечением и с вертикально перемещающимся днищем | 1924 |

|

SU2012A1 |

| Приспособление для суммирования отрезков прямых линий | 1923 |

|

SU2010A1 |

| Способ приготовления лака | 1924 |

|

SU2011A1 |

| СПОСОБ ЗАЩИТЫ ОТ ПОДДЕЛКИ ИЗДЕЛИЙ МАССОВОГО ИЗГОТОВЛЕНИЯ | 2002 |

|

RU2225641C2 |

| СПОСОБ МАРКИРОВКИ ТОВАРА, ИЛИ ИЗДЕЛИЯ, ИЛИ КОНСТРУКЦИИ С ПОСЛЕДУЮЩЕЙ ИДЕНТИФИКАЦИЕЙ (ВАРИАНТЫ) И СИСТЕМА ПРОВЕДЕНИЯ ИДЕНТИФИКАЦИИ ТОВАРА ИЛИ ИЗДЕЛИЯ, ИЛИ КОНСТРУКЦИИ С УКАЗАННОЙ МАРКИРОВКОЙ (ВАРИАНТЫ) | 2001 |

|

RU2199781C1 |

Авторы

Даты

2019-08-29—Публикация

2015-06-19—Подача