Область техники

В основном, настоящее изобретение относится к установлению подлинности спутниковых радионавигационных сигналов, например сигналов Глобальной навигационной спутниковой системы (ГНСС) или сигналов Спутниковой системы дифференциальной коррекции (ССДК). Прежде всего, изобретение относится к способу цифрового подписания таких сигналов и к способу опознавания с использованием цифровых подписей.

Уровень техники

В течение прошедшего десятилетия всевозрастающая зависимость гражданских применений от ГНСС (прежде всего, от GPS) способствовала росту озабоченности вопросами безопасности ГНСС. В относящихся к транспортной отрасли аспектах проблема была подробно рассмотрена в так называемом Отчете Волпе (Оценка уязвимости транспортной инфраструктуры, использующей GPS - от 29 августа 2001 - Джон А. Волпе, Национальный центр транспортных систем) (Vulnerability Assessment of the Transport Infrastructure Relying on the GPS - Aug 29, 2001 - John A. Volpe National Transportation Systems Center). Постепенно спрос на ОС (открытые услуги) по установлению подлинности сигнала возник в сообществе специалистов по обнаружению местоположения. Глобальное использование GPS для применений в гражданских целях, некоторые из которых обладают чувствительностью к вопросам безопасности, является предметом озабоченности для программы на протяжении последних лет. Пока еще не было внедрено каких-либо гражданских установлений подлинности, но со стороны научных сообществ были внесены некоторые предложения. Европейская комиссия и Европейское агентство по ГНСС изучают включение ОС по установлению подлинности в оперативный план службы Галилео.

Термин «установление подлинности» в области спутниковой навигации в целом относится к подлинности положения, вычисленного по навигационным спутниковым сигналам. С целью подтверждения подлинности положения необходимо гарантировать подлинность используемых при вычислении положения сигналов, а в дополнение к этому, приемник должен гарантировать, что внутренний процесс вычисления этого положения не был фальсифицирован. В контексте настоящего документа, установление подлинности, прежде всего, означает установление подлинности сигнала. Два главных информационных блока, которые приемник извлекает из спутниковых радионавигационных сигналов, представлены данными о положении спутника и данными о времени (содержащимися в навигационном сообщении), а также временем прибытия сигнала (которое в большинстве приемников получают посредством измерений временного сдвига кода). Таким образом, установление подлинности радионавигационных сигналов относится к:

- подтверждению подлинности и целостности данных, переданных от спутника,

- подтверждению подлинности времени прибытия сигнала, измеренного приемником.

Установление подлинности может гарантировать определенный уровень безопасности против угроз, которые нападающая сторона способна применить для фальсификации радионавигационных сигналов, приводящей к ложному обнаружению местоположения. Эти угрозы обычно подразделяют на создание организованных помех, создание подменного сигнала и искажение пеленга.

Нападения путем создания организованных помех не могут быть легко отражены путем изменения характеристик сигнала (кроме существенного увеличения энергии передачи), таким образом, они не являются центральной темой этого документа. Нападения путем создания организованных помех приводят к отказу в позиционировании, тогда как нападения посредством создания подменного сигнала или искажения пеленга приводят к неправильному позиционированию, что имеет потенциально более опасные последствия.

В прошлом было предложено несколько подходов установления подлинности сигнала для спутниковой радионавигации.

Статья «Установление подлинности сигнала - современный безопасный гражданский ГНСС» (Signal Authentication - A Secure Civil GNSS for Today), за авторством Шерман Ло (Sherman Lo) и др., изданная в выпуске за сентябрь/октябрь 2009 издания InsideGNSS описывает способ опознавания сигнала ГНСС, который основан на том обстоятельстве, что GPS частота L1, несет как код грубого захвата, так и (зашифрованные) сигналы шифрованного кода точного местоположения объекта, передаваемые со сдвигом по фазе на 90 градусов. Способ, кроме того, использует то обстоятельство, что последовательность шифрованного кода точного местоположения объекта, полученная в первом местоположении (местоположении приемника, положение которого должно быть установлено) является идентичной последовательности шифрованного кода точного местоположения объекта, полученной во втором местоположении (местоположении контрольного приемника), если принято во внимание различие времен прохождения сигнала от спутника к приемникам. Присутствие пика корреляции в последовательностях шифрованного кода точного местоположения объекта, зарегистрированных в этих двух местоположениях, устанавливает подлинность сигнала (при условии верности предпосылки, что оба приемника не находятся одновременно в пределах диапазона приема той же самой создающей подменный сигнал нападающей стороны). Определенные аспекты этого способа описаны, кроме того, в US 2009/0195443 и US 2009/0195354.

Реферат «PROSPA: Установление подлинности открытой услуги» (Open Service Authentication), за авторством М. Тернер (М. Turner), А. Чамберс (А. Chambers), Э. Мак (Е. Mak), компания Astrium, Великобритания; Э. Агуадо, Б. Вэйлс, М. Дамвилл, компания NSL, Великобритания; П. Линдси (P. Lindsay), благотворительное общество UKSA, Великобритания, доступный онлайн по адресу: http://www.ion.org/meetings/abstracts.cfm?paperlD=244, описывает так называемую систему PROSPA. Окончательная система PROSPA будет включать в себя «генератор фрагментов», располагаемый в защищенных центрах. Генератор фрагментов по существу будет представлять собой приемник опорных сигналов позиционирования. Фрагменты зашифрованного опорного сигнала позиционирования генерируются посредством патентованного алгоритма, который не раскрывает зашифрованный код. Фрагменты проверяются в сервисном центре с использованием приемника проверки достоверности фрагментов и, в случае подтверждения их доброкачественности, распределяются на пользовательские приемники через коммуникационный канал. Пользовательские приемники могут в этом случае подтверждать подлинность сигналов открытой услуги путем выполнения корреляция по времени с фрагментом опорного сигнала позиционирования. Сильная корреляция показывает, что опорный сигнал позиционирования присутствует, следовательно, сигнал является подлинным и пригодным для использования.

Патент US 5754657 описывают способ установления подлинности или проверки достоверности, в рамках которого приемник, положение которого должно быть подтверждено или не подтверждено, формирует «расширенный информационный сигнал», содержащий данные исходного сигнала, равно как и подтвержденные значения положения и времени. Расширенный информационный сигнал передается к центральной станции, которая по существу проверяет, являются ли исходные данные совместимыми с подтвержденными значениями положения и времени, равно как и с транслируемыми спутниками сигналами.

Заявка на патент US 2013/0060955 описывает систему и способ установления подлинности местоположения. Клиент (приемник) выполнен для получения навигационного сообщения каждого из навигационных спутниковых сигналов. Клиент оценивает навигационные биты данных, содержавшиеся в навигационных сообщениях, и вычисляет подпись, которая зависит от времен прибытия навигационных сообщений (например, подпись может быть представлена суммой с исключающим ИЛИ битов навигационных сообщений). Опознавательный сервер использует подтвержденное местоположение клиента (или значения расположения, скорости, времени) для оценки подписи клиента. Действительность или недействительность подтвержденного местоположения обнаруживают на основе сравнения подписи клиента и ее оценки, вычисленной на сервере.

Заявка на патент US 2010/0283671 относится к приемнику, который получает несколько сигналов, которые модулированы в рамках общей линии связи, причем каждый сигнал из числа этих сигналов происходит из отдельного источника и подвергается транзитной задержке, а также доплеровскому смещению частоты прежде достижения им приемника, и причем транзитная задержка и доплеровское смещение частоты соотнесены с положением и перемещением каждого из соответствующих источников. Приемник включает в себя средства, такие как направленная антенна, обеспечивающие истинность полученных сигналов или, по меньшей мере, предохраняющие от получения поддельного сигнала или сигналов, одинаковых с теми, которые может получать второй приемник.

Заявка на патент US 2009/0316900 описывает шифрование данных и систему декодирования, которая надежно «шифрует с геопривязкой» данные с использованием зависимых от местоположения навигационных сигналов.

Международная заявка на патент WO 2011/157554 А1 относится к способу обеспечения подтверждаемой индикации времени-и-местоположения с использованием приемника радионавигационного сигнала. Способ включает в себя прием радионавигационных сигналов, транслируемых из нескольких источников радионавигационных сигналов, причем, по меньшей мере, часть радионавигационных сигналов содержит один или несколько защищенных шифрованием криптографических маркеров, и причем криптографические маркеры время от времени обновляются. Приемник посредством декодирования извлекает криптографические маркеры из содержащих их радионавигационных сигналов. Затем приемник на основании полученных радионавигационных сигналов обнаруживает данные о расположении, представляющие собой его географическое положение и время. Приемник генерирует цифровой опознавательный код с использованием шифровальной функции, принимая в качестве входных величин, по меньшей мере, данные о расположении и извлеченные криптографические маркеры, и производит пакет данных, включающий в себя первую часть, содержащую данные о расположении, и вторую часть, содержащую цифровой опознавательный код.

Статья «Практическое установление подлинности шифрованного гражданского сигнала GPS» (Practical Cryptographic Civil GPS Signal Authentication) за авторством Кайл Вессон (Kyle Wesson), Марк Ротлисбергер (Mark Rothlisberger), и Тодд Хумфрейс (Todd Humphreys), Навигация, том 59, выпуск 3, страницы 163-248 (NAVIGATION, Volume 59, Issue 3, pages 163-248), упоминает использование техники, называемой установлением подлинности навигационного сообщения (NMA), техники, в рамках которой низкоскоростное навигационное сообщение зашифровано или снабжено цифровой подписью, что делает для приемника возможной проверку того, что данные были сгенерированы управляющим сегментом GPS.

Препринт «Подтверждение подлинности ГНСС - защита от подменного сигнала - Часть 2» за авторством Гуентер В. Хейн (Guenter W. Hein), Феликс Кнайсс I (Felix Kneiss I), Хозе-Анг эль Авила-Родригес (Jose-Ang el Avila-Rodriguez), и Штефан Валлнер (Stefan Wallner) в издании InsideGNSS за сентябрь/октябрь 2007 предлагает для установления подлинности сигналов Галилео использование стандартных методов контроля функционирования и анализа сети.

Техническая проблема

Целью настоящего изобретения является предоставление возможности установления подлинности спутниковых радионавигационных сигналов с хорошим уровнем безопасности.

Общее описание изобретения

Первый аспект изобретение относится к способу цифровой подписи спутниковых радионавигационных сигналов. Способ включает в себя:

- управление первым радионавигационным спутником таким образом, что спутник вставляет непредсказуемые биты, например случайную или псевдослучайную битовую последовательность в первое навигационное сообщение, транслируемое посредством первого спутника, например, когда первый спутник в настоящее время не соединен с наземным операционным сегментом,

- формирование содержащей непредсказуемые биты цифровой подписи секции навигационного сообщения посредством применения на навигационном сообщении шифровальной хеш-функции и последующего шифрования,

- передачу цифровой подписи ко второму радионавигационному спутнику, соединенному с наземным операционным сегментом, и

- управление вторым спутником таким образом, что он вставляет цифровую подпись во второе навигационное сообщение, транслируемое посредством второго спутника.

Специалистам в данной области техники следует обратить внимание на то, что настоящее изобретение основано на новой концепции, которую можно рассматривать как «перекрестное» установление подлинности навигационного сообщения, поскольку цифровую подпись, которая подтверждает подлинность навигационного сообщения, не посылают как часть того же самого сообщения, но посылают как часть навигационного сообщения, транслируемого краткое время (например, несколько секунд) спустя посредством другого спутника. Способ основан на следующем принципе:

- периодическое формирование и передача случайных или псевдослучайных (непредсказуемых) битов от спутников, которые не должны быть соединены с наземным операционным сегментом в то время, когда они транслируют свое навигационное сообщение,

- формирование цифровых подписей для данных от этих спутников, и передача их через другие спутники.

Нападающая сторона не может легко создать подменное навигационное сообщение, поскольку оно содержит непредсказуемую битовую комбинацию, которая одновременно или несколько секунд спустя проверяется посредством цифровой подписи.

Необходимо отметить, что термин «непредсказуемые биты» означает биты, значения которых не могут быть предсказаны пользовательскими приемниками. Использование термина, поэтому, не предназначено для исключения предсказуемости значений битов посредством (заслуживающего доверия) компонента системы, который генерирует цифровые подписи.

Согласно предпочтительному варианту осуществления изобретения, навигационное сообщение первого спутника, которое содержит непредсказуемые биты, получают на контрольном приемнике или на сети контрольных приемников, и полученное навигационное сообщение используют для формирования цифровой подписи. Согласно этому варианту осуществления изобретения, непредсказуемые биты не должны быть известными заранее для компонента системы, который генерирует цифровую подпись. Недостатком этого способа является неотъемлемое для нее время ожидания, которое появляется вследствие того, что подлежащее подписанию сообщение должно быть сначала получено, и лишь затем подпись должна быть загружена на подписывающий спутник (второй спутник). Если непредсказуемые биты заранее известны компоненту системы для формирования цифровой подписи (но не приемникам), навигационное сообщение, которое подлежит подписанию (от первого спутника), и цифровая подпись (от второго спутника), могут транслироваться со значительно более короткой задержкой или даже одновременно. Выгодным образом, предложенное решение по установлению подлинности требует сравнительно немногочисленных модификаций стандартной спутниковой радионавигационной инфраструктуры. На стороне системы (в противоположность пользовательской стороне) радионавигационные спутники должны быть в состоянии вставлять непредсказуемые биты в навигационное сообщение. Это может быть достигнуто путем оборудования радионавигационных спутников генераторами (псевдо-) случайных последовательностей или путем загрузки (псевдо-) случайных последовательностей на спутники через зашифрованную линию связи. Кроме того, должны быть предоставлены контрольный приемник или сеть контрольных приемников с целью получения транслируемых спутниками навигационных сообщений и предоставления аргументов шифровальной хеш-функции. Наконец, цифровые подписи должны быть загружены на спутники, которые их транслируют. Это требует достаточной пропускной способности линии связи земля-космос (между наземным операционным сегментом и радионавигационными спутниками), равно как и возможности вставки цифровых подписей в навигационное сообщение.

Группировка радионавигационных спутников может содержать несколько спутников, которые не соединены одновременно с наземным операционным сегментом. Соответственно, вторым спутником, предпочтительно, управляют таким образом, что он вставляет идентификатор во второе навигационное сообщение, которое идентифицирует первое навигационное сообщение в качестве снабженного цифровой подписью. Другими словами, если имеется несколько первых навигационных сообщений от различных спутников, идентификатор служит для идентификации спутника, который был источником навигационного сообщения, послужившего основанием цифровой подписи. Первым радионавигационным спутником можно управлять таким способом, что он вставляет в первое навигационное сообщение первое вводное поле, предшествующее непредсказуемым битам и идентифицирующее непредсказуемые биты как таковые. Первое вводное поле сообщает приемникам, что спутник собирается передать непредсказуемые биты. Точно так же вторым радионавигационным спутником, предпочтительно, управляют таким способом, что он вставляет во второе навигационное сообщение второе вводное поле, предшествующее цифровой подписи и идентифицирующее цифровую подпись в качестве таковой. Второе вводное поле сообщает приемникам, что спутник собирается передать цифровую подпись. Вводные поля являются полезными, поскольку функция конкретного радионавигационного спутника при выполнении способа с течением времени может измениться: в то время, когда спутник соединен с наземным операционным сегментом, он передает цифровые подписи (то есть, он действует в качестве второго спутника), но в то время, когда он не связан с наземным операционным сегментом, он периодически передает свои непредсказуемые биты (то есть, он действует в качестве первого спутника).

Предпочтительно, цифровая подпись имеет эквивалентную стойкость по симметричному ключу по меньшей мере 112 бит, что обеспечивает достаточную надежность против прямого подбора или других нападений.

Секция навигационного сообщения, которая содержит непредсказуемые биты и которая подвергается хешированию и подписанию, предпочтительно имеет длину в диапазоне от 400 до 500 бит. В сигнале ОС Галилео это соответствует времени передачи не более 4 сек.

Согласно предпочтительному варианту осуществления изобретения, секция навигационного сообщения, которая содержит непредсказуемые биты и которая подвергается хешированию и подписанию, имеет длину по меньшей мере 448 бит, шифровальная хеш-функция представлена SHA-224, а шифрование основано на ECDSA (алгоритме цифровых подписей на основе эллиптических кривых) K-233.

Когда способ согласно первому аспекту изобретения осуществлен на ГНСС Галилео, первое и второе навигационные сообщения, предпочтительно, являются сообщениями Галилео E1 I/NAV.

Шифрование значения хеша секции первого навигационного сообщения, предпочтительно, выполняют с использованием секретного ключа из пары ключей к шифру, составленной секретным ключом и открытым ключом, в соответствии с асимметричным подходом к шифрованию. Это также может быть выполнено с использованием симметричных подходов, приспособленных к установлению подлинности происхождения данных, таких как быстрое-потоковое-устойчивое к потерям установление подлинности (TESLA).

Второй аспект изобретение относится к способу подтверждения подлинности открытых спутниковых радионавигационных сигналов на уровне пользовательского приемника. Этот способ включает в себя:

- получение пользовательским приемником первого радионавигационного сигнала, несущего первое навигационное сообщение, транслируемое первым радионавигационным спутником, который в настоящее время может не быть соединенным с наземным операционным сегментом, причем первое навигационное сообщение содержит навигационную секцию сообщения, которая содержит непредсказуемые биты, например случайную или псевдослучайную битовую последовательность,

- получение пользовательским приемником второго радионавигационного сигнала, несущего второе навигационное сообщение, транслируемое вторым радионавигационным спутником, который в настоящее время соединен с наземным операционным сегментом, причем второе навигационное сообщение содержит цифровую подпись, предположительно полученную посредством применения шифровальной хеш-функции к секции навигационного сообщения в том виде при получении контрольным приемником или сетью контрольных приемников, и последующее шифрование,

- применение шифровальной хеш-функции на секции первого навигационного сообщения, которое содержит непредсказуемые биты, для формирования значения хеша,

- расшифровку цифровой подписи, содержащейся во втором навигационном сообщении,

- сравнение значения хеша с расшифрованной цифровой подписью.

Приемник, предпочтительно, выполнен для признания первого и второго радионавигационных сигналов подлинными в том случае, когда значение хеша и расшифрованная цифровая подпись совпадают, когда приемник остается на захвате первого радионавигационного сигнала в процессе приема первого навигационного сообщения и когда приемник остается на захвате второго радионавигационного сигнала в процессе приема второго навигационного сообщения. Приемник может продолжать признавать первое и второе радионавигационные сигналы подлинными, в то время как он остается на захвате соответственно первого и второго радионавигационных сигналов, если не обнаружены какие-либо скачки временных параметров приемника или другие изменения сигнала.

Предпочтительно, декодирование выполняют с помощью открытого ключа из пары ключей к шифру.

Еще один другой аспект изобретения относится к компьютерной программе, выполняемой посредством спутникового приемника радионавигационного сигнала, причем компьютерная программа включает в себя инструкции, которые при их выполнении посредством спутникового приемника радионавигационного сигнала принуждают спутниковый приемник радионавигационного сигнала осуществлять способ согласно второму аспекту изобретения. Компьютерная программа может быть выполнена на компьютерном программном устройстве, содержащем энергонезависимое запоминающее устройство, имеющее сохраненные в себе инструкции, которые при выполнении их посредством спутникового приемника радионавигационного сигнала принуждают спутниковый приемник радионавигационного сигнала осуществлять способ согласно второму аспекту изобретения.

Краткое описание чертежей

Предпочтительные варианты изобретения описаны в качестве примера со ссылками на сопровождающие чертежи, на которых:

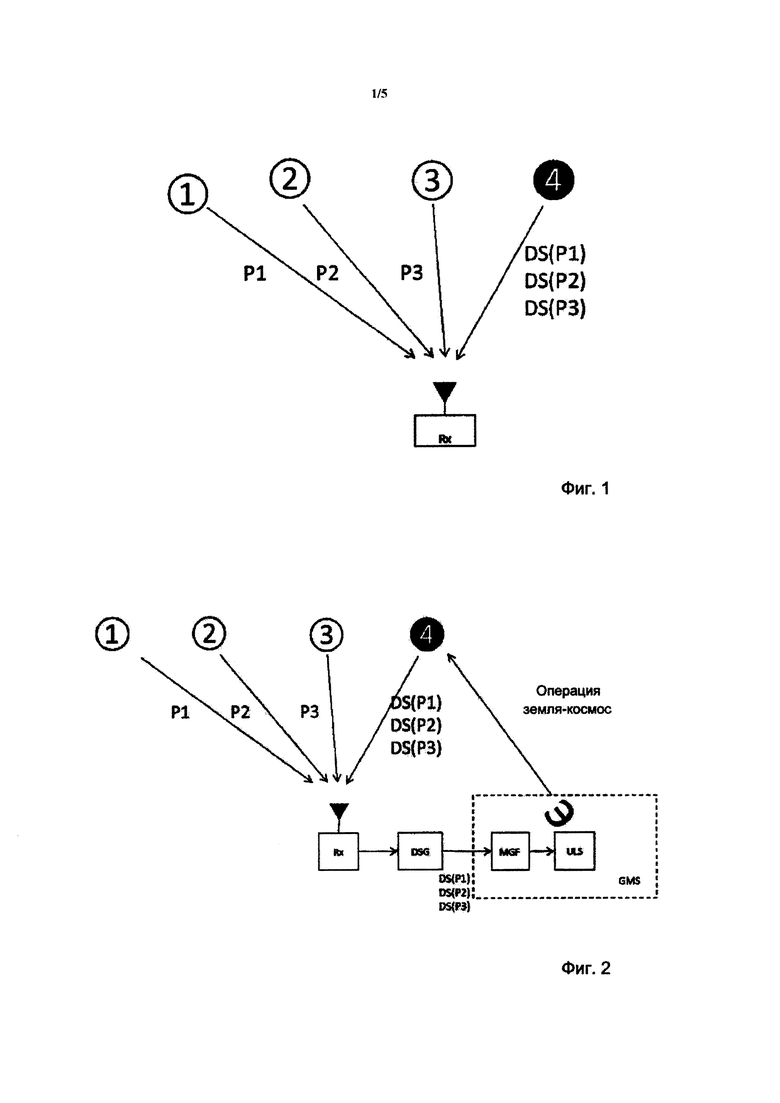

Фиг. 1 является схематической иллюстрацией концепции, лежащей в основе предпочтительного варианта изобретения при рассмотрении со стороны (пользовательского) приемника,

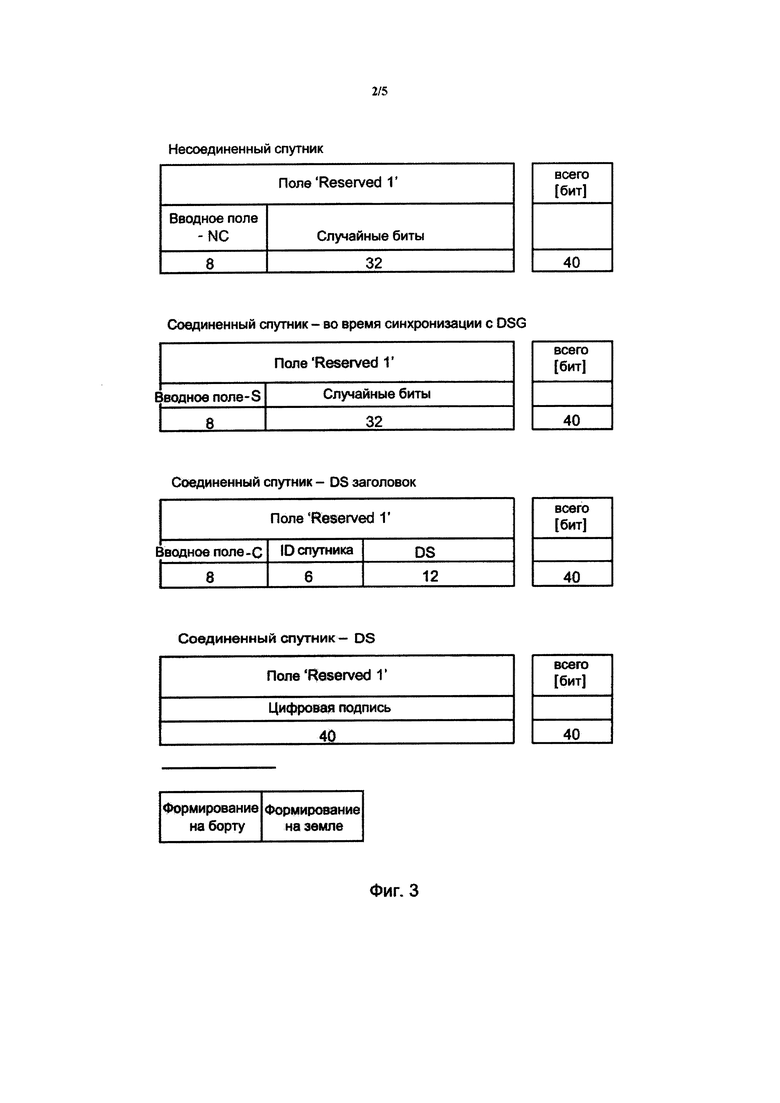

Фиг. 2 является схематической иллюстрацией концепции, лежащей в основе предпочтительного варианта изобретения при рассмотрении со стороны системы/поставщика услуг,

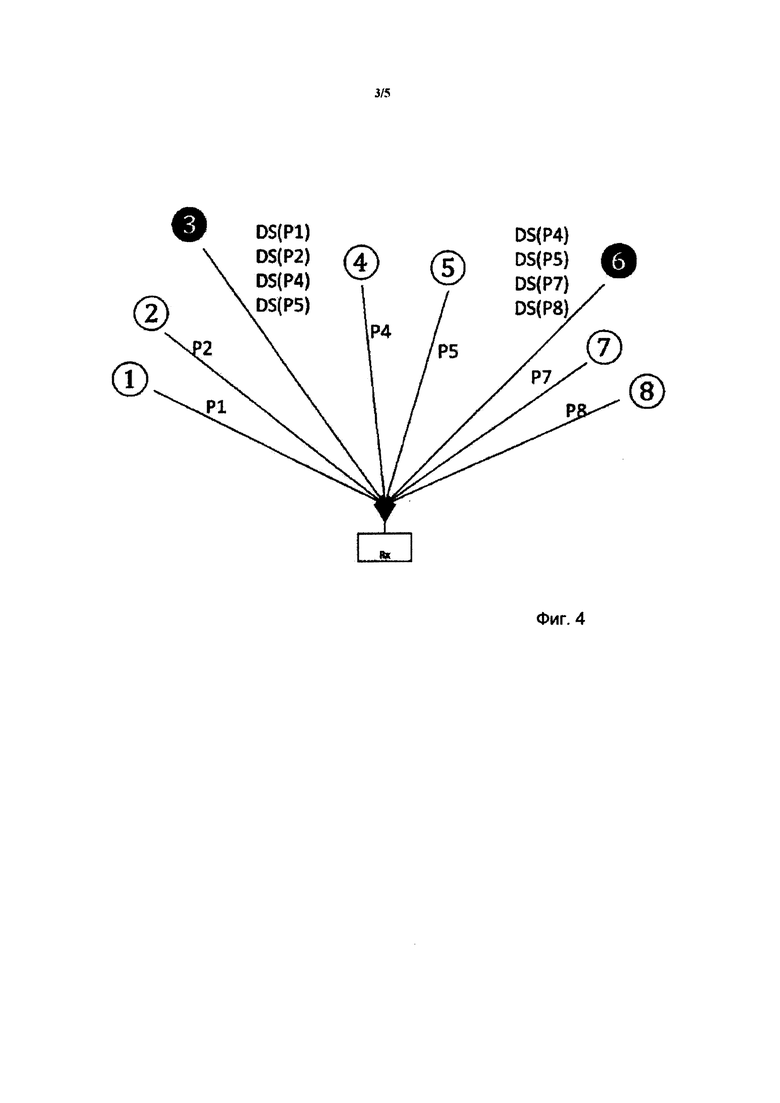

Фиг. 3 является иллюстрацией того, как сообщение Галилео Е1В I/NAV может быть использовано для передачи непредсказуемых битов и цифровых подписей,

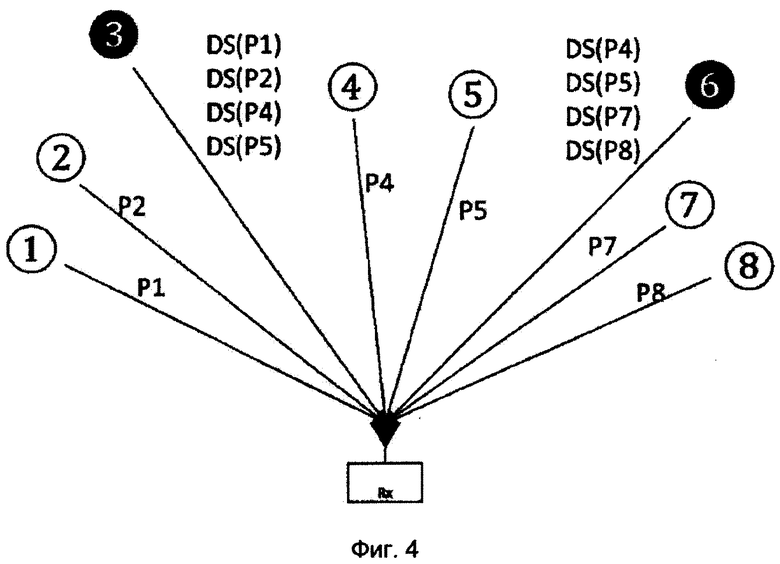

Фиг. 4 является схематической иллюстрацией типовой ситуации с 6 спутниками, не соединенными, и 2 спутниками, соединенными с наземным операционным сегментом,

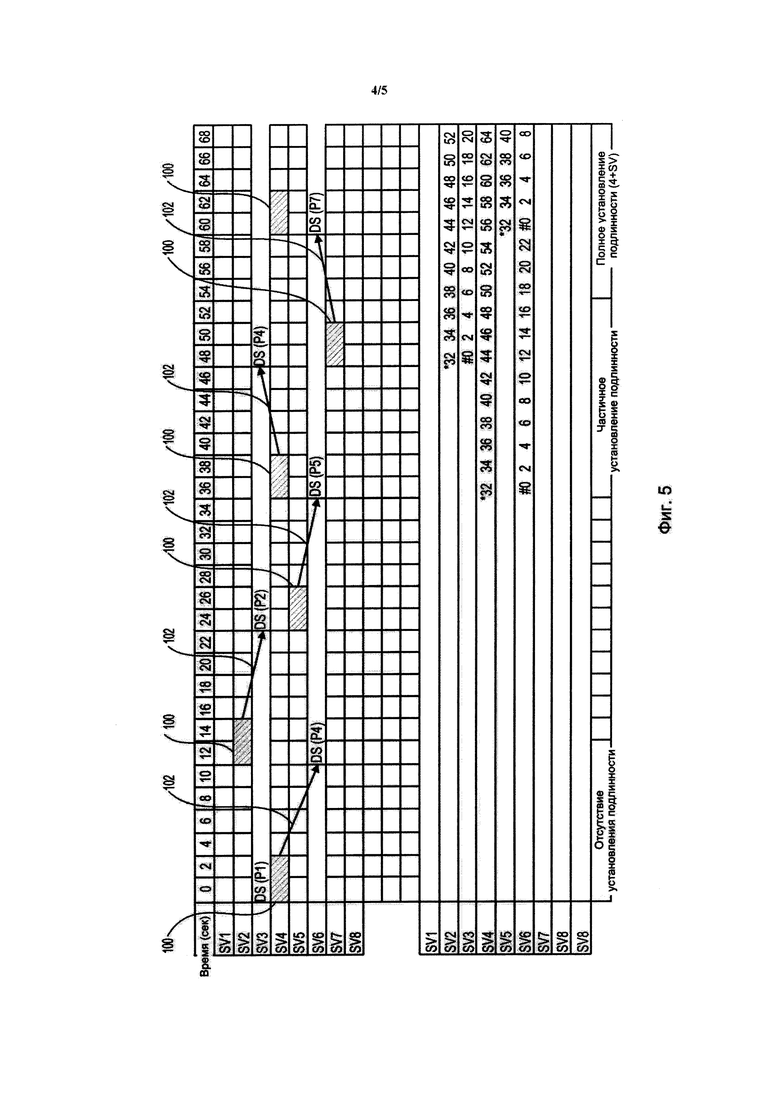

Фиг. 5 является временной диаграммой процесса установления подлинности в приемнике на фазе запуска,

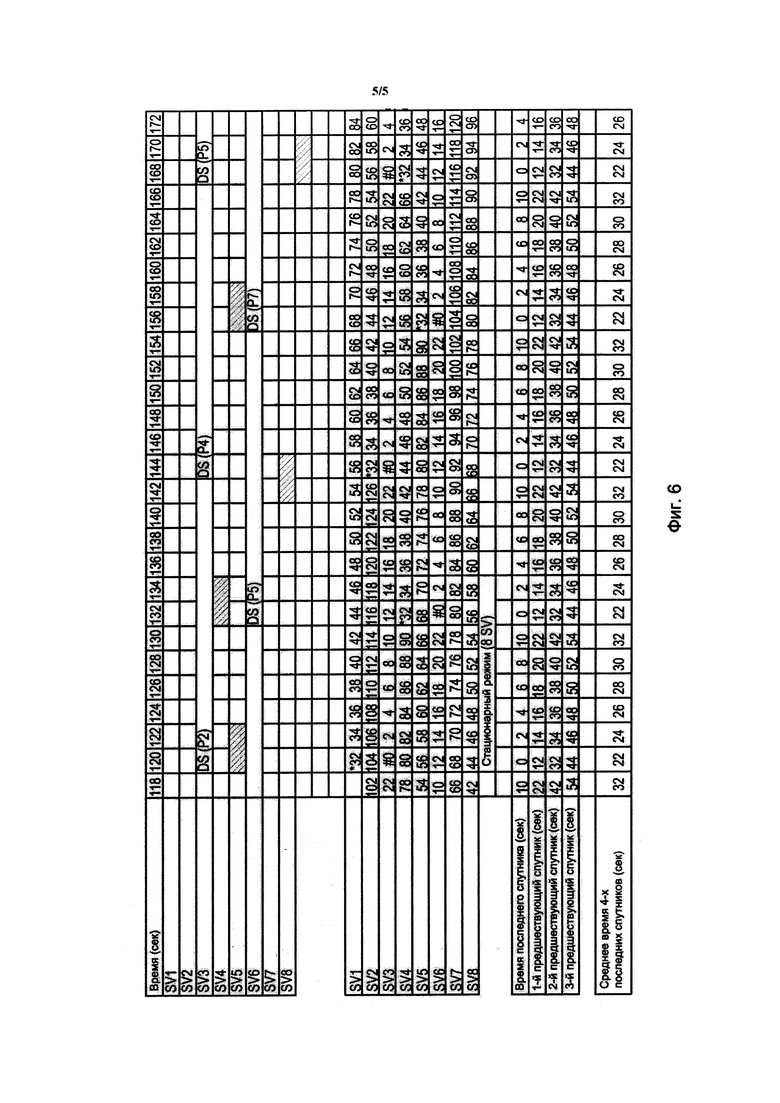

Фиг. 6 является временной диаграммой процесса установления подлинности в приемнике, когда отслеживаются восемь спутников.

Описание предпочтительных вариантов осуществления

Предпочтительный вариант предложенной концепции установления подлинности ОС в последующем рассматривается со ссылками на фиг. 1 и 2.

Цель данной концепции состоит в предоставлении нескольких заверенных сигналов в космосе, которые приемник ГНСС может преобразовать в заверенные псевдодальности, и вычислять заверенное положение. Концепция основана на следующих основных этапах:

- формирование на борту и периодическая передача непредсказуемых (случайных или псевдослучайных) битов данных от спутников, (временно) не соединенных с наземным операционным сегментом.

- образование цифровых подписей для данных от этих спутников, и их передача через спутники, соединенные с наземным операционным сегментом.

Нападающая сторона не может подменить навигационные данные, поскольку они содержат непредсказуемую информацию, которая проверяется несколько секунд спустя посредством цифровой подписи.

Фиг. 1 показывает предложенную концепцию, как она представлена со стороны пользовательского приемника Rx. P1, Р2 и Р3 представляют собой навигационные сообщения (или их часть) со спутников 1, 2 и 3, соответственно. Они названы Р в соответствии со стандартной нотацией в криптографии. Р означает «открытый текст», то есть, текст или сообщение прежде его шифрования или, в данном случае, подписания. DS(P1), DS(P2) и DS(P3) представляют собой цифровые подписи для P1, Р2 и Р3. Цифровые подписи посылают со спутника 4.

В показанной ситуации спутники 1, 2 и 3 не соединены с наземным операционным сегментом, что означает отсутствие какой-либо наземной операционной транслирующей на спутник станции, передающей на них какие-либо данные, тогда как спутник 4 соединен.

Со стороны пользовательского приемника последовательность событий представлена следующим образом:

- спутники 1, 2 и 3 передают свои нормальные навигационные сообщения Р1, Р2 и Р3. Эти сообщения включают в себя, кроме их обычного содержания (данные по эфемериде и времени, данные об ионосфере и т.д.), некоторые случайные или псевдослучайные биты, сгенерированные на борту спутника. Эти биты не несут никакого значения, но являются непредсказуемыми для любого создателя подменного сигнала.

- приемник хеширует P1, Р2 и Р3 посредством стандартного алгоритма хеширования, генерируя H11, Н22 и Н33, причем верхние индексы в данном случае означают, что хеш соответствует данным, полученным, соответственно, от спутников 1, 2 и 3.

- приемник сохраняет H11, Н22 и Н33 в памяти.

- в течение следующих секунд приемник последовательно получает DS1, DS2 и DS3 со спутника 4.

- приемник проверяет подлинность данных с цифровой подписью в ходе процесса проверки цифровой подписи.

- приемник расшифровывает DS (P1), DS (Р2) и DS (Р3) с помощью ранее переданного открытого ключа (Kpb), при этом получаются значения хеша Н14, Н24 и Н34.

- приемник сравнивает H11 с H14, Н22 с Н24 и Н33 с Н34. Если все значения совпадают, это означает, что сигналы от спутников 1, 2, 3 и 4 являются подлинными.

- для подтверждения времен прибытия (ТОА) результатов измерения для спутников, данные которых были проверены, приемник может выполнять локальные проверки посредством детекторов помех, детекторов скачков временных параметров приемника, а также проверять общую состоятельность измерений.

- для защиты процесса установления подлинности приемник, предпочтительно, характеризуется наличием средств защиты от постороннего вмешательства, которые препятствуют получению нападающей стороной доступа к областям памяти, где сохраняется важная для установления подлинности информация, и/или возможности управления ими.

- если проверки установления подлинности оказываются успешными, приемник может вычислить заверенное трехмерное положение и время на основании результатов измерения и данных по меньшей мере от четырех заверенных спутников.

Для статичного приемника могут быть использованы измерения псевдодальности, связанные с заверенными непосредственно перед этим битами, также и в случае их соответствия различным периодам дискретизации. Для подвижного приемника используемые для вычисления положения измерения псевдодальности должны быть синхронизированы. Этот означает, что сигналы могли быть заверены несколько секунд назад. Однако считается, что в случае, когда сигналы ГНСС, начиная с последнего успешного установления подлинности, все еще остаются на захвате контуров слежения приемника, они с очень высокой вероятностью являются подлинными в момент их использования для вычисления положения. Это подтверждено тем обстоятельством, что измерения псевдодальности должны быть согласованы между собой, а в противном случае, может быть зарегистрировано нападение.

Вопреки стандартным алгоритмам создания цифровой подписи, где существует один источник информации, предоставляющий как открытый текст, так и цифровую подпись, настоящее изобретение использует перекрестное установление подлинности, где открытый текст и соответствующая цифровая подпись предоставляются через различные каналы связи.

Прежде всего, отправители открытого текста и отправитель (-и) цифровых подписей являются различными спутниками. При условии, что открытый текст является непредсказуемым для нападающей стороны, сравнение хешированного открытого текста и расшифрованной цифровой подписи позволяет заверять эти два источника одновременно.

Спутники должны использовать непредсказуемые биты, которые делают их навигационное сообщение (или часть его) непредсказуемым. В противном случае, создатель подменного сигнала может при создании подменного времени прихода сигнала всего лишь воспроизводить навигационное сообщение спутников 1, 2 и 3, что приводит к потенциальной возможности подменного определения местоположения.

Фиг. 2 показывает концепцию со стороны системы/поставщика услуг. Последовательность событий развивается следующим образом:

- спутники 1, 2 и 3 передают свои нормальные навигационные сообщения Р1, Р2 и Р3. Эти сообщения включают в себя, кроме их обычного содержания (данные по эфемериде и времени, данные об ионосфере и т.д.), некоторые случайные или псевдослучайные биты, сгенерированные на борту спутника. Эти биты не несут никакого значения, но являются непредсказуемыми для любого создателя подменного сигнала.

- P1, Р2 и Р3 принимаются на земле посредством приемника (называемого контрольным приемником только для различения его от пользовательских приемников), или сетью из контрольных приемников, которая передает данные на генератор DSG цифровой подписи.

- генератор DSG цифровой подписи хеширует P1, Р2 и Р3 в H1, Н2 и Н3 и генерирует цифровые подписи DS1, DS2 и DS3 путем шифровки хешей посредством секретного ключа (Kpv).

- цифровые подписи периодически передаются на действующий наземный операционный сегмент (GMS) рассматриваемой системы ГНСС.

- устройство формирования сообщений (MGF) внедряет биты DS в навигационное сообщение и передает его на транслирующую на спутник станцию (ULS), которая транслирует его на подключенный спутник 4.

- спутник 4 передает цифровые подписи в течение следующих секунд.

Аспекты, подобные спутниковой геометрии, длине сообщения, времени ожидания подписи, а также проблемы синхронизации объяснены более подробно ниже.

Показанная на фиг. 2 архитектура представляет процесс формирования цифровой подписи за пределами границ наземного операционного сегмента ГНСС. Такое решение позволяет минимизировать воздействие внедрения изобретения на наземный операционный сегмент. Также является возможным интегрирование контрольного приемника (-ков) и генератора DSG цифровой подписи в наземный операционный сегмент.

Изобретение далее показано в отношении определенного примера, в котором изобретение служит для подтверждения ОС сигнала Галилео Е1.

Эквивалентная стойкость по симметричному ключу цифровой подписи, как рекомендует NIST (Национальный институт по стандартам и технологиям) на период 2011-2030 г.г., составляет по меньшей мере 112 бит (большие длины, как например, 160 бит могут быть более целесообразными и могут быть рассмотрены в будущих вариантах осуществления). Для достижения 112-битовой стойкости по симметричному ключу:

- RSA (алгоритм цифровой подписи Ривеста-Шамира-Адельмана) может потребовать 2048-битовой подписи. Учитывая, что производительность системы, особенно в аспектах времени до первого установления подлинности (TTFA) и времени между установлениями подлинности (ТВА) является очень чувствительной к длине подписи, RSA не представляется наилучшим вариантом,

- DSA (алгоритм цифровой подписи разработки NIST) может потребовать 448-битовой подписи, что является более позволительным для передачи в навигационном сообщении,

- ECDSA (алгоритм DSA для шифрования в эллиптических кривых) может потребовать подписи схожего с DSA размера, но ECDSA является менее сложным в вычислительном отношении,

- способы TESLA предусматривают передачу 112-битового ключа с определенной задержкой, а также полный или усеченный код установления подлинности сообщения (MAC) подобного или меньшего размера, что делает данный подход потенциально подходящим в качестве варианта осуществления предложенного изобретения.

Благодаря его проработанности и широкому распространению в шифровальном сообществе, равно как и его техническим характеристикам, ECDSA в настоящее время представляется хорошим выбором. Прежде всего, для дальнейших объяснений используется ECDSA K-233. Что касается алгоритма хеширования и длины хеша, может быть использован SHA-2 (с 224-битовым ключом, или SHA-224), поскольку он выполняет требование безопасности по 112-битовой длине.

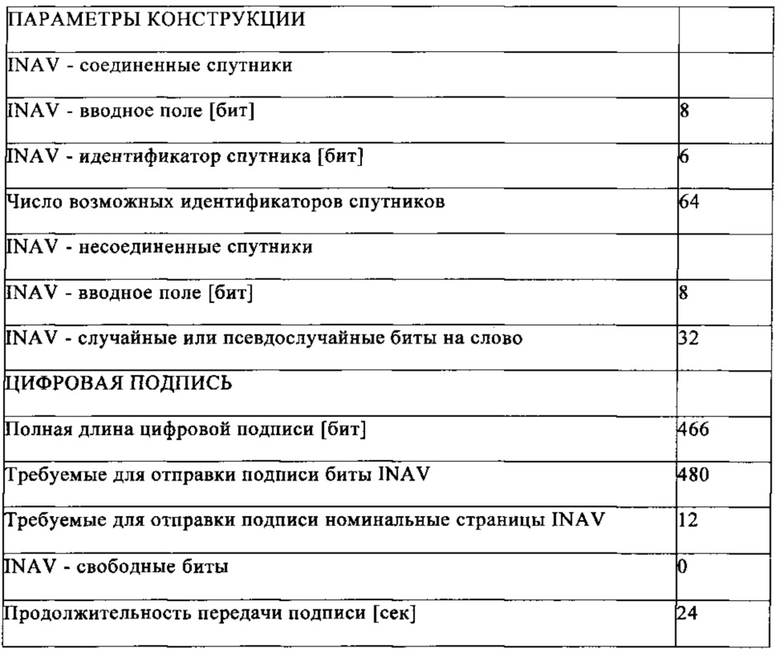

В рассматриваемом примере предложен SHA-224 с алгоритмом ECDSA K-233 и с длиной цифровой подписи 466 бит.Необходимо отметить, однако, что другие алгоритмы хеширования и алгоритмы шифрования также могут быть использованы, если они обеспечивают удовлетворительный уровень безопасности подписи, а также длину цифровой подписи, совместимую с доступным в пределах навигационных сообщений пространством.

Длина подлежащего хешированию сообщения должна превышать по меньшей мере в два раза выходную длину хеша. С помощью алгоритма хеширования SHA-224 должна быть сделана по меньшей мере 448 битная подпись. Такое число битов может быть передано в течение 4 секунд на сигнале Галилео Е1В. Эта продолжительность соответствует 2 номинальным страницам данных (для информации в навигационном сообщении Галилео Е1В, смотри Документ по контролю интерфейса открытой услуги сигнала в космосе [OS SIS ICD], Выпуск 1.1, сентябрь 2010, доступный онлайн по адресу: http://ec.europa.eu/enterprise/policies/satnav/galileo/files/galileo-os-sis-icd-issuel-revisionl_en.pdf).

Требование к подлежащим подписанию сегментам сообщения состоит в том, что они должны изменяться от одного сообщения к следующему по меньшей мере на 1 бит во избежание повторения одинаковой подписи. Поскольку биты подписей являются частично случайными или псевдослучайными, подписи непредсказуемым образом изменяются от одной подписи к следующей.

Возникает вопрос, который состоит в том, должны ли все данные навигационного сообщения быть подписаны, или только часть из них, или путем периодического подтверждения подлинности нескольких битов можно считать подлинной остальную часть битов. Данный вопрос требует компромиссного решения. Если передача данных для подписания занимает слишком много времени, увеличиваются время ожидания установления подлинности, время до первого установления подлинности и требующийся период приема безошибочных данных. Кроме того, масштаб процесса установления подлинности может быть уменьшен для пользователей, для которых отсутствует непрерывная хорошая видимость и условия для отслеживания, в том случае, если обнаружены ошибки в навигационных битах. С другой стороны, если только несколько частей навигационного сообщения заверены, навигационное решение может потерять часть своей надежности, поскольку создатель подменного сигнала мог развить другой вид нападений, при которых некоторые навигационные биты (незаверенные) или связанное с ними измерение псевдодальности подделаны, в то время как другие навигационные биты (заверенные) не подделаны. Этот тип угрозы в настоящее время считают трудноосуществимым, поскольку пользовательское положение должно быть в этом случае подделано путем изменения эфемеридных параметров (данных по орбите и времени) от нескольких спутников непрерывным и последовательным образом, который предсказывает пользовательскую траекторию:

- поскольку данные по спутниковым орбитам предоставляют с использованием кеплеровских параметров (см. OS SIS ICD), является очень трудным (если не невозможным) сгенерировать пакеты данных по эфемеридам для нескольких спутников, которые способны создать согласованно подмененное положение на несколько минут.

- что касается параметров времени (af0, af1, af2 в OS SIS OCD), их изменение является самым легким, поскольку их попросту добавляют к измерению псевдодальности. Однако, для непрерывной и последовательной формирования неправильного позиционирования в приемнике, их значения должны изменяться постепенно. Обнаружение таких действий пользователь может легко осуществить путем проверки скорости обновления спутниковых ошибок показаний времени, поскольку навигация Галилео (параметры орбиты и времени) не может быть обновлена с периодом менее нескольких минут, и обычно обновляется с более длительным периодом, до 100 минут.

- если приемник, остается на захвате подделанного сигнала, который включается и выключается только для замены предсказуемых битов, это может быть обнаружено за счет разрывности на уровне сигнала (например, в автоматическом регуляторе усиления посредством датчика отношения организованных помех к шуму). При этом отсутствие этого измерительного признака может привести к предпочтительному варианту, в котором подписываются основные навигационные данные от спутников (параметры орбиты и времени).

- если создатель подменного сигнала намеревается фальсифицировать положение путем воздействия на ТОА (время прибытия) незаверенных частей сигнала, это может привести к частой потере захвата контурами слежения, что может быть легко обнаружено в качестве нападения путем создания подменного сигнала.

Для реализации настоящего примера предполагается, что для гарантии подлинности переданного сигнала требуется только несколько секунд периодически заверяемых данных. Соответственно, в дальнейшем подписанная секция навигационного сообщения соответствует двум страницам навигационным данных сообщения Галилео Е1В I/NAV (500 битов в общей сложности, передаваемых в течение 4 сек).

В случае с 4 спутниками, описанном со ссылками на фиг. 1 и 2, соединенный спутник 4 передает цифровые подписи только для секций сообщений, передаваемых несоединенными спутниками 1, 2 и 3, но не подписывает какие-либо из его собственных секций сообщения. Это явно не осуществлено в настоящем примере, но другой вариант осуществления может включать в себя случай, при котором цифровая подпись основана на хеше не только навигационного сообщения несоединенного спутника, но и на заданных основных навигационных параметрах спутника 4, например на параметрах орбиты и времени. В таком варианте осуществления спутник 4 согласно фиг. 1 и 2 передает DS (P1, Р4), DS (Р2, Р4), DS (Р3, Р4).

Согласно Галилео OS SIS OCD один полный кадр сообщения I/NAV длится 720 сек. Каждая кадр составлен из 24 подкадров, длительностью 30 секунд каждый.

Каждый подкадр содержит так называемые номинальные страницы. Каждая номинальная страница составлена из «четной» страницы и «нечетной» страницы, имеющих продолжительность 1 секунда каждая. «Нечетные» страницы содержат текстовые данные (эфемерида, астрономические каталоги и т.д.), а кроме того, некоторые дополнительные области: «Резервная 1», отчет о подозрительной активности, запасная, избыточный циклический контроль и «Резервная 2». «Четные» страницы содержат, главным образом, текстовые данные. Одним из признаков I/NAV является то, что он предусмотрен для отправки как в сигналах Е1В, так и E5b. В настоящем примере описание сосредоточено только на Е1В. Оставлен открытым вопрос предоставления обслуживания по установлению подлинности также для сигнала E5b. Необходимо отметить, однако, что в случае осуществления одинакового перекрестного установления подлинности навигационных сообщений на E5b и на Е1В, случайные или псевдослучайные битовые последовательности должны быть выбраны независимо друг от друга. Следует предотвращать, например, ситуации, когда случайная или псевдослучайная последовательность на Е1В является всего лишь задержанной (или предшествующей) идентичной копией последовательности на E5b.

В иллюстративном примере случайные или псевдослучайные битовые последовательности, равно как и цифровые подписи (принятая длина: 466 бит), передаются в области «Резервная 1» сообщения I/NAV. Область «Резервная 1» предоставляет 40 свободных битов для каждой номинальной страницы, то есть, каждые 2 секунды или, в среднем, 20 битов в секунду. В настоящее время область «Резервная 1» не используется. Вместо этого система посылает весь этот набор битов с нулевым значением.

Необходимо отметить, что данные области «Резервная 1» предназначены к введению в наземный сегмент посредством внешнего источника, соединенного в режиме реального времени с системой. Этот признак делает возможным предоставление данных по установлению подлинности (то есть, вычисленных цифровых подписей) к наземному сегменту без какой-либо модификации, кроме той, которая делает доступным соединение области «Резервная 1».

Использование области «Резервная 1» делает возможной передачу от каждого спутника опознавательных данных (случайной или псевдослучайной последовательности или части массива цифровой подписи) каждые 2 секунды. Поскольку область «Резервная 1» присутствует во всех номинальных страницах каждого подкадра, время ожидания системы для передачи цифровой подписи может быть сохранено малым.

Если та же самая область данных в пределах навигационного сообщения используется для передачи как случайной или псевдослучайной битовой последовательности, так и цифровых подписей, (пользовательские) приемники должны иметь возможность производить различение между случайной или псевдослучайной битовой последовательностью и цифровой подписью.

Конкретно, область «Резервная 1» должна позволять приемнику производить различение следующих случаев:

1) Спутник не соединен с наземным операционным сегментом и посылает случайные или псевдослучайные биты.

2) Спутник был только что соединен с землей и ожидает синхронизации с генератором DSG цифровой подписи и передачи новой подписи.

3) Спутник соединен и начинает передавать подпись.

4) Спутник соединен и уже передает подпись.

С целью обеспечения этого процесса, область «Резервная 1» задана следующим образом:

1) В то время как спутник не соединен с землей, он генерирует на борту и посылает следующие биты:

А) Вводное поле (одинаковое для всех разъединенных спутников), уведомляющее, что передающий спутник не соединен с наземным операционным сегментом и, поэтому, не передает цифровую подпись, но только случайные или псевдослучайные биты.

Б) Случайные или псевдослучайные биты.

2) Когда соединение только что произошло, и в течение нескольких секунд до синхронизации с генератором DSG цифровой подписи, спутник еще не получает данные по цифровой подписи от наземного операционного сегмента. Таким образом, спутник посылает отличное вводное поле, уведомляя приемники, что подпись готова к передаче, а затем, некоторое число случайных или псевдослучайных битов. Посылка случайной или псевдослучайной битовой последовательности в этой фазе делает возможным эффективное установление подлинности в том случае, когда другой спутник оказывается способным снабдить подписью недавно соединенный спутник.

3) В начале передачи подписи спутник посылает:

A) Вводное поле (одинаковое для всех соединенных спутников), уведомляющее приемники о готовности цифровой подписи к передаче.

Б) Спутниковый идентификатор спутника, сообщение I/NAV которого подписывается.

B) Первые биты цифровой подписи. (Каждая цифровая подпись включает в себя несколько номинальных страниц сообщения I/NAV.)

4) Уже во время передачи подписи спутник отводит 40 битов области «Резервная 1» для передачи цифровой подписи. Приемники оказываются способными к идентификации этой ситуации за счет отсутствия каких-либо из недавно упомянутых вводных полей.

Это определение области «Резервная 1» на уровне битов представлено на фиг. 3, где Preamble-NC обозначает «Preamble-Non-Connected)» (вводное поле - не соединенный), то есть, вводное поле спутника, уведомляющее о том, что спутник не соединен. Preamble-S обозначает «Preamble-Synchronising» (вводное поле - синхронизация), то есть, вводное поле, уведомляющее о том, что спутник синхронизируется с генератором DSG цифровой подписи, и начнет передачу цифровой подписи через несколько секунд. Preamble-C обозначает «Preamble-Connected» (вводное поле - соединенный), то есть, вводное поле, уведомляющее о том, что спутник начинает передавать подпись. Последующая таблица представляет сводку использования битов в рамках предложенного варианта осуществления. Дополнительные биты могут быть добавлены для предотвращения случаев перекрытия, в которых часть цифровой подписи совпадает с вводным полем, или для повышения устойчивости к ошибкам приема битов посредством способов кодирования для выделенных каналов.

Таблица показывает, что полная цифровая подпись может быть передана в течение нескольких секунд. В то время как спутник соединен, подписи могут передаваться непрерывно. Каждые 96 секунд соединенный спутник может, таким образом, посылать 4 цифровые подписи. Если приемник получает данные от двух соединенных спутников, что являются вероятным сценарием в условиях хорошей видимости, и передача данных оптимально синхронизирована путем разнесения времен запуска передач цифровой подписи от этих двух спутников, приемник может получать новую цифровую подпись каждые 12 секунд. Нужно также отметить, что путем создания непредсказуемых битов, являющихся предсказуемыми для генератора цифровой подписи, например путем формирования псевдослучайной последовательности от начального числа, известного наземному сегменту, время ожидания может быть значительно уменьшено, поскольку генератор цифровой подписи оказывается в состоянии передавать цифровые подписи сразу же, как только данные для подписания получены пользователем.

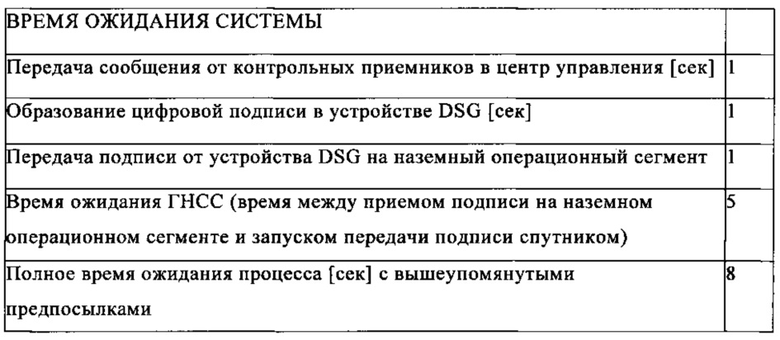

Для показа функционирования изобретения и представления предварительной оценки эксплуатационных показателей в рамках конкретного примера, является необходимым принятие некоторых предпосылок относительно времени ожидания системы. Таблица ниже представляет эти предпосылки.

Полное время ожидания системы составляет 8 секунд. Это время требуется для генератора цифровой подписи для обнаружения того обстоятельства, что спутник соединен и может начать отсылку подписей. В течение этого времени отсылают вводное поле «Preamble-S». Вышеупомянутые времена ожидания являются очень сдержанными оценками, принимая во внимание, что образование подписи и передача ее на наземный операционный сегмент могут быть сделаны существенно быстрее, чем за 2 секунды. При данных предпосылках время, протекающее между приемом подлежащего подписанию битового потока и приемом соответствующей подписи, составляет 32 секунды (8 сек времени ожидания + 24 сек времени передачи подписи).

В дальнейшем проанализированы эксплуатационные показатели, главным образом, с точки зрения связанных с выбором времени аспектов, в случае приемника, работающего в автономном (то есть, без поддержки) режиме в условиях открытого неба. Примененные при анализе предпосылки автономного варианта использования (показан на фиг. 4):

- 8 спутников Галилео (пронумерованных от 1 до 8) находятся в видимости приемника.

- из них 2 спутника соединены с наземным операционным сегментом (спутники 3 и 6), а 6 спутников - не соединены (спутники 1, 2, 4, 5, 7 и 8).

- спутник 3 подписывает спутники 1, 2, 4 и 5. Спутник 6 подписывает спутники 4, 5, 7 и 8. Этот означает, что существует наложение 2 спутников (4 и 5), и подпись для этих спутников принимается как от спутника 3, так и от спутника 6. Является возможным, что спутник подписывает другие спутники, находящиеся вне видимости пользователя. Этот случай явным образом не рассматривается на чертеже в том предположении, что в условиях открытого неба используют только соединенные спутники, находящиеся над уровнем заданного возвышения.

Эта ситуация примерно соответствует той, которую пользователь может ожидать при неограниченном обзоре неба после достижения системой Галилео своей полной эксплуатационной готовности. Предпосылка о соединении 2 из 8 спутников (то есть, 25%, или среднее значение 7,5 из 30) кажется приемлемой, поскольку в настоящее время планируются к развертыванию антенны земля-космос. Чем больше пропускная способность линии связи земля-космос, тем ниже спутниковое «время между установлениями подлинности» (ТВА) и выше производительность, вплоть до уровня, когда одна половина спутников подписывает другую половину.

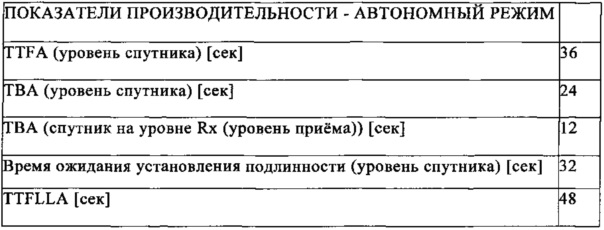

С этими предпосылками получены следующие показатели производительности:

Значение этих показателей производительности задано следующим образом:

- «TTFA (уровень спутника)» относится к промежутку времени между началом приема подлежащих подписанию данных от определенного спутника и моментом их заверения (4 сек приема данных + 8 сек времени ожидания + 24 сек передачи подписи = 36 секунд).

- «ТВА (уровень спутника)» относится ко времени между получениями двух подписей от определенного соединенного спутника. Поскольку они передаются непрерывно, «ТВА (уровень спутника)» составляет 24 секунды.

- «ТВА (спутник на уровне Rx)» относится ко времени между получениями двух подписей от любого соединенного спутника. Как и в варианте использования, имеется 2 соединенных спутника, и они, как предполагается, оптимально синхронизированы, «ТВА (спутник на уровне Rx)» / 2=12 секунд.

- «Время ожидания установления подлинности» является временем между приемом последнего бита подлежащей подписанию секции сообщения и приемом соответствующей цифровой подписи (8 сек времени ожидания + 24 сек передачи = 32 секунды). Следует отметить, что время ожидания установления подлинности для соединенных спутников принято равным нулю.

- «TTFLLA» или «время полного установления подлинности» относится ко времени между началом обработки приемником навигационных битов и моментом наступления его способности к вычислению положения с использованием 4 или более заверенных спутников. Эта величина не является детерминированной метрикой, но значение в таблице становится приемлемым при рассмотрении фиг. 5 и 6.

Фиг. 5 показывает временную диаграмму для времени установления подлинности на уровне приемника. Темные блоки 100 представляют навигационные секции сообщения от несоединенных спутников (спутники 1, 2, 4, 5, 7 и 8 на фиг. 4, SV1, SV2, и т.д. на фиг. 5 и 6), которые подлежат подписанию посредством соединенных спутников (спутники 3, 6 на фиг. 5 и 6). Стрелки 102 соединяют каждую из секций навигационного сообщения с началом передачи соответствующей цифровой подписи DS, передаваемой позже другим спутником. Клетки, отмеченные знаками * или #, подразумевают, что спутниковая пара (С и NC) была заверена. Числа в нижней правой части диаграммы представляют собой время (в секундах) ожидания установления подлинности, то есть, промежуток времени между приемом секции навигационного сообщения от первого спутника и приемом соответствующей цифровой подписи от другого спутника.

TTFA на спутниковом уровне происходит по истечении 36 секунд, после чего пользователь может получить частично заверенное определение местоположения (то есть, объединяющее данные от заверенных и незаверенных спутников). В показанном случае первые 4 спутника заверены по истечении 48 секунд (=TTFLLA).

Временная диаграмма на фиг. 6 показывает, как опознавательная частота и времена ожидания наблюдаются со стороны пользователей в этой образцовой конфигурации в стационарном режиме. Если пользователь всегда берет 4 заверенных последними спутника, то «время ожидания установления подлинности», то есть промежуток времени между получением сигнала и его удостоверением в качестве подлинного, составляет от 22 до 34 секунд. «Время ожидания установления подлинности» заверенного последним спутника составляет от 0 секунд до 12 секунд. Этот означает, что при условии отсутствия подмены сигнала на момент последнего подтверждения подлинности, подмена положения для нападающей стороны является весьма затруднительной. Числа в средней части временной диаграммы представляют время ожидания установления подлинности, то есть, промежуток времени между окончанием приема сегмента навигационного сообщения и окончанием приема соответствующей цифровой подписи. Числа в нижней части диаграммы представляют время ожидания установления подлинности для четырех спутников с самым низким временем ожидания, а также среднее значение для них. Среднее значение предназначено для представления полного времени ожидания установления подлинности.

Полученные эксплуатационные показатели с точки зрения TTFA, ТВА, TTFLLA и времени ожидания выглядят приемлемыми для автономного приемника в типичной ситуации с хорошим обзором неба.

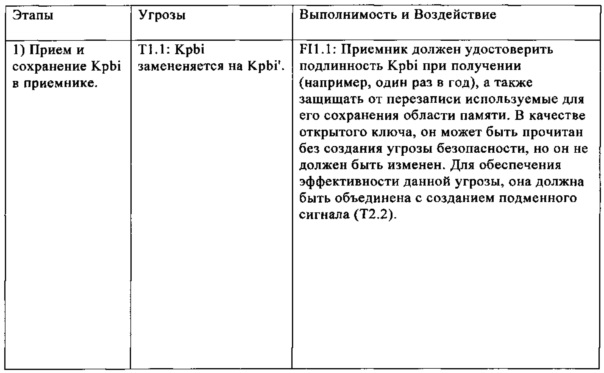

В последней части этого описания обсуждены угрозы, которые нападающая сторона способна создать для пользователя путем подделывания сигналов и/или открытого ключа, приводящие к ложному определению местоположения. Угрозы описаны на качественном уровне.

Используемая система условных обозначений:

- Pi: секция открытого текста навигационного сообщения спутника i, которая включает в себя случайную или псевдослучайную битовую последовательность,

- Pi': подменное навигационное сообщение открытого текста спутника i,

- Hi: хеш от Pi,

- Hi': хеш от Pi',

- PRi: псевдодальность спутника i,

- PRi': подменная псевдодальность спутника i,

- Kpvi: секретный ключ для спутника i (для формирования цифровой подписи),

- Kpvi': ложный секретный ключ для спутника i,

- Kpbi: Открытый ключ для спутника i (для расшифровки цифровой подписи),

- Kpbi': ложный открытый ключ для спутника i,

- DSi: цифровая подпись для навигационного сообщения от спутника i (на основании Kpvi и Hi),

- DSi': подменная цифровая подпись для навигационного сообщения от спутника i (на основании Kpvi' и Hi или Hi')

Прежде анализа угроз, полезно напомнить следующие свойства цифровых подписей:

- нападающая сторона не может вывести Kpvi на основе знания Kpbi, Pi и DSi.

- при заданном Hi, нападающая сторона не может сгенерировать DSi' таким образом, что Hi' (DSi', Kpbi)=Hi.

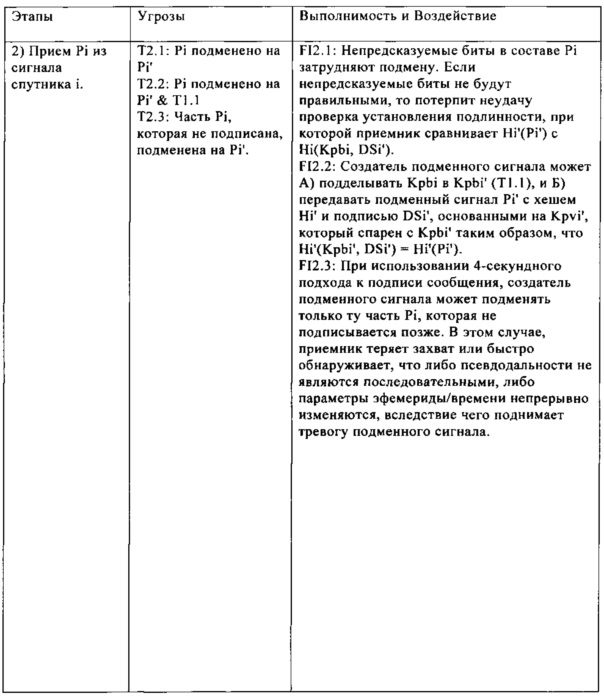

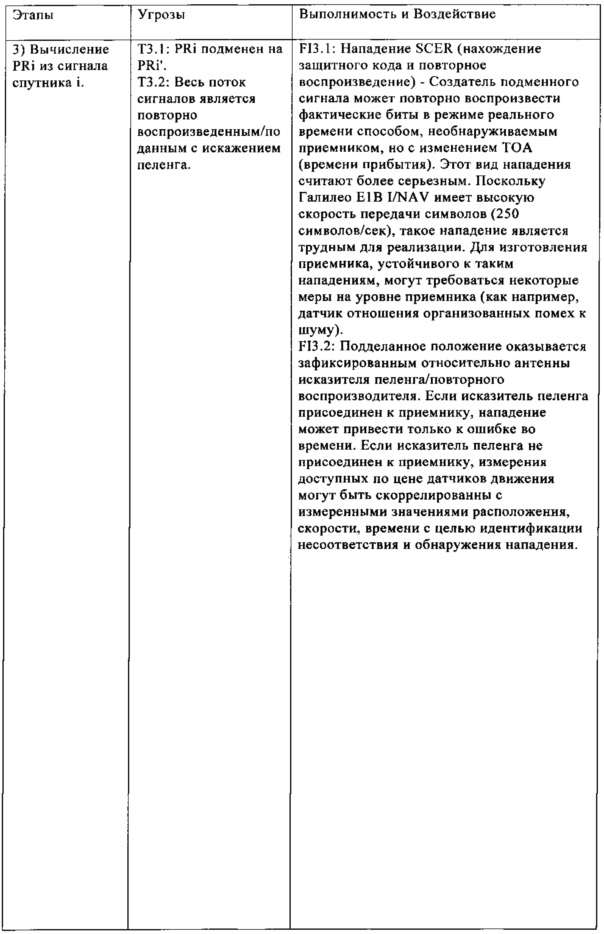

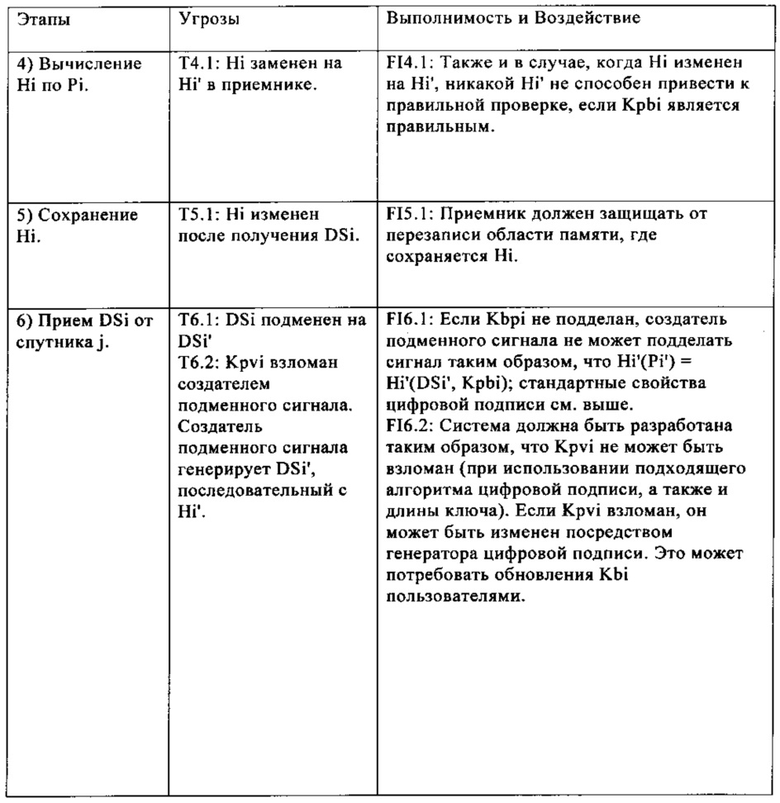

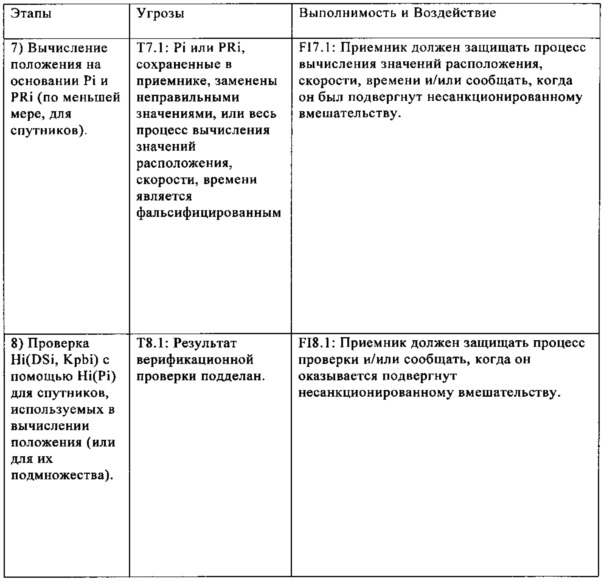

Ниже приведены этапы, выполняемые приемником в рамках процесса установления подлинности:

1) прием и сохранение в приемнике Kpbi (примерно один раз в год).

2) прием Pi из сигнала спутника i.

3) вычисление PRi из сигнала спутника i.

4) вычисление Hi по Pi.

5) сохранение Hi.

6) прием DSi от спутника j.

7) вычисление положения на основании Pi и PRi (по меньшей мере, для спутников).

8) проверка Hi(DSi, Kpbi) с помощью Hi(Pi) для спутников, используемых при вычислении положения (или для их подмножества).

Последующая таблица представляет потенциальные угрозы для каждого из вышеупомянутых этапов.

На основании (предварительного) анализа угроз можно прийти к заключению, что предложенная концепция «перекрестного установления подлинности навигационных сообщений» (перекрестное NMA) не имеет дополнительных недостатков по сравнению с другими способами цифрового подписания.

Хотя перекрестное NMA прежде всего предназначено для гарантирования подлинности навигационных данных, оно также привносит определенный уровень устойчивости против создания подменного времени прихода сигнала.

Для повышения устойчивости перекрестное NMA может быть объединено с дополнительными мерами противодействия созданию подменного сигнала (например, упомянутые выше детекторы оценки времени и скачков, детекторы помех, или с другими, такими как датчики точного счисления, использование нескольких антенн, устройства слежения за уровнем сигнала, и т.д.)

Концепция была проверена относительно ряда требований, в том числе, ограничений по применению приемника, выполнимости в системе Галилео, обратной совместимости, устойчивости и производительности.

Предложенная концепция может быть осуществлена на существующих приемниках массового рынка, представляется совместимой с имеющейся инфраструктурой, хотя может потребовать некоторой адаптации, является обратно совместимой и привносит устойчивость, которая, как полагают, оправдывает ожидания пользователей, направленные на сигналы открытой услуги.

Поскольку конкретные варианты осуществления были описаны подробно, специалисты в данной области техники способны оценить возможность развития различных модификаций и альтернатив их деталей в свете общих принципов изобретения. Соответственно, особые примеры, устройства и конфигурации, описанные в данном документе, предназначаются только для иллюстрации, и не ограничивают ни объем изобретения, который в полной широте представлен в приложенной формуле изобретения, ни какие либо его эквиваленты.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ОБЕСПЕЧЕНИЯ УКАЗАНИЯ ВРЕМЕНИ И ПОЛОЖЕНИЯ С ПРОВЕРКОЙ ПОДЛИНОСТИ | 2011 |

|

RU2531384C2 |

| СПОСОБ И СИСТЕМА ДЛЯ ОПТИМИЗАЦИИ АУТЕНТИФИКАЦИИ РАДИОНАВИГАЦИОННЫХ СИГНАЛОВ | 2015 |

|

RU2691833C2 |

| Способ и устройство для обработки радионавигационных сигналов для атмосферного мониторинга | 2015 |

|

RU2680711C2 |

| СПОСОБ И СИСТЕМА ДЛЯ АУТЕНТИФИКАЦИИ РАДИОНАВИГАЦИИ | 2018 |

|

RU2720881C1 |

| СПОСОБ ЗАВЕРЕНИЯ ДОКУМЕНТА ЦИФРОВЫМ СЕРТИФИКАТОМ ПОДЛИННОСТИ В ОДНОРАНГОВОЙ КОРПОРАТИВНОЙ СЕТИ | 2021 |

|

RU2772557C1 |

| СПОСОБ И СИСТЕМА ДЛЯ ОПТИМИЗИРОВАННОЙ ПЕРЕДАЧИ СООБЩЕНИЙ СПУТНИКОВОЙ НАВИГАЦИИ | 2019 |

|

RU2776780C1 |

| Единый генератор псевдослучайных последовательностей (ПСП) приемника сигналов Глобальных Навигационных Спутниковых Систем (ГНСС) | 2022 |

|

RU2789320C1 |

| СПОСОБ СОЗДАНИЯ ЦИФРОВЫХ ФОТОСНИМКОВ, ЗАЩИЩЕННЫХ ОТ ПОДДЕЛКИ, И УСТРОЙСТВО ДЛЯ ЕГО РЕАЛИЗАЦИИ | 2014 |

|

RU2633185C2 |

| Способ определения местоположения абонентских терминалов, перемещающихся в зоне покрытия локальной системы навигации | 2023 |

|

RU2825248C1 |

| МАЛОГАБАРИТНАЯ НАВИГАЦИОННАЯ СИСТЕМА РАДИОЗОНДИРОВАНИЯ АТМОСФЕРЫ | 2016 |

|

RU2613342C1 |

Изобретение относится к технике связи и может использоваться для установление подлинности навигационного сообщения. Технический результат состоит в повышении точности определения сообщения. Для этого вводят «перекрестное» установление подлинности навигационного сообщения, которое включает в себя: а) периодическое формирование и передачу непредсказуемых битов от не соединенных в текущий момент с наземным операционным сегментом спутников, б) формирование цифровых подписей для данных от этих спутников и их передачу через спутники, которые в текущий момент соединены с наземным операционным сегментом спутников. Нападающая сторона не может создать подменный навигационный сигнал, так как он содержит непредсказуемую битовую комбинацию, которая одновременно или несколько секунд спустя проверяется посредством цифровой подписи. 4 н. и 14 з.п. ф-лы, 6 ил, 3 табл.

1. Способ цифровой подписи спутниковых радионавигационных сигналов, включающий в себя:

- управление первым радионавигационным спутником таким образом, что первый спутник вставляет непредсказуемые биты в первое навигационное сообщение, транслируемое посредством первого спутника, когда первый спутник в текущий момент не соединен с наземным операционным сегментом,

- формирование цифровой подписи секции навигационного сообщения первого навигационного сообщения, которое содержит непредсказуемые биты, посредством применения шифровальной хеш-функции к секции навигационного сообщения при получении контрольным приемником или сетью контрольных приемников и последующее шифрование,

- передачу цифровой подписи на второй спутник ГНСС, соединенный с наземным операционным сегментом, и

- управление вторым спутником таким образом, что он вставляет цифровую подпись во второе навигационное сообщение, транслируемое посредством второго спутника.

2. Способ по п. 1, в котором вторым спутником, кроме того, управляют таким образом, что он вставляет во второе навигационное сообщение идентификатор, причем идентификатор идентифицирует первое навигационное сообщение в качестве снабженного цифровой подписью.

3. Способ по п. 1, в котором цифровая подпись имеет эквивалентную стойкость по симметричному ключу по меньшей мере в 112 бит.

4. Способ по п. 2, в котором цифровая подпись имеет эквивалентную стойкость по симметричному ключу по меньшей мере в 112 бит.

5. Способ по одному из пп. 1-4, в котором секция навигационного сообщения, которая содержит непредсказуемые биты и которая подвергается хешированию и подписанию, имеет длину в диапазоне от 400 до 500 бит.

6. Способ по одному из пп. 1-4, в котором секция навигационного сообщения, которая содержит непредсказуемые биты, и которая подвергается хешированию и подписанию, имеет длину по меньшей мере 448 бит, причем шифровальная хеш-функция представлена SHA-224, а шифрование основано на ECDSA K-233.

7. Способ по п. 5, в котором секция навигационного сообщения, которая содержит непредсказуемые биты и которая подвергается хешированию и подписанию, имеет длину по меньшей мере 448 бит, причем шифровальная хеш-функция представлена SHA-224, а шифрование основано на ECDSA K-233.

8. Способ по одному из пп. 1-4 или 7, в котором первое и второе навигационные сообщения являются сообщениями Галилео El I/NAV.

9. Способ по п. 5, в котором первое и второе навигационные сообщения являются сообщениями Галилео El I/NAV.

10. Способ по п. 6, в котором первое и второе навигационные сообщения являются сообщениями Галилео El I/NAV.

11. Способ по одному из пп. 1-4, 7, 9, 10, в котором первым спутником ГНСС управляют таким образом, что он вставляет в первое навигационное сообщение первое вводное поле, предшествующее непредсказуемым битам и идентифицирующее непредсказуемые биты в качестве таковых.

12. Способ по одному из пп. 1-4, 7, 9, 10, в котором первым спутником ГНСС управляют таким образом, что он вставляет во второе навигационное сообщение второе вводное поле, предшествующее непредсказуемым битам и идентифицирующее непредсказуемые биты в качестве таковых.

13. Способ по одному из пп. 1-4, 7, 9, 10, в котором шифрование выполняют с использованием секретного ключа из пары ключей к шифру.

14. Способ по одному из пп. 1-4, 7, 9, 10, включающий в себя получение содержащего непредсказуемые биты навигационного сообщения контрольным приемником или сетью контрольных приемников, и использование полученного навигационного сообщения для формирования цифровой подписи.

15. Способ подтверждения подлинности спутниковых радионавигационных сигналов на уровне пользовательского приемника, включающий в себя:

- получение пользовательским приемником первого радионавигационного сигнала, несущего первое навигационное сообщение, транслируемое от первого радионавигационного спутника, который в настоящее время не соединен с наземным операционным сегментом, причем первое навигационное сообщение содержит секцию навигационного сообщения, которая содержит непредсказуемые биты,

- получение пользовательским приемником второго радионавигационного сигнала, несущего второе навигационное сообщение, транслируемое от второго радионавигационного спутника, который в настоящее время соединен с наземным операционным сегментом, причем второе навигационное сообщение содержит цифровую подпись, предположительно полученную посредством применения шифровальной хеш-функции к секции навигационного сообщения при получении контрольным приемником или сетью контрольных приемников, и последующее шифрование,

- применение шифровальной хеш-функции к секции первого навигационного сообщения, которая содержит непредсказуемые биты, для формирования значения хеша,

- расшифровку цифровой подписи, содержавшейся во втором навигационном сообщении,

- сравнение значения хеша с расшифрованной цифровой подписью.

16. Способ по п. 15, в котором первый и второй радионавигационные сигналы считают подлинными в том случае, когда значение хеша и расшифрованная цифровая подпись совпадают, когда приемник остается на захвате первого радионавигационного сигнала в процессе приема первого навигационного сообщения и когда приемник остается на захвате второго радионавигационного сигнала в процессе приема второго навигационного сообщения.

17. Способ по п. 16, в котором первый и второй радионавигационные сигналы продолжают считать подлинными до тех пор, пока приемник остается на захвате соответственно первого и второго радионавигационных сигналов.

18. Энергонезависимое запоминающее устройство, имеющее сохраненные в нем инструкции, которые при выполнении посредством спутникового радионавигационного приемника принуждают спутниковый радионавигационный приемник осуществлять способ по одному из пп. 15-17.

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

| УСТРОЙСТВО ПЕРЕДАЧИ ДАННЫХ ДЛЯ ЭМУЛЯЦИИ ПОВЕДЕНИЯ НАВИГАЦИОННОГО УСТРОЙСТВА | 2007 |

|

RU2435202C2 |

| Многоступенчатая активно-реактивная турбина | 1924 |

|

SU2013A1 |

| Способ приготовления лака | 1924 |

|

SU2011A1 |

| ЛЕГКООЧИЩАЕМАЯ ВАРОЧНАЯ ПОВЕРХНОСТЬ И ЭЛЕКТРОБЫТОВОЙ ПРИБОР С ТАКОЙ ПОВЕРХНОСТЬЮ | 2008 |

|

RU2413448C2 |

Авторы

Даты

2017-11-13—Публикация

2014-07-04—Подача