Изобретение относится к области защиты информации, а именно к способу размещения меток конфиденциальности на электронные и бумажные копии документов, а также к учету и контролю таких документов.

Перечень используемых терминов и сокращений:

DLP (от англ. DataLeakPrevention) - технологии предотвращения утечек конфиденциальной информации из информационной системы вовне, а также технические устройства (программные или программно-аппаратные) для такого предотвращения утечек.

ID (от англ. identifier) - идентификатор, уникальный признак объекта, позволяющий отличать его от других объектов.

МФУ многофункциональное устройство, сочетающее в себе функции принтера, сканера, факсимильного устройства, копировального модуля. Эти функции могут присутствовать в стандартной комплектации устройства или же некоторые из них могут добавляться к базовому устройству опционально.

LAN (локальная вычислительная сеть) - компьютерная сеть, покрывающая обычно относительно небольшую территорию или небольшую группу зданий (дом, офис, фирму, институт).

WAN(глобальная вычислительная сеть) - компьютерная сеть, охватывающая большие территории и включающая большое число узлов. Глобальные вычислительные сети служат для объединения разрозненных сетей так, чтобы пользователи и компьютеры, где бы они ни находились, могли взаимодействовать со всеми остальными участниками глобальной сети.

PDA (персональный цифровой помощник или карманный персональный компьютер) - портативное вычислительное устройство, обладающее широкими функциональными возможностями.

Уровень техники

Использование современных информационных технологий при необходимости обеспечения конфиденциальности, хранения и обработки данных является источником возникновения специфических угроз со стороны злоумышленников. С этим связана необходимость применения специальных средств защиты информационных систем от несанкционированного доступа к информации, хранимой в персональной ЭВМ.

Проблема защиты конфиденциальной информации актуальна для каждого современного предприятия. Результатом отсутствия успешного внедрения режима полной защиты информации становится невыполнение требований законодательства по созданию режима коммерческой тайны (персональных данных, банковской тайны и т.п.), утечка конфиденциальной информации, отсутствие учета электронных документов и контроля над жизненным циклом документов.

Современные организации накапливают и обрабатывают большое количество информации, создают, пересылают, распечатывают, ксерокопируют и сканируют множество документов. Среди них особое место занимают конфиденциальные корпоративные документы, которые нуждаются в серьезной защите, как в электронном, так и в печатном виде. С развитием типографских технологий совершенствуются и методы защиты документов, целью которых является предотвращение их несанкционированного копирования или внесения изменений в эти документы. В настоящее время широко используются следующие методы:

• Защита электронных документов с помощью пароля.

• Установка ограничений на копирование содержимого или распечатывание документа.

• Цифровая подпись документа для защиты от его неавторизованного изменения.

• Микропринт. Текст, напечатанный очень мелким шрифтом, который может быть прочтен только при увеличении и без лупы воспринимается как простая (прямая, волнистая) линия.

• Водяные знаки. Рисунок, узор или надпись, которые наносятся при изготовлении бумаги документа и видны только на просвет.

• Постановка всевозможных меток конфиденциальности, штампов, печати. Традиционно для удостоверения законности и подлинности документа используются разнообразные метки, штампы и печати.

Однако эти методы имеют ряд существенных недостатков. Во-первых, применяемые технологии открыто описаны, и существует целый ряд программ (как платных, так и бесплатных), которые позволяют удалить с документа ограничения. Второй недостаток встроенных средств защиты - они не подходят для организации средств набора систем контроля и управления доступом, которые намеренно ограничивают либо затрудняют различные действия с данными в электронной форме, либо позволяют отследить такие действия, а также контролировать фактическое использование документов.

Таким образом, традиционные технологии не обеспечивают эффективной комплексной защиты информации в современных системах открытого типа. Поэтому актуальной является проблема создания средств комплексной защиты информации при ее обработке в компьютерных системах независимо от вида воздействия.

Известен способ обеспечения безопасности документов, в котором создают изображения, наносят маркировку на множество документов с формированием на каждом документе указанного изображения, содержащего отклонения, уникальные для каждого документа, причем большинство изображений, нанесенных на указанные документы, обладает некоторой физической характеристикой, обеспечивающей защиту от копирования и отвечающей заранее заданному критерию, а указанная характеристика большинства копий этих изображений, которые могут быть изготовлены, не отвечает указанному критерию, получают для каждого указанного документа характеристики указанных отклонений для получения уникального образа нанесенной маркировки и запоминают указанный уникальный образ. (РФ №2477522). Недостатком известного способа является отсутствие возможности проведения расследования, направленного на выявление лиц, участвовавших в несанкционированном распространении документа.

Известно устройство защиты от несанкционированного доступа к информации, хранимой в персональной ЭВМ, содержащее систему защиты информации пользователя от несанкционированного доступа, которая подключена к шине управления и обмена данными одного локального компьютера (автоматизированного рабочего места пользователя) (РФ №2263950). Однако известное устройство защиты от несанкционированного доступа к информации, хранимой в персональной ЭВМ, не обеспечивает защиту от несанкционированного доступа к сетевым ресурсам автоматизированной системы.

Известен способ обеспечения защиты документов (РФ №2452014) включает в себя этап печати на упомянутом документе распределения точек, причем при упомянутой печати вследствие случайных отклонений при печати от точки к точке возникает непредвиденное изменение, по меньшей мере, одной геометрической характеристики напечатанных точек; предшествующий упомянутому этапу печати этап формирования упомянутого распределения точек, выполняемый таким образом, чтобы точки упомянутого распределения обладали, по меньшей мере, одной геометрической характеристикой, изменяющейся от точки к точке, причем геометрическая амплитуда сформированного изменения имеет тот же порядок, что и величина упомянутого непредвиденного изменения. Недостатком изобретения является необходимость наличия устройства для обеспечения защиты документов, отличающееся тем, что оно содержит средство печати распределения точек на документе, способное вызывать в каждой точке в ходе упомянутой печати вследствие случайностей при печати непредвиденное изменение по меньшей мере одной геометрической характеристики напечатанных точек, а также средство формирования упомянутого распределения, способное до печати формировать упомянутое распределение точек так, чтобы точки упомянутого распределения обладали по меньшей мере одной геометрической характеристикой, изменяющейся от точки к точке, причем геометрическая амплитуда сформированного изменения имеет порядок величины упомянутого непредвиденного изменения.

Известен способ защиты частной информации пользователя в системе обработки информации (РФ №2309450), реализующей функции доступа, обработки и хранения информации и содержащей, по меньшей мере, два сервера, каждый из которых предназначен как для выполнения сервисных операций, так и для реализации функций хранения, а также для обеспечения доступа к упомянутой системе, состоящий в том, что:

при каждом обращении пользователя к упомянутой системе обработки информации с конкретного рабочего места для обработки частной информации этого пользователя выбирают из набора, предлагаемого упомянутой системой обработки информации, количество используемых в данном обращении серверов, их функциональное назначение для, по меньшей мере, последующего хранения данных и порядок связи каждого из этих серверов с упомянутым конкретным рабочим местом;

при каждом обращении пользователя к упомянутой системе обработки информации с конкретного рабочего места для обработки частной информации этого пользователя выбирают из набора, предлагаемого упомянутой системой обработки информации, количество используемых в данном обращении серверов, их функциональное назначение для, по меньшей мере, последующего хранения данных и порядок связи каждого из этих серверов с упомянутым конкретным рабочим местом;

по завершении упомянутой обработки частной информации пользователя в данном обращении преобразуют обработанную информацию пользователя уникальным неизвестным пользователю образом;

по завершении упомянутой обработки частной информации пользователя в данном обращении преобразуют обработанную информацию пользователя уникальным неизвестным пользователю образом;

разделяют преобразованную обработанную информацию пользователя на части неизвестным пользователю образом;

разделяют преобразованную обработанную информацию пользователя на части неизвестным пользователю образом;

присваивают каждой из полученных частей преобразованной информации пользователя свой идентифицирующий признак части;

присваивают каждой из полученных частей преобразованной информации пользователя свой идентифицирующий признак части;

сохраняют упомянутые части преобразованной информации пользователя вместе с их идентифицирующими признаками части, по меньшей мере, в некоторых из серверов, выбранных для, по меньшей мере, хранения данных в начале данного обращения к упомянутой системе обработки информации, в соответствии с произвольным законом, неизвестным упомянутому пользователю;

сохраняют упомянутые части преобразованной информации пользователя вместе с их идентифицирующими признаками части, по меньшей мере, в некоторых из серверов, выбранных для, по меньшей мере, хранения данных в начале данного обращения к упомянутой системе обработки информации, в соответствии с произвольным законом, неизвестным упомянутому пользователю;

запоминают упомянутые идентифицирующие признаки части с указанием серверов, хранящих упомянутые части преобразованной информации пользователя, в учетной записи пользователя;

запоминают упомянутые идентифицирующие признаки части с указанием серверов, хранящих упомянутые части преобразованной информации пользователя, в учетной записи пользователя;

преобразуют полученную таким образом учетную запись пользователя произвольным и неизвестным этому пользователю образом, разделяют ее на части и присваивают полученным при этом частям преобразованной учетной записи пользователя идентифицирующие признаки записи;

преобразуют полученную таким образом учетную запись пользователя произвольным и неизвестным этому пользователю образом, разделяют ее на части и присваивают полученным при этом частям преобразованной учетной записи пользователя идентифицирующие признаки записи;

запоминают упомянутые части преобразованной учетной записи пользователя вместе с их идентифицирующими признаками записи в произвольных частях упомянутой системы обработки информации, неизвестных данному пользователю;

запоминают упомянутые части преобразованной учетной записи пользователя вместе с их идентифицирующими признаками записи в произвольных частях упомянутой системы обработки информации, неизвестных данному пользователю;

сообщают упомянутые идентифицирующие признаки записи упомянутому пользователю;

сообщают упомянутые идентифицирующие признаки записи упомянутому пользователю;

разрешают следующее обращение к рабочей информации данного пользователя только при предъявлении данным пользователем упомянутых идентифицирующих признаков записи.

разрешают следующее обращение к рабочей информации данного пользователя только при предъявлении данным пользователем упомянутых идентифицирующих признаков записи.

Известен способ модификации и идентификации копии документа путем создания изображения документа, его модификации и идентификации копии документа (РФ №2646341). На этапе создания изображения формируют структуру цифровой копии оригинала документа, для этого документ переводят в графическое представление в виде набора растровых изображений для каждой страницы в упорядоченном виде и формируют структуру защищенного документа в виде набора прямоугольных блоков с координатами верхнего левого угла и параметрами ширины и высоты блока, на этапе модификации изображения документа формируют по меньшей мере одну персонализированную электронную копию документа с уникальным набором геометрических характеристик графических объектов измененной копии изображения, регистрируют параметры уникального набора геометрических характеристик графических объектов персонализированной электронной копии документа и регистрируют информацию о пользователе, запросившем к ней доступ, на этапе идентификации копии документа для установления факта создания и несанкционированного распространения копии документа распознают структуру исследуемой копии документа, из базы данных загружают изображение в виде цифровой копии оригинала документа и его структуру, дополнительно из базы данных загружают все копии оригинального документа со всеми преобразованиями, сгенерированными для данного документа, формируют и сохраняют калибровочную копию документа, сравнивают калибровочную копию документа, исследуемую копию документа и все копии оригинального документа со всеми преобразованиями, сгенерированными для данного документа, путем наложения изображения образца на изображение калибровочной копии, подборки размеров исследуемого образца под размеры калибровочной копии по разнице расстояний между прямоугольными блоками, далее определяют количество совпадающих пикселей калибровочной копии и исследуемого образца путем расчета процента совпадения и на основании вычисленного значения осуществляют сортировку результатов, по максимальному значению процентов совпадения пикселей созданной ранее персонализированной электронной копии документа и исследуемого образа документа выносят суждение о факте создания и несанкционированного распространения копии документа. Недостатком данного способа является сложность в идентификации и аутентификации копии, сделанной с уникальной цифровой копии оригинала документа, обладающей уникальным набором геометрических характеристик графических объектов измененной копии изображения, с которой проводились модификации, связанные с масштабированием графического объекта, расположенного на документе.

Известна система постановки метки конфиденциальности в электронном документе, учета и контроля работы с конфиденциальными электронными документами (РФ №2647643), выбранная в качестве прототипа.

Система содержит:

подсистемы маркирования, администрирования, хранения данных, обработки данных и мониторинга, причем подсистема маркирования предназначена для постановки метки конфиденциальности, имеющей одновременно визуальную и цифровую форму, на электронный и бумажный документ, и настройки прав доступа пользователей к указанным меткам;

подсистемы маркирования, администрирования, хранения данных, обработки данных и мониторинга, причем подсистема маркирования предназначена для постановки метки конфиденциальности, имеющей одновременно визуальную и цифровую форму, на электронный и бумажный документ, и настройки прав доступа пользователей к указанным меткам;

подсистема администрирования предназначена для изменения настроек метки конфиденциальности, формирования и отправки оповещений по событиям, связанным с метками конфиденциальности в электронных документах MicrosoftOffice;

подсистема администрирования предназначена для изменения настроек метки конфиденциальности, формирования и отправки оповещений по событиям, связанным с метками конфиденциальности в электронных документах MicrosoftOffice;

подсистема хранения данных предназначена для хранения данных о метке конфиденциальности и настройках метки конфиденциальности;

подсистема хранения данных предназначена для хранения данных о метке конфиденциальности и настройках метки конфиденциальности;

подсистема мониторинга предназначена для запроса данных о настройках метки конфиденциальности у подсистемы обработки данных, предоставления данных о настройках метки конфиденциальности подсистеме маркирования и передачи данных о метке конфиденциальности подсистеме обработки данных.

подсистема мониторинга предназначена для запроса данных о настройках метки конфиденциальности у подсистемы обработки данных, предоставления данных о настройках метки конфиденциальности подсистеме маркирования и передачи данных о метке конфиденциальности подсистеме обработки данных.

Недостатком известного решения является то, что современные технические средства позволяют беспрепятственно нарушать режим конфиденциальности, например, путем фотографирования документов на мобильный телефон, или осуществления копирования посредством многофункционального устройства (МФУ), в котором совмещены сканер, принтер и копировальный аппарат.

Задачей предлагаемого технического решения является создание эффективной защиты от несанкционированного доступа к электронным документам и надежный контроль за каналами утечки информации.

Технический результат предлагаемого технического решения заключается в обеспечении безопасной и надежной работы с конфиденциальными документами, возможность осуществления контроля доступа к файлам для дальнейшего выявления каналов утечки информации, которая достигается за счет использования индивидуальной совокупности маркировочных признаков.

Технический результат достигается за счет использования способа обеспечения безопасности электронного документа, его электронных и бумажных копий, учета и контроля работы с конфиденциальными электронными документами, включающего в себя:

нанесение маркировочных признаков в каждую копию электронного документа;

нанесение маркировочных признаков в каждую копию электронного документа;

изменения настроек маркировочных признаков;

изменения настроек маркировочных признаков;

формирования и отправки оповещений по событиям, связанным с маркировочными признаками в электронных документах MicrosoftOffice;

формирования и отправки оповещений по событиям, связанным с маркировочными признаками в электронных документах MicrosoftOffice;

хранение маркировочных признаков в базе данных, отслеживание каналов связи.

хранение маркировочных признаков в базе данных, отслеживание каналов связи.

Каждый уровень защиты электронного документа в зависимости от степени конфиденциальности имеет свои маркировочные признаки, в виде аффинных преобразований на плоскости, которые обуславливают смещение, растяжение или сжатие информации на странице электронного документа, при этом преобразуют текстовую информацию электронного документа, изменяя наклон отдельных букв и/или слов, и/или толщину начертания элементов букв и/или слов, размеров и характеристик букв и/или слов и изменяют расстояние между отдельными символами, и/или буквами и/или цифрами и/или знаками препинания, и/или словами, и/или словосочетаниями, строками и блоками текста, контроль сетевой инфраструктуры предприятия выполняют путем отслеживания сетевой печатной инфраструктуры предприятия. Графическую информацию в предлагаемом способе преобразуют путем смещения блоков изображений по одному или нескольким направлениям из группы: вверх, вниз, влево, вправо, по диагонали, поворот на заданный угол относительно изначальной позиции в документе, при этом маркировочные признаки отличаются от основного электронного документа. Сохраняют в базе данных оригинал электронного документа, признаки защищенности копий каждого получателя и информацию о всех получателях на предприятии.

Предлагаемый способ обеспечения безопасности электронного документа предусматривает внесение в каждую копию электронного документа индивидуальной совокупности маркировочных признаков, являющихся аффинными преобразованиями на плоскости, которые обуславливают смещение, растяжение или сжатие информации на странице электронного документа. Преобразования текстовой информации выполняют для добавления в защищенный конфиденциальный документ мало различимых меток конфиденциальности и других искусственных изменений, которые мало заметны не подготовленному человеку, но обеспечивают возможность считывания оптическими аппаратными средствами сканирования с последующим распознаванием меток конфиденциальности. Распознавание меток конфиденциальности и декодирование содержащейся в них информации обеспечивает результат, заключающийся в надежной идентификации защищенного конфиденциального документа, который стал целью злоумышленника, предпринимающего попытки копирования, фотографирования или других действий, которые запрещены действующей в отношении такого конфиденциального электронного документа политикой безопасности в организации. Метки конфиденциальности кодируют при помощи изменения наклона отдельных букв или слов, толщины начертания элементов букв, размера и других характеристик. Выполняют изменение расстояний между отдельными символами (буквами, цифрами, знаками препинания и т.д.), словами, словосочетаниями, строками и блоками текста. В одном из вариантов выполняют преобразование графической информации, путем смещения блоков изображений по различным направлениям (вверх, вниз, влево, вправо, по диагонали под различными углами) относительно изначальной позиции на документе. Допустимо так же некорректное выведение на печать символов, представляющих собой набор пикселей, при котором часть пикселей не печатается либо печатается отличным от основного цветом, или печатается со смещением относительно нормальной (стандартной) позиции.

Таким образом, для каждого конфиденциального электронного документа применяют, по меньшей мере, один из уровней защиты LDP.

Первый уровень защиты электронного документа, на уровне метки конфиденциальности, осуществляется за счет отнесения сведений электронного документа к определенному уровню секретности и добавление в документ, как носитель информации, следующих реквизитов:

степень секретности содержащихся в носителе сведений со ссылкой на соответствующий пункт действующего на данном предприятии, в данном учреждении и организации, перечня сведений, подлежащих засекречиванию;

степень секретности содержащихся в носителе сведений со ссылкой на соответствующий пункт действующего на данном предприятии, в данном учреждении и организации, перечня сведений, подлежащих засекречиванию;

сведения о предприятии, об учреждении, организации, осуществивших засекречивание носителя;

сведения о предприятии, об учреждении, организации, осуществивших засекречивание носителя;

регистрационный номер;

регистрационный номер;

дату или условия рассекречивания сведений либо о событии, при наступлении которого сведения будут рассекречены.

дату или условия рассекречивания сведений либо о событии, при наступлении которого сведения будут рассекречены.

Помимо данных реквизитов на носителе могут быть дополнительно проставлены отметки, определяющие полномочия должностных лиц по ознакомлению с содержащимися сведениями. Вид и порядок проставления дополнительных отметок и других реквизитов определяются нормативными документами.

Если электронный документ содержит части, относящиеся к различным степеням секретности, то каждой из этих частей присваивается соответствующий гриф секретности, а всему электронному документу присваивается гриф секретности, соответствующий наивысшему грифу частей электронного документа.

Второй уровень защиты электронного документа предусматривает сведения о признаках и свойствах, которые хранят на сервере конфиденциальных документов. Данные о признаках и свойствах электронного документа содержат данные о каждом из реквизитов конфиденциального электронного документа.

Третий уровень защиты электронного документа предусматривает проставление малозаметных для человек маркировочных признаков на документ, при этом комплекс средств системы обеспечивает своевременную фиксацию попыток неправомерных действий с защищенным электронным документом путем считывания меток и знаков с каждого документа, находящегося в периметре системы безопасности. В периметре системы безопасности каждое техническое средство (МФУ, рабочая станция, сетевое оборудование и др.), обеспечивающее работу с электронным документом содержит логику, которая анализирует допустимые режимы работы с документом. Таким образом, логика защиты электронного документа считывает метку конфиденциальности, сверяет со сведениями о признаках и свойствах в сервере конфиденциальных документов и применяет соответствующую политику конфиденциальности, которая распространяется на такой документ.

В одном из вариантов осуществления попыток неправомерного доступа к документу возможен сценарий, когда злоумышленник тем или иным способом скрывает метки конфиденциальности (например, отрезая метки конфиденциальности на бумажной копии документа). В таком случае в периметре системы безопасности каждое техническое средство, обеспечивающее работу с электронным (бумажным) документом, содержит логику, которая распознает аффинные преобразования, проставленные в документе, и обеспечивает сверку со сведениями о признаках и свойствах в сервере конфиденциальных документов и применяет соответствующую политику конфиденциальности, которая распространяется на такой документ. Таким образом, фактическое устранение меток конфиденциальности не позволяет обойти систему защиты электронного (бумажного) документа за счет считывания водяных знаков.

В одном из вариантов реализации предусмотрено внесение сведений о признаках и свойствах, свидетельствующих о защите документа с использованием предлагаемого изобретения, в каждую копию электронного (бумажного) документа.

В одном из вариантов осуществления попыток неправомерного доступа к документу возможен сценарий, когда злоумышленник фотографирует на цифровую камеру или мобильный телефон изображение конфиденциального документа с экрана дисплея компьютера или планшетного устройства. До отображения на экране документ также был подвергнут изменению - внесению конфиденциальных меток, однозначно идентифицирующих его с сотрудником, осуществившим вывод на экран электронного документа.

В периметре системы безопасности каждое техническое средство находится под контролем сетевой инфраструктуры предприятия. Безопасность конфиденциального документа обеспечивают посредством контроля каналов связи: электронной почты, мобильных мессенджеров, сторонних файловых хранилищ; контроля печатной инфраструктуры предприятия. Осуществляют отслеживание печати, сканирования и копирования документов и контроль рабочего места сотрудника.

Все вышеперечисленные меры могут использоваться как по отдельности, так и в сочетании друг с другом для обеспечения защиты информации предприятия. Для обеспечения наивысшего уровня защиты информации рекомендуется использовать всю совокупность возможных способов.

В одном из вариантов реализации создают электронную копию оригинала документа, выполняют нанесение индивидуальной маркировки на электронные документы с формированием на каждом указанном документе отдельных маркировочных признаков или их совокупности, являющихся для каждого документа уникальными идентификаторами (ID) вследствие случайной выборки при нанесении маркировки, но отвечающей заранее заданному критерию и алгоритму. Для каждого указанного документа выполняют получение характеристик принятых модификаций для получения уникального образа нанесенной маркировки, формируют уникальный набор модификаций, необходимых для формирования уникальной защищенной копии документа в базе данных. Сохраняют в базе данных оригинал электронного документа. Заносят в базу данных информацию о конечном пользователе, получающем уникальную защищенную копию электронного документа. Обеспечивают сравнение полученной копии защищенного электронного документа с оригиналом электронного документа, сохраненного в базе данных. Определяют по уникальным идентификаторам документа конечного пользователя, получившего данную копию.

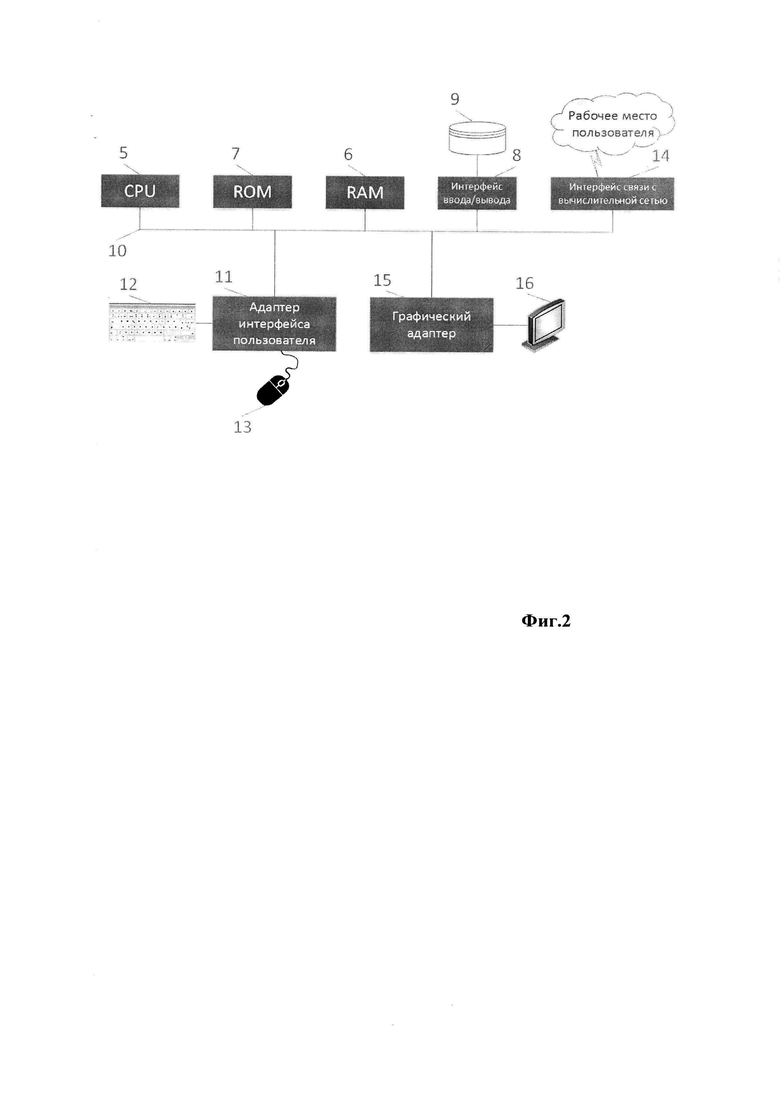

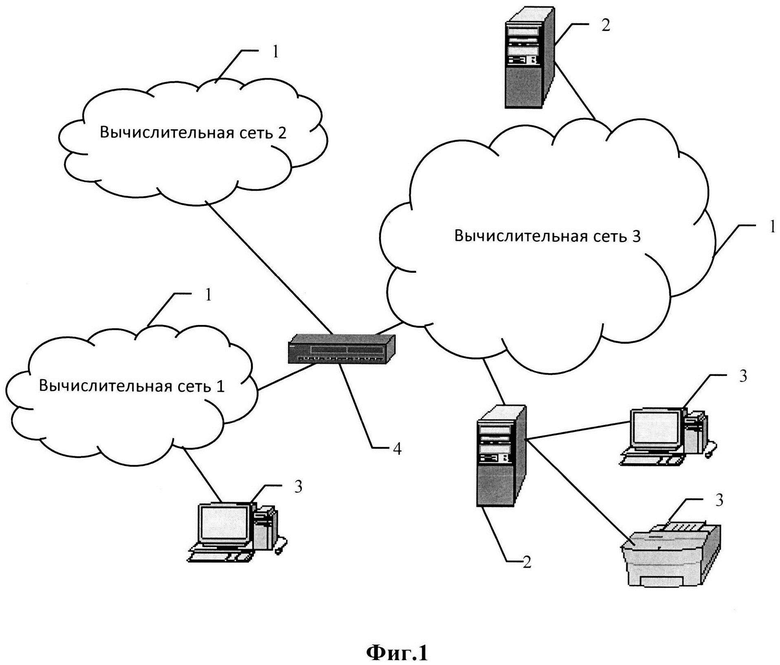

Предлагаемое техническое решение поясняется фигурами 1 и 2. Фиг. 1 схематически отображает архитектуру вычислительной сети системы обеспечения безопасности конфиденциального электронного документа. Фиг. 2 схематически отображает рабочую станцию пользователя.

На Фиг. 1 отображается архитектура вычислительной сети, которая используется для реализации системы обеспечения безопасности конфиденциального электронного документа. В системе предусмотрено использование нескольких вычислительных подсетей (1). Архитектура вычислительной сети, каждая отдельная подсеть (1) может быть реализована по любой известной технологии, в частности, с использованием локальной вычислительной сети (LAN), беспроводной вычислительной сети, широкополосной вычислительной сети (WAN), вычислительной сети Интернет, пиринговой вычислительной сети и др.

В соответствующих подсетях (1) установлены серверы (2), которые осуществляют информационный обмен посредством подсетей (1). Дополнительно в подсеть (1), содержащую серверы (2), подключены один или несколько клиентов (3). Указанные серверы (2) и/или клиенты (3) могут быть исполнены в виде настольного компьютера, ноутбука, карманного компьютера, мобильного телефона, карманного персонального компьютера (PDA), периферийного устройства (например, МФУ, принтера, сканера, видеокамеры, микрофона и др.), любого компонента компьютера, и/или сетевого оборудования (4), которое обеспечивает межсетевое взаимодействие в архитектуре вычислительной сети. Сетевое оборудование (4) обеспечения связи между подсетями (1) может быть выполнено в виде соответствующих дискретных устройств или встроено в одно из указанных серверов (2) или клиентов (3).

На Фиг. 2 отображается рабочая станция пользователя, которая содержит процессор (CPU) (5), память произвольного доступа (RAM) (6), постоянное запоминающее устройство (ROM) (7), интерфейс ввода/вывода (8) для подключения периферийных устройств, например, устройств хранения на магнитном диске (9), подключенное через шину передачи данных (10), адаптер интерфейса пользователя (11) для подключения клавиатуры (12), манипулятора мышь (13) и/или другие интерфейсы пользователя, например, сенсорный экран (не отображен), которые подключены к шине передачи данных (10), интерфейс подключения к вычислительной сети (14) для подключения рабочей станции к вычислительной сети (1), графический адаптер (15) для подключения дисплея (16) или другого устройства отображения информации.

При осуществлении печати документа обеспечивают получение информации о печати документа на различных многофункциональных устройствах (МФУ) с идентификацией пользователя, совершившего отправку документа на печать, времени операции, информации о МФУ, информации о рабочей станции пользователя обеспечивается следующими этапами работы:

- Обеспечение отслеживания документов, направляемых на печать с рабочих станций работников предприятия;

- Отслеживание документа осуществляется за счет использования алгоритмов контекстного поиска по базе данных. При поиске документа осуществляется контекстный поиск по всем ранее загруженным документам;

- Также отслеживание документа осуществляется за счет использования алгоритмов отслеживания специальных сведений о признаках и свойствах, вносимых в каждую копию электронного документа;

- При отправлении документа на печать в базу данных заносится оригинал документа и информация о сотруднике, осуществившем печать;

- Если документ уже загружен в базу данных и ранее была сформирована модифицированная копия, то осуществляется печать не оригинала документа, а модифицированной электронной копии;

- Если документ ранее не был загружен в базу данных, то он загружается и для сотрудника, осуществившего отправку документа на печать, формируется защищенная копия. На печать отправляется защищенная копия, а не оригинал документа;

- Производится сравнение сотрудника, отправившего документ на печать и сотрудника, указанного как получатель документа в сведениях о признаках и свойствах. В случае несовпадения регистрируется инцидент информационной безопасности.

В одном из вариантов реализации предлагаемого изобретения используют возможность получения информации о сканировании документа на различных многофункциональных устройствах с идентификацией пользователя, совершившего сканирование или копирование, времени операции, информации о МФУ, информации о рабочей станции пользователя обеспечивается следующими этапами работы:

- Обеспечение отслеживания документов, сканируемых на МФУ предприятия, причем при сканировании в базе данных системы создают теневую копию, которая может быть проверена при необходимости последующих расследований событий информационной безопасности;

- Отслеживание документа осуществляется за счет использования алгоритмов контекстного поиска по базе данных. При поиске документа осуществляется контекстный поиск по всем ранее загруженным документам;

- При сканировании документа на МФУ предприятия, в базу данных заносится оригинал документа и информация о сотруднике, осуществившем сканирование;

- Если документ уже загружен в базу данных и ранее была сформирована модифицированная копия, то осуществляется печать не оригинала документа, а модифицированной электронной копии;

- Если документ ранее не был загружен в базу данных, то он загружается и для сотрудника, осуществившего отправку документа на печать, формируется защищенная копия. На печать отправляется защищенная копия, а не оригинал документа;

- Производят сравнительную идентификацию сотрудника, осуществляющего сканирование, и сотрудника, указанного в качестве получателя копии в базе данных. В случае несовпадения регистрируется инцидент информационной безопасности.

Дополнительные возможности для выявления каналов утечки документов:

Интеграция с пакетами офисных приложений, используемых на предприятии, например: Microsoft Office; Libre Office; Open Office; My Office; документ, создаваемый на рабочем месте сотрудника предприятия, сохраняется в базе данных изделия без уведомления сотрудника, создающего документ. При необходимости, сотрудник может сформировать защищенные копии, предназначенные для других сотрудников, вызвав специальные плагины (плагины устанавливаются отдельно для каждого приложения, такого как Microsoft Word, Microsoft Excel и т.д.). Информация о защищенных копиях также сохраняется в базе данных системы DLP. В случае утечки какой-либо защищенной копии, либо оригинала документа регистрируется инцидент информационной безопасности; система DLP предусматривает интеграцию с почтовым сервером.

Система DLP может быть интегрирована с почтовым сервером, используемым на предприятии, в следующих процессах:

При отправке документа какому-либо сотруднику на предприятии все файлы во вложении электронного письма проходят проверку в базе данных системы DLP. Алгоритм контекстного поиска определяет, загружены ли файлы во вложении в базу данных системы DLP. Если файл не был загружен ранее, то файл загружают и производят проверку возможности формирования защищенных копий. Автоматически с загрузкой документа в базу данных выполняют генерацию защищенных копий в количестве равном количеству адресатов в электронном письме, которым надо предоставить защищенную копию документа. Каждый получатель письма получает во вложении свою защищенную копию с наложенными маркировочными признаками. При повторной отправке документа, либо его защищенной копии, по электронной почте документ не загружается в систему DLP повторно. Дополнительные защищенные копии создают только для тех адресатов, которым они не высылались ранее. В случае, если какой-либо адресат пытается отправить письмо, вложив защищенную копию, а не оригинал, алгоритмы контекстного поиска определят, что приложенный файл является копией. В этом случае копия не загружается в базу данных системы DLP как новый документ, а защищенные копии генерируются из оригинального документа, а не загруженной копии.

При отправке электронного письма внутри защищенного контура предприятия также модифицируется тело письма, отображаемое получателю. При отправке письма в базу данных изделия сохраняется первоначальный вид и для каждого получателя формируется свое представление внешнего вида электронного письма. В случае использования цепочки писем, модификации подвергается каждый новый блок переписки, таким образом, что один и тот же блок данных для конкретного пользователя отображается одинаково, вне зависимости от того является ли он исходным, либо добавлен в ходе переписки. Либо один и тот же блок данных для разных пользователей отображается по-разному, и, в случае утечки скриншота либо фотографии переписки, с высокой долей вероятности можно идентифицировать канал утечки - сотрудника на чьем рабочем месте был сделан скриншот или фотография переписки.

В работе системы DLP обеспечена возможность масштабируемости системы DLP на любое количество серверов в кластере в случае высокой нагрузки.

Все события, регистрируемые системой DLP, сохраняются в базе данных и могут быть использованы при расследовании инцидентов информационной безопасности. К сохраняемым событиям относятся:

работа с веб-интерфейсом изделия напрямую (загрузка документов, создание защищенных копий, изменение справочника пользователей изделия, изменение справочника получателей защищенных копий документов, изменение состава ролей конкретных пользователей, проведение идентификации скомпрометированных копий, авторизация в веб-интерфейсе);

работа с веб-интерфейсом изделия напрямую (загрузка документов, создание защищенных копий, изменение справочника пользователей изделия, изменение справочника получателей защищенных копий документов, изменение состава ролей конкретных пользователей, проведение идентификации скомпрометированных копий, авторизация в веб-интерфейсе);

работа с изделием из других приложений с использованием плагинов (Word, Excel и т.д.);

работа с изделием из других приложений с использованием плагинов (Word, Excel и т.д.);

работа с периферийными устройствами (принтер, сканер, МФУ); регистрация инцидентов информационной безопасности.

работа с периферийными устройствами (принтер, сканер, МФУ); регистрация инцидентов информационной безопасности.

В соответствии с политикой предприятия могут быть заданы определенные правила хранения архивных данных, как документов, так и логов работы системы DLP. Документы, сохраненные в базе данных системы DLP, могут быть перемещены в открытое хранилище автоматически по регламенту, либо при выполнении перемещения в ручном режиме сотрудником, обладающим соответствующими полномочиями. Также может быть настроено автоматическое удаление документов, без перемещения куда-либо в соответствии с регламентом.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ КОНТРОЛЯ ПРОЦЕССА КОПИРОВАНИЯ ДОКУМЕНТОВ (ВАРИАНТЫ) | 2013 |

|

RU2530713C1 |

| СИСТЕМА ПОСТАНОВКИ МЕТКИ КОНФИДЕНЦИАЛЬНОСТИ В ЭЛЕКТРОННОМ ДОКУМЕНТЕ, УЧЕТА И КОНТРОЛЯ РАБОТЫ С КОНФИДЕНЦИАЛЬНЫМИ ЭЛЕКТРОННЫМИ ДОКУМЕНТАМИ | 2017 |

|

RU2647643C1 |

| Способ модификации и идентификации копии документа для установления канала несанкционированного распространения | 2016 |

|

RU2646341C1 |

| СИСТЕМА И СПОСОБ ЗАЩИТЫ ЭЛЕКТРОННЫХ ДОКУМЕНТОВ, СОДЕРЖАЩИХ КОНФИДЕНЦИАЛЬНУЮ ИНФОРМАЦИЮ, ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА | 2020 |

|

RU2759210C1 |

| СПОСОБ ЗАВЕРЕНИЯ И ПОСЛЕДУЮЩЕГО УСТАНОВЛЕНИЯ ПОДЛИННОСТИ ОРИГИНАЛОВ БУМАЖНЫХ ИЛИ ЦИФРОВЫХ ДОКУМЕНТОВ ДЛЯ ДОКАЗАТЕЛЬСТВ | 2006 |

|

RU2409861C2 |

| СПОСОБ ВНЕСЕНИЯ ЦИФРОВЫХ МЕТОК В ЦИФРОВОЕ ИЗОБРАЖЕНИЕ И УСТРОЙСТВО ДЛЯ ОСУЩЕСТВЛЕНИЯ СПОСОБА | 2019 |

|

RU2739936C1 |

| Система предотвращения утечки информации и способ предотвращения утечки информации | 2024 |

|

RU2830388C1 |

| СПОСОБ УСТАНОВЛЕНИЯ ПОДЛИННОСТИ ОРИГИНАЛОВ БУМАЖНЫХ ДОКУМЕНТОВ | 2011 |

|

RU2482542C2 |

| СПОСОБ ЗАВЕРЕНИЯ ДОКУМЕНТА ЦИФРОВЫМ СЕРТИФИКАТОМ ПОДЛИННОСТИ В ОДНОРАНГОВОЙ КОРПОРАТИВНОЙ СЕТИ | 2021 |

|

RU2772557C1 |

| СПОСОБ И СИСТЕМА АНАЛИЗА РАСПЕЧАТАННОГО ДОКУМЕНТА НА НАЛИЧИЕ В НЕМ КОНФИДЕНЦИАЛЬНОЙ ИНФОРМАЦИИ | 2008 |

|

RU2395117C2 |

Изобретение относится к вычислительной технике. Технический результат заключается в обеспечении безопасной и надежной работы с конфиденциальными документами и возможности осуществления контроля доступа к файлам для дальнейшего выявления каналов утечки информации. Способ обеспечения безопасности электронного документа, учета и контроля работы с конфиденциальными электронными документами и их печатными копиями, причем существует три уровня защиты: первый уровень защиты электронного документа осуществляется за счет добавления в документ определенных реквизитов; второй уровень защиты электронного документа предусматривает сведения о признаках и свойствах, которые хранят на сервере конфиденциальных документов; третий уровень защиты электронного документа предусматривает проставление визуально малозаметных маркировочных признаков на документ, а контроль сетевой инфраструктуры предприятия выполняется путем отслеживания печати, сканирования и копирования документов и контроля рабочего места сотрудника. 2 ил.

Способ обеспечения безопасности электронного документа, учета и контроля работы с конфиденциальными электронными документами и их печатными копиями, включающий:

- нанесение маркировочных признаков в каждую копию электронного документа и изменение настроек маркировочных признаков, формирование и отправку оповещений по событиям,

- связывание с внесением маркировочных признаков в электронные документы пакета Microsoft Office,

- хранение маркировочных признаков в базе данных, отслеживание каналов связи,

отличающийся тем, что существует три уровня защиты: первый уровень защиты электронного документа, на уровне метки конфиденциальности, осуществляется за счет отнесения сведений электронного документа и его копии к определенному уровню секретности и добавления в документ, как носитель информации, определенных реквизитов; второй уровень защиты электронного документа и его копии предусматривает сведения о признаках и свойствах, которые хранят на сервере конфиденциальных документов, причем данные о признаках и свойствах электронного документа содержат данные о каждом из реквизитов конфиденциального электронного документа; третий уровень защиты электронного документа и его копии предусматривает проставление визуально малозаметных маркировочных признаков на документ, при этом преобразуют текстовую информацию электронного документа и его копии, изменяя наклон отдельных букв и/или слов, и/или толщину начертания элементов букв и/или слов, размеров и характеристик букв и/или слов и изменяют расстояние между отдельными символами, буквами, цифрами, знаками препинания, словами, словосочетаниями, строками текста как выборочно, так и в возможной совокупности, при этом преобразуют графическую информацию путем смещения блоков изображений по одному или нескольким направлениям из группы: вверх, вниз, влево, вправо, по диагонали, поворот на заданный угол относительно изначальной позиции в документе, а контроль сетевой инфраструктуры предприятия выполняется путем отслеживания печати, сканирования и копирования документов и контроля рабочего места сотрудника.

| СИСТЕМА ПОСТАНОВКИ МЕТКИ КОНФИДЕНЦИАЛЬНОСТИ В ЭЛЕКТРОННОМ ДОКУМЕНТЕ, УЧЕТА И КОНТРОЛЯ РАБОТЫ С КОНФИДЕНЦИАЛЬНЫМИ ЭЛЕКТРОННЫМИ ДОКУМЕНТАМИ | 2017 |

|

RU2647643C1 |

| Автомобиль-сани, движущиеся на полозьях посредством устанавливающихся по высоте колес с шинами | 1924 |

|

SU2017A1 |

| Способ модификации и идентификации копии документа для установления канала несанкционированного распространения | 2016 |

|

RU2646341C1 |

| Изложница с суживающимся книзу сечением и с вертикально перемещающимся днищем | 1924 |

|

SU2012A1 |

| Способ защиты переносных электрических установок от опасностей, связанных с заземлением одной из фаз | 1924 |

|

SU2014A1 |

Авторы

Даты

2019-09-05—Публикация

2018-08-08—Подача