ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

Изобретение относится к криптографической системе, сетевому устройству, способу совместного использования, компьютерной программе и машиночитаемому носителю информации.

УРОВЕНЬ ТЕХНИКИ

В криптографии протокол согласования ключей представляет собой протокол, посредством которого две или более сторон, которые, возможно, еще не выполняют совместное использование общего ключа, могут согласовать такой ключ. Предпочтительно, обе стороны могут влиять на результат таким образом, чтобы никакая из сторон не могла настоять на выборе ключа. Взломщик, подслушивающий все сообщения между этими двумя сторонами, ничего не должен узнать о ключе. При этом, хотя взломщик, видящий те же самые сообщения, ничего не узнает или узнает мало, сами стороны могут вывести совместно используемый ключ.

Протоколы согласования ключей являются целесообразными, например, для обеспечения связи, например, для шифрования и/или аутентификации сообщений между сторонами.

Прикладные протоколы согласования ключей были введены в 1976, когда Витфилд Диффи и Мартин Хеллман ввели понятие криптографии с открытым ключом. Они предложили систему для согласования ключей между двумя сторонами, в которой используется очевидная трудность вычисления логарифмов по конечному полю GF (q) с q элементами. С применением системы два пользователя могут согласовать симметричный ключ. Симметричный ключ может затем использоваться, например, для зашифрованной связи между этими двумя сторонами.

Система Диффи-Хеллмана для согласования ключей применима, когда стороны еще не имеют совместно используемого секретного ключа. Метод согласования ключей Диффи-Хеллмана требует проведения ресурсозатратных математических операций, таких как выполнение операций возведения в степень по конечному полю. И показатель степени, и размер поля могут быть большими. Это делает протоколы согласования ключей менее подходящими для устройств с низким объемом ресурсов. С другой стороны, протоколы согласования ключей были бы очень полезны в обладающих ограниченными ресурсами устройствах. Например, в прикладных областях, таких как Интернет вещей, специальные беспроводные сети, и т.п., согласование ключей могло бы использоваться для защиты каналов между устройствами. Другим примером является связь между считывателем и электронной меткой, например, картридером и смарт-картой, или считывателем меток и меткой, например, меткой RFID или меткой NFC.

Другой подход к проблеме установки безопасных соединений между парами сетевых устройств в заданной сети связи приведен в работе C. Blundo, A. De Santis, A. Herzberg, S. Kutten, U. Vaccaro and M. Yung, ʺPerfectly-Secure Key distribution for Dynamic Conferencesʺ, Springer Lecture Notes in Mathematics, Vol. 740, pp. 471-486, 1993 (далее называемой ʹBlundoʹ).

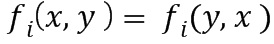

Эта система предполагает наличие центрального администратора, также называемого сетевым администратором или доверенной третьей стороной (TTP), который генерирует симметричный двумерный полином  с коэффициентами в конечном поле F с p элементами, при этом p является простым числом или степенью простого числа. Каждое устройство имеет идентификационный номер в F, и TTP предоставляет ему материал для локального ключа. Для устройства с идентификатором η материал для локального ключа представляет собой коэффициенты полинома

с коэффициентами в конечном поле F с p элементами, при этом p является простым числом или степенью простого числа. Каждое устройство имеет идентификационный номер в F, и TTP предоставляет ему материал для локального ключа. Для устройства с идентификатором η материал для локального ключа представляет собой коэффициенты полинома  Если устройство η хочет связаться с устройством ηʹ, оно использует свой материал для ключа для генерации ключа

Если устройство η хочет связаться с устройством ηʹ, оно использует свой материал для ключа для генерации ключа  Поскольку f симметричен, то генерируется тот же самый ключ. Материал для локального ключа является секретным. Знание материала для локального ключа сразу же скомпрометировало бы систему. В частности, это позволило бы перехватчику получить тот же самый совместно используемый ключ. Способ требует, чтобы каждое устройство в сети устройств имело свой собственный уникальный идентификационный номер и материал для локального ключа.

Поскольку f симметричен, то генерируется тот же самый ключ. Материал для локального ключа является секретным. Знание материала для локального ключа сразу же скомпрометировало бы систему. В частности, это позволило бы перехватчику получить тот же самый совместно используемый ключ. Способ требует, чтобы каждое устройство в сети устройств имело свой собственный уникальный идентификационный номер и материал для локального ключа.

Проблема этой схемы совместного использования ключей возникает, если взломщик знает материал для ключа для t+1 или большего количества устройств, где t является степенью двумерного полинома. Взломщик может тогда восстановить полином f (x,y). В этот момент безопасность системы полностью нарушается. Имея идентификационные номера любых двух устройств, взломщик может восстановить ключ, совместно использованный этой парой устройств.

Доверенная третья сторона формирует единственную критическую точку. Если доверенная третья сторона была скомпрометирована, и ее материал для корневого ключа был раскрыт, то может быть вычислен материал для ключа для всех сетевых устройств. Все сообщения, полученные из материала для локального ключа, и, в конечном счете, из материала для корневого ключа, могут быть скомпрометированы, например, шифрование может быть взломано, аутентификация может быть подделана и т.д.

Действительно, сама доверенная третья сторона могла бы восстановить материалы для ключа отдельных узлов и ключ между любой парой узлов из своего материала для корневого ключа и идентификационных данных узлов. Таким образом, TTP может подслушать все сообщения в сети. Это может быть нежелательным в определенных обстоятельствах, поскольку требуется очень высокий уровень доверия.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Предоставлена криптографическая система, включающая в себя множество серверов конфигурации, выполненных для конфигурирования множества сетевых устройств для совместного использования ключей.

Каждый сервер конфигурации включает в себя

- получатель материала для ключа, выполненный для получения в электронной форме материала для корневого ключа, специфичного для сервера конфигурации,

- диспетчер сетевых устройств, выполненный для получения в электронной форме идентификационного номера сетевого устройства для сетевого устройства из множества конфигурируемых сетевых устройств,

- вычислительный блок, выполненный для вычисления материала для локального ключа для сетевого устройства по материалу для корневого ключа и идентификационному номеру сетевого устройства, и

- при этом диспетчер сетевых устройств дополнительно выполнен для предоставления вычисленного материала для локального ключа конфигурируемому сетевому устройству,

- для каждого сетевого устройства из множества сетевых устройств по меньшей мере два сервера конфигурации из множества серверов конфигурации предоставляют вычисленный материал для локального ключа указанному сетевому устройству, при этом сетевое устройство приспособлено для совместного добавления указанных по меньшей мере двух предоставленных вычисленных материалов для локального ключа, в результате чего получают один объединенный материал для локального ключа.

Поскольку сетевые устройства получают материал для локального ключа по меньшей мере от двух различных серверов конфигурации, то единственная критическая точка, вводимая путем использования доверенной третьей стороны, удаляется. Сетевые устройства могут использовать материал для локального ключа, полученный более чем от 1 сервера конфигурации. Даже если один из серверов конфигурации был скомпрометирован, ключи, выведенные сетевыми устройствами, которые ранее получили материал для локального ключа от скомпрометированного сервера конфигурации, все еще являются безопасными. Кроме того, один единственный сервер конфигурации не может вывести ключи, поскольку в процессе генерации ключей используется материал для локального ключа от множества серверов конфигурации для выведения единственного ключа. Таким образом, уровень доверия, который требуется для использования множества серверов конфигурации, меньше, чем если бы имелся только один сервер конфигурации.

Например, материал для корневого ключа может содержать двумерный полином, и вычисление материала для локального ключа сервером конфигурации для сетевого устройства может включать в себя получение одномерного полинома путем подстановки идентификационного номера сетевого устройства в указанный конкретный полином. Одномерные полиномы являются совместимыми со сложением в качестве оператора комбинации. Это позволяет сетевому устройству, например, складывать одномерные полиномы или складывать промежуточные ключи, выведенные из них.

Один из аспектов изобретения относится к первому сетевому устройству, сконфигурированному для определения совместно используемого ключа с любым из множества сетевых устройств. Первое сетевое устройство включает в себя

- электронное хранилище, выполненное для хранения идентификационного номера первого сетевого устройства,

- приемник, выполненный для приема множества материалов для локального ключа по меньшей мере от двух различных серверов конфигурации из множества серверов конфигурации,

- блок связи, выполненный для получения идентификационного номера второго сетевого устройства для второго сетевого устройства из множества сетевых устройств и предоставления идентификационного номера первого сетевого устройства второму сетевому устройству, и

- блок совместно используемых ключей, выполненный для выведения совместно используемого ключа из идентификационного номера второго сетевого устройства и по меньшей мере двух из множества материалов для локального ключа первого сетевого устройства, при этом блок (330) совместно используемых ключей выполнен для объединения по меньшей мере двух из множества материалов для локального ключа первого сетевого устройства, получая единственный объединенный материал для локального ключа, при этом блок (330) совместно используемых ключей выполнен для сложения по меньшей мере двух материалов для локального ключа с целью их объединения, при этом совместно используемый ключ выводится из идентификационного номера второго сетевого устройства и объединенного материала для локального ключа.

Для сетевого устройства снижается риск того, что его совместно используемый ключ будет скомпрометирован в результате неполадки в другом месте, например, в доверенной третьей стороне. Даже если бы один из множества его материалов для локального ключа стал бы известен, то все еще оставался бы другой локальный материал, из которого выводится совместно используемый ключ. Соответственно, единственная критическая точка удаляется. Кроме того, единственный сервер конфигурации не может получить ключи, потому что в процессе генерации ключей используется материал для локального ключа множества серверов конфигурации.

В одном из вариантов осуществления блок совместно используемых ключей выполнен для объединения по меньшей мере двух из множества материалов для локального ключа первого сетевого устройства, получая единственный объединенный материал для локального ключа, при этом совместно используемый ключ выводится из идентификационного номера второго сетевого устройства и объединенного материала для локального ключа. Например, материалы для локального ключа могут быть сложены. После объединения исходный материал для ключа может быть удален, посредством чего снижается требуемый объем хранилища. Поскольку исходные материалы для ключа больше не присутствуют в устройстве, то тайные попытки нарушения защиты становятся более трудными. Кроме того, дальнейшее вычисление с помощью объединенного материала для локального ключа является более эффективным.

Вместо объединения материалов для ключа в единственный объединенный материал для ключа, блок совместно используемых ключей может быть выполнен для выведения первого промежуточного совместно используемого ключа из идентификационного номера второго сетевого устройства и первого материала для локального ключа из множества материалов для локального ключа первого сетевого устройства, и может быть выполнен для выведения второго промежуточного совместно используемого ключа из идентификационного номера второго сетевого устройства и второго материала для локального ключа из множества материалов для локального ключа первого сетевого устройства, при этом совместно используемый ключ выводится путем объединения первых и вторых промежуточных ключей. Любое число материалов для локального ключа, большее 1, может использоваться.

В обоих случаях по меньшей мере два материала для ключа влияют на получаемый в результате совместно используемый ключ.

В одном из вариантов осуществления криптографической системы материал для локального ключа включает в себя полином, например, одномерный полином, при этом сетевые устройства приспособлены для сложения по меньшей мере двух предоставленных вычисленных материалов для локального ключа с получением одного объединенного материала для локального ключа путем сложения указанных по меньшей мере двух предоставленных полиномов. Например, материал для корневого ключа, специфичный для сервера конфигурации, может включать в себя один или несколько многомерных, например, двумерных, полиномов, из которых вычисляют материал для локального ключа для сетевого устройства.

В одном из вариантов осуществления множество материалов для локального ключа хранится в первом сетевом устройстве вместе с множеством ассоциированных идентификаторов сервера конфигурации, при этом идентификатор сервера конфигурации указывает сервер конфигурации, от которого ассоциированный материал для локального ключа был получен в первом сетевом устройстве, при этом первое сетевое устройство включает в себя блок конфигурации, выполненный для согласования со вторым сетевым устройством на поднаборе множества идентификаторов сервера конфигурации таким образом, чтобы и первое, и второе сетевое устройство имели материал для локального ключа, ассоциированный с серверами конфигурации из поднабора.

Эта система позволяет сетевым устройствам накапливать больше материалов для локального ключа. Например, это позволяет теперь осуществлять миграцию между серверами конфигурации без периода простоя и без компрометации системы. Если материалы для ключа хранятся как единственный объединенный материал для ключа, то в течение миграции сервер конфигурации может отправлять дополнительный материал для ключа, который, при объединении с сохраненным объединенным материалом для ключа, дает эффект удаления старого материала для ключа из комбинации, и, необязательно, непосредственного добавления нового материала для ключа. Это усложняет тайные попытки нарушения защиты.

Способ совместного использования ключа, описанный в настоящем раскрытии, может применяться в широком диапазоне практических приложений. Такие практические приложения включают: бытовую автоматику, мобильную связь, и т.п.

В одном из вариантов осуществления блок совместно используемых ключей выполнен для получения совместно используемого ключа из идентификационного номера второго сетевого устройства и по меньшей мере трех или по меньшей мере четырех из множества материалов для локального ключа первого сетевого устройства и т.д.

Способ согласно изобретению может быть реализован на компьютере как реализуемый компьютером способ, или на выделенном аппаратном обеспечении, или как комбинация и того, и другого. Исполняемый код для способа согласно изобретению может храниться в компьютерном программном продукте. Примеры компьютерных программных продуктов включают в себя запоминающие устройства, оптические запоминающие устройства, интегральные схемы, серверы, онлайн-программное обеспечение и т.д. Предпочтительно, компьютерный программный продукт содержит энергонезависимые средства программного кода, хранящиеся на машиночитаемом носителе информации, для выполнения способа согласно изобретению.

В предпочтительном варианте осуществления компьютерная программа содержит средства кода компьютерной программы, выполненные для выполнения всех этапов способа согласно изобретению, когда компьютерная программа запущена на компьютере. Предпочтительно, компьютерная программа реализована в машиночитаемом носителе информации.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Эти и другие аспекты изобретения являются очевидными и будут объяснены в отношении вариантов осуществления, описанных ниже в настоящем раскрытии. На чертежах,

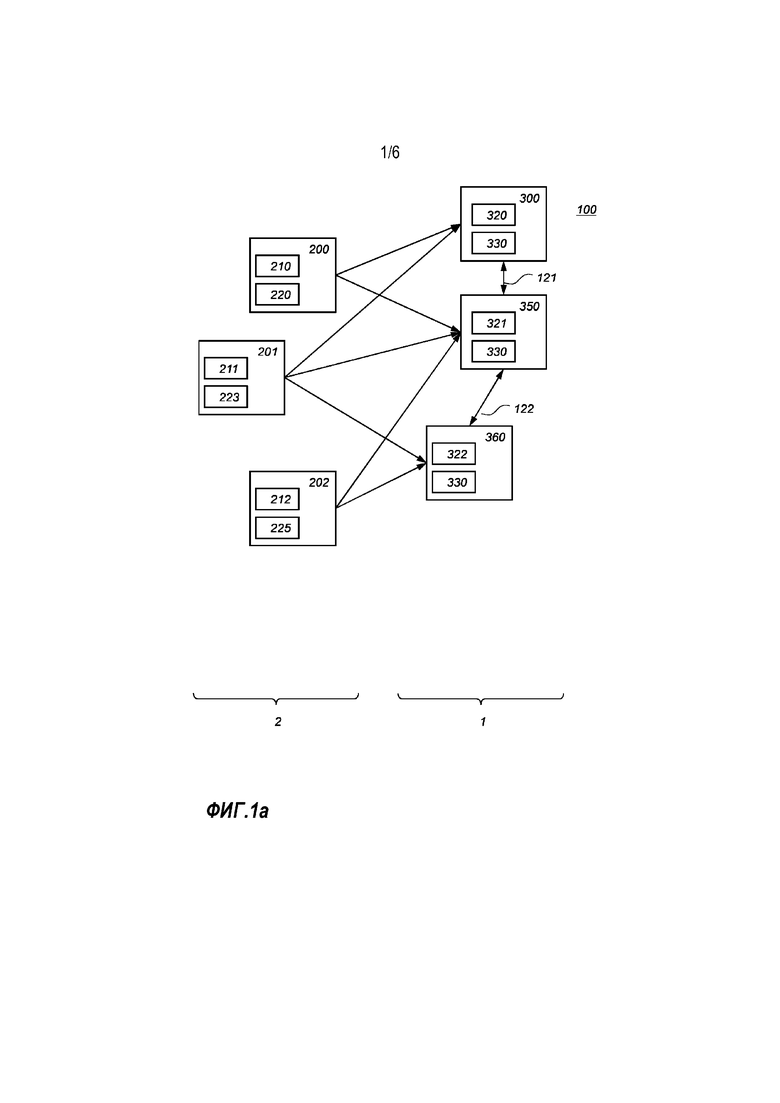

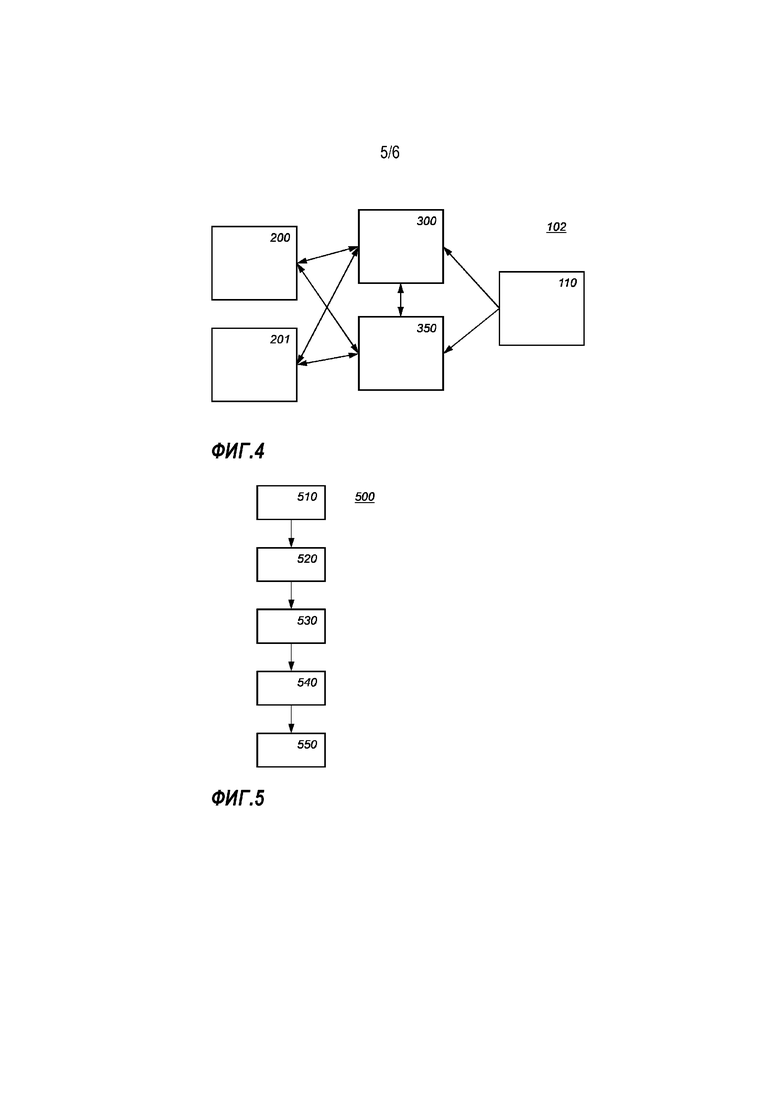

Фигура 1a схематично показывает в форме блочной диаграммы пример варианта осуществления криптографической системы,

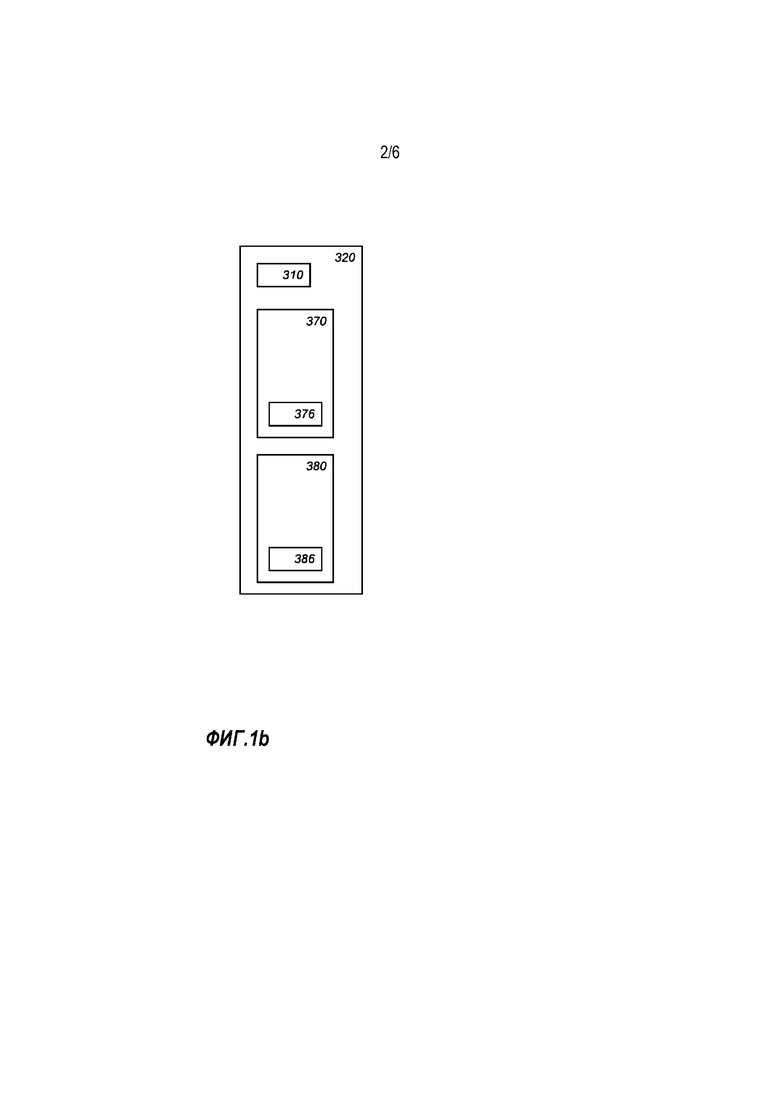

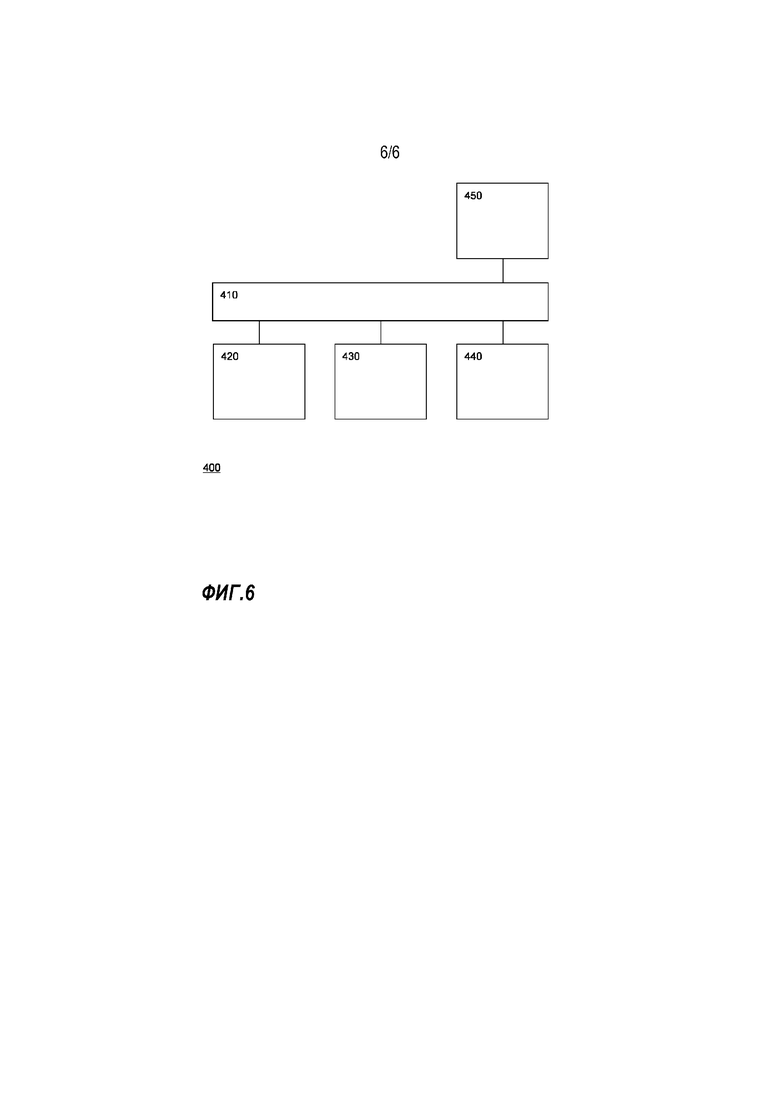

Фигура 1b схематично показывает в форме блочной диаграммы пример варианта осуществления электронного хранилища.

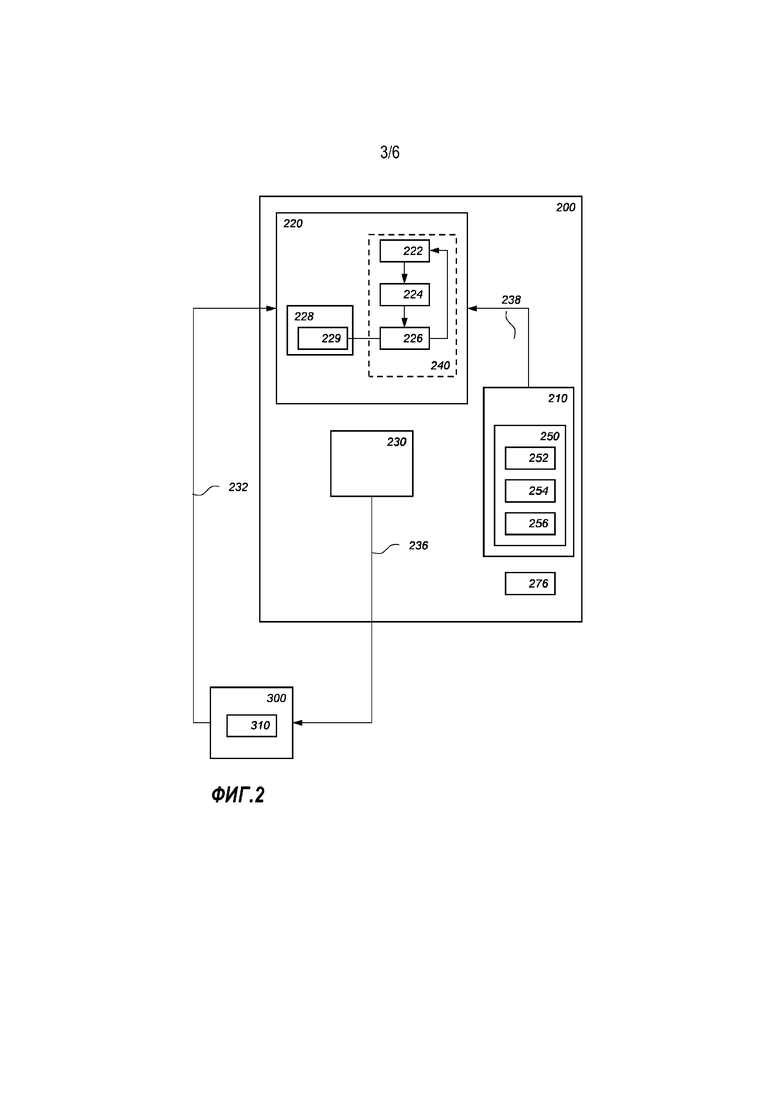

Фигура 2 схематично показывает в форме блочной диаграммы пример варианта осуществления сервера 200 конфигурации;

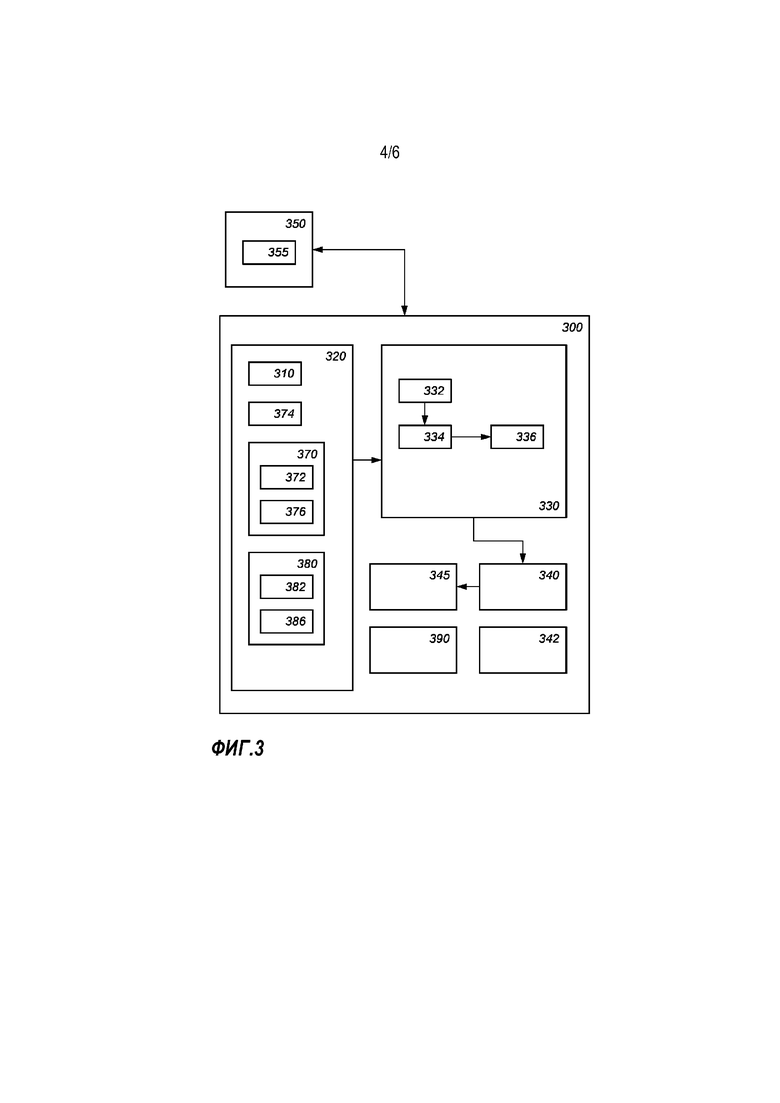

Фигура 3 схематично показывает в форме блочной диаграммы пример варианта осуществления первого сетевого устройства 300 и второго сетевого устройства 350;

Фигура 4 схематично показывает в форме блочной диаграммы пример варианта осуществления системы 102 совместного использования ключа,

Фигура 5 схематично показывает в форме блок-схемы пример варианта осуществления способа 500,

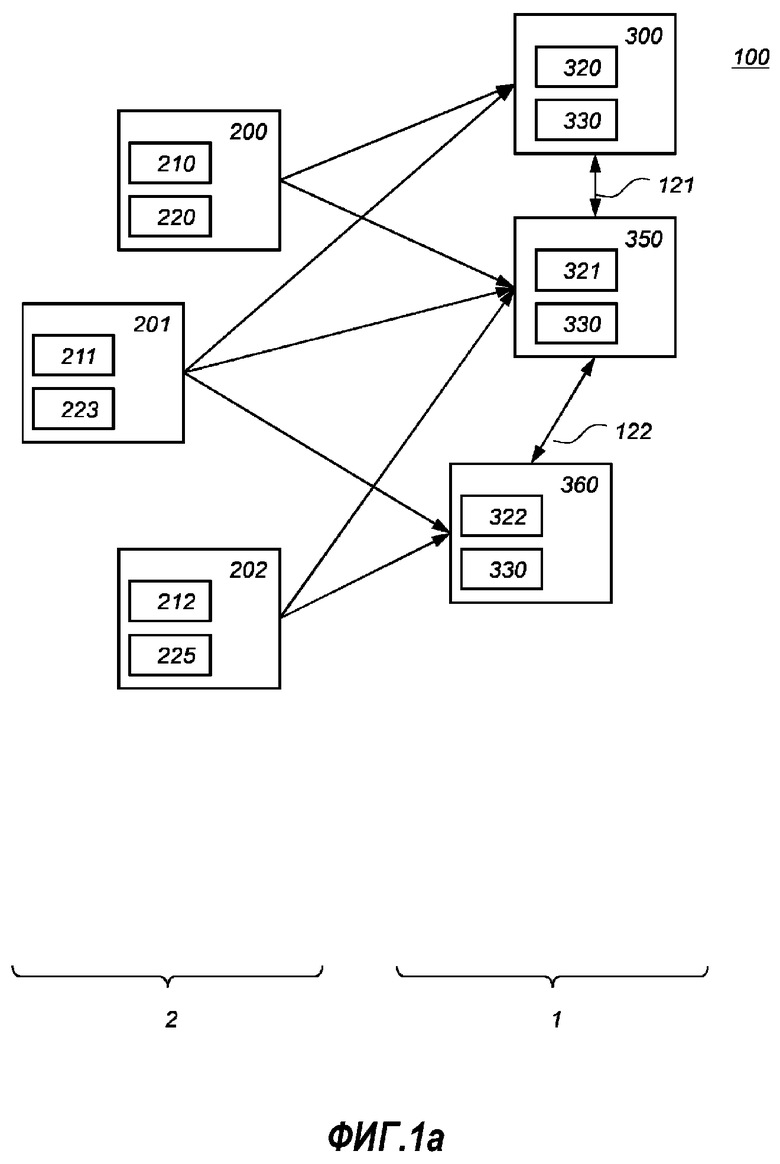

Фигура 6 схематично показывает в форме блочной диаграммы пример варианта осуществления интегральной схемы 400.

Следует отметить, что элементы, имеющие одни и те же цифровые обозначения на различных фигурах, имеют одни и те же структурные характеристики и одни и те же функции, или представляют собой одни и те же сигналы. Если функция и/или структура такого элемента была объяснена, то отсутствует необходимость их повторного объяснения в подробном описании.

Список цифровых обозначений на фигурах 1-4, 6:

1 множество серверов конфигурации

2 множество сетевых устройств

100,102 система совместного использования ключей

110 устройство персонализации

121, 122 совместное использование ключа

200, 201, 202 сервер конфигурации

210, 211, 212 получатель материала для ключа

220, 223, 225 блок вычисления

222 блок подстановки

224 блок сокращения полинома

226 блок сложения полиномов

228 сумма множества одномерных полиномов

229 одномерный полином закрытого ключа

230 диспетчер сетевых устройств

232 сообщение с идентификационным номером

236 сообщение с материалом закрытого ключа

238 соединение

240 блок манипуляции с полиномами

250 набор параметров

252 первое закрытое множество двумерных полиномов

254 второе закрытое множество целочисленных коэффициентов сокращения

256 общедоступный глобальный целочисленный коэффициент сокращения

276 идентификатор сервера конфигурации

300 первое сетевое устройство

310 идентификационный номер

320, 321, 322 электронное хранилище

330 блок совместно используемых ключей

332 блок подстановки

334 блок целочисленного сокращения

336 блок согласования ключа

340 устройство выведения ключа

342 блок связи

345 криптографический блок

350 второе сетевое устройство

355 идентификационный номер

360 третье сетевое устройство

370 первый материал для ключа

372 закрытый одномерный полином ключа

374 общедоступный глобальный целочисленный коэффициент сокращения

376 идентификатор сервера конфигурации

380 второй материал для ключа

382 закрытый одномерный полином ключа

386 идентификатор сервера конфигурации

390 блок конфигурации

400 интегральная схема

410 интерфейс

420 процессор

430 память

440 блок ввода/вывода

450 вычислительный блок

ПОДРОБНОЕ ОПИСАНИЕ ВАРИАНТОВ ОСУЩЕСТВЛЕНИЯ

Хотя настоящее изобретение допускает осуществление во множестве различных форм, показаны на чертежах и будут подробно описаны в настоящем раскрытии один или несколько конкретных вариантов осуществления, при этом следует понимать, что настоящее раскрытие должно быть рассмотрено как типовое для принципов изобретения, и не предполагается, что оно ограничивает изобретение конкретными вариантами осуществления, показанными и описанными в нем. Ниже, в целях понимания, электронные схемы описаны в процессе функционирования. Однако будет очевидно, что соответствующие элементы приспособлены для выполнения функций, которые описываются, как выполняемые ими.

На фигуре 1a схематично показан в форме блочной диаграммы пример варианта осуществления системы 100 совместного использования криптографических ключей.

Система 100 совместного использования ключей включает в себя множество серверов 2 конфигурации, выполненных для конфигурирования множества сетевых устройств 1 для совместного использования ключей.

На фигуре 1a показаны серверы 200, 201 и 202 конфигурации. Имеется по меньшей мере два сервера конфигурации.

Каждый сервер конфигурации включает в себя получатель материала для ключа, диспетчер сетевых устройств, вычислительный блок и диспетчер сетевых устройств. Для ясности на фигуре 1a показаны только получатели материала для ключа и вычислительные блоки. На фигуре 1a показаны, для сервера 200 конфигурации, получатель 210 материала для ключа и вычислительный блок 220; для сервера конфигурации 201, получатель 211 материала для ключа и вычислительный блок 223; и, для сервера конфигурации 202, получатель 212 материала для ключа и вычислительный блок 225. Вычислительные блоки 220, 223, и 225 могут иметь одну и ту же конструкцию.

Получатели материала для ключа приспособлены для получения в электронной форме материала для корневого ключа, специфичного для сервера конфигурации; различные серверы конфигурации имеют различный материал для корневого ключа. Например, получатель материала для ключа может сгенерировать материал для корневого ключа или может принять материал для корневого ключа; в одном из вариантов осуществления получатель материала для ключа содержит хранилище, в котором хранится материал для корневого ключа, и из которого получатель материала для ключа извлекает его. В одном из вариантов осуществления материал для корневого ключа содержит один или несколько закрытых двумерных полиномов (fi(,)). Хранилище может представлять собой электронную память, магнитное запоминающее устройство, оптическое запоминающее устройство и т.п.

Диспетчер сетевых устройств выполнен для получения в электронной форме идентификационного номера сетевого устройства (A) для конфигурируемого сетевого устройства из множества сетевых устройств 1.

Вычислительный блок 220 выполнен для вычисления материала для локального ключа для сетевого устройства по материалу для корневого ключа и идентификационному номеру сетевого устройства (A). Материал для локального ключа также называется множеством материалов для ключа.

В одном из вариантов осуществления вычислительный блок выполнен для подстановки идентификационного номера сетевого устройства в один или более указанных закрытых двумерных полиномов (fi(A),), получая один или несколько одномерных полиномов, из которых выводится материал для локального ключа; материал для локального ключа включает в себя одномерный полином.

Диспетчер 230 сетевых устройств также выполнен для предоставления вычисленного материала для локального ключа конфигурируемому сетевому устройству. Один из способов предоставления состоит в отправке. Например, диспетчер 230 сетевых устройств может быть также выполнен для отправки вычисленного материала для локального ключа конфигурируемому сетевому устройству.

Серверы конфигурации могут быть реализованы как, допустим, веб-сервер. Диспетчер сетевых устройств может быть реализован с помощью соединения компьютер-сеть, допустим, локальная сеть или Интернет. Серверы конфигурации не должны использовать соединение компьютерной сети; они могут также быть непосредственно подключены к сетевому устройству, подвергающемуся конфигурированию. Последнее может, например, быть целесообразным для применения вместе с производством сетевых устройств. Различные типы серверов конфигурации могут быть объединены в единственном варианте осуществления системы 100. Соединения для передачи материала для локального ключа с сервера конфигурации на сетевое устройство были проиллюстрированы на фигуре 1a как стрелки от множества серверов конфигурации 2 к множеству сетевых устройств 1.

Система 100 совместного использования ключей включает в себя множество серверов конфигурации 2, выполненных для конфигурирования множества сетевых устройств 1 для совместного использования ключей.

На фигуре 1a показаны сетевые устройства 300, 350, и 360. Имеется по меньшей мере два сетевых устройства, но в типичном варианте осуществления число сетевых устройств намного больше, чем число серверов конфигурации. Например, в одном из вариантов осуществления имеется по меньшей мере в 50 раз больше сетевых устройств, чем серверов конфигурации.

Множество устройств согласно варианту осуществления могут легко установить ключи между их парами, таким образом, обеспечивая возможность защищенной связи между любыми двумя из них. Соответственно, мы называем устройства сетевыми устройствами. В одном из вариантов осуществления для связи между двумя устройствами используется беспроводная связь. Другие формы связи также являются возможными, например, проводная связь и т.д.

Каждое сетевое устройство содержит электронное хранилище, выполненное для хранения идентификационного номера первого сетевого устройства. На фигуре 1a показано первое сетевое устройство 300 с электронным хранилищем 320; второе сетевое устройство 350 с электронным хранилищем 321; и третье сетевое устройство 360 с электронным хранилищем 322. Для того, чтобы гарантировать, что число различных ключей, которые могут быть выведены среди множества сетевых устройств, является достаточно большим, является предпочтительным, чтобы идентификационный номер однозначно определял сетевое устройство в пределах множества сетевых устройств; однако, последнее не является необходимым. Например, идентификационный номер может также иметь функцию адресации устройства в пределах множества устройств; с другой стороны, может применяться независимый механизм адресации, например, резервирование идентификационного номера для согласования ключей.

Сетевое устройство также содержит приемник, блок связи и блок 330 совместно используемых ключей. Для ясности на фигуре 1a показаны только электронное хранилище и вычислительный блок.

Приемник выполнен для приема множества материалов для локального ключа по меньшей мере от двух различных серверов конфигурации из множества серверов конфигурации. Приемник может представлять собой блок сетевого соединения, допустим, блок беспроводного соединения, допустим Wi-Fi, или проводного соединения, допустим, Ethernet. Приемник может также использоваться для проприетарного соединения, допустим, для загрузки материала для локального ключа в устройство, допустим, во время производства.

Сетевые устройства принимают материал для локального ключа от различных серверов конфигурации. Сетевое устройство может принимать материал для локального ключа от серверов конфигурации различных типов. Например, во время производства, сетевое устройство может принимать первый материал для локального ключа, и может позднее принимать дополнительный материал для локального ключа, допустим, по соединению через компьютерную сеть.

После того, как сетевые устройства получили свой материал для локального ключа, им не требуется вмешательство сервера конфигурации для совместного использования ключа с другим сетевым устройством. Блок связи и блок совместно используемых ключей сетевого устройства используются сетевым устройством для совместного использования ключа с другим сетевым устройством из множества сетевых устройств, например, вторым сетевым устройством. Блок связи выполнен для получения идентификационного номера второго сетевого устройства (B) второго сетевого устройства из множества сетевых устройств и предоставления идентификационного номера первого сетевого устройства второму сетевому устройству. Блок 330 совместно используемых ключей выполнен для выведения совместно используемого ключа из идентификационного номера второго сетевого устройства и по меньшей мере двух из множества материалов для локального ключа первого сетевого устройства. Второе сетевое устройство выполняет аналогичное вычисление, но со своим собственным множеством материалов для локального ключа и идентификационным номером первого устройства. Результатом вычислений в обоих случаях является совместно используемый ключ.

Кто-либо имеющий сведения о сообщениях между двумя сетевыми устройствами, допустим, первым сетевым устройством 300 и вторым сетевым устройством 350, не может получить их совместно используемый ключ, не используя нецелесообразно большие ресурсы. Даже устройство 360 не может получить ключ, совместно используемый устройствами 300 и 350.

Имеется ряд алгоритмов для совместного использования ключей, например, протоколы согласования ключей, которые могут применяться в системе 100. Два примера таких алгоритмов описаны ниже.

Когда два сетевых устройства должны совместно использовать ключ, например, симметричный ключ, допустим, чтобы зашифровать и/или аутентифицировать связь между этими двумя устройствами, каждое выводит совместно используемый ключ из идентификационного номера второго сетевого устройства и по меньшей мере двух из множества материалов для локального ключа первого сетевого устройства. Материал для локального ключа, используемый для получения совместно используемого ключа, выводится из того же самого материала для корневого ключа.

В примере, проиллюстрированном на фигуре 1a: первое сетевое устройство 300 принимает материал для локального ключа от серверов 200 конфигурации и 201, то есть, материал, выведенный из их соответствующего материала для корневого ключа; второе сетевое устройство 350 получает материал для локального ключа от серверов 200, 201 и 202 конфигурации; и третье сетевое устройство 360 получает материал для локального ключа от серверов конфигурации 201 и 202, то есть, материал, выведенный из их соответствующего материала для корневого ключа.

Например, первое и второе сетевое устройство 300 и 350 приняли материалы для локального ключа от одних и тех же двух серверов 200 конфигурации и 201. Используя эти материалы для локального ключа, они могут вывести ключ, совместно используемый между ними.

Использование множества материалов для локального ключа для выведения совместно используемого ключа может быть осуществлено множеством способов.

В первом способе выведения совместно используемого ключа из двух или более материалов для локального ключа используется блок 330 совместно используемых ключей, выполненный для объединения по меньшей мере двух из множества материалов для локального ключа, получая единственный объединенный материал для локального ключа. Совместно используемый ключ может быть выведен из единственного объединенного материала для локального ключа и полученного идентификационного номера сетевого устройства. В последнем случае может применяться алгоритм совместного использования ключей, известный в технике, например, один из двух примеров, описанных ниже в настоящем раскрытии. Например, два или более материала для локального ключа могут быть сложены друг с другом с целью их объединения.

Прибавление материала для локального ключа в целях объединения является подходящим, например, для согласования ключей, в котором материал для корневого ключа включает в себя двумерный полином и материал для локального ключа включает в себя одномерные полиномы, выведенные из двумерного полинома. Прибавление материала для локального ключа, включающего в себя одномерный полином, может включать в себя сложение одномерных полиномов, например, сложение коэффициентов одночленов, имеющих одну и ту же степень.

Объединенный материал для локального ключа может быть выведен во время совместного использования ключей, или во время фазы конфигурации, и т.д. Например, сетевое устройство может быть сконфигурировано для конкретного числа материалов для локального ключа, допустим, 2 или 3, или больше; когда сетевое устройство приняло несколько материалов для локального ключа, выполняется объединение, например, до того, как потребуется совместно используемый ключ, например, до того, как будет получен идентификационный номер второго сетевого устройства. Эта операция повышает безопасность системы, поскольку она позволяет избежать получения взломщиком доступа к материалу для индивидуального локального ключа. Однако объединение может также происходить во время совместного использования ключей, например, после получения идентификационного номера второго сетевого устройства.

Объединение материала для локального ключа имеет дополнительное преимущество, заключающееся в том, что безопасность против тайных попыток нарушения защиты увеличивается с ростом числа используемых локальных материалов.

После того, как материалы для локального ключа были объединены, они могут быть затем удалены, при этом совместно используемый ключ будет выводиться из полученного идентификатора и объединенного материала для ключа, содержащего по меньшей мере два материала для локального ключа первого сетевого устройства.

Во втором способе выведения совместно используемого ключа из двух или более материалов для локального ключа используется блок 330 совместно используемых ключей, выполненный для выведения первого промежуточного совместно используемого ключа из идентификационного номера второго сетевого устройства и первого материала для локального ключа из множества материалов для локального ключа первого сетевого устройства, и выполненный для выведения второго промежуточного совместно используемого ключа из идентификационного номера второго сетевого устройства и второго материала для локального ключа из множества материалов для локального ключа первого сетевого устройства. Совместно используемый ключ выводится путем объединения первого и второго промежуточных ключей. Начальное выведение промежуточных ключей и их объединение для формирования совместно используемого ключа являются совместимыми с широким диапазоном протоколов согласований ключей, например, основанных на алгоритме Диффи-Хеллмана.

Промежуточные ключи могут представлять собой криптографические совместно используемые ключи, которые могли бы, в принципе, использоваться самостоятельно для защиты связи. С другой стороны, промежуточные ключи могут также являться неподходящими для самостоятельного использования, например, потому что промежуточные ключи не могут быть использованы совместно. Например, во время выведения промежуточных ключей могли быть пропущены части алгоритма совместного использования ключей, которые гарантируют, что промежуточные ключи с достаточной вероятностью будут равны для обеих сторон совместного использования ключей, например, первого и второго сетевых устройств, такие как операции по модулю, согласования, и т.п. Пропущенные части могут быть выполнены вместе для объединения первого и второго промежуточных ключей.

Объединение промежуточных ключей может также быть сделано путем их сложения. Сложение, или некоторая другая математическая операция, совместимая с базовым механизмом согласования ключей, является, например, подходящей, когда некоторые операции будут выполнены на объединенных ключах. Сложение может быть выполнено по некоторому модулю. Вместо элементарной арифметической операции, такой как сложение, исключающее «или», умножение и т.п., функция выведения ключа может применяться для выведения совместно используемого ключа из промежуточных ключей; при этом для выведения ключа берутся в качестве входных данных, по меньшей мере, первый и второй промежуточные ключи, и в результате выдается совместно используемый ключ или некоторый его предшественник. Например, криптографическая хеш-функция, допустим, sha-256, применяемая к конкатенации первого и второго промежуточного ключа, может использоваться в качестве функции выведения ключа. Функция выведения криптографического ключа, несовместимая с базовым механизмом согласования ключей, подходит для объединения промежуточных ключей, которые используются совместно, например, равны для обеих сторон, например, первого и второго сетевых устройств.

В одном из вариантов осуществления все устройства из множества сетевых устройств принимают материал для локального ключа от всех серверов из множества серверов конфигурации. Например, такой вариант осуществления подходит для системы, в которой имеется ровно два сервера конфигурации. Прием материала для локального ключа от всех серверов конфигурации максимизирует вклад в безопасность, который может быть получен от различных серверов конфигурации. Например, если количество серверов конфигурации составляет, допустим, 3 или 4, или больше, то блок 330 совместно используемых ключей может быть выполнен для выведения совместно используемых ключей из того же самого количества материалов для локального ключа.

Однако, последнее не является необходимым, и различные сетевые устройства могут принимать материал для локального ключа от различных серверов конфигурации, возможно, также от различного количества серверов конфигурации, с тем чтобы не все сетевые устройства имели одно и то же количество материалов для локального ключа. В этом варианте осуществления сетевые устройства могут быть сконфигурированы, например, предварительно запрограммированы, в отношении того, какой материал для локального ключа будет использоваться при выведении совместно используемого ключа для каждого сетевого устройства. Сетевые устройства могут также быть сконфигурированы для выбора корректных материалов для локального ключа.

В одном из вариантов осуществления множество материалов для локального ключа сохранено в первом сетевом устройстве вместе с множеством ассоциированных идентификаторов серверов конфигурации. Идентификатор сервера конфигурации указывает на сервер конфигурации, от которого связанный материал для локального ключа был принят первым сетевым устройством. Каждый сервер конфигурации ассоциирован с идентификатором сервера конфигурации, однозначно определяющим сервер конфигурации среди множества серверов конфигурации. Сетевые устройства содержат блок конфигурации, выполненный для согласования со вторым сетевым устройством на поднаборе множества идентификаторов сервера конфигурации, таким образом, что и первое, и второе сетевое устройство имеют материал для локального ключа, ассоциированный с серверами конфигурации из поднабора. Блоки конфигурации не показаны отдельно на фигуре 1a. Блоки конфигурации являются необязательными.

Фигура 1b иллюстрирует пример варианта осуществления электронного хранилища 320. В хранилище 320 хранится идентификационный номер первого сетевого устройства 300, множество 370 материалов для первого ключа, то есть, материал для первого локального ключа, и множество 380 материалов для второго ключа, то есть, материал для второго локального ключа. В хранилище 320 также хранится идентификатор первого сервера конфигурации 376, ассоциированный с материалом для первого локального ключа, и идентификатор 386 второго сервера конфигурации, ассоциированный с материалом для второго локального ключа. Например, идентификатор 376 первого сервера конфигурации может определять сервер 200 конфигурации, и идентификатор 386 второго сервера конфигурации может определять сервер конфигурации 201.

Возвратимся к фигуре 1a; блок конфигурации может быть выполнен посредством ряда способов для достижения соглашения по поднабору множества идентификаторов серверов конфигурации.

Например, блок конфигурации первого сетевого устройства может быть выполнен для отправки множества идентификаторов серверов конфигурации второму сетевому устройству и для приема поднабора от второго сетевого устройства. Конфигурация второго сетевого устройства, с которым первое сетевое устройство выводит совместно используемый ключ, может быть приспособлена для приема множества идентификаторов серверов конфигурации от второго сетевого устройства, определения пересечения между принятым множеством идентификаторов серверов конфигурации и множеством идентификаторов сервера конфигурации первого сетевого устройства, выбора поднабора из пересечения и отправки поднабора второму сетевому устройству.

Например, второе сетевое устройство 350 может отправить третьему сетевому устройству 360 идентификаторы конфигураций серверов 200, 201 и 202 конфигурации. Третье сетевое устройство 360 может определить пересечение между принятым множеством идентификаторов серверов конфигурации и множеством своих собственных, для третьего сетевого устройства, идентификаторов серверов конфигурации, которые представляют собой идентификаторы серверов конфигурации для серверов конфигурации 201 и 202. В этом примере пересечение представляет собой идентификаторы конфигураций для серверов конфигурации 201 и 202. Из этого пересечения третье сетевое устройство 360 затем выбирает поднабор. Полученное в результате поднабор может быть отправлен обратно второму сетевому устройству 350. Сетевые устройства могут использовать свои соответствующие блоки связи для отправки сообщений.

Выбор поднабора из пересечения может быть сделан множеством способов. Например, пересечение может быть выбрано в качестве поднабора. Это максимизирует количество материалов для локального ключа, которое объединяется в совместно используемый ключ, что повышает безопасность. Однако, если пересечение является большим, выбор меньшего количества может являться предпочтительным, поскольку снижает затраты вычислительных ресурсов. Например, в одном из вариантов осуществления, блок конфигурации выполнен для выбора всего пересечения в качестве поднабора в случае, если число идентификаторов сервера конфигурации меньше или равно параметру пересечения, допустим, 4 или 5 или больше, и выбора параметра пересечения для идентификаторов серверов конфигурации, если число идентификаторов серверов конфигурации будет больше, чем параметр пересечения. Выбор из пересечения может быть сделан посредством случайного выбора, или иначе, например, путем взятия первого параметра пересечения идентификаторов сервера конфигурации. Параметр пересечения может быть предварительно задан или может определяться динамически модулем конфигурации, например, в зависимости от конфигурируемого параметра безопасности блока конфигурации.

В примере, показанном на фигуре 1a, первое сетевое устройство 300 и третье сетевое устройство 360 имеют только материал для локального ключа от единственного совместно используемого сервера конфигурации, в этом случае, от сервера конфигурации 201. Если используется блок конфигурации, это может быть обнаружено при определении пересечения. В этой точке блок конфигурации может выдать сообщение об ошибке, указывающее, что выведение совместно используемого ключа с этим сетевым устройством невозможно, поскольку отсутствует доступный материал для локального ключа от по меньшей мере двух из тех же самых серверов конфигурации. В одном из вариантов осуществления может быть предоставлен резервный механизм, например, может использоваться совместно используемый ключ, выведенный из единственного материала для локального ключа. Последнее не является предпочтительным, поскольку это может позволить взломщику провоцировать резервную ситуацию, имеющую более низкую безопасность. Однако в некоторых применениях это может являться более предпочтительным по сравнению с отсутствием связи. Этот резервный вариант не является возможным, если пересечение пусто; последнего можно избежать путем обеспечения того, чтобы сетевые устройства имели по меньшей мере один материал для локального ключа от одного сервера конфигурации. Например, все сетевые устройства могут принять материал для локального ключа по меньшей мере от одного конкретного сервера конфигурации, например, во время производства. Дополнительный материал для локального ключа может быть получен сетевым устройством во время его применения. Таким образом, безопасность совместно используемого ключа повышается в течение срока службы сетевого устройства. Кроме того, источник материала для локального ключа становится все более и более неясным, делая взлом, выполняемый сильными злоумышленниками, например, который в состоянии поставить под угрозу серверы конфигурации, все более и более трудным.

Ниже описаны два алгоритма совместного использования ключа, подходящие для применения в системе 100. Оба имеют преимущество повышенной безопасности, поскольку была устранена единственная критическая точка, вызываемая компрометацией сервера конфигурации. Утечка материала для корневого ключа единственного сервера конфигурации не компрометирует напрямую безопасность всех выведенных совместно используемых ключей.

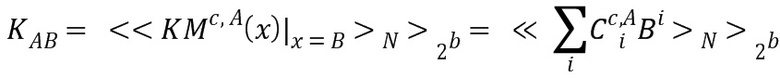

Описан первый механизм совместного использования криптографического ключа, который может применяться в системе 100. Материал для корневого ключа сервера конфигурации может включать в себя единственный двумерный полином. Например, сервер конфигурации I может иметь двумерный полином Ri(x,y). Здесь два входа двумерных полиномов обозначены x и y; эти переменные являются формальными переменными, которые иногда опускают для ясности, например, как Ri(,). Двумерный полином может быть определен по кольцу, в частности, по целым числам, кратным некоторому числу, более конкретно, кратным простому числу, например,

Если сервер конфигурации I конфигурирует сетевое устройство с идентификационным номером r, сервер конфигурации вычисляет Ri(R, x) в кольце, допустим  допустим, по модулю p; таким образом получая одномерный полином. Материал для локального ключа включает в себя одномерный полином.

допустим, по модулю p; таким образом получая одномерный полином. Материал для локального ключа включает в себя одномерный полином.

Как объяснено выше, сетевое устройство может принимать материал для локального ключа от всех или некоторых серверов конфигурации. Хотя серверы конфигурации имеют различный материал для корневого ключа, например, различный двумерный полином, они все совместно используют одно и то же кольцо для вычислений, например, они все вычисляют по модулю p, и т.д.

Если первое сетевое устройство, допустим, первое сетевое устройство 300, желает вывести ключ, совместно используемый со вторым сетевым устройством, допустим, вторым сетевым устройством 350, то эти два сетевых устройства обмениваются идентификаторами сетевого устройства; например, первое сетевое устройство отправляет идентификатор второму сетевому устройству и принимает идентификатор B от второго сетевого устройства.

Ниже, для ясности, предполагается, что сетевые устройства получили материал для локального ключа от серверов i=1 и i=2, допустим, серверов 200 и 201, и что вычисления выполняются по модулю p; однако, варианты, указанные в настоящем раскрытии, могут применяться с необходимыми изменениями. Первое сетевое устройство может вычислять два промежуточных ключа R1(A,B) и R2(A,B). Каждый из этих двух промежуточных ключей может быть сокращен по модулю p, в результате чего будут получены два совместно используемых промежуточных ключа. Два совместно используемых промежуточных ключа могут быть объединены в единственный совместно используемый ключ с помощью функции выведения ключа. Сокращение по модулю p может также быть отложенным, то есть, сначала складываются промежуточные ключи и затем выполняется сокращение по модулю p. Полученный в последнем случае результат может непосредственно использоваться в качестве совместно используемого ключа. При желании функция выведения ключа с единственным входом может использоваться для выравнивания энтропии в ключе, например, может использоваться хеш-функция.

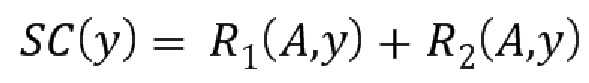

Вместо выведения промежуточных ключей сетевые устройства могут также объединять сам материал для локального ключа. Например, первое сетевое устройство может складывать одномерные полиномы  , предпочтительно, по модулю p, получая единственный объединенный материал для локального ключа SC. Для выведения совместно используемого ключа сетевое устройство может теперь непосредственно оценить единственный объединенный материал для локального ключа в точке, соответствующей принятому идентификационному номеру.

, предпочтительно, по модулю p, получая единственный объединенный материал для локального ключа SC. Для выведения совместно используемого ключа сетевое устройство может теперь непосредственно оценить единственный объединенный материал для локального ключа в точке, соответствующей принятому идентификационному номеру.

В отношении фигур 2 и 3 описан второй механизм совместного использования криптографического ключа, который может применяться в системе 100. Варианты осуществления способа совместного использования ключа описаны сначала в математических терминах. Способ совместного использования ключа может быть реализован в устройствах в соответствии с описанным ниже, например, на сервере 200 конфигурации, для конфигурирования сетевого устройства 300, например, в системе 100 совместного использования ключей и т.п. Сетевые устройства также называются узлами или сетевыми узлами.

Способ имеет фазу настройки и фазу применения. Фаза настройки может включать в себя этапы инициации и этапы регистрации. В этапы инициации не вовлечены сетевые устройства.

На этапах инициации выбирают системные параметры. Этапы инициации могут быть выполнены доверенной третьей стороной (TTP). Системные параметры могут также рассматриваться как входные данные. В этом случае доверенная третья сторона не должна генерировать их, и этапы инициации могут быть пропущены. Например, доверенная третья сторона может принимать системные параметры от производителя устройств. Производитель устройств, возможно, выполнил этапы инициации для получения системных параметров. Для удобства представления мы будем рассматривать доверенную третью сторону как выполняющую этапы инициации, принимая во внимание, что это не является необходимым. Один из серверов конфигурации может иметь дополнительную функцию в качестве доверенной третьей стороны, например, для выбора системных параметров и их распределения другим серверам конфигурации.

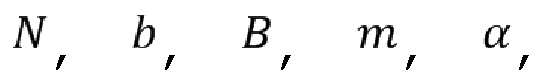

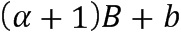

Этапы инициации

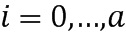

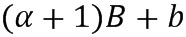

Выбирается желаемая длина ключа для ключа, который будет совместно использован устройствами в фазе применения экземпляра; эта длина ключа обозначается как ʹbʹ. Желаемая длина идентификационного номера также выбирается. В течение последующих этапов регистрации каждое устройство будет ассоциировано с идентификационным номером, имеющим длину идентификационного номера; длина идентификационного номера обозначается как ʹBʹ. Длина чисел измеряется в битах. Параллельно может присутствовать множество экземпляров; при этом каждый экземпляр позволяет вывести совместно используемый ключ. Может присутствовать единственный экземпляр. Каждая конфигурация получает материал для корневого ключа для каждого экземпляра, при этом каждый сервер конфигурации, предпочтительно, использует одно и то же количество экземпляров. Число экземпляров может быть равно 1.

Является предпочтительным, чтобы b≤B, но это не является необходимым. Для более высокого сопротивления против сквозных попыток взлома мы можем выбрать b<B. В одном из экземпляров осуществления B является кратным b, допустим, B составляет, по меньшей мере, 2b, или, для рекомендуемых уровней безопасности, B составляет, по меньшей мере, 4b. Типичное значение для приложения с низкой степенью защиты может составлять b=8, B=16. Для высокой безопасности лучше использовать b=8, B=32.

Для каждого экземпляра эти две стороны могут получить совместно используемый ключ. Совместно используемые ключи могут быть объединены с целью формирования большего объединенного ключа. Число экземпляров выбирают таким образом, чтобы объединенный ключ был достаточно длинным для приложения безопасности, в котором он будет использоваться.

Меньшие значения b относительно B повышают устойчивость к так называемым тайным попыткам нарушения защиты. При попытках нарушения защиты взломщик получает информацию о совместно используемом ключе, используемом между целевым узлом сети и множеством вступивших в сговор сетевых узлов.

Часто число экземпляров, размер ключа и длина подключа будут заданы предварительно, например, разработчиком системы, и предоставлены доверяемой стороне как входные данные.

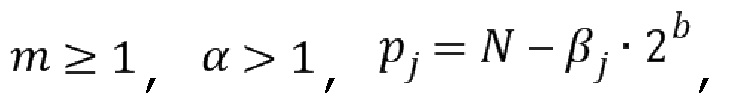

Параметры экземпляра

Затем выбирают параметры для каждого экземпляра. Выбирают желаемую степень; степень управляет степенью определенных полиномов. Степень будет обозначаться как  , и она составляет по меньшей мере 1. Практическим выбором для α является 2. Более защищенное приложение может использовать более высокое значение α, допустим 3 или 4, или еще выше. Для простого приложения также возможно α=1. Случай α=1 связан с так называемой ʹзадачей скрытого числаʹ; большие значения ʺαʺ связаны с расширенной задачей скрытого числа, подтверждающей, что эти случаи трудно взломать. Значение α=1, хотя и является возможным, не рекомендуется и должно рассматриваться только для приложений очень низкого уровня безопасности. Для приложения с низким уровнем безопасности является возможным значение α>2, допустим, α=3. Однако для высокой безопасности рекомендуется α≥32, допустим, α=32.

, и она составляет по меньшей мере 1. Практическим выбором для α является 2. Более защищенное приложение может использовать более высокое значение α, допустим 3 или 4, или еще выше. Для простого приложения также возможно α=1. Случай α=1 связан с так называемой ʹзадачей скрытого числаʹ; большие значения ʺαʺ связаны с расширенной задачей скрытого числа, подтверждающей, что эти случаи трудно взломать. Значение α=1, хотя и является возможным, не рекомендуется и должно рассматриваться только для приложений очень низкого уровня безопасности. Для приложения с низким уровнем безопасности является возможным значение α>2, допустим, α=3. Однако для высокой безопасности рекомендуется α≥32, допустим, α=32.

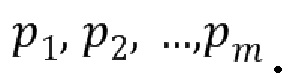

Выбирают число полиномов. Число полиномов будет обозначаться как ʹmʹ. Практический выбор для m составляет 2. Более защищенное приложение может использовать более высокое значение m, допустим 3 или 4, или еще выше.

Следует обратить внимание на то, что приложение низкой сложности, допустим, для устройств с ограниченным ресурсом, может использовать m=1. Значение m=1, хотя и является возможным, не рекомендуется и должно рассматриваться только для приложений низкого уровня безопасности. Более высокие значения параметров безопасности α и m повышают сложность системы и, соответственно, повышают ее неподатливость к взлому. Более сложные системы являются более трудными для анализа, и, таким образом, более стойкими к криптоанализу. Ниже предполагается, что m≥2.

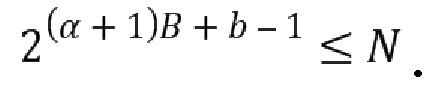

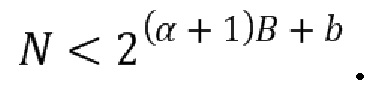

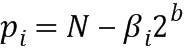

Выбирают совместно используемый модуль N, удовлетворяющий  Предпочтительно, совместно используемый модуль N выбирают как имеющий точно

Предпочтительно, совместно используемый модуль N выбирают как имеющий точно  битов, и, таким образом, чтобы

битов, и, таким образом, чтобы  Например, N может быть выбран случайным образом в этом интервале. Часто длина ключа b, степень α и число полиномов m будет задано предварительно, например, разработчиком системы, и предоставлено доверяемой стороне в качестве входных данных. Совместно используемый модуль может также быть зафиксирован, допустим, в стандарте, но обычно будет выбираться во время генерации параметров.

Например, N может быть выбран случайным образом в этом интервале. Часто длина ключа b, степень α и число полиномов m будет задано предварительно, например, разработчиком системы, и предоставлено доверяемой стороне в качестве входных данных. Совместно используемый модуль может также быть зафиксирован, допустим, в стандарте, но обычно будет выбираться во время генерации параметров.

В одном из вариантов осуществления все серверы конфигурации получают одни и те же параметры, включая совместно используемый модуль N, размер совместно используемого ключа b, размер идентификатора B и степень α. Серверам конфигурации также нужны закрытые модули и p двумерных полиномов. Возможно, что они также будут выбраны доверяемой стороной и распределены по серверам конфигурации, что защищает от последующей компрометации сервера конфигурации, при этом все же допуская возможность центрального взлома доверяемой стороны.

В одном из вариантов осуществления получатель материала для ключа каждого сервера конфигурации выполнен для генерации, по меньшей мере, части материала для корневого ключа, специфичного для этого сервера конфигурации. Важной частью материала для корневого ключа каждого сервера конфигурации являются закрытые модули и соответствующие двумерные полиномы. В одном из вариантов осуществления получатель материала для ключа генерирует, по меньшей мере, закрытые модули и двумерные модули для этого сервера конфигурации; ниже это предполагается, при этом имеется ввиду, это не является абсолютно необходимым.

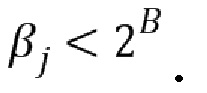

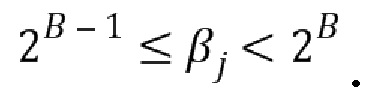

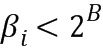

В каждом сервере конфигурации выбирают число m закрытых модулей  Модули являются положительными целыми числами. В одном из вариантов осуществления каждое выбранное число удовлетворяет следующим соотношениям:

Модули являются положительными целыми числами. В одном из вариантов осуществления каждое выбранное число удовлетворяет следующим соотношениям:  Здесь

Здесь  являются случайными B-битовыми целыми числами, то есть,

являются случайными B-битовыми целыми числами, то есть,  Более предпочтительно, закрытые модули имеют ряд битов, точно совпадающих с длиной идентификатора B, то есть,

Более предпочтительно, закрытые модули имеют ряд битов, точно совпадающих с длиной идентификатора B, то есть,  Закрытые модули называются вторым закрытым множеством.

Закрытые модули называются вторым закрытым множеством.

При m>1 система является более сложной, и, таким образом, более безопасной, поскольку операции по модулю для различных модулей объединяются, даже при том, что такие операции не совместимы в обычном математическом смысле. По этой причине выгодно выбирать выбранные закрытые модули pj как попарно различные.

Если бы использовался только один сервер конфигурации, то было бы рекомендовано иметь  , однако, путем объединения множества материалов для локального ключа, соотношения между возможным совместно используемым ключом и материалом для локального ключа (объединенным или не объединенным в единственном объединенном материале для локального ключа) становятся менее линейными. В одном из вариантов осуществления, m=1.

, однако, путем объединения множества материалов для локального ключа, соотношения между возможным совместно используемым ключом и материалом для локального ключа (объединенным или не объединенным в единственном объединенном материале для локального ключа) становятся менее линейными. В одном из вариантов осуществления, m=1.

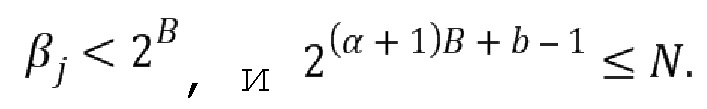

В одном из вариантов осуществления

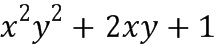

В каждом сервере конфигурации генерируется ряд m двумерных полиномов  степени

степени  они называются первым закрытым множеством. Предпочтительно, двумерные полиномы являются симметричными; это позволяет всем сетевым устройствам договариваться о совместно используемом ключе друг с другом. Эти двумерные полиномы могут также быть выбраны как асимметричные. В последнем случае устройства разделяют на две группы; первая группа, получающая материал для локального ключа путем подстановки в первую переменную двумерных полиномов, вторая группа, получающая материал для локального ключа путем подстановки во вторую переменную двумерных полиномов. Устройства в одной группе могут договориться о совместно используемом ключе только с устройствами в другой группе.

они называются первым закрытым множеством. Предпочтительно, двумерные полиномы являются симметричными; это позволяет всем сетевым устройствам договариваться о совместно используемом ключе друг с другом. Эти двумерные полиномы могут также быть выбраны как асимметричные. В последнем случае устройства разделяют на две группы; первая группа, получающая материал для локального ключа путем подстановки в первую переменную двумерных полиномов, вторая группа, получающая материал для локального ключа путем подстановки во вторую переменную двумерных полиномов. Устройства в одной группе могут договориться о совместно используемом ключе только с устройствами в другой группе.

Все степени удовлетворяют  и по меньшей мере для одного

и по меньшей мере для одного  мы имеем

мы имеем  Лучший выбор состоит в том, чтобы взять каждый полином степени

Лучший выбор состоит в том, чтобы взять каждый полином степени  Значение

Значение  рекомендуется, и, предпочтительно, используются более высокие значения. Двумерный полином представляет собой полином с двумя переменными. Симметричный полином

рекомендуется, и, предпочтительно, используются более высокие значения. Двумерный полином представляет собой полином с двумя переменными. Симметричный полином  удовлетворяет

удовлетворяет  Каждый полином

Каждый полином  оценивается на конечном кольце, сформированном целыми числами по модулю

оценивается на конечном кольце, сформированном целыми числами по модулю  , полученными путем вычислений по модулю

, полученными путем вычислений по модулю  . Целые числа по модулю

. Целые числа по модулю  формируют конечное кольцо с

формируют конечное кольцо с  элементами. Коэффициенты полинома

элементами. Коэффициенты полинома  являются целыми числами и представляют собой элемент в конечном кольце, задаваемый операциями по модулю

являются целыми числами и представляют собой элемент в конечном кольце, задаваемый операциями по модулю  . В одном из вариантов осуществления полином

. В одном из вариантов осуществления полином  представлен с коэффициентами от 0 до

представлен с коэффициентами от 0 до  . Двумерные полиномы могут быть выбраны случайным образом, например, путем выбора случайных коэффициентов в пределах этих границ.

. Двумерные полиномы могут быть выбраны случайным образом, например, путем выбора случайных коэффициентов в пределах этих границ.

Безопасность совместно используемого ключа зависит от этих двумерных полиномов, поскольку они представляют собой материал для корневого ключа системы; таким образом, предпочтительно принятие сильных мер по их защите, например, процедуры контроля, использование устройств, защищенных от несанкционированного вскрытия, и т.п. Предпочтительно, выбранные целые числа  также держатся в секрете, включая значение

также держатся в секрете, включая значение  соответствующее

соответствующее  хотя это является менее критичным. Это не относится к таким параметрам, как

хотя это является менее критичным. Это не относится к таким параметрам, как  и т.д., которые не должны держаться в секрете. Мы будем обращаться к двумерным полиномам также в следующей форме: для j=1, 2..., m мы пишем

и т.д., которые не должны держаться в секрете. Мы будем обращаться к двумерным полиномам также в следующей форме: для j=1, 2..., m мы пишем  Поэтому является приемлемым, чтобы эти параметры были выбраны доверенной третьей стороной (TTP), допустим, первым сервером конфигурации, и распределены по другим серверам конфигурации.

Поэтому является приемлемым, чтобы эти параметры были выбраны доверенной третьей стороной (TTP), допустим, первым сервером конфигурации, и распределены по другим серверам конфигурации.

Приведенный выше вариант осуществления может быть изменен различными путями. Ограничения на общедоступные и закрытые модули могут быть выбраны множеством способов, с тем чтобы обфускация одномерного полинома была возможна, но чтобы при этом совместно используемые ключи, полученные в сетевых устройствах, оставались достаточно близкими друг к другу достаточно часто. То, что является достаточным, будет зависеть от приложения, необходимого уровня безопасности и вычислительных ресурсов, доступных в сетевых устройствах. Приведенный выше вариант осуществления объединяет положительные целые числа таким образом, чтобы операции по модулю, которые выполняются при генерации совместно используемых полиномов, объединялись нелинейным образом, когда они складываются по целым числам, создавая нелинейную структуру для материала для локального ключа, хранящегося в сетевом устройстве. Приведенный выше выбор для  обладает таким свойством, что: (i) размер N фиксирован для всех сетевых устройств; (ii) нелинейный эффект возникает в коэффициентах, формирующих материал для ключа, хранящийся в устройстве. Вследствие этой конкретной формы совместно используемый маленький ключ может быть сгенерирован путем сокращения по модулю 2b после сокращения по модулю N.

обладает таким свойством, что: (i) размер N фиксирован для всех сетевых устройств; (ii) нелинейный эффект возникает в коэффициентах, формирующих материал для ключа, хранящийся в устройстве. Вследствие этой конкретной формы совместно используемый маленький ключ может быть сгенерирован путем сокращения по модулю 2b после сокращения по модулю N.

Этапы регистрации

На этапе регистрации каждому сетевому устройству назначают материал для локального ключа, также называемый ключевым материалом (KM), от двух или более серверов конфигурации. Материал для локального ключа включает закрытый одномерный ключевой полином. Сетевое устройство может участвовать в системе согласно варианту осуществления, когда оно получило два материала для локального ключа от двух серверов конфигурации. Однако в течение срока службы сетевого устройства новые материалы для локального ключа могут быть приняты сетевым устройством. В одном из вариантов осуществления сетевое устройство принимает дополнительный материал для локального ключа после того, как сетевое устройство вывело совместно используемый ключ.

Ключевой материал содержит ключевой материал для каждого экземпляра (если используется множество экземпляров). Ниже мы описываем, как ключевой материал для одного экземпляра выводится для сетевого устройства. Каждый экземпляр имеет ключевой материал, который является уникальным для этого экземпляра, даже при том, что части ключевого материала могут быть общими для различных экземпляров. Для простоты мы нумеруем два сервера конфигурации, чей материал для локального ключа используется, как 1 и 2.

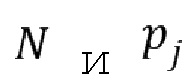

Сетевое устройство ассоциировано с идентификационным номером A. Идентификационный номер может быть присвоен по требованию, например, TTP, или может уже быть сохранен в устройстве, например, сохранен в устройстве при производстве и т.д. Битовый размер A составляет B битов. Генерация A может быть выполнена множеством способов. В целях высокой безопасности младшие биты A являются случайными. Например, A может быть выбрано как случайное число; A может представлять собой хеш более длинного идентификационного номера, допустим, серийного номера, возможно, усеченного до B бит.

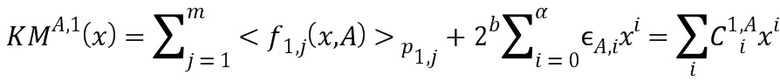

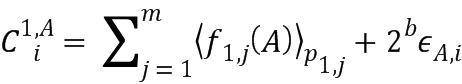

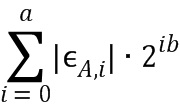

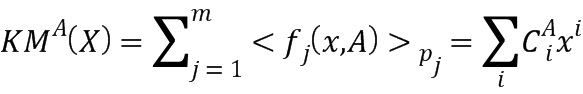

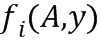

Сервер конфигурации 1 генерирует множество ключевого материала для устройства следующим образом:

При этом используется материал для корневого ключа, специфичный для первого сервера конфигурации: закрытые целочисленные коэффициенты сокращения

При этом используется материал для корневого ключа, специфичный для первого сервера конфигурации: закрытые целочисленные коэффициенты сокращения  и двумерные полиномы

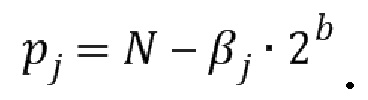

и двумерные полиномы  (,). Таким образом получают ряд одномерных полиномов, и для каждого конкретного полинома из первого закрытого множества идентификационный номер подставляют вместо (A) в указанный конкретный полином

(,). Таким образом получают ряд одномерных полиномов, и для каждого конкретного полинома из первого закрытого множества идентификационный номер подставляют вместо (A) в указанный конкретный полином  и сокращают на целочисленный коэффициент сокращения, ассоциированный с указанным конкретным полиномом. Полученное в результате множество одномерных полиномов суммируют. Суммирование может быть объединено с генерацией одномерных полиномов. является

и сокращают на целочисленный коэффициент сокращения, ассоциированный с указанным конкретным полиномом. Полученное в результате множество одномерных полиномов суммируют. Суммирование может быть объединено с генерацией одномерных полиномов. является формальной переменной; коэффициенты аналогичных степеней x суммируют с получением коэффициентов

формальной переменной; коэффициенты аналогичных степеней x суммируют с получением коэффициентов  . Следует отметить, что ключевой материал является нелинейным. Нотация

. Следует отметить, что ключевой материал является нелинейным. Нотация  обозначает сокращение по модулю

обозначает сокращение по модулю  каждого коэффициента полинома между скобками.

каждого коэффициента полинома между скобками.

Можно добавить дополнительные числа обфускации к указанному следующим образом: . Здесь

. Здесь  представляет собой ключевой материал устройства с идентификационным номером

представляет собой ключевой материал устройства с идентификационным номером  , принятый от сервера конфигурации 1. Другими словами, мы имеем

, принятый от сервера конфигурации 1. Другими словами, мы имеем  . Нотация ʹ

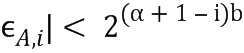

. Нотация ʹ ʹ обозначает случайное целое число, которое является примером числа обфускации, такого что |

ʹ обозначает случайное целое число, которое является примером числа обфускации, такого что | . Следует отметить, что любое из случайных целых чисел может быть положительным или отрицательным. Случайные числа

. Следует отметить, что любое из случайных целых чисел может быть положительным или отрицательным. Случайные числа  генерируются заново для каждого устройства. Терм

генерируются заново для каждого устройства. Терм  , таким образом, представляет полином в

, таким образом, представляет полином в  степени

степени  , в котором длина коэффициента уменьшается с возрастанием степени. Альтернативно, более общим, но более сложным условием является условие, чтобы

, в котором длина коэффициента уменьшается с возрастанием степени. Альтернативно, более общим, но более сложным условием является условие, чтобы  было маленьким, например, <

было маленьким, например, < . Эффект смешивания по различным конечным кольцам обеспечивает самый большой вклад в безопасность, и поэтому использование чисел обфускации является необязательным.

. Эффект смешивания по различным конечным кольцам обеспечивает самый большой вклад в безопасность, и поэтому использование чисел обфускации является необязательным.

Все другие сложения могут или использовать естественную целочисленную арифметику, то есть, в кольце  , или (предпочтительно) они используют дополнительный модуль

, или (предпочтительно) они используют дополнительный модуль  . Таким образом, оценка каждого из одномерных полиномов

. Таким образом, оценка каждого из одномерных полиномов  выполняется индивидуально по коэффициенту сокращения, равному меньшему модулю

выполняется индивидуально по коэффициенту сокращения, равному меньшему модулю  , но суммирование самих этих сокращенных одномерных полиномов, предпочтительно, выполняется по модулю

, но суммирование самих этих сокращенных одномерных полиномов, предпочтительно, выполняется по модулю  . Также добавление полинома обфускации

. Также добавление полинома обфускации  может быть сделано с помощью естественной целочисленной арифметики, или, предпочтительно, по модулю

может быть сделано с помощью естественной целочисленной арифметики, или, предпочтительно, по модулю  . Ключевой материал содержит коэффициенты

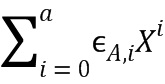

. Ключевой материал содержит коэффициенты  для

для  . Ключевой материал может быть представлен как полином, в соответствии с приведенным выше. На практике ключевой материал может храниться как список, например, массив, целых чисел

. Ключевой материал может быть представлен как полином, в соответствии с приведенным выше. На практике ключевой материал может храниться как список, например, массив, целых чисел  . Устройство также принимает числа

. Устройство также принимает числа  и

и  . Может быть реализована манипуляция с полиномами, например, как манипуляция с массивами, содержащими коэффициенты, например, составление списка всех коэффициентов в предварительно заданном порядке. Следует отметить, что полиномы могут быть реализованы в других структурах данных, например, как ассоциативный массив (также известный как 'таблица соответствия'), содержащий набор пар (степень, коэффициент), предпочтительно, таким образом, чтобы каждый коэффициент присутствовал в наборе не более одного раза. Коэффициенты

. Может быть реализована манипуляция с полиномами, например, как манипуляция с массивами, содержащими коэффициенты, например, составление списка всех коэффициентов в предварительно заданном порядке. Следует отметить, что полиномы могут быть реализованы в других структурах данных, например, как ассоциативный массив (также известный как 'таблица соответствия'), содержащий набор пар (степень, коэффициент), предпочтительно, таким образом, чтобы каждый коэффициент присутствовал в наборе не более одного раза. Коэффициенты  , которые предоставляются устройству, предпочтительно находятся в диапазоне 0, 1..., N-1.

, которые предоставляются устройству, предпочтительно находятся в диапазоне 0, 1..., N-1.

Генерация второго ключевого материала происходит аналогичным образом с помощью второго сервера конфигурации, использующего вместо указанного двумерные полиномы  и закрытые целочисленные коэффициенты сокращения

и закрытые целочисленные коэффициенты сокращения  .

.

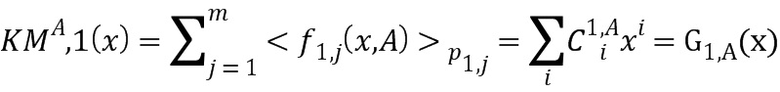

Фаза использования

Как только два устройства имеют идентификационные номера A и B и получили свои соответствующие ключевые материалы по меньшей мере от двух серверов конфигурации, они могут использовать два ключевых материала для получения одного совместно используемого ключа.

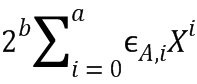

Например, устройства A и B могут объединять, например, в этом случае, складывать, используемые одномерные полиномы. Фактически, это удваивает значение  , обеспечивая значительное улучшение безопасности в дополнение к тому факту, что по меньшей мере два сервера конфигурации больше не являются единственными критическим точками. После сложения одномерных полиномов может быть применено сокращение на общедоступный глобальный целочисленный коэффициент сокращения

, обеспечивая значительное улучшение безопасности в дополнение к тому факту, что по меньшей мере два сервера конфигурации больше не являются единственными критическим точками. После сложения одномерных полиномов может быть применено сокращение на общедоступный глобальный целочисленный коэффициент сокращения  .

.

Используя единственный объединенный материал для локального ключа, устройство A может выполнить следующие этапы для каждого экземпляра в целях получения его совместно используемого ключа. Во-первых, устройство A получает идентификационный номер  из устройства B, затем A генерирует совместно используемый ключ путем вычисления следующего:

из устройства B, затем A генерирует совместно используемый ключ путем вычисления следующего: . Верхний индекс 'c' указывает, что используется объединенный материал для ключа.

. Верхний индекс 'c' указывает, что используется объединенный материал для ключа.

Таким образом, A оценивает объединенный ключевой материал, рассматриваемый как целочисленный полином, для значения B; результатом оценки ключевого материала является целое число. Следующее устройство A может сократить результат оценки на общедоступный модуль  , и затем на модуль ключа

, и затем на модуль ключа  . Результат будет называться промежуточным ключом A, и он представляет собой целое число в диапазоне 0 до

. Результат будет называться промежуточным ключом A, и он представляет собой целое число в диапазоне 0 до  . Для его части устройство B может сгенерировать промежуточный ключ с А путем оценки своего ключевого материала для идентификационных данных

. Для его части устройство B может сгенерировать промежуточный ключ с А путем оценки своего ключевого материала для идентификационных данных  и сокращения результата на

и сокращения результата на  , и затем на

, и затем на  Следует отметить, что

Следует отметить, что  является другой нотацией для

является другой нотацией для  .

.

Если двумерные полиномы в материале для локального ключа являются симметричными, то промежуточный ключ A и промежуточный ключ B с A часто, хотя не обязательно всегда, равны. Конкретные требования к целым числам  и к (необязательным) случайным числам

и к (необязательным) случайным числам  таковы, что ключи часто равны и почти всегда находятся близко друг к другу по модулю два в степени длины ключа.

таковы, что ключи часто равны и почти всегда находятся близко друг к другу по модулю два в степени длины ключа.

Мы будем обозначать этот ключ также как  . Здесь A представляет собой

. Здесь A представляет собой  -разрядный идентификатор, то есть,

-разрядный идентификатор, то есть,  , устройства A. [Следует отметить, что идентификатор B устройства B не связан с длиной идентификатора, также обозначаемой как

, устройства A. [Следует отметить, что идентификатор B устройства B не связан с длиной идентификатора, также обозначаемой как  . Например, первый может являться 128-разрядным числом, тогда как последний может быть числом 128.

. Например, первый может являться 128-разрядным числом, тогда как последний может быть числом 128.

-разрядный ключ

-разрядный ключ  , который генерирует устройство A, например, для шифрования своей связи с устройством B, не всегда равен ключу

, который генерирует устройство A, например, для шифрования своей связи с устройством B, не всегда равен ключу  , который генерирует устройство

, который генерирует устройство  , например, для шифрования своей связи с устройством

, например, для шифрования своей связи с устройством  . Разность между этими ключами является ограниченной, однако, в следующем смысле: выполняется

. Разность между этими ключами является ограниченной, однако, в следующем смысле: выполняется  , где

, где  представляет собой общедоступный глобальный целочисленный коэффициент сокращения,

представляет собой общедоступный глобальный целочисленный коэффициент сокращения,  обозначает операцию по модулю

обозначает операцию по модулю  , и

, и  представляет собой целое число, ограниченное по своему абсолютному значению:

представляет собой целое число, ограниченное по своему абсолютному значению:  .

.  является примером промежуточного ключа, и он определяет набор возможных совместно используемых ключей путем добавления или вычитания величины, кратной поправочному коэффициенту, то есть, кратной числу

является примером промежуточного ключа, и он определяет набор возможных совместно используемых ключей путем добавления или вычитания величины, кратной поправочному коэффициенту, то есть, кратной числу  . Кратная величина меньше либо равна верхней границе, например,

. Кратная величина меньше либо равна верхней границе, например,  и больше либо равна нижней границе, например, -

и больше либо равна нижней границе, например, - .

.

Значения для верхней и нижней границы могут быть вычислены, и зависят от выбранных параметров. Относительно резкие границы для разности могут быть получены путем установки половины битов ключевого материала равными нолю. В этом случае мы имеем  Здесь

Здесь  обозначает число смешиваемых полиномов, и