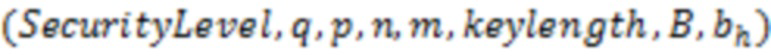

Область техники, к которой относится изобретение

Изобретение относится к сетевому узлу, к способу согласования ключей, к устройству выбора параметров, к способу выбора параметров и к машиночитаемому носителю.

Уровень техники

В криптографии, протокол согласования ключей представляет собой протокол, за счет которого две или более сторон, которые еще не могут совместно использовать общий ключ, могут согласовывать такой ключ. Предпочтительно, обе стороны могут оказывать влияние на результат, так что ни одна из сторон не может обуславливать выбор ключа. Взломщик, который перехватывает сообщения для всей связи между двумя сторонами, не должен ничего узнавать относительно ключа. При этом, тогда как взломщик, который наблюдает ту же самую связь, практически ничего не узнает, непосредственно стороны могут извлекать совместно используемый ключ.

Протоколы согласования ключей являются полезными, например, для защищенной связи, например, чтобы шифровать и/или аутентифицировать сообщения между сторонами.

Практические протоколы согласований ключей введены в 1976 году, когда Whitfield Diffie и Martin Hellman ввели понятие криптографии с открытым (общедоступным) ключом. Они предложили систему для согласования ключей между двумя сторонами, которая использует очевидную трудность вычислительных логарифмов по конечному полю GF(q) с q элементами. С использованием системы, два пользователя могут согласовывать симметричный ключ. Симметричный ключ затем может использоваться, скажем, для зашифрованной связи между двумя сторонами.

Текущие способы согласования ключей, применимые, когда стороны еще не имеют совместно используемого секрета, такие как способ согласования ключей Диффи-Хеллмана, требуют ресурсоемких математических операций. Например, алгоритм Диффи-Хеллмана требует выполнения операций возведения в степень в конечном поле. Как экспонента, так и размер поля могут быть большими. Это приводит к тому, что протоколы согласования ключей являются менее подходящими для малоресурсных устройств. С другой стороны, протоколы согласования ключей должны быть очень полезными в ресурсоограниченных устройствах. Например, в таких областях применения, как Интернет вещей, произвольно организующиеся беспроводные сети и т.п., согласование ключей может использоваться для того, чтобы защищать линии связи между устройствами. Другой пример представляет собой связь между считывателем и электронным тегом, скажем, считывателем карт и смарт-картой либо считывателем тегов и тегом, например, RFID-тегом или NFC-тегом. Должно быть преимущественным иметь протокол согласования ключей, который налагает меньшую нагрузку, по меньшей мере, на одну из двух сторон, т.е. на электронный тег.

Чтобы упрощать защищенную связь между сторонами, протоколы согласования ключей иногда дополнительно подразделяются на схемы обмена криптографическими ключами (KEX) и инкапсуляции криптографических ключей (KEM). Схемы инкапсуляции криптографических ключей (KEM) используют криптографию с асимметричными шифрами, чтобы устанавливать совместно используемый секрет между двумя сторонами, с использованием общеизвестного (например, открытого ключа) и секретно принадлежащего (например, секретного ключа) значения для каждой стороны.

KEX-схемы заключают в себе обмен открытыми ключами посредством каждой стороны, которые затем независимо используются другой стороной наряду с собственным секретным ключом для того, чтобы вычислять общий совместно используемый секрет. Известный пример KEX-схемы представляет собой обмен ключами Диффи-Хеллмана, упомянутый выше, безопасность которого основана на решении проблемы дискретного логарифма. Интересный признак некоторых KEX-схем заключается в том, что фактический конечный совместно используемый секрет никогда не передается между сторонами, даже в зашифрованной форме, а вычисляется независимо двумя сторонами на каждом конце. Это приводит к желательному свойству, известному как прямая секретность, который обеспечивает то, что даже компрометация долговременного секретного ключа стороны взломщиком в будущем не должна компрометировать секретность зашифрованного сообщения, которым обмениваются в прошлом.

KEM-схемы устанавливают совместно используемый секрет между двумя субъектами или сторонами с использованием криптографии с асимметричными шифрами одной стороной, обычно инициатором связи, чтобы шифровать (с использованием открытого ключа другой стороны) и передавать совместно используемый секрет другой стороне, известной как ответчик, которая затем может дешифровать его (с использованием своего секретного ключа) и затем использовать его для защищенного обмена данными со стороной инициатора. KEM-схемы не могут достигать прямой секретности, поскольку любой взломщик, который компрометирует секретный ключ стороны для предыдущего сеанса и записывает все сообщения, которыми обмениваются между сторонами в этом сеансе, может восстанавливать совместно используемый секрет для этого конкретного сеанса.

Вследствие роста потребностей в области безопасности в Интернете вещей, схемы обмена ключами должны также достигать высокой эффективности (т.е. минимального объема связи или требований по полосе пропускания) при одновременном обеспечении защищенности от противников с поддержкой классических, а также квантовых вычислений.

Joppe W. Bos и другие, "Post-quantum key exchange for the TLS protocol from the ring learning with errors problem", IACR 2016 год, раскрывает электронный сетевой узел, сконфигурированный для протокола согласования ключей с использованием обучения за счет ошибок.

Andrey Bogdanov и другие, "On the Hardness of Learning with Rounding over Small Modulus", Network and Parallel Computing, Lecture Notes in Computer Science, 2015 год, раскрывает протокол на основе обучения за счет округления.

Chris Peikert и другие, "Lattice Cryptography for the Internet", Network and Parallel Computing, Lecture Notes in Computer Science, 2014 год, раскрывает протокол на основе решеток для аутентифицированного обмена ключами на основе обучения за счет ошибок.

Сущность изобретения

Предусмотрен электронный сетевой узел, сконфигурированный для протокола согласования ключей. Сетевой узел называется "первым сетевым узлом", чтобы отличать его от второго сетевого узла, с которым он обменивается данными.

Предусмотрен первый электронный сетевой узел, который разрешает эти и другие проблемы. Сетевой узел сконфигурирован для протокола согласования ключей, который, например, может представлять собой схему обмена ключами (KEX) или инкапсуляции ключей (KEM). Первый сетевой узел содержит:

- интерфейс связи, выполненный с возможностью цифровой связи со вторым сетевым узлом, и

- процессорную схему, выполненную с возможностью:

- получать совместно используемый полином, причем совместно используемый полином совместно используется со вторым сетевым узлом через интерфейс связи, причем коэффициенты совместно используемого полинома выбираются по модулю первый математический модуль q,

- формировать полином закрытых ключей, причем коэффициенты полинома закрытых ключей ограничиваются по абсолютному значению посредством предела,

- формировать полином открытых ключей посредством следующего:

- вычисление полиномиального произведения между совместно используемым полиномом и полиномом закрытых ключей по модулю первый математический модуль, с получением полиномиального произведения,

- понижающее масштабирование коэффициентов полиномиального произведения до второго математического модуля, причем масштабированный коэффициент равен немасштабированному коэффициенту, умноженному на второй математический модуль, деленному на первый математический модуль и округленному до ближайшего целого числа, причем второй математический модуль меньше первого математического модуля, причем предел составляет самое большее второй математический модуль,

- отправлять полином открытых ключей первого сетевого узла во второй сетевой узел,

- принимать полином открытых ключей второго сетевого узла,

- вычислять полином необработанных ключей в качестве полиномиального произведения между принимаемым открытым ключом второго узла и полиномом закрытых ключей первого сетевого узла по модулю второй математический модуль и вычислять совместно используемый ключ из необработанного ключа.

Поскольку полином закрытых (конфиденциальных) ключей ограничивается, и полином открытых ключей понижающе масштабируется, объем служебной информации по вычислению и связи при согласовании ключей уменьшается. Кроме того, посредством использования полиномов, скажем, вместо матриц, объем служебной полосы пропускания и служебной информации по вычислению дополнительно уменьшается. Преимущественно, полиномы способствуют дополнительному упрощению протокола. В вариантах осуществления, полиномы, которые используются, выполняются по модулю полином n-ой степени, например, X^n+1, так что они имеют n коэффициентов. Типично, полиномы закрытых ключей имеют идентичное число (n) коэффициентов с совместно используемым полиномом, но это не является обязательным. Например, полиномы закрытых ключей могут иметь более низкую степень или число коэффициентов, чем совместно используемый полином. Они даже могут иметь различное число коэффициентов между первым и вторым узлом. Следует отметить, что даже если число коэффициентов в полиноме закрытых ключей равно числу коэффициентов совместно используемых полиномов, они могут быть более разреженными.

Полиномиальные умножения выполняются по модулю полином приведения степени n. Любой полином приведения должен работать, хотя могут обеспечиваться преимущества для выбора конкретных полиномов приведения. Например, в варианте осуществления, совместно используемый полином выбирается таким образом, что он не имеет общего делителя с полиномом приведения. Преимущество этого признака состоит в том, что полиномы открытых ключей должны быть распределены больше равномерно. Полином приведения также может выбираться в качестве неприводимого. Второе должно ограничивать вариант выбора полиномов приведения в некоторой степени, но с другой стороны имеет такое преимущество, что тест по относительной простоте чисел с совместно используемым полиномом не требуется.

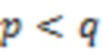

Математические модули p и q не должны обязательно быть простым числом и фактически предпочтительно составляют степень 2. Кроме того, гораздо более предпочтительно, если p делит q. Например, в варианте осуществления, первый математический модуль имеет в качестве размера в битах 12 или больше, и/или второй математический модуль имеет в качестве размера в битах 7 или больше.

Безопасность повышается, если совместно используемый полином не используется слишком часто. Поскольку совместно используемый полином может быть открытым и, по меньшей мере, совместно используется, он может быть известен для взломщика. Взломщик может использовать это преимущество для того, чтобы выполнять предварительное вычисление для этого полинома. Чтобы не допускать этой перспективы атаки, частые изменения полинома совместно используемых ключей являются предпочтительными. В варианте осуществления, новый полином совместно используемых ключей согласуется после фиксированного числа согласований ключей, например, даже каждый раз, когда выполняется согласование ключей. Кроме того, полином закрытых ключей может заменяться с некоторой частотой.

Вследствие операции округления в меньшую сторону, атака, которая наблюдает трафик между первым узлом и вторым узлом, не должна иметь возможность реконструировать закрытые полиномы, используемые посредством узлов. С другой стороны, первые узлы допускают извлечение совместно используемого ключа, поскольку они имеют больший объем информации, чем взломщик; первый и второй узел имеют собственный полином закрытых ключей в дополнение к принимаемому полиному открытых ключей.

Округление может вызывать разности между необработанным ключом, вычисленным в первом узле и во втором узле. Тем не менее, совместно используемый ключ может вычисляться из них. Предусмотрено несколько способов достигать этого.

В варианте осуществления, первый сетевой узел дополнительно выполнен с возможностью:

- принимать вспомогательные данные второго сетевого узла, причем вспомогательные данные содержат информацию, обеспечивающую возможность извлечения идентичного совместно используемого ключа в первом и втором узле с отменой разностей между необработанными ключами, извлекаемыми в первом и втором узлах, и

- вычислять совместно используемый ключ из вспомогательных данных и нескольких коэффициентов полинома необработанных ключей. В этом случае, первый сетевой узел должен отвечать за формирование вспомогательных данных. Также возможен обратный вариант, когда первый сетевой узел формирует вспомогательные данные, а второй сетевой узел использует их. Например, в варианте осуществления, первый сетевой узел дополнительно выполнен с возможностью:

- получать совместно используемый ключ и вспомогательные данные из нескольких коэффициентов полинома необработанных ключей,

- отправлять вспомогательные данные во второй сетевой узел.

Таким образом, в варианте осуществления, инициирующий узел принимает из узла-ответчика свой открытый ключ и помимо этого вспомогательные данные. С использованием только открытого ключа, инициирующий узел допускает достижение почти идентичного необработанного ключа с отвечающим узлом. Тем не менее, могут возникать разности между двумя необработанными ключами.

Вспомогательные данные предоставляют дополнительную информацию в сетевой узел, чтобы направлять его таким образом, что сетевой узел достигает идентичного совместно используемого ключа с отправителем вспомогательных данных. Вспомогательные данные могут представлять собой некоторый тип избыточной информации и, в конечном счете, предпочтительно не используются непосредственно в совместно используемом ключе.

Вспомогательные данные могут составлять часть данных, вычисленных из закрытого ключа, например, часть необработанного ключа. Вспомогательные данные могут представлять собой дополнительные данные, например, данные контрольной суммы, например, синдром, вычисленный для данных, вычисленных из секретных данных. Например, вспомогательные данные могут содержать резервную информацию относительно необработанного ключа или относительно совместно используемого ключа. Вспомогательные данные могут получаться посредством добавления одного или более кодовых слов. Вместо этого, вспомогательные данные могут получаться посредством вычисления так называемых синдромов кодов с коррекцией ошибок, например, для необработанного ключа или для совместно используемого ключа. В вариантах осуществления, предоставляются два различных типов вспомогательных данных, сверочные данные и инкапсулированные ключи; предоставляются примеры с решением этих двух типов.

В варианте осуществления, вспомогательные данные представляют собой так называемые сверочные данные. Например, сверочные данные могут содержать информацию относительно необработанного ключа. Например, сверочные данные могут содержать биты необработанного ключа, извлекаемого посредством узла. Сверочные данные обеспечивают возможность другому узлу подавлять разности между необработанными ключами, извлекаемыми посредством двух сторон, и вычислять идентичный совместно используемый ключ.

С использованием сверочных данных, разность между полиномом необработанных ключей, вычисленным в первом и втором сетевом узле, может преодолеваться. Один из узлов вычисляет сверочные данные, а другой использует их. Сверочные данные могут составлять всего 1 бит для каждого коэффициента, который используется для того, чтобы вычислять совместно используемый ключ. Вариант осуществления использует больше число, например, 2 или более битов.

Другая опция для того, чтобы преодолевать разность между необработанными ключами, вычисленными в обеих сторонах, заключается в том, чтобы использовать инкапсуляцию ключей. Через инкапсуляции, совместно используемый ключ защищается, и кроме того, небольшие разности между необработанными ключами вызывают небольшую корректируемую разность между деинкапсулированным совместно используемым ключом. Например, чтобы инкапсулировать ключ, можно сначала добавлять дополнительную избыточность. Это, например, может осуществляться посредством преобразования битов в совместно используемом ключе в числа по модулю p, например, посредством преобразования бита 0 в 0 и бита 1 в p/2. Более обширное преобразование использует код с коррекцией ошибок, например, код с повторениями. Другие примеры кодов с коррекцией ошибок включают в себя код Адамара, алгоритм Рида-Соломона, BCH и т.д. После кодирования совместно используемого ключа и добавления избыточности, необработанный ключ суммируется по модулю p с кодированным совместно используемым ключом, чтобы получать инкапсулированный совместно используемый ключ. Вместо суммирования, также могут использоваться другие функции комбинирования, например, вычитание по модулю p.

Вспомогательные данные, например, сверочные данные, данные коррекции ошибок и т.д., не должны формироваться или использоваться для всех коэффициентов необработанного ключа. Не все коэффициенты необработанного ключа должны использоваться для того, чтобы вычислять совместно используемый ключ, а только коэффициенты, которые фактически используются, должны учитываться для вспомогательных данных. Например, в варианте осуществления, совместно используемый ключ извлекается из фиксированного числа и/или предварительно определенных коэффициентов необработанного ключа. Сверочные данные затем получаются, отправляются, принимаются и/или применяются только для этих коэффициентов, а не для всех коэффициентов полинома необработанных ключей. В варианте осуществления, коэффициенты, которые используются для совместно используемого ключа, могут варьироваться. Например, один из первого и второго узла, скажем, инициирующий узел, отправляет инициирующее число в другой узел. Оба узла используют инициирующее число для того, чтобы случайно определять то, какие коэффициенты следует учитывать для вспомогательных данных и для совместно используемого ключа.

Следует отметить, что для обоих типов вспомогательных данных, сетевой узел, например, узел-ответчик, выполнен с возможностью получать совместно используемый ключ и получать вспомогательные данные, по меньшей мере, из нескольких коэффициентов полинома необработанных ключей. В случае сверочных данных, как совместно используемый ключ, так и вспомогательные данные могут получаться из нескольких коэффициентов необработанного ключа. В случае инкапсуляции, вспомогательные данные получаются из нескольких коэффициентов необработанного ключа и совместно используемого ключа. Несколько коэффициентов могут представлять собой все коэффициенты.

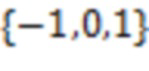

Преимущество способов согласования ключей согласно вариантам осуществления состоит в том, что они имеют меньшие требования по полосе пропускания вследствие масштабирования и имеют более низкие требования по объему вычислений вследствие предела для коэффициентов в полиномах закрытых ключей. Например, в варианте осуществления, предел по абсолютному значению для коэффициентов полинома закрытых ключей равен 2, или предел равен 1, причем второе соответствует двоичному значению со знаком. Предпочтительные варианты осуществления используют предел 1, при этом коэффициенты представляют собой либо двоичное значение (0 или 1), либо двоичное значение со знаком (0, -1 или 1); причем второе является наиболее предпочтительным.

Интересно, что объем служебной информации дополнительно может уменьшаться посредством ограничения числа ненулевых коэффициентов, даже если непосредственно число коэффициентов гораздо больше. Например, в варианте осуществления, устройство может быть сконфигурировано с предварительно определенным числом ненулевых коэффициентов. Это число может принудительно активироваться различными способами. Например, в варианте осуществления, полином закрытых ключей формируется самое большее с числом ненулевых коэффициентов (называемых "весовым коэффициентом Хэмминга" полинома). Предпочтительно, хотя не обязательно, если полином закрытых ключей является максимально возможно случайным с учетом условий, установленных для него. Например, с данным весовым коэффициентом Хэмминга и пределом для размера коэффициентов, полином закрытых ключей может выбираться равномерно случайным из возможных вариантов полиномов закрытых ключей, например, из всех полиномов закрытых ключей, которые удовлетворяют пределам.

Другой способ принудительно активировать весовой коэффициент Хэмминга заключается в выборе полинома закрытых ключей из распределения вероятностей. Распределение вероятностей имеет фиксированное ожидаемое число ненулевых коэффициентов для полинома закрытых ключей. В этом случае, может возникать такая ситуация, что иногда полином закрытых ключей должен иметь немного более высокий или немного более низкий весовой коэффициент Хэмминга. Например, в варианте осуществления, коэффициенты полинома закрытых ключей могут выбираться из неравномерного распределения вероятностей, при этом вероятность нулевого коэффициента превышает вероятность ненулевого коэффициента.

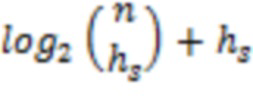

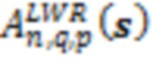

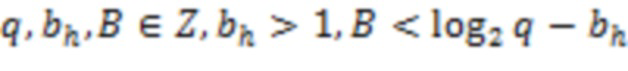

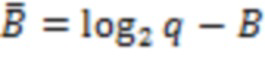

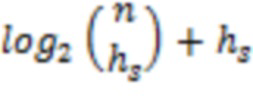

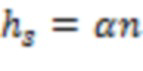

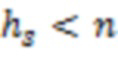

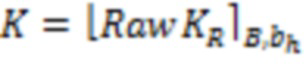

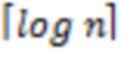

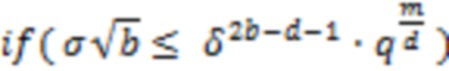

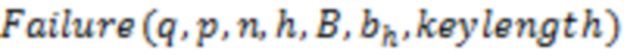

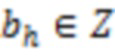

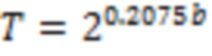

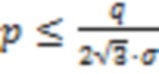

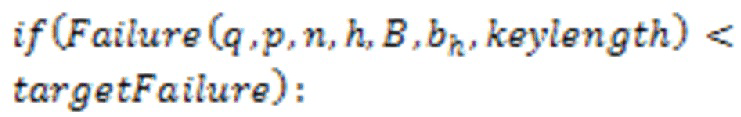

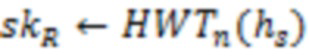

Точный размер весового коэффициента Хэмминга, вероятно, не является очень важным. В частности, в крупномасштабных примерах, в которых число коэффициентов больше, хороший вариант выбора вероятно составляет примерное число коэффициентов, деленное на 5 (0,2n). Тем не менее, можно оценивать минимальный весовой коэффициент Хэмминга посредством минимизации hs (весового коэффициента Хэмминга) при условии, что  , составляет, по меньшей мере, скажем, 127, или более предпочтительно, по меньшей мере, 255.

, составляет, по меньшей мере, скажем, 127, или более предпочтительно, по меньшей мере, 255.

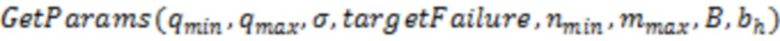

Аспекты изобретения включают в себя устройство и способ, чтобы выполнять поиск хороших наборов параметров.

Сетевые узлы представляют собой электронные устройства. Например, они могут представлять собой мобильные электронные устройства, такие как мобильный телефон, планшетный компьютер или компьютер на смарт-картах. Сетевой узел может представлять собой абонентскую приставку, компьютер, телевизионный приемник и т.п. Способ согласования ключей, описанный в данном документе, может применяться в широком диапазоне практических вариантов применения. Такие практические варианты применения включают в себя безопасность в Интернете (вещей). Протоколы могут применяться к таким протоколам, как IKE, TLS, SSH и другие. В общем, предложенная схема является постквантовой защищенной как для общих Интернет-примеров использования, так и для ресурсоограниченных окружений. Согласование ключей может использоваться каждый раз, когда требуется защищенная, например, конфиденциальная связь между двумя узлами. Она может выполняться в сенсорной сети, но также, например, для того, чтобы защищать финансовые транзакции.

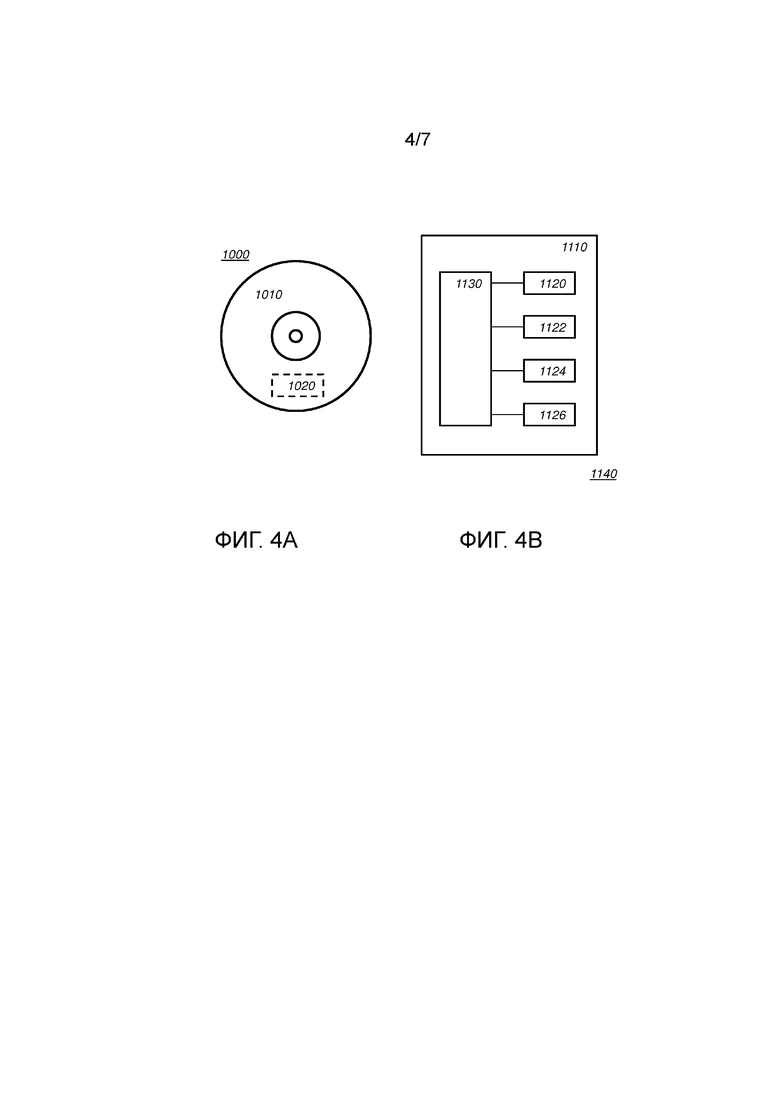

Способ согласно изобретению может реализовываться на компьютере в качестве машинореализованного способа или в выделенных аппаратных средствах либо в комбинации вышеозначенного. Исполняемый код для способа согласно изобретению может сохраняться на компьютерном программном продукте. Примеры компьютерных программных продуктов включают в себя запоминающие устройства, оптические устройства хранения данных, интегральные схемы, серверы, онлайновое программное обеспечение и т.д. Предпочтительно, компьютерный программный продукт содержит энергонезависимый программный код, сохраненный на машиночитаемом носителе для осуществления способа согласно изобретению, когда упомянутый программный продукт выполняется на компьютере.

В предпочтительном варианте осуществления, компьютерная программа содержит компьютерный программный код, выполненный с возможностью осуществлять все этапы способа согласно изобретению, когда компьютерная программа выполняется на компьютере. Предпочтительно, компьютерная программа осуществляется на машиночитаемом носителе.

Другой аспект изобретения предоставляет способ обеспечения доступности компьютерной программы для загрузки. Этот аспект используется, когда компьютерная программа выгружается, например, в Apple App Store, Google Play Store или Microsoft Windows Store, и когда компьютерная программа доступна для загрузки из такого магазина.

Краткое описание чертежей

В дальнейшем описываются дополнительные подробности, аспекты и варианты осуществления изобретения, только в качестве примера, со ссылкой на чертежи. Элементы на чертежах проиллюстрированы для простоты и ясности и не обязательно нарисованы в масштабе. На чертежах, элементы, которые соответствуют уже описанным элементам, могут иметь идентичные номера ссылок. На чертежах:

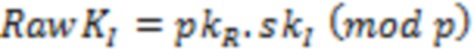

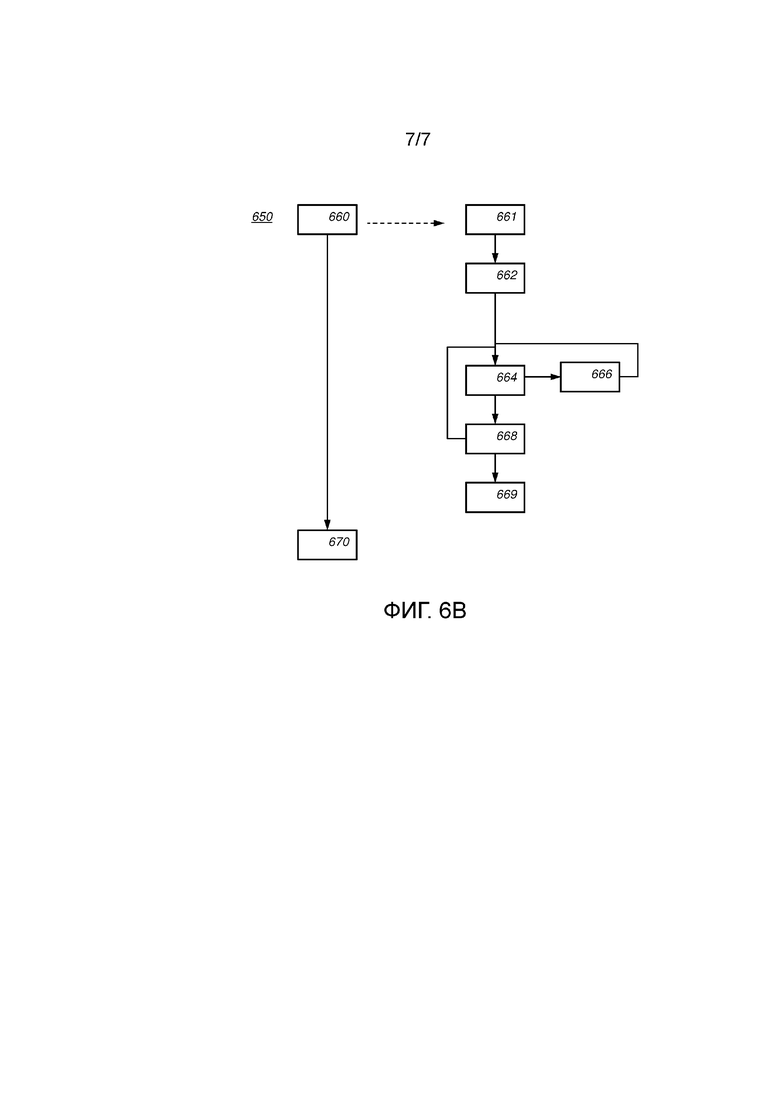

Фиг. 1 схематично показывает пример варианта осуществления сети согласования ключей,

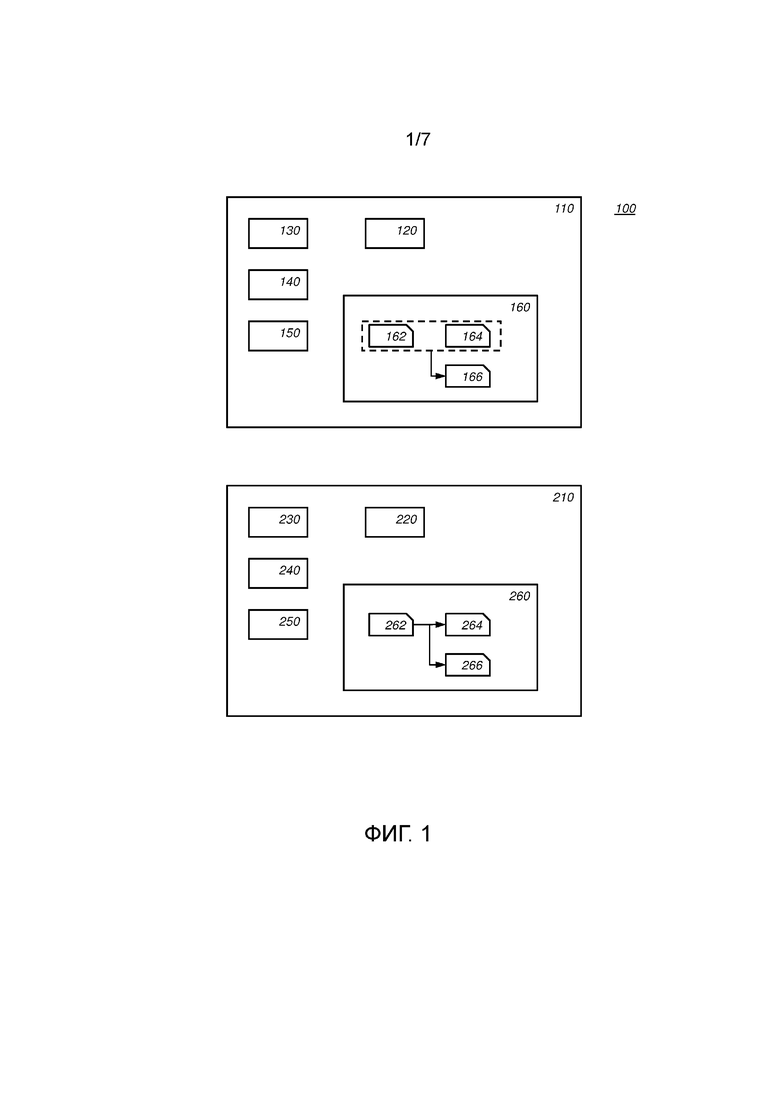

Фиг. 2 схематично показывает пример варианта осуществления необработанного ключа,

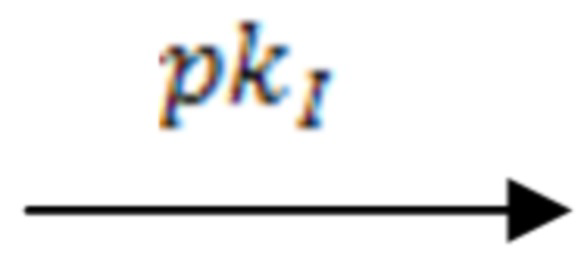

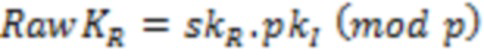

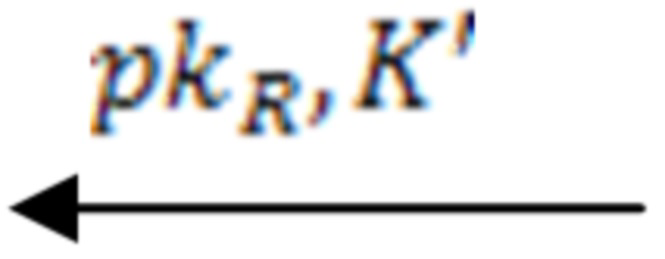

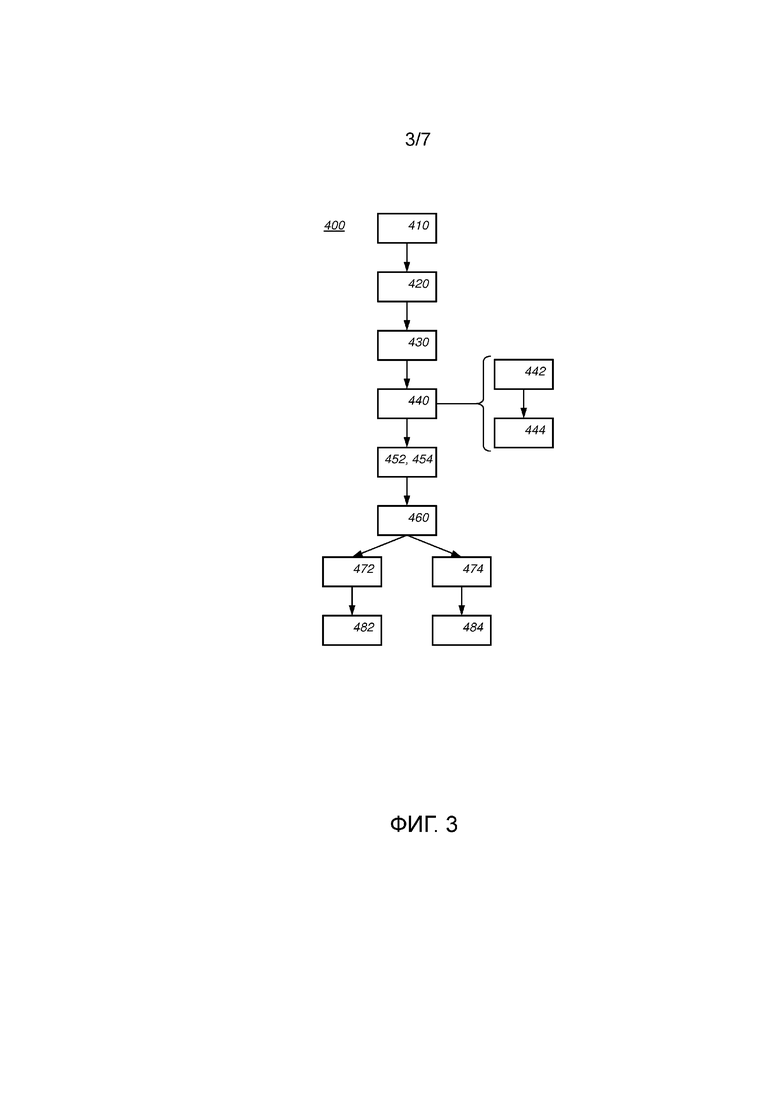

Фиг. 3 схематично показывает пример варианта осуществления способа обмена электронными ключами,

Фиг. 4a схематично показывает машиночитаемый носитель, имеющий записываемую часть, содержащую компьютерную программу согласно варианту осуществления,

Фиг. 4b схематично показывает представление процессорной системы согласно варианту осуществления.

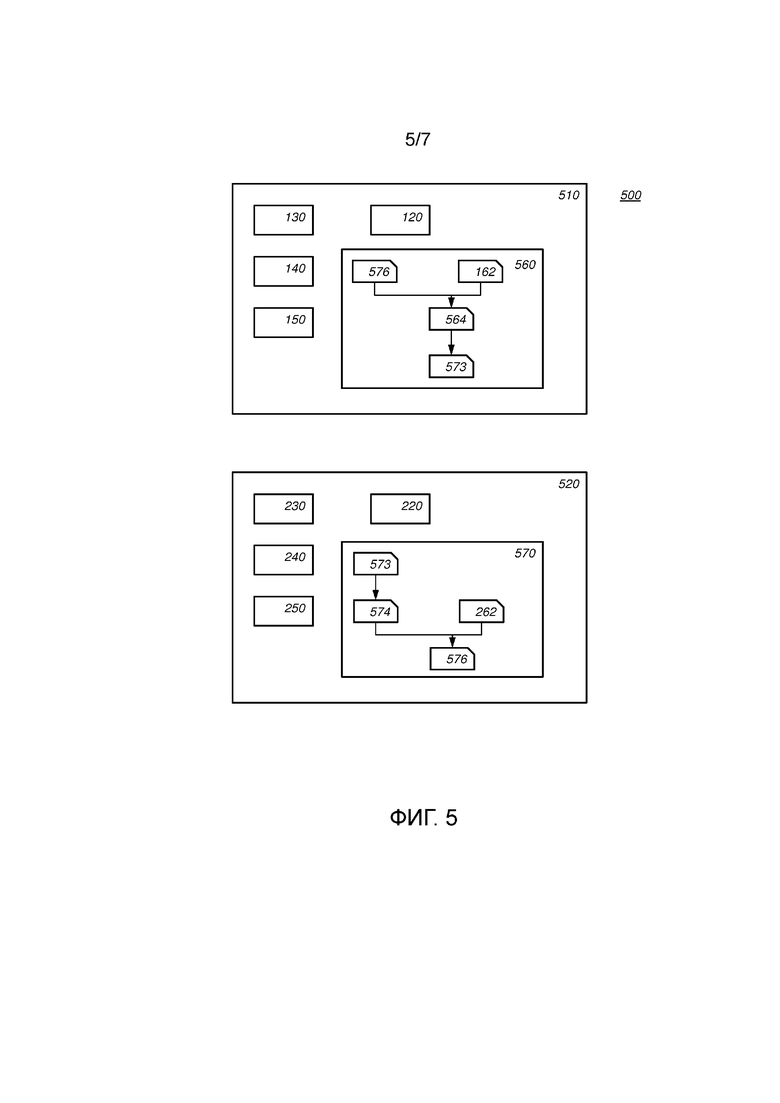

Фиг. 5 схематично показывает пример варианта осуществления сети согласования ключей,

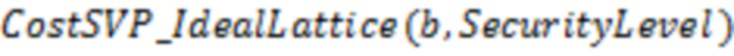

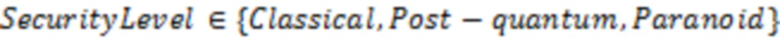

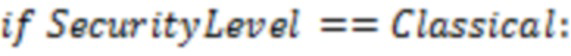

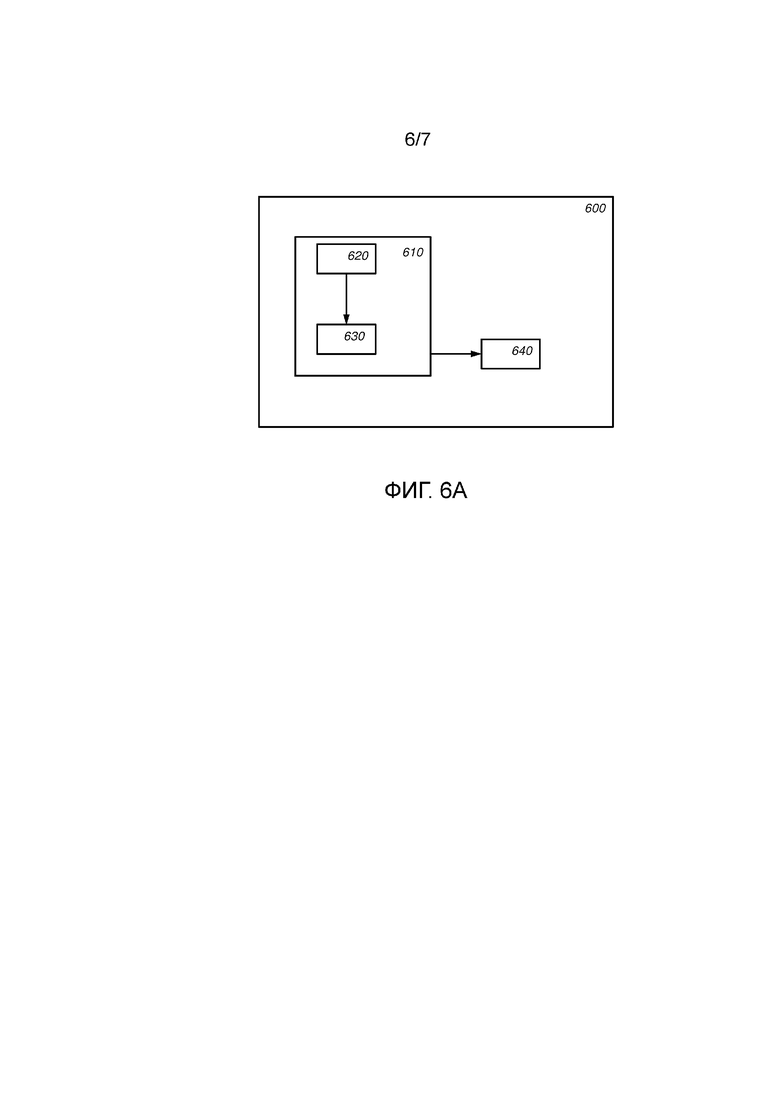

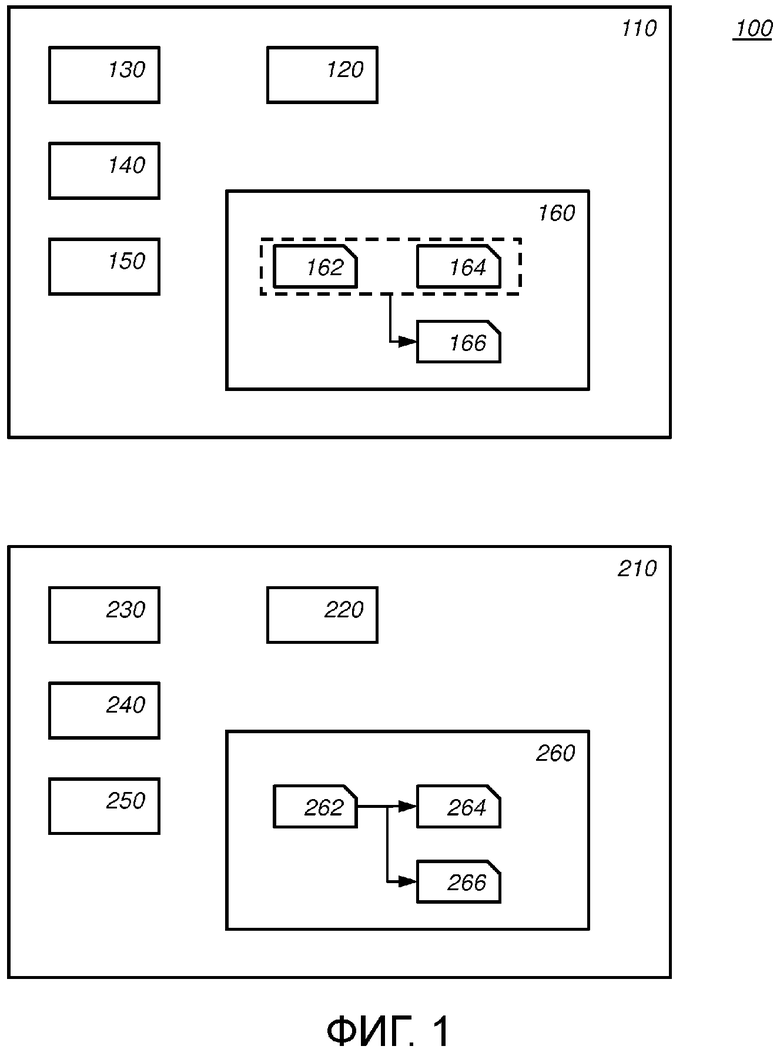

Фиг. 6a схематично показывает пример варианта осуществления устройства выбора параметров,

Фиг. 6b схематично показывает пример варианта осуществления способа выбора параметров.

Список ссылок с номерами на фиг. 1-2, 5, 6a:

100 - сеть согласования ключей

110 - сетевой узел в форме инициатора

120 - интерфейс связи

130 - модуль обработки совместно используемых полиномов

140 - модуль обработки полиномов закрытых ключей

150 - модуль обработки полиномов открытых ключей

160 - модуль обработки совместно используемых ключей

162 - необработанный ключ

164 - сверочные данные (h)

166 - совместно используемый ключ

210 - сетевой узел в форме ответчика

220 - интерфейс связи

230 - модуль обработки совместно используемых полиномов

240 - модуль обработки полиномов закрытых ключей

250 - модуль обработки полиномов открытых ключей

260 - модуль обработки совместно используемых ключей

262 - необработанный ключ

264 - сверочные данные (h)

266 - совместно используемый ключ

300 - коэффициент полинома необработанных ключей

301 - старшая часть

302 - средняя часть

303 - младшая часть

500 - сеть согласования ключей

510 - сетевой узел в форме инициатора

520 - сетевой узел в форме ответчика

560 - модуль обработки совместно используемых ключей

564 - кодированный ключ

570 - модуль обработки совместно используемых ключей

573 - сформированный совместно используемый ключ

574 - кодированный совместно используемый ключ

576 - инкапсулированный совместно используемый ключ

600 - устройство выбора параметров

602 - интерфейс вывода

610 - формирователь наборов параметров

620 - модуль выбора p, q

630 - оптимизатор n, m

640 - оптимизатор

Подробное описание вариантов осуществления

Хотя это изобретение допускает вариант осуществления во многих различных формах, один или более конкретных вариантов осуществления показаны на чертежах и подробно описываются в данном документе с пониманием того, что настоящее раскрытие должно рассматриваться в качестве примера принципов изобретения и не имеет намерение ограничивать изобретение конкретными показанными и описанными вариантами осуществления.

Далее, для понимания, элементы вариантов осуществления описываются при работе. Тем не менее, должно быть очевидным то, что соответствующие элементы выполнены с возможностью осуществлять функции, описанные как выполняемые посредством них.

Дополнительно, изобретение не ограничено вариантами осуществления, и изобретение заключается в каждом новом признаке или в комбинации признаков, описанных в данном документе или изложенных во взаимно различных зависимых пунктах формулы изобретения.

Фиг. 1 схематично показывает пример варианта осуществления сети 100 согласования ключей.

На фиг. 1 показаны два сетевых узла в системе: сетевой узел 110 в форме инициатора и сетевой узел 210 в форме ответчика. В варианте осуществления системы согласования ключей, число узлов может быть большим, даже гораздо большим двух, например, большим 1000 узлов, например, большим 10^6 узлов.

Различие между сетевым узлом в форме инициатора или ответчика заключается в том, как они решают проблемы, связанные со сверочными данными. Сетевой узел в форме инициатора принимает сверочные данные и применяет их для того, чтобы получать совместно используемый ключ, тогда как сетевой узел в форме ответчика формирует сверочные данные и отправляет их сетевой узел в форме инициатора. Сетевому узлу в форме ответчика не требуются сверочные данные для того, чтобы получать совместно используемый ключ. Типично, тип в форме инициатора также должен инициировать протокол согласования ключей между двумя сетевыми узлами, поскольку это позволяет сокращать число раундов, выполняемых между двумя сетевыми узлами. Тем не менее, это необязательно; протокол согласования ключей также может инициироваться посредством сетевого узла в форме ответчика.

Кроме того, в варианте осуществления сетевого узла, сетевой узел выполнен с возможностью работать согласно режиму инициатора и согласно режиму ответчика. Например, если сетевой узел инициирует согласование ключей, например, отправляет сообщение в другой сетевой узел, передающее в служебных сигналах начало протокола согласования ключей, то сетевой узел может переключаться на режим инициатора. Если сетевой узел отвечает на согласование ключей, например, принимает сообщение из другого сетевого узла, передающее в служебных сигналах начало протокола согласования ключей, то сетевой узел может переключаться на режим ответчика. Хотя это является удобным на практике, также эта опция не является строго обязательной; например, в системе согласования ключей, некоторые режимы могут быть сконфигурированы только как инициатор, и некоторые могут быть сконфигурированы только как узлы-ответчики. Последствие этого заключается в том, что некоторые узлы не могут согласовывать совместно используемый ключ вместе. Для некоторых сетей, это не должно представлять собой проблему, например, в произвольно организующейся сети или произвольно организующихся беспроводных сетках и т.д., до тех пор, пока достаточно большое количество пар сетевых узлов могут обмениваться данными и согласовывать совместно используемый ключ.

Узел-инициатор 110 содержит интерфейс 120 связи. Узел-ответчик 210 содержит интерфейс 220 связи. Интерфейсы связи могут быть выполнены с возможностью цифровой связи с другими узлами в системе согласования ключей. Тем не менее, необязательно, что все узлы в системе могут достигаться в любой момент времени.

Интерфейс 120 и 220 связи выполнен с возможностью цифровой связи. Например, интерфейсы связи могут быть выполнены с возможностью обмениваться данными по компьютерной сети. Например, интерфейс связи может быть выполнен с возможностью беспроводной связи, например, Wi-Fi, ZigBee, Bluetooth и т.п., и/или проводной связи, например, Ethernet, USB и т.п. Связь между узлами 110 и 210 также может представлять собой комбинацию проводных и беспроводных соединений. Например, узлы в системе 100, включающей в себя узлы 110 и 120, могут содержать электронное устройство хранения данных, которое содержит идентификатор связи, который уникально идентифицирует узел в системе 100. Например, идентификатор связи может быть включен в цифровые сообщения, которыми обмениваются между узлами 110 и 210, например, чтобы адресовать сообщение. Например, идентификатор связи может представлять собой IP-адрес, MAC-адрес и т.п.

В варианте осуществления, электронный сетевой узел сконфигурирован для протокола обмена ключами (KEX). Протокол заключает в себе обмен сообщениями между узлами 110 и 210 по интерфейсам 120 и 220 связи и выполнение вычислений, например, для данных, принимаемых из другого узла. Выполнение протокола согласования ключей реализуется в процессорной схеме, примеры которой показаны ниже. Фиг. 1 показывает функциональные модули, которые могут представлять собой функциональные модули процессорной схемы. Например, фиг. 1 может использоваться в качестве проекта возможной функциональной организации процессорной схемы. Процессорная схема не показана отдельно от модулей на фиг. 1. Например, функциональные модули, показанные на фиг. 1, также могут полно или частично реализовываться в компьютерных инструкциях, которые сохраняются в сетевых узлах и выполняются посредством микропроцессора сетевого узла.

В вариантах осуществления, связанных с фиг. 1, узел-инициатор 110 и узел-ответчик 210 сконфигурированы для протокола обмена ключами (KEX). KEX-схемы заключают в себе обмен открытыми данными, зачастую называемые "открытыми ключами", посредством каждой стороны, которые затем независимо используются посредством другой стороны наряду с закрытыми данными, зачастую называемыми "секретными ключами", чтобы вычислять общий совместно используемый секрет. Интересный признак некоторых вариантов осуществления заключается в том, что фактический конечный совместно используемый секрет никогда не передается между сторонами, даже в зашифрованной форме, а вычисляется независимо посредством двух сторон на каждом конце. Это приводит к требуемому признаку, известному как прямая секретность, которая обеспечивает то, что даже компрометация долговременных секретных ключей стороны взломщиком в будущем не должна компрометировать секретность зашифрованного сообщения, которым обмениваются в прошлом.

Варианты осуществления изобретений не основываются на доверенной третьей стороне, чтобы предоставлять конфиденциальную связь. Канал связи между интерфейсами 120 и 220 связи не должен обязательно представлять собой защищенный канал. Взломщики могут иметь возможность перехватывать сообщения в канале связи. Несмотря на это, ключ, который согласован между узлами 110 и 210, может быть защищенным. Если канал связи защищается от изменений, степень аутентификации может получаться в такой мере, которая обеспечивается посредством канала. Тем не менее, если канал между интерфейсами 120 и 220 связи не защищается от изменений, KEX-схема не должна достигать аутентификации. Чтобы получать аутентификацию, варианты осуществления могут комбинироваться с любым известным механизмом аутентификации, например, с механизмом неявной аутентификации, например, с использованием сертифицированных открытых ключей, или с механизмом явной аутентификации, например, с использованием цифровых подписей.

Известный пример KEX-схемы представляет собой обмен ключами Диффи-Хеллмана, безопасность которого основана на решении проблемы дискретного логарифма. В изобретении, задается механизм обмена ключами, трудность которого основана на так называемой проблеме обучения за счет округления (LWR). Трудность LWR-проблемы может быть основана на предположении трудности так называемой проблемы обучения за счет ошибок (LWE), когда число LWE-экземпляров ограничивается. Поскольку трудность по принципу среднего случая LWE-проблемы основана на трудности по принципу наихудшего случая определенных связанных проблем на основе решеток, которые затруднительно разрешать для квантового компьютера, эта схема обмена ключами представляет собой постквантовый защищенный протокол согласования ключей. Поскольку вариант осуществления использует LWR-проблему в кольце, эта проблема также называется LWR-проблемой в кольце.

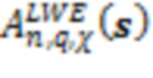

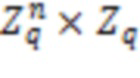

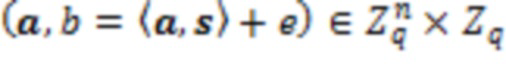

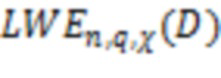

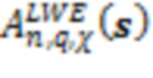

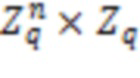

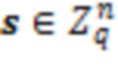

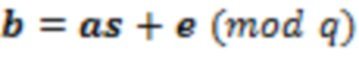

Проблема обучения за счет ошибок (LWE) представляет собой математически трудную проблему и приводит к постквантовым криптографическим схемам вследствие своей предполагаемой трудности даже касательно квантовых компьютеров и хорошо проработанной безопасности. Тем не менее, схемы, возникающие из означенного, типично имеет существенные требования по производительности, относительно сложностей вычислений и связи. Проблема обучения за счет ошибок (LWE) может описываться следующим образом:

Для n-мерного вектора  и распределения X ошибок по Zq, LWE-распределение

и распределения X ошибок по Zq, LWE-распределение  по

по  получается посредством выбора вектора a равномерно и случайно из

получается посредством выбора вектора a равномерно и случайно из  и ошибки e из X и вывода

и ошибки e из X и вывода  .

.

LWE-проблема поиска состоит в том, чтобы находить  с учетом произвольно большого числа независимых выборок

с учетом произвольно большого числа независимых выборок  из

из  . LWE-проблема принятия решений, обозначаемая посредством

. LWE-проблема принятия решений, обозначаемая посредством  , состоит в том, чтобы отличать распределение

, состоит в том, чтобы отличать распределение  от равномерного распределения по

от равномерного распределения по  с не пренебрежимо малым преимуществом, для фиксированного

с не пренебрежимо малым преимуществом, для фиксированного  .

.

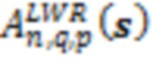

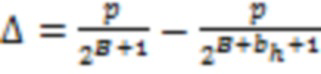

LWR-проблема представляет собой "дерандомизированную" версию LWE-проблемы, посредством использования округления с математическим модулем "p" вместо вставки ошибок, с тем чтобы скрывать секретную информацию, и затем введения детерминированной ошибки посредством понижающего масштабирования от Zq (где q является исходным математическим LWE-модулем) до Zp.

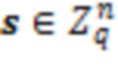

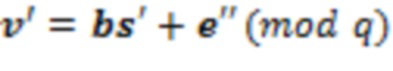

Для n-мерного вектора  , LWR-распределение

, LWR-распределение  по

по  получается посредством выбора вектора a равномерно и случайно из

получается посредством выбора вектора a равномерно и случайно из  и вывода

и вывода  .

.

Здесь,  обозначает целое число, ближайшее к x. LWR-проблема поиска задается с точки зрения нахождения секрета s, точно аналогично LWE-проблеме поиска. LWR-проблема принятия решений состоит в том, чтобы отличать распределение

обозначает целое число, ближайшее к x. LWR-проблема поиска задается с точки зрения нахождения секрета s, точно аналогично LWE-проблеме поиска. LWR-проблема принятия решений состоит в том, чтобы отличать распределение  от равномерного распределения по

от равномерного распределения по  с m экземпляров для фиксированного

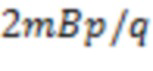

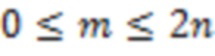

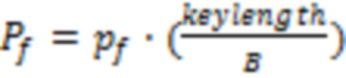

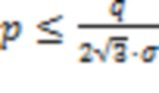

с m экземпляров для фиксированного  . Показано, что LWR-проблемы поиска и принятия решений являются, по меньшей мере, не менее трудными, чем соответствующие LWE-проблемы, когда m ограничивается таким образом, что

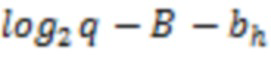

. Показано, что LWR-проблемы поиска и принятия решений являются, по меньшей мере, не менее трудными, чем соответствующие LWE-проблемы, когда m ограничивается таким образом, что  является константой (где B является пределом для ошибок в LWE-проблеме).

является константой (где B является пределом для ошибок в LWE-проблеме).

Постквантовые схемы обмена ключами на основе LWE-проблемы пользуются повсеместным доверием вследствие хорошо проработанной безопасности LWE-проблемы. Тем не менее, отсутствует LWE-схема обмена ключами, которая имеет несущественные требования по производительности, допускающая использование в ресурсоограниченных окружениях. Существующие алгоритмы включают в себя различные операции, которые являются медленными на ресурсоограниченных устройствах, такие как: матричное умножение по модулю q, дискретизация из распределения вероятностей, таких как гауссово распределение, и вычисление или передача матриц с большими записями.

В изобретении, две стороны формируют два полинома, которые являются приблизительно, но не точно равными. Чтобы проводить точное согласование, некоторые сверочные данные отправляются. Схема для осуществления означенного поясняется в заявке на патент идентичного заявителя, с заголовком "REACHING AGREEMENT ON A SECRET VALUE", поданной в EPO 4 ноября 2016 года, с номером заявки 16197277.3; например, способ на страницах 7-10 может использоваться для сверки в вариантах осуществления согласно изобретению. Также могут приспосабливаться разновидности, раскрытые в другом месте в процитированной заявке на патент.

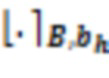

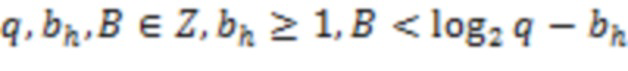

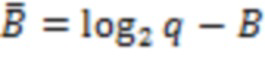

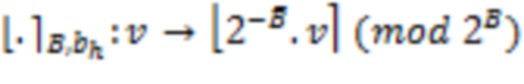

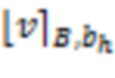

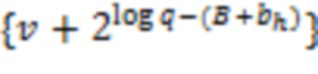

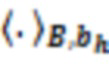

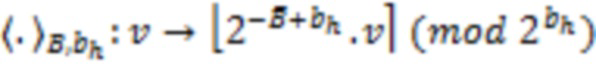

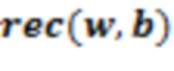

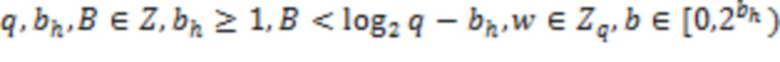

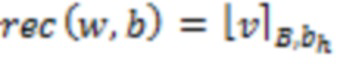

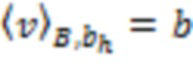

В этой заявке, используется следующая система обозначений для следующих трех функций:

1. Функция  округления: Для

округления: Для  , пусть:

, пусть:

. Тогда:

. Тогда:

Интуитивно,  извлекает B старших битов

извлекает B старших битов  , при этом второй компонент представляет собой коэффициент округления, чтобы обеспечивать несмещенные ошибки округления.

, при этом второй компонент представляет собой коэффициент округления, чтобы обеспечивать несмещенные ошибки округления.

2. Функция  перекрестного округления: Для

перекрестного округления: Для  , пусть:

, пусть:

. Тогда:

. Тогда:

Интуитивно,  извлекает

извлекает  младших битов из

младших битов из  старших битов

старших битов  .

.

3. Сверочная функция  :

:

Для  ,

,

,

,

где v является ближайшим элементом к w таким образом, что  .

.

Эти три функции могут применяться на основе коэффициентов к полиномам.

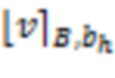

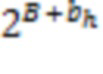

Вышеуказанная сверочная функция используется в качестве примера, в данном документе. Как отмечено выше, также могут использоваться способы сверки в вышеуказанной заявке. Фиг. 2 является схематичной иллюстрацией функций округления и перекрестного округления. В качестве примера, фиг. 2 показывает полином 300 необработанных ключей. Коэффициент 300 проиллюстрирован в качестве битовой строки со старшими битами влево и младшими битами вправо. Интуитивно, функция округления, применяемая к коэффициенту, соответствует B битов в старшей части 301, функция перекрестного округления - bh следующих битов в средней части 302. Младшие  могут отбрасываться.

могут отбрасываться.

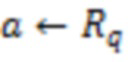

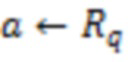

Узел-инициатор 110 содержит модуль 130 обработки совместно используемых полиномов. Узел-ответчик 210 содержит модуль 230 обработки совместно используемых полиномов. Модули 130 и 230 обработки совместно используемых полиномов выполнены с возможностью получать совместно используемый полином (a), который совместно используется двумя узлами. Коэффициенты в совместно используемом полиноме a являются целыми числами, выбранными по модулю первый математический модуль q. Предусмотрено множество способов обеспечивать то, что идентичный полином совместно используется узлами 110 и 210, в частности, с учетом того факта, что полином a не обязательно сохраняется закрытым для узлов 110 и 210.

Например, один из узлов, скажем, узел-инициатор 110, например, в модуле 130 обработки совместно используемых полиномов, может выбирать полином a, например, произвольно с элементами по модулю q. Коэффициенты затем могут отправляться через модули связи в другой узел, например, в модуль 230 обработки совместно используемых полиномов. В этом случае, второй модуль 230 обработки совместно используемых полиномов должен просто принимать полином и сохранять его. Полином a также может выбираться посредством узла-ответчика 210 вместо этого и отправляться в узел-инициатор 110.

Два узла также могут взаимодействовать в выборе полинома a. Например, каждый узел может выбирать некоторые коэффициенты и отправлять их другой стороне. Например, узлы-инициаторы могут выбирать коэффициенты нечетной степени, а узел-ответчик - коэффициенты четной степени и т.д. Таким образом, ни один из этих двух узлов не управляет конечным полиномом a. Например, два узла могут выбирать полный полином и передавать его в другую сторону. После этого, два полинома могут суммироваться по модулю q. Чтобы не допускать предоставления последнему узлу для отправки полинома преимущества, фиксация по выбранному полиному сначала может отправляться посредством упомянутого последнего узла.

Интересный способ уменьшать объем служебной информации для отправки полного полинома a состоит в том, чтобы формировать случайное инициирующее число и отправлять случайное инициирующее число через канал связи в другой узел. После приема инициирующего числа, первый и второй сетевой узел могут использовать его для того, чтобы формировать полином a любым из вышеуказанных способов. Идентичное случайное инициирующее число используется для того, чтобы отбирать детерминированный генератор псевдослучайных чисел, который в свою очередь формирует полином (a) из вывода генератора псевдослучайных чисел. Как описано выше, каждый узел может отправлять инициирующее число, например, чтобы формировать различные части a, либо два инициирующих числа могут комбинироваться, например, суммироваться или подвергаться операции XOR и т.д., и комбинированное инициирующее число может использоваться для того, чтобы формировать a.

Инициирующие числа, например, могут выбираться из дополнительного генератора случайных чисел, например, генератора истинных случайных чисел. Узлы также могут быть сконфигурированы со списком случайных чисел, например, при изготовлении. В этом случае, узлы выбирают следующее случайное число из списка каждый раз, когда новый полином a формируется для нового согласования ключей. Если список случайных чисел является исчерпывающим, он может пополняться из надежного источника.

Если требуется то, что совместно используемый полином должен быть взаимно простым с полиномом приведения, который непосредственно не является неприводимым, то можно формировать взаимно простой совместно используемый полином из инициирующего числа. Например, сначала случайный полином может формироваться из инициирующего числа, и после этого выбирается первый полином в некотором упорядочении после сформированного полинома, который является взаимно простым относительно полинома приведения. Альтернативно, проверяется то, является сформированный полином или нет взаимно простым с полиномом приведения. Если нет, новое инициирующее число формируется, до тех пор, пока не формируется совместно используемый полином, который является взаимно простым с полиномом приведения.

В варианте осуществления, первый сетевой узел выполнен с возможностью получать совместно используемый полином (a) посредством формирования случайного инициирующего числа и отправки случайного инициирующего числа через канал связи в другой узел, причем первый и второй сетевой узел используют случайное инициирующее число для того, чтобы сеять детерминированный генератор псевдослучайных чисел, формирования полинома (a) из вывода генератора псевдослучайных чисел.

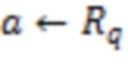

Узел-инициатор 110 содержит модуль 140 обработки полиномов закрытых ключей. Узел-ответчик 210 содержит модуль 240 обработки полиномов закрытых ключей. Модуль 140 обработки полиномов закрытых ключей выполнен с возможностью формировать полином skL закрытых ключей. Модуль 240 обработки полиномов закрытых ключей выполнен с возможностью формировать полином skR закрытых ключей. Коэффициенты в полиномах закрытых ключей являются целыми числами, ограниченными по абсолютному значению посредством предела s. Например, коэффициент в полиноме закрытых ключей может выбираться между -s и s (пределы включены).

Авторы изобретения обнаружили то, что, неожиданно, выбор небольшого предела обеспечивает двойное преимущество: полиномиальные умножения с полиномами закрытых ключей выполняются быстрее, и расстояние между необработанными ключами, вычисленными в каждой стороне, является меньшим (см. ниже). Второе означает то, что требуется меньше сверочных данных, и/или вероятность сбоя в протоколе, поскольку узлы согласуют различный ключ, является меньшей. Предел s выбирается самое большее как второй математический модуль, например, как меньший или равный второму математическому модулю. Этот выбор является преимущественным, поскольку позднее проводится умножение по модулю p. Можно ограничивать его самое большее (или меньше) половиной второго математического модуля (p/2), если разрешаются коэффициенты со знаком полиномов закрытых ключей.

Предел может составлять ниже второго математического модуля или половины второго математического модуля, и на практике предел типично должен выбираться гораздо меньшим математического модуля. В варианте осуществления, предел s для абсолютного значения коэффициентов полинома (skL, skR) закрытых ключей равен 2 (s=2). Таким образом, все коэффициенты в полиноме закрытых ключей равны -2, -1, 0, 1 или 2. Чтобы умножать полином a на полином закрытых ключей, требуются только суммирования, вычитания и сдвиги на 1 бит. Такое полиномиальное умножение в силу этого может реализовываться очень эффективно.

С точки зрения реализации, наилучшие результаты достигаются посредством выбора предела равным 1 (s=1). Таким образом, коэффициенты полинома закрытых ключей имеют только значения в -1, 0 и 1. Они также называются "двоичным значениями со знаком". Полиномиальное умножение с полиномом в двоичном значении со знаком заключает в себе только суммирования и вычитания. Модуль умножения для умножения по модулю p или q не требуется. Предел s=1 может быть еще больше ограничен только посредством использования двоичных коэффициентов, например, 0 или 1; тем не менее, в вариантах осуществления, по меньшей мере, некоторые коэффициенты равны 1, -1 и 0.

Другие небольшие числа для s также являются возможными, например, если s=3, разрешенные коэффициенты представляют собой: 0, 1, -1, 2, -2, 3, -3. Процедуры умножения для умножения на эти числа могут содержаться в узлах. Например, +1, -1 могут обрабатываться посредством сумматора/вычитателя, -2, +2 могут обрабатываться посредством сдвига с последующей обработкой посредством сумматора/вычитателя, и +3, -3 могут обрабатываться посредством суммирования/вычитания сдвинутого и несдвинутого числа.

В варианте осуществления, полином закрытых ключей содержит только коэффициенты, которые равны 0, степени двух и необязательно минус степени двух, поскольку на них легко умножать.

В варианте осуществления, полином закрытых ключей содержит положительные и отрицательные числа. Тем не менее, также можно дополнительно ограничивать полином закрытых ключей неотрицательными числами. Например, коэффициенты в полиноме закрытых ключей могут составлять между 0 и s (пределы включены). Например, посредством выбора s=1, во втором случае можно исключать операции умножения и вычитания.

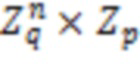

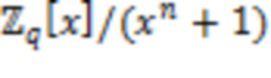

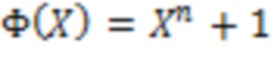

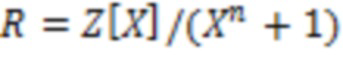

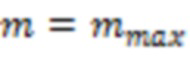

Число коэффициентов полиномов упоминается вместо их степени, чтобы не допускать сложностей в случае, если коэффициент с наибольшей степенью равен 0. Под n подразумевается число коэффициентов совместно используемого полинома a. Типично, полином закрытых ключей и совместно используемый полином должны иметь идентичное число коэффициентов, но это не является обязательным. В варианте осуществления, полиномы закрытых ключей также имеют n коэффициентов. Все полиномиальные умножения выполняются по модулю полином степени n. С практической точки зрения, полином может представлять собой xn+1, хотя другие полиномы также должны работать. Следует отметить, что набор полиномов  формирует кольцо. Это кольцо типично не должно представлять собой поле: как q, так и xn+1 могут быть составными и типично являются составными. Следует отметить, что операции округления, которые поясняются ниже, преобразуют эти кольца в меньшее кольцо способом, несовместимым с кольцевым умножением. Эта намеренное нарушение математической структуры усложняет анализ и повышает безопасность. Число m коэффициентов выбирается достаточно большим для того, чтобы получать достаточное число битов в совместно используемом ключе и получать достаточно высокий уровень безопасности.

формирует кольцо. Это кольцо типично не должно представлять собой поле: как q, так и xn+1 могут быть составными и типично являются составными. Следует отметить, что операции округления, которые поясняются ниже, преобразуют эти кольца в меньшее кольцо способом, несовместимым с кольцевым умножением. Эта намеренное нарушение математической структуры усложняет анализ и повышает безопасность. Число m коэффициентов выбирается достаточно большим для того, чтобы получать достаточное число битов в совместно используемом ключе и получать достаточно высокий уровень безопасности.

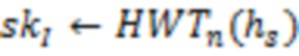

В дополнение к ограничению размера коэффициентов полинома закрытых ключей, дополнительные преимущества получаются посредством ограничения числа ненулевых элементов. Весовой коэффициент hs Хэмминга полинома называется в качестве его числа ненулевых коэффициентов

Авторы изобретения исследовали различные способы ограничивать весовой коэффициент Хэмминга полиномов закрытых ключей.

Например, верхний предел может выбираться для весового коэффициента Хэмминга полинома закрытых ключей. В варианте осуществления, полиномы (skL, skR, соответственно) закрытых ключей инициатора и ответчика имеют идентичный фиксированный весовой коэффициент Хэмминга.

Безопасность повышается, если (согласно условиям) полином закрытых ключей выбирается равномерно случайно из возможных вариантов полиномов закрытых ключей, т.е. из полиномов, которые удовлетворяют выбранным требованиям, например, в отношении пределов (s) для коэффициентов и весового коэффициента Хэмминга. Например, если желательно принудительно активировать такое условие, что весовой коэффициент Хэмминга равен 50, то преимущественно выбирать полином закрытых ключей из набора всех полиномов с корректным числом коэффициентов, которые имеют весовой коэффициент Хэмминга в 50. Известны эффективные алгоритмы для того, чтобы выбирать равномерно случайную битовую строку любого требуемого весового коэффициента Хэмминга.

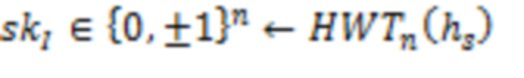

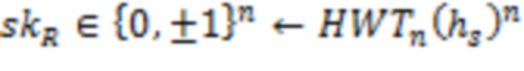

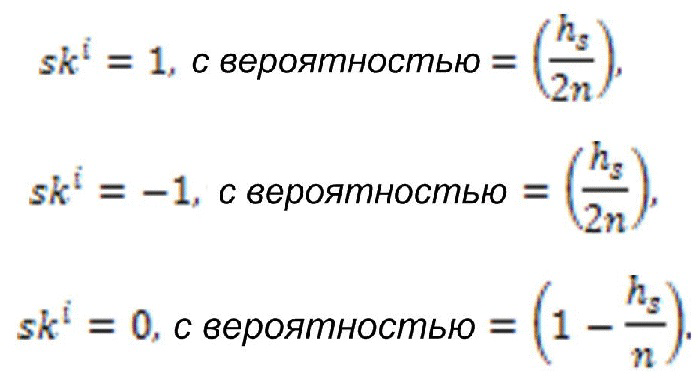

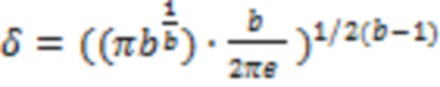

Другой способ ограничивать весовой коэффициент Хэмминга полиномов закрытых ключей состоит в том, чтобы выбирать коэффициенты полинома (skL, skR) закрытых ключей из распределения вероятностей. Например, коэффициенты полинома (skL, skR) закрытых ключей могут выбираться из неравномерного распределения вероятностей, при этом вероятность нулевого коэффициента превышает вероятность ненулевого коэффициента. В варианте осуществления, распределение вероятностей выбирается таким образом, что оно обеспечивает предварительно определенный ожидаемый весовой коэффициент Хэмминга. Например, чтобы выбирать полином с n коэффициентов и ожидаемым весовым коэффициентом hs Хэмминга, можно выбирать каждый коэффициент в качестве ненулевого с вероятностью hs/n. Ненулевой коэффициент может выбираться в качестве 1 или -1, например, с равной вероятностью.

Весовой коэффициент Хэмминга в полиномах, который является слишком небольшим, может оказывать влияние на безопасность. Например, для случая двоичного значения со знаком, можно выбирать весовой коэффициент hs Хэмминга таким образом, что  составляет, по меньшей мере, 127, более предпочтительно, по меньшей мере, 255. Причина состоит в том, чтобы приводить к неосуществимости атаки на основе метода прямого опробования посредством цикличного выполнения для полиномов закрытых ключей. В варианте осуществления, весовой коэффициент hs Хэмминга является максимально возможно небольшим для того, чтобы удовлетворять вышеуказанному пределу. В практических вариантах осуществления, для большего n, можно просто выбирать весовой коэффициент Хэмминга, пропорциональный числу коэффициентов, например, можно задавать

составляет, по меньшей мере, 127, более предпочтительно, по меньшей мере, 255. Причина состоит в том, чтобы приводить к неосуществимости атаки на основе метода прямого опробования посредством цикличного выполнения для полиномов закрытых ключей. В варианте осуществления, весовой коэффициент hs Хэмминга является максимально возможно небольшим для того, чтобы удовлетворять вышеуказанному пределу. В практических вариантах осуществления, для большего n, можно просто выбирать весовой коэффициент Хэмминга, пропорциональный числу коэффициентов, например, можно задавать  , например, с a=0,2. Если обобщить, например, можно отбирать

, например, с a=0,2. Если обобщить, например, можно отбирать  .

.

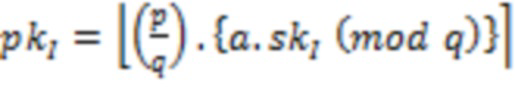

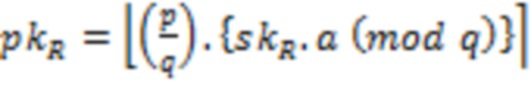

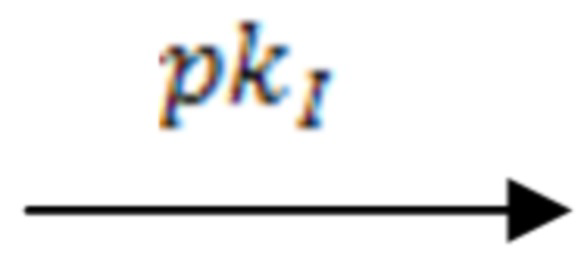

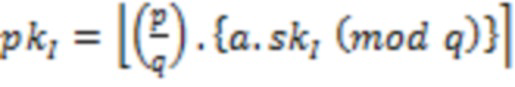

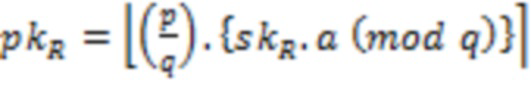

Узел-инициатор 110 содержит модуль 150 обработки полиномов открытых ключей. Узел-ответчик 210 содержит полином 250 открытых ключей. Модуль обработки полиномов открытых ключей вычисляет полином открытых ключей из полинома a и полинома sk закрытых ключей.

Термины "открытый и закрытый" имеют намерение передавать то, что совместно используемый ключ не может получаться только со знанием открытой информации либо не без знания некоторой закрытой информации. Тем не менее, отсутствует такое требование, что открытая информация активно совместно используется. Например, протокол согласования ключей может выполняться по (предполагаемому) защищенному каналу, что сохраняет открытые ключи защищенными от устройств перехвата сообщений. В этом случае, протокол согласования ключей предоставляет дополнительный уровень безопасности в случае, если безопасность канала нарушена.

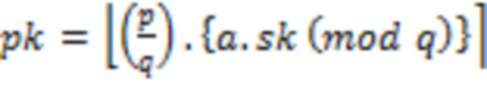

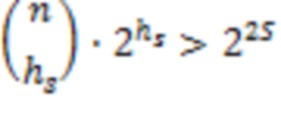

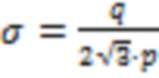

Модуль обработки полиномов открытых ключей вычисляет полином (pkL, pkR для инициатора и ответчика, соответственно) открытых ключей посредством вычисления полиномиального произведения между совместно используемым полиномом (a) и полиномом (skL или skR, соответственно) закрытых ключей по модулю первый математический модуль (q), с получением полиномиального произведения, приведения полинома по модулю полином приведения и понижающего масштабирования результата.

Тем не менее, это промежуточное полиномиальное умножение не раскрывается. Знание совместно используемого полинома a и результата этого полиномиального умножения перед понижающим масштабированием должно раскрывать закрытый ключ, поскольку он может вычисляться посредством отделения полинома a. Этап масштабирования, выполняемый посредством модуля обработки полиномов открытых ключей, блокирует эту опцию. Модуль обработки полиномов открытых ключей понижающе масштабирует коэффициенты полиномиального произведения до второго математического модуля p. Второй математический модуль p меньше первого математического модуля q. Масштабированный коэффициент равен немасштабированному коэффициенту, умноженному на второй математический модуль (p), деленному на первый математический модуль (s) и округленному до ближайшего целого числа. Например, если x является немасштабированным коэффициентом по модулю q в полиномиальном произведении, масштабированный коэффициент может выбираться в качестве  , при этом

, при этом  представляет ближайшее целое число. После операции масштабирования, более невозможно просто вычислять закрытый ключ из открытого ключа и полинома a.

представляет ближайшее целое число. После операции масштабирования, более невозможно просто вычислять закрытый ключ из открытого ключа и полинома a.

Коэффициенты полинома открытых ключей могут представляться как целые числа в интервале  . Коэффициенты полинома закрытых ключей также могут представляться как целые числа в интервале

. Коэффициенты полинома закрытых ключей также могут представляться как целые числа в интервале  . Имеется преимущество в том, чтобы выбирать коэффициенты в интервале

. Имеется преимущество в том, чтобы выбирать коэффициенты в интервале  , чтобы уменьшать размер целых чисел для последующих умножений. Как указано выше, полином закрытых ключей также может иметь коэффициенты, выбранные в интервале

, чтобы уменьшать размер целых чисел для последующих умножений. Как указано выше, полином закрытых ключей также может иметь коэффициенты, выбранные в интервале  или даже

или даже  .

.

Умножение полинома a и полинома s закрытых ключей осуществляется по модулю первый математический модуль q. Для этой цели, сетевой узел может содержать модуль модульного приведения для приведения по модулю q. Если коэффициенты в полиноме s закрытых ключей являются небольшими, например, ограниченными посредством 1 или ограниченными посредством предела в 1 по абсолютному значению, модульное приведение может упрощаться; во время полиномиального умножения, каждый раз, когда коэффициент становится больше q или меньше 0, результат возвращается в интервал от 0 до q-1 посредством вычитания или суммирования q.

Как узел-инициатор, так и узел-ответчик отправляют свой полином открытых ключей в другой узел, например, с использованием интерфейсов 120 и 220 связи. Авторы изобретения выявили, по меньшей мере, три преимущества, которые реализованы посредством понижающего масштабирования полиномиального произведения. Во-первых, формирование и явное прибавление шума в полиномиальное произведение не допускаются. Введение шума требует вычисления распределения вероятностей, например, гауссова распределения. Оно имеет относительно большой объем вычислений. Во-вторых, требования по связи уменьшаются. Поскольку второй математический модуль p меньше первого математического модуля q, меньшее число битов требуется для того, чтобы представлять коэффициент полинома открытых ключей, чем полинома закрытых ключей. В-третьих, вычисления, которые заключают в себе полином открытых ключей, являются меньшими, поскольку они заключают в себе меньшие числа. Удивительно, что одна мера одновременно предоставляет три преимущества.

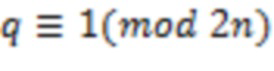

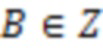

Очень предпочтительно, если второй математический модуль p делит первый математический модуль q. Интересно, что авторы изобретения обнаружили то, что ни первый, ни второй математический модуль не должен обязательно быть простым числом. Фактически, обнаружено, что выбор второго математического модуля (p) и/или первого математического модуля (q) в качестве степени 2 имеет такое преимущество, что открытые и закрытые ключи равномерно распределены. В варианте осуществления, первый и второй математический модуль составляют степени 2.

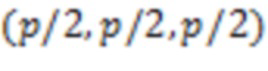

В варианте осуществления, дополнительно требуется то, что  делит p, в дополнение к математическим модулям p и q, которые составляют степени двух. Это приводит к равномерным совместно используемым ключам, даже если сверочные данные наблюдаются. B является числом битов совместно используемого ключа, извлеченных в расчете на коэффициент необработанного ключа. В некоторых вариантах осуществления, не все коэффициенты необработанного ключа используются; в этом случае B является числом битов совместно используемого ключа, извлеченных в расчете на используемый коэффициент.

делит p, в дополнение к математическим модулям p и q, которые составляют степени двух. Это приводит к равномерным совместно используемым ключам, даже если сверочные данные наблюдаются. B является числом битов совместно используемого ключа, извлеченных в расчете на коэффициент необработанного ключа. В некоторых вариантах осуществления, не все коэффициенты необработанного ключа используются; в этом случае B является числом битов совместно используемого ключа, извлеченных в расчете на используемый коэффициент.

Размеры математических модулей не должны обязательно быть очень большими. Например, в варианте осуществления, второй математический модуль имеет в качестве размера в битах 12 или более, и/или первый математический модуль имеет в качестве размера в битах 8 или более. Большие или меньшие размеры являются возможными в зависимости от требований по обеспечению безопасности. В варианте осуществления, q находится в диапазоне 212 и 216; p находится в диапазоне 27 и 29 (включительно). Значения p и q могут выбираться большими или меньшими согласно предписанию требований безопасности.

Узел-инициатор 110 содержит модуль 160 обработки совместно используемых ключей. Узел-ответчик 210 содержит модуль 260 обработки совместно используемых ключей. Модули обработки совместно используемых ключей отличаются в том смысле, что они или формируют и передают или принимают и применяют сверочные данные.

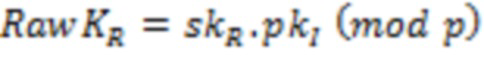

Как модуль 160 обработки совместно используемых ключей, так и модуль 260 обработки совместно используемых ключей выполнены с возможностью вычислять необработанный ключ 162, 262 в качестве полиномиального произведения по модулю второй математический модуль (p) между принимаемым открытым ключом другого узла и полиномом закрытых ключей самого сетевого узла, с последующим выполнением приведения по модулю полином приведения. Следует отметить, что если операция масштабирования опущена, то обе стороны должны вычислять идентичный необработанный ключ. Таким образом, идентичные ключи должны получаться в результате без масштабирования, и все вычисления должны проводиться по модулю q. Тем не менее, вследствие масштабирования, оба необработанных ключа не должны обязательно быть идентичными. Вычисление необработанного ключа проводится по модулю p. Сетевые узлы могут содержать модульный модуль для приведения результата умножений по модулю p.

Модуль 260 обработки совместно используемых ключей узла-ответчика 210 выполнен с возможностью получать совместно используемый ключ 266 и сверочные данные 264 из необработанного ключа 262 и отправлять сверочные данные 264 в сетевой узел-инициатор 110. Сверочные данные могут принимать форму одного или более битов в необработанном ключе. Биты, выбранные в качестве сверочных данных, игнорируются в целях формирования ключа.

Модуль 260 обработки совместно используемых ключей выбирает некоторые биты из коэффициентов необработанного ключа, из которых следует формировать ключ. Например, выбранные биты могут конкатенироваться. В варианте осуществления, выбранные биты вводятся в функцию извлечения ключей (KDF), например, в криптографическую хеш-функцию. Пример KDF, например, представлен в CMLA_KDF из CMLA Technical Specification, Version: V1.43-20131218, либо в KDF-функции, заданной в "DRM specification", OMA-TS-DRM-DRM-V2_0_2-20080723-A, Open Mobile Alliance™, Version 2.0.2, section 7.1.2, и т.д. Функция извлечения ключей может применяться к коэффициентам битов ключа в необработанном ключе, например, полученном посредством функции округления, например, после конкатенации, либо из выводов из сверочной функции, например, также после конкатенации.

Некоторые биты, которые не выбираются в качестве битов ключа, могут выбираться в качестве сверочных данных. В завершение, некоторые биты могут вообще отбрасываться. В варианте осуществления, биты ключа выбираются из MSB-частей коэффициентов необработанных ключей, сверочные данные выбираются из средних частей коэффициентов необработанных ключей, младшие части необработанного ключа могут отбрасываться. Например, биты ключа могут получаться посредством применения функции округления к коэффициентам необработанного ключа; сверочные биты могут получаться посредством применения функции перекрестного округления к коэффициентам необработанного ключа.

Сверочные данные ключей, полученные из необработанного ключа посредством модуля 260 обработки совместно используемых ключей, отправляются в узел-инициатор 110.

Модуль 160 обработки совместно используемых ключей выполнен с возможностью принимать сверочные данные 164 (h) второго сетевого узла и вычислять совместно используемый ключ посредством применения сверочной функции к принимаемым сверочным данным и полиному 162 необработанных ключей. Например, сверочная функция может применяться к каждому из коэффициентов в необработанном ключе 162 и к соответствующей части сверочных данных. Например, если сверочные данные 164 составляют часть необработанного ключа, сформированного посредством модуля-ответчика 210, узел-инициатор может выбирать необработанный ключ, который может получаться посредством узла 210 и является совместимым с принимаемыми сверочными данными, например, имеет идентичные с принимаемыми средние биты. Один способ для означенного состоит в том, чтобы использовать сверочную функцию, заданную выше. Как результат, восстанавливаются идентичные биты с теми, которые узел 210 использует для того, чтобы создавать совместно используемый ключ. Посредством конкатенации битов аналогичным образом или посредством их ввода в идентичную KDF, получается идентичный совместно используемый ключ 166. В варианте осуществления, совместно используемый ключ представляет собой симметричный ключ.

Требуется немного сверочных данных, может быть достаточно только одного бита. Тем не менее, следует отметить, что увеличение числа сверочных битов до 2 битов или более является преимущественным, поскольку оно уменьшает вероятность сбоя протокола.

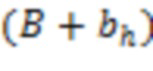

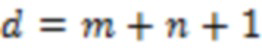

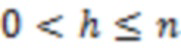

Типичные значения для B и bh равны 1 или 2. В данном документе, B является числом битов ключа, извлеченных в расчете на коэффициент необработанного ключа, и bh является числом сверочных битов в расчете на коэффициент необработанного ключа. Число (n) коэффициентов выбирается таким образом, что произведение n и B превышает или равно требуемому размеру ключа, например,  .

.

Можно многократно использовать одно из полинома a и полинома закрытых ключей для нескольких выполнений протокола согласования ключей (если оба из них являются идентичными, можно получать идентичный совместно используемый ключ). Это должно уменьшать объем служебной информации по связи, в частности, если полином a многократно используется. Тем не менее, авторы изобретения поняли, что нет необходимости в том, чтобы многократно использовать любое из полинома a и полинома закрытых ключей, поскольку аутентификация не соединяется с этими элементами. В предпочтительном варианте осуществления, свежий полином a и свежий закрытый ключ получаются для каждого нового обмена ключами. Это имеет такое преимущество, что взломщики не имеют опции наблюдать дополнительную информацию посредством наблюдения нескольких выполнений протокола. Кроме того, повышается прямая секретность.

После того, как протокол завершается, и оба узла вычисляют совместно используемый ключ, один из узлов может отправлять сообщение подтверждения правильности ключа в другой узел, чтобы верифицировать то, что они согласуют идентичный ключ. Например, сообщение подтверждения правильности ключа может представлять собой хеш совместно используемого ключа, шифрование фиксированного значения, шифрование случайного значения вместе со случайным значением. Подтверждение правильности ключа также может выполняться с использованием протокола по методу "вызов-ответ". Можно также выбирать опускать подтверждение правильности ключа. Если стороны получают различный совместно используемый ключ, то последующая связь, выполняемая между ними, должна завершаться неудачно. Например, совместно используемый ключ может использоваться для того, чтобы шифровать и/или аутентифицировать дополнительную связь, например, цифровые сообщения. Если они добиваются различного совместно используемого ключа, то дешифрование и/или верификация могут завершаться неудачно.

Ниже описываются дополнительные конкретные преимущественные варианты осуществления. Базовая система, представляющая это изобретение, представляет собой протокол, далее называемый "схемой обмена ключами (KEX)", который может выполняться двумя субъектами или сторон, далее называемых "инициатором" и "ответчиком", чтобы устанавливать совместно используемый секрет между собой, который известен только для них. С этой целью, они используют определенное число общих системных параметров, которые они должны согласовывать до выполнения KEX-схемы, некоторую закрытую информацию, которой обладает каждый из них, далее называемую "их секретными ключами", и некоторую открытую информацию, которой обладает каждый из них, далее называемую "их открытыми ключами". Безопасность KEX-схемы основана на проблеме обучения за счет округления (LWR), безопасность которой основана на проблеме обучения за счет ошибок (LWE), с защитой секретности совместно используемого секрета и секретности секретных ключей инициатора и ответчика.

В нижеприведенных примерах, полиномы закрытых ключей представляют собой двоичное значение со знаком.

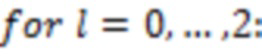

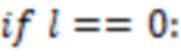

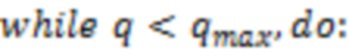

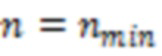

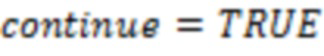

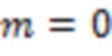

Вариант осуществления KEX-схемы содержит три фазы: установление, формирование ключей и обмен ключами. В варианте осуществления, фазы этого варианта осуществления указанной схемы обмена ключами заключаются в следующем:

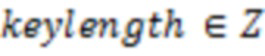

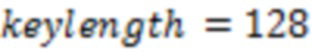

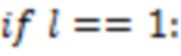

Установление: Инициатор и ответчик согласуют следующие положительные целые числа:

i. q, p: так что  .

.

ii. n и  . Все полиномиальные умножения выполняются по модулю этот полином приведения.

. Все полиномиальные умножения выполняются по модулю этот полином приведения.

iii.  . Он представляет собой весовой коэффициент Хэмминга полиномов закрытых ключей.

. Он представляет собой весовой коэффициент Хэмминга полиномов закрытых ключей.

iv. B: Число битов, извлеченных в расчете на коэффициент необработанных ключей двух сторон, при создании конечного совместно используемого секрета или ключа.

v. bh: Число битов, извлеченных в расчете на коэффициент необработанных ключей двух сторон, при создании сверочных данных.

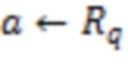

vi.  : Случайный полином, в котором

: Случайный полином, в котором  является остаточным кольцом от циклотомического кольца по модулю целое число q.

является остаточным кольцом от циклотомического кольца по модулю целое число q.

Предпочтительно, a и  являются взаимно простыми.

являются взаимно простыми.

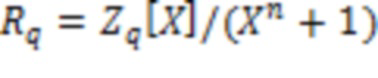

Формирование ключей: Как инициатор, так и ответчик формируют свои пары секретного/открытого ключа следующим образом:

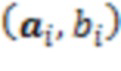

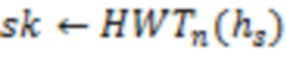

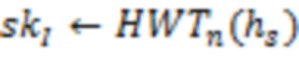

i. Секретный ключ: Полином  секретов, например, случайный полином с n коэффициентов и весовым коэффициентом hs Хэмминга.

секретов, например, случайный полином с n коэффициентов и весовым коэффициентом hs Хэмминга.

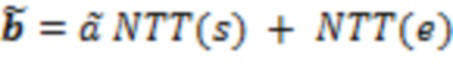

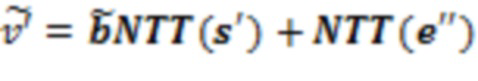

ii. Открытый ключ:

Выбор общих параметров может интегрироваться в такой протокол, как TLS или IKE, если конкретные параметры преобразуются в данный идентификатор. Например, идентификатор протокола, например, в TLS элемент шифронабора, может использоваться для того, чтобы кодировать общие параметры. Открытый полином также может извлекаться из инициирующего числа, например, посредством хеш-функции. В другом решении, инициатор должен определять некоторые параметры, которые должны отправляться в ответчик.

Обмен ключами: Эта предложенная схема обмена ключами (обмен ключами между инициатором I и ответчиком R) использует округление и полиномы разреженных секретов, содержащие троичные записи, приводя к установлению совместно используемого секрета K между I и R.

с равноправным узлом, выбирает свежий секретный

с равноправным узлом, выбирает свежий секретный  ,

,  таким образом, что

таким образом, что  и

и  .

. с равноправным узлом, выбирает свежий секретный

с равноправным узлом, выбирает свежий секретный  ,

,  таким образом, что

таким образом, что  и

и  .

. .

. .

.

.

. .

.

.

. , где k является ближайшим элементом к

, где k является ближайшим элементом к  таким образом, что

таким образом, что  .

. .

.

Для целей реализации, параметр n должен преимущественно составлять степень 2; тем не менее, это не представляет собой проектное требование.

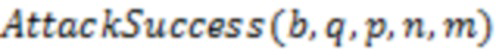

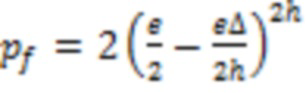

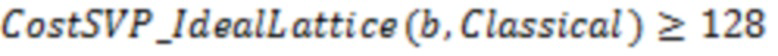

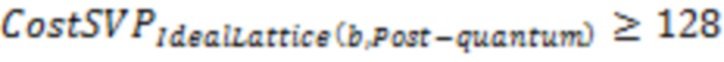

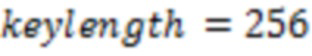

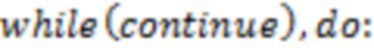

Выбор весового коэффициента Хэмминга не является очень важным, но при условии целевого уровня безопасности в битах S (постквантовый) и 2S (классический). Чтобы обеспечивать то, что исчерпывающий поиск методом прямого опробования секретного ключа, чтобы оценивать его коэффициенты, имеет достаточно высокую рабочую нагрузку, число секретов в векторах секретных ключей (каждый из которых имеет весовой коэффициент hs Хэмминга) должно удовлетворять следующему:

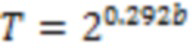

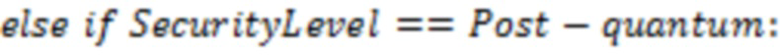

где  является временем выполнения квантового алгоритма поиска Гровера, и

является временем выполнения квантового алгоритма поиска Гровера, и  является временем выполнения классического алгоритма поиска. Например, S может составлять 128 или 256 и т.д. Следует отметить, что этот предел предназначен для случая, в котором предел для абсолютных значений коэффициентов в полиномах закрытых ключей равен 1. Аналогичный предел может устанавливаться для больших пределов s.

является временем выполнения классического алгоритма поиска. Например, S может составлять 128 или 256 и т.д. Следует отметить, что этот предел предназначен для случая, в котором предел для абсолютных значений коэффициентов в полиномах закрытых ключей равен 1. Аналогичный предел может устанавливаться для больших пределов s.

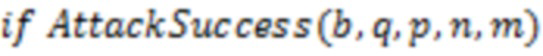

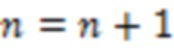

Выбор полиномов закрытых ключей может осуществляться вероятностно. Вероятностное формирование закрытых ключей упрощает реализацию. При создании секретного ключа  и

и  , вместо формирования hs ненулевых коэффициентов для секретных ключей, каждый i-ый коэффициент

, вместо формирования hs ненулевых коэффициентов для секретных ключей, каждый i-ый коэффициент  секретного ключа в этом варианте осуществления должен создаваться следующим образом:

секретного ключа в этом варианте осуществления должен создаваться следующим образом:

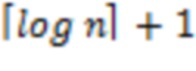

Альтернативно, если формирование является детерминированным, то следующее может осуществляться с использованием стандартного защищенного PRF: если имеется hs ненулевых элементов (или 1 или -1) в векторе n позиций, то PRF-вывод выбирает случайные позиции в столбце наряду со случайным значением в +1 или -1 до тех пор, пока PRF не выбирает hs ненулевых элементов в различных местоположениях. Например, PRF-вывод может разделяться на блоки из  битов, в которых первые

битов, в которых первые  битов блока идентифицируют позицию ненулевого элемента, и последний бит блока определяет то, равен элемент 1 или -1. Вектор может использоваться в качестве коэффициентов полинома закрытых ключей.

битов блока идентифицируют позицию ненулевого элемента, и последний бит блока определяет то, равен элемент 1 или -1. Вектор может использоваться в качестве коэффициентов полинома закрытых ключей.

Предложенный обмен ключами имеет несколько преимуществ.

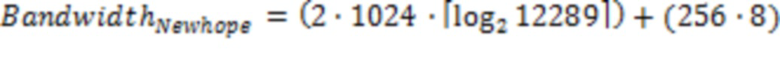

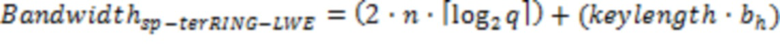

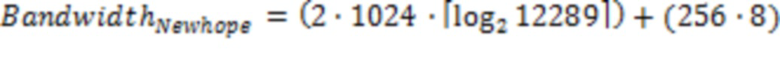

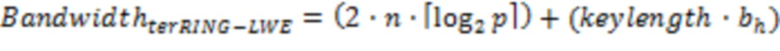

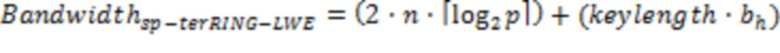

Вычислительная сложность: Поскольку полином секретных ключей является разреженным и имеет коэффициенты в 0, 1 и -1, вычисления по модулю q в нашей схеме являются быстрыми. В частности, умножения, заключающие в себе полиномы с высоким числом коэффициентов (например, во время формирования открытых ключей и необработанных ключей), могут быть высокооптимизированными. Сложность связи: Вследствие использования округления до более низкого математического модуля, есть возможность уменьшать размер каждого коэффициента открытого ключа и необработанного ключа, достигая значительно более низких требований по полосе пропускания. Означенное определяется количественно в двух следующих таблицах, в которых демонстрируются требования по полосе пропускания предложенной схемы (с/без использования округления, соответственно). Варианты осуществления сравниваются с LWE-протоколом, описанным в работе "Frodo: Take off the ring! Practical, Quantum-Secure Key Exchange from LWE", авторов J. Bos, C. Costello, L. Ducas, I. Mironov, M. Naehrig, V. Nikolaenko, A. Raghunathan, D. Stebila.

Полоса пропускания вычисляется как полный размер сообщений обмена ключами, которыми обмениваются (т.е. открытых ключей и сверочных данных), и не включает в себя обмен открытым полиномом a.

Выше описывается использование небольших разреженных секретов в комбинации с обучением за счет округления (LWR), например, для проектного решения по обмену ключами на основе решеток.

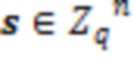

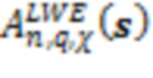

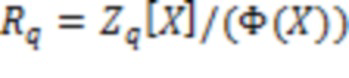

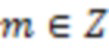

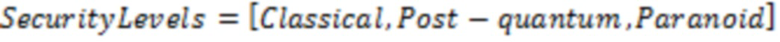

Ниже приводятся дополнительные варианты осуществления, описывается то, как могут выбираться параметры, и приводятся несколько примеров. Пусть Zq, для целочисленного  , обозначает кольцо

, обозначает кольцо  частных.

частных.  задается в качестве кольца целочисленных полиномов по модулю Xn+1.

задается в качестве кольца целочисленных полиномов по модулю Xn+1.  используется для того, чтобы обозначать кольцо целочисленных полиномов по модулю Xn+1, причем каждый коэффициент приводится по модулю q. В случае если X является распределением вероятностей по R, в таком случае

используется для того, чтобы обозначать кольцо целочисленных полиномов по модулю Xn+1, причем каждый коэффициент приводится по модулю q. В случае если X является распределением вероятностей по R, в таком случае  обозначает дискретизацию

обозначает дискретизацию  согласно распределению X. Запись

согласно распределению X. Запись  означает, что все коэффициенты полинома или вектора a выбираются равномерно и случайно из