Область техники, к которой относится изобретение

Предлагаемое изобретение относится к области квантовой криптографии - системам квантового распределения ключей (КРК), а более конкретно способам кодирования и передачи криптографических ключей с использованием сильно ослабленного когерентного излучения лазера - квазиоднофотонных квантовых состояний.

Уровень техники

Системы квантовой криптографии позволяют обнаруживать попытки несанкционированного вторжения в канал связи и гарантировать секретность передаваемых криптографических ключей, если длина линии связи не превышает некоторой критической величины.

В настоящее время не существует строго однофотонного источника излучения. В качестве квазиоднофотонных состояний используются ослабленные когерентные состояния лазерного излучения, которые являются квазиоднофотонными состояниями и имеют пуассоновскую статистику по числу фотонов. Квазиоднофотонный источника, потери в оптоволоконной линии связи и темновые шумы фотодетекторов являются факторами, ограничивающими дальность передачи ключей.

Основной причиной, ограничивающей дальность передачи ключей с гарантией их секретности, в известных способах кодирования в квантовой криптографии является так называемая атака с измерениями с определенным исходом.

Данная атака имеет место в канале с потерями и не строго однофотонном источнике информационных квантовых состояний и основана на следующем фундаментальном факте относительно измеримости квантовых состояний: квазиоднофотонные когерентные квантовые состояния являются линейно независимыми.

Линейная независимость квантовых состояний является необходимым и достаточным условием для существования измерений с определенным исходом. Для линейно независимых состояний измерения с определенным исходом позволяют различать такие состояния с определенностью, хотя и с некоторой вероятностью исхода. Причем такая атака может быть реализована при существующем уровне технологий, поскольку не требует у злоумышленника наличия долгосрочной квантовой памяти.

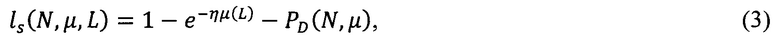

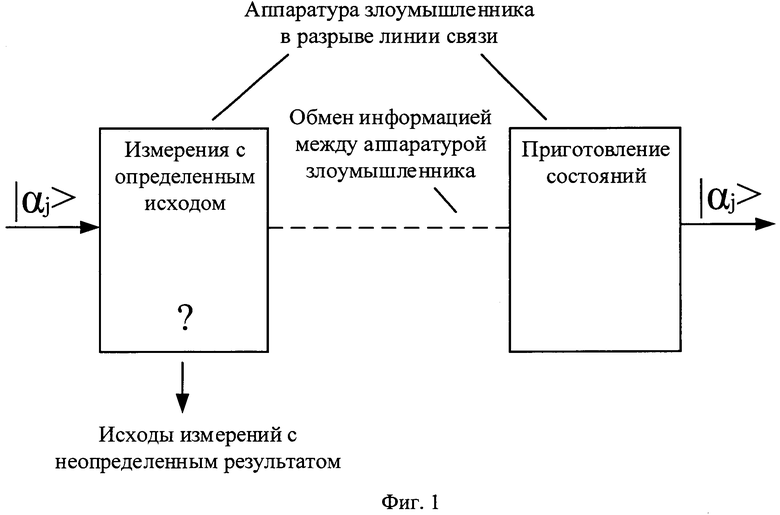

Атака злоумышленника состоит из следующих шагов. Поскольку волоконная линия связи в квантовой криптографии не контролируется, то злоумышленник разрывает линию связи в двух местах (фиг. 1): вблизи передающей части и принимающей, вставляет свою аппаратуру для проведения измерений квантовых состояний  вблизи передающей части, производит измерения с определенным исходом. Вблизи принимающей части злоумышленник использует аппаратуру, аналогичную аппаратуре передающей части, для передачи своих квантовых состояний, аналогичных измеренным.

вблизи передающей части, производит измерения с определенным исходом. Вблизи принимающей части злоумышленник использует аппаратуру, аналогичную аппаратуре передающей части, для передачи своих квантовых состояний, аналогичных измеренным.

Если получен определенный исход, то есть определено передаваемое квантовое состояние и, соответственно, бит будущего ключа, то злоумышленник сообщает своему партнеру вблизи принимающей части, какое состояние послать на принимающую часть. В таких сериях, где злоумышленником был получен определенный исход, злоумышленник знает передаваемый бит ключа, не производит ошибок на принимающей части, поскольку передает правильные состояния, и не обнаруживается.

Если в какой-то посылке получен неопределенный исход измерений, то есть истинное передаваемое состояние злоумышленнику неизвестно (исход измерений «?» на фиг. 1), то партнер злоумышленника ничего не передает на принимающую часть, никаких отсчетов на принимающей части при этом не происходит.

Если вероятность потерь в исходной линии связи PLoss больше, чем вероятность неопределенного исхода Р?, то потеря состояния, то есть отсутствие факта регистрации состояния на принимающей части, списывается легитимными пользователями на потери в линии связи. Злоумышленник сохраняет общее число зарегистрированных состояний на принимающей части, поскольку посылает состояния непосредственно на принимающую часть через разрыв линии связи, то есть без потерь.

Начиная с некоторой длины линии связи и, соответственно, потерь в ней, злоумышленник знает весь передаваемый ключ, не производит ошибок на принимающей части, не меняет общего числа зарегистрированных посылок на принимающей части и не обнаруживается. Следовательно, система квантовой криптографии не обеспечивает секретность передаваемых ключей.

Таким образом, длина линии связи, до которой гарантируется секретность ключей, ограничена и определяется соотношением вероятности неопределенного исхода и вероятности потерь в линии связи. Поскольку потери в линии связи являются известными, определяются свойствами оптического волокна и их нельзя существенно уменьшить на существующем технологическом уровне, то увеличить дальность передачи ключей можно только за счет увеличения вероятности неопределенного исхода Р? (фиг. 1) и, соответственно, уменьшения вероятности определенного исхода при измерениях злоумышленника. Значения этих вероятностей определяются используемым протоколом КРК, то есть структурой информационных квантовых состояний.

Известны различные способы увеличения дальности передачи ключей путем модификации протокола КРК, например, протоколы: ВВ84, SARG04, decoy state, COW (CohereNt ONe Way протокол) и др. (патент США №7359513, приоритет от 12.11.2003 г.; патент США №8995650, приоритет от 04.06.2010 г.; международная заявка WO 2006024939, опубл. 09.03.2006 г.).

Данные протоколы имеют различную дальность гарантированной секретной передачи ключей: протокол ВВ84 - дальность 25-60 км, протокол SARG04 - 60-80 км, протокол COW - дальность 80-115 км, то есть протоколы перекрывают различный диапазон длин линии связи.

Однако, разнородность протоколов приводит к тому, что при изменении длины линии связи необходимо переходить на другой протокол, причем для каждого протокола необходимо использовать свою оптоволоконную схему и блок управления, проводить отдельный анализ криптографической стойкости. Для ряда протоколов ввиду их непрозрачности и сложности полный анализ до сих пор не сделан, то есть критическая длина линии связи, до которой гарантируется распределение секретных ключей, по сути, точно неизвестна, что не позволяет надежно гарантировать секретность распределения ключей.

Это связано с тем, что неизвестно точное значение вероятности определенного исхода, которое и определяет критическую длину линии связи, до которой гарантируется секретное распределение ключей. Примером протокола с наибольшей дальностью передачи ключей является протокол COW. Для данного протокола точное значение длины линии связи, до которой гарантируется секретное распределение ключей, неизвестно. Это связано с тем, что состояния в протоколе являются распределенными - отдельные передаваемые серии квантовых состояний не являются независимыми, возмущение одного состояния влияет на другие состояния, по этой причине вычислить точную длину линии связи практически невозможно.

Таким образом, одной их основных задач выбора протокола КРК является выбор такого набора базисов и состояний, чтобы вероятность неопределенного исхода (вероятность успеха) была бы значительно больше вероятности общих потерь при выбранной длине линии связи: PLoss<<P?.

Существует насущная практическая необходимость иметь набор однотипных протоколов или универсальный протокол, которые были бы прозрачны для анализа стойкости, обеспечивали бы максимальную дальность передачи ключей, могли бы быть реализованы на той же базовой оптоволоконной схеме и общей управляющей электронике, причем выбор протокола мог бы осуществляться автоматически в зависимости от длины оптоволоконного канала связи.

Кроме того, практическая необходимость требует увеличения длины линии связи, на которой протоколом гарантируется секретная передача ключей, по сравнению с той, которую могут на данный момент гарантировать известные протоколы.

Раскрытие изобретения

Техническим результатом является:

1) обеспечение возможности получения секретного ключа заданной длины при установленной длине линии связи и неизменной системе КРК,

2) обеспечение защиты от атаки с измерениями с определенным исходом.

Для этого предлагается способ квантового распределения ключей в однопроходной системе квантового распределения ключей, причем система включает

• передающую часть, содержащую

○ генератор случайных чисел,

○ лазер,

○ интерферометр,

○ фазовый модулятор,

○ блок управления;

• принимающую часть, содержащую о генератор случайных чисел,

○ интерферометр,

○ фазовый модулятор,

○ фотоприемный блок, имеющий однофотонный лавинный детектор для регистрации квантовых информационных состояний,

○ блок обработки,

○ блок управления;

• оптическую линию связи, выполненную в виде одномодового оптического волокна и соединяющую передающую и принимающую части;

• цифровую линию связи, соединяющую передающую и принимающую части;

способ заключается в том, что

• выбирают количество информационных состояний N, использующихся в протоколе квантового распределения ключей, и количество базисов K=N/2;

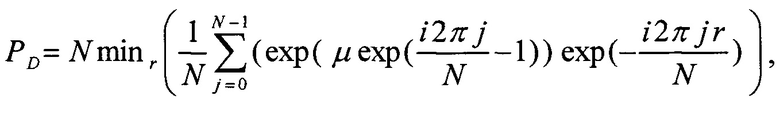

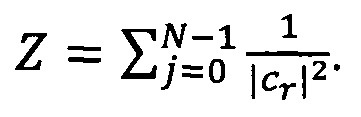

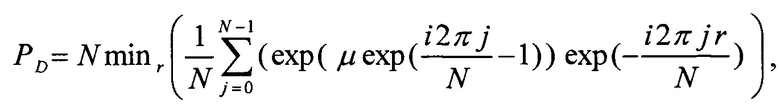

• вычисляют вероятность определенных исходов измерений информационных состояний:

где μ - среднее число фотонов при передаче информационных состояний;

0≤r≤N-1;

• вычисляют длину секретного ключа lS в битах в пересчете на серию переданных информационных состояний:

lS=1-ехр(-μη)-PD,

где η - квантовая эффективность однофотонного лавинного детектора;

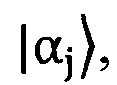

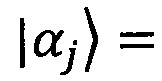

• формируют в передающей части серию квазиоднофотонных когерентных состояний, причем для каждого квазиоднофотонного когерентного состояния выбирают случайно и равновероятно состояние  характеризующееся значением 0 или 1 внутри базисов, осуществляя равномерно распределенный по углу сдвиг по фазе;

характеризующееся значением 0 или 1 внутри базисов, осуществляя равномерно распределенный по углу сдвиг по фазе;

• передают полученные квазиоднофотонные когерентные состояния из передающей части в принимающую часть по оптической линии связи;

• принимают квазиоднофотонные когерентные состояния в принимающей части;

• выбирают для регистрации состояний случайно, равновероятно и независимо от передающей части базисы измерений из числа K;

• получают результат измерений состояний как 0 или 1;

• сравнивают базисы измерений с базисами из передающей части;

• формируют первичный ключ, оставляя только те позиции квазиоднофотонных когерентных состояний, где базисы на передающей части и принимающей части совпали;

• обрабатывают первичный ключ, получая секретный ключ;

• сравнивают расчетную длину секретного ключа с полученной длиной секретного ключа;

• если длина секретного ключа меньше расчетной длины ключа, то увеличивают число информационных состояний N.

Технический результат достигается применением способа КРК, основанного на специальных квазиоднофотонных информационных состояниях с равномерным распределением по углу фаз (однородным распределением), в которые кодируются биты ключа, позволяющего точно вычислить длину линии и потери в ней, до которых гарантируется секретность ключей, и увеличить длину линии связи с секретным распределением ключей по сравнению с известными протоколами за счет равномерно распределенного по углу выбора относительных фаз квантовых состояний и их числа, которое выбирается в зависимости от длины линии связи, на которую требуется обеспечить секретность передачи ключей, тем самым обеспечивая защиту от атаки с измерениями с определенным исходом, заключающейся в возможности различения линейно независимых состояний с некоторой вероятностью и ограничивающей дальность передачи ключей с гарантией их секретности, при этом не требуются изменения оптической схемы системы и использование новой управляющей электроники. Переход на новую длину линии связи осуществляется на программном уровне увеличением числа базисов и, соответственно, числа информационных состояний.

Суть способа основана на специальном выборе информационных квазиоднофотонных когерентных состояний.

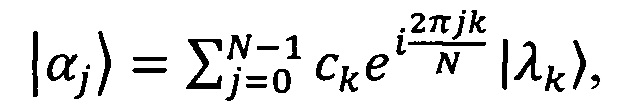

Информационными состояниями являются когерентные состояния

с равномерно распределенным по углу сдвигом по фазе

с равномерно распределенным по углу сдвигом по фазе

где α - комплексное число, квадрат модуля которого определяет среднее число фотонов μ в когерентном состоянии,

N - число информационных состояний, которое выбирается в зависимости от длины линии, на которую требуется передавать ключи,

j=0, 1, … N-1

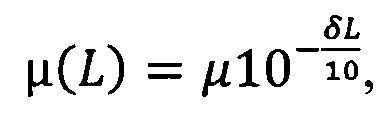

В предлагаемом способе используется K=N/2 базисов (пример для N=4 и N=8 приведен на фиг. 2). В каждом базисе имеется два состояния, состояния внутри базисов на фиг. 2 обозначены дугами.

Все информационные состояния получаются равномерно распределенным по углу сдвигом по фазе согласно (1).

Передающая часть случайным образом сначала выбирает базис, затем случайно и равновероятно выбирает состояние, отвечающее 0 или 1 внутри базиса, и посылает на принимающую часть.

В принимающей части случайно и независимо от передающей части выбирается базис измерений. Проводятся измерения в выбранном базисе, и их результат интерпретируется как 0 или 1. После передачи серии состояний, передающая и принимающая части через цифровую линию связи согласовывают (сравнивают) базисы серии переданных состояний - посылки, причем состояния в отдельных посылках являются независимыми. Если базисы для состояний передающей и принимающей частей для каждой посылки не совпадают, то такие позиции базисов отбрасываются. Если нет возмущений исходных информационных состояний, то в посылках, где базисы передающей и принимающей частей совпадали, возникает одинаковый результат - последовательность 0 и 1. На принимающей стороне возможны ошибки, и данную последовательность 0 и 1 обычно называют "сырой" или "неочищенный" ключ.

Атака с измерениями с определенным исходом возможна в реальном канале связи с потерями и базируется на фундаментальном свойстве квантовых состояний - линейной независимости, которая является необходимым и достаточным условием для таких измерений квантовых состояний. Иными словами, для линейно независимых состояний существуют измерения, которые позволяют различать такие состояния с определенностью, хотя и с некоторой вероятностью подобного исхода.

Злоумышленник в доле 5 переданных информационных квантовых состояний проводит атаку с измерениями с определенным исходом. В δ⋅(1-Р?) доле переданных информационных квантовых состояний злоумышленник получает определенный результат измерения, а в доле δ⋅Р? переданных информационных квантовых состояний - неопределенный результат. Далее злоумышленник отбрасывает эти информационные квантовые состояния с неопределенным исходом. В переданных информационных квантовых состояниях, где получен определенный исход, злоумышленник передает более интенсивные когерентные состояния  (где i - мнимая единица), которые гарантированно регистрируются на принимающей части. В остальных 1-δ информационных квантовых состояниях злоумышленник производит измерения, пытаясь различить информационные квантовые состояния с минимальной вероятностью ошибки.

(где i - мнимая единица), которые гарантированно регистрируются на принимающей части. В остальных 1-δ информационных квантовых состояниях злоумышленник производит измерения, пытаясь различить информационные квантовые состояния с минимальной вероятностью ошибки.

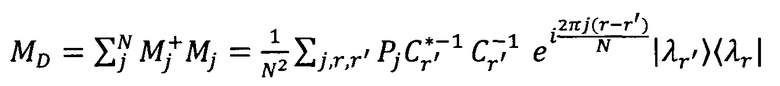

Любое измерение в квантовой механике строится следующим образом. Каждому исходу измерений приписывается положительный эрмитов оператор - положительная операторно-значная мера (POVM)  . Индекс j нумерует исходы измерений. Сумма операторов по всем исходам должна равняться единичным операторам, это гарантирует то, что сумма вероятностей по всем исходам при данном измерении, независимо от измеряемого квантового состояния, будет равна единице. Набор таких операторов является математическим описанием измерения и называется разложением единицы (единичного оператора). Вероятность каждого исхода измерений зависит от измерения - положительной операторно-значной меры и измеряемого квантового состояния.

. Индекс j нумерует исходы измерений. Сумма операторов по всем исходам должна равняться единичным операторам, это гарантирует то, что сумма вероятностей по всем исходам при данном измерении, независимо от измеряемого квантового состояния, будет равна единице. Набор таких операторов является математическим описанием измерения и называется разложением единицы (единичного оператора). Вероятность каждого исхода измерений зависит от измерения - положительной операторно-значной меры и измеряемого квантового состояния.

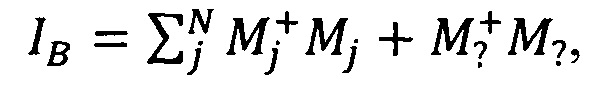

Разложение единицы имеет вид:

где  - положительные операторно-значные меры (POVM), отвечающие за определенный и неопределенный исход соответственно.

- положительные операторно-значные меры (POVM), отвечающие за определенный и неопределенный исход соответственно.

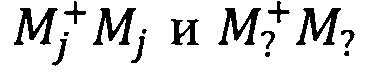

Причем

и

Таким образом, если получен определенный исход, то точно известно, что входным было состояние  и никакое другое. Неопределенный исход «?» может быть получен от любого состояния.

и никакое другое. Неопределенный исход «?» может быть получен от любого состояния.

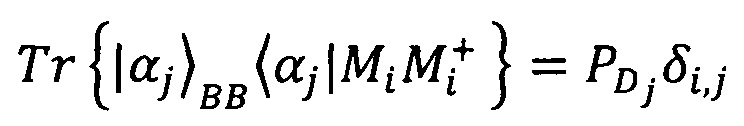

Вероятность успешного различения информационных квантовых состояний зависит от структуры этих состояний и степени их неортогональности. Типичная вероятность неопределенного исхода измерений составляет 10-2 (ScaraNi V., et al., Quantum Cryptography Protocols Robust against Photon Number Splitting Attacks for Weak Laser Pulse Implementations // Physical Review Letters, 92. 2004), что и определяет масштаб критических потерь PLoss в линии связи, до которых гарантируется секретность ключа.

Если вероятность пропускания канала, то есть вероятность прохождения информационных квантовых состояний через линию связи меньше (соответственно, потери в канале больше), чем вероятность успешного различения информационных квантовых состояний (соответственно, вероятность неудачи при различении этих состояний), то протокол распределения ключей становится несекретным.

Атака с измерениями с определенным исходом устроена следующим образом: злоумышленник разрывает канал связи вблизи передающей и принимающей сторон, перехватывает информационные квантовые состояния от передающей части и измеряет их. Если успешно удалось различить информационные квантовые состояния (соответственно, биты будущего секретного ключа), то со второго разрыва линии связи вблизи принимающей части злоумышленник посылает на принимающую часть свои информационные квантовые состояния, которые совпадают с информационными квантовыми состояниями передающей части.

Если попытка различения информационных квантовых состояний неудачна, то злоумышленник ничего не посылает на принимающую часть.

Из-за потерь в линии связи блокирование части информационных квантовых состояний невозможно обнаружить - блокирование не уменьшает числа регистрируемых посылок из-за потерь в линии связи.

В итоге при атаке с измерениями с определенным исходом злоумышленник не производит ошибок на принимающей части, не меняет числа регистрируемых информационных квантовых состояний, знает все биты будущего секретного ключа и не обнаруживается.

Критическая длина линии связи, до которой можно гарантировать секретность ключа, определяется из равенства двух величин:

1) вероятности полной потери сигнала в канале связи,

2) вероятности неопределенного исхода измерения квантового состояния.

При определенной длине линии доля неопределенных исходов равна величине потерь в линии. Начиная с этой длины, злоумышленник знает весь передаваемый ключ и не производит ошибок на приемной части.

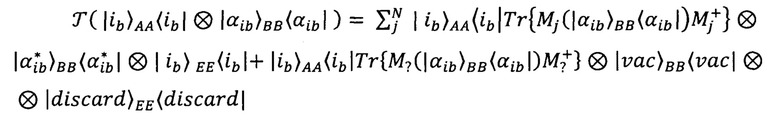

Атака с измерениями с определенным исходом описывается оператором, преобразующим квантовые состояния:

Для квантовых когерентных состояний с равномерно распределенным по углу сдвигом по фазе оптимальные измерения, минимизирующие вероятность неопределенного исхода, могут быть построены явно.

Найдем POVM для геометрически равномерно распределенных по углу квантовых состояний, которые минимизируют ошибку различения состояний у злоумышленника.

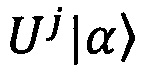

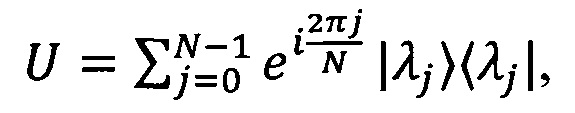

Спектральное разложение оператора U имеет вид:

где  - собственные векторы оператора.

- собственные векторы оператора.

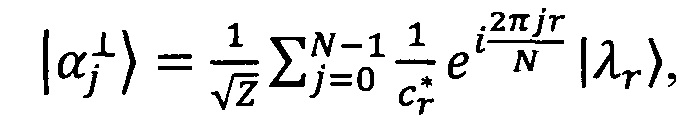

Набор векторов состояний в обратной решетке (точечной трехмерной решетке в абстрактном обратном пространстве, где расстояния имеют размерность обратной длины) также является набором геометрически равномерно распределенных по углу квантовых состояний, поэтому имеем:

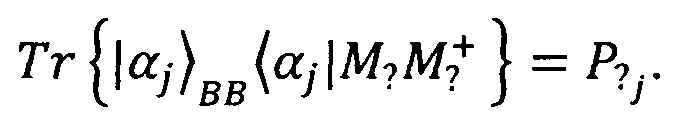

При этом POVM, отвечающие за определенные исходы, выражаются следующим образом:

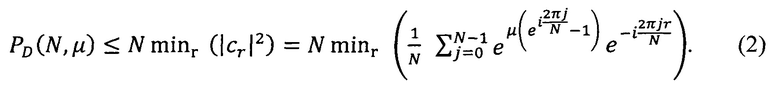

Для нижней границы вероятности определенных исходов как функции от среднего числа фотонов и числа базисов получаем:

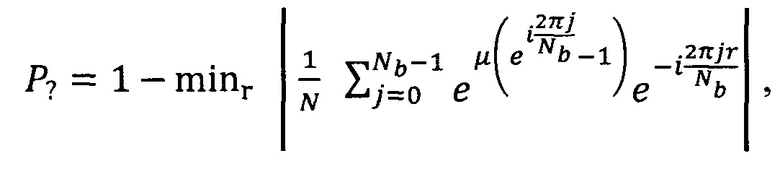

Соответственно, структура квантовых когерентных состояний с равномерно распределенным по углу сдвигом по фазе определяет вероятность неопределенного исхода, для которой имеется точное решение:

где 0≤r≤Nb-1

Структура квантовых когерентных состояний с равномерно распределенным по углу сдвигом по фазе позволяет получить точное значение вероятности неопределенного исхода для измерений с определенным исходом. При рабочих параметрах однопроходной системы квантовой криптографии данная вероятность составляет не более 10-6.

Возможно из (2) получить длину секретного ключа (в пересчете на каждую зарегистрированную посылку - долю секретных бит) в зависимости от среднего числа фотонов μ и длины линии связи L:

где η - квантовая эффективность однофотонного лавинного детектора, установленного на принимающей части для регистрации квантовых информационных состояний,

L - длина линии связи в километрах,

δ≈0,2 дБ/км - коэффициент удельных потерь в одномодовом оптическом волокне, использующемся в качестве линии связи,

N - число информационных состояний, которое предлагается выбирать в зависимости от длины линии (фиг. 3, 4).

Измерения при заданном числе состояний N, которое считается известным злоумышленнику, имеет N+1 исходов (фиг. 1), которые происходят случайно с определенной вероятностью. Если произошел один из N исходов, то злоумышленник точно знает передаваемое состояние, и посылает правильное состояние из второго разрыва линии на принимающую часть. При этом (N+1)-й исход является для злоумышленника неопределенным. В этом случае злоумышленник ничего не посылает на принимающую часть.

Критическая длина линии L, до которой гарантируется секретное распределение ключей, при заданных параметрах однопроходной системы квантовой криптографии определяется из условия равенства нулю длины секретного ключа в формуле (3):

Величина L определяется как корень трансцендентного уравнения (4).

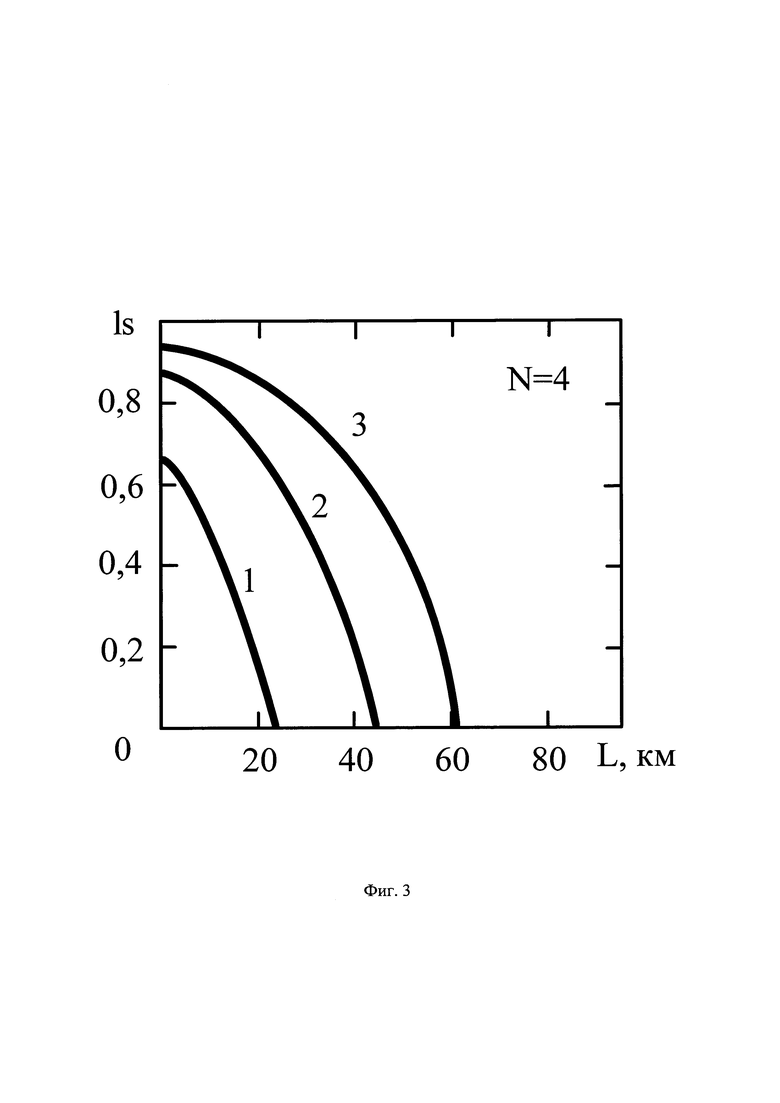

Расчеты показывают, например, что, если длина линии до 60 км (фиг. 3), то выбирается число состояний N-4, число базисов в этом случае равно 2. Поскольку остаются только те посылки, где базисы совпадали (примерно половина исходной последовательности), то в этом случае скорость генерации секретных ключей будет в два раза выше, чем при числе информационных состояний N=8 и числе базисов, равном 4, поскольку при таком числе базисов остается только четверть исходной последовательности. Таким образом, при длине линии до 60 км можно обеспечить секретность ключей при числе состояний N=4 и обеспечить повышенную скорость передачи.

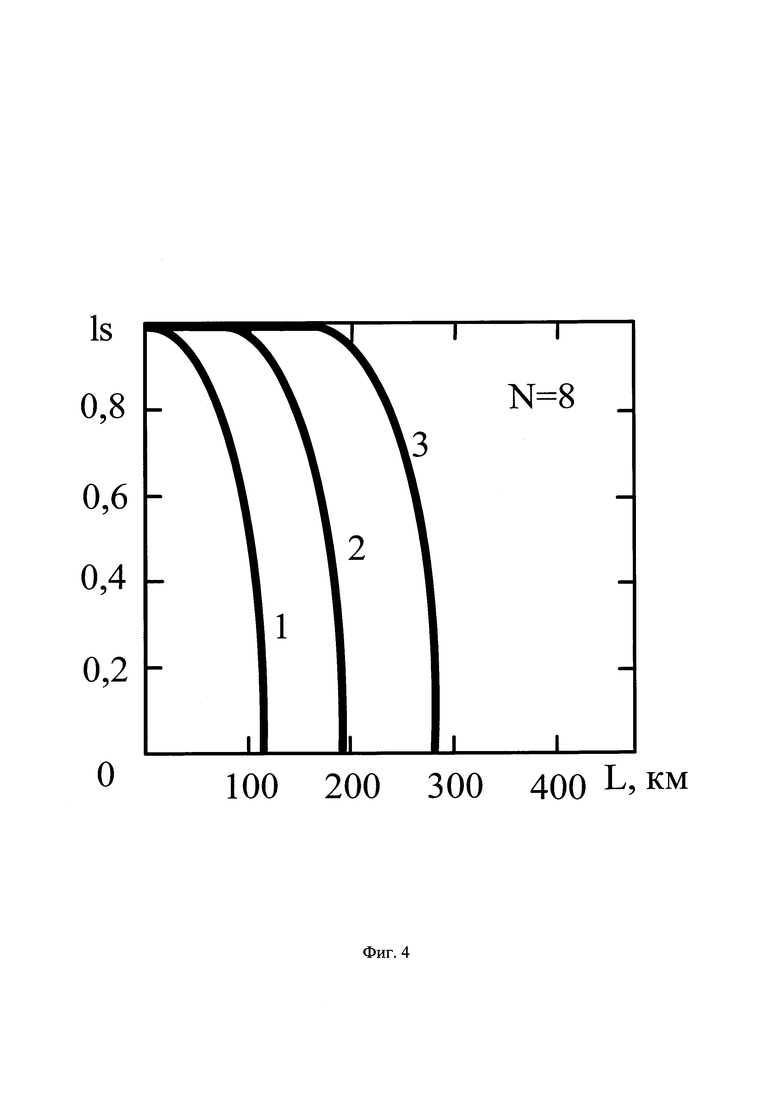

При длинах линии более 60 км (фиг. 4) для обеспечения секретности ключей можно перейти на протокол с увеличенным числом информационных состояний без изменения оптической части системы КРК.

Краткое описание чертежей

На фиг. 1 показана схема атаки злоумышленника с использованием измерений с определенным исходом передающей части.

На фиг. 2 показано распределение фаз когерентных состояний при различном числе N принимающей части.

На фиг. 3 показана зависимость относительной длины секретного ключа от длины линии связи L для N=4 информационных состояний при различных средних числах фотонов μ: кривая 1: μ=0,25, кривая 2: μ=0,15, кривая 3: μ=0,1.

На фиг. 4 показана зависимость относительной длины секретного ключа от длины оптической линии связи L для N=S информационных состояний при различных средних числах фотонов μ: кривая 1: μ=1, кривая 2: μ=0,5, кривая 3: μ=0,25.

Осуществление изобретения

Предлагаемый способ может быть реализован, например, с использованием известной однопроходной системы КРК (патент РФ №2665249).

В составе системы два разнесенных независимых интерферометра Маха-Цандера с разной длиной плеч, один из которых находится на передающей части, а второй на принимающей части, а также фазовые модуляторы на передающей части и принимающей части.

В передающей части с помощью лазера и последующего ослабления его излучения генерируется последовательность квазиоднофотонных состояний. Затем каждое квазиоднофотонное состояние с помощью интерферометра передающей части разделяется во времени на два когерентных квазиоднофотонных состояния, относительной фазой которых кодируются биты передаваемого ключа. Выбор фаз информационных состояний осуществляется наложением соответствующих напряжений на фазовые модуляторы на передающей части и принимающей части. При этом исходные квантовые состояния, которые отвечают нулям и единицам на передающей станции, посылаются равновероятно.

Полученные пространственно разнесенные квазиоднофотонные когерентные состояния передаются по оптическому волокну от передающей части к принимающей части однопроходной схемы.

Пространственно разнесенные квазиоднофотонные когерентные состояния в принимающей части снова поступают на интерферометр Маха-Цандера, на котором пары пространственно разнесенных квазиоднофотонных когерентных состояний с различной фазой сводятся в один фотонный импульс. После чего оптические импульсы регистрируются однофотонным лавинным детектором. Получаемая интерференционная картина обладает видностью, которая будет максимальной и равной 1 в случае, когда количество единиц и нулей в принятом ключе будет одинаковым (так же, как и в передаваемом ключе). Отклонение видности от максимального значения однозначно связано с регистрируемой разностью количества нулей и единиц в ключе, а следовательно, с уровнем потерь в оптической линии связи.

Полученная последовательность нулей и единиц обрабатывается в блоке обработки, и система КРК получает секретный криптографический ключ, готовый к использованию.

Далее происходит оценка вероятности потерь в линии связи PLoss и вероятности измерений с неопределенным исходом Р? и, соответственно, доли секретного ключа, доступного злоумышленнику. Если вероятность потерь в линии связи больше, чем вероятность неопределенного исхода PLoss>P?, то секретность полученного криптографического ключа не гарантируется протоколом КРК с используемым числом базисов и информационных состояний N. Для увеличения вероятности неопределенного исхода Р? и, соответственно, уменьшения вероятности определенного исхода при измерениях злоумышленника с помощью управляющих сигналов в блоке управления происходит увеличение числа информационных состояний N, при этом не требуется изменение оптической схемы системы КРК или перепрограммирование управляющей электроники.

Применение предлагаемого способа распределения ключей позволяет поддерживать требуемый уровень секретности криптографического ключа при заданной длине линии связи.

| название | год | авторы | номер документа |

|---|---|---|---|

| Способ квантового распределения ключа | 2022 |

|

RU2789538C1 |

| СЕТЬ КВАНТОВОГО РАСПРЕДЕЛЕНИЯ КЛЮЧЕЙ | 2015 |

|

RU2621605C2 |

| Способ обнаружения атаки с ослеплением детекторов в системах квантовой криптографии с поляризационным кодированием | 2021 |

|

RU2783977C1 |

| Способ квантового распределения ключа (три варианта) | 2022 |

|

RU2792615C1 |

| Способ и устройство генерации квантовых состояний с фазовым кодированием и состоянием ловушек | 2022 |

|

RU2814147C1 |

| ДЕМОНСТРАЦИОННЫЙ СИМУЛЯТОР СИСТЕМЫ КВАНТОВОГО РАСПРЕДЕЛЕНИЯ КЛЮЧА | 2021 |

|

RU2795245C1 |

| Система квантового распределения ключей с недоверенным центральным узлом и способ приготовления квантовых состояний для протокола квантового распределения ключей с недоверенным центральным узлом | 2024 |

|

RU2834620C1 |

| СПОСОБ И УСТРОЙСТВО КВАНТОВОГО РАСПРЕДЕЛЕНИЯ КЛЮЧЕЙ С КОНТРОЛЕМ ПАРАМЕТРОВ КВАНТОВОГО КАНАЛА | 2024 |

|

RU2840355C1 |

| СПОСОБ ВЫЯВЛЕНИЯ АТАКИ НА КВАНТОВЫЕ СОСТОЯНИЯ В КВАНТОВОМ КАНАЛЕ СВЯЗИ | 2019 |

|

RU2730554C1 |

| ДВУХПРОХОДНАЯ СИСТЕМА ФАЗОВОЙ МОДУЛЯЦИИ ДЛЯ КВАНТОВОГО РАСПРЕДЕЛЕНИЯ КЛЮЧЕЙ | 2022 |

|

RU2776030C1 |

Изобретение относится к области квантовой криптографии. Технический результат заключается в обеспечении возможности получения секретного ключа заданной длины при установленной длине линии связи и неизменной системе КРК. Технический результат достигается за счет способа квантового распределения ключей, обеспечивающего увеличение длины линии связи с секретным распределением ключей по сравнению с известными протоколами за счет выбора равномерно распределенных по углу относительных фаз информационных квазиоднофотонных когерентных состояний, в которые кодируются биты ключа, и их числа, которое выбирается в зависимости от длины линии связи, на которую требуется обеспечить секретность передачи ключей. Переход на новую длину линии связи осуществляется увеличением числа базисов и, соответственно, числа информационных состояний. 4 ил.

Способ квантового распределения ключей в однопроходной системе квантового распределения ключей, причем система включает:

передающую часть, содержащую

генератор случайных чисел,

лазер,

интерферометр,

фазовый модулятор,

блок управления;

принимающую часть, содержащую

генератор случайных чисел,

интерферометр, фазовый модулятор,

фотоприемный блок, имеющий однофотонный лавинный детектор для регистрации квантовых информационных состояний,

блок обработки,

блок управления;

оптическую линию связи, выполненную в виде одномодового оптического волокна и соединяющую передающую и принимающую части; цифровую линию связи, соединяющую передающую и принимающую части;

способ заключается в том, что

выбирают количество информационных состояний N, использующихся в протоколе квантового распределения ключей, и количество базисов:

K=N/2;

вычисляют вероятность определенных исходов измерений информационных состояний:

где μ - среднее число фотонов при передаче информационных состояний;

0≤r≤N-1;

вычисляют длину секретного ключа ls в битах в пересчете на серию переданных информационных состояний:

lS=1-exp(-μη)-PD,

где η - квантовая эффективность однофотонного лавинного детектора; формируют в передающей части серию квазиоднофотонных когерентных состояний, причем для каждого квазиоднофотонного когерентного состояния выбирают случайно и равновероятно состояние  характеризующееся значением 0 или 1 внутри базисов, осуществляя равномерно распределенный по углу сдвиг по фазе;

характеризующееся значением 0 или 1 внутри базисов, осуществляя равномерно распределенный по углу сдвиг по фазе;

передают полученные квазиоднофотонные когерентные состояния из передающей части в принимающую часть по оптической линии связи; принимают квазиоднофотонные когерентные состояния в принимающей части;

выбирают для регистрации состояний случайно, равновероятно и независимо от передающей части базисы измерений из числа K;

получают результат измерений состояний как 0 или 1; сравнивают базисы измерений с базисами из передающей части; формируют первичный ключ, оставляя только те позиции квазиоднофотонных когерентных состояний, где базисы на передающей части и принимающей части совпали;

обрабатывают первичный ключ, получая секретный ключ;

сравнивают расчетную длину секретного ключа с полученной длиной секретного ключа;

если длина секретного ключа меньше расчетной длины ключа, то увеличивают число информационных состояний N.

| СПОСОБ ГЕНЕРАЦИИ СЕКРЕТНЫХ КЛЮЧЕЙ С ПОМОЩЬЮ ПЕРЕПУТАННЫХ ПО ВРЕМЕНИ ФОТОННЫХ ПАР | 2014 |

|

RU2566335C1 |

| СЕТЬ КВАНТОВОГО РАСПРЕДЕЛЕНИЯ КЛЮЧЕЙ | 2015 |

|

RU2621605C2 |

| ВЫСОКОСКОРОСТНАЯ АВТОКОМПЕНСАЦИОННАЯ СХЕМА КВАНТОВОГО РАСПРЕДЕЛЕНИЯ КЛЮЧА | 2016 |

|

RU2671620C1 |

| Способ управления интерференционной картиной в однопроходной системе квантовой криптографии | 2017 |

|

RU2665249C1 |

| Способ получения цианистых соединений | 1924 |

|

SU2018A1 |

Авторы

Даты

2019-11-14—Публикация

2018-12-27—Подача