Область техники, к которой относится изобретение

Предполагаемое изобретение относится к области квантовой криптографии, а именно, к обнаружению атаки с ослеплением детекторов и подмены квантовых состояний злоумышленником в системах квантовой криптографии с поляризационным кодированием.

Уровень техники

Квантовая криптография решает центральную проблему симметричной криптографии, а именно, проблему распределения криптографических ключей, представляющих собой случайную идентичную последовательность нулей и единиц на передающей и принимающей сторонах, неизвестную третьей стороне.

Квантовое распределение ключей (КРК) происходит путем согласования - синхронизации двух независимых заранее сгенерированных случайных последовательностей на передающей и приемной сторонах посредством передачи серии квантовых состояний через открытый и доступный для вторжения квантовый канал связи (оптическое волокно или атмосферный канал), с передающей стороны на приемную сторону. Квантовые состояния выбираются на передающей стороне в соответствии со случайной последовательностью на передающей стороне, и последующих измерений на принимающей стороне, которые выбираются в соответствии со случайной последовательностью на принимающей стороне. Измерения выбираются таким образом, что в посылках, где базис измерений на принимающей стороне и базис приготовления квантовых состояний на передающей стороне совпадали, квантовые состояния, соответственно, биты ключа, в отсутствии вторжений в канал связи идентифицируются однозначно и без ошибок. Номера посылок, где базисы передающей и принимающей стороны не совпадали, отбрасываются посредством сообщений через открытый аутентичный классический канал связи. Таким образом, происходит синхронизация случайных последовательностей.

Из уровня техники известны способы детектирования попыток подслушивания (обнаружения атаки) при вторжении в квантовый канал связи, основанные на законах квантовой механики, которые гарантируют, что вторжение в квантовый канал связи будет приводить к искажению передаваемых квантовых состояний и, соответственно, возникновению ошибок на приемной стороне. Факт вторжения в квантовый канал связи детектируется по возникновению ошибок на принимающей стороне. Для этого часть посылок - позиции и значения бит в этих позициях на передающей и принимающей сторонах, раскрываются через открытый аутентичный классический канал связи, затем сравниваются, и оценивается процент ошибок. В дальнейшем раскрытая часть последовательности отбрасывается.

Законы квантовой механики позволяют при данном наблюдаемом проценте ошибок получить верхнюю границу утечки информации к подслушивателю (злоумышленнику). Если процент ошибок и, соответственно, утечка информации к подслушивателю меньше критической величины, то ошибки в нераскрытой части последовательности исправляются посредством обмена классической информацией через открытый аутентичный канал связи. В результате, возникает общий идентичный на передающей и принимающей стороне очищенный ключ, о котором, подслушиватель имеет частичную информацию, при условии, что наблюдаемый процент ошибок меньше критической величины. Очищенный ключ сжимается посредством хеш-функций, посредством сообщений через открытый классический канал связи, до финального секретного ключа - битовой строки, меньшей длины, о которой подслушиватель не имеет уже никакой информации. Выбор хеш-функций осуществляется открыто через классический аутентичный канал связи.

Системы квантовой криптографии представляют собой открытые системы, вторжение в канал связи может быть реализовано активным зондированием посредством лазерного излучения состояния передающей и принимающей аппаратуры или изменением параметров аппаратуры.

Возможны два типа атак на КРК.

Первый тип атак - это атаки на квантовый канал связи, точнее, на квантовые состояния, которые передаются по этому каналу.

Второй тип атак - это атаки на приемную и передающую аппаратуру.

Поскольку в квантовой криптографии квантовый канал связи не контролируется легитимными пользователями, подслушиватель имеет доступ к линии связи и может производить с ней любые манипуляции.

Системы КРК являются открытыми системами, подслушиватель имеет возможность зондировать передающую и приемную аппаратуру через линию связи. Например, внешним излучением может зондировать состояние фазовых модуляторов по отраженному сигналу.

Возможны атаки, когда внешним зондирующим излучением меняются свойства отдельных критических элементов системы.

Известна атака с ослеплением лавинных однофотонных детекторов (L. Lydersen, С. Wiechers, Ch. Wittmann, D. Elser, J. Skaar, V. Makarov, Hacking commercial quantum cryptography systems by tailored bright illumination, Nature Photonics, 4, pages 686-689 (2010), arXiv: 1008.4593; Z.L. Yuan, J.F. Dynes, A.J. Shields, Avoiding the Detector Blinding Attack on Quantum Cryptography, Nature Photonics, 4, 800 (2010)).

Данная атака является разновидностью атаки "прием-перепосыл".

Известно, что системы КРК, использующие поляризационное кодирование, уязвимы по отношению к атаке с ослеплением лавинных детекторов. При такой атаке подслушиватель знает весь ключ, не производит ошибок на приемной стороне и не детектируется - система не обеспечивает секретность ключей.

Атака с ослеплением детекторов основана на специфических свойствах данных детекторов.

Опишем атаку с ослеплением детекторов на примере протокола ВВ84 (C.H. Bennett and G. Brassard, Quantum cryptography: Public key distribution and coin tossing, In Proc. IEEE Int. Conf. on Comp., Sys. and Signal Process., pages 175-179, Bangalore, India (1984)), а также причины ослепления детекторов, в той мере, которая будет необходима для дальнейшего анализа. Для других протоколов анализ аналогичен.

В стандартном протоколе ВВ84 передающая сторона посылает квантовые состояния, отвечающие 0 или 1, случайным образом. Один из двух базисов также выбирается случайно. Внутри базиса состояния ортогональны, поэтому при известном базисе достоверно различимы. Состояния из разных базисов попарно неортогональны, т.е. достоверно неразличимы.

На принимающей стороне базис выбирается случайно и независимо от передающей стороны.

Далее через открытый канал связи сообщаются те посылки, где базисы не совпадали. Эти посылки отбрасываются.

Атака с ослеплением детекторов является вариантом атаки прием-перепосыл.

Подслушиватель разрывает квантовый канал связи и использует регистрирующую аппаратуру аналогичную аппаратуре принимающей станции.

Базис подслушивателем выбирается случайно и независимо от передающей и принимающей сторон.

Возможны две ситуации для тех посылок, где базисы передающей и принимающей станций совпадают.

1) выбранный подслушивателем базис совпадает с базисом передающей и приемной станций (ситуация 1).

2) выбранный подслушивателя базис не совпадает с базисом передающей и приемной станций (ситуация 2).

Вторая часть аппаратуры подслушивателя - передающая, используется для перепосыла подмененных состояний (fake states).

Подслушиватель ослепляет лавинные детекторы посредством облучения приемной аппаратуры приемной станции постоянным излучением лазера и переводит их в линейный классический режим.

В ситуации 1 измерения подслушивателя точно дают передаваемое состояние - подслушиватель знает передаваемый бит ключа. После измерений подслушиватель перепосылает квантовое состояние с определенным числом фотонов - fake state. Перепосылается то состояние, которое подслушиватель получил в результате измерений в своем выбранном базисе.

В ситуации 1 подслушиватель при измерении получает правильное состояние передающей стороны. Перепосыл такого состояния не приведет к ошибкам на принимающей стороне.

В ситуации 2 подслушиватель получает равновероятно результат 0 или 1 в неправильном базисе и перепосылает то состояние, которое получил в неправильном по отношению к базисам передающей и принимающей сторон. Если не ослеплять лавинные детекторы, то перепосыл состояний 0 и 1 в неправильном базисе приведет к ошибкам на принимающей стороне с вероятностью 50%, если не производить никаких манипуляций с лавинными детекторами.

Цель атаки с ослеплением детекторов - сделать так, чтобы при ослеплении детекторов перепосланные состояния в базисе, не совпадающем с базисом передающей и принимающей сторон, вообще не производили отсчетов в детекторах на принимающей стороне, а в случае совпадения базисов детекторы производили правильные отсчеты.

Данная цель достигается путем ослепления лавинных детекторов.

Однофотонные детекторы, используемые в системах КРК - это лавинные фотодиоды с низкими темновыми шумами, которые, как правило, работают в стробируемом режиме. На лавинный фотодиод приложено постоянное обратное напряжение смещения Ubias вблизи порогового напряжения пробоя Uth.

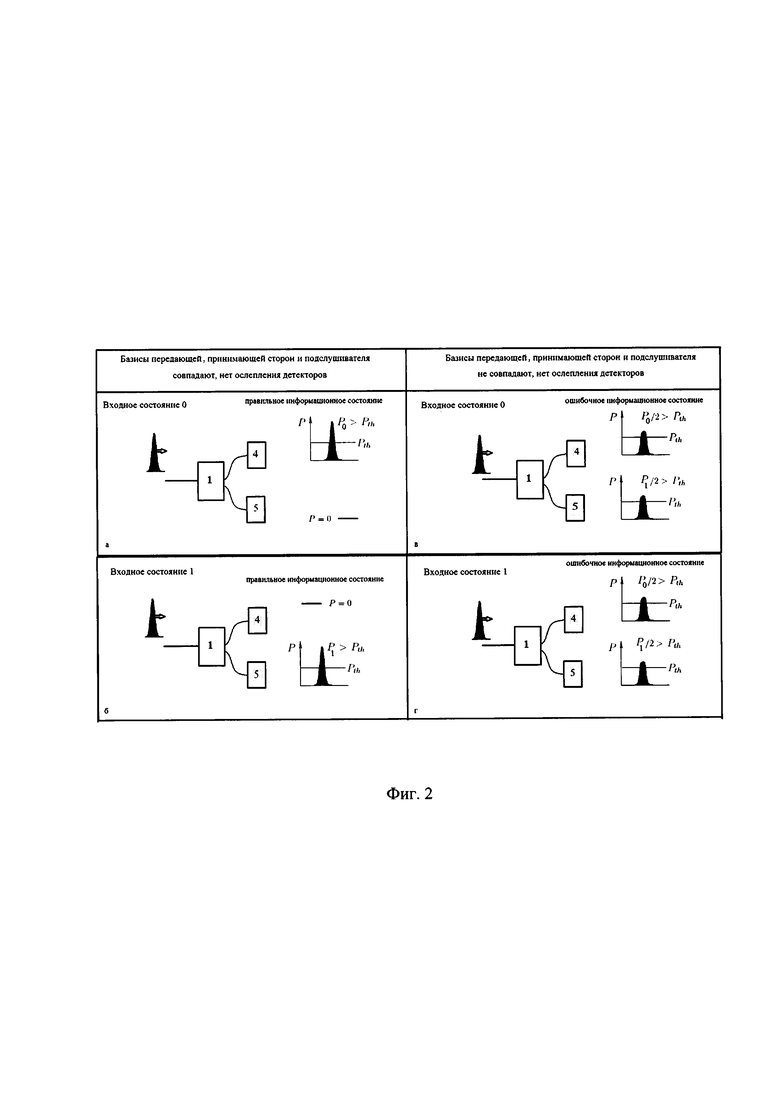

На фиг. 1а показана вольт-амперная характеристика (ВАХ) лавинного детектора (avalanche photodiode, APD).

При таком напряжении |Ubias|<|Uth|, в отсутствии света, лавинный детектор заперт, и ток через него не течет, кроме шумового тока. В момент, когда ожидается прилет фотона, на детектор подается строб-импульс напряжения Ugate (фиг. 1б), который выводит напряжение за порог. Если за время строба будет поглощен фотон, то это породит лавину из носителей заряда и, соответственно, импульс тока, что, в свою очередь, приведет к импульсу напряжения на нагрузочном сопротивлении. Далее дискриминатор вырабатывает сигнал детектирования фотона, только если амплитуда входного импульса превышает установленный порог дискриминации. В таких системах значение порога дискриминации обычно устанавливается чуть выше уровня шума.

Если на лавинный фотодиод падает излучение в отсутствии строба, то возникает обычный фототок, пропорциональный числу фотонов, без эффекта усиления. Протекание тока уменьшает напряжение на лавинном детекторе и сдвигает его дальше от порога, поскольку полное напряжение на лавинном детекторе и на нагрузочном сопротивление UAPD+Ub=Ubias есть константа.

Ослепление детектора представляет собой его подсветку постоянным (CW) излучением определенной мощности. Подсветка приводит к тому, что лавинный детектор открывается, возникает ток, который приводит к уменьшению напряжения на детекторе. Если сдвиг напряжения достаточно велик, то приложение строба не поднимет напряжение на детекторе выше порога и не приведет к возникновению лавины, т.е. детектор будет ослеплен.

Иначе говоря, детектор будет находиться на линейном участке ВАХ, где напряжение и ток связаны линейной зависимостью. Причем изменение напряжения на детекторе приводит к слабым изменениям тока.

Освещение детектора импульсом света на фоне ослепляющего CW излучения приводит к слабым изменениям напряжения, соответственно к слабым изменениям тока в цепи, и слабым изменениям напряжения на нагрузочном сопротивлении, с которого снимается сигнал.

В системах КРК в качестве однофотонных детекторов обычно используют лавинные фотодетекторы с низкими темновыми шумами, работающие в стробируемом режиме. В этом режиме на детектор постоянно подается обратное смещение Ubias через балластное сопротивление RB, значение которого ниже напряжения пробоя. При этом детектор заперт, и ток через него практически не течет (кроме темнового тока). В тот момент, когда ожидается регистрация фотона, дополнительно к постоянному смещению на детектор подается короткий стробирующий импульс, с амплитудой Ugate достаточной для выхода детектора в режим лавинного пробоя. Сигнал детектирования снимается с нагрузочного сопротивления RB. Если в момент подачи строба происходит регистрация фотона, то происходит лавинное возрастание тока через детектор и этот ток выделяет на нагрузочном сопротивлении сигнал детектирования.

Когда на детектор попадает излучение, через него начинает протекать ток. Следовательно, ток течет и через балластное сопротивление RB, на котором падает напряжение UB=I RB. Поскольку полное напряжение на детекторе и балластном сопротивлении есть константа (UAPD+Ub=Ubias), протекание тока через ЛФД приводит к падению напряжения на нем. Начиная к некоторой интенсивности, ток через детектор приводит к падению напряжения, достаточному, что бы импульс строба не переводил детектор в режим лавинного пробоя. Это приводит к тому, что схема детектирования становится не чувствительной к одиночным фотонам и переходит в линейный режим. В этом режиме амплитуда выходного электрического сигнала пропорциональна мощности входного оптического сигнала.

Ослепление детектора представляет собой подсветку детектора постоянным излучением с мощностью, достаточной, для перевода детектора в линейный режим. Подсветка импульсным излучением на фоне засветки приводит к изменению тока через детектор, и выделению на нагрузочном сопротивлении сигнала, пропорционального мощности в импульсе.

Здесь важно отметить следующее: сигнал регистрируется только тогда, когда амплитуда импульса на входе дискриминатора (Udiscr) превышает установленный порог. Порог в таких системах обычно устанавливается чуть выше уровня шумов. Из этого следует, что для того, чтобы такая схема, будучи ослепленной, выработала сигнал регистрации, необходимо, что бы амплитуда оптического сигнала превышала определенное значение. Если же амплитуда сигнала ниже порога, то схема не выработает сигнала регистрации.

Напряжение на сопротивлении регистрируется только в том случае, если оно выше порога дискриминации Ub>Udiscr. Поэтому сигнал регистрации возникает, если уровень интенсивности подсветки (Р>Pth) на фоне ослепляющего CW (соответственно изменение тока через RB) превышает некоторую величину (фиг. 1а).

Таким образом, при ослеплении лавинного детектора сигнал регистрации с лавинного детектора возникает, если уровень мощности (пропорциональный среднему числу фотонов) в состоянии превышает некоторый порог Р>Pth, если уровень мощности светового импульса ниже порога Р<Pth, то сигнал регистрации отсутствует.

Если базисы передающей и принимающей сторон и базис подслушивателя совпадают, и подслушиватель посылает ложный сигнал (fake states) с интенсивностью Pf, то на одном детекторе будет состояние с интенсивностью Pf, на втором детекторе Р=0. При несовпадающих базисах на один из детекторов поступает состояние с Pf/2, и на второй с Pf/2, при этом суммарная интенсивность сохраняется.

Поэтому, если подслушиватель посылает, независимо от базиса, ложный сигнал (fake states) с интенсивностью Pf/2<Pth, но Pf>Pth, то подслушиватель не производит ошибок, при этом подслушиватель знает весь передаваемый ключ, и его воздействие не обнаруживается.

Известны частичные технические решения, которые бы позволили детектировать атаку с ослеплением лавинных детекторов (Charles Ci Wen Lim, Nino Walenta, Matthieu Legr'e, Nicolas Gisin, Hugo Zbinden, Random Variation of Detector Efficiency: A Countermeasure against Detector Blinding Attacks for Quantum Key Distribution, IEEE Journal of Selected Topics in Quantum Electronics 21 1 (2015), arXiv: 1408.6398; K.A. Balygin, A.N. Klimov, I.B. Bobrov, K.S. Kravtsov,, S.P. Kulikl, S.N. Molotkov, Inherent security of phase coding quantum key distribution systems against detector blinding attacks, Laser Phys. Lett., 15, 095203 (2018), Response to Comment on "Inherent security of phase coding quantum key distribution systems against detector blinding attacks", Laser Phys. Lett., 16, 019402 (2019)).

Подобные решения имеют ряд недостатков, поскольку основаны на изменении некоторых параметров лавинных детекторов, например, случайном изменении квантовой эффективности, изменении порога дискриминации, балластных сопротивлений и т.д. Ранее было показано, что такие технические модификации не решают проблему принципиально и оставляет все системы КРК в уязвимом состоянии.

Решение проблемы уязвимости путем изменения значений балластных сопротивлений, порогов дискриминации, квантовой эффективности не является удовлетворительным, поскольку преодолевается изменением мощности ослепляющего излучения.

Главная проблема в данных решениях состоит в том, что при несопадающих базисах после прохождения преобразователя поляризации состояния оказываются по интенсивности в два раза меньше (Pf/2<Pth), чем состояния при совпадающих базисах (Pf>Pth), поэтому ложные состояния с интенсивностью в два раза ниже и не дают ошибочных отсчетов. По этой причине обнаружить атаку с ослеплением детекторов после преобразования состояния поляризации оказывается невозможным.

Решение проблемы уязвимости КРК, связанной с ослеплением детекторов, на техническом уровне не является удовлетворительным, поскольку выводит системы КРК из разряда систем, которые должны гарантировать секретность ключей на уровне фундаментальных запретов квантовой механики, на уровень систем, где секретность обеспечивается лишь определенными техническими ограничениями, про которые не гарантируется, что их нельзя преодолеть другими техническими средствами.

По этой причине устранение уязвимости к атаке с ослеплением лавинных детекторов должно быть решено и реализовано на уровне фундаментальных принципов, т.е. на уровне протоколов КРК, которые бы по своей внутренней структуре гарантировали безусловную секретность ключей с использованием существующих лавинных детекторов, а не на уровне изменений параметров схемотехнического подключения детекторов.

Известен также способ выявления атаки на квантовые состояния в квантовом канале связи, реализованного по протоколу ВВ84 (патент РФ №2730554, приоритет от 29.11.2019 г.).

Известный способ включает

• этап передачи серии посылок,

• этап обмена информацией по открытому каналу связи,

• этап выявления атаки,

при этом на этапе передачи серии посылок

• задают длину серии посылок и для каждой посылки в серии выполняют подготовку передающей и принимающей сторон, передачу посылки передающей стороной и прием посылки принимающей стороной,

при этом подготовка передающей стороны включает

• выбор случайно и равновероятно одного из двух базисов передающей стороны,

• выбор случайно и равновероятно одного из двух значений поляризации в выбранном базисе,

• синхронизацию общего времени между передающей и принимающей сторонами и

• приготовление передающей стороной квантового состояния, однозначно соответствующего выбранному значению поляризации;

подготовка принимающей стороны включает

• выбор случайно и равновероятно одного из двух значений поляризации в качестве базиса измерений при помощи преобразователя поляризации (ПП), и

• для каждого выбранного значения поляризации случайно и равновероятно меняют базис измерений на ортогональный либо оставляют базис неизменным;

передача посылки передающей стороной включает

• передачу приготовленного на передающей стороне квантового состояния в квантовый канал связи;

• прием посылки принимающей стороной включает

• пересылку принятой посылки на вход преобразователя квантовых состояний, снабженного двумя выходами и

• регистрацию сигнала одним из детекторов, установленных на каждом из выходов преобразователя квантовых состояний в зависимости от принятого квантового состояния и значения поляризации, предварительно выбранного случайно и равновероятно на принимающей стороне;

на этапе обмена по открытому каналу связи

• передающая сторона передает принимающей стороне или принимающая сторона передает передающей стороне информацию о выбранном базисе для каждой переданной или принятой посылки,

• принимающая сторона формирует обновленную серию посылок путем удаления из принятой серии посылок, для которых базисы, выбранные на передающей и принимающей сторонах, не совпадают;

на этапе выявления атаки

• определяют число несовпадающих посылок в переданной и принятой сериях, при этом каждое несовпадение трактуется как атака на квантовые состояния в квантовом канале связи.

В качестве преобразователя поляризации квантовых состояний может быть выбран интерферометр Маха-Цандера.

В качестве детекторов на принимающей стороне выбирают лавинные однофотонные фотодетекторы.

Известный способ принимается за прототип.

Однако, известный способ имеет недостатки.

Способ не позволяет выявить количество ложных квантовых состояний в квантовом канале связи, сгенерированных подслушивателем при атаке с ослеплением детекторов, и, соответственно, определить длину ключа, обеспечивающего секретность.

Раскрытие изобретения

Технической проблемой, решаемой настоящим изобретением, является обнаружение атаки, использующей ослепление лавинных детекторов в системах квантовой криптографии с поляризационным кодированием.

Техническим результатом изобретения является

1) выявление в системах квантовой криптографии с поляризационным кодированием ложных квантовых состояний в квантовом канале связи, сгенерированных подслушивателем при атаке с ослеплением детекторов,

2) обеспечение возможности определения длины секретного ключа после обнаружения атаки с ослеплением детекторов,

Для этого предлагается способ обнаружения атаки с ослеплением детекторов в системе квантовой криптографии, включающей

• передающую часть,

• принимающую часть, включающую фотоприемный блок,

• линию связи, выполненную в виде одномодового оптического волокна и соединяющую передающую и принимающую части;

причем фотоприемный блок содержит

• два независимых канала - информационный канал и контрольный канал,

• асимметричный светоделитель, имеющий один вход и два выхода и разделяющий информационный и контрольный каналы,

• симметричный светоделитель, имеющий один вход и два выхода,

• управляемый поляризационный преобразователь, имеющий два выхода,

• два детектора; причем

• входное излучение принимающей части поступает на вход асимметричного светоделителя,

• вход поляризационного преобразователя соединен с первым выходом асимметричного светоделителя,

• вход симметричного светоделителя соединен со вторым выходом асимметричного светоделителя,

• первый выход поляризационного преобразователя соединен с первым детектором,

• второй выход поляризационного преобразователя соединен со вторым детектором,

• первый выход симметричного светоделителя соединен с первым детектором,

• второй выход симметричного светоделителя соединен со вторым детектором,

при этом

• в информационном канале обеспечиваются поляризационные преобразования входных квантовых состояний перед регистрацией фотодетектором путем подачи управляющих сигналов в поляризационный преобразователь,

• в контрольном канале не используются поляризационные преобразования входных квантовых состояний перед регистрацией детектором,

• коэффициент деления асимметричного светоделителя выбирается таким образом, чтобы контрольные состояния и состояния после преобразования поляризации при совпадающих базисах передающей и приемной стороны имели одинаковую интенсивность в первом и втором детекторах;

способ заключается в том, что

• принимают в фотоприемном блоке принимающей части входные квантовые состояния в информационном и контрольном каналах;

• сравнивают количество зарегистрированных информационных и контрольных состояний;

• определяют расхождение в числе зарегистрированных информационных и контрольных состояний;

• если имеется расхождение числа зарегистрированных информационных и контрольных состояний, то

обнаруживают атаку с ослеплением детекторов,

обнаруживают атаку с ослеплением детекторов,

оценивают долю подменных состояний, посланных злоумышленником, включающий оценку количества информации, которое получает злоумышленник за счет подменных состояний,

оценивают долю подменных состояний, посланных злоумышленником, включающий оценку количества информации, которое получает злоумышленник за счет подменных состояний,

если доля подменных состояний больше критического значения, то прерывают сеанс распределения ключей,

если доля подменных состояний больше критического значения, то прерывают сеанс распределения ключей,

если доля подменных состояний меньше критического значения, определяют длину криптографического ключа при атаке с ослеплением детекторов.

если доля подменных состояний меньше критического значения, определяют длину криптографического ключа при атаке с ослеплением детекторов.

В качестве детекторов могут применяться лавинные фотодиоды.

В предложенном способе обнаружения атаки с ослеплением происходит за счет дополнительного измерения состояний, которые не подвергаются преобразованию поляризации, поэтому имеют исходную интенсивность при любом выборе базиса, которая оказывается всегда выше порога регистрации лавинных детекторов.

Данный результат принципиально отличается от прототипа для систем квантовой криптографии с фазовым кодированием, в которых информация о битах ключа кодируется в относительную фазу двух когерентных состояний, и обнаружением атаки происходит по измерению состояний и изменению статистике фотоотсчетов на принимающей стороне в боковых временных окнах тем, что в системах квантовой криптографии поляризационным кодированием информационные состояния с заданным состоянием поляризации принципиально локализованы в одном временном окне, и боковые окна на принимающей принципиально стороне отсутствуют. По этой причине для обнаружения атаки требуются принципиально другие способы.

В предложенном способе квантового распределения ключей с поляризационным кодированием обеспечиваются следующие условия.

1. Состояния на выходе из линии на приемной станции разделяются с помощью асимметричного светоделителя (АСД) на два независимых канала.

2. Состояния в одном канале подвергаются преобразованиям поляризации (повороту поляризации) при помощи преобразователя поляризации (ПП) в зависимости от выбора базиса на принимающей станции, преобразованные состояния поступают на два детектора и измеряются.

3. Состояния во втором канале (данные состояния будем называть контрольными) не подвергаются преобразованиям поляризации и после АСД напрямую с некоторой задержкой поступают через симметричный светоделитель (ССД) с коэффициентом деления 50/50 на два детектора, что и состояния в первом канале, и измеряются.

Задержка контрольных состояний нужна, чтобы состояния, которые прошли напрямую на детекторы (контрольные состояния) и состояния после преобразования поляризации не перекрывались по времени.

4. Коэффициент деления АСД, разделяющего состояния на два независимых канала, выбирается таким образом, чтобы контрольные состояния и состояния после преобразования поляризации, при совпадающих базисах передающей и приемной стороны, имели одинаковую интенсивность.

5. В посылках, где базисы передающей и приемной стороны совпадают, производится подсчет числа отсчетов от преобразованных состояний и контрольных состояний. В отсутствии подслушивателя (при длинной серии посылок) число отсчетов от контрольных и преобразованных состояний должно быть одинаковым. При атаке с ослеплением детекторов число отсчетов будет разным.

Это связано со следующим. Пусть подслушиватель ослепляет детекторы в каждой посылке. Поскольку подслушиватель выбирает базис измерений случайно, то в половине посылок, где базисы передающей и принимающей стороны совпадают, базис подслушивателя также совпадает с базисом передающей и принимающей стороны, а в другой половине базис подслушивателя и базис передающей и принимающей стороны не совпадает (фиг. 2).

В то же время, контрольные состояния, которые проходят напрямую на детекторы без преобразования поляризации, имеют интенсивность выше порога, поэтому они будут регистрироваться во всех посылках - в два раза чаще, чем преобразованные состояния.

6. Выбирается коэффициент деления АСД таким образом, чтобы контрольные состояния на входе в детекторы имели такую же интенсивность, как и информационные состояния при совпадающих базисах передающей и принимающей стороны.

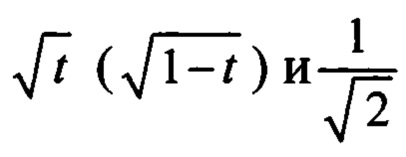

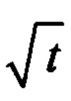

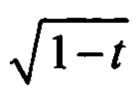

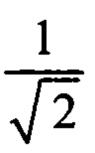

В расчетах используется коэффициенты деления различных светоделителей, как для амплитуд состояний, так и интенсивностей состояний, которые равны квадрату амлитуды состояний.

Для амплитуд состояний коэффициенты деления АСД и ССД равны, соответственно,  .

.

Для интенсивности состояний, которая равна квадрату амплитуды состояний коэффициенты деления АСД и ССД равны, соответственно, t, (1-t) и  .

.

Оба представления коэффициентов светоделения эквивалентны.

Пусть коэффициент деления входного АСД для амплитуд состояний составляет  для амплитуд контрольных состояний и

для амплитуд контрольных состояний и  для состояний, подвергаемых поляризационному преобразованию. При входе контрольных состояний в детекторы необходимо разделить контрольные состояния на два симметричных канала при помощи СД с коэффициентом деления для амплитуд состояний

для состояний, подвергаемых поляризационному преобразованию. При входе контрольных состояний в детекторы необходимо разделить контрольные состояния на два симметричных канала при помощи СД с коэффициентом деления для амплитуд состояний  .

.

В итоге интенсивность на детекторах контрольных состояний выбирается равной  , интенсивность информационных состояний на детекторах становится равной 1-t.

, интенсивность информационных состояний на детекторах становится равной 1-t.

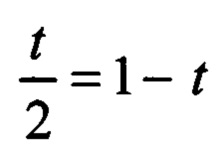

Равенство интенсивностей контрольных и информационных состояний приводит к равенству

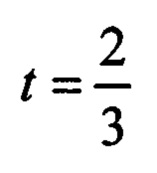

откуда находится величина коэффициента деления входного АСД

7. Определяется отклонение отношение числа отсчетов преобразованных состояний и контрольных состояний, отклонение отношения от единицы будет означать атаку с ослеплением детекторов.

8. По отклонению отношения определяют уровень утечки информации к подслушивателю.

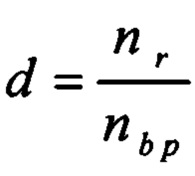

Определяется отношение числа зарегистрированных посылок для преобразованных состояний nr к числу зарегистрированных посылок для контрольных состояний nbp (доля подменных состояний)

и доля атакованных посылок w при помощи ослепления детекторов равна

w=2(1-d)

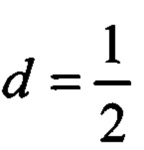

При  подслушиватель атакует все посылки, доля атакованных посылок равна w=1. При d=1 атака отсутствует, доля атакованных посылок w=0.

подслушиватель атакует все посылки, доля атакованных посылок равна w=1. При d=1 атака отсутствует, доля атакованных посылок w=0.

Число секретных бит, которые получаются при данном d

где N - число зарегистрированных информационных посылок,

при критическом значении параметра  и меньше, передающая и принимающая сторона узнают, что доля атакованных посылок равна w=1 - атакуются все посылки, подслушиватель знает весь ключ, и прерывают сеанс распределения ключей. В результате, передающая и принимающая сторона никогда не пропустят ситуацию, при которой распределенный ключ известен подслушивателю. При значениях параметра d больше критического значения, доля атакованных посылок w<1, атакуются не все посылки, принимающая и передающая сторона получают секретный ключ, длина которого зависит от определенного ими значения d - доли атакованных посылок w.

и меньше, передающая и принимающая сторона узнают, что доля атакованных посылок равна w=1 - атакуются все посылки, подслушиватель знает весь ключ, и прерывают сеанс распределения ключей. В результате, передающая и принимающая сторона никогда не пропустят ситуацию, при которой распределенный ключ известен подслушивателю. При значениях параметра d больше критического значения, доля атакованных посылок w<1, атакуются не все посылки, принимающая и передающая сторона получают секретный ключ, длина которого зависит от определенного ими значения d - доли атакованных посылок w.

Таким образом, отклонение d от 1 указывает на атак с ослеплением детекторов. Секретный ключ можно получить, только если подслушиватель атакует не все посылки, доля атакованных посылок w<1, а лишь часть посылок при помощи ослепления детекторов. В этом случае доля секретных бит Ns уменьшается. При критическом значении  и меньше, подслушиватель знает весь ключ, и секретность ключа не обеспечивается.

и меньше, подслушиватель знает весь ключ, и секретность ключа не обеспечивается.

Математически невозможность получить секретный ключ при интенсивной атаке подслушивателя с ослеплением детекторов выражается тем фактом, что длина (число бит) секретного ключа в (1) становится отрицательной при значении параметра d<1/2, т.е. Ns<0. При критическом значении  длина секретного ключа обращается в 0.

длина секретного ключа обращается в 0.

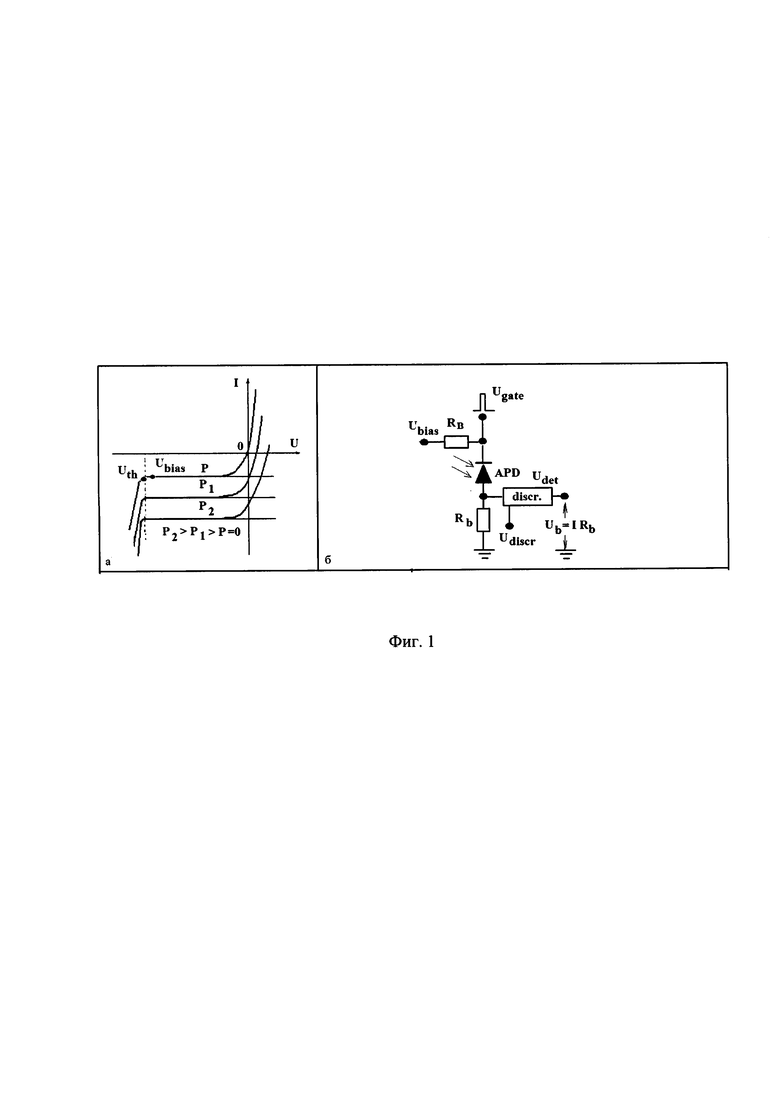

Процесс измерение состояний без ослепления детекторов поясняется на фиг. 2.

Поскольку посылки, где базис передающей и приемной сторон не совпадали, отбрасываются, то оставляются только посылки, где базисы передающей и приемной стороны совпадают. Далее считаем, что посылки передающей и принимающей сторон совпадают.

Подслушиватель случайно выбирает базис измерений. Возможны две ситуации.

1. Базисы передающей, принимающей сторон и подслушивателя совпадают.В этом случае подслушиватель проводит измерения в правильном базисе. Если передающая сторона посылала 0 (фиг. 2а), то подслушиватель также зарегистрирует 0.

Если базис входных состояний и базис поляризационных преобразований на принимающей стороне совпадают, то после поляризационных преобразований конструктивная интереференция состояния возникает на одном выходе.

На втором выходе амплитуда состояния строго равна нулю (фиг. 2а).

Перепосыл подслушивателем 0 в правильном базисе после преобразований на принимающей стороне приведет к отсчетам только в одном детекторе Д1, отсчет в верхнем детекторе отвечает регистрации 0. Порог дискриминации без ослепления детектора выбирается таким образом, чтобы амплитуда состояний при конструктивной интерференции была больше порога дискриминации детекторов (фиг. 2а).

Если передающая сторона посылала состояние, отвечающее 1, то после поляризационных преобразований конструктивная интерференция будет иметь место на нижнем детекторе (фиг. 2б), на втором выходе амплитуда будет равна нулю.

2. Базисы передающей, принимающей сторон и базис подслушивателя не совпадают, ослепление детекторов отсутствует (фиг. 2в, г).

В этом случае неизбежно будут возникать ошибки на приемной стороне.

Если базис передающей, принимающей сторон и подслушивателя не совпадают, то при измерениях в несовпадающем базисе подслушиватель равновероятно может получить как правильный результат, так и ошибочный. Перепосыл любого состояния в несовпадающем базисе приведет после поляризационных преобразований к неполной конструктивной или деструктивной интерференции и отсчетам в обоих детекторах, независимо от того, какое состояние перепосылал подслушиватель (фиг. 2в, г).

Причем амплитуда состояний перед обоими детекторами будет равна половине максимальной амплитуды. Порог дискриминации без ослепления детекторов выбирается таким образом, чтобы состояния при несовпадающих базисах были выше порога дискриминации (фиг. 2в, г). Таким образом, без ослепления детекторов подслушиватель всегда будет производить ошибки на приемной стороне.

При атаке с ослеплением детекторов, детекторы переводятся, посредством постоянного излучения, в линейный классический режим. Уровень ослепления подбирается таким образом, чтобы состояния, с половинной интенсивностью при несовпадающих базисах передающей, принимающей стороны и подслушивателя (фиг. 2в, г)), оказались ниже порога регистрации. А состояния при совпадающих базисах передающей, принимающей стороны и подслушивателя (фиг. 3а, б) были выше порога регистрации. В этом случае ошибочных отсчетов от перепосланных подслушивателем состояний (фиг. 3в, г) не будет.

В такой ситуации подслушиватель знает весь ключ и не производит ошибочных отсчетов на принимающей стороне и не детектируется, система не обеспечивает распределение ключей.

Для выявления атаки с ослеплением детекторов используется отведение части входных состояний (фиг. 4), которые не подвергаются поляризационным преобразованиям, при помощи АСД, и ССД с коэффициентом деления 50/50, для введения данных состояний в детекторы Д1, Д2. Используется два светоделителя, коэффициенты светоделения АСД и ССД выбирается таким образом, чтобы амплитуды, и, соответственно, интенсивности, контрольных состояний, не подвергаемых поляризационным преобразованиям, и информационных состояний, которые подвергаются поляризационным преобразованиям при совпадающих базисах передающей и принимающей стороны и подслушивателя, на входе в детекторы имели одинаковую интенсивность.

В этом случае амплитуды, и, соответственно, интенсивности, контрольных состояний и информационных состояний при совпадающих базисах передающей, принимающей сторон и подслушивателя оказываются выше порога регистрации. Причем амплитуда, и, соответственно, интенсивность, контрольных состояний на входе в детекторы не зависит от выбора базиса подслушивателем, и контрольные состояния будут регистрироваться независимо от выбора базиса. Поэтому контрольные состояния будут всегда регистрироваться независимо от выбора базиса подслушивателем.

При несовпадающих базисах передающей, приемной стороны и подслушивателя, информационные состояния после поляризационных преобразований на входе в детекторы имеют половинную амплитуду и оказываются ниже порога, поэтому не дают ошибочных отсчетов.

Контрольные состояния не подвергаются поляризационным преобразованиям, которые зависят от выбора базиса подслушивателем, и проходят напрямую на детекторы и регистрируются.

Таким образом, при ослеплении детекторов при совпадающих базисах передающей, принимающей сторон и подслушивателя, независимо от того какое состояние 0 или 1 перепосылает подслушиватель, будут регистрироваться как информационные, так и контрольные состояния (фиг. 4а, б), поскольку все состояния на входе в детекторы имеют амплитуду, и, соответственно, интенсивность, выше порога регистрации.

Число зарегистрированных информационных и контрольных состояний должно быть одинаковым. Отношение числа зарегистрированных информационных и контрольных состояний будет равно единице.

При несовпадающих базисах передающей, принимающей сторон и подслушивателя, информационные состояния на входе в детекторы как для 0, так и для 1 (фиг. 4в, г), оказываются ниже порога регистрации. В то же время контрольные состояния имеют интенсивность выше порога регистрации.

Число зарегистрированных информационных и контрольных состояний будет разным.

Если подслушиватель ослепляет детекторы в каждой посылке, то отношение числа зарегистрированных информационных состояний к числу зарегистрированных контрольных состояний d будет равно 1/2 вместо 1.

Подслушиватель может ослеплять детекторы не в каждой посылке, причем число посылок, в которых подслушиватель ослепляет детекторы заранее неизвестно. В этом случае вычисляют долю атакованных посылок (согласно приведенным выше соотношениям в п. 7, по вычисленному отношению определяют величину утечки информации (число бит информации) к подслушивателю и длину секретного криптографического ключа.

Число секретных бит, которые получаются при данном d, определяют по формуле (1)

NS=N(1-w)=N(2d-1).

После определения длины секретного ключа - количества секретных бит, данный ключ может быть использован в криптографических целях - алгоритмах шифрования, аутентификации, цифровой подписи и т.д.

Краткое описание чертежей

На фиг. 1 показаны вольт-амперная характеристика лавинного фотодиода и схема его подключения.

На фиг. 2 показаны схемы измерения информационных состояний без ослепления детекторов.

На фиг. 3 показаны схемы измерения информационных состояний при атаке с ослеплением детекторов.

На фиг. 4 показаны схемы измерения информационных состояний при атаке с ослеплением детекторов.

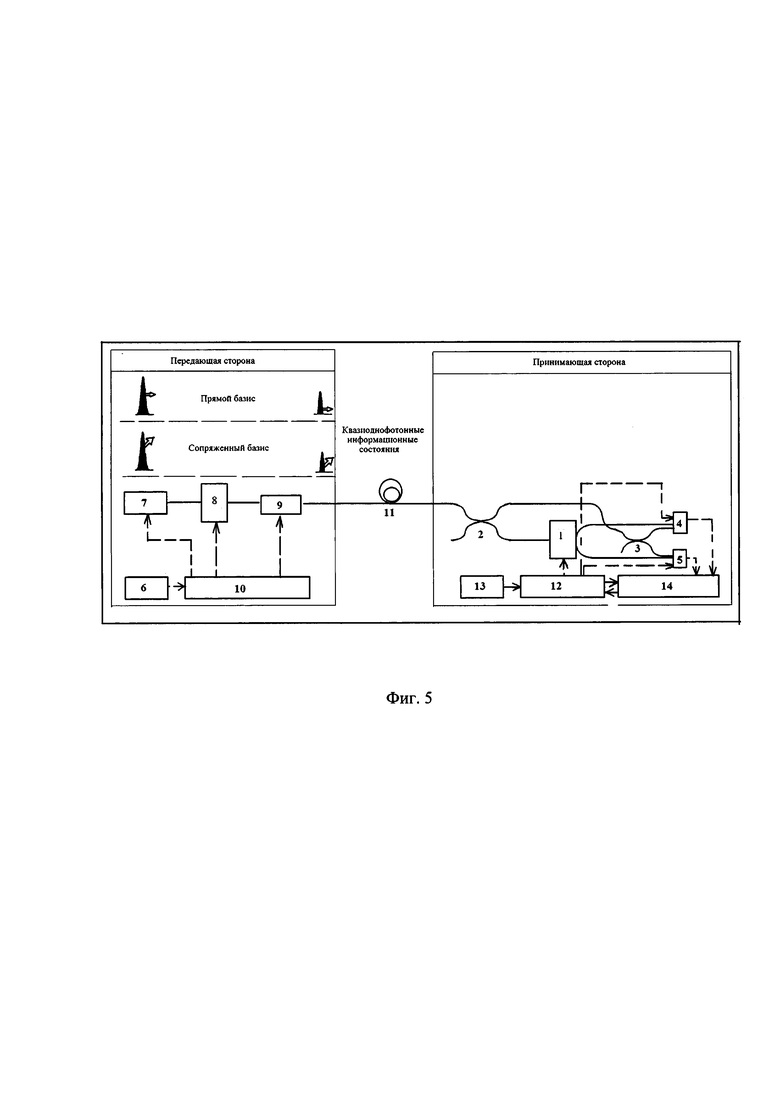

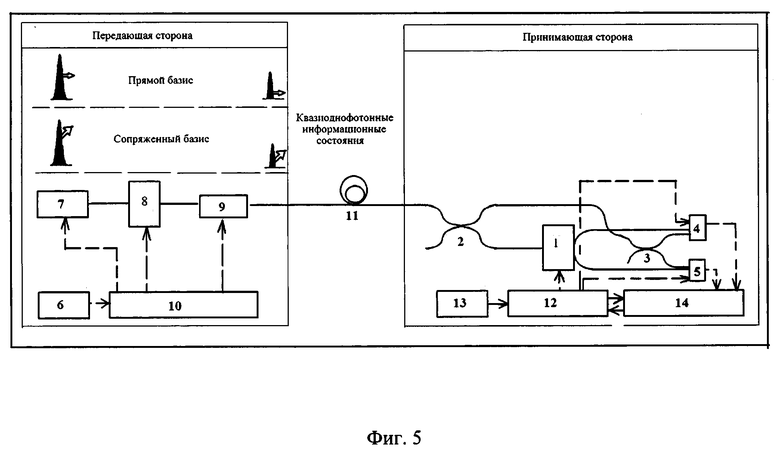

На фиг. 5 показана схема однопроходной системы квантовой криптографии для реализации способа.

На фиг. 2-5 цифрами обозначены:

1 - преобразователь поляризации (ПП),

2 - асимметричный светоделитель АСД),

3 - симметричный светоделитель (ССД),

4 - первый детектор (Д1),

5 - второй детектор (Д2),

6 - генератор случайных чисел передающей части,

7 - лазер,

8 - преобразователь поляризации передающей части,

9 - аттенюатор,

10 - блок управления передающей части,

11 - линия связи,

12 - блок управления принимающей части,

13 - генератор случайных чисел принимающей части,

14 - блок обработки принимающей части.

На схемах сплошными линиями обозначены пути оптического излучения, пунктирными линиями обозначены электрические связи.

Осуществление изобретения

Для реализации предложенного способа необходимо сформировать систему квантовой криптографии, включающую передающую часть и принимающую часть с фотоприемным блоком, соединенных линией связи.

В качестве системы квантовой криптографии может быть использована, например, система, включающая

• передающую часть, содержащую

генератор случайных чисел (ГСЧ),

генератор случайных чисел (ГСЧ),

лазер,

лазер,

преобразователь поляризации (ПП),

преобразователь поляризации (ПП),

аттенюатор (AT),

аттенюатор (AT),

блок управления;

блок управления;

• принимающую часть, содержащую

асимметричный светоделитель (АСД) с коэффициентом деления

асимметричный светоделитель (АСД) с коэффициентом деления  ,

,

симметричный светоделитель с коэффициентом деления 50/50,

симметричный светоделитель с коэффициентом деления 50/50,

преобразователь поляризации (ПП),

преобразователь поляризации (ПП),

лавинные детекторы (Д1, Д2),

лавинные детекторы (Д1, Д2),

генератор случайных чисел (ГСЧ),

генератор случайных чисел (ГСЧ),

блок обработки,

блок обработки,

блок управления;

блок управления;

• линию связи, выполненную в виде одномодового оптического волокна и соединяющую передающую и принимающую части.

Передающая часть содержит генератор случайных чисел, лазер, преобразователь поляризации для формирования в каждой посылке в соответствии со случайным числом с генератора случайных чисел, информационного состояния в одном из базисов (прямом или сопряженном), выполненный с использованием стандартного оптоволоконного вращателя поляризации, стандартный волоконно-оптический управляемый аттенюатор, для формирования квазиоднофотонных состояний из когерентного состояния лазера, и блок управления (фиг. 5).

В принимающей часть, содержащую: асимметричный светоделитель (АСД) с коэффициентом деления  для разделения входных состояний из линии связи на два канала - часть состояний - контрольные состояния поступают непосредственно на детекторы, состояния во втором канале подвергаются преобразованию поляризации, в соответствии с выбранным базисом при помощи генератора случайных чисел (ГСЧ); симметричный светоделитель с коэффициентом деления 50/50, выполняющий разделение контрольных состояний на два одинаковых состояния для ввода в детекторы (Д1, Д2) контрольных состояний; преобразователь поляризации (ПП), осуществляющий преобразование информационных состояний в зависимости от выбранного базиса на принимающей стороне; фотоприемный блок - лавинные детекторы (Д1, Д2), осуществляющие регистрацию контрольных и информационных состояний; блок обработки, реализующий обработку фотоотсчетов; блок управления, осуществляющий управление процессами поляризационного преобразования и регистрации состояний; линию связи, выполненную в виде одномодового оптического волокна и соединяющую передающую и принимающую части.

для разделения входных состояний из линии связи на два канала - часть состояний - контрольные состояния поступают непосредственно на детекторы, состояния во втором канале подвергаются преобразованию поляризации, в соответствии с выбранным базисом при помощи генератора случайных чисел (ГСЧ); симметричный светоделитель с коэффициентом деления 50/50, выполняющий разделение контрольных состояний на два одинаковых состояния для ввода в детекторы (Д1, Д2) контрольных состояний; преобразователь поляризации (ПП), осуществляющий преобразование информационных состояний в зависимости от выбранного базиса на принимающей стороне; фотоприемный блок - лавинные детекторы (Д1, Д2), осуществляющие регистрацию контрольных и информационных состояний; блок обработки, реализующий обработку фотоотсчетов; блок управления, осуществляющий управление процессами поляризационного преобразования и регистрации состояний; линию связи, выполненную в виде одномодового оптического волокна и соединяющую передающую и принимающую части.

Оптические соединения в передающей и принимающей частях выполнены с помощью оптического волокна. К каждому детектору принимающей части подводится излучение с помощью двух волокон. Детекторы работают в стробируемом режиме.

После сформирования система запускается в обычном режиме.

В блоке обработки принимающей части происходит подсчет количества зарегистрированных импульсов от каждой посылки в информационном и контрольном каналах и сравнение. При совпадении количества импульсов ситуация считается штатной, и система вырабатывает квантовый ключ, используемый затем по назначению.

Если в линии связи имеется подслушиватель, который осуществляет атаку с ослеплением детекторов, то количество зарегистрированных импульсов в информационном и контрольном каналах не совпадает, что определяется в блоке обработки принимающей части. Фиксируется факт атаки с ослеплением детекторов (при этом из блока обработки может быть предусмотрена выдача определенного сигнала тревоги, например, в виде звукового сигнала для обслуживающего персонала, надписи на экране и т.п.) и производится расчет текущей длины секретного криптографического ключа, обеспечивающего требуемую защиту данных.

Для расчета используется формула (1).

Дальнейшие действия, как реакция на выявленную атаку, зависят от принятых в системе условий. Если рассчитанная текущая длина криптографического ключа не менее заранее установленной минимальной длины, то, например, система может продолжать работать, несмотря на атаку.

При критическом значении  и меньше, передающая и принимающая сторона узнают, что подслушиватель знает весь ключ, и прерывают сеанс распределения ключей.

и меньше, передающая и принимающая сторона узнают, что подслушиватель знает весь ключ, и прерывают сеанс распределения ключей.

Тогда система приостанавливает выдачу ключа до устранения или прекращения атаки.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ВЫЯВЛЕНИЯ АТАКИ НА КВАНТОВЫЕ СОСТОЯНИЯ В КВАНТОВОМ КАНАЛЕ СВЯЗИ | 2019 |

|

RU2730554C1 |

| СПОСОБ КВАНТОВОГО КОДИРОВАНИЯ И ПЕРЕДАЧИ КРИПТОГРАФИЧЕСКИХ КЛЮЧЕЙ | 2010 |

|

RU2427926C1 |

| СЕТЬ КВАНТОВОГО РАСПРЕДЕЛЕНИЯ КЛЮЧЕЙ | 2015 |

|

RU2621605C2 |

| ДВУХПРОХОДНАЯ СИСТЕМА ФАЗОВОЙ МОДУЛЯЦИИ ДЛЯ КВАНТОВОГО РАСПРЕДЕЛЕНИЯ КЛЮЧЕЙ | 2022 |

|

RU2776030C1 |

| УСТРОЙСТВО КВАНТОВОЙ КРИПТОГРАФИИ | 2018 |

|

RU2691829C1 |

| Способ квантового распределения ключей в однопроходной системе квантового распределения ключей | 2018 |

|

RU2706175C1 |

| СПОСОБ КВАНТОВОГО КОДИРОВАНИЯ И ПЕРЕДАЧИ КРИПТОГРАФИЧЕСКИХ КЛЮЧЕЙ | 2012 |

|

RU2507690C1 |

| СПОСОБ ПЕРЕДАЧИ КЛЮЧА ШИФРОВАНИЯ/РАСШИФРОВАНИЯ ПО ВОЛОКОННО-ОПТИЧЕСКОЙ ЛИНИИ НЕОГРАНИЧЕННОЙ ДЛИНЫ | 2017 |

|

RU2661287C1 |

| Устройство формирования квантовых состояний для систем квантовых коммуникаций на чипе | 2023 |

|

RU2814193C1 |

| СПОСОБ КОДИРОВАНИЯ И ПЕРЕДАЧИ КРИПТОГРАФИЧЕСКИХ КЛЮЧЕЙ | 2005 |

|

RU2302085C1 |

Предполагаемое изобретение относится к области квантовой криптографии. Технический результат заключается в обеспечении возможности выявления в системах квантовой криптографии с поляризационным кодированием ложных квантовых состояний в квантовом канале связи, сгенерированных подслушивателем при атаке с ослеплением детекторов. Система включает передающую часть, принимающую часть, включающую фотоприемный блок, линию связи, выполненную в виде одномодового оптического волокна и соединяющую передающую и принимающую части, причем фотоприемный блок содержит два независимых канала - информационный канал и контрольный канал, асимметричный светоделитель, имеющий один вход и два выхода и разделяющий информационный и контрольный каналы, симметричный светоделитель, имеющий один вход и два выхода, управляемый поляризационный преобразователь, имеющий два выхода, два детектора, причем входное излучение принимающей части поступает на вход асимметричного светоделителя, вход поляризационного преобразователя соединен с первым выходом асимметричного светоделителя, вход симметричного светоделителя соединен со вторым выходом асимметричного светоделителя, первый выход поляризационного преобразователя соединен с первым детектором, второй выход поляризационного преобразователя соединен со вторым детектором, первый выход симметричного светоделителя соединен с первым детектором, второй выход симметричного светоделителя соединен со вторым детектором, при этом в информационном канале обеспечиваются поляризационные преобразования входных квантовых состояний перед регистрацией детектором путем подачи управляющих сигналов в поляризационный преобразователь, в контрольном канале не используются поляризационные преобразования входных квантовых состояний перед регистрацией детектором, коэффициент деления асимметричного светоделителя выбирается таким образом, чтобы контрольные состояния и состояния после преобразования поляризации при совпадающих базисах передающей и приемной стороны имели одинаковую интенсивность в первом и втором фотодетекторах. 5 ил.

Способ обнаружения атаки с ослеплением детекторов в системе квантовой криптографии с поляризационным кодированием, включающей

передающую часть,

принимающую часть, включающую фотоприемный блок,

линию связи, выполненную в виде одномодового оптического волокна и соединяющую передающую и принимающую части;

причем фотоприемный блок содержит

два независимых канала - информационный канал и контрольный канал,

асимметричный светоделитель, имеющий один вход и два выхода и разделяющий информационный и контрольный каналы,

симметричный светоделитель, имеющий один вход и два выхода,

управляемый поляризационный преобразователь, имеющий два выхода,

два детектора;

причем

входное излучение принимающей части поступает на вход асимметричного светоделителя,

вход поляризационного преобразователя соединен с первым выходом асимметричного светоделителя,

вход симметричного светоделителя соединен со вторым выходом асимметричного светоделителя,

первый выход поляризационного преобразователя соединен с первым детектором,

второй выход поляризационного преобразователя соединен со вторым детектором,

первый выход симметричного светоделителя соединен с первым детектором,

второй выход симметричного светоделителя соединен со вторым детектором;

при этом

в информационном канале обеспечиваются поляризационные преобразования входных квантовых состояний перед регистрацией детектором путем подачи управляющих сигналов в поляризационный преобразователь,

в контрольном канале не используются поляризационные преобразования входных квантовых состояний перед регистрацией детектором,

коэффициент деления асимметричного светоделителя выбирается таким образом, чтобы контрольные состояния и состояния после преобразования поляризации при совпадающих базисах передающей и приемной стороны имели одинаковую интенсивность в первом и втором фотодетекторах;

способ, заключающийся в том, что

- принимают в фотоприемном блоке принимающей части входные квантовые состояния в информационном и контрольном каналах;

- сравнивают количество зарегистрированных информационных и контрольных состояний;

- определяют расхождение в числе зарегистрированных информационных и контрольных состояний;

- если имеется расхождение числа зарегистрированных информационных и контрольных состояний, то

- обнаруживают атаку с ослеплением детекторов;

- оценивают долю подменных состояний, посланных злоумышленником, включающую оценку количества информации, которое получает злоумышленник за счет подменных состояний;

- если доля подменных состояний меньше критического значения, то прерывают сеанс распределения ключей;

- определяют длину криптографического ключа при атаке с ослеплением детекторов.

| СПОСОБ ВЫЯВЛЕНИЯ АТАКИ НА КВАНТОВЫЕ СОСТОЯНИЯ В КВАНТОВОМ КАНАЛЕ СВЯЗИ | 2019 |

|

RU2730554C1 |

| СПОСОБ ШИФРОВАНИЯ С ЗАЩИТОЙ ОТ КВАНТОВЫХ АТАК НА ОСНОВЕ ЦИКЛОВ ФУНКЦИЙ ВЕБЕРА | 2013 |

|

RU2541938C1 |

| Система релятивистской квантовой криптографии | 2017 |

|

RU2667755C1 |

| Способ приготовления лака | 1924 |

|

SU2011A1 |

| Автомобиль-сани, движущиеся на полозьях посредством устанавливающихся по высоте колес с шинами | 1924 |

|

SU2017A1 |

Авторы

Даты

2022-11-22—Публикация

2021-11-30—Подача