[0001] Эта заявка притязает на приоритет предварительной заявки на патент США № 62/362876, поданной 15 июля 2016 года, которая включена в настоящий документ с помощью ссылки во всей своей полноте.

ПРЕДПОСЫЛКИ ИЗОБРЕТЕНИЯ

[0002] Настоящее изобретение в целом относится к отрасли защищенной передачи данных, а более конкретно к безопасной отправке закрытой информации целевой аудитории по существующим каналам. Примерные варианты осуществления, раскрытые в настоящем документе, находят конкретное применение в сочетании с защищенной передачей выбранной информации или данных из системы аутентификации личности в систему авторизации транзакций в связи с обработкой транзакции кредитной карты или другого платежного инструмента, и они будут описаны в настоящем документе с конкретными ссылками на них. Однако следует принимать во внимание, что различные примерные варианты осуществления, например, раскрытые в настоящем документе, также могут быть пригодны для других подобных применений.

[0003] В целом, в связи с транзакциями кредитной карты и/или других подобных платежных инструментов, проводимыми по телекоммуникационным сетям (например, включая, но без ограничения, проводные и/или беспроводные сети, Интернет, WiFi, сотовые сети, разнородные системы, частные сети и т. д.), текущее состояние аутентификации потребителей возлагается на продавцов и соответствующие системы в сетевой экосистеме для приема, поддержания и направления аутентификационной информации. Аутентификация держателей карт в связи с коммерческими транзакциями, проводимыми по телекоммуникационной сети (например, такой как Интернет), была популяризована такими инициативами и/или программами, как Verified by Visa (VbV) компании «Visa» и SecureCode компании «MasterCard». Такие программы позволяют эмитенту кредитной карты аутентифицировать личность держателя карты перед авторизацией совершения транзакции. Однако аутентификация часто изолирована от авторизации, поскольку они часто представляют собой две отдельные системы, которые осуществляют связь только с помощью заранее определенных сообщений, например, как предписано конкретной сетью карточных платежей, будь то Visa, MasterCard или иная. Соответственно, эта изоляция, или отделение, стремится ограничить информацию, которая может быть совместно использована этапами аутентификации и авторизации. Это может стать более важным, если эмитент использует аутентификацию на основе оценки риска при принятии решения об аутентификации, а единственной информацией, передаваемой в систему авторизации, является итог аутентификации (например, двоичный результат, например, положительный или отрицательный).

[0004] Соответственно, может быть желательно связать системы аутентификации и авторизации с обеспечением возможности передачи и/или сообщения дополнительной информации между ними, например, чтобы потенциально можно было сократить количество ложноположительных и/или ложноотрицательных результатов, выдаваемых системой авторизации. Однако до настоящего времени подходящие система, подход и/или способ не были разработаны и/или внедрены.

[0005] В настоящем документе раскрыты новые и/или усовершенствованные система и/или способ защищенной передачи выбранных информации и данных в расширенных сообщениях, передаваемых между системой и/или этапом аутентификации и системой и/или этапом авторизации с использованием существующих и/или заранее определенных протоколов и/или соединений (в целом упоминаемых и/или иным образом известных как «каналы»), установленных сетями карточных платежей, например, такими как Visa, Mastercard и т. д. В сущности, посредством использования расширенного сообщения, как раскрыто в настоящем документе, между аутентификацией и авторизацией устанавливается мост, который в целом называется в настоящем документе условно «мост аутентификации/авторизации». С помощью расширенного сообщения и моста аутентификации/авторизации система продавца или сервера управления доступом (ACS) или другой подходящий субъект могут передавать определенные значения и/или данные через экосистему с использованием существующих каналов, которые могут быть полезны на этапах аутентификации и авторизации. Подходящим образом, данные в расширенном сообщении защищены и совместимы с проверкой сетевой криптограммы, таким образом обеспечивая продавцу надлежащую защиту, предлагаемую аутентификацией потребителя. Одним примером, иллюстрирующим использование расширенного сообщения, является внесение продавцом в сообщение минимально затрагивающего изменения, позволяющего эмитенту лучше трактовать и использовать результаты аутентификации для принятия решений об авторизации. Более широко говоря, подход, описанный в настоящем документе, облегчает передачу информации от кого-то и/или чего-то, кто запрашивает проведение расчета по транзакции или т. п., кому-то и/или чему-то, кто будет обеспечивать запрошенный расчет или т. п.

КРАТКОЕ ОПИСАНИЕ ИЗОБРЕТЕНИЯ

[0006] Это краткое описание сущности изобретения предусмотрено для представления идей, относящихся к настоящему изобретению. Оно не предназначено для определения существенных признаков заявляемого изобретения и не предназначено для использования при определении или ограничении объема заявляемого изобретения. Описанные ниже примерные варианты осуществления не являются исчерпывающими или ограничивающими формулу изобретения точными формами, раскрытыми в следующем подробном описании изобретения. Скорее, варианты осуществления выбраны и описаны так, чтобы другие специалисты в данной области техники могли принять во внимание и понять принципы и практические применения изобретения, представленного в настоящем документе.

[0007] В соответствии с одним аспектом система для электронной связи содержит: один или более процессоров третьей стороны, приспособленных: создавать предварительное число аутентификации транзакции (Pre-ATN) путем объединения некоторого числа со специальным значением кодирования (SEV), причем SEV представляет собой однозначное целое число; шифровать Pre-ATN с использованием сохраняющего формат шифрования (FPE), чтобы генерировать зашифрованное число аутентификации транзакции (ATN); и отправлять зашифрованное ATN на сервер управления доступом (ACS), чтобы использовать зашифрованное ATN для генерирования проверочного кода аутентификации держателя карты (CAVV) или кода аутентификации владельца счета (AAV).

[0008] В системе по предыдущему абзацу ACS может быть обеспечен ключами FPE, индексами ключа и таблицами определения SEV; и ACS может быть приспособлен использовать индекс ключа из индексов ключа как для FPE, так и для вычисления проверочного кода карты (CVV). ACS может быть приспособлен использовать ключ на основе FPE, соответствующий выбранному индексу ключа, вместе с основным учетным номером (PAN) для создания уникального ключа для каждого PAN. Таблицы определения SEV могут связывать конкретные значения SEV с информацией, которую передают по мосту между: (i) процедурой аутентификации, которая аутентифицирует личность пользователя; и (ii) процедурой авторизации, которая авторизует транзакцию пользователя. Система может дополнительно содержать субъект декодирования, приспособленный: выполнять сохраняющее формат дешифрование (FPD) с использованием ATN и уникального ключа основного учетного номера (PAN) для генерирования Pre-ATN, включающего SEV; и использовать SEV для поиска соответствующего определения в таблице. ACS может быть приспособлен аутентифицировать потребителя путем обмена с потребителем удостоверяющими данными аутентификации, включающими пароль; и система может дополнительно содержать один или более процессоров субъекта декодирования, приспособленных получать SEV путем: приема запроса авторизации, содержащего CAVV или AAV; восстановления ATN и индикатора ключа из CAVV или AAV; и расшифровывания ATN с использованием подпрограммы сохраняющего формат дешифрования (FPD); и при этом один или более процессоров субъекта декодирования могут быть дополнительно приспособлены использовать SEV для поиска соответствующего определения в таблице. Один или более процессоров субъекта декодирования дополнительно могут быть приспособлены использовать таблицы определения SEV для связывания конкретных значений SEV для передачи по мосту информации между процедурой аутентификации и процедурой авторизации. Число может представлять собой случайное трехзначное число.

[0009] В соответствии с другим аспектом способ электронной связи включает: посредством одного или более процессоров третьей стороны: создание предварительного числа аутентификации транзакции (Pre-ATN) путем объединения некоторого числа со специальным значением кодирования (SEV), причем SEV представляет собой однозначное целое число; шифрование Pre-ATN с использованием сохраняющего формат шифрования (FPE), чтобы генерировать зашифрованное число аутентификации транзакции (ATN); и отправку зашифрованного ATN на сервер управления доступом (ACS); и посредством ACS: использование зашифрованного ATN для генерирования проверочного кода аутентификации держателя карты (CAVV) или кода аутентификации владельца счета (AAV).

[0010] В способе, который описан в предыдущем абзаце, ACS может быть обеспечен ключами FPE, индексами ключа и таблицами определения SEV; и индекс ключа из индексов ключа используют как для FPE, так и для вычисления проверочного кода карты (CVV). Ключ на основе FPE, соответствующий выбранному индексу ключа, может быть использован вместе с основным учетным номером (PAN) для создания уникального ключа для каждого PAN. Таблицы определения SEV могут связывать конкретные значения SEV с информацией, которую передают по мосту между: (i) процедурой аутентификации, которая аутентифицирует личность пользователя; и (ii) процедурой авторизации, которая авторизует транзакцию пользователя. Способ может дополнительно включать: выполнение сохраняющего формат дешифрования (FPD) с использованием ATN и уникального ключа основного учетного номера (PAN) для генерирования Pre-ATN, включающего SEV; и использование SEV для поиска соответствующего определения в таблице. Способ может дополнительно включать: аутентификацию потребителя путем обмена между ACS и потребителем удостоверяющими данными аутентификации, включающими пароль; и посредством одного или более процессоров субъекта декодирования получение SEV путем: приема запроса авторизации, содержащего CAVV или AAV; восстановления ATN и индикатора ключа из CAVV или AAV; и расшифровывания ATN с использованием подпрограммы сохраняющего формат дешифрования (FPD); и дополнительно посредством одного или более процессоров субъекта декодирования использование SEV для поиска соответствующего определения в таблице. Способ может дополнительно включать: как часть процедуры аутентификации, аутентификацию потребителя путем обмена между ACS и потребителем удостоверяющими данными аутентификации, включающими пароль; и, как часть процедуры авторизации, посредством одного или более процессоров субъекта декодирования получение SEV путем: приема запроса авторизации, содержащего CAVV или AAV; восстановления ATN и индикатора ключа из CAVV или AAV; и расшифровывания ATN с использованием подпрограммы сохраняющего формат дешифрования (FPD); и дополнительно посредством одного или более процессоров субъекта декодирования использование SEV для поиска соответствующего определения в таблице для передачи по мосту информации между процедурой аутентификации и процедурой авторизации.

[0011] В соответствии с другим аспектом, субъект декодирования может содержать один или более процессоров, приспособленных: получать специальное значение кодирования (SEV), причем SEV представляет собой однозначное целое число, путем: приема запроса авторизации, содержащего проверочный код аутентификации держателя карты (CAVV) или код аутентификации владельца счета (AAV); восстановления числа аутентификации транзакции (ATN) и индикатора ключа из CAVV или AAV; и расшифровывания ATN с использованием подпрограммы сохраняющего формат дешифрования (FPD); и использовать SEV для поиска соответствующего определения в таблице для передачи по мосту информации между процедурой аутентификации и процедурой авторизации.

[0012] Многочисленные преимущества и выгоды изобретения, раскрытого в настоящем документе, станут очевидны специалистам в данной области техники после прочтения и понимания настоящего описания. Однако необходимо понимать, что подробное описание различных вариантов осуществления и конкретных примеров, с указанием предпочтительных и/или других вариантов осуществления, представлено для иллюстрации, а не ограничения.

ПЕРЕЧЕНЬ ФИГУР ЧЕРТЕЖЕЙ

[0013] Следующее подробное описание изобретения ссылается на фигуры на сопроводительных графических материалах. Однако изобретение, раскрытое в настоящем документе, может принимать форму различных компонентов и компоновок компонентов, а также различных этапов и компоновок этапов. Графические материалы предназначены только для целей иллюстрации примерных и/или предпочтительных вариантов осуществления и не должны рассматриваться как ограничивающие. Кроме того, следует принимать во внимание, что графические материалы могут быть даны не в масштабе.

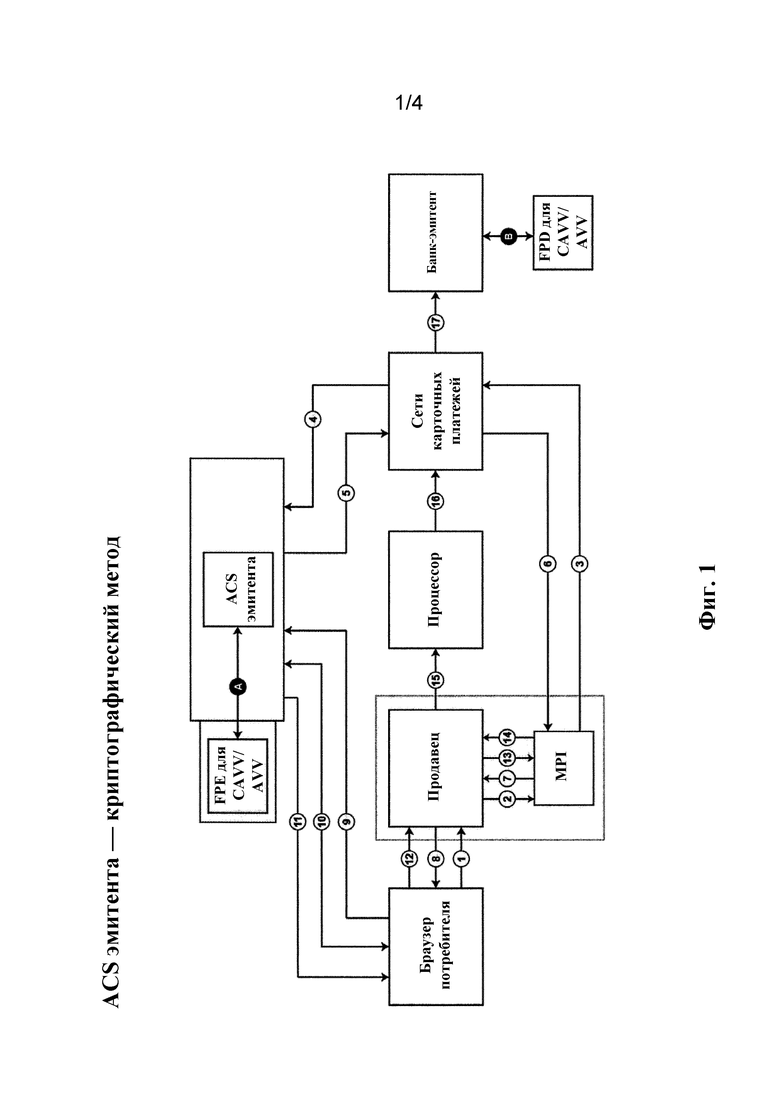

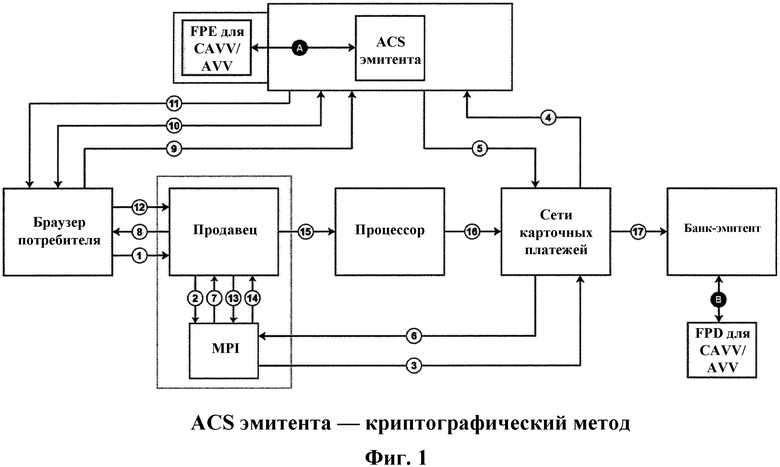

[0014] Фиг. 1 представляет собой схематическую иллюстрацию, показывающую один примерный вариант осуществления, использующий мост аутентификации/авторизации и усовершенствованные систему и/или способ передачи сообщений в соответствии с аспектами настоящего изобретения.

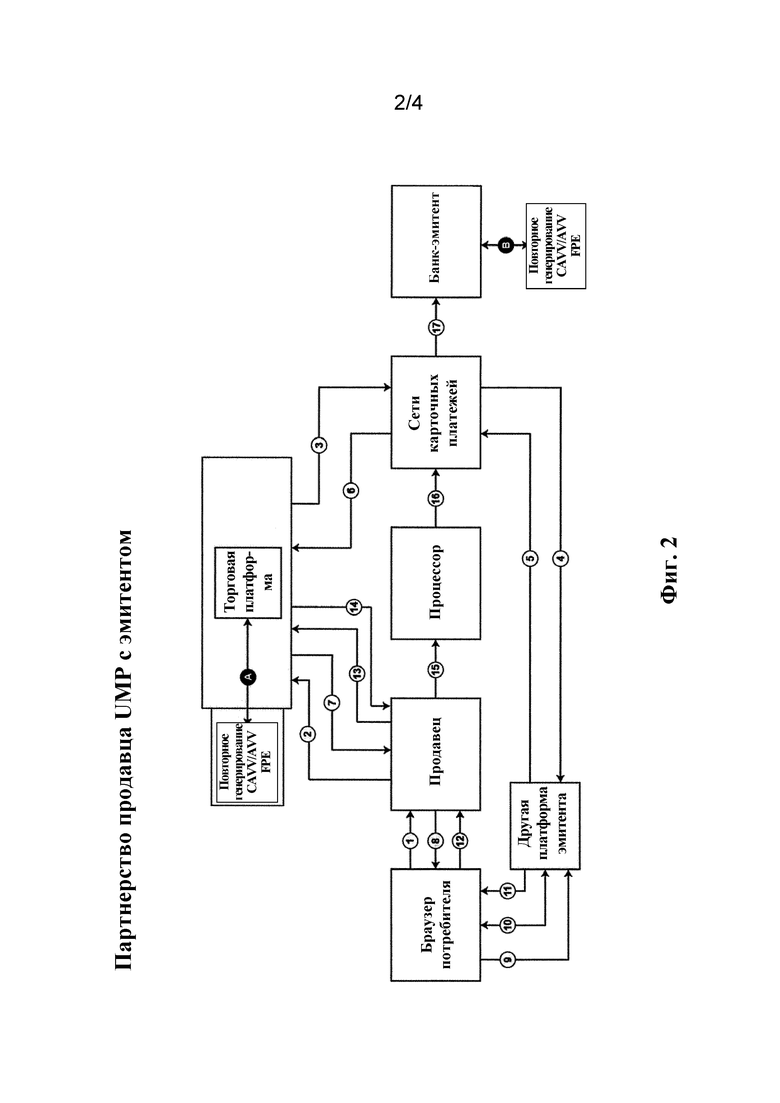

[0015] Фиг. 2 представляет собой схематическую иллюстрацию, показывающую другой примерный вариант осуществления, использующий мост аутентификации/авторизации и усовершенствованные систему и/или способ передачи сообщений в соответствии с аспектами настоящего изобретения.

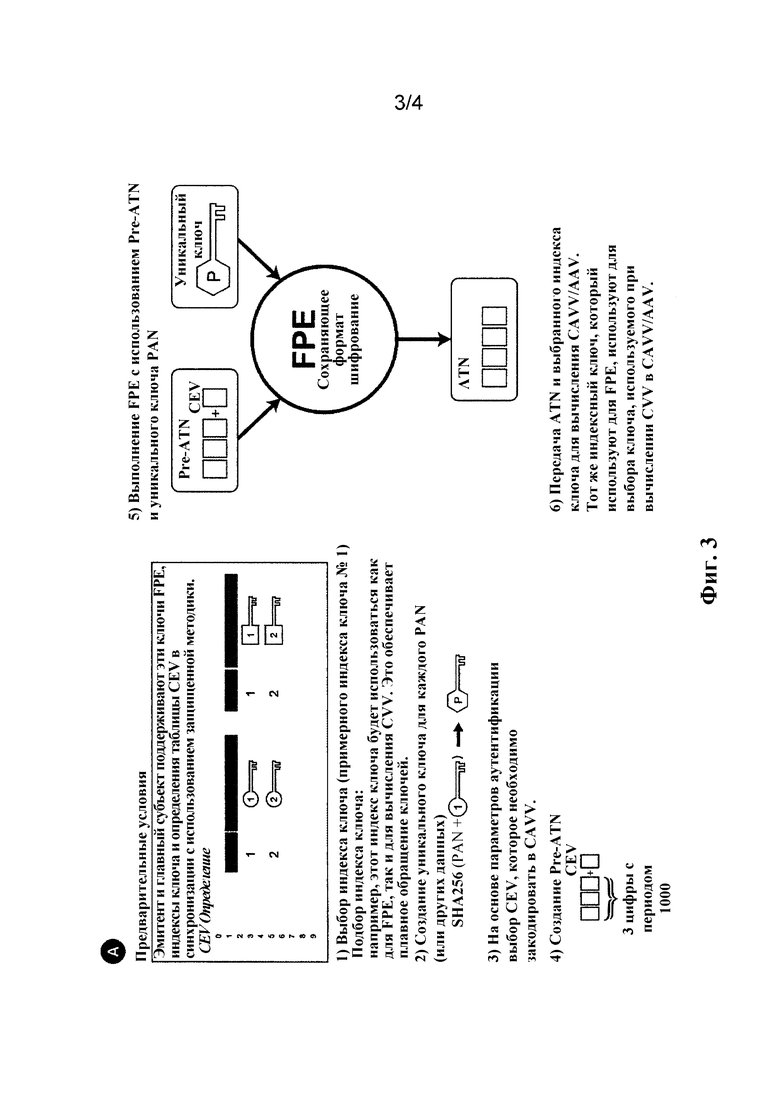

[0016] Фиг. 3 представляет собой схематическую иллюстрацию, показывающую примерный способ кодирования и шифрования согласно примерному варианту осуществления настоящего изобретения.

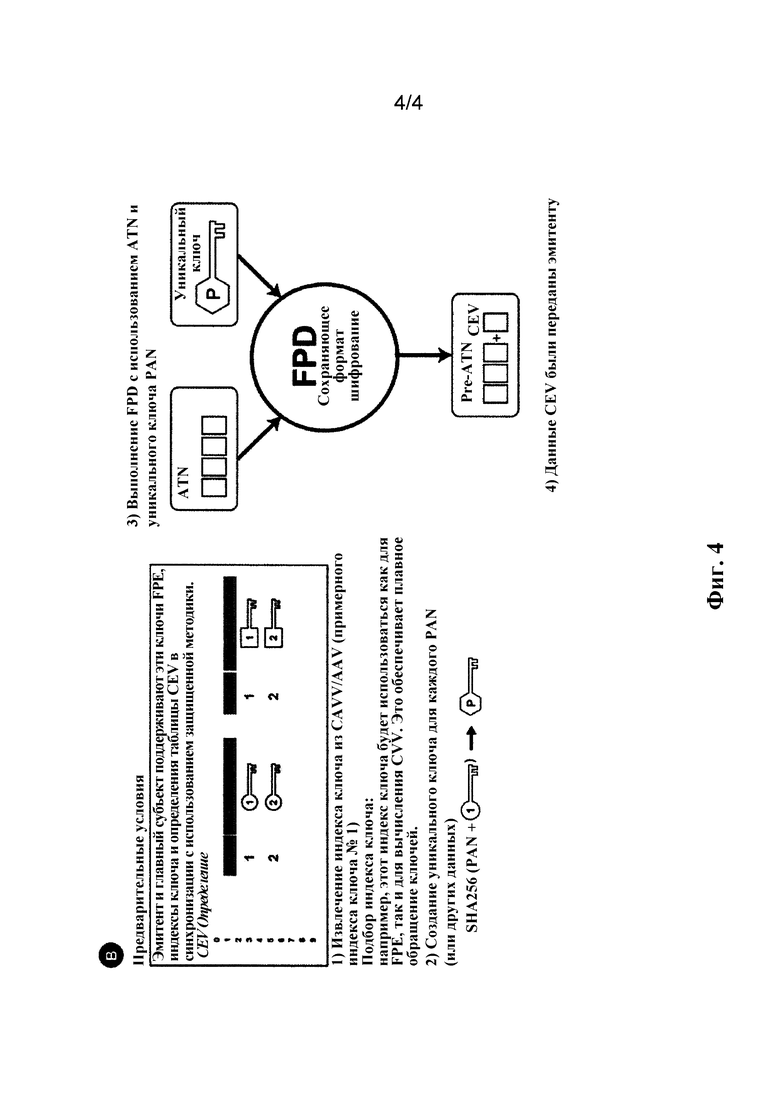

[0017] Фиг. 4 представляет собой схематическую иллюстрацию, показывающую примерный способ декодирования и дешифрования согласно примерному варианту осуществления настоящего изобретения.

ПОДРОБНОЕ ОПИСАНИЕ ИЗОБРЕТЕНИЯ

[0018] Для ясности и простоты в настоящем описании будут производиться ссылки на структурные и/или функциональные элементы, соответствующие стандарты, алгоритмы и/или протоколы, а также другие компоненты, способы и/или процессы, которые широко известны в данной области техники, без дополнительного подробного объяснения их конфигурации или работы, за исключением того объема, в котором они были модифицированы или изменены для соответствия предпочтительному и/или другому варианту (предпочтительным и/или другим вариантам) осуществления, представленным в настоящем документе, и/или приспособления к ним. Более того, раскрытые в настоящем описании устройства и способы подробно описаны посредством примеров и со ссылкой на фигуры. Если не указано иное, подобные численные обозначения на фигурах указывают на ссылки на такие же, сходные или соответствующие элементы на всех фигурах. Будет принято во внимание, что модификации раскрытых и описанных примеров, компоновок, конфигураций, компонентов, элементов, устройств, способов, материалов и т. д. могут быть выполнены и могут быть желательными для конкретного применения. В этом описании любое указание конкретных материалов, методик, компоновок и т. д. либо относится к конкретному представленному примеру, либо является просто общим описанием такого материала, методики, компоновки и т. д. Указания особых деталей или примеров не предназначены для толкования, а значит их не следует толковать, в качестве обязательных или ограничивающих, если они специально не обозначены как таковые. Отдельные примеры устройств и способов далее раскрыты в настоящем документе и подробно описаны со ссылкой на фигуры.

[0019] Со ссылкой на фиг. 1, где конкретные этапы, описанные ниже, проиллюстрированы как обведенные кругом номера ссылок, показана схематическая иллюстрация одного примерного способа обработки аутентифицированной транзакции между потребителем и продавцом, проводимой по телекоммуникационной сети, например, такой как Интернет. Как показано, потребитель (например, с использованием подходящего браузера или приложения, работающего на вычислительном устройстве и/или устройстве связи конечного пользователя, или с использованием устройства, подключенного к Интернету, в той или иной форме) осуществляет доступ к веб-сайту продавца, который предоставлен посредством аппаратного сервера (например, веб-сервера), функционально подключенного к телекоммуникационной сети, например, такой как Интернет. Подходящим образом, вычислительное устройство потребителя может представлять собой компьютер, смартфон или другое подобное устройство, которое может поддерживать браузер, работающий на нем, и осуществлять функциональное соединение с телекоммуникационной сетью, чтобы осуществлять связь и/или обмен сообщениями, сигналами, информацией и/или данными с другими элементами, системами, серверами и/или подобными компонентами, также функционально соединенными с телекоммуникационной сетью.

[0020] На практике потребитель может выбрать ряд товаров, услуг и/или т. п., например, путем их выбора и/или размещения в виртуальной корзине или т. п. После перехода к расчету или другой подобной странице на веб-сайте продавца, потребитель может выбрать начать покупку выбранных товарных позиций, например, используя свой браузер, чтобы щелкнуть по указанной ссылке или опции, предоставленной на странице расчета. Соответственно, потребителю предлагается выбрать вариант оплаты и/или ввести платежную информацию, которая, в свою очередь, будет направлена продавцу. Например, потребитель может выбрать оплату кредитной картой, в этом случае платежная информация, направляемая продавцу, может включать номер кредитной карты (например, основной учетный номер (PAN) или динамический PAN), дату завершения срока действия, имя на кредитной карте и т. д. Направление платежной информации от потребителя на сервер продавца проиллюстрировано как этап 1 на фиг. 1.

[0021] В ответ сервер продавца отправляет на подключаемый модуль продавца (MPI) запрос на создание запроса проверки регистрации (VEReq) или другого подобного сообщения. См. этап 2 на фиг. 1. Для простоты в настоящем документе на фиг. 1 показан только один MPI. Однако на практике обычно используются множество MPI - отдельные MPI, используемые для каждой отличной сети карточных платежей. VEReq или другое подобное сообщение используется для проверки регистрации кредитной карты в конкретной инициативе или программе аутентификации (например, VbV, SecureCode и т. д.), предписанной конкретной связанной платежной схемой или сетью карточных платежей (например, Visa, Mastercard и т. д.). В общем VEReq будет включать PAN, принятый с платежной информацией. По сути, сообщение VEReq представляет собой запрос, который, в конечном итоге, отправляется на сервер управления доступом (ACS) эмитента, чтобы проверить, зарегистрирован ли PAN (содержащийся в VEReq) в конкретной инициативе или программе аутентификации.

[0022] В свою очередь (см. этап 3 на фиг. 1), VEReq или другое подобное сообщение отправляют на сервер каталогов (DS) для связанной платежной схемы или сети карточных платежей. Подходящим образом, DS является частью сети карточных платежей. На практике DS будет выполнять поиск банковского идентификационного номера (BIN), и если BIN предназначен для ACS, управляемого эмитентом, то VEReq направляют на ACS эмитента (см. этап 4 на фиг. 1). В общем ACS является субъектом, который управляет аутентификацией держателей карт. ACS принимает VEReq и в ответ возвращает ответ проверки регистрации (VERes); и принимает запрос аутентификации платежа (PAReq) и в ответ возвращает ответ аутентификации платежа (PARes). ACS также отвечает за генерирование проверочного кода аутентификации держателя карты (CAVV) и/или кода аутентификации владельца счета (AAV). CAVV и AAV - это специальные коды платежной схемы, которые генерируются при успешных операциях аутентификации или попытках выполнения транзакций. В общем каждый включает: (i) число аутентификации транзакции (ATN); и (ii) проверочный код карты (CVV). В целом, трехзначный CVV вычисляется с использованием четырехзначного ATN, PAN, кодов состояния и двух ключей стандарта шифрования данных DES - особенности этого могут быть уникальными для разных реализаций (например, в настоящее время особенности отличаются между реализациями Visa и Mastercard). Подлинность значения CVV может быть проверена при наличии двух ключей DES, используемых совместно двумя сторонами вместе с PAN, ATN и кодами состояния.

[0023] В ответ на VEReq или другое подобное сообщение ACS эмитента отвечает ответом проверки регистрации (VERes) или другим подобным сообщением (см. этап 5 на фиг. 1). В свою очередь, VERes направляют на MPI (см. этап 6 на фиг. 1). По сути, VERes указывает, зарегистрирован или нет рассматриваемый PAN в конкретной инициативе или программе аутентификации. В общем, VERes в конечном итоге возвращают продавцу, и, если PAN действительно зарегистрирован, VERes будет содержать унифицированный указатель ресурса (URL) или адрес ACS (называемый ACSURL). Иными словами, ACSURL указывает адрес, на который в конечном итоге браузеру держателя карты следует (например, посредством POST по протоколу передачи гипертекста (HTTP)) отправлять PAReq, данные о продавце (MD) и TermURL (как описано ниже).

[0024] После приема VERes MPI использует VERes для генерирования PAReq или другого подобного сообщения, которое направляют на сервер продавца, например, как показано на этапе 7 на фиг. 1.

[0025] Соответственно, после приема PAReq сервер продавца создает поля формы, включая PAReq, MD и TermURL, и направляет их на браузер потребителя, указывая браузеру потребителя отправить данные на ACSURL (например, посредством POST по HTTP). См. этап 8 на фиг. 1. В общем MD представляют собой данные, отправляемые вместе с PAReq, которые будут возвращены с соответствующим PARes, чтобы помочь продавцу восстановить сеанс. TermURL указывает адрес для POST или иной отправки PARes и поля MD с ACS эмитента продавцу посредством браузера потребителя. Как показано на этапе 9, PAReq, MD и TermURL, в свою очередь, отправляют методом POST или иным образом на ACS эмитента.

[0026] Как показано на этапе 10, один или более запросов, ответов, сообщений, данных и/или элементов информации могут быть переданы между потребителем и ACS для аутентификации потребителя. Например, это может включать передачу различных удостоверяющих данных аутентификации, включая, но без ограничения: пароль, личный идентификационный номер (PIN), биометрические данные (такие как отпечаток пальца, сканированное изображение сетчатки глаза, данные распознавания голоса или распознавания лица), критерии и расчет риска и т. д.

[0027] Исходя из итога аутентификации, соответствующим образом генерируют CAVV или AAV. Подходящим образом, ACS будет генерировать CAVV или AAV. Более конкретно, как показано на этапе А, специальное значение кодирования (SEV) (например, однозначное целое число от 0 до 9) сначала кодируют в ATN. Закодированный таким образом ATN затем шифруют с использованием сохраняющего формат шифрования (FPE). Как показано, кодирование и шифрование выполняются третьесторонними процессором и/или аппаратным сервером. Зашифрованный таким образом ATN затем передают обратно на ACS и используют для генерирования CAVV или AAV (в зависимости от случая) с помощью иного стандартного алгоритма генерирования CAVV/AAV. Затем ACS подписывает сообщение PARes. Примечательно то, что, поскольку предложенное в настоящем документе решение использует FPE, оно совместимо с отраслевыми стандартными криптографическими проверками, применяемыми сетями карточных платежей.

[0028] Как показано на этапе 11, ACS эмитента возвращает страницу на браузер потребителя, который методом POST или иным образом отправит PARes (который включает CAVV/AAV, сгенерированные с помощью кодированного/зашифрованного ATN) и поле MD на TermURL. Отправленные методом POST PARes и MD, в свою очередь, принимает продавец (см. этап 12 на фиг. 1); и на этапе 13 продавец передает PARes на MPI.

[0029] Подходящим образом, MPI проверяет подпись PARes и возвращает (см. этап 14) CAVV/AAV и индикатор электронной торговли (ECI) продавцу. ECI представляет собой значение, которое указывает результат или итог аутентификации, выполненной на этапе 10.

[0030] Приняв CAVV/AAV и ECI, для получения авторизации для транзакции продавец направляет их на процессор транзакций (возможно, через платежный шлюз - не показан). См. этап 15 на фиг. 1.

[0031] Процессор транзакций форматирует сообщение для конкретной сети карточных платежей (например, будь то Visa, Mastercard и т. д.) и передает ECI и CAVV/AAV в сеть карточных платежей (см. этап 16). Подходящим образом, сеть карточных платежей может подтвердить подлинность действительности CAVV/AAV с использованием криптографического метода, заданного для CAVV/AVV, и/или сеть карточных платежей может также без проблем выполнить анализ воспроизведения CAVV/AAV, поскольку он является обратно совместимым. Вышеупомянутый признак обладает значительной важностью. Анализ воспроизведения подтверждает, что история образцов успешных CAVV/AVV не используется повторно.

[0032] Отправка эмитенту запроса авторизации, содержащего PAN и CAVV/AAV, проиллюстрирована как этап 17.

[0033] Приняв запрос авторизации, эмитент может передать PAN и CAVV/AAV в подпрограмму сохраняющего формат дешифрования (FPD). Подходящим образом, подпрограмма может быть исполнена эмитентом или подходящей третьей стороной. В любом случае, ATN и индикатор ключа извлекаются и/или восстанавливаются из CAVV/AAV. Затем ATN расшифровывают с использованием FPD. Соответственно, SEV получают и возвращают эмитенту.

[0034] На фиг. 2 показан другой вариант осуществления, в котором используется универсальная торговая платформа (UMP). Например, UMP может быть реализована так, как раскрыто в патентах США № 7051002, № 7693783, № 8140429, № 8645266 и № 8650118 и в публикациях заявок на патенты США № US 2014/0081863 A1, № US 2014/0108250 A1, № US 2014/0089194 A1 и № US 2014/0156532 A1, причем все эти патенты и публикации заявок на патенты включены в настоящий документ с помощью ссылки во всей своей полноте.

[0035] Со ссылкой на фиг. 2, где конкретные этапы, описанные ниже, снова проиллюстрированы как обведенные кругом номера ссылок, показана схематическая иллюстрация другого примерного способа обработки аутентифицированной транзакции между потребителем и продавцом, проводимой по телекоммуникационной сети, например, такой как Интернет. Как показано, потребитель (например, с использованием подходящего браузера или приложения, работающего на вычислительном устройстве и/или устройстве связи конечного пользователя) осуществляет доступ к веб-сайту продавца, который предоставлен посредством аппаратного сервера (например, веб-сервера), функционально подключенного к телекоммуникационной сети, например, такой как Интернет. Подходящим образом, вычислительное устройство потребителя может представлять собой компьютер, смартфон или другое подобное устройство, которое может поддерживать браузер, работающий на нем, и осуществлять функциональное соединение с телекоммуникационной сетью, чтобы осуществлять связь и/или обмен сообщениями, сигналами, информацией и/или данными с другими элементами, системами, серверами и/или подобными компонентами, также функционально соединенными с телекоммуникационной сетью.

[0036] На практике потребитель может выбрать ряд товаров, услуг и/или т. п., например, путем их выбора и/или размещения в виртуальной корзине или т. п. После перехода к расчету или другой подобной странице на веб-сайте продавца, потребитель может выбрать начать покупку выбранных товарных позиций, например, используя свой браузер, чтобы щелкнуть по указанной ссылке или опции, предоставленной на странице расчета. Соответственно, потребителю предлагается выбрать вариант оплаты и/или ввести платежную информацию, которая, в свою очередь, будет направлена продавцу. Например, потребитель может выбрать оплату кредитной картой, в этом случае платежная информация, направляемая продавцу, может включать номер кредитной карты (например, основной учетный номер (PAN)), дату завершения срока действия, имя на кредитной карте и т. д. Направление платежной информации от потребителя на сервер продавца проиллюстрировано как этап 1 на фиг. 2.

[0037] В ответ сервер продавца отправляет на UMP (например, поддерживающую подходящий MPI) запрос на создание запроса проверки регистрации (VEReq) или другого подобного сообщения. См. этап 2 на фиг. 2.

[0038] В свою очередь (см. этап 3 на фиг. 2), VEReq или другое подобное сообщение отправляют на сервер каталогов (DS) для связанной платежной схемы или сети карточных платежей. Подходящим образом, DS является частью сети карточных платежей. На практике DS будет выполнять поиск банковского идентификационного номера (BIN), и если BIN предназначен для ACS, управляемого эмитентом, то VEReq направляют на ACS эмитента (см. этап 4 на фиг. 2).

[0039] В ответ на VEReq или другое подобное сообщение ACS эмитента отвечает ответом проверки регистрации (VERes) или другим подобным сообщением (см. этап 5 на фиг. 2). В свою очередь, VERes направляют на UMP (см. этап 6 на фиг. 2).

[0040] После приема VERes UMP использует VERes для генерирования PAReq или другого подобного сообщения, которое направляют на сервер продавца, например, как показано на этапе 7 на фиг. 2.

[0041] Соответственно, после приема PAReq сервер продавца создает поля формы, включая PAReq, MD и TermURL, и направляет их на браузер потребителя, указывая браузеру потребителя отправить данные на ACSURL (например, посредством POST по HTTP). См. этап 8 на фиг. 2. Как показано на этапе 9, PAReq, MD и TermURL, в свою очередь, отправляют методом POST или иным образом на ACS эмитента.

[0042] Как показано на этапе 10, один или более запросов, ответов, сообщений, данных и/или элементов информации могут быть переданы между потребителем и ACS для аутентификации потребителя. Например, это может включать передачу различных удостоверяющих данных аутентификации, включая, но без ограничения: пароль, личный идентификационный номер (PIN), биометрические данные (такие как отпечаток пальца, сканированное изображение сетчатки глаза, данные распознавания голоса или распознавания лица), критерии и расчет риска и т. д.

[0043] Исходя из итога аутентификации, соответствующим образом генерируют CAVV или AAV. Подходящим образом, ACS будет генерировать CAVV или AAV обычным образом. Как показано на этапе 11, ACS эмитента возвращает страницу на браузер потребителя, который методом POST или иным образом отправит PARes и поле MD на TermURL. Отправленные методом POST PARes и MD, в свою очередь, принимает продавец (см. этап 12 на фиг. 2); и на этапе 13 продавец передает PARes на UMP. На практике UMP может использовать надлежащий поддерживаемый MPI для дальнейшей обработки. Более конкретно, как показано на этапе А, специальное значение кодирования (SEV) (например, однозначное целое число от 0 до 9) сначала кодируют в ATN. Закодированный таким образом ATN затем шифруют с использованием сохраняющего формат шифрования (FPE). Зашифрованный таким образом ATN затем передают обратно на иной стандартный алгоритм генерирования CAVV или AAV (в зависимости от случая) для повторного генерирования на основе предварительно выданных общих ключей.

[0044] Подходящим образом, надлежащий MPI, поддерживаемый на UMP, проверяет подпись PARes и возвращает (см. этап 14) CAVV/AAV (который включает новые CAVV/AAV, повторно сгенерированные с использованием закодированного/зашифрованного ATN) и индикатор электронной торговли (ECI) продавцу.

[0045] Приняв CAVV/AAV и ECI, для получения авторизации для транзакции продавец направляет их на процессор транзакций (возможно, через платежный шлюз - не показан). См. этап 15 на фиг. 2.

[0046] Процессор транзакций форматирует сообщение для конкретной сети карточных платежей (например, будь то Visa, Mastercard и т. д.) и передает ECI и CAVV/AAV в сеть карточных платежей (см. этап 16). Подходящим образом, сеть карточных платежей может подтвердить подлинность действительности CAVV/AAV с использованием криптографического метода, заданного для CAVV/AVV, и/или сеть карточных платежей может также без проблем выполнить анализ воспроизведения CAVV/AAV.

[0047] Отправка эмитенту запроса авторизации, содержащего PAN и CAVV/AAV, проиллюстрирована как этап 17.

[0048] Приняв запрос авторизации, эмитент может передать PAN и CAVV/AAV в подпрограмму сохраняющего формат дешифрования (FPD). Подходящим образом, подпрограмма может быть исполнена эмитентом или подходящей третьей стороной. В любом случае, ATN и индикатор ключа извлекаются из CAVV/AAV. Затем ATN расшифровывают с использованием FPD. Соответственно, SEV получают и возвращают эмитенту.

[0049] Со ссылкой теперь на фиг. 3 проиллюстрирован примерный вариант осуществления, посредством которого осуществляют этап А. Как показано, эмитент и субъект кодирования (например, UPM) обеспечиваются надлежащими ключами FPE, индексами ключа и таблицами определения SEV, которые подходящим образом поддерживают в синхронизации с использованием достоверной методики. Таблицы определения SEV связывают конкретные значения SEV с конкретными определениями, например, информацией, которую передают по мосту между этапами аутентификации и авторизации. Сначала выбирают индекс ключа, например, индекс ключа № 1. Этот индекс ключа используют как для FPE, так и для вычисления CVV. Это обеспечивает плавное обращение ключей.

[0050] Ключ на основе FPE, соответствующий выбранному индексу ключа, используют вместе с PAN (или другими подходящими данными) для создания уникального ключа для каждого PAN. Например, как показано, для генерирования уникального ключа используется 256-битный защищенный алгоритм хеширования (SHA256). На практике защищенный ключ формируют с использованием других подходящих средств, например, включая, но без ограничения, хешевый код аутентификации сообщения 256 (HMAC256) и т. д.

[0051] На основе параметров аутентификации выбирают SEV, который необходимо закодировать в CAVV/AAV, и создают Pre-ATN. Pre-ATN представляет собой подходящим образом случайное трехзначное число, объединяемое с SEV для образования четырехзначного числа. Альтернативно Pre-ATN является не полностью случайным, а скорее удовлетворяет предопределенной последовательности или определяется иным образом. Затем FPE выполняют с использованием Pre-ATN и уникального ключа PAN для генерирования закодированного и зашифрованного ATN.

[0052] Наконец, ATN и выбранный индекс ключа передают на вычисление CAVV/AAV. Тот же индексный ключ, который используют для FPE, также используют для выбора ключа, используемого при вычислении CVV в CAVV/AAV.

[0053] Со ссылкой теперь на фиг. 4 проиллюстрирован примерный вариант осуществления, посредством которого осуществляют этап B. Как показано, эмитент и субъект декодирования (например, UPM) обеспечиваются надлежащими ключами FPE, индексами ключа и таблицами определения SEV, которые подходящим образом поддерживают в синхронизации с использованием достоверной методики. Таблицы определения SEV связывают конкретные значения SEV с конкретными определениями, например, информацией, которую передают по мосту между этапами аутентификации и авторизации. Сначала выбирают индекс ключа, например, индекс ключа № 1. Этот индекс ключа используют как для FPE, так и для вычисления CVV. Это обеспечивает плавное обращение ключей.

[0054] Ключ на основе FPE, соответствующий выбранному индексу ключа, используют вместе с PAN (или другими подходящими данными) для создания уникального ключа для каждого PAN. Например, как показано, для генерирования уникального ключа используется 256-битный защищенный алгоритм хеширования (SHA256). Затем FPD (сохраняющее формат дешифрование) выполняют с использованием ATN и уникального ключа PAN для генерирования Pre-ATN, включающего SEV. Таким образом, SEV было передано эмитенту. Соответственно, эмитент может использовать SEV для поиска соответствующего определения в таблице. Примечательно, что SEV и/или его значение остаются непрозрачными, например, другим субъектам, обрабатывающим данные и/или сообщения по ходу каналов.

[0055] В настоящем документе были описаны различные аспекты настоящего изобретения со ссылкой на примерные и/или предпочтительные варианты осуществления. Очевидно, что модификации и изменения будут понятны другим после прочтения и понимания предшествующего подробного описания изобретения. Предполагается, что настоящее изобретение должно рассматриваться как включающее все такие модификации и изменения, пока они подпадают под объем прилагаемых пунктов формулы изобретения или их эквивалентов.

[0056] Приведенные выше способы, система, платформы, модули, процессы, алгоритмы и/или устройство были описаны в отношении конкретных вариантов осуществления. Однако следует принимать во внимание, что также предусмотрены и определенные модификации и/или изменение. Более того, в настоящем документе используется определенная терминология со ссылкой на различные сообщения, информацию и/или данные (например, без ограничения, PARes, PAReq, VERes, VEReq и т. д.). Такая терминология используется в настоящем документе просто для целей иллюстрации и/или примера, и на практике подразумеваются и другие подобные сообщения, информация и/или данные, независимо от названия или обозначения, применяемых для них, до тех пор, пока она не работает иначе и/или представляет свой объект подобным образом.

[0057] Следует принимать во внимание, что в связи с конкретным примерным вариантом (конкретными примерными вариантами) осуществления, представленным (представленными) в настоящем документе, определенные структурные и/или функциональные признаки описаны как включенные в определенные элементы и/или компоненты. Однако подразумевается, что эти признаки могут, с такой же или подобной выгодой, также быть включены в другие элементы и/или компоненты, когда уместно. Также следует принимать во внимание, что разные аспекты примерных вариантов осуществления могут быть выборочно использованы как надлежащие для достижения других альтернативных вариантов осуществления, подходящих для желаемых приложений, где эти другие альтернативные варианты осуществления, таким образом, реализуют соответствующие преимущества аспектов, включенных в них.

[0058] Также следует принимать во внимание, что любые одно или более из конкретных задач, этапов, процессов, способов, функций, элементов и/или компонентов, описанных в настоящем документе, могут быть подходящим образом реализованы посредством аппаратного обеспечения, программного обеспечения, программно-аппаратного обеспечения или их сочетания. В частности, различные модули, компоненты и/или элементы могут быть реализованы процессорами, электрическими схемами, компьютерами и/или другими электронными устройствами обработки данных, которые приспособлены и/или иным образом предоставлены для выполнения одного или более из задач, этапов, процессов, способов и/или функций, описанных в настоящем документе. Например, процессор, компьютер или другое электронное устройство обработки данных, воплощающее конкретный элемент, может быть предусмотрено, предоставлено и/или запрограммировано с подходящим списком кода (например, такого как исходный код, интерпретируемый код, объектный код, непосредственно исполняемый код и так далее), или других подобных инструкций, или программного обеспечения, или аппаратно-программного обеспечения так, что при запуске и/или исполнении компьютером или другим электронным устройством обработки данных одно или более из задач, этапов, процессов, способов и/или функций, описанных в настоящем документе, завершается или выполняется иным образом. Подходящим образом, список кода, или других подобных инструкций, или программного обеспечения, или аппаратно-программного обеспечения реализуется как и/или записывается, хранится, содержится или включается в и/или на постоянный читаемый компьютером и/или машиной носитель или среду данных, чтобы быть доступным и/или исполняемым для компьютера или другого электронного устройства обработки данных. Например, подходящие носители и/или среды данных могут включать, но без ограничения: дискеты, гибкие диски, жесткие диски, магнитную ленту или любые другие магнитные носитель или среду данных, CD-ROM, DVD, оптические диски или любые другие оптические носитель или среду, RAM, ROM, PROM, EPROM, FLASH-EPROM, или другое запоминающее устройство, или микросхему, или картридж, или любые другие материальные носитель или среду, которые компьютер, или машина, или электронное устройство обработки данных могут читать и использовать. В сущности, как используется в настоящем документе, постоянные читаемые компьютером и/или читаемые машиной носители и/или среды содержат все читаемые компьютером и/или читаемые машиной носители и/или среды, за исключением переходного распространяющего сигнала.

[0059] Необязательно любые одно или более из конкретных задач, этапов, процессов, способов, функций, элементов и/или компонентов, описанных в настоящем документе, могут быть реализованы на и/или осуществлены в одном или более компьютерах общего назначения, компьютере (компьютерах) специального назначения, программируемом микропроцессоре или микроконтроллере и элементах на периферийных интегральных схемах, ASIC или другой интегральной схеме, процессоре цифровой обработки сигналов, аппаратной электронной или логической схеме, такой как схема дискретных элементов, программируемом логическом устройстве, таком как PLD, PLA, FPGA, графический процессор (GPU) или PAL, или т. п. В целом может быть использовано любое устройство, способное реализовывать конечный автомат, который, в свою очередь, способен реализовывать соответствующие задачи, этапы, процессы, способы и/или функции, описанные в настоящем документе.

[0060] Кроме того, следует принимать во внимание, что определенные элементы, описанные в настоящем документе как объединенные вместе, могут в подходящих обстоятельствах быть автономными элементами или быть разделены иначе. Подобным образом, множество конкретных функций, описанных как выполняемые одним конкретным элементом, могут выполняться множеством отдельных элементов, действующих независимо для выполнения отдельных функций, или некоторые отдельные функции могут быть разделены и выполнены множеством отдельных элементов, действующих согласованно. Альтернативно некоторые элементы или компоненты, в ином описанные и/или показанные в настоящем документе как отдельные друг от друга, могут быть физически или функционально объединены, когда уместно.

[0061] В общем, настоящее изобретение было изложено со ссылкой на предпочтительные варианты осуществления. Очевидно, что модификации и изменения будут понятны другим после прочтения и понимания настоящего описания. Предполагается, что настоящее изобретение должно рассматриваться как включающее все такие модификации и изменения, пока они подпадают под объем, определяемый прилагаемой формулой изобретения или её эквивалентами.

Изобретение относится к системе и способу электронной связи и к устройству декодирования. Технический результат заключается в обеспечении аутентификации транзакции. Система содержит один или более процессоров третьей стороны, выполненных с возможностью создавать предварительное число аутентификации транзакции (Pre-ATN) путем объединения некоторого числа со специальным значением кодирования (SEV), причем SEV представляет собой однозначное целое число; шифровать Pre-ATN с использованием сохраняющего формат шифрования (FPE) для генерирования зашифрованного числа аутентификации транзакции (ATN); и отправлять зашифрованное ATN на сервер управления доступом (ACS), чтобы использовать зашифрованное ATN для генерирования проверочного кода аутентификации держателя карты (CAVV) или кода аутентификации владельца счета (AAV). 3 н. и 13 з.п. ф-лы, 4 ил.

1. Система для электронной связи, содержащая:

один или более процессоров третьей стороны, выполненных с возможностью:

создавать предварительное число аутентификации транзакции (Pre-ATN) путем объединения некоторого числа со специальным значением кодирования (SEV), причем SEV представляет собой однозначное целое число;

шифровать Pre-ATN с использованием сохраняющего формат шифрования (FPE) для генерирования зашифрованного числа аутентификации транзакции (ATN); и

отправлять зашифрованное ATN на сервер управления доступом (ACS), чтобы использовать зашифрованное ATN для генерирования проверочного кода аутентификации держателя карты (CAVV) или кода аутентификации владельца счета (AAV).

2. Система по п. 1, при этом:

ACS обеспечивается ключами FPE, индексами ключа и таблицами определения SEV; и

ACS выполнен с возможностью использовать индекс ключа из индексов ключа как для FPE, так и для вычисления проверочного кода карты (CVV).

3. Система по п. 1, при этом:

ACS обеспечивается ключами FPE, индексами ключа и таблицами определения SEV; и

ACS выполнен с возможностью использовать ключ на основе FPE, соответствующий выбранному индексу ключа, вместе с основным учетным номером (PAN) для создания уникального ключа для каждого PAN.

4. Система по п. 1, при этом:

ACS обеспечивается ключами FPE, индексами ключа и таблицами определения SEV; и

таблицы определения SEV связывают конкретные значения SEV с информацией, которая передается по мосту между:

(i) процедурой аутентификации, которая аутентифицирует личность пользователя; и

(ii) процедурой авторизации, которая авторизует транзакцию пользователя.

5. Система по п. 1, дополнительно содержащая устройство декодирования, выполненное с возможностью:

выполнять сохраняющее формат дешифрование (FPD) с использованием ATN и уникального ключа номера основного счета (PAN) для генерирования Pre-ATN, включающего SEV; и

использовать SEV для поиска соответствующего определения в таблице.

6. Система по п. 1, при этом:

ACS выполнен с возможностью аутентифицировать потребителя путем обмена с потребителем удостоверяющими данными аутентификации, включающими в себя пароль; и

при этом система дополнительно содержит один или более процессоров устройства декодирования, выполненных с возможностью получать SEV путем:

приема запроса авторизации, содержащего CAVV или AAV;

восстановления ATN и индикатора ключа из CAVV или AAV; и

расшифрования ATN с использованием подпрограммы сохраняющего формат дешифрования (FPD); и

при этом один или более процессоров устройства декодирования дополнительно выполнены с возможностью использовать SEV для поиска соответствующего определения в таблице.

7. Система по п. 1, при этом:

ACS выполнен с возможностью выполнять процедуру аутентификации, чтобы аутентифицировать потребителя путем обмена с потребителем удостоверяющими данными аутентификации, включающими в себя пароль; и

при этом система дополнительно содержит один или более процессоров устройства декодирования, выполненных с возможностью, в качестве части процедуры авторизации, получать SEV путем:

приема запроса авторизации, содержащего CAVV или AAV;

восстановления ATN и индикатора ключа из CAVV или AAV; и

расшифрования ATN с использованием подпрограммы сохраняющего формат дешифрования (FPD); и

при этом один или более процессоров устройства декодирования дополнительно выполнены с возможностью использовать таблицы определения SEV для связывания конкретных значений SEV для передачи информации по мосту между процедурой аутентификации и процедурой авторизации.

8. Система по п. 1, при этом упомянутое число представляет собой случайное трехзначное число.

9. Способ электронной связи, содержащий этапы, на которых:

посредством одного или более процессоров третьей стороны:

создают предварительное число аутентификации транзакции (Pre-ATN) путем объединения некоторого числа со специальным значением кодирования (SEV), причем SEV представляет собой однозначное целое число;

зашифровывают Pre-ATN с использованием сохраняющего формат шифрования (FPE), чтобы сгенерировать зашифрованное число аутентификации транзакции (ATN); и

отправляют зашифрованное ATN на сервер управления доступом (ACS); и

посредством ACS:

используют зашифрованное ATN для генерирования проверочного кода аутентификации держателя карты (CAVV) или кода аутентификации владельца счета (AAV).

10. Способ по п. 9, в котором:

ACS обеспечивается ключами FPE, индексами ключа и таблицами определения SEV; и

индекс ключа из индексов ключа используют как для FPE, так и для вычисления проверочного кода карты (CVV).

11. Способ по п. 9, в котором:

ACS обеспечивается ключами FPE, индексами ключа и таблицами определения SEV; и

ключ на основе FPE, соответствующий выбранному индексу ключа, используют вместе с основным учетным номером (PAN) для создания уникального ключа для каждого PAN.

12. Способ по п. 9, в котором:

ACS обеспечивается ключами FPE, индексами ключа и таблицами определения SEV; и

таблицы определения SEV связывают конкретные значения SEV с информацией, которую передают по мосту между:

(i) процедурой аутентификации, которая аутентифицирует личность пользователя; и

(ii) процедурой авторизации, которая авторизует транзакцию пользователя.

13. Способ по п. 9, дополнительно содержащий этапы, на которых:

выполняют сохраняющее формат дешифрование (FPD) с использованием ATN и уникального ключа основного учетного номера (PAN) для генерирования Pre-ATN, включающего в себя SEV; и

используют SEV для поиска соответствующего определения в таблице.

14. Способ по п. 9, дополнительно содержащий этапы, на которых:

аутентифицируют потребителя путем обмена между ACS и потребителем удостоверяющими данными аутентификации, включающими в себя пароль; и

посредством одного или более процессоров устройства декодирования получают SEV путем:

приема запроса авторизации, содержащего CAVV или AAV;

восстановления ATN и индикатора ключа из CAVV или AAV; и

расшифрования ATN с использованием подпрограммы сохраняющего формат дешифрования (FPD); и

дополнительно посредством одного или более процессоров устройства декодирования используют SEV для поиска соответствующего определения в таблице.

15. Способ по п. 9, дополнительно содержащий этапы, на которых:

как часть процедуры аутентификации, аутентифицируют потребителя путем обмена между ACS и потребителем удостоверяющими данными аутентификации, включающими в себя пароль; и,

как часть процедуры авторизации, посредством одного или более процессоров устройства декодирования получают SEV путем:

приема запроса авторизации, содержащего CAVV или AAV;

восстановления ATN и индикатора ключа из CAVV или AAV; и

расшифрования ATN с использованием подпрограммы сохраняющего формат дешифрования (FPD); и

дополнительно посредством одного или более процессоров устройства декодирования используют SEV для поиска соответствующего определения в таблице для передачи по мосту информации между процедурой аутентификации и процедурой авторизации.

16. Устройство декодирования, содержащее один или более процессоров, при этом один или более процессоров выполнены с возможностью:

получать специальное значение кодирования (SEV), причем SEV представляет собой однозначное целое число, путем:

приема запроса авторизации, содержащего проверочный код аутентификации держателя карты (CAVV) или код аутентификации владельца счета (AAV);

восстановления числа аутентификации транзакции (ATN) и индикатора ключа из CAVV или AAV; и

расшифрования ATN с использованием подпрограммы сохраняющего формат дешифрования (FPD); и

использовать SEV для поиска соответствующего определения в таблице для передачи по мосту информации между процедурой аутентификации и процедурой авторизации.

| Приспособление для суммирования отрезков прямых линий | 1923 |

|

SU2010A1 |

| Токарный резец | 1924 |

|

SU2016A1 |

| Способ приготовления лака | 1924 |

|

SU2011A1 |

| Приспособление для суммирования отрезков прямых линий | 1923 |

|

SU2010A1 |

| 0 |

|

SU158940A1 | |

| СИСТЕМА И СПОСОБ АУТЕНТИФИКАЦИИ И ОСУЩЕСТВЛЕНИЯ ОПЛАТЫ С ИСПОЛЬЗОВАНИЕМ МОБИЛЬНОГО ТЕРМИНАЛА СВЯЗИ | 2005 |

|

RU2381557C2 |

| СИСТЕМА И СПОСОБ НАДЕЖНОЙ ПРОВЕРКИ ДОСТОВЕРНОСТИ ТРАНЗАКЦИЙ | 2011 |

|

RU2580086C2 |

Авторы

Даты

2020-03-05—Публикация

2017-07-14—Подача