Введение и мотивация

В начале 2000-х годов стал популярным термин "Интернет вещей" (IoT), описывающий взаимосвязь физических объектов. Несмотря на распространение концепций, видений и замыслов интеграции физических объектов в существующие компьютерные сети, можно с уверенностью сказать, что IoT еще далеко не готов к практическому использованию. Одной из первых возникших проблем была однозначная идентификация и адресация всех участников/объектов. Эта проблема уже была преодолена с помощью Интернет протокола версии 6 (IPv6). Другая проблема состоит в том, что объекты (вещи), которые должны взаимодействовать, должны быть оснащены дополнительным оборудованием, то есть сетевым интерфейсом. Хотя в настоящее время сетевая восходящая линия связи может быть предоставлена беспроводной линией, тем не менее необходимо, чтобы взаимодействующий объект содержал интерфейс беспроводной сети, предпочтительно, процессор (ЦП) и, конечно, источник питания. Среди прочего, эти аспекты препятствуют более быстрым темпам внедрения IoT, поскольку объекты, которые могут взаимодействовать с IoT, становятся более дорогими, нуждаются в постоянном питании (или регулярной подзарядке) и т.д. В одном из вариантов осуществления настоящее изобретение предусматривает структуру, которая позволяет интегрировать в IoT обычные объекты, то есть без возможностей цифровой обработки и/или без источника питания. Идея состоит в том, чтобы объект совместно использовал аппаратное обеспечение программируемого устройства.

В другом варианте осуществления настоящего изобретения объекты могут выступать в качестве физических ключей к цифровому контенту. В частности, физические объекты могут использоваться для расширения возможностей, например, их владельца и/или конкретного программируемого устройства по доступу к некоторым предварительно заданным цифровым услугам и/или данным путем предоставления привилегий.

Сущность изобретения

Настоящее изобретение относится к системе управления привилегиями. Система включает в себя однозначно идентифицируемые объекты (которые могут не иметь собственных возможностей цифровой обработки), однозначно идентифицируемые программируемые устройства и способ, гарантирующий по меньшей мере физическую близость между однозначно идентифицируемыми объектами и однозначно идентифицируемыми программируемыми устройствами. Некоторые привилегии предварительно регистрируются за идентификаторами однозначно идентифицируемых объектов, например, в базе данных. Физическая близость между конкретным однозначно идентифицируемым программируемым объектом и конкретным однозначно идентифицируемым программируемым устройством гарантируется средствами оптической аутентификации. С этой целью однозначно идентифицируемый объект содержит уникальное и невоспроизводимое защитное устройство, которое также предварительно зарегистрировано за идентификатором объекта. Получается, что защитное устройство может быть аутентифицировано с помощью оптического средства аутентификации, например, с помощью камеры. В предпочтительном варианте осуществления защитное устройство представляет собой устройство со случайно изменяющимися оптическими характеристиками (OVD). Случайно изменяющиеся характеристики обеспечивают невоспроизводимость защитного устройства, а регистрация случайных характеристик за идентификатором объекта обеспечивает его однозначность. Регистрация может осуществляться в базе данных, хранящей связи между цифровыми представлениями невоспроизводимых защитных устройств и уникальными идентификаторами объектов; в альтернативном варианте осуществления идентификатор объекта может представлять собой представление зарегистрированного невоспроизводимого защитного устройства. Использование оптически изменяемых устройств гарантирует невозможность копирования невоспроизводимого защитного устройства фотокопировальными средствами. В упомянутом предпочтительном варианте осуществления защитное устройство может быть аутентифицировано путем получения по меньшей мере двух изображений с разных ракурсов, чтобы убедиться, что это действительно OVD. Пример подходящих производственных процессов для изготовления таких защитных устройств представлен в документе WO2015079014 Al. В предпочтительном варианте осуществления могут использоваться специальные защитные пленки, например такие, как те, что более подробно описаны в Европейской заявке на патент № 161883574 или 171627896.

Начальный вариант осуществления IoT можно рассматривать как частный случай предоставления привилегий. Однозначно идентифицируемое программируемое устройство "совместно использует" свои аппаратные средства с физическим объектом, выполняя программу, которая была предварительно задана и зарегистрирована за однозначно идентифицируемым объектом. Это очень похоже на концепцию виртуальных машин, где одно и то же оборудование совместно используется несколькими виртуальными машинами. В нашем случае виртуальная машина – это компьютерная программа, предварительно заданная для однозначно идентифицируемого объекта. Применительно к изобретению привилегия на выполнение такой конкретной компьютерной программы от имени однозначно идентифицируемого объекта была присвоена однозначно идентифицируемому устройству ввиду того, что физическая близость между однозначно идентифицируемым объектом и однозначно идентифицируемым программируемым устройством могла быть верифицирована.

Уровень техники

Хорошо известной технологией для гарантирования физической близости между двумя устройствами является радиочастотная идентификация (RFID), предложенная, например, в заявке на патент США 20090210940 А1. Существует несколько недостатков решений на основе RFID, например, затраты на единицу, распределение считывающих устройств и ограниченные области применения. RFID-метки характеризуются относительно высокими производственными затратами, обычно превышающими 0,05 доллара США. В частности, если используются безопасные RFID-метки, которые сложнее воспроизвести, затраты становятся на порядок выше. С другой стороны, устройства считывания RFID широко распространены, но не стандартизованы. Большинство современных смартфонов имеют RFID-датчики для связи ближнего радиуса действия (NFC), хотя один из крупных производителей до настоящего времени не следует этой тенденции. Тем не менее, многие люди не знают об этой функции в своих смартфонах, и часто ее необходимо включить явно, поскольку энергопотребление сравнительно велико. Одним из аспектов изобретения является преодоление этих недостатков с помощью защитного устройства, которое может быть аутентифицировано с помощью оптических датчиков, то есть камеры, причем такая аутентификация используется для доказательства близости между защитным устройством и, следовательно, объектом, к которому оно прикреплено или в который оно встроено, и однозначно идентифицируемым программируемым устройством, например смартфоном. Ограниченная область применения, вероятно, является следующим фактором, который невозможно преодолеть. RFID основана на электромагнитных волнах. Следовательно, если RFID-метка размещена на металлическом предмете или металлической бутылке с жидкостями, эти материалы в непосредственной близости от RFID-метки могут ограничивать ее считывание или даже блокировать RFID-метку, поскольку электромагнитные волны затухают или блокируются.

Если защитное устройство используется для верификации физической близости двух однозначно идентифицируемых объектов, например, однозначно идентифицируемого программируемого устройства и однозначно идентифицируемого объекта, защитное устройство также должно быть уникальным. Более того, оно должно быть невоспроизводимым. Обычно устройства и объекты делают однозначно идентифицируемыми с помощью идентификаторов, например серийных номеров, идентификаторов пользователей (UID) или других уникальных кодов. Однако все такие идентификаторы или коды могут быть скопированы и, следовательно, легко воспроизведены. Это означает, что может быть создано несколько объектов с одним и тем же уникальным идентификатором, что приведет к нарушению требования уникальности. Один из подходов состоит в том, чтобы снабдить уникальный идентификатор защитным устройством, которое трудно подделать, например, упомянутыми RFID-метками. Таким образом, до тех пор, пока законный производитель защитных устройств выпускает ровно одно уникальное защитное устройство для каждого однозначно идентифицируемого объекта, обеспечивается достаточный уровень защиты. По меньшей мере затраты на копирование однозначно идентифицируемого объекта становятся выше, поскольку также необходимо клонировать уникальное защитное устройство.

Здесь широко используются RFID-метки, поскольку они могут кодировать уникальные идентификаторы, которые, например, подписаны криптографически. Воспроизведение таких меток подразумевает по меньшей мере считывание содержания RFID-метки и программирование новой метки с идентичным содержанием. Если используются упомянутые защитные RFID-метки, процесс считывания предотвращается. Концептуально схожий подход, например, описанный в документе EP 0266748 A2 предлагает использовать так называемые USB-ключи, которые функционально эквивалентны RFID-меткам, но физическая близость обеспечивается подключением USB-ключа, а значит защитного устройства, которое одновременно может быть объектом, к однозначно идентифицируемому программируемому устройству.

Вследствие упомянутых недостатков RFID, также известны подходы с уникальными, оптически аутентифицируемыми устройствами безопасности. Например, в документе US 7650009 B2 описан способ фиксации фотографии, стеганографически улучшающий ее с помощью цифрового ключа ("изображение снежинки"), и использования ее в качестве случайного уникального защитного устройства. Случайность достигается путем фиксации случайной фотографии, в то время как цифровой ключ добавляет здесь некоторые дополнительные изменения. Аналогично, в документе US 7986806 B2 описан способ использования стеганографических средств для встраивания цифрового контента (например, уникальных идентификаторов) в изображение (которое можно считать случайным). Одним из основных недостатков таких защитных устройств является то, что они могут быть скопированы. Это можно легко проверить на практике, например, с использованием фотокопировального устройства или видеосъемки такого защитного устройства, при этом фотокопия или видеосигнал позволяют осуществлять аутентификацию.

Документ US 2012169461 А1 касается электронной системы контроля доступа в охраняемые помещения. В данном случае в качестве устройства авторизации используется сотовый телефон. Чтобы разрешить доступ через портал/дверь, телефон подносят к идентифицирующей метке. Таким образом, система контроля доступа выявляет дверь, через которую должен быть разрешен доступ на основании идентификационной метки, записанной на телефоне. В дополнение к идентификации двери или портала, телефон должен аутентифицировать пользователя.

Есть один аспект, который характерен для всех внедренных технологий: они воспроизводимы. Согласитесь, хотя RFID-метки трудно воспроизвести нелегитимным третьим сторонам, все эти технологии по определению могут быть воспроизведены законным эмитентом просто потому, что все они основаны на цифровом контенте. Это делает такие защитные функции уязвимыми, особенно если учитывать утечку данных, изготовление дубликатов, взяточничество и другие нетехнические векторы атак. В частности, такие защитные устройства не могут использоваться в случаях проверки соответствия лицензии, где количество выпущенных защитных устройств соответствует взимаемой плате. Другим аспектом настоящего изобретения является внедрение невоспроизводимого защитного устройства, которое может быть аутентифицировано с помощью обычных оптических средств аутентификации, то есть без необходимости использования специальных устройств, таких как увеличительные линзы и т.д. Представленные защитные устройства могут быть аутентифицированы с помощью любого программируемого устройства, содержащего камеру, то есть с помощью смартфона, планшетного компьютера или персонального компьютера, оснащенного веб-камерой. Используя стандартное и широко распространенное оборудование, например, обычную камеру, большое количество людей может воспользоваться предложенным изобретением без необходимости приобретения или покупки дополнительного оборудования.

Описание изобретения

Изобретение относится к системе управления привилегиями, в которой привилегии присваиваются однозначно идентифицируемому объекту, и устанавливается связь между однозначно идентифицируемым объектом и однозначно идентифицируемым программируемым устройством, причем установленная связь позволяет однозначно идентифицируемому программируемому устройству использовать по меньшей мере часть привилегий, присвоенных однозначно идентифицируемому объекту, и где связь устанавливается при соблюдении набора предварительных условий, причем осуществляется верификация по меньшей мере предварительного условия физической близости между однозначно идентифицируемым объектом и однозначно идентифицируемым программируемым устройством, и однозначно идентифицируемый объект содержит невоспроизводимое защитное устройство, которое зарегистрировано за однозначно идентифицируемым объектом и может использоваться для осуществления верификации физической близости между однозначно идентифицируемым объектом и однозначно идентифицируемым программируемым устройством путем аутентификации невоспроизводимого защитного устройства с помощью средства оптической аутентификации, при этом по меньшей мере часть процесса аутентификации выполняется однозначно идентифицируемым программируемым устройством.

В частности, однозначно идентифицируемый объект может быть однозначно идентифицируемым товаром или однозначно идентифицируемым продуктом.

В предпочтительном варианте осуществления настоящего изобретения для установления связи проводится верификация одного или более из набора дополнительных предварительных условий, причем упомянутый набор дополнительных предварительных условий содержит: географическое местоположение однозначно идентифицируемого программируемого устройства в пределах предварительно заданной географической области; или другие данные, которые могут быть получены от датчиков или извлечены из памяти однозначно идентифицируемого программируемого устройства, причем связь может быть установлена только в том случае, если эти данные соответствуют определенным предварительно заданным значениям.

Оказалось предпочтительным хранение привилегий в централизованной или распределенной базе данных.

В одном из вариантов осуществления привилегия представляет собой разрешение на доступ к компьютерной программе, которая может выполняться на программируемом устройстве, или разрешение инициировать выполнение компьютерной программы на третьем устройстве, в частности, на сервере с однозначно идентифицируемым программируемым устройством, и/или разрешение на установление связи.

Дополнительно или альтернативно, привилегия может предоставлять доступ к базе данных и позволяет изменять присвоения привилегий.

В одном из предпочтительных вариантов осуществления установленные связи регистрируются в централизованной или распределенной базе данных.

База данных может представлять собой распределенный цифровой реестр, который обеспечивает целостность всех транзакций (установленных связей) в системе, не требуя доверенных полномочий, то есть надежную базу данных установленных связей.

В одном из предпочтительных вариантов осуществления изобретения невоспроизводимость достигается тем, что защитное устройство имеет трехмерную структуру со случайным распределением зависящих от перспективы оптических характеристик, которые зарегистрированы за идентификатором объекта, а однозначно идентифицируемое программируемое устройство содержит камеру, которая может использоваться для фиксации по меньшей мере двух изображений упомянутого защитного устройства по меньшей мере с двух разных ракурсов или при двух отличающихся условиях освещения.

Однозначно идентифицируемый объект может содержать идентификатор объекта, причем упомянутый идентификатор объекта кодируется в человекочитаемом или машиночитаемом формате, в частности, в виде цифрового или буквенно-цифрового номера, или в виде штрихкода или двумерного кода. Использование машиночитаемых кодов, таких как штрихкоды или двумерные коды, оказалось выгодным, поскольку идентификатор должен считываться однозначно идентифицируемым программируемым устройством. В дополнительном или альтернативном варианте осуществления человекочитаемые и машиночитаемые представления одного и того же идентификатора могут использоваться параллельно.

В предпочтительном варианте осуществления связь между однозначно идентифицируемым объектом и однозначно идентифицируемым программируемым устройством содержит две или более соединенных промежуточных связи, в частности, первую промежуточную связь между однозначно идентифицируемым объектом и учетной записью пользователя и вторую промежуточную связь между упомянутой учетной записью пользователя и однозначно идентифицируемым программируемым устройством. Связь между однозначно идентифицируемым объектом и однозначно идентифицируемым программируемым устройством устанавливается путем установления и соединения промежуточных связей, при этом для установления по меньшей мере одной из промежуточных связей должны быть выполнены вышеупомянутые предварительные условия. Оставшиеся промежуточные связи могут устанавливаться или не устанавливаться независимо от предварительных условий.

В целом, настоящее изобретение относится к системе управления (то есть предоставления и обеспечения) привилегиями, содержащей:

по меньшей мере один объект (или изделие или продукт) с

уникальным идентификатором объекта и

невоспроизводимым защитным устройством;

по меньшей мере одно программируемое устройство,

имеющее уникальный идентификатор устройства и

содержащее средство оптической аутентификации (например, камеру, подключенную к компьютеру); а также

базу данных,

хранящую одну или несколько привилегий, связанных с уникальным идентификатором объекта, и

хранящую одну или несколько связей между уникальным идентификатором устройства и уникальным идентификатором объекта;

при этом упомянутая система сконфигурирована для установления новой связи между уникальным идентификатором программируемого устройства и уникальным идентификатором объекта только после успешной верификации некоторых предварительных условий, которая включает в себя по меньшей мере аутентификацию невоспроизводимого защитного устройства упомянутого объекта с помощью средства оптической аутентификации упомянутого программируемого устройства,

и при этом упомянутая система сконфигурирована для выявления привилегий программируемого устройства путем выявления одного или нескольких уникальных идентификаторов объектов, связанных с уникальным идентификатором упомянутого программируемого устройства, и выявления одной или нескольких привилегий, связанных с одним или несколькими выявленными уникальными идентификаторами объектов, в качестве привилегий упомянутого программируемого устройства.

Изобретение также относится к способу получения привилегий с помощью программируемого устройства, имеющего уникальный идентификатор устройства, который предусматривает:

- фиксацию с помощью программируемого устройства по меньшей мере двух изображений, причем по меньшей мере одно изображение отображает уникальный идентификатор объекта (или изделия или продукта), и по меньшей мере два изображения отображают невоспроизводимое защитное устройство упомянутого объекта;

- аутентификацию невоспроизводимого защитного устройства на основе по меньшей мере двух изображений;

- если все предварительные условия из набора предварительных условий выполнены, установление связи между уникальным идентификатором устройства и уникальным идентификатором объекта, при этом набор предварительных условий содержит по меньшей мере предварительное условие, что невоспроизводимое устройство защиты может быть аутентифицировано, при этом одна или несколько привилегий связаны с уникальным идентификатором объекта,

при этом по меньшей мере часть упомянутых одной или нескольких привилегий предоставляется любому программируемому устройству, имеющему уникальный идентификатор устройства, связанный с уникальным идентификатором объекта.

Как упоминалось выше, установление связи может быть достигнуто путем установления промежуточной связи (например, между уникальным идентификатором объекта и уникальным идентификатором учетной записи), причем две или более соединенных промежуточных связи вместе образуют связь между уникальным идентификатором устройства и уникальным идентификатором объекта (например, другая промежуточная связь между уникальным идентификатором учетной записи и уникальным идентификатором устройства может устанавливаться заранее, например, путем регистрации программируемого устройства за учетной записью пользователя).

В предпочтительном варианте осуществления настоящего способа аутентификация невоспроизводимого защитного устройства предусматривает:

- извлечение цифрового представления одного или нескольких оптических защитных признаков по меньшей мере из двух изображений;

- сравнение цифрового представления с эталоном;

- аутентификацию невоспроизводимого защитного устройства, если цифровое представление соответствует эталону (либо точно, либо с допустимой величиной отклонения, которая меньше некоторого порогового значения).

Более конкретно, аутентификация невоспроизводимого защитного устройства может включать в себя:

- получение эталона из базы данных, предпочтительно путем запроса базы данных с помощью зарегистрированного уникального идентификатора объекта.

Для обеспечения исключительного права на привилегии, связанные с объектом, способ может дополнительно предусматривать:

- перед установлением связи между уникальным идентификатором устройства и уникальным идентификатором объекта, выявление того, связан ли уникальный идентификатор объекта с одним или несколькими различными уникальными идентификаторами устройств;

- установление связи между уникальным идентификатором устройства и уникальным идентификатором объекта только в том случае, если уникальный идентификатор объекта не связан с каким-либо другим уникальным идентификатором устройства.

В предпочтительном варианте осуществления настоящего изобретения установление связи между уникальным идентификатором устройства и уникальным идентификатором объекта предусматривает сохранение в базе данных связи между уникальным идентификатором устройства и уникальным идентификатором объекта.

Кроме того, и в соответствии с вышеупомянутыми способами, настоящее изобретение также относится к способу выявления привилегий программируемого устройства, имеющего уникальный идентификатор устройства, который предусматривает:

- извлечение списка действительных связей уникального идентификатора устройства из централизованной или распределенной базы данных;

- выявление одного или нескольких уникальных идентификаторов объектов, связанных с уникальным идентификатором устройства, в извлеченном списке действительных связей;

- выявление одной или нескольких привилегий, связанных с одним или несколькими выявленными уникальными идентификаторами объектов, в качестве привилегий программируемого устройства.

Извлечение списка действительных связей и выявление связанных уникальных идентификаторов объектов и связанных привилегий может быть выполнено путем запроса базы данных с использованием уникального идентификатора устройства и/или уникального идентификатора объекта соответственно.

Список действительных связей представляет собой совокупность всех связей, установленных путем аутентификации невоспроизводимого защитного устройства с помощью программируемого устройства; более подробно, связи устанавливаются в соответствии с описанным выше способом получения привилегий. Недействительные связи могут исключаться из списка; то есть, предпочтительно извлекаются только действительные связи для определения привилегий программируемого устройства, имеющего уникальный идентификатор устройства.

Изобретение более подробно описано ниже на примере предпочтительных типичных вариантов осуществления, которыми оно, однако, не должно ограничиваться, приведенных со ссылкой на прилагаемые к описанию чертежи, на которых показано:

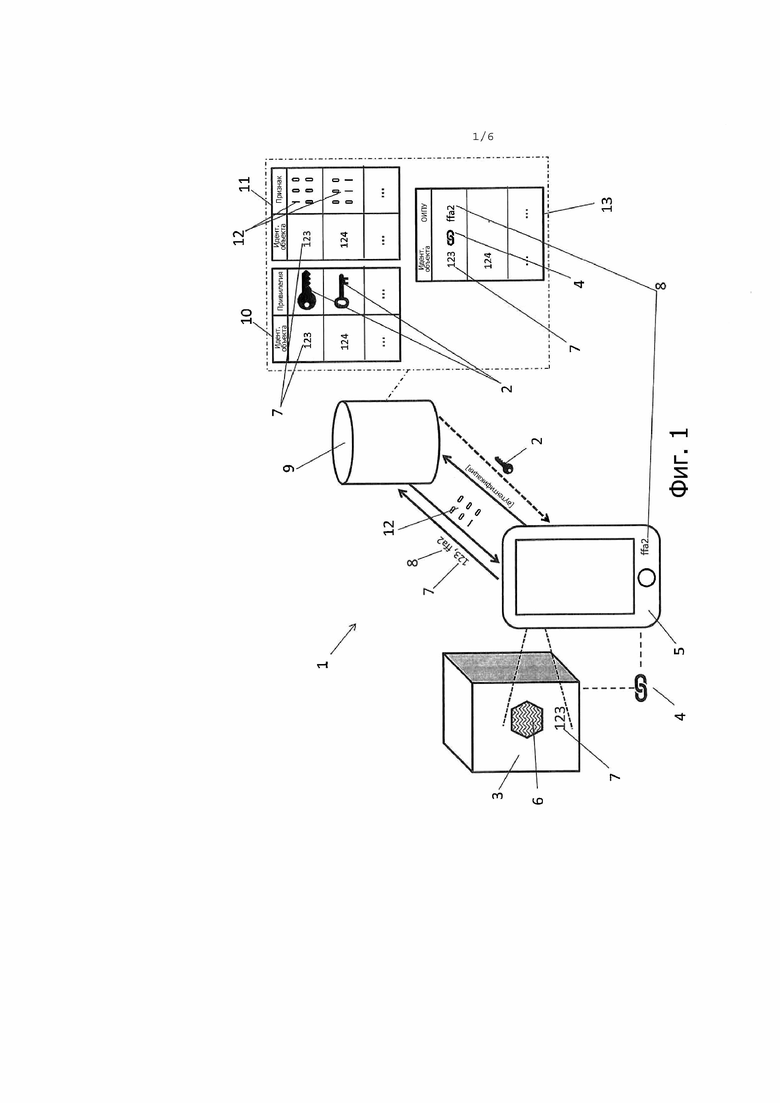

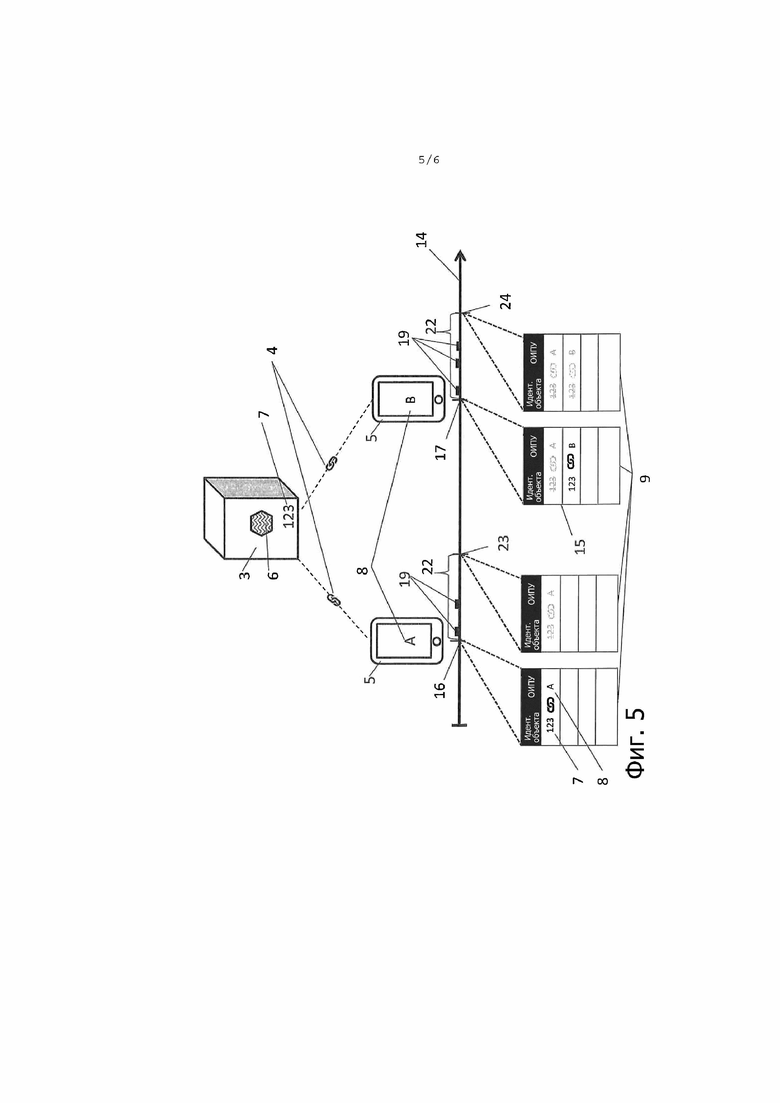

на Фиг. 1 – схематичный вид предлагаемой в настоящем изобретении системы управления привилегиями;

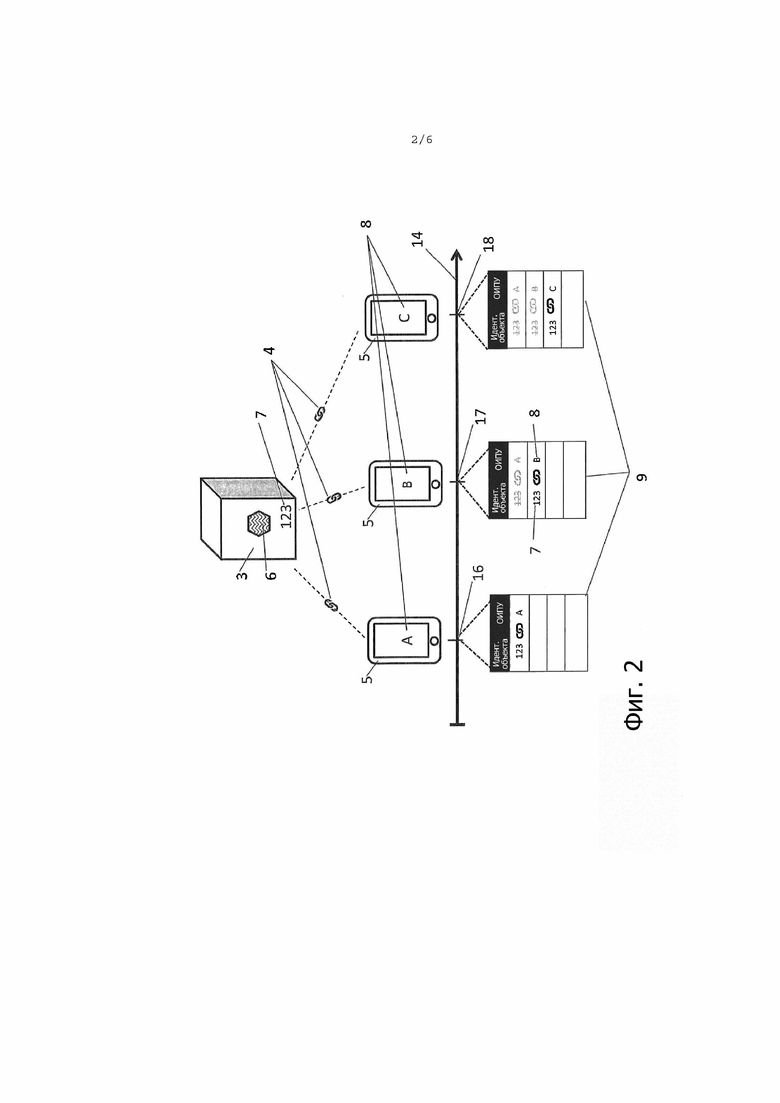

на Фиг. 2 – схематичное представление изменения во времени единственной связи между однозначно идентифицируемым объектом и различными программируемыми устройствами;

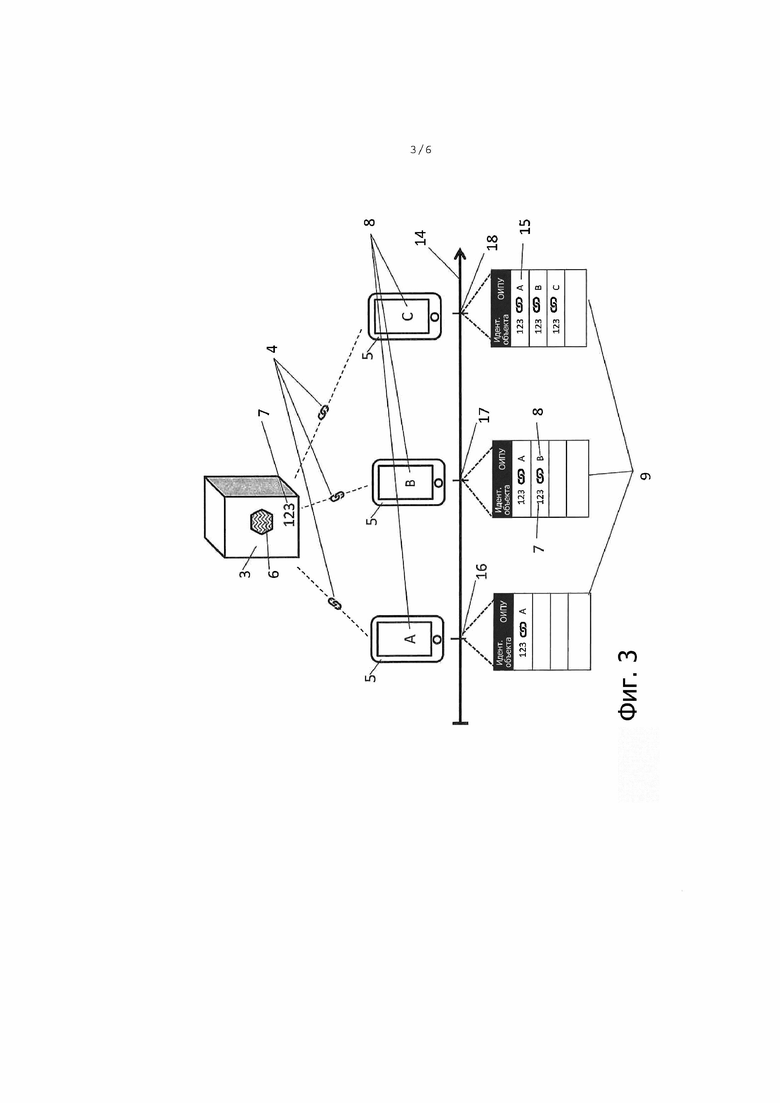

на Фиг. 3 – представление, аналогичное Фиг.2, за исключением того, что система позволяет нескольким программируемым устройствам связываться с одним и тем же однозначно идентифицируемым объектом;

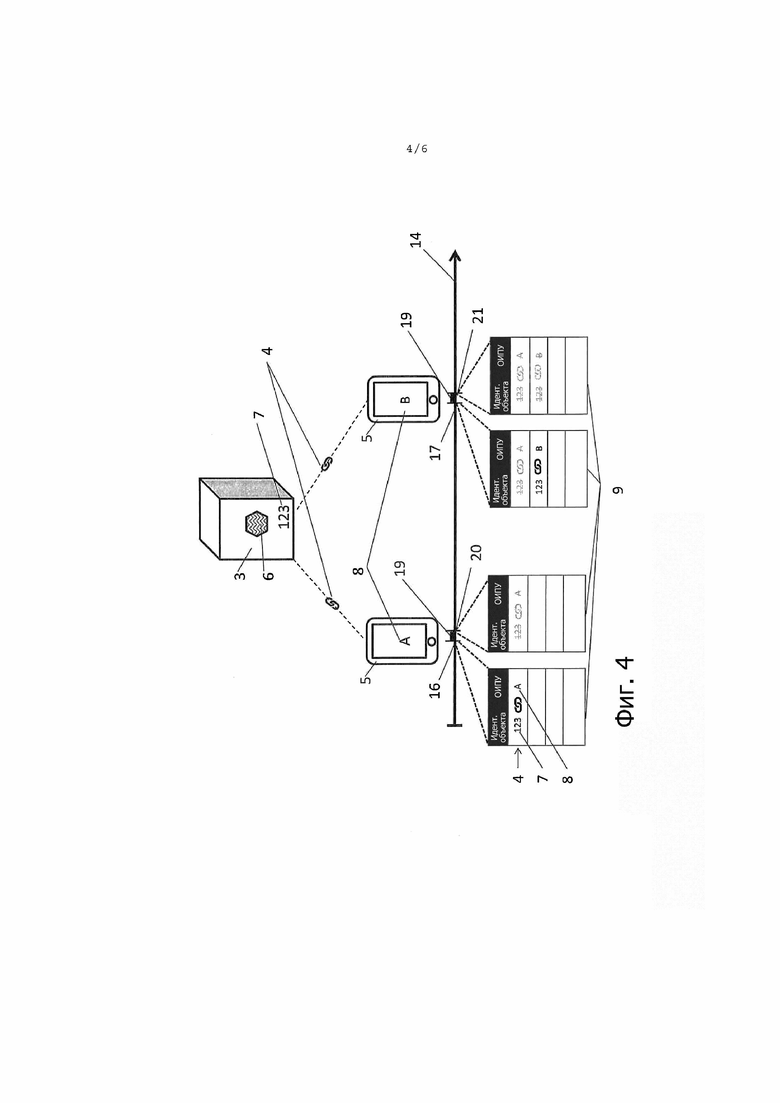

на Фиг. 4 – схематичное представление назначения ограниченных по времени привилегий различным программируемым устройствам с течением времени;

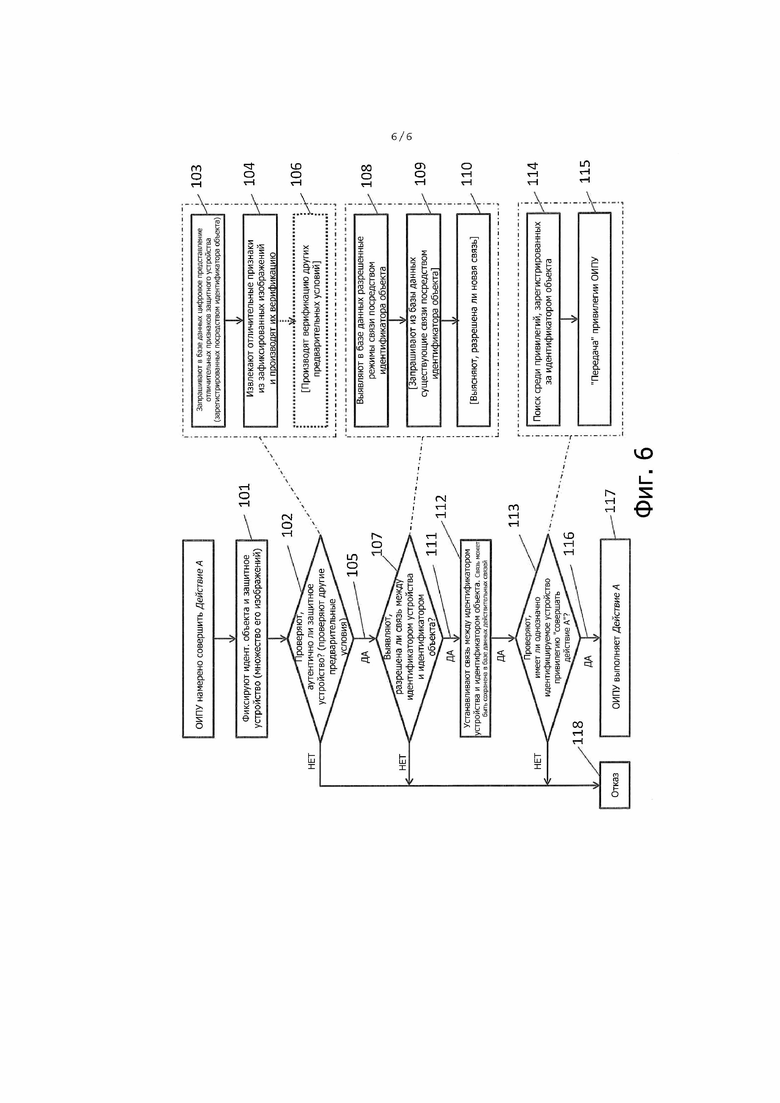

на Фиг. 5 – схематичное представление назначения привилегий одноразового использования (или ограниченного доступа) различным программируемым устройствам с течением времени;

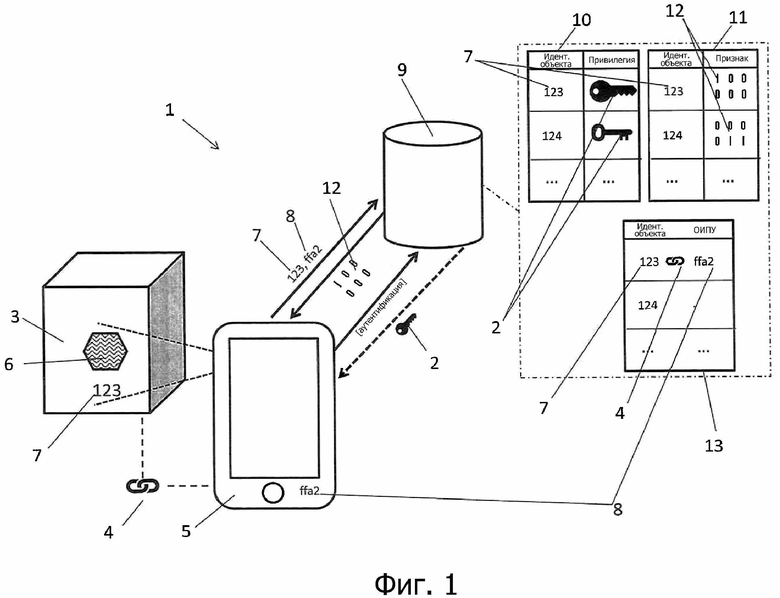

на Фиг. 6 – блок-схема предпочтительного варианта осуществления предлагаемого в настоящем изобретении способа.

В изобретении предлагается система 1 управления привилегиями 2, в которой привилегии 2 присвоены однозначно идентифицируемому объекту 3. Связь 4 между однозначно идентифицируемым объектом 3 и однозначно идентифицируемым программируемым устройством 5 устанавливается при определенных предварительных условиях, по меньшей мере при условии физической близости между однозначно идентифицируемым объектом 3 и однозначно идентифицируемым программируемым устройством 5. Установленная связь 4 может позволить однозначно идентифицируемому программируемому устройству 5 использовать по меньшей мере часть привилегий 2, присвоенных однозначно идентифицируемому объекту 3. Физическая близость гарантируется аутентификацией невоспроизводимого защитного устройства 6 однозначно идентифицируемого объекта 3 с помощью средства оптической аутентификации, например, посредством его фиксации камерой однозначно идентифицируемого программируемого устройства 5. Затем изображения обрабатываются, например, однозначно идентифицируемым программируемым устройством 5 и используется для аутентификации невоспроизводимого защитного устройства 6. Упомянутое невоспроизводимое защитное устройство 6 зарегистрировано за однозначно идентифицируемым объектом 3 и, следовательно, положительный результат аутентификации подтверждает физическую близость между невоспроизводимым защитным устройством 6, которое прикреплено или является частью однозначно идентифицируемого объекта 3, и однозначно идентифицируемым программируемым устройством 5.

В одном из предпочтительных вариантов осуществления однозначно идентифицируемый объект 3 имеет уникальный идентификатор объекта 7. В настоящем варианте осуществления уникальный идентификатор 7 объекта представляет собой серийный номер, который может быть зашифрован или криптографически подписан. Аналогично, может быть использован любой другой способ генерации уникальных идентификаторов объекта. Программируемое устройство 5 может быть идентифицировано по любому подходящему уникальному идентификатору 8 устройства, например, посредством MAC-адреса, аппаратного хеширования (Hardware-Hash) или аналогичных хорошо известных способов генерации уникальных идентификаторов для аппаратных или программных решений.

Привилегии 2 присваиваются однозначно идентифицируемому объекту 3 посредством уникального идентификатора 7 объекта. В предпочтительном варианте осуществления привилегии 2 могут быть храниться вместе с уникальным идентификатором 7 объекта в базе 9 данных, к которой может обращаться однозначно идентифицируемое программируемое устройство 5. Как только между однозначно идентифицируемым объектом 3 и однозначно идентифицируемым программируемым устройством 5 устанавливается упомянутая связь 4, однозначно идентифицируемое программируемое устройство 5 получает право использовать привилегии 2, зарегистрированные за однозначно идентифицируемым объектом 3 посредством уникального идентификатора объекта 7 согласно первой таблице 10 базы 9 данных. Другими словами, привилегии 2 "передаются" однозначно идентифицируемому программируемому устройству 5. Поскольку привилегии 2 и связи 4 являются довольно абстрактными понятиями, их природа и свойства будут рассматриваться в нижеследующем разделе на базе, но не ограничиваясь этим, нескольких примеров.

Установление связи 4 ограничено по меньшей мере положительным результатом аутентификации невоспроизводимого защитного устройства 6. При выборе подходящего защитного устройства необходимо учитывать несколько факторов. Ниже последовательно рассмотрен ряд сценариев атак и по ним сделан вывод о требованиях к подходящей технологии аутентификации продукта. Во-первых, защитное устройство должно быть устойчивым к копированию и репликации. Естественно, если защитное устройство может быть скопировано или реплицировано, можно легко снабдить несколько объектов скопированным защитным устройством. В настоящем изобретении защитное устройство используется, среди прочего, для верификации аутентичности (и, следовательно, уникальности) уникального идентификатора 7 объекта. Это означает, что если устройство защиты может быть скопировано или реплицировано, нелегитимная третья сторона может выпустить теоретически неограниченное количество физических объектов, совместно использующих один и тот же идентификатор 7 объекта, все из которых, из-за скопированного защитного устройства, получат возможность связи с программируемым устройством 5.

По определению, любое защитное устройство может быть подделано. Это просто вопрос ресурсов/затрат, что отличает хорошее защитное устройство от плохого. Защитное устройство считается надежным, если затраты на его подделку превышают выгоду, вырученную при выпуске поддельного объекта, защищенного таким защитным устройством. В данном случае изготовление поддельного защитного устройства должно требовать ресурсов, которые превышают выгоду, полученную от незаконно полученных привилегий через незаконную связь, установленную на основе контрафактного объекта, то есть контрафактного защитного устройства. В предпочтительном варианте осуществления уникальные защитные устройства предпочтительнее статичных (так как последние воспроизводимы по определению). Представьте себе, что используется статичное защитное устройство, в частности, не зависящее от идентификатора объекта. Как уже упоминалось, идентификатор объекта обычно представляет собой серийный номер или любую другую (цифровую) комбинацию, которую, как правило, легко воспроизвести. Соответственно, если защитное устройство не зависит от идентификатора объекта, можно по желанию сменить идентификатор объекта и, следовательно, незаконно получать привилегии, зарегистрированные за незаконно используемым идентификатором объекта. Предположим, что идентификатор "123" объекта идентифицирует некоторый объект, связанный с основными привилегиями, в то время как идентификатор "124" объекта идентифицирует объект с очень ценными привилегиями. Теперь, если одно и то же защитное устройство аутентифицирует идентификаторы объекта "123" и "124", возникает следующий сценарий атаки: можно купить объект, обозначенный идентификатором "123", который имеет действительное защитное устройство и предположительно дешевле, чем объект с более ценными привилегиями. Затем идентификатор объекта незаконно изменяется с "123" на "124". Поскольку статичное защитное устройство также аутентифицирует идентификатор "124" объекта, то, следовательно, можно незаконно создать связь между идентификатором "124" объекта и однозначно идентифицируемым программируемым устройством, которое затем сможет воспользоваться зарегистрированными привилегиями. Основной аспект этой атаки заключается в том, что нет необходимости подделывать защитное устройство, поскольку оно аутентифицирует более одного идентификатора объекта. Следовательно, защитное устройство должно быть спроектировано таким образом, чтобы оно точно идентифицировало один конкретный идентификатор объекта. Такие защитные устройства часто называют уникальными защитными устройствами. Предлагаемое в настоящем изобретении защитное устройство также невоспроизводимо. Такие невоспроизводимые защитные устройства 6 характеризуются наличием трехмерных и случайных (или стохастических) свойств. Кроме того, невоспроизводимое защитное устройство 6 зарегистрировано за уникальным идентификатором 7 объекта в соответствии со второй таблицей 11 базы 9 данных. Во второй таблице 11 хранятся связи между уникальными идентификаторами 7 объектов и цифровыми представлениями 12 соответствующих (например, прикрепленных) невоспроизводимых защитных устройств 6. Это помогает гарантировать, что конкретный идентификатор 7 объекта защищен конкретным невоспроизводимым защитным устройством 6. Такая привязка значительно повышает защищенность. Если используются воспроизводимые или детерминированные защитные устройства, мошенническое воспроизведение защитного устройства может использоваться для незаконного оснащения им множества однозначно идентифицируемых объектов. Воспроизводимые защитные устройства представляют собой, например, все средства защиты, которые генерируются в цифровом виде, или те, где общие для нескольких экземпляров свойства используются для аутентификации, например микропечать, водяные знаки или статические (то есть неслучайные) оптически изменяемые устройства. Более того, использование воспроизводимых защитных устройств позволяет оснастить несколько объектов одним и тем же идентификатором объекта и защитным устройством, что в результате отменяет ограничение уникальности, учитывая, что свойства защитного устройства известны. Эти свойства могут быть известны либо потому, что легитимный производитель выпускает контрафактные клоны (например, в результате подкупа, изготовления дубликатов), либо потому, что они были переделаны из другого объекта.

Следовательно, невоспроизводимые защитные устройства 6, которые зарегистрированы за уникальным идентификатором 7 объекта, помогают гарантировать, что каждый объект может быть действительно однозначно идентифицирован.

Упомянутые невоспроизводимые защитные устройства 6 должны аутентифицироваться с помощью оптических средств аутентификации (на чертежах не показаны), в предпочтительном варианте осуществления (но не ограничиваясь этим типом защитного устройства) с помощью простой камеры без какого-либо специального оборудования. Например, можно использовать обычную камеру смартфона. Такие защитные устройства уже известны. В более ранней работе мы представили способ создания таких защитных средств (см. WO 2015079014 A1) и систему для аутентификации таковых (WO 2016034555 A1). Кроме того, мы представили оптимизированный листовой продукт и способ аутентификации такого защитного устройства (см. Европейскую патентную заявку № 161883574). Таким образом, в предпочтительном варианте осуществления такие невоспроизводимые защитные устройства 6 содержат случайные трехмерные оптически изменяемые признаки, в частности, изменяющие оптические характеристики при наблюдении с разных ракурсов и/или при освещении разными источниками света. Благодаря тому, что камера фиксирует по меньшей мере два изображения по меньшей мере с двух разных ракурсов, эти свойства могут быть исследованы путем оценки соответствующего внешнего вида и/или изменения внешнего вида. Это свойство имеет решающее значение, чтобы сделать защитный элемент устойчивым к фотокопированию. Случайность связана с производственными допусками в процессе производства и/или применения таких защитных устройств и проявляется, например, в положении, распределении и/или в оптически переменных характеристиках. Путем фиксации и изучения этих случайных признаков и регистрации их цифровых представлений 12 за идентификатором 7 объекта может быть изготовлено невоспроизводимое защитное устройство 6. Такое защитное устройство характеризуется тем, что его можно аутентифицировать с помощью стандартной камеры. Например, (но не ограничиваясь этим) здесь могут использоваться дифракционные оптически изменяемые устройства (DOVID), часто называемые голограммами или переливчатой технологией. Кроме того, могут использоваться другие технологии, которые основаны на стохастике производственных допусков. В частности, может рассматриваться использование по меньшей мере части самого объекта в качестве защитного устройства, как это предложено, например, в документе US 20150188706 A1 или Европейской патентной заявке EP 3154015 Al.

Кроме того, могут быть введены дополнительные предварительные условия для установления связи 4. Например, может оказаться полезным для некоторых приложений, если связь 4 может быть установлена только в некоторой (географической) области. Это эквивалентно привилегиям, предоставляемым только если однозначно идентифицируемый объект 3 находится в некотором месте. Местоположение объекта может быть определено однозначно идентифицируемым программируемым устройством 5, так как оно соответствует (благодаря физической близости) местоположению объекта. Естественно, также другие данные, которые могут быть получены от датчиков однозначно идентифицируемого программируемого устройства, вводимых данных или из памяти, могут использоваться для добавления дополнительных предварительных условий или ограничений для установления связи 4.

Поскольку мы используем здесь данные однозначно идентифицируемого программируемого устройства и преобразуем их в "свойства" объекта (поскольку он физически близок и, следовательно, данные однозначно идентифицируемого программируемого устройства соответствуют свойствам объекта), особенно важно, чтобы защитное устройство могло быть аутентифицировано только в том случае, если оно действительно физически близко к аутентифицируемому устройству, то есть к однозначно идентифицируемому программируемому устройству.

Соответственно, система выгодно использует обнаружение попыток несанкционированного доступа. Например, при атаке подделкой, оцениваемые камерой трехмерные (оптические) защитные признаки могут быть записаны на видео. Затем видео может быть передано с помощью цифровых средств совместного использования файлов и представлено программируемому устройству 5. Обнаружение повторов может быть особенно актуальным, поскольку, например, повторение видео перед камерой однозначно идентифицируемого программируемого устройства способно обмануть систему. Могут использоваться любые средства обнаружения попыток несанкционированного доступа, существует несколько применимых способов, известных в области обработки изображений, полученных, например, от биометрических датчиков (распознавание радужной оболочки глаза, ...).

Как только все предъявляемые предварительные условия выполнены, однозначно идентифицируемое программируемое устройство 5 информирует базу 9 данных об успешной аутентификации, и в третьей таблице 13 базы 9 данных создается новая связь 4, причем связь 4 представлена в виде связи между уникальным идентификатором 7 объекта и уникальным идентификатором 8 устройства.

Привилегии и связи

Действительная связь 4 между однозначно идентифицируемым объектом 3, представленным, например, физическим продуктом, и программируемым устройством 5 устанавливается, чтобы привилегии 2, зарегистрированные за объектом 3 посредством идентификатора 7 объекта, сделать доступными для однозначно идентифицируемого программируемого устройства 5. Если связь 4 становится недействительной, например, из-за того, что другое однозначно идентифицируемое программируемое устройство подключается к материальному продукту, или истек срок действия связи, однозначно идентифицируемое программируемое устройство 5 теряет привилегии 2. Другой способ взглянуть на это состоит в том, что физический продукт действует как ключ, который активирует или разблокирует цифровой контент или выполнение компьютерной программы на программируемом устройстве.

Существует множество режимов для связей, таких как связь 4, в плане их действительности. Действительностью связей можно управлять либо в программируемом устройстве (этот случай не показан), либо в таблице или записи 13 связей, которая может находиться в централизованной или распределенной базе 9 данных. В качестве примеров, на Фиг. 2-5 показана упрощенная последовательность связей во времени 14 и соответствующие данные в централизованной или распределенной базе 9 данных в разные моменты времени (для простоты показана только одна таблица 13 базы 9 данных, хранящая связи 4):

(Обратите внимание, что записи связей хранятся в целях иллюстрации. Недействительные связи отображены серым цветом и зачеркнуты. Тем не менее, также может оказаться полезным сохранение этих записей для целей анализа при практическом применении и использование флажка "действительный", указывающего состояние связи).

Постоянные связи, как показано на Фиг. 3, в основном поддерживают список 15 установленных связей 4. Это означает, что как только программируемое устройство 5 устанавливает связь 4 на основе идентификатора 7 объекта и уникального идентификатора 8 устройства, она становится действительной и остается таковой. Следовательно, если программируемое устройство 5 с уникальным идентификатором "А" устройства устанавливает связь во время аутентификации 16, одновременно устанавливается связь 4. Аналогично, список действительных связей расширяется в более поздний момент 17 времени аутентификации записью для программируемого устройства 5 с уникальным идентификатором "B" устройства и так далее. Следовательно, список 15 действительных связей 4, хранящихся в базе 9 данных, постоянно увеличивается и регистрирует историю связей. Это позволяет, например, отслеживать и контролировать (Track & Trace) или сканировать историю связей, что может использоваться для управления логистическими цепочками и т.д. Соответственно, каждому программируемому устройству 5, которое установило связь 4, постоянно предоставляются привилегии 2, зарегистрированные за идентификатором 7 объекта, даже если объект присутствует не все время (значит, не находится в физической близости).

Ограничение по количество связей может использоваться, когда между программируемыми устройствами и объектом может быть установлено не более некоторого количества из N связей. На Фиг. 2 показан особый случай, когда не более N = 1 однозначно идентифицируемых программируемых устройств могут связываться с объектом. Этот особый случай можно рассматривать как программируемые устройства 5 с однозначной идентификацией, претендующие на право владения однозначно идентифицируемым объектом 3 с однозначной идентификацией. Естественно, пока одно программируемое устройство 5 претендует на владение однозначно идентифицируемым объектом 3 (имея действительную связь 4), никакое другое программируемое устройство 5 не может этого сделать. Если программируемое устройство 5 с уникальным идентификатором "А" устанавливает действительную связь 4 во время аутентификации 16, эта связь 4 сохраняется в базе 9 данных. Если позднее другое программируемое устройство 5 с уникальным идентификатором "B" устанавливает действительную связь 4 в более позднее время 17 аутентификации, то программируемое устройство 5 с уникальным идентификатором "A", связанное до этого момента времени с однозначно идентифицируемым объектом 3, отсоединяется, то есть связь 4 между идентификатором 7 объекта и идентификатором "А" устройства становится недействительной. Затем добавляется новая связь 4, образующая действительную связь 4 между идентификатором 7 объекта и идентификатором "B" другого программируемого устройства 5. В зависимости от области применения могут использоваться разные стратегии. Для случая использования "права собственности" скорее может быть выгодным не разрешать создание новых связей 4, если в базе 9 данных уже есть действительная связь. Соответственно, может потребоваться сделать недействительной/стереть/удалить связь 4 между программируемым устройством 5, обозначенным идентификатором "A" (первое программируемое устройство), и идентификатором 7 объекта для осуществления пользователем транзакции с однозначно идентифицируемым программируемым устройством, обозначенным идентификатором "A". Только после этого программируемое устройство 5, обозначенное идентификатором "B" (второе программируемое устройство), может установить новую связь 4 с тем же идентификатором 7 объекта. В этом режиме можно однозначно связать программируемое устройство 5 посредством его идентификатора 8 устройства с однозначно идентифицируемым объектом 3 на постоянной основе. Соответственно, привилегии 2 предоставляются только конкретному программируемому устройству 5, если оно "владеет" однозначно идентифицируемым объектом 3, то есть, если существует действительная связь 4 между уникальным идентификатором 7 объекта и идентификатором 8 устройства.

Связи 4 с ограниченным доступом, показанные на Фиг. 4, позволяют использовать или воспользоваться привилегией 2 только один или ограниченное предварительно заданное количество 19 раз, где одна или несколько привилегий 2, присвоенных идентификатору 7 объекта, могут использоваться однозначно идентифицируемым программируемым устройством 5. На Фиг. 4 показан режим однократного выполнения, где разрешено однократное использование привилегии 2. Связь 4 действительна между временем 16, 17 аутентификации и временем окончания действия, на которое требовалась привилегия. Связь 4 становится недействительной в момент 20, 21, когда действие, выполненное на основе привилегии 2, прекращено. Аналогично, если разрешено многократное использование привилегии 2, то в централизованной или распределенной базе 9 данных и/или в самом программируемом устройстве 5 может содержаться счетчик количества раз использования.

Ограниченные по времени связи 4, как показано на Фиг. 5, действительны только в течение некоторого предварительно заданного периода 22 действия после того, как они были установлены. Ели они установлены во время 16, 17 аутентификации, они остаются действительными в течение периода 22 действия. В течение этого периода привилегия 2 может использоваться или осуществляться так часто, как это желательно, то есть, как правило, несколько 19 раз. После упомянутого периода 22 действия связь 4 (предпочтительно без необходимости взаимодействия с любым программируемым устройством 5) переходит в недействительное состояние, и программируемое устройство 5, соответственно, теряет привилегию (и) 2 в момент 23, 24, когда период 22 действия заканчивается. Это может быть сделано асинхронно (на чертеже не показано) асинхронной службой, которая контролирует и ведет список 15 действительных связей 4 в централизованном или распределенном списке или базе 9 данных. Если список 15 действительных связей ведется на самом однозначно идентифицируемом программируемом устройстве, такая служба может работать там, или при следующей попытке использовать или воспользоваться привилегией 2, выявляется недействительность связи, например, вследствие временных ограничений.

Кроме того, важно отметить, что связь между однозначно идентифицируемым объектом и однозначно идентифицируемым программируемым устройством не обязательно является непосредственной связью; вместо этого упомянутая связь может содержать связанные промежуточные связи. В предпочтительном варианте осуществления упомянутая связь содержит первую промежуточную связь между однозначно идентифицируемым объектом и учетной записью пользователя и вторую промежуточную связь между упомянутой учетной записью пользователя и однозначно идентифицируемым программируемым устройством. В этом случае учетная запись пользователя функционирует как посредник между однозначно идентифицируемым объектом и однозначно идентифицируемым программируемым устройством. Учетная запись пользователя регистрируется на одном или нескольких однозначно идентифицируемых устройствах (то есть вторые промежуточные связи уже установлены). Для установления связи нужно только "перенести" привилегии с однозначно идентифицируемого объекта в учетную запись пользователя (т.е. установить первую промежуточную связь и, таким образом, завершить формирование связи). Каждое однозначно идентифицируемое программируемое устройство, которое сконфигурировано для представления упомянутой учетной записи пользователя, может затем осуществлять доступ или реализовывать привилегии, зарегистрированные за учетной записью пользователя. Это позволяет передавать или совместно использовать привилегии, зарегистрированные за учетной записью пользователя, другим однозначно идентифицируемым программируемым устройством. Основной идеей здесь является имеющаяся вероятность выхода из строя однозначно идентифицируемого программируемого устройства. Соответственно, установленные связи, которые могут получить разрешение на транзакцию только с помощью однозначно идентифицируемого программируемого устройства, могут зависнуть, как только устройство выйдет из строя просто потому, что нет способа объявить, что теперь другим устройствам разрешено устанавливать новые связи. Учетные записи пользователей могут помочь решить эту проблему.

В связи с тем, что одновременно к одному материальному продукту может быть подключено не более одного программируемого устройства (образующего однозначно идентифицируемый объект), появляется широкий спектр приложений:

Заявление права собственности. Если одно программируемое устройство подключено или связано с физическим продуктом, то оно "владеет" продуктом. Следовательно, если к продукту подключится другое программируемое устройство (путем установления связи), оно получит право собственности. Естественно, здесь нужно определить правила, например, программируемое устройство может подключаться к материальному продукту, только если к нему не подключено другое программируемое устройство или если новое соединение автоматически отменяет старое. Технически, пул действительных связей должен предпочтительно поддерживаться в централизованной базе данных;

Краткосрочные выгоды. Связь между физическим продуктом и программируемым устройством действительна только в течение некоторого промежутка времени до его истечения. Программируемое устройство может получать доступ к цифровому контенту, зарегистрированному за физическим продуктом, только в течение определенного периода времени. Если этот промежуток времени истек, оно может, например, снова просканировать продукт, чтобы получить другой временной интервал. Довольно простым примером будет 24-часовой доступ к Wi-Fi, который активируется сканированием продукта, действующего в качестве токена, который расположен в физически ограниченной области, например, в гостиничном номере;

Физически ограниченный токен. Поместите физический объект в физически ограниченную область. Только люди, которым разрешен доступ в физически ограниченную область, могут аутентифицировать токен-объект, и, следовательно, только этим людям разрешен доступ к определенной цифровой услуге (то есть они получают привилегию доступа к указанной услуге посредством связи с физическим объектом).

Сценарии использования

Нижеследующий раздел должен помочь пониманию настоящего изобретения и представленных вариантов использования, которые полезны или возможны при использовании настоящего изобретения. Существует две основные категории вариантов использования и связанных с ними преимуществ. Привилегия выполнения или запуска выполнения компьютерной программы требует, во-первых, присутствия физического объекта и, во-вторых, чтобы мог быть установлен надежный мост между физическим миром и цифровым миром, то есть, чтобы объект был зарегистрирован за привилегией доступа к компьютерной программе, которая действует в качестве цифрового представления объекта. Абстрактно, это позволяет компьютерной сети взаимодействовать с цифровым представлением некомпьютерного объекта.

Лицензионный контейнер. Однозначно идентифицируемым физически объектом может быть лицензионный контейнер. Рассмотрим случай, когда компания хочет распространять свою продукцию не физически, а скорее распространять сырье и давать лицензию покупателю сырья на изменение его формы. Более конкретно, рассмотрим 3D- чернила. Если компания продает 3D-чернила, то пакет чернил (= объект с однозначной идентификацией) может быть оснащен упомянутым невоспроизводимым защитным устройством 6 и идентификатором 7 объекта. Например, если 3D-принтер (или подключенный к нему компьютер) сконфигурирован как программируемое устройство 5 согласно настоящему изобретению, пакет чернил может передавать лицензию на доступ (и на печать) к некоторым 3D-моделям (= привилегию). В таком случае такие модели доступны только покупателям определенных чернил, идентифицированных по идентификатору 7 объекта. Это позволяет защитить бренды, которые предлагают специальный высококачественный чернильный материал, совместимый с некоторыми 3D-моделями, от подделок в виде низкокачественного (более дешевого) чернильного материала. Соответственно, 3D-модели можно изготавливать только с использованием соответствующих чернил. Этот вариант использования может быть адаптирован под любой вариант использования, где определенный цифровой контент, например, компьютерная программа должна быть доступна только в сочетании с некоторым физическим объектом. Другим иллюстративным примером может быть продажа физических изделий для фанатов, например, мечей, используемых в компьютерных играх, в которых покупатель физического изделия может связать своего пользователя или персонажа в компьютерной игре (компьютерной программе) с однозначно идентифицируемым физическим объектом и, следовательно, получит привилегию использования цифрового представления этого меча в игре.

Настоящее изобретение предоставляет возможность заявлять цифровую собственность на физический объект. Соответственно, передача цифровой собственности может быть связана также с передачей физического объекта. Соответственно, физические транзакции могут быть проверены путем проверки текущего статуса цифровой собственности на объект. Ярким примером являются подержанные велосипеды или автомобили (физический объект). Эти объекты регулярно подвергаются кражам, и довольно часто покупатель подержанного велосипеда или автомобиля не может быть уверен, что он покупает не украденный велосипед или автомобиль, т.е. что продавец является законным владельцем или продавец имеет право продать автомобиль. В этом случае может оказаться полезным, если покупатель нового, с завода, автомобиля заявит право собственности с помощью настоящего изобретения. Законный владелец связал свое однозначно идентифицируемое программируемое устройство 5 (или учетную запись, связанную с однозначно идентифицируемым программируемым устройством) с однозначно идентифицируемым физическим объектом. Если он собирается продать свою машину, он отказывается от заявленного права собственности, то есть он делает недействительной связь со своим однозначно идентифицируемым программируемым устройством 5. Перед покупкой покупателю рекомендуется подтвердить право собственности на автомобиль (физический объект) с помощью своего однозначно идентифицируемого программируемого устройства 5, то есть попытаться связать свое программируемое устройство 5 с физическим объектом, который он собирается купить. Если право собственности не может быть заявлено вследствие того, что все еще существует действительная связь между желаемым физическим объектом и другим однозначно идентифицируемым программируемым устройством 5, это указывает на то, что транзакция является незаконной, то есть автомобиль может быть угнанным автомобилем. В желательном варианте, а именно, когда все автомобили или по меньшей мере все автомобили некоторой марки оснащены настоящим изобретением, это будет означать, что может быть получена непрерывная история владения автомобилем. Поскольку ни один новый автомобиль не остается заявленным, то есть не имеет зарегистрированной действительной связи, это потенциально может существенно усложнить обращение с похищенными товарами, поскольку покупатель может легко проверить транзакцию физического товара перед совершением транзакции.

Что касается транзакций, то в качестве журнала транзакций может поддерживаться простая история смены владельца, или другие конструкции транзакций, обеспечивающие целостность, могут использоваться в качестве базы данных для хранения связей, например, блоки транзакций, которые также могут быть распределены между несколькими программируемыми устройствами 5 вместо централизованной (доверенной) базы данных, хранящей записи.

Другим (не представленным на чертежах) примером могло бы служить создание альтернативы онлайн-платежным сервисам при онлайн-покупках. Опять же, наибольшее преимущество здесь проявляется при сделке между покупателем и ненадежным продавцом или наоборот, то есть сделке с товарами, бывшими в употреблении. База 9 данных действует как доверенный посредник в этом случае. Продавец, который на законных основаниях владеет однозначно идентифицируемым объектом 3 посредством действительной связи 4, устанавливает для связи 4 состояние, сигнализирующее о том, что он готов передать объект. Может быть выпущен идентификатор транзакции, который может быть передан посредством телекоммуникации покупателю объекта. После этого покупатель может внести деньги доверенному посреднику, который связан с программируемым устройством 5 покупателя и идентификатором транзакции. Затем доверенный посредник сигнализирует продавцу о наличии денег, что позволяет ему фактически передать физический объект продавцу, например, посредством почтовой службы. На этом этапе деньги находятся в распоряжении доверенного органа, а также предварительно зарегистрировано одно однозначно идентифицируемое программируемое устройство, которое может претендовать на владение физическим объектом. Все другие связи не будут приняты доверенным посредником, то есть нелегитимная третья сторона не сможет претендовать на право собственности. Если физический объект получен покупателем, он может проверить его состояние, и если он удовлетворен, он может заявить право собственности, то есть он связывает свое однозначно идентифицируемое программируемое устройство 5 с идентификатором 7 объекта. Установление новой связи 4 является сигналом для доверенного посредника передать имеющиеся деньги продавцу, и транзакция завершается. Если покупатель не удовлетворен состоянием полученного товара, он может отправить его обратно продавцу. Если продавец получает рекламацию, он может подтвердить получение физического товара, снова заявив право собственности. Это побуждает доверенного посредника, то есть базу 9 данных, отправить имеющиеся деньги обратно покупателю, и продавец снова может свободно распоряжаться физическим объектом. Такая конфигурация может быть перенесена на любой процесс покупки/оплаты, когда два контрагента не находятся в прямом контакте, то есть когда транзакция не может быть прервана или проверена немедленно.

Возникают и другие варианты использования, которые активируются при удовлетворении требования физической близости между однозначно идентифицируемым программируемым устройством и объектом. По этой причине физические ограничения, применяемые к объекту, одновременно ограничивают использование или выполнение присвоенных привилегий. Например, воспроизведение живого концерта должно быть доступно только для людей, которые были в аудитории. Это можно реализовать, поместив неподвижный объект в концертном зале, куда физический доступ получат только люди, купившие билет. Затем люди могут связать свои однозначно идентифицируемые программируемые устройства 5, то есть смартфон, с неподвижным объектом посредством идентификатора 7 объекта. Как только связь 4 создана, конкретное программируемое устройство 5, связанное с неподвижным однозначно идентифицируемым объектом 3, может получить доступ к записи живого концерта (привилегия доступа к файлу или потоку), в то время как невозможно получить доступ к записи с любого другого устройства, которое не может быть связано с неподвижным объектом вследствие контроля физического доступа. Этот вариант использования может быть обобщен для любого приложения, где физическая близость между однозначно идентифицируемым программируемым устройством 5 и физическим объектом является средством, позволяющим однозначно идентифицируемому программируемому устройству 5 воспользоваться привилегией (например, выполнить компьютерную программу, получить доступ к файлу или базе данных или воспроизвести музыку или видео поток). Соответственно, например, выполнение компьютерной программы может быть ограничено с помощью мер физического ограничения доступа к объекту, обеспечивающему доступ. Это также может использоваться для активации компьютерной программы, поскольку для этого требуется, чтобы по меньшей мере упомянутый физический объект, действующий в качестве ключа, был перемещен, чтобы позволить компьютерной программе выполняться на конкретном однозначно идентифицируемом программируемом устройстве 5. Следовательно, настоящее изобретение может использоваться для противодействия компьютерному пиратству путем использования невоспроизводимого физического токена для активации программного обеспечения.

Дополнительные варианты использования настоящего изобретения:

Аутентификация платежей по дебетовым картам путем приобретения привилегии на использование дебетовой карты (объекта с однозначной идентификацией) в соответствии с настоящим изобретением:

Намного надежнее, чем 3-значный защитный код и процедура верификации "действителен до", которая в настоящее время является известным уровнем техники во многих платежных решениях. Предотвращает незаконное использование дебетовой карты (без фактической кражи дебетовой карты у владельца), что в настоящее время вполне возможно, просто зная номера.

Ограничение физического доступа (например, в виде закрытого ключа, разблокирующего документы в облаке):

Пользователь должен иметь физический ключ (однозначно идентифицируемый объект) вблизи однозначно идентифицируемого программируемого устройства, чтобы получить определенные цифровые разрешения, доступ к документам и т.д. Это может использоваться для нейтрализации нежелания хранить документы в облаке, поскольку документы могут быть доступны только для устройств, расположенных близко к физическому токену. Пока этот физический токен лежит, например, в сейфе, никто не сможет открыть упомянутые документы; это в целом соответствует концертному сценарию, рассмотренному более подробно выше.

Физическое средство управления цифровыми правами/доступом, когда присутствует физический токен, то есть однозначно идентифицируемый объект. Например, маркетинговой стратегией может быть следующая стратегия: пользователь может получить доступ к услуге (зафиксировать картинку и сохранить ее на банке с напитком), и каждый раз, когда он сканирует ту же банку с напитком, он может снова увидеть картинку (получить привилегию доступа к файлу изображения). Без банки с напитком он больше не сможет увидеть картину. Таким образом, фотография (= воспоминания, чувства) "хранится" на физическом объекте, усиливая эмоциональную ценность объекта.

Право на поддержку или юридическая действительность договора о поддержке

Пользователь удостоверяется в праве (привилегии) пользоваться такими услугами, как поддержка/обслуживание программного обеспечения и т.д., удостоверяясь, что он купил оригинальный продукт. То есть он может получить поддержку с помощью своего однозначно идентифицируемого программируемого устройства, только если оно расположено вблизи оригинального продукта или упаковки продукта (однозначно идентифицируемого объекта).

Параметры, определяющие характеристики станка для промышленного применения

При покупке оригинальных инструментов, таких как твердосплавные вставки для сверл и т.д., сканирование упаковки позволяет пользователю получить доступ к оптимальным параметрам станка, таким как скорость сверления и т.д., и/или станок настраивается автоматически. Это похоже на описанный выше случай использования 3D-чернил.

Фиг. 6 иллюстрирует предпочтительный вариант осуществления настоящего способа. На нем показаны основные этапы, когда пользователь хочет выполнить типичное "Действие А" с помощью своего однозначно идентифицируемого программируемого устройства. Это может быть, например, выполнение компьютерной программы, доступ к документу и т.д. Действие требует, чтобы пользователь имел привилегию на его выполнение (то есть действие применяет ограничение доступа в отношении выполняющего его однозначно идентифицируемого программируемого устройства). На первом этапе 101 программируемое устройством 5 фиксирует уникальный идентификатор 7 объекта и невоспроизводимое защитное устройство 6, то есть, например, с помощью камеры программируемого устройства 5 фиксируют по меньшей мере одно изображение однозначного идентификатора объекта и невоспроизводимого защитного устройства 6. На следующем этапе 102 на основе зафиксированных данных аутентифицируют невоспроизводимое защитное устройство 6. В частности, извлекают его цифровое представление по меньшей мере из упомянутого зафиксированного изображения. Одна из возможностей аутентифицировать невоспроизводимое защитное устройство 6 состоит в том, чтобы: запросить 103 эталон цифрового представления невоспроизводимого защитного устройства из базы данных с использованием однозначного идентификатора объекта (то есть запросить в базе данных цифровые представления, связанные с уникальным идентификатором объекта); для извлечения 104 характерных признаков невоспроизводимого защитного устройства 6 из зафиксированных изображений выявляют цифровое представление невоспроизводимого защитного устройства 6 и сравнивают цифровое представление с запрошенным эталоном. Если такое сравнение успешно 105 (то есть сравнение свидетельствует о совпадении), гарантируется физическая близость между однозначно идентифицируемым программируемым устройством и однозначно идентифицируемым объектом. В некоторых случаях перед аутентификацией невоспроизводимого защитного устройства могут оцениваться 106 дополнительные предварительные условия (такие как географическое местоположение или другие показания датчика программируемого устройства, свидетельствующие о нахождении в предварительно заданном приемлемом диапазоне). Если защитное устройство не может быть аутентифицировано, процедура отменяется без установления новой связи. Затем проверяют 107, разрешена ли, т.е. возможна ли новая связь между однозначно идентифицируемым объектом 3 и однозначно идентифицируемым программируемым устройством 5. Это может, например, не относиться к упомянутому случаю 106, если за объектом может быть зарегистрировано только одно устройство и уже существует действительная связь. В настоящем примере, чтобы определить, разрешена ли новая связь, из базы данных запрашивают 108 разрешенные режимы связи, используя уникальный идентификатор 7 объекта. Режим связи определяет политику связи, например, постоянные связи, временные связи, связи, ограниченные по количеству сеансов, одноразовые связи и т.д. Если требуется для выявленного режима связи, то из базы данных запрашивают 109 существующие связи, содержащие уникальный идентификатор 7 объекта. На основе режима связи и, возможно, результата этого запроса определяют 110, разрешена ли новая связь. В случае если связь разрешена 111, то на следующем этапе 112 устанавливают связь путем сохранения в базе 9 данных связи между уникальным идентификатором 8 устройства и уникальным идентификатором 7 объекта. Привилегии 2, связанные с уникальным идентификатором 7 объекта, теперь также доступны для однозначно идентифицируемого программируемого устройства 5. Если пользователь теперь попытается выполнить Действие А, то анализируют 113 все привилегии, связанные с однозначно идентифицируемым программируемым устройством 5, на предмет, является ли по меньшей мере одна из привилегий разрешением на выполнение Действия А. Например, на основе всех связей 4, содержащих уникальный идентификатор программируемого устройства, определяют 114 связанные уникальные идентификаторы объектов и привилегии, связанные с этими связанными уникальными идентификаторами объектов. Затем упомянутые связанные привилегии передают 115 программируемому устройству, и выявляют, включают ли они в себя привилегию на выполнение Действия А. Если это так 116, то Действие А может быть выполнено 117 программируемым устройством 5, например, с помощью однозначно идентифицируемого программируемого устройства запускается компьютерная программа или услуга или действие. В случае не прохождения любой из проверок 102, 107, 113, Действие A не может быть выполнено, и однозначно идентифицируемое программируемое устройство может отображать 118 сообщение или код ошибки, указывающий, что пошло не так, или почему Действие A не может быть выполнено.

| название | год | авторы | номер документа |

|---|---|---|---|

| СИСТЕМА И СПОСОБ ПРОВЕДЕНИЯ ТРАНЗАКЦИЙ | 2005 |

|

RU2394275C2 |

| СИСТЕМЫ И СПОСОБЫ ПЕРСОНАЛЬНОЙ ИДЕНТИФИКАЦИИ И ВЕРИФИКАЦИИ | 2015 |

|

RU2747947C2 |

| УПРАВЛЕНИЕ УЧЕТНЫМИ ДАННЫМИ В РАСПРЕДЕЛЕННОЙ ВЫЧИСЛИТЕЛЬНОЙ СИСТЕМЕ | 2020 |

|

RU2796046C1 |

| ОТОБРАЖЕНИЕ ФИЗИЧЕСКИХ ОБЪЕКТОВ НА СТРУКТУРУ БЛОКЧЕЙНА | 2018 |

|

RU2786646C2 |

| ДОВЕРЕННЫЙ ДИСТАНЦИОННЫЙ УДОСТОВЕРЯЮЩИЙ АГЕНТ (TRAA) | 2010 |

|

RU2537795C2 |

| КОНТЕКСТ УСТОЙЧИВОЙ АВТОРИЗАЦИИ НА ОСНОВЕ ВНЕШНЕЙ АУТЕНТИФИКАЦИИ | 2008 |

|

RU2390838C2 |

| РАСПРОСТРАНЕНИЕ ИНФОРМАЦИОННЫХ РЕСУРСОВ ПО МОДЕЛИ ОТКРЫТОГО РЫНКА | 2008 |

|

RU2455687C2 |

| КОНТЕКСТ УСТОЙЧИВОЙ АВТОРИЗАЦИИ НА ОСНОВЕ ВНЕШНЕЙ АУТЕНТИФИКАЦИИ | 2003 |

|

RU2337399C2 |

| МАРКИРОВКА ОБЪЕКТОВ, СПОСОБ ИЗГОТОВЛЕНИЯ И АУТЕНТИФИКАЦИИ | 2020 |

|

RU2798086C1 |

| УПРАВЛЕНИЕ ЗАЩИЩЕННОЙ ЛИНИЕЙ СВЯЗИ В ДИНАМИЧЕСКИХ СЕТЯХ | 2001 |

|

RU2297037C2 |

Изобретение относится к области вычислительной техники. Технический результат заключается в повышении точности аутентификации защитного устройства оптическим средством аутентификации. Технический результат достигается за счет обеспечения возможности однозначно идентифицируемому программируемому устройству использовать часть привилегий, присвоенных однозначно идентифицируемому объекту, и за счет того, что связь устанавливается при условии выполнения набора предварительных условий, причем по меньшей мере предварительное условие физической близости между однозначно идентифицируемым объектом и однозначно идентифицируемым программируемым устройством проверено, и однозначно идентифицируемый объект содержит невоспроизводимое защитное устройство, которое зарегистрировано за однозначно идентифицируемым объектом и может использоваться для проверки физической близости между однозначно идентифицируемым объектом и однозначно идентифицируемым программируемым устройством путем аутентификации невоспроизводимого защитного устройства с помощью средства оптической аутентификации, причем по меньшей мере часть процесса аутентификации выполняется однозначно идентифицируемым программируемым устройством. 3 н. и 12 з.п. ф-лы, 6 ил.

1. Система (1) управления привилегиями, в которой привилегии присваиваются уникально идентифицируемым объектам и устанавливается связь (4) между однозначно идентифицируемым объектом (3) и однозначно идентифицируемым программируемым устройством (5), в которой установленная связь (4) позволяет уникально идентифицируемому программируемому устройству (5) использовать по меньшей мере часть привилегий (2), присвоенных уникально идентифицируемому объекту (3), и в которой связь (4) устанавливается при условии выполнения набора предварительных условий, при этом проверяют по меньшей мере предварительное условие физической близости между однозначно идентифицируемым объектом (3) и однозначно идентифицируемым программируемым устройством (5), и уникально идентифицируемый объект (3) содержит невоспроизводимое защитное устройство (6), которое зарегистрировано за однозначно идентифицируемым объектом (3) и может использоваться для проверки физической близости между однозначно идентифицируемым объектом (3) и однозначно идентифицируемым программируемым устройством (5) путем аутентификации невоспроизводимого защитного устройства (6) оптическим средством аутентификации, причем по меньшей мере часть процесса аутентификации выполняется уникально идентифицируемым программируемым устройством (5).

2. Система (1) по п. 1, отличающаяся тем, что одно или более из набора дополнительных предварительных условий проверяют для установления связи, причем упомянутый набор дополнительных предварительных условий предусматривает: нахождение однозначно идентифицируемого программируемого устройства (5) в пределах заранее заданного географического района; или другие данные, которые могут быть получены от датчиков или извлечены из памяти однозначно идентифицируемого программируемого устройства, причем связь (4) может быть установлена только при условии, что эти данные соответствуют неким предварительно заданным значениям.

3. Система (1) по п. 1 или 2, отличающаяся тем, что привилегии (2) хранятся в централизованной или распределенной базе (9) данных.

4. Система (1) по одному из пп. 1-3, отличающаяся тем, что привилегия (2) представляет собой разрешение на доступ к компьютерной программе, которая может быть выполнена на программируемом устройстве (5), или разрешение на запуск выполнения компьютерной программы на третьем устройстве, в частности на сервере с однозначно идентифицируемым программируемым устройством (5) и/или разрешение на установление связи (4).

5. Система (1) по одному из пп. 1-4, отличающаяся тем, что привилегия (2) предоставляет доступ к базе данных и позволяет изменять присвоения привилегий.

6. Система (1) по одному из пп. 1-5, отличающаяся тем, что установленные связи (4) регистрируются в централизованной или распределенной базе (9) данных.

7. Система (1) по п. 6, отличающаяся тем, что база (9) данных имеет структуру распределенных реестров.

8. Система (1) по одному из пп. 1-7, отличающаяся тем, что невоспроизводимое защитное устройство (6) имеет трехмерную структуру со случайным распределением зависящих от ракурса оптических характеристик, которые зарегистрированы в идентификаторе (7) объекта, и уникально идентифицируемое программируемое устройство (5) содержит камеру, которая может использоваться для фиксации по меньшей мер двух изображений упомянутого невоспроизводимого защитного устройства (6) по меньшей мере с двух разных ракурсов или при двух отличающихся условиях освещения.

9. Система (1) по одному из пп. 1-8, отличающаяся тем, что однозначно идентифицируемый объект (3) содержит уникальный идентификатор (7) объекта, причем упомянутый идентификатор (7) объекта закодирован в человекочитаемом или машиночитаемом формате, в частности, в виде цифрового или буквенно-цифрового кода или в виде штрихкода или двумерного кода.

10. Система (1) по одному из пп. 1-9, отличающаяся тем, что связь между однозначно идентифицируемым объектом (3) и однозначно идентифицируемым программируемым устройством (5) содержит две или более соединенных промежуточных связи, в частности, первую промежуточную связь между уникально идентифицируемым объектом (3) и учетной записью пользователя и вторую промежуточную связь между упомянутой учетной записью пользователя и уникально идентифицируемым программируемым устройством (5).

11. Способ получения привилегий с помощью программируемого устройства (5), имеющего уникальный идентификатор (8) устройства, содержащий:

- фиксацию с помощью программируемого устройства (5) по меньшей мере двух изображений, причем по меньшей мере одно изображение отображает уникальный идентификатор (7) объекта (3) и по меньшей мере два изображения отображают невоспроизводимое защитное устройство (6) упомянутого объекта (3);

- аутентификацию невоспроизводимого защитного устройства (6) на основе по меньшей мере двух его изображений;

- если все предварительные условия из набора предварительных условий выполнены, установление связи (4) между уникальным идентификатором (8) устройства и уникальным идентификатором (7) объекта, при этом набор предварительных условий содержит по меньшей мере предварительное условие возможности аутентификации невоспроизводимого защитного устройства (6),

в котором одна или несколько привилегий (2) предварительно заданы и связаны с уникальным идентификатором (7) объекта,

в котором по меньшей мере часть упомянутых одной или нескольких привилегий (2) присвоена любому программируемому устройству (5), имеющему уникальный идентификатор (8) устройства, связанный с уникальным идентификатором (7) объекта.

12. Способ по п. 11, отличающийся тем, что аутентификация невоспроизводимого защитного устройства (6) содержит:

- извлечение цифрового представления одного или нескольких оптических защитных признаков по меньшей мере из двух изображений;

- сравнение цифрового представления с эталоном;

- аутентификацию невоспроизводимого защитного устройства (6), если цифровое представление соответствует эталону.

13. Способ по п. 12, отличающийся тем, что аутентификация невоспроизводимого защитного устройства (6) содержит:

- получение эталона из базы (9) данных, предпочтительно путем запроса базы (9) данных с помощью зафиксированного уникального идентификатора (7) объекта.

14. Способ по одному из пп. 11-13, отличающийся тем, что:

- перед установлением связи (4) между уникальным идентификатором (8) устройства и уникальным идентификатором (7) объекта выявляют, не связан ли уже уникальный идентификатор (7) объекта с одним или несколькими различными уникальными идентификаторами (8) устройств;

- установление связи (4) между уникальным идентификатором (8) устройства и уникальным идентификатором (7) объекта осуществляют только в том случае, если уникальный идентификатор (7) объекта не связан с каким-либо другим уникальным идентификатором (8) устройства.

15. Способ определения привилегий (2) программируемого устройства (5), имеющего уникальный идентификатор (8) устройства, содержащий:

- получение списка действительных связей (4) уникального идентификатора (8) устройства из централизованной или распределенной базы (9) данных;

- выявление одного или нескольких уникальных идентификаторов (7) объектов, связанных с уникальным идентификатором (8) устройства, согласно извлеченному списку действительных связей (4);

- назначение одной или нескольких привилегий (2), связанных с одним или несколькими выявленными уникальными идентификаторами (7) объектов, в качестве привилегий программируемого устройства (5).

| ПРИВИЛЕГИЯ ДОСТУПА НА УРОВНЕ ПРИЛОЖЕНИЙ К ОБЛАСТИ ПАМЯТИ КОМПЬЮТЕРНОГО УСТРОЙСТВА | 2002 |

|

RU2307388C2 |

| СИСТЕМА И СПОСОБ УПРАВЛЕНИЯ ПРИВИЛЕГИЯМИ ПОТРЕБИТЕЛЕЙ ПЕРСОНАЛЬНЫХ ДАННЫХ | 2015 |

|

RU2592460C1 |

| Многоступенчатая активно-реактивная турбина | 1924 |

|

SU2013A1 |

| Устройство для закрепления лыж на раме мотоциклов и велосипедов взамен переднего колеса | 1924 |

|

SU2015A1 |

Авторы

Даты

2020-04-15—Публикация

2018-05-25—Подача