ОБЛАСТЬ ТЕХНИКИ

Настоящее техническое решение относится к области компьютерной техники, в частности к способу и системе для осуществления динамической аутентификации и оценки риска пользователя для обеспечения его доступа к веб-ресурсам и/или мобильным приложениям.

УРОВЕНЬ ТЕХНИКИ

Бурное развитие компьютерных технологий в последнее десятилетие, а также широкое распространение разнообразных вычислительных устройств (персональных компьютеров, ноутбуков, смартфонов и т.д.) стали мощным стимулом для использования упомянутых устройств в разнообразных сферах деятельности и для огромного количества задач (от интернет-сёрфинга до электронного документооборота и банковской деятельности). Параллельно с увеличением деятельности пользователей с использованием упомянутых вычислительных устройств через компьютерные сети росли и требования к такого рода деятельности – увеличению количества предоставляемых сервисов, увеличению скорости их работы, повышению уровня безопасности. Например, работа пользователя со своими финансами через банковский личный кабинет требует обеспечения безопасности и конфиденциальности данных, доступных из личного кабинета, быстрой авторизации пользователя в личном кабинете, а также быстрой реакции на действия, осуществляемые пользователем.

В современном мире использование недостаточно безопасных средств обмена данными между клиентами и удалёнными сервисами способно привести к огромным материальным и финансовым потерям. В финансовом секторе само использование персональных данных создаёт большие сложности по их защите − например, подмена персональных данных пользователей может обернуться потерей денег клиентов банков; в финансовом секторе неверная информация может привести к многомиллиардным убыткам и парализации работы фондовых бирж; в страховом секторе поддельная информация может стать причиной незаконных выплат и, как следствие, убытков страховых компаний. Поэтому в настоящее время на первое место выходит оценка уровня риска от действий, осуществляемых пользователем, или данных, предоставляемых пользователем. Например, для разрешения некоторых финансовых операций пользователей (к примеру, выдачу кредитов) предварительно производится оценка вероятности того, что предоставленные данные пользователя соответствуют именно этому пользователю и что упомянутый кредит будет выплачен пользователем.

Для решения описанных задач используются разнообразные скоринговые модели (англ. credit score), каждая из которых обладает своими плюсами и минусами – одни способны вычислить очень точные оценки, но работают очень долго или требуют большого количества ресурсов, другим для работы требуются персональные данные пользователей, которые могут быть скомпрометированы или к которым может быть осуществлён несанкционированный доступ (зачастую такие данные просто запрещено передавать и хранить в рамках законодательства стран, в которых работают пользователи). При этом часто встречаемая проблема заключается в недоступности данных для эффективной работы упомянутых скоринговых моделей, например, наличие информативной кредитной истории по пользователям, запрашивающим кредит онлайн, составляет в среднем 70-85%, а наличие информативных данных в социальных сетях – 60-80%.

В патенте США US 8560436 описана технология компьютеризированной оценки кредитного риска заёмщика в условиях онлайн-кредитования. С этой целью упомянутый сервис собирает данные о заёмщике в социальных сетях и формирует на основании собранных данных оценку профиля заёмщика на основании заранее заданных правил и установленных перекрёстных связей, определённых по собранным данным.

В другом патенте США US 9684905 описана технология верификации пользовательских данных. С этой целью, по запросу, выполняют проверку актива потребителя, для чего выполняют анализ конфиденциальных данных потребителя и связанных с ними косвенных данных. На основании параметров актива (тип, стоимость и т. д.) и проанализированных данных потребителя выносят решение о том, что пользовательские данные успешно прошли верификацию.

Описанные выше технологии хорошо справляются с задачами проверки пользователей, данных, предоставляемых пользователями и т. д., но при этом для своей работы требуют конфиденциальных или персональных данных пользователей, а также могут занимать значительное время.

Важным аспектом развития компьютерных технологий является возможность использования не только данных, предоставляемых непосредственно пользователем, но также информации, которая является неперсональной (деперсонифицированной) и позволяет осуществить оценку возможности доступа на основании расчета параметров доверия устройств без возможности утери или перехвата персональных данных пользователя.

Быстрый рост интернет-бизнеса определяется конкурентными преимуществами интернет-подобия – способностью общаться с огромным количеством клиентов без значительных капитальных затрат и способностью вести бизнес с более низкими эксплуатационными расходами. В то же время предприниматели, которые запускают онлайн-бизнес или переносят свою офлайн-деятельность в Интернет, допускают значительные риски, связанные с развитием бизнеса в информационно-коммуникационной сети, такие как, мошеннические заявления и платежи, кражи личных данных и репутационные риски. По мере того, как в интернете растет популярность, возможности предотвращения мошенничества и правильной идентификации клиентов становятся важными аспектами бизнес сферы в таких областях, как онлайн-банкинг, страхование, электронная коммерция, электронная торговля, онлайн-игры, социальные сети. В настоящее время существует несколько ключевых способов предотвращения мошенничества и аутентификации пользователей:

1) Пароли. Логины и пароли являются основой текущей системы аутентификации.

К сожалению, значительная часть наших логинов и паролей состоит из персональных данных, в частности, имен, фамилий и дат рождения. Таким образом, данный подход является наиболее уязвимым в целях его обхода. Кроме того, широкое распространение технологий фишинга и мошенничества позволяет осуществить обход или кражу даже сложных и необычных логинов и паролей.

2) Двухэтапная проверка или двухфакторная аутентификация (2FA). Вторичная аутентификация пользователя снимает требования к одному типу аутентификационной информации в виде логина и пароля. В настоящее время 2FA широко используется компаниями для онлайн-платежей (например, Visa 3D Secure) и аутентификации (например, Google Mail 2-ступенчатая проверка). Несмотря на повышение безопасности платежей и аутентификации, этот подход уменьшает количество конверсий в конечных покупках для массовых интернет-магазинов и сетей. В случае кражи личных данных этот метод не выявил существенных результатов в защите от мошенничества. Одна из самых больших проблем с 2FA – это механизм восстановления аккаунта, который регулярно используется для захвата аккаунта.

3) Аппаратный ключ или защита «ключа». Аппаратный ключ, который обычно подключается к компьютеру через порт USB, может использоваться для идентификации конечных пользователей. По сравнению с обычными (софтверными) подходами, данный принцип обеспечивает существенное улучшение безопасности, однако, этот метод имеет ряд недостатков – он создает существенные барьеры для крупных публичных сетей и онлайн-магазинов и может быть скопирован или смоделирован.

4) Цифровой сертификат. Использование сертификатов помогает значительно улучшить безопасность веб-соединения. К сожалению, сертификаты могут быть скопированы и даже украдены удаленно. Кроме того, цифровые сертификаты создают барьеры использования для массовых онлайн-сайтов и сетей.

5) Стоп-листы. Списки скомпрометированных кредитных карт, похищенных учетных записей электронной почты и социальных профилей доказали свою эффективность. И в то же время, у этого подхода есть ряд недостатков. В первую очередь, у этого подхода есть временные ограничения, и его эффективность ограничена недавними кражами учетных записей, из чего следует, что общий эффект от стоп-листов со временем значительно ухудшается. Таким образом, этот подход зависит от регулярных обновлений / покупок стоп-листов, которые могут быть неэффективными по стоимости.

6) Отпечаток устройства (англ. Device fingerprint - DFP). Это относительно новый подход, ставший популярным за последние 10 лет. Этот подход позволяет идентифицировать мошеннические или подозрительные логины / заявки на кредит на основе уникальных идентификаторов устройств, которые могут быть связаны с соответствующим пользователем или группой пользователей. Более того, этот подход помогает в аутентификации устройства, таким образом избегая дополнительных барьеров для использования сети / сайта пользователем. Однако у этого подхода есть ряд недостатков. Во-первых, все крупные разработчики браузеров стремятся стандартизировать свои браузеры и минимизировать количество уникальных идентификаторов, поскольку этот подход можно использовать для скрытого отслеживания пользователей; во-вторых, этот подход следует усилить с регулярно обновляемыми списками анонимизирующих IP-адресов (например, Proxy, VPN, TOR), чтобы обеспечить ценную защиту от кражи личных данных и мошеннических соединений.

7) Биометрия. Этот набор подходов включает в себя: отпечатки пальцев, распознавание голоса, сканирование сетчатки глаза, распознавание лица, ДНК и другие методы биометрической идентификации. Биометрия становится все более популярна в наши дни. Основной причиной их популярности является снижение стоимости использования и высокая эффективность идентификации и защиты от мошенничества. Однако массовое использование этого подхода приводит к значительному снижению конверсии платежей или подписки в общественных / коммерческих сетях или сайтах.

Таким образом, на текущий момент не существует единого высокоэффективного инструмента, который можно было бы использовать для аутентификации клиентов и предотвращения мошенничества – у всех методов аутентификации есть свои плюсы и минусы. И все вышеперечисленные подходы могут быть использованы, будучи эффективными для бизнеса.

Использование совокупности подходов для аутентификации вкупе с технологиями применения для оценки доступа неперсонифицированной (неперсональной) информации пользователей позволит создать новый высокоэффективный метод для современных бизнес-систем.

СУЩНОСТЬ

Настоящее техническое решение направлено на создание нового высокоэффективного способа обеспечения аутентификации пользователей с расчетом рейтинга доверия на основании их неперсональной информации.

Техническим результатом является обеспечение аутентификации пользователей на основании их неперсональных данных.

Дополнительным результатом является повышение защищенности данных пользователей при осуществлении процесса аутентификации за счет вычисления рейтинга доверия пользователей исключительно по дескрипторам их неперсональных данных и данных устройств пользователей, с помощью которых осуществляется запрос на получение доступа.

В одном из предпочтительных вариантов реализации заявлен выполняемый с помощью процессора компьютерного устройства способ динамической аутентификации и оценки риска пользователя на веб-ресурсе и/или в мобильном приложении, содержащий этапы, на которых:

- устанавливают для по меньшей мере одного веб-ресурса и/или мобильного приложения пороговое значение рейтинга доверия для аутентификации пользователя с помощью системы аутентификации;

- осуществляют регистрацию устройств пользователей с помощью системы аутентификации, в ходе которой выполняют сбор неперсональных данных пользовательских устройств;

- фиксируют подключение к упомянутому веб-ресурсу и/или мобильному приложению по меньшей мере одного пользовательского устройства;

- в момент упомянутого подключения осуществляют сбор неперсональных данных о пользовательском устройстве, причем сбор данных осуществляется в бесшовном режиме и/или при уведомлении пользователя в момент доступа к веб-ресурсу и/или мобильному приложению в зависимости от выбранных настроек системы аутентификации и оценки риска;

- обрабатывают собранную информацию о пользовательском устройстве с помощью ее сравнения с данными, хранящимися в системе аутентификации, формирующими эталонный набор параметров доверия для осуществления аутентификации;

- определяют значение рейтинга доверия упомянутому устройству, инициирующему подключение, на основании обработанной неперсональной информации;

- принимают решение о предоставлении доступа пользователю к упомянутому веб-ресурсу и/или мобильному приложению на основании сравнения значения рейтинга доверия пользователя с пороговым значением, установленным для веб-ресурса и/или мобильного приложения, на основании обработки неперсональных данных устройства пользователя, причем решение на предоставление доступа может включать в себя следующее: предоставление доступа, запрос дополнительной информации или отказ в предоставлении доступа.

В одном из частных вариантов осуществления способа, собираемые неперсональные данные об устройстве пользователя включают в себя по меньшей мере одно из: дескрипторы устройства, характеристики интернет-соединения, параметры точки подключения, данные о физических характеристиках устройства, данные онлайн поведения или программном обеспечении устройства.

В другом частном варианте осуществления способа при необходимости запроса дополнительной информации осуществляют сбор неперсональной информации о пользователе, которая включает в себя дескрипторы биометрической информации пользователя, представляющие неперсональную часть биометрических данных пользователя.

В другом частном варианте осуществления способа биометрическая информация пользователя выбирается из группы: изображение лица, изображение радужной оболочки глаза, рисунок вен ладони, отпечаток пальца.

В другом частном варианте осуществления способа пороговое значение рейтинга доверия для аутентификации пользователя формируется на основании предикторов доверия.

В другом частном варианте осуществления способа при запросе дополнительной информации выделение неперсональной части биометрической информации происходит непосредственно на устройстве пользователя, причем упомянутая биометрическая информация не покидает устройство пользователя.

В другом частном варианте осуществления способа на основании дополнительной информации осуществляется повторный расчет рейтинга доверия пользователя.

Также в предпочтительном варианте реализации, заявленное решение реализуется с помощью системы для динамической аутентификации пользователя на веб-ресурсе или в мобильном приложении, которая содержит

по меньшей мере один процессор,

по меньшей мере одно устройство памяти, которое содержит исполняемые процессором инструкции, которые при их исполнении реализуют этапы, на которых:

- устанавливают для по меньшей мере одного веб-ресурса и/или мобильного приложения пороговое значение рейтинга доверия для аутентификации пользователя с помощью системы аутентификации;

- осуществляют регистрацию устройств пользователей с помощью системы аутентификации, в ходе которой выполняют сбор неперсональных данных пользовательских устройств;

- фиксируют подключение к упомянутому веб-ресурсу и/или мобильному приложению по меньшей мере одного пользовательского устройства;

- в момент упомянутого подключения осуществляют сбор неперсональных данных о пользовательском устройстве, причем сбор данных осуществляется в бесшовном режиме и/или при уведомлении пользователя в момент доступа к веб-ресурсу и/или мобильному приложению в зависимости от выбранных настроек системы аутентификации и оценки риска;

- обрабатывают собранную информацию о пользовательском устройстве с помощью ее сравнения с данными, хранящимися в системе аутентификации, формирующими эталонный набор параметров доверия для осуществления аутентификации;

- определяют значение рейтинга доверия упомянутому устройству, инициирующему подключение, на основании обработанной неперсональной информации;

- принимают решение о предоставлении доступа пользователю к упомянутому веб-ресурсу и/или мобильному приложению на основании сравнения значения рейтинга доверия пользователя с пороговым значением, установленным для веб-ресурса и/или мобильного приложения на основании обработки неперсональных данных устройства пользователя, причем решение на предоставление доступа может включать в себя следующее: предоставление доступа, запрос дополнительной информации или отказ в предоставлении доступа.

В одном из примеров реализации заявленной системы, устройство пользователя представляет собой: смартфон, планшет, персональный компьютер, ноутбук, умное носимое устройство, игровую приставку, смарт-телевизор или автомобильное мультимедийное устройство.

Другие частные примеры и варианты осуществления заявленного изобретения будут раскрыты далее в настоящих материалах заявки.

ОПИСАНИЕ ЧЕРТЕЖЕЙ

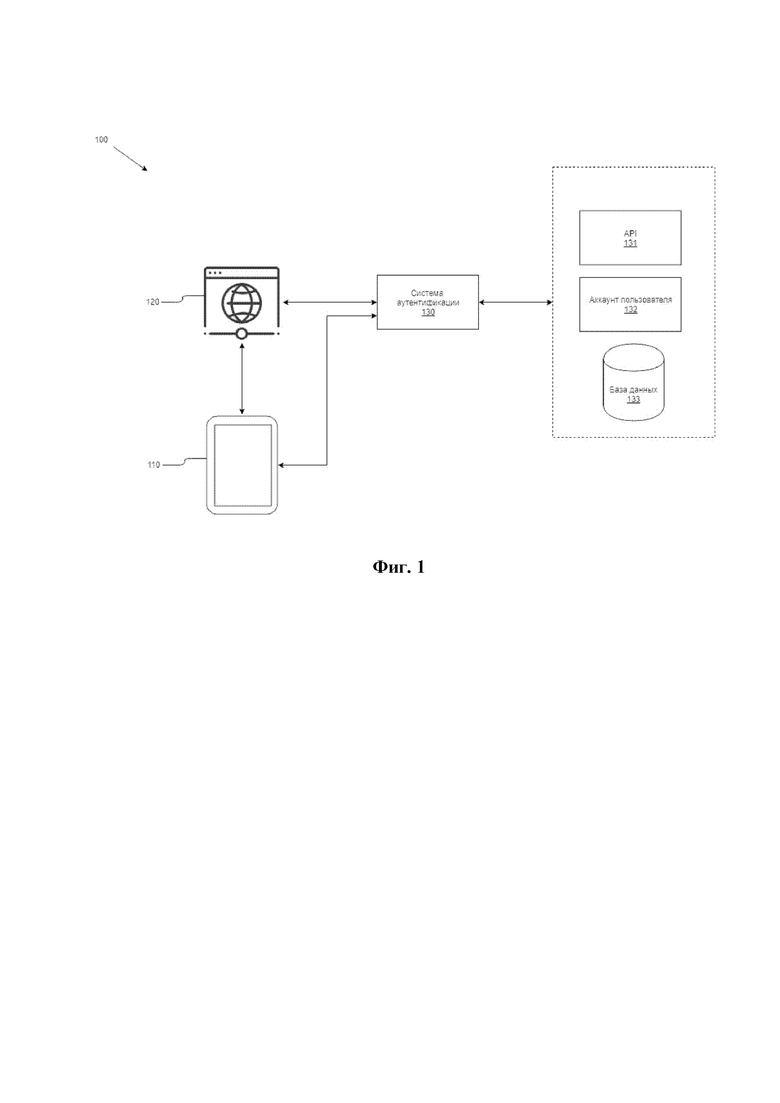

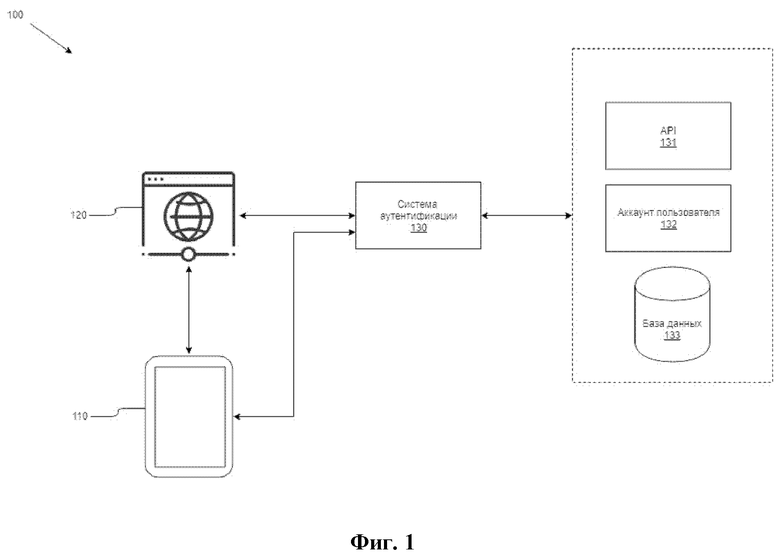

Фиг. 1 иллюстрирует общую реализацию системы для осуществления процесса динамической аутентификации.

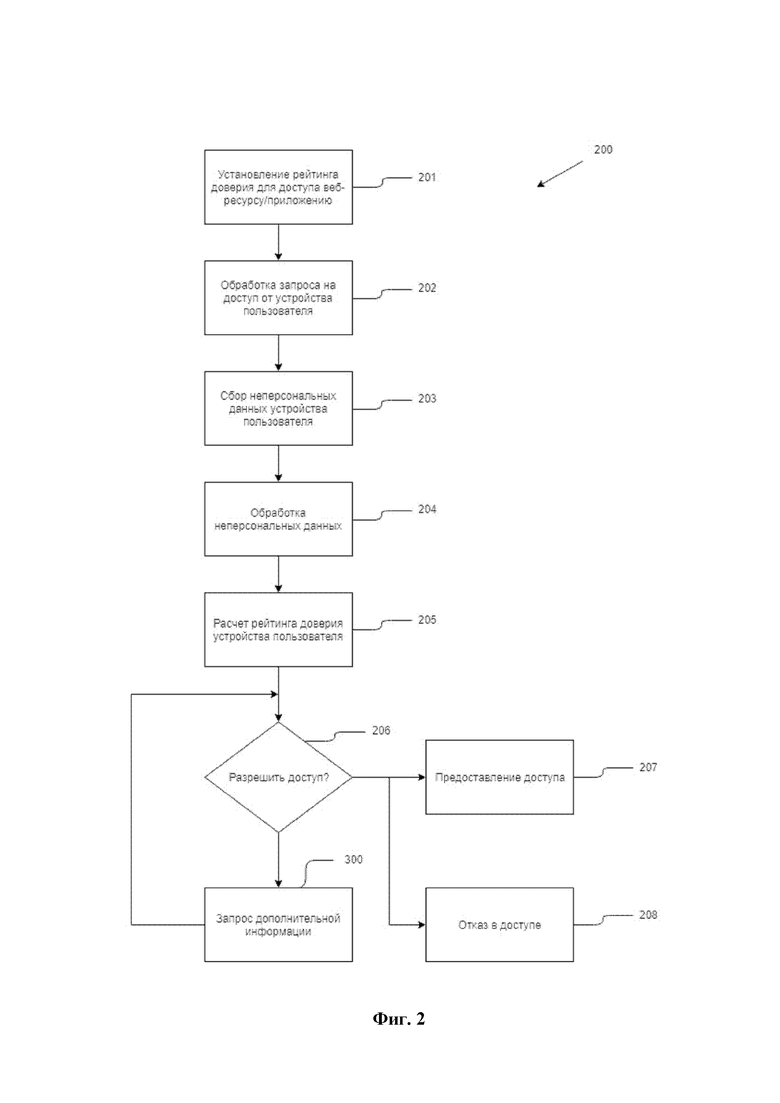

Фиг. 2 иллюстрирует блок-схему этапов выполнения способа динамической аутентификации.

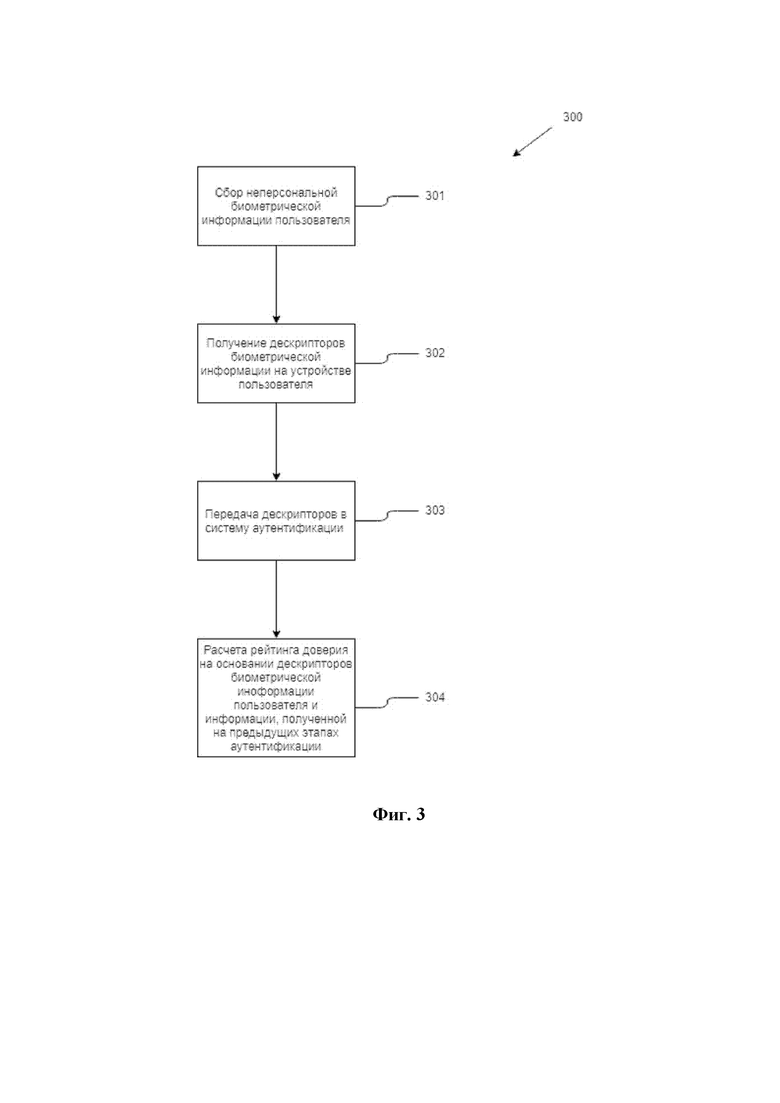

Фиг. 3 иллюстрирует блок-схему способа при необходимости запроса дополнительной биометрической информации для динамической аутентификации.

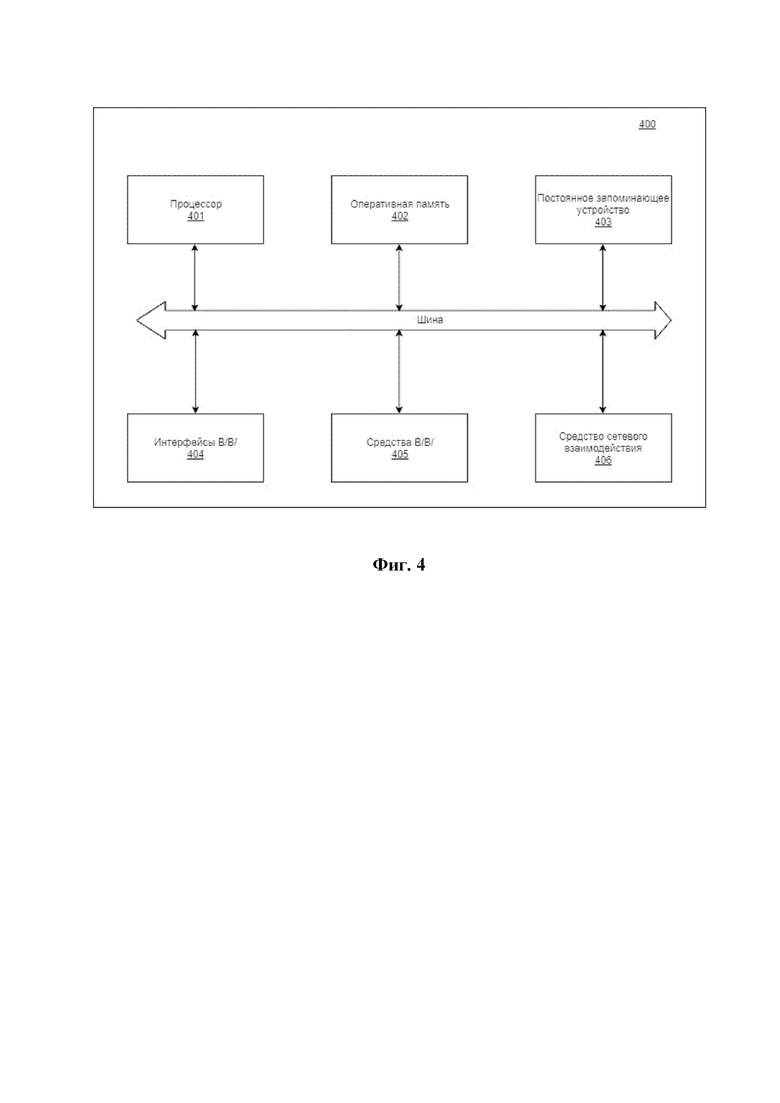

Фиг. 4 иллюстрирует схему вычислительного компьютерного устройства.

ПОДРОБНОЕ ОПИСАНИЕ

Фрод (англ. Fraud [1] «мошенничество») — вид мошенничества в области информационных технологий, в частности, несанкционированные действия и неправомерное пользование ресурсами и услугами

Градиентный спуск — метод нахождения локального экстремума (минимума или максимума) функции с помощью движения вдоль градиента. Для минимизации функции в направлении градиента используются методы одномерной оптимизации, например, метод золотого сечения. Также можно искать не наилучшую точку в направлении градиента, а какую-либо лучше текущей.

Здесь и далее по тексту под персональными данными подразумеваются прямые идентификаторы индивидуума или набор данных, позволяющих однозначно определить индивидуума, или набор данных позволяющих провести прямую коммуникацию с индивидуумом. Под неперсональными данными подразумеваются данные, не подпадающие в категорию персональных данных и не позволяющие провести однозначную идентификацию индивидуума.

Например, под персональными данными могут выступать:

- Фамилия, имя, отчество;

- Год, месяц, дата и место рождения

- Паспортные данные или данные любого другого удостоверяющего документа;

- E-mail, наименование аккаунта в соц. сети, в т. ч. Skype, WhatsApp, Telegram;

- Номер мобильного телефона;

- ИНН, пенсионное свидетельство, СНИЛС, свидетельство о рождении;

- Адрес постоянной, временной регистрации и проживания;

- Семейное, социальное, имущественное положение;

- Сведения об образовании, профессии, доходах, данные о трудоустройстве;

- Полные данные банковской банковской карты полный номер банковской карты, детали расчетного счета в банке;

- Детализированные квитанции платежей включая маршрутные квитанции, списки заказов, заметки, покупки, комментарии

- Сведения, которые характеризуют физиологические и биологические особенности человека, на основании которых можно установить его личность (биометрические персональные данные). Например, медицинская карта, данные медицинских анализов.

- Фотография человека

- И любые другие прямые идентификаторы человека или линейные/ обратимые хэш функции от этих идентификаторов.

Как представлено на Фиг. 1, общий вид системы (100) для реализации настоящего решения включает в себя устройство пользователя (110), веб-ресурс или мобильное приложение (120) (далее – ресурс доступа), к которому осуществляет запрос на доступ устройство пользователя (110), систему аутентификации (130), в которую входят: программный интерфейс приложения (API, 131), аккаунт пользователя (132) и база данных (133).

Для каждого ресурса доступа (120) с помощью системы аутентификации (130) устанавливается заданное значение рейтинга доверия для каждого устройства пользователя (110). Данный процесс обеспечивается с помощью регистрации в системе аутентификации (130) пользователей и сохранением информации о них и их аккаунтах (132) в базе данных (133). С помощью API (131) системы аутентификации (130) обеспечивается взаимодействие и обработка запросов между ресурсами доступа (120) и устройствами пользователей (110).

Под ресурсом доступа (120) может пониматься веб-сайт и/или мобильной приложение, например, сайт предоставления банковских услуг, приложение для осуществления финансовых транзакций, приложение контроля доступа, активации внешних устройств и т.п.

Информация о пользователях (110) хранится в системе аутентификации (130) в виде дескрипторов, которые высчитываются при первичной регистрации пользователей (110) в системе аутентификации (130). Каждый ресурс доступа (120) также регистрируется в системе аутентификации (130), и для него сохраняется заданное значение рейтинга доверия для осуществления доступа пользователей (110) к упомянутому ресурсу (120).

В качестве устройства пользователя (110) может выступать различный формат вычислительных устройств, например, смартфон, планшет, персональный компьютер, ноутбук, игровая приставка, смарт ТВ, носимое умное устройство (часы, браслет) и т.п.

Первичная регистрация для сбора дескрипторов пользователя (110) осуществляется с помощью установки связи между устройством (110) и системой аутентификации (130), например, с помощью установки специализированного программного приложения для обеспечения связи через API (131). Дескрипторы пользователя сохраняются для аккаунта пользователя (132) и передаются в базу данных (133) для их последующего использования для целей получения доступа к ресурсам (120).

Система аутентификации (130) может быть реализована с помощью сервера и соответствующих программных приложений, устанавливаемых на устройства пользователей (110) и ресурсы доступа (120), для обеспечения расчета рейтинга доверия для устройств (110), осуществляющих запрос на предоставление доступа.

Упомянутое программное приложение системы аутентификации (130) предназначено также для осуществления сбора неперсональных данных с устройств пользователей (110) для вычисления рейтинга доверия такому устройству (110) для соответствующего ресурса доступа (120) при запросе доступа к нему.

Такими данными могут выступать, например:

· данные онлайн сессии пользователя (110) на ресурсе доступа (120);

· данные о пользовательском устройстве (110), с которого осуществляется запрос на доступ к ресурсу (120);

· данные об активности пользователя на упомянутом устройстве пользователя (110).

В качестве данных онлайн сессии пользователя могут использоваться:

· маркер (идентификатор) онлайн сессии,

· характеристики онлайн соединения, включающие, например:

· источник и приёмник соединения (адреса) (включая IPV4 и IPV6),

· маска браузера и заголовок онлайн запроса, а также другие параметры, без которых не может состояться стандартное онлайн соединение;

· скорость соединения, определяемая по IP адресу;

· геолокационное местоположение точки доступа, из которой осуществляется онлайн сессия.

В некоторых вариантах реализации в качестве данных об устройстве пользователя (110) могут выступать:

· дескрипторы устройства (110), например, шрифты, геометрические характеристики экрана, плагины и т.д.;

· изменяемые маркеры устройства, например, MAC и др.;

· параметры физических элементов устройства (110) (процессор, разрешение экрана, плотность матрицы экрана и т. д.),

· параметры операционной системы устройства (110);

· установленные и запущенные на устройстве (110) приложения, доступные в выбранном режиме безопасности (названия, версии, режимы работы и т. д.);

· геолокационные данные устройства пользователя, не позволяющие определить индивидуума, например, с точностью до 1 квартала (110).

В некоторых вариантах реализации в качестве параметров операционной системы используются по меньшей мере:

· название операционной системы,

· версия и ревизия операционной системы,

· битность операционной системы,

Например, Microsoft Windows 7, 64bit; Android OS 7.0 и т. п.

В некоторых вариантах реализации в качестве данных об активности пользователя могут использоваться:

· графические элементы операционной системы или приложений, с которыми взаимодействует пользователь (например, характеристики используемой цветовой палитры на устройстве, геометрия экрана, отрисовка графического интерфейса, тип видеокарты, способ отображения шрифтов, цветов, специальных символов и т.д.),

· характеристики ввода данных, например:

· специальные клавиши и специальные символы, вводимые пользователем (например, с помощью сбора статистики прерываний нажатия клавиш) ,

· временные интервалы между вводом данных (более широко – частотная характеристика ввода данных)

· приложение, из которого пользователь вводит данные (включая параметры, описанные выше для работы приложений),

· скорость печати и т. д.

· характеристики активности пользователя в приложениях, например:

· набор установленных специфичных приложений (например, редко/часто используемые приложения, тип таких приложений),

· время работы пользователя (начало и завершение работы в том или ином приложении, время выполнения заранее заданных действий),

· статистические данные о работе пользователя с приложениями (например, частота выполнения заранее заданных действий в приложениях и т. д.). Под данными характеристиками используются количество открытий того или иного приложения, среднее время сессии работы в приложении и т.п.

Компоненты системы (100) соединяются между собой посредством сети передачи данных, например, Интернета. Принцип организации сети между элементами системы (100) может выбираться из различных примеров такой организации, исходя из достижений текущего технического уровня, например, LAN, Wi-Fi, WAN, PAN, WLAN и т. п.

Система аутентификации (130) также может представлять собой виджет или плагин, который может устанавливаться на устройства пользователей (110) и функционировать в бесшовном режиме, осуществляя сбор требуемой информации при запросе доступа к ресурсу (120). Под бесшовным режимом понимается принцип работы со стороны системы аутентификации (130) без необходимости запроса дополнительных разрешений на осуществление действий с устройством пользователя (110).

На Фиг. 2 представлен процесс осуществления способа (200) аутентификации пользователей (110). Как указывалось выше, первичный этап осуществления способа (201) включает в себя установку требуемых параметров безопасности на ресурсе доступа (120). Данный процесс выполняется с помощью системы аутентификации (130) для каждого регистрируемого в ней ресурса (120). Для каждого ресурса (120) устанавливается набор метрик, на основании которых выполняется последующий расчет рейтинга доверия для запрашивающих доступ пользователей (110).

При получении запроса от устройства пользователя (110) на доступ к ресурсу (120) выполняется его обработка с помощью системы аутентификации (130) на этапе (202). Обработка осуществляется с помощью сбора данных пользовательского устройства (110) в момент запроса доступа к ресурсу доступа (120), например, при загрузке мобильного приложения. Программная логика и/или специальные библиотеки (как неотъемлемая программная часть ресурса (120)), установленная на устройстве пользователя (110), осуществляет сбор неперсональной информации об устройстве (110) и передает ее в базу данных (133) для последующего расчета рейтинга доверия. Упомянутая программная логика передается в устройство (110) и сохраняется в его памяти, передача осуществляется вместе с контентом ресурса доступа (120) в момент его загрузки на устройстве (110).

Рассмотрим пример:

На устройстве (110) собираются дескрипторы устройства, описанные выше, после чего они передаются в систему аутентификации (130), где на основе свертки данных дескрипторов например методом MD5 или градиентным спуском (один из вероятностных методов определения устройства на основе дескрипторов устройства) сравнивается полученный результат с хранимым образом устройства в системе (130).

При этом, если при анализе полученных данных устанавливается, что помимо совпавших образов устройства в системе аутентификации (130) имеются рисковые факторы, например, интернет запрос был инициирован из другой страны или интернет запрос был сформирован с аномалиями в хедере (header)/заголовке запроса (например, http request), то в системе расчета доверия (133) выставляется высокий риск и низкий рейтинг доверия для данного интернет соединения несмотря на совпавшие или несовпавшие наборы дескрипторов устройства в системе (130).

В таком случае, из-за низкого рейтинга доверия или отклоняется доступ или предлагается провести дополнительную аутентификацию устройства или виртуального пользователя для увеличения рейтинга доверия. Факторы, влияющие на рейтинг доверия, и их вклад в рейтинг доверия берутся из собираемого массива неперсональных сопутствующих данных и проверяются на практической выборке заблаговременно (например, на этапе найстройки системы с использованием исторических данных накопленных ранее). При этом проверяются и оцениваются как уровень риска при условии прохождения на первом шаге системы аутентификации (130), так и уровень возможной ошибки для определения порога (рейтинга) доверия и следующих шагов для данных сопутствующих факторов. Рассмотрим далее упрощенный пример формирования рейтинга/ скоринга доверия/ риска.

В качестве системы оценки рейтинга доверия может выступать обычная линейная регрессия. Представим функцию рейтинга доверия Y=A1*X1 + A2*X2 + A3*X3. Где значение рейтинга доверия варьируются от 0 и до до некоторой максимальной положительной величины. Значения рейтинга отражают наличие риска - чем больше значение, тем больше риск. В качестве переменных Х1, Х2, X3 могут выступать отдельные маркеры риска на основе неперсональных данных.

Например:

- Х1 — это маркер, соответствующий следующему событию: = 0 если дескрипторы устройства совпали с образцом; 1 - если дескрипторы не совпали. Тем самым маркер отражает рисковое событие, когда дескрипторы устройства не совпали с эталонным образом или значением;

- Х2 - отражает наличие предыдущих фродилентных (фрод) действий по устройству. Например, Х2=0 означает, что по данному устройству не наблюдалось фродилентных действий за последние 12 месяцев, а значение Х2=7 - означает, что по данному устройству наблюдалось 7 фродилентных значений за определённый период времени;

- Х3 - отражает число выявленных аномалий в интернет-соединении. Например, Х3=0 означает, что не было выявлено аномалий в рамках интернет-соединения, а значение Х3=5 означает, что было выявлено 5 аномалий в рамках интернет-соединения;

- Константы или веса А1, А2, А3 можно определять исходя из исторических наблюдений или экспертного мнения. Например, можно взять выборку заявок на кредиты и разметить ее виде 0 и 1 (0 будет означать отсутствие фродилентного поведения, 1 - наоборот, наличие фродилентного поведения). Далее обладая данными значениями и используя методы математической статистики (и, например, методы машинного обучения, анализа больших данных), можно найти оптимальные значения данных весов/ коэффициентов исходя из различных оптимизационных условий.

В приведенном примере Y может принимать положительные значения. При этом значение 0 отражает отсутствие аномалий (уровень максимального доверия), значения >0 - отражают наличие рисков, чем больше значение, тем больше риск. В качестве порога доверия по функции Y можно выставить значение 0 или небольшое положительное значение исходя из исторически проверенных наблюдений (которые могут определяться для кажой системы самостоятельно).

Как правило, на практике, число используемых переменных может значительно быть больше 100 (данное количество не влияет на суть технического решения), в качестве функций могут использоваться логистическая регрессия, GLM регрессия, деревья решений, нейронные сети и/или их комбинации. При этом уделяется большое значения использованию редких событий (large deviations) и их использованию в системе оценки уровня доверия. Редкие события позволяют выявлять пользователей с определёнными намерениями или шаблоном/ патерном поведения. Примером такого редкого события может быть что пользователь использует ТОР соединение, использование рандомизаторов или пользователь имеет иностранную нестандартную раскладку клавиатуры для конкретного рынка/страны. Редкие события влияют на скоринг и рейтинг доверия к пользователю в рамках функции рейтинга (вычисления рейтинга). Редкие события, используемые в рамках описываемого решения, могут настраиваться, добавляться на этапе настройки системы/решения, так и в процессе работы, после накопления исторических данных.

Далее на этапе (203) осуществляется сбор неперсональной информации пользовательского устройства (110) с помощью установленной программной логики от ресурса доступа (120). Сбор неперсональной информации осуществляется исключительно на устройстве (110). При этом вся чувствительная информация не покидает пределы устройства, что исключает вероятность утечки или перехвата персональной информации пользователя.

С помощью программной логики на устройстве (110) выполняется сбор неперсональных данных, которые представляют собой обезличенную неперсональную информацию, исключающую возможность обратного восстановления по ней какой-либо персональной информации пользователя. Упомянутая информация передается в систему аутентификации (130), где происходит ее последующая обработка на этапе (204). Список собираемых параметров и неперсональных дескрипторов предоставляется заранее владельцу ресурса (120). Обезличенная персональная информация может получаться путем преобразования персональных данных (информации) такими способами обработки, которые делают невозможным обратное их восстановление. Так, например, вместо хэширования всего телефонного номера (например, 10 цифр, зависит от страны) может использоваться только некоторая часть, например, 6 цифр, что не позволит по данному хэшу восстановить использованный номер телефона.

Как было указано выше, такой информацией могут выступать: дескрипторы устройства, характеристики интернет-соединения, данные геолокации (не превышающие точность геолокации более (точнее) чем 1 жилой квартал), параметры точки подключения, данные о физических характеристиках устройства, данные онлайн поведения или программном обеспечении устройства и др.

На этапе (204) на основании полученной неперсональной информации от устройства пользователя (110) в системе аутентификации (130) выполняется ее сравнение с данными, хранящимися в базе данных (133) для соответствующего аккаунта ресурса (132), причем такие данные формируют эталонный набор параметров доверия для осуществления аутентификации на указанном ресурсе доступа (120). Способ сравнения может выполняться, например, с помощью сравнения хэш-сумм от массива собранной информации от устройства (110) с хэш-суммой в базе (133) эталонного набора параметров. В другом примере для реализации процедуры сравнения может применяться градиентный спуск, который позволяет гибко работать с различным набором данных и различными метриками близости этих данных.

По итогам обработки неперсональных данных устройства (110) система аутентификации (130) осуществляет на этапе (205) расчет рейтинга доверия для указанного устройства (110), запрашивающего доступ к ресурсу (120). Расчет рейтинга доверия может выполняться с помощью одного или нескольких алгоритмов машинного обучения, например, деревья решений, комбинация GLM и деревьев решений, K-ближайших соседей, SVM (Support Vector Machine), нейронные сети (глубокие нейронные сети) и др. (см., например, https://docs.opencv.org/3.4.6/dc/dd6/ml_intro.html). В качестве исходных данных для расчета рейтинга доверия могут выступать такие переменные, как: число запросов на доступ с данного устройства, как давно пользователь последний раз делал запрос, совпадение дескрипторов текущего устройства с эталонным, наличие аномалий на устройстве, наличие аномалий в интернет соединении, наличие высокорискованного поведения пользователя в прошлом и т.д.

По итогам расчета рейтинга доверия (205) для устройства пользователя (110) на этапе (206) выполняется его сравнение с установленным для ресурса доступа (120) пороговым значением рейтинга для выполнения дальнейших процедур процесса аутентификации. Если расчетный рейтинг соответствует диапазону доверия, то пользователю (110) на этапе (207) предоставляется доступ к ресурсу (120), в противном случае – отказ в предоставлении доступа (208).

Для доступа к ресурсу (120) значение рейтинга доверия устанавливается также для «пограничной зоны», в которой, первоначально рассчитанный рейтинг доверия, менее чем требуемое значение для предоставления доступа, но недостаточно мало для формирования отказа в предоставлении доступа.

На Фиг. 3 представлена блок-схема процесса запроса дополнительной информации на этапе (300). Такой информацией является биометрическая информация пользователя устройства (110).

Сбор и обработка биометрической информации (301) осуществляется с помощью программной логики, устанавливаемой на устройстве (110) в момент осуществления запроса доступа к ресурсу (120) на этапе (202). Собираемая биометрическая информация обрабатывается (302) на предмет получения дескрипторов биометрической информации пользователя, которые представляют неперсональную часть биометрических данных пользователя, исключающую вероятность ее последующей обработки для возможности восстановления информации, однозначно идентифицирующей пользователя. В качестве исходной биометрической информации может выступать, например, изображение лица пользователя, изображение радужной оболочки глаза, рисунок вен ладони, отпечаток пальца.

Сбор биометрической информации на этапе (301) осуществляется с помощью программно-аппаратных средств устройства (110), например, камеры, сканера радужной оболочки, сканера отпечатков пальца и т. п. Сбор и обработка дескрипторов осуществляется исключительно на устройстве пользователя (110) и сама полученная биометрическая информация не покидает пределы устройства (110). В систему аутентификации (130) передаются только обезличенные неперсонализированные дескрипторы (303), например, расчет расположения реперных точек, вычисляемых по полученному изображению пользователя. В качестве известных примеров такого рода способ и технологических подходов могут применяться методы вычисления дескрипторов - SIFT, ORB, SURF, HOG и т.д., при которых выполняется выделение ключевых точек, которые затем наносятся на слепок. Далее по полученной дополнительной биометрической неперсональной информации в системе аутентификации (130).

Например, от устройства пользователя (110) собирается информация об онлайн-сессии (маркер онлайн-сессии, параметры соединения устройства (110) и т. д.). После вычисления рейтинга доверия такому устройству на этапе (205), его значение попадает в диапазон значений, который не может однозначно характеризовать уровень риска такого устройства (110). К примеру, вычисленный уровень риска равен 0.75, когда для формирования однозначных прав доступа к ресурсу доступа (120) необходим уровень риска в диапазоне [0.0, 0.2] (доступ разрешён) или диапазоне [0.8, 1.0] (доступ к ресурсам запрещён). В результате выполняется запрос дополнительной биометрической информации (300), и после осуществления новых вычислений рейтинга доверия такому пользователю, выполняющему доступ с помощью упомянутого устройства (110), для которого ранее был посчитан рейтинг доверия, уровень риска становится равным 0.2 и выносится суммарное окончательное решение о предоставлении доступа к ресурсу (120).

Расчёт рейтинга доверия с помощью системы аутентификации (130) выполняется на основании запросов, поступающих от ресурса доступа (120) через API (131). Такими запросами могут служить стандартизованные средства обращения в виде curl/ wget. В ответ на обработку запроса система аутентификации передает на ресурс доступа (120) рассчитанный рейтинг доверия, информацию по динамической авторизации и рассчитанные значения дескрипторов.

На Фиг. 4 представлен общий пример вычислительного компьютерного устройства (400), которое может применяться для реализации заявленного способа и/или системы. В общем случае устройство (400) содержит такие компоненты, как один или более процессоров (401), по меньшей мере одну оперативную память (402), средство постоянного хранения данных (403), интерфейсы ввода/вывода (404), средство В/В (405), средства сетевого взаимодействия (406). Компоненты устройства (400), как правило, сопряжены посредством общей шины передачи данных.

Процессор (401) устройства выполняет основные вычислительные операции, необходимые для функционирования устройства (400) или функционала одного или более его компонентов. Процессор (401) исполняет необходимые машиночитаемые команды, содержащиеся в оперативной памяти (402). Под процессором (401) также следует понимать графический процессор, пригодный для выполнения специализированной обработки в рамках заявленного решения, который может являться дополнительным средством вычисления.

Память (402), как правило, выполнена в виде ОЗУ и содержит необходимую программную логику, обеспечивающую требуемый функционал. Средство хранения данных (403) может выполняться в виде HDD, SSD дисков, рейд массива, сетевого хранилища, флэш-памяти, оптических накопителей информации (CD, DVD, MD, Blue-Ray дисков) и т.п. Средство (403) позволяет выполнять долгосрочное хранение различного вида информации, например, истории обработки запросов (логов), идентификаторов пользователей, данные камер, изображения и т.п.

Интерфейсы (404) представляют собой стандартные средства для подключения и работы с камерами (110, 120, 130) или иными вычислительными устройствами, например, USB, RS232, RJ45, LPT, COM, HDMI, PS/2, Lightning, FireWire и т.п. Выбор интерфейсов (404) зависит от конкретного исполнения устройства (400), которое может представлять собой персональный компьютер, мейнфрейм, серверный кластер, тонкий клиент, смартфон, ноутбук и т.п.

В качестве средств Ввода/Вывода данных (405) может использоваться клавиатура, джойстик, дисплей (сенсорный дисплей), проектор, тачпад, манипулятор мышь, трекбол, световое перо, динамики, микрофон и т.п.

Средства сетевого взаимодействия (406) выбираются из устройств, обеспечивающих сетевой прием и передачу данных, например, Ethernet карты, WLAN/Wi-Fi модуля, Bluetooth модуля, BLE модуля, NFC модуля, IrDa, RFID модуля, GSM модема и т. п. С помощью средства (406) обеспечивается организация обмена данными по проводному или беспроводному каналу передачи данных, например, WAN, PAN, ЛВС (LAN), Интранет, Интернет, WLAN, WMAN или GSM.

В настоящих материалах заявки было представлено предпочтительное раскрытие осуществления заявленного технического решения, которое не должно использоваться как ограничивающее иные, частные воплощения его реализации, которые не выходят за рамки испрашиваемого объема правовой охраны и являются очевидными для специалистов в соответствующей области техники.

Настоящее техническое решение относится к области компьютерной техники. Технический результат заключается в повышении защищенности данных пользователей при осуществлении процесса аутентификации за счет вычисления рейтинга доверия пользователей исключительно по дескрипторам их неперсональных данных и данных устройств пользователей, с помощью которых осуществляется запрос на получение доступа. Способ динамической аутентификации и оценки риска пользователя на веб-ресурсе и/или в мобильном приложении, в котором устанавливают пороговое значение рейтинга доверия для аутентификации пользователя, регистрируют устройства пользователей, в ходе чего выполняют сбор неперсональных данных пользовательских устройств, в момент подключения осуществляют сбор неперсональных данных о пользовательском устройстве, обрабатывают собранную информацию с помощью ее сравнения с данными, хранящимися в системе аутентификации, формирующими эталонный набор параметров доверия для осуществления аутентификации, определяют значение рейтинга доверия и принимают решение о предоставлении доступа пользователю к упомянутому веб-ресурсу и/или мобильному приложению. 2 н. и 7 з.п. ф-лы, 4 ил.

1. Выполняемый с помощью процессора компьютерного устройства способ динамической аутентификации и оценки риска пользователя на веб-ресурсе и/или в мобильном приложении, содержащий этапы, на которых:

- устанавливают для по меньшей мере одного веб-ресурса и/или мобильного приложения пороговое значение рейтинга доверия для аутентификации пользователя с помощью системы аутентификации;

- осуществляют регистрацию устройств пользователей с помощью системы аутентификации, в ходе которой выполняют сбор неперсональных данных пользовательских устройств;

- фиксируют подключение к упомянутому веб-ресурсу и/или мобильному приложению по меньшей мере одного пользовательского устройства;

- в момент упомянутого подключения осуществляют сбор неперсональных данных о пользовательском устройстве, причем сбор данных осуществляется в бесшовном режиме и/или при уведомлении пользователя в момент доступа к веб-ресурсу и/или мобильному приложению в зависимости от выбранных настроек системы аутентификации и оценки риска;

- обрабатывают собранную информацию о пользовательском устройстве с помощью ее сравнения с данными, хранящимися в системе аутентификации, формирующими эталонный набор параметров доверия для осуществления аутентификации;

- определяют значение рейтинга доверия упомянутому устройству, инициирующему подключение, на основании обработанной неперсональной информации;

- принимают решение о предоставлении доступа пользователю к упомянутому веб-ресурсу и/или мобильному приложению на основании сравнения значения рейтинга доверия пользователя с пороговым значением, установленным для веб-ресурса и/или мобильного приложения, на основании обработки неперсональных данных устройства пользователя, причем решение на предоставление доступа может включать в себя следующее: предоставление доступа, запрос дополнительной информации или отказ в предоставлении доступа.

2. Способ по п.1, характеризующийся тем, что собираемые неперсональные данные об устройстве пользователя включают в себя по меньшей мере одно из: дескрипторы устройства, характеристики интернет-соединения, данные геолокации, параметры точки подключения, данные о физических характеристиках устройства, данные онлайн поведения или о программном обеспечении устройства.

3. Способ по п.2, характеризующийся тем, что при необходимости запроса дополнительной информации осуществляют сбор неперсональной информации о пользователе, которая включает в себя дескрипторы биометрической информации пользователя, представляющие неперсональную часть биометрических данных пользователя.

4. Способ по п.3, характеризующийся тем, что биометрическая информация пользователя выбирается из группы: изображение лица, изображение радужной оболочки глаза, рисунок вен ладони, отпечаток пальца.

5. Способ по п.1, характеризующийся тем, что пороговое значение рейтинга доверия для аутентификации пользователя формируется на основании предикторов доверия.

6. Способ по п.4, характеризующийся тем, что при запросе дополнительной информации выделение неперсональной части биометрической информации происходит непосредственно на устройстве пользователя, причем упомянутая биометрическая информация не покидает устройство пользователя.

7. Способ по п.6, характеризующийся тем, что на основании дополнительной информации осуществляется повторный расчет рейтинга доверия пользователя.

8. Система для динамической аутентификации пользователя на веб-ресурсе или в мобильном приложении, содержащая

по меньшей мере один процессор,

по меньшей мере одно устройство памяти, которое содержит исполняемые процессором инструкции, которые при их исполнении реализуют этапы, на которых:

- устанавливают для по меньшей мере одного веб-ресурса и/или мобильного приложения пороговое значение рейтинга доверия для аутентификации пользователя с помощью системы аутентификации;

- осуществляют регистрацию устройств пользователей с помощью системы аутентификации, в ходе которой выполняют сбор неперсональных данных пользовательских устройств;

- фиксируют подключение к упомянутому веб-ресурсу и/или мобильному приложению по меньшей мере одного пользовательского устройства;

- в момент упомянутого подключения осуществляют сбор неперсональных данных о пользовательском устройстве, причем сбор данных осуществляется в бесшовном режиме и/или при уведомлении пользователя в момент доступа к веб-ресурсу и/или мобильному приложению в зависимости от выбранных настроек системы аутентификации и оценки риска;

- обрабатывают собранную информацию о пользовательском устройстве с помощью ее сравнения с данными, хранящимися в системе аутентификации, формирующими эталонный набор параметров доверия для осуществления аутентификации;

- определяют значение рейтинга доверия упомянутому устройству, инициирующему подключение, на основании обработанной неперсональной информации;

- принимают решение о предоставлении доступа пользователю к упомянутому веб-ресурсу и/или мобильному приложению на основании сравнения значения рейтинга доверия пользователя с пороговым значением, установленным для веб-ресурса и/или мобильного приложения, на основании обработки неперсональных данных устройства пользователя, причем решение на предоставление доступа может включать в себя следующее: предоставление доступа, запрос дополнительной информации или отказ в предоставлении доступа.

9. Система по п.8, характеризующаяся тем, что устройство пользователя представляет собой: смартфон, планшет, персональный компьютер, ноутбук, умное носимое устройство, игровую приставку, смарт-телевизор или автомобильное мультимедийное устройство.

| Система и способ работы проверки данных онлайн пользователей и создания скоринговой модели с использованием неперсональных данных пользователей | 2018 |

|

RU2691830C1 |

| Способ приготовления лака | 1924 |

|

SU2011A1 |

| Разборный с внутренней печью кипятильник | 1922 |

|

SU9A1 |

| СИСТЕМА И СПОСОБ ПРЕДОТВРАЩЕНИЯ ИНЦИДЕНТОВ БЕЗОПАСНОСТИ НА ОСНОВАНИИ РЕЙТИНГОВ ОПАСНОСТИ ПОЛЬЗОВАТЕЛЕЙ | 2011 |

|

RU2477929C2 |

| Многоступенчатая активно-реактивная турбина | 1924 |

|

SU2013A1 |

| CN 101493913 A, 29.07.2009. | |||

Авторы

Даты

2020-06-17—Публикация

2019-12-09—Подача