Область техники

Настоящее изобретение относится к системам и способам обеспечения безопасности компьютерных систем и, более конкретно, к системам и способам администрирования безопасности компьютерных сетей с учетом рисков, связанных с поведением и характеристиками пользователей компьютерной сети.

Уровень техники

Безопасность корпоративных вычислительных сетей (КВС) в целом определяется защищенностью каждого компьютера сети в отдельности. Мониторинг инцидентов безопасности информации в КВС и удаленная настройка компонент защиты являются наиболее важными проблемами, стоящими перед администраторами КВС. В настоящий момент существуют средства администрирования КВС, которые регистрируют инциденты безопасности (нарушения политики безопасности), рассчитывают риски опасности, а также настраивают компьютеры пользователей согласно политикам безопасности в удаленном режиме. Проблема, решаемая данным изобретением, заключается в том, что имеющиеся средства защиты обрабатывают уже произошедшие события, тем самым не достигая нужного уровня безопасности, который мог быть достигнут за счет предотвращения инцидентов. К событиям, рассматриваемым в данном контексте, относятся системные события, фиксируемые в персональном компьютере пользователя, такие как: чтение/запись файла, авторизация пользователя, запуск приложений, загрузка данных, передача сетевых пакетов, изменение конфигурации системы.

Каждый уникальный пользователь отличается от других навыками безопасной работы с компьютером. Присутствие в КВС пользователя с отсутствием подобных навыков является источником наибольших рисков утечки информации или выхода из строя информационных ресурсов, что наносит большой урон владельцам этих ресурсов. Особенно актуальна данная проблема в крупных корпоративных сетях, где риски утечки информации или отказа в обслуживании особенно критичны. Одно из решений данной задачи состоит в прогнозировании инцидентов безопасности в результате исследования рейтингов опасности пользователей. Прогнозирование дает возможность адаптивно настраивать рабочие места пользователей в соответствии с их рейтингом опасности, что исключит заражение по причине человеческого фактора.

Существующий уровень техники составляют системы управления инцидентами безопасности. В патенте US 7647622B1 и в заявке US 20100125911 A1 описываются технологии, позволяющие собирать информацию об информационных рисках, связанных с действиями пользователя, и обновлять политику безопасности на основании полученных результатов. В заявке US 20100132041 A1 описана система управления безопасностью сети на основании перехвата и анализа данных, передаваемых устройствами пользователей в компьютерной сети. Описываемая далее система и способ позволяют оценить риски опасности пользователя по большему числу признаков и критериев, среди которых помимо действий пользователя также рассматриваются информационные связи пользователей, их личностные характеристики и динамика изменения параметров безопасности конкретных пользователей.

Система и способ, описанные в патенте US 6530024 B1, позволяют редактировать политику безопасности в ответ на обнаруженные инциденты.

Недостатком данной технологии является то, что система не предотвращает появление инцидента, а обрабатывает уже состоявшиеся события, в то время как описанная далее система и способ позволяют избежать возникновения инцидента за счет расчета рисков безопасности по характеристикам пользователя и заблаговременно устранить уязвимости и соответствующе настроить средства защиты, установленные на компьютере пользователя.

Данное изобретение позволяет усовершенствовать систему обеспечения информационной безопасности за счет сокращения количества инцидентов безопасности по сравнению с аналогами, составляющими предшествующий уровень техники.

Сущность изобретения

Настоящее изобретение предназначено для прогнозирования и предотвращения инцидентов безопасности в компьютерных сетях. Техническим результатом настоящего изобретения является сокращение числа инцидентов безопасности в КВС за счет оценки рисков опасности, связанных с работой каждого пользователя в КВС. Описанное далее изобретение позволяет анализировать действия пользователя в сети, вести профиль пользователя по его действиям, личностным характеристикам, связям с пользователями, отслеживать динамику изменения профиля пользователя, рассчитывать риски опасности и находить решения для сокращения данных рисков.

Система предотвращения инцидентов безопасности на основании рейтингов опасности пользователей, содержащая клиент, сервер, на котором установлены модуль оценки параметров безопасности, средство принятия решений, база данных профилей пользователей, реализует метод предотвращения инцидентов безопасности, в котором обнаруживают и собирают системные события на компьютере пользователя, определяют значения параметров безопасности пользователя по собранным системным событиям и профилю пользователя, определяют решения для предотвращения инцидента безопасности, в зависимости от определенных значений параметров безопасности пользователя и применяют решения на компьютерах пользователей.

При этом возможны различные варианты реализации системы, в которых клиент и сервер являются различными компьютерными устройствами, подключенными к компьютерной сети, или являются одним компьютерным устройством. В зависимости от варианта реализации системы, составляющие компоненты хранятся в памяти и исполняются на процессоре компьютерного устройства, подключенного к компьютерной сети.

В базовом варианте реализации клиент предназначен для обнаружения и сбора системных событий на компьютере пользователя, получения и применения решений на компьютере пользователя. Модуль оценки параметров безопасности предназначен для загрузки профиля пользователя из базы данных профилей пользователей и системных событий с клиента и определения значений параметров безопасности упомянутого пользователя по загруженным данным. Средство принятия решений предназначено для определения решения для предотвращения инцидента безопасности в зависимости от определенных значений параметров безопасности упомянутого пользователя. База данных профилей пользователей предназначена для упорядоченного хранения профилей пользователей.

В одном из вариантов реализации на сервере дополнительно установлен аналитический модуль, предназначенный для расчета риска опасности пользователя по определенным значениям параметров безопасности пользователя. Рассчитанный риск опасности используется для упрощения определения решения в средстве принятия решений.

Системные события, обрабатываемые, собираемые клиентом, загружаются из журналов событий и журналов программ, хранящихся в памяти компьютера, на котором установлен клиент.

Модуль оценки параметров безопасности в качестве параметров безопасности пользователя использует данные, характеризующие действия этого пользователя, атрибуты этого пользователя и/или информационные связи этого пользователя.

В одном из вариантов реализации аналитический модуль учитывает разницу значений параметров безопасности пользователя, хранящихся в профиле пользователя и загруженных с компьютера пользователя, при расчете риска опасности пользователя.

В качестве решения для предотвращения инцидента безопасности и сокращения рисков опасности применяют настройку программного обеспечения, ограничение прав доступа, изменение политики безопасности, рекомендацию по обеспечению ИБ, уведомление об административном наказании.

Дополнительно реализация системы может содержать средство принятия решения, которое вырабатывает сигнал тревоги в случае, если один из параметров безопасности превышает установленное пороговое значение.

В одном из вариантов реализации средство принятия решений предназначено также для обновления профиля пользователя в базе данных профилей пользователей путем записи в профиль пользователя определенных значений параметров безопасности пользователя.

Дополнительно система может содержать экспертную базу данных, предназначенную для упорядоченного хранения экспертных данных, содержащих правила, весовые коэффициенты, функции принадлежности и пороговые значения, загружаемые в аналитический модуль и средство принятия решений. Экспертная база данных может быть обновлена путем загрузки обновлений экспертных данных.

Краткое описание прилагаемых чертежей

Сопровождающие чертежи, которые включены для обеспечения дополнительного понимания изобретения и составляют часть этого описания, показывают варианты осуществления изобретения и совместно с описанием служат для объяснения принципов работы изобретения.

Заявленное изобретение поясняется следующими чертежами, на которых:

Фиг.1 показывает типовую схему взаимодействия компьютерной системы пользователя с сервером веб-ресурса.

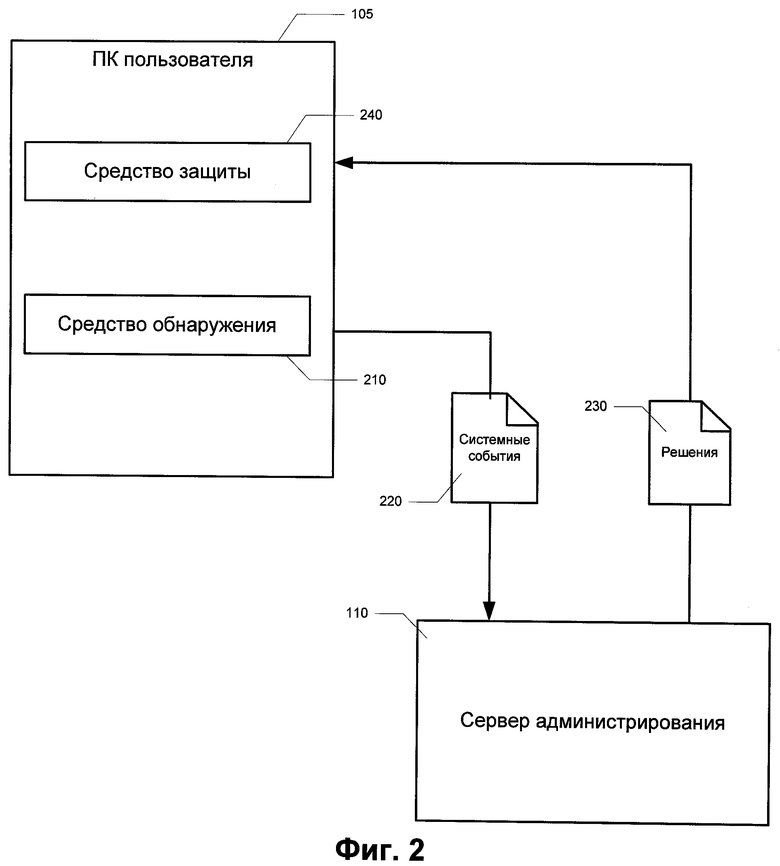

Фиг.2 показывает схему взаимодействия персонального компьютера и сервера администрирования.

Фиг.3 показывает признаки, характеризующие пользователя КВС.

Фиг.4 показывает пример информационной связи пользователей.

Фиг.5 показывает пример атрибутов пользователей.

Фиг.6 показывает функциональную схему системы предотвращения инцидентов безопасности в КВС.

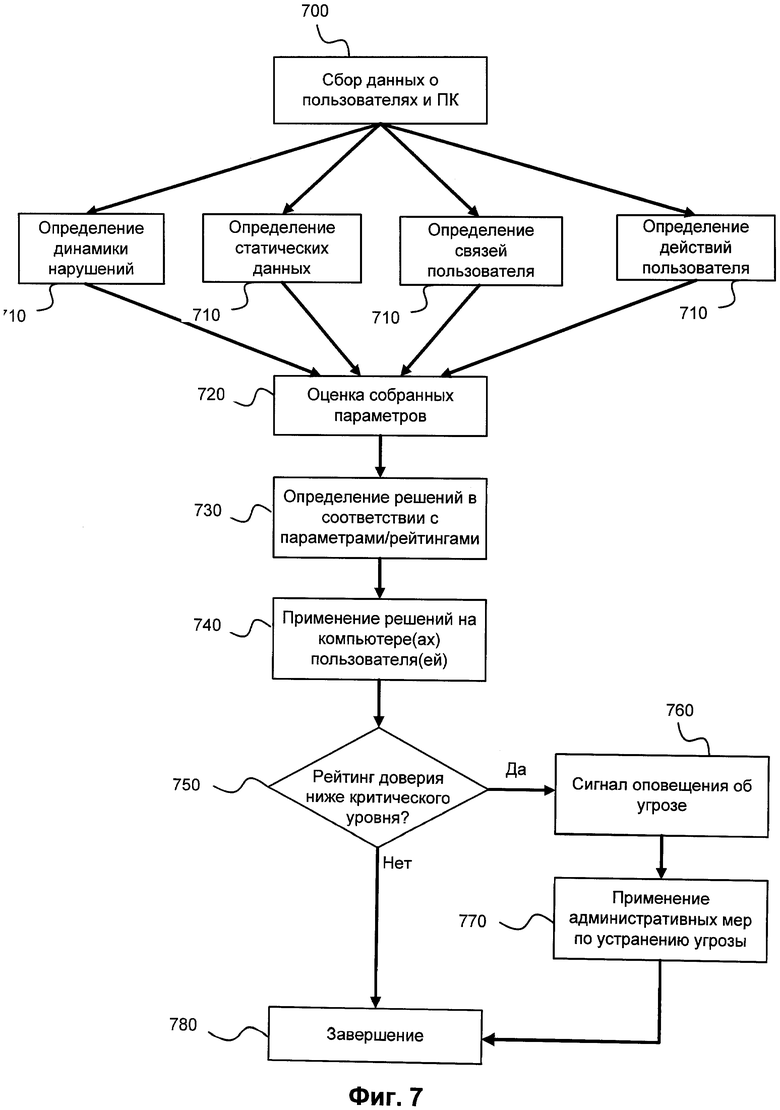

Фиг.7 показывает блок-схему способа предотвращения инцидентов безопасности в КВС.

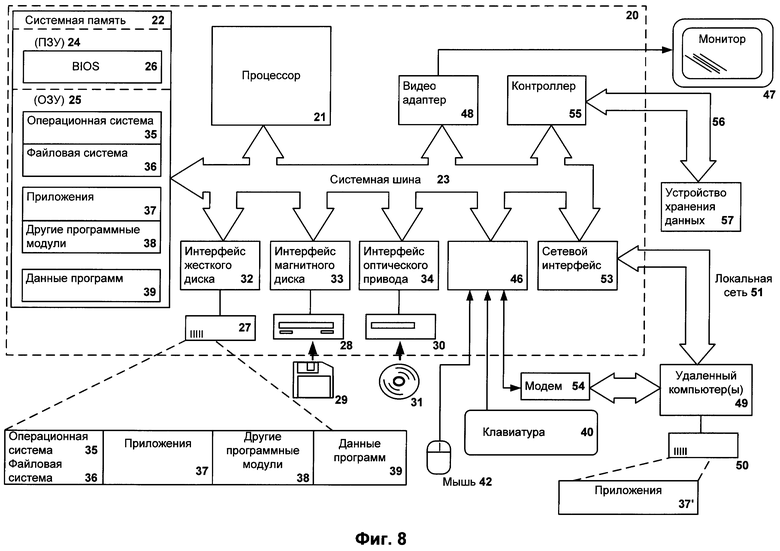

Фиг.8 показывает типовую схему сервера или персонального компьютера.

Описание предпочтительных вариантов осуществления

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется только в объеме приложенной формулы.

Исследование проблемы безопасности компьютерных сетей показало, что:

- уровень компьютерной грамотности пользователей КВС зависит от возраста, образования, пола, опыта работы и других личностных характеристик;

- нерегламентированные действия пользователя повышают риск заражения;

- степень защищенности компьютера должна соответствовать служебному положению пользователя в компании;

- качество работы пользователя с точки зрения информационной безопасности может изменяться со временем в зависимости от личностных характеристик и направленных административных действий;

- рейтинг опасности пользователя зависит от его информационной связи с другими пользователями.

Рейтинг опасности пользователя - показатель или набор показателей, характеризующих вероятность возникновения инцидента безопасности в компьютере сети, в которой работает данный пользователь. Другими словами рейтинг пользователя формируется из рисков опасности по каждому из параметров системы, влияющих на ее защищенность. Например, активная работа пользователя в сети Интернет повышает риск заражения компьютера, тем самым повышая рейтинг опасности пользователя. Значения рейтингов пользователя - числовые значения, например, от нуля до ста. В различных варианта реализации рейтинг пользователя может быть выражен в относительной величине (от 0% до 100%). При этом значение рейтинга опасности 0% присваивается идеализированной модели пользователя, работа которой в рамках КВС абсолютно безопасна, и используется для нормирования расчетов. Аналогично, абсолютно уязвимый пользователь, характеризуемый 100%, устанавливает верхнюю границу параметров безопасности, при которых риск появления инцидента безопасности равен ста процентам.

Общая схема системы предотвращения инцидентов безопасности в КВС представляет собой клиент-серверную модель с базой данных и консолью управления для мониторинга информационной безопасности (ИБ). Она показана на Фиг.1. Сервер администрирования 110 подключен к КВС 100 таким образом, чтобы осуществлять соединение с каждым контролируемым компьютером 105. Отслеживать работу сервера администрирования 110 можно с помощью консоли 140 - рабочего места администратора. Консолей может быть несколько для работы группы администраторов. Данная консоль позволяет визуализировать состояние сети 100, сигнализировать об угрозах, представлять процесс настройки и обновления и т.д. Данные, обрабатываемые сервером 110, хранятся в экспертной базе данных 130 и базе данных профилей пользователей 120. К этим данным относятся журнал событий, информация о пользователях, информация о компьютерах сети, настройки безопасности, политики безопасности, экспертные данные, необходимые для функционирования системы прогнозирования и предотвращения инцидентов безопасности в КВС. Базы данных образуют хранилище данных 115 и могут быть установлены как на сервере администрирования, так и на удаленных серверах, в том числе во внешних сетях.

Схема взаимодействия персонального компьютера (ПК) и сервера администрирования показана на Фиг.2. В процессе работы ПК пользователя 105 производится множество операций, часть из которых может нанести ущерб из-за вызванного данными операциями инцидентами безопасности. Для выявления подобных случаев в ПК пользователя устанавливается средство обнаружения (СО) 210. СО 210 производит анализ ПК 105 на наличие вредоносных программ и уязвимостей. В случае детектирования вредоносного кода генерируется запись в журнале событий 220 о заражении. Далее системные события 220 с ПК пользователей отсылаются на сервер администрирования. Сбор журналов 220 может осуществляться как с заданной периодичностью, так и по событию. Например, в случае, если СО 210 зафиксировало вредоносных код, информация о данном инциденте отсылается на сервер незамедлительно. Далее производится анализ полученных данных, результатом которого является решение 230, заключающееся в настройках программного обеспечения (ПО), ограничении прав доступа, информировании об административном наказании, обучающих программах по информационной безопасности, обновлении программного обеспечения и баз данных программ и других мерах администрирования, направленных на сокращение рисков заражения или утери информации. Решение применяется на клиенте путем загрузки решения в средство защиты 240, которому это решение направлено.

В одном из вариантов реализации функции сервера администрирования могут быть реализованы непосредственно на одном или нескольких ПК пользователей.

Передаваемые на сервер данные детализированы для возможности определения обстоятельств возникновения инцидента. Помимо времени детектирования, названия вредоносной программы или кода уязвимости на сервер отправляются данные о том, как вирус проник в систему, в какой директории был найден, какие действия пользователя предшествовали заражению и т.д.

Пользователи часто устанавливают на свой рабочий ПК 105 различные компьютерные приложения, которые не одобрены службой безопасности. Тут и далее по тексту под компьютерным приложением будет пониматься программа, предназначенная для выполнения определенных пользовательских задач и рассчитанная на непосредственное взаимодействие с пользователем. В большинстве операционных систем прикладные программы не могут обращаться к ресурсам компьютера напрямую, а взаимодействуют с процессором, памятью посредством операционной системы. В таких приложениях часто содержатся уязвимости, ошибки, а в случае загрузки с сайтов в Интернете существует вероятность того, что установочный файл данной программы будет заражен вирусом. Также пользователи используют в работе различные устройства: телефоны, флеш-карты, внешние диски, фотоаппараты. В их памяти может содержаться вредоносная программа, которая может быстро распространиться по сети в связи с мобильностью данных устройств. В момент, когда пользователи обмениваются документами или личными данными, также может происходить заражение.

Для объективной оценки рейтинга опасности пользователя с его ПК собираются следующие входные параметры (приведенный ниже список является примерным и не ограничивается приведенными параметрами):

1. Использование внешних накопителей: количество фактов подключения внешних накопителей Хf1; количество различных внешних накопителей, подключенных к ПК за единицу времени, Xf2 (уникальность накопителей определяется по их серийному номеру и по их производителю, которые доступны через интерфейс API); количество запусков исполняемых файлов с внешних накопителей Хf3; количество вредоносных программ, найденных антивирусом на запоминающих устройствах, Xf4; количество подключения цифровых устройств Xf5 (т.е. устройств, не являющихся запоминающими устройствами в основном предназначении, например медиа-плеер);

2. Работа в Интернет: количество просмотренных сайтов за единицу времени Xi1; количество уникальных посещенных сайтов Xi2; количество загрузок исполняемых файлов Xi3; количество вредоносных программ, выявленных антивирусом в трафике пользователя Xi4; уровень производственного использования сайта, который определяется количеством сайтов производственного назначения (сайты, необходимые для осуществления трудовой деятельности), внесенных в список служебных сайтов Xi5; уровень посещения запрещенных сайтов, входящих в черные списки (база родительского контроля, база запрещенных адресов сайтов URL) Xi5; уровень активности посещения социальных сетей Xi6;

3. Установка программного обеспечения (ПО) и работа с персональным компьютером (ПК): количество установок нового ПО Xp1; количество удалений существующего ПО Хр2; количество перезагрузок ПК за единицу времени Хр3; количество сбоев в работе ПК, определяемое по системному журналу (Blue Screen of Doom, аварийное завершение программы) Хр4; количество установленного ПО всего Хр5; количество программ в автозапуске Хр6.

Хр, Xi, Xf - риски опасности отдельных признаков, из которых складывается общий рейтинг опасности пользователя.

Расчет рейтингов в прототипе ведется по формуле:

Xf=Xf1*Pf1+Xf2*Pf2+Xf3*Pf3+Xf4*Pf4+Xf5*Pf5,

где Pf - коэффициенты, отражающие значимость того или иного показателя. Аналогично считается итоговый рейтинг опасности.

Другой способ вычисления показателя опасности - метод, основанный на нечеткой логике, например алгоритм Мамдани.

Практическое исследование рассматриваемых методов проводилось на выборке, состоящей из более тысячи ПК. Если установить пороговое значение риска для пользователя на уровне, соответствующем утроенному среднему, то количество пользователей, превышавших порог, составит около 3%. Результаты исследования показали, что большинство выделенных таким образом пользователей были фигурантами различных расследований, и на многих их ПК были обнаружены вирусы, не определяемые средством обнаружения 210.

Каждому рейтингу опасности (рискам опасности) соответствует решение 230 для средства защиты и политика безопасности, которой должен следовать пользователь при работе с ПК. Количество параметров средства защиты, поддающихся настройке, зависит от ее реализации и теоретически не ограничено. Компоненты средств защиты, направленные на защиту от спама, фишинга, сетевых атак, вирусов, регулируются по уровню защиты от выключенного состояния до включения на максимальную мощность. Увеличение мощности всех компонент может привести к нехватке вычислительных ресурсов. Оптимизация решений 230 по рейтингу опасности пользователя позволит сохранить баланс между производительностью системы и ее безопасностью. Например, если пользователь часто посещает различные сайты и использует множество внешних накопителей, приводящих к заражению, то для ПК, зарегистрированного на данного пользователя, применяется ограниченная политика ИБ, блокирующая запуск исполняемых файлов с внешних накопителей, а уровень защиты от сетевых угроз установлен на максимум. Выработанные решения 230 сервер администрирования распространяет на ПК.

Состав профиля пользователя 300 показан на Фиг.3. Выше раскрыты два критерия оценки пользователя - это его атрибуты 310 и поведение 320. Данное изобретение предлагает учитывать также информационную связь 330 пользователей и динамику 340 инцидентов.

Рассмотрим каждый раздел профиля более подробно. Информационная связь 330 пользователей - связь двух или более пользователей, определяемая обменом информацией в КВС или определенной вероятностью обмена информацией в КВС между данными пользователями. Принцип оценки рейтинга 400 пользователя по его связям показан на Фиг.4 и основан на:

1. Фактах обмена информацией 415.

2. Социальной связи 435.

Факт обмена информацией 415 определяется при общем использовании одного носителя информации или другого устройства, передаче данных по сети, обмену сообщениями между пользователями 410.

Служебная (социальная) связь 435 предполагает высокую вероятность обмена информацией между пользователями 410 за счет того, что они близко расположены друг к другу или связаны должностными обязанностями.

Оценка рейтинга 400 пользователя по его связям заключается в том, что рейтинг опасности пользователя зависит от рейтингов других пользователей, с которыми он связан. Если система определила взаимосвязь двух лиц по какому-либо признаку, то существует вероятность заражения одного пользователя при заражении другого. Данный принцип вносит большую точность в оценку рисков опасности. Это обусловлено тем, что рейтинг пользователя 400 без учета его связей может оказаться ошибочным, если рейтинг его окружения сильно выше. В качестве примера можно рассмотреть идеального пользователя с точки зрения ИБ, который не пользуется Интернетом, не устанавливает дополнительное ПО, соблюдает политику безопасности. Рейтинг данного пользователя будет близок к максимально возможному до тех пор, пока не будут приняты во внимание информационные связи пользователя. Предположим, что он работает в отделе компании, где все пользователи являются нарушителями правил ИБ, и чей рейтинг опасности максимален. В таком случае велика вероятность того, что пользователь будет заражен при передаче флеш-накопителя или при спам рассылке. В результате, если учесть связи пользователя, рейтинг опасности повышается, тем самым отражая риски ИБ соответствующими реальности.

Отслеживание динамики изменения количества инцидентов на ПК пользователя имеет также большое значение при администрировании КВС. Количество инцидентов со временем должно уменьшаться и стремиться к нулю. Отклонение динамики от подобной зависимости должно быть рассмотрено как неверная настройка системы и недостаточная административная работа с пользователем. Обратная ситуация с показателем использования служебных сайтов, увеличение которого не должно вызывать инцидент. Описываемое средство позволяет анализировать каждый из коэффициентов Xj. Предположим, ПК некоего пользователя регулярно подвергается заражению через веб-сайты, и Xj не изменяется со временем. Рейтинг опасности пользователя также должен оставаться неизменным согласно правилам, по которым он был рассчитан. Соответственно, настройки средства защиты тоже остаются без изменения. Как следствие, инциденты безопасности остаются на заданном уровне. Если же при расчете рейтинга опасности учесть динамику зафиксированных инцидентов, то в случае регулярных заражений ПК рейтинг пользователя повышается, что приводит к усилению настроек средства защиты. Если же количество инцидентов понижается со временем, ограничения пользователя в правах работы на ПК следует сократить.

На Фиг.5 изображена таблица атрибутов пользователей в базе данных профилей пользователей. В примере приводятся две записи пользователей из таблицы. Первая запись 510 пользователя с техническим образованием в возрасте 25 лет мужского пола, который занимает невысокий пост менеджера по продажам. Должность первого пользователя не предполагает работу с информацией, составляющей коммерческую тайну, поэтому, если он соблюдает политику безопасности и не совершает подозрительных действий, его рейтинг будет в доверенном диапазоне. Вторая запись 520 содержит данные женщины 35 лет, которая играет в компании одну из ключевых ролей главного бухгалтера. Любые документы, с которыми работает этот пользователь, являются секретными. Даже если пользователь отлично разбирается в основах безопасной работы за компьютером и не совершает действий, способных нанести вред, ее рейтинг должен оставаться на уровне не выше среднего из-за рисков утери важной информации.

Описанные алгоритмы оценки пользователей реализованы на сервере администрирования. Функциональная схема системы прогнозирования и предотвращения инцидентов безопасности в КВС показана на Фиг.6. Входными параметрами для оценки пользователя являются системные события 220 (последние данные, собранные с ПК), например информация об инциденте или отчет об активности пользователя и профиль пользователя 620. Другими словами входные параметры - показатели, характеризующие пользователя с точки зрения ИБ. Эти данные накапливаются в модуле оценки входных параметров 630, где производится качественная и количественная оценка учитываемых параметров. Результатом работы первого модуля является набор показателей по каждому входному параметру Xj. Оценка может быть произведена путем подсчета событий и сравнения с пороговыми значениями, которые предустановленны в системе. Входные параметры в виде набора показателей поступают на вход аналитического модуля 640. Данный модуль предназначен для того, чтобы вычислить риски для каждого признака. За каждый признак отвечает один или несколько анализаторов, которые построены на четкой или нечеткой логике, статистических или других методах.

В каждый анализатор загружаются алгоритмы, которые определяются функциями принадлежности, структурной моделью, правилами и весовыми коэффициентами, содержащимися в экспертных данных 610. Использование нечеткой логики в основе анализа показателей пользователя возвращает на выходе переменную, которая указывает на риск ИБ для конкретного признака. Данным признаком может быть включение или выключение параметра средства защиты, например риск отключения ограничения количества передаваемых данных, который можно перефразировать в необходимость включения ограничения трафика.

После определения рисков опасности они попадают в средство принятия решения 650, которое осуществляет обратное преобразование из числовых показателей в настройки компьютера пользователя. Выработка решений в данном случае заключается в сопоставлении настройки параметра компьютера пользователя с оцененным риском данной настройки. Зависимость задается любым известным способом задания функции зависимости: формула, график, таблица и др. После того как решение найдено, оно приводится в исполнение с применением стандартных служб обновления, администрирования, реализованных в средстве удаленного администрирования 660.

В качестве примера алгоритм одного из модулей построен на нечеткой логике. Данный аналитический модуль должен определить, следует ли заблокировать запуск исполняемых файлов с внешнего накопителя, принадлежащего заданному пользователю. Модуль представляет собой нечетко-логическиую систему Мамдани. Входными параметрами будут являться коэффициенты, рассчитанные по данным пользователя. Ни один из показателей не позволяет однозначно принять решение, и в большинстве случаев появляется конкуренция - ситуация, в которой решения по каждому входному параметру отличаются. Например, атрибуты пользователя располагают к доверию, что нельзя сказать про статистику заражений ПК пользователя с внешних носителей. Алгоритм Мамдани позволяет однозначно определить решение по экспертным данным, включающим коэффициенты коррекции, исключения и группы пользователей.

Способ предотвращения инцидентов безопасности показан на Фиг.7. Запуск процесса не влияет на технический результат и может производиться как с заданной периодичностью, так и по событию, например по команде пользователя или при детектировании угрозы ИБ. Сбор данных 700, который является первым характеризующим этапом описываемого способа, заключается в передаче журнала событий, системного журнала, информации о профиле пользователя и другой информации, характеризующей работу компьютера и действия пользователя. Собранные данные необходимо проанализировать. Процесс анализа представляет собой сортировку, подсчет, сопоставление числовых данных для каждой категории данных, результатом чего является набор числовых показателей {X1, Х2, Х3…}. Анализ 710 включает определение действий и связей пользователя, статических данных и динамики нарушений. Проанализированные данные переходят на этап 720, где рассчитываются рейтинги - числовые эквиваленты для каждого признака, отражающие риски ИБ, связанные с работой пользователя на ПК. Количество рейтингов не ограничено, т.к. множество признаков, входящих в них переменных и функций для расчета рейтингов может быть сколь угодно большим. Основными признаками, от которых зависит защищенность ПК, являются личностные характеристики пользователя, статистические данные в ПК, информационная связь с другими пользователями, динамика количества инцидентов, зафиксированная на ПК. Данный список является открытым и в него также могут входить внешние факторы, такие как действующая вирусная эпидемия или географическое расположение ПК, в случае если он является переносным. По рассчитанным рейтингам устанавливаются настройки 730 для ПК, в том числе для средства защиты. Полученные решения применяются 740 в КВС. Для рейтингов установлены критические уровни, определяющие допустимые границы 750 безопасной работы за ПК. Если рейтинг перешел установленные границы, вырабатывается сигнал тревоги 760, который сопровождается звуковым, текстовым, графическим сообщением, тем самым информируя администраторов КВС о необходимости принять административные меры 770. В качестве принимаемых мер по предотвращению инцидентов безопасности, кроме ужесточающих настроек ПК, могут быть образовательные программы, система штрафов, ужесточение режима доступа к компьютеру и другие санкции. После принятия административных мер или после настройки ПК, в случае если рейтинги не достигли критического уровня, цикл завершается 780.

Как правило, за каждый выделенный признак защищенности ИБ отвечает отдельный модуль защиты или, по крайней мере, один параметр ПК и правило политики безопасности: за работу в Интернете отвечают средства онлайн защиты (эмулятор сценариев, межсетевые экраны, виртуализация браузеров, черный список веб-адресов и другие); установка программ и нового оборудования, в частности внешних накопителей, определяется политикой безопасности и ограничивается правами пользователя (права администратора, права пользователя, права гостя и другие). Политика безопасности реализуется операционной системой ПК в совокупности со средствами защиты. Настройка компьютеров производится удаленно с сервера администрирования.

В качестве примера работы системы рассмотрим ПК пользователя, пример профиля которого изображен на Фиг.5. Дополним информацию данными, которые могут фигурировать в КВС.

Рейтинги помимо числового значения могут выражаться лингвистической переменной: очень низкий (ОН), низкий (Н), ниже среднего (НС), средний (С), выше среднего (ВС), высокий (В), очень высокий (ОВ).

Переменных может быть больше, чем семь, от их количества будет зависеть точность вычислений. Именно такая оценка используется в методах нечеткого сравнения (метод Мамдани). В таблице 1 указаны характеристики и их значения в соответствии с данными, хранящимися в профиле пользователя, и данными, полученными с ПК (средства обнаружения). Все параметры в таблице разбиты на признаки (личностные характеристики, связь с пользователями и т.д.). Каждая характеристика проходит процесс фаззификации - переход к нечетким переменным (лингвистическим переменным). Уровни нечетких переменных хранятся в экспертной базе данных, как задаются экспертами по ИБ, так и вычисляются исходя из статистики группы пользователей, обновляются и в результате сравнения со значением характеристики определяется соответствующий уровень. Например, для характеристики «возраст» разбиение по уровням может быть следующим: до 20 лет и после 50 лет рейтинг составляет «высокий», от 20 до 25 и от 40 до 50 - «средний», от 25 до 40 - «низкий».

В таблице можно наблюдать оценочные значения за последний Xt и за предыдущий Xt-1 цикл работы системы прогнозирования и предотвращения инцидентов безопасности в КВС. Это позволяет отразить динамику изменения показателей и учесть ее при принятии решения по настройке компьютера. История рейтингов может быть различной по масштабу и хранить данные от нескольких часов до нескольких лет.

Оценка характеристик из таблицы 1 используется анализаторами для расчета рисков опасности. Правила, внедренные в аналитические модули, имеют причинно-следственную основу:

ЕСЛИ {значение параметра="А1"}, ТО {значение риска="В1"}

Условиями в данном случае являются значения характеристик. Пример правил, оценивающих необходимость ограничения трафика ПК, будет выглядеть следующим образом:

ЕСЛИ ("уровень посещения непроизводственных сайтов"="НИЗКИЙ") ТО "необходимость ограничения трафика"="НИЗКИЙ"

ЕСЛИ ("уровень посещения непроизводственных сайтов"="СРЕДНИЙ") ТО "необходимость ограничения трафика"="СРЕДНИЙ"

ЕСЛИ ("уровень посещения непроизводственных сайтов"="ВЫСОКИЙ") ТО "необходимость ограничения трафика"="ВЫСОКИЙ"

ЕСЛИ ("уровень посещения производственных сайтов"="НИЗКИЙ") ТО "необходимость ограничения трафика"-"ВЫСОКИЙ"

ЕСЛИ ("уровень посещения производственных сайтов"="СРЕДНИЙ") ТО "необходимость ограничения трафика"="СРЕДНИЙ"

ЕСЛИ ("уровень посещения производственных сайтов"="ВЫСОКИЙ") ТО "необходимость ограничения трафика"="НИЗКИЙ"

У модели два входа "уровень посещения производственных сайтов" и "уровень посещения непроизводственных сайтов" и один выход "необходимость ограничения трафика".

Правила могут основываться на значениях рейтингов пользователя, а не на значениях параметров:

ЕСЛИ ("рейтинг опасности работы в интернет"="ВЫСОКИЙ") ТО "необходимость ограничения трафика"="ВЫСОКИЙ"

В данном случае количество правил сократится в несколько раз, так как не нужно будет создавать правила для каждого параметра, а достаточно оценить рейтинг опасности по набору параметров, относящихся к одному признаку, которые перечислены ранее.

Каждое правило обладает определенным весовым коэффициентом, который позволяет избежать конфликта правил. Определив уровень ограничения трафика, наступает этап формирования настроек по зависимости, заданной в таблице 2.

Далее на компьютер пользователя посылаются решения (настройки, обновления и т.д.). Процесс настройки КВС зависит от набора установленных компонент защиты и других программных аспектов ПК и производится известными способами администрирования сети.

В результате проделанного цикла 700-780 работы по способу прогнозирования и предотвращения инцидентов безопасности риски заражения компьютеров сократятся. Система настроена на уменьшение количества инцидентов безопасности в случае их наблюдения, но в отличие от существующих систем позволяет адаптивно настроить компьютеры сети еще до появления инцидентов, анализируя поведение пользователя, их связи и личностные характеристики.

Фиг.8 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS), содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс привода магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш-карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.).

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35 и дополнительные программные приложения 37, другие программные модули 38 и программные данные 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканнер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например колонки, принтер и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг.8. В вычислительной сети могут присутствовать также и другие устройства, например маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 51 и глобальную вычислительную сеть (WAN) 52. Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 51 через сетевой адаптер или сетевой интерфейс 53. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью 52, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В заключение следует отметить, что приведенные в описании сведения являются только примерами, которые не ограничивают объем настоящего изобретения, описанного формулой. Специалисту в данной области становится понятным, что могут существовать и другие варианты осуществления настоящего изобретения, согласующиеся с сущностью и объемом, настоящего изобретения.

| название | год | авторы | номер документа |

|---|---|---|---|

| СИСТЕМА И СПОСОБ АВТОМАТИЧЕСКОГО РАССЛЕДОВАНИЯ ИНЦИДЕНТОВ БЕЗОПАСНОСТИ | 2011 |

|

RU2481633C2 |

| Способ расследования распределенных событий компьютерной безопасности | 2015 |

|

RU2610395C1 |

| СПОСОБ АВТОМАТИЧЕСКОЙ НАСТРОЙКИ СРЕДСТВА БЕЗОПАСНОСТИ | 2012 |

|

RU2514137C1 |

| Способ корректировки параметров модели машинного обучения для определения ложных срабатываний и инцидентов информационной безопасности | 2020 |

|

RU2763115C1 |

| Способ обработки событий информационной безопасности перед передачей на анализ | 2020 |

|

RU2762528C1 |

| Система и способ корреляции событий для выявления инцидента информационной безопасности | 2019 |

|

RU2739864C1 |

| Система и способ реагирования на инцидент информационной безопасности | 2023 |

|

RU2824732C1 |

| СИСТЕМА И СПОСОБ РАЗВЕРТЫВАНИЯ ПРЕДВАРИТЕЛЬНО СКОНФИГУРИРОВАННОГО ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ | 2012 |

|

RU2541935C2 |

| СИСТЕМА И СПОСОБ ЦЕЛЕВОЙ УСТАНОВКИ СКОНФИГУРИРОВАННОГО ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ | 2012 |

|

RU2523113C1 |

| Система и способ перехвата файловых потоков | 2023 |

|

RU2816551C1 |

Изобретение относится к вычислительным сетям, а именно к системам и способам обеспечения безопасности компьютерных сетей. Техническим результатом является сокращение числа инцидентов безопасности в вычислительной сети. Технический результат достигается тем, что заявлен способ прогнозирования и предотвращения инцидентов безопасности в компьютерной сети, в котором: (а) обнаруживают и собирают на компьютере пользователя системные события, составляющие инцидент безопасности и предшествующие данному инциденту; (б) по собранным в компьютере упомянутого пользователя системным событиям и профилю упомянутого пользователя, загруженного из базы данных профилей пользователей, определяют значения параметров безопасности пользователя, характеризующих, по меньшей мере, информационные связи данного пользователя, действия данного пользователя, атрибуты данного пользователя; (в) определяют решения для предотвращения инцидента безопасности, в зависимости от определенных значений параметров безопасности упомянутого пользователя; (г) применяют решения на компьютерах пользователей. 2 н. и 17 з.п. ф-лы, 8 ил.

1. Система предотвращения инцидентов безопасности на основании рейтингов опасности пользователей, содержащая:

(а) клиент, установленный, по меньшей мере, на одном компьютере сети, загруженный в память и исполняемый на процессоре упомянутого компьютера, предназначенный для:

- обнаружения и сбора системных событий, составляющих инцидент безопасности и предшествующих данному инциденту, на компьютере пользователя;

- получения и применения решений на компьютере пользователя;

(б) модуль оценки параметров безопасности, установленный на сервере, подключенном к сети, загруженный в память и исполняемый на процессоре упомянутого сервера, предназначенный для:

- загрузки профиля пользователя из базы данных профилей пользователей и системных событий с клиента, установленного на компьютере упомянутого пользователя;

- определения по загруженным данным значений параметров безопасности упомянутого пользователя, характеризующих, по меньшей мере, информационные связи данного пользователя, действия данного пользователя, атрибуты данного пользователя,

и связанный, по меньшей мере, с одним клиентом и базой данных профилей пользователей;

(в) средство принятия решений, загруженное в память и исполняемое на процессоре упомянутого сервера, предназначенное для:

- определения решения для предотвращения инцидента безопасности в зависимости от определенных значений параметров безопасности упомянутого пользователя;

и при этом связанное с модулем оценки параметров безопасности;

(г) базу данных профилей пользователей, загруженную в память упомянутого сервера, предназначенную для упорядоченного хранения профилей пользователей.

2. Система по п.1, которая дополнительно содержит аналитический модуль, загруженный в память и исполняемый на процессоре упомянутого сервера, предназначенный для расчета риска опасности пользователя по определенным значениям параметров безопасности пользователя.

3. Система по п.2, в которой средство принятия решений предназначено также для определения решения, направленного на сокращение рисков опасности пользователя, в зависимости от рассчитанных рисков опасности пользователя.

4. Система по п.1, в которой системные события собирают из журналов событий и журналов программ, хранящихся в памяти компьютера, на котором установлен клиент.

5. Система по п.2, в которой аналитический модуль предназначен также для расчета риска опасности пользователя с учетом разницы значений параметров безопасности пользователя, хранящихся в профиле пользователя и загруженных с компьютера пользователя.

6. Система по п.1, в которой решение представляет собой, по меньшей мере, одну из мер:

настройку программного обеспечения;

ограничение прав доступа;

изменение политики безопасности;

рекомендацию по обеспечению ИБ;

уведомление об административном наказании.

7. Система по п.1, в которой клиент установлен на сервере, загружен в память и исполняется на процессоре упомянутого сервера.

8. Система по п.1, в которой средство принятия решений предназначено также для сравнения значений параметров безопасности с пороговыми значениями, при этом в случае превышения, по меньшей мере, одним из параметров безопасности установленного порогового значения, средство принятия решений вырабатывает сигнал тревоги.

9. Система по п.1, в которой средство принятия решений предназначено также для обновления профиля пользователя в базе данных профилей пользователей путем записи в профиль пользователя определенных значений параметров безопасности пользователя.

10. Система по п.1, которая дополнительно содержит экспертную базу данных, предназначенную для упорядоченного хранения экспертных данных, содержащих правила, весовые коэффициенты, функции принадлежности и пороговые значения, загружаемые в аналитический модуль и средство принятия решений.

11. Система по п.10, в которой экспертная база данных предназначена также для загрузки обновлений экспертных данных.

12. Способ прогнозирования и предотвращения инцидентов безопасности в компьютерной сети, в котором:

(а) обнаруживают и собирают на компьютере пользователя системные события, составляющие инцидент безопасности и предшествующие данному инциденту;

(б) по собранным в компьютере упомянутого пользователя системным событиям и профилю упомянутого пользователя, загруженного из базы данных профилей пользователей, определяют значения параметров безопасности пользователя, характеризующих, по меньшей мере, информационные связи данного пользователя, действия данного пользователя, атрибуты данного пользователя;

(в) определяют решения для предотвращения инцидента безопасности, в зависимости от определенных значений параметров безопасности упомянутого пользователя;

(г) применяют решения на компьютерах пользователей.

13. Способ по п.12, дополнительно имеющий этап, на котором рассчитывают риск опасности пользователя по определенным значениям параметров безопасности пользователя.

14. Способ по п.12, в котором решения, направленные на сокращение рисков опасности пользователя, определяют в зависимости от рассчитанных рисков опасности пользователя.

15. Способ по п.12, дополнительно имеющий этап, на котором в базе данных профилей пользователей создают профиль пользователя, если профиль упомянутого пользователя не существует.

16. Способ по п.12, в котором системные события собирают из журналов событий и журналов программ, хранящихся в памяти компьютера, на котором установлен клиент.

17. Способ по п.13, в котором риск опасности пользователя рассчитывают с учетом разницы значений параметров безопасности пользователя, хранящихся в профиле пользователя и загруженных с компьютера пользователя.

18. Способ по п.12, в котором решение представляет собой, по меньшей мере, одну из мер:

настройку программного обеспечения;

ограничение прав доступа;

изменение политики безопасности;

рекомендацию по обеспечению ИБ;

уведомление об административном наказании.

19. Способ по п.12, дополнительно имеющий этап, на котором определенные значения параметров безопасности пользователя сравнивают с пороговыми значениями, при этом в случае превышения, по меньшей мере, одним из параметров безопасности установленного порогового значения средство принятия решений вырабатывает сигнал тревоги.

| Приспособление для суммирования отрезков прямых линий | 1923 |

|

SU2010A1 |

| US 7647622 B1, 12.01.2010 | |||

| Приспособление для суммирования отрезков прямых линий | 1923 |

|

SU2010A1 |

| Приспособление для суммирования отрезков прямых линий | 1923 |

|

SU2010A1 |

| Приспособление для суммирования отрезков прямых линий | 1923 |

|

SU2010A1 |

| RU 2008142138 A, 27.04.2010 | |||

| RU 2005130458 A, 10.04.2007. | |||

Авторы

Даты

2013-03-20—Публикация

2011-04-19—Подача