Область техники

Изобретение относится к решениям для обеспечения безопасного взаимодействия пользователя с удаленными сервисами, а более конкретно к системам и способам контроля операций при взаимодействии пользователя с удаленными сервисами, в частности за счет аутентификации и авторизации, на основании результатов выполнения пользователем сформированных задач.

Уровень техники

В настоящее время сфера банковских услуг существенно расширилась. Пользователю (клиенту банка) предоставляются новые возможности взаимодействия с банком, способы оплаты и перевода денежных средств. Многообразие платежных систем, пластиковых карт и банковских сервисов (сервисы банка зачастую называются сервисами дистанционного банковского обслуживания) позволяет пользователю выполнять разнообразные транзакции посредством вычислительных устройств. Онлайн-банкинг и мобильный банкинг делают возможным проведение денежных операций без использования пластиковой карты или реквизитов банковского счета.

Кроме того, существуют различные механизмы защиты средств пользователя от доступа к ним третьих лиц. При работе пользователя с интернет-банкингом зачастую используется такой метод, как двухфакторная аутентификация. После ввода на странице онлайн-банкинга таких аутентификационных данных, как логин и пароль, банком на мобильный телефон пользователя направляется сообщение, содержащее, например, дополнительный проверочный код, который нужно ввести в специальное поле на странице. Кроме того, многие операции в рамках интернет-банкинга конкретного пользователя также должны контролироваться для обеспечения безопасности. Такой контроль реализуется за счет авторизации. В самых простых вариантах реализации авторизация на выполнение тех или операций может включать одноэтапную проверку, например, за счет ввода в специальное поле кода, полученного от банка. Однако, возможны варианты, где авторизация операций может осуществляться с использованием многоэтапной проверки.

Однако, стоит отметить, что существует множество атак, использующих уязвимые стороны при взаимодействии пользователя с банковскими сервисами, которые проводятся злоумышленниками с целью получения доступа к денежным средствам пользователя. Часто такие атаки называются мошенническими (англ. fraud). Так, например, с помощью фишинговых сайтов могут быть получены логин и пароль для доступа к онлайн-банкингу. В свою очередь вредоносное программное обеспечение для мобильных устройств может позволить злоумышленникам проводить транзакции с подтверждением без ведома пользователя.

Известны системы и способы, использующие для защиты пользователей от мошеннической активности так называемый отпечаток устройства пользователя. Пользователь в общем случае использует одни и те же устройства, каждое устройство содержит определенный набор программного обеспечения и признаков, которые известны банку. В случае, если на устройстве изменяется набор программного обеспечения, или меняется само устройство, высока вероятность того, что наблюдается мошенническая активность. При совершении мошеннической активности на устройстве, последнее считается опасным.

Так, публикация US 20150324802 описывает систему и способ для оценки и подтверждения транзакций пользователя. Для этого используются отпечатки браузеров, а также векторы различных комбинаций параметров, включая характеристики устройства, геолокацию, информацию о самой транзакции.

Однако, излишняя «параноидальность» в вопросе информационной безопасности и множество проверок (например, двух- или трехфакторная аутентификация) доставляют неудобства пользователям. Например, при покупке с помощью мобильного устройства в каком-либо магазине необходимо сначала авторизоваться в приложении магазина (например, для получения штрих-кода или QR-кода), затем авторизоваться в платежном приложении (например, Apple Pay) для выполнения платежа. Прохождение нескольких проверок при выполнении любого действия зачастую раздражает пользователей, в результате чего они отказываются от активного использования сервисов дистанционного банковского обслуживания, онлайн-сервисов, онлайн-покупок.

Настоящее изобретение упрощает процессы аутентификации и авторизации, используя контроль операций при взаимодействии пользователя с удаленными сервисами на основании результатов выполнения пользователем сформированных задач.

Сущность изобретения

Настоящее изобретение предназначено для контроля операций при взаимодействии пользователя с удаленным сервером на основании результатов выполнения пользователем сформированных задач.

Технический результат настоящего изобретения заключается в реализации заявленного назначения.

Согласно одному из вариантов реализации предоставляется способ контроля операции при взаимодействии пользователя с удаленным сервером, содержащий этапы, на которых: с помощью средства сбора выявляют по меньшей мере одно действие пользователя при взаимодействии пользователя с удаленным сервером, требующее контроля операции; с помощью средства контроля операции вычисляют значение уровня информационной безопасности упомянутого действия пользователя, требующего контроля операции, формируют для упомянутого действия пользователя список задач для выполнения в зависимости от вычисленного значения уровня информационной безопасности и предоставляют сформированный список задач для выполнения пользователю; с помощью удаленного сервера в случае успешного выполнения пользователем задач из сформированного списка выполняют упомянутое действие пользователя.

Согласно другому варианту реализации предоставляется способ, в котором контролем операции является, по меньшей мере, процедура аутентификации пользователя.

Согласно одному из частных вариантов реализации предоставляется способ, в котором контролем операции является, по меньшей мере, процедура авторизации операции.

Согласно одному из частных вариантов реализации предоставляется способ, в котором с помощью средства сбора выявляют по меньшей мере одно действие пользователя на основании манипуляций пользователя, выполняемых с помощью устройства пользователя для целей взаимодействия с удаленным сервером.

Согласно одному из частных вариантов реализации предоставляется способ, в котором с помощью средства сбора выявляют данные об устройстве пользователя.

Согласно одному из частных вариантов реализации предоставляется способ, в котором с помощью средства контроля операции вычисляют значение уровня информационной безопасности на основании информации, связанной с аккаунтом пользователя на удаленном сервере.

Согласно одному из частных вариантов реализации предоставляется способ, в котором информацией, связанной с аккаунтом пользователя на удаленном сервере, является, по меньшей мере, информация: о верификации аккаунта пользователя; об объеме денежных средств на счетах пользователя; о гражданстве пользователя; о длительности регистрации пользователя; о рейтинге пользователя.

Согласно одному из частных вариантов реализации предоставляется способ, в котором список задач для выполнения включает по меньшей мере одну задачу, включающую в частности: нажатие кнопки; ввод САРТСНА; ввод пароля; тест Тьюринга; ввод кода аутентификации; запрос кода в сообщении; переход по ссылке в сообщении; предоставление QR-кода; предоставление биометрических данных; предоставление голосового подтверждения.

Согласно одному из частных вариантов реализации предоставляется способ, в котором с помощью средства формирования задач создают и обучают модель, которая на основании данных о действии пользователя и об устройстве пользователя формирует вектор задач, включающий значения весов каждой задачи.

Согласно одному из частных вариантов реализации предоставляется способ, в котором с помощью средства контроля операции формируют список задач для выполнения на основании правил и результатов сопоставления значения уровня информационной безопасности с весами задач из вектора задач.

Согласно одному из частных вариантов реализации предоставляется способ, в котором список задач для выполнения формируется с помощью переобученной модели на основании задач, выполненных ранее.

Согласно одному из частных вариантов реализации предоставляется способ, в котором в случае успешного выполнения пользователем задач из сформированного списка переобучают модель таким образом, чтобы вектор задач, сформированный переобученной моделью, содержал меньшее количество задач.

Согласно одному из частных вариантов реализации предоставляется способ, в котором в случае успешного выполнения пользователем задач из сформированного списка переобучают модель таким образом, чтобы значения весов задач были выше значений весов задач, сформированной моделью до переобучения.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

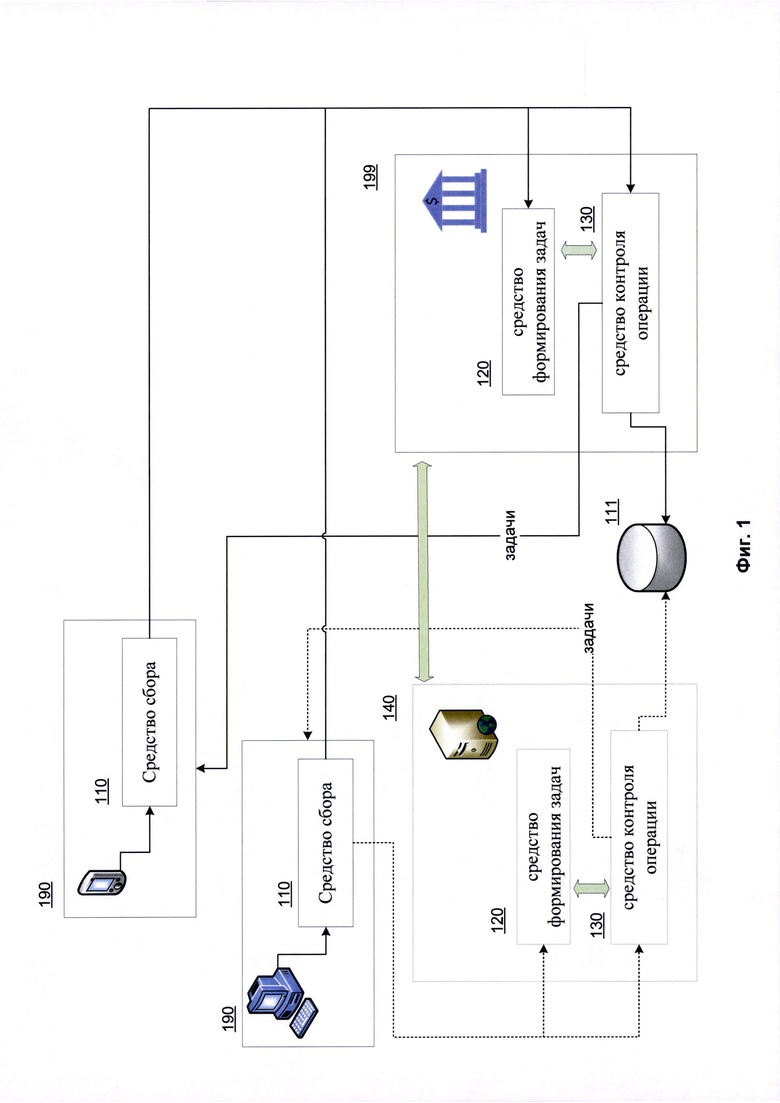

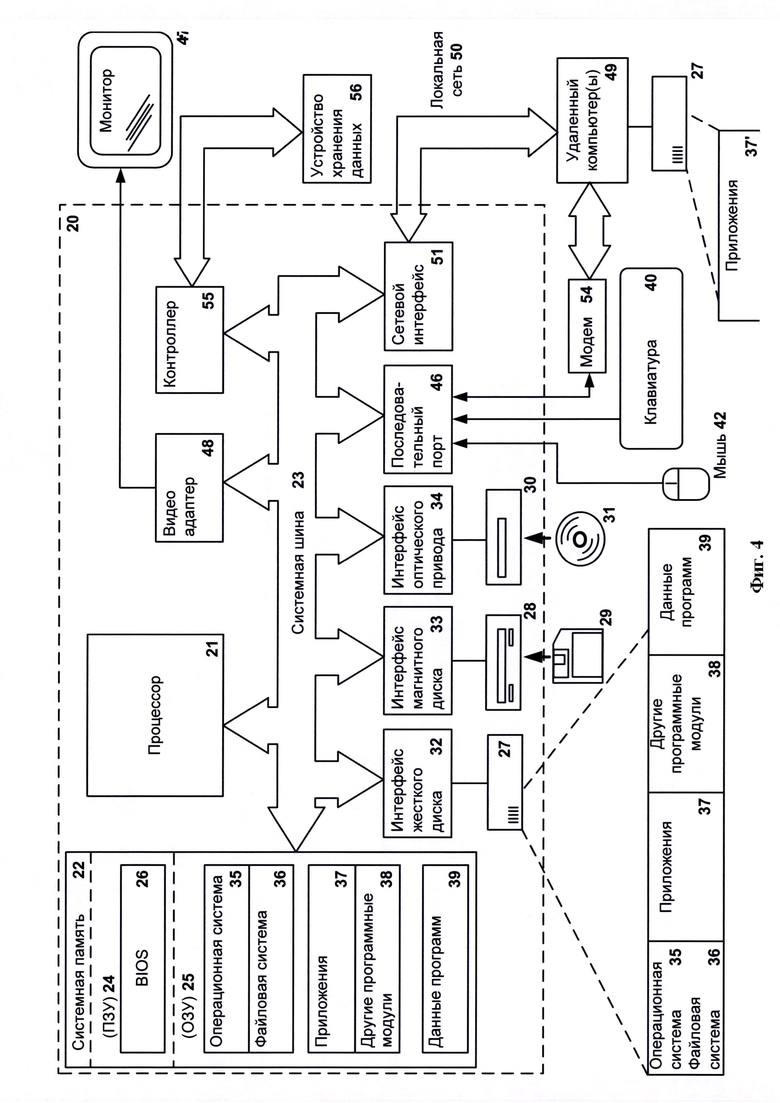

Фиг. 1 отображает структуру системы контроля операций при взаимодействии пользователя с удаленными сервисами.

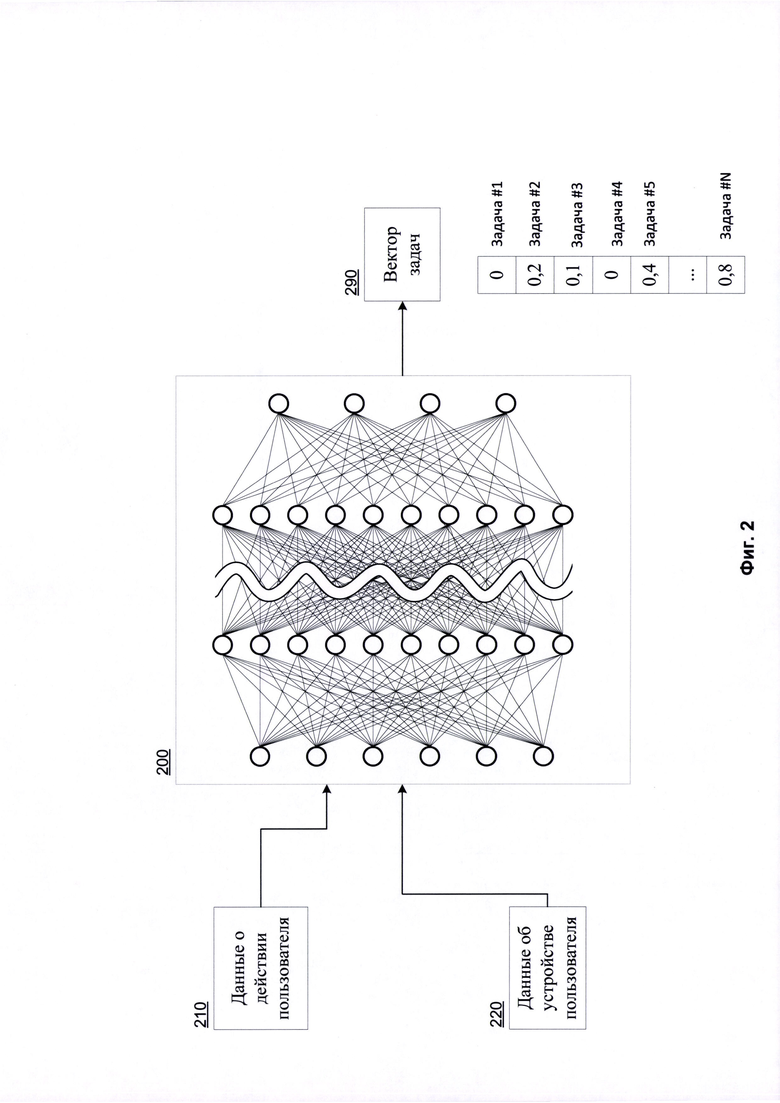

Фиг. 2 отображает пример нейронной сети.

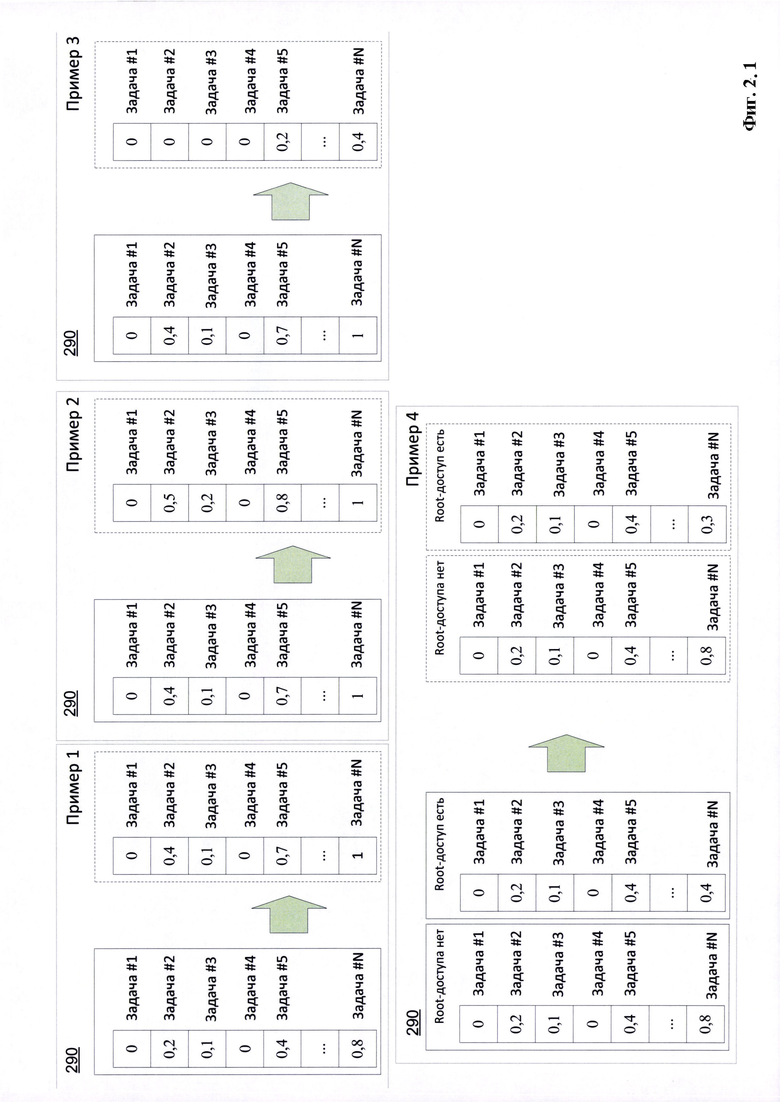

Фиг. 2.1 отображает примеры векторов задач, сформированных нейронной сетью.

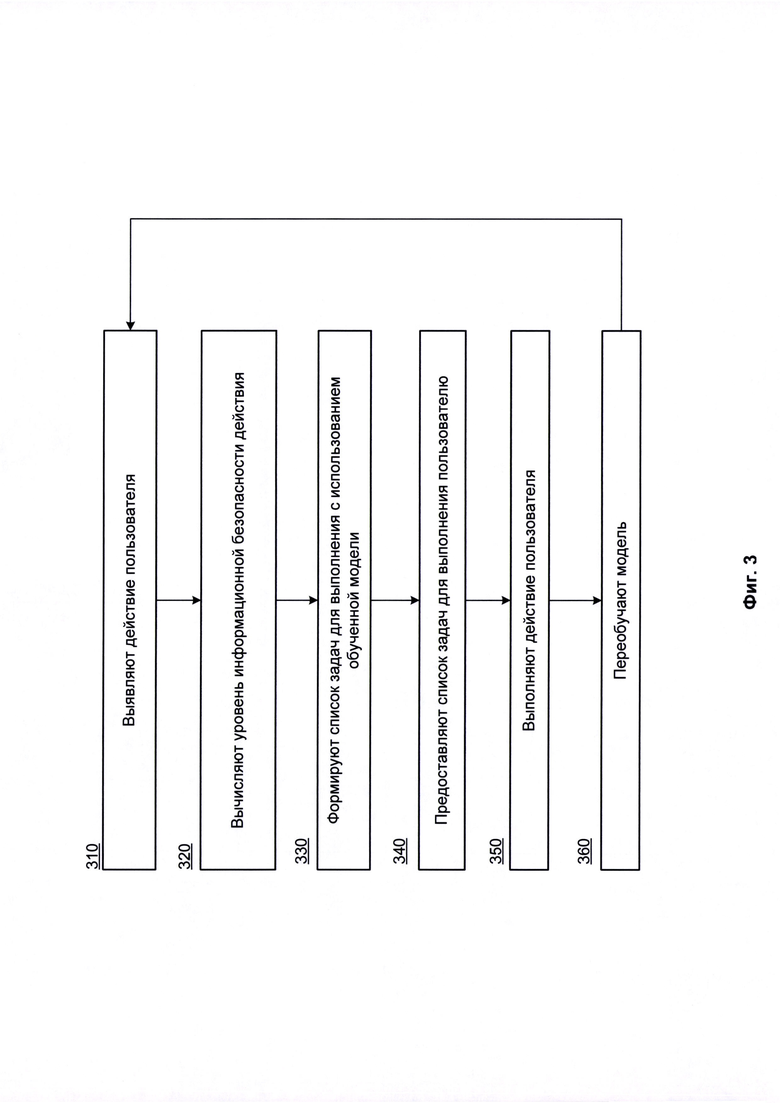

Фиг. 3 отображает схему способа контроля операций при взаимодействии пользователя с удаленными сервисами.

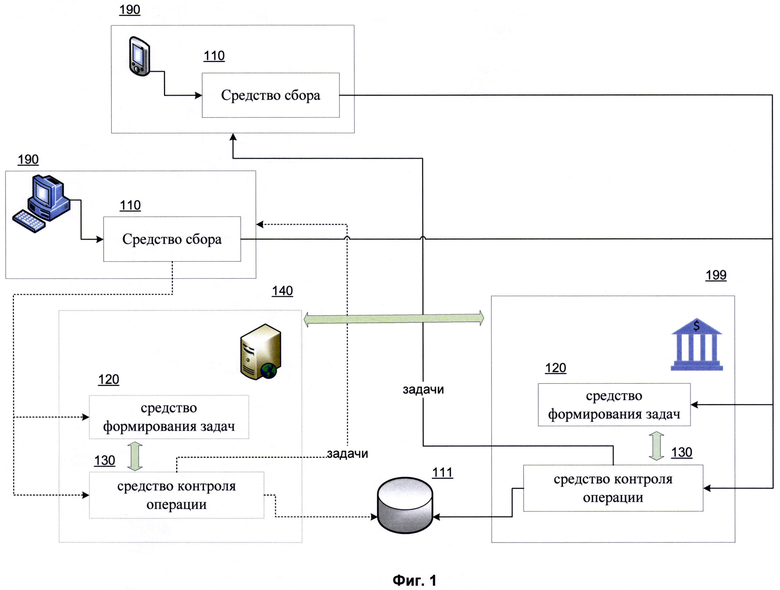

Фиг. 4 представляет пример компьютерной системы общего назначения, на которой может быть реализовано настоящее изобретение.

Описание вариантов осуществления изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, обеспеченными для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется только в объеме приложенной формулы.

Под средствами системы в настоящем изобретении понимаются реальные устройства, системы, компоненты, группы компонентов, реализованные с использованием аппаратных средств, таких как интегральные микросхемы (англ. application-specific integrated circuit, ASIC) или программируемые вентильные матрицы (англ. field-programmable gate array, FPGA) или, например, в виде комбинации программных и аппаратных средств, таких как микропроцессорная система и набор программных инструкций, а также на нейроморфных чипах (англ. neurosynaptic chips). Функциональность указанных средств системы может быть реализована исключительно аппаратными средствами, а также в виде комбинации, где часть функциональности средств системы реализована программными средствами, а часть аппаратными. В некоторых вариантах реализации часть средств или все средства могут быть исполнены на процессоре компьютера общего назначения (например, который изображен на Фиг. 4). При этом компоненты (каждое из средств) системы могут быть реализованы в рамках как одного вычислительного устройства, так и разнесены между несколькими, связанными между собой вычислительными устройствами.

Фиг. 1 отображает структуру системы контроля операций при взаимодействии пользователя с удаленными сервисами.

Система контроля операций при взаимодействии пользователя с удаленными сервисами в общем случае состоит из средства сбора 110, исполняющегося на устройстве пользователя 190, средства формирования задач 120 и средства контроля операции 130.

В одном из вариантов реализации контролем операции является процедура аутентификации пользователя сервиса, предоставляемого удаленным сервером 199.

В еще одном из вариантов реализации контролем операции является процедура авторизации действия пользователя при взаимодействии с сервисом, предоставляемым удаленным сервером 199.

Таким образом, система контроля операций при взаимодействии пользователя с удаленными сервисами предназначена для аутентификации пользователя и/или авторизации его действий на основании выполнения пользователем сформированных задач при онлайн-взаимодействии пользователя с помощью устройства 190 с удаленным сервером 199, предоставляющим пользователю различные удаленные сервисы.

Устройство 190 в рамках настоящего изобретения - программная среда исполнения, выполняющаяся на вычислительном устройстве (например, браузер, выполняющийся на компьютере, приложение банка, выполняющееся на мобильном устройстве).

Удаленным сервером 199 может являться, например:

- банковский сервер, предоставляющий, в частности, такие сервисы, как платежи, кредиты, открытие и обслуживание банковских продуктов и иные сервисы;

- сервер микрофинансовой организации, предоставляющий, в частности, такие сервисы, как платежи, кредиты и иные сервисы;

- сервер онлайн-магазина, предоставляющий, в частности, такие сервисы, как платежи, программы лояльности и иные сервисы;

- сервер провайдера телекоммуникационных услуг, предоставляющий, в частности, такие сервисы, как платежи, программы лояльности и иные сервисы;

- сервер логистической (например, транспортной) компании, предоставляющий, в частности, такие сервисы, как платежи, программы лояльности и иные сервисы.

В общем случае средство сбора 110 предназначено для выявления информации об устройстве 190, в частности его цифрового отпечатка (англ. fingerprint, далее используется термин отпечаток). В общем случае отпечаток содержит информацию о характеристиках устройства 190. Характеристиками устройства 190 являются:

• идентификатор устройства 190;

• идентификатор операционной системы, под управлением которой работает устройство 190;

• местоположение (геолокация) устройства 190;

• региональные характеристики прошивки устройства 190 (например, континент/страна/город);

• идентификатор аккаунта (например, идентификатор аккаунта Microsoft, Google или Apple);

• данные об использовании виртуальной машины или эмулятора для функционирования программной среды исполнения на устройстве 190;

• наименование и версия браузера устройства 190;

• плагины, установленные в браузере устройства 190;

• уязвимые приложения, установленные на устройстве 190;

• аппаратные способы аутентификации, имеющиеся на устройстве 190 (например, сканер отпечатков пальца, сканер радужки глаз, сканер лица);

• программные способы аутентификации, имеющиеся на устройстве 190 (например, пароль, пин-код, рисунок для разблокировки экрана);

• наличие доступных каналов связи на устройстве 190 (имеет ли доступ по беспроводным интерфейсам передачи данных, например Wi-Fi, включена ли на устройстве передача данных посредством мобильных сетей и скольких мобильных сетей, включена ли передача данных по беспроводным интерфейсам);

• прочие.

В одном из вариантов реализации выявление отпечатков происходит путем исполнения в браузере на устройстве 190 JavaScript-сценария, при этом упомянутый сценарий является средством сбора 110, может храниться на удаленном сервере 199 и выполняться при обращении пользователя с устройства 190 к удаленному серверу 199.

В еще одном варианте реализации сбор осуществляют посредством приложения, работающего на устройстве 190, при этом приложение может быть антивирусным приложением (например, Kaspersky Anti-Virus for Mobile). В еще одном из вариантов реализации приложение, работающее на устройстве 190, и посредством которого осуществляют сбор, предназначено для доступа к удаленным сервисам (например, банковское приложение «Сбербанк-онлайн») и создано с использованием комплекта средств разработки (от англ. software development kit, SDK), поставляемого, например, производителем антивирусного приложения (например, Kaspersky Mobile Security SDK).

Информация об устройстве 190, выявляемая средством сбора 110, также может включать данные о потенциально опасных состояниях устройства 190. Под потенциально опасными состояниями понимаются состояния устройства 190, когда не может быть гарантировано безопасное взаимодействие пользователя посредством устройства 190 с удаленным сервером 199. Ниже приведены примеры таких состояний.

В одном из вариантов реализации потенциально опасным состоянием является наличие на устройстве 190 корневого (англ. root) доступа (далее по тексту - root-доступа), при этом средство сбора 110 выявляет наличие root-доступа на устройстве 190. Стоит отметить, что из уровня техники известно, что на устройстве 190 с root-доступом антивирусное приложение не может выявить активность вредоносного программного обеспечения. Поэтому такое состояние устройства 190 не может гарантировать безопасное взаимодействие пользователя посредством устройства 190 с удаленным сервером 199.

В еще одном из вариантов реализации потенциально опасным состоянием является заражение устройства 190, при этом средство сбора 110 получает данные о наличии заражения (например, обнаруживает активность вредоносных программ на устройстве 190). Данные о заражении устройства 190 могут быть получены как в момент обращения пользователя к удаленному серверу 199, так и выявляться средством сбора 110 в течение периода времени, пока пользователь не взаимодействует с удаленным сервером 199 (например, упомянутые данные может собирать запущенное в фоновом режиме средство сбора 110).

В еще одном варианте реализации средство сбора 110 может получать информацию об устройстве 190 от сервера безопасности 140. Такой информацией могут быть сведения о компрометации устройства 190, выполненной любым иным известным из уровня техники способом (например, данные о компрометации могут быть получены из Kaspersky Security Network, KSN).

Кроме того, средство сбора 110 определяет также манипуляции пользователя, выполняемые с помощью устройства 190 для целей онлайн-взаимодействия с удаленным сервером 199. В предпочтительном варианте реализации средство сбора 110 определяет по меньшей мере следующие манипуляции пользователя при работе с веб-страницей, полученной от удаленного сервера 199, или в приложении, работающем на устройстве 190 и предназначенном для доступа к сервисам, предоставляемым удаленным сервером 199:

- навигацию (например, взаимодействие с элементами интерфейса, последовательный переход между страницами, элементами страниц элементами приложений с помощью кликов, нажатий на экран, прокрутки страницы или иных действий);

- фокусировку на элементе страницы или приложения (например, наведение на заданный элемент курсора мышки или установку фокуса на заданном элементе приложения с помощью клавиатуры, сенсорного экрана или иного устройства ввода);

- ввод данных на странице или в приложении, в том числе с использованием таких специализированных элементов интерфейса, как формы, поля ввода, панель навигации и иных.

- передачу данных в буфер обмена;

- изменения состояния страницы или приложения (например, за счет изменения cookie, по истечению времени);

- управление модулями и апплетами, встроенными в страницу или приложение (к примеру, видеопроигрывателем);

- указанные выше действия со вспомогательными элементами страницы или приложения, такими как всплывающие окна (англ. popup), встроенные страницы (англ. iframe) и так далее.

В общем случае средство сбора 110 на основании определенных манипуляций выявляет по меньшей мере одно действие пользователя, требующее контроля операции.

В ином варианте реализации информация о тех или иных манипуляциях пользователя может передаваться средством сбора 110 на удаленный сервер 199 или сервер безопасности 140. Таким образом, указанное по меньшей мере одно действие пользователя, требующее контроля операции, может быть выявлено на стороне удаленного сервера 199 или сервера безопасности 140 с учетом полученной информации.

Данные, выявленные средством сбора 110 об устройстве 190 и действии пользователя, требующем контроля операции при онлайн-взаимодействии с удаленным сервером 199 (например, пользователь своим действием совершает попытку логина, для которого требуется процедура аутентификации, или платеж, для которого требуется процедура авторизации), передаются средству контроля операции 130 и средству формирования задач 120.

В предпочтительном варианте реализации средство формирования задач 120 создает и обучает модель формирования задач для каждого пользователя известными из уровня техники способами. В общем случае модель формирования задач использует в своей работе нейронную сеть 200 (представлена на Фиг. 2). На основании полученных данных о действии пользователя 210 и об устройстве пользователя 220 упомянутая нейронная сеть 200 формирует на выходе вектор задач 290, которые необходимо выполнить пользователю для контроля операции, при этом вектор содержит по меньшей мере одну задачу. В общем случае результирующий вектор содержит веса для каждой задачи. Задача является доступной для добавления в сформированной список, если ее вес более нуля. Чем выше вес задачи, тем задача более безопасная.

Задачами для выполнения пользователем могут являться по меньшей мере:

- нажатие кнопки на веб-странице/в приложении;

- ввод САРТСНА;

- ввод пароля;

- тест Тьюринга;

- ввод кода аутентификации (например, генерируемого приложением Google Authenticator);

- запрос кода по SMS/EMAIL-сообщении;

- запрос перехода по ссылке в SMS/EMAIL-сообщении;

- активация мобильного токена;

- запрос на предоставление QR-кода;

- запрос на предоставление биометрических данных (например, отпечатка пальца, сетчатки глаза, лица);

- запрос на голосовое подтверждение (например, автоматически или через оператора);

- прочие.

Каждая задача в результирующем векторе имеет вес, представляющий собой числовую величину. Пример результирующего вектора представлен на Фиг. 2. Более подробно функционирование системы и использование векторов будут рассмотрены на примерах ниже.

В предпочтительном варианте реализации средство контроля операции 130 вычисляет уровень информационной безопасности действия пользователя, требующего контроля операции, при этом уровень информационной безопасности представляет собой числовую величину. По общему правилу чем выше уровень информационной безопасности действия, тем более строгий контроль операции требуется.

Уровень информационной безопасности действия пользователя, требующего контроля операции, в общем случае вычисляется средством контроля операции 130 на основании информации, связанной с аккаунтом пользователя. В общем случае указанная информация не связана с манипуляциями пользователя, выполняемыми с помощью устройства 190 для целей онлайн-взаимодействия с удаленным сервером 199.

В предпочтительном варианте реализации для каждого выявленного действия пользователя средство контроля операции 130 выявляет базовый уровень информационной безопасности действия (например, средство контроля операции 130 выбирает информацию о базовом уровне информационной безопасности из базы данных 111). Затем средство контроля операции 130 вычисляет уровень информационной безопасности действия пользователя на основании базового уровня информационной безопасности и указанной информации о пользователе.

Примеры информации, связанной с аккаунтом пользователя, перечислены ниже:

- информация о верификации аккаунта пользователя (в том случае, если аккаунт пользователя сервиса, предоставляемого удаленным сервером 199, например банковским сервером, не верифицирован, средство контроля операции 130 добавляет к базовому уровню информационной безопасности некоторое значение, чтобы повысить указанный уровень, то есть уровень информационной безопасности действия, например, связанного с банковским переводом, для верифицированных пользователей может составлять, например, 0.8, для не верифицированных - 0.9);

- информация об объеме денежных средств средств на счетах пользователя (в том случае, если аккаунт пользователя сервиса, предоставляемого удаленным сервером 199, например банковским сервером, содержит ненулевой баланс, средство контроля операции 130 добавляет к базовому уровню информационной безопасности некоторое значение, чтобы повысить указанный уровень, то есть для пользователей с нулевым балансом уровень информационной безопасности действия, например, связанного с онлайн платежом, может составлять, например, 0.8, для пользователей с балансом до 1000 американских долларов - 0.9, для пользователей с балансом свыше 1000 американских долларов - 1.0);

- информация о гражданстве пользователя (в том случае, если аккаунт пользователя сервиса, предоставляемого удаленным сервером 199, например банковским сервером, принадлежит пользователю с гражданством страны Европейского Союза, средство контроля операции 130 добавляет к базовому уровню информационной безопасности некоторое значение, чтобы повысить указанный уровень, то есть для пользователей с гражданством Европейского Союза уровень информационной безопасности действия, например, связанного с просмотром личных данных аккаунта, может составлять, например, 0.5, для пользователей с иным гражданством- 0.1);

- информация о длительности регистрации пользователя на удаленном сервере (в том случае, если аккаунт пользователя сервиса, предоставляемого удаленным сервером 199, например сервером онлайн-магазина, принадлежит пользователю более трех лет, средство контроля операции 130 отнимает от базового уровня информационной безопасности некоторое значение, чтобы понизить указанный уровень, то есть для пользователей с длительностью регистрации менее одного года уровень информационной безопасности действия, например, связанного с попыткой входа, может составлять, например, 0.8, для пользователей с длительностью регистрации от одного года до трех лет - 0.75, а для пользователей с длительностью регистрации более трех лет - 0.7);

- информация о рейтинге пользователя на удаленном сервере 199 (в том случае, если рейтинг пользователя сервиса на удаленном сервере 199, например сервере онлайн-магазина, высокий, средство контроля операции 130 отнимает от базового уровня информационной безопасности некоторое значение, чтобы понизить указанный уровень, то есть для пользователей с «серебряным» рейтингом на площадке AHExpress уровень информационной безопасности действия, например, связанного с онлайн платежом, может составлять, например, 0.9, а для пользователей с «платиновым» рейтингом -0.7

В предпочтительном варианте реализации средство контроля операции 130 может комбинировать различную информацию из отмеченных примеров для вычисления уровня информационной безопасности действия, требующего контроля операции.

В предпочтительном варианте реализации средство контроля операции 130 получает от средства формирования задач 120 вектор задач, сформированный на основании данных о действии пользователя и об устройстве пользователя 190.

На основании вычисленного уровня информационной безопасности и полученного вектора задач средство контроля операции 130 формирует список задач, выполнение которых пользователем необходимо для контроля операции при онлайн-взаимодействии с удаленным сервером 199.

Средство контроля операции 130 формирует из вектора задач, сформированного средством формирования задач 120, список, содержащий по меньшей мере одну задачу. При этом общий вес задач списка (уровень информационной безопасности списка задач) должен соответствовать правилам:

- должен быть выше или равен уровню информационной безопасности действия пользователя (например, если уровень информационной безопасности действия вычислен как 0.55, то, согласно примеру на Фиг. 2, ему соответствуют Задача#N, Задача#N + другие задачи с ненулевым весом, Задача#2 + Задача#5);

- количество действий является наименьшим (согласно примеру на Фиг. 2 ему соответствуют Задача#N);

- общий вес является наименьшим из всех возможных вариантов, если количество действий для контроля операции одинаково (например, если уровень информационной безопасности действия вычислен как 0.85, то, согласно примеру на Фиг. 2, ему соответствуют Задача#N+Задача#5, Задача#N+Задача#2, и Задача#N+Задача#3, однако общий вес минимален у Задача#N+Задача#3).

В общем случае список задач передается средством контроля операции 130 на устройство пользователя 190 для выполнения пользователем задач.

Результаты выполнения задач пользователем средство контроля операции 130 передает средству формирования задач 120, которое переобучает нейронную сеть 200. При этом в случае, если пользователь выполняет задачи успешно и не меняет устройство 190, нейронная сеть 200 переобучается так, чтобы уменьшалось количество формируемых задач, и увеличивались веса задач. В случае, если пользователь выполняет задачи некорректно или меняет устройство 190, при переобучении нейронной сети 200 количество задач растет, веса задач уменьшаются.

В результате в одном из вариантов реализации в случае успешного выполнения пользователем задач из сформированного списка средство формирования задач 120 переобучает модель таким образом, чтобы список задач, сформированный переобученной моделью, содержал меньшее количество задач. В другом варианте реализации в случае успешного выполнения пользователем задач из сформированного списка средство формирования задач 120 переобучает модель таким образом, чтобы уровень информационной безопасности списка задач был выше уровня информационной безопасности списка задач, сформированного моделью до переобучения.

В предпочтительном варианте реализации средство контроля операции 130 и средство формирования задач 120 исполняются на удаленном сервере 199. В другом варианте реализации средство контроля операции 130 и средство формирования задач 120 исполняются на сервере безопасности 140 (на Фиг. 1 связи отображены пунктирной линией). В рамках настоящего изобретения сервер безопасности 140 - это сервер, ресурсы которого полностью или частично используются для контроля операции при онлайн-взаимодействии пользователя с удаленным сервером 199 на основании полученных данных (упомянутых выше данных об устройстве и действии пользователя). В предпочтительном варианте реализации сервером безопасности 140 является облачный сервис безопасности, например Kaspersky Security Network.

В одном из вариантов реализации средство контроля операции 130 может иметь в своем составе средство формирования задач 120, в ином варианте реализации средство контроля операции 130 и средство формирования задач 120 представляют собой отдельные модули.

В одном из вариантов реализации данные об устройстве 190, собранные средством сбора 110, сохраняются средством контроля операции 130 в базе данных 111 для дальнейшего переобучения нейронной сети 200 на большем объеме данных.

В дополнительном варианте реализации результаты выполнения задач пользователем сохраняются средством контроля операции 130 в базе данных 111 для дальнейшего переобучения нейронной сети 200 на большем объеме данных.

Средство контроля операции 130 передает результаты выполнения задач удаленному серверу 199. Удаленный сервер 199 на основании результатов выполнения задач разрешает или запрещает выполнение действия.

Примеры функционирования настоящей системы рассмотрены ниже, примеры векторов представлены на Фиг. 2.1. Пусть в примерах - Задача#2 есть «нажатие на кнопку (Войти)», Задача#5 есть «ввести пароль», Задача#N есть «ввести код из SMS». Действие, которое хочет выполнить пользователь - «войти в личный кабинет», имеет уровень информационной безопасности 0.5. Вектор с весами до переобучения модели обозначен непрерывной линией, вектор с весами после переобучения модели обозначен прерывистой линией.

Пример 1.

Пусть для действий пользователя сформирован вектор с указанными весами для задач. Пользователь выполняет аутентификацию. Для того, чтобы успешно пройти контроль операции, необходимо, чтобы пользователь выполнил задачи с общим весом выше 0.5. Например, выполнил Задачу#2 и Задачу#5 или только Задачу#N. Однако, с учетом вышеуказанных правил, средство контроля операции 130 выбирает Задачу#N, так как количество задач наименьшее. В случае успешно пройденного контроля операции с помощью кода по CMC модель переобучается, и для последующих операций с этого устройства 190 вектор задач изменяется.

Пример 2.

Пусть пользователь продолжает работать с устройства 190 (продолжение Примера 1). Пользователь выполняет очередную аутентификацию. Для того, чтобы успешно пройти контроль операции, необходимо, чтобы пользователь выполнил задачи с общим весом выше 0.5. Например, выполнил только Задачу#5 или только Задачу#N (так как в обоих случаях количество задач минимальное). Однако, с учетом вышеуказанных правил, средство контроля операции 130 выбирает Задачу#5 (так как вес задач наименьший). В случае успешно пройденного контроля операции с помощью ввода пароля модель переобучается, и для последующих операций с этого устройства 190 вектор задач изменяется.

Пример 3.

Пусть пользователь продолжает работать с устройства 190 (продолжение Примера 1), но забыл пароль. В случае неуспешной аутентификации (пароль введен некорректно несколько раз) модель переобучается, и для последующих операций с этого устройства 190 вектор задач изменяется. При этом для аутентификации по-прежнему необходимо, чтобы пользователь выполнил задачи с общим весом выше 0.5. Однако, теперь необходимо выполнить Задачу#5 и Задачу#N. Например, для успешного выполнения контроля операции пользователю необходимо пройти процедуру сброса пароля, а после успешного ввода пароля дополнительно ввести код из SMS.

Пример 4.

Пусть пользователь продолжает работать с устройства 190 (продолжение Примера 1), но на устройстве появился root-доступ. В случае аутентификации модель использует информацию о потенциально опасном состоянии устройства 190. При этом для устройства с root-доступом модель вычисляет вектор с пониженным весом для Задачи#N, например, равным 0.4, так как код из SMS может быть перехвачен вредоносным приложением, использующим root-доступ. Кроме того, после выполнения аутентификации, модель переобучается, и для последующих операций с этого устройства 190 вектор задач изменяется так, что задача#N будет иметь еще меньший вес, например, 0.3.

Фиг. 3 отображает схему способа контроля операций при взаимодействии пользователя с удаленными сервисами.

На этапе 310 с помощью средства сбора 110 на основании манипуляций пользователя, выполняемых с помощью устройства 190 для целей взаимодействия с удаленным сервером 199, выявляют действие пользователя при онлайн-взаимодействии с удаленным сервером 199, требующее контроля операции.

В одном из вариантов реализации контролем операции является процедура аутентификации пользователя сервиса, предоставляемого удаленным сервером 199.

В еще одном варианте реализации контролем операции является процедура авторизации действия пользователя при взаимодействии с сервисом, предоставляемым удаленным сервером 199

В общем случае средство сбора 110 также предназначено для выявления информации об устройстве 190, посредством которого пользователь взаимодействует с удаленным сервером 199, в частности, его цифрового отпечатка. В общем случае отпечаток содержит информацию о характеристиках устройства 190. Характеристики устройства 190 подробно рассмотрены при описании Фиг. 1.В одном из вариантов реализации выявление отпечатков происходит за счет исполнения в браузере на устройстве 190 JavaScript-сценария, при этом упомянутый сценарий является средством сбора 110, может храниться на удаленном сервере 199 и выполняться при обращении пользователя с устройства 190 к удаленному серверу 199.

В еще одном варианте реализации сбор осуществляют посредством приложения, работающего на устройстве 190, при этом приложение может быть антивирусным приложением, или быть предназначенным для доступа к удаленным сервисам и созданным с использованием комплекта средств разработки.

На этапе 320 с помощью средства контроля операции 130 вычисляют уровень информационной безопасности действия пользователя, требующего контроля операции. Уровень информационной безопасности действия пользователя, требующего контроля операции, представляет собой числовую величину. В общем случае этом уровень вычисляется средством контроля операции 130 на основании информации, связанной с аккаунтом пользователя. Примеры подобной информации подробно рассмотрены при описании Фиг. 1.

На этапе 330 с помощью средства контроля операции 130 в зависимости от вычисленного уровня информационной безопасности для действия пользователя формируют список задач для выполнения.

Задачи для выполнения пользователем подробно рассмотрены при описании Фиг. 1.

В предпочтительном варианте реализации средство контроля операции 130 для формирования списка задач использует вектор задач, полученный от средства формирования задач 120. Средство формирования задач 120 создает и обучает модель формирования задач для каждого пользователя известными из уровня техники способами, принимая во внимание получаемые данные о действии пользователя 210 и об устройстве пользователя 220. В общем случае модель формирования задач использует в своей работе нейронную сеть 200. На основании полученных данных о действии пользователя 210 и об устройстве пользователя 220 упомянутая нейронная сеть 200 формирует на выходе вектор задач 290, которые необходимо выполнить пользователю для контроля операции, при этом вектор содержит по меньшей мере одну задачу. В общем случае результирующий вектор содержит веса для каждой задачи. Средство контроля операции 130 сопоставляет указанные веса из полученного вектора задач со значением уровня информационной безопасности для формирования списка задач с учетом правил.

Примеры формирования списка задач на основании вычисленного уровня информационной безопасности, а также вектора задач 290, подробно рассмотрены при описании Фиг. 1.

На этапе 340 с помощью средства контроля операции 130 предоставляют сформированный список задач для выполнения пользователю, выполняющему действие, требующее контроля операции.

На этапе 350 с помощью удаленного сервера 199 в случае успешного выполнения пользователем задач из сформированного списка выполняют упомянутое действие пользователя при онлайн-взаимодействии пользователя с удаленным сервером 199.

На этапе 360 в случае успешного выполнения пользователем задач из сформированного списка средство формирования задач 120 переобучает модель таким образом, чтобы список задач, сформированный переобученной моделью, содержал меньшее количество задач. В еще одном из вариантов реализации в случае успешного выполнения пользователем задач из сформированного списка средство формирования задач 120 переобучает модель таким образом, чтобы уровень информационной безопасности списка задач был выше уровня информационной безопасности списка задач, сформированного моделью до переобучения. Таким образом, в дальнейшем список задач для выполнения формируется средством формирования задач 120 с помощью переобученной модели на основании задач, выполненных пользователем ранее.

Фиг. 4 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26, содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например, колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг. 4. В вычислительной сети могут присутствовать также и другие устройства, например, маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой. Специалисту в данной области становится понятным, что могут существовать и другие варианты осуществления настоящего изобретения, согласующиеся с сущностью и объемом настоящего изобретения.

Изобретение относится к способу контроля операции при взаимодействии пользователя с удаленным сервером. Технический результат заключается в повышении надежности верификации пользователя. Способ содержит этапы, на которых: а) с помощью средства сбора выявляют по меньшей мере одно действие пользователя при взаимодействии пользователя с удаленным сервером, требующее контроля операции; б) с помощью средства формирования задач используют обученную модель, которая на основании данных о действии пользователя и об устройстве пользователя формирует вектор задач для выполнения, и передают сформированный вектор задач средству контроля операции; в) с помощью средства контроля операции вычисляют значение уровня информационной безопасности упомянутого действия пользователя, требующего контроля операции, формируют для упомянутого действия пользователя на основании упомянутого сформированного вектора задач список задач для выполнения в зависимости от вычисленного значения уровня информационной безопасности и предоставляют сформированный список задач для выполнения пользователю; г) с помощью удаленного сервера в случае успешного выполнения пользователем задач из сформированного списка выполняют упомянутое действие пользователя. 12 з.п. ф-лы, 5 ил.

1. Способ контроля операции при взаимодействии пользователя с удаленным сервером, содержащий этапы, на которых:

а) с помощью средства сбора выявляют по меньшей мере одно действие пользователя при взаимодействии пользователя с удаленным сервером, требующее контроля операции;

б) с помощью средства формирования задач используют обученную модель, которая на основании данных о действии пользователя и об устройстве пользователя формирует вектор задач для выполнения, и передают сформированный вектор задач средству контроля операции;

в) с помощью средства контроля операции вычисляют значение уровня информационной безопасности упомянутого действия пользователя, требующего контроля операции, формируют для упомянутого действия пользователя на основании упомянутого сформированного вектора задач список задач для выполнения в зависимости от вычисленного значения уровня информационной безопасности и предоставляют сформированный список задач для выполнения пользователю;

г) с помощью удаленного сервера в случае успешного выполнения пользователем задач из сформированного списка выполняют упомянутое действие пользователя.

2. Способ по п. 1, в котором контролем операции является по меньшей мере процедура аутентификации пользователя.

3. Способ по п. 1, в котором контролем операции является по меньшей мере процедура авторизации операции.

4. Способ по п. 1, в котором с помощью средства сбора выявляют по меньшей мере одно действие пользователя на основании манипуляций пользователя, выполняемых с помощью устройства пользователя для целей взаимодействия с удаленным сервером.

5. Способ по п. 1, в котором с помощью средства сбора выявляют данные об устройстве пользователя.

6. Способ по п. 1, в котором с помощью средства контроля операции вычисляют значение уровня информационной безопасности на основании информации, связанной с аккаунтом пользователя на удаленном сервере.

7. Способ по п. 6, в котором информацией, связанной с аккаунтом пользователя на удаленном сервере, является по меньшей мере информация:

- о верификации аккаунта пользователя;

- об объеме денежных средств на счетах пользователя;

- о гражданстве пользователя;

- о длительности регистрации пользователя;

- о рейтинге пользователя.

8. Способ по п. 1, в котором список задач для выполнения включает по меньшей мере одну задачу, включающую, в частности:

- нажатие кнопки;

- ввод САРТСНА;

- ввод пароля;

- тест Тьюринга;

- ввод кода аутентификации;

- запрос кода в сообщении;

- переход по ссылке в сообщении;

- предоставление QR-кода;

- предоставление биометрических данных;

- предоставление голосового подтверждения.

9. Способ по п. 1, в котором вектор задач включает значения весов каждой задачи.

10. Способ по п. 9, в котором с помощью средства контроля операции формируют список задач для выполнения на основании правил и результатов сопоставления значения уровня информационной безопасности с весами задач из вектора задач.

11. Способ по п. 1, в котором список задач для выполнения формируется с помощью переобученной модели на основании задач, выполненных ранее.

12. Способ по п. 11, в котором в случае успешного выполнения пользователем задач из сформированного списка переобучают модель таким образом, чтобы вектор задач, сформированный переобученной моделью, содержал меньшее количество задач.

13. Способ по п. 11, в котором в случае успешного выполнения пользователем задач из сформированного списка переобучают модель таким образом, чтобы значения весов задач были выше значений весов задач, сформированных моделью до переобучения.

| Способ получения цианистых соединений | 1924 |

|

SU2018A1 |

| Токарный резец | 1924 |

|

SU2016A1 |

| Устройство для обработки давлением рулонных материалов | 1974 |

|

SU516357A1 |

| Станок для придания концам круглых радиаторных трубок шестигранного сечения | 1924 |

|

SU2019A1 |

| Колосоуборка | 1923 |

|

SU2009A1 |

| EP 2974142 B1, 22.04.2020 | |||

| Способ получения цианистых соединений | 1924 |

|

SU2018A1 |

| Станок для придания концам круглых радиаторных трубок шестигранного сечения | 1924 |

|

SU2019A1 |

| Способ восстановления спиралей из вольфрамовой проволоки для электрических ламп накаливания, наполненных газом | 1924 |

|

SU2020A1 |

| Способ получения цианистых соединений | 1924 |

|

SU2018A1 |

| US 10609037 B2, 31.03.2020 | |||

| US 10362136 B2, | |||

Авторы

Даты

2021-12-21—Публикация

2020-08-24—Подача