ПЕРЕКРЕСТНАЯ ССЫЛКА НА ДРУГИЕ ЗАЯВКИ

[001] По данной заявке испрашивается приоритет патентной заявки КНР № 201510250887.4 под названием A METHOD AND A DEVICE FOR DEFENDING AGAINST WEBSITE ATTACKS, поданной 15 мая 2015 г., которая включена в данное описание в порядке ссылки для всех целей.

ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

[002] Настоящая заявка относится к области технологии сетевой безопасности. В частности, настоящая заявка относится к способу, устройству и системе для защиты от атак на веб-сайт.

УРОВЕНЬ ТЕХНИКИ

[003] Распределенная атака типа "отказ в обслуживании" (DDoS) это атака, в которой множественные компьютеры образуют атакующую платформу, которая атакует цель. Например, с помощью технологии клиент/сервер, множественные компьютеры объединяются в атакующую платформу, которая запускает DDoS-атаку на одну или несколько целей и, таким образом, умножает угрозу атаки отказа в обслуживании. В общем случае, нарушитель, планирующий запустить DDoS-атаку, устанавливает главную программу DDoS на одиночный компьютер. В установленное время, главная программа DDoS осуществляет связь с большим количеством агентов. Агенты устанавливаются на компьютерах, подключенных к интернету. Агенты запускают DDoS-атаку по команде главной программы DDoS. С использованием технологии клиент/сервер, главная программа DDoS может запускать сотни или тысячи агентских операций за несколько секунд. Принцип DDoS-атаки состоит в нахождении узкого места жертвы и лишении жертвы обслуживания по причине израсходования ее ресурсов. Узкими местами могут становиться CPU, память, полоса и базы данных сервера. Например, согласно современной архитектуре сети и электронной торговли, все CPU, память, полоса и базы данных сервера, связанные с интернет-бизнесом, могут становиться узкими местами для такого интернет-бизнеса. По мере того, как все больше пользователей использует виртуализированные центры обработки данных и облачные услуги, DDoS-атаки перенацеливаются на облачные вычисления.

[004] Общий способ защиты от DDoS-атак состоит в том, чтобы конфигурировать маршрут типа черная дыра на маршрутизаторе для атакованного IP-адреса. Маршрут типа черная дыра всасывает идентифицированные не привлекающие внимания маршруты и, таким образом, ликвидируют такие маршруты. Выходной интерфейс маршрута типа черная дыра обозначен как интерфейс ʺnull0ʺ. Все данные, отправленные на интерфейс null0, будут отброшены. Таким образом, весь трафик на атакованный адрес может отбрасываться. В ущерб трафика на атакованный IP-адрес, обеспечивается защита доступности полосовых ресурсов сети других не атакованных IP-адресов. Кроме того, влияние на нагрузку системы чрезвычайно мало.

[005] Согласно некоторым источникам уровня техники, схема защиты с маршрутизацией черной дыры, включает в себя выдачу трафика конкретного IP-адреса на маршрут типа черная дыра в случае, когда трафик посетителя для IP-адреса превышает данное пороговое значение трафика (также именуемое пороговое значение черной дыры). Однако защита с использованием данного порогового значения трафика страдает различными недостатками. Например, защита с данным пороговым значением трафика не может адаптироваться к различиям в услугах и трафике разных пользователей. Соответственно, пользователи будут иметь плохой опыт, если защита устанавливается с использованием одного и того же порогового значения трафика для различных пользователей. В порядке другого примера, отвод пользовательского трафика в черную дыру будет препятствовать пользователям в нормально доступе к серверу в течение периода времени. Таким образом, заброс атакованных служб в черную дыру, фактически, эквивалентен успешной атаке. Таким образом, хакерам очень легко вводить в использование защиту с данным пороговым значением трафика.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

[006] Различные варианты осуществления изобретения раскрыты в нижеследующем подробном описании и прилагаемых чертежах.

[007] Признаки, задачи и преимущества настоящей заявки явствуют из подробного описания неограничительных вариантов осуществления, приведенного со ссылкой на нижеследующие чертежи.

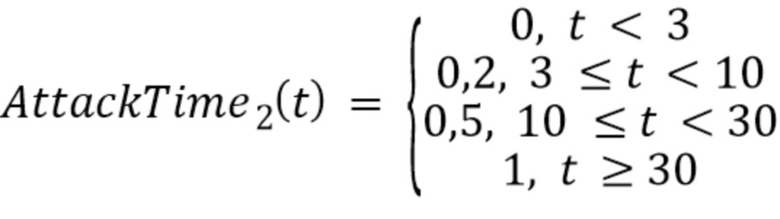

[008] Фиг. 1A - блок-схема системы для защиты от сетевых атак согласно различным вариантам осуществления настоящего изобретения.

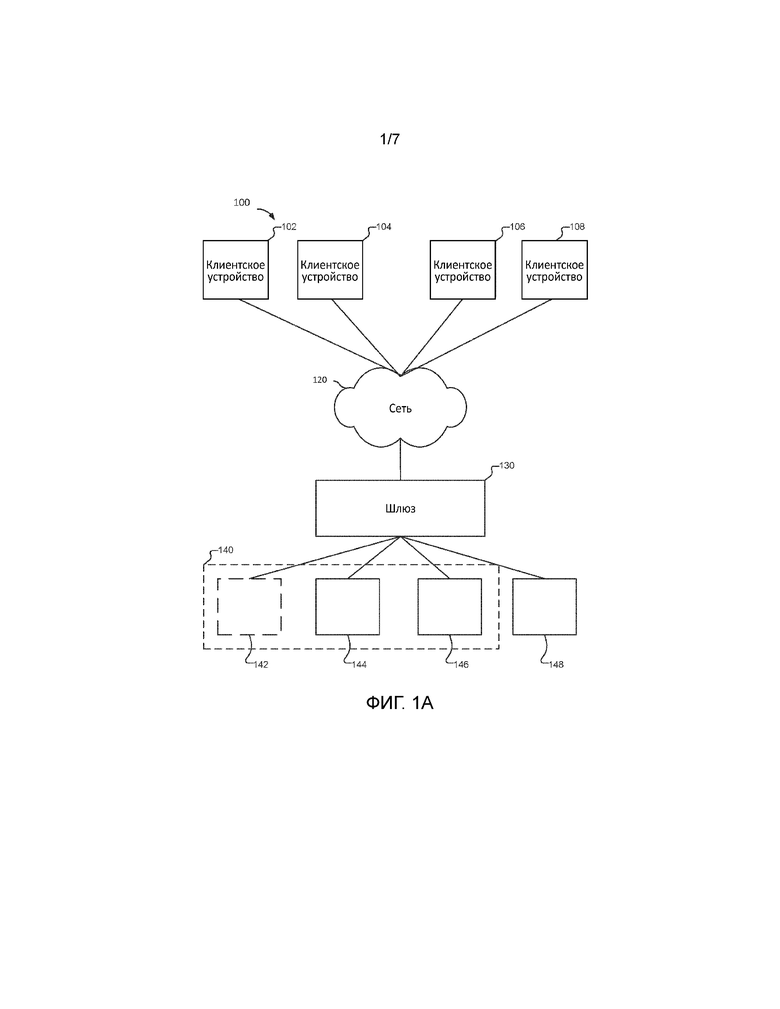

[009] Фиг. 1B - блок-схема операций способа защиты от сетевых атак согласно различным вариантам осуществления настоящего изобретения.

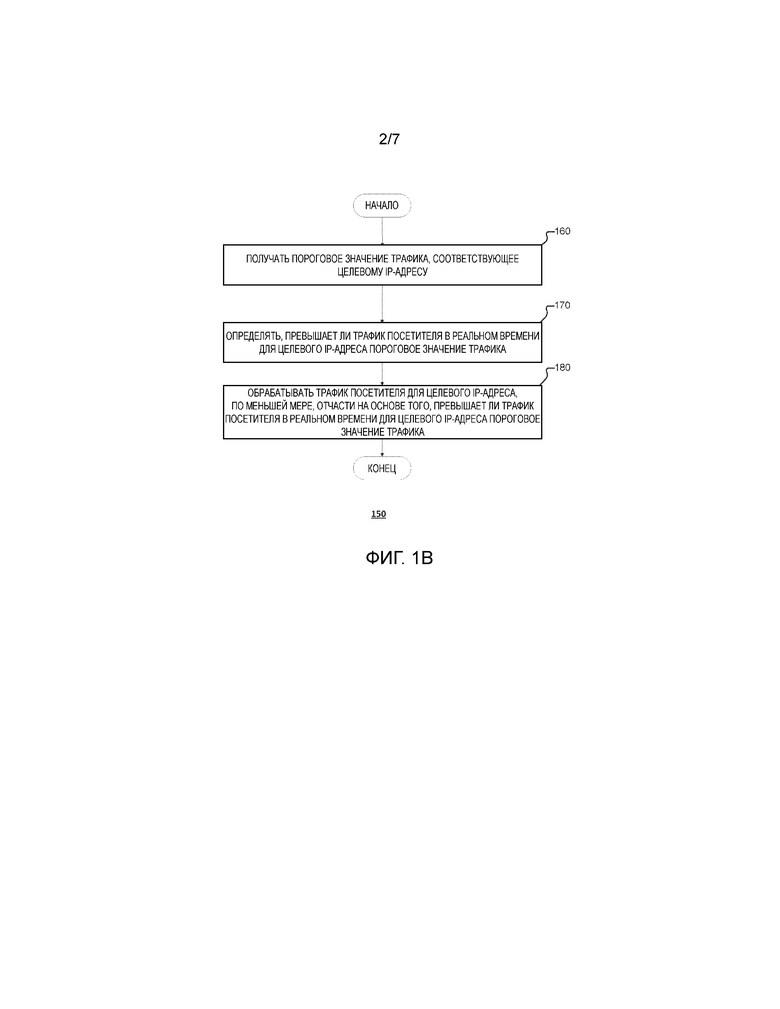

[0010] Фиг. 2 - блок-схема операций способа защиты от сетевых атак согласно различным вариантам осуществления настоящего изобретения.

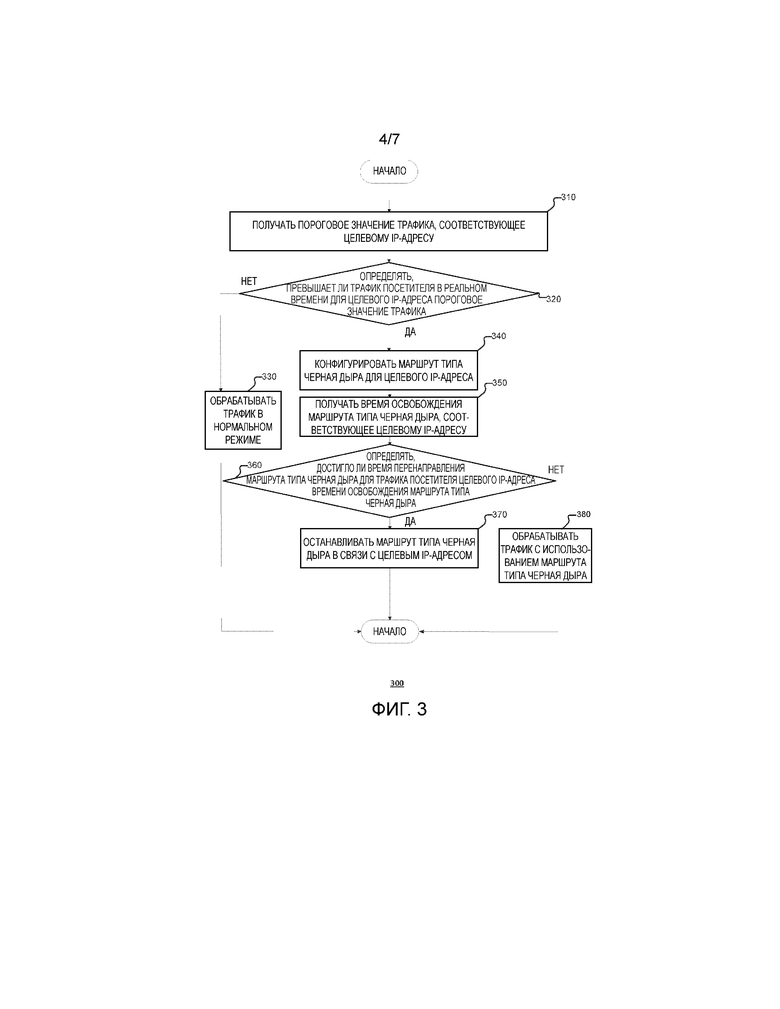

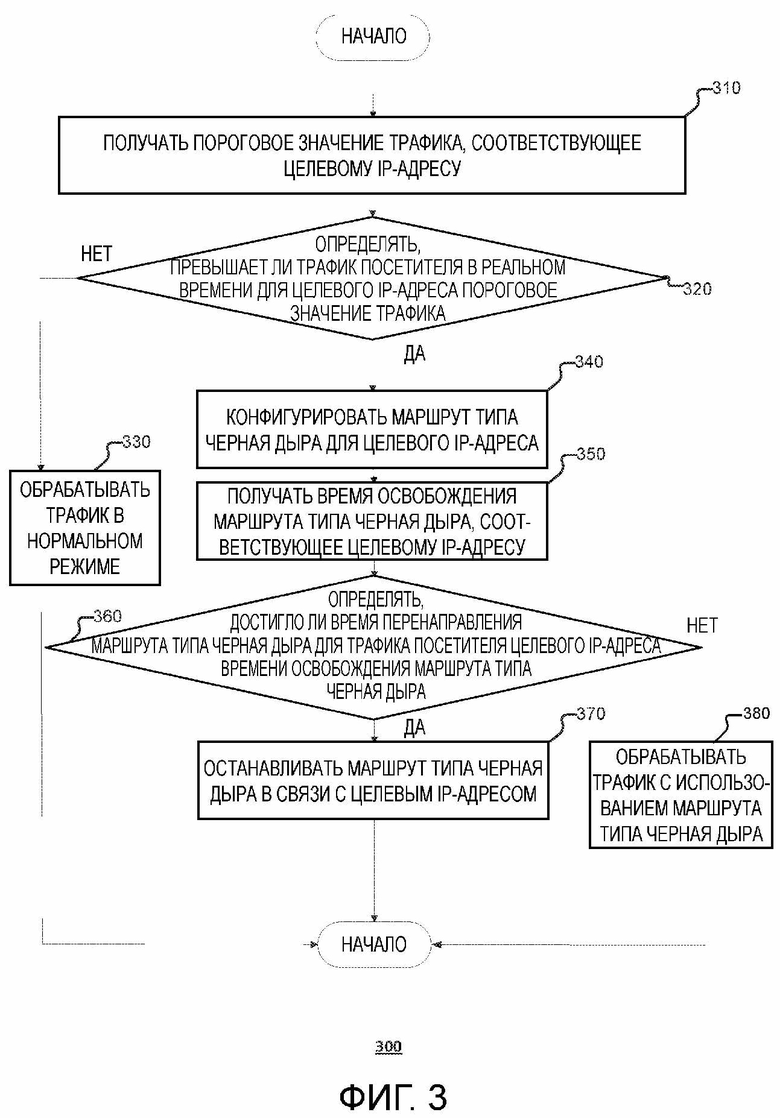

[0011] Фиг. 3 - блок-схема операций способа защиты от сетевых атак согласно различным вариантам осуществления настоящего изобретения.

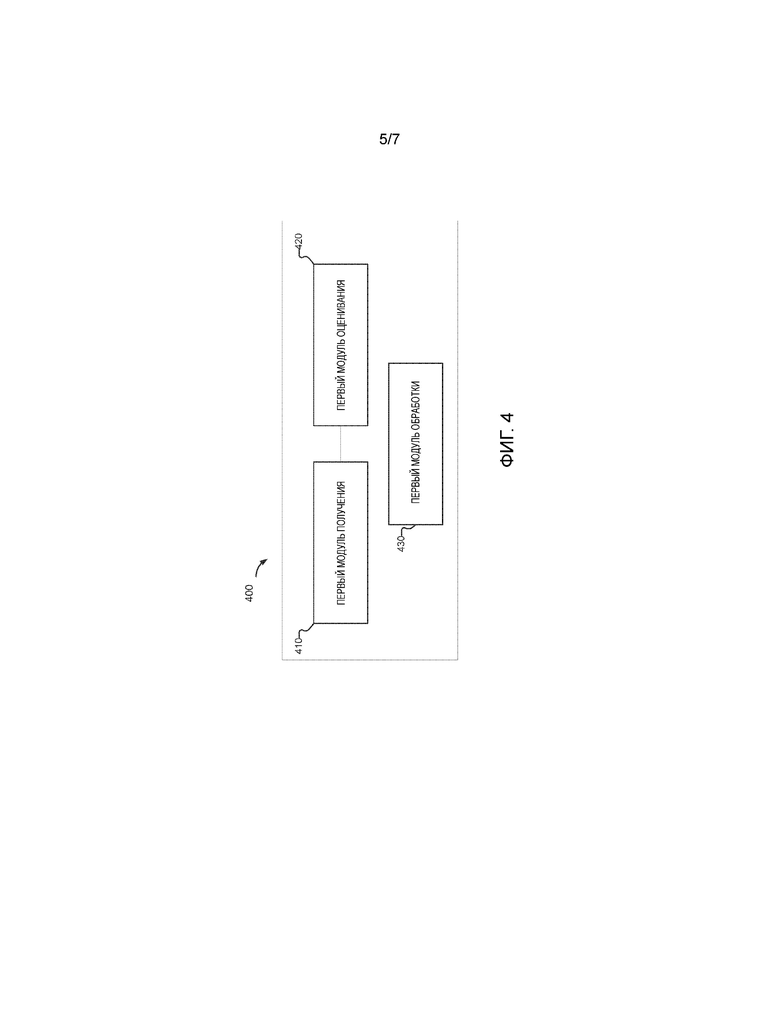

[0012] Фиг. 4 - блок-схема устройства для защиты от сетевых атак согласно различным вариантам осуществления настоящего изобретения.

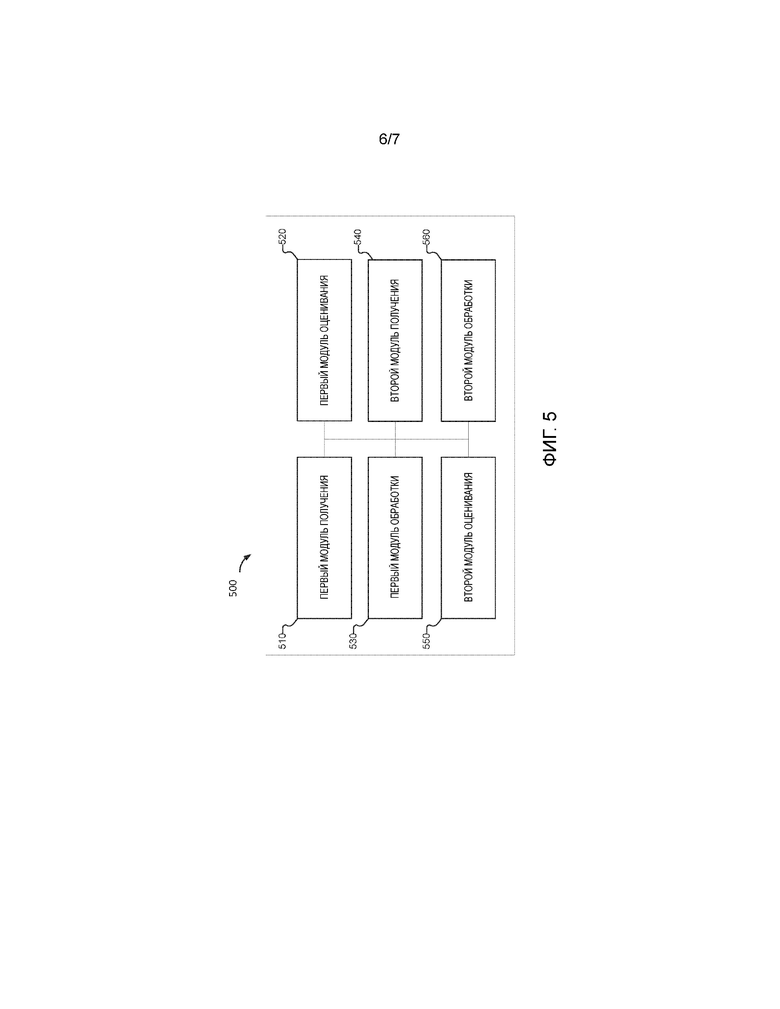

[0013] Фиг. 5 - блок-схема устройства для защиты от сетевых атак согласно различным вариантам осуществления настоящего изобретения.

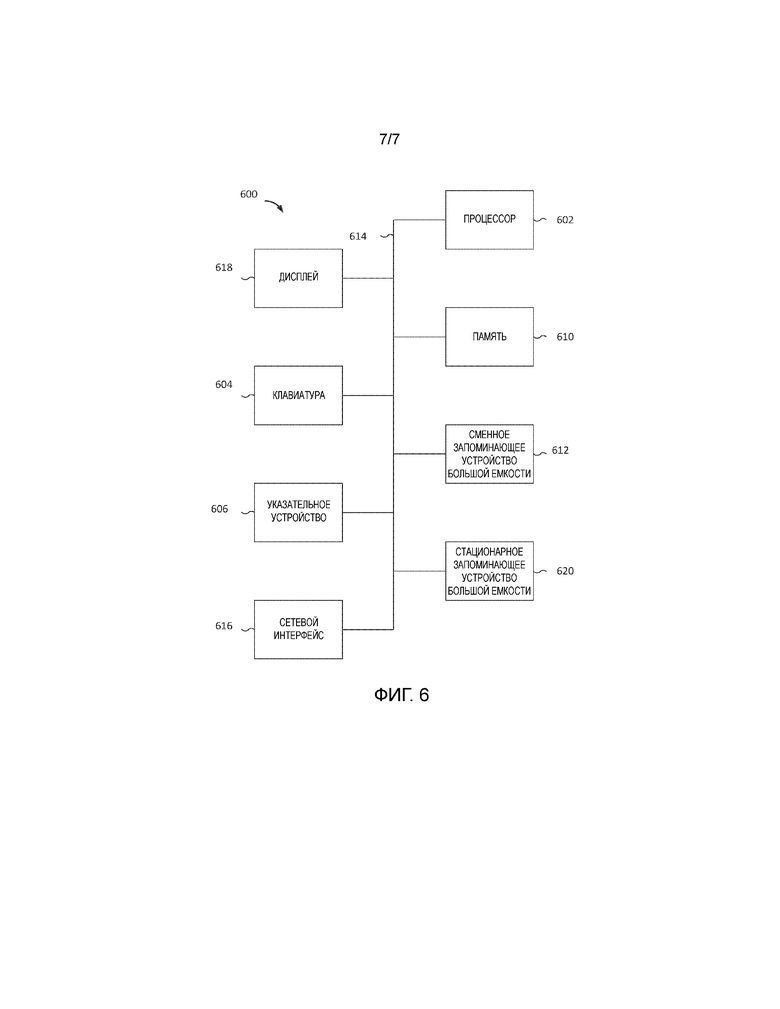

[0014] Фиг. 6 - функциональная схема компьютерной системы для защиты от сетевых атак согласно различным вариантам осуществления настоящего изобретения.

[0015] Одинаковые или аналогичные ссылочные позиции в чертежах представляют одинаковые или аналогичные компоненты.

ПОДРОБНОЕ ОПИСАНИЕ

[0016] Изобретение может быть реализовано по-разному, в том числе, как процесс; устройство; система; состав вещества; компьютерный программный продукт воплощенный на компьютерно-считываемом носителе данных; и/или процессор, например, процессор, выполненный с возможностью исполнения инструкций, хранящихся в и/или обеспечиваемых из памяти, подключенной к процессору. В этом описании изобретения, эти реализации, или любая другая форма, которую может принимать изобретение, могут именоваться методами. В общем случае, порядок этапов раскрытых процессов могут изменяться в объеме изобретения. Если не указано обратное, компонент, например, процессор или память, описанный выполненным с возможностью осуществления задания, может быть реализован в виде общего компонента, который временно выполнен с возможностью осуществления задания в данное время или конкретный компонент, который изготовлен для осуществления задания. Используемый здесь термин 'процессор' относится к одному или более устройств, схем и/или ядер обработки, выполненных с возможностью обработки данных, например, инструкции компьютерной программы.

[0017] Подробное описание одного или более вариантов осуществления изобретения приведено ниже совместно с прилагаемыми чертежами, которые иллюстрируют принципы изобретения. Изобретение описано в связи с такими вариантами осуществления, но изобретение не ограничивается каким-либо вариантом осуществления. Объем изобретения ограничивается только формулой изобретения, и изобретение охватывает многочисленные альтернативы, модификации и эквиваленты. Многочисленные конкретные детали изложены в нижеследующем описании для обеспечения полного понимания изобретения. Эти детали обеспечены в целях примера, и изобретение можно осуществлять на практике согласно формуле изобретения без некоторых или всех из этих конкретных деталей. В целях наглядности, технический материал, известный в областях техники, относящихся к изобретению, не описан подробно, чтобы не затемнять изобретение ненужными деталями.

[0018] Прежде чем перейти к более подробному рассмотрению иллюстративных вариантов осуществления, обратим внимание на то, что некоторые иллюстративные варианты осуществления представлены в виде обработки или способов, описанных на блок-схемах. Хотя блок-схемы операций описывают каждую операцию последовательно, многие из операций можно реализовать параллельно или одновременно. Кроме того, последовательность каждой операции можно изменять. По завершении ее операций, упомянутая обработка может прекращаться. Также возможны вспомогательные этапы, не включенные в чертежи. Упомянутая обработка может соответствовать способам, функциям, правилам, подпроцедурам, подпрограммам и т.д.

[0019] ʺКомпьютерное оборудованиеʺ (также именуемое ʺкомпьютерамиʺ), которое появляется в вышеприведенном тексте и нижеследующее относится к интеллектуальному электронному оборудованию, которое может выполнять заранее определенные процедуры обработки, например, численные вычисления и/или логические вычисления путем выполнения заранее определенных программ или инструкций. Такое компьютерное оборудование может включать в себя процессоры и память, причем процессоры выполняют заранее определенные процедуры обработки путем выполнения заранее сохраненных существующих инструкций, или оборудование, например, специализированные интегральные схемы (ASIC), вентильные матрицы, программируемые пользователем (FPGA) или цифровые сигнальные процессоры (DSP) выполняют заранее определенные процедуры обработки, или их выполняет их комбинацию. Компьютерное оборудование включает в себя, но не ограничения, серверы, персональные компьютеры, компьютеры-ноутбуки, планшетные компьютеры и смартфоны.

[0020] Компьютерное оборудование включает в себя пользовательское оборудование и сетевое оборудование. Пользовательское оборудование включает в себя, но не в ограничительном смысле, компьютеры, смартфоны и персональные цифровые помощники (PDA). Сетевое оборудование включает в себя, но не в ограничительном смысле, одиночные сетевые серверы, группы серверов, состоящие из множественных сетевых серверов, или облака, состоящие из большого количества компьютеров на основе облачных вычислений или сетевых серверов, где облачные вычисления являются разновидностью распределенного вычисления: виртуальный суперкомпьютер, состоящий из совокупности слабо связанных компьютеров. Компьютерное оборудование может действовать самостоятельно для достижения настоящей заявки. Компьютерное оборудование может быть подключено к сети и достижения настоящей заявки посредством взаимодействия с другим компьютерным оборудованием в сети. Сети, в которых найдено упомянутое компьютерное оборудование включают в себя, но без ограничения, интернет, глобальные сети (WAN), городские сети (MAN), локальные сети (LAN) и виртуальные частные сети (VPN).

[0021] Заметим, что пользовательское оборудование, сетевое оборудование и сети являются лишь примерами. Другое компьютерное оборудование или сети, которые существуют в настоящее время или могут появиться в будущем, также подлежат включению в объем защиты настоящей заявки, если такое компьютерное оборудование или сети можно применять к настоящей заявке, и здесь также должны содержаться их формы обращения.

[0022] Способы (некоторые из которых изображены блок-схемами операций), рассмотренные ниже, можно реализовать посредством оборудования, программного обеспечения, программно-аппаратного обеспечения, промежуточного программного обеспечения, микрокода, языка описания оборудования или любой их комбинации. Когда способы реализуются посредством программного обеспечения, программно-аппаратного обеспечения, промежуточного программного обеспечения или микрокода, программный код или сегмент кода, используемый для осуществления необходимых заданий, могут храниться на машиночитаемом или компьютерно-считываемом носителе (например, носителе данных). Один или более процессоров могут осуществлять необходимые задания.

[0023] Раскрытые здесь конкретные структуры и функциональные детали являются лишь примерами и используются в целях описания иллюстративных вариантов осуществления настоящей заявки. Однако настоящая заявка может быть конкретно реализована во многих альтернативных формах. Кроме того, следует понимать, что они не ограничиваются изложенными здесь вариантами осуществления.

[0024] Следует понимать, что, хотя термины ʺпервыйʺ, ʺвторойʺ и т.д. используются для описания различных блоков, эти блоки не подлежат ограничению этими терминами. Эти термины используются только для того, чтобы отличать один блок от другого. Например, при условии, что они не выходят за рамки объема иллюстративного варианта осуществления, первый блок может именоваться вторым блоком, и аналогично второй блок может именоваться первым блоком. Используемый здесь термин ʺи/илиʺ включает в себя любые или все комбинации из одного или более перечисленных элементов.

[0025] Используемые здесь термины имеют целью только описание конкретных вариантов осуществления и не призваны ограничивать иллюстративные варианты осуществления. Если из контекста явно не следует обратное, используемые здесь формы единственного числа также призваны включать в себя множественное число. Также следует понимать, что используемые здесь термины ʺсодержатьʺ и/или ʺвключать в себяʺ указывают наличие упомянутых признаков, целых чисел, этапов, операций, блоков и/или компонентов и не исключают наличия или добавления одного или более других признаков, целых чисел, этапов, операций, блоков, компонентов или их комбинаций.

[0026] Также заслуживает внимания тот факт, что, в некоторых альтернативных реализациях, упомянутые функции/действия могут осуществляться в иной последовательности, чем указанная в чертежах. Например, в зависимости от рассматриваемых функций/действий, два последовательно представленных изображения могут выполняться, в принципе, одновременно или иногда могут выполняться в обратной последовательности.

[0027] Настоящая заявка более подробно описана ниже со ссылкой на чертежи.

[0028] Различные варианты осуществления включают в себя способ и/или устройство для защиты от атак на веб-сайт или сеть. Например, различные варианты осуществления включают в себя способы и/или устройства для защиты от атак на сетевой трафик, в частности, распределенных атак типа "отказ в обслуживании" (DDoS).

[0029] На фиг. 1A показана блок-схема системы для защиты от сетевых атак.

[0030] Согласно фиг. 1A, предусмотрена система 100 для защиты от сетевых атак. Система 100 может быть реализована в связи с процессом 150, показанным на фиг. 1B, устройством 400, показанным на фиг. 4, устройством 500, показанным на фиг. 5, или компьютерной системой 600, показанной на фиг. 6.

[0031] Система 100 включает в себя сетевой шлюз 130, через который можно обращаться по IP-адресам 142, 144, 146 и 148. Набор IP-адресов 140 может быть связан с пользователем (например, находиться в его распоряжении). Например, IP-адреса 142, 144 и 146 могут принадлежать одному и тому же пользователю. Сетевой шлюз 130 может быть связан с поставщиком услуг (например, находиться под его управлением), и поставщик услуг может предоставлять IP-услуги множеству потребителей. Пользователь, связанный с IP-адресами 142, 144 и 146, может быть потребителем поставщика услуг, связанного с сетевым шлюзом 130. Потребитель (например, пользователь, связанный с IP-адресами 142, 144 и 146) может использовать инфраструктуру поставщика услуг (например, сетевой шлюз 130) для предоставления услуг клиентам. Например, потребитель может предоставлять услуги SaaS через поставщика услуг. Поставщик услуг может предоставлять услуги хостинга и т.п. Сетевой шлюз 130 может маршрутизировать трафик на IP-адрес, по меньшей мере, отчасти на основе запроса доступа, принятого от клиента. Например, клиентские устройства 102, 104, 106 и 108 могут передавать запросы (например, запросы доступа) на IP-адреса по сети 120. Запрос от клиентского устройства может маршрутизироваться через сетевой шлюз 130, и сетевой шлюз 130 может направлять запрос на конкретный(е) IP-адрес(а), соответствующий(е) запросу.

[0032] При DDoS-атаке множество клиентских устройств 102, 104, 106 и 108 может запускать DDoS-атаку на один или более из IP-адресов 142, 144 и 146, связанных с клиентом. Например, целевые IP-адреса запроса могут соответствовать IP-адресам 144 и 146 пользователя.

[0033] На фиг. 1B показана блок-схема операций варианта осуществления способа защиты от сетевых атак.

[0034] Согласно фиг. 1B, предусмотрен процесс 150 для защиты от сетевых атак. Процесс 150 может быть реализован, например, устройством 400, показанным на фиг. 4, устройством 500, показанным на фиг. 5, или компьютерной системной 600, показанной на фиг. 6.

[0035] В некоторых вариантах осуществления, процесс 150 используется на входном шлюзе сети (например, осуществляется им). Например, процесс 150 может использоваться для конфигурирования подходящего маршрута для трафика посетителя, входящего в сеть для достижения места, куда должен идти трафик посетителя. В некоторых вариантах осуществления, процесс 150 выполняется (например, осуществляется) особым защищенным сервером, сконфигурированным в сети. Трафик доступа, входящий в сеть, подвергается обработке этим защищенным сервером и затем отправляется в надлежащее место. Например, весь трафик, входящий в сеть, может обрабатываться защищенным сервером (например, согласно процессу 150) и маршрутизироваться в надлежащее место.

[0036] На этапе 160 получается пороговое значение трафика, соответствующее целевому IP-адресу.

[0037] Согласно некоторым вариантам осуществления, в системе для защиты от атак, не каждый соответствующий исходный IP-адрес (например, IP-адрес сервера пользователя) пользователя (например, банка, интернет-бизнеса и т.п.) непосредственно принимает внешние посещения. В некоторых вариантах осуществления, пользователь является потребителем поставщика услуг, что позволяет потребителю использовать инфраструктуру поставщика услуг для обеспечения сетевых услуг (например, для содержания веб-сайта электронной торговли и т.п.). Напротив, в некоторых вариантах осуществления, исходный IP-адрес, соответствующий, по меньшей мере, некоторым пользователям, принимает внешние посещения через несколько ретранслирующих IP-адресов исходного IP-адреса. Например, компьютер или сетевое оборудование может маршрутизировать трафик направленный на ретранслирующий IP-адрес, на соответствующий исходный IP-адрес. Целевой IP-адрес может означать один из нескольких ретранслирующих IP-адресов любого пользователя в системе защиты от атак для реализации некоторых вариантов осуществления. В некоторых вариантах осуществления, система защиты от атак не защищает от атак для одного-единственного пользователя, а также такая система не защищает от атак для одного-единственного IP-адреса. Напротив, такая система защищает от атак, направленных, например, на поднабор целевых IP-адресов или все целевые IP-адреса (например, ретранслирующие IP-адреса) всех пользователей в сети и отвечает за обработку принятого внешнего трафика посетителя для каждого целевого IP-адреса каждого пользователя.

[0038] В некоторых вариантах осуществления, пороговое значение трафика соответствует пороговому значению для перенаправления трафика посетителя целевых IP-адресов. Пороговое значение трафика может быть эмпирически определяемым пороговым значением, которое используется в связи с перенаправлением трафика посетителя целевых IP-адресов (или их поднабора) на маршрут типа черная дыра. В случае, когда трафик посетителя на целевой IP-адрес пользователя (например, веб-сайт, интернет-бизнес и т.п.) является чрезмерным (например, превышает пороговое значение трафика), такая характеристика может указывать целевой IP-адрес, подвергающийся атаке. Например, можно считать, что целевой IP-адрес подвергается сетевой атаке в случае, когда трафик посетителя на целевой IP-адрес пользователя превышает пороговое значение трафика.

[0039] В некоторых вариантах осуществления, пороговое значение трафика конфигурируется администратором сети и т.п. Пороговое значение трафика можно конфигурировать согласно исторической информации, относящейся к сетевым атакам или другим данным использования трафика посетителя на целевой IP-адрес. В некоторых вариантах осуществления, пороговое значение трафика можно конфигурировать, по меньшей мере, отчасти на основе конкретного целевого IP-адреса. Например, пороговое значение трафика для целевого IP-адреса можно конфигурировать согласно конкретным характеристикам целевого IP-адреса или трафика посетителя на целевой IP-адрес.

[0040] В некоторых вариантах осуществления, пороговое значение трафика конфигурируется для пользователя. Пользователь может соответствовать владельцу соответствующего IP-адреса (например, целевого IP-адреса). Целевой IP-адрес может быть одним из одного или более IP-адресов, находящихся в распоряжении пользователя. В некоторых вариантах осуществления, пороговое значение трафика, соответствующее целевому IP-адресу, является пороговым значением трафика пользователя, связанного с целевым IP-адресом. Пороговые значения трафика, соответствующие целевым IP-адресам, связанным с одним и тем же пользователем могут быть одинаковыми. Например, каждый из IP-адресов, находящихся в распоряжении пользователя, может иметь одно и то же соответствующее пороговое значение трафика.

[0041] В некоторых вариантах осуществления, пороговое значение трафика, соответствующее целевому IP-адресу, можно получать, по меньшей мере, отчасти на основе информации, относящейся к пользователю (например, информации статуса пользователя), связанному с целевым IP-адресом, и/или исторической информации посещения IP-адресов, которым владеет или управляет пользователь, связанный с целевым IP-адресом. Например, сервер или сетевое оборудование может получать (например, извлекать) информацию, относящуюся к пользователю, или историческую информацию посещения (например, включающую в себя историческую информацию трафика) из базы данных и использовать такую информацию как основание для получения порогового значения трафика, соответствующего целевому IP-адресу. Получение порогового значения трафика, соответствующего целевому IP-адресу может включать в себя определение порогового значения трафика (например, по меньшей мере, отчасти на основе информации статуса пользователя, связанного с целевым IP-адресом, и/или исторической информации посещения IP-адресов, которым владеет или управляет пользователь). В некоторых вариантах осуществления, пороговое значение может определяться или вычисляться, по меньшей мере, отчасти на основе оценивания безопасности, моделирования, или исторической информации (например, связанной с целевым IP-адресом).

[0042] Информация статуса пользователя, связанного с целевым IP-адресом, включает в себя уровень пользователя для пользователя, связанного с упомянутым целевым IP-адресом. Уровни пользователя для пользователя, связанного с целевым IP-адресом, могут, например, включать в себя обычный, серебряный, золотой и бриллиантовый и указывать уровни услуг, предоставляемых пользователями. Параметр уровня, соответствующий каждому уровню, назначается согласно правилу установления уровня. Правило установления уровня может быть основано, по меньшей мере, отчасти на подписке пользователя и т.п. Правило установления уровня может использоваться для определения способности защиты пользователей. Например, пользователи могут разделяться среди множества уровней (например, согласно правилу установления уровня). Установление уровня может определяться согласно исторической информации, например, информации использования. Например, если вышеупомянутые обычный, серебряный, золотой и бриллиантовый уровни пользователя назначаются согласно уровню от низкого до высокого, параметры уровня, которые соответствуют назначениям на основе уровня обычного, серебряного, золотого и бриллиантового, могут быть 1, 2, 3 и 4, соответственно. Историческая информация посещения для IP-адресов, находящихся в распоряжении пользователя, связанного с целевым IP-адресом, может включать в себя число раз, когда трафик посетителя для IP-адресов, находящихся в распоряжении пользователя, связанного с целевым IP-адресом, был переправлен на маршрут типа черная дыра в конкретный исторический период времени и/или полную продолжительность времени, когда IP-адреса, находящиеся в распоряжении пользователя, связанного с целевым IP-адресом, были атакованы в конкретный исторический период времени. Число раз, когда трафик посетителя для IP-адресов, находящихся в распоряжении пользователя, связанного с целевым IP-адресом, был переправлен на маршрут типа черная дыра в конкретный исторический период времени, является полным числом раз, когда трафик посетителя для всех IP-адресов, находящихся в распоряжении пользователя был переправлен на маршрут типа черная дыра в конкретный исторический период времени (например, в течение одной недели настоящего времени). Полная продолжительность времени, когда IP-адреса, находящиеся в распоряжении пользователя, связанного с целевым IP-адресом, были атакованы в конкретный исторический период времени, является полной продолжительностью времени, когда все IP-адреса, находящиеся в распоряжении пользователя, были атакованы в конкретный период времени. В некоторых вариантах осуществления, конкретный исторический период времени может конфигурироваться, например, администратором сети и т.п.

[0043] В некоторых вариантах осуществления, получается правило определения заранее установленного порогового значения трафика. правило определения заранее установленного порога трафика можно получать на основе анализа пользовательских данных или другой исторической информации. Информация статуса пользователя, связанного с целевым IP-адресом и/или историческая информация посещения IP-адресов, находящихся в распоряжении пользователя, связанного с целевым IP-адресом, используется как основание для определения порогового значения трафика, соответствующее целевому IP-адресу, также, по меньшей мере, отчасти на основе правила определения порогового значения трафика.

[0044] В некоторых вариантах осуществления, пороговое значение трафика, соответствующее целевому IP-адресу может определяться, по меньшей мере, отчасти на основе заранее установленного правила определения порогового значения трафика, по меньшей мере, отчасти на основе одного или более из уровня пользователя для пользователя, связанного с целевым IP-адресом, числа раз, когда трафик посетителя для IP-адресов, находящихся в распоряжении пользователя, связанного с целевым IP-адресом, был переправлен на маршрут типа черная дыра в конкретный исторический период времени, и полной продолжительности времени, когда IP-адреса, находящиеся в распоряжении пользователя, связанного с целевым IP-адресом, были атакованы в конкретный период времени. Заранее установленное правило определения порогового значения трафика может устанавливаться на основе анализа, осуществляемого на соответствующих данных в большом объеме исторической статистической информации. Анализ может осуществляться на данных, относящихся к одному или более пользователям и/или одному или более IP-адресов.

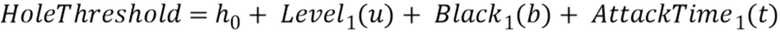

[0045] Иллюстративное уравнение порогового значения трафика для правила определения порогового значения трафика может соответствовать нижеприведенному уравнению (1a).

[0046]  (1a)

(1a)

[0047] В уравнении (1a) HoleThreshold соответствует пороговому значению трафика, в Гбит/с, h0 соответствует принятому по умолчанию порогу трафика (например, h0=5 Гбит/с), Level1(u) соответствует функции порога трафика уровня пользователя для пользователя, связанного с целевым IP-адресом, Black1(b) соответствует функции порога трафика, где b соответствует числу раз, когда трафик посетителя для IP-адресов, находящихся в распоряжении пользователя, связанного с целевым IP-адресом, был переправлен на маршрут типа черная дыра в конкретный исторический период времени, и AttackTime1(t) является функцией порога трафика, где t соответствует полной продолжительности времени, когда IP-адреса, находящиеся в распоряжении пользователя, связанного с целевым IP-адресом, были атакованы в течение конкретного исторического периода времени. В некоторых вариантах осуществления, блок значений в функциях порога трафика, соответствующих вышеописанным исторической информации посещения и информации статуса, выражается в Гбит/с. Функции подробно объяснены ниже.

[0048] Различные варианты осуществления реализуют уравнения для определения заранее установленного правила определения порогового значения трафика, отличные от уравнения (1a). Пороговое значение трафика целевого IP-адреса может быть суммой принятого по умолчанию порогового значения трафика h0 и любой одной или более функции порога трафика.

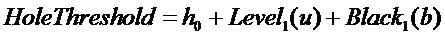

[0049] В некоторых вариантах осуществления, уравнение порогового значения трафика может соответствовать уравнению (1b), уравнению (1c) или уравнению (1d).

[0050]  (1b)

(1b)

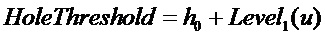

[0051]  (1c)

(1c)

[0052] или

[0053]  (1d)

(1d)

[0054]

[0055] Правило определения порогового значения трафика может указывать, что: пороговое значение трафика соответствует возрастающей функции для уровня пользователя для пользователя, связанного с целевым IP-адресом, и/или убывающей функции для числа раз, когда трафик посетителя для IP-адресов, находящихся в распоряжении пользователя, связанного с целевым IP-адресом, был переправлен на маршрут типа черная дыра в конкретный исторический период времени, и/или убывающей функции для полной продолжительности времени, когда IP-адреса, находящиеся в распоряжении пользователя, связанного с целевым IP-адресом, были атакованы в упомянутый конкретный период времени.

[0056] В некоторых вариантах осуществления, функции порога трафика (например, 1(b)-1(d)), соответствующие всем вышеописанным информации статуса и исторической информации посещения, могут быть заранее установленными. Историческая информация посещения может основываться на опыте и/или анализе пользовательских данных. Например, функции порога трафика могут быть основаны, по меньшей мере, отчасти на статистическом анализе пользовательских данных (например, исторической информации посещения).

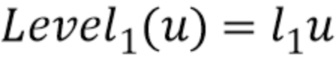

[0057] В некоторых вариантах осуществления, уровень пользователя может назначаться согласно уровням обычного среднего трафика посетителя для пользователя. Уровни среднего трафика посетителя можно измерять на протяжении заранее установленного периода времени. В некоторых вариантах осуществления, уровень пользователя, соответствующий пользователю, положительно коррелирует с уровнями обычного среднего трафика посетителя, благодаря чему, относительно более высокий обычный средний трафик посетителя для пользователя соответствует относительно более высокому уровню пользователя. Таким образом, относительно более высокий уровень пользователя соответствует относительно более высокой соответствующей функции порога трафика Level1(u). Пороговое значение трафика является возрастающей функцией для уровня пользователя для пользователя, связанного с целевым IP-адресом. Таким образом, функция порога трафика Level1(u), соответствующая уровню пользователя, может устанавливаться как возрастающая функция для уровня пользователя. В некоторых вариантах осуществления, функция порога трафика Level1(u), соответствующая уровню пользователя, устанавливается как линейная возрастающая функция для уровня пользователя.

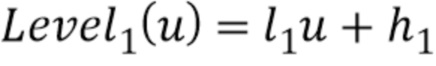

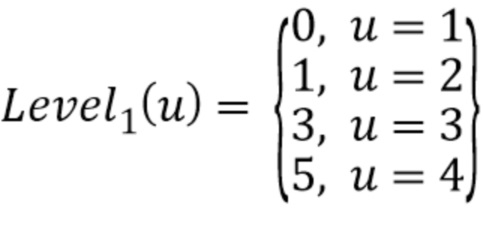

[0058] В некоторых вариантах осуществления, функция порога трафика Level1(u), соответствующая уровню пользователя для пользователя, связанного с целевым IP-адресом, выражается согласно одному или более из уравнений (2a), (2b) или (2c).

[0059]  (2a)

(2a)

[0060]  (2b)

(2b)

[0061]  (2c)

(2c)

[0062] В уравнениях (2a), (2b) и (2c), u - уровень пользователя для пользователя, связанного с целевым IP-адресом. Функция порога трафика Level1(u), соответствующая уровню пользователя для пользователя, связанного с целевым IP-адресом, является возрастающей функцией для уровня пользователя.

[0063] В некоторых вариантах осуществления, чем больше раз трафик посетителя для IP-адресов, находящихся в распоряжении пользователя, связанного с целевым IP-адресом, переправляется на маршрут типа черная дыра, тем больше вероятность (например, опасность) того, что IP-адреса подвергнутся атаке. В порядке примера, IP-адреса, находящиеся в распоряжении пользователя, связанного с целевым IP-адресом, включают в себя целевой IP-адрес. Таким образом, большее число раз, когда трафик посетителя для IP-адресов был переправлен на маршрут типа черная дыра в конкретный период времени, соответствует относительно меньшему пороговому значению трафика, соответствующему IP-адресам. Например, пороговое значение трафика, соответствующее IP-адресу, обратно коррелирует с числом раз, когда трафик посетителя для такого IP-адреса был переправлен на маршрут типа черная дыра в указанный период времени. Таким образом, пороговое значение трафика является убывающей функцией для числа раз, когда трафик посетителя для IP-адресов, находящихся в распоряжении пользователя, связанного с целевым IP-адресом, был переправлен на маршрут типа черная дыра в конкретный исторический период времени. Таким образом, функция порога трафика Black1(b) может устанавливаться как убывающая функция b, числа раз, когда трафик посетителя для IP-адресов, находящихся в распоряжении пользователя, связанного с целевым IP-адресом, был переправлен на маршрут типа черная дыра в конкретный период времени.

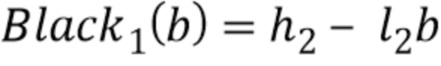

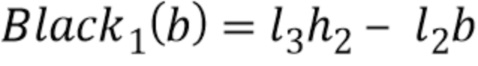

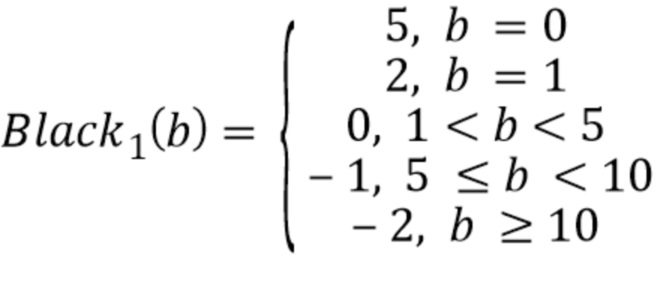

[0064] В некоторых вариантах осуществления, функция порога трафика Black1(b), соответствующая числу раз, когда трафик посетителя для IP-адресов, находящихся в распоряжении пользователя, связанного с целевым IP-адресом, был переправлен на маршрут типа черная дыра в конкретный период времени, может выражаться согласно одному или более из уравнений (3a), (3b), и/или (3c).

[0065]  (3a)

(3a)

[0066]  (3b)

(3b)

[0067]  (3c)

(3c)

[0068] В уравнениях (3a), (3b) и (3c), b - число раз, когда трафик посетителя для IP-адресов, находящихся в распоряжении пользователя, связанного с целевым IP-адресом, был переправлен на маршрут типа черная дыра в конкретный исторический период времени. Конкретный период времени может составлять, например, одну неделю от текущего времени. Таким образом, b - число раз, когда трафик посетителя для IP-адресов, находящихся в распоряжении пользователя, связанного с целевым IP-адресом, был переправлен на маршрут типа черная дыра в течение прошлой недели. функция порога трафика Black1(b), соответствующая числу раз, когда трафик посетителя для IP-адресов, находящихся в распоряжении пользователя, связанного с целевым IP-адресом, был переправлен на маршрут типа черная дыра в конкретный период времени, является убывающей функцией для числа раз, когда трафик посетителя для IP-адресов, находящихся в распоряжении пользователя, связанного с целевым IP-адресом, был переправлен на маршрут типа черная дыра в конкретный период времени.

[0069] Согласно некоторым вариантам осуществления, чем больше полная продолжительность времени, когда IP-адреса, находящиеся в распоряжении пользователя, связанного с целевым IP-адресом, были атакованы в течение конкретного периода времени, тем чаще пользователь подвергался атаке (цель атаки на ключ нарушителя). Таким образом, относительно более длительная полная продолжительность времени, когда IP-адреса, находящиеся в распоряжении пользователя, связанного с целевым IP-адресом, были атакованы в течение конкретного периода времени, соответствует относительно более низкое пороговое значение трафика. Таким образом, пороговое значение трафика является убывающей функцией для полной продолжительности времени, когда IP-адреса, находящиеся в распоряжении пользователя, связанного с целевым IP-адресом, были атакованы в течение конкретного исторического периода времени. Таким образом, функция порога трафика AttackTime1(t) может быть установлена как убывающая функция полной продолжительности времени, когда IP-адреса, находящиеся в распоряжении пользователя, связанного с целевым IP-адресом, были атакованы в течение конкретного периода времени.

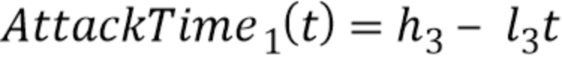

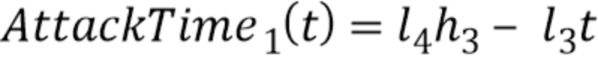

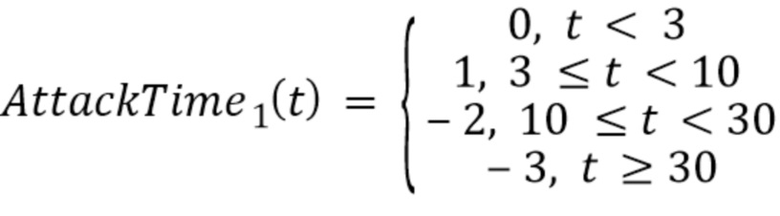

[0070] В некоторых вариантах осуществления, функция порога трафика AttackTime1(t), соответствующая полной продолжительности времени, когда IP-адреса, находящиеся в распоряжении пользователя, связанного с целевым IP-адресом, были атакованы в течение конкретного периода времени может выражаться согласно одному или более из уравнений (4a), (4b) или (4c).

[0071]  (4a)

(4a)

[0072]  (4b)

(4b)

[0073]  (4c)

(4c)

[0074] В уравнениях (4a), (4b) и (4c), t - полная продолжительность времени, когда IP-адреса, находящиеся в распоряжении пользователя, связанного с целевым IP-адресом, были атакованы (например, полная продолжительность времени, в течение которого количество соединений превысило порог трафика) в течение конкретного исторического периода времени. В некоторых вариантах осуществления, определяется, что целевой IP-адрес подвергается/подвергался атаке на основе статистического анализа продолжительности времени, в течение которого количество соединений превысило порог трафика (например, с использованием статистического анализ в отношении исторической информации). Например, в случае, когда полная продолжительность времени, в течение которого количество соединений превысило порог трафика, значительно выше нормального, можно считать, что целевой IP-адрес был атакован. Например, t может быть полной продолжительностью времени, когда IP-адреса, находящиеся в распоряжении пользователя, связанного с целевым IP-адресом, были атакованы в течение прошлой недели. Функция порога трафика может быть убывающей функцией для полной продолжительности времени, когда IP-адреса, находящиеся в распоряжении пользователя, связанного с целевым IP-адресом, были атакованы в течение конкретного периода времени.

[0075] Параметры h1, h2, h3 и l1, l2, l3 и l4 в уравнениях (2a), (2b), (3a), (3b), (4a) и (4b) можно получать посредством анализа соответствующих данных в исторической статистической информации. Соответствующие данные могут включать в себя событие атаки, время атаки, тип атаки и пр., или любую их комбинацию. Уравнения (2c), (3c) и (4c) заранее устанавливается после анализа соответствующих данных в исторической статистической информации.

[0076] В некоторых вариантах осуществления, пороговые значения трафика, соответствующие целевому IP-адресу может определяться, по меньшей мере, отчасти на основе одного или более из (i) функции порога трафика уровня пользователя для пользователя, связанного с целевым IP-адресом, (ii) функции порога трафика числа раз, когда трафик посетителя для IP-адресов, находящихся в распоряжении пользователя, связанного с целевым IP-адресом, был переправлен на маршрут типа черная дыра в конкретный исторический период времени, и (iii) функции порога трафика полной продолжительности времени, когда IP-адреса, находящиеся в распоряжении пользователя, связанного с целевым IP-адресом, были атакованы в течение упомянутого конкретного периода времени. Функции порога трафика в вышеперечисленных случаях (i), (ii) и (iii) могут быть заранее установленными. Пороговое значение трафика, соответствующее целевому IP-адресу, может быть суммой любого одного или более из значений, полученных с использованием функций порога трафика в вышеперечисленных случаях (i), (ii) и (iii) и принятого по умолчанию порогового значения трафика.

[0077] Ниже приведен пример получения порогового значения трафика, соответствующее целевому IP-адресу.

[0078] Например, принятое по умолчанию пороговое значение трафика h0 равно 5 Гбит/с; полученный уровень пользователя, который связан с целевым IP-адресом, является серебряным пользователем (например, u=2); число раз, когда IP-адреса, находящиеся в распоряжении пользователя, были переправлены на маршрут типа черная дыра за последнюю неделю, равно 6 (например, b=6); и полная продолжительность времени, когда IP-адреса, находящиеся в распоряжении пользователя, были атакованы за последнюю неделю, составляет 19 часов (например, t=19).

[0079] В некоторых вариантах осуществления, уравнения (2c), (3c) и (4c) можно выбирать и использовать для получения одного из значений, соответствующих каждой функции порога трафика пользователя: Level1(u)=1, Black1(b)=-1 и AttackTime1(t)=-2, соответственно. Затем, также с использованием уравнений (1a), пороговое значение трафика, соответствующее целевому IP-адресу, можно вычислять равным 3 Гбит/с.

[0080] В некоторых вариантах осуществления, пороговые значения трафика могут быть установлены для каждого IP-адреса. Например, пороговые значения трафика могут быть установлены для отдельных IP-адресов пользователя. В некоторых вариантах осуществления, пороговое значение трафика, соответствующее целевому IP-адресу, является пороговым значением трафика, установленным для целевого IP-адреса. Другими словами, пороговые значения трафика, соответствующие целевым IP-адресам, связанным с одним и тем же пользователем, не обязательно одинаковы.

[0081] В некоторых вариантах осуществления, получение порогового значения трафика, соответствующего целевому IP-адресу, включает в себя получение порогового значения трафика, соответствующего целевому IP-адресу, по меньшей мере, отчасти на основе (например, с использованием) информации статуса пользователя, связанного с целевым IP-адресом, и/или исторической информации посещения целевого IP-адреса.

[0082] В некоторых вариантах осуществления, получение порогового значения трафика, соответствующего целевому IP-адресу, по меньшей мере, отчасти на основе (например, с использованием) информации статуса пользователя, связанного с целевым IP-адресом, и/или исторической информации посещения целевого IP-адреса, включает в себя получение (например, выявление) правила определения заранее установленного порогового значения трафика с использованием информации статуса пользователя, связанного с целевым IP-адресом, и/или исторической информации посещения целевого IP-адреса как основание для определения, в соответствии (например, путем использования) с правилом определения порогового значения трафика, порогового значения трафика, соответствующего целевому IP-адресу.

[0083] Информация статуса о пользователе, связанного с целевым IP-адресом, может включать в себя уровень пользователя для пользователя, связанного с целевым IP-адресом. Историческая информация посещения целевого IP-адреса может включать в себя число раз, когда трафик посетителя для целевого IP-адреса был переправлен на маршрут типа черная дыра в конкретный исторический период времени и/или полную продолжительность времени, когда целевой IP-адрес был атакован в конкретный период времени.

[0084] Например, пороговое значение трафика, соответствующее целевому IP-адресу может определяться, по меньшей мере, отчасти на основе одного или более из (i) уровня пользователя для пользователя, связанного с целевым IP-адресом, (ii) числа раз, когда трафик посетителя для целевого IP-адреса был переправлен на маршрут типа черная дыра в конкретный исторический период времени и (iii) полной продолжительности времени, когда целевой IP-адрес был атакован в конкретный период времени. Заранее установленное правило определения порогового значения трафика может использоваться в связи с определение порогового значения трафика, соответствующее целевому IP-адресу. Заранее установленное правило определения порогового значения трафика может быть установлено на основе анализа, осуществляемого на соответствующих данных в большом объеме исторической статистической информации.

[0085] Например, формула порогового значения трафика для правила определения порогового значения трафика могут быть установлены с использованием уравнения (1a).

[0086] В некоторых вариантах осуществления, HoleThreshold является пороговым значением трафика в Гбит/с; h0 - принятый по умолчанию порог трафика (например, предпочтительно h0=5 Гбит/с); Level1(u) является функцией порога трафика уровня пользователя для пользователя, связанного с целевым IP-адресом; Black1(b) является функцией порога трафика числа раз, когда трафик посетителя для целевого IP-адреса был переправлен на маршрут типа черная дыра в конкретный исторический период времени; и AttackTime1(t) является функцией порога трафика полной продолжительности времени, когда целевой IP-адрес был атакован в течение конкретного исторического периода времени. Блок значений в функциях порога трафика, соответствующих вышеописанным исторической информации посещения и информации статуса может выражаться в Гбит/с.

[0087] Заранее установленное правило определения порогового значения трафика можно получать согласно уравнениям (1a), (1b), (1c) или (1d). Пороговое значение трафика целевого IP-адреса может быть суммой принятого по умолчанию порогового значения трафика h0 и любой одной или более функции порога трафика (например, уравнения (1a), (1b), (1c) или (1d)).

[0088] Правило определения порогового значения трафика может соответствовать пороговому значению трафика, имеющего возрастающую функцию для уровня пользователя для пользователя, связанного с целевым IP-адресом, убывающую функцию для числа раз, когда трафик посетителя для целевого IP-адреса был переправлен на маршрут типа черная дыра в конкретный исторический период времени, и/или убывающую функцию для полной продолжительности времени, когда целевой IP-адрес был атакован в конкретный период времени.

[0089] Согласно различным вариантам осуществления, функции порога трафика, соответствующие вышеописанным информации статуса и исторической информации посещения, могут быть заранее установленными.

[0090] Согласно различным вариантам осуществления, функция порога трафика Level1(u), соответствующая уровню пользователя для пользователя, связанного с целевым IP-адресом устанавливается как возрастающая функция для уровня пользователя.

[0091] В порядке примера, функция порога трафика Level1(u), соответствующая уровню пользователя для пользователя, связанного с целевым IP-адресом может быть установлена как уравнение (2a), (2b) или (2c) (например, может вычисляться согласно ему). В некоторых вариантах осуществления, u - уровень пользователя для пользователя, связанного с целевым IP-адресом. В уравнениях (2a), (2b) и (2c), функция порога трафика Level1(u), соответствующая уровню пользователя для пользователя, связанного с целевым IP-адресом, является возрастающей функцией для уровня пользователя.

[0092] Функция порога трафика Black1(b), соответствующая числу раз, когда трафик посетителя для целевого IP-адреса был переправлен на маршрут типа черная дыра в конкретный исторический период времени, может быть установлена как убывающая функция для числа раз, когда трафик посетителя для целевого IP-адреса был переправлен на маршрут типа черная дыра в конкретный период времени.

[0093] В конкретном примере, функция порога трафика Black1(b), соответствующая числу раз, когда трафик посетителя для целевого IP-адреса был переправлен на маршрут типа черная дыра в конкретный период времени, может устанавливаться с использованием одного или более из уравнений (3a), (3b) или (3c). В некоторых вариантах осуществления, b - число раз, когда трафик посетителя для целевого IP-адреса был переправлен на маршрут типа черная дыра в конкретный исторический период времени. В порядке примера, конкретный период времени может составлять одну неделю от текущего времени. Таким образом, b - число раз, когда трафик посетителя для целевого IP-адреса был переправлен на маршрут типа черная дыра в течение прошлой недели. с использованием уравнений (3a), (3b) и (3c), функция порога трафика Black1(b), соответствующая числу раз, когда трафик посетителя для целевого IP-адреса был переправлен на маршрут типа черная дыра в конкретный период времени может быть убывающей функцией для числа раз, когда трафик посетителя для целевого IP-адреса был переправлен на маршрут типа черная дыра в конкретный период времени.

[0094] Функция порога трафика AttackTime1(t), соответствующая полной продолжительности времени, когда целевой IP-адрес был атакован в конкретный период времени, может устанавливаться как убывающая функция для полной продолжительности времени, когда целевой адрес был атакован в конкретный период времени.

[0095] В некоторых вариантах осуществления, функция порога трафика AttackTime1(t), соответствующая полной продолжительности времени, когда целевой адрес был атакован в течение конкретного периода времени, может быть установлена с использованием уравнений (4a), (4b) и (4c). В некоторых вариантах осуществления, t - полная продолжительность времени в часах, когда целевой IP-адрес был атакован в течение конкретного исторического периода времени. Например, t может быть полной продолжительностью времени, когда целевой IP-адрес был атакован в течение прошлой недели. В уравнениях (4a), (4b) и (4c), функция порога трафика полной продолжительности времени, когда целевой IP-адрес был атакован в течение конкретного периода времени, может быть убывающей функцией для полной продолжительности времени, когда целевой адрес был атакован в течение конкретного периода времени.

[0096] Пороговое значение трафика, соответствующее целевому IP-адресу может определяться на основе одной или более из (i) функции порога трафика уровня пользователя для пользователя, связанного с целевым IP-адресом, (ii) функции порога трафика числа раз, когда трафик посетителя для целевого IP-адреса был переправлен на маршрут типа черная дыра в конкретный исторический период времени, и (iii) функции порога трафика полной продолжительности времени, когда целевые IP-адреса были атакованы в течение упомянутого конкретного периода времени. Пороговое значение трафика, соответствующее целевому IP-адресу может быть суммой любого одного или более из вышеупомянутых и принятого по умолчанию порогового значения трафика.

[0097] На этапе 170, определяется, превышает ли трафик посетителя в реальном времени для целевого IP-адреса пороговое значение трафика. Информацию, связанную с трафиком посетителя в реальном времени, можно измерять или получать от сетевого оборудования. Информация, связанная с трафиком посетителя в реальном времени можно собирать путем мониторинга зеркального трафика. В некоторых вариантах осуществления, информация, связанная с информацией трафика посетителя в реальном времени, включает в себя исходный IP, IP назначения, исходный порт, порт назначения и/или т.п.

[0098] Трафик посетителя в реальном времени может быть трафиком посетителя текущего времени, получаемым в реальном времени для целевого IP-адреса. Другими словами, производится определение в реальном времени, превышает ли текущий трафик посетителя (например, трафик посетителя в реальном времени) для целевого IP-адреса соответствующее пороговое значение трафика.

[0099] На этапе 180 трафик посетителя для целевого IP-адреса обрабатывается (например, маршрутизируется на маршрут типа черная дыра), по меньшей мере, отчасти на основе того, превышает ли трафик посетителя в реальном времени для целевого IP-адреса пороговое значение трафика. В некоторых вариантах осуществления, в случае, когда трафик посетителя для целевого IP-адреса превышает пороговое значение трафика, по меньшей мере, часть трафика посетителя для целевого IP-адреса может маршрутизироваться на маршрут типа черная дыра. Маршрут типа черная дыра можно создавать в ответ на определение, что трафик посетителя в реальном времени для целевого IP-адреса превышает пороговое значение трафика.

[00100] Определяется, превышает ли трафик посетителя в реальном времени для целевого IP-адреса пороговое значение трафика. Определение, превышает ли трафик посетителя в реальном времени пороговое значение трафика, может создавать два типа результатов определения: (i) трафик посетителя в реальном времени для целевого IP-адреса превышает его соответствующее пороговое значение трафика, и (ii) трафик посетителя в реальном времени для целевого IP-адреса не превышает его соответствующее пороговое значение трафика. Результат определения может служить как основание для обработки трафика посетителя для IP-адреса. Если трафик посетителя для целевого IP-адреса не превышает пороговое значение трафика, трафик посетителя для целевого IP-адреса может проходить очистку потока. Если трафик посетителя для целевого IP-адреса превышает упомянутое пороговое значение трафика, трафик посетителя для целевого IP-адреса перенаправляется на маршрут типа черная дыра. Очистка потока (например, трафика) может содержать части: систему, включающую в себя обнаружение потока, очистку потока, и мониторинг и управление. Оборудование обнаружения потока обнаруживает поток незаконных атак, скрытый в потоке сетевого трафика. Например, оборудование обнаружения потока может быть выполнен с возможностью активации защитного оборудования для очистки потока после обнаружения атак. В некоторых вариантах осуществления, оборудование очистки потока перенаправляет подозрительный сетевой поток (например, трафик) от исходного пути в сети на очищающий продукт, который осуществляет идентификацию и удаление вредоносного трафика, затем восстанавливает законный поток в исходный путь в сети, ведущий к целевой системе, не оказывая влияния на другой путь ретрансляции законного трафика. Система мониторинга и управления используется для централизованного управления. Мониторинг и управление могут включает в себя отображение трафика в реальном времени, предупреждение о событиях, мониторинг информации состояния, своевременный вывод отчета анализа потока и защиту от атак и пр.

[00101] На фиг. 2 показана блок-схема операций способа защиты от сетевых атак согласно различным вариантам осуществления настоящего изобретения.

[00102] Согласно фиг. 2, предусмотрен процесс 200 для защиты от сетевых атак. Процесс 200 может быть реализован, например, устройством 400, показанным на фиг. 4, устройством 500, показанным на фиг. 5, или компьютерной системной 600, показанной на фиг. 6.

[00103] В некоторых вариантах осуществления, этап 210 может соответствовать этапу 160 процесса 150, представленного на фиг. 1B. В некоторых вариантах осуществления, этап 220 может соответствовать этапу 170 процесса 150, представленного на фиг. 1B.

[00104] Если определено, что трафик посетителя для целевого IP-адреса превышает пороговое значение трафика на этапе 220, то процесс 200 может переходить к этапу 230, на котором маршрут типа черная дыра конфигурируется для целевого IP-адреса. В некоторых вариантах осуществления администратор сети активно создает такую запись маршрутизации (например, конфигурирует маршрут типа черная дыра), который устанавливает конкретный исходный IP-адрес на интерфейс null0. Эта операция редко влияет на рабочую нагрузку системы. В некоторых вариантах осуществления, конфигурирование маршрута типа черная дыра может автоматически осуществляться системой администратора сети. В случае, когда конфигурируется (например, создается) маршрут типа черная дыра, трафик посетителя для целевого IP-адреса перенаправляется на маршрут типа черная дыра.

[00105] В некоторых вариантах осуществления, если трафик посетителя для целевого IP-адреса превышает соответствующее пороговое значение, можно считать, что IP-адрес (например, целевой IP-адрес или все IP-адреса, соответствующие пользователю, связанному с целевым IP-адресом) подвергается синхронной атаке. Таким образом, конфигурирование маршрута типа черная дыра для IP-адреса позволяет перенаправлять трафик посетителя для IP-адреса на маршрут типа черная дыра и, таким образом, отбрасывать трафик посетителя для IP-адреса.

[00106] В некоторых вариантах осуществления, конфигурирование маршрута типа черная дыра для IP-адреса включает в себя установление маршрута (например, добавление маршрута в таблицу маршрутизации маршрутизатора) и перенаправление IP-адреса на интерфейс null0. В некоторых вариантах осуществления, NULL0 является логическим интерфейсом сетевого устройства (например, маршрутизатора). Интерфейс null0 всегда может находиться в состоянии UP, без переноса какого-либо пакета. Когда интерфейс null0 принимает пакет, маршрутизатор просто отбрасывает такой пакет. В некоторых вариантах осуществления, IP-адрес не может конфигурироваться (например, пользователем) для интерфейса null0. В некоторых вариантах осуществления, протокол канального уровня не может инкапсулироваться (например, пользователем) для интерфейса null0. Интерфейс null0, в основном, используется для предотвращения закольцовывания маршрута и для фильтрации пакетов. Все данные, отправляемые на интерфейс null0, будут отброшены. Таким образом, можно отбрасывать весь трафик для IP-адреса.

[00107] Согласно этому подходу (например, благодаря созданию маршрута типа черная дыра и перенаправления трафика посетителя на целевой IP-адрес на маршрут типа черная дыра), в случае атаки на целевой IP-адрес, трафик посетителя для атакованного IP-адреса приносится в жертву, и обеспечивается защита доступности ресурса сетевой полосы других, не атакованных, IP-адресов. Кроме того, его нагрузка на систему чрезвычайно мала.

[00108] В случае, когда на этапе 220 определяется, что трафик посетителя для целевого IP-адреса не превышает пороговое значение трафика, процесс 200 может переходить к этапу 240, на котором трафик посетителя обрабатывается в нормальном режиме (например, таким образом, что трафик посетителя направляется на целевой IP-адрес вместо того, чтобы перенаправляться на маршрут типа черная дыра).

[00109] На фиг. 3 показана блок-схема операций способа защиты от сетевых атак согласно различным вариантам осуществления настоящего изобретения.

[00110] Согласно фиг. 3, предусмотрен процесс 300 для защиты от сетевых атак. Процесс 300 может быть реализован, например, устройством 400, показанным на фиг. 4, устройством 500, показанным на фиг. 5, или компьютерной системной 600, показанной на фиг. 6.

[00111] В некоторых вариантах осуществления, этап 310 соответствует этапу 160 процесса 150, представленного на фиг. 1B. В некоторых вариантах осуществления, этап 320 соответствует этапу 170 процесса 150, представленного на фиг. 1B. В некоторых вариантах осуществления, этап 330 соответствует этапу 240 процесса 200, представленного на фиг. 2. В некоторых вариантах осуществления, этап 340 соответствует этапу 230 процесса 200, представленного на фиг. 2.

[00112] На этапе 350 получается время освобождения маршрута типа черная дыра, соответствующее целевому IP-адресу. Время освобождения маршрута типа черная дыра может быть связано с временем, когда маршрут типа черная дыра отменяется (например, временем, когда трафик посетителя, направленный на целевой IP-адрес, больше не маршрутизируется на черную дыру). Время освобождения маршрута типа черная дыра можно получать на основе статистического анализа (например, одним или более пользователями) или исторической информации.

[00113] В некоторых вариантах осуществления, после того, как трафик посетителя для целевого IP-адреса пользователя, связанного с целевым IP-адресом, перенаправляется на маршрут типа черная дыра, также по истечении периода времени может потребоваться отменить маршрут типа черная дыра для IP-адреса. Время освобождения маршрута типа черная дыра это время, в течение которого трафик посетителя для целевого IP-адреса пользователя, связанного с целевым IP-адресом, перенаправляется на маршрут типа черная дыра. По достижении времени освобождения маршрута типа черная дыра, соответствующего целевому адресу, маршрут типа черная дыра для целевого IP-адреса отменяется. В некоторых вариантах осуществления, каждый целевой IP-адрес имеет соответствующее время освобождения маршрута типа черная дыра. Время освобождения маршрута типа черная дыра может определяться для каждого целевого IP-адреса, для каждого пользователя или для каждой черной дыры (например, во время создания черной дыры или после этого).

[00114] В некоторых вариантах осуществления, время освобождения маршрута типа черная дыра может быть установлено для пользователя. Во время освобождения маршрута типа черная дыра, маршрут типа черная дыра освобождается, и трафик больше не переправляется на черную дыру. Например, время освобождения маршрута типа черная дыра, соответствующее целевому IP-адресу, может быть временем освобождения маршрута типа черная дыра, установленным для пользователя, связанного с целевым IP-адресом. Другими словами, времена освобождения маршрута типа черная дыра, соответствующие целевым IP-адресам, связанным с одним и тем же пользователем, одинаковы. Различные наборы целевых IP-адресов, связанные с одним и тем же пользователем, могут иметь различные времена освобождения маршрута типа черная дыра, и каждый целевой IP-адрес в наборе может иметь то же время освобождения маршрута типа черная дыра, что и другие целевые IP-адреса в одном и том же наборе.

[00115] В некоторых вариантах осуществления, получение времени освобождения маршрута типа черная дыра, соответствующего целевому IP-адресу, включает в себя использование информации статуса пользователя, связанного с целевым IP-адресом, и/или исторической информации посещения IP-адресов, находящихся в распоряжении пользователя, связанного с целевым IP-адресом, как основание для получения (например, выявления) времени освобождения маршрута типа черная дыра, соответствующего целевому IP-адресу.

[00116] Информация статуса пользователя, связанного с целевым IP-адресом, включает в себя уровень пользователя для пользователя, связанного с целевым IP-адресом. Например, уровни пользователя для пользователя, связанного с целевым IP-адресом, может включать в себя обычный, серебряный, золотой и бриллиантовый. Параметр уровня, соответствующий каждому уровню, назначается согласно правилу выделения уровня. Правило выделения уровня может включать в себя отображение уровня пользователя в параметр уровня. Например, если вышеупомянутые обычные, серебряные, золотые и бриллиантовые пользователи назначаются согласно уровню от низкого до высокого, параметры уровня, которые соответствуют назначениям на основе уровня обычного, серебряного, золотого и бриллиантового, могут быть 1, 2, 3 и 4, соответственно. Историческая информация посещения для IP-адресов, находящихся в распоряжении пользователя, связанного с целевым IP-адресом, включает в себя число раз, когда трафик посетителя для IP-адресов, находящихся в распоряжении пользователя, связанного с целевым IP-адресом, был переправлен на маршрут типа черная дыра в конкретный исторический период времени и/или пиковый трафик IP-адресов, находящихся в распоряжении пользователя, связанного с упомянутым целевым IP-адресом, которые были атакованы в конкретный период времени, и/или полную продолжительность времени, когда IP-адреса, находящиеся в распоряжении пользователя, связанного с целевым IP-адресом, были атакованы в конкретный период времени. Число раз, когда трафик посетителя для IP-адресов, находящихся в распоряжении пользователя, связанного с целевым IP-адресом, был переправлен на маршрут типа черная дыра в конкретный исторический период времени, является полным числом раз, когда трафик посетителя для всех IP-адресов, находящихся в распоряжении пользователя был переправлен на маршрут типа черная дыра в конкретный исторический период времени (например, в течение одной недели настоящего времени). Пиковый трафик IP-адресов, находящихся в распоряжении пользователя, связанного с целевым IP-адресом, которые были атакованы в конкретный период времени, может быть максимальным трафиком для всех IP-адресов, находящихся в распоряжении пользователя, связанного с целевым IP-адресом, подвергающимся атаке в конкретный период времени. Полная продолжительность времени, когда IP-адреса, находящиеся в распоряжении пользователя, связанного с целевым IP-адресом, были атакованы в конкретный период времени, может быть полной продолжительностью времени, когда все IP-адреса, находящиеся в распоряжении пользователя (или заданный набор IP-адресов, находящихся в распоряжении пользователя) были атакованы в конкретный период времени.

[00117] В некоторых вариантах осуществления, получение времени освобождения маршрута типа черная дыра, соответствующего целевому IP-адресу, по меньшей мере, отчасти на основе информации статуса пользователя, связанного с целевым IP-адресом и/или исторической информации посещения IP-адресов, находящихся в распоряжении пользователя, связанного с целевым IP-адресом, может включать в себя получение заранее установленного правила определения времени освобождения маршрута типа черная дыра, и определение времени освобождения маршрута типа черная дыра, соответствующего целевому IP-адресу, по меньшей мере, отчасти на основе правила определения времени освобождения маршрута типа черная дыра и/или информации статуса пользователя, связанного с целевым IP-адресом, и/или исторической информации посещения IP-адресов, находящихся в распоряжении пользователя, связанного с целевым IP-адресом.

[00118] Время освобождения маршрута типа черная дыра может определяться с использованием заранее установленного времени освобождения маршрута типа черная дыра. Время освобождения маршрута типа черная дыра, соответствующее IP-адресу, может определяться, по меньшей мере, отчасти на основе одного или более из: (i) уровня пользователя для пользователя, связанного с целевым IP-адресом, (ii) числа раз, когда трафик посетителя для IP-адресов, находящихся в распоряжении пользователя, связанного с целевым IP-адресом, был переправлен на маршрут типа черная дыра в конкретный исторический период времени, (iii) пикового трафика IP-адресов, находящихся в распоряжении пользователя, связанного с целевым IP-адресом, которые были атакованы в конкретный период времени, и (iv) полной продолжительности времени, когда IP-адреса, находящиеся в распоряжении пользователя, связанного с целевым IP-адресом, были атакованы в конкретный период времени. Заранее установленное правило определения времени освобождения маршрута типа черная дыра может устанавливаться (например, конфигурироваться), по меньшей мере, отчасти на основе анализа, осуществляемого на соответствующих данных в большом объеме исторической статистической информации.

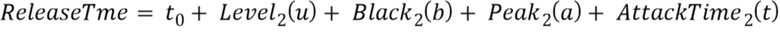

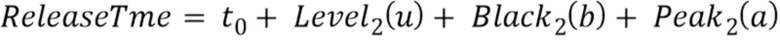

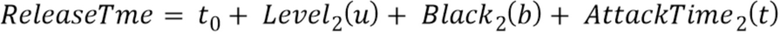

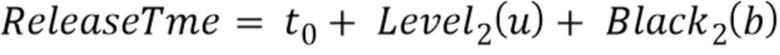

[00119] В некоторых вариантах осуществления, формула времени освобождения маршрута типа черная дыра для правила определения времени освобождения маршрута типа черная дыра может соответствовать уравнению (5a).

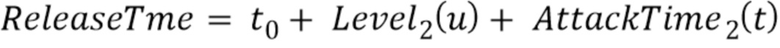

[00120]  (5a)

(5a)

[00121] Согласно фиг. (5a), ReleaseTime является временем освобождения маршрута типа черная дыра в часах; t0 - принятое по умолчанию время освобождения маршрута типа черная дыра, предпочтительно t0=2,5 часа; Level2(u) - функция времени освобождения маршрута типа черная дыра уровня пользователя; Black2(b) - функция времени освобождения маршрута типа черная дыра числа раз, когда трафик посетителя для IP-адресов, находящихся в распоряжении пользователя, связанного с целевым IP-адресом, был переправлен на маршрут типа черная дыра в конкретный исторический период времени; Peak2(a) - функция времени освобождения маршрута типа черная дыра пикового трафика IP-адресов, находящихся в распоряжении пользователя, связанного с целевым IP-адресом, которые были атакованы в конкретный исторический период времени; и AttackTime2(t) - функция времени освобождения маршрута типа черная дыра полной продолжительности времени, когда IP-адреса, находящиеся в распоряжении пользователя, связанного с целевым IP-адресом, были атакованы в конкретный исторический период времени. Блок значений в функциях времени освобождения маршрута типа черная дыра, соответствующих вышеописанным исторической информации посещения или информации статуса, измеряется, в каждом случае, в часах.

[00122] Различные варианты осуществления реализуют уравнения для определения заранее установленного правила определения времени освобождения маршрута типа черная дыра отличные от уравнения (5a). В некоторых вариантах осуществления, время освобождения маршрута типа черная дыра может быть суммой принятого по умолчанию времени освобождения маршрута типа черная дыра t0 и любой одной или более функций времени освобождения маршрута типа черная дыра.

[00123] В некоторых вариантах осуществления, заранее установленное правило определения времени освобождения маршрута типа черная дыра может соответствовать уравнению (5b), уравнению (5c), уравнению (5d) или уравнению (5e).

[00124]  (5b)

(5b)

[00125]  (5c)

(5c)

[00126]  (5d)

(5d)

[00127]  (5e)

(5e)

[00128] В некоторых вариантах осуществления, правило определения времени освобождения маршрута типа черная дыра включает в себя время освобождения маршрута типа черная дыра, которое является убывающей функцией для уровня пользователя для пользователя, связанного с целевым IP-адресом, возрастающей функцией для числа раз, когда трафик посетителя для IP-адресов, находящихся в распоряжении пользователя, связанного с целевым IP-адресом, был переправлен на маршрут типа черная дыра в конкретный период времени, и/или возрастающей функцией для пикового трафика IP-адресов, находящихся в распоряжении пользователя, связанного с целевым IP-адресом, которые были атакованы в течение упомянутого конкретного периода времени, и/или возрастающей функцией для полной продолжительности времени, когда IP-адреса, находящиеся в распоряжении пользователя, связанного с целевым IP-адресом, были атакованы в конкретный период времени.

[00129] Уровень пользователя может выделяться на основе обычного среднего уровня трафика посетителя для пользователя. Обычный средний уровень трафика посетителя для пользователя может определяться согласно уровням трафика посетителя на один или более из целевых IP-адресов пользователя. Например, обычный средний уровень трафика посетителя можно вычислять с использованием исторической информации, относящейся к уровню трафика посетителя на один или более целевых IP-адресов пользователя. Обычный средний уровень трафика посетителя можно вычислять путем удаления статистических выбросов из исторической информации, относящейся к уровню трафика посетителя на один или более целевых IP-адресов пользователя и взятия среднего. В некоторых вариантах осуществления, относительно более высокий уровень пользователя соответствует относительно более высокому обычному среднему трафику посетителя пользователя. В некоторых вариантах осуществления, относительно более высокий обычный средний трафик посетителя может соответствовать или иначе указывать относительно больше бизнеса для пользователя. В некоторых вариантах осуществления, в случае, когда пользователь имеет относительно более высокий уровень пользователя, или пользователь связан с относительно более высоким обычным средним трафиком посетителя, пользователю требуется относительно более короткое время освобождения маршрута типа черная дыра. Таким образом, функция времени освобождения маршрута типа черная дыра Level2(u), соответствующая уровню пользователя может устанавливаться как убывающая функция для уровня пользователя.

[00130] В некоторых вариантах осуществления, функция времени освобождения маршрута типа черная дыра Level2(u), соответствующая уровню пользователя может соответствовать одному или более из уравнения (6a), уравнения (6b) или уравнения (6c).

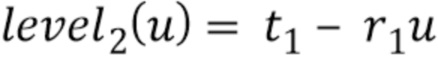

[00131]  (6a)

(6a)

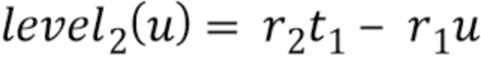

[00132]  (6b)

(6b)

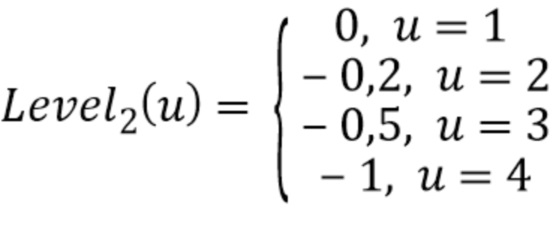

[00133]  (6c)

(6c)

[00134] В уравнениях (6a), (6b) и (6c), u - уровень пользователя для пользователя, связанного с целевым IP-адресом. В уравнениях (6a), (6b) и (6c), функция времени освобождения маршрута типа черная дыра Level2(u), соответствующая уровню пользователя, является убывающей функцией для уровня пользователя. В уравнениях (6a), (6b) и (6c), t1, r1 и r2 могут соответствовать параметрам, которые можно регулировать.

[00135] Согласно различным вариантам осуществления, чем больше раз трафик посетителя для IP-адресов, находящихся в распоряжении пользователя, связанного с целевым IP-адресом, был переправлен на маршрут типа черная дыра, тем больше опасность атаки IP-адреса. Таким образом, большее число раз трафик посетителя для IP-адресов был переправлен на маршрут типа черная дыра в конкретный исторический период времени, может соответствовать относительно более долгому времени освобождения маршрута типа черная дыра, соответствующему IP-адресам. Время освобождения маршрута типа черная дыра может быть возрастающей функцией для числа раз, когда трафик посетителя для IP-адресов, находящихся в распоряжении пользователя, связанного с целевым IP-адресом, был переправлен на маршрут типа черная дыра в конкретный исторический период времени. Таким образом, функция времени освобождения маршрута типа черная дыра Black2(b) может быть установлена как возрастающая функция для числа раз, когда трафик посетителя для IP-адресов, находящихся в распоряжении пользователя, связанного с целевым IP-адресом, был переправлен на маршрут типа черная дыра в конкретный период времени.

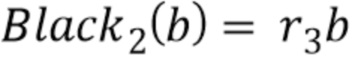

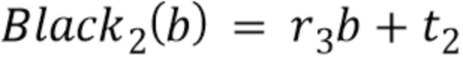

[00136] В некоторых вариантах осуществления, функция времени освобождения маршрута типа черная дыра Black2(b), соответствующая числу раз, когда трафик посетителя для IP-адресов, находящихся в распоряжении пользователя, связанного с целевым IP-адресом, был переправлен на маршрут типа черная дыра в конкретный период времени, может соответствовать одному или более из уравнения (7a), уравнения (7b) или уравнения (7c).

[00137]  (7a)

(7a)

[00138]  (7b)

(7b)

[00139]  (7c)

(7c)

[00140] В уравнениях (7a), (7b) и (7c), b - число раз, когда трафик посетителя для IP-адресов, находящихся в распоряжении пользователя, связанного с целевым IP-адресом, был переправлен на маршрут типа черная дыра в конкретный исторический период времени. Например, конкретный период времени может составлять одну неделю от текущего времени. Таким образом, b - число раз, когда трафик посетителя для IP-адресов, находящихся в распоряжении пользователя, связанного с целевым IP-адресом, был переправлен на маршрут типа черная дыра в течение прошлой недели. В уравнениях (7a), (7b) и (7c), функция времени освобождения маршрута типа черная дыра Black2(b) является возрастающей функцией для числа раз, когда трафик посетителя для IP-адресов, находящихся в распоряжении пользователя, связанного с целевым IP-адресом, был переправлен на маршрут типа черная дыра в конкретный период времени. В уравнениях (7a), (7b) и (7c), t2 и r3 могут соответствовать параметрам, которые можно регулировать.

[00141] В некоторых вариантах осуществления, чем больше пиковый трафик IP-адресов, находящихся в распоряжении пользователя, связанного с целевым IP-адресом, который был атакован в течение конкретного периода времени, тем чаще пользователь подвергался атаке (цель атаки на ключ нарушителя). Пиковый трафик может соответствовать наибольший объем трафика в исторической информации трафика посетителя (например, статистически определяемый уровень трафика, например, наибольший объем трафика, который не является выбросу в исторической информации трафика посетителя). Например, продолжительность времени, когда должен сохраняться маршрут типа черная дыра (например, время освобождения маршрута типа черная дыра), положительно коррелирует с пиковым трафиком IP-адресов, находящихся в распоряжении пользователя, связанного с целевым IP-адресом, которые были атакованы в конкретный период времени. Таким образом, чем больше пиковый трафик IP-адресов, находящихся в распоряжении пользователя, связанного с целевым IP-адресом, которые были атакованы в конкретный период времени, тем продолжительнее должно быть время освобождения маршрута типа черная дыра, соответствующее IP-адресам. Время освобождения маршрута типа черная дыра может быть возрастающей функцией для пикового трафика IP-адресов, находящихся в распоряжении пользователя, связанного с целевым IP-адресом, которые были атакованы в конкретный исторический период времени. Таким образом, функция времени освобождения маршрута типа черная дыра Peak2(a) может быть установлена как возрастающая функция для пикового трафика IP-адресов, находящихся в распоряжении пользователя, связанного с целевым IP-адресом, которые были атакованы в конкретный период времени.

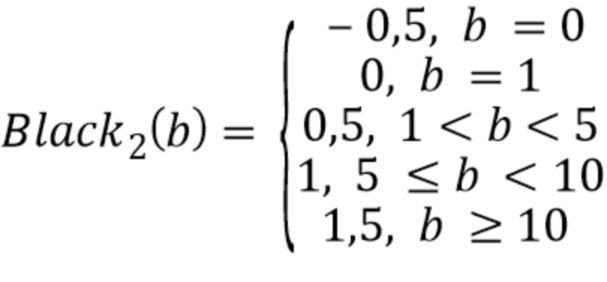

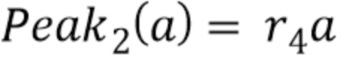

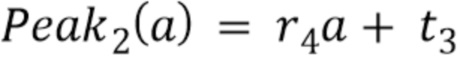

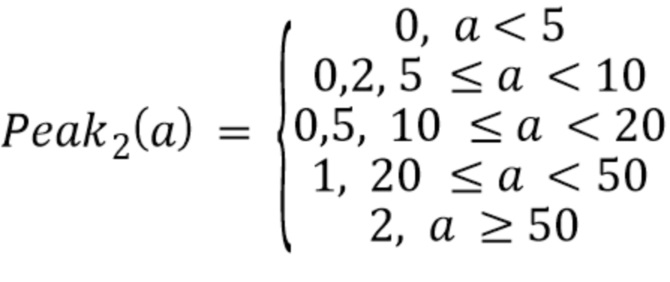

[00142] В некоторых вариантах осуществления, функция времени освобождения маршрута типа черная дыра Peak2(a), соответствующая пиковому трафику IP-адресов, находящихся в распоряжении пользователя, связанного с целевым IP-адресом, которые были атакованы в конкретный период времени, может соответствовать уравнению (8a), уравнению (8b) или уравнению (8c).

[00143]  (8a)

(8a)

[00144]  (8b)

(8b)

[00145]  (8c)

(8c)

[00146] В уравнениях (8a), (8b) и (8c), t3 и r4 могут соответствовать параметрам, которые можно регулировать. В уравнениях (8a), (8b) и (8c), a - пиковый трафик в Гбит/с IP-адресов, находящихся в распоряжении пользователя, связанного с целевым IP-адресом, которые были атакованы в конкретный период времени. Например, a может быть пиковым трафиком IP-адресов, находящихся в распоряжении пользователя, связанного с целевым IP-адресом, которые были атакованы за последнюю неделю. В уравнениях (8a), (8b) и (8c), функция времени освобождения маршрута типа черная дыра Peak2(a), соответствующая пиковому трафику IP-адресов, находящихся в распоряжении пользователя, связанного с целевым IP-адресом, которые были атакованы в течение конкретного периода времени, является возрастающей функцией для пикового трафика IP-адресов, находящихся в распоряжении пользователя, связанного с целевым IP-адресом, которые были атакованы в течение конкретного периода времени.

[00147] В некоторых вариантах осуществления, относительно более длительная полная продолжительность времени, когда IP-адреса, находящиеся в распоряжении пользователя, связанного с целевым IP-адресом, были атакованы в конкретный период времени, соответствует времени освобождения маршрута типа черная дыра, соответствующего IP-адресам. Таким образом, время освобождения маршрута типа черная дыра может быть возрастающей функцией для полной продолжительности времени, когда IP-адреса, находящиеся в распоряжении пользователя, связанного с целевым IP-адресом, были атакованы в конкретный исторический период времени. Таким образом, функция времени освобождения маршрута типа черная дыра AttackTime2(t), соответствующая полной продолжительности времени, когда IP-адреса, находящиеся в распоряжении пользователя, связанного с целевым IP-адресом, были атакованы в конкретный период времени, может быть установлена как возрастающая функция для полной продолжительности времени, когда IP-адреса, находящиеся в распоряжении пользователя, связанного с целевым IP-адресом, были атакованы в конкретный период времени.

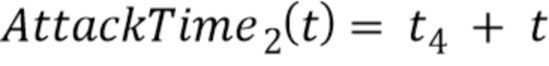

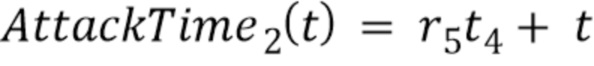

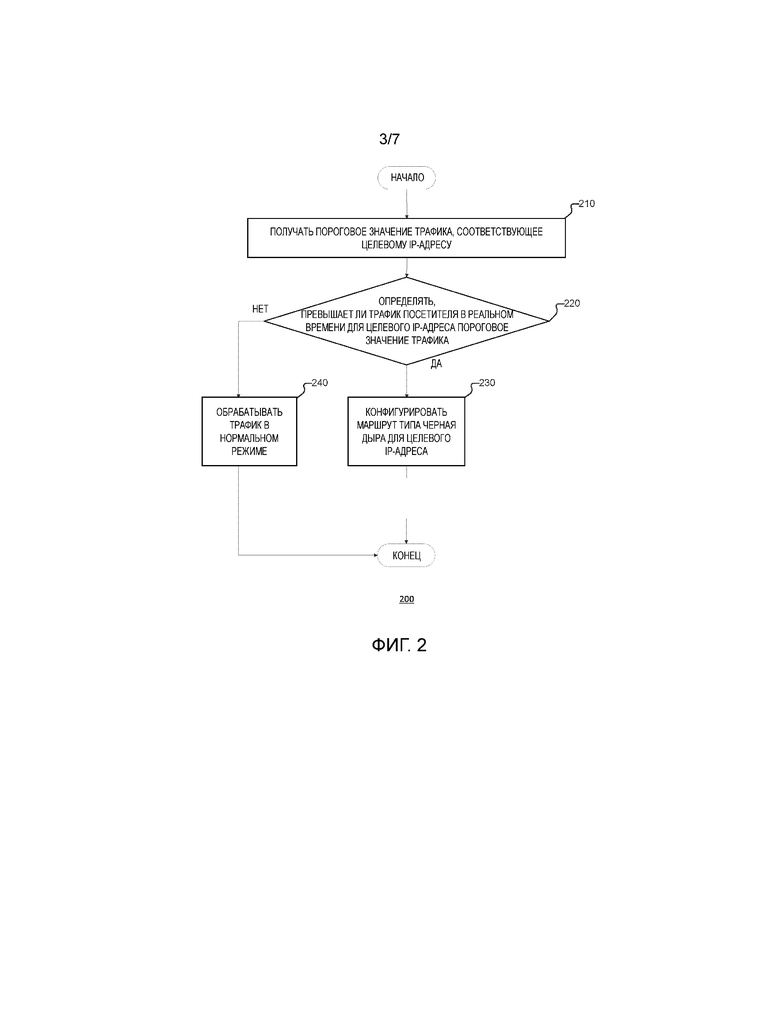

[00148] В некоторых вариантах осуществления, функция времени освобождения маршрута типа черная дыра AttackTime2(t), соответствующая полной продолжительности времени, когда IP-адреса, находящиеся в распоряжении пользователя, связанного с целевым IP-адресом, были атакованы в течение конкретного периода времени, может соответствовать уравнению (9a), уравнению (9b) или уравнению (9c).

[00149]  (9a)

(9a)

[00150]  (9b)

(9b)

[00151]  (9c)

(9c)

[00152] В уравнениях (9a), (9b) и (9c), t - полная продолжительность времени в часах, когда IP-адреса, находящиеся в распоряжении пользователя, связанного с целевым IP-адресом, были атакованы в конкретный исторический период времени. В уравнениях (9a), (9b) и (9c), t4 и r5 могут соответствовать параметрам, которые можно регулировать. Например, t может быть полной продолжительностью времени, когда IP-адреса, находящиеся в распоряжении пользователя, были атакованы в течение прошлой недели. В уравнениях (9a), (9b) и (9c), функция времени освобождения маршрута типа черная дыра AttackTime2(t), соответствующая полной продолжительности времени, когда IP-адреса, находящиеся в распоряжении пользователя, связанного с целевым IP-адресом, были атакованы в конкретный период времени, является возрастающей функцией для полной продолжительности времени, когда IP-адреса, находящиеся в распоряжении пользователя, связанного с целевым IP-адресом, были атакованы в конкретный период времени.