Область техники

Изобретение относится к области компьютерной безопасности, а более конкретно к системам и способам обеспечения безопасности учетных записей и данных пользователя.

Уровень техники

Количество людей, использующих глобальную сеть «Интернет», непрерывно возрастает. Пользователи посещают веб-сайты и изучают их содержимое. Одним из необходимых условий для использования полного перечня сервисов, предоставляемых веб-сайтами, является создание пользователем учетной записи и авторизация. Учетная запись должна содержать как минимум информацию о логине и пароле.

Чем больше веб-сайтов пользователь посещает и использует, тем большее количество учетный записей ему необходимо создавать. Логины и пароли учетных записей для наиболее часто используемых веб-сайтов пользователь обычно запоминает, а остальные либо забывает, либо предпочитает сохранять в том или ином виде. С одной стороны халатное отношение к хранению логинов и паролей учетных записей может привести к их компрометации, а с другой стороны, может быть скомпрометирован сам веб-сайт и его база данных учетных записей. И в том, и в другом случае злоумышленники могут воспользоваться учетными записями пользователя для совершения противозаконных действий.

В настоящее время существует ряд решений, предназначенных для анализа данных о скомпрометированных учетных записях и смене их пароля. Например, в патентной публикации US 9781159 B1 описана технология, в которой одно из средств системы предназначено для изменения пароля виртуальной машины. Изменение пароля выполняют путем изменения данных на диске виртуальной машины. В другой патентной публикации US 9785766 B2 представлена система, в которой используют средство, предназначенное для замены паролей по истечении заранее установленного периода времени.

Хотя описанные выше способы работы успешно справляются с задачами оповещения пользователя о необходимости смены пароля, именно смену пароля при обнаружении угрозы его использования злоумышленником в них не осуществляют.

Настоящее изобретение позволяет решать задачу смены пароля учетной записи при обнаружении угрозы получения неправомерного доступа к данным пользователя.

Раскрытие изобретения

Изобретение предназначено для обеспечения безопасности учетных записей и персональных данных пользователя.

Технический результат настоящего изобретения заключается в ограничении неправомерного доступа к данным и настройкам пользователя, предоставляемого учетной записью. Указанный технический результат достигается путем выполнения смены пароля учетной записи пользователя, при использовании которой обнаружена угроза получения неправомерного доступа к данным пользователя.

В одном из вариантов реализации предоставляется система смены пароля учетной записи при наличии угрозы получения неправомерного доступа к данным пользователя, при этом упомянутая система содержит средство обработки, предназначенное для формирования набора известных учетных записей пользователя, передачи сформированного набора известных учетных записей пользователя средству определения; средство определения, предназначенное для выявления использования по крайней мере одной учетной записи пользователя из сформированного набора известных учетных записей пользователя, передачи данных об учетной записи пользователя, использование которой было выявлено, средству проверки; средство проверки, предназначенное для: выполнения проверки наличия угрозы получения неправомерного доступа к данным пользователя, предоставляемого учетной записью, использование которой было выявлено, передачи результатов проверки средству смены; средство смены, предназначенное для: выполнения смены пароля учетной записи пользователя, использование которой было выявлено, при помощи правил смены пароля из базы данных правил при наличии угрозы получения неправомерного доступа к данным пользователя, предоставляемого учетной записью, использование которой было выявлено; базу данных правил, предназначенную для хранения правил смены пароля.

В другом варианте реализации системы средство обработки формирует набор известных учетных записей пользователя путем добавления учетных записей пользователя, которые пользователь указал при работе с приложением, имеющим функцию менеджера паролей.

Еще в другом варианте реализации системы средство обработки формирует набор известных учетных записей пользователя путем анализа вводимых данных в поля, предназначенные для ввода логина и пароля в режиме реального времени.

Еще в одном варианте реализации системы средство обработки формирует набор известных учетных записей пользователя путем анализа истории посещенных веб-сайтов, почтовых писем, содержащих факт регистрации на веб-сайте, текстовых файлов пользователя, содержащих похожие на логин и пароль данные.

Еще в другом варианте реализации системы средство определения выявляет использование по крайней мере одной учетной записи пользователя из сформированного набора известных учетных записей пользователя путем выявления факта использования сочетания логина и пароля.

Еще в одном варианте реализации системы средство определения выявляет факт использования сочетания логина и пароля путем фиксирования ввода символов, из которых состоит сочетание логина и пароля по крайней мере одной учетной записи из сформированного набора известных учетных записей.

В другом варианте реализации системы средство определения выявляет факт использования сочетания логина и пароля путем перехвата действий пользователя по вставке данных, содержащих сочетание логина и пароля, из буфера обмена данных.

Еще в другом варианте реализации системы средство определения выявляет факт использования сочетания логина и пароля путем перехвата действий приложения с функцией менеджера паролей по использованию буфера обмена данных.

Еще в одном варианте реализации системы средство проверки выполняет проверку наличия угрозы получения неправомерного доступа к данным пользователя, предоставляемого учетной записью, использование которой было выявлено, путем проверки соответствия использованного сочетания логина и пароля веб-сайту, для которого создана учетная запись.

В другом варианте реализации системы средство проверки выполняет проверку наличия угрозы получения неправомерного доступа к данным пользователя путем анализа периода времени веб-сессии и данных устройства, с которого осуществлен вход при помощи сочетания логина и пароля.

Еще в другом варианте реализации системы средство проверки выполняет проверку наличия угрозы получения неправомерного доступа к данным пользователя путем выявления безуспешного входа на веб-сайт при помощи сочетания логина и пароля учетной записи из сформированного набора известных учетных записей.

В одном из вариантов реализации предоставляется способ смены пароля учетной записи при наличии угрозы получения неправомерного доступа к данным пользователя, содержащий этапы, которые реализуются с помощью средств из системы и на которых формируют набор известных учетных записей пользователя; выявляют использование по крайней мере одной учетной записи пользователя из сформированного набора известных учетных записей пользователя; выполняют проверку наличия угрозы получения неправомерного доступа к данным пользователя, предоставляемого учетной записью, использование которой было выявлено; при наличии угрозы получения неправомерного доступа к данным пользователя, предоставляемого учетной записью, использование которой было выявлено, выполняют смену пароля учетной записи пользователя, использование которой было выявлено, при помощи правил смены пароля.

В другом варианте реализации способа формируют набор известных учетных записей пользователя путем добавления учетных записей пользователя, которые пользователь указал при работе с приложением, имеющим функцию менеджера паролей.

Еще в другом варианте реализации способа формируют набор известных учетных записей пользователя путем анализа вводимых данных в поля, предназначенные для ввода логина и пароля в режиме реального времени.

Еще в одном варианте реализации способа формируют набор известных учетных записей пользователя путем анализа истории посещенных веб-сайтов, почтовых писем, содержащих факт регистрации на веб-сайте, текстовых файлов пользователя, содержащих похожие на логин и пароль данные.

В другом варианте реализации способа выявляют использование по крайней мере одной учетной записи пользователя из сформированного набора известных учетных записей пользователя путем выявления факта использования сочетания логина и пароля.

Еще в одном варианте реализации способа выявляют факт использования сочетания логина и пароля путем фиксирования ввода символов, из которых состоит сочетание логина и пароля по крайней мере одной учетной записи из сформированного набора известных учетных записей.

В другом варианте реализации способа выявляют факт использования сочетания логина и пароля путем перехвата действий пользователя по вставке данных, содержащих сочетание логина и пароля, из буфера обмена данных.

Еще в другом варианте реализации способа выявляют факт использования сочетания логина и пароля путем перехвата действий приложения с функцией менеджера паролей по использованию буфера обмена данных.

Еще в одном варианте реализации способа выполняют проверку наличия угрозы получения неправомерного доступа к данным пользователя, предоставляемого учетной записью, использование которой было выявлено, путем проверки соответствия использованного сочетания логина и пароля веб-сайту, для которого создана учетная запись.

В другом варианте реализации способа выполняют проверку наличия угрозы получения неправомерного доступа к данным пользователя путем анализа периода времени веб-сессии и данных устройства, с которого осуществлен вход при помощи сочетания логина и пароля.

Еще в другом варианте реализации способа выполняют проверку наличия угрозы получения неправомерного доступа к данным пользователя путем выявления безуспешного входа на веб-сайт при помощи сочетания логина и пароля учетной записи из сформированного набора известных учетных записей.

Краткое описание чертежей

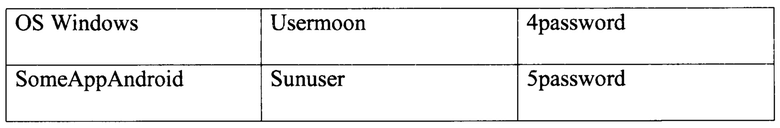

Фиг. 1 иллюстрирует систему смены пароля учетной записи при наличии угрозы получения неправомерного доступа к данным пользователя.

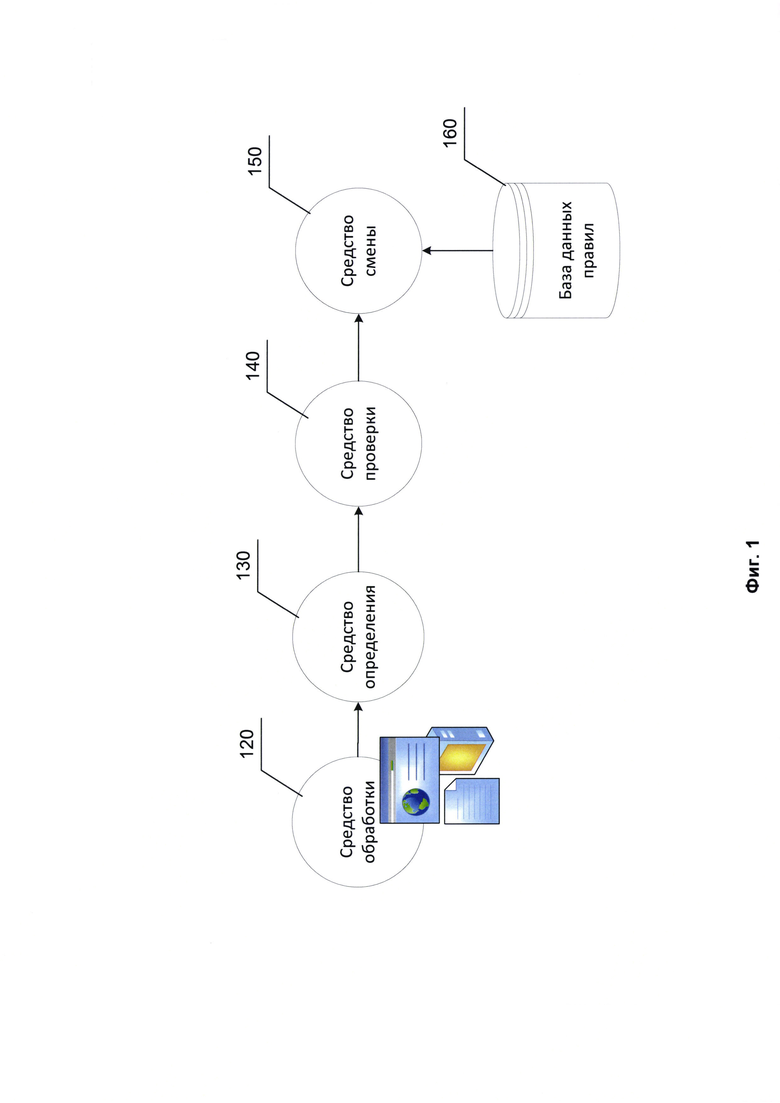

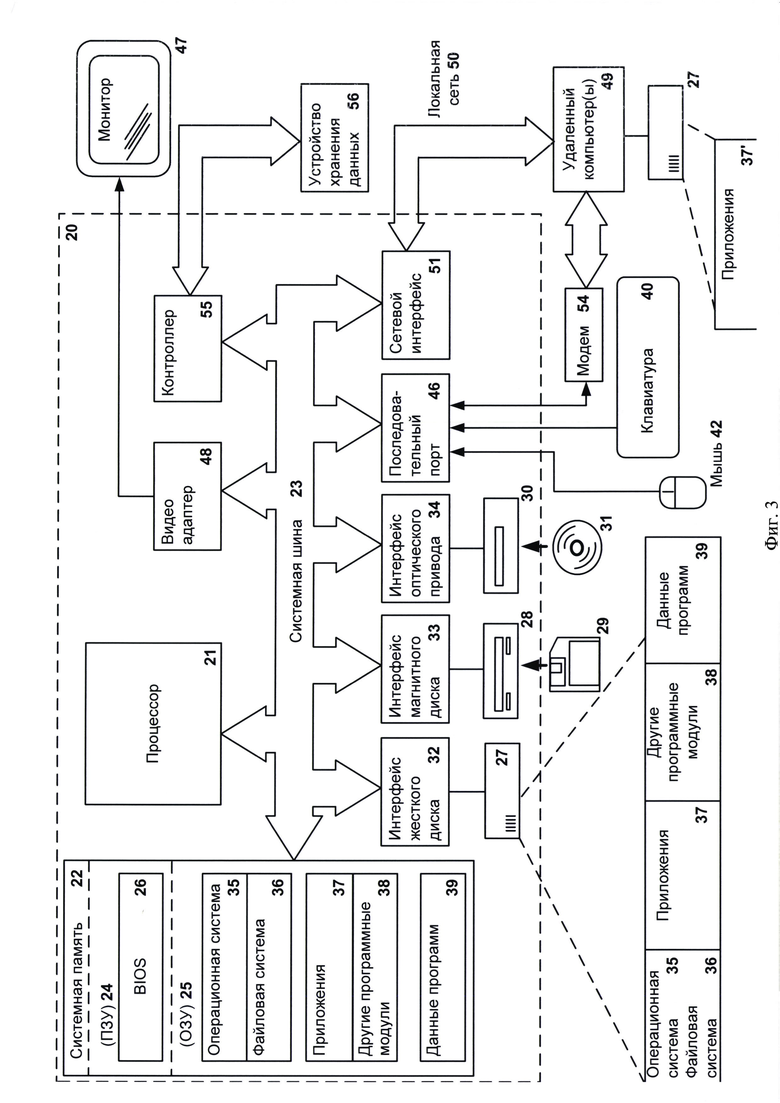

Фиг. 2 иллюстрирует способ смены пароля учетной записи при наличии угрозы получения неправомерного доступа к данным пользователя.

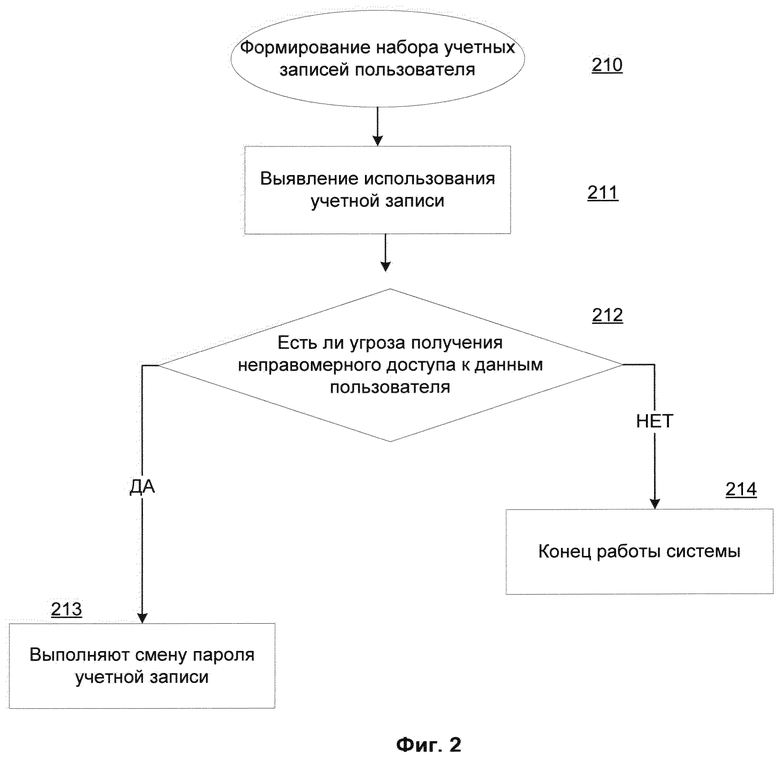

Фиг. 3 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер.

Хотя изобретение может иметь различные модификации и альтернативные формы, характерные признаки, показанные в качестве примера на чертежах, будут описаны конкретным его воплощением. Наоборот, целью описания является охват всех изменений, модификаций, входящих в рамки данного изобретения, как это определено приложенной формуле.

Описание вариантов осуществления изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, необходимыми для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется в объеме приложенной формулы.

Информационная система - совокупность содержащейся в базах данных информации и обеспечивающих ее обработку информационных технологий и технических средств. (Федеральный закон от 27.07.2006 N 149-ФЗ (ред. от 19.07.2018) "Об информации, информационных технологиях и о защите информации").

Информационная система, для использования которой необходимо наличие учетной записи - такая информационная система, которая позволяет использовать функции информационной системы только после регистрации и авторизации с использованием учетной записи.

Учетная запись - совокупность данных о пользователе, необходимая для его аутентификации и предоставления доступа к его личным данным и настройкам. (ГОСТ Р 57429-2017 Судебная компьютерно-техническая экспертиза. Термины и определения.)

Персональные данные - любая информация, относящаяся к прямо или косвенно определенному или определяемому физическому лицу (субъекту персональных данных) (Федеральный закон от 27.07.2006 N 152-ФЗ (ред. от 22.02.2017) "О персональных данных");

Нарушение неприкосновенности частной жизни (англ. Identity theft) - незаконное собирание или распространение сведений о частной жизни лица, составляющих его личную или семейную тайну, без его согласия либо распространение этих сведений в публичном выступлении, публично демонстрирующемся произведении или средствах массовой информации, (статья 137 УК РФ). Неправомерный доступ к охраняемой законом компьютерной информации может повлечь уничтожение, блокирование, модификацию либо копирование компьютерной информации, причинение крупного ущерба ее владельцу или использование информации из корыстной заинтересованности (статья 272 УК РФ).

Базы данных учетных записей информационных систем, для использования которых необходимо наличие учетной записи, например реализованных в виде веб-сайта, часто подвергаются атакам злоумышленников. Спланированные и подготовленные атаки злоумышленников могут привести к тому, что злоумышленник получает доступ к данным пользователей. Важно вовремя распознать факт получения доступа к учетной записи пользователя, и выполнить смену пароля учетной записи для предотвращения использования данных пользователя злоумышленником. Для выполнения вышеупомянутой задачи используют систему смены пароля учетной записи при наличии угрозы получения неправомерного доступа к данным пользователя.

Фиг 1. отображает структуру системы смены пароля учетной записи при наличии угрозы получения неправомерного доступа к данным пользователя. Система смены пароля учетной записи при наличии угрозы получения неправомерного доступа к данным пользователя состоит из средства обработки 120, средства определения 130, средства проверки 140, средства смены 150, базы данных правил 160.

Средство обработки 120 предназначено для формирования набора известных учетных записей пользователя и передачи сформированного набора известных учетных записей средству определения 130.

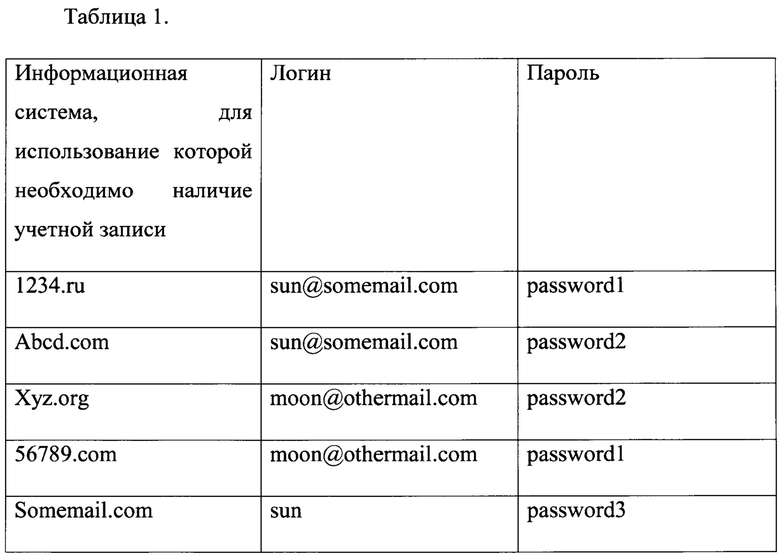

Набор известных учетных записей пользователя - совокупность учетных записей одного пользователя для информационных систем, для использования которых необходимо наличие учетной записи. Таблица 1 отображает пример набора известных учетных записей. Основной столбец может содержать данные с названием информационной системы, для использования которой необходимо наличие учетной записи у пользователя, например: название веб-сайта или веб-сервиса, операционной системы, приложения или программы. Помимо этого, важными столбцами являются столбцы содержащие данные о логине и пароле учетной записи.

Помимо указанных столбцов набор известных учетных записей может содержать, например данные о времени начала работы пользователя с информационной системой с использованием учетной записи, данные о времени окончания работы пользователя с информационной системой, время начала и окончании веб-сессии или период времени работы с информационной системой (период времени пребывания онлайн), перечень информации, к которой может быть получен доступ, информация о компьютерной системе, которая была использована при авторизации с использованием учетной записи (уникальный идентификатор ключа установки ОС, идентификаторы жесткого диска, МАС-адреса сетевых устройств, IP адрес и прочее).

В одном из вариантов реализации формирование набора известных учетных записей пользователя может быть выполнено путем анализа учетных записей пользователя для авторизации в информационных системах, для использования которых необходимо наличие учетной записи, которые пользователь указал при работе с приложением с функцией менеджера паролей. Например, пользователь установил и пользуется приложением с функцией менеджера паролей и вводит данные, которые хотел бы хранить в базе данных менеджера паролей. Анализ и добавление учетных записей из базы данных менеджера паролей позволит сформировать набор учетных записей пользователя.

В другом варианте реализации формирование набора известных учетных записей может быть выполнено путем анализа посещаемых пользователем информационных систем, для использования которых необходимо наличие учетной записи у пользователя, и перехвата вводимых данных в режиме реального времени. Например, пользователь может посетить веб-сайт и ввести логин и пароль. Посещение веб-сайта и ввод данных могут быть перехвачены и проанализированы, и при условии успешного входа данные могут быть добавлены в набор учетных записей.

В третьем варианте реализации набор известных учетных записей может быть сформирован путем анализа истории посещений, например, веб-сайтов и выявления в почтовых ящиках пользователя электронных писем, содержащих факт регистрации на веб-сайтах. Многие веб-сайты при регистрации дублируют введенные данные о пользователе, в частности логин и пароль, высылая электронное письмо на указанный адрес пользователя. Помимо этого, может быть выполнен поиск и анализ текстовых файлов на компьютерных системах пользователя, содержащих данные или записи, похожие на логин и пароль, которые пользователь сохранил. Найденные данные могут быть использованы при формировании набора известных учетных записей.

Средство определения 130 предназначено для выявления использования по крайней мере одной учетной записи пользователя из сформированного набора известных учетных записей пользователя и передачи данных об использованной учетной записи пользователя средству проверки 140.

Выявление использования по крайней мере одной учетной записи пользователя из сформированного набора известных учетных записей пользователя осуществляют путем выявления факта использования сочетания логина и пароля. Если пользователь вводит логин и пароль от какой-либо учетной записи, то это означает, что он впоследствии планирует ее использовать.

В одном из вариантов реализации факт использования сочетания логина и пароля из учетной записи из сформированного набора известных учетных записей может быть выявлен путем фиксирования ввода символов из которых состоит сочетание логина и пароля. Например, когда пользователь вводит данные с помощью устройства ввода (клавиатура) или приложения для ввода данных (виртуальная клавиатура).

В другом варианте реализации факт использования сочетания логина и пароля от учетной записи из сформированного набора известных учетных записей может быть выявлен путем перехвата действий пользователя по вставке данных, содержащих сочетание логина и пароля, из буфера обмена данных. Например, пользователь открыл электронное письмо от веб-сайта, которое содержит логин и пароль от учетной записи, скопировал данные и вставил в соответствующие строки. Если вставляемые данные совпадают с данными из сформированного набора известных учетных записей, факт использования сочетания логина и пароля можно считать выявленным.

Еще в одном варианте реализации выявляют факт использования сочетания логина и пароля путем перехвата действий приложения с функцией менеджера паролей по использованию буфера обмена данных в особом режиме. Например, приложение с функцией менеджера паролей может быть настроено таким образом, что, когда пользователь заходит на определенный веб-сайт, приложение автоматически вставляет в нужные поля соответствующее сочетание логина и пароля. В этом случае приложение с функцией менеджера паролей использует буфер обмена данных в особом режиме, в котором, например, может быть ограничено время хранения данных в буфере обмена данных. Если данные, вставленные приложением с функцией менеджера паролей, совпадают с данными из набора известных учетных записей, факт использования сочетания логина и пароля можно считать выявленным.

Еще в другом варианте реализации выявляют использования по крайней мере одной учетной записи пользователя из сформированного набора известных учетных записей пользователя осуществляют путем перехвата получения оповещения об успешном входе в информационную систему при помощи учетной записи. Например, в настройках популярных почтовых сервисов (Google, Yandex, Mail) предусмотрена возможность активации вышеупомянутых оповещений.

Средство проверки 140 предназначено для выполнения проверки наличия угрозы получения неправомерного доступа к данным пользователя, предоставляемого учетной записью, использование которой было выявлено, на основе данных об использованной учетной записи пользователя и передачи результатов проверки средству смены 150.

Угроза получения неправомерного доступа к данным пользователя - ситуация, в которой злоумышленник может получить доступ к персональным данным пользователя и использовать их во вредоносных целях, например ситуация, когда злоумышленник завладел информацией о действующем логине и пароле от какой-либо учетной записи пользователя.

В одном из вариантов реализации выполняют проверку наличия угрозы получения неправомерного доступа к данным пользователя, предоставляемого учетной записью, использование которой было выявлено, путем проверки соответствия использованного сочетания логина и пароля информационной системе, для которой создана учетная запись пользователя из сформированного набор известных учетных записей. По введенному сочетанию логина пароля известно какая учетная запись и для какого информационного ресурса использована. Если наименование информационной системы не совпадает с использованным сочетанием логина и пароля, то, возможно, пользователь стал жертвой фишинговой атаки. Например, пользователь ввел логин и пароль учетной записи для социальной сети на вредоносном веб-сайте, который визуально похож на веб-сайт социальной сети. Возникает угроза получения неправомерного доступа к данным пользователя.

В другом варианте реализации выполняют проверку наличия угрозы получения неправомерного доступа к данным пользователя, предоставляемого учетной записью, использование которой было выявлено, путем анализа периода времени веб-сессии и данных компьютерной системы, с которой осуществлен вход при помощи сочетания логина и пароля. В этом случае наличие иного времени веб-сессии или иной компьютерной системы, с которой осуществлен вход при помощи сочетания логина и пароля, является признаком угрозы получения неправомерного доступа к данным о пользователе. Информация о периоде времени веб-сессии и данных о компьютерной системе, с которой осуществлен вход при помощи сочетания логина и пароля, может быть получена, например, от веб-сайта, на который осуществлен вход.

Еще в одном варианте реализации выполняют проверку угрозы получения неправомерного доступа к данным пользователя, предоставляемого учетной записью, использование которой было выявлено, путем выявления безуспешного входа на информационный ресурс, например веб-сайт, при помощи сочетания логина и пароля учетной записи из сформированного набора известных учетных записей. Может наступить такой случай, когда данные о пользователе и его учетной записи стали известны злоумышленнику в результате, например, успешной атаки на базу данных учетных записей информационной системы. В этом случае, злоумышленник может не иметь достаточно времени для использования полученных данных о пользователе, или не иметь конкретного плана как их использовать, и попросту изменит пароль, чтобы вернуться к этой учетной записи позже. Повторный вход с помощью учетной записи из набора известных учетных записей, в случае его безуспешности, может позволить выявить возникшую угрозу получения неправомерного доступа к данным пользователя.

В дополнительном варианте реализации проверка наличия угрозы получения неправомерного доступа к данным пользователе, предоставляемого учетной записью, использование которой было выявлено, может быть выполнена путем периодического анализа баз данных, содержащих информацию о текущих взломах систем безопасности различных информационных систем. Например, базы данных таких веб-сайтов как https://haveibeenpwned.com, содержащих скомпрометированные пароли и логины.

Средство смены 150 предназначено выполнения смены пароля учетной записи пользователя, использование которой было выявлено, при помощи правил смены пароля из базы данных правил 160 при наличии угрозы получения неправомерного доступа к данным пользователя, предоставляемого учетной записью, использование которой было выявлено.

Правило смены пароля - набор условий, при выполнении которого средство смены 150 выполняет смену пароля учетной записи из сформированного набора известных учетных записей, при использовании которой обнаружена угроза получения неправомерного доступа к данным пользователя. Правила смены пароля могут быть основаны на периоде времени пребывания онлайн, частоте пребывания онлайн, важности учетной записи, списке компьютерных систем, известных пользователю и т.д.

Период времени пребывания онлайн - период времени между входом в информационную систему при помощи учетной записи и выходом из нее, либо период времени между началом (возобновлением) веб-сессии с использованием учетной записи и ее окончанием. Может быть посчитан на основе фактов использования учетной записи.

Частота пребывания онлайн - количество периодов времени пребывания онлайн за определенный период времени (день, неделя, месяц и т.д.)

Список компьютерных систем, известных пользователю - перечень компьютерных систем, которые были использованы при входе в информационную систему при помощи учетной записи и являются доверенными.

Важной учетной записью может быть учетная запись, которая является основной для образования другой учетной записи. Например, пользователь создал учетную запись в информационной системе, для использования которой необходимо наличие учетной записи, которая предоставляет услуги электронной почты. Существует информационная система, для использования которой необходимо наличие учетной записи, где логин учетной записи может содержать название почтового ящика, например интернет-магазин. Таким образом учетная запись для почтового ящика является основой для образования учетной записи для интернета магазина.

Например, услуги электронной почти и почтового ящика предоставляет почтовый сервис, реализованный через веб-сайт www.somemail.com, для осуществления входа в который создана учетная запись с логином sun и паролем password3. Интернет-магазин abcd.com предоставляет услуги при наличии учетной записи, где в логине может быть указан рабочий почтовый ящик и любой пароль. Соответственно пользователь указывает sun@somemail.com и password2. Таким образом учетная запись для почтового сервиса является важной. К этой же категории, например, может быть отнесена учетная запись от почтового ящика при создании нового почтового ящика в другой информационной системе, например создание нового почтового ящика Google и указание дополнительным почтовым ящиком Yandex.

Важной учетной записью может быть учетная запись, частота пребывания онлайн которой больше 2 раз в день. Например, пользователь создал учетную запись в информационной системе, для использования которой необходимо наличие учетной записи, и осуществляет ввод словосочетания логина и пароля либо продолжает ранее остановленную веб-сессию больше 2 раз в день. Это означает, что пользователь обеспечивает обмен актуальной информации с использованием упомянутой учетной записи. Например, это учетная запись для одной из социальных сетей.

Важной учетной записью может быть учетная запись, с использованием которой может быть получен доступ к персональным данным пользователя, в том числе и данным, позволяющим совершить действия, имеющее финансовые последствия. Примером может быть учетная запись для онлайн-банкинга, социальной сети или портала государственных услуг.

Одним из примеров правил смены пароля может быть следующий набор условий: любая по важности учетная запись, использование которой было выявлено, сочетание логина и пароля не соответствует информационной системе, для которой создана учетная запись. При выполнении такого набора условий выполняют смену пароля упомянутой учетной записи. Это правило сработает, когда, например, пользователь осуществил ввод логина и пароля на веб-сайте, который был создан злоумышленником и похож на веб-сайт, для которого была создана учетная запись.

Другим примером правила смены пароля может быть следующий набор условий: любая по важности учетная запись, использование которой было выявлено, период времени пребывания онлайн - больше 2 раз в день, очередной вход осуществлен с ранее неизвестной компьютерной системы. При выполнении такого набора условий выполняют смену пароля упомянутой учетной записи. Это правило сработает в том случае, если злоумышленник завладел логином и паролем от учетной записи, либо сумел перехватить контроль над веб-сессией и осуществил вход. Вовремя измененный пароль может остановить угрозу получения неправомерного доступа к данным о пользователе.

Еще одним примером правила смены пароля может быть следующий набор условий: важная учетная запись, использование которой было выявлено, частота пребывания онлайн меньше 3 раз в неделю, повторный вход с помощью учетной записи из набора известных учетных записей невозможен. При выполнении такого набора условий выполняют смену пароля упомянутой учетной записи. Это правило сработает в том случае, если злоумышленник завладел логином и паролем от учетной записи и подверг изменению пароль, например, чтобы потребовать выкуп.

Дополнительным примером правила смены пароля может быть следующий набор условий: учетная запись любой важности, использование которой было выявлено, пароль которой совпадает с паролем важной учетной записи. Повторный вход с помощью учетной записи, использование которой было выявлено, невозможен. При выполнении такого набора условий выполняют смену пароля учетной записи, использование которой было выявлено, и важной учетной записи. Это правило сработает в том случае, если злоумышленник завладел логином и паролем от учетной записи, которая не имеет особой важности, но ввиду совпадения паролей с важной учетной записью может быть угрозой получения неправомерного доступа к данным пользователя.

В дополнительном варианте реализации при помощи правил смены пароля при возникновении необходимости может быть определен график промежуточных, повторных или внезапных проверок, выполняемых средством проверки 140.

Для реализации упомянутых действий средство обработки 120, средство определения 130, средство проверки 140, средство смены 150 может задействовать антивирусную программу или ее отдельные модули. Например, один из модулей может быть реализован в виде расширения для веб-браузера, веб-приложения с функцией перехвата вводимых данных, программы для мобильных, стационарных или серверных ОС, содержать функции менеджера паролей и т.д. Помимо этого, возможно использование протокола или алгоритма аварийной смены пароля, который описывает взаимодействие системы смены пароля учетной записи при наличии угрозы получения неправомерного доступа к данным пользователя и определенной информационной системы, для использования которой необходимо наличие учетной записи, напрямую. Упомянутый протокол или алгоритм обеспечивает возможность в экстренном случае изменять пароль учетной записи без участия пользователя. Реализация такого протокола может быть выстроена, например, по аналогии с системой отписки от рассылки.

База данных правил 160, предназначенная для хранения правил смены пароля. В качестве базы данных правил 160 могут быть использованы различные виды баз данных, а именно: иерархические (IMS, TDMS, System 2000), сетевые (Cerebrum, Cronospro, DBVist), реляционные (DB2, Informix, Microsoft SQL Server), объектно-ориентированные (Jasmine, Versant, POET), объектно-реляционные (Oracle Database, PostgreSQL, FirstSQL/J, функциональные и т.д. База данных правил 160 может быть дополнена или обновлена при помощи антивирусного сервера.

Фиг. 2 иллюстрирует алгоритм системы смены пароля учетной записи при наличии угрозы получения неправомерного доступа к данным пользователя.

На этапе 210 средство обработки 120 формирует набор известных учетных записей пользователя и передает сформированный набор учетных записей средству определения 120. На этапе 211 средство определения 130 выявляет использование по крайней мере одной учетной записи пользователя сформированного набора известных учетных записей пользователя и передает данные об учетной записи, использование которой было выявлено, средству проверки 140. На этапе 212 средство проверки 140 выполняет проверку наличия угрозы получения неправомерного доступа к данным пользователя, предоставляемого учетной записью, использование которой было выявлено, на основе данных об учетной записи, использование которой было выявлено. При наличии угрозы получения неправомерного доступа к данным пользователя, предоставляемого учетной записью, использование которой было выявлено, средство проверки 140 передает результаты проверки средству смены 150. На этапе 213 средство смены выполняет смену пароля учетной записи, использование которой было выявлено, при помощи правил смены пароля из базы данных правил 160. При отсутствии угрозы на этапе 214 система прекращает работу.

Фиг. 3 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26, содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флэш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например, колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг. 3. В вычислительной сети могут присутствовать также и другие устройства, например, маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой.

Изобретение относится к области обеспечения безопасности учетных записей и персональных данных пользователя. Техническим результатом является ограничение неправомерного доступа к данным и настройкам пользователя, предоставляемого учетной записью. Способ содержит этапы, на которых: а) формируют набор известных учетных записей пользователя; б) выявляют использование учетной записи пользователя из сформированного набора известных учетных записей пользователя путем выявления факта использования сочетания ее логина и пароля; в) выполняют проверку наличия угрозы получения неправомерного доступа к данным пользователя, предоставляемого учетной записью, использование которой было выявлено; г) при наличии угрозы получения неправомерного доступа к данным пользователя, предоставляемого учетной записью, использование которой было выявлено, выполняют смену пароля учетной записи пользователя, использование которой было выявлено, при помощи правил смены пароля. 2 н. и 16 з.п. ф-лы, 3 ил.

1. Система смены пароля учетной записи при наличии угрозы получения неправомерного доступа к данным пользователя, при этом упомянутая система содержит:

а) средство обработки, предназначенное для:

- формирования набора известных учетных записей пользователя,

- передачи сформированного набора известных учетных записей пользователя средству определения;

б) средство определения, предназначенное для:

- выявления использования учетной записи пользователя из сформированного набора известных учетных записей пользователя путем выявления факта использования сочетания ее логина и пароля,

- передачи данных об учетной записи пользователя, использование которой было выявлено, средству проверки;

в) средство проверки, предназначенное для:

- выполнения проверки наличия угрозы получения неправомерного доступа к данным пользователя, предоставляемого учетной записью, использование которой было выявлено,

- передачи результатов проверки средству смены;

г) средство смены, предназначенное для:

- выполнения смены пароля учетной записи пользователя, использование которой было выявлено, при помощи правил смены пароля из базы данных правил при наличии угрозы получения неправомерного доступа к данным пользователя, предоставляемого учетной записью, использование которой было выявлено;

д) базу данных правил, предназначенную для хранения правил смены пароля.

2. Система по п. 1, в которой средство обработки формирует набор известных учетных записей пользователя путем анализа вводимых данных в поля, предназначенные для ввода логина и пароля в режиме реального времени.

3. Система по п. 1, в которой средство обработки формирует набор известных учетных записей пользователя путем анализа истории посещенных веб-сайтов, почтовых писем, содержащих факт регистрации на веб-сайте, текстовых файлов пользователя, содержащих похожие на логин и пароль данные.

4. Система по п. 1, в которой средство определения выявляет факт использования сочетания логина и пароля путем фиксирования ввода символов, из которых состоит сочетание логина и пароля учетной записи из сформированного набора известных учетных записей.

5. Система по п. 1, в которой средство определения выявляет факт использования сочетания логина и пароля путем перехвата действий пользователя по вставке данных, содержащих сочетание логина и пароля, из буфера обмена данных.

6. Система по п. 1, в которой средство определения выявляет факт использования сочетания логина и пароля путем перехвата действий приложения с функцией менеджера паролей по использованию буфера обмена данных.

7. Система по п. 1, в которой средство проверки выполняет проверку наличия угрозы получения неправомерного доступа к данным пользователя, предоставляемого учетной записью, использование которой было выявлено, путем проверки соответствия использованного сочетания логина и пароля веб-сайту, для которого создана учетная запись.

8. Система по п. 1, в которой средство проверки выполняет проверку наличия угрозы получения неправомерного доступа к данным пользователя путем анализа периода времени веб-сессии и данных устройства, с которого осуществлен вход при помощи сочетания логина и пароля.

9. Система по п. 1, в которой средство проверки выполняет проверку наличия угрозы получения неправомерного доступа к данным пользователя путем выявления безуспешного входа на веб-сайт при помощи сочетания логина и пароля учетной записи из сформированного набора известных учетных записей.

10. Способ смены пароля учетной записи при наличии угрозы получения неправомерного доступа к данным пользователя, содержащий этапы, которые реализуются с помощью средств из системы по п. 1, и на которых:

а) формируют набор известных учетных записей пользователя;

б) выявляют использование учетной записи пользователя из сформированного набора известных учетных записей пользователя путем выявления факта использования сочетания ее логина и пароля;

в) выполняют проверку наличия угрозы получения неправомерного доступа к данным пользователя, предоставляемого учетной записью, использование которой было выявлено;

г) при наличии угрозы получения неправомерного доступа к данным пользователя, предоставляемого учетной записью, использование которой было выявлено, выполняют смену пароля учетной записи пользователя, использование которой было выявлено, при помощи правил смены пароля.

11. Способ по п. 10, по которому формируют набор известных учетных записей пользователя путем анализа вводимых данных в поля, предназначенные для ввода логина и пароля в режиме реального времени.

12. Способ по п. 10, по которому формируют набор известных учетных записей пользователя путем анализа истории посещенных веб-сайтов, почтовых писем, содержащих факт регистрации на веб-сайте, текстовых файлов пользователя, содержащих похожие на логин и пароль данные.

13. Способ по п. 10, по которому выявляют факт использования сочетания логина и пароля путем фиксирования ввода символов, из которых состоит сочетание логина и пароля учетной записи из сформированного набора известных учетных записей.

14. Способ по п. 10, по которому выявляют факт использования сочетания логина и пароля путем перехвата действий пользователя по вставке данных, содержащих сочетание логина и пароля, из буфера обмена данных.

15. Способ по п. 10, по которому выявляют факт использования сочетания логина и пароля путем перехвата действий приложения с функцией менеджера паролей по использованию буфера обмена данных.

16. Способ по п. 10, по которому выполняют проверку наличия угрозы получения неправомерного доступа к данным пользователя, предоставляемого учетной записью, использование которой было выявлено, путем проверки соответствия использованного сочетания логина и пароля веб-сайту, для которого создана учетная запись.

17. Способ по п. 10, по которому выполняют проверку наличия угрозы получения неправомерного доступа к данным пользователя путем анализа периода времени веб-сессии и данных устройства, с которого осуществлен вход при помощи сочетания логина и пароля.

18. Способ по п. 10, по которому выполняют проверку наличия угрозы получения неправомерного доступа к данным пользователя путем выявления безуспешного входа на веб-сайт при помощи сочетания логина и пароля учетной записи из сформированного набора известных учетных записей.

| US 20140337937 A1, 13.11.2014 | |||

| US 20090172788 A1, 02.07.2009 | |||

| US 20180357430 A1, 13.12.2018 | |||

| US 6202158 B1, 13.03.2001 | |||

| JP 4844106 B2, 28.12.2011 | |||

| CN 103297435 B, 28.12.2016 | |||

| СИСТЕМА И СПОСОБ ОГРАНИЧЕНИЯ РАБОТЫ ДОВЕРЕННЫХ ПРИЛОЖЕНИЙ ПРИ НАЛИЧИИ ПОДОЗРИТЕЛЬНЫХ ПРИЛОЖЕНИЙ | 2014 |

|

RU2595511C2 |

Авторы

Даты

2020-06-25—Публикация

2018-12-28—Подача