Область техники

Изобретение относится к решениям для обеспечения безопасного взаимодействия пользователей с банковскими сервисами, а более конкретно к системам и способам выявления мошеннических активностей при взаимодействии пользователей с банковскими сервисами.

Уровень техники

В настоящее время сфера банковских услуг существенно расширилась. Пользователю (клиенту банка) предоставляются новые возможности взаимодействия с банком, способы оплаты и перевода денежных средств. Многообразие платежных систем, поставщиков пластиковых карт и банковских сервисов (сервисы банка зачастую называются сервисами дистанционного банковского обслуживания) позволяет пользователю выполнять разнообразные банковские операции посредством вычислительных устройств. Онлайн-банкинг и мобильный банкинг делают возможным выполнение банковский операций без использования пластиковой карты или реквизитов банковского счета.

Кроме того, существуют различные механизмы защиты средств пользователей от несанкционированного доступа к ним третьих лиц. При работе пользователей с онлайн-банкингом зачастую используется такой метод, как двухэтапная аутентификация: после ввода в браузере на сайте банка аутентификационных данных (например, логина и пароля, которые могли стать доступны третьим лицам) пользователю на мобильный телефон банком направляется сообщение, содержащее, например, дополнительный проверочный код, который нужно ввести в специальное поле.

Однако, стоит отметить, что существует множество мошеннических (англ. fraud) атак, использующих уязвимые стороны при взаимодействии пользователей с банковскими сервисами, которые проводятся злоумышленниками с целью получения доступа к денежным средствам пользователей. Так, например, с помощью фишинговых сайтов могут быть получены логин и пароль для доступа к онлайн-банкингу. Вредоносное программное обеспечение (например, инструменты удаленного администрирования) также позволяет злоумышленникам красть данные учетных записей (и прочие конфиденциальные данные) пользователей и проводить транзакции с подтверждением без ведома пользователей.

Известны технологии, использующие для защиты пользователей от мошеннической активности, так называемый цифровой отпечаток устройства пользователя (англ. device fingerprint). Пользователь в общем случае использует одни и те же устройства, каждое устройство содержит определенный набор программного обеспечения и признаков, которые известны банку. В случае, если на устройстве изменяется набор программного обеспечения, или меняется само устройство, высока вероятность того, что наблюдается мошенническая активность. При совершении мошеннической активности на устройстве, последнее считается недоверенным.

Так, публикация US 20150324802 описывает технологию аутентификации транзакций пользователей. При аутентификации используются цифровые отпечатки браузеров, а также векторы различных комбинаций параметров (характеристики устройства, геолокация, информация о самой транзакции).

Также известны многократные случаи массовой мошеннической активности. Массовая мошенническая активность позволяет многократно выполнять одни и те же действия от имени пользователя, при этом действия являются легитимными. Вредоносность такой мошеннической активности именно в ее массовости. Зачастую массовая мошенническая активность производится с помощью автоматизированных средств (например, ботов). При этом массовая мошенническая активность выполняется посредством браузеров с устройств, на которых не установлено никаких средств противодействия мошеннической активности (например, антивирусных приложений). Существующие системы и способы неэффективны при обнаружении массовой мошеннической активности, так как не позволяют выявить массовость мошеннической активности (например, все устройства, с которых выполняется упомянутая массовая мошенническая активность).

Настоящее изобретение позволяет выявлять массовые мошеннические активности при взаимодействии пользователей с банковскими сервисами посредством браузера.

Сущность изобретения

Настоящее изобретение предназначено для выявления мошеннических активностей при взаимодействии пользователей с банковскими сервисами путем выявления аномальных активностей во временном интервале.

Технический результат настоящего изобретения заключается в реализации заявленного назначения.

Согласно одному из вариантов реализации предоставляется способ выявления аномальной активности при взаимодействии пользователей с удаленными сервисами, содержащий этапы, на которых: выявляют признаки активностей пользователей при взаимодействии пользователей с удаленными сервисами во время заданного временного интервала с помощью скрипта, исполняющегося в браузере на вычислительных устройствах пользователей; с помощью сервиса безопасности на основании выявленных признаков активностей пользователей выявляют активности каждого пользователя, соответствующие определенному сценарию активностей пользователя; с помощью сервиса безопасности вычисляют степень аномальности активностей пользователей, соответствующих сценарию активностей пользователя в заданном временном интервале; с помощью сервиса безопасности выявляют аномальную активность пользователей в случае, если степень аномальности активностей пользователей, соответствующих сценарию активностей пользователя, выше порогового значения.

Согласно другому варианту реализации предоставляется способ, в котором признаком активности пользователя при взаимодействии пользователя с удаленными сервисами является действие пользователя.

Согласно одному из частных вариантов реализации предоставляется способ, в котором признаком активности пользователя при взаимодействии пользователя с удаленными сервисами является контекст действия пользователя.

Согласно одному из частных вариантов реализации предоставляется способ, в котором сервисом безопасности является облачный сервис безопасности.

Согласно одному из частных вариантов реализации предоставляется способ, в котором сценарий активностей пользователя содержит по меньшей мере две активности пользователя.

Согласно одному из частных вариантов реализации предоставляется способ, в котором вычисляют степень аномальности активностей пользователей на основании количества всех пользователей, связанных со сценарием активностей пользователя, и количества пользователей, связанных со сценарием активностей пользователя в заданном временном интервале.

Согласно одному из частных вариантов реализации предоставляется способ, в котором степень аномальности активностей пользователя вычисляют с использованием статистической меры, используемой для оценки важности слова в контексте документа.

Согласно одному из частных вариантов реализации предоставляется способ, в котором в качестве документов используют пользователей, а в качестве слов используют сценарий активностей пользователя.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

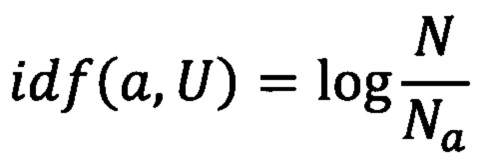

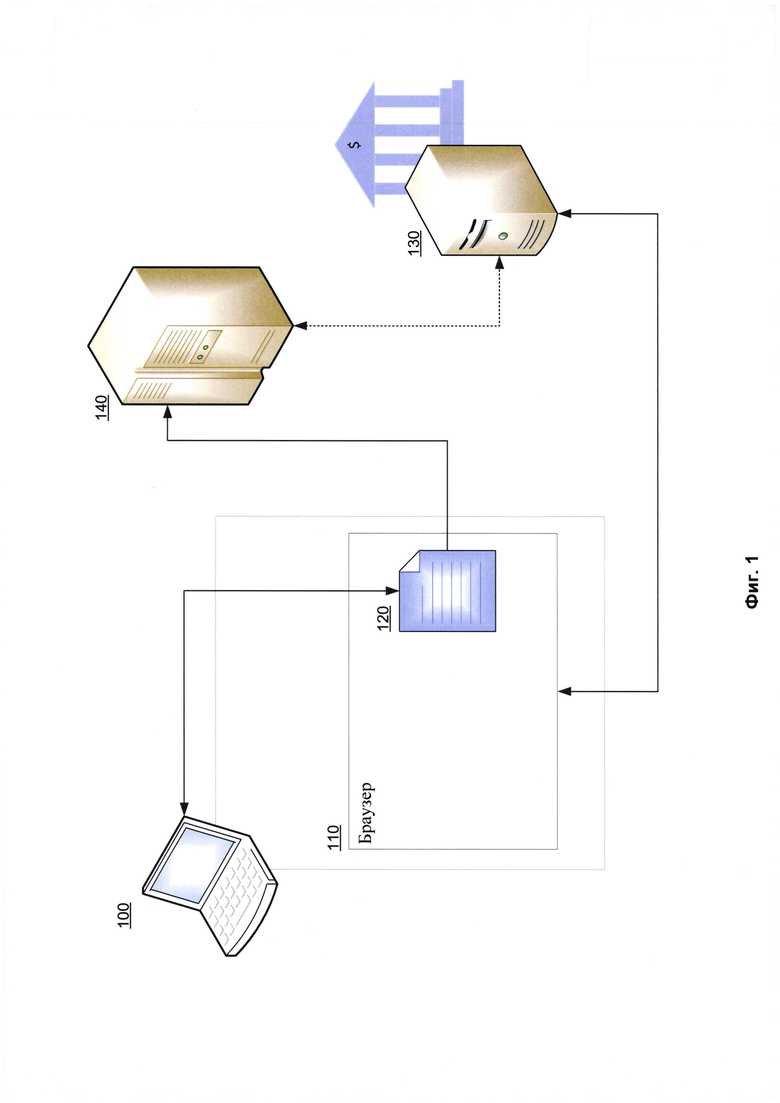

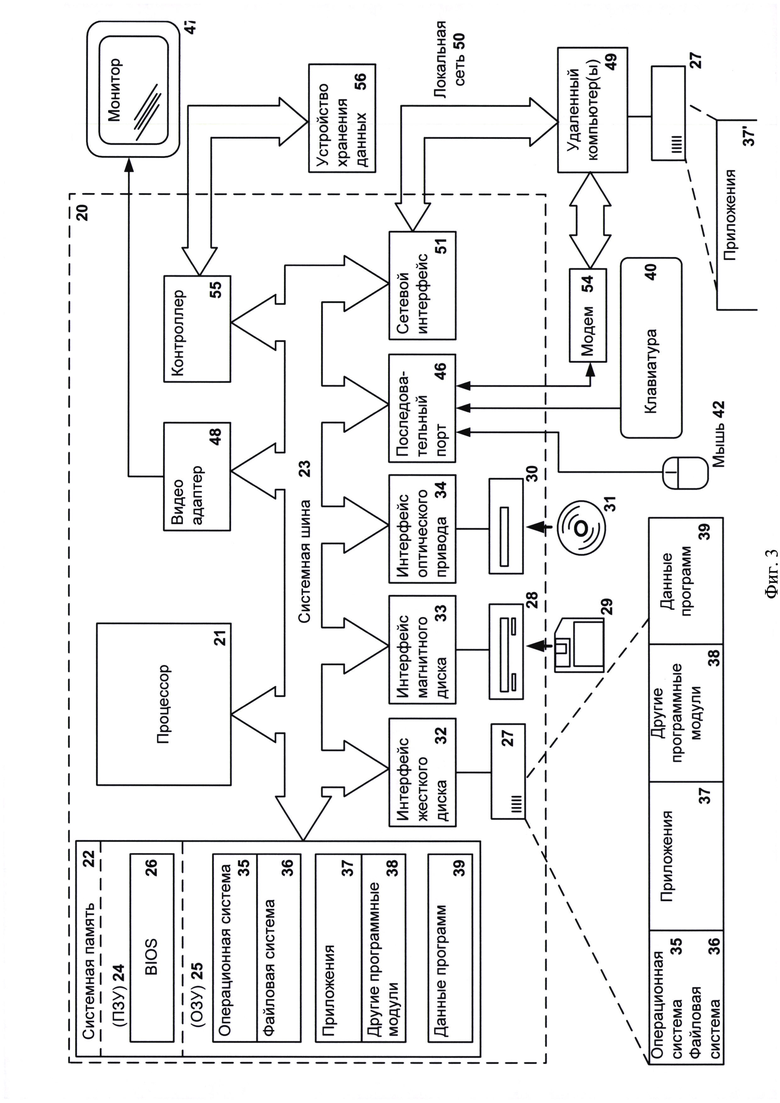

Фиг. 1 отображает структуру системы выявления массовых мошеннических активностей.

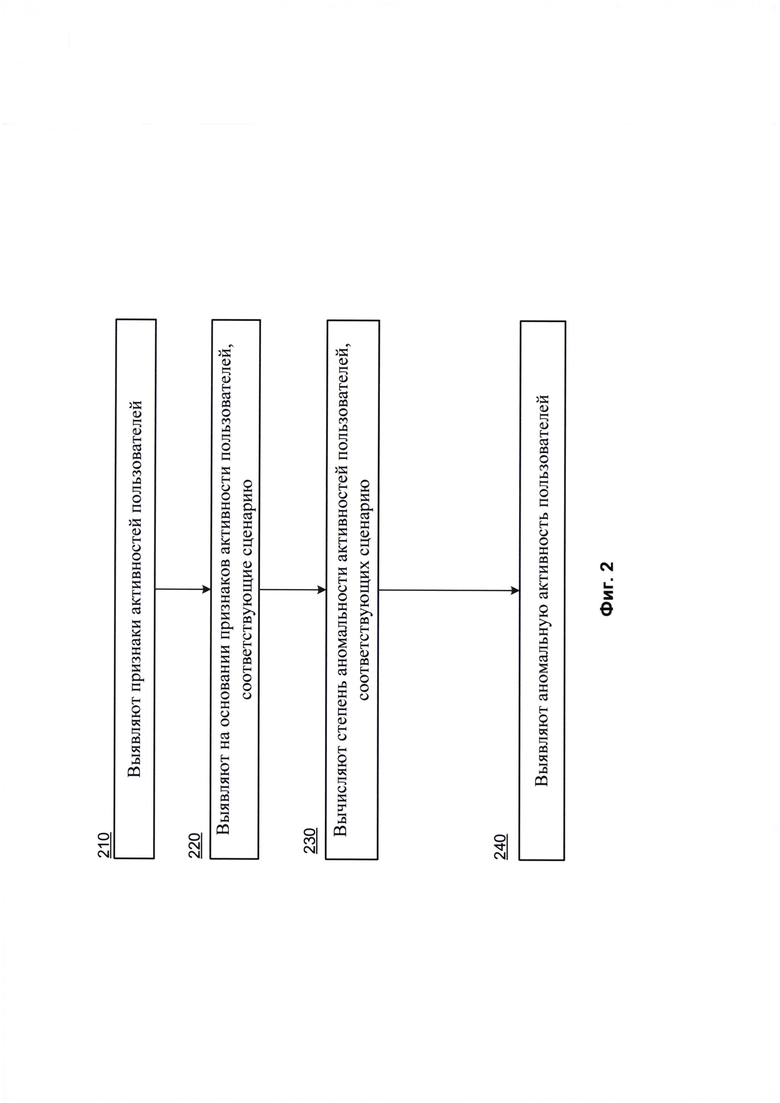

Фиг. 2 отображает схему способа выявления массовых мошеннических активностей.

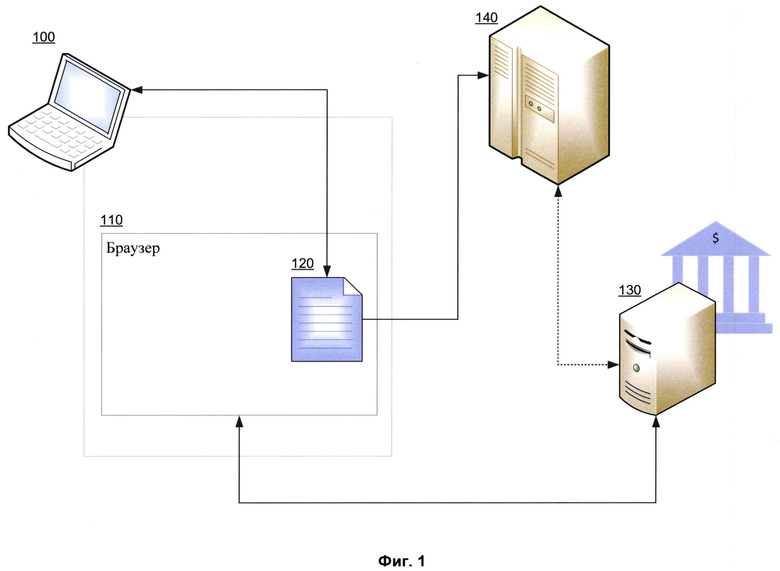

Фиг. 3 представляет пример компьютерной системы общего назначения, на которой может быть реализовано настоящее изобретение.

Описание вариантов осуществления изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, обеспеченными для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется только в объеме приложенной формулы.

Фиг. 1 отображает структуру системы выявления массовых мошеннических активностей.

Система выявления массовых мошеннических активностей состоит из браузера 110, выполняющегося на вычислительном устройстве пользователя 100, скрипта 120, выполняющегося в браузере 110, удаленного сервера 130, который предоставляет сервисы пользователю, и с которым взаимодействует пользователь посредством устройства 100, и сервиса безопасности 140, с которым взаимодействует скрипт 120.

Вычислительное устройство пользователя 100 (далее по тексту устройство 100) содержит программную среду исполнения (например, операционную систему), в которой выполняется браузер 110.

В общем случае при взаимодействии пользователей посредством браузера 110, выполняющегося на устройстве 100, с удаленным сервером 130, удаленный сервер передает браузеру 110 веб-страницу, которая в свою очередь содержит файл сценария - скрипт 120 (например, написанный на языке JavaScript).

Удаленным сервером 130 может являться:

- банковский сервер (предоставляемые сервисы: платежи, кредиты, программы лояльности);

- сервер микрофинансовой организации (платежи, кредиты);

- сервер онлайн-магазина (программы лояльности);

- сервер провайдера телекоммуникационных услуг (платежи, программы лояльности);

- сервер логистической (транспортной) компании (платежи, программы лояльности).

Далее по тексту удаленным сервером 130 для большей наглядности является банковский сервер 130.

Скрипт 120 исполняется при открытии в браузере 110 веб-страницы, полученной от банковского сервера 130. Результаты исполнения скрипт 120 передает сервису безопасности 140, который в свою очередь анализирует полученные результаты.

В общем случае активность пользователя при взаимодействии с банковским сервером 130 содержит по меньшей мере следующие признаки (признаки более подробно описаны ниже, при описании сервиса безопасности 140):

- действие пользователя, выполняемое в момент активности;

- контекст действия пользователя, выполняемого в момент активности.

Выявление признаков активности при взаимодействии пользователя с банковским сервером 130 в общем случае выполняет скрипт 120 в результате открытия в браузере 110 веб-страницы, полученной от банковского сервера 130.

В предпочтительном варианте реализации скрипт 120 выявляет по меньшей мере следующие действия пользователя при работе с веб-страницей, полученной от банковского сервера 130:

- навигацию пользователя (т.е. последовательный переход между страницами или элементами страниц с помощью кликов, прокрутки страницы или иных действий);

- фокусировку на элементе веб-страницы (т.е. наведение на заданный элемент курсора мышки или установку фокуса на заданном элементе с помощью клавиатуры или иного устройства ввода);

- ввод данных на странице (в том числе с использованием специализированных элементов интерфейса, таких как формы, поля ввода, панель навигации и т.п.);

- взаимодействие с элементом интерфейса (нажатие кнопок мыши, в том числе двойные, ввод текста с клавиатуры или нажатие отдельных клавиш, перетаскивание элемента и т.д.).

Для выявления контекста действия пользователя при взаимодействии с банковским сервером 130 посредством браузера 110 скрипт 120 собирает по меньшей мере одно из:

- доступную информацию о браузере 110;

- доступную информацию о приложениях, взаимодействующих с браузером (плагинах или внешних приложениях);

- доступную информацию об устройстве пользователя 100 (к примеру IP-адрес, информацию о процессоре и т.д.).

При открытии страницы браузер 110 посылает банковскому серверу 130 идентификационную информацию. Это текстовая строка, являющаяся частью HTTP-запроса, начинающаяся с «User-Agent» и обычно включающая такую информацию, как название браузера 110, версию браузера 110, информацию об операционной системе устройства 100 (название, версия и т.д.), язык операционной системы устройства 100 и прочее. Данные, содержащие упомянутую информацию, могут быть получены скриптом 120 или вычислены облачным сервисом безопасности на основании информации, полученной скриптом 120.

Выявленные данные об активности пользователя скрипт 120 передает сервису безопасности 140. В рамках настоящего изобретения сервис безопасности 140 - это сервис, ресурсы которого полностью или частично используются для удаленного выявления вредоносных программ и вредоносной активности на основании полученных данных (например файлов или упомянутых выше данных об активности пользователя). В предпочтительном варианте реализации сервисом безопасности 140 является облачный сервис безопасности 140, например Kaspersky Security Network (далее по тексту используется признак «облачный сервис безопасности 140»).

В общем случае настоящее изобретение позволяет выявлять массовую мошенническую активность посредством облачного сервиса безопасности 140, при этом облачный сервис безопасности 140 выявляет аномалии в активностях пользователей, основываясь на исторических данных взаимодействия пользователей с банковским сервером 130. В общем случае реализации облачный сервис безопасности 140 накапливает исторические данные в процессе функционирования, то есть данные об уже совершенных активностях пользователей.

Аномалия в активностях пользователя - взаимодействие пользователя с банковским сервером 130 в заданном временном интервале, отличающееся от ожидаемого, то есть от взаимодействия, соответствующего либо с высокой степенью похожего на исторически известные взаимодействия пользователя с банковским сервером 130.

Задача выявления аномалии облачным сервисом безопасности 140 в общем случае реализации может быть сформулирована как обнаружение массовой аномальной активности в заданном временном окне (временном интервале), затрагивающей группу пользователей, объединенную общими признаками. Настоящее изобретение позволяет выявлять как массовые аномальные активности, совершаемые автоматизированными средствами (например, ботами), так и активности, совершаемые вручную (без автоматизации) одним человеком либо группой от имени различных пользователей. Размер группы пользователей, связанных с аномалией, может варьироваться. Для выявления аномалий облачный сервис безопасности 140 сравнивает признаки активностей пользователей в текущем временном окне с историческими данными. В качестве признака активности облачный сервис безопасности 140 использует значение, производное от всех сессий пользователей, для которых вычисляется признак, которое можно сопоставить с историческими (ожидаемыми) данными.

Стоит отметить, что массовые аномальные активности объединены общими признаками аномальности, возможно несколькими. Например, происходят с использованием:

- одного сетевого местоположения (IP-адреса, подсети, страны и т.п.);

- одного физического окружения (браузер, ОС, отпечаток виртуального устройства);

- одного сценария активностей пользователя в сессии (последовательность действий пользователя, например событий ввода, навигаций).

Для обнаружения массовой аномальной активности облачный сервис безопасности 140 использует признаки аномальности для разбиения на группы всех активных сессий пользователей в текущем временном окне, а для полученных групп вычисляет степень аномальности. В предпочтительном варианте реализации облачный сервис безопасности 140 использует сценарий активностей пользователя в сессии как признак аномальности. Стоит отметить, что массовая мошенническая активность может происходить с разных устройств 100, с разных IP-адресов, разных браузеров 110 и операционных систем, но сценарий таких массовых мошеннических активностей совпадает.

Например, произошла утечка базы данных учетных записей (более 10 тысяч записей). Злоумышленники проверяют, например с помощью ботов, действительная ли база. Для этого (с помощью ботнета, при этом отпечатки устройств 100 и IP-адреса разные) проверяют действительность учетных записей. Первый бот выполняет сценарий входа (логин, англ. login), выхода (англ. logoff). Второй бот по действительным учетным записям выполняет сценарий просмотра счетов или писем (логин, затем переход на страницу со счетами или в почтовый ящик). Третий бот выполняет сценарий перевода средств или хищения конфиденциальных данных (логин, денежный перевод или пересылка письма).

Сценарий активностей пользователя в сессии содержит по меньшей мере две активности пользователя, не обязательно смежные по времени. Таким образом, пользователи разбиваются облачным сервисом безопасности 140 на группы, которые выполняли один и тот же сценарий активности, то есть их действия соответствуют одному и тому же сценарию активности, затем для полученных групп вычисляется степень аномальности.

В одном из вариантов реализации облачный сервис безопасности 140 выделяет сценарии активностей в реальном времени, группируя и/или кластеризуя действия пользователей. Стоит отметить, что задачи кластеризации и группировки пользователей по действиям могут выполняться облачным сервисом безопасности 140 по признакам активностей известными из уровня техники способами, которые выходят за рамки настоящего изобретения.

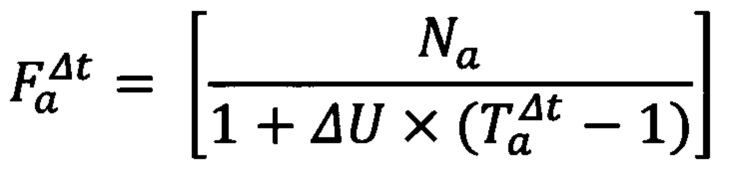

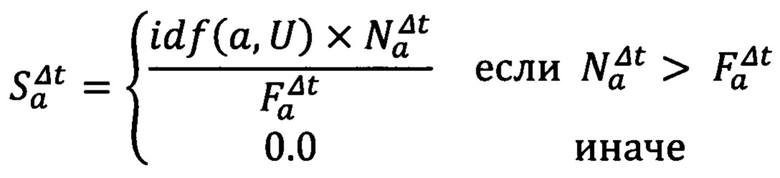

Облачный сервис безопасности 140 для расчета степени аномальности использует TF-IDF признака аномальности. TF-IDF (от англ. TF - term frequency, IDF - inverse document frequency) - статистическая мера, используемая для оценки важности слова в контексте документа (например, веб-страницы), являющегося частью коллекции документов или корпуса документов. Вес некоторого слова пропорционален частоте употребления этого слова в документе и обратно пропорционален частоте употребления слова во всех документах коллекции. В рамках настоящего изобретения облачный сервис безопасности 140 в качестве документов использует пользователей, а в качестве слов - значения общих признаков аномальности.

Пример расчета приведен ниже. Пусть:

Δt - временное окно для расчета аномальности;

U - множество всех пользователей;

N=|U| - общее число пользователей;

s - сессия пользователя;

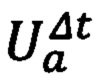

UΔt=[u ∈ U:*∃s | s ∈ u Λ s ∈ Δt] - множество всех пользователей, имеющих сессии во временном окне;

NΔt=|UΔt| - число пользователей во временном окне;

а - значение общего признака, в предпочтительном варианте реализации - конкретный сценарий активностей пользователя;

ta - время жизни значения признака (период от первого появления до момента времени расчета аномальности);

ΔU - доля новых пользователей, при этом новые пользователи - это пользователи, которые были выявлены впервые в заданном временном окне Δt, а доля новых пользователей - это процент от множества всех пользователей на начало временного окна (то есть, например, если в начале месяца было 1000 пользователей, а в течение месяца выявлены 100 новых пользователей, то, соответственно, их доля 10%);

Ua={u ∈ U: a ∈ u} - множество пользователей, связанных со значением признака;

Na=|Ua| - число пользователей, связанных с признаком;

- множество пользователей с заданным значением признака во временном окне;

- множество пользователей с заданным значением признака во временном окне;

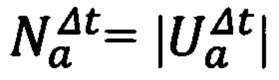

- число пользователей, связанных со значением признака во временном окне;

- число пользователей, связанных со значением признака во временном окне;

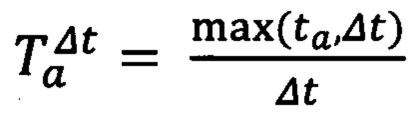

- число временных окон за время жизни значения признака.

- число временных окон за время жизни значения признака.

При этом ожидаемое число пользователей для временного окна заданного размера вычисляется по формуле:

Значимость признака вычисляется по формуле:

Степень аномальности вычисляется по формуле:

Вычисленную степень аномальности облачный сервис безопасности 140 сравнивает с пороговым значением. В случае превышения порогового значения сервис безопасности 140 выявляет массовую аномальную активность, которая с высокой долей вероятности является мошеннической, так как аномальная массовость выполнения конкретного сценария пользователем при взаимодействии с банковским сервером 130 может означать, что совершается мошенническая активность, о чем облачный сервис безопасности 140 передает информацию банковскому серверу 130 для расследования возможного инцидента.

В различных вариантах реализации с учетом данных, полученных от скрипта 120, облачный сервис безопасности 140 может выявлять аномалии по различным параметрам активности. Определить наличие аномалии также возможно, например, сравнив полученное от скрипта 120 (наблюдаемое) значение какого-либо параметра с известным (ожидаемым, историческим) значением. Параметр может быть рассчитан облачным сервисом безопасности 140 на основании полученных от скрипта 120 признаков активности пользователя при взаимодействии с банковским сервисом 130.

Примеры параметров, по которым облачным сервисом безопасности 140 могут быть выявлены аномалии при взаимодействии пользователя с банковским сервером 130:

-число сессий браузера 110 и банковского сервера 130 в единицу времени;

- число сессий браузера 110 и банковского сервера 130 с заданным поведением (то есть, соответствующим или с высокой степенью похожим на заранее заданную последовательность действий пользователя);

- скорость навигации в браузере 110 (в результате перечисленных выше действий пользователя, выявленных скриптом 120) в сессии пользователя;

- скорость/частота событий ввода (в результате перечисленных выше действий пользователя, выявленных скриптом 120);

- число уникальных пользователей, взаимодействующих с банковским сервером 130, в единицу времени.

Фиг. 2 отображает схему способа выявления массовых мошеннических активностей.

На этапе 210 выявляют признаки активностей пользователей при взаимодействии пользователей с банковскими сервисами 130 во время заданного временного интервала с помощью скрипта, исполняющегося в браузере 110 на вычислительных устройствах пользователей 100. Скрипт 120 исполняется при открытии в браузере 110 веб-страницы, полученной от банковского сервера 130.

В общем случае активность пользователя при взаимодействии с банковским сервером 130 содержит по меньшей мере следующие признаки:

- действие пользователя, выполняемое в момент активности;

- контекст действия пользователя, выполняемого в момент активности.

Результаты исполнения (выявленные признаки) скрипт 120 передает сервису безопасности 140, который в свою очередь анализирует полученные результаты.

На этапе 220 с помощью сервиса безопасности 140 на основании выявленных признаков активностей пользователей выявляют активности каждого пользователя, соответствующие определенному сценарию активностей пользователя. В предпочтительном варианте реализации сервисом безопасности 140 является облачный сервис безопасности. В общем случае сценарий активностей пользователя в сессии содержит по меньшей мере две активности пользователя, не обязательно смежные по времени. Таким образом, пользователи разбиваются сервисом безопасности 140 на группы, которые выполняли один и тот же сценарий активности, то есть их действия соответствуют одному и тому же сценарию активности.

На этапе 230 с помощью сервиса безопасности 140 вычисляют степень аномальности активностей пользователей, соответствующих сценарию активностей пользователя в заданном временном интервале. В одном из вариантов реализации с помощью сервиса безопасности 140 вычисляют степень аномальности активностей пользователей на основании количества всех пользователей, связанных со сценарием активностей пользователя, и количества пользователей, связанных со сценарием активностей пользователя в заданном временном интервале. В еще одном из вариантов реализации степень аномальности активностей пользователя вычисляют с использованием статистической меры TF-IDF, используемой для оценки важности слова в контексте документа. При этом в качестве документов сервис безопасности 140 использует пользователей, а в качестве слов -сценарий активностей пользователя. Пример расчета степени аномальности подробно рассмотрен при описании Фиг. 1.

На этапе 240 с помощью сервиса безопасности 140 выявляют аномальную активность пользователей в случае, если степень аномальности активностей пользователей, соответствующих сценарию активностей пользователя, выше порогового значения. В случае превышения порогового значения сервис безопасности 140 выявляет аномальную активность, которая с высокой долей вероятности является мошеннической, так как аномальная массовость выполнения конкретного сценария пользователем при взаимодействии с банковским сервером 130 может означать, что совершается мошенническая активность, о чем облачный сервис безопасности 140 передает информацию банковскому серверу 130 для расследования возможного инцидента.

Фиг. 3 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26, содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например, колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг. 3. В вычислительной сети могут присутствовать также и другие устройства, например, маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой. Специалисту в данной области становится понятным, что могут существовать и другие варианты осуществления настоящего изобретения, согласующиеся с сущностью и объемом настоящего изобретения.

Изобретение относится к вычислительной технике. Технический результат заключается в обеспечении выявления аномальной активности при взаимодействии пользователей с удаленными сервисами. Способ выявления аномальной активности при взаимодействии пользователей с удаленными сервисами содержит этапы, на которых выявляют признаки активностей пользователей при взаимодействии пользователей с удаленными сервисами во время заданного временного интервала с помощью скрипта, исполняющегося в браузере на вычислительных устройствах пользователей при взаимодействии пользователя с веб-страницей удаленного сервиса; с помощью сервиса безопасности на основании выявленных признаков активностей пользователей выявляют активности каждого пользователя, соответствующие определенному сценарию активностей пользователя; с помощью сервиса безопасности вычисляют степень аномальности активностей пользователей, соответствующих сценарию активностей пользователя в заданном временном интервале; с помощью сервиса безопасности выявляют аномальную активность пользователей. 5 з.п. ф-лы, 3 ил.

1. Способ выявления аномальной активности при взаимодействии пользователей с удаленными сервисами, содержащий этапы, на которых:

а) выявляют признаки активностей пользователей при взаимодействии пользователей с удаленными сервисами во время заданного временного интервала с помощью скрипта, исполняющегося в браузере на вычислительных устройствах пользователей при взаимодействии пользователя с веб-страницей удаленного сервиса;

б) с помощью сервиса безопасности на основании выявленных признаков активностей пользователей выявляют активности каждого пользователя, соответствующие определенному сценарию активностей пользователя;

в) с помощью сервиса безопасности вычисляют степень аномальности активностей пользователей, соответствующих сценарию активностей пользователя в заданном временном интервале, с использованием статистической меры, используемой для оценки важности слова в контексте документа, при этом в качестве документов используют пользователей, а в качестве слов используют сценарий активностей пользователя;

г) с помощью сервиса безопасности выявляют аномальную активность пользователей в случае, если степень аномальности активностей пользователей, соответствующих сценарию активностей пользователя, выше порогового значения.

2. Способ по п. 1, в котором признаком активности пользователя при взаимодействии пользователя с удаленными сервисами является действие пользователя.

3. Способ по п. 1, в котором признаком активности пользователя при взаимодействии пользователя с удаленными сервисами является контекст действия пользователя.

4. Способ по п. 1, в котором сервисом безопасности является облачный сервис безопасности.

5. Способ по п. 1, в котором сценарий активностей пользователя содержит по меньшей мере две активности пользователя.

6. Способ по п. 1, в котором вычисляют степень аномальности активностей пользователей на основании количества всех пользователей, связанных со сценарием активностей пользователя, и количества пользователей, связанных со сценарием активностей пользователя в заданном временном интервале.

| Система и способ выявления подозрительной активности пользователя при взаимодействии пользователя с различными банковскими сервисами | 2016 |

|

RU2635275C1 |

| Способ обнаружения мошеннической активности на устройстве пользователя | 2016 |

|

RU2626337C1 |

| СПОСОБ И ВЫЧИСЛИТЕЛЬНОЕ УСТРОЙСТВО ДЛЯ ВЫЯВЛЕНИЯ ПОДОЗРИТЕЛЬНЫХ ПОЛЬЗОВАТЕЛЕЙ В СИСТЕМАХ ОБМЕНА СООБЩЕНИЯМИ | 2018 |

|

RU2708508C1 |

| СИСТЕМА И СПОСОБ ОБНАРУЖЕНИЯ ФИШИНГОВЫХ ВЕБ-СТРАНИЦ | 2016 |

|

RU2637477C1 |

| US 10108791 B1, 23.10.2018 | |||

| Способ получения цианистых соединений | 1924 |

|

SU2018A1 |

Авторы

Даты

2021-10-28—Публикация

2020-06-19—Подача