Область техники, к которой относится изобретение

Настоящее раскрытие сущности относится, в общем, к системам беспроводной связи, а более конкретно, к способам и оборудованию для управления сообщениями, связанными с механизмами управления доступом.

Уровень техники

При выполнении доступа к системе беспроводной связи, абонентское устройство (UE) должно передавать в служебных сигналах в сеть то, что оно хочет получать возможности связи. Предусмотрено много схем для того, как это может осуществляться. Например, UE может использовать конкретные радиоинтерфейсные ресурсы (например, времена, частоты и т.д.), чтобы отправлять короткое сообщение, которое должно указывать для сети то, что UE хочет обмениваться данными. Более подробная информация относительно определенной потребности в связи затем может возникать в последующей связи.

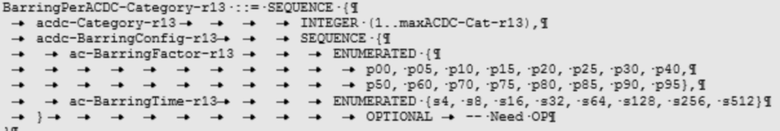

Для систем беспроводной связи в соответствии со спецификациями 3GPP EUTRAN/LTE-стандарта, пример этого процесса содержится на блок-схеме последовательности операций способа по фиг. 1, которая показывает произвольный доступ и установление соединения на уровне управления радиоресурсами (RRC). Запрос на связь может начинаться с передачи преамбулы произвольного доступа (401) на специально выделенных каналах или ресурсах. После этой преамбулы произвольного доступа, принимаемой посредством базовой станции или eNB, следует ответ по произвольному доступу (402), который включает в себя выделение ресурсов для длительной передачи служебных сигналов (403-405). Для краткости, эти сигналы не поясняются подробно здесь.

Можно признавать, что попытка доступа должна стоить радиоинтерфейсных ресурсов для последующей передачи служебных сигналов, требуемых, например, для того конфигурировать и устанавливать ресурсы связи для передачи пользовательских данных. Следует отметить, что еще дополнительная связь требуется с сетевыми объектами до того, как может осуществляться любая связь. Для краткости, эти дополнительные подробности опускаются из фиг. 1.

При определенных обстоятельствах, желательно предотвращать осуществление, посредством UE, этих попыток доступа. Например, в случае ситуации избыточной нагрузки, такой как перегрузка по радиоресурсам или нехватка характеристик обработки, сеть может хотеть сокращать избыточную нагрузку посредством запрета доступа к соте или либо ее части. Сеть, возможно, также должна приоритезировать между конкретными пользователями и/или услугами во время ситуаций избыточной нагрузки. Например, сеть может отдавать приоритет экстренным вызовам по сравнению с обычными вызовами.

С этой целью, сеть может использовать то, что в 3GPP называется "управлением доступом". Запрет классов доступа (ACB) представляет собой пример одного такого управления. Вкратце, запрет доступа представляет собой предотвращение или снижение вероятности того, что UE должно выполнять попытку доступа, и за счет этого уменьшение полной нагрузки, вызываемой посредством запросов на доступ из UE. Например, данное UE может принадлежать определенному классу доступа, и сеть может передавать, через широковещательно передаваемую системную информацию, то, что определенные классы в определенных экземплярах запрещаются (т.е. не имеют разрешения на то, чтобы осуществлять доступ) либо имеет разрешение на то, чтобы осуществлять доступ с более низкой вероятностью, если не запрещаются полностью. Когда UE принимает эту широковещательно передаваемую системную информацию, если оно принадлежит запрещенному классу доступа, это может приводить к тому, что UE не должно отправлять запрос на доступ. Предусмотрено несколько разновидностей механизмов запрета доступа, указываемых для LTE, некоторые из которых перечисляются и описываются с высоким уровнем подробности ниже.

1. Запрет классов доступа согласно Rel-8 3GPP: В этом механизме, можно запрещать все запросы на доступ из UE. Нормальные UE в диапазоне 0-9 классов доступа (AC) запрещаются с коэффициентом вероятности, также называемым "коэффициентом запрета" и с таймером, также называемым "длительностью запрета", тогда как конкретные классы могут управляться отдельно. В дополнение к нормальным классам 0-9, дополнительные классы указываются, чтобы управлять доступом к другому типу пользователей, например, службы экстренной помощи, коммунальные службы, службы обеспечения безопасности и т.д.

2. Управление доступом к конкретной услуге (SSAC): SSAC-механизм обеспечивает возможность сети запрещать голосовой доступ по стандарту мультимедийной телефонии (MMTel) и MMTel-видеодоступ из UE. Сеть передает в широковещательном режиме параметры запрета (параметры, аналогичные ACB) и алгоритм запрета, который является аналогичным ACB (коэффициент запрета и случайный таймер). Фактическое решение касательно того, разрешается или нет доступ, принимается на уровне мультимедийной подсистемы на базе IP-протокола (IMS) UE.

3. Управление доступом для восстановления после сбоя с коммутацией каналов (CSFB): CSFB-механизм обеспечивает возможность сети запрещать CSFB-пользователей. Алгоритм запрета, используемый в этом случае, является аналогичным ACB.

4. Расширенный запрет доступа (EAB): EAB-механизм обеспечивает возможность сети запрещать UE с низким приоритетом. Запрет основан на битовой карте, в которой каждый класс доступа (AC 0-9) может запрещаться или разрешаться.

5. Обход запрета классов доступа: Этот ACB-механизм обеспечивает возможность опускания запрета классов доступа для IMS-речевых и видеопользователей.

6. Запрет на основе конкретного для приложения управления перегрузкой для обмена данными (ACDC): ACDC обеспечивает возможность запрета трафика из/в определенное приложение(я). В этом решении, приложения классифицируются на основе глобальных идентификационных данных (идентификатора) приложения (в Android или iOS). Сеть передает в широковещательном режиме параметры запрета (коэффициент запрета и таймер) для каждой категории.

Таким образом, различные LTE UE из различных версий и, в зависимости от своих характеристик, поддерживают или не поддерживают одну или более заданных схем запрета. Большинство схем запрета, введенных после Rel-8, предназначены для очень специфичных вариантов использования и имеют определенные допущения по причине, по которой требуется запрет. Например, SSAC введено для того, чтобы защищать операторов IMS-сети от слишком большого количества IMS-запросов. С другой стороны, функциональность "пропуска запрета доступа" должна разрешать IMS-трафик (такой как голос), но запрещать другие услуги при таком допущении, что узкое место находится в RAN.

Для LTE, введены некоторые признаки запрета доступа, поскольку проблема в области техники уже наблюдается, тогда как другие предлагаются, поскольку конкретные проблемы предположительно должны возникать.

Некоторые проблемы исчезают со временем, а другие почти никогда не возникают. Введение каждой из этих разновидностей запрета доступа требует существенных усилий по стандартизации и проектированию в продуктах, а также по поддержанию.

Для LTE, использование нескольких механизмов запрета доступа приводит к тому, что широковещательно передаваемая системная информация для того, чтобы управлять запретом доступа, выросла до очень значительных размеров. Это потребляет радиоресурсы, а также продлевает время, которое данное UE должно тратить на считывание этой системной информации до того, как оно может осуществлять доступ к системе.

Сущность изобретения

Чтобы разрешать эти проблемы и исключать будущие проблемы с потенциально еще большим добавлениями в механизмы запрета доступа, заданные в настоящее время, сегодня в отрасли имеется потребность в том, чтобы заменять решения более общим и унифицированным решением, которое может как учитывать старые требования, так и лучше подготавливаться к новым запросам. Таким образом, цель настоящего раскрытия сущности заключается в том, чтобы разрешать недостатки предыдущих решений по запрету доступа.

Согласно конкретным вариантам осуществления, раскрыт способ управления доступом, выполняемого посредством абонентского устройства (UE). Способ содержит осуществление запуска, посредством UE, для того, чтобы выполнять запрос на доступ, и оценку того, удовлетворяются или нет одно или более правил для категории доступа посредством триггера. Способ дополнительно содержит определение, на основе оценки, категории доступа, которая должна применяться. Способ дополнительно содержит выполнение проверки запрета с применением категории доступа, определенной на основе оценки.

В конкретных вариантах осуществления, когда правила для категории доступа не удовлетворяются посредством триггера, выбирается правило для категории доступа по умолчанию. В конкретных вариантах осуществления, когда множество правил для категории доступа удовлетворяются посредством триггера, одно из множества правил для категории доступа выбирается на основе схемы приоритетов. В конкретных вариантах осуществления, определенная категория доступа определяется на основе выбранного правила для категории доступа.

Также раскрыто абонентское устройство (UE) выполненное с возможностью выполнять управление доступом. UE содержит беспроводной интерфейс и схему обработки, соединенную с беспроводным интерфейсом. Схема обработки выполнена с возможностью запускаться, чтобы выполнять запрос на доступ, и оценивать то, удовлетворяются или нет одно или более правил для категории доступа посредством триггера. Схема обработки дополнительно выполнена с возможностью определять, на основе оценки, категорию доступа, которая должна применяться. Схема обработки дополнительно выполнена с возможностью выполнять проверку запрета с применением категории доступа, определенной на основе оценки.

В конкретных вариантах осуществления, когда правила для категории доступа не удовлетворяются посредством триггера, выбирается правило для категории доступа по умолчанию. В конкретных вариантах осуществления, когда множество правил для категории доступа удовлетворяются посредством триггера, одно из множества правил для категории доступа выбирается на основе схемы приоритетов. В конкретных вариантах осуществления, определенная категория доступа определяется на основе выбранного правила для категории доступа.

Также раскрыт способ, осуществляемый посредством сетевого узла. Способ содержит предоставление, в UE, информации запрета, связанной с одной или более категорий доступа, при этом одна из одной или более категорий доступа используется посредством UE для того, чтобы выполнять проверку запрета. Способ дополнительно содержит прием запроса на доступ из UE, когда проверка запрета проходит.

В конкретных вариантах осуществления, информация запрета содержит коэффициенты запрета и время запрета. В конкретных вариантах осуществления, категория доступа, используемая посредством UE для того, чтобы выполнять проверку запрета, выбирается на основе правила для категории доступа по умолчанию. В конкретных вариантах осуществления, категория доступа, используемая посредством UE для того, чтобы выполнять проверку запрета, выбирается на основе схемы приоритетов. В конкретных вариантах осуществления, категория доступа, используемая посредством UE для того, чтобы выполнять проверку запрета, представляет собой предварительно определенную категорию доступа.

Также раскрыт сетевой узел. Сетевой узел содержит схему обработки и беспроводной интерфейс, соединенный со схемой обработки. Беспроводной интерфейс выполнен с возможностью предоставлять, в UE, информацию запрета, связанную с одной или более категорий доступа, при этом одна из одной или более категорий доступа используется посредством UE для того, чтобы выполнять проверку запрета. Беспроводной интерфейс дополнительно выполнен с возможностью принимать запрос на доступ из UE, когда проверка запрета проходит.

В конкретных вариантах осуществления, информация запрета содержит коэффициенты запрета и время запрета. В конкретных вариантах осуществления, категория доступа, используемая посредством UE для того, чтобы выполнять проверку запрета, выбирается на основе правила для категории доступа по умолчанию. В конкретных вариантах осуществления, категория доступа, используемая посредством UE для того, чтобы выполнять проверку запрета, выбирается на основе схемы приоритетов. В конкретных вариантах осуществления, категория доступа, используемая посредством UE для того, чтобы выполнять проверку запрета, представляет собой предварительно определенную категорию доступа.

Конкретные варианты осуществления настоящего раскрытия сущности могут предоставлять одно или более технических преимуществ. Например, конкретные варианты осуществления позволяют как верхним уровням, так и уровня радиосвязи управлять категориями доступа, используемыми посредством UE. Помимо этого, раскрытие сущности также разрешает частные случаи, когда, например, правила, предоставленные из верхних уровней, являются несогласованными сами по себе или несогласованными с правилами, принимаемыми из нижних (например, радио-) уровней. В ситуациях, когда UE не принимает правил, оно в любом случае должно иметь возможность выбирать категорию доступа для осуществления доступа к сети. Конкретные варианты осуществления также ограничивают объем информации, который должен передаваться в широковещательном режиме посредством RAN. Согласно конкретным вариантам осуществления, один набор категорий доступа может передаваться в широковещательном режиме вместо нескольких. Все аспекты, настоящие и будущие, вместо этого включены в правила для определения категории доступа вместо формирования дополнительных категорий доступа для широковещательной передачи информации. Другие преимущества могут быть очевидными для специалистов в данной области техники. Конкретные варианты осуществления могут не иметь ни одного, иметь некоторые или все изложенные преимущества.

Краткое описание чертежей

Для более полного понимания раскрытых вариантов осуществления и их признаков и преимуществ, следует обратиться к нижеприведенному подробному описанию, рассматриваемому вместе с чертежами, на которых:

Фиг. 1 иллюстрирует схему последовательности сигналов, связанную с RRC-соединением;

Фиг. 2 иллюстрирует сеть беспроводной связи согласно вариантам осуществления настоящего раскрытия сущности;

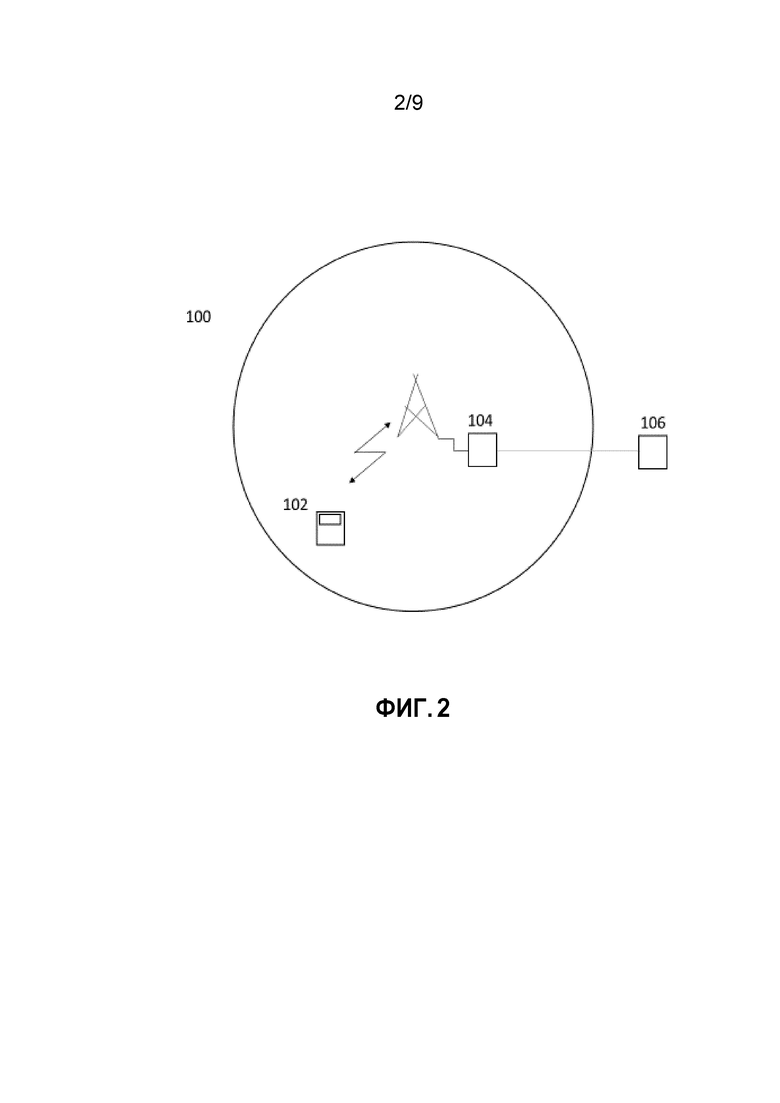

Фиг. 3 иллюстрирует абонентское устройство (UE) согласно вариантам осуществления настоящего раскрытия сущности;

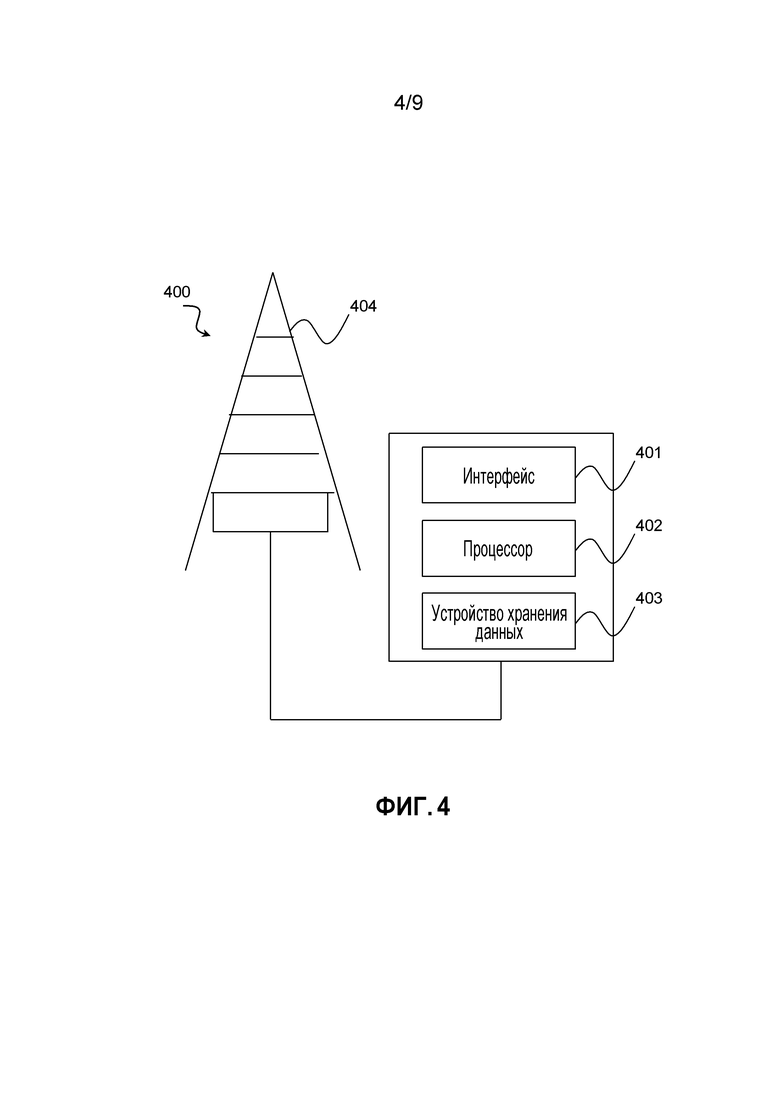

Фиг. 4 иллюстрирует сетевой узел согласно вариантам осуществления настоящего раскрытия сущности;

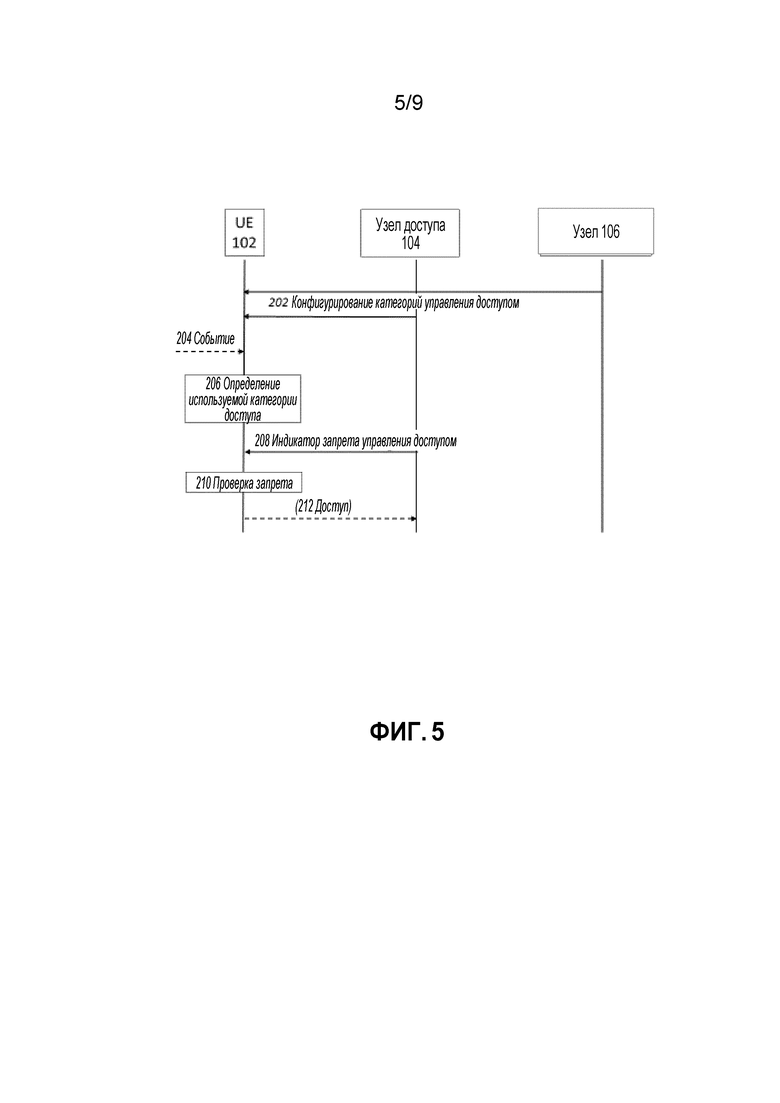

Фиг. 5 иллюстрирует схему последовательности сигналов согласно вариантам осуществления настоящего раскрытия сущности;

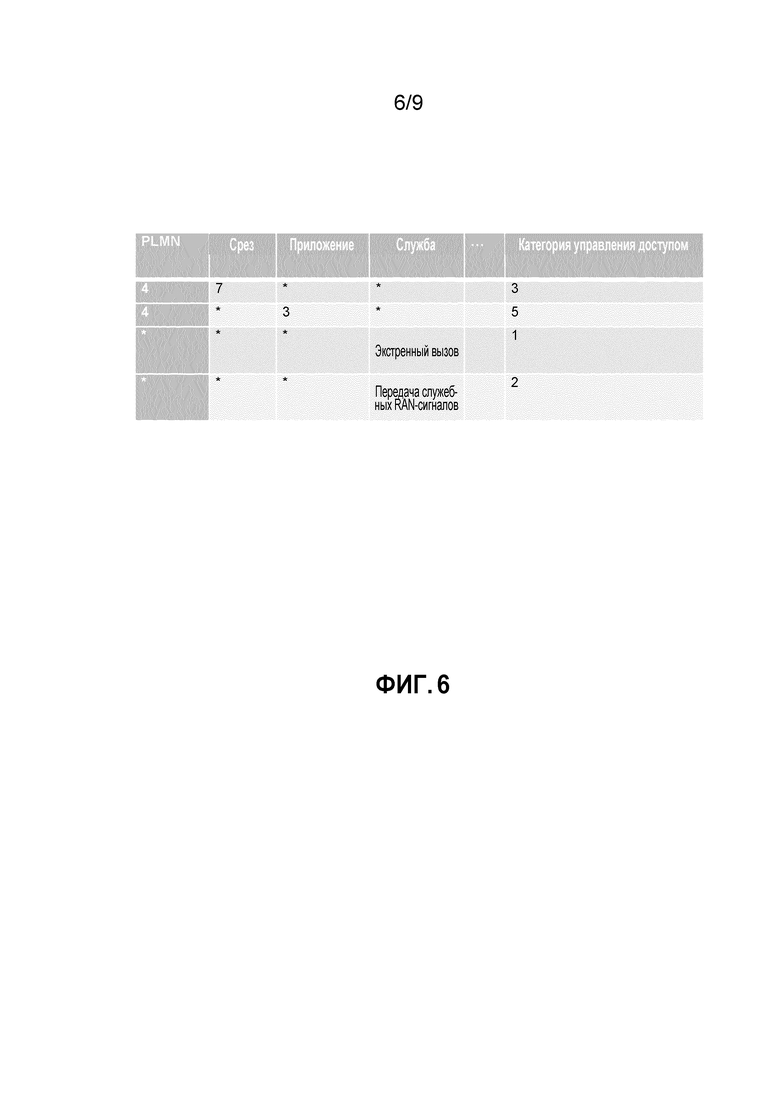

Фиг. 6 иллюстрирует таблицу с категориями доступа, преобразованными для набора правил согласно вариантам осуществления настоящего раскрытия сущности;

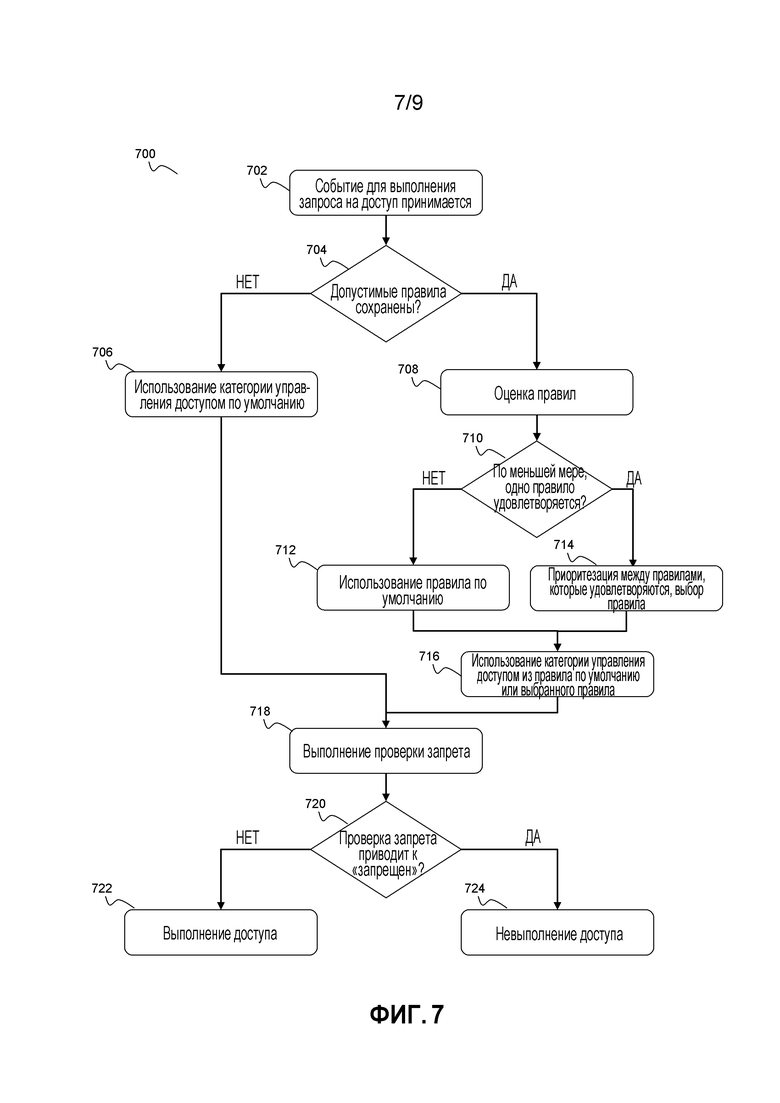

Фиг. 7 иллюстрирует блок-схему последовательности операций способа согласно вариантам осуществления настоящего раскрытия сущности;

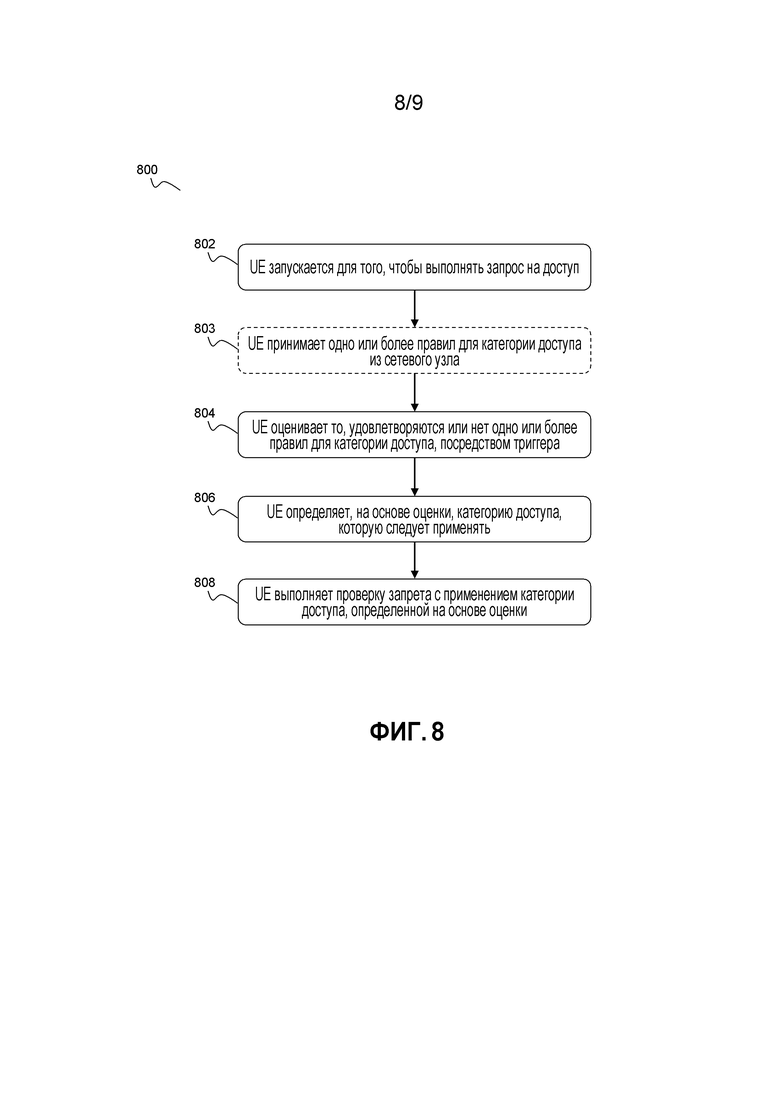

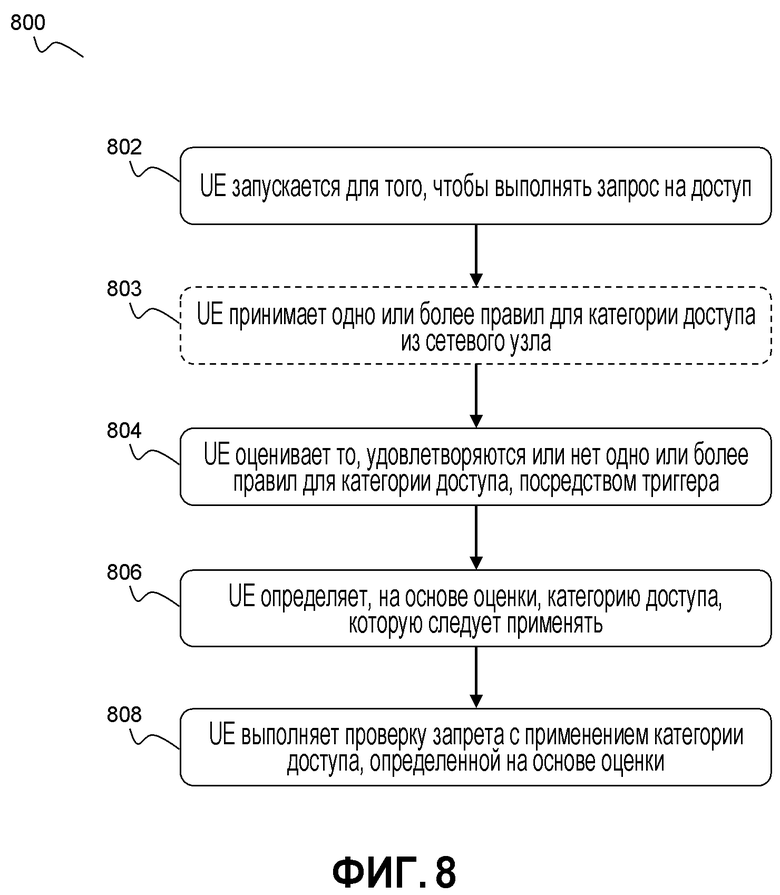

Фиг. 8 иллюстрирует блок-схему последовательности операций способа согласно вариантам осуществления настоящего раскрытия сущности; и

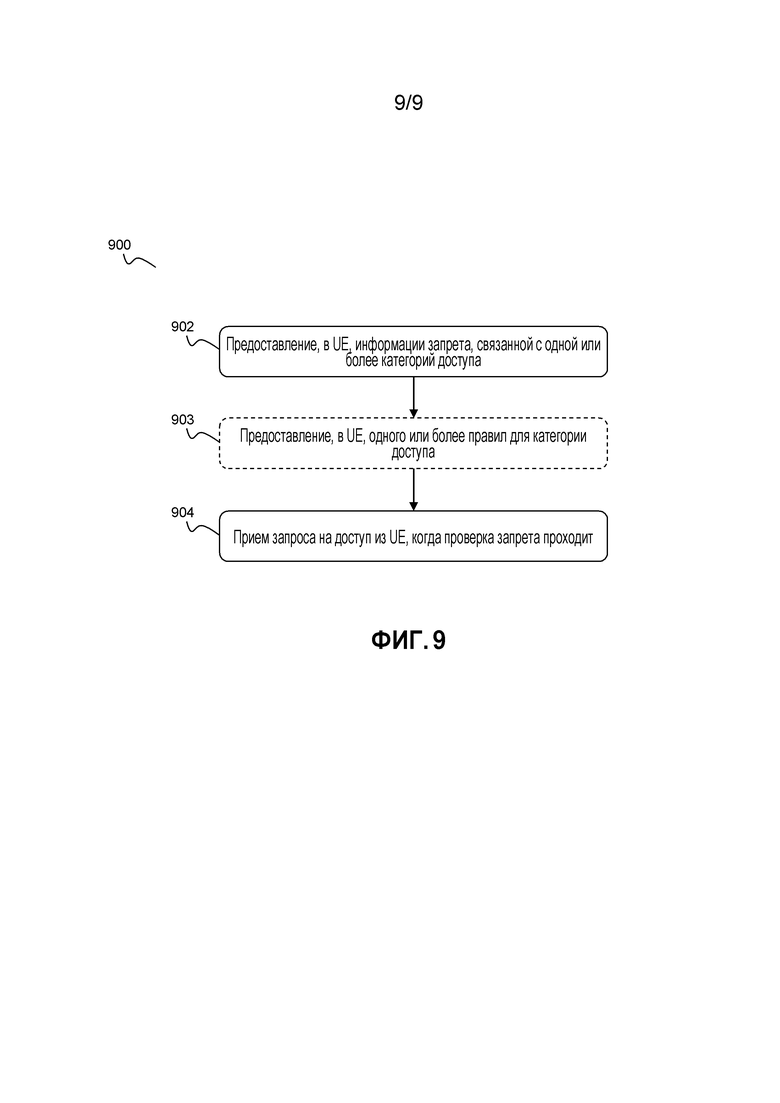

Фиг. 9 иллюстрирует блок-схему последовательности операций способа согласно вариантам осуществления настоящего раскрытия сущности.

Подробное описание изобретения

Технология, описанная в данном документе, может использоваться в различных беспроводных системах и не ограничивается 3GPP EUTRA/LTE-системами и 3GPP-системами следующего поколения (также известными как 5G-система (5GS)), развертывающими новый стандарт радиосвязи (NR), даже если такие системы служат в качестве примеров. Управление доступом представляет собой механизм, который может быть применимым к любой системе, в которой требуются пользователь, услуга и/или другое дифференцирование и регулирование нагрузки доступа. Другие примеры могут представлять собой беспроводной доступ в соответствии с IEEE 802-стандартами, такими как IEEE 802.11 WLAN-стандарт или IEEE 802.16-стандарт, а также 3GPP GSM-развитие.

Ссылаясь теперь на фиг. 2, беспроводная сеть доступа проиллюстрирована, например, в соответствии с 3GPP LTE/EUTRA-спецификациями. Чертеж сильно упрощается для того, чтобы фокусироваться на объектах, важных для того, чтобы пояснять раскрытые варианты осуществления. В беспроводной сети доступа, 100, проиллюстрировано UE (102). UE (102) может запрашивать доступ и обмениваться данными к/с узлом (104) доступа. Узел (104) доступа в свою очередь соединяется с узлом (106), который, например, может предоставлять доступ в Интернет. В LTE, узел доступа обычно упоминается как eNB, тогда как в других стандартах, он может упоминаться как узел B, базовая станция или просто точка доступа. В развитии радиосвязи следующего поколения в 3GPP, узел доступа иногда упоминается в качестве "gNB". Следует отметить, что иллюстрация на фиг. 2 является традиционной в том смысле, что она предоставляет вид "физических объектов", но специалисты в данной области техники должны понимать, что, например, узел (104) доступа или узел (106) может реализовываться с использованием распределенных или облачных возможностей обработки. Аналогично, он также может реализовываться в идентичном физическом объекте. Для целей этого примера, описание ассоциирует узлы с определенной функциональностью вместо ограничения определенными реализациями.

Узел (104) доступа передает пользовательскую информацию и служебные сигналы в/из сетевого узла в UE. Беспроводная сеть доступа 100 проиллюстрирована в качестве окружности и содержит на этом чертеже только одну "сотовую" зону и один узел (104) доступа. Следует понимать, что любая сеть доступа обычно содержит несколько узлов доступа, и в силу этого несколько зон и/или сот за счет этого обслуживаются.

Узел (106) может представлять собой один из множества узлов. Например, он может представлять собой управляющий узел (например, MME (объект управления мобильностью) или AMF (функцию управления доступом и мобильностью)) для обмена управляющей информации с UE, либо он может представлять собой узел пользовательской плоскости (SGW (обслуживающий шлюз) или UPF (функция пользовательской плоскости)) для передачи информации в виде пользовательских данных в UE. Дополнительно, узел может соединяться с другими узлами и работать в качестве ретранслятора на информацию из этих узлов в UE. Такие другие узлы, например, могут представлять собой пакетный шлюз (PGW), сеть передачи данных (DN) и т.п. Узел (106) и другие аналогичные узлы должны упоминаться как принадлежащие верхним уровням в этом описании.

Фиг. 3 является принципиальной схемой абонентского устройства 300 в качестве примерного беспроводного устройства, в соответствии с конкретными вариантами осуществления. UE 300 включает в себя антенну 305, внешнюю интерфейсную радиосхему 310, схему 315 обработки и машиночитаемый носитель 330 хранения данных. Антенна 305 может включать в себя одну или более антенн или антенных решеток и выполнена с возможностью отправлять и/или принимать беспроводные сигналы и соединяется с внешней интерфейсной радиосхемой 310. В определенных альтернативных вариантах осуществления, беспроводное устройство 300 может не включать в себя антенну 305, и антенна 305 вместо этого может быть отдельной от беспроводного устройства 300 и соединяться с беспроводным устройством 300 посредством интерфейса или порта.

Внешняя интерфейсная радиосхема 310 может содержать различные фильтры и усилители, соединяется с антенной 305 и схемой 315 обработки и выполнена с возможностью преобразовывать и согласовывать сигналы, передаваемые между антенной 305 и схемой 315 обработки. В определенных альтернативных вариантах осуществления, беспроводное устройство 300 может не включать в себя внешнюю интерфейсную радиосхему 310, и схема 315 обработки вместо этого может соединяться с антенной 305 без внешней интерфейсной радиосхемы 310.

Схема 315 обработки может включать в себя одно или более из схемы радиочастотного (RF) приемо-передающего устройства, схемы обработки в полосе модулирующих частот и схемы обработки приложений. В некоторых вариантах осуществления, схема приемо-передающего RF-устройства, схема обработки в полосе модулирующих частот и схема обработки приложений могут быть находиться отдельных наборах микросхем. В альтернативных вариантах осуществления, часть или все из схемы обработки в полосе модулирующих частот и схемы обработки приложений могут комбинироваться в один набор микросхем, и схема приемо-передающего RF-устройства может находиться на отдельном наборе микросхем. Во еще одних альтернативных вариантах осуществления, часть или все из схемы приемо-передающего RF-устройства и схемы обработки в полосе модулирующих частот могут находиться на идентичном наборе микросхем, и схема обработки приложений может находиться на отдельном наборе микросхем. В еще других альтернативных вариантах осуществления, часть или все из схемы приемо-передающего RF-устройства, схемы обработки в полосе модулирующих частот и схемы обработки приложений могут комбинироваться в идентичном наборе микросхем. Схема 315 обработки может включать в себя, например, один или более центральных процессоров (CPU), один или более микропроцессоров, одну или более специализированных интегральных схем (ASIC) и/или одну или более программируемых пользователем вентильных матриц (FPGA).

В конкретных вариантах осуществления, часть или вся функциональность, описанная в данном документе как предоставляемая посредством беспроводного устройства, может предоставляться посредством схемы 315 обработки, выполняющей инструкции, сохраненные на машиночитаемом носителе 330 хранения данных. В альтернативных вариантах осуществления, часть или вся функциональность может предоставляться посредством схемы 315 обработки без выполнения инструкций, сохраненных на машиночитаемом носителе, к примеру, проводным способом. В любом из этих конкретных вариантов осуществления, будь то с выполнением инструкций, сохраненных на машиночитаемом носителе хранения данных, или без, можно сказать, что схема обработки выполнена с возможностью выполнять описанную функциональность. Преимущества, предоставленные посредством такой функциональности, не ограничены только схемой 315 обработки или другими компонентами UE 300, а используются посредством беспроводного устройства в целом и/или посредством конечных пользователей и беспроводной сети, в общем.

Антенна 305, внешняя интерфейсная радиосхема 310 и/или схема 315 обработки могут быть выполнены с возможностью выполнять все операции приема, описанные в данном документе как выполняемые посредством беспроводного устройства. Любая информация, данные и/или сигналы могут приниматься из сетевого узла и/или другого беспроводного устройства.

Схема 315 обработки может быть выполнена с возможностью выполнять все операции определения, описанные в данном документе как выполняемые посредством беспроводного устройства. Определение, выполняемое посредством схемы 315 обработки, может включать в себя обработку информации, полученной посредством схемы 315 обработки посредством, например, преобразования полученной информации в другую информацию, сравнения полученной информации или преобразованной информации с информацией, сохраненной в беспроводном устройстве, и/или выполнения одной или более операций на основе полученной информации или преобразованной информации и в качестве результата упомянутой обработки, выполняющей определение.

Антенна 305, внешняя интерфейсная радиосхема 310 и/или схема 315 обработки могут быть выполнены с возможностью выполнять все операции передачи, описанные в данном документе как выполняемые посредством беспроводного устройства. Любая информация, данные и/или сигналы могут передаваться в сетевой узел и/или другое беспроводное устройство.

Машиночитаемый носитель 330 хранения данных, в общем, работает с возможностью сохранять инструкции, такие как компьютерная программа, программное обеспечение, приложение, включающее в себя одно или более из логики, правил, алгоритмов, кода, таблиц и т.д., и/или другие инструкции, допускающие выполнение посредством процессора. Примеры машиночитаемого носителя 330 хранения данных включают в себя компьютерное запоминающее устройство (например, оперативное запоминающее устройство (RAM) или постоянное запоминающее устройство (ROM)), носители хранения данных большой емкости (например, жесткий диск), съемные носители хранения данных и/или любые другие энергозависимые или энергонезависимые, непереходные машиночитаемые и/или машиноисполняемые запоминающие устройства, которые сохраняют информацию, данные и/или инструкции, которые могут использоваться посредством схемы 315 обработки. В некоторых вариантах осуществления, схема 315 обработки и машиночитаемый носитель 330 хранения данных могут считаться интегрированными.

Альтернативные варианты осуществления UE 300 могут включать в себя дополнительные компоненты, помимо компонентов, показанных на фиг. 3, которые могут отвечать за предоставление конкретных аспектов функциональности UE, включающей в себя любое из функциональности, описанной в данном документе, и/или любой функциональности, необходимой для того, чтобы поддерживать решение, описанное выше. В качестве только одного примера, UE 300 может включать в себя интерфейсы, устройства и схемы ввода и интерфейсы, устройства и схемы вывода. Интерфейсы, устройства и схемы ввода выполнены с возможностью обеспечивать возможность ввода информации в UE 300 и соединяются со схемой 315 обработки, чтобы обеспечивать возможность схеме 315 обработки обрабатывать входную информацию. Например, интерфейсы, устройства и схемы ввода могут включать в себя микрофон, бесконтактный или другой датчик, клавиши/кнопки, сенсорный дисплей, одну или более камер, USB-порт или другие элементы ввода. Интерфейсы, устройства и схемы вывода выполнены с возможностью обеспечивать возможность вывода информации из UE 300 и соединяются со схемой 315 обработки, чтобы обеспечивать возможность схеме 315 обработки выводить информацию из UE 300. Например, интерфейсы, устройства или схемы вывода могут включать в себя динамик, дисплей, вибрационную схему, USB-порт, интерфейс для наушников или другие элементы вывода. С использованием одного или более интерфейсов, устройств и схем ввода-вывода, UE 300 может обмениваться данными с конечными пользователями и/или беспроводной сетью и обеспечивать им возможность извлекать выгоду из функциональности, описанной в данном документе.

В качестве другого примера, UE 300 может включать в себя источник 335 мощности. Источник 335 мощности может содержать схему управления мощностью. Источник 335 мощности может принимать мощность из источника подачи мощности, который может содержаться или быть внешним по отношению к источнику 335 мощности. Например, UE 300 может содержать источник подачи мощности в форме аккумулятора или аккумуляторного блока, который соединяется или интегрируется в источник 335 мощности. Также могут использоваться другие типы источников мощности, такие как фотогальванические устройства. В качестве дополнительного примера, UE 300 может соединяться с внешним источником подачи мощности (таким как электрическая розетка) с помощью входной схемы или интерфейса, такого как электрический кабель, за счет чего внешний источник подачи мощности подает мощность в источник 335 мощности. Источник 335 мощности может соединяться с внешней интерфейсной радиосхемой 310, схемой 315 обработки и/или машиночитаемым носителем 330 хранения данных и выполнен с возможностью подавать в UE 300, включающий в себя схему 315 обработки, мощность для выполнения функциональности, описанной в данном документе.

UE 300 также может включать в себя несколько наборов из схемы 315 обработки, машиночитаемого носителя 330 хранения данных, радиосхемы 310 и/или антенны 305 для различных беспроводных технологий, интегрированных в беспроводное устройство 300, таких как, например, беспроводные GSM-, WCDMA-, LTE-, NR-, Wi-Fi- или Bluetooth-технологии. Эти беспроводные технологии могут интегрироваться в идентичные или различные наборы микросхем и другие компоненты в беспроводном устройстве 300.

Фиг. 4 является принципиальной схемой сетевого узла 400. Согласно конкретным вариантам осуществления, сетевой узел 400 может соответствовать узлу 104 доступа и/или узлу 106 по фиг. 1 или любому другому подходящему узлу, работающему в сети беспроводной связи. Сетевой узел 400 содержит интерфейс 401, процессор 402, устройство 403 хранения данных и антенну 404. Эти компоненты могут взаимодействовать, чтобы предоставлять функциональность сетевого узла, такую как предоставление беспроводных соединений в беспроводной сети. В различных вариантах осуществления, беспроводная сеть может содержать любое число проводных или беспроводных сетей, сетевых узлов, базовых станций, контроллеров, беспроводных устройств, ретрансляционных станций и/или любых других компонентов, которые могут упрощать или участвовать в передаче данных и/или сигналов через проводные или беспроводные соединения.

При использовании в данном документе, "сетевой узел" означает оборудование, допускающее, сконфигурированное, размещаемое и/или работающее с возможностью обмениваться данными прямо или косвенно с беспроводным устройством и/или с другим оборудованием или узлами в сети беспроводной связи, которые обеспечивают и/или предоставляют беспроводной доступ для беспроводного устройства. Примеры сетевых узлов включают в себя, но не только, точки доступа (AP), в частности, точки радиодоступа. Сетевой узел может представлять базовые станции (BS), к примеру, базовые радиостанции. Конкретные примеры базовых радиостанций включают в себя узлы B и усовершенствованные узлы B (eNB). Базовые станции могут классифицироваться на основе объема покрытия, которое они предоставляют (или, другими словами, своего уровня мощности передачи), и в таком случае могут также упоминаться как базовые фемтостанции, базовые пикостанции, базовые микростанции или базовые макростанции. "Сетевой узел" также включает в себя одну или более (или все) частей распределенной базовой радиостанции, таких как централизованные цифровые блоки и/или удаленные радиоблоки (RRU), иногда называемые в качестве удаленных радиоголовок (RRH). Такие удаленные радиоблоки могут интегрироваться или не могут интегрироваться с антенной в качестве интегрированной антенной радиостанции. Части распределенных базовых радиостанций также могут упоминаться как узлы в распределенной антенной системе (DAS).

В качестве конкретного неограничивающего примера, базовая станция может представлять собой ретрансляционный узел или релейный донорный узел, управляющий ретранслятором.

Еще одни дополнительные примеры сетевых узлов включают в себя радиоустройство радиосвязи с поддержкой нескольких стандартов (MSR), такое как MSR BS, сетевые контроллеры, такие как контроллеры радиосети (RNC) или контроллеры базовой станции (BSC), базовые приемо-передающие станции (BTS), точки передачи, узлы передачи, объекты координации многосотовой/многоадресной передачи (MCE), базовые сетевые узлы (например, MSC, MME, AMF), OandM-узлы, OSS-узлы, SON-узлы, узлы позиционирования (например, E-SMLC) и/или MDT. Тем не менее, если обобщить, сетевые узлы могут представлять любое подходящее устройство (или группу устройств), допускающее, сконфигурированное, размещаемое и/или работающее с возможностью обеспечивать и/или предоставлять беспроводному устройству доступ к сети беспроводной связи или предоставлять некоторые услуги беспроводному устройству, которое осуществляет доступ к сети беспроводной связи.

При использовании в данном документе, термин "радиоузел" используется обобщенно, чтобы означать как беспроводные устройства, так и сетевые узлы, каждый из которых, соответственно, описывается выше.

На фиг. 4, сетевой узел 400 содержит процессор 402, устройство 403 хранения данных, интерфейс 401 и антенну 404. Эти компоненты проиллюстрированы как одиночные прямоугольники, расположенные внутри одного большего прямоугольника. Тем не менее, на практике, сетевой узел может содержать несколько различных физических компонентов, которые составляют один проиллюстрированный компонент (например, интерфейс 401 может содержать контактные выводы для соединения проводов для проводного соединения и приемо-передающее радиоустройство для беспроводного соединения). В качестве другого примера, сетевой узел 400 может представлять собой виртуальный сетевой узел, в котором несколько различных физически отдельных компонентов взаимодействуют, чтобы предоставлять функциональность сетевого узла 400 (например, процессор 402 может содержать три отдельных процессора, расположенные в трех отдельных корпусах, причем каждый процессор отвечает за различную функцию для конкретного экземпляра сетевого узла 400). Аналогично, сетевой узел 400 может состоять из нескольких физически отдельных компонентов (например, компонента узла B и RNC-компонента, BTS-компонента и BSC-компонента и т.д.), которые могут собственные соответствующие компоненты процессора, устройства хранения данных и интерфейса. В определенных сценариях, в которых сетевой узел 400 содержит несколько отдельных компонентов (например, BTS- и BSC-компонентов), один или более отдельных компонентов могут совместно использоваться несколькими сетевыми узлами. Например, один RNC может управлять несколькими узлами B. В таком сценарии, каждая уникальная пара узла B и BSC может представлять собой отдельный сетевой узел. В некоторых вариантах осуществления, сетевой узел 200 может быть выполнен с возможностью поддерживать несколько технологий радиодоступа (RAT). В таких вариантах осуществления, некоторые компоненты могут дублироваться (например, отдельное устройство 403 хранения данных для различных RAT), и некоторые компоненты могут многократно использоваться (например, идентичная антенна 4004 может совместно использоваться посредством RAT).

Процессор 402 может представлять собой комбинацию одного или более из микропроцессора, контроллера, микроконтроллера, центрального процессора, процессора цифровых сигналов, специализированной интегральной схемы, программируемой пользователем вентильной матрицы или любого другого подходящего вычислительного устройства, ресурса либо комбинацию аппаратных средств, программного обеспечения и/или кодированной логики, работающую с возможностью предоставлять, отдельно или в сочетании с другими компонентами сетевого узла 400, такими как устройство 403 хранения данных, функциональность сетевого узла 400. Например, процессор 402 может выполнять инструкции, сохраненные в устройстве 403 хранения данных. Такая функциональность может включать в себя предоставление различных беспроводных признаков, поясненных в данном документе, в беспроводное устройство, такое как UE 300, включающих в себя любые из признаков или преимуществ, раскрытых в данном документе.

Устройство 403 хранения данных может содержать любую форму энергозависимого или энергонезависимого машиночитаемого запоминающего устройства, включающего в себя, без ограничения, устройство постоянного хранения данных, полупроводниковое запоминающее устройство, удаленно смонтированное запоминающее устройство, магнитные носители, оптические носители, оперативное запоминающее устройство (RAM), постоянное запоминающее устройство (ROM), съемные носители или любой другой подходящий компонент локального или удаленного запоминающего устройства. Устройство 403 хранения данных может сохранять любые подходящие инструкции, данные или информацию, включающие в себя программное обеспечение и кодированную логику, используемую посредством сетевого узла 400. Устройство 403 хранения данных может использоваться для того, чтобы сохранять все вычисления, приводимые посредством процессора 402, и/или все данные, принимаемые через интерфейс 401.

Сетевой узел 400 также содержит интерфейс 401, который может использоваться в проводного или беспроводного обмена служебными сигналами и/или данными между сетевым узлом 400, сетью 100 и/или UE 300. Например, интерфейс 401 может выполнять любое форматирование, кодирование или трансляцию, которая может требоваться, чтобы обеспечивать возможность сетевому узлу 400 отправлять и принимать данные из сети 100 по проводному соединению. Интерфейс 401 также может включать в себя радиопередающее устройство и/или приемное устройство, которое может соединяться с или частью антенны 404. Радиоустройство может принимать цифровые данные, которые должны отправляться в другие сетевые узлы или беспроводные устройства, через беспроводное соединение. Радиоустройство может преобразовывать цифровые данные в радиосигнал, имеющий соответствующие параметры канала и полосы пропускания. Радиосигнал затем может передаваться через антенну 404 соответствующему получателю (например, UE 300).

Антенна 404 может представлять собой любой тип антенны, допускающей передачу и прием данных и/или сигналов в беспроводном режиме. В некоторых вариантах осуществления, антенна 404 может содержать одну или более всенаправленных, секторных или панельных антенн, работающих с возможностью передавать/принимать радиосигналы, например, между 2 ГГц и 66 ГГц. Всенаправленная антенна может использоваться для того, чтобы передавать/принимать радиосигналы в любом направлении, секторная антенна может использоваться для того, чтобы передавать/принимать радиосигналы из устройств в конкретной зоне, и панельная антенна может представлять собой антенну в зоне прямой видимости, используемую для того, чтобы передавать/принимать радиосигналы на относительно прямой линии.

Во время развития 5G-системы, введен новый принцип, называемый "разделением на срезы". Срез, также известный как сетевой срез, представляет собой новый принцип в 3GPP и означает сквозную сетевую реализацию или набор сетевых функций и ресурсов, которые формируют полную инстанцированную логическую сеть, чтобы удовлетворять определенной сетевой характеристике. Он может сравниваться со способом просматривать "виртуальную" сеть, а не физическую сеть. Срез может иметь различные характеристики, к примеру, сверхнизкую задержку. Например, срез может предоставлять своим пользователям функциональность, которая защищает аспекты задержки таким образом, что задержка никогда не является более высокой, чем определенное требование. Чтобы удовлетворять этому, может требоваться набор сетевых функций, например, функциональность, которая защищает очень короткие прерывания или задержки при передаче обслуживания. Другие срезы, которые могут быть реализованы с использованием идентичных узлов (104, 400) доступа и сетевых узлов (106, 400) и т.п., могут иметь другие характеристики. Например, могут быть предусмотрены срезы, которые даже не включают в себя функцию мобильности, поскольку все пользователи, обслуживаемые через срез, могут быть стационарными. Эти два примера показывают то, что для того, чтобы реализовывать услугу для различных типов пользователей, могут требоваться различные функциональности, и каждый из этих наборов функциональностей связан с реализацией на основе срезов. Срез также может рассматриваться в качестве способа, чтобы изолировать ресурсы и выполнять отдельное управление. Например, если определенная реализация на основе срезов имеет очень высокий приоритет, определенные ресурсы обработки могут быть зарезервированы таким образом, что срезы с более низким приоритетом не могут использовать их. Принцип разделения на срезы в настоящее время разрабатывается. Отдельный срез идентифицируется посредством своего идентификатора среза, в 3GPP также известного как S-NSSAI (единая вспомогательная информация выбора сетевого среза).

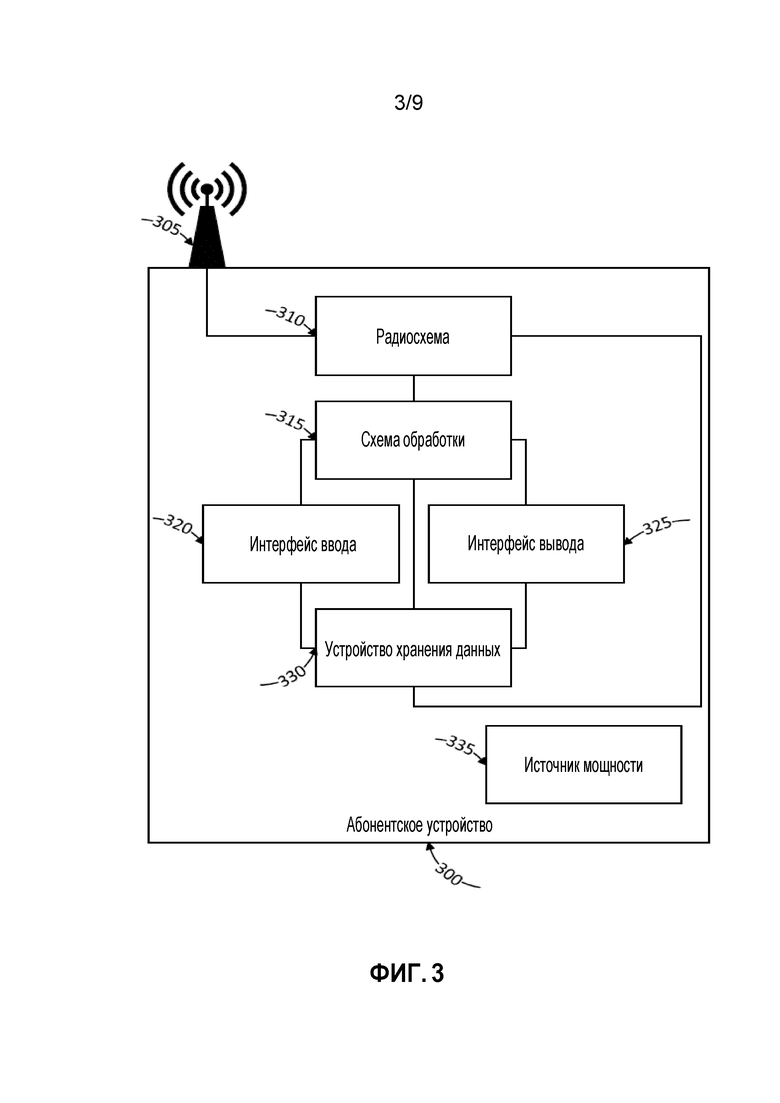

Согласно одному варианту осуществления настоящего раскрытия сущности, до того, как UE выполняет доступ к узлу доступа, оно должно считывать определенную системную информацию. Системная информация описывает то, как доступ должен выполняться, чтобы инициировать связь между UE (102) и узлом (104, 400) доступа. Часть этой системной информации может представлять собой информацию, связанную с запретом доступа. Эта информация запрета обычно широковещательно передается в сети 100 доступа, и может быть предусмотрена различная информация запрета в различных сотах или зонах. Обычно, один узел (104, 400) доступа должен передавать собственную информацию запрета. Информация запрета может компоноваться таким образом, что она включает в себя набор категорий [1...m] доступа и, для каждой категории, информационные элементы, содержащие коэффициент запрета и время запрета, например, как указано в 3GPP TS 36,331 v 14.1.0, 2016-12 (см. нижеприведенную таблицу). Эта информация запрета в расчете на категорию доступа используется посредством попытки доступа посредством UE, и она представляет собой способ, для узла доступа, того, чтобы ограничивать и приоритезировать определенные виды доступа выше других.

Таблица 1. Пример взаимосвязи "категория доступа - время запрета" и коэффициентов запрета

До того, как доступ предпринимается посредством UE (102), оно должно применять категорию доступ из числа [1...m] категорий доступа. Согласно конкретным вариантам осуществления, чтобы определять то, какую категорию доступа следует использовать, в UE предоставляются инструкции или правила из сети. Фиг. 5 иллюстрирует схему последовательности сигналов для одной примерной процедуры.

На первом этапе 202, узел предоставляет правила касательно того, какую категорию доступа следует использовать, на основе соображений, которые связаны с верхними уровнями. На фиг. 5, эта информация проиллюстрирована как исходящая из узла (106), но также может исходить из других сетевых узлов и передаваться в UE через узел (106). Если сеть включает в себя высокоуровневую функциональность контроллера или политик, она может исходить из другого узла, выполняющего хостинг такой функциональности контроллера или политик. Правила верхнего уровня могут передаваться в служебных сигналах в UE через передачу служебных сигналов на не связанном с предоставлением доступа уровне (NAS), либо они могут передаваться в служебных сигналах с использованием других протоколов. Например, UE (102) может включать в себя объект, который может быть сконфигурирован с помощью и выполнять хостинг правил для категории доступа, передаваемых в служебных сигналах с использованием OMA-DM-протокола управления устройствами.

В правила из узла (106) может быть включена информация, связанная, например, с тем, как UE должно выбирать категорию доступа, если доступ запускается посредством определенной услуги. Примеры таких услуг, например, могут представлять собой службу экстренной помощи или MMTel-услугу. Дополнительно, правила могут включать в себя информацию, связанную с тем, как UE должно выбирать категорию доступа, если доступ запускается посредством определенного приложения, такого как, например, определенная игра или определенное приложение для средств социального общения. Правила также могут включать в себя информацию, связанную с доступом к различным срезам. Например, небольшое устройство-UE/IoT UE (102) может хотеть осуществлять доступ, например, к IoT-оптимизированному срезу. Дополнительно, довольно часто встречается то, что радиосети совместно используются различными операторами, или то, что один и тот же оператор использует различные коды наземной сети мобильной связи общего пользования (PLMN). Могут быть предусмотрены различные правила для выбора категории доступа в зависимости оттого, должен или нет возникать доступ для различной PLMN.

Следует отметить, что этап 202 также может включать в себя передачу служебных сигналов из узла (104) доступа. Передача в служебных сигналах правил для выбора категории доступа также может отправляться из узла (104) доступа, например, в частности, когда дело доходит до выбора категории доступа для доступов, которые запускаются, например, посредством передачи в служебных сигналах с узлом доступа. Это может упоминаться как передача служебных сигналов в сети радиодоступа (RAN) и может передаваться, например, с использованием протокола связи на уровне управления радиоресурсами (RRC).

Следует отметить, что правила для определения определенной категории доступа для доступа могут учитывать один или более аспектов одновременно. Это проиллюстрировано на фиг. 6. Фиг. 6 иллюстрирует иллюстративный набор рассматриваемых аспектов, для которых правила принимаются из сети (узла (106) и/или узла (104) доступа), и пример иллюстрирует. Каждая строка соответствует правилу, которое может приниматься из сети. До того, как UE выполняет запрос на доступ, UE оценивает эти правила, чтобы определять то, какой категории управления доступом должна соответствовать эта попытка доступа, и за счет этого иметь возможность выполнять проверку запрета.

Для каждого правила, предусмотрены столбцы с условиями, которые должны удовлетворяться для удовлетворения этого правила, а также результирующая категория управления доступом, когда правило удовлетворяется. Если посмотреть на первую строку в таблице, проиллюстрировано то, что категория 3 управления доступом должна использоваться, если это правило удовлетворяется. Условия, которые должны удовлетворяться, состоят в том, что UE осуществляет доступ к PLMN 4 и идентификатору 7 среза, но нерелевантно то, какое приложение и какая услуга, к которой осуществляется доступ в качестве подстановочного символа (*), присутствует в этих столбцах. Вторая строка иллюстрирует второе правило, в котором условия, которые должны удовлетворяться, состоят в том, что все срезы и все услуги (поскольку как срез, так и услуга помечаются подстановочным символом) с приложением 3 в PLMN 4 должны использовать категорию 5 доступа, если это правило удовлетворяется.

Из узла (102) доступа можно видеть, что на этапе 202 предоставлены правила, указывающие то, что категория 2 доступа должна использоваться для передачи служебных RAN-сигналов. Следует отметить, что таблица на фиг. 6 может приводить к несогласованному результату в случае, если несколько правил удовлетворяются. Например, правила в первой и второй строках удовлетворяются в случае, если доступ осуществляется с помощью приложения 3 в срезе 7 в PLMN 4. Если два правила удовлетворяются, означенное может в силу этого приводить к двум различным категориям (3 и 5) управления доступом. Это должно исключаться или учитываться.

Согласно другому аспекту настоящего раскрытия сущности, неоднозначные ситуации, такие как эта и другие, разрешаются посредством простого указания того, что, например, категории доступа с наибольшим рангом всегда выбираются в случае неоднозначности. В вышеприведенном примере, когда первое и второе правила (строки) удовлетворяются, категория 3 управления доступом имеет более высокий ранг, чем 5, и в силу этого должно выбираться первое правило, приводящее к категории 3 управления доступом. В качестве альтернативы, каждое правило непосредственно ассоциировано с приоритетом, который может приниматься посредством сети, и должно выбираться правило с более высоким приоритетом, когда несколько правил удовлетворяются. В качестве другой альтернативы, непосредственно UE выбирает правило, которое имеет приоритет, посредством случайного выбора, с использованием хэша идентификационных данных UE (к примеру, IMSI) или некоторым другим подходящим способом. Если определенные доступы, которые запускаются, не могут находить правило, которое удовлетворяется, и в силу этого приводят к определению категории управления доступом, также может передаваться в служебных сигналах категория "по умолчанию", которая может сохраняться в качестве части правила "по умолчанию" в таблице, которое удовлетворяется в случае, если другое правило не удовлетворяется.

Возвращаясь теперь к фиг. 5, на этапе 204, предусмотрено событие, которое запускает доступ. Оно может представлять собой событие, принимаемое посредством UE, как показано на фиг. 5. Альтернативно, событие 204 также может включать в себя любое событие, решение или триггер, которое возникает в UE, которое запускает доступ. Независимо, UE (102) должно оценивать событие с использованием правил и информации, принимаемой на этапе 202, и определять категорию доступа, которую следует использовать, на этапе 206. На основе категории доступа, оно должно считывать информацию, передаваемую в широковещательном режиме (208) посредством узла (104) доступа, включающую в себя, например, коэффициенты запрета и время запрета для выбранной категории, и затем выполнять проверку запрета (210), выполняемую для указываемых коэффициентов запрета и времен запрета для выбранной категории доступа.

Следует отметить, что имеется вероятность того, что посредством UE (102) выбранная категория доступа не представлена в широковещательной информации из узла (104) доступа. Например, широковещательная информация может включать в себя только:

Если UE на этапе 206 приходит к заключению, что должна использоваться категория доступа, отличная от 1, 3 или 7, имеется потребность в правиле относительно того, как обрабатывать такие UE. Для предварительно определенного правила, нет необходимости дополнительно создавать механизмы, которые требуют координации всей информации, которая передается в широковещательном режиме посредством узла (104) доступа и, например, различных узлов (106). Примерное правило согласно одному аспекту настоящего раскрытия сущности состоит в том, чтобы вместо этого применять ближайшую категорию доступа, для которой информация передается в широковещательном режиме, с более высокой вероятностью доступа, либо, если такая категория доступа не передается в широковещательном режиме, выбирать категорию доступа с наибольшей вероятностью разрешения доступа. Для такого правила, в ситуациях, когда нет необходимости ограничивать количество доступов, не возникает необходимости для узла (106) передавать в широковещательном режиме информацию относительно более чем очень небольшого числа категорий доступа и в силу этого экономить широковещательные ресурсы. Например, широковещательная передача информации относительно 1, 3 и 7 фактически должна создавать 3 различных категории доступа вместо m категорий [1...m] доступа.

Согласно этому конкретному примеру, преобразование должно в силу этого заключаться в том, что категория 1 и 2 доступа преобразуется в категорию 1 доступа

Категория 3-6 доступа преобразуется в категорию 3 доступа

Категория 7-m доступа преобразуется в категорию 7 доступа.

Это должно значительно экономить широковещательные ресурсы. На этапе 212, UE должно отправлять запрос на доступ (например, как описано для LTE выше), если проверка запрета проходит (210).

Предварительно определенное правило, включающее в себя категорию доступа по умолчанию, также может заявляться в спецификации.

Конкретные варианты осуществления, поясненные в данном документе, основаны на UE (102), в некоторый момент времени имеющем канал связи с сетью, и на том, что правила доступны в UE, согласно передаче служебных сигналов на этапе 202. В ином случае, таком как, например, до начальной связи, когда UE, например, "только что из магазина", может выполнять (начальное) присоединение или перемещается в другую зону с другими правилами, должна также быть предусмотрена категория доступа, указываемая для самого начального доступа. Она, например, может жестко кодироваться, например, в модуле идентификации абонента (SIM/USIM) UE, заявленном в спецификации, либо она может передаваться в широковещательном режиме в качестве части информации категории доступа из узла доступа (106).

Согласно конкретным вариантам осуществления, UE может осуществлять способ 700, как проиллюстрировано на фиг. 7. На этапе 702, UE принимает или подвергается событию или триггеру, чтобы выполнять запрос на доступ. Этот триггер может приниматься или подвергаться из приложения в UE либо из протокольного объекта передачи служебной информации, такого как протокольный уровень RRC или не связанного с предоставлением доступа уровня, либо посредством принимаемого поискового вызова из сети. При использовании в данном документе, следует понимать, что означенные или любое другое возникновение, которое указывает UE выполнять запрос на доступ, может считаться "событием" или "триггером". На этапе 704, UE (102) проверяет то, имеет оно или нет сохраненными допустимые правила. В случае если UE имеет, оно переходит к этапу 708, на котором оно оценивает одно или более сохраненных допустимых правил; иначе оно переходит к этапу 706, на котором оно использует "по умолчанию" или предварительно определенную категорию управления доступом, например, как описано выше.

На этапе 710, если ни одно из сохраненных допустимых правил не удовлетворяется, UE может использовать предварительно определенную категорию или правило управления доступом по умолчанию (712). Альтернативно, если, по меньшей мере, одно правило удовлетворяется, и если может использоваться приоритезация между набором возможных категорий доступа, приоритезация должна осуществляться таким образом, что одна категория управления доступом выбирается (714).

Независимо от того, как выбираются категория управления доступом или правила управления доступом, на этапе 718, UE выполняет сверку со значениями, допустимыми для выбранной категории управления доступом, чтобы определять то, приводит или нет проверка к "запрещен" (720). Если проверка запрета приводит к "не запрещен", на этапе 722, доступ должен выполняться, а если проверка запрета приводит к "запрещен", на этапе 724, доступ не должен выполняться.

Согласно дополнительным вариантам осуществления, UE может осуществлять способ 800 управления доступом, как проиллюстрировано на фиг. 8. Способ начинается на этапе 802, когда UE запускается для того, чтобы выполнять запрос на доступ. Это может включать в себя любое событие, триггер или возникновение, которое указывает UE выполнять запрос на доступ. Согласно конкретным вариантам осуществления, триггер может приниматься или подвергаться из приложения в UE либо из протокольного объекта передачи служебной информации, такого как протокольный уровень RRC или не связанного с предоставлением доступа уровня, либо посредством принимаемого поискового вызова из сети. При использовании в данном документе, следует понимать, что означенные или любое другое возникновение, которое указывает UE выполнять запрос на доступ, могут упоминаться как "событие" или "триггер".

На этапе 804, UE оценивает то, удовлетворяются или нет одно или более правил для категории доступа посредством триггера. Несколько неограничивающих примеров этих правил для категории доступа пояснены выше относительно фиг. 6. Согласно этому проиллюстрированному варианту осуществления, правила могут быть основаны на одном или более из PLMN, среза, приложения и услуги. Согласно дополнительным вариантам осуществления, правила могут быть основаны на одном или более из передачи служебных сигналов, экстренной связи, UE, частоты и типа подписки. Этот список является неисчерпывающим, и следует принимать во внимание, что правила для категории доступа могут быть основаны на дополнительных критериях или любой комбинации критериев, поясненных в данном документе. Правило для категории доступа (например, строки на фиг. 6) может считаться удовлетворенным посредством триггера, если удовлетворяются все критерии, требуемые посредством правила (например, столбцы на фиг. 6).

Согласно конкретным вариантам осуществления, на этапе 804 может определяться то, что правила для категории доступа не удовлетворяются посредством триггера. Это может происходить вследствие различных причин: UE может не иметь сохраненных правил для категории доступа; UE может иметь сохраненные правила для категории доступа, но ни одно из них не удовлетворяется посредством триггера; и т.д. Согласно конкретным вариантам осуществления, когда это происходит, выбирается правило для категории доступа по умолчанию посредством UE. Это правило для категории доступа по умолчанию может быть чем-то, что задается посредством сети или посредством UE.

Согласно конкретным вариантам осуществления, на этапе 804 может определяться то, что более одного правила для категории доступа удовлетворяется посредством триггера. Поскольку это может приводить к применению различных категорий доступа, ситуация должна исключаться. Следовательно, согласно конкретным вариантам осуществления, когда более одно правила удовлетворяется, одно из множества удовлетворяемых правил для категории доступа выбирается посредством UE. Согласно конкретным вариантам осуществления, этот выбор может быть основан на схеме приоритетов. В некоторых вариантах осуществления, эта схема приоритетов может предоставлять то, что категории доступа, ассоциированные с каждым правилом, имеют ранжирование, и выбирается категория с более высоким ранжированием. В некоторых вариантах осуществления, сами правила имеют назначенный приоритет или ранжирование, и выбирается удовлетворяемое правило с более высоким приоритетом или ранжированием. Эти различные схемы приоритетов могут назначаться посредством сети или UE. В качестве еще одного другого альтернативного варианта осуществления, если несколько правил для категории доступа удовлетворяются посредством триггера, UE может выбирать одно правило на основе случайного выбора (например, с использованием хэша идентификационных данных UE или любого другого соответствующего способа случайного выбора).

Согласно конкретным вариантам осуществления, различные правила для категории доступа могут представлять собой правило(а), сохраненное в UE, правило(а), принимаемое из сетевого узла, правило для категории доступа по умолчанию или некоторую комбинацию вышеуказанного.

На этапе 806, UE определяет, на основе оценки на этапе 804, категорию доступа, которая должна применяться. Согласно конкретным вариантам осуществления, категория доступа определяется на основе выбранного правила для категории доступа. Например, как видно в примере по фиг. 6, правила указывают соответствующую категорию доступа. Это представляет собой только один пример, и другие взаимосвязи между правилами для категории доступа и категориями доступа могут использоваться для того, чтобы определять категорию доступа, которую следует применять.

Согласно конкретным вариантам осуществления, когда правила для категории доступа не сохраняются посредством UE, может применяться предварительно определенная категория доступа. Согласно конкретным вариантам осуществления, когда правила для категории доступа сохраняются посредством UE, но ни один из них не является допустимым, может применяться предварительно определенная категория доступа. В любом варианте осуществления, предварительно определенная категория доступа может выбираться посредством сети или UE.

На этапе 808, UE выполняет проверку запрета с применением категории доступа, определенной на этапе 806. Если UE определяет то, что доступ запрещается, оно не пытается выполнять доступ. Если UE определяет то, что доступ не запрещается, оно переходит к выполнению доступа.

Согласно конкретным вариантам осуществления, способ 800 может включать в себя необязательный этап 803 приема одного или более правил для категории доступа из сетевого узла. Эти правила могут приниматься через передачу служебных сигналов на не связанном с предоставлением доступа уровне (NAS), или они могут приниматься через другие протоколы передачи служебной информации. Хотя этап 803 показан как возникающий после этапа 802 и перед 804, следует принимать во внимание, что этап 803 может возникать в любой точке в течение способа 800. Аналогично, следует принимать во внимание, что различные этапы способа 800 могут переупорядочиваться, надлежащим образом, в пределах объема способа 800, и определенные этапы могут выполняться практически одновременно друг с другом.

Согласно дополнительным вариантам осуществления, сетевой узел может осуществлять способ 900, как проиллюстрировано на фиг. 9. Способ начинается на этапе 902, когда сетевой узел предоставляет, в UE, информацию запрета, связанную с одной или более категорий доступа. Одна из этих категорий доступа должна использоваться посредством UE для того, чтобы выполнять проверку запрета. Согласно конкретным вариантам осуществления, информация запрета может содержать коэффициенты запрета и время запрета. Согласно конкретным вариантам осуществления, дополнительная информация или критерии могут быть включены в информацию запрета. Как пояснено выше относительно фиг. 8, категория доступа, используемая посредством UE для того, чтобы выполнять проверку запрета, может выбираться множеством способов. Согласно конкретным вариантам осуществления, выбор может быть основан на правиле для категории доступа по умолчанию, схеме приоритетов между правилами и/или категориями доступа и т.д. Согласно дополнительным вариантам осуществления, непосредственно категория доступа может представлять собой предварительно определенную категорию доступа. Кроме того, как подробно указано выше, различные категории доступа могут быть основаны на определенном числе критериев, включающих в себя, но не только, услугу, передачу служебных сигналов, экстренную связь, тип UE, срез, частоту, приложение, тип подписки и любую комбинацию вышеозначенного. На этапе 904, сетевой узел принимает запрос на доступ из UE, когда проверка запрета проходит.

Согласно конкретным вариантам осуществления, способ 900 может включать в себя необязательный этап 903 предоставления одного или более правил для категории доступа в UE. Эти правила могут предоставляться через передачу служебных сигналов на не связанном с предоставлением доступа уровне (NAS) из базового сетевого узла, такого как MME или AMF, либо они могут предоставляться через другие протоколы передачи служебной информации. Хотя этап 903 показан как возникающий после этапа 902 и перед 904, следует принимать во внимание, что этап 903 может возникать в любой точке в течение способа 900. Аналогично, следует принимать во внимание, что различные этапы способа 900 могут переупорядочиваться, надлежащим образом, в пределах объема способа 900, и определенные этапы могут выполняться практически одновременно друг с другом.

Следует отметить, что описание приводится при условии, что предусмотрен порядок, в котором вероятность доступа увеличивается, чем ниже значение категории доступа. Конечно, может быть предусмотрен обратный порядок таким образом, что более высокое значение категории доступа предоставляет более высокую вероятность разрешения доступа, причем именно это просто должно согласовываться, чтобы исключать другую требуемую координацию, например, между узлами (104) доступа и узлами (106) в смысле категории доступа.

Дополнительно следует отметить, что в некоторых точках, должно разрешаться изменять правила для определения категории доступа, т.е. контент передачи служебных сигналов на этапе 202 по фиг. 5, на этапе 803 по фиг. 8 или на этапе 903 по фиг. 9. В одном примере, когда UE изменяет зону регистрации, такую как зона отслеживания, оно типично выполняет процедуру регистрации или процедуру обновления зоны отслеживания, с сетью, к примеру, с узлом (106). В качестве части или в сочетании с этой процедурой регистрации, сеть может предоставлять новый набор правил, который также может частично или полностью заменять предыдущий набор правил, сохраненный в UE. Следует отметить, что в этом примере, сеть должна предполагать, что идентичный набор правил, которые должны использоваться посредством данного UE, являются допустимыми во всех сотах в зоне регистрации.

В другом примере, сеть передает в широковещательном режиме системную информацию, которая указывает то, является или нет набор правил допустимым в соте (510). Например, с использованием механизма, аналогичного тегу значения, используемому в системной информации в LTE. В этом случае, набор правил, предоставленный в UE, ассоциирован с тегом значения (который типично является числом). В широковещательно передаваемой системной информации в каждой соте, сеть указывает тег значения. Если этот тег значения отличается от тега значения, ассоциированного с сохраненными правилами данного UE, UE запрашивает новые правила из сети.

Согласно другому аспекту настоящего раскрытия сущности, поскольку правила передаются как через узел (104) доступа, так и через узел (106), может быть идеально возможным задавать то, как категории доступа должны применяться и использоваться также при нахождении в различных режимах, к примеру, если оно соединяется со служебным соединением, по меньшей мере, в один узел доступа, если оно находится в режиме бездействия без служебного соединения, либо если оно находится в ком-либо другом, например, дремотном или неактивном состоянии.

Согласно дополнительным вариантам осуществления, раскрыт способ в беспроводном устройстве (UE) для выполнения попытки доступа во второе беспроводное устройство (UE) или сетевой узел (AP, gNB, eNB и т.д.). Способ содержит прием, в первом беспроводном устройстве, информации запрета категорий доступа, которая связана с доступом ко второму беспроводному устройству или сетевому узлу, причем упомянутая информация запрета категорий доступа включает в себя информацию запрета, по меньшей мере, для одной категории доступа. Способ дополнительно содержит определение определенной категории доступа, по меньшей мере, частично на основе причины для попытки доступа, одна категория доступа, которая является применимой для упомянутой попытки доступа. Способ дополнительно содержит оценку, на основе определенного доступа для попытки доступа и принимаемой информации запрета категорий доступа, того, какая информация запрета является применимой для упомянутой попытки доступа. Способ дополнительно содержит выполнение попытки доступа, на основе упомянутой оценки.

Согласно дополнительным вариантам осуществления способа, описанного выше, перед этапом определения определенной категории доступа выполняется этап приема NAS-правил для категории доступа через передачу служебных сигналов на не связанном с предоставлением доступа уровне, при этом этап определения включает в себя определение определенной категории доступа, по меньшей мере, частично на основе принимаемых NAS-правил для категории доступа. Согласно дополнительным вариантам осуществления, перед этапом определения определенной категории доступа выполняется этап приема RRC-правил для категории доступа через передачу служебных RRC-сигналов, при этом этап определения включает в себя определение определенной категории доступа, по меньшей мере, частично на основе принимаемых RRC-правил для категории доступа.

Согласно дополнительным вариантам осуществления, этап оценки дополнительно включает в себя первую проверку того, что определенная категория доступа представляется в принимаемой информации запрета категорий доступа, и если представляется, выполнение попытки доступа с определенной категорией доступа; и вторую проверку того, что если определенная категория доступа не представляется в принимаемой информации запрета категорий доступа, выполнение попытки доступа с категорией доступа, отличной от определенной категории доступа. Согласно дополнительным вариантам осуществления, упомянутая вторая проверка включает в себя выбор второй категории доступа для упомянутой попытки доступа, причем упомянутая вторая категория доступа выбирается на основе предварительно определенных правил, доступных в UE. Согласно дополнительным вариантам осуществления, упомянутые предварительно определенные правила включают в себя, по меньшей мере, выбор категории доступа с более высокой вероятностью доступа, чем упомянутая определенная категория доступа.

Согласно дополнительным вариантам осуществления, этап определения, включает в себя, в ситуациях, когда правила, принимаемые через передачу служебных сигналов на не связанном с предоставлением доступа уровне и на уровне управления радиоресурсами, являются некогерентными, выбор одной, по меньшей мере, из двух категорий доступа на основе предварительно определенных правил, доступных в UE. Упомянутые предварительно определенные правила могут включать в себя, по меньшей мере, выбор одной, по меньшей мере, из двух категорий доступа с наибольшей вероятностью доступа, согласно упомянутой принимаемой информации запрета категорий доступа. Согласно дополнительным вариантам осуществления, упомянутые предварительно определенные правила, доступные в UE, принимаются через передачу служебных NAS-сигналов. Согласно дополнительным вариантам осуществления, упомянутые предварительно определенные правила, доступные в UE, предоставляются через SIM/USIM. Согласно дополнительным вариантам осуществления, упомянутые предварительно определенные правила, доступные в UE, кодируются в UE SW.

Согласно дополнительным вариантам осуществления, раскрыт способ в сети для предоставления правил для категории доступа в UE, содержащий предоставление правил в отношении того, как выбирать категорию доступа на основе, по меньшей мере, одного из услуги, среза, PLMN, частоты, приложения, передачи служебных RRC-сигналов, передачи служебных MM-сигналов, экстренных голосовых вызовов, пакетных данных для экстренной связи, типа подписки и типа UE. Согласно дополнительным вариантам осуществления, этот способ в сети дополнительно содержит предоставление правил для категории доступа в UE в отношении того, как определять категорию доступа при одновременном рассмотрении более чем одного из услуги, среза, PLMN, частоты, приложения, передачи служебных RRC-сигналов, передачи служебных MM-сигналов, экстренных голосовых вызовов, пакетных данных для экстренной связи, типа подписки, типа UE. Согласно дополнительным вариантам осуществления, упомянутые принимаемые правила являются применимыми по всей зоне регистрации. Согласно дополнительным вариантам осуществления, обновления NAS-правил для категории доступа или RRC-правил для категории доступа обновляются в связи с процедурой обновления регистрации.

Любые этапы или признаки, описанные в данном документе, просто иллюстрируют конкретные варианты осуществления. Не требуется ни то, что все варианты осуществления должны включать все раскрытые этапы или признаки, ни то, что этапы должны выполняться в точном порядке, проиллюстрированном или описанном в данном документе. Кроме того, некоторые варианты осуществления могут включать в себя этапы или признаки, не проиллюстрированные или описанные в данном документе, включающие в себя этапы, внутренне присущие в одном или более этапов, раскрытых в данном документе.

Любые соответствующие этапы, способы или функции могут выполняться через компьютерный программный продукт, который, например, может выполняться посредством компонентов и оборудования, проиллюстрированного на одном или более вышеприведенных чертежей. Например, устройство хранения данных может содержать машиночитаемое средство, на котором может сохраняться компьютерная программа. Компьютерная программа может включать в себя инструкции, которые инструктируют процессору (и всем функционально соединенным объектам и устройствам, таким как интерфейс и устройство хранения данных) осуществлять способы согласно вариантам осуществления, описанным в данном документе. Компьютерная программа и/или компьютерный программный продукт в силу этого могут предоставлять средства для выполнения любых раскрытых в данном документе этапов.

Любые соответствующие этапы, способы или функции могут выполняться через один или более функциональных модулей. Каждый функциональный модуль может содержать программное обеспечение, компьютерные программы, вложенные процедуры, библиотеки, исходный код или любую другую форму выполняемых инструкций, которые выполняются, например, посредством процессора. В некоторых вариантах осуществления, каждый функциональный модуль может реализовываться в аппаратных средствах и/или в программном обеспечении. Например, один или более, или все функциональные модули могут реализовываться посредством процессоров, возможно совместно с устройством хранения данных. Процессоры и устройство хранения данных в силу этого могут быть выполнены с возможностью позволять процессорам осуществлять выборку инструкций из хранения и выполнять выбранные инструкции, чтобы позволять соответствующему функциональному модулю выполнять любые этапы или функции, раскрытые в данном документе.

Выше описываются главным образом конкретные аспекты идеи изобретения со ссылкой на несколько вариантов осуществления. Тем не менее, специалисты в данной области техники должны принимать во внимание, что варианты осуществления, отличные от вариантов осуществления, раскрытых выше, являются в равной степени возможными в пределах объема идеи изобретения. Аналогично, хотя пояснено определенное число различных комбинаций, все возможные комбинации не раскрыты. Специалисты в данной области техники должны принимать во внимание, что другие комбинации существуют и находятся в пределах объема идеи изобретения. Кроме того, специалисты в данной области техники должны понимать, что раскрытые в данном документе варианты осуществления, по сути, также являются применимыми к другим стандартам и системам связи, и любой признак из конкретного чертежа, раскрытый в связи с другими признаками, может быть применимым к любому другому чертежу и/или комбинироваться с различными признаками.

Модификации, добавления или опускания могут вноситься в системы и оборудование, описанные в данном документе, без отступления от объема раскрытия сущности. Компоненты систем и оборудования могут быть интегрированными или разделенными. Кроме того, операции систем и оборудования могут выполняться посредством большего числа, меньшего числа или других компонентов. Дополнительно, операции систем и оборудования могут выполняться с использованием любой подходящей логики, содержащей программное обеспечение, аппаратные средства и/или другую логику. При использовании в этом документе, "каждый" означает каждый элемент набора или каждый элемент поднабора набора.

Модификации, добавления или опускания могут вноситься в способы, описанные в данном документе, без отступления от объема раскрытия сущности. Способы могут включать в себя большее число, меньшее число или другие этапы. Дополнительно, этапы могут выполняться в любом подходящем порядке.

Хотя это раскрытие сущности описывается с точки зрения конкретных вариантов осуществления, изменения и перестановки вариантов осуществления должны становиться очевидными для специалистов в данной области техники. Соответственно, вышеприведенное описание вариантов осуществления не ограничивает это раскрытие сущности. Другие изменения, подстановки и изменения являются возможными без отступления от сущности и объема этого раскрытия сущности, как задано посредством прилагаемой формулы изобретения.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБЫ И УСТРОЙСТВА ДЛЯ ОПРЕДЕЛЕНИЯ КАТЕГОРИЙ ДОСТУПА И/ИЛИ ПРИЧИН УСТАНОВЛЕНИЯ | 2019 |

|

RU2749090C1 |

| УСЛОВНОЕ ЗАВЕРШЕНИЕ RSTD-ИЗМЕРЕНИЙ | 2017 |

|

RU2719288C1 |

| КОНФИГУРИРОВАНИЕ РАДИОРЕСУРСОВ | 2019 |

|

RU2748314C1 |

| УПРАВЛЕНИЕ ВЫБОРОМ ПОДСИСТЕМЫ МОБИЛЬНОСТИ И/ИЛИ ДОСТУПА МЕЖДУ СОТАМИ | 2014 |

|

RU2651575C2 |

| СПОСОБЫ И УЗЛЫ ДЛЯ ВЫБОРА СОТЫ В СЕТИ БЕСПРОВОДНОЙ СВЯЗИ | 2017 |

|

RU2707404C1 |

| БЕЗОПАСНОСТЬ НА СВЯЗАННОМ С ПРЕДОСТАВЛЕНИЕМ ДОСТУПА УРОВНЕ В СИСТЕМЕ БЕСПРОВОДНОЙ СВЯЗИ | 2018 |

|

RU2743578C1 |

| УПРАВЛЕНИЕ AUL-ПЕРЕДАЧАМИ ПРИ СОСУЩЕСТВОВАНИИ С ДИСПЕТЧЕРИЗОВАННЫМИ UE | 2018 |

|

RU2735183C1 |

| СПОСОБ И ПОЛЬЗОВАТЕЛЬСКОЕ ОБОРУДОВАНИЕ ДЛЯ СОЗДАНИЯ СОЕДИНЕНИЯ, ИЗБЕГАЮЩИЕ НЕНУЖНЫХ ДЕЙСТВИЙ | 2019 |

|

RU2765430C1 |

| УПРАВЛЕНИЕ ДОСТУПОМ ДЛЯ ПОДКЛЮЧЕННЫХ К СЕТИ ПОЛЬЗОВАТЕЛЬСКИХ УСТРОЙСТВ | 2014 |

|

RU2667406C1 |

| СПОСОБЫ И УСТРОЙСТВА ДЛЯ АДАПТАЦИИ SRS-КОММУТАЦИИ С УЧЕТОМ ПРОЦЕДУРЫ ИЗМЕРЕНИЙ | 2017 |

|

RU2707744C1 |

Изобретение относится к области беспроводной связи. Техническим результатом является снижение объема широковещательно передаваемой системной информации, предназначенной для управления запретом доступа. Способ управления доступом, выполняемый посредством абонентского устройства (UE), при этом способ содержит этапы, на которых: осуществляют запуск для того, чтобы выполнять запрос на доступ; оценивают то, удовлетворяются или нет одно или более правил для категории доступа посредством триггера; определяют, на основе оценки, категорию доступа, которая должна применяться; и выполняют проверку запрета с применением категории доступа, определенной на основе оценки, при этом способ также содержит этапы, на которых: когда правила для категории доступа не сохраняются, выполняют проверку запрета с применением предварительно определенной категории доступа; или когда нет сохраненных правил для категории доступа, являющихся допустимыми, выполняют проверку запрета с применением предварительно определенной категории доступа. 4 н. и 32 з.п. ф-лы, 9 ил.

1. Способ (800) управления доступом, выполняемый посредством абонентского устройства (UE) (102, 300), при этом способ содержит этапы, на которых:

- осуществляют запуск (802) для того, чтобы выполнять запрос на доступ;

- оценивают (804) то, удовлетворяются или нет одно или более правил для категории доступа посредством триггера;

- определяют (806), на основе оценки, категорию доступа, которая должна применяться; и

- выполняют (808) проверку запрета с применением категории доступа, определенной на основе оценки, при этом

способ также содержит этапы, на которых:

- когда правила для категории доступа не сохраняются, выполняют проверку запрета с применением предварительно определенной категории доступа; или

- когда нет сохраненных правил для категории доступа, являющихся допустимыми, выполняют проверку запрета с применением предварительно определенной категории доступа.

2. Способ по п. 1, в котором, когда правила для категории доступа не удовлетворяются посредством триггера, выбирается правило для категории доступа по умолчанию.

3. Способ по п. 1, в котором, когда множество правил для категории доступа удовлетворяются посредством триггера, выбирается одно из множества правил для категории доступа на основе схемы приоритетов.

4. Способ по любому из пп. 2, 3, в котором определенная категория доступа определяется на основе выбранного правила для категории доступа.

5. Способ по п. 1, в котором одно или более правил для категории доступа содержат одно или более из следующего:

- правила для категории доступа, сохраненные в UE (102, 300);

- правила для категории доступа, принимаемые из сетевого узла (104, 106, 400); и

- правило для категории доступа по умолчанию.

6. Способ по любому из пп. 1-5, дополнительно содержащий этап, на котором:

- принимают (803) одно или более правил для категории доступа из сетевого узла (104, 106, 400).

7. Способ по п. 6, в котором одно или более правил для категории доступа, принимаемых из сетевого узла (104, 160, 400), принимаются через передачу служебных сигналов на не связанном с предоставлением доступа уровне (NAS).

8. Способ по любому из пп. 1-7, в котором правила для категории доступа основаны на одном или более из услуги, передачи служебных сигналов, экстренной связи и типа UE.

9. Способ по любому из пп. 1-8, в котором правила для категории доступа основаны на одном или более из среза, частоты, приложения и типа подписки.

10. Абонентское устройство (UE) (102, 300), выполненное с возможностью выполнять управление доступом, причем UE содержит:

- схему (315) обработки, выполненную с возможностью:

- запускаться (802) для того, чтобы выполнять запрос на доступ;

- оценивать (804) то, удовлетворяются или нет одно или более правил для категории доступа посредством триггера;

- определять (806), на основе оценки, категорию доступа, которая должна применяться; и

- выполнять (808) проверку запрета с применением категории доступа, определенной на основе оценки, при этом

схема (315) обработки также выполнена с возможностью:

- когда правила для категории доступа не сохраняются, выполнять проверку запрета с применением предварительно определенной категории доступа; или