Перекрестная ссылка на родственные заявки

Эта заявка испрашивает приоритет и преимущество предварительной заявки на патент США № 62/580056, озаглавленной «Methods and Apparatus for Efficiently Implementing a Distributed Database within a Network», поданной 1 ноября 2017 г., раскрытие которой включено в настоящий документ посредством ссылки во всей своей полноте.

Предпосылки изобретения

Варианты осуществления, описанные в настоящем документе, относятся в целом к способам и устройствам для реализации системы базы данных повышенной эффективности.

Сущность изобретения

В некоторых вариантах осуществления устройство базы данных, поддерживающей быстрое копирование, содержит процессор и запоминающее устройство, находящееся в электронной связи с процессором. Запоминающее устройство хранит таблицу базы данных со множеством записей, каждая из которых имеет составной ключ, содержащий идентификатор версии. Запоминающее устройство также хранит инструкции, исполняемые для предписания процессору сгенерировать первый виртуальный клон таблицы базы данных и второй виртуальный клон таблицы базы данных, принять запрос в первом виртуальном клоне и модифицировать запрос так, что запрос содержит идентификатор версии первого виртуального клона. Процессор может запрашивать таблицу базы данных с использованием модифицированного запроса для генерирования ответа на основе отчасти каждой записи из набора записей, имеющих идентификатор версии, связанный с предковым путем идентификатора версии первого виртуального клона, и отправлять ответ. Каждый составной ключ содержит идентификатор версии и часть данных.

Краткие описания графических материалов

Фиг. 1 – структурная схема, на которой проиллюстрирована система для реализации базы данных, поддерживающей быстрое копирование, согласно варианту осуществления.

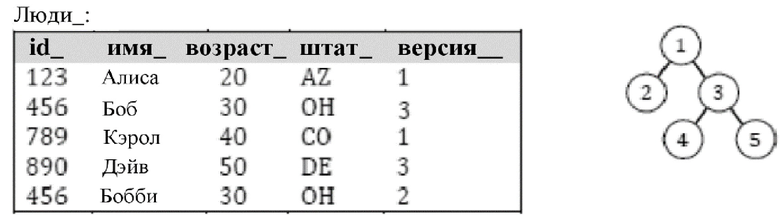

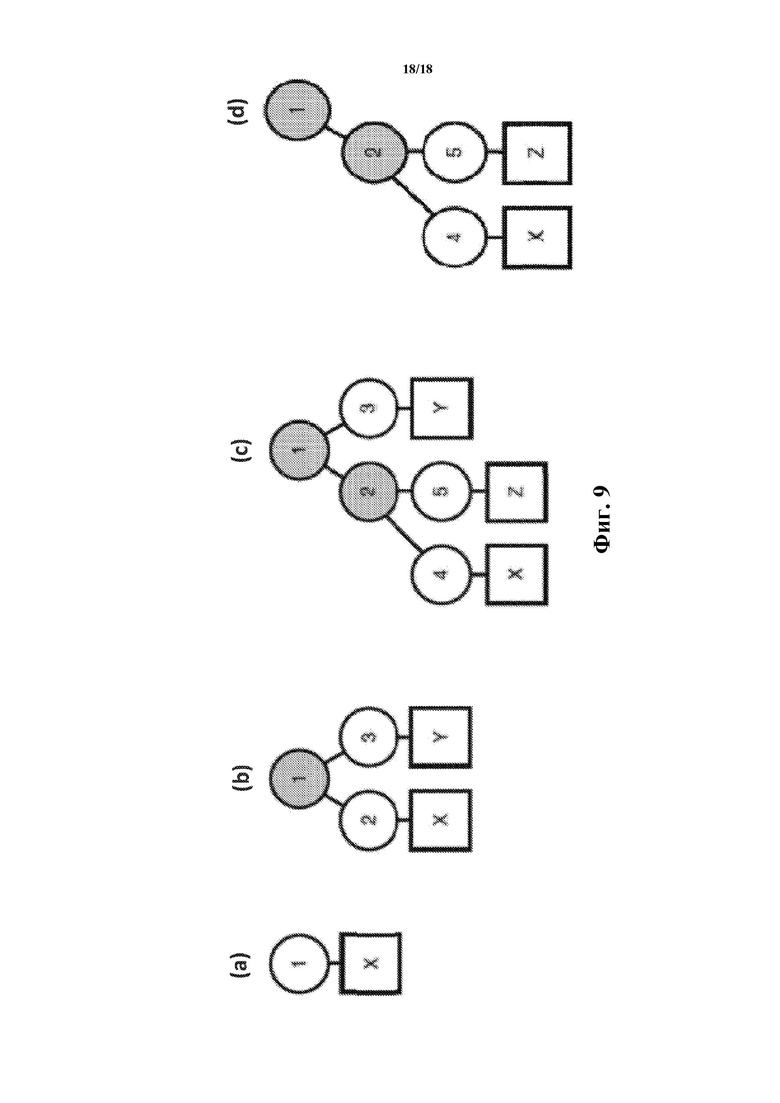

Фиг. 2A – схема, демонстрирующая иерархическое дерево, поддерживающее запросы, и связанную таблицу базы данных согласно варианту осуществления.

Фиг. 2B – схема, демонстрирующая иерархическое дерево, поддерживающее запросы, и связанную таблицу базы данных с примененным принудительно ограничением конфликта согласно варианту осуществления.

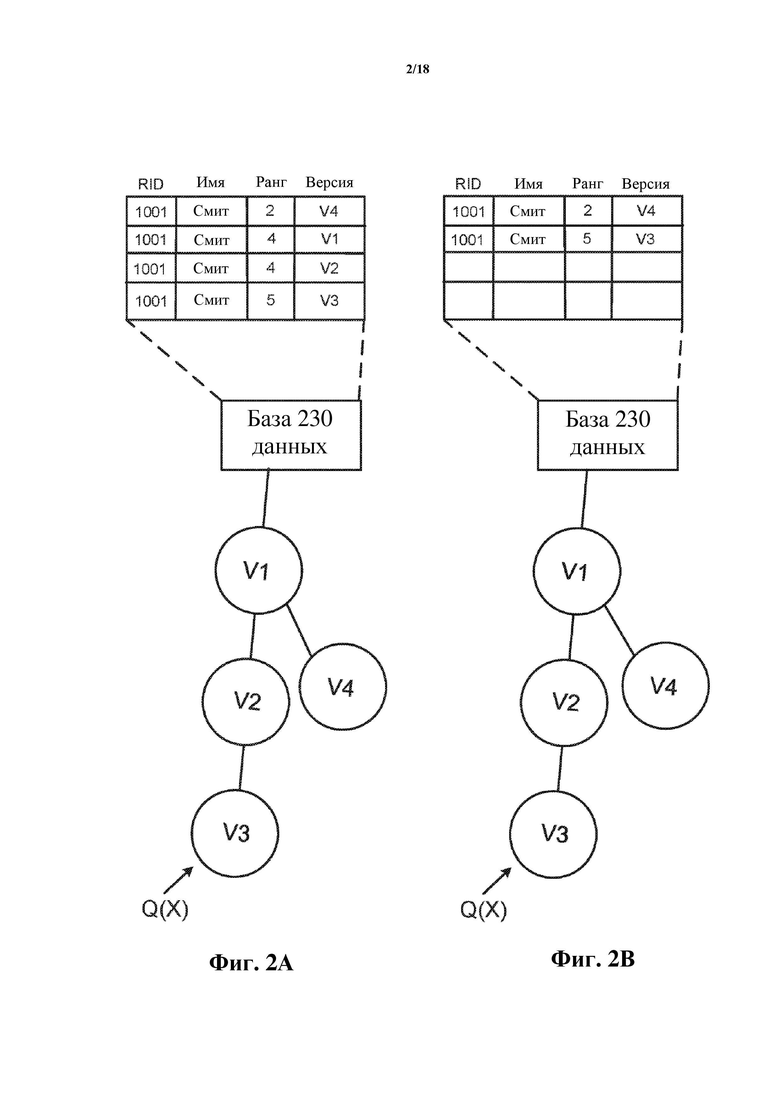

Фиг. 3A – блок-схема, на которой проиллюстрирован способ генерирования виртуальных клонов иерархического дерева и взаимодействия с ними согласно варианту осуществления.

Фиг. 3B включает в себя ряд схем, на которых проиллюстрированы временная эволюция таблицы базы данных и взаимодействие с ней с помощью иерархического дерева по фиг. 3A.

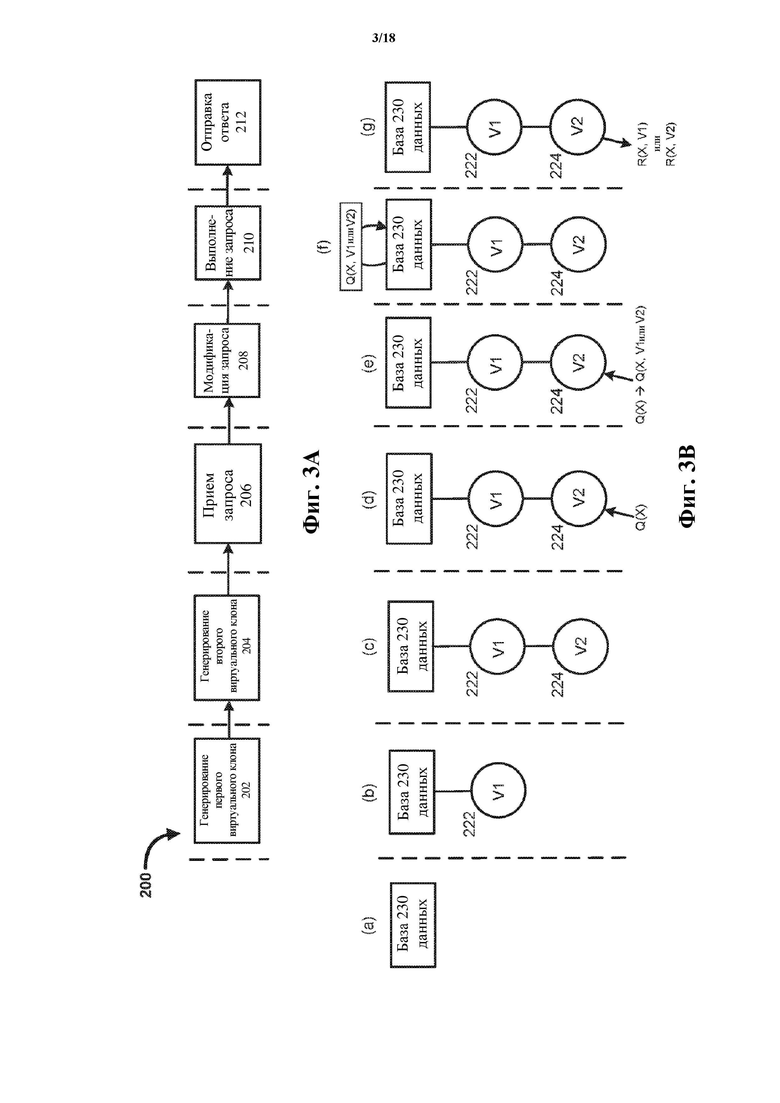

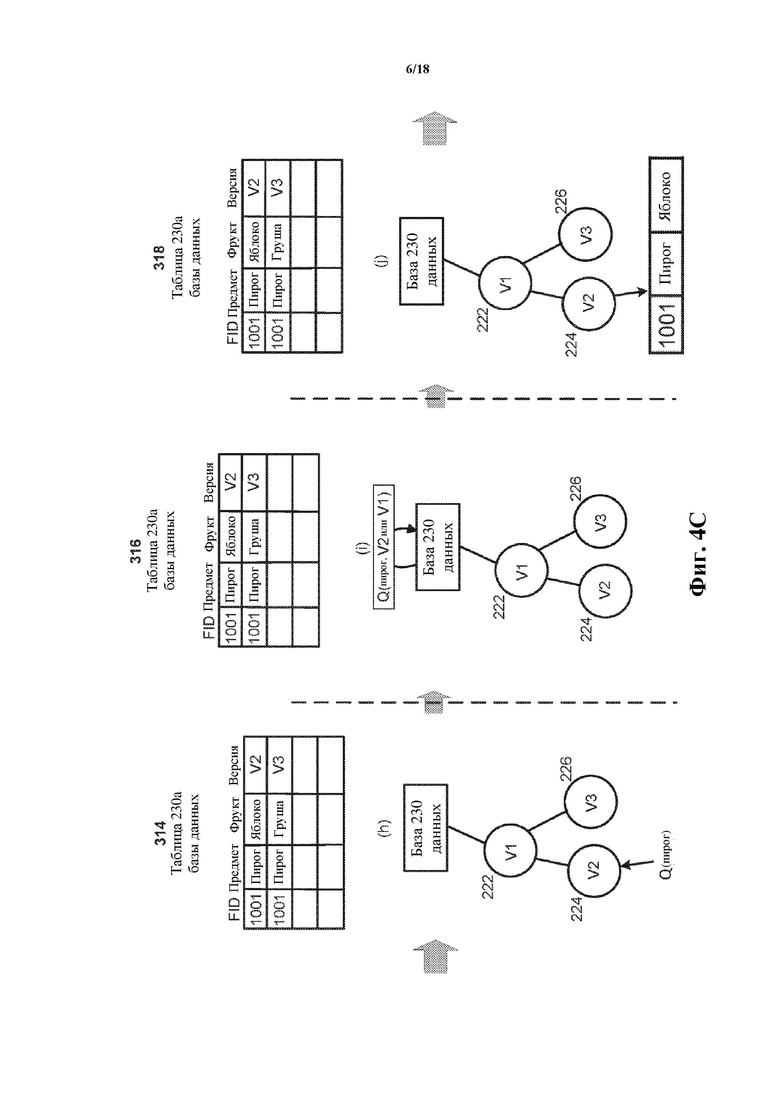

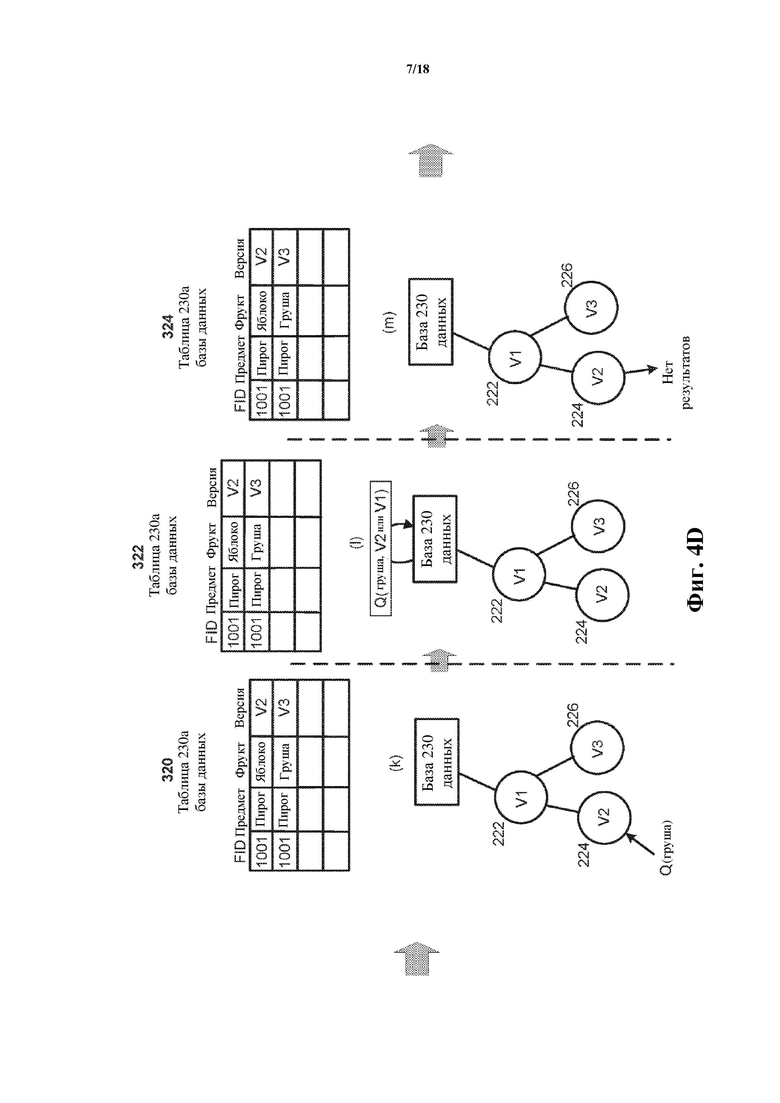

Фиг. 4A–4F включают в себя схемы, на которых проиллюстрированы временная эволюция иерархического дерева, включая представления виртуальных клонов, и связанная таблица базы данных согласно варианту осуществления.

Фиг. 4G включает в себя схему, на которой проиллюстрирован процесс запрашивания согласно варианту осуществления.

Фиг. 5 включает в себя ряд схем, на которых проиллюстрирован процесс инкрементальной сборки мусора согласно варианту осуществления.

Фиг. 6 – технологическая блок-схема для реализованного процессором способа сборки мусора (или каскадного удаления) для базы данных с быстрым копированием согласно варианту осуществления.

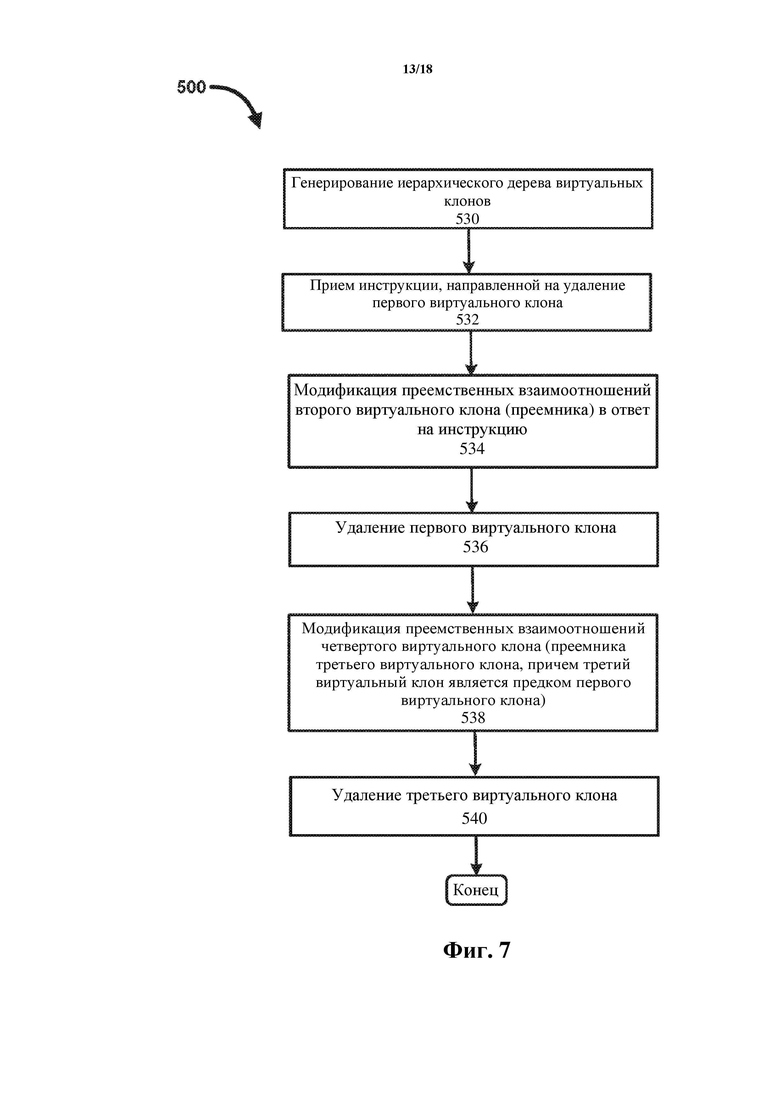

Фиг. 7 – технологическая блок-схема для реализованного процессором способа сборки мусора (или каскадного удаления) для базы данных с быстрым копированием согласно варианту осуществления.

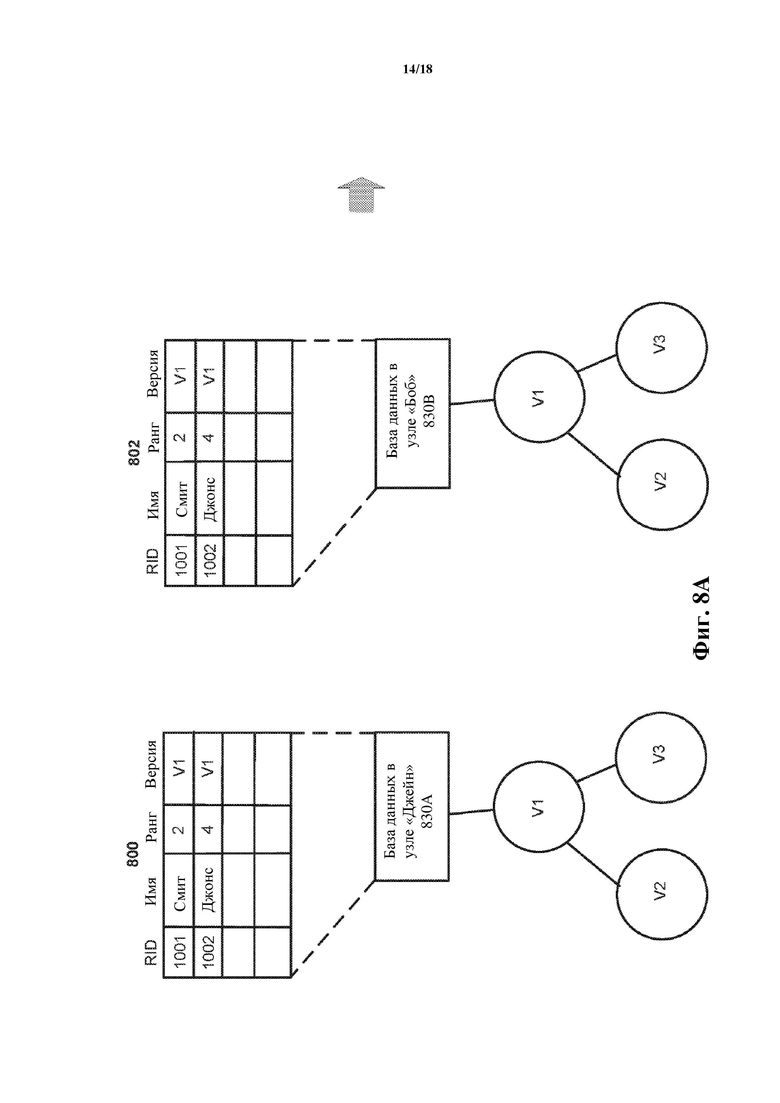

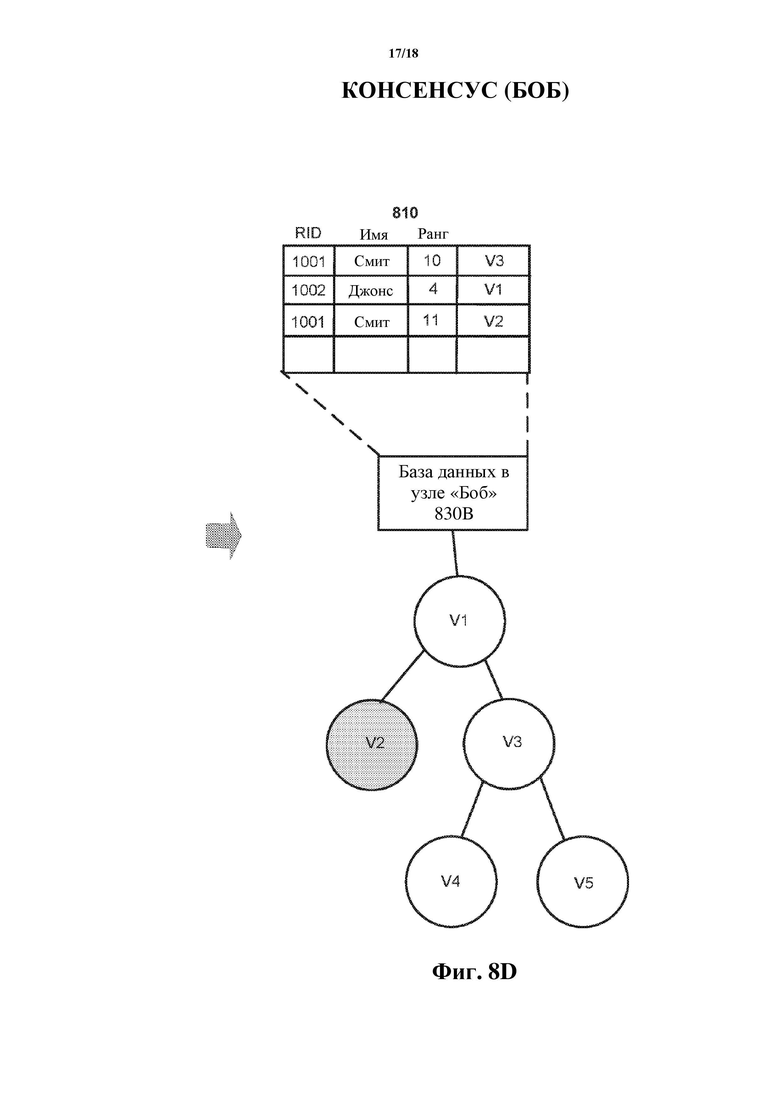

Фиг. 8A–8D – схемы, на которых проиллюстрирована реализация системы базы данных, поддерживающей быстрое копирование, согласно варианту осуществления.

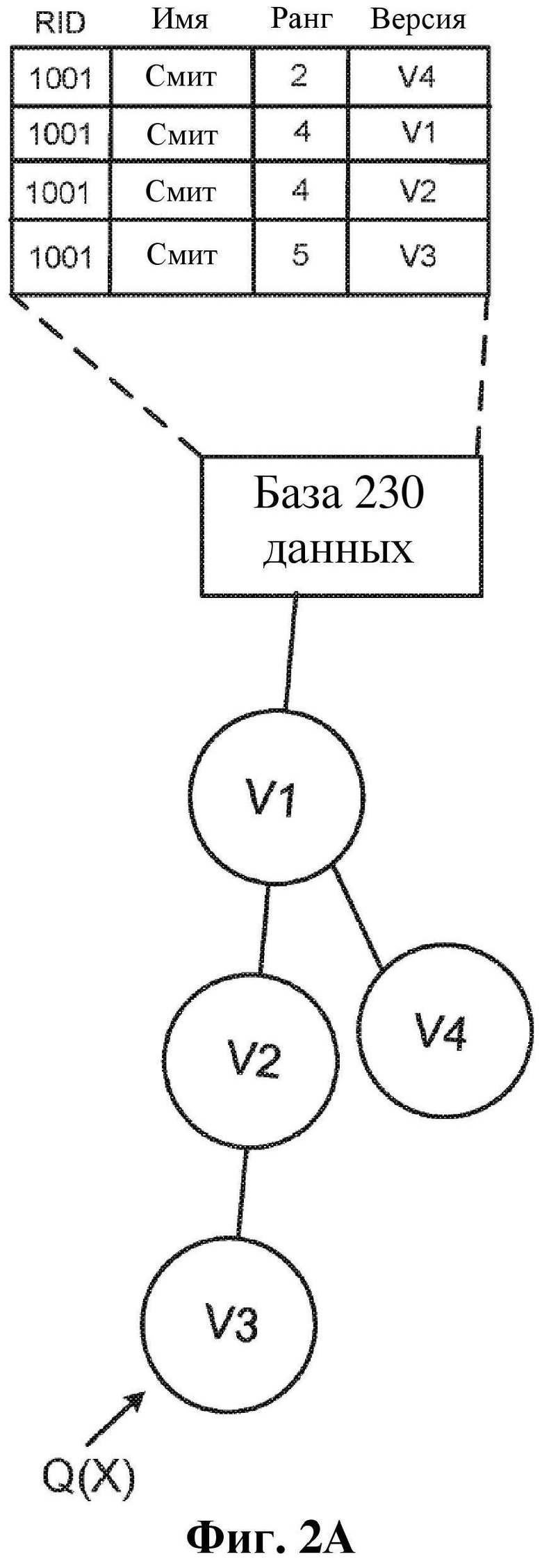

Фиг. 9 включает в себя ряд схем, на которых проиллюстрированы операции быстрого копирования согласно варианту осуществления.

Подробное описание изобретения

Высокоэффективные системы базы данных согласно настоящему изобретению содержат одну или более физических реляционных баз данных (включающих в себя «таблицу базы данных» и/или используемых в настоящем документе взаимозаменяемо с ними), каждая из которых хранится на энергонезависимом считываемом процессором запоминающем устройстве, и одно или более связанных динамических иерархических деревьев, каждое из которых содержит множество виртуальных клонов, посредством которых может быть осуществлен доступ к данным реляционной базы данных или они могут быть модифицированы при предопределенных условиях и/или в рамках предварительно определенных периодов времени. Способы реализации базы данных и управления ею, изложенные в настоящем документе, значительно быстрее и эффективнее, чем известные способы репликации базы данных и взаимодействия с ней. Реляционные базы данных, описанные в настоящем документе, при реализации согласно настоящему изобретению могут быть названы «поддерживающими быстрое копирование», поскольку много разных «копий» могут быть быстро созданы и/или определены путем создания экземпляра нового виртуального клона, где каждая отличная «копия» относится к «виртуальной» копии – содержимому, воспринимаемому с точки зрения и доступному от отличного связанного виртуального клона. Иначе говоря, можно сказать, что реляционная база данных «обертывается» в класс, который преобразует реляционную базу данных в базу данных, поддерживающую быстрое копирование.

В некоторых реализациях высокоэффективные системы базы данных согласно настоящему изобретению могут быть описаны как «не имеющие лидера» в том смысле, что имеются множество физических реляционных баз данных (т. е. «экземпляров» реляционной базы данных) со связанными динамическими иерархическими деревьями во множестве связанных географически рассредоточенных мест, причем факультативно каждая из них имеет отличного связанного администратора, но не имеется централизованной копии, представляющей собой «ведущего» или «лидера», реляционной базы данных. Другими словами, разные изменения могут быть применены в разных порядках и/или в разные моменты времени в каждой из множества физических реляционных баз данных. Отсутствие лидера в системе распределенной базы данных может повысить безопасность системы распределенной базы данных. Например, при наличии лидера существует единая точка атаки и/или сбоя. Если вредоносное программное обеспечение заражает лидера и/или значение в таблице базы данных лидера изменяют со злым умыслом так, что оно имеет неправильное значение, инфекция и/или неправильное значение могут распространяться по всей сети экземпляров базы данных или могут быть переданы в другой экземпляр распределенной базы данных. В противоположность этому, в системах, не имеющих лидера, согласно настоящему изобретению отсутствует единая точка атаки и/или сбоя. Системы распределенной базы данных, не имеющей лидера, описанные в настоящем документе, могут также повышать скорость конвергенции одного или более алгоритмов консенсуса, уменьшая при этом количество данных, передаваемых между устройствами. Системы распределенной базы данных, описанные в настоящем документе, также являются «поддерживающими быстрое копирование» посредством генерирования виртуальных клонов, которые могут быть использованы для отслеживания разнородных постепенных изменений в отношении содержимого таблицы базы данных. В контексте настоящего документа «быстрая копия» имеет то же значение, что и фраза «виртуальный клон». Поэтому, в отличие от некоторой известной распределенной базы данных, обновления могут быть осуществлены без использования репликации и дублирования, которые могут быть ресурсоемкими и трудоемкими, особенно когда объем данных, которыми управляют, является большим.

В некоторых вариантах осуществления каждый виртуальный клон из набора виртуальных клонов иерархического дерева может выступать в качестве «виртуальной базы данных», в которой доступ к данным реляционной базы данных может быть осуществлен пользователем (например, с помощью запросов), взаимодействующим с тем виртуальным клоном, так, что тому пользователю кажется, что данные хранятся и/или их поиск осуществляется локально в том виртуальном клоне, хотя это не так (т. е. сохранение и запрашивание происходит в реляционной базе данных / таблице). Модификации в отношении таблицы данных реляционной базы данных могут быть применены во множестве виртуальных клонов из набора виртуальных клонов и могут быть связаны с тем виртуальным клоном в рамках реляционной базы данных с использованием «составного ключа» (например, с использованием атрибута, добавляемого в таблицу базы данных, плюс поля существующего ключа таблицы базы данных). Составной ключ может содержать по меньшей мере два значения: идентификатор версии («ID версии»), связанный с по меньшей мере одним виртуальным клоном, и поле, которое относится к свойству таблицы базы данных, на которую ссылаются (например, идентификатору или имени строки (т. е. «записей» или «кортежей»), идентификатору или имени столбца (т. е. «атрибута»), метке данных, значению данных и т. д.), такое как то поле существующего ключа таблицы базы данных (также называемое в настоящем документе «полем виртуального первичного ключа»). Примерные атрибуты включают, но без ограничения, имя виртуального первичного ключа, значение (например, баланс, дебет, кредит, сумму перевода), валюту, описание, дату, количество, счет, версию, продолжительность, порядок и т. д. Части составных ключей могут храниться как часть записей таблицы базы данных, так что правки, осуществляемые одним виртуальным клоном, не влияют на данные таблицы базы данных с точки зрения любого другого виртуального клона. В некоторых вариантах осуществления множеству экземпляров заданного составного ключа не разрешается сосуществовать в рамках таблицы базы данных в любой заданный момент времени (т. е. может иметься только один экземпляр заданного составного ключа в рамках таблицы базы данных). Модификации в отношении таблицы данных реляционной базы данных, осуществляемые конкретным виртуальным клоном, связаны с тем виртуальным клоном с помощью идентификатора версии того виртуального клона, так что последующие запросы или модификации, осуществляемые с помощью того виртуального клона, могут быть применены к более поздней форме реляционной базы данных, как определено совокупными взаимодействиями, осуществляемыми в отношении таблицы базы данных с помощью тех виртуального клона / ID версии. Однако модификации в отношении таблицы базы данных, осуществляемые конкретным виртуальным клоном, незаметны или недоступны с точки зрения других виртуальных клонов. Реализация изменений этим распределенным образом с отнесением изменений к связанным модифицирующим виртуальным клонам изменений на основе связанных ID версии виртуальных клонов устраняет необходимость в репликации, распределении и локальном хранении (например, в каждом из набора узлов сервера, в которых размещаются виртуальные клоны) множества копий данных каждой реляционной базы данных. Способы, изложенные в настоящем документе, могут устранять необходимость в передаче всего содержимого реляционной базы данных множество раз на многие машины в ответ на каждое изменение, выполненное каждой машиной, находящейся в сетевой связи с ней.

Система базы данных, поддерживающей быстрое копирование

Фиг. 1 – схема системы, на которой показаны компоненты системы 100 базы данных, поддерживающей быстрое копирование, согласно некоторым вариантам осуществления. Как показано на фиг. 1, система 100 содержит первое вычислительное устройство 110, находящееся в беспроводной или проводной связи с сетью 105, и одно или более дополнительных вычислительных устройств 120, которые также находятся в беспроводной или проводной связи с сетью 105. Первое вычислительное устройство 110 содержит процессор 111, находящийся в действующей связи со встроенным запоминающим устройством 112, и дисплей 113. Запоминающее устройство 112 хранит одну или более таблиц 114 базы данных (т. е. экземпляр (экземпляры) реляционной базы данных), программу 115 быстрого копирования и инструкции 116 консенсуса (например, которые предписывают процессору реализовать алгоритм консенсуса). Каждая таблица 114 базы данных содержит один или более составных ключей 114A, описанных более подробно ниже. Каждое вычислительное устройство из одного или более дополнительных вычислительных устройств 120 содержит процессор 121, находящийся в действующей связи со встроенным запоминающим устройством 122, и факультативно один или более интерфейсов (например, дисплей, графический пользовательский интерфейс (GUI), беспроводной приемопередатчик и т. д.) (не показаны). Запоминающее устройство 122 содержит одну или более таблиц 124 базы данных (т. е. экземпляр (экземпляры) реляционной базы данных), программу 125 быстрого копирования и инструкции 126 консенсуса (например, которые предписывают процессору реализовать алгоритм консенсуса).

Каждый из процессоров 111 и 121 может содержать одно или более из: процессора общего назначения, центрального процессорного устройства (CPU), микропроцессора, процессора цифровой обработки сигналов (DSP), контроллера, микроконтроллера, конечного автомата и/или т. п. При некоторых обстоятельствах «процессор» в контексте настоящего документа может относиться к интегральной схеме специального назначения (ASIC), программируемому логическому устройству (PLD), программируемой пользователем вентильной матрице (FPGA) и т. д. Термин «процессор» может относиться к комбинации обрабатывающих устройств, например, комбинации DSP и микропроцессора, множеству микропроцессоров, одному или более микропроцессорам в сочетании с ядром DSP или любой другой такой конфигурации.

Каждое из запоминающих устройств 112 и 122 может содержать любой электронный компонент, который может хранить электронную информацию, такую как данные и код (например, инструкции). Термин «запоминающее устройство» может относиться к различным типам энергонезависимых считываемых процессором носителей, таким как оперативное запоминающее устройство (RAM), постоянное запоминающее устройство (ROM), неразрушающееся оперативное запоминающее устройство (NVRAM), программируемое постоянное запоминающее устройство (PROM), стираемое программируемое постоянное запоминающее устройство (EPROM), электрически стираемое PROM (EEPROM), флеш-память, магнитное или оптическое хранилище данных, регистры и т. д. Запоминающее устройство находится в так называемой действующей или электронной связи с процессором, если процессор может считывать информацию с запоминающего устройства и/или записывать информацию на него. Запоминающее устройство, которое является неотъемлемой частью процессора, находится в электронной связи с процессором. Примеры энергонезависимых машиночитаемых носителей включают, но без ограничения, магнитные носители данных, такие как жесткие диски, гибкие диски и магнитная лента; оптические носители данных, такие как компакт-диск / цифровые видеодиски (CD/DVD), постоянные запоминающие устройства на компакт-дисках (CD-ROM) и голографические устройства; магнитооптические носители данных, такие как оптические диски; процессоры обработки сигналов несущей частоты; и аппаратные устройства, которые специально приспособлены для хранения и исполнения программного кода, такие как интегральные схемы специального назначения (ASIC), программируемые логические устройства (PLD), постоянные запоминающие устройства (ROM) и оперативные запоминающие устройства (RAM). Другие варианты осуществления, описанные в настоящем документе, относятся к компьютерному программному продукту, который может содержать, например, инструкции и/или компьютерный код, обсуждаемые в настоящем документе.

Системы базы данных, поддерживающей быстрое копирование, согласно настоящему изобретению могут быть реализованы в некоторых вариантах осуществления как аппаратное обеспечение или как программное обеспечение, например, «программа быстрого копирования», как показано и описано ниже со ссылкой на фиг. 1, или другая форма программного обеспечения, хранящегося на энергонезависимом запоминающем устройстве и содержащего инструкции, исполняемые процессором, находящимся в действующей связи с запоминающим устройством. Запоминающее устройство может также хранить реляционную базу данных (и/или процессор может осуществлять доступ к ней). Программа быстрого копирования может представлять собой «класс-обертку» (также называемый «паттерном-оберткой» или «функцией-оберткой»), который «обертывает» реляционную базу данных, с которой он связан. Например, когда программное обеспечение запускается, и запрос на языке структурированных запросов (SQL) принимается на процессоре, процессор может отправлять/пересылать запрос на SQL в реляционную базу данных путем вызова способа в классе-обертке, который может модифицировать запрос перед отправкой запроса в реляционную базу данных. Результаты, возвращенные реляционной базой данных в ответ на запрос на SQL, могут затем быть возвращены/отправлены с применением способа в класс-обертку. Программное обеспечение быстрого копирования может быть приспособлено для выполнения одного или более из следующего в любой комбинации: перехвата вызовов, поступающих в реляционную базу данных, перехвата вызовов, исходящих из реляционной базы данных, добавления поля в реляционную базу данных (например, «версии», как обсуждено ниже), модификации поля реляционной базы данных, удаления поля реляционной базы данных, модификации структуры реляционной базы данных (например, добавления или исключения записи/строки или атрибута/столбца) или любой функции, показанной и описанной ниже со ссылкой на фиг. 2–7.

В некоторых вариантах осуществления система базы данных, поддерживающей быстрое копирование, содержит одну машину (или «узел») или множество машин или «узлов», каждые из которых содержат процессор, действующим образом соединенный с энергонезависимым запоминающим устройством, на котором размещается экземпляр реляционной базы данных и программное обеспечение быстрого копирования. Изначально (т. е. перед применением каких-либо изменений) каждый экземпляр реляционной базы данных является одинаковым. Узлы могут быть географически отделены друг от друга и/или связаны с разными лицами, представляющими собой администраторов, и/или субъектами. Каждый узел может генерировать и/или хранить связанное иерархическое дерево и/или последующие части иерархического дерева (или представление иерархического дерева), включая один или более виртуальных клонов (также называемых в настоящем документе «объектами» или «виртуальными объектами»), посредством которых может быть модифицирована реляционная база данных и/или может быть отправлен в нее запрос. Генерирование иерархического дерева может быть выполнено множество раз по мере расширения и/или модификации основного иерархического дерева. Например, каждый узел может генерировать по меньшей мере два виртуальных клона – первый виртуальный клон и второй виртуальный клон. Первый виртуальный клон может быть использован для применения изменений к полям реляционной базы данных, например, по мере приема в том узле данных об активности (например, с другого узла). Эти изменения могут быть применены автоматически и/или администратором, например, в ответ на прием данных об активности и/или на основе данных об активности. Данные об активности могут содержать данные, относящиеся к одному или более событиям или транзакциям, происходящим или предположительно произошедшим в рамках сети узлов, в отношении которых принимающий узел является участником. Изменения, применяемые первым виртуальным клоном, могут быть просмотрены как совместно представляющие «промежуточный счет» данных об активности при приеме, связанных с одной или более транзакциями или событиями.

В некоторых реализациях данные об активности принимаются в заданном узле вследствие события «синхронизации», инициированного одним или более узлами и/или автоматически реализованного программным обеспечением быстрого копирования (например, запущенного благодаря обнаруженному изменению в рамках сети узлов и/или согласно предварительно определенной временной схеме). Во время синхронизации по меньшей мере два узла из сети узлов обмениваются данными из своих связанных таблиц базы данных. Данные могут представлять собой, например, данные об активности или их часть. Данные, обмен которыми происходит между/среди по меньшей мере двух узлов, могут представлять поднабор или частичный вид общей активности в рамках сети узлов. В некоторых таких случаях изменения, применяемые к таблице базы данных узла с помощью первого виртуального клона, представляют собой «предварительные изменения», последовательность консенсуса и/или достоверность которых не были достигнуты, и/или определение того, отсутствуют ли промежуточные изменения в таблице базы данных, еще не было осуществлено (т. е. консенсус еще не был достигнут/удовлетворен для тех изменений). Записи в рамках таблицы базы данных, которые модифицируются в узле с помощью первого виртуального клона, могут содержать составной ключ, который содержит первый ID версии, связанный с первым виртуальным клоном.

В некоторых реализациях процесс синхронизации включает (1) многократное обновление «текущего состояния» таблицы базы данных (например, зафиксированного переменной состояния базы данных, определенной узлом) на основе одного или более событий (например, включая одну или более транзакций) или транзакций, которые принимаются во время синхронизации, и (2) многократное перестраивание того текущего состояния (например, перестановку порядка событий) каждый раз, когда принимают новую информацию об упорядочении событий или транзакций, например, посредством возвращения к копии более раннего состояния и повторного вычисления текущего состояния путем обработки событий или транзакций в новом порядке. Таким образом, например, каждое вычислительное устройство может поддерживать две версии состояния – одну, обновляемую по мере того, как принимают новые события и транзакции (например, как воплощено первым виртуальным клоном, обсужденным выше), и другую, обновляемую только после того, как будет достигнут консенсус (например, как воплощено вторым виртуальным клоном, обсужденным выше). В некоторый момент времени (например, по истечении предопределенного периода времени, после того как предопределенное количество событий было определено и/или принято, и т. д.) версия состояния, которую обновляют по мере того, как принимают новые события и транзакции, может быть убрана или удалена из иерархического дерева, и новая копия состояния, которую обновляют после того, как будет достигнут консенсус, может быть сгенерирована в качестве новой версии состояния, которую обновляют по мере того, как принимают новые события и транзакции (например, как воплощено третьим виртуальным клоном, обсужденным выше). Вышеизложенный подход может обеспечить синхронизацию обоих состояний. В некоторых случаях состояние (включая разные копии состояния) может храниться в любой подходящей структуре данных, такой как, например, arrayList, «поддерживающий быстрое копирование» (также называемый в настоящем документе arrayList с быстрым клонированием, массивом с быстрым клонированием или массивом, поддерживающим быстрое копирование), хеш-таблица, «поддерживающая быстрое копирование», реляционная база данных, «поддерживающая быстрое копирование», или система файлов, «поддерживающая быстрое копирование» (также называемая в настоящем документе системой файлов с быстрым клонированием и/или файловой системой, поддерживающей быстрое копирование), факультативно с отдельным файлом, создаваемым и/или определяемым в базовой операционной системе для каждой N-байтной (например, 4096-байтной или 1024-байтной) части файла в системе файлов, поддерживающей быстрое копирование.

В контексте настоящего документа «консенсус» относится к определению, достигаемому с использованием алгоритма консенсуса, того, что одно или более изменений, рассматриваемых алгоритмом консенсуса, правильно упорядочены, не являются дубликатами, в них не отсутствуют никакие промежуточные изменения и/или они являются законными (т. е. не являются злонамеренными или мошенническими). Можно сказать, что консенсуса достигают, например, когда все из или по меньшей мере предварительно определенное пороговое количество узлов соглашаются или приходят к заключению с по меньшей мере предварительно определенным пороговым уровнем определенности, что изменения правильно упорядочены, не являются дубликатами, в них не отсутствуют никакие промежуточные изменения и/или они являются подлинными. Например, можно сказать, что последовательность изменений, для которых был достигнут консенсус, отражает «истинное» или верное представление последовательности событий и/или транзакций. В некоторых реализациях консенсус достигается в «раундах», в рамках предопределенного интервала времени, после предопределенного количества итераций алгоритма консенсуса и/или согласно предварительно определенной схеме.

После достижения консенсуса для изменения или набора изменений, применяемых с помощью первого виртуального клона, те изменение или набор изменений могут быть применены к таблице базы данных с помощью второго виртуального клона, и каждая задействованная запись таблицы базы данных может соответственно содержать составной ключ, который содержит второй ID версии, связанный со вторым виртуальным клоном. После того как изменение или набор изменений смогут быть применены к таблице базы данных с помощью второго виртуального клона и факультативно автоматически и/или в ответ на те применяемые изменения, первый виртуальный клон может быть удален, и по меньшей мере два дополнительных виртуальных клона (например, третий виртуальный клон и четвертый виртуальный клон), которые являются потомками второго виртуального клона, могут быть сгенерированы. Процесс быстрого копирования может затем продолжаться с осуществлением предварительных изменений в отношении таблицы базы данных с помощью третьего виртуального клона и с осуществлением изменений после консенсуса в отношении таблицы базы данных с помощью четвертого виртуального клона таким образом, который подобен описанному выше.

В некоторых реализациях алгоритм консенсуса или способ может быть реализован платформой (т. е. программой, реализованной программно, исполняемой на процессоре вычислительного устройства и/или системы, такой как инструкции 116 консенсуса, хранящиеся на запоминающем устройстве 112 и исполняемые процессором 111 вычислительного устройства 110 по фиг. 1). Платформа может собирать, распространять, упорядочивать транзакции и выполнять другие подходящие задачи, связанные с процессами достижения консенсуса.

В некоторых реализациях запросы больше не могут осуществляться с помощью виртуального клона и/или его связанного узла, после того как один или более узлов-потомков, зависящих от него (т. е. проходящих непосредственно от него, двигаясь вниз по иерархическому дереву), были сгенерированы, даже если и после того как один или более узлов-потомков были удалены или исключены из иерархического дерева.

В некоторых реализациях в одну или более таблиц базы данных согласно настоящему изобретению может быть отправлен запрос с помощью одного или более виртуальных клонов. На фиг. 2A и фиг. 2B показаны схемы иерархического дерева, поддерживающего запросы (также называемого в настоящем документе «деревом версий»), согласно варианту осуществления. В некоторых реализациях иерархическое дерево (также называемое в настоящем документе «деревом версий») и/или представление иерархического дерева содержатся и/или хранятся на энергонезависимом запоминающем устройстве. Как показано на фиг. 2A и фиг. 2B, иерархическое дерево, поддерживающее запросы, содержит экземпляр 230 реляционной базы данных и множество его виртуальных клонов V1, V2, V3 и V4. Последовательное представление виртуальных клонов V1, V2 и V3 указывает на то, что виртуальный клон V1 был сгенерирован первым (и факультативно изменения были осуществлены в отношении базы 230 данных с помощью V1), виртуальный клон V2 (виртуальный клон-«потомок» клона V1) был сгенерирован вторым (и факультативно изменения были осуществлены в отношении базы 230 данных с помощью V2) и виртуальный клон V3 (виртуальный клон-«потомок» клона V2) был сгенерирован третьим (и факультативно изменения были осуществлены в отношении базы 230 данных с помощью V3). V3 представляет собой «листовой узел», так как V3 не имеет узлов-детей, проходящих/зависящих от V3. Следует отметить, что в некоторых реализациях после генерирования виртуального клона-потомка изменения в отношении базы 230 данных больше не могут осуществляться с помощью виртуальных клонов-предков, от которых тот непосредственно произошел. Другими словами, после генерирования виртуального клона V3 изменения в отношении базы 230 данных больше не могут применяться с помощью виртуального клона V2 или виртуального клона V1.

В варианте осуществления (показанном на фиг. 2A) запрос, принимаемый в V3, может быть реализован/выполнен последовательным образом, как изложено ниже. Предположим, что база 230 данных содержит запись, имеющую тот же виртуальный первичный ключ, что и версия-предок той записи (также в базе 230 данных). Например, таблица базы данных по фиг. 2A содержит ID записи (RID) атрибутов (виртуальный первичный ключ), имя, ранг и версию, и имеются: (1) запись в базе 230 данных с составным ключом (1001, V3), (2) запись в базе 230 данных с составным ключом (1001, V2) и (3) запись в базе 230 данных с составным ключом (1001, V1). В такой реализации, если дерево версий является таким, как показано на фиг. 2A (где V3 – виртуальный клон-потомок клона V2, и V2 – виртуальный клон-потомок клона V1), и запрос виртуального первичного ключа RID=1001 принимается с помощью виртуального клона V3, процессор будет сначала осуществлять поиск записи с составным ключом, представленным как (1001, V3). Если запись находят с таким составным ключом (что и происходит в примере по фиг. 2A), эту запись возвращают, а запрос завершается. Однако, если запись не была найдена в базе 230 данных с составным ключом (1001, V3) на основе дерева версий, процессор будет далее запрашивать из базы 230 данных составной ключ (1001, V2). Если запись находят в базе 230 данных с таким составным ключом, ту запись возвращают, а запрос завершается. В ином случае процессор запрашивает из базы 230 данных составной ключ (1001, V1). Таким образом, запрос может быть выполнен путем осуществления сначала ссылки на версию с наивысшим номером в дереве версий и постепенного/последовательного прохождения вверх по дереву версий, если результаты не возвращаются. Вышеизложенный процесс запроса может быть описан как процесс запроса, в котором ограничение конфликта не применено принудительно. Другими словами, записи могут сосуществовать в рамках базы 230 данных, имеющей составные ключи с одним и тем же виртуальным первичным ключом и ID версии в рамках одной и той же предковой цепочки/ветви иерархического дерева.

Если вместо этого, учитывая иерархическое дерево, показанное на фиг. 2A, запрос виртуального первичного ключа 1001 принимается с помощью виртуального клона V4 (виртуального клона-потомка клона V1), процессор будет сначала осуществлять поиск записи с составным ключом, представленным как (1001, V4). Если запись находят с таким составным ключом (что и происходит в примере по фиг. 2A), эту запись возвращают, а запрос завершается. Однако, если запись не была найдена в базе 230 данных с составным ключом (1001, V4) на основе дерева версий, процессор будет далее запрашивать из базы 230 данных составной ключ (1001, V1), поскольку V1 является виртуальным клоном-предком клона V4. Если запись находят в базе 230 данных с таким составным ключом, ту запись возвращают, а запрос завершается. В ином случае процессор возвращает такой ответ, как «нуль» или «результаты не найдены».

Хотя вышеизложенное описание относится к запросам виртуального первичного ключа, запросы могут быть структурированы широким множеством других способов. Например, запрос может требовать все записи, имеющие значение для специфицированного атрибута (например, все записи, имеющие значение для атрибута «имя», представленное как «Смит»), все записи, соответствующие значениям для двух или более специфицированных атрибутов (например, все записи, имеющие значение для атрибута «имя», представленное как «Смит», и ранг «4»), все записи, имеющие специфицированный первичный виртуальный ключ и значение для специфицированного атрибута (например, все записи, имеющие первичный виртуальный ключ «1001» и значение для атрибута «имя», представленное как «Смит»), и т. д. В некоторых реализациях запрос не содержит ссылку на виртуальный первичный ключ.

В другом варианте осуществления (показанном на фиг. 2B), запрос, принимаемый в V3, может быть реализован/выполнен с примененным принудительно ограничением конфликта. Ограничение конфликта может содержать правило, специфицирующее, что для заданного составного ключа, содержащего виртуальный первичный ключ и ID версии для виртуального клона «X», не существует другого составного ключа, присутствующего в базе 230 данных, имеющего тот же самый виртуальный первичный ключ и ID версии, который связан с предком клона X, и/или архитектуру базы данных, которая предписывает это. Иначе говоря, когда применяется / применяется принудительно / соблюдается ограничение конфликта для любого заданного виртуального первичного ключа, только один составной ключ, имеющий тот виртуальный первичный ключ и ID версии, связанный с любым виртуальным клоном на заданной «ветви» иерархического дерева, может быть сохранен в рамках таблицы базы данных в заданный момент времени. Таким образом, не может быть множества составных ключей, каждый из которых ссылается на виртуальный первичный ключ и ID версии, связанный с виртуальным клоном по предковому пути иерархического дерева. Запрос может быть реализован/выполнен с примененным принудительно ограничением конфликта в качестве примера, как изложено ниже. Предположим, что дерево версий и база 230 данных являются такими, как показано на фиг. 2B. Если запрос виртуального первичного ключа RID=1001 принимается с помощью виртуального клона V3, процессор осуществляет поиск записей с RID=1001 и (версия=3, или версия=2, или версия=1) и находит их. Следует отметить, что запрос, изначально принятый с помощью V3, может не содержать ссылки на ID версии или может лишь ссылаться на V3 ID версии. Процессор (например, выполняющий программное обеспечение быстрого копирования) может модифицировать запрос так, что включается каждый из V3, V2 и V1 ID версии. Следует отметить, что, если база данных удовлетворяет ограничению конфликта, то полученный в результате набор записей не будет содержать двух отметок с одним и тем же виртуальным первичным ключом, так как результаты имеют записи с версиями, поступающими с одного пути в дереве версий, так что, если две записи имели один и тот же виртуальный первичный ключ, они бы нарушили ограничение конфликта. Таблица результатов может быть сгенерирована, и такой атрибут, как версия (столбец), может быть удален (например, процессором) из таблицы результатов перед возвращением таблицы результатов в результате поиска.

Если вместо этого, учитывая иерархическое дерево, показанное на фиг. 2B, запрос виртуального первичного ключа 1001 принимается с помощью виртуального клона V4, процессор (например, выполняющий программу быстрого копирования) может модифицировать запрос так, что включается каждый из V4 и V1 ID версии. Процессор затем осуществляет поиск записей с RID=1001 и (версия=V4 или версия=V1) и находит их. Если процессор не находит никаких записей, соответствующих модифицированному запросу, процессор возвращает такой ответ, как «нуль» или «результаты не найдены».

Как отмечено выше, хотя вышеизложенное описание по фиг. 2B относится к запросам виртуального первичного ключа, запросы могут быть структурированы широким множеством других способов. Например, запрос может требовать все записи, имеющие значение для специфицированного атрибута (например, все записи, имеющие значение для атрибута «имя», представленное как «Смит»), все записи, соответствующие значениям для двух или более специфицированных атрибутов (например, все записи, имеющие значение для атрибута «имя», представленное как «Смит», и ранг «4»), все записи, имеющие специфицированный первичный виртуальный ключ и значение для специфицированного атрибута (например, все записи, имеющие первичный виртуальный ключ «1001» и значение для атрибута «имя», представленное как «Смит»), и т. д. В некоторых реализациях запрос не содержит ссылку на виртуальный первичный ключ.

Фиг. 3A – блок-схема, на которой проиллюстрирован способ генерирования виртуальных клонов иерархического дерева и взаимодействия с ними. Фиг. 3B включает в себя ряд схем, на которых проиллюстрированы временная эволюция таблицы базы данных и взаимодействие с ней с помощью иерархического дерева согласно способу по фиг. 3A. Чтобы способствовать пониманию, фиг. 3A и фиг. 3B могут быть рассмотрены и изучены вместе. Как показано на фиг. 3B, база 230 данных, содержащая одну или более таблиц базы данных, существует до начала способа 200 по фиг. 3A. Как показано на фиг. 3A, на этапе 202 способ 200 включает генерирование первого виртуального клона. Соответственно и одновременно, на этапе (b) определяют первый виртуальный клон по меньшей мере одной таблицы базы данных, относящейся к базе 230 данных, тем самым инициируя иерархическое дерево, представленный как «V1» со ссылочной позицией 222. Впоследствии, на этапе 204 способ 200 включает генерирование второго виртуального клона, и, соответственно и одновременно, на этапе (c) второй виртуальный клон «V2» (224) добавляют в иерархическое дерево. Хотя на фиг. 3B показано, что он исходит и/или возникает из V1 (таким образом являясь виртуальным клоном-«ребенком» или виртуальным клоном-«потомком» клона V1 и делая V1 виртуальным клоном-«предком» или виртуальным клоном-«предшественником» клона V2), в других случаях V2 может исходить и/или возникать непосредственно из базы 230 данных, так что он не будет иметь виртуального клона-предшественника (в случае чего V1 и V2 называли бы виртуальными клонами, имеющими общего родителя, в рамках иерархического дерева). Продолжая способ 200, на этапе 206 запрос принимают с помощью V2, как изображено на этапе (d) по фиг. 3B. Запрос Q(X) принимают с помощью V2 и осуществляют ссылку на ID записи «X». В ответ на прием запроса процессор, выполняющий программное обеспечение быстрого копирования (например, программу 115 быстрого копирования на фиг. 1), модифицирует запрос на этапе 208 по фиг. 3A для генерирования модифицированного запроса Q(X, V1 или V2), который осуществляет ссылку на ID записи «X», а также версию или множество версий (в этом случае V1 или V2, как показано на этапе (e) по фиг. 3B). Модифицированный запрос вызывает поиск в реляционной базе данных записей таблицы базы данных, соответствующих затребованному ID записи «X» и имеющих идентификатор версии, связанный либо с V1, либо с V2 (поскольку оба виртуальных клона находятся в непосредственной предковой линии, исходящей из базы 230 данных). На этапе 210 модифицированный запрос Q(X, V1 или V2) выполняют так, как представлено на этапе (f) на фиг. 3B, и результат запроса (ответ) R(X, V1) или R(X, V2) возвращают и отправляют на этапе 212 с помощью V2, как показано на этапе (g) по фиг. 3B. Как показано на этапе (g), возвращают либо ответ, связанный с ID записи X и V1, либо ответ, связанный с ID записи X и V2. Если никакие модификации в отношении ID записи X еще не были осуществлены с помощью виртуального клона V2, будет отсутствовать запись, осуществляющая ссылку на ID записи X и V2, и новейшая форма записи, связанной с ID записи X, будет иметь ID версии, связанный с V1.

Фиг. 4A–4F включают в себя представления виртуальных клонов и связанную таблицу базы данных, на которой проиллюстрирована временная эволюция иерархического дерева (этапы (a)–(t)) с примененным ограничением конфликта. В начале (300), как показано на фиг. 4A, таблица 230a базы данных содержит такие атрибуты, как «FID» («ID фрукта», который служит в качестве ID записи и/или ключа для основной таблицы базы данных), «предмет», «фрукт» и «версия», и одну заполненную запись (FID=1001, предмет=пирог, фрукт=яблоко и версия=V1). Также на этапе 300 виртуальные клоны V1 и V2 (непосредственный потомок клона V1) уже существуют (как представлено иерархическим деревом, показанным на этапе (a)). Впоследствии, на этапе 302 создают экземпляр нового виртуального клона V3 (226) и добавляют его в иерархическое дерево без осуществления пока что изменений в отношении таблицы 230a базы данных. Впоследствии, на этапе 304 принимают требование с помощью V3 изменить запись для пирога так, чтобы значение для фрукта было представлено как «груша». В ответ на прием этого требования на этапе 306 новую запись с версией V3 добавляют в таблицу 230a базы данных. Как показано на фиг. 4A, вторая запись, связанная с FID 1001, сохраняет значение «пирог» для такого атрибута, как предмет, включает «грушу» вместо «яблока» для такого атрибута, как фрукт, и имеет связанный идентификатор версии V3 – виртуального клона, с помощью которого изменение было затребовано. В дополнение, поскольку ограничение конфликта соблюдается, значение для такого атрибута, как версия, в первой записи в таблице 230a базы данных изменяют с V1 на V2 (как показано на этапе 306), чтобы гарантировать, что ограничение конфликта удовлетворяется. Следует отметить, что, если ограничение конфликта не было принудительно применено, не потребуется осуществлять такое изменение в отношении первой записи. Следует отметить, что множество записей (как показано на этапе 306 на фиг. 4A) могут иметь одинаковый FID (или «виртуальный первичный ключ»), поскольку составной ключ содержит как FID, так и такой атрибут, как версия. Другими словами, первая запись на этапе 306 имеет составной ключ, представленный как FID = 1001 и версия = V2, и вторая запись на этапе 306 имеет составной ключ, представленный как FID = 1001 и версия = V3, так что составные ключи все еще уникальны и могут быть отличены друг от друга.

Переходя к фиг. 4B и вслед за модификацией таблицы 230a базы данных на этапе 306, принимают запрос Q(пирог) на этапе 308 с помощью V3, осуществляя ссылку на значение «пирог». На этапе 310 запрос модифицируют как Q(пирог, V3 или V1), чтобы осуществить ссылку как на значение «пирог», так и на «V3 или V1», поскольку, подобно обсуждению выше, виртуальные клоны V3 и V1 совместно используют общую предковую линию, исходящую и/или возникающую из базы 230 данных. Модифицированный запрос затем выполняют в отношении таблицы 230a базы данных. Поскольку единственная запись в таблице 230 базы данных, соответствующая как значению «пирог», так и «V3 или V1», – это запись с FID 1001 и версией V3, запрос возвращает ту запись (как показано на этапе 312). Таким образом, так как запрос возник из V3, осуществляют поиск записей, связанных с V1 и V3, но не записей, связанных с V2, который не находится в той же предковой линии, что и V3.

Следует отметить, что в реализациях, которые не соблюдают ограничение конфликта на этапе 310 на фиг. 4B, запрос не будут модифицировать. Вместо этого, процессор будет сначала осуществлять поиск записи, соответствующей значениям «пирог» и «V3». Если такую запись находят (что и происходит в примере этапа 310 по фиг. 4B), ту запись (FID=1001; предмет=пирог; фрукт=груша) возвращают, а запрос завершается. Однако, если в базе 230 данных не была найдена запись, соответствующая значениям «пирог» и «V3», на основе дерева версий процессор будет далее запрашивать из базы 230 данных записи, соответствующие значениям «пирог» и «V1» (т. е. проходя вверх по дереву версий). Если запись находят в базе 230 данных с таким составным ключом, ту запись возвращают, а запрос завершается. В ином случае процессор возвращает такой ответ, как «нуль» или «ответ не найден».

Переходя к фиг. 4C, дополнительный запрос Q(пирог) принимают на этапе 314 с помощью V2 и осуществляют ссылку на значение атрибута «пирог». Снова запрос модифицируют, чтобы осуществить ссылку как на значение «пирог», так и на «V2 или V1», как Q(пирог, V2 или V1), поскольку виртуальные клоны V2 и V1 совместно используют общую предковую линию, исходящую и/или возникающую из базы 230 данных. Модифицированный запрос затем выполняют на этапе 316 в отношении таблицы 230a базы данных. Поскольку единственная запись в таблице 230a базы данных, соответствующая как значению «пирог», так и «V2 или V1», – это запись с FID 1001 и версией V2, запрос возвращает ту запись (как показано на этапе 318). Так как запрос возник из V2, осуществляют поиск записей, связанных с V1 и V2, но не записей, связанных с V3, который не находится в той же предковой линии, что и V2. Соответственно, как V2, так и V3 могут иметь разные версии одной и той же записи 1001 в таблице 230a базы данных.

Переходя к фиг. 4D, дополнительный запрос Q(груша) принимают на этапе 320 снова с помощью V2, но в этот раз осуществляя ссылку на значение атрибута «груша». Снова запрос модифицируют как Q(груша, V2 или V1), чтобы осуществить ссылку как на значение «груша», так и на «V2 или V1», поскольку виртуальные клоны V2 и V1 совместно используют общую предковую линию, исходящую из базы 230 данных. Модифицированный запрос затем выполняют на этапе 322 в отношении таблицы 230a базы данных. Поскольку отсутствует запись в таблице 230a базы данных, соответствующая как значению «груша», так и «V2 или V1», результаты не возвращают на этапе 324 (например, возвращают сигнал и/или уведомление касательно того, что записи, соответствующие запросу, не могут быть найдены). Другими словами, модификация в отношении данных таблицы базы данных, осуществленная с помощью V3, недоступна с помощью V2 и не влияет на его данные, поддерживающие запросы.

Переходя к этапу 326 по фиг. 4E, требование принимают на этапе 326 с помощью V2 для удаления записей с яблоком для такого атрибута, как фрукт, и пирогом для такого атрибута, как предмет, из таблицы 230a базы данных и для добавления записи с бананом для такого атрибута, как фрукт, и хлебом для такого атрибута, как предмет. На этапе 328 и в ответ на требование, принятое с помощью V2 на этапе 326, идентифицируют запись, осуществляющую ссылку на значения атрибута «яблоко» и «пирог», и выполняют одно или более из следующего: запись, осуществляющую ссылку на значения атрибута «яблоко» и «пирог» удаляют из таблицы 230a базы данных, ее ID версии исключают (гарантируя, что он впоследствии не будет доступен с помощью V2) или атрибут, представляющий «удаленный» флаг, добавляют в таблицу 230a базы данных и задают его значение как «истина» для той записи. Также на этапе 328 новую запись, имеющую FID, представленный как 1002, значение такого атрибута, как предмет, представленное как «хлеб», значение такого атрибута, как фрукт, представленное как «банан», и ID версии клона V2, добавляют в таблицу 230a базы данных. Впоследствии на этапе 330 запрос Q(хлеб) принимают с помощью V3, осуществляя поиск записи с таким атрибутом, как предмет, имеющим такое значение, как хлеб. Подобно обсуждению выше, запрос сначала модифицируют так, что он осуществляет ссылку как на значение такого атрибута, как предмет, представленное как хлеб, так и на ID версии «V3 или V1», то есть как Q(хлеб, V3 или V1). Поскольку отсутствует запись в таблице 230a базы данных, соответствующая как значению «хлеб», так и «V3 или V1», результаты не возвращают на этапе 332 (например, возвращают сигнал и/или уведомление касательно того, что записи, соответствующие запросу, не могут быть найдены).

Как продемонстрировано на фиг. 4E, в некоторых реализациях удаление записи из таблицы 230a базы данных осуществляют путем устранения такого атрибута, как версия, из записи (т. е. так, что последующие запросы, осуществляемые с помощью любого виртуального клона, связанного с таблицей 230a базы данных, не будут возвращать запись или любую ее часть). Удаления могут быть осуществлены таким образом, например, когда удаляемая запись имеет ID версии, который существует в предковом пути, к которому принадлежит виртуальный клон, требующий удаление. Однако, если требование удаления осуществляет ссылку на запись, имеющую ID версии, который совместно используется предковым путем требующего виртуального клона и другим путем, который не требует удаление, удаление может быть осуществлено путем удаления записи, на которую осуществляется ссылка, из таблицы 230a базы данных и путем добавления одной или более новых записей в базу 230 данных, причем одна или более новых записей имеют связанные ID версии, осуществляющие ссылку на другой путь (или пути), который не требует (которые не требуют) удаление (т. е. так, что связанные данные остаются доступными для виртуальных клонов по другому пути (другим путям)).

В других реализациях для осуществления удаления записи в таблице 230a базы данных атрибут «удалено» (принимающий такие значения, как истина или ложь) может быть добавлен в каждую запись таблицы 230a базы данных, так что (1) удаление записи для ID версии, который существует только на предковом пути виртуального клона, требующего удаление, осуществляют путем изменения атрибута «удалено» на «истина» для той записи, и (2) удаление записи, имеющей ID версии, который совместно используется предковым путем виртуального клона, требующего удаление, и другим путем, осуществляют путем: (i) определения новой записи в таблице 230a базы данных с ID версии виртуального клона, требующего удаление, и задания значения атрибута «удалено» недавно созданной записи как «истина»; и (ii) определения новой записи в таблице 230a базы данных с ID версии виртуального клона на другом пути и задания значения атрибута «удалено» недавно созданной записи как «ложь».

Переходя к фиг. 4F, требование Q(банан) принимают на этапе 334 и с помощью V2, осуществляя поиск записи с таким атрибутом, как фрукт, имеющим такое значение, как банан. На этапе 336 запрос модифицируют так, что он осуществляет ссылку как на значение такого атрибута, как предмет, представленное как банан, так и на ID версии «V2 или V1», то есть как Q(банан, V2 или V1), и модифицированный запрос выполняют в отношении таблицы 230a базы данных. Поскольку единственная запись в таблице 230a базы данных, соответствующая как значению «банан», так и «V2 или V1», – это запись с FID 1002 и версией V2, запрос возвращает ту запись (как показано на этапе 338).

На фиг. 4G показано дерево версий по фиг. 4F с таблицей 230a базы данных на этапе 340, содержащей записи для каждого из виртуальных клонов V1, V2 и V3 (и показано с не удаленной записью, в которой FID=1001 и версия=V1). Таблица 230a базы данных на этапе 340 может в результате, например, если таблица 230a базы данных не была реализована с ограничением конфликта и начинаясь на этапе 304 на фиг. 4A, иметь следующий вид: (1) требование изменить «пирог» с «яблочного» на «грушевый», что приводит в результате к добавлению новой записи, имеющей FID=1001, значение для атрибута «фрукт», представленное как «груша», и значение для атрибута «версия», представленное как V3 (как показано на этапе 306), и сохранение записи (показанной на этапе 304), имеющей FID=1001, значение для атрибута «фрукт», представленное как «яблоко», и значение для атрибута «версия», представленное как V1, и (2) требование добавить банановый хлеб, осуществленное с помощью V2 (вызывая добавление записи, имеющей FID=1002, значение для атрибута «предмет», представленное как «хлеб», значение для атрибута «фрукт», представленное как «банан», и значение для атрибута «версия», представленное как V2, в таблицу 230a базы данных).

Продолжая с предположением того, что реализация таблицы 230a базы данных на этапе 340 не соблюдает ограничение конфликта, запрос, принятый в V2, осуществляющий ссылку на значение для атрибута «предмет», представленное как «пирог», не будет модифицирован процессором для поиска как в V2, так и в V1 одновременно. Вместо этого, процессор будет сначала осуществлять поиск записи, соответствующей значениям «пирог» и «V2». Поскольку такая запись отсутствует в таблице 230a базы данных на этапе 340, процессор будет далее запрашивать из базы 230 данных записи, соответствующие значениям «пирог» и «V1» (т. е. проходя вверх по дереву версий). Одну запись (FID=1001; предмет=пирог; фрукт=яблоко; версия=V1) находят в таблице 230a базы данных, и ту запись возвращают, а запрос завершается. Подобный запрос, осуществленный в отношении V3, будет возвращать запись (FID=1001; предмет=пирог; фрукт=груша; версия=V3), так как сначала будут осуществлять поиск в V3, и, поскольку запись была идентифицирована, запрос будет завершаться и не будет переходить к поиску в V1 по предковому пути. Вместо этого, если запрос был принят в V3 для «всех пирогов», процессор будет сначала осуществлять в таблице 230a базы данных поиск записи, соответствующей значениям «пирог» и «V3», и будет тем самым идентифицировать первую запись (FID=1001; предмет=пирог; фрукт=груша; версия=V3). Процессор будет затем продолжать осуществлять поиск в V1 (по предковому пути) любых дополнительных записей, содержащих значение «пирог» для атрибута «предмет», и будет идентифицировать вторую запись (FID=1001; предмет=пирог; фрукт=яблоко; версия=V1). Однако, поскольку FID первой записи и второй записи соответствуют (например, как обнаружено процессором на основе сравнения FID записей) запись, имеющая версию V1, будет исключена из результатов запроса, так как поиск в V3 уже идентифицировал запись с FID=1001. Вместо этого, если во время поиска в V1 были идентифицированы дополнительные записи, соответствующие значению «пирог», но имеющие FID, отличный от 1001, те записи будут возвращены как часть ответа на запрос.

Сборка мусора

В некоторых реализациях иерархическое дерево (также называемое в настоящем документе «деревом версий») и/или представление иерархического дерева содержатся и/или хранятся на энергонезависимом запоминающем устройстве в уменьшенной и/или более оптимальной форме за счет формы инкрементальной сборки мусора, выполняемой процессором (например, таким как процессор 111, выполняющий программу 115 быстрого копирования по фиг. 1), действующим образом и с возможностью связи соединенным с запоминающим устройством. В таких реализациях каждый узел иерархического дерева связан с виртуальным клоном и двумя ID последовательности, которые представляют конечные точки строки из множества ID целочисленной последовательности. В качестве примера, ряд ID последовательности 10, 11, 12 и 13 может быть представлен парой ID последовательности (10,13). Узел, связанный только с ID последовательности 42, будет обозначен парой ID последовательности (42, 42). В контексте настоящего документа ID последовательности определяют не так, как ID версии. ID последовательности относится к последовательному порядку, в котором виртуальные клоны иерархического дерева были сгенерированы. Поэтому ID последовательности и ID версии для конкретного виртуального клона могут иметь одно и то же значение, или они могут отличаться. В некоторых таких реализациях, как проиллюстрировано на схемах (a)–(g) по фиг. 5, дерево версий изначально, то есть до расширения до дерева на схеме (a), содержит только один узел (1,1). Каждый раз когда событие быстрого копирования запускает создание и/или определение нового узла в дереве версий, тому новому узлу присваивают ID последовательности следующего целого числа в последовательном порядке. Поэтому второму узлу, добавленному в дерево версий, присваивают ID последовательности (2,2), и N-му узлу присваивают ID последовательности (N, N). В контексте настоящего документа узел X имеет узел-«преемник» Y, если X обозначает пару ID последовательности (A, B), а Y обозначает пару ID последовательности (B+1,C). Другими словами, Y представляет диапазон ID последовательности, который идет сразу после диапазона ID последовательности, представленного как X. Структура данных на запоминающем устройстве (и в базе данных) может хранить для каждого узла дерева версий ссылку на узел (узлы), который является его преемником (которые являются его преемниками). Преемственные взаимоотношения представлены пунктирными линиями на фиг. 5. Следует отметить, что «преемственность» и «происхождение» в контексте настоящего документа являются разными (хотя не взаимоисключающими) концепциями. Например, узел, который является преемником более раннего узла, не обязательно является потомком того более раннего узла (например, на схеме (a) на фиг. 5 узел (6,6) является преемником узла (5,5), но не является потомком на/в предковом пути узла (5,5)), и узел-потомок более раннего узла не обязательно является прямым преемником того более раннего узла (например, на схеме (a) на фиг. 5 узел (6,6) является потомком узла (3,3), но не является прямым преемником узла (3,3)).

В некоторых реализациях «обновление последовательности» для узлов, хранящихся на запоминающем устройстве (например, включая узел X и его узел-преемник Y) (например, для исключения избыточности из дерева версий, повышения производительности и эффективности, уменьшения расхода памяти и/или ресурсов и т. д.), выполняется процессором, выполняющим программное обеспечение быстрого копирования (например, программу 115, 125 быстрого копирования по фиг. 1), причем процессор находится в действующей связи с запоминающим устройством, хранящим дерево версий. Обновление последовательности осуществляется так, как изложено ниже. Сначала предположим, что узел X с диапазоном ID последовательности (A,B) имеет преемника Y с диапазоном ID последовательности (B+1,C), и последовательность узлов, включая узлы X и Y, должна быть обновлена. Новый узел Z может быть определен как имеющий диапазон ID последовательности (A,C) (т. е. имеющий первую конечную точку узла X и вторую конечную точку узла Y). Далее любые взаимоотношения других узлов в дереве версий с узлом X или узлом Y (например, как представлено сплошными и пунктирными линиями на фиг. 5) обновляют так, что они больше не соединяются с узлом X или Y и/или не ссылаются на него, а вместо этого соединяются с узлом Z и/или ссылаются на него. Узлы X и Y могут затем быть исключены/удалены из дерева версий (и соответственно либо удалены из связанной таблицы базы данных, либо аннотированы в ней как удаленные), тем самым завершая событие обновления последовательности. В некоторых реализациях, если обновление последовательности приводит в результате к тому, что узел имеет только один узел-ребенок, который также является преемником того узла, может быть выполнено еще одно обновление последовательности при участии того узла (например, автоматически при обнаружении условия, что узел имеет только один узел-ребенок, который также является преемником того узла) и его одного узла-ребенка способом, подобным вышеизложенному.

В некоторых реализациях удаление узла X из дерева версий осуществляется так, как изложено ниже. Сначала, если узел X имеет узел-родитель, присутствующий в дереве версий, взаимоотношения (например, как представлено сплошной линией в дереве версий, как показано на фиг. 5) между узлом X и его узлом-родителем исключаются. Далее, если узел X имеет узел-преемник, тому узлу-преемнику присваивают новые ID последовательности, и узел X удаляют. Альтернативно, если узел X не имеет узла-преемника, узел X просто удаляют. Если упомянутый выше узел-родитель узла X теперь не имеет узлов-детей, исходящих из него, упомянутый выше узел-родитель удаляют. Если был узел W, который имел узел X в качестве преемника, и узел W теперь имеет только один узел-ребенок, и тот ребенок является его преемником, то узлу-ребенку узла W присваивают новые ID последовательности.

Любое удаление или событие обновления последовательности, описанное выше, может приводить в результате к узлу, вновь не имеющему ребенка, и, следовательно, может запустить другое удаление. Альтернативно или в дополнение любое удаление или событие обновления последовательности, описанное выше, может приводить в результате к новому узлу, имеющему один узел-ребенок, который является его преемником, и, следовательно, может запустить другое событие обновления последовательности. Следовательно, может быть каскад обновлений последовательности и удалений, вызванный одним обновлением последовательности или удалением. В некоторых реализациях система согласно настоящему изобретению приспособлена для выполнения сборки мусора каскадного типа, и другие формы сборки мусора не выполняют в отношении дерева версий. Способы инкрементальной сборки мусора, описанные в настоящем документе (и исполняемые процессором), могут автоматически распознавать и исполнять/реализовать/вызывать возможные/разрешенные упрощения (или предварительно определенный их поднабор) в дереве версий, которые должны быть осуществлены (например, по существу непрерывно и/или по существу в реальном времени). Представление исправленного/упрощенного дерева версий (например, дерева версий по фиг. 5(e), которое заменит дерево версий по фиг. 5(d)) могут затем сохранять на запоминающем устройстве для последующего доступа.

В некоторых реализациях событие удаления может запускать процесс инкрементальной сборки мусора. Например, если дерево версий представлено так, как показано на фиг. 5(a), пунктирные стрелки представляют ссылки на узлы-преемники. В некоторых реализациях базы данных, поддерживающей быстрое копирование, только листовые узлы могут быть удалены. Другими словами, программное обеспечение быстрого копирования может быть приспособлено для удаления «версии» только в том случае, если та версия связана с «листовым» узлом. «Листовой узел» определяют как узел, который не имеет детей (причем узлы-дети представлены сплошными линиями на фиг. 5). Сплошные линии должны игнорироваться во время идентификации листовых узлов.

Предположим, что пользователь требует удаление листового узла (5,5), закрашенного серым на схеме (a) по фиг. 5. Дерево версий после удаления листового узла (5,5) имеет такой вид, как показано на схеме (b) по фиг. 5. Дерево версий схемы (b) является результатом обновления последовательности, при котором узлу (6,6) присваивают пару ID последовательности (5,6), затем обновляют узел (4,4) для осуществления ссылки на узел (5,6) как на его преемника (как представлено пунктирной линией, соединяющей узел (4,4) с узлом (5,6)). Следует отметить, что узел-родитель упомянутого выше узла (5,5), обозначенный как (2,2), все еще имеет узел-ребенок (узел (4,4)) и не имеет своего узла-преемника (узла (3,3)), поскольку он является только ребенком, так что процесс удаления прекращается на дереве версий, показанном на схеме (b) по фиг. 5.

Далее предположим, что пользователь требует удаление узла (4,4) (закрашенного серым на схеме (b) на фиг. 5). Это требование удалить узел (4,4) может запускать несколько действий. Сначала, поскольку узел (4,4) имеет узел-родитель (2,2), исключают взаимоотношения между узлом (2,2) и узлом (4,4), представленные сплошной линией на схеме (b) по фиг. 5. Также обновление последовательности выполняют так, что узлу (5,6) присваивают пару ID последовательности (4,6), как показано на схеме (c) по фиг. 5, теперь с обновленными преемственными взаимоотношениями между узлом (3,3) и узлом (4,6) (узел (4,6) является преемником узла (3,3)). Вследствие вышеизложенных действий узел (2,2) больше не имеет никаких узлов-детей (как показано на схеме (c) по фиг. 5). Поэтому и/или в ответ на это условие и в связи с тем, что запросы больше не могут осуществляться с помощью узла (2,2) (в результате того, что узлы-потомки узла (2,2) были ранее сгенерированы до их удаления), процесс удаления может «каскадироваться» путем автоматического перехода к удалению узла (2,2), что приводит к дереву версий, как показано на схеме (d) по фиг. 5. На этой стадии узел (1,1) имеет только одного ребенка (узел (2,3)), и тот ребенок является его узлом-преемником. Соответственно, как обсуждено выше, обновление последовательности может быть выполнено так, что узлу-ребенку (2,3) присваивают новую пару ID последовательности (1,3), что приводит в результате к дереву версий, как показано на схеме (e) по фиг. 5, причем в этот момент каскадирование заканчивается. Другими словами, дерево версий, как показано на схеме (e) по фиг. 5, представляет собой конечный результат требования пользователя удалить узел (4,4).

Теперь предположим, что пользователь решает удалить листовой узел (4,6) (закрашенный серым на схеме (e) по фиг. 5). Это событие удаления приведет в результате к такой трансформации дерева версий, что оно будет иметь такой вид, как показано на схеме (f) по фиг. 5, что само по себе автоматически запускает конечное обновление последовательности так, что узлу (4,7) (узлу-ребенку узла (1,3)) присваивают новую пару ID последовательности (1,7), что дает конечный результат (единственный узел (1,7)), как показано на схеме (g) по фиг. 5. При продолжении сборки мусора могут быть осуществлены соответствующие изменения в отношении связанной таблицы базы данных, например, такие как на схеме (g) по фиг. 5, причем все записи содержат такой атрибут, как версия, с одинаковым значением (например, «7»). Перед стадией, на которой остается только один узел (например, на схеме (g) по фиг. 5) (т. е. по мере осуществления «сборки мусора» в отношении дерева версий и уменьшения его размера), записи таблицы базы данных (например, такой как таблица 230a базы данных по фиг. 4A–4G) могут быть модифицированы так, что они относятся к сохранившемуся узлу, или могут быть удалены (например, в ответ на удаление узла, который уникально связан с той записью).

Фиг. 6 – технологическая блок-схема для реализованного процессором способа 400 сборки мусора (или каскадного удаления) для базы данных с быстрым копированием согласно варианту осуществления. Как показано на фиг. 6, способ 400 начинается с генерирования на этапе 430 иерархического дерева виртуальных клонов. Впоследствии на этапе 432 принимают инструкцию, направленную на удаление второго виртуального клона из иерархического дерева виртуальных клонов. В ответ на инструкцию, направленную на удаление второго виртуального клона, на этапе 434 модифицируют преемственные взаимоотношения третьего виртуального клона. Также в ответ на инструкцию, направленную на удаление второго виртуального клона, на этапе 436 удаляют второй виртуальный клон. На этапе 438 процессор оценивает, есть ли у первого виртуального клона иерархического дерева виртуальных клонов оставшийся виртуальный клон-ребенок после удаления второго виртуального клона. Если у первого виртуального клона иерархического дерева виртуальных клонов есть оставшийся виртуальный клон-ребенок после удаления второго виртуального клона, но этот ребенок не является его преемником, процесс завершается. Если у первого виртуального клона иерархического дерева виртуальных клонов есть оставшийся виртуальный клон-ребенок после удаления второго виртуального клона, и тот ребенок является его преемником, обновление последовательности может быть выполнено так, как обсуждено выше. Если у первого виртуального клона иерархического дерева виртуальных клонов нет оставшегося виртуального клона-ребенка после удаления второго виртуального клона, первый виртуальный клон удаляют на этапе 440 из иерархического дерева виртуальных клонов.

Фиг. 7 – технологическая блок-схема для дополнительного реализованного процессором способа 500 сборки мусора (или каскадного удаления) для базы данных с быстрым копированием согласно варианту осуществления. Как показано на фиг. 7, способ 500 начинается с генерирования на этапе 530 иерархического дерева виртуальных клонов. Впоследствии на этапе 532 принимают инструкцию, направленную на удаление первого виртуального клона из иерархического дерева виртуальных клонов. В ответ на инструкцию, направленную на удаление первого виртуального клона (например, узла (4,4) по фиг. 5), и на этапе 534 модифицируют преемственные взаимоотношения второго виртуального клона-преемника (например, узла (5,6) по фиг. 5). На этапе 536 удаляют первый виртуальный клон. Преемственные взаимоотношения четвертого виртуального клона (например, узла (3,3) по фиг. 5) затем модифицируют на этапе 538, причем четвертый виртуальный клон является преемником третьего виртуального клона (например, узла (2,2) по фиг. 5), который является предком первого виртуального клона. Третий виртуальный клон затем удаляют на этапе 540.

Фиг. 8A–8D – схемы, на которых проиллюстрирована примерная реализация системы базы данных с быстрым копированием согласно варианту осуществления. Как показано на фиг. 8A, на этапе 800 (и в начальный момент времени, t=0), первый экземпляр базы данных в узле «Джейн» 830A образует часть иерархического дерева, содержащую три виртуальных клона V1, V2 и V3, зависящих от экземпляра 830A базы данных. Экземпляр базы данных в узле Джейн 830A содержит таблицу базы данных с такими атрибутами, как RID, имя, ранг и версия. На этапе 800 существуют две заполненные записи в таблице базы данных – одна имеет имя=Смит, а другая имеет имя=Джонс. Виртуальный клон V1 на этапе 800 может быть связан с предыдущим, «первым» событием консенсуса. Виртуальный клон V2 на этапе 800 может быть использован для осуществления в реальном времени или по существу в реальном времени правок в отношении таблицы базы данных, относящейся к базе 830A данных (например, так, что таблица базы данных отражает текущие счета или состояния по мере приема новых данных, таких как данные транзакции), тогда как виртуальный клон V3 на этапе 800 может быть предназначен для осуществления правок после консенсуса в отношении таблицы базы данных, относящейся к базе 830A данных. Также на фиг. 8A, на этапе 802 (и в начальный момент времени, t=0) показан второй экземпляр базы данных в узле «Боб» 803B, который образует часть другого иерархического дерева, также содержащую два виртуальных клона V1 и V2, каждый из которых непосредственно зависит от экземпляра 830B базы данных. Экземпляр базы данных в узле Боб 830B также содержит таблицу базы данных с такими атрибутами, как RID, имя, ранг и версия. На этапе 802 существуют две заполненные записи в таблице 830B базы данных – одна имеет имя=Смит, а другая имеет имя=Джонс. Другими словами, в первый момент времени t=0 таблицы базы данных экземпляров базы данных в узлах Джейн 830A и Боб 830B содержат одинаковые записи. Следует отметить, что каждая из записей в таблицах базы данных в узле Джейн 830A и в узле Боб 830B содержит значение для такого атрибута, как версия, представленное как V1. Виртуальный клон V1 на этапе 802 может быть связан с предыдущим, «первым» событием консенсуса, которое запустило генерирование новых виртуальных клонов-детей V2 и V3. Виртуальный клон V2 на этапе 802 может быть использован для осуществления в реальном времени или по существу в реальном времени правок в отношении таблицы базы данных, относящейся к базе 830B данных, тогда как виртуальный клон V3 на этапе 802 может быть предназначен для осуществления правок после консенсуса в отношении таблицы базы данных, относящейся к базе 830B данных.

Как показано на фиг. 8B, происходит событие синхронизации, во время которого осуществляют обмен данными (также называемыми в настоящем документе «событием», например, данными транзакции, которые могут быть приняты в реальном времени или по существу в реальном времени, одновременно с транзакциями, к которым они принадлежат) между двумя или более из узла Джейн 830A, узла Боб 830B и факультативно одним или более дополнительными узлами, находящимися в сетевой связи с узлом Джейн 830A и/или узлом Боб 830B. Во время синхронизации узел Джейн 830A принимает в первый момент времени первое событие, специфицирующее, что значение для атрибута «ранг» для записи со значением для атрибута «имя», представленным как «Смит», должно быть увеличено на 1. В ответ на прием первого события процессор в узле Джейн 830A генерирует новую запись для значения «Смит» и при этом включая в ту запись значение для атрибута «версия», представленное как V2, значение для атрибута «RID», представленное как 1001, и значение для атрибута «ранг», представленное как 2+1=3 (не показано). Также в ответ на прием первого события процессор в узле Джейн 830A модифицирует первую запись в таблице базы данных так, что значение для такого атрибута, как версия, представляет собой V3 вместо V1. Также во время синхронизации (либо во время одного и того же, либо во время отдельного события синхронизации) узел Джейн 830A принимает во второй момент времени после первого момента времени второе событие, специфицирующее, что значение для атрибута «ранг» для записи со значением для атрибута «имя», представленным как «Смит», должно быть изменено на 10. В ответ на прием второго события процессор в узле Джейн 830A модифицирует запись, имеющую значение для такого атрибута, как имя, представленное как «Смит», и значение для такого атрибута, как версия, представленное как «V2», так, что запись имеет значение для атрибута «ранг», представленное как 10 (как показано на этапе 804 на фиг. 8B).

Во время синхронизации (одного и того же или отдельного события синхронизации в качестве узла Джейн 830A) узел Боб 830B принимает первое и второе события, но в порядке, противоположном тому, в котором Джейн 830A принимает события. Более конкретно, узел Боб 830B принимает в первый момент времени первое событие, специфицирующее, что значение для атрибута «ранг» для записи со значением для атрибута «имя», представленным как «Смит», должно быть изменено на 10. В ответ на прием первого события процессор в узле Боб 830B генерирует новую запись для значения «Смит» и при этом включая в ту запись значение для атрибута «версия», представленное как V2, значение для атрибута «RID», представленное как 1001, и значение для атрибута «ранг», представленное как 10 (не показано). Также в ответ на прием первого события процессор в узле Джейн 830A модифицирует первую запись в таблице базы данных так, что значение для такого атрибута, как версия, представляет собой V3 вместо V1. Также во время синхронизации (либо во время одного и того же, либо во время отдельного события синхронизации) узел Боб 830B принимает во второй момент времени после первого момента времени второе событие, специфицирующее, что значение для атрибута «ранг» для записи со значением для атрибута «имя», представленным как «Смит», должно быть увеличено на 1. В ответ на прием второго события процессор в узле Боб 830B модифицирует запись, имеющую значение для такого атрибута, как имя, представленное как «Смит», и значение для такого атрибута, как версия, представленное как «V2», так, что запись имеет значение для атрибута «ранг», представленное как 11 (как показано на этапе 806 на фиг. 8B).

События/данные (такие как данные транзакции), принятые с помощью V2 в узле Джейн и в узле Боб, могут быть сохранены в связанных запоминающих устройствах узла Джейн и в узле Боб соответственно, например, в распределенном ациклическом графе (DAG), хешграфе, цепочке данных, блокчейне или любых других подходящих структуре или формате данных. Дополнительные подробности реализации, включающие совместимые структуры данных, изложены в патенте США № 9646029, полное содержание которого включено в настоящий документ посредством ссылки для всех целей.

После события (событий) синхронизации и как показано на этапе 808 на фиг. 8C, процессоры узлов Джейн 830A и Боб 830B достигают консенсуса (например, в результате реализации инструкций консенсуса, таких как инструкции 116 и 126 консенсуса на фиг. 1). Другими словами, алгоритм консенсуса, реализованный процессором узла Джейн 830A (выполняющим программное обеспечение быстрого копирования, хранящееся на запоминающем устройстве того узла), и алгоритм консенсуса, реализованный процессором узла Боб 830B (например, выполняющим программное обеспечение быстрого копирования, хранящееся на запоминающем устройстве того узла), обнаруживают и/или определяют, что консенсус был достигнут. Консенсус может быть достигнут при одном или более из следующих условий в качестве неограничивающего примера: когда завершен «раунд», определенный алгоритмом консенсуса, когда прошло предопределенное количество времени с момента инициирования иерархического дерева, когда прошло предопределенное количество времени с момента предыдущего события консенсуса, когда принято предопределенное количество голосов с других узлов для заданной записи таблицы базы данных того узла, когда произошло предопределенное количество событий синхронизации и т. д. Как показано на фиг. 8C, результатом консенсуса было то, что правильная последовательность принятых событий является такой, что ранг для Смита сначала был увеличен, а затем был изменен на значение, представленное как 10. Поэтому правильным текущим значением для такого атрибута, как ранг, для записи, имеющей значение для такого атрибута, как имя, представленное как Смит, и значение для такого атрибута, как версия, представленное как V2, является «10». Подобным образом, значение ранга для этой записи обновляют с помощью V3, чтобы оно представляло собой «10», как показано на этапе 808. Вследствие достижения консенсуса генерируют новую пару виртуальных клонов V4 и V5, зависящих/происходящих от виртуального клона V3. Недавно сгенерированный виртуальный клон V4 на этапе 808 может затем впоследствии быть использован для осуществления в реальном времени или по существу в реальном времени правок в отношении таблицы базы данных экземпляра базы данных в узле Джейн 830A, тогда как виртуальный клон V5 на этапе 808 может быть предназначен для осуществления правок после консенсуса в отношении таблицы базы данных экземпляра базы данных в узле Джейн 830A. Другими словами, новые виртуальные клоны V4 и V5 могут выполнять функции, ранее выполняемые виртуальными клонами V2 и V3 соответственно. Следует отметить, что в некоторых реализациях после генерирования виртуальных клонов V4 и V5 правки в отношении таблицы базы данных больше не могут осуществляться с помощью виртуального клона V3 (даже если виртуальные клоны V4 и V5 впоследствии удаляют).

Подобно обсуждению по фиг. 8C, как показано на фиг. 8D, узел Боб 830B достигает консенсуса (например, в результате реализации инструкций консенсуса, таких как инструкции 116 и 126 консенсуса на фиг. 1). Другими словами, алгоритм консенсуса, реализованный процессором узла Джейн 830A (например, выполняющим программное обеспечение быстрого копирования, хранящееся на запоминающем устройстве того узла), и алгоритм консенсуса, реализованный процессором узла Боб 830B (выполняющим программное обеспечение быстрого копирования, хранящееся на запоминающем устройстве того узла), обнаруживают и/или определяют, что консенсус был достигнут. Как показано на фиг. 8D, таблица базы данных экземпляра базы данных в узле Боб 830B теперь отражает правильное текущее значение для такого атрибута, как ранг, для записи, имеющей значение для такого атрибута, как имя, представленное как Смит, и значение для такого атрибута, как версия, представленное как V2, как «10». Подобным образом, значение ранга для этой записи обновляют с помощью V3, чтобы оно представляло собой «10», как показано на этапе 810. Подобно обсуждению по фиг. 8C и вследствие достижения второго консенсуса, генерируют новую пару виртуальных клонов V4 и V5, зависящих/происходящих от виртуального клона V3. Недавно сгенерированный виртуальный клон V4 на этапе 808 может затем впоследствии быть использован для осуществления в реальном времени или по существу в реальном времени правок в отношении таблицы базы данных экземпляра базы данных в узле Боб 830B, тогда как виртуальный клон V5 на этапе 808 может быть предназначен для осуществления правок после консенсуса в отношении таблицы базы данных экземпляра базы данных в узле Боб 830B. Другими словами, новые виртуальные клоны V4 и V5 могут выполнять функции, ранее выполняемые виртуальными клонами V2 и V3 соответственно. Следует отметить, что в некоторых реализациях после генерирования виртуальных клонов V4 и V5 правки в отношении таблицы базы данных больше не могут осуществляться с помощью виртуального клона V3 (даже если виртуальные клоны V4 и V5 впоследствии удаляют).