Область изобретения

Настоящее изобретение относится к области защиты товаров от подделки. Прежде всего, изобретение относится к комплексной защитной маркировке для физического объекта, прежде всего противоподдельной маркировке товара. Прежде всего, среди прочего, такая комплексная защитная маркировка может быть использована в связи с многокомпонентной системой безопасности или может формировать собой ее компонент, прежде всего компонент системы защиты от подделки, которая также раскрыта в настоящем документе в качестве части полного решения для защиты от подделки.

Уровень техники

Во многих отраслях промышленности подделка товаров является существенной проблемой, которая значительно влияет не только на доходы изготовителей оригинальных товаров, но также может серьезно угрожать здоровью и даже жизни потребителей или операторов подделанных, то есть сфальсифицированных, товаров. Такие чувствительные по безопасности категории товаров, прежде всего, включают в себя детали для автомобилей и воздушных судов, компоненты для конструкций зданий или другой инфраструктуры, продукты питания, а также медицинские устройства и фармацевтические препараты.

С целью ограничения распространения подделок, и прежде всего решения вышеупомянутых проблем безопасности, в промышленности было разработано большое число различных мер защиты. Широко используемые меры защиты содержат добавление к товарам так называемого защитного признака, то есть признака, фальсификация которого является довольно затруднительной. Например, голограммы, оптикопеременные чернила, защитные нити и заделанные магнитные частицы являются известными защитными признаками, воспроизведение которых фальсификаторами связано с трудностями. В то время как некоторые из этих защитных признаков являются "нескрываемыми", то есть могут быть легко замечены или иным образом распознаны пользователем товаров, другие защитные признаки являются "тайными", то есть они являются скрытыми, и могут быть обнаружены только при помощи специальных устройств, таких как источники УФ излучения, спектрометры, микроскопы, датчики магнитного поля или еще более сложное технико-криминалистическое оборудование. Примерами тайных защитных признаков, прежде всего, являются отпечатки, выполненные с помощью люминесцентных чернил, или чернил, которые являются видимыми только в инфракрасной части электромагнитного спектра, но не в его видимой части, а также специальные вещественные составы и магнитные пигменты.

Специальная группа защитных признаков, которые, прежде всего, используют в криптографии, известна как "физически неклонируемые функции", PUF. PUF иногда также называют "физическими неклонируемыми функциями" или "физическими случайными функциями". PUF является физическим объектом, который воплощен в физической конструкции и является легким в его оценке, но трудным в предсказании даже для нападающей стороны с физическим доступом к PUF. PUF зависят от уникальности их физической микроструктуры, которая, как правило, включает в себя случайный компонент, который уже неустранимо присутствует в физическом объекте или в явном виде введен в физический объект или создан в нем во время его изготовления, и который, по своей сути, является не поддающимся контролю и непредсказуемым. Исходя из этого, даже произведенные посредством в точности того же производственного процесса PUF отличаются, по меньшей мере, в их случайных компонентах и, таким образом, могут быть различены. В то время как в большинстве случаев, PUF являются тайными признаками, это не является ограничением, и нескрываемые PUF также являются возможными.

PUF, прежде всего, известны в связи с их реализацией в интегральных электронных схемах за счет минимальных неизбежных изменений произведенных на микросхеме микроструктур в пределах заданных относящихся к процессу допусков и, прежде всего, в качестве используемых для получения по ним ключей к шифру, например, в микросхемах для платежных карт со встроенным микропроцессором или в других связанных с безопасностью микросхемах. Пример объяснения и применения таких относящихся к микросхемам PUF раскрыт в статье "Справочная информация о физически неклонируемых функциях, PUF" (Background on Physical Unclonable Functions (PUFs), Политехнический институт и государственный университет Вирджинии, отдел электротехники и вычислительной техники, 2011, которая доступна в Интернете по гиперссылке http://rijndael.ece.vt.edu/puf/background.html.

Однако известны также и другие типы PUF, такие как случайные распределения волокон в бумаге, используемой в качестве основы для изготовления банкнотов, в которой распределение и ориентация волокон могут быть обнаружены специальными датчиками и могут быть использованы в качестве защитного признака банкнота. С целью оценки PUF используют так называемую схему аутентификации "запрос-ответ". "Запрос" является применяемым к PUF физическим входным сигналом, а "ответ" является ее реакцией на входной сигнал. Ответ зависит от непредсказуемого характера не поддающейся контролю физической микроструктуры и, таким образом, обеспечивает возможность использования для аутентификации PUF, и тем самым, также и физического объекта, частью которого является PUF. Конкретный запрос и соответствующий ему ответ совместно формируют так называемую "пару "запрос-ответ"" (CRP).

Асимметричная криптография, иногда также называемая "криптографией открытого ключа" или "криптографией открытого/личного ключа", является известной технологией на основе шифровальной системы, которая использует пары ключей, причем каждая пара ключей содержит открытый ключ и личный ключ. В то время как личные ключи держат в секрете, и обычно они известны только их владельцу или держателю, открытые ключи могут быть распространены широко, и обычно, даже являются общедоступными. Асимметричная криптография обеспечивает возможность как (i) аутентификации, которую выполняют при использовании открытого ключа для подтверждения того, что держатель сопряженного личного ключа является источником конкретной информации, например сообщения, или содержащих информацию сохраняемых данных, на основании цифрового подписания ее с помощью его личного ключа, так и (ii) защиты посредством шифрования информации, например сообщения, или сохраняемых данных, при этом только владелец/держатель сопряженного личного ключа является способным к декодированию сообщения, зашифрованного кем-то еще с помощью открытого ключа.

В последнее время была разработана технология блокчейна, причем блокчейн является публичным реестром в виде распределенной базы данных, содержащей множество блоков данных, и который ведет непрерывно растущий список записей данных, и который укреплен посредством шифровальных средств против вмешательства и модификации. Известным приложением технологии блокчейна является виртуальная валюта биткойн, используемая для денежных транзакций в Интернете. Другая известная платформа блокчейна представлена, например, проектом эфириум. В сущности, блокчейн может быть описан как децентрализованный протокол для регистрации транзакций между сторонами, который прозрачным образом захватывает и сохраняет любые модификации в своей распределенной базе данных, и сберегает их "навсегда", то есть на время существования блокчейна. Сохранение информации в блокчейне включает в себя подписание в цифровой форме подлежащей сохранению в блоке блокчейна информации. Кроме того, поддержание блокчейна включает в себя процесс, называемый "майнингом блокчейна", в рамках которого так называемые "майнеры", которые являются частью инфраструктуры блокчейна, подтверждают и закрывают каждый блок таким образом, что содержащаяся в нем информация оказывается "навсегда" сбереженной, и блок более не может быть изменен.

Сущность изобретения

Целью настоящего изобретения является предоставление улучшенного пути защиты физического объекта от подделки и вмешательства.

Решение этой проблемы обеспечено принципом в прилагаемых независимых пунктах формулы изобретения. Различные предпочтительные варианты настоящего изобретения предоставлены в зависимых пунктах формулы изобретения.

Кроме того, в настоящем документе представлено цельное решение по обеспечению безопасности, включая сюда различные устройства и способы в качестве различных аспектов, которые составляют собой часть полного решения по обеспечению безопасности для эффективной защиты физических объектов от подделки и вмешательства.

Первый аспект обеспеченного в настоящем документе решения по обеспечению безопасности относится к комплексной защитной маркировке для физического объекта, прежде всего к противоподдельной комплексной защитной маркировке. Комплексная защитная маркировка содержит физически неклонируемую функцию (PUF) и указатель, указывающий на местоположение, в котором имеется возможность получения доступа к цифровой подписи.

Цифровая подпись в цифровой форме заверяет значение хеша, получаемое в результате применения предварительно заданной шифровальной хеш-функции к данным, представляющим собой ответ, созданный посредством PUF в качестве реакции на запрос предварительно заданной схемы аутентификации "запрос-ответ". PUF содержит неклонируемую физическую структуру или конфигурацию, сконфигурированную для создания в ответ на запрос виртуальной структуры. Данные, представляющие собой ответ, созданный посредством PUF в качестве реакции на запрос предварительно заданной схемы аутентификации "запрос-ответ" для неклонируемой физической структуры или конфигурации, сконфигурированной для создания виртуальной структуры, представляют собой по меньшей мере один распознанный аспект или часть физической структуры или виртуальной структуры, соответственно.

Термин "физический объект", как он использован в настоящем документе, относится к любому виду физического объекта, прежде всего к любому виду изготовленных руками человека товаров или к природному объекту, такому как овощ или кусок природного исходного материала. Кроме того, как он использован в настоящем документе, термин "физический объект" может также быть отнесен к лицу или животному, на которое может быть нанесена комплексная защитная маркировка. Физический объект как таковой имеет возможность содержания множественных частей, например, потребляемого продукта и его упаковки.

Термин "комплексная защитная маркировка", как он использован в настоящем документе, относится к физическому объекту, который в качестве своих компонентов содержит по меньшей мере две различные отдельные маркировки (отсюда "комплексная"), и компоненты которого выполнены для нанесения на физический объект или создания на нем или в нем, и которые остаются доступными с целью их оценки после их нанесения на физический объект или создания на нем или в нем. В комплексной защитной маркировке согласно вышеупомянутому первому аспекту решения по обеспечению безопасности первый компонент является PUF, а второй компонент является представлением цифровой подписи или указателя, указывающего на местоположение, в котором имеется возможность получения доступа к указанной цифровой подписи. Прежде всего, два или более компонента комплексной защитной маркировки могут быть расположены на той же основе или части физического объекта или в ней. Альтернативно, подмножество компонентов или все они могут быть расположены на отдельных основах или других частях физического объекта или в них.

Термин "цифровая подпись", как он использован в настоящем документе, относится к набору из одного или нескольких цифровых значений, который подтверждает личность отправителя или создателя цифровых данных, а также целостность этих данных. Для создания цифровой подписи значение хеша создают по подлежащим защите данным посредством применения подходящей шифровальной хеш-функции. Это значение хеша затем зашифровывают с помощью личного ключа (иногда также называемого "безопасным ключом") асимметричной шифровальной системы, например, на основе известной шифровальной системы RSA, причем личный ключ, как правило, известен только отправителю/создателю. Обычно, цифровая подпись содержит сами цифровые данные, а также полученное из них отправителем/создателем значение хеша. Получатель в этом случае имеет возможность применения той же шифровальной хеш-функции к принятым цифровым данным, используя при этом соответствующий указанному личному ключу открытый ключ для декодирования содержащегося в цифровой подписи значения хеша и для сравнения декодированного значения хеша из цифровой подписи со значением хеша, созданным путем применения шифровальной хеш-функции к принятым цифровым данным. Если оба значения хеша совпадают, это указывает на то, что цифровая информация не была изменена и, таким образом, ее целостность не поставлена под угрозу. Кроме того, подлинность отправителя/создателя цифровых данных подтверждают посредством асимметричной шифровальной системы, которая обеспечивает выполнение шифрования с помощью открытого ключа только в том случае, когда зашифрованная информация была зашифрована с помощью личного ключа, который математическим образом сопряжен с открытым ключом.

Термин "шифровальная хеш-функция", как он использован в настоящем документе, относится к специальному типу хеш-функции, то есть к математической функции или алгоритму, которая строит соответствие данных произвольного размера с битовой строкой фиксированного размера (значением хеша), и которая также разработана в виде вычислительно необратимой функции, то есть функции, которая поддается легкому вычислению для любых входных данных, но инвертирование которой для заданного образа случайных входных данных является затруднительным. Предпочтительно, шифровальная хеш-функция является так называемой устойчивой к коллизиям хеш-функцией, то есть хеш-функцией, которая разработана таким образом, что является затруднительным обнаружение таких двух различных наборов данных d1 и d2, что хеш (d1) = хеш (d2). Известными примерами таких хеш-функций являются хеш-функции семейства SHA, например функция SHA-3, или хеш-функции семейства BLAKE, например функция BLAKE2. Прежде всего, могут быть использованы так называемые "доказуемо безопасные шифровальные хеш-функции". Это хеш-функции, для которых может быть математически доказан некоторый достаточный уровень безопасности. В настоящем решении по обеспечению безопасности, безопасность шифровальной хеш-функции, кроме того, повышена тем обстоятельством, что считывание содержащей PUF маркировки, прежде всего комплексной защитной маркировки, как она раскрыта в настоящем документе, имеет место в конкретном местоположении и времени, когда имеющий маркировку физический объект фактически присутствует в таком местоположении и времени. Это обстоятельство может быть использовано либо для повышения абсолютного уровня безопасности, который только может быть достигнут, либо для обеспечения использования шифровальных хеш-функций, работающих с меньшими наборами данных, например с более короткими последовательностями данных, таких как входные и/или выдаваемые данные, при обеспечении, по-прежнему, заданного требуемого уровня безопасности.

Термин "указатель, указывающий на местоположение, в котором имеется возможность получения доступа к указанной цифровой подписи", как он использован в настоящем документе, может быть представлен, прежде всего, указателем на локальную или отдаленную базу данных или на адрес сервера или на интернет-адрес, например гиперссылкой или тому подобным, по которому имеется возможность получения доступа к цифровой подписи, например для ее загрузки. Прежде всего, указатель может быть реализован с использованием передатчика радиочастотной идентификации, либо одно- или многомерного штрихкода, такого как QR-код или DATAMATRIX-код.

Комплексная защитная маркировка согласно первому аспекту настоящего решения по обеспечению безопасности обеспечивает возможность своего использования первой стороной, например, создателем физического объекта в виде товаров, для защиты любого физического объекта, на который могут быть нанесены компоненты маркировки, то есть, по меньшей мере, соответствующая PUF и соответствующая цифровая подпись ее ответа. Прежде всего, маркировку, предпочтительно, наносят на физический объект таким образом, что она не может быть затем отделена от объекта без разрушения маркировки или, по меньшей мере, ее части.

Уже по своей природе, PUF является "неклонируемой" и, таким образом, предоставляет первый уровень безопасности, то есть выступает в качестве средства подтверждения подлинности маркировки и, таким образом, физического объекта. Этот первый уровень безопасности, однако, далее усилен до более высокого второго уровня безопасности посредством комбинации PUF с цифровой подписью, которая криптографическим образом заверяет значение хеша, полученное из ответа PUF на запрос в составе относящейся к PUF заданной схемы "запрос-ответ". Таким образом, по аналогии с цифровой подписью для электронных документов, цифровую подпись для физических объектов создают для защиты таких объектов, прежде всего против подделки.

С целью подтверждения подлинности физического объекта, или соответственно, его происхождения, согласно этой схеме "запрос-ответ", принимающая физический объект вторая сторона применяет запрос к PUF маркировки физического объекта, и ту же шифровальную хеш-функцию применяют для создания соответствующего значения хеша по данным, представляющим собой принятый от PUF ответ. Содержащееся в цифровой подписи значение хеша может быть получено путем расшифровки цифровой подписи с помощью относящегося к ней открытого ключа, и затем два значения хеша могут быть подвергнуты сравнению. Если они совпадают, это указывает на то, что физический объект является подлинным, а комплексная защитная маркировка не была подвергнута вмешательству. В противном случае, то есть, если они не совпадают, это указывает на то, что после нанесения отправителем комплексной защитной маркировки на физический объект, возможно, имело место некоторого вида мошенничество.

Исходя из этого, комплексная защитная маркировка предоставляет дополнительный уровень безопасности и, таким образом, улучшенный способ защиты физического объекта от подделки и вмешательства. Кроме того, поскольку ответ PUF в качестве реакции на запрос согласно схеме "запрос-ответ" дает в результате цифровые данные, например последовательность данных, комплексная защитная маркировка может быть использована для защиты любого физического объекта, на который такая маркировка может быть нанесена, также и в том случае, когда объект как таковой не предоставляет какие-либо цифровые данные.

В последующем изложении описаны предпочтительные варианты комплексной защитной маркировки, которые могут быть произвольным образом объединены друг с другом или с другими аспектами описанного в настоящем документе решения, если такая комбинация не является явным образом исключенной, непоследовательной или технически невозможной.

Согласно первому предпочтительному варианту осуществления PUF содержит преобразующую свет с повышением частоты краску (UCD), предпочтительно, несколько различных преобразующих красок. UCD является краской, которая имеет эффект преобразования с повышением частоты (UC) фотонов, что является процессом, в ходе которого последовательное поглощение двух или более фотонов приводит к эмиссии света с более короткой длиной волны, чем длина волны возбуждения. Этот процесс является эмиссией антистоксового типа. Типичным примером такого процесса является преобразование инфракрасного света во флуоресцентный видимый свет. Способные к преобразованию с повышением частоты материалы зачастую содержат ионы элементов d-блока и f-блока периодической системы. Примерами этих ионов являются Ln3+, Ti2+, Ni2+, Мо3+, Re4+, Os4+, и так далее. Такие материалы, как правило, содержат относительно малую долю ударного спектрального уширения и, таким образом, демонстрируют флюоресценцию в весьма узких диапазонах электромагнитного спектра. Использование ряда различных комбинаций, то есть смесей различных преобразующих, с повышением частоты веществ делает возможным создание очень большого числа различимых отдельных спектров.

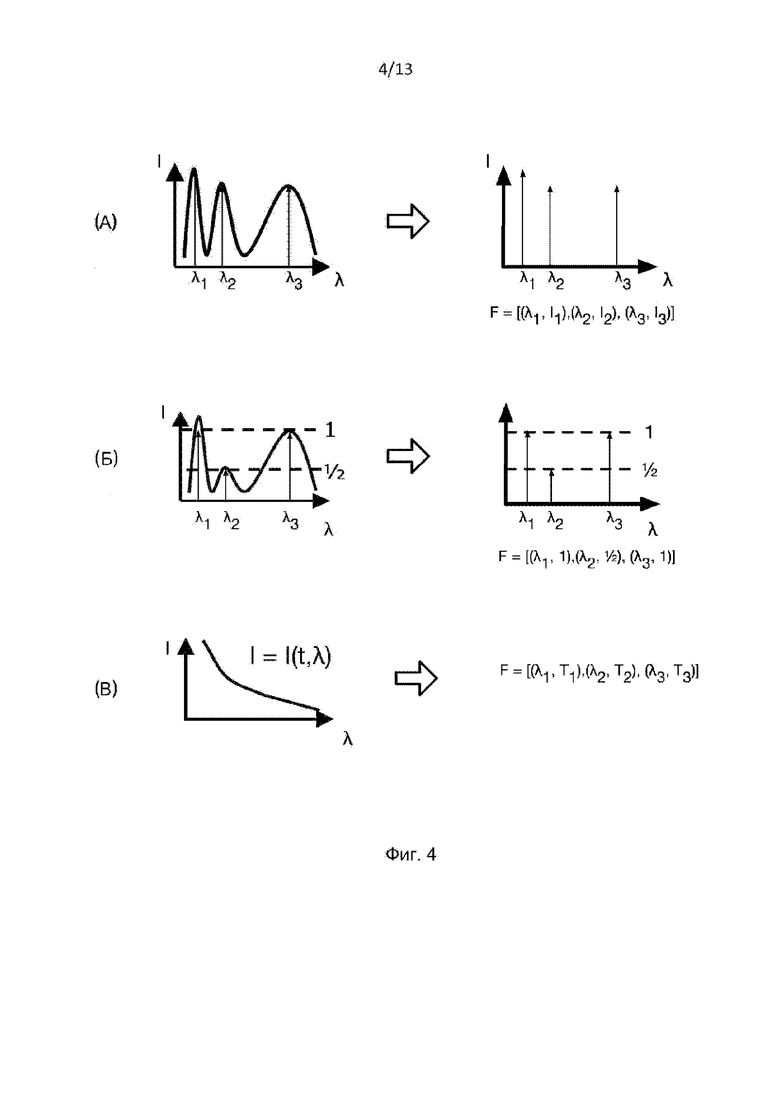

Например, в предположении спектрального разрешения 20 нм в спектральной области от 400 нм до 800 нм уже получается 220 различных возможностей в том случае, когда обнаружение ограничено двоичным исходом: показывает спектр пик в пределах соответствующего интервала в 20 нм или нет. Другими словами, двоичное значение "0" или "1" может быть назначено для каждого интервала. Одно из этих значений указывает на присутствие пика в этом интервале, а другое значение указывает на отсутствие такого пика. Исходя из этого, может быть сформирована цифровая последовательность из 20 двоичных значений, назначенных для этих 20 интервалов, на которые разделена указанная спектральная область и, таким образом, такой последовательностью могут быть представлены 220, то есть приблизительно 106 различных комбинаций. Если вместо этого используют интервал шириной только 10 нм, число различных комбинаций увеличивается до 240, то есть примерно до 1011. Если, кроме того, в каждом интервале сделано дополнительное различие относительно каждого пика, например является ли соответствующий пик более близким к "полному" пику или к только "половине" пика (см. фиг. 4 (Б)), тогда, в случае 40 интервалов число комбинаций еще более возрастает до 340, то есть примерно до 1018 комбинаций. Исходя из этого, является фактически невозможным создание соединения UCD таким образом, что оно показывает тот же спектр, что и оригинальное соединение, для клонирования которого оно предназначено.

Таким образом, обеспечивается возможность использования UCD для создания PUF. Преимущество использования UCD для PUF состоит в том, что имеется возможность нанесения их почти на любой физический объект, например, в качестве компонента покрытия, или использования их в качестве материала, из которого изготавливают физический объект или его части. Кроме того, UCD обычно являются тайными признаками и не могут быть легко распознаны без современного оборудования. Это обстоятельство может быть использовано для дальнейшего повышения достижимого уровня безопасности.

Как указано выше, согласно изобретению PUF содержит неклонируемую физическую структуру или конфигурацию (построение), которая сконфигурирована для создания в качестве реакции на запрос виртуальной структуры, структура может содержать очень большое число микроскопических частиц, местоположение и/или ориентация которых представляют собой неконтролируемую и непредсказуемую физическую структуру, которая может быть обнаружена, но не может быть клонирована практичными средствами. В другой предпочтительной модификации, сконфигурированное для создания виртуальной структуры построение содержит микроструктуру, выполненную для создания оптической пятнистой структуры при освещении ее светом от подходящего источника света. Прежде всего, микроструктура может содержать множество так называемых квантовых точек, то есть весьма малоразмерных полупроводниковых частиц, размер которых составляет только несколько нанометров таким образом, что их оптические и электронные свойства отличаются от таковых для больших частиц, и которые излучают свет конкретных длин волн при приложении к ним (то есть, в качестве запроса) электричества или света. Размер квантовых точек, их форма и материал являются параметрами, которыми можно управлять во время процесса изготовления, и которые задают длины волн и, таким образом, имеется возможность создания очень большого разнообразия различных спектров эмиссии в качестве ответа в составе связанной схемы "запрос-ответ". В другой предпочтительной модификации, микроструктура может содержать множество стержнеобразных квантовых материалов (квантовых стержней), которые предлагают такой же механизм преобразования цветов и расширенную цветовую гамму, что и сферические квантовые точки. Уникальным преимуществом квантовых стержней является эмиссия ими поляризованного света. Само собой разумеется, также являются возможными комбинации вышеупомянутых модификаций микроструктур.

Термин "свет", как он использован в настоящем документе, относится к электромагнитному излучению и может включать в себя, без ограничения, излучение в видимой части электромагнитного спектра. Свет может, например, также содержать ультрафиолетовое или инфракрасное излучение вместо видимого излучения или в дополнение к нему. "Пятнистая структура" является структурой распределения интенсивности, производимой посредством взаимной интерференции ряда многочисленных фронтов электромагнитных импульсов с той же или подобной длиной волны, например, в видимом спектре, но в различных фазах, и обычно, также с различными амплитудами. Интенсивность получаемых в результате интерференции волн варьируется беспорядочным образом, по меньшей мере, в пространственном измерении. Как правило, для создания таких пятнистых структур используют монохроматическое и в достаточной мере когерентное излучение, такое как лазерное излучение.

Прежде всего, микроструктура может быть выполнена в виде интегральной микроструктуры, такой как поверхность физического объекта, и иметь при этом достаточную оптическую шероховатость поверхности, или она может содержать множество отдельных частей, например микроскопических частиц, расположенных в случайном распределении в пределах тела (которое является, по меньшей мере, частично прозрачным для излучения), или на поверхности физического объекта.

Подобно UCD, преимущество использования таких создающих пятнистость микроструктур для PUF состоит в том, что имеется возможность нанесения их почти на любой физический объект, как при расположении их на его поверхности, так даже и при заделке их в пределы объекта, если последний является в достаточной мере прозрачным для необходимого для создания пятнистой структуры света. Поскольку такие микроструктуры, как правило, имеют характерные размеры порядка единиц длин волны света, они могут быть изготовлены весьма малыми и, таким образом, являются также типичными тайными признаками, которые не могут быть легко распознаны без современного оборудования. Этим опять-таки повышен достижимый уровень безопасности.

Согласно другому предпочтительному варианту осуществления PUF содержит по меньшей мере один элемент из следующих: (i) изображение, в которое стеганографическим образом включена скрытая информация, (ii) изображение, которое напечатано с помощью чернил, содержащих один или несколько типов преобразующих с повышением частоты красок (UCD), (iii) голограмму, содержащую скрытую кодированную по фазе или кодированную по частоте информацию. Прежде всего, в дополнение к вышеупомянутым тайным защитным признакам, которые повышают достижимый уровень безопасности, изображение или же голограмма, с целью обеспечения дополнительной информации, может содержать или представлять, кроме того, нескрываемый признак, например одномерный или многомерный штрихкод, такой как QR-код или DATAMATRIX-код. Например, такой код может быть наложен на расположенные ниже него и содержащие тайный признак изображение или голограмму, или изображение может быть напечатано с помощью содержащих смесь UCD чернил. За счет этого обеспечена возможность весьма эффективных в пространственном отношении реализаций PUF, содержащих как тайные аспекты безопасности, так и нескрываемые защитные признаки, или другую информацию, такую как цифровая подпись комплексной защитной маркировки или коды изделия, личности изготовителей, информацию о месте производства и т.д.

Согласно другому предпочтительному варианту осуществления способ представления цифровой подписи и/или указателя осуществлен посредством одного или нескольких из следующих элементов: (i) алфавитно-цифровая последовательность, (ii) графическое или изобразительное представление, (iii) одномерный или многомерный штрихкод, (iv) устройство, например микросхема беспроводной связи малой дальности, такая как микросхема радиочастотной идентификации, которая передает сигнал, несущий представление цифровой подписи или указателя. Прежде всего, этот вариант осуществления может быть объединен с непосредственно предшествующим ему вариантом осуществления. Кроме того, цифровая подпись и/или указатель могут быть представлены только частью указанной последовательности, графического или изобразительного представления, штрихкода или сигнала, соответственно, каждый из которых элементов имеет возможность, кроме того, представления дополнительной информации, которая может быть как связана, так и не связана с безопасностью.

Согласно другому предпочтительному варианту осуществления указатель указывает на маршрутизацию к серверу, из которого может быть извлечена цифровая подпись. Прежде всего, за счет этого обеспечена возможность централизованного управления цифровыми подписями множественных физических объектов в серверном окружении. Кроме того, за счет этого обеспечена возможность централизованного контроля и управления использованием администрируемыми цифровыми подписями, что может быть использовано для многих целей, например для раннего обнаружения попыток мошенничества или для оптимизации логистической цепи. Прежде всего, для такого централизованного контроля и управления может быть использована инфраструктура центра управления безопасностью. Факультативно, указатель может также содержать информацию или указывать на информацию относительно типа товара, его регистрационного номера, или другую информацию, относящуюся к промаркированному с помощью комплексной защитной маркировки физическому объекту.

Согласно другому предпочтительному варианту осуществления, в котором PUF содержит UCD, указанные данные, представляющие собой ответ, созданный посредством PUF в качестве реакции на запрос в составе заданной схемы аутентификации "запрос-ответ" для указанной UCD, представляют собой спектральный штрихкод, имеющий непрерывный или квантованный диапазон допустимых спектральных значений для выбранного обособленного подмножества длин волн и/или характерной длительности происходящего в ответ люминесцентного эффекта. Прежде всего, за счет этого обеспечена возможность выявления и масштабирования числа битов или других информационных модулей, которые могут быть закодированы при помощи UCD в составе PUF. Если, например, в каждом интервале спектра соответствующее спектральное значение квантуют в один из четырех спектральных уровней, данный интервал спектра может быть использован для кодирования двух битов представленной посредством PUF информации. Добавление квантования характерной длительности люминесцентного эффекта в этом спектральном интервале, также может быть использовано для добавления дополнительных битов информации. Предпочтительным может оказаться квантование по непрерывному диапазону допустимых спектральных значений, поскольку оно обеспечивает возможность повышения устойчивости против искажений создаваемого посредством PUF ответа.

Как указано выше, согласно изобретению PUF содержит сконфигурированные для создания виртуальной структуры в качестве реакции на запрос неклонируемую физическую структуру или построение, данные, представляющие собой созданное посредством PUF в качестве реакции на запрос в составе заданной схемы аутентификации "запрос-ответ" для указанной неклонируемой физической структуры или построения ответа, сконфигурированные для создания виртуальной структуры, представляют собой по меньшей мере один распознанный аспект или часть физической структуры или виртуальной структуры, соответственно. Прежде всего, данный распознанный аспект может относиться к статистической мере, примененной к физической структуре или виртуальной структуре, такой как среднее расстояние между отдельными узлами структуры, соответствующие дисперсия или стандартное отклонение, или любой другой статистический момент. Альтернативно, согласно другой модификации, структура может быть просканирована, например, матричным способом и, таким образом, преобразована в битовую строку, например, при помощи порогового значения дискриминации и такого представления матричных точек, когда точкам, показывающим интенсивность света выше порогового значения, присваивают значение "1", а всем матричным точкам, имеющим интенсивность света ниже порогового значения - "0", или в обратном порядке. Таким образом, структуры могут быть эффективно преобразованы в данные, представляющие собой ответ, созданный посредством PUF в качестве реакции на соответствующий запрос.

Согласно другому предпочтительному варианту осуществления комплексная защитная маркировка содержит по меньшей мере один компонент, получаемый в результате аддитивного производственного процесса, a PUF содержится в этом компоненте или же является его частью. Прежде всего, аддитивный производственный процесс может быть представлен так называемым процессом трехмерной печати. Предпочтительно, PUF предоставлена уже в исходном материале, из которого изготавливают компонент с помощью аддитивного производственного процесса. Таким образом, PUF может быть введена в компонент без потребности в модификациях производственных данных, на основании которых выполняют аддитивный производственный процесс. Кроме того, предоставляемые аддитивными способами изготовления чрезвычайно высокая гибкость и сложность обеспечивают возможность реализации фактически бесконечного разнообразия различных PUF и их размещения на подлежащих маркировке физических объектах или в их пределах. Это обстоятельство, опять-таки, может быть использовано для дальнейшего повышения достижимого с помощью комплексной защитной маркировки уровня безопасности.

Второй аспект обеспеченного в настоящем документе решения относится к физическому объекту, прежде всего товару, содержащему комплексную защитную маркировку согласно первому аспекту решения, предпочтительно согласно одному или нескольким описанным в настоящем документе вариантам осуществления или модификациям.

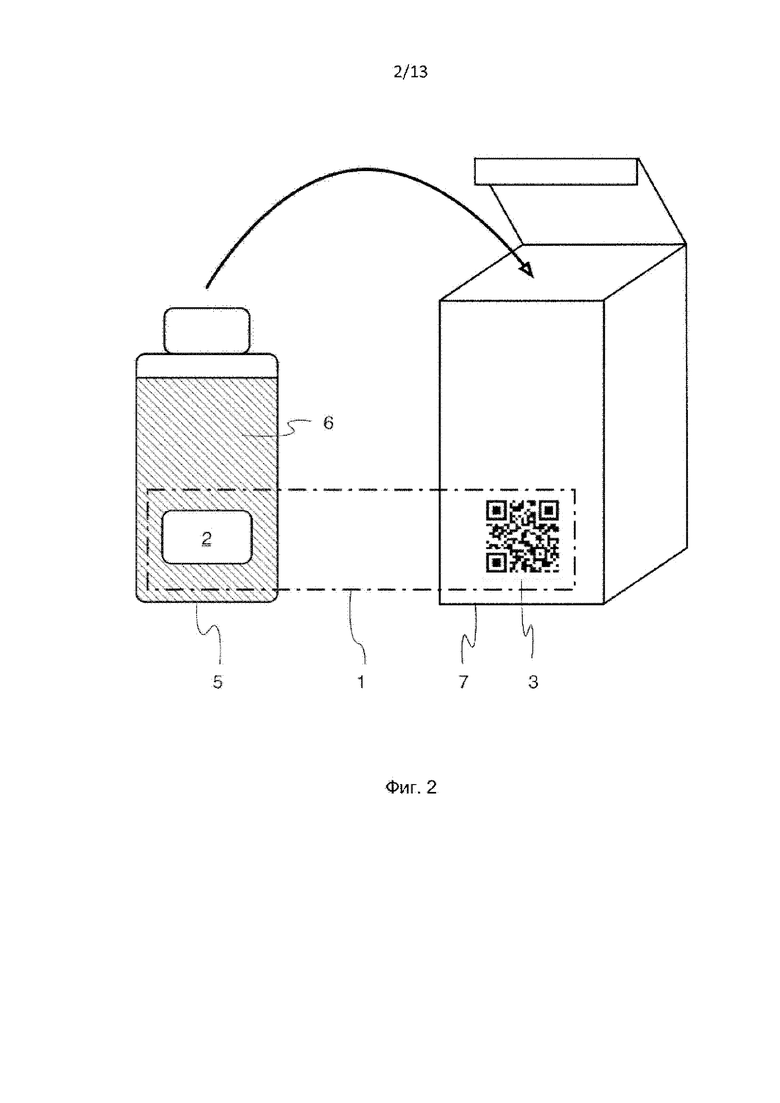

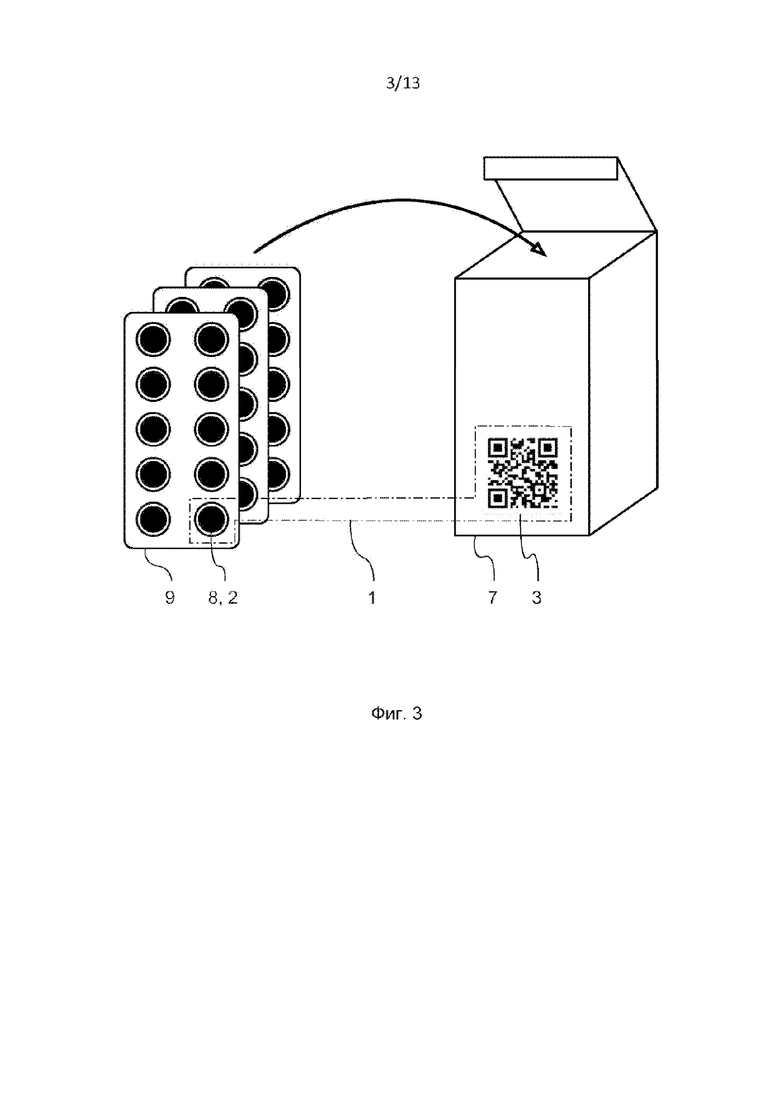

Прежде всего, согласно предпочтительным вариантам осуществления, физический объект является товаром, содержащим одно или несколько изделий для потребления или использования, а также их упаковку, a PUF комплексной защитной маркировки размещена по меньшей мере на одном изделии для потребления или использования или содержится внутри него, в то время как указатель на цифровую подпись размещен на или в упаковке. Таким образом, в этом варианте осуществления, комплексная защитная маркировка сформирована на двух различных основах. Это может оказаться выгодным, прежде всего, в ситуациях отсутствия достаточного пространства на самом товаре для размещения как PUF, так и цифровой подписи. В одной модификации, товар является фармацевтической продукцией, содержащей, например, бутылку, содержащую жидкую фармацевтическую продукцию, или блистерную упаковку, содержащую таблетки в качестве изделий для потребления, а также картонную коробку, вмещающую в себя бутылку или блистерную упаковку в качестве упаковки. PUF в составе комплексной защитной маркировки является размещенной на бутылке печатной этикеткой, причем этикетка отпечатана с помощью чернил, которые содержат секретную смесь различных UCD. Соответствующая PUF цифровая подпись напечатана на упаковке в виде двумерного штрихкода, например QR-кода или кода DATAMATRIX.

Согласно другим предпочтительным вариантам осуществления, физический объект содержит одно или несколько из числа следующих изделий для потребления (потребляемых товаров) или использования: фармацевтическое или косметическое соединение или состав, устройство медицинского назначения, лабораторное оборудование, запасную часть или компонент устройства или системы, пестицид или гербицид, посевной материал, покрытие, чернила, красящий состав, краску, пигменты, лак, состав для пропитки, функциональную добавку, исходный материал для аддитивного изготовления товара. Прежде всего, все эти объекты объединяет потребность в предотвращении подделок с целью предотвращения поломок, угроз здоровью или других опасностей.

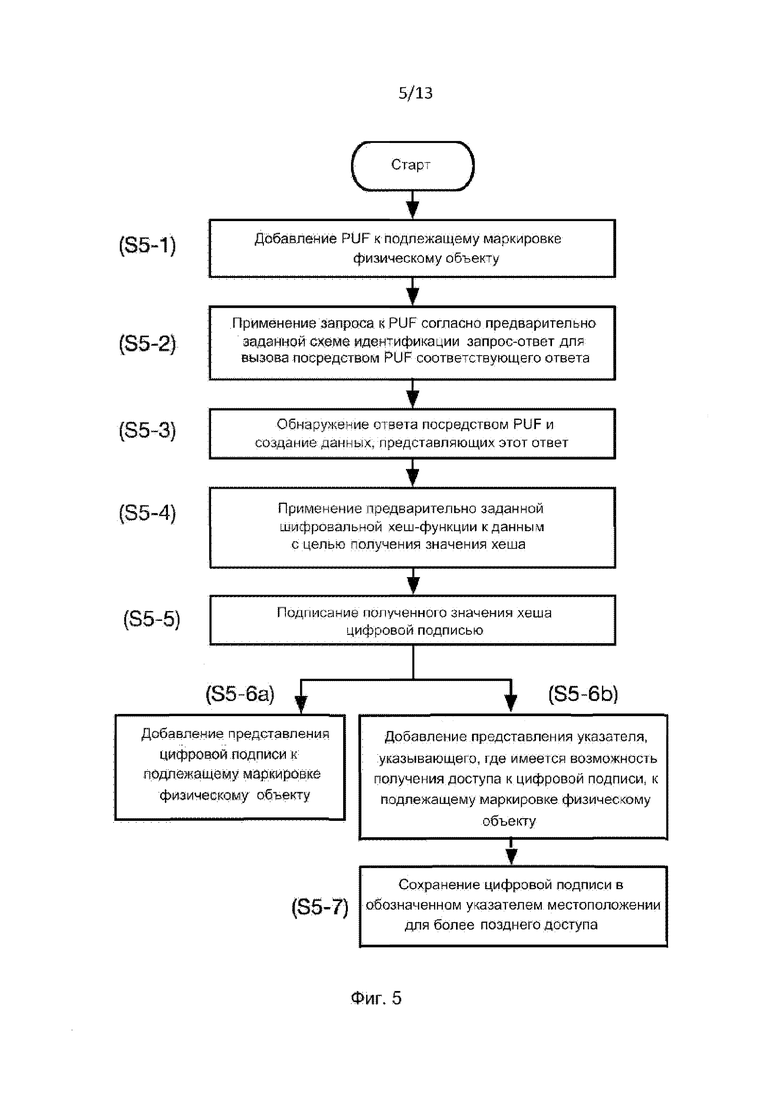

Третий аспект обеспеченного в настоящем документе решения относится к способу обеспечения физического объекта, прежде всего товара, комплексной защитной маркировкой. Способ содержит следующие шаги: (i) добавление физически неклонируемой функции (PUF) к подлежащему маркировке объекту, (ii) применение запроса заданной схемы аутентификации "запрос-ответ" по меньшей мере к одной из добавленных PUF для вызова ответа согласно схеме аутентификации в качестве реакции на запрос, обнаружение ответа, (iii) применение заданной шифровальной хеш-функции к представляющим собой ответ данным для получения значения хеша, (iv) подписание значения хеша цифровой подписью, и (v) указателя, указывающего на место получения доступа к цифровой подписи, к подлежащему маркировке объекту. PUF содержит неклонируемую физическую структуру или конфигурацию, сконфигурированную для создания в ответ на запрос виртуальной структуры. Данные, представляющие собой ответ, вызванный согласно указанной схеме аутентификации в качестве реакции на запрос для неклонируемой физической структуры или конфигурации, сконфигурированной для создания виртуальной структуры, представляют собой по меньшей мере один распознанный аспект или часть физической структуры или виртуальной структуры, соответственно.

Исходя из этого, физическому объекту предоставляют комплексную защитную маркировку, которая содержит PUF и соответствующую ей цифровую подпись или указатель на нее. Предпочтительно, PUF является такой PUF, как она описана выше в качестве компонента комплексной защитной маркировки согласно первому аспекту настоящего решения по обеспечению безопасности, соответственно, также и ее предпочтительные варианты осуществления и модификации. Произведенная посредством способа комплексная защитная маркировка, таким образом, прежде всего, соответствует комплексной защитной маркировке согласно первому аспекту настоящего решения по обеспечению безопасности. Предпочтительно, способ, кроме того, содержит создание пары из открытого/личного ключей в составе асимметричной шифровальной системы, и использование личного ключа для создания цифровой подписи значения хеша, а также обеспечение прямого или непрямого доступа к соответствующему открытому ключу для получателя имеющего комплексную защитную маркировку объекта.

Факультативно, комплексная защитная маркировка может содержать более одной PUF, прежде всего такой, как описано выше, и более одной получаемой из PUF цифровой подписи или указателя на нее, согласно шагам от (ii) до (v), как описано выше. Исходя из этого, в соответствующем варианте осуществления способа, дополнительные цифровые подписи могут быть получены или путем применения на шаге (ii) различных запросов, соответствующих различным схемам "запрос-ответ" той же PUF, если это поддерживается PUF, или путем добавления на шаге (i) двух или более PUF к подлежащему маркировке объекту, и выполнения шага (ii) для каждой из этих PUF. В рамках обоих из этих вариантов шаги от (iii) до (v) следуют для каждого из ответов, причем для шага (v), указатель может указывать на соответствующий набор созданных цифровых подписей. Таким образом, достижимый уровень безопасности может быть еще более повышен.

Согласно другому предпочтительному связанному варианту осуществления шаг добавления одной или нескольких PUF к подлежащему маркировке объекту содержит одно или несколько из следующих действий: (А) добавление одной или нескольких PUF к материалу покрытия для получения усовершенствованного PUF покровного материала, и нанесение, например, путем распыления, обмазывания, пропитывания, печати или окраски усовершенствованного посредством PUF покровного материала на подлежащий маркировке физический объект, (Б) добавление одной или нескольких PUF, предпочтительно, посредством одного или нескольких химических или смесительных процессов к исходному материалу или промежуточному материалу, такому как чернила или краситель, прежде или при получении из него подлежащего маркировке физического объекта, (В) добавление одной или нескольких PUF к исходному материалу или связующему агенту аддитивного производственного процесса, например процесса трехмерной печати для получения подлежащего маркировке физического объекта или, по меньшей мере, части такого объекта. Прежде всего, одна или несколько PUF могут быть добавлены к исходному материалу или связующему агенту до или во время аддитивного производственного процесса. За счет этого обеспечена возможность легкой интеграции одной или нескольких PUF в объект как таковой. Кроме того, уровень безопасности может быть еще более повышен, поскольку, в результате того, что одна или несколько PUF оказываются интегральными компонентами объекта, обеспечено эффективное предотвращение возможности удаления, прежде всего неразрушающего удаления одной или нескольких PUF с объекта.

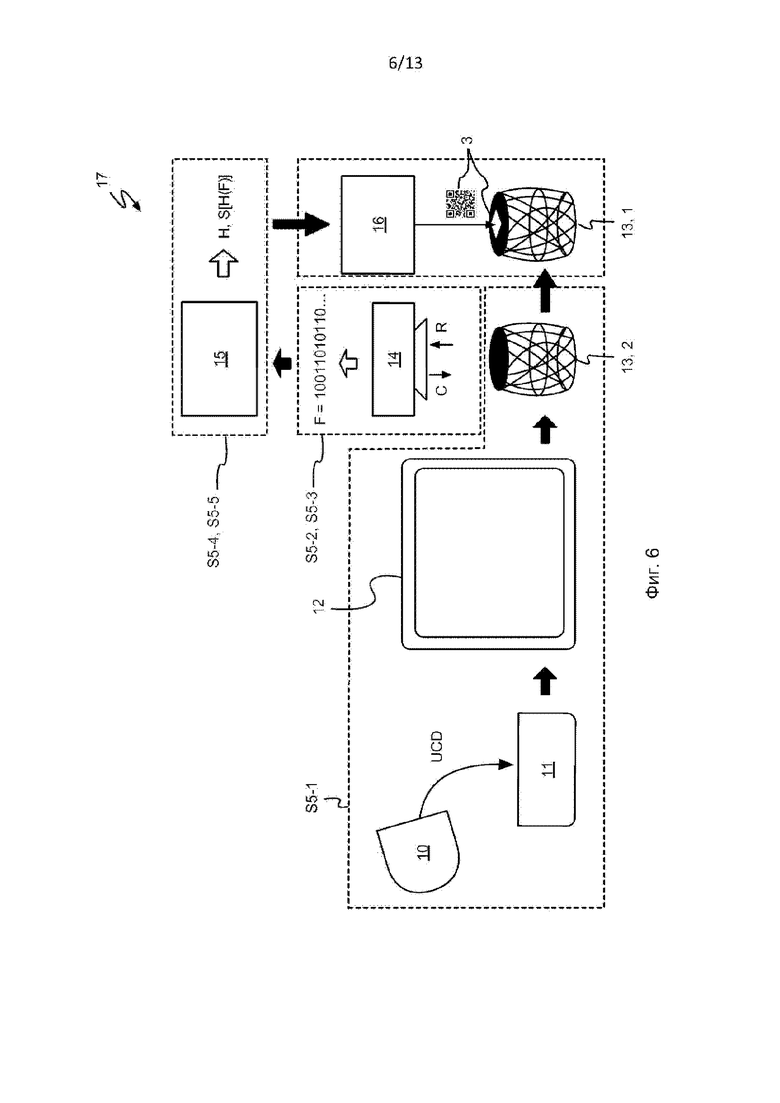

Четвертый аспект обеспеченного в настоящем документе решения относится к устройству для снабжения физического объекта, прежде всего товара, комплексной защитной маркировкой, причем устройство выполнено для осуществления способа согласно третьему аспекту решения, предпочтительно согласно одному или нескольким описанным в настоящем документе вариантам осуществления или модификациям. Исходя из этого, описание и преимущества третьего аспекта решения являются применимыми, с необходимыми изменениями, к устройству согласно четвертому аспекту.

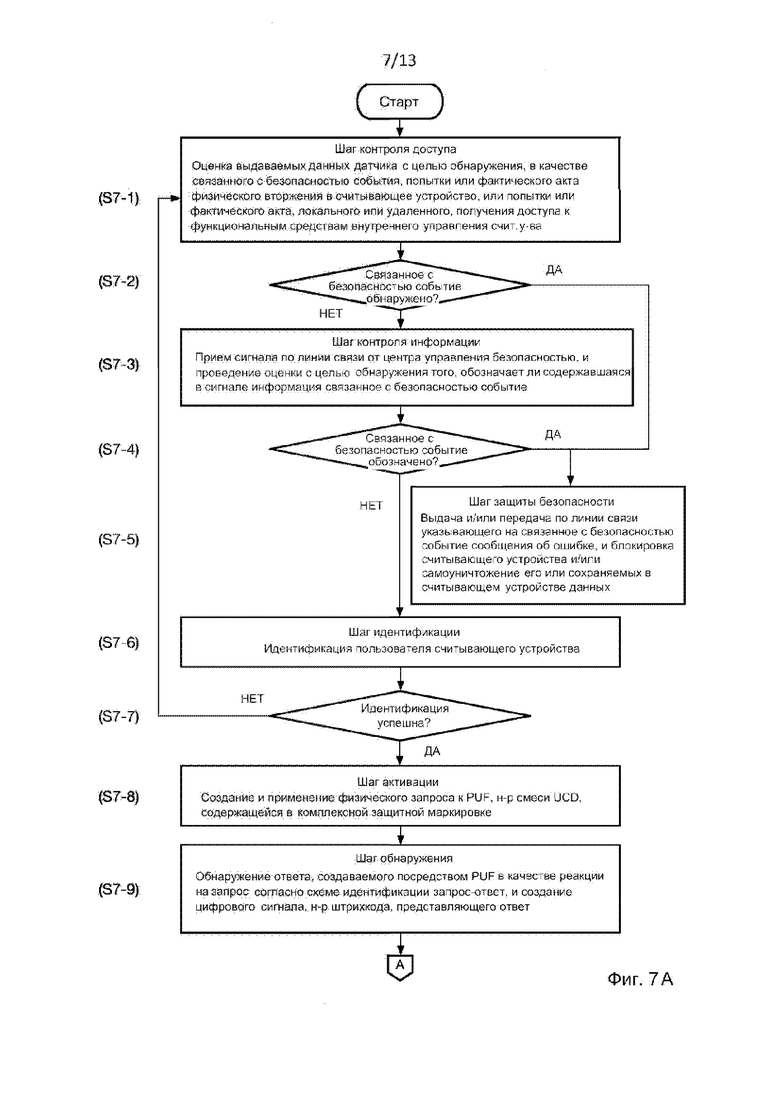

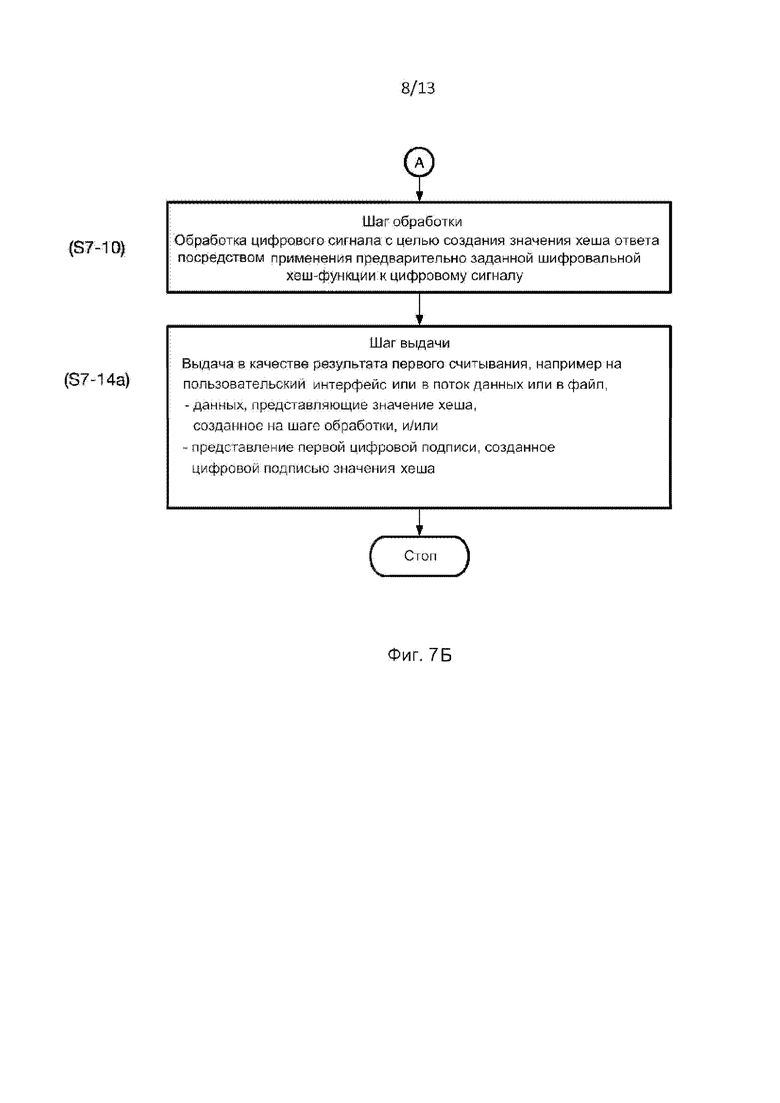

Пятый аспект описанного в настоящем документе решения относится к способу считывания с помощью считывающего устройства содержащей физически неклонируемую функцию, PUF маркировки. Способ содержит следующие шаги: (i) шаг активации, на котором создают и применяют к PUF физический запрос, согласно соответствующей PUF предварительно заданной схеме аутентификации "запрос-ответ", (ii) шаг обнаружения, на котором в качестве реакции на запрос обнаруживают ответ, созданный посредством PUF согласно схеме аутентификации "запрос-ответ", и создают представляющий собой ответ цифровой сигнал, (iii) шаг обработки, на котором цифровой сигнал обрабатывают с целью создания значения хеша для подтверждения посредством применения предварительно заданной шифровальной хеш-функции к цифровому сигналу, и (iv) шаг выдачи, на котором выдают представляющие собой созданное значение хеша данные в качестве результата первого считывания.

Термин "активация", как он использован в настоящем документе, относится к созданию и применению к PUF физического запроса согласно соответствующей PUF предварительно заданной схеме аутентификации "запрос-ответ". Прежде всего, активация может содержать испускание в качестве запроса электромагнитного излучения, которое приводит в действие ответ согласно схеме аутентификации "запрос-ответ" при его применении к PUF, которая является чувствительной к этому конкретному излучению, например, когда PUF является UCD, в которой создающий ответ эффект антистоксового типа может быть приведен в действие посредством указанного излучения. Исходя из этого, термин "активатор", как он использован в настоящем документе, обозначает компонент считывающего устройства, выполненный для создания такой активации, и для применения ее к PUF.

Термин "обнаружение созданного PUF ответа", как он использован в настоящем документе, относится к физическому обнаружению созданного PUF ответа в качестве реакции на запрос согласно соответствующей схеме аутентификации "запрос-ответ", и к созданию представляющего собой ответ цифрового сигнала, например, посредством соответствующих данных, которые несет цифровой сигнал. Исходя из этого, термин "детектор PUF", как он использован в настоящем документе, обозначает компонент считывающего устройства, выполненный для осуществления шага обнаружения. Прежде всего, детектор PUF может содержать приемник электромагнитного излучения, испускаемого PUF в ответ на примененный к нему активатором запрос.

С целью применения предварительно заданной шифровальной хеш-функции к цифровому сигналу, хеш-функция, прежде всего, имеет возможность воздействия на цельный цифровой сигнал, например представление полного цифрового сигнала, или только на его отличительную часть, такую, например, как (i) информационно наполненную часть (или ее отличительное подмножество) цифрового сигнала, представленную согласно протоколу связи, задающему заголовочную часть и информационно наполненную часть сигнала, или (ii) на часть такого сигнала, попадающую в конкретный временной интервал, например в заданный временной интервал, следующий за началом обнаружения, следующим за применением запроса к PUF.

Исходя из этого, способ считывания согласно этому аспекту решения, предпочтительно, может быть использован для "считывания" маркировок, которые содержат соответствующую PUF, и для обеспечения результата "считывания" в качестве выдаваемых данных, которые могут быть использованы для проверки факта подделки или вмешательства относительно маркировки или имеющего маркировку физического объекта. Прежде всего, способ может быть использован для "считывания" комплексной защитной маркировки согласно первому аспекту решения, например согласно одному или нескольким описанным в настоящем документе вариантам осуществления или модификациям. Таким образом, способ считывания может являться частью полного решения, которая предоставляет дополнительный уровень безопасности и, таким образом, улучшенный способ защиты физического объекта от подделки и вмешательства.

Согласно предпочтительному варианту осуществления на шаге обработки создают цифровой сигнал таким образом, что он представляет по меньшей мере одно PUF-специфичное отличительное свойство ответа, которое является, по меньшей мере, по существу инвариантным относительно изменений условий окружающей среды, в которых обнаружен ответ. В качестве примера, такие переменные условия окружающей среды могут быть представлены условиями освещения, температурой, давлением воздуха или другими параметрами или свойствами окружения, которым PUF, как правило, подвергается во время ее обнаружения посредством считывающего устройства. Преимуществом этого варианта осуществления является повышение устойчивости способа считывания и используемого для этого считывающего устройства относительно их способности правильного считывания содержащих соответствующую PUF маркировок. За счет этого обеспечена возможность еще более надежного различения между подделанными или подвергнутыми несанкционированному вмешательству маркировками и имеющими такие маркировки физическими объектами, с одной стороны, и маркировками/объектами, которые не были подвергнуты подделке или вмешательству, с другой стороны.

Согласно другому предпочтительному варианту осуществления обнаружение ответа на шаге обнаружения содержит обнаружение по меньшей мере одного свойства испускаемого посредством PUF электромагнитного излучения как ответа в качестве реакции на запрос, и цифровой сигнал создают так, что он представляет собой этот ответ. За счет этого обеспечена возможность, прежде всего бесконтактного, беспроводного, считывания содержащей PUF маркировки. Такой способ считывания и соответствующее устройство считывания, прежде всего, могут быть особо выгодным образом использованы для обнаружения ответов от PUF, которые являются весьма малоразмерными или заделанными под поверхность маркировки/объекта, или в том случае, когда маркировка или имеющий маркировку физический объект являются весьма чувствительными к механическим или химическим воздействиям, которые, как правило, сопровождают контактный способ считывания.

Прежде всего, согласно другому и связанному варианту осуществления обнаружение ответа на шаге обнаружения содержит обнаружение характерной длительности люминесцентного эффекта, происходящего в ответ в качестве свойства испускаемого посредством PUF электромагнитного излучения. Исходя из этого, шаг обнаружения может, прежде всего, содержать обнаружение люминесцентного излучения в различные последующие моменты времени после активации соответствующей PUF с целью получения из обнаруженного излучения меры для характерной длительности, такой как, например, полупериод или другие меры времени угасания. Как таковые, характерные длительности люминесцентных эффектов являются, главным образом, специфичными только для данного материала, они являются инвариантными относительно большого разнообразия различных параметров окружения и поэтому подходят, прежде всего, для характеристики ответа от соответствующей PUF, которая демонстрирует такой эффект в качестве отличительного свойства.

Согласно другому связанному предпочтительному варианту осуществления обнаружение ответа на шаге обнаружения содержит обнаружение спектра испускаемого излучения в качестве свойства испускаемого посредством PUF электромагнитного излучения. Кроме того, обработка цифрового сигнала на шаге обработки содержит выявление из цифрового сигнала одного или нескольких из следующего: (i) положения (то есть, длины волны или частоты или связанного параметра) одного или нескольких отличительных признаков (например, пиков, пропусков или минимумов в пределах спектра), (ii) одной или нескольких характеризующих спектр статистических мер (например, среднего, медианы, дисперсии, стандартного отклонения или других статистических моментов или мер), (iii) одного или нескольких квантованных спектральных значений спектра (например, обнаруженной интенсивности в пределах спектра интенсивности излучения), (iv) спектрального штрихкода, представляющего собой непрерывный или квантованный диапазон допустимых спектральных значений, присутствующих в спектре, например для выбранного обособленного подмножества длин волн. Также и каждый из этих вариантов предоставляет возможность повышения надежности способа при изменении условий окружающей среды, в которых обнаружен ответ.

Согласно другому предпочтительному варианту осуществления способ, кроме того, содержит шаг сбора данных, на котором считывают комплексную защитную маркировку, содержащую PUF, а также соответствующую первую цифровую подпись или указатель, указывающий на источник, в котором имеется возможность получения доступа к такой первой цифровой подписи, причем первую цифровую подпись получают, соответственно, из маркировки или обозначенного указателем источника. Кроме того, на шаге выдачи (i) выдают представление полученной первой цифровой подписи и/или (ii) вывод установления совпадения, указывающего на то, совпадают ли, согласно по меньшей мере одному заданному критерию совпадения, полученное и заверенное первой цифровой подписью значение хеша и значение хеша, созданное из ответа на запрос. Таким образом, способ предоставляет проверку подлинности маркировки или же имеющего маркировку физического объекта путем обеспечения возможности сравнения, например, пользователем, первой цифровой подписи, содержащейся в маркировке, с одной стороны, и соответствующего представления информации, содержащейся в ответе PUF в составе маркировки, с другой стороны. Кроме того, согласно второй альтернативе (ii), такое сравнение, то есть установление совпадения, уже является доступным как часть способа как такового, что еще более повышает надежность и простоту в употреблении данного способа. Прежде всего, комплексная защитная маркировка может быть представлена маркировкой, как она описана в настоящем документе в связи с первым аспектом настоящего решения по обеспечению безопасности, например, согласно одному или нескольким описанным в настоящем документе предпочтительным вариантам осуществления и модификациям.

Согласно другому предпочтительному варианту осуществления шаг сбора данных, кроме того, содержит получение из комплексной защитной маркировки второй цифровой подписи или указателя, указывающего на источник, в котором имеется возможность получения доступа к такой конкретной имеющей отношение к маркировке второй цифровой подписи. Кроме того, шаг выдачи дополнительно содержит выдачу представления полученной второй цифровой подписи в качестве результата второго считывания. Прежде всего, комплексная защитная маркировка может быть представлена маркировкой, как она описана в настоящем документе в связи с первым аспектом настоящего решения по обеспечению безопасности, например, согласно предпочтительным вариантам осуществления и их модификациям, как они описаны в настоящем документе, где маркируемый маркировкой объект является товаром, содержащим одно или несколько изделий для потребления или использования, а также их упаковку. Этот вариант осуществления обеспечивает считывающему устройству возможность получения, в дополнение к ответу, дополнительно содержащейся в маркировке информации, которая, прежде всего, может быть представлена информацией о логистической цепи. С одной стороны, это может быть использовано как для (i) проверки маркировки/объекта на предмет подделки или вмешательства, так и для (ii) считывания и выдачи дополнительной информации, такой как данные по логистической цепи или другой информации о логистике. Кроме того, однако, комбинация обоих использований (i) и (ii) может быть применена для дальнейшего улучшения аспекта безопасности настоящего решения по обеспечению безопасности, поскольку такая дополнительная информация, как информация о логистической цепи, может быть использована для обратной идентификации местоположений или лиц, вовлеченных в логистическую цепь, в которой, возможно, произошло потенциальное мошенничество, а также для выявления, возможно, относящихся к этому дат или временных интервалов. Исходя из этого, считывающее устройство, выполненное для осуществления способа согласно варианту осуществления является устройством двойного назначения или даже универсальным устройством, которое упрощает использование и уменьшает число необходимых для считывания полной комплексной защитной маркировки различных устройств.

Согласно связанным предпочтительным вариантам осуществления, результат второго считывания содержит одно или несколько из следующего информации: (i) информацию о местоположении, имеющую отношение к местоположению, где вторая цифровая подпись была получена считывающим устройством, (ii) информацию о проверке подлинности пользователя считывающего устройства, (iii) информацию о времени и/или дате, указывающую на момент времени, в который вторая цифровая подпись была получена считывающим устройством, (iv) идентификацию товара, регистрационный номер и/или серийный номер маркированного посредством маркировки объекта, (v) срок годности маркированного посредством маркировки объекта.

Согласно другому предпочтительному варианту осуществления шаг выдачи, кроме того, содержит выдачу, по меньшей мере, части, а предпочтительно целого, результата считывания в виде одномерного или многомерного штрихкода. За счет этого обеспечена возможность использования легкодоступных сканеров штрихкода для последующей обработки выдаваемого, предоставленного на шаге выдачи, что может быть особо выгодным, когда считывающее устройство объединено в пределах автоматизированной поточной линии или другой линии обработки или взаимодействует с ней, и когда ее выходные данные должны быть далее обработаны алгоритмами, отрабатываемыми линией, а не пользователем-человеком.

Согласно другому предпочтительному варианту осуществления способ, кроме того, содержит шаг аутентификации, на котором аутентифицируют пользователя до разрешения ему или ей дальнейшего воздействия на считывающее устройство в случае успешной аутентификации. Предпочтительно, это может быть использовано для дальнейшего повышения безопасности решения путем предотвращения успешного взаимодействия неавторизованных пользователей со считывающим устройством и, таким образом, вовлечения в цепь безопасности, предоставляемую настоящим решением по обеспечению безопасности. Кроме того, этот шаг может быть использован для получения идентификационной информации пользователя или другой связанной с пользователем информации, которая может быть использована для увеличения прозрачности потока по логистической цепи промаркированных посредством маркировки физических объектов, прежде всего товаров. В случае проблем безопасности, эта информация может быть использована для отслеживания потенциальных угроз для безопасности, предоставляемой полным решением, и для идентификации местоположений или лиц, которые могут быть связаны с такими угрозами.

Согласно другому предпочтительному варианту осуществления способ, кроме того, содержит коммуникационный шаг, на котором результат считывания по линии связи сообщают противоположной стороне. Прежде всего, коммуникационный шаг может быть приспособлен к отправке и получению данных по проводной линии, радиолинии или оптической линии связи, такой как, в качестве примера и без ограничения, линия связи, основанной на беспроводной локальной сети, Bluetooth, сотовой сети или классической телефонной линии. Такая линия связи может быть использована для множества различных целей, включая сюда отправку полученной информации, например выдаваемых данных, предоставленных на шаге выдачи, противоположной стороне, которая может быть представлена, например, центральной инстанцией обеспечения безопасности, такой как центр управления безопасностью, который содержит центральный сервер безопасности, который имеет возможность формирования собой компонента настоящего решения по обеспечению безопасности.

Кроме того, согласно другому варианту осуществления коммуникационный шаг, кроме того, содержит захват и отправку по линии связи связанной с безопасностью информации в адрес предварительно заданной противоположной стороны. Указанная противоположная сторона может быть представлена, например, центром управления безопасностью, упомянутым в непосредственно предшествующем варианте осуществления. Прежде всего, такая отправка связанной с безопасностью информации может происходить случайным образом или может быть особым образом приведена в действие согласно заданной триггерной схеме или удаленным образом, например, посредством противоположной стороны. За счет этого обеспечен удаленный контроль состояния безопасности считывающего устройства как такового и/или связанных с безопасностью событий, в которые считывающее устройство вовлечено. Таким связанным с безопасностью событием, например, может быть обнаружение маркировки/объекта, которые подверглись подделке или вмешательству согласно выдаваемым данным, созданным на шаге выдачи, или другой связанной с безопасностью информации, предоставленной считывающим устройством.

Прежде всего, согласно соответствующим предпочтительным вариантам осуществления, связанная с безопасностью информация содержит одно или несколько из следующего: (i) информацию о местоположении, характеризующую текущее или прошлое местоположение считывающего устройства, (ii) пользовательские данные, характеризующие или идентифицирующие пользователя считывающего устройства, (iii) сетевые данные, характеризующие линию связи, (iv) информацию, характеризующую попытку или фактическое действие физического вторжения, обнаруженное по меньшей мере одним датчиком считывающего устройства, или соответствующую реакцию считывающего устройства (например, как описано выше), (v) информацию об аутентификации, созданную посредством оснащающего считывающее устройство устройства аутентификации, предпочтительно посредством описанного выше устройства аутентификации.

Согласно другому варианту осуществления способ, кроме того, содержит шаг контроля информации, на котором в содержавшейся в принимаемом по линии связи от противоположной стороны сигнале информации обнаруживают связанное с безопасностью событие. Этот шаг, прежде всего, обеспечивает возможность перевода считывающего устройства в безопасный режим или даже его отключение в случае, когда уполномоченная противоположная сторона, например центральный сервер безопасности, передает на считывающее устройство информацию, содержащую такое связанное с безопасностью событие, с целью предотвращения какого-либо негативного влияния, причем считывающее устройство может, в противном случае, оказать на общую систему безопасности. Такое негативное воздействие может быть распознано, например, в том случае, когда какое-либо угрожающее действие, такое как несанкционированное вторжение или модификация встроенного программного обеспечения/программного обеспечения в считывающем устройстве или использование посторонним человеком или в несанкционированном местоположении произошло, и было сообщено или иным образом обнаружено противоположной стороной.

Согласно другому предпочтительному варианту осуществления способ, кроме того, содержит шаг контроля доступа, на котором посредством одного или нескольких датчиков в качестве связанного с безопасностью события обнаруживают одно или несколько из следующего: (i) попытку или фактический акт физического вторжения в считывающее устройство, такую как открывание его корпуса, (ii) попытку или фактический акт локального или удаленного получения доступа к функциональным средствам внутреннего управления считывающего устройства, например его встроенного программного обеспечения, операционной системы или приложения, причем такой доступ не разрешен пользователю устройства в ходе его нормальной эксплуатации. Прежде всего, такой предпринятый доступ может быть относится к захвату управления над функциональными средствами считывающего устройства или к их изменению. Вследствие этого, данный вариант осуществления, предпочтительно, может быть использован для дальнейшего повышения аспекта безопасности настоящего решения по обеспечению безопасности и, прежде всего, для защиты от несанкционированного вторжения и вмешательства как в считывающее устройство как таковое, так и представленное в настоящем документе комплексное решение.

Согласно другому связанному предпочтительному варианту осуществления способ, кроме того, содержит шаг защиты безопасности, на котором, в качестве реакции на обнаружение связанного с безопасностью события, выполняют одно или несколько из числа следующих мер безопасности: (i) блокировка считывающего устройства так, чтобы ограничить или предотвратить его дальнейшее использование, (ii) самоуничтожение по меньшей мере одной функциональной части считывающего устройства или уничтожение сохраняемых в нем данных с целью предотвращения его дальнейшего использования или доступа к нему со стороны пользователя, (iii) выдача сообщения об ошибке. Прежде всего, меры безопасности могут быть рассмотрены как специальные меры для перевода считывающего устройства в безопасный режим или для его выключения, как описано выше.

Согласно другому предпочтительному варианту осуществления шаг выдачи содержит снабжение цифровой подписью данных, содержащих созданное значение хеша, и выдачу полученной цифровой подписи в качестве результата первого считывания. Таким образом, способ, прежде всего, может быть использован для первоначального создания цифровой подписи ответа, созданного посредством PUF в качестве реакции на запрос в составе заданной схемы аутентификации "запрос-ответ", например во время процесса изготовления или приемки в эксплуатацию товара, который подлежит защите посредством комплексной защитной маркировки, как она раскрыта в настоящем документе. Прежде всего, в такую комплексную защитную маркировку может быть встроена, в дополнение к PUF, созданная цифровая подпись. Предпочтительно, способ, например шаг выдачи, кроме того, содержит создание пары в составе открытого/личного ключа асимметричной шифровальной системы, а также использование личного ключа для создания цифровой подписи значения хеша и для обеспечения доступа к соответствующему открытому ключу, прямым или непрямым образом, получателю имеющего комплексную защитную маркировку объекта.

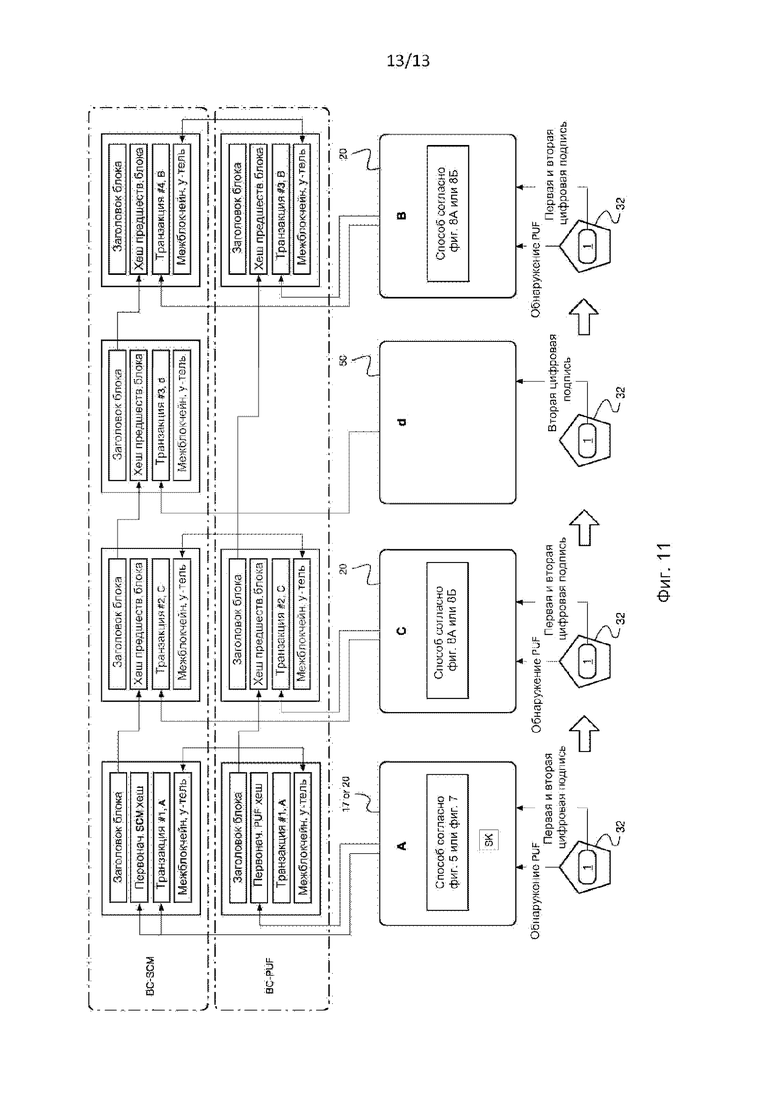

Согласно другому предпочтительному варианту осуществления способ, кроме того, содержит шаг сохранения, на котором выдаваемый на шаге выдачи результат считывания сохраняют в блоке блокчейна. За счет этого обеспечена возможность безопасного и надежного сохранения результатов считывания с весьма высокой целостностью данных таким образом, что являются по существу невозможными управление или стирание или иное вмешательство, или потеря таких данных, например, вследствие непреднамеренного или преднамеренного удаления или вследствие повреждения данных. Таким образом, полная история считывания остается доступной. Кроме того, к сохраняемой информации доступ может быть получен везде, где имеется доступ к блокчейну. За счет этого обеспечено надежное и распределенное сохранение, а также доступ к сохраненным результатам считывания, например, в целях подтверждения целостности, такой как проверка, является ли поставщик товара фактическим создателем товара, отмеченным комплексной защитной маркировкой, как она описана в настоящем документе. На основании этого варианта осуществления, материальный мир, к которому принадлежат как промаркированные объекты, так и маркировки как таковые может быть связан с мощью технологии блокчейна. За счет этого может быть достигнута высокая степень отслеживаемости адреса происхождения и логистической цепи физических объектов, таких как товары.

Согласно другому связанному предпочтительному варианту осуществления шаг сохранения содержит: (i) сохранение результата первого считывания, содержащего данные, представляющие собой созданное на шаге обработки значение хеша, в блоке первого блокчейна, и (ii) сохранение результата второго чтения, полученного на шаге сбора данных (как описано выше), в блоке второго блокчейна, являющегося отдельным от первого блокчейна. За счет этого обеспечено сохранение и, таким образом, сбережение результатов как первого, так и второго считывания, то есть сохранение в блокчейне как результатов, получаемых из считывания PUF, так и результатов, считываемых из второй цифровой подписи, что, таким образом, предоставляет преимущества, обсужденные в связи с непосредственно предшествующим вариантом осуществления. Использование различных блокчейнов для двух различных результатов считывания, кроме того, предоставляет преимущество легкой поддержки комбинации существующего (второго) блокчейна для результатов второго считывания с дополнительным первым блокчейном, поскольку результаты первого считывания относятся к ответам PUF. Исходя из этого, могут быть с легкостью обеспечены различные права доступа, а администрирование блокчейнами может находиться в компетенции различных инстанций. Прежде всего, этот вариант осуществления может быть использован для подтверждения того, является ли (i), поставщик товара его фактическим создателем, и (ii), соответствует ли логистическая цепь ее ожидаемому виду.

Согласно другому связанному предпочтительному варианту осуществления шаг сохранения, кроме того, содержит следующие особенности: (i) при сохранении результата первого считывания в блоке первого блокчейна, включение в его состав поперечного межблокчейнового указателя, который строит логическое соответствие в блоке первого блокчейна между блоком первого блокчейна и соответствующим блоком второго блокчейна, и (ii) при сохранении результата второго считывания в блоке второго блокчейна, включение в его состав поперечного межблокчейнового указателя, который строит логическое соответствие в блоке второго блокчейна между блоком второго блокчейна и соответствующим блоком первого блокчейна. Таким образом, эти два блокчейна могут быть связаны поперечными межблокчейновыми указателями, что может быть использовано для дальнейшего повышения достижимого уровня безопасности настоящего решения по обеспечению безопасности. Прежде всего, это может быть использовано для отслеживания попыток подделки или вмешательства относительно промаркированных объектов в различных пунктах на протяжении логистической цепи. Например, этот вариант осуществления обеспечивает возможность отслеживания местоположения и/или момента времени такой попытки или, в случае обязательной аутентификации в считывающем устройстве, идентификации пользователя, связанного с такой попыткой.

Шестой аспект настоящего решения по обеспечению безопасности относится к считывающему устройству для считывания содержащей физически неклонируемую функцию, PUF маркировки, причем считывающее устройство выполнено для осуществления способа согласно пятому аспекту настоящего решения по обеспечению безопасности, предпочтительно, согласно одному или нескольким описанным в настоящем документе вариантам его осуществления и модификациям. Таким образом, описание настоящего документа относительно пятого аспекта настоящего решения по обеспечению безопасности в равной мере относится к считывающему устройству согласно шестому аспекту.

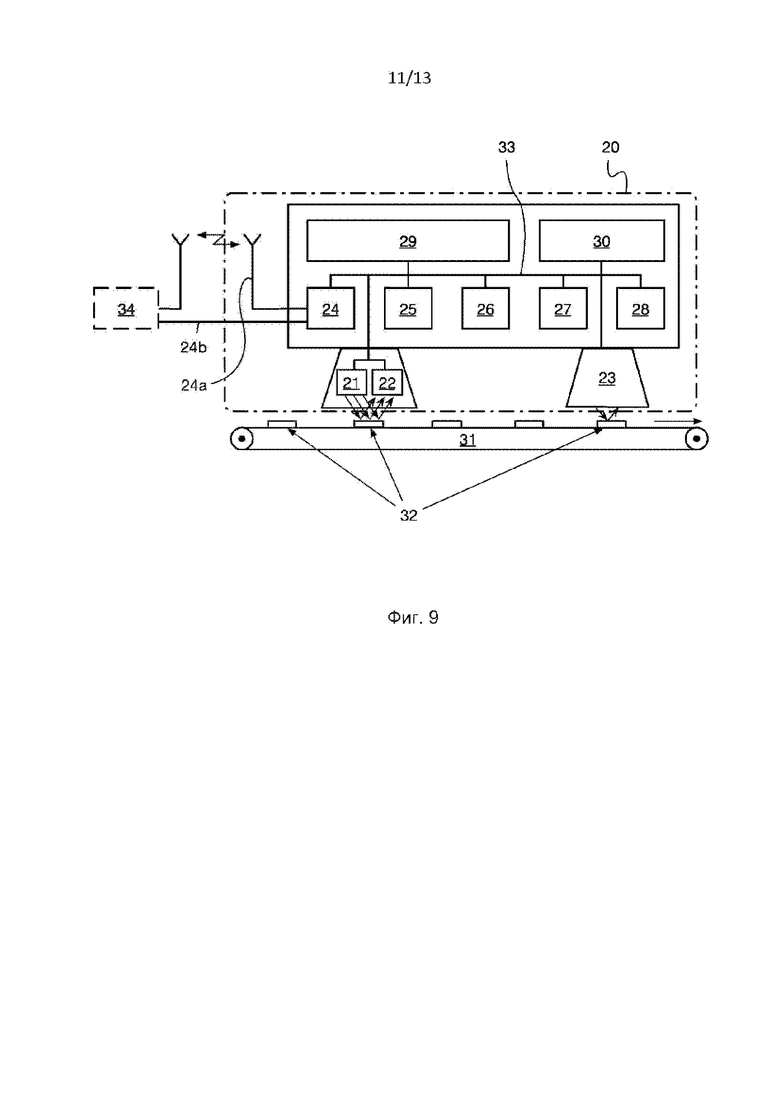

Прежде всего, считывающее устройство может содержать в качестве функциональных модулей: (i) активатор, выполненный для осуществления шага активации, (ii) детектор PUF, выполненный для осуществления шага обнаружения, (iii) устройство обработки, выполненное для осуществления шага обработки, и (iv) выдающий генератор, выполненный для осуществления шага выдачи.

Согласно предпочтительным вариантам осуществления, считывающее устройство может, кроме того, содержать одно или несколько из следующего: (v) устройство сбора данных, выполненное для осуществления шага сбора данных, (vi) устройство аутентификации, выполненное для осуществления шага аутентификации, (vii) коммуникационное устройство, выполненное для выполнения коммуникационного шага, (viii) контрольное устройство, выполненное для осуществления шага контроля информации, (ix) защитное устройство, содержащее по меньшей мере один датчик и выполненное для осуществления шага контроля доступа, (х) средство защиты безопасности, выполненное для осуществления шага защиты безопасности, (xi) устройство сохранения блокчейна, выполненное для осуществления шага сохранения. Предпочтительно, два или более из числа компонентов от (i) до (xi) могут быть объединены или интегрированы в многофункциональный компонент считывающего устройства. Например, все занятые обработкой данных компоненты могут быть объединены в интегральном многофункциональном вычислительном устройстве или могут быть осуществлены в виде него.

Согласно другим предпочтительным вариантам осуществления, считывающее устройство встроено или иным образом формирует компонент одного или нескольких из следующих устройств: ручное устройство, например сканирующее устройство для товара или штрихкода, оборудование для производства, контроля качества или приемки в эксплуатацию, линия для производства или контроля качества или приемки в эксплуатацию, летающий объект, например дрон, робот, например сельскохозяйственный робот, сельскохозяйственная машина. За счет этого обеспечена интеграция функциональности считывающего устройства в систему, имеющую дополнительную или более широкую функциональность, прежде всего, автоматизированным или полуавтоматическим способом. Например, в случае линии для производства или контроля качества или приемки в эксплуатацию, считывающее устройство может быть встроено в линию таким образом, что оно автоматически считывает маркировки, прежде всего комплексные защитные маркировки, на перемещаемой вдоль линии товаров с целью выполнения начального захвата соответствующих данных. Эти захваченные данные могут быть затем сохранены в соответствующей базе данных или подвергнуты сравнению с уже сохраняемыми данными с целью подтверждения того, что линия для производства или приемки в эксплуатацию, соответственно, производит или принимает в эксплуатацию намеченный набор товаров. Подобным образом, в одном или нескольких узлах логистической цепи, таких как логистические центры, такие считывающие устройства могут быть оперативно встроены в системы идентификации и транспортировки, например транспортеры, с целью автоматической или полуавтоматической (например, в случае ручного устройства) проверки и подтверждения подлинности товара на основании ее маркировки, прежде ее отправки на следующий узел логистической цепи. То же относится и к заключительному узлу, то есть получателю и/или конечному пользователю товара.

Седьмой аспект настоящего решения по обеспечению безопасности относится к компьютерной программе, включающей в себя команды, которые при их выполнении на одном или нескольких процессорах считывающего устройства согласно шестому аспекту, принуждают считывающее устройство к осуществлению способа согласно пятому аспекту настоящего решения по обеспечению безопасности.

Компьютерная программа, прежде всего, может быть реализована в виде носителя информации, на котором сохранены одна или несколько программ для осуществления способа. Может оказаться выгодным, когда компьютерный программный продукт предназначен для продажи в виде отдельного продукта, независимого от процессорной платформы, на которой подлежат выполнению одна или несколько программ. В другом варианте осуществления, компьютерный программный продукт предоставлен в виде файла на модуле обработки данных, прежде всего на сервере, причем он может быть загружен через информационное соединение, например Интернет или специальное информационное соединение, такое как проприетарная или локальная сеть.

Краткое описание чертежей

Прочие преимущества, признаки и применения настоящего решения по обеспечению безопасности предоставлены в нижеследующем подробном описании и приложенных чертежах, на которых:

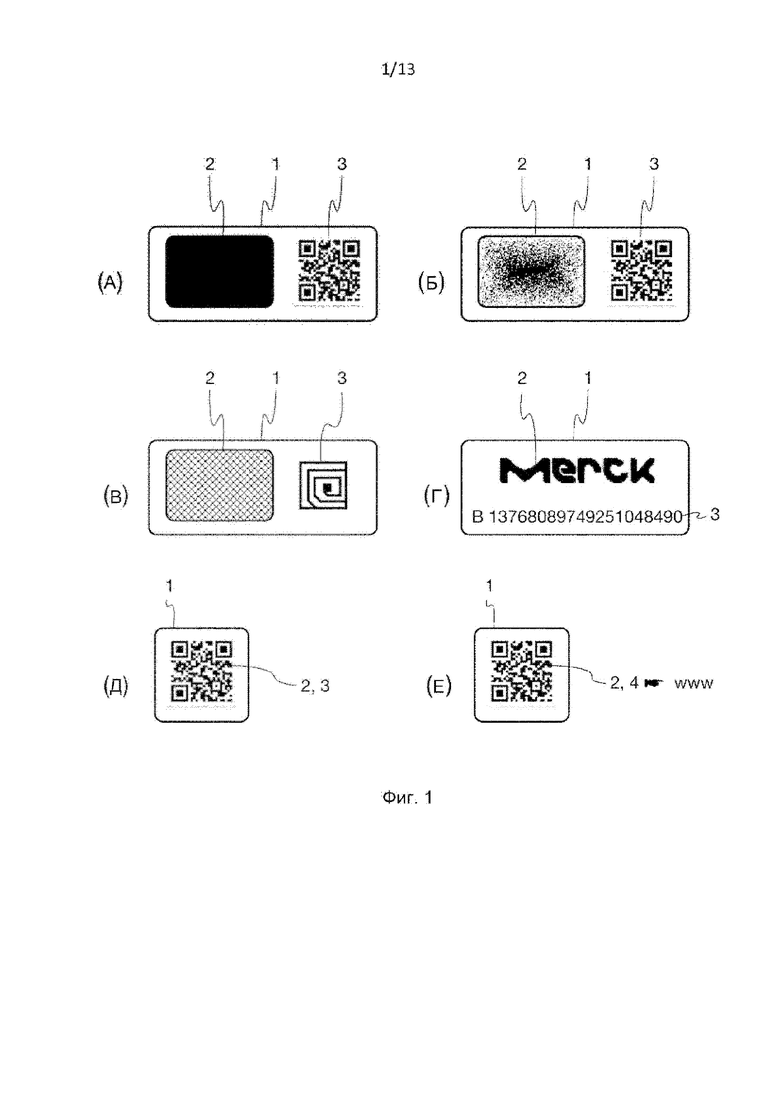

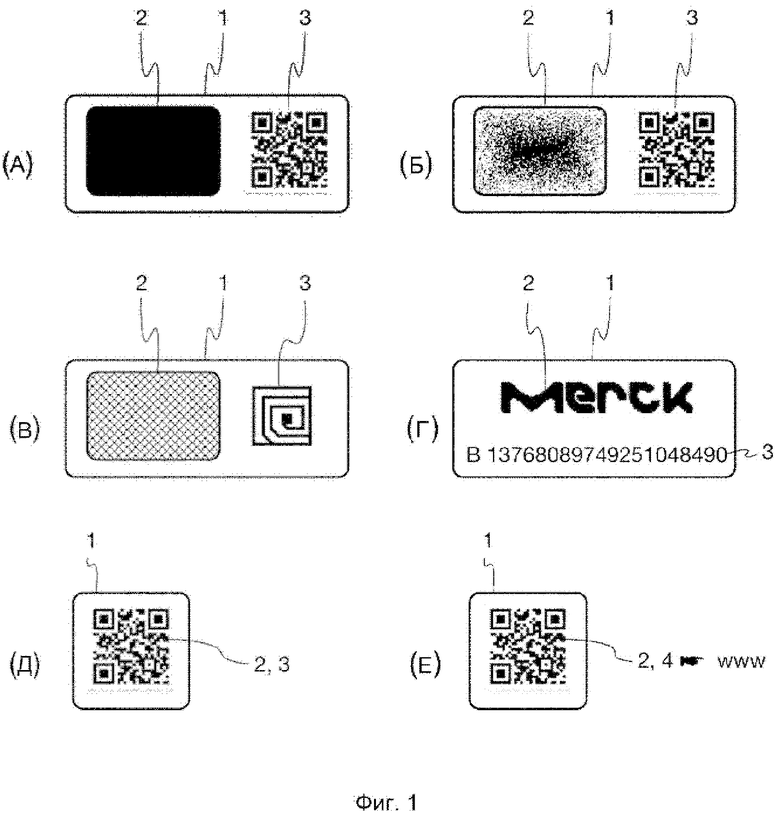

Фиг. 1 схематично показывает различные комплексные защитные маркировки согласно предпочтительным вариантам настоящего решения по обеспечению безопасности,

Фиг. 2 схематично показывает многокомпонентный физический объект согласно предпочтительному варианту настоящего решения по обеспечению безопасности, причем объект содержит разлитый в бутылку потребляемый продукт и соответствующую упаковку, причем объект промаркирован с помощью комплексной защитной маркировки согласно настоящему решению по обеспечению безопасности, которая содержит реализованную на бутылке PUF, а также напечатанную на упаковке соответствующую цифровую подпись,

Фиг. 3 схематично показывает другой многокомпонентный физический объект согласно предпочтительному варианту настоящего решения по обеспечению безопасности, причем объект включает в себя в качестве потребляемого продукта набор фармацевтических таблеток, размещенных в блистерных упаковках, а также соответствующую упаковку для блистерных упаковок, причем каждая из таблеток содержит основанную на UCD PUF, а упаковка содержит на ней печать, которая представляет собой набор соответствующих PUF цифровых подписей,

Фиг. 4 показывает различные способы получения данных, представляющие собой ответ, созданный основанным на UCD PUF в качестве реакции на соответствующий запрос в составе заданной схемы аутентификации "запрос-ответ" согласно предпочтительным вариантам настоящего решения по обеспечению безопасности,

Фиг. 5 показывает блок-схему, иллюстрирующую основной способ маркировки физического объекта с помощью комплексной защитной маркировкой согласно предпочтительным вариантам настоящего решения по обеспечению безопасности,

Фиг. 6 схематично показывает устройство для осуществления способа на фиг. 5, согласно предпочтительному варианту настоящего решения по обеспечению безопасности,

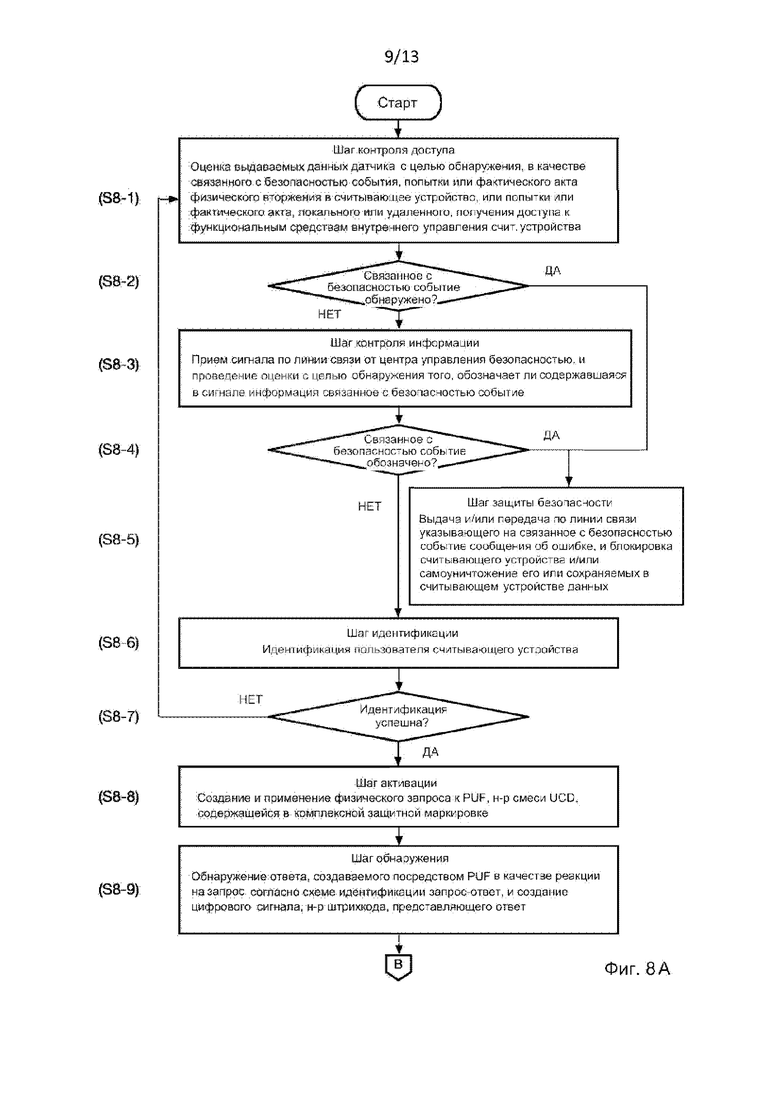

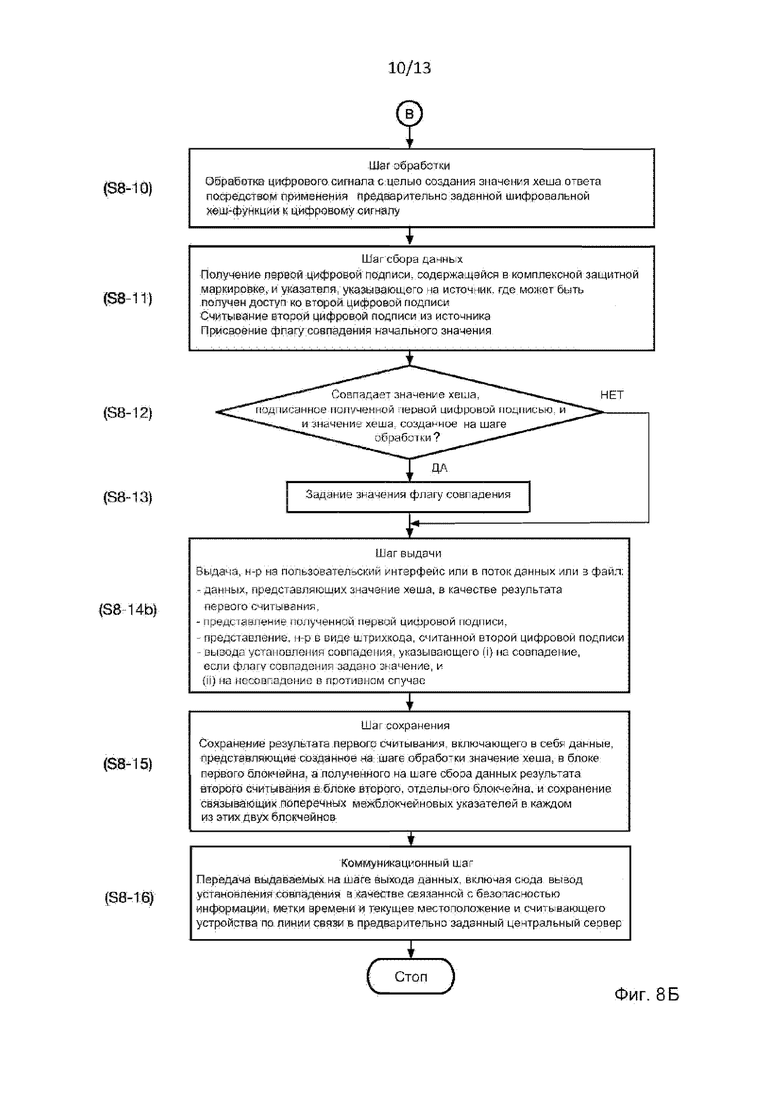

Фиг. 7А и 7Б показывают блок-схему, иллюстрирующую первый вариант осуществления способа считывания с помощью считывающего устройства содержащей PUF маркировки, такой как комплексная защитная маркировка на фиг. 1, согласно предпочтительному варианту настоящего решения по обеспечению безопасности,

Фиг. 8А и 8Б показывают блок-схему, иллюстрирующую второй вариант осуществления способа считывания с помощью считывающего устройства содержащей PUF маркировки, такой как комплексная защитная маркировка на фиг. 1, согласно предпочтительному варианту настоящего решения по обеспечению безопасности,

Фиг. 9 схематично показывает считывающее устройство согласно предпочтительному варианту настоящего решения по обеспечению безопасности,

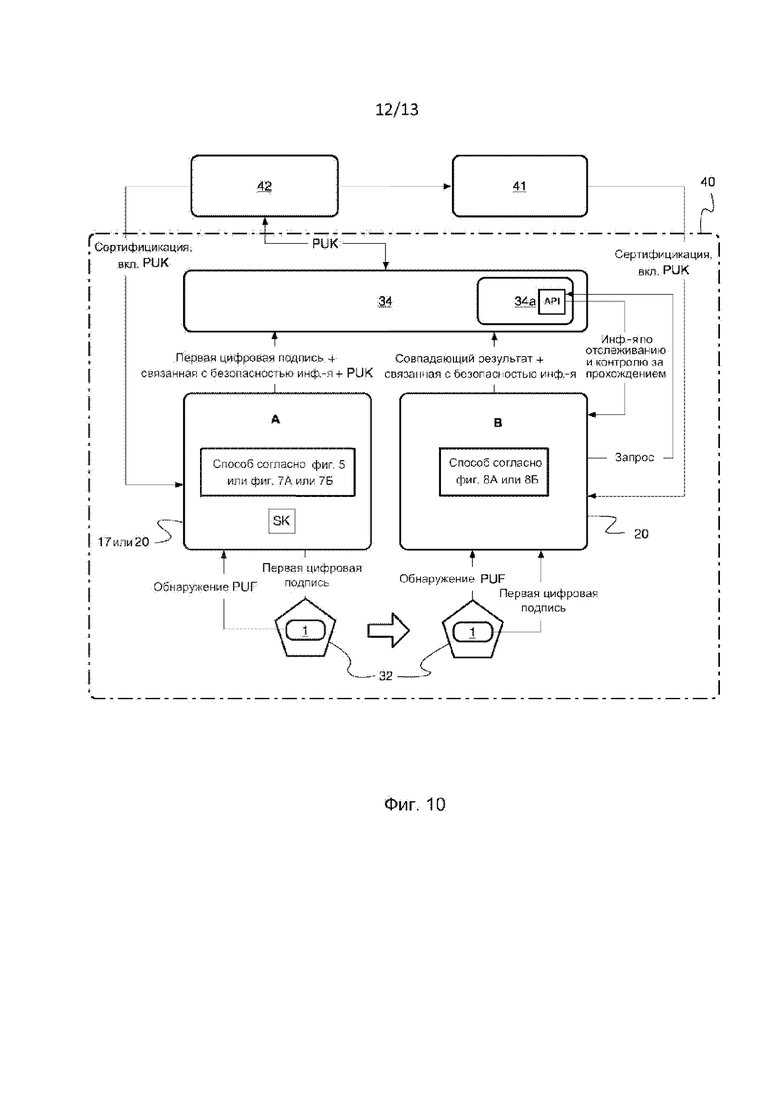

Фиг. 10 является схематической общей схемой предпочтительного варианта настоящего решения по обеспечению безопасности, и

Фиг. 11 схематично показывает развитие набора из двух поперечно связанных блокчейнов на протяжении логистической цепи для товара, промаркированного с помощью комплексной защитной маркировки согласно предпочтительным вариантам настоящего решения по обеспечению безопасности.

На чертежах идентичные ссылочные обозначения использованы для одинаковых или взаимно соответствующих элементов описанного в настоящем документе решения.

Подробное описание

А. Комплексная защитная маркировка

Фиг. 1 показывает шесть различных вариантов А-Е осуществления комплексной защитной маркировки 1 для физического объекта, прежде всего товара, согласно предпочтительным вариантам настоящего решения по обеспечению безопасности. Каждая из этих комплексных защитных маркировок 1 содержит PUF 2 и представление цифровой подписи 3, которая в цифровой форме заверяет значение хеша, полученное из данных, представляющих собой ответ, принятое от PUF в качестве реакции на запрос, соответствующий предварительно заданной схеме аутентификации "запрос-ответ". Исходя из этого, PUF 2 и цифровая подпись 3 являются связанными и соответствующими друг другу. Цифровую подпись 3 создают с помощью личного ключа в составе пары из открытого ключа/личного ключа асимметричной шифровальной системы. Она может быть считана с помощью соответствующего открытого ключа асимметричной шифровальной системы с целью проверки подлинности цифровой подписи и, таким образом, промаркированного ею физического объекта.

На основании ее природы, PUF 2 может быть рассмотрена как уникальная (тем самым, "неклонируемая"), равно как и ее ответ на запрос. Исходя из этого, за счет устойчивой к коллизиям односторонней природы шифровальной хеш-функции, также и полученное из ответа значение хеша является уникальным и, таким образом, принадлежит только данной конкретной PUF 2, поскольку является фактически невозможным получение двух идентичных значений хеша путем применения хеш-функции к ответам от различных PUF и, тем более, когда PUF также должны присутствовать в то же время и в том же самом местоположении (пространственное и временное совпадение).

Таким образом, такую комплексную защитную маркировку 1 чрезвычайно трудно, если не невозможно, фальсифицировать и, таким образом, она может быть использована для защиты физических объектов, таких как товары и другие изделия, прежде всего против подделки и вмешательства.

Фиг. 1А показывает первый вариант такой комплексной защитной маркировки 1, в котором PUF 2 реализована в виде области на поверхности комплексной защитной маркировки 1, которая содержит смесь UCD уже в ее материале, или которая имеет один или несколько дополнительных слоев, содержащих покровной материал или чернила, которые содержат такую смесь UCD. Цифровая подпись 3 представлена двумерным штрихкодом, таким как QR-код.

Фиг. 1Б показывает другой вариант, в котором PUF 2 реализована в виде микроструктуры в форме случайного распределения большого числа (например, 106 или более) светоотражающих микроскопических частиц, которые, при их освещении когерентным лазерным излучением с конкретной длиной волны в качестве запроса, посредством интерференции создают характерную пятнистую структуру. Структура может быть обнаружена с помощью оптического датчика, такого как подходящая цифровая камера, с целью создания представляющих собой ответ данных, например, в виде файла цифрового изображения.

Фиг. 1 В показывает еще один вариант осуществления, в котором PUF 2 реализована в виде голограммы, которая содержит скрытую кодированную по фазе или кодированную по частоте информацию. При освещении когерентным лазерным излучением с конкретной длиной волны в качестве запроса, голограмма создает виртуальное голографическое изображение, из которого может быть извлечена скрытая информация в качестве ответа согласно схеме аутентификации "запрос-ответ" с помощью одного или нескольких оптических датчиков и подходящих алгоритмов обработки изображения. В этом варианте осуществления, цифровая подпись 3, в качестве примера, реализована посредством чипа радиочастотной идентификации, который выполнен для испускания в активированном состоянии сигнала, представляющего собой цифровую подпись 3.