Область изобретения

Настоящее изобретение относится к области отслеживания и защиты от подделки объектов, таких как изделия, подобные, например, фармацевтическим изделиям или другим, связанным с поддержанием здоровья изделиям, и прежде всего к автоматическому распознаванию и проверке подлинности таких объектов. Прежде всего, изобретение направлено на создание способа и системы для автоматического распознавания объектов, способа обучения такой системы, способа проверки подлинности объекта с помощью устройства проверки подлинности объекта, находящегося в связи с указанной системой, а также такого устройства проверки подлинности объекта как таковой, равно как на создание связанных, соответствующих указанным способам компьютерных программ, сохраненных в соответствующих носителях информации. Кроме того, изобретение относится к системе для автоматической проверки подлинности объекта, которая содержит указанную систему для автоматического распознавания объектов и одно или несколько из указанных устройств проверки подлинности объекта, которая система для автоматической проверки подлинности объекта, прежде всего, может быть использована в качестве защиты от подделки и системы отслеживания изделий.

Уровень техники

Во многих отраслях промышленности подделка изделий является существенной проблемой, которая значительно влияет не только на доходы изготовителей оригинальных изделий, но и может также представлять серьезную угрозу здоровью и также жизни потребителей или операторов сфальсифицированных, то есть поддельных изделий. Такие относящиеся к безопасности категории изделий прежде всего включают в себя части автомобилей и воздушных судов, компоненты конструкций зданий или другой инфраструктуры, продукты питания, а также медицинские устройства и фармацевтические препараты.

Кроме того, в широком диапазоне различных отраслей промышленности отслеживаемость товаров и физических объектов является ключевым требованием. Это, прежде всего, приложимо к логистике и к инфраструктуре логистических цепей, а также к средам производственных процессов с высокой степенью регулирования/структурирования. Примерами являются рабочие места в отраслях промышленности, управляемых официальными регуляторами, такими как FDA (Управление по контролю над продуктами и лекарствами США) и/или сертифицируемыми, например, согласно GMP (Надлежащая производственная практика), GLP (Надлежащая лабораторная практика), GCP (Надлежащая клиническая практика), или DIN ISO или подобными другими стандартами и правилами. Каждая из этих регулируемых сред, прежде всего, требует использования контрольного следа и проверяемых технологий. Другим примером является отслеживаемость дорогостоящих изделий, таких как промышленные запасные части, с целью подтверждения их подлинности и предусмотренного применения этих частей на вторичных рынках.

С целью ограничения подделок и обеспечения целостности логистических цепей и производственных процессов, включающих в себя распознавание и проверку подлинности изделий в пределах производственных процессов и логистических цепей, в различных отраслях промышленности были развиты многочисленные разнообразные меры защиты и идентификационные решения. Широко используемые меры защиты предусматривают добавление к изделиям так называемого защитного признака, который признак может быть сфальсифицирован лишь с большими трудностями. Например, голограммы, оптически переменные краски, защитные нити и заделанные магнитные частицы являются известными защитными признаками, воспроизведение которых фальсификаторами является затруднительным. В то время как некоторые из этих защитных признаков являются "нескрываемыми", то есть могут быть легко замечены или иным образом распознаны пользователем изделия, другие защитные признаки являются "тайными", то есть они являются скрытыми, и могут быть обнаружены только при помощи специальных устройств, таких как источники УФ излучения, спектрометры, микроскопы, датчики магнитного поля или еще более сложное технико-криминалистическое оборудование. Примерами тайных защитных признаков, прежде всего, являются отпечатки, выполненные с помощью люминесцентных красок, или красок, которые являются видимыми только в инфракрасной части электромагнитного спектра, но не в его видимой части, а также специальные вещественные составы и магнитные пигменты.

Специальная группа защитных признаков, которые, прежде всего, используются в криптографии, известна как "Физически неклонируемые функции" (Physical Unclonable Functions, PUF). PUF иногда также называют "Неклонируемыми физическими способами функциями" или "Физическими случайными функциями". PUF является физическим объектом, который воплощен в физической структуре и является легким для оценки, но трудным для предсказания, также для нападающей стороны с физическим доступом к PUF. PUF зависят от уникальности их физической микроструктуры, которая, как правило, включает в себя случайный компонент, который уже неустранимым образом присутствует в физическом объекте, или который явным образом вводят в физический объект или создают во время его изготовления, и который, по сути, не поддается контролю и является непредсказуемым. Соответственно, даже произведенные в рамках одного производственного процесса PUF отличаются, по меньшей мере, их случайными компонентами и, таким образом, могут быть различены. В то время как в большинстве случаев, PUF являются тайными признаками, это не является ограничением, и нескрываемые PUF также являются возможными. PUF, кроме того, являются идеальными в плане предоставления возможности пассивной (то есть без активного транслирования) идентификации физических объектов.

Прежде всего, PUF известны в связи с их реализацией в интегральных электронных схемах за счет минимальных неизбежных изменений произведенных на микросхеме микроструктур в пределах заданных относящихся к процессу допусков и, конкретным образом, в качестве используемых для получения из них ключей к шифру, например, в микросхемах для платежных карт со встроенным микропроцессором или в других связанных с безопасностью микросхемах. Пример объяснения и применения таких относящихся к микросхемам PUF раскрыт в статье "Справочная информация о физически неклонируемых функциях, PUF", Политехнический институт и государственный университет Вирджинии, отдел электротехники и вычислительной техники, 11, которая доступна в Интернете по гиперссылке http://riindael.ece.vt.edu/Duf/backqround.html.

Однако известны также и другие типы PUF, такие как случайные распределения волокон в бумаге, используемой в качестве основы для изготовления банкнотов, в которой распределение и ориентация волокон могут быть обнаружены специальными датчиками и могут быть использованы в качестве защитного признака банкнота. С целью оценки PUF используют так называемую схему проверки подлинности с запросом и подтверждением. "Запрос" является применяемым к PUF физическим входным сигналом, а "подтверждение" является ее реакцией на входной сигнал. Подтверждение зависит от неконтролируемого и непредсказуемого характера не поддающейся контролю физической микроструктуры и, таким образом, может быть использовано для проверки подлинности PUF, и тем самым, также и физического объекта, частью которого является PUF. Конкретный запрос и соответствующее ему подтверждение совместно формируют так называемую "пару запрос-подтверждение" (Challenge-response pair, CRP).

Основанная на использовании PUF для проверки подлинности изделий система защиты от подделки описана в каждой из двух европейских патентных заявок EP 165928.1 и EP 1659.8, каждая из которых полностью содержится в настоящем документе посредством отсылки.

Асимметричная криптография, иногда также называемая "криптографией открытого ключа" или "криптографией открытого/личного ключа", является известной технологией на основании шифровальной системы, которая использует пары ключей, причем каждая пара ключей содержит открытый ключ и личный ключ. В то время как личные ключи держат в секрете, и обычно они известны только их владельцу или держателю, открытые ключи могут быть распространены широко, и обычно, также являются общедоступными. Асимметричная криптография обеспечивает возможность как (i) проверки подлинности, которая происходит, когда открытый ключ используют для проверки того, что держатель сопряженного личного ключа является источником конкретной информации, например сообщения или содержащих информацию сохраняемых данных, на основании произведенной с помощью его личного ключа цифровой подписи, так и (ii) защиты информации, например сообщения или сохраняемых данных, посредством шифрования, причем только владелец/держатель сопряженного личного ключа имеет возможность декодирования сообщения, зашифрованного кем-либо другим с помощью открытого ключа.

В последнее время была разработана технология блочной цепи (блокчейна), причем блочная цепь является публичным реестром в виде распределенной базы данных, содержащей множество блоков данных, который ведет непрерывно растущий список записей данных, и который защищен от вмешательства и модификации посредством шифровальных средств. Известным приложением технологии блочной цепи является виртуальная валюта Биткойн, используемая для денежных транзакций в Интернете. Другая известная платформа блочной цепи представлена, например, проектом Эфириум. В сущности, блочная цепь может быть описана как децентрализованный протокол для регистрации транзакций между сторонами, который прозрачным образом захватывает и сохраняет любые модификации в своей распределенной базе данных, и сохраняет их "навсегда", то есть, на время существования блочной цепи. Сохранение информации в блочной цепи предусматривает цифровое подписание подлежащей сохранению в блоке блочной цепи информации. Кроме того, поддержание блочной цепи включает в себя процесс, называемый "майнингом блочной цепи", в рамках которого так называемые "майнеры", которые являются частью инфраструктуры блочной цепи, подтверждают и закрывают каждый блок таким образом, что содержащаяся в нем информация оказывается "навсегда" сохраненной, и блок более не может быть изменен.

Другая новая технология реестра, которая известна под наименованием "Tangle", является безблоковой и общедоступной распределенной архитектурой реестра, которая отличается масштабируемостью, малым потреблением вычислительных ресурсов, и обеспечивает согласованность в децентрализованной одноранговой системе. Известная связанная, использующая в качестве технической основы Tangle, технология под названием "IOTA" является системой расчета по сделкам и уровнем целостности данных для Интернета вещей.

Сущность изобретения

Целью настоящего изобретения является предоставление улучшенного способа эффективного распознавания и проверки подлинности физического объекта, такого как изделие.

Решение этой проблемы предоставлено принципом в приложенных независимых пунктах формулы изобретения. Различные предпочтительные варианты настоящего изобретения предоставлены в зависимых пунктах формулы изобретения.

Кроме того, представленное в настоящем документе решение по проверке подлинности объекта включает в себя способ и систему для распознавания объектов, способ обучения такой системы и устройство для проверки подлинности объекта, а также связанные способы и носители информации с хранящимися в них соответствующими компьютерными программами, равно как различные аспекты, которые могут представлять собой части полного многокомпонентного решения по проверке подлинности объекта для проверки подлинности объекта для эффективной защиты физических объектов от подделки и вмешательства.

Первый аспект предоставленного в настоящем документе решения по проверке подлинности объекта направлен на способ автоматического распознавания объектов. Способ включает в себя (i) прием данных объекта, представляющих одну или несколько отличительных характеристик физического объекта или группы физических объектов, (ii) обработку данных объекта посредством основанного на машинном обучении процесса распознавания объектов для получения отличительных данных, представляющих одно или несколько устойчивых к коллизиям виртуальных представлений физического объекта или группы физических объектов, (iii) сравнение по меньшей мере одного параметра из числа отличительных данных и оригинального значения хеша, полученного из них посредством применения к ним предварительно заданной шифровальной хеш-функции, с соответствующими справочными данными, сохраненными в одном или нескольких хранилищах данных с ограниченным доступом, и (iv) выдачу включающих в себя значение хеша идентификационных данных с цифровой подписью, если сравнение со справочными данными имеет результатом совпадение, то есть соответствие относительно одного или нескольких предварительно заданных критериев совпадения.

Факультативно, идентификационные данные могут содержать дополнительную информацию, такую как данные по времени или по местоположению или другие метаданные, связанные с распознаваемым объектом или группой объектов и/или с обстоятельствами процесса распознавания.

Критерии совпадения, прежде всего, могут быть заданы таким образом, что "совпадение" заканчивается, если отличительные данные или оригинальное значение хеша, или оба эти параметра или предварительно заданный набор из 5 них, содержатся в справочных данных или представлены ими иным образом.

Термин "физический объект", как он использован в настоящем документе, относится к любому виду физических объектов, прежде всего к любому виду изготовленного руками человека изделия, такого как, в качестве примера и без ограничения, фармацевтическое изделие или другое связанное со здоровьем изделие, либо к естественному объекту, такому как, в качестве примера и без ограничения, растение или предмет природного сырого материала; или к таре для любого из вышеупомянутых или иных объектов. Физический объект как таковой может содержать несколько частей, например, потребляемый продукт и его тару.

Термин "проверка подлинности", как он использован в настоящем документе, относится к подтверждению истинности атрибута физического объекта, прежде всего, его вида и его происхождения, заявленных в качестве истинных посредством системы.

Термин "данные объекта", как он использован в настоящем документе, относится к данным, описывающим или иным образом представляющим соответствующий объект или группу объектов, и которые включают в себя одну или несколько его отличительных характеристик. В настоящем документе, термин "отличительные характеристики" относится по меньшей мере к одному характерному свойству объекта или группы объектов, которое подходит для различения объекта или группы объектов от других, по меньшей мере, существенно устойчивым к коллизиям или также взаимно однозначным образом.

Термин "основанный на машинном обучении процесс распознавания объектов", как он использован в настоящем документе, относится к процессу, где один или несколько компьютеров применены для распознавания физического объекта или группы физических объектов на основании входных данных, таких как сенсорные данные (например, данные изображений или видеоданные, захваченные одной или несколькими служащими в качестве датчиков камерами), и для выявления характеристик объекта или группы объектов с помощью одного или нескольких основанных на машинном обучении алгоритмов. В контексте настоящего изобретения, в качестве входных данных используются упомянутые ранее "данные объекта". Машинное обучение является приложением искусственного интеллекта (ИИ), которое обеспечивает системам способность к автоматическому обучению и улучшению на основе 5 опыта, без программирования их явным образом. Без ограничения, машинное обучение может включать в себя (i) управляемое обучение, в рамках которого "учитель" представляет компьютеру типовые входные данные и требуемые для них выдаваемые данные, а целью является изучение общего правила, которое строит соответствие между входными данными и выдаваемыми данными, (ii) полу-управляемое обучение, в рамках которого компьютеру дают только неполный учебный сигнал: учебный набор с некоторыми (зачастую многими) отсутствующими целевыми выдаваемыми данными, (iii) активное обучение, в рамках которого компьютер имеет возможность получения только учебных меток для ограниченного набора реализаций (в зависимости от бюджета), а также должен производить оптимизацию своего выбора объектов для получения меток, (iv) стимулированное обучение, в рамках которого обучающие данные (в виде вознаграждений и наказаний) подают только в качестве обратной связи на действия программы в динамической среде, такой как перемещение транспортного средства или отработка игровых действий против противника, или (v) неконтролируемое обучение, в рамках которого алгоритм обучения не получает каких-либо меток, и должен самостоятельно находить структуру в его входных данных.

Термин "устойчивое к коллизиям виртуальное представление" физического объекта или группы физических объектов, как он использован в настоящем документе, относится к представлению данных этого объекта, которое задано таким образом, что является затруднительным, прежде всего, почти невозможным на практике, обнаружение двух, по меньшей мере, по существу различных объектов или групп объектов таким образом, что их соответствующие представления данных являются одинаковыми, то есть неразличимыми.

Термин "шифровальная хеш-функция", как он использован в настоящем документе, относится к специальному типу хеш-функции, то есть, к математической функции или алгоритму, который строит соответствие данных произвольного размера с битовой строкой фиксированного размера (значением хеша), которая также разработана в виде вычислительно необратимой функции, то есть, функции, которая поддается легкому вычислению для любых входных данных, но инвертирование которой для заданного образа случайных входных данных является затруднительным. Предпочтительно, шифровальная хеш-функция является так называемой устойчивой к коллизиям хеш-функцией, то 5 есть, хеш-функцией, которая разработана таким образом, что является затруднительным обнаружение таких двух различных наборов данных d1 и d2, что хеш (d1) = хеш (d2). Известными примерами таких хеш-функций являются хеш-функции семейства SHA, например функция SHA-3, или хеш-функции семейства BLAKE, например функция BLAKE2. Прежде всего, могут быть использованы так называемые "доказуемо безопасные шифровальные хеш-функции". Это хеш-функции, для которых может быть математически доказан определенный достаточный уровень безопасности. В решении по проверке подлинности объекта настоящего изобретения, безопасность шифровальной хеш-функции может быть далее улучшена в силу того обстоятельства, что анализ подлежащего исследованию изделия или группы изделий производят в конкретном месте и времени, когда физический объект или группа объектов фактически присутствуют в таком месте и времени. Это может быть использовано либо для повышения абсолютного уровня достижимой безопасности, либо для обеспечения возможности использования шифровальных хеш-функций, работающих с меньшими наборами данных, например, с более короткими последовательностями данных в качестве входных данных и/или выдаваемых данных, при обеспечении заданного требуемого уровня безопасности.

Термин "цифровая подпись", как он использован в настоящем документе, относится к (использованию) набора из одного или нескольких цифровых значений, который подтверждает личность отправителя или создателя цифровых данных, а также целостность этих данных. Для создания цифровой подписи значение хеша создают по подлежащим защите данным посредством применения подходящей шифровальной хеш-функции. Это значение хеша затем зашифровывают с помощью личного ключа (иногда также называемого "безопасным ключом") асимметричной шифровальной системы, например, на основании известной шифровальной системы RSA, причем личный ключ, как правило, известен только отправителю/создателю. Обычно, цифровая подпись содержит сами цифровые данные, а также полученное из них отправителем/создателем значение хеша. Получатель в этом случае имеет возможность применения той же шифровальной хеш-функции к принятым цифровым данным, используя при этом соответствующий указанному личному ключу открытый ключ для декодирования содержащегося в цифровой подписи 5 значения хеша и для сравнения декодированного значения хеша из цифровой подписи со значением хеша, созданного путем применения шифровальной хеш-функции к принятым цифровым данным. Если оба значения хеша совпадают, это указывает на то, что цифровая информация не была изменена и, таким образом, ее целостность не поставлена под угрозу. Кроме того, подлинность отправителя/создателя цифровых данных подтверждают посредством асимметричной шифровальной системы, которая обеспечивает функционирование шифрования с помощью открытого ключа только в том случае, когда зашифрованная информация была зашифрована с помощью личного ключа, который математическим образом сопряжен с открытым ключом. Представление цифровой подписи, прежде всего, может быть осуществлено с помощью передатчика радиочастотной идентификации, либо одномерного или многомерного штрих-кода, такого как QR-код или DATAMATRIX-код, или попросту с помощью многоразрядного числа.

Термин "хранилище данных с ограниченным доступом" относится к памяти данных, такой как база данных, в которой сохраняемые в ней данные могут быть доступными только по предварительному разрешению, прежде всего, после проверки подлинности совершающих попытку доступа системы или лица. Без ограничения, такой ограниченный доступ может быть осуществлен посредством защиты с помощью паролей, или также посредством двухфакторной или многофакторной проверки подлинности, например, посредством нескольких независимо предоставляемых паролей доступа или других средств идентификации, таких как цифровая подпись.

Этот способ проверки подлинности объекта задает один из нескольких аспектов полного решения по проверке подлинности объекта. В пределах полного решения данный способ служит для распознавания того обстоятельства, что физический объект был идентифицирован на основании соответствующих данных объекта и посредством применения для этого основанного на машинном обучении процесса распознавания объектов, а также для возвращения хеш-кода, который, согласно, ранее сгенерированным и сохраненным справочным данным, соответствуют распознанному объекту и, таким образом, может быть использован для его идентификации. Данные объекта могут быть приняты, например, от устройства проверки подлинности объекта, как оно описано ниже, которое может формировать другой компонент решения по проверке 5 подлинности объекта, и может быть использовано, среди прочего, для сбора описывающей объект основанной на использовании датчиков характеристической информации. Возвращенный хеш-код может быть затем использован устройством проверки подлинности объекта для проверки подлинности объекта посредством сравнения, включающего в себя, с одной стороны, хеш-код или его производную, и с другой стороны, соответствующую, независимо полученную, имеющую отношение к объекту информацию, такую как информация об идентичности, предоставленную на объекте или группе объектов как таковых или в связи с ними.

В некоторых вариантах осуществления, которые также относятся к другим аспектам настоящего решения, физический объект содержит один или несколько из следующих объектов для потребления (потребительских товаров) или использования: фармацевтическое или косметическое соединение или состав; медицинское устройство; лабораторное оборудование; запасная часть или компонент устройства или системы; пестицид или гербицид; посевной материал; покрытие, чернила, красящий состав, краска, пигменты, лак, состав для пропитки, функциональная добавка; сырой материал для аддитивного изготовления изделий, изделия аддитивного производственного процесса, то есть созданные по технологии объемной печати изделия. Прежде всего, все эти объекты объединяет потребность в предотвращении подделок с целью предотвращения поломок, угроз здоровью или других опасностей.

Второй аспект решения по проверке подлинности объекта направлен на способ обучения системы для автоматического распознавания объектов. Способ включает в себя (i) прием данных объекта, представляющих одну или несколько отличительных характеристик физического объекта или группы физических объектов, (ii) обработку данных объекта посредством основанного на машинном обучении процесса распознавания объектов для получения оригинальных отличительных данных путем генерации, посредством осуществления одной или нескольких предварительно заданных модифицирующих операций, нескольких устойчивых к коллизиям виртуальных представлений физического объекта или группы физических объектов таким образом, что по меньшей мере два из этих виртуальных представлений представляют один и тот же физический объект или одну и ту же группу физических объектов, но каждое при своем (т.е. отличном от другого) условии, причем указанные различные условия относятся к 5 различным возрастным ступеням в сроке службы физического объекта или группы физических объектов, представляющим связанные со старением эффекты, и (iii) сохранение в одном или нескольких хранилищах данных с ограниченным доступом справочных данных, содержащих оригинальные отличительные данные и оригинальное значение хеша, полученное из них посредством применения к ним заданной шифровальной хеш-функции.

Этот способ обучения системы для автоматической проверки подлинности объекта задает другой аспект полного решения по проверке подлинности объекта. В пределах полного решения по проверке данный способ служит для генерации и сохранения справочных данных и, таким образом, для подготовки системы, и тем самым, для обеспечения ей возможности осуществления способа по первому аспекту в ходе проверки подлинности физического объекта или группы физических объектов.

В последующем изложении описаны избранные варианты осуществления этого способа обучения системы, которые могут быть произвольным образом объединены друг с другом или с другими аспектами описанного в настоящем документе решения по проверке, если такая комбинация не является явным образом исключенной, несогласованной или технически невозможной.

В некоторых вариантах осуществления, сохранение справочных данных включает в себя сохранение оригинальных отличительных данных в первом из числа хранилищ данных, и сохранение идентификационных данных в отдельном втором из числа хранилищ данных таким образом, что ни первое, ни второе хранилище данных не сохраняют одновременно оригинальные отличительные данные и соответствующее оригинальное значение хеша. Такое разделение обеспечивает возможность сохранения оригинальных отличительных данных и оригинального значения хеша в различных пространственных местоположениях, например информационных центрах, тем самым обеспечивая возможность, например, распределенного вычисления и распределенного сохранения данных. Кроме того, доступ к хранилищам данных и управление ими тем самым могут быть разделены, что обеспечивает возможность, например, аутсорсинга функционирования одного из хранилищ данных, и достижения повышенного уровня защиты информации вследствие разделения оригинальных отличительных данных и соответствующего оригинального значения хеша.

Как указано выше, обработка данных объекта для получения оригинальных отличительных данных включает в себя генерацию, посредством осуществления одной или нескольких предопределенных модифицирующих операций, нескольких устойчивых к коллизиям виртуальных представлений физического объекта или группы физических объектов таким образом, что по меньшей мере два из этих виртуальных представлений представляют тот же физический объект или группу физических объектов, но каждое при своем условии. Такие различные условия относятся к различным возрастным ступеням в сроке службы физического объекта или группы физических объектов, но могут относиться и к различным условиям окружающей среды, воздействию которых физический объект или группа физических объектов могут быть подвергнуты во время обнаружения соответственно одной или нескольких отличительных характеристик в ходе последующего процесса проверки подлинности объекта. Такие условия окружающей среды для объекта могут, например, прежде всего, относится к одному или нескольким из таких, как освещение, температура, давление воздуха или другие параметры среды, в которой объект или группа объектов могут быть расположены во время процесса проверки подлинности. Упомянутые выше различные возрастные ступени для объекта могут быть, прежде всего, использованы для создания соответствующих виртуальных представлений объекта или группы объектов, которые относятся к различным их возрастам и, таким образом, могут быть использованы для улучшения распознавания объектов, которые, как правило, оказываются подвержены воздействию старения. Эти варианты осуществления, прежде всего, могут быть использованы для повышения надежности распознавания объектов, прежде всего уровня успешности при распознавании объектов, поскольку оказывающие воздействие, связанные со старением или с различными условиями окружающей среды эффекты, тем самым оказываются включенными в процесс распознавания. В некоторых связанных вариантах осуществления по меньшей мере одна из предопределенных модифицирующих операций задана, по меньшей мере, частично, одним или несколькими тензорами, которые подлежат применению к векторному представлению данных объекта или данных, полученных из данных объекта. За счет этого обеспечена возможность особо эффективной и хорошо структурированной реализации, в рамках которой подлежат выполнению только линейные (и таким образом, простые и быстрые операции). В этом случае каждое из различных виртуальных представлений может быть использовано в 5 целях сравнения в качестве отличительных данных. Например, в случае различных виртуальных представлений того же объекта, но для различных возрастов, сравнение может быть выполнено для двух или более виртуальных представлений, что позволяет исследовать, приводит ли по меньшей мере один из них к совпадению и, таким образом, к успешному распознаванию объекта на основе связанных данных объекта.

В некоторых вариантах осуществления сохранение справочных данных включает в себя сохранение объединенных данных, которые сформированы как комбинация справочных данных и дополнительного прибавочного значения, которое задано как независимое от справочных данных в одном или нескольких хранилищах данных с ограниченным доступом. Прежде всего, этот подход может быть использован в тех случаях, когда используют два или более хранилища данных, и соответствующие подлежащие сохранению в них данные должны быть распределены между одним или несколькими из их числа посредством одной или нескольких соответствующих линий связи. Добавление прибавочного значения служит для увеличения энтропии подлежащих сообщению данных и, таким образом, для повышения достижимого уровня защиты от перехвата, такого как, например, нападение методом перебора на поток данных по линии связи или, когда прибавочное значение также сохранено в хранилище данных, на хранилище данных как таковое.

В некоторых связанных вариантах осуществления комбинированные данные сформированы посредством: (i) комбинирования оригинальных отличительных данных или полученного из них оригинального значения хеша (с одной стороны) с прибавочным значением (с другой стороны) предварительно заданным обратимым, то есть инъективным способом для получения комбинированного значения, которое представляет обе величины, и (ii) включения комбинированного значения в справочные данные. В качестве примера и без ограничения, в некоторых из этих вариантов осуществления комбинированные данные сформированы путем применения шифровальной хеш-функции для входных данных, содержащих как оригинальное значение хеша, так и прибавочное значение (факультативную дополнительную информацию) для получения комбинированного значения.

В некоторых вариантах осуществления обработка данных объекта включает в себя обработку данных, представляющих одно или несколько из следующих 5 свойств физического объекта или группы физических объектов, соответственно: (i) характерное биометрическое или физиологическое свойство живого организма или группы живых организмов, являющихся, по меньшей мере, частью физического объекта или группы физических объектов, соответственно, (ii) характерное электрическое, магнитное, или электромагнитное свойство, например цвет или длина волны, (iii) характерное акустическое свойство, (iv) характерное геометрическое свойство, (v) характерное химическое свойство, (vi) характерное механическое или термодинамическое свойство. Эти типы свойств имеют то преимущество, что, как правило, они могут быть автоматически обнаружены посредством соответствующих существующих типов датчиков без потребности в человеческом участии.

В некоторых вариантах осуществления способ, кроме того, включает в себя итеративное переобучение системы для автоматического распознавания объектов на основании дополнительных данных объекта, представляющих отличительные характеристики физического объекта или группы физических объектов, для которых соответствующие оригинальные справочные данные были уже ранее сгенерированы и сохранены в одном или нескольких хранилищах данных во время предшествующего итеративного шага обучения системы, причем дополнительные данные объекта служат входными данными для основанного на машинном обучении процесса распознавания объектов. Таким образом, система может быть эффективно обучена улучшению своих возможностей относительно распознавания данного физического объекта или группы объектов, таких как доля правильных распознаваний (истинные положительные, истинные отрицательные). Прежде всего, это может также включать в себя улучшение ее возможностей относительно распознавания объекта или группы объектов в (более широком) диапазоне различных условий до степени, когда соответствующие данные объекта различных итераций соответствуют различным ситуациям или условиям, при которых происходит основанное на использовании датчиков измерение соответствующего объекта или группы объектов в целях генерации соответствующих данных объекта.

В некоторых вариантах осуществления сохранение справочных данных включает в себя одно или несколько из следующего: (i) сохранение справочных данных в форме с цифровой подписью по меньшей мере в одном из хранилищ 5 данных, (ii) сохранение или побуждение одного или нескольких узлов среды блочной цепи для сохранения идентификационных данных в форме с цифровой подписью в блоке блочной цепи, относящемся к указанной среде блочной цепи, (iii) сохранение или побуждение одного или нескольких узлов безблоковой распределенной среды реестра, такой как, например среда реестра Tangle, к сохранению идентификационных данных в форме с цифровой подписью по меньшей мере в одном узле безблоковой распределенной среды реестра, (iv) сохранение идентификационных данных в форме с цифровой подписью в запоминающем устройстве среды открытого/личного ключа. Цифровая подпись служит мерой защиты, на основании которой может быть проверена оригинальность сохраняемых данных. Прежде всего, аналогичные соображения применимы при извлечении сохраняемых данных и сообщении их по линии связи, например, устройству проверки подлинности объекта, как оно описано в настоящем документе. Кроме того, запоминающее устройство в среде открытого/личного ключа добавляет шифрование таким образом, что сохраняемые и/или сообщенные данные тем самым получают дополнительную защиту от перехвата.

Конкретным образом, сохранение идентификационных данных в блочной цепи или в безблоковом распределенном реестре, например, в основанном на Tangle реестре, обеспечивает возможность безопасного и надежного сохранения результатов считывания с весьма высокой целостностью данных, такой, что являются, по существу, невозможными манипулирование или стирание или иная фальсификация или уничтожение таких данных, например, вследствие непреднамеренного или преднамеренного удаления или вследствие повреждения данных. Таким образом, остается доступной полная история памяти. Кроме того, доступ к сохраняемой информации можно получить везде, где, соответственно, имеется доступ к блочной цепи или к безблоковому распределенному реестру. За счет этого обеспечена возможность надежного и распределенного сохранения и доступа к сохраненным идентификационным данным, например, для проверки целостности или для целей проверки подлинности, такой как проверка того, является ли заявленный поставщик изделия фактическим создателем изделия или нет. На основе одного или нескольких из этих вариантов осуществления, материальный мир, которому принадлежат подлежащие проверке подлинности объекты, может быть подсоединен к мощи технологии блочной цепи. Тем самым 5 может быть достигнута высокая степень отслеживаемости происхождения и логистической цепи физических объектов, таких как изделия.

В некоторых вариантах осуществления способа согласно первому аспекту или второму аспекту, соответствующий способ может быть осуществлен системой, содержащей два или более отдельных устройств, которые совместно осуществляют способ, и которые соединены друг с другом с возможностью передачи данных посредством одного или нескольких защищенных от несанкционированного перехвата каналов связи. Обеспечение безопасности каналов связи, прежде всего, может включать в себя шифрование данных. Само собой разумеется, также и другие меры защиты являются возможными, например физическая защита (прежде всего, против перехвата или разрушения) в случае физических линий данных. Таким образом, безопасность системы и способа может быть повышена, прежде всего, относительно атак через посредника.

Третий аспект настоящего решения направлен на систему для автоматического распознавания объектов, причем система выполнена для осуществления способа по одному или нескольким из первого и второго аспектов настоящего решения, как описано в настоящем документе.

Четвертый аспект настоящего решения направлен на носитель информации с хранящейся в нем компьютерной программой, включающей в себя команды, которые, при их выполнении на одном или нескольких процессорах системы для автоматического распознавания объектов согласно третьему аспекту, побуждают систему к осуществлению способа согласно любому или обоим из числа первого и второго аспектов настоящего решения.

Исходя из этого, предоставленные выше объяснения относительно этих способов могут быть, с необходимыми изменениями, применены к системе согласно третьему аспекту, а также к компьютерной программе согласно четвертому аспекту настоящего решения.

Пятый аспект настоящего решения направлен на способ проверки подлинности объекта с помощью устройства проверки подлинности объекта, который способ включает в себя: (i) основанное на использовании датчиков обнаружение одной или нескольких отличительных характеристик физического объекта или группы физических объектов, (ii) генерацию данных объекта, представляющих одну или несколько отличительных характеристик физического объекта или группы физических объектов, (iii) сообщение данных объекта системе согласно третьему аспекту настоящего решения, (iv) прием идентификационных данных с цифровой подписью от системы в ответ на сообщение данных объекта, (v) считывание маркировки, предоставленной на физическом объекте или группе физических объектов или в сочетании с ними, соответственно, для получения по ней снабженной цифровой подписью, факультативно, также зашифрованной информации об идентичности, (vi) подтверждение правильности каждой цифровой подписи идентификационных данных и цифровой подписи информации об идентичности, (vii) сравнение принятых идентификационных данных с полученной информацией об идентичности для подтверждения подлинности объекта или группы объектов на основании результата этого сравнения, и (viii) выдачу информации о проверке подлинности, указывающей на то, был(-а) ли физический объект или группа физических объектов признан(-а) подлинным(-ой) по результату этой проверки.

Конкретным образом, выявление подлинности может потребовать успешности обеих проверок, то есть проверки того, что цифровые подписи правильно определяют ожидаемого/заявленного создателя, например, правильную систему распознавания объектов и создателя объекта (например, изготовителя, в случае изделий), и сравнение принятых идентификационных данных с полученной информацией об идентичности имеет результатом совпадение по одному или нескольким предварительно заданным критериям совпадения. Термин "подтверждение правильности цифровой подписи", как он использован в настоящем документе, относится к общему подходу подтверждения оригинальности цифровой подписи и, прежде всего, подразумевает ее считывание путем применения связанного открытого ключа предполагаемого создателя с целью выявления его оригинальности, то есть наличия его подписи со связанным секретным личным ключом создателя.

Прежде всего, устройство проверки подлинности объекта может быть представлено мобильным устройством, например устройством, специально предназначенным для выполнения проверки подлинности, или устройством общего назначения, таким как смартфон или переносной компьютер, прежде всего запрограммированный для осуществления способа проверки подлинности, и использующий один или несколько из его датчиков, например камеру, микрофон или РЧИ-считыватель, для обнаружения данных объекта. Устройство проверки подлинности объекта, тем самым, может быть представлено устройством, которое может быть использовано непостоянным образом в различных местоположениях, например, вдоль логистической цепи изделий. Оно служит, с одной стороны, в качестве устройства для генерации данных объекта, относящихся к объекту или группе объектов, которые подлежат проверке подлинности посредством основанного на использовании датчиков обнаружения одной или нескольких их отличительных характеристик. В этом случае данные объекта могут быть сообщены системе для распознавания объектов, которая, прежде всего, может быть представлена центральной системой, которая обслуживает несколько устройств проверки подлинности объекта, и которая обрабатывает данные объекта посредством основанного на машинном обучении процесса распознавания объектов для получения оригинальных отличительных данных, представляющих одно или несколько устойчивых к коллизиям виртуальных представлений физического объекта или группы физических объектов.

Система для распознавания объектов, кроме того, сравнивает по меньшей мере один параметр из числа отличительных данных и оригинального значения хеша, полученного из них посредством применения к ним предварительно заданной шифровальной хеш-функции, со справочными данными, сохраненными в одном или нескольких хранилищах данных с ограниченным доступом. Если сравнение со справочными данными имеет результатом совпадение, то есть, если объект или группа объектов распознаны, система выдает, прежде всего сообщает соответствующему устройству проверки подлинности объекта, идентификационные данные с цифровой подписью, содержащие значение хеша, то есть идентификационные данные, относящиеся к распознанному объекту или группе объектов.

В этом случае устройство проверки подлинности объекта служит, с другой стороны, в качестве устройства для фактической проверки подлинности объекта или группы объектов, то есть для подтверждения их оригинальности путем сравнения принятых идентификационных данных с информацией об идентичности, полученной из объекта или группы объектов как таковых, например, по штрих-коду, чипу радиочастотной идентификации или любой другой подходящей маркировки, предоставленной на объекте/группе объектов или на таре или другом снабженном ею материале. Прежде всего, маркировка может содержать, опционально зашифрованное представление цифровой подписи информации об идентичности или представление указателя, указывающего на местоположение, где к указанной цифровой подписи может быть получен доступ.

Если применимо, шифрование представления цифровой подписи и/или представления указателя, указывающего на местоположение, где к указанной цифровой подписи может быть получен доступ, добавляет еще один уровень безопасности, поскольку прежде чем цифровая подпись может быть прочитана, соответствующие представления сначала должны быть декодированы, что требует знания схемы шифрования и знания правильного ключа к шифру. Шифрование, прежде всего, может быть основано на известной симметричной или асимметричной схеме шифрования, например, в соответствии с известными AES (симметричной) или RSA (асимметричной) шифровальными схемами.

Термин "указатель, показывающий местоположение, где к указанной цифровой подписи может быть получен доступ", как он использован в настоящем документе, прежде всего, может обозначать указатель на локальную или удаленную базу данных или на адрес сервера или интернет-адрес, например, гиперссылку или тому подобное, по которому может быть получен доступ к цифровой подписи, например, для ее загрузки. Прежде всего, указатель может быть реализован с использованием передатчика радиочастотной идентификации, либо одно- или многомерного штрих-кода, такого как QR-код или DATAMATRIX-код в качестве его представления

Прежде всего, в некоторых вариантах осуществления сравнение принятых идентификационных данных с информацией об идентичности осуществляется посредством сравнения двух соответствующих значений хеша, то есть оригинального значения хеша, представленного посредством

идентификационных данных и соответствующего, полученного из маркировки значения хеша. Если два значения хеша совпадают, это указывает на то, что физический объект является подлинным, и маркировка не была подвергнута вмешательству. В противном случае, то есть когда они не совпадают, это указывает на то, что после нанесения создателем маркировки на физический объект, возможно, было произведено некоторого рода мошенничество.

В некоторых вариантах осуществления в случае, если проверка подлинности не удается или выявляет отсутствие подлинности, устройство проверки подлинности объекта может подать самостоятельно или побудить другую систему к подаче сигнала тревоги для указания на несрабатывание или на отсутствие подлинности, соответственно, например, пользователю-человеку или другому устройству.

Таким образом, в рамках настоящего решения устройство проверки подлинности объекта может взаимодействовать с системой распознавания объектов для надежной проверки подлинности объекта или группы объектов. Тем самым, в отличие от упомянутых выше, основанных на PUF решений, подлежащие проверке подлинности объекты не должны быть, прежде всего, отмечены с помощью PUF, и отличительные характеристики объектов не должны быть заданы и закреплены предварительно, но вместо этого, могут быть выявлены и подвергнуты непрерывному усовершенствованию посредством основанного на машинном обучении процесса распознавания, используемого системой распознавания объектов.

В последующем изложении описаны другие избранные варианты осуществления способа проверки подлинности объекта, которые могут быть произвольным образом объединены друг с другом или с другими описанными в настоящем документе аспектами настоящего решения, если такая комбинация не является явным образом исключенной, несогласованной или технически невозможной.

В некоторых вариантах осуществления основанное на использовании датчиков обнаружение одной или нескольких отличительных характеристик физического объекта или группы физических объектов включает в себя обнаружение по меньшей мере одной отличительной характеристики, которая, по меньшей мере по существу, инвариантна при изменениях условий окружающей среды, в которых обнаруживают по меньшей мере одну отличительную характеристику. Это может иметь место, например, когда отличительные характеристики предоставлены посредством специфического для объекта характеристического сигнала, испускаемого присоединенным к объекту ярлыком радиочастотной идентификации. Кроме того, специальные свойства материала объекта могут в некоторых обстоятельствах показывать такую 5 инвариантность. Тем самым может быть гарантирована надежность полного процесса проверки подлинности объекта.

В некоторых вариантах осуществления способ, кроме того, включает в себя: включение оригинального значения хеша или другой специфической для объекта содержащейся в идентификационных данных информации в выдаваемую информацию о проверке подлинности. Это может служить нескольким целям. Прежде всего, это может быть использовано для информирования пользователя устройства проверки подлинности объекта относительно оригинального значения хеша или другой специфической для объекта информации, соответственно, если информацию о проверке подлинности выдают на интерфейс человек-машина, такой как дисплей. Кроме того, выдаваемые данные могут служить для подобного информирования другого автоматизированного процесса, например, посредством соответствующего интерфейса машина-машина.

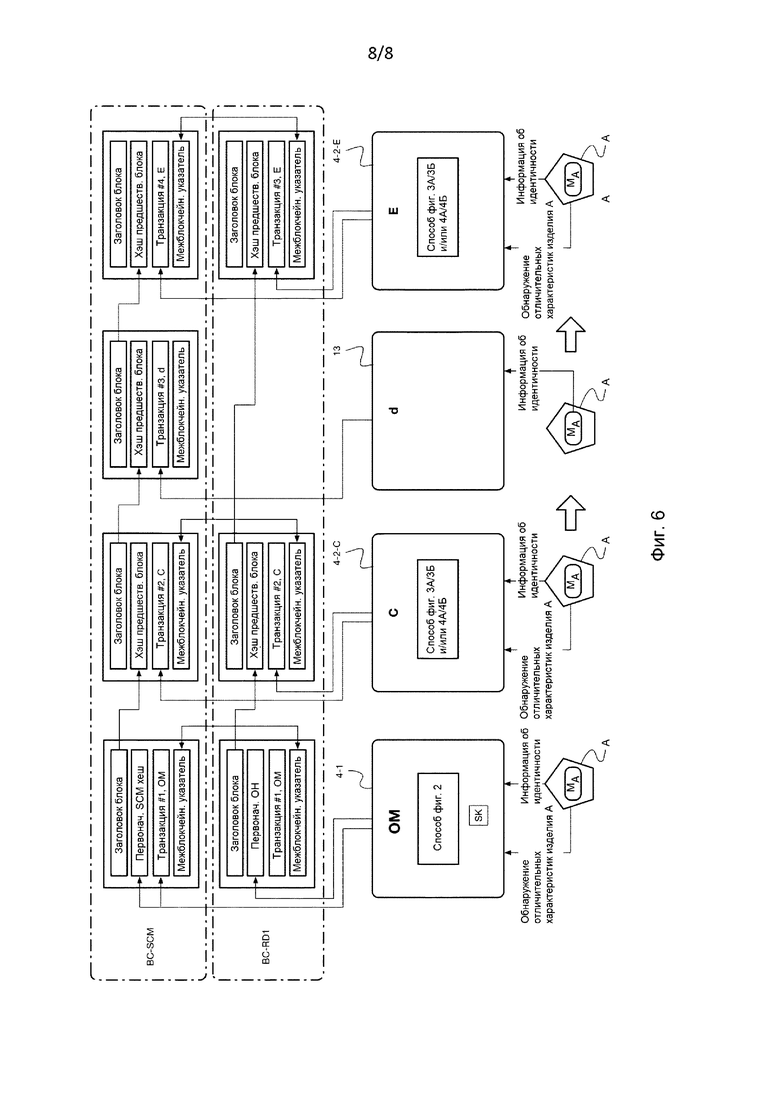

Кроме того, в некоторых связанных вариантах осуществления способ, кроме того, включает в себя процесс сохранения, причем процесс сохранения включает в себя цифровое подписание и сохранение или побуждение другого устройства, такого как отдельный и, факультативно, также удаленно расположенный компьютер, сконфигурированный для выполнения (i) майнинга блочной цепи или (ii) записей в узле безблокового распределенного реестра, соответственно, к сохранению оригинального значения хеша или другой специфической для объекта информации или того и другого в форме с цифровой подписью в (i) блоке первой блочной цепи или в (ii) узле первого безблокового распределенного реестра, соответственно. Этим обеспечена возможность безопасного и надежного сохранения с весьма высокой целостностью данных таким образом, что являются по существу невозможными управление или стирание или иное вмешательство, или потеря таких данных, например, вследствие непреднамеренного или преднамеренного удаления или вследствие повреждения данных. Тем самым полная история проверки подлинности остается доступной. Кроме того, к сохраняемой информации доступ может быть получен везде, где имеется доступ к блочной цепи. За счет этого обеспечена возможность надежного и распределенного сохранения и доступа к сохраненным идентификационным данным, например, в целях проверки подлинности, таких как проверка того, является ли заявленный поставщик изделия (объекта) 5 фактическим создателем изделия или нет. На основании этого варианта осуществления, материальный мир, к которому принадлежат объекты, может быть связан с мощью технологии блочной цепи. Тем самым может быть достигнута высокая степень отслеживаемости происхождения и логистической цепи физических объектов, таких как изделия.

В некоторых связанных вариантах осуществления процесс сохранения, кроме того, включает в себя: (i) считывание маркировки, предоставленной на подлежащем проверке подлинности физическом объекте или группе объектов или в связи с ними, или обнаружение одного или нескольких выбранных свойств объекта или группы объектов для получения дополнительной относящейся к ним информации, и (ii) цифровое подписание и сохранение или побуждение другого устройства к сохранению этой дополнительной информации в форме с цифровой подписью в блоке второй блочной цепи, являющейся отдельной от первой блочной цепи, или в узле второго безблокового распределенного реестра, являющегося отдельным от первого безблокового распределенного реестра. Например, дополнительная информация может быть представлена информацией, связанной с логистической цепью и может, прежде всего, содержать одно или несколько из следующего: (i) информацию о местоположении, имеющую отношение к местоположению, в котором дополнительная информация была получена посредством устройства проверки подлинности объекта, (ii)информацию о проверке подлинности пользователя устройства проверки подлинности объекта, (iii) информацию о времени и/или дате, указывающую на момент времени, в который дополнительная информация была получена посредством устройства проверки подлинности объекта, (iv) идентификатор изделия, регистрационный номер и/или серийный номер промаркированного маркировкой объекта, (v) дату изготовления или срок годности промаркированного маркировкой объекта, (vi) информацию, которая идентифицирует место производства изделия и т.д.

Эти варианты осуществления обеспечивают возможность дополнительного сохранения и, таким образом, сбережения дополнительной информации в соответствующей второй блочной цепи, и тем самым, предоставляют также относительно дополнительной информации преимущества, обсужденные в связи с непосредственно предшествующим вариантом осуществления. Использование 5 различных блочных цепей или безблоковых распределенных реестров для оригинального значения хеша или другой специфической для объекта информации, с одной стороны, и для получения дополнительной информации, с другой стороны, кроме того, обеспечивает преимущество легкой поддержки комбинирования существующих (вторых) блочной цепи или безблокового распределенного реестра, соответственно, для получения дополнительной информации с дополнительными первыми блочной цепью или безблоковым распределенным реестром, соответственно, для оригинального значения хеша или другой специфической для объекта информации.

Соответственно, могут быть легко обеспечены различные права доступа, и управление блочными цепями может осуществляться различными инстанциями. Прежде всего, эти варианты осуществления могут быть использованы для подтверждения соответствия поставщика изделия и его фактического создателя, а также соответствия логистической цепи ожидаемой. Кроме того, это может быть использовано как для (i) исследования маркировки/объекта на предмет наличия или отсутствия подделки или вмешательства, так и для (ii) считывания по маркировке и выдачи дополнительной информации, такой как информация о логистической цепи или о другой логистике. Кроме того, тем не менее, комбинация обоих способов использования (i) и (ii) может оказаться применимой для дальнейшего улучшения аспектов безопасности настоящего решения по проверке подлинности объекта, поскольку такая дополнительная информация, как информация о логистической цепи, обеспечивает возможность использования для обратной идентификации вовлеченных в логистическую цепь местоположений или лиц, а также возможно относящихся к ним дат или временных периодов в случае возможного осуществления потенциального мошенничества. Исходя из этого, выполненное для осуществления способа согласно этим вариантам осуществления устройство проверки подлинности объекта является устройством двойного назначения или также универсальным устройством, которое повышает простоту использования и уменьшает число различных устройств, необходимых для считывания полной комплексной защитной маркировки.

В некоторых связанных вариантах осуществления процесс сохранения, кроме того, включает в себя, в случае блочной цепи: (i) содержащийся в блоке первой блочной цепи межблокчейновый указатель, который строит логическое 5 соответствие между блоком первой блочной цепи и соответствующим блоком второй блочной цепи при сохранении оригинального значения хеша и/или другой специфической для объекта информации в блоке первой блочной цепи, и (ii) содержащийся в блоке второй блочной цепи межблокчейновый указатель, который строит логическое соответствие между блоком второй блочной цепи и соответствующим блоком первой блочной цепи при сохранении дополнительной информации в блоке второй блочной цепи.

Подобным образом, процесс сохранения, кроме того, включает в себя в случае безблокового распределенного реестра: (i) содержащийся в узле первого безблокового распределенного реестра межреестровый указатель, который строит логическое соответствие между узлом первого безблокового распределенного реестра и соответствующим узлом второго безблокового распределенного реестра при сохранении по меньшей мере одного из значений хеша в узле первого безблокового распределенного реестра, и (ii) содержащийся в узле второго безблокового распределенного реестра межреестровый указатель, который строит логическое соответствие между узлом второго безблокового распределенного реестра и соответствующим узлом первого безблокового распределенного реестра при сохранении по меньшей мере одного из значений хеша в узле второго безблокового распределенного реестра.

Таким образом, эти две блочные цепи или два безблоковых распределенных реестра, соответственно, могут быть связаны посредством межблокчейновых указателей или межреестровых указателей, соответственно, что может быть использовано для дальнейшего увеличения достижимого уровня безопасности настоящего решения по проверке подлинности объекта. Прежде всего, это может быть использовано для отслеживания попыток подделки промаркированных объектов или вмешательства в них в различных пунктах вдоль логистической цепи. Например, этот вариант осуществления обеспечивает возможность отслеживания местоположения и/или момента времени такой попытки или, в случае обязательной проверки подлинности в устройстве проверки подлинности объекта, идентификации пользователя или системы, связанных с такой попыткой.

В некоторых вариантах осуществления информация о проверке подлинности может быть произведена, по меньшей мере, частично в виде одномерного или многомерного штрих-кода, такого как код DATAMATRIX или QR-код. Это обеспечивает возможность использования легкодоступных сканеров штрих-кода для последующей обработки выдаваемой информации о проверке подлинности, которая может быть, прежде всего, выгодной в том случае, когда устройство проверки подлинности объекта встроено в автоматизированную поточную линию или в другую линию обработки, или взаимодействует с ней, в том случае, когда ее выдаваемые данные должны быть далее обработаны посредством алгоритмов, отрабатываемых линией, но не пользователем-человеком.

В некоторых вариантах осуществления способ, кроме того, включает в себя в случае невыявления согласно информации о проверке подлинности физического объекта или группы физических объектов их подлинности, повторение способа проверки подлинности объекта до наступления одного из двух событий: (i) успешной проверки подлинности или (ii) выполнения заданного критерия завершения. Например, критерий завершения может быть задан в терминах числа неудавшихся попыток проверки подлинности.

В некоторых вариантах осуществления способ, кроме того, включает в себя осуществление проверки подлинности пользователя, и выдачу или невыдачу пользователю разрешения на осуществление проверки подлинности объекта с помощью устройства проверки подлинности объекта на основании результата проверки подлинности пользователя. Это может быть выгодным образом использовано для дальнейшего повышения уровня безопасности решения путем предотвращения успешного взаимодействия неавторизованных пользователей с устройством проверки подлинности объекта и, таким образом, включения в предоставляемую настоящим решением цепь безопасности. Кроме того, это может быть использовано для получения идентификационной информации пользователя или другой соответствующей информации пользователя, которая может быть использована для повышения прозрачности потока физических объектов, прежде всего, подлежащих проверке подлинности вдоль логистической цепи изделий. В случае проблем безопасности, эта информация может быть использована для предоставляемого полным решением отслеживания потенциальных угроз для безопасности, и для идентификации местоположений или лиц, которые могут быть связаны с такими угрозами.

В некоторых вариантах осуществления способ, кроме того, включает в себя сообщение по линии связи противоположной стороне информации о проверке 5 подлинности и/или идентификационных данных, полностью или частично, и/или полученной из них дополнительной информации. Прежде всего, сообщение может быть приспособлено к отправке и получению данных по проводной линии, радиолинии или оптической линии связи, такой как, в качестве примера и без ограничения, линия связи, основанная на беспроводной локальной сети, Bluetooth, сотовой сети или классическая телефонная линия. Такая линия связи может быть использована для множества различных целей, включающих в себя отправку полученной информации, например выдаваемой информации о проверке подлинности противоположной стороне, которая может быть представлена, например, центральной инстанцией обеспечения безопасности, такой как центр управления безопасностью, который включает в себя центральный сервер безопасности, который может формировать собой компонент настоящего решения по проверке подлинности.

В некоторых связанных вариантах осуществления способ, кроме того, включает в себя захват и отправку связанной с безопасностью информации противоположной стороне по линии связи. Противоположная сторона может быть, например, представлена упомянутым выше центром управления безопасностью. Прежде всего, такая отправка связанной с безопасностью информации может происходить случайным образом или может быть особым образом приведена в действие согласно заданной триггерной схеме илиудаленным образом, например, посредством противоположной стороны. За счет этого обеспечена возможность удаленного контроля состояния безопасности устройства проверки подлинности объекта как такового и/или связанных с безопасностью событий, в которые вовлечено устройство проверки подлинности объекта. Таким связанным с безопасностью событием, например, может быть обнаружение маркировки/объекта, которые подверглись подделке или вмешательству согласно информации о проверке подлинности или другой связанной с безопасностью информации, предоставленной устройством проверки подлинности объекта.

Прежде всего, согласно связанным вариантам осуществления, связанная с безопасностью информация содержит одно или несколько из следующего: (i) информацию о местоположении, характеризующую текущее или прошлое местоположение устройства проверки подлинности объекта, (ii) данные пользователя, характеризующие или идентифицирующие пользователя 5 устройства проверки подлинности объекта, (iii) сетевые данные, характеризующие линию связи, (iv) информацию, характеризующую попытку или фактическое действие, обнаруженные по меньшей мере одним датчиком устройства проверки подлинности объекта, или соответствующую реакцию устройства проверки подлинности объекта (например, как описано выше), (v)информацию о проверке подлинности, созданную устройством проверки подлинности объекта.

В некоторых связанных вариантах осуществления способ, кроме того, включает в себя обнаружение события безопасности в информации, содержавшейся в сигнале, принятом от противоположной стороны по линии связи. Прежде всего, это может быть использовано для побуждения устройства проверки подлинности объекта к переходу в безопасный режим или также к его отключению в случае, когда уполномоченная противоположная сторона, например узловой центр безопасности, передает на устройство проверки подлинности объекта содержащую такое событие безопасности информацию с целью предотвращения какого-либо негативного воздействия, которое, в противном случае, устройство проверки подлинности объекта может оказать на систему проверки подлинности в ее совокупности. Такое негативное воздействие может быть распознано, например, в том случае, когда какое-либо угрожающее действие, такое как несанкционированное вторжение или модификация встроенного программного обеспечения/программного обеспечения в устройстве проверки подлинности объекта или использование посторонним человеком или в несанкционированном местоположении произошло, и было сообщено противоположной стороне или иным образом ею обнаружено.

В некоторых связанных вариантах осуществления способ, кроме того, включает в себя основанное на использовании датчиков обнаружение одного или нескольких из следующих событий безопасности: (i) попытка или фактическое действие физического вторжения в устройство проверки подлинности объекта, (ii) попытка или фактическое действие локального или удаленного получения доступа к функциям внутреннего контроля устройства проверки подлинности объекта, причем такой доступ не является разрешенным для пользователя устройства проверки подлинности объекта в ходе его нормального функционирования. Конкретным образом, такая попытка доступа может быть направлена на захват управления функциями устройства проверки подлинности 5 объекта или на их изменение. Вследствие этого, данный вариант осуществления предпочтительно может быть использован для дальнейшего повышения уровня безопасности настоящего решения по проверке подлинности объекта, и прежде всего для защиты от несанкционированного вторжения и вмешательства как в устройство проверки подлинности объекта, как таковое, так и в представленное в настоящем документе полное решение.

В некоторых связанных вариантах осуществления способ, кроме того, включает в себя выполнение одной или нескольких из следующих мер безопасности в качестве реакции на обнаружение события безопасности: (i) блокировка устройства проверки подлинности объекта, например ограничение или предотвращение его дальнейшего использования, (ii) самоуничтожение по меньшей мере одной функциональной части устройства проверки подлинности объекта или уничтожение сохраняемых в нем данных с целью предотвращения их дальнейшего использования или доступа к ним пользователя, (iii) выдача сообщения об ошибке. Прежде всего, меры безопасности могут быть рассмотрены как специальные меры для перевода устройства проверки подлинности объекта в безопасный режим или для его отключения, как описано выше.

Шестой аспект настоящего решения направлен на устройство проверки подлинности объекта, выполненное для осуществления способа согласно пятому аспекту.

В некоторых вариантах осуществления устройство проверки подлинности объекта встроено в одно или несколько из следующих устройств или иным образом формирует их компонент: ручное устройство, например сканирующее устройство для продукции или штрих-кода; оборудование для производства, контроля качества или приемки в эксплуатацию; линия для производства или контроля качества или приемки в эксплуатацию; летающий объект, например дрон; робот, например сельскохозяйственный робот; сельскохозяйственная машина. Этим обеспечена интеграция функциональности устройства проверки подлинности объекта в систему, имеющую дополнительную или более широкую функциональность, прежде всего автоматизированным или полуавтоматическим способом. Например, в случае линии для производства или контроля качества или приемки в эксплуатацию, устройство проверки подлинности объекта может быть встроено в линию таким способом, что оно автоматически считывает 5 маркировки, прежде всего комплексные защитные маркировки, на перемещаемых вдоль линии изделиях с целью выполнения начального захвата соответствующих данных. Эти захваченные данные могут быть затем сохранены в соответствующей базе данных или подвергнуты сравнению с уже сохраняемыми данными с целью подтверждения того, что линия для производства или приемки в эксплуатацию, соответственно, производит или принимает в эксплуатацию намеченный набор изделий. Подобным образом, в одном или нескольких узлах логистической цепи, таких как логистические центры, такие устройства проверки подлинности объекта могут быть оперативно встроены в системы идентификации и транспортировки, например транспортеры, с целью автоматической или полуавтоматической (например, в случае ручного устройства) проверки и подтверждения подлинности продукции на основании ее маркировки, прежде ее отправки на следующий узел логистической цепи. То же относится к заключительному узлу, то есть получателю и/или конечному пользователю изделий.

Согласно другому предпочтительному варианту осуществления, устройство проверки подлинности объекта является переносным оконечным устройством электронной коммуникации. Без ограничения, устройство проверки подлинности объекта может быть представлено, например, смартфоном или переносным компьютером, например планшетным компьютером. В этом случае линия связи ссистемой для распознавания объектов может быть установлена с помощью коммуникационных возможностей, которые, так или иначе, присутствуют в оконечном устройстве электронной коммуникации, например, для сотовой связи.

Седьмой аспект настоящего решения направлен на носитель информации с хранящейся в нем компьютерной программой, включающей в себя команды, которые, при их выполнении на одном или нескольких процессорах устройства проверки подлинности объекта согласно шестому аспекту, побуждают устройство проверки подлинности объекта к осуществлению способа согласно пятому аспекту.

Как указано выше, компьютерные программы согласно четвертому и/или седьмому аспектам реализованы в виде носителя информации, в котором сохранены одна или несколько программ для осуществления способа. Может оказаться выгодным, когда компьютерный программный продукт предназначен для продажи в виде отдельного продукта, независимого от процессорной платформы, на которой подлежат выполнению одна или несколько программ. В другом варианте осуществления, компьютерный программный продукт предоставлен в виде файла на вычислительном устройстве, прежде всего на сервере, причем он может быть загружен через информационное соединение, например Интернет, или специальное информационное соединение, такое как проприетарная или локальная сеть.

Исходя из этого, предоставленные выше объяснения относительно способа согласно пятому аспекту могут быть, с необходимыми изменениями, применены к устройству проверки подлинности объекта согласно шестому аспекту, а также к компьютерной программе согласно седьмому аспекту настоящего решения.

Восьмой аспект настоящего решения направлен на систему для автоматической проверки подлинности объекта, включающую в себя:

- первое устройство, выполненное с возможностью: получения данных объекта, представляющих одну или несколько отличительных характеристик физического объекта или группы физических объектов; обработки данных объекта посредством основанного на машинном обучении процесса распознавания объектов для получения отличительных данных, представляющих одно или несколько устойчивых к коллизиям виртуальных представлений физического объекта или группы физических объектов; сравнения по меньшей мере одного параметра из числа отличительных данных и оригинального значения хеша, полученного из них посредством применения к ним предварительно заданной шифровальной хеш-функции, с соответствующими справочными данными, сохраненными в одном или нескольких хранилищах данных с ограниченным доступом; и выдачи включающих в себя значение хеша идентификационных данных с цифровой подписью, если сравнение со справочными данными имеет результатом совпадение; и

- второе устройство, выполненное с возможностью: основанного на использовании датчиков обнаружения одной или нескольких отличительных характеристик физического объекта или группы физических объектов;

генерации данных объекта, представляющих одну или несколько отличительных характеристик физического объекта или группы физических объектов; сообщения данных объекта первому устройству; приема идентификационных данных с цифровой подписью от первого устройства в ответ на сообщение данных объекта; считывания маркировки, предоставленной на физическом 5 объекте или группе физических объектов или в сочетании с ними, соответственно, для получения по ней снабженной цифровой подписью информации об идентичности; подтверждения правильности каждой цифровой подписи идентификационных данных и цифровой подписи информации об идентичности; сравнения принятых идентификационных данных с полученной информацией об идентичности для подтверждения подлинности объекта или группы объектов на основании результата этого сравнения; и выдачи информации о проверке подлинности, указывающей на то, был(-а) ли физический объект или группа физических объектов признан(-а) подлинным(-ой) по результату этой проверки.

Краткое описание чертежей

Прочие преимущества, признаки и применения настоящего решения по проверке подлинности объекта предоставлены в нижеследующем подробном описании и приложенных чертежах, на которых:

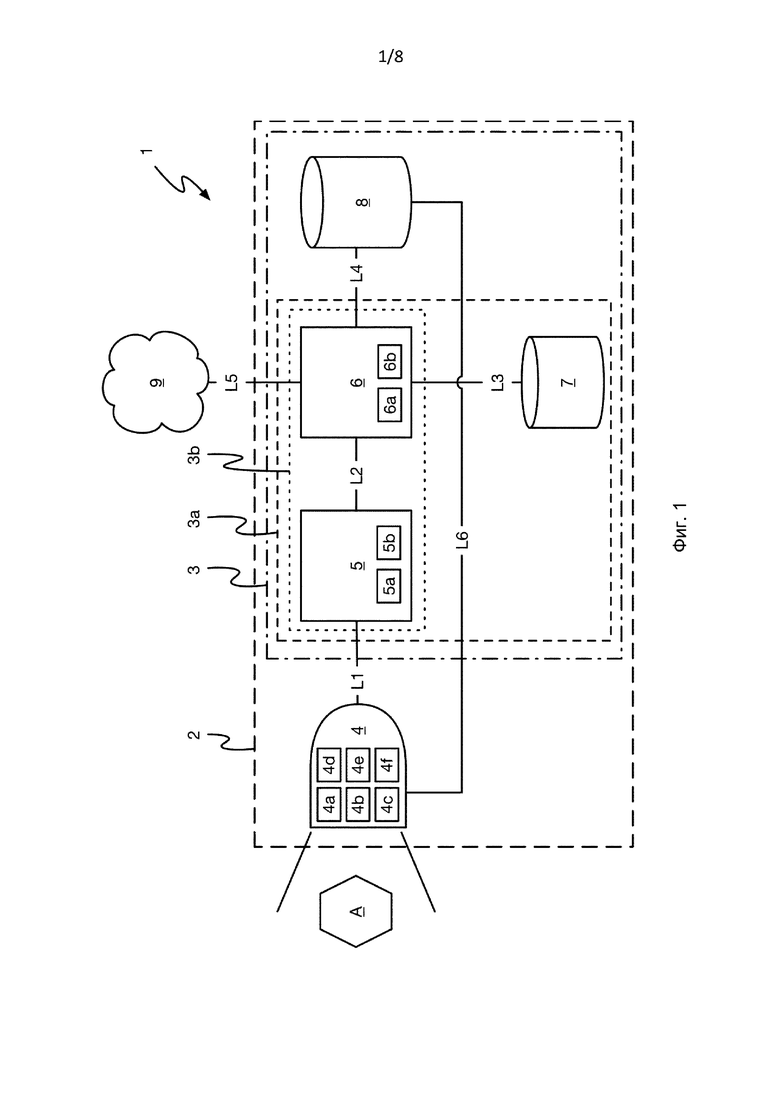

Фиг. 1 схематично показывает обзор предпочтительного варианта настоящего решения по проверке подлинности объекта, включающего в себя систему для автоматической проверки подлинности объекта,

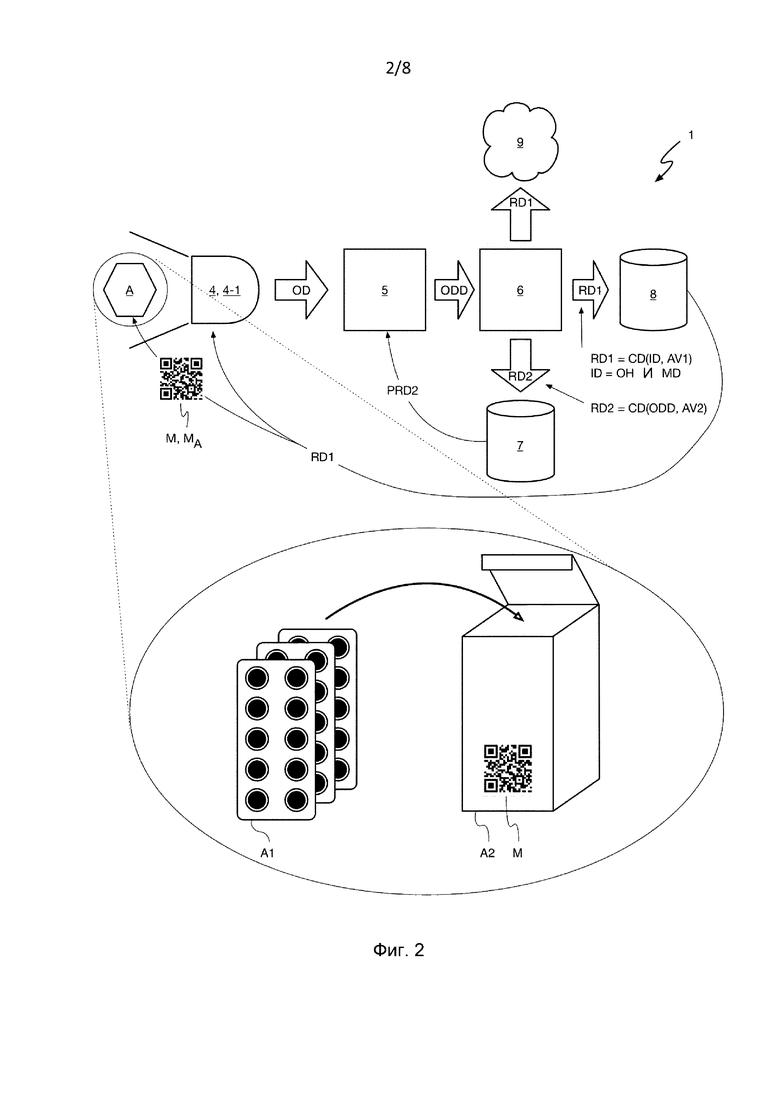

Фиг. 2 схематично показывает способ обучения показанной на фиг. 1 системы согласно предпочтительному варианту настоящего решения по проверке подлинности объекта и его применения к физическим объектам, таким как потребительские товары, комплекты фармацевтических таблеток, размещенных в блистерных упаковках и в связанной таре для блистерных упаковок,

Фиг. 3А схематично показывает способ автоматического распознавания объектов и проверки их подлинности с помощью показанной на фиг. 1 системы согласно предпочтительному варианту настоящего решения по проверке подлинности объекта в том случае, когда исследуемый объект был успешно распознан,

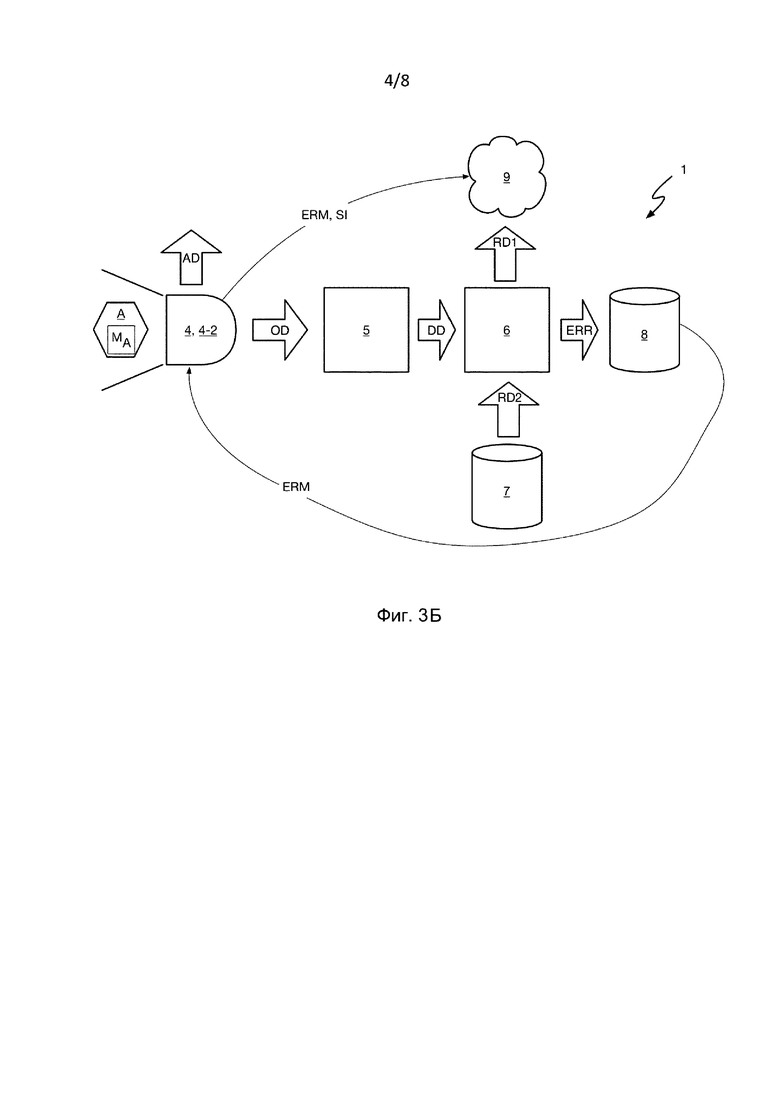

Фиг. 3Б схематично показывает тот же, что на фиге. 3 А способ автоматической проверки подлинности объекта, но в случае, когда исследуемый объект не был успешно распознан,

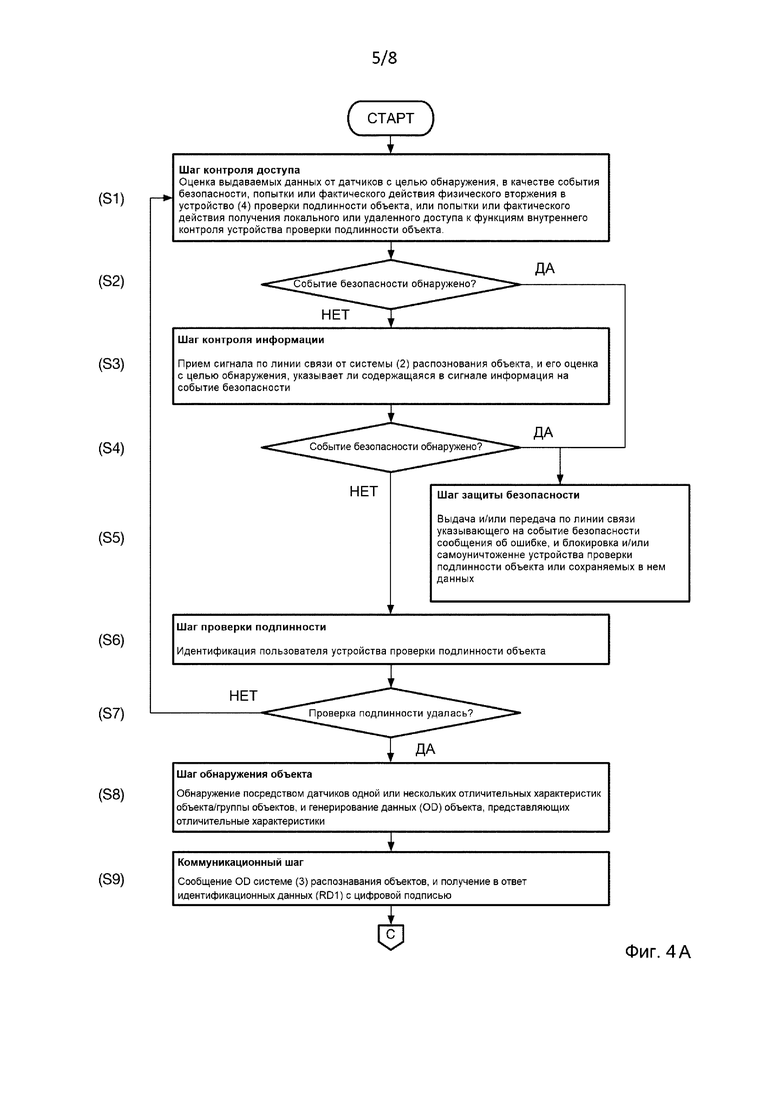

Фиг. 4А и 4Б показывают блок-схему, иллюстрирующую способ автоматического проверки подлинности объекта с помощью устройства 5 проверки подлинности объекта согласно предпочтительному варианту настоящего решения по проверке подлинности объекта,

Фиг.5 показывает схематический обзор предпочтительного варианта настоящего решения по проверке подлинности объекта, включающего в себя среду инфраструктуры открытых ключей, и

Фиг. 6 схематично показывает развитие комплекса в составе двух поперечно связанных блочных цепей вдоль логистической цепи для промаркированного защитной маркировкой изделия согласно предпочтительным вариантам настоящего решения по проверке подлинности объекта.

На чертежах идентичные ссылочные обозначения использованы для одинаковых или взаимно соответствующих элементов описанного в настоящем документе решения.

Подробное описание

Фиг. 1 показывает системные аспекты полного решения 1 по проверке подлинности объекта согласно предпочтительному варианту настоящего изобретения. Аспекты способа решения 1 описаны ниже с отсылками на другие чертежи. Решение 1 содержит систему 2 для автоматической проверки подлинности объекта, которая, в свою очередь, содержит одно или несколько устройств 4 проверки подлинности объекта (показано только одно из них), каждое из которых может быть, прежде всего, представлено мобильным устройством, таким как мобильное устройство проверки подлинности объекта или также мобильный компьютер, например планшетный компьютер или смартфон, имеющий по меньшей мере один датчик для захвата или измерения свойств подлежащего проверке подлинности физического объекта A или группы физических объектов. Каждое из устройств 4 проверки подлинности объекта содержит узел 4a датчиков, вычислительный узел 4b и память 4c. Память 4c сохраняет компьютерную программу, сконфигурированную для выполнения на вычислительным узле 4b с целью управления соответствующим включающим в себя узел 4a датчиков устройством 4 проверки подлинности объекта, и прежде всего, для побуждения соответствующего устройства 4 проверки подлинности объекта к осуществлению способа проверки подлинности объекта, например, как описано ниже с отсылками на фиг. 4A/4Б и 5A/5Б. Устройство 4 проверки подлинности объекта может, кроме того, включать в себя защитное устройство 4d, включающее в себя один или несколько датчиков для обнаружения события 5 безопасности, таких как попытка или фактическое действие физического вторжения в устройство 4 проверки подлинности объекта, или попытка или фактическое действие локального или удаленного получения доступа без разрешения к функциям внутреннего контроля устройства 4 проверки подлинности объекта. Предпочтительно, защитное устройство 4d взаимодействует с приспособлением 4e защиты безопасности или также содержит таковое для защиты устройства 4 проверки подлинности объекта в случае обнаружения события безопасности. Прежде всего, приспособление 4e защиты безопасности может быть адаптировано для выполнения шага, подобного шагу S5 на фиг. 4А, который более подробно описан ниже. Например, приспособление 4e защиты безопасности может быть сконфигурировано для блокировки пользовательского интерфейса устройства 4 проверки подлинности объекта в случае обнаружения события безопасности, или для активации самоуничтожения содержащейся в устройстве 4 проверки подлинности объекта микросхемы безопасности с целью защиты сохраняемых в нем данных, включая сюда, например, личный ключ к шифру или другие данные, важные для безопасности, такие как данные по проверке подлинности. В дополнение к защитному устройству 4d или вместо него, устройство 4 проверки подлинности объекта может содержать контрольное устройство 4f, которое выполнено для обнаружения события безопасности, указанного в информации, которая содержится в принятом от противоположной стороны по линии связи сигнале. Например, в случае, когда такая противоположная сторона, например центр управления безопасностью, узнает о широкомасштабной попытке нападения на безопасность и целостность размещенных на местах, например, на протяжении данной логистической цепи устройств 4 проверки подлинности объекта, такой сигнал может быть использован для превентивного инициирования блокировки (по меньшей мере, временной) дальнейшего использования устройств 4 проверки подлинности объекта на местах с целью предотвращения вмешательства в устройства 4 проверки подлинности объекта в результате таких нападений.

Кроме того, система 2 для проверки подлинности объекта, включает в себя систему 3 для распознавания объектов, которая может быть, прежде всего, реализована как центральная система серверного уровня, действующая 5 совместно с одним или несколькими устройствами 4 проверки подлинности объекта. Кроме того, система 3 может, служить в качестве противоположной стороны или упомянутого выше центра управления безопасностью в связи с аспектами безопасности устройства 4 проверки подлинности объекта.

Система 3 для распознавания объектов включает в себя подсистему 3a распознавания, которая, в свою очередь, включает в себя модуль 5 анализа данных, который выполнен для анализа данных объекта, предоставляемых посредством одного или нескольких из устройств 4 проверки подлинности объекта, с использованием одного или нескольких основанных на машинном обучении алгоритмов (например, одной или нескольких нейронных сетей), и которые могут, прежде всего, включать в себя алгоритмы для распознавания образов и т.п. С этой целью, модуль 5 анализа данных включает в себя вычислительный узел 5a с одним или несколькими ЦП и памятью 5b. Память 5b сохраняет одну или несколько компьютерных программ, сконфигурированных для выполнения на вычислительном узле 5a (или альтернативно, на платформе распределенной обработки (не показано)) и для реализации одного или нескольких алгоритмов. Подсистема 3a распознавания, кроме того, включает в себя модуль 6 обработки данных, выполненный для дальнейшей обработки данных, выдаваемых модулем 5 анализа данных, как более подробно описано ниже. Для этой цели модуль 6 обработки данных включает в себя вычислительный узел 6a с одним или несколькими ЦП и памятью 6b. Память 6b сохраняет одну или несколько компьютерных программ, сконфигурированных для выполнения на модуле 6 обработки данных и для осуществления обработки данных. Модуль 5 анализа данных и модуль 6 обработки данных совместно формируют платформу 3b обработки данных подсистемы 3a распознавания. Фактически, в некоторых вариантах осуществления, модуль 5 анализа данных и модуль 6 обработки данных могут быть реализованы совместно в виде единственного модуля, формирующего платформу 3b обработки данных, которая может, прежде всего и без ограничения, содержать только единственный вычислительный узел и единственную память.